Прочитано: 6 201

Цель данной заметки, задокумментировать пошаговый процесс развертывания Active Directory на системе Windows Server 2003 R2 Enterprise Edition. Почему я это делаю, я думал, что данная ось уже более нигде не используется, прогресс администрирования убежал вперед Server 2008/R2 & Server 2012 – вот главные системы с которыми я работал в последнее время на предыдущих местах работы. А тут на тебе, компания и не думала идти в ногу со временем.

Но с приходом нарастающих требований и нового функционала, мне была поставлена задача, проработать процесс миграции с домена на базе Windows Server 2003 R2 x64 на домен с осью Windows Server 2008 R2. Но чтобы это сделать, мне нужно сперва разобрать все от и до. Поэтому данная заметка будет своего рода первой в небольшом цикле заметок по миграции.

И так у меня в наличии система со следующими характеристиками:

HDD – 40

CPU -1

RAM – 2

и дистрибутив.

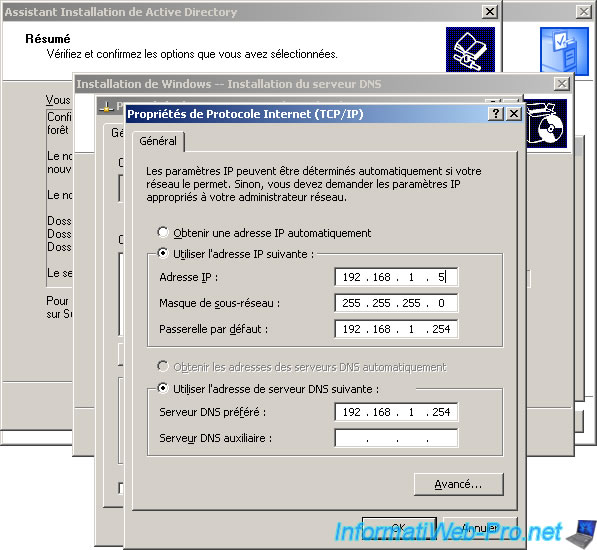

В настройках сетевой карточки у меня прописаны следующие IP адреса:

Тестировать все моменты буду под Virtualbox (благо мой рабочий ноутбук обладает повышенными характеристиками и дает мне полную свободу прорабатывания действий перед их практическим применением в организации, потому как я не люблю быть просто болтуном, я практик и прежде чем советовать что либо, предпочитаю убедиться в этом сам, что это работает.)

Важное замечание: советуя и придерживаюсь сам, что Windows система должна быть только англоязычной, но не как не русской. Это лично мое мнение.

Все действия ниже выполняю под Административной учетной запись – Administrator

После того, как развернули систему следует поставить накопительный пакет обновления

Update for Windows Server 2003 (KB2570791) для отмены перехода на «зимнее» время. Скачать который можно по этой ссылке – http://support.microsoft.com/kb/2570791/ru

Ниже пошаговые шаги как развернуть «Контроллер домена»

Запускаем утилиту dcpromo:

Win + R → dcpromo – Next – Next – выбираем “Domain controller for a new domain” и нажимем Next – выбираем “Domain in a new forest” и нажимаем Next – указываем полное DNS имя для нового домена, в моем случаем это “polygon.local” и нажимаем Next

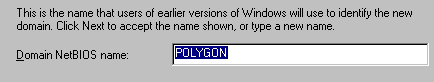

Мастер предлагает либо изменить NetBIOS имя либо оставить текущее, оставляем текущее и нажимаем Next

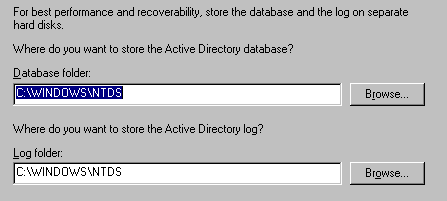

Каталоги с базой и логами оставляем по дефолту и нажимаем Next

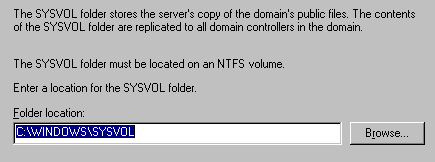

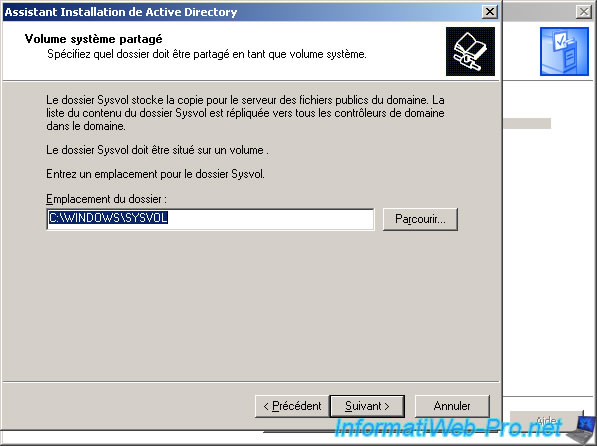

С каталогом SYSVOL поступаем точно также, по дефолту и нажимаем Next

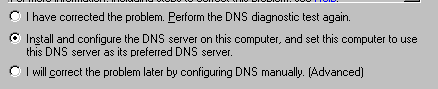

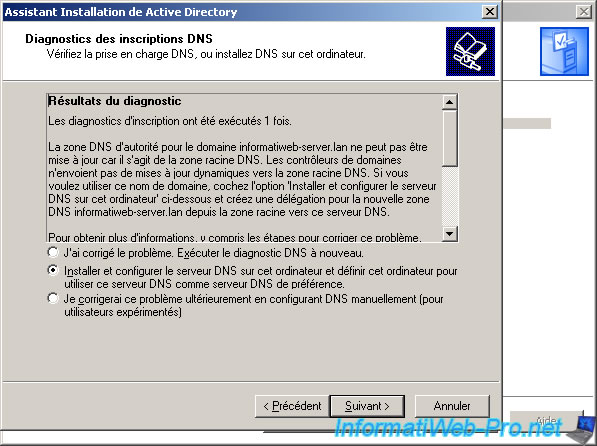

На следующем этапе как сконфигурировать DNS оставляем по умолчанию, убедившись что выбран пункт “Install and configure the DNS server on this computer, and set this computer to use this DNS server as its preferred DNS server” и нажимаем Next

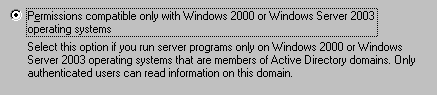

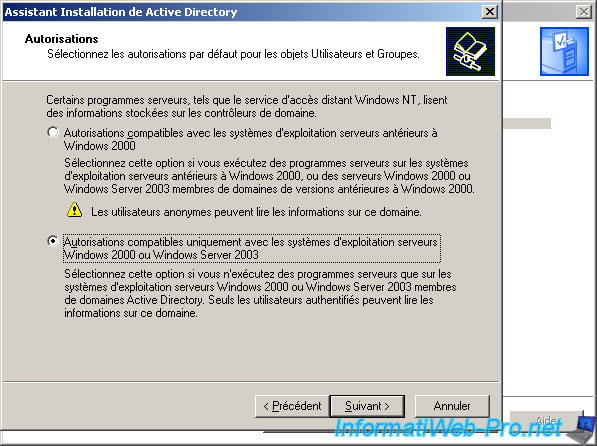

На следующем этапе — доступ к объектам для пользователей и группы разрешаем только аутентифицированным пользователям и нажимаем Next

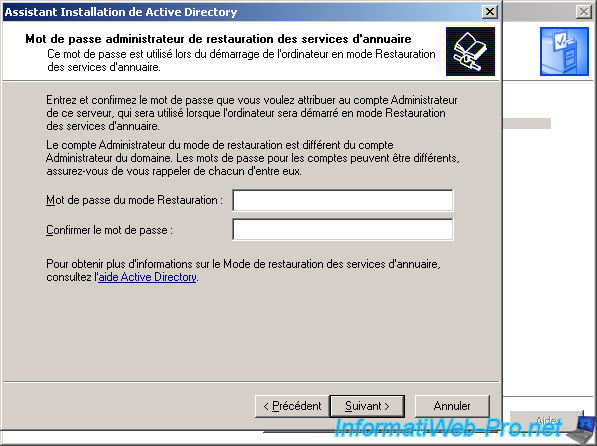

Далее задаем пароль Администратора на случай аварийного восстановления — я указываю 712mbddr@ и нажимаем Next

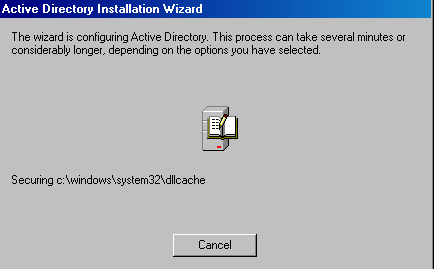

На следующем этапе просматриваем результирующие данные, если со всем согласны то нажимаем Next и начнется процесс разворачивания

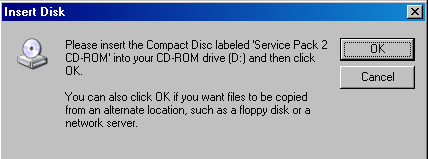

В процессе установки, мастер попросит подмонтировать дистрибутив второго диска (у меня дистрибутив состоит из двух iso образов)

После того, как процесс завершится (нажимаем Finish), потребуется проверить настройки сетевого адаптера на предмет корректного указания сетевых настроек и уже после только перезагрузить систему.

Стало:

а нужно привести к виду:

После того, как система перезагрузиться можно авторизоваться под учетной записью Administrator, открыть далее оснастку «Пользователи и компьютеры» и создать специализированного Административного пользователя под котором уже работать, но пока это не совсем полное развертывание.

Далее нужно добавить роль DHCP чтобы в контролируемой доменной сети выдача IP адресов производилась автоматически:

Start – Control Panel – Add or Remove Programs – Add/Remove Windows Components – Networking Services – Details – отмечаем пункт Dynamic Host Configuration Protocol (DHCP) и нажимаем OK – Next, после начнется доустановка необходимых компонентов в систему (понадобится подмонтированный установочный диск) — Finish.

Запускаем оснастку DHCP:

Start – Control Panel – Administrative Tools – DHCP, по умолчанию сервис DHCP не активен, об этом свидетельствует «красная стрелочка опущенная вниз»

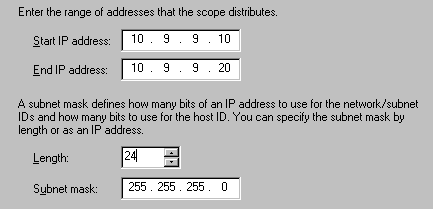

Первым делом создадим область IP адресов которую будет обслуживать DHCP сервер, для этого на выделенной надписи: dc1.polygon.local через правый клик вызываем меню «New Scope” – Next – именуем как удобно — Next – задаем стартовые и конечные значения в пределах которых будет инициализироваться выдача IP адресов клиентам в нашей сети обслуживающего домена, в моем случае это:

Start IP address: 10.9.9.10

End IP address: 10.9.9.20

Length: 24 – маска подсети

Subnet mask: 255.255.255.0

IP адреса на следующем шаге которые хотим исключить пропускаем, позже к данной настройке можно будет вернуться.

Далее указываем срок аренды DHCP адресов клиентским станциям или устройствам, по умолчанию обычно указывают 7 дней, но Вы можете опираясь на Ваш опыт предопределить другое значение.

Далее настраиваем чтобы предопределенные настройки в ступили в силу немедленно — Yes, I want to configure these options now

Далее, указываем IP адрес шлюза для локальной сети – в моем случае это 10.9.9.1 (потом можно изменить если что)

Далее, указываем имя DNS-сервера используемого в сети:

Parent domain: polygon.local

Server name: dc1.polygon.local

IP address: 10.9.9.1

Следующий шаг пропускаю, т. к. WINS не использую

Далее активирую созданную область сейчас — Yes, I want to activate this scope now

Теперь нужно авторизовать DHCP службу:

Start – Control Panel – Administration – оснастка DHCP – выделяем dc1.polygon.local [10.9.9.1], после чего через правый клик вызываем меню настроек и находим пункт «Authorize», как видно из скриншота ниже служба работает, «зеленая стрелочка смотрит вверх»

Проверяем, что домен отвечает на ICMP-запрос:

C:\Documents and Settings\Administrator>ping polygon.local

Pinging polygon.local [10.9.9.1] with 32 bytes of data:

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Ping statistics for 10.9.9.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

Теперь можно подключаться рабочие станции к домену и управлять, опубликовывать, писать групповые политики из одного места, а не бегая как раньше по местам. Этим мы добились централизованности и стабильности. Имея в сети домен пользователи не почувствуют особой разницы, разве только в упорядоченности предоставляемых сервисов и служб. Что еще можно сделать используя домен я покажу в последующих заметках. А пока я хочю закончить данную заметку, она работает и шаги рассмотренные выше на удивление очень просты и не требуют каких либо более подробных документирований, пока во всяком случаем. Напоследок замечу, ознакомтесь с документацией представленной на официальном сайте не пренебрегайте ею, многие интересные вещи там представлены. Все же в заметке описать не представляется возможным да и не зачем, я ведь расписываю только те задачи с которыми мне приходится сталкиваться. Поэтому на этом всё, с уважением автора блога ekzorchik.

Материал из Xgu.ru

Перейти к: навигация, поиск

| Данная страница находится в разработке. Эта страница ещё не закончена. Информация, представленная здесь, может оказаться неполной или неверной. Если вы считаете, что её стоило бы доработать как можно быстрее, пожалуйста, скажите об этом. |

На этой странице описывается процедура настройки Windows Server 2003 для использования в лабораторных работах и в ходе тестирования. Некоторые настройки сделаны для упрощения работы с сервером и в реальной сети не должны использоваться.

Содержание

- 1 Настройка Domain Controller

- 1.1 Установка Active Directory

- 1.2 Raise the functional level

- 1.3 Изменение парольной политики

- 1.4 Настройка пользователей и групп в AD

- 2 Настройка DHCP-сервера

- 3 Настройка Certificate Authority (CA)

- 3.1 Установка службы сертификатов (Certificate Services)

- 3.2 Установка SCEP Add-on

- 3.3 Работа со службой сертификатов

- 3.3.1 Шаблоны сертификатов

- 3.3.2 Выдача сертификатов

- 4 Дополнительная информация

[править] Настройка Domain Controller

[править] Установка Active Directory

- В меню Start выбрать Run.

- В окне Run набрать dcpromo и нажать OK.

[править] Raise the functional level

После выполнения процедуры RADIUS dial-in support to be controlled by IAS Remote Access Policies rather than by a user’s Active Directory properties.

- Из меню Start выбрать Programs > Administrative Tools > Active Directory Domains and Trusts. В окне Active Directory Domains and Trusts правой кнопкой нажать на имени домена и выбрать Raise Domain Functional Level.

- В окне Raise Domain Functional Level выбрать из списка Windows 2000 native. Нажать Raise.

[править] Изменение парольной политики

[править] Настройка пользователей и групп в AD

[править] Настройка DHCP-сервера

[править]

Для выдачи сертификатов маршрутизаторам установить SCEP ADD-on.

[править] Установка службы сертификатов (Certificate Services)

1. Зайти в Add/Remove Programs и выбрать Add/Remove Windows Components.

2. Выбрать Certificate Services. Должно появиться такое сообщение. Нажать Yes и вернуться в Component Wizard.

3. Для того чтобы выбрать компоненты IIS, выбрать Application Services и нажать Details.

В следующем окне, выбрать Internet Information Services и нажать Details.

5. В следующем окне, выбрать World Wide Web Service и нажать Details.

6. В следующем окне, выбрать Active Server Pages, выбрать World Wide Web Service, и нажать OK три раза. После выбора World Wide Web Publishing Services, автоматически выбираются Common Files и Internet Services Manager.

7. После возвращения в основное меню, нажать Next для продолжения установки.

В появившемся окне выбрать необходимый тип CA. Нажать Next.

9. В поле Common Name для данного CA, написать имя (в примере winca). Нажать Next.

10. Wizard начнет генерировать ключи. После окончания генерации, нажать Next.

Убедиться, что настройки пути по умолчанию подходят, нажать Next.

12. В появившемся окне нажать Yes.

Служба сертификатов установлена.

[править] Установка SCEP Add-on

1. Установить SCEP Add-On для службы сертификатов Windows Server 2003. Нажать Yes.

2. Для согласия с лицензионным соглашением, нажать Yes.

3. Для продолжения, нажать Next.

4a. Выбрать Use the local system account, и нажать Next.

4b. Выбрать Use a service account, и нажать Next. Указать информацию о service account. Пользователь должен быть указан в формате domain\username или username@domainname.com.

5. Указанному пользователю необходимо дать права Read and Enroll для шаблона IPSec (Offline Request) и добавить его в группу IIS_WPG Group.

6a. Рекомендуется оставлять режим запроса сертификатов с использованием пароля (по умолчанию).

Если используется пароль, то для получения пароля необходимо зайти по ссылке. Пароль действителен в течении 60 минут (вводится в конфигурации сетевых устройств, которые будут запрашивать сертификат).

6b. В данном примере установки пароль не будет использоваться. Поэтому галочку необходимо убрать.

7. Указать информацию об Registration Authority, и нажать Next.

8. Проверить указанную информацию, и нажать Finish.

9. SCEP Add-on установлен.

[править] Работа со службой сертификатов

[править] Шаблоны сертификатов

Для открытия консоли управления шаблонами сертификатов, нажать Start, выбрать Run, вызвать certtmpl.msc.

[править] Выдача сертификатов

- Открыть консоль Certification Authority, перейти в каталог Pending Requests.

- Найти запрос сертификата с соответствующим ID. Нажать на нем правой кнопкой, выбрать All Tasks, а затем Issue.

- Сертификат должен переместиться в каталог Issued Certificates.

[править] Дополнительная информация

- PKI for Windows Server 2003

- Installing and Configuring a Windows Server 2003 Stand-alone Certification Authority

On Windows Server 2003, it’s possible to create an Active Directory to centralize user management on a server.

In the rest of the tutorial, you will also see how to link computers running Windows XP Pro to your Active Directory.

- Create the Active Directory

- Create a user in the Active Directory

- Add a client under Windows XP to the Active Directory

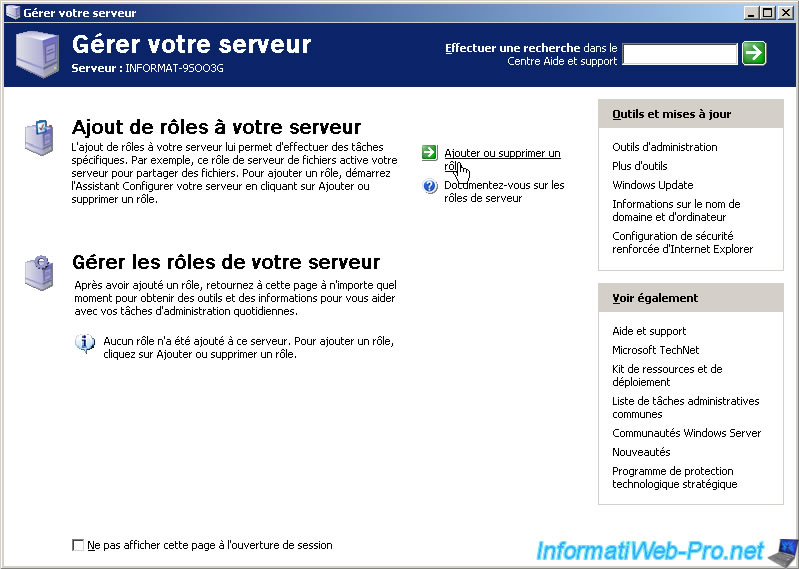

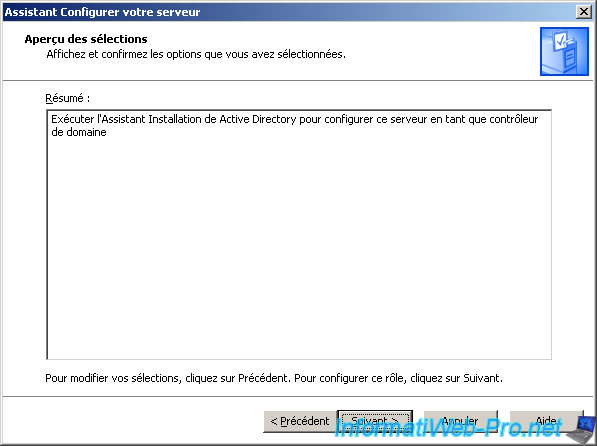

To install an «Active Directory», you must first click on «Add or remove a role» in the «Manage Your Server» window.

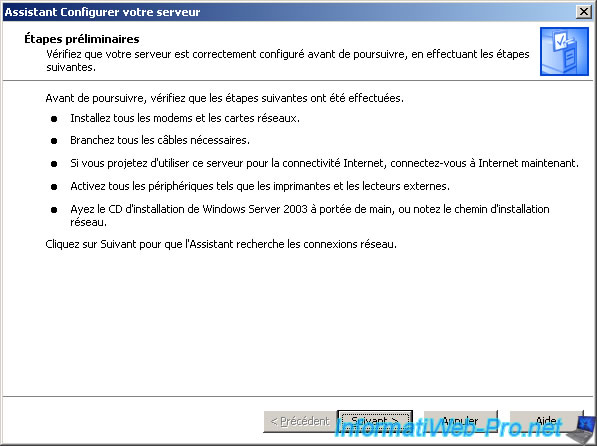

The wizard «Configure Your Server» is displayed.

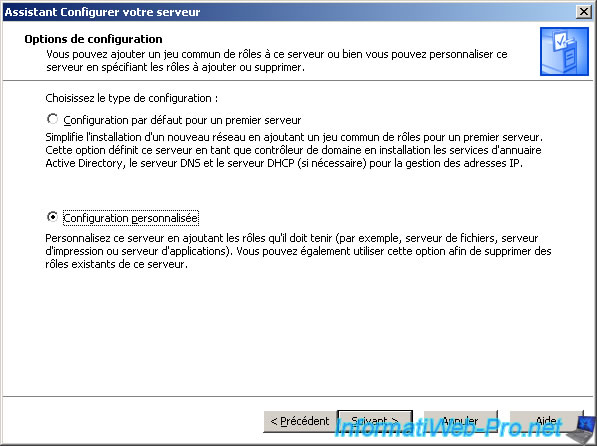

It may be that you don’t have this screen, but if you have it, select «Custom Configuration».

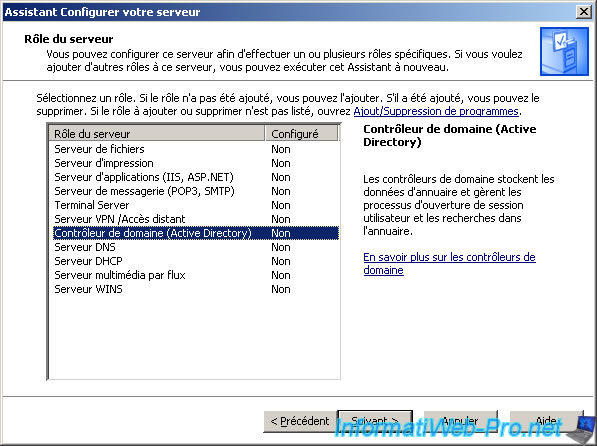

Select «Domain Controller (Active Directory)» and click «Next».

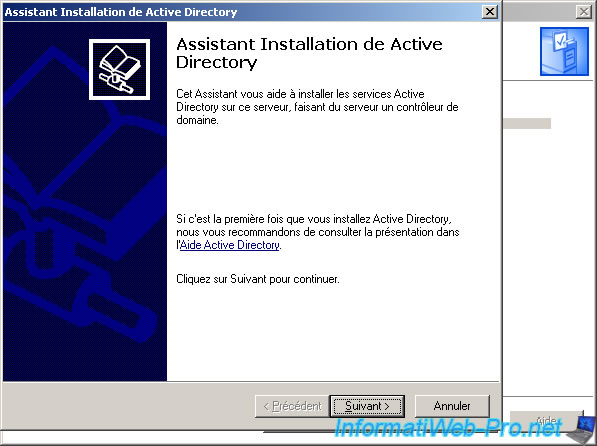

The installation wizard of «Active Directory» appears.

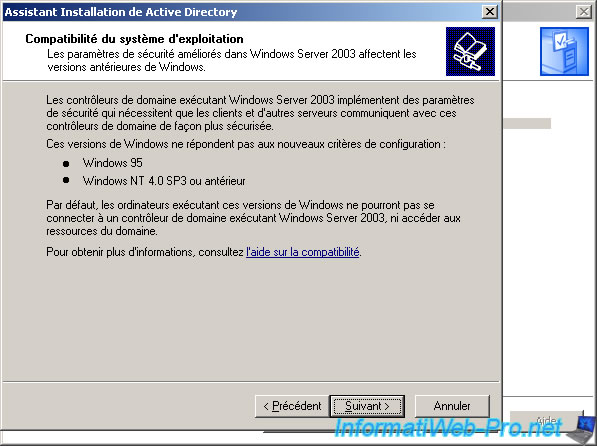

The wizard warns you that the clients (PC) under «Windows 95» and under «Windows NT 4.0 SP3 or earlier are not compatible with «Windows Server 2003».

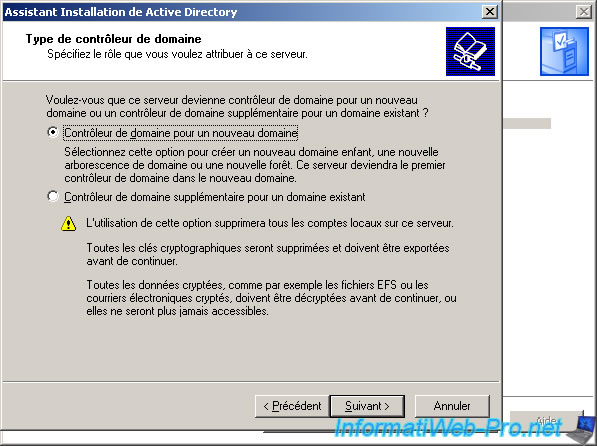

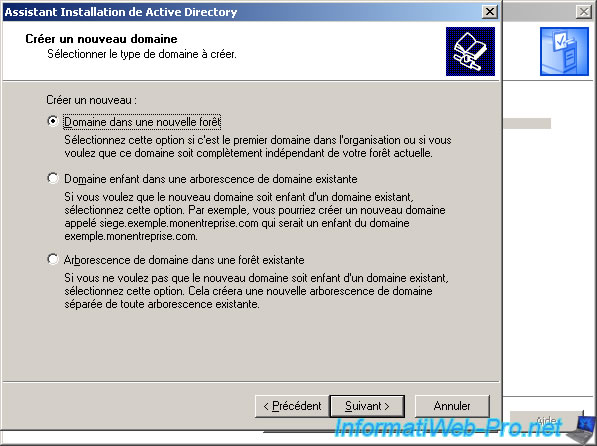

You select «for a new domain» since we don’t have created before in our case.

Selecting «Domain in a new forest». A forest is a hierarchical structure of one or more INDEPENDENTS domains.

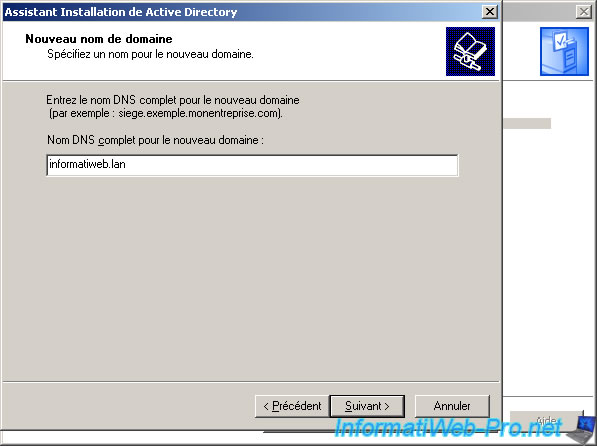

We create our domain «informatiweb» in a top-level domain called «lan».

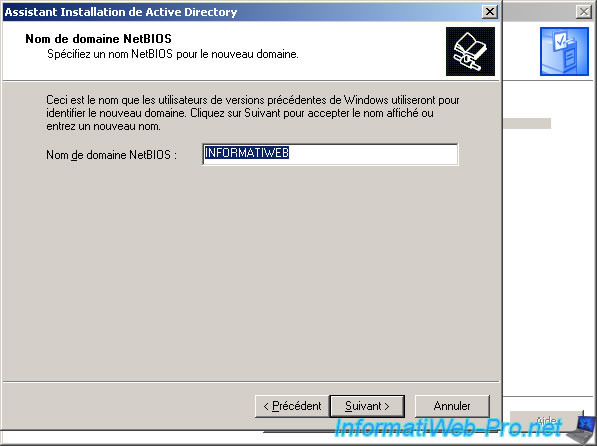

We leave the NetBIOS domain name that automatically fills. A NetBIOS name is just a name for a computer on a network.

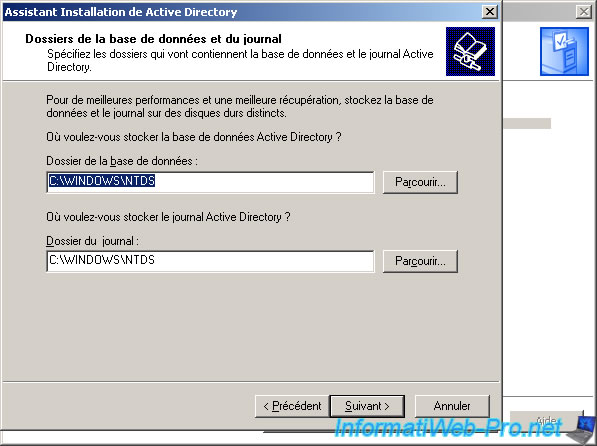

We let the two fields (boxes) to the default.

As one.

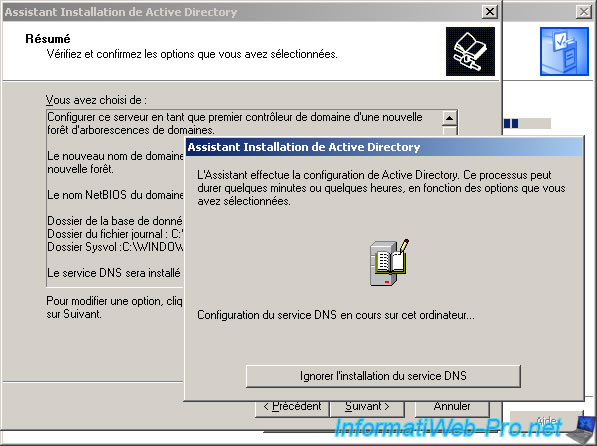

Then, the wizard proposes to install a DNS server. It’s necessary to install the client (Windows XP in this case) can know the IP address that matches our domain name.

Then you have to choose if you want to be compatible with older versions of Windows, but if you check the first box some features of «Windows Server 2003» will be disabled so do not tick the first box if you don’t have computers with older versions of Windows. In the case of our «Windows XP», you check the second box. If he asks you to choose, it’s simply because the rights don’t work in the same way on the old and new versions of «Windows».

Then, it asks if you want to set a password for the Restore mode. For the tutorial, I didn’t set, but in production, it would be good to set one that meets the safety rules namely : minimum 8 characters, special characters, …

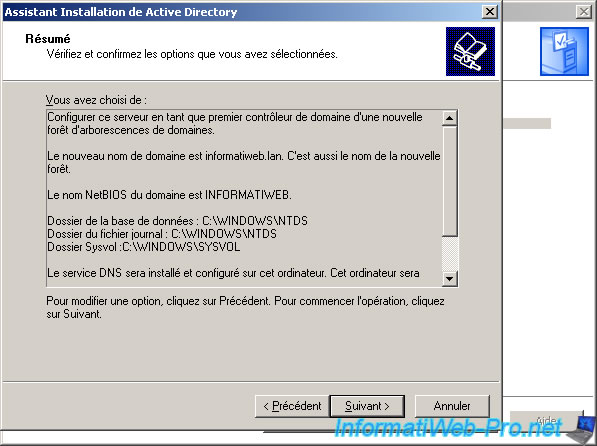

Now the wizard displays a summary of the configuration before installing.

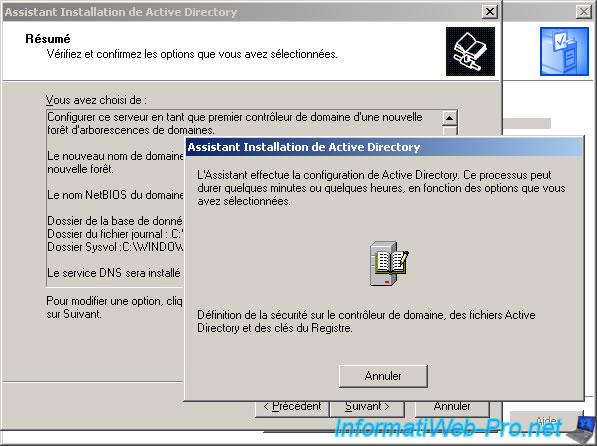

The wizard begins installing the Active Directory.

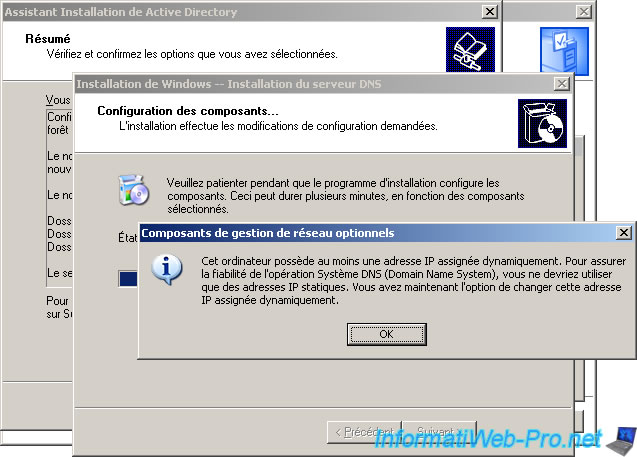

Then prompts you to define a (static) IP address fixed to avoid errors during the installation of the DNS system. Press OK.

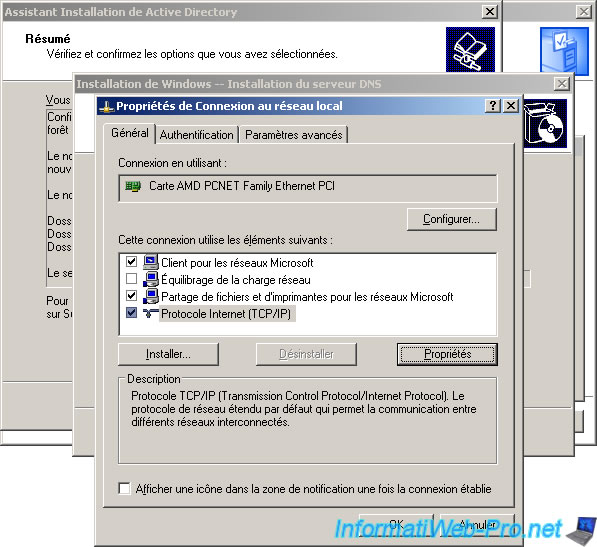

Select «Internet Protocol (TCP / IP)» and click «Properties».

The IP address must not be within the IP range of the DHCP server that is located in your router or other DHCP server if you have one installed on another PC.

The netmask depends on the beginning of the IP but Windows automatically fill when you click in the box «Subnet Mask».

The default gateway is the IP address of your router (also called box since the ISPs tagged routers with their name and flanges).

As a DNS server, we write very often the IP address of the router as the DNS server is there.

Then, continue the installation and the installation wizard installs the DNS service

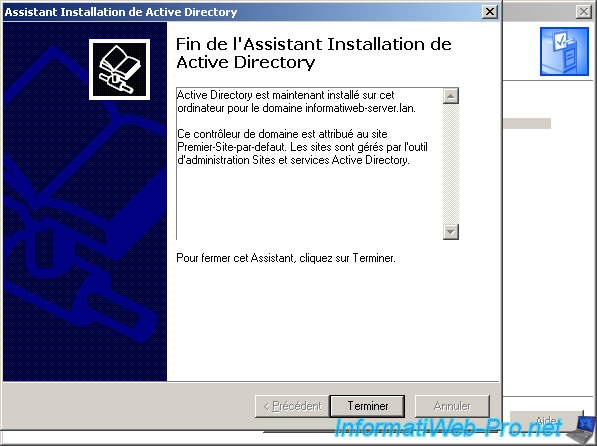

If the installation was successful, the wizard should show you a message similar to the one below. Active Directory is now installed …

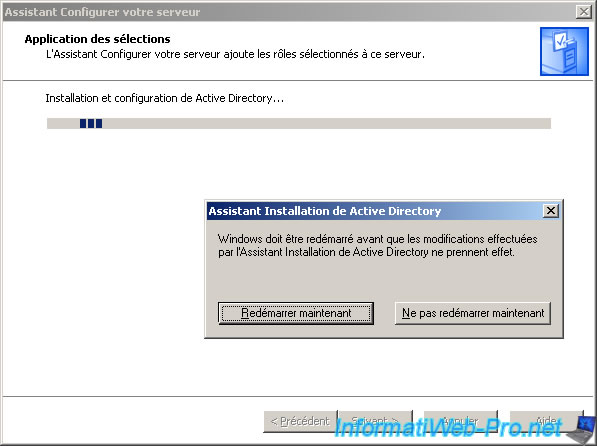

And finally, the wizard asks you to reboot for the changes to take effect.

The PC restarts …

Вступление

Данная статья посвящена службе каталогов Active Directory, тем новым возможностям и механизмам, что она обрела с появлением Windows Server 2003, а также использованию всех этих улучшений на практике.

Весь представленный материал разбит на шесть тем. Мы поговорим о внедрении Active Directory и интеграции с уже существующими каталогами, администрировании службы, репликации, доверии между лесами, управлении групповыми политиками и ограничении на использование программ.

Внедрение и интеграция

В данной главе мы рассмотрим новые возможности Active Directory с нескольких точек зрения: внедрения этой службы, ее интеграции с другими каталогами, перехода с предыдущей версии (либо обновление с Windows NT 4.0, либо просто установка Active Directory с нуля). Прежде всего, необходимо отметить, что новые возможности Active Directory на базе Windows 2003 по большей части не совместимы с Active Directory на базе Windows 2000. Например, возможности переименовать домен или восстановить ранее деактивированный объект в схеме могут быть использованы только тогда, когда каталог находится на максимально возможном функциональном уровне: уровень домена — Windows Server 2003 и уровень леса — Windows Server 2003. Чтобы получить доступ к этим и другим возможностям, следует перевести лес на максимально функциональный уровень. Рассмотрим, что собой представляют эти самые функциональные уровни.

Функциональные уровни

| Функциональные уровни домена | Функциональные уровни леса |

|---|---|

| Windows Server 2003 | Windows Server 2003 |

| Windows 2000 Native | Windows 2000 (по умолчанию) |

| Windows 2000 Mixed (по умолчанию) | |

Администратор вручную повышает функциональный уровень

Замечу, что такая классификация была специально введена для обеспечения совместимости на уровне обратно-несовместимых возможностей. Даже если установить Active Directory с нуля, не выполняя никаких обновлений и не заботясь об интеграции, то есть просто установить новый сервер, а на него — первый контроллер в лесе, то получится система, которая изначально попадает на самый низкий уровень. Другими словами, уровень домена — Windows 2000 Mixed (смешанный) и уровень леса — Windows 2000. Таким образом, в этом режиме установленная система полностью соответствует всем тем возможностям, которые есть в Windows 2000 Active Directory. Чтобы перейти на более высокий уровень, необходимо выполнение определенных условий, например, домен может быть переведен на уровень Windows Server 2003 только после того, как все контроллеры этого домена будут переведены на эту операционную систему. Если говорить о переходе с Windows 2000, то, естественно, процесс перехода заключается в поэтапном обновлении существующих контроллеров. Невозможно все контроллеры разом перевести с Windows 2000 на Windows 2003, это можно делать только по очереди. Пока процесс перевода контроллеров не завершен, функциональный уровень домена остается на уровне Windows 2000 Mixed. Как только будут переведены все контролеры, можно перейти на следующий уровень. Администратор переключает функциональный уровень с помощью специальной консоли Active Directory Domains Trusts. Администратор не в состоянии понизить уровень, он может только перевести его на более высокую ступень, на котором система останется. После того, как администратор перевел домен на новый функциональный уровень, в Active Directory появляются определенные новые возможности.

Рассмотрим эти возможности для простоты изложения в режиме чистый лес — Windows 2003 и все домены — Windows 2003. Другими словами, максимально возможные уровни и, соответственно, максимальный спектр новых возможностей. Первое, на чем стоит остановиться — это функция, которая называется Application Partitions (по-русски — Разделы Приложений).

Разделы для приложений

Дело в том, что Active Directory изначально разрабатывалась, как служба каталога не просто для обеспечения, например, сетевого обслуживания клиентов или для хранения учетных записей этих клиентов, но и как хранилище для сетевых приложений. Поэтому в Active Directory очень много информации, которая поступает от приложений. Таким образом, на Windows 2000, сколько бы приложений мы не установили в режиме фильтрации с Active Directory, вся информация о них попадет в единый каталог и, соответственно, реплицируется между всеми контроллерами равноправно.

Windows 2003 позволяет дифференцировать и отделить информацию, которая принадлежит сетевым приложениям от остального каталога путем создания разделов для приложений. Например, информация, которую хранит сервер DNS, может быть распределена не на все контроллеры, которые есть в домене, а только на те, которые были явно указаны. Фактически, это и означает создание разделов. Сначала можно создать раздел «каталоги», как бы отделяя его от общей структуры, а потом указать, что этот раздел в качестве реплики должен храниться на поименных контроллерах. Это же касается любого другого приложения. За счет такого механизма администратор, управляющий системой, может наиболее оптимально отделить и хранить информацию о каталоге и о приложениях. Например, если заведомо известно, что какое-то приложение будет использовать каталог только на данном конкретном контроллере (не будет обращаться к другим контроллерам), то можно таким способом свести хранилище каталога только к этому контроллеру за счет создания уникального раздела для этого приложения.

Следующей возможностью является поддержка класса объектов InetOrgPerson (RFC 2798). Она появилась только в Windows 2003, а Windows 2000 этот класс объектов не поддерживает. InetOrgPerson нужен для интеграции с другими LDAP-каталогами (Novell, Netscape). Active Directory умеет работать с этим классом, создавать объекты этого класса, возможна также прозрачная и плавная миграция объектов типа InetOrgPerson из других каталогов Active Directory. Соответственно, становится возможным перенос приложений, написанных для других LDAP-каталогов. Если приложения используют данный класс, то их можно безболезненно, прозрачно портировать на Active Directory, сохраняя всю функциональность.

Далее, появилась возможность переименования доменов. В данном случае, следует четко понимать, что под переименованием домена имеется в виду не просто смена названия домена (назывался раньше домен «abcd», а теперь называется «xyz»). На самом деле, структура каталога является деревом, в нем много доменов, а сами домены объединены в иерархию. Переименование домена, это, на самом деле, реструктуризация леса. Можно переименовать домен таким образом, что он окажется в другом дереве.

Переименование домена. Утилита rendom.exe

Рассмотрим домен Contoso, подчиненный домену Sales в дереве WorldWideImporters.com. Его можно переименовать и назвать Contoso.Fabrikam.com. Это не просто переименование, это перенесение домена из одного дерева в другое, то есть достаточно нетривиальная процедура. Логично предположить, что переименование домена может привести к созданию нового дерева. Можно переименовать домен Contoso, который был подчинен домену Sales, и назвать его Contoso.com. Тогда домен станет родоначальником другого дерева в этом же лесе. Именно поэтому процесс переименования домена можно считать весьма сложной и нетривиальной процедурой.

В Windows 2000 такой возможности, как переименовать домен в приведенном выше контексте, не было в принципе. Если домен создан, то на всю жизнь он останется со своим именем. Единственный способ изменить ситуацию — это удалить домен, а потом создать его заново с новым именем.

Вместе с Windows 2003 поставляется утилита, которая называется Rendom, буквально от слов Rename Domain. Утилита Rendom.exe — это утилита командной строки, которая может использоваться для переименования домена. Правда, этот процесс состоит из шести этапов. Подробную информацию о нем можно отыскать в службе справки Windows 2003, специальных технических документах для Microsoft .NET, на сайте MSDN. Там подробно описано, как моделировать, проектировать и проводить процесс переименования домена, с использованием утилиты rendom. В любом случае, это сложный, многоэтапный процесс, требующий тщательной подготовки: слишком много связок и указателей, имен и прочих взаимозависимостей, которые формируются при создании доменов. Просто взять и одним махом все это перенести — невозможно.

В плане внедрения Active Directory появился режим установки контроллера домена со съемного носителя. Что имеется в виду? Очень часто встречается ситуация, когда предприятие внедряет Active Directory в удаленных офисах: связь с удаленным офисом слабая, плохие линии связи между головными офисами и филиалами. Тем не менее нужно в филиале установить новый контроллер доменов. Когда создается новый контроллер в уже существующем домене, утилита DCPromo связывается с существующими, работающими контроллерами и перекачивает себе всю базу данных и реплики, которые можно собрать с контроллера её домена. Если эта база занимает несколько десятков или сотен килобайт, то есть пустая (она по-умолчанию занимает несколько сот килобайт), то проблем нет. Но если говорить о работающей системе, в которой база может занимать десятки или сотни мегабайт, то её перекачка может оказаться просто невыполнимой задачей. Поэтому в этой ситуации можно решить проблему очень простым способом. С помощью Windows NT Back-up сделать архив в режиме «system state», то есть выбрать в консоли Windows NT Back-up опцию Back-up->SystemState. После этого весь созданный Back-up записать на носитель, например, на CD или DVD, взять этот диск и приехать с ним в удаленный офис, там восстановить всю информацию из архива с помощью той же самой Windows NT Back-up. Только нужно сделать восстановление не по умолчанию, а в другой каталог, чтобы сами файлы были просто выложены на диск. Естественно, не нужно заменять ту системную информацию, которая есть на существующем компьютере. Далее следует запустить утилиту DCPromo с ключом «/adv» и указать путь к тому хранилищу, где находится распакованный файл. После этого процесс инсталляции нового контроллера будет создавать свою реплику на основании информации со съемного носителя. При этом все равно потребуется связь с головным офисом, потому что помимо перекачки реплики, требуется еще установление определенных отношений с существующим доменом. Поэтому связь должна быть, но требования к ней существенно снижены: подойдет даже очень слабая линия. В приведенном сценарии 95% информации, которые нужно было перекачивать на новый контроллер, были перенесены на системный носитель, а линию связи между головным офисом и филиалом не пришлось перегружать.

Важно отметить, что у заказчиков по-прежнему очень часто используется Windows NT 4.0. Windows 2003 позволяет перейти с существующих каталогов (с NT 4 или с Windows 2000) быстрее, более безболезненно и эффективно. Этой цели служит утилита Active Directory Migration Tool (ADMT) . ADMT поможет с миграцией с Windows NT на Windows 2003, а также с Windows 2000 на Windows 2003 в том случае, если потребуется какая-то реструктуризация доменов, перенесение учетных записей и т.д.

Мастера Active Directory Migration Tool (ADMT) v.2

Active Directory Migration Tool представляет собой набор программ-мастеров. Каждый мастер выполняет определенную задачу (см. картинку выше). Важно, что большинство программ-мастеров имеет режим, который называется «Test migration settings and migrate later» — моделирование процесса без реального выполнения операций. Другими словами, процесс миграции эмулируется, и администратор может посмотреть, каков будет результат и как все будет происходить. Реальные действия в этом режиме не выполняются. В случае, когда результаты работы тестового режима удовлетворительны, можно попросить Active Directory Migration Tool выполнить полноценную миграцию.

Администрирование

Данная глава посвящена инструментальному администрированию. В принципе, нельзя сказать, что здесь появилось много новых очень полезных возможностей. Однако кое-что все-таки есть. Например, поддержка Drag&Drop: до выхода Windows 2003 поддержки Drag&Drop не было. Теперь можно кликнуть на объект «пользователь» и перетащить его мышкой в новый контейнер. Это очень удобно. Жаль, что такого механизма в предыдущих версиях не было.

Появилась дополнительная консоль для хранения запросов к каталогу. Известно, что Active Directory — это LDAP-каталог. Значит, к LDAP-каталогам можно делать запросы на стандартном языке запросов. Если эти запросы делать и не запоминать, то это является дополнительной нагрузкой на администратора: каждый раз ему нужно запрос писать заново или копировать его из какого-то документа. Для упрощения данного процесса предлагается раздел, который называется Saved Queries. В нем собственно и сохраняются те запросы, которые администратор или пользователь ввели в консоли.

Консоль сохраненных запросов к каталогу

Теперь, когда этот запрос потребуется вновь, достаточно просто выбрать его из списка. Более того, в правой части консоли отображаются результаты запроса: слева можно выбрать интересующий запрос и щелкнуть на нем, а справа уже появится результат отработки.

Windows Server 2003 содержит очень много программ командной строки. Это кажется странным и даже, может быть, противоречащим. Казалось бы, Microsoft все эти годы продвигает графический интерфейс, удобство управления с помощью графического интерфейса, но в то же время, оказывается, выпускает новые утилиты командной строки. Вот только для Active Directory их целых шесть штук.

Утилиты командной строки

В этом нет, на самом деле, никакого противоречия. Дело в том, что очень много операций, которые приходится выполнять администратору, удобнее делать в виде командных файлов. Например, когда речь идет о модификации у одинаковых или похожих объектов какого-то атрибута, это часто удобнее сделать в командной строке, написав соответствующий скрипт. Если необходимо изменить какой-то параметр, например, телефоны пользователей, которые прописаны в учетной записи (у всех в подразделении может поменяться телефон), можно зайти в каждую учетную запись и изменить телефон. Если это делать через графический интерфейс, то придется произвести как минимум сто операций по изменению объекта «Учетная запись». Можно же взять одну простую команду, которая называется DSMod (модификация объекта), сформировать строчку для записи новой информации, после чего написать скрипт с условиями поиска и выполнить всё в виде одной команды. Для таких операций (а в повседневной работе администратора их множество) следует использовать утилиты командной строки и скрипты.

Репликация

Вопросы репликации очень актуальны при внедрении Active Directory, проектировании и планировании инфраструктуры.

В Windows 2000 есть определенные ограничения по количеству сайтов, в которых можно было бы автоматически сгенерировать топологию. Существует служба, которая называется Inter-Site Topology Generator (ISTG) . Когда создаются два или три, а лучше пять или даже десять сайтов, служба ISTG автоматически генерирует топологию репликаций между сайтами, сама выбирает узловые серверы, сама определяет, как будет выполняться сценарий этой репликации. Всё хорошо, но если сайтов порядка двухсот, то служба ISTG не справляется с объемом информации и зацикливается. Поэтому для Windows 2000 есть совершенно четкая рекомендация — количество сайтов не должно быть более двухсот, если необходимо, чтобы топология репликации между сайтами генерировалась автоматически. Если же сайтов больше — автоматическую генерацию надо отключить и настраивать все это вручную.

Проблема, казалось бы, не очевидна, но с ней люди реально сталкиваются, когда доходит до внедрения Active Directory на многосайтные системы. Windows Server 2003 снимает этот вопрос. В этой системе реализован абсолютно новый Inter-Site Topology Generator, который работает принципиально по-другому и генерирует топологию, используя новый алгоритм. Количество сайтов, которое может теперь автоматически генерироваться (топология которых может генерироваться автоматически с помощью службы ISTG), только на тестах было несколько тысяч. Неизвестно, кому может потребоваться столько сайтов, но, тем не менее, можно забыть о каком-либо ограничении только за счет модификации механизма ISTG.

Дополнительно можно отключить компрессию трафика между сайтами, если, конечно, это имеет смысл. Включение компрессии повышает нагрузку на процессоры узловых серверов. Если сеть позволяет, то, возможно, имеет смысл отключить компрессию с тем, чтобы передавать больше данных по сети, но тогда менее загружены будут контроллеры. Можно сделать наоборот: если необходимо сэкономить на сетевом трафике, имеет смысл включить компрессию.

Есть еще одно ограничение в том, как Active Directory в Windows 2000 реплицирует группы. Речь идет о группе безопасности. Когда дело касается назначения прав для доступа к каким-то объектам, обычно правильная практика администрирования подразумевает, что права назначаются группам. Пользователи либо включаются в группу, либо исключаются. Группа — это точно такой же объект в Active Directory, как и все остальные объекты. Объект же имеет атрибуты. Особенность группы заключается в том, что список членов группы — это не несколько атрибутов, это один атрибут с большим количеством значений, так называемый «Multi Value Attribute» (на самом деле, это один атрибут, у которого много значений). Механизм репликации Active Directory детализирован до уровня атрибута. Если объект модифицируется, то система будет реплицировать эти изменения ровно для тех атрибутов, которые изменились, а не для всего объекта целиком. Теперь вернемся к группе, у которой есть атрибут, состоящий, например, из ста значений. Если в группу входит сто человек, значит у этого атрибута сто значений. А если 5 тысяч? Ограничение заключается в следующем: если членство в группе составляет 5 тысяч объектов, то репликация такого объекта становилась невозможна. Как только появится 5001 член группы, сразу же разрушается процесс репликации этой группы на Windows 2000. Есть даже документированный способ атаки, когда администратор, обиженный на кого-то, может разрушить процесс репликации в системе, просто написав скрипт, который циклическим образом поместит в какую-то группу 5 тыс. членов. После чего возникают проблемы с репликацией каталога. Windows Server 2003 Active Directory вводит дополнительный механизм, который называется «Репликация присоединенных значений» («Linked Value Replication»).

В этом случае механизм предназначен исключительно для репликации атрибутов, у которых есть много значений. То есть теперь, при использовании этого механизма членство в группе реплицируется на уровне отдельных членов. Если включить нового человека в группу, то репликация будет вестись не всего списка, как атрибут, а только значения за счет механизма Linked Value Replication.

Еще одна проблема, связанная с репликацией, имела отношение к глобальному каталогу. Трудность заключалась в том, как ведет себя глобальный каталог, когда администратор модифицирует, так называемый, Partial Attribute Set (PAS) — список атрибутов, которые должны быть помещены в глобальный каталог.

Возможно, имеет смысл пояснить. У каждого атрибута есть статусное значение: помещать в глобальный каталог или нет. Глобальный каталог — это дополнительный каталог, который содержит информацию обо всех объектах, которые есть в каталоге, но не полностью, а ровно списки тех атрибутов, которые помечены, как экспортируемые в глобальный каталог. Таким образом, например, о каждом пользователе в глобальный каталог помещается его имя, его электронный адрес, возможно, еще какой-нибудь дополнительный параметр. Буквально несколько параметров, для того, чтобы можно было быстро найти этого пользователя в каталоге.

Проблема возникает, когда администратор модифицирует схему и для какого-то еще одного атрибута изменяет статус, переключая его в этот режим. Был атрибут, который в глобальный каталог не попадал, администратор пошел и изменил схему, включил этот атрибут в PAS, после этого, помимо репликации всей схемы, на Windows 2000 произойдет полная ресинхронизация всех серверов, которые хранят глобальный каталог. Это вызовет весьма существенную загрузку сетевым трафиком и некоторый, даже внутренний простой службы каталогов.

Windows Server 2003 снимает эту проблему. Репликация и синхронизация глобального каталога будет проводиться исключительно в объеме добавленного атрибута. То есть когда проводится операция добавления атрибута к PAS, происходит просто сбор информации у тех объектов, у которых этот атрибут есть. А затем он [атрибут] добавляется к глобальному каталогу. Полной синхронизации не происходит.

Еще одна дополнительная функция, касающаяся глобального каталога — это механизм кэширования универсальных групп. Напомню, группы в Active Directory бывают трех типов: локальные, глобальные и универсальные. Локальные и глобальные хранятся вместе с репликой на контроллере, универсальные группы хранятся в глобальном каталоге. Когда сотрудник удаленного офиса хочет войти в сеть, система провести регистрацию пользователя в сети и создать его контекст безопасности. Для этого ей необходимо узнать, в какие группы входит пользователь. Узнать о локальных и глобальных группах Windows 2000 может на своем ближайшем контроллере, но по устройству сети, глобальный каталог находится в головном офисе. Проверить членство пользователя в универсальных группах можно только, сделав запрос к глобальному каталогу. Поэтому на момент регистрации необходимо послать запрос в головной офис. Если связь оборвана и глобальный каталог не доступен, то пользователю будет отказано в регистрации (по умолчанию в этой ситуации). Если в реестре поставить значение «игнорировать ошибки, связанные с членством в универсальных группах», в системе безопасности образуется дыра.

Windows Server 2003 предлагает механизм кэширования универсальных групп. Теперь требуется подключение к глобальному каталогу только при самой первой регистрации пользователя. Эти группы попадают на контроллер и там сохраняются. Каждая последующая регистрация пользователя не потребует обращения, потому что членство в универсальных группах уже известно. При этом кэширование информации определенным образом обновляется: через условленные промежутки времени информация глобального каталога запрашивается для обновления информации о членстве пользователей в универсальных группах.

Доверие между лесами

Доверие между лесами позволяет интегрировать совершенно независимые организации. Active Directory представляет собой структуру, в которой может быть дерево доменов с корневым доменом, а может быть лес, состоящий из нескольких деревьев. Характеристикой леса является то, что для всех доменов, входящих в него, для всех тех деревьев, есть три одинаковые сущности — это единая схема, единые контейнеры конфигурации и общий глобальный каталог для леса. Естественно, пространство имен у них разное, хотя можно дать имя лесу целиком. Если это не сделано, то у каждого дерева будет своя иерархия имен. Можно сделать так, что все деревья в лесе будут выстроены в одну систему имен.

Доверие между лесами

Когда речь идет об интеграции и взаимодействии между двумя разными лесами, обычно имеются две разные системы, построенные независимо друг от друга. Тем не менее, необходимо, чтобы пользователи одного леса (определенные только в одном лесе) могли обращаться к объектам, определенным в другом лесе. Для этого нужно установить доверительные отношения.

Windows 2000 позволяет сделать прямые и транзитивные отношения между конкретными доменами из разных лесов, но работать это будет только для данных доменов. Windows Server 2003 предлагает новый тип доверия, который называется «Отношение доменов между лесами». Эти отношения являются транзитивными для доменов, которые входят в каждый из лесов. То есть, когда два леса соединяются доверительными отношениями, пользователи из любого домена одного леса абсолютно прозрачно могут видеть объекты другого леса и обращаться к ним из любых доменов.

Можно сделать цепочку, например, из трех лесов A, B, C. A доверяет В, а В доверяет С. Из этого не следует, что между лесом А и С тоже установились доверительные отношения. Это как в Windows NT 4: не транзитивные отношения в том смысле, что они не транзитивны между лесами. Но между доменами, которые связывают два леса, отношения являются транзитивными.

Управление групповыми политиками

Групповые политики — это основной инструмент, который используется для управления практически всеми подсистемами и компонентами в рамках Windows. Будь то рабочая станция и ее настройки, будь то сервер и его сетевые службы, Active Directory, параметры безопасности — все это настраивается через групповые политики.

Механизм групповых политик позволяет назначать политики контейнерам, то есть организационным подразделениям, сайтам и доменам. Групповую политику нельзя назначить конкретному пользователю. При этом, поскольку структура контейнеров в Active Directory иерархична, можно на разных уровнях назначать разные групповые политики. Следовательно, работают механизмы наследования. У администратора есть определенные функции по блокировке наследования или, наоборот, по принудительному применению политики наследования. Администратор имеет возможность фильтровать применение групповых политик через права доступа. В любом случае, большое количество задач решается с помощью не меньшего количества инструментов. Для каждой задачи есть определенный инструмент. Таким образом, чтобы управлять групповыми политиками в Windows 2000, требуется знать порядка шести инструментов и использовать их для различных задач.

Windows Server 2003 позволяет существенно упростить жизнь администратору за счет появления специального инструмента, который называется Group Policy Management Console. Это интегрированная или консолидированная консоль, которая включает в себя интерфейс для выполнения абсолютно всех задач, связанных с групповыми политиками. Больше не нужно ломать голову, где делается данная операция — все в Group Policy Management Console, при этом консоль группирует информацию очень логично, интуитивно понятно.

Помимо того, что Group Policy Management Console является консолидированным графическим инструментарием, она еще и добавляет ряд новых функций к управлению групповыми политиками. Например, функции архивирования и восстановления групповых политик, функции копирования групповых политик между доменами одного леса и импорт/экспорт групповых политик.

Group Policy Management Console, как составная часть Windows Server 2003, отсутствует. Ее нужно скачивать с web-сервера Microsoft (http://www.microsoft.com/downloads). Установить консоль можно либо на Windows Server 2003, либо на Windows XP при наличии Service Pack 1 и .NET Framework. Таким образом, с помощью Group Policy Management Console можно управлять групповыми политиками, даже не находясь непосредственно на контроллере домена. Можно установить консоль прямо на рабочую станцию Windows XP и с этой рабочей станции централизованно управлять всеми групповыми политиками леса. Кроме того, в составе Group Policy Management Console есть два мастера, которые позволяют анализировать и моделировать процесс применения групповых политик. Первый называется «Мастер результатов применения групповых политик» и он показывает, какие политики применялись к данному конкретному компьютеру, какие значения изменились и с каких политик эти значения были получены. Если что-то не применилось, мастер показывает, почему это не применилось.

Понятно, что данный механизм требует подключения к тому компьютеру, который подвергается анализу. То есть в режиме удаленного подключения администратор, конечно, может подключиться к любой рабочей станции и попросить проанализировать, как применялись групповые политики к этой машине. Можно поступить другим образом: прежде чем разворачивать и внедрять систему групповых политик, можно смоделировать, а что будет происходить с пользователем, или с компьютером, когда к нему применится групповая политика.

Процесс такого моделирования выполняется с помощью консоли, которая расположена в Group Policy Management Console и называется Process Modeling. Моделирование не требует подключения к исследуемому компьютеру. Оно работает только с информацией, которая хранится в Active Directory. Достаточно просто иметь доступ к контроллеру Windows Server 2003 Active Directory. Можно, например, представить, что случится, если пользователь войдет в какую-то группу безопасности, можно условно поместить пользователя в какой-то контейнер и посмотреть, что произойдет.

Есть еще некоторые новые возможности Group Policy Management Console — это архивирование и восстановление групповых политик. Сами объекты можно сохранить в виде файла в определенном каталоге. Потом их можно восстановить обратно в случае какой-то проблемы или при экспериментах с доменом, Active Directory или групповыми политиками. Важно, что восстановить групповую политику можно только в том же домене, в котором она была заархивирована. Восстанавливается только объект групповой политики сам по себе: то, что было к нему дополнительно привязано, нельзя поместить в архив, соответственно, восстановить тоже.

Перейдем теперь к Windows Management Instrumentations (WMI). Это технология, которая сейчас является основной в управлении системами. WMI используется практически везде: любая служба так или иначе задействует WMI.

С помощью WMI можно получать информацию обо всех объектах, которые существуют в системе, будь то аппаратные устройства или какие-то программные компоненты. Абсолютно любая информация может быть получена путем запроса к базе данных WMI. Поскольку такой механизм существует, Microsoft разработала дополнительную функциональность к применению групповых политик. Появилась возможность фильтровать применение групповых политик на основании обращения к базе WMI. То есть можно буквально в групповой политике назначить фильтр. Например, если ответ на запрос, который посылается к WMI, будет положительным, то групповая политика применяется, а если будет отрицательным, то групповая политика не применяется.

Политика ограничения на использование программ

Это централизованная политика, которая может реализовываться на уровне всего предприятия. С её помощью администратор имеет возможность ограничить список программ, которые могут запускать пользователи на своих рабочих станциях. Администратор может, наоборот, указать список программ, которые пользователи на своих машинах ни при каких условиях запускать не могут.

Для реализации этого механизма используется принцип: базовый уровень, плюс исключение. Соответственно, базовые уровни могут быть двух типов для разных сценариев. Первый базовый уровень называется «Disallowed»: все программы по-умолчанию запрещены, кроме тех, которые разрешены в исключениях, в дополнительных правилах. Второй называется Unrestricted: разрешены все программы, но в списке дополнительных правил указаны исключения, то есть черный список программ, которые нельзя запускать.

Правила могут быть четырех типов (ранжированы по приоритету): Certificate (максимальный приоритет), Hash, Path и Zone. Приоритет актуален, когда есть несколько политик, определяющих одно и то же приложение разными правилами. Например, одна политика разрешает запускать все программы, которые расположены в каталоге «ABCD», а другая политика запрещает запускать программы, имеющие такой-то хэш. Если окажется, что эта программа, которую запрещено запускать, находится в разрешенном каталоге ABCD, то сильнее окажется правило запрета, потому что правило по хэшу «побеждает» правило по пути. Именно для этого используется приоритет.

Заключение

Можно резюмировать, что с появлением Windows Server 2003 добавилось не так уж и много полезных возможностей для работы с Active Directory. Тем не менее, некоторые из них очень полезны и могут сэкономить время и нервы системному администратору. Это, прежде всего, Group Policy Management Console и утилиты командной строки. Остальные изменения зачастую устраняют недоработки предыдущих версий системы (обновленные механизмы и алгоритмы), однако все равно необходимо знать, где именно возможности Active Directory расширены и как ими пользоваться…

Короче говоря, AD позволяет использовать единую точку администрирования для всех публикуемых ресурсов. В основе AD используется стандарт именования X.500, система доменных имён – Domain Name System (DNS) для определения местоположения, и в качестве основного протокола используется Lightweight Directory Access Protocol (LDAP).

AD объединяет логическую и физическую структуру сети. Логическая структура AD состоит из следующих элементов:

-

организационное подразделение (organizational unit)

– подгруппа компьютеров, как правило, отражающая структуру компании; -

домен (domain)

– группа компьютеров, совместно использующих общую базу данных каталога; -

дерево доменов (domain tree)

– один или несколько доменов, совместно использующих непрерывное пространство имен; -

лес доменов (domain forest)

– одно или несколько деревьев, совместно использующих информацию каталога.

К физической структуре относятся следующие элементы:

-

подсеть (subnet)

– сетевая группа с заданной областью IP-адресов и сетевой маской; -

сайт (site)

– одна или несколько подсетей. Сайт используется для настройки доступа к каталогу и для репликации.

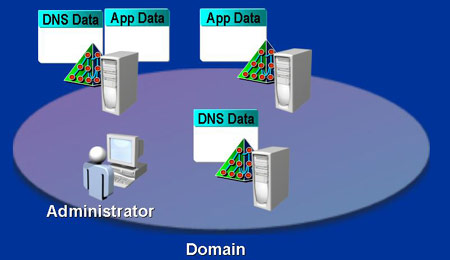

В каталоге хранятся сведения трех типов: данные домена, данные схемы и данные конфигурации. AD использует только контроллеры доменов. Данные домена реплицируются на все контроллеры домена. Все контроллеры домена равноправны, т.е. все вносимые изменения с любого контроллера домена будут реплицированы на все остальные контроллеры домена. Схема и данные конфигурации реплицируются во все домены дерева или леса. Кроме того, все объекты индивидуального домена и часть свойств объектов леса реплицируются в глобальный каталог (GC). Это означает, что контроллер домена хранит и реплицирует схему для дерева или леса, информацию о конфигурации для всех доменов дерева или леса и все объекты каталога и свойства для собственного домена.

Контроллер домена, на котором хранится GC, содержит и реплицирует информацию схемы для леса, информацию о конфигурации для всех доменов леса и ограниченный набор свойств для всех объектов каталога в лесу (который реплицируется только между серверами GC), а также все объекты каталога и свойства для своего домена.

Контроллеры домена могут иметь разные роли хозяев операций. Хозяин операций решает задачи, которые неудобно выполнять в модели репликации с несколькими хозяевами.

Существует пять ролей хозяина операций, которые могут быть назначены одному или нескольким контроллерам доменов. Одни роли должны быть уникальны на уровне леса, другие на уровне домена.

В каждом лесе AD существуют следующие роли:

-

Хозяин схемы (schema master)

– управляет обновлениями и изменениями схемы каталога. Для обновления схемы каталога необходим доступ к хозяину схемы. Чтобы определить, какой сервер в данное время является хозяином схемы в домене, нужно в окне командной строки набрать команду

dsquery server -hasfsmo schema -

Хозяин именования доменов (domain naming master)

– управляет добавлением и удалением доменов в лесу. Чтобы добавить или удалить домен требуется доступ к хозяину именования доменов. Чтобы определить, какой сервер в данное время является хозяином именования доменов, в окне командной строки введите

dsquery server -hasismo name

Эти роли, общие для всего леса в целом и являются в нем уникальными.

В каждом домене AD обязательно существуют следующие роли:

-

Хозяин относительных идентификаторов (relative ID master)

– выделяет относительные идентификаторы контроллерам доменов. Каждый раз при создании объекта пользователя, группы, или компьютера, контроллеры назначают объекту уникальный идентификатор безопасности, состоящий из идентификатора безопасности домена и уникального идентификатора, который был выделен хозяином относительных идентификаторов. Чтобы определить, какой сервер в данное время является хозяином относительных идентификаторов домена, в командной строке введите

dsquery server -hasfsmo rid -

Эмулятор PDC (PDC emulator)

– в смешанном или промежуточном режиме домена действует как главный контроллер домена Windows NT. Он аутентифицирует вход в Windows, обрабатывает изменения пароля и реплицирует обновления на BDC, если они есть. Чтобы определить, какой сервер в данное время является эмулятором PDC домена, в командной строке введите

dsquery server -hasfsmo pdc -

Хозяин инфраструктуры (infrastructure master)

– обновляет ссылки объектов, сравнивая данные своего каталога с данными GC. Если данные устарели, он запрашивает из GC обновления и реплицирует их на остальные контроллеры домена. Чтобы определить, какой сервер в данное время является хозяином инфраструктуры домена, в командной строке введите

dsquery server -hasfsmo infr

Эти роли, общие для всего домена и должны быть в нем уникальны.

Роли хозяев операций назначаются автоматически первому контроллеру в домене, но могут быть в дальнейшем переназначены вами. Если в домене только один контроллер, то он выполняет все роли хозяев операций сразу.

Не рекомендуется разносить роли хозяина схемы и хозяина именования доменов. По-возможности назначайте их одному контроллеру домена. Для наибольшей эффективности желательно, чтобы хозяин относительных идентификаторов и эмулятор PDC также находились на одном контроллере, хотя при необходимости эти роли можно разделить. В большой сети, где большие нагрузки снижают быстродействие, хозяин относительных идентификаторов и эмулятор PDC должны быть размещены на разных контроллерах. Кроме того, хозяин инфраструктуры не рекомендуется размещать на контроллере домена, хранящем глобальный каталог.

Инсталляция контроллера домена (DC) на базе Windows Server 2003 с помощью мастера установки Active Directory

Установка контроллера домена производится с помощью мастера Active Directory Installation Wizard. Чтобы повысить статус сервера до контроллера домена необходимо убедиться в выполнении всех необходимых для этого требований:

- На сервере должен быть хотя бы один раздел NTFS для размещения системного тома SYSVOL.

- Сервер должен иметь доступ к DNS серверу. Желательно установить службу DNS на этом же сервере. Если используется отдельный сервер, то необходимо убедиться, что он поддерживает ресурсные записи Service Location (RFC 2052) и протокол Dynamic Updates (RFC 2136).

- Необходимо иметь учётную запись с правами локального администратора на сервере.

Рассмотрим подробно повышение роли сервера до контроллера домена Active Directory по шагам:

-

Чтобы запустить мастер повышения статуса сервера необходимо в меню

Start (Пуск) выбрать

Run… (Выполнить…), ввести

dcpromo и нажать OK. -

После запуска мастера установки Active Directory нажмите

Next (Далее). -

На странице

Domain Controller Type (Тип контроллера домена) выберите вариант

Domain controller for a new domain (Контроллер домена в новом домене). Нажмите

Next.Тип контроллера домена

-

На странице

Create New Domain (Создать новый домен) выберите вариант

Domain in a new forest (Новый домен в новом лесу). Нажмите

Next. -

На странице

New Domain Name (Новое имя домена) введите полное (FQDN) DNS-имя для создаваемого нового домена леса Active Directory (например, mydomain.local). Не рекомендуется использовать одиночное (single label) имя домена (например, mydomain). Нажмите

Next. -

Проверьте NetBIOS-имя на странице

NetBIOS Domain Name (NetBIOS-имя домена). Хотя домены Active Directory обозначаются в соответствии со стандартами именования DNS, необходимо так же задать NetBIOS-имя. NetBIOS-имена по возможности должны совпадать с первой меткой DNS-имени домена. Если первая метка DNS-имени домена Active Directory отличается от его NetBIOS-имени, в качестве полного доменного имени используется DNS-имя, а не NetBIOS-имя. Нажмите

Next. -

На странице

Database and Log Folders (Папки базы данных и журналов) введите путь, по которому будут располагаться папки базы данных и журналов, или нажмите кнопку

Browse (Обзор), чтобы указать другое расположение. Убедитесь, что на диске достаточно места для размещения базы данных каталога и файлов журналов, чтобы избежать проблем при установке или удалении Active Directory. Мастеру установки Active Directory необходимо 250 МБ дискового пространства для установки базы данных Active Directory и 50 МБ для файлов журналов. Нажмите

Next. -

На странице

Shared System Volume (Общий доступ к системному тому) укажите расположение, в которое следует установить папку SYSVOL, или нажмите кнопку

Browse (Обзор), чтобы выбрать расположение. Папка SYSVOL должна находиться на томе NTFS, так как в ней находятся файлы, реплицируемые между контроллерами домена в домене или лесу. Эти файлы содержат сценарии, системные политики для Windows NT 4.0 и более ранних версий, общие папки NETLOGON и SYSVOL и параметры групповой политики. Нажмите

Next. -

На странице

DNS Registration Diagnostics (Диагностика регистрации DNS) проверьте правильность установки параметров. Если в окне

Diagnostic Results (Результаты диагностики) отображается сообщение об ошибках диагностики, нажмите кнопку

Help (Справка) для получения дополнительных инструкций по устранению ошибки. Нажмите

Next. -

На странице

Permissions (Разрешения) выберите требуемый уровень совместимости приложений с операционными системами pre-Windows 2000, Windows 2000 или Windows Server 2003. Нажмите

Next. -

На странице

Directory Services Restore Mode Administrator Password (Пароль администратора для режима восстановления) введите и подтвердите пароль для учетной записи администратора режима восстановления Active Directory для данного сервера. Этот пароль необходим для восстановления резервной копии состояния системы данного контроллера домена в режиме восстановления Active Directory. Нажмите

Next. -

Проверьте сведения на странице

Summary (Сводка) и нажмите

Next. -

После завершения установки нажмите кнопку

Finish (Готово). Для перезагрузки компьютера нажмите кнопку

Restart Now (Перезагрузить сейчас), чтобы изменения вступили в силу.

Основы управления доменом Active Directory

Ряд средств в оснастках Microsoft Management Console (MMC) упрощает работу с Active Directory.

Оснастка

Active Directory Users and Computers (Active Directory – пользователи и компьютеры) является консолью управления MMC, которую можно использовать для администрирования и публикации сведений в каталоге. Это главное средство администрирования Active Directory, которое используется для выполнения всех задач, связанных с пользователями, группами и компьютерами, а также для управления организационными подразделениями.

Для запуска оснастки Active Directory Users and Computers (Active Directory – пользователи и компьютеры) выберите одноименную команду в меню

Administrative Tools (Администрирование).

Active Directory Users and Computers

По умолчанию консоль Active Directory Users and Computers работает с доменом, к которому относится Ваш компьютер. Вы можете получить доступ к объектам компьютеров и пользователей в этом домене через дерево консоли или подключиться к другому домену. Средства этой же консоли позволяют просматривать дополнительные параметры объектов и осуществлять их поиск.

Получив доступ к домену вы увидите стандартный набор папок:

-

Saved Queries

(Сохраненныезапросы) – сохраненные критерии поиска, позволяющие оперативно повторить выполненный ранее поиск в Active Directory; -

Builtin

– список встроенных учетных записей пользователей; -

Computers

– контейнер по умолчанию для учетных записей компьютеров; -

Domain Controllers

– контейнер по умолчанию для контроллеров домена; -

ForeignSecurityPrincipals

– содержит информацию об объектах из доверенного внешнего домена. Обычно эти объекты создаются при добавлении в группу текущего домена объекта из внешнего домена; -

Users

– контейнер по умолчанию для пользователей.

Некоторые папки консоли по умолчанию не отображаются. Чтобы вывести их на экран, выберите в меню

View (Вид) команду

Advanced Features (Дополнительные функции). Вот эти дополнительные папки:

-

LostAndFound

– потерявшие владельца, объекты каталога; -

NTDS Quotas

– данные о квотировании службы каталогов; -

Program Data

– сохраненные в службе каталогов данные для приложений Microsoft; -

System

– встроенные параметры системы.

Вы можете самостоятельно добавлять папки для организационных подразделений в дерево AD.

OU

Рассмотрим пример создания учётной записи пользователя домена. Чтобы создать учётную запись пользователя щелкните правой кнопкой контейнер, в который вы хотите поместить учетную запись пользователя, выберите в контекстном меню

New (Создать), а затем –

User (Пользователь). Откроется окно мастера

New Object – User (Новый объект – Пользователь):

- Введите имя, инициал и фамилию пользователя в соответствующих полях. Эти данные потребуются для создания отображаемого имени пользователя.

- Отредактируйте полное имя. Оно должно быть уникальным в домене и иметь длину не более 64 символов.

- Введите имя для входа. С помощью раскрывающегося списка выберите домен, с которым будет связана учетная запись.

- При необходимости измените имя пользователя для входа в системы с ОС Windows NT 4.0 или более ранними версиями. По умолчанию в качестве имени для входа в системы с предыдущими версиями Windows используются первые 20 символов полного имени пользователя. Это имя также должно быть уникальным в домене.

-

Щёлкните

Next (Далее). Укажите пароль для пользователя. Его параметры должны соответствовать вашей политике паролей;Confirm Password (Подтверждение) – поле, используемое для подтверждения правильности введенного пароля;

User must change password at next logon (Требовать смену пароля при следующем входе в систему) – если этот флажок установлен, пользователю придется изменить пароль при следующем входе в систему;

User cannot change password (Запретить смену пароля пользователем) – если этот флажок установлен, пользователь не может изменить пароль;

Password never expires (Срок действия пароля не ограничен) – если этот флажок установлен, время действия пароля для этой учетной записи не ограничено (этот параметр перекрывает доменную политику учетных записей);

Account is disabled (Отключить учетную запись) – если этот флажок установлен, учетная запись не действует (параметр удобен для временного запрета использования кем-либо этой учетной записи).

Учётные записи позволяют хранить контактную информацию пользователей, а так же информацию об участии в различных доменных группах, путь к профилю, сценарий входа, путь домашней папки, список компьютеров, с которых пользователю разрешён вход в домен и т.д.

Сценарии входа определяют команды, выполняемые при каждом входе в систему. Они позволяют настроить системное время, сетевые принтеры, пути к сетевым дискам и т.д. Сценарии применяются для разового запуска команд, при этом параметры среды, задаваемые сценариями, не сохраняются для последующего использования. Сценариями входа могут быть файлы сервера сценариев Windows с расширениями .VBS, .JS и другие, пакетные файлы с расширением .ВАТ, командные файлы с расширением .CMD, программы с расширением .ЕХЕ.

Можно назначить каждой учетной записи свою домашнюю папку для хранения и восстановления файлов пользователя. Большинство приложений по умолчанию открывают домашнюю папку для операций открытия и сохранения файлов, что упрощает пользователям поиск своих данных. В командной строке домашняя папка является начальным текущим каталогом. Домашняя папка может располагаться как на локальном жестком диске пользователя, так и на общедоступном сетевом диске.

К доменным учётным записям компьютеров и пользователей могут применяться групповые политики. Групповая политика упрощает администрирование, предоставляя администраторам централизованный контроль над привилегиями, разрешениями и возможностями пользователей и компьютеров. Групповая политика позволяет:

- создавать централизованно управляемые специальные папки, например My Documents (Мои документы);

- управлять доступом к компонентам Windows, системным и сетевым ресурсам, инструментам панели управления, рабочему столу и меню Start (Пуск);

- настроить сценарии пользователей и компьютеров на выполнение задачи в заданное время;

- настраивать политики паролей и блокировки учетных записей, аудита, присвоения пользовательских прав и безопасности.

Помимо задач управления пользовательскими учётными записями и группами существует масса других задач управления доменом. Для этого служат другие оснастки и приложения.

Оснастка

Active Directory Domains and Trusts (Active Directory – домены и доверие) служит для работы с доменами, деревьями доменов и лесами доменов.

Оснастка

Active Directory Sites and Services (Active Directory – сайты и службы) позволяет управлять сайтами и подсетями, а так же межсайтовой репликацией.

Для управления объектами AD существуют средства командной строки, которые позволяют осуществлять широкий спектр административных задач:

-

Dsadd

– добавляет в Active Directory компьютеры, контакты, группы, организационные подразделения и пользователей. Для получения справочной информации введите

dsadd /?, например

dsadd computer/? -

Dsmod

– изменяет свойства компьютеров, контактов, групп, организационных подразделений, пользователей и серверов, зарегистрированных в Active Directory. Для получения справочной информации введите

dsmod /?, например

dsmod server /? -

Dsmove

– перемещает одиночный объект в новое расположение в пределах домена или переименовывает объект без перемещения. -

Dsget

– отображает свойства компьютеров, контактов, групп, организационных подразделений, пользователей, сайтов, подсетей и серверов, зарегистрированных в Active Directory. Для получения справочной информации введите

dsget /?, например

dsget subnet /? -

Dsquery

– осуществляет поиск компьютеров, контактов, групп, организационных подразделений, пользователей, сайтов, подсетей и серверов в Active Directory по заданным критериям. -

Dsrm

– удаляет объект из Active Directory. -

Ntdsutil

– позволяет просматривать информацию о сайте, домене или сервере, управлять хозяевами операций (operations masters) и обслуживать базу данных Active Directory.

Так же существуют средства поддержки Active Directory:

-

Ldp

– Осуществляет в Active Directory Administration операции по протоколу LDAP. -

Replmon

– Управляет репликацией и отображает ее результаты в графическом интерфейсе. -

Dsacls

– Управляет списками ACL (списками управления доступом) для объектов Active Directory. -

Dfsutil

– Управляет распределенной файловой системой (Distributed File System, DFS) и отображает сведения о её работе. -

Dnscmd

– Управляет свойствами серверов, зон и записей ресурсов DNS. -

Movetree

– Перемещает объекты из одного домена в другой. -

Repadmin

– Управляет репликацией и отображает её результаты в окне командной строки. -

Sdcbeck

– Анализирует распространение, репликацию и наследование списков управления доступом. -

Sidwalker

– Задает списки управления доступом для объектов, в прошлом принадлежавших перемещенным, удаленным или потерянным учетным записям. -

Netdom

– Позволяет управлять доменами и доверительными отношениями из командной строки.

Как видно из этой статьи объединение групп компьютеров в домены на базе Active Directory позволяет существенно снизить издержки административных задач за счёт централизации управления доменными учётными записями компьютеров и пользователей, а так же позволяет гибко управлять правами пользователей, безопасностью и массой других параметров. Более подробные материалы по организации доменов можно найти в соответствующей литературе.

Источник: windowsfaq.ru

Оцените статью: Голосов