Администраторы сетей на базе Win-dows давно уже сетуют на сложности удаленного управления системами в этой среде. Полного набора средств для выполнения такого рода задач нет ни в самой Windows NT, ни в прилагаемых к ней комплектах ресурсов, а то, что есть, не вполне удовлетворяет специалистов как с точки зрения функциональности, так и по параметрам безопасности (типичный пример тому — служба Telnet системы NT). И дело, пожалуй, не столько в инструментарии, сколько в том, что средства дистанционного управления не предусмотрены ни в базовой поставке ОС, ни в ее службах или компонентах. Можно, конечно, воспользоваться графическими пакетами дистанционного управления, скажем pcAnywhere32 компании Symantec, но это связано с дополнительными расходами в виде лицензионных платежей, сумма которых зависит от числа серверов в сети. И потом, возможности программ такого рода ограничены хотя бы потому, что значительная часть полосы пропускания уходит на обслуживание запросов собственно графического интерфейса Windows.

Если не считать нареканий на нестабильность и на то, что систему приходится часто перезапускать, претензии к NT связаны в основном с отсутствием программ с интерфейсом командной строки и встроенных средств дистанционного администрирования. Как-то на конференции я слышал, как Марк Минаси, внештатный редактор журнала Windows 2000 Magazine, прокомментировал ситуацию так: «Что требуется для управления удаленным сервером UNIX? Протокол Telnet. А если это сервер NT? Тут уже не обойтись без авиабилета до места эксплуатации сервера».

Конечно, такое сравнение систем на базе Windows и ОС типа UNIX, предполагающих использование интерфейса командной строки, может вызвать улыбку, однако оно обнажает весьма серьезный вопрос — необходимость оснащения серверов Windows современными средствами дистанционного администрирования. Впрочем, к чести сотрудников корпорации Microsoft надо сказать, что в ответ на жалобы пользователей NT они всерьез взялись за эту проблему при разработке Windows 2000.

Служба терминалов

Предложенное Microsoft решение складывается из двух составляющих. Во-первых, в ОС Windows 2000 были реализованы усовершенствованные утилиты командной строки, и это сократило число задач, требующих использования графических средств. В рамках этого подхода разработчики создали новые утилиты командной строки, такие, как NetShell (Neth), и усовершенствовали утилиты командной строки системы NT. Во-вторых, специалисты Microsoft реализовали удаленный доступ к серверам через графический интерфейс, расширив возможности технологии, реализованной в семействе продуктов Windows 2000 Server (речь идет о службе терминалов Windows 2000 Server Terminal Services).

В системе NT терминальные службы для тонких клиентов реализованы в версии NT Server 4.0 — Terminal Server Edition (WTS). Эта версия NT Server 4.0 построена на базе обеспечивающего взаимодействие с несколькими пользователями ядра, которое значительно отличается от других версий NT. WTS можно оснастить дополнительными службами и средствами, которые имеются в Citrix MetaFrame. Эти средства предоставляют удаленным клиентам и терминалам на базе Windows (Windows-based terminals, или WBTs) доступ к NT и прикладным программам на базе Windows, но в то же время они могут обеспечить доступ и администраторам, позволяя им управлять сервером терминалов.

В ядре операционной системы Win-dows 2000 разработчики Microsoft реализовали средства терминальной службы для всех версий Windows 2000 Server. Кроме того, здесь предусмотрен особый режим функционирования системы, предназначенный для обеспечения дистанционного администрирования любого сервера Win-dows 2000. Чтобы иметь возможность работать в этом режиме, не требуются особые лицензии, как в случае с обычным режимом работы службы терминалов — режимом сервера приложений. Достаточно просто активизировать службу Termi-nal Services в режиме административного управления на любом сервере Windows 2000; дополнительные лицензии для клиентов при этом не нужны. Хотя служба Terminal Services обеспечивает взаимодействие только с клиентами Windows, в систему Win-dows 2000 включены также 16- и 32-разрядные версии клиентов службы терминалов RDP 5.0. Таким образом, серверы Windows наконец-то получили полнофункциональные средства дистанционного администрирования и управления. Иначе говоря, теперь для удаленного администрирования серверов Windows уже нет нужды покупать ни программные пакеты дистанционного управления, ни авиабилет до места эксплуатации сервера. О том, как управлять машинами, которые работают в средах, отличных от Windows 2000 Server, рассказано во врезке «Дистанционное управление другими компонентами сети».

Установка службы Terminal Services

Установка службы Terminal Services особой сложности не представляет. Это можно сделать при выполнении этапа Additional Components процесса инсталляции Windows 2000 или после первоначальной установки Windows 2000 — в последнем случае надо обратиться к закладке Add/Remove Win-dows Components модуля Add/Remove Programs панели управления. Для установки службы достаточно выставить флажок Terminal Services, как показано на Экране 1. По умолчанию предполагается, что наряду с этим на сервере будет установлено программное обеспечение клиента Terminal Services, а также утилита, обеспечивающая создание установочных дисков для клиентов. Если нужно заблокировать инсталляцию клиентского ПО и процедуру создания установочных дисков для клиентов, щелкните на пункте Terminal Services и выберите элемент Details. На экране появится окно, в котором следует сбросить флажок Client Creator Files. Если же не блокировать установку клиентского ПО, то Windows 2000 скопирует его на сервер в папку %Systemroot%system32clients sclient. Позднее можно предоставить ее в коллективное пользование, чтобы установочные файлы клиентского программного обеспечения стали доступными для удаленных клиентов.

|

| Экран 1. Установка службы терминалов. |

Установив флажок Terminal Services, нужно нажать Next, в результате чего будет запущен показанный на Экране 2 мастер Components Wizard. Он предложит указать, какой режим функционирования — режим дистанционного администрирования или режим сервера приложений — требуется настраивать. Выберите режим дистанционного администрирования, сервер будет сконфигурирован для выполнения двух клиентских сеансов управления, причем дополнительные лицензии не потребуются. Более того, это позволит свести к минимуму снижение производительности сервера, неизбежное при активизации службы Terminal Services.

|

| Экран 2. Выбор режима работы службы терминалов. |

Проблема производительности имеет здесь особое значение, поскольку программные средства дистанционного управления и служб терминалов всегда отличаются требовательностью к ресурсам. Между тем выбор режима дистанционного администрирования по определению означает, что администратор хочет получить возможность удаленного управления устройствами, не обрекая при этом пользователей на резкое сокращение производительности в периоды интенсивной работы сервера терминалов.

При любом варианте установки службы Terminal Services на сервер Win-dows 2000 (т. е. при установке с помощью оснастки Add/Remove Programs) функции дистанционного администрирования активизируются лишь после повторного запуска системы. Надо сказать, что обычно при обслуживании системы Windows 2000 перезагружать компьютер приходится гораздо реже, чем при работе с NT, однако служба Terminal Services является исключением из этого правила.

Автоматическая установка

Процесс установки службы Terminal Services можно автоматизировать с помощью сценариев. Такая возможность особенно полезна в тех случаях, когда администратор уже использует сценарии инсталляции в автоматическом режиме при развертывании серверов Windows 2000.

Устанавливать службу автоматически можно с использованием сценариев автоматической установки, запускаемых с помощью ключа /u программ установки winnt или winnt32. Кроме того, для этого можно создать сценарий на базе службы Remote Instal-lation Services (RIS).

Для того чтобы установить и запустить службу Terminal Services без участия администратора, необходимо модифицировать разделы [Compo-nents] и [TerminalServices] файла автоматической установки (он может называться, скажем, unattend.txt). Если таких разделов в файле нет, их нужно создать. Раздел [Components] управляет установкой службы Terminal Services и клиентского ПО, а раздел [Terminal Services] — режимом конфигурирования службы Terminal Services.

[Components] TSEnable = ON TSClients = ON [TerminalServices] ApplicationServer=0

Более подробно эти параметры описаны в Таблице 1.

Параметры терминальной сессии

Служба терминалов Windows 2000 прекрасно функционирует в заданной изготовителем конфигурации, однако администратору может понадобиться изменить установки, принимаемые по умолчанию. Для настройки соединения службы терминалов используется утилита конфигурирования службы терминалов на базе консоли Microsoft Management Console (MMC); окно этой программы показано на Экране 3. Утилита в меню расположена в группе программ Administrative Tools сервера службы терминалов или в группе Windows 2000 Support Tools, которая устанавливается с компакт-диска Windows 2000 Professional.

|

| Экран 3. Настройка соединения. |

Допустим, потребовалось изменить алгоритм шифрования, используемый при передаче данных на сервер и с сервера в сеансе связи с клиентом RDP. При обмене данными с клиентами сервер терминалов Windows 2000 по умолчанию использует шифрование среднего уровня; иначе говоря, поступающие как на сервер, так и от сервера данные кодируются посредством стандартного 56-разрядного ключа. При шифровании низкого уровня тоже используются 56-разрядные ключи, однако служба терминалов шифрует только данные, поступающие от клиента к серверу. Ну а если используется шифрование высокого уровня, служба терминалов шифрует данные, направляемые как от сервера, так и на сервер, с помощью 128-разрядного ключа (если, конечно, и сервер, и клиент оснащены соответствующими средствами). Нетрудно догадаться, что с повышением уровня шифрования снижается быстродействие — чем надежнее код, тем больше времени требуют сеансы обмена с клиентами. Соответственно, если используется шифрование низкого уровня, производительность возрастает, но и риск несанкционированного доступа к информации — тоже, поскольку данные, пересылаемые службой терминалов в направлении сервер-клиент, не шифруются вообще.

Чтобы изменить уровень шифрования, нужно найти в списке, отображаемом в правой панели консоли, соединение RDP-Tcp, щелкнуть на нем правой кнопкой мыши и в открывшемся меню выбрать пункт Properties. На экране появится окно RDP-Tcp Properties (см. Экран 4). Нужно выбрать вкладку General и в разделе Encryption указать желаемый уровень шифрования.

|

| Экран 4. Настройка уровня шифрования для соединения RDP-Tcp. |

Возможно, потребуется изменить другие установки, связанные с дистанционным администрированием: например, параметры, задаваемые на вкладке Sessions окна RDP-Tcp Properties. Эти установки определяют, как служба терминалов реагирует на превышение тайм-аутов (timeouts) и как она прерывает сеансы связи с клиентами. К примеру, администратор может настроить службу терминалов таким образом, чтобы изменить заданные на стороне клиента значения различных параметров — лимитов времени на активные и бездействующие сеансы связи; задать реакцию системы (завершение сеанса или его отключение) на ситуацию, когда выделенный на сеанс лимит времени будет исчерпан, а также установить, каким образом и в какой момент времени прекращаются сеансы после инициированного пользователем отключения. Назовем еще две полезные вкладки: Permissions (она дает возможность указывать имена пользователей и групп, получивших право доступа к серверу службы терминалов) и Remote Control (позволяет удаленно управлять сеансом).

|

| Экран 5. Управление удаленными сеансами клиентов. |

Существует еще одна процедура управления службой терминалов, которой администраторам приходится заниматься хотя бы время от времени, — это работа с сеансами удаленных клиентов. Чтобы выполнить подобную операцию с сервера, на котором установлена служба терминалов, нужно запустить Terminal Services Manager (это еще одна утилита из группы Administrative Tools). Программа Ter-minal Services Manager (см. Экран 5) позволяет выполнять на сервере различные административные процедуры: восстанавливать активные, бездействующие или отключенные сеансы пользователей; завершать выполняющие процессы, отправлять сообщения подключенным пользователям, а также определять состояние сеансов. Кроме того, с помощью этой утилиты можно выполнять мониторинг сеанса (session shadowing), т. е. дистанционно наблюдать за сеансом связи пользователя с сервером терминалов или даже управлять им. Впервые эта функция была реализована компанией Citrix в службе терминалов на базе протокола архитектуры независимых вычислений ICA (Indepen-dent Computing Architecture). Теперь же ее воспроизвела и Microsoft в службе терминалов Windows 2000 на базе протокола RDP. Эта функция будет весьма кстати, если вдруг обнаружится, что в сети работает неизвестный пользователь с правами администратора, или потребуется помочь новому администратору, который находится в другом офисе. Кроме того, утилита Terminal Services Manager, как и большинство других административных инструментов Windows 2000, приспособлена для работы на уровне предприятия и позволяет администратору управлять не просто одним локальным сервером, а всеми серверами организации, на которых установлена служба терминалов.

Клиент TSAC: служба терминалов выходит в глобальную сеть

Порой корпорация Microsoft сопровождает шумной рекламной кампанией выпуск новых изделий, совсем того не заслуживающих, а бывает, и наоборот, очень полезные средства включаются в новые сервисные пакеты или обновленные версии программ, как говорится, совсем без фанфар. Именно так — очень скромно — дебютировал клиент Terminal Services Advanced Client (TSAC), поставляемый на компакт-диске с пакетом обновлений Windows 2000 Service Pack 1 (SP1). Эту программу также можно заказать на сайте Microsoft по адресу: http://www.microsoft.com/windows2000/ downloads/recommended/tsac. Напомню, что TSAC не является частью SP1 и не входит в загружаемую через Internet версию пакета исправлений. TSAC дополняет построенную на базе протокола RDP службу терминалов Windows 2000 Web-клиентом, отсутствовавшим в более ранних версиях.

TSAC представляет собой модуль расширения для любого сервера Windows 2000 или NT 4.0, на котором выполняется программа Microsoft Internet Information Server (IIS) версии 4.0 или более поздней. После установки клиента TSAC на сервере IIS последний превращается в своего рода шлюз службы терминалов, в систему, способную распределять и направлять сеансы Web-клиентов.

Клиентская часть модуля TSAC функционирует следующим образом. С помощью программы Microsoft Internet Explorer (IE) удаленный клиент соединяется с сервером IIS, на котором установлен модуль TSAC. Сервер выводит клиенту страницу, показанную на Экране 6, чтобы клиент мог соединиться с сервером службы терминалов внутри организации. В этот момент клиент загружает ActiveX-версию клиента RDP Terminal Services, поставляемую с Windows 2000 (разумеется, если на данный момент клиент ее не имеет). После загрузки клиент может проводить сеансы с сервером терминалов как в окне браузера, так и в полноэкранном режиме.

|

| Экран 6. Стандартная страница соединения с использованием TSAC. |

Еще одно достоинство клиента TSAC состоит в том, что его можно без проблем подключать и запускать из любого браузера IE, обеспечивающего загрузку и выполнение элементов управления ActiveX. К тому же клиент TSAC предоставляет администраторам больше возможностей для работы со службами терминалов, поскольку теоретически позволяет выполнять операции дистанционного управления из любого браузера IE, имеющего доступ к серверу.

Надо сказать, что и после выпуска TSAC в способе подключения клиентов к обеспечивающим службу терминалов серверам Windows 2000 принципиально ничего не изменилось. На выполняющем программу TSAC сервере IIS, хотя он и играет роль точки подключения для серверов службы терминалов, упомянутую службу можно и не устанавливать. Этот сервер IIS является лишь точкой распределения и подключения для удаленных клиентов, не более того. Далее, несмотря на то, что подключение клиентов осуществляется через оснащенный клиентом TSAC шлюз (Web-сервер), в конечном счете соединение между удаленным клиентом и сервером устанавливается не через упомянутый Web-сервер, а напрямую. Эти сеансы выполняются через порт TCP 3389 (между прочим, трафик RDP служб терминалов обычно тоже идет через этот порт). Поэтому при использовании TSAC через Internet или обычные соединения необходимо позаботиться о том, чтобы средства сетевой защиты не блокировали данный порт.

Однако TSAC — не единственный клиент RDP, ориентированный на работу в среде Web. Разработанная фирмой HOB программа HOBlink JWT (Java Windows Terminal) представляет собой клиента на базе языка Java, использующего протокол RDP 5.0 и способного взаимодействовать с любым сервером терминалов на базе RDP, в том числе Windows 2000 Server и WTS. Это решение подойдет для организаций, где браузеры IE не используются. Кроме того, его могут взять на вооружение администраторы, заинтересованные в функциональных возможностях, которыми не располагает TSAC.

Одна голова — хорошо, а четыре — лучше

По умолчанию при соединениях с TSAC используется HTML-файл default.htm. В нем содержится код на языке VBScript, обеспечивающий отображение сеанса связи с сервером терминала в окне браузера. Но вот как-то раз, просматривая на Web-сервере файлы, имеющие отношение к клиенту TSAC, я обнаружил другой файл с именем manyservers.htm. Заглянув в документацию по TSAC, я выяснил, что с помощью этого файла можно отображать в одном окне браузера несколько Web-серверов. Решив, что эта возможность вполне может пригодиться, я установил соединение с сервером TSAC, на этот раз указав в поле URL другое имя — manyservers.htm.

В итоге в одном окне браузера было отображено четыре окна сеансов с сервером терминалов. Правда, во всех четырех соединениях участвовал один и тот же сервер, так что проку от новой конфигурации было немного. Вернувшись к документации, я обнаружил, что, во-первых, этот файл HTML нельзя назвать законченным продуктом, во-вторых, он недостаточно документирован, и, в-третьих, эффект от его использования на самом деле не совсем такой, как обещают изготовители. Тогда я твердо решил, что негоже склонять голову перед строптивым файлом и надо попытаться его модифицировать, чтобы все-таки отобразить на одной странице браузера четыре окна, представляющие соединения с четырьмя серверами. Мои усилия увенчались успехом: после некоторой подстройки я получил страницу, которая формирует запрос и обеспечивает отображение четырех отдельных серверов. С тех пор я использую эту страницу (см. Экран 7), если мне нужно одновременно видеть состояние нескольких серверов.

|

| Экран 7. Страница соединения manyservers.htm, поддерживающая четыре сессии. |

Эта административная консоль для четырех серверов генерируется созданной мною измененной версией файла manyservers.htm, которая представлена в Листинге 1. При желании подобным же образом оптимизировать файл manyservers.htm нужно начать с переименования исходного файла или, по крайней мере, с создания его резервной копии. Кроме того, если нужно, чтобы на экране отображался логотип компании, в Листинге 1 следует изменить тег HTML, управляющий файлом MYLOGO.bmp, т. е. заменить последний на нужный файл. В противном случае этот элемент описания можно просто опустить.

Новый этап в развитии систем дистанционного администрирования с включением службы терминалов и режима дистанционного администрирования в набор стандартных компонентов Windows 2000 Server средства управления системой Windows 2000 выходят на новый уровень. Еще один важный шаг был сделан в тот момент, когда Microsoft включила в состав пакета SP1 модуль TSAC. В системе появился Web-клиент, с помощью которого администратор может обслуживать серверы практически из любого места. Конечно, служба терминалов не решает проблем удаленного управления настольными системами. Однако необходимые для этого инструментальные средства можно получить по весьма сходной цене, а то и вовсе задаром в виде бесплатных, условно-бесплатных и коммерческих продуктов независимых поставщиков. И если вы еще не включили на всех своих серверах Windows 2000 службу терминалов в режиме администрирования, я настоятельно рекомендую это сделать.

Шон Дейли — редактор журнала Windows NT Magazine и президент компании iNTellinet Solutions. Имеет звание MCSE. С ним можно связаться по адресу электронной почты: sean@ntsol.com.

Дистанционное управление другими компонентами сети

Спору нет, включение службы Windows 2000 Server Terminal Services в семейство продуктов Windows 2000 Server — это поистине бесценный подарок для администраторов. Но как решать проблему дистанционного управления машинами, функционирующими в других средах, — такими, как системы Windows 2000 Professional, рабочие станции и серверы Windows NT 4.0, а также системы, работающие под управлением ОС, отличных от Windows? Для удаленного управления этими системами можно использовать стандартные пакеты дистанционного управления: pcAnywhere фирмы Symantec, Carbon Copy корпорации Compaq, Timbbuktu фирмы Netopia и ControlIT компании Computer Associates (CA). Да, за них придется платить, но в этих продуктах реализованы мощные средства дистанционного управления, передачи файлов и печати.

Есть, впрочем, еще одно решение, примечательное не только своими функциональными возможностями, но и тем, что пользоваться им можно совершенно бесплатно. Компания AT&T Research (вернее, ее подразделение AT&T Labs Cambridge) разработала продукт под названием Virtual Network Computing (VNC), обеспечивающий дистанционное управление клиентами Windows, UNIX и Macintosh. Правда, устанавливать эту программу, да и работать с ней, сложнее, чем со службой Terminal Services и со многими коммерческими пакетами дистанционного управления независимых поставщиков. Зато она отличается высокой производительностью и предоставляет администратору замечательные инструментальные средства. С помощью этой программы можно осуществлять дистанционное управление всей сетью, включая клиентские рабочие станции и серверы прежних лет выпуска. Между прочим, взяв на вооружение VNC, есть смысл подумать и о том, чтобы в будущем сделать это средство стандартным компонентом программ развертывания рабочих станций (скажем, включить его в стандартный диск или в образы Microsoft Installation Services — RIS). Утилита WinINSTALL/Limited Edition (LE), распространяемая корпорацией Microsoft на компакт-диске Windows 2000 Server, позволяет формировать установочный пакет .msi, который администратор затем может разворачивать с помощью групповой политики или решений независимых поставщиков.

Распознавание голоса и речи на C#

UnmanagedCoder 05.05.2025

Интеграция голосового управления в приложения на C# стала намного доступнее благодаря развитию специализированных библиотек и API. При этом многие разработчики до сих пор считают голосовое управление. . .

Реализация своих итераторов в C++

NullReferenced 05.05.2025

Итераторы в C++ — это абстракция, которая связывает весь экосистему Стандартной Библиотеки Шаблонов (STL) в единое целое, позволяя алгоритмам работать с разнородными структурами данных без знания их. . .

Разработка собственного фреймворка для тестирования в C#

UnmanagedCoder 04.05.2025

C# довольно богат готовыми решениями – NUnit, xUnit, MSTest уже давно стали своеобразными динозаврами индустрии. Однако, как и любой динозавр, они не всегда могут протиснуться в узкие коридоры. . .

Распределенная трассировка в Java с помощью OpenTelemetry

Javaican 04.05.2025

Микросервисная архитектура стала краеугольным камнем современной разработки, но вместе с ней пришла и головная боль, знакомая многим — отслеживание прохождения запросов через лабиринт взаимосвязанных. . .

Шаблоны обнаружения сервисов в Kubernetes

Mr. Docker 04.05.2025

Современные Kubernetes-инфраструктуры сталкиваются с серьёзными вызовами. Развертывание в нескольких регионах и облаках одновременно, необходимость обеспечения низкой задержки для глобально. . .

Создаем SPA на C# и Blazor

stackOverflow 04.05.2025

Мир веб-разработки за последние десять лет претерпел коллосальные изменения. Переход от традиционных многостраничных сайтов к одностраничным приложениям (Single Page Applications, SPA) — это. . .

Реализация шаблонов проектирования GoF на C++

NullReferenced 04.05.2025

«Банда четырёх» (Gang of Four или GoF) — Эрих Гамма, Ричард Хелм, Ральф Джонсон и Джон Влиссидес — в 1994 году сформировали канон шаблонов, который выдержал проверку временем. И хотя C++ претерпел. . .

C# и сети: Сокеты, gRPC и SignalR

UnmanagedCoder 04.05.2025

Сетевые технологии не стоят на месте, а вместе с ними эволюционируют и инструменты разработки. В . NET появилось множество решений — от низкоуровневых сокетов, позволяющих управлять каждым байтом. . .

Создание микросервисов с Domain-Driven Design

ArchitectMsa 04.05.2025

Архитектура микросервисов за последние годы превратилась в мощный архитектурный подход, который позволяет разрабатывать гибкие, масштабируемые и устойчивые системы. А если добавить сюда ещё и. . .

Многопоточность в C++: Современные техники C++26

bytestream 04.05.2025

C++ долго жил по принципу «один поток — одна задача» — как старательный солдатик, выполняющий команды одну за другой. В то время, когда процессоры уже обзавелись несколькими ядрами, этот подход стал. . .

Клиент удаленного рабочего стола (rdp) предоставляет нам возможность войти на сервер терминалов через консоль. Что это означает для нас?

При использовании клиента удаленного рабочего стола Windows в качестве средства подключения к компьютеру с Windows Server 2000/2003 с запущенной службой сервера терминалов, у вас есть возможность подключения на консоль сервера. Используя эту опцию, вы можете войти на сервер, так, как если бы вы сидели прямо перед ним, а не создавать новые сессии через сетевое подключение. Дело в том, что при удаленной установке некоторых программ, могут возникнуть проблемы, которые не позволят вам сделать это из терминальной сессии, поэтому вам понадобиться войти на сервер через консоль. Также некоторые службы, при наличии ошибок, могут выкинуть окно с ошибкой, но не в терминальную сессию, в которой работает пользователь, а именно на консоль.

Для использования этой опции в командной строке, к команде mstsc просто добавьте параметр «/console» («mstsc /console»). Вы также можете просто поставить галочку при создании нового соединения в «terminal services administrative tool» в Windows Server 2003 Adminpak.

В обновленной версии терминального клиента rdp 6.0,6.1 и выше (windows 2008/ windows 7) для тех же самых целей используется команда “mstsc /admin”

Однако, помните, что если Вы зайдете на консоль сервера удаленно, вы просто выкинете человека, который залогинен локально.

Windows 2000 предлагает возможность удаленного доступа к компьютеру, что позволяет работать с удаленными файлами, программами и ресурсами без необходимости физически находиться рядом с компьютером. Удаленный доступ может быть полезен для администраторов систем, пользователей, которые находятся вдали от офиса или нуждаются в обмене данными с удаленными коллегами.

Для настройки удаленного доступа в Windows 2000 необходимо выполнить ряд шагов. Сначала необходимо открыть Панель управления и выбрать в ней раздел «Система». После этого нужно перейти на вкладку «Удаленный доступ» и установить флажок рядом с опцией «Разрешить другим пользователям подключаться к этому компьютеру». Это позволит удаленным пользователям получить доступ к компьютеру.

Далее необходимо настроить права доступа для удаленных пользователей. Для этого нужно открыть раздел «Учетные записи пользователей» в Панели управления. Затем следует выбрать нужную учетную запись пользователя и настроить для нее права доступа. Например, можно разрешить удаленному пользователю управление компьютером с помощью Remote Desktop Protocol или предоставить ему доступ к определенным файлам или папкам.

Также для настройки удаленного доступа в Windows 2000 можно использовать специальное программное обеспечение, которое предоставляет дополнительные функции и возможности. Например, программы типа TeamViewer или AnyDesk позволяют удаленно управлять компьютером и работать с удаленными файлами и программами через интернет. Для использования таких программ необходимо скачать и установить их на компьютер, а затем выполнить необходимые настройки для удаленного доступа.

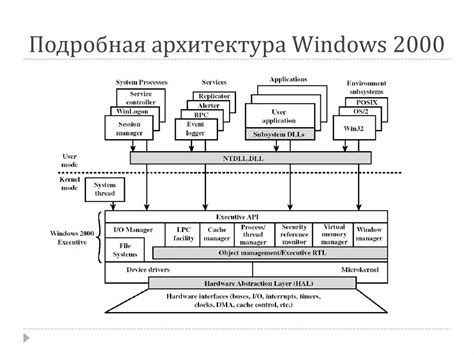

Ролевая модель архитектуры ОС Windows 2000

В операционной системе Windows 2000 реализована ролевая модель, которая предоставляет администраторам гибкую возможность управления доступом пользователей к системным ресурсам и функциям операционной системы. Роли являются наборами прав, которые определяют доступ пользователей к определенным функциям и объектам в системе. Это позволяет администраторам эффективно управлять привилегиями пользователей и обеспечивает безопасность системы.

Ролевая модель в Windows 2000 основывается на концепции разрешений, которые назначаются пользователям и группам пользователей. Разрешения определяют, какие действия пользователи могут выполнять с объектами в системе: читать, записывать, исполнять и т.д. Администраторы могут назначать разрешения непосредственно на объекты, такие как файлы и папки, а также на функции операционной системы, такие как установка программ или изменение настроек системы.

Для удобного управления разрешениями и ролями в Windows 2000 предоставляется графический интерфейс управления пользователями и группами. Администраторы могут создавать новые роли, определять права доступа для каждой роли, а также назначать пользователей и группы в определенные роли. Для более гибкого управления доступом также предусмотрены возможности применения наследования разрешений от родительских объектов на дочерние, что упрощает процесс назначения прав доступа в больших сетях с множеством объектов и пользователей.

Понятие удаленного доступа

Удаленный доступ — это возможность подключения и управления компьютером или сетью из другого места, находящегося вне локальной сети. Он позволяет пользователю удаленно работать с программами, файлами и ресурсами удаленного компьютера или сети, словно он находится рядом с ними.

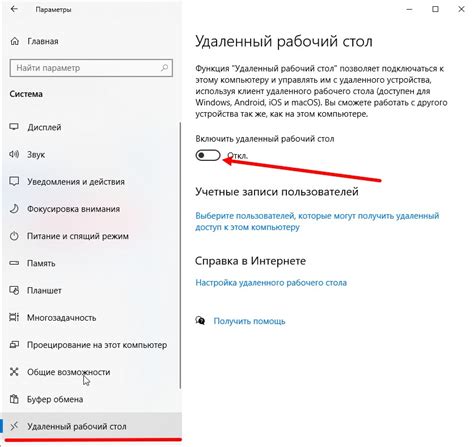

В Windows 2000 существует несколько способов настройки удаленного доступа. Один из них — использование удаленного рабочего стола (Remote Desktop). Этот способ позволяет подключаться к удаленному компьютеру через сеть и работать с его рабочим столом.

Для настройки удаленного доступа в Windows 2000 также можно использовать терминальные службы, которые позволяют подключаться к компьютерам в локальной сети или через Интернет. Терминальные службы обеспечивают удаленный доступ к рабочим столам пользователей в режиме сеанса или виртуального рабочего стола.

Помимо этого, в Windows 2000 существует возможность настройки удаленного доступа через службы терминалов Remote Assistance и Remote Web Workplace. Remote Assistance позволяет пользователям получать помощь от других пользователей или специалистов через Интернет или локальную сеть. Remote Web Workplace предоставляет доступ к приложениям и данным удаленного компьютера через веб-браузер.

Таким образом, настройка удаленного доступа в Windows 2000 обеспечивает гибкость и удобство работы с компьютером и сетью, позволяя работать удаленно с любого места и в любое время.

Настройка удаленного доступа

Удаленный доступ является важной функцией операционной системы Windows 2000, позволяющей работать с компьютером из любой точки мира. Чтобы настроить удаленный доступ, нужно выполнить несколько шагов.

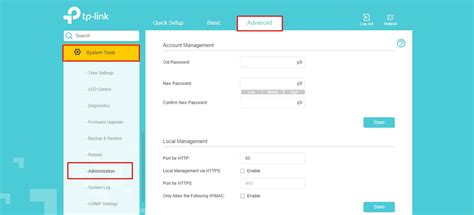

Во-первых, необходимо установить и настроить удаленный рабочий стол. Для этого нужно перейти в «Свойства системы» (правой кнопкой мыши по значку «Мой компьютер», выбрав соответствующий пункт меню). Затем следует выбрать вкладку «Удаленный доступ» и установить флажок «Разрешить пользователям подключаться к этому компьютеру».

Во-вторых, необходимо настроить маршрутизаторы и брандмауэры. Для этого нужно открыть порт 3389, который используется для удаленного доступа. Это можно сделать с помощью программы управления маршрутизатором или брандмауэром, либо вручную, добавив правило для открытия порта на каждом устройстве.

В-третьих, следует создать учетные записи для удаленного доступа. Для этого нужно перейти в «Панель управления», выбрать «Учетные записи пользователей», а затем создать новую учетную запись и назначить ей права на удаленный доступ.

После выполнения всех этих шагов, нужно настроить соединение с удаленным компьютером. Для этого нужно установить на компьютере удаленного пользователя программу для удаленного доступа, например, Remote Desktop Connection. Затем нужно ввести IP-адрес или имя компьютера, к которому хотите подключиться, и ввести логин и пароль удаленного пользователя. После этого можно будет работать с удаленным компьютером так, как будто вы находитесь рядом с ним.

Установка и настройка службы удаленного рабочего стола

Удаленный рабочий стол (Remote Desktop) — это функция, предоставляемая операционной системой Windows, которая позволяет удаленно подключаться к компьютеру и управлять им, как будто вы находитесь рядом с ним. Она очень полезна в случаях работы с удаленными серверами или при необходимости оказать удаленную техническую поддержку.

Установка и настройка службы удаленного рабочего стола в Windows 2000 осуществляется через панель управления и требует административных прав. Для начала необходимо установить службу удаленного рабочего стола, это можно сделать следующим образом:

- Зайдите в Панель управления и откройте раздел Система.

- Перейдите на вкладку Удаленный доступ и установите галочку возле опции Разрешить пользователям подключаться к этому компьютеру удаленно.

- Нажмите ОК для сохранения изменений и применения новых настроек.

После установки службы удаленного рабочего стола необходимо настроить права доступа пользователей:

- Зайдите в раздел Локальная безопасность в Панели управления.

- Выберите Политика безопасности и перейдите в раздел Локальные политики.

- Откройте пункт Права пользователя и выберите Войти локально.

- Добавьте в список пользователей тех, кому вы хотите разрешить удаленный доступ.

- Нажмите ОК для сохранения настроек.

Теперь вы можете удаленно подключаться к компьютеру с помощью службы удаленного рабочего стола, используя учетные данные пользователей, которым вы предоставили доступ.

Важно помнить, что удаленный доступ может представлять риск для безопасности компьютера, поэтому рекомендуется использовать сильные пароли и ограничить доступ только для необходимых пользователей.

Настройка брандмауэра и исключений для удаленного доступа

Windows 2000 предоставляет возможность удаленного доступа к компьютеру, однако для обеспечения безопасности необходимо правильно настроить настройки брандмауэра и исключений.

Для начала необходимо убедиться, что брандмауэр включен на компьютере. Для этого откройте «Панель управления» и выберите «Система и безопасность». Затем выберите «Брандмауэр Windows» и убедитесь, что установлен флажок «Включить брандмауэр Windows». Если этот флажок не установлен, установите его и сохраните настройки.

После включения брандмауэра необходимо настроить исключения для удаленного доступа. Для этого откройте «Брандмауэр Windows» и выберите «Настроить исключения». Затем нажмите кнопку «Добавить порт» и введите номер порта, который будет использоваться для удаленного доступа. Рекомендуется использовать стандартные порты, такие как 3389 для удаленного рабочего стола.

Помимо настройки портов, можно настроить исключения для конкретных программ. Для этого выберите «Добавить программу» и укажите путь к исполняемому файлу программы, которой будет разрешен удаленный доступ. После этого сохраните настройки.

После правильной настройки брандмауэра и исключений для удаленного доступа, можно приступать к подключению к компьютеру удаленно. Для этого откройте программу для удаленного доступа (например, «Менеджер удаленных рабочих столов») и введите IP-адрес или имя компьютера, к которому вы хотите подключиться. После этого введите учетные данные и запустите соединение.

Безопасность удаленного доступа в Windows 2000

Удаленный доступ к компьютерам является неотъемлемой функцией операционной системы Windows 2000. Однако, вместе с удобством удаленного доступа, возникает озабоченность по вопросу обеспечения безопасности данных и системы в целом.

Для обеспечения безопасного удаленного доступа в Windows 2000 предусмотрены ряд мер защиты. Во-первых, рекомендуется использовать сильные пароли и периодически их менять. Также, можно активировать функцию двухфакторной аутентификации, добавляя к паролю дополнительные параметры, такие как биометрические данные или одноразовые коды.

Во-вторых, для установки удаленного соединения следует использовать протоколы с шифрованием данных, например, протокол RDP (Remote Desktop Protocol). Шифрование данных обеспечивает сохранность информации при передаче через сеть. Также, рекомендуется использовать виртуальные частные сети (VPN) для обеспечения безопасности удаленного доступа.

Дополнительно, для повышения безопасности удаленного доступа в Windows 2000, можно использовать систему контроля доступа на уровне пользователя. Это позволит определить различные уровни доступа к системе, а также ограничить возможности удаленного доступа для определенных пользователей или групп.

Следует также учесть, что для обеспечения безопасности удаленного доступа необходимо регулярно обновлять операционную систему и устанавливать все необходимые патчи и обновления, которые исправляют возможные уязвимости.

В целом, обеспечение безопасности удаленного доступа в Windows 2000 требует сочетания различных мер защиты, включая применение сильных паролей, шифрование данных, использование системы контроля доступа и регулярное обновление системы. Это позволяет минимизировать риски несанкционированного доступа и обеспечить безопасность данных и системы в целом.

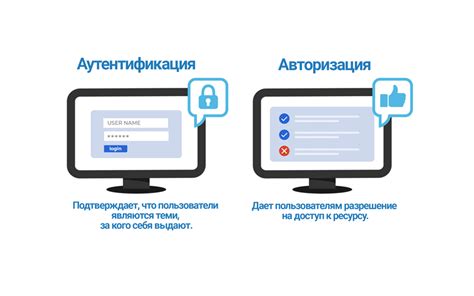

Аутентификация и авторизация удаленных пользователей

Аутентификация и авторизация – это два важных процесса, обеспечивающих безопасность удаленного доступа в операционной системе Windows 2000. Аутентификация – это процесс проверки подлинности пользователя, его идентификации и подтверждения правильности предоставленных учетных данных.

Настройка аутентификации происходит через установку паролей, а также использование различных протоколов и методов, таких как PAP (Password Authentication Protocol), CHAP (Challenge Handshake Authentication Protocol) или EAP (Extensible Authentication Protocol). Эти методы обеспечивают конфиденциальность и надежность передачи учетных данных.

После успешной аутентификации пользователя происходит авторизация, которая определяет его права доступа к системным ресурсам и функциональным возможностям. Авторизация обеспечивается с помощью установки различных разрешений и атрибутов пользователя, которые определяют его привилегии и доступ к определенным файлам, папкам или настройкам.

В Windows 2000 доступ к удаленным ресурсам может быть ограничен с помощью списков управления доступом (ACL) и групповой политики (Group Policy). Списки управления доступом позволяют определить, какие пользователи имеют право на доступ к определенным файлам или папкам, а также какие действия эти пользователи могут выполнять с этими ресурсами.

Групповая политика позволяет централизованно управлять параметрами безопасности и правами доступа для групп пользователей. Это может включать ограничение удаленного доступа только определенным группам пользователей, установку сложных паролей или требование смены пароля через определенный интервал времени.

Защита данных и шифрование соединения

Защита данных и шифрование соединения – важные аспекты при настройке удаленного доступа в операционной системе Windows 2000. Чтобы обеспечить безопасность передаваемой информации, можно использовать различные механизмы защиты данных.

Один из таких механизмов – шифрование соединения. При его использовании данные, передаваемые между клиентом и сервером, преобразуются в непонятный для посторонних вид. Для шифрования данных в Windows 2000 можно использовать протокол Secure Sockets Layer (SSL), который обеспечивает безопасное и надежное соединение.

Важно отметить, что при настройке удаленного доступа необходимо аккуратно выбирать конфигурацию шифрования. Необходимо учитывать степень защиты требуемых данных и возможные нагрузки на сеть. Например, можно выбрать сильное шифрование для обеспечения высокого уровня безопасности данных, но при этом возможно замедление скорости передачи данных.

Для обеспечения безопасности данных также рекомендуется использовать сложные пароли и частую смену паролей на всех компьютерах, входящих в удаленную сеть. Это поможет предотвратить несанкционированный доступ к системе и защитить ценную информацию от утечки.

В заключение, защита данных и шифрование соединения играют решающую роль в обеспечении безопасности при настройке удаленного доступа в Windows 2000. Правильный выбор механизмов защиты данных, использование сложных паролей и правильная конфигурация шифрования – все это поможет обеспечить безопасность передаваемой информации и защитить ее от несанкционированного доступа.

Решение проблем при настройке удаленного доступа

Настройка удаленного доступа в Windows 2000 может иногда вызывать проблемы, которые препятствуют установлению соединения. Ниже перечислены некоторые распространенные проблемы и рекомендации по их решению.

Проблема 1: Не удалось установить соединение с удаленным компьютером

- Проверьте, что удаленный компьютер включен и подключен к сети.

- Убедитесь, что у удаленного компьютера разрешен удаленный доступ и настроен правильный порт для подключения.

- Проверьте настройки брандмауэра на удаленном компьютере, возможно, доступ к нему заблокирован.

Проблема 2: Ошибка аутентификации при подключении

- Проверьте правильность введенных учетных данных для удаленного подключения.

- Убедитесь, что учетная запись пользователя имеет права на удаленное подключение.

- Проверьте настройки безопасности удаленного доступа на удаленном компьютере, возможно, они требуют дополнительных параметров аутентификации.

Проблема 3: Низкая скорость соединения при удаленном доступе

- Проверьте скорость вашего Интернет-соединения, возможно, она ограничивает скорость удаленного доступа.

- Убедитесь, что удаленный компьютер имеет достаточные ресурсы для обработки удаленных запросов.

- Проверьте состояние сети, возможно, существует проблема с потерей пакетов или низкой пропускной способностью.

Если перечисленные рекомендации не помогли решить проблему, рекомендуется обратиться к системному администратору или поискать дополнительную информацию в документации Microsoft.

Работа с отладочными сообщениями и журналами событий

Отладочные сообщения и журналы событий являются важными инструментами для настройки удаленного доступа в Windows 2000. Они позволяют отслеживать и анализировать события, происходящие в системе, и находить и исправлять проблемы связанные с удаленным доступом.

Отладочные сообщения представляют собой специальные сообщения, которые система Windows 2000 может записывать в журнал событий. Эти сообщения содержат информацию о различных событиях, ошибках и предупреждениях, связанных с удаленным доступом. Используя отладочные сообщения, можно быстро определить причину возникновения проблемы и принять необходимые меры для ее устранения.

Журнал событий, в свою очередь, представляет собой специальный файл, в котором записываются все события, происходящие в системе. Он позволяет просматривать и анализировать различные события, происходящие в системе Windows 2000, в том числе и связанные с удаленным доступом. Журнал событий позволяет быстро и эффективно находить и исправлять ошибки, связанные с удаленным доступом, а также анализировать работу и производительность системы.

Для работы с отладочными сообщениями и журналами событий в Windows 2000 используются специальные утилиты и инструменты, которые позволяют настроить и контролировать процесс записи отладочных сообщений, анализировать журналы событий и выполнять другие задачи, связанные с удаленным доступом. Эти инструменты предоставляют широкие возможности для настройки и контроля удаленного доступа в Windows 2000, их использование может значительно упростить и ускорить процесс настройки и поддержки удаленного доступа.

Проверка наличия необходимых компонент и обновлений

Перед настройкой удаленного доступа в Windows 2000 необходимо убедиться, что на компьютере установлены все необходимые компоненты и обновления. Это позволит избежать возможных проблем и обеспечить стабильную работу удаленного доступа.

Для начала, рекомендуется обновить операционную систему до последней версии. Для этого можно воспользоваться функцией Windows Update, которая автоматически проверяет и устанавливает все доступные обновления.

Кроме того, необходимо проверить наличие и корректность установки службы удаленного доступа (Remote Desktop Services). Эта служба позволяет пользователям подключаться к компьютеру с помощью удаленного рабочего стола и управлять им.

Также следует убедиться, что на компьютере установлен и активирован брандмауэр (Firewall). Брандмауэр помогает обеспечить безопасность удаленного доступа, блокируя нежелательные соединения и фильтруя сетевой трафик.

Важно отметить, что при настройке удаленного доступа в Windows 2000 необходимо также учесть особенности вашей сети и конкретные требования вашей организации. Рекомендуется обратиться за помощью к системному администратору или специалисту по настройке сетевых соединений.