Although the concept of multiple users sharing one device or one PC is getting rarer by the day, there are still cases when you have to share PCs. In such a situation, it is useful to have multiple user accounts on a single PC. In Windows 10, it is possible to prevent specific user accounts or members of a group from signing in to the operating system locally.

In modern Windows versions, you usually have a number of system accounts for various services and internal Windows tasks, plus a hidden Administrator account and your personal account. If you need to share your PC with family members or other people, it is a good idea to create a dedicated user account for each person. This increases security and privacy of the OS and allows you to keep your sensitive data private and your settings personalized to your taste.

By default, normal user accounts created in Windows 10 are configured for signing in locally. When Windows 10 starts, it shows you a login screen and prompts you for a password. If you have more than one user account in your OS, you will be able to click the user image of the account you want and then enter the account password.

Note: Specific user accounts can be hidden from the login screen. Windows 10 can be configured to ask for a user name and password.

It is possible to entirely prevent users or a group from logging on locally. There’s a security policy that determines which users are prevented from logging on directly at the device’s console. Here is how to set it.

Warning: If you apply this policy setting to the Everyone group, no one will be able to log on locally.

If you are running Windows 10 Pro, Enterprise, or Education edition, you can use the Local Security Policy app to deny a user or group from logging on locally. All Windows 10 editions can use an alternative method mentioned below.

- Press Win + R keys together on your keyboard and type:

secpol.msc

Press Enter.

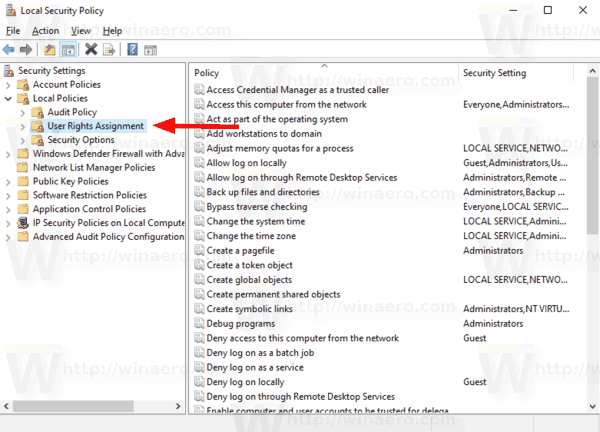

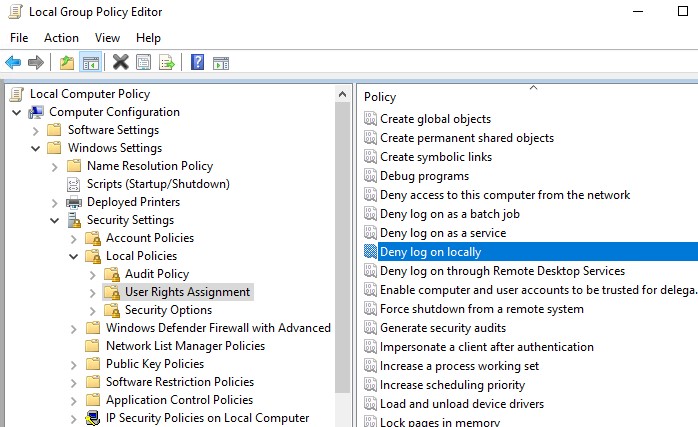

- Local Security Policy will open. Go to User Local Policies -> User Rights Assignment.

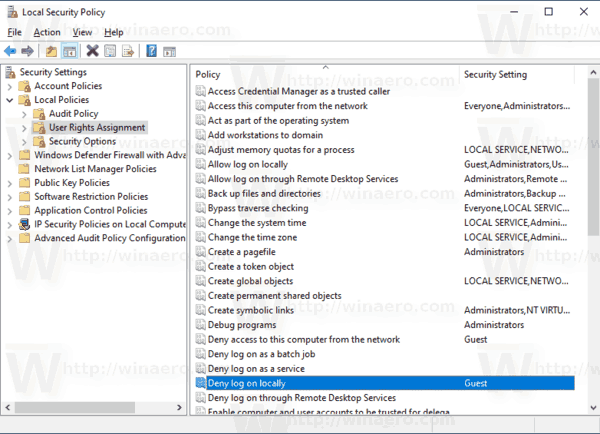

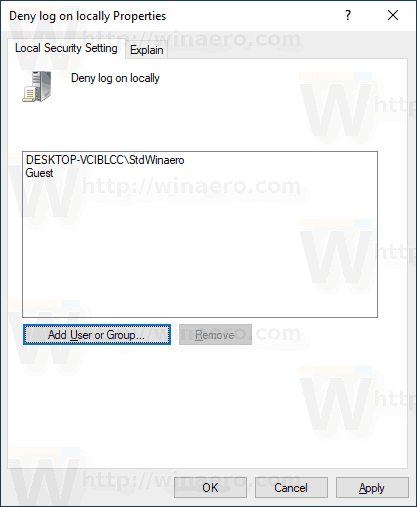

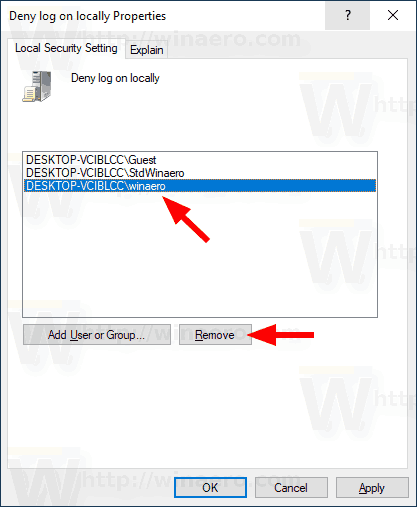

- On the right, double-click on the policy Deny log on locally to change it.

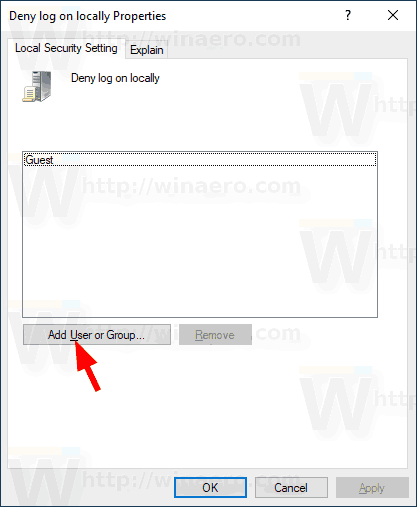

- In the next dialog, click Add User or Group.

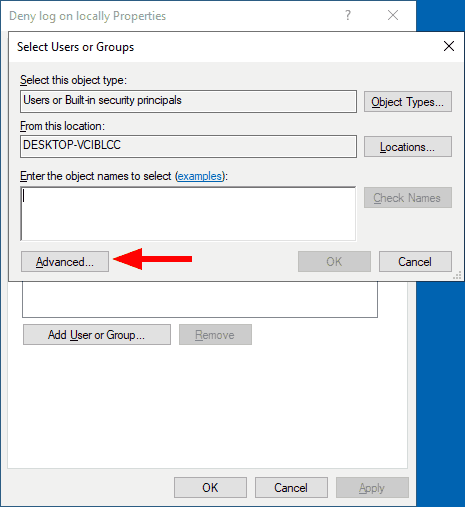

- Click on the Advanced button.

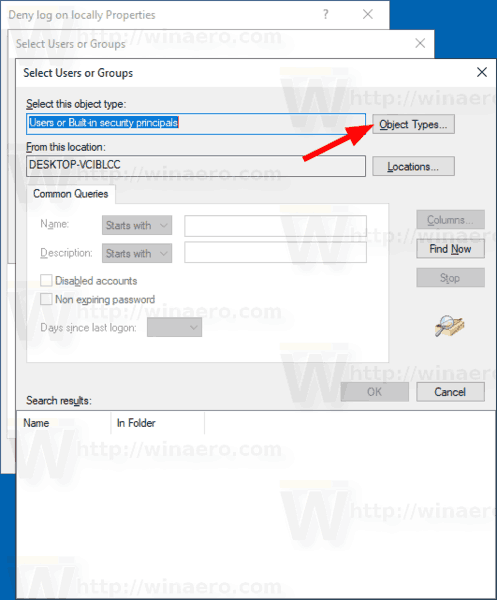

- Now, click on the Object Types button.

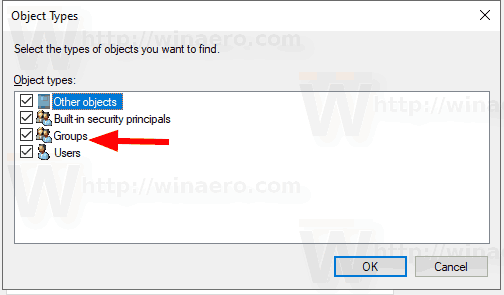

- Ensure that you have the Users and Groups items checked and click on the OK button.

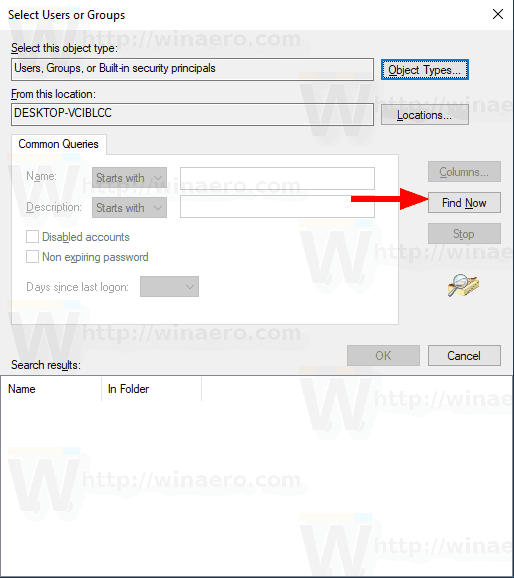

- Click on the Find now button.

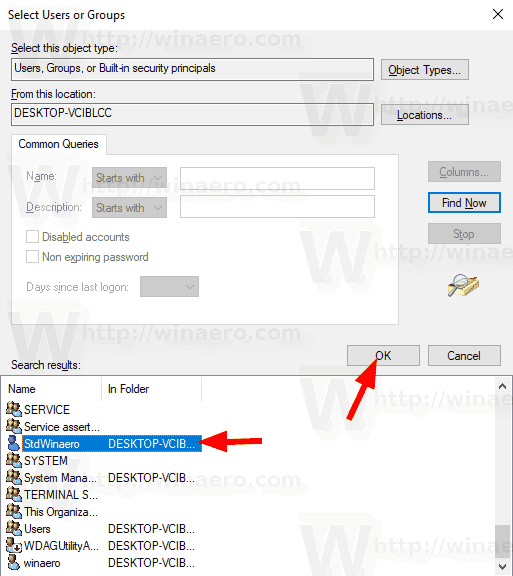

- From the list, select the user account or group to deny log on locally for it. You can select more than one entry at once by holding the Shift or Ctrl keys and clicking on the items the list.

- Click on the OK button to add the selected items to the Object names box.

-

- Click on the OK button to add the selected items to the policy list.

- To remove any added entry, use the Remove button in the policy dialog.

You are done.

If your Windows edition doesn’t include the secpol.msc tool, you can use the ntrights.exe tool from Windows 2003 Resource Kit. Many resource kit tools released for previous Windows versions will run successfully on Windows 10. ntrights.exe is one of them.

The ntrights tool

The ntrights tool allows you to edit user account privileges from the command prompt. It is a console tool with the following syntax.

- Grant a right:

ntrights +r Right -u UserOrGroup [-m \\Computer] [-e Entry] - Revoke a right:

ntrights -r Right -u UserOrGroup [-m \\Computer] [-e Entry]

The tool supports plenty of privileges which can be assigned to or revoked from a user account or group. Privileges are case sensitive. To learn more about the supported privileges, type ntrights /?.

To add ntrights.exe to Windows 10, read this post: What is the ntrights app and how you can use it. You can place the ntrights.exe file to the C:\Windows\System32 folder to quickly call it.

Deny log on locally with ntrights

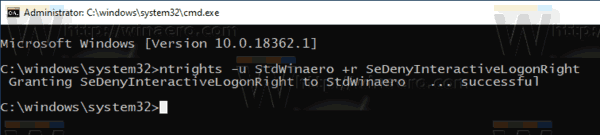

- Open an elevated command prompt.

- Type the following command to deny local logon right:

ntrights -u SomeUserName +r SeDenyInteractiveLogonRight

Substitute the SomeUserName portion with the actual user name or group name. The specified user will be prevented from locally signing to Windows 10.

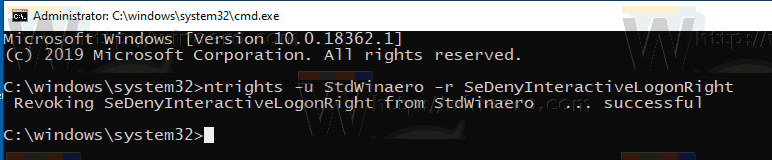

- To undo the change and allow the user to log on locally, execute

ntrights -u SomeUserName -r SeDenyInteractiveLogonRight

That’s it.

Support us

Winaero greatly relies on your support. You can help the site keep bringing you interesting and useful content and software by using these options:

If you like this article, please share it using the buttons below. It won’t take a lot from you, but it will help us grow. Thanks for your support!

Использование локальных учетных записей (в том числе локального администратора) для доступа по сети в средах Active Directory нежелательно по ряду причин. Зачастую на многих компьютерах используются одинаковые имя и пароль локального администратора, что может поставить под угрозу множество систем при компрометации одного компьютера (угроза атаки Pass-the-hash). Кроме того, доступ под локальными учетными записями по сети трудно персонифицировать и централизованно отследить, т.к. подобные события не регистрируются на контроллерах домена AD.

Для снижения рисков, администраторы могут изменить имя стандартной локальной учетной записи администратора Windows (Administrator). Для регулярной смены пароля локального администратора на всех компьютерах в домене можно использовать MS LAPS (Local Administrator Password Solution). Но этими решениями не удастся решить проблему ограничения сетевого доступа под локальными учетными записями, т.к. на компьютерах может быть больше одной локальной учетки.

Ограничить сетевой доступ для локальных учетных записей можно с помощью политики Deny access to this computer from the network. Но проблема в том, что в данной политике придется явно перечислить все имена учетных записей, которым нужно запретить сетевой доступ к компьютеру.

В Windows 8.1 and Windows Server 2012 R2 появилась две новые группы безопасности (Well-known group) с известными SID. Одна включает в себя всех локальных пользователей, а вторая всех локальных администраторов.

| S-1-5-113 | NT AUTHORITY\Local account | Все локальные учетная запись |

| S-1-5-114 | NT AUTHORITY\Local account and member of Administrators group | Все локальные учетные записи с правами администратора |

Теперь для ограничения доступа локальным учетным записям не нужно перечислять все возможные варианты SID локальных учёток, а использовать их общий SID.

Данные группы добавляются в токен доступа пользователя при входе в систему под локальной учетной записью.

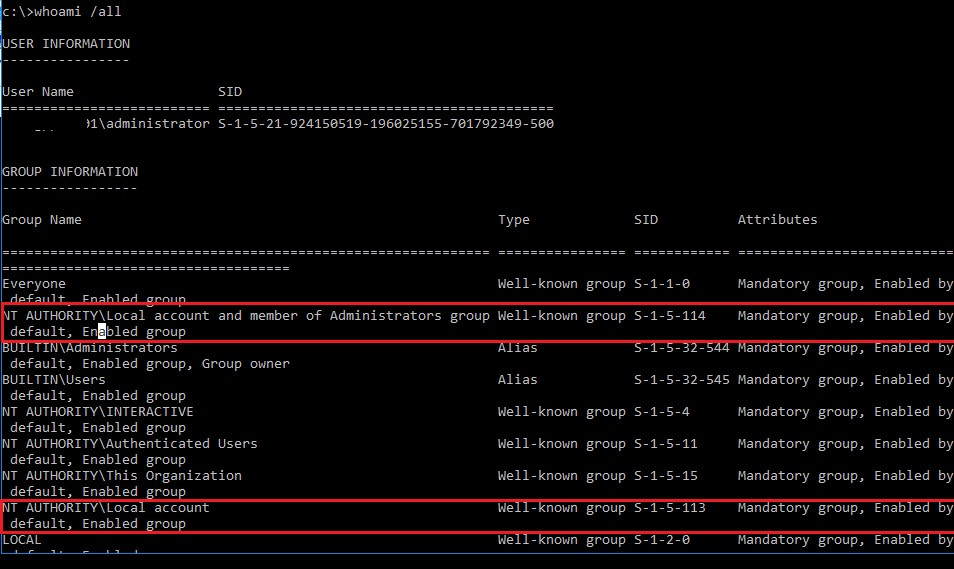

Чтобы убедится, что в Windows 10/Windows Server 2016 локальной учетной записи присвоены две новый группы

NT AUTHORITY\Local account (SID S-1-5-113)

и

NT AUTHORITY\Local account and member of Administrators group (SID S-1-5-114)

, выполните команду:

whoami /all

Эти встроенные группы безопасности можно исопльзовать и в Windows 7, Windows 8, Windows Server 2008 R2 и Windows Server 2012, установив обновление KB 2871997 ( обновление от июня 2014 г.).

Проверить, имеются ли данные группы безопасности в вашей Windows можно по их SID так:

$objSID = New-Object System.Security.Principal.SecurityIdentifier ("S-1-5-113")

$objAccount = $objSID.Translate([System.Security.Principal.NTAccount])

$objAccount.Value

Если скрипт возвращает NT Authority\Local account, значит данная локальная группа (с этим SID) имеется.

Чтобы запретить сетевой доступ под локальным учетным записями, с этими SID-ами в токене, можно воспользоваться политиками из раздела GPO Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment.

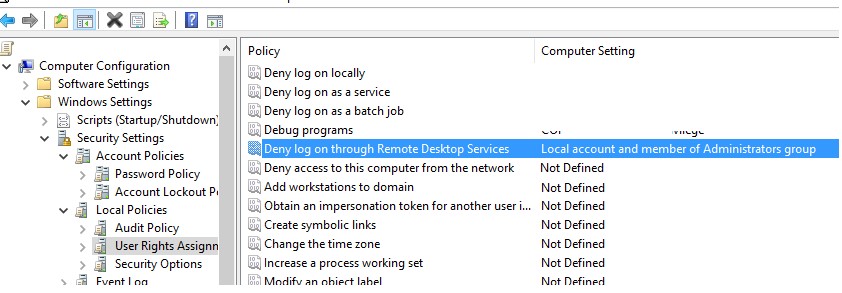

Запрет на вход через RDP для локальных пользователей и администратора

Политика Deny log on through Remote Desktop Services (Запретить вход в систему через службу с удаленного рабочего стола) позволяет указать пользователей и группы, которым явно запрещен удаленный вход на компьютер через RDP. Вы можете запретить RDP доступ к компьютеру для локальных или доменных учетных записей.

По умолчанию RDP доступ в Windows разрешён администраторам и членам локальной группы Remote Desktop Users.

Если вы хотите запретить RDP подключения только локальных пользователей (в том числе локальных администраторов), откройте локальной редактор GPO gpedit.msc (если вы хотите применить эти настройка на компьютерах в домене AD, используйте редактор доменных политик –

gpmc.msc

). Перейдите в указанную выше секцию GPO и отредактируйте политику Deny log on through Remote Desktop Services.

Добавьте в политику встроенные локальные группу безопасности Local account and member of Administrators group и Local account. Обновите настройки локальных политик с помощью команды: gpupdate /force.

Запрещающая политика имеет приоритет над политикой Allow log on through Remote Desktop Services (Разрешить вход в систему через службу удаленных рабочих столов). Если пользователь или группа будет добавлен в обоих политиках, RDP доступ для него будет запрещен.

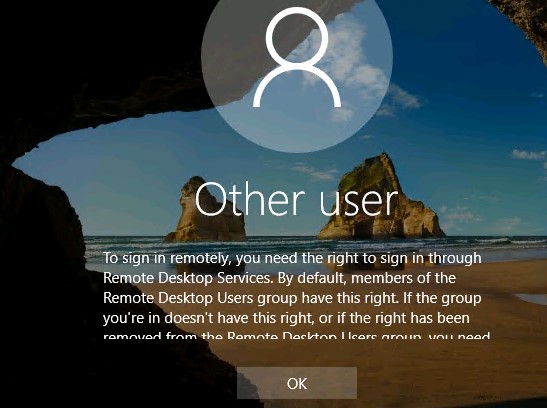

Теперь, если вы попытаетесь подключиться к компьютеру по RDP, появится ошибка:

To sign in remotely, you need the right to sign in through Remote Desktop Services. By default, members of the Remote Desktop Users group have this right. If the group you’re in doesn’t have this right, or if the right has been removed from the Remote Desktop Users group, you need to be granted this right manually.

Чтобы войти в систему удаленно, вам нужно право на вход через службы удаленных рабочих столов. По умолчанию такое право имеют члены группы Администраторы. Если у вашей группы нет этого права или оно было удалено для группы Администраторы, попросите предоставить его вам вручную.

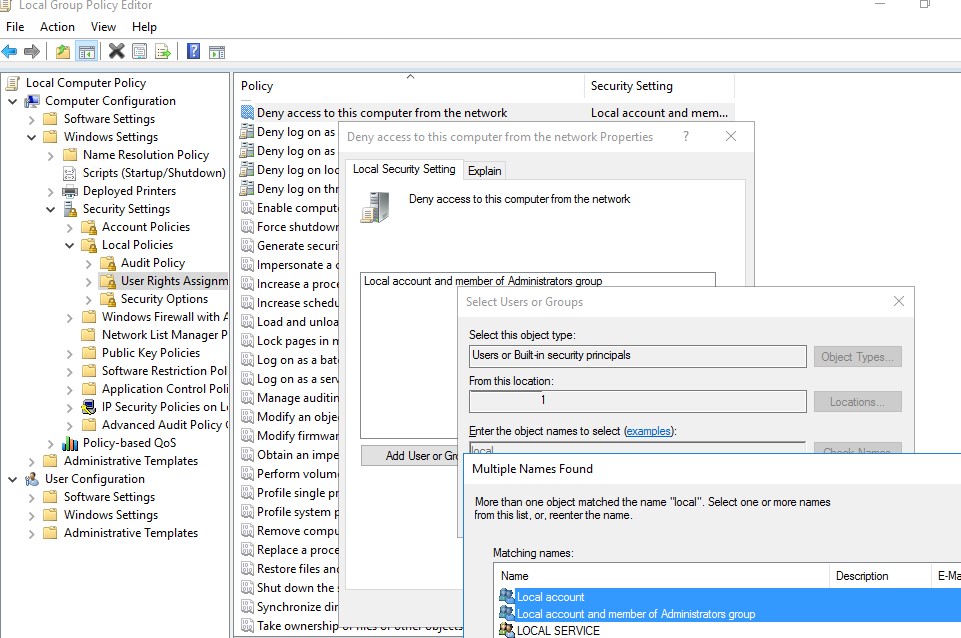

Запрет сетевого доступа к компьютеру по сети

Вы можете запретить сетевой доступ к компьютеру под локальными учетными данными с помощью политики Deny access to this computer from the network (Отказать в доступе к этому компьютеру из сети).

Добавьте в политику Deny access to this computer from the network локальные группы Local account и Local account and member of Administrators group. Также стоит всегда запрещать анонимный доступ и доступ под гостевым аккаунтом.

Для доменной среды рекомендуется с помощью этой политики полностью запретить доступ к рабочим станциям и рядовым серверам домена под учетными записями из групп Domain Admins и Enterprise Administrators. Эти аккаунты должны использоваться только для доступа к контроллерам доменам. Тем самым вы уменьшите риски перехвата хэша административных аккаунтов и эскалации привилегий.

После применения политики вы не сможете удаленно подключиться к этому компьютеру по сети под любой локальной учетной записью. При попытке подключиться к сетевой папке или подключить сетевой диск с этого компьютера под локальной учетной записью, появится ошибка:

Microsoft Windows Network: Logon failure: the user has not been granted the requested logon type at this computers.

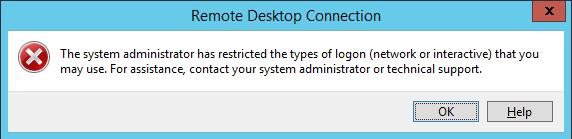

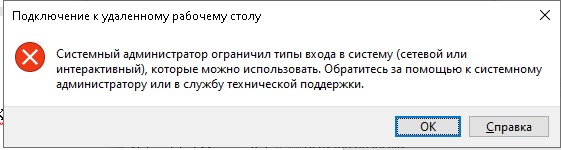

При попытке установить RDP сессию под учетной записью локального администратора (.\administrator) появится сообщение об ошибке.

The system administrator has restricted the types of logon (network or interactive) that you may use. For assistance, contact your system administrator or technical support.

Системный администратор ограничил типы входа в систему (сетевой или интерактивный), которые можно использовать. Обратитесь за помощью к системному администратору или в службу технической поддержки.

Важно. Если вы примените эту политику к компьютеру, который находится в рабочей группе (не присоединен к домену Active Directory), вы сможете войти на такой компьютер только локально.

Запретить локальный вход в Windows

С помощью политики Deny log on locally (Запретить локальных вход) вы можете запретить и интерактивный вход на компьютер/сервер под локальными учетными записями. Перейдите в секцию GPO User Rights Assignment, отредактируйте политику Deny log on locally. Добавьте в нее нужную локальную группу безопасности.

Будьте особо внимательны с запрещающими политиками. При некорректной настройке, вы можете потерять доступ к компьютерам. В крайнем случае сбросить настройки локальной GPO можно так.

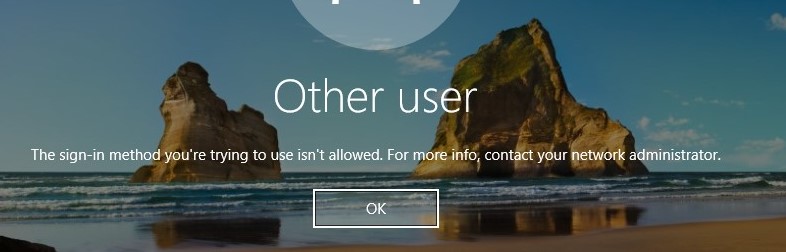

Теперь, если пользователь или администратор попытается авторизоваться на компьютере под локальной учетной записью, появится сообщение.

The sign-in method you are trying to use isn’t allowed. For more info, contact your network administrator.

Этот метод входа запрещено использовать. Для получения дополнительных сведений обратитесь к администратору своей сети.

Таким образом, вы можете ограничить доступ под локальными учетными записями на компьютеры и сервера домена, увеличить защищенность корпоративной сети.

На этом сайте публиковалось множество инструкций на тему установки различных ограничений в Windows 10, 8.1 и Windows 7 — запрет запуска программ и выхода в Интернет, открытия отдельных сайтов, отключение некоторых встроенных системных утилит (см. Системные утилиты Windows, о которых многие не знают), ограничение времени работы за компьютером как средствами родительского контроля, так и другими встроенными инструментами.

Эта статья — подборка всех материалов на тему установки запретов и блокировок в Windows для различных целей. По мере появления новых руководств на эту же тему, она будет пополняться.

Ограничения использования компьютера, входа в систему и аналогичные

Сначала о способах установить ограничения, связанные со входом в Windows, временем работы и использования компьютера или ноутбука.

Несмотря на то, что некоторые статьи написаны для Windows 10, в предыдущих версиях ОС это тоже может работать):

Запреты запуска программ и системных утилит

Если вам нужно запретить использование определенных программ и утилит в Windows, вы можете сделать это, используя следующие методы (в случае, если ограничения устанавливаются для ребенка, можно использовать родительский контроль из предыдущего раздела):

- Как запретить запуск программы в Windows 10, 8.1 и Windows 7 — использование редактора реестра или редактора локальной групповой политики для ограничения запуска выбранных программ на компьютере.

- Блокировка запуска программ, приложений и системных утилит в бесплатной программе AskAdmin

- Запрет запуска программ и приложений не из магазина Windows 10 — способ разрешить запуск только встроенных программ ОС и приложений из Windows Srtore.

- Режим киоска Windows 10 — разрешение запуска только одной единственной выбранной программы для выбранного пользователя Windows

- Как отключить диспетчер задач Windows

Установка ограничений, связанных с доступом в Интернет

Существуют способы установить те или иные ограничения, связанные с доступом к сети и Интернету, которые вы можете использовать при необходимости:

- Как заблокировать доступ к сайту — ограничение открытия определенных сайтов с помощью встроенных средств Windows.

- Как заблокировать программе доступ в Интернет — встроенные средства и сторонние утилиты, позволяющие легко запретить выбранной программе получать и отправлять данные в Интернет.

Доступ к накопителям и другое

- Как включить шифрование системного диска BitLocker в Windows

- Как запретить подключение и использование USB флешки, диска, MTP и PTP устройств

Кажется, это всё, что на настоящий момент было написано на тему ограничений в Windows, но что-то я мог упустить: если вас интересует какой-то запрет, не приведенный в списке выше, используйте поиск по сайту, есть большая вероятность, что требуемая инструкция найдется. А можете просто задать вопрос в комментариях — я постараюсь подсказать решение.

| Автор | Сообщение | ||

|---|---|---|---|

|

|||

|

Junior Статус: Не в сети |

Здравствуйте. |

| Реклама | |

|

Партнер |

—

Реализация DI в PHP

Jason-Webb 13.05.2025

Когда я начинал писать свой первый крупный PHP-проект, моя архитектура напоминала запутаный клубок спагетти. Классы создавали другие классы внутри себя, зависимости жостко прописывались в коде, а о. . .

Обработка изображений в реальном времени на C# с OpenCV

stackOverflow 13.05.2025

Объединение библиотеки компьютерного зрения OpenCV с современным языком программирования C# создаёт симбиоз, который открывает доступ к впечатляющему набору возможностей. Ключевое преимущество этого. . .

POCO, ACE, Loki и другие продвинутые C++ библиотеки

NullReferenced 13.05.2025

В C++ разработки существует такое обилие библиотек, что порой кажется, будто ты заблудился в дремучем лесу. И среди этого многообразия POCO (Portable Components) – как маяк для тех, кто ищет. . .

Паттерны проектирования GoF на C#

UnmanagedCoder 13.05.2025

Вы наверняка сталкивались с ситуациями, когда код разрастается до неприличных размеров, а его поддержка становится настоящим испытанием. Именно в такие моменты на помощь приходят паттерны Gang of. . .

Создаем CLI приложение на Python с Prompt Toolkit

py-thonny 13.05.2025

Современные командные интерфейсы давно перестали быть черно-белыми текстовыми программами, которые многие помнят по старым операционным системам. CLI сегодня – это мощные, интуитивные и даже. . .

Конвейеры ETL с Apache Airflow и Python

AI_Generated 13.05.2025

ETL-конвейеры – это набор процессов, отвечающих за извлечение данных из различных источников (Extract), их преобразование в нужный формат (Transform) и загрузку в целевое хранилище (Load). . . .

Выполнение асинхронных задач в Python с asyncio

py-thonny 12.05.2025

Современный мир программирования похож на оживлённый мегаполис – тысячи процессов одновременно требуют внимания, ресурсов и времени. В этих джунглях операций возникают ситуации, когда программа. . .

Работа с gRPC сервисами на C#

UnmanagedCoder 12.05.2025

gRPC (Google Remote Procedure Call) — открытый высокопроизводительный RPC-фреймворк, изначально разработанный компанией Google. Он отличается от традиционых REST-сервисов как минимум тем, что. . .

CQRS (Command Query Responsibility Segregation) на Java

Javaican 12.05.2025

CQRS — Command Query Responsibility Segregation, или разделение ответственности команд и запросов. Суть этого архитектурного паттерна проста: операции чтения данных (запросы) отделяются от операций. . .

Шаблоны и приёмы реализации DDD на C#

stackOverflow 12.05.2025

Когда я впервые погрузился в мир Domain-Driven Design, мне показалось, что это очередная модная методология, которая скоро канет в лету. Однако годы практики убедили меня в обратном. DDD — не просто. . .