После недавнего обновления для Windows 10, которое вышло 13 числа текущего месяца, им заинтересовались не только пользователи, желающие усовершенствовать версию своего клиента, но и хакеры. К сожалению, целью мошенников является не приобретение патча, а использование его «обложки» в своих целях, а именно — выдавание собственного вируса за обыкновенное обновление.

Пример подобного вирусаВ этот раз, как и практически во все прошлые, злоумышленники используют для связи с пользователями электронную почту, рассылая через неё срочный призыв к установке. Большинство умных и уже наученных собственным опытом людей естественно не ведутся на такую уловку, но есть и те, кто увидел картинку с обновлением, прочитал уверенно написанное мошенниками имя отправителя и сразу же «побежал» загружать новое обновление, чтобы ничего не пропустить, ведь время — деньги.

После нажатия на предоставленную ссылку, доверчивые пользователи теряли и время, и деньги, в придачу к этому ещё и некоторые ценные файлы. Происходило это из-за того, что как только ссылка активируется, на устройство автоматически переходит вирус-шифровальщик под названием Cyborg, усердно вымогающий деньги за сохранение информации. Цена «жизни» файлов выдвинута немаленькая — $500. Кроме этого, чтобы еще больше всем насолить, мошенники предоставляют приложение, способное создавать такие вирусы в неограниченном количестве.

Telegram-канал @overclockers_news — теперь в новом формате. Подписывайся, чтобы быть в курсе всех новостей!

Пользователи Windows 10 с последними обновлениями могут столкнуться с уведомлением защиты от вирусов и угроз о том, что обнаружены угрозы. В подробностях, в разделе «Текущие угрозы», будет указано что присутствует критическая угроза SettingsModifier:Win32/HostsFileHijack с предложением удалить её.

В этой короткой статье о том почему так происходит, насколько критической является такая угроза и что можно сделать в такой ситуации.

Что означает SettingsModifier:Win32/HostsFileHijack

Само сообщение об угрозе SettingsModifier:Win32/HostsFileHijack в центре безопасности Windows 10 говорит о том, что были обнаружены какие-то изменения файла hosts (C:\Windows\System32\drivers\etc\hosts), которые могут представлять опасность для системы. Если вы не знаете, что это за файл, об этом можно прочитать в статье Файл hosts Windows 10.

Причина, по которой в последнее время многие стали получать уведомление об этой угрозе в том, что с недавних по Windows 10 начала считать угрозой заблокированные в файле hosts серверы Майкрософт, а они заблокированы у очень многих пользователей, которые:

- Отключали функции телеметрии (слежку) Windows 10 с помощью каких-либо программ

- Использовали сторонние программы для отключения обновлений Windows 10.

Такие программы используют различные механизмы блокировки и один из них — перенаправление обращений Windows 10 к серверам Майкрософт. Теперь это считается угрозой. Дополнительно стоит учесть, что установка некоторых нелицензионных программ также ведет к появлению записей в файле hosts.

В действительности описанные изменения hosts как правило не представляют реальной угрозы, однако следует учитывать, что в этом же файле могут быть действительно вредоносные изменения, один из распространенных сегодня вариантов — после установки вредоносных программ на компьютере перестают открываться сайты антивирусов.

Что делать при появлении сообщения об этой угрозе

В случае, если вы уверены в том, что изменения hosts не являются вредоносными и не представляют собой угрозы, вы можете перейти в информацию об угрозе SettingsModifier:Win32/HostsFileHijack от защитника Windows 10 и выбрать пункт «Разрешить на устройстве», чтобы в дальнейшем система не пыталась исправить ситуацию.

Сделать это желательно сразу после появления сообщения, так как через короткое время файл hosts возвращается в исходное состояние и без вмешательства пользователя.

В случае, если уверенности нет, вы можете открыть файл hosts любым текстовым редактором и проверить его содержимое: что именно и куда он перенаправляет, сделать выводы и, при необходимости, вручную изменить файл hosts. Обратите внимание, что файл может быть заблокирован для открытия при обнаружении угрозы, пока вы не нажмете «Разрешить на устройстве» в Центре безопасности.

Существует возможность и полностью отключить Защитник Windows 10, но это не то действие, которое я рекомендовал бы большинству пользователей.

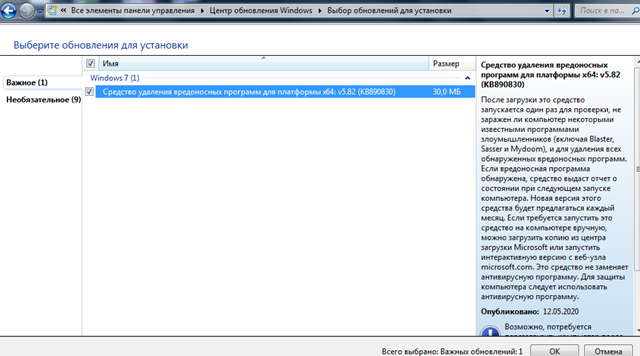

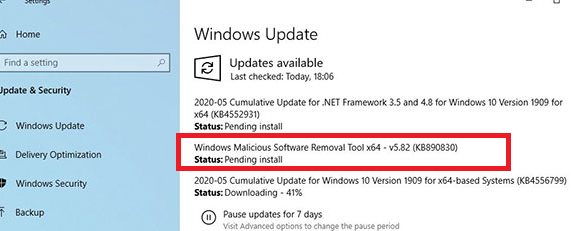

Если вы внимательно следите за обновлениями, которые ежемесячно устанавливаются на ваш компьютер через Windows Update, вы вероятно заметили критическое обновление KB890830 (Windows Malicious Software Removal Tool). Это обновление содержит последнюю версию бесплатного средства удаления вредоносных программ от Microsoft (MSRT). Windows Malicious Software Removal Tool это утилита для сканирования и лечения компьютера от вирусов, троянов и червей. MSRT выпускается для всех поддерживаемых версий Windows (в том числе для снятой с поддержки Windows 7).

Средство удаления вредоносных программ Microsoft – не является антивирусом и не защищает компьютер в реальном времени от всех угроз. Область применения утилиты – быстрое сканирование компьютера на предмет наличия ограниченного списка наиболее опасных вредоносных программ и угроз (по мнению Microsoft) и их удаление.

Вы можете установить/обновить MSRT автоматически через Windows Update, или можете скачать и установить Windows Malicious Software Removal Tool (KB890830) вручную из каталога обновлений Microsoft (https://www.catalog.update.microsoft.com/Search.aspx?q=KB890830).

Начиная с мая 2020 года обновление утилиты MSRT выпускается раз в квартал (ранее – ежемесячно).

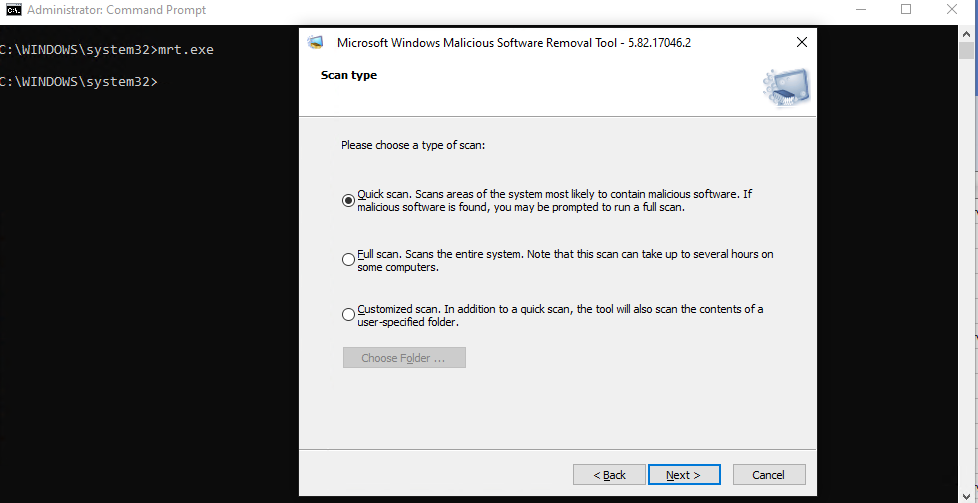

Чтобы запустить средство удаления вредоносных программ Windows, выполните команду:

mrt.exe

Доступны 3 режима сканирования компьютера:

- Quick scan – быстрая проверки памяти и системных файлов, которые чаще всего бывают заражены. При обнаружении вируса или трояна, утилита предложит выполнить полное сканирование;

- Full scan – полное сканирование компьютера (может занять до нескольких часов, в зависимости от количества файлов на диске);

- Customized scan – в этом режиме можно указать конкретную папку, которую нужно просканировать.

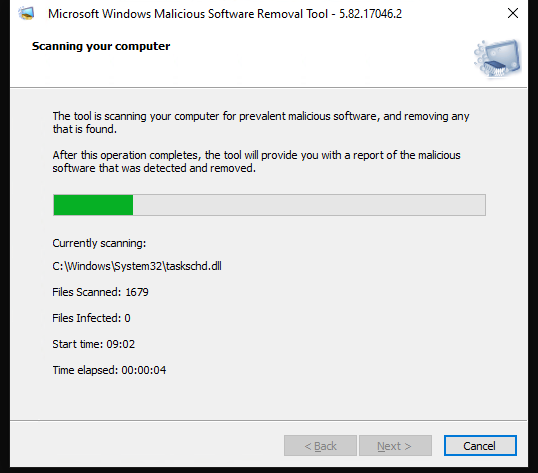

Выберите нужный режим сканирования компьютера и дождитесь окончания проверки.

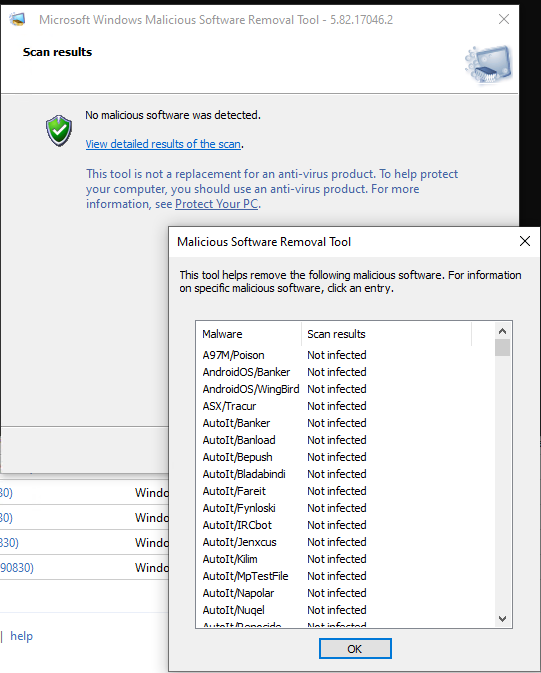

Если зараженные файлы не обнаружены, утилита выдаст сообщение “No malicious software was detected”. Если нажать на кнопку “View detailed results of the scan”, появится список вредоносных программ, сигнатуры которых искались и статус проверки для каждой из них.

Если вредоносная программ обнаружена, утилита выдаст один из следующих статусов:

- Обнаружено и было удалено по крайней мере одно заражение;

- Обнаружено заражение, но оно не было удалено. Этот результат отображается в том случае, если на компьютере обнаружены подозрительные файлы. Для удаления этих файлов следует использовать антивирус;

- Обнаружено и частично удалено заражение. Чтобы завершить удаление, следует использовать антивирус.

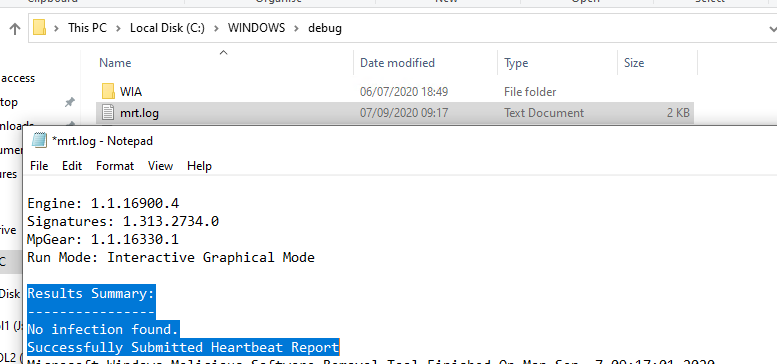

Утилита MSRT сохраняет подробный лог сканирования в файл

%WinDir%\Debug\mrt.log

.

Microsoft Windows Malicious Software Removal Tool v5.82, (build 5.82.17046.2) Started On Mon Sep 7 08:50:39 2020 Engine: 1.1.16900.4 Signatures: 1.313.2734.0 MpGear: 1.1.16330.1 Results Summary: ---------------- No infection found. Successfully Submitted Heartbeat Report

Обратите внимание на последнюю строку лога (Heartbeat Report). Как вы видите, утилита Malicious Software Removal Tool отправляет некий отчет в Microsoft (MSFT говорит, что этот отчет анонимный). Вы можете отключить отправку отчетов о сканировании в Microsoft через реестр. Создайте в ветке реестра HKLM\SOFTWARE\Policies\Microsoft\MRT параметр тип REG_DWORD с именем DontReportInfectionInformation и значением 1.

reg add "HKLM\SOFTWARE\Policies\Microsoft\MRT" /v DontReportInfectionInformation /t REG_DWORD /d 1 /f

Если вы хотите отключить автоматическое получение средства удаления вредоносных программ Windows через Windows Update, выполните команду

reg add "HKLM\SOFTWARE\Policies\Microsoft\MRT" /v DontOfferThroughWUAU /t REG_DWORD /d 1 /f

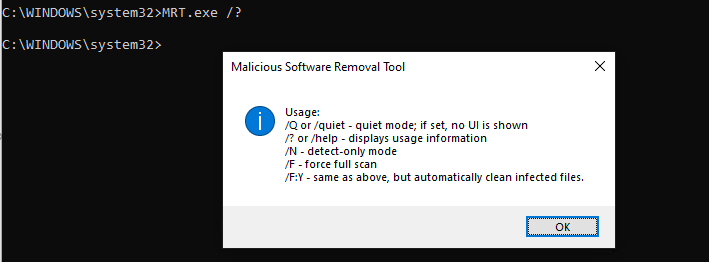

У утилиты MRT.exe есть несколько опций командной строки, которые можно использовать для сканирования компьютеров в корпоративной сети (с помощью SCCM, групповых политик или подобных средств).

-

/Q

– запуск в фоновом режиме (без графического интерфейса); -

/N

– режим детектирования (выполняется только проверка, без удаления обнаруженных зловредов); -

/F

– полная проверка компьютера; -

/F:Y

– полная проверка и автоматическое удаление заражённых файлов.

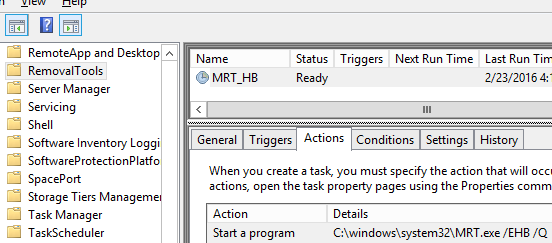

Для автоматической проверки компьютера используется специальное задание

MRT_HB

в Task Scheduler (Task Scheduler Library -> Microsoft -> Windows -> RemovalTools).

Это задание запускает утилиту mrt.exe с параметрами

/EHB /Q

(что, интересно параметры /EHB не документированы, в справке их нет).

04.09.2020 — 12:18

1 минуты, 21 секунд

Читай актуальные новости в телеграм-канале Кубань Информ

США,

04 сен 2020.

/LIVE24/.

Сетевые источники выяснили, что после недавнего обновления встроенный в Windows 10 антивирус Microsoft Defender может использоваться хакерами для удаленной загрузки вредоносных программ и других файлов. Об этом пишет издание BleepingComputer.com.После очередного апдейта локальный пользователь получил возможность загружать файлы из удаленного местоположения при помощи специальной команды. Эксперт в области кибербезопасности Мухаммед Аскар обнаружил, что служебная программа командной строки Microsoft Antimalware Service (MpCmdRun.exe) позволяет загрузить помимо файлов, еще и вредоносное ПО.Речь идет о новой опции, которая есть в Microsoft Defender версий 4.18.2007.9 или 4.18.2009.9.При этом сама программа Microsoft Defender пока еще в состоянии обнаруживать скачанные таким весьма ироничным образом вредоносные файлы. Однако сейчас неясно, смогут ли с этим справляться другие антивирусные программы.Ранее LIVE24 сообщало, что компания Microsoft признала проблему с интернет-подключением ноутбуков, работающих под управлением Windows 10. По слвоам представителей корпорации, они уже заблокировали апдейт Windows 10 версии 2004 для некоторых ПК. К ним относятся ноутбуки, в которых установлен сотовый модуль, позволяющий подключаться к Сети по средствам модемов WWAN LTE. Обновления будут недоступны до того момента, пока инженеры не решит проблему с подключением к интернету.

Такого умного вируса, честно говоря, на своей памяти, я ни разу не видел. Он умен, хитер, и скрытен. Самым тяжелым была борьба с этим кибер-паразитом.

В последнее время, я стал замечать, что ноутбук стал работать медленнее, больше нагревается, и вообще какая-то фигня с микрофоном (в настройках конфиденциальности не давал ползунок включения сдвинуть) . Решил загуглить: тишина, лишь куча бесполезной информации.

Подумал: зайду-ка я в диспетчер задач, проверить, может, есть что-то не то. Когда я попал в диспетчер задач, то обнаружил стандартные процессы, и лишь один из сотни заострил на себе мой взгляд: «System» со странной иконкой. Тогда-то, в моей голове и встало всё на свои места.

Когда я собрался с силами, я решился начать «войну» с этим вирусом. Почему войну? Потому что удаление этого вируса было равнозначно войне. Далее поймете почему я выразился именно так.

Для начала, я попытался действовать стандартными способами:

• Найти каталог где лежит вирус

• Удалить как каталог, так и вирус

Какого было мое удивление, когда меня послали куда подальше)) Сначала, диспетчер задач закрылся через 2 секунды, после того как я нажал «Свойства» (чтобы просмотреть путь до файла), но я успел просмотреть путь.

Тогда я и подумать не мог, что моему удивлению еще будет куда идти: папка-то оказалась пуста, от слова совсем. В тот момент, в моей голове родился спорный вопрос: «То-ли я дурак, то-ли лыжи не едут», т.к. такого быть не может: диспетчер задач видит, что файл запущен из этого каталога, а его там вовсе нет.

С горем пополам, до меня дошла мысль: а если я всё-таки посмотрел каталог неверно. Открыл диспетчер задач, скачал скриншотер (не реклама) , и быстренько сделал скриншот этого самого файла, чтобы ориентироваться где искать этого скромника))

Итак. Нашел. Дальше, я подумал, что дело совсем простое: удалить, и забыть. Но фиг бы там плавал — в директорию ведь не зайти. Решил действовать через cmd (командную строку). Перешел в «C:\ProgramData\», и через «rd» решил удалить всю директорию вируса. Но, меня послали куда подальше, сообщив, что такого файла в помине нет, но в тоже время есть.

Дальше, я прикинул что к чему, и решил действовать основательно. Вспомнил о существовании команды «DEL» с различными флагами. Вот тут, я и столкнулся с главной проблемой: регенерация. Удаляя один файл, второй воссоздавал копию удаленного файла. Проще говоря: делал всю мою работу бессмысленной.

Поняв, что я имею дело с противником гораздо умнее других противных, но тупых вирусов, до меня дошло: действовать надо основательно. Но как?

В ходе своих попыток, мне удалось выяснить следующее: он триггерится на (не реклама) «Process Hacker» (И независимо от того, открыл ли я в браузере это название, или скачал программу) и на похожие ей программы, тупо закрывая их, в т.ч. и браузер, если там открыта хоть 1 вкладка с названием программы из его внутренней базы. Также, удалось выяснить, что после пары попыток закрытия дочерних .exe файлов (их полный список выложу чуть ниже) он вообще перестает допускать до диспетчера задач, просто закрывая его (однако, такой теневой бан длится максимум 5 минут).

По итогу, чтобы победить его, я нашел программу «AnVir» (не реклама) на которую он пускай и агрился, но по крайней мере можно было изменить её название и всё (к слову, с Process Hacker так сделать нельзя было, ибо тогда он не мог подгрузить внутренние модули самого PH). Благодаря этой программе, я увидел, что он заселил все свои файлы в автозагрузку для всех пользователей.

В этой самой программе, мне удалось закинуть вирусные файлы в карантин на время, чтобы они не мешали мне заниматься удалением. Далее, я нашел один интересный файл: «script.bat«. И вот, передо мной все карты: вся его механика работы.

Что здесь можно увидеть? Во-первых: он палит все свои вирусные файлы, их расположение, и методы работы (на счёт этого: почти все), во-вторых: он сливал все данные о пользователе на iplogger (далее поясню для чего).

С горем пополам, удалив все его файлы через «XYplorer» (не реклама), я нашел в его папках несколько файлов, которые привлекли мой интерес: «new.xml» и «settings.dat«.

Как я уже упоминал выше, меня заинтересовали файлы «new.xml» и «settings.dat«.

При изучении файла «new.xml«, честно говоря, я выпал. Вирус подделывал подписи под подписи известных (и не очень) анти-вирусов, чтобы система и Windows Defender не ругались на высокие приоритеты приложений, и их действия. Там был расположен ОГРОМНЫЙ лист анти-вирусов, и прочих производителей (наверное, на всякий случай).

Файл «settings.dat» не открыл мне ничего особо нового, кроме того, что половина защиты вируса, изначально, находилась в нём, т.к. именно он ставил ограничения и вылеты, а .bat скрипт вируса лишь обеспечивал перезапуск вирусных .exe файлов и защиту от их завершения.

То есть, если подводить такие итоги, то .bat скрипт + settings.dat (настройки основного вирусного файла «winserv.exe«) — создавали эффект регенерации вируса, пока тот сливал все данные (в т.ч. и пароли, скриншоты работы пользователя, и многое другое), майнил на пк, и разносил себя на другие носители (как я предполагаю).

В результате своих действий, мне удалось выловить длинный лист файлов, которые я опубликую ниже, чтобы если Вы столкнулись с данным вирусом, то без проблем могли его удалить самостоятельно.

Написал я данную статью в связи с тем, что пока я бился с этим противным (но отнюдь умным) вирусом, в интернете я не нашел вообще информации по его удалению (естественно, не считая рекомендации переустановки системы).

Да и переустанавливать систему не имело никакого смысла. Во-первых: даже если у Вас два диска, то вирус просто размножит себя на два диска, и так или иначе Вы с ним останетесь. Во-вторых: если у Вас нет второго диска, и Вы переустановите систему, то вы потеряете всю свою личную информацию. В-третьих: даже если Вы сольете информацию на флешку, то не факт, что вирус не заразит флешку.

UPD: Один из комментаторов указал на то, что я не добавил в статью одну важную информацию, за что ему и спасибо! Итак. Теперь к сути.

Вирус изначально был зашит в мою систему (образ которой, я качал с торрента), а также, вирус сейчас массово зашивают в установщики игр (особенно любят портить репаки Xatab*(не реклама) ). Один из примеров сайтов, где зашивают вирусы в некоторые иры: moreigr (точнее одно из зеркал, не реклама).

К сожалению, сам сайт где я скачивал образ — я потерял, однако, советую не качать сборки Windows 10 Pro 22H2, образ которой может развернуться на флешке 4GB. Один из таких образов я и подхватил. На счёт зеркала moreigr (не реклама) где был вирус тоже не скажу, ибо история давняя (было еще весной 2023), но там я решил не заморачиваться и сделал переустановку. На этом всё =)

* Xatab. Помним, любим, скорбим. Press F.

Поэтому, я надеюсь, мой пост поможет многим решить данную проблему, и очиститься от вирусов. Оставьте свое мнение в комментариях, и поделитесь: сталкивались-ли Вы с этим вирусом, и как бы Вы боролись с ним?