Чтобы на компьютере Windows применились новые настройки локальной или доменной групповой политики (GPO), служба Group Policy Client (

gpsvc

) должна перечитать настройки политик и применить изменения. Настройки групповых политик в Windows обновляются при загрузке компьютера, при входе пользователя, и автоматически в фоновом режиме (в течении от 90 до 120 минут). В некоторых случаях администратору нужно, чтобы новые настройки политики применились немедленно, не дожидаясь указанных выше событий.

Содержание:

- Автоматическое применение настроек групповых политик в Windows

- Принудительное обновление групповых политик на компьютере Windows

- Обновить групповые политики на удаленных компьютерах

Автоматическое применение настроек групповых политик в Windows

Выше мы указали, когда настройки GPO автоматически применяются на клиенте:

- Настройки групповых политик, заданные в разделе секции Computer Configuration применяются при загрузке Windows.

- Настройки GPO из секции User Configuration применяются при входе пользователя.

- Фоновое обновление групповых политик выполняется автоматическая раз в 90 минут + случайное смещение времени (offset) в интервале от 0 до 30 минут (рандомный интервал позволяет уменьшить нагрузку на DC одновременным запросами от клиентов). Это означает, что новые политики гарантировано применятся на клиентах в интервале 90 – 120 минут после обновления файлов GPO на контроллере домена.

Контроллеры домена по умолчанию обновляют настройки GPO раз в 5 минут.

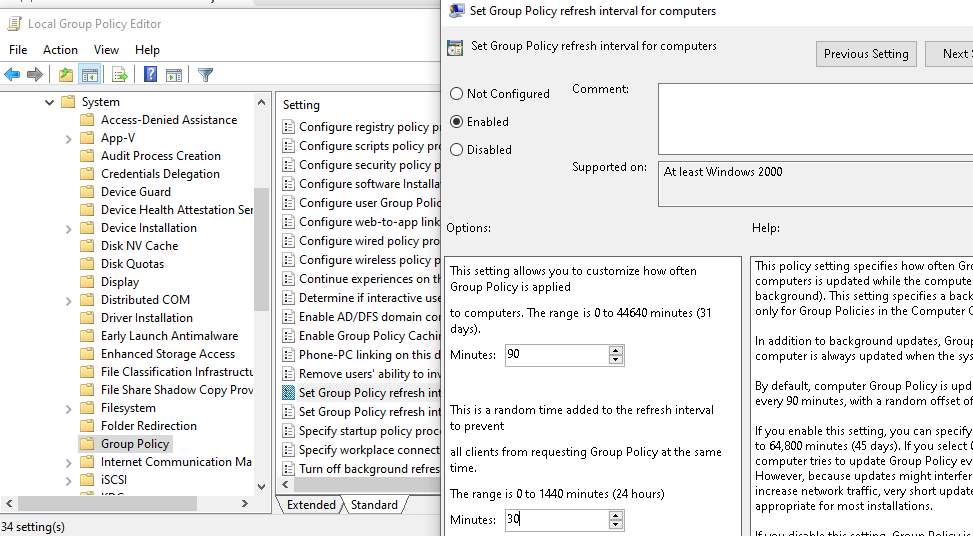

Настройки фонового обновления политик можно изменить с помощью параметра следующих параметров GPO в разделе Computer Configuration -> Administrative Templates -> System -> Group Policy:

- Set Group Policy refresh interval for computers — здесь можно изменить частоту обновления настроек GPO со стандартных 90 минут и значение смещения.

- Turn off background refresh of group policy — позволяет полностью отключить фоновое обновление настроек политик

Но в большинстве случаев трогать эти настройки не рекомендуется.

Принудительное обновление групповых политик на компьютере Windows

Для принудительного, немедленного обновления (применения) настроек групповых политик на компьютере Windows используется утилита gpupdate.

Большинство администраторов не задумываясь используют для обновления политик команду:

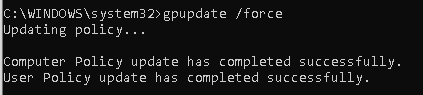

gpupdate /force

.

Эта команда заставляет компьютер принудительно перечитать все политики с контроллера домена и заново применить все параметры. Т.е. ключ force указывает клиенту что нужно обратиться к контроллеру домена и заново получает файлы ВСЕХ нацеленных на него GPO. Это вызывает повышенную нагрузку на сеть и контроллер домена.

Простая команда

gpudate

без параметров применяет только новые/измененные параметры GPO.

Updating policy... Computer Policy update has completed successfully. User Policy update has completed successfully.

Можно отдельно обновить параметры GPO из пользовательской секции

gpupdate /target:user

или только политики компьютера:

gpupdate /target:computer /force

Если некоторые политики нельзя обновить в фоновом режиме (обычно это клиентские расширения GPO, которые обрабатываются при входе пользователя), gpudate может заверишь сеанс текущего пользователя (logoff):

gpupdate /target:user /logoff

Или выполнить перезагрузку компьютера (некоторые политики, такие как установка программ в GPO, или логон скрипты применяются только при загрузке Windows):

gpupdate /Boot

Обновить групповые политики на удаленных компьютерах

Есть несколько способов для принудительного обновления настроек GPO на удаленных компьютерах Windows.

В самом простом случае вы просто можете выполнить команду gpupdate на удаленном компьютере:

- спомощьюутилиты PSexec:

PsExec \\PC1 gpupdate - через PowerShell Remoting (WinRM):

Invoke-Command -computername PC1 -Scriptblock {gpupdate /force}

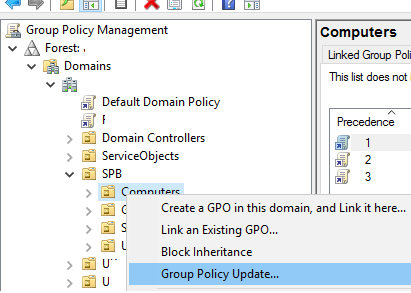

Если нужно массово обновить групповые политики на множестве компьютеров, воспользуйтесь консолью Group Policy Management Console (

GPMC.msc

).

В Windows 10 и 11 для использования консоли придется установить компонент RSAT:

Add-WindowsCapability -Online -Name Rsat.GroupPolicy.Management.Tools~~~~0.0.1.0

Чтобы обновить политики на компьютерах, щёлкните в консоли GPMC по нужному Organizational Unit (OU) и выберите Group Policy Update.

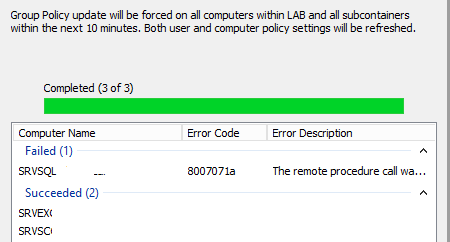

Консоль поочерёдно подключится к каждому компьютеру в OU, и вы получите результат со статусом обновления политик (Succeeded/Failed).

Утилита создает на компьютерах задание планировщика с командой

GPUpdate.exe /force

для каждого залогиненого пользователя. Задание запускается через случайный промежуток времени (до 10 минут) для уменьшения нагрузки на сеть.

На клиентах в файерволе Windows Defender должны быть разрешены следующие правила:

- Remote Scheduled Tasks Management (RPC)

- Remote Scheduled Tasks Management (RPC-ERMAP)

- Windows Management Instrumentation (WMI-IN)

Если компьютер выключен, или доступ к нему блокируется файерволом, для него вернется ошибка ‘The remote procedure call was cancelled‘.

Также для удаленного обновления политики можно использовать PowerShell командлет Invoke-GPUpdate, который входит в модуль управления GPO. Например, для обновления политик пользователя на удаленном компьютере, выполните:

Invoke-GPUpdate -Computer PC01 -Target "User"

Вы можете задать случайную задержку обновления GPO с помощью параметра RandomDelayInMinutes. Таким образом вы можете уменьшить нагрузку на сеть, если одновременно обновляете политики на множестве компьютеров. Для немедленного применения политик используется параметр

-RandomDelayInMinutes 0

.

В сочетании с командлетом Get-ADComputer вы можете принудительно обновить настройки групповых политик на всех компьютерах (исключая неактивные) в определенном OU:

Get-ADComputer –filter {enabled -eq "true"} -Searchbase "ou=Computes,OU=SPB,dc=winitpro,dc=com" | foreach{ Invoke-GPUpdate –computer $_.name –RandomDelayInMinutes 10 -force}

При удаленном выполнении командлета Invoke-GPUpdate или обновления GPO через консоль GPMC на мониторе пользователя может на короткое время появиться черное окно консоли с запущенной командой

gpupdate

.

Помимо применения твиков, для ограничения доступа к различным функциям в Windows 10 часто используется такой инструмент администрирования как редактор локальных групповых политик. Изменения, внесенные через редактор локальных политик в параметры системы и приложений затрагивают все учётные записи пользователей, включая администраторскую, что может создавать неудобства для самого администратора компьютера.

Как в Windows 10 применять групповые политики ко всем пользователям, кроме администраторов

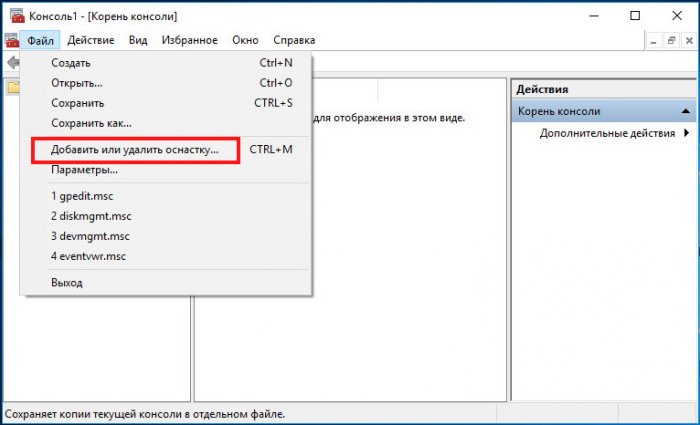

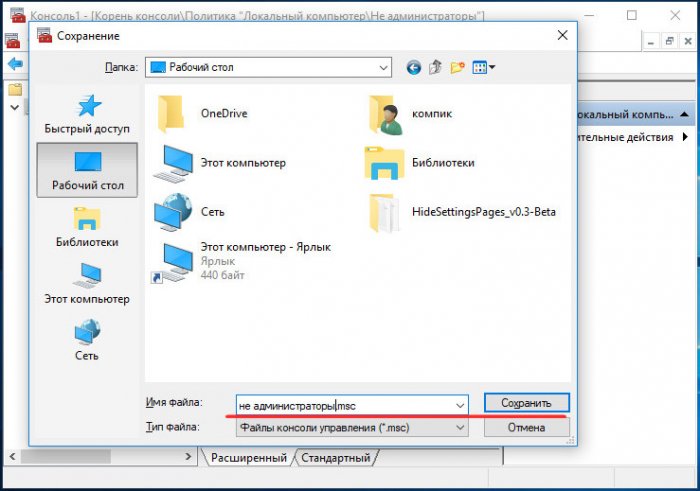

А нельзя ли сделать так, чтобы изменяемые через редактор политик настройки применялись только к пользователям, не имеющим администраторских прав? Почему бы и нет, установить такое разграничение вполне возможно. Нажатием Win + R откройте окошко «Выполнить», введите в него команду mmc и нажмите ввод. Откроется консоль управления MMC. В главном меню выберите Файл; Добавить или удалить оснастку.

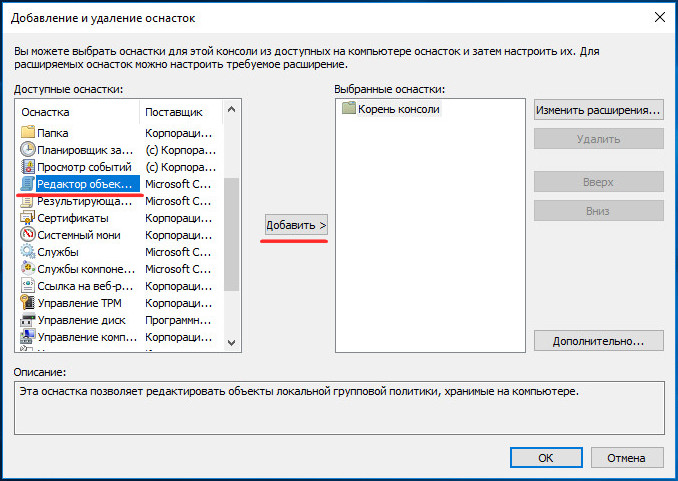

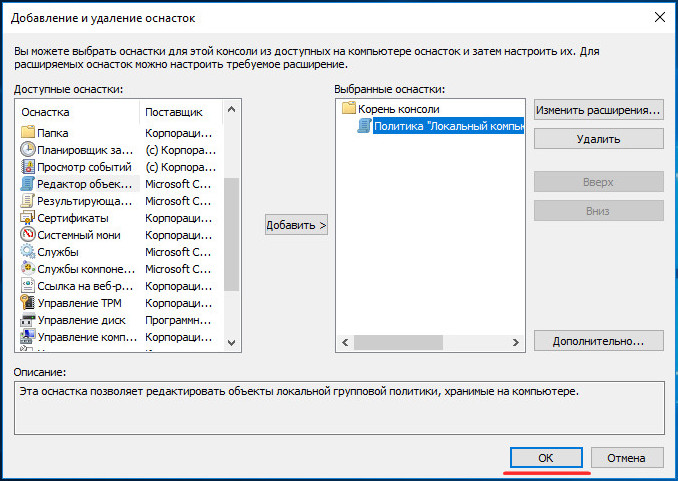

В левом поле открывшегося окна найдите оснастку «Редактор объектов групповой политики» и нажмите кнопку «Добавить».

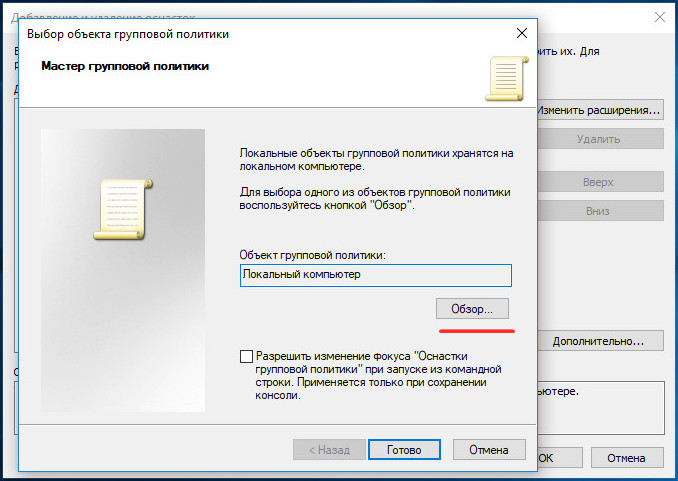

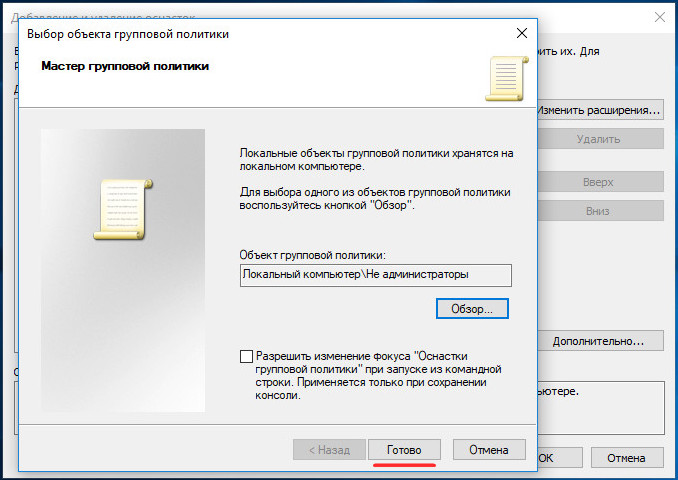

Откроется окно мастера выбора объекта групповой политики. Нажмите в нём «Обзор»,

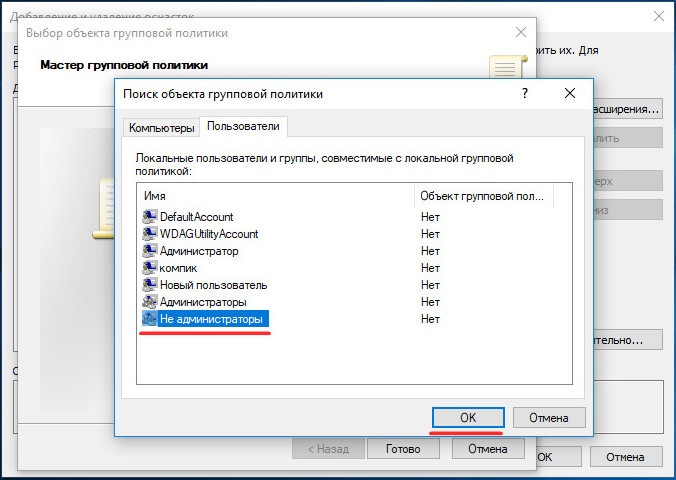

переключитесь в открывшемся диалоговом окошке на вкладку «Пользователи» и выберите группу «Не администраторы». Сохраните настройки нажатием сначала «OK»,

а затем «Готово».

При этом в правом поле окна добавления и удаления оснасток у вас появится новая оснастка «Локальный компьютер/Не администраторы». Почти всё готово. Нажатием «OK»

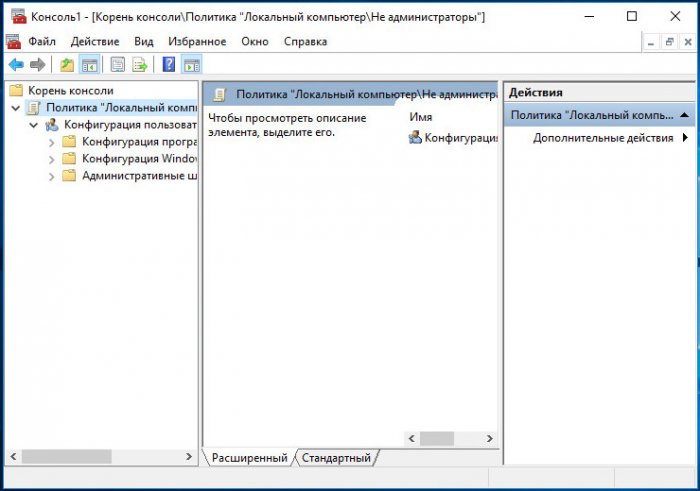

возвращаемся в главное окно консоли,

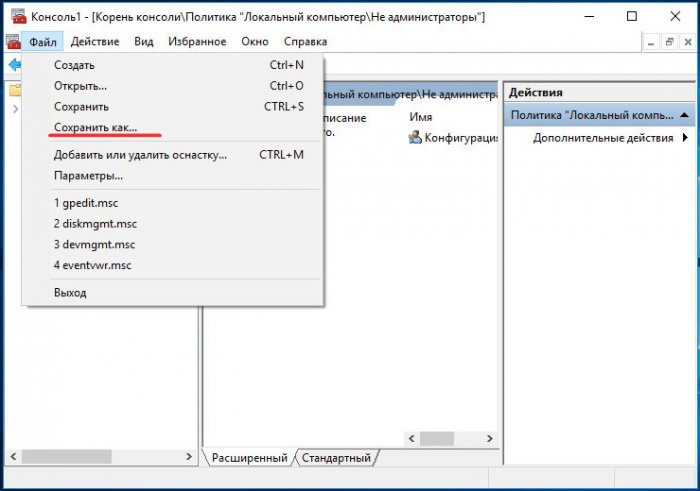

выделяем созданную политику, жмём Файл; Сохранить как

и сохраняем файл с расширением MSC в любое удобное расположение.

В следующий раз, когда вам нужно будет настроить какой-нибудь параметр через редактор локальных групповых политик, не ограничивая и не затрагивая при этом администраторов компьютера, запускайте этот файл и изменяете доступные политики как если бы работали в редакторе gpedit.msc.

10 июля 2024

Управление параметрами пользователей и компьютеров с операционной системой Windows в домашней сети или сети небольшого предприятия можно проводить достаточно эффективно с помощью редактора локальных групповых политик. Если речь идет о среднем или крупном предприятии с сотнями и тысячами компьютеров в сети, то в этом случае администраторы применяют централизованные средства управления. Одними из таких средств являются групповые политики службы каталога Active Directory (AD). Очевидно, что действовать они будут только на членов доменов AD.

Определение объекта групповой политики и его применение

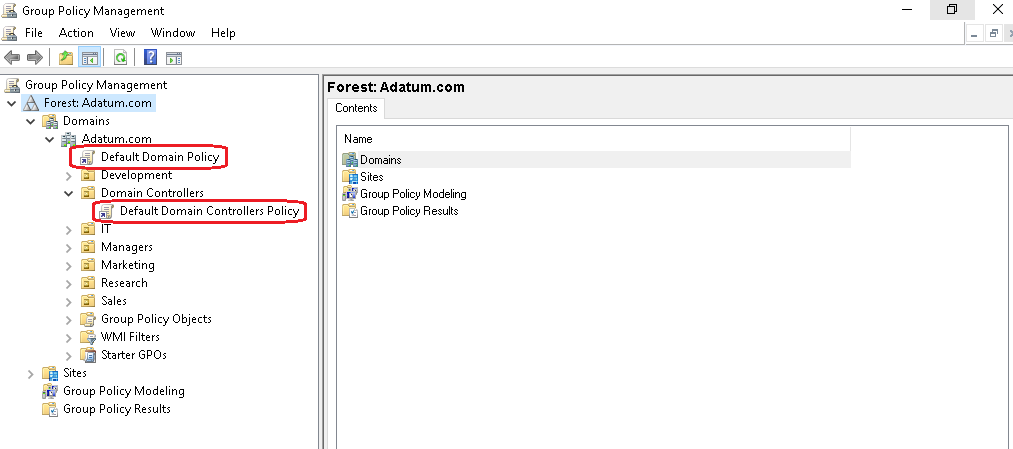

Процедура настройки и применения групповых политик следующая. Необходимо создать новый или использовать существующие по умолчанию объекты групповой политики (GPO). GPO содержат группы политик, собранные в иерархическую структуру папок и подпапок. Каждая политика – это один из параметров пользователя или компьютера. По умолчанию в AD создаются два GPO с названиями «Политика домена по умолчанию» и «Политика контроллеров домена по умолчанию».

Первый GPO привязан к домену, второй к подразделению «Контроллеры домена».

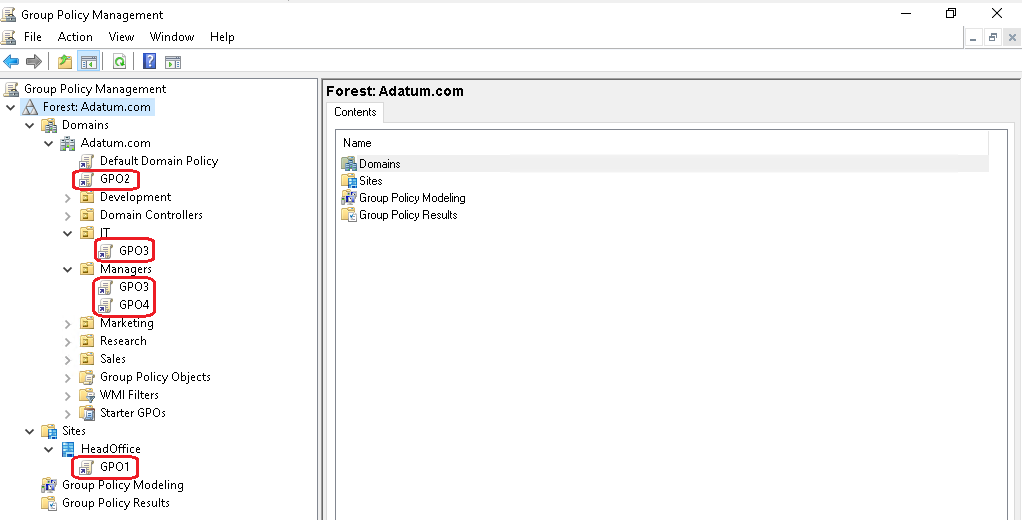

Если администратор создал новые GPO, то применять их можно только к контейнерам AD: к сайтам, доменам или подразделениям (OU). Применять GPO к учетным записям пользователей, компьютеров или групп невозможно. Действие политик на содержимое контейнеров основано на эффекте наследования.

Если GPO привязан к OU, то по умолчанию политики действуют на объекты в этом OU и на объекты в дочерних OU. Если GPO привязан к домену, то политики действуют на объекты в этом домене и на объекты в OU, которые могут быть созданы в этом домене, а также на объекты в дочерних к первоначальным OU. Если GPO привязан к сайту, то политики действуют на объекты во всех доменах, которые созданы в этом сайте, а также на объекты в OU и в дочерних к ним OU. Допускается применение нескольких GPO к одному контейнеру AD, а также одного и того же GPO к нескольким контейнерам.

Порядок применения объектов групповых политик и их приоритет

Первыми применяются локальные групповые политики, затем политики, привязанные к сайту, затем к домену, затем к OU и его дочерним OU. Если настройки политик на разных уровнях не конфликтуют, то мы получим кумулятивный эффект применения всех настроенных политик. Если есть конфликты, то приоритет у тех политик, которые применяются позже. Таким образом выигрывают GPO для OU.

Если к одному контейнеру привязаны несколько GPO, то они применяются в обратном порядке, т.е. тот GPO, который привязан раньше имеет больший приоритет. Чтобы изменить приоритет GPO, надо в консоли управления групповыми политиками (GPMC) стрелками изменить порядок обработки GPO.

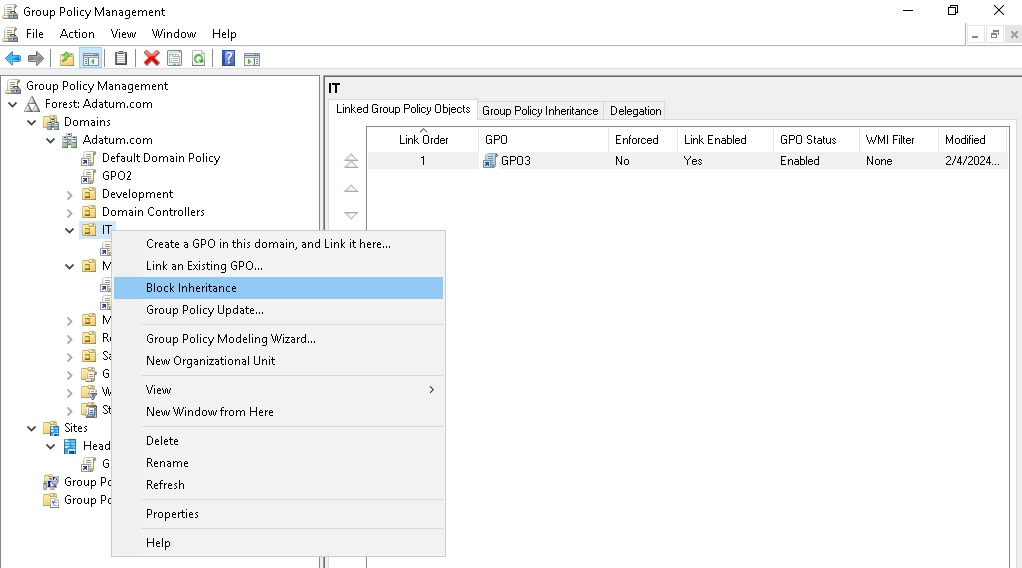

Чтобы отменить применение политик из GPO, привязанных к вышестоящим контейнерам, надо отключить наследование для выбранного OU.

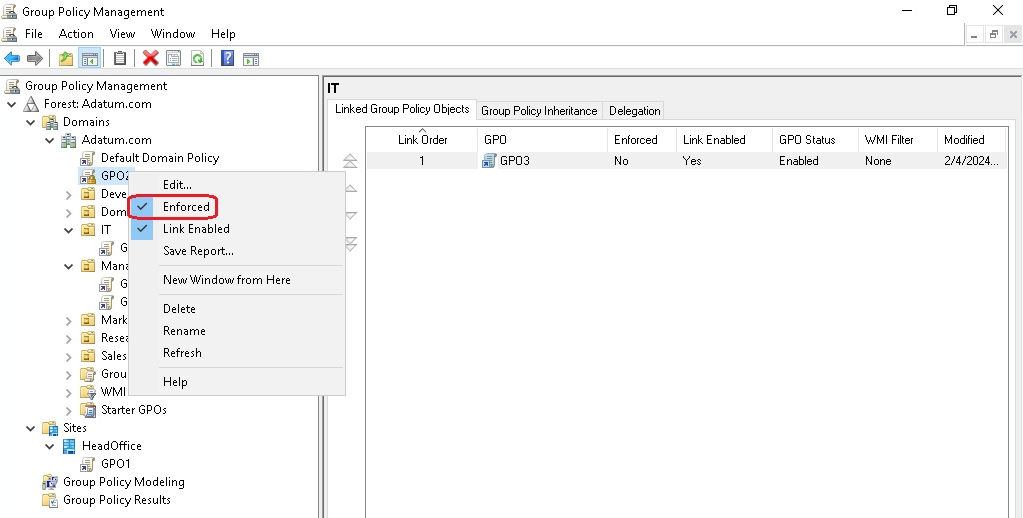

Может возникнуть необходимость в обязательном применении политик из вышестоящего GPO. Например, администратор домена должен применить политики из доменного GPO ко всем компьютерам во всех OU в домене. В этом случае надо в контекстном меню GPO

отметить пункт «Enforced».

GPO в режиме Enforced получает наивысший приоритет и политики в этом GPO не могут быть переопределены нижележащими GPO. На такое GPO не действует блокировка наследования.

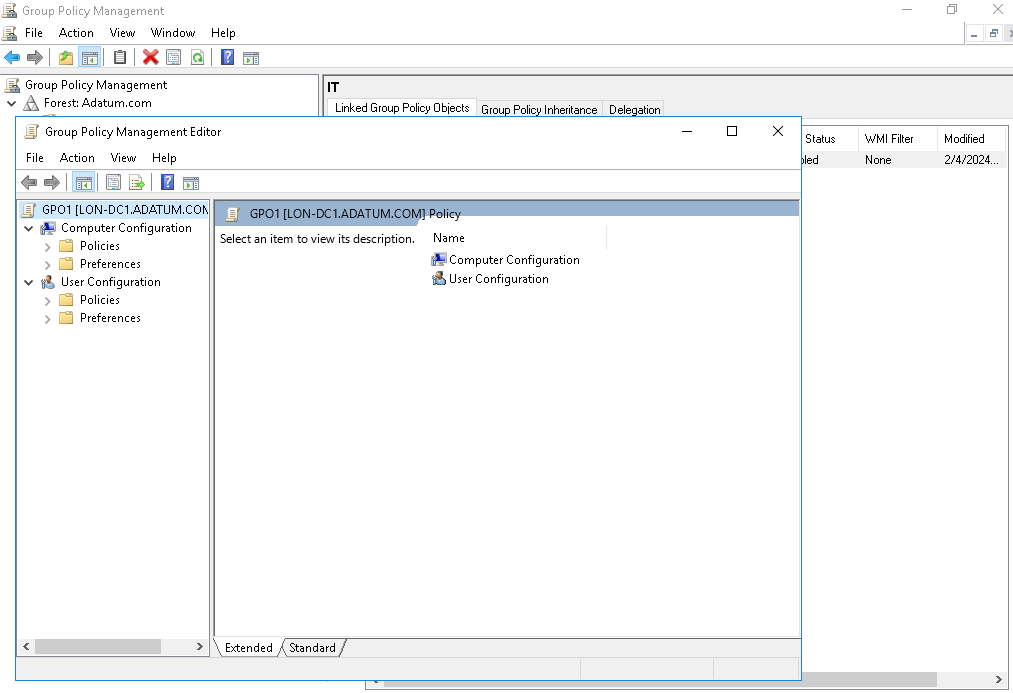

Политики находящиеся в GPO делятся на два больших раздела: Computer Configuration и

User Configuration. Первый содержит политики, применяемые к параметрам учетных

записей компьютеров, а второй – учетных записей пользователей.

Есть возможность отключить в свойствах GPO каждый раздел. При большом количестве GPO отключение неиспользуемых разделов позволит сократить количество обрабатываемых политик и тем самым сократить время необходимое для логона пользователей.

Для получения комплексных знаний по Active Directory вы можете обратить внимание на курсы, указанные ниже.

Александр Субботин

Преподаватель:

по направлению системное администрирование, сетевые технологии, безопасность сетей

Курсы к статье

Будьте в курсе всех событий

Подпишись на рассылку актуальных новостей

и читай нас в соц. сетях

Подписаться на новости

Затрудняетесь

с выбором курса?

Оставьте заявку на консультацию

Хотите преподавать в АйТи Клауд?

Если вы имеете компетенции и хотите работать тренером курсов в АйТи Клауд — оставьте ваши данные, мы свяжемся с вами!

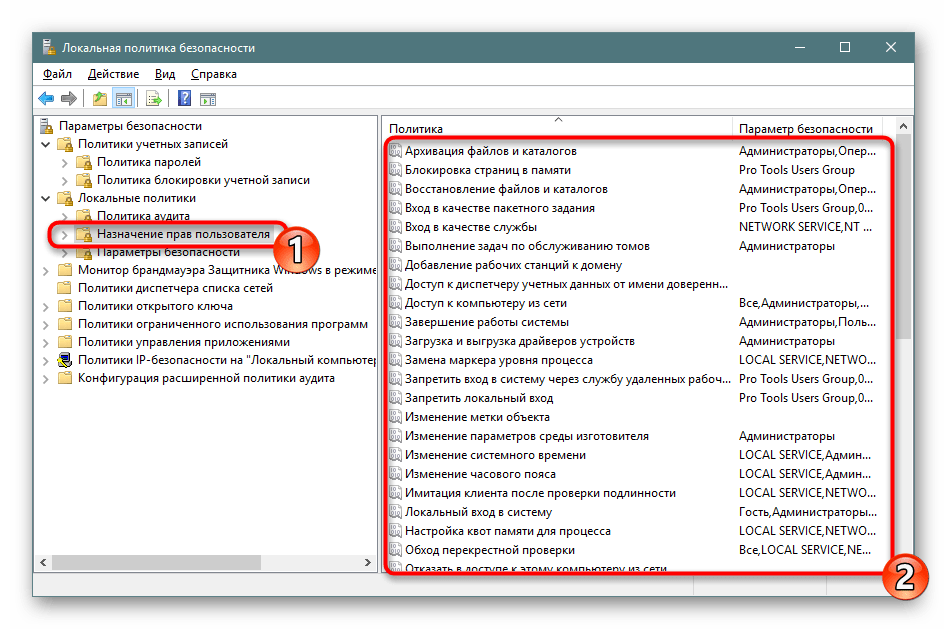

Все способы:

- Настройка «Локальной политики безопасности» в Windows 10

- Политики учетных записей

- Локальные политики

- Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

- Политики диспетчера списка сетей

- Политики открытого ключа

- Политики управления приложениями

- Политики IP-безопасности на «Локальный компьютер»

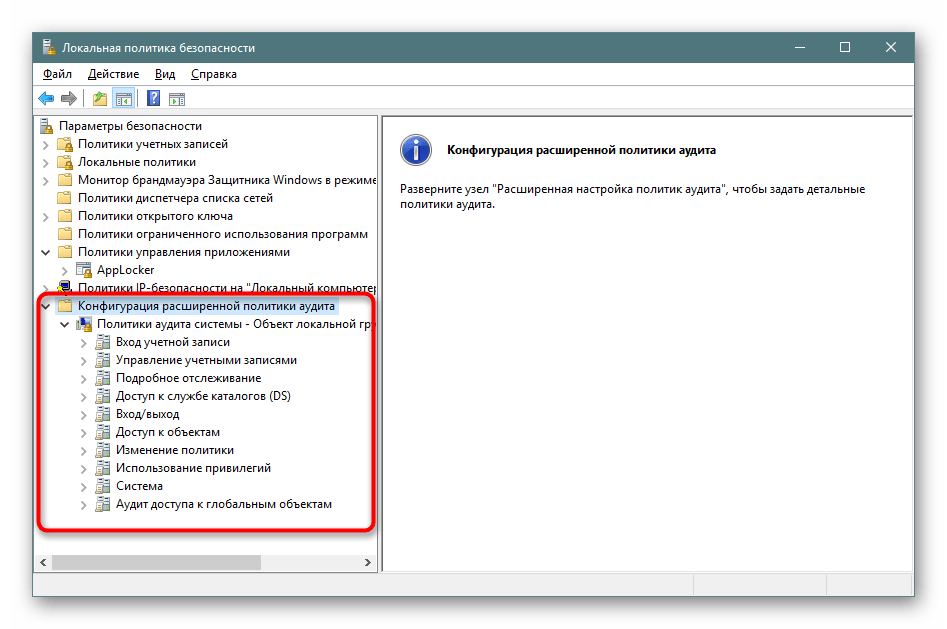

- Конфигурация расширенной политики аудита

- Вопросы и ответы: 0

В операционных системах семейства Windows присутствует множество оснасток и политик, представляющих собой набор параметров для настройки различных функциональных составляющих ОС. Среди них находится оснастка под названием «Локальная политика безопасности» и отвечает она за редактирование защитных механизмов Виндовс. В рамках сегодняшней статьи мы обсудим компоненты упомянутого инструмента и расскажем о их влиянии на взаимодействие с системой.

Настройка «Локальной политики безопасности» в Windows 10

Как вы уже знаете из предыдущего абзаца, упомянутая политика состоит из нескольких компонентов, каждый из которых собрал в себе параметры по регулированию защищенности самой ОС, пользователей и сетей при обмене данными. Логично будет уделить время каждому разделу, поэтому давайте сразу же начнем детальный разбор.

Запускается «Локальная политика безопасности» одним из четырех способов, каждый будет максимально полезен определенным юзерам. В статье по следующей ссылке вы можете ознакомиться с каждым методом и выбрать подходящий. Однако хотим обратить ваше внимание, что все приведенные сегодня скриншоты сделаны в самом окне инструмента, а не в редакторе локальных групповых политик, из-за чего следует учитывать особенности интерфейсов.

Подробнее: Расположение локальной политики безопасности в Windows 10

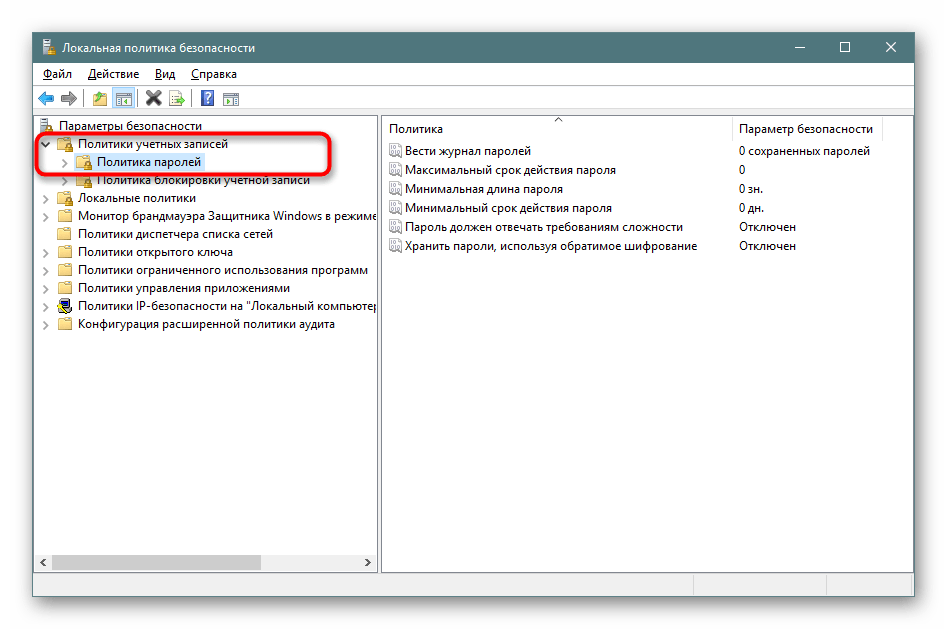

Политики учетных записей

Начнем с первой категории под названием «Политики учетных записей». Разверните ее и откройте раздел «Политика паролей». Справа вы видите перечень параметров, каждый из которых отвечает за ограничения или выполнение действий. Например, в пункте «Минимальная длина пароля» вы самостоятельно указываете количество знаков, а в «Минимальный срок действия пароля» — количество дней на блокировку его изменения.

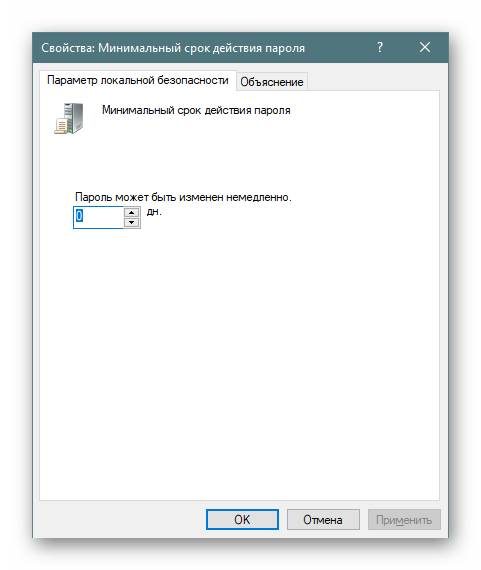

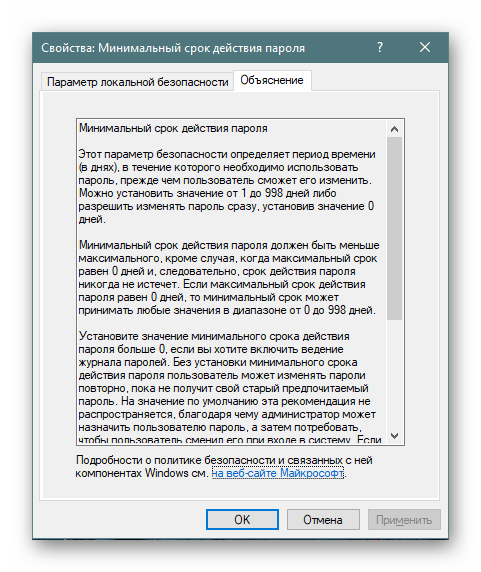

Дважды щелкните на одном из параметров, чтобы открыть отдельное окно с его свойствами. Как правило, здесь присутствует ограниченное количество кнопок и настроек. Например, в «Минимальный срок действия пароля» вы только выставляете количество дней.

Во вкладке «Объяснение» находится детальное описание каждого параметра от разработчиков. Обычно оно расписано достаточно широко, но большая часть информации является бесполезной или же очевидной, поэтому ее можно опустить, выделив только основные моменты лично для себя.

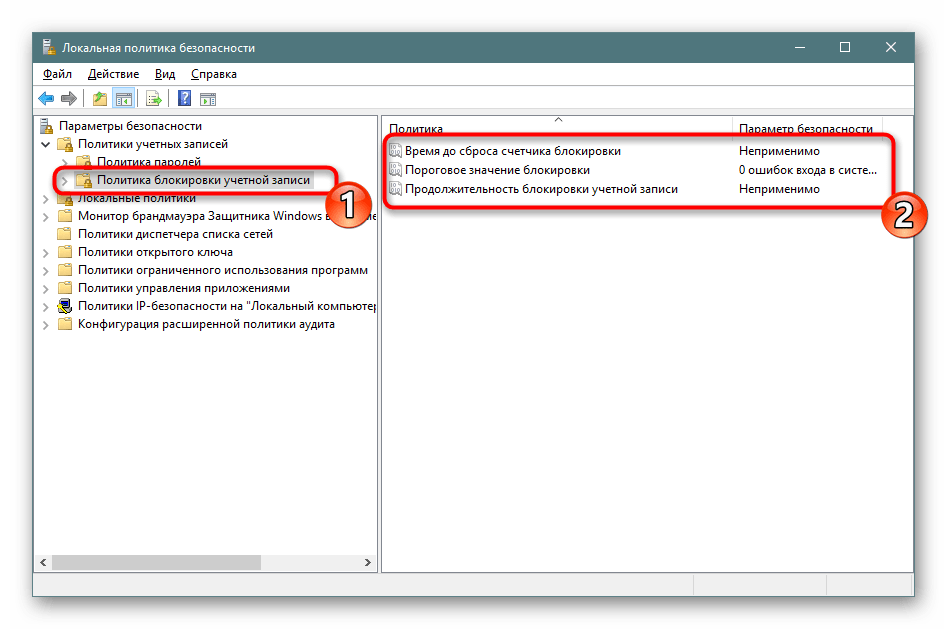

Во второй папке «Политика блокировки учетной записи» присутствует три политики. Здесь доступна установка времени до сброса счетчика блокировки, пороговое значение блокировки (количество ошибок ввода пароля при входе в систему) и продолжительность блокировки профиля пользователя. О том, как устанавливаются каждые параметры, вы уже узнали из информации выше.

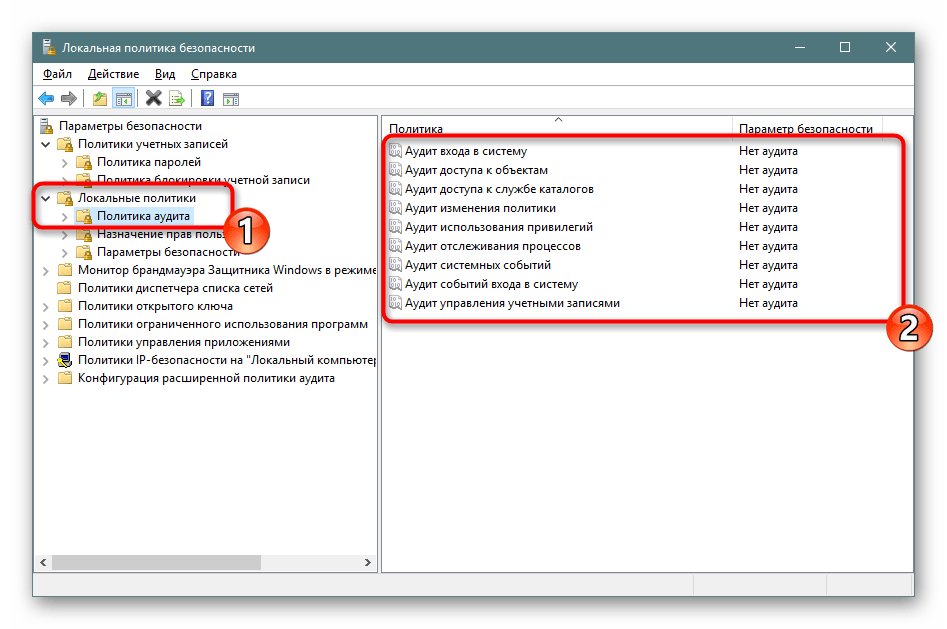

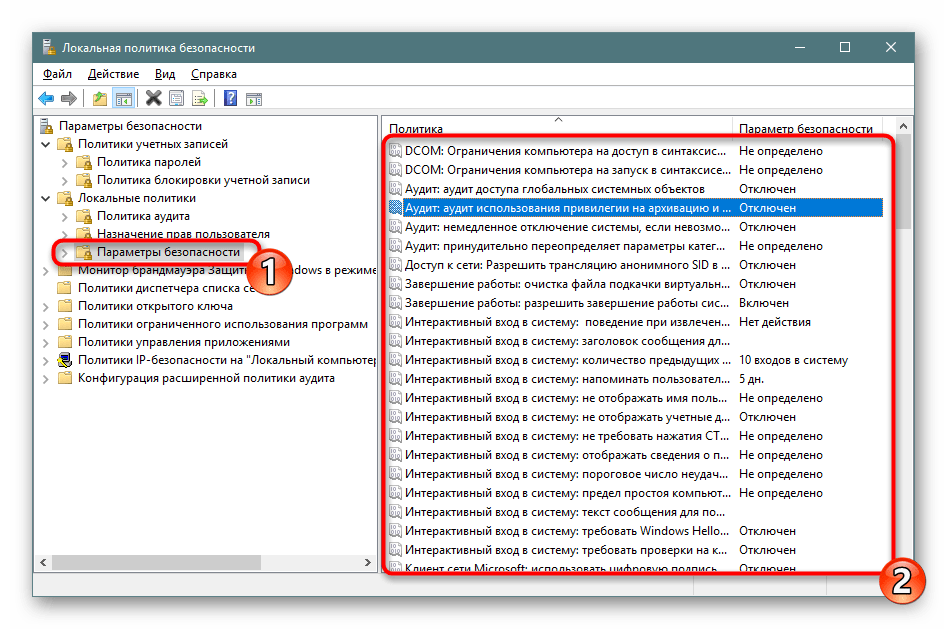

Локальные политики

В разделе «Локальные политики» собрано сразу несколько групп параметров, разделенных по директориям. Первая имеет название «Политика аудита». Если говорить просто, аудит — процедура слежения за действиями юзера с дальнейшим занесением их в журнал событий и безопасности. Справа вы видите несколько пунктов. Их названия говорят сами за себя, поэтому отдельно останавливаться на каждом нет никакого смысла.

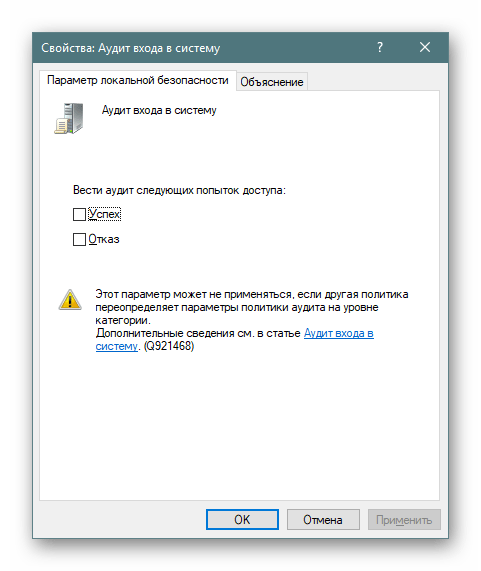

Если значение установлено «Нет аудита», действия отслеживаться не будут. В свойствах же на выбор предоставляется два варианта — «Отказ» и «Успех». Поставьте галочку на одном из них или сразу на обоих, чтобы сохранять успешные и прерванные действия.

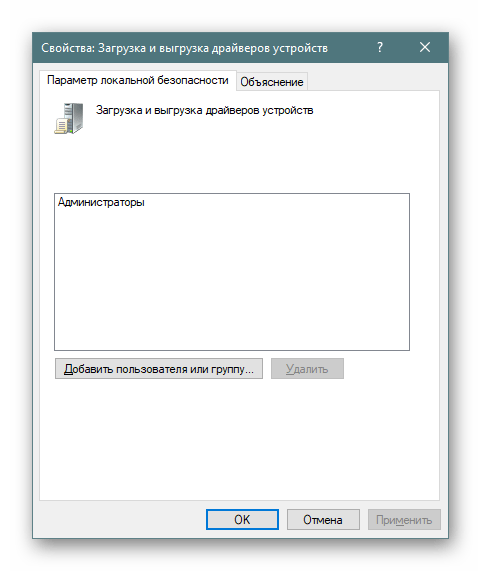

В папке «Назначение прав пользователя» собраны настройки, позволяющие предоставить группам юзеров доступ для выполнения определенных процессов, например, вход в качестве службы, возможность подключения к интернету, установка или удаление драйверов устройств и многое другое. Ознакомьтесь со всеми пунктами и их описанием самостоятельно, в этом нет ничего сложного.

В «Свойства» вы видите перечень групп пользователей, которым разрешено осуществление заданного действия.

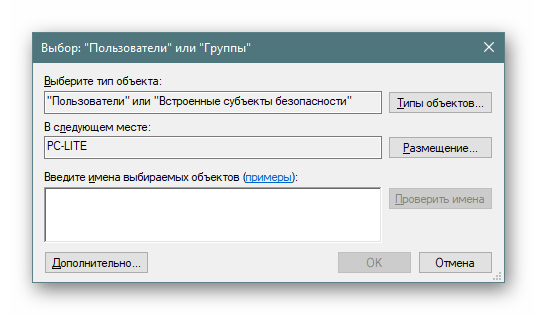

В отдельном окне происходит добавление групп юзеров или только некоторых учетных записей из локальных компьютеров. От вас требуется лишь указать тип объекта и его размещение, а после перезагрузки компьютера все изменения вступят в силу.

Раздел «Параметры безопасности» посвящен обеспечению защищенности двух предыдущих политик. То есть здесь вы можете настроить аудит, который будет отключать систему при невозможности добавления соответствующей записи аудита в журнал, либо же установить ограничение на количество попыток ввода пароля. Параметров здесь насчитывается более тридцати. Условно их можно разделить на группы — аудиты, интерактивный вход в систему, контроль учетных записей, сетевой доступ, устройства и сетевая безопасность. В свойствах вам разрешено активировать или отключать каждую из этих настроек.

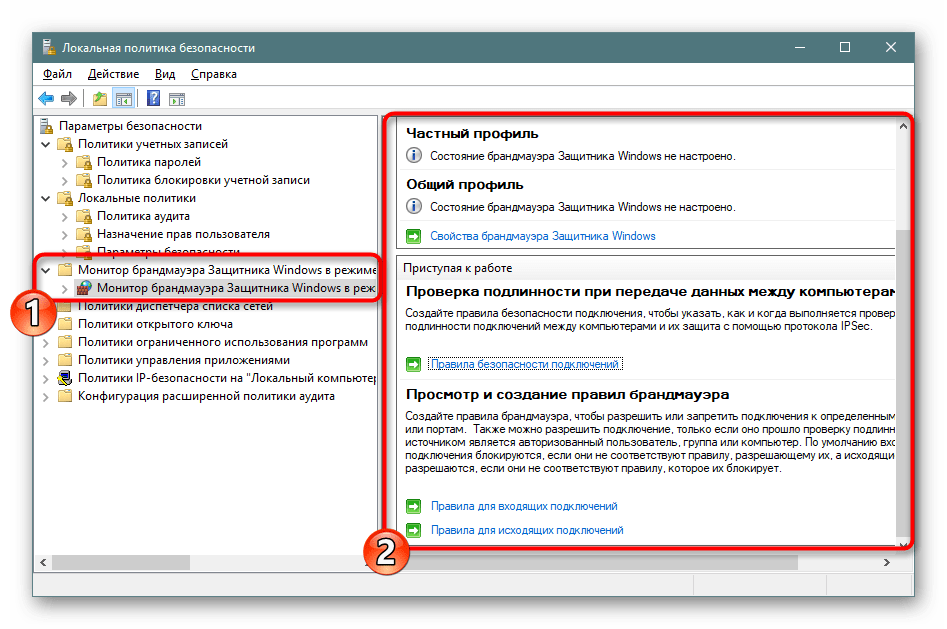

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

«Монитор брандмауэра Защитника Windows в режиме повышенной безопасности» — один из самых сложных разделов «Локальной политики безопасности». Разработчики попытались упростить процесс наладки входящих и исходящих подключений с помощью добавления Мастера настройки, однако начинающие пользователи все равно с трудом разберутся со всеми пунктами, но эти параметры и крайне редко нужны такой группе юзеров. Здесь доступно создание правил для программ, портов или предопределенных соединений. Вы блокируете либо разрешаете подключение, выбрав при этом сеть и группу.

В этом же разделе происходит определение типа безопасности подключения — изоляция, сервер-сервер, туннель или освобождение от проверки подлинности. Останавливаться на всех настройках нет смысла, ведь это пригодится только опытным администраторам, а они в состоянии самостоятельно обеспечить надежность входящих и исходящих соединений.

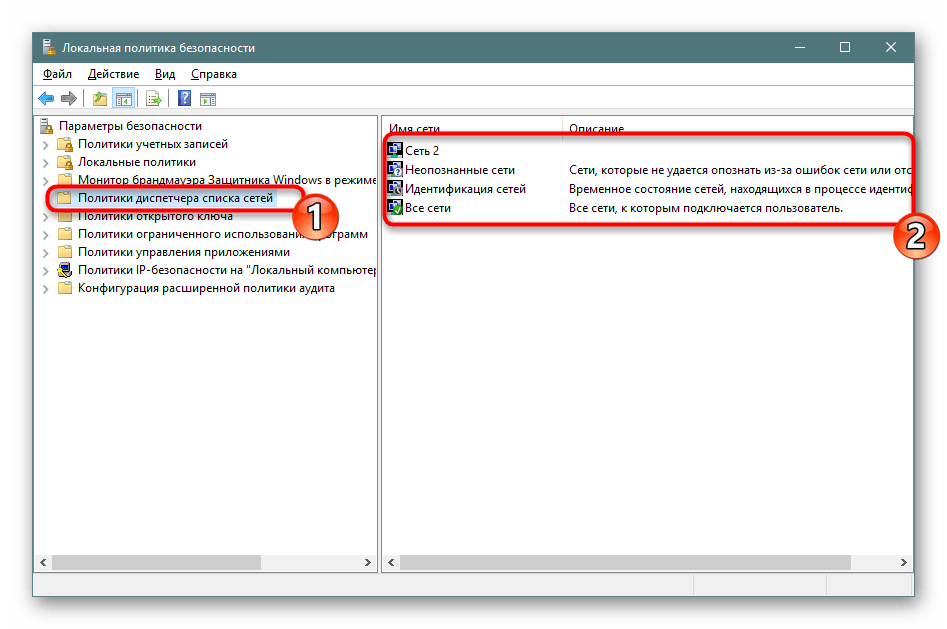

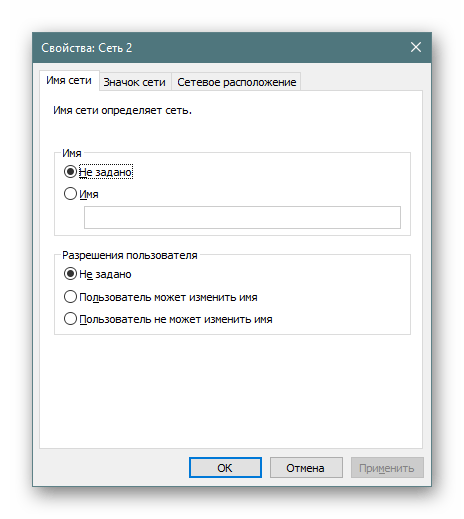

Политики диспетчера списка сетей

Обратите внимание на отдельную директорию «Политики диспетчера списка сетей». Количество отображаемых здесь параметров зависит от активных и доступных интернет-соединений. Например, пункт «Неопознанные сети» или «Идентификация сетей» будет присутствовать всегда, а «Сеть 1», «Сеть 2» и так далее — в зависимости от реализации вашего окружения.

В свойствах вы можете указать имя сети, добавить разрешения для пользователей, установить собственный значок или задать расположение. Все это доступно для каждого параметра и должно применяться отдельно. После выполнения изменений не забывайте их применять и перезагружать компьютер, чтобы они вступали в силу. Иногда может потребоваться и перезагрузка роутера.

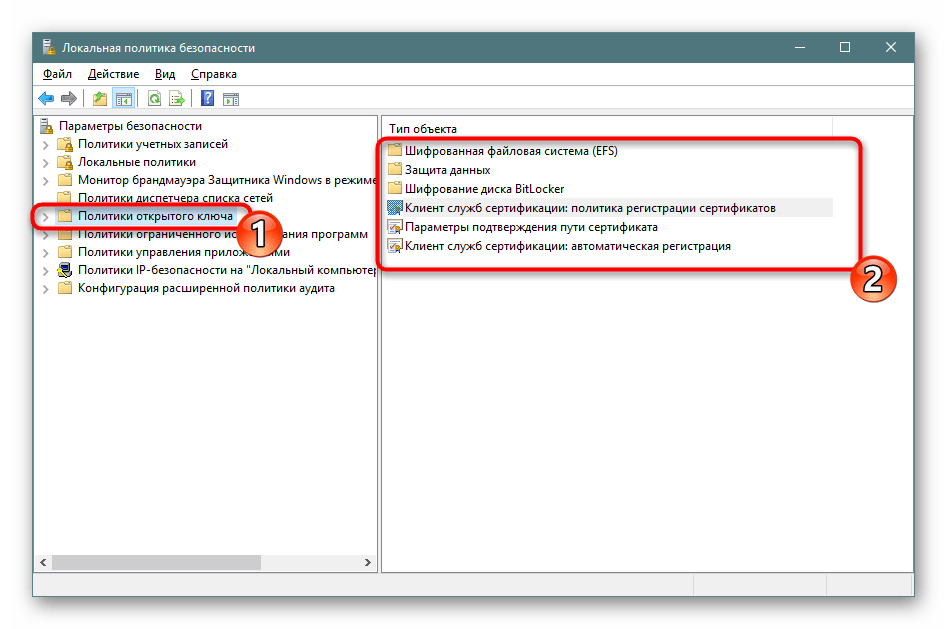

Политики открытого ключа

Полезным раздел «Политики открытого ключа» будет только для тех, кто использует компьютеры на предприятии, где для осуществления криптографических операций или других защищенных манипуляций задействованы открытые ключи и центры спецификаций. Все это позволяет гибко производить контроль доверительных отношений между устройствами, обеспечив стабильную и безопасную сеть. Внесения изменений зависят от активного на предприятии центра доверенности.

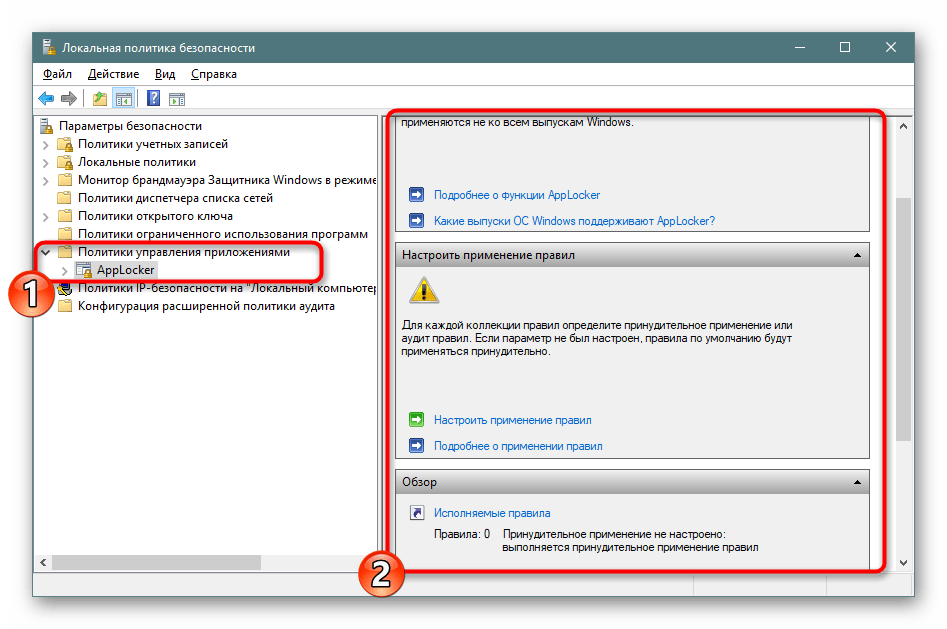

Политики управления приложениями

В «Политики управления приложениями» находится инструмент «AppLocker». Он включает в себя множество самых разнообразных функций и настроек, позволяющих регулировать работу с программами на ПК. Например, он позволяет создать правило, ограничивающее запуск всех приложений, кроме указанных, либо установить ограничение на изменение файлов программами, задав отдельные аргументы и исключения. Полную информацию по поводу упомянутого инструмента вы можете получить в официальной документации компании Microsoft, там все расписано максимально детально, с объяснением каждого пункта.

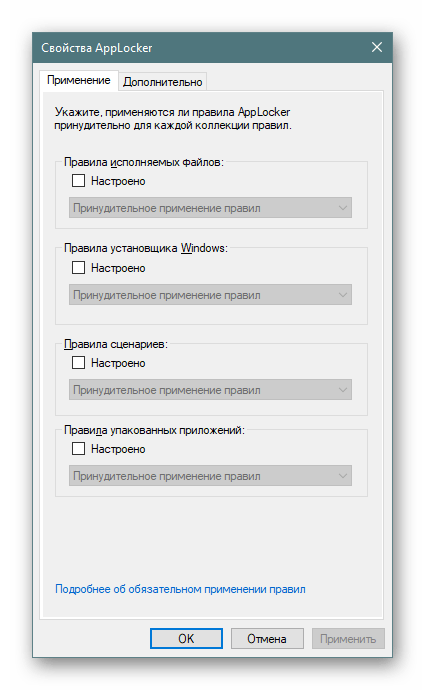

Что же касается меню «Свойства», то здесь применение правил настраивается для коллекций, например, исполняемые файлы, установщик Windows, сценарии и упакованные приложения. Каждое значение может применяться принудительно, в обход другим ограничениям «Локальной политики безопасности».

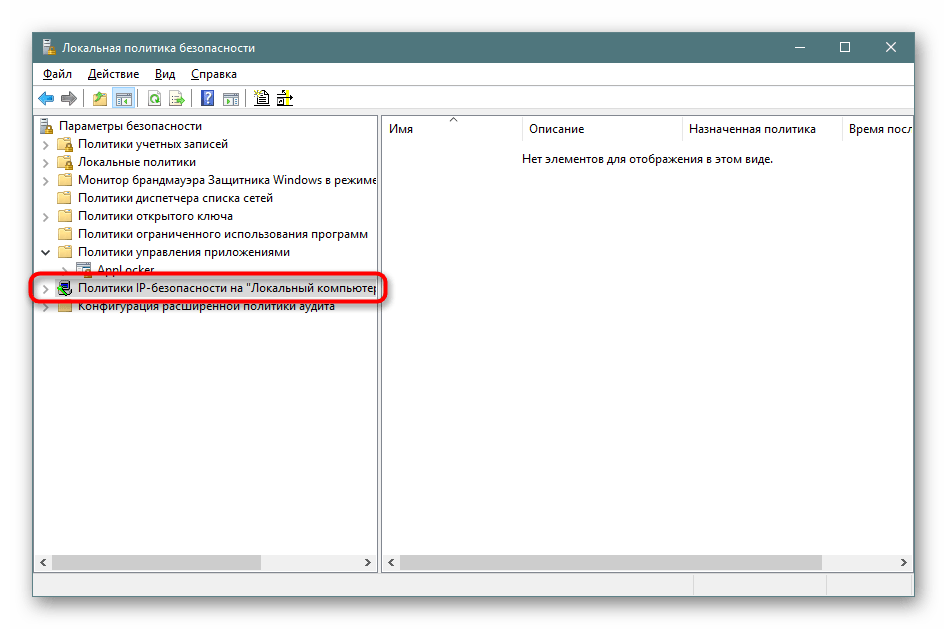

Политики IP-безопасности на «Локальный компьютер»

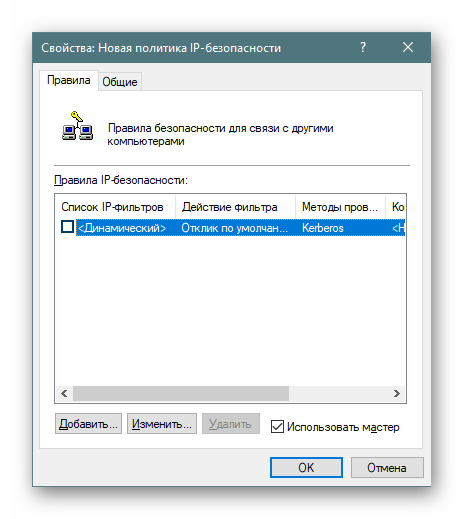

Настройки в разделе «Политики IP-безопасности на «Локальный компьютер»» имеют некое сходство с теми, что доступны в веб-интерфейсе роутера, например, включение шифрования трафика либо его фильтрация. Пользователь сам создает неограниченное количество правил через встроенный Мастер создания указывает там методы шифрования, ограничения на передачу и прием трафика, а также активирует фильтрацию по IP-адресам (разрешение или запрет на подключение к сети).

На скриншоте ниже вы видите пример одного из таких правил связи с другими компьютерами. Здесь присутствует список IP-фильтров, их действие, методы проверки, конечная точка и тип подключения. Все это задается пользователем вручную, исходя из его потребностей в обеспечении фильтрации передачи и приема трафика с определенных источников.

Конфигурация расширенной политики аудита

В одной из предыдущих частей сегодняшней статьи вы уже были ознакомлены с аудитами и их настройкой, однако существуют еще дополнительные параметры, которые вынесены в отдельный раздел. Здесь уже вы видите более обширное действие аудитов — создание/завершение процессов, изменение файловой системы, реестра, политик, управление группами учетных записей пользователей, приложений и многое другое, с чем можете ознакомиться самостоятельно.

Корректировка правил осуществляется точно так же — нужно лишь отметить галочкой «Успех», «Отказ», чтобы запустить процедуру слежения и записи в журнал безопасности.

На этом ознакомление с «Локальной политикой безопасности» в Windows 10 завершено. Как видите, здесь присутствует множество самых полезных параметров, позволяющих организовать хорошую защиту системы. Мы настоятельно советуем перед внесением определенных изменений внимательно изучить описание самого параметра, чтобы понять его принцип работы. Редактирование некоторых правил иногда приводит к серьезным проблемам работы ОС, поэтому делайте все крайне осторожно.

Наша группа в TelegramПолезные советы и помощь

How to Force Update Group Policy (Command) in Windows 11/10

Group Policy is a powerful tool that allows administrators to manage user and computer settings in Windows environments. It enables the enforcement of security settings, desktop environments, software installations, and much more across all devices in an organization. In Windows 10 and Windows 11, it’s essential for both IT professionals and advanced users to know how to force an update of Group Policy. This article will provide a comprehensive guide on how to achieve this using command-line tools.

Understanding Group Policy

Group Policy works through a system of rules and settings applied throughout a Windows domain. These policies help ensure a consistent environment, control user access, and protect organizational security by defining what users can and cannot do on their computers.

Group Policy settings are stored in Group Policy Objects (GPOs), which can be linked to sites, domains, or organizational units (OUs) in Active Directory. Policies can be applied to users (user configuration) or computers (computer configuration).

Importance of Updating Group Policies

Updates to Group Policies can occur automatically at specific intervals or when certain actions are taken. However, there are cases when you might want to force an immediate update, such as:

- Adding or modifying a Group Policy Object in Active Directory.

- Making changes to local Group Policy settings.

- Troubleshooting issues where policies are not being applied correctly.

Forcefully updating Group Policy ensures that the latest settings are applied without waiting for the next automatic update cycle.

Updating Group Policy Automatically

By default, Windows automatically refreshes Group Policy settings every 90 to 120 minutes. However, this interval is not suitable when immediate changes are required. For instance, if you’re troubleshooting a policy-related issue or have just made changes that need to take effect right away.

The Group Policy refresh occurs in the following manner:

- Computer Policy applications occur every 90 minutes.

- User policies are re-applied on logon or every 90 minutes as long as the user is logged in.

The Command-Line Tool: gpupdate

The primary command used to force an immediate update of Group Policy in Windows is gpupdate. This command-line utility allows you to refresh both user and computer policy settings without the need to restart the system or log off.

Syntax of gpupdate

The basic syntax for the gpupdate command is as follows:

gpupdate [/target:{computer | user}] [/force] [/wait:value] [/logoff] [/boot]Parameters Explained

-

/target:{computer | user}: This parameter allows you to specify whether you want to update the computer policy, user policy, or both. By default, both are updated if no parameter is provided. -

/force: This parameter forces a reapplication of all policy settings, even if they haven’t changed. Without this switch, only settings that have changed will be applied. -

/wait:value: Specifies the number of seconds to wait for the update to finish. The default waits indefinitely. -

/logoff: If the policy requires a logoff to be applied, this option allows the system to log off the user automatically upon completion. -

/boot: Similar to/logoff, but it reboots the computer automatically if a restart is required for policies to be applied.

Forcing a Group Policy Update Using Command Line

To force a Group Policy update in Windows 10 or 11, follow the steps outlined below.

Step 1: Open Command Prompt

- Right-click on the Start menu or press

Win + X. - Select “Windows Terminal (Admin)” or “Command Prompt (Admin)”. If you don’t see these options, search for «cmd» in the start menu, right-click on it, and select «Run as administrator.»

Step 2: Execute the Group Policy Update Command

In the command prompt window, type the following command and hit Enter:

gpupdate /forceThis command will trigger an immediate refresh of all Group Policies.

Step 3: Wait for the Update Process

The command will display progress messages as the policy settings are being updated. Depending on the number of policies applied, this process may take a few seconds to a couple of minutes.

Step 4: Review the Output

Once completed, the command prompt will display messages indicating successful updates or any errors encountered during the update process. If there are policies that require the user to log off or restart the computer, you will get those notifications as part of the output.

Additional Methods to Force Group Policy Update

While gpupdate is the standard way to refresh policies, there are a few additional methods you can use.

Method 1: Using PowerShell

Windows PowerShell, another command-line tool, can also be used to update Group Policy settings. This method is particularly useful for automation scripts or when you are managing multiple machines via remote sessions.

Open PowerShell with administrative privileges and run the following command:

Invoke-GPUpdate -Computer "ComputerName" -ForceReplace "ComputerName" with the name of the computer you wish to update. You can also omit -Computer "ComputerName" if you’re executing the command on the local machine.

Method 2: Using Local Group Policy Editor

While the Group Policy Editor does not provide a direct command for updating policies, you can initiate a manual refresh from the GUI.

- Press

Win + Rto open the Run dialog. - Type

gpedit.mscand pressEnter. - Navigate through the editor, and as you change or modify settings, Group Policy configurations will take effect immediately—though a full refresh may still require

gpupdate.

Troubleshooting Group Policy

If you encounter issues where Group Policy settings are not applying as expected, consider using the following troubleshooting steps.

Step 1: Check for Errors in Event Viewer

- Open the Event Viewer by typing

eventvwrin the Run dialog (Win + R). - Navigate to

Windows Logs>Systemand look for events related to Group Policy. The Event ID 1055, 1085, or 1006 can indicate issues.

Step 2: Run gpresult Command

To see the status of Group Policy settings applied to a user or computer, you can use the gpresult command.

Open Command Prompt as an administrator and type:

gpresult /h report.htmlThis command generates a report in HTML format that you can open in any web browser. It shows all the applied policies and can assist in troubleshooting.

Step 3: Ensuring Permissions

Ensure that the user has the appropriate permissions to read and apply Group Policies. Lack of permissions can prevent policies from being applied effectively.

Resetting Group Policy Settings

If all else fails, you can consider resetting Group Policy settings to their default values. This can be done using the following steps:

Step 1: Open Command Prompt as Administrator

Just as before, open Command Prompt with administrative privileges.

Step 2: Reset Group Policy

Type the following commands one at a time:

rd /s /q "%WinDir%System32GroupPolicy"

rd /s /q "%WinDir%System32GroupPolicyUsers"

gpupdate /forceThese commands will delete the existing Group Policy folder, which will cause Group Policy to reset to default settings. Use this with caution, as it will remove all applied policies.

Conclusion

Group Policy management is a vital skill for both IT administrators and advanced users handling Windows 10 and Windows 11 environments. Knowing how to force an update using the command line is crucial, especially when immediate changes are needed. Through the command gpupdate, you can effectively refresh and apply settings that control a wide range of system and user configurations.

Whether you’re resolving issues on a personal machine or managing policies in a corporate environment, understanding the nuances of Group Policy can significantly enhance productivity and security management. By following the tips and techniques outlined in this article, you’ll be well-equipped to handle Group Policy updates efficiently in Windows 10 and Windows 11.