Встроенный RDP клиент Windows (mstsc.exe) позволяет сохранить на компьютере имя и пароль пользователя для подключения к удаленному рабочему столу. Благодаря этому пользователю не нужно каждый раз вводить пароль для подключения к удаленному RDP компьютеру/серверу. В этой статье мы рассмотрим, как разрешить сохранять учетные данные для RDP подключений в Windows, и что делать, если несмотря на все настройки, у пользователей не сохраняются пароли для RDP подключения (пароль запрашивается каждый раз)

Содержание:

- Как сохранить пароль для RDP подключения в Windows?

- Что делать, если в Windows не сохраняется пароль для RDP подключения?

- Политика проверки подлинности сервере не допускает подключение сохраненными учетными данными

- Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные

Как сохранить пароль для RDP подключения в Windows?

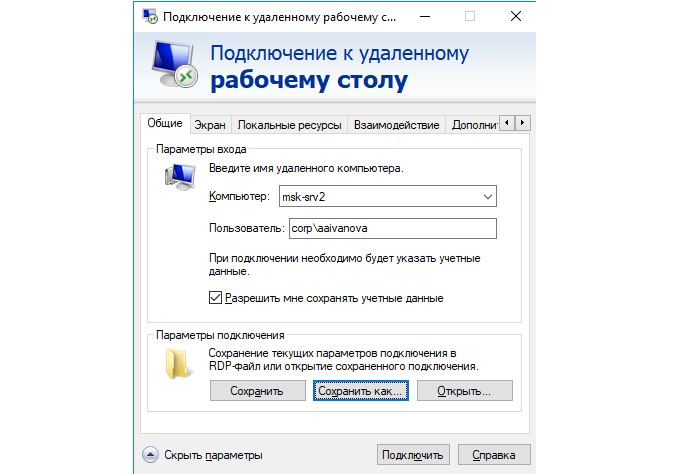

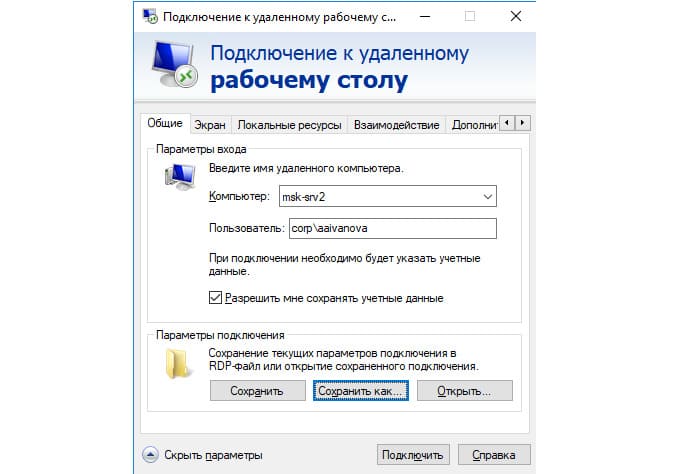

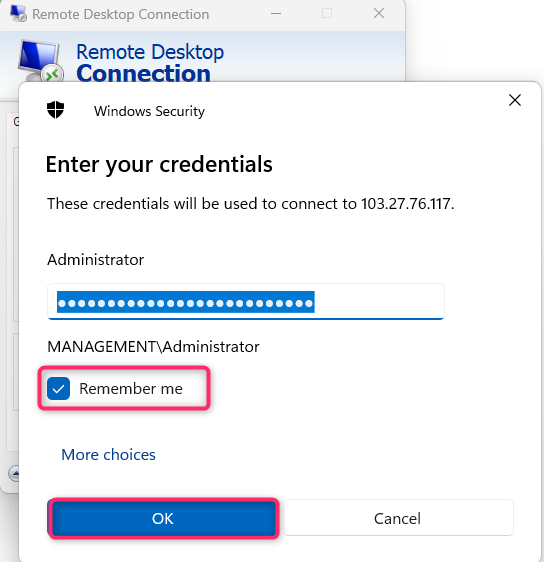

По умолчанию Windows разрешает пользователям сохранять пароли для RDP подключений. Для этого в окне клиента Remote Desktop Connection (mstsc.exe) пользователь должен ввести имя удаленного RDP компьютера, учетную запись и поставить галку “Разрешить мне сохранять учетные данные” (Allow me to save credential). После того, как пользователь нажимает кнопку “Подключить”, RDP сервер запрашивает пароль и компьютер сохраняет его в Windows Credential Manager (не в .RDP файл).

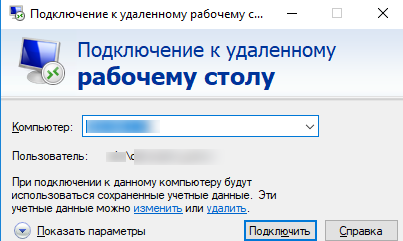

При следующем подключении к удаленному RDP серверу под этим же пользователем, клиент автоматически получит сохраненный пароль из менеджера паролей Windows и использует его для RDP-аутентификации.

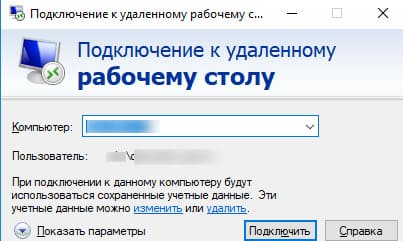

Если для данного компьютера имеется сохраненный пароль, в окне RDP клиента будет указано:

При подключении к данному компьютеру будут использоваться сохранённые учетные данные. Эти учетные данные можно изменить или удалить.

Saved credentials will be used to connect to this computer. You can edit or delete these credentials.

В большинстве случаев администраторы не рекомендуют пользователям сохранять пароли подключений в Windows. Например, в домене Active Directory лучше настроить SSO (Single Sign-On) для прозрачной RDP аутентификации.

По умолчанию Windows не разрешает пользователю использовать сохраненный пароль RDP подключения с компьютера, добавленного в домен Active Directory, к компьютеру/серверу, который находится в другом домене или рабочей группе. Несмотря на то, что пароль для подключения сохранен в Credentials Manager, Windows не позволяет его использовать, и требует от пользователя каждый раз вводить пароль. Также Windows не разрешает использовать сохраненный пароль для RDP, если вы подключаетесь не под доменной, а под локальной учетной записью.

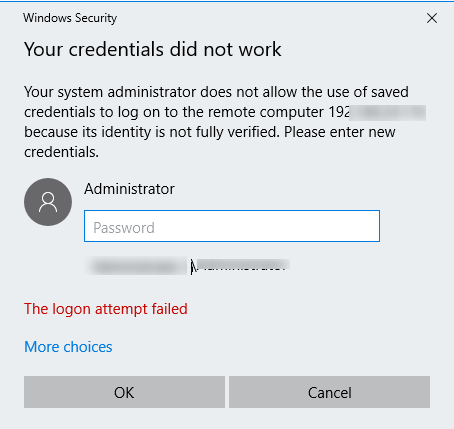

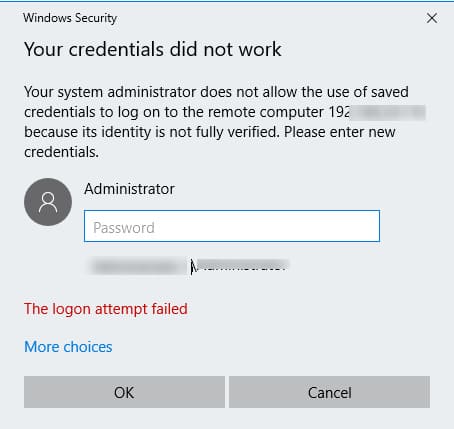

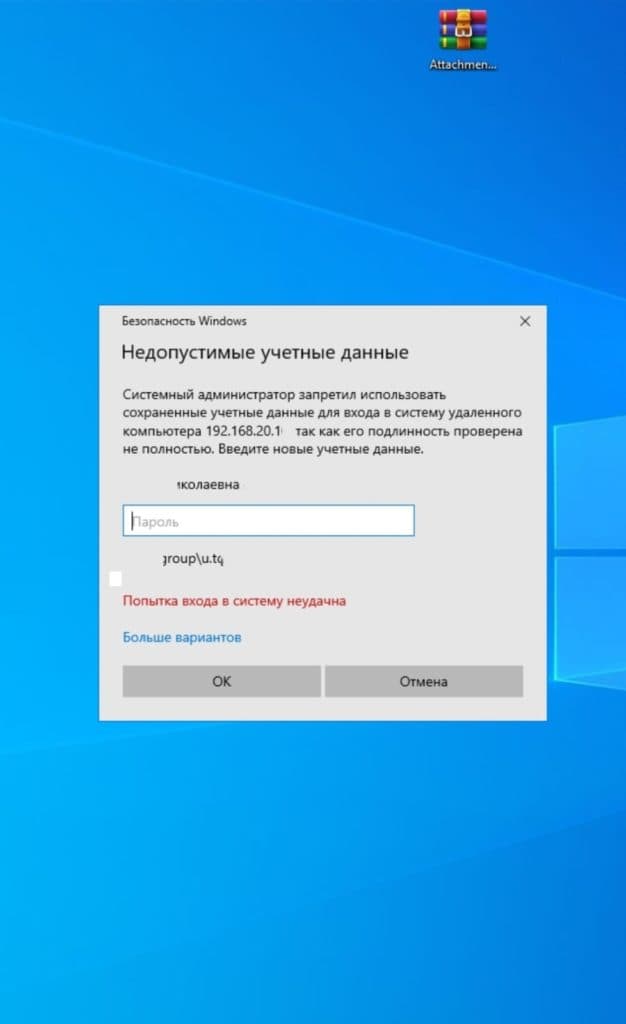

При попытке RDP подключения с сохраненным паролем в этой ситуации появляется окно с ошибкой:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской редакции Windows 10):

Недопустимые учетные данные

Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера CompName, так как его подлинность проверена не полностью. Введите новые учетные данные.

Windows считает такое подключение небезопасным, т.к. отсутствуют доверительные отношения между этим компьютером и удаленным компьютером/сервером в другом домене (или рабочей группе).

Вы можете изменить эти настройки на компьютере, с которого выполняется RDP подключение:

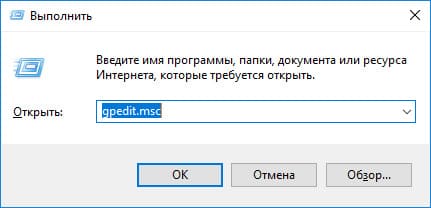

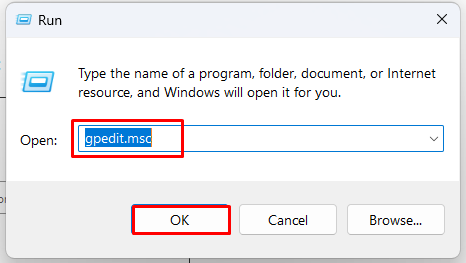

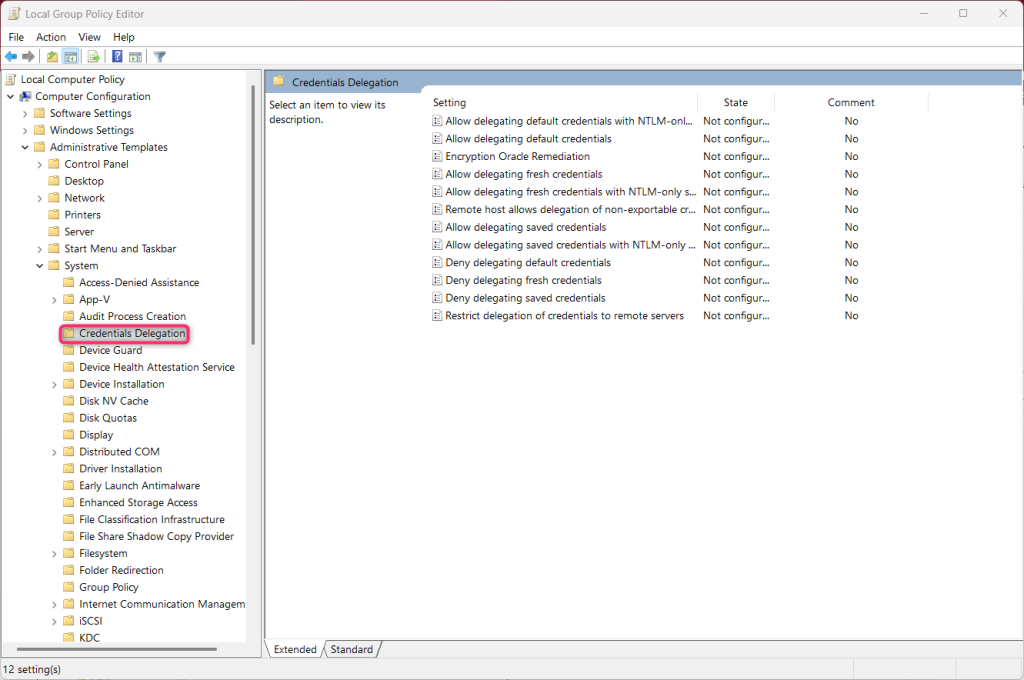

- Откройте редактор локальной GPO, нажав Win + R -> gpedit.msc ;

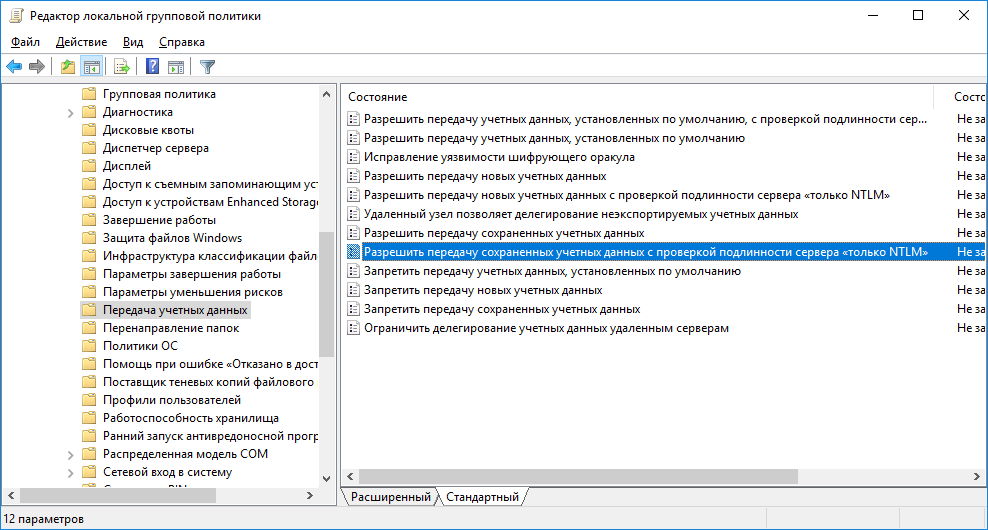

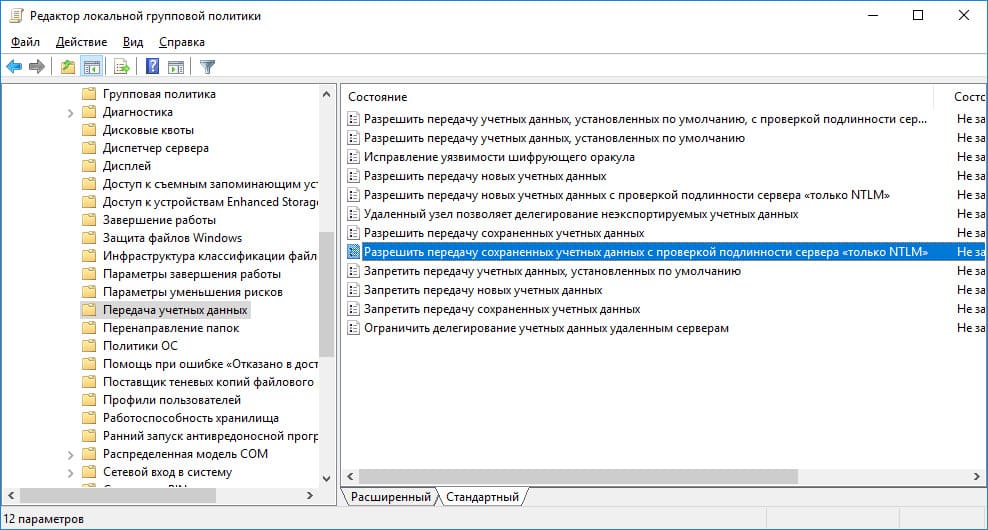

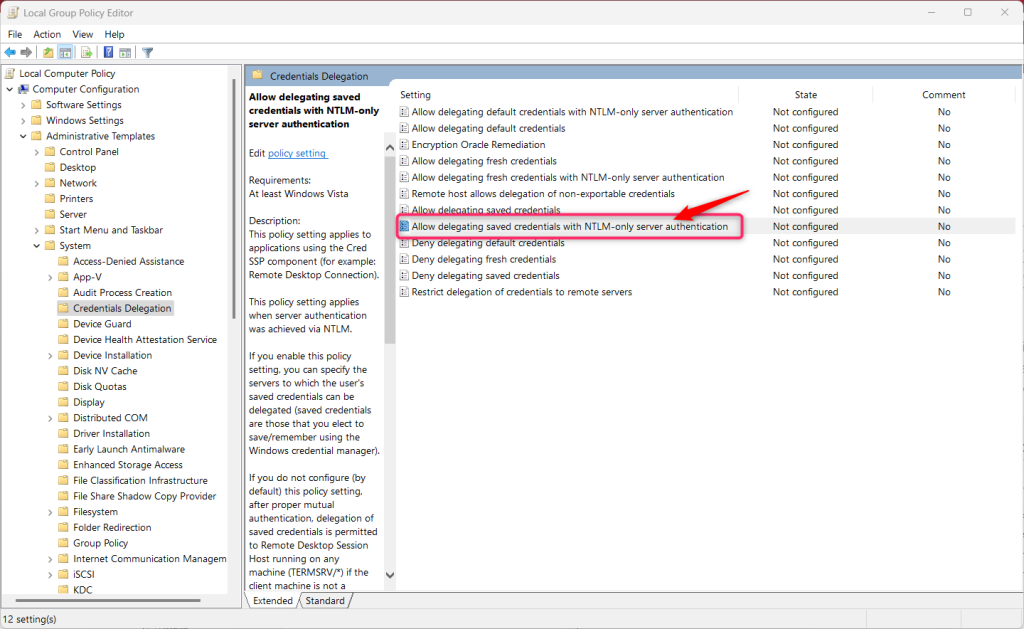

- В редакторе GPO перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных). Найдите политику с именем Allow delegating saved credentials with NTLM-only server authentication (Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера только NTLM);

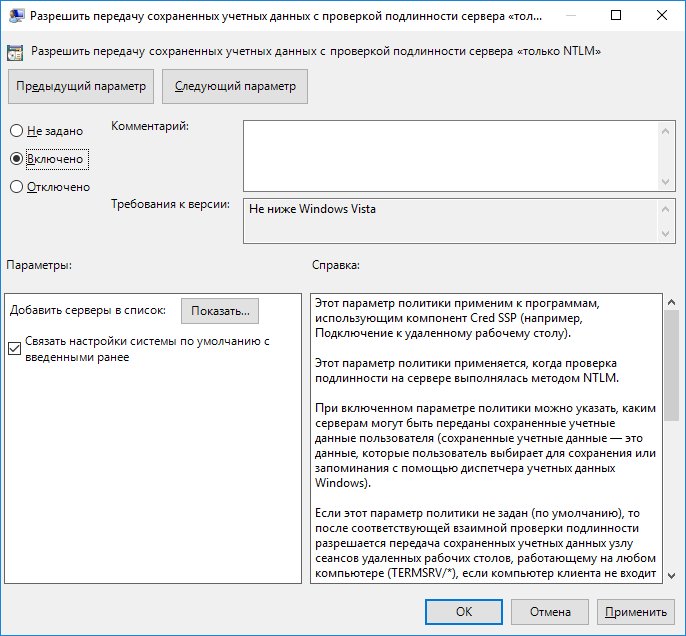

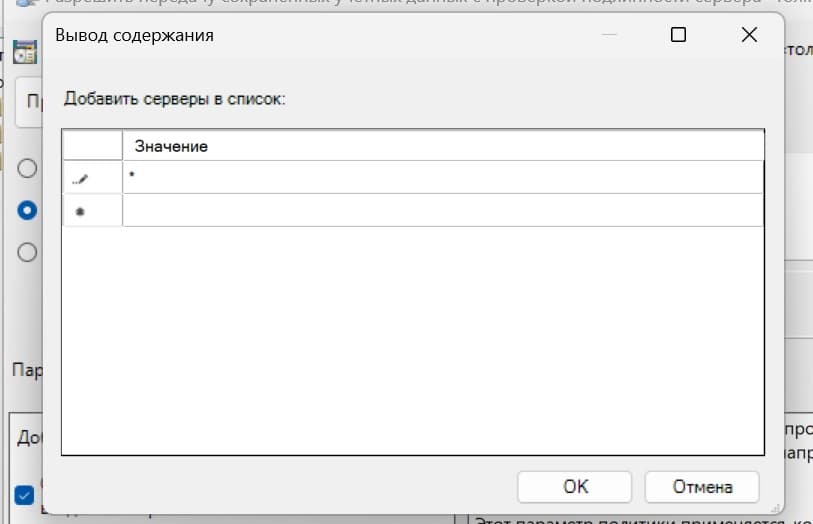

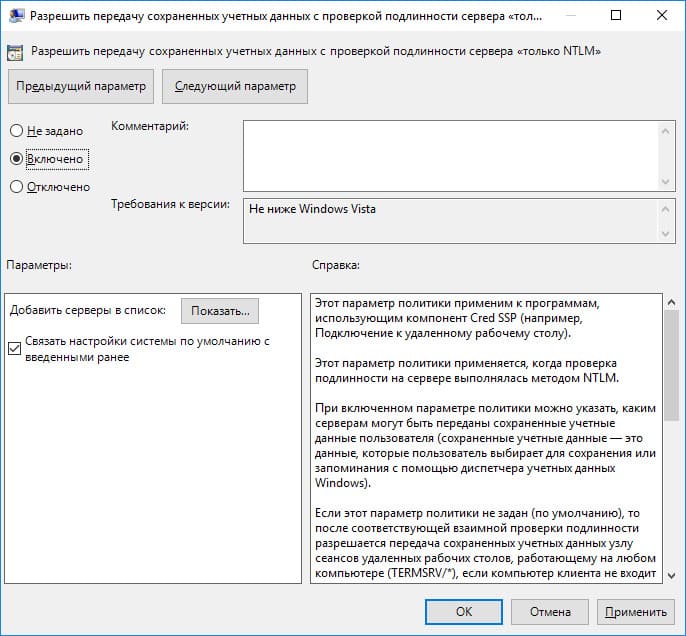

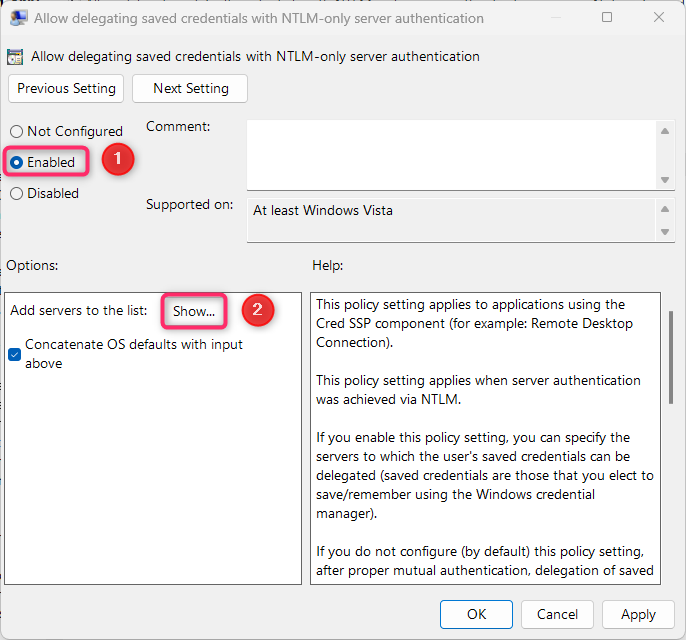

- Дважды щелкните по политике. Включите политику (Enable) и нажмите на кнопку Показать (Show);

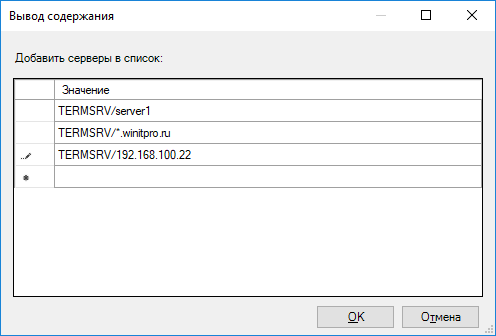

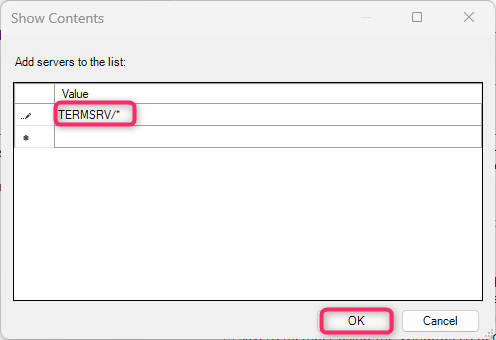

- В открывшемся окне нужно будет указать список удаленных компьютеров (серверов), для которых будет разрешено использовать сохранные пароли для RDP подключения. Список удаленных компьютеров нужно указать в следующих форматах:

-

TERMSRV/server1

— разрешить использование сохранённых паролей для RDP подключения к одному конкретному компьютеру/серверу; -

TERMSRV/*.winitpro.ru

— разрешить RDP подключение ко всем компьютерам в домене winitpro.ru; -

TERMSRV/*

— разрешить использование сохранённого пароля для подключения к любым компьютерам.

Примечание. TERMSRV нужно обязательно писать в верхнем регистре, а имя компьютера должно полностью соответствовать тому, которое вы указываете в поле подключения RDP клиента.

-

- Аналогичным образом включите и добавьте ваши значения TERMSRV/ в параметр Allow Delegating Saved Credentials (“Разрешить передачу сохранённых учетных данных”);

Этим настройкам GPO соответствуют следующие параметры реестра:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation] "AllowSavedCredentialsWhenNTLMOnly"=dword:00000001 “AllowSavedCredentials”=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentialsWhenNTLMOnly] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentials] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation] “AllowSavedCredentialsWhenNTLMOnly”=dword:00000001 “AllowSavedCredentials”=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentialsWhenNTLMOnly] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentials] "1"="TERMSRV/*"

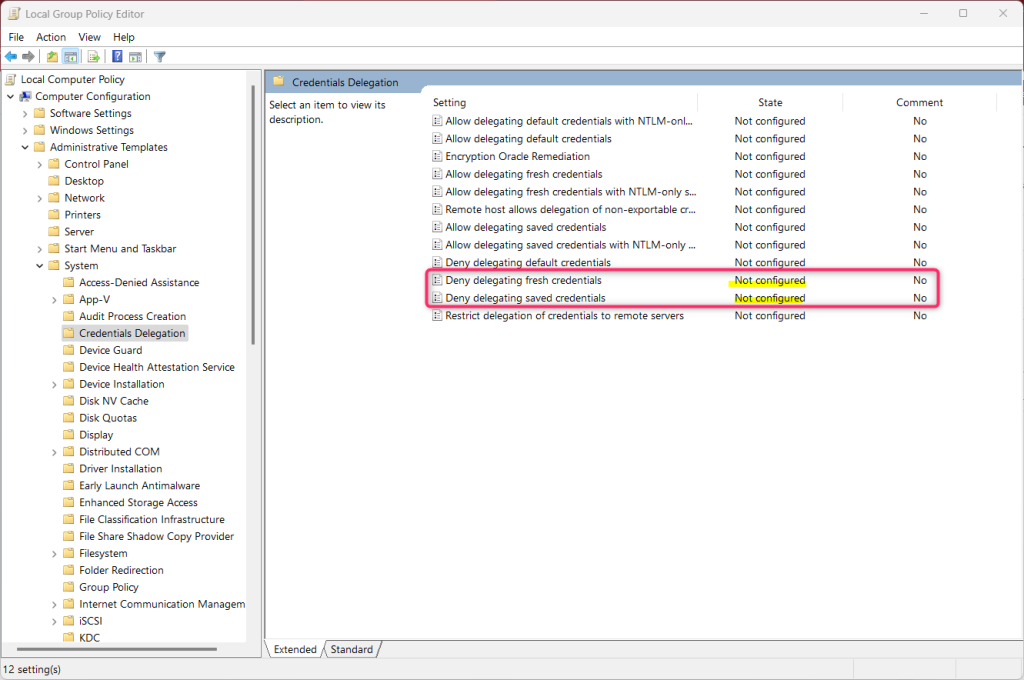

- Проверьте, что политика Deny delegating saved credentials / Запретить передачу сохраненных учетных данных отключена (или не настроена). Запретительные политики GPO имеют более высокий приоритет, чем разрешающие;

- Также должен быть отключен параметр Network access: Do not allow storage of passwords and credentials for network authentication (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options); Если этот параметр включен, то при попытке сохранить пароль в хранилище пользователь получит ошибку:

Credential Manager ErrorUnable to save credentials. To save credentials in this vault, check your computer configuration.Error code: 0x80070520 Error Message: A specified logon session does not exist. It may already have been terminated.

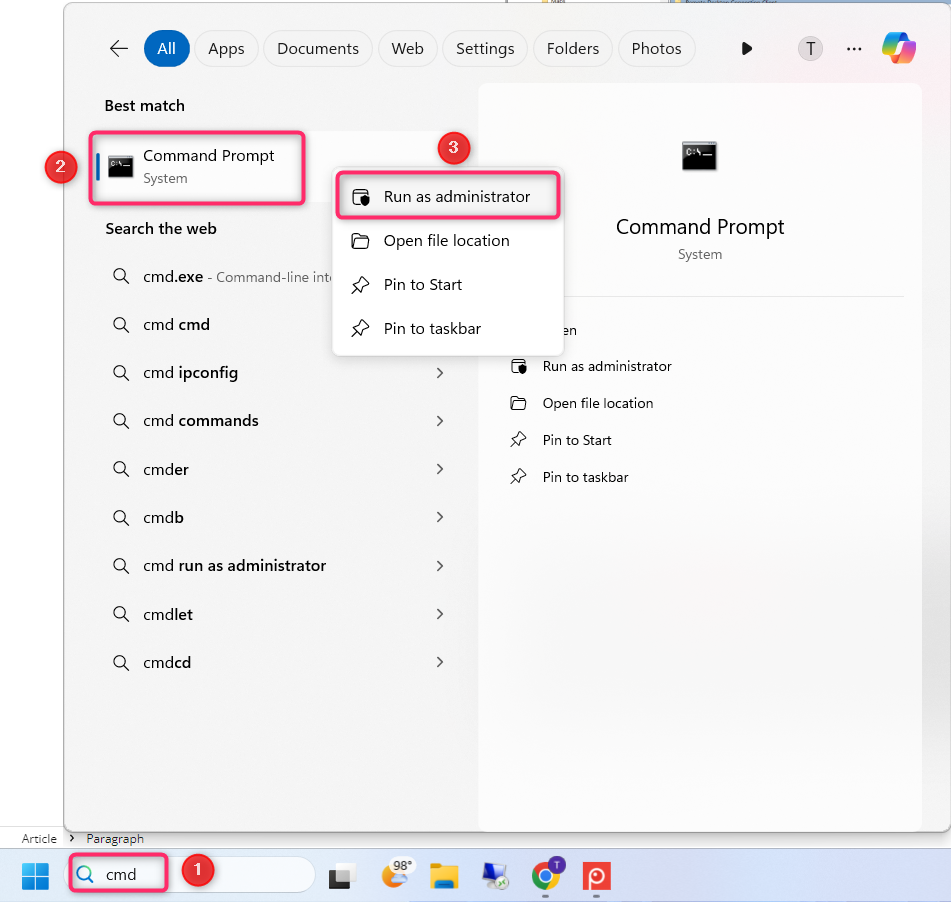

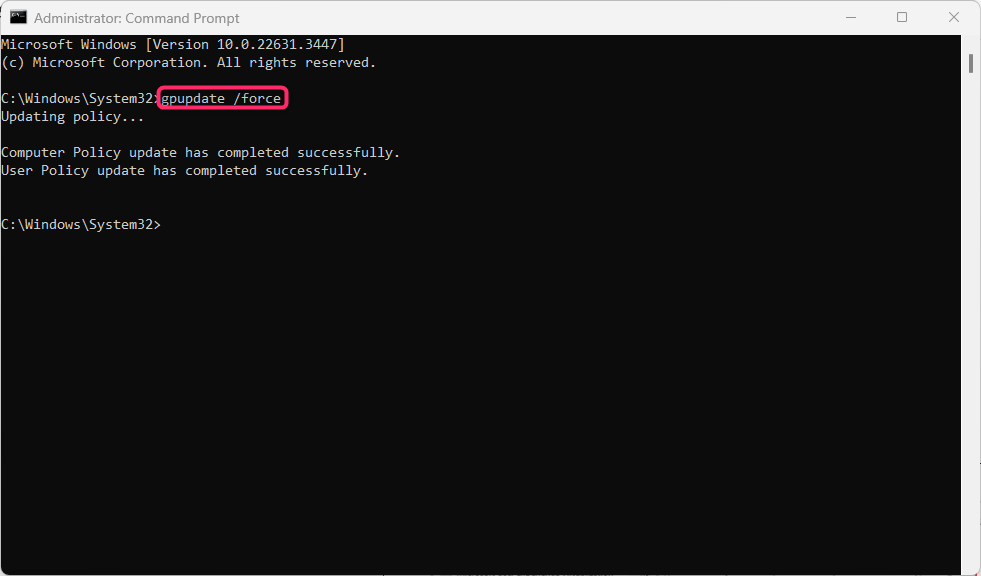

- Сохраните изменения и обновите групповые политики командой

gpupdate /force

Теперь при выполнении RDP подключения клиент mstsc сможет использовать сохранённый пароль.

Вы можете вывести список сохранённых паролей для RDP подключений с помощью команды:

cmdkey /list ^| findstr "target=TERMSRV"

Чтобы очистить сохраненные пароли подключений, выполните команду:

For /F "tokens=1,2 delims= " %G in ('cmdkey /list ^| findstr "target=TERMSRV"') do cmdkey /delete %H

С помощью локального редактора групповых политик вы сможете переопределить политику только на локальном компьютере. Если вы хотите чтобы политика разрешения использования сохранённых паролей для RDP подключения действовала на множество компьютеров домена, используете доменные политики, которые настраиваются с помощью консоли gpmc.msc.

Что делать, если в Windows не сохраняется пароль для RDP подключения?

Если вы настроили Windows по инструкции выше, но клиент все равно при каждом повторном RDP подключении требует ввести пароль следует проверить следующее:

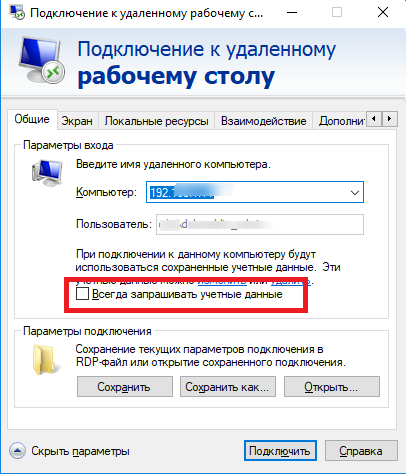

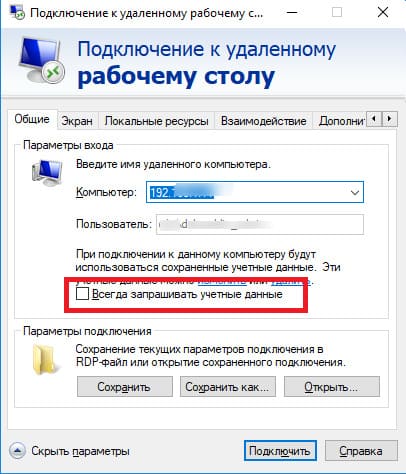

- В окне RDP подключения нажмите на кнопку “Показать параметры” и убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана;

- Если вы используете для подключения сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 (

prompt for credentials:i:0

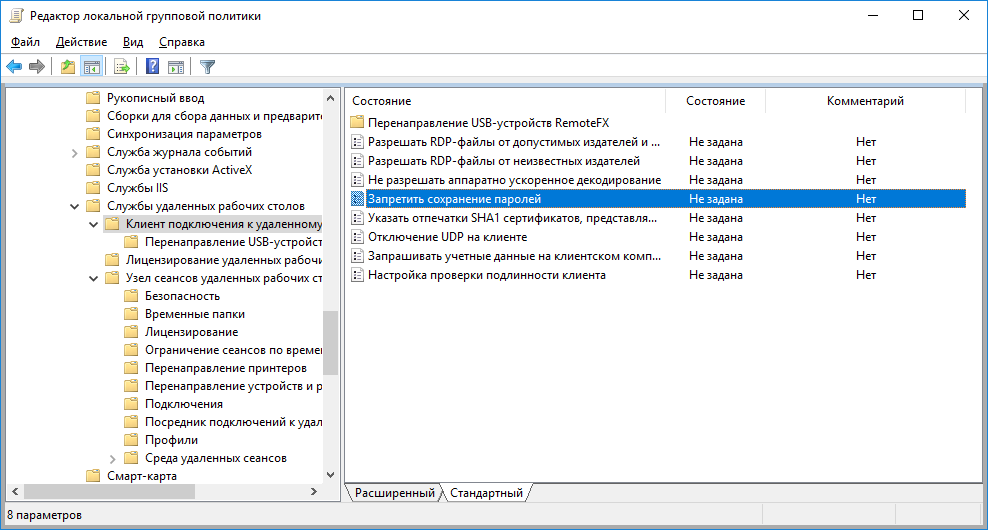

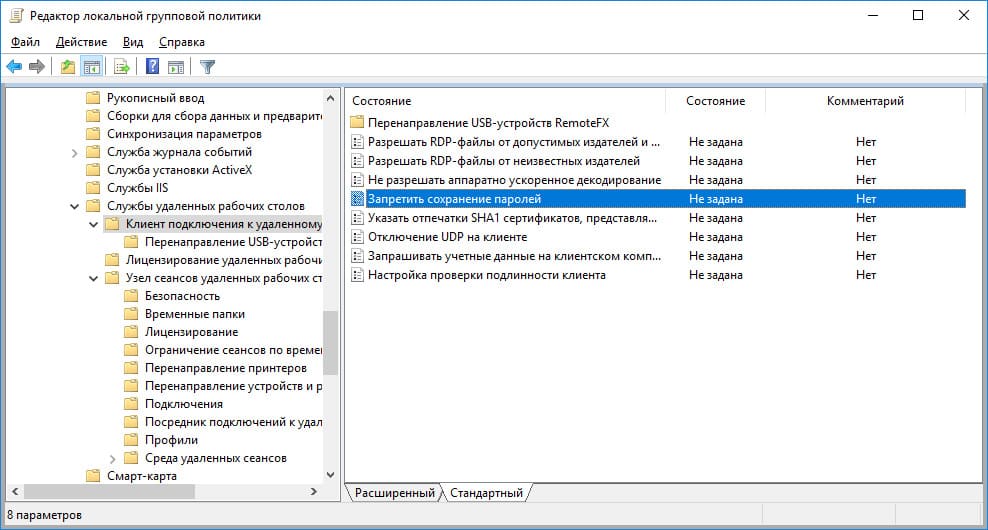

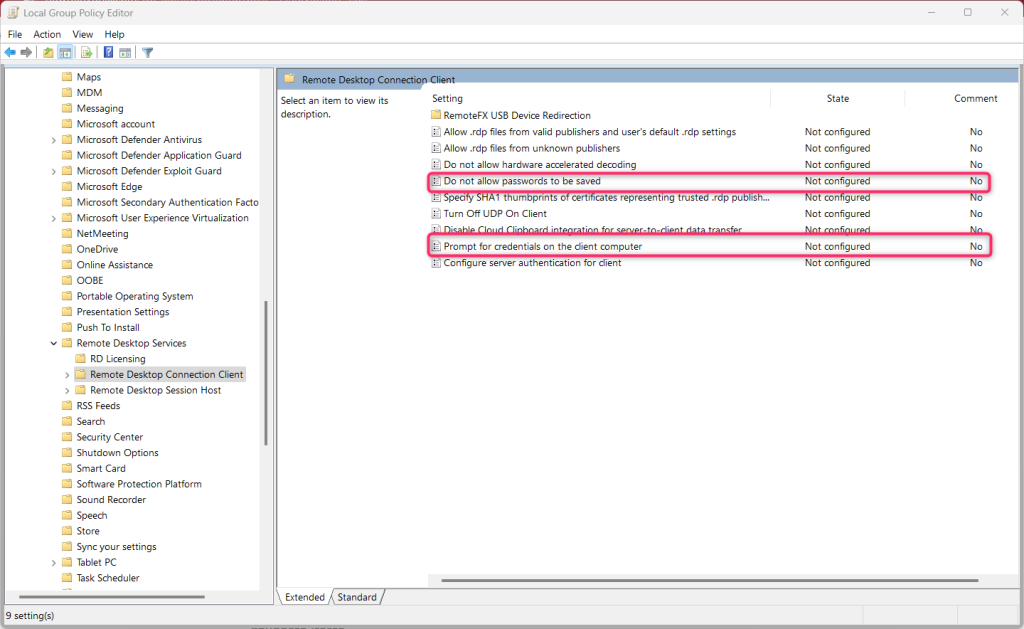

); - Запустите редактор локальной групповой политики

gpedit.msc

, перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметры “Запретить сохранение паролей” (Do not allow passwords to be saved) и Prompt for credentials on the client computer должны быть не заданы или отключены. Также убедитесь, что он отключен в результирующей политике на вашем компьютере (html отчет с применёнными настройками доменных политик можно сформировать с помощью gpresult); - Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Наберите

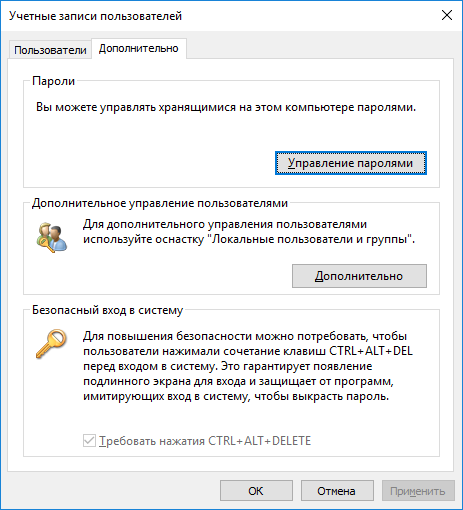

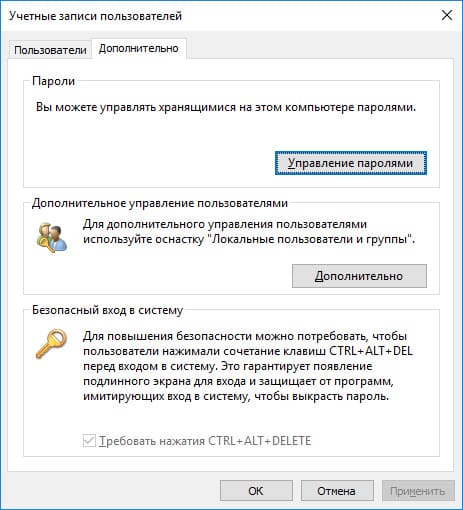

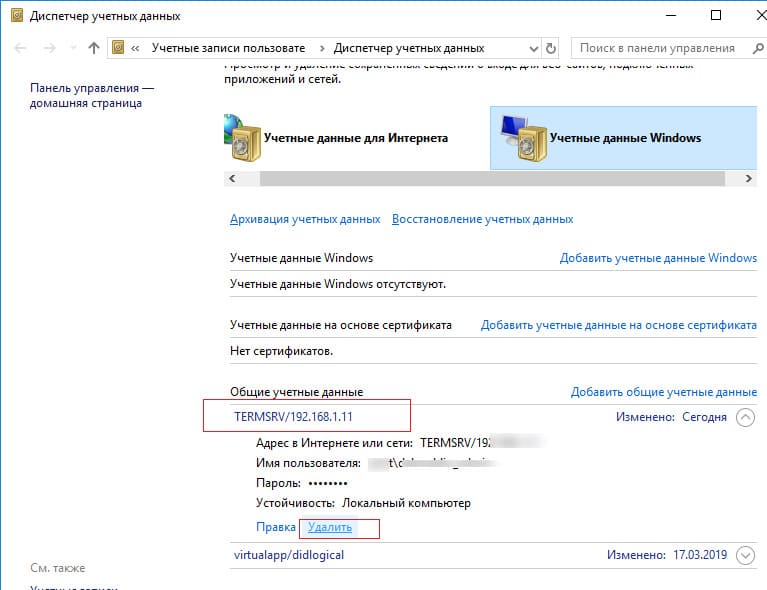

control userpasswords2

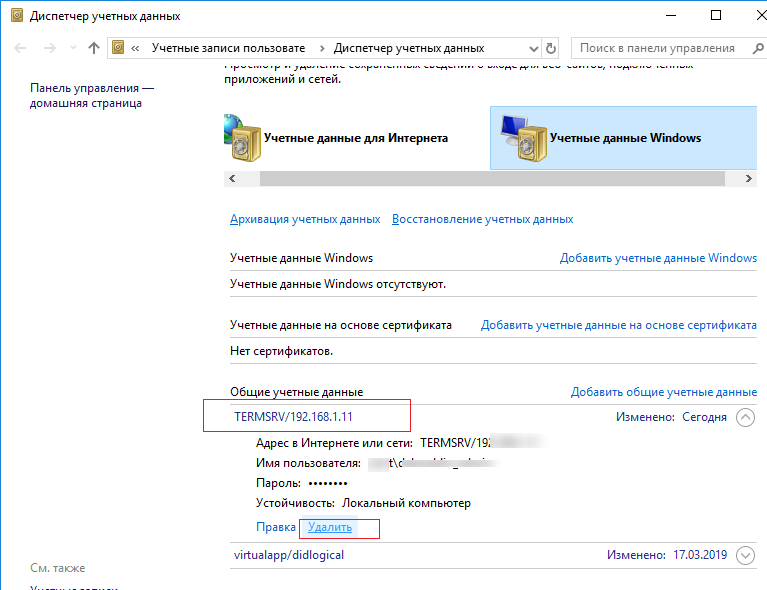

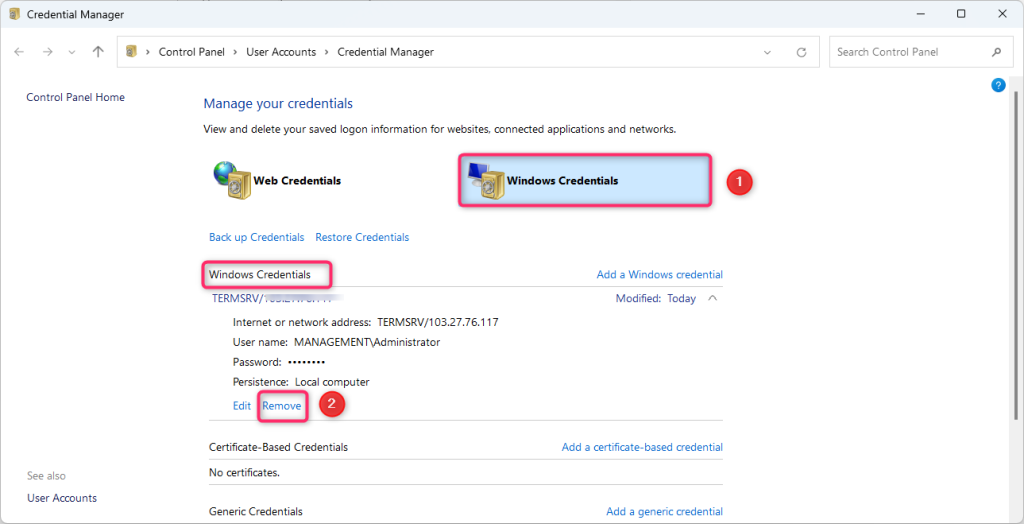

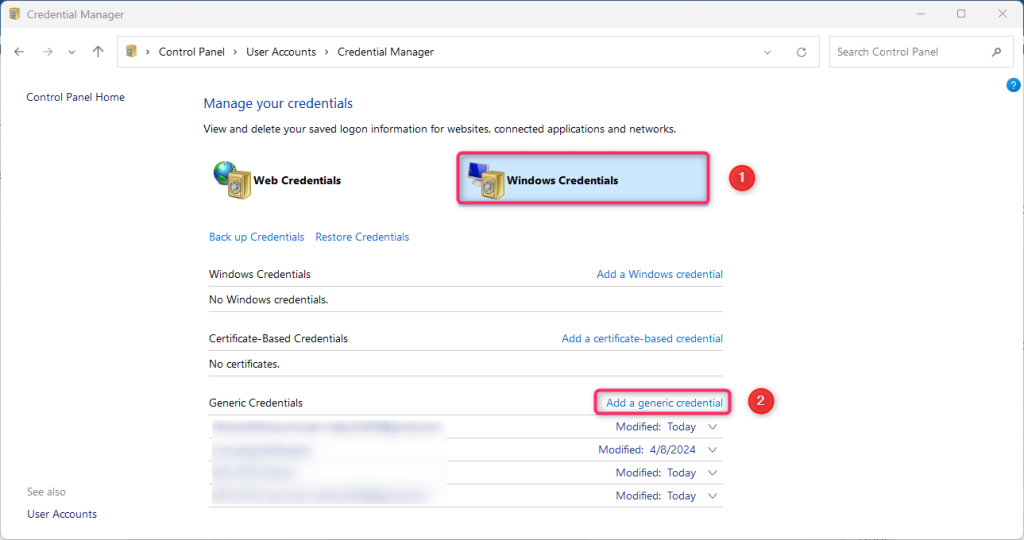

и в окне “Учетные записи пользователей” перейдите на вкладку “Дополнительно” и нажмите на кнопку “Управление паролями”;В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

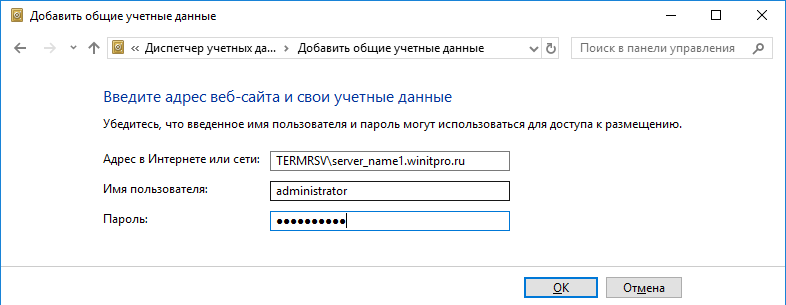

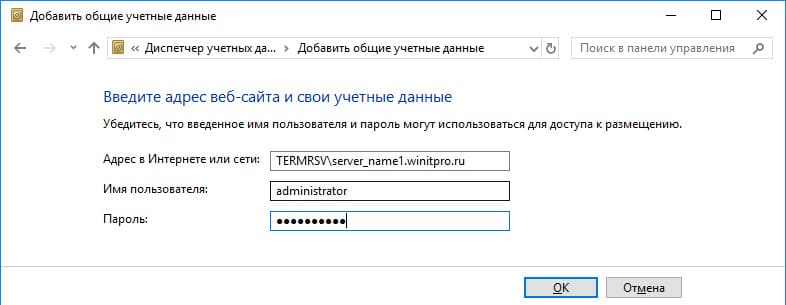

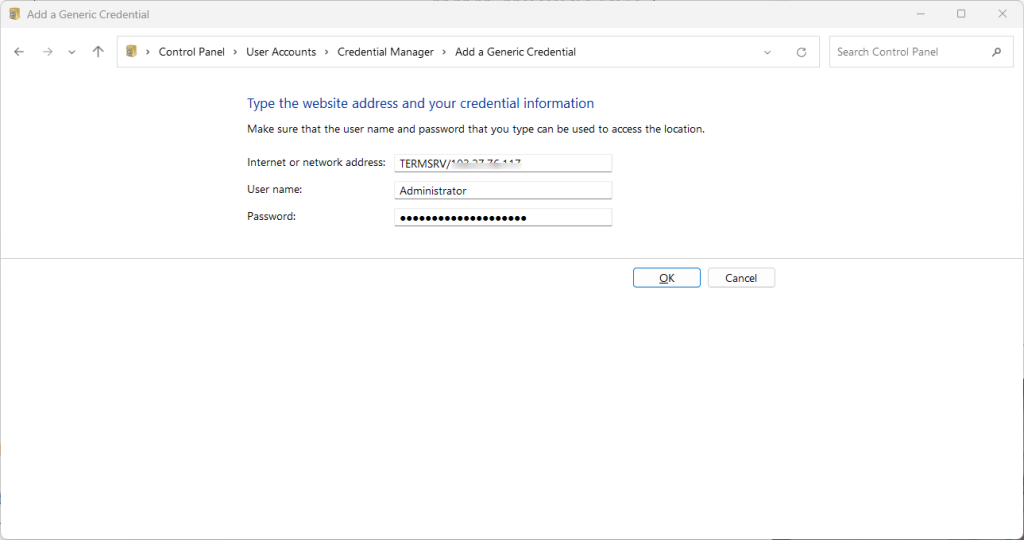

Из этого окна вы можете самостоятельно добавить учетных данные для RDP подключений. Обратите внимание, что имя удаленного RDP сервера (компьютера) нужно указывать в формате TERMSRV\server_name1. При очистке истории RDP подключений на компьютере, не забывайте удалять сохраненные пароли.

- Вход с сохраненным паролем также не будет работать, если удаленный RDP сервер давно не обновлялся и при подключении к нему появляется ошибка CredSSP encryption oracle remediation.

После этого, пользователи смогут использовать свои сохраненные пароли для rdp подключений.

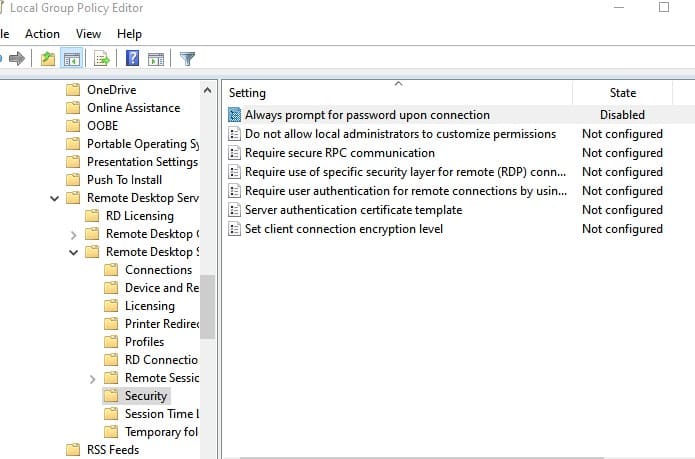

Политика проверки подлинности сервере не допускает подключение сохраненными учетными данными

При подключении к RDP хосту или ферме RDS с помощью сохраненного пароля может появится ошибка:

Windows Security Your credentials did not work The server’s authentication policy does not allow connection requests using saved credentials. Please enter new credentials.

Политика проверки подлинности на сервере не допускает запросы на подключение с использованием сохраненных учетных данных.

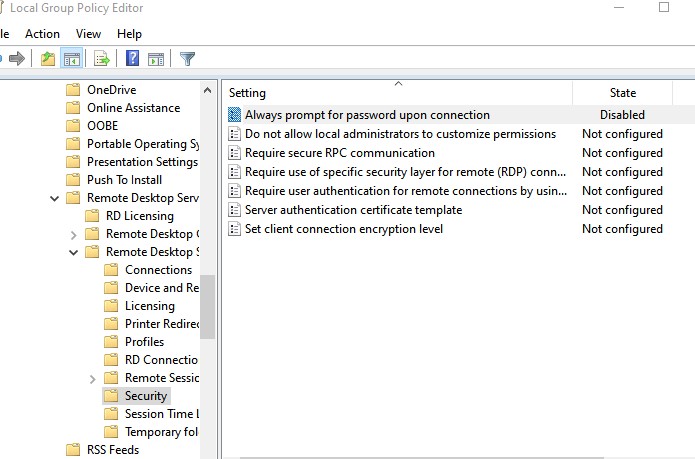

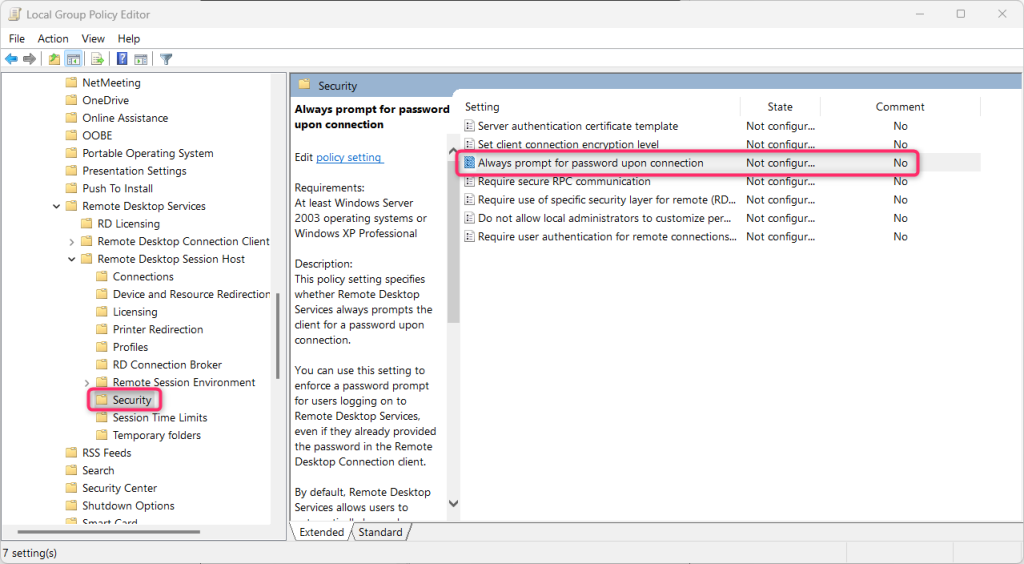

В этом случае на удаленном сервере нужно отключить параметр “Always prompt for password upon connection” в разделе Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security.

Если эта политика включена, RDP хост всегда запрашивает у клиента пароль для подключения.

Можно включить этот параметр через реестр:

REG add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" /v fPromptForPassword /t REG_DWORD /d 0 /f

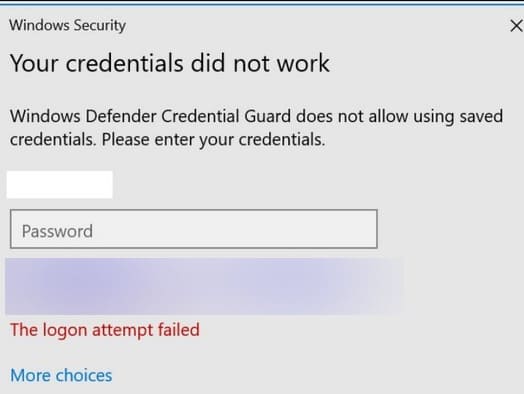

Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные

После обновления до Windows 11 22H2 пользователи стали жаловаться, что теперь они не могут использовать сохраненные пароли для RDP подключений:

Windows Security: Your credentials did not work Windows Defender Credential Guard does not allow using saved credentials. Please enter your credentials.

Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные.

Представленные еще в Windows 10 1607 компонент Windows Defender Remote Credential Guard должен защищать ваши учетные данные для RDP подключений. В обновлении 22H2 по умолчанию он разрешает использовать сохраненные учетные данные только при использовании Kerberos аутентификации на RDP хосте. Если нельзя использовать Kerberos (контроллер домена не доступен, или вы подключаетесь к хосту в рабочей группе), Remote Credential Guard блокирует аутентификацию с помощью NTLM.

Для решения этой проблемы придется отключить Credential Guard через реестр:

New-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\LSA" -Name "LsaCfgFlags" -PropertyType "DWORD" -Value 0 -Force

В этой статье расскажем, как настроить сохранение паролей для RDP подключений в Windows и какие действия предпринять, если пароли не сохраняются, несмотря на все настройки (пароль каждый раз запрашивается заново).

Приобрести оригинальные ключи активации Windows Server можно у нас в каталоге от 1190 ₽

Как сохранить пароль для RDP подключения в Windows?

По умолчанию Windows позволяет пользователям сохранять пароли для RDP подключений. Для этого в окне клиента Remote Desktop Connection (mstsc.exe) нужно ввести имя удаленного компьютера, учетные данные и отметить галочкой опцию “Разрешить мне сохранять учетные данные” (Allow me to save credentials). После нажатия кнопки “Подключить”, сервер RDP запрашивает пароль, который сохраняется в Windows Credential Manager, а не в .RDP файл.

При следующем подключении клиент автоматически получит сохраненный пароль из менеджера паролей Windows и использует его для аутентификации.

Если для компьютера имеется сохраненный пароль, в окне клиента будет указано:

При подключении к данному компьютеру будут использоваться сохранённые учетные данные. Эти учетные данные можно изменить или удалить.

Администраторы часто не рекомендуют пользователям сохранять пароли подключений в Windows. Например, в домене Active Directory предпочтительнее настроить SSO (Single Sign-On) для более безопасной аутентификации.

По умолчанию Windows не разрешает использовать сохраненный пароль для RDP подключения с компьютера в домене Active Directory к серверу, находящемуся в другом домене или рабочей группе. Несмотря на то, что пароль сохранен в Credentials Manager, Windows требует от пользователя вводить его заново. Также Windows запрещает использование сохраненного пароля для RDP, если подключение происходит под локальной учетной записью, а не доменной.

При попытке подключения с сохраненным паролем в таких случаях может появиться ошибка:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской версии Windows 10):

Недопустимые учетные данные

Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера CompName, так как его подлинность проверена не полностью. Введите новые учетные данные.

Windows считает такое подключение небезопасным, так как между данным компьютером и удаленным сервером отсутствуют доверительные отношения.

Чтобы изменить эти настройки на компьютере, с которого выполняется RDP подключение:

1. Откройте редактор локальной GPO с помощью Win + R и команды gpedit.msc

2. Перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных).

3. Найдите политику под названием Allow delegating saved credentials with NTLM-only server authentication (Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера только NTLM).

4. Дважды щелкните по политике, включите её (Enable) и нажмите кнопку “Показать” (Show).

5. Укажите список удаленных компьютеров, для которых можно использовать сохраненные пароли для RDP подключения. Список должен быть в следующих форматах:

TERMSRV/server1

— разрешает подключение к одному конкретному серверу;

TERMSRV/*.softcomputers.org

— разрешает подключение ко всем серверам в домене softcomputers.org;

TERMSRV/*

— разрешает подключение к любым серверам.

Примечание. TERMSRV необходимо писать заглавными буквами, а имя сервера должно полностью совпадать с тем, что указано в настройках клиента RDP.

Также добавьте ваши значения TERMSRV/ в параметр Allow Delegating Saved Credentials (“Разрешить передачу сохранённых учетных данных”).

Эти настройки можно задать в реестре с помощью следующих параметров:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation]

"AllowSavedCredentialsWhenNTLMOnly"=dword:00000001

"AllowSavedCredentials"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentialsWhenNTLMOnly]

"1"="TERMSRV/*"

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentials]

"1"="TERMSRV/*"

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation]

"AllowSavedCredentialsWhenNTLMOnly"=dword:00000001

"AllowSavedCredentials"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentialsWhenNTLMOnly]

"1"="TERMSRV/*"

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentials]

"1"="TERMSRV/*"

Убедитесь, что политика Deny delegating saved credentials (“Запретить передачу сохраненных учетных данных”) отключена или не настроена. Запрещающие политики имеют более высокий приоритет, чем разрешающие.

Также следует отключить параметр Network access: Do not allow storage of passwords and credentials for network authentication (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options). Если этот параметр включен, при попытке сохранить пароль будет возникать ошибка:

Credential Manager Error

Unable to save credentials. To save credentials in this vault, check your computer configuration.

Error code: 0x80070520

Error Message: A specified logon session does not exist. It may already have been terminated.

Сохраните изменения и обновите групповые политики с помощью команды gpupdate /force.

Теперь при RDP подключении клиент mstsc сможет использовать сохранённый пароль.

Чтобы просмотреть список сохранённых паролей для RDP подключений, используйте команду:

cmdkey /list ^| findstr "target=TERMSRV"

Чтобы удалить сохраненные пароли, выполните команду:

For /F "tokens=1,2 delims= " %G in ('cmdkey /list ^| findstr "target=TERMSRV"') do cmdkey /delete %H

Редактор локальных групповых политик позволяет изменить настройки только для одного компьютера. Если нужно, чтобы политика действовала на многие компьютеры в домене, используйте доменные политики через консоль gpmc.msc.

Что делать, если пароль для RDP подключения в Windows не сохраняется?

Если настройки выполнены по инструкции, но при каждом подключении система требует ввести пароль, проверьте следующие моменты:

1. В настройках RDP убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана.

2. Если используется сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 (prompt for credentials:i:0).

3. В редакторе локальной политики gpedit.msc перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметры “Запретить сохранение паролей” (Do not allow passwords to be saved) и Prompt for credentials on the client computer должны быть не заданы или отключены. Проверьте также результирующую политику на вашем компьютере с помощью команды gpresult.

4. Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Запустите control userpasswords2 и перейдите на вкладку “Дополнительно”, затем нажмите на кнопку “Управление паролями”. В открывшемся окне выберите “Учетные данные Windows” и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

Из этого окна можно вручную добавить учетные данные для RDP подключения. Имя сервера должно быть указано в формате TERMSRV\server_name1. После очистки истории RDP подключений на компьютере не забудьте удалить сохраненные пароли.

Из этого окна вы можете самостоятельно добавить учетных данные для RDP подключений. Обратите внимание, что имя удаленного RDP сервера (компьютера) нужно указывать в формате TERMSRV\server_name1. При очистке истории RDP подключений на компьютере, не забывайте удалять сохраненные пароли.

Подключение с сохраненным паролем не будет работать, если сервер RDP давно не обновлялся, и при подключении возникает ошибка CredSSP encryption oracle remediation.

После выполнения всех действий пользователи смогут использовать сохраненные пароли для RDP подключений.

Политика проверки подлинности на сервере не допускает подключения с сохраненными учетными данными

При подключении к RDP хосту с использованием сохраненного пароля может появиться ошибка:

Windows Security

Your credentials did not work

The server’s authentication policy does not allow connection requests using saved credentials. Please enter new credentials.

Для устранения ошибки на удаленном сервере необходимо отключить параметр “Always prompt for password upon connection” в разделе Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security.

Если данная политика включена, сервер RDP всегда будет запрашивать пароль у клиента.

Этот параметр можно отключить через реестр:

REG add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" /v fPromptForPassword /t REG_DWORD /d 0 /f

Credential Guard в Защитнике Windows может блокировать использование сохраненных учетных данных

После обновления до Windows 11 22H2 пользователи часто сообщают, что не могут использовать сохраненные пароли для RDP подключений:

Windows Security: Your credentials did not work

Windows Defender Credential Guard does not allow using saved credentials. Please enter your credentials.

В Windows 10 1607 была представлена функция Windows Defender Remote Credential Guard для защиты учетных данных при RDP подключениях. В обновлении 22H2 по умолчанию разрешается использование сохраненных учетных данных только при аутентификации с помощью Kerberos. Если Kerberos использовать невозможно (например, контроллер домена недоступен или подключение происходит к рабочей группе), Remote Credential Guard блокирует использование NTLM.

Чтобы отключить Credential Guard, выполните команду в реестре:

New-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\LSA" -Name "LsaCfgFlags" -PropertyType "DWORD" -Value 0 -Force

After adding password but Windows does not save your password, please try these following methods

Method 1: Remove and re-add Remote Desktop Credentials from Credential Manager

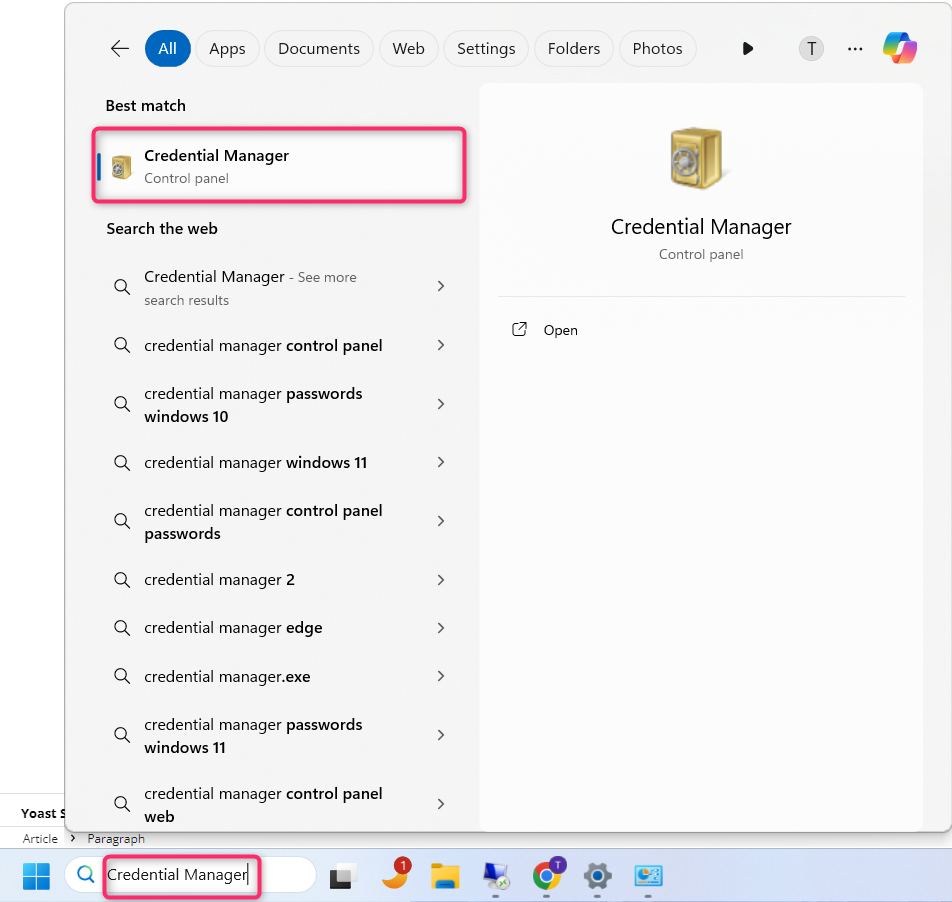

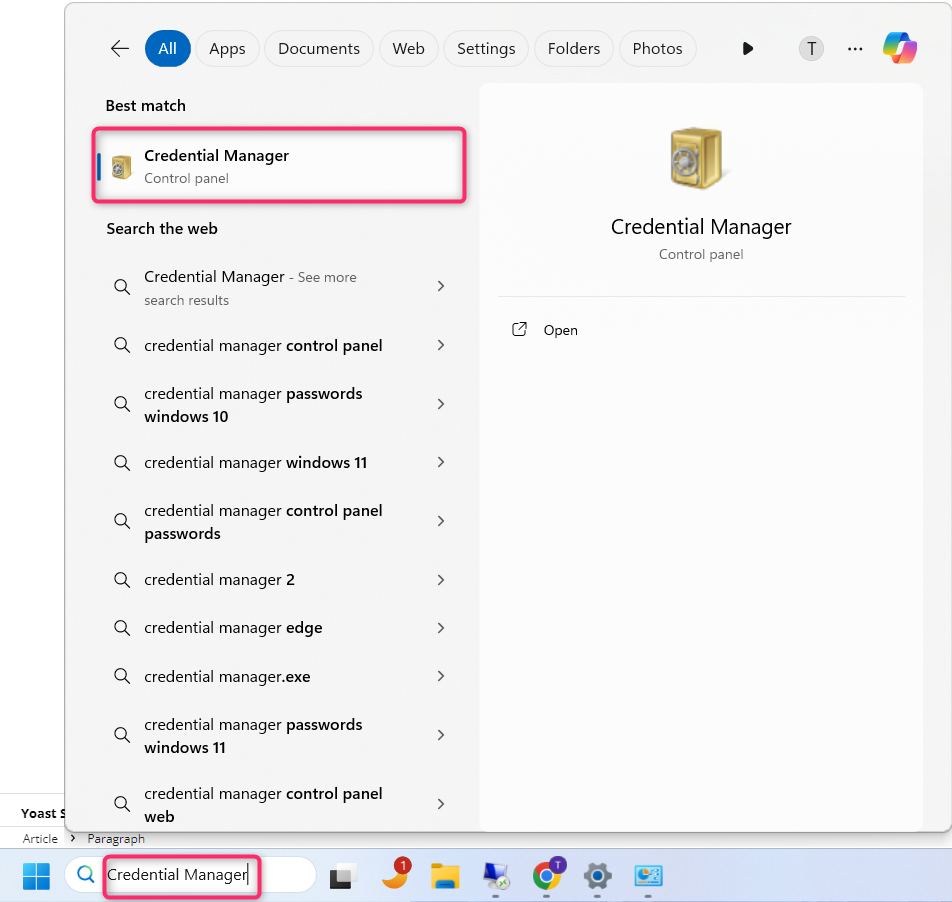

1. On your local computer, open Credential Manager in Control Panel, or type Credential Manager in the search box and click Open.

2. On Windows Credentials tab, locate the Remote Desktop connection and click Remove to delete the saved RDP credentials. When done, close the credential manager.

3. Now go to “mstsc” or Remote Desktop Connection, enter your server IP, click Connect and tick Remember Me

4. After connection, disconnect from the remote desktop and try to re-connect to it and check if Windows remembers your credentials now.

Method 2: Fix RDP Credentials are not saved in Group Policy

Another reason Windows does not save your credentials on the remote desktop is incorrect Group Policy settings. So, proceed and apply the following changes on the local group policy (client PC).

1. On your local computer, Press Windows + R keys simultaneously on your keyboard to open a Run dialog box.

2. Type gpedit.msc and hit Enter to launch the Group Policy Editor.

3. Navigate to the following path in Group Policy Editor: Computer Configuration\Administrative Templates\System\Credentials Delegation

4. At the right pane ensure that the policies (Deny delegating fresh credentials and Deny delegating saved credentials) are set to Not Configured.

5. Then double-click at policy Allow Delegating saved Credentials with NTLM-only Server Authentication.

6a. Set the policy to Enabled and click Show button beside ‘Add servers to the list:’

6b. At the Show Contents window that opens type the value TERMSRV/* and hit OK.

*Note: The “TERMSRV/*” value will allow you to save your credentials on any remote machine you connected to.

6c. When done, click Apply and OK to close the properties of the policy.

7. Now repeat the same steps (6a, 6b & 6c) for the following policies:

Allow Delegating saved Credentials

Allow Delegating fresh Credentials with NTLM-only Server Authentication

Allow Delegating fresh Credentials

8. Now navigate to the following path in policy editor:

Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Connection Client

9. At the right pane set the polices (Do not allow passwords to be saved and Prompt for credentials on the client computer) to Not Configured.

10. When done, close the Group policy Editor.

11. Now open Command Prompt as Administrator and give the following command to apply the changes (or restart your PC):

gpupdate /force

12. Once the computer policy updated, try to connect to RPD and see if your credentials are saved now.*

* Note: If the issue remains, proceed and apply the following changes in the group policy on the Remote computer and try again.

1. Open Group Policy on the remote computer and navigate to:

Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Security

2. Set the Always prompt for password upon connection setting to Not Configured or Disabled.

3. Logout and login again to the remote computer.

Method 3: Add a Generic credential in Credential Manager

1. Open Credential Manager in Control Panel

2. Navigate to Windows Credentials and click Add a generic credential

3. In the Internet or network address field, type TERMSRV/ and then enter the name or the IP address of the remote machine. Then type your username and the password for the RDP connection and click OK.

* Note: The Internet or network address has to start with TERMSRV/ followed by the PC Name or IP address. e..g “TERMSRV/103.27.76.117”.

4. Close the Credential manager and connect to RDP.

Не сохраняются пароли RDP Windows 10 и 11

Windows RDP (Remote Desktop Protocol) – это мощный инструмент для удаленного подключения к другим компьютерам. Однако некоторые пользователи сталкиваются с проблемой, когда RDP не сохраняет пароли, что требует повторного ввода при каждом подключении. В данной статье мы рассмотрим эту проблему и предоставим решение для сохранения паролей в RDP подключениях.

Причины ошибки:

Почему пароли не сохраняются в Windows RDP

Одной из возможных причин, по которой пароли не сохраняются в Windows RDP, является настройка безопасности, которая ограничивает сохранение учетных данных для подключений. Это связано с компонентом Windows Defender Remote Credential Guard, который предназначен для защиты учетных данных при подключении к RDP. Однако в обновлении 22H2 по умолчанию он позволяет использовать сохраненные учетные данные только при использовании аутентификации Kerberos на хосте RDP. Если невозможно использовать Kerberos (например, если контроллер домена недоступен или вы подключаетесь к хосту в рабочей группе), Remote Credential Guard блокирует аутентификацию через NTLM.

Ошибка RDP сохранения паролей в Windows

При подключении к удаленному рабочему столу (RDP) в операционной системе Windows многие пользователи сталкиваются с проблемой сохранения паролей. Это может быть очень неудобно, особенно при постоянном использовании RDP для удаленного доступа. В данной статье мы рассмотрим эффективное решение этой проблемы и научим вас, как настроить сохранение паролей для RDP подключений в Windows.

Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные.

- Одним из возможных решений проблемы сохранения паролей в RDP является использование компонента Windows Defender Remote Credential Guard, доступного в Windows 10 1607 и выше. Этот компонент предназначен для защиты учетных данных при подключении к RDP, позволяя сохранять пароли для последующего использования.

- Однако, в новейшей версии Windows 10 (22H2), по умолчанию Remote Credential Guard разрешает использовать сохраненные учетные данные только при использовании аутентификации Kerberos на хосте RDP. Если вы не можете использовать Kerberos, например, если контроллер домена недоступен или вы подключаетесь к хосту в рабочей группе, аутентификация через NTLM будет заблокирована, что приведет к проблеме сохранения паролей.

Решения проблемы:

Способ 1: Отключить Credential Guard через реестр. Для этого выполните следующие шаги:

Для этого выполните следующие шаги:

- Откройте редактор реестра, нажав комбинацию клавиш Win + R и введя “regedit”.

- Перейдите к следующему пути: HKLM\SYSTEM\CurrentControlSet\Control\LSA.

- Скорее всего у вас может быть другое значение значение DWORD с именем “LsaCfgFlagsDefault” – его можно оставить и создать новое значение.

- Создайте новое значение DWORD 32 бит с именем “LsaCfgFlags”, если оно еще не существует.

- Установите значение “LsaCfgFlags” в 0.

- Сохраните значения (нажав ОК и закрыв окно).

- Перезагрузите компьютер, чтобы изменения вступили в силу.

P.S. также вы можете проделать такую же операцию в консоли CMD запустив ее с правами администратора:

New-ItemProperty -Path “HKLM:\System\CurrentControlSet\Control\LSA” -Name “LsaCfgFlags” -PropertyType “DWORD” -Value 0 -Force

В Windows 10 (11) пароли RDP (удаленного рабочего стола) хранятся в двух местах:

1. Менеджер учетных данных:

- Менеджер учетных данных – это универсальное место хранения паролей, используемых для различных приложений и служб Windows.

- Чтобы открыть Менеджер учетных данных, выполните следующие действия:

- Нажмите кнопку Пуск и выберите Панель управления.

- В поле поиска введите учетные данные и нажмите Enter.

- Выберите Управление учетными данными Windows.

- В окне Учетные данные Windows найдите запись с названием “Удаленный рабочий стол” и удалите ее.

2. Реестр Windows:

- Внимание: Редактирование реестра может привести к серьезным проблемам с системой. Не рекомендуется редактировать реестр, если вы не являетесь опытным пользователем.

- Пароли RDP также можно хранить в реестре Windows.

- Чтобы удалить пароли RDP из реестра, выполните следующие действия:

- Нажмите клавиши Win + R, чтобы открыть окно Выполнить.

- Введите regedit и нажмите Enter.

- Перейдите к следующему разделу реестра:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CredUIP - В папке CredUIP найдите папку с названием “Remote Desktop”.

- Удалите все файлы .rdp в этой папке.

Как забыть (стереть) и заново сохранить пароли RDP:

- Забыть пароли RDP:

- После удаления записей о паролях RDP из Менеджера учетных данных и реестра Windows при следующем подключении к удаленному компьютеру вам будет предложено сохранить новые учетные данные.

- Заново сохранить пароли RDP:

- При подключении к удаленному компьютеру установите флажок Запомнить мои учетные данные.

Важно:

- Очистка сохраненных учетных данных RDP удалит все пароли, сохраненные для удаленных подключений.

- Перед очисткой сохраненных учетных данных убедитесь, что у вас есть доступ к учетным данным, необходимым для подключения к удаленным компьютерам.

Дополнительные советы:

- Для более надежного хранения паролей RDP можно использовать менеджер паролей.

- Вы можете отключить сохранение паролей RDP в Windows 10.

Способ 3: Настройка локальной групповой политики компьютера

Такое подключение система Windows считает небезопасным из-за отсутствия доверительные отношения между этим компьютером и сервером (куда происходит подключение).

Недопустимые учетные данные

Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера CompName, так как его подлинность проверена не полностью. Введите новые учетные данные.Вам необходимо на компьютере, с которого выполняется RDP подключение изменить настройки Локальной групповой политики:

- Откройте редактор локальной групповой политики нажав Win + R -> gpedit.msc;

- Или просто найдите через поиск: Изменение групповой политике – и откроете нужны

- В редакторе GPO перейдите в раздел Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных. Найдите политику с именем Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера только NTLM;

- Дважды щелкните по политике. Включите политику (поставить чек-бокс Включено) и нажмите в параметрах ниже на кнопку Показать;

- В открывшемся окне нужно будет указать список удаленных компьютеров или серверов, для которых будет разрешено использовать сохранные пароли для RDP подключения. Для того чтобы наверняка подключение шло ко всем компьютерам без исключения- установите * ( звездочку) в поле назначения и нажмите ОК

- После этого – политика сразу начнет действовать и при подключении к другим ПК по RDP больше спрашивать пароль не будет.

Надеюсь, эта информация поможет вам решить проблему! в случае если у Вас не получается самостоятельно решить проблему, то обращайтесь ко мне)

Total Views: 2552

Today I had an issue with Microsoft Remote Desktop not saving my username and password. The server I was connecting to is something I use frequently. Typing the username and password over and over again was becoming a pain. It was especially annoying that my system would not save the credentials. Fortunately, you can set Windows to save the username and passwords for RDP connections using these steps.

Method 1 – Allow Credentials Delegation

- Hold the Windows Key and press “R” to bring up the Windows Run dialog.

- Type “gpedit.msc“, then press “Enter“.

- Select “Local Computer Policy” > “Computer Configuration” > “Administrative Templates” > “System” >”Credentials Delegation“.

- Double-click the policy “Allow Delegating Default Credentials with NTLM-only Server Authentication“.

- Set the policy to “Enabled”.

- Select the “Show…” button.

- Type “TERMSRV/*” in the “Add servers to the list” box.

- Click “OK“, then “OK” again.

- Repeat steps 4 through 8 for the following policies:

- Allow Delegating Default Credentials

- Allow Delegating Saved Credentials with NTLM-only Server Authentication

- Allow Delegating Saved Credentials

Once these policies have been set, the username and password should now save in RDP.

Method 2 – Set One System to Save Credentials

You can setup your system to store single RDP connections using these steps:

- Select the “Start” button, then type “credential“.

- Open “Credential Manager“.

- Select the “Add a generic credential” option.

- In the “Internet or network address” field, provide the name or IP address of the server.

- Type the username and password you wish to save in the “User name” and “Password” fields.

- Select “OK“, and you’re done. The password will now be automatically saved for that specific computer name.