Настройка SSTP-подключения к RAS.URFU.RU на устройствах с Windows 10

Для подключения устройства к корпоративной сети УрФУ вам потребуется «Учётная запись».

Учётная запись для работы в сети УрФУ имеет следующий вид:

Если вы являетесь сотрудником университета, то ваша учетная запись может иметь вид

p.a.varankin

p.a.varankin@at.urfu.ru

p.a.varankin@urfu.ru

Допустимы все три варианта использования.

Если вы являетесь студентом университета, то ваша учетная запись может иметь вид

nprohorova@yandex.ru (учетная запись на основе личной почты, которая была сформирована в начале учебы)

natalia.prohorova@at.urfu.ru (эта учетная запись генерируется автоматически, посмотреть её можно в личном кабинете https://id.urfu.ru )

Учетную запись для работы в беспроводной сети можно получить с помощью инструмента самообслуживания пользователей корпоративной сети УрФУ: https://id.urfu.ru либо обратившись к администраторам компьютерных классов.

1. Откройте «Параметры сети и Интернет»

Создание и настройка клиента SSTP VPN в Windows 10

Статья, является продлжением статьи по настройке SSTP VPN через SoftEther VPN в Docker, которую можно найти здесь:

https://zomro.com/rus/blog/faq/398-how-to-setup-sstp-vpn-server-via-softether-vpn-in-docker

Я расскажу Вам о том, как настроить и подключиться к SSTP VPN серверу, я буду подклюяаться к SoftEther VPN серверу, однако данная статья подойдет для любых SSTP VPN подключений, не только для подключений к серверу на базе SoftEther VPN.

1. Добавление сертификата в систему.

Для начала нужно скачать сертификат «server_cert.pem» c сервера на Ваш компьютер, который был создан в процессе настройки SSTP VPN-сервера в предыдущей статье.

Далее нужно поместить скачанный сертификат в хранилище доверенных сертификатов, о том, как это сделать, написано здесь:

https://zomro.com/rus/blog/faq/278-kak-ustanovit-ssl-sertifikat-v-windows-server

2. Настройка VPN подключения

После того, как сертификат добавлен, переходим в настройки VPN, нажмите на кнопку Start меню в нижнем левом углу экрана и затем выберите опцию Settings

Далее выберите Network & Internet:

Двлее VPN -> Add VPN Connection

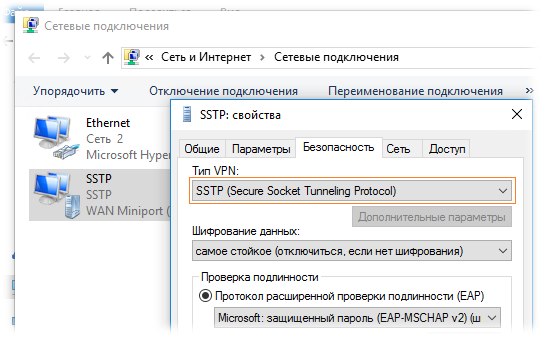

В следующем окне нужно ввести данные подобно примеру на скриншоте ниже:

VPN Provider: выберите опцию Windows (Built-in)

Connection name: можно ввести любое название соединения

Server name or address: укажите Ваш домен, направленный на сервер с VPN

VPN type: выберите опцию Secure Socket Tunneling Protocol (SSTP)

Type of sign-in info: выберите опцию User name and password

User name (optional): введите имя пользователя, которые задавали ранее в переменной CUSER

Password (optional): введите пароль, который указывали ранее в переменную CUSER_PASS

Нажмите кнопку Save для создания подключения.

3. Подключение.

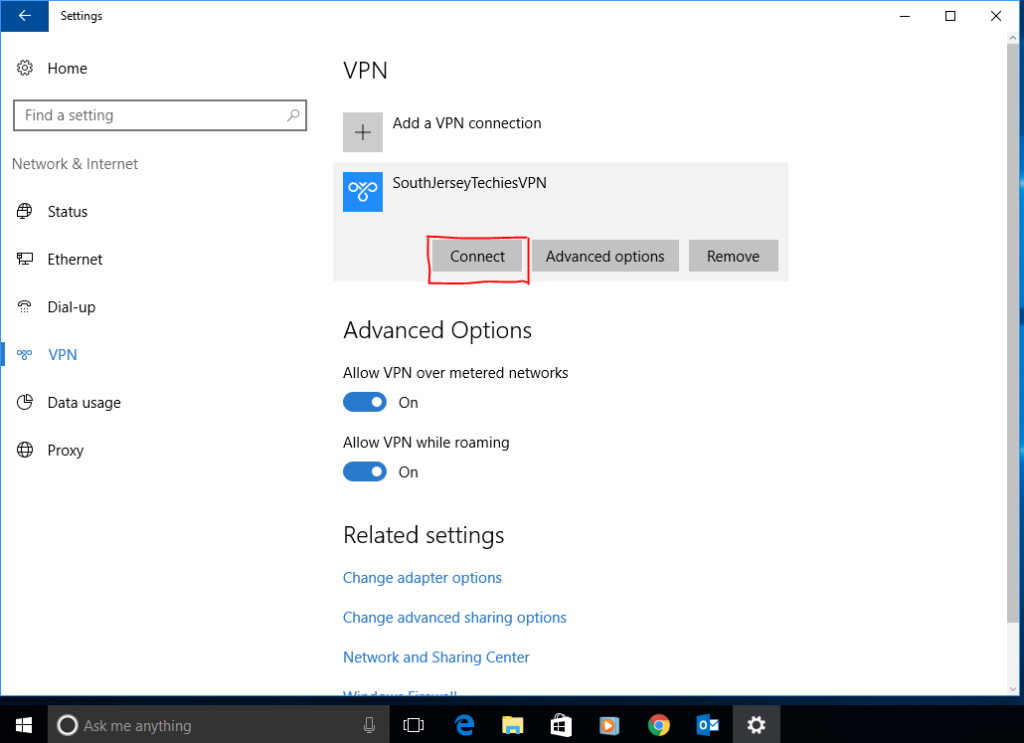

Далее выберите новосозданное соединение и нажмите кнопку Connect для осуществления подключения.

Если все корректно, VPN активируется, статус изменится на «Connected»

Тепер, Вы можете войти на сайт https://www.whatsmyip.org/ для проверки IP адреса.

Если на указанном сайте Вам покажет IP адрес VPN сервера, а не Вашего компьютера, это означает, что VPN активен и работает корректно.

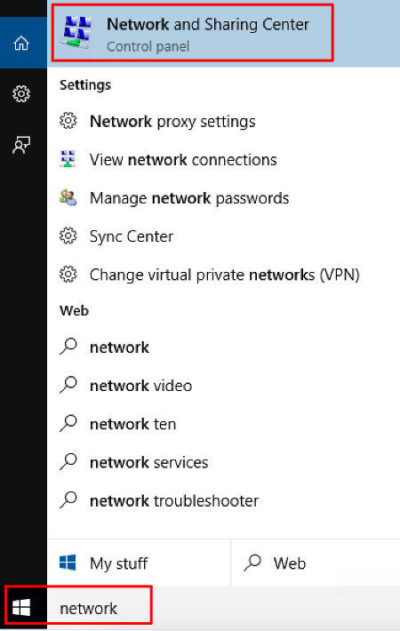

Step 1

Go to your start menu, and type in “network”. In the search results click on “Network and Sharing Center”

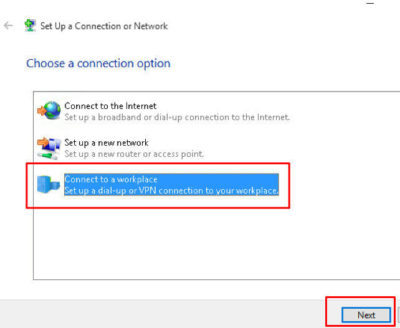

Step 2

Select Connect to a workplace and click Next

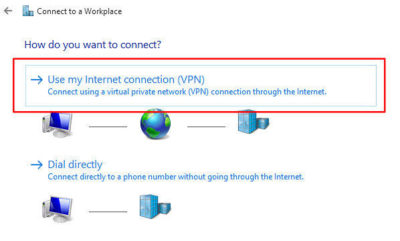

Step 3

Click on Use My Internet Conection (VPN)

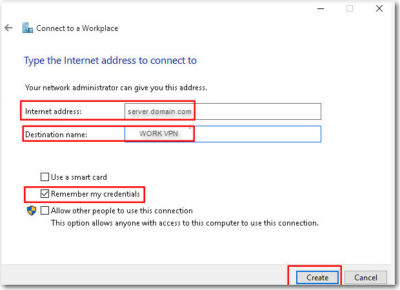

Step 4

Enter in the internet address (provided by your IT Professional), Name then Create

Step 5

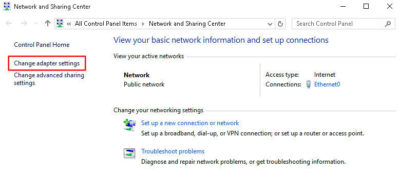

Network and Sharing Center window should still be opened. Click on Change Adapter Settings

Step 6

Right Click on the new connection you made, then go to Properties

Step 7

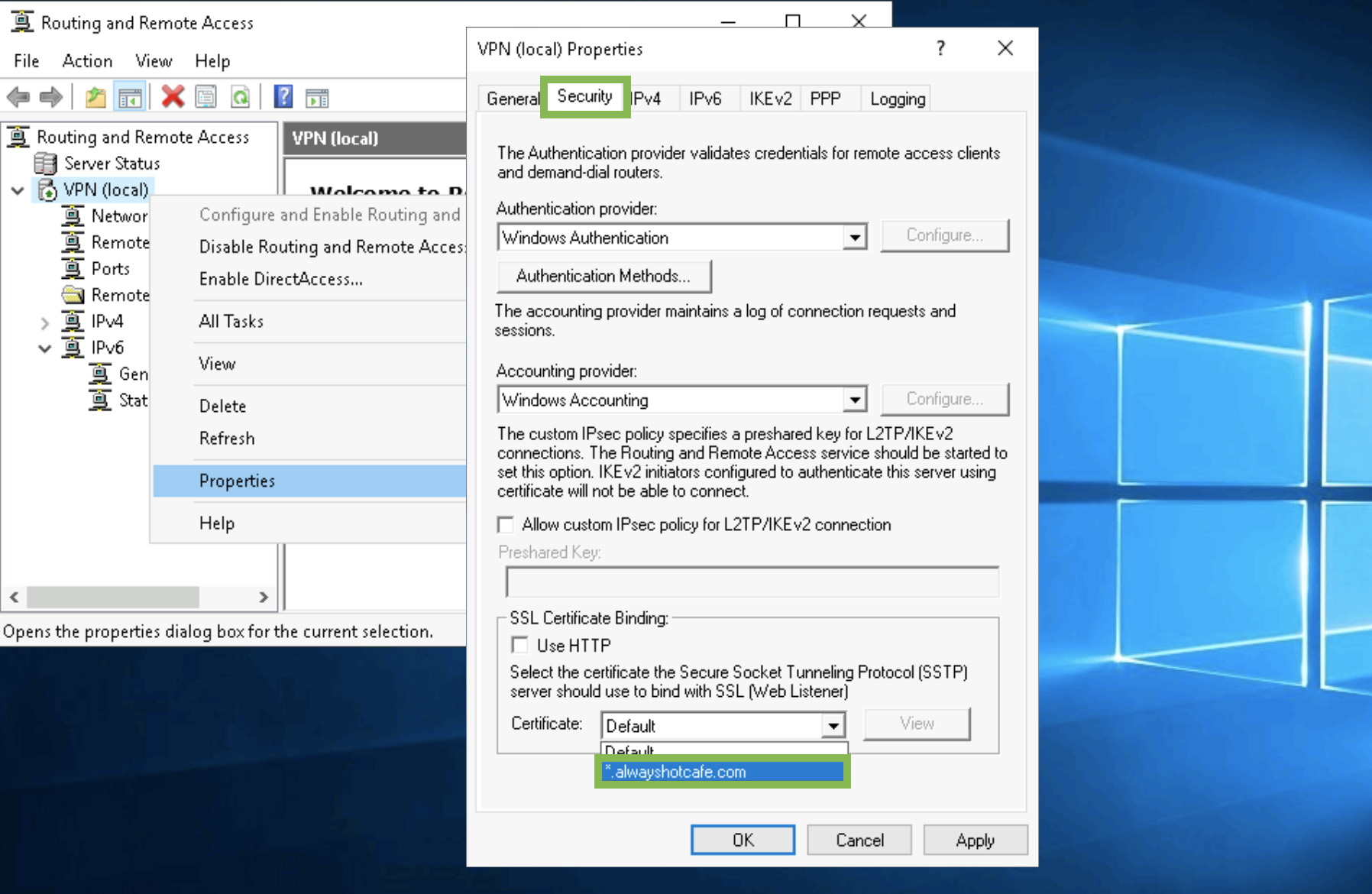

Go to the Security Tab, and change your properties to be the same as the below image. Press OK once done.

Step 8

Right Click the Connection and choose “Connect” option.

Step 9

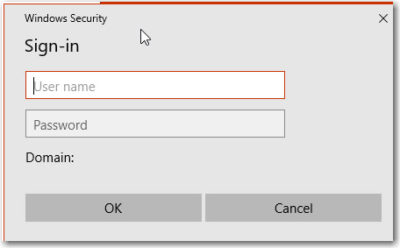

You will be prompted for your username and password for your VPN. (provided by your IT Professional). Enter them as provided. ex. DOMAIN\username and password.

After a few seconds it will connect and show you “Connected” status.

Step 10

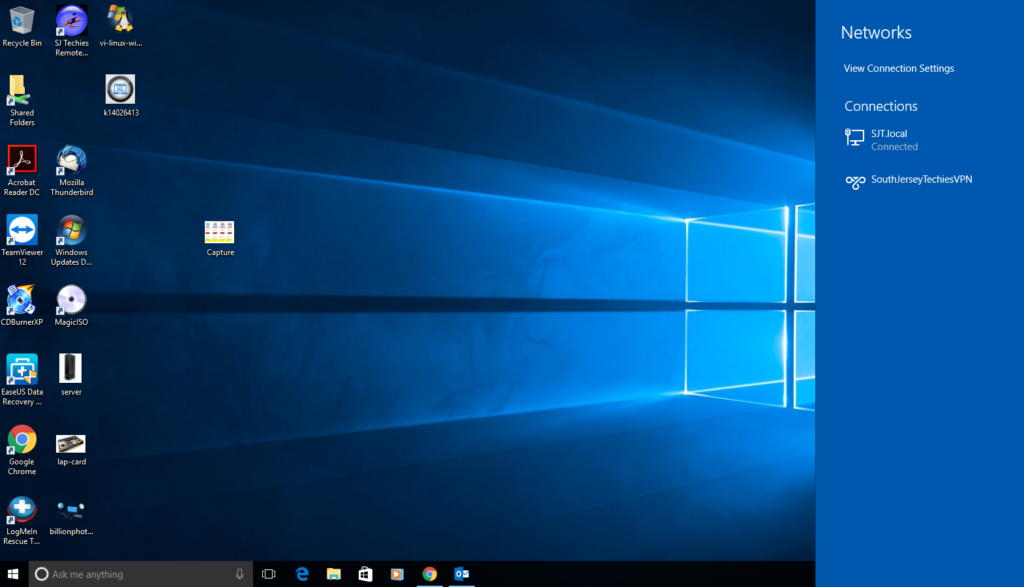

You can also check the VPN status in the Network applet (the icon in your system tray at the bottom right).

Connecting the SSTP on Windows 10

Find the network connections icon in the bottom right corner of the screen (near the clock). The icon can be in the shape of computer display or wireless signal meter (you can see it on Step 10). Click on that icon. In the appeared list click on any network connection.

After that you will see another window with the connection list, click on theVPN connection (the connection name can be different, you have set it up on Step 5).

Click the “Connect” button under the connection name.

Disconnecting the SSTP on Windows 10

Find the network connections icon in the bottom right corner of the screen (near the clock). The icon can be in the shape of computer display or wireless signal meter (you can see it on Step 10). Click on that icon. In the appeared list click on any network connection.

After that you will see another window with the connection list, click on theVPN connection (the connection name can be different, you have set it up on Step 5).

Click the “Disconnect” button under the connection name.

Have questions?

Get answers from Microsofts Cloud Solutions Partner!

Call us at: 856-745-9990 or visit: https://southjerseytechies.net/

South Jersey Techies, LL C is a full Managed Web and Technology Services Company providing IT Services, Website Design Services, Server Support, Network Consulting, Internet Phones, Cloud Solutions Provider and much more. Contact for More Information.

05.11.22

Содержание:

- Преимущества SSTP сервера для бизнеса

- Подготовка оборудования для SSTP сервера

- Пошаговая установка SSTP сервера на Windows

- Конфигурирование SSTP сервера на Mikrotik

- Обеспечение безопасности при настройке SSTP

- Диагностика и устранение проблем SSTP соединения

Эффективная настройка сервера SSTP играет ключевую роль в обеспечении безопасного и надежного соединения для передачи данных. Подготовка инфраструктуры и оптимизация параметров сервера являются неотъемлемыми этапами в обеспечении стабильной работы и защиты информации.

Оптимизация параметров сервера является необходимым шагом для обеспечения высокой производительности и стабильной работы системы. Конфигурация сетевых настроек, управление буферами данных и настройка безопасности — основные компоненты этого процесса.

Адаптация под специфику сети и учет особенностей среды эксплуатации позволяет достичь оптимального баланса между производительностью и безопасностью. Правильно настроенный сервер SSTP способен обеспечить высокий уровень защиты данных при передаче через открытые сети, что особенно актуально в условиях современной цифровизации.

Преимущества SSTP сервера для бизнеса

Использование SSTP сервера на платформе MikroTik представляет собой умное решение для организаций, желающих обеспечить надежную и безопасную связь внутри своей инфраструктуры. Этот протокол становится ключом к обеспечению защищенного доступа к корпоративным ресурсам, что, в свою очередь, способствует повышению эффективности работы и снижению рисков в сфере информационной безопасности.

Рассмотрим, почему именно SSTP настройка на устройствах MikroTik выгодна для бизнеса:

- Высокий уровень безопасности: SSTP обеспечивает защищенное шифрование данных, что делает его идеальным выбором для передачи конфиденциальной информации между сотрудниками и серверами. Благодаря этой технологии бизнес может быть уверен в сохранности своих данных от несанкционированного доступа.

- Простота настройки и управления: Использование SSTP сервера на платформе MikroTik обеспечивает удобство в настройке и дальнейшем управлении. Интуитивно понятный интерфейс MikroTik делает процесс установки и настройки сервера быстрым и эффективным, что экономит время и ресурсы бизнеса.

- Гибкость и масштабируемость: SSTP сервер на MikroTik позволяет бизнесу гибко настраивать параметры соединения в соответствии с потребностями компании. Благодаря этой гибкости, бизнес может адаптировать свою инфраструктуру под изменяющиеся требования и масштабировать её при необходимости.

- Устойчивость и надежность: Микротиковские устройства известны своей стабильностью и надежностью работы. Использование SSTP сервера на такой платформе обеспечивает бесперебойную работу сети, что является критически важным для бизнеса, зависящего от непрерывного доступа к своим ресурсам.

В целом, выбор SSTP сервера на устройствах MikroTik представляет собой надежное решение для бизнеса, стремящегося к обеспечению высокого уровня безопасности и эффективности своей сетевой инфраструктуры.

Подготовка оборудования для SSTP сервера

Для эффективной работы сетевой инфраструктуры, важно правильно настроить и подготовить оборудование, чтобы обеспечить стабильное соединение и безопасную передачу данных. В данном разделе мы рассмотрим необходимые шаги по подготовке оборудования, сосредотачивая внимание на настройке устройств Mikrotik для работы в качестве сервера SSTP.

- Выбор и настройка оборудования: Первым шагом в подготовке к созданию SSTP сервера является выбор и подготовка соответствующего оборудования. Необходимо убедиться в том, что устройства Mikrotik имеют достаточные ресурсы для обеспечения требуемой производительности и безопасности. Это включает в себя проверку соответствия прошивок, наличие необходимого объема памяти и процессорной мощности для обработки сетевого трафика.

- Настройка сетевых интерфейсов: Для обеспечения работы SSTP сервера необходимо правильно настроить сетевые интерфейсы на устройствах Mikrotik. Это включает в себя установку IP-адресов, настройку маршрутизации и фильтрации трафика, а также конфигурацию сетевых правил для обеспечения безопасности и доступности сервера.

- Подготовка сертификатов: Для обеспечения безопасной передачи данных через SSTP сервер необходимо подготовить и установить SSL-сертификаты. Это включает в себя генерацию ключей и запросов на сертификаты, их подписание центром сертификации и установку на устройства Mikrotik.

- Проверка настроек и тестирование: После завершения настройки оборудования необходимо провести тщательную проверку всех настроек и функций SSTP сервера. Это включает в себя тестирование соединения, проверку целостности и безопасности передаваемых данных, а также анализ журналов событий для выявления и устранения возможных проблем.

Тщательная подготовка оборудования Mikrotik перед созданием SSTP сервера позволит обеспечить его надежную и безопасную работу, гарантируя стабильное соединение и защиту конфиденциальности данных.

Пошаговая установка SSTP сервера на Windows

Рассмотрим процесс установки и настройки безопасного туннелирования данных с использованием протокола SSTP на операционной системе Windows. Для этого необходимо создать надежный серверный узел, способный обеспечить защищенное подключение клиентов. Мы рассмотрим этапы настройки, обеспечивающие безопасную и эффективную работу сети.

| Шаг | Описание |

|---|---|

| 1 | Подготовка операционной системы Windows для установки SSTP сервера. |

| 2 | Настройка сетевых параметров и безопасности сервера. |

| 3 | Установка и настройка необходимых компонентов для работы SSTP сервера. |

| 4 | Настройка маршрутизации и доступа к сетевым ресурсам через SSTP сервер. |

| 5 | Настройка и тестирование клиентских подключений к серверу. |

| 6 | Оптимизация и дальнейшая поддержка SSTP сервера для обеспечения непрерывной работы. |

В ходе этого процесса мы обеспечим надежную и безопасную среду для передачи данных между клиентами и сервером, используя протокол SSTP. Это позволит эффективно управлять сетью и обеспечить высокий уровень защиты данных, а также упростить доступ к сетевым ресурсам для пользователей.

Конфигурирование SSTP сервера на Mikrotik

Данная секция посвящена настройке безопасного и стабильного канала связи через протокол SSTP на оборудовании Mikrotik. Здесь мы рассмотрим шаги по настройке параметров, обеспечивающих надежную работу вашего сервера, а также методы обеспечения безопасности передаваемых данных.

- Подготовка среды для работы SSTP сервера.

- Определение настроек безопасности для защиты передаваемых данных.

- Конфигурация сетевых интерфейсов для обеспечения оптимальной производительности.

- Управление доступом пользователей и настройка аутентификации.

- Мониторинг и отладка для обеспечения непрерывной работы сервера.

Этот раздел предоставит вам необходимые инструкции для успешной настройки SSTP сервера на оборудовании Mikrotik, позволяя создать надежное и безопасное соединение для передачи данных.

Обеспечение безопасности при настройке SSTP

- Укрепление защиты серверной инфраструктуры: важно внимательно рассмотреть и настроить не только сам протокол SSTP, но и все аспекты серверной инфраструктуры, включая сетевые настройки, механизмы аутентификации и управление доступом.

- Реализация механизмов шифрования: при настройке сервера SSTP необходимо уделить особое внимание выбору сильных криптографических алгоритмов и правильной конфигурации шифрования для защиты передаваемых данных.

- Многоуровневая аутентификация: настройка сервера SSTP должна включать реализацию механизмов многоуровневой аутентификации, таких как двухфакторная аутентификация или использование сертификатов, для обеспечения высокого уровня безопасности.

- Мониторинг и анализ безопасности: важно вести постоянный мониторинг безопасности сервера SSTP, а также проводить анализ журналов событий для выявления и предотвращения возможных угроз и атак.

Обеспечение безопасности при настройке сервера SSTP требует комплексного подхода, включающего в себя как технические настройки, так и стратегии управления доступом и мониторинга безопасности.

Диагностика и устранение проблем SSTP соединения

При эксплуатации сетевых систем, особенно в сфере информационных технологий, неизбежно возникают ситуации, связанные с нарушением функциональности соединений через протокол SSTP. В данном разделе рассмотрим методы выявления и решения возможных неполадок, которые могут возникнуть в процессе использования данного вида связи.

Проблемы, связанные с SSTP соединением, могут иметь различные причины, начиная от конфигурационных ошибок до неполадок на уровне сетевой инфраструктуры. Для успешного обнаружения и устранения неполадок необходимо провести тщательный анализ каждого элемента, вовлеченного в процесс передачи данных.

- Первым шагом в диагностике проблемы может быть проверка корректности настроек сетевых адаптеров, используемых для соединения с сервером по протоколу SSTP.

- Далее, рекомендуется осуществить анализ логов системы, чтобы выявить возможные ошибки или предупреждения, связанные с работой SSTP соединения.

- При обнаружении симптомов неполадки также стоит проверить целостность сетевых конфигураций и правил маршрутизации данных, которые могут повлиять на качество соединения.

Важно помнить, что успешное устранение проблем SSTP соединения требует системного подхода и внимательного анализа всех возможных факторов, влияющих на качество передачи данных.

- Currently 5.0/5

- 1

- 2

- 3

- 4

- 5

Оценка: 5.0/5 (Проголосовало: 1)

Спасибо за ваш отзыв!

Как можно улучшить эту статью?

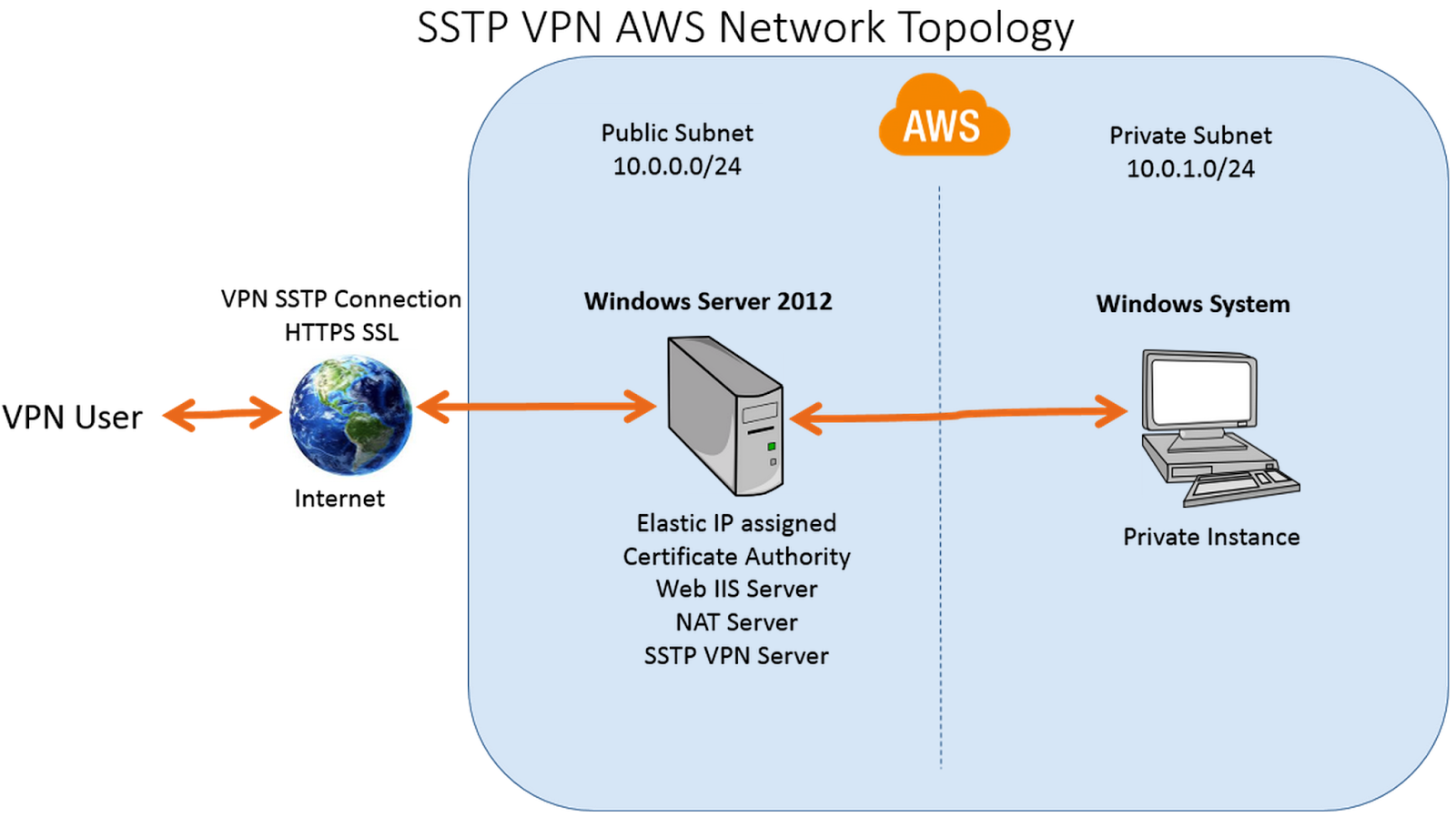

VPN (Virtual Private Network) technology provides a secure and encrypted tunnel across a public network. So, a private network user can send and receive data to any remote private network through VPN tunnel as if his/her network device was directly connected to that private network.

Secure Socket Tunneling Protocol (SSTP) transports PPP tunnel over TLS channel. SSTP uses TLS channel over TCP port 443. So, SSTP VPN can virtually pass through all firewalls and proxy servers. Because of using TLS channel, encrypted data passes over SSTP Tunnel. So, there is no chance to steal data by a middle man attacker and data can send and receive across public network safely. MikroTik SSTP Server can be applied in two methods.

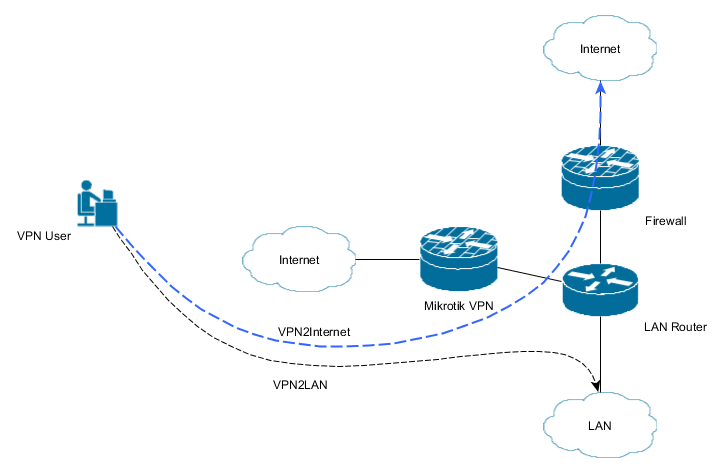

- Connecting from remote workstation/client: In this method, SSTP VPN client software can communicate with MikroTik SSTP VPN Server over Secure VPN tunnel whenever required and can access remote private network as if it was directly connected to that remote private network.

- Site to Site SSTP VPN: This method is also known as VPN between routers. In this method, an SSTP client supported router always establishes a SSTP VPN tunnel with MikroTik SSTP VPN Server. So, private networks of these two routers can communicate with each other as if they were directly connected to the same router.

The goal of this article is to connect a remote client device over secure SSTP VPN Tunnel across public network. So, in this article I will only show how to configure MikroTik SSTP VPN Server for connecting a remote workstation/client (Windows 10 Client).

How SSTP Connection Established

To establish a SSTP VPN tunnel across public network, the following mechanisms are occurred.

- TCP connection is established from SSTP Client to SSTP Server on TCP port 443.

- SSL validates server certificate. If certificate is valid connection is established otherwise connection is denied.

- The client sends SSTP control packets within the HTTPS session which establishes the SSTP state machine on both sides.

- PPP username and password validation is checked over SSTP. Client authenticates to the server and binds IP addresses to SSTP Client interface.

- SSTP tunnel is now established and packet encapsulation can begin.

Network Diagram

To configure a Client-Server SSTP VPN Tunnel between a MikroTik Router and a Windows 10 SSTP Client, we are following the below network diagram.

In this network diagram, a MikroTik Router’s ether1 interface is connected to public network having IP address 117.58.247.198/30 and ether2 interface is connected to LAN having IP network 10.10.11.0/24.

We will configure SSTP Server in this MikroTik Router on TCP port 443. So, Windows 10 SSTP Client can be connected to this SSTP Server and can be able to access remote network resources as if the device is connected to that remote network.

SSTP VPN Server and SSTP Client Configuration

We will now start SSTP Server and Client configuration. Complete SSTP configuration can be divided into two parts.

- Part 1: SSTP Server Configuration in MikroTik Router

- Part 2: SSTP Client Configuration in Windows 10

Part 1: SSTP Server Configuration in MikroTik Router

According to the network diagram, MikroTik Router is our SSTP VPN Server. So, we will enable and configure SSTP VPN Server in MikroTik Router. It is assumed that MikroTik WAN and LAN networks have been configured and are working without any issue.

Complete MikroTik SSTP Server configuration can be divided into the following three steps.

- Step 1: Creating TLS Certificate for SSTP Server

- Step 2: Enabling and Configuring SSTP Server

- Step 3: Creating SSTP Users

Step 1: Creating TLS Certificate for SSTP Server

SSTP Server configuration requires TLS certificate because SSTP VPN uses TLS certificate for secure communication. MikroTik RouterOS v6 gives ability to create, store and manage certificates in certificate store. So, we will create required SSTP Server certificate from MikroTik RouterOS. SSTP Server requires two types of certificates:

- CA (Certification Authority) Certificate and

- Server Certificate

Creating CA certificate

MikroTik RouterOS provides a self-signed certificate and self-signed certificate must have a CA (Certification Authority) Certificate to sign Server Certificate. This CA certificate will also be installed in SSTP Client devices otherwise Server Certificate cannot be verified. The following steps will show how to create a CA certificate in MikroTik RouterOS.

- From Winbox, go to System > Certificates menu item and click on Certificates tab and then click on PLUS SIGN (+). New Certificate window will appear.

- Put your CA certificate name (for example: CA) in Name input field.

- Put the WAN IP Address (example: 117.58.247.198) of MikroTik Router in Common Name input field.

- You will find some optional fields in General tab. You can fill those if you wish. All fields are self-defined.

- Click on Key Usage tab and uncheck all checkboxes except crl sign and key cert. sign

- Click on Apply button and then click on Sign button. Sign window will appear now.

- Your created CA certificate template will appear in Certificate dropdown menu. Select your newly created certificate template if it is not selected.

- Put MikroTik Router’s WAN IP address (example: 117.58.247.198) in CA CRL Host input field.

- Click on Sign button. Your Signed certificate will be created within few seconds.

- Click on OK button to close New Certificate window.

- If newly created CA certificate does not show T flag or Trusted property shows no, double click on your CA certificate and click on Trusted checkbox located at the bottom of General tab and then click on Apply and OK button.

Creating Server Certificate

After creating CA certificate, we will now create Server Certificate that will be signed by the created CA. The Server Certificate will be used by SSTP Server. The following steps will show how to create Server Certificate in MikroTik RouterOS.

- Click on PPP menu item from Winbox and then click on Interface tab.

- Click on SSTP Server button. SSTP Server window will appear.

- Click on Enabled checkbox to enable SSTP Server.

- Make sure TCP Port 443 is assigned in Port input field.

- From Authentication, uncheck all checkboxes except mschap2 checkbox.

- From Certificate dropdown menu, choose server certificate (Server) that we created before.

- From TLS Version drop down menu, choose only-1.2 option. TLS Version any can also be selected.

- Now click on Force AES and PFS checkboxes.

- Now click on Apply and OK button.

SSTP Server is now running in MikroTik Router. As MikroTik SSTP VPN is limited to use username and password for successful VPN connection, we will now create PPP users who will be able to connect to MikroTik SSTP Server and get IP information.

Step 3: Creating SSTP Users

MikroTik SSTP uses username and password to validate legal connection. So, we have to create username and password to allow any user. The complete user configuration for SSTP Server can be divided into the following three parts.

- IP Pool Configuration

- User Profile Configuration and

- SSTP User Configuration

IP Pool Configuration

Usually multiple users can connect to SSTP Server. So, it is always better to create an IP Pool from where connected user will get IP address. The following steps will show how to create IP Pool in MikroTik Router.

- From Winbox, go to IP > Pool menu item. IP Pool Window will appear.

- Click on PLUS SIGN (+). New IP Pool window will appear.

- Put a meaningful name (vpn_pool) in Name input field.

- Put desired IP Ranges (example: 192.168.2.2-192.168.2.254) in Addresses input filed. Make sure not to use VPN Gateway IP (192.168.2.1)in this range.

- Click Apply and OK button.

User Profile Configuration

After creating IP Pool, we will now configure user profile so that all users can have similar characteristics. The following steps will show how to configure user profile for SSTP Users.

- From Winbox, go to PPP menu item and click on Profile tab and then click on PLUS SIGN (+). New PPP Profile window will appear.

- Put a meaningful name (example: vpn_profile) in Name input field.

- Put VPN Gateway address (example: 192.168.2.1) in Local Address input field.

- Choose the created IP Pool (vpn_pool) from Remote Address dropdown menu.

- Click Apply and OK button.

SSTP User Configuration

After creating user profile, we will now create users who will be connected to SSTP Server. The following steps will show how to create SSTP users in MikroTik RouterOS.

- From PPP window, click on Secrets tab and then click on PLUS SIGN (+). New PPP Secret window will appear.

- Put username (For example: sayeed) in Name input field and put password in Password input field.

- Choose sstp from Service dropdown menu.

- Choose the created profile from Profile dropdown menu.

- Click on Apply and OK button.

We have created a user for SSTP Server. Similarly, we can create more users that we require.

SSTP Server configuration in MikroTik Router has been completed. In the next part we will configure SSTP Client in Windows 10 Operating System.

Part 2: SSTP Client Configuration in Windows 10

After configuring SSTP Server in MikroTik Router, we will now configure SSTP Client in Windows 10 Operating System. SSTP Client configuration in Windows 10 can be divided into the following two steps.

- Installing CA Certificate in Windows 10

- SSTP Client Configuration in Windows 10

Installing CA Certificate in Windows 10

Exported CA Certificate must be installed in Windows Trusted Root Certification Authorities otherwise SSTP Client cannot verify SSTP Server Certificate. To install CA Certificate in Windows 10, do the following steps.

Click mouse right button on the Exported CA Certificate and choose Install Certificate option.

You will now find Certificate Import Wizard window and it will ask for choosing certificate Store Location. From Sore Location panel, choose Local Machine radio button and then click Next button.

The next window will ask for choosing a specific certificate store. Exported CA must be placed in Trusted Root Certification Authorities store. So, click on Place all certificate in the following store radio button and then click on Browse button and choose Trusted Root Certificate Authorities and then click Next button.

The next Certificate Import Wizard will show a summery and ask to click Finish button. So, click Finish button and you will find a certificate importation successful message.

SSTP Client Configuration in Windows 10

After importing CA certificate in Trusted Root Certification Authorities, we will now configure SSTP Client in Windows 10 Operating System. The Following steps will show how to configure SSTP Client in Windows 10 OS.

How to Configure MikroTik SSTP VPN Server with Windows 10 Operating System has been discussed in this article. I hope you will now be able to configure SSTP Server and Client with MikroTik Router and Windows 10 Operating System. However, if you face any confusion to configure SSTP VPN Server and Client, feel free to discuss in comment or contact me from Contact page. I will try my best to stay with you.