Если у вас возникла необходимость запрета запуска определенных программ в Windows, вы можете сделать это с помощью редактора реестра или редактора локальной групповой политики (последнее доступно только в Профессиональной, Корпоративной и Максимальной редакциях).

В этой инструкции подробно о том, как именно заблокировать запуск программы двумя упомянутыми методами. В случае, если цель запрета — ограждение ребенка от использования отдельных приложений, в Windows 10 вы можете использовать родительский контроль. Также существуют следующие методы: Запрет запуска всех программ кроме приложений из Магазина, Режим киоска Windows 10 (разрешение запуска только одного приложения).

Запрет запуска программ в редакторе локальной групповой политики

Первый способ — блокировка запуска определенных программ с использованием редактора локальной групповой политики, доступного в отдельных редакциях Windows 10, 8.1 и Windows 7.

Для установки запрета этим способом, выполните следующие шаги

- Нажмите клавиши Win+R на клавиатуре (Win — клавиша с эмблемой Windows), введите gpedit.msc и нажмите Enter. Откроется редактор локальной групповой политики (при его отсутствии, используйте метод с помощью редактора реестра).

- В редакторе перейдите к разделу Конфигурация пользователя — Административные шаблоны — Система.

- Обратите внимание на два параметра в правой части окна редактора: «Не запускать указанные приложения Windows» и «Выполнять только указанные приложения Windows». В зависимости от задачи (запретить отдельные программы или разрешить только выбранные программы) можно использовать каждый из них, но рекомендую использовать первый. Дважды кликните мышью по «Не запускать указанные приложения Windows».

- Установите «Включено», а затем нажмите по кнопке «Показать» в пункте «Список запрещенных программ».

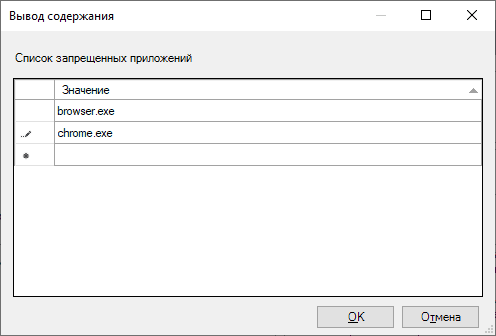

- Добавьте в список имена .exe файлов тех программ, которые нужно заблокировать. Если вы не знаете имя .exe файла, можно запустить такую программу, найти её в диспетчере задач Windows и посмотреть его. Полный путь к файлу указывать не нужно, при его указании запрет работать не будет.

- После добавления всех необходимых программ в список запрещенных, нажмите Ок и закройте редактор локальной групповой политики.

Обычно изменения вступают в силу сразу, без перезагрузки компьютера и запуск программы становится невозможным.

Блокировка запуска программ с помощью редактора реестра

Настроить запрет запуска выбранных программ можно и в редакторе реестра, если gpedit.msc недоступен на вашем компьютере.

- Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter, откроется редактор реестра.

- Перейдите к разделу реестра

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

- В разделе «Explorer» создайте подраздел с именем DisallowRun (сделать это можно, нажав правой кнопкой мыши по «папке» Explorer и выбрав нужный пункт меню).

- Выберите подраздел DisallowRun и создайте строковый параметр (правый клик в пустом месте правой панели — создать — строковый параметр) с именем 1.

- Дважды нажмите по созданному параметру и в качестве значения укажите имя .exe файла программы, которую нужно запретить запускать.

- Повторите те же действия для блокировки других программ, давая имена строковых параметров по порядку.

На этом весь процесс будет завершен, а запрет вступит в силу без перезагрузки компьютера или выхода из Windows.

В дальнейшем, чтобы отменить запреты, сделанные первым или вторым способом, можно с помощью regedit удалить параметры из указанного раздела реестра, из списка запрещенных программ в редакторе локальной групповой политики или просто отключить (установить «Отключено» или «Не задано») измененную политику в gpedit.

Дополнительная информация

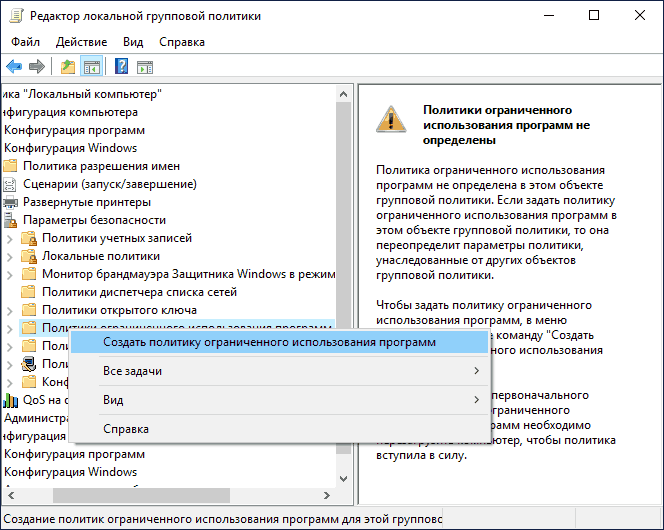

В Windows также доступен запрет запуска программ с помощью Software Restriction Policy, однако настройка политик безопасности SRP выходит за рамки этого руководства. В общем упрощенном виде: вы можете зайти в редактор локальной групповой политики в раздел Конфигурация компьютера — Конфигурация Windows — Параметры безопасности, нажать правой кнопкой мыши по пункту «Политики ограниченного использования программ» и в дальнейшем производить настройку необходимых параметров.

Например, самый простой вариант — создать правило для пути в разделе «Дополнительные правила», запретив запуск всех программ, расположенных в указанной папке, но это лишь очень поверхностное приближение к Software Restriction Policy. А если для настройки использовать редактор реестра, то задача ещё усложняется. Но эту технику используют некоторые сторонние программы, упрощающие процесс, например, можете ознакомиться с инструкцией Блокировка программ и системных элементов в AskAdmin.

Загрузить PDF

Загрузить PDF

В этой статье мы расскажем вам, как в Windows заблокировать запуск программы. Это можно сделать с помощью редактора реестра.

-

Нажмите на логотип Windows в левом нижнем углу.

-

Этот значок находится в верхнем левом углу меню «Пуск». Слева откроется меню.

-

Эта опция находится в верхней левой части меню «Пуск».

-

Для этого прокрутите список программ.

- Возможно, вам придется открыть папку, чтобы найти нужную программу. Например, если вы хотите заблокировать Блокнот, прокрутите вниз и щелкните по папке «Стандартные», в которой находится значок программы «Блокнот».

-

Раскроется меню.

-

Эта опция находится в меню. Откроется всплывающее окно.

-

Эта опция находится во всплывающем окне. В Проводнике откроется папка с ярлыком программы.

-

Вы найдете его в окне Проводника. Раскроется меню.

-

Эта опция находится в меню. Откроется папка с исполняемым файлом программы.

-

Щелкните правой кнопкой мыши по EXE-файлу (он помечен значком программы), а затем нажмите Свойства. Откроется окно «Свойства».

-

Имя файла отображается в текстовом поле в верхней части окна «Свойства», а расширение указано в круглых скобках справа от «Тип файла». Вам понадобится как имя файла, так и его расширение.

- В подавляющем большинстве случаев расширением является «.exe».

- Например, имя и расширение программы «Блокнот»: notepad.exe.

-

Они понадобятся, чтобы заблокировать программу в редакторе реестра.

Реклама

-

Нажмите на логотип Windows в левом нижнем углу.

- Описанные здесь действия выполняйте для учетной записи пользователя, которому вы хотите запретить запускать определенную программу.

-

Начнется поиск редактора реестра.

-

Этот значок в виде нескольких синих кубиков находится вверху меню «Пуск».

-

Так вы откроете редактор реестра.

- Если у вас нет прав администратора, редактор реестра не откроется.

-

Выполните следующие действия:

- дважды нажмите на «HKEY_CURRENT_USER» в верхнем левом углу;

- дважды нажмите на «Software» под «HKEY_CURRENT_USER»;

- дважды нажмите на «Microsoft»;

- дважды нажмите на «Windows»;

- дважды нажмите на «CurrentVersion».

-

Вы найдете эту папку ниже папки «CurrentVersion». В правой части окна отобразится содержимое папки «Policies».

Реклама

-

Если в папке «Policies» (в правой части экрана) вы видите папку «Explorer», сразу перейдите к шагу «Нажмите на папку “Explorer”».

- Если папки «Explorer» нет, создайте ее.

-

Вы найдете его в верхнем левом углу.

- Меню, которые находятся в верхнем левом углу, можно применять только к содержимому открытой папки.

-

Вы найдете эту опцию вверху меню «Правка». Появится всплывающее окно.

-

Вы найдете эту опцию вверху всплывающего окна. В левой части окна отобразится новая папка (ниже папки «Policies»).

-

В папке «Policies» будет создана папка «Explorer».

-

Она находится в левой части окна.

-

Оно расположено в верхнем левом углу.

-

Откроется меню.

-

Так вы создадите новый параметр в папке «Explorer».

-

Теперь именем нового параметра будет «DisallowRun».

-

Откроется параметр «DisallowRun».

-

Введите 1 в строке «Значение», а затем щелкните по OK.

-

Она находится в левой части окна.

-

Щелкните по «Правка» > «Создать» > «Раздел».

-

В папке «Explorer» будет создана папка «DisallowRun».

Реклама

-

Она находится в левой части окна.

-

Для этого щелкните по «Правка» > «Создать» > «Строковый параметр».

-

Теперь именем созданного строкового параметра будет «1».

-

Дважды нажмите на строковый параметр «1».

-

Щелкните по строке «Значение», а затем введите имя и расширение программы, которые вы записали ранее.

- Например, если нужно заблокировать Блокнот, в указанной строке введите notepad.exe.

-

Строковый параметр будет сохранен — отныне он будет блокировать запуск выбранной программы.

- Чтобы заблокировать больше программ, создайте строковые параметры с именами «2», «3», «4» и так далее по возрастанию.

-

Отныне указанную программу нельзя запустить (возможно, вам придется перезагрузить компьютер, чтобы изменения вступили в силу).

Реклама

Советы

- В Windows 10 Профессиональная и в Windows 10 Корпоративная запуск программ блокируется в редакторе групповой политики. Чтобы узнать, как это делается, прочитайте статью на сайте Microsoft.

- Соблюдайте осторожность, редактируя реестр. Если изменить или удалить параметры, которых нет в данной статье, можно уничтожить систему.

Реклама

Предупреждения

- Пользователь сможет запустить заблокированный EXE-файл, если изменит его имя. Такой прием работает не всегда, но все же лучше помнить о нем.

Реклама

Об этой статье

Эту страницу просматривали 98 558 раз.

Была ли эта статья полезной?

Как надежно запретить запуск приложений в Windows 10

Добрый день, друзья. Как заблокировать программу в Windows 10? Довольно часто бывает, вы желаете заблокировать запуск определённой программы, но точно не знаете, как это сделать? В этом случае, можно попробовать сделать блокировку программы при помощи реестра, или групповых политик.

Итак, давайте рассмотрим, как не дать запуститься определённым программам? Если вы не желаете разрешить запускаться программе, чтобы оградить ребёнка от опасности, существует программа родительский контроль, я уже о не писал. Кроме этого, можно запретить запускаться всем приложениям из магазина, или только одной программе.

Создайте черный список в редакторе реестра

Сначала убедитесь, что вы вошли в учетную запись Windows, в которой хотите заблокировать приложения. Затем нажмите Win + R и введите regedit в поле «Выполнить», чтобы открыть редактор реестра.

В редакторе реестра перейдите к:

Читайте также: Как сделать и открыть боковую панель для ОС Windows 10, 4 простых способа

HKEY_CURRENT_USER \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies

Здесь, на панели слева, щелкните правой кнопкой мыши Policies, затем выберите Создать → Раздел и назовите новый ключ Explorer.

Выберите только что созданную папку/ключ Explorer, затем на панели справа щелкните правой кнопкой мыши пустое место и выберите Создать → Параметр DWORD (32 бита) и назовите его «DisallowRun» (без кавычек).

Дважды щелкните «DisallowRun» и измените в поле «Значение» «0» на «1».

Наконец, щелкните правой кнопкой мыши папку Explorer, которую вы создали, на панели слева, выберите Создать → Раздел и назовите DisallowRun.

Вы создали чёрный список. Далее просто добавляйте в папку DisallowRun те приложения, которые хотите заблокировать.

Запрет запуска программ через редактор групповых политик

Первое решение оказывается эффективным в большинстве случаев, поэтому начинать нужно именно с него. Чтобы запретить запуск приложений через редактор групповых политик, выполните следующие действия:

- Удерживая нажатой клавишу Windows, нажмите «R», чтобы запустить диалоговое окно «Выполнить» в Windows.

Введите «gpedit.msc», затем нажмите «Enter». Откроется редактор групповой политики.

Разверните Конфигурация пользователя/Административные шаблоны/Система.

В правой части окна откройте политику «Не запускать указанные приложения Windows».

Установите политику «Включено», затем выберите «Показать…».

Добавьте программы, автозагрузку которых необходимо запретить, в Список запрещённых приложений. Используйте имя файла запуска приложения, например, «itunes.exe», «bittorent.exe» и т. д.

Читайте также: Как удалить папки «Windows.old», «$Windows.~BT» и «$Windows.~WS»

Готово! Теперь запуск указанных приложений запрещён на уровне системы локальной политики. Перезагрузите ПК и убедитесь, что изменения вступили в силу. В противном случае переходите к следующему решению.

Добавить приложения в черный список

Вам необходимо добавить каждую программу, которую вы хотите заблокировать, в раздел DisallowRun.

Чтобы добавить первую запись, щелкните правой кнопкой мыши пустое место на панели справа (с выбранным DisallowRun слева), выберите Создать → Строковый параметр и назовите его «1».

Затем дважды щелкните созданную вами строку и в поле «Значение» введите имя исполняемого файла программы, которую вы хотите заблокировать. Мы заблокируем Steam, потому что нет ничего более отвлекающего от работы, чем знать, что вам нужно пройти 200 игр.

После того, как вы создали свой ключ, перезагрузите компьютер (необязательно), и блокировка начнёт работать.

Чтобы добавить другие приложения в черный список, повторите все те же шаги, но назовите каждое новое строковое значение, которое вы создаете, следующим числом в ряду, например, 2, затем 3, затем 4 и так далее.

Когда вы попытаетесь открыть одно из этих приложений, вы должны увидеть сообщение об отмене операции или вовсе не увидите никакой реакции, если будете использовать ярлык.

Программы для блокировки приложений Windows

Gilsoft EXE Замок

Для начала поговорим о коммерческом решении такого типа, которое имеет цена 29.95 евро, но он представляет пробную версию. Это приложение, которое вы можете скачать с этой ссылке и это представляет явный недостаток в отношении других предложений, которые мы увидим, и это то, что они оплачены. Однако следует отметить, что он обладает очень привлекательным и интуитивно понятным интерфейсом.

В то же время стоит знать, что для облегчения его использования нам просто нужно перетащить исполняемые файлы для блокировки прямо в интерфейс программы. Там они будут видны, так что мы также сможем быстро разблокировать их, когда захотим, нажав кнопку.

AskAdmin

Напротив, в этом случае мы находим бесплатное предложение, которое мы можем загрузить с этой ссылке , Это одна из самых известных альтернатив в этом отношении, которая поможет нам заблокировать приложения по нашему выбору. Для этого просто добавьте исполняемые файлы непосредственно к интерфейсу программы.

При этом программа отвечает за автоматическую блокировку каждой попытки их выполнения. Еще один аргумент в пользу этого предложения заключается в том, что у него есть собственная функция экспорта списка установленных приложений на случай, если у нас есть несколько похожих компьютеров, например, в одной локальной сети.

Читайте также: Какой интернет лучше подключить для частного дома в деревне

Кака ExeLock-Password Protect

Это еще одна альтернатива этого типа, которая, как и в предыдущем случае, также является бесплатной, что позволяет нам не тратить евро для этих задач. Для начала мы скажем вам скачать его с этой ссылке .

Если нам нужно выделить что-то об этом приложении, о котором мы говорим, то это то, что, поскольку оно позволяет нам увидеть его имя, мы можем использовать пароль доступа. Это дополнительный метод защиты для предотвращения запуска приложений, которые мы ранее заблокировали. Более того, мы говорим вам, что программа запускает алгоритм это изменяет исполняемый файл так, что он становится функциональным только после использования соответствующего указанного пароля.

Простой Run Blocker

Следуя той же тенденции, теперь мы поговорим о другой альтернативе, аналогичной уже выявленной, которая представляет нам преимущество быть одинаково свободным. Мы можем скачать его с этой ссылке и при запуске на экране мы увидим интуитивно понятный пользовательский интерфейс.

В отличие от других программ, которые мы находим в этих же строках, Simple Run Blocker позволяет нам создавать, с одной стороны, белый список приложений, а с другой — черный список. Оба будут полезны для нас при определении того, какие программы мы хотим, чтобы остальные пользователи управляли ими, а кто нет. Сказать, что еще одно из преимуществ, которые представляет нам это предложение и которые мы можем выделить, заключается в том, что оно позволяет нам блокировать жесткие диски во всей их полноте. Это будет очень полезно для защиты наших данных, в дополнение к приложениям, установленным в Windows.

Целевая Blocker

Это одна из самых простых альтернатив, которую мы найдем в этом списке. Мы можем скачать его отсюда , а также предоставляет нам интерфейс, через который у нас есть возможность добавлять приложения для блокировки в Windows.

Конечно, если мы ищем отличительную черту здесь, и это может быть очень интересно в определенных случаях, это то, что Целевая Blocker показывает количество попыток выполнить каждую из заблокированных записей.

Бесплатная блокировка EXE

И мы собираемся закончить с этим выбором программ для блокировки приложений в Windows, с помощью Free EXE Lock. Это также бесплатное решение, с помощью которого мы можем сделать это из этой ссылке что, как мы видели в случае с Kaka ExeLock-Password Protect, у нас также есть возможность использовать пароль доступа , Это послужит запорным краном для возможности выполнения ранее заблокированных программ.

Конечно, несмотря на то, что вы свободны, вы должны быть очень осторожны в процессе установки, так как он также устанавливает другие нежелательные программы, такие как Web Companion или Avast антивирус , Кроме того, этот тип практики уверен, что большинству не понравится, что оставляет желать лучшего с точки зрения имиджа и надежности данной конкретной программы. На этом этапе многие предпочтут попробовать другие блокировщики приложений, подобные рассмотренным выше.

Как разрешить только определенные приложения

Противоположный вариант того, что мы описали выше, – разрешить открытие в учетной записи только определенных приложений или, другими словами, заблокировать все, кроме указанных вами приложений.

Процесс точно такой же как для блокировки программ, за исключением того, что каждый раз, когда вы используете термин «DisallowRun» (как DWORD в папке Explorer и как подключ/подраздел в папке Explorer), используйте вместо этого термин «RestrictRun».

Вы можете одновременно использовать DisallowRun и RestrictRun, но не включайте их одновременно, так как это может вызвать конфликты.

Примечание. Очень важно, чтобы первое приложение, которое вы добавляете в папку «RestrictRun», было «regedit.exe», иначе вы заблокируете редактор реестра и не сможете вносить изменения в будущем. (В этом случае вам потребуется отредактировать реестр этой учетной записи из другой учетной записи администратора.)

В чём причина блокировки запуска

Данная шибка запуска имеет простое объяснение: у программы, которую пользователь пытается установить, истекла или повредилась цифровая подпись (если речь идёт, конечно же, о безопасном приложении, в коде которого отсутствуют вирусы).

Цифровая подпись представляет собой сертификат, который выдаётся корпорацией «Майкрософт». Он даёт гарантию, что приложение безопасно. Разработчики нового софта подают постоянно заявки на получение этого сертификата. Производители ПО также обязаны регулярно его обновлять при апдейте своего ПО или по истечении срока подписи.

Возможен такой вариант: юзер загрузил старую версию программы с официального сайта или с компакт-диска, которому уже много лет. Конечно, в этом случае «десятка» заподозрит файл в наличии вируса, так как подпись уже просрочена.

Сообщение о блокировке запуска в версии Creators Update появляется в красно-сером окне

Возможно также, что сама утилита содержит в себе угрозу безопасности ПК (вредоносное ПО). В этой ситуации цифровая подпись может быть поддельной — это ваша «десятка» и заподозрит, поставив блок на запуск. Подпись может вообще отсутствовать или быть запрещённой в настройках «Виндовс» 10 (то есть быть в перечне сертификатов, которым нельзя доверять).

Таким образом, блокировка запуска со стороны администратора не всегда означает, что файл (приложение) несёт какую-то угрозу. Ошибку можно обойти, но только в том случае, если вы полностью уверены в безопасности утилиты.

Если у вас версия «десятки» ниже Creators Update, вы увидете сообщение в окне старого образца белого цвета

Зачем ограничивать

Windows сама отвечает на этот вопрос:

Устанавливая только приложения, предлагаемые в Магазине, вы сможете защитить свой компьютер и обеспечить его бесперебойную работу.

Такой механизм отлично подойдет для контроля за учетной записью ребенка, к примеру, чье любопытство может привести к появлению нежелательных или вредоносных приложений на компьютере. В любом случае, вы сами можете решить, для чего в вашем случае может пригодиться ограничение не установку приложений. Наше дело лишь в том, чтобы показать, как это делается и какие нюансы связаны с этим процессом.

Реестр операционной системы

Убрать программы из автозапуска можно посредством системного реестра. Для вызова редактора реестра, в приложении «Выполнить», прописывается: RegEdit.exe. В появившемся окне нужно перейти по такому адресу: HKEY_CURRENT_USER\ SOFTWARE\ Microsoft\ Windows\ CurrentVersion\ Run.

Читайте также: Как объединить текст в Excel из нескольких ячеек в одну

В правой стороне появится список программ которые запускается при входе в Windows системным администратором. Список легко редактируется^ пользователь может удалять программы и добавлять другие, создавая новый параметр.

Что добавить программу нужно кликнуть правой кнопкой мыши по пустому месту в окне со списком и создать строковый параметр, задавая ему любое имя. После появления нового параметра, нужно кликнуть по нему для того, чтобы указать расположение исполняемого файла.

В статье было рассмотрено три основных метода повлиять на запуск программ средствами Windows. Помимо этого, существует большое количество стороннего программного обеспечения для регулировки автозапуска, которое можно найти на просторах сети. Например, программа Autoruns отлично справляется с своей задачей. Управление автозагрузкой, есть в известном чистильщике программной среды от мусора — Ccleaner и других программах подобного рода.

Источник

Вывод – контроль запуска приложений

Вот и всё. Теперь у вас есть собственный черный список в редакторе реестра, что позволяет вам точно контролировать, к каким приложениям можно получить доступ для определенных учетных записей.

Однако, не относитесь к этому легкомысленно. Реестр функционирует на глубоком уровне вашего ПК, и неправильные действия здесь могут вызвать проблемы. Не забудьте создать резервную копию реестра, создать точки восстановления и быть внимательными при внесении изменений.

блокировка_запуска_приложений_win_10_iot_enterprise

Содержание

Ограничение запуска приложений

Информация в данном разделе актуальна для Windows 10: 1809.

AppLocker позволяет запретить или разрешить запуск определенных приложений для определенных пользователей или групп пользователей.

Настройки AppLocker’а находятся в локальной групповой политике

«Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Политики управления приложениями\AppLocker»

(Computer Configuration\Windows Settings\Security Settings\Application Control Policies\AppLocker)

В разделе «AppLocker» можно указать политику применения правил:

-

Не настроено

-

Аудит

-

Принудительное применение правил

В подразделах находятся разделы с настройками правил AppLocker’а.

Перед включением AppLocker’а необходимо создать правила по умолчанию или минимально необходимый набор правил для корректной работы системы.

Создание правил по умолчанию

Необходимо создать правила по умолчанию в разделах:

-

«Исполняемые правила» / (Executable Rules)

-

«Правила упакованных приложений» / (Packaged app Rules)

Для создания правил по умолчанию необходимо нажать правой кнопкой мыши на соответствующем разделе и выбрать пункт «Создать правила по умолчанию» / (Create Default Rules)

Без создания вышеуказанных правил система будет некорректно работать после включения AppLocker’а

Включение AppLocker’а

Для включения AppLocker’а необходимо перевести службу AppLocker’а в автоматический режим запуска и запустить ее. Для этого необходимо выполнить нижеуказанные команды в консоли, которая запущена с повышенными привилегиями:

sc config AppIDSvc start=auto net start AppIDSvc

AppLocker начнет работу НЕ сразу после запуска службы.

Узнать состояние работы AppLocker’а можно в просмотре событий.

«Просмотр событий \ Журналы приложений и служб \ Microsoft \ Windows \ AppLocker \ EXE и DLL»

(Event Viewer \ Application and Services Logs \ Microsoft \ Windows \ AppLocker \ EXE и DLL)

Ветка журнала «Журналы приложений и служб» / (Application and Services Logs) открывается не сразу, ее открытие может занять некоторое время.

AppLocker не будет работать до тех пор пока в разделе журнала «EXE и DLL» не появится сообщение о том, что политика AppLocker’а применена к системе – код события 8001.

В журнале нет автоматического обновления отображения содержимого, для обновления отображаемых данных в журнале необходимо нажать «F5»

Настройка правил

Правила по умолчанию позволяют всем пользователям запускать файлы исполнения, которые находятся в папках «Windows» и «Program Files». Запуск остальных файлов разрешен только группе «Администраторы». Запуск упакованных приложений разрешен всем пользователям.

Для настройки правил по белому списку — запрещено все, кроме того, что разрешено, необходимо настроить разрешения только для группы «Администраторы» или для учетной записи администратора.

Если вы не знаете какие разрешения необходимо установить для корректной работы пользователя, то можно включить режим аудита, при котором ограничения AppLocker’а не будут действовать, но будут записаны сообщения в журнал о том, что выполнение было бы запрещено, если бы действовали правила AppLocker’а

Для включения режима аудита выберите пункт «AppLocker» в редакторе локальной групповой политики по ранее указанному пути. В правой части редактора нажмите левой кнопкой мыши на пункте «Настроить применение правил» \ (Configure rule enforcement). В необходимом разделе поставьте флажок «Настроено» \ (Configured) и в выпадающем меню выберите пункт «Только аудит» \ (Audit only).

После включения режима аудита запустите все программы, которые будет запускать пользователь и посмотрите в журнале AppLocker’а запуск каких программ был бы запрещен.

Во время сбора сведений в режиме аудита необходимо входить в учетную запись пользователя так, как это будет делать пользователь. Т.е. если вход в учетную запись пользователя будет автоматический после загрузки системы, то загрузите систему со входом в учетную запись, не нужно просто переходить из одной учетной записи в другую.

По результатам аудита добавьте разрешения на запуск программ, необходимых для пользователя, а затем отключите режим аудита и проверьте работу системы.

Или можно автоматически создать правила на основании результатов аудита.

Автоматическое создание правил по результатам аудита

Пример для автоматического создания правил на основании результатов аудита с помощью PowerShell:

Get-ApplockerFileinformation -Eventlog -EventType Audited | New-ApplockerPolicy -RuleType Hash, Publisher -User (Имя пользователя) -RuleNamePrefix AuditBased | Set-ApplockerPolicy –Merge

В данном примере:

-

«Get-ApplockerFileinformation -Eventlog -EventType Audited» — получает события типа «Аудит»

-

«New-ApplockerPolicy» — создает новые правила

-

«-RuleType Hash, Publisher» — создает новые правила на основании «Hash», если не доступен «Hash», то правило будет создано на основе «Publisher». Если поменять значения местами, то изменится приоритет и первичным будет «Publisher».

-

«User» — В значении «User» необходимо указать SID пользователя или группы.

-

«RuleNamePrefix» — определяет строку, которая будет добавлена к названию создаваемого правила

-

-

«Set-ApplockerPolicy» — применяет правила к системе

-

«Merge» — параметр указывающий на то, что правила необходимо добавить к уже существующим, без данного ключа новые правила заменят существующие правила

-

Для уменьшения количества создаваемых правил можно использовать параметр «Optimize» для командлета «New-ApplockerPolicy», но это может ухудшить наглядное представление правил.

Описание команд AppLocker’а можно посмотреть здесь

Отключение AppLocker’а

Правила AppLocker’а будут действовать после остановки службы. Чтобы правила AppLocker’а перестали действовать необходимо из папки «С:\Windows\System32\AppLocker» удалить файлы:

-

Appx.AppLocker

-

Dll.AppLocker

-

Exe.AppLocker

-

Msi.AppLocker

-

Script.AppLocker

Для возобновления работы AppLocker’а необходимо вернуть файлы обратно в папку.

Чтобы изменения вступили в силу необходимо перезагрузить систему.

Проблемы и решения

Изменение параметров запуска службы AppLocker’а

При изменении параметров запуска службы AppLocker’а система может сообщить о том, что недостаточно прав. Изменить параметры запуска службы можно в реестре

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\AppIDSvc

За тип запуска отвечает параметр «Start»:

-

2 — Автоматически

-

З – Вручную

Система не загружается после запечатывания в режиме OOBE

AppLocker запрещает запуск того, что явно разрешено

Проверьте, что служба «Удостоверение приложения» запущена. Статус работы службы можно узнать с помощью команды «Get-Service AppIDSvc».

Если служба остановлена запустите ее и переведите в автоматический режим запуска.

AppLocker разрешает запуск того, чего нет в разрешениях

-

Проверьте не установлен ли режим применения правил «Только аудит»

-

Переведите режим применения правил в «Принудительное применение правил»

-

Выполните команду «gpupdate /force»

Официальная документация

· Последние изменения: 2022/12/30 14:01 —

vladimir

Эта функция доступна в версиях Frontline Starter, Frontline Standard и Frontline Plus, Business Plus, Enterprise Standard и Enterprise Plus, Education Standard, Education Plus и лицензия Endpoint Education, Enterprise Essentials и Enterprise Essentials Plus, Cloud Identity Premium.Сравнение версий

Если вы управляете корпоративными устройствами с ОС Windows с помощью системы управления устройствами Windows, вы можете ограничить на этих устройствах работу приложений, добавив специальные настройки в консоли администратора Google. Для этого вам нужно указать приложения в XML-файле и загрузить его в качестве значения для специальной настройки. Вы можете блокировать отдельные приложения или все файлы приложений определенного типа, например файлы EXE или MSI.

Шаг 1. Укажите разрешенные и заблокированные приложения в XML-файле

XML-файл можно создать с помощью командной строки в PowerShell или графического интерфейса пользователя в редакторе групповых политик Windows. Ниже описано, как создать одну политику, но вы можете включить в XML-файл несколько связанных политик для приложений с одним и тем же типом файлов. Посмотрите примеры.

Важно! Чтобы блокировать разные типы файлов приложений (EXE, MSI, Script, StoreApps и DLL), необходимо создать отдельные пользовательские настройки.

Вариант 1. Командная строка (PowerShell)

- Создайте случайный идентификатор GUID с помощью онлайн-генератора. Совет. В поисковой системе введите запрос

online GUID generator. - Если вы хотите заблокировать определенное приложение, получите сведения об этом приложении. Если вы хотите заблокировать все приложения с определенным типом файлов, можно пропустить этот шаг.

- На устройстве с ОС Windows скачайте исполняемый файл приложения (с расширением EXE), которое вы хотите заблокировать или разрешить.

- Откройте PowerShell.

- Выполните команду Get-AppLockerFileInformation -path PathToExe | format-list, где PathToExe – это путь к исполняемому файлу.

- В ответе найдите значения в строке

Publisherи сохраните их. Эти значения имеют следующий формат и соответствуют значениям, которые вы будете использовать в XML-файле:Название_издателя\Название_продукта\Название_исполняемого_файла,Версия_исполняемого_файла

Название издателя представляет собой длинную строку вида

O=MICROSOFT CORPORATION, L=REDWOOD, S=WASHINGTON, C=US, и ее нужно включить целиком.

- Скопируйте в текстовый редактор следующий код XML:

<RuleCollection Type="Type" EnforcementMode="Enabled">

<FilePublisherRule Id=GUID Name=PolicyName Description=PolicyDescription UserOrGroupSid=UserOrGroupSid Action=[Allow|Deny]>

<Conditions>

<FilePublisherCondition PublisherName=PublisherName BinaryName=BinaryName ProductName=ProductName>

<BinaryVersionRange HighSection=latestVersion LowSection=earliestVersion />

</FilePublisherCondition>

</Conditions>

</FilePublisherRule>

</RuleCollection> - Замените теги в XML-файле реальными значениями. Примеры того, как сгруппировать несколько политик в один файл и выполнить другие действия, приведены ниже.

Тег Значение Type Тип файла приложения (должен соответствовать OMA-URI):

- Для EXE-файлов введите

"Exe" - Для MSI-файлов введите

"Msi" - Для файлов Script введите

"Script" - Для DLL-файлов введите

"Dll" - Для приложений из Microsoft Store введите

"Appx"

GUID Глобальный уникальный идентификатор, который вы сгенерировали на шаге 1. PolicyName Название для политики. Можно ввести любую строку. PolicyDescription Описание политики. UserOrGroupSid Пользователи или группы, к которым применяется политика: - Чтобы применить политику ко всем пользователям устройства, введите S-1-1-0.

- Чтобы применить политику к конкретному пользователю, введите его идентификатор SID. Чтобы получить этот идентификатор, выполните в командной строке команду

wmic имя_пользователя get name,sid,

где имя_пользователя – это имя нужного пользователя на устройстве. Если вы не знаете имени пользователя, получите список всех пользователей на устройстве с помощью команды

wmic useraccount get name,sid.

-

Вы можете ввести только одно имя пользователя. Чтобы применить политику к большему количеству пользователей, объедините их в группу или скопируйте политику и измените в ней имя.

- Чтобы применить политику к группе, введите идентификатор SID группы. Чтобы получить этот идентификатор для группы, выполните в командной строке команду

wmic название_группы get name,sid,

где название_группы – это название группы на устройстве. Если вы не знаете названия группы, вы можете получить список всех групп на этом устройстве, запустив команду

wmic group get name,sid.

Allow|Deny Выберите действие для политики: разрешить или заблокировать указанные приложения. PublisherName Название издателя приложения (указанное на шаге 2). Вы можете использовать подстановочный знак *, но совпадения по регулярным выражениям, а также подстановочные знаки префиксов и суффиксов не поддерживаются. BinaryName Название исполняемого файла (указанное на шаге 2). Вы можете использовать подстановочный знак *, но совпадения по регулярным выражениям, а также подстановочные знаки префиксов и суффиксов не поддерживаются.

Например, чтобы блокировать все EXE-файлы, введите * и при добавлении специальной настройки выберите OMA-URI, который заканчивается на /EXE/Policy.

ProductName Название продукта (указанное на шаге 2). Вы можете использовать подстановочный знак *, но совпадения по регулярным выражениям, а также подстановочные знаки префиксов и суффиксов не поддерживаются. latestVersion Номер последней версии приложения, к которой применяется эта политика. Чтобы блокировать все версии этого приложения, введите *. earliestVersion Номер самой ранней версии приложения, к которой применяется эта политика. Чтобы блокировать все версии этого приложения, введите *. - Для EXE-файлов введите

-

Сохраните файл.

Вариант 2. Графический интерфейс пользователя (редактор групповых политик Windows)

- Выполните инструкции из раздела Generating the XML (Создание XML-файла) этой статьи Microsoft. Остановитесь, когда дойдете до раздела Creating the Policy (Создание политики).

Примечание. Эти инструкции описывают процесс создания политики для приложения, установленного на устройстве. Чтобы создать политику для приложения, не установленного на устройстве, на шаге 6 выберите Use an installed packaged app as a reference (Использовать пакет установленного приложения в качестве примера).

- После экспорта XML-файла удалите созданную вами политику в редакторе групповых политик. В противном случае эта политика будет применена на устройстве.

Шаг 2. Добавьте специальную настройку

-

Войдите в консоль администратора Google как администратор.

Войти в консоль администратора можно, только если вы используете аккаунт администратора.

- Нажмите Специальные настройки.

- Нажмите Добавить специальную настройку.

- Задайте специальную настройку:

- В поле OMA-URI введите ApplicationLaunchRestriction и выберите один из вариантов, который соответствует типу файла приложения в этой политике.

- Для EXE-файлов выберите ./Vendor/MSFT/AppLocker/ApplicationLaunchRestrictions/<Enter Grouping>/EXE/Policy.

- Для приложений из Microsoft Store выберите ./Vendor/MSFT/AppLocker/ApplicationLaunchRestrictions/<Enter Grouping>/AppStore/Policy

- Для MSI-файлов выберите ./Vendor/MSFT/AppLocker/ApplicationLaunchRestrictions/<Enter Grouping>/MSI/Policy

- Для скриптов PowerShell выберите ./Vendor/MSFT/AppLocker/ApplicationLaunchRestrictions/<Enter Grouping>/Script/Policy

- Для DLL-файлов выберите ./Vendor/MSFT/AppLocker/ApplicationLaunchRestrictions/<Enter Grouping>/DLL/Policy

Дополнительная информация приведена в документации Microsoft по AppLocker CSP.

- В поле OMA-URI замените <Enter Grouping> случайной строкой с буквенно-цифровыми символами. Она должна быть уникальной для каждой специальной настройки. Например, если вы добавляете одну специальную настройку для блокировки файлов EXE, а другую для блокировки файлов MSI, используйте для них разные значения.

- При выборе OMA-URI в поле Имя подставляется значение «Политика». Введите уникальное имя, которое поможет вам найти его в списке специальных настроек.

- Для параметра Тип данных выберите значение Строка (XML), нажмите Загрузить файл XML и выберите созданный вами в первом разделе XML-файл конфигурации.

- Введите описание специальной настройки, которое поясняет ее действие и целевые объекты (необязательно).

- В поле OMA-URI введите ApplicationLaunchRestriction и выберите один из вариантов, который соответствует типу файла приложения в этой политике.

- Нажмите Далее и выберите организационное подразделение, к которому нужно применить специальную настройку, или нажмите Добавить, чтобы перейти к следующей настройке. Дополнительные правила не будут применены к организационному подразделению, пока вы не нажмете Далее и не выберете его.

- Выберите организационное подразделение, к которому будет применена политика.

- Нажмите Применить.

Если пользователь в организационном подразделении попытается установить или открыть заблокированное приложение на устройстве с ОС Windows, он увидит сообщение об ошибке, поясняющее, что это приложение заблокировано системным администратором.

Примеры XML-файлов

Как разрешить только подписанные приложения (заблокировать все неподписанные приложения)

Эта политика позволяет пользователям устанавливать только подписанные приложения и запрещает устанавливать неподписанные приложения, тип файлов которых указан в OMA-URI.

Чтобы заблокировать все неподписанные приложения с любым типом файлов, добавьте пользовательский параметр для каждого типа файлов и в качестве значения для него укажите приведенный ниже XML-код.

Примечание. В RuleCollection параметр Type должен соответствовать типу файла приложения. Поддерживаются следующие значения: "Exe" для файлов формата EXE, "Msi" для MSI-файлов, "Script" для файлов скриптов, "Dll" для DLL-файлов и "Appx" для приложений из Microsoft Store. В FilePublisherRule замените GUID случайным значением, которое вы получили с помощью онлайн-генератора GUID.

<RuleCollection Type="Type" EnforcementMode="Enabled">

<FilePublisherRule Id=GUID Name="Allow all signed apps" Description="Allows all users to run signed apps" UserOrGroupSid="S-1-1-0" Action="Allow">

<Conditions>

<FilePublisherCondition PublisherName="*" ProductName="*" BinaryName="*">

<BinaryVersionRange LowSection="*" HighSection="*" />

</FilePublisherCondition>

</Conditions>

</FilePublisherRule>

</RuleCollection> Как заблокировать определенные приложения

Для блокировки приложений нужно включить раздел <FilePublisherRule>, который разрешает приложения, и <FilePublisherRule> заблокирует все приложения, какие вам нужно.

Стандартный формат:

<RuleCollection Type="Type" EnforcementMode="Enabled">

<FilePublisherRule...>

...разрешенные приложения...

</FilePublisherRule>

<FilePublisherRule...>

...условия для блокировки первого приложения...

</FilePublisherRule>

<FilePublisherRule...>

...условия для блокировки второго приложения...

</FilePublisherRule>

</RuleCollection>Примечание. В RuleCollection параметр Type должен соответствовать типу файла приложения. Поддерживаются следующие значения: "Exe" для файлов формата EXE, "Msi" для MSI-файлов, "Script" для файлов скриптов, "Dll" для DLL-файлов и "Appx" для приложений из Microsoft Store. В FilePublisherRule замените GUID случайным значением, которое вы получили с помощью онлайн-генератора GUID.

Например, такая политика не позволяет пользователям запускать «App A» и «App B», которые являются EXE-файлами:

<RuleCollection Type="Exe" EnforcementMode="Enabled">

<FilePublisherRule Id=GUID Name="Allow all signed apps" Description="Allows all users to run signed apps" UserOrGroupSid="S-1-1-0" Action="Allow">

<Conditions>

<FilePublisherCondition PublisherName="*" ProductName="*" BinaryName="*">

<BinaryVersionRange LowSection="*" HighSection="*" />

</FilePublisherCondition>

</Conditions>

</FilePublisherRule>

<FilePublisherRule Id=GUID Name="Block app A" Description="Blocks app A for all users" UserOrGroupSid="S-1-1-0" Action="Deny">

<Conditions>

<FilePublisherCondition PublisherName="O=Software Company, L=London, C=GB" ProductName="APPLICATION A" BinaryName="APPA.EXE">

<BinaryVersionRange LowSection="*" HighSection="*" />

</FilePublisherCondition>

</Conditions>

</FilePublisherRule>

<FilePublisherRule Id=GUID Name="Block app B" Description="Blocks app B for all users" UserOrGroupSid="S-1-1-0" Action="Deny">

<Conditions>

<FilePublisherCondition PublisherName="O=Solarmora Inc, L=Mountain View, S=California, C=US" ProductName="APPLICATION B" BinaryName="APPB.EXE">

<BinaryVersionRange LowSection="*" HighSection="*" />

</FilePublisherCondition>

</Conditions>

</FilePublisherRule>

</RuleCollection>Как заблокировать приложения из пакета операционной системы Windows

Приведенный ниже код основан на примере из документации Microsoft. Он блокирует приложение «Почта Windows» для пользователей. Перед началом использования замените GUID случайным значением, полученным из онлайн-генератора GUID.

Примечание. Этот файл приложения является приложением Microsoft Store, поэтому OMA-URI должен иметь значение ./Vendor/MSFT/AppLocker/ApplicationLaunchRestrictions/<Enter Grouping>/AppStore/Policy.

<RuleCollection Type="Appx" EnforcementMode="Enabled">

<FilePublisherRule Id=GUID Name="Allow all signed apps" Description="Allows all users to run signed apps" UserOrGroupSid="S-1-1-0" Action="Allow">

<Conditions>

<FilePublisherCondition PublisherName="*" ProductName="*" BinaryName="*">

<BinaryVersionRange LowSection="*" HighSection="*" />

</FilePublisherCondition>

</Conditions>

</FilePublisherRule>

<FilePublisherRule Id=GUID Name="Block Windows Mail" Description="Blocks all users from using Windows Mail" UserOrGroupSid="S-1-1-0" Action="Deny">

<Conditions>

<FilePublisherCondition PublisherName="O=Microsoft Corporation, L=Redmond, S=Washington, C=US" ProductName="microsoft.windowscommunicationsapps" BinaryName="*">

<BinaryVersionRange LowSection="*" HighSection="*" />

</FilePublisherCondition>

</Conditions>

</FilePublisherRule>

</RuleCollection> Google, Google Workspace, а также другие связанные знаки и логотипы являются товарными знаками компании Google LLC. Все другие названия компаний и продуктов являются товарными знаками соответствующих компаний.

Эта информация оказалась полезной?

Как можно улучшить эту статью?