Уже месяц прошел с того момента, как была анонсирована Windows 10 Technical Preview и как был представлен Windows Server Technical Preview. Для того, чтобы увидеть произошедшие изменения, даже не нужно глубоко копаться в системах – интерфейс уже другой – вернулась кнопка пуск, нет стартового меню… На самом деле, в нашем блоге уже рассказывали об изменениях и в Windows 10, и в Windows Server Technical Preview, и даже в System Center. Я же сегодня хочу рассказать о тех изменениях, которые ожидают нас в работе с сетью. К сожалению, не все обещанные возможности можно проверить на работоспособность в технической версии – но на то это и Technical Preview. Заинтересовавшихся жду под катом.

Изменения и дополнения, которые появились в Windows Server Technical Preview и касаются работы с сетью, касаются следующих компонентов сервера:

- DHCP

- DNS

- GRE Tunneling

- IPAM

- Network Controller

Официальные источники (читай: блоги разработчиков и форумы) сообщают, что в Windows Server Technical Preview не работают новые возможности IPAM, а также нельзя полностью настроить и протестировать Network Controller. Зато об изменениях в работе DHCP, DNS и VPN туннелей можно не просто почитать, но еще и самостоятельно с этими службами поэкспериментировать (эксперименты лучше ставить в тестовой среде). Давайте посмотрим на все изменения по порядку.

1 DHCP

В новой версии сервера DHCP больше не поддерживает Network Access Protection (NAP). Поддержка NAP была реализована в Windows XP Service Pack 3, Windows Vista и Windows Server 2008, но уже в Windows Server 2012 R2 эта функция была отнесена к устаревшим, и вот в Windows Server Technical Preview удалена уже насовсем. Изменения мы можем увидеть в Group Policy Management:

Теперь, DHCP сервер не будет применять политики NAP, а защита доступа к сети для DHCP зон будет выключена. Как же будет происходить взаимодействие с другими версиями, которые NAP поддерживают? DHCP-клиент, поддерживающий NAP, будет отправлять сведения о состоянии работоспособности (Statement of Health, SoH). Если DHCP сервер будет запущен на сервере под управлением Windows Server Technical Preview, то эти запросы будут обрабатываться так, как будто сведений о состоянии работоспособности нет и в этом случае будет предоставляться нормальная аренда DHCP. Кроме того, Windows Server Technical Preview может быть установлен на сервер, выполняющий роль RADIUS прокси и перенаправляющий запросы об аутентификации на сервер политики сети (Network Policy Server, NPS). Если сервер политики сети будет поддерживать NAP, то в этом случае NAP-клиенты будут считаться NAP несовместимыми.

2 DNS

Изменения в работе DNS касаются как клиентской, так и серверной части. Изменения, касающиеся клиентской службы DNS, которые были заявлены в Windows 10 Technical Preview, также актуальны и для компьютеров с установленной Windows Server Technical Preview.

Что же изменилось в серверной части DNS? Тут нововведения делятся на две группы. Первая часть коснулась журнала событий и диагностики. Более того, с этими изменениями можно познакомиться и в Windows Server 2012 R2, если перед этим установить соответствующий hotfix. Но в Windows Server Technical Preview все возможности доступны без каких-либо дополнительных установок.

Для DNS сервера расширена функциональность записи событий в журнал событий и диагностики, а именно включены события аудита и аналитики. Для того, чтобы эту функциональность включить, необходимо открыть Event Viewer, в ней перейти в Application and Services Logs\Microsoft\Windows\DNS—Server. Щёлкнув правой кнопкой мышки по DNS-Server, выберите View, а затем Show Analytic and Debug Logs. В результате будут отображен лог Analytical; щелкнув по нему, выбираем свойства. В появившемся окне необходимо выбрать пункт Do not overwrite events (Clear logs manually) в пункте When maximum event log size is reached, выбрать чекбокс Enable logging и нажать ОК.

В чем интересные особенности этого решения. Во-первых, расширение возможностей ведения журнала событий и диагностики мало сказываются на производительности, уменьшая нагрузку на сервер. Во-вторых, логи DNS совместимы с клиентскими приложениями ETW (logman, tracelog, message analyzer). Используя эти приложения, вы можете получать, например, трейсы всех аналитических и аудит-событий, и анализировать уже собранные логи с помощью журнала событий и диагностики

Ко второму глобальному нововведению в DNS сервере можно отнести новую функцию, получившую название «DNS политики» (DNS Policies). C помощью DNS политик у системного администратора появляется возможность сконфигурировать DNS сервера так, чтобы можно было контролировать ответы на DNS запросы. Ответы могут быть основаны на общем IP адресе DNS клиента, времени суток, и нескольких других параметрах. Кроме того, политики DNS позволяют определять местоположение DNS, управлять траффиком, балансировать нагрузки, а также обещают реализовывать некоторые другие сценарии. Однако более конкретной информации пока нет; надеемся, что она появится ближе к финальной версии.

3 GRE Tunneling

В Windows Server Technical Preview представлено дополнение, которое позволяет использовать возможности протокола GRE (Generic Routing Encapsulation) для Windows Server Gateway. Теперь GRE можно использовать в интерфейсе S2S (site-to-site). Данный интерфейс используется для установки соединения между вашей локальной и виртуальной сетью. В предыдущих версиях, при создании соединения S2S можно было установить безопасное соединение. Не всегда это решение было самым удобным – необходимость создания отдельных туннелей для подсетей, невозможность создания маршрутизируемых интерфейсов, и т.д.

Использование протокола GRE позволяет эти проблемы решить. С одной стороны, GRE менее безопасен, но его можно использовать совместно с защищенным протоколом. С другой стороны, при использовании GRE туннеля, вы не ограничены типом трафика, который может быть по туннелю передан. Также GRE позволяет маршрутизировать несколько сетей, не требуя при этом создавать несколько туннелей.

Для GRE протокола были дополнены командлеты Windows PowerShell, работающие с протоколом S2S (Add-VpnS2SInterface, Set-VpnS2SInterface и Get-VpnS2SInterface. Далее приведу примеры использования этих командлетов.

Шлюз на стороне облака

Создание нового туннеля

Add-VpnS2SInterface –Name GreCloudToEnt1 –Destination <Destination IP> -IPv4Subnet “10.1.1.0/24:1000” –GRETunnel –GREKey “12345” –SourceIP: <public interface IP> -RoutingDomain Rd1Изменение существующего туннеля

Get-VpnS2SInterface –Name GreCloudToEnt1 | Set-VpnS2SInterface –EnableQos Disabled –GRETunnel –RoutingDomain Rd1Удаление GRE туннеля

Get-VpnS2SInterface –Name GreCloudToEnt1 | Set-VpnS2SInterface –AdminStatus $false – GRETunnel –RoutingDomain Rd1Шлюз на стороне предприятия

Создание нового туннеля

Add-VpnS2SInterface –Name GreEnt1ToCloud –Destination <Destination IP> -IPv4Subnet “10.1.2.0/24:1000” –GRETunnel –GREKey “12345” –SourceIP: <Enterprise_IP>Изменение существующего туннеля

Get-VpnS2SInterface –Name GreEnt1ToCloud | Set-VpnS2SInterface –EnableQos Disabled – GRETunnelУдаление GRE туннеля

Get-VpnS2SInterface –Name GreEnt1ToCloud | Set-VpnS2SInterface –AdminStatus $false -GRETunnelВот тут конкретика более или менее заканчивается. К сожалению, возможности IPAM и новой роли Network Controller пока не протестируешь. Превращать этот пост в еще больший обзор я не хочу, поэтому очень поверхностную информацию про IPAM и Network Controller я спрячу под спойлеры ниже – кому интересно, посмотрите:

4 IPAM

В новой версии Windows Server также предполагаются улучшения в IPAM. Улучшаются возможности IPAM для таких сценариев, как обработка внутренних адресов и поиск свободных IP-адресов подсетей и диапазонов в блоках IP адресов. Также добавлено несколько новых возможностей для операций по комплексному управлению жизненным циклом, такие как визуализация всех записей DNS ресурсов, которые относятся к IP адресу, автоматизированная инвентаризация IP-адресов на основе записей ресурсов DNS, и управление жизненным циклом IP-адресов для операция как DNS, так и DHCP.

Также обещают и новые функции. Например, IPAM будет поддерживать управление записями ресурсов DNS и DNS зонами как для включенных в домен серверов Active Directory, так и для DNS серверов, хранящихся в файлах. Также, если вы установите IPAM на ваш сервер под управлением Windows Server 2012 R2, ваши данные будут сохранены и мигрированы при обновлении на новую версию Windows Server.

5 Network Controller

Уже в Windows Server 2012 были представлены ряд новых возможностей для построения различных виртуальных сетей, с помощью которых клиенты могли подключаться к их собственным изолированным виртуальным сетям с помощью мультитенантного VPN. В Windows Server Technical Preview вся эту функциональность объединена в новую роль, которая получила название Network Controller.

Network Controller предоставляет возможность автоматизировать настройки физических и виртуальных сетей. C помощью Network Controller вы можете управлять вашим дата-центром используя различные приложения для управления, например, System Center 2012 R2 Virtual Machine Manager или System Center 2012 R2 Operations Manager. Это возможно потому, что Network Controller позволяет вам конфигурировать, настраивать, отслеживать работу и решать возникающие проблемы всей сетевой инфраструктуры, которая с помощью Network Controller управляется.

На схеме ниже представлена работа Network Controller. Администратор использует инструмент для управления, который напрямую связан с Network Controller. Network Controller, в свою очередь предоставляет информацию о сетевой инфраструктуре, включая как виртуальные, так и физические объекты сети.

Что ж, надеюсь, что вы нашли в этой статье для себя что-то полезное. Я продолжаю ждать новой информации о Windows Server Technical Preview (хочется уже конкретики и, желательно, целиком и полностью, работающей) и желаю вам удачных экспериментов, в которых вам помогут уже имеющиеся материалы на Хабре:

- Первый взгляд на Windows Server Technical Preview

- Как попробовать новый Windows Server Technical Preview без установки

- Первый взгляд на System Center Virtual Machine Manager Technical Preview

Полезные ссылки

- Попробовать Azure бесплатно на 30 дней!

- Центр разработки Microsoft Azure (azurehub.ru) – сценарии, руководства, примеры, рекомендации по разработке

- Twitter.com/windowsazure_ru — последние новости Microsoft Azure

- Сообществе Microsoft Azure на Facebook – эксперты, вопросы

- Изучить курсы виртуальной академии Microsoft по облачным и другим технологиям

- Бизнес и облако: лучшие практики решений

- Windows 8.1 Update для крупных организаций. Начало работы

- Гибридное облако Microsoft: Руководство по типовым решениям

- Набор средств для подготовки пользователей к Windows 8.1

- Введение в графическую библиотеку Win2D

- Загрузить бесплатную или пробную Visual Studio

- Стать разработчиком универсальных приложений Windows

GRE Tunnel for Windows

This project provides a stable and high performance GRE tunnel for Windows using WinTun driver.

It does not support advanced features of GRE such as Sequences or Keys.

More information:

- Packet sent from an IP that isn’t the GRE Server will be dropped.

- GRE packets with non-IPv4 packets will be dropped.

- Logs are written next to the client in the gre.log file.

- To prevent crashs, only the following protocols are whitelisted: TCP, UDP and ICMP (gre.cpp:58)

- Logs won’t be written more than 3 times.

Setup

First tunnel

GRETunnel.exe [Public interface IP] [GRE Server IP] [Our IP on the tunnel] [GRE Server IP on the tunnel] (CIDR: Optional, Default: 30) (Adapter name: Optional) ./GRETunnel.exe 192.168.1.127 192.168.1.25 192.168.168.2 192.168.168.1 24

Testings and comparison about WireGuard

Note

Testing data is outdated. Don’t use it as a reference.

Test setup (client)

- Windows Server 2019 (Build 17763)

- Xeon E-2288G

- 10G/up 1G/down (OVH)

- Bare Metal

- WinTun 0.13

- The GRE server was running Linux on the same hardware/network.

- WireGuard-NT (16 Sept.)

Results compared to WireGuard

Download/Upload:

- Saturating Upload & Download speeds in both cases (no differences here)

Packets per seconds on small packets (1-5 Bytes):

- WireGuard: 330kpps | ~60mbps

- GRE : 787kpps | ~120mbps

CPU:

- WireGuard will perform much better than the GRE Tunnel thanks to their kernel driver.

Interpreted results:

The GRE implementations is much lighter on the server thanks to the lack of encryption and will be much faster on small packets. However, Wireguard still performs better in terms of CPU management on the client and seems to get a better download/upload speed using large packets (The hardware couldn’t test over 1Gb/s).

Acknowledgement

- Gizmo

- Zx2c4 for support about WinTun behavior on malformed packets

- WireGuard for WinTun on Windows

- EasyLogging++

This guide assumes somewhat advanced networking knowledge and at-least some knowledge in Linux and Windows servers. This is not the recommended method for setting up tunnels / GRE on Windows. See instead our .exe based single application system that does not require virtualization.

Requirements:

- This can be run on a KVM virtualized Windows installation, although it is recommended that it is performed on a Physical Dedicated Server in production.

- At least 512MB RAM, at-least 150MB ram should be free to run the Virtual Machine.

- A Windows Server with at-least 2 public IP Addresses (NAT + DMZ can be used but is not covered in this tutorial).

- Virtualization software is installed (VMWare or VirtualBox recommended).

- A SSH client (e.g PuTTY) installed

Warning

This guide involves network changes, it should not be performed on a production server. Any changes made are at your own risk. We (X4B and its associates) are not liable for any damage that results due to correct or incorrect following of this guide.

While every intention has been made to ensure this guide is accurate, every system and network configuration is different. These changes should be made by a networking professional. We also recommend that a KVM or physical access is available for recovery.

Part 1: Virtual Machine Setup

You may either use the appliance generated by us, or build your own.

Appliance

Download (OVF):

Root Login: root

Root Password: weakpassword

Change the root password (with passwd command) as soon as you log in.

Build the Virtual Machine yourself

Requirements:

This guide assumes you have an installed copy of Virtual Machine software (VMWare or VirtualBox recommended).

Step 1: Download Operating System

Download the latest copy of Debian. For the appliance we have used Debian Wheezy.

Step 2: Install Operating System

Create a Virtual Machine. We recommend allocating at-least 128MB of ram for the virtualized system, the appliance is optimized for less and at a later date you can do the same with your image.

Complete the setup, use reasonable settings. Install the minimum packages necessary. A desktop environment will require significantly more resources and is NOT recommended.

Step 4: Update and do Upgrades

Login to your virtual machine using SSH or via the virtual screen.

Upgrade your system with:

apt-get update

apt-get upgrade

Step 3: Install a new Kernel

A newer kernel version is required due to routing bugs in the version provided.

Edit /etc/apt/sources.list, add:

deb http://ftp.us.debian.org/debian/ wheezy-backports main

Update Repository information, execute:

apt-get update

Install kernel 3.12, execute:

apt-get install linux-image-3.12-0.bpo.1-amd64 -t wheezy-backports

Part 2: Tunnel Setup

This guide assumes that you have already configured your tunnel on the X4B interface and that you have the necessary ports configured for your service. We recommend for testing purposes that you have a HTTP server running on your Windows machine (such as XAMPP)

Step 1: Log In

If you have not done so already, log in to your Virtual Machine.

Step 2: Edit Script

Edit the tunnel script to enable Windows GRE mode.

WINDOWS_VM_GRE_ENABLED=1

Get the IP address of the windows side of the Host Only Network.

In Network > Network Adapters right click on [NETWORK ADAPTER] and goto Status. On the Status page click the Details button. The IP Address is the IPv4 Address field.

Set the Windows Host Only Network IP Address in the script.

WINDOWS_VM_GRE_WINGATEWAY="192.168.245.1"

Step 3: Upload Tunnel Script

Upload your tunnel script. This can be done via SFTP or by pasting it into a server text editor such as nano.

nano /etc/tunnel.sh

Make the script executable:

chmod +x /etc/tunnel.sh

Step 4: Test

Run the script.

bash /etc/tunnel.sh

Test that the tunnel is online by pinging the gateway IP. If pingable, proceed. Else proceed to troubleshooting.

Step 5: Run on boot

In /etc/rc.local before exit 0 add:

/etc/tunnel.sh

The tunnel will now be created on boot.

Part 3: Windows Setup

- Default Gateway

- Interface Metric (high)

How this works

For an overview of the process, see Figure 1. More in-depth details are available in the later figures.

Figure 1: Network Overview

Process:

- Connecting Client sends packet to Filtered IP Address. The filtering server marks this packet as clean and to be passed on to the backend server.

- The filtering server encapsulates the packet in GRE and sends it to the Backend Server’s (Customer Server) Linux VM assigned IP. This is the IP assigned to the bridged interface.

- The Linux VM de-encapsulates the payload from the GRE packet.

- The packet is delivered at the Windows Host Machine via the Host-Only Network. The packet is addressed to the Windows Host-Only address (i.e. 192.168.56.1) and any process listening on that port can reply.

Note:

In this diagram the Windows VM has a network address of 1.1.1.1 that is not used for filtering, this is intentional and to allow for continued access to services such as RDP.

Figure 2: Client Packet Rewrite Process (Filter -> Backend)

Process:

- The IP packet from the public client is received at the filtering location. It is accepted as clean traffic to be forwarded to the backend.

- The destination address of the packet is re-written so that it will be sent over the GRE tunnel between the Filtered Service and the Backend Linux Virtual Machine.

- The IP packet is encapsulated (in GRE) and sent to the Linux Virtual Machine

- The Linux Virtual Machine receives the GRE packet and de-encapsulates it.

- The Destination Address of the IP packet is re-written to reflect the address of the Windows PC on the Host-Only-Network that this packet will be delivered to. The packet is then hence delivered to the Windows PC, via the Host-Only-Network adapter.

Figure 3: Client Packet Reverse Rewrite Process (Backend -> Filter)

Process:

- A packet is sent from the Windows Virtual Machine addressed to an address on the internet over the Host-Only-Network. This may be a response to an incoming packet from the client or a new connection made via the Tunnel (e.g a game server registering itself with a service like Steam).

- The packet is received by the Linux Virtual Machine. The source address is re-written to match a packet that is being sent on the GRE tunnel, originating from the VM endpoint itself.

- The encapsulated packet is sent to the filtered IP.

- The encapsulated packet is received at the filtering server and de-encapsulated.

- The packet is Source address is re-written to reflect a packet originating from the filter itself.

- The packet is then delivered to the intended destination (such as the connecting client or internet server).

Figure 4: Reverse Path Routing Table

The routing table ensures that all traffic originates from the windows Host-Only-Network adapter is sent over the GRE tunnel. Without this traffic would be sent over the default route and rejected at upstream routers.

1. Background

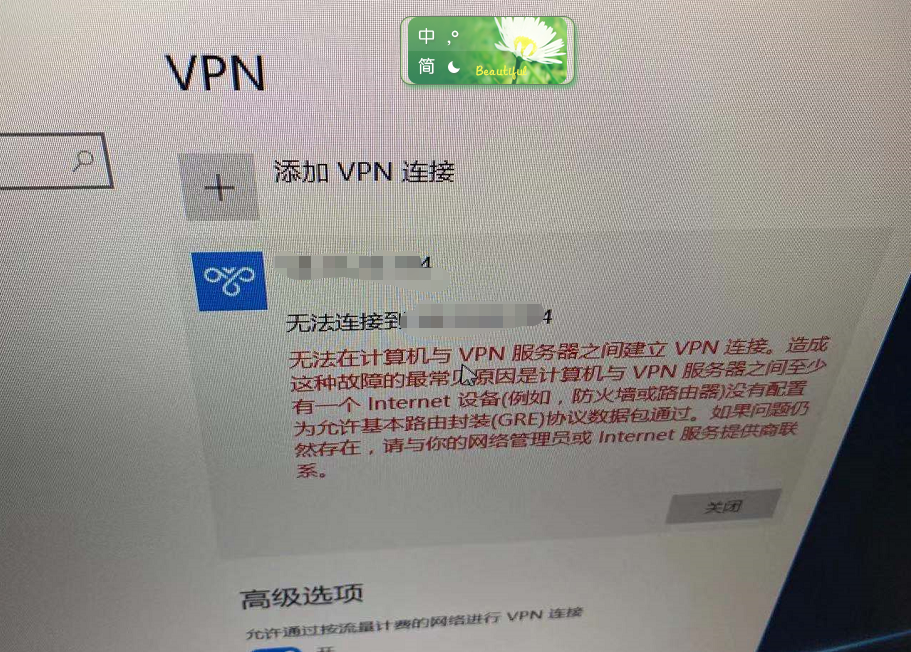

One time, a frontline reporter reported that when a user logged into the VPN on the cloud desktop, a connection error occurred and an error was reported: The computer and VPN server were not configured to allow Basic Routing (GRE) protocol packets to pass through.

2. Debugging process

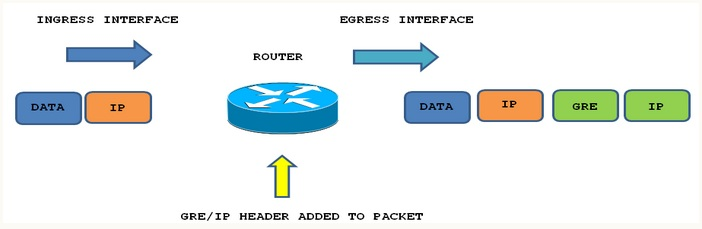

1. GRE (Generic Routing Encapsulation): Generic Routing Encapsulation Protocol (GRE) is a commonly used tunnel mechanism protocol. It uses IP as the transmission protocol. This tunnel provides the transmission of certain protocol data in another protocol. Packaging mechanism. For example: encapsulating datagrams of certain network layer protocols (such as IP and IPX) so that these encapsulated datagrams can be transmitted in another network layer protocol (such as IP). The protocol being carried is calledPassenger Agreement, GRE can be used to carry different passenger protocols. A tunnel appears as a virtual point-to-point link (PPTP) with two endpoints, each identified by a tunnel source address and a tunnel destination address. GRE is the third layer tunnel protocol of VPN (Virtual Private Network) and is not encrypted during transmission.

The following figure shows the encapsulation process of a GRE packet as it traverses the router and enters the tunnel interface:

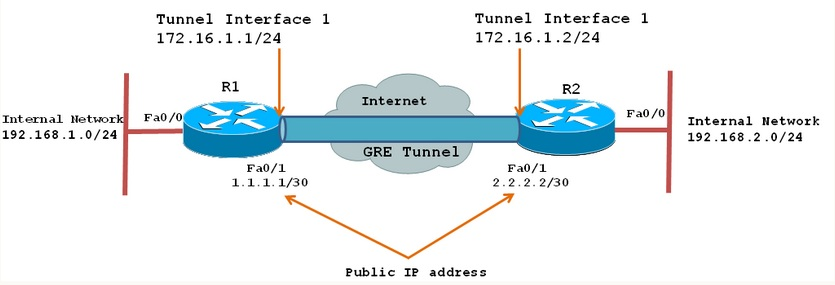

2. Configure GRE tunnel on network equipment

Configuring a GRE tunnel involves creating a tunnel interface, which is a logical interface. The tunnel endpoint must then also be configured for the tunnel interface. The following figure is an example of configuring a simple GRE tunnel:

In the picture above, both tunnel interfaces are part of the 172.16.1.0/24 network.

1) The first step is to create our tunnel interfaces on R1 and R2:

| Router-R1 | Router-R2 |

|---|---|

| R1(config)# interface Tunnel1 R1(config-if)# ip address 172.16.1.1 255.255.255.0 R1(config-if)# ip mtu 1400 R1(config-if)# ip tcp adjust-mss 1360 R1(config-if)# tunnel source 1.1.1.1 R1(config-if)# tunnel destination 2.2.2.2 R1(config-if)#keepalive 3 2 (heartbeat detection every 3s, If no response to two consecutive keepalives is heard, the tunnel is declared closed) |

R2(config)# interface Tunnel1 R2(config-if)# ip address 172.16.1.2 255.255.255.0 R2(config-if)# ip mtu 1400 R2(config-if)# ip tcp adjust-mss 1360 R2(config-if)# tunnel source 2.2.2.2 R2(config-if)# tunnel destination 1.1.1.1 |

Since GRE is an encapsulation protocol, we adjust the maximum transmission unit (mtu) to 1400 bytes and the maximum segment size (mss) to 1360 bytes. Because most transfer MTUs are 1500 bytes, and we have added overhead because of GRE, we have to reduce the MTU to account for the additional overhead. Setting 1400 is a common practice to ensure that unnecessary packet fragmentation is kept to a minimum.

Once configured, the two tunnel endpoints can see each other and authenticate using icmp echo from one end.

2) Configure the other party’s routing information:

Workstations on either network still cannot reach the other end unless routing is configured on each router. Here we will configure static routes on both routers.

R1(config)# ip route 192.168.2.0 255.255.255.0 172.16.1.2

R2(config)# ip route 192.168.1.0 255.255.255.0 172.16.1.1

This way, both networks (192.168.1.0/24 and 192.168.2.0/24) can communicate freely with each other through the GRE tunnel.

3. IP filter (filter packet) inspection

IP routing is enabled on the public network interface. If no IP filter is configured, any communication accepted on the interface will be routed, which may cause unnecessary external communication to be forwarded to the internal network and cause security issues. For a PPTP-based VPN, all communications other than PPTP should be restricted. This requires configuring a PPTP-based inbound and outbound filter on the public network interface to ensure that only PPTP communications pass through the interface.

There are a total of 3 inbound filters for PPTP communication; there are also 3 outbound filters, and the source and destination are exactly reversed. PPTP filters are only secure if all filters are set correctly. The configuration example is as follows:

PPTP uses TCP port number1723asConnect control channel, the IP identification number is 47 asdata channel, PPTP requires tcp port 1723 and GRE to complete the work together, both are indispensable. Setting the port to 0 means any channel.

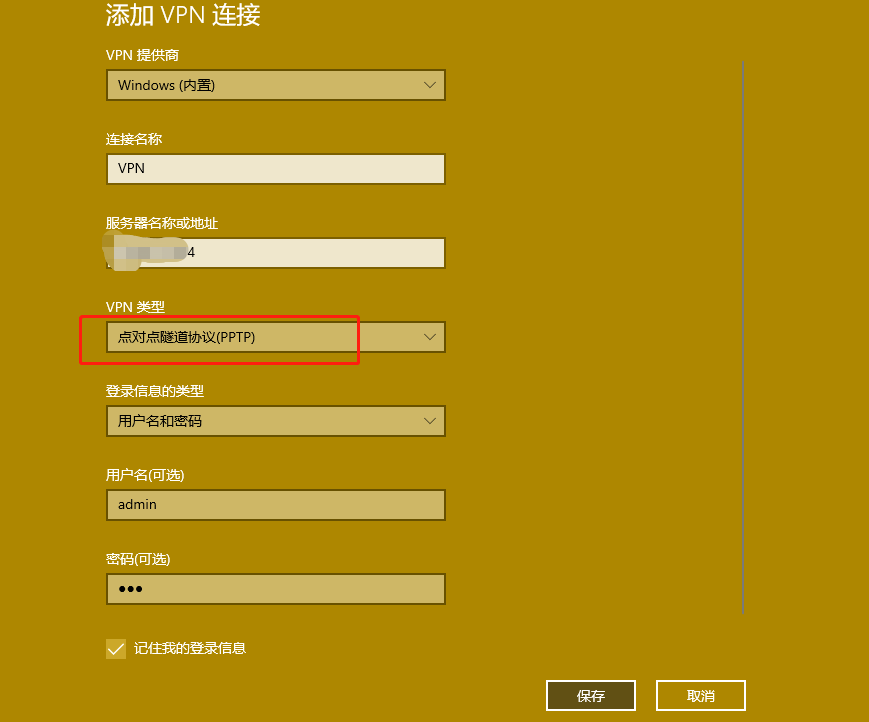

4. win10 client VPN configuration

The VPN configuration in Windows 10 is as follows:

Verify the desktop network to the VPN-server network:

Telnet vpnserver_ip 1723, the test is normal.

Модераторы: Trinity admin`s, Free-lance moderator`s

-

Ozarsif

- Junior member

- Сообщения: 2

- Зарегистрирован: 05 янв 2006, 15:22

- Откуда: Алматы

- Контактная информация:

настройка GRE туннеля под Windows

вопрос: есть циска (1751) — за ней сеть. есть комп вне этой сети, с внешним ip адресом. надо подключить этот комп к сети.

из деталей: на компе на данный момент стоит WinXP, но в принципе можно поставить и что-нибудь другое.

на циске создан туннель с параметрами вроде:

tunnel source: a.b.c.d (ip циски)

tunnel destination: z.x.c.v (ip компа)

tunnel protocol/transport: GRE/IP

мораль: как я понял из различного рода документации — туннель и VPN — это разные вещи, и просто создать VPN подключение на компе нельзя (да и не получается, пробовал уже =)) значит надо на компе создавать такой же туннель GRE, и с его помощью зацеплять циску. вот только как создать туннель GRE под WinXP или, допустим, win2003 для меня осталось загадкой. под линуксом это делается, гугль тут сильно помогает, но мне нужна обязательно винда.

-

krasnov

- Сотрудник Тринити

- Сообщения: 257

- Зарегистрирован: 14 мар 2005, 17:40

Сообщение

krasnov » 10 янв 2006, 13:49

Понятно что для VPN необходим туннель, не понятно условие обязательного использования IP GRE для vpn client’a, чем например pptp не подходит.

-

Stranger03

- Сотрудник Тринити

- Сообщения: 12979

- Зарегистрирован: 14 ноя 2003, 16:25

- Откуда: СПб, Екатеринбург

- Контактная информация:

Сообщение

Stranger03 » 10 янв 2006, 19:13

krasnov писал(а):Понятно что для VPN необходим туннель, не понятно условие обязательного использования IP GRE для vpn client’a, чем например pptp не подходит.

Для некоторых типов ВПН серверов, коим к слову является и виндовый, команды GRE позволяют выполнить аутентификацию. Соотв-но на циске надо прописать, чтобы она пропихивала данные пакеты на сервер либо принимала сама (если выполняет сама авторизацию).

В исходном сообщении я совсем не понял, что такое туннель GRE, я о такой хрени не слышал. Если же речь про защищенный канал VPN, то для нее команды GRE нужны для прохождения авторизации.

-

Гхост-цзы

- Advanced member

- Сообщения: 55

- Зарегистрирован: 14 окт 2004, 18:32

- Откуда: Тяньцзин

Re: настройка GRE туннеля под Windows

Сообщение

Гхост-цзы » 11 янв 2006, 13:41

Ozarsif писал(а):и просто создать VPN подключение на компе нельзя (да и не получается, пробовал уже =))

Можно, если комп имеет постоянное подключение к сети. Ежели подключение через диалап — сначала соединяешься с провом, а затем на основе этого соединения создаёшь подключение ВПН.

-

Ozarsif

- Junior member

- Сообщения: 2

- Зарегистрирован: 05 янв 2006, 15:22

- Откуда: Алматы

- Контактная информация:

Сообщение

Ozarsif » 13 янв 2006, 11:44

я вообщем-то уже решил проблему, но для тех, кто не понял (или не сталкивался) поясню, что я имел ввиду:

итак: есть несколько сетей в разных городах. у всех этих сетей есть инет, у всех в качестве шлюза выступает циска (у меня — 1751), и все они объединены в единую большую сеть. через инет. какой напрашивается первый вывод? — через VPN. но не все так просто.

оказывается у цискав есть чуть ли не специальный протокол для объединения цисок между собой. называется это tunnel. (даже комманда такая есть). при туннелировании прописывается что-то вроде: show interfaces

Tunnel0 is up, line protocol is up

Hardware is Tunnel

Internet address 192.168.10.1

Tunnel source a.a.a.a (мой ip)

Tunnel destination b.b.b.b (ip соседа)

Tunnel protocol/transport GRE/IP

еще прописано:

ip route 192.168.1.0 255.255.255.0 tunnel0 — видимо этим маршрутом делается привязка туннеля к моей внутренней сети.

что мне было надо? надо было подключить комп со стороны к такой конструкции. ну я не долго думая нарезаю туннель на ip этого компа, и тут сталкиваюсь с дилеммой: как это все настроить на компе? Поковырявшись в инете нашел что туннель GRE можно поднять под линуксом, а вот под виндовс я так и не нашел инфы, посему собственно и поднял вопрос на этом (и не только) форуме.

Но в результате я сделал проще, идея в общем та, что высказал Stranger03. Я поднял внутри сети VPN сервер, а циске через nat сказал что бы все идет к ней по VPN она кидала на этот сервер.

Заодно это позволило отвязаться от использования статического ip со стороны клиента, чего цисковский туннель не позволял.

Вернуться в «Сети — Вопросы конфигурирования сети»

Перейти

- Серверы

- ↳ Серверы — Конфигурирование

- ↳ Конфигурации сервера для 1С

- ↳ Серверы — Решение проблем

- ↳ Серверы — ПО, Unix подобные системы

- ↳ Серверы — ПО, Windows система, приложения.

- ↳ Серверы — ПО, Базы Данных и их использование

- ↳ Серверы — FAQ

- Дисковые массивы, RAID, SCSI, SAS, SATA, FC

- ↳ Массивы — RAID технологии.

- ↳ Массивы — Технические вопросы, решение проблем.

- ↳ Массивы — FAQ

- Майнинг, плоттинг, фарминг (Добыча криптовалют)

- ↳ Proof Of Work

- ↳ Proof Of Space

- Кластеры — вычислительные и отказоустойчивые ( SMP, vSMP, NUMA, GRID , NAS, SAN)

- ↳ Кластеры, Аппаратная часть

- ↳ Deep Learning и AI

- ↳ Кластеры, Программное обеспечение

- ↳ Кластеры, параллельные файловые системы

- Медиа технологии, и цифровое ТВ, IPTV, DVB

- ↳ Станции видеомонтажа, графические системы, рендеринг.

- ↳ Видеонаблюдение

- ↳ Компоненты Digital TV решений

- ↳ Студийные системы, производство ТВ, Кино и рекламы

- Инфраструктурное ПО и его лицензирование

- ↳ Виртуализация

- ↳ Облачные технологии

- ↳ Резервное копирования / Защита / Сохранение данных

- Сетевые решения

- ↳ Сети — Вопросы конфигурирования сети

- ↳ Сети — Технические вопросы, решение проблем

- Общие вопросы

- ↳ Обсуждение общих вопросов

- ↳ Приколы нашего IT городка

- ↳ Регистрация на форуме