Время на прочтение4 мин

Количество просмотров25K

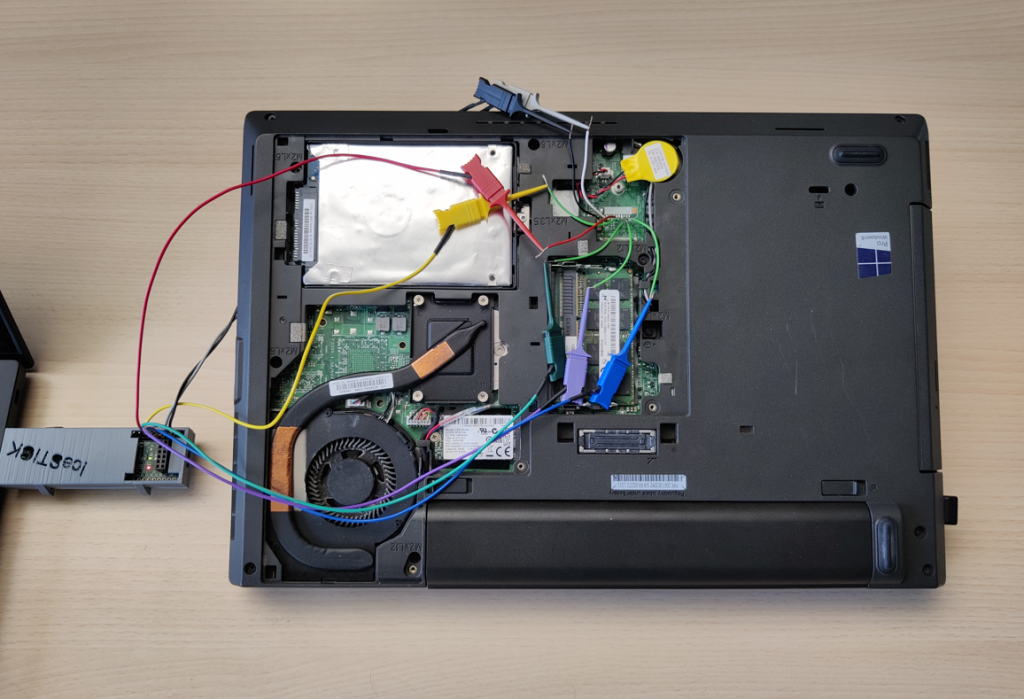

Подключение сниффера к модулю TPM по шине LPC

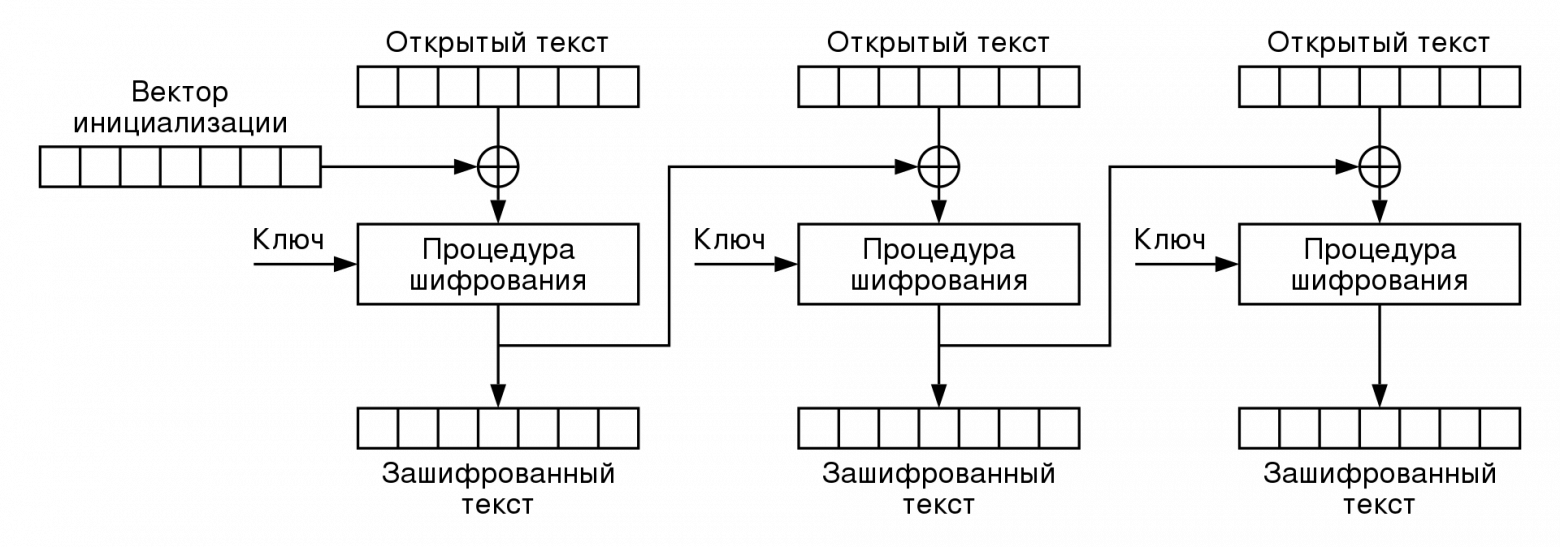

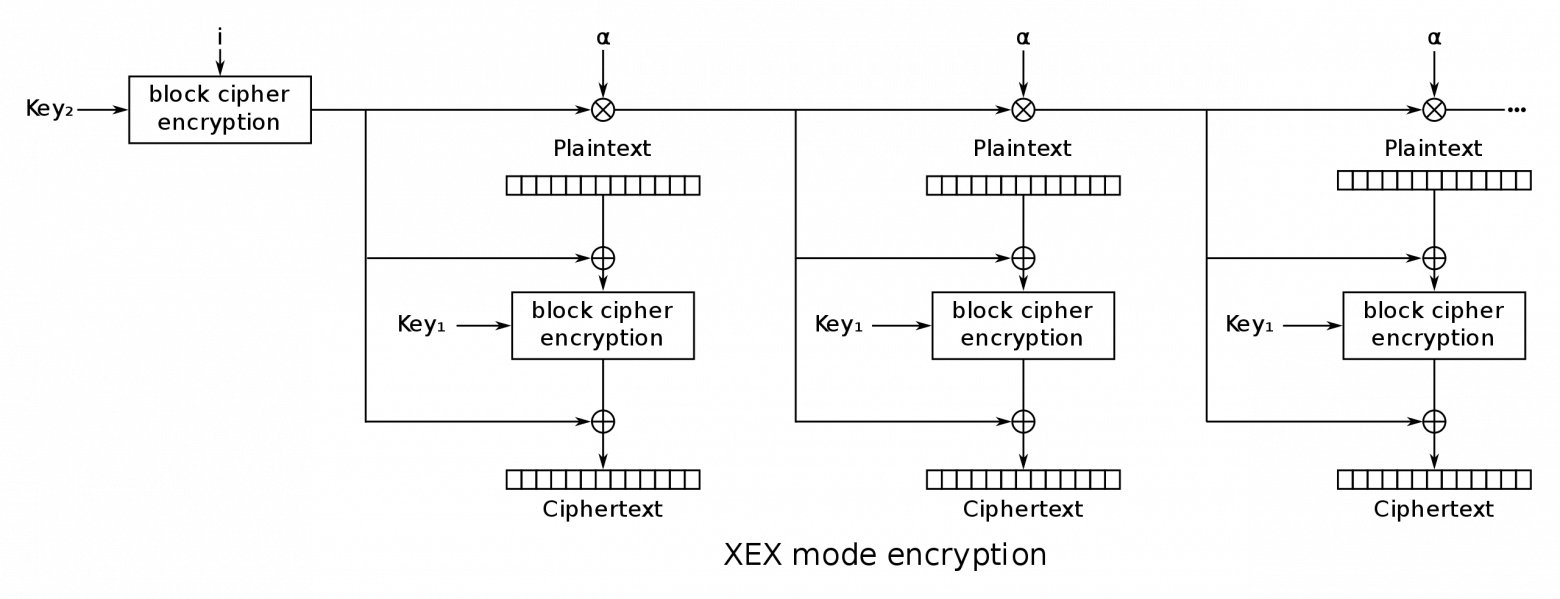

Полнодисковое шифрование BitLocker в ОС Windows считается довольно надёжным способом сохранения данных. По умолчанию оно использует алгоритм Advanced Encryption Standard (AES) в режиме сцепления блоков (CBC) или в режиме подстроенной кодовой книги с кражей шифротекста (XTS) на базе xor-encrypt-xor (XEX) со 128- или 256-битным ключом.

В теории это довольно крепкая схема. Проблема только в том, что секретный ключ BitLocker хранится в Trusted Platform Module (TPM), а в некоторых случаях (на некоторых компьютерах) его можно извлечь, получив физический доступ к устройству.

BitLocker

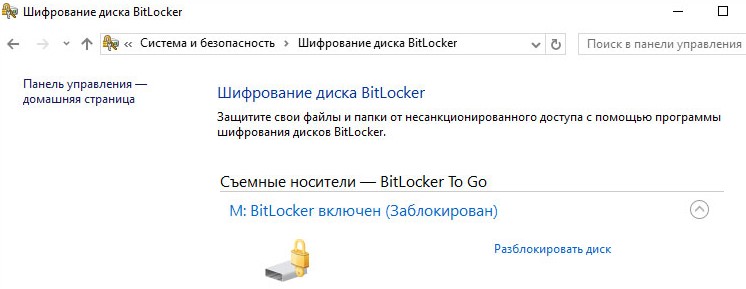

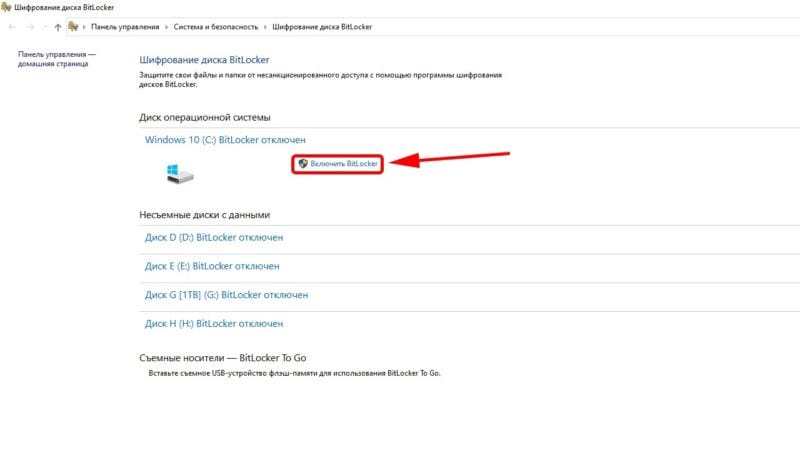

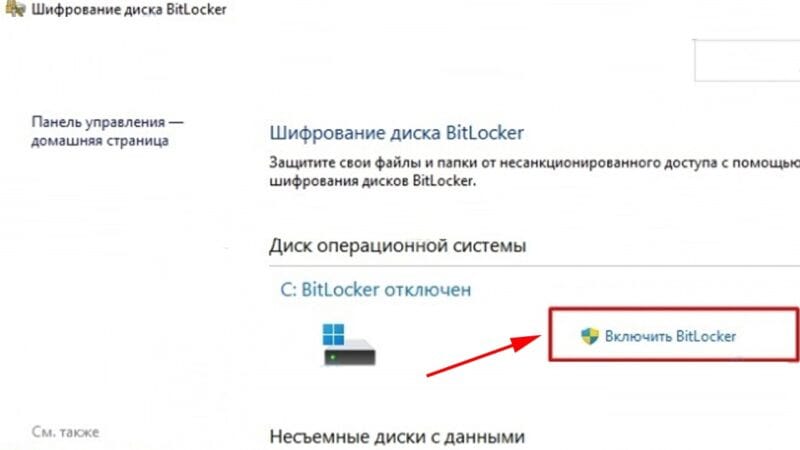

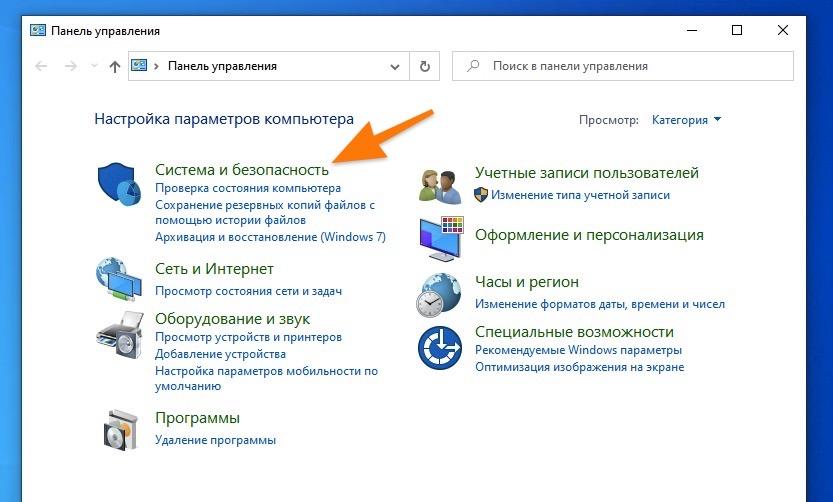

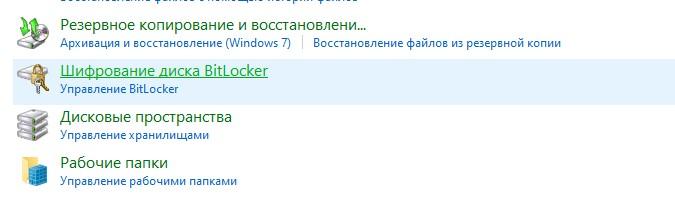

Полнодисковое шифрование в Windows 10 можно включить в меню «Панель управления» → «Система и безопасность» → «Шифрование диска BitLocker».

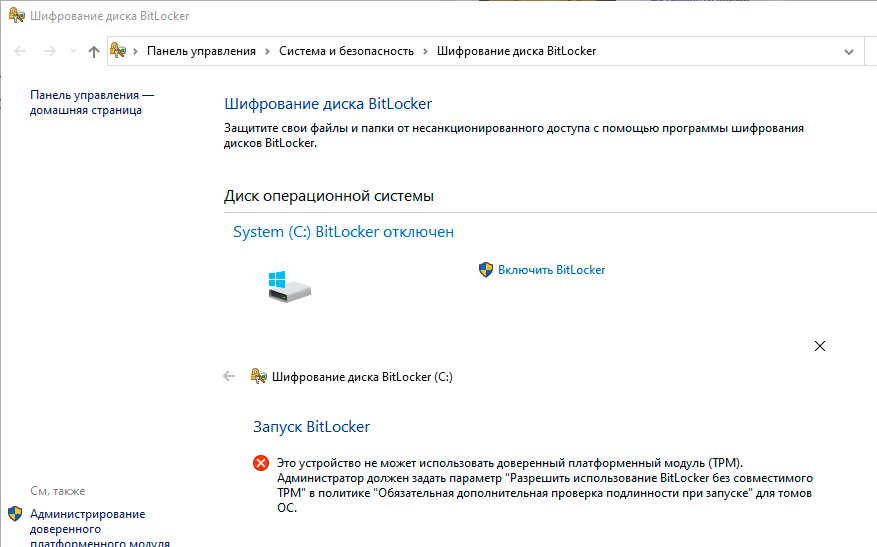

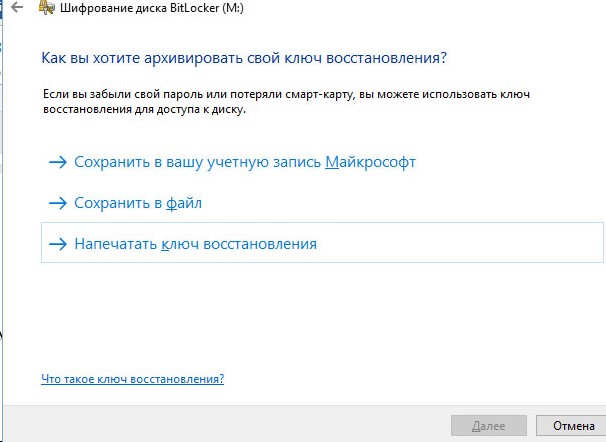

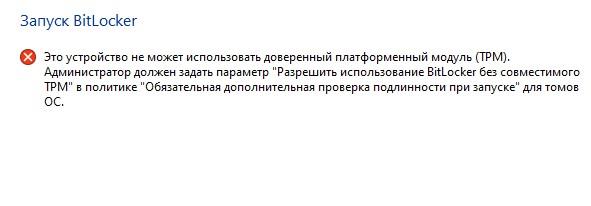

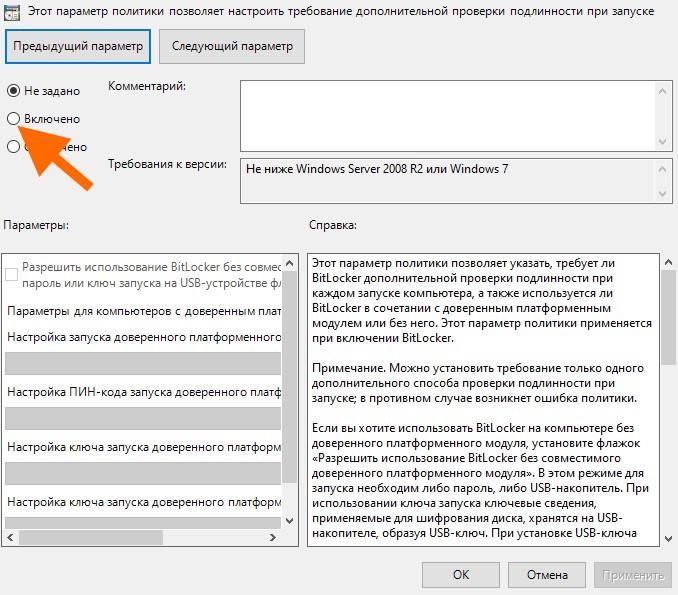

TPM (англ. Trusted Platform Module) — спецификация, описывающая криптографический процессор, в котором хранятся криптографические ключи для защиты информации. Как видно на скриншоте, BitLocker имеет возможность работать и без совместимого криптопроцессора. В этом случае ключи хранятся в другом месте.

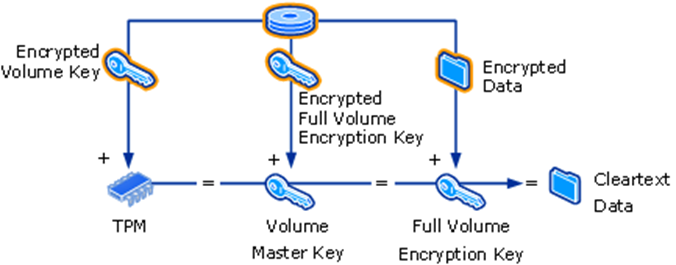

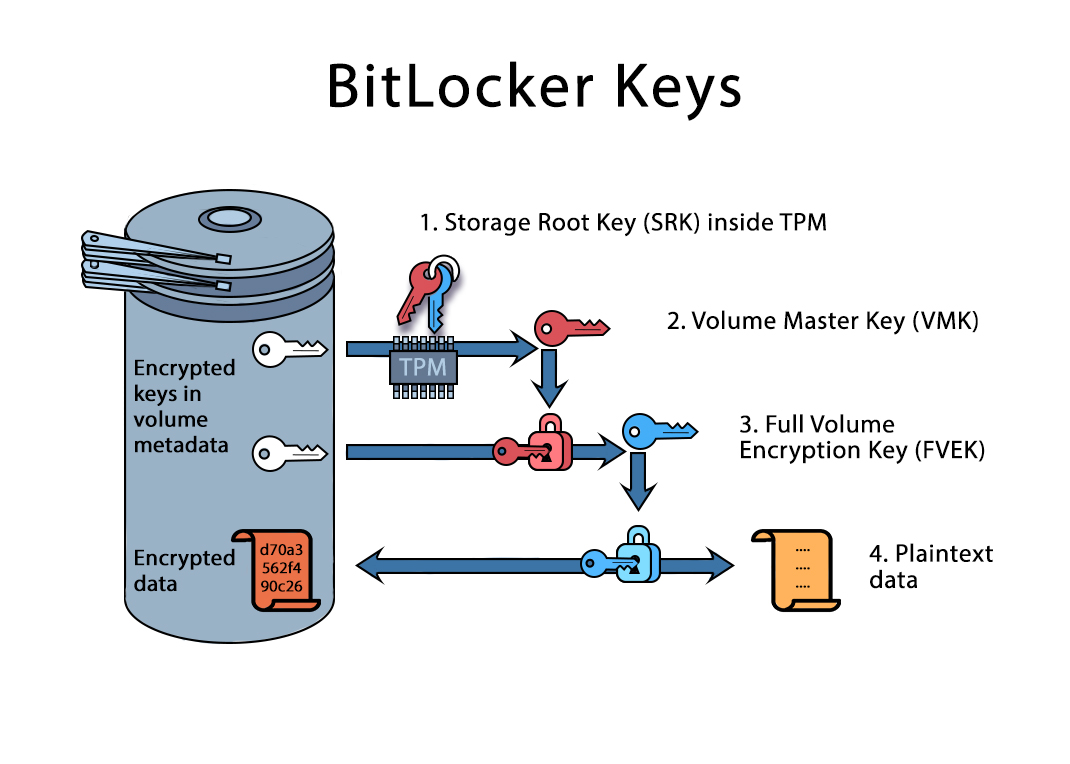

Если вкратце, BitLocker шифрует данные с помощью ключа шифрования полного тома (FVEK). В свою очередь, этот ключ шифруется с помощью мастер-ключа тома (VMK).

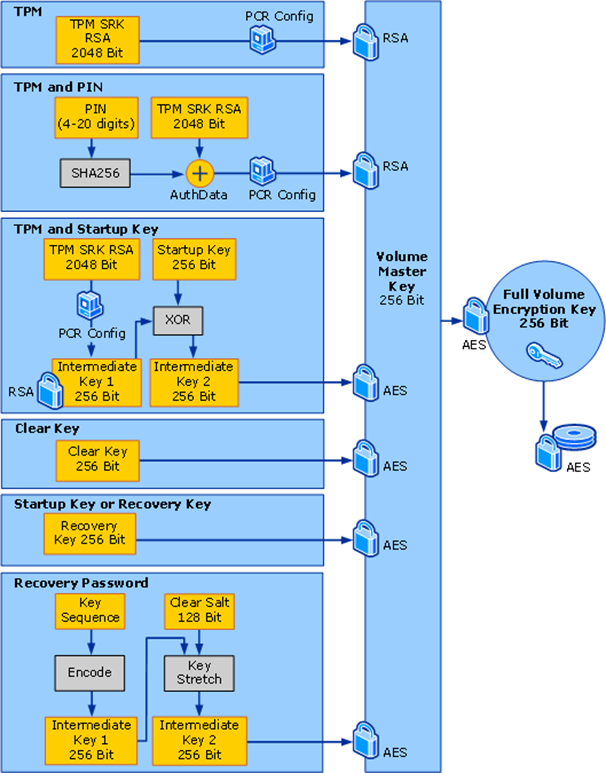

Ключ VMK шифруется несколькими «протекторами». В конфигурации по умолчанию их два. Один — TPM, другой — ключ восстановления:

Всё это сделано для того, чтобы злоумышленник, имея физический доступ к устройству, не смог загрузить на ноутбуке Linux (или извлечь диск) и получить доступ к данным.

Шифрование в режиме сцепления блоков (CBC)

BitLocker в конфигурации по умолчанию не требует дополнительного вмешательства пользователя. Это связано с тем, что TPM используется только для расшифровки VMK. Любые изменения в BIOS или коде загрузчика изменят регистры конфигурации (PCR), и TPM не откроет VMK.

Шифрование в режиме xor-encrypt-xor (XEX)

Поскольку расшифровка данных происходит автоматически, то достаточно перехватить VMK из TPM, ввести его в любую библиотеку BitLocker — и расшифровать диск.

Извлечение ключа

Ключи из TPM можно извлечь с помощью недорогого модуля FPGA или логического анализатора. Первым этот способ в 2019 году продемонстрировал хакер Денис Андзакович (Denis Andzakovic) из компании Pulse Security. Он опубликовал proof-of concept и исходный код сниффера.

Сниффер подключается к шине LPC, откуда получает мастер-ключ для шифрования тома. Этим ключом можно расшифровать диск. В демонстрации 2019 года использовались ноутбук HP с чипом TPM 1.2 и планшет Surface Pro 3 с чипом TPM 2.0, что указывает на уязвимость обеих версий TPM. Для атаки автор применил логический анализатор DSLogic Plus 16 (стоимость около $150).

На материнской плате HP установлена микросхема Infineon SLB96350. Она выполняет роль криптопроцессора и подключена по шине LPC:

К этой шине и подключается сниффер:

Поскольку LPC работает на частоте 33 МГц, инженер выставил частоту сбора данных на 100 МГц:

После декодирования пакетов по шине LPC остаётся лишь найти ключ VMK в дампе записанного трафика. Его можно найти по заголовку 0x2c 0x00 0x00 0x00.

Через несколько байт после заголовка начинается тело ключа.

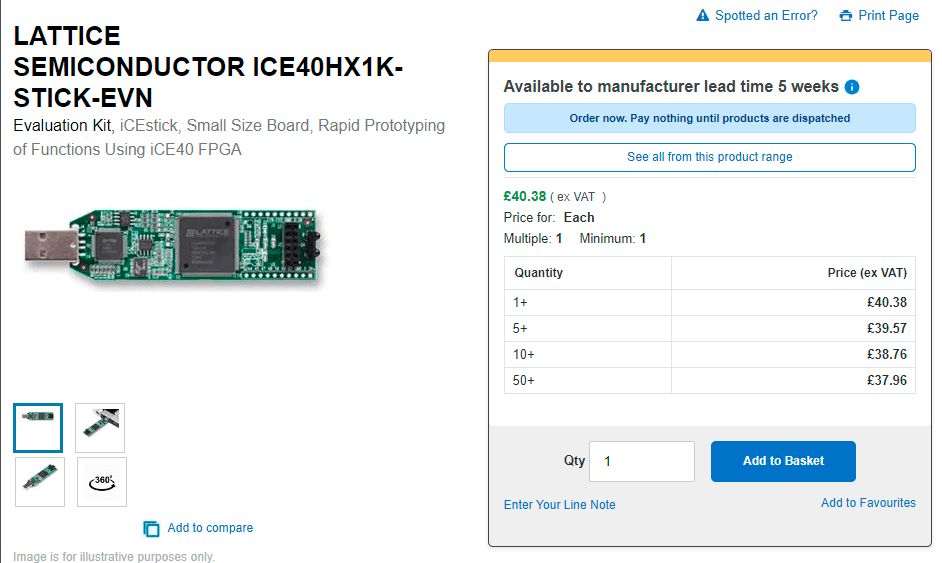

Для прослушивания ключа Surface Pro 3 специалист использовал девкит Lattice ICEStick, который продаётся по цене около $49.

В 2021 году эксперимент Дениса со сниффингом ключа Bitlocker воспроизвели специалисты из компании SCRT Information Security на ноутбуке Lenovo ThinkPad L440 с криптопроцессором ST Microelectronics P24JPVSP (эквивалент чипа ST33TPM12LPC).

В данном случае использовалось аналогичное FPGA-устройство iCEstick40 от Lattice Semiconductor и программный сниффер с некоторыми модификациями для прослушивания именно TPM.

Найдя в дампе вышеупомянутый заголовок ключа, затем он извлекается целиком с помощью команды grep и записи 32-ти последующих hex-значений:

$ cut -f 2 -d\' log6 | grep '24..00$' | perl -pe 's/.{8}(..)..\n/$1/' | grep -Po "2c0000000100000003200000(..){32}"

2c00000001000000032000005af9490916013a0bc177b3301d41508c4af8abb8583de5e4c60bbbabafad8a3a

Расшифровка диска выполняется программой dislocker, которая в последних версиях поддерживает опцию --vmk и принимает напрямую ключи VMK без реконструкции FVEK:

$ hexdump -C vmk

00000000 5a f9 49 09 16 01 3a 0b c1 27 b3 30 1d 41 50 8c

00000010 4a f8 ab b8 58 3d e5 e4 c6 0b bb ab cf ad 8a 3a

$ sudo dislocker -v -V /dev/sdb3 --vmk vmk -- /media/bl

$ sudo mount -o ro,loop /media/bl/dislocker-file /media/blm

$ ls /media/blm

'$RECYCLE.BIN' ESD pagefile.sys 'Program Files (x86)' Users

'$SysReset' hiberfil.sys PerfLogs Recovery Windows

Chocolatey install ProgramData swapfile.sys

'Documents and Settings' Intel 'Program Files' 'System Volume Information'Таким образом, в случае потери/кражи ноутбука при использовании BitLocker на сохранность данных не всегда можно положиться. Важно понимать, какой именно модуль TPM используется в устройстве. Если он не совмещён с CPU и находится отдельной микросхеме, то насколько шина уязвима для сниффинга. TPM обычно подключается по низкоскоростной шине LPC, I2C или SPI, которая работает на частоте 25−33 МГц и легко доступна для прослушивания на дешёвом оборудовании.

Несколько недель назад появилась информация, что в качестве сниффера можно использовать даже Raspberry Pi Pico стоимостью $4, а весь процесс занимает меньше минуты.

Но есть и положительный аспект: если пользователь забыл свой пароль или пинкод BitLocker, то в некоторых компьютерах файлы всё равно можно восстановить.

Microsoft опубликовала рекомендации по дополнительной защите при использовании BitLocker. Компания рекомендует добавить дополнительный фактор аутентификации перед загрузкой (например, пинкод).

Технология шифрования BitLocker Drive Encryption позволяет защитить данные на носителе с помощью шифрования содержимое логических разделов (дисков). В этой статье, мы рассмотрим, как два способа извлечь данные с раздела, зашифрованного BitLocker. Первый способ предполагает штатную расшифровку защищенного раздела BitLocker из Windows. Второй предполагает, что файловая система зашифрованного диска повреждена (повреждена область диск, в которой BitLocker хранит свои метаданные) или не загружается Windows.

Содержание:

- Как расшифровать диск, защищенный BitLocker в Windows?

- Как разблокировать зашифрованный Bitlocker диск, если Windows не загружается

- Используем Repair-BDE для восстановления данных с поврежденного тома BitLocker

- Как открыть зашифрованный BitLocker диск в Linux?

Для восстановления данных с диска, зашифрованного BitLocker у вас должен быть бы хотя один из элементов системы защиты BitLocker:

- Пароль BitLocker (который вы вводите в графическом интерфейсе Windows для разблокировки зашифрованного диска);

- Ключ восстановления BitLocker;

- Ключ запуска системы (Startup key — .bek) – ключ на USB флешке, который позволяет автоматически расшифровывать загрузочный раздел, не требуя ввода пароля от пользователя.

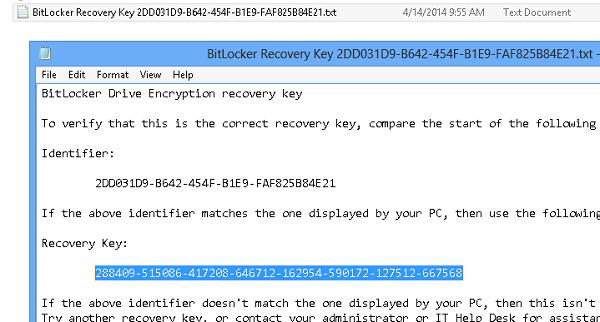

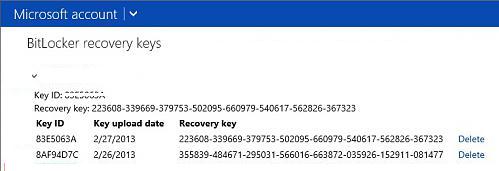

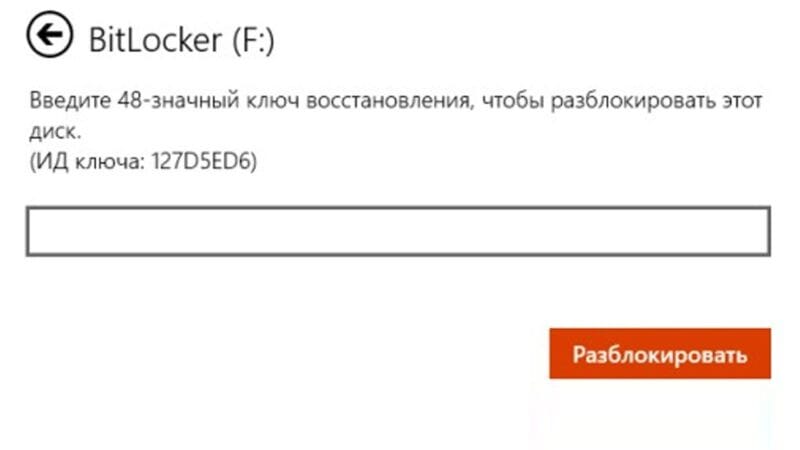

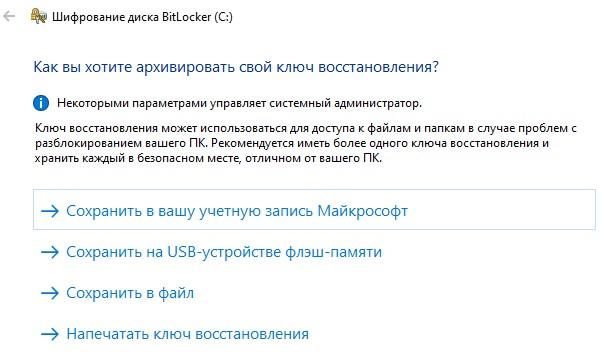

Ключ восстановления BitLocker (BitLocker Recovery Key) представляет собой уникальную последовательность из 48 символов. Ключ восстановления генерируется перед шифрованием раздела Bitlocker. Вы можете распечатать ключа восстановления, сохранить его в виде текстового файла на внешний носитель, или сохранить в свою учетную запись Microsoft.

Ключ восстановления Bitlocker можно найти в своем аккаунте на сайте Microsoft по ссылке

https://onedrive.live.com/recoverykey

.

Для компьютеров, присоединенных в домен Active Directory, администратор может с помощью GPO настроить автоматическое сохранение ключей восстановлений BitLocker в учетные записи компьютеров в AD.

Если у вас нет ключа восстановления, вы более не сможете получить доступ к своим данным.

Как расшифровать диск, защищенный BitLocker в Windows?

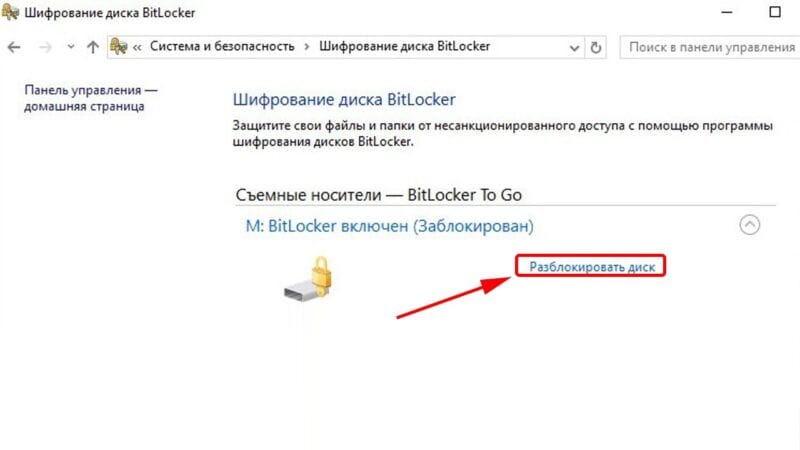

Проще всего разблокировать зашифрованный BitLocker диск из графического интерфейса Windows.

Подключите диск к компьютеру и перейдите в раздел Панель управления -> Система и безопасность -> Шифрование диска BitLocker

В списке дисков выберите зашифрованный BitLocker диск и нажмите кнопку Разблокировать диск.

Вы не сможете зашифровывать или расшифровывать том BitLocker на компьютере с Home редакцией Windows.

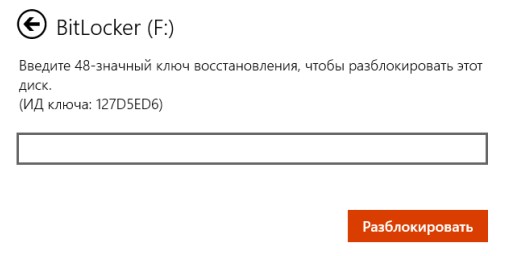

В зависимости от способа зажиты укажите пароль, или подключите смарт-карту. Если вы не знаете пароль, вы можете расшифровать том с помощью ключа восстановления. Выберите Дополнительные параметры —> Введите ключ восстановления.

Если у вас несколько ключей восстановления, вы можете определить нужный с помощью идентификатора ключа, который отображается в окне. Если вы указали правильный ключ, диск будет разблокирован, и вы получите доступ к данным на нем.

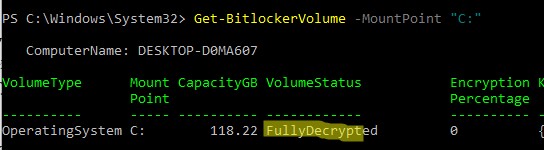

Также вы можете отключить защиту BitLocker для конкретного тома с помощью PowerShell:

Disable-BitLocker -MountPoint "C:"

Дождитесь окончания дешифрования раздела. Проверьте, что диск расшифрован:

Get-BitlockerVolume -MountPoint "C:"

VolumeStatus: FullyDecrypted

Как разблокировать зашифрованный Bitlocker диск, если Windows не загружается

Если ваш системный диск зашифрован с помощью Bitlocker и ваша Windows перестала загружаться (синий экран смерти, зависает при загрузке, некорректные обновления и т.д.), вы можете расшифровать диск в среде восстановления Windows (Windows RE).

Среда восстановления WinRE должна автоматически запуститься, если если 3 раза подряд Windows не смогла загрузиться. Также вы можете загрузить ваш компьютер с любой установочной флешки с Windows, диска восстановления MS DaRT или другого LiveCD. Если вы используете установочный диск с Windows, нажмите

Shift+F10

на этапе выбора языка установки.

Должна открыться командная строка WinPE.

Нужно найти зашифрованный диск. Чтобы вывести информацию по всем дискам, выполните:

manage-bde -status

В результат команды у одного (или нескольких) из дисков должен содержаться такой текст: “BitLocker Drive Encryption: Volume D”. Значит у вас зашифрован диск D.

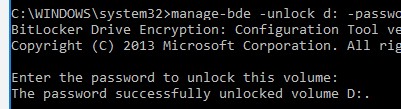

Разблокируем его, выполнив команду:

manage-bde -unlock D: -pw

Команда попросит указать пароль BitLocker:

Enter the password to unlock this volume:

Если пароль правильный, появится сообщение:

The password successfully unlocked volume D:.

Если вы не знаете пароль BitLocker, можно разблокировать том с помощью ключа восстановления:

manage-bde -unlock D: -RecoveryKey J:\1234567...987ABCDE4564.bek

Ваш диск разблокирован, и вы можете приступать к восстановлению загрузчика Windows или исправлению других проблем.

Если вы хотите расшифровать диск и полностью отключить защиту диска BitLocker, выполните:

manage-bde -protectors -disable D:

Выполните перезагрузку компьютера. Теперь загрузочный диск не зашифрован.

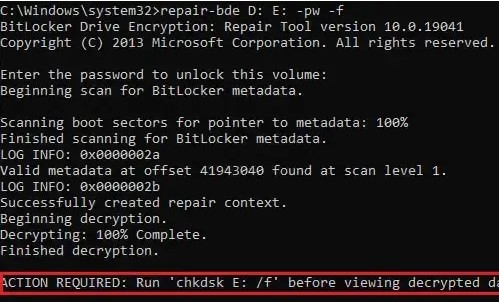

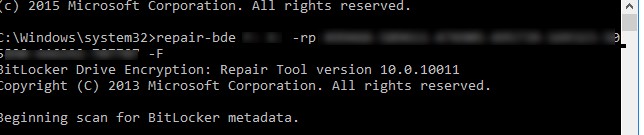

Используем Repair-BDE для восстановления данных с поврежденного тома BitLocker

Для восстановления данных на поврежденном томе BitLocker нужно использовать консольную утилиту Repair-bde (BitLocker Repair Tool).

Попробуйте расшифровать извлечь данные на новый диск с помощью пароля BitLocker. Утилита repair-bde позволяет извлечь данные с поврежденного тома на новый раздел. Обратите внимание, что раздел целевого диска должен быть больше, чем раздел исходного тома с BitLocker, а также что существующие данные на целевом томе будут удалены (!).

- Откройте командную строку с правами администратора:

- Выполните команду:

repair-bde D: E: -pw –Force

, где

D:

— диск с данными Bitlocker,

E:

— пустой диск (раздел) на который необходимо извлечь расшифрованные данные; - Укажите пароль Bitlocker (который пользователь вводит в графическом интерфейсе Windows для получения доступа к зашифрованному тому).

Утилита Repair-bde попытается восстановить критические метаданные с вашего зашифрованного тома и использовать их для расшифровки.

Если данные были успешно расшифрованы, в логе появится надпись:

Decrypting: 100 completed Finished decryption. ACTION REQUIRED: run chkdsk E: /f before viewing decrypted data

Если вы не знаете пароль BitLocker, можно расшифровать том с помощью ключ восстановления или ключа загрузки системы (если зашифрован системный раздел).

Запустите восстановление данных с помощью ключа восстановления

repair-bde D: E: -rp 288409-515086-417208-646712-162954-590172-127512-667568 –Force

Если Bitlocker используется для шифрования системного раздела Windows, а для загрузки системы используется специальный ключ запуска на USB флешке, зашифрованный том можно расшифровать так:

repair-bde D: E: -rk I:\3F558473-943D-4330-8449-62C36BA53345.BEK –Force

где, файл

3F558473-943D-4330-8449-62C36BA53345.BEK

– ключ запуска шифрования диска BitLocker на USB флешке

I:\

(по умолчанию этот файл скрыт).

После разблокировки тома нужно проверить проверку целевого диска с помощью команды:

chkdsk E: /f

Примечание. Если вам не удалось восстановить данные с зашифрованного диска указанными способами, стоит попробовать создать посекторную копию поврежденного диска с помощью Linux-утилиты DDRescue (или любой другой подобной утилиты для восстановления данных с поврежденных разделов). После чего попытаться восстановить данные из полученной копии по описанному сценарию.

Как открыть зашифрованный BitLocker диск в Linux?

Вы можете открыть зашифрованный BitLocker диск и из-под Linux. Для этого понадобится утилита DisLocker и ключ восстановления BitLocker.

становите утилиту с помощью вашего пакетоного менеджера. В Ubuntu/Debian выполните команду:

$

sudo apt-get install dislocker

Перейдите в каталог mnt и создайте две директории (для зашифрованного и расшифрованного раздела):

$ cd /mnt

$ mkdir encrypted

$ mkdir decrypted

Найдите зашифрованный раздел (команда

fdisk –l

) и расшифруйте его с помощью пароля BitLocker:

$ sudo dislocker -V /dev/sdb1 -u -- /mnt/encrypted

Если у вас есть ключ восстановления, используйте такую команду:

$ sudo dislocker -r -V /dev/sdb1 -p your_bitlocker_recovery_key /mnt/encrypted

Утилита DisLocker используется FUSE драйвер (Filesystem in Userspace) для доступа к зашифрованному разделу в режеме read-only.

В целевом каталоге появится файл dislocker-file. Этот файл содержит ваш NTFS раздел с данными.

Вы можете смонтировать раздел, чтобы увидеть все файлы на нем:

$ sudo mount -o loop /mnt/encrypted/dislocker-file /mnt/ decrypted

BitLocker — одно из наиболее продвинутых и, наверное, самое популярное решение для шифрования дисков. BitLocker подробно документирован и отлично изучен. Время от времени в механизме обнаруживались уязвимости, но область их использования была весьма специфичной, а сами уязвимости исправлялись с очередным обновлением Windows. Тома BitLocker могут быть защищены одним или несколькими предохранителями, такими как аппаратный TPM, пароль пользователя, USB-ключ или их комбинация. Атака на пароль возможна только в одном из этих случаев, в то время как другие средства защиты требуют совсем другого набора атак. В этой статье мы подробно расскажем о механизмах защиты BitLocker и о подходах, которые можно использовать для расшифровки томов.

Как устроено шифрование диска

Для шифрования диска BitLocker последовательно использует несколько разных ключей, каждый из которых служит своей цели.

В документации Microsoft описано, что данные на диске шифруются специальным ключом, который называется полным ключом шифрования тома. Этот ключ, в свою очередь, шифруется основным ключом тома. Уже основной ключ тома будет зашифрован при помощи одного из нескольких возможных методов в зависимости от типа протектора (двоичного ключа, пароля или модуля TPM).

Полный ключ шифрования тома шифруется основным ключом тома и хранится в заголовке зашифрованного диска (так называемые «метаданные шифрования»). Основной ключ тома также хранится на зашифрованном диске; он тоже зашифрован. Для шифрования основного ключа тома используется пароль пользователя (если речь идёт о сменном носителе), двоичный ключ или сертификат либо данные модуля TPM.

Что происходит, если защита BitLocker приостанавливается или пользователь отключает защиту, решив «расшифровать» диск? В этом случае данные физически не расшифровываются и не перезаписываются; однако система сохраняет в незащищённом виде ключ, которым шифруется основной ключ тома.

С точки зрения Microsoft, такая процедура хранения гарантирует, что основной ключ тома никогда не хранится без шифрования и всегда защищён, если не отключено шифрование BitLocker. Для обеспечения избыточности система сохраняет ещё две копии ключей в разных местах на диске.

Если вам кажется, что схема шифрования BitLocker избыточно усложнена, то это не так. Использованная схема позволяет, к примеру, мгновенно изменить пароль от тома без перешифровки всего содержимого. Кроме того, удаление всего нескольких килобайт метаданных шифрования сделает расшифровку данных абсолютно невозможной, что позволяет быстро и безопасно очищать зашифрованные накопители без длительной процедуры перезаписи данных.

Где хранятся все эти ключи? Полный ключ тома, защищённый основным ключом тома, хранится в заголовке контейнера (и двух дополнительных местах на диске) в зашифрованном виде. Это хранилище мы называем метаданными шифрования, и именно эти данные извлекают продукты Elcomsoft Forensic Disk Decryptor и Elcomsoft System Recovery для последующих атак. Основной ключ тома, зашифрованный паролем или другим протектором, сохраняется в них же. А вот протектор (пароль пользователя, данные модуля TPM, двоичный ключ или сертификат) в составе контейнера не хранятся: именно эти данные будут использованы для расшифровки цепочки ключей и, соответственно, данных на диске.

Методы защиты

Как мы выяснили, основной ключ тома может быть зашифрован различными протекторами. Некоторые из этих протекторов – аппаратные; чтобы разблокировать том и расшифровать данные, вам понадобится компьютер пользователя (и, в зависимости от типа атаки, аутентифицированная сессия Windows); атака на пароль методом перебора будет невозможна. Посмотрим, какие протекторы существуют, как они используются и как действовать в случае, если обнаружен один из них.

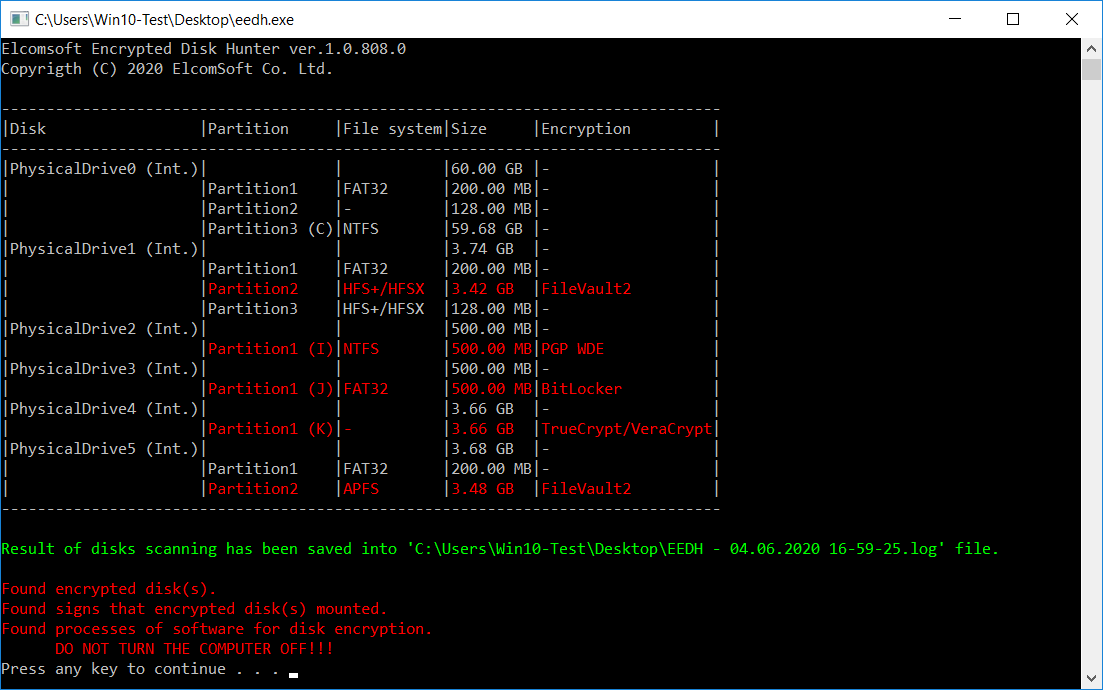

Во-первых, определим, есть ли в системе зашифрованные диски в принципе. Рекомендуем воспользоваться нашим бесплатным инструментом Elcomsoft Encrypted Disk Hunter для определения зашифрованных дисков.

Если найден зашифрованный том, то в Windows тип протектора тома можно определить, запустив следующую команду (зашифрованный том должен быть смонтирован):

manage-bde -protectors -get X:

Здесь X: — буква тома.

Если же в вашем распоряжении только диск или его образ, то используйте Elcomsoft Forensic Disk Decryptor для извлечения метаданных шифрования и Elcomsoft Distributed Password Recovery для попытки атаки.

Итак, рассмотрим возможные типы протекторов.

TPM

Аппаратные модули TPM часто используются в портативных компьютерах – ноутбуках, планшетах и устройствах 2-в-1. При использовании защиты TPM Windows загрузится до запроса входа в систему. Основной ключ тома будет расшифрован с помощью корневого ключа хранилища, который хранится в модуле TPM (или Intel PTT). Ключ будет выдан наружу в том и только в том случае, если система проходит проверку безопасной загрузки. Этот вариант совершенно прозрачен для пользователя: многие даже не подозревают, что их ноутбук или планшет зашифрован.

Векторы атаки: ввиду отсутствия пароля шифрования для доступа к тому, защищённому аппаратным модулем TPM, используйте одну из следующих стратегий.

- Ключ восстановления доступа BitLocker. Windows автоматически создаёт ключ восстановления при шифровании BitLocker Device Protection; такие ключи восстановления автоматически загружаются в учётную запись Microsoft Account первого пользователя компьютера, который вошёл в систему с административными привилегиями. Вы можете запросить этот ключ у Microsoft или загрузить его, войдя в учётную запись Microsoft и перейдя по следующей ссылке: https://account.microsoft.com/devices/recoverykey

- Дополнительные варианты. Ключ восстановления доступа может храниться в других местах – например, в Active Directory: Где найти ключ восстановления BitLocker?

- Атака методом холодной загрузки. BitLocker в конфигурации по умолчанию использует доверенный платформенный модуль TPM (если таковой установлен), которому для расшифровки диска не требуется ни пин-код, ни внешний ключ. Когда операционная система загружается, BitLocker извлекает ключ из TPM без какого-либо взаимодействия с пользователем. Следовательно, можно просто включить машину, подождать, пока операционная система начнёт загрузку, а затем выполнить атаку методом холодной загрузки для извлечения ключа из оперативной памяти компьютера. Обратите внимание, что эта атака недоступна, если в дополнение к TPM использовался пароль или ключ.Что такое атака методом холодной загрузки? Это технически сложный вид атаки, в процессе которого производится заморозка чипов памяти жидким азотом или сжатым воздухом, после которой питание компьютера отключается, а модули памяти физически извлекаются (или производится загрузка с USB-накопителя) с целью доступа к содержимому оперативной памяти и поиска ключей шифрования. Помимо исключительной технической сложности этого типа атаки, у него есть и ещё один недостаток: он работает только с компьютерами, модули памяти в которых не распаяны (т.е. их физически можно извлечь).

- Образ оперативной памяти. Если у вас есть доступ к компьютеру пользователя и вы можете войти в систему или получить дамп памяти с помощью атаки через интерфейс FireWire/Thunderbolt, то можно извлечь получить ключи шифрования непосредственно из оперативной памяти компьютера. В состав Elcomsoft Forensic Disk Decryptor входит как утилита для снятия образа оперативной памяти, так и инструмент для его анализа с целью поиска ключей шифрования.

TPM + ПИН

В этом режиме для загрузки Windows потребуется не только модуль TPM, но и дополнительный ключ (ПИН-код или пароль). Модуль TPM выдаст ключ шифрования в том и только в том случае, если на вход будет подан правильный пароль (ПИН). Как правило, длина ПИН-кода не превышает 4 цифр, но после нескольких неудачных попыток модуль TPM заблокирует доступ к ключу шифрования.

Векторы атаки: Режим TPM+ПИН – интерактивный: от пользователя требуется ввести ПИН-код, причём именно на том компьютере, на котором использовался зашифрованный диск. Сам по себе ПИН-код не используется для шифрования; он нужен для того, чтобы аппаратный модуль TPM выдал системе необходимый ключ. Перебор ПИН-кодов опасен: в зависимости от производителя и настроек модуля перебор может привести как к блокировке модуля TPM, так и к уничтожению ключа шифрования.

- Ключ восстановления доступа BitLocker. Windows автоматически создаёт ключ восстановления при шифровании BitLocker Device Protection; такие ключи восстановления автоматически загружаются в учётную запись Microsoft Account первого пользователя компьютера, который вошёл в систему с административными привилегиями. Вы можете запросить этот ключ у Microsoft или загрузить его, войдя в учётную запись Microsoft и перейдя по следующей ссылке: https://account.microsoft.com/devices/recoverykey

- Атака методом холодной загрузки сработает лишь в том случае, если вам известен ПИН-код. В противном случае система не загрузится, а ключ шифрования не попадёт в оперативную память.

- Образ оперативной памяти. Сработает только в том случае, если компьютер уже загружен. Используйте Elcomsoft Forensic Disk Decryptor для снятия образа оперативной памяти и его анализа с целью поиска ключей шифрования.

TPM + USB

Этот вариант для загрузки системы требует присутствия как TPM, так и USB-накопителя (или смарт-карты CCID). Это нестандартная, но возможная конфигурация.

Векторы атаки: Режим TPM+USB требует наличия файла с ключом на USB-накопителе. Соответственно, вам потребуется доступ к этому накопителю (а точнее, к ключу на нём).

- Ключ восстановления доступа BitLocker. Никаких различий с предыдущим протектором.

- Атака методом холодной загрузки сработает лишь в том случае, если в наличии есть USB накопитель с ключом. В противном случае система не загрузится, а ключ шифрования не попадёт в оперативную память.

- Образ оперативной памяти. Сработает только в том случае, если компьютер уже загружен. Используйте Elcomsoft Forensic Disk Decryptor для снятия образа оперативной памяти и его анализа с целью поиска ключей шифрования.

TPM + ПИН + USB

Довольно редкая реализация «параноидальной» защиты, комбинирующая два предыдущих метода. Уже из названия очевидно, что для загрузки системы потребуется и модуль TPM, и ввод ПИН-кода, и наличие USB накопителя с ключом.

Векторы атаки: Режим TPM+USB требует наличия файла с ключом на USB-накопителе и ввода ПИН-кода в дополнение к аппаратному модулю TPM. Соответственно, для доступа к данным вам потребуется всё вышеперечисленное.

- Ключ восстановления доступа BitLocker. Никаких различий с предыдущим протектором.

- Атака методом холодной загрузки сработает лишь в том случае, если в наличии есть USB накопитель с ключом, а ПИН-код вам известен. В противном случае система не загрузится, а ключ шифрования не попадёт в оперативную память.

- Образ оперативной памяти. Сработает только в том случае, если компьютер уже загружен. Используйте Elcomsoft Forensic Disk Decryptor для снятия образа оперативной памяти и его анализа с целью поиска ключей шифрования.

USB

Переходим от сложного – к простому. Вариант с ключом на USB накопителе гораздо проще взломать по сравнению с использованием модулей TPM. Для расшифровки диска вам понадобится только USB накопитель с ключом.

Векторы атаки: Пароля по-прежнему нет; для расшифровки диска нужен накопитель с ключом.

- Ключ восстановления доступа BitLocker. Никаких различий с предыдущим протектором.

- Атака методом холодной загрузки в данной ситуации лишена смысла. С одной стороны, атака сработает лишь в том случае, если в наличии есть USB накопитель с ключом. С другой — если в нашем распоряжении есть накопитель с ключом, то смонтировать зашифрованный раздел можно гораздо проще.

- Образ оперативной памяти. Сработает только в том случае, если компьютер уже загружен. Используйте Elcomsoft Forensic Disk Decryptor для снятия образа оперативной памяти и его анализа с целью поиска ключей шифрования.

Только пароль

Наконец, мы подошли к единственному протектору, который можно взломать методом полного перебора. Протектор «только пароль» защищает ключ исключительно паролем пользователя – который можно подобрать при помощи Elcomsoft Distributed Password Recovery. Более того, атаку можно проводить на другом компьютере как на сам диск, так и на его образ – модуль TPM в данной схеме не участвует, поэтому никаких ограничений на количество попыток или скорость перебора нет.

Векторы атаки: Можно подобрать пароль, осуществить атаку методом холодной загрузки, воспользоваться ключом восстановления доступа или извлечь ключ шифрования из образа оперативной памяти. Как только из уравнения исключается аппаратный модуль TPM, получить доступ к зашифрованным данным становится значительно легче.

- Ключ восстановления доступа BitLocker. Никаких различий с предыдущим протектором.

- Атака методом холодной загрузки так же, как и в предыдущем случае, лишена смысла. С одной стороны, атака сработает лишь в том случае, если вы уже знаете пароль от зашифрованного тома. С другой — если вы знаете пароль, то и атака не нужна.

- Образ оперативной памяти. Сработает только в том случае, если компьютер уже загружен. Используйте Elcomsoft Forensic Disk Decryptor для снятия образа оперативной памяти и его анализа с целью поиска ключей шифрования.

- Перебор паролей. Используйте Elcomsoft Forensic Disk Decryptor для извлечения метаданных шифрования из самого диска или его образа. Метаданные шифрования откройте в Elcomsoft Distributed Password Recovery для настройки атаки. Вы также можете использовать Elcomsoft System Recovery для загрузки компьютера пользователя с USB накопителя с целью извлечения метаданных шифрования без разборки компьютера и извлечения самого диска.

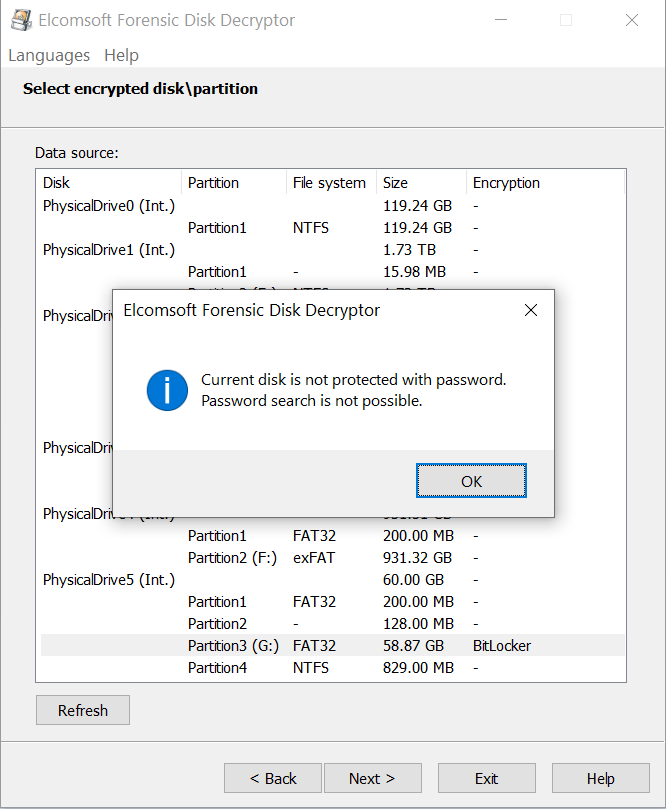

Когда пароля нет

Если пароль не установлен или если пароль используется совместно с другим типом протектора, пытаться его подобрать – занятие бессмысленное. Даже если вы извлекли метаданные шифрования и загрузили их в Elcomsoft Distributed Password Recovery, вы не сможете запустить атаку: продукт выдаст сообщение о несовместимом типе протектора. Именно таким образом обычно и развиваются события в случаях, когда в деле фигурирует модуль аппаратной защиты TPM. Запомним: атака на пароль в случае, если том BitLocker зашифрован с протектором типа TPM, бессмысленна; расшифровать такой диск можно либо депонированным ключом (например, извлечённым из хранилища OneDrive в учётной записи пользователя Microsoft Account), либо ключом, который извлекается из оперативной памяти загруженного компьютера пользователя. Об этом – подробнее.

Что произойдёт, если мы имеем дело не с отдельным диском и не с его образом, а с уже загруженным компьютером, на котором смонтирован зашифрованный том BitLocker? В этом случае присутствует ещё один ключ, наличие которого не упоминается в документации. Этот ключ хранится в оперативной памяти компьютера и используется драйвером BitLocker для реализации «прозрачного» потокового шифрования. Подобным образом работают все утилиты шифрования диска, но если в некоторых сторонних решениях (например, VeraCrypt) пользователь может включить обфускацию этого ключа, что затрудняет его извлечение из оперативной памяти, то BitLocker не делает попыток «спрятать» ключ. Соответственно, при помощи специальных инструментов (таких как Elcomsoft Forensic Disk Decryptor) этот ключ можно извлечь из образа оперативной памяти, файла подкачки или файла гибернации (впрочем, если зашифрован системный том, то и эти файлы будут зашифрованы; остаётся лишь образ оперативной памяти). Извлечённый таким образом ключ можно использовать для мгновенного монтирования или расшифровки защищённого тома.

Ваши действия:

- На компьютере пользователя запустите Elcomsoft Forensic Disk Decryptor.

- Создайте образ оперативной памяти.

- Откройте его в Elcomsoft Forensic Disk Decryptor на своём компьютере и осуществите поиск ключей BitLocker.

- Если ключи найдены, создайте образ зашифрованного диска и используйте Elcomsoft Forensic Disk Decryptor для его монтирования или расшифровки.

Практические шаги

Опишем практические шаги по извлечению ключей и метаданных шифрования, которые упоминались выше.

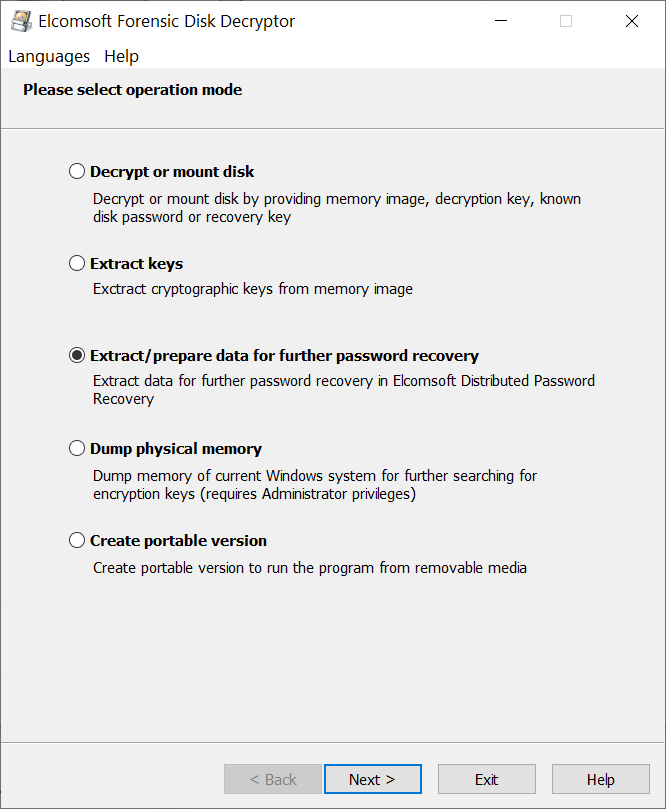

Шаг 1.1: Извлечение метаданных шифрования BitLocker при помощи Elcomsoft Forensic Disk Decryptor

Используйте Elcomsoft Distributed Password Recovery для сохранения метаданных шифрования в файл.

- Запустите Elcomsoft Forensic Disk Decryptor.

- Выберите опцию «Extract/prepare data for further password recovery«.

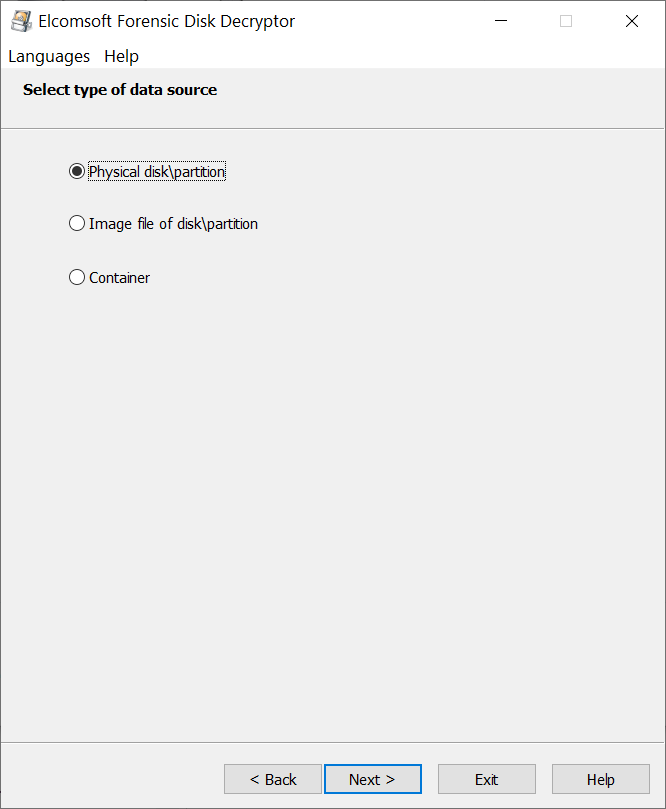

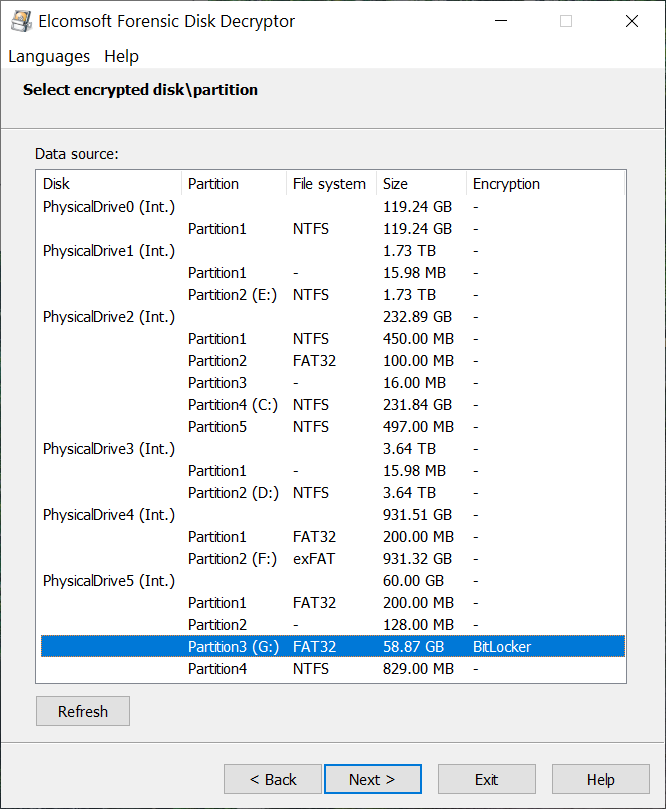

- Откройте образ диска или сам диск (в примере ниже мы использовали физический жёсткий диск).

- EFDD отобразит список зашифрованных томов. Выберите один из них.

- Нажмите Next для сохранения метаданных шифрования.

Важно: Подобрать пароль можно в том и только в том случае, если используется протектор «только пароль». Все остальные протекторы (с участием TPM, ключей или сертификатов) такой атаке не поддаются. Чтобы сэкономить ваше время, EFDD предупредит о подобных ситуациях:

Если такое произойдёт, используйте альтернативный вектор атаки.

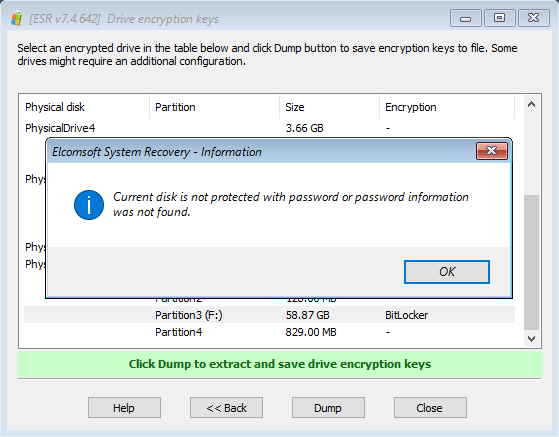

Шаг 1.2: Извлечение метаданных шифрования BitLocker посредством Elcomsoft System Recovery

Традиционный подход к извлечению информации требует разборки компьютера, извлечения жёстких дисков и создания их виртуальных образов. Однако для атаки на пароль зашифрованного тома достаточно нескольких килобайт метаданных шифрования. Метаданные можно извлечь значительно быстрее, не извлекая жёсткие диски.

Elcomsoft System Recovery позволяет сэкономить время, загрузив компьютер с портативного накопителя. Программа автоматически обнаруживает шифрование диска и позволяет извлечь метаданные шифрования, необходимые для подбора исходного пароля.

- Установите Elcomsoft System Recovery на ваш компьютер (не на компьютер подозреваемого!)

- Создайте загрузочный накопитель. Обязательно укажите правильную конфигурацию целевой системы (BIOS или UEFI, 32-разрядная или 64-разрядная). Как правило, имеет смысл использовать быстрый USB-накопитель объёмом не менее 32 ГБ. Инструкция по созданию загрузочной флешки находится здесь.

- Загрузите с созданного накопителя компьютер, с которого нужно извлечь метаданные.

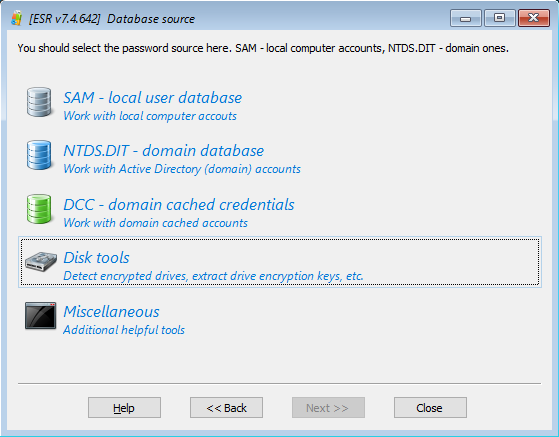

- Elcomsoft System Recovery запустится автоматически. Выберите пункт Disk tools.

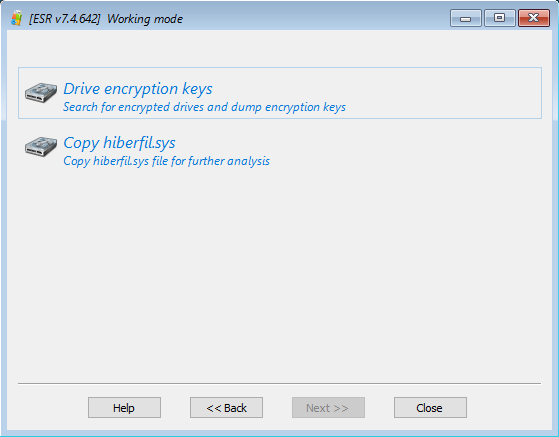

- Выберите пункт Drive encryption keys.

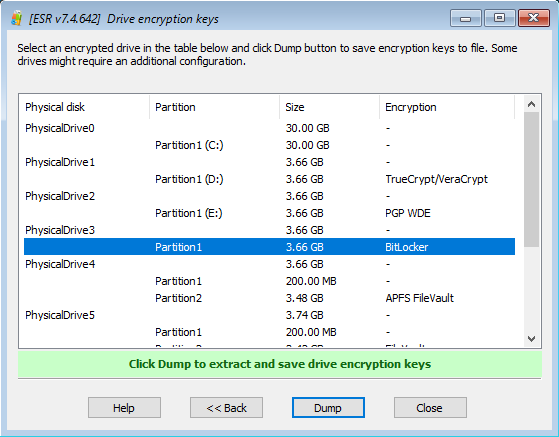

- Elcomsoft System Recovery выведет список найденных разделов.

- Выберите зашифрованный том.

- Метаданные шифрования сохранятся на USB накопителе. Перенесите созданные файлы в Elcomsoft Distributed Password Recovery для настройки атаки.

Внимание: Подобрать пароль можно в том и только в том случае, если используется протектор «только пароль». Все остальные протекторы (с участием TPM, ключей или сертификатов) такой атаке не поддаются. Чтобы сэкономить ваше время, ESR предупредит о подобных ситуациях:

Шаг 2: восстановление оригинального пароля к тому в Elcomsoft Distributed Password Recovery

Чтобы восстановить пароль к тому, проделайте следующие шаги.

- Запустите Elcomsoft Distributed Password Recovery

- Откройте метаданные шифрования, сохранённые на предыдущем шаге.

- Настройте и запустите атаку.

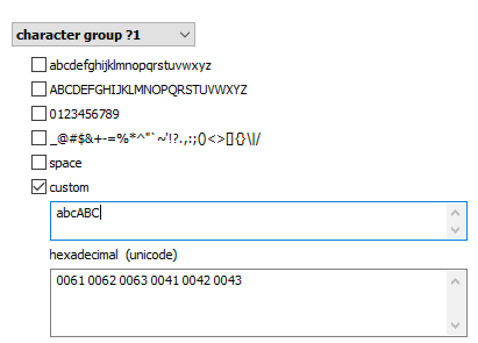

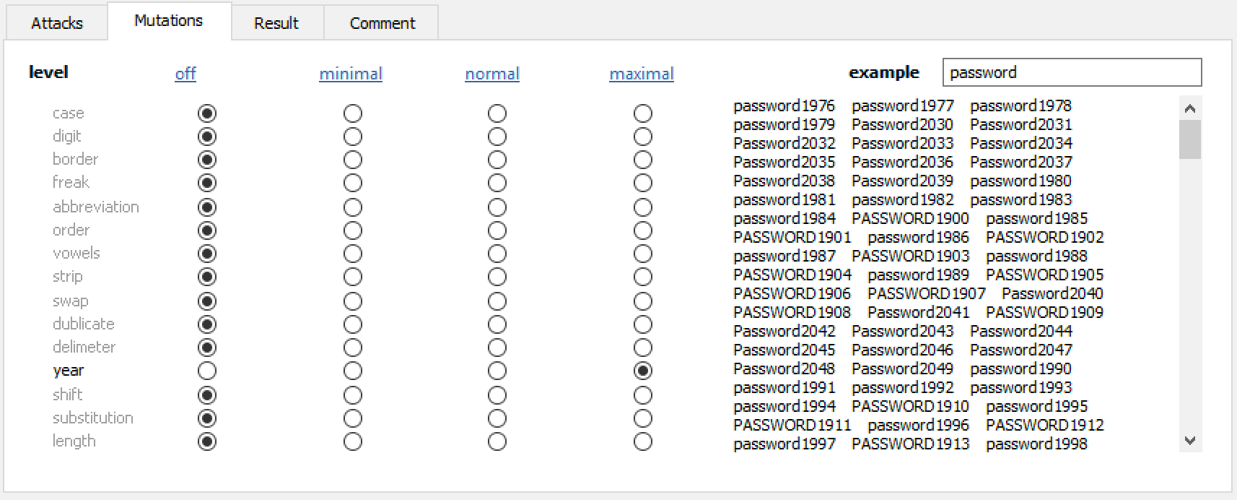

Хотя эти три шага кажутся простыми, выполнение атаки методом полного перебора — один из наименее эффективных способов взломать шифрование BitLocker. Мы настоятельно рекомендуем настроить интеллектуальную атаку на основе шаблонов, которые можно определить, проанализировав существующие пароли пользователя. Эти пароли можно извлечь из учётной записи пользователя Google, Связки ключей macOS, iOS или iCloud, учётной записи Microsoft или непосредственно с компьютера пользователя. Существующие пароли пользователя подсказывают, какие группы символов могут быть использованы:

Elcomsoft Distributed Password Recovery предлагает ряд опций с использованием самых распространённых вариаций, например, Password1, password1967 или pa$$w0rd:

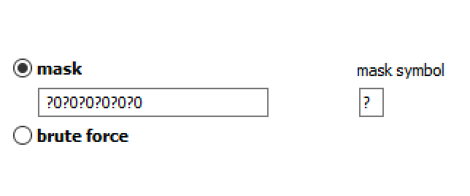

Если в паролях пользователя есть что-то общее, можно использовать маски:

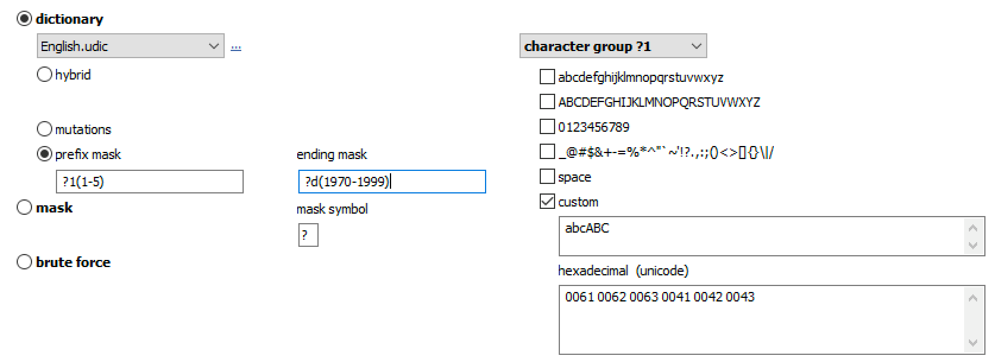

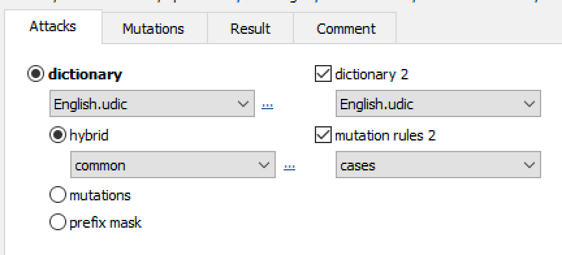

Наконец, можно использовать методы, при помощи которых варианты паролей можно составлять с использованием до двух словарей и скриптовых правил:

REFERENCES:

Elcomsoft Distributed Password Recovery

Производительное решение для восстановление паролей к десяткам форматов файлов, документов, ключей и сертификатов. Аппаратное ускорение с использованием потребительских видеокарт и лёгкое масштабирование до 10,000 рабочих станций делают решение Элкомсофт оптимальным для исследовательских лабораторий и государственных агентств.

Официальная страница Elcomsoft Distributed Password Recovery »

Elcomsoft Forensic Disk Decryptor

Elcomsoft Forensic Disk Decryptor обеспечивает моментальный доступ к содержимому зашифрованных дисков, созданных BitLocker, FileVault 2, PGP Disk, TrueCrypt и VeraCrypt. Доступны режимы полной расшифровки и оперативного доступа к информации. Ключи для расшифровки содержимого зашифрованных дисков извлекаются из слепка оперативной памяти компьютера, методом атаки через порт FireWire либо анализом файла гибернации. Возможно использования паролей и депонированных ключей.

Официальная страница Elcomsoft Forensic Disk Decryptor »

Elcomsoft System Recovery

Elcomsoft System Recovery поможет восстановить доступ к учётным записям к локальным учётным записям Windows и универсальной учётной записи Microsoft Account и создать образ диска для последующего анализа. Поддерживается как моментальный сброс, так и восстановление оригинального пароля. С помощью Elcomsoft System Recovery можно предоставить административные привилегии любому пользователю. Продукт поставляется вместе с лицензионной загрузочной средой Windows PE.

Официальная страница Elcomsoft System Recovery »

Шифрование диска BitLocker – особая технология защиты данных в операционной системе Microsoft Windows. БитЛокер обеспечивает информационную безопасность через шифрование томов, что позволяет снизить риск похищения и раскрытия персональных данных. Шифрование дисков BitLocker может иметь негативные последствия, поэтому при необходимости его можно отключить.

В этом гайде подробно разберем шифрование BitLocker в Windows 10 и 11. Читайте дальше, чтобы узнать, как отключить БитЛокер и разблокировать диск.

Шифрование BitLocker недоступно в домашней версии Windows 10.

Что такое BitLocker для Windows 10/11

Кратко опишем, зачем нужен BitLocker в системах Windows:

- Защищает данные через полное шифрование.

- Используется для устранения несанкционированного доступа к информации на потерянных или украденных устройствах.

Не смотря на очевидные достоинства, шифрование BitLocker замедляет SSD и жесткие диски.

Как узнать, включен ли BitLocker

Ниже представлена инструкция для проверки шифрования через BitLocker Windows:

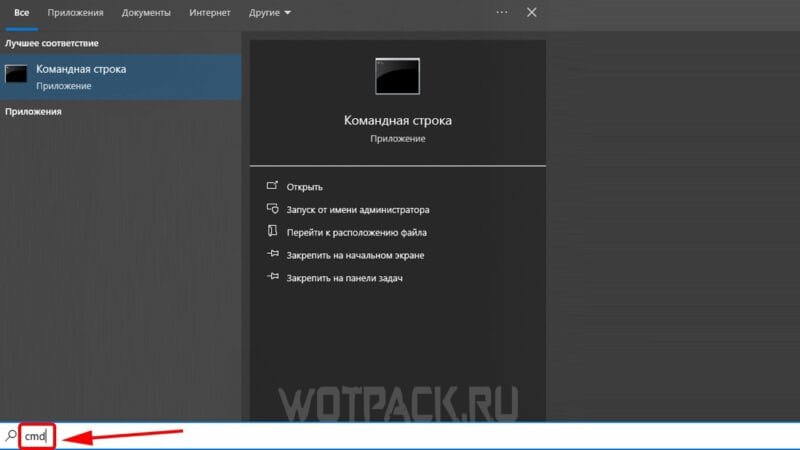

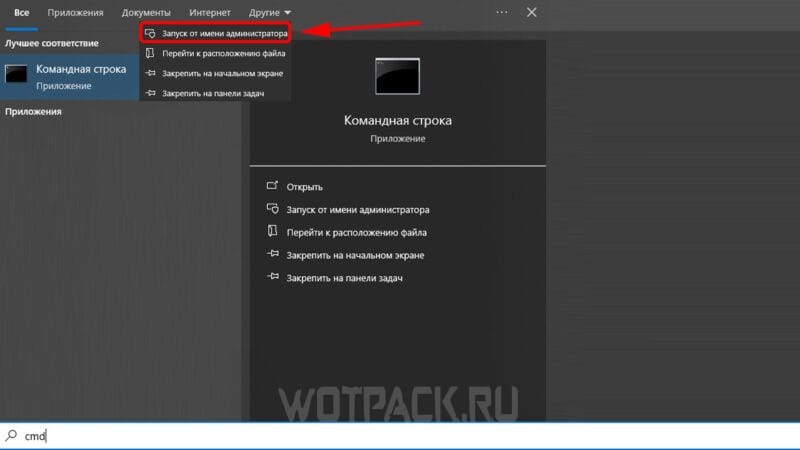

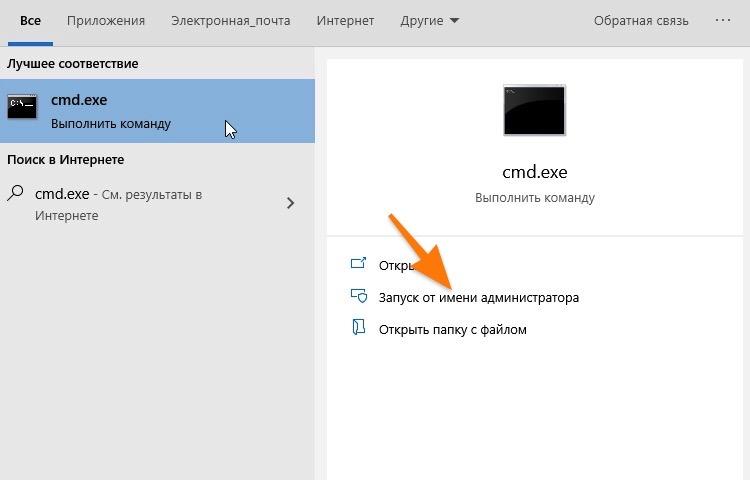

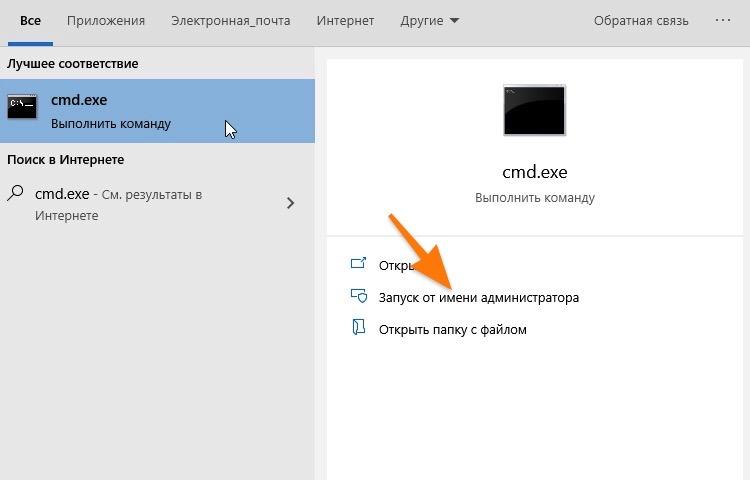

- Введите в строку поиска «cmd».

- Откройте приложение «Командная строка» от имени администратора с помощью правой кнопки мыши.

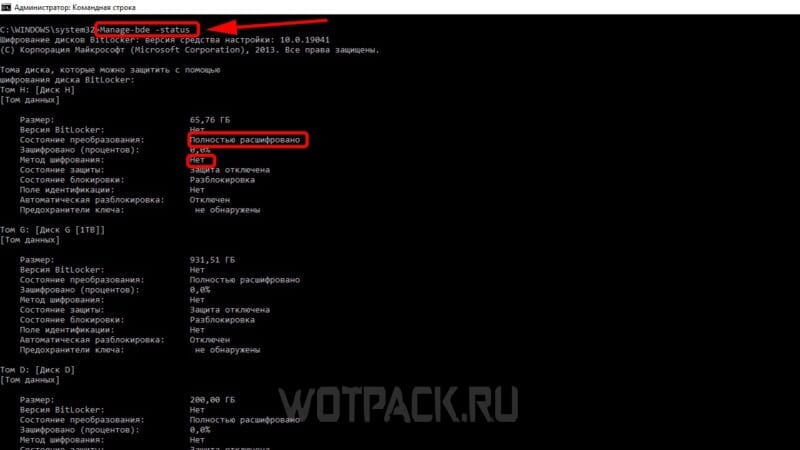

- Введите в консоль команду «Manage-bde –status» и дождитесь загрузки данных.

Если в пункте «Состояние преобразования» [Conversion Status] есть запись «Полностью расшифровано», а в графе «Метод шифрования» [Encryption Method] написано «Нет», то BitLocker отключен.

Нужно ли отключать шифрование диска BitLocker

Бесплатное шифрование диска BitLocker по умолчанию встроено в системы Windows 10/11, поэтому разберем, необходима ли активация этой защиты:

- Если случится так, что ПК будет украден или утерян, то злоумышленники не смогут завладеть данными, что хранятся на дисках.

- Когда пользователь включает компьютер и заходит в свою учетную запись, все данные расшифровываются, поэтому файлы будут защиты до принудительной блокировки ПК.

- Шифрование дисков может замедлить работу системы.

- Если ключ восстановления BitLocker [BitLocker Recovery Key] будет утерян, то зашифрованные данные не получится восстановить, а диск придется форматировать.

Таким образом БитЛокер рекомендуется использовать в том случае, когда есть риск потерять конфиденциальные данные или очень ценную информацию, а если компьютер используется только для видеоигр и воспроизведения медиафайлов, то активировать шифрование не обязательно.

Как отключить шифрование диска BitLocker

В следующих пунктах покажем, как выключить БитЛокер в Windows 10 и 11.

Отключить БитЛокер можно через консоль с помощью команды «Manage-bde -off диск» – где вместо слова «диск» необходимо вписать букву нужного тома.

На Windows 10

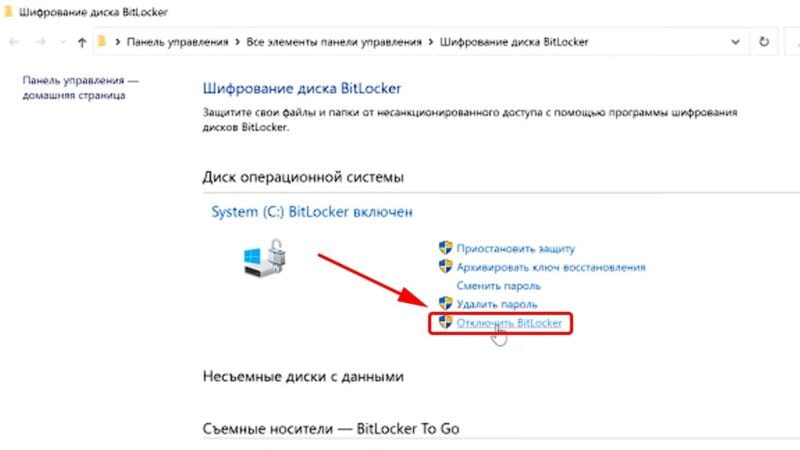

Следующие действия помогут отключить BitLocker в Windows 10:

- Войдите в систему с правами администратора.

- Откройте панель управления, нажмите на раздел «Система и безопасность», после чего выберете пункт «Шифрование устройства» или «Шифрование диска BitLocker».

- Около иконки с нужным томом нажмите «Отключить BitLocker».

На Windows 11

Кратко поясним, как отключить BitLocker в Windows 11:

- Запустите Windows с правами администратора.

- Откройте через параметры системы раздел «Конфиденциальность и безопасность» и выберете пункт «Шифрование устройства» или «Шифрование диска BitLocker».

- Около нужного диска нажмите кнопку «Отключить BitLocker».

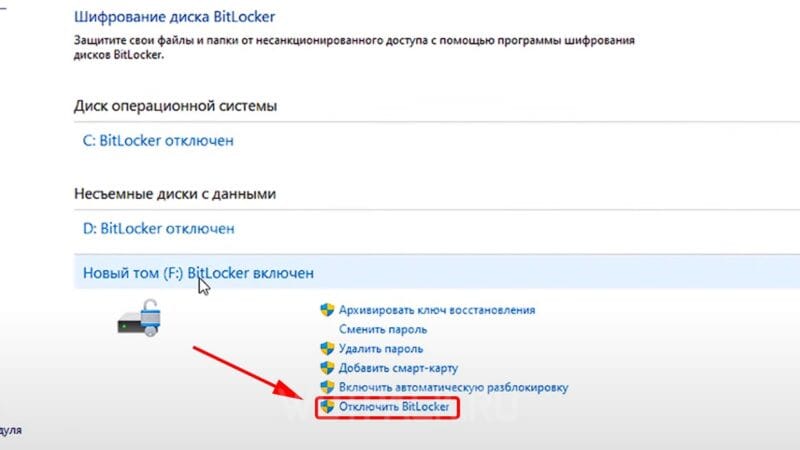

Как разблокировать диск с BitLocker

Системные диски с защитой БитЛокер можно разблокировать – расскажем об этом в следующих пунктах.

Существует два основных способа для разблокировки диска с защитой БитЛокер – с помощью пароля и через ключ восстановления.

На Windows 10

Перечислим действия, которые позволят разблокировать диск с БитЛокер в Windows 10:

- Откройте панель управления компьютера, после чего перейдите в раздел «Система и безопасность» и нажмите на пункт «Шифрование диска BitLocker».

- В списке выберите зашифрованный том и нажмите «Разблокировать диск».

- Введите правильный пароль или подключите идентификационную карту, а если это невозможно, то используйте ключ восстановления через подраздел «Дополнительные параметры».

На Windows 11

Перечислим действия, которые позволят разблокировать диск с БитЛокер в Windows 11:

- Откройте параметры компьютера, перейдите в раздел «Конфиденциальность и безопасность», выберете пункт «Шифрование».

- Выберите нужный зашифрованный том и нажмите «Разблокировать диск».

- Введите требуемый пароль или ключ восстановления БитЛокер.

Как разблокировать диск без ключа

Бывают ситуации, когда ключ восстановления утерян и стоит вопрос, как разблокировать BitLocker. БитЛокер – это продукт Microsoft для обеспечения безопасности данных, поэтому сотрудники компании и служба поддержки не смогут предоставить новый индивидуальный ключ восстановления. Таким образом разблокировать диск без ключа невозможно.

Как включить шифрование диска BitLocker

Далее приведем инструкции, которые позволят активировать шифрование БитЛокер в Windows.

Обязательно сохраните ключ восстановления БитЛокер в удобном месте (распечатанный лист, текстовый файл или на электронной почте).

На Windows 10

Способ включить BitLocker в Windows 10:

- Войдите в систему под учетной записью администратора.

- Вбейте в строку поиска «BitLocker», чтобы открыть «Шифрование диска BitLocker», или откройте этот раздел через панель управления в пункте «Система и безопасность».

- Выберите из списка нужный диск операционной системы, после чего нажмите на кнопку «Включить BitLocker».

На Windows 11

Способ включить BitLocker в Windows 11:

- Запустите Windows с профиля администратора.

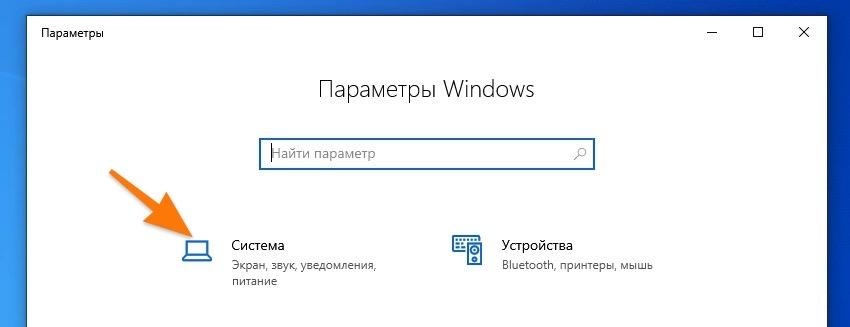

- Откройте через «Пуск» меню «Параметры».

- Выберите раздел «Конфиденциальность и безопасность».

- Откройте пункт «Шифрование устройства», а если он отсутствует, то – «Шифрование диска BitLocker».

- Для нужного диска выберете «Включить BitLocker».

Надеемся, что подготовленный материал помог узнать, что такое БитЛокер Windows, а также отключить его. Дополнительные вопросы можно оставить в комментариях.

Полный обзор встроенной утилиты для шифрования данных. Рассказываем, что такое BitLocker, зачем он нужен и как им пользоваться.

Речь идет о специализированном программном обеспечении компании Microsoft. Его ключевая задача зашифровать содержимое жестких дисков, установленных в компьютер. Это необходимо для их защиты даже в случае утери устройства.

Что такое шифрование?

Если не вдаваться в подробности, то шифрование — это процесс сокрытия содержимого жесткого диска или отдельных файлов за специальным ключом, который практически невозможно подобрать извне.

После шифрования все файлы на диске представляются в видоизмененном виде, и их может просматривать только владелец.

Для чего это все нужно?

Шифрование помогает скрыть файлы от потенциальных злоумышленников. Например, если кто-то украдет ваш ноутбук или компьютер. Для преступника не составит труда извлечь из устройства накопитель, а потом подключить его к другому компьютеру и достать оттуда что заблагорассудится.

Если же файлы на диске окажутся зашифрованы, то злоумышленник не сможет их использовать. Без ключа расшифровать их не получится. А ключ будет только у владельца, то есть у вас.

Так можно спасти все личные данные и оставить потенциальных грабителей без компромата и личных данных.

Требования для настройки шифрования в Windows

Настройка шифрования не составляет особого труда. Но перед тем как начать, следует проверить, соблюдены ли минимальные системные требования.

BitLocker работает со следующими операционными системами:

- Windows 7 (Enterprise и Ultimate версии),

- Windows 8 (Pro и Enterprise версии),

- Windows 10 (Pro, Enterprise версии и версия для образовательных учреждений).

Так что, возможно, вам придется обновить свой компьютер до самого свежего программного обеспечения.

Помимо этого в вашем компьютере должен быть микрочип Trusted Platform Module (или сокращенно TPM). Это специальный процессор, обеспечивающий поддержку шифрования. Его ставят почти во все современные компьютеры и ноутбуки.

Одного лишь наличия TPM недостаточно. Его должен поддерживать установленный BIOS. Также ваша версия BIOS должна поддерживать работу с внешними USB-устройствами (с этим проблем возникнуть не должно).

На жестком диске компьютера должно быть два раздела в формате NTFS: один — с установленной Windows и системными компонентами, второй с остальными файлами (в более свежих версиях ОС это условие соблюдать не обязательно).

Также у вас должен быть бесперебойный доступ к электричеству. В процессе шифрования компьютер не должен выключаться. Из-за этого могут повредиться системные файлы.

Проверяем компьютер на наличие поддержки BitLocker

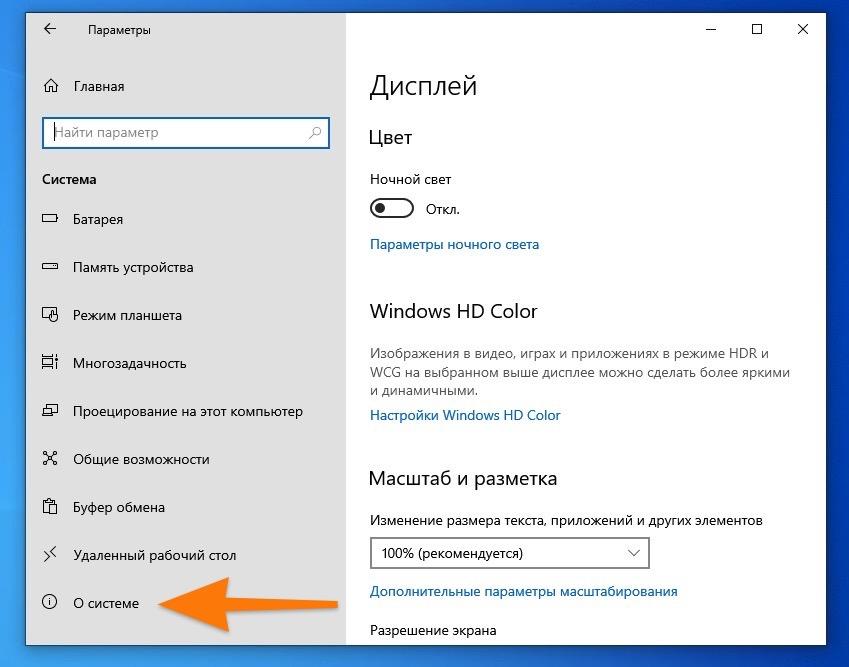

Чтобы убедиться в том, что ваша система поддерживает шифрование:

- Открываем меню «Пуск».

Кликаем по иконке в виде логотипа Windows или нажимаем на аналогичную клавишу на клавиатуре

- Затем переходим в параметры системы.

Нам нужен значок в виде шестеренки

- В открывшемся окне ищем подменю «Система» и открываем его.

Нам нужен самый первый пункт

- Листаем список в боковой панели до вкладки «О системе» и переходим туда.

Нужный раздел находится в конце списка

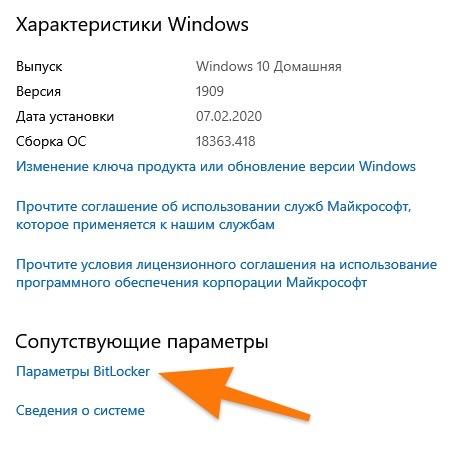

- В правой части дисплея ищем блок «Сопутствующие параметры», а в ней строчку «Параметры BitLocker». Кликаем по ней.

Так выглядят настройки шифрования в компьютере

Если при нажатии на эту строчку открывается предложение приобрести новую версию Windows или выходит ошибка, значит, шифрование не поддерживается. В противном случае откроется «Панель управления», где можно включить BitLocker.

Также в этом разделе может быть отдельный блок «Шифрование устройства» с кнопкой «Включить» (в старых версиях Windows). Он также говорит о том, что данные на жестком диске можно зашифровать с помощью BitLocker.

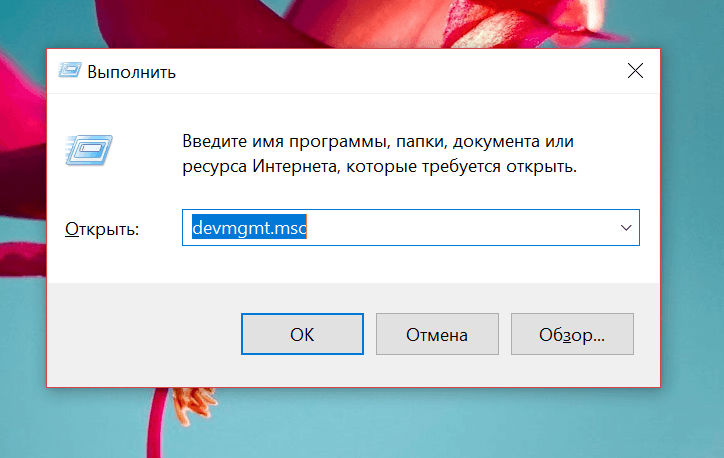

Проверяем, есть ли в компьютере чип TPM

Сейчас почти все новые компьютеры оснащаются необходимым для шифрования железом. Но на всякий случай стоит проверить самостоятельно, имеется ли в нем TPM или нет.

Для этого:

- Одновременно нажимаем клавиши Win + R, находясь на пустом рабочем столе.

- В появившемся окошке вводим слово devmgmt.msc и нажимаем клавишу «Ввод» (Enter).

Это короткий путь к диспетчеру устройств

- Ищем в списке раздел «Устройства безопасности» и открываем его.

Если внутри есть устройство Trusted Platform Module, то идем дальше. Если нет, то пользуемся обходным путем (о нем сказано ниже в статье) или покупаем новое устройство с нужным микрочипом.

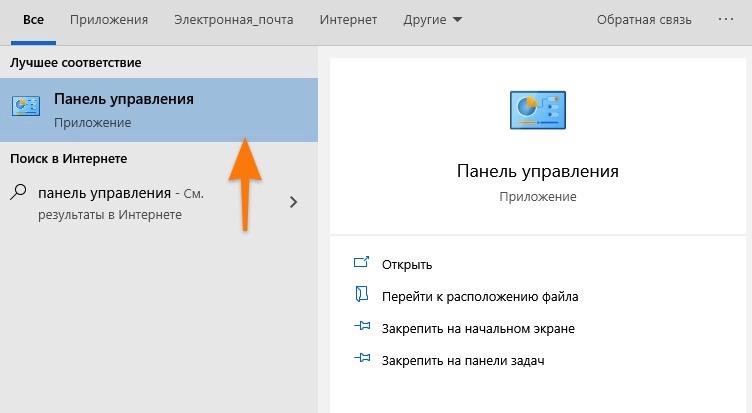

Как включить BitLocker?

Теперь переходим непосредственно к включению BitLocker и шифрованию.

Будем использовать старый метод, так как он более универсальный и подходит для старых версий Windows.

Чтобы это сделать:

- Кликаем по иконке в виде лупы на панели задач, чтобы включить встроенный поисковик.

- Ищем с помощью него программу «Панель управления» и запускаем ее.

Вот нужное приложение

- Затем переходим в раздел «Система и безопасность».

Нам нужен первый пункт настроек

- Внутри находим пункт «Шифрование диска BitLocker» и открываем его.

Кликаем по этой строчке

- Перед вами появится список подключенных жестких дисков. Справа от каждого будет кнопка «Включить BitLocker». Нажимаем на нее.

Тут же будет раздел BitLocker To Go. В нем отображаются все внешние диски, подключенные к компьютеру. Их тоже можно шифровать (точнее данные на них).

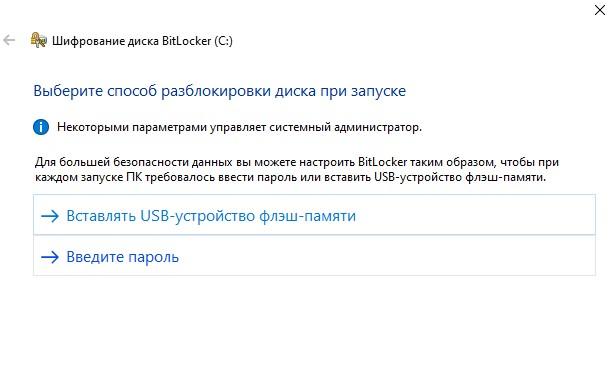

- BitLocker попросит выбрать способ разблокировки диска. Да, после шифрования он блокируется, а вам каждый раз придется снимать защиту. Даже после простого перезапуска системы. Можно выбрать разблокировку с помощью пароля или с помощью USB-флешки. Первый вариант проще.

Флешка может выступать в роли физического ключа безопасности для разблокировки диска

В моем примере рассматривается вариант только с паролем.

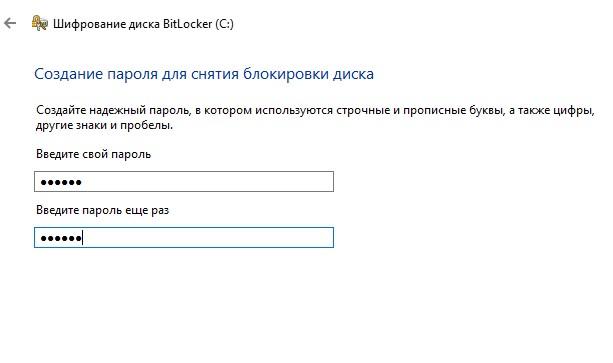

- Нужно ввести сложный пароль: как минимум восемь знаков, хотя бы одна большая буква, одна маленькая, цифры, символы и так далее. Ну и запомните его обязательно.

Пароль должен быть достаточно сложным

- После этого система предложит несколько вариантов хранения специального ключа дешифрования. Можно сохранить его отдельным файлом, напечатать на бумаге или сделать частью учетной записи Microsoft. Выбираем вариант по душе и жмем «Далее».

Сохраняем ключ восстановления удобным способом

- На следующем этапе выбираем, какие данные нужно шифровать: либо все, что есть на диске, либо только используемые. Первый вариант надежнее. Второй — быстрее. Жмем «Далее»

- Затем указываем тип шифрования: «новый» или в «режиме совместимости». Первый подходит для использования на одном компьютере. Второй — для дисков, которые будут подключаться к другим устройствам.

- Потом ставим галочку напротив пункта «Запустить проверку системы BitLocker» и нажимаем на кнопку «Продолжить».

На этом все. После следующей перезагрузки данные будут защищены, и для работы с компьютером придется ввести выбранный ранее пароль.

На самом деле, процесс шифрования длится гораздо дольше. Он будет протекать в фоновом режиме на протяжении нескольких часов или даже дней. Все зависит от количества данных и размера жесткого диска.

Обходим ошибку, связанную с отсутствием TPM

Есть способ обойти это требование и зашифровать диск даже без специального аппаратного элемента.

Вот, что мы увидим, если в компьютере нет TPM

Чтобы обойти ошибку:

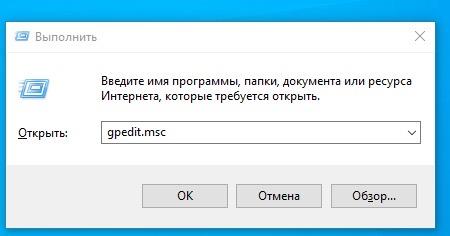

- Одновременно нажимаем клавиши Win + R.

- В появившемся окошке вводим названием утилиты gpedit.msc и нажимаем на клавишу Enter. См. также: всё о gpedit.msc в Windows 10.

Заходим в редактор групповой политики

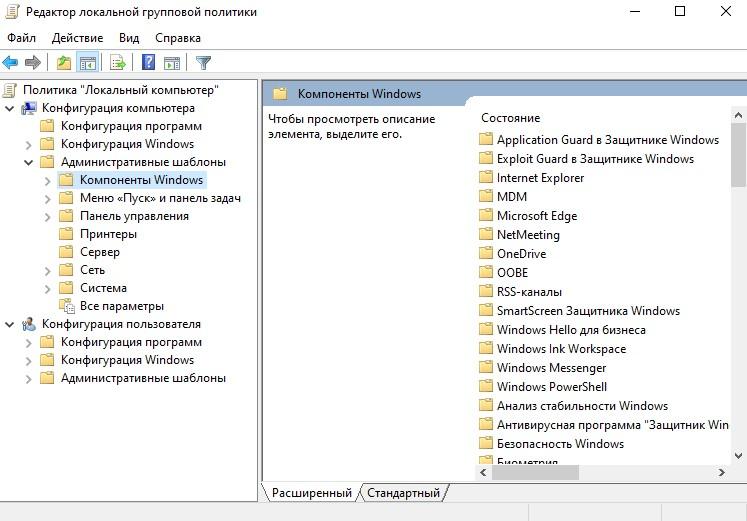

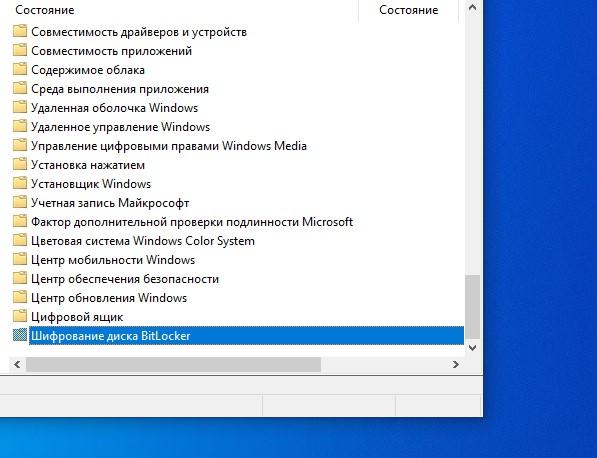

- Откроется редактор локальной групповой политики. Ищем в нем раздел «Конфигурация компьютера» и открываем.

- Затем переходим в подраздел «Административные шаблоны».

Нужное меню находится тут

- В правой части меню разыскиваем папку «Шифрование диска BitLocker» и кликаем по ней.

Тут хранятся настройки шифрования

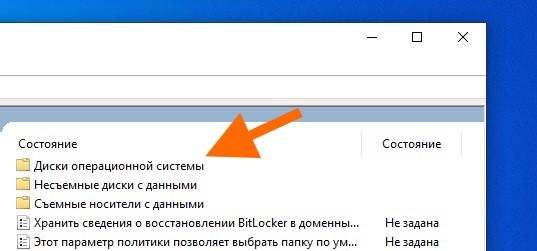

- После этого открываем директорию «Диски операционной системы».

Тут находятся опции, касающиеся дисков

- Потом ищем в правой части окна пункт «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске» и нажимаем на него дважды.

Нужный нам пункт третий по счету

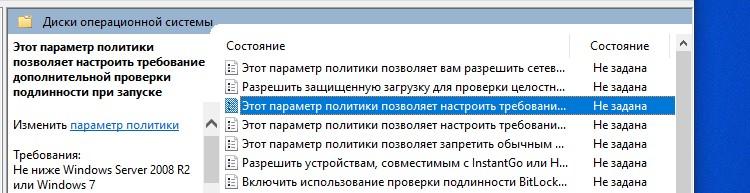

- В открывшемся окне ставим галочку напротив пунктов «Включено» и «Разрешить использовать BitLocker без совместимого…».

На этом все

Теперь можно заново настраивать шифрование (как это описано в разделе «Как включить BitLocker»).

Шифруем один диск (раздел) с помощью командной строки

Есть способ «повесить замок» на один из дисков без перезагрузки. И без использования графического интерфейса. Все можно реализовать через командную строку Windows, задействовав лишь одну простую команду.

Для этого:

- Открываем встроенный в Windows 10 поисковик, кликнув по иконке в виде лупы.

- Ищем там программу cmd.exe и запускаем ее от имени администратора.

Обратите внимание на способ включения

- В открывшейся командной строке вводим команду manage-bde -lock буква диска, который надо зашифровать: -forcedismount.

Все. Данные на диске теперь зашифрованы и надежно защищены. Без пароля к ним не подобраться.

Заметьте. Это делается уже после базовой настройки BitLocker, где вы указываете способ разблокировки и сохраняете специальный ключ для дешифровки.

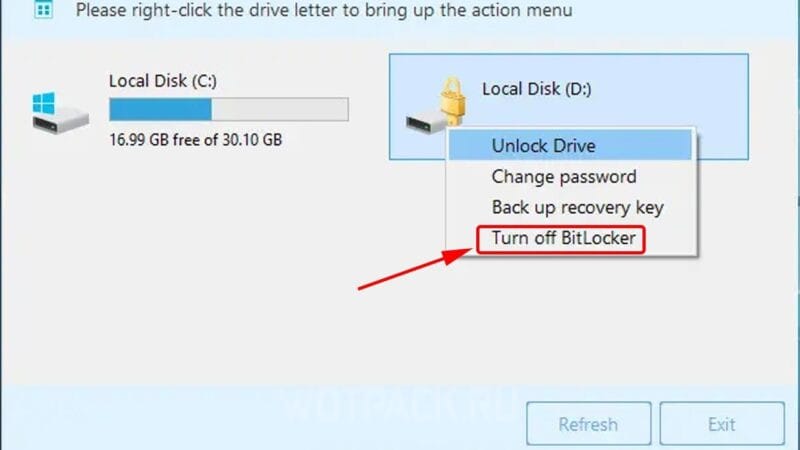

Отключаем шифрование

С отдельных дисков можно снять шифрование. Причем сделать это куда проще, чем заблокировать их.

Чтобы это сделать:

- Открываем «Проводник».

- Кликаем правой кнопкой мыши по иконке раздела, с которого нужно снять блокировку.

- В появившемся контекстном меню выбираем пункт «Управление BitLocker».

- Откроется окно проверки. Вводим в него пароль для разблокировки диска.

- Затем нажимаем на кнопку «Разблокировать».

То же самое можно сделать, используя командную строку.

Для этого:

- Открываем встроенный в Windows 10 поисковик, кликнув по иконке в виде лупы.

- Ищем там программу cmd.exe и запускаем ее от имени администратора.

Нужны права администратора

- В открывшейся командной строке вводим команду manage-bde -unlock буква диска, который надо разблокировать: -password.

- Откроется окошко для ввода пароля. Вводим его и нажимаем на кнопку «Разблокировать».

Все. После перезагрузки больше не понадобится пароль для разблокировки.

Что делать, если потерялся ключ восстановления BitLocker

Этот ключ — многострочный код, который генерируется для каждого диска отдельно при первичной настройке шифрования. С помощью него можно снять защиту с диска, даже если вы потеряли флешку для разблокировки или забыли пароль, который придумали для снятия шифрования на постоянной основе.

Утеря этого ключа чревата потерей доступа к диску навсегда. Поэтому очень важно хранить его в надежном месте.

Если вы сохранили ключ на компьютере, то его можно отыскать по запросу BitLocker+Recovery+Key+индивидуальный номер. Введите подобный запрос в поисковик Windows и отыщите файл в формате .BEK. Тут и хранится ключ.

Я рекомендую еще на этапе шифрования привязать ключ к своей учетной записи Microsoft. Так больше шансов сохранить его и не потерять. Этот вариант вполне подходит пользователям, которым не нужно прятать на компьютере коммерческую тайну или какой-то серьезный компромат.

Выключаем BitLocker

Шифрование диска отключается примерно так же, как и включается.

- Для начала выполняем первые шаги из раздела «Как включить BitLocker», чтобы зайти в меню «Шифрование диска BitLocker» (то, что в панели управления).

- Вместо кнопки «Включить BitLocker». Там появится кнопка «Отключить BitLocker. Нажимаем на нее.

- В появившемся диалоговом окне снова нажимаем «Отключить BitLocker».

Все. В течение нескольких часов диск дешифруется. Скорость выполнения этой процедуры зависит от того, насколько у вас быстрый жесткий диск.

Post Views: 2 850