В момент критического сбоя операционная система Windows прерывает работу и показывает синий экран смерти (BSOD). Содержимое оперативной памяти и вся информация о возникшей ошибке записывается в файл подкачки. При следующей загрузке Windows создается аварийный дамп c отладочной информацией на основе сохраненных данных. В системном журнале событий создается запись о критической ошибке.

Внимание! Аварийный дамп не создается, если отказала дисковая подсистема или критическая ошибка возникла на начальной стадии загрузки Windows.

Содержание:

- Типы аварийных дампов памяти Windows

- Как включить создание дампа памяти в Windows?

- Установка WinDBG в Windows

- Настройка ассоциации .dmp файлов с WinDBG

- Настройка сервера отладочных символов в WinDBG

- Анализ аварийного дампа памяти в WinDBG

Типы аварийных дампов памяти Windows

На примере актуальной операционной системы Windows 10 (Windows Server 2016) рассмотрим основные типы дампов памяти, которые может создавать система:

- Мини дамп памяти (Small memory dump) (256 КБ). Этот тип файла включает минимальный объем информации. Он содержит только сообщение об ошибке BSOD, информацию о драйверах, процессах, которые были активны в момент сбоя, а также какой процесс или поток ядра вызвал сбой.

- Дамп памяти ядра (Kernel memory dump). Как правило, небольшой по размеру — одна треть объема физической памяти. Дамп памяти ядра является более подробным, чем мини дамп. Он содержит информацию о драйверах и программах в режиме ядра, включает память, выделенную ядру Windows и аппаратному уровню абстракции (HAL), а также память, выделенную драйверам и другим программам в режиме ядра.

- Полный дамп памяти (Complete memory dump). Самый большой по объему и требует памяти, равной оперативной памяти вашей системы плюс 1MB, необходимый Windows для создания этого файла.

- Автоматический дамп памяти (Automatic memory dump). Соответствует дампу памяти ядра с точки зрения информации. Отличается только тем, сколько места он использует для создания файла дампа. Этот тип файлов не существовал в Windows 7. Он был добавлен в Windows 8.

- Активный дамп памяти (Active memory dump). Этот тип отсеивает элементы, которые не могут определить причину сбоя системы. Это было добавлено в Windows 10 и особенно полезно, если вы используете виртуальную машину, или если ваша система является хостом Hyper-V.

Как включить создание дампа памяти в Windows?

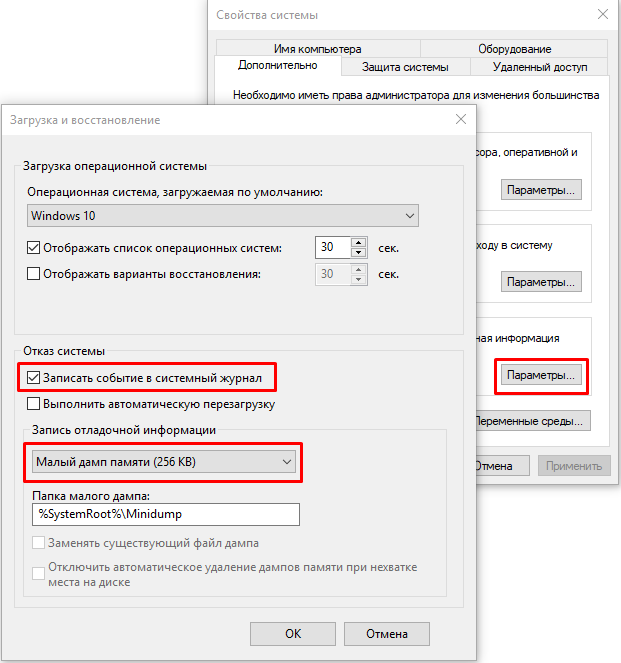

С помощью Win+Pause откройте окно с параметрами системы, выберите «Дополнительные параметры системы» (Advanced system settings). Во вкладке «Дополнительно» (Advanced), раздел «Загрузка и восстановление» (Startup and Recovery) нажмите кнопку «Параметры» (Settings). В открывшемся окне настройте действия при отказе системы. Поставьте галку в чек-боксе «Записать события в системный журнал» (Write an event to the system log), выберите тип дампа, который должен создаваться при сбое системы. Если в чек-боксе «Заменять существующий файл дампа» (Overwrite any existing file) поставить галку, то файл будет перезаписываться при каждом сбое. Лучше эту галку снять, тогда у вас будет больше информации для анализа. Отключите также автоматическую перезагрузку системы (Automatically restart).

В большинстве случаев для анализа причины BSOD вам будет достаточно малого дампа памяти.

Теперь при возникновении BSOD вы сможете проанализировать файл дампа и найти причину сбоев. Мини дамп по умолчанию сохраняется в папке %systemroot%\minidump. Для анализа файла дампа рекомендую воспользоваться программой WinDBG (Microsoft Kernel Debugger).

Установка WinDBG в Windows

Утилита WinDBG входит в «Пакет SDK для Windows 10» (Windows 10 SDK). Скачать можно здесь.

Файл называется winsdksetup.exe, размер 1,3 МБ.

WinDBG для Windows7 и более ранних систем включен в состав пакета «Microsoft Windows SDK for Windows 7 and .NET Framework 4». Скачать можно здесь.

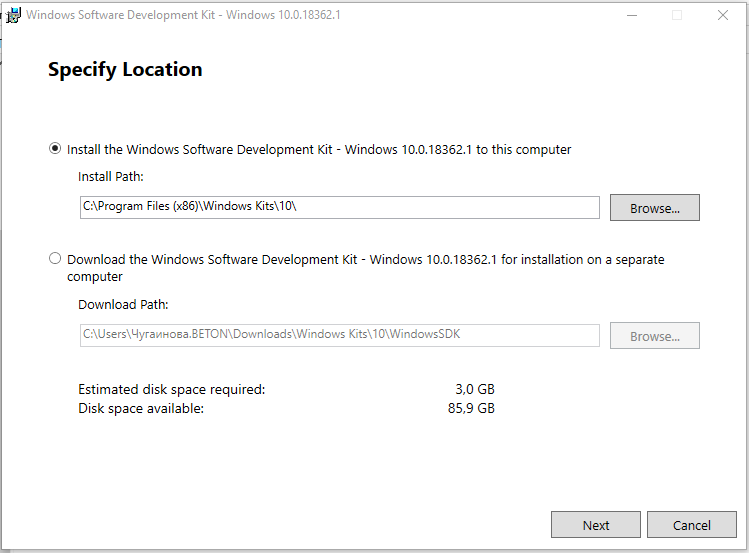

Запустите установку и выберите, что именно нужно сделать – установить пакет на этот компьютер или загрузить для установки на другие компьютеры. Установим пакет на локальный компьютер.

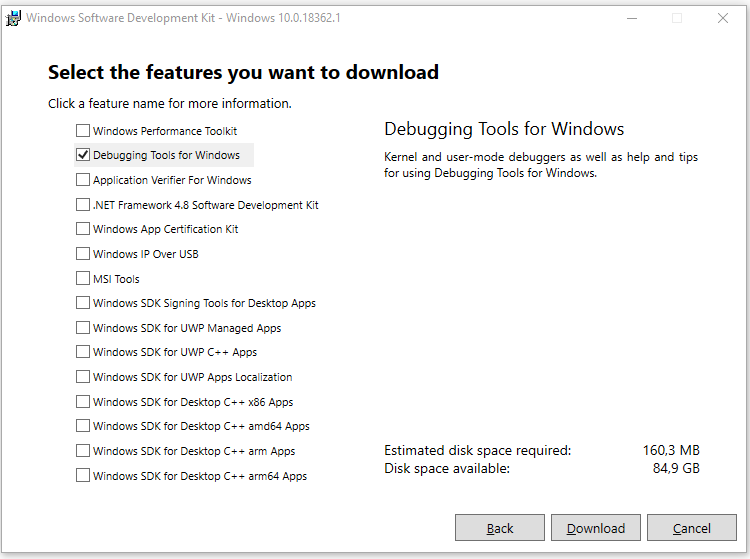

Можете установить весь пакет, но для установки только инструмента отладки выберите Debugging Tools for Windows.

После установки ярлыки WinDBG можно найти в стартовом меню.

Настройка ассоциации .dmp файлов с WinDBG

Для того, чтобы открывать файлы дампов простым кликом, сопоставьте расширение .dmp с утилитой WinDBG.

- Откройте командную строку от имени администратора и выполните команды для 64-разрядной системы:

cd C:\Program Files (x86)\Windows Kits\10\Debuggers\x64

windbg.exe –IA

для 32-разрядной системы:

C:\Program Files (x86)\Windows Kits\10\Debuggers\x86

windbg.exe –IA - В результате типы файлов: .DMP, .HDMP, .MDMP, .KDMP, .WEW – будут сопоставлены с WinDBG.

Настройка сервера отладочных символов в WinDBG

Отладочные символы (debug-символы или symbol files) – это блоки данных, генерируемые в процессе компиляции программы совместно с исполняемым файлом. В таких блоках данных содержится информация о именах переменных, вызываемых функциях, библиотеках и т.д. Эти данные не нужны при выполнении программы, но полезные при ее отладке. Компоненты Microsoft компилируются с символами, распространяемыми через Microsoft Symbol Server.

Настройте WinDBG на использование Microsoft Symbol Server:

- Откройте WinDBG;

- Перейдите в меню File –> Symbol File Path;

- Пропишите строку, содержащую URL для загрузки символов отладки с сайта Microsoft и папку для сохранения кэша:

SRV*E:\Sym_WinDBG*http://msdl.microsoft.com/download/symbols

В примере кэш загружается в папку E:\Sym_WinDBG, можете указать любую. - Не забывайте сохранить изменения в меню File –> Save WorkSpace;

WinDBG произведет поиск символов в локальной папке и, если не обнаружит в ней необходимых символов, то самостоятельно загрузит символы с указанного сайта. Если вы хотите добавить собственную папку с символами, то можно сделать это так:

SRV*E:\Sym_WinDBG*http://msdl.microsoft.com/download/symbols;c:\Symbols

Если подключение к интернету отсутствует, то загрузите предварительно пакет символов с ресурса Windows Symbol Packages.

Анализ аварийного дампа памяти в WinDBG

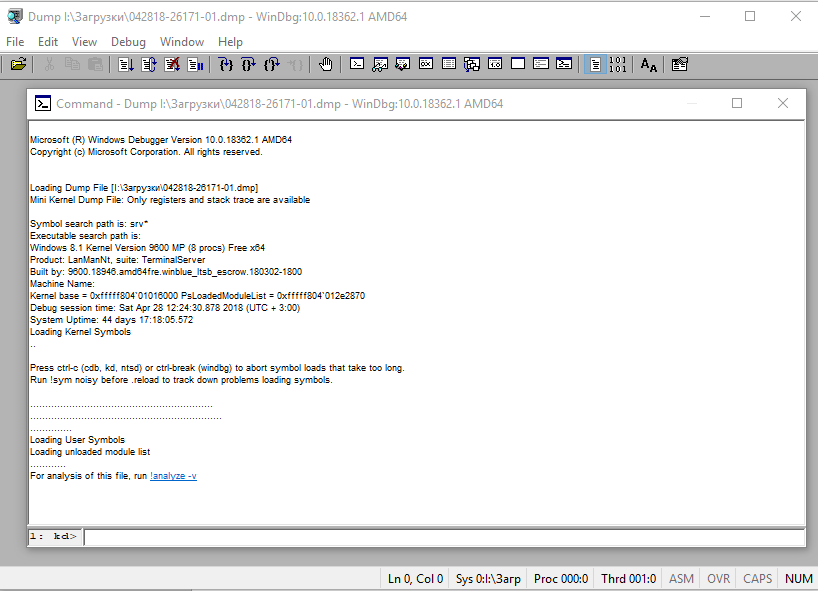

Отладчик WinDBG открывает файл дампа и загружает необходимые символы для отладки из локальной папки или из интернета. Во время этого процесса вы не можете использовать WinDBG. Внизу окна (в командной строке отладчика) появляется надпись Debugee not connected.

Команды вводятся в командную строку, расположенную внизу окна.

Самое главное, на что нужно обратить внимание – это код ошибки, который всегда указывается в шестнадцатеричном значении и имеет вид 0xXXXXXXXX (указываются в одном из вариантов — STOP: 0x0000007B, 02.07.2019 0008F, 0x8F). В нашем примере код ошибки 0х139.

Полный справочник ошибок можно посмотреть здесь.

Отладчик предлагает выполнить команду !analyze -v, достаточно навести указатель мыши на ссылку и кликнуть. Для чего нужна эта команда?

- Она выполняет предварительный анализ дампа памяти и предоставляет подробную информацию для начала анализа.

- Эта команда отобразит STOP-код и символическое имя ошибки.

- Она показывает стек вызовов команд, которые привели к аварийному завершению.

- Кроме того, здесь отображаются неисправности IP-адреса, процессов и регистров.

- Команда может предоставить готовые рекомендации по решению проблемы.

Основные моменты, на которые вы должны обратить внимание при анализе после выполнения команды !analyze –v (листинг неполный).

1: kd>

!analyze -v

*****************************************************************************

* *

* Bugcheck Analysis *

* *

*****************************************************************************

Символическое имя STOP-ошибки (BugCheck)

KERNEL_SECURITY_CHECK_FAILURE (139)

Описание ошибки (Компонент ядра повредил критическую структуру данных. Это повреждение потенциально может позволить злоумышленнику получить контроль над этой машиной):

A kernel component has corrupted a critical data structure. The corruption could potentially allow a malicious user to gain control of this machine.

Аргументы ошибки:

Arguments:

Arg1: 0000000000000003, A LIST_ENTRY has been corrupted (i.e. double remove).

Arg2: ffffd0003a20d5d0, Address of the trap frame for the exception that caused the bugcheck

Arg3: ffffd0003a20d528, Address of the exception record for the exception that caused the bugcheck

Arg4: 0000000000000000, Reserved

Debugging Details:

------------------

Счетчик показывает сколько раз система упала с аналогичной ошибкой:

CUSTOMER_CRASH_COUNT: 1

Основная категория текущего сбоя:

DEFAULT_BUCKET_ID: FAIL_FAST_CORRUPT_LIST_ENTRY

Код STOP-ошибки в сокращенном формате:

BUGCHECK_STR: 0x139

Процесс, во время исполнения которого произошел сбой (не обязательно причина ошибки, просто в момент сбоя в памяти выполнялся этот процесс):

PROCESS_NAME: sqlservr.exe

CURRENT_IRQL: 2

Расшифровка кода ошибки: В этом приложении система обнаружила переполнение буфера стека, что может позволить злоумышленнику получить контроль над этим приложением.

ERROR_CODE: (NTSTATUS) 0xc0000409 - The system detected an overrun of a stack-based buffer in this application. This overrun could potentially allow a malicious user to gain control of this application.

EXCEPTION_CODE: (NTSTATUS) 0xc0000409 - The system detected an overrun of a stack-based buffer in this application. This overrun could potentially allow a malicious user to gain control of this application.

Последний вызов в стеке:

LAST_CONTROL_TRANSFER: from fffff8040117d6a9 to fffff8040116b0a0

Стек вызовов в момент сбоя:

STACK_TEXT:

ffffd000`3a20d2a8 fffff804`0117d6a9 : 00000000`00000139 00000000`00000003 ffffd000`3a20d5d0 ffffd000`3a20d528 : nt!KeBugCheckEx

ffffd000`3a20d2b0 fffff804`0117da50 : ffffe000`f3ab9080 ffffe000`fc37e001 ffffd000`3a20d5d0 fffff804`0116e2a2 : nt!KiBugCheckDispatch+0x69

ffffd000`3a20d3f0 fffff804`0117c150 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!KiFastFailDispatch+0xd0

ffffd000`3a20d5d0 fffff804`01199482 : ffffc000`701ba270 ffffc000`00000001 000000ea`73f68040 fffff804`000006f9 : nt!KiRaiseSecurityCheckFailure+0x3d0

ffffd000`3a20d760 fffff804`014a455d : 00000000`00000001 ffffd000`3a20d941 ffffe000`fcacb000 ffffd000`3a20d951 : nt! ?? ::FNODOBFM::`string'+0x17252

ffffd000`3a20d8c0 fffff804`013a34ac : 00000000`00000004 00000000`00000000 ffffd000`3a20d9d8 ffffe001`0a34c600 : nt!IopSynchronousServiceTail+0x379

ffffd000`3a20d990 fffff804`0117d313 : ffffffff`fffffffe 00000000`00000000 00000000`00000000 000000eb`a0cf1380 : nt!NtWriteFile+0x694

ffffd000`3a20da90 00007ffb`475307da : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!KiSystemServiceCopyEnd+0x13

000000ee`f25ed2b8 00000000`00000000 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : 0x00007ffb`475307da

Участок кода, где возникла ошибка:

FOLLOWUP_IP:

nt!KiFastFailDispatch+d0

fffff804`0117da50 c644242000 mov byte ptr [rsp+20h],0

FAULT_INSTR_CODE: 202444c6

SYMBOL_STACK_INDEX: 2

SYMBOL_NAME: nt!KiFastFailDispatch+d0

FOLLOWUP_NAME: MachineOwner

Имя модуля в таблице объектов ядра. Если анализатору удалось обнаружить проблемный драйвер, имя отображается в полях MODULE_NAME и IMAGE_NAME:

MODULE_NAME: nt

IMAGE_NAME: ntkrnlmp.exe

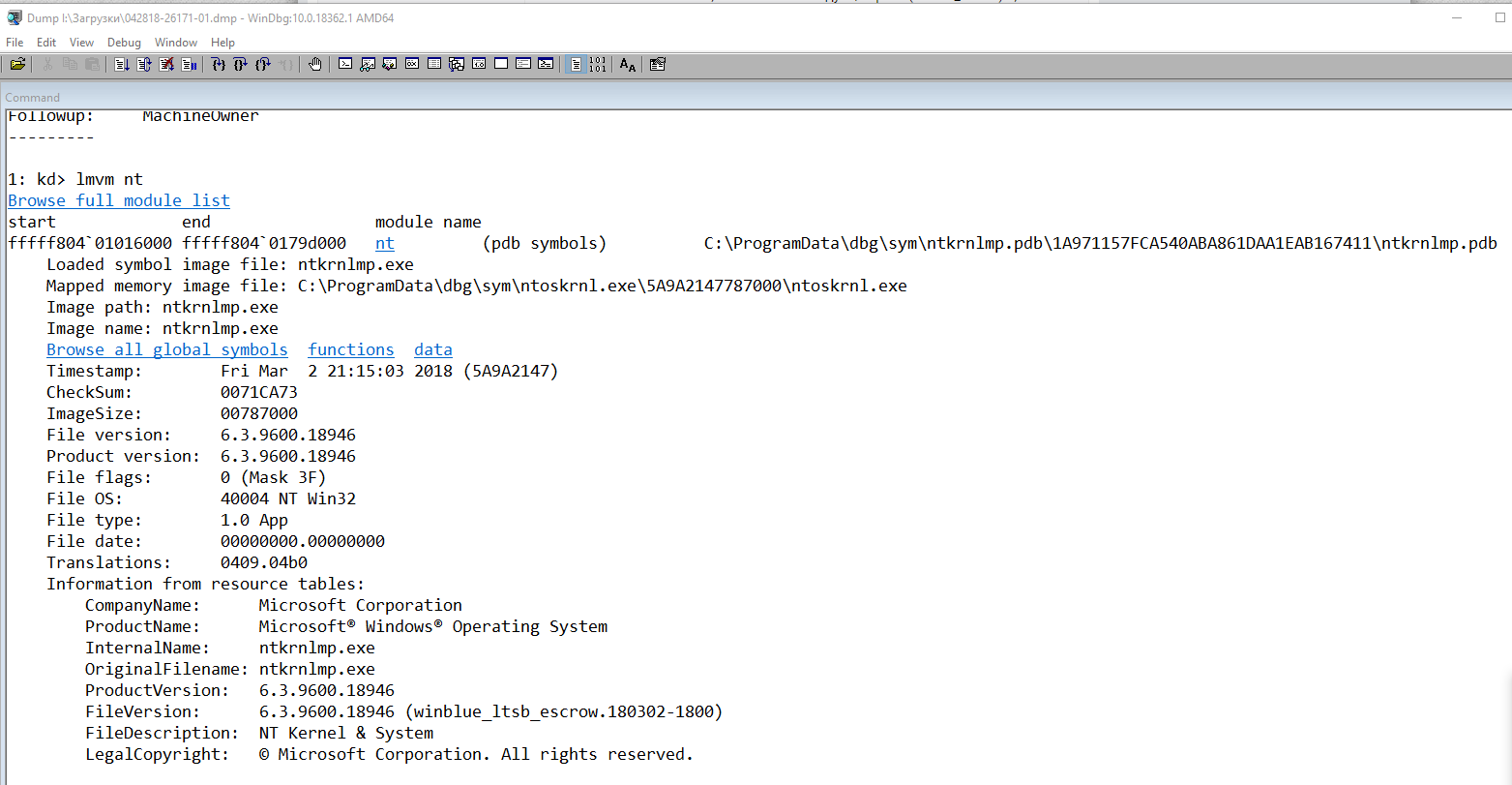

Если кликнете по ссылке модуля (nt), то увидите подробную информацию о пути и других свойствах модуля. Находите указанный файл, и изучаете его свойства.

1: kd>

lmvm nt

Browse full module list

Loaded symbol image file: ntkrnlmp.exe

Mapped memory image file: C:\ProgramData\dbg\sym\ntoskrnl.exe\5A9A2147787000\ntoskrnl.exe

Image path: ntkrnlmp.exe

Image name: ntkrnlmp.exe

InternalName: ntkrnlmp.exe

OriginalFilename: ntkrnlmp.exe

ProductVersion: 6.3.9600.18946

FileVersion: 6.3.9600.18946 (winblue_ltsb_escrow.180302-1800)

В приведенном примере анализ указал на файл ядра ntkrnlmp.exe. Когда анализ дампа памяти указывает на системный драйвер (например, win32k.sys) или файл ядра (как в нашем примере ntkrnlmp.exe), вероятнее всего данный файл не является причиной проблемы. Очень часто оказывается, что проблема кроется в драйвере устройства, настройках BIOS или в неисправности оборудования.

Если вы увидели, что BSOD возник из-за стороннего драйвера, его имя будет указано в значениях MODULE_NAME и IMAGE_NAME.

Например:

Image path: \SystemRoot\system32\drivers\cmudaxp.sys

Image name: cmudaxp.sys

Откройте свойсва файла драйвера и проверьте его версию. В большинстве случаев проблема с драйверами решается их обнвовлением.

I’ve been reading on Windows Memory Management and decided to take a deeper dive into Windows Memory Management. For this I decided to use Windbg in Kernel mode, attach it to 2019 VM . I am documenting the steps for future reference. For installing windbg preview please refer to my previous post

Before we start we must enable kernel debugging in Windows Virtual machine.

To do this open a Admin command prompt inside the VM and type following command:

1. bcdedit /debug on

2. bcdedit /dbgsettings serial debugport:1 baudrate:115200 (assuming the port is COM1)

Next we must shutdown the VM

Then, In Oracle VirtualBox Manager, Navigate to Settings →Serial Port for our test VM

Check Enable Serial Port box

For Port Mode select Host Pipe from drop down Menu

In Path/Address enter Pipes name in our case \\.\pipe\MyDBG

Once above setting are done start VM

As soon as I started the VM, I ran into below issue:

NamedPipe#0 failed to connect to named pipe \\.\pipe\MyDBG (VERR_FILE_NOT_FOUND).

Since issue occurred immediately after making above changes and after taking a closer look I realized that I have checked Connect to existing pipe/Socket.

Since no pipe was created I was getting the error. Once I unchecked Connect to existing pipe/Socket VM started

Next Step: Setting up Debugger

Open Windbg Preview and navigate to

File>Start Debugging” and select “Attach to Kernel”.

Next move to COM tab and give the name of the Virtualbox pipe and select “Pipe” and “Reconnect”

If all goes well, after selecting the ok we will see below window:

At the bottom we can see Debugge is running.

Next click on the Break button, this will pause the VM and start console

Now we have a Kd command prompt and we can start typing kernel command in the command line like r to see registry values

References :

https://docs.microsoft.com/en-us/windows-hardware/drivers/debugger/attaching-to-a-virtual-machine–kernel-mode-

Содержание

- Windbg windows server 2019 — новейший инструмент для анализа и отладки

- Что такое Windbg?

- Почему выбрать Windbg для Windows Server 2019?

- Основные возможности Windbg для Windows Server 2019

- Отладка приложений и драйверов

- Анализ дампов памяти

- Отслеживание процессов и потоков

- Автоматизация отладочных сценариев

- Установка и настройка Windbg на Windows Server 2019

- Заключение

Windbg windows server 2019 — новейший инструмент для анализа и отладки

Windows Server 2019 – платформа, предлагающая широкий спектр возможностей для предприятий, обеспечивая надежную и гибкую основу для различных приложений и инфраструктуры. Одна из наиболее полезных функций для разработчиков и системных администраторов – инструмент отладки и анализа Windbg.

Windbg – мощный отладчик, который представляет собой чрезвычайно полезный инструмент для разработчиков при поиске и исправлении ошибок, а также для анализа и оптимизации работы приложений. Благодаря своим продвинутым функциям и возможностям, Windbg является неотъемлемой частью среды разработки для решения проблем, связанных с программным обеспечением.

Версия Windbg для Windows Server 2019, в особенности, предлагает ряд новых функций и возможностей, которые помогают разработчикам значительно улучшить процесс отладки и анализа. Эта версия Windbg включает в себя современные инструменты и технологии, которые обеспечивают более удобный и эффективный опыт работы.

Использование Windbg на Windows Server 2019 позволяет разработчикам углубиться в процесс отладки, выполнить детальный анализ приложений, обнаружить и устранить ошибки, оптимизировать код и многое другое. Благодаря своей гибкости и мощным функциям, Windbg помогает разработчикам и системным администраторам повысить эффективность своей работы и создать стабильные и производительные приложения и системы на базе Windows Server 2019.

Что такое Windbg?

Этот инструмент разработан компанией Microsoft и доступен для использования разработчиками, системными администраторами и другими специалистами, которые занимаются разработкой и отладкой программного обеспечения под Windows.

Windbg обладает мощным и гибким функционалом, позволяющим анализировать дампы памяти, трассировки стека вызовов, регистры процессора и многое другое. Он предоставляет возможность исследовать причины сбоев программ и выявлять утечки памяти, а также проводить профилирование и оптимизацию кода.

Windbg также поддерживает скриптование, что позволяет автоматизировать многие задачи при отладке. Это делает его удобным инструментом для разработчиков, которые хотят быстро находить и устранять ошибки в своих программах.

Почему выбрать Windbg для Windows Server 2019?

Windbg, или Windows Debugger, является бесплатным отладчиком, который предоставляет разработчикам и администраторам серверов мощные инструменты для решения проблем и оптимизации работы Windows Server 2019. Он позволяет анализировать дампы памяти, отслеживать процессы, анализировать стек вызовов и многое другое.

С помощью Windbg администраторы могут исследовать причины сбоев и ошибок, проводить профилирование и оптимизацию производительности, а также изучать процессы и ресурсы сервера. Это особенно полезно для системных администраторов, занимающихся обслуживанием и внедрением Windows Server 2019.

Windbg также предоставляет возможность создания расширений и сценариев с использованием скриптового языка JavaScript, что позволяет автоматизировать процессы отладки и анализа. Это значительно упрощает работу и повышает эффективность администраторов серверов, снижая время устранения ошибок и сбоев.

Выбор Windbg для Windows Server 2019 — это рациональное решение, которое позволяет улучшить стабильность и производительность сервера, а также значительно упростить и ускорить процесс отладки и анализа. Этот инструмент является незаменимым помощником для администраторов серверов, которые стремятся обеспечить надежность и эффективность своей инфраструктуры на базе Windows Server 2019.

Основные возможности Windbg для Windows Server 2019

Основная функция Windbg в Windows Server 2019 — это отладка и анализ дампов памяти. Эта функция позволяет разбирать и изучать содержимое дампа памяти для выявления причин системных сбоев, ошибок ядра или утечек памяти. Благодаря мощным инструментам и возможностям Windbg, разработчики могут более эффективно находить и исправлять проблемы в своих программах, а администраторы — анализировать и оптимизировать работу сервера.

Windbg также предоставляет возможность проводить профилирование и анализ производительности приложений. С помощью специальных команд и инструментов, разработчики и администраторы могут определить узкие места в работе приложения, выявить причины низкой производительности и оптимизировать его работу. Профилирование позволяет выявить узкие места в коде, ненужные вызовы или загрузку процессора, что помогает улучшить общую производительность системы.

Кроме того, Windbg предоставляет мощные инструменты для анализа крэш-дампов и постмортемного анализа. С их помощью можно изучить ситуацию в момент сбоя и выявить причину его возникновения. Постмортемный анализ дает возможность провести ретроспективное исследование, выявить ошибки и провести корректирующие действия в процессе разработки или обслуживания приложения. Такой подход позволяет предотвратить возникновение подобных ошибок в будущем и повысить стабильность системы в целом.

Отладка приложений и драйверов

Windbg – это отладчик, разработанный компанией Microsoft, который предоставляет разработчикам расширенные возможности отладки и анализа. Он может быть использован для отладки как пользовательского приложения, так и драйвера. Windbg обеспечивает многофункциональный интерфейс, который позволяет осуществлять пошаговое выполнение кода, анализировать стек вызовов, просматривать значения переменных и многое другое.

С использованием Windbg разработчики могут легко найти и исправить ошибки в своих программах и драйверах. Отладка может производиться как локально на разработчиковом компьютере, так и удаленно на удаленной машине. Windbg также предоставляет возможность анализировать дампы памяти и журналы событий, что делает его мощным инструментом для диагностики и решения проблем, возникающих в реальных условиях эксплуатации приложений и драйверов.

Анализ дампов памяти

Анализ дампов памяти важен для разработчиков и системных администраторов, позволяя исследовать причины сбоев и ошибок, возникающих в программном обеспечении или операционной системе. Дамп памяти представляет собой снимок состояния памяти в определенный момент времени, содержащий информацию о состоянии запущенного процесса или всей системы. Анализ дампов памяти позволяет выявить ошибки, утечки памяти и другие проблемы, которые могут привести к сбоям или некорректной работе системы.

Один из самых распространенных инструментов для анализа дампов памяти — Windbg. Windbg — мощный отладчик, разработанный компанией Microsoft, который позволяет анализировать дампы памяти и искать источники проблем. Он обладает широкими возможностями и полезными командами, позволяющими разработчикам и администраторам быстро и эффективно исследовать причины ошибок.

Анализ дампов памяти в Windbg включает в себя несколько этапов. Сначала необходимо загрузить дамп памяти в отладчик, что позволяет получить доступ к содержимому памяти и другим ресурсам. Затем можно использовать различные команды отладчика для анализа состояния процесса или системы, исследования стека вызовов, распечатки переменных и структур данных, а также выполнения других действий, которые могут помочь идентифицировать и решить проблему.

Анализ дампов памяти — важный инструмент для разработчиков и администраторов, позволяющий решать различные проблемы, связанные с программным обеспечением и операционной системой. С помощью инструментов, таких как Windbg, можно быстро и эффективно исследовать причины ошибок и сбоев, что позволяет улучшить качество и надежность программного обеспечения и обеспечить более стабильную работу системы.

Отслеживание процессов и потоков

В Windows Server 2019 существует мощный инструмент для отслеживания процессов и потоков — Windbg. Через Windbg пользователь может получить детальную информацию о процессах и потоках, включая их состояние, приоритет, используемые ресурсы и многое другое. Это позволяет эффективно найти проблемы в работе приложений, оптимизировать использование ресурсов и улучшить общую производительность системы.

Windbg предоставляет широкий спектр инструментов для отслеживания процессов и потоков. Одним из них является команда «!process», которая позволяет отобразить список текущих процессов, их идентификаторы, ресурсы, используемую память и другую полезную информацию. С помощью этой команды можно легко отследить процессы, которые потребляют больше всего памяти или процессорного времени, что помогает определить причины снижения производительности системы.

Команда «!thread» является еще одним полезным инструментом отслеживания процессов и потоков в Windbg. Она позволяет отобразить список потоков в указанном процессе, их идентификаторы, состояние и другие важные данные. Анализируя эту информацию, можно определить узкие места и проблемы в работе приложения, связанные с использованием потоков.

Отслеживание процессов и потоков с помощью Windbg является неотъемлемой частью процесса разработки и администрирования Windows Server 2019. Благодаря этому инструменту пользователи смогут обнаружить и устранить проблемы, оптимизировать производительность системы и обеспечить более стабильную работу приложений.

Автоматизация отладочных сценариев

Однако, с помощью автоматизации отладочных сценариев, разработчики могут значительно упростить и ускорить процесс отладки. Автоматизация позволяет создавать и выполнять различные тестовые сценарии, которые позволяют выявлять возможные ошибки в программном коде. Это особенно полезно при разработке крупных и сложных проектов, где количество возможных ошибок может быть огромным.

Одним из наиболее популярных инструментов для автоматизации отладочных сценариев является Windbg. Windbg — это мощный отладчик от компании Microsoft, который предоставляет разработчикам множество возможностей для анализа и исправления ошибок. С помощью Windbg разработчики могут создавать сценарии отладки, которые автоматически выполняются при обнаружении определенных ошибок. Это позволяет быстро находить и исправлять проблемы без необходимости вручную просматривать и анализировать исходный код.

Установка и настройка Windbg на Windows Server 2019

Первым шагом для установки Windbg является загрузка набора инструментов Windows SDK (Software Development Kit). Вы можете найти последнюю версию SDK на сайте разработчиков Microsoft. Установите SDK, следуя инструкциям на экране.

После установки SDK запустите Windows Software Development Kit (SDK) for Windows 10. Вам нужно выбрать раздел «Отладчики» и установить Windbg. Установка займет несколько минут. После завершения установки Вы сможете найти Windbg в папке «C:\Program Files (x86)\Windows Kits\10\Debuggers\x64».

Теперь, когда Windbg установлен, давайте настроим его на Windows Server 2019. Для этого откройте Windbg и выберите «Файл» -> «Символьный файл пути». Затем добавьте символьный файл пути для операционной системы Windows Server 2019. Команда для этого может выглядеть примерно так: «srv*C:\Symbols*https://msdl.microsoft.com/download/symbols».

После добавления символьного файла пути вы можете начать использовать Windbg для отладки программ на Windows Server 2019. Вы можете открывать исполняемые файлы, создавать отладочные сеансы и анализировать выходные данные отладчика.

Заключение

В статье мы рассмотрели процесс скачивания и установки Windbg с официального сайта Microsoft. Мы описали каждый шаг подробно и дали полезные советы по установке. Необходимо отметить, что установка Windbg требует наличия административных прав, и после установки рекомендуется выполнить его настройку, чтобы обеспечить наилучшую производительность и взаимодействие с другими инструментами разработки.

Windbg предоставляет множество возможностей для отладки приложений и операционной системы. С его помощью можно анализировать дампы памяти, отслеживать выполнение программы, проверять состояние процессов и многое другое. Благодаря его гибкому интерфейсу и мощным функциям, Windbg является незаменимым инструментом для разработчиков и специалистов по отладке.

Если вы занимаетесь разработкой или отладкой на платформе Windows Server 2019, рекомендуется скачать и установить Windbg. Он поможет вам упростить процесс отладки, улучшить производительность и повысить надежность ваших приложений.

Skip to content

Navigation Menu

Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up

Appearance settings

Description

I want to install WinDbg-Preview on Windows Server 2019, which has no Store Environment. Provide EXE or MSI installer would be a good idea.

Metadata

Metadata

Development

No branches or pull requests

Issue actions

- Стартовая страница

- Cтатьи, исходники

- Заметки о WinDbg

- Скачать

- Внешние ссылки

- Обо всем

- Контакты

- Утилиты

С недавнего времени, Microsoft уже не дает скачать отладчик WinDBG отдельно.

Для получения последней версии необходимо качать весь образ

WDK.

Это не всегда удобно, поэтому я выкладываю на своем ресурсе ссылки для прямого

скачивания дистрибутивов:

- ver. 10.0.17763.1 x86

- ver. 10.0.17763.1 x64

- ver. 10.0.17763.1 ARM

- ver. 10.0.17763.1 ARM64

В связи с переездом на GitHub Pages и

его ограничения на размер репозитория

я буду хранить одну старую версию (см. ниже — 6.12.2.633, подходящую для XP) и самую актуальную (см. выше).

- ver. 6.12.2.633 x86

- ver. 6.12.2.633 amd64

ΞρεΤΙκ