В

операционной системе Windows

XP и пакете Office

XP имеется развитый набор

средств, предназначенных для защиты

организаций. В данном разделе представлен

краткий обзор многих средств и возможностей

обеспечения безопасности, имеющихся в

продуктах Windows XP,

Office XP,

Microsoft Internet

Explorer, а также в основных

корпоративных средствах администрирования

безопасности.

Объединенные

возможности указанных средств обеспечивают

настольным системам XP

защиту нового уровня, который не был

доступен в предыдущих версиях этих

продуктов. Системные администраторы

могут выполнять тонкую настройку средств

безопасности настольных систем XP,

предоставляя пользователям привилегии

и разрешения на доступ в соответствии

с корпоративной политикой и практикой

управления безопасностью предприятия.

Кроме того, настольные системы XP

предоставляют усовершенствованные

возможности управления и администрирования

безопасности, имеющиеся в средствах

установки и службе Active

Directory.

Средства обеспечения безопасности в системе Windows xp

Windows

XP предоставляет надежную

основу для обеспечения безопасности

рабочей станции и управления конечными

пользователями. Данная операционная

система осуществляет контроль и

управление вводом-выводом данных, а

также защиту информации при ее локальном

хранении. Кроме того, Windows

XP предоставляет

дополнительные возможности управления

настройкой и доступом пользователей в

пределах вычислительной среды. В систему

Windows XP входят

также несколько основных компонентов

и приложений, оказывающих содействие

работе функций обеспечения безопасности

приложений.

Дополнительные

сведения о средствах и возможностях

обеспечения безопасности в операционной

системе Windows XP

см. в справочной документации по Windows

XP, а также на странице

веб-узла MSDN, посвященной

вопросам безопасности (http://msdn.microsoft.com

/security).

В следующих подразделах кратко описаны

основные средства обеспечения

безопасности, имеющиеся в операционной

системе Windows XP.

Шифрованная файловая система

В

операционной системе Windows

XP имеются встроенные

средства шифрования файлов пользователя.

Шифрованная файловая система EFS

(Encrypting File

System) предоставляет

пользователям возможность хранить

важные файлы в зашифрованном виде.

Приложения, получающие доступ к файлам,

автоматически зашифровывают и

расшифровывают их; чтение этих файлов

разрешается только пользователям,

обладающим соответствующими учетными

данными. Работа с зашифрованными файлами

и папками ведется так же, как с обычными,

поскольку процесс шифрования является

«прозрачным» для пользователя.

Чтобы

зашифровать файлы в файловой системе

EFS, достаточно установить

флажок в диалоговом окне свойств.

Система EFS шифрует только

те данные, которые хранятся на диске.

Чтобы зашифровать данные во время их

передачи через сеть, необходимо применить

протокол IPsec (Internet

Protocol Security)

и шифрование PPTP. Еще одной

важной функцией системы EFS является

возможность восстановления зашифрованных

файлов. Системный администратор,

обладающий соответствующими правами,

может получить доступ к зашифрованным

материалам, даже если учетные данные

исходного пользователя были

скомпрометированы. Дополнительные

сведения см. в документе Encrypting

File System

(EFS) на веб-узле

http://www.microsoft.com/windows2000/en/advanced/help/default.asp?url=/windows2000/en/advanced/help/sag_SEconceptsUnEFS.htm.

Соседние файлы в предмете Защита информации

- #

- #

- #

10.12.2013203.78 Кб26Как заставить работать Windows XP быстрее.doc

- #

- #

10.12.20136.07 Mб28Масштабирование.doc

- #

- #

- #

- #

- #

Автор: Ярослав Дмитриев

Операционная система Microsoft Windows XP вышла на рынок 25-го ноября 2001-го года. Сотрудники компании возлагали на неё большие надежды и, как оказалось, не прогадали. По заявлению самих разработчиков, новоиспеченная на тот момент XP включала в себе опыт, накопленный за многие годы построения операционных систем.

Как и ожидалось, перед выходом, пользователям было дано множество обещаний (к примеру, непробиваемую защиту от несанкционированного доступа, невиданную ранее стабильность и «багоустойчивость»), но не все оказалось настолько уж гладко.

Но довольно лирических отступлений, сегодня на повестке дня — повышение безопасности операционной системы. Пошаговый формат выбран не с проста — так наиболее просто выполнять инструкции, описанные в статье.

Шаг 1. Отключение автоматического запуска CD

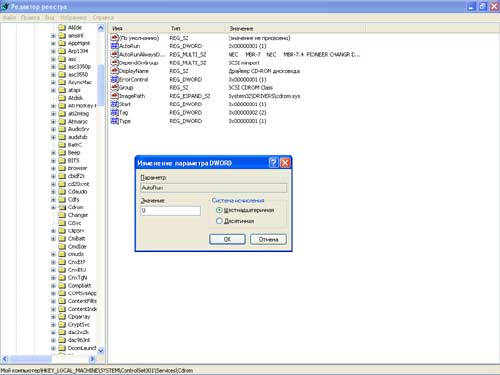

Купили вы диск, доверху набитый полезным программным обеспечением. Принесли домой, вставили в дисковод, автоматически запустился диск, а там — вирус. Чтобы этого не произошло, вам нужно пройти по следующему адресу в реестре — HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\Cdrom, и параметру AutoRun присвоить значение 0. Для редактирования реестра вам нужно запустить программу RegEdit, которая запускается так: Пуск — Выполнить — regedit.

Шаг 2. Автоматическое обновление системы

Как каждому из нас известно, достаточно часто в операционных системах Windows находятся ошибки и критические огрехи в безопасности, исправить которые следует сразу же после выхода патча. Ушедший 2004-ый год лишний раз это доказал, явив миру несколько глобальных вирусных эпидемий.

Поэтому кликаем правой кнопкой мыши по иконке Мой Компьютер, а затем направляемся по пути Свойства — Автоматическое Обновление. Перед нами возникает дилемма — либо остановить свой выбор на опции «Автоматически», либо сделать активной опцию «Уведомлять, но не загружать и не устанавливать их автоматически».

Дам несколько рекомендаций. Если вы владелец выделенного интернет-канала, и закачивать каждый день в фоновом режиме (а именно так происходит обновление системы через Windows Update) файла приличного размера не составляет большой проблемы, то однозначно ваш выбор — Автоматически.

Другим же пользователям, а в особенности модемным, советую выбрать «Уведомлять, но не загружать и не устанавливать их автоматически», где качать и устанавливать файлы вы будете, предварительно оценив их важность, дабы не захламлять итак слабый интернет-канал.

Шаг 3. Отключение ненужных сервисов

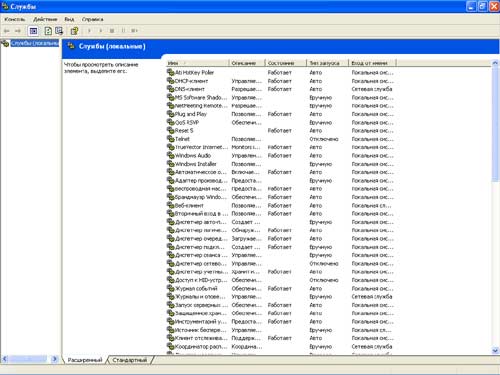

Не знаю зачем, но Билл Гейтс и сотоварищи нагородили в Windows XP такое огромное количество ненужных служб, запускающихся автоматически, что не отключить их — грех. Но так как разговор мы ведем о безопасности операционной системы, обратим наше внимание на системные сервисы, подрывающие наши старания. Для этого пройдем по пути Панель управления — Администрирование — Службы и займемся работой.

Напомню, как работать со службами. Кликнув на одну из них, перед собой вы увидите окно с четырьмя закладками: Общие, Вход в систему, Восстановление, Зависимости. По сути дела, наиболее важными являются две: первая и последняя. На первой вкладке, «Общие», вы можете прочитать название службы, ее функции, исполняемый файл, а также выставить тип запуска: авто, вручную, отключено. Так как нам предстоит деактивировать ненужные системные сервисы, мы будет выставлять тип «отключено». На последней вкладке, «Зависимости», вы можете увидеть, с какими из служб выбранный вами сервис находится в зависимости, то есть если служба отключена или неправильно работает, это может отразиться на зависимых от нее сервисах.

Внимание: прежде чем начать резкое удаление ненужных служб, я советую сохранить первоначальные настройки, чтобы избежать возможных конфликтов. Для этого нужно пройти по HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServiсes и кликнув правой кнопкой, выбрать пункт «Экспортировать». Далее сохраняем данные в *.reg-файл.

Служба удаленного управления реестром (Remote Registry Service) — позволяет удаленно управлять системным реестром. Если служба остановлена, то редактировать реестр может только локальный пользователь. Надеюсь, лишних вопросов не возникает. Режем.

Служба сообщений (Messenger) — данная служба позволяет получать и отправлять сообщения. Часто используется для розыгрышей и спама. Оно вам нужно? Режем.

Служба терминалов (Terminal Service) — одной из функций службы является предоставление услуг Remote Desktop. Несомненно, данный сервис не является безопасным, поэтому нуждается в отключении, что и делаем.

NetMeeting Remote Desktop Sharing — служба позволяет определенным пользователям получать доступ к рабочему столу Windows. Давно вы пользовались Windows NetMeeting? И пользовались ли вообще? Режем.

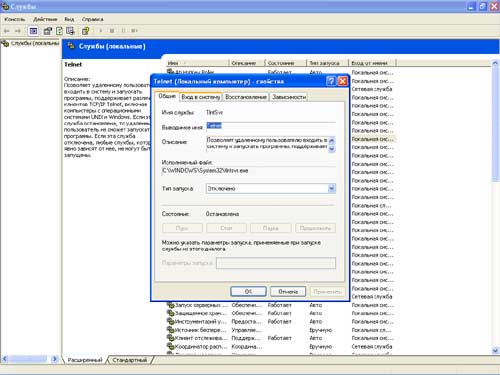

Telnet — позволяет удаленным пользователям работать с машиной по протоколу Telnet. Если вы не пользуетесь данными услугами, отключение произойдет незаметно. Режем.

Шаг 4. Установка фаервола

Согласно статистике, большинство злоумышленников, существующих в сети, ломают не определенные системы, а путем сканирования выявляют слабые точки и делают свои «грязные» дела. Чтобы не стать их жертвой, вам обязательно нужно установить брандмауэр. В комплекте с XP идет встроенный фаервол, но он не отвечает тем требованиям, которые предъявляются хорошим программным продуктам.

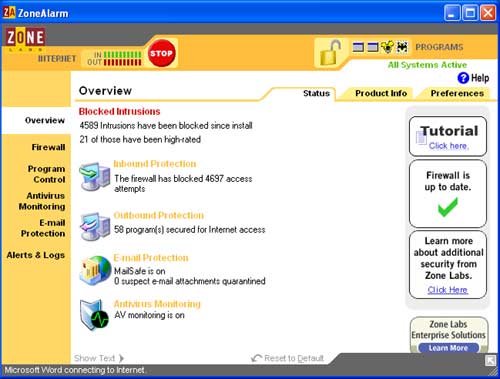

К сожалению, тема и формат статьи не позволяет нам провести сравнительное тестирование n-го количества программ (что мы обязательно сделаем в будущем), но, основываясь на своем опыте, я могу посоветовать вам остановить свой выбор либо на Outpost Firewall Free от Agnitum Limited, либо на Zone Labs’ ZoneAlarm. По своей функциональности — это схожие продукты, поэтому выбор за вами.

Шаг 5. Пароли и все о них

По мнению большинства IT-экспертов, именно халатность пользователей при составлении паролей во многом предопределяет ход событий при взломе. Пароли на пользовательские аккаунты хранятся в файле .sam в директории systemrootsystem32config. Но доступ к файлу во время работы компьютера не имеет даже пользователь с правами администратора.

Локально получить доступ не составляет никакого труда. Мне видится два варианта. Первый — загрузить на дискету альтернативную ось (Trinux, PicoBSD), способную читать из раздела NTFS, и прочитать файл. Второй — достаточно распространенная связка Win9x + WinXP, где первая система ставится для игр, а вторая для работы. И, естественно, чтобы избежать лишних манипуляций, пользователи охотно ставит WinXP на файловую систему FAT32 для получения доступа к рабочим файлам. Что из этого выйдет — огромная дыра в безопасности.

Пароли в Windows XP шифруется сразу по двум алгоритмам. Первый — LM-Hash, существующий для аутентификации в сетях LanMan, второй — NT-Hash. Алгоритм LM-Hash работает довольно глупо, чем и пользуются программы расшифровки паролей, хранящихся в файле .sam. LM-Hash разделяет полученный пароль на части по 7 символов (например, если пароль из 10 символов, то пароль будет разделен на две части — 7 символов и 3), переводит все символы в верхний регистр, шифрует каждую часть отдельно, и два полученных хэша объединяет в LM-Hash.

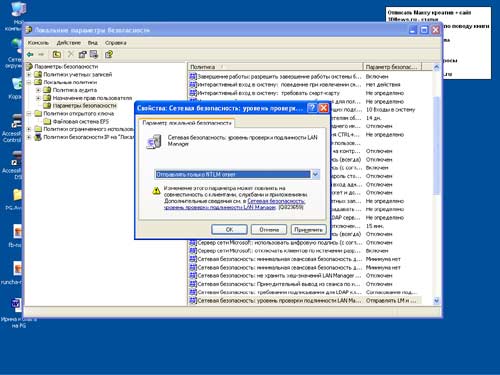

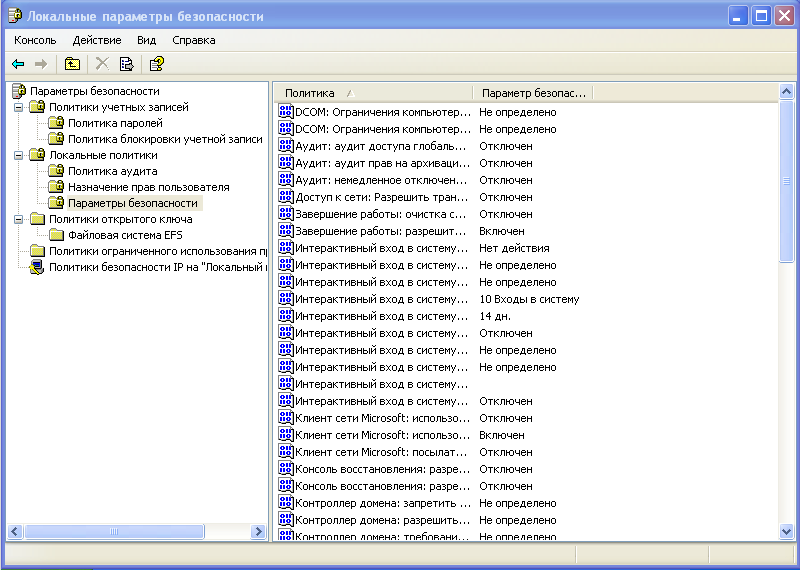

Стоит ли говорить о том, что пароль из десяти символом расшифровать сложнее, чем два, состоящих из 7 и 3 символов? Этой огрехой и пользуются программы для взлома. Быстро расшифровав вторую часть, можно составить общее впечатление о пароле, что, согласитесь, плохо. Учитывая вышесказанное, пароль из 7 символом будет надежнее 8,9 или 10. Но бороться с этой проблемой можно. Для этого пройдем по пути Панель Управления — Администрирование — Локальные параметры Безопасности, далее Локальные политики — Параметры безопасности, и ищем в появившемся списке опцию «Сетевая безопасность: уровень проверки подлинности LAN Manager».

В выпадающем списке выбираем «Отправлять только NTLM ответ» и нажимаем на ok. Одной проблемой стало меньше.

Шаг 6. Теория составления паролей

Для начала ответьте на вопрос: вы когда-нибудь задумывались о том, насколько легко можно угадать ваш пароль? Если да, то хорошо. А если нет, то плохо. Своей халатностью вы только упростите работу взломщика, поставивший цель уложить на лопатки вашу систему. В сети Интернет существует огромное количество программ, подбирающих пароль методом bruteforce (или же «в лоб»). Подбор может вестись как по словарю, так и по определенным правилам, установленным взломщиком. Во-первых, никогда не используйте в качестве паролей ФИО, дату рождения, кличку любимой собаки и т.д.

Этой информацией очень легко завладеть, следуя обычной логике. Если человек без ума от собак, то почему бы ему не назначить паролем для доступа к e-mail имя своего любимого пса? Злоумышленник же, узнав это, легко представится в ICQ таким же собаководом, и начнет тщательный опрос. А вы, того не подозревая, в чистую выложите всю информацию о себе и своем питомце.

Пароль нужно придумать. И для этого есть свой алгоритм, которым я спешу поделиться с вами. Возьмите бумажку и напишите любое слово. Затем добавьте две цифры между букв. Приобщите к делу знак пунктуации, вставив его в самое неожиданное место. Из легко угадываемого пароля password мы получили pass2w!ord. Крепкий орешек, согласны? То-то.

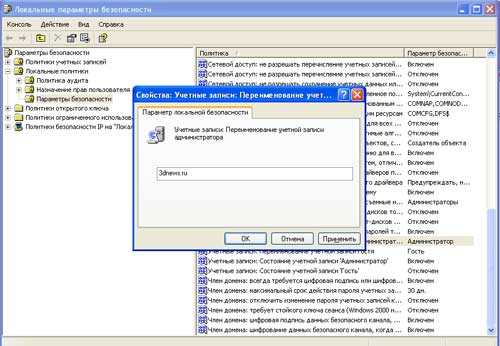

Шаг 7. Аккаунт «Администратор»

По настоянию компании Microsoft, сменим логин администратора на что-нибудь более звучное и одновременно менее бросающее в глаза. Поэтому пройдем по Панель Управления — Администрирование — Локальная политика безопасности. В выпавшем списке выберем опцию «Локальная политика», далее Параметры безопасности, и после ищем в открывшемся списке «Учетные записи: Переименование учетной записи администратора». Придумываем логин, и соответственно, вписываем в открывшемся окне. И еще — никогда не используйте аккаунт Администратора при каждодневных делах. Для этого создайте другой пользовательский аккаунт, и именно с него путешествуйте в сети, работайте и развлекайтесь.

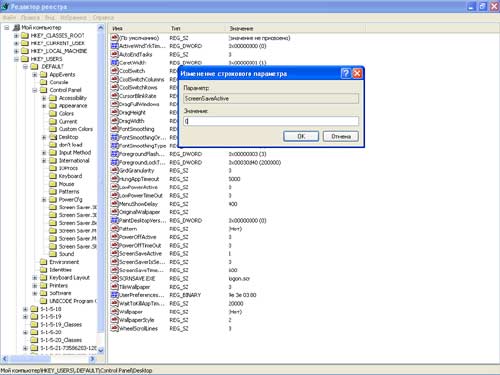

Шаг 8. Опасная заставка

Безобидный на первый взгляд файл заставки несет в себе большую опасность, так как внутри файла может быть все что угодно. Для исправления бага нужно пройти по следующему ключу в реестре — HKEY_USERS.DEFAULTControl PanelDesktop и найдя параметр ScreenSaveActive, присвоить значение 0.

Шаг 9. Реестр, друг наш!

Реестр очень полезная вещь. Полазив, можно настроить систему так, что работа будет только в удовольствие. Чтобы не занимать много места, разбивая по шагам, я решил представить вашему вниманию подборку ключей в системном реестре, пройти мимо которых невозможно.

Очистка файла PageFile — HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Session Manager Memory Management — присвоив значение 1 параметру ClearPageFileAtShutdown, тем самым вы активируете возможность удалять при завершении работы все данные, которые могли сохраниться в системном файле.

Автоматические удаление трэшевых файлов после работы в сети Интернет — HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion Internet Settings Cache — присвоив 0 значению Persistent, вы больше не будете вынуждены собственноручно стирать остатки путешествий по сети Интернет. Internet Explorer будет делать это за вас. Удобно.

Установка минимального количества символов в паролях — HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion Policies Network — чтобы отбить у вас охоту каждый раз вписывать пароль меньше 6-ти символов, присвойте значение hex:6 параметру MinPwdLen. Отныне все пароли в вашей системе будут больше 6 символов.

Требовать пароли только из букв и цифр — HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Policies Network — предыдущий ключ отбил охоту придумывать пароль меньше 6-ти символов. Данная опция заставит вас комбинировать при составлении пароля как буквы, так и цифры. Активировать опцию можно присвоив значение 1 параметру AlphanumPwds.

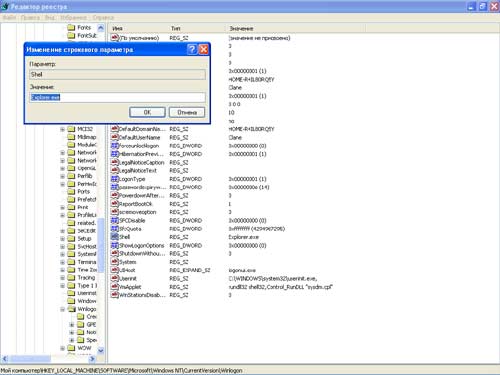

Шаг 10. Проводник

И последнее, что мы сегодня исправим, будет касаться программы Проводник. Мало кто знает, что в реестре можно указать путь, где физически располагается Проводник, чтобы избежать несанкционированной замены. Для этого пройдем по _LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon и укажем полный путь до Проводника.

На этом наш сегодняшний экскурс в мир безопасности закончен. Но мы не остановимся на достигнутом, а постоянно будет подпитывать вас новой информацией. Оставайтесь на нашей волне!

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

Никогда ещё средства массовой информации не уделяли столько внимания вопросам безопасности современных операционных систем, как сейчас. Более того, в свете последних событий, а именно лавинообразного роста обнаруженных уязвимостей в наиболее распространённом программном обеспечении и операционных системах, разработчики стали серьёзно задумываться о том, что в борьбе за безопасность пользователь, как ни странно, не всегда является их союзником. Судите сами, была ли б возможна глобальная эпидемия вирусов типа MSBlast [1], если бы сами пользователи с должной ответственностью относились к защите своих компьютеров? А ведь мало того, что «заплатка», устраняющая брешь DCOM в Windows XP, появилась гораздо раньше, чем по всей Сети расползлись использующие её вирусы, так ведь и самые банальные файерволлы и антивирусы могли бы надёжно защитить от проникновения в систему подобных интернет-червей. То есть существовало как минимум три разных способа защиты от MSBlast! Так, может быть, есть смысл вообще отстранить безалаберного пользователя от управления безопасностью системы?

На прошедшей недавно в Лос-Анджелесе конференции Microsoft для профессиональных разработчиков (PDC) Билл Гейтс ещё раз подчеркнул, что именно безопасность станет для его компании приоритетной задачей на ближайшие годы. И сообщил, что во втором пакете обновлений SP2 для Windows XP предполагается внедрить функцию автоматического включения брандмауэра при запуске таких интернет-приложений, как браузер или почтовый клиент. Если так пойдёт и дальше, то очень скоро в систему будут интегрированы неотключаемые антивирусы и отказаться от автоматической закачки многомегабайтных патчей станет невозможно… А что ещё прикажете делать, если для пользователя безопасность — дело десятое?

Каких-то универсальных рекомендаций по настройке безопасности не существует. Эта проблема слишком сильно связана с задачами, выполняемыми на том или ином конкретном компьютере. На мой взгляд, при настройке домашних и офисных систем можно выделить пять основных конфигураций, настройки безопасности которых коренным образом различаются (в порядке ужесточения требований):

- одиночный пользователь;

- многопользовательская конфигурация;

- наличие подключения к Интернету;

- наличие подключения к локальной сети;

- наличие строго конфиденциальной информации.

При этом, если ваша конфигурация подпадает сразу под две категории — например, вы одиночный пользователь, имеющий подключение к Интернету — то все настройки следует производить согласно наиболее жёсткому сценарию, равному сумме настроек обеих категорий.

Одиночный пользователь

Даже в наше время повсеместного распространения интернет-технологий и передачи данных посредством мобильных телефонов (GPRS) пользователь ПК, не подключённый к Мировой Паутине — далеко не редкость. Кто-то ещё просто не осознал необходимость и неизбежность вовлечения в глобальный информационный поток, а до кого-то в нашей умом непонятной стране ещё даже не дошло счастье обычной проводной телефонизации. При таком раскладе задача обеспечения безопасности, как ни странно, сводится только к обеспечению защиты операционной системы от этого самого одиночного пользователя. Если нет Интернета или локальной сети, то никакой хакер в вашу систему не проникнет. Если нет других пользователей, то никто не подсмотрит ваши приватные файлы. Если нет документов «двойной» бухгалтерской отчётности, то «маски-шоу» вам не грозит. От чего же в таком случае надо защищаться? Только от собственных необдуманных и неосторожных действий. Уничтожить плоды своего многомесячного труда проще простого — достаточно вставить в дисковод чужую дискету с заражённым макро-вирусом документом или запустить купленный в ближайшем ларьке пиратский компакт-диск с каким-нибудь очередным «Чихом», перезаписывающим BIOS мусорными байтами.

Таким образом, главная задача одиночного пользователя — не допустить проникновения в систему вирусов. Решение её, казалось бы, элементарное — установил антивирус и спи спокойно… Но мы ведь условились, что Интернета у нас пока нет, а как без него обновлять антивирусные базы? Окажись хитрый вирус хотя бы на один день более «свежим», чем имеющиеся базы «Касперского» [2] или DrWeb [3], и пиши пропало… Конечно, если есть хороший приятель, у которого можно хотя бы раз в неделю разжиться обновлениями антивируса, то проблема практически снимается, например, для антивируса Касперского достаточно скопировать папку C:\Program Files\, а для DrWeb можно просто взять всю директорию C:\Program Files\ (разумеется, свои лицензионные файлы необходимо оставить). Если же ситуация такова, что до Сети добраться невозможно ни в каком виде, и даже интернет-кафе на горизонте не наблюдается, то выход один. Вернее — два, которые в обязательном порядке должны дополнять друг друга. А именно — включение эвристического анализа в настройках антивируса (очень требовательная к ресурсам штука…) и полный бекап (резервное копирование) системы. В этом случае появляется шанс, что антивирус благодаря своим интеллектуальным возможностям вовремя выявит отсутствующую в его базе инфекцию, а если такое и не произойдёт, то останется хотя бы возможность восстановить важные документы, а то и всю ОС из своевременно сделанной резервной копии. К тому же, при этом вы оказываетесь защищены и от других видов разрушения ОС, связанных, например, с установкой некачественных программ. Только учтите, что делать резервные копии на том же самом жёстком диске бессмысленно — в случае заражения они с такой же лёгкостью окажутся «убиты», как и основная система. Всё самое важное копируйте на CD-RW (или DVD), например, раз в неделю, а также после серьёзных изменений в важных документах, перед тем, как установить в ПК чужой носитель, новый компакт-диск, перед инсталляцией программного обеспечения. И всегда помните, что уничтожить ваши данные способен не только вирус, но и сбой электропитания, жёсткого диска или даже некачественный модуль оперативной памяти. Если на вашем ПК есть хоть что-то, что жаль потерять, будь то докторская диссертация или «сейвы» GTA Vice City, то это обязательно надо сохранять на сменных носителях. Программ для резервного копирования множество, например, создание полной копии жёсткого диска возможно с помощью таких утилит, как:

- Norton Ghost [4],

- Paragon Drive Backup [5],

- PowerQuest Drive Image Pro [6].

Вторая задача, которая обычно встаёт перед одиночным пользователем, не менее странная. А именно — защита самого пользователя от излишней опеки со стороны операционной системы. Дело в том, что изначальные настройки Windows XP нацелены на какой-то усредненный вариант конфигурации ОС. А потому в них изначально задействованы механизмы безопасности, подчас совершенно излишние при отсутствии многопользовательского режима или интернет-соединения. Всё это только доставляет пользователю немало лишних неудобств, а потому снижает эффективность его работы за компьютером. Например, нужна ли вам аутентификация пользователя, если кроме вас к ПК больше никто не подходит? Чтобы избавиться от процедуры ввода пароля при загрузке Windows, можно, например, сделать автоматический ввод пароля с помощью утилиты Tweak UI [7] — вкладка «Logon». Вручную же для этого следует в разделе реестра HKEY_ задать параметры строкового типа (REG_SZ):

"AutoAdmin Logon"="1" "DefaultUser Name"= Имя "DefaultPassword"= Пароль

Можно также вообще отключить использование пароля. В Windows XP для этого следует в меню «Панель Управления» → «Учетные записи пользователей» → «Изменение учетной записи» → [имя пользователя] выбрать пункт «Удаление пароля» («Control Panel» → «User Accounts» → «Change an Account» → «Remove my password»). А чтобы избавиться ещё и от необходимости нажимать клавиши Ctrl+Alt+Del при загрузке ПК, откройте диалог «Панель управления» → «Администрирование» → «Локальная политика безопасности» → «Параметры безопасности» («Control Panel» → «Administrative Tools» → «Local Security Policy» → «Local Policies» → «Security Options») и установите параметр «Interactive logon: Do not require CTRL+ALT+DEL» в положение «Enabled».

От использования файловой системы NTFS также вполне можно отказаться, поскольку её основное предназначение — разграничение пользовательских полномочий — останется невостребованным. Зато при наличии более лёгкой FAT32 становится гораздо удобнее прямо из-под MS-DOS делать резервные копии реестра и восстанавливать «упавшую» систему.

Многопользовательская конфигурация

Операционные системы семейства Windows NT — это, в первую очередь, многопользовательские системы, задача которых — грамотное разделение прав доступа. В таких системах необходимо полностью исключить ситуацию, когда один пользователь имеет шанс каким-то образом навредить другому: прочитать чужой документ или изменить настройки чужой конфигурации. Поэтому в таких системах применение нескольких учётных записей с разными полномочиями и файловой системы NTFS обсуждению не подлежит. Для каждого пользователя необходимо завести специальную «рабочую» учётную запись с минимальными привилегиями, например, входящую в группу «Пользователи» — именно под этими записями все и будут осуществлять повседневную работу. В качестве же Администратора (им назначается наиболее ответственный и знающий товарищ) можно регистрироваться в системе только по особым случаям — при установке нового ПО, например.

Также необходимо, используя возможности NTFS, жёстко разграничить документы, к которым имеют доступ пользователи. Тут есть два варианта — можно каждому пользователю выделить отдельную папку (подойдёт даже стандартная «Мои документы»), полностью закрыв к ней доступ для других пользователей. А можно сделать на диске несколько разделов, по числу пользователей, и также назначить соответствующие права. При этом получится даже некоторая разновидность квотирования дискового пространства — каждый будет ограничен объёмом выделенного лично ему раздела, с которым сможет делать что угодно, не рискуя нанести ущерб другим пользователям. А чтобы чужие разделы не мозолили глаза, их можно ещё и скрыть с помощью известной утилиты Tweak UI. Установите также права доступа к папкам таким образом, чтобы обычные пользователи не могли изменять содержимое директорий WinNT и Program Files (исключением могут быть отдельные файлы с настройками пользовательских программ) — к системным файлам полный доступ должен иметь только Администратор.

В Windows XP Home, к сожалению, отсутствует возможность удобного назначения прав доступа к папкам и файлам — там для этого придётся прибегать к консольным программам типа cacls.exe. Даже в Windows XP Pro для нормальной работы с правами доступа придётся совершить дополнительные телодвижения — вернуть к «нормальному» виду закладку «Доступ» («Sharing») в свойствах папок и вкладку «Безопасность» («Security») на томах NTFS. Для этого надо в свойствах папок («Folder Options») на странице «Вид» («View») снять флажок «Использовать простой общий доступ к файлам (рекомендуется)» («Use simple file sharing (Recommended)»).

Кроме того, создано немало утилит для ещё большего ужесточения политики разграничения полномочий, например, программа DeviceLock [8] позволяет закрывать отдельным индивидуумам даже доступ к определённым устройствам, вплоть до Wi-Fi и Bluetooth.

Вообще же, если в системе зарегистрирован пользователь, откровенно не разбирающийся в Windows или, наоборот, желающий самолично поковыряться в её внутренностях, невзирая на последствия для её жизнедеятельности, то необходимо уделить должное внимание и запрету изменения настроек Windows. И тут как нельзя лучше подходят всевозможные программы-твикеры, которые умеют «прятать» от неблагонадёжного пользователя почти все апплеты Панели управления, а также вкладки и команды различных меню, например — WinBoost [9] или бесплатный X-Tech Setup [10]. Имеются и программы, созданные специально для этого, например, XP Protector [11], Security Administrator [12]. И, разумеется, не стоит забывать о стандартных, чуть менее удобных, чем специализированные «твикеры», оснастках — Редакторе групповых политик (Group Policy Editor) (gpedit.msc) и Редакторе политик безопасности (secpol.msc): при настройке системы надо пройти буквально по каждому пункту этих программ.

При наличии нескольких пользовательских профилей нелишним будет организовать и автоматическую зачистку временных файлов, поскольку Windows и программы для неё оставляют на диске слишком много следов, которые могут содержать приватную информацию. Для этого неплохо подходит программа Evidence Eliminator [13]. Впрочем, частично чистить следы на диске и в реестре умеет и почти стандартная утилита Tweak UI, но её возможности гораздо скромнее.

Интернет

При подключении к Интернету кардинально меняется вся политика безопасности, так как основная угроза теперь исходит из Сети. Даже если информация на вашем ПК не представляет серьёзного интереса для кого-то постороннего, всё равно угроза потери важных для вас файлов или вывода Windows из строя будет иметь место. Если и не найдётся хакера, позарившегося на ваши файлы, то уж безмозглых интернет-червей, эксплуатирующих многочисленные уязвимости ОС — пруд пруди. Поэтому главными условиями защиты любого веб-серфера являются своевременная установка сервис-паков и «горячих» обновлений Windows и прикладных программ, а также качественный и хорошо настроенный файерволл.

В качестве файерволла можно попробовать такие продукты:

- Sygate Personal Firewall [14],

- BlackICE PC Protection [15],

- Zone Alarm [16],

- McAfee Personal Firewall [17],

- Outpost [18],

- Norton Internet Security [4],

- Kaspersky Anti-Hacker [2].

Причём файерволл надо включить ещё до первого выхода в Сеть, так как в противном случае (если не установлен соответствующий патч) высок риск оказаться поражённым тем самым MSBlast, перезагружающим компьютер спустя пару минут после подключения к Интернету. Подобные вирусы просто не дадут вам скачать файерволл и заплатки к ОС! Кстати говоря, патч от уязвимости DCOM не всегда устанавливается удачно, а потому рекомендуется проверить свою систему специальной утилитой DCOMbobulator [19] — она точно покажет, уязвим ли ваш ПК, и поможет закрыть эту брешь в защите.

К счастью, в Windows XP уже встроен простейший файерволл, и на начальном этапе его будет достаточно — главное не забыть его активировать. В общем же случае брандмауэр должен блокировать весь входящий трафик через порты 69, 4444, 135, 137, 138 и 139 — именно благодаря им злоумышленникам и интернет-червям удаётся получить доступ к вашим файлам. Крайне желательно, чтобы файерволл ещё умел блокировать и потенциально опасное активное содержимое веб-страниц: JAVA-апплеты и элементы ActiveX. Качество же настройки персонального файерволла можно проверить с помощью специальных сайтов:

- grc.com/

default.htm [20] - security2

.norton.com/ us/ intro.asp ?venid=sym &langid=us [21] - www.dslreports.com/scan [22]

- scan.sygatetech.com [23]

Эти сайты просканируют ваши порты в поисках возможных брешей в системе безопасности. Но процесс этот довольно длительный, особенно при не очень хорошей связи.

Ещё больше в борьбе с хакерами поможет использование прокси-сервера (хотя бы даже прокси интернет-провайдера) или программ-анонимайзеров типа AntiFirewall [24], которая надёжно скроет ваш истинный IP-адрес, даже если вы будете активно использовать такие подверженные атакам приложения, как ICQ и IRC. Вообще тема защиты тайны частной жизни — privacy — заслуживает особого внимания, а потому рекомендую специальную статью: «Конспирация…» [25]. Из неё вы узнаете, почему и как нужно скрывать свой IP-адрес, и чем вообще может грозить рядовому пользователю подключение к Интернету.

Не менее важно для защиты от вторжения из Сети отключить неиспользуемые службы, особенно Сервер (Server), Телнет (Telnet), Службу терминалов (Terminal Services), Службу удалённого управления реестром (Remote Registry Service), Узел универсальных PnP-устройств (Universal Plug and Play Device Host), Службу обнаружения SSDP (SSDP Discovery Service), Службу сообщений (Messenger Service), Модуль поддержки NetBIOS через TCP/IP (TCP/IP NetBIOS Helper) — тем самым вы исключите возможность подключения к вашему ПК с их помощью.

Кроме того, в свойствах модемного соединения необходимо удалить все лишние протоколы, оставив только TCP/IP. В свойствах же самого TCP/IP («Properties» → «General» → «Advanced» → «WINS») установите переключатель «NetBIOS setting» в положение «Disable NetBIOS over TSP/IP».

Можно несколько усилить защиту и Internet Explorer, если в его настройках «Свойства обозревателя» → «Безопасность» («Internet Options» → «Security») сначала установить параметры для всех зон в положение по умолчанию («Default»), а затем для зоны Internet немного ужесточить правила — нажать кнопку «Custom Level» и, например, по всем параметрам, касающимся активного содержимого веб-страниц, установить переключатели в положение «Prompt». Это особенно важно, если используется встроенный файерволл Windows XP, или ваш файерволл не способен блокировать активное содержимое веб-страниц.

Почему надо блокировать активное содержимое веб-страниц

В Internet Explorer существует, и до последнего момента не была прикрыта уязвимость, определяемая антивирусами как Exploit.

<html>

<span datasrc=

<security>

<exploit>

<![CDATA[

<object id="oFile" classid=

]]>

</exploit>

</security>

</xml>

</html>

Если спустя несколько секунд после его открытия в Internet Explorer сам собой запустится Блокнот, то ваш ПК уязвим. Антивирусы выявляют такой код и, возможно, не дадут ему запуститься. Если же вы хотите повысить уровень защиты самого IE от подобных атак, то в реестре установите такой параметр:

HKEY_

"1004"=

После этого при попытке запуска потенциально опасного скрипта будет выдаваться запрос к пользователю.

Локальная сеть

При работе в составе локальной сети, особенно если к вашему ПК имеют физический доступ другие лица, возникают две дополнительные, но противоречащие друг другу задачи: предотвратить несанкционированный доступ к своим приватным документам и обеспечить удалённым пользователям возможность работы с файлами, которые вы хотите выложить на всеобщее обозрение. Для решения этой проблемы обычно используют возможности NTFS по разграничению прав пользователей. То есть на своём ПК необходимо завести несколько учётных записей удалённых пользователей и разрешить им доступ из сети к разделённым (Shared) ресурсам. Разумеется, эти самые ресурсы общего пользования необходимо задать очень чётко, чтобы случайно не открыть на обозрение всей сети диск C: или папку «Мои документы». Для этого в свойствах предназначенной для «зашаривания» папки надо выбрать вкладку «Доступ» («Sharing»), отметить опцию «Открыть общий доступ к этой папке» («Share this folder») и затем на вкладке «Безопасность» («Security») указать, каким учётным записям или группам пользователей разрешается работать с файлами этой папки — читать, изменять и так далее. Лучше всего, если вы ограничите круг пользователей, которым разрешён доступ. Если же необходимо сделать так, чтобы папка была доступна всей сети, то можно разблокировать учётную запись Гостя и в свойствах этой папки установить соответствующие разрешения. Учтите только, что изначально в Windows XP Pro для повышения безопасности учётная запись Гостя (Guest) заблокирована не только в диалоге «Управление компьютером» → «Локальные пользователи и группы» → «Пользователи» («Computer Management» → «Local Users and Groups» → «Users»). Необходимо ещё снять блокировку в диалоге «Панель управления» → «Администрирование» → «Локальная политика безопасности» → «Параметры безопасности» → «Локальные политики» → «Назначение прав пользователя» («Control Panel» → «Administrative tools» → «Local Security settings» → «Security settings» → «Local Policies» → «User Rights Assignments»): щёлкнув на строке «Отказ в доступе к компьютеру из сети» («Deny access to this computer from the network»), удалите из списка заблокированных пользователей учётную запись Гостя.

Кроме того, в Windows XP появилась новая системная папка «Общие документы» («Shared Documents») — если в неё переместить мышью какой-либо файл или папку, то они станут доступны из сети. Если же вам не нравится эта опция, и вы хотите сами контролировать ресурсы общего пользования, то просто удалите раздел реестра

HKEY_

— папка «Shared Documents» после перезагрузки исчезнет.

Такой метод работы с разделяемыми ресурсами наиболее приемлем в локальных сетях небольших предприятий (если у вас на работе имеется администратор, то предоставьте все настройки ему). Главный же его недостаток состоит в том, что приходится открывать порты NetBIOS, чем частично дезавуировать настройки безопасности, рекомендуемые при работе с Интернетом. То есть для IP-адресов локальной сети придётся открывать те самые порты 137, 138 и 139. При этом нужно добиться того, чтобы эти порты были закрыты для доступа из Интернета. Далеко не каждый файерволл позволяет удобно разграничить правила, применяемые для внешних адресов и для внутренних. Возможно, наиболее удачно это реализовано в новом Norton Internet Security 2004 [26] — там наряду с удобным мастером настройки локальной сети появилась возможность создания совершенно независимых профилей настроек, применяемых в зависимости от ситуации — для дома один профиль, для рабочей LAN — другой. Но в любом случае грамотно настроить систему не очень просто. К тому же совсем не факт, что во внутренней сети не найдётся любителя поискать прорехи в защите вашего ПК.

Если же вы хотите обмениваться файлами в городской или «подъездной» LAN, то наиболее безопасным и простым в настройке будет отказ от инструментов Windows и переход на использование FTP-сервера. При этом вы не только запретите стандартный File Sharing, но и сможете без усилий определять полосу пропускания для каждого входящего соединения, дабы желающие скачать у вас новый фильм не перекрыли доступ в Сеть вам самому, полностью забив линию связи. Кроме того, FTP-серверы обычно позволяют создавать учётные записи пользователей, разрешать или запрещать анонимный доступ, устанавливать ограничения времени работы и числа потоков. Можно даже установить правило, согласно которому удалённый пользователь, чтобы получить возможность скачивания, обязан будет сначала загрузить некий объём файлов на ваш диск! Одним из самых популярных FTP-серверов считается Serv-U [27].

Таким образом, доступ к локальным файлам из сети мы обеспечили. Теперь надо позаботиться о том, чтобы это не вышло нам боком. Первым делом проследите, чтобы в вашей системе не было зарегистрировано лишних пользователей. Для этого в диалоге «Управление компьютером» («Computer Management») на вкладке пользователей («Local Users and Groups» → «Users») нужно заблокировать учётную запись Гостя, если в ней нет необходимости, а стандартную «секретную» учётную запись типа SUPPORT_ вообще удалить. Последняя встроена в систему для того, чтобы вы могли получить удалённую помощь от службы технической поддержки, имеет административные привилегии, а потому является потенциально опасной. Вообще говоря, работать в Интернете и локальной сети безопаснее из-под учётной записи с ограниченными правами. Далее, ещё раз запустив оснастку «Локальная политика безопасности» («Local Security Settings», файл secpol.msc), откройте диалог «Параметры безопасности» → «Локальные политики» → «Назначение прав пользователя» («Security settings» → «Local Policies» → «User Rights Assignments») и обратите внимание на такие параметры, как «Access this computer from the network», «Allow logon through Terminal Services», «Deny access to this computer from the network», «Deny logon locally», «Deny logon through Terminal Services», «Log on locally» — разобраться, что они означают, совсем не сложно. В идеале необходимо проштудировать вообще все параметры оснасток secpol.msc и gpedit.msc — благодаря им можно существенно повысить устойчивость системы к внешним атакам. Например, для конкретного пользователя можно разрешить удалённый доступ к ресурсам ПК, одновременно запретив локальный вход, чтобы излишне любопытный коллега по работе не смог загрузить ваш ПК, пока вы пьёте кофе в столовой. Для этого измените значение параметра «Deny logon locally» таким образом, чтобы в списке локально заблокированных учётных записей оказался и выбранный пользователь (имя пользователя либо выбирайте из списка «Add User or Group» → «Advanced» → «Find», либо вводите в виде «Имя компьютера \ Имя пользователя»). В этом же меню можно проделать и обратную процедуру — запретить определённым пользователям доступ из сети — за это отвечает параметр «Deny access to this computer from the network».

Далее обратите внимание на то, что после каждой загрузки система автоматически открывает скрытый доступ к локальным дискам компьютера (С:, D:) для пользователей, входящих в группу Администраторов. Если необходимости в этих системных ресурсах нет (уточните у администратора сети, если таковой имеется), то вполне допускается запретить их создание, для чего нужно в разделе реестра HKEY_ установить равным 0 параметр Auto (типа REG_DWORD) для сервера (то есть Windows 2000/Auto для рабочей станции (Windows XP). Эту операцию можно осуществить и с помощью редактора системных политик (System Policy Editor — POLEDIT.EXE) — за управление скрытыми ресурсами общего доступа отвечает параметр «Windows NT» → «Network» → «Sharing» → «Create Hidden Drive Shares». Правда, отключение этих ресурсов иногда вызывает проблемы (например, появляется сообщение об ошибке «The RPC Service is not available.»), поэтому в случае осложнений попробуйте вернуть всё на свои места.

Следующий этап — защита паролей учётных записей. Достаточно дать злоумышленнику подсмотреть через плечо ваш пароль или перехватить его по сети, как все усилия по защите системы будут сведены на нет: заходи кто хочешь, бери что хочешь. В домашней многопользовательской конфигурации хорошей превентивной мерой защиты пароля будет висящий на видном месте ремень. Если же ваше чадо несмотря на все предостережения проявит себя заправским хакером, то наилучшей реакцией будет порадоваться над тем, как хорошо он изучил внутреннее устройство операционной системы. В рабочей же сети последствия взлома пароля могут оказаться гораздо серьёзнее. Если говорить коротко, то обязательно выбирайте для своей учётной записи очень длинный пароль — более 14 знаков. Например, строку из любимого стихотворения, причем лучше вводить её кириллическими символами. Ни в коем случае это не должно быть одно слово — по словарю подобные пароли вскрываются за секунды. Если же вас интересуют подробности, то обязательно изучите статью [28] о методах взлома и защиты Windows 2000/XP. И, наконец, просто блокируйте компьютер, когда теряете его из виду: либо нажмите клавиши Win+L — появится Welcome Screen, либо используйте такой ярлык:

%SystemRoot%\

Конфиденциальные данные

Самое сложное, если ваш ПК, вернее, хранящаяся на нём информация действительно представляет какой-то интерес для третьих лиц. Дело в том, что говорить о какой-то серьёзной защите Windows XP можно только в том случае, если у злоумышленников нет физического доступа к компьютеру. Например, вне зависимости от прав доступа к файлам, паролей и разграничения привилегий любая информация из разделов NTFS может быть считана с помощью элементарной программы NTFS For DOS [29] или загрузочного диска ERD Commander от того же производителя. В конце концов, можно просто вытащить жёсткий диск и препарировать его в спокойной обстановке. Частично от этого спасает шифрование важных файлов средствами самой NTFS (вернее — EFS), однако уже существуют несколько программ, позволяющих при ряде условий декодировать такие файлы (например, Advanced EFS Data Recovery [30]). Кроме того, даже если вы зашифруете папку «Мои документы», то информация из конфиденциальных файлов может оказаться во временных файлах, файле hyberfil.sys, создаваемом при переходе ПК в спящий режим, или в файле подкачки. Конечно, от спящего режима можно отказаться, своп-файл можно заставить обнуляться при выключении компьютера, если прописать в разделе реестра HKEY_ параметр Clear типа DWORD со значением 1, а для удаления временных файлов написать небольшой скрипт или bat-файл. Но, по слухам, уже существуют методы восстановления информации на диске по следам остаточной намагниченности «блинов» винчестера. Впрочем, средство для борьбы с восстановлением удаленных файлов тоже имеется, это, например, утилиты типа Kremlin [31], затирающие файлы в несколько проходов.

Но всё это слишком неудобно. Поэтому, если не требуется профессиональная, сертифицированная система защиты, то оптимальный результат для защиты SOHO-систем будет при шифровании всего системного диска, а не отдельных файлов. Шифрованная файловая система EFS из состава Windows для этого не подходит, так как не способна закриптовать системные файлы, а программы, работающие с виртуальными контейнерами или логическими дисками, скорее всего, оставят без внимания файл виртуальной памяти и временные файлы. Одна из лучших программ, работающих начиная с этапа загрузки компьютера и шифрующая целиком системный жёсткий диск — DriveCrypt Plus Pack [32]. Кроме того, она имеет встроенную защиту против подбора пароля, клавиатурных шпионов и троянских вирусов. Если же такой уровень защиты вы считаете излишним, то попробуйте что-нибудь ещё, например, тот же PGP [33] или программы от Steganos [34].

Максимальную же степень защиты информации SOHO-систем обеспечивают, пожалуй, аппаратные средства типа специализированных контроллеров дисков, способных шифровать «на лету» любые данные, записываемые на жёсткий диск. На российском рынке наибольшее распространение получили шифрующие устройства семейства КРИПТОН. Это и платы шифрующих дисковых контроллеров, и различные замки, и их программные аналоги-эмуляторы, и сетевые карты и шифрующие маршрутизаторы. Устройства КРИПТОН разработаны и производятся компанией АНКАД [35], и реализуют криптографический алгоритм ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая. Алгоритмы криптографического преобразования». Большинство из них сертифицированы ФАПСИ. Самой последний аппаратный шифропроцессор — плата «Криптон-9/

Настройка параметров безопасности Windows XP — не самое трудоёмкое занятие, правда, требующее от пользователя хотя бы минимального уровня подготовки. В этом вопросе нельзя добиться успеха, не понимая, что делаешь. Но зато как наглядно проявляется эффект от качественно защищённой Windows в случае глобальных вирусных эпидемий, поражающих компьютеры менее предусмотрительных пользователей!..

В 2014 году Microsoft прекратила поддержку Windows XP. Несмотря на это, значительная часть пользователей по-прежнему работает на этой ОС, что создаёт определённые угрозы для безопасности. Рассмотрим ключевые шаги, которые помогут вам минимизировать угрозы и защитить свой компьютер.

Почему это важно?

После прекращения обновлений операционная система становится уязвимой для новых угроз. Злоумышленники могут использовать известные уязвимости, которые больше не исправляются, что ставит под угрозу ваши данные и работоспособность устройства.

Основные шаги для повышения безопасности

1. Подумайте о замене компьютера

Оставаться на устаревшей ОС — временное решение. Со временем программное обеспечение и оборудование будут продолжать развиваться, и ваш компьютер станет ещё более уязвимым. Планируйте замену устройства на более современное, чтобы избежать серьёзных проблем в будущем.

2. Обновляйте программы

Даже на старой версии Windows важно регулярно обновлять используемые приложения. Это поможет снизить вероятность эксплуатации уязвимостей в них. Однако учитывайте, что не все современные программы поддерживаются на Windows XP, поэтому проверяйте совместимость перед обновлением.

3. Используйте современные браузеры

Internet Explorer больше не поддерживается и является одной из самых уязвимых частей Windows XP. Перейдите на более защищённый браузер, такой как Google Chrome или Firefox. Эти браузеры поддерживаются дольше и обеспечивают более высокий уровень безопасности при работе в сети.

4. Установите антивирусное ПО

На старой версии ОС важно иметь актуальный антивирус, который продолжает получать обновления сигнатур и исправления. Например, PRO32 Total Security обеспечивает комплексную защиту, включая обнаружение и устранение новых угроз, что критично для сохранения безопасности данных на Windows XP.

5. Удаляйте ненужные программы

Программное обеспечение, которым вы не пользуетесь, может стать источником угрозы, особенно если оно не обновляется. Удалите все ненужные программы, особенно такие, как Java, которые часто используются злоумышленниками для проникновения на ваш компьютер.

6. Ограничьте подключение к интернету

Один из самых простых и эффективных способов повысить безопасность — ограничить использование интернета. Если вы не работаете в сети, отключите интернет. Это защитит ваше устройство от удалённых вмешательств и снизит вероятность взлома.

Дополнительные меры для повышения безопасности

Кроме базовых шагов, есть и другие способы снизить угрозы:

Создание резервных копий

Регулярное резервное копирование данных поможет вам восстановить информацию в случае её утраты. Используйте внешние носители или облачные сервисы, чтобы иметь копии важных данных.

Использование фаервола

Встроенный фаервол в Windows XP может быть не самым мощным, но его активация поможет ограничить несанкционированный доступ к вашему компьютеру. Рассмотрите установку стороннего фаервола для повышения уровня защиты.

Ограничение прав пользователей

Работайте под учётной записью с ограниченными правами. Это поможет предотвратить случайную установку вредоносных программ и снизит вероятность повреждения системы.

Повышение осведомлённости

Знание основных принципов цифровой безопасности поможет вам избежать фишинговых атак и других угроз. Регулярно изучайте информацию о новых опасностях и методах защиты, чтобы быть в курсе актуальных угроз.

PRO32 — ваш надёжный защитник

PRO32 Total Security продолжает поддерживать устаревшие операционные системы, предоставляя необходимые меры для предотвращения современных угроз. Благодаря регулярным обновлениям антивирусных баз, ваш компьютер остаётся под защитой, несмотря на отсутствие официальной поддержки от Microsoft.

Работа на устаревшей версии Windows XP — это вызов, но с правильным подходом можно существенно снизить вероятность возникновения проблем. Следуя этим рекомендациям, вы сможете сохранить безопасность данных и работоспособность компьютера. Если среди ваших знакомых есть те, кто продолжает использовать старые операционные системы, поделитесь с ними этой информацией. Это поможет им избежать множества проблем и дольше пользоваться своим устройством.

29 Июля 2014 — 21:01

Закончился период поддержки операционной системы Microsoft Windows XP, но многие пользователи и организации до сих пор продолжают использовать устаревший продукт. В обзоре приведено сравнение защитных механизмов операционных систем Microsoft Windows XP и Microsoft Windows 8.1. Что изменилось за эти годы и может ли устаревшая операционная система, лишенная обновлений, справляться с современными угрозами безопасности компьютера?

1. Введение

2. Группы защитных механизмов и угрозы безопасности

3. Безопасность учетных записей и разграничение доступа

4. Защита от вредоносного программного обеспечения

5. Отражение внешних атак

6. Выводы

Введение

Microsoft Windows XP, в свое время, была революционной операционной системой, в том числе, с точки зрения безопасности. В каждом новом пакете обновлений (service pack) защитные функции постоянно добавлялись и улучшались. Но с прекращением выпусков пакетов обновлений безопасность этой операционной системы, фактически, остановилась на месте и новые обновления касались только исправления ошибок в операционной системе и браузере и небольших улучшений общего уровня защиты. Чего нельзя сказать об угрозах безопасности, которые эволюционируют и растут постоянно. 8 апреля этого года официально завершился срок поддержки операционной системы Windows XP и с этого момента обновления не выпускаются, что означает отсутствие даже базовой защиты, которая держалась на выпуске обновлений.

Не смотря на всю серьезность ситуации, по данным исследователей из NetMarketshare, Windows XP до сих пор установлен более чем на 25% компьютеров в мире, а по результатам опросов компании «Телеком Дейли» в России это число достигает 40% среди бизнес-пользователей, при этом более половины компаний не планируют в ближайшее время переходить на более новые версии Windows. При этом практически 100% представителей бизнеса не понимают, какие проблемы могут возникнуть из-за использования неподдерживаемой устаревшей операционной системы. В нашем предыдущем обзоре был использован статистический подход к рассмотрению этого вопроса, теперь стоит взглянуть на проблему с практической стороны. Риски продолжения использования Windows XP колоссальны и чтобы это продемонстрировать, необходимо сравнить защитные механизмы Windows XP и современных операционных систем от Microsoft. В данной статье рассмотрены основные угрозы безопасности рабочих станций и проанализирована способность защитных механизмов Windows XP Service Pack 3 и Windows 8.1 противостоять этим угрозам.

Группы защитных механизмов и угрозы безопасности

Все защитные механизмы можно условно разделить на три основных категории: обеспечение безопасности учетных записей и разграничение доступа, защита от вредоносного программного обеспечения и отражение внешних атак. Рассмотрим эти категории и перечень основных угроз, защиту от которых они обеспечивают:

- Безопасность учетных записей– к этой категории относятся механизмы, позволяющие обеспечить разграничение доступа, авторизацию и защиту от внутреннего нарушителя и должны обеспечивать защиту от следующих угроз:

- Подбор и взлом паролей;

- Получение пароля пользователя (подсматривание, социальная инженерия);

- Несанкционированный доступ к файловым объектам и реестру Windows;

- Прямой доступ к файловым объектам из другой операционной системы или путем снятия носителя информации и подключения к другому компьютеру;

- Утеря и кража носителей информации.

- Защита от вредоносного программного обеспечения– к этой категории относятся механизмы, обеспечивающие противодействие вредоносной активности программного обеспечения и позволяющие заблокировать доступ к критичной информации, перехвату управления и другим несанкционированным действиям. В этой же категории рассматриваются угрозы, направленные на автоматизированное распространение вредоносных программ и заражение других компьютеров. Актуальные угрозы в данной категории:

- Заражение загрузочного сектора;

- Перехват паролей при входе в Windows и подмена экрана загрузки;

- Запуск вредоносного кода через эксплуатацию уязвимостей типа «переполнение буфера» в компонентах операционной системы и стороннего программного обеспечения;

- Вредоносное программное обеспечение, запускаемое пользователем;

- Перехват исполнения стандартных функций операционной системы;

- Вредоносное программное обеспечение, функционирующее как драйвер;

- Подмена служебных файлов и библиотек.

- Отражение внешних атак– категория, к которой относится противодействие вторжений из локальной сети и сети Интернет со стороны внешних нарушителей. Данная категория должна обеспечивать нейтрализацию следующих угроз:

- Эксплуатация уязвимостей в сетевых сервисах операционной системы;

- Несанкционированный удаленный доступ;

- Сканирование портов и анализ установленного программного обеспечения;

- Атаки на пользователя через веб-браузер (подделка страниц платежных систем, подталкивание к запуску вредоносных программ и т.д.).

Безопасность учетных записей и разграничение доступа

Последняя версия Windows XP располагает следующими защитными механизмами:

- Авторизация и вход в систему – в этой области Windows XP предлагает свой механизм “Windows Logon”, который обеспечивает идентификацию и аутентификацию пользователей, вся парольная информация в Windows XP шифруется, реализована поддержка смарт-карт и токенов для авторизации.

Реализованные механизмы позволяют обеспечить защиту от подбора паролей и, с помощью альтернативных идентификаторов, от несанкционированного получения пароля пользователя. Но в Windows XP не обеспечен должный уровень защиты хранимых паролей, используются слабые алгоритмы шифрования, из-за чего существуют способы относительно быстрого взлома паролей, при наличии доступа к объектам, в которых хранятся зашифрованные пароли.

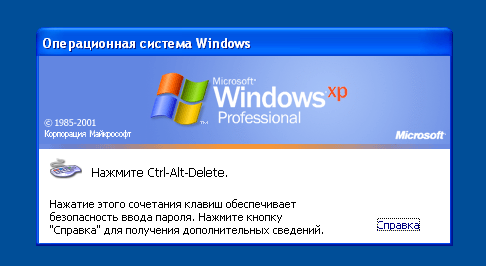

Рисунок 1. Windows Logon в Windows XP SP3 до окна авторизации

- Разграничение доступа – поддерживается для файловой системы NTFS и для системного реестра.

Windows XP способна обеспечить полноценную защиту от несанкционированного доступа к файловым объектам и реестру. Основным недостатком системы разграничения доступа является установка прав администратора для пользователя по-умолчанию. Это приводит к тому, что большинство пользователей после установки операционной системы продолжают использовать административный аккаунт и разграничение доступа, фактически, не выполняет своих функций. Но при правильной настройки механизмы полностью выполняют возложенные на них функции по защите.

- Политики безопасности – включают в себя политики пользователей, политики безопасности и политики аудита. Наборы настроек, позволяющих гибко настроить уровень защищенности операционной системы.

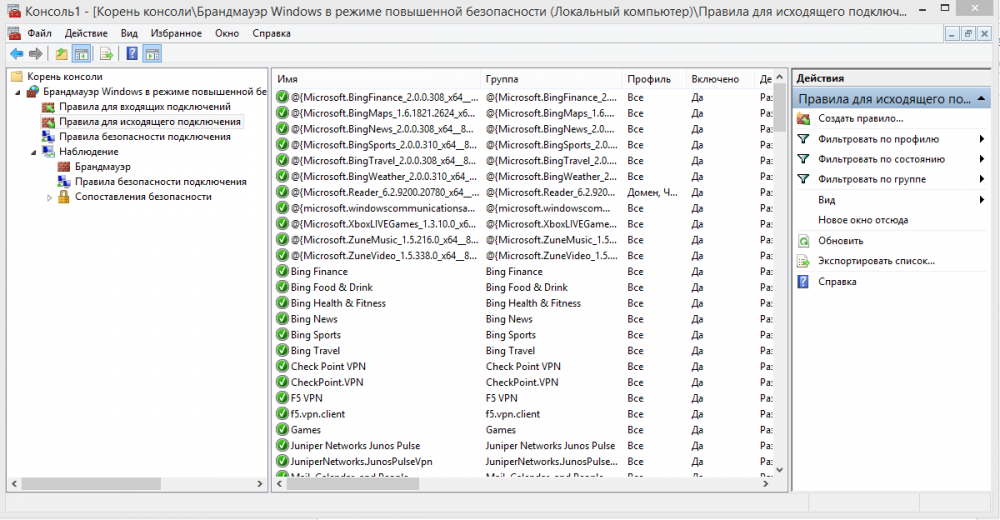

Рисунок 2. Политики безопасности в Windows XP SP3

- Шифрование файловой системы – поддержка EFS (Encrypting File System) позволяет осуществить полнодисковое шифрование и защитить информацию при несанкционированном доступе к компьютеру или его физическом хищении.

Для шифрования используется пароль пользователя, поэтому криптостойкость шифрования является слабым местом EFS. Еще одним недостатком EFS является сложность в работе со съемными носителями, для шифрования файлов на Flash-накопителях и других носителях, для их расшифровки необходимо на целевой системе установить сертификаты шифрования, завести аналогичную учетную запись и провести еще ряд сложных действий, недоступных обычным пользователям. Поэтому применение EFS для защиты от утери и кражи носителей информации сомнительно и требует специальной подготовки. Но не смотря на указанные недостатки, основную свою задачу данная технология выполняет – при прямом доступе к файловым объектам получить информацию будет невозможно.

Оценив защитные функции в области обеспечения безопасности пользователей и разграничении доступа, можно понять, что Windows XP, хоть и выполняет номинальную защиту практически от всех угроз, но по большей части эти механизмы либо имеют низкую стойкость и их можно обойти, либо неудобны в использовании и требуют специального обучения и подготовки.

Оценим, как эти же угрозы закрываются в Windows 8.1:

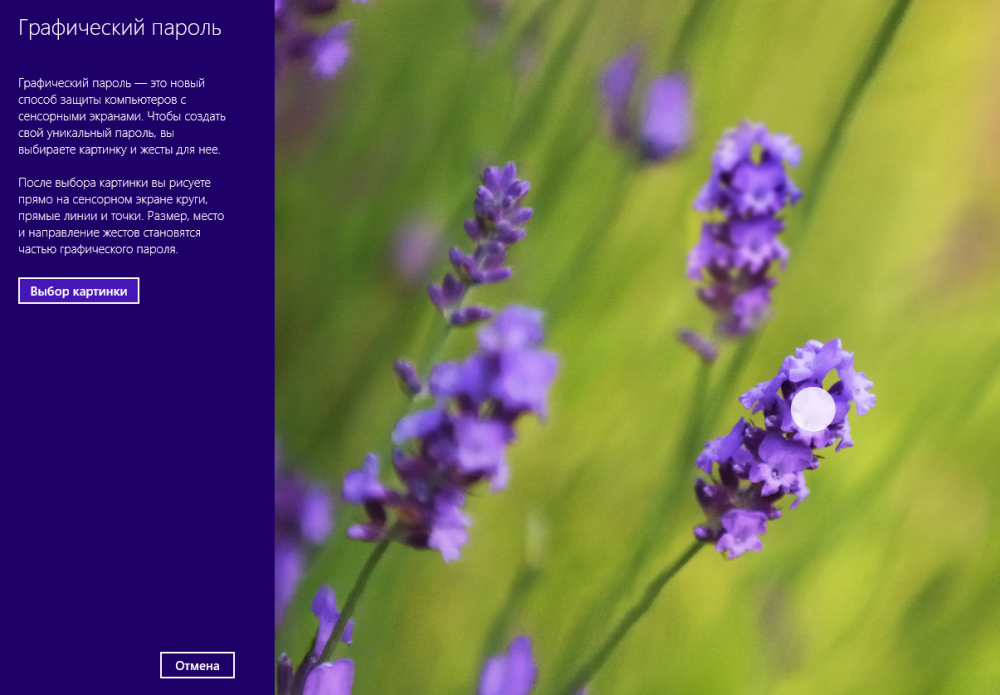

- Авторизация и вход в систему – идентификация и аутентификация пользователей в общем виде сохранилась со времен Windows XP, но есть и существенные отличия, например, парольная информация шифруется гораздо более криптостойкими алгоритмами, а поддержка смарт-карт и токенов была существенно расширена. Дополнительно появились новые программные способы не-парольной аутентификации, например, авторизация по комбинации жестов.

Таким образом, Windows 8.1 полностью защищена от всех угроз, связанных с аутентификацией.

Рисунок 3. Авторизация по комбинации жестов на изображении в Windows 8.1.

- Разграничение доступа – как и в Windows XP, поддерживается для объектов файловой системы и для системного реестра. Благодаря разделению административных и пользовательских учетных записей, работа под аккаунтом администратора практически исключена. При этом доработаны механизмы повышения привилегий по требованию.

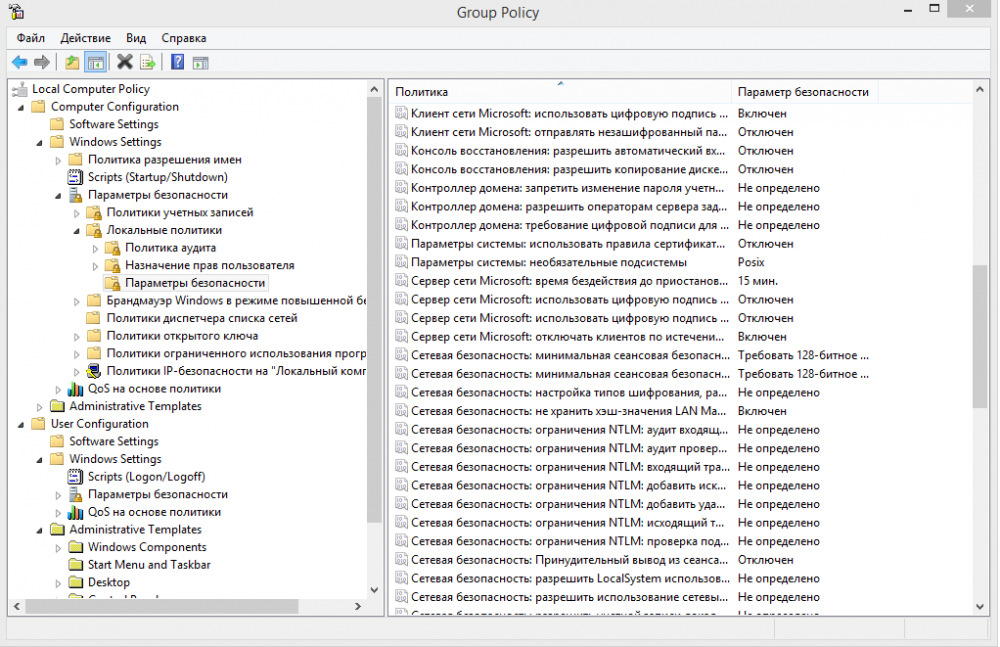

- Политики безопасности – данные механизмы были расширены, увеличилось число доступных опций и настроек.

Рисунок 4. Политики безопасности в Windows 8.1

- Шифрование файловой системы – вместо EFS в Windows 8.1 предлагаются функции шифрования дисков BitLocker. BitLocker поддерживает криптостойкое шифрование загрузочных дисков, несъемных дисков, а также съемных носителей информации с помощью BitLocker To Go. При этом использование BitLocker To Go не вызывает трудностей и шифрование съемных носителей не требует специальных знаний и умений.

- Динамический контроль доступа – поддержка технологии Dynamic Access Control позволяет настроить различные права доступа для одной учетной записи при доступе из различных источников. Например, при локальном доступе предоставлять максимальные права, а при удаленном доступе, для той же учетной записи, обеспечить только минимальный набор прав и, таким образом, снизить риски от компрометации учетной записи внешним нарушителем.

Windows 8.1 не только обеспечивает защиту от всех основных угроз, связанных с авторизацией пользователей и несанкционированным доступом, но и позволяет сделать это с высоким комфортом и гибкостью.

Таблица 1. Сравнение безопасности учетных записей и разграничения доступа в Windows XP SP3 и Windows 8.1

|

Угрозы |

Windows XP SP3 | Windows 8.1 |

| Подбор и взлом паролей | Windows Logon, слабая защита | Обновленный Windows Logon, сильная защита |

| Получение пароля пользователя | Смарт-карты и токены | Смарт-карты, токены, вход по пин-коду, авторизация по жестам |

| Несанкционированный доступ к файловым объектам и реестру Windows | Разграничение доступа, только для NTFS | Разграничение доступаDynamic Access Control |

| Прямой доступ к файловым объектам | Encrypting File System, только для жестких дисков | BitLocker |

| Утеря и кража носителей информации | Нет защиты | BitLocker To Go |

Защита от вредоносного программного обеспечения

Windows XP в своей истории пережила не одну эпидемию компьютерных вирусов и до сих пор активно подвергается атакам со стороны «троянов», «червей» и другого вредоносного программного обеспечения. Инженеры Microsoft представили в Windows XP несколько инновационных систем, которые в последствии стали стандартом для всех операционных систем, в том числе производства других компаний. Однако, большинство из реализаций данных систем в Windows XP успешно обходится вредоносными программами, а развитие систем защиты в устаревшей операционной системе не целесообразно, поэтому на данный момент технологии защиты от вредоносного кода в Windows XP не выполняют своих прямых функций. Тем не менее, рассмотрим их подробнее:

- Windows Logon – обновленная (по сравнению с предыдущими версиями Windows) технология входа в систему, требующая нажатия комбинации клавиш Ctrl, Alt и Delete (комбинация, которая не может быть подделана программно). Данная технология позволяет обеспечить защиту от перехвата паролей при входе в Windows за счет невозможности внедриться в этот процесс, а также защищает от подмены экрана загрузки.

- Data Execution Prevention – запрет на исполнение кода из области памяти, выделенной под данные. Изначально механизм задумывался, как универсальное решение проблемы атак на переполнение буфера. Однако достаточно быстро исследователи компьютерной безопасности нашли способы обойти данную защиту в Windows XP.

- Software Restriction Policies – механизмы задания политики запуска программ, позволяющие минимизировать риск заражения вирусами за счет блокировки их запуска. На нашем сайте есть обзор данного механизма. По-умолчанию данный защитный механизм выключен, а его настройка требует серьезных знаний в области системного администрирования, поэтому рассматривать данный механизм можно только для решения частных задач, а не универсального решения для защиты от вредоносного программного обеспечения.

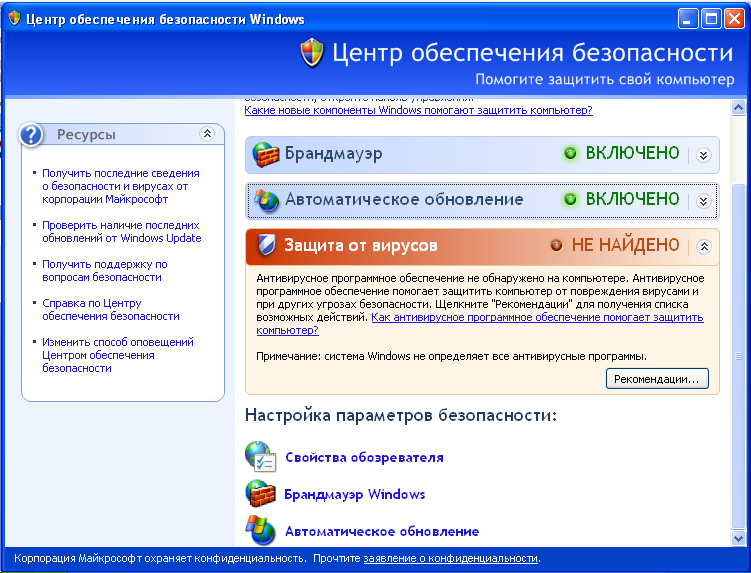

- Центр обеспечения безопасности (Windows Security Center) – инструмент для управления безопасностью системы, в который интегрированы служба обновлений (Windows Update), управление встроенным брандмауэром и сторонними антивирусными продуктами.

Благодаря реализации Windows Update и частому выпуску исправлений безопасности, разработчикам вредоносного программного обеспечения приходилось постоянно искать новые ошибки в операционной системе и обновлять свои вредоносные коды. Этот механизм успешно снижал количество действующих вредоносных программ и усложнял их распространение. Но с окончанием поддержки этот механизм перестал выполнять свои функции стал полностью бесполезным.

Рисунок 5. Центр обеспечения безопасности в Windows XP SP3

В Windows XP нет необходимых механизмов для контроля и защиты загрузочного сектора, нет эффективной защиты от уязвимостей типа «переполнение буфера», также как нет защиты от запускаемого пользователем вредоносного программного обеспечения и других угроз со стороны вредоносного программного обеспечения. Таким образом, Windows XP, даже со всеми последними обновлениями, практически беззащитна перед вредоносными программами. И, стоит отметить, что даже с наложенными антивирусными решениями, данная проблема не решается полностью. Без поддержки со стороны операционной системы, антивирусные программы не в состоянии справиться с полным перечнем угроз.

В Windows 8.1 перечень защитных механизмов и использованных технологий гораздо больше, многие из которых пришли из предыдущих версий Windows – Vista и 7, и были улучшены и доработаны до современных реалий. В нашей недавней публикации были подробно описаны данные защитные механизмы, но давайте взглянем на них еще раз:

- Доверенная загрузка – с помощью поддержки Unified Extensible Firmware Interface (UEFI) и реализации технологии Secure Boot обеспечивается возможность запуска только оригинального ядра операционной системы и подписанных производителями драйверов. Таким образом, выполнение недоверенного программного кода в процессе загрузки полностью исключается, также исключается заражение загрузочного сектора и внедрение вредоносного кода в драйверы. Кроме того, с помощью технологии Secure Boot возможно восстановление файлов операционной системы, поврежденных вредоносным программным обеспечением.

- Контроль учётных записей пользователей (User Account Control) – механизм подтверждения опасных действий со стороны пользователя. Программное обеспечение не может обойти UAC в Windows 8.1 (для некоторых других версий операционных систем Windows существуют известные способы обхода) и выполнить вредоносное действие без подтверждения пользователем. При этом, даже если пользователь работает по административной учетной записью, UAC защищает операционную систему от действия программ, запущенных пользователем.

- Data Execution Prevention (DEP) – впервые созданная в Windows XP технология активно развивалась и усиливалась, в Windows 8.1 данная технология позволяет защитить не только саму операционную систему, но и стороннее программное обеспечение. Риск реализации атак типа «переполнение буфера» многократно снижается, при включенной защите с помощью DEP.

- SEHOP – механизм предотвращения вмешательства вредоносных программ в средства структурной обработки исключений (SEH).

- AppLocker – логическое продолжение технологии Software Restriction Policies, в Windows 8.1 технология AppLocker позволяет настроить правила запуска приложений, ограничить выполнение неучтенных программ и даже ограничить работу нелицензионного программного обеспечения. Как и SRP, функции AppLocker по-умолчанию выключены, но их настройка не представляет большого труда, особенно, если компьютер функционирует в составе домена.

- Address Space Layout Randomization (ASRL) – технология случайного изменения расположения важных структур в адресном пространстве, впервые выпущенная в Windows Vista, активно поддерживается в Windows 8. В Windows XP расположение важных частей (образов исполняемых файлов, подгружаемых библиотек, кучи и стека) в оперативной памяти не менялось и вредоносным программам было несложно подменить нужные функции и данные с помощью прямого доступа к памяти. В Windows 8.1 все данные в оперативной памяти перемешены и изменяются как при перезагрузке, так и в процессе работы. Благодаря этому, вредоносный код не может найти нужные участки памяти и изменить работу системных функций и загруженного кода.

- Защитник Windows – это встроенное антивирусное решение, позволяющее защитить операционную систему от вредоносного и нежелательного программного обеспечения, в том числе обеспечивается защита от программ типа «rootkit». Защитник Windows в новой Windows 8/8.1 – это бывший Microsoft Security Essentials, который теперь встроен в операционную систему по умолчанию. Он обладает достаточным базовым антивирусным функционалом, позволяющим пользователям первое время не пользоваться сторонним антивирусом. Хотя для полноценной защиты рекомендуется установить профессиональный антивирусный продукт, у которого эффективность работы гораздо выше.

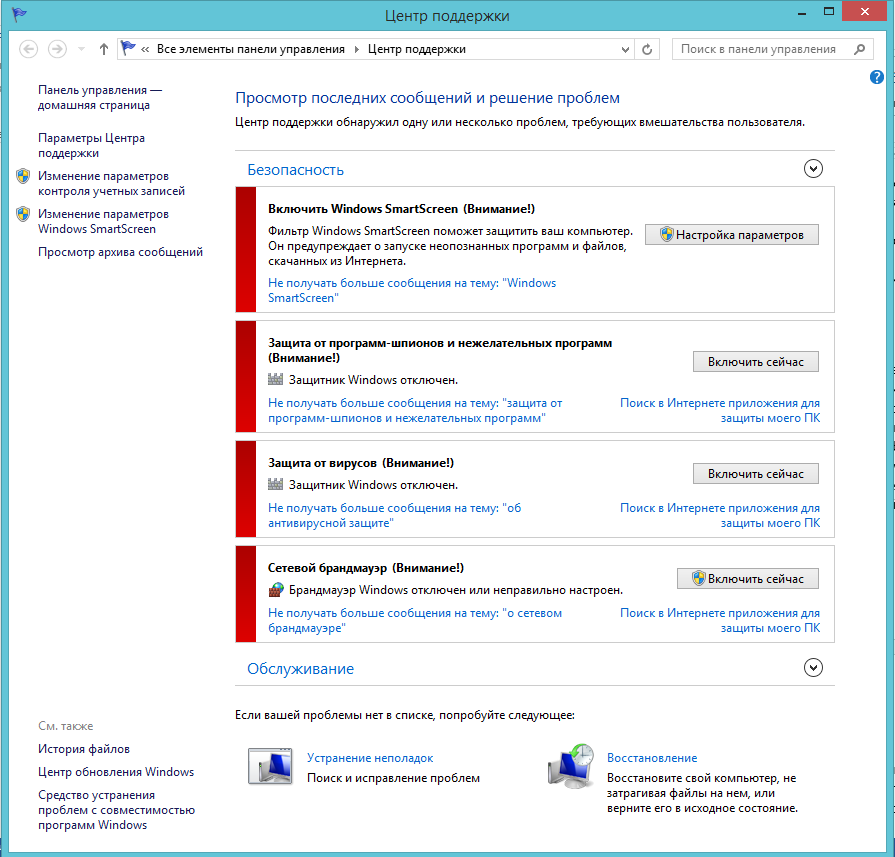

- Центр поддержки – современная замена центру обеспечения безопасности. Центр поддержки контролирует и управляет работой Защитника Windows, технологией Smart Screen (о ней – ниже), брандмауэром и обновлениями операционной системы.

- Защитные механизмы Internet Explorer – браузер, поставляющийся в комплекте с Windows 8, оснащен различными защитными механизмами, предотвращающими внедрение вредоносного программного обеспечения через посещаемые пользователем сайты. В число таких механизмов входят режим защищенного исполнения расширений, HTML5-песочница (sandbox), расширенный режим защиты, ограничивающий полномочия браузера в системе и многие другие. Подробнее вопросы защиты от внешних угроз, в том числе от веб-угроз, рассмотрены в следующем разделе.

Рисунок 6. Центр поддержки Windows 8.1

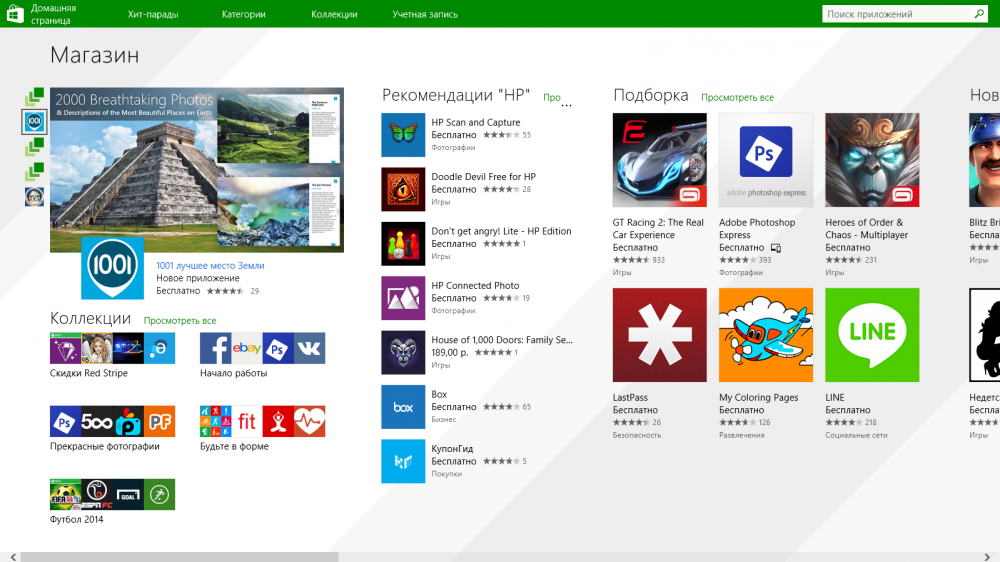

- Магазин Windows (Windows Store) – это каталог программного обеспечения, проверенного компанией Microsoft, и доступного для загрузки прямо из встроенного интерфейса в операционной системе. Использование Магазина Windows значительно снижает риск установки вредоносного программного обеспечения, распространяемого под видом обычных программ. Все приложения, представленные в Магазине Windows, проходят специальные проверки и контроль отсутствия вредоносного кода. Таким образом, установка всех необходимых программ из Магазина Windows исключает необходимость искать программы в сети Интернет и исключает шансы нарваться на сайты с зараженными или поддельными программами.

Рисунок 7. Магазин Windows в Windows 8.1

- AppContainter – специальная технология для приложений, разработанных в формате Приложений Магазина Windows, которая запускает каждое отдельное приложение в своем контейнере-«песочнице». Все внешние связи приложения контролируются и фильтруются – приложение не может не санкционированно получить прямой доступ к памяти, повлиять на другие приложения, получить неконтролируемый доступ к диску или выполнить другие потенциально опасные действия. Количество и качество реализованных в Windows 8.1 защитных механизмов и функций велико. Полный набор обеспечивает исключительно высокую степень защиты от угроз, связанных с вредоносным программным обеспечением.

Таблица 2. Сравнение защиты от вредоносного программного обеспечения в Windows XP SP3 и Windows 8.1

| Угрозы | Windows XP SP3 | Windows 8.1 |

| Заражение загрузочного сектора | Нет | Unified Extensible Firmware Interface, SecureBoot |

| Перехват паролей при входе в Windows и подмена экрана загрузки | Windows Logon, слабая защита | Обновленный Windows Logon, сильная защита |

| Эксплуатация уязвимостей типа «переполнение буфера» | Data Execution Prevention, слабая защита | Обновленная Data Execution Prevention, сильная защита |

| Вредоносное программное обеспечение, запускаемое пользователем | Software Restriction Policies, требует сложной настройки | AppLocker, Защитник Windows, AppContainter, Магазин Windows |

| Перехват исполнения стандартных функций операционной системы | Нет | Address Space Layout Randomization |

| Вредоносное программное обеспечение, функционирующее как драйвер | Нет | SecureBoot, Защитник Windows |

| Подмена служебных файлов и библиотек. | Нет | AppContainter, Address Space Layout Randomization, Защитник Windows |

Отражение внешних атак

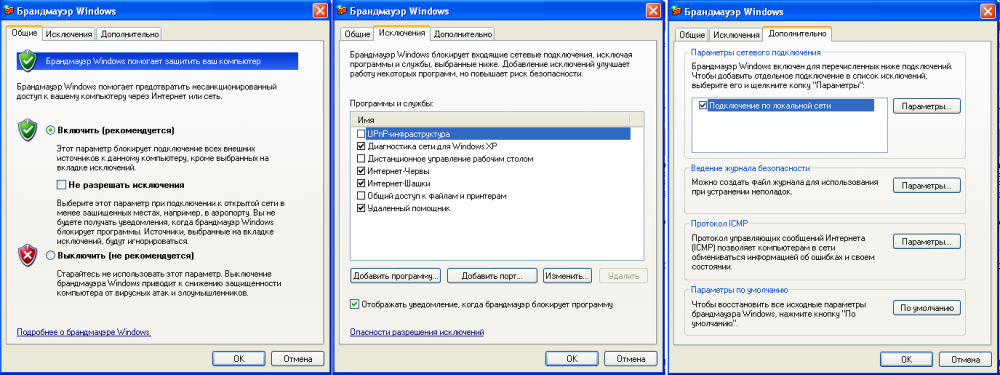

Windows XP обладает только одним механизмом, связанным с защитой от внешних атак. Этот механизм — встроенный брандмауэр (Windows Firewall) – фильтр сетевого трафика, позволяющий фильтровать входящий сетевой трафик. Не смотря на малое количество функций и настроек, брандмауэр справляется с основной задачей – блокировки трафика из внешних источников и позволяет немного повысить уровень защиты от внешних атак. При этом он никак не защищает от удаленной эксплуатации уязвимостей и атак на пользователя через веб-браузер. Встроенная в Windows XP версия браузере Internet Explorer не предлагает никаких серьезных функций по защите и в ней постоянно обнаруживают новые уязвимости, которые, при отсутствии обновлений, не будут исправляться.

Рисунок 8. Настройки брандмауэра в Windows XP SP3

В Windows 8 пользователь при работе в сети защищен гораздо сильнее:

- Встроенный брандмауэр в Windows 8 по функциональным возможностям значительно обходит брандмауэр в Windows XP. Кроме стандартной фильтрации входящего трафика, появились функции управления исходящим трафиком, активный мониторинг текущего трафика, а также встроенное управление правилами безопасности подключений IPSec и многие другие функции. Благодаря значительному расширению функциональности, брандмауэр Windows 8 может справиться с большинством сетевых угроз самостоятельно, в том числе с угрозами перехвата и подделки трафика.

Рисунок 9. Настройки брандмауэра в Windows 8.1

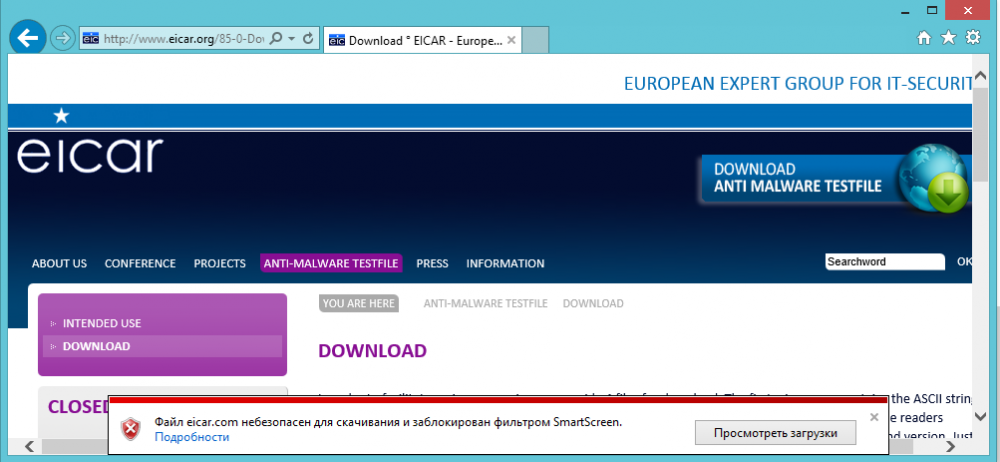

- Smart Screen – комплексное решение по защите пользователя во время посещения вебсайтов и других Интернет-сервисов. В состав Smart Screen входят три механизма – антифишинговая защита, проверка репутации загружаемых приложений и защита от загружаемых вредоносных программ. Под Windows 8/8.1 Smart Screen работает как в самом браузера, так и независимо от него, на уровне операционной системы.

Рисунок 10. Работа SmartScreen в Windows 8.1

- С помощью механизма антифишинговой защиты, все сайты, которые пытается посетить пользователь, проверяются по специальной централизованной базе. Если на сайте были обнаружены поддельные формы авторизации, повторяющие формы различных сервисов (банки, магазины, платежные системы и т.д.), он заносится в общую базу. При попытке пользователя открыть такой сайт, доступ к нему блокируется с выводом предупреждения. Также под действие фильтра попадают сайты с известными вредоносными кодами и программным обеспечением.

- Репутационная проверка загружаемых файлов позволяет опознать файл после его загрузки и оценивает его опасность или безопасность для пользователя, основываясь на подписи файла, количестве его загрузок другими пользователями и попытками осуществить подозрительные и вредоносные действия на других компьютерах. Если файл признан не надежным, его запуск блокируется, пользователю выводятся специальные предупреждения о возможном вредоносном действии скачанного файла.

- Защита от вредоносных программ действует по принципу антифишинговой защиты – загруженные файлы проверяются по контрольным суммам в глобальной базе данных и, если файл в базе значится как вредоносный, пользователю выводится предупреждение, а запуск файла блокируется.

- Обновления браузера распространяются вместе с обновлениями операционной системы, поэтому пользователь при работе с вебсайтами максимально защищен и не рискует, заходя на незнакомую страницу, содержащую вредоносный код, даже если она еще не числиться в базе фишинга.

- Браузер Internet Explorer, входящий в состав Windows 8.1, максимально защищает пользователя не только от опасных сайтов и программ, но и обладает сильными функциями самозащиты, в которые входит контроль плагинов, расширений и ActiveX-компонентов. Таким образом, блокируются попытки вредоносных программ встроиться в браузер и получить доступ к Интернет-активности пользователей.

Windows 8.1 имеет все необходимые инструменты для полноценной защиты пользователя от внешних атак и угроз, исходящих из сети Интернет. Усилив встроенные защитные механизмы внешним сетевым фильтром или комплексным антивирусным решением, можно добиться полной защиты от всех возможных угроз.

Таблица 3. Сравнение отражения внешний атак в Windows XP SP3 и Windows 8.1

|

Угрозы |

Windows XP SP3 |

Windows 8.1 |

|

Эксплуатация уязвимостей в сетевых сервисах операционной системы |

Нет |

Обновления операционной системы |

|

Несанкционированный удаленный доступ |

Брандмауэр Windows |

Брандмауэр Windows |

|

Сканирование портов и анализ установленного программного обеспечения |

Брандмауэр Windows |

Брандмауэр Windows |

|

Атаки на пользователя через веб-браузер |

Нет |

Smart Screen, встроенные механизмы Internet Explorer, обновления браузера в составе обновлений операционной системы |

Выводы

Microsoft Windows XP обладает многими защитными механизмами и в момент своего появления и развития по праву считалась операционной системой с высокой степенью защищенности. Но технологии не стоят на месте, злоумышленники и разработчики вредоносного программного обеспечения постоянно ищут новые способы обхода защитных функций операционных систем. Во время активного развития, Windows XP могла противостоять постоянному натиску.

Это особенно видно, если сравнить количество защитных функций в первой версии Windows XP и в версии с третьим пакетом обновлений. Но с началом разработки следующей версии Windows, развитие XP в целом остановилось, регулярно выпускаемые обновления лишь закрывали обнаруженные уязвимости, но не позволяли адекватно повышать уровень защиты. С окончанием периода поддержки Windows XP обновления перестали выпускаться и текущий уровень защищенности данной операционной системы не может считаться даже базовым. Фактически, можно считать, что Windows XP беззащитен. Даже установка комплексных антивирусных средств и других средств защиты информации, не может полностью решить проблему защиты, так как в задачи данных средств не входит обнаружение и закрытие уязвимостей операционных систем.