Общепринятые практики информационной безопасности требуют обязательной блокировки экрана компьютера при неактивности пользователя. Пользователь Windows может самостоятельно заблокировать экран компьютера (сочетанием клавиш Win+L). Но лучше внедрить групповую политику, которая обеспечит автоматическую блокировку экрана при бездействии на всех компьютерах домена.

Содержание:

- Включить блокировка компьютера при неактивности с помощью групповой политики

- Групповая политика с настройками скринсейвера для блокировки экрана пользователя

Включить блокировка компьютера при неактивности с помощью групповой политики

На уровне безопасности компьютера можно включить политику, которая требует от любого пользователя повторно выполнить аутентификацию (ввести пароль) после заданного периода неактивности.

-

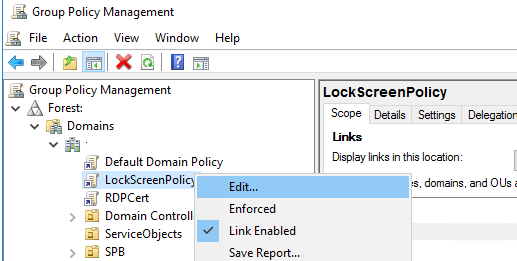

- Откройте консоль управления доменными политиками Group Policy Management console (

gpmc.msc

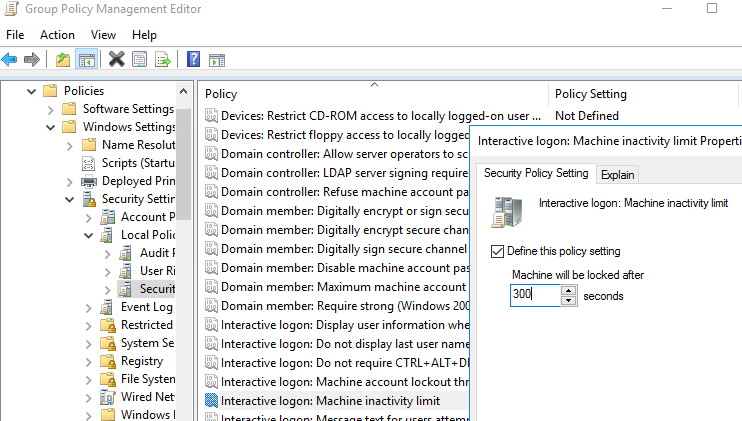

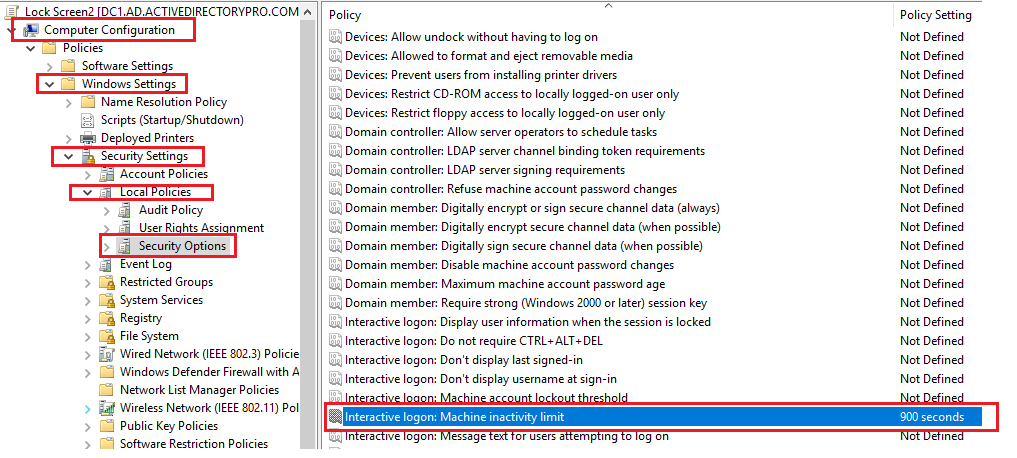

), создайте новый объект GPO (LockScreenPolicy) и назначьте его на корень домена (или на OU с компьютерами на которых вы хотите применить политику блокировки); - Перейдите в раздел Computer Configuration -> Policies-> Windows Settings -> Security Settings -> Local Policies -> Security Options;

- В параметре Interactive logon: Machine inactivity limit задайте через сколько секунд неактивности нужно заблокировать компьютер. Например, чтобы блокировать компьютер через 5 минут, задайте здесь 300;

- Для применения новых настроек групповых политик нужно перезагрузить компьютеры. Теперь ваши компьютеры будут автоматически блокироваться после неактивности, отключения дисплея (задается в настройках электропитания, или при запуске скринсейвера).

- Откройте консоль управления доменными политиками Group Policy Management console (

Эта GPO изменяет значение параметра реестра InactivityTimeoutSecs в ветке HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System. Если значение этого параметра – 0, значит рабочий стол компьютера не будет блокироваться.

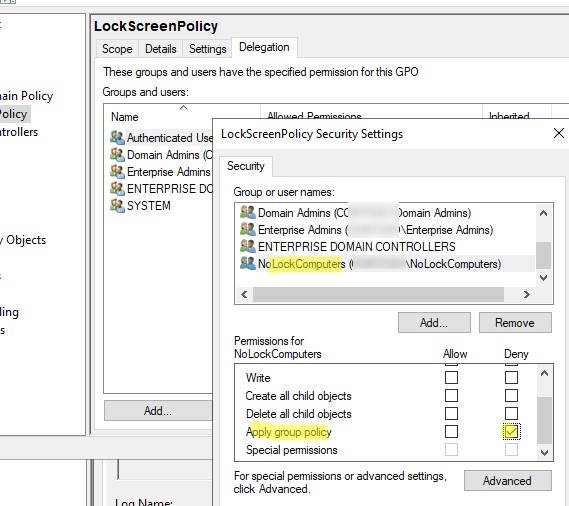

С помощью GPO Security Filtering вы можете задать список компьютеров, на которые не применяется политика блокировки экрана.

- Создайте в AD группу безопасности NoLockComputers и добавьте в нее учетные записи компьютеров, которые не должны блокироваться;

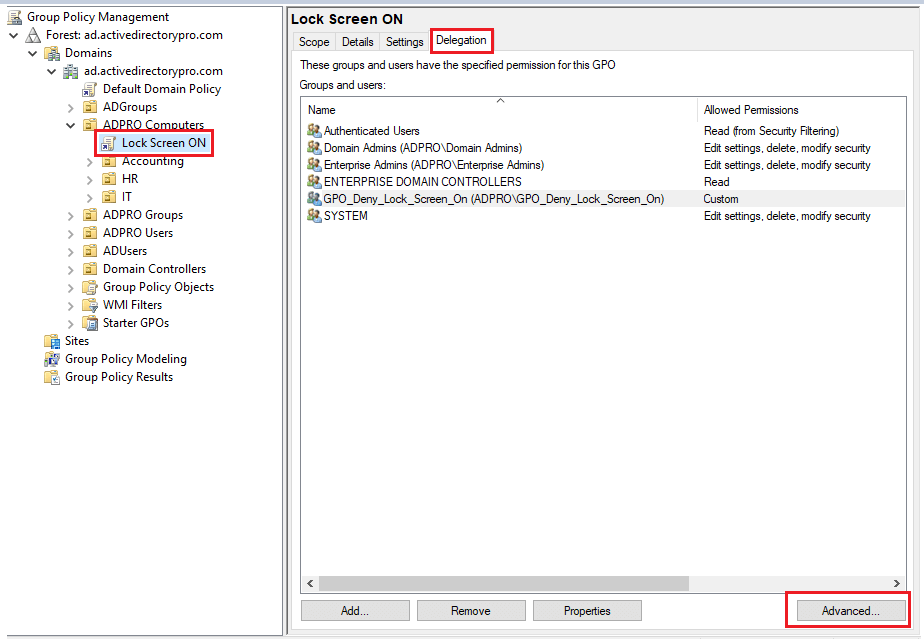

- В консоли GPMC выберите вашу политику, перейдите на вкладку Delegation и нажмите кнопку Advanced;

- Добавьте группу безопасности, которую вы создали, и задайте для нее Deny в поле Apply group policy;

- Теперь экраны компьютеров в этой группе не будет блокироваться автоматически.

Групповая политика с настройками скринсейвера для блокировки экрана пользователя

С помощью параметров скринсейвера Windows можно также внедрить политику автоматической блокировки экрана у пользователей. Такую политику можно применить на пользователей (а не на компьютеры).

- Создайте GPO и назначьте ее на OU с учетными записями пользователей;

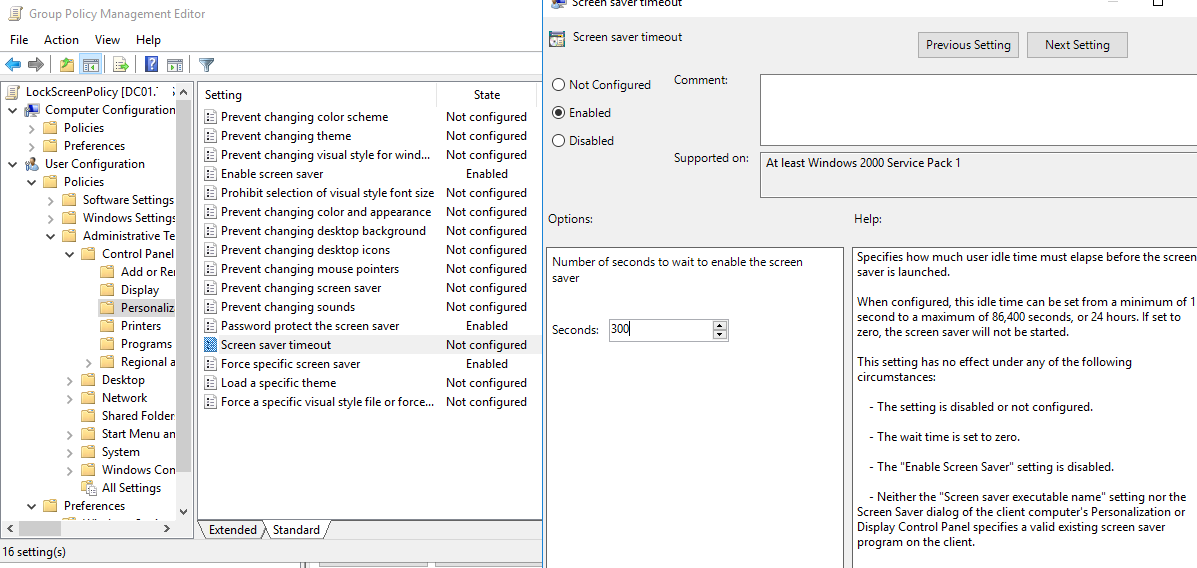

- Отредактируйте политику и перейдите в User Configuration -> Policies -> Administrative Templates -> Control Panel -> Personalization (Конфигурация пользователя -> Политики -> Административные шаблоны -> Панель управления -> Персонализация);

- В этом разделе GPO есть несколько параметров для управления экранной заставкой и настройками блокировки экрана:

- Enable screen saver — включить экранную заставку;

- Password protect the screen saver — требовать пароль для разблокировки компьютера;

- Screen saver timeout – через сколько секунд неактивности нужно включить экранную заставку и заблокировать компьютер (чтобы автоматически блокировать экран через 5 минут, укажите здесь 300);

- Force specific screen saver – можно указать файл скринсейвера, которые нужно использовать. Чаще всего это

scrnsave.scr

( подробнее о настройке экранной заставки с помощью GPO); - Prevent changing screen saver – запретить пользователям менять настройки экранной заставки.

- Дождитесь обновления настроек групповых политик на клиентах или обновите их вручную командой (

gpupdate /force

). - После этого настройки экранной заставки и блокировки экрана станут недоступными для изменения, а сессия пользователя будет автоматически блокироваться после 5 минут неактивности и запускаться пустая экранная заставка. Настройки блокировки будут применяться как к консольным сессиям пользователей, так и к RDP сеансам на RDS серверах.

Чтобы разблокировать компьютер, пользователю нужно нажать Ctrl+Alt+End, щелкнуть по экрану или нажать любую клавишу (в зависимости от версии Windows) и ввести пароль.

Если вам нужно настроить разные параметры блокировки экрана для разные групп пользователей, можно использовать GPO Security Filtering (как указано выше), или внедрять параметры блокировки через реестр. Например, для офисных работников нужно блокировать экран через 10 минут, а на компьютерах операторов производства экран не должен блокироваться никогда

Рассмотренным выше политикам соответствуют следующие параметры реестра в ветке HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\Control Panel\Desktop:

- Password protect the screen save – параметр типа REG_SZ с именем ScreenSaverIsSecure = 1;

- Screen saver timeout – параметр типа REG_SZ с именем ScreenSaveTimeout = 300;

- Force specific screen saver – параметр типа REG_SZ с именем ScreenSaveActive = 1 и SCRNSAVE.EXE = scrnsave.scr.

Вы можете с помощью GPO распространить нужные значения параметров реестра на разные группы пользователей.

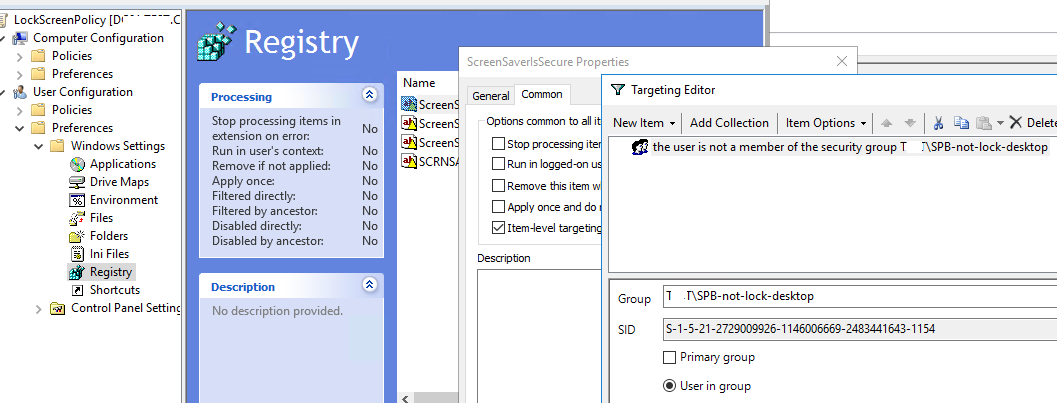

Создайте в домене группу пользователей ( SPB-not-lock-desktop ), для которых нужно отменить действие политики блокировки и наполните ее пользователями. Создайте в секции GPO (User Configuration -> Preferences -> Windows Settings -> Registry рассмотренные выше параметры реестра). Для каждого параметра с помощью Item Level Targeting укажите, что политика не должна применяться для определенной группы безопасности (the user is not a member of the security group SPB-not-lock-desktop).

Также придется создать еще 4 параметра реестра со значениями REG_SZ 0, которые принудительно отключают блокировку экрана для группы SPB-not-lock-desktop (иначе, политики не будут перезатирать установленные ранее значения).

In this guide, you will learn how to use group policy to create a lock screen policy. In addition, I’ll show you how to disable (exclude) the lock screen policy from specific users and computers.

In this example, I’ll create a policy that locks the screen after 15 minutes of activity. You can change the timeout settings to whatever meets your needs. This guide will work on Windows 10, Windows 11, Server 2012, and later operating systems.

Table of Contents

- How to Enable Lock Screen GPO

- Step 1. Determine GPO Location

- Step 2. Create a New GPO

- Step 3. Apply the Lock Screen GPO

- How to Verify the Lock Screen GPO is Applied

- How to Disable the Lock Screen for specific computers

How to Enable Lock Screen GPO

Step 1. Determine GPO Location

The lock screen policy is a computer policy, this means anyone who logs into the computer will get the lock screen policy applied. Later I will show you how to exclude specific computers from the policy.

It’s best to apply this policy to all computers but there will always be exceptions. I’ve had requests to exclude conference room computers, computers that are used for 24/7 monitoring, then of course there are always a few users that complain and want it disabled. These requests should all be approved by upper management.

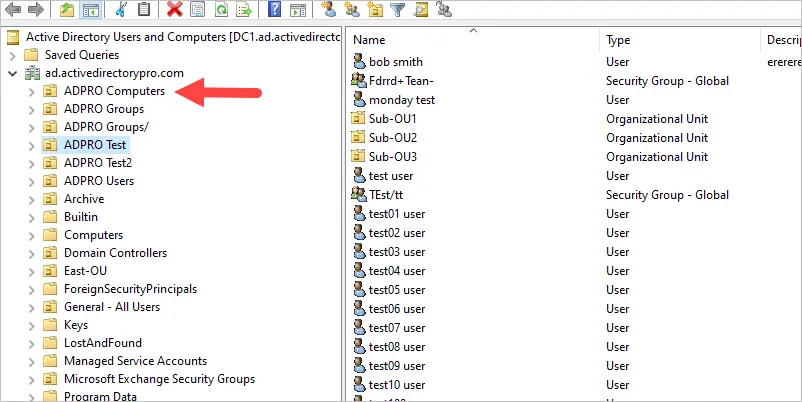

Depending on your OU structure you could apply the GPO to the root and let the sub OUs inherit the policy or you could apply the policy to specific OUs.

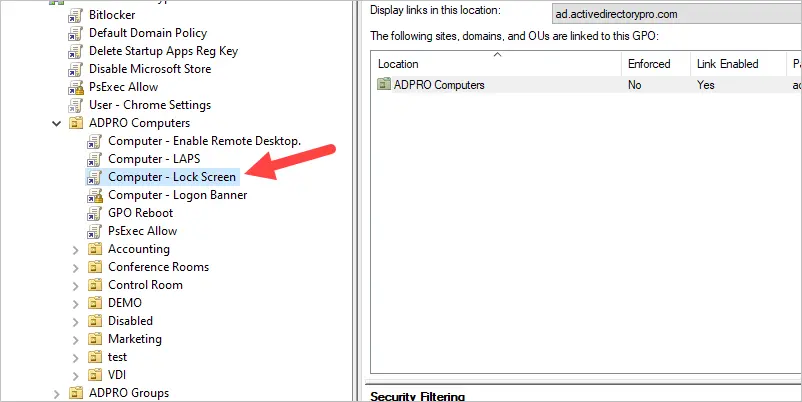

In this example, I want the policy to apply to all computers so I’m going to link the GPO to my ADPRO Computers OU. All the sub-OUs will inherit the policy. In step 4, I’ll show you how I exclude specific computers from the policy.

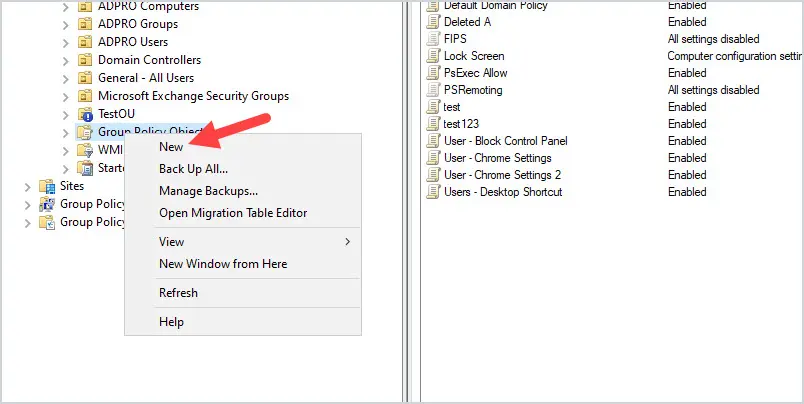

Step 2: Create a New GPO

Do not add these settings to the default domain policy. It is group policy best practice to not modify the default domain policy and instead create a new one.

1. Open the group policy management console

2. Right Click “Group Policy Objects” and click new

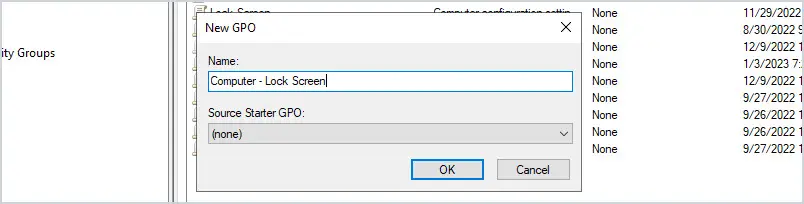

Give the new GPO a name. For example, I named my GPO “Computer – Lock Screen”.

The GPO is created but now we need to set the idle timeout settings.

There is only one group policy setting that needs to be set. It is the “Interactive Logon: Machine inactivity limit”

Browse to -> Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options

Change the value to whatever you want. I set mine to 900 seconds which is 15 minutes.

Step 3: Apply the Lock Screen GPO

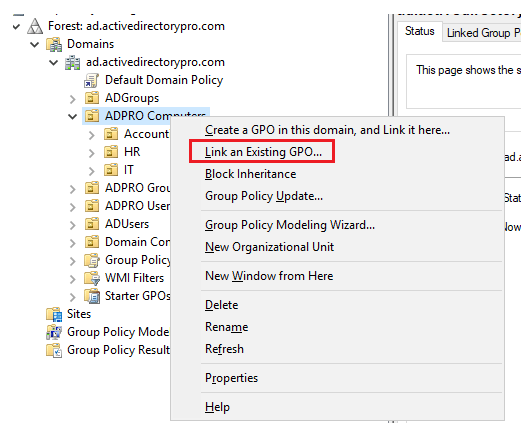

The GPO is created and the policy settings have been enabled. Now you just need to link the GPO to the correct OU.

Since this is a computer policy you must apply the GPO to an OU that contains computer accounts. If you apply the GPO to an OU with users only the lock screen will not work.

1. In the group policy management console right-click an OU and select “Link an Existing GPO:

2. Select the GPO you created in step 2 and click OK.

The GPO is now linked.

The GPO refresh interval is 90 minutes on a computer. So keep in mind it could take up to 90 minutes before this policy gets applied to all computers. You can instantly refresh this by rebooting the computer or running the gpupdate /force command.

Above is a screenshot showing the GPO linked to my ADPRO Computers OU. All of the sub-OUs will inherit this policy. So computers in the Accounting, HR, and IT OU will get the lock screen GPO applied.

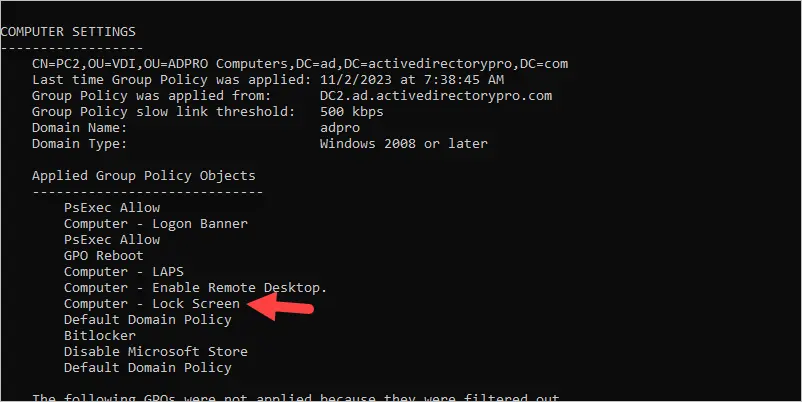

How to Verify the Lock Screen GPO is applied

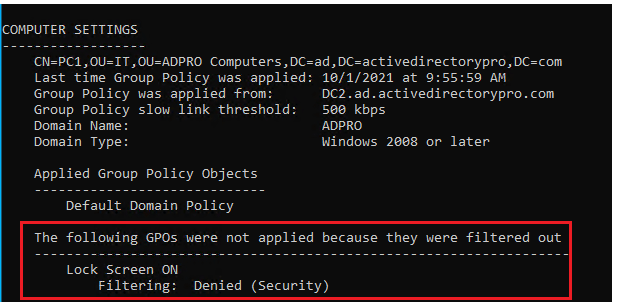

To verify the GPO is applied to a computer you can use the gpresult /r command. You will need to open the Windows command prompt as administrator or it can fail to pull the computer policies.

You can see above the “Computer – Lock Screen” GPO is applied to this computer.

How to Disable the Lock Screen for Specific Computers

Let’s say you have the lock screen GPO applied to all computers but now you need to disable it on specific computers.

There are two options:

- Option 1: Move the computers into a new OU and not link the GPO to this OU. This works and I’ve used this method for several clients.

- Option 2: Create a security group, add the computers, and deny the policy from applying to this group. This is my preferred method as I think it prevents moving computers around between OUs.

I’m going to show you option 2.

1. Create a security group and add the computers that you want the lock screen policy disabled on. It’s very important to name the group with a descriptive name and use the description box.

2. Go into the group policy management console, select the GPO click the delegation tab then click Advanced.

4. Add the security group and click ok

5. Make sure Read is set to “Allow” and Apply group policy is to “Deny”.

That should do it. The computers in your deny group will need to be rebooted.

When you check a computer with the gpresult /r command the policy will show as denied

To deny any additional computers all you have to do is add them to the security group. I find this method more convenient than moving computers around to different OUs.

Download a free trial and create your own GPO reports.

Enforcing the lock screen on company computers is a very common requirement. Any company that gets audited will always get asked if this policy is in place, regardless it’s a good policy to have in place. Have fun with those exclusions.

Related Articles

- Remove Local Admins Rights with Group Policy

- Restrict Control Panel Access using Group Policy

- Important Group Policy Settings for Security

Добрый день. Как сделать средствами GPO блокировку ПК через 15 минут?

В интернете нашёл инструкцию, по которой до Windows 10 все делали это через заставку:

Конфигурация пользователя — Политики — Административные шаблоны — Панель управления — Персонализация.

— «Включение заставки»

— «Запретить изменение заставки»

— «Защита заставки с помощью пароля»

— «Применение указанной заставки»

— «Тайм-аут экранной заставки»

Но вот в чём загвоздка, в windows 10 эти параметры считаются устаревшими. Об этом прямо говориться в административных шаблонах:

Примечание. Эта настройка устарела и не будет доступна в будущем. Используйте вместо нее настройки «Запрет отображения экрана блокировки» или «Запретить включение слайд-шоу с экрана блокировки».

Примечание. Эта настройка устарела и не будет доступна в будущем. Используйте вместо нее настройку «Запретить изменение изображения экрана блокировки и экрана входа в систему».

Примечание. Эта настройка устарела и не будет доступна в будущем. Используйте вместо нее настройку «Требовать пароль при выходе из спящего режима».

Примечание. Эта настройка устарела и не будет доступна в будущем. Используйте вместо нее настройку «Применить конкретное изображение экрана блокировки и экрана входа в систему, которое будет использоваться по умолчанию» или «Запретить изменение изображения экрана блокировки и экрана входа в систему».

Примечание. Эта настройка устарела и не будет доступна в будущем. Используйте вместо нее настройку «Указать время ожидания для перехода в спящий режим».

Получается, что я должен настроить экран блокировки и спящий режим? Напрашивается логичное появление опции «отобразить экран блокировки через *** минут», но такого нет.

В общем помогите разобраться как правильно в Windows 10 настроить блокировку компьютера через указанное время.

If you are a small business or a company that is licensed for Window 10 Professional as opposed to Windows 10 Enterprise, there are some major differences in functionality. Particularly, enterprise functionality. In this post, we are going to talk about a simple Group Policy Object (GPO) to set the Windows 10 Lock Screen. There is an actual GPO to set the lock screen on your Windows 10 desktops (if you are licensed and running Windows 10 Enterprise as your desktop operating system). However, if you are running Windows 10 Professional, this policy will not work!

However, there is a way to configure Windows lock screen on Windows 10 Professional computers. This can be done by changing the proper registry keys.

Why would anyone want to change the Windows 10 lock screen via GPO anyway? Well, on occasion, your Marketing/HR teams might want to communicate specific events via a Windows 10 lock screen image. For example, they might want to remind associates to enroll for their benefits or maybe the company wants to display the company goals or perhaps it might be something as simple as display the company logo and colors. Whatever the reason, you can do this WITHOUT having Windows 10 Enterprise as your operating system.

Below are the instructions for setting and deleting the group policy that controls the lock screen.

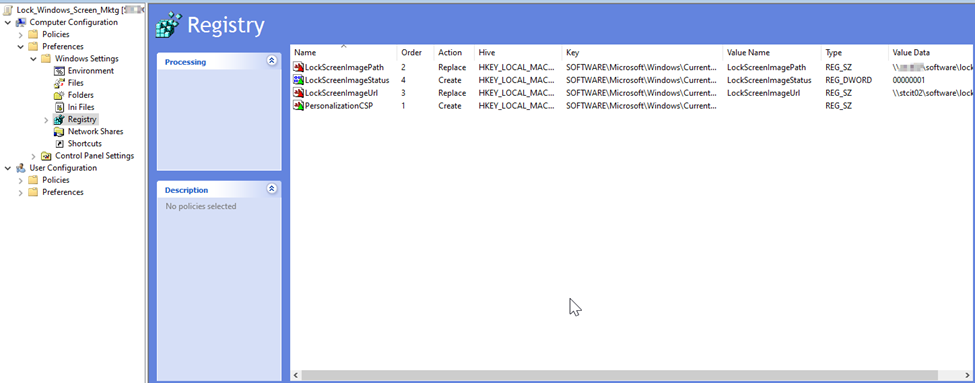

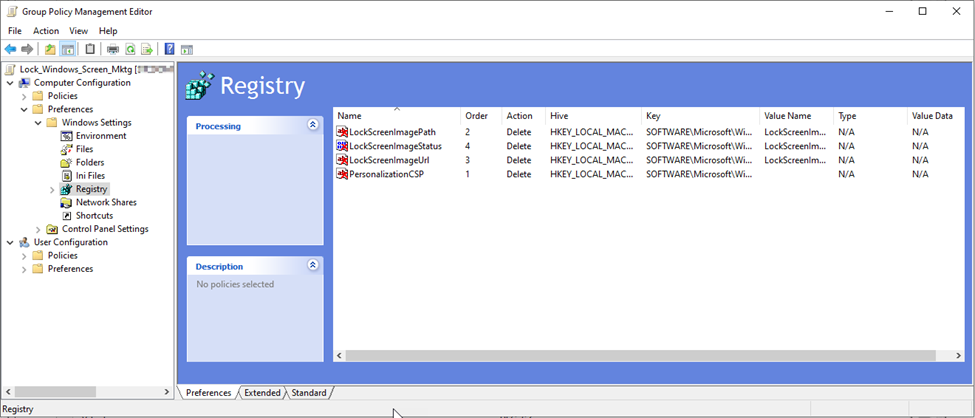

Group Policy Name = Lock_Windows_Screen_Mktg

Configuration (User/Computer) = Computer

Steps to push Enable Lock Screen with new image

- Copy the image to a central repository that everyone has READ permissions. Ideally, you’d like to use DFS to distribute the image to local servers throughout your organization. (i.e. \\server\images\lockscreen,jpg)

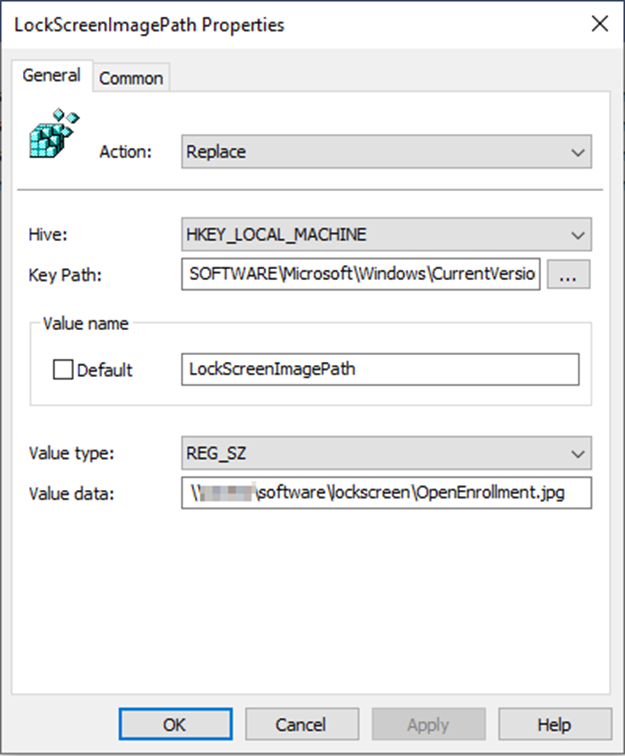

- Create the GPO, name it whatever you want (i.e. Lock_Windows_Screen_Mktg). This will be a Computer GPO. In Computer Configuration, navigate to Preferences/Windows Settings/Registry

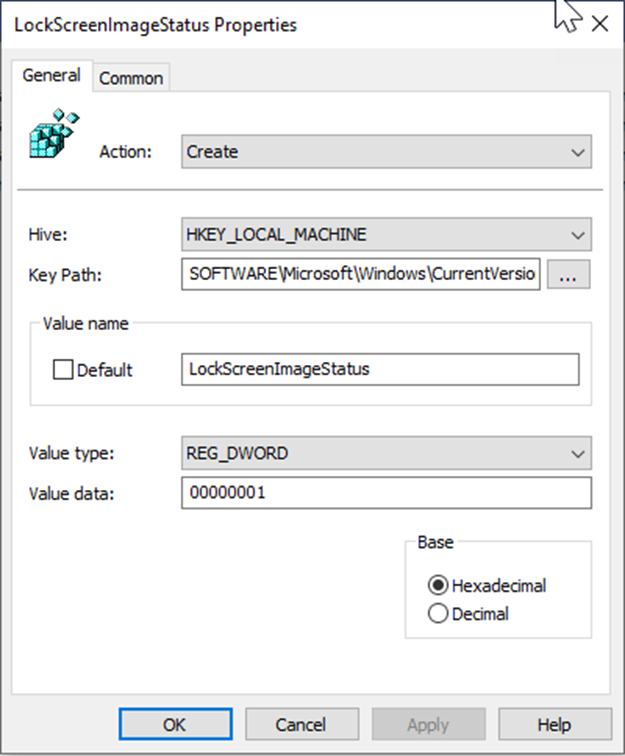

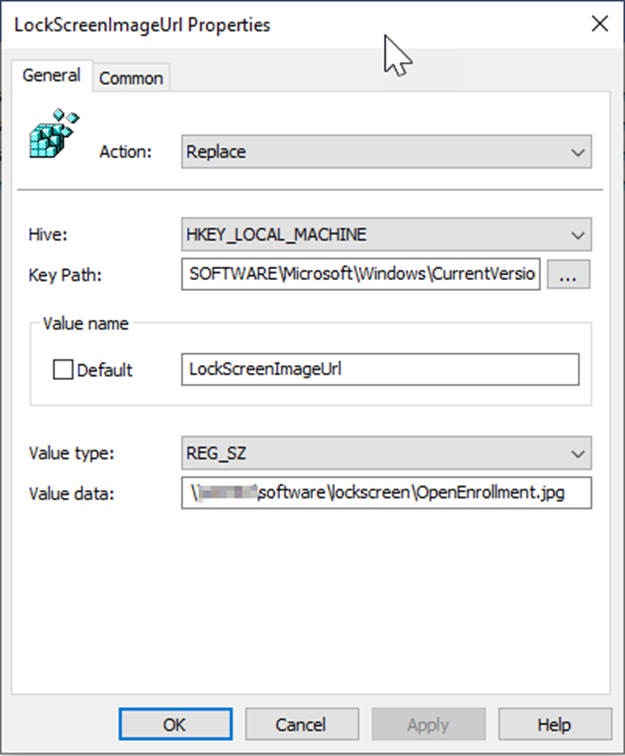

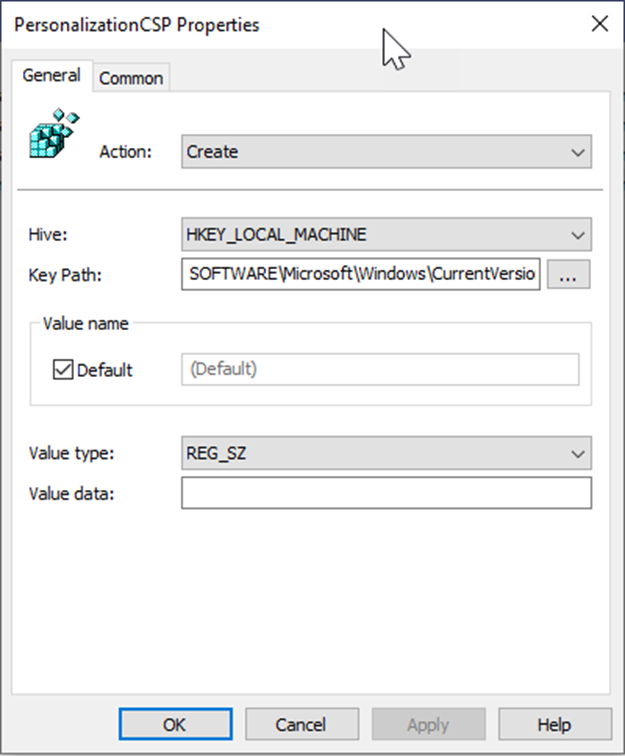

- Configure the following 4 registry entries. Please note the Action for each registry:

LockScreenImagePatch: Action=Replace

LockScreenImageStatus: Action=Create

LockScreenImageUrl: Action=Replace

PersonalizationCSP: Action=Create

KeyPath = SOFTWARE\Microsoft\Windows\CurrentVersion\PersonalizationCSP

KeyPath = SOFTWARE\Microsoft\Windows\CurrentVersion\PersonalizationCSP

KeyPath = SOFTWARE\Microsoft\Windows\CurrentVersion\PersonalizationCSP

KeyPath = SOFTWARE\Microsoft\Windows\CurrentVersion\PersonalizationCSP

Steps to push Disable Lock Screen

To disable the lock screen, just set the Action to Delete for the 4 registry items.

В большинстве организаций, применяющих в своей ИТ инфраструктуре локальные стандарты и регламенты информационной безопасности, уделяется отдельное внимание вопросу блокировки консолей рабочих станций пользователей при наступлении некоторого периода бездействия. Например, в качестве обязательного требования для большинства категорий пользователей может выставляться блокировка рабочего стола компьютера при отсутствии пользовательской активности более 15 минут. В управляемой среде Active Directory в доменных групповых политиках администраторам предоставляется ряд параметров, позволяющих централизованно настроить пользовательскую среду для форсированного применения механизма блокировки рабочего стола посредствам срабатывания программы — хранителя экрана (screen saver), или как её ещё называют, экранной заставки.

Эти параметры расположены в разделе групповой политики:

User Configuration > Policies > Administrative Templates > Control Panel > Personalization

Вот типичный возможный пример таких настроек:

Password protect the screen saver = Enable

Screen saver timeout = Enable (900 Seconds)

Force specific screen saver = scrnsave.scr

В данном примере включено обязательный запуск конкретного файла экранной заставки (scrnsave.scr) при простое более 15 минут с требованием ввода пароля пользователя при попытке последующего доступа к рабочему столу.

В системе, где применены данные параметры GPO, все настройки экранной заставки для пользователя становятся недоступными для изменений.

На практике встречается ситуация, когда за компьютером работает сменный суточный персонал, которому постоянно необходимо в режиме наблюдения видеть рабочий стол компьютера. При этом такой персонал может даже иметь несколько рабочих столов компьютеров, за которыми требуется наблюдение и не требуется интерактивное взаимодействие с клиентской ОС. Для такого рода пользователей нужен несколько иной подход с точки зрения автоматической блокировки компьютеров при простое.

Для обеспечения настроек экранной заставки для сменного персонала и для всех остальных пользователей мы можем создать две отдельные групповые политики – одна с обязательным срабатыванием экранной заставки, другая — без него. Но с использованием механизмов настройки реестра с помощью Group Policy Preferences (GPP) мы сможем гибко объединить эти настройки внутри одной групповой политики.

Для того, чтобы задействовать механизмы GPP для данной задачи, мы воспользуемся параметрами реестра, которые изменяются стандартными Административными шаблонами, указанными нами ранее. Сопоставим указанные ранее параметры GPO с ключами реестра которые они изменяют в клиентской системе:

Политика: Password protect the screen saver

Куст реестра: HKEY_CURRENT_USER

Ветка: SoftwarePoliciesMicrosoftWindowsControl PanelDesktop

Ключ: ScreenSaverIsSecure REG_SZ = 1

Политика: Screen saver timeout

Куст реестра: HKEY_CURRENT_USER

Ветка: SoftwarePoliciesMicrosoftWindowsControl PanelDesktop

Ключ: ScreenSaveTimeout REG_SZ = 900

Значение «900» означает количество секунд от момента начала бездействия до срабатывания экранной заставки (15 минут простоя)

Политика: Force specific screen saver

Куст реестра: HKEY_CURRENT_USER

Ветка: SoftwarePoliciesMicrosoftWindowsControl PanelDesktop

Ключ: ScreenSaveActive REG_SZ = 1

Ключ: SCRNSAVE.EXE REG_SZ = scrnsave.scr

Эксперименты с применением этой политики показали, что ключ реестра ScreenSaveActive добавляется лишь на системах Windows XP, а после отключения этой политики, он из реестра корректно не удаляется. Опытным путём удалось выяснить, что отсутствие этого ключа не вносит никаких изменений, поэтому будем рассматривать его как рудиментарный элемент и исключим из наших настроек GPP.

Итак, в групповой политике, действующей на наших пользователей, переведём три перечисленных параметра в состояние Not configured (если они ранее были настроены), а в разделе политики User Configuration > Preferences > Windows Settings > Registry создадим логическую группу, в которой будут храниться наши настройки, например ScreenSaver.

Внутри этой группы создадим две подгруппы настроек — Enabled и Disabled, в которых соответственно будут хранится настройки для включения и отключения форсированного применения экранной заставки. В нашем примере важно, чтобы параметры включения обрабатывались перед параметрами отключения.

В группе Enabled создадим три правила для создания/обновления ранее перечисленных ключей пользовательского реестра. Нацеливание (Item-level targeting) для этой группы использовать не будем, то есть эти параметры реестра будут применяться для всех пользователей.

В группе Disabled создадим три правила для удаления этих же ключей реестра. Группа Disabled будет иметь нацеливание на специально созданную доменную группу безопасности, в которую будут включены все пользователи, для которых нужно отключить форсированное применение экранной заставки.

Таким образом, логика обработки параметров реестра будет заключаться в обязательном включении экранной заставки для всех пользователей за исключением тех, кто включён в специальную группу безопасности. То есть при включении какого-либо пользователя в данную группу, из его пользовательского реестра будут удаляться ключи форсированной настройки экранной заставки, и он самостоятельно сможет, например, отключить её вовсе, так как в ОС диалоговые элементы пользовательского интерфейса станут доступными.