В этой заметке мы рассмотрим процедуру миграции автономного центра сертификации (Standalone Certification Authority) с ОС Windows Server 2012 R2 на ОС Windows Server 2022 в рамках одного и того же виртуального сервера с переустановкой ОС. Одним из условий рассматриваемого примера будет сохранение имени сервера, хотя в целом данное условие не является обязательным.

Общий план действий будет следующий:

- Создание резервной копии данных ЦС в Windows Server 2012 R2

- Удаление служб ЦС из Windows Server 2012 R2

- Переустановка ОС и установка служб ЦС в Windows Server 2022.

- Первичная конфигурация ЦС

- Восстановление базы данных и конфигурации ЦС из резервной копии

Шаг 1. Резервное копирование данных ЦС в Windows Server 2012 R2

Резервное копирование ЦС будет представлять собой сохранение сертификата ЦС, закрытого ключа ЦС и базы данных выданных сертификатов. Помимо этого нам потребуется сохранить ключ системного реестра, который хранит все настройки ЦС.

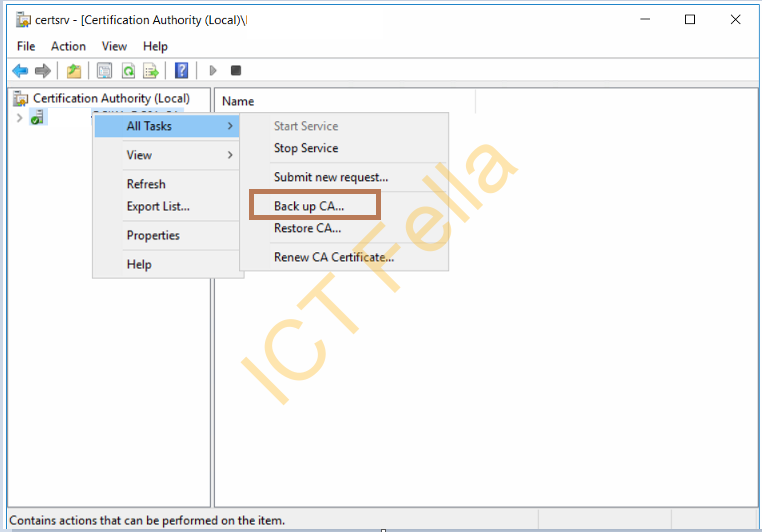

На сервере с Windows Server 2012 R2 в оснастке управления Certification Authority (certsrv.msc) в основном контекстном меню для ЦС выбираем пункт «Back up CA…»

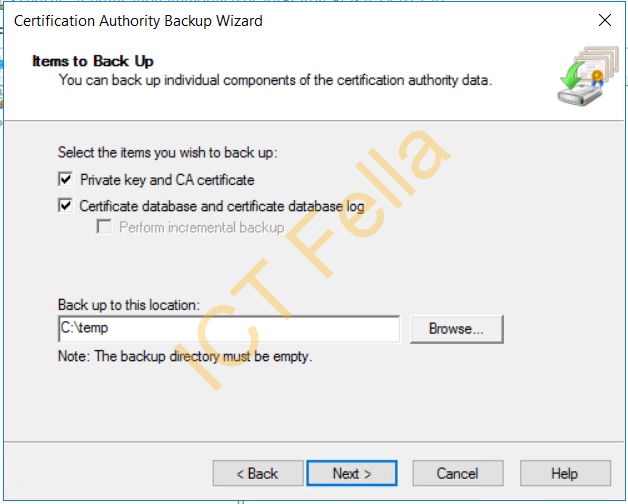

В открывшемся окне мастера резервного копирования включаем опции сохранения закрытого ключа и сертификата ЦС «Private key and CA certificate» и сохранения базы данных сертификатов «Certificate database and certificate database log«, а также указываем путь к защищённому от стороннего доступа каталогу для сохранения резервных копий.

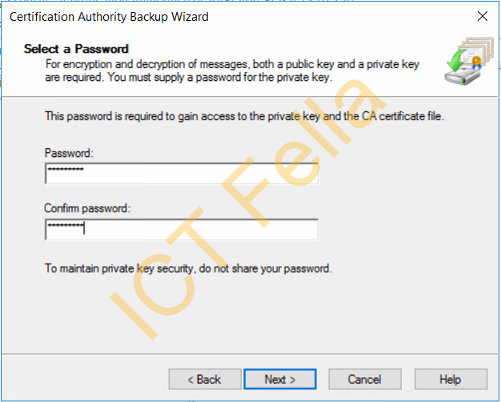

Для защиты закрытого ключа в составе резервной копии зададим некий сложный пароль.

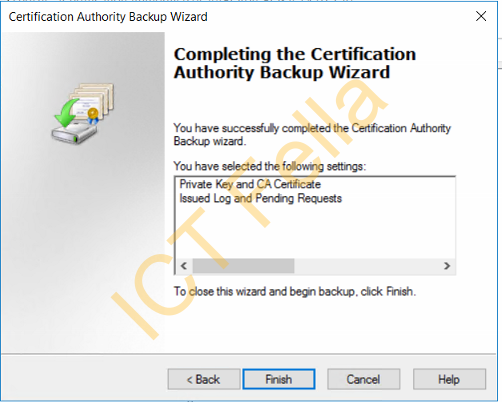

Мастер сохранит резервную копию данных в указанный каталог и среди прочего зашифрует данные о закрытом ключе с использованием указанного нами пароля в специальном файле-контейнере.

Процедуру создания резервной копии можно выполнить не только с помощью графической оснастки управления, но и с помощью PowerShell, командой следующего вида:

Backup-CARoleService -Path "C:\CABackupPS" -Password (ConvertTo-SecureString "P@ssw0rd!" -AsPlainText -Force) -KeepLog

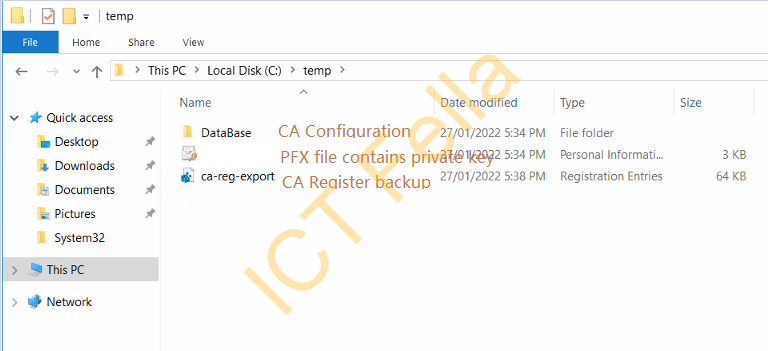

На выходе мы получим подкаталог с базой данных сертификатов и зашифрованный файл-контейнер в формате *.p12, содержащий в себе закрытый ключ ЦС.

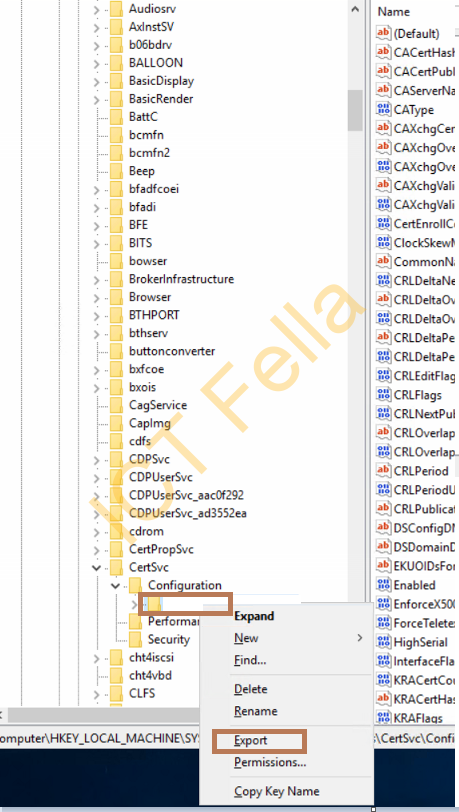

Далее переходим в редактор системного реестра Windows и находим в нём ключ реестра, который хранит расширенные настройки ЦС:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration

Сохраняем содержимое этого ключа в *.reg файл, используя пункт меню «Export«.

Аналогичное действие можно выполнить с помощью командной строки и команды следующего вида:

reg export "HKLM\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration" "C:\CABackupPS\Reg-CA1-WS2012R2.reg"

Сохраняем содержимое каталога с файлами резервной копии в защищённое стороннее место.

Шаг 2. Удаление служб ЦС из Windows Server 2012 R2

Данный шаг является опциональным для автономного ЦС, но будет желательным в случае, если выполняется переустановка/миграция доменного ЦС. В случае с доменным ЦС для удаления «Active Directory Certificate Services» нам потребуется права уровня Enterprise Admins.

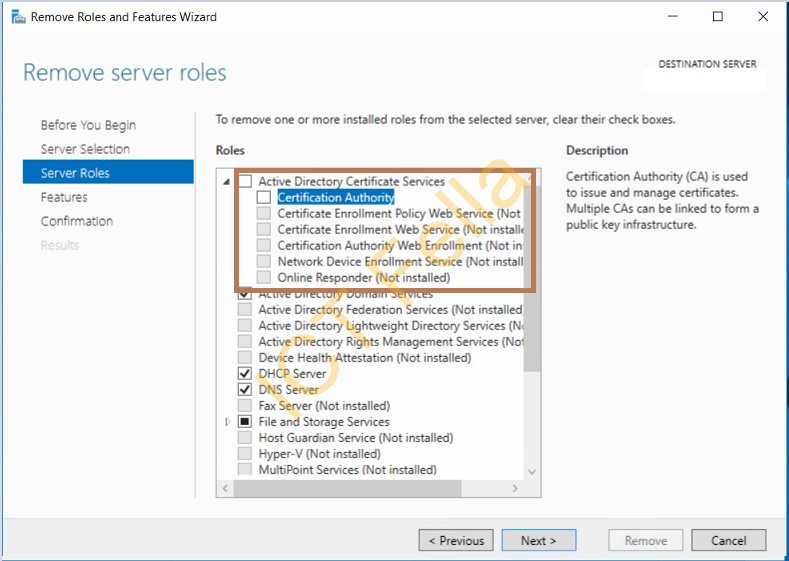

Сначала деактивируем компоненту «Certification Authority Web Enrollment«, если она была установлена ранее. Если этого предварительно не сделать, то при попытке удаления ключевой компоненты «Certification Authority» мы получим ошибку с сообщением о том, что сначала необходимо удалить «Web Enrollment».

Uninstall-AdcsWebEnrollment -Force

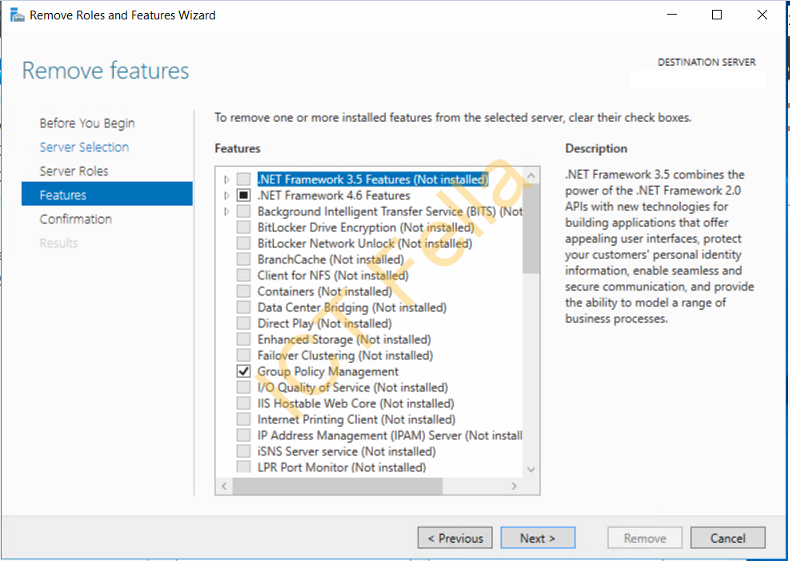

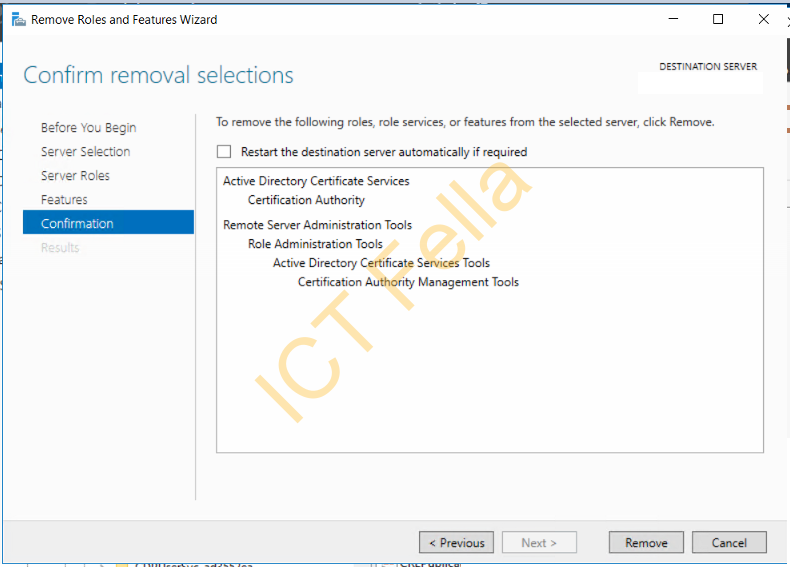

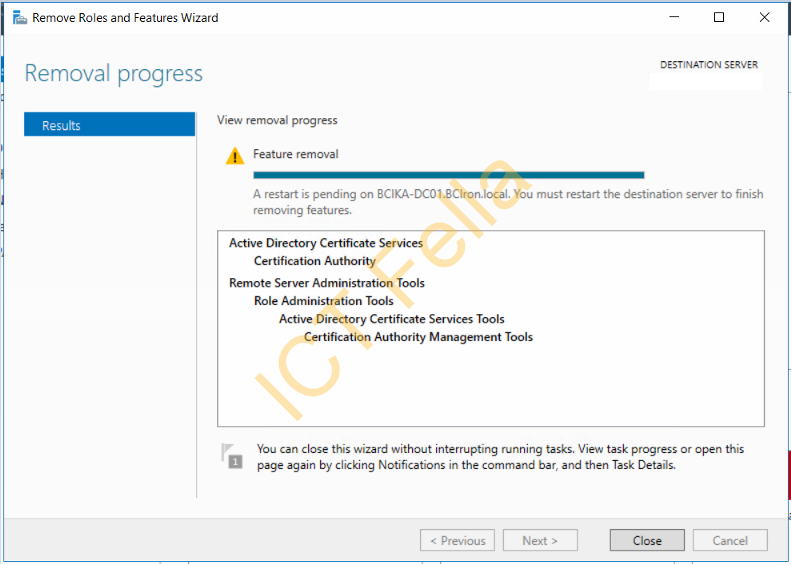

Затем в оснастке «Server Manager» деактивируем компоненты роли «Active Directory Certificate Services«

Шаг 3. Переустановка ОС и установка служб ЦС в Windows Server 2022

После удаления роли AD CS, выводим сервер из домена, форматируем диск и начисто устанавливаем ОС Windows Server 2022. При настройке сервера (по условиям нашего примера) используем прежнее имя hostname.

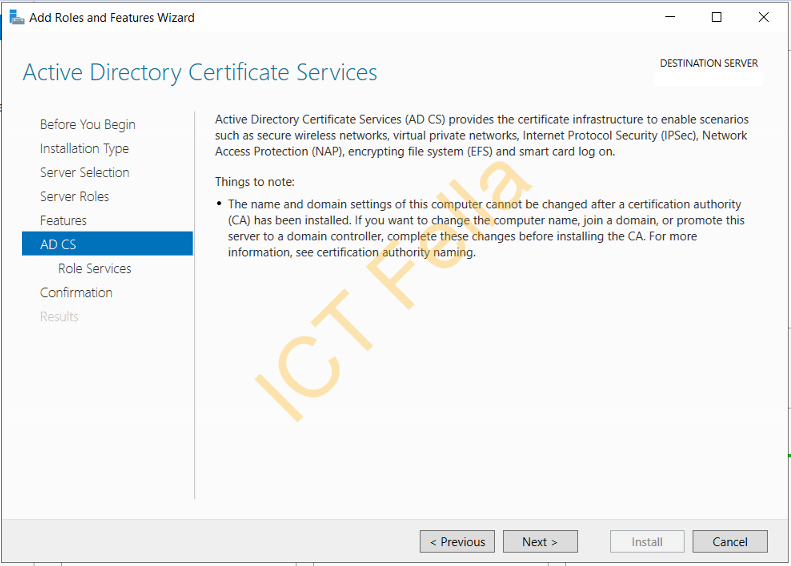

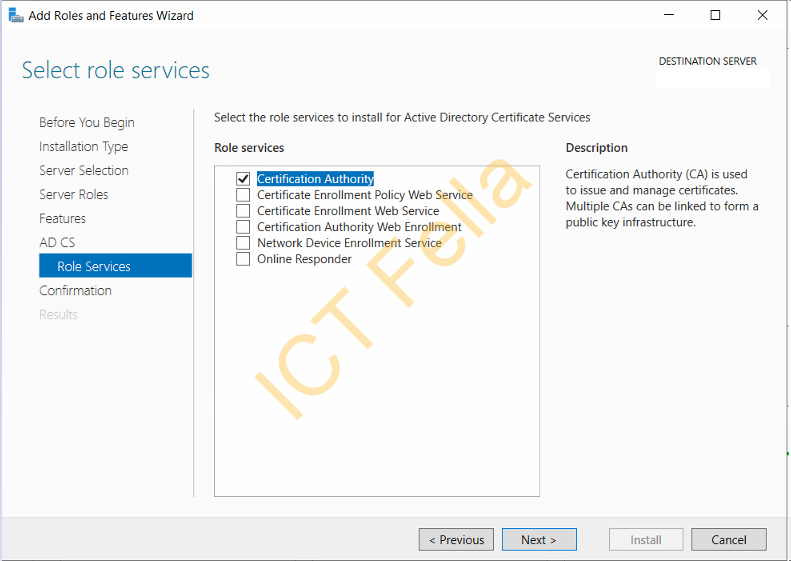

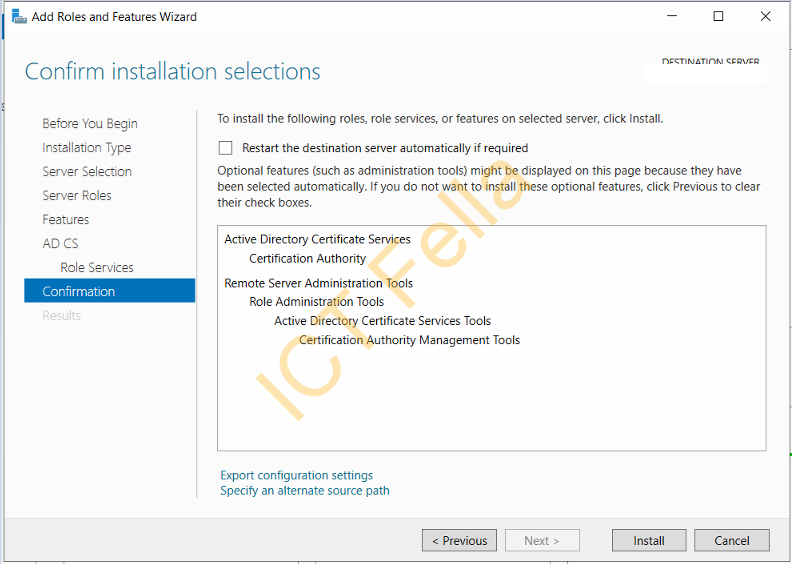

После первичной настройки ОС и ввода в домен переходим в оснастку управления «Server Manager» и активируем ранее используемые компоненты «Certification Authority» и «Certification Authority Web Enrollment» для роли «Active Directory Certificate Services«

Шаг 4. Первичная конфигурация ЦС

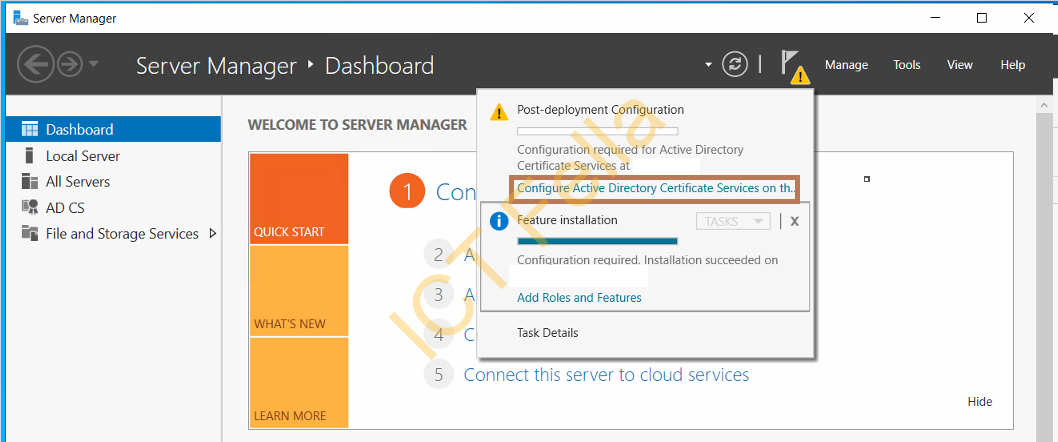

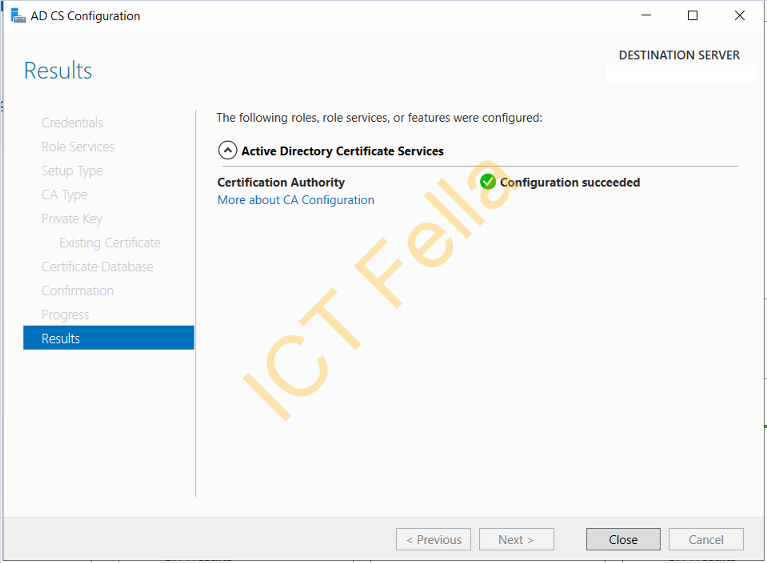

После завершения процесса установки роли, переходим по ссылке «Configure Active Directory Certificate Services on the destination server«

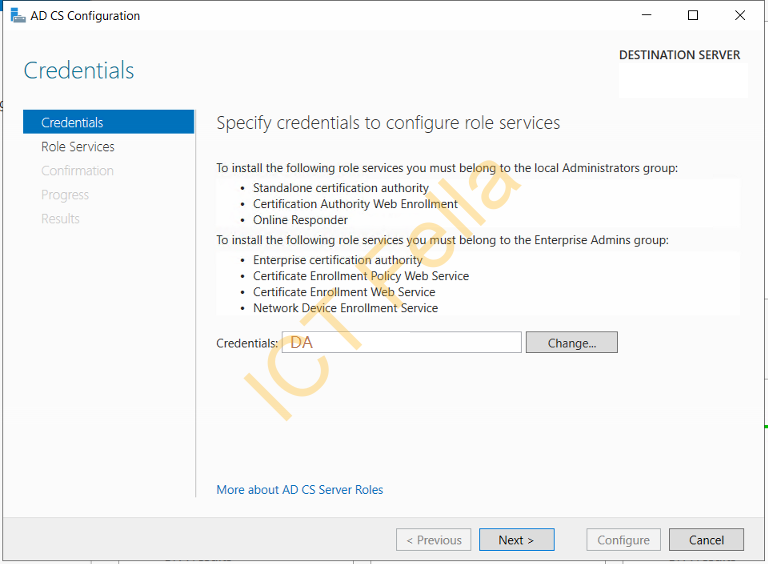

Откроется мастер конфигурирования AD CS, в котором на шаге «Credentials» нужно указать учётные данные пользователя, от имени которого будет выполнять конфигурация ЦС. Для доменного ЦС требуются права уровня Enterprise Admins. А в нашем примере, для автономного ЦС, достаточно прав локального администратора сервера.

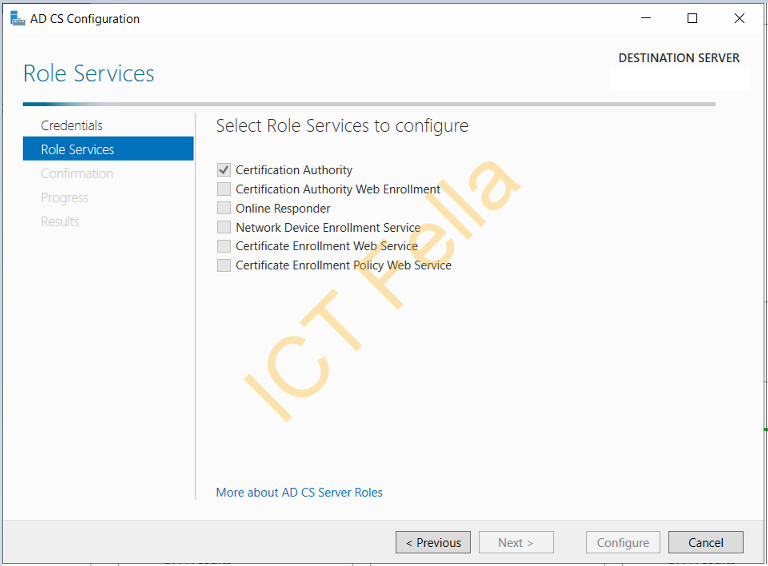

На шаге «Role Services» выбираем компоненты, которые хотим сконфигурировать.

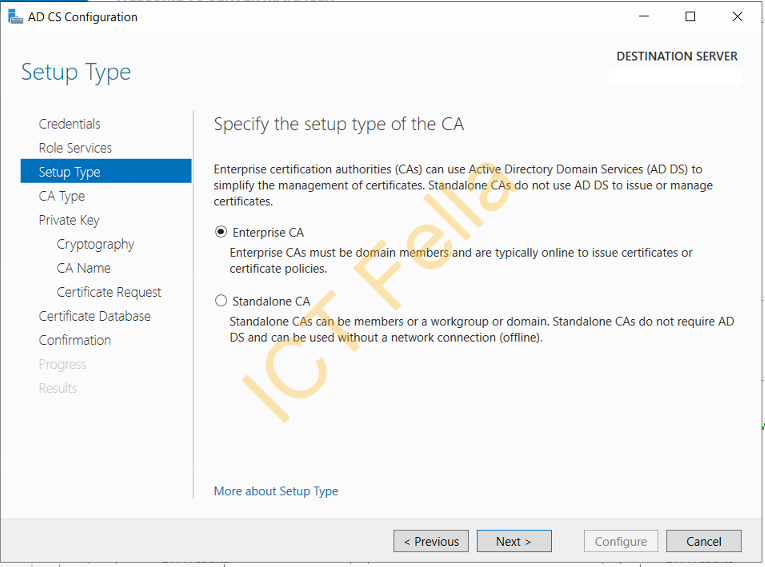

На шаге «Setup Tyte» в нашем случае выбирается тип развёртывания – автономный ЦС: «Standalone CA«.

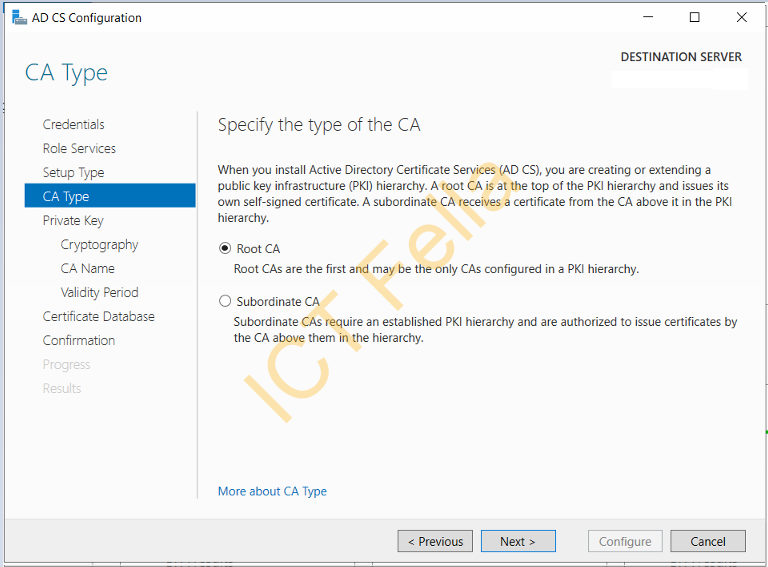

На шаге выбора типа ЦС в нашем случае выбирается «Root CA«, так как в нашем примере используется развёртывание автономного корневого ЦС.

На шаге «Private Key» выбираем пункт экспорта сертификата ЦС и ассоциированного с ним закрытого ключа ЦС: «Use existing private key» > «Select a certificate and use its associated private key«.

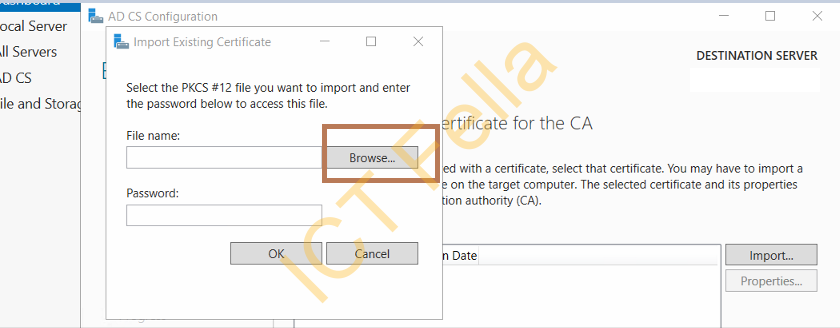

В окне импорта сертификата указываем путь к контейнеру *.p12 и пароль, который мы использовали ранее при создании резервной копии ЦС.

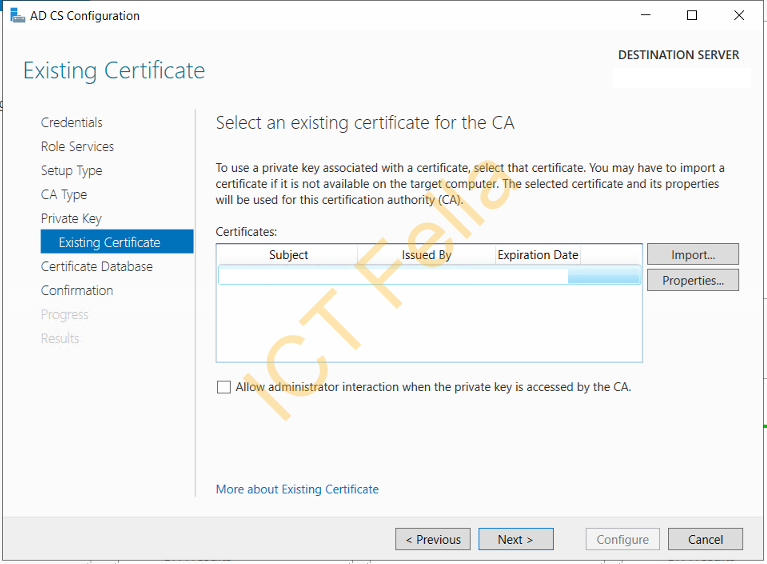

Убеждаемся в том, что сертификат ЦС подгрузился без ошибок.

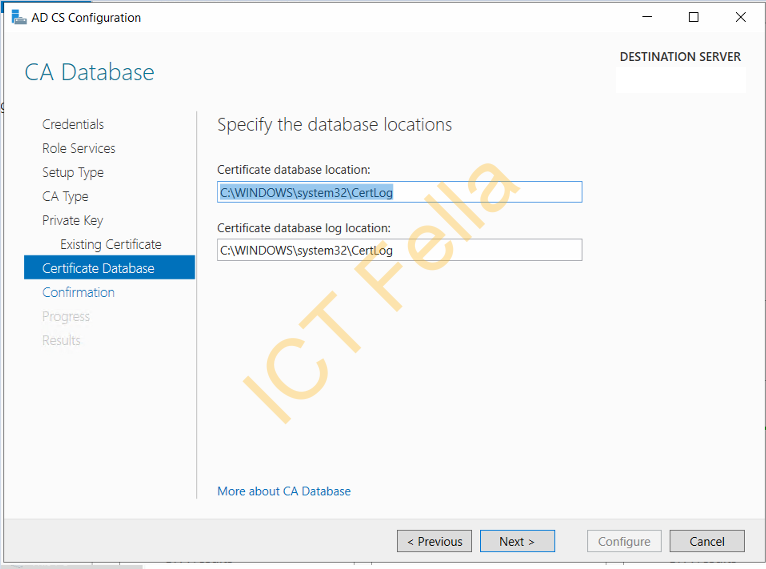

На следующем шаге оставляем пути к БД в значениях по умолчанию и дожидаемся успешного завершения конфигурирования ЦС.

После этого можем перейти в оснастку Certification Authority и убедиться в том, что ЦС успешно запущен со своим прежним именем и сертификатом.

Шаг 5. Восстановление базы данных и конфигурации ЦС из резервной копии

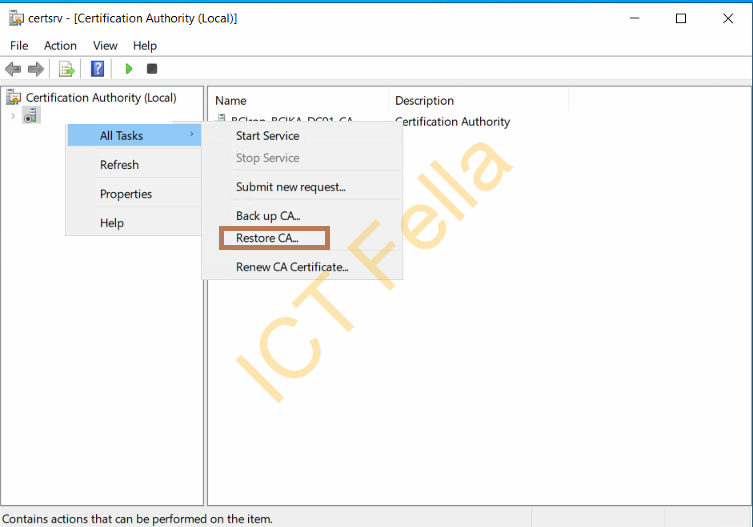

Теперь настало время восстановить базу данных всех ранее выданных и отозванных сертификатов. Для этого в оснастке Certification Authority в основном контекстном меню для ЦС выбираем пункт «Restore CA…»

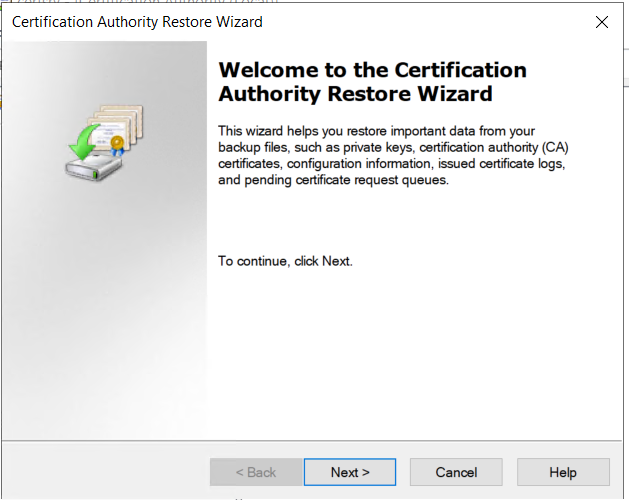

Перед началом работы мастера восстановления мы получим предупреждение о том, что в ходе восстановления служба сертификации будет будет остановлена.

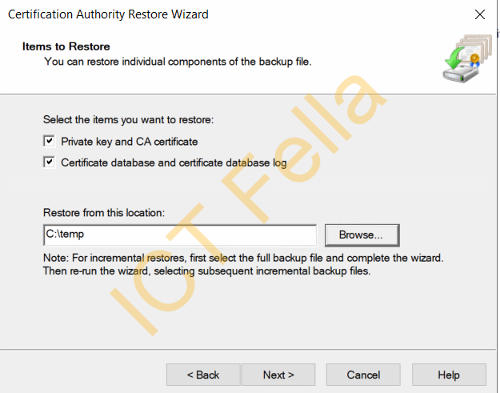

В открывшемся окне мастера восстановления включаем опции восстановления закрытого ключа и сертификата ЦС «Private key and CA certificate» и восстановления базы данных сертификатов «Certificate database and certificate database log«, а также указываем путь к каталогу с созданной ранее резервной копией ЦС.

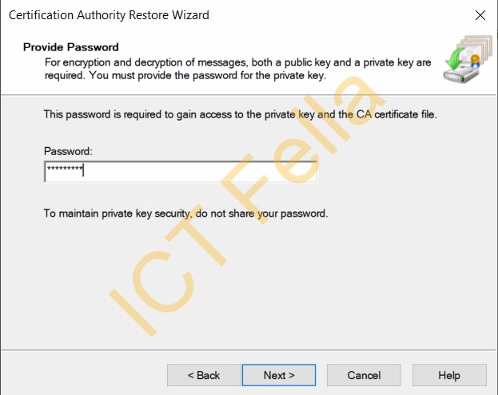

Далее укажем пароль, который мы использовали ранее для защиты закрытого ключа в составе резервной копии.

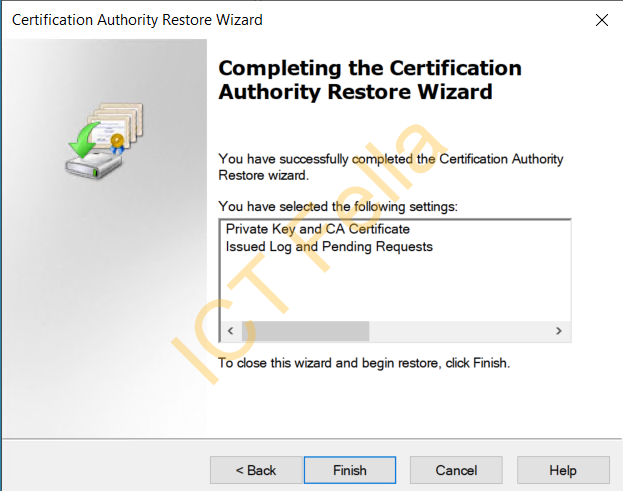

Мастер восстановления должен отработать без ошибок.

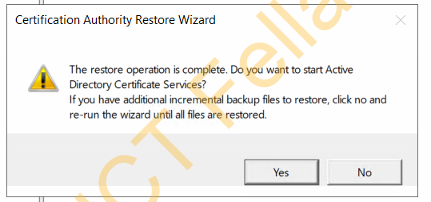

По окончании работы мастера восстановления будет предложено снова запустить службу сертификации.

После этого в оснастке Certification Authority проверяем наличие выданных и отозванных ранее сертификатов.

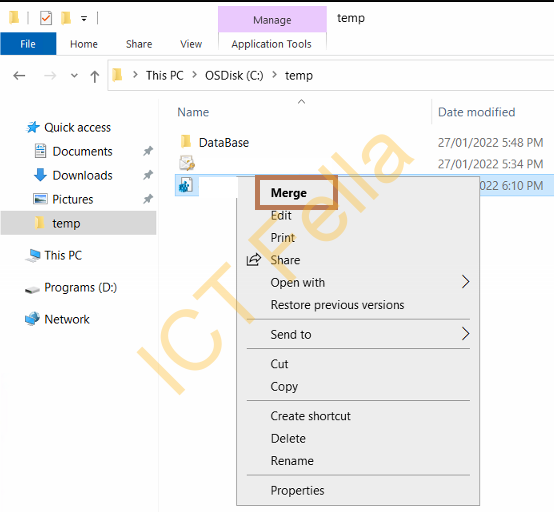

Далее нам остаётся восстановить информацию о конфигурации ЦС в системном реестре Windows из ранее сохранённого *.reg файла.

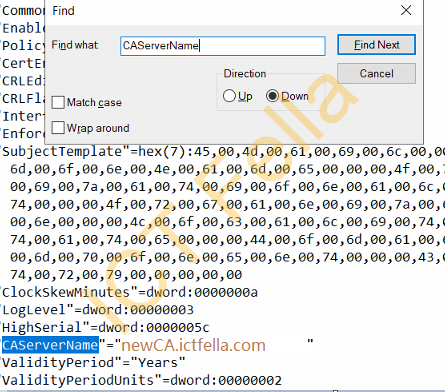

В нашем случае восстановление из *.reg файла выполняется без каких-либо изменений в этом файле. В случае же, если миграция ЦС выполняется с изменением имени сервера, то в файл потребуется внести корректировки.

В нашей резервной копии FQDN имя сервера встречается, как минимум, 2 раза — в параметрах CAServerName и WebClientCAMachine. В случае необходимости, вы можете изменить эти параметры.

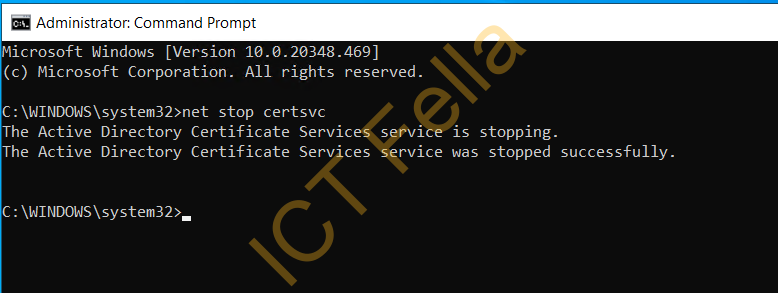

Закрываем графическую оснастку Certification Authority, запускаем командную строку с правами администратора и выполняем последовательно команды остановки службы сертификации, восстановления настроек реестра из *.reg файла и повторного запуска службы сертификации.

net stop CertSvc

reg import "C:\CABackupPS\Reg-CA1-WS2012R2.reg"

net start CertSvc

Снова открываем графическую оснастку Certification Authority и проверяем восстановленные настройки ЦС. Например, можно убедиться в том, что успешно восстановлены ранее настроенные точки публикации распространения списка отзыва сертификатов.

После окончания процедуры восстановления (в целях безопасности) не забываем провести зачистку резервных копий ЦС, содержащих закрытий ключ.

Автономный ЦС не поддерживает работу с шаблонами сертификатов, поэтому, в нашем случае, на данном этапе процесс миграции ЦС можно считать законченным. В случае же доменного ЦС, могут потребоваться дополнительные манипуляции с шаблонами сертификатов, информацию о которых можно найти по ссылкам ниже.

Дополнительные источники информации:

- Anthony Bartolo : Step-By-Step: Migrating The Active Directory Certificate Service From Windows Server 2008 R2 to 2019

- PeteNetLive KB ID 0001473 : Moving Certificate Services To Another Server

- Jack Roper : Migrating the AD Certificate Authority Service server role from 2012 R2 to 2019 — ‘template information could not be loaded’ error

- Microsoft Q&A : Move from DC 2012R2 to 2022 and move CA role

Как вы уже должны знать, поддержка Windows Server 2003 и Windows Server 2003 R2 заканчивается 14 июля 2015 года. Зная это, ИТ профессионалы либо уже провели миграцию, либо этот процесс должен находиться в самом разгаре. В этой статье будут описаны шаги, необходимые для миграции Active Directory Certificate Service с Windows Server 2003 на Windows Server 2012 R2.

Для демонстрации будут использованы следующие установки:

| Имя сервера | Операционная система | Роли сервера |

|---|---|---|

| canitpro-casrv.canitpro.local | Windows Server 2003 R2 Enterprise x86 |

AD CS (Enterprise Certificate Authority ) |

| CANITPRO-DC2K12.canitpro.local | Windows Server 2012 R2 x64 |

Шаг 1. Резервная копия конфигурации и базы данных центра сертификации Windows Server 2003

Заходим в Windows Server 2003 под учетной записью из группы локальных администраторов.

Выбираем Start – Administrative Tools – Certificate Authority

Щелкаем правой кнопкой мыши по узлу сервера. Выбираем All Tasks, затем Back up CA

Откроется “Certification Authority Backup Wizard” и нажимаем “Next” для продолжения.

В следующем окне выбираете те пункты, которые подсвечены, чтобы указать нужные настройки и нажмите “Browse” для того, чтобы указать место сохранения резервной копии. Нажмите “Next” для продолжения.

Далее вам будет предложено ввести пароль для того, чтобы защитить закрытый ключ и файл сертификата центра сертификации. После того, как введете пароль, нажмите “Next”.

В следующем окне будет запрошено подтверждение. Если все в порядке – нажмите “Finish” для завершения процесса.

Шаг 2. Резервирование параметров реестра центра сертификации

Нажмите Start, затем Run. Напечатайте regedit и нажмите ОК.

Затем откройте HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc

Щелкните правой кнопкой мыши по ключу “Configuration” и выберите “Export”

В следующем окне укажите путь, по которому вы хотите сохранить резервный файл и укажите его имя. Затем нажмите “Save”, чтобы закончить резервирование.

Теперь у нас есть резервные файлы центра сертификации и мы можем переместить эти файлы на новый сервер Windows Server 2012 R2.

Шаг 3. Удаление службы центра сертификации с Windows Server 2003

Теперь, когда готовы резервные файлы и прежде, чем настроить службы сертификации на новом Windows Server 2012 R2, мы можем удалить службы центра сертификации с Windows Server 2003. Для этого нужно проделать следующие шаги.

Щёлкаем Start > Control Panel > Add or Remove Programs

Затем выбираем “Add/Remove Windows Components”

В следующем окне уберите галочку с пункта “Certificate Services” и нажмите “Next” для продолжения

После завершения процесса, вы увидите подтверждение и можете нажать “Finish”

На этом этапе мы закончили работу со службами центра сертификации на Windows Server 2003 и следующим шагом будем настраивать и конфигурировать центра сертификации на Windows Server 2012 R2.

Шаг 4. Установка служб сертификации на Windows Server 2012 R2

Зайдите на Windows Server 2012 R2 под учетной записью или администратора домена, или локального администратора.

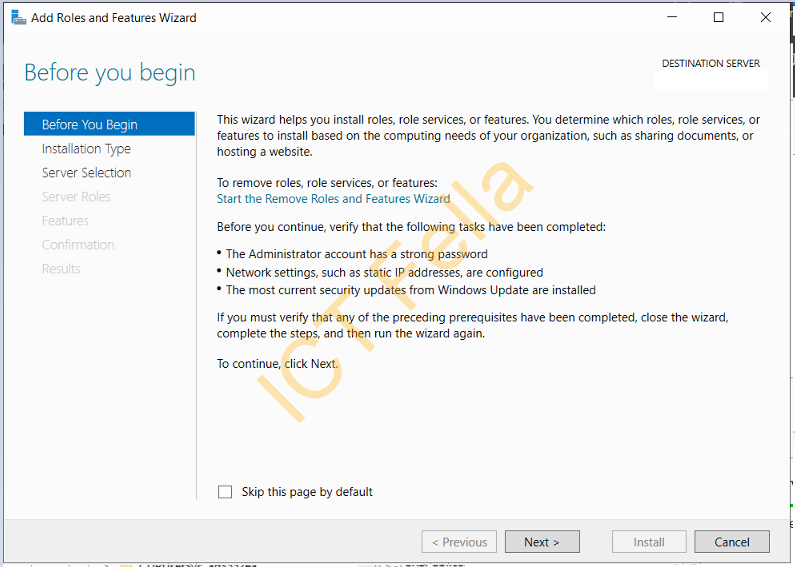

Перейдите в Server Manager > Add roles and features.

Запустится “Add roles and features”, нажмите “Next” для продолжения.

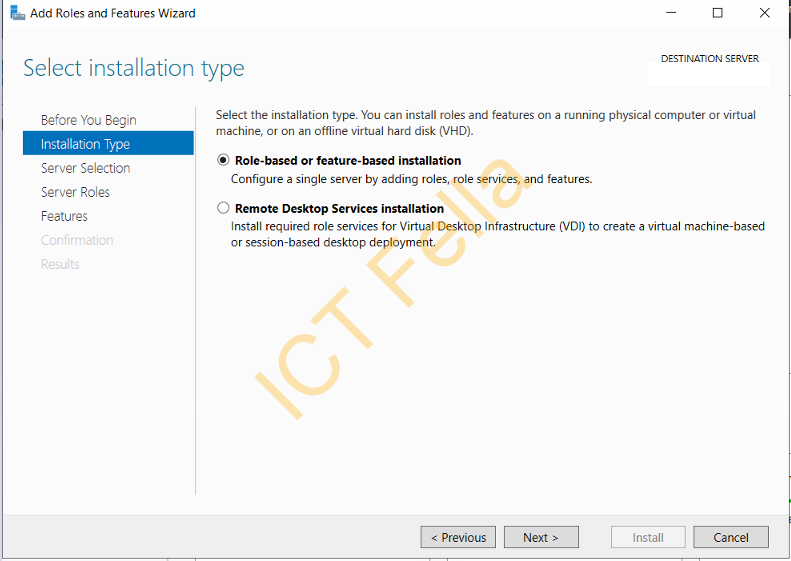

В следующем окне выберите “Role-based or Feature-based installation”, нажмите “Next” для продолжения.

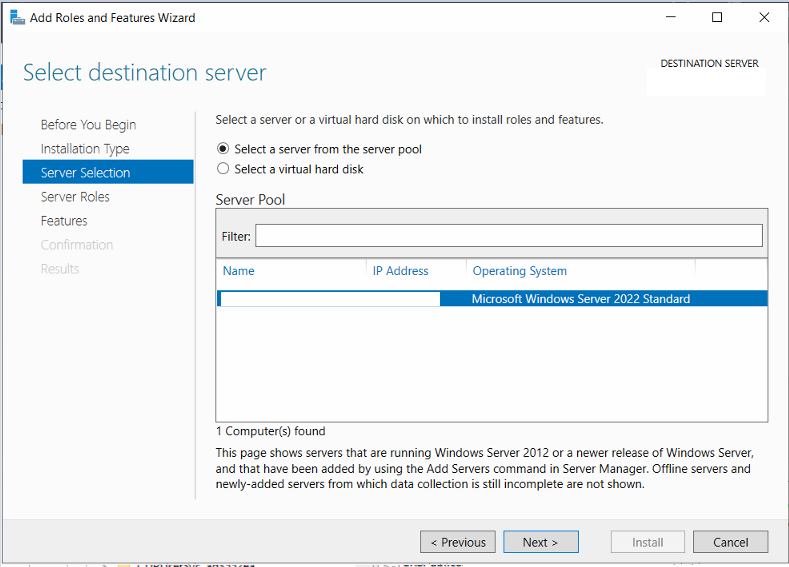

Из списка доступных серверов выберите ваш, и нажмите “Next” для продолжения.

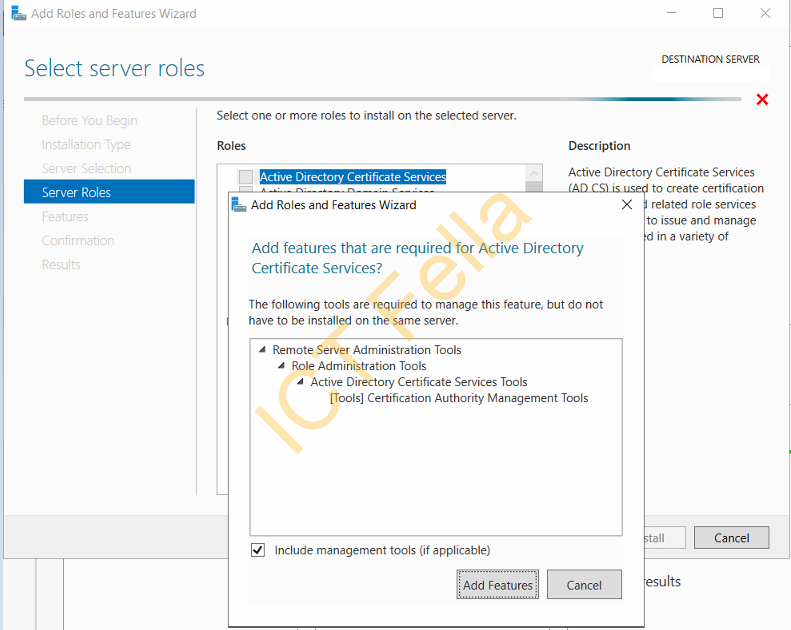

В следующем окне выберите роль “Active Directory Certificate Services”, установите все сопутсвующие компоненты и нажмите “Next”.

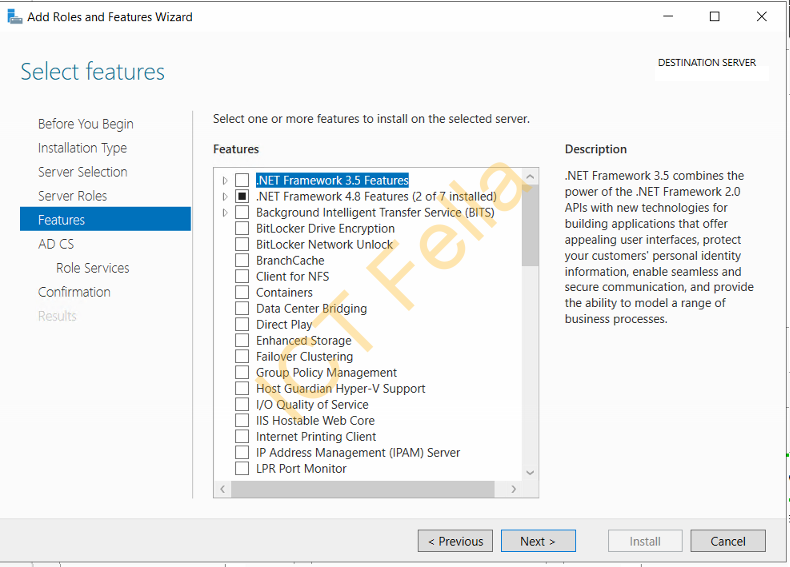

В следующих двух окнах нажимайте “Next”. После этого вы увидите варианты выбора служб для установки. Мы выбираем Certificate Authority и Certification Authority Web Enrollment и нажимаем “Next” для продолжения.

Для установки Certification Authority Web Enrollment необходимо установить IIS. Поэтому в следующих двух окнах посмотрите краткое описание роли, выберите нужные компоненты и нажмите “Next”.

Далее вы увидите окно подтверждения. Если все в порядке, нажмите “Install” для того, чтобы начать процесс установки.

После того, как установка завершена, вы можете закрывать мастер установки и переходить к следующему шагу.

Шаг 5. Настройка AD CS

В этом шаге мы рассмотрим как настроить и восстановить те файлы резервирования, которые мы создали.

Зайдите на сервере с правами Enterprise Administrator

Перейдите в Server Manager > AD CS

C правой стороны на панели вы увидите всплывающее окно, как на скриншоте и нажмите “More”

Откроется окно, в котором вам нужно нажать “Configure Active Directory Certification Service…”

Откроется окно мастера настройки роли, в котором появится возможность изменить учетную запись. Т.к. мы уже вошли в систему с учетной записью Enterprise Administrator, то мы оставим то, что указано по умолчанию и нажмем “Next”

В следующем окне спросят, каким службы мы хотим настроить. Выберите Certificate Authority и Certification Authority Web Enrollment и нажимаем “Next” для продолжения.

Это будет Enterprise CA, поэтому в следующем окне выберите в качестве типа установки Enterprise CA и нажмите “Next” для продолжения.

В следующем окне выберите “Root CA” в качестве типа CA и нажмите “Next” для продолжения.

Следующая настройка очень важна. Если бы это была новая установка, то мы могли бы просто создать новый закрытый ключ. Но так как это процесс миграции, у нас уже есть зарезервированный закрытый ключ. Поэтому здесь выберите вариант, который отмечен на скриншоте и нажмите “Next” для продолжения.

В следующем окне нажмите кнопку “Import”.

Здесь у нас появляется возможность выбрать тот ключ, который мы зарезервировали с Windows Server 2003. Указываем путь к этому ключу и вводим пароль, который мы использовали. Затем нажимаем OK.

Далее, если импорт прошел успешно, то мы увидим наш сертификат. Выбираем его и нажимаем “Next” для продолжения.

В следующем окне мы можем определить путь к базе данных сертификата. Я оставил то, что указано по умолчанию и нажимаю “Next” для продолжения.

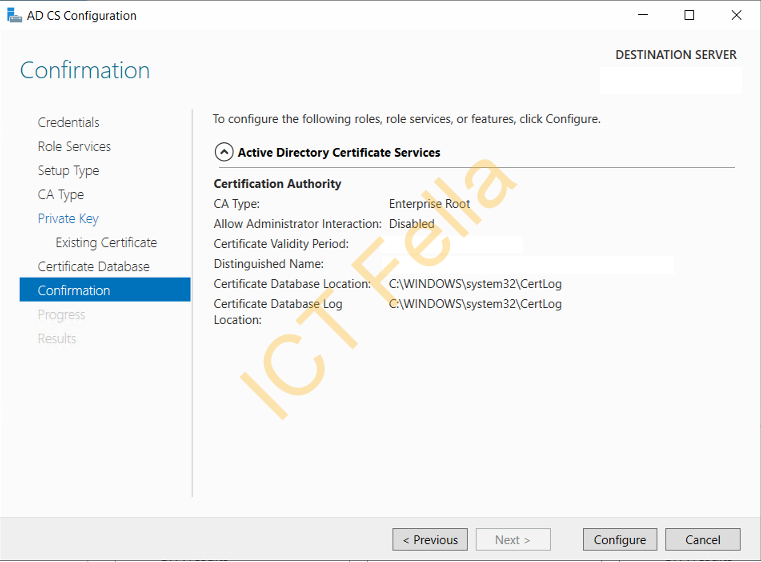

В следующем окне будет предоставлена вся информация для настройки. Если все нормально, то нажимаем “Configuration” для запуска процесса.

После того, как процесс завершен, закрываем мастера конфигурации.

Шаг 6. Восстановление зарезервированного CA

Теперь мы переходим к наиболее важной части всего процесса миграции, в которой мы восстановим зарезервированный в Windows Server 2003 CA.

Открываем Server Manager > Tools > Certification Authority

Щелкаете правой кнопкой мыши по имени сервера и выбираете All Tasks > Restore CA

Далее появится предупреждение о том, что служба сертификатов должна быть установлена для продолжения. Нажмите ОК.

Запустится Certification Authority Restore Wizard, нажмите “Next” для продолжения.

В следующем окне укажите путь к папке, в которой находится резервная копия. Затем выберите теже настройки, что и я на скриншоте. Нажмите “Next” для продолжения.

В следующем окне вы можете ввести пароль, который мы использовали для того, чтобы защитить закрытый ключ в процессе резервирования. После ввода, нажмите “Next” для продолжения.

В следующем окне нажмите “Finish” для завершения процесса импорта.

После успешного завершения процесса, система спросит, можно ли запустить центр сертификации. Запустите службу.

Шаг 7. Восстановление информации в реестре

Во время создания резервной копии CA мы также создали резервную копию ключа реестра. Теперь нужно ее восстановить. Для этого откройте папку, которая содержит зарезервированный ключ реестра. Щелкните по нему дважды левой кнопкой мыши.

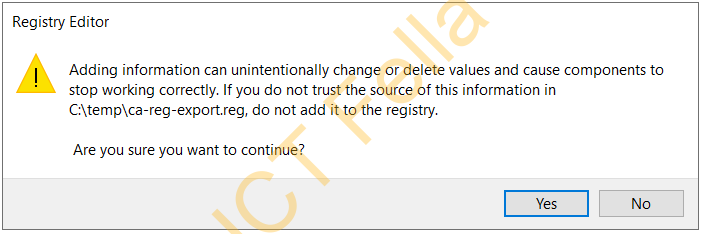

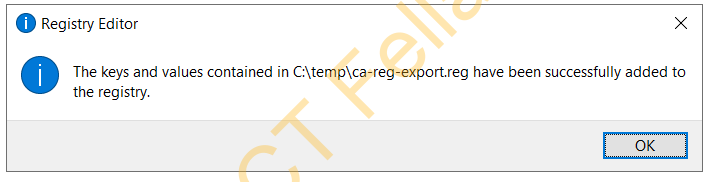

Появится предупреждающее окно. Нажмите “Yes” для восстановления ключа реестра.

По окончании вы получите подтверждение об успешном восстановлении.

Шаг 8. Перевыпуск шаблона сертификата

Мы завершили процесс миграции, и сейчас нужно перевыпустить сертификаты. У меня были настройки шаблона в окружении Windows Server 2003, который назывался “PC Certificate”, с помощью которого выпускались сертификаты для компьютеров, включенных в домен. Теперь посмотрим, как я перевыпущу шаблон.

Открывает консоль Certification Authority

Щелкаем правой кнопкой мышки по Certificate Templates Folder > New > Certificate Template to Reissue.

Из списка шаблонов сертификатов выберите подходящий шаблон сертификата и нажмите ОК.

Шаг 9. Тестируем CA

Теперь, когда шаблон сертификата установлен на компьютер, его нужно установить на автоматический режим. Для проверки я установил компьютер с операционной системой Windows 8.1, назвал его demo1 и добавил в домен canitpro.local. После его первой загрузки, на сервере я открываю консоль центра сертификации и разворачиваю раздел “Issued Certificate”. Там я могу увидеть новый сертификат, который выпущен для компьютера.

На этом процесс миграции успешно завершен.

В основном все с водится к архивации центра сертификации и восстановлению

Чтобы архивировать центр сертификации

1 Откройте оснастку «Центр сертификации».

При создании архивной копии центра сертификации предприятия, щелкните Шаблоны сертификатов для центра сертификации и запишите приведенные имена шаблонов сертификатов.

Параметры шаблонов сертификатов хранятся в доменных службах Active Directory и не подлежат автоматической архивации. Понадобится вручную добавить необходимые шаблоны сертификатов в новый центр сертификации.

2 В оснастке «Центр сертификации» щелкните правой кнопкой мыши имя центра сертификации, выберите команду Все задачи, затем щелкните Архивация ЦС, чтобы открыть мастер архивации центра сертификации.

3 Нажмите кнопку Далее и установите флажки Закрытый ключ и сертификат ЦС и База данных сертификатов и ее журнал.

4 Укажите пустую папку или носитель для записи архива, затем нажмите кнопку Далее.

5 Введите пароль для архивного файла закрытого ключа центра сертификации, введите его второй раз для подтверждения.

6 Нажмите кнопку Далее, убедитесь, что отображаются параметры архивации Закрытый ключ и сертификат ЦС и Журнал выданных и ожидающих запросов, затем нажмите кнопку Готово.

7 Нажмите кнопку Пуск, выберите команду Выполнить, введите regedit и нажмите кнопку ОК.

8 Найдите и щелкните правой кнопкой следующий раздел реестра:

Код:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration9 Выберите команду Экспорт.

10 Сохраните файл реестра в архивной папке центра сертификации, которая используется в мастере архивации центра сертификации.

11 Удалите центр сертификации со старого сервера, переименуйте старый сервер или окончательно отключите его от сети.

Перед началом процедуры восстановления, убедитесь, что папка %Systemroot% на целевом сервере, работающем под управлением операционной системы Windows Server 2008, соответствует папке %Systemroot% сервера, на котором была выполнена архивация.

Кроме того, место восстановления центра сертификации должно соответствовать месту архивации центра сертификации. Например, при архивации центра сертификации из папки D:\Winnt\System32\Certlog folder необходимо восстановить архив в ту же папку D:\Winnt\System32\Certlog. После восстановления архива можно переместить файлы базы данных центра сертификации в другое место.

Минимальным требованием для выполнения этой процедуры является членство в группе Администраторы или наличие эквивалентных прав. Минимальным требованием для выполнения этой процедуры для центра сертификации предприятия является членство в группе Администраторы домена или наличие эквивалентных прав.

Чтобы восстановить центр сертификации на новом сервере из архива

1 Откройте Диспетчер серверов и щелкните Службы сертификации Active Directory. Дважды нажмите кнопку Далее .

2 На странице Выбор служб ролей установите флажок Центр сертификации и затем нажмите кнопку Далее.

3 На вкладке Задание типа установки щелкните Изолированный или Предприятие, а затем нажмите кнопку Далее.

4 На странице Задание типа ЦС выберите необходимый тип центра сертификации и нажмите кнопку Далее.

5 На странице Установка закрытого ключа последовательно щелкните Использовать существующий закрытый ключ, Выбрать сертификат и использовать связанный с ним закрытый ключ и нажмите кнопку Далее.

6 На странице Выбрать существующий сертификат выберите Импорт введите путь к файлу P12 в папке архива, введите пароль, который был указан в предыдущей процедуре для защиты архивного файла, и нажмите кнопку ОК.

7 В диалоговом окне Пара из открытого и закрытого ключей подтвердите выбор параметра Использовать существующие ключи .

8 Дважды нажмите кнопку Далее .

9 На странице Настройка базы данных сертификатов укажите то же местоположение базы данных сертификатов и журнала базы данных, что и на предыдущем компьютере центра сертификации. Нажмите кнопку Далее.

10 На странице Подтверждение параметров установки просмотрите все заданные параметры конфигурации. Если следует принять все эти параметры, нажмите кнопку Установить и дождитесь окончания установки.

11 Откройте оснастку «Службы», чтобы остановить службу сертификатов Active Directory.

12 Дважды щелкните файл реестра, который был сохранен во время архивации, чтобы импортировать значения реестра. Если путь, отображаемый при экспорте реестра из старого центра сертификации, отличается от нового пути, необходимо изменить параметры экспорта реестра соответствующим образом.

13 Откройте оснастку «Центр сертификации» щелкните правой кнопкой мыши имя центра сертификации, выберите команду Все задачи, затем щелкните Восстановление ЦС , чтобыоткрыть мастер архивации центра сертификации.

14 Нажмите кнопку Далее и установите флажки Закрытый ключ и сертификат ЦС и База данных сертификатов и ее журнал .

15 Введите местоположение папки архива и нажмите кнопку Далее.

16 Проверьте параметры архивации. Должны отображаться параметры Журнал выданных и ожидающих запросов.

17 Нажмите кнопку Готово, затем нажмите Да для перезапуска служб сертификатов Active Directory после восстановления базы данных центра сертификации.

18 При работе с центром сертификации предприятия восстановите шаблоны сертификатов из доменных служб Active Directory, которые были записаны туда во время выполнения предыдущей процедуры.

This post is to demonstrate the process to migrate Microsoft Certificate Authority Service (Enterprise Root CA) to Windows Server 2022.

Environment

- Source: Windows Server 2016 Standard with Certificate Authority roles installed

- Destination: Windows Server 2022 Standard

- Reason for the migration: Server refreshment

- Migration Context: Source and Destination server names are different, for Example, oldCA.ictfella.com to newCA.ictfella.com. However, the CA service name remains the same.

Backup/Export the Config and Private Key

Open up Certificate Authority Management Console, expand “Certification Authority (local), right-click on the “CA Service Name – All Tasks – Back up CA” to initialize the Backup Wizard, then click Next

Tick boxes to select the items to back up, then browse to the backup path/location like below

Provide a password for the private key, then complete the wizard

Back up the CA register key

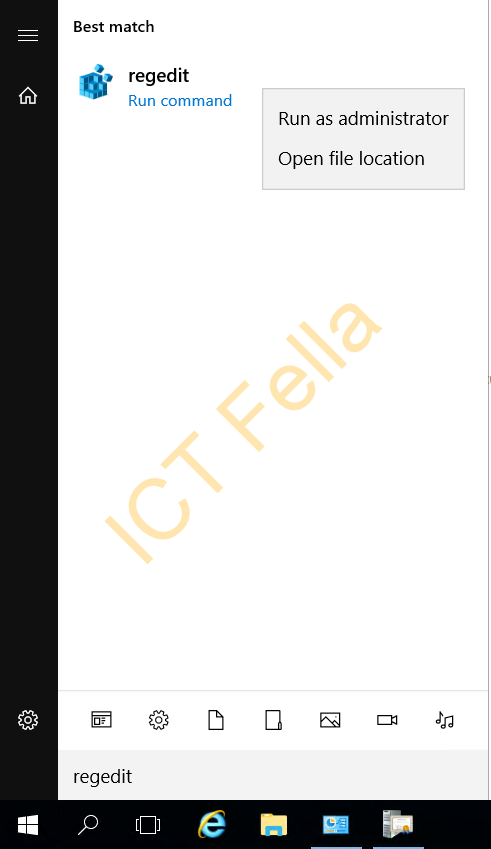

Type “regedit” in Search and run it as Administrator

Navigate to “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSVC\Configuration”, right-click on the CA Service Name and select “Export”

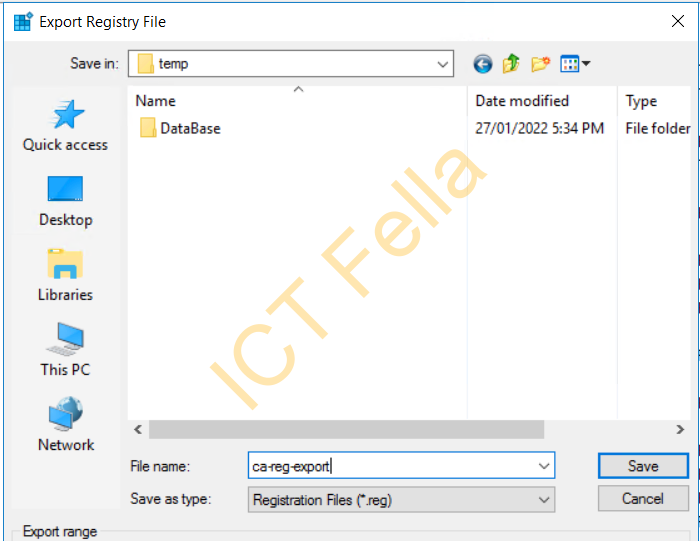

Browse to a path, give it a name, in my example you will see it is with the CA backup files in “C:\temp”

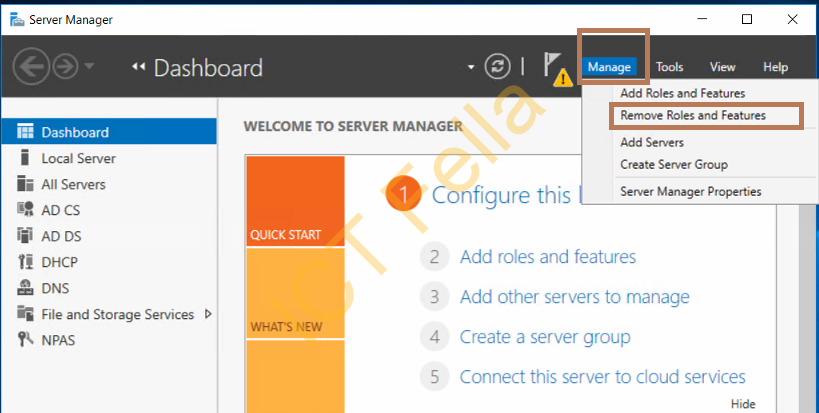

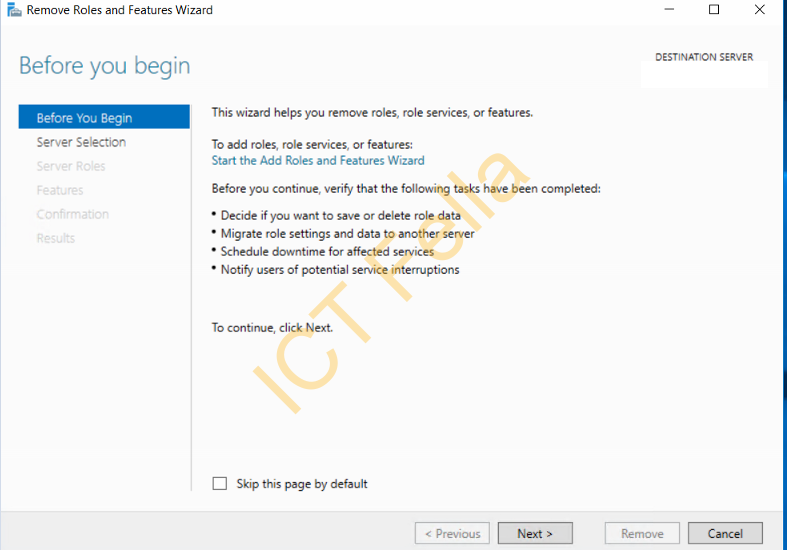

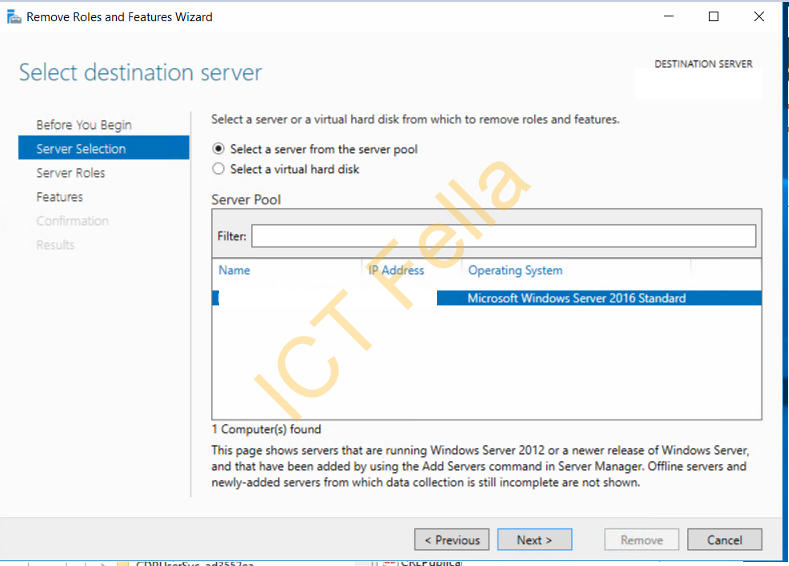

Go to “Server Manager – Manage – Remove Roles and Features” and start the wizard

Select your old server and remove the “Certification Authority”

Remove the “Remote Server Administration Tools” in the popped-up window and next to complete the removal progress

Install Certificate Services on the Destination Server

Go to “Server Manager – Add Roles and Features” to start the installation wizard

Select your destination server, then select Role-based or feature-based installation

Select “Active Directory Certificate Service” and include management tools, click next on the Features page

Select “Certification Authority” roles Services

Confirm installation selections and complete the process, you then can select “Configure Active Directory Certificate Services”

Use your Domain Admin Credential, and make sure “Certification Authority” is selected

Specify the Enterprise CA and Root CA as it is configured on the Source Server

Select “Use existing private key” and “select a certificate and use its associated private key”, and browse to where you keep your backup, enter the private key password. ( assume you have copied the backup files and registry key already)

You will see the existing cert is showing, click next then configure database location, we will just use the default

Click “Configure” on the confirmation page and let it finish

Import the Registry key

Stop the Certificate Sevice using CMD “net stop certsvc“

Open up your registry key and search for “CAServerName”, change the name to the new server name such as “newCA.ictfella.com”

You then right-click on the registry key and select Merge, then complete the registry key import

Import the CA Configuration/Database

On the new CA server and right-click on the CA Service Name, select “Restore CA” to start the wizard

Select the items you want to restore and put your private key password in

Complete the Certification Authority Restore Wizard

Test new CA server

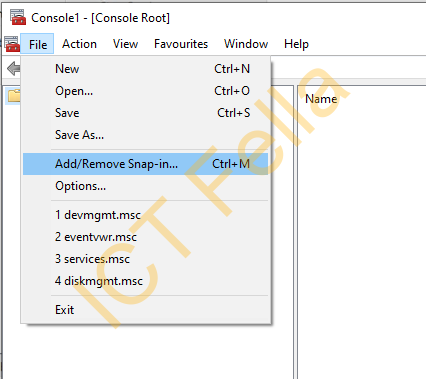

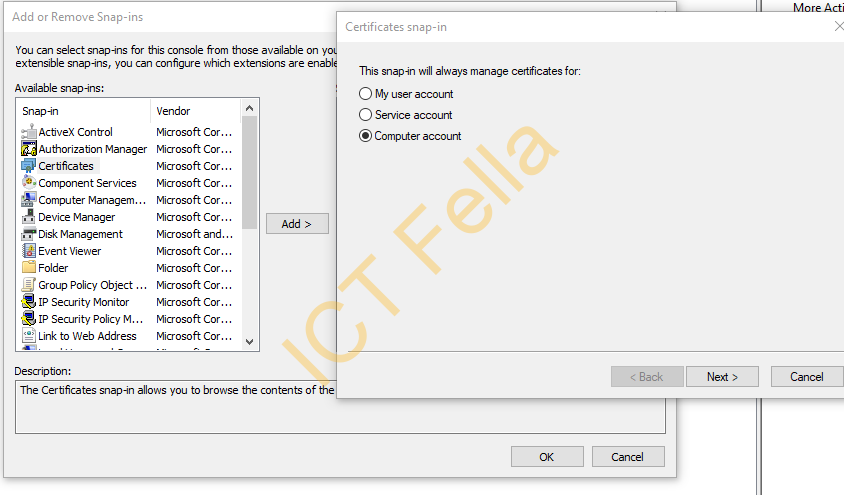

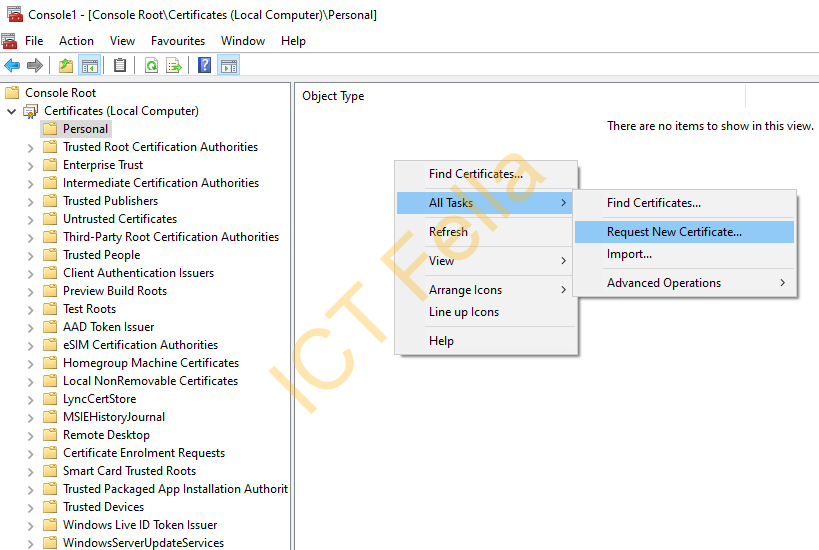

From a Domain Joined workstation, type “MMC” in search and run it as administrator, and select “Add/Remove Snap-in”

Click on “Certificates” and select “Computer account”

Go to Certificates – Personal, then right-click on the blank space, then “All Tasks – Request New Certificate”, you then can choose your CA template and test out the new server, please be aware of the “CA Service Name” remains the same in this scenario.

Useful links

How to move a certification authority to another server

https://docs.microsoft.com/en-us/troubleshoot/windows-server/identity/move-certification-authority-to-another-server

Действия на текущем сервере с центром сертификации (ОС Windows Server 2003 R2)

1. Сделать бэкап всего сервера.

2. Экспорт шаблонов центра сертификации в текстовый файл при помощи команды

certutil.exe -catemplates > C:\temp\CA\catemplates.txt

3. Сделать бэкап центра сертификации. Для этого зайти в Start — Administrative Tools — Certificate Authority

Нажать правой кнопкой мыши по узлу сервера и выбрать All Tasks — Back up CA

На одном из шагов «Certification Authority Backup Wizard» нужно установить обе галки, как на рисунке ниже и выбрать путь для сохранения резервной копии:

Далее нужно будет ввести пароль для того, чтобы защитить закрытый ключ и файл сертификата центра сертификации. В конце создания резервной копии в папке назначения появятся файл ключа и папка DataBase:

4. Сохранить параметры реестра центра сертификации. Для этого нужно открыть ветку реестра

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration

и сделать её экспорт:

5. Все полученные файлы сохранить вне этого сервера.

6. Удалить службы центра сертификации. Для этого зайти в Start — Control Panel — Add or Remove Programs — Add/Remove Windows Components

Здесь убрать галку с пункта «Certificate Services» и нажать «Next» для продолжения:

После завершения процесса нажать «Finish».

Мы закончили работу со службами центра сертификации на Windows Server 2003. Запоминаем IP-адрес и доменное имя этого сервера, и выводим его из домена.

Готовим сервер с ОС Windows Server 2012 R2 и вводим его в домен, используя имя и IP-адрес предыдущего СА.

Действия на новом сервере с центром сертификации (ОС Windows Server 2012 R2)

1. Скопировать на этот сервер файлы, которые были получены со старого центра сертификации.

2. Зайти в Server Manager — Add roles and features

На шаге «Роли сервера» (Server Roles) выбрать роль «Службы сертификатов Active Directory» (Active Directory Certificate Services).

На шаге «Службы ролей» (Role Services) выбрать службы «Центр сертификации» (Certificate Authority) и «Служба регистрации в центре сертификации через Интернет» (Certification Authority Web Enrollment):

Для установки «Службы регистрации в центре сертификации через Интернет» необходимо установить IIS, поэтому в следующих окнах соглашаемся с этой установкой. Если всё нормально, то установка закончится без ошибок:

3. Зайти в «Диспетчер серверов» (Server Manager) — «Служба сертификации AD» (AD CS) — «Подробнее» (More):

В появившемся окне нажать «Настроить службы сертификатов AD» (Configure Active Directory Certification Service):

Откроется окно мастера настройки роли, в котором появится возможность изменить учетную запись. Все действия нужно выполнять под учётной записью с правами «Администраторы предприятия» (Enterprise Administrator).

В следующем окне нужно выбрать установленные ранее службы (как на рисунке ниже):

В моём случае вариант установки — «ЦС предприятия» (Enterprise CA):

И тип ЦС — «Корневой ЦС» (Root CA):

В следующем окне необходимо выбрать пункт «Использовать существующий закрытый ключ» (Use existing private key) и «Выбрать сертификат и использовать связанный с ним закрытый ключ» (Select a certificate and use its associated private key):

В следующем окне нужно нажать «Импорт» (Import); выбрать тот ключ, который был экспортирован со старого сервера, и ввести от него пароль:

Путь к базе данных можно оставить без изменений:

В конце нужно нажать «Настроить» (Configure).

4. Переходим в «Диспетчер серверов» (Server Manager) — «Средства» (Tools) — «Центр сертификации» (Certification Authority):

Нажать правой кнопкой мыши по узлу сервера и выбрать «Все задачи» (All Tasks) — «Восстановление ЦС» (Restore CA):

Появится предупреждение, что на время выполнения этой операции нужно остановить службы сертификации AD. Нажать «ОК».

Запустится «Мастер восстановления центра сертификации» (Certification Authority Restore Wizard). В окне «Восстанавливаемые элементы» (Items to Restore) нужно указать путь к папке, в которой находится резервная копия, и отметить обе галки:

В следующем окне нужно ввести пароль, который был задан в процессе создания бэкапа.

После успешного завершения процесса, система спросит, можно ли запустить службы сертификации AD. Нажать «Да»:

5. Восстановить ветку реестра, запустив reg-файл, который был экспортирован со старого сервера:

6. Перезапустить службу «Службы сертификации AD».

Новый сервер сертификации готов к работе.