1. Запустите редактор реестра с правами SYSTEM командой PsExec.exe -s -i regedit.exe

PsExec.exe входит в пакет программ PSTools

https://learn.microsoft.com/en-us/sysinternals/dow…

2. Создайте файл 1.reg по образцу ниже и импортируйте его в реестр, или скопируйте эти два раздела реестра с заведомо рабочего компьютера:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Builtin\Aliases\0000022B]

«C»=hex:2b,02,00,00,00,00,00,00,b0,00,00,00,02,00,01,00,b0,00,00,00,28,00,00,\

00,00,00,00,00,d8,00,00,00,7a,00,00,00,00,00,00,00,54,01,00,00,00,00,00,00,\

00,00,00,00,01,00,14,80,90,00,00,00,a0,00,00,00,14,00,00,00,44,00,00,00,02,\

00,30,00,02,00,00,00,02,c0,14,00,13,00,05,01,01,01,00,00,00,00,00,01,00,00,\

00,00,02,c0,14,00,ff,ff,1f,00,01,01,00,00,00,00,00,05,07,00,00,00,02,00,4c,\

00,03,00,00,00,00,00,14,00,0c,00,02,00,01,01,00,00,00,00,00,01,00,00,00,00,\

00,00,18,00,1f,00,0f,00,01,02,00,00,00,00,00,05,20,00,00,00,20,02,00,00,00,\

00,18,00,1f,00,0f,00,01,02,00,00,00,00,00,05,20,00,00,00,24,02,00,00,01,02,\

00,00,00,00,00,05,20,00,00,00,20,02,00,00,01,02,00,00,00,00,00,05,20,00,00,\

00,20,02,00,00,52,00,65,00,6d,00,6f,00,74,00,65,00,20,00,44,00,65,00,73,00,\

6b,00,74,00,6f,00,70,00,20,00,55,00,73,00,65,00,72,00,73,00,4d,00,65,00,6d,\

00,62,00,65,00,72,00,73,00,20,00,69,00,6e,00,20,00,74,00,68,00,69,00,73,00,\

20,00,67,00,72,00,6f,00,75,00,70,00,20,00,61,00,72,00,65,00,20,00,67,00,72,\

00,61,00,6e,00,74,00,65,00,64,00,20,00,74,00,68,00,65,00,20,00,72,00,69,00,\

67,00,68,00,74,00,20,00,74,00,6f,00,20,00,6c,00,6f,00,67,00,6f,00,6e,00,20,\

00,72,00,65,00,6d,00,6f,00,74,00,65,00,6c,00,79,00,00,00

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Builtin\Aliases\Names\Remote Desktop Users]

@=hex(22b):

3. В русской Windows, кстати, раздел [HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Builtin\Aliases\Names\Remote Desktop Users]

называется [HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Builtin\Aliases\Names\Пользователи удаленного рабочего стола]

Его имя задает, называние группы пользователей, измените название, когда будете создавать файл 1.reg

4. Этот же метод позволяет создать группу «Пользователи удаленного рабочего стола» в Windows Home, где ее по-умолчанию нет

Applies ToWindows 8 Pro Windows 8

Симптомы

При обновлении Windows 8 для Windows 8 Pro с помощью пакета Windows 8 Pro, отсутствуют следующие локальные группы:

-

Операторы поддержки управления доступа

-

Операторы архива

-

Операторы криптографии

-

Администраторы Hyper-V

-

Операторы настройки сети

-

Опытные пользователи

-

Пользователи удаленного рабочего стола

-

Репликатор

Таким образом могут возникнуть одно или несколько из следующих симптомов:

Проблема 1

Кнопка Выбрать пользователей отключена на вкладке Удаленный диалогового окна Свойства: система панели управления. Это показано на следующем рисунке:

Проблема 2

Отсутствует в группу пользователей удаленного рабочего стола в папку «группы» в локальные пользователи и группы (LUSRMGR. MSC) MMC-оснастки. Это показано на следующем рисунке:

Проблема 3

Завершает работу мастера подключения Windows Server 2012 Essentials. В частности не удается подключиться к серверу под управлением Windows Server 2012 Essentials с компьютера клиента на основе Windows 8 Pro. Кроме того следующие журналы ошибок записываются в файл ClientDeploy.log, расположенный в C:\ProgramData\Microsoft\Windows Server\Logs на клиентском компьютере:[3876] 121107.194235.2285: ClientSetup: LookupAccountSid (computerName = [], sid = [S-1-5-32-544])[3876] 121107.194235.2285: ClientSetup: NetLocalGroupAddMember (server = [], groupName = [Administrators], sidMember = [S-1-5-21-452769647-1665919795-2316062235-1116])[3876] 121107.194235.3067: ClientSetup: LookupAccountSid (computerName = [], sid = [S-1-5-32-555])[3876] 121107.194235.4318: ClientSetup: !!!FATAL!!! Unhandled Exception: System.ComponentModel.Win32Exception (0x80004005): No mapping between account names and security IDs was done at Microsoft.WindowsServerSolutions.ClientSetup.NativeMethods.LookupAccountSid(String computerName, SecurityIdentifier sid)

Решение

Сведения об обновлении

Для решения этой проблемы установите набор обновлений 2855336. Для получения дополнительных сведений о том, как получить этот накопительный пакет обновления, щелкните следующий номер статьи, чтобы перейти к статье базы знаний Майкрософт:

2855336 Windows Server 2012 и Windows 8 накопительный пакет обновления: июля 2013

Этот накопительный пакет обновления также предотвращает проблемы возникают, если установить его в Windows 8, перед обновлением.

Статус

Корпорация Майкрософт подтверждает, что это проблема продуктов Майкрософт, перечисленных в разделе «Относится к».

Дополнительные сведения

Дополнительные сведения о локальных групп по умолчанию перейдите на следующий веб-узел Microsoft TechNet:

Встроенные локальные группы Дополнительные сведения о терминологии обновления программного обеспечения щелкните следующий номер статьи, чтобы перейти к статье базы знаний Майкрософт:

Описание 824684 Стандартные термины, используемые при описании обновлений программных продуктов Майкрософт

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

Содержание

- Устранение неполадок с подключениями к Удаленному рабочему столу General Remote Desktop connection troubleshooting

- Проверка состояния протокола RDP Check the status of the RDP protocol

- Проверка состояния протокола RDP на локальном компьютере Check the status of the RDP protocol on a local computer

- Проверка состояния протокола RDP на удаленном компьютере Check the status of the RDP protocol on a remote computer

- Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере Check whether a Group Policy Object (GPO) is blocking RDP on a local computer

- Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере Check whether a GPO is blocking RDP on a remote computer

- Изменение блокирующего объекта групповой политики Modifying a blocking GPO

- Проверка состояния служб RDP Check the status of the RDP services

- Проверка состояния прослушивателя протокола RDP Check that the RDP listener is functioning

- Проверка состояния прослушивателя RDP Check the status of the RDP listener

- Проверка состояния самозаверяющего сертификата протокола RDP Check the status of the RDP self-signed certificate

- Проверка разрешений для папки MachineKeys Check the permissions of the MachineKeys folder

- Проверка порта прослушивателя протокола RDP Check the RDP listener port

- Проверка того, что другое приложение не пытается использовать тот же порт Check that another application isn’t trying to use the same port

- Проверка блокировки порта протокола RDP брандмауэром Check whether a firewall is blocking the RDP port

Устранение неполадок с подключениями к Удаленному рабочему столу General Remote Desktop connection troubleshooting

Выполните приведенные ниже действия, если клиенту Удаленного рабочего стола не удается подключиться к удаленному рабочему столу, и отсутствуют сообщения или другие признаки, по которым можно определить причину. Use these steps when a Remote Desktop client can’t connect to a remote desktop but doesn’t provide messages or other symptoms that would help identify the cause.

Проверка состояния протокола RDP Check the status of the RDP protocol

Проверка состояния протокола RDP на локальном компьютере Check the status of the RDP protocol on a local computer

Сведения о том, как проверить и изменить состояние протокола RDP на локальном компьютере, см. в разделе How to enable Remote Desktop (Как включить удаленный рабочий стол). To check and change the status of the RDP protocol on a local computer, see How to enable Remote Desktop.

Если параметры удаленного рабочего стола недоступны, см. раздел Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере. If the remote desktop options are not available, see Check whether a Group Policy Object is blocking RDP.

Проверка состояния протокола RDP на удаленном компьютере Check the status of the RDP protocol on a remote computer

В точности следуйте инструкциям из этого раздела. Follow this section’s instructions carefully. Неправильное изменение реестра может вызвать серьезные проблемы. Serious problems can occur if the registry is modified incorrectly. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки. Before you start modifying the registry, back up the registry so you can restore it in case something goes wrong.

Чтобы проверить и изменить состояние протокола удаленного рабочего стола на удаленном компьютере, используйте подключение сетевого реестра: To check and change the status of the RDP protocol on a remote computer, use a network registry connection:

- Сначала откройте меню Пуск и выберите Выполнить. First, go to the Start menu, then select Run. В появившемся текстовом поле введите regedt32. In the text box that appears, enter regedt32.

- В редакторе реестра нажмите Файл и выберите пункт Подключить сетевой реестр. In the Registry Editor, select File, then select Connect Network Registry.

- В диалоговом окне Выбор: «Компьютер» введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК. In the Select Computer dialog box, enter the name of the remote computer, select Check Names, and then select OK.

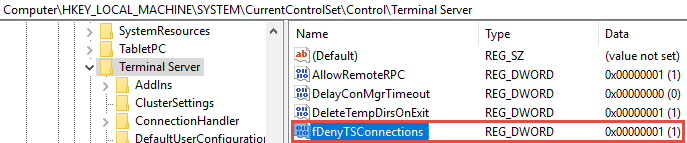

- Перейдите к записи HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server. Navigate to HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server.

- Если раздел fDenyTSConnections имеет значение , значит протокол RDP включен. If the value of the fDenyTSConnections key is , then RDP is enabled.

- Если раздел fDenyTSConnections имеет значение 1, значит протокол RDP отключен. If the value of the fDenyTSConnections key is 1, then RDP is disabled.

- Чтобы включить протокол RDP, для fDenyTSConnections замените значение 1 на . To enable RDP, change the value of fDenyTSConnections from 1 to .

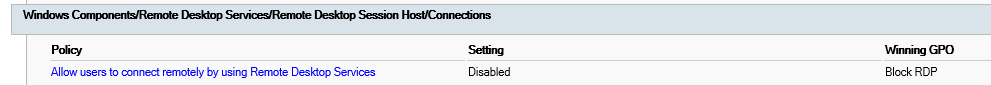

Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере Check whether a Group Policy Object (GPO) is blocking RDP on a local computer

Если не удается включить протокол RDP в пользовательском интерфейсе или для fDenyTSConnections возвращается значение 1 после его изменения, объект групповой политики может переопределять параметры на уровне компьютера. If you can’t turn on RDP in the user interface or the value of fDenyTSConnections reverts to 1 after you’ve changed it, a GPO may be overriding the computer-level settings.

Чтобы проверить конфигурацию групповой политики на локальном компьютере, откройте окно командной строки с правами администратора и введите следующую команду: To check the group policy configuration on a local computer, open a Command Prompt window as an administrator, and enter the following command:

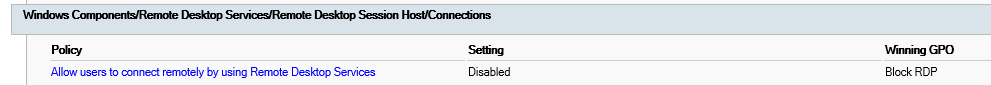

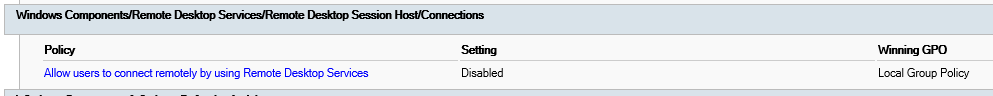

Когда команда будет выполнена, откройте файл gpresult.html. After this command finishes, open gpresult.html. Выберите Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsСлужбы удаленных рабочих столовУзел сеансов удаленных рабочих столовПодключения и найдите политику Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов. In Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnections, find the Allow users to connect remotely by using Remote Desktop Services policy.

Если для параметра этой политики задано значение Включено, групповая политика не блокирует подключения по протоколу RDP. If the setting for this policy is Enabled, Group Policy is not blocking RDP connections.

Если же для параметра этой политики задано значение Отключено, проверьте результирующий объект групповой политики. If the setting for this policy is Disabled, check Winning GPO. Ниже показано, какой объект групповой политики блокирует подключения по протоколу RDP. This is the GPO that is blocking RDP connections.

Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере Check whether a GPO is blocking RDP on a remote computer

Чтобы проверить конфигурацию групповой политики на удаленном компьютере, нужно выполнить почти такую же команду, что и для локального компьютера. To check the Group Policy configuration on a remote computer, the command is almost the same as for a local computer:

В файле (gpresult- .html), который создается после выполнения этой команды, используется такой же формат данных, как в версии файла для локального компьютера (gpresult.html). The file that this command produces (gpresult- .html) uses the same information format as the local computer version (gpresult.html) uses.

Изменение блокирующего объекта групповой политики Modifying a blocking GPO

Эти параметры можно изменить в редакторе объектов групповой политики (GPE) и консоли управления групповыми политиками (GPM). You can modify these settings in the Group Policy Object Editor (GPE) and Group Policy Management Console (GPM). Дополнительные сведения об использовании групповой политики см. в статье Advanced Group Policy Management (Расширенное управление групповыми политиками). For more information about how to use Group Policy, see Advanced Group Policy Management.

Чтобы изменить блокирующую политику, используйте один из следующих методов. To modify the blocking policy, use one of the following methods:

- В GPE укажите определенный уровень для объекта групповой политики (локальный или доменный) и выберите Конфигурация компьютера >Административные шаблоны >Компоненты Windows >Службы удаленных рабочих столов >Узел сеансов удаленных рабочих столов >Подключения >Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов. In GPE, access the appropriate level of GPO (such as local or domain), and navigate to Computer Configuration >Administrative Templates >Windows Components >Remote Desktop Services >Remote Desktop Session Host >Connections >Allow users to connect remotely by using Remote Desktop Services.

- Задайте для политики значение Включена или Не задана. Set the policy to either Enabled or Not configured.

- На затронутых компьютерах откройте окно командной строки с правами администратора и выполните команду gpupdate /force. On the affected computers, open a command prompt window as an administrator, and run the gpupdate /force command.

- В GPM перейдите к подразделению, в котором блокирующая политика применяется к соответствующим компьютерам, и удалите эту политику. In GPM, navigate to the organizational unit (OU) in which the blocking policy is applied to the affected computers and delete the policy from the OU.

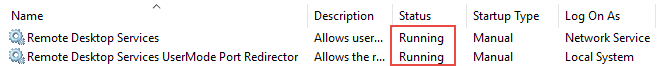

Проверка состояния служб RDP Check the status of the RDP services

На локальном компьютере (клиентском) и удаленном компьютере (целевом) должны быть запущены следующие службы: On both the local (client) computer and the remote (target) computer, the following services should be running:

- службы удаленных рабочих столов (TermService); Remote Desktop Services (TermService)

- перенаправитель портов пользовательского режима служб удаленного рабочего стола (UmRdpService). Remote Desktop Services UserMode Port Redirector (UmRdpService)

Для локального или удаленного управления службами можно использовать оснастку MMC. You can use the Services MMC snap-in to manage the services locally or remotely. Вы также можете использовать PowerShell для управления службами в локальном или удаленном расположении (если удаленный компьютер настроен для приема удаленных командлетов PowerShell). You can also use PowerShell to manage the services locally or remotely (if the remote computer is configured to accept remote PowerShell cmdlets).

На любом компьютере запустите одну или обе службы, если они запущены. On either computer, if one or both services are not running, start them.

Если вы запускаете службу удаленных рабочих столов, нажмите кнопку Да, чтобы служба перенаправителя портов пользовательского режима служб удаленного рабочего стола перезапустилась автоматически. If you start the Remote Desktop Services service, click Yes to automatically restart the Remote Desktop Services UserMode Port Redirector service.

Проверка состояния прослушивателя протокола RDP Check that the RDP listener is functioning

В точности следуйте инструкциям из этого раздела. Follow this section’s instructions carefully. Неправильное изменение реестра может вызвать серьезные проблемы. Serious problems can occur if the registry is modified incorrectly. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки. Before you starty modifying the registry, back up the registry so you can restore it in case something goes wrong.

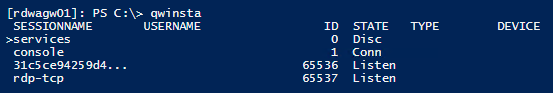

Проверка состояния прослушивателя RDP Check the status of the RDP listener

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. For this procedure, use a PowerShell instance that has administrative permissions. На локальном компьютере также можно использовать командную строку с разрешениями администратора. For a local computer, you can also use a command prompt that has administrative permissions. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно. However, this procedure uses PowerShell because the same cmdlets work both locally and remotely.

Чтобы подключиться к удаленному компьютеру, выполните следующий командлет: To connect to a remote computer, run the following cmdlet:

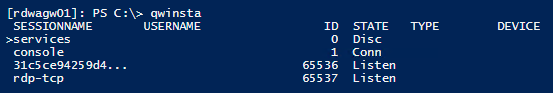

Введите qwinsta. Enter qwinsta.

Если в списке содержится rdp-tcp с состоянием Listen, прослушиватель протокола удаленного рабочего стола работает. If the list includes rdp-tcp with a status of Listen, the RDP listener is working. Перейдите к разделу Проверка порта прослушивателя протокола RDP. Proceed to Check the RDP listener port. В противном случае перейдите к шагу 4. Otherwise, continue at step 4.

Экспортируйте конфигурацию прослушивателя RDP с рабочего компьютера. Export the RDP listener configuration from a working computer.

- Войдите на компьютер с той же версией операционной системы, что и у затронутого компьютера, и получите доступ к реестру компьютера (например, с помощью редактора реестра). Sign in to a computer that has the same operating system version as the affected computer has, and access that computer’s registry (for example, by using Registry Editor).

- Перейдите к следующей записи реестра: Navigate to the following registry entry:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-TcpHKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp - Экспортируйте запись в REG-файл. Export the entry to a .reg file. Например, в редакторе реестра щелкните запись правой кнопкой мыши, выберите пункт Экспортировать, а затем введите имя файла для экспортируемых параметров. For example, in Registry Editor, right-click the entry, select Export, and then enter a filename for the exported settings.

- Скопируйте экспортированный REG-файл на затронутый компьютер. Copy the exported .reg file to the affected computer.

Чтобы импортировать конфигурацию прослушивателя протокола RDP, откройте окно PowerShell с разрешениями администратора на затронутом компьютере (или откройте окно PowerShell и подключитесь к этому компьютеру из удаленного расположения). To import the RDP listener configuration, open a PowerShell window that has administrative permissions on the affected computer (or open the PowerShell window and connect to the affected computer remotely).

Чтобы создать резервную копию для существующей записи реестра, воспользуйтесь таким командлетом: To back up the existing registry entry, enter the following cmdlet:

Чтобы удалить резервную копию для существующей записи реестра, воспользуйтесь таким командлетом: To remove the existing registry entry, enter the following cmdlets:

Чтобы импортировать новую запись реестра и перезапустить службу, воспользуйтесь такими командлетами: To import the new registry entry and then restart the service, enter the following cmdlets:

Замените именем экспортированного REG-файла. Replace with the name of the exported .reg file.

Проверьте конфигурацию, попытавшись еще раз подключиться к удаленному рабочему столу. Test the configuration by trying the remote desktop connection again. Если подключиться все равно не удается, перезагрузите затронутый компьютер. If you still can’t connect, restart the affected computer.

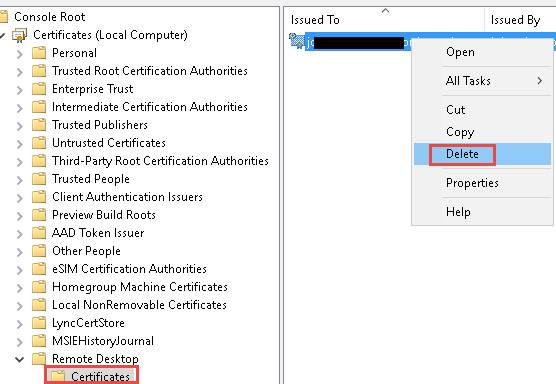

Проверка состояния самозаверяющего сертификата протокола RDP Check the status of the RDP self-signed certificate

- Если подключиться так и не удалось, откройте оснастку MMC «Сертификаты». If you still can’t connect, open the Certificates MMC snap-in. Когда будет предложено выбрать хранилище сертификатов для управления, выберите Учетная запись компьютера и затронутый компьютер. When you are prompted to select the certificate store to manage, select Computer account, and then select the affected computer.

- В папке Сертификаты в разделе Удаленный рабочий стол удалите самозаверяющий сертификат протокола RDP. In the Certificates folder under Remote Desktop, delete the RDP self-signed certificate.

- На затронутом компьютере выполните следующие действия, чтобы перезапустить службу удаленных рабочих столов. On the affected computer, restart the Remote Desktop Services service.

- Обновите оснастку диспетчера сертификатов. Refresh the Certificates snap-in.

- Если самозаверяющий сертификат протокола RDP не был создан повторно, проверьте разрешения для папки MachineKeys. If the RDP self-signed certificate has not been recreated, check the permissions of the MachineKeys folder.

Проверка разрешений для папки MachineKeys Check the permissions of the MachineKeys folder

- На затронутом компьютере откройте проводник и перейдите к папке C:ProgramDataMicrosoftCryptoRSA . On the affected computer, open Explorer, and then navigate to C:ProgramDataMicrosoftCryptoRSA.

- Щелкните правой кнопкой мыши папку MachineKeys, а затем выберите Свойства, Безопасность и Дополнительно. Right-click MachineKeys, select Properties, select Security, and then select Advanced.

- Убедитесь, что настроены следующие разрешения: Make sure that the following permissions are configured:

- BuiltinАдминистраторы: Полный доступ BuiltinAdministrators: Full control

- Все: чтение и запись. Everyone: Read, Write

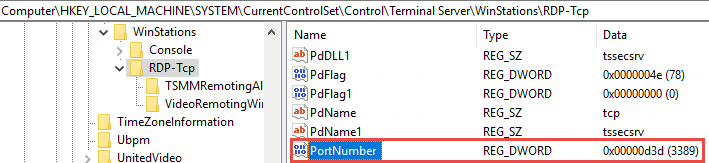

Проверка порта прослушивателя протокола RDP Check the RDP listener port

На локальном компьютере (клиентском) и удаленном компьютере (целевом) прослушиватель протокола RDP должен ожидать передачи данных через порт 3389. On both the local (client) computer and the remote (target) computer, the RDP listener should be listening on port 3389. Другие приложения не должны использовать этот порт. No other applications should be using this port.

В точности следуйте инструкциям из этого раздела. Follow this section’s instructions carefully. Неправильное изменение реестра может вызвать серьезные проблемы. Serious problems can occur if the registry is modified incorrectly. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки. Before you starty modifying the registry, back up the registry so you can restore it in case something goes wrong.

Чтобы проверить или изменить порт протокола RDP, используйте редактор реестра: To check or change the RDP port, use the Registry Editor:

- Откройте меню Пуск, выберите Выполнить и введите regedt32 в появившемся текстовом поле. Go to the Start menu, select Run, then enter regedt32 into the text box that appears.

- Чтобы подключиться к удаленному компьютеру, в редакторе реестра щелкните Файл и выберите пункт Подключить сетевой реестр. To connect to a remote computer, select File, and then select Connect Network Registry.

- В диалоговом окне Выбор: «Компьютер» введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК. In the Select Computer dialog box, enter the name of the remote computer, select Check Names, and then select OK.

- Откройте реестр и перейдите к записи HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStations . Open the registry and navigate to HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStations .

- Если PortNumber имеет значение, отличное от 3389, укажите значение 3389. If PortNumber has a value other than 3389, change it to 3389.

Для управления службами удаленного рабочего стола можно использовать другой порт. You can operate Remote Desktop services using another port. Но мы не рекомендуем делать это. However, we don’t recommend you do this. В этой статье не описано, как устранять проблемы, связанные с этим типом конфигурации. This article doesn’t cover how to troubleshoot that type of configuration.

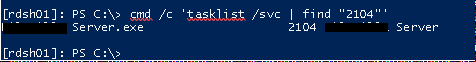

Проверка того, что другое приложение не пытается использовать тот же порт Check that another application isn’t trying to use the same port

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. For this procedure, use a PowerShell instance that has administrative permissions. На локальном компьютере также можно использовать командную строку с разрешениями администратора. For a local computer, you can also use a command prompt that has administrative permissions. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно. However, this procedure uses PowerShell because the same cmdlets work locally and remotely.

Откройте окно PowerShell. Open a PowerShell window. Чтобы подключиться к удаленному компьютеру, введите Enter-PSSession -ComputerName . To connect to a remote computer, enter Enter-PSSession -ComputerName .

Введите следующую команду: Enter the following command:

Найдите запись для TCP-порта 3389 (или назначенного RDP-порта) с состоянием Ожидает вызова. Look for an entry for TCP port 3389 (or the assigned RDP port) with a status of Listening.

Идентификатор процесса службы или процесса, использующих этот порт, отобразится в столбце «Идентификатор процесса». The process identifier (PID) for the process or service using that port appears under the PID column.

Чтобы определить, какое приложение использует порт 3389 (или назначенный порт протокола RDP), введите следующую команду: To determine which application is using port 3389 (or the assigned RDP port), enter the following command:

Найдите запись для номера процесса, связанного с портом (в выходных данных netstat). Look for an entry for the PID number that is associated with the port (from the netstat output). Службы или процессы, связанные с этим идентификатором процесса, отобразятся в столбце справа. The services or processes that are associated with that PID appear on the right column.

Если порт используется приложением или службой, отличающейся от служб удаленных рабочих столов (TermServ.exe), устранить конфликт можно с помощью одного из следующих методов: If an application or service other than Remote Desktop Services (TermServ.exe) is using the port, you can resolve the conflict by using one of the following methods:

- В настройках такого приложения или службы укажите другой порт (рекомендуется). Configure the other application or service to use a different port (recommended).

- Удалите другое приложение или службу. Uninstall the other application or service.

- В настройках протокола RDP укажите другой порт, а затем перезапустите службы удаленных рабочих столов (не рекомендуется). Configure RDP to use a different port, and then restart the Remote Desktop Services service (not recommended).

Проверка блокировки порта протокола RDP брандмауэром Check whether a firewall is blocking the RDP port

С помощью средства psping проверьте, доступен ли затронутый компьютер через порт 3389. Use the psping tool to test whether you can reach the affected computer by using port 3389.

Перейдите на другой компьютер, на котором такая проблема не возникает, и скачайте psping отсюда: https://live.sysinternals.com/psping.exe. Go to a different computer that isn’t affected and download psping from https://live.sysinternals.com/psping.exe.

Откройте окно командной строки с правами администратора, перейдите в каталог, где установлено средство psping, и введите следующую команду: Open a command prompt window as an administrator, change to the directory in which you installed psping, and then enter the following command:

Проверьте выходные данные команды psping на наличие таких результатов: Check the output of the psping command for results such as the following:

- Подключение к : удаленный компьютер доступен. Connecting to : The remote computer is reachable.

- (0% loss) (0 % потерь): все попытки подключения выполнены успешно. (0% loss): All attempts to connect succeeded.

- The remote computer refused the network connection (Удаленный компьютер отклонил сетевое подключение): удаленный компьютер недоступен. The remote computer refused the network connection: The remote computer is not reachable.

- (100% loss) (100 % потерь): не удалось выполнить подключение. (100% loss): All attempts to connect failed.

Запустите psping на нескольких компьютерах, чтобы проверить возможность подключения к затронутому компьютеру. Run psping on multiple computers to test their ability to connect to the affected computer.

Проверьте, блокирует ли этот компьютер подключения от всех остальных компьютеров, некоторых других компьютеров или только одного компьютера. Note whether the affected computer blocks connections from all other computers, some other computers, or only one other computer.

Рекомендуемые дальнейшие действия: Recommended next steps:

- Попросите сетевых администраторов проверить, пропускает ли сеть трафик RDP к затронутому компьютеру. Engage your network administrators to verify that the network allows RDP traffic to the affected computer.

- Проверьте конфигурации всех брандмауэров между исходными компьютерами и затронутым компьютером (включая брандмауэр Windows на затронутом компьютере). Так вы определите, блокирует ли брандмауэр порт протокола RDP. Investigate the configurations of any firewalls between the source computers and the affected computer (including Windows Firewall on the affected computer) to determine whether a firewall is blocking the RDP port.

—>

Встроенное средство Подключение к удаленному рабочему столу позволяет сетевому пользователю подключаться к локальному компьютеру. При этом состояние экрана локального компьютера будет передаваться по сети на удаленный компьютер и отображаться на мониторе. Кроме того, удаленный пользователь сможет пользоваться мышью и клавиатурой своего компьютера так, будто они принадлежат локальному компьютеру.

Удаленный рабочий стол работает по протоколу RDP (англ. Remote Desktop Protocol, протокол удалённого рабочего стола). По умолчанию используется порт TCP 3389. Можно удаленно управлять ПК с ПК, сервером с сервера, ПК с сервера или сервером с ПК. Серверный компонент RDP уже встроен в операционную систему Windows, но необходимо включить remote desktop на целевом компьютере.

При установлении соединения в Windows XP, Vista, 7, 8.1, 10, Remote Desktop производит вывод из сеанса текущего пользователя. Это значит, что он не сможет наблюдать за действиями пользователя, установившего соединение. При передаче звука, если пропускной способности канала связи недостаточно, Remote Desktop изменяет его качество, снижая нагрузку на сеть. Помимо передачи изображения удаленного рабочего стола и звука, при использовании протокола RDP возможно подключение в качестве сетевых ресурсов дисков и принтеров локального компьютера, и его портов, совместное использование буфера обмена. Для снижения объема передаваемых по сети данных можно изменять разрешение и количество цветов дисплея.

Редакции операционных систем

Не все редакции операционных систем Microsoft Windows могут служить узловыми компьютерами для удаленного рабочего стола.

Учетные записи пользователей

В целях безопасности подключаться к рабочему столу удаленного компьютера по умолчанию Windows разрешено следующим учетным записям:

По умолчанию пользователи должны иметь учетные записи, защищенные паролями, чтобы им было разрешено пользоваться удаленным рабочим столом. Данное правило регулируется групповой политикой

Этапы подготовки компьютера с операционной системой Microsoft Windows 10 в качестве узловой системы для удаленного рабочего стола

Чтобы подготовить компьютер для выполнения обязанностей узлового компьютера удаленного рабочего стола, необходимо:

Отключение режима автоматического засыпания

По умолчанию большинство рабочих станций Windows 10 сконфигурированы так, чтобы переходить в спящий режим после 30 минут отсутствия активности (сбалансированная схема управления питанием (по умолчанию)). Удаленные клиенты не смогут подключиться к узловому компьютеру, если он находится в спящем режиме.

Данный параметр также можно настроить на этапе включения службы удаленного рабочего стола.

Рис.1 Параметры системы

Рис.2 выбор раздела Питание и спящий режим

Рис.3 Настройка параметров раздела Сон

Настройка брандмауэра операционной системы Microsoft Windows 10 для удаленного рабочего стола

По умолчанию брандмауэр Windows не пропускает подключения к удаленному рабочему столу. Для разрешения удаленных подключений необходимо настроить брандмауэр для удаленного рабочего стола.

1. Открыть Брандмауэр Защитника Windows

Для того, чтобы открыть окно брандмауэра можно воспользоваться одним из следующих вариантов:

2. Выбрать ссылку Разрешение взаимодействия с приложением или компонентом в брандмауэре Защитника Windows

Рис.4 Настройка брандмауэра

3. В открывшемся окне Разрешенные программы нажать кнопку Изменить параметры.

Рис.5 Настройка разрешенных программ для брандмауэра

4. Установить флажок в чекбоксе элемента Удаленное управление Windows

Рис.6 выбор компонента Удаленное управление Windows

При подключении с более ранними версиями необходимо установить флажок в чекбоксе элемента Удаленное управление Windows (режим совместимости)

Активация удаленного рабочего стола

Рис.7 выбор раздела Удаленный рабочий стол

Рис.8 включение удаленного рабочего стола

Рис.9 окно Параметры удаленного рабочего стола

Настройка параметров сетевого обнаружения

Открыть Параметры > Сеть и интернет > Параметры общего доступа

Открыть Панель управления > Центр управления сетями и общим доступом > Изменить дополнительные параметры общего доступа.

Рис.10 Настройка параметров общего доступа

Разрешение доступа к удаленному рабочему столу для определенных пользователей

Если необходимо указать конкретных пользователей, которые не входят в группу Администраторы, но которым будет разрешено удаленно подключаться к компьютеру, их необходимо включить в группу Пользователи удаленного рабочего стола.

Способы добавления пользователей в группу Пользователи удаленного рабочего стола.

1 способ

Рис.11 Включение пользователей в группу Пользователи удаленного рабочего стола

Рис.12 Включение пользователей в группу Пользователи удаленного рабочего стола

Рис.13 Включение пользователей в группу Пользователи удаленного рабочего стола

Рис.14 Включение пользователей в группу Пользователи удаленного рабочего стола

2 способ

Рис.15 Включение пользователей в группу Пользователи удаленного рабочего стола

Подключение к удаленному компьютеру через графический интерфейс

Рис.16 Выбор утилиты Подключение к удаленному рабочему столу

Рис.17 Подключение к удаленному рабочему столу

Рис.18 Подключение к удаленному рабочему столу

Рис.19 Подключение к удаленному рабочему столу

При успешном подключении на экране локального компьютера будет выведен рабочий стол удаленного компьютера, и можно будет работать с ресурсами этого компьютера.

Рис.20 Удаленный рабочий стол

Решение проблемы при удаленном подключении с Windows XP к компьютерам под управлением Windows 7/8/8.1/10, а также к серверным операционным системам

При установке удаленного подключения с операционной системы Windows XP к рабочему столу Windows 7/8.1/10 может возникнуть следующая ошибка: Удаленный компьютер требует проверки подлинности на уровне сети, которую данный компьютер не поддерживает. Обратитесь за помощью к системному администратору или в службу технической поддержки.

Рис.21 Окно Удаленный рабочий стол отключен

Чтобы решить данную проблему, можно воспользоваться одним из предложенных вариантов.

1 вариант – редактирование реестра в OC Windows XP

Рис.22 Редактирование реестра в OC Windows XP

Рис.23 Редактирование реестра в OC Windows XP

Рис.24 Редактирование реестра в OC Windows XP

2 вариант – разрешение подключения без проверки подлинности на уровне сети в ОС Windows 10

Рис.25 Настройка разрешений для удаленного доступа

Решение проблемы при подключении к удаленному компьютеру, используя учетные данные пользователя с пустым паролем в операционной системе Windows 10

Конечно использовать данный способ крайне нерационально в плане безопасности, но он имеет право на существование.

Параметр политики Учетные записи: разрешить использование пустых паролей только при консольном входе определяет, разрешены ли для локальных учетных записей с пустым паролем удаленные интерактивные входы в систему, выполняемые сетевыми службами, такими как службы удаленных рабочих столов, протокол FTP.

При включении данного параметра, локальная учетная запись должна иметь пароль, чтобы можно было осуществлять интерактивный или сетевой вход с удаленного клиента.

На интерактивные входы, которые выполняются физически на консоли, данный параметр не влияет. Также данный параметр не влияет на удаленный интерактивный вход в систему с использованием сторонних средств удаленного администрирования.

Рис.26 Редактор локальной групповой политики

Изменения этой политики вступает в силу без перезагрузки компьютера.

Источник

Несколько групп пользователей, включая пользователей удаленного рабочего стола отсутствуют после обновления до Windows 8 Pro Pro пакета

Симптомы

При обновлении Windows 8 для Windows 8 Pro с помощью пакета Windows 8 Pro, отсутствуют следующие локальные группы:

Операторы поддержки управления доступа

Операторы настройки сети

Пользователи удаленного рабочего стола

Таким образом могут возникнуть одно или несколько из следующих симптомов:

Проблема 1

Кнопка Выбрать пользователей отключена на вкладке Удаленный диалогового окна Свойства: система панели управления. Это показано на следующем рисунке:

Проблема 2

Отсутствует в группу пользователей удаленного рабочего стола в папку «группы» в локальные пользователи и группы (LUSRMGR. MSC) MMC-оснастки. Это показано на следующем рисунке:

Проблема 3

Решение

Сведения об обновлении

Для решения этой проблемы установите набор обновлений 2855336. Для получения дополнительных сведений о том, как получить этот накопительный пакет обновления, щелкните следующий номер статьи, чтобы перейти к статье базы знаний Майкрософт:

Windows Server 2012 и Windows 8 накопительный пакет обновления: июля 2013

Этот накопительный пакет обновления также предотвращает проблемы возникают, если установить его в Windows 8, перед обновлением.

Статус

Корпорация Майкрософт подтверждает, что это проблема продуктов Майкрософт, перечисленных в разделе «Относится к».

Дополнительные сведения

Дополнительные сведения о локальных групп по умолчанию перейдите на следующий веб-узел Microsoft TechNet:

Дополнительные сведения о терминологии обновления программного обеспечения щелкните следующий номер статьи, чтобы перейти к статье базы знаний Майкрософт:

Описание Стандартные термины, используемые при описании обновлений программных продуктов Майкрософт

Источник

Настройка группы пользователей удаленного рабочего стола

Группа «Пользователи удаленного рабочего стола» на сервере Узел сеансов удаленных рабочих столов используется для предоставления пользователям и группам разрешения удаленно подключаться к серверу Узел сеансов удаленных рабочих столов.

Для добавления в эту группу других пользователей и групп используются следующие средства:

Используйте указанную ниже процедуру, чтобы добавить пользователей и группы в группу пользователей удаленного рабочего стола с помощью вкладки Удаленный доступ диалогового окна Свойства системы на сервере Узел сеансов удаленных рабочих столов.

Для выполнения этой процедуры пользователь по меньшей мере должен быть членом локальной группы Администраторы или аналогичной группы на сервере узла сеансов удаленных рабочих столов, который планируется настроить.

Запустите компонент «Система». Для этого в меню Пуск выберите пункт Выполнить, введите команду control system и нажмите кнопку ОК.

В области Задачи выберите пункт Параметры удаленного рабочего стола.

В диалоговом окне Свойства системы на вкладке Удаленный нажмите кнопку Выбор пользователей. Добавьте пользователей или группы, которым необходимо подключаться к серверу Узел сеансов удаленных рабочих столов, используя удаленный рабочий стол. Выбранные пользователи и группы будут добавлены в группу пользователей удаленного рабочего стола.

Члены локальной группы «Администраторы» могут подключаться даже в том случае, если они не указаны в списке.

Если на вкладке Удаленный выбрать переключатель Не разрешать подключения к этому компьютеру, пользователи не смогут удаленно подключаться к этому компьютеру, даже если они являются членами группы пользователей удаленного рабочего стола.

Источник

Этот форум закрыт. Спасибо за участие!

Спрашивающий

Вопрос

Все ответы

Если нет физического доступа, то попробуйте подключиться к серверу с помощью оснастки «Управление компьютером»

Посмотрите журналы событий.

Roman Levchenko, MCSA, MCITP, MCTS http://www.rlevchenko.com

в журнале событий много ошибок есть и предупреждений.

27.06.2014 22:48:07

Возникла критическая ошибка 9. Работа индекса будет завершена. Вероятно, системе не хватает ресурсов. Освободите ресурсы и перезапустите службу.

Контекст: приложение «», каталог «SystemIndex»

Подробности:

Недостаточно системных ресурсов для завершения операции. (0x800705aa)

27.06.2014 22:48:08

Сбой при изменении состояния. Вероятно, системе не хватает ресурсов. Освободите ресурсы системы и перезапустите службу.

Контекст: приложение «», каталог «SystemIndex»

Подробности:

Объект не найден. (0x80041815)

далее

Предыдущая операция обновления была прервана. Будет автоматически запущено полное обновление всех источников содержимого.

Контекст: приложение «», каталог «SystemIndex»

это же время:

Невозможно обновить запись контрольной точки; эта операция не может быть завершена. Средство сбора данных снова попытается обновить запись контрольной точки. Если ошибка будет продолжать возникать, перезапустите службу, освободите ресурсы системы и убедитесь, что оборудование работает без сбоев.

Контекст: приложение «», каталог «SystemIndex»

Подробности:

Недостаточно памяти для обработки команды. (0x80070008)

и еще в это время произошло две ошибки и одно предупреждение

все выше перечисленные были в пятницу, сегодня с утра были другие, прислать?

Используйте Disk management, если откроется, посмотрите, сколько свободного на диске c:

Используйте монитор производительности

Тогда, думаю нужен физический доступ к серверу, чтоб понять что происходит, а потом принимать решения.

Если попробовать его перезагрузить, то боюсь можно остаться без ничего.

через минут 30 отвечу, а пока что вот что сегодня утром было в журнале событий:

в 9:05

Не удается найти описание для идентификатора события 1000 из источника vmauthd. Вызывающий данное событие компонент не установлен на этом локальном компьютере или поврежден. Установите или восстановите компонент на локальном компьютере.

Если событие возникло на другом компьютере, возможно, потребуется сохранить отображаемые сведения вместе с событием.

К событию были добавлены следующие сведения:

2014-06-30T09:05:07.550+04:00| vthread-4| E105: Failed to read registry perf object MemoryCommitted Bytes

в 10:00 когда попытался я сам уже зайти удаленно:

Ошибка при создании контекста активации для «C:Windowssystem32infocardcpl.cpl». Не найдена зависимая сборка «Microsoft.VC80.CRT,processorArchitecture=»x86″,publicKeyToken=»1fc8b3b9a1e18e3b»,type=»win32″,version=»8.0.50727.1830″». Используйте sxstrace.exe для подробной диагностики.

спустя несколько секунд:

Неустранимый сбой операции ввода-вывода, инициированной реестром. Реестру не удалось очистить куст (файл): «??C:UsersАдминистраторntuser.dat».

и спустя еще 30 секунд:

Не удается найти описание для идентификатора события 1000 из источника vmauthd. Вызывающий данное событие компонент не установлен на этом локальном компьютере или поврежден. Установите или восстановите компонент на локальном компьютере.

Если событие возникло на другом компьютере, возможно, потребуется сохранить отображаемые сведения вместе с событием.

К событию были добавлены следующие сведения:

2014-06-30T10:11:52.443+04:00| vthread-4| E105: Failed to read registry perf object MemoryPool Paged Bytes

Источник

Нет группы пользователи удаленного рабочего стола windows 10

Вопрос

Домен поднят на Windows Server 2012.

Цель настроить удаленный рабочий стол на пользовательских компьютерах. Группе пользователей(«Менеджеры») должен быть разрешен доступ на группу компов(«Компьютеры менеджеров»). В GP включен удаленный доступ. А также имеется вот такая политика:

Разрешать вход в систему через службу терминалов DOMAINАдминистраторы домена, DOMAINМенеджеры

Добавляю пользователя в группу Менеджеры. При попытке подключиться к удаленному столу, оказывается что нет прав у этого пользователя на подключение.

В чем может быть проблема?

Ответы

Дело в том, что для подключения через удаленный рабочий стол требуется не только право на вход в систему через службу терминалов, но и разрешение в свойствах подключения удаленного доступа, через которое будет подключаться пользователь.

PS А разрешение в политике безопасности, которое вы настроили, лучше уберите: оно перекрывает настройку по умолчанию, разрешающую вход через удаленный рабочий стол членам группы Пользователи удаленного рабочего стола.

Источник

Adblock

detector

| Примечание | |

Как использовать OAuth2 со Spring Security в Java

Javaican 14.05.2025

Протокол OAuth2 часто путают с механизмами аутентификации, хотя по сути это протокол авторизации. Представьте, что вместо передачи ключей от всего дома вашему другу, который пришёл полить цветы, вы. . .

Анализ текста на Python с NLTK и Spacy

AI_Generated 14.05.2025

NLTK, старожил в мире обработки естественного языка на Python, содержит богатейшую коллекцию алгоритмов и готовых моделей. Эта библиотека отлично подходит для образовательных целей и. . .

Реализация DI в PHP

Jason-Webb 13.05.2025

Когда я начинал писать свой первый крупный PHP-проект, моя архитектура напоминала запутаный клубок спагетти. Классы создавали другие классы внутри себя, зависимости жостко прописывались в коде, а о. . .

Обработка изображений в реальном времени на C# с OpenCV

stackOverflow 13.05.2025

Объединение библиотеки компьютерного зрения OpenCV с современным языком программирования C# создаёт симбиоз, который открывает доступ к впечатляющему набору возможностей. Ключевое преимущество этого. . .

POCO, ACE, Loki и другие продвинутые C++ библиотеки

NullReferenced 13.05.2025

В C++ разработки существует такое обилие библиотек, что порой кажется, будто ты заблудился в дремучем лесу. И среди этого многообразия POCO (Portable Components) – как маяк для тех, кто ищет. . .

Паттерны проектирования GoF на C#

UnmanagedCoder 13.05.2025

Вы наверняка сталкивались с ситуациями, когда код разрастается до неприличных размеров, а его поддержка становится настоящим испытанием. Именно в такие моменты на помощь приходят паттерны Gang of. . .

Создаем CLI приложение на Python с Prompt Toolkit

py-thonny 13.05.2025

Современные командные интерфейсы давно перестали быть черно-белыми текстовыми программами, которые многие помнят по старым операционным системам. CLI сегодня – это мощные, интуитивные и даже. . .

Конвейеры ETL с Apache Airflow и Python

AI_Generated 13.05.2025

ETL-конвейеры – это набор процессов, отвечающих за извлечение данных из различных источников (Extract), их преобразование в нужный формат (Transform) и загрузку в целевое хранилище (Load). . . .

Выполнение асинхронных задач в Python с asyncio

py-thonny 12.05.2025

Современный мир программирования похож на оживлённый мегаполис – тысячи процессов одновременно требуют внимания, ресурсов и времени. В этих джунглях операций возникают ситуации, когда программа. . .

Работа с gRPC сервисами на C#

UnmanagedCoder 12.05.2025

gRPC (Google Remote Procedure Call) — открытый высокопроизводительный RPC-фреймворк, изначально разработанный компанией Google. Он отличается от традиционых REST-сервисов как минимум тем, что. . .

1. Запустите редактор реестра с правами SYSTEM командой PsExec.exe -s -i regedit.exe

PsExec.exe входит в пакет программ PSTools

https://learn.microsoft.com/en-us/sysinternals/dow…

2. Создайте файл 1.reg по образцу ниже и импортируйте его в реестр, или скопируйте эти два раздела реестра с заведомо рабочего компьютера:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Builtin\Aliases\0000022B]

«C»=hex:2b,02,00,00,00,00,00,00,b0,00,00,00,02,00,01,00,b0,00,00,00,28,00,00,\

00,00,00,00,00,d8,00,00,00,7a,00,00,00,00,00,00,00,54,01,00,00,00,00,00,00,\

00,00,00,00,01,00,14,80,90,00,00,00,a0,00,00,00,14,00,00,00,44,00,00,00,02,\

00,30,00,02,00,00,00,02,c0,14,00,13,00,05,01,01,01,00,00,00,00,00,01,00,00,\

00,00,02,c0,14,00,ff,ff,1f,00,01,01,00,00,00,00,00,05,07,00,00,00,02,00,4c,\

00,03,00,00,00,00,00,14,00,0c,00,02,00,01,01,00,00,00,00,00,01,00,00,00,00,\

00,00,18,00,1f,00,0f,00,01,02,00,00,00,00,00,05,20,00,00,00,20,02,00,00,00,\

00,18,00,1f,00,0f,00,01,02,00,00,00,00,00,05,20,00,00,00,24,02,00,00,01,02,\

00,00,00,00,00,05,20,00,00,00,20,02,00,00,01,02,00,00,00,00,00,05,20,00,00,\

00,20,02,00,00,52,00,65,00,6d,00,6f,00,74,00,65,00,20,00,44,00,65,00,73,00,\

6b,00,74,00,6f,00,70,00,20,00,55,00,73,00,65,00,72,00,73,00,4d,00,65,00,6d,\

00,62,00,65,00,72,00,73,00,20,00,69,00,6e,00,20,00,74,00,68,00,69,00,73,00,\

20,00,67,00,72,00,6f,00,75,00,70,00,20,00,61,00,72,00,65,00,20,00,67,00,72,\

00,61,00,6e,00,74,00,65,00,64,00,20,00,74,00,68,00,65,00,20,00,72,00,69,00,\

67,00,68,00,74,00,20,00,74,00,6f,00,20,00,6c,00,6f,00,67,00,6f,00,6e,00,20,\

00,72,00,65,00,6d,00,6f,00,74,00,65,00,6c,00,79,00,00,00

[HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Builtin\Aliases\Names\Remote Desktop Users]

@=hex(22b):

3. В русской Windows, кстати, раздел [HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Builtin\Aliases\Names\Remote Desktop Users]

называется [HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Builtin\Aliases\Names\Пользователи удаленного рабочего стола]

Его имя задает, называние группы пользователей, измените название, когда будете создавать файл 1.reg

4. Этот же метод позволяет создать группу «Пользователи удаленного рабочего стола» в Windows Home, где ее по-умолчанию нет

Распределенное обучение с TensorFlow и Python

AI_Generated 05.05.2025

В машинном обучении размер имеет значение. С ростом сложности моделей и объема данных одиночный процессор или даже мощная видеокарта уже не справляются с задачей обучения за разумное время. Когда. . .

CRUD API на C# и GraphQL

stackOverflow 05.05.2025

В бэкенд-разработке постоянно возникают новые технологии, призванные решить актуальные проблемы и упростить жизнь программистам. Одной из таких технологий стал GraphQL — язык запросов для API,. . .

Распознавание голоса и речи на C#

UnmanagedCoder 05.05.2025

Интеграция голосового управления в приложения на C# стала намного доступнее благодаря развитию специализированных библиотек и API. При этом многие разработчики до сих пор считают голосовое управление. . .

Реализация своих итераторов в C++

NullReferenced 05.05.2025

Итераторы в C++ — это абстракция, которая связывает весь экосистему Стандартной Библиотеки Шаблонов (STL) в единое целое, позволяя алгоритмам работать с разнородными структурами данных без знания их. . .

Разработка собственного фреймворка для тестирования в C#

UnmanagedCoder 04.05.2025

C# довольно богат готовыми решениями – NUnit, xUnit, MSTest уже давно стали своеобразными динозаврами индустрии. Однако, как и любой динозавр, они не всегда могут протиснуться в узкие коридоры. . .

Распределенная трассировка в Java с помощью OpenTelemetry

Javaican 04.05.2025

Микросервисная архитектура стала краеугольным камнем современной разработки, но вместе с ней пришла и головная боль, знакомая многим — отслеживание прохождения запросов через лабиринт взаимосвязанных. . .

Шаблоны обнаружения сервисов в Kubernetes

Mr. Docker 04.05.2025

Современные Kubernetes-инфраструктуры сталкиваются с серьёзными вызовами. Развертывание в нескольких регионах и облаках одновременно, необходимость обеспечения низкой задержки для глобально. . .

Создаем SPA на C# и Blazor

stackOverflow 04.05.2025

Мир веб-разработки за последние десять лет претерпел коллосальные изменения. Переход от традиционных многостраничных сайтов к одностраничным приложениям (Single Page Applications, SPA) — это. . .

Реализация шаблонов проектирования GoF на C++

NullReferenced 04.05.2025

«Банда четырёх» (Gang of Four или GoF) — Эрих Гамма, Ричард Хелм, Ральф Джонсон и Джон Влиссидес — в 1994 году сформировали канон шаблонов, который выдержал проверку временем. И хотя C++ претерпел. . .

C# и сети: Сокеты, gRPC и SignalR

UnmanagedCoder 04.05.2025

Сетевые технологии не стоят на месте, а вместе с ними эволюционируют и инструменты разработки. В . NET появилось множество решений — от низкоуровневых сокетов, позволяющих управлять каждым байтом. . .

Все способы:

- Способ 1: Обновление с Windows 10 Home до Pro

- Способ 2: Самостоятельное добавление оснастки

- Способ 3: Откат Windows 10 к точке восстановления

- Способ 4: Проверка целостности системных файлов

- Способ 5: Управление локальными пользователями и группами через консоль

- Способ 6: Альтернативный вариант перевода себя в «Администраторы»

- Способ 7: Сброс Windows 10 до заводских настроек

- Вопросы и ответы: 0

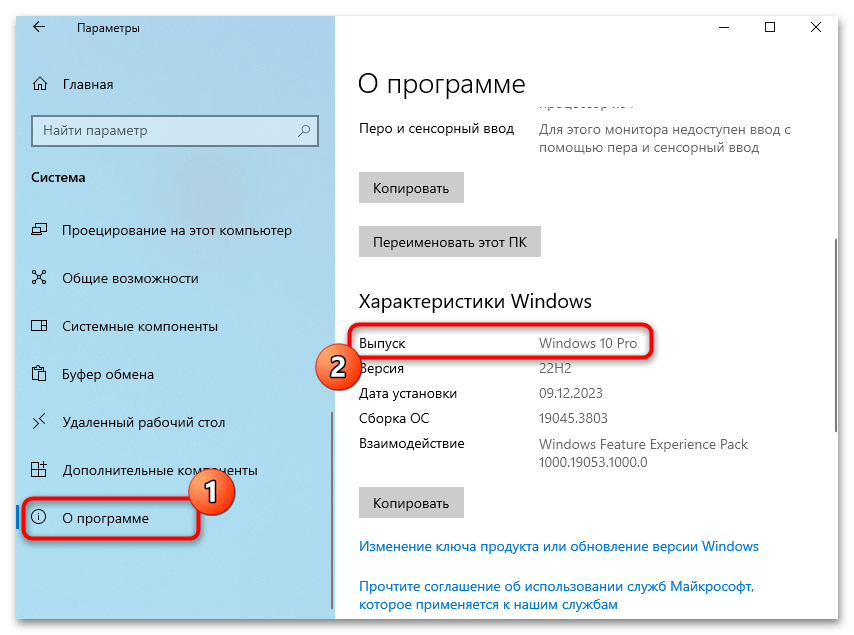

Способ 1: Обновление с Windows 10 Home до Pro

Использование оснастки «Локальные пользователи и группы» доступно только в Windows 10 Pro, поэтому обладатели редакции Home не смогут даже его открыть — консоль взаимодействия тут с оснастками попросту отсутствует. Сначала мы рекомендуем проверить текущую редакцию, а далее, отталкиваясь от полученной информации, уже решить, стоит ли обновляться до Pro.

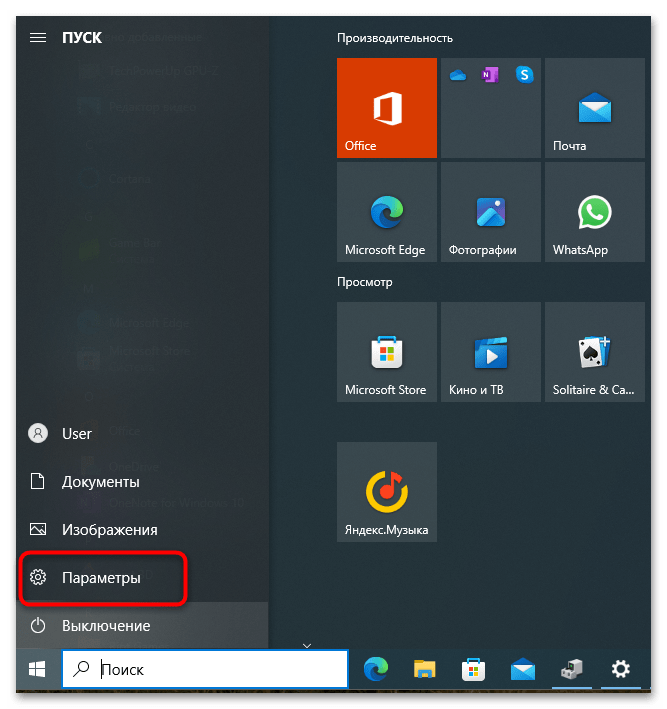

- Откройте «Пуск» и перейдите в «Параметры», нажав по значку с шестеренкой слева.

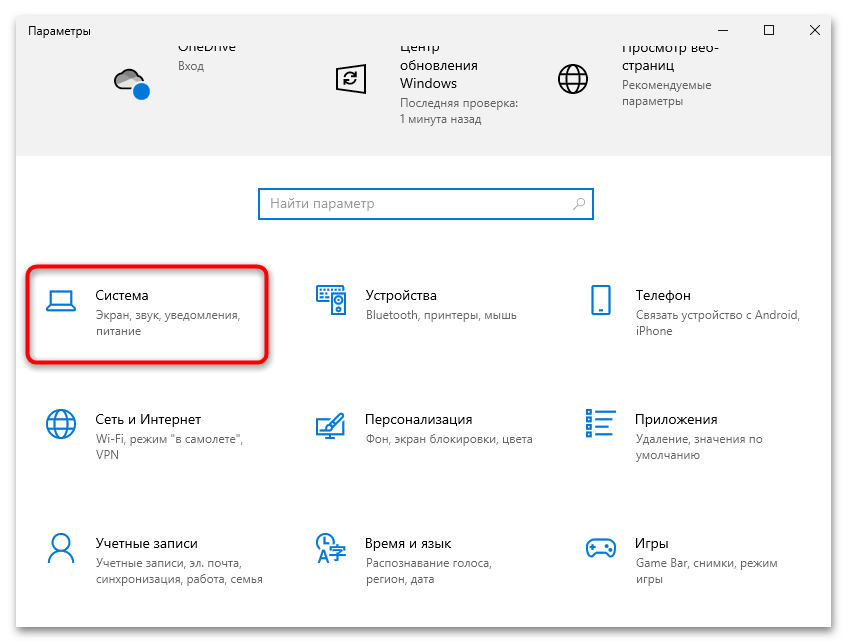

- Выберите раздел «Система».

- В списке категорий слева отыщите «О программе», нажмите по надписи и справа обратите внимание на блок «Характеристики Windows». В строке «Выпуск» как раз и будет показана нужная информация.

Теперь, если у вас установлена Windows 10 Home, есть смысл обновиться до Pro, но только в тех случаях, когда оснастка «Локальные пользователи и группы» и другие функции, которые откроются в новой редакции, для вас критически важны. Больше информации по этой теме, включая и все инструкции по правильному апдейту.

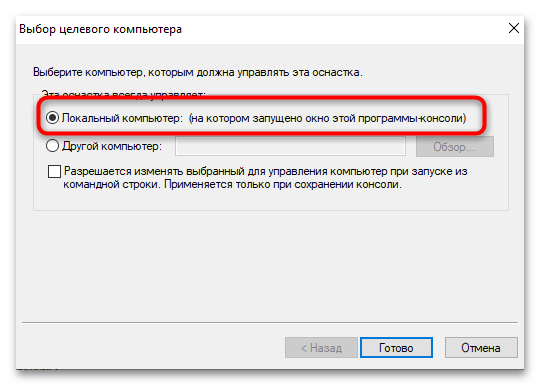

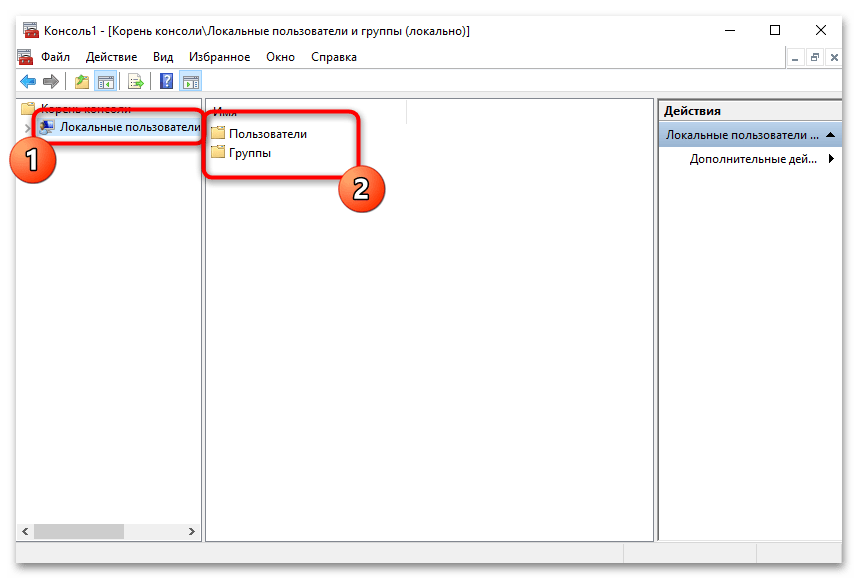

Способ 2: Самостоятельное добавление оснастки

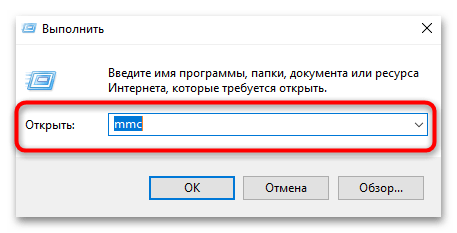

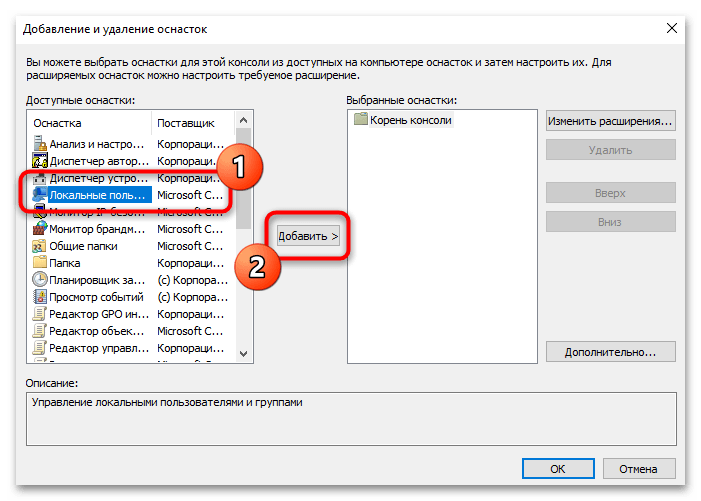

Данный метод подойдет в той ситуации, если у вас уже установлена Windows 10 Pro, но доступа к «Локальные пользователи и группы» по каким-то причинам нет. Ситуация может решиться самостоятельным добавлением оснастки через настройки консоли. От вас требуется только открыть ее, развернуть список со всеми поддерживаемыми оснастками и оттуда добавить ту, через которую далее будет осуществляться управление профилями пользователей.

- Щелкните правой кнопкой мыши по «Пуску», чтобы из появившегося контекстного меню выбрать пункт «Выполнить».

- В появившемся окне введите команду

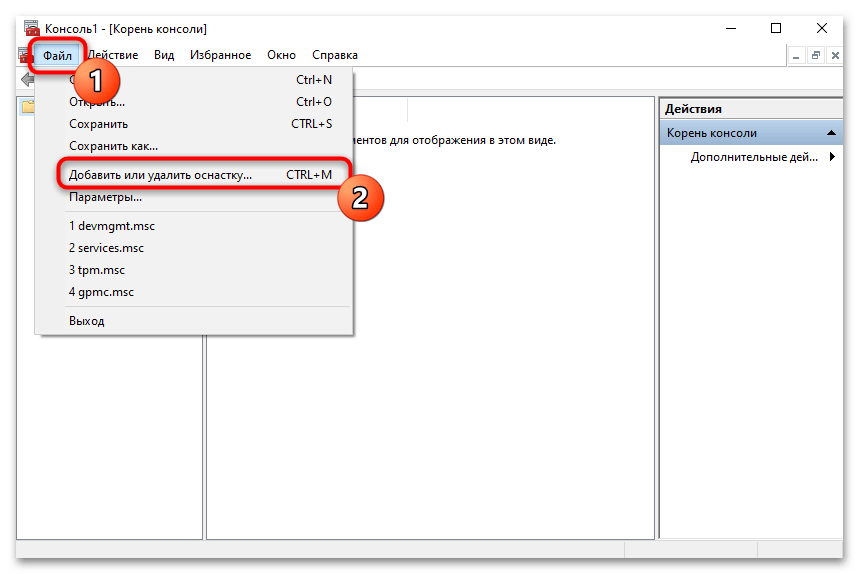

mmcи нажмите по Enter, чтобы подтвердить переход. - Отобразится та самая консоль, о которой было сказано во вступлении. По умолчанию в ней нет ни одной добавленной оснастки, поэтому ситуацию необходимо изменить. Разверните меню «Файл» и выберите из него «Добавить или удалить оснастку».

- В списке вы увидите все доступные оснастки, среди которых нужно выделить левой кнопкой мыши «Локальные пользователи и группы» и нажать кнопку «Добавить».

- При добавлении оставьте маркер возле пункта «Локальный компьютер» и подтвердите действие, кликнув по «Готово».

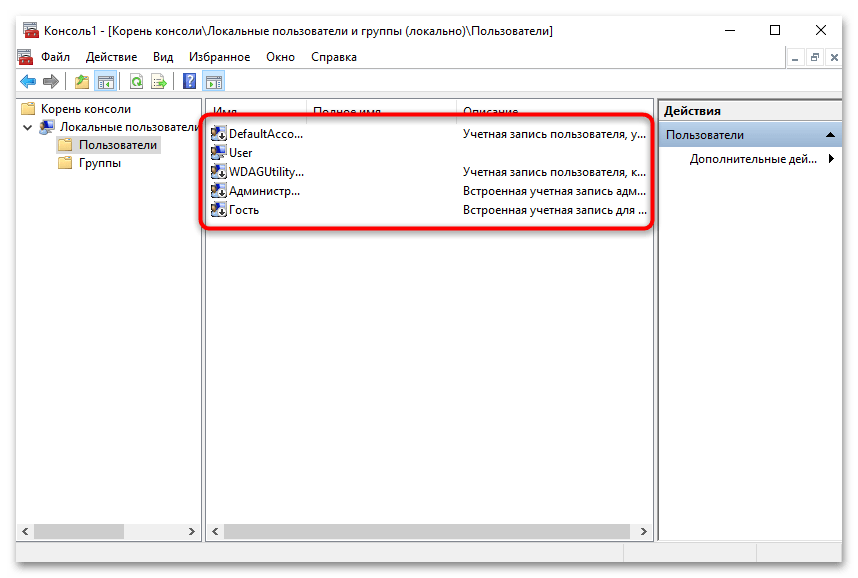

- Теперь вы можете в рамках сеанса данной консоли нажать по «Локальные пользователи и группы», чтобы раскрыть дополнительные папки.

- Выбрав «Пользователи» или «Группы», осуществляйте управление с элементами. При выходе из консоли ее текущее состояние можно сохранить, чтобы при надобности снова ввести

mmcи получить быстрый доступ к данной оснастке.

Для корректного выполнения этого метода в Windows 10 уже должно быть сохранено несколько точек восстановления при помощи стандартных функций резервного копирования или дополнительного софта. Ими можно воспользоваться в тех случаях, когда ранее вы точно знали, что оснастка «Локальные пользователи и группы» присутствует на вашем компьютере, но спустя какое-то время она пропала. Соответственно, необходимо найти ту точку восстановления с датой, которая соответствует прежней конфигурации ОС, и откатиться до нее. Более детальную информацию по этой теме ищите в статье от другого нашего автора, нажав по следующей ссылке.

Подробнее: Откат к точке восстановления в Windows 10

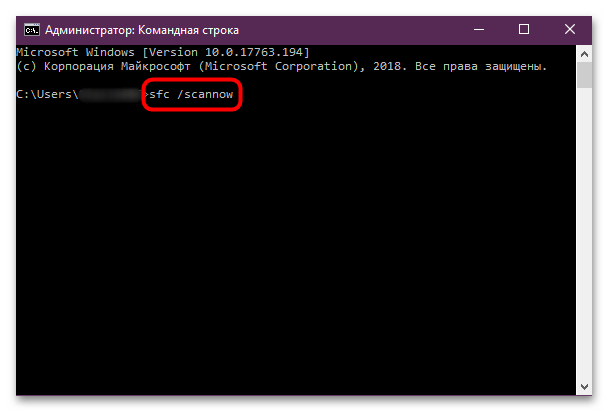

Способ 4: Проверка целостности системных файлов

Одной из причин пропажи оснастки «Локальные пользователи и группы» или проблем с ее запуском в Windows 10 может стать нарушение целостности системных файлов. Соответственно, их нужно проверить и восстановить, что вполне реализуемо при помощи специальных консольных утилит. Они являются встроенными, поэтому требуется только инициировать их запуск. О правильной последовательности и дополнительных настройках такого сканирования читайте далее.

Подробнее: Как проверить целостность системных файлов в Windows 10

Способ 5: Управление локальными пользователями и группами через консоль

Если вдруг ни один из перечисленных методов так и не помог вам разобраться с открытием необходимой оснастки или нет возможности улучшить редакцию Windows 10 до Pro, можно попробовать альтернативный вариант управления пользователями и группами. Все основные действия реализуемы через «Командную строку», надо только знать сами системные утилиты и их синтаксис, чтобы выполнить нужную операцию.

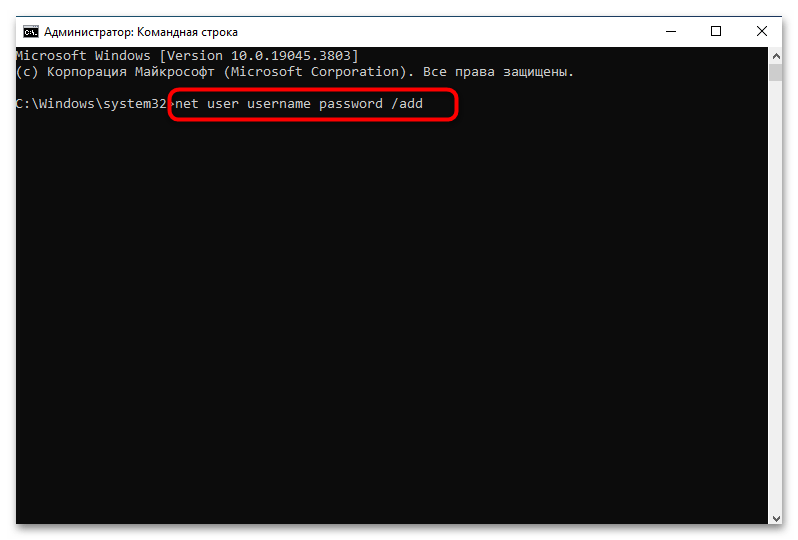

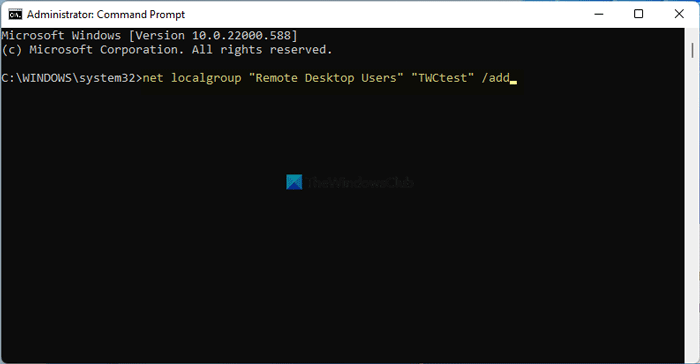

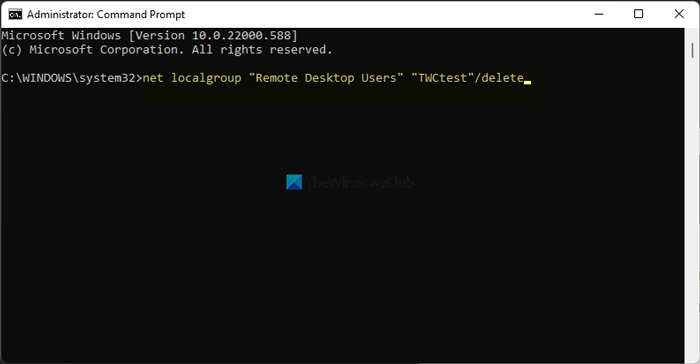

- Для начала отыщите «Командную строку» и обязательно запустите ее от имени администратора.

- Если нужно добавить нового локального пользователя, используйте команду

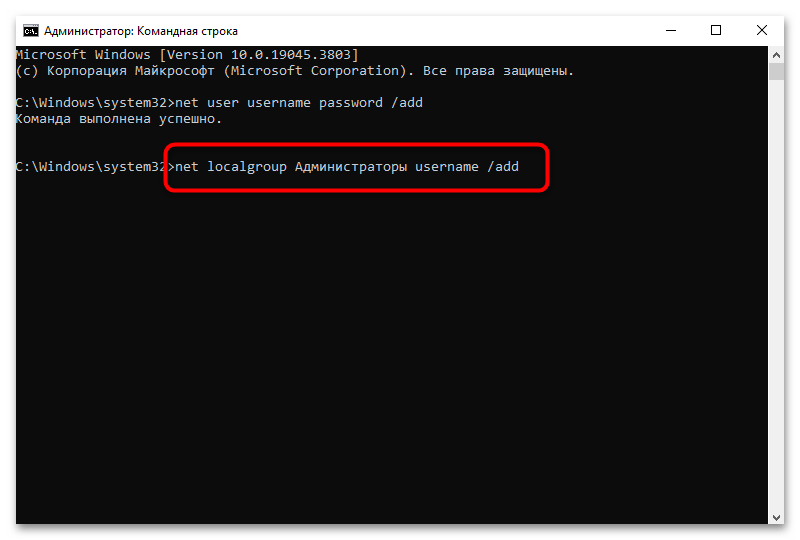

net user username password /add, заменив username на имя учетной записи, а password — на пароль. - Команда

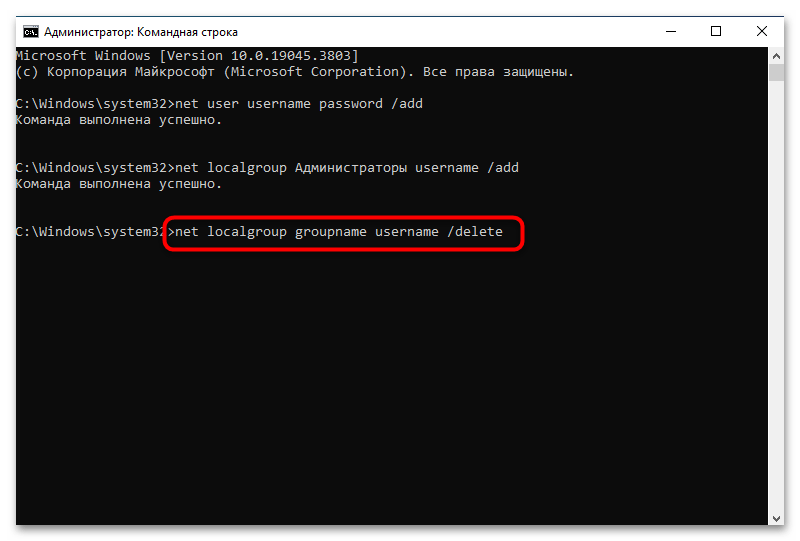

net localgroup groupname username /addпозволяет указать для пользователя его новую группу. Соответственно, вместо groupname нужно подставить существующее название группы. Чаще всего это будет «Администраторы». - Для удаления пользователя из группы используется команда

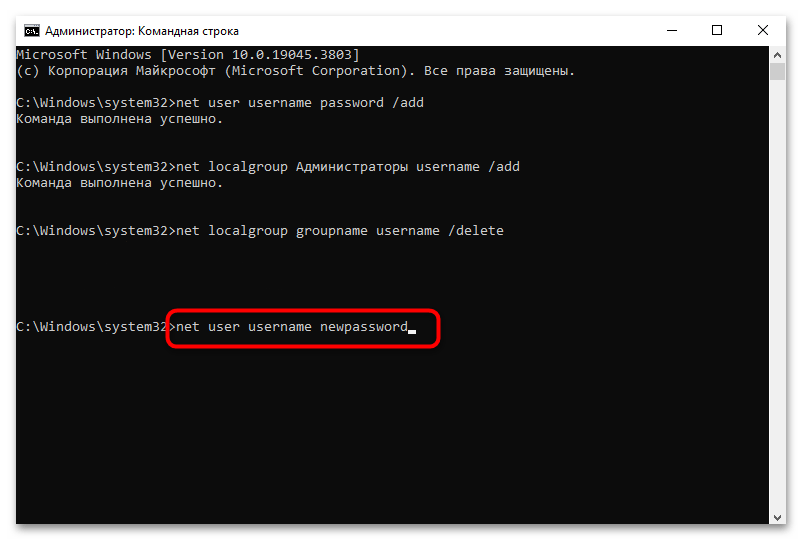

net localgroup groupname username /delete. - Если у пользователя истек срок годности пароля, его необходимо обновить. Для этого тоже подойдет консоль, где необходимо ввести команду

net user username newpassword. Замените username на имя пользователя, а newpassword — на новый пароль.

Способ 6: Альтернативный вариант перевода себя в «Администраторы»

Если необходимость в использовании оснастки «Локальные пользователи и группы» в вашем случае связана с тем, что необходимо перевести свой профиль в группу «Администраторы», можно воспользоваться альтернативным методом. Он будет рассмотрен в следующей инструкции, а для реализации доступен на всех компьютерах, даже в тех выпусках Windows 10, которые не поддерживают работу с упомянутой выше оснасткой.

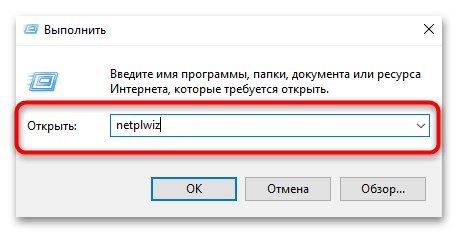

- Вызовите контекстное меню «Пуска», откуда запустите «Выполнить». Еще эту утилиту можно вызвать при помощи стандартного сочетания клавиш Win + R.

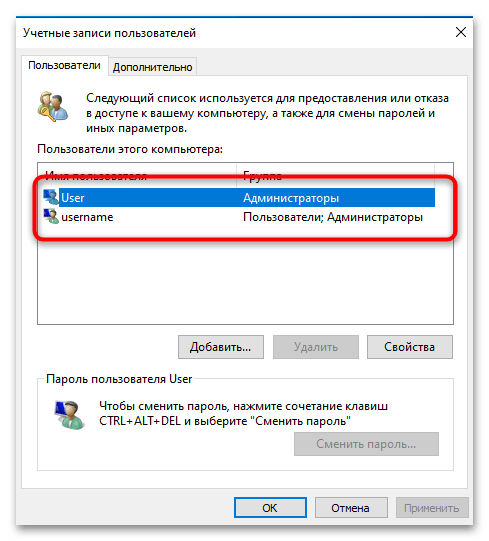

- Введите

netplwizи нажмите Enter для подтверждения запуска другой оснастки. - Выберите свою учетную запись из списка, дважды кликнув по ней левой кнопкой мыши.

- Перейдите на вкладку «Членство в группах», поставьте маркер возле «Администратор», примените изменения и перезагрузите компьютер.

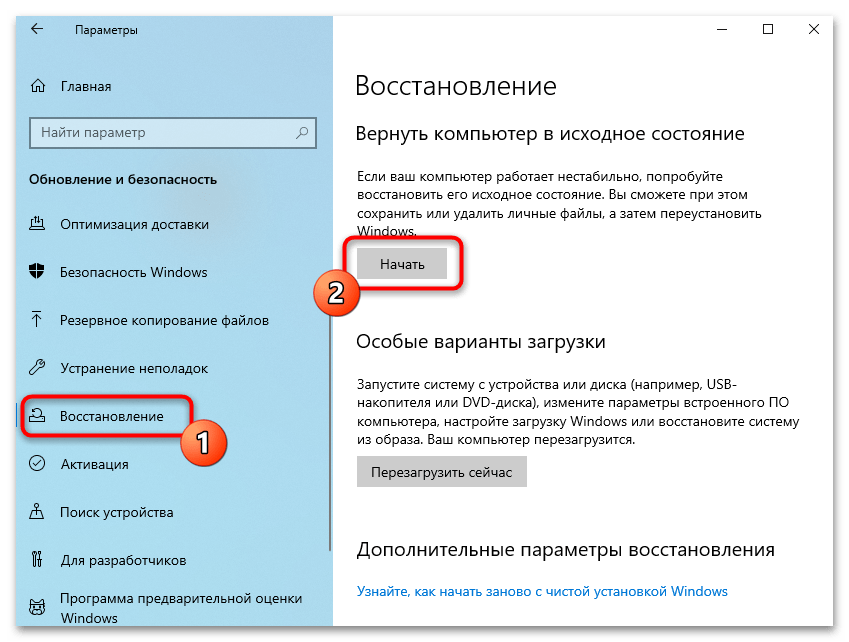

Способ 7: Сброс Windows 10 до заводских настроек

Завершающий метод, признанный решить проблему с открытием «Локальные пользователи и группы», самый радикальный, поэтому стоит выполнять его только в том случае, если предыдущие не принесли должного результата. Заключается исправление в сбросе Windows 10 до заводских настроек. Поможет это только если сейчас установлена редакция Pro. Сбрасывать выпуск Home до заводских настроек не имеет смысла, поскольку оснастка по умолчанию отсутствует.

Читайте также: Возвращаем Windows 10 к заводскому состоянию

Наша группа в TelegramПолезные советы и помощь

- Remove From My Forums

Отсутствует локальная группа Пользователи удаленного рабочего стола

-

Question

-

Добрый день!

На ПК с ОС Windows 10 Pro (x64) отсутствует локальная группа «Пользователи удаленного рабочего стола» в связи с чем нет возможности подключаться к ПК по RDP. Была попытка создать вручную указанную группу с последующим добавлением

требуемого пользователя, но это не решило проблемы. Прошу подсказать почему все-таки отсутствует указанная локальная группа и в каком направлении двигаться для решения проблемы?Спасибо.

Answers

-

Попробуйте сделать следующее:

1) Создайте на компьютере локальную группу с произвольным именем (например «RDS Users»).

2) В редакторе локальной политики (gpedit.msc) пропишите эту группу в качестве значения параметра: «Computer Configuration» -> «Windows settings» -> «Security Settings» -> «Local policies» ->

«User Rights Assignment» -> «Allow log on through Remote Desktop Services»-

Proposed as answer by

Monday, November 2, 2020 10:24 PM

-

Marked as answer by

Иван ПродановMicrosoft contingent staff, Moderator

Wednesday, November 4, 2020 8:44 AM

-

Proposed as answer by

|

7 / 7 / 0 Регистрация: 06.09.2014 Сообщений: 257 |

|

|

1 |

|

Пропали группы удаленных рабочих столов18.08.2022, 20:47. Показов 977. Ответов 2 Всем привет. Вот такая тема. Буквально месяц назад еще мог по рдп подключаться к этому пк, а теперь нет. Посмотрел группы, а групп удаленных рабочих столов нет. Удалил обновления примерно после каких думал могло такое случиться — не помогло. Как думаете, что может быть и как это починить?

__________________ 0 |

|

Робот сгибальщик 831 / 456 / 95 Регистрация: 29.07.2020 Сообщений: 2,351 Записей в блоге: 7 |

|

|

19.08.2022, 15:12 |

2 |

|

Создай группу и включи в её состав пользователя «УДАЛЁННЫЙ ДОСТУП». 0 |

|

7 / 7 / 0 Регистрация: 06.09.2014 Сообщений: 257 |

|

|

20.08.2022, 14:08 [ТС] |

3 |

|

не помогло. Добавил в эту созданную группу пользователя админа вручную, тоже нет 0 |

If you want to add or remove Remote Desktop users in Windows 11 or Windows 10, here is how you can do that. It is possible to create or assign a new Remote Desktop user in Windows PC with the help of Windows Settings, Local Users and Groups, PowerShell, and Command Prompt. Here we have explained all the methods, and you can follow any of them as per your wish.

Remote Desktop functionality helps you connect a computer remotely to help fix a problem on the computer. To do that, you need to assign a user so that the account can be connected for using Remote Desktop.

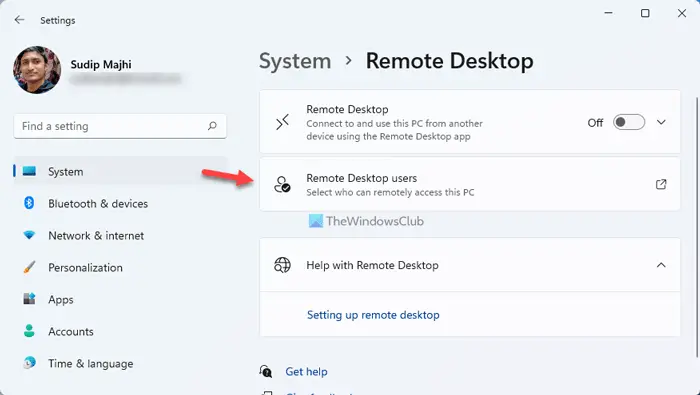

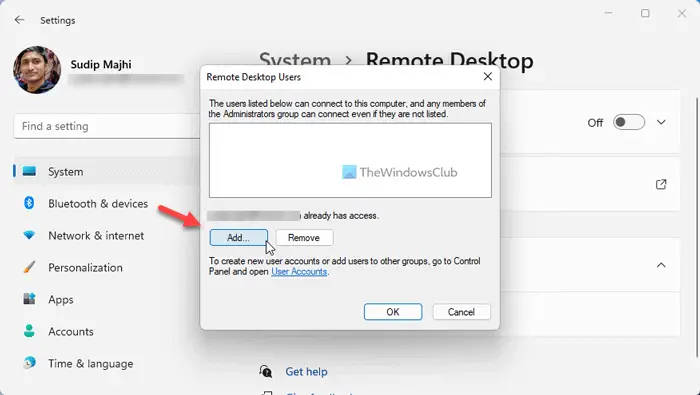

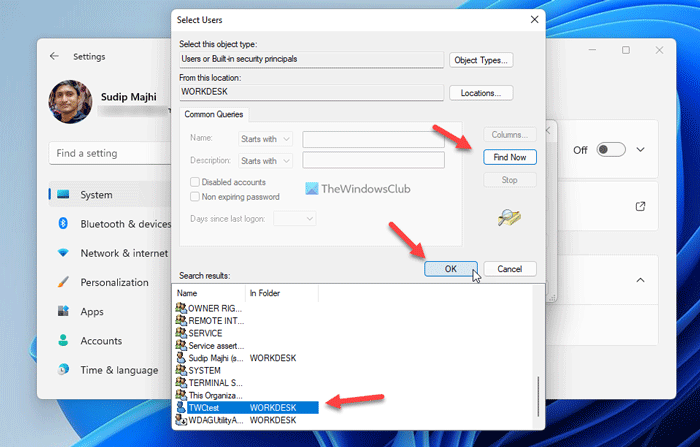

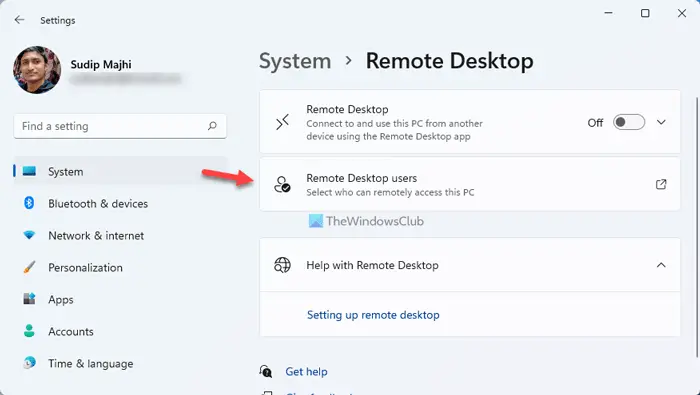

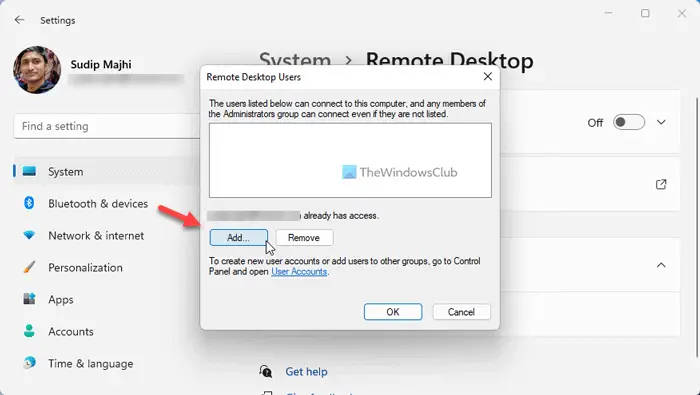

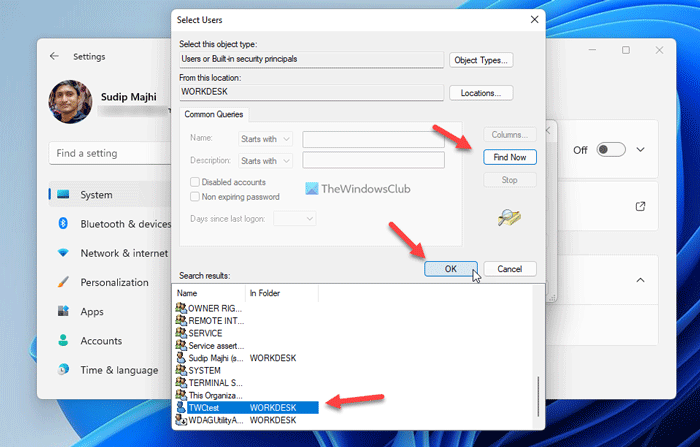

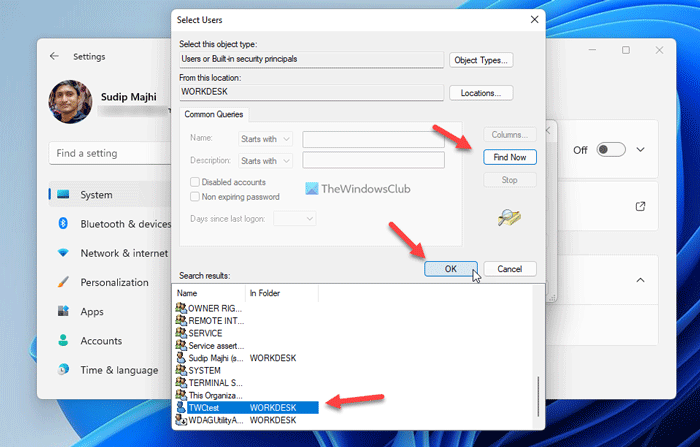

To add or remove Remote Desktop users using Windows Settings, follow these steps:

- Press Win+I to open Windows Settings.

- Go to System > Remote Desktop.

- Click on the Remote Desktop users option.

- Click the Add button.

- Click the Advanced button.

- Click on the Find Now button.

- Choose the user from search results.

- Click the OK button twice.

To learn more about these steps, continue reading.

First, you need to open Windows Settings on your Windows 11/10 PC. For that, you can press the Win+I. Then, make sure that you are in the System tab. If so, find the Remote Desktop option on the right-hand side. Then, click on the Remote Desktop users option.

It will open the Remote Desktop Users panel on your computer. If you haven’t used the Remote Desktop earlier, you can find a blank box. To add a new user, click the Add button.

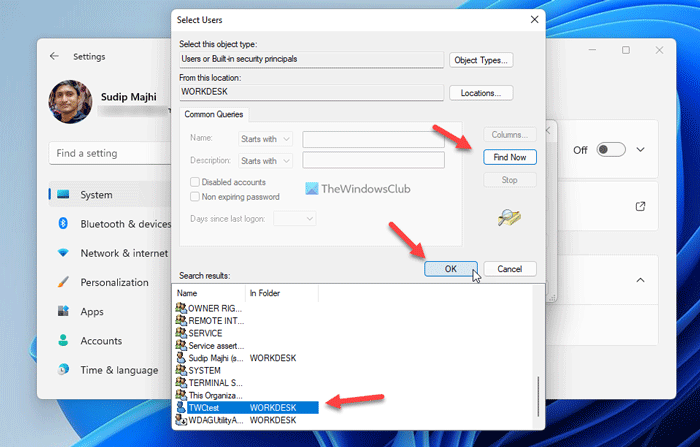

Then, click on the Advanced button and the Find Now option.

It displays all the users you can add for using the Remote Desktop on your computer. For your information, you can find Administrator, ALL APPLICATION PACKAGES, ANONYMOUS LOGON, CREATOR GROUP, CREATOR OWNER, and so on. You need to choose the user you want to allow to access the Remote Desktop on your computer and click the OK button.

Following that, you can find the username in the Remote Desktop Users box or wizard. You can again click on the OK button to save the change.

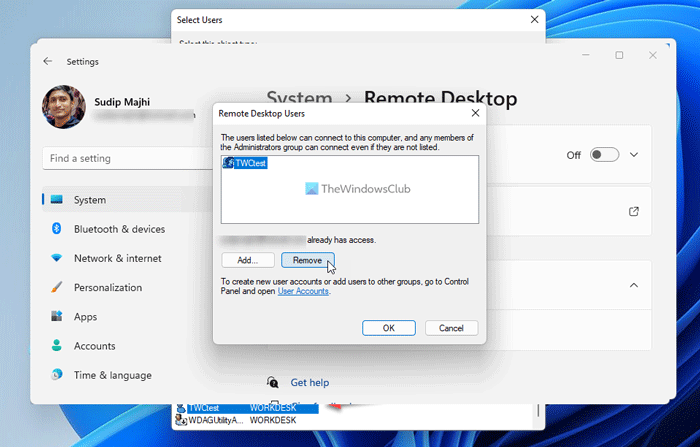

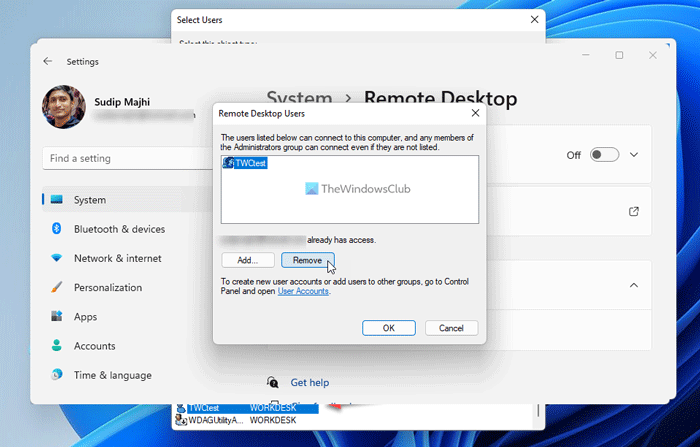

This is how you can add a Remote Desktop user in Windows 11/10. However, if you want to remove a user or prevent one from using Remote Desktop, you can open the same Remote Desktop Users panel from the Windows Settings, where it displays all the users. Then, choose a user that you want to remove from the list by clicking on it once.

After that, click on the Remove button.

Once you do that, the user will be removed from the list. Then, you can click on the OK button to save the change.

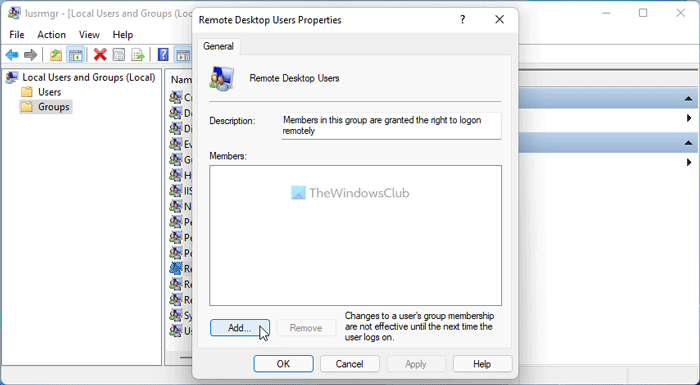

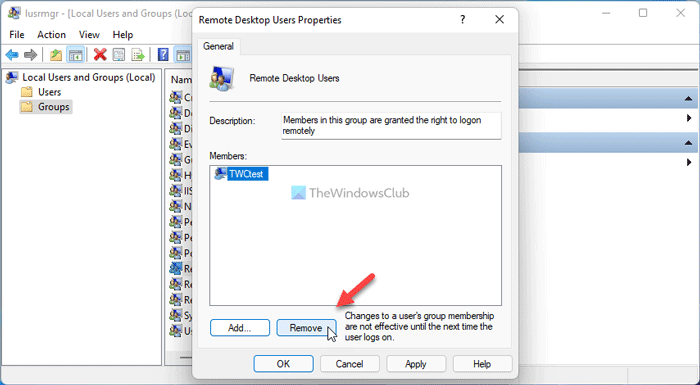

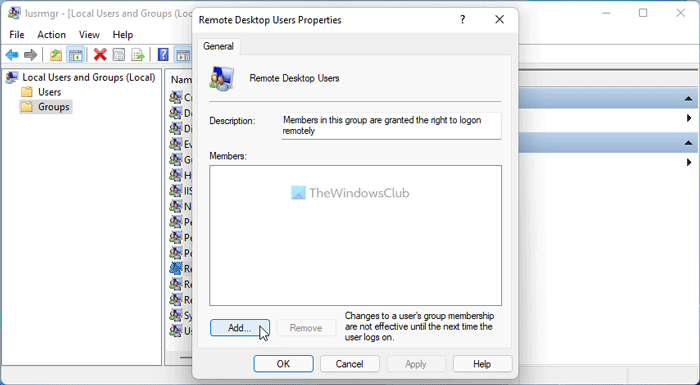

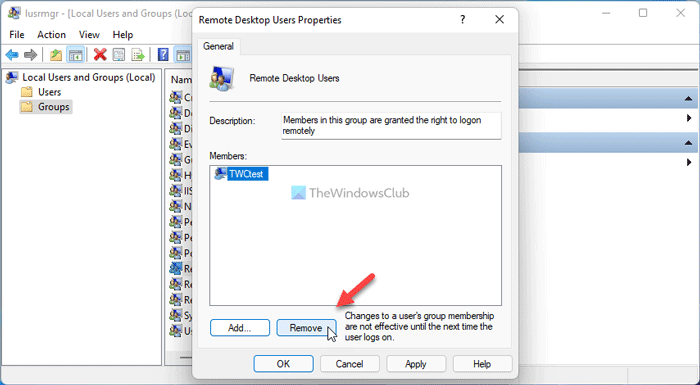

How to add or remove Remote Desktop users using Local Users and Groups

To add or remove Remote Desktop users using Local Users and Groups, follow these steps:

- Press Win+I to open the Run prompt.

- Type lusrmgr.msc and hit the Enter

- Expand the Groups section.

- Double-click on the Remote Desktop Users option.

- Click on the Add button.

- Click on the Advanced button.

- Choose Users or Built-in security principalsand click the Find Now button.

- Choose a user from the list.

- Click the OK button.

- Click the OK button again to save the change.

Let’s check out these steps in detail.

First, you need to open the Local Users and Groups panel on your computer. For that, you can press the Win+R to open the Run prompt, type lusrmgr.msc, and hit the Enter button. Alternatively, you can search for lusrmgr.msc in the Taskbar search box and click on the individual search result.

Then, expand the Groups section on the left side and double-click on the Remote Desktop Users menu in the middle of the screen.

It opens the Remote Desktop Users Properties panel. From here, you can add or remove new users. To add a new user, click the Add button and click on the Advanced button.

Then, select Users or Built-in security principals and click on the Find Now button. Here it displays a list of all the users you can add to the list.

You need to choose a user and click the OK button.

Then, click on the OK button again to save the change. If you want to remove a user, you need to open the Remote Desktop Users Properties panel, select the users from the list, and click on the Remove button.

Click the OK button to save the change.

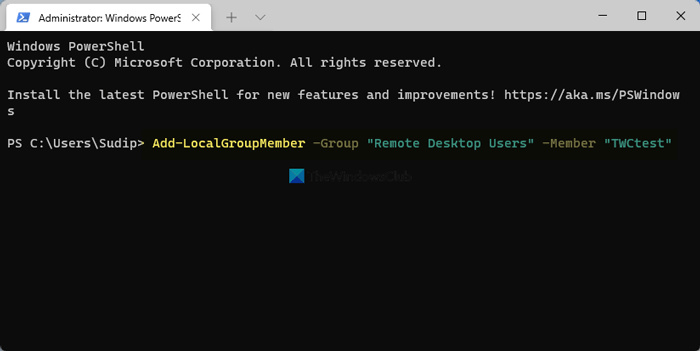

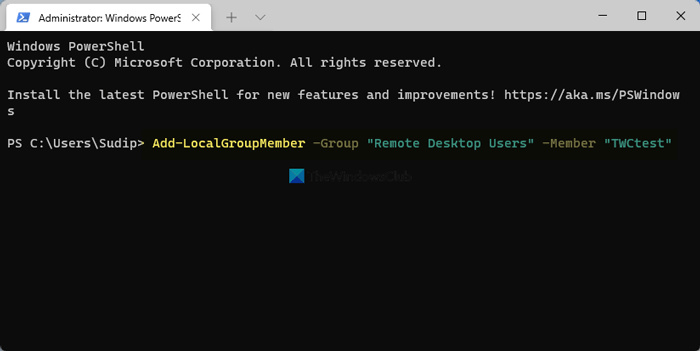

How to add or remove Remote Desktop users using PowerShell

It is very straightforward to add or remove a Remote Desktop user using Windows PowerShell. You can use the Windows PowerShell or the PowerShell instance in Windows Terminal. However, to do that, you must know the exact username of the user. Otherwise, it is not possible to use this method to add or remove any user in Windows 11/10.

To get started, you need to open Windows Terminal with administrator rights. For that, press Win+X to open the WinX menu, select Windows Terminal (Admin) and click the Yes button in the UAC prompt.

Then, enter the following command to add a Remote Desktop user:

Add-LocalGroupMember -Group "Remote Desktop Users" -Member "username"

Don’t forget to replace username with the original username of the user account you want to assign as a Remote Desktop user on your computer.

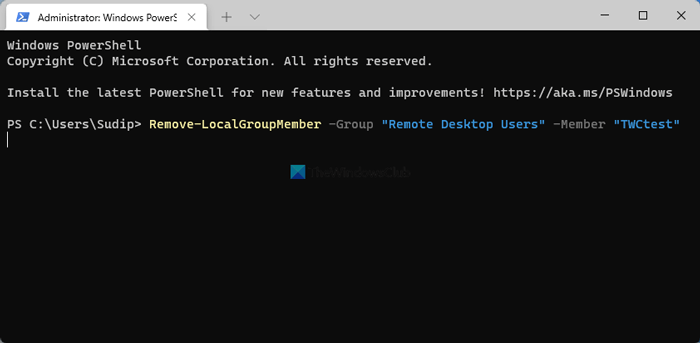

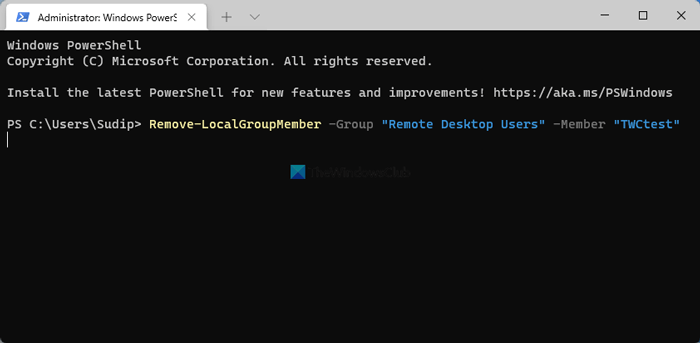

However, if you want to remove a user, enter this command:

Remove-LocalGroupMember -Group "Remote Desktop Users" -Member "username"

Like the aforementioned command, you must replace username with the original username of the account you want to remove from the list.

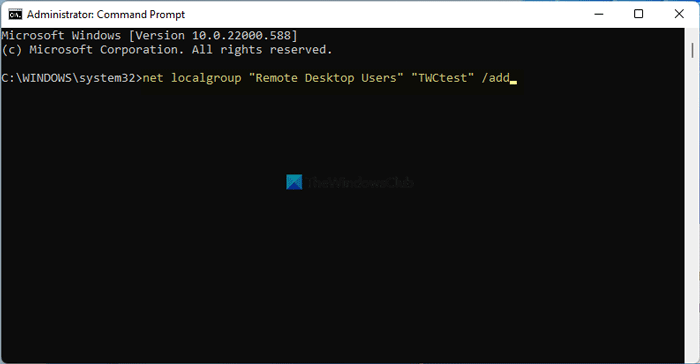

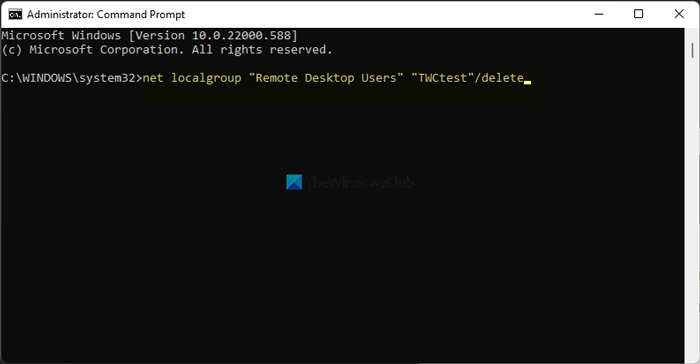

How to add or remove Remote Desktop users using Command Prompt

To add or remove Remote Desktop users using Command Prompt, follow these steps:

Like the PowerShell method, you can open Command Prompt with administrator privilege or the Command Prompt instance in Windows Terminal. To do that, search for cmd in the Taskbar search box, click on the search result and click the Yes button.

Then, enter the following command to add a user:

net localgroup "Remote Desktop Users" "username" /add

It is mandatory to replace username with the original username of the user account.

On the other hand, if you want to remove a user, enter this command:

net localgroup "Remote Desktop Users" "username" /delete

Now you can close the window.

Read: Enable Remote Desktop using Command Prompt or PowerShell.

How do I remove users from Remote Desktop?

To remove users from Remote Desktop, you can follow any of the aforementioned guides. There are mainly four different methods you can follow to get the job done. However, if you use the Windows PowerShell or Command Prompt method, it will be less time-consuming. For the Command Prompt method, you need to open CMD with administrator privilege and enter this command: net localgroup “Remote Desktop Users” “username”/delete.

How do I add a user to Remote Desktop?

It is possible to add or remove users to Remote Desktop with the help of Windows Settings, Local Users and Groups, Command Prompt, and Windows PowerShell. All the methods are mentioned in this article, and you can follow any one of them to get the job done. However, if you use the Windows PowerShell or Command Prompt method, you must know the exact username of the user account you want to add.

That’s all! Hope it helps.

If you want to add or remove Remote Desktop users in Windows 11 or Windows 10, here is how you can do that. It is possible to create or assign a new Remote Desktop user in Windows PC with the help of Windows Settings, Local Users and Groups, PowerShell, and Command Prompt. Here we have explained all the methods, and you can follow any of them as per your wish.

Remote Desktop functionality helps you connect a computer remotely to help fix a problem on the computer. To do that, you need to assign a user so that the account can be connected for using Remote Desktop.

To add or remove Remote Desktop users using Windows Settings, follow these steps:

- Press Win+I to open Windows Settings.

- Go to System > Remote Desktop.

- Click on the Remote Desktop users option.

- Click the Add button.

- Click the Advanced button.

- Click on the Find Now button.

- Choose the user from search results.

- Click the OK button twice.

To learn more about these steps, continue reading.

First, you need to open Windows Settings on your Windows 11/10 PC. For that, you can press the Win+I. Then, make sure that you are in the System tab. If so, find the Remote Desktop option on the right-hand side. Then, click on the Remote Desktop users option.

It will open the Remote Desktop Users panel on your computer. If you haven’t used the Remote Desktop earlier, you can find a blank box. To add a new user, click the Add button.

Then, click on the Advanced button and the Find Now option.

It displays all the users you can add for using the Remote Desktop on your computer. For your information, you can find Administrator, ALL APPLICATION PACKAGES, ANONYMOUS LOGON, CREATOR GROUP, CREATOR OWNER, and so on. You need to choose the user you want to allow to access the Remote Desktop on your computer and click the OK button.

Following that, you can find the username in the Remote Desktop Users box or wizard. You can again click on the OK button to save the change.

This is how you can add a Remote Desktop user in Windows 11/10. However, if you want to remove a user or prevent one from using Remote Desktop, you can open the same Remote Desktop Users panel from the Windows Settings, where it displays all the users. Then, choose a user that you want to remove from the list by clicking on it once.

After that, click on the Remove button.

Once you do that, the user will be removed from the list. Then, you can click on the OK button to save the change.

How to add or remove Remote Desktop users using Local Users and Groups

To add or remove Remote Desktop users using Local Users and Groups, follow these steps:

- Press Win+I to open the Run prompt.

- Type lusrmgr.msc and hit the Enter

- Expand the Groups section.

- Double-click on the Remote Desktop Users option.

- Click on the Add button.

- Click on the Advanced button.

- Choose Users or Built-in security principalsand click the Find Now button.

- Choose a user from the list.

- Click the OK button.

- Click the OK button again to save the change.

Let’s check out these steps in detail.

First, you need to open the Local Users and Groups panel on your computer. For that, you can press the Win+R to open the Run prompt, type lusrmgr.msc, and hit the Enter button. Alternatively, you can search for lusrmgr.msc in the Taskbar search box and click on the individual search result.

Then, expand the Groups section on the left side and double-click on the Remote Desktop Users menu in the middle of the screen.

It opens the Remote Desktop Users Properties panel. From here, you can add or remove new users. To add a new user, click the Add button and click on the Advanced button.

Then, select Users or Built-in security principals and click on the Find Now button. Here it displays a list of all the users you can add to the list.

You need to choose a user and click the OK button.

Then, click on the OK button again to save the change. If you want to remove a user, you need to open the Remote Desktop Users Properties panel, select the users from the list, and click on the Remove button.

Click the OK button to save the change.

How to add or remove Remote Desktop users using PowerShell

It is very straightforward to add or remove a Remote Desktop user using Windows PowerShell. You can use the Windows PowerShell or the PowerShell instance in Windows Terminal. However, to do that, you must know the exact username of the user. Otherwise, it is not possible to use this method to add or remove any user in Windows 11/10.

To get started, you need to open Windows Terminal with administrator rights. For that, press Win+X to open the WinX menu, select Windows Terminal (Admin) and click the Yes button in the UAC prompt.

Then, enter the following command to add a Remote Desktop user:

Add-LocalGroupMember -Group "Remote Desktop Users" -Member "username"

Don’t forget to replace username with the original username of the user account you want to assign as a Remote Desktop user on your computer.

However, if you want to remove a user, enter this command:

Remove-LocalGroupMember -Group "Remote Desktop Users" -Member "username"

Like the aforementioned command, you must replace username with the original username of the account you want to remove from the list.

How to add or remove Remote Desktop users using Command Prompt

To add or remove Remote Desktop users using Command Prompt, follow these steps:

Like the PowerShell method, you can open Command Prompt with administrator privilege or the Command Prompt instance in Windows Terminal. To do that, search for cmd in the Taskbar search box, click on the search result and click the Yes button.

Then, enter the following command to add a user:

net localgroup "Remote Desktop Users" "username" /add

It is mandatory to replace username with the original username of the user account.

On the other hand, if you want to remove a user, enter this command:

net localgroup "Remote Desktop Users" "username" /delete

Now you can close the window.

Read: Enable Remote Desktop using Command Prompt or PowerShell.

How do I remove users from Remote Desktop?

To remove users from Remote Desktop, you can follow any of the aforementioned guides. There are mainly four different methods you can follow to get the job done. However, if you use the Windows PowerShell or Command Prompt method, it will be less time-consuming. For the Command Prompt method, you need to open CMD with administrator privilege and enter this command: net localgroup “Remote Desktop Users” “username”/delete.

How do I add a user to Remote Desktop?

It is possible to add or remove users to Remote Desktop with the help of Windows Settings, Local Users and Groups, Command Prompt, and Windows PowerShell. All the methods are mentioned in this article, and you can follow any one of them to get the job done. However, if you use the Windows PowerShell or Command Prompt method, you must know the exact username of the user account you want to add.

That’s all! Hope it helps.