В современных версиях Windows 10/11 и Windows Server 2022/2019/2016 при подключении к серверу RDP (RDS) кроме стандартного порта TCP/3389, дополнительно используется UDP порт 3389. Когда ваш RDP клиент подключается к серверу, устанавливается несколько сессий. В управляющей TCP (HTTP) сессии передаются клавиатура и мышь, а несколько UDP сессий используются для передачи картинки.

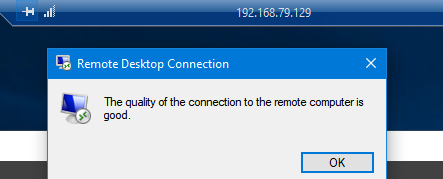

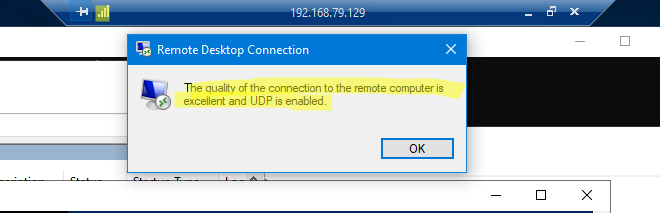

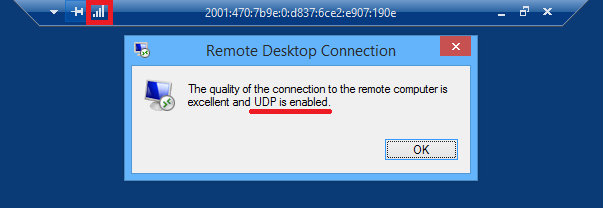

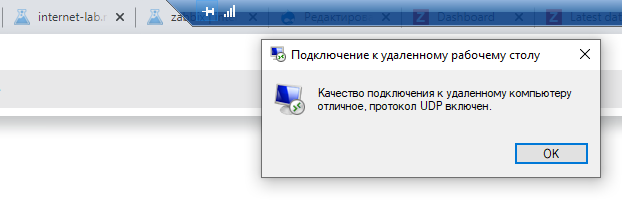

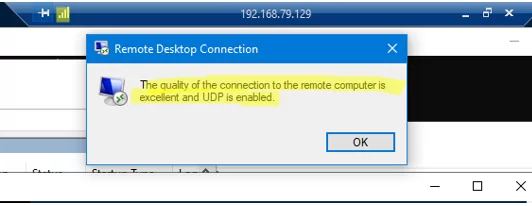

Вы можете проверить, использует ли ваш клиент mstsc режим UDP, если щелкните по значку Connection Info в верхней полоске RDP подключения. В нашем случае протокол UDP используется:

The quality of the connection to the remote computer is excellent and UDP is enabled.

По утверждениям Microsoft использование UDP для RDP сессий позволяет существенно повысить отзывчивость удаленного рабочего стола за счет сокращения ретрансмиссии и возможности работать на нестабильных подключениях с высокими задержками.

Зависание RDP сессий при использовании UDP

В некоторых случаях использование протокола UDP для RDP подключения может вызывать проблемы: периодическое замирание картинки, обрывы RDP сессий, пользователи видят черных экран вместо удаленного рабочего стола, сообщение о внутренней ошибке при RDP подключении и т.д. В таких случаях обычно помогает переподключение к RDP сессии. Но иногда такая проблема происходит очень часто и мешает нормальной работе.

Проблема с замиранием RDP сессий встречается:

- При использовании RDP сессий внутри VPN туннелей ( чаще всего наблюдается при использовании сервера OpenVPN). Это вызывается фрагментированием UDP пакетов (может быть вызвано разными настройками MTU) при пересылке через VPN туннель;

- После обновления до билда 22H2 в Windows 11/10;

- При использовании шлюза Remote Desktop Gateway на Windows Server 2022 и порта 3391 для UDP трафика.

Причем проблема не связана с плохой производительностью RDS сервера как описано в кейсе по ссылке: на сервере достаточно свободных ресурсов, память и CPU не нагружены.

Отключить использование протокола UDP для RDP

Для решения проблемы с зависанием RDP сессий при использовании VPN туннелей вы можете попробовать отключить использование протокола UDP.

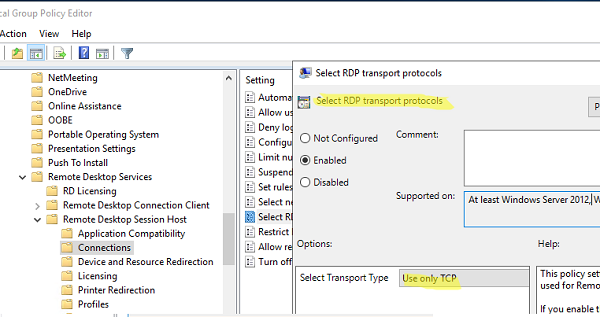

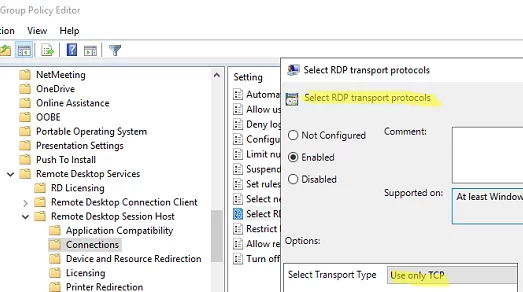

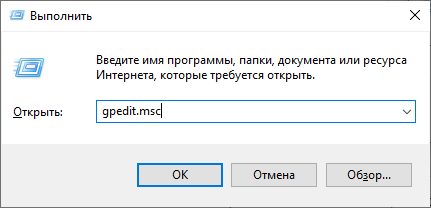

Можно отключить протокол UDP для RDP через групповые политики.

- Откройте консоль редактора локальной GPO (

gpedit.msc

); - Перейдите в раздел Computer Configuration -> Administrative Templates -> Windows Components -> Remoter Desktop Services -> Remote Desktop Session Host -> Connections;

- Включите параметр политик Select RDP transport protocols и установите Select Transport Type = Use only TCP;

- Перезагрузите RDS/RDP сервер, чтобы применить настройки;

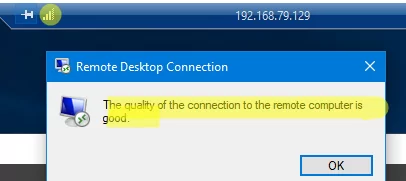

- Подключитесь к RDP серверу и нажмите на значок информации о подключении. Здесь должна появиться надпись:

The quality of the connection to the remote computer is good.

Это означает, что для RDP подключения используется только TCP.

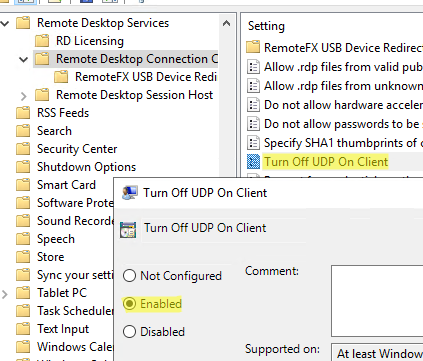

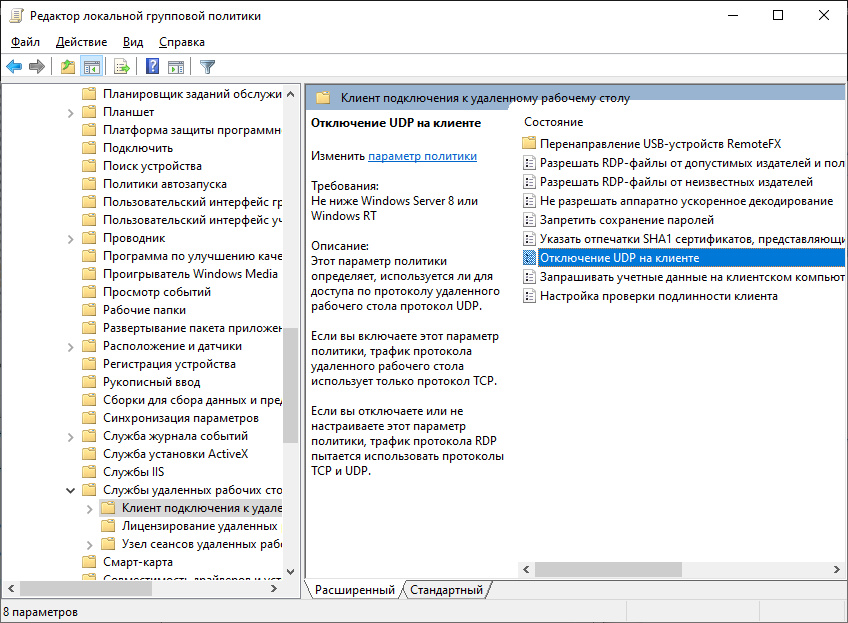

Этот способ позволяет отключить использование UDP на стороне сервера RDP/RDS. Если вы хотите запретить использовать UDP для RDP на стороне клиента, нужно включить параметр Turn off UDP on Client в разделе Computer Configuration -> Administrative Templates -> Windows Components -> Remoter Desktop Services -> Remote Desktop Connection Client.

После внесения изменений, нужно обновить локальные политики командой

gpupdate /force

и перезапустить клиент mstsc.exe.

Также можно включить этот параметр через реестр (параметр GPO соответствует ключу fClientDisableUDP в реестре):

reg add "HKLM\software\policies\microsoft\windows nt\Terminal Services\Client" /v fClientDisableUDP /d 1 /t REG_DWORD

Хочу поделиться несколькими советами по настройке удаленного подключения к рабочим местам по RDP. Расскажу как проапгрейдить древний RPC-HTTP до UDP, похвалю и поругаю Windows 10 и AVC, разберу решение нескольких типичных проблем.

Считаем, что для подключения используется Remote Desktop Gateway (RDGW), а в качестве серверов выступают рабочие станции. Использовать RDGW очень удобно, потому что шлюз становится общей точкой входа для всех клиентов. Это дает возможность лучше контролировать доступ, вести учет подключений и их продолжительность. Даже если VPN позволяет подключиться к рабочим машинам напрямую — это не лучший вариант.

RDGW настраивается быстро, просто, а Let’s Encrypt и win-acme легко решают проблему с доверенным сертификатом.

Есть три транспортных протокола по которым клиент может подключиться с серверу:

RPC-HTTP (

плохо)

HTTP (лучше)

HTTP+UDP (отлично)

Под сервером будем понимать рабочую машину, под клиентом — домашнюю.

Первое, с чего стоит начать, это «плохо» превратить в «отлично».

Апгрейд RPC-HTTP до HTTP

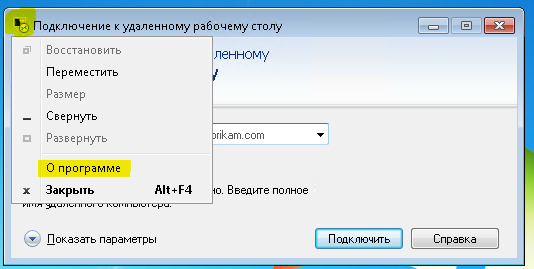

Подключение в сессию с использованием RPC-HTTP легко определить по внешнему виду полоски подключения.

Здесь нет значка качества подключения (о нем ниже), а значит мы используем старый RPC, обернутый в TLS — это очень медленно. Дело, конечно, не только в обертке — сам протокол меняется с каждым релизом ОС, меняются кодеки, алгоритмы упаковки изображения. Чем свежее протокол, тем лучше.

Что делать?

Windows XP или Vista

В XP можно поднять протокол с 5.1 до 7. Хотфикс windowsxp-kb969084-x86.exe

В Vista — c 6 до 7. Хотфикс имеет тот же номер, файлы windows6.0-kb969084-x64.msu или Windows6.0-KB969084-x86.msu

Но RDP 7 не работает по HTTP и UDP. Поможет только апгрейд клиента и сервера до Windows 7 и новее.

Windows 7

Сначала надо обновить протокол до RDP 8.1, а затем включить его. Поддержка добавляется обновлениями, которые сгруппированы в один загрузочный пакет:

www.microsoft.com/en-US/download/details.aspx?id=40986

Windows6.1-KB2574819-v2-x64.msu

windows6.1-kb2592687-x64.msu

Windows6.1-KB2830477-x64.msu

Windows6.1-KB2857650-x64.msu

Windows6.1-KB2913751-x64.msu

(заменен kb2923545)

windows6.1-kb2923545-x64.msu

Так вы получите и свежий клиент mstsc.exe, и поддержку RDP 8.1 серверной части ОС.

Было:

Стало:

После этого протокол надо включить ключом реестра (для этого можно использовать adm шаблон в комплекте с Windows 7).

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services]

"fServerEnableRDP8"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Policies\Microsoft\Windows NT\Terminal Services]

"fServerEnableRDP8"=dword:00000001

Включите поддержку транспорта UDP в групповой политике.

Перезагружаем сервер с Windows 7. Тот самый случай, когда может потребоваться перезагрузиться дважды — значение в реестре должно быть установлено до того, как включился RDP, а групповая политика применяется позже.

Если все получилось, то при подключении к серверу в полоске сессии появится иконка качества подключения (как в телефоне для мобильной сети):

Windows 8 и новее

Протокол работает «из коробки».

Апгрейд HTTP до HTTP+UDP

Если ваша сеть не склонна к потере пакетов, UDP существенно (для CAD — радикально) повышает отзывчивость сервера за счет использования FEC для сокращения ретрансмиссии, а также перехода подтверждения доставки пакетов с уровня системного стека TCP/IP на уровень протокола RDP-UDP.

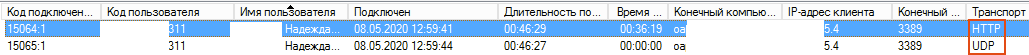

От каждого клиента подключается одна основная управляющая сессия по HTTP (в этом канале также передается клавиатура/мышь), плюс одна или несколько сессий UDP для передачи картинки или других виртуальных каналов.

Мы коснемся только верхушки айсберга. Есть 3 различных версии протокола RDP-UDP. Кроме того, сам UDP может работать в двух режимах UDP-R (reliable) и UDP-L (lossy). С Microsoft ничего просто не бывает. Но поскольку от нас здесь ничего не зависит, просто имейте в виду — чем новее операционная система, теме более современный протокол используется.

Снаружи RDP-UDP оборачивается в Datagram Transport Layer Security (DTLS) RFC4347, в чем вы можете убедиться открыв Wireshark.

Подробнее в документах:

[MS-RDPEMT]: Remote Desktop Protocol: Multitransport Extension

[MS-RDPEUDP]: Remote Desktop Protocol: UDP Transport Extension

[MS-RDPEUDP2]: Remote Desktop Protocol: UDP Transport Extension Version 2

Где не прав — поправьте, пожалуйста.

Что же нужно для включения UDP?

RDP-UDP поддерживается начиная с RDP 8.

На клиенте должен быть открыт порт udp/3389. Если вы его закрыли локальным firewall, ACL на свитче или внешнем файрволле — порт надо открыть.

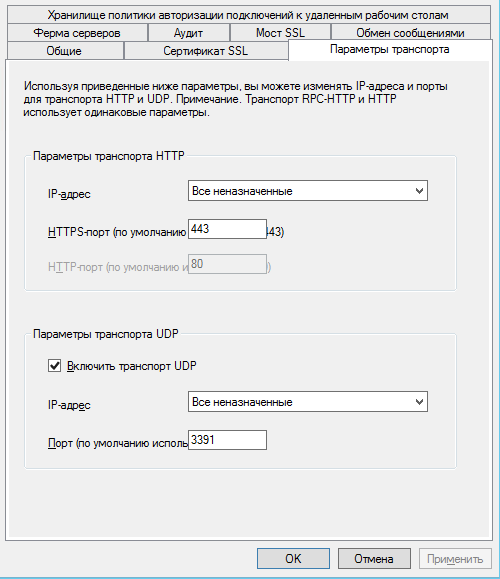

Для сервера Remote Desktop Gateway к порту tcp/443 надо открыть udp/3391.

Порт можно поменять, вот как он настраивается:

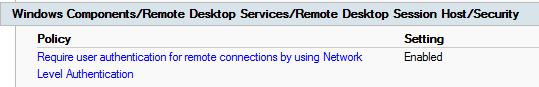

Для Windows 7 обязательно должен быть включен NLA (Network Level Authentication).

Можно включить в групповой политике

или через реестр

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp]

"SecurityLayer"=dword:00000001В чем связь непонятно. Но без NLA на 7-ке не работает, на более свежих релизах NLA для работы UDP не обязателен.

После установления сессии по HTTP, клиент и сервер пробуют согласовать подключение по UDP. Если есть выпадение пакетов или задержки, то сессия UDP не запустится. Точный алгоритм отказа согласования UDP до конца не понятен.

Если все настроено, то после подключения нажмите на кнопку качества связи. В окошке будет указано, что согласован UDP.

На шлюзе это выглядит так:

Windows 10

Если у вас Windows 10 и на сервере, и на клиенте, то это самый быстрый и беспроблемный вариант. В Microsoft активно дорабатывают RDP, и в свежих релизах 10 вы можете рассчитывать на неплохую скорость работы. Коллеги не смогли обнаружить разницу между Citrix и Windows 10 RDP по скорости работы в AutoCAD.

Про эволюцию кодеков RDP на базе AVC в Windows 10 есть хорошая статья

Remote Desktop Protocol (RDP) 10 AVC/H.264 improvements in Windows 10 and Windows Server 2016 Technical Preview

Согласование AVC с аппаратным кодированием можно увидеть в журнале событий (подробнее в статье выше):

Замечу только, что проблема искажений все же есть даже с h.264 4:4:4. Она сразу бросается в глаза если работать в PowerShell ISE — текст ошибок выводится с неприятным искажением. Причем на скриншоте и на фотографии все отлично. Волшебство.

Также косвенным признаком работы AVC являются время от времени появляющиеся зеленые квадраты по углам.

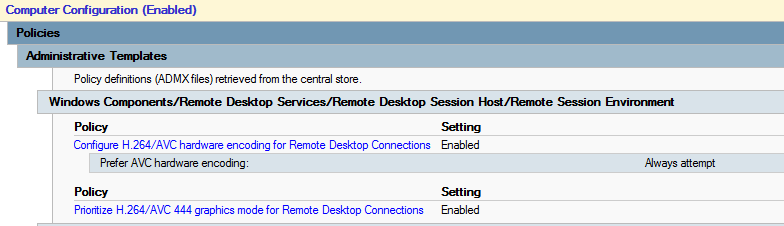

AVC и аппаратное кодирование в свежих билдах должно работать из коробки, но групповая политика никогда не бывает лишней:

С учетом того, что AVC кодируется аппаратно видеокартой, то обновить драйверы видео — хорошая идея.

О проблемах

XP и Vista

Если проблема возникает на Windows XP или Vista, попробуйте сначала обновить протокол до 7 версии (писал в начале статьи). Обязательно включите поддержку CredSSP. На сайте Microsoft статьи уже удалены, но Интернет помнит.

Если не помогло — «доктор говорит в морг, значит в морг». Что испытала на себе операционная система за последние 15 лет — лучше об этом даже и не думать.

NLA

Иногда помогает отключение NLA на сервере. Выяснить причину не получилось, домашние машины все разные.

NTLM

Некоторые клиенты пытаются авторизоваться с использованием NTLMv1. Причины разные, но исправить на клиенте можно так:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa]

"LmCompatibilityLevel"=dword:00000003

Перезагрузка обязательна.

Если вы

молоды и дерзки

ничего не боитесь, то есть более радикальное решение — отключение Channel Binding на Remote Desktop Gateway

HKLM\Software\Microsoft\Windows NT\CurrentVersion\TerminalServerGateway\Config\Core

Type: REG_DWORD

Name: EnforceChannelBinding

Value: 0 (Decimal)

Делать так не надо. Но мы делали.

Отключение RDP 8+ в Windows 10

Если ничего не помогает, а идеи кончились, можно воспользоваться недокументированным ключом для даунгрейда протокола RDP до 7 версии.

[HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client]

"RDGClientTransport"=dword:00000001Сам не делал, и вам не советую. Но кому-то, пишут, что помогает.

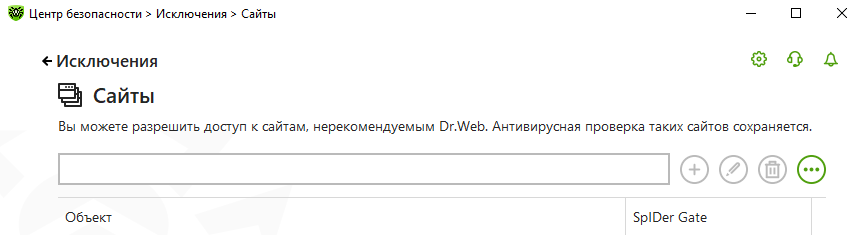

DrWeb

Компонент Dr.Web SpIDerGate может запретить подключение. В этом случае возвращается ошибка:

В статистике Dr.Web будет запись:

В комментариях к этой статье со мной связался сотрудник Dr.Web и наша проблема решилась в ближайшем обновлении антивирусных баз.

Если у вас такая же ошибка, лучше обратиться в поддержку.

Как временное решение, можно внести URL вашего RDGW в исключения:

И только если не помогло отключить компонент SpIDer Gate полностью.

Системный прокси

Встретился списанный компьютер из какой-то компании, где в качестве системного прокси был прописан местный TMG, и подключение к RDGW не работало. Это можно исправить так:

netsh winhttp show proxy && netsh winhttp reset proxyПереключение раскладок клавиатуры

Иногда приезжают лишние раскладки. Можно отключить проброс раскладки с клиента

[HKLM\System\CurrentControlSet\Control\Keyboard Layout]

"IgnoreRemoteKeyboardLayout"=dword:00000001Проблемы с DPI

Масштабирование приходит с клиентской машины, и если на домашнем ноутбуке стоит 125%, то и на рабочей машине будет так же. На серверах это можно отключить, а на рабочих станциях не нашел как. Но в магазине приложений Windows 10 есть «современный» клиент.

В нем можно настроить DPI:

Как мониторить шлюз с RDGW

Есть счетчик производительности «Шлюз служб терминалов\Текущие подключения», который немного глючит, если нет подключений или сервер долго не перезагружался. Он показывает именно число подключений, но как мы помним, для HTTP+UDP их как минимум два, а может быть и больше. Поэтому это не совсем объективный показатель числа подключений сотрудников.

Есть класс WMI Win32_TSGatewayConnection. Его содержимое соответствует тому, что вы видите в разделе «Наблюдение» шлюза удаленных рабочих столов.

С ним число подключений можно посчитать поточнее:

Get-WmiObject -class "Win32_TSGatewayConnection" -namespace "root\cimv2\TerminalServices"

|?{$_.transportprotocol -ne 2}|select username,connectedresource|sort username|Get-Unique -AsString| measure|select -ExpandProperty count

Just for fun есть утилита Remote Display Analyzer. Бесплатная версия мне ничего полезного не показала, но вдруг кому-то пригодится.

А как же тонкий тюнинг, настройка нескольких десятков параметров сессии?

Здесь уместен принцип Парето: 20% усилий дают 80% результата. Если вы готовы инвестировать ваше время в оставшиеся 20% результата — отлично. Только имейте в виду, что когда вы читаете статью о настройке протокола в Windows 7, то не знаете про какой протокол писал автор — 7, 8 или 8.1. Когда читаете про Windows 10 без указания релиза — проблемы те же. Например, пишут что в свежих билдах Windows 10 кодек AVC/h.264 изменился на RDPGFX_CODECID_AVC444V2, а в Windows Server 2016 остался RDPGFX_CODECID_AVC444.

Из всех таких советов мы используем только две настройки:

- 16 bit цвет, об этом можно почитать в статье MS RDP Performance / Bandwidth Usage

- Отключение сглаживания шрифтов font smoothing:i:0 по статье выше или Performance Tuning Remote Desktop Session Hosts

Сомневаюсь, что они дают какой-то ощутимый результат.

Вот мы и подошли к концу статьи. Хотел покороче, а получилось как всегда. Рад, если кому-то эти советы помогут сэкономить время или улучшить настройку своей инфраструктуры.

Надоело каждый раз перезагружать RDP клиент, когда сессия внезапно зависает. Работаешь, работаешь, а потом внезапно экран перестаёт обновляться. Хорошо если мышкой не ткнёшь куда-нибудь туда, куда не надо. В очередной такой момент, когда у меня всё зависло, я решил: «Хватит это терпеть!» И отключил UDP протокол в RDP.

Сначала проверяем, что RDP подключение действительно использует UDP протокол. Нажимаем на иконку сети слева.

Написано «… протокол UDP включен». Отключаемся от RDP.

Открываем на своём компьютере редактор групповых политик:

gpedit.msc

Переходим в раздел Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Службы удаленных рабочих столов → Клиент подключения к удаленному рабочему столу.

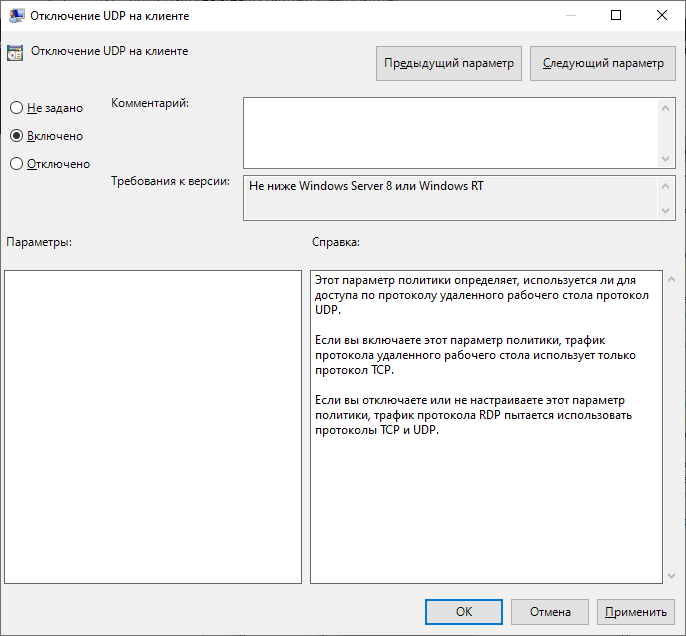

Находим параметр Отключение UDP на клиенте. Редактируем.

Устанавливаем значение Включено. OK.

Этот параметр политики определяет, используется ли для доступа по протоколу удаленного рабочего стола протокол UDP.

Если вы включаете этот параметр политики, трафик протокола удаленного рабочего стола использует только протокол TCP.

Если вы отключаете или не настраиваете этот параметр политики, трафик протокола RDP пытается использовать протоколы TCP и UDP.

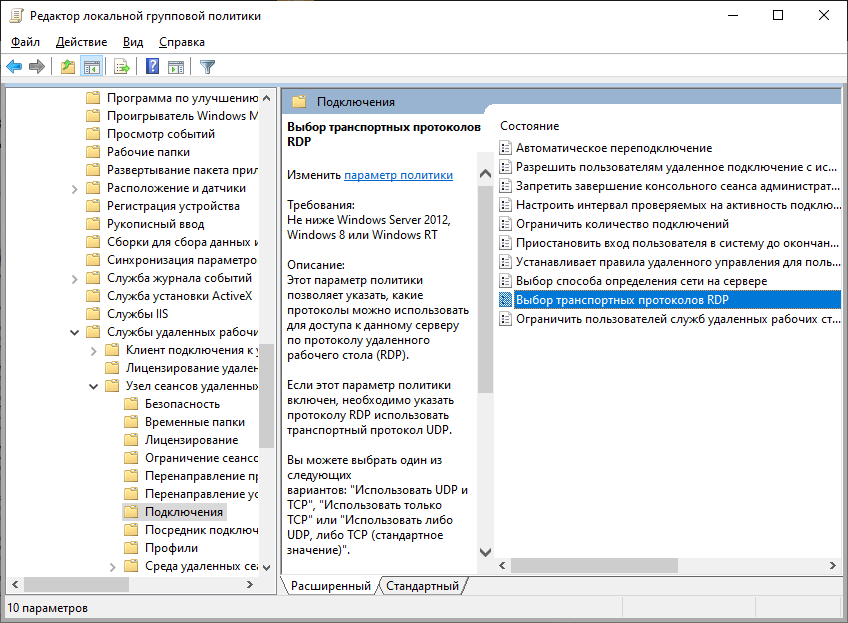

Переходим в раздел Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Службы удаленных рабочих столов → Узел сеансов удаленных рабочих столов → Подключения.

Находим параметр Выбор транспортных протоколов RDP. Редактируем.

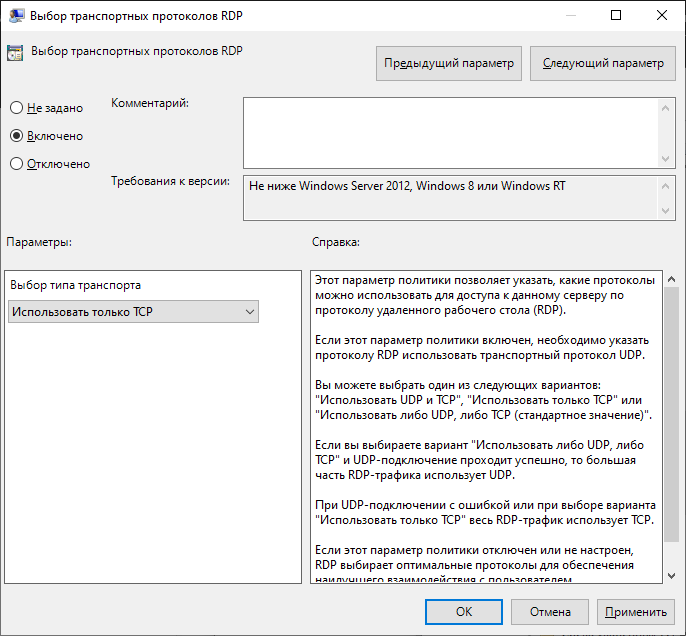

Устанавливаем значение Включено. Выбираем тип транспорта Использовать только TCP. OK.

Этот параметр политики позволяет указать, какие протоколы можно использовать для доступа к данному серверу по протоколу удаленного рабочего стола (RDP).

Если этот параметр политики включен, необходимо указать протоколу RDP использовать транспортный протокол UDP.

Вы можете выбрать один из следующих вариантов: «Использовать UDP и TCP», «Использовать только TCP» или «Использовать либо UDP, либо TCP (стандартное значение)».

Если вы выбираете вариант «Использовать либо UDP, либо TCP» и UDP-подключение проходит успешно, то большая часть RDP-трафика использует UDP.

При UDP-подключении с ошибкой или при выборе варианта «Использовать только TCP» весь RDP-трафик использует TCP.

Если этот параметр политики отключен или не настроен, RDP выбирает оптимальные протоколы для обеспечения наилучшего взаимодействия с пользователем.

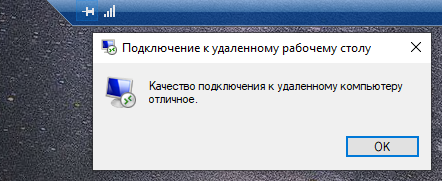

Перезагружаем свой компьютер. После перезагрузки ещё раз проверяем, что RDP подключение больше не использует UDP протокол. Подключаемся RDP клиентом к серверу. Нажимаем на иконку сети слева.

Ни слова о UDP.

Ссылки

Windows 7 — отключаем протокол UDP в RDP

Windows 11 — отключаем протокол UDP в RDP

In Windows 10/11 and Windows Server 2022/2019/2016, when connecting to a Remote Desktop (RDS) server, UDP port 3389 is used in addition to the default RDP port TCP/3389. When your RDP client connects to the server, multiple sessions are established. The TCP (HTTP) control session is used to transmit the keyboard and mouse commands, and several UDP sessions are used to send the Remote Desktop images.

Contents:

- RDP Connection Freezes When Using UDP Protocol

- How to Disable the UDP Protocol over RDP

Check your MSTSC client is using UDP transport mode by clicking the Connection Info icon in the top RDP connection bar. The UDP protocol is used in our case.

The quality of the connection to the remote computer is excellent and UDP is enabled.

According to Microsoft, the use of the UDP protocol can significantly improve the responsiveness of the Remote Desktop session by reducing the number of retransmissions and the ability to work over unstable, high-latency connections.

RDP Connection Freezes When Using UDP Protocol

In some cases, using the UDP protocol for an RDP connection can cause problems: periodic image freezing, random disconnection of an RDP session, users seeing a black screen instead of the Remote Desktop, etc. Reconnecting to the RDP session usually helps in these cases. Sometimes this problem occurs frequently and affects the user’s normal functioning.

The problem with RDP sessions freezing occurs:

- If you are using RDP sessions within VPN tunnels (commonly encountered when using an OpenVPN Server). The cause of this is a fragmentation of UDP packets. This is caused by fragmentation of UDP packets as they are sent through the VPN tunnel (caused by different MTU settings);

- After updating Windows 11/10 to 22H2/22H2 build;

- When using the Remote Desktop Gateway on Windows Server 2022 and port 3391 for UDP traffic.

Moreover, the problem is not related to poor performance of the RDS host, as described in the case at the link: the server has enough free resources, memory and CPU are not being used at a high rate.

How to Disable the UDP Protocol over RDP

To resolve the issue of RDP sessions freezing when using VPN tunnels, you can try disabling the use of the UDP transport protocol.

You can disable UDP over RDP via Group Policy.

- Open the local GPO editor console (

gpedit.msc); - Expand Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Connections;

- Enable the policy Select RDP transport protocols and set Select Transport Type = Use only TCP;

- Restart the RDS/RDP server for the settings to take effect;

- Reconnect to the RDP server and click the Connection Information icon. The following message should appear here:

The quality of the connection to the remote computer is good.

This means that only TCP is used for the RDP connection.

This method allows you to disable the use of the UDP transport protocol on the RDP/RDS server side. Suppose you want to disable UDP for Remote Desktop on the client side. In that case, you need to enable the Turn off UDP on Client option under Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client.

After making changes, update the local policy settings using the gpupdate /force command and restart the mstsc.exe client.

You can also enable this option in the registry (the GPO policy mentioned above corresponds to the fClientDisableUDP registry parameter):

reg add "HKLM\software\policies\microsoft\windows nt\Terminal Services\Client" /v fClientDisableUDP /d 1 /t REG_DWORD

When working with clients that are having issues with disconnects and poor performance over the Remote Desktop Protocol (RDP), the number one culprit always seems to be a misconfigured RDS environment where UDP is not flowing over RDP through Remote Desktop Gateways and/or network load balancers. Please read this article and watch the step-by-step RDPHard Channel video below to make UDP work properly and verify that it is working.

Step 1 – Make Sure Your Firewall / Edge Device Is Allowing UDP Over the Correct Ports

It’s easy to forget to add the correct port types on your edge firewalls (and session host Windows Firewalls) to support UDP over RDP. If you have your servers connected directly to the Internet (this is not recommended – get them behind Remote Desktop Gateways with MFA authentication please), you need to make sure you’re allowing both TCP AND UDP over port 3389 (or a different port if you’re using port forwarding). In contrast, if you are using a Remote Desktop Gateway, make sure you have an exception for UDP traffic over port 3391, alongside the port 443 TCP exception you created for RDWeb and Gateway traffic. Finally, if you’re running your systems in the cloud (e.g. Azure), you’ll probably need to setup these exceptions as Network Security Rules for the public interfaces connected to the Internet.

Step 2 – Make Sure Your Remote Desktop Gateway Server Has UDP Enabled

In order for a Remote Desktop Gateway to handle UDP traffic, you must enable UDP transport over port 3391 in the Remote Desktop Gateway Manager on EACH Remote Desktop Gateway you’ve deployed into your RDS environment. Also, make sure that on EACH Remote Desktop Gateway you’ve also enabled the Windows Firewall Exception for UDP traffic over port 3391. The video above shows you precisely how to do this.

Step 3 – Make Sure Your Load Balancer Is Configured Properly

If you are running a highly available (HA) Remote Desktop Services environment, with multiple RD gateways and multiple RD connection brokers, you will need to create a load balancing VIP and rule for TCP traffic to/from the Remote Desktop Gateway on port 443, and UDP traffic to/from the Remote Desktop Gateway on port 3391. This is easy to get wrong, so please review the video above, where I walk you through setting both TCP and UDP load balancing rules up on a Kemp LoadMaster appliance. Note that the same rules for a Kemp LoadMaster can be adapted to other hardware and cloud-based load balancers.

Step 4 – Verify That UDP Is Flowing Over RDP At the User Session Level, Using Our Free Remote Desktop Commander Lite tool.

Our free Remote Desktop Commander Lite tool can show you whether or not UDP is in use alongside TCP for any given set of RDP user sessions on your terminal servers. Per the video above, simply download and install it, add in your session hosts, and then right mouse click on sessions to review connection quality metrics.

Andy Milford is the CEO and Founder of RDPSoft and is a Microsoft MVP in the Enterprise Mobility / Remote Desktop Services area. Prior to starting RDPSoft, Andy was the CEO and Founder of Dorian Software, a log management company acquired by Ipswitch in late 2009. He loves creating easy-to-use yet powerful software solutions for SMBs and emerging enterprise companies.

Reader Interactions