В этом документе рассказывается, как создать VPN типа Host-to-LAN от встроенного VPN-клиента Windows 7 до маршрутизатора Vigor. В этом примере мы используем L2TP через IPsec VPN. Содержимое будет состоять из двух частей: настроить Vigor Router в качестве VPN-сервера и подключить VPN из Windows 7.

Конфигурация маршрутизатора Vigor

1. Создайте профиль пользователя удаленного подключения в VPN and Remote Access >> Remote Dial-In User

- Установите флажок Enable this account.

- Введите имя Username и Password.

- Выберите политику L2TP и IPsec как Must.

2. Введите общий ключ в разделе VPN and Remote Access >> IPsec General Setup .

Настройка VPN в Windows 7

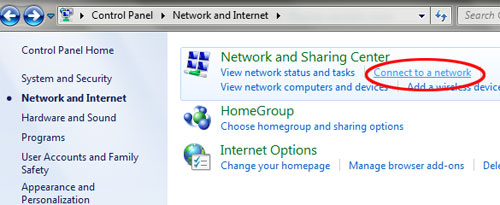

1. Установите новое подключение или сеть в Панель управления >> Центр управления сетями и общим доступом .

2. Выберите Подключиться к рабочему месту и нажмите Далее .

3. Выберите «Создать новое подключение » и нажмите « Далее » .

4. Выберите Использовать мое подключение к Интернету .

5. Введите IP-адрес WAN маршрутизатора Vigor в адрес Интернет , установите флажок « Не подключаться сейчас » и нажмите « Далее » .

6. Введите имя пользователя и пароль для подключения L2TP VPN и нажмите « Создать » .

7. Не нажимайте Подключить сейчас, а вместо этого щелкните Закрыть .

8. Щелкните Изменить параметры адаптера в Панели управления >> Центр общего доступа к сети .

9. Щелкните правой кнопкой мыши L2TP через соединение IPSec, которое мы создали, и выберите Свойства .

10. Выберите тип VPN как L2TP/IPSec на вкладке «Безопасность», а затем нажмите « Дополнительные параметры » .

11. Выберите « Использовать общий ключ для аутентификации », введите ключ и нажмите « ОК». Ключ должен совпадать с настройкой Pre-Shared Key на Vigor Router.

12. Щелкните правой кнопкой мыши L2TP через соединение IPSec и выберите Подключиться.

13. Введите имя пользователя и пароль и нажмите « Подключиться » . Имя пользователя и пароль должны быть такими же, как в профиле пользователя VPN Remote Dial-In на маршрутизаторе.

14. Теперь установлено соединение L2TP через IPSec.

Исправление проблем:

Если туннель L2TP через IPSec от Windows 7 до маршрутизатора Vigor не может быть успешно установлен, проверьте приведенные ниже настройки.

- Перейдите в Панель управления >> Администрирование >> Службы и убедитесь, что служба агента политики IPSec запущена.

- Перейдите в Панель управления l>> Администрирование >> Службы , убедитесь, что модули ключей IKE и AuthIP IPSec запущены.

- Откройте Regedit и проверьте, равно ли значение ProhibitIpSec 0 в реестре Windows >> HEKY_LOCAL_MACHINE >> SYSTEM >> CurrentControlSet >> services >> RasMan >> Parameters >> ProhibitIpSec. Если это не так, измените значение на 0 и перезапустите Windows 7, чтобы повторить попытку.

Welcome to HideIPVPN. Here you will find how to setup L2TP/IPsec VPN on Windows 7. It’s pretty easy and this tutorial will help you.

Note:Before start, you need to have an active VPN account, if you do not have one follow the link –

Get FREE VPN trial account!

Steps to setup L2TP/IPsec VPN on Windows 7

Open Network Connections

First, go to the Start Menu and select Control Panel.

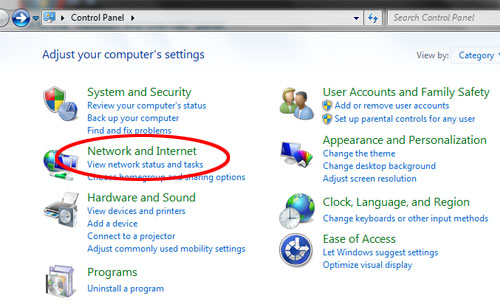

Next, click on the “Network and Internet” control panel, which is circled in red below.

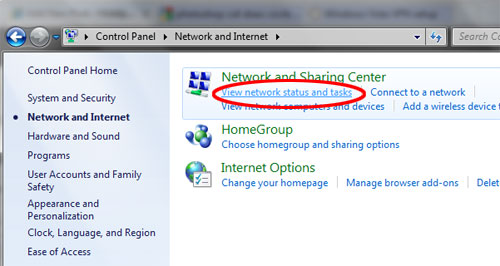

Next, click on “View network status and tasks.”

Setup a Connection

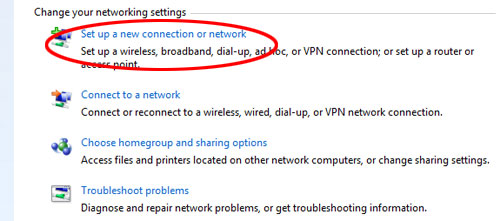

Then click Set up a connection or network.

The Set up a connection or a network window will now be displayed. Click on Connect to a workplace. Then click Next in the lower right hand section of the window.

How Do You Want To Connect?

Next, you will be asked how you want to connect. Click Use my Internet connection (VPN).

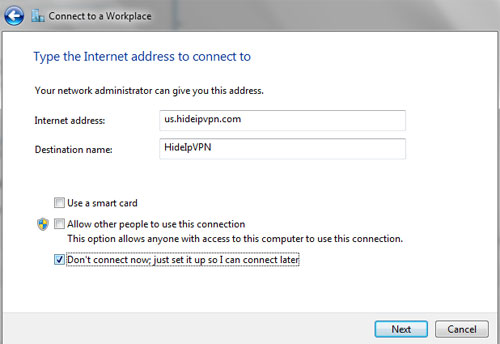

That will bring up the following screen in which you can type in the IP address of the VPN and what you want to name the connection.

Set Up The Internet Address

On this screen, type the name or the IP address of a HideIpVPN server. You have to check the email you have received when you have paid for the HideIpVPN account. You will find there the available servers.

In the Destination name: field, type in what you want to call the network. A good name for this is HideIPVPN. Then click Next.

Important! If you are located in a country where our site is blocked (like China) make sure your read the following post: Special VPN Settings For Chinese Users.

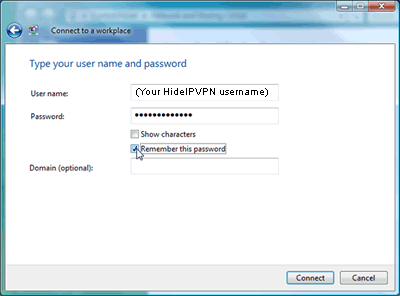

Fill In Your Username and Password

Next, type in your HideIPVPN username and password. Check the Remember this password box.

Click Connect. If you see the message You are connected it means that you have suucesfully setup the HideIPVPN conection.

Connection Ready

You should see this screen next. Click the “Close” button to return to the “Network and Internet” screen.

In the Connect to a network screen, you should see the HideIpVPN connection that you have just set up.

Right–click on the HideIpVPN connection document, and choose Properties from the menu.

In the HideIpVPN Properties, click on the Type of VPN pop–up menu (hilighted in red) and select L2TP/IPsec.

Next, click on the Advanced Settings… button (hilighted in red).

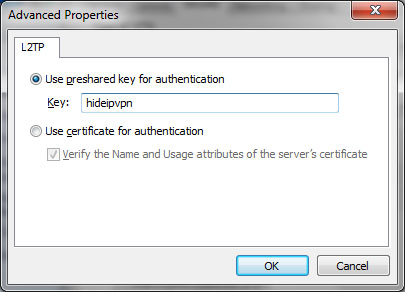

In the IPsec Settings dialog, click the radio button labelled Use preshared key for authentication (hilighted in green). Then type hideipvpn into the textbox labelled Key (hilighted in blue). Then click the OK button (hilighted in red).

You’re finished! Click the OK button to save your settings.

To connect just simply double–click on the connection and click the Connect button. Enter your username and password, in case it’s needed! To disconnect from a VPN connection, right-click on the connection icon and then click Disconnect.

Important! If you have problems with DNS resolution please also read this post: DNS Issues On PPTP VPN Connect.

Try VPN for FREE

I will guide you in this article through the process of setup of the L2TP/IPSec client in Windows 7 and later OS. This tutorial also covers the Windows server platform. The client side setup does not depend on the type of VPN server.

Thanks to the Mikrotik RouterOS and similar platforms, setup for this kind of tunnel is very simple today. Moreover, this tutorial is the client-side part of our IPSec series. We will explain the server side after this mini-series related to client-side configuration.

Today, L2TP/IPSec client is supported out-of-the-box in Windows 7 and later OS’s, including all server platforms. Although we rarely need VPN on the server platform, we can do it with easy in the same way.

You can find the following tutorials related to the L2TP/IPSec VPN clients on my blog:

- Windows 7 and later (this article)

- Windows XP

- Android

- Apple iOS

- Mikrotik (added 26.01.2017.)

Our recipe

1) We need to open Network and Sharing Center and to search for the option Set up a new connection or network. The number of options in this step can vary between Windows versions, but there is always this option, as the first in the list.

2) The new window will be opened. We will see a few options in this window. We should choose the option Connect to a workplace.

3) We will create a new connection. We usually do not need to establish a previous connection. We need to establish a different connection before the VPN connection only if we are using dial-up or similar on demand connection.

4) In the next step, we should choose the option to connect to distant network using the VPN connection – Use my Internet connection (VPN)

5) The new window will open. We need to fill the destination and descriptive name of our connection. You should name this connection in a user friendly way, like Contoso VPN.

The destination can be either an IP address or DNS name (as demonstrated in the screenshot). In case you want to use the DNS (a.k.a. FQDN) name, you must register it in your DNS zone. This option allows you to register multiple IP addresses under the same DNS name and to use so-called round-robin access.

This means that we can have two or more independent Internet links and to allow users to establish the VPN over a random link. In the event that one of the links is unavailable due any problem with the ISP, your VPN concentrator is still up and running.

If you want to make this connection available to all users of this computer, you should enable the option Allow other people to use this connection. On domain joined computers, this option will establish the VPN with your company before you log in to the system. This is very handy if you want to increase the security.

You should also enable the option Don’t connect now; just set it up so I can connect later.

6) On the next window, we can enter the username and password. However, for security reasons it’s strongly advised that your password for the VPN connection is not saved. Yes, you will need to type it every time. But hey, this is a small price for greater security.

7) Now the Wizard can finish the steps to complete the connection. Please, be patient until the Wizard finishes its work. This will take maybe a minute to complete.

9) The next step is to open the option Change Adapter Settings and to locate our new connection in the list. The same can be achieved by using icon for network connections in the notification area.

Right click on our connection and from the menu context we should choose the option Properties.

10) We should select the third tab named Security. Here we can refine here the VPN setting. By default, it is on Automatic. We will select Layer 2Tunneling Protocol with IPSec (L2TP/IPSec). All other parameters should be setup either according this screenshot or in compliance with instructions from your system administrator.

11) Before we close this window, we should make one more significant tweak. There is a button [ Advanced settings ] under the type of VPN connection.

12) Click on it. The new dialog window will open. We have two options here. Both are related to the IPSec part of the tunnel. We can use either the pre-shared key or certificate. In our case, and in most situations, we will choose the pre-shared key. In which case, the system administrator must provide us with the key.

13) We should click on the button [ OK ] to close this dialog. Then [ OK ] again to close the whole dialog window for the VPN connection properties. We now have our VPN connection with the appropriate settings. Now we can try to connect.

14) We will open the connection, entering the username and password. The VPN connection will initiate the connection process.

15) After a short while (depending on the quality of your link) we should be connected to the remote network.

16) We will now open the Network and Sharing Center and see that there are 2 active connections. We can click on the VPN connection. We will see the parameters in the new window. We should click the tab Details.

Here we can see all parameters of the VPN connection. Some interesting parameters are authentication and encryption algorithms, internal IP address of the client and so on.

Security considerations

Now when you see how easy it is to setup this connection, you should consider replacing those old PPTP VPNs with a modern and stronger L2TP/IPSec VPN tunnel. The most vulnerable part here can be the IPSec pre-shared key, as all users on your system must share the same key.

The key should be very complex. However, if you need to share it with other people and give it to them in clear text, then sooner or later the secret key will be leaked. If you’re administering the VPN system, you should configure all of this for your users or customer.

You can consider the idea of additional protection through the certificates, but this is another story to tell. Stay tuned.

Время на прочтение6 мин

Количество просмотров251K

Недавно я озадачился поиском возможности создания шифрованного подключения к своему офису средствами L2TP/IPsec протокола. Задача усложнилась, когда, кроме Windows клиентов, появилась потребность пускать в сеть еще iOS и Android клиентов. В Интернете множество статей как проделать это на Windows Server с «внешним» IP-адресом. Но я хочу предложить сообществу реализацию стандартными средствами Windows 7/8 шифрованного L2TP тоннеля в локальную сеть с популярной, на мой взгляд, топологией.

Структура сети

Маленькая сеть из десяти Windows 7/8 клиентов с выделенным сервером на базе Windows Server 2008 Std (на него пока не обращаем внимание) и с доступом в Интернет средствами простого роутера. Для VPN сервера я выделил одну из машин на Windows 7 Pro. Далее будет описано два способа поднятия L2TP/IPsec сервера на Windows 7 Pro.

Windows 7 L2TP/IPsec AES 128-bit с использованием сертификата

- Первым делом нужно сгенерировать сертификат компьютера и пользователя на VPN сервере.

Для этого воспользуемся бесплатной утилитой Simple Authority.

Устанавливаем, запускаем. Сразу программа предложит сгенерировать сертификат компьютера. Заполняем поля. Хаотично клацаем по клавиатуре, тем самым генерируя случайное число. Вводим пароль (лучше длиннее 8-ми символов, иначе могут быть глюки) Сертификат компьютера (CA) готов. Если пользователь не добавлен, то добавляем. Справа заполняем необходимые поля. Жмем «New certificate». После этого на рабочем столе появится два файла сертификатов с расширениями *.cer и *.p12 - Установим сертификаты на наш VPN сервер.

Для этого делаем Win+R(«Выполнить»), вводим mmc, жмем Enter. Откроется Консоль.

Добавляем оснастку (Файл->Добавить удалить оснастку). Выбираем «Сертификаты». Жмем «Добавить». Выбираем пункт «учетной записи компьютера» при вопросе, где будет управлять эта оснастка сертификатами. Далее, «Личное»->Правой кнопкой мыши->Все задачи->Импорт->Выбираем файл сертификата с расширением *.p12 (именно его). Вводим пароль, ставим галку «Пометить этот ключ как экспортируемый». В категории «Личное» появится два сертификата. Тот сертификат, у которого поля «Кому выдан» и «Кем выдан» одинаковые, нужно перенести в категорию «Доверенные корневые центры сертификации». - Нужно убедиться в отсутствии параметра ProhibitIpSec=1.

Идем в реестр (Win+R -> regedit). Ищем ветку HKLM\System\CurrentControlSet\Services\Rasman\Parameters. Если вышеуказанного параметра там нет или он равен 0, то все хорошо. Иначе, исправляем это. - Создаем входящее подключение.

Идем в «Центр управления сетями и общим доступом»->«Изменение параметров адаптеров». Жмем клавишу Alt, сверху выпадет меню. Далее Файл->«Новое входящее подключение». Выбираем нужных пользователей, ставим галку «Через интернет… VPN». Выбираем нужные протоколы. На TCP/IP v4->Ставим галку «Разрешить доступ к локальной сети» и обязательно устанавливаем пул адресов, выдаваемых клиенту. После создания подключения обязательно откройте его свойства и во вкладке «Пользователи» проверьте наличие галки «Пользователи должны держать пароли в секрете» - Проверим, открылись ли нужные нам порты. Открываем командную строку и командой netstat /a /p udp смотрим, открылись ли UDP 1701 UDP 4500 UDP 500.

Создание клиентского подключения для этого способа

- Установим сертификаты на нашего VPN клиента. Копируем с VPN сервера сертификаты, которые создали ранее. Устанавливаем их точно таким же способом, как и на сервере.

- Создадим VPN подключение. Идем в «Центр управления сетями и общим доступом» -> Настройка нового подключения или сети. Далее «Подключение к рабочему месту» -> Использовать мое подключение к Интернет. Вводим адрес нашего VPN сервера. Подключение готово.

- Настроим наше VPN подключение. Имя пользователя и пароль, думаю, вопросов не вызывают. Во вкладке «Безопасность» выбираем тип VPN L2TP/IPsec и в дополнительных параметрах выбираем «Использовать сертификат» и убираем галку «Проверить атрибуты имени сертификата». Шифрование ставим Обязательное и «Разрешаем следующие протоколы» проверки подлинности: MS-CHAPv2. Далее вкладка Сеть -> TCP/IPv4 свойства -> Дополнительно -> Убираем галку «Использовать основной шлюз».

- Если не поднимается подключение. То на Windows 8 стоит попробовать такой ключ реестра HKLM\SYSTEM\CurrentControlSet\Services\IPsec создаем параметр DWORD с именем AssumeUDPEncapsulationContextOnSendRule и значением 2. Для Windows 7/Vista этот параметр нужно создать в HKLM\SYSTEM\CurrentControlSet\Services\PolicyAgent

Итоги этого способа

Для Windows клиентов это хороший способ реализации L2TP/IPsec, но когда дело доходит до iOS клиентов, задача расширяется. Проблема в том, что iOS могут подключаться по L2TP только с шифрованием по Заранее подготовленной ключевой фразе (Preshared Key), а по сертификату могут подключаться только к Cisco VPN. Второй способ расскажет, как решить эту проблему.

Windows 7 L2TP/IPsec Preshared Key с ESP 3DES шифрованием и контролем целостности

- Вернемся к чудо-параметру ProhibitIpSec=1. Идем в Реестр, в ветку HKLM\System\CurrentControlSet\Services\Rasman\Parameters и создаем там параметр типа DWORD с именем ProhibitIpSec и присваиваем ему значение 1. После этого необходимо или перезагрузить ОС, или перезапустить службы RemoteAccess и RasMan. Этим действием мы отключаем локальную политику IP безопасности по-умолчанию для IPsec.

- Создадим теперь новую политику безопасности IP. «Выполнить» -> mmc -> Добавить оснастку -> «Управление политикой IP-безопасности» и выбираем Локальный компьютер. Далее «Создать политику IP-безопасности». «Далее» -> Вводим имя -> Галку «Использовать правило по умолчанию» не ставим -> Далее -> «Изменить свойства» галку оставляем. Откроются свойства новой политики. Здесь убрать галку «использовать мастер» и «Добавить». Теперь по порядку о каждой вкладке:

- Список IP-фильтров. Вводим имя, снимаем галку «Исп. мастер», «Добавить». Адрес источника: «Любой». Адрес назначения: «Любой». Вкладка протокол. В выпадающем списке выбираем UDP. Пакеты ИЗ этого порта: 1701. Пакеты НА любой порт. ОК, ОК и возвращаемся в список IP-фильтров. Здесь вновь созданный фильтр отмечаем «точкой» и переходим на следующую вкладку.

- Действие фильтра. По аналогии. Имя, галку про мастер, «Добавить». Выбираем «Согласовать безопасность», «Добавить». Выбираем «Шифрование и обеспечение целостности. (ESP)». ОК. Смотрим, чтоб не стояло никаких галок ниже списка методов безопасности. ОК. Аналогично отмечаем точкой и переходим к очередной вкладке.

- Тип подключения. Все сетевые подключения.

- Параметры туннеля. Это правило не указывает туннель IPsec.

- Методы проверки подлинности. Не обращаем пока внимание на Kerberos, жмем «Добавить». Выбираем «Использовать данную строку (Предварительный ключ)» и вводим наш заранее придуманный Ключ. ОК. И теперь можно удалить Kerberos. В этой же вкладке можно добавить проверку подлинности по Сертификату. Процесс генерации и установки Сертификата описан в первом способе.

- Обязательно нужно назначить новую политику IP-безопасности. Правой кнопкой мыши по ней, «Назначить».

Создание клиентского подключения для этого способа

- Отличается от создания клиентского подключения для первого способа только Дополнительными свойствами L2TP/IPsec, где вместо использования сертификата выбираем «… использовать общий ключ».

Доступ к VPN серверу

На роутере я использовал службу Dynamic DNS, т.к. внешний IP динамический. Для возможности подключения необходимо сделать проброс портов (Port Forwarding) для портов UDP 1701 UDP 4500 UDP 500 к нашему VPN серверу. Мы подобрались к финишному этапу, где нас ждет еще одна немаленькая проблема. Дело в том, что Windows 7/8 имеет ограничение на максимальное количество подключений для удаленного доступа, и оно равно 1. Такого ограничения нет на Windows Server. Тут и напрашивается фраза «А на фига ты тут всё это написал?!» Есть два способа решения. Первый: один хороший человек провел немаленькую работу и написал патч, снимающий ограничение для Windows 7 Pro SP1. Здесь подробно описан сам процесс поиска решения и присутствует патч. Второй: использовать Windows Server. Но использовать не так, как написано в большинстве статей, где говорится о назначении серверу Роли «Маршрутизации и удаленного доступа» и использовании специальных оснасток, в которых чёрт ногу сломит, а использовать вышеописанный метод. Он отлично работает на Windows Server без назначения специальных ролей и без ограничений на число подключений.

Переработанный материал:

- Windows XP Pro as a L2TP IPSec VPN Server

- VPN сервер L2TP на Windows 7

- Конфигурация подключений L2TP/IPSec, использующих проверку подлинности на основе предварительного ключа

- Роль сервера удаленного доступа или VPN-сервера: настройка сервера удаленного доступа или VPN-сервера

Сколько сейчас развелось туннелирующих протоколов для VPN: OpenVPN, L2TP, SSTP, PPTP, IPSec. Все по своему интересны. Чаще всего используются PPtP и L2TP+IPSec из-за того что они встроены в операционную систему Windows. Статья пишется в продолжение настройки сервера L2TP+IPSec и PPtP на MikroTik. Напомним что это настройка связки PPtP и L2TP+IPSec сервера. В отличие от Apple Microsoft не стала выпиливать PPtP из Windows 10 и других систем и с нашим сервером можно будет использовать оба протокола.

Для тех кто не хочет тратить своё дорогое время на изучение данного мануала предлагаем нашу платную помощь.

Заходим в центр управления сетями и общим доступом:

Это можно сделать как нажав левой/правой клавишей мыши по значку сети в трее так и через панель управления.

Нажимаем настройка нового подключения или сети:

Выбираем подключение к рабочему месту:

Выбираем: Использовать моё подключение к интернету (VPN)

Впишем IP адрес сервера VPN и нажмём далее:

Введём имя пользователя и пароль в поля. Можно также две галочки поставить.

После нажатия кнопки подключить начинается перебор протоколов для подключения к нашему серверу:

Подключение по умолчанию настроится с использованием PPtP:

Возвращаемся в центр управления сетями и общим доступом и щёлкаем VPN подключение:

Нажимаем свойства:

Идём на вкладку безопасность и меняем протокол на L2TP IPsec VPN:

Нажимаем кнопку дополнительные параметры и вводим предварительный ключ (IPsec secret):

Нажимаем два раза «OK» и закрываем все окна. Соглашаемся с тем что изменения вступят в силу только после перезапуска соединения.

Поздравляем VPN настроен!

Если что-то не так проверяем как настроен ваш L2TP+IPSec сервер на MikroTik

- Настройка L2TP+IPsec клиента на macOS Sierra

- Настройка L2TP+IPsec клиента на iOS 10