Все способы:

- Включение UAC в Windows 7

- Способ 1: «Панель управления»

- Способ 2: Меню «Пуск»

- Способ 3: «Выполнить»

- Способ 4: «Конфигурация системы»

- Способ 5: «Командная строка»

- Способ 6: «Редактор реестра»

- Решение проблем с включением и настройкой UAC

- Причина 1: Тип учетной записи

- Причина 2: Системные ошибки

- Причина 3: Включенный антивирус

- Причина 4: Неверные настройки политик безопасности

- Вопросы и ответы: 1

UAC — это компонент Windows, который расшифровывается как «User Account Control» или «Контроль учетных записей пользователей». Его предназначение заключается в обеспечении безопасности юзера в виде подтверждения действий, которые требуют административных прав. И хотя по умолчанию эта функция включена, ранее пользователи могли отключать ее для установки каких-либо программ, которые блокировал UAC. Кроме того, она может быть отключена в некоторых сборках этой ОС, созданных сторонними пользователями. Если вы желаете ее включить, воспользуйтесь способами, которые мы рассмотрим далее.

Включение UAC в Windows 7

Вместе с включением функции обеспечения безопасности активация UAC подразумевает постоянное появление окна подтверждения выполнения действия, как правило, запуска программы/установщика. Благодаря этому многие вредоносные приложения в фоне не смогут запустить важные системные компоненты или «тихую» инсталляцию, поскольку UAC запросит подтверждение на эти действия. Стоит понимать, что этот способ вовсе не убегает юзера на 100% от угроз, но в комплексе будет полезным средством.

Способ 1: «Панель управления»

Через «Панель управления» можно быстро попасть в настройку необходимого параметра. Следуйте инструкции ниже:

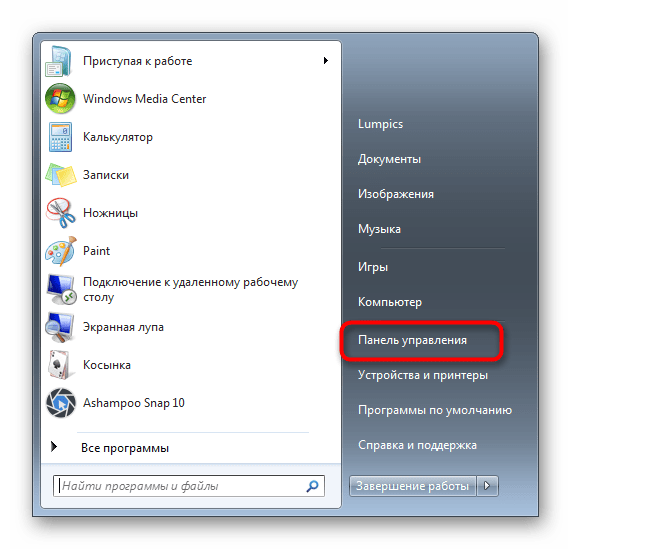

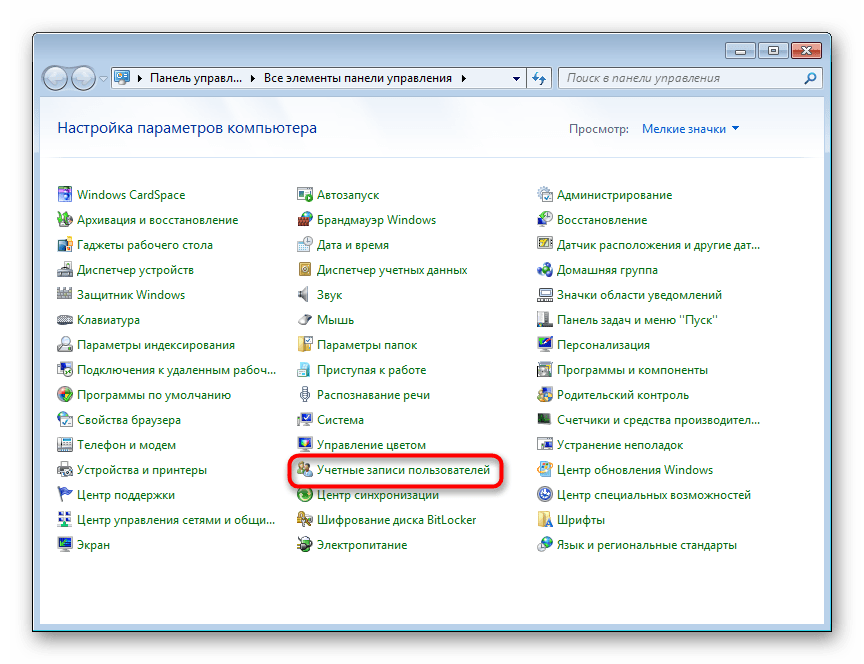

- Откройте «Панель управления» через меню «Пуск».

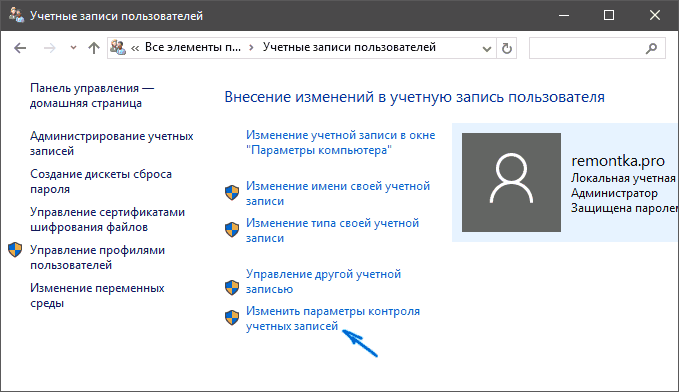

- Перейдите в раздел «Учетные записи пользователей».

- На этой странице нажмите по ссылке «Изменение параметров контроля учетных записей».

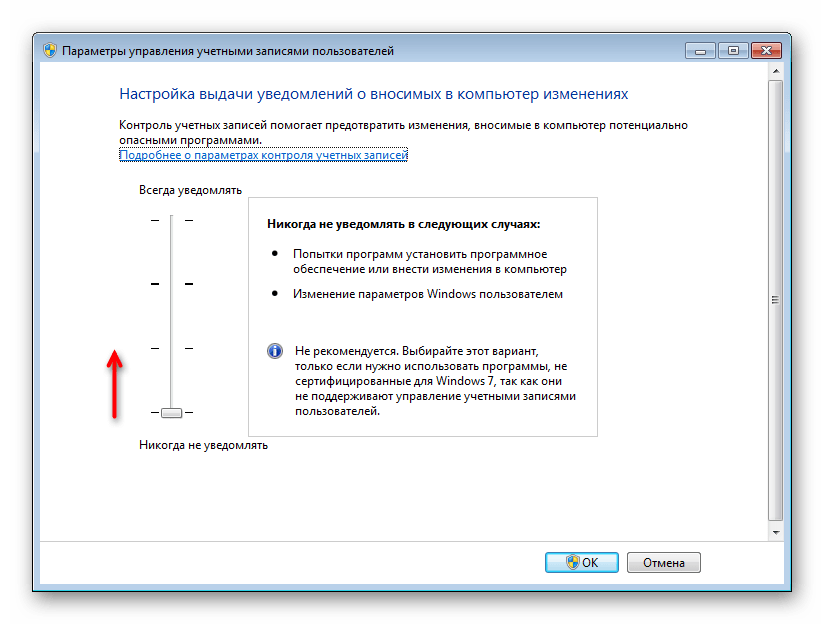

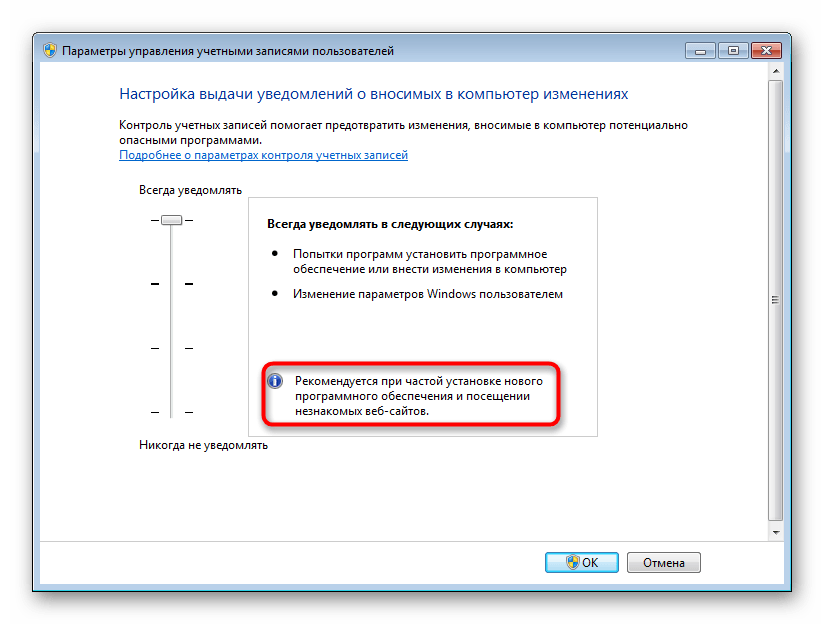

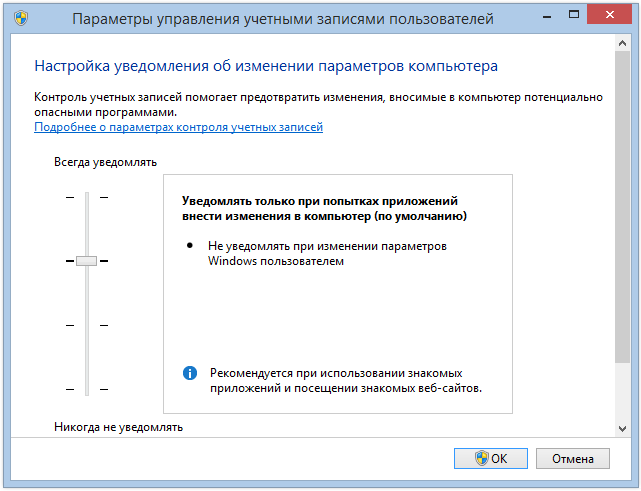

- Вы увидите шкалу частоты выдачи уведомлений о вносимых изменениях в Windows. По умолчанию регулятор находится в самом низу. Тяните его вверх до указанных меток.

- Каждая метка присваивает разную степень реагирования UAC, поэтому обязательно читайте информацию правее: там указано, в каких случаях вы будете получать уведомления и какой именно выбор в какой ситуации рекомендуется.

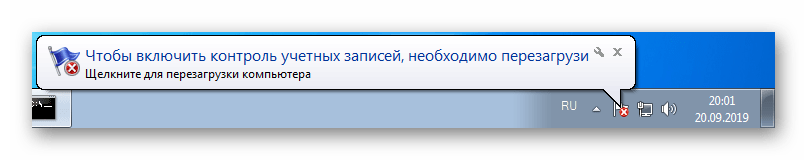

Система выдаст уведомление о необходимости перезагрузки компьютера для активации UAC.

Обратите внимание, если вы хотите настроить уровень поведения UAC еще выше (например, с вводом данных от администраторской учетной записи) или отключение затемненного фона рабочего стола, сделать это через данное окно не получится. Воспользуйтесь рекомендациями из Причины 4, что находится в конце этой статьи. Там рассказывается о том, как более детально редактировать поведение окна UAC через системное приложение «Локальная политика безопасности».

Способ 2: Меню «Пуск»

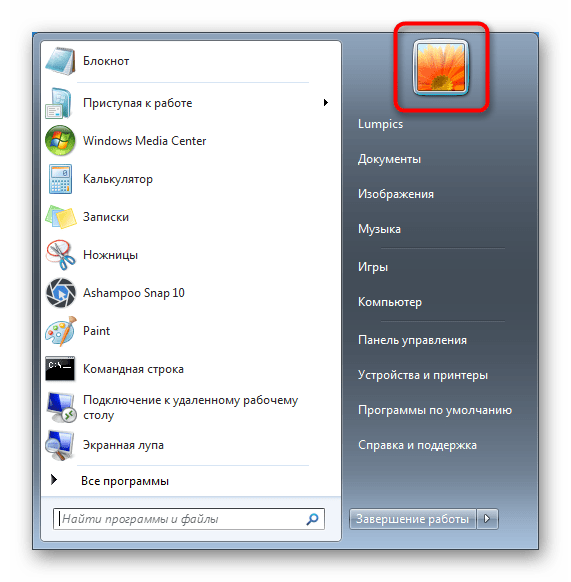

Гораздо быстрее можно попасть в окно, указанное в шаге 3 предыдущего способа, если открыть «Пуск» и нажать левой кнопкой мыши по картинке с вашим профилем.

После этого останется перейти по ссылке «Изменение параметров контроля учетных записей» и выполнить те же манипуляции, что указаны в шагах 4-6 Способа 1.

Способ 3: «Выполнить»

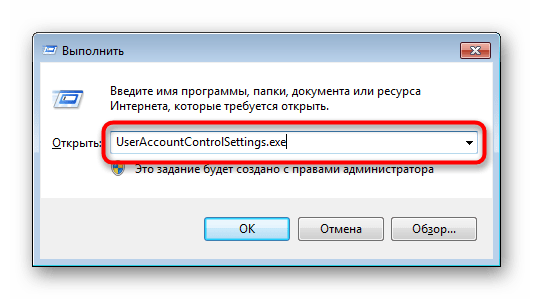

Через окно «Выполнить» также можно быстро перейти сразу же к окну редактирования уровня оповещений UAC.

- Комбинацией клавиш Win + R запустите окно «Выполнить». Напишите в нем команду

UserAccountControlSettings.exeи нажмите «ОК» либо Enter на клавиатуре. - Вы увидите окно, в котором следует перемещением регулятора включить и установить частоту оповещений. Подробнее об этом написано в шагах 4-5 Способа 1.

После выполнения этих действий перезапустите компьютер.

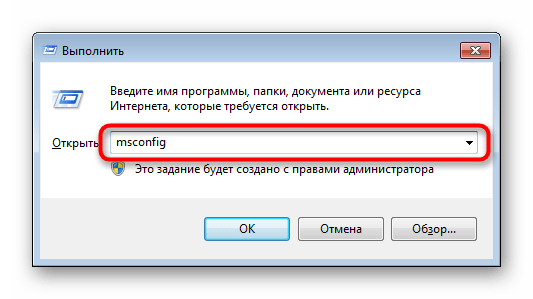

Способ 4: «Конфигурация системы»

Через стандартную утилиту «Конфигурация системы» также можно включить UAC, однако здесь нельзя будет выбрать уровень работы этой функции. По умолчанию будет назначена самая высокая степень реагирования.

- Нажмите сочетание клавиш Win + R и напишите в окне

msconfig. Кликните на «ОК». - Переключитесь на вкладку «Сервис», выделите одинарным кликом мыши средство «Настройка контроля учетных записей пользователей», нажмите «Запуск», а затем «ОК».

Перезапустите ПК.

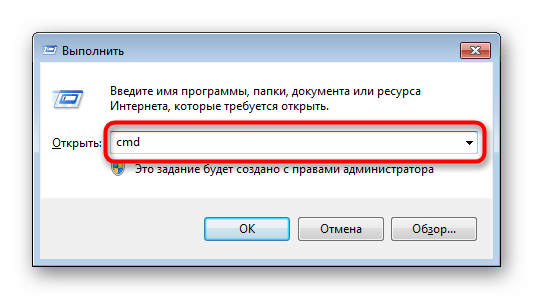

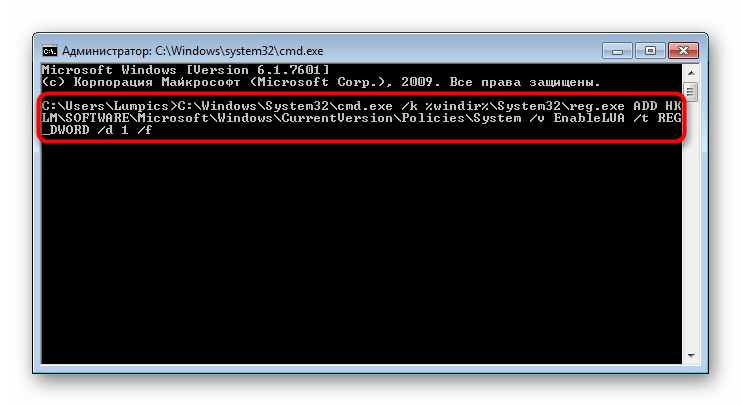

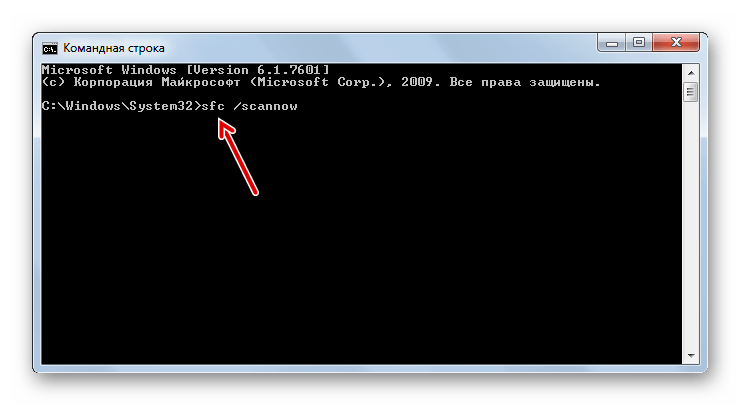

Способ 5: «Командная строка»

Пользователям, привыкшим работать с CMD, пригодится этот способ.

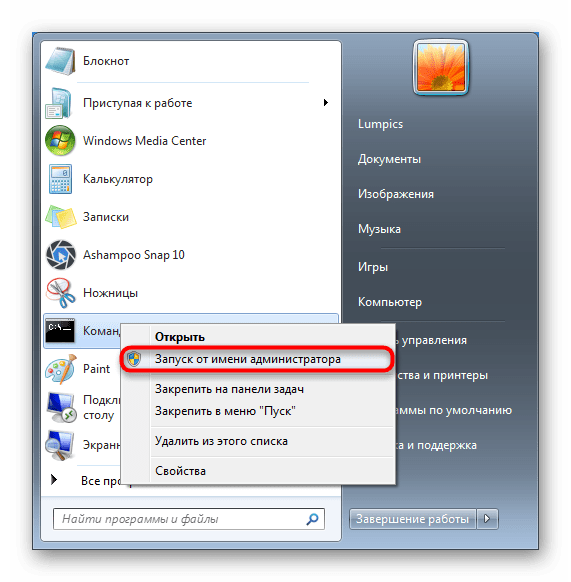

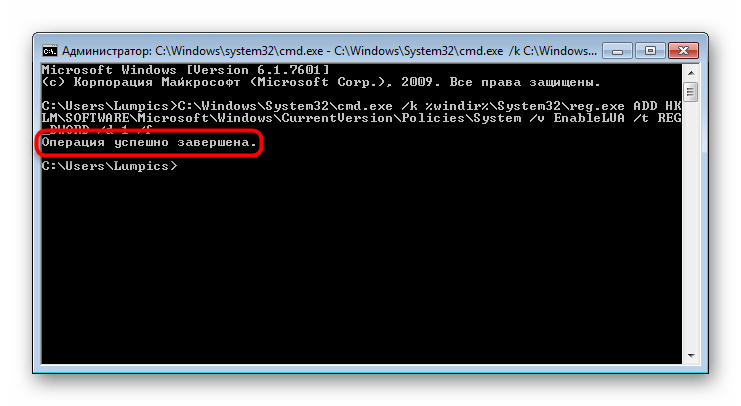

- Откройте консоль, развернув меню, найдя через поиск приложение «Командная строка» и запустив его от имени администратора.

Вы также можете запустить ее, вызвав окно «Выполнить» клавишами Win + R и написав

cmdв соответствующем поле. - Впишите команду

C:\Windows\System32\cmd.exe /k %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 1 /fи нажмите Enter. - Появится уведомление об успешном включении.

Останется перезагрузить систему.

Способ 6: «Редактор реестра»

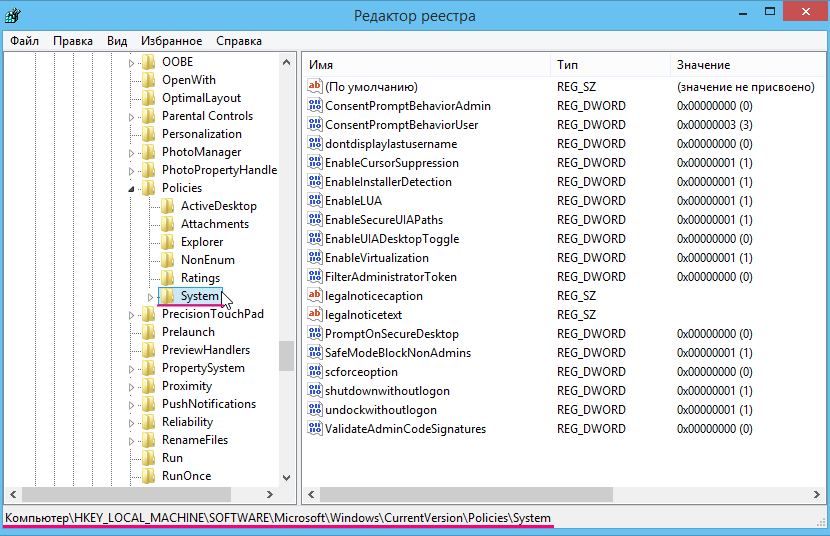

Утилита «Редактор реестра» позволяет выполнять практически любые манипуляции с операционной системой, поэтому пользоваться ей следует очень осторожно. Однако включить UAC через нее не составит труда, и именно этот способ будет эффективнее остальных в случае блокировки включения этой функции вирусами.

Читайте также: Борьба с компьютерными вирусами

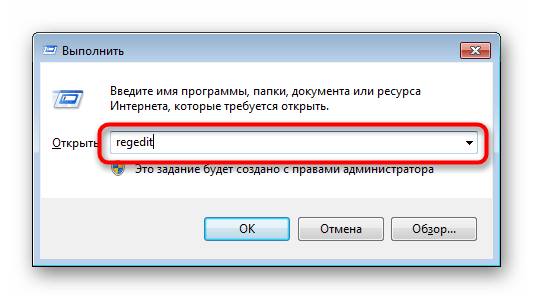

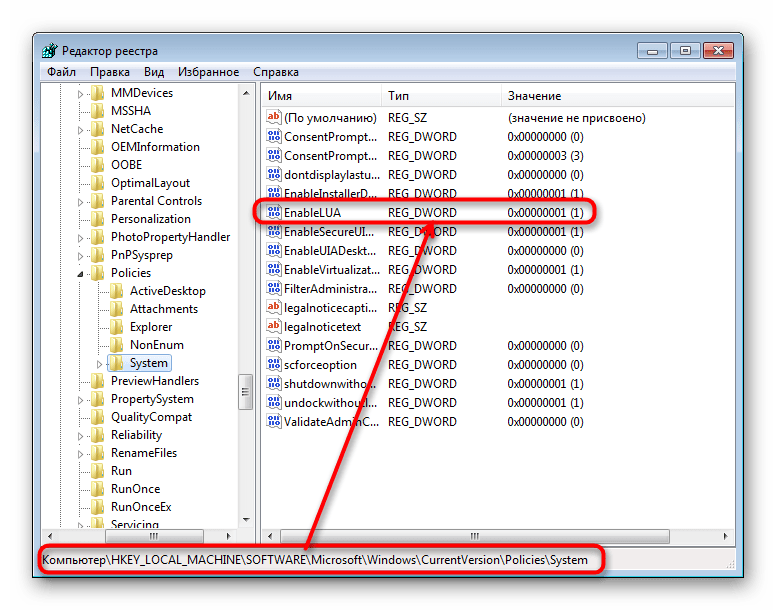

- Нажмите сочетание клавиш Win + R, напишите в поле

regeditи щелкните «ОК». - В открывшемся окне через левую часть последовательно разворачивайте следующие разделы:

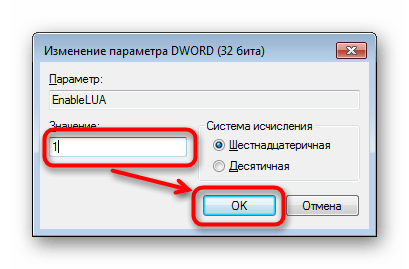

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System. Выделив последнюю папку кликом мыши, правее вы увидите список параметров, из которых отыщите «EnableLUA» и откройте его, щелкнув дважды ЛКМ. - Установите значение «1» и нажмите «ОК».

Выполните перезагрузку Win 7 для вступления изменений в силу.

Решение проблем с включением и настройкой UAC

Некоторые могут столкнуться с тем, что запустить окно включения и настройки «Контроля учетных записей пользователей» не появляется либо не удается изменить его уровень реагирования. Виной тому разные обстоятельства.

Причина 1: Тип учетной записи

Включение UAC возможно только через учетную запись администратора. Пользователь, имеющий пониженный уровень прав («Стандартный»), не сможет управлять такими важными настройками. Чтобы это исправить, необходимо изменить тип учетной записи или выполнить это действие из-под записи администратора.

Подробнее: Как получить права администратора в Windows 7

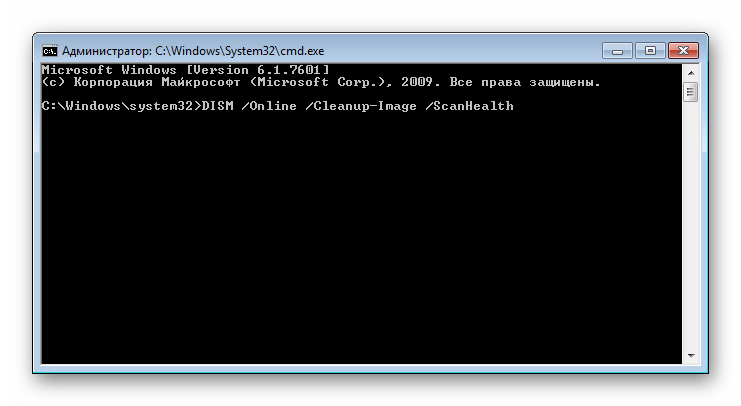

Причина 2: Системные ошибки

Эта ситуация может быть вызвана нарушением целостности системных файлов. Чтобы проверить это и исправить возможные ошибки, воспользуйтесь консольной утилитой SFC. Подробнее об этом мы рассказывали в другой статье, в Способе 1.

Подробнее: Восстановление системных файлов в Windows 7

В редких случаях утилита не способна выполнить восстановление, поскольку хранилище резервных файлов, которые SFC берет на замену, тоже оказывается повреждено. В связи с этим понадобится выполнить восстановление уже него.

Подробнее: Восстановление поврежденных компонентов в Windows 7 при помощи DISM

После успешного восстановления снова попытайтесь запустить SFC, и когда утилита исправит системные ошибки, переходите к включению UAC.

Ко всему прочему, помогает выполнение восстановления системы с использованием стандартного одноименного компонента. Произведите откат до одной из ранних точек, когда проблем с компьютером не наблюдалось. В этом поможет Способ 1 статьи по ссылке ниже.

Подробнее: Восстановление системы в Windows 7

Причина 3: Включенный антивирус

Иногда различные антивирусы контролируют работу важных компонентов операционной системы. Изменение их состояния может рассчитываться как вмешательство в работу ОС с возможной угрозой безопасности, что в нашей ситуации кажется немного абсурдным. Решение простое: на время отключите работу вашей антивирусной защиты, а затем уже попробуйте включить UAC или изменить его уровень реагирования.

Читайте также: Отключение антивируса

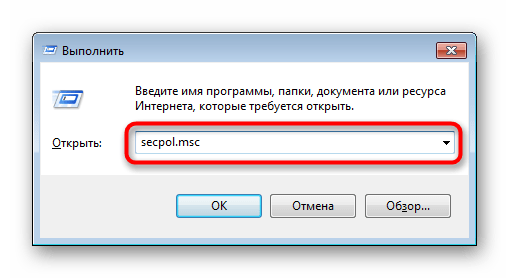

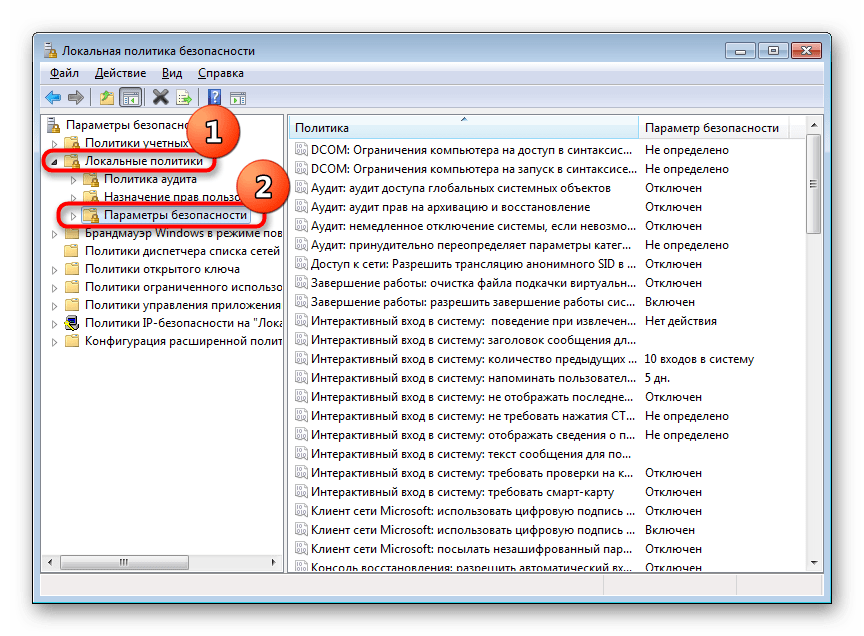

Причина 4: Неверные настройки политик безопасности

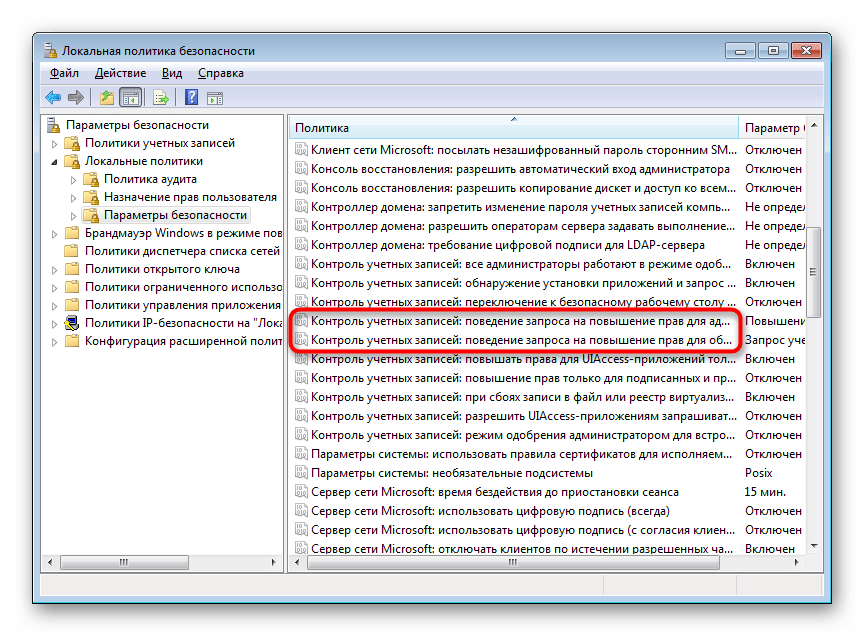

В ходе каких-то событий политики безопасности оказываются измененными. Поскольку они контролируют и работу UAC в том числе, параметры, запрещающие повышать уровень функции «Контроля учетных записей пользователей» или вообще использовать UAC, могут быть активированы. Проверьте, так ли это, и при необходимости измените значения некоторых параметров на разрешающие управлять UAC.

- Одновременно зажмите клавиши Win + R и напишите в поле

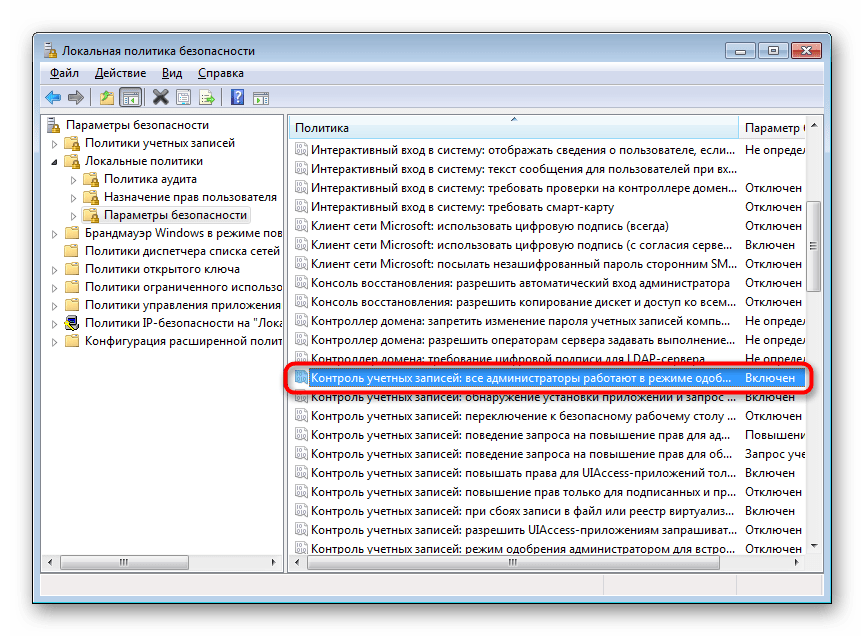

secpol.msc, а затем нажмите «ОК» или Enter. - Откроется компонент «Локальная политика безопасности». Через левую панель разверните вариант «Локальные политики» и выделите папку «Параметры безопасности».

- Здесь нужно проверить значение трех параметров. Первый из них — «Контроль учетных записей: все администраторы работают в режиме одобрения». Правее должно стоять значение «Включен».

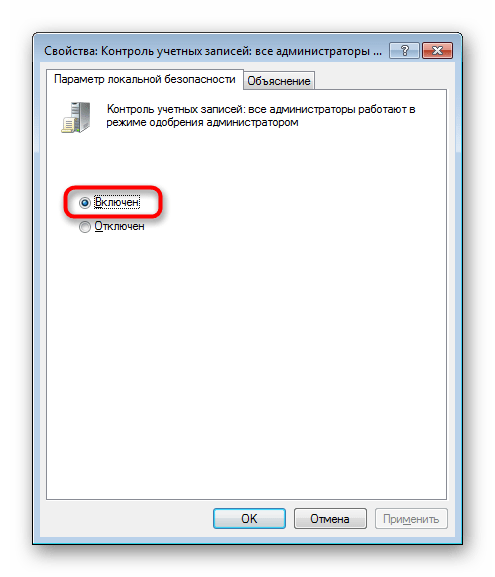

- Если это не так, кликните по нему дважды ЛКМ и поменяйте значение. Сохраните результат на «ОК». Этот параметр, собственно, и включает или отключает UAC.

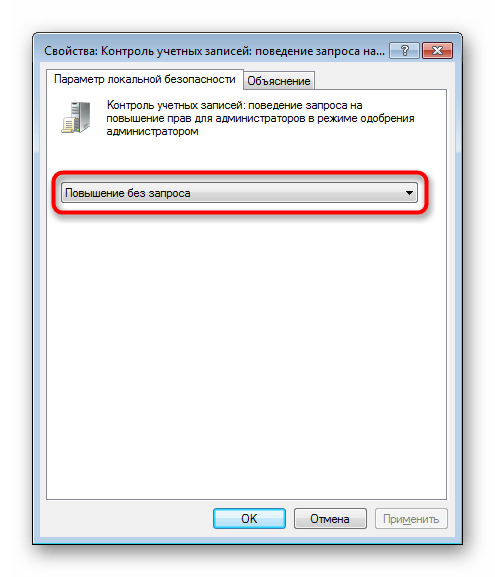

- Когда сама функция работает, но вы не можете изменить ее уровень на более высокий или низкий, найдите политику «Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором».

Перейдите в настройки этого параметра и выставьте одно из значений, которое вам больше подходит:

- Повышение без запроса. Задачи, требующие административные права (такие как запуск программ от имени администратора), получают повышение без запроса UAC. Остальные задачи выполняются от имени обычного пользователя;

- Запрос учетных данных на безопасном рабочем столе. Вы будете видеть запрос UAC, который появляется на фоне затемненного рабочего стола. При этом вам понадобится ввести данные учетной записи администратора для продолжения действия. Является самым строгим уровнем поведения;

- Запрос согласия на безопасном рабочем столе. Классическое появление уведомления на фоне затемненного рабочего стола, предлагающее разрешить или отменить действие. При разрешении задача получает самые высокие права;

- Запрос учетных данных. Вариант, аналогичный «Запрос учетных данных на безопасном рабочем столе», но без затемнения;

- Запрос согласия. Вариант, аналогичный «Запрос согласия на безопасном рабочем столе», но без затемнения;

- Запрос согласия для двоичных данных не из Windows. Вариант, использующийся в Windows по умолчанию. То же самое, что «Запрос согласия на безопасном рабочем столе», но не для всех задач, а только для стороннего ПО, не имеющего цифровой подписи Майкрософт.

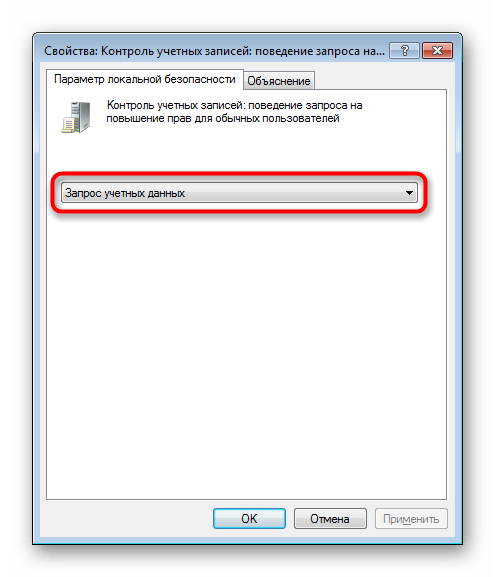

- Если есть надобность, дополнительно измените уровень UAC для обычных пользователей, т.е. не с типом учетной записи «Администратор». За это отвечает пункт «Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей». Перейдите в свойства этой политики, чтобы настроить ее значение.

- Автоматически отклонять запросы на повышение прав. При выполнении задач, требующих повышения прав, происходит отказ в доступе;

- Запрос учетных данных на безопасном рабочем столе. Вариант, используемый в Windows по умолчанию. Отображается запрос UAC с затемненным фоном рабочего стола, который просит ввести данные от учетной записи администратора для продолжения действий;

- Запрос учетных данных. То же самое, что и предыдущий вариант, но без затемнения фона рабочего стола.

Теперь вы знаете, как можно быстро включать и управлять UAC. Однако не стоит забывать, что только через «Панель управления» вы можете не просто ее активировать, но и настроить уровень появления оповещений. Во всех остальных ситуациях компонент будет просто включен с максимальным уровнем реагирования.

Наша группа в TelegramПолезные советы и помощь

Applies ToWindows 7 Enterprise Windows 7 Home Basic Windows 7 Home Premium Windows 7 Professional Windows 7 Starter Windows 7 Ultimate Windows 8

Windows 8, Windows 7 и Windows Server 2008 R2 используют дополнительные параметры контроля учетных записей (UAC). Аналогичные параметры используются при настройке безопасности зон в браузере Internet Explorer. Войдя в систему с учетной записью локального администратора, можно включить или отключить уведомления контроля учетных записей или указать время, когда сообщения об изменениях должны приходить на ваш компьютер.

ВВЕДЕНИЕ

Windows Vista использует только два типа параметров UAC: включено и выключено. Windows 7 и Windows 8 используют больше параметров.

1.Настройка параметров UAC

В Windows 7:

. Откройте раздел Параметры контроля учетных записей. Для этого введите UAC в поле поиска и в окне панели управления выберите пункт Изменение параметров контроля учетных записей.

Настройка параметров контроля учетных записей в Windows 8:

.Наведите указатель мыши на кнопку Aero Peek, которая также используется в качестве кнопки «Свернуть все окна» и находится в правой части новой панели задач..Щелкните значок Поиск, введите в поисковом поле UAC и щелкните пункт Параметры под ним..На левой панели выберите пункт Изменение параметров контроля учетных записей.

2. Переместите ползунок на нужную отметку и нажмите кнопку ОК.

Можно указать один из четырех параметров UAC:

-

Всегда уведомлять

Выберите этот параметр, чтобы:

-

всегда получать уведомления о попытках программ установить программное обеспечение или внести изменения в компьютер;

-

всегда получать уведомления при изменении параметров Windows пользователем.

-

-

Уведомлять только при попытках программ внести изменения в компьютер

Выберите этот параметр, чтобы:

-

получать уведомления только при попытках программ внести изменения в компьютер;

-

не получать уведомления при изменении параметров Windows пользователем.

-

-

Уведомлять только при попытках программ внести изменения в компьютер (не затемнять рабочий стол)

Выберите этот параметр, чтобы:

-

получать уведомления только при попытках программ внести изменения в компьютер без затемнения рабочего стола;

-

не получать уведомления при изменении параметров Windows пользователем.

-

-

Никогда не уведомлять (Отключить контроль учетных записей)

Выберите этот параметр, чтобы:

-

никогда не получать уведомления при попытках программ установить программное обеспечение или внести изменения в компьютер;

-

никогда не получать уведомления при изменении параметров Windows пользователем.

-

Дополнительная информация

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

Время на прочтение5 мин

Количество просмотров135K

Начиная с Windows Vista, Microsoft включила в состав операционной системы механизм управления учетными записями пользователей (сокращенно UAC). Механизм работы UAC большинство пользователей восприняли негативно, так как бесконечные дополнительные валидации в виде затенения экрана и прощелкивания кнопочки Yes могли вывести из себя даже самого терпеливого. Зачастую UAC функционировал не вполне корректно, что приводило к не возможности работы с рядом программ, которые были написаны под ранние версии Windows. C выходом SP1 для Vista UAC был доработан, но пользователи уже успели отключить UAC и забыть что это такое.

В Windows 7 UAC приобрел дополнительные настройки. И я бы хотел рассказать, как именно сделать UAC действительно полезным инструментом для защиты ОС.

Уязвимости Windows

Так уж сложилось, что большинство пользователей Windows работают под учетной записью администратора со всеми вытекающими отсюда последствиями. Так как администратор практически не ограничен в своих правах, этим активно пользуют вирусописатели для распространения своего кода.

Можно выделить несколько наиболее важных целей, на которые приходятся вирусные атаки:

- Файловая система (как правило: заражение исполняемых файлов)

- Службы Windows

- Реестр

И вот здесь возникает вопрос, как изолировать пользователя от системы даже при работе под администратором. Для этих целей и служит UAC.

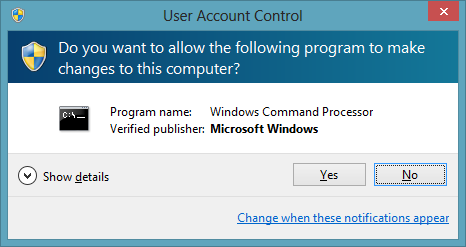

При включенном UAC’е любая попытка доступа к системным файлам, службам или реестру будет блокирована и появится окно, которое потребует подтверждение пользователя на дальнейшие действия.

Настройка UAC

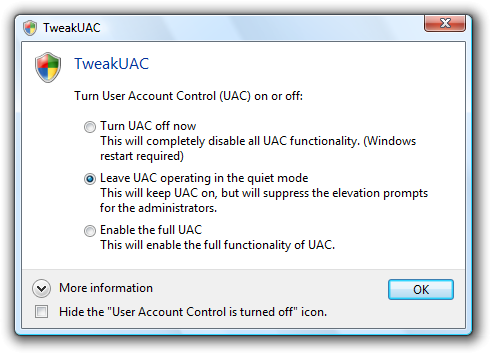

В Windows 7 появилась возможность настройки уровня предупреждений для UAC. Экран настройки UAC выглядит следующим образом:

Рис. 1. Настройка UAC в Windows 7.

Всего доступно четыре уровня предупреждений UAC:

- Самый высокий уровень – предупреждения при любых попытках модифицировать системные настройки и файлы, а так же при установке программного обеспечения

- Второй уровень – предупреждения только при попытках внести изменения в системную конфигурацию и настройки пользователя

- Третий уровень – предупреждения только при попытках внести изменения в системную конфигурацию

- Четвертый уровень – полное отключение UAC.

Но куда более важными, на мой взгляд, являются дополнительные настройки UAC в политиках безопасности (рис. 2):

Рис. 2. Настройки UAC в политиках безопасности.

Рассмотрим более подробно некоторые из политик UAC:

- Behavior of the elevation prompt for administrators – позволяет задать режим поведения окна валидации при повышении администраторских прав. К примеру, можно включить подтверждение прав с помощью пароля (prompt for credentials) или оставить подтверждение прав только с помощью нажатия OK (prompt for consent).

- Behavior of the elevation prompt for users – аналогично первому пункту, но для учетных записей в режиме пользователя.

- Switch to the secure desktop when prompting for elevation – переключению рабочего стола в безопасный режим при прохождении валидации. Для пользователя включение данной политики отражается в виде затенения рабочего стола при прохождении проверки. В дествительности роль данной политики в изоляции процедуры валидации от других работающих программ с целью предотвратить перехват окна UAC программными способами.

- Virtualizes file and registry write failures to per-user locations – виртуализация файлов и реестра. Позволяет работать с программами в режиме виртуализации с целью исключить повреждения файловой системы и реестра (режим песочницы).

Рекомендации по настройке UAC:

Лично я использую самые высокие настройки безопасности UAC, включая необходимость ввода пароля при валидации. Это дает мне полную защиту системных файлов, реестра и служб Windows. Как правило, программное обеспечение использует системные файлы и реестр только для чтения. Исключения здесь могут представлять только системные утилиты, где подтверждения прав доступа к системе вполне оправдано. Использования пароля обусловлено тем, что под моей учетной записью иногда работаю не только я, поэтому, только нажатия кнопки Yes не является достаточным условием безопасности.

Проблемы со старыми программами

Как правило, проблемы в работе старых программ при включенном UAC’е связаны в некорректном взаимодействии с системой и полном нежелании разработчиков придерживаться каких-либо стандартов безопасности и разграничения доступа пользователей к системным ресурсам. Обычно проблему можно решить путем запуска программы от имени администратора, но это особенно опасно в случае сетевых приложений, так это открывает полный доступ к системе в случае использования уязвимостей данной программы.

В качестве примера можно взять старый программы, которые хранят профили пользователя не в папках пользовательского режима, а в Program Files, в итоге корректная работа возможно только от администратора, так как все создаваемые файлы и директории в Program Files наследуют уровень доступа на запись и изменение только для администратора. Простейший способ решения проблемы – добавить права на изменения данных профиля для обычных пользователей.

Вообще, можно посоветовать не ставить старые программы в ProgramFiles, чтобы избежать проблем с правами доступа.

Дополнительная защита

Хотя цель работы UAC сводится к защите системных данных, но можно воспользоваться UAC’ом и для защиты пользовательских файлов. Делается это простым урезанием прав доступа к файлам для учетной записи пользователя: достаточно удалить права на модификацию и запись, оставив их лишь для администратора.

Права доступа к файлам можно настроить и в более ранних версиях Windows, но работая под учетной записью администратора любая программа может изменть уровень доступа, не спрашивая при этом пользователя. В случае с включенным UAC расширение прав возможно лишь при прохождении валидации.

Проверка функционирования защиты UAC

Как уже говорилось, назначение UAC – ограждения пользователя от изменения системных файлов и настроек. Поэтому лучшим способом проверки защищенности системы здесь является исследования работы вирусов при включенном UAC’е.

Приведу пример функционирования вируса при включенном UAC’е.

В качестве примера я возьму троянскую программу Win32.Injector. Данный троян действует весьма просто просто: записывает себя в директорию C:\Windows\System32 и прописывает свою загрузку в реестр. В итоге после перезагрузки компьютера запускается большое количество cmd.exe и services.exe. Самый простой способ распространения – запуск из autorun’а на флеш-накопителях.

Попытаемся запустить данный троян с включенным UAC’ом. У меня это исполняемый файл nsshell.exe, который по-умолчанию так же является скрытым.

Рис. 4. Троянская программа nsshell.exe.

Чтобы убедиться, что это действительно вирус, проверим nsshell.exe c помощью антивируса:

Рис. 5. Антивирус показывает, что nsshell.exe – троян.

Попытка запуска данного исполняемого файла приведет к срабатыванию механизма UAC, так как троян пытается прописать себя в системные директории и реестр:

Рис. 6. Срабатывание UAC при запуске nsshell.exe

Как видно, шапка в окне UAC в данном случае приобрела желтый цвет. При более детальном рассмотрении можно заметить, что у программы так же отсутствует доверенный издатель и сертификат подлинности. Таким образом, мало кто осмелится подтвердить запуск, особенно если это произошло при монтировании флеш-накопителя.

Заключение

Таким образом, использования UAC действительно оправдано с позиции безопасности операционной системы. Если прикладная программа потребовала при запуске повышения прав до уровня администратора, то это уже несколько напрягает, особенно если отсутствует какая-либо информация о издателе и цифровая подпись. Рекомендую более детально ознакомится с механизмом работы UAC и все же оставлять его включенным.

P.S.: Большинство описанных настроек и действий верны и для Windows Vista.

Для управления контролем учетных записей (User Account Control) в Windows 7 можно использовать до 10 параметров групповых политик. В этом посте я хочу рассмотреть все эти настройки и рассказать Вам как они влияют на работу пользователя и приложений в Windows 7.

Для начала разберем, что такое UAC и для чего он необходим. Любой системный администратор знает, что самое важное правило для управления доступом к ресурсам является предоставление наименьшего уровня прав доступа, которые необходимы пользователю для выполнения его задач. Многие задачи, которые выполняют пользователи на своих домашних компьютерах или на рабочих компьютерах не требуют прав администратора. Тем не менее, во всех версиях Windows, за исключением Windows Vista и Windows 7, по умолчанию все учетные записи создавались с правами Администратора и такие пользователи автоматически получали полный доступ ко всем ресурсам системы. Права администратора давали возможность пользователю устанавливать не только легальные программы, но и вредоносные, намеренно или ненамеренно. Вредоносная программа, установленная администратором, может подвергнуть опасности работу компьютера и всех пользователей.

Начиная с Windows Vista подход к созданию учетных записей в системе и выполнению действий пользователем на компьютере изменился – начиная с операционной системы Windows Vista появился User Account Control (UAC). UAC – это компонент безопасности операционной системы Windows Vista или Windows 7, который обеспечивает контроль доступа к ресурсам системы и предоставляет пользователю запрос на подтверждение в случае необходимости выполнения действий в системе с правами администратора, например установка программного обеспечения, внесение изменений в системные файлы и папки или внесение записей в защищённые области реестра Windows.

Для того, чтобы управлять UAC и производить его настройки необходимо рассмотреть более подробно сам процесс предоставления административных привилегий.

В Windows 7, по умолчанию, обычные пользователи и администраторы получают доступ к ресурсам системы и запускают приложения в контексте безопасности обычных пользователей. Когда пользователь входит в компьютер, система создает маркер доступа (называемый токеном) для этого пользователя. Маркер доступа содержит сведения о уровень доступа, который предоставляется пользователю предоставляется, включая идентификаторы безопасности (SID) и привилегии Windows. В случае если на компьютер входит администратор система создает два отдельных маркера доступа : маркер доступа обычного пользователя и маркер доступа администратора. Маркер доступа обычного пользователя содержит те же сведения пользователя что и маркер доступа администратора, за исключением того что удалены привилегии администратора Windows и SIDs администратора. Маркер доступа обычного пользователя используется для запуска приложений и выполнения действий в системе, которые не требуют прав администратора. Также маркер доступа обычного пользователя используется для запуска процесса Explorer.exe, который отображает рабочий стол пользователя. Для всех приложений пользователя Explorer.exe является родительским процессом и они от него наследуют маркер доступа. В следствие этого все приложения запускаются от имени обычного пользователя до тех пор пока пользователь явно не подтвердит использование приложением маркера полного доступа администратора. Все это проиллюстрировано на следующем рисунке:

Пользователь, который является членом группы администраторов может войти в систему и выполнять обычные действия пользователя (например просматривать Веб или читать почту) используя маркер доступа обычного пользователя. Когда администратор должен выполнить задачу, которая требует маркер доступа администратора, Windows 7 автоматически предлагается пользователю изменить или «поднять» контекст безопасности от обычного пользователя до администратора, называемый режим одобрения администратором и запрашивает у пользователя подтверждение. Этот запрос называется запрос на повышение прав, и его поведение можно настроить с помощью локальной политики безопасности snap-in (Secpol.msc) или групповой политики.

Каждое приложение, требующее маркер доступа администратора должен запросить администратора подтверждение. Единственным исключением является связь, которая существует между родительскими и дочерними процессами. Дочерний процесс наследует маркера доступа от родительского процесса. Родительские и дочерние процессы должны иметь такой же уровень целостности. Windows 7 защищает процессы, помечая их уровнями целостности. Уровни целостности являются измерителями доверия. К приложениям «высокой» целостности, относят приложения выполняющие задачи, которые вносят изменения в систему, такие как,например, приложения управления разделами диска, в то время как к приложениям «низкой» целостности относят приложения, выполняющие задачи, которые потенциально могут скомпрометировать операционную систему, например, такие как веб-браузер. Приложения с более низким уровнем целостности не могут вносить изменения в данные приложений с более высоким уровнем целостности.

Если говорить вкратце, то вот таким образом обеспечивается контроль доступа к ресурсам системы со стороны пользователя.

Теперь необходимо обсудить отличия UAC в Windows Vista и Windows 7. Реализация UAC в Windows Vista предусматривала защиты на основе контроля учетных записей : UAC включен или отключен. Стоить отметить, что из-за своей дотошности и надоедливости в Vista большинство пользователей его сразу после установки системы отключали. Было этой ошибкой или нет решать не мне, у каждого свое мнение по этому поводу и каждый отчасти прав. Поэтому перед выпуском Windows 7 UAC был значительно переработан и теперь есть масса изменений, которые делают UAC более дружественным по отношению к пользователю, что очень радует и позволяет его применять более эффективно. Изменения UAC в Windows 7 сразу видны, во-первых, по количеству уровней – теперь их четыре, а не два как в Windows Vista. Если Вы вошли в систему как локальный администратор, можно включить или отключить UAC-запросы или выбрать, когда получать уведомления об изменениях на компьютере.

На выбор предлагаются четыре режима уведомления:

- Никогда не уведомлять. Уведомления об изменениях в параметрах Windows и об установке ПО не выдаются;

- Уведомлять только при попытках программ внести изменения в компьютер. Уведомления не выдаются, если пользователь самостоятельно вносит изменения в параметры Windows, но если изменения вносятся программой, уведомления будут выдаваться;

- Всегда уведомлять. Уведомления выдаются независимо от того, кто вносит изменения в параметры Windows — пользователь или программа;

- Всегда уведомлять и ожидать ответа. Запросы выдаются при выполнении любых задач администратора на безопасном рабочем столе. Этот режим аналогичен текущему поведению Windows Vista.

Для настройки контроля учетных записей в Windows 7 существует 10 параметров групповой политики. Параметры групповых политики для настройки контроля учетных записей находятся в оснастке «Локальная политика безопасности : Security SettingsLocal PoliciesSecurity Options.

В таблице приведен список параметров групповой политики, соответствующий ему ключ реестра и его возможные значения и значение по умолчанию:

Ключи реестра, которые отвечают за настройки UAC расположены по следующему пути в реестре:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

|

Параметр групповой политики |

Ключ реестра |

Значение по умолчанию |

Возможные значения параметра политики и ключа реестра |

|

User Account Control: Admin Approval Mode for the built-in Administrator account (Контроль учетных записей: режим одобрения администратором для встроенной учетной записи администратора) |

FilterAdministratorToken |

Disabled |

0 (Default) |

|

User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop (Контроль учетных записей: разрешить UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол) |

EnableUIADesktopToggle |

Disabled |

0 (Default) |

|

User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode (Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором) |

ConsentPromptBehaviorAdmin |

Prompt for consent for non-Windows binaries |

0 = Elevate without prompting |

|

User Account Control: Behavior of the elevation prompt for standard users (Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей) |

ConsentPromptBehaviorUser |

Prompt for credentials on the secure desktop |

0 = Automatically deny elevation requests |

|

User Account Control: Detect application installations and prompt for elevation (Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав) |

EnableInstallerDetection |

Enabled (default Disabled (default |

1 = Enabled (default for home) |

|

User Account Control: Only elevate executable that are signed and validated (Контроль учетных записей: повышать права только для подписанных и проверенных исполняемых файлов) |

ValidateAdminCodeSignatures |

Disabled |

0 (Default) |

|

User Account Control: Only elevate UIAccess applications that are installed in secure locations (Контроль учетных записей: повышать права для UIAccess-приложений только при установке в безопасных местах) |

EnableSecureUIAPaths |

Enabled |

0 = Disabled |

|

User Account Control:Run all Administrators in Admin approval Mode (Контроль учетных записей: все администраторы работают в режиме одобрения администратором) |

EnableLUA |

Enabled |

0 = Disabled |

|

User Account Control:Switch to the secure desktop when prompting for elevation (Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав) |

PromptOnSecureDesktop |

Enabled |

0 = Disabled |

|

User Account Control: Virtualize file and registry write failures to per-user locations (Контроль учетных записей: при отказе в праве на запись использовать виртуализацию файловой системы и реестра для перенаправления в расположение пользователя) |

EnableVirtualization |

Enabled |

0 = Disabled |

Теперь рассмотрим подробнее параметры групповой политики для управлением контролем учетных записей:

1. Контроль учетных записей: Режим одобрения администратором для встроенной учетной записи администратора (User Account Control : Admin Approval Mode for the built-in Administrator account) – этот параметр управляет поведением режима одобрения администратором для встроенной учетной записи администратора: если этот параметр включен (Enabled), то любое выполненное действие под встроенной учетной записью локального администратора, для выполнения которого необходимы права администратора, будет приводить к выдаче подтверждения выполнения этого действия. По умолчанию этот параметр Отключен (Disabled) и при выполнении действий под встроенной учетной записью локального администратора, требующих прав администратора, подтверждения выполнения этих действий не выдаются. Следует учитывать, что этот параметр групповой политики влияет на работу UAC только для встроенной учетной записи администратора.

2. Контроль учетных записей: Поведение запроса на повышение прав для администраторов в режиме одобрения администратором (User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode) – этот параметр групповой политики влияет поведение UAC, когда администратор (помимо встроенной учетной записи администратора) запускает приложение требующее каких-либо административных прав. Возможные варианты настройки этого параметра следующие:

-

Повысить права без выдачи запроса (Elevate without prompting) – в случае установки этого параметра все приложения, для запуска которых нужны административные права, будут автоматически получать эти права без запроса подтверждения или учетных данных; Этот параметр следует использовать очень осторожно и только в наиболее безопасной среде. Я бы лично порекомендовал не использовать этот вариант настройки по соображениям безопасности.

-

Запросить учетные данные на безопасном столе (Prompt for credentials on the secure desktop) – в случае необходимости выполнения операции, которая требует повышения привилегий, пользователю на безопасном рабочем столе выдается запрос на ввод учетных данных привилегированного пользователя. Если пользователь вводит правильные учетные данные, операция продолжается с повышением имеющихся привилегий пользователя.

-

Запросить согласие на безопасном рабочем столе (Prompt for consent on the secure desktop) – в случае необходимости выполнения операции, которая требует повышения прав, пользователю на безопасном рабочем столе выводится запрос на согласие : Разрешить (Permit) или запретить (Deny). Если пользователь подтверждает повышение прав, то операция выполняется с наивысшими правами данного пользователя.

-

Запросить учетные данные (Prompt for credentials): в случае необходимости выполнения операции, которая требует повышения прав, пользователю предлагается ввести имя пользователя и пароль учетной записи с административными правами. Если пользователь вводит верные учетные данные, операция продолжается с применимыми правами.

-

Запросить согласие (Prompt for consent) : в случае необходимости выполнения операции, которая требует повышения прав, пользователю выводится запрос на согласие. Если пользователь разрешает выполнение операции, то операция выполняется с наивысшими правами данного пользователя.

-

Запросить согласие для сторонних двоичных файлов (Prompt for consent for non-Windows binaries) : в случае если операция для сторонних приложений (приложения не Microsoft) требует привилегий, то пользователю на безопасном рабочем столе выводится подтверждение на согласие : Разрешить (Permit) или запретить (Deny). Если пользователь подтверждает повышение прав, то операция выполняется с наивысшими правами данного пользователя. Этот вариант настройки параметра используется по умолчанию.

3. Контроль учетных записей: Поведение запроса на повышение прав для обычных пользователей (User Account Control: Behavior of the elevation prompt for standard users ) – этот параметр групповой политики влияет поведение UAC, когда обычный пользователь запускает приложение (выполняет операции) требующее каких-либо административных прав. Возможные варианты настройки этого параметра следующие:

-

автоматически отклонять запросы на повышение прав (Automatically deny elevation requests) – в случае если какая-либо операция (приложение) выполняемая пользователем требует повышения прав, то запрос на повышение прав автоматически отклоняется. Также в этом случае отображается окно с сообщением об ошибке, которое можно настроить.

-

Запросить учетные данные на безопасном столе (Prompt for credentials on the secure desktop) – в случае необходимости выполнения операции, которая требует повышения привилегий, пользователю на безопасном рабочем столе выдается запрос на ввод учетных данных привилегированного пользователя. Если пользователь вводит правильные учетные данные, операция продолжается с применимыми правами. Этот вариант настройки параметра используется по умолчанию.

-

Запросить учетные данные (Prompt for credentials): в случае необходимости выполнения операции, которая требует повышения прав, пользователю предлагается ввести имя пользователя и пароль учетной записи с административными правами. Если пользователь вводит верные учетные данные, операция продолжается с применимыми правами.

4. Контроль учетных записей: Обнаружение установки приложений и запрос на повышение прав (User Account Control: Detect application installations and prompt for elevation) – этот параметр групповой политики влияет поведение UAC при обнаружении установки приложения, для выполнения которого необходимо повышение прав. Возможные варианты настройки этого параметра следующие:

-

Включен (по умолчанию, для работы дома) – в случае обнаружения установки приложения, которые требуется повышение прав для его выполнения, пользователю предлагается ввести имя пользователя с правами администратора и пароль. Если пользователь вводит правильные учетные данные, операция продолжается с применимыми правами.

-

Отключен (по умолчанию для работы в сетях предприятий) — Обнаружение пакетов установки приложений и запрос на повышения прав отключены и не выполняются. В случае если в сети предприятия на компьютерах пользователи работают под учетными записями стандартных пользователей и для распространения приложений используется такие технологии как Group Policy Software Installation, System Center Configuration Manager 2007 или Systems Management Server (SMS) этот параметр политики необходимо отключить.

5. Контроль учетных записей: повышать права только для подписанных и проверенных исполняемых файлов (User Account Control: Only elevate executables that are signed and validated ) : этот параметр групповой политики позволяет разрешить запуск интерактивных приложений с повышенными привилегиями только в случае, если они прошли проверку подписи с использованием инфраструктуры открытого ключа (PKI). Возможные варианты настройки этого параметра следующие:

-

Включен (Enabled) – приложение, которому необходимо повышение привилегий для выполнения, запускаются только в том случае, если они подписаны с использованием инфраструктуры открытого ключа (PKI) и сертификат добавлен в хранилище сертификатов доверенных издателей на локальных компьютерах.

-

Отключен (Disabled) — не предусматривается проверка пути сертификации PKI, прежде чем данный исполняемый файл разрешается выполнять. Этот вариант настройки параметра используется по умолчанию.

6. Контроль учетных записей: Запуск всех администраторов в режиме одобрения администратором (User Account Control: Run all administrators Admin Approval Mode) : этот параметр групповой политики управляет поведением всех политик UAC на компьютере. В случае изменения этого параметра необходимо перезагрузить компьютер. Возможные варианты настройки этого параметра следующие:

-

Включен (Enabled) – включен режим одобрения администратором. Эта политика должна быть включена и связанные параметры политики UAC также необходимо установить надлежащим образом для того, чтобы разрешить встроенной учетной записи администратора и всем другим пользователям, являющимся членами группы администраторов запуск приложений или выполнения операций в режиме одобрения администратором. Этот вариант настройки параметра используется по умолчанию.

-

Отключен (Disabled) — режим одобрения администратором и все соответствующие параметры политики UAC отключены. В этом случае центр обеспечения безопасности будет уведомляет Вас о снижении общей безопасность операционной системы. КАК РАЗ ДЛЯ ТЕХ КТО ХОЧЕТ ПОЛНОСТЬЮ ОТКЛЮЧИТЬ UAC, чего я настоятельно не рекомендую.

7. Контроль учетных записей: Переключение на безопасный рабочий стол в случае запроса на повышение прав (User Account Control: Switch to the secure desktop when prompting for elevation): этот параметр групповой политики в глобальном смысле определяет расположение запроса на повышение прав. Возможные варианты настройки этого параметра следующие:

-

Включен (Enabled) – все запросы на повышение прав отображаются на безопасном рабочем столе, независимо от параметров политик поведение запроса на повышение прав для обычных пользователей и администраторов. Этот вариант настройки параметра используется по умолчанию.

-

Отключен (Disabled) — все запросы на повышение прав — интерактивные. Поведение запроса на повышение прав для обычных пользователей и администраторов используют параметры соответствующих вышеописанных политик.

8. Контроль учетных записей: Разрешить UIAccess-приложениям запрашивать повышение прав без использования безопасного рабочего стола (User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop) : этот параметр групповой политики управляет в каком случае программы User Interface Accessibility (UIAccess or UIA), к числу которых относится удаленный помощник Windows (Windows Remote Assistance), могут автоматически отключать безопасный рабочий стол для обеспечения возможности корректного отображения запроса на повышение прав и возможности ввода учетных данных. Существует одна проблема, которая состоит в том, что в процессе использования функции Remote Assistance оказывающему помощь бывает необходимо ввести учетные данные в окне UAC, однако окно безопасного рабочего стола не отображается в Remote Assistance. Благодаря этому параметру групповой политики, приложения User Interface Access (UIA), запускаемые из безопасных месторасположений, обходят защищенный рабочий стол, в результате чего удаленные администраторы получают возможность вводить нужные учетные данные от имени пользователя. Возможные варианты настройки этого параметра следующие:

-

Включен (Enabled) – программы UIA, включая удаленный помощник Windows (Windows Remote Assistance) автоматически отключают безопасный рабочий стол для обеспечения возможности корректного отображения запроса на повышение прав и возможности ввода учетных данных.

-

Отключен (Disabled) – безопасный рабочий стол может быть отключен только пользователем интерактивного рабочего стола или в случае выключенной настройки параметра групповой политики User Account Control: Switch to the secure desktop when prompting for elevation. Этот вариант настройки параметра используется по умолчанию.

UIA-программы должны иметь цифровую подпись, так как они должны иметь возможность отвечать на запросы, касающиеся вопросов безопасности, такие, как запрос на повышение прав контроля учетных записей. По умолчанию UIA-программы выполняются только из защищенных месторасположений, которые находятся по следующим путям:

9. Управление учетными записями пользователей: повышать привилегии только для UIAccess-приложений, установленных в безопасных месторасположениях (User Account Control: Only elevate UIAccess applications that are installed in secure locations ) – этот параметр групповой политики определяет, обязано ли приложение, запрашивающее уровень целостности UIAccess, находиться в безопасном расположении файловой системы. Возможные варианты настройки этого параметра следующие:

-

Включен (Enabled) – Если приложение находится в безопасном месте в файловой системе, тогда оно запускается с целостности UIAccess . Этот вариант настройки параметра используется по умолчанию.

-

Отключен (Disabled) – Приложение запускается с целостности UIAccess, даже если он не находится в безопасном месте в файловой системе.

10. Контроль учетных записей: при отказе в праве на запись использовать виртуализацию файловой системы и реестра для перенаправления в расположение пользователя (User Account Control: Virtualize file and registry write failures to per-user locations) — этот параметр групповой политики определяет, следует ли при отказе в праве на запись перенаправлять вывод в пользовательские месторасположения реестра и файловой системы. Приложения, для которых в базе данных совместимости приложений отсутствует запись или в манифесте приложения отсутствует маркировка запрошенного уровня выполнения, не являются совместимыми с функцией контроля учетных записей. Приложения, не совместимые с функцией контроля учетных записей, пытаются выполнить запись в защищенные области, включая папки Program Files и %systemroot%. Если этим приложениям не удается завершить процесс записи, происходит сбой без вывода каких-либо сообщений об ошибках. Если этот параметр включен, операционной системе разрешено виртуализировать операции записи в файл и реестр в пользовательские местоположения, что позволяет приложению нормально функционировать. Приложения, совместимые с функцией контроля учетных записей не должны выполнять запись в защищенные местоположения и вызывать ошибки записи. Таким образом, в средах, использующих только приложения, совместимые с функцией контроля учетных записей, этот параметр следует отключить Возможные варианты настройки этого параметра следующие:

Включен (Enabled) – в случае отказа приложению во время выполнения в праве на запись данных по следующим путям %ProgramFiles%, %Windir%, %Windir%system32 или в ветки реестра HKLMSoftware, для приложений используется перенаправление записи в расположения пользователя. Этот вариант настройки параметра используется по умолчанию.

Отключен (Disabled) – приложения, которые записывают данные в защищенные месторасположения не используют виртуализацию файловой системы и реестра.

На этом обзор параметров групповых политик для управления контролем учетных записей в Windwos 7 окончен, 🙂

Надеюсь этот пост Вам поможет в правильной конфигурации User Account Control в ваше IT-инфраструктуре или дома и обеспечит должный уровень безопасности.

Если хотите узнать все о UAC в ОС Windows, то в статье собрана вся актуальная информация. После прочтения станет понятно, для чего нужна эта функция, как ее выключить, стоит ли это делать и как после всего включить ее снова.

Что такое UAC

Эту функцию можно считать информационной. Она уведомляет пользователя при выполнении действия для которого нужны права Администратора системы. При этом на экране появляется сообщение характера: «Разрешить следующей программе внести изменения на этом компьютере?». Можно подтвердить или запретить эту манипуляцию.

Для чего используется

Контроль учетных записей внедрили для защиты ОС от запуска вредоносного кода. Благодаря ему пользователь в курсе важных событий в отношении программ: установки, удалении, модификации. Обратная сторона медали: не каждый разберется, что именно запрашивает UAC. Новичков это сбивает с толку.

Зачем отключать UAC?

Отключать стоит в том случае, если надоели постоянные запросы об изменениях в системе. Это касается неопытных пользователей, которым все равно трудно каждый раз оценивать адекватность запроса, они и так не разберутся, будет совершаться рутинное действие или это вирус «ломает» ОС.

В исключительных случаях Контроль учётной записи деактивируют, чтобы избавиться от сбоев конкретной программы. При таких обстоятельствах после устранения неполадки с проблемным приложением UAC активируют опять.

Способы отключения UAC

UAC Windows 10 отключить можно многими способами, как в седьмой или восьмой версии. Разберем их по отдельности от простых к более сложным.

Используем панель управления

На примере десятой версии Виндовс все выполняется так:

- клик правой кнопкой мышки на Пуск, выбор в контекстном меню строки «Панель управления»;

- в верхней части появившегося окна в блоке «Просмотр» установите «Значки», а «Категории»;

- в основной части окна отыщите и зайдите в «Учетные записи пользователей»;

- клик на строке «Изменить параметры контроля» — она находится в нижней части окна;

- в новом окне передвиньте ползунок на самую нижнюю позицию и сохраните изменения нажатием на «ОК»;

- система спросит, нужно ли выполнить запись новых настроек — подтвердите действие.

Есть быстрый способ попасть в необходимое меню Панели управления. Для этого:

- зажмите комбинацию Win+R;

- скопируйте команду UserAccountControlSettings;

- подтвердите запуск нажатием на Enter.

Итог — откроется окно «Параметры управления учетными …».

Как отключить службу при помощи командной строки

Чтобы UAC Windows 7 отключить, действуйте по следующему алгоритму:

- зажмите комбинацию Win+R, скопируйте в окошко команду cmd, запустите ее нажатием на Enter;

- в новое окно скопируйте запрос: C:\Windows\System32\cmd.exe /k C:\Windows\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA

/t REG_DWORD /d 0 /f; - запустите его нажатием на Enter;

- перезагрузите компьютер, чтобы настройки вступили в силу.

Для включения службы UAC все выполняйте как по ранее указанному алгоритму, но запускайте чуть другую команду: C:\Windows\System32\cmd.exe /k C:\Windows\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA

/t REG_DWORD /d 1 /f.

Отключение UAC в Windows 10 через реестр

Для этого делайте такие шаги:

- зажмите комбинацию Win+R, введите команду regedit и нажмите Enter — запустится Редактор реестра;

- в левой панели Редактора следуйте по пути HKEY_LOCAL_MACHINE => SOFTWARE => Microsoft => Windows => CurrentVersion => Policies => System;

- двойным кликом измените значения следующих параметров в правой панели Редактора: PromptOnSecureDesktop, EnableLUA, ConsentPromptBehaviorAdmin, а требуемые новые параметры следовательно: 0, 1, 0;

- после каждого изменения параметра сохраняйте изменения кликом на «ОК»;

- чтобы настройки активировались перегрузите компьютер.

Как отключить UAC для определенной программы в Windows 10? Есть способ, для которого нужно править реестр. Итог — программа будет запускаться и/или изменять системные настройки без оповещений со стороны UAC, хотя он не будет отключен в рамках всей системы. Действовать нужно в такой последовательности:

- В Редакторе реестра перейдите в следующую ветку: HKEY_CURRENT_USER => SOFTWARE => Microsoft => Windows NT => CurrentVersion => AppCompatFlags => Layers.

- В правой части окна клик правой кнопкой мышки на пустом пространстве: «Создать» => «Строковый параметр». У этого параметра должно быть название, которое совпадает с путем к исполняемому файлу. Например, для Скайпа это будет C:\Program Files\CPUID\Skype\Skype.exe. В каждом случае нужно заходить в папку с установленным приложением и копировать содержимое адресной строки.

- После создания параметра кликнуть правой кнопкой мышки => «Изменить». Откроется окно и в строку «Значение» скопируйте RunAsInvoker, сохраните изменения нажатием на «ОК». Теперь UAC не станет надоедать при открытии этого приложения.

Если нужно отключить Контроль для нескольких приложений, то процедуру можно упростить. Для этого:

- создаете текстовый документ;

- копируете в негоWindows Registry Editor Version 5.00[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers]

«C:\\Program Files\\Skype\\Skype.exe»=»RUNASINVOKER»

- в этом примере «C:\\Program Files\\Skype\\Skype.exe» замените на путь к исполняемому файлу, в отношении которого отключается UAC;

- обратите внимание, что используются двойные наклонные черточки;

- изменяете расширение файла на .reg;

- двойной клик на этом файле и подтвердите внесение изменений нажатием на «Да».

Отключение UAC в Windows 10 с помощью сторонних утилит

Подойдет утилита UAC Tweak. Запустите ее после скачивания и установки. Если возникнет ошибка, то зайдите в свойства исполняемого файла и активируйте режим совместимости с Windows Vista. После старта UAC Tweak появится окно, подобное настройкам Контроля учетных записей в Панели управления, но в более лаконичной форме. Нужно только поставить отметку напротив нижней строчки.

Способы отключения

Для менее распространенных версий ОС Windows полностью отключить Контроль можно по подобному алгоритму, что и для более популярных Виндовс.

Windows Server 2012

Чтобы в Windows Server 2012 UAC отключить Windows выполняйте следующее:

- Зайдите в «Панель управления», «Учетные записи …», «Изменение параметров …».

- В новом окне клик на «Включение или отключение …» => «Продолжить».

- Снимите отметку с «Использовать контроль учетных …», сохраните изменения кликом на «ОК».

- Система сделает запрос на перезагрузку. Если уже сейчас нужно деактивировать UAC, то выберите пункт «Перезапустить потом».

Windows Vista

- Зажмите комбинацию Windows+R, введите в окне msconfig, запустите нажатием на Enter.

- В возникшем окне перейдите на вкладку «Сервис».

- В списке найдите пункт «Отключить контроль учетных записей …».

Почему не стоит полностью выключать защиту

Потому что снизится уровень надзора пользователя за устойчивостью ОС к вредоносному ПО. Если вирус «захочет» изменить системные настройки, то с отключенным UAC пользователь не узнает, что поступил такой запрос — он фактически выполнится незаметно.

Как удалить имеющиеся обновления в десятке?

Случается, что при отключенном UAC устанавливаются апдейты ОС, которые вызывают нестабильность системы. Устранить это можно за счет их удаления следующим образом:

- Зажмите комбинацию Win+I и перейдите в меню «Обновление и безопасность».

- В новом окне следуйте по пути: «Центр обновления Windows» => «Журнал обновлений» => «Удалить обновления».

- Отобразится перечень проинсталлированных обновлений. Выделяйте нужное и сверху жмите «Удалить». Если нужно выделить и очистить все — зажмите комбинацию клавиш Ctrl+A.

Очистка старых файлов после обновления Windows

- Введите в системном поиске запрос «Очистка диска» и запустите соответствующую утилиту.

- В новом окне укажите локальный диск, где установлена ОС.

- Клик на «Очистить системные файлы».

- Снова укажите диск с Виндовс.

- Поставьте отметку в списке напротив строчки «Предыдущие установки Windows».

- Запустите процесс нажатием на «ОК» внизу окна.

Включение и настройка КУЗ в Windows 10

Самый простой способ включения UAC через Панель управления. Необходимо добраться до окна «Параметры управления учетными …» и поднять ползунок из самого нижнего уровня. Подробная инструкция по открытию соответствующего окна находится в этом блоке статьи. Разберем детальнее параметры, которые устанавливаются при помощи ползунка в окне от самого нижнего до верхнего:

- Контроль полностью отключен. Никаких оповещений о запросе выполнения действий с правами Администратора возникать не будет.

- Уведомление появляется, но экран не затемняется. UAC включен и при его срабатывании появляется информационное сообщение с запросом на выполнение действий, но рабочая область дисплея не блокируется.

- Уведомление появляется, экран затемняется.

- Уведомления возникают не только при изменении системных настроек, но и при выполнении действий любыми инсталляторами.

Заключение

- UAC — не антивирус, но помогает защитить ОС от вредоносного ПО.

- Не выключайте опцию без прямой необходимости.

- Если UAC мешает только при работе в определенной программе, то отключите функцию лишь для этого приложения.

- Если Контроль деактивировался в рамках всей системы, то после выполнения действий, ради которых все затевалось, активируйте системный компонент снова.