Applies ToWindows 11 Windows 10

Шифрование устройств — это функция Windows, которая автоматически включает шифрование BitLocker для диска операционной системы и фиксированных дисков. Это особенно полезно для обычных пользователей, которые хотят обеспечить безопасность своей личной информации без необходимости управлять сложными параметрами безопасности.

При первом входе или настройке устройства с учетной записью Майкрософт, рабочей или учебной учетной записью шифрование устройства включается и к ней присоединяется ключ восстановления . Если вы используете локальную учетную запись, шифрование устройств не включается автоматически.

В отличие от шифрования дисков BitLocker, которое доступно в выпусках Windows Pro, Enterprise или Education, шифрование устройств доступно на более широком спектре устройств, включая устройства под управлением Windows Домашняя.

Включение шифрования устройств

Если устройство не включило шифрование устройства автоматически, выполните следующие действия.

-

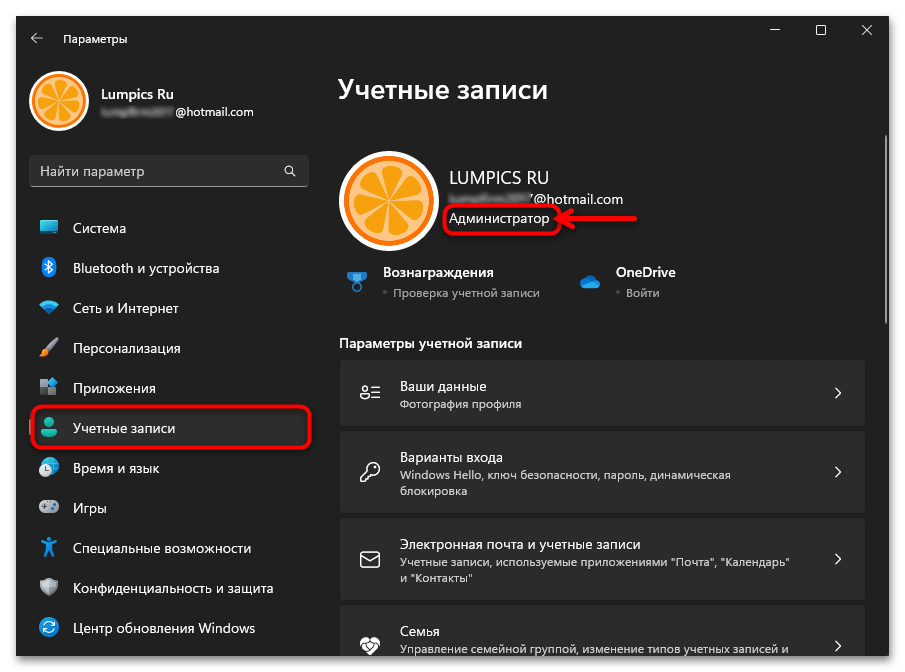

Вход в Windows с учетной записью администратора

-

В приложении «Настройки» на устройстве с Windows, выберите Безопасность конфиденциальности > шифрование устройства или используйте следующий ярлык:

Шифрование устройства

Примечание: Если шифрование устройства не отображается, оно либо недоступно на вашем устройстве, либо вы вошли в систему с помощью учетной записи стандартного пользователя.

-

Используйте переключатель, чтобы включить шифрование устройства.

Почему шифрование устройств недоступно?

Ниже приведены шаги, чтобы определить, почему шифрование устройства может быть недоступно.

-

В поле Пуск введите сведения о системе, щелкните правой кнопкой мыши Сведения о системе в списке результатов, а затем выберите Запуск от имени администратора.

-

В списке Сводка по системе — элемент найдите значение поддержки автоматического шифрования устройств или поддержки шифрования устройств.

Значение описывает состояние поддержки шифрования устройств:

-

Соответствует предварительным требованиям: шифрование устройства доступно на вашем устройстве

-

TPM не используется: на устройстве нет доверенного платформенного модуля (TPM), или TPM не включен в BIOS или в UEFI.

-

WinRE не настроен: на устройстве не настроена среда восстановления Windows

-

Привязка PCR7 не поддерживается: безопасная загрузка отключена в BIOS/UEFI или во время загрузки к устройству подключены периферийные устройства (например, специализированные сетевые интерфейсы, док-станции или внешние графические карта).

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

How to Enable or Turn Off BitLocker on Windows 11

In today’s digital age, data security is paramount. With the surge in the number of cyber threats and data breaches, having robust security measures in place for your devices is not just advisable—it’s essential. Windows 11 offers a built-in feature called BitLocker, designed to protect your files by encrypting the entire drive. This article will guide you through the steps to enable and disable BitLocker on Windows 11, ensuring you understand each phase of the process and the implications of encryption.

Understanding BitLocker

Before diving into the steps of enabling or disabling BitLocker, it’s essential to understand what it actually does. BitLocker is a disk encryption program built into Windows operating systems. It uses the Advanced Encryption Standard (AES) algorithm to encrypt the entire disk, which includes the operating system, applications, and user data, preventing unauthorized access. This means that if someone was to steal your laptop, they would not be able to access your files without the proper recovery key or password.

BitLocker is particularly beneficial for businesses and organizations that handle sensitive data. However, it can also be a useful tool for personal use, providing an added layer of security for private files and information.

Requirements for BitLocker

Before you can enable BitLocker on your Windows 11 device, you need to ensure that:

-

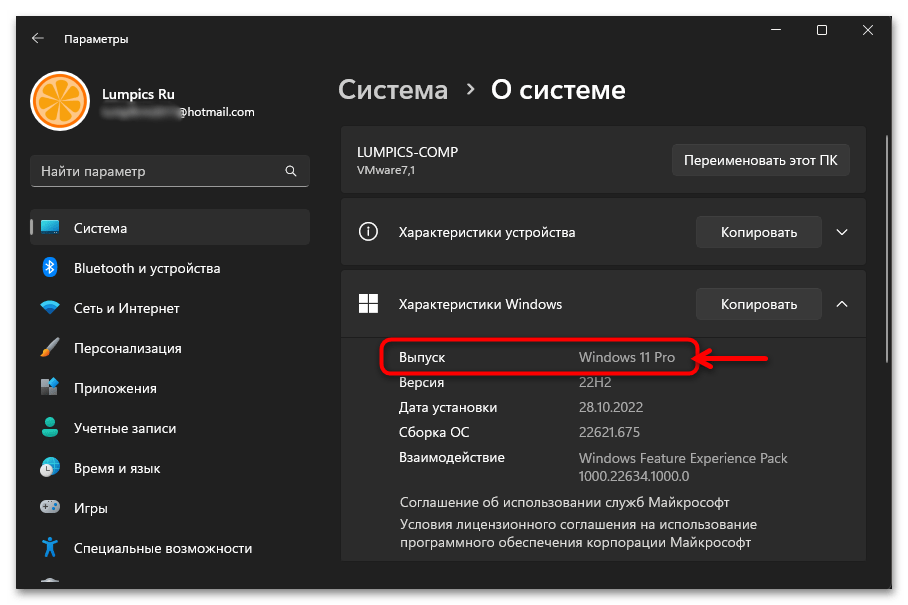

Operating System Version: You are using a version of Windows 11 that supports BitLocker. Typically, this feature is available in Windows 11 Pro, Enterprise, and Education editions.

-

TPM (Trusted Platform Module): BitLocker works best with a TPM chip, which provides hardware-based security. Most modern PCs come with a TPM chip, but you can check if yours has it by going to the Device Manager.

-

Administrative Privileges: You will need administrative rights on your computer to enable or disable BitLocker.

-

Backup Recovery Key: It’s critical to have a recovery key backed up somewhere safe before you enable BitLocker. If you forget your password or something goes wrong, you might need this key to regain access to your data.

Enabling BitLocker

Enabling BitLocker is a straightforward process. Here’s how you can do it step by step:

Step 1: Access Control Panel

- Click on the Start menu.

- Type in «Control Panel» and press Enter.

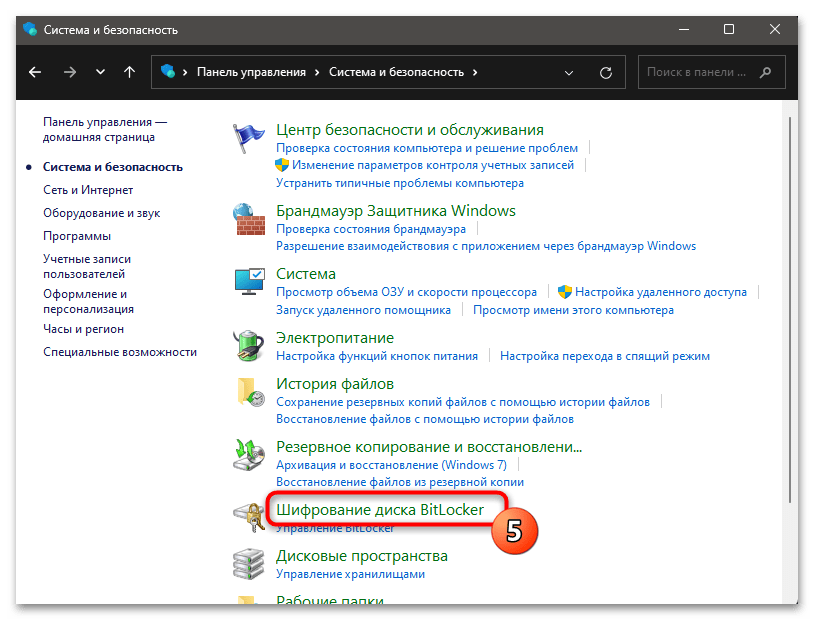

- In the Control Panel, navigate to System and Security.

Step 2: Find BitLocker Drive Encryption

- Under the System and Security section, you will see an option called BitLocker Drive Encryption. Click on it.

Step 3: Select the Drive to Encrypt

- You will see a list of drives on your computer. Locate the drive you wish to encrypt (usually, this is the C: drive, where your operating system is installed).

- Click on the Turn on BitLocker option next to the drive.

Step 4: Choose How to Unlock Your Drive

You will be presented with options on how you want to unlock your drive when you start your computer.

-

Use a password to unlock the drive: This option allows you to enter a secure password every time you start your device.

-

Use a smart card to unlock the drive: If your device is configured for smart card authentication, you can opt for this method.

Choose your preferred unlocking mechanism and click Next.

Step 5: Back Up Your Recovery Key

This is a crucial step. Windows will prompt you to back up your recovery key, which can help you access your data if you forget your password. You will have several options:

-

Save to your Microsoft account: This is the most convenient method, especially if you use multiple devices linked to your account.

-

Save to a USB drive: You can store the recovery key on a USB flash drive.

-

Print the recovery key: If you prefer physical documentation, you can print it out.

Choose your desired option and click Next.

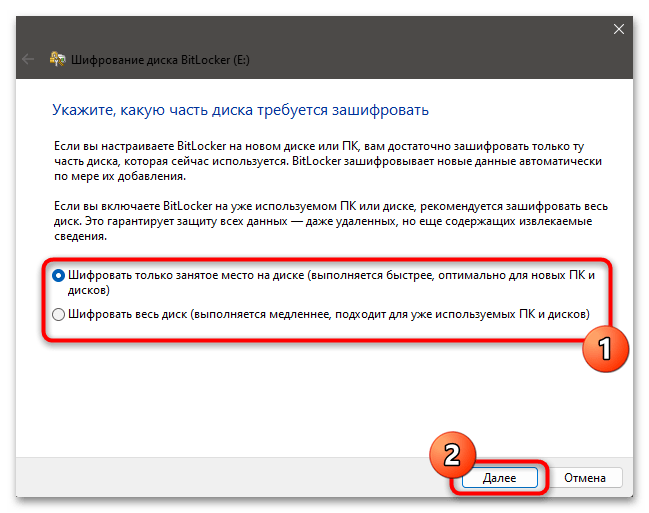

Step 6: Choose How Much of Your Drive to Encrypt

You have two options for how much of your drive to encrypt:

-

Encrypt used disk space only: This is faster and suitable for new drives.

-

Encrypt the entire drive: This is recommended if you are using the drive for sensitive information.

Select your option and then click Next.

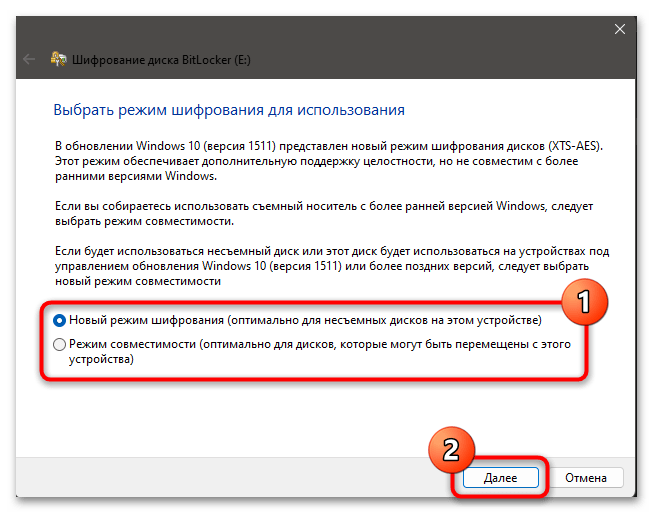

Step 7: Choose the Encryption Mode

Windows provides two encryption modes:

-

New encryption mode: This mode is used for fixed drives, and it is recommended for newer devices.

-

Compatible mode: This mode is for drives that may be used on older versions of Windows.

Select one based on your needs and click Next.

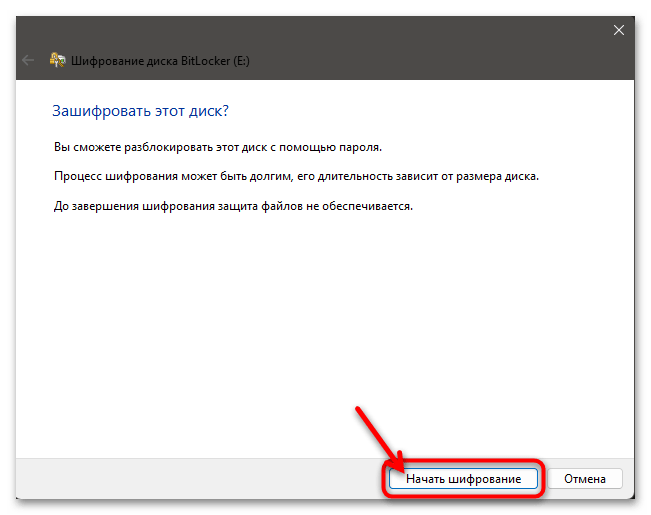

Step 8: Begin the Encryption Process

Finally, you will see a summary of your choices. Ensure everything is correct, and click on the Start Encrypting button to initiate the process. Depending on the amount of data and the size of the drive, this may take some time. You can monitor the encryption progress.

Step 9: Finish

Once the encryption process is complete, you will see a confirmation message. Click Close to finish.

Common Issues During Encryption

-

Insufficient Disk Space: Make sure there’s enough space on the drive to perform encryption.

-

TPM Issues: If your device’s TPM is not configured correctly, you may encounter issues when enabling BitLocker.

-

Permissions: Ensure that you have administrative privileges on the machine.

Disabling BitLocker

If you ever need to turn off BitLocker, perhaps due to selling your device or transferring ownership, the process is equally simple. Here are the steps to disable BitLocker on Windows 11:

Step 1: Navigate to BitLocker Drive Encryption

- Go back to the Control Panel and select System and Security.

- Click on BitLocker Drive Encryption.

Step 2: Select the Drive

You will see the list of drives that have BitLocker enabled. Identify the drive you want to decrypt.

Step 3: Turn Off BitLocker

- Click the Turn Off BitLocker option next to the drive of your choice.

- A prompt will appear asking if you are sure you want to turn off BitLocker. Confirm your choice.

Step 4: Decryption Process

The decryption process will begin, and you can monitor it. Keep in mind that this can take a significant amount of time, similar to the encryption process, depending on the size of the drive and the amount of data it contains.

Step 5: Completion

Once the decryption process is completed, you will receive a message confirming that BitLocker has been turned off.

Tips for Using BitLocker Effectively

-

Regularly Backup Your Recovery Key: Ensure you keep your recovery key in a secure location and consider making multiple copies.

-

Keep Your System Updated: Regular updates can improve security features and enhance your BitLocker experience.

-

Monitor Drive Health: Regularly check the health of your drive. If you notice any issues, back up your data before attempting to troubleshoot.

-

Encrypt Removable Drives: Don’t just stop at system drives; consider encrypting USB drives and external hard drives for added protection.

-

Educate Yourself on Recovery Options: Familiarize yourself with what to do if you forget your password or lose your recovery key to avoid data loss.

Conclusion

BitLocker is a powerful security feature that provides peace of mind by ensuring that your data is safe from unauthorized access. Whether you are using a personal laptop or managing sensitive corporate data, enabling BitLocker should be a priority for anyone seeking to enhance their device security.

By following the steps outlined in this article, you can easily manage your encryption settings, allowing you to focus on your work and daily tasks without the constant worry of data breaches or theft. Remember, security is an ongoing process; keeping your systems updated and understanding the tools at your disposal is crucial in keeping your data safe.

Важная информация, подготовка

Прежде чем предпринимать попытки включения шифрования BitLocker в отношении доступных из Windows 11 дисков, не будет лишним проверить соответствие системы требованиям программы и, в случае необходимости, сконфигурировать препятствующие возможности её задействовать параметры работы ОС.

- Предполагая включить BitLocker, следует учесть тот факт, что данный инструментарий без ограничений (то есть в том числе для активации и отключения шифрования, доступ к зашифрованным дискам будет возможен в любом случае) предусмотрен только в редакциях Windows 11 «Профессиональная», «Корпоративная» и «Для образовательных учреждений».

Читайте также: Как открыть свойства системы в Windows 11

Пользователи «Домашних» выпусков операционки с целью активации БитЛокера на своих дисках могут поступить минимум двухвариантно:

- Временно подсоединить шифруемые накопители к устройству с ОС редакции, где это предусмотрено (не обязательно физическому ПК, — можно, к примеру, средствами от сторонних разработчиков создать виртуальную машину с Win 11 Pro, подключить к ней подлежащий шифрованию носитель, выполнить операцию включения BitLocker по инструкции «Способ 1» из этого материала и затем вернуться к эксплуатации диска(ов) в среде Win 11 Home).

- Либо, что проще, обратиться к эксплуатации стороннего софта (один из вариантов описан в инструкции «Способ 2» в этой статье далее), способного включить БитЛокер «в обход» операционной системы.

- Включение и отключение стандартного шифрования BitLocker в Windows 11 осуществимо только пользователями с административными правами. То есть перед выполнением каких-либо действий в рамках решения рассматриваемой задачи необходимо войти в ОС под учётной записью Администратора.

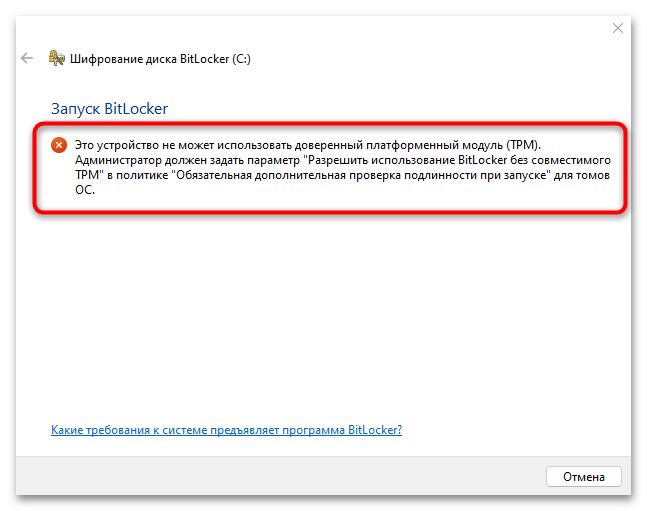

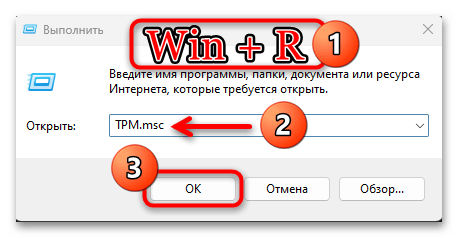

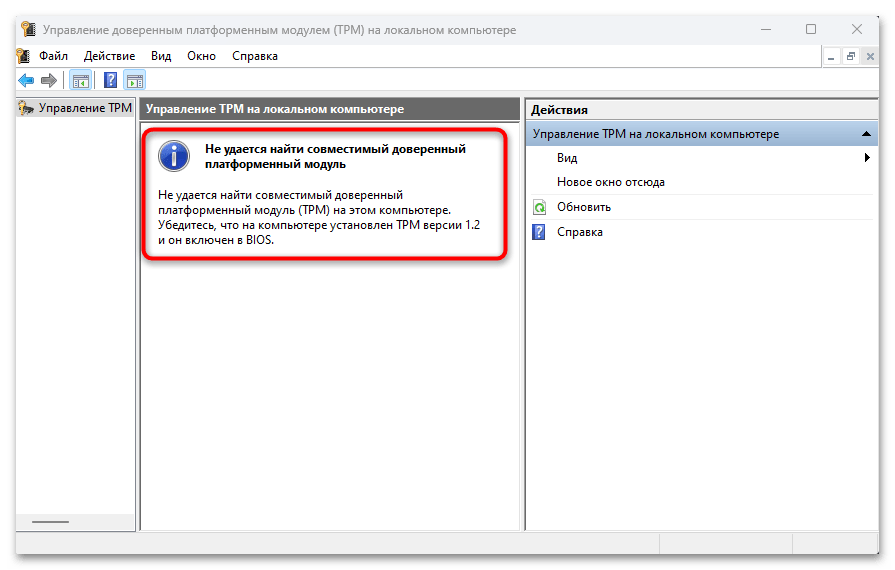

- По умолчанию для активации BitLocker требуется микросхема доверенного платформенного модуля (TPM версии 1.2 и выше). Если такой модуль отсутствует либо отключён в системе, попытка активации шифрования диска с операционной системой завершится ошибкой.

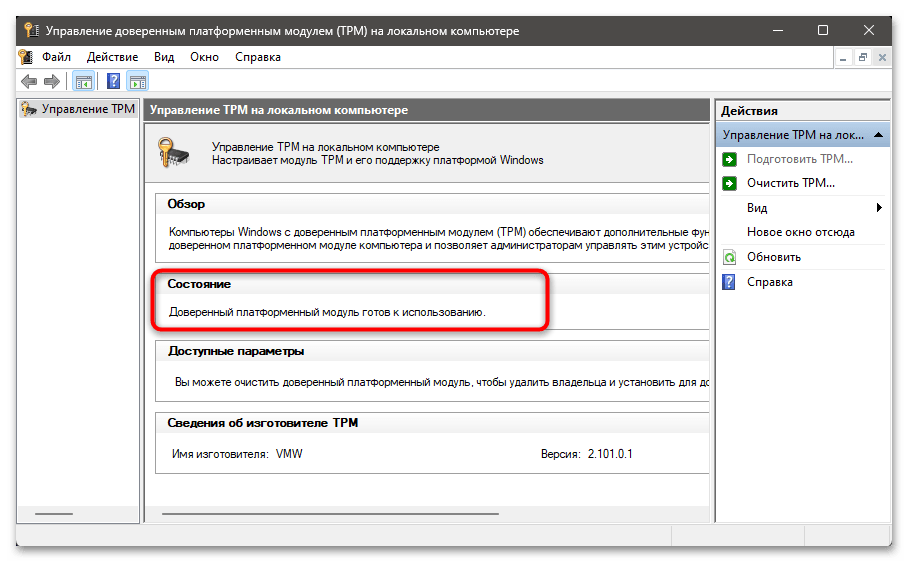

Для проверки наличия/работоспособности указанного компонента на компьютере:

- Открываем оснастку «Выполнить» («Win»+«R» на клавиатуре, либо выбор соответствующего пункта в контекстном меню кнопки «Пуск» на панели задач), вводим в поле отобразившегося окошка следующее указание, щёлкаем «ОК»:

TPM.msc - В результате откроется окно «Управление доверенным платформенным модулем (TPM) на локальном компьютере», где представлены сведения о криптографической микросхеме в системе:

Либо указано, что таковая не найдена:

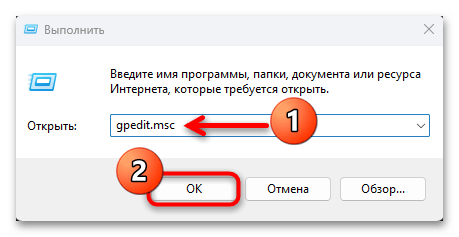

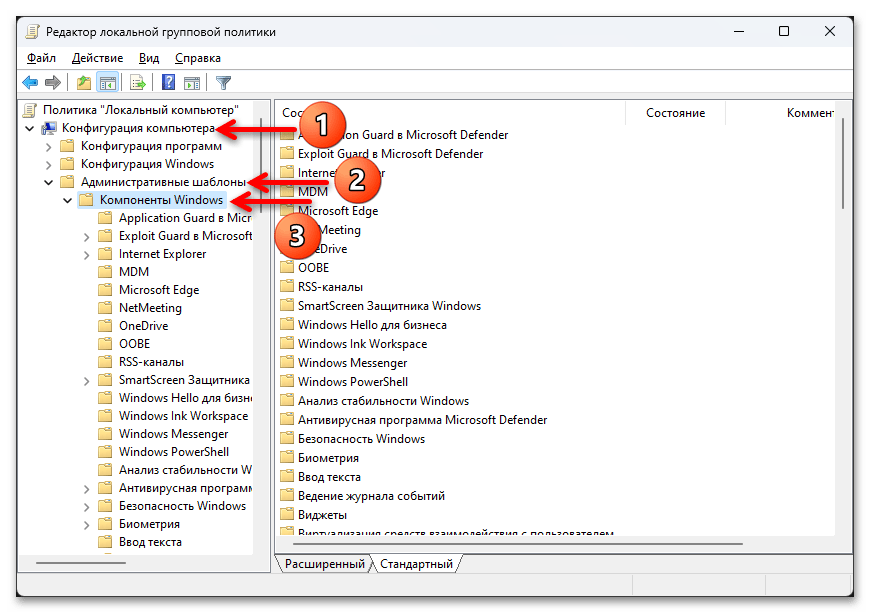

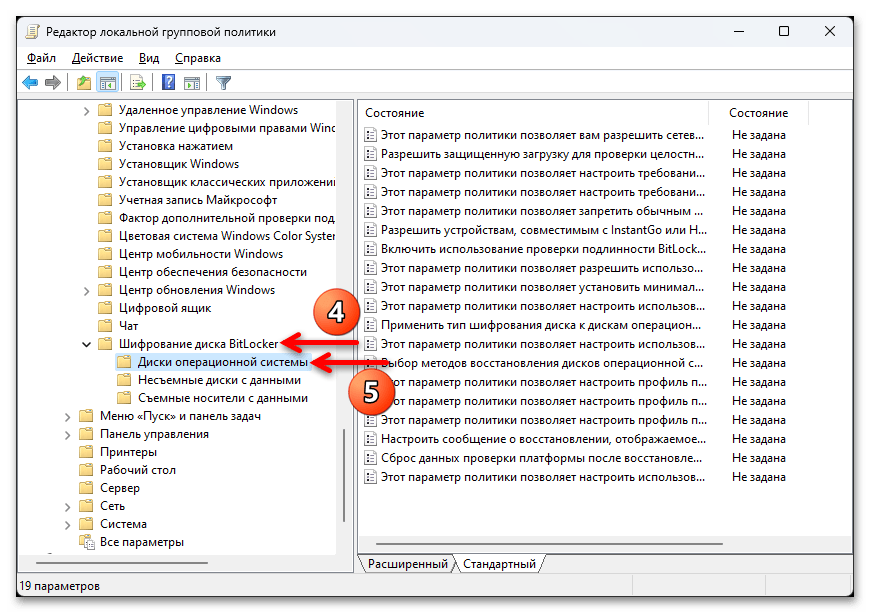

- Открываем «Редактор локальной групповой политики» (РЛГП) Виндовс 11. С этой целью вызываем оснастку «Выполнить», вводим в поле её окошка указанную ниже команду, и затем кликаем «ОК» либо нажимаем «Enter»:

gpedit.mscЧитайте также: Запуск «Редактора локальной групповой политики» в Windows 11

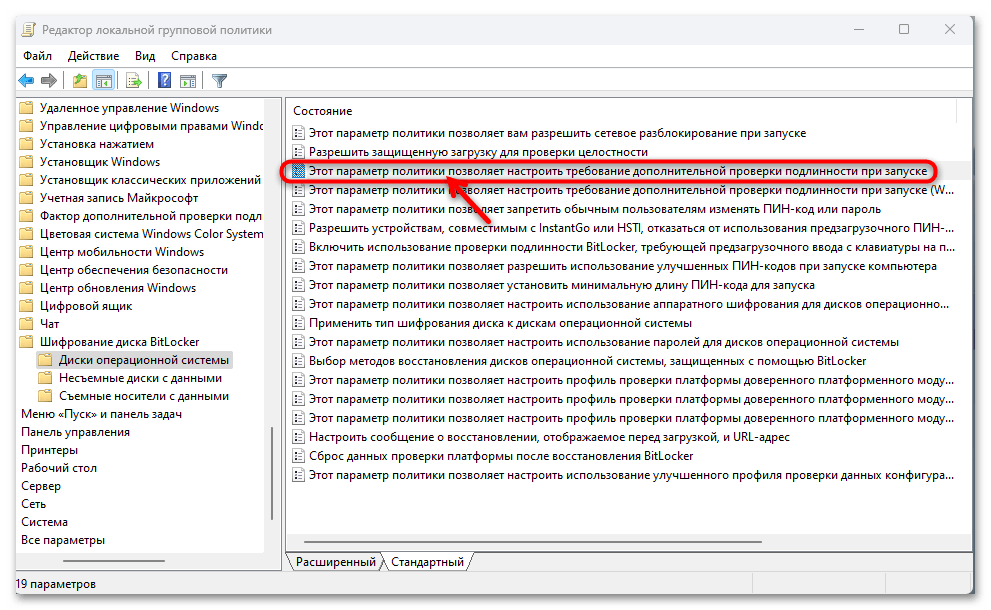

- Поочерёдно дважды кликая по папкам в левой части окна РЛГП переходим в расположенный по следующему пути раздел: «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» —

«Шифрование диска BitLocker» — «Диски операционной системы».

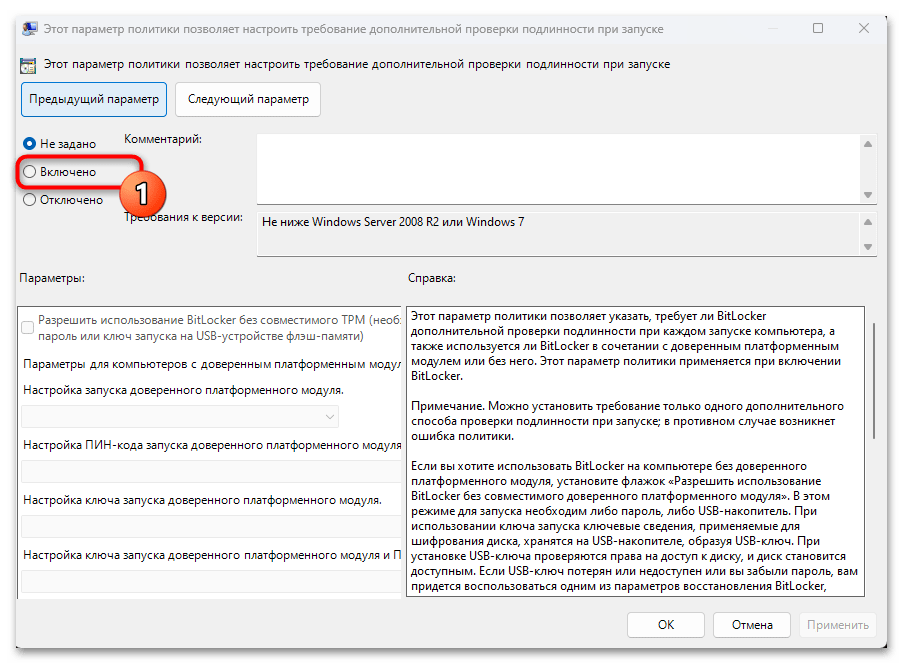

- Перемещаемся в правую часть окна Редактора, находим в представленном в ней списке объект «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске» и, дважды щёлкнув по наименованию мышкой, вызываем окно его настройки.

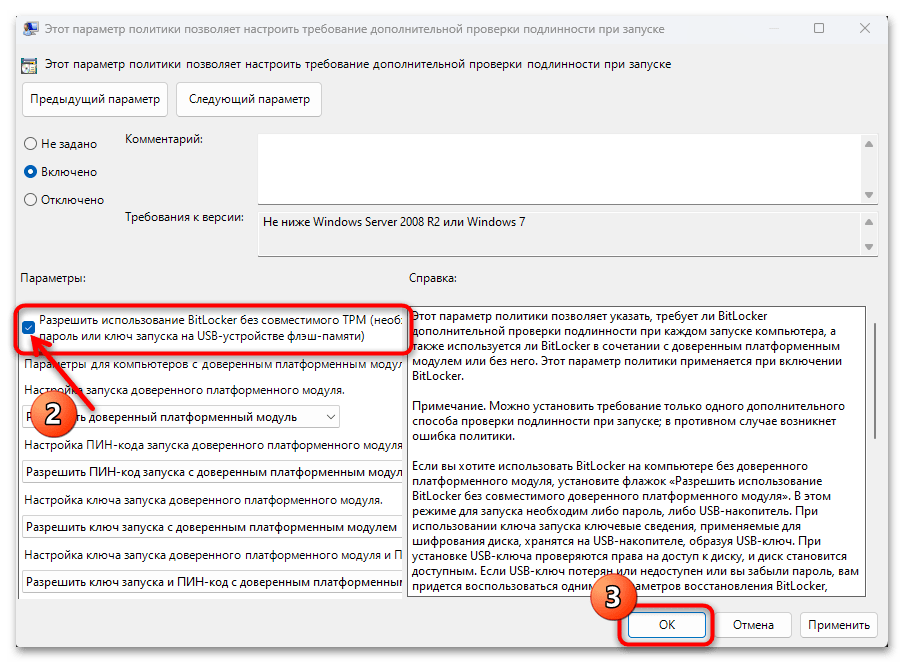

- Далее переводим расположенную слева вверху радиокнопку в положение «Включено»,

затем переходим в область «Параметры» и убеждаемся, что в чекбоксе опции «Разрешить использование BitLocker без совместимого TPM» имеется отметка (если нет, — устанавливаем). Кликом по кнопке «ОК» сохраняем внесённые в параметры политики изменения.

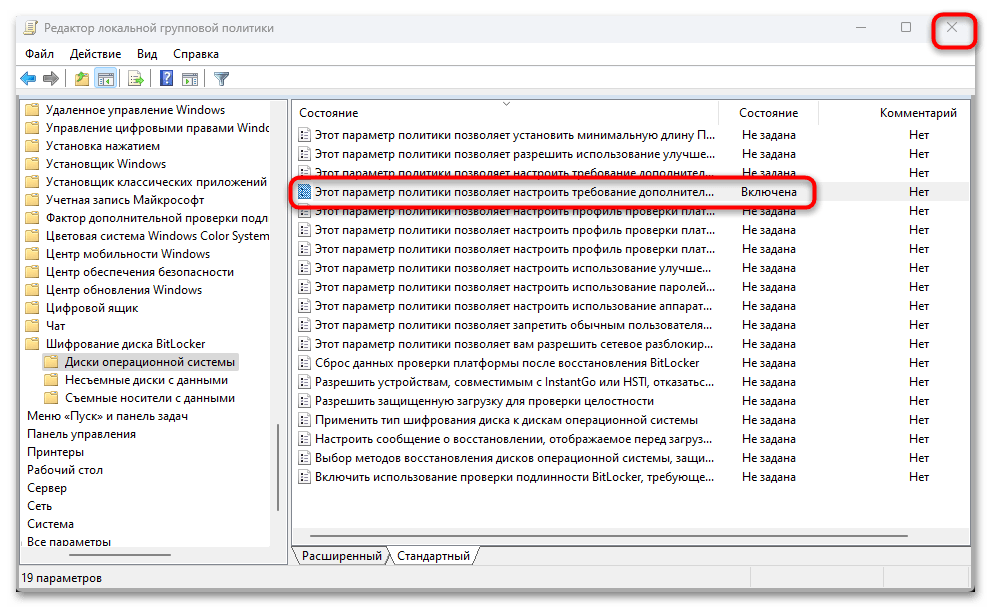

- Закрываем окно РЛГП, на этом настройка системы без модуля TPM для беспрепятственной активации BitLocker завершена.

На компьютерах без совместимого TPM (либо тех, где модуль выключен) ограничение активации BitLocker возможно обойти путём внесения изменений в параметры локальной групповой политики и лучшим решением будет сделать это заранее:

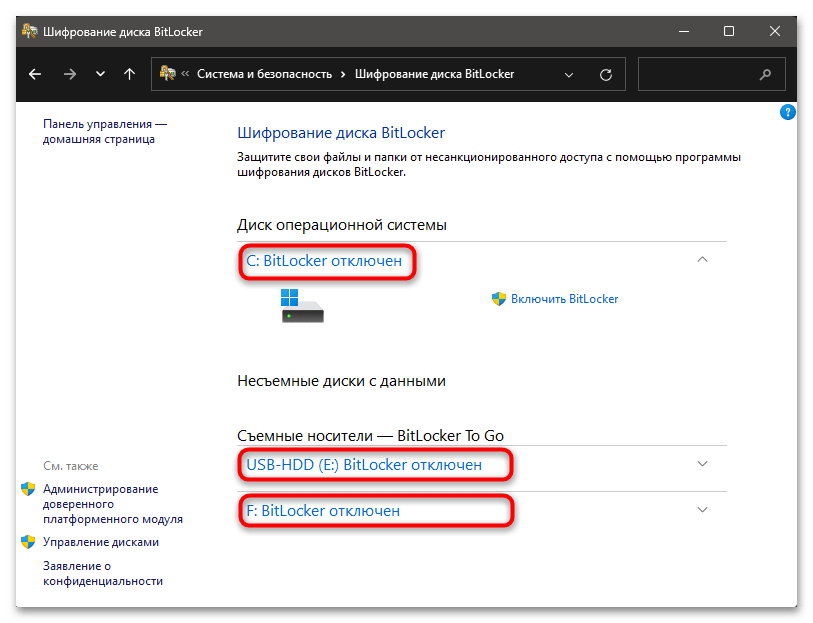

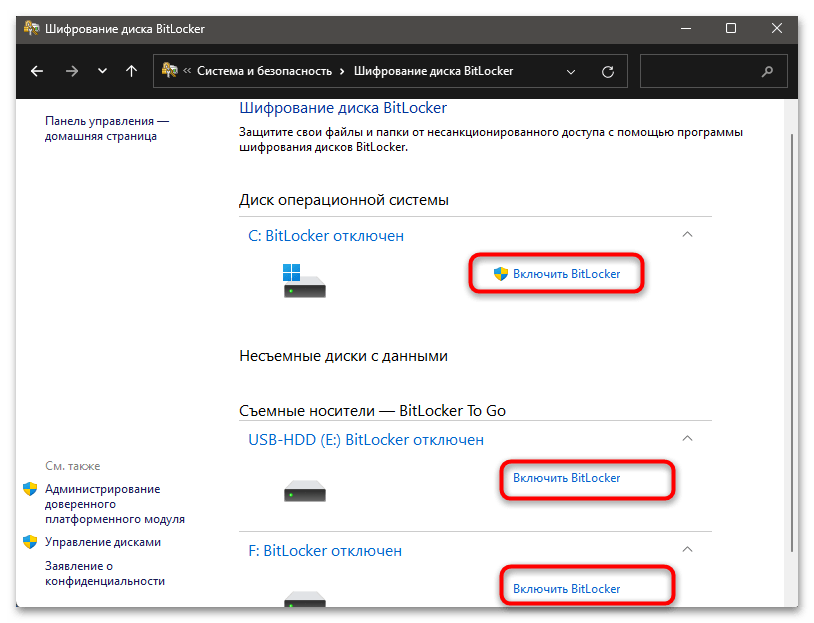

Способ 1: «Панель управления»

Операцию шифрования дисков при помощи BitLocker в среде Windows 11 осуществить в общем-то несложно, — потребуется выполнить всего несколько довольно простых шагов, но действовать следует внимательно (особенно в отношении обеспечения сохранности генерируемых в процессе паролей и ключей).

- Основной вариант доступа к Мастеру шифрования дисков БитЛокер в Виндовс 11 (как, к слову, и во всех предыдущих версиях ОС Майкрософт) осуществляется через специальный элемент «Панели управления», — открываем его, что возможно различными путями:

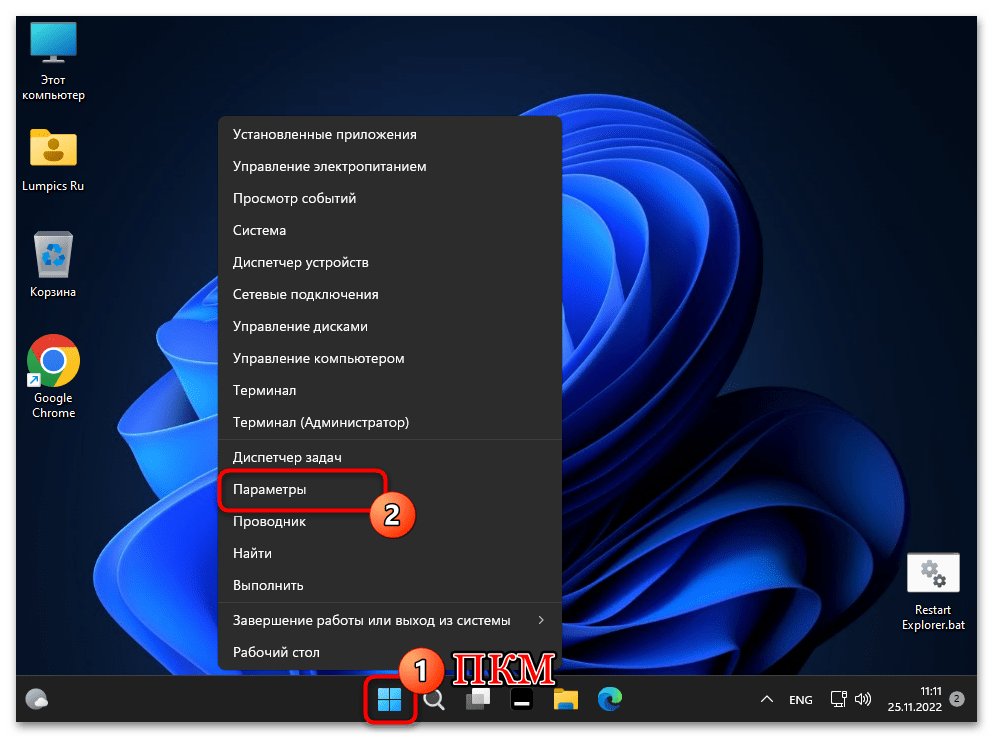

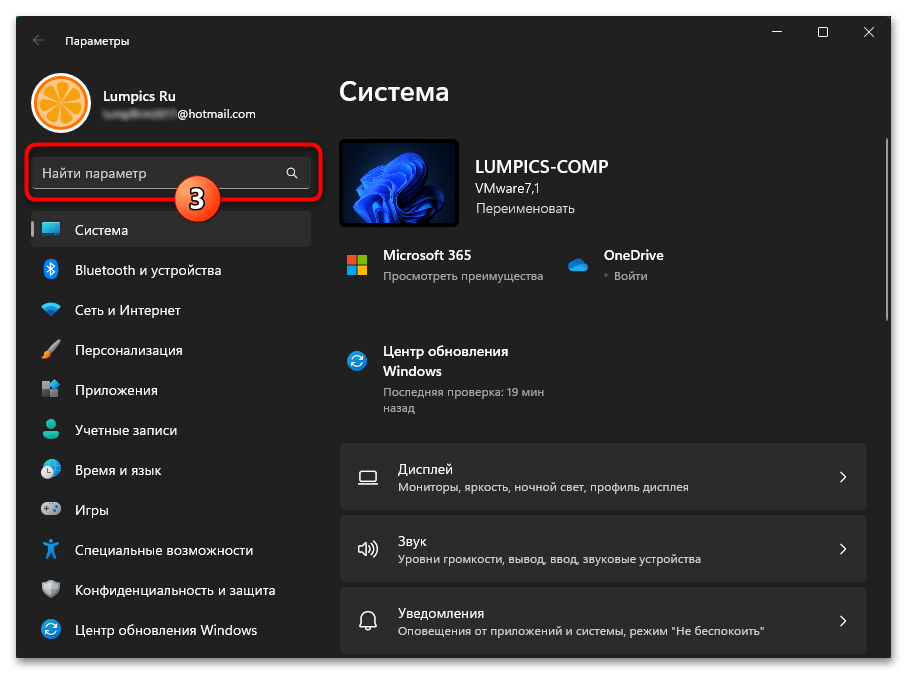

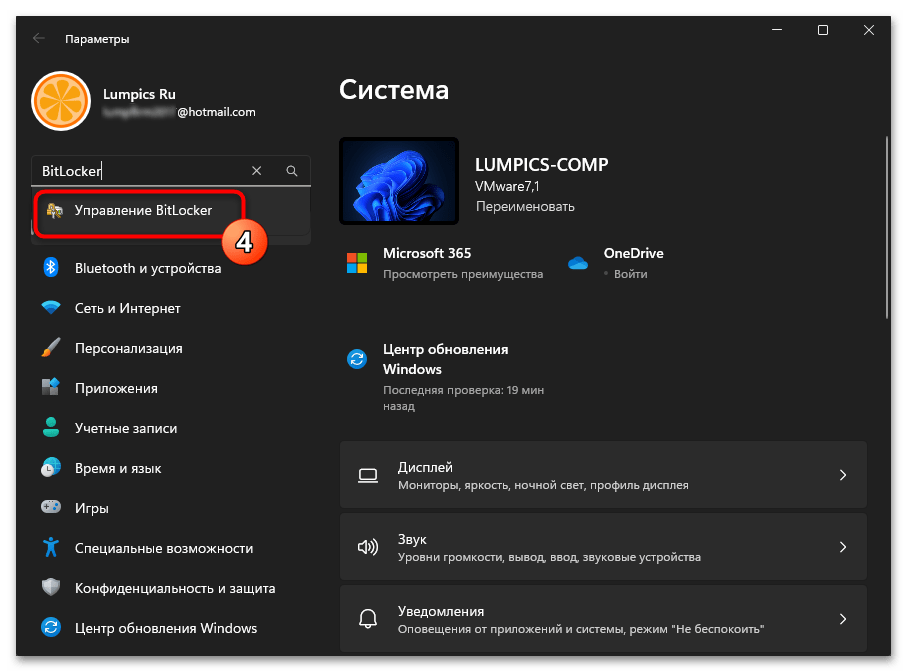

- Вызываем на экран (к примеру, нажав «Win»+«I» на клавиатуре или выбрав пункт в контекстном меню кнопки «Пуск» на «Панели задач») системное приложение «Параметры».

Вводим запрос

BitLockerв поле «Найти параметр» вверху слева окна «главного» средства настройки операционной системы,щёлкаем по отобразившемуся ниже результату поиска – «Управление BitLocker».

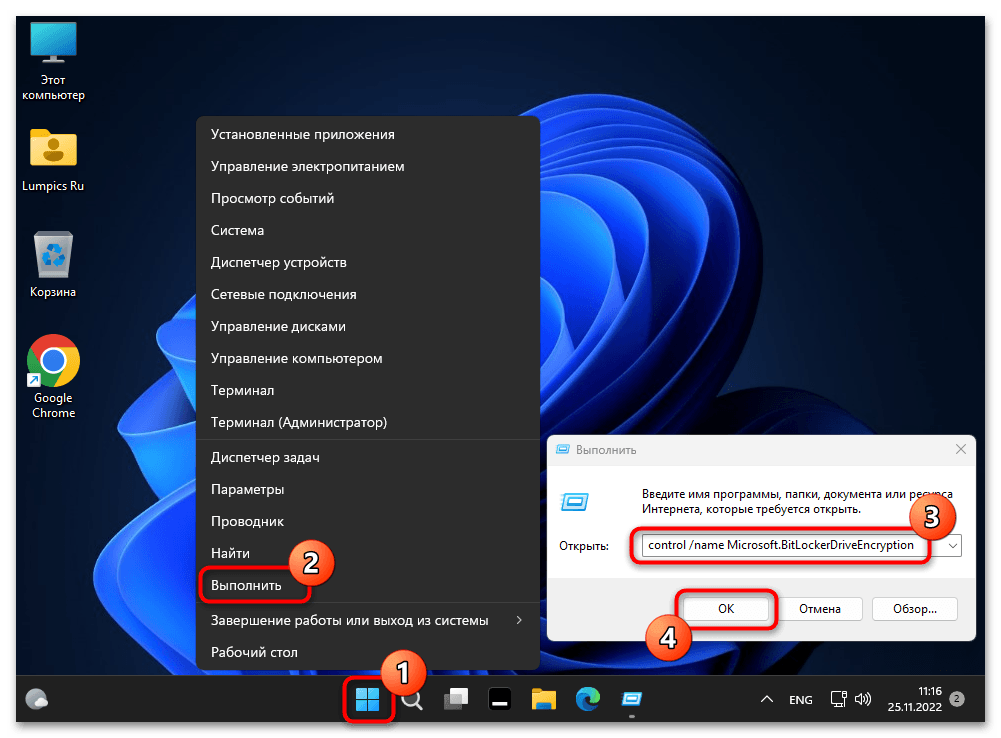

- Через оснастку «Выполнить». Нажав «Win»+«R» или выбрав соответствующий пункт в контекстном меню кнопки «Пуск», открываем окошко передачи текстовых команд системе, вводим в его поле следующее указание и кликаем «ОК»:

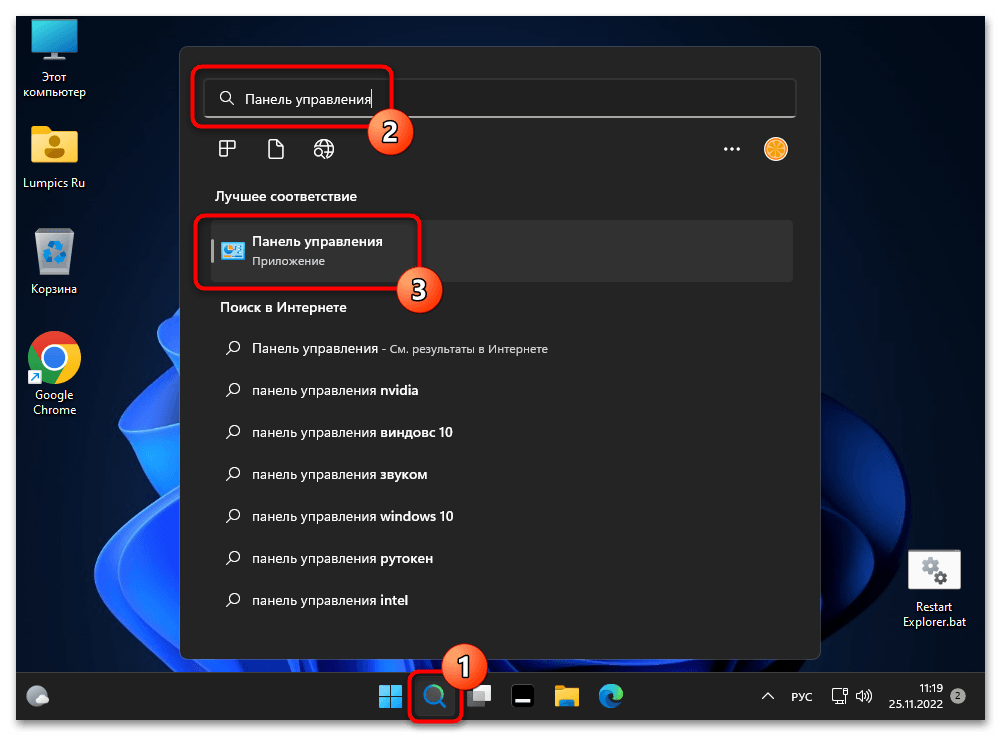

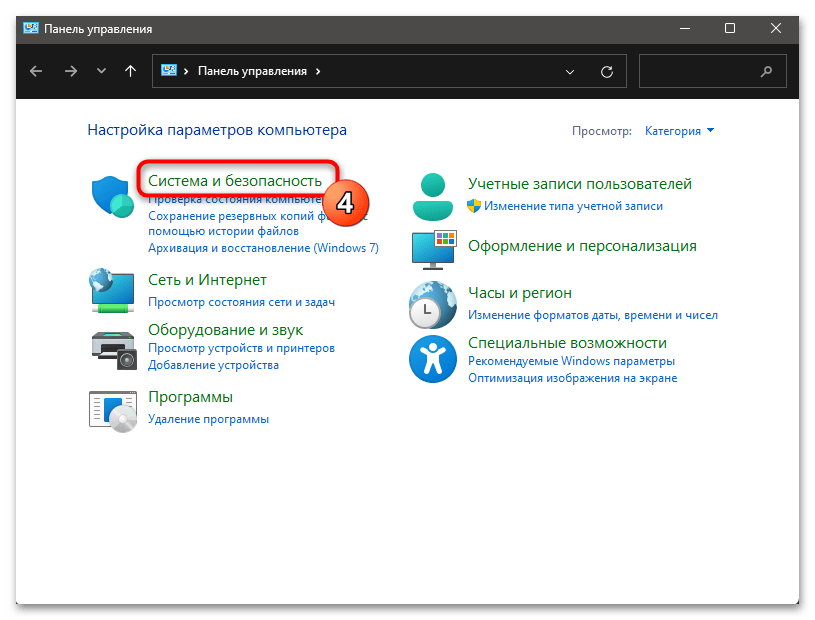

control /name Microsoft.BitLockerDriveEncryption - Вызываем «Панель управления» Win 11 (например, введя наименование средства в системный «Поиск» и перейдя по предоставленной им ссылке),

перемещаемся в категорию настроек ОС «Система и безопасность»,

кликаем «Шифрование диска BitLocker».

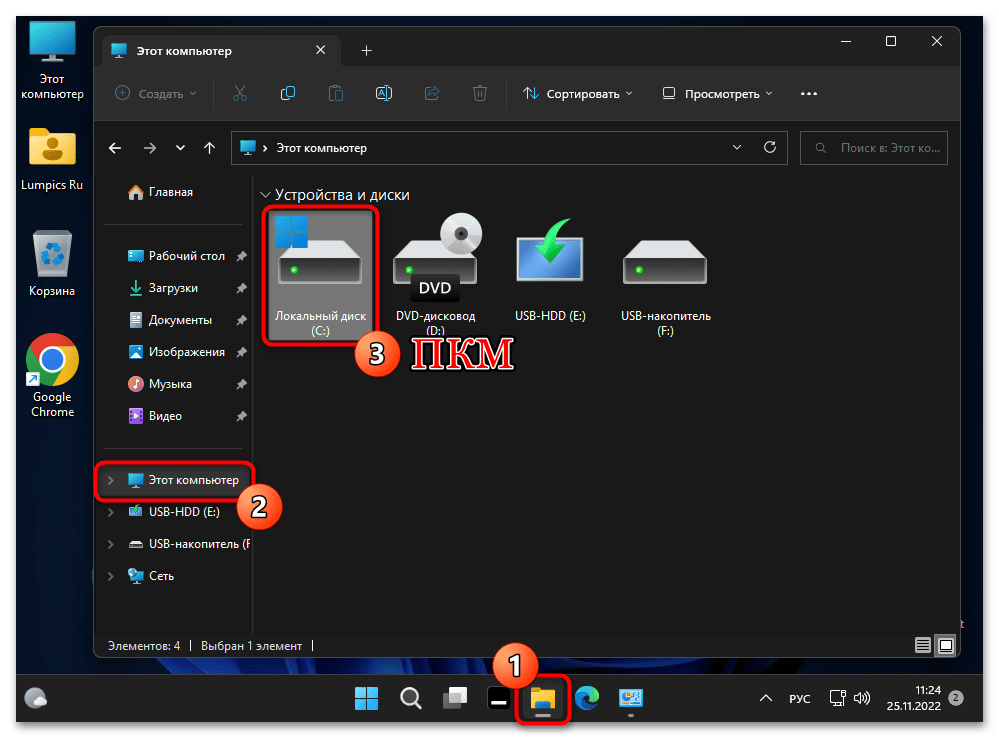

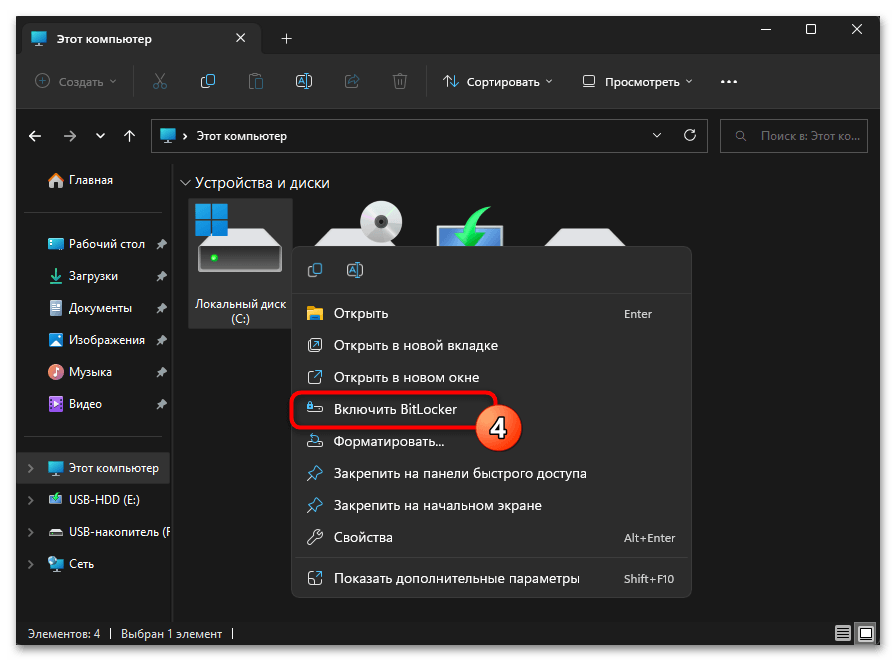

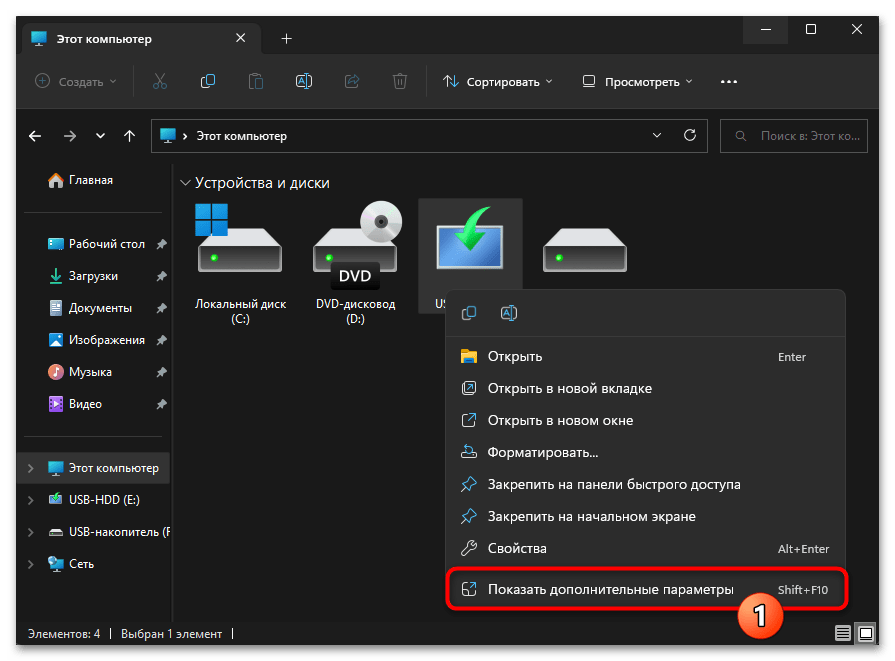

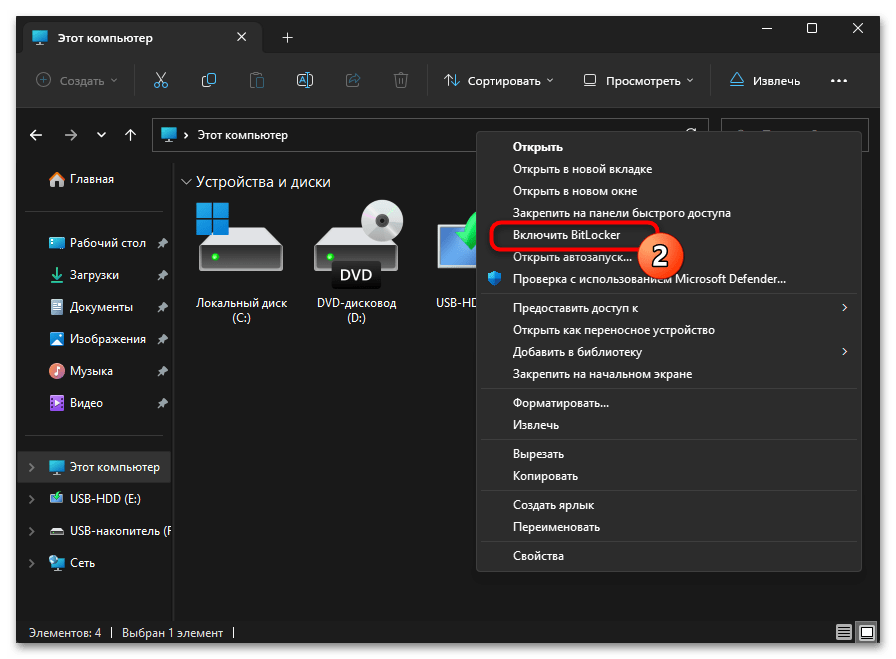

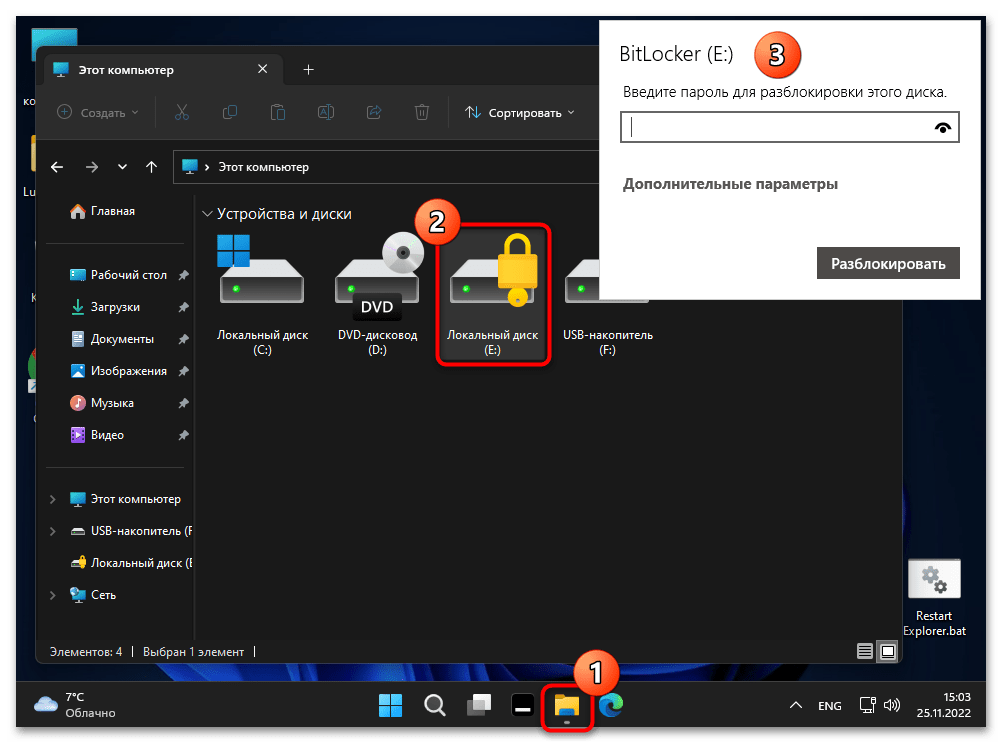

Кроме прочего существует вариант быстрого вызова целевого инструментария, а точнее, сразу интересующей нас его функции, минуя «Панель управления» – из «Проводника» (при таком подходе, выполняем следующее и сразу переходим к пункту №4 этой инструкции):

- Открываем «Этот компьютер», щёлкаем правой кнопкой мыши по значку или метке диска, который требуется зашифровать БитЛокером.

Читайте также: Как открыть «Этот компьютер» в Windows 11

- Кликаем «Включить BitLocker» в отобразившемся контекстном меню.

(Если обслуживаемый диск не является системным, предварительно нажимаем

«Показать дополнительные параметры».)

Читайте также: Возвращение старого контекстного меню в Windows 11

- Вызываем на экран (к примеру, нажав «Win»+«I» на клавиатуре или выбрав пункт в контекстном меню кнопки «Пуск» на «Панели задач») системное приложение «Параметры».

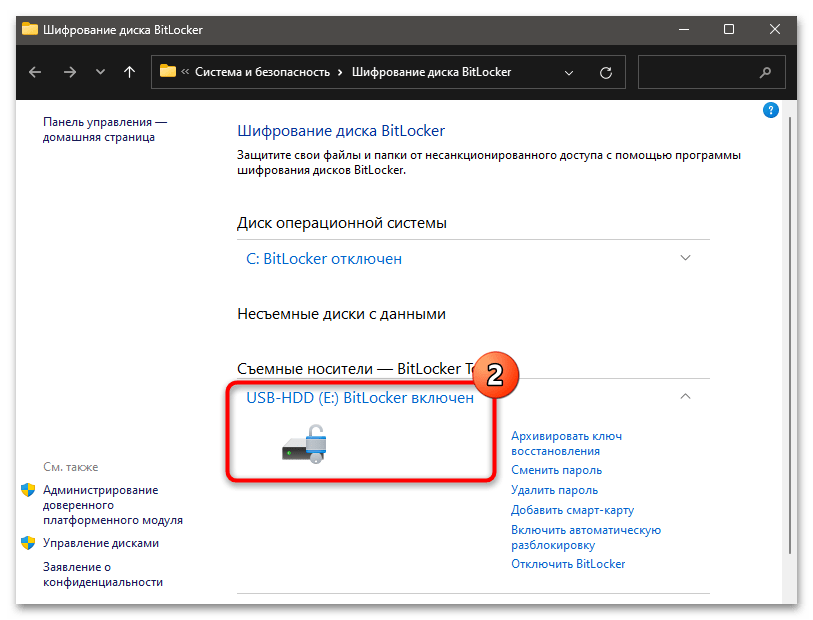

- Определяем шифруемый далее средствами BitLocker диск или логический раздел. Если требуется получить доступ к активации функции на не системном накопителе данных, кликаем по его наименованию в списке «Несъёмные диски с данными» или «Съемные носители – BitLocker To Go».

- Нажимаем на расположенную справа напротив метки целевого хранилища ссылку «Включить BitLocker»

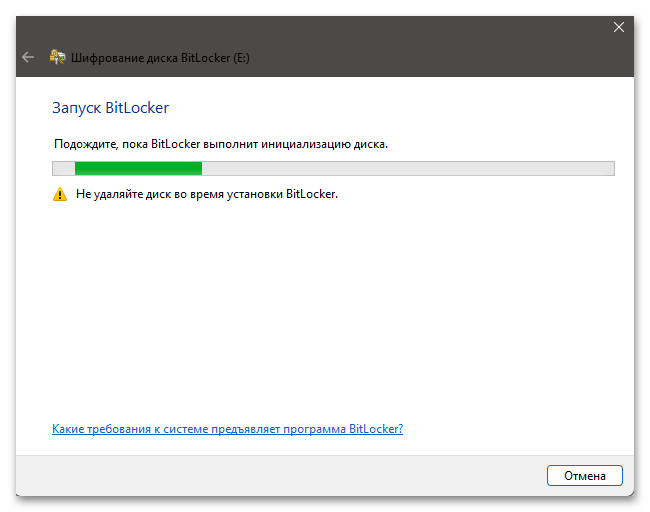

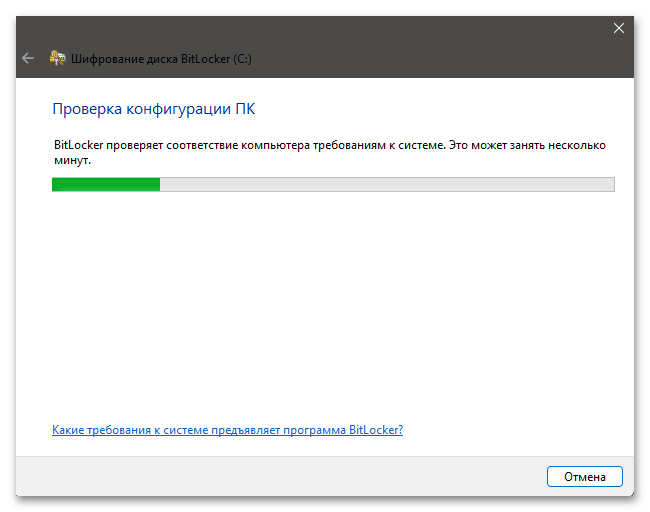

- Ожидаем, пока БитЛокер инициализирует диск и

при необходимости выполнит «Проверку конфигурации ПК».

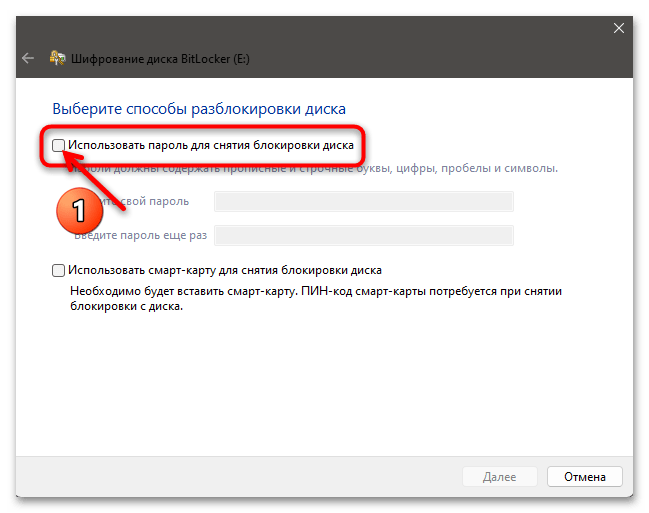

- Далее необходимо (но доступно только в случае с дисками, которые не являются системными) выбрать способ(ы) разблокировки зашифрованного по результату операции накопителя. В большинстве случаев это будет пароль: ставим галочку в чекбоксе первой по счёту в окне опции.

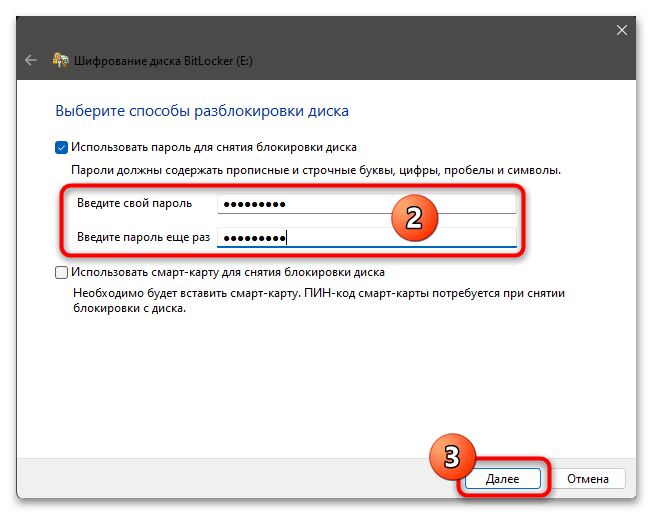

Придумываем секретную комбинацию символов, которая будет требоваться в дальнейшем для снятия блокировки BitLocker c диска, дважды вводим её в предназначаемые для этого поля, затем нажимаем «Далее».

Рассматриваемой программой требуется, чтобы пароль разблокировки накопителя был достаточно сложным, содержащим несколько типов символов. При этом важно не забыть секретную комбинацию во избежание проблем с доступом к информации на зашифрованном диске в будущем – таким образом настоятельно рекомендуется сохранить сведения в надёжном от утраты месте, к примеру, записать на бумаге.

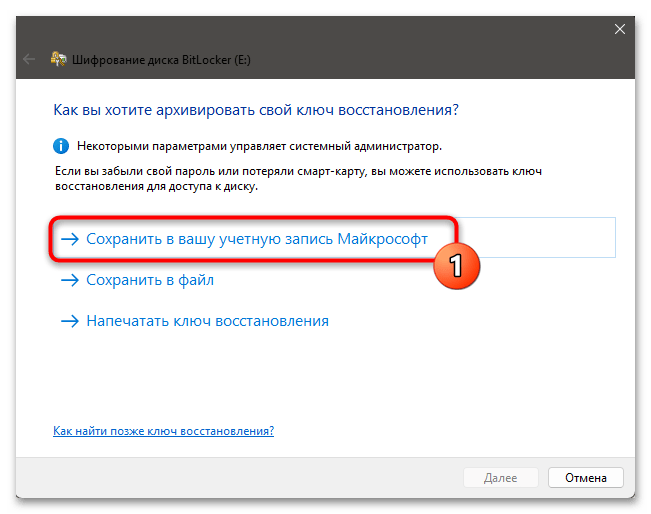

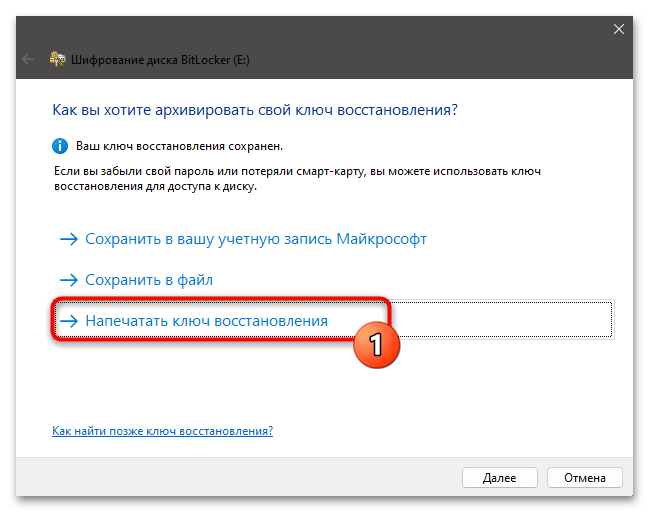

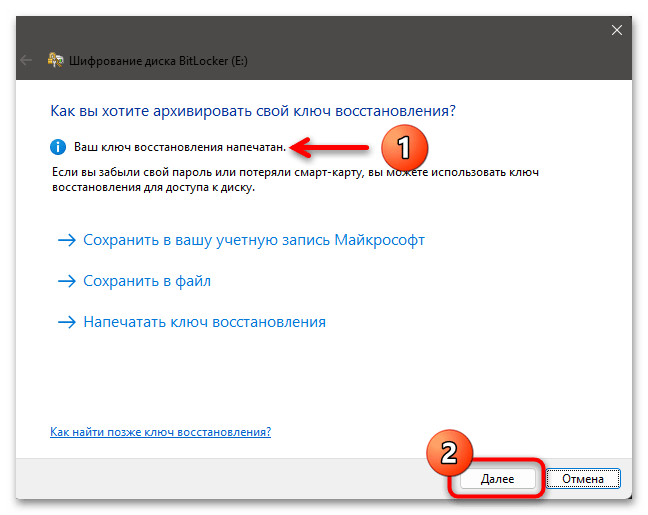

- Следующий обязательный шаг – сохранения ключа восстановления, который можно использовать для восстановления доступа к диску с активированной защитой BitLocker, если вышеописанный пароль всё-таки (несмотря на рекомендации) будет забыт или утрачен. Здесь есть три варианта, нажимаем на подходящую в нашем случае ссылку или комбинируем разные способы сохранения ключа, задействовав их поочередно:

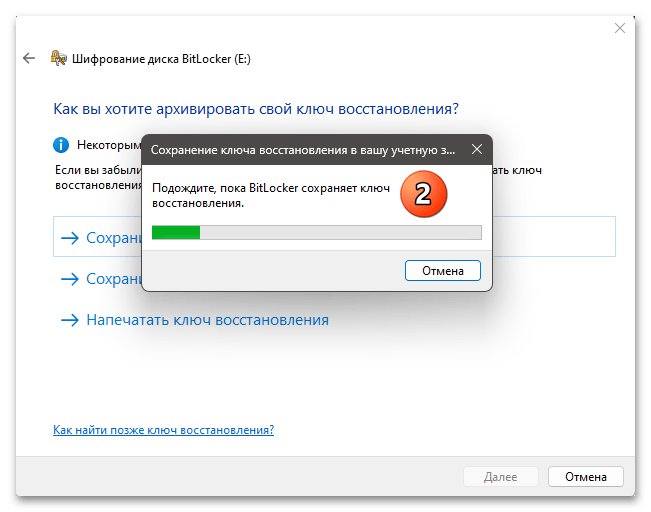

- «Сохранить в вашу учётную запись Майкрософт». Хранение ключа в облаке наиболее предпочтительный вариант, но сработает он только при условии, что в Windows 11 выполнен вход под аккаунтом экосистемы разработчика ОС,

а не Локальной учётной записью пользователя.

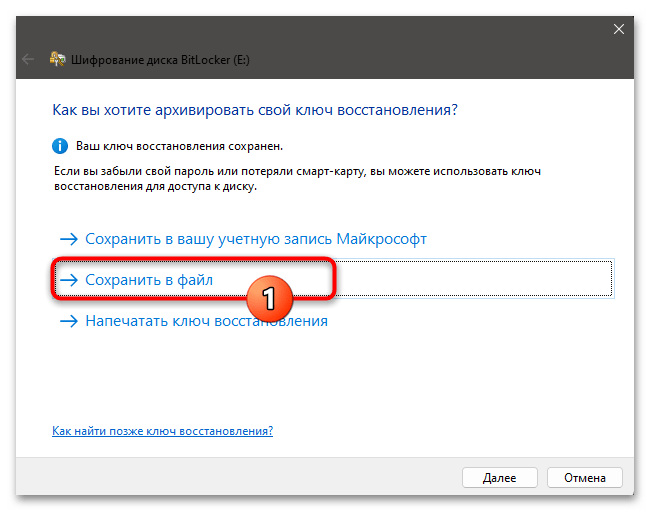

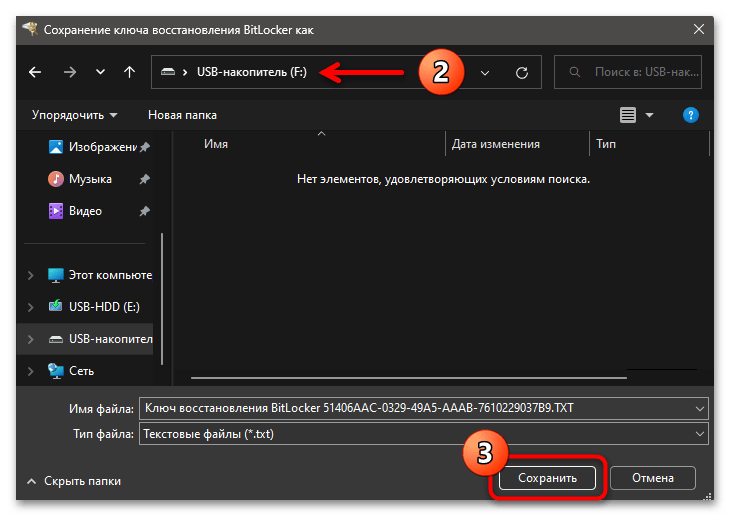

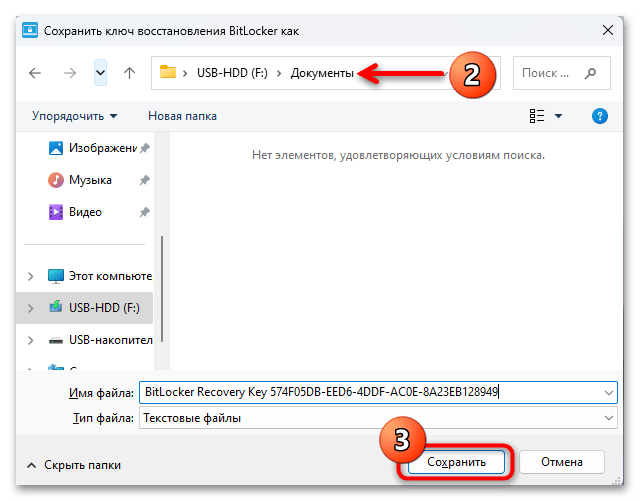

- «Сохранить в файл» — результатом вызова данной опции станет формирование содержащего 48-значный ключ восстановления TXT-документа и открытие окна для выбора места размещения последнего.

Указываем путь сохранения файла (лучше и рекомендуется — на съёмном USB-накопителе), кликаем «Сохранить».

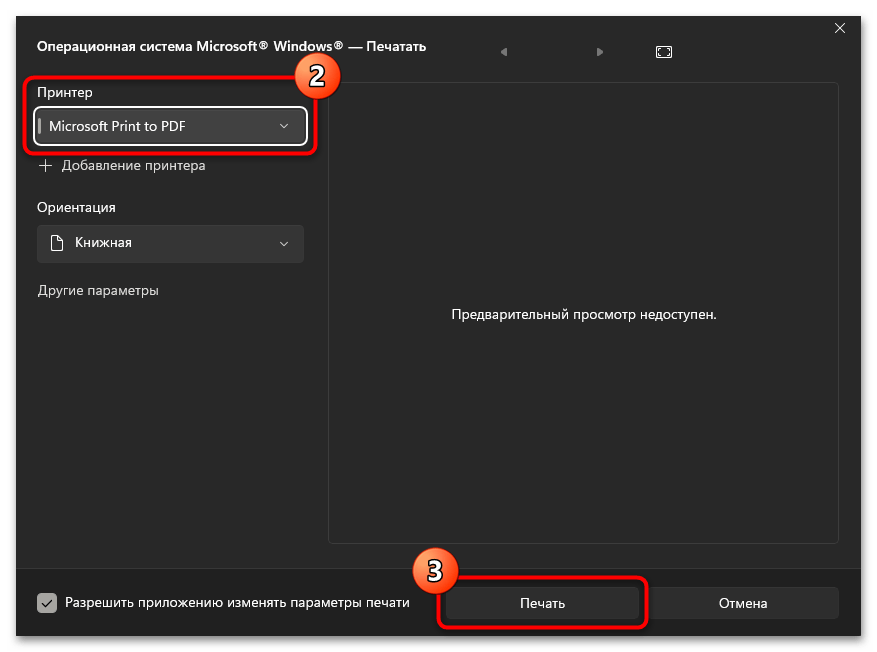

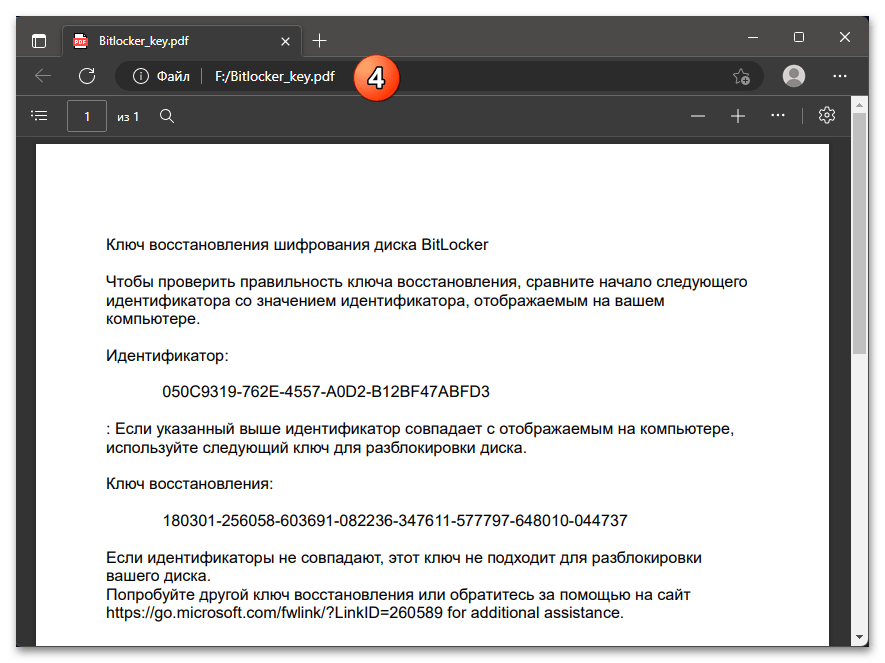

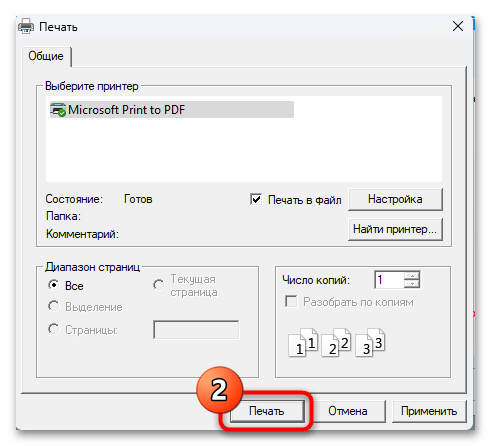

- «Напечатать ключ восстановления» — позволяет, когда к компьютеру подключён принтер, распечатать значение ключа на бумаге,

а также сохранить значение последнего

в файле PDF.

Получив уведомление «Ваш ключ восстановления сохранён/напечатан», щёлкаем «Далее».

- «Сохранить в вашу учётную запись Майкрософт». Хранение ключа в облаке наиболее предпочтительный вариант, но сработает он только при условии, что в Windows 11 выполнен вход под аккаунтом экосистемы разработчика ОС,

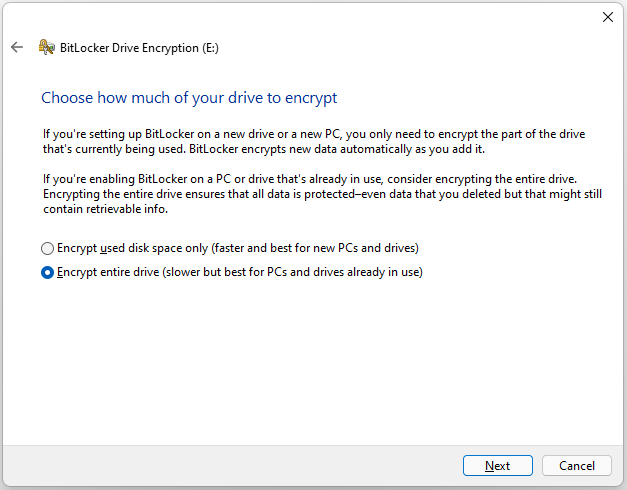

- В зависимости от текущей ситуации и в соответствии с рекомендациями программы определяем, что требуется: «Шифровать только занятое место на диске» или «Шифровать весь диск», переводим радиокнопку в нужное положение, нажимаем «Далее».

- Внимательно изучаем информацию в следующем окне — «Выбрать режим шифрования для использования». С помощью радиокнопки определяем метод работы БитЛокера: «Новый режим шифрования» или «Режим совместимости», переходим к следующему, фактически завершающему всю процедуру шагу.

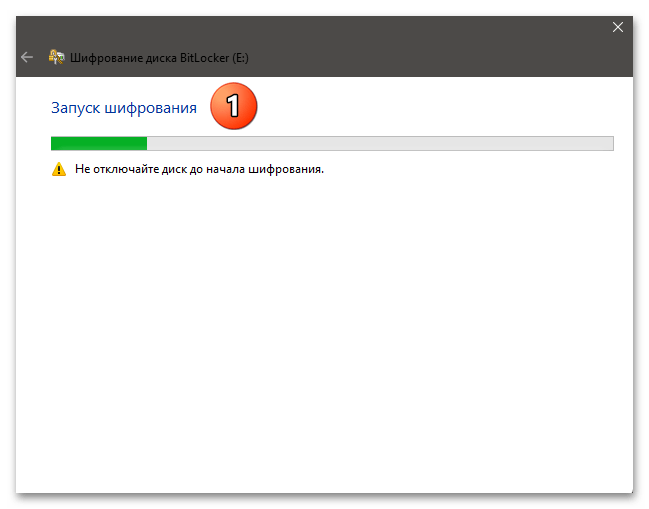

- По готовности к активации BitLocker на выбранном диске и с определёнными по результату выполнения пунктов инструкции выше параметрами, в ответ на запрос программы «Зашифровать этот диск?» щёлкаем на кнопку «Начать шифрование», учитывая, что полностью отменить выполнение процедуры (иногда довольно длительной по времени) будет невозможно.

- Далее ожидаем окончания инициированного процесса, не пытаясь каким-либо образом повлиять на его выполнение.

(В крайних случаях нажимаем на кнопку «Пауза» в демонстрируемом БитЛокером окне «Выполняется шифрование».)

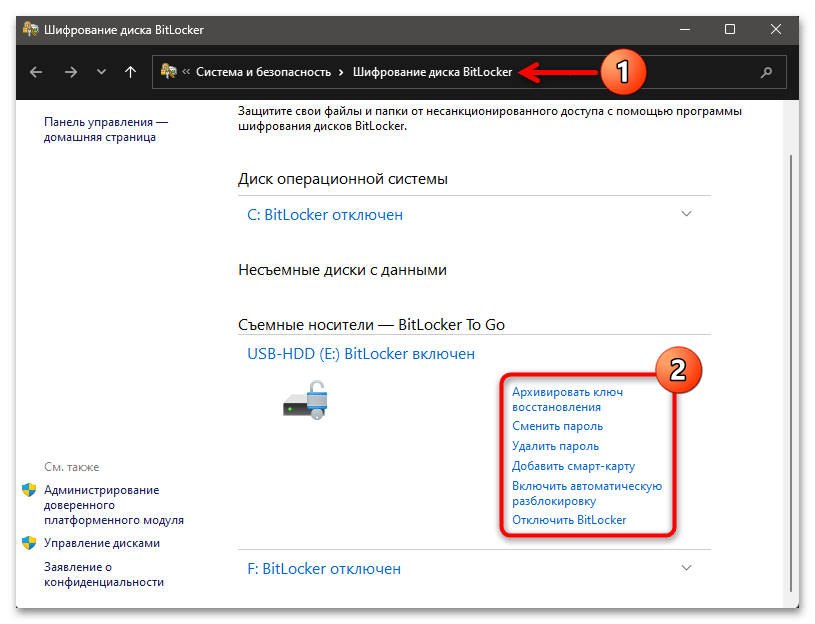

- По завершении шифрования диска появится соответствующее оповещение, — кликаем по ссылке «Управление BitLocker» в демонстрирующем его окошке,

убеждаемся в эффективности выполненных

манипуляций.

- На всякий случай отметим, что здесь же, то есть в окне «Шифрование диска Bitlocker» «Панели управления» Windows 11 в дальнейшем выполняются сопутствующие работе шифровальщика операции и его отключение на конкретном диске.

Способ 2: Сторонний софт

На момент написания этой статьи существует несколько весьма эффективных программ для включения шифрования BitLocker на любых дисках, которые можно использовать в Windows 11 взамен вышеописанного официального решения от Microsoft. Стоит отметить, что подобные средства распространяются не бесплатно, но некоторые из них характеризуются длительным пробным периодом, которым мы и воспользуемся в примере далее, рассматривая работу в приложении BitLocker Anywhere от компании Hasleo Software.

Скачать Hasleo BitLocker Anywhere

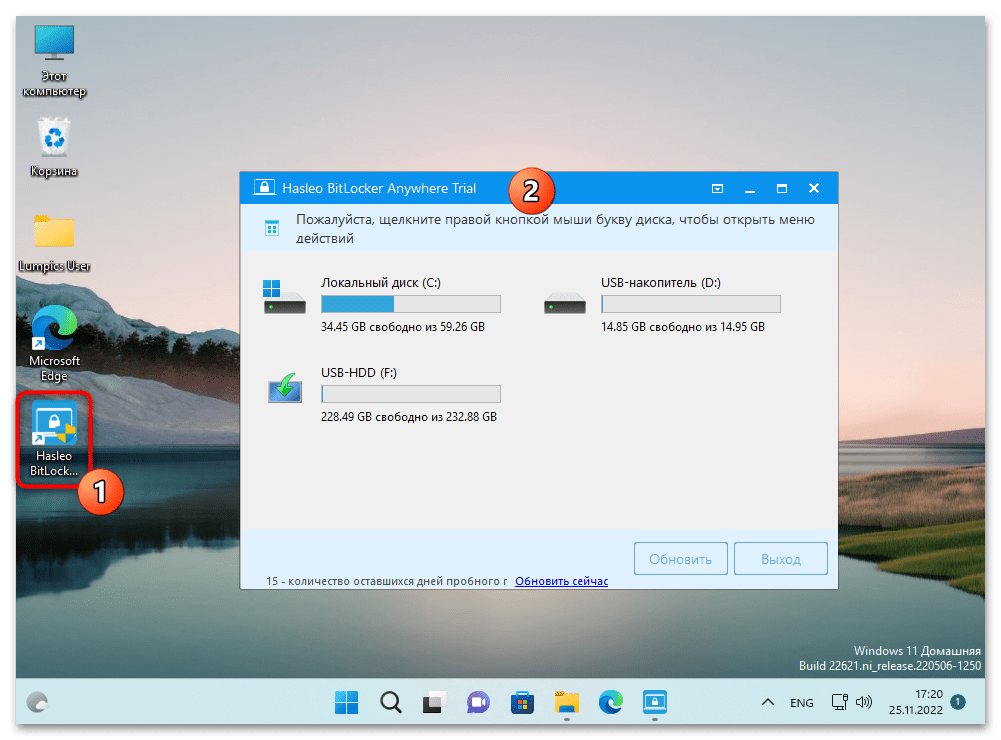

- Первый шаг на пути к успешному включению БитЛокера, в том числе из среды не поддерживающих функцию выпусках Виндовс 11, – скачивание и установка сторонней программы на компьютер:

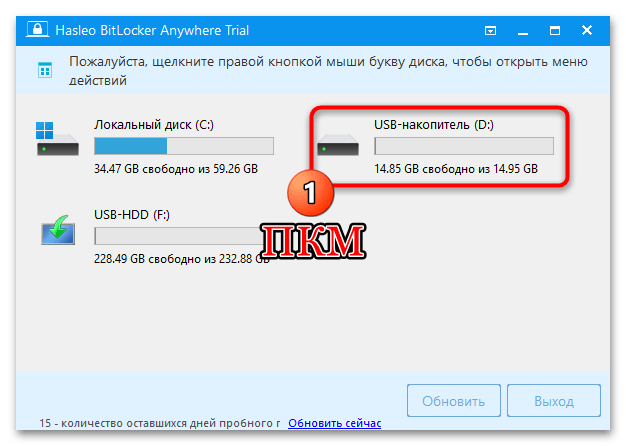

- В первый, после инсталляции раз BitLocker Anywhere средство запустится автоматически, впоследствии для открытия приложения используем появившийся на Рабочем столе Win 11 ярлык либо пункт в разделе «Все приложения» меню «Пуск» системы.

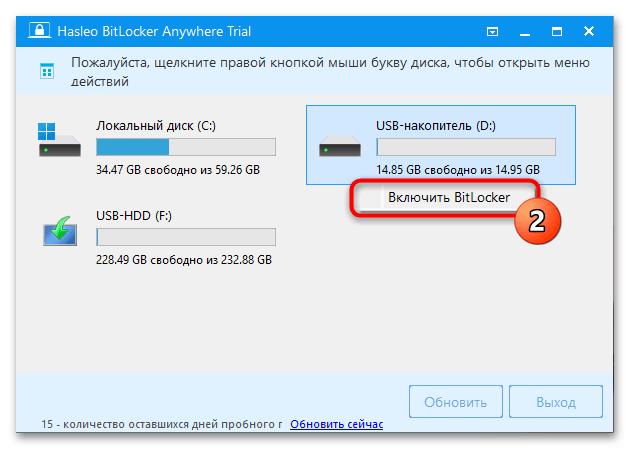

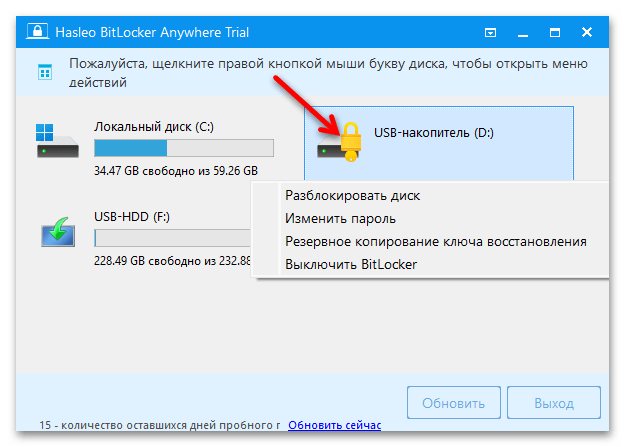

- После своего запуска BitLocker Anywhere отобразит все подключённые к компьютеру диски – щёлкаем правой кнопкой мыши по значку того из них, на котором нужно активировать шифрование.

Кликаем по отобразившемуся элементу «Включить BitLocker».

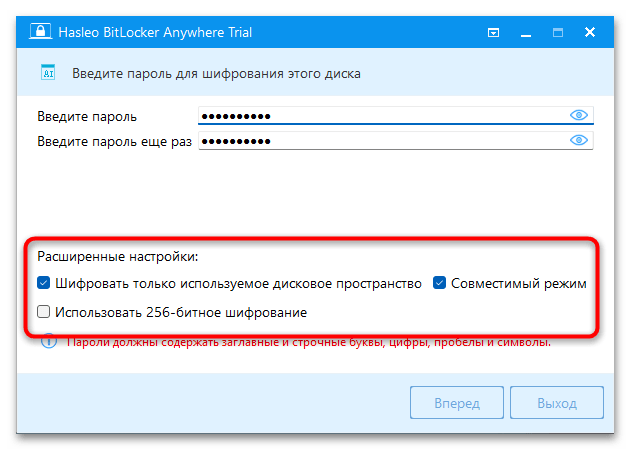

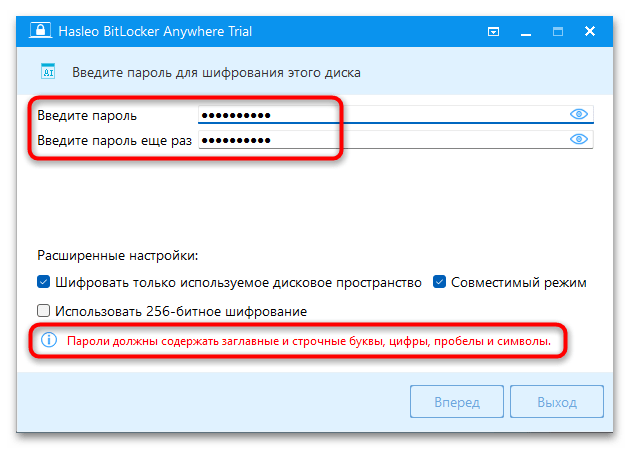

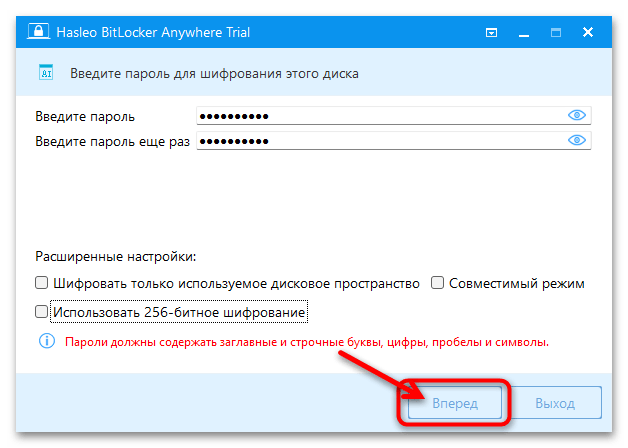

- Придумываем (сложный) пароль, который будет защищать зашифрованный диск от несанкционированного снятия защиты, дважды вводим секретную комбинацию в поля открывшегося окна.

- Определяем «Расширенные настройки» работы приложения:

- Если снять галочку «Шифровать только используемое дисковое пространство», выбранное хранилище данных будет зашифровано полностью, что требует большего количества времени, но в большей степени подходит в отношении уже (активно) используемых для работы с важной информацией дисков.

- «Совместимый режим» предполагает, что зашифрованный с помощью BitLocker Anywhere диск можно будет использовать, подключив к любому компьютеру под управлением Windows Vista и выше. Если убрать отметку в этом чекбоксе, будет задействован «Новый режим шифрования» и получить доступ к хранилищу получится только из среды Windows 10 версии 1511 и более новых вариантов ОС Microsoft.

- При желании активируем опцию «Использовать 256-битное шифрование» (вместо используемого BitLocker по умолчанию AES с 128-битным ключом. Отметим, принято считать, что с точки зрения обычного пользователя и оперируемых им данных AES 256 никакого преимущества не даёт).

Завершив определение параметров, щёлкаем «Вперёд».

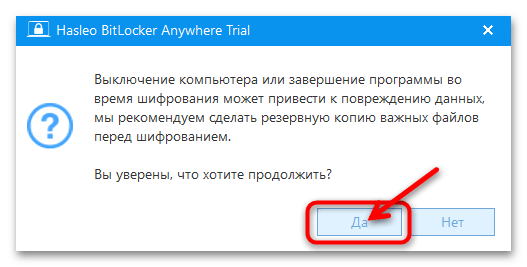

- Ознакамливаемся с предупреждением софта, нажимаем «Да» в демонстрирующем его окне.

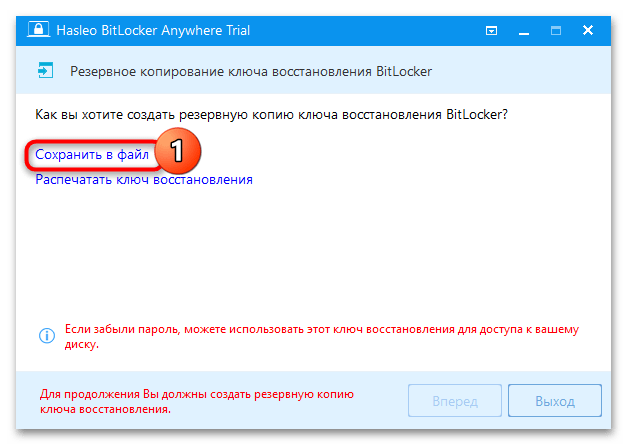

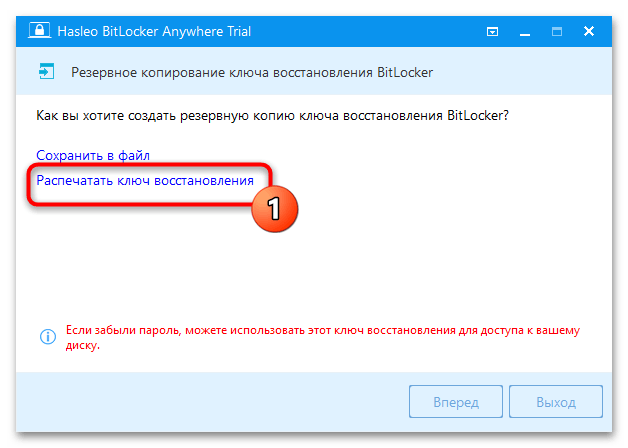

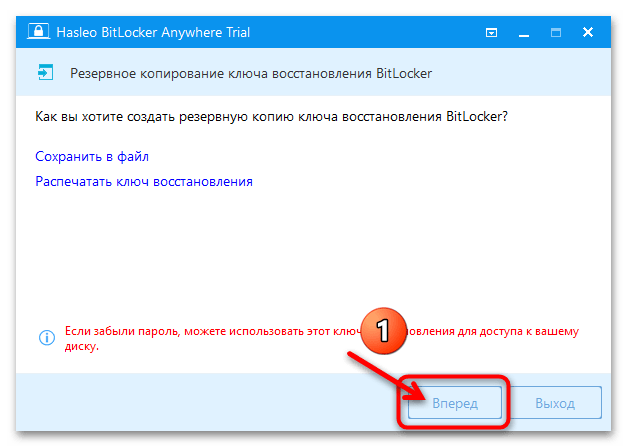

- Выбираем метод сохранения резервной копии ключа шифрования, кликаем по ссылке подходящего варианта, после чего:

- «Сохранить в файл» —

выбираем место расположения содержащего ключ текстового документа на любом из доступных с компьютера хранилищ, кликаем «Сохранить».

- «Распечатать ключ восстановления» —

печатаем данные на принтере (либо «В файл PDF»).

- «Сохранить в файл» —

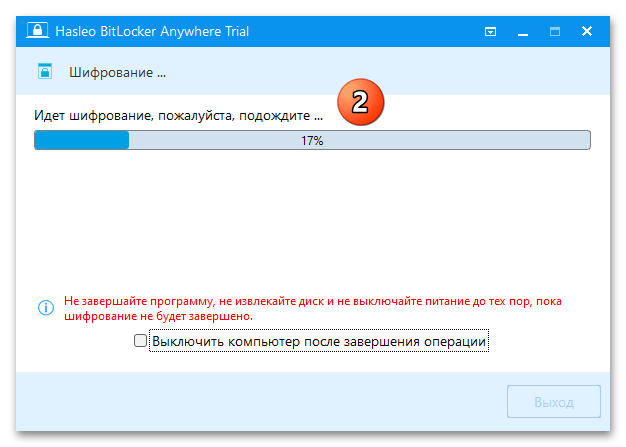

- Нажимаем «Вперёд» в окне «Резервное копирование ключа восстановления BitLocker»,

после чего ожидаем завершения операции «Идёт шифрование».

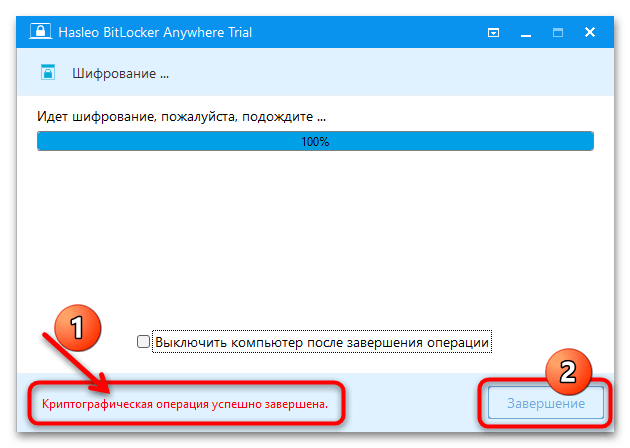

- Получив сообщение «Криптографическая операция успешно завершена», кликаем «Завершение» в окне BitLocker Anywhere.

- На этом включение BitLocker на диске через стороннее средство завершено, можно закрывать окно программы или же приступить к активации шифрования других хранилищ информации.

Наша группа в TelegramПолезные советы и помощь

Эта функция доступна в версиях Frontline Starter, Frontline Standard и Frontline Plus, Business Plus, Enterprise Standard и Enterprise Plus, Education Standard, Education Plus и лицензия Endpoint Education, Enterprise Essentials и Enterprise Essentials Plus, Cloud Identity Premium.Сравнение версий

Как администратор, вы можете указать, как выполняется шифрование на устройствах с Microsoft Windows 10 или 11, зарегистрированных в службе управления устройствами Windows. Если на устройстве включено шифрование BitLocker, заданные вами параметры вступят в силу. Чаще всего настраивают:

- шифрование диска;

- дополнительную аутентификацию при запуске;

- способы восстановления из предзагрузочной среды;

- шифрование данных на жестких дисках;

- способы восстановления жестких дисков;

- шифрование данных на съемных носителях.

Подготовка

Чтобы настройки шифрования применялись, устройства должны быть зарегистрированы в службе управления устройствами Windows. Подробнее об управлении устройствами Windows…

Как настроить шифрование BitLocker

-

Войдите в консоль администратора Google как администратор.

Войти в консоль администратора можно, только если вы используете аккаунт администратора.

- Нажмите Настройки BitLocker.

- Чтобы применить параметр к отделу или команде, выберите сбоку организационное подразделение. Инструкции

- В разделе Шифрование диска выберите в списке значение Включено.

- Задайте нужные настройки (развернуть все): Шифрование диска

- Способ шифрования данных на системных дисках. Выберите алгоритм и надежность ключа для шифрования дисков операционной системы.

- Дополнительная аутентификация при запуске. Укажите, должен ли BitLocker требовать дополнительную аутентификацию при каждом запуске компьютера и используется ли доверенный платформенный модуль (TPM). Если этот параметр включен, доступны следующие настройки:

- Разрешить использование BitLocker без совместимого TPM. Установите этот флажок, чтобы для запуска требовался пароль или USB-накопитель.

- Настроить запуск TPM без PIN-кода или ключа. Вы можете требовать аутентификацию при запуске с помощью TPM вместо PIN-кода или ключа.

- PIN-код запуска TPM. Можно указать, что перед запуском нужно ввести PIN-код (от 6 до 20 цифр). Вы также можете настроить минимальную длину PIN-кода.

- Ключ запуска TPM. Вы можете требовать от пользователей проходить аутентификацию с помощью ключа запуска TPM, чтобы получить доступ к диску. Ключ запуска – это USB-ключ с информацией для шифрования диска. При подключении USB-ключа происходит аутентификация доступа к диску. После этого диск готов к использованию.

- Настройка ключа и PIN-кода запуска TPM. Вы можете указать, что нужно использовать и ключ, и PIN-код запуска.

- Способы восстановления из предзагрузочной среды. Включите этот параметр, чтобы настроить сообщение или изменить URL, которые отображаются на экране восстановления ключа перед загрузкой, если системный диск заблокирован.

- Способы восстановления системных дисков. Включите этот параметр, чтобы указать доступные пользователям способы восстановления данных с системных дисков, защищенных с помощью BitLocker. Если параметр включен, доступны следующие настройки:

- Разрешить агент восстановления данных. Под агентами восстановления данных подразумеваются пользователи, чьи сертификаты инфраструктуры открытых ключей используются для создания предохранителя сетевого ключа BitLocker. Если это разрешено, такие пользователи могут разблокировать диски, защищенные с помощью BitLocker, указав свои учетные данные PKI.

- Задать пароль восстановления (48 цифр). Укажите, могут или должны ли пользователи создать пароль восстановления из 48 цифр.

- 256-разрядный ключ восстановления. Укажите, могут или должны ли пользователи создать 256-разрядный ключ восстановления.

- Скрыть варианты восстановления в мастере настройки BitLocker. Установите этот флажок, чтобы запретить пользователям выбирать способ восстановления диска при включении BitLocker.

- Сохранить данные для восстановления, связанные с BitLocker, в доменных службах Active Directory. Если этот флажок установлен, вы можете выбрать, какие данные для восстановления, связанные с BitLocker, должны храниться в Active Directory. Вы можете хранить ключ и пароль восстановления или только пароль восстановления. Если этот параметр включен, доступна следующая настройка:

- Не включать BitLocker, пока данные восстановления не будут сохранены в Active Directory. Если выбран этот вариант, пользователи смогут включить шифрование BitLocker только после того, как компьютер подключится к домену и данные для восстановления будут сохранены в Active Directory.

Шифрование данных на жестких дисках

- Шифрование данных на жестких дисках. При включении этого параметра запись на жесткие диски будет разрешена только в том случае, если они зашифрованы. Если этот параметр включен, доступны следующие настройки:

- Способ шифрования данных на жестких дисках. Выберите алгоритм и надежность ключа для шифрования жестких дисков.

- Способы восстановления жестких дисков. Включите, чтобы выбрать доступные пользователям способы восстановления данных с жестких дисков, защищенных с помощью BitLocker. Если этот параметр включен, доступны следующие настройки:

- Разрешить агент восстановления данных. Под агентами восстановления данных подразумеваются пользователи, чьи сертификаты инфраструктуры открытых ключей используются для создания предохранителя сетевого ключа BitLocker. Если это разрешено, такие пользователи могут разблокировать диски, защищенные с помощью BitLocker, указав свои учетные данные PKI.

- Пароль восстановления (48 цифр). Укажите, могут или должны ли пользователи создать пароль восстановления из 48 цифр.

- 256-разрядный ключ восстановления. Укажите, могут или должны ли пользователи создать 256-разрядный ключ восстановления.

- Скрыть варианты восстановления в мастере настройки BitLocker. Установите этот флажок, чтобы запретить пользователям выбирать способ восстановления диска при включении BitLocker.

- Сохранить данные для восстановления, связанные с BitLocker, в доменных службах Active Directory. Если этот флажок установлен, вы можете выбрать, какие данные для восстановления, связанные с BitLocker, должны храниться в Active Directory. Вы можете хранить ключ и пароль восстановления или только пароль восстановления. Если этот параметр включен, доступна следующая настройка:

- Не включать BitLocker, пока данные восстановления не будут сохранены в Active Directory. Если выбран этот вариант, пользователи смогут включить шифрование BitLocker только после того, как компьютер подключится к домену и данные для восстановления будут сохранены в Active Directory.

Шифрование данных на съемных носителях

- Шифрование данных на съемных носителях. Включите этот параметр, чтобы разрешить запись на съемные носители только в том случае, если они зашифрованы. Если этот параметр включен, доступны следующие настройки:

- Способ шифрования данных на съемных носителях. Выберите алгоритм и надежность ключа для шифрования съемных носителей.

- Запретить запись на устройства, настроенные в другой организации. Если флажок установлен, запись возможна только на те диски, поля идентификации которых совпадают с полями идентификации компьютера. Эти поля задаются групповой политикой организации.

- Нажмите Сохранить. Также можно нажать Переопределить для организационное подразделение .

Чтобы вернуться к наследуемому значению, нажмите Наследовать.

Изменения вступают в силу в течение 24 часов (обычно быстрее). Подробнее…

Как установить для шифрования диска значение «Не настроено»

Если выбрать для параметра Шифрование диска значение Не настроено, заданные в консоли администратора правила BitLocker перестанут применяться. В этом случае для правил на устройствах пользователей начнет действовать прежняя настройка. Если устройство зашифровано, его настройки или данные на нем не будут изменены.

Как отключить шифрование BitLocker

-

Войдите в консоль администратора Google как администратор.

Войти в консоль администратора можно, только если вы используете аккаунт администратора.

- Нажмите Настройки BitLocker.

- Чтобы отключить профиль только для некоторых пользователей, в списке слева выберите нужное организационное подразделение. Если этого не сделать, настройки будут применены ко всем пользователям в организации.

- В разделе Шифрование диска выберите в списке значение Отключено.

- Нажмите Сохранить. Также можно нажать Переопределить для организационное подразделение .

Чтобы вернуться к наследуемому значению, нажмите Наследовать.

Статьи по теме

- Включите управление устройствами Windows.

- Как зарегистрировать устройство в службе управления устройствами Windows

Google, Google Workspace, а также другие связанные знаки и логотипы являются товарными знаками компании Google LLC. Все другие названия компаний и продуктов являются товарными знаками соответствующих компаний.

Эта информация оказалась полезной?

Как можно улучшить эту статью?

-

Home

-

News

- Guide – How to Turn on/Enable or Set up BitLocker in Windows 11?

By Vera | Follow |

Last Updated

This post shows you how to turn on Bitlocker in Windows 11 if you want to protect your sensitive data on a hard drive or USB thumb drive. Just read the following guide offered by MiniTool Solution to begin BitLocker setup for data protection.

Only using a password is not enough when you want to encrypt your data on a hard drive since hackers can always find the method to access your data. It is difficult to make sure your information is safe enough. But luckily, you can always use BitLocker to keep your data secure.

You can encrypt both your internal hard drives or external hard drives using BitLocker to avoid data loss in case the drive is theft. Only authorized users have access to the drive data. If anyone manages to access your BitLocker-enabled computer without authentication, access is denied.

If you are running Windows 11, a new version of the Windows operating system, how can you set up BitLocker to protect your important data to avoid access from other persons? Move to the next part.

Tip: If you need to encrypt your USB hard drive for data protection, get the way from this post – Full Guide – How to Password Protect USB Drives in Windows 11.

How to Turn on BitLocker in Windows 11?

Note: BitLocker is not available in Windows 11/10 Home. If you are running a Home edition of the operating system, you can upgrade Windows Home to Pro. Or you can choose another way to encrypt your hard drive. To get more information, refer to this post – Can You Turn on BitLocker on Windows Home.

Before you enable BitLocker in Windows 11, do these:

- You need to enable TPM (Trusted Platform Module) to use BitLocker drive encryption. If there is no TPM chip, you cannot use BitLocker without a workaround.

- Make sure you log in to the operating system as an administrator. If you are not, sign out and back into an administrator account.

Here is how to enable BitLocker in Windows 11:

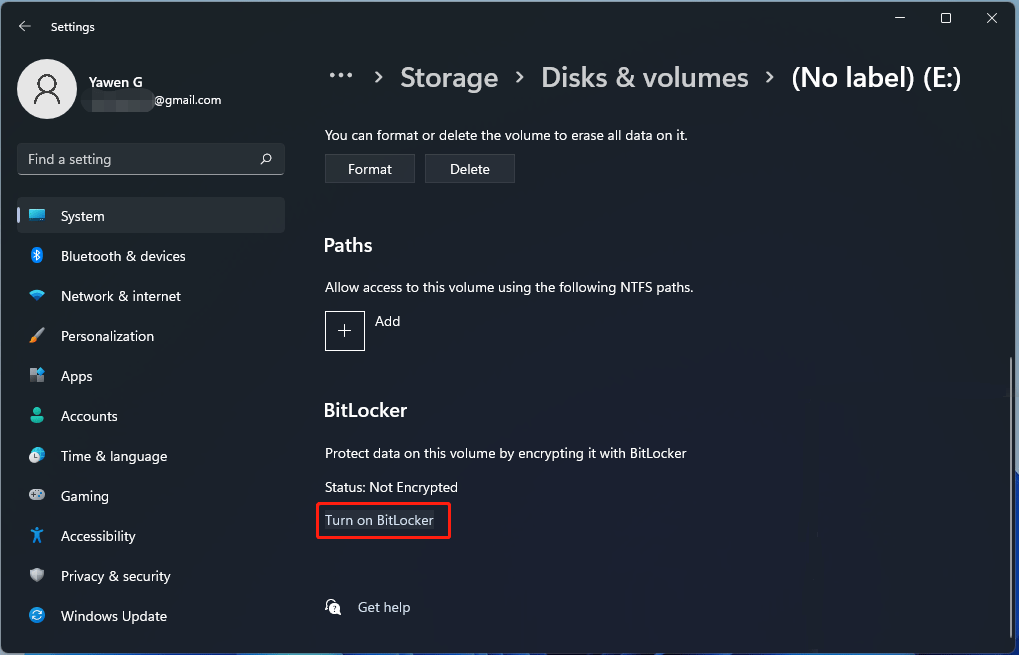

Step 1: Press Win + I to open Windows 11 settings.

Step 2: Navigate to System > Storage.

Step 3: Click Advanced storage settings > Disks & volumes.

Step 4: All of the drives are listed here. Just choose the drive that you want to encrypt and click Properties.

Step 5: Under BitLocker and click Turn on BitLocker.

In addition to Settings, you can turn on BitLocker in Control Panel.

Step 1: Follow one way to open Control Panel – How to Open Control Panel in Windows 11? [7 Ways] and then view all the items by large icons.

Step 2: Click BitLocker Drive Encryption to start BitLocker setup.

No matter which way you try to enable BitLocker, now it’s time to use it to protect your data.

Here is how to set up BitLocker in Windows 10:

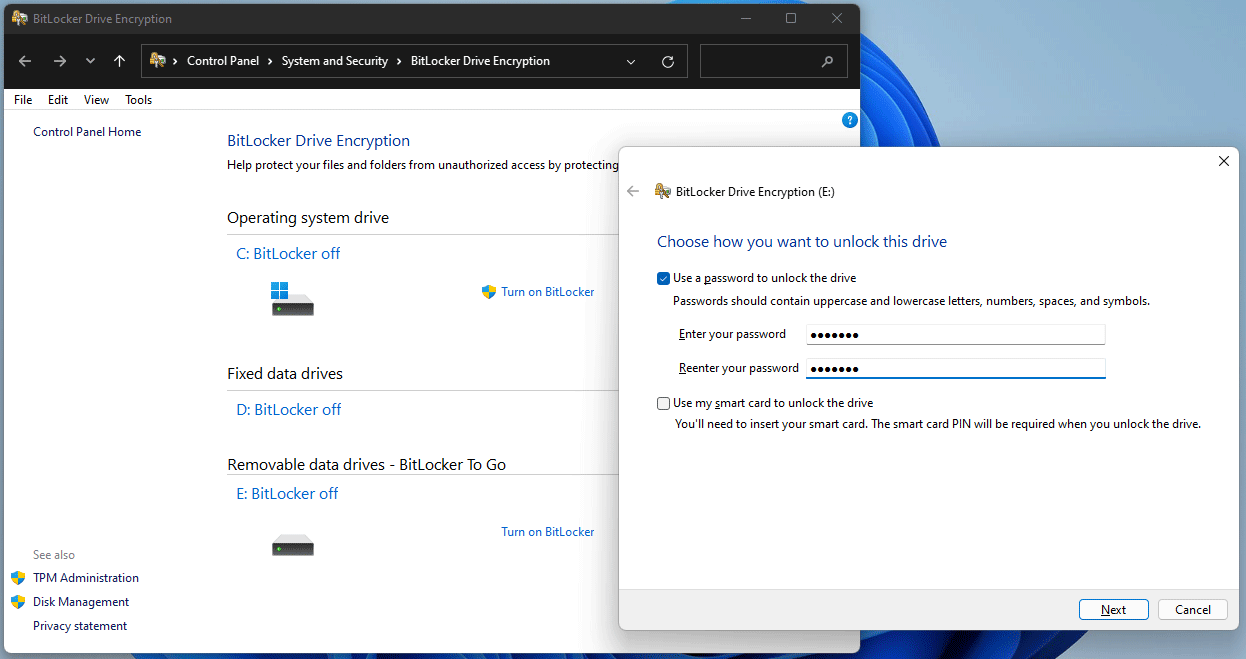

Step 1: Click the Turn on BitLocker button next to the drive that you want to encrypt to continue.

Step 2: Check the box of Use a password to unlock the drive, enter your password, and retype the password.

Step 3: Decide a way to back up the recovery key and continue.

Step 4: Choose to encrypt used disk space only or the entire drive based on your needs.

Step 5: Select the encryption mode and start the encryption process by pressing Start encrypting.

To unlock the drive, you can right-click it and choose Unlock Drive. Then, type the password you have configured. If you forget the password, you can use the backed-up recovery key to unlock the drive.

How to Use BitLocker Without TPM?

As stated above, TPM is required if you need to use BitLocker. But if your computer doesn’t have a TPM chip, how can you use BitLocker? You need to follow the instructions below to bypass this limitation.

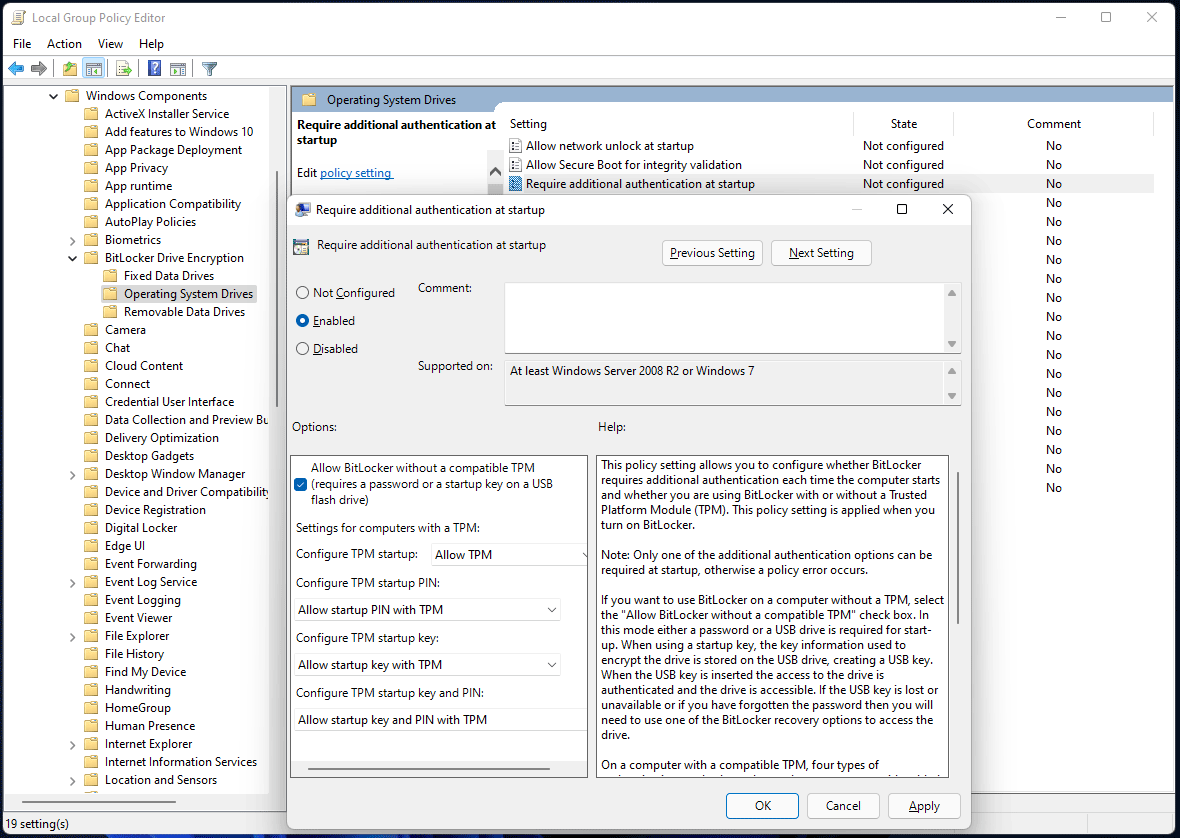

Step 1: Press Win + R, type gpedit.msc and click OK to open Local Group Policy Editor.

Step 2: Go to Computer Configuration > Administrative Templates > Windows Components > BitLocker Drive Encryption > Operating System Drives.

Step 3: Double-click Require additional authentication at startup and then choose Enabled in the pop-up window. Make sure the option – Allow BitLocker without a compatible TPM (requires a password or a startup key on a USB flash drive) is selected.

Step 4: Click Apply and OK.

After finishing these steps, go to set up BitLocker to encrypt your hard drive for data protection by following the above instructions.

Final Words

How to turn on BitLocker in Windows 11? How to set up BitLocker in Windows 11? How to use BitLocker without TPM? Now you know all the answers to these questions and have a try by following the full guide.

About The Author

Position: Columnist

Vera is an editor of the MiniTool Team since 2016 who has more than 7 years’ writing experiences in the field of technical articles. Her articles mainly focus on disk & partition management, PC data recovery, video conversion, as well as PC backup & restore, helping users to solve some errors and issues when using their computers. In her spare times, she likes shopping, playing games and reading some articles.