Список вирусных процессов?

Добрый день.

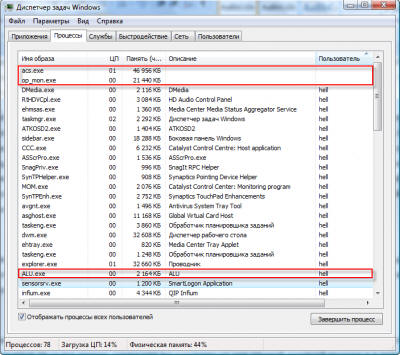

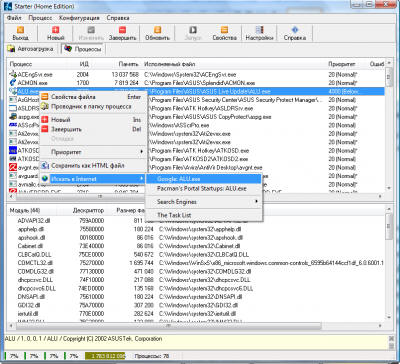

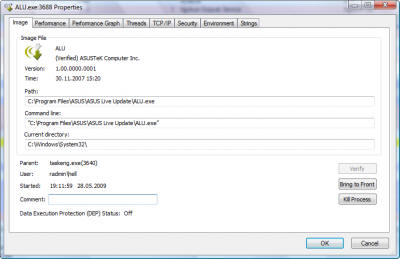

Возникла своеобразная задача — найти список вирусных процессов. То есть те названия, которыми подписываются вирусы в разделе «Процессы» в диспетчере задач. Для более понятного разъяснения, прикрепляю скрин:

Есть ли где-нибудь в интернете список названий вредоносных процессов? Ибо я не нашел

Подскажите где такой список можно найти. Заранее спасибо!!!

P.S.: я понимаю, что списка абсолютно всех вредоносных процессов не существует, но может есть где-нибудь довольно обширный такой список?

-

Вопрос задан

-

7252 просмотра

Пригласить эксперта

Есть ли где-нибудь в интернете список названий вредоносных процессов? Ибо я не нашел

Нет. Они либо прячутся за лигитимными названиями либо вообще имеют рандомное название.

Достаточно выучить список легитимных процессов наизусть. За N лет работы с ОС разными я так и сделал. И убивать все что в таковой список не входит. Подозрительные процессы сами попадают на глаза, которых в нормально работающей системе быть не должно.

То есть те названия, которыми подписываются вирусы в разделе «Процессы» в диспетчере задач.

любое название. Все зависит исключительно от фантазии автора вируса.

Большинство вирусов либо маскируются под системные имена, либо просто генерится рандомное имя типа alkzxklcjfds.exe

Можно обращать внимание на «системные процессы», которые запущены от вашего пользователя.

Это из тех, которые можно увидеть в процессах.

Используйте uVS. Он найдёт аномалии в системе, и не по именам процессов, а по тем фактам, что процесс внедряется в какую-то dll, есть где-то в автозагрузке, или хэш его заранее известен как вирус. Ну и много другого.

ОСТОРОЖНО! Обязательно читайте инструкцию, иначе можно убить систему своими руками. Сам uVS ничего не сделает, нужно понимать что Вы в нём нажимаете и что будет выполнено.

Для выявления зловредов, даже новых, которых нет ни в одной базе, самый лучший вариант. Можно и вовсе пометить какой-то файл вручную как «вирус», и программа найдёт все места, где этот файл есть, и сможет удалить и процесс, и сам файл, и все ссылки на него.

Войдите, чтобы написать ответ

-

Показать ещё

Загружается…

Минуточку внимания

Когда в системе что-то не так или просто хочется проконтролировать эффективность установленного на компьютере антивируса, мы обычно нажимаем три заветные клавиши Ctrl, Alt, Del и запускаем Диспетчер задач, надеясь обнаружить вирус в списке процессов. Но в нем мы видим лишь большое количество работающих на компьютере программ, каждая из которых представлена своим процессом. И где же тут скрывается вирус? Ответить на этот вопрос вам поможет наша сегодняшняя статья

Для того чтобы определить, есть вирус в процессах или его там нет, нужно очень внимательно вглядеться в список процессов. В операционной системе Windows Vista в обязательном порядке нажмите кнопочку «Отображать процессы всех пользователей», иначе вы толком ничего и не увидите. Прежде всего, обратите внимание на описание процесса в столбике «Описание». Если описания нет или оно какое-то «корявенькое», это должно вас насторожить. Ведь разработчики программ имеют привычку подписывать свои творения на понятном русском или английском языках.

Отметив взглядом процессы с подозрительным описанием, обращаем взор на следующий столбик – «Пользователь». Вирусы обычно запускаются от имени пользователя, реже в виде служб и от имени системы — SYSTEM, LOCAL SERVICE или NETWORK SERVICE.

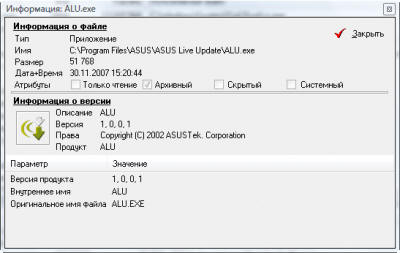

Итак, найдя процесс с подозрительным описанием, запускаемый от имени пользователя или непонятно от чьего имени, щелкните нему правой кнопкой мышки и в появившемся контекстном меню выберите пункт «Свойства». Откроется окошко со свойствами программы, которая запустила данный процесс. Особое внимание обратите на вкладку «Подробно», где указана информация о разработчике, версии файла и его описание, а также на пункт «Размещение» вкладки «Общие» — здесь указан путь к запущенной программе.

Если путь «Размещение» ведет в каталог Temp, Temporary Internet Files или еще в какое-либо подозрительное место (например, в папку некой программы каталога Program Files, но вы уверены, что такую программу вы не устанавливали), то, ВОЗМОЖНО, данный процесс принадлежит вирусу. Но все это лишь наши догадки, за подробной информацией, конечно же, лучше обратиться к интернету. Неплохие списки процессов есть на сайтах what-process.com http://www.tasklist.org и http://www.processlist.com. Если после всех поисков ваши опасения на счет подозрительного процесса подтвердятся, можете радоваться – на вашем компьютере поселился вирус, троян или другой зловред, которого нужно срочно ликвидировать.

Но окошко со свойствами запустившего процесс файла из Диспетчера задач может и не открыться. Поэтому помимо стандартных средств Windows нужно пользоваться различными полезными утилитами, способными выдать максимум информации о подозрительном процессе. Одну из таких программ – Starter – мы уже рассматривали (http://www.yachaynik.ru/content/view/88/).

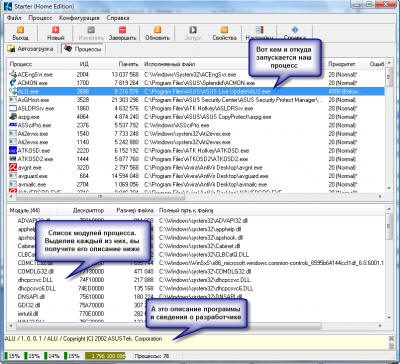

В Starter на вкладкее«Процессы» представлена исчерпывающая информация о выделенном процессе: описание программы и имя файла, который запустил процесс, информация о разработчике, список модулей (программных компонентов), задействованных процессом.

Таким образом, нет нужды копаться в свойствах файла, запустившего процесс – всё и так, как на ладони. Тем не менее, это не мешает щелкнуть по подозрительному процессу правой кнопкой мышки и выбрать «Свойства», чтобы получить доскональные сведения о файле процесса в отдельном окошке.

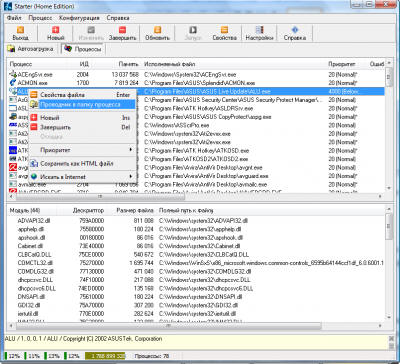

Чтобы попасть в папку программы, который принадлежит процесс, щелкните по названию процесса правой кнопкой мыши и выберите «Проводник в папку процесса».

Но самая удобная опция в Starter – возможность начать поиск информации о процессе прямо из окна программы. Для этого щелкните правой кнопкой мышки по процессу и выберите «Искать в Интернет».

После того, как вы получите полную информацию о файле, запустившем процесс, его разработчике, назначении и мнение о процессе в сети интернет, сможете достаточно точно определить – вирус перед вами или мирная программа-трудяга. Здесь действует тот же принцип, что и в Диспетчере задач. Подозрительны те процессы и модули процессов, для которых не указан разработчик, в описании которых ничего нет либо написано что-то невнятное, процесс или задействованные им модули запускаются из подозрительной папки. Например, Temp, Temporary Internet Files или из папки в Program Files, но вы точно помните, что указанную там программу вы не устанавливали. И, наконец, если в интернете четко сказано, что данный процесс принадлежит вирусу, радуйтесь – зловреду не удалось спрятаться от вас!

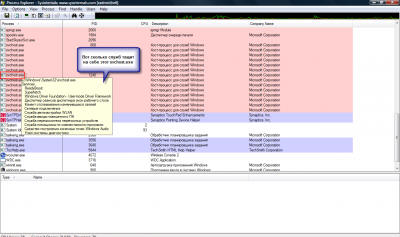

Одно из самых распространенных заблуждений начинающих чайников касается процесса svchost.exe. Пишется он именно так и никак иначе: svshost.exe, scvhost.exe, cvshost.exe и другие вариации на эту тему – вирусы, маскирующиеся под хороший процесс, который, кстати, принадлежит службам Windows. Точнее, один процесс svchost.exe может запускать сразу несколько системных служб. Поскольку служб у операционной системы много и все они нужны ей, процессов svchost.exe тоже много.

В Windows XP процессов svchost.exe должно быть не более шести. Пять процессов svchost.exe – нормально, а вот уже семь – стопроцентная гарантия, что на вашем компьютере поселился зловред. В Windows Vista процессов svchost.exe больше шести. У меня, к примеру, их четырнадцать. Но и системных служб в Windows Vista намного больше, чем в предыдущей версии этой ОС.

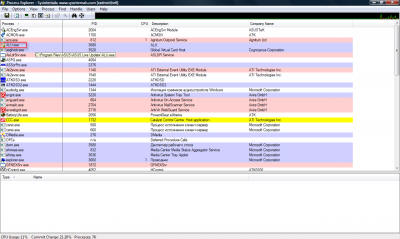

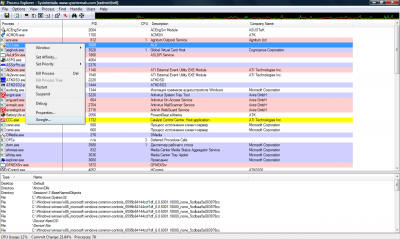

Узнать, какие именно службы запускаются процессом svchost.exe, вам поможет другая полезная утилита – Process Explorer. Скачать последнюю версию Process Explorer вы можете с официального сайта Microsoft: technet.microsoft.com

Process Explorer выдаст вам описание процесса, запустившую его программу, наименование разработчика и множество полезной технической информации, понятной разве что программистам.

Наведите мышку на имя интересующего вас процесса, и вы увидите путь к файлу, запустившему данный процесс.

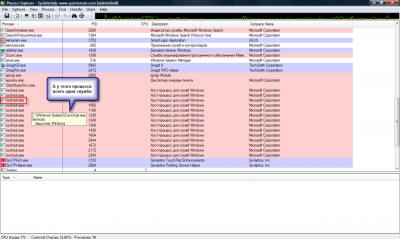

А для svchost.exe Process Explorer покажет полный перечень служб, относящихся к выделенному процессу. Один процесс svchost.exe может запускать несколько служб или всего одну.

Чтобы увидеть свойства файла, запустившего процесс, щелкните по интересующему вас процессу правой кнопкой мышки и выберите «Properties» («Свойства»).

Для поиска информации о процессе в интернете при помощи поисковой системы Google, просто щелкните по названию процесса правой кнопкой мыши и выберите «Google».

Как и ранее, подозрения должны вызвать процессы без описания, без наименования разработчика, запускающиеся из временных папок (Temp, Temporary Internet Files) или из папки программы, которую вы не устанавливали, а также идентифицируемые в интернете как вирусы.

И помните, для качественно работы программ Process Explorer и Starter в Windows Vista, их нужно запускать с административными правами: щелкните по исполняемому файлу программы правой кнопкой мышки и выберите «Запуск от имени администратора».

Однако хочется вас разочаровать, только очень глупые вирусы выдают себя в списке процессов. Современные вирусописатели уже давно научились прятать свои творения не только от глаз пользователей, но и от антивирусных программ. Поэтому спасти вас в случае заражения качественно написанной вредоносной программой может лишь хороший антивирус со свежими базами (да и то не факт!), наличие резервной копии со всей вашей информацией и диск с дистрибутивом Windows для переустановки системы. Тем не менее, периодически заглядывать в список процессов все же стоит – мало ли какой scvhost или mouse.exe там притаился.

Всё тайное становится явным: какие сюрпризы скрывает компьютер?

Прочитали: 24316

Комментариев: 9

Рейтинг: 33

панядзелак, 28 сакавік 2022

Что мы делаем, когда компьютер начинает тормозить? Как правило, подозреваем наличие вирусной активности и раз за разом открываем диспетчер задач — «вдруг там что-нибудь подозрительное?» К большому сожалению, в большинстве случаев ничего не находим, запускаем сканер и ждём вердикт антивируса. В сегодняшнем выпуске «Антивирусной правды» расскажем о том, как искать вредоносные объекты в скрытых папках и возможно ли их распознать в диспетчере задач.

Что можно найти в диспетчере задач?

Для начала стоит разобраться с терминологией. Диспетчер задач Windows — это некий менеджер, отображающий запущенные процессы и их влияние на компьютер. Запустить его можно комбинацией клавиш CTRL+SHIFT+ESC. Открывшееся окно и будет называться диспетчером задач.

Неопытного пользователя может испугать большое количество запущенных процессов, но не стоит делать преждевременных выводов — абсолютное большинство из них легитимны и не подразумевают принудительного выключения. Иначе говоря, не стоит, увидев что-то незнакомое, лихорадочно «завершать процесс».

При этом в диспетчере задач и правда могут скрываться какие-либо нелигитимные процессы. Но они могут быть замаскированы так тщательно, что отличить их от реальных системных практически невозможно. Например, неподготовленного пользователя может смутить процесс COM Surrogate: «Что это такое? Я не запускал эту программу!» А тем временем это системный компонент, предназначенный для корректной работы некоторых программ. Но и под его названием могут быть скрыты какие-либо вирусы. Сотрудники Microsoft на официальном форуме рекомендуют проверять расположение файла, говоря, что только так можно определить легитимность процесса. Если файл находится в системных папках Windows, то всё в порядке.

Однако мы в «Доктор Веб» не совсем согласны с этим суждением. Некоторые угрозы могут скрываться в системных папках, создавая при этом множество каталогов «для запутывания». В случае подозрения на вирусную активность мы рекомендуем напрямую обратиться в нашу службу технической поддержки. Лучше всего делать это в письменном виде, чтобы наши специалисты могли запросить нужные логи, скриншоты и прочую информацию, с помощью которой можно будет расследовать инцидент.

Если у вас по каким-то причинам всё еще не установлен Dr.Web, воспользуйтесь утилитой Dr.Web CureIt! С её помощью можно однократно вылечить инфицированную систему. Но при этом она не является средством постоянной защиты устройства.

Угрозы бывают разные, и далеко не все вообще возможно обнаружить в диспетчере задач. Даже если их процессы подозрительно называются, пользователь может попросту не увидеть этого. Например, существуют майнеры, которые будут завершать свою работу при открытии диспетчера задач. Всё это усложняет самостоятельный поиск очага инфицирования.

Всё тайное становится явным

Возможно, вы слышали о существовании скрытых папок. В операционной системе Windows предусмотрена функция сокрытия редко используемых папок. Впрочем, скрыть можно абсолютно любой файл, но по умолчанию скрыты многие системные файлы и компоненты. Это делается во избежание казусных ситуаций — неопытный пользователь может не только завершить процесс в диспетчере задач, но ещё и попытаться удалить пару-тройку системных файлов из System32.

Разумеется, существует возможность отобразить скрытые папки. Для этого нужно в поисковой панели задач найти «Управление рабочими папками», после чего перейти в «Дополнительные параметры», где активировать пункт «Показывать скрытые файлы, папки и диски». Так вы сможете просматривать многие папки на своём компьютере. При этом стоит отметить, что некоторые трояны используют не только скрытые папки, но и специальные системные атрибуты, показ которых можно разблокировать также в «Управлении рабочими папками».

А где же хранятся вирусы? Конечно, вручную в скрытых папках вряд ли что-то удастся найти. Мало какой вирусописатель создаст угрозу, которую поместит в скрытую папку с названием «ВИРУС» на вашем рабочем столе. Самостоятельно найти угрозу в скрытой папке — задача не из лёгких. Здесь так же, как и в случае с диспетчером задач, стоит довериться специалистам службы технической поддержки «Доктор Веб».

К тому же киберугрозы бывают совершенно разными, и пути хранения вредоносных файлов на компьютере могут существенно различаться. Это значит, что не существует какой-то отдельной мифической папки, которая находится на условном диске D и хранит сотни тысяч угроз.

Такого умного вируса, честно говоря, на своей памяти, я ни разу не видел. Он умен, хитер, и скрытен. Самым тяжелым была борьба с этим кибер-паразитом.

В последнее время, я стал замечать, что ноутбук стал работать медленнее, больше нагревается, и вообще какая-то фигня с микрофоном (в настройках конфиденциальности не давал ползунок включения сдвинуть) . Решил загуглить: тишина, лишь куча бесполезной информации.

Подумал: зайду-ка я в диспетчер задач, проверить, может, есть что-то не то. Когда я попал в диспетчер задач, то обнаружил стандартные процессы, и лишь один из сотни заострил на себе мой взгляд: «System» со странной иконкой. Тогда-то, в моей голове и встало всё на свои места.

Когда я собрался с силами, я решился начать «войну» с этим вирусом. Почему войну? Потому что удаление этого вируса было равнозначно войне. Далее поймете почему я выразился именно так.

Для начала, я попытался действовать стандартными способами:

• Найти каталог где лежит вирус

• Удалить как каталог, так и вирус

Какого было мое удивление, когда меня послали куда подальше)) Сначала, диспетчер задач закрылся через 2 секунды, после того как я нажал «Свойства» (чтобы просмотреть путь до файла), но я успел просмотреть путь.

Тогда я и подумать не мог, что моему удивлению еще будет куда идти: папка-то оказалась пуста, от слова совсем. В тот момент, в моей голове родился спорный вопрос: «То-ли я дурак, то-ли лыжи не едут», т.к. такого быть не может: диспетчер задач видит, что файл запущен из этого каталога, а его там вовсе нет.

С горем пополам, до меня дошла мысль: а если я всё-таки посмотрел каталог неверно. Открыл диспетчер задач, скачал скриншотер (не реклама) , и быстренько сделал скриншот этого самого файла, чтобы ориентироваться где искать этого скромника))

Итак. Нашел. Дальше, я подумал, что дело совсем простое: удалить, и забыть. Но фиг бы там плавал — в директорию ведь не зайти. Решил действовать через cmd (командную строку). Перешел в «C:\ProgramData\», и через «rd» решил удалить всю директорию вируса. Но, меня послали куда подальше, сообщив, что такого файла в помине нет, но в тоже время есть.

Дальше, я прикинул что к чему, и решил действовать основательно. Вспомнил о существовании команды «DEL» с различными флагами. Вот тут, я и столкнулся с главной проблемой: регенерация. Удаляя один файл, второй воссоздавал копию удаленного файла. Проще говоря: делал всю мою работу бессмысленной.

Поняв, что я имею дело с противником гораздо умнее других противных, но тупых вирусов, до меня дошло: действовать надо основательно. Но как?

В ходе своих попыток, мне удалось выяснить следующее: он триггерится на (не реклама) «Process Hacker» (И независимо от того, открыл ли я в браузере это название, или скачал программу) и на похожие ей программы, тупо закрывая их, в т.ч. и браузер, если там открыта хоть 1 вкладка с названием программы из его внутренней базы. Также, удалось выяснить, что после пары попыток закрытия дочерних .exe файлов (их полный список выложу чуть ниже) он вообще перестает допускать до диспетчера задач, просто закрывая его (однако, такой теневой бан длится максимум 5 минут).

По итогу, чтобы победить его, я нашел программу «AnVir» (не реклама) на которую он пускай и агрился, но по крайней мере можно было изменить её название и всё (к слову, с Process Hacker так сделать нельзя было, ибо тогда он не мог подгрузить внутренние модули самого PH). Благодаря этой программе, я увидел, что он заселил все свои файлы в автозагрузку для всех пользователей.

В этой самой программе, мне удалось закинуть вирусные файлы в карантин на время, чтобы они не мешали мне заниматься удалением. Далее, я нашел один интересный файл: «script.bat«. И вот, передо мной все карты: вся его механика работы.

Что здесь можно увидеть? Во-первых: он палит все свои вирусные файлы, их расположение, и методы работы (на счёт этого: почти все), во-вторых: он сливал все данные о пользователе на iplogger (далее поясню для чего).

С горем пополам, удалив все его файлы через «XYplorer» (не реклама), я нашел в его папках несколько файлов, которые привлекли мой интерес: «new.xml» и «settings.dat«.

Как я уже упоминал выше, меня заинтересовали файлы «new.xml» и «settings.dat«.

При изучении файла «new.xml«, честно говоря, я выпал. Вирус подделывал подписи под подписи известных (и не очень) анти-вирусов, чтобы система и Windows Defender не ругались на высокие приоритеты приложений, и их действия. Там был расположен ОГРОМНЫЙ лист анти-вирусов, и прочих производителей (наверное, на всякий случай).

Файл «settings.dat» не открыл мне ничего особо нового, кроме того, что половина защиты вируса, изначально, находилась в нём, т.к. именно он ставил ограничения и вылеты, а .bat скрипт вируса лишь обеспечивал перезапуск вирусных .exe файлов и защиту от их завершения.

То есть, если подводить такие итоги, то .bat скрипт + settings.dat (настройки основного вирусного файла «winserv.exe«) — создавали эффект регенерации вируса, пока тот сливал все данные (в т.ч. и пароли, скриншоты работы пользователя, и многое другое), майнил на пк, и разносил себя на другие носители (как я предполагаю).

В результате своих действий, мне удалось выловить длинный лист файлов, которые я опубликую ниже, чтобы если Вы столкнулись с данным вирусом, то без проблем могли его удалить самостоятельно.

Написал я данную статью в связи с тем, что пока я бился с этим противным (но отнюдь умным) вирусом, в интернете я не нашел вообще информации по его удалению (естественно, не считая рекомендации переустановки системы).

Да и переустанавливать систему не имело никакого смысла. Во-первых: даже если у Вас два диска, то вирус просто размножит себя на два диска, и так или иначе Вы с ним останетесь. Во-вторых: если у Вас нет второго диска, и Вы переустановите систему, то вы потеряете всю свою личную информацию. В-третьих: даже если Вы сольете информацию на флешку, то не факт, что вирус не заразит флешку.

UPD: Один из комментаторов указал на то, что я не добавил в статью одну важную информацию, за что ему и спасибо! Итак. Теперь к сути.

Вирус изначально был зашит в мою систему (образ которой, я качал с торрента), а также, вирус сейчас массово зашивают в установщики игр (особенно любят портить репаки Xatab*(не реклама) ). Один из примеров сайтов, где зашивают вирусы в некоторые иры: moreigr (точнее одно из зеркал, не реклама).

К сожалению, сам сайт где я скачивал образ — я потерял, однако, советую не качать сборки Windows 10 Pro 22H2, образ которой может развернуться на флешке 4GB. Один из таких образов я и подхватил. На счёт зеркала moreigr (не реклама) где был вирус тоже не скажу, ибо история давняя (было еще весной 2023), но там я решил не заморачиваться и сделал переустановку. На этом всё =)

* Xatab. Помним, любим, скорбим. Press F.

Поэтому, я надеюсь, мой пост поможет многим решить данную проблему, и очиститься от вирусов. Оставьте свое мнение в комментариях, и поделитесь: сталкивались-ли Вы с этим вирусом, и как бы Вы боролись с ним?

|

0 / 0 / 0 Регистрация: 06.05.2025 Сообщений: 3 |

|

Высокие подозрения вирус, нагружающий центральный процессорСегодня, 01:29. Показов 385. Ответов 5 Добрый день, с примерно 3 по 5 мая словил вирус, из-за которого мой процессор стал нагружаться сильнее(на 100%), чем обычно (чаще всего нагрузке подлежит активный процесс, но если ничего не запущено — то грузится аж до 100% процесс защитника windows). Эту динамику я замечаю в обычном диспетчере задач, а на установленной похожей проге с подробной информацией о процессах «System informer» не показывает, чтоб хоть один процесс нагружался до хотя бы 50%. В последнее время я маялся установкой DLSS для скайрима и, видимо, либо что-то сломал, либо и впрямь поймал вирус. Вдобавок ко всему из-за перенагрузки ЦП у меня начали отключаться процессы. Например когда я запускаю среднюю для компьютера игру то у меня начинает отключать процессы(в т.ч. и саму игру). Как раз до 3-5 мая такого не было. Так же замечаю замедление работы системы (файлы стали перекидываться медленнее, антивирусник проверяет файлы намного дольше, чем обычно). Так же 3 мая я скачивал софт для просмотра файлов типа DLL под названием Resource Hacker, но позднее удалил в виду ненадобности. Сейчас обнаружил, что на сайт, откуда я скачивал этот софт (https://angusj.com/resourcehacker/), кидали репорт на наличие вирусов (https://any.run/report/9f4c434… 7e6b49a3da). Прикладываю логи и буду рад помощи.

0 |

|

22347 / 15823 / 3056 Регистрация: 08.10.2012 Сообщений: 64,377 |

|

|

Сегодня, 08:07 |

|

|

Здравствуйте! Пока явных признаков заражения не видно. Сделайте дополнительно: Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе. Нажмите кнопку Сканировать (Scan).

0 |

|

0 / 0 / 0 Регистрация: 06.05.2025 Сообщений: 3 |

|

|

Сегодня, 12:53 [ТС] |

|

|

Ещё раз добрый день, прикладываю отчеты. A.7z , но во время действия FRST перегрузки не было.

0 |

|

Sandor 22347 / 15823 / 3056 Регистрация: 08.10.2012 Сообщений: 64,377 |

||||

|

Сегодня, 13:26 |

||||

|

Внимание! Рекомендации написаны специально для пользователя Kunstner. Если рекомендации написаны не для вас, не используйте их — это может повредить вашей системе. Примите к сведению — после выполнения скрипта (возможно) все открытые вкладки браузеров будут закрыты, произойдет выход из аккаунтов, временные файлы, корзина, история браузеров, куки и кэш будут очищены.

Компьютер будет перезагружен автоматически.

0 |

|

0 / 0 / 0 Регистрация: 06.05.2025 Сообщений: 3 |

|

|

Сегодня, 13:50 [ТС] |

|

|

Случайно нажал без кода кнопку «Исправить», почти моментально закрыл FRST через диспетчер задач и нажал кнопку «Исправить» снова, но уже с кодом. Прикладываю лог. Fixlog.txt

0 |

|

22347 / 15823 / 3056 Регистрация: 08.10.2012 Сообщений: 64,377 |

|

|

Сегодня, 14:01 |

|

|

Сделайте проверки KVRT и CureIt. Сообщите результат.

0 |

|

Новые блоги и статьи

Все статьи Все блоги / |

||||

|

Трансферное обучение с предобученными моделями в Keras с Python

AI_Generated 06.05.2025 Суть трансферного обучения проста: взять модель, которая уже научилась решать одну задачу, и адаптировать её для решения другой, похожей задачи. Мозг человека работает по схожему принципу. Изучив. . . |

Циклические зависимости в C#: методы управления и устранения

stackOverflow 06.05.2025 Если вы хоть раз работали над не самым тривиальным проектом на C#, то наверняка сталкивались с той ситуацией, когда компилятор вдруг начинает сыпать странными ошибками о невозможности разрешить. . . |

Как перейти от Waterfall к Agile

EggHead 06.05.2025 Каскадная модель разработки Waterfall — классический пример того, как благие намерения превращаются в организационный кошмар. Изначально созданная для упорядочивания хаоса и внесения предсказуемости. . . |

Оптимизация SQL запросов — Продвинутые техники

Codd 06.05.2025 Интересно наблюдать эволюцию подходов к оптимизации. Двадцать лет назад всё сводилось к нескольким простым правилам: «Избегайте SELECT *», «Используйте индексы», «Не джойните слишком много таблиц». . . . |

Создание микросервисов с gRPC и Protobuf в C++

bytestream 06.05.2025 Монолитные приложения, которые ещё недавно считались стандартом индустрии, уступают место микросервисной архитектуре — подходу, при котором система разбивается на небольшие автономные сервисы, каждый. . . |

|

Многопоточность и параллелизм в Python: потоки, процессы и гринлеты

py-thonny 06.05.2025 Параллелизм и конкурентность — две стороны многопоточной медали, которые постоянно путают даже бывалые разработчики. Конкурентность (concurrency) — это когда ваша программа умеет жонглировать. . . |

Распределенное обучение с TensorFlow и Python

AI_Generated 05.05.2025 В машинном обучении размер имеет значение. С ростом сложности моделей и объема данных одиночный процессор или даже мощная видеокарта уже не справляются с задачей обучения за разумное время. Когда. . . |

CRUD API на C# и GraphQL

stackOverflow 05.05.2025 В бэкенд-разработке постоянно возникают новые технологии, призванные решить актуальные проблемы и упростить жизнь программистам. Одной из таких технологий стал GraphQL — язык запросов для API,. . . |

Распознавание голоса и речи на C#

UnmanagedCoder 05.05.2025 Интеграция голосового управления в приложения на C# стала намного доступнее благодаря развитию специализированных библиотек и API. При этом многие разработчики до сих пор считают голосовое управление. . . |

Реализация своих итераторов в C++

NullReferenced 05.05.2025 Итераторы в C++ — это абстракция, которая связывает весь экосистему Стандартной Библиотеки Шаблонов (STL) в единое целое, позволяя алгоритмам работать с разнородными структурами данных без знания их. . . |

Наверх