|

Тема

|

Понятие

|

Описание

|

|

СС

|

Восьмеричная

система счисления

|

Использует

восемь цифр – 0, 1, 2, 3, 4, 5, 6, и 7, а также символы «+» и «–» для

обозначения знака числа и запятую (точку) для разделения целой и дробной

частей числа. Широко использовалась в программировании в 1950-70-ые гг.

|

|

СС

|

Двенадцатеричная

система счисления

|

На ее

широкое использование в прошлом явно указывают названия числительных во

многих языках, а также сохранившиеся в ряде стран способы отсчета времени,

денег и соотношения между некоторыми единицами измерения. Год состоит из 12

месяцев, а половина суток состоит из 12 часов. В русском языке счет часто

идет дюжинами, чуть реже гроссами (по 144=122), но в старину

использовалось и слово для 1728=123. В английском языке есть

особые (а не образованные по общему правилу) слова eleven (11) и twelve (12).

Английский фунт состоит из 12 шиллингов.

|

СС

|

Двоичная система

счисления.

|

В

настоящий момент – наиболее употребительная в информатике, вычислительной

технике и смежных отраслях система счисления. Использует две цифры – 0 и 1, а

также символы «+» и «–» для обозначения знака числа и запятую (точку) для

разделения целой и дробной части. Недостаток двоичной системы быстрый рост

числа разрядов, необходимых для записи чисел.

|

|

СС

|

Десятичная

система счисления

|

Использует

десять обычных цифр – 0, 1, 2, 3, 4, 5, 6, 7, 8 и 9, а также символы «+» и

«–» для обозначения знака числа и запятую (точку) для разделения целой и

дробной частей числа.

|

|

М

|

Информационные

модели

|

класс

знаковых моделей, описывающих информационные процессы (возникновение,

передачу, преобразование и использование информации) в системах самой

разнообразной природы.

|

|

М

|

Математические

модели

|

очень

широкий класс знаковых моделей (основанных на формальных языках над конечными

алфавитами), широко использующих те или иные математические методы.

|

|

СС

|

Непозиционная

система

счисления

|

такая,

где вес цифры(т.е. тот вклад, который она вносит в значение числа) не зависит

от ее позиции в записи числа.

|

|

СС

|

Перевод

восьмеричных и шестнадцатеричных

|

чисел

в двоичную систему очень прост: достаточно каждую цифру заменить

эквивалентной ей двоичной триадой (тройкой цифр) или тетрадой (четверкой

цифр).

|

|

СС

|

Перевод

числа из двоичной системы в восьмеричную или шестнадцатеричную

|

его

нужно разбить влево и вправо от запятой на триады (для восьмеричной) или

тетрады (для шестнадцатеричной) и каждую такую группу заменить

соответствующей восьмеричной (шестнадцатеричной) цифрой

|

|

СС

|

Позиционных система счисления

|

такая,

где вес каждой цифры изменяется в зависимости от ее положения(позиции) в

последовательности цифр, изображающих число.

|

|

СС

|

Система

счисления

|

это

способ записи чисел с помощью заданного набора специальных знаков (цифр).

|

|

СС

|

Система

счисления с основанием 4.

|

Использует

четыре цифры – 0, 1, 2 и 3, а также символы «+» и «–» для обозначения знака

числа и запятую (точку) для разделения целой и дробной частей числа. О

практическом использовании этой системы счисления пока ничего не известно.

|

|

СС

|

Система

счисления с основанием 7

|

Семь

дней недели, семь нот, семь чудес Света, семь цветов радуги (хотя нормальный

глаз видит их там только шесть, не разделяя оттенков синего и голубого) и

многочисленные другие примеры указывают на то, что и это число служило

разрядной единицей.

|

|

СС

|

Системой

счисления

|

называют

совокупность символов (цифр) и правил их использования для представления

чисел.

|

|

ЭТ

|

Столбцы

ЭТ

|

обозначаются

обычно латинскими буквами А, В, С.., АВ, АС.., а строки обозначаются цифрами

1, 2, 3… Максимальное количество строк и столбцов в ЭТ зависит от ее

конкретной реализации. Например, в Excel макcимальный размер таблицы

составляет 256 столбцов и 65536 строк

|

|

ЭТ

|

Текст

|

это

любая последовательность символов, которая начинается с буквы или любого

другого символа, которому предшествуют кавычки. Таким образом, кавычки

(«) — признак текстовых данных.

|

|

ЭТ

|

Текущая или активная ячейка

|

на

которой в данный момент установлен курсор.

|

|

СС

|

Троичная

система счисления

|

Использует

три цифры – 0, 1 и 2, а также символы «+» и «–» для обозначения знака числа и

запятую (точку) для разделения целой и дробной частей числа.

|

|

ЭТ

|

Формула

|

последовательность

символов, начинающаяся со знака «=» (равно). Формула может

содержать:

—

Знаки

арифметических действий(+ — сложение, — — вычитание, * — умножение, / —

деление, ^ — возведение в степень);

—

Постоянные

величины (числа);

—

Адреса

ячеек (A1, D5 и др.);

—

Стандартные

функции (SQRT,CYMM и др.).

|

|

ЭТ

|

Число

|

это

последовательность символов, начинающаяся с цифры или знака «+» /

«-«. Числа имеют несколько форматов записи: общий, числовой,

экспоненциальный, денежный, процентный и др.

|

|

СС

|

Шестнадцатеричная

система счисления

|

Использует

шестнадцать цифр – 0, 1, 2, 3, 4, 5, 6, 7, 8 и 9 в их обычном смысле, а затем

B=11 ,C=12 ,D=13 ,E=14 ,F=15 . Также использует символы «+» и «–» для

обозначения знака числа и запятую (точку) для разделения целой и дробной

частей числа. Внедрена американской корпорацией IBM. Широко используется в

программировании для IBM-совместимых компьютеров.

|

|

ЭТ

|

Электронные

таблицы (или табличные процессоры)

|

это

прикладные программы, предназначенные для проведения табличных расчетов.

|

|

ЭТ

|

Электронные

таблицы

(сокращенно — ЭТ)

|

это

программы, позволяющие создавать таблицы с автоматическим пересчетом. У

электронных таблиц есть и другое название — табличные процессоры, позволяющие

решать целый комплекс задач:

—

Прежде

всего, выполнение вычислений.

—

Математическое

моделирование.

—

Использование

электронной таблицы в качестве базы данных.

|

|

ЭТ

|

Ячейка

ЭТ

|

находятся

на пересечении строк и столбцов. Каждая ячейка имеет уникальный адрес,

определяемый именем столбца и номером строки.

|

|

1

|

Алгоритм

|

Это

точно определенная последовательность действий для некоторого исполнителя,

выполняемых по строго определенным правилам и приводящих через некоторое

количество шагов к решению задачи.

|

|

1

|

Алгоритмизация

|

Процесс

составления алгоритмов решения задачи.

|

|

1

|

Алфавит

|

фиксированный

для данного языка набор основных символов, допускаемых для составления текста

программы на этом языке.

|

|

1

|

Альтернатива

|

Это

нелинейная управляющая конструкция, не содержащая итерацию. Она предназначена

для описания различных процессов обработки информации, выбор которых зависит

от значений входных данных.

|

|

1

|

Ветвление

|

Это

структура, обеспечивающая выбор между альтернативами.

|

|

1

|

Визуальные

алгоритмы

|

Это

алгоритмы, представленные графическими средствами, получили название.

|

|

1

|

Двумерный

массив

|

Это

структура однотипных элементов, расположенных в виде таблицы значений. Каждый

элемент в двумерном массиве идентифицируется номером строки и номером

столбца, на пересечении которых он расположен.

|

|

1

|

Исполнитель

алгоритмов

|

Одушевленный

или неодушевленный объект, который знает и может выполнить некоторый набор

элементарных действий, из которых формируется алгоритм.

|

|

1

|

Итерация

|

Это

циклическая управляющая структура, которая содержит композицию и ветвление.

Она предназначена для организации повторяющихся процессов обработки

последовательности значений данных.

|

|

1

|

Композиция

(следование)

|

Это

линейная управляющая конструкция, не содержащая альтернативу и итерацию. Она

предназначена для описания единственного процесса обработки информации.

|

|

1

|

Линейные алгоритмы

|

Алгоритмы,

не содержащие блока условия. Они предназначены для представления линейных

процессов.

|

|

1

|

Массив

|

Это

однородная структура однотипных данных, одновременно хранящихся в

последовательных ячейках оперативной памяти. Эта структура должна иметь имя и

определять заданное количество данных (элементов).

|

|

1

|

Метод

бинарного поиска

|

Также

известен, как метод деления пополам

|

|

1

|

Метод

модифицированный простого выбора сортировки

|

Основывается

на алгоритме поиска минимального элемента. В массиве А(1..n) отыскивается

минимальный элемент, который ставится на первое место.

|

|

1

|

Метод

парных перестановок сортировки массива

|

Основан

на принципе сравнения и обмена пары соседних элементов.

|

|

1

|

Метод

структурной алгоритмизации.

|

Этот

метод основан на визуальном представлении алгоритма в виде последовательности

управляющих структурных фрагментов. Выделяют три базовые управляющие

процессом обработки информации структуры: композицию, альтернативу и

итерацию.

|

|

1

|

Моделирование

|

Построение

моделей для исследования и изучения моделируемого объекта, процесса, явления

с целью получения новой информации при решении конкретных задач.

|

|

1

|

Модель

|

Упрощенное

представление о реальном объекте, процессе или явлении.

|

|

1

|

Одномерные

символьные массивы

|

Это

массивы, составленные из определенной последовательности символов, которые

образуют тексты.

|

|

1

|

Одномерный массив

|

Это

однородная структура однотипных данных, для получения доступа к его элементам

достаточно одной индексной переменной.

|

|

1

|

Переменные

данные

|

Это

данные, которые изменяют свои значения в процессе решения задачи.

|

|

1

|

Последовательность

значений

|

Это

набор однотипных величин, которые вводятся и обрабатываются циклически.

|

|

1

|

Постоянные

данные

|

Это

такие данные, которые сохраняют свои значения в процессе решения задачи

(математические константы, координаты неподвижных объектов) и не зависят от

внешних факторов.

|

|

1

|

Разветвленные

алгоритмы

|

В своем

составе содержат блок условия и различные конструкции ветвления. Ветвление —

это структура, обеспечивающая выбор между альтернативами.

|

|

1

|

Семантика

|

система

правил однозначного толкования отдельных языковых конструкций, позволяющих

воспроизвести процесс обработки данных.

|

|

1

|

Синтаксис

|

система

правил, определяющих допустимые конструкции языка программирования.

|

|

1

|

Сортировка

|

Процесс

перестановки объектов данного массива в определенном порядке. Целью

сортировки являются упорядочение массивов для облегчения последующего поиска

элементов в данном массиве.

|

|

1

|

Таблица трассировки

|

Это

таблица содержащая столько столбцов, сколько переменных и условий в

алгоритме, в ней мы выполняем действия шаг за шагом от начала до конца

алгоритма для конкретных наборов входных данных.

|

|

1

|

Условно-постоянные

данные

|

Это

такие данные, которые могут иногда изменять свои значения, но эти изменения

не зависят от процесса решения задачи, а определяются внешними факторами.

|

|

1

|

Цикл

с постусловием

|

функционирует

иначе. Сначала выполняется один раз те действия, которые подлежат повторению,

затем проверяется логическое выражение , определяющее условие выхода из

цикла.

|

|

1

|

Цикл

с предусловием

|

начинается

с проверки условия выхода из цикла.

|

|

1

|

Циклические

алгоритмы

|

Являются

наиболее распространенным видом алгоритмов, в них предусматривается повторное

выполнение определенного набора действий при выполнении некоторого условия.

Такое повторное выполнение часто называют циклом.

|

|

1

|

Энтропии

|

мера

неопределенности случайной величины, энтропия характеризует неопределенность,

связанную с недостатком информации о состоянии системы.

|

|

1

|

Языки

программирования

|

это

формальные языки специально созданные для общения человека с компьютером.

Каждый язык программирования, равно как и «естественный язык»

(русский, английский и т.д.) имеет алфавит, словарный запас, свои грамматику

и синтаксис, а также семантику.

|

|

2

|

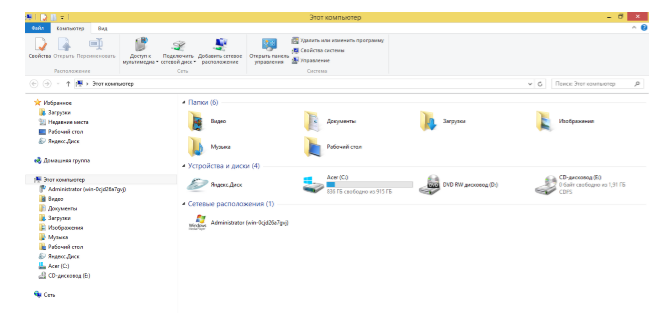

Windows

|

графическая

операционная система для компьютеров платформы IBM.

|

|

2

|

Буфер

обмена

|

область

памяти для временного хранения объектов при выполнении операций копирования

или перемещения.

|

|

2

|

Вкладка

|

элемент

управления диалогового окна или окна приложения, представляющий отдельную

страницу. Содержит другие элементы управления.

|

|

2

|

Главное

( стартовое) меню

|

один

из основных системных элементов управления Рабочего стола операционных систем

Windows, предназначенный для быстрого доступа к приложениям и служебным

функциям операционной системы. Вызывается щелчком на кнопке Пуск.

|

|

2

|

Диалоговое

окно

|

специальное

окно, используемое для настройки параметров операционной системы или

приложения. Отличается от окна приложения отсутствием строки меню. Содержит

набор элементов управления, которые могут быть размещены на нескольких

вкладках.

|

|

2

|

Значки

|

графическое

представление объектов.

|

|

2

|

Контекстное

меню

|

меню,

содержащее команды, применимые к выбранному объекту. Вызывается щелчком правой

кнопкой мыши на любом объекте Windows.

|

|

2

|

Корзина

|

специальный

объект Windows, служащий для временного хранения удаляемых файлов.

|

|

2

|

Мастер

|

программный

модуль для выполнения каких-либо операций.

|

|

2

|

Многозадачность

|

свойство

операционной системы, заключающееся в возможности одновременного выполнения

нескольких программ.

|

|

2

|

Мультимедиа

|

сочетание

нескольких видов данных в одном документе (текстовые, графические,

музыкальные и видеоданные) или совокупность устройств для воспроизведения

этого комплекса данных.

|

|

2

|

Окно

|

это

сложный графический объект, осуществляющий взаимодействие программы с

пользователем и другими программами.

|

|

2

|

Панель

задач

|

один

из основных элементов управления.

|

|

2

|

Проводник

|

служебная

программ, относящаяся к категории диспетчеров файлов.

|

|

2

|

Рабочий

стол

|

графическая

среда, на которой отображаются объекты и элементы управления Windows.

|

|

2

|

Указатель

мыши

|

активный

элемент управления, графический объект, перемещение которого на экране

синхронизировано с перемещением мыши.

|

|

2

|

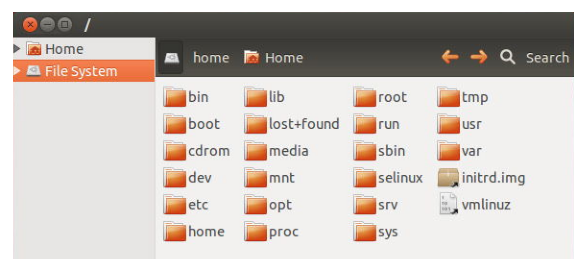

Файловая

структура

|

иерархическая

структура, в виде которой операционная система отображает файлы и папки

диска.

|

|

2

|

Ярлык

|

указатель

на объект.

|

|

3

|

«Инженерия

знаний»

|

техника

использования знаний.

|

|

3

|

0,28

|

имеется

в виду размер зерна монитора 0,28 мм (см. dot). Типичен для мониторов

среднего качества. Более качественные мониторы имеют размер зерна 0,24-0,26

мм.

|

|

3

|

100Вазе-Т

|

локальная

сеть типа Ethernet на витой паре с пропускной способностью 100 Мбит/с.

|

|

3

|

101-key

keyboard

|

101-клавишная

клавиатура.

|

|

3

|

10Base-5

|

локальная

сеть типа Ethernet (10 Мбит/с) на толстом кабеле. Часто это сокращение

означает, что компьютер или иное устройство можно подсоединить к данной

локальной сети.

|

|

3

|

24-pin

|

24-точечный

матричный принтер. Такие принтеры дороже, но обеспечивают более качественную

печать по сравнению с 9-точечными матричными принтерами и выполняют ее

быстрее.

|

|

3

|

6х86

|

марка

Intel-совместимых микропроцессоров, выпускаемых различными фирмами. По

скорости эти микропроцессоры соперничают с Pentium.

|

|

3

|

9-pin

|

9-точечный

матричный принтер (наиболее дешевый тип матричных принтеров).

|

|

3

|

baby

AT case

|

настольный

(горизонтальный) тип корпуса системного блока компьютера уменьшенного размера

по горизонтали.

|

|

3

|

BAT-файл

(Batch-файл)

|

специальный

текстовый файл, содержащий команду или группу команд MS-DOS (или вызовов

программ), которые выполняются последовательно или в более сложном порядке.

|

|

3

|

BIOS

|

программы

операционной системы, хранящиеся в постоянной памяти компьютера (ROM). В

настоящее время чаще всего используются BIOS фирм AMI, AWARD, PHOENIX и т.д.

|

|

3

|

cache (кэш)

|

сверхбыстрый

буфер для хранения данных, располагающийся «между» процессором и оперативной

памятью. Наличие кэша может увеличить производительность компьютера на

10-15%. Размер кэша определяет его эффективность, типичный размер – от 32 до

256 Кбайт.

|

|

3

|

CD-Recorder

|

устройство

для записи на диски CD-R.

|

|

3

|

CDROM

|

compact

disk read only memory накопителем на оптических дисках . Оптические диски

используются для хранения архива программного обеспечения специальным

устройством — накопителем.

|

|

3

|

CD-ROM

|

дисковод

для воспроизведения информации, записанной на компакт-дисках.

|

|

3

|

CD-ROM

|

компакт-диск,

иногда – дисковод для воспроизведения информации, записанной на

компакт-дисках.

|

|

3

|

Cps (character per second)

|

число

символов в секунду (скорость печати у матричных и струйных принтеров,

скорость передачи данных модемом и т.д.).

|

|

3

|

DIMM

|

тип микросхем памяти (dual in-line memory module). Наиболее быстродействующие

микросхемы памяти типа SDRAM для компьютеров. Ввыполняются в формате DIMM со

168 контактами.

|

|

3

|

dot

|

точка.

Применительно к дисплею обычно указывается ее размер.

|

|

3

|

dpi

|

число

точек на дюйм (обычно – разрешающая способность принтера или иного

устройства).

|

|

3

|

DRAM

|

динамическая

память, наиболее часто применяемый тип устройства микросхем памяти.

|

|

3

|

DVD

|

оптических

диски, подобны CD. DVD (Digital Video Disk).

HDCD (High Den city CD — диск высокой плотности записи), MMCD

(MultiMedia CD). SD (Super Density — сверхвысокой плотности).

|

|

3

|

EDO

|

(extended

data output) – тип микросхем динамической памяти, обеспечивающий несколько

более быстрый обмен с оперативной памятью, чем при использовании обычных

микросхем (FPM DRAM).

|

|

3

|

EMB

(расширенные блоки памяти)

|

блоки

памяти, располагающиеся выше границы HMA.

|

|

3

|

EMS

|

дополнительная

(expanded) оперативная память – вид оперативной памяти (свыше 640 кбайт) в

компьютерах типа IBM PC. В отличие от расширенной памяти дополнительная

память с помощью специальной аппаратуры и программного обеспечения

отображается в диапазон адресов, лежащий ниже 1 Мбайт. Такой способ пригоден

для компьютеров, использующих процессор Intel 8086, не обладающий

возможностью адресации расширенной памяти.

|

|

3

|

FAT

|

таблица

размещения файлов.

|

|

3

|

fax-modem

(факс-модем)

|

устройство,

сочетающее возможности телефакса и модема.

|

|

3

|

FD (Floppy Disk)

|

гибкий

диск (дискета).

|

|

3

|

FDD (Floppy Disk Drive)

|

дисковод

для гибких дисков (дискет). Обычно до или после этого сокращения указывается

максимальная емкость дискет: 1,2 Мбайт или 360 Кбайт для дисководов для

пятидюймовых дискет, 1,44 Мбайт или 720 Кбайт для дисководов для трехдюймовых

дискет.

|

|

3

|

Flash

|

флэш-память,

вид оперативной памяти, хранящий информацию даже при отключении

электропитания. Дорог, а потому используется как ROM, но с возможностью

модернизации (например, для хранения BIOS, микропрограмм модема или принтера

и т.д.).

|

|

3

|

HDD

(Hard Disk Drive)

|

жесткий

диск (винчестер).

|

|

3

|

HMA-память (старшая область памяти)

|

это

первые 64 кбайт расширенной памяти, начинающиеся с адреса FFFFh:0010h. Эта

область может адресоваться процессором в реальном режиме и поэтому может быть

использована обычными программами, предназначенными для работы в MS-DOS.

|

|

3

|

IDE

|

тип

интерфейса устройств компьютера (жестких дисков и др.).

|

|

3

|

InkJet

printer

|

струйный

принтер, т.е. принтер, создающий изображение путем напыления на бумагу капель

специальных чернил.

|

|

3

|

ISA

|

тип

шины передачи данных внутри компьютера, используемый в большинстве

персональных компьютеров для взаимодействия с низкоскоростными устройствами.

|

|

3

|

laptop (лэптоп)

|

портативный

компьютер «наколенного» формата. Обычно такой компьютер может переноситься,

как небольшой чемоданчик. Типичная масса – от 4 до 10

кг.

|

|

3

|

laser

printer

|

лазерный

принтер, т.е. принтер, в котором формирование изображения выполняется с

помощью лазера.

|

|

3

|

LPT

|

обозначение

параллельного порта, Обычно имеете? в виду, что устройство подключается к

параллельному порту.»’

|

|

3

|

matrix

printer

|

матричный

принтер – самый распространенный и дешевый тип принтеров. Он обеспечивает

средние качество и скорость печати.

|

|

3

|

MHz

(МГц)

|

мегагерц

(обычно обозначает тактовую частоту микропроцессора компьютера).

|

|

3

|

mini-tower

|

|

|

3

|

modem (модем)

|

устройство

для передачи данных между компьютерами через телефонную сеть. Обычно для модема

указывается его максимальная скорость работы (в бодах, т.е. битах в секунду),

а также поддерживаемые им стандарты передачи данных.

|

|

3

|

motherboard (материнская плата, системная

плата)

|

главная

плата компьютера, содержащая основной микропроцессор, сопроцессор (если он

есть), память и т.д.

|

|

3

|

MPEG

|

тип

сжатия видеоданных. Используется в видеодисках. MPEG-плейер – устройство или

программа, позволяющая воспроизводить видеофильмы, записанные в формате MPEG.

Чаще всего имеется в виду тип сжатия MPEG-1, обеспечивающий вывод изображения

с разрешением 320х240 точек с частотой 30 кадров в секунду (качество,

соответствующее бытовому видеомагнитофону VHS).

|

|

3

|

MPR-II

|

стандарт

на излучение мониторов, обеспечивающий их безвредность для здоровья

пользователей. Желательно приобретать только те мониторы, которые

удовлетворяют стандарту MPR-II (а если они удовлетворяют стандартам ТСО-92

и/или ТСО-95 – еще лучше).

|

|

3

|

Norton

Commander

|

неграфическая

файловая оболочка.

|

|

3

|

notebook (ноутбук)

|

портативный

компьютер «книжного» формата, обычный размер – 30х21х3-4

см, масса – 2-4 кг.

|

|

3

|

OEM

|

изготовитель

оборудования. Обычно имеется в виду комплектация чего-либо для производителей

оборудования (без документации, красивой коробки и т.д.).

|

|

3

|

PC

|

персональный

компьютер (personal computer).

|

|

3

|

Plug

and Play

|

—

подключай и

работай, тип устройств с облегченной (автоматической или полуавтоматической)

настройкой прим подключении к компьютеру.

—

принцип

динамического распределения ресурсов операционной системой.

|

|

3

|

POST

|

программа

начального тестирования (Power-On Self Test) — это

программа, прошитая в ПЗУ BIOS, которая выполняется при включении

ПЭВМ. Она выполняет следующие действия:

анализирует

установку DIP-переключателей (PC/XT) или содержимое

памяти CMOS (AT и PS/2) для определения конфигурации

подключенного к ПЭВМ оборудования и устанавливает соответственно флаги

оборудования в области данных BIOS;

выполняет

тестирование ОЗУ, записывая и считывая определенные данные во все

адреса памяти;

исполняет

тесты основных компонент ПЭВМ (контроллеров ПДП, прерываний, клавиатуры,

дисководов и т. д.);

выполняет

сканирование ПЗУ для инициализации дополнительных адаптеров;

вызывает

программу начальной загрузки операционной системы или Бейсик, прошитый

в ПЗУ.

|

|

3

|

ppm

(pages per minute)

|

число

страниц в минуту (скорость печати).

|

|

3

|

PS/2

|

серия

персональных компьютеров, выпускаемых фирмой IBM.

|

|

3

|

RAM (ОЗУ)

|

оперативная память

(Random Access Memory). Размер оперативной памяти измеряется в мегабайтах (М, Мб, Mb)

или килобайтах (К, Кб, Kb). Типичный размер – от 1 Мбайта до 64 Мбайт.

|

|

3

|

RLL

(Run-length-limited)

|

кодирующая

схема, используемая некоторыми контроллерами для увеличения количества

секторов на дорожку для размещения большего количества данных.

|

|

3

|

ROM (Read

Only Memory, ПЗУ)

|

память в компьютере, доступная

только для чтения, содержит программы тестирования компьютера, часть

операционной системы (BIOS) и т.д.

|

|

3

|

scanner

(сканер)

|

устройство

для ввода изображений в компьютер.

|

|

3

|

SCSI

|

стандарт

интерфейса устройств SCSI, обеспечивающий высокую скорость обмена данных.

Используется в основном в компьютерах, в которых требуется обеспечить большую

скорость обработки данных, серверах локальных сетей и т.д.

|

|

3

|

SDRAM (Synchronous DRAM)

|

синхронизируемая

динамическая оперативная память, быстродействующий вариант оперативной

памяти, применяется в основном в дорогих высокопроизводительных компьютерах.

|

|

3

|

serial

port

|

последовательный

порт (используется для подключения мыши, внешних модемов и т.д.).

|

|

3

|

SIMM

|

наиболее

часто используемый тип микросхем памяти (single in-line memory module) с

расположением контактов на одной стороне микросхемы. В основном используются

72-контактные SIMM.

|

|

3

|

streamer (стример)

|

устройство

для записи данных на специальные кассеты с магнитной лентой, обычно используемое

для создания резервных копий данных. Для стримеров часто указывается

максимальный объем данных на кассете (60 Мбайт, 8 Гбайт и т.д.).

|

|

3

|

SVGA (SuperVGA)

|

адаптеры

дисплеев, обеспечивающие как возможности адаптера VGA, так и работу в

графическом режиме с разрешением 800х600 точек, а часто и в режимах с большим

разрешением. Часто SVGA обозначаются также и мониторы (дисплеи), которые

могут работать с адаптерами SVGA и обеспечивать разрешающую способность

800х600 точек или более.

|

|

3

|

TFT

|

тип

дисплеев на цветной активной матрице (обычно используются в портативных

компьютерах). Обеспечивают яркие и насыщенные цвета, но весьма дороги.

|

|

3

|

trackball

|

манипулятор

в виде шарика, используется для замены мыши, чаще всего в портативных

компьютерах.

|

|

3

|

TrueType

|

формат

масштабируемых шрифтов.

|

|

3

|

UMB-память

(верхние блоки памяти)

|

блоки

памяти на машинах, использующих процессор 8086. Эти блоки памяти

располагаются между границей 640 кбайт и 1 Мбайт.

|

|

3

|

UPS

|

устройство

бесперебойного электропитания.

|

|

3

|

V34,

V34bis

|

стандарты

высокоскоростной (28800 и 33600 бит/с соответственно) передачи данных через

модем по обычным (коммутируемым) телефонным линиям.

|

|

3

|

VESA

|

название

ассоциации инженеров по видеоэлектронике.

|

|

3

|

XMS

|

спецификация,

содержащая описание программного интерфейса драйвера HIMEM.SYS и рекомендации

по использованию области памяти HMA.

|

|

3

|

АЛУ

|

производится

арифметическая и логическая обработка данных.

|

|

3

|

архиваторы

|

(COPY,

XCOPY, BACKUP, RESTORE специальные программы, позволяющие сохранять место и объединять

группы совместных файлов в один архивный файл.

|

|

3

|

Архивация

|

файлов

используется для:

устранения

физической порчи магнитного носителя (диска);

исключения

неправильной корректировки или случайного уничтожения файлов;

предотвращения

разрушения файла вирусом;

реализации

хранения истории разрабатываемого программного обеспечения.

|

|

3

|

Архитектура

ЭВМ

|

совокупность

общих принципов организации аппаратно-программных средств и их характеристик,

определяющая функциональные возможности ЭВМ при решении соответствующих

классов задач.

|

|

3

|

Архитектурой

|

компьютера

называется его описание на некотором общем уровне, включающее описание

пользовательских возможностей программирования, системы команд, системы

адресации, организации памяти и т.д. Архитектура определяет принципы

действия, информационные связи и взаимное соединение основных логических

узлов компьютера: процессора, оперативного ЗУ, внешних ЗУ и периферийных

устройств. Общность архитектуры разных компьютеров обеспечивает их

совместимость с точки зрения пользователя.

|

|

3

|

Атрибуты

файла

|

дополнительные

параметры, определяющие свойства файла.

|

|

3

|

Байт

|

восемь

взаимосвязанных битов, наименьшая единица измерения информации.

|

|

3

|

Бит

|

наименьшая

единица измерения объема информации.

|

|

3

|

Быстродействие

|

характеризует

скорость работы компьютера и измеряется количеством операций, выполняемых

микропроцессором в секунду.

|

|

3

|

Видеопамять.

|

В видеопамяти размещаются данные, отбражаемые адаптером на

экране дисплея. Для EGA и VGA видеопамять обычно имеет объем 256 Кбайт, на

некоторых моделях SVGA и XGA объем видеопамяти может быть увеличен до

2Мбайт. Видеопамять находится в адресном пространстве процессора и программы

могут непосредственно производить с ней обмен данными. Физически видеопамять

разделена на четыре банка, или цветовых слоя, использующих совместное

адресное пространство.

|

|

3

|

Винчестер (HDD )

|

несъемный

жесткий магнитный диск (пакет дисков).

|

|

3

|

Внешние

команды MS-DOS

|

отдельные

программы, которые для выполнения загружаются командным процессором MS-DOS в

ОЗУ.

|

|

3

|

внешнюю

память

|

В ней

хранятся программы и данные, загружаемые в оперативное запоминающее

устройство. Ёмкость внешней памяти значительно превосходит емкость ОЗУ.

|

|

3

|

Внешняя

память (ВЗУ)

|

предназначена

для размещения больших объемов информации и обмена ею с оперативной памятью.

|

|

3

|

Внутренние

команды MS-DOS

|

команды,

которые выполняются непосредственно командным процессором MS-DOS.

|

|

3

|

Внутренняя, или основная память

|

это

запоминающее устройство, напрямую связанное с процессором и предназначенное

для хранения выполняемых программ и данных, непосредственно участвующих в

вычислениях.

|

|

3

|

Время

перехода с дорожки на дорожку (Track-to-track seek time)

|

время,

необходимое для перехода головки накопителя на соседнюю дорожку.

|

|

3

|

Время

позиционирования (Seek time)

|

время,

необходимое головке для перемещения с дорожки, на которой

она установлена, на какую-либо другую нужную дорожку.

|

|

3

|

Время

доступа

(Acces time)

|

период

времени, необходимый накопителю на жестком диске для поиска и передачи

данных в память или из памяти. Быстродействие накопителей на

жестких магнитных дисках часто определяется временем доступа (выборки).

|

|

3

|

Вычислительная

техника

|

совокупность

устройств, предназначенных для автоматической или автоматизированной

обработки данных.

|

|

3

|

Гбайт

|

1024

Мбайт.

|

|

3

|

гибкие

магнитные диски (дискеты).

|

Дискеты используются для хранения

резервных копий программного обеспечения и переноса созданных пользователем

документов и программ с одного компьютера на другой.

|

|

3

|

Гипертекст

|

это

такой текст, в котором содержатся ссылки на другой текст.

|

|

3

|

Головка

накопителя (Drive head)

|

механизм,

который перемещается по поверхности жесткого диска и обеспечивает

электромагнитную запись или считывание данных.

|

|

3

|

Графический контроллер.

|

Посредством его происходит обмен данными между центральным

процессором и видеопамятью. Аппаратура графического контроллера

позволяет производить над данными, поступающими в видеопамять и

расположенными в регистрах-защелках простейшие логические операции.

|

|

3

|

Данные

|

это

информация, представленная в формализованном виде и предназначенная для

обработки ее техническими средствами, например, ЭВМ.

|

|

3

|

Двоичное

кодирование

|

система

представления данных последовательностью двух знаков: 1 и 0.

|

|

3

|

Динамическая

память

|

это

оперативная память компьютера, предоставляемая программе за вычетом сегмента

в 64 кБайта(для статических переменных,стека 16 кБайт и соответственно кода

тела программы).

|

|

3

|

Динамические

переменные

|

переменные,

память для которых распределяется во время выполнения программ самим

программистом.

|

|

3

|

Диск

(Platter)

|

cам

металлический диск, покрытый магнитным материалом, на который

записываются данные. Накопитель на жестких дисках имеет, как правило,

более одного диска.

|

|

3

|

Дорожка

|

концентрические

окружности на магнитной поверхности диска, где располагается информация.

Дорожки нумеруются с 0-й (дорожка с самым большим радиусом)

|

|

3

|

Дорожка

(Track)

|

концентрическое

деление диска. Дорожки похожи на дорожки на пластинке. В отличие от

дорожек пластинки, которые представляют собой непрерывную спираль,

дорожки на диске имеют форму окружности. Дорожки в свою очередь делятся

на кластеры и сектора.

|

|

3

|

емкостью

|

характеристика

оперативного запоминающего устройства, т. е. наибольший объем данных,

выраженный в единицах информации, который может хранится в запоминающем

устройстве. Ёмкость ОЗУ выражают в килобайтах , мегабайтах или гигабайтах.

|

|

3

|

ёмкостью

накопителя на жестком магнитном

|

является

характеристикой компьютера, так как диске определяет объем информации,

которую способен хранить компьютер.

|

|

3

|

Жесткие

|

винчестер.

Диски имеют имена A,B,C… A или B – гибкий диск, С,D –

определённые части жесткого диска.

|

|

3

|

Зазор

магнитной головки (Head gap)

|

расстояние

между головкой накопителя и поверхностью диска.

|

|

3

|

Инсталляция

программы

|

это

установка программы на персональный компьютер.

|

|

3

|

Интерфейс

|

это

средство сопряжения двух устройств, в котором все физические и логические

параметры согласуются между собой. Если интерфейс является общепринятым,

например, утверждённым на уровне международных соглашений, то он называется стандартным

|

|

3

|

Информатика

|

наука,

систематизирующая приемы создания, хранения, воспроизведения, обработки и

передачи данных средствами вычислительной техники, а также принципы

функционирования этих средств и методы управления ими.

|

|

3

|

Информационная

техника

|

представляет

собой материальную основу информационной технологии, с помощью которой

осуществляется сбор, хранение, передача и обработка информации.

|

|

3

|

Информационная

технология

|

это

совокупность методов, производственных процессов и программно-технических

средств, объединенных в технологическую цепочку, обеспечивающую сбор,

обработку, хранение, распространение и отображение информации с целью

снижения трудоемкости процессов использования информационного ресурса, а

также повышения их надежности и оперативности.

|

|

3

|

Информационный

процесс

|

это

процесс, в результате которого осуществляется прием, передача (обмен),

преобразование и использование информации.

|

|

3

|

Информация

|

сведения об окружающем мире,

которые повышают уровень осведомленности человека.

|

|

3

|

Каталог (папка)

|

это

определенное место на диске (в области данных диска), где содержится

информация о файлах и подкаталогах, привязанных к данному каталогу.

|

|

3

|

Кбайт

|

1024

байт.

|

|

3

|

Кибернетика

|

наука

об управлении.

|

|

3

|

Классическая

архитектура

(архитектура фон Неймана)

|

одно

арифметико-логическое устройство (АЛУ), через которое проходит поток данных,

и одно устройство управления (УУ), через которое проходит поток команд —

программа.Это однопроцессорный компьютер.

|

|

3

|

Кластер

|

это

минимальная порция информации, которую MS-DOS считывает/записывает за

одно обращение диску. Кластер “содержит” только последовательно расположенные

сектора (цель — увеличить скорость обмена с диском). Размер Кластера =

N×(Размер Сектора)= N×512 байт, где N = 2,4,8 и т.д.

|

|

3

|

Кластер

(Cluster)

|

наименьшая

единица пространства, с которой работает ДОС в таблице расположения

файлов. Обычно кластер состоит из одного или более секторов. Количество

секторов зависит от типа диска. Многие жесткие диски имеют кластеры из

четырех секторов или 2048 байтов. Поиск кластеров вместо отдельных секторов

сокращает издержки ДОС по времени. Крупные кластеры обеспечивают

более быструю работу накопителя, поскольку количество кластеров в

таком случае меньше, но при этом хуже используется пространство (место) на

диске, так как многие файлы могут оказаться меньше кластера и

оставшиеся байты кластера не используются.

|

|

3

|

Кодирование

данных

|

выражение

данных одного типа через данные другого типа.

|

|

3

|

Количеством

информации

|

называют

числовую характеристику сигнала, отражающую ту степень неопределенности

(неполноту знаний), которая исчезает после получения сообщения в виде данного

сигнала. Эту меру неопределенности в теории информации называют энтропией.

|

|

3

|

Компактные

диски(CD)

|

предназначены

для хранения различных программных систем, их размер – 600-700 Мбайт.

|

|

3

|

Компьютер

|

это

электронный прибор, предназначенный для автоматизации создания, хранения, обработки

и транспортировки данных.

|

|

3

|

Контроллер

|

устройство,

которое связывает периферийное оборудование или каналы связи с центральным

процессором, освобождая процессор от непосредственного управления

функционированием данного оборудования.

|

|

3

|

Контроллер

(УУ) (Controller)

|

cхемы,

обычно расположенные на плате расширения, обеспечивающие управление работой

накопителя на жестком диске, включая перемещение головки и считывание и

запись данных.

|

|

3

|

Контроллер атрибутов.

|

Преобразует информацию о цветах из формата. в котором она

хранится в видеопамяти, в формат, необходимый для ЭЛТ.

|

|

3

|

Контроллер ЭЛТ.

|

Контроллер генерирует временные синхросигналы, управляющие ЭЛТ.

|

|

3

|

Контроллеры

|

устройства

управления периферийными устройствами. Периферийные устройства (принтер и др) Контроллер —

устройство, которое связывает периферийное оборудование или каналы связи с

центральным процессором, освобождая процессор от непосредственного управления

функционированием данного оборудования.

|

|

3

|

Контроллеры

и адаптеры

|

представляют

собой наборы электронных цепей, которыми снабжаются устройства компьютера с

целью совместимости их интерфейсов. Контроллеры, кроме этого, осуществляют

непосредственное управление периферийными устройствами по запросам

микропроцессора.

|

|

3

|

контроллеры

и адаптеры дополнительных

|

либо

сами эти устройства, выполняются в виде плат расширения (DаughterBoard —

устройств, дочерняя плата) и подключаются к шине с помощью разъёмов расширения,

называемых также слотами расширения (англ. slot — щель, паз).

|

|

3

|

Логический

диск (Logical drive)

|

определенные

части рабочей поверхности жесткого диска, которые рассматривают как отдельные

накопители. Некоторые логические диски могут быть использованы для

других операционных систем, таких как, например, UNIX.

|

|

3

|

Магистраль

|

Физически

представляет собой многопроводную линию с гнездами для подключения

электронных схем. Совокупность проводов магистрали разделяется на отдельные

группы: шину адреса, шину данных и шину управления.

|

|

3

|

Магнитное

покрытие диска

|

представляет

собой множество мельчайших областей самопроизвольной (спонтанной)

намагниченности поверхности диска, не касаясь его..

|

|

3

|

Магнитные

головки

|

считывают

и записывают информацию на диски. Принцип записи в общем схож

с тем, который используется в обычном магнитофоне.

|

|

3

|

Магнитные диски

|

предназначены

для долгого временного хранения информации. Различают жесткие и гибкие

магнитные диски.

|

|

3

|

магнитные

дорожки

|

намагниченные

участки, образующиеся на поверхности дисков в результате записи

информации , в форме концентрических окружностей.

|

|

3

|

Мбайт

|

1024

Кбайт.

|

|

3

|

Микропроцессор

|

является

«сердцем» компьютера (он управляет работой всех остальных устройств

в соответствии с заданной программой) и его «мозгом» (производит

вычисления).

|

|

3

|

Монитор

|

устройство

визуального отображения информации (в виде текста, таблиц, рисунков, чертежей

и др.).

|

|

3

|

Накопитель

на жестком магнитном диске (НЖМД – винчестер):

|

является

логическим продолжением развития технологии магнитного хранения информации.

Появились несколько лет назад и уже завоевали огромную популярность благодаря

своим многочисленным достоинствам:

–

чрезвычайно большая емкость;

–

простота и надежность использования;

–

возможность обращаться к тысячам файлов одновременно;

–

высокая скорость доступа к данным.

|

|

3

|

накопителя

на жестком магнитном диске

|

винчестер

|

|

3

|

Нейрокомпьютер

|

это

ЭВМ нового поколения, в которой аналогом программирования является

перестройка структуры в ходе обучения. Эффективность его работы достигается

специфической архитектурой, где элементы работают параллельно. Создание

нейрокомпьютера базируется на основе изучения организации нейронных структур

мозга.

|

|

3

|

Обмен

информацией

|

это

процесс, в ходе которого источник информации ее передает, а получатель —

принимает.

|

|

3

|

Обработка

информации

|

это

упорядоченный процесс ее преобразования в соответствии с алгоритмом решения

задачи.

|

|

3

|

Оперативная

память

|

служит

для приема, хранения и выдачи информации.

|

|

3

|

Оперативная память(ОЗУ)

|

предназначена

для временного хранения программ и данных и является энерго зависимой. Она

характеризуется ёмкостью и временем доступа (SIMM-60нс. Dimm-10-20 нс. )

|

|

3

|

Оперативное

запоминающее устройство

|

является

энергозависимым, т. е. при выключении питания компьютера вся информация,

хранящаяся в нем, пропадает.

|

|

3

|

Операционная

система

|

набор

программ и драйверов, обеспечивающих взаимодействие программ с аппаратным

обеспечением компьютера и базовые возможности для ввода команд

пользователем.

|

|

3

|

основная

память

|

предназначена

для хранения выполняемых программ и данных, непосредственно используемых в

этих программах.

|

|

3

|

Основные

операции с дисками:

|

запись

и чтение информации.

|

|

3

|

Основные

характеристики микропроцессора:

Разрядность

—

|

количество

разрядов, которое содержит одно машинное слово.

|

|

3

|

память (запоминающее устройство, ЗУ),

|

состоящую

из перенумерованных ячеек;

|

|

3

|

Параллельный

порт

|

получает

и посылает данные побайтно. К параллельному порту подсоединяют более

«быстрые» устройства — принтер и сканер.

|

|

3

|

Парковка

(Park)

|

перемещение

головок накопителя в определенную точку и фиксация их в

неподвижном состоянии над неиспользуемыми частями диска, для

того, чтобы свести к минимуму повреждения при сотрясении накопителя, когда

головки ударяются о поверхности диска.

|

|

3

|

Платформа

|

термин,

употребляющийся вместо термина системный блок

|

|

3

|

Пользовательский

интерфейс

|

методы

и средства взаимодействия человека с аппаратными и программными средствами.

|

|

3

|

Порты

устройств

|

представляют

собой некие электронные схемы, содержащие один или несколько регистров

ввода-вывода и позволяющие подключать периферийные устройства компьютера к

внешним шинам микропроцессора. Портами также называют

|

|

3

|

Последовательный

порт

|

обменивается

данными с процессором побайтно, а с внешними устройствами — побитно. К последовательному

порту обычно подсоединяют медленно действующие или достаточно удалённые

устройства, такие, как мышь и модем.

|

|

3

|

Последовательный преобразователь.

|

Выбирает из видеопамяти один или несколько байт, преобразует их

в поток битов, затем передает их контроллеру атрибутов.

|

|

3

|

Постоянная

память

|

обеспечивает хранение и выдачу

информации. В отличие от содержимого оперативной памяти, содержимое

постоянной заполняется при изготовлении ЭВМ и не может быть изменено в

обычных условиях эксплуатации.

|

|

3

|

Постоянное

запоминающее устройство

|

энергонезависимо.

В нем хранится информация, которую никогда не потребуется изменить, в

постоянном запоминающем устройстве хранится один из структурных компонентов

операционной системы — так называемая базовая система ввода/вывода (BIOS).

|

|

3

|

Преобразование

данных

|

перевод

данных из одной формы в другую или из одной структуры в другую.

|

|

3

|

Прикладное

программное обеспечение

|

комплекс

программ, с помощью которых на данном рабочем месте выполняются конкретные

задания.

|

|

3

|

Программа

|

упорядоченная

последовательность команд.

|

|

3

|

процессор

|

включающий

в себя устройство управления (УУ) и арифметико-логическое устройство (АЛУ)

|

|

3

|

Процессор, или микропроцессор,

|

основное

устройство ЭВМ, предназначен для выполнения вычислении по хранящейся в

запоминающем устройстве программе и обеспечения общего управления ЭВМ.

|

|

3

|

Процессор:

|

служит

для выполнения вычислений и управление ходом вычислений. Он содержит

арифметическое устройство и устройство управления, которое находится в

основном микропроцессоре, а также порты ввода и вывода, через которые

процессор обменивается данными с другими устройствами.

|

|

3

|

Разбивка

(Partitioning)

|

oперация

разбивки жесткого диска на логические диски. Разбиваются все диски,

хотя небольшие диски могут иметь только один раздел.

|

|

3

|

Расширенная

память (Extended Memory)

|

это

память, используемая в компьютерах с процессорами 80286 и выше,

располагающаяся в адресном пространстве выше одного мегабайта.

|

|

3

|

регистр

команд

|

регистр

УУ для хранения кода команды на период времени, необходимый для ее

выполнения. Часть его разрядов используется для хранения кода операции,

остальные — для хранения кодов адресов операндов.

|

|

3

|

Регистры

|

используются

для временного хранения выполняемой команды, адресов памяти, обрабатываемых

данных и другой внутренней информации микропроцессора.

|

|

3

|

Регистры

CPU

|

специальные

внутренние устройства CPU, которые предназначены для хранения информации.

|

|

3

|

Резидентная

программа

|

программа,

которая после загрузки в ОЗУ и передаче ей управления инициализируется таким

образом, что постоянно находится в ОЗУ и выполняется параллельно другим

программам.

|

|

3

|

РСI

|

вид

шины передачи данных, используемый для работы с высокоскоростными

устройствами. Применяется практически во всех современных компьютерах.

|

|

3

|

САМ

(color active matrix)

|

цветная

активная матрица – наиболее качественный тип цветного дисплея портативного

компьютера. Обеспечивает яркие и насыщенные цвета, но дороже дисплея с

пассивной матрицей двойного сканирования (СРМ, DS).

|

|

3

|

Самоустанавливающиеся

устройства

|

устройства,

удовлетворяющие принципу plug-and-play.

|

|

3

|

Сбор

информации

|

это

деятельность субъекта, в ходе которой он получает сведения об интересующем

его объекте.

|

|

3

|

Сектор

|

каждая

дорожка, размещенная на диске, делится на секторы. Каждый сектор имеет размер

= 512 байт (для MS-DOS)

|

|

3

|

Сектор

(Sector)

|

деление

дисковых дорожек, представляющее собой основную единицу размера,

используемую накопителем. Секторы ДОС обычно содержат по 512 байтов.

|

|

3

|

Сжатие

|

это

процесс обработки символов некоторого сообщения и перевода этого символа в

некоторые коды. При просмотре обрабатываемого сообщения алгоритм сжатия

реализует два почти независимых процесса:

поддерживает

модель обрабатываемых сообщений;

на

основании модели кодирует очередной фрагмент.

|

|

3

|

Сигнал (от латинского signum — знак)

|

представляет

собой любой процесс, несущий информацию.

|

|

3

|

Синхронизатор.

|

Управляет всеми временными параметрами видеоадаптера.

Синхронизатор также управляет доступом процессора к цветовым слоям

видеоадаптера.

|

|

3

|

Системная

плата

|

1 — Разъём под центральный

процессор;

2 — Дополнительный кэш объёмом

256 Кбайт;

3 — Разъём под дополнительный

кэш;

4 — Контроллеры внешних

устройств;

5 — Разъёмы накопителей на

жёстких магнитных дисках;

6 — Разъёмы под оперативную

память, 4 планки;

7 — Коннектор (соединитель)

клавиатуры и мыши;

8 — Микросхема, обслуживающая

флоппи-дисковод, последовательные порты и параллельный порт;

9 — Разъёмы 32-битной шины (для

видеокарты, карты 4 и др.);

10 — Перезаписываемая BIOS

(Flash-память);

11 — Мультимедийная шина;

12 — Разъёмы 16-битной шины.

|

|

3

|

Системное

программное обеспечение

|

программное

обеспечение, отвечающее за взаимодействие прочих программ компьютерной

системы с программами базового уровня, а также средства пользовательского

интерфейса.

|

|

3

|

системной или материнской плата

устройство

|

на

котором размещаются

основные электронные компоненты, определяющие архитектуру процессора.

|

|

3

|

Системный

интерфейс

|

это

конструктивная часть ЭВМ, предназначенная для взаимодействия ее устройств и

обмена информацией между ними.

|

|

3

|

сканер

|

устройство

для ввода с листа бумаги документов (текстов, чертежей и т. д.). Всякую

информацию сканер воспринимает как графическую. Если это текст, то чтобы

компьютер осознал его в таком качестве и позволил далее обрабатывать как

текст (например, программами типа «редактор текстов»), нужна

специальная программа распознавания, позволяющая выделить в считанном

изображении отдельные символы и сопоставить им соответствующие коды символов.

|

|

3

|

Скорость

передачи данных (Transfer rate)

|

объем

информации, передаваемый между диском и ЭВМ в единицу времени. В

него входит и время поиска дорожки.

|

|

3

|

Слово

|

16

взаимосвязанных битов (2 взаимосвязанных байта).

|

|

3

|

Сообщение

|

это

информация, представленная в определенной форме и предназначенная для

передачи.

|

|

3

|

Структура компьютера

|

это

совокупность его функциональных элементов и связей между ними. Элементами

могут быть самые различные устройства — от основных логических узлов

компьютера до простейших схем. Структура компьютера графически представляется

в виде структурных схем, с помощью которых можно дать описание компьютера на

любом уровне детализации.

|

|

3

|

Структура компьютера

|

это

совокупность его функциональных элементов и связей между ними. Элементами

могут быть самые различные устройства — от основных логических узлов

компьютера до простейших схем. Структура компьютера графически представляется

в виде структурных схем, с помощью которых можно дать описание компьютера на

любом уровне детализации.

|

|

3

|

сумматор

|

регистр

АЛУ, участвующий в выполнении каждой операции

|

|

3

|

счетчик

команд

|

регистр

УУ, содержимое которого соответствует адресу очередной выполняемой команды;

служит для автоматической выборки программы из последовательных ячеек памяти;

|

|

3

|

счетчик

команд

|

Этот

регистр процессора последовательно увеличивает хранимый в нем адрес очередной

команды на длину команды.

|

|

3

|

Таблица размещения файлов (FAT) (File Allocation Table (FAT))

|

запись, формируемая ДОС, которая

отслеживает размещение каждого файла на диске и то, какие сектора

использованы, а какие — свободны для записи в них новых данных.

|

|

3

|

тактовая

частота

|

оценка

быстродействия микропроцессора (измеряется в мегагерцах)

|

|

3

|

Тбайт

|

|

|

3

|

Технология

|

|

|

3

|

ТСО-92,

ТСО-95

|

стандарты

на излучение мониторов, обеспечивающие их безвредность для здоровья

пользователей. Стандарт ТСО-92 приблизительно аналогичен MPR-II, ТСО-95 – еще

более жесток, стандарту ТСО-95 удовлетворяют далеко не все мониторы,

удовлетворяющие MPR-II или ТСО-92.

|

|

3

|

узкий

принтер

|

принтер

(как правило, матричный) с шириной печати 8″. В такой принтер может быть

заправлен узкой стороной лист бумаги формата А4.

|

|

3

|

Устройства

ввода-вывода

|

служат

соответственно для ввода информации в ЭВМ и вывода из нее, а также для

обеспечения общения пользователя с машиной.

|

|

3

|

устройства

стандартного интерфейса:

|

последовательный,

параллельный и игровой порты (или интерфейсы).

|

|

3

|

Устройствами

ввода являются

|

те

устройства, посредством которых можно ввести информацию в компьютер.

|

|

3

|

Устройство

системного блока

|

1 — Системная плата.

2 —

Разъём дополнительного второго процессора.

3 —

Центральный процессор с радиатором для отвода тепла.

4 —

Разъёмы оперативной памяти.

5 —

Накопитель на гибких магнитных дисках.

6 —

Накопитель CD-ROM.

7 —

Сетевая карта.

8 —

Графический акселератор.

9 —

Блок питания,

преобразующий переменное напряжение электросети в постоянное напряжение

различной полярности и величины, необходимое для питания системной платы и

внутренних устройств. Блок питания содержит вентилятор, создающий

циркулирующие потоки воздуха для охлаждения системного блока.

|

|

3

|

Устройство

управления

|

реализует

временную диаграмму и вырабатывает необходимые управляющие сигналы для

внутренней работы микропроцессора и связи его с другой аппаратурой через

внешние шины микропроцессора

|

|

3

|

Файл (по-английски file – папка,

скоросшиватель)

|

это

поименованная область памяти на каком-либо физическом носителе,

предназначенная для хранения информации.

|

|

3

|

Флоппи-диск

(дискета)

|

съемный

гибкий магнитный диск.

|

|

3

|

Хранение

информации

|

это

процесс поддержания исходной информации в виде, обеспечивающем выдачу данных

по запросам конечных пользователей в установленные сроки.

|

|

3

|

Цилиндр

|

объединение

дорожек с одним и тем же номером, расположенных на разных поверхностях

диска(для флоппи-диска под цилиндром подразумевается 2 дорожки)

|

|

3

|

Цилиндр

(Cylinder)

|

дорожки,

расположенные напротив друг друга на всех сторонах всех дисков.

|

|

3

|

Цифровая

информация

|

преобразуется в переменный

электрический ток, постпающий на магнитную головку, а затем

передается на магнитный диск, но уже в виде магнитного поля, которое

диск может воспринять и «запомнить».

|

|

3

|

Чередование

(Interleave)

|

oтношение

между скоростью вращения диска и организацией секторов на диске. Обычно

скорость вращения диска превышает способность компьютера получать

данные с диска. К тому моменту, когда контроллер производит считывание

данных, следующий последовательный сектор уже проходит головку. Поэтому

данные записываются на диск через один или два сектора. С помощью

специального программного обеспечения при форматировании диска можно изменить

порядок чередования.

|

|

3

|

широкий

принтер

|

принтер

(как правило, матричный) с шириной печати 15″ и более. В такой принтер

может быть заправлен лист бумаги формата A3. Используется для печати

бухгалтерских документов, больших таблиц и т.д.

|

|

4

|

FTP

|

протокол

для передачи файлов (программных ) File Transfer Protocol .

|

|

4

|

HTML

|

формат

, рассмотренный нами в предыдущих главах , в основном предназначен для

передачи текстовой текстовой информации.

|

|

4

|

HTTP

|

Hyper

Text Transfer Protocol — это протокол , предназначенный для передачи

гипертекста . Гипертекст — это такой текст , в котором содержатся ссылки на

другой текст . Все справочные системы по TP основана на гипертексте .

Гипертекстовые файлы называют HTML — файлы .

|

|

4

|

Браузеры

|

основные

инструменты для работы в 4. Наиболее популярны браузер Netscape Navigator

фирмы Netscape и браузер Internet Explorer фирмы Microsoft для операционной

системы Windows.

|

|

4

|

Клиенты

и серверы

|

Модель

клиент — сервер является одной из сетевых технологий. Клиент запрашивает

услугу или информацию , а сервер отвечает на запрос клиента и передает

информацию . Таким образом приложение — клиент выдает запросы , а приложение

сервер на них отвечает.

|

|

4

|

Локальные сети

|

представляют

собой систему распределенной обработки данных, охватывающих небольшие

территории внутри отдельных предприятий, учреждений, контор и имеет общий

канал, через который производится передача сообщений . Для объединения

компьютеров в локальную сеть, компьютеры необходимо соединить специальными

проводами (кабелями) и вставить в них платы сетевых адаптеров, позволяющих

передавать информацию по кабелям сети (имеются , впрочем , сети , в которых

обмен информации осуществляется без специальных проводов — с помощью

радиоволн или через осветительную сеть). Однако одних проводов и сетевых

адаптеров недостаточно, необходимы программы, обеспечивающие обмен

информацией по локальной сети.

|

|

4

|

Локальные

сети классифицируются по двум основным сферам использования:

|

1).

Автоматизация информационно-учрежденческого дела,

2).

Управление промышленными процессами.

|

|

4

|

Новости

|

это

одно из старейших в истории 4а средств коммуникации между группами людей ,

интересующимися одним определенным вопросом .

|

|

4

|

Поисковые системы

|

используются

для предметного поиска в 4 сайтов и гипертекстов по заданной теме. Одной из

наиболее удобных среди них является система www.rambler.ru

— система поиска информации в 4. Так же, среди отечественных систем так же

очень популярны Апорт и Яндекс: Среди международных информационно — поисковых

систем наиболее известны поисковые системы AltaVista, Infoseek, Yahoo.

|

|

4

|

Пример

адресов электронной почты в сети 4:

|

master@mail.ru

olga@rambler.ru

<

имя >@hotmail.com

Первое

имя в любом адресе электронной почты — идентификатор владельца почтового

ящика. Второе имя — адрес почтового сервера, где хранятся полученные

электронные письма. В частности, mail.ru и rambler.ru — адреса серверов

российских электронных почтовых служб Mail.Ru и Rambler.Ru соответственно, а

hotmail.com — адрес сервера международной электронной почтовой службы

HotMail.

|

|

4

|

Протокол

|

это

набор правил и соглашений, используемых при передаче данных или

коммуникациях.

|

|

4

|

Службы

4

|

это

подразделения и программное обеспечение, созданные для того, чтобы облегчить

работу в 4: сделать её более простой и удобной:

—

Браузеры

—

Поиск информации в 4

—

Электронная почта

—

Телеконференции

—

Получение файлов по FTP

|

|

4

|

Телеконференция

|

это

электронная газета, состоящая целиком из объявлений ее подписчиков

(электронная доска объявлений).

|

|

4

|

Электронная почта

|

это

передача писем в 4 с помощью персональных компьютеров. Если обычная почта —

это пересылка бумажных писем и документов с помощью государственных почтовых

служб, то электронная почта — это передача электронных писем с использованием

международной сети 4.

|

|

5

|

Intranet

|

технология

ориентированая не на данные, а на информацию в ее окончательно готовом к

потреблению виде. Технология появилась в результате перенесения идей сети

Internet в среду корпоративных систем.

|

|

5

|

Архитектура

сети ЭВМ

|

определяет

принципы построения и функционирования аппаратного и программного обеспечения

элементов сети.

|

|

5

|

Домен

|

это

совокупность компьютеров сервера и относящихся к нему PC.

|

|

5

|

Имя

пользователя

|

имя

компьютера, введенное при настройке.

|

|

5

|

Клиент

|

потребитель ресурса сети.

|

|

5

|

Клиент

сети

|

это

программное обеспечение, позволяющее использовать общие ресурсы сети (папки,

принтеры и т.д.).

|

|

5

|

Коннекторы (соединители)

|

необходимы

для соединения сетевых адаптеров компьютеров с тонким кабелем, а также для

соединения кабелей друг с другом.

|

|

5

|

Линии

передачи данных

|

соединяют

PC и серверы в районе размещения сети друг с другом.

|

|

5

|

Локальная

вычислительная сеть (ЛВС)

|

представляет

собой коммуникационную систему, позволяющую совместно использовать ресурсы

компьютеров, подключенных к сети, такие, как принтеры, плоттеры, диски,

модемы, приводы CD-ROM и другие периферийные устройства.

|

|

5

|

Локальные

сети

|

это

система распределенной обработки данных, охватывающих небольшие территории

внутри отдельных предприятий, учреждений, контор и имеет канал, через который

производится передача сообщений

|

|

5

|

Модем

|

устройство

подключения ЛВС или отдельного компьютера к глобальной сети через телефонную

связь, предназначенное для преобразования и передачи данных между удаленными

клиентами.

|

|

5

|

Мэйнфрейм

|

централизованная

схема управления вычислительным процессом на базе средней или большой ЭВМ.

|

|

5

|

Пароль

|

секретная

комбинация символов, служащая для подтверждения права доступа к определенному

ресурсу, например, к удаленному компьютеру в сети или к папке на диске.

|

|

5

|

Протокол

|

это

набор конкретных правил обмена информацией между устройствами передачи

данных.

|

|

5

|

Рабочая

группа

|

совокупность

пользователей, объединенных одной общей задачей (например, разработкой

проекта) и имеющих общее имя.

|

|

5

|

Рабочие

станции (PC)

|

это,

как правило, персональные ЭВМ, которые являются рабочими местами

пользователей сети.

|

|

5

|

Репитер

|

предназначен

для соединения сегментов сетей.

|

|

5

|

Сервер

|

это

мощный компьютер, выполняющий функции распределения сетевых ресурсов.

|

|

5

|

Сеть

|

представляет

собой совокупность компьютеров, объединенных средствами передачи данных.

|

|

5

|

Служба

|

дает

возможность делать файлы, принтеры и прочие ресурсы доступными для других

компьютеров, а также автоматизирует архивацию файлов на сервер сети.

|

|

5

|

Терминаторы

|

служат

для подключения к открытым кабелям сети, а также для заземления (так

называемые терминаторы с заземлением).

|

|

5

|

Технология

«клиент-сервер»

|

архитектура,

в которой место терминала выполняет ПЭВМ (клиентская), а мэйнфрейма – один

или несколько мощных компьютеров, специально выделенных для решения общих

задач обработки информации (компьютеры-серверы).

|

|

5

|