- Информация о материале

- Категория: Система

Создание и подключение общего сетевого ресурса является одной из задач для комфортной работы в сети для пользователей домена. При создании общего ресурса пользователи смогут спокойно использовать созданный ресурс, обмениваться различными файлами, документами и другими ресурсами, которые нужны для полноценной работы в сети.

Процесс создания ресурса не сложный, занимает не так много времени. Конечно же надо определить место, где будет развернут ресурс. В дальнейшем необходимо настроить права и квоты для пользователей, а также определить правила взаимодействия с вновь созданным каталогом.

Создание и подключение общего доменного ресурса.

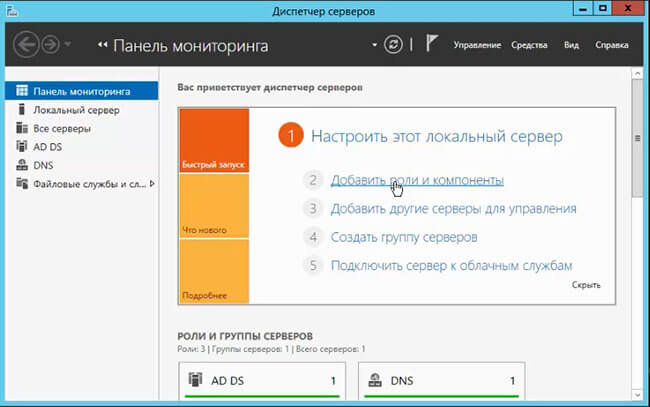

- Нажимаем на соответствующий ярлык для запуска Диспетчера серверов.

- В открывшемся окне проматываем ползунок вниз.

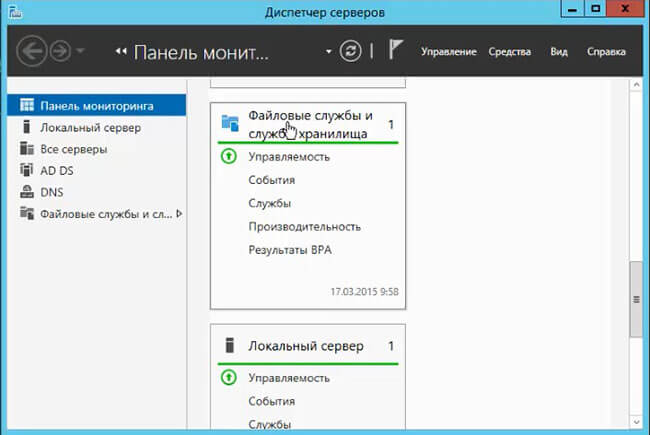

- Выбираем вкладку «Файловые службы и службы хранилища» и нажимаем на эту вкладку.

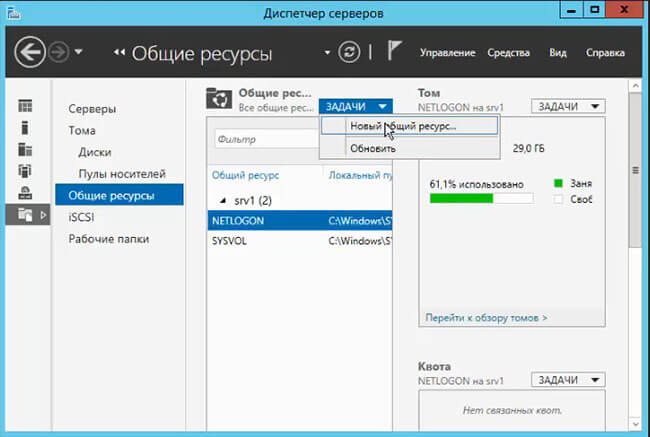

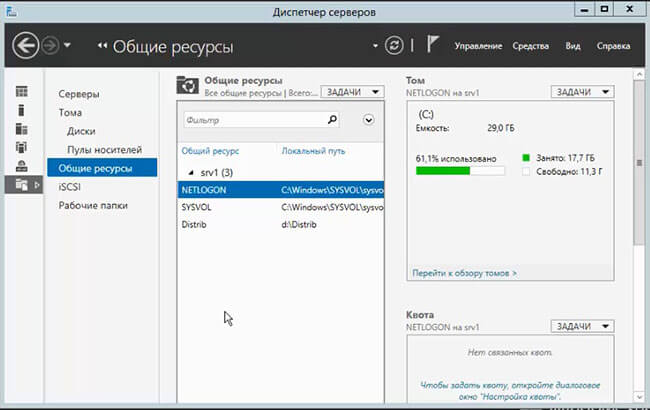

- В открывшемся окне «Общие ресурсы«, выбираем «ЗАДАЧИ«, затем «Новый общий ресурс…«.

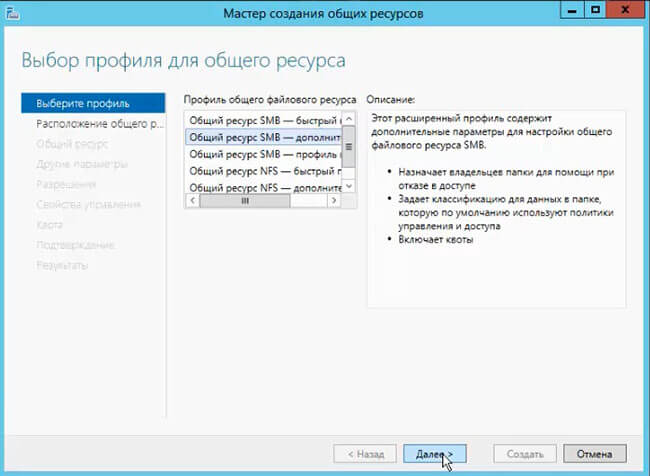

- В окне выбора профиля для общего ресурса производим выбор «Общий ресурс SMB — дополнительные параметры«. Затем нажимаем «Далее«.

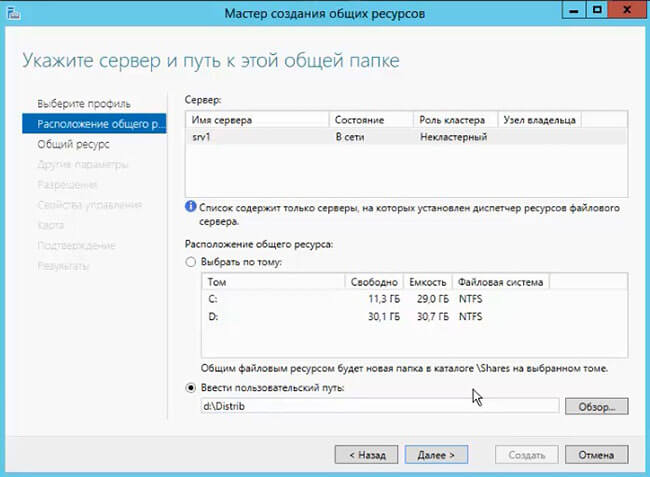

- В новом окне указываем сервер и путь к общему ресурсу. В данном случае выбран диск «D» и каталог общего ресурса назван «Distrib» (D:\Distrib). Снова «Далее«.

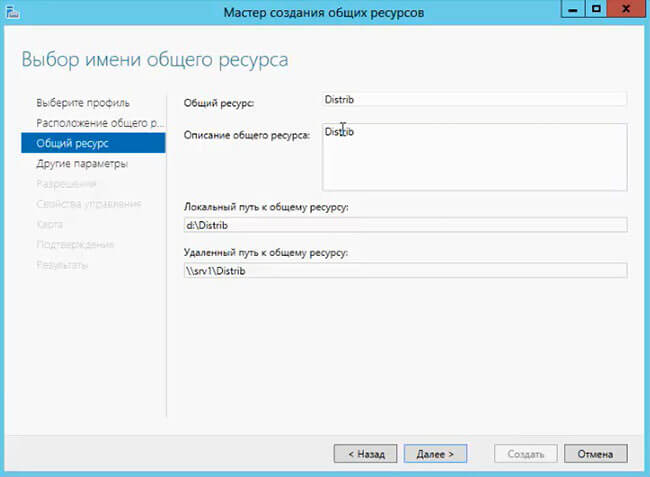

- Затем задаём имя и описание для общего ресурса. Проверяем локальный и удалённый путь к общему ресурсу, нажимаем «Далее«.

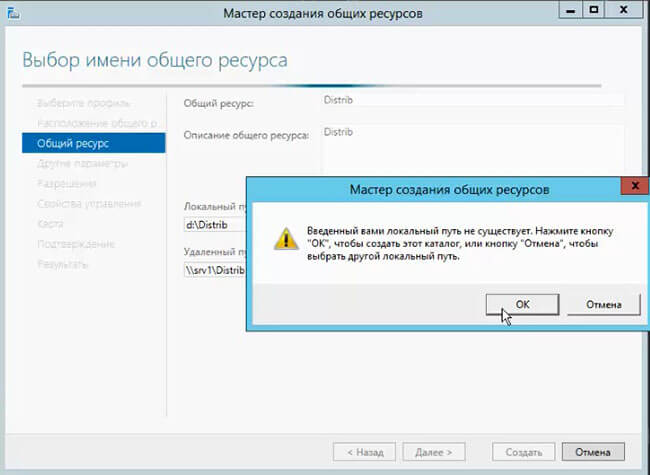

- В связи с тем, что по указанному пути нет каталога «Distrib«, система выдаст соответствующее предупреждение и предложит создать ресурс. После этого нажимаем «ОК«.

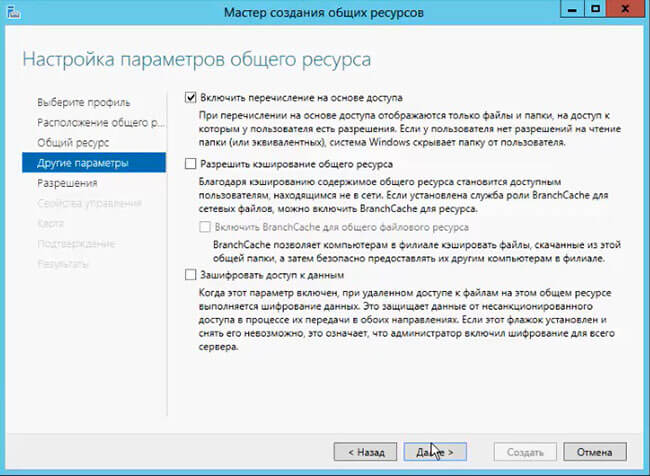

- В следующем окне ставим чекбокс напротив «Включить перечисление на основе доступа«. Затем «Далее«.

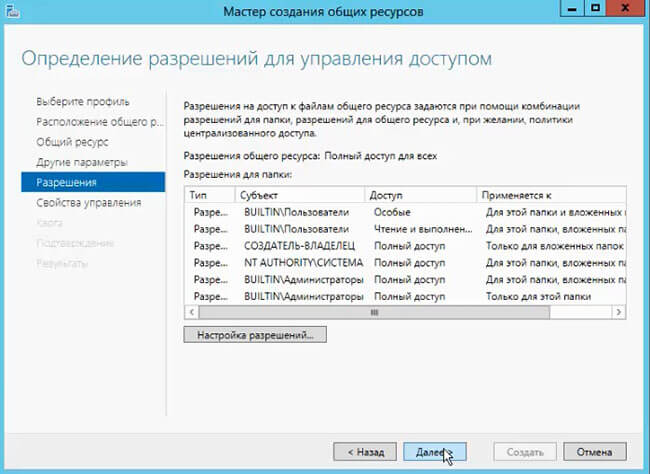

- Если есть необходимость, то в новом окне можно настроить разрешения на доступ к файлам общего ресурса. Но также эти разрешения можно настроить и после создания и подключения общего ресурса.

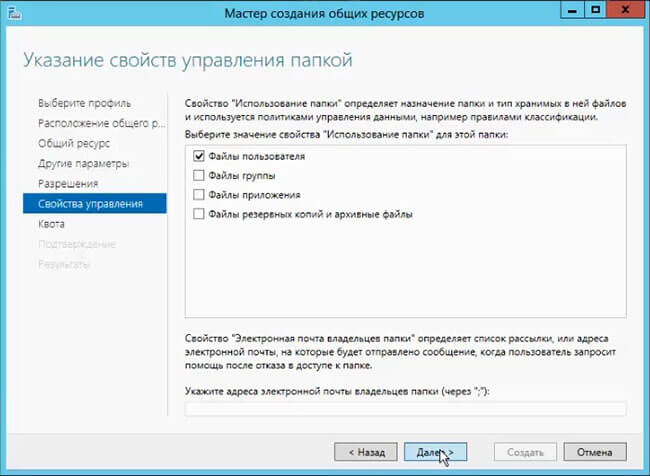

- В окне с «Указанием свойств управления папкой» ставим чекбокс напротив «Файлы пользователя». Нажимаем «Далее«.

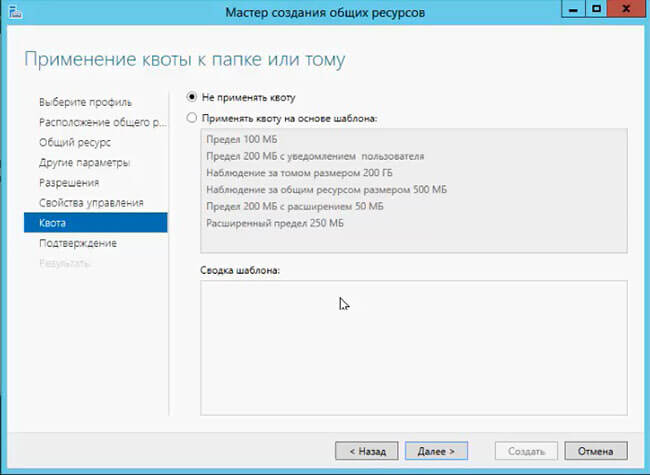

- Применение квоты к папке или тому — здесь можно сразу настроить квоту на основе шаблона или оставляем «Не применять квоту«. Затем «Далее«.

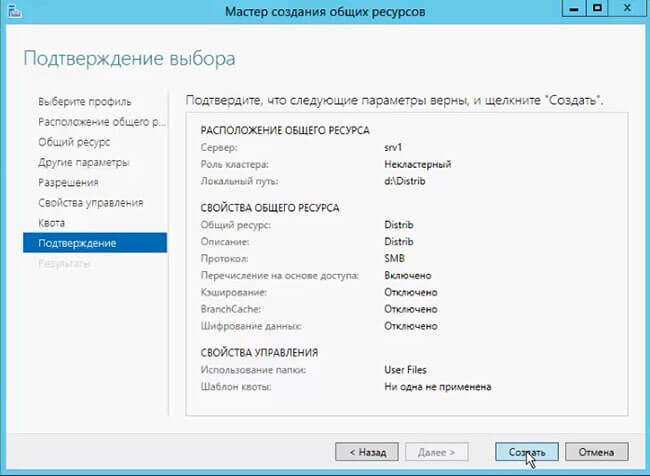

- В окне «Подтверждение выбора» проверяем все настройки и нажимаем клавишу «Создать«.

- В результате всех этих действий будет создан на сервере общий ресур на диске «D«, имя каталога «Distrib«.

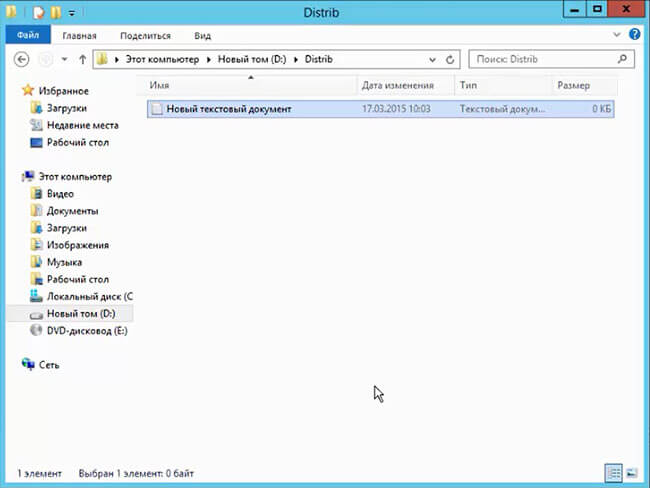

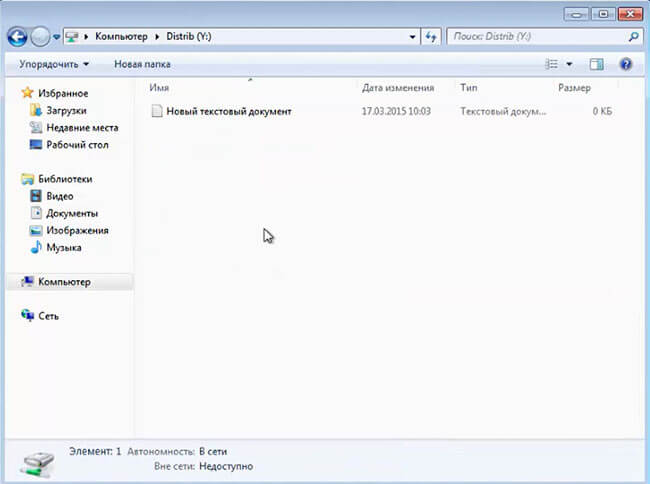

- Для проверки создадим в каталоге «Distrib» текстовый файл с любым именем.

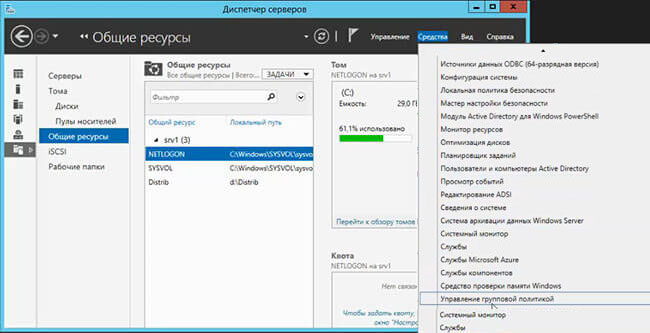

- Теперь настала очередь сделать так, чтобы общий ресурс был виден на компьютерах пользователей. Делаем это с помощью групповых политик. Для этого в «Диспетчере серверов» выбираем «Средства«, далее «Управление групповой политикой«.

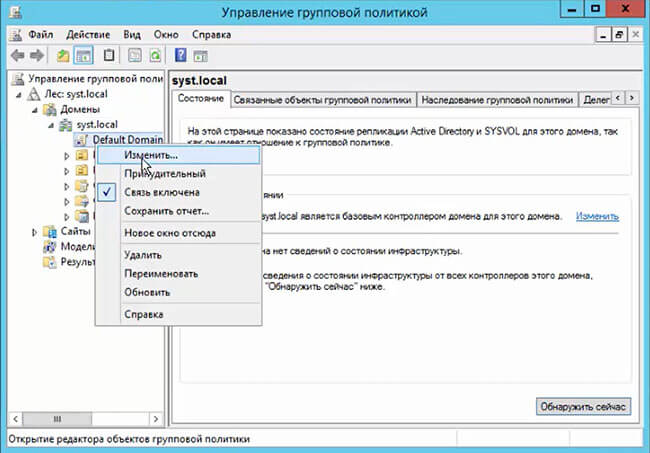

- В новом окне раскрываем домен и выбираем политику, которую нужно изменить для подключения общего ресурса. Лучше всего создать новую политику и править уже её. Но можно править и дефолтную политику. Рекомендуется всегда документировать все изменения, произведенные на сервере.

В данном случае выбираем «Default Domain«. Нажимаем на политике правой клавишей мыши и нажимаем «Изменить«.

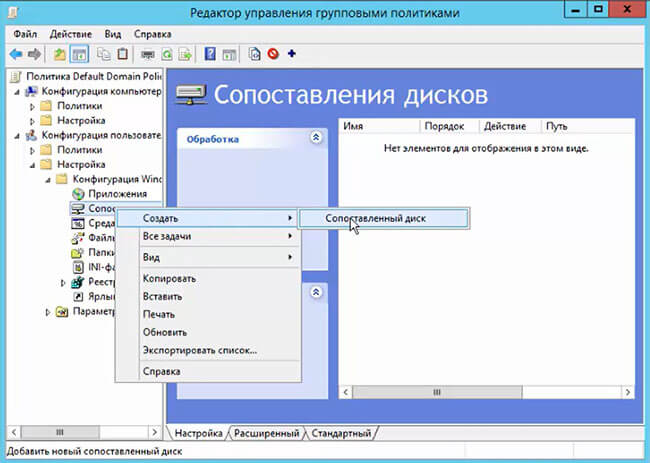

- В открывшейся политике выбираем «Конфигурация пользователя» — «Настройка» — «Конфигурация Windows«. Нажимаем правой клавишей мыши на «Сопоставления дисков«, далее «Создать» — «Сопоставленный диск«.

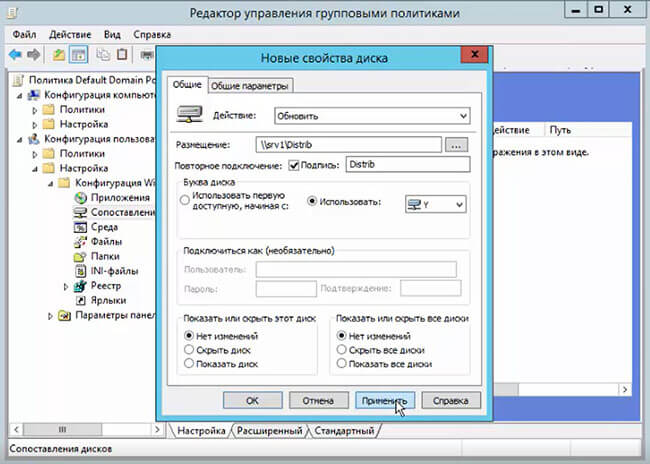

- В новом окне заполняем:

Действие: «Обновить«.

Размещение: \\srv1\Distrib

Повторное подключение: чекбокс «Подпись«: Distrib

Использовать: Y (задаём букву диска для общего ресурса)

Затем нажимаем «Применить«.

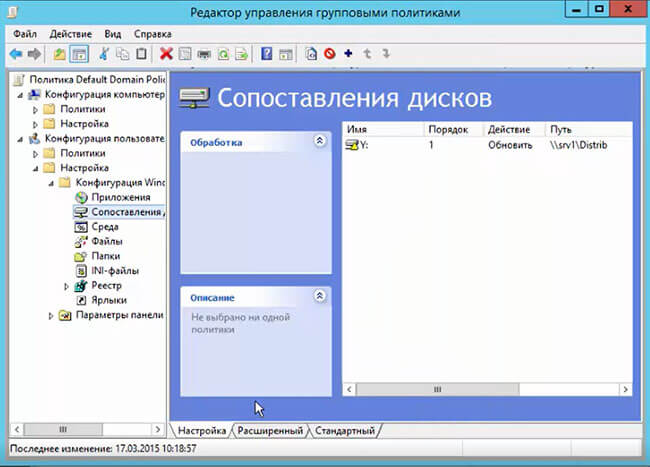

- Таким образом создастся сопоставленный диск, который будет показываться у пользователей.

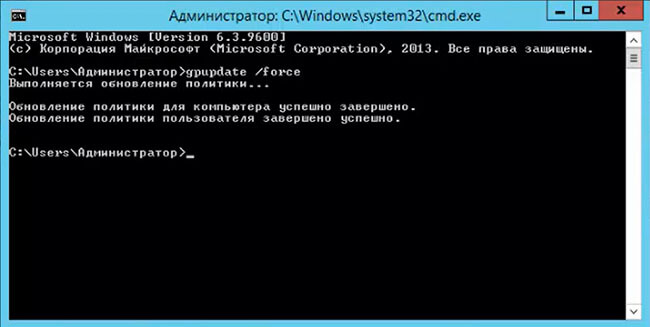

- Для применения групповой политики открываем командную строку и выполняем команду: gpupdate /force.

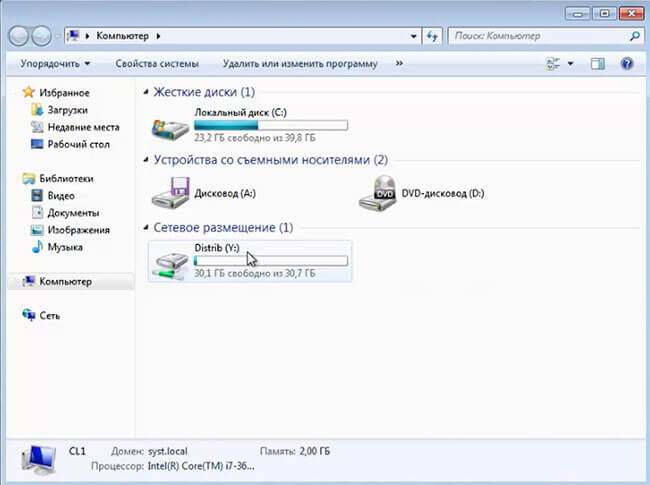

- Если зайти на пользовательский компьютер под доменным пользователем, то в проводнике мы увидим новый диск с назначенной ему буквой «Y«. Этот диск является созданным общим ресурсом.

- Если открыть этот сетевой ресурс, то мы увидим текстовый документ, который мы создали на сервере в каталоге «Distrib» для проверки.

Таким образом мы создали общий ресурс на сервере и подключили его для пользователей домена с помощью групповой политики.

Видео по созданию и подключению общего сетевого ресурса в домене можно посмотреть здесь:

Также читайте:

- Установка Windows server 2012

- Windows server 2012 — установка роли Active Directory

- Архивирование и восстановление GPO Windows Server 2012

- Создание пользователя в домене Windows Server 2012

- WSUS — удаление ненужных обновлений

- Создание архива сервера Windows 2012

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

Квоты диска позволяют администраторам эффективно управлять дисковым пространством на файловых серверах, предотвращая переполнение и контролируя использование ресурсов пользователями. В этой статье мы рассмотрим, как настроить дисковые квоты в Windows и Windows Server, чтобы обеспечить рациональное распределение дискового пространства и избежать проблем с превышением дисковой квоты.

⇓ Запись урока во ВКонтакте ⇓

⇓ Запись урока на RuTuBe ⇓

⇓ Запись урока на YouTuBe ⇓

Весь процесс разделен на этапы. Их будет 6. Первые 5 имеют подготовительный характер, а последний, заключительный, демонстрирует результат.

1) Обзор лабораторного стенда

2) Создание общего ресурса на файловом сервере

3) Создание подразделения, пользователя и группы в Active Directory Windows Server 2016

4) Создание и конфигурирование групповой политики Windows Server 2016

5) Создание и настройка квот дискового пространства

6) Демонстрация результата применения квот на дисковое пространство сервера

Обзор лабораторного стенда

Лабораторный стенд представлен сервером на базе Windows Server 2016 и клиентской машиной на базе Windows 10. Забегая вперед, скажу, что на сервере подняты роли активной директории и файлового сервера, клиентский компьютер добавлен в домен.

Создание общего ресурса на файловом сервере

Создадим общий ресурс на файловом сервере. Для этого в диспетчере серверов перейдем в раздел общие ресурсы. Щелкнем правой кнопкой мыши и создаем ресурс, оставляя при этом параметры по умолчанию.

Создание подразделения, пользователя и группы в Active Directory Windows Server

Далее создадим необходимые элементы в Active Directory Windows Server 2016. Создадим новое подразделение в домене. Откроем оснастку пользователи и компьютеры. Щелкнем на домен “vlab.edu” и создаем подразделение. Назовем его “vlab”.

В этом подразделении аналогично создадим нового пользователя “user1”. Под ним мы будем входить в домен на клиентской машине. И создадим группу “NetDrive”, в разделе групп, в последствии добавив в нее нашего пользователя. Эта группа понадобиться нам как фильтр безопасности для применения групповой политики.

Создание и конфигурирование групповой политики Windows Server

Создадим объект групповой политики. Откроем оснастку «Управление групповой политикой» и в разделе объектов создадим новую. Назовем ее «AddNetDrive».

Теперь давайте изменим ее содержимое. В разделе конфигурации пользователя, необходимо открыть раздел настроек, далее конфигурации windows и выбрать сопоставление дисков. Создадим элемент «сопоставленный диск». В параметрах укажем путь к общему ресурсу, в нашем случае это \\ad1\share, укажем букву диска, и обязательно установим галочку «выполнять в контексте пользователя». Привяжем объект к нашему подразделению … и укажем в фильтре безопасности созданную ранее группу.

Вводим учетные данные и входим в систему под доменной учетной записью “user1”. Проверяем подключился ли у нас сетевой диск. Диск подключен. Но обращаю ваше внимание что на этом диске доступно столько же пространства сколько и на родительском диске общего файлового ресурса. Что бы не допустить переполнения, нам необходимо установить квоту.

Создание и настройка квот дискового пространства

Давайте перейдем к ее созданию. Для того что бы создать квоту, необходимо открыть диспетчер ресурсов файлового сервера. В разделе квот создаем новую квоту и назначаем ей параметры по умолчанию, выбирая их из шаблона.

Этого вполне достаточно что бы изучить принцип действия квотирования и понять, как он функционирует. Если вас интересую вопросы по «тонкой» настройке квот, оставляйте их в комментариях под видео, постараюсь всем ответить.

Вернемся на клиентский ПК и удостоверимся что квота применена и функционирует. Доступное для использования общего ресурса пространство ограничено размером в 100МБ. И теперь чисто технический используя этот сетевой ресурс допустить переполнения родительского диска невозможно

Итог: на мой взгляд данная технология позволяет более эффективно использовать ресурсы сервера и осуществлять мониторинг и контроль рационального использования дискового пространства. К тому же она позволяет избежать ряда проблем связанных с переполнением дисков.

Like other servers, Windows Server 2008 purpose is to store company files and data. It is one of the robust operating systems with the best features for servers. Nowadays, many organizations are exploiting and deploying services and roles to different types of servers. However, file serving is one of the vital functions managed by the servers. These file servers provide a central location to store and share files across the network. Therefore, they turned out to be one of the best applications to introduce networking to various organizations. We will discuss a few tools in this post that will aid in the proper administration, configuration, and management of shared files and folders in Windows Server 2008.

Steps to Activate File Service Roles and Management Tools

Windows Server 2008 does not comprise file serving capabilities at the time of installation. However, it is a good thing as Microsoft introduced updated in-built role-based capabilities in Windows Server 2008. As a result, this feature helps keep your operating system secure at all times, even at the time of attacks.

To further add the File Services role, you must follow these steps:

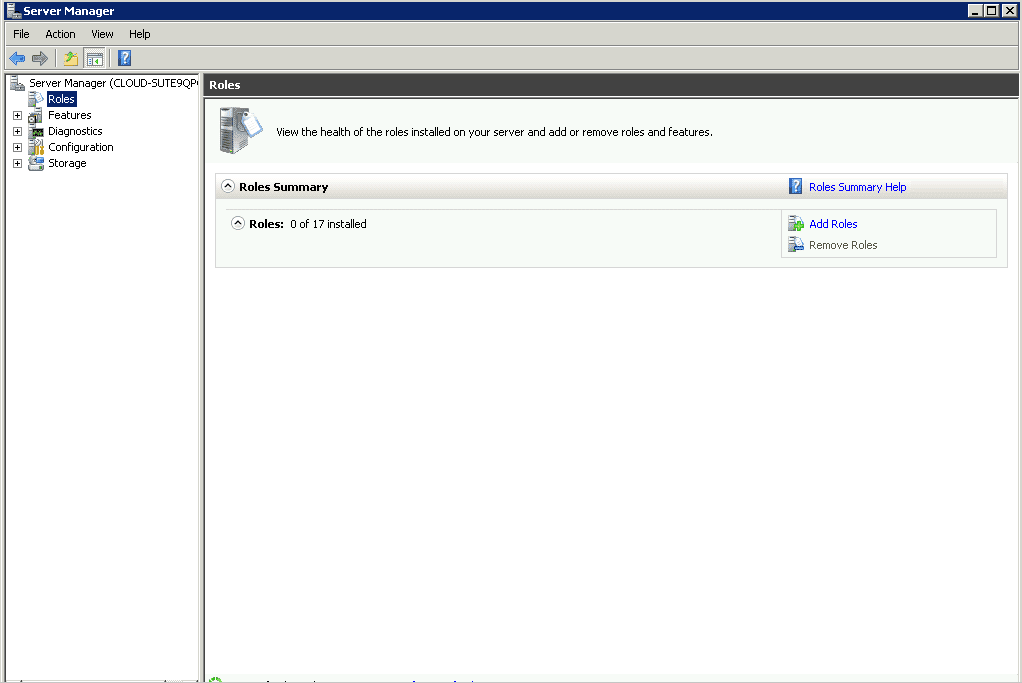

- Step 1 Firstly, you must start the service manager. Go to Start>All programs> Administrative Tools and click Server Manager.

- Step 2 Now, from the navigation panel, select Roles.

- Step 3 A role management screen will display in the work pane. Under Roles Summary, select the option to add roles.

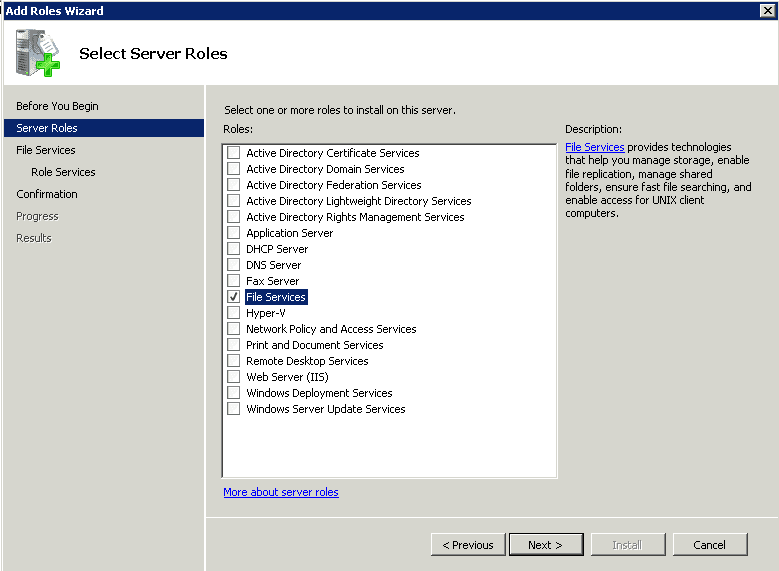

- Step 4 A Select Server Roles dialog box will appear. Choose the file services option from the list and press the next button.

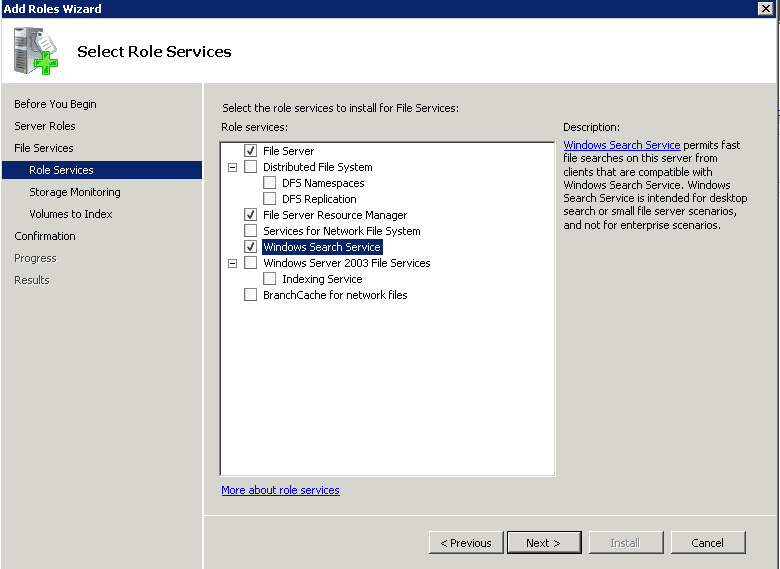

- Step 5 Select the Role services under File services as per your requirement and click on the Next button. Make sure to select the File Server Resource Manager and Windows Search Service apart from the File Server services.

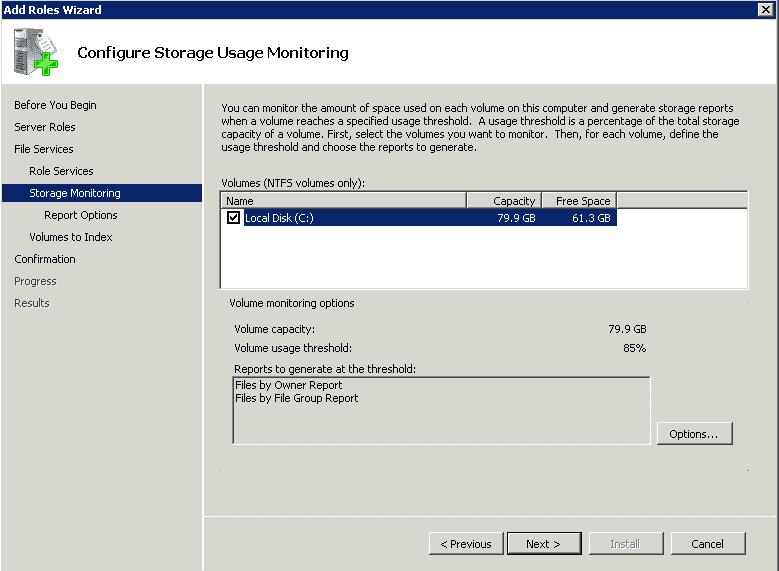

- Step 6 In the Configure Storage Usage Monitoring dialog box, decide the volumes for monitoring. Then, press the options tab to edit reports or change the thresholds, after which the alters will be sent.

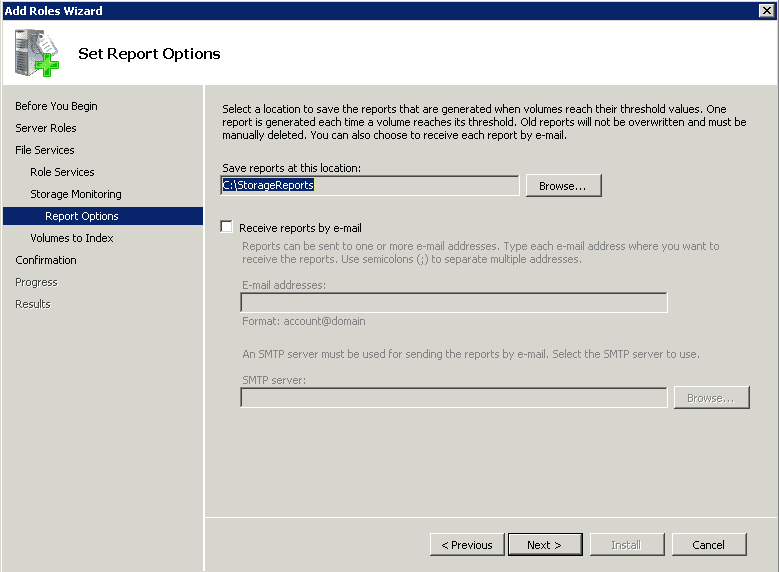

- Step 7 Under Set Report Options, select locations where you want to save storage reports. As per the default setting, the location is C:\StorageReports.

- Step 8 As per the shared image, if you select Windows Search Service (helps find files easily), choose volumes to be indexed and press Next.

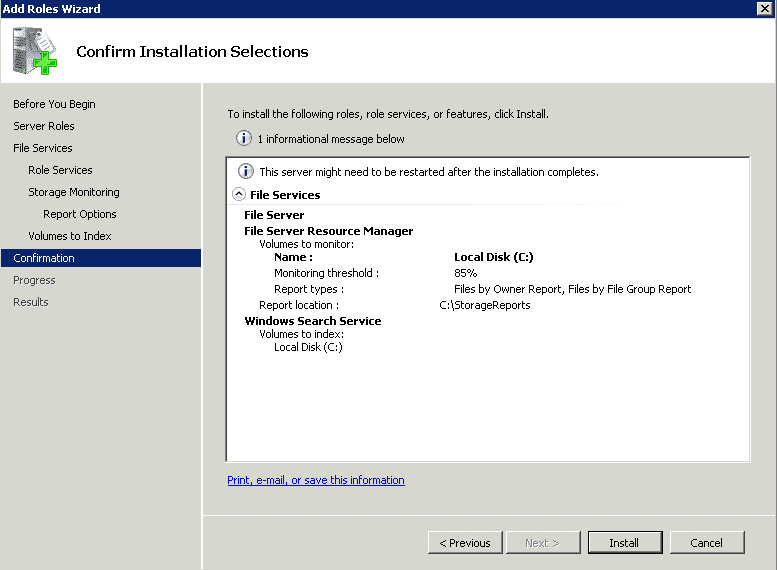

- Step 9 Press Install to confirm the installation of the File Services role.

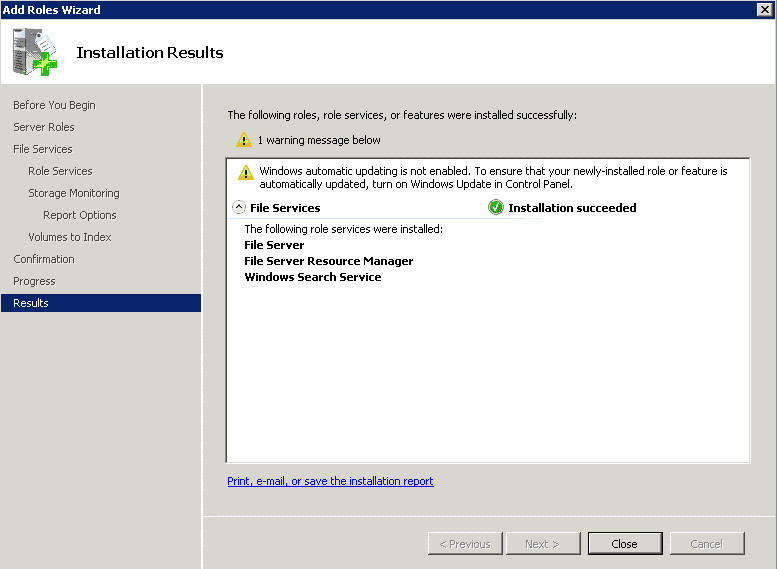

The installation process will hardly take a minute or two. Once the installation has been completed successfully, you will get the following screen:

With the File Services role, you have also activated File Server Resource Manager (handles quotas and a few high-level functionalities) and the Share and Storage Management tools.

Share and Storage Management Console

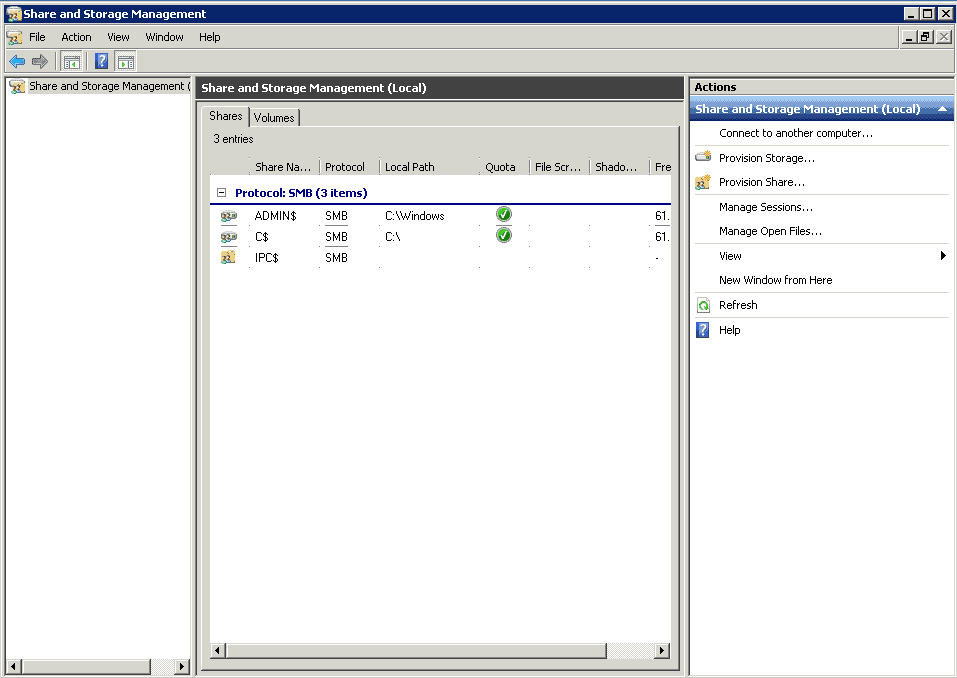

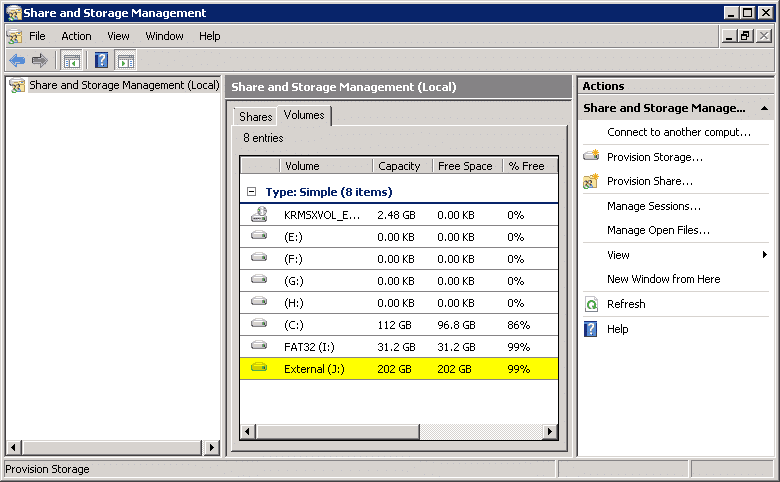

To better manage storage volumes and shared folders, Microsoft redesigned the File services role and created the Share and Storage Management Console Windows Server 2008. Press the start button, go to Administrative Tools, and select Share and Storage Management to begin the process.

In this section, we will highlight the administrative tasks covered under the Share and Storage Management Console:

- Addition or elimination of disks or volumes to and from the server.

- You can enable or disable shared access (as per the need) to server resources.

- Depending on various factors allowing secure access to shared resources (files, volumes, etc.)

- Track the users accessing a resource and disconnect as per your requirement.

Steps to Add Storage to a File Server

More people are using Windows Server 2008, the higher is the demand for adding more and more information to the storage system. With such increasing demand for storage needs, soon a time will come when overbuilt file servers will require storage space to support burgeoning requirements. However, the process of adding storage to a file server is simple. Do you have a hardware RAID controller? If yes, follow the below-listed instructions for your RAID controller to add storage to a server.

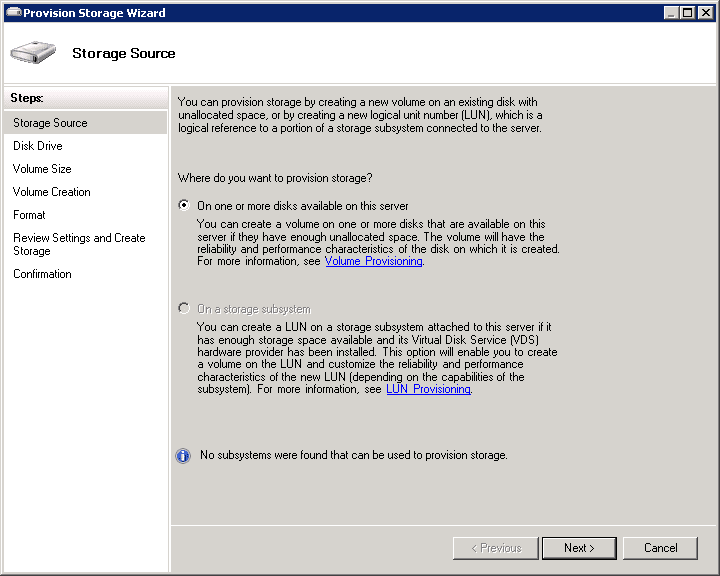

- Step 1 Click the start button> All programs> Administrative Tools, and select Share and Storage Management. Now, choose provision Storage from the Share and Storage Management console. Enjoy the tour and follow the necessary steps to activate a new hard disk. If no new storage exists, a notification will be sent to you indicating such.

- Step 2 As per the wizard, the first step indicates the location to which the storage should be provisioned. If one or more disk is attached to the server, select the first option visible on the screen. However, select the second checkbox (storage subsystem option) if the storage resides on a Fibre Channel or iSCSI SAN.

- Step 3 Move to the Disk Drive section in the left pane. Select the drive you want to add to the server.

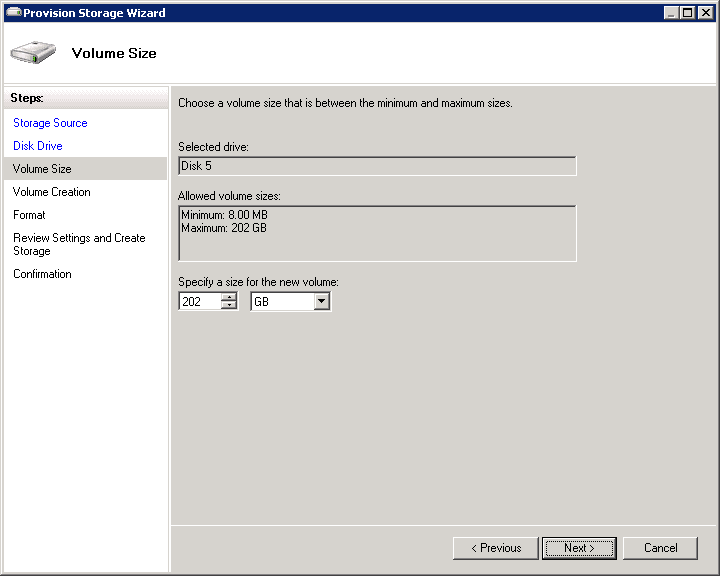

- Step 4 Once selected the drive, choose the volume size or space allocated to the new volume. Keep in mind; you have access to multiple logical volumes per physical disk.

- Step 5 Under Volume Creation, select the required volume you should mount on your server.

- Step 6 Go to the format section, decide the allocation unit size and whether volume must be formatted or not.

Once you have selected options as per your requirement, review the settings and press the create button. The wizard will begin with the process and update when completed. Now, select the volume tab from the work pane and check if your added volume is visible on your lab server.

Steps to Add and Secure a Shared Resource to the Server

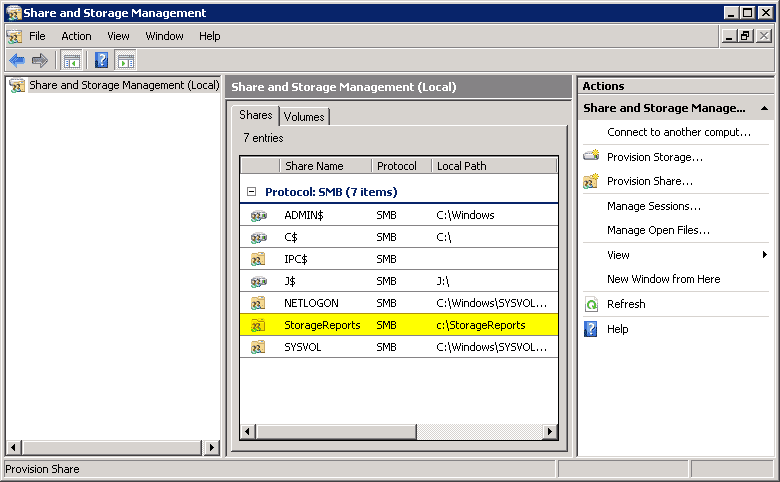

Earlier, we discussed how to install the File Services role. There you had a default list of shared resources on a Windows Server 2008 server with installed roles. In addition, we have shared a list that explains why default shared resources and your default shares differ based on configuration.

- Admin$ It points to the location where you installed Windows Server 2008. As per the default setting, it is C:\Windows.

- C$ Each drive accessible on the server is shared via administrative share. $ sign is used after the drive name to denote the administrative share.

- IPC$ Inter-Process Communication (IPC) supports communication processes and other devices, like computers.

- NETLOGON To verify the users on domain controllers

- SYSVOL Helps with the easy distribution of group policy information amid domain controllers.

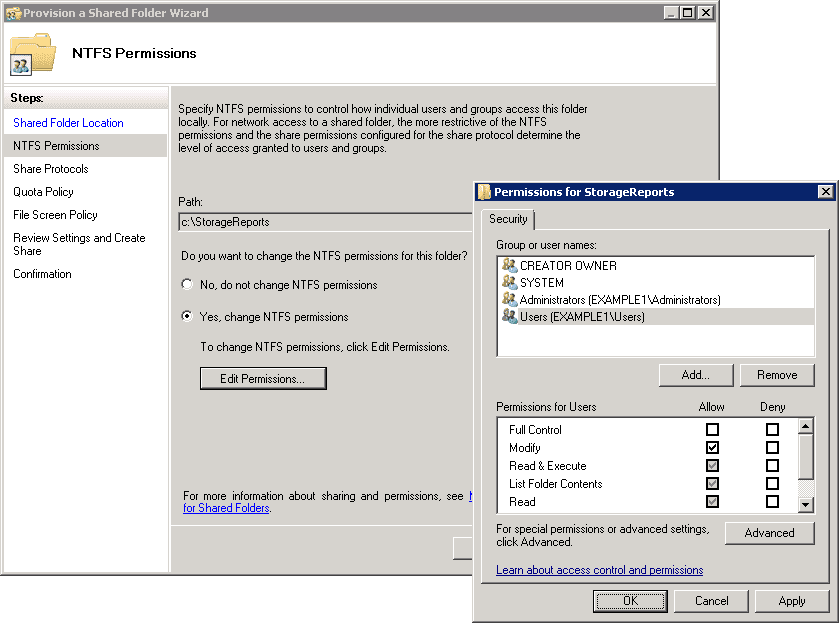

For adding share to a Windows Server 2008-based file server, Microsoft offered a wizard that will ease the process for administrators. We will discuss how to add shares via the Share and Storage Management console rather than the traditional method of Windows Explorer. Follow the below-listed steps to add a Shared Resource to the Server:

- Step 1 Click the start button> All programs> Administrative Tools, and select Share and Storage Management. Now, click on the Action menu on top of the Share and Storage Management console. To start the wizard, click on Provision Share.

- Step 2 The first dialogue box will ask you to fill in the location where you want to share. Next, edit your location by clicking on the browse button on the dialogue box.

- Step 3 You have the right to assign access to limited users. Every time you open up access to a resource, allot access to only those individuals who require that access. To make changes to the default NTFS permission, go to the NTFS Permissions page of the wizard and change permissions as per the need. When you select the NTFS permission page, you have the Edit Permissions dialog box visible on the screen. Click on Edit Permissions, select an existing user from the permissions list or add a new user or group to the list. Decide as per your requirement.

- Step 4 The next task is to select the protocol(s) that have access to the share. Remember the NFS option will be available only if you have decided to set up the NFS portion of the File Services role. However, if you have not chosen NFS, then SMB (Server Message Block) will be available as per the windows default setting. Also, based on the folder name you have selected, the share name field is automatically selected.

- Step 5 Go to the SMB Settings page and add a share description that will be visible when a user browses the server. Next, scroll down the same page to the Advanced Settings. To make changes to these settings, press the Advanced button, and a dialogue box will appear. On the Advanced page dialog box, tick the checkbox stating Enable access-based enumeration. This feature helps limit users’ visibility to the only folders that the user has access to. However, this add-on was not present in the previous versions of Windows Server.

- Step 6 Again, go back to the SMB Permissions page and take a call about how you want the users to access the available resources over a network. Keep in mind the SMB permissions are different from the NTFS permissions. We have already discussed NTFS permissions in the above points. Combine SMB permissions or share permissions with the NTFS permissions, and the most restrictive permissions will be applicable. It is best to set up SMB permissions to have full access and control by the administrators. The other users or groups will only have access to read and write. Also, only NTFS permissions can limit access to users.

- Step 7 We have skipped a few snapshots but will brief its purpose. Earlier, in the File Server Resource Manager tool, you created a quota template that can be used here on the Quota Policy page. This method helps save your available space and prevents other users from acquiring it. In the File Screen Policy page, the templates are managed by the File Server Resource Manager tool, thus making it easier for the administrators to allow or disallow file storage based on the file type. Lastly, to publish an SMB share, you need to visit the DFS Namespace Publishing page.

- Step 8 At last, visit the review page and overall look at your selections. Now, press the create button and click on the Shares tab in the Share and Storage Management console. Again, you can find your new share visible on the list.

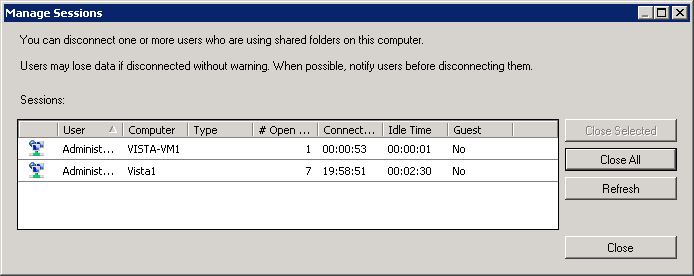

Track and Monitor User Access to Shared Resources

Once the file server is completely set up and running, you can permit the users to access the server and perform administrative tasks. Regular administrative task performance keeps your server at a better working pace. Also, you can monitor who is accessing your server and exactly what information. Apart from this, you have the authority to disconnect a user if needed. You can accomplish all these tasks and features via the Share and Storage Management console.

The minute you open the console, visit the Manage Sessions and Manage Open Files options at the top. Manage Sessions helps monitor users’ overall access to the shares, whereas the Manage Open Files option updates which a user from a particular device can access files. For instance, if a user has seven files open on his system, a single session will be needed. Similarly, if the same user accesses another device and opens a server-based file, it will lead to creating another session.

For example, have a look at the screenshot, and two sessions are open. One from a device named Vista1 and the other named Vista-VM1. To shut a specific session, select the session and choose Close selection. To close all sessions together, choose Close All.

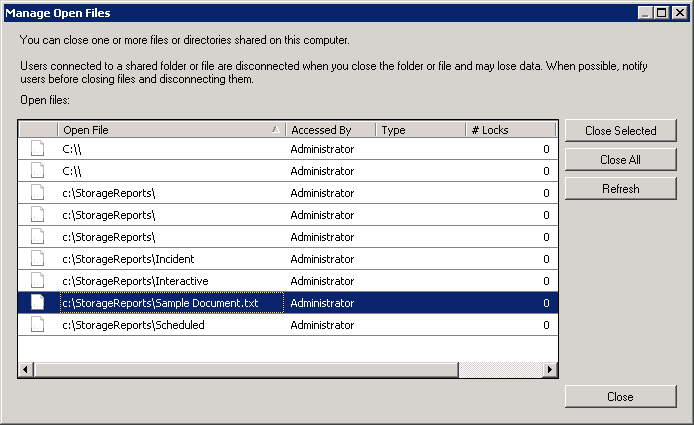

Now, open the Manage Open Files window. In the shared snapshot, you can view a file named Sample Document.txt is active and is run by a user named Administrator. You may also notice many other directories are open in the image. This is because every time you open a folder, it will be counted as an open file on the server.

To close these open files or folders, select one and press Close Selected. To shut all files and folders, select the Close All button.

Summary

Microsoft has introduced many new features, updated older versions, and made many improvements to the File Services role in the Windows Server 2008. Apart from improving management capability, Microsoft has also worked on the SMB transport mechanism to deliver better results.

Windows Servers Share and Storage Management FAQs

What are some common share and storage management tasks?

Common share and storage management tasks include: creating and managing shared folders, setting permissions for shared folders, and monitoring and managing storage utilization.

How does share and storage management impact network performance?

Share and storage management can impact network performance by affecting the speed at which data is accessed and stored, and by reducing the amount of available storage space.

What are the benefits of using a centralized share and storage management solution?

The benefits of using a centralized share and storage management solution include: improved data security, better storage utilization, and simplified administration.

What are the different types of storage management solutions available?

The different types of storage management solutions include: network-attached storage (NAS), storage area networks (SAN), and cloud storage.

How do you choose a share and storage management solution?

Choosing a share and storage management solution requires considering factors such as the amount of data to be stored, the number of users that need access, and the required performance and security features.

What are the best practices for share and storage management?

Best practices for share and storage management include: using strong passwords and access control, regularly backing up data, and monitoring storage utilization to prevent overloading.

Динамический контроль доступа: управление ресурсами по-новому

Время на прочтение21 мин

Количество просмотров50K

Как известно каждому системному администратору Windows, начиная с серверной операционной системы Windows Server 2008, такая важнейшая комплексная роль, позволяющая эффективно управлять идентификацией и доступом в организациях, как доменные службы Active Directory, была разделена на целых пять ролей. Если говорить точнее, то всем понятно, что основной задачей роли «Доменные службы Active Directory» (Active Directory Domain Services) выступает выполнение операций, связанных с идентификацией и доступом. То есть тут вам задачи, связанные с проверкой подлинности и авторизацией, тут же есть возможности создания и управления принципалами безопасности, сайтами, службами, а также доверительными отношениями. К этой же роли смело можно отнести централизованную настройку рабочих мест, реализуемую средствами функциональных возможностей групповой политики, и многое другое. Помимо этого, для того, чтобы воспользоваться всеми богатейшими возможностями служб каталогов, также еще можно работать со прочими серверными ролями.

СПОЙЛЕР: В данной статье подается сугубо теоретический материал, и эта статья не предполагает никаких поэтапных процедур.

Рассмотрим такие роли. Как я уже сказал выше, их можно насчитать четыре, а именно:

- Службы сертификации Active Directory, а именно Active Directory Certification Services, AD CS. Средние и крупные организации могут также у себя внедрять службы сертификации AD CS в инфраструктуре открытых ключей PKI для того, чтобы создавать центр сертификации для выдачи цифровых сертификатов, которые привязывают объект идентификации пользователя, устройства или службы к соответствующему частному ключу. Другими словами, службы AD CS предоставляют эффективный безопасный способ самостоятельной выдачи сертификатов и, как следствие, управления ими;

- Службы управления правами Active Directory – Active Directory Rights Management Services, то есть AD RMS. Возможности этой серверной роли, которыми, между прочим, очень многие пренебрегают, предоставляют технологию защиты информации, с помощью которой можно реализовать шаблоны устойчивых политик использования, задающих разрешенное и неавторизированное применение в сети и вне ее, а также внутри и вне периметра брандмауэра;

- Службы федерации Active Directory, что на английском звучит как Active Directory Federation Services,или же попросту AD FS. С помощью этих служб организация может некоторым образом расширить инфраструктуру идентификации и доступа на множестве платформ, включая не только среды Windows, а также обеспечить для доверенных партнеров защиту прав IDA вне периметра безопасности. В среде федерации организациям предоставляется возможность поддержки и контроля собственных объектов идентификации;

- Службы облегченного доступа к каталогам, то есть Active Directory Lightweight Directory Services, или просто AD LDS. Эта роль представляет собой, грубо говоря, каталог LDAP, который хранит только данные приложений, которым требуется доступ к хранилищу каталогов, но информацию о которых не следует реплицировать на все контроллеры домена.

И если ко всему этому еще добавить возможности развертывания контроллеров домена только для чтения, виртуализацию контроллеров домена, а также такие новые возможности, как активацию операционных систем через Active Directory и историю командлетов Windows PowerShell, можно сделать вывод, что возможности Active Directory чуть ли не безграничны. Однако, если посмотреть на то, каким образом предоставляется доступ к информации, то тут можно сказать, что все совсем грустно. Ведь права на основе NTFS не позволяют вам контролировать доступ к документам согласно какой-то строгой классификации файлов, не позволяют проводить гранулированный аудит согласно каким-либо специфическим политикам, не предоставляют возможности генерации «заявок на доступ» и еще имеют некий ряд ограничений.

Но теперь, с выходом такой серверной операционной системы от Microsoft, как Windows Server 2012, про все эти ограничения доступа к файлам посредством списков контроля доступа, то есть ACL-ов, можно забыть, так как появилась технология, именуемая динамическим контролем доступа (Dynamic Access Control), которая позволяет управлять доступом к информации на основе конкретных атрибутов или определенных критериев. Начиная с этой статьи, я вам расскажу об этой замечательной технологии, вы узнаете о том, каким образом можно ее использовать, о различных сценариях, о том, что такое утверждения (также в некоторых случаях именуемые заявками или клаймами, так как на английском это звучит как claim), какие существуют свойства ресурса. Еще вы узнаете о централизованных политиках и правилах доступа, о том, как именно можно опубликовывать и применять такие централизованные политики доступа, кое-что узнаете об аудите, о классификации различных файлов и папок, об устранении неполадок, связанных с динамическим контролем доступа, а также обо многом другом.

Естественно, глядя на все эти моменты, о которых я только что написал, сразу понятно, что одной статьей об этой технологии обойтись ну никак не получится, поэтому, образно говоря, я постараюсь полностью раскрыть эту технологию на протяжении 6-10 статей, рассмотрев большинство возможных сценариев, тонкостей этой технологии, а также примеров как на основе использования центра администрирования Active Directory, так и средств Windows PowerShell, что также немаловажно.

О чем же именно вы узнаете из этой, первой, статьи по такой технологии как динамический контроль доступа? А из этой статьи вы подробнее узнаете о следующих моментах:

- О том, для чего предназначена эта технология;

- О том, чем же эта технология лучше предоставления доступа на основе списков ACL;

- Узнаете о преимуществах и ограничениях текущей технологии;

- А также я расскажу о нескольких сценариях, в которых целесообразно будет использовать динамический контроль доступа и централизованные политики доступа.

Ну что же, приступим.

Назначение и отличия динамического контроля доступа от списков ACL

Как я уже отметил в большой вводной части первой статьи, посвященной этой технологии, динамический контроль доступа позволяет вам по-новому взглянуть на механизм предоставления общего доступа к корпоративным ресурсам, расположенным преимущественно на контроллерах домена и файловых серверах, работающих под управлением операционной системы Windows Server 2012. Так почему же мы сможем взглянуть на предоставление доступа по-новому, и чем же тут так не угодили списки контроля доступа?

Прежде всего, давайте вспомним, каким же образом предоставлялся доступ к ресурсам до выхода этой, пока еще загадочной, технологии.

Как раньше назначались разрешения доступа?

Если говорить в общих чертах, то разрешения на управление доступом назначаются общим объектам и объектам Active Directory для определения того, каким образом разные пользователи могут использовать каждый объект. Как знает каждый – не только администратор, но и обычный пользователь ПК, — общий объект или общий ресурс представляет собой объект, который предполагает использование одним или несколькими пользователями по сети. Такими объектами, естественно, могут быть файлы, принтеры, папки и службы. В Active Directory управление доступом осуществлялось на уровне объектов путем задания для объектов разных уровней доступа или разрешений, таких как «Полный доступ», «Запись», «Чтение» или «Нет доступа». Разрешения управления доступом как к общим объектам, так и к объектам Active Directory, хранятся в их дескрипторах безопасности.

В дескрипторе безопасности содержатся два списка управления доступом (ACL), используемые для назначения и контроля сведений безопасности по каждому объекту. Само собой, это избирательная таблица управления доступом (DACL) и системная таблица управления доступом (SACL).

- Избирательные таблицы управления доступом (Discretionary access control list, DACL). Как известно из официальных источников, в DACL указаны пользователи и группы, которым явным образом разрешен или запрещен доступ к объекту. По вполне понятной причине, если определенный пользователь или группы, в которые он входит, явно не указаны в DACL, этому пользователю будет запрещен доступ к объекту. По умолчанию DACL управляется владельцем объекта или пользователем, который создал этот объект, и содержит записи управления доступом (ACE — Access control entries), определяющие доступ пользователя к объекту;

- Системные таблицы управления доступом (System access control list, SACL). В свою очередь, в SACL указаны пользователи и группы, для которых требуется выполнять аудит успешных и безуспешных попыток доступа к объекту. Аудит служит для наблюдения за событиями, относящимися к безопасности системы или сети, а также для обнаружения недостатков в системе безопасности и для определения объемов и расположения любых повреждений. По умолчанию, как и в случае с DACL, SACL управляется владельцем объекта или создавшим его пользователем. SACL содержит записи управления доступом, определяющие, требуется ли записывать успешные или безуспешные попытки доступа пользователя к объекту с использованием данного разрешения, например, «Полный доступ» или «Чтение».

По умолчанию DACL и SACL связаны с каждым объектом Active Directory, что снижает вероятность сетевых атак злоумышленников и случайных ошибок пользователей домена. Однако, если злоумышленник узнает имя и пароль любой учетной записи, имеющей права администрирования Active Directory, данный лес будет уязвим для атак.

Также не стоит забывать и том, что по умолчанию объекты Active Directory наследуют ACE из дескриптора безопасности объекта родительского контейнера. Наследование позволяет применять сведения управления доступом, определенные для объекта контейнера Active Directory, к дескрипторам безопасности любого подчиненного объекта, включая другие контейнеры и их объекты. Это избавляет от необходимости применять разрешения к каждому новому дочернему объекту. При необходимости можно изменить наследуемые разрешения. Однако рекомендуется не изменять используемые по умолчанию разрешения и параметры наследования объектов Active Directory.

Хотя процесс авторизации выглядит для пользователя как единое событие, он состоит из двух частей:

Пользователь предоставляет параметры доступа, обычно имя пользователя и пароль, которые затем проверяются в базе данных AD DS. Если имя пользователя и пароль совпадают с информацией, хранящейся в базе, пользователь становится авторизованным, и контроллером домена для него выпускается билет для получения билета. На этом этапе пользователь не имеет доступа к ресурсам сети.

Вторичный фоновый процесс передает билет контроллеру домена на рассмотрение и запрашивает доступ к локальной машине. Контроллер домена выдает служебный билет пользователю, который затем может взаимодействовать с локальным компьютером. На этом этапе процесса пользователь авторизован в AD DS и зарегистрирован на локальной машине.

Когда пользователь впоследствии пытается установить соединение с другим компьютером в сети, снова запускается вторичный процесс, и билет для получения билета передается на рассмотрение ближайшему контроллеру домена. Когда контроллер домена возвращает служебный билет, пользователь получает доступ к компьютеру в сети, которая генерирует событие авторизации на этом компьютере.

Компьютер, соединенный с доменом, также авторизуется в AD DS при запуске – факт, который часто упускают из внимания. Вам не видна транзакция, когда компьютер использует свое имя учетной записи и пароль для авторизации в доменных службах Active Directory. Пройдя проверку подлинности, компьютер становится участником группы авторизованных пользователей. Хотя процесс авторизации компьютера не имеет визуального подтверждения в графическом интерфейсе пользователя, стоит помнить, что существуют протоколы событий, которые фиксируют эту активность. Кроме того, если активирован аудит, в журнал безопасности Event Viewer будет внесено больше событий, доступных для просмотра.

А чем же лучше динамический контроль доступа?

Собственно, исходя из того, что собой представляет предоставление доступа на основании списков управления доступом, можно прийти к такому выводу, что при использовании такого метода разрешения предоставляются исключительно основываясь на членстве конечного объекта в определенной группе. Вы не можете ограничивать или, наоборот, разрешать доступ для конкретного устройства пользователя, основываясь на каких-то сторонних характеристиках, а также, само собой, о каких-либо нестандартных сценариях можно сразу забыть.

Динамический контроль доступа, в свою очередь, снимает эти ограничения и позволяет создавать более гранулированные правила, основываясь на которых вы можете предоставлять доступ согласно различным критериям. Другими словами, в первую очередь стоит обратить внимание на то, что эта технология предоставляет возможность управления доступом к файлам и данным посредством создания централизованных политик безопасности, позволяя наиболее подробным образом определять, кто вправе использовать ту или иную информацию. Иначе говоря, вы можете создавать такие политики, которые будут наилучшим образом отражать стратегию вашего бизнеса и полностью соответствовать любым нормативным требованиям. Более того, идентифицировать такую информацию вы можете при использовании классификации файлов, как в ручном, так и в автоматическом режиме. Только эти две возможности практически моментально могут уложить на лопатки управление доступом при использовании списков ACL.

Однако это еще не все. Самые распространенные типы данных, к которым предоставляют доступ, – это офисные документы, то есть файлы, которыми можно управлять при помощи продуктов Microsoft Office. Раньше для того, чтобы задать конкретным пользователям или группам уникальные разрешения с шифрованием документов, для каждого такого документа использовалась служба управления правами Active Directory, то есть AD RMS. Эта технология себя отлично зарекомендовала и сейчас, с появлением динамического контроля доступом, вам предоставляется возможность применения защиты RMS, с использованием автоматического шифрования на основе конкретных критериев.

В наше время одним из самых ценных активов многих компаний является не что иное, как сама информация, которая не должна выходить за пределы организации. Неправомерное использование такой информации может пагубно повлиять на дальнейшую судьбу всей компании. Благодаря централизованным политикам аудита данной технологии, вы можете создавать отчеты для дальнейшего проведения аудита доступа к файлам или же, в случае крайней необходимости, криминалистического анализа. Другими словами, вам не нужно будет прибегать к использованию каких-либо сторонних приложений и программных продуктов.

Что еще можно выделить помимо этого? А можно выделить то, что текущую технологию вы можете использовать, не внося изменений в схему Active Directory, без развертывания дополнительных ролей или же какого-то специфического программного обеспечения, да и, вообще, как говорится, «прямо из коробки». Более того, специально для реализации возможности использования динамического контроля доступа был разработан новый механизм авторизации и аудита для операционных систем Windows, а также для возможностей проверки подлинности Kerberos были реализованы некоторые новшества, о которых я уже писал в третьей части статьи про Kerberos, которая называлась «Сетевой протокол аутентификации Kerberos или зачем нужны утверждения».

А есть ли у него какие-то ограничения?

К сожалению, как и следовало ожидать, у данной технологии также есть некоторый ряд ограничений. Прежде всего, в организации должны быть развернуты доменные службы Active Directory. То есть, если вы захотите воспользоваться динамическим контролем доступа для компьютеров, входящих в состав рабочей группы, у вас ничего из этого не выйдет. Во-вторых, динамический контроль доступа – это не просто отдельная функциональная возможность. Эта технология представляет собой решение для файловых серверов, построенное на основании инфраструктуры Windows Server 2012, включающее поддержку прямых утверждений Kerberos, поддержку Active Directory специально для хранения свойств ресурсов, а также утверждений пользователей и компьютеров, поддержку Active Directory специально для хранения централизованных политик доступа, реализацию распространения таких централизованных политик доступа средствами функциональных возможностей групповой политики, а также многое другое.

Следовательно, согласно всем этим требованиям, можно сделать такой вывод: у вас в организации должен быть развернут как минимум один контроллер домена под управлением операционной системы Windows Server 2012, а также, в том случае, если в вашем лесу развернуто несколько доменов, то в каждом таком домене должно быть развернуто хотя бы по одному контроллеру домена под Windows Server 2012. Это делается специально для возможности использования утверждений между доменами, для которых установлены доверительные отношения. Да и более того, как я уже говорил, в Windows Server 2012 служба KDC была значительно усовершенствована специально для работы с утверждениями в рамках билета Kerberos.

Операционной системой на файловом сервере, естественно, должна быть Windows Sever 2012. Когда пользователь подключается к общей папке, файловый сервер выполняет проверку доступа к ресурсу, используя учетные данные входящего подключения. Это означает, что файловый сервер определяет доступ к общедоступному ресурсу. Это также означает, что различные компоненты на файловом сервере должны поддерживать утверждения, такие как LSA и сервер приложений Kerberos. Получается, файловый сервер, на котором будут располагаться данные, к которым пользователи будут получать доступ, должны быть в состоянии считать утверждения и данные авторизации устройства из билета Kerberos, перевести эти идентификаторы безопасности (SID) и утверждения билета в маркер проверки подлинности и сравнить данные авторизации в маркере с условиями, включенными в дескрипторе безопасности. То есть более старые версии ОС, как следствие, не подойдут.

Ну а в том случае, если у вас будут указаны утверждения для устройств, в качестве клиентов могут использоваться исключительно компьютеры под управлением операционных систем Windows 8 или Windows Server 2012. Другими словами, это ограничение можно назвать веской причиной для миграции клиентов на восьмерку.

Ключевые сценарии использования динамического контроля доступа

Теперь по поводу более живых моментов – самих сценариев, в которых целесообразно применять динамический контроль доступа. По большому счету, сценариев можно смоделировать множество, однако можно выделить семь основных, а именно:

- Централизованное развертывание политик авторизации. В первую очередь, одной из основных задач этой технологи является создание централизованных политик доступа для файлов компании, позволяющих предоставлять пользователям или их устройствам доступ к файлам на основании конкретных условий, а также, что очевидно, управление такими политиками. Создаются они исключительно на основании потребностей каждой конкретной компании, что делает эту технологию особенно ценной. Каким образом реализуется данный сценарий:

- Первым делом, необходимо оценить направление вашего бизнеса и определиться с тем, каким образом будут работать такие политики. То есть для начала вы должны определить, для чего вообще вам нужны централизованные политики доступа, иначе говоря, вы локализуете ресурсы, для которых должны будут в будущем применяться такие политики. После этого создается список всех политик, которые вы будете применять в своей среде. Если говорить не так размыто, то вы условно разделяете свои файловые ресурсы на отделы, на какие-либо конкретные категории, а в случае с большим количеством филиалов вы продумываете, как будет выгоднее ограничивать доступ в зависимости от физического расположения, и так далее;

- Затем следует реализация выражений политики доступа в структурных компонентах Windows Server в форме, понятной для сервера. Что означает весь этот набор слов? А означает он то, что вторым шагом в реализации данного сценария выступает преобразование требуемой для вас политики доступа в правильное выражение. Такие политики, по большому счету, очень просто конвертируются из обычной, понятной для каждого, формы в язык, требуемый для предоставления авторизации принципалам безопасности. То есть такие политики доступа обладают правилами применимости, условиями доступа, а также исключениями. Это все мы с вами будет очень подробно рассматривать в одной из следующих статей данного небольшого цикла;

- После этого, задачей под номером три является определение групп пользователей, свойств ресурсов, а также требуемых утверждений. То есть сейчас вам нужно проанализировать, на какие конкретные ресурсы и для каких принципалов безопасности будут применимы утверждения, создаваемые для каждой централизованной политики доступа;

- И, что очевидно, последним пунктом для вас будет определение серверов, на которые будут распространяться такие централизованные политики доступа. Например, вы можете распространять такие политики как сразу на все файловые серверы, так и на серверы, согласно их изначальному назначению.

- Реализация утверждений между лесами. Операционная система Windows Server 2012 была разработана таким образом, чтобы в ней так называемые словари утверждений могли использоваться в каждом лесу, причем все они будут определяться непосредственно на уровне доменных служб Active Directory. Базовые сценарии представляют собой ситуацию, когда клиенту нужно получить утверждение на доступ, которое будет каким-либо образом обходить границу доверия.

Очевидно, что утверждения относятся к объектам, с которыми таковые связаны, и для каждого леса Active Directory определяются свои типы утверждений. Преобразования межлесовых утверждений позволяют им распознаваться и применяться в доверяющих и доверенных лесах. Чтобы было немного понятнее:

Доверяющий лес может использоваться для трансформации утверждений во избежание атак, связанных с повышенными привилегиями, благодаря фильтрации входящих утверждений согласно конкретным значениям. Они также выдают утверждения для принципалов через границы доверия в том случае, если доверенные леса не поддерживают, или не выпускают определенные утверждения.

В свою очередь, доверенные леса могут использовать преобразование утверждений с целью воспрепятствовать определенным типам утверждений, а также не допустить проникновения утверждений с определенными параметрами в доверяющий лес.

Между прочим, очень важно понимать, что в создании политик преобразований утверждений задействованы два компонента, а именно: объекты политики преобразования утверждений, а также ссылки преобразования. Эти моменты, как и сценарий в частности, будут подробнее рассмотрены в соответствующей статье по данной технологии. - Улучшенная поддержка пользователей, которым было отказано в доступе. В принципе, штатная ситуация: пользователь N приходит на работу и получает задание, связанное с какой-то определенной информацией, расположенной на файловом сервере, но доступа к которой такому пользователю не предоставляется. Что происходит далее: этот же пользователь N пытается перейти к общей папке, однако при попытке открытия таковой он получает единственный ответ, который гласит: «В доступе отказано». После этого пользователь связывается со службой поддержки и, как показывает практика, в понятной только лишь этому пользователю форме он попытается объяснить, к какой документации ему нужен доступ, зачем он нужна, где находится такая документации и так далее.

В чем же преимущество использования динамического контроля доступа? При помощи правильного использования данной технологии вы можете дать возможность такому вот сотруднику и владельцу этих данных справиться со своими проблемами самостоятельно, причем практически без использования технической поддержки, а если уже ничего не получится, то обеспечить полномочному персоналу передачу всей необходимой информации без разъяснений от самого пользователя.

Но вот что сразу хотелось бы отметить. Таких сценариев, связанных с отказами в доступе может быть невероятное множество, причем каждая такая ситуация может быть частной. Поэтому продумать единое решение просто невозможно. Что же в таком случае предлагает сделать Microsoft? А можно, так сказать, пойти следующим путем:- Для начала следует определиться с тем, каким образом будет предоставляться первоначальная помощь страждущим при возникновении отказа в доступе. А именно, можно сделать так, чтобы при возникновении такого сообщения у пользователя сразу отображалось кастомизированное сообщение с соответствующей кнопкой, позволяющей отправить владельцу такой папки письмо при помощи электронной почты. Либо вместо этой кнопки с отправкой почты можно сформировать ссылку, перейдя по которой пользователю нужно будет заполнить веб-форму на внутреннем портале. Здесь все зависит от того, что у вас присутствует в инфраструктуре и каким образом будет проще для вас и ваших пользователей реализовать такую поддержку;

- После этого вам нужно будет указать уполномоченных лиц, будь то администраторы, либо владельцы самих папок, которым будут капать все эти пользовательские запросы;

- Далее настраивается сам шаблон сообщения, которое будет отображено пользователю при отказе в доступе;

- В случае необходимости, вы прорабатываете все возможные исключения. Причем крайне желательно, чтобы вы это сделали еще на самом этапе планирования, максимум во время пилотного развертывания;

- В конце концов прорабатывается план, согласно которому оказывается помощь на уровне самого файлового ресурса. То есть вы можете указать в самом сообщении уполномоченных лиц или выполнить какие-либо дополнительные действия.

- Разграничение значимой информации при помощи классификации файлов. Как я уже успел написать выше, в наше время один самых значимых ресурсов компаний – их информация, причем как открытая для всего мира, так и, что куда важнее, закрытая внутренняя информация. Причем не конечным пользователям, а именно ИТ-персоналу приходится отвечать за сохранность таких данных и, естественно, за назначение прав только лишь уполномоченным лицам. Другими словами, нужно не только следить за тем, чтобы такая документация была всегда доступна пользователям и чтобы ресурсы таких хранилищ не истощались (за это еще давно отвечала та же DFS-R), а нужно еще и отслеживать то, чтобы ресурсы наиболее эффективным образом использовались только лишь по назначению. А это, естественно, целесообразно реализовывать при помощи каких-либо определенных политик, так как назначать такие права и прочие возможности нужно централизованно.

Windows Server 2012 совместно с технологией динамического контроля доступа позволяют применять классификации файлов, что дает возможность получить общую картину среди всех ваших ресурсов, причем если вы захотите, можно полностью автоматизировать этот процесс, тем самым сэкономив свое время. Другими словами, среди всех возможностей классификации файлов можно воспользоваться ручным методом, программным, либо использовать автоматические методы классификации файлов. Каким образом следует поступать, вы определите самостоятельно, когда столкнетесь с таким сценарием. А тут все относительно просто:- Сначала вы проводите полную инвентаризацию всех возможных файлов, которые можно найти в вашей организации. Для чего вообще это делается? А такие действия следует выполнять для того, чтобы вы могли в дальнейшем использовать классификацию и знали, какие файлы или же папки у вас будут подлежать самой классификации;

- После того как файлы, подлежащие классификации, будут определены и вы для себя где-то составите такой план, вам следует выбрать способы классификации таких файлов. То есть можно вручную классифицировать файлы, используя соответствующие средства, можно их классифицировать на основе расположения, причем выполнять это все можно как вручную, так и при помощи классификатора папок, или же, что важнее всего, можно выполнять классификацию на основе содержимого. Обо всем этом мы еще поговорим подробнее в одной из следующих статей по текущей технологии.

- Защита конфиденциальной информации на основе классификации документов Microsoft Office. AD RMS… Как много смысла хранится в этих пяти буквах. Для организации может быть важно не только предоставление доступа к различной секретной документации, но также очевидно и то, что информацию нужно защищать. А общепринятым методом защиты секретной информации является шифрование последней. Для шифрования документации очень хорошо зарекомендовала себя служба управления правами Active Directory. А сейчас, с выходом Windows Server 2012, вы можете автоматизировать процесс шифрования документов, основанных на классификации файлов Microsoft Office, практически в прозрачном режиме, причем сразу же после того, как такие файлы будут появляться на ваших файловых серверах. Что для этого всего следует предпринять:

- Прежде всего, вам нужно будет определиться с файлами, которые должны быть зашифрованы в автоматическом режиме. Тут, кстати, практически сразу можно столкнуться с небольшой трудностью. Файлы-то на ваших ресурсах могут быть не только конфиденциальными, а они еще и могут обладать личностным характером. То есть первым делом вы должны определить то, какие именно файлы должны подлежать шифрованию. После этого вам нужно будет определить то, согласно каким именно свойствам ресурса будут определяться такие типы файлов. Другими словами, вам нужно будет либо воспользоваться предустановленными свойствами ресурсов, либо создать свои собственные, уникальные свойства ресурсов, которые и будут фигурировать для определения файлов, которые должны быть зашифрованы;

- Сразу после этого вам нужно будет определить шаблоны политики прав, которые будут использоваться при шифровании таких файлов. Они уже используются, как вы, вероятнее всего, знаете, непосредственно службой AD RMS. То есть вы выбираете принципалы безопасности и указываете права, которые для них будут доступны при использовании таких файлов. Здесь уже все зависит от ваших бизнес-требований, от разрешений ваших групп пользователей, а также от того, насколько важными являются такие файлы. Например, вы можете разрешить просматривать определенные документы группе финансистов, но запретите им возможности изменения и печати. Вариантов применения службы управления правами для ваших файлов может быть множество;

- В конце концов, используя эту технологию, вы смело можете отдавать на ознакомление свою документацию партнерам, не волнуясь о том, что с вашими файлами будут выполняться какие-то неправомерные деяния.

- Создание периодов хранения информации на файловых серверах. Перед тем как начать разбираться с этим сценарием, следует определиться с простым термином: что такое период хранения информации? Согласно официальной терминологии, «периодом хранения называется время, в течение которого следует хранить документ, прежде чем он будет просрочен». Само собой, у всех этот период будет разным. То есть, опять же, давайте вернемся к классификации файлов. По сути, файлы можно классифицировать как кратко-, средне- и долгосрочные для хранения, а после этого уже можно будет для таких периодов определиться с временными рамками. Следовательно, для всей этой процедуры, имеется в виду, для управления периодами хранения, технология динамического контроля доступа использует инфраструктуру классификации файлов совместно с диспетчером ресурсов файлового сервера, с которым многие уже знакомы по предшествующим версиям серверных операционных систем от Microsoft. После того, как срок хранения будет подходить к концу, естественно, владелец получит по электронной почте какое-либо уведомление. И, опять же, как будет выглядеть реализация такого сценария:

- В первую очередь, вам нужно будет определиться, как долго смогут храниться различные файлы на ресурсах вашей организации, учитывая повышение отказоустойчивости, а также сокращение объема сохраненных данных. Это очень важные факторы, и поэтому при разработке такого расписания вам обязательно нужно будет консультироваться с уполномоченными членами вашей организации;

- После этого, само собой, вы определяете тип таких хранимых данных на своих файловых ресурсах. Вы задаете свойства, согласно которым файлы не могут быть случайно удалены конечными пользователями, а также определяете свойства классификации.

- Аудит доступа к файлам. В конце концов, очень важным сценарием выступает аудит безопасности, позволяющий поддерживать порядок и благополучие в вашей среде. Какова основная задача? Естественно, это соблюдение порядка в компании и искоренение неправомерных деяний, которые могут происходить в вашей среде. Тогда может возникнуть следующий вопрос: что позволяет делать аудит безопасности в данном ключе? Тут не сложно догадаться, что аудит безопасности позволяет отслеживать соблюдение установленных вами политик, а также позволяет выявлять и предотвращать вероятностные уязвимости и, в случае необходимости, как сейчас принято выражаться, позволяет выполнять так называемый криминалистический анализ.

Что же можно сделать с динамическим контролем доступа для соблюдения аудита безопасности? Во-первых, можно настраивать политики аудита на основании конкретных выражений. Что это означает: можно создавать так называемые адресные политики аудита, основанные на требованиях ресурсов, пользователей или их устройств. Во-вторых, можно формировать события аудита при любой попытке доступа к целевым файлам, после чего фильтровать журналы событий на наличие потенциальных точек уязвимости. Более того, вы, естественно, можете определять изменения на основании изменений в атрибутах конкретных файлов, что может повлиять на ограничение доступа, изменения атрибутов конечных пользователей и компьютеров, что, в свою очередь, может послужить как причиной возникновения проблем доступа к жизненно важным файлам, так и дать пользователям излишние права. Также вы можете определять изменения в определениях утверждений, которые включают в себя имя, описание или какие-либо дополнительные значения свойств, изменения связанные с центрированными политиками и какими-либо правами доступа к ресурсам, определяющими то, кто именно может использовать необходимые ресурсы, а также многое другое.

Естественно, на этих всех моментах, как и на возможностях всех предшествующих сценариев, я еще остановлюсь более подробно, с живыми примерами и процедурами настройки.

Хотите знать больше?

Я сам прекрасно знаю, что порою сугубо теоретическая часть может быть очень унылой, особенно в том случае, если сразу подается уйма материала. Однако, любая практика без теоретической базы – это неправильный подход к изучению материала. В следующих статьях этого цикла, как я уже отметил ранее, вы узнаете о том, что же такое утверждения, как они создаются и какие в течение этого процесса могут встретиться подводные камни; узнаете о том, какие существуют свойства ресурса. Я подробнее остановлюсь на различных нюансах при создании централизованных политик и правил доступа, и, конечно, будет рассказано о том, как именно можно опубликовывать и применять такие централизованные политики доступа. Будут рассмотрены все сценарии, которые мельком были упомянуты несколькими абзацами выше. Кое-что узнаете об аудите и еще мы с вами посмотрим на классификацию различных файлов и папок. Более того, я обязательно посвящу отдельную статью вопросам устранения возможных неполадок, связанных с динамическим контролем доступа.

В целом, я надеюсь, что эта статья не была для вас чересчур утомительной и у вас не пропало желание узнать больше об использовании этой технологии. В свою очередь, следующие статьи, естественно, не будут обладать обильным количеством теоретического материала, а в них будут преимущественно рассматриваться сценарии, различные процедуры и пошаговые примеры использования этой технологии.

С помощью диспетчера ресурсов файлового сервера можно запретить пользователям сохранять файлы на сетевом диске с определенным разрешением или определенного размера, устанавливать квоты, настраивать мониторинг.

узнай больше на курсе

Онлайн-курс по Linux

Курс по Linux от Мерион Нетворкс — стань Linux администратором, прокачай свой скиллсет умением работать с операционными системами линукс и сделай большой шаг к DevOps

Полный курс по сетевым технологиям

Полный курс по сетевым технологиям от Мерион Нетворкс — учим с нуля сетевых инженеров и DevOPS специалистов

DevOps-инженер с нуля

Стань DevOps-инженером с нуля и научись использовать инструменты и методы DevOps

Первоначально для работы необходимо установить роли File Server, File Server Resource Manager и средства управления (Tools). Отмечаем эти компоненты в мастере установки в Server Manager и нажимаем Install.

Их можно установить гораздо быстрее, используя PowerShell. Запускаем PowerShell и вводим команду, которая установит сразу все необходимое:

Install-WindowsFeature -Name FS-FileServer, FS-Resource-Manager, RSAT-FSRM-Mgmt

Вначале нужно определиться с типами файлов, которые будут блокироваться. Минус в том, что правила используют расширения файлов, и если пользователь изменит расширение файла, то ограничение уже не отработает.

Нажимаем Win+R (Выполнить) вводим fsrm.msc и нажимаем Enter. Откроется оснастка File Server Resource Manager. Также ее можно запустить из Server Manager.

Преднастроенные (по-умолчанию) типы файлов находятся в группе File Screening Management — File Group.

В свойствах имеется возможность добавлять свои расширения файлов.

Знак * перед расширением — это знак, означающий, что любое имя файла с этими расширениями может быть заблокировано. Также могут быть разрешены или запрещены сами файлы, на основе содержимого самого имени, а не только расширения.

В группе File Screen Templates находятся готовые шаблоны, которые можно использовать или изменять.

В шаблоне Block Audio and Video Files включен (Active screening) активный мониторинг, т.е. он не позволит пользователю сохранить файлы, в то время как пассивный мониторинг (Passive screening) будет только мониторить и позволять сохранять файлы.

В Свойствах шаблонов имеются дополнительные вкладки для настройки уведомлений на электронную почту, которое получит пользователь, попытавшийся сохранить заблокированный файл. Это весьма полезная функция, если сотрудник не ознакомлен с правилами работы с сетевыми ресурсами. Сразу же можно отправить письмо в службу технической поддержки. При включении этой опции вы увидите предупреждение, т.к. у вас должен быть настроен SMTP-сервер.

В теме письма можно написать, почему нельзя сохранять тот или иной тип файлов.

На вкладке Event Log можно настроить регистрацию и запись события при попытке сохранить файл. Можно использовать переменные, которые будут автоматически подставляться в сообщение.

Вкладка Command позволяет указать программу или скрипт, который запустится при попытке сохранить неразрешенный файл. Можно указать уровень привилегий, с которыми будет запускаться программа или скрипт, т.к. у разных учетных данных могут быть различные права.

Последняя вкладка Reports. Отчет может быть автоматически сгенерирован и отправлен по электронной почте администраторам или пользователю, пытающемуся сохранить неавторизованный файл.

Создадим блокировку файлов мультимедиа. Шаблон по-умолчанию для этих файлов уже имеется.

Перейдем в File Screening Management — File Screens и выберем Create File Screen.

Сначала нужно указать каталог, к которому будет применяться блокировка. Выбрать шаблон (Block Audio and Video Files). Нажать Create.

Настройка будет применяться ко всему содержимому указанного каталога.

Так как в шаблоне блокировки установлено расширение *.mp3 создать или изменить файл в указанной директории не получится. Система покажет сообщение «File Access Denied«.

В группе Quotas Management Quota Templates существуют преднастроенные шаблоны квот. Эти шаблоны обладают такими же свойствами, как и шаблоны блокировки. Отправка предупреждения на почту, запись в лог, выполнение команды и отчет.

Создадим жесткую квоту в 100 MB, т.е. запись в папку будет ограничена при достижении объема в 100 MB.

При сохранении больше 100 MB получим сообщение, что нет свободного места.