Все способы:

- Открываем «Локальную политику безопасности» в Windows 10

- Способ 1: Меню «Пуск»

- Способ 2: Утилита «Выполнить»

- Способ 3: «Панель управления»

- Способ 4: Консоль управления Microsoft

- Вопросы и ответы: 17

Каждый пользователь должен заботиться о безопасности своего компьютера. Многие прибегают к включению брандмауэра Windows, устанавливают антивирус и другие защитные инструменты, но этого не всегда хватает. Встроенное средство операционной системы «Локальная политика безопасности» позволит каждому вручную оптимизировать работу учетных записей, сетей, редактировать открытые ключи и производить другие действия, связанные с наладкой защищенного функционирования ПК.

Читайте также:

Включение / отключение Защитника в Windows 10

Установка бесплатного антивируса на ПК

Открываем «Локальную политику безопасности» в Windows 10

Сегодня мы бы хотели обсудить процедуру запуска упомянутой выше оснастки на примере ОС Windows 10. Существуют разные методы запуска, которые станут наиболее подходящими при возникновении определенных ситуаций, поэтому целесообразным будет детальное рассмотрения каждого из них. Начнем с самого простого.

Для запуска этой оснастки версия Windows 10 должна быть Профессиональная (Professional) или Корпоративная (Enterprise)! В версии Домашняя (Home), установленной преимущественно на множестве ноутбуков, ее нет.

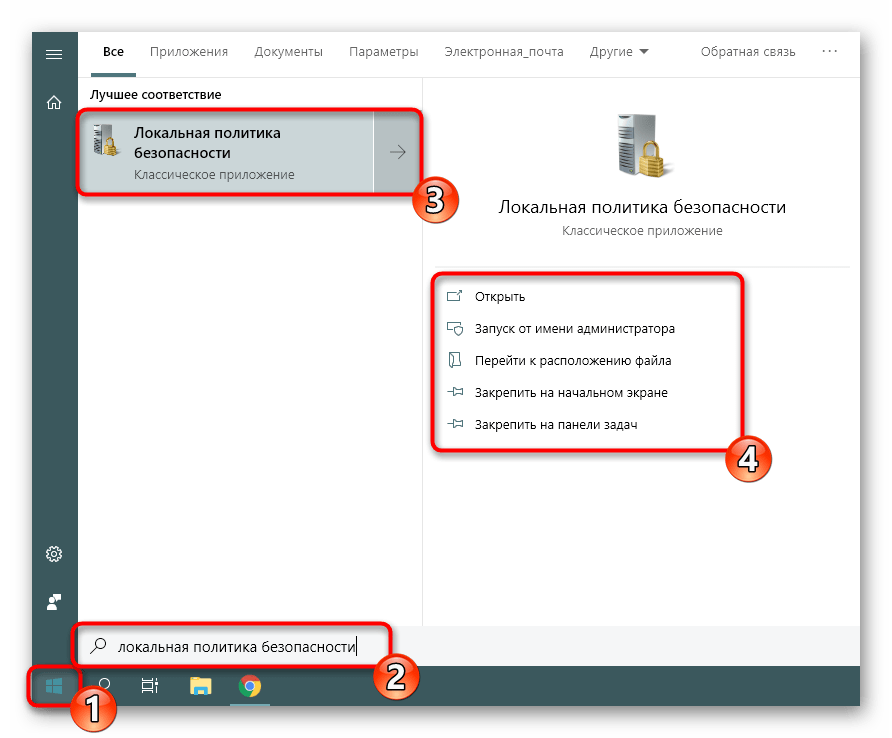

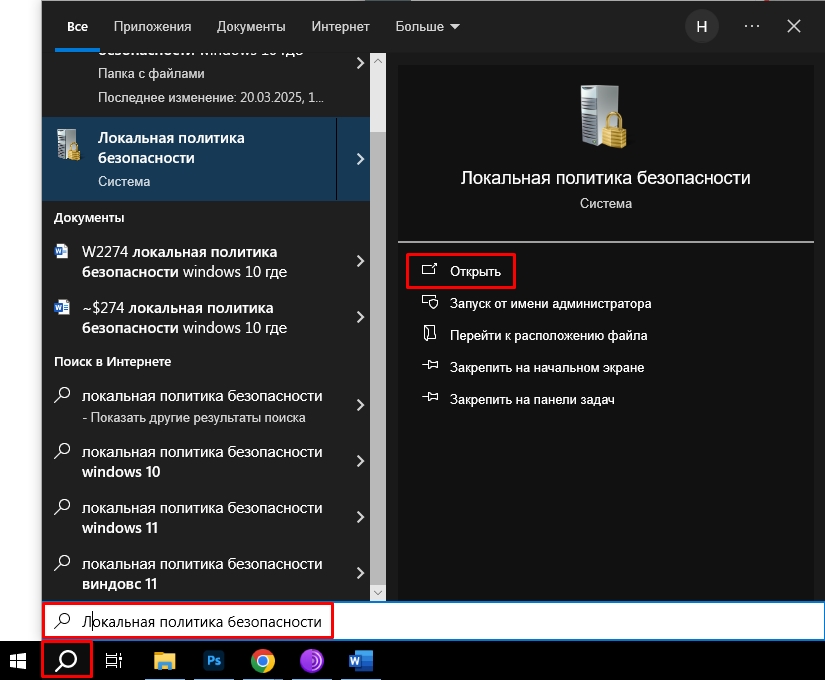

Способ 1: Меню «Пуск»

Меню «Пуск» активно задействует каждый пользователь на протяжении всего взаимодействия с ПК. Этот инструмент позволяет осуществлять переход в различные директории, находить файлы и программы. Придет на помощь он и при необходимости запуска сегодняшнего инструмента. Вам достаточно просто открыть само меню, ввести в поиске «Локальная политика безопасности» и запустить классическое приложение.

Как видите, отображается сразу несколько кнопок, например «Запуск от имени администратора» или «Перейти к расположению файла». Обратите внимание и на эти функции, ведь они однажды могут пригодиться. Вам также доступно закрепление значка политики на начальном экране или на панели задач, что значительно ускорит процесс ее открытия в дальнейшем.

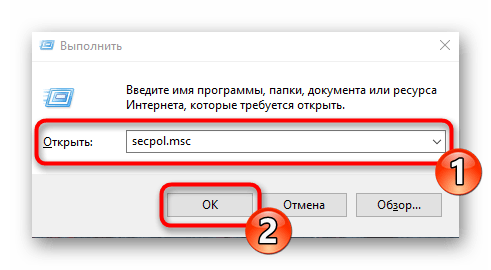

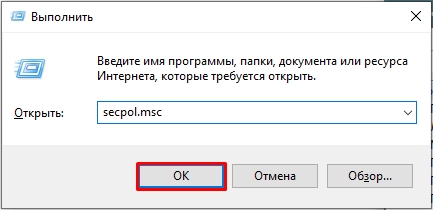

Способ 2: Утилита «Выполнить»

Стандартная утилита ОС Виндовс под названием «Выполнить» предназначена для быстрого перехода к определенным параметрам, директориям или приложениям путем указания соответствующей ссылки или установленного кода. У каждого объекта имеется уникальная команда, в том числе и у «Локальной политики безопасности». Ее запуск происходит так:

- Откройте «Выполнить», зажав комбинацию клавиш Win + R. В поле пропишите

secpol.msc, после чего нажмите на клавишу Enter или щелкните на «ОК». - Буквально через секунду откроется окно управления политикой.

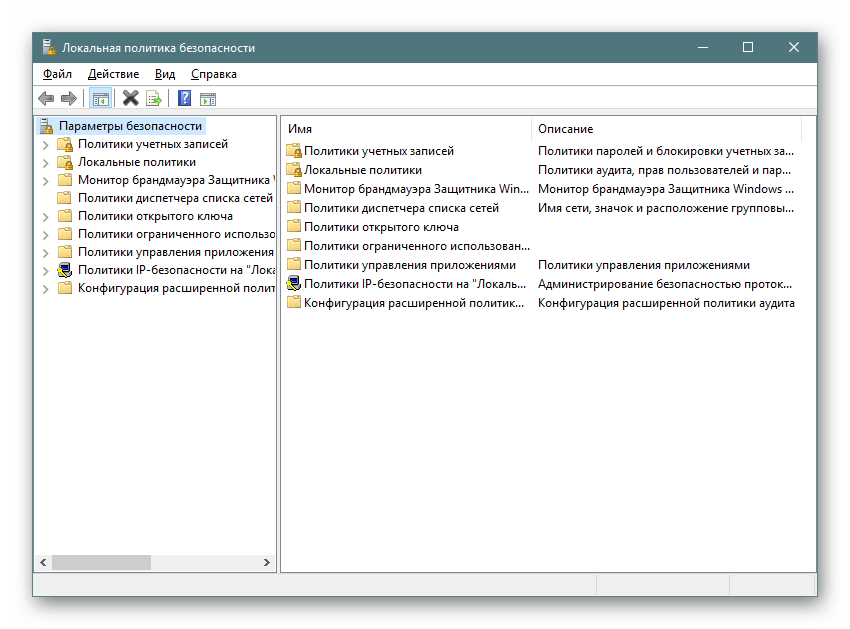

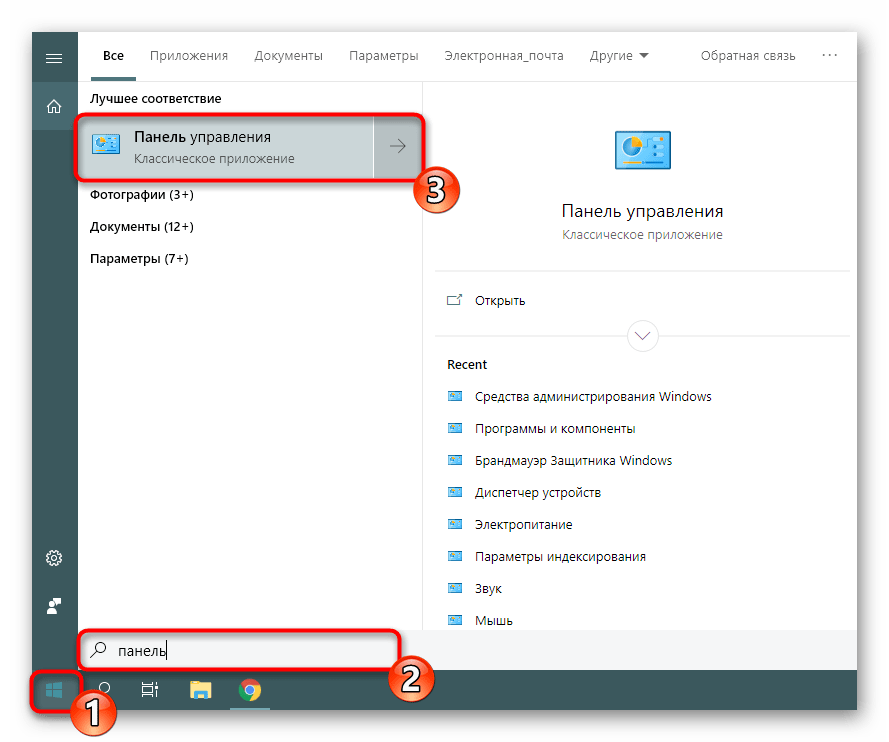

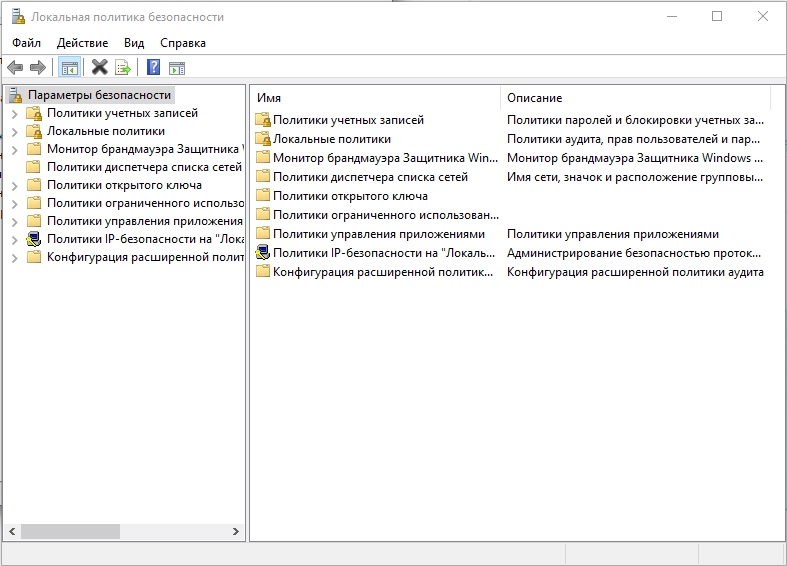

Способ 3: «Панель управления»

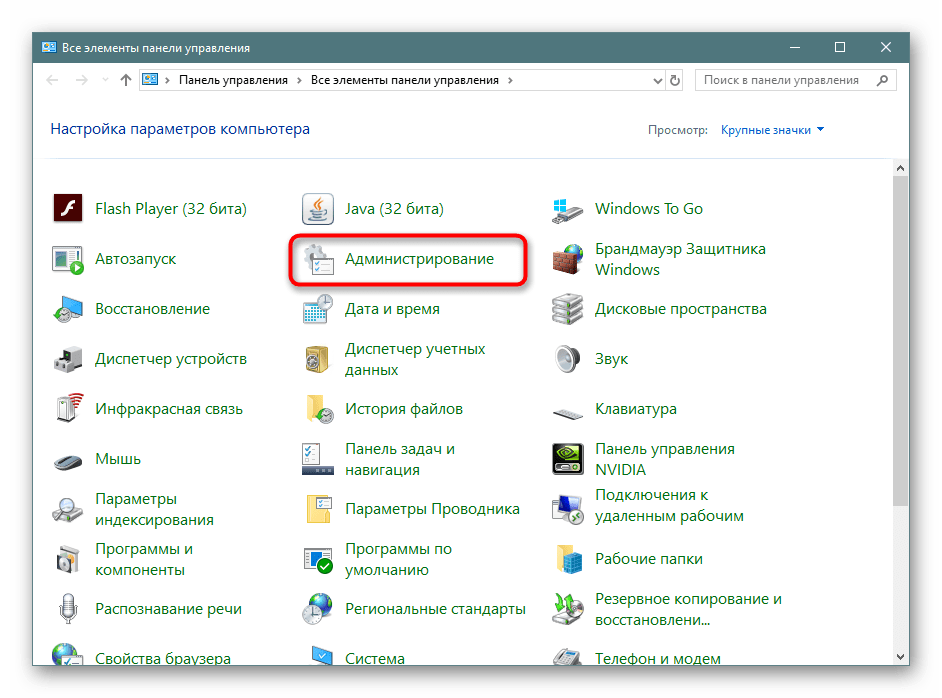

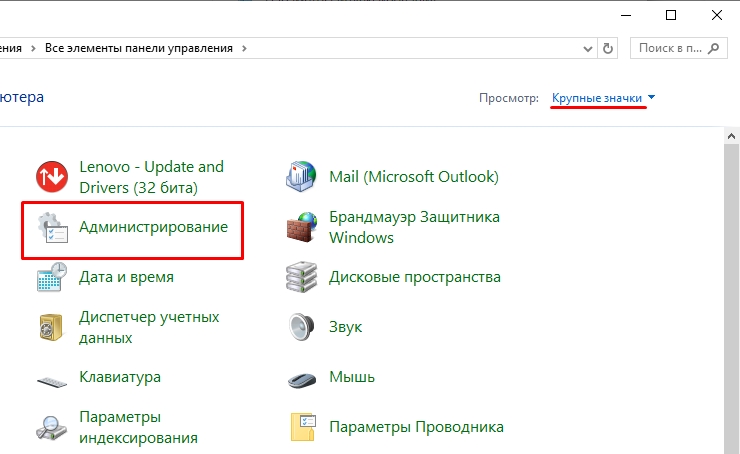

Хоть разработчики операционной системы Виндовс постепенно и отказываются от «Панели управления», перемещая или добавляя многие функции только в меню «Параметры», это классическое приложение все еще нормально работает. Через него тоже доступен переход к «Локальной политике безопасности», однако для этого понадобится выполнить такие шаги:

- Откройте меню «Пуск», найдите через поиск «Панель управления» и запустите ее.

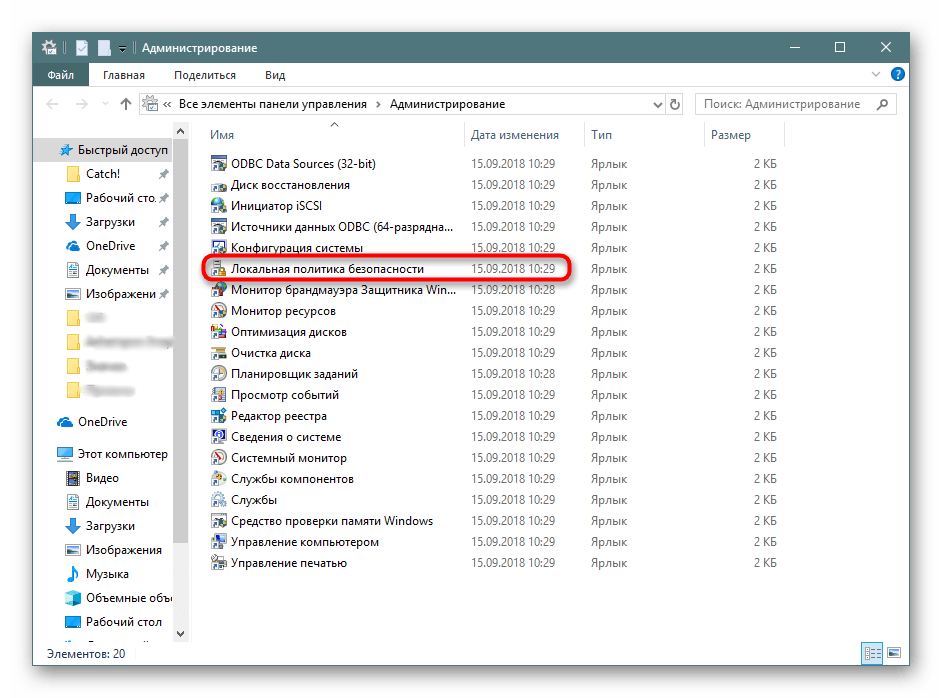

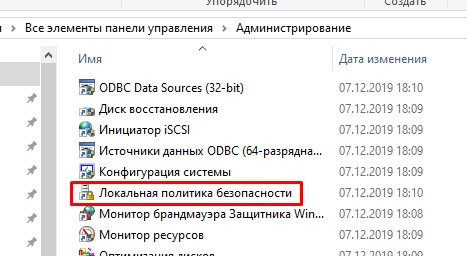

- Перейдите к разделу «Администрирование».

- В списке отыщите пункт «Локальная политика безопасности» и дважды щелкните по нему ЛКМ.

- Дожидайтесь запуска нового окна для начала работы с оснасткой.

Способ 4: Консоль управления Microsoft

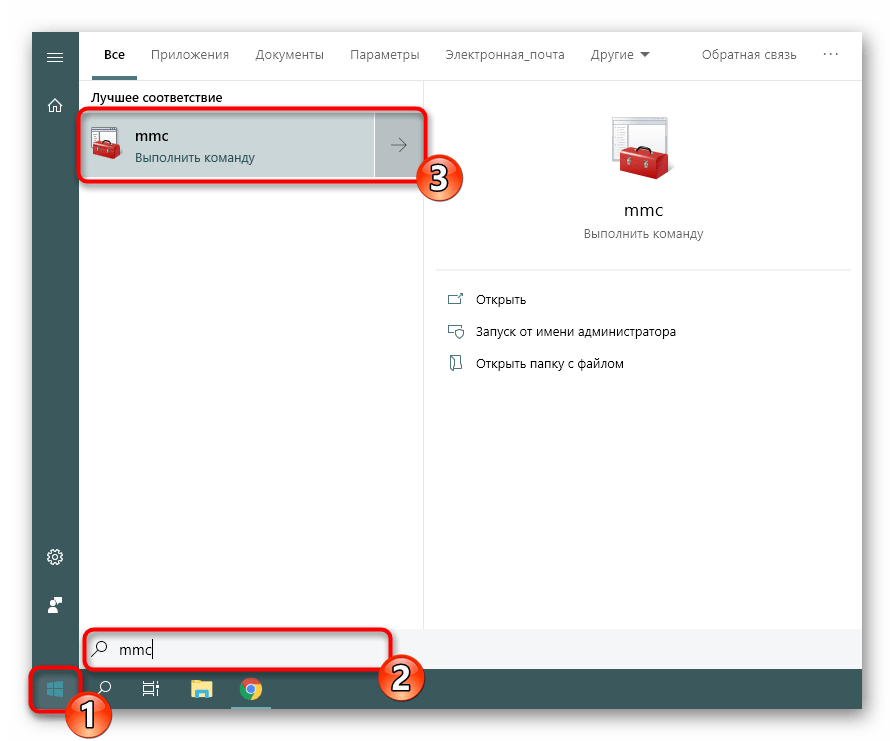

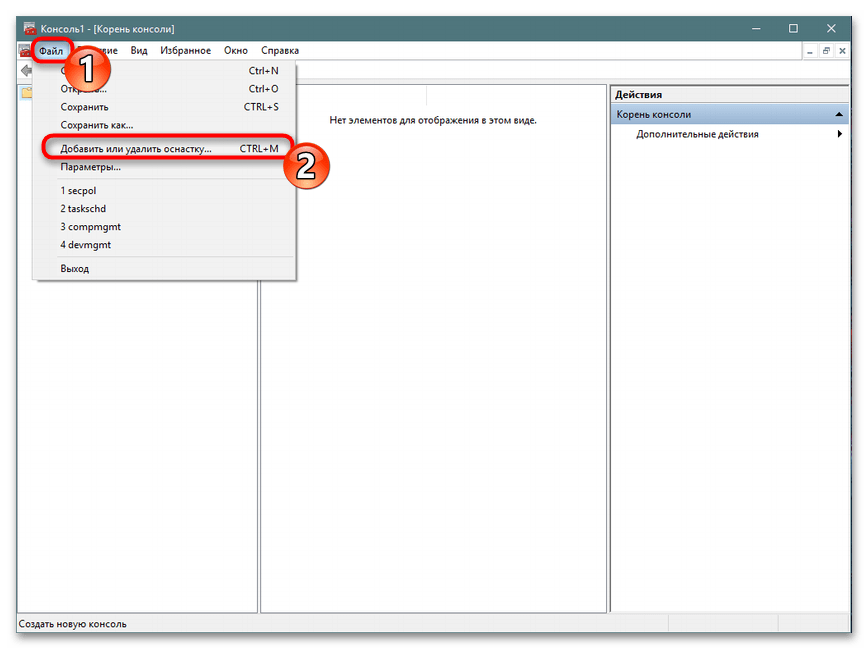

В Консоли управления Майкрософт происходит взаимодействие со всеми возможными в системе оснастками. Каждая из них предназначена для максимально детальной настройки компьютера и применения дополнительных параметров, связанных с ограничениями доступа к папкам, добавлением или удалением определенных элементов рабочего стола и многим другим. Среди всех политик присутствует и «Локальная политика безопасности», но ее еще нужно отдельно добавить.

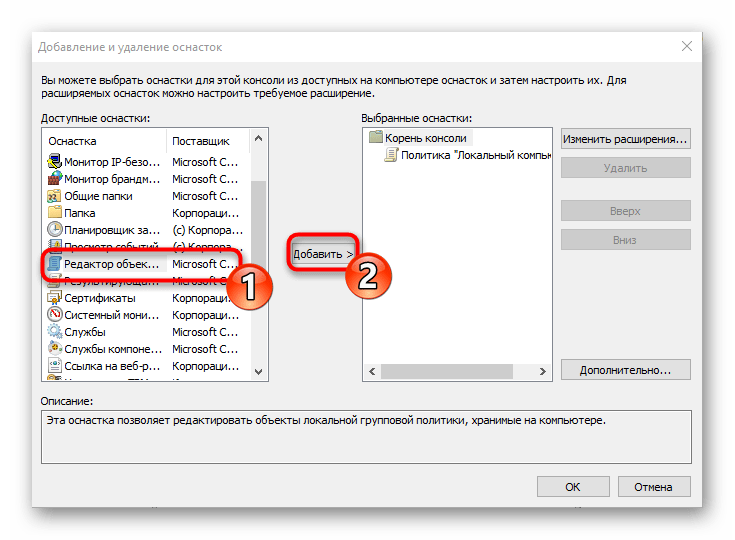

- В меню «Пуск» найдите

mmcи перейдите к этой программе. - Через всплывающее меню «Файл» приступайте к добавлению новой оснастки, нажав на соответствующую кнопку.

- В разделе «Доступные оснастки» отыщите «Редактор объектов», выделите его и щелкните на «Добавить».

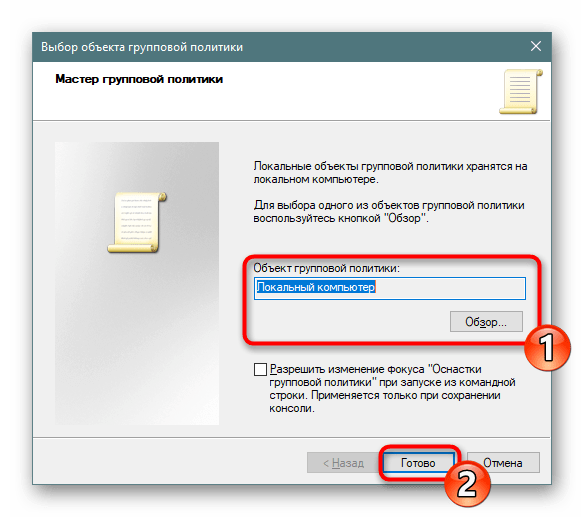

- Поместите параметр в объект «Локальный компьютер» и щелкните на «Готово».

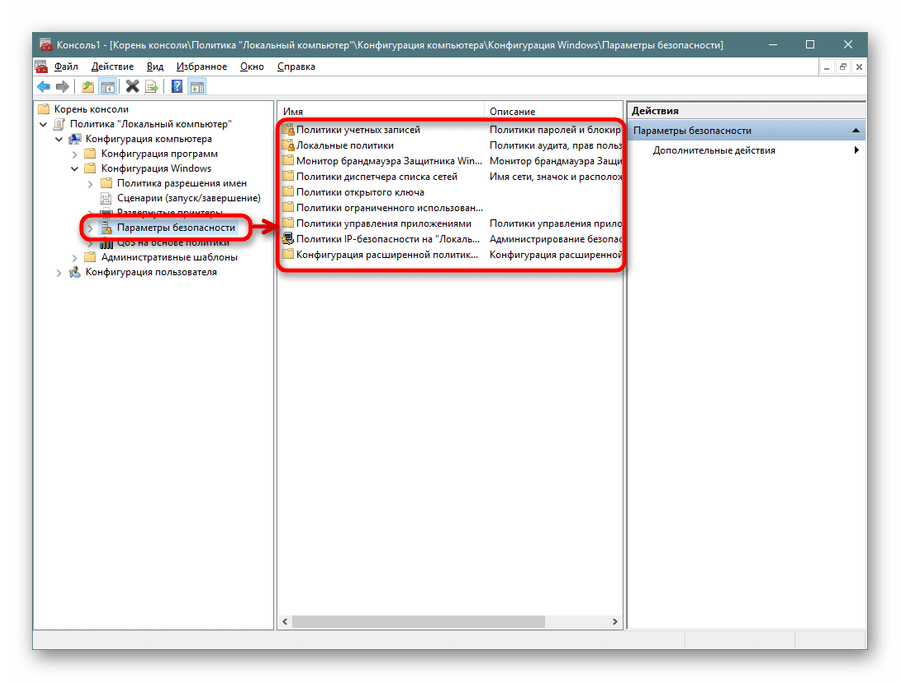

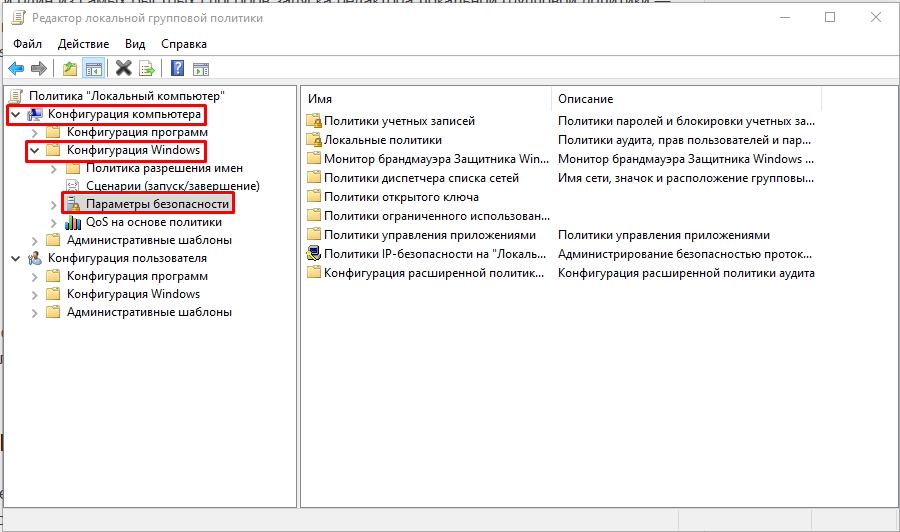

- Осталось только перейти к политике безопасности, чтобы убедиться в ее нормальном функционировании. Для этого откройте корень «Конфигурация компьютера» — «Конфигурация Windows» и выделите «Параметры безопасности». Справа отобразятся все присутствующие настройки. Перед закрытием меню не забудьте сохранить изменения, чтобы добавленная конфигурация осталась в корне.

Приведенный выше способ будет максимально полезен тем юзерам, кто активно использует редактор групповых политик, настраивая там необходимые ему параметры. Если вас интересуют другие оснастки и политики, советуем перейти к отдельной нашей статье по этой теме, воспользовавшись указанной ниже ссылкой. Там вы ознакомитесь с основными моментами взаимодействия с упомянутым инструментом.

Читайте также: Групповые политики в Windows

Что же касается настройки «Локальной политики безопасности», производится она каждым пользователем индивидуально — им подбираются оптимальные значения всех параметров, но при этом существуют и главные аспекты конфигурации. Детальнее о выполнении этой процедуры читайте далее.

Подробнее: Настраиваем локальную политику безопасности в Windows

Теперь вы знакомы с четырьмя различными методами открытия рассмотренной оснастки. Вам осталось только подобрать подходящий и воспользоваться им.

Наша группа в TelegramПолезные советы и помощь

В этой статье поговорим о еще одном инструменте администрирования Windows — редакторе локальной групповой политики. С его помощью вы можете настроить и определить значительное количество параметров своего компьютера, установить ограничения пользователей, запретить запускать или устанавливать программы, включить или отключить функции ОС и многое другое.

Отмечу, что редактор локальной групповой политики недоступен в Windows 7 Домашняя и Windows 8 (8.1) SL, которые предустановлены на многие компьютеры и ноутбуки (однако, можно установить Редактор локальной групповой политики и в домашней версии Windows). Вам потребуется версия начиная с Профессиональной.

Дополнительно на тему администрирования Windows

- Администрирование Windows для начинающих

- Редактор реестра

- Редактор локальной групповой политики (эта статья)

- Работа со службами Windows

- Управление дисками

- Диспетчер задач

- Просмотр событий

- Планировщик заданий

- Монитор стабильности системы

- Системный монитор

- Монитор ресурсов

- Брандмауэр Windows в режиме повышенной безопасности

Как запустить редактор локальной групповой политики

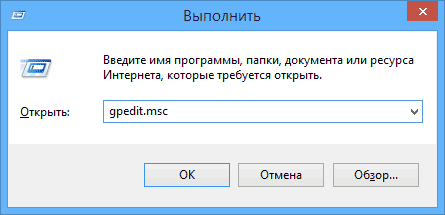

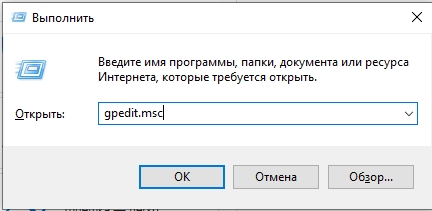

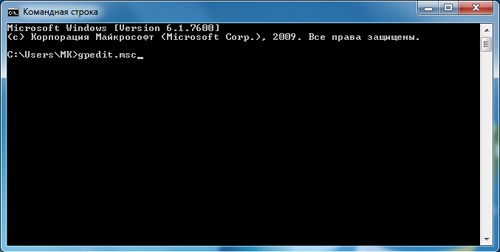

Первый и один из самых быстрых способов запуска редактора локальной групповой политики — нажать клавиши Win + R на клавиатуре и ввести gpedit.msc — этот способ будет работать в Windows 8.1 и в Windows 7.

Также можно воспользоваться поиском — на начальном экране Windows 8 или в меню пуск, если вы используете предыдущую версию ОС.

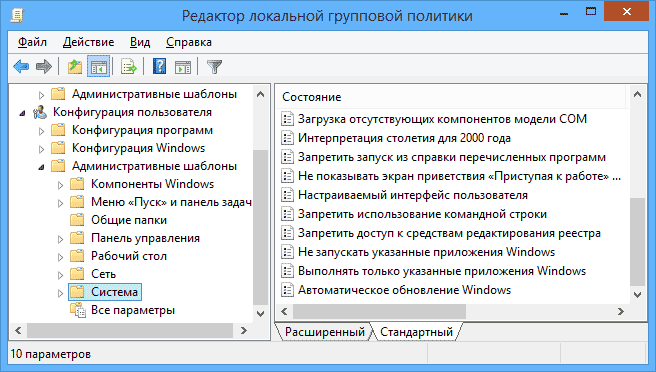

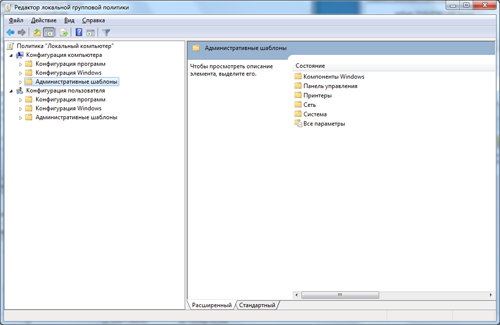

Где и что находится в редакторе

Интерфейс редактора локальной групповой политики напоминает другие инструменты администрирования — та же структура папок в левой панели и основная часть программы, в которой можно получить информацию по выбранному разделу.

Слева настройки разделены на две части: Конфигурация компьютера (те параметры, которые задаются для системы в целом, вне зависимости от того, под каким пользователем был совершен вход) и Конфигурация пользователя (настройки, относящиеся к конкретным пользователям ОС).

Каждая из этих частей содержит следующие три раздела:

- Конфигурация программ — параметры, касающиеся приложений на компьютере.

- Конфигурация Windows — настройки системы и безопасности, другие параметры Windows.

- Административные шаблоны — содержит конфигурацию из реестра Windows, то есть эти же параметры вы можете изменить с помощью редактора реестра, но использование редактора локальной групповой политики может быть более удобным.

Примеры использования

Перейдем к использованию редактора локальной групповой политики. Я покажу несколько примеров, которые позволят увидеть, как именно производятся настройки.

Разрешение и запрет запуска программ

Если вы пройдете в раздел Конфигурация пользователя — Административные шаблоны — Система, то там вы обнаружите следующие интересные пункты:

- Запретить доступ к средствам редактирования реестра

- Запретить использование командной строки

- Не запускать указанные приложения Windows

- Выполнять только указанные приложения Windows

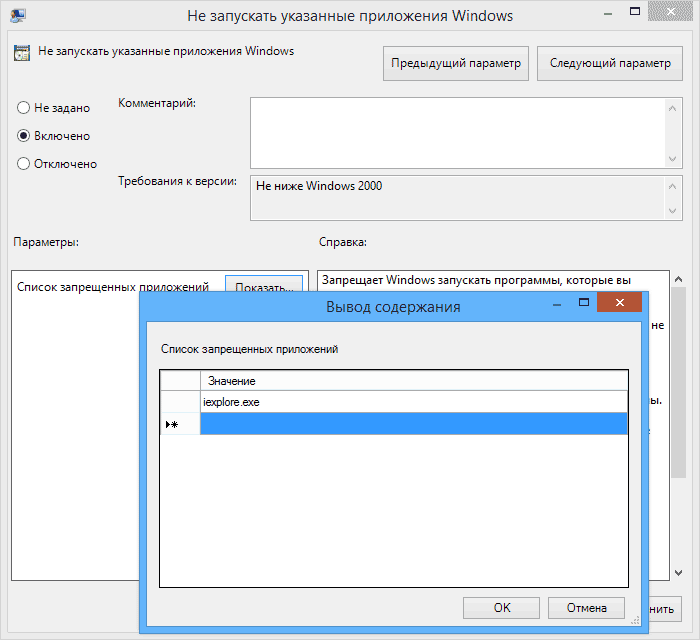

Два последних параметра могут быть полезными даже обычному пользователю, далекому от системного администрирования. Кликните дважды по одному из них.

В появившемся окне установите «Включено» и нажмите по кнопке «Показать» около надписи «Список запрещенных приложений» или «Список разрешенных приложений», в зависимости от того, какой из параметров меняется.

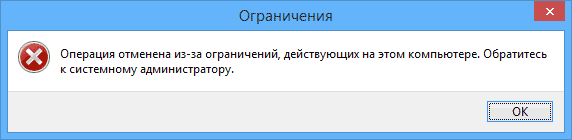

Укажите в строчках имена исполняемых файлов программ, запуск которых нужно разрешить или запретить и примените настройки. Теперь, при запуске программы, которая не разрешена, пользователь будет видеть следующее сообщение об ошибке «Операция отменена из-за ограничений, действующих на этом компьютере».

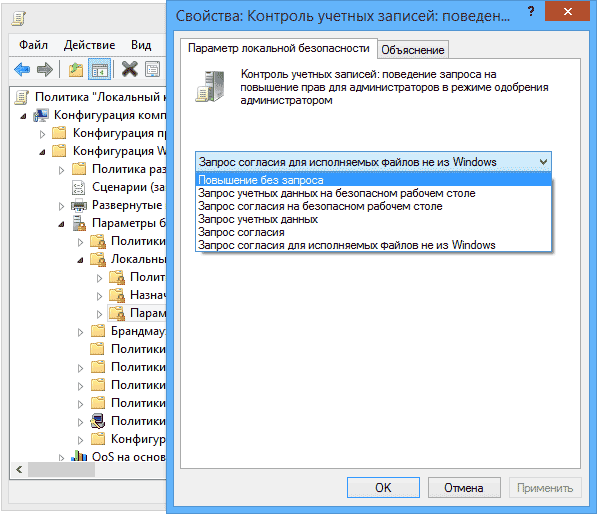

Изменение параметров контроля учетных записей UAC

В разделе Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности имеется несколько полезных настроек, одну из которых можно и рассмотреть.

Выберите параметр «Контроль учетных записей: поведение запроса на повышение прав для администратора» и дважды кликните по нему. Откроется окно с параметрами этой опции, где по умолчанию стоит «Запрос согласия для исполняемых файлов не из Windows» (Как раз поэтому, всякий раз, при запуске программы, которая хочет изменить что-то на компьютере, у вас запрашивают согласие).

Вы можете вообще убрать подобные запросы, выбрав параметр «Повышение без запроса» (только этого лучше не делать, это опасно) или же, напротив, установить параметр «Запрос учетных данных на безопасном рабочем столе». В этом случае, при запуске программы, которая может внести изменения в системе (а также для установки программ) каждый раз потребуется вводить пароль учетной записи.

Сценарии загрузки, входа в систему и завершения работы

Еще одна вещь, которая может оказать полезной — скрипты загрузки и выключения, которые вы можете заставить выполняться с помощью редактора локальной групповой политики.

Это может пригодиться, например, для запуска раздачи Wi-Fi с ноутбука при включении компьютера (если вы реализовывали ее без сторонних программ, а создав Wi-Fi сеть Ad-Hoc) или выполнения операций резервного копирования при выключении компьютера.

В качестве скриптов можно использовать командные файлы .bat или же файлы сценариев PowerShell.

Сценарии загрузки и выключения находятся в Конфигурация компьютера — Конфигурация Windows — Сценарии.

Сценарии входа в систему и выхода — в аналогичном разделе в папке «Конфигурация пользователя».

Например, мне нужно создать сценарий, выполняемый при загрузке: я дважды кликаю по «Автозагрузка» в сценариях конфигурации компьютера, нажимаю «Добавить» и указываю имя файла .bat, который следует выполнить. Сам файл должен находится в папке C:\WINDOWS\System32\GroupPolicy\Machine\Scripts\Startup (этот путь можно увидеть по нажатию кнопки «Показать файлы»).

В случае, если сценарий требует ввода каких-то данных пользователем, то на время его исполнения дальнейшая загрузка Windows будет приостановлена, до завершения работы скрипта.

В заключение

Это лишь несколько простых примеров использования редактора локальной групповой политики, для того, чтобы показать, что такое вообще присутствует на вашем компьютере. Если вдруг захочется разобраться подробнее — в сети есть масса документации на тему.

Июль 28th, 2017 Георгий Кулешовский

Если вы посчитали, что, настроив на своём сервере антивирусы, вы на 100% обезопасили себя и своих клиентов от каких бы то ни было инцидентов, то это ещё не всё. Вам не помешают групповые настройки, исключающие любые ошибки.

Групповая (локальная) политика безопасности (ГПБ/ЛПБ) — это программные средства, обеспечивающие согласованную и максимально эффективную работу компьютеров компании или учреждения. Иметь высокую производительность труда, экономя время и ресурсы — это о вас, если на ПК и ноутбуках под управлением Windows работают настройки группового соединения: вместе эти компьютеры образуют единое целое, помогающее вашей конторе расти и развиваться дальше. Для этого требуется их подключение к одному домену.

Какая версия Windows 10 подходит для настроек групповой политики

Вам нужна Professional/Enterprise — её используют работники частных фирм и госслужащие. Дело в том, что в версии Home/Starter, предназначенной для обычных пользователей, нет компонента gpedit.exe (англ. Group Politics Editor) — нужна его принудительная установка.

Почему в Windows Home/Starter нет инструмента GPEdit

В Home/Starter ГПБ представлена лишь службой «Клиент групповой политики», которую можно отключить совсем. Да и зачем она, если доступ к расширенным настройкам закрыт? Сделано это для предотвращения изменений, вносимых в настройки ОС вредоносным ПО под именем администратора.

Где находится и как работает локальная политика безопасности

Локальные средства безопасности «десятки» управляются службой «Клиент групповой политики». Если эта служба отключена, средство Group Politics Editor не запустится или будет давать сбои в настройке.

Запуск редактора локальной политики безопасности Windows 10

Дайте команду «Пуск — Выполнить» и введите в открывшейся строке команду gpedit.msc.

Подтвердите ввод, нажав OK

Запустить редактор также можно, введя «gpedit» в поиске главного меню Windows 8/10.

Функционал редактора групповой политики

Настройка сервиса ГПБ включает в себя:

- конфигурацию программ — управляет сторонними приложениями;

- конфигурацию «десятки» — управляет настройками безопасности системы;

- административные шаблоны — фактически это замена утомительного редактирования настроек из реестра.

Основное окно редактора показывает все настройки групповой политики

Как выключить локальную политику безопасности

Необходимо выключить службу «Клиент групповой политики». Но она «вшита» в Windows 7/8/10 настолько прочно, что остановить и деактивировать её с помощью встроенного мастера настройки служб, вызываемого из диспетчера задач, нельзя.

Самый действенный способ — вмешаться в реестр системы. Сделайте следующее:

- Войдите в уже знакомую строку запуска программ «Выполнить» и введите команду «regedit». Откроется редактор реестра.

- Перейдите в директорию HKLMSYSTEMCurrentControlSetServicesgpsvc (процесс gpsvc.exe, видимый в диспетчере задач при работе «Клиента групповой политики», запускается реестром Windows из этого места).

- Правый щелчок мышью откроет меню папки «gpsvc» — выберите «Разрешения».

В редакторе реестра находим папку «gpsvc», нажимаем «Разрешения»

- Выберите другого владельца, зайдя в дополнительные параметры безопасности.

Без изменения имени вы не сможете добраться до полного доступа к процессу gpsvc

- Отметьте все разрешения. Желательно удалить лишних пользователей из настройки неограниченного доступа к службе.

Отметьте все разрешения, удалите лишних пользователей из настройки дополнительного доступа в графе «Группы или пользователи»

- Вернитесь к папке gpsvc в данной директории реестра и измените ключ Start, введя значение 4 («Отключено»).

В папке gpsvc измените ключ Start, введя значение 4, и система отключится

- Закройте все окна, нажав OK, перезапустите компьютер.

Это ещё не всё! Вам будет мешать сообщение в трее о неработе службы «Клиент групповой политики».

Оно будет появляться каждый раз, уберите его

Чтобы его убрать, сделайте следующее:

- Запустите уже знакомый редактор реестра.

- Удалите из него папку HKLMSYSTEMCurrentControlSetControlWinlogonNotificationsComponentsGPClient.

Запустите редактор реестра и удалите из него папку GPClient

Предварительно сохраните эту папку в отдельный файл реестра. Это делается на случай, если работу службы нужно быстро восстановить, не переустанавливая Windows. После удаления папки перезапустите компьютер — уведомление больше не появится.

Локальная политика безопасности Windows 10 не включается

Причины, по которым не включается служба, следующие:

- вы скачали сборку ОС, в которой этот компонент отключён. Вам поможет код реестра (можно сохранить и запустить как отдельный reg-файл): Windows [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem] «EnableInstallerDetection»=dword:00000001. Перезапустите компьютер после запуска созданного твика;

- вы используете Win 10 Home. Поставьте сервис «Локальная политика безопасности самостоятельно, если у вас нет сборки Professional или Enterprise. Воспользуйтесь инструкциями для Windows 7 и выполните похожее для Windows 10;

- недостаточно прав, нужны «админские» права. Чтобы включить учётную запись администратора, воспользуйтесь командой «net user администратор /active:yes» в командной строке и зайдите в систему под именем администратора. Попытайтесь запустить редактор ГПБ заново известными выше способами. Как только надобность в GPEditor отпадёт и службу вы отключите, выйдите из учётной записи администратора и выключите его командой «net user администратор /active:no».

Видео: как установить редактор групповой политики в Windows

Службы и процессы групповой безопасности Windows — полезный инструмент, здорово выручающий в работе. Когда он не нужен, его легко выключить.

Варианты настройки политики безопасности

Прежде всего, нужно отметить, что по умолчанию политика безопасности настроена оптимально для выполнения повседневных задач рядового юзера. Производить манипуляции в ней нужно только в случае возникновения необходимости решить конкретный вопрос, требующий корректировки данных параметров.

Изучаемые нами настройки безопасности регулируются с помощью GPO. В Виндовс 7 сделать это можно, используя инструменты «Локальная политика безопасности» либо «Редактор локальных групповых политик». Обязательным условием является вход в профиль системы с полномочиями администратора. Далее мы рассмотрим оба этих варианта действий.

Способ 1: Применение инструмента «Локальная политика безопасности»

Прежде всего, изучим, как решить поставленную задачу с помощью инструмента «Локальная политика безопасности».

- Чтобы запустить указанную оснастку, щелкните «Пуск» и перейдите в «Панель управления».

Далее откройте раздел «Система и безопасности».</li>

Щелкните «Администрирование».</li>

Из предложенного набора системных инструментов выберите вариант «Локальная политика безопасности».

Также оснастку можно запустить и через окно «Выполнить». Для этого наберите Win+R и введите следующую команду:

secpol.msc

Затем щелкните «OK».</li>

Указанные выше действия приведут к запуску графического интерфейса искомого инструмента. В подавляющем большинстве случаев возникает необходимость откорректировать параметры в папке «Локальные политики». Тогда нужно щелкнуть по элементу с этим наименованием.</li>

В данном каталоге располагается три папки.

В директории «Назначение прав пользователя» определяются полномочия отдельных пользователей или групп юзеров. Например, можно указать, запрет или разрешение для отдельных лиц или категорий пользователей на выполнение конкретных задач; определить, кому разрешен локальный доступ к ПК, а кому только по сети и т.д.

В каталоге «Политика аудита» указываются события, предназначенные для записи в журнале безопасности.

В папке «Параметры безопасности» указываются разнообразные административные настройки, которые определяют поведение ОС при входе в неё как локально, так и через сеть, а также взаимодействие с различными устройствами. Без особой необходимости данные параметры изменять не стоит, так как большинство соответствующих задач можно решить через стандартную настройку учетных записей, родительский контроль и разрешения NTFS.

Читайте также: Родительский контроль в Windows 7</li>Для дальнейших действий по решаемой нами задаче щелкните по наименованию одного из указанных выше каталогов. </li>

Откроется перечень политик выбранного каталога. Кликните по той из них, которую желаете изменить.</li>

После этого откроется окошко редактирования политики. Его вид и действия, которые необходимо произвести, существенно отличаются от того, к какой именно категории она принадлежит. Например, для объектов из папки «Назначение прав пользователя» в открывшемся окне необходимо добавить или удалить имя конкретного пользователя либо группы юзеров. Добавление производится путем нажатия кнопки «Добавить пользователя или группу…».

Если же необходимо произвести удаление элемента из выбранной политики, то выделите его и нажмите «Удалить».</li>

После завершения манипуляций в окне редактирования политики для сохранения внесенных корректировок не забудьте нажать кнопки «Применить» и «OK», а иначе изменения не вступят в силу.</li></ol>

Мы описали изменение настроек безопасности на примере действий в папке «Локальные политики», но по такой же аналогии можно производить действия и в других каталогах оснастки, например в директории «Политики учетных записей».

Способ 2: Использование инструмента «Редактор локальной групповой политики»

Настроить локальную политику можно также при помощи оснастки «Редактор локальной групповой политики». Правда, данный вариант доступен не во всех редакциях Windows 7, а только в Ultimate, Professional и Enterprise.

- В отличие от предыдущей оснастки, данный инструмент нельзя запустить через «Панель управления». Его можно активировать только путем введения команды в окно «Выполнить» или в «Командную строку». Наберите Win+R и введите в поле такое выражение:

gpedit.mscЗатем щелкните «OK».

Читайте также: Как исправить ошибку «gpedit.msc не найден» в Windows 7

- Откроется интерфейс оснастки. Перейдите в раздел «Конфигурация компьютера».

- Далее щелкните по папке «Конфигурация Windows».

- Теперь щелкните по элементу «Параметры безопасности».

- Откроется директория с уже знакомыми нам по предыдущему методу папками: «Политики учетных записей», «Локальные политики» и т.д. Все дальнейшие действия проводятся по точно такому же алгоритму, который указан при описании Способа 1, начиная с пункта 5. Единственное отличие состоит в том, что манипуляции будут выполняться в оболочке другого инструмента. Урок: Групповые политики в Windows 7

Настроить локальную политику в Виндовс 7 можно путем использования одной из двух системных оснасток. Порядок действий в них довольно схожий, отличие заключается в алгоритме доступа к открытию данных инструментов. Но изменять указанные настройки рекомендуем только тогда, когда вы полностью уверены, что это нужно сделать для выполнения определенной задачи. Если же таковой нет, эти параметры лучше не корректировать, так как они отрегулированы на оптимальный вариант повседневного использования. Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

Многие твики и настройки Windows (в том числе описываемые на этом сайте) затрагивают изменение параметров локальной групповой политики или политик безопасности с помощью соответствующего редактора (присутствует в профессиональных и корпоративных версиях ОС и в Windows 7 Максимальная), редактора реестра или, иногда, сторонних программ.

В некоторых случаях может потребоваться сбросить параметры локальной групповой политики на настройки по умолчанию — как правило, необходимость возникает, когда какую-то системную функцию не удается включить или отключить другим способом или невозможно изменение каких-либо параметров (в Windows 10 при этом вы можете видеть сообщение о том, что некоторыми параметрами управляет администратор или организация).

В этой инструкции подробно о способах сбросить локальные групповые политики и политики безопасности в Windows 10, 8 и Windows 7 различными способами.

Сброс с помощью редактора локальной групповой политики

Первый способ сброса — использовать встроенный в Windows версий Pro, Enterprise или Ultimate (в Домашней отсутствует) редактор локальной групповой политики.

Шаги будут выглядеть следующим образом

- Запустите редактор локальной групповой политики, нажав клавиши Win+R на клавиатуре, введя gpedit.msc и нажав Enter.

- Раскройте раздел «Конфигурация компьютера» — «Административные шаблоны» и выберите пункт «Все параметры». Выполните сортировку по столбцу «Состояние».

- Для всех параметров, у которых значение состояния отличается от «Не задана» дважды кликните по параметру и установите значение «Не задано».

- Проверьте, нет ли в аналогичном подразделе, но в «Конфигурация пользователя» политик с заданными значениями (включено или отключено). Если есть — поменяйте на «Не задана».

Готово — параметры всех локальных политик были изменены на те, которые установлены по умолчанию в Windows (а они именно не заданы).

Как сбросить локальные политики безопасности в Windows 10, 8 и Windows 7

Для локальных политик безопасности есть отдельный редактор — secpol.msc, однако, способ для сброса локальных групповых политик здесь не подойдет, потому как некоторых из политик безопасности имеют заданные значения по умолчанию.

Для сброса вы можете использовать командную строку, запущенную от имени администратора, в которую следует ввести команду

secedit /configure /cfg %windir%infdefltbase.inf /db defltbase.sdb /verbose

и нажать Enter.

Удаление локальных групповых политик

Важно: этот способ потенциально нежелателен, выполняйте его только на свой страх и риск. Также этот способ не сработает для политик, измененных путем внесения правок в редакторе реестра минуя редакторы политик.

Политики загружаются в реестр Windows из файлов в папках WindowsSystem32GroupPolicy и WindowsSystem32GroupPolicyUsers. Если удалить эти папки (может потребоваться загрузиться в безопасном режиме) и перезагрузить компьютер, политики будут сброшены на настройки по умолчанию.

Удаление можно произвести и в командной строке, запущенной от имени администратора, по порядку выполнив команды (последняя команда выполняет перезагрузку политик):

RD /S /Q "%WinDir%System32GroupPolicy" RD /S /Q "%WinDir%System32GroupPolicyUsers" gpupdate /force

Если ни один из способов вам не помог, можно сбросить Windows 10 (доступно и в Windows 8/8.1) на настройки по умолчанию, в том числе и с сохранением данных.

Используемые источники:

- https://kompkimi.ru/windows10/redaktor-lokalnoy-gruppovoy-politiki-windows-10

- https://lumpics.ru/setting-local-security-policies-in-windows-7/

- https://remontka.pro/reset-policies-windows/

Всем привет! В статье ниже я распишу все основные методы и способы открыть «Локальную политику безопасности» в Windows 10, 11, 7 или 8. Инструкции подойдут для любой современной, и даже старой версии нашей любимой операционной системы. В случае возникновения каких-то проблем – пишите в комментариях, и я постараюсь вам помочь.

Содержание

- Способ 1: Поиск Windows

- Способ 2: Окно «Выполнить».

- Способ 3: Панель управление

- Способ 4: Через «Редактор локальной групповой политики»

- Видео

- Задать вопрос автору статьи

Где находится «Локальная политика безопасности» в Windows 10, 11, 7 или 8. Не важно, что вы ищите, самый простой быстрый способ – это воспользоваться поиском Виндовс. Нажмите по кнопке с изображением лупы или по строке поиска. Её также можно найти, нажав «Пуск». После этого вводим запрос:

Локальная политика безопасности

Вам останется просто выбрать эту системную утилиту и нажать «Открыть».

Читаем – как ускорить компьютер и работу системы на 20-30%.

Способ 2: Окно «Выполнить».

Еще один вариант, это воспользоваться специальной, встроенной утилитой «Выполнить», которая быстро открывает системные программы.

Читаем – как очистить комп от мусора.

- Зажмите клавиши на клавиатуре:

+ R

- Введите:

secpol.msc

- Далее вы увидите нужное вам окошко.

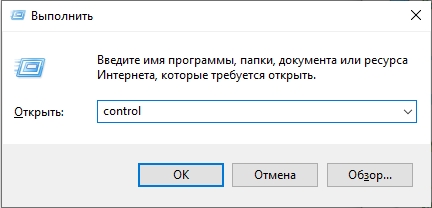

Способ 3: Панель управление

- Тут мы аналогично воспользуемся окном «Выполнить» – зажимаем:

+ R

- Вписываем запрос на открытие панели управления:

control

СОВЕТ! Вы аналогично можете открыть эту панель с помощью поиска.

- Находим раздел «Администрирование». Если вы видите, какую-то другую картинку, как на скриншоте ниже, то поменяйте режим «Просмотра» и поставьте крупные или мелкие значки.

- В списке просто найдите нужный вам элемент.

Способ 4: Через «Редактор локальной групповой политики»

- Жмем:

+ R

- Вводим:

gpedit.msc

- Теперь откройте основной, глобальный раздел «Конфигурация компьютера».

- Кликаем по подразделу «Конфигурация Windows».

- Раскрываем пункт «Параметры безопасности». Справа вы увидите все пункты, которые и относятся к «Локальной политики безопасности», просто здесь она имеет другое название.

Есть еще один вариант – через консоль управления, но я не думаю, что кто-то будет пользоваться этим методом, так как он достаточно «костыльный». Если вы найдете какой-то свой удобный и интересный способ – поделитесь им в комментариях. Пользователи портала WiFiGiD.RU будут вам благодарны.

Видео

В данной статье мы расскажем, как при помощи групповых политик безопасности (GPO) для рабочих станций под управлением Windows 7 и Windows Server 2008, можно централизованно управлять работой с внешними устройствами, сокращая риски утечки конфиденциальной информации за пределы компании.

Часть 1. Управление внешними устройствами

Среди пользователей давно сложилось мнение, что за информационную безопасность должны отвечать специальные продукты от сторонних производителей. Однако существуют и активно развиваются штатные средства обеспечения безопасности, в том числе встроенные в операционные системы. Операционные системы Windows 7 и Windows Server 2008 являются результатом эволюционного развития предыдущих версий операционных систем компании Microsoft и включают в себя как инструменты безопасности из прежних версий, так и полезные нововведения. В данном обзоре будет показано, как при помощи штатных настроек Windows 7 и Windows Server 2008 – групповых политик безопасности, можно централизованно управлять работой с внешними устройствами, уменьшая риски несанкционированного копирования и перемещения данных за пределы компании.

1. Введение

2. Использование групповых политик для управления безопасностью

3. Запрет автозапуска внешних устройств

4. Запрет/разрешение работы с внешними устройствами

— Запрет установки любых внешних устройств

— Запрет работы с устройствами из «черного» списка

— Разрешение работы только с определенными устройствами

5. Осуществление контроля над внешними устройствами

6. Шифрование данных на внешних устройствах

7. Выводы

Введение

Основное внимание при защите информации по-прежнему уделяется антивирусам, фаерволам, средствам предотвращения вторжений и другим средствам защиты от внешних видов угроз. В то время как другой класс задач – защита от внутренних видов угроз долгое время оставался «в тени». Однако сейчас на эти задачи начинают обращать все больше внимания, особенно это касается контроля за подключением внешних устройств, которые очень часто используются в качестве канала для кражи конфиденциальной информации из компании. Причиной этого является то, что в последнее время наблюдается рост как традиционных внешних устройств для хранения информации – флеш-накопителей, карт памяти и жестких дисков, так и бытовых приборов — MP3-плейеров, фотоаппаратов, мобильных телефонов, которые содержат карты памяти. Рынок таких устройств показывает экспоненциальный рост, при этом физические размеры устройств становятся все меньше и меньше, а производительность их и объем переносимых данных – все больше.

Для компаний данный факт увеличивает два типа рисков – возможность «случайных» утечек (например, баз данных с информацией о клиентах, персональных данных или важной управленческой информации и т.п.) и возможность преднамеренной кражи важной информации из сети с целью мести или инсайда.

Многие вендоры имеют в своем портфеле специализированные программы минимизации перечисленных типов рисков. Но далеко не все знают, что начиная еще с операционной системы Windows Vista, корпорация Microsoft встраивает в операционные системы возможность управлять использованием внешних запоминающих устройств с помощью групповых политик.

В данном обзоре мы рассмотрим возможности централизованного управления подключением различных внешних устройств (DVD-дисководами, внешними винчестерами, USB-накопителями и т.д.) штатными средствами Microsoft при помощи специально предусмотренных для подобных целей групповых политик.

Вопрос, на который мы хотим ответить, звучит так – какие существуют сценарии для обеспечения безопасности информации при использовании внешних устройств и как их реализовать. Этот вопрос мы рассмотрим на примере работы с флеш-накопителями на рабочей станции с операционной системой Windows 7.

Также следует отметить, что большинство описанных настроек интересны для применения в рамках предприятий, поэтому мы будем описывать функциональность, которая доступна в Windows 7 Enterprise (Корпоративная), а также старшей персональной версии Windows 7 Ultimate (Максимальная).

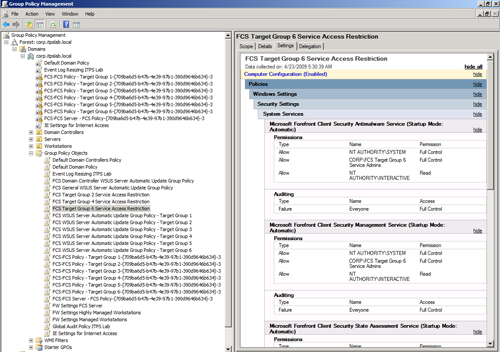

Использование групповых политик для управления безопасностью

Групповые политики (Group Policy Object, GPO) – это набор правил, в соответствии с которыми производится настройка рабочей среды Windows. Групповые политики создаются и настраиваются как для домена в целом, так и для отдельного персонального компьютера. Все настройки учетных записей, операционной системы, аудита, системного реестра, параметров безопасности, установки программного обеспечения и прочие параметры развертываются и обновляются в рамках домена при помощи параметров объектов групповой политики. Функциональность групповых политик с каждой следующей операционной системой Windows стабильно увеличивается, и в Windows 7 она включает в себя уже 3200 настроек. Списки групповых политик для разных операционных систем можно скачать по ссылке.

Использование групповых политик позволяет решить следующие основные задачи: снизить риск заражения компьютера вредоносными программами, снизить риск утечки данных и снизить стоимость сопровождения системы.

Для работы с групповыми политиками можно использовать несколько инструментов.

Для локальных задач предусмотрен редактор объектов групповой политики. Он установлен в Windows 7 по умолчанию, и позволяет работать с групповыми политиками на локальном компьютере. Для запуска редактора групповых политик нужно запустить командную строку («Пуск-Все программы-Стандартные») и набрать команду gpedit.msc.

Рисунок 1. Запуск редактора объектов групповой политики через командную строку

Редактор объектов групповой политики содержит два основных раздела: Конфигурация компьютера и Конфигурация пользователя. Параметры раздела «Конфигурация компьютера» всегда применяются при запуске компьютера, а параметры раздела «Конфигурация пользователя» – при входе пользователя в систему. Все политики распределены по разделам. Часть параметров одновременно присутствует в разделах «Конфигурация компьютера» и «Конфигурация пользователя». При конфликте параметров параметр в папке «Конфигурация компьютера» имеет преимущество перед параметром в папке «Конфигурация пользователя».

Окно редактора разделено на две части: в левой находится дерево с разделами, в правой – политики из выбранного раздела.

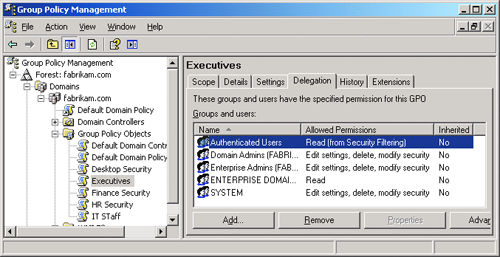

Рисунок 2. Редактор объектов групповой политики

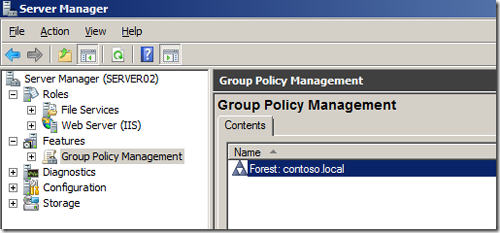

Для работы с групповыми политиками для набора компьютеров в домене администраторам следует воспользоваться более функциональными инструментами.

Первым таким инструментом является консоль управления групповыми политиками (Group Policy Management Console, GMPC), которая представляет собой универсальный и, в то же время, бесплатный административный инструмент. По умолчанию данная консоль не установлена в Windows 7, её можно скачать по ссылке, а инструкцию по её установке можно прочитать по ссылке.

Рисунок 3. Консоль управления групповой политикой, GMPC

Консоль управления групповыми политиками позволяет выполнять следующие действия:

- одновременно работать с несколькими групповыми настройками;

- применять групповые политики к разным группам пользователей;

- создавать шаблоны с настройками групповых политик;

- устанавливать различие фильтры для политик;

- создавать сценарии применения групповых политик;

- создавать отчеты применения политик.

Таким образом, для настройки безопасности в сети администратору нужно создать наборы политик, применить их ко всем компьютерам в сети или к группам компьютеров. Например, настроить шифрование дисков (при помощи BitLocker), запретить использование «ненужных» приложений (при помощи AppLocker), создать «белые»/«черные» списки с внешними устройствами или полностью запретить доступ к внешним устройствам, запретить изменение настроек IE и т.д.

Рисунок 4. Работа с консолью управления групповыми политиками

Вторым инструментом от Microsoft для работы администратора с групповыми политиками является Advanced Group Policy Management (AGPM или расширенное управление политиками групп). Данный инструмент позволяет редактировать объекты групповой политики (GPO) в автономном режиме, осуществлять контроль версий объектов, а также автоматическое резервное копирование в случае их изменений. С его помощью можно делегировать редактирование GPO кому угодно — изменения не повлияют на компьютеры пользователей, пока имеющий права на установку администратор их не утвердит. По сути дела, AGPM предоставляет функции, необходимые администраторам больших корпоративных сетей. Выбрать версию для установки и просмотреть пошаговое руководство для AGPM можно по ссылке.

Рисунок 5. Расширенное управление политиками групп

Следует отметить, что два данных инструмента являются бесплатными, и их можно скачать с сайта компании Microsoft. Сторонние производители также оценили важность инструментов для работы с групповыми политиками и предлагают свои разработки, которые либо имеют другой пользовательский интерфейс, либо дополнительный набор сервисных функций. Примеры таких программ и их функциональность приведены на рисунке.

Рисунок 6. Внешние программы для работы с групповыми политиками

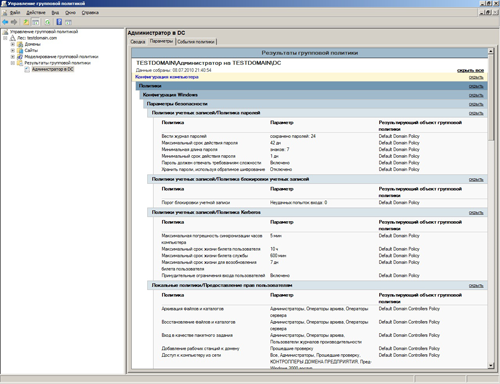

Пару слов необходимо сказать о составлении отчета, который содержит параметры групповой политики. Существует несколько способов его генерации. На уровне локального компьютера можно использовать инструмент Gpresult.exe, который запускается из командной строки и позволяет просматривать параметры групповой политики. Для генерации отчетов для всех компьютеров в домене можно использовать инструмент «Мастер результатов групповой политики», доступный в GMPC. Внешний вид результата, который генерирует данный мастер, представлен на рисунке.

Рисунок 7. Отчет о применении групповой политики

Для организации безопасной работы с устройствами существует несколько типовых сценариев:

- Запрет автозапуска внешних устройств;

- Запрет установки любых внешних устройств;

- Разрешение работы только определенных устройств;

- Запрет работы с определенными устройствами;

- Осуществление контроля над внешними устройствами;

- Шифрование данных на внешних устройствах.

Windows 7 позволяет одновременно реализовать несколько сценариев для увеличения безопасности компьютера при работе с внешними устройствами как с использованием только групповых политик, так и в их связке с другими механизмами безопасности. В зависимости от решаемой задачи, администратор может выбрать либо один из сценариев организации безопасности, либо их совокупность.

Все административные инструменты предполагают два набора операций при настройке групповой политики – собственно конфигурирование политик и применение данных политик к группам пользователей. В данном обзоре мы рассмотрим настройку конкретных политик в редакторе групповой политики, т.к. именно эта часть является общей для всех административных инструментов.

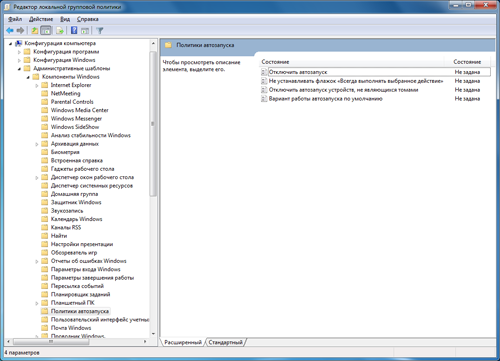

Запрет автозапуска внешних устройств

Автозапуск выполняется при определении внешнего устройства в операционной системе. Действия, которые должны быть выполнены при автозапуске, прописаны в файле autorun.inf. Файл autorun.inf широко используется для распространения компьютерных вирусов посредством флеш-накопителей и сетевых дисков. Для этого авторы вирусов прописывают имя исполняемого файла с вредоносным кодом в autorun.inf и, при подключении заражённого устройства Windows, запускает вредоносный файл на исполнение, в результате чего происходит заражение компьютера.

При помощи групповых политик мы можем запретить автозапуск для определенных классов устройств или для всех устройств. Для реализации данного сценария в редакторе групповых политик нужно открыть раздел «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Политики автозапуска». Краткое описание политик управления автозапуском приведено в таблице 1.

Рисунок 8. Раздел «Политики автозапуска»

Таблица 1. Политики автозапуска

| Параметр политики | Описание |

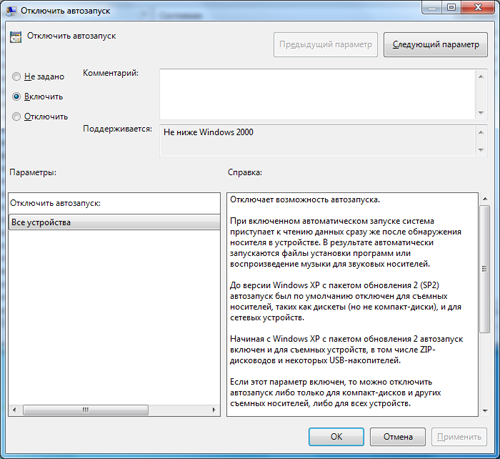

| Отключить автозапуск (Turn off Autoplay) | При включенном автоматическом запуске система приступает к чтению данных сразу же после обнаружения носителя в устройстве. Данная политика позволяет отключить автозапуск либо только для компакт-дисков и других съемных носителей, либо для всех устройств. |

| Не устанавливать флажок «Всегда выполнять выбранное действие» (Don’t set the always do this checkbox) | Если данная политика включена, то флажок «Всегда выполнять выбранное действие» в диалоговом окне автозапуска не будет установлен по умолчанию при отображении данного окна. |

| Отключить автозапуск устройств, не являющихся томами (Turn off Autoplay for non-volume devices) | Если включить эту политику, то автозапуск будет отключен для устройств, не являющихся томами, например, устройств на основе протокола передачи мультимедиа (MTP). Если политику отключить или не настраивать, автозапуск для этих устройств, не являющихся томами, остается включенным. |

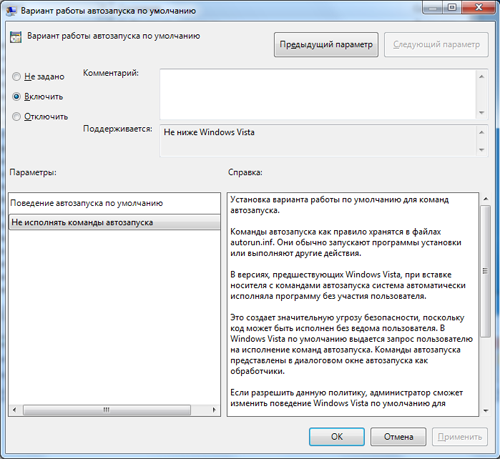

| Вариант работы автозапуска по умолчанию (Default behavior for AutoRun) | Контролирует поведение команд автозапуска по умолчанию. Политика позволяет определить, будет ли операционной системе разрешено обрабатывать содержимое файла autorun.inf. |

Для отключения автозапуска в редакторе групповых политик выбираем политику «Отключить автозапуск», устанавливаем режим «Включить», затем из списка параметров выбираем пункт «Все устройства» и нажимаем кнопку «Ок».

Рисунок 9. Настройка политики «Отключить автозапуск»

Для того чтобы исключить возможность доступа к файлу autorun.inf, нужно запретить обрабатывать содержание этого файла. Для этого выбираем политику «Вариант работы автозапуска по умолчанию», устанавливаем режим «Включить», затем из списка параметров выбираем пункт «Не исполнять команды автозапуска» и нажимаем кнопку «Ок».

Рисунок 10. Настройка политики «Вариант работы автозапуска по умолчанию»

Таким же образом можно отключить автозапуск для устройств, не являющихся томами.

Однако, помимо автозапуска при помощи autorun.inf, некоторые вирусы используют уязвимости в обработке LNK\PIF файлов, которые нельзя разрешить при помощи запрета автозапуска. Самым правильным решением данной проблемы является установка патча MS10-046, закрывающего данную уязвимость. Для 32-битной версии Windows 7 патч можно скачать здесь.

Вторым вариантом решения проблемы является настройка ограничения на использование программ. Данную настройку можно произвести либо при помощи AppLocker (что доступно только в Корпоративной и Максимальной версии Windows 7), либо при помощи групповых политик. При применении групповых политик нужно воспользоваться разделом «Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Политики ограниченного использования программ».

Третьим способом является изменение настроек расширений файлов, которые Windows воспринимает как исполняемые. Для этого в редакторе групповых политиках откроем раздел «Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Назначенные типы файлов» и исключим из списка исполняемых файлов расширение «*.lnk». После этого при открытии флеш-накопителя мы можем избежать заражения при помощи «*.lnk» — файлов.

Хотя установка указанного обновления является самым правильным способом обезопасить себя от описанной угрозы.

Запрет/разрешение работы с внешними устройствами

Ситуации, при которых пользователи могут подключать к компьютеру любые внешние устройства, представляют существенный риск безопасности. Для ограничения работы с внешними устройствами в Windows 7 используется набор политик, позволяющий в каждом конкретном случае настраивать правила установки (запрет или разрешение) внешних устройств.

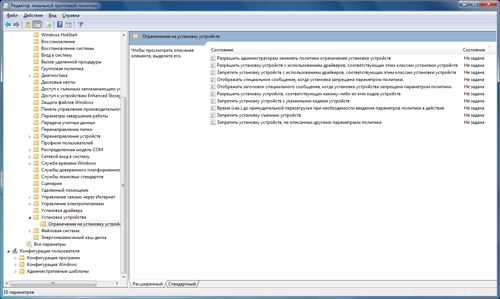

Для настройки разрешения или запрета установки внешних устройств необходимо в редакторе групповых политик открыть раздел «Конфигурация компьютера — Административные шаблоны — Система — Установка устройств — Ограничения на установку устройств». Краткое описание данных политик приведено в таблице 2.

Рисунок 11. Раздел «Ограничения на установку устройств»

Таблица 2. Политики ограничения на установку устройств

| Параметр политики | Описание |

| Разрешить администраторам заменять политики ограничения установки устройств (Allow administrators to override Device Installation Restriction policies) | Эта политики позволяет членам локальной группы администраторов устанавливать и обновлять драйверы любых устройств независимо от других параметров политики. |

| Разрешить установку устройств, соответствующих какому-либо из этих кодов устройств (Allow installation of devices that match any of these device IDs) | Позволяет указать список кодов оборудования и совместимых кодов, соответствующих разрешенным устройствам. |

| Разрешить установку устройств с использованием драйверов, соответствующих этим классам установки устройств (llow installation of devices using drivers that match these device setup classes) | Позволяет указать список глобальных идентификаторов (GUID) классов установки устройств, которые описывают разрешенные устройства. |

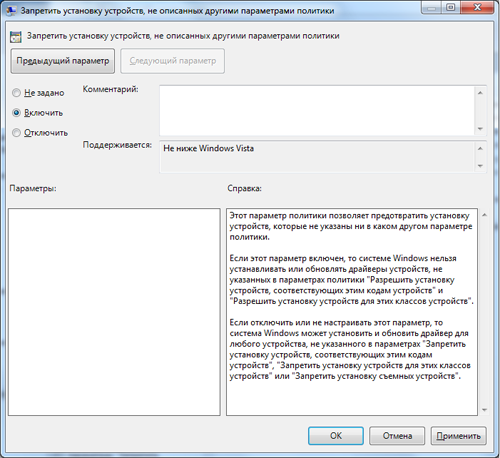

| Запретить установку устройств, не описанных другими параметрами политики (Prevent installation of devices not described by other policy settings) | Позволяет запретить установку устройств, которые не указаны в каком-либо ином параметре политики. |

| Запретить установку устройств, соответствующих этим кодам устройств (Prevent installation of devices that match any of these device IDs) | Позволяет указать список кодов оборудования и совместимых кодов устройств Plug and Play, которые запрещено устанавливать. |

| Запретить установку устройств с использованием драйверов, соответствующих этим классам установки устройств (Prevent installation of devices using drivers that match these device setup classes) | Позволяет указать список глобальных идентификаторов (GUID) классов установки устройств тех драйверов, которые запрещены к установке. |

| Запретить установку съемных устройств (Prevent installation of removable devices) | Запрещает Windows устанавливать съемные устройства. Устройство считается съемным, если подключенный к нему драйвер описывает его как съемное. |

| Отображать заголовок специального сообщения, когда установка устройства запрещена параметром политики (Display a custom message title when device installation is prevented by a policy setting) | Позволяет задать требуемый заголовок всплывающему сообщению, которое появляется при попытке установить устройство, запрещенное параметром политики. |

| Отображать специальное сообщение, когда установка запрещена параметром политики (Display a custom message when installation is prevented by policy settings) | Позволяет задать требуемый текст всплывающего сообщения, которое появляется при попытке установить устройство, запрещенное параметром политики. |

Данные политики можно применять одновременно, поэтому для корректной работы каждая из политик имеет свой приоритет (рисунок 12).

Рисунок 12. Приоритеты политик для ограничения установки устройств

Рассмотрим несколько сценариев, которые можно реализовать при помощи данного раздела групповой политики.

Запрет установки любых внешних устройств

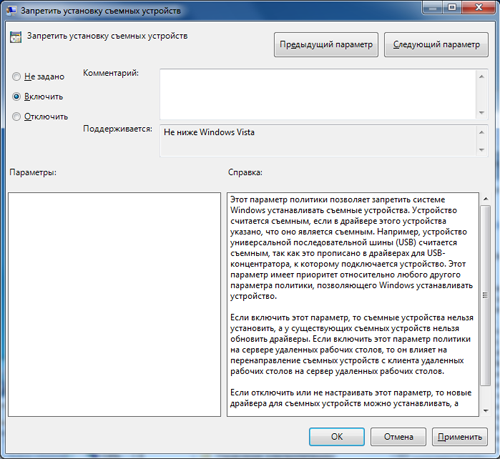

Данный сценарий является самым радикальным, потому и самым эффективным. Перефразируя известную поговорку, можно сказать: «Нет внешних устройств, нет проблем». Для запрета всех внешних устройств в разделе «Ограничения на установку устройств» выбираем политику «Запретить установку устройств, не описанных другими параметрами политики» и устанавливаем режим «Включить».

Рисунок 13. Настройка политики запрета установки устройств

Далее выбираем политику «Запретить установку съемных устройств» и устанавливаем режим «Включить».

Рисунок 14. Настройка политики «Запретить установку съемных устройств»

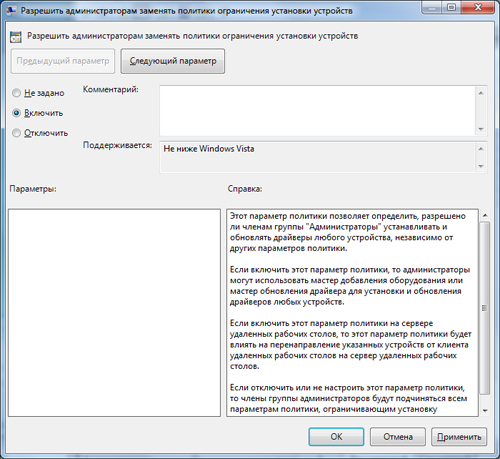

Если необходимо предоставить доступ к внешним устройствам пользователям с административными правами, выбираем политику «Разрешить администраторам заменять политики ограничения установки устройств» и устанавливаем режим «Включить».

Рисунок 15. Разрешение администраторам обходить политики установки устройств

После этого все внешние устройства не будут устанавливаться на компьютере. Однако, не смотря на выбор таких жестких настроек, это не дает гарантии 100% защиты от установки внешних устройств. Это связанно с тем, что операционная система будет блокировать устройства, распознанные как съемные или устройства со встроенной памятью. Теоретически, производитель может прописать для своего устройства любой идентификатор – нестандартный или определенный для другого типа оборудования. В случае, когда необходимо исключить работу со всеми внешними устройствами, можно дополнительно к указанным настройкам запрещать все виды доступа ко всем классам устройств и требовать их принудительного шифрования данных (данные сценарии описаны ниже).

Запрет работы с устройствами из «черного» списка

Данный сценарий позволяет организовывать «черный» список устройств, которые по каким-то причинам не должны использоваться на компьютере. Такой причиной может быть замеченная вирусная активность на этом устройстве или ненадежность того или иного сотрудника.

Вначале немного теории. Для управления установкой и настройкой устройств Windows использует идентификаторы двух типов: строки информации об устройствах и классы установки устройств. При установке нового устройства операционная система запрашивает у устройства информацию, которую производитель записал в INF-файле, входящий в драйвер устройства. В соответствии с этой информацией Windows выбирает из набора имеющихся в ней драйверов тот, который в соответствии с набором приоритетов лучше всего подходит для конкретного устройства.

Строки информации об устройствах содержат специфические для каждого устройства коды оборудования (специальные идентификаторы с описанием определенной марки, модели и версии устройства) и коды совместимости (идентификаторы устройств, которые теоретически можно использовать при отсутствии специальных драйверов устройства). Каждый из классов установки устройств содержат идентификатор класса устройств, к которому принадлежит конкретное устройство. Большинство устройств относятся к заранее определенным классам (DVD-проигрыватели, USB-накопители и т.д.), однако следует помнить, что некоторые устройства могут быть определены производителем как относящиеся к нескольким классам устройств или к некому уникальному классу. Поэтому следует внимательно формулировать задачи в процессе настройки безопасности, закрывать все возможные «дыры» в защите и, в некоторых случаях, тестировать результат применения политик.

Для того чтобы включить конкретное устройство в «черный» список устройств, нужно получить идентификаторы данного устройства или классов, к которым оно относится. Вначале рассмотрим использование кодов оборудования и кодов совместимости.

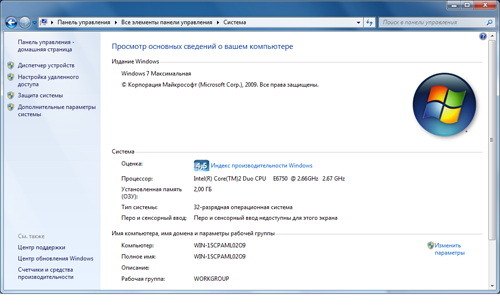

Вставляем флеш-накопитель в компьютер, ждем его определения в операционной системе и вызываем диспетчер задач. Для этого нужно войти в панель управления и выбрать пункт «Система». В открывшемся окне нужно вызвать «Диспетчер устройств».

Рисунок 16. Окно «Система» в Панели инструментов

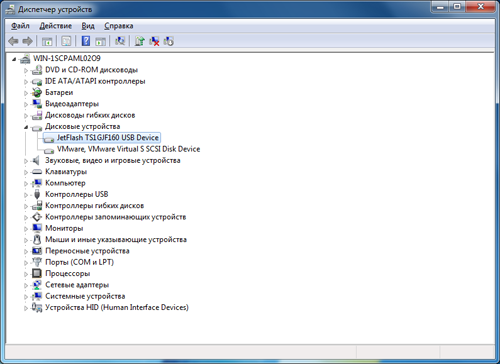

В окне диспетчера устройств мы видим «дерево», в котором находятся обозначения всех устройств, обнаруженных на компьютере». Из списка устройств компьютера выбираем пункт «Дисковые устройства».

Рисунок 17. Открываем Диспетчер устройств в Windows 7

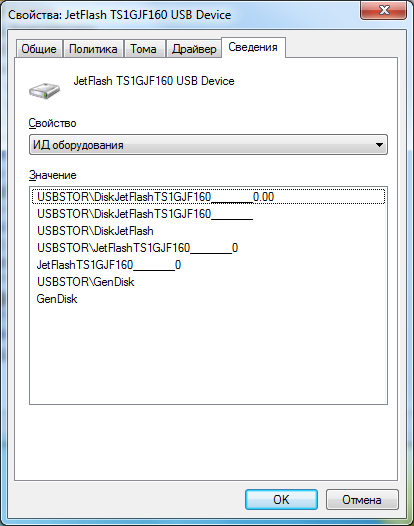

В этом пункте выбираем строку «JetFlash TS1GJF160 USB Device» (это наш флеш-накопитель), вызываем контекстное меню и выбираем пункт «Свойства». В свойствах диска выбираем вкладку «Сведения» и в выпадающем списке «Свойства» выбираем пункт «ИД Оборудование». Данные коды нужно скопировать в какой-нибудь документ, они нам понадобятся далее.

Рисунок 18. Выбор идентификаторов флеш-накопителя

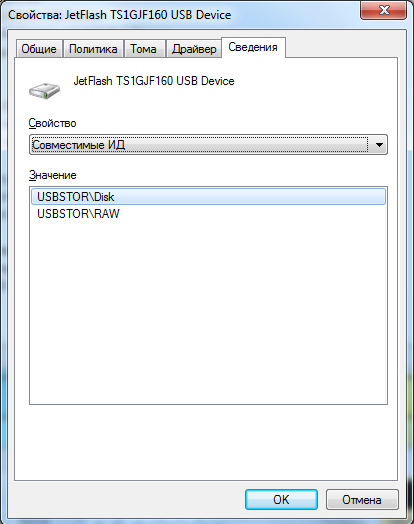

Затем в выпадающем списке «Свойства» выбираем пункт «Совместимые ИД». Эти коды тоже нужно скопировать.

Рисунок 19. Выбор идентификаторов совместимости для флеш-накопителя

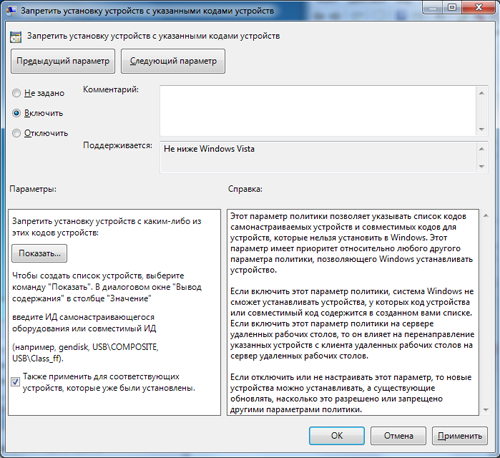

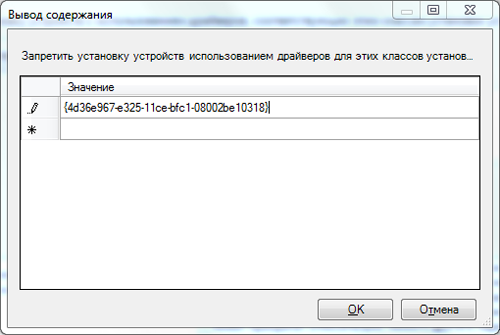

После этого в разделе «Ограничения на установку устройств» выбираем политику «Запретить установку устройств, соответствующих этим кодам устройств» и устанавливаем режим «Включить».

Рисунок 20. Политика запрета устройств по идентификатору устройства

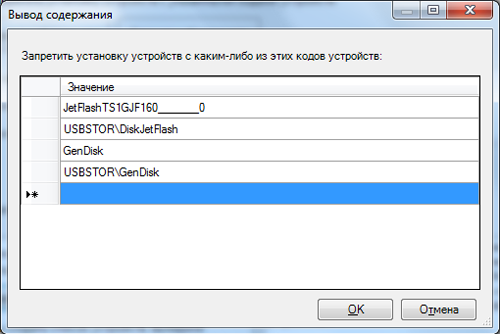

В поле «Параметры» нажимаем на кнопку «Показать» и в открывшемся окне «Вывод содержания» вводим сохраненные ранее значения идентификаторов. Нажимаем «Ок».

Рисунок 21. Вводим идентификаторы запрещенного устройства

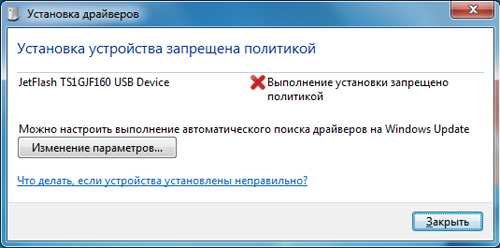

Если установить флажок «Также применять для соответствующих устройств, которые уже были установлены», то запрет на устройство будет применен сразу, иначе надо заново вставить устройство. После применения политики будет выведено сообщение «Установка драйвера», в котором нам будет сказано о том, что установка данного устройства запрещена политикой безопасности.

Рисунок 22. Сообщение о запрете установки устройства

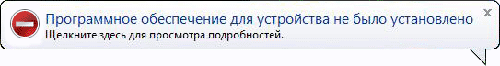

В трее будет выведено сообщение «Программное обеспечение для устройства не было установлено».

Рисунок 23. Сообщение о запрете установки устройства в трее

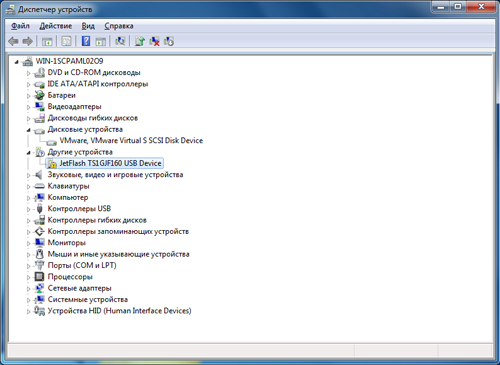

Если посмотреть в диспетчере устройств, мы увидим, что флеш-накопитель стал определяться в разделе «Другие устройства» и недоступен для работы.

Рисунок 24. Устройство недоступно для работы

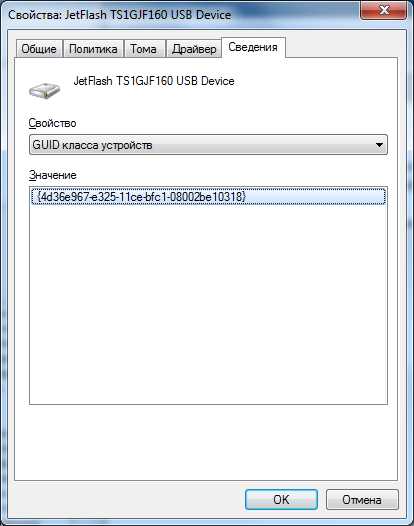

Также запретить работу с устройством можно по его коду оборудования. Для этого в свойствах диска на вкладке «Сведения», в выпадающем списке «Свойства» выбираем пункт «GUID класса устройств». Копируем этот код.

Рисунок 25. Выбор кода оборудования флеш-накопителя

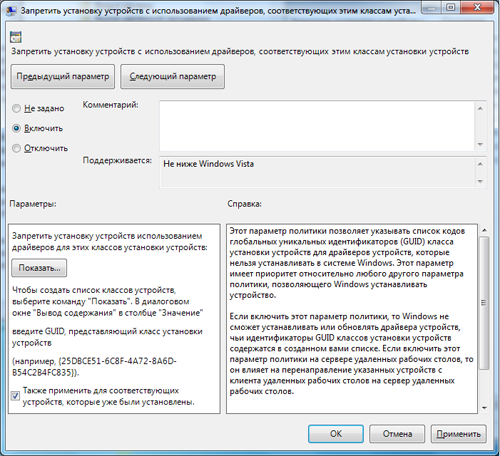

После этого в разделе «Ограничения на установку устройств» выбираем политику «Запретить установку устройств с использованием драйверов, соответствующих этим классам установки устройств» и устанавливаем режим «Включить».

Рисунок 26. Политика запрета устройств по идентификатору класса устройств

В поле «Параметры» нажимаем на кнопку «Показать» и в открывшемся окне «Вывод содержания» вводим сохраненное ранее значения идентификатора. Нажимаем «Ок».

Рисунок 27. Вводим идентификатор запрещенного класса устройств

Разрешение работы только с определенными устройствами

Данный сценарий при должном контроле над носителями информации (например, запрете их выноса с предприятия) позволяет исключить ситуации воровства информации.

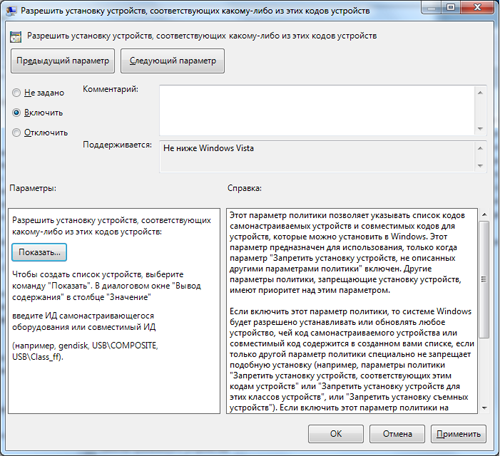

Для выполнения разрешения установки только определенных устройств нужно повторить ту же последовательность действий, что и в предыдущем сценарии. Для разрешения установки устройства по его идентификатору используется политика «Разрешить установку устройств, соответствующих какому-либо из этих кодов устройств».

Рисунок 28. Политика разрешения устройств по идентификатору устройства

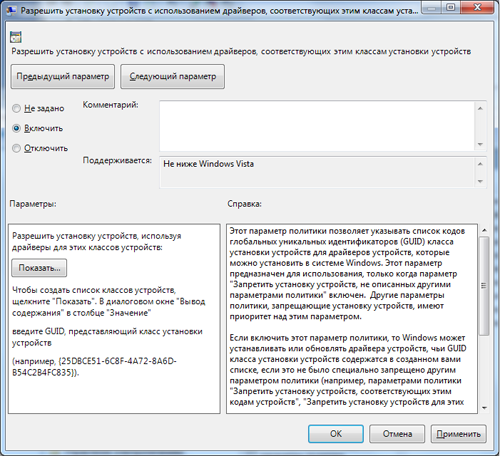

А для разрешения устройства по классу, к которому оно принадлежит, используется политика «Разрешить установку устройств с использованием драйверов, соответствующих этим классам установки устройств».

Рисунок 29. Политика разрешения устройств по идентификатору класса устройств

В конце данного описания стоит сказать еще об одной полезной функции – формировании оповещений пользователям о запрещенных действиях. Для этого используются политики «Отображать заголовок специального сообщения, когда установка устройства запрещена параметром политики» и «Отображать специальное сообщение, когда установка запрещена параметром политики». С их помощью мы можем заменить стандартное сообщение о блокировке устройства на что-нибудь более суровое, например, на такое «Вы нарушили политику использования сменных устройств в нашей фирме, при следующем нарушении из Вашей зарплаты будет вычтено 50$».

Осуществление контроля над внешними устройствами

Еще одним способом защиты компьютера от различного вида угроз является установка уровня доступа для различных классов устройств после их установки:

- запрет на чтение с устройств позволяет уменьшить риск заражения компьютера принесенными «извне» вредоносными программами;

- запрет на запись, наоборот, не позволит сотруднику вынести за периметр предприятия внутренние документы;

- запрет на выполнение с внешних устройств позволяет снизить риски заражения компьютера при запуске приложений.

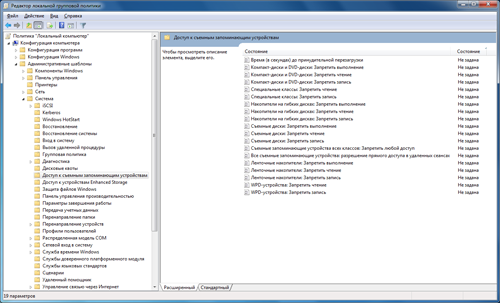

Для настройки доступа к различным видам устройств нужно в редакторе групповых политик открыть раздел «Конфигурация компьютера — Административные шаблоны — Система — Доступ к съемным запоминающим устройствам». Краткое описание политик управления автозапуском приведено в таблице 3. Политики доступа к каждому из классов устройств в таблице объединены в одну группу.

Рисунок 30. Раздел «Доступ к съемным запоминающим устройствам»

Таблица 3. Политики доступа к съемным запоминающим устройствам

| Параметр политики | Описание |

| Съемные запоминающие устройства всех классов: Запретить любой доступ (All Removable Storage classes: Deny all access) | Когда политика включена, то запрещается доступ для чтения и записи к любым устройствам, определенным как устройства, использующие съемные носители. Политика имеет приоритет перед любыми параметрами политики в этом разделе. |

| Все съемные носители: Разрешать прямой доступ в удаленных сеансах (All Removable Storage: Allow direct access in remote sessions) | Политика позволяет под учетной записью обычного пользователя обращаться к съемному носителю в рамках удаленного сеанса. |

| Компакт-диски и DVD-диски: Запретить выполнение, Запретить чтение, Запретить запись (CD and DVD: Deny execute access, Deny read access, Deny write access) | Данные политики позволяют запретить выполнение приложений, чтение и запись с CD- и DVD-дисков. |

| Специальные классы: Запретить чтение, Запретить запись (Custom Classes: Deny read access, Deny write access) | Данные политики позволяют запретить чтение и запись с нестандартных устройств. |

| Накопители на гибких дисках: Запретить выполнение, Запретить чтение, Запретить запись (Floppy Drives: Deny execute access, Deny read access, Deny write access) | Данные политики позволяют запретить выполнение приложений, чтение и запись с гибких дисков. |

| Съемные диски: Запретить выполнение, Запретить чтение, Запретить запись (Removable Disks: Deny execute access, Deny read access, Deny write access) | Данные политики позволяют запретить выполнение приложений, чтение и запись со съемных дисков. |

| Ленточные накопители: Запретить выполнение, Запретить чтение, Запретить запись (Tape Drives: Deny execute access, Deny read access, Deny write access) | Данные политики позволяют запретить выполнение приложений, чтение и запись с ленточных накопителей. |

| WPD-устройства: Запретить выполнение, Запретить чтение, Запретить запись (WPD Devices: Deny execute access, Deny read access, Deny write access) | Данные политики позволяют запретить выполнение приложений, чтение и запись со съемных дисков в устройствах WPD (Windows Portable Device), например, проигрыватели мультимедиа, мобильные телефоны, устройства под управлением ОС Windows CE. |

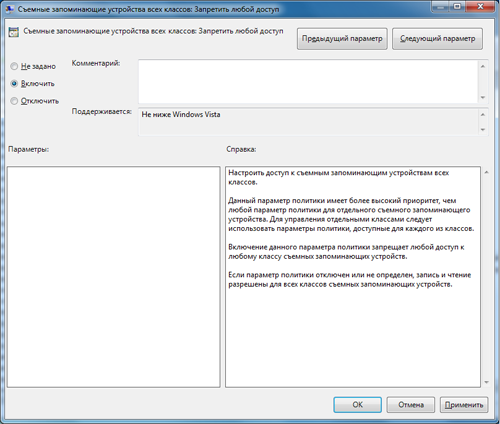

Запрет любого доступ для всех видов устройств выполняется следующим образом. В редакторе групповой политики выбираем политику «Съемные запоминающие устройства всех классов: Запретить любой доступ», устанавливаем режим «Включить» и нажимаем кнопку «Ок».

Рисунок 31. Политика запрета доступа для всех съемных устройств

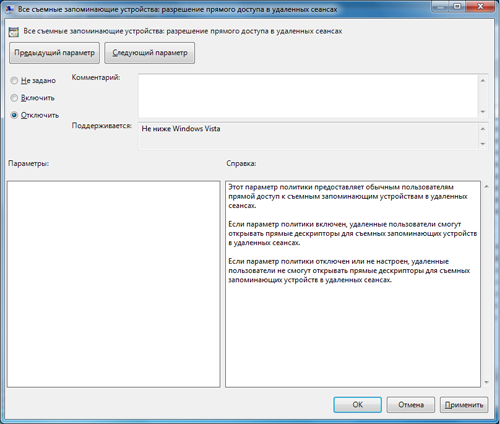

Далее следует запретить доступ к съемным устройствам при удаленных сеансах. Для этого в правой части окна выбираем политику «Все съемные носители: Разрешать прямой доступ в удаленных сеансах», устанавливаем режим «Включить» и нажимаем кнопку «Ок».

Рисунок 32. Политика для запрета доступа для всех съемных устройств

После применения доступ для всех описанных классов устройств будет заблокирован.

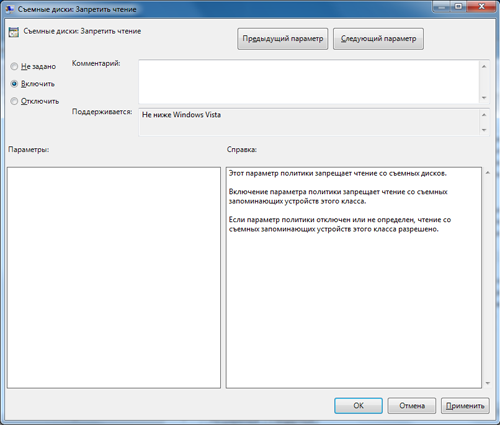

Если нам нужно запретить для конкретного класса устройств запретить выполнение, запись или чтение нам нужно включить соответствующую политику. Например, чтобы запретить чтения со съемных дисков, в редакторе групповой политики выбираем политику «Съемные диски: Запретить чтение», устанавливаем режим «Включить» и нажимаем кнопку «Ок».

Рисунок 33. Политика для запрета чтения со съемных устройств

Отключение доступа ко всем классам устройств производится аналогично.

Шифрование данных на внешних устройствах

Появившаяся в Windows Vista технология шифрования дисков BitLocker обеспечивает защиту данных и предотвращает взлом защиты неавторизованными пользователями на утерянных или украденных устройствах. В операционной системе Microsoft Windows 7 была добавлена технология BitLocker To Go, которая предназначается для защиты данных на сменных носителях (например, внешних приводах, SD-картах и USB-накопителях). Шифрование может быть настроено таким образом, чтобы доступ к данным был получен только при наличии соответствующего пароля или ключа. Доступ также может быть разрешен только на том компьютере, на котором было зашифровано устройство или только на компьютерах фирмы.

Диски, зашифрованные BitLocker To Go, могут требовать для доступа либо пароль, либо смарт-карту. В последнем случае необходимо обеспечить считывателями смарт-карт все компьютеры, на которых будет использоваться данный съемный диск.

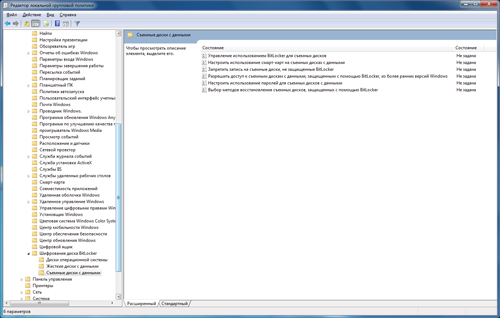

При помощи групповых политик мы можем ввести требование включать на съемном диске защиту BitLocker To Go, прежде чем разрешать копирование на него. Для реализации этого сценария в редакторе групповых политик нужно открыть раздел «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Шифрование дисков BitLocker — Съемные диски с данными».

Рисунок 34. Раздел «Съемные диски с данными»

В данном разделе находятся шесть политик, краткое описание которых приведено в таблице 4.

Таблица 4. Параметры политики шифрования устройств

| Параметр политики | Описание |

| Управление использованием BitLocker для съемных дисков (Control use of BitLocker on removable drives) | Управляет использованием BitLocker на съемных дисках с данными. Если эта политика задана, пользователи могут шифровать съемные диски. Данная политика также позволяет запрещать отключение шифрования. |

| Настроить использование смарт-карт на съемных дисках с данными (Configure use of smart cards on removable data drives) | Политика позволяет включать возможность использования смарт-карт для проверки подлинности пользователя при доступе к защищенным съемным дискам с данными. |

| Запретить запись на съемные диски, не защищенные BitLocker (Deny write access to removable drives not protected by BitLocker) | Определяет, необходимо ли включить защиту BitLocker, чтобы иметь возможность записи на съемный диск с данными. Также контролирует, можно ли осуществлять запись на диск, защищенный BitLocker в другой организации. |

| Разрешить доступ к съемным дискам с данными, защищенным с помощью BitLocker, из более ранних версий Windows (Allow access to BitLocker-protected removable data drives from earlier versions of Windows) | Эта политика определяет, можно ли разблокировать и просматривать съемные диски с файловой системой FAT на компьютерах под управлением ОС Windows Server 2008, Windows Vista, Windows XP (SP2 и SP3). |

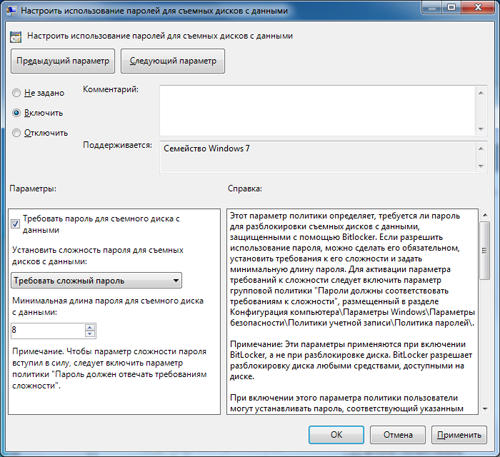

| Настроить использование паролей для съемных дисков с данными (Configure use of passwords for removable data drives) | Политика позволяет включить/отключить использование пароля для разблокирования устройств, защищенных BitLocker. Она также задает параметры пароля: его сложность и длину. |

| Выбор методов восстановления съемных дисков, защищенных с помощью BitLocker (Choose how BitLocker-protected removable drives can be recovered) | Политика включает возможность восстановления данных, при отсутствии требуемых учетных данных, и позволяет настроить используемый для восстановления метод. |

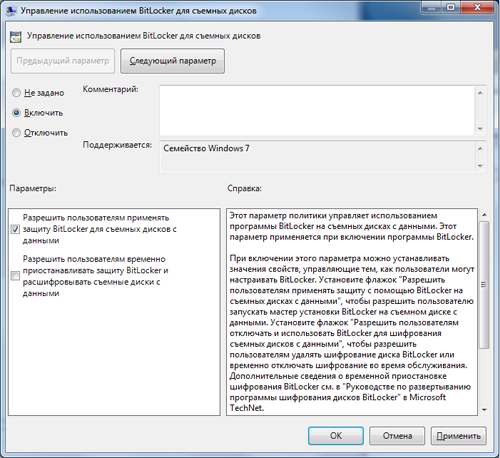

В редакторе групповой политики выбираем политику «Управление использованием BitLocker для съемных дисков», устанавливаем режим «Включить», устанавливаем галку «Разрешить пользователям применять защиту BitLocker для съемных дисков с данными». Галка «Разрешить пользователям временно приостанавливать защиту BitLocker и расшифровывать съемные диски с данными» должна быть не установлена. Нажимаем кнопку «Ок».

Рисунок 35. Настройка политики включения шифрования

При наличии смарт-карт можно использовать их для доступа к зашифрованным устройствам при помощи политики «Настроить использование смарт-карт на съемных дисках с данными».

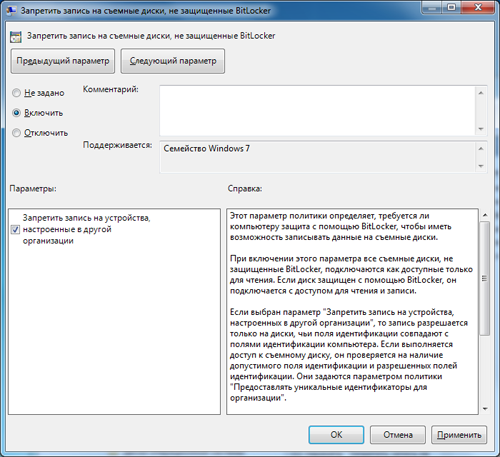

Для запрета записи на незашифрованные диски выбираем политику «Запретить запись на съемные диски, не защищенные BitLocker», устанавливаем режим «Включить». Если мы хотим, чтобы устройства могли читаться только внутри нашей организации, то устанавливаем галку «Запретить запись на устройства, настроенные в другой организации». Нажимаем кнопку «Ок».

Рисунок 36. Настройка политики запрета на незашифрованные съемные диски

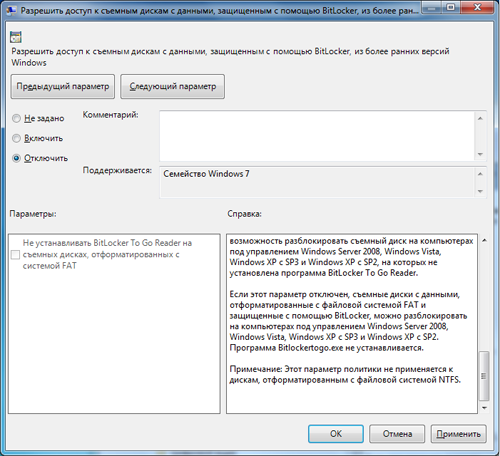

Для запрета доступа к зашифрованному носителю на ранних ОС Windows выбираем политику «Разрешить доступ к съемным дискам с данными, защищенным с помощью BitLocker, из более ранних версий Windows», устанавливаем режим «Отключить» и нажимаем кнопку «Ок».

Рисунок 37. Настройка политики запрета чтения зашифрованных устройств в ранних версиях Windows

Также полезно настроить параметры использования пароля для доступа к зашифрованным данным. Для этого выбираем политику «Настроить использование паролей для съемных дисков с данными», устанавливаем режим «Включить», установить галку «Требовать пароль для съемного диска с данными», установить требование вводить сложный пароль и устанавливать длину пароле не менее 8 символов. Нажимаем кнопку «Ок».

Рисунок 38. Настройка параметров используемого пароля

При необходимости можно настроить выбор методов восстановления съемных дисков, защищенных с помощью BitLocker, при помощи соответствующей политики.

После применения данных политик пользователи смогут записывать данные только в зашифрованном виде, на съемные носители только своей организации, только в ОС Windows 7 и получать доступ к данным только при наличии пароля.

Выводы

Описав возможности штатных средств Microsoft для управления работой с внешними устройствами в операционных системах Windows Vista/7 и Windows Server 2008, стоит отметить положительные и отрицательные стороны данных средств.

Плюсы:

- Простота использования редактора групповых политик и большое количество справочных материалов. Это позволяет с минимальным количеством знаний произвести необходимые настройки.

- Наличие инструментов для администраторов (Group Policy Management Console и Advanced Group Policy Management) позволяет эффективно применять настройки к большому числу компьютеров в сети предприятий.

- Большое количество сценариев для обеспечения безопасности и набор существующих политик позволяют гибко подходить к различным ситуациям – от полного блокирования всех устройств до блокирования конкретного устройства.

- Возможность создавать гибкие политики использования внешних носителей, например, запретить только запись, запретить исполнение, разрешить запись только на зашифрованный носитель и т.п.

- В подавляющем большинстве случаев настройка безопасности позволяет исключить риск кражи или потери информации.

- Отсутствие необходимости дополнительно покупать и устанавливать сторонние решения.

- Возможность управления политиками при помощи внешних решений в случае необходимости. Например, при помощи таких программ как Group Policy Change Reporter, Policy Commander, GPOAaDmin и т.д.

Минусы:

- При ограничении работы к внешними устройствам через GPO главное внимание уделяется USB-накопителям и картам памяти. Но ведь утечка данных может произойти не только через эти устройства. Существуют еще локальные принтеры, модемы, жесткие диски, сетевые адаптеры и много других устройств. Часть из них, конечно, можно заблокировать, используя политики, специально «заточенные» под конкретные типы устройств, а часть из них заблокировать невозможно вовсе. Поэтому в случае необходимости более жесткого контроля следует присмотреться к платным решениям других вендоров.

- Описанные в статье возможности появились только в Windows Vista и недоступны пользователям Windows XP, которых в нашей стране еще достаточно много. Для нах доступны только ограничения для уже установленных устройств (через Group Policy Preferences Devices). Поэтому чтобы иметь полный контроль за внешними накопителями в середе Windows XP придется использовать платные решения других вендоров.

- Еще одним минусом является то, что для работы большинства настроек требуется, чтобы пользователь не имел прав администратора. Если пользователь обладает правами локального администратора, то он может обходить часть запретов. Одним из способов ограничить таких пользователей является отключение политики «Разрешить администраторам заменять политики ограничения установки устройств». Но это ограничивает только работу с частью устройств.