В данной статье поговорим о том, как установить оснастки Active Directory в Windows 7. Как вы, наверное, помните, для того, чтобы в Windows XP появилась оснастка Active Directory Users and Computers (сокращенно ADUC), необходимо установить специальный набор утилит от Microsoft – Windows 2003 Admin Pack. В Windows 7 процесс установки консолей управления Active Directory несколько изменился.

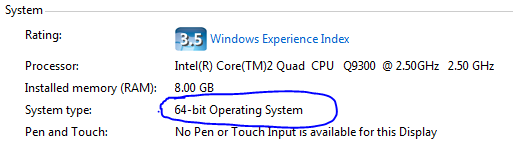

Во-первых, Admin Pak теперь стал называться Remote Server Administration Tools (RSAT). Где найти и скачать RSAT для Windows 7 я уже писал. Обратите внимание, что существует несколько версий RSAT для Windows 7: версии будут отличаться в зависимости от разрядности вашей ОС (32 ил 64 –битная Window 7) и установленного Service Pack (скачать RSAT для Windows 7 SP1). Если вы не знаете, какая версия ОС используется у вас, нажмите кнопку Start, щелкните правой кнопочкой мыши по значку «Computer» и выберите «Properties». Окно с версией системы будет выглядеть примерно так:

В поле «System type:» будет указан тип вашей ОС Windows 7. В том случае, если вы используете 32 битную версию Windows 7, необходимо скачать файл, имя которого начинается с «x86…» (сейчас это «x86fre_GRMRSAT_MSU.msu», но имя может измениться). Для пользователей 64-битных систем, необходимо скачать файл, имя которого начинается с «amd64…» (сейчас это «amd64fre_GRMRSATX_MSU.msu») – это пакет подойдет даже в том случае, если вы используете процессор, отличный от AMD 64-bit.

После того, как вы скачаете RSAT для Windows 7, его нужно установить (в принципе это обычное обновление Microsoft KB).

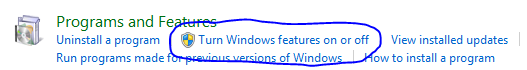

Во-вторых, после установки RSAT в Windows 7, по умолчанию большинство дополнительных функций управления отключены, и оснастку управления Active Directory в Windows 7 нужно активировать вручную.

- Перейдите в панель управления Control Panel, выберите раздел Programs.

- В разделе Programs and Features, щелкните по ссылке Turn Windows features on or off.

- Перейдите в раздел Remote Server Administration Tools > Role Administration Tools, и выберите AD DS and AD LDS Tools.

После этого консоль ADUC и другие оснастки управления AD в Windows 7 появится в панели управления в разделе Administrative Tools.

Активировать оснастку «Active Directory User and Computer» в Windows 7 можно и из командной строки, однако в любом случае придется скачать и установить RSAT.

В командной строке с правами администратора наберите следующие команды, добавляющие оснастки Active Directory:

dism /online /enable-feature /featurename:RemoteServerAdministrationTools-Roles-AD-DS dism /online /enable-feature /featurename:RemoteServerAdministrationTools-Roles-AD-DS-SnapIns

Для того, чтобы начать централизованно управлять компьютерами и иметь к ним доступ, нам необходимо эти компьютеры подключить к домену.

Предварительно вы уже должны были создать клиентские виртуальные машины и установить на них Windows 7, 10 и 11. Данные версии операционных систем наиболее часто используются. Хотя кто-то считает 7 устаревшей операционной системой, но на практике они до сих пор используются.

Подключение к домену Windows 7

Для начала нам потребуется наладить связь между контроллером домена и рабочей станцией, поэтому вручную пропишем настройки сетевого подключения для той же сети, что и контроллер домена.

Если настройка проходит в виртуальной среде, то нужно удостовериться, что сетевая карта настроена на общую сеть с контроллером (Виртуальная машина \ Параметры \ Сетевой адаптер \ Только для узла: частная сеть общая с узлом)

Теперь настроим сетевое подключение (Центр управления сетями и общим доступом \ Подключение по локальной сети \ Свойства \ Протокол интернета версии 4 \ Использовать следующие параметры)

Проверим, есть ли связь с контроллером домена (Выполнить \ cmd \ ping 192.168.0.1).

«Пинги» пошли, связь есть, значит можем двигаться дальше.

Так же стоит проверить часовой пояс и время, так как из-за этого могут быть проблемы с взаимодействием в сети. Все должно быть одинаково на всех компьютерах в сети.

Далее необходимо указать уникальное имя компьютера, так как в домене, не может быть 2 компьютеров с одинаковыми именами или IP адресами. Точнее это может произойти, но, в данной ситуации корректность работы компьютеров в сети будет нарушена (Пуск \ Мой компьютер \ ПКМ \ Свойства \ Имя компьютера, имя домена и параметры рабочей группы \ Изменить параметры \ Изменить \ Имя компьютера – в реальной сети я называю компьютеры согласно должности работника, который будет за ним сидеть. Так проще в сети найти тот или иной компьютер. Однако, в тестовой сети, я назову его согласно установленной на нем операционной системе, чтобы аутентифицировать его в сети Windows-7 \ Является членом домена: office.loc)

Если появилось окно с вводом данных учетной записи имеющей права на присоединение компьютера к домену, то связь на логическом уровне с контроллером есть. Вводим данные администратора домена, так как в данный момент у нас только один пользователь в домене, это Администратор и его пароль.

Если все прошло удачно, то появится сообщение Добро пожаловать в домен office.loc.

После перезагрузки рабочей станции, нам предлагается нажать Ctrl+Alt+Del и ввести учетные данные пользователя, который будет работать на данном компьютере. А так как у нас его еще нет, то перейдем к созданию пользователя в домене в следующем разделе, а сейчас подключим к домену Windows 10.

Подключение к домену Windows 10

Назначим компьютеру следующие сетевые настройки (Центр управления сетями и общим доступом \ Подключение по локальной сети \ Свойства \ Протокол интернета версии 4 \ Использовать следующие параметры)

Так же проверим, есть ли связь с контроллером домена (Выполнить \ cmd \ ping 192.168.0.1).

Указываем имя компьютера и домен (Проводник \ Этот компьютер \ ПКМ \ Свойства \ Имя компьютера, имя домена и параметры рабочей группы \ Изменить параметры \ Изменить \ Имя компьютера \ Windows-10 \ Является членом домена: office.local \ Перезагрузка)

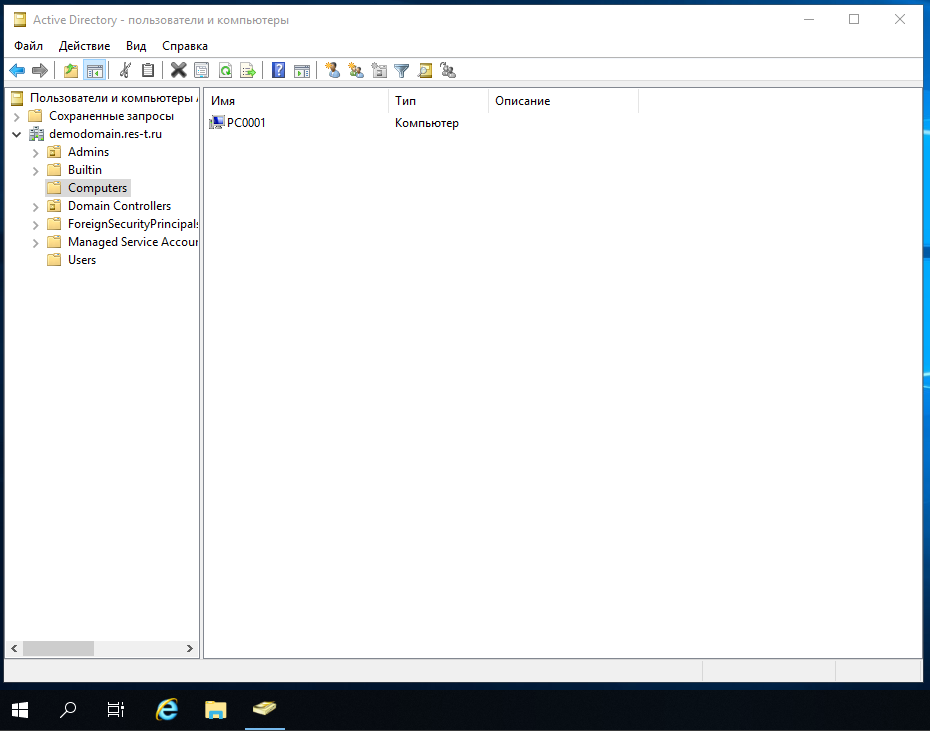

Можем посмотреть на контроллере домена, появились ли компьютеры в домене (Пуск \ Администрирование \ AD пользователи и компьютеры \ office.local \ Computers \ Windows-7 и Windows-10)

.jpg)

Аналогичным образом подключаем к домену Windows 11.

Навигация по теме настройки Windows Server для работы в доменной сети:

1. Загрузка оригинальных образов (Windows 7, 10, 11, Server)

2. Установка операционных систем Windows 7, 10, 11 и 2025 Server

3. Поднятие контроллера домена (Active Directory + DNS)

4. Настройка DNS сервера

5. Доменные учетные записи

6. Подключение компьютеров к домену

7. Создание доменных пользователей

8. Настройка общего доступа к файлам

9. Настройка общего доступа к принтерам

10. Настройка DHCP сервера

11. Настройка маршрутизатора (NAT)

12. Настройка групповой политики (GPO)

В прошлой статье мы рассмотрели создание своего домена AD. Настало время вдохнуть в него жизнь. В этой статье рассмотрим работу по созданию пользователей, их блокировке и подключим к домену другие компьютеры.

Хорошей практикой является не использовать встроенную учетную запись администратора домена. Мы создадим новую учетную запись и дадим ей права администратора домена. Для выполнения этой процедуры нужно зайти на контроллер домена с помощью встроенной учетной записи администратора и запустить оснастку «Пользователи и компьютеры» (Active Directory Users and Computers). В окне оснастки мы увидим дерево каталогов (подразделений) нашего домена. Давайте создадим новый каталог «Admins» и в нём создадим учетную запись «Demo Admin», после чего добавим эту учетную запись с группу «Администраторы домена».

Теперь, в соответствии с данными которые мы ввели в графе «Имя входа пользователя», когда создавали учетную запись, мы сможем зайти на контроллер домена под новой учетной записью.

Мы убедились что новая учетная запись работает и обладает привилегиями администратора. Обычный пользователь не смог бы просто так зайти на сервер-контроллер домена. Теперь можно заблокировать встроенную учетную запись администратора. Аналогично, из под новой учетной записи откроем оснастку «Пользователи и компьютеры», но теперь мы посмотрим как блокировать пользователя.

Теперь добавим в наш домен новый компьютер. Самое важное требование к добавляемому компьютеру — версия редакции системы должна быть минимум Pro. Редакции Home добавить в домен невозможно. Процедура выполняется на компьютере, который вы хотите добавить. В качестве примера мы добавим рабочую станцию под управлением Windows 10 Pro. При добавлении компьютера в домен, важно чтобы компьютер и контроллер домена (сервер) «видели» друг друга, то есть находились в одной локальной сети. При добавлении компьютера необходимо будет ввести данные доменного администратора.

Для начала убедимся, что компьютер видит контроллер домена. В нашей тестовой среде не настроен сервер DHCP, поэтому введем статически настройки IP, в качестве сервера DNS укажем адрес контроллера. Настройки IP контроллера домена остаются прежними с прошлой статьи. После настройки IP проверим связь с помощью ping.

Остается добавить компьютер в домен. Сделать это можно через свойства компьютера. Понадобится указать адрес домена и ввести данные администратора домена. Во время подключения компьютера к домену ему можно задать новое имя.

После перезагрузки, можно зайти в компьютер под доменной учетной записью. В свойствах компьютера теперь отображается информация о домене.

На контроллере домена, в каталоге Computers появится добавленный компьютер.

По аналогии остается подключить все компьютеры и создать учетные записи для пользователей. Главное учитывать, что права администратора домена не нужны обычным пользователям.

В следующей статье рассмотрим как создавать групповые политики для пользователей и компьютеров домена. Еще одна полезная статья: использование инструментов удаленного администрирования.

Мы оказываем широкий спектр IT-услуг:

- IT аутсорсинг и консалтинг;

- Переход на облачную инфраструктуру;

- Внедрение IT систем;

- Развитие и автоматизация IT инфраструктуры;

- Разработка и автоматизация сайтов;

Связь с нами sls@res-t.ru

Как добавить пользователя в домен Windows 7. Путешествие в мир пользователей Windows 7: от создания до управления

👍🏼Подробности🙄Добро пожаловать, уважаемые пользователи Windows 7! 🗺️ Сегодня мы отправимся в увлекательное путешествие по управлению пользователями в этой операционной системе. Вместе мы разберем, как добавлять новых пользователей, предоставлять им доступ к файлам и управлять ими с помощью командной строки.

Для перехода к интересующему разделу выберите ссылку:

🎈 1. Добавление пользователя в домен: Объединяем силы! 🤝

🎈 2. Создание локальной учетной записи: Ваши личные владения! 🏠

🎈 3. Предоставление доступа к файлам: Делимся информацией! 🤝

🎈 4. Ввод компьютера в домен: Присоединяемся к команде! 🏢

🎈 5. Управление пользователями через командную строку: Профессиональный подход! 💻

🎈 6. Советы по безопасности: 🔒

👆🏼 Дальше

🤝 Добавить пользователя в домен Windows 7 – задача несложная, но требует внимательности и точности. Вот пошаговая инструкция:

1. Откройте «Свойства системы»: Нажмите правой кнопкой мыши на «Компьютер» (или «Мой компьютер») и выберите «Свойства».

2. Перейдите на вкладку «Имя компьютера»: В левой части окна вы увидите несколько вкладок. Выберите «Имя компьютера».

3. Измените членство: Нажмите кнопку «Изменить». В разделе «Член» выберите «Домен».

4. Введите имя домена: В поле «Имя домена» введите имя домена, к которому хотите присоединить компьютер.

5. Подтвердите действие: Нажмите «ОК» в появившемся окне «Изменения имени компьютера».

6. Перезагрузите компьютер: После завершения процедуры перезагрузите компьютер.

Важно:

✅ При вводе имени домена используйте правильный регистр.

✅ Убедитесь, что у вас есть права администратора на компьютере.

✅ Не забудьте ввести правильные учетные данные пользователя, если вас попросят их ввести при перезагрузке компьютера.

Дополнительные советы:

✅ Если вы не знаете имя домена, обратитесь к администратору сети.

✅ После добавления пользователя в домен, вы можете использовать его учетные данные для входа на компьютер.

🚀 Теперь ваш компьютер успешно подключен к домену Windows 7!

1. Добавление пользователя в домен: Объединяем силы! 🤝

Представьте, что вы — руководитель компании. У вас есть команда, которая работает над общим проектом. Чтобы каждый сотрудник мог получить доступ к общим ресурсам и файлам, важно объединить их в единый «домен». В Windows 7 это позволяет централизованно управлять пользователями, а также обеспечивает единую политику безопасности.

Как же добавить пользователя в домен?

- Откройте «Active Directory — пользователи и компьютеры». 💻 Этот инструмент — своеобразная «центральная штаб-квартира» для управления пользователями. Вы найдете его в меню «Пуск» > «Все программы» > «Администрирование».

- Введите имя домена. 🔐 Это как адрес вашей компании. Введите его, чтобы перейти к списку пользователей.

- Создайте нового пользователя. 🧑💼 Щелкните правой кнопкой мыши по меню «Пользователи» и выберите «Создать» > «Пользователь». В появившемся окне введите имя пользователя, пароль и другие необходимые данные.

2. Создание локальной учетной записи: Ваши личные владения! 🏠

Помимо доменных учетных записей, в Windows 7 можно создавать локальные учетные записи. Они идеально подходят для тех, кто предпочитает управлять своим компьютером автономно, без подключения к домену.

Как создать локальную учетную запись?

- Откройте «Панель управления». ⚙️ Вы найдете ее в меню «Пуск».

- Перейдите в раздел «Учетные записи пользователей». 👤 Здесь вы увидите список доступных учетных записей.

- Выберите «Управление другой учетной записью». ➕ Это позволит вам создать новую учетную запись.

- Введите имя пользователя и пароль. 🔐 Важно придумать надежный пароль, который будет защищать ваши данные.

3. Предоставление доступа к файлам: Делимся информацией! 🤝

Вы создали пользователя, но как же дать ему доступ к вашим файлам? В Windows 7 вы можете предоставить доступ к файлам как отдельным пользователям, так и всем пользователям сети.

Как предоставить доступ к файлам?

- Щелкните правой кнопкой мыши по файлу. 🖱️ Выберите «Показать дополнительные параметры» > «Предоставить доступ».

- Выберите пользователей. 👤 В списке вы можете выбрать конкретного пользователя или всех пользователей сети.

- Выберите уровень доступа. 🔐 Вы можете разрешить пользователю только просматривать файл, или же дать ему право редактировать его.

4. Ввод компьютера в домен: Присоединяемся к команде! 🏢

Чтобы ваш компьютер мог взаимодействовать с другими компьютерами в сети, его нужно ввести в домен. Это как присоединение к большой компании, где вы получаете доступ к общим ресурсам и файлам.

Как ввести компьютер в домен?

- Откройте «Имя компьютера». 💻 Вы найдете его в «Свойствах» компьютера.

- Нажмите кнопку «Изменить». ⚙️ В появившемся окне выберите «Домен».

- Введите имя домена. 🔐 Введите имя домена, к которому вы хотите присоединиться.

- Нажмите «ОК». ✅ Компьютер перезагрузится, и вы присоединитесь к домену.

5. Управление пользователями через командную строку: Профессиональный подход! 💻

Командная строка — мощный инструмент для управления пользователями в Windows 7. С ее помощью вы можете создавать, удалять и изменять пользователей, а также управлять их правами доступа.

Основные команды для управления пользователями:

- Создание пользователя: `net user «Пользователь» /add`

- Создание пользователя с установленным паролем: `net user «Пользователь» «Пароль» /add`

- Удаление пользователя: `net user «Пользователь» /delete`

- Отключение пользователя: `net user «Пользователь» /active:no`

6. Советы по безопасности: 🔒

- Используйте надежные пароли. 🔐 Создавайте пароли, которые сложно угадать, и не используйте одну и ту же комбинацию для разных учетных записей.

- Включите двухфакторную аутентификацию. 🔐 Это добавит дополнительный уровень безопасности, требуя ввода дополнительного кода при входе в систему.

- Регулярно обновляйте операционную систему. 🔄 Обновления безопасности помогут защитить ваш компьютер от вредоносных программ.

- Будьте осторожны с ссылками и вложениями в электронных письмах. 📧 Не открывайте подозрительные ссылки и вложения, чтобы избежать заражения вирусами.

Выводы:

Управление пользователями в Windows 7 — важный аспект безопасности и организации работы. С помощью инструментов, которые мы сегодня рассмотрели, вы можете легко создавать, удалять и управлять пользователями, предоставлять им доступ к файлам и защищать свой компьютер от несанкционированного доступа.

Частые вопросы:

- Как сменить пароль пользователя? 🔐 В «Active Directory — пользователи и компьютеры» выберите пользователя, щелкните правой кнопкой мыши и выберите «Сбросить пароль».

- Как удалить пользователя? 🗑️ В «Active Directory — пользователи и компьютеры» выберите пользователя, щелкните правой кнопкой мыши и выберите «Удалить».

- Как изменить имя пользователя? 👤 В «Active Directory — пользователи и компьютеры» выберите пользователя, щелкните правой кнопкой мыши и выберите «Свойства». В открывшемся окне измените имя пользователя.

- Как узнать, какие права доступа у пользователя? 🔐 В «Active Directory — пользователи и компьютеры» выберите пользователя, щелкните правой кнопкой мыши и выберите «Свойства». В открывшемся окне перейдите на вкладку «Членство в группах», чтобы узнать, к каким группам принадлежит пользователь.

➡️ Как создать новую учетную запись в домене

➡️ Как изменить адрес эл почты в Яндекс

➡️ Как сделать несколько почтовых ящиков в Яндексе

➡️ Сколько почтовых ящиков можно создать на Яндексе на один номер

|

Рубрика: Администрирование / Администрирование |

Мой мир Вконтакте Одноклассники Google+ |

Александр Емельянов

Администрирование учетных записей в домене Active Directory

Одна из важнейших задач администратора – управление локальными и доменными учетными записями: аудит, квотирование и разграничение прав пользователей в зависимости от их потребностей и политики компании. Что может предложить в этом плане Active Directory?

В продолжение цикла статей об Active Directory сегодня мы поговорим о центральном звене в процессе администрирования – управлении пользовательскими учетными данными в рамках домена. Нами будет рассмотрено:

- создание учетных записей и управление ими;

- типы профилей пользователей и их применение;

- группы безопасности в доменах AD и их сочетания.

В конечном итоге вы сможете применить эти материалы для построения рабочей инфраструктуры либо доработки существующей, которая будет отвечать вашим требованиям.

Забегая вперед, скажу, что тема тесно связана с применением групповых политик для административных целей. Но вследствие обширности материала, посвященного им, она будет раскрыта в рамках следующей статьи.

Знакомство с Active Directory – Users and Computers

После того как вы установили свой первый контроллер в домене (тем самым вы собственно и организовали домен), в разделе «Администрирование» появляется пять новых элементов (см. рис. 1).

Рисунок 1. Новые элементы для администрирования домена

Для управления объектами AD используется Active Directory – Пользователи и компьютеры (ADUC – AD Users and Computers, см. рис. 2), которая также может быть вызвана через меню «Выполнить» посредством DSA.MSC.

Рисунок 2. Active Directory — Users and Computers

С помощью ADUC можно создавать и удалять пользователей, назначать сценарии входа для учетной записи, управлять членством в группах и групповыми политиками.

Существует также возможность для управления объектами AD без обращения к серверу напрямую. Ее обеспечивает пакет ADMINPAK.MSI, расположенный в директории «%SYSTEM_DRIVE%\Windows\system32». Развернув его на своей машине и наделив себя правами администратора домена (если таковых не было), вы сможете администрировать домен.

При открытии ADUC мы увидим ветку нашего домена, содержащую пять контейнеров и организационных единиц.

- Builtin. Здесь содержатся встроенные локальные группы, которые есть на любой серверной машине, включая и контроллеры домена.

- Users и Computers. Это контейнеры, в которые по умолчанию размещаются пользователи, группы и учетные записи компьютеров при установке системы поверх Windows NT. Но для создания и хранения новых учетных записей нет необходимости пользоваться только этими контейнерами, пользователя можно создать даже в контейнере домена. При включении компьютера в домен он появляется именно в контейнере Computers.

- Domain Controllers. Это организационная единица (OU, Organizational Unit), содержащая по умолчанию контроллеры домена. При создании нового контроллера он появляется здесь.

- ForeignSecurityPrincipals. Это контейнер по умолчанию для объектов из внешних доверяемых доменов.

Важно помнить, что объекты групповых политик привязываются исключительно к домену, OU или сайту. Это нужно учитывать при создании административной иерархии вашего домена.

Вводим компьютер в домен

Процедура выполняется непосредственно на локальной машине, которую мы хотим подключить.

Выбираем «Мой компьютер -> Свойства -> Имя компьютера», нажимаем кнопку «Изменить» и в меню «Является членом» выбираем «домена». Вводим имя домена, в который мы хотим добавить наш компьютер, и далее доказываем, что у нас есть права на добавление рабочих станций к домену, введя аутентификационные данные администратора домена.

Создаем пользователя домена

Для создания пользователя нужно выбрать любой контейнер, в котором он будет располагаться, нажать на нем правой кнопкой мыши и выбрать «Создать -> Пользователь». Откроется мастер создания пользователя. Здесь вы сможете указать множество его атрибутов, начиная с имени пользователя и временными рамками входа в домен и заканчивая настройками для терминальных служб и удаленного доступа. По завершении работы мастера вы получите нового пользователя домена.

Нужно заметить, что в процессе создания пользователя система может «ругаться» на недостаточную сложность пароля или его краткость. Смягчить требования можно, открыв «Политику безопасности домена» (Default Domain Security Settings) и далее «Параметры безопасности -> Политики учетных записей -> Политика паролей».

Пусть мы создали пользователя Иван Иванов в контейнере Users (User Logon Name: ivanov@HQ.local). Если в системах NT 4 это имя играло лишь роль украшения, то в AD оно является частью имени в формате LDAP, которое целиком выглядит так:

cn=»Иван Иванов», cn=»Users», dc=»hq», dc=»local»

Здесь cn – container name, dc – domain component. Описания объектов в формате LDAP используются для выполнения сценариев WSH (Windows Script Hosts) либо для программ, использующих протокол LDAP для связи с Active Directory.

Для входа в домен Иван Иванов должен будет использовать имя в формате UPN (Universal Principal Name): ivanov@hq.local. Также в доменах AD будет понятно написание имени в старом формате NT 4 (пред Win2000), в нашем случае HQ\Ivanov.

При создании учетной записи пользователя ей автоматически присваивается идентификатор защиты (SID, Security Identifier) – уникальный номер, по которому система и определяет пользователей. Это очень важно понимать, так как при удалении учетной записи удаляется и ее SID и никогда не используется повторно. А каждая новая учетная запись будет иметь свой новый SID, именно поэтому она не сможет получить права и привилегии старой.

Учетную запись можно переместить в другой контейнер или OU, отключить или, наоборот, включить, копировать или поменять пароль. Копирование часто применяется для создания нескольких пользователей с одинаковыми параметрами.

Рабочая среда пользователя

Учетные данные, хранящиеся централизованно на сервере, позволяют пользователям однозначно идентифицировать себя в домене и получать соответствующие права и доступ к рабочей среде. Все операционные системы семейства Windows NT используют для создания рабочего окружения на клиентской машине профиль пользователя.

Локальный профиль

Рассмотрим основные составляющие профиля пользователя:

- Раздел реестра, соответствующий определенному пользователю («улей» или «hive»). Фактически данные этой ветки реестра хранятся в файле NTUSER.DAT. Он располагается в папке %SYSTEMDRIVE%\Documents and Settings\User_name, которая содержит профиль пользователя. Таким образом, при входе конкретного пользователя в систему в раздел реестра HKEY_CURRENT_USER загружается «улей» NTUSER.DAT из папки, содержащей его профиль. И все изменения настроек пользовательской среды за сеанс будут сохраняться именно в этот «улей». Файл NTUSER.DAT.LOG – это журнал транзакций, который существует для защиты файла NTUSER.DAT. Однако для пользователя Default User вы вряд ли его найдете, поскольку он является шаблоном. Об этом далее. Администратор имеет возможность редактировать «улей» определенного пользователя прямо из своей рабочей среды. Для этого с помощью редактора реестра REGEDIT32 он должен загрузить «улей» в раздел HKEY_USERS, а затем после внесения изменений выгрузить его.

- Папки файловой системы, содержащие файлы пользовательских настроек. Они располагаются в специальном каталоге %SYSTEMDRIVE%\Documents and Settings\User_name, где User_name – имя пользователя, вошедшего в систему. Здесь хранятся элементы рабочего стола, элементы автозагрузки, документы и др.

Если пользователь впервые входит в систему, происходит следующее:

- Система проверяет, существует ли локальный профиль этого пользователя.

- Не найдя его, система обращается к контроллеру домена в поиске доменного профиля по умолчанию, который должен располагаться в папке Default User на общем ресурсе NETLOGON; если система обнаружила этот профиль, он копируется локально на машину в папку %SYSTEMDRIVE%\Documents and Settings с именем пользователя, в противном случае он копируется из локальной папки %SYSTEMDRIVE%\Documents and Settings\Default User.

- В раздел реестра HKEY_CURRENT_USER загружается пользовательский «улей».

- При выходе из системы все изменения сохраняются локально.

В конечном итоге рабочее окружение пользователя – это объединение его рабочего профиля и профиля All Users, в котором находятся общие для всех пользователей данной машины настройки.

Теперь несколько слов о создании профиля по умолчанию для домена. Создайте фиктивный профиль на своей машине, настройте его в соответствии с вашими нуждами либо с требованиями корпоративной политики. Затем выйдите из системы и снова зайдите как администратор домена. На общем ресурсе NETLOGON-сервера создайте папку Default User. Далее при помощи вкладки User Profiles в апплете System (см. рис. 3) скопируйте ваш профиль в эту папку и предоставьте права на ее использование группе Domain Users или какой-либо другой подходящей группе безопасности. Все, профиль по умолчанию для вашего домена создан.

Рисунок 3. Вкладка «User Profiles» апплета System

Перемещаемый профиль

Active Directory как гибкая и масштабируемая технология позволяет работать в среде вашего предприятия с перемещаемыми профилями, которые мы рассмотрим далее.

Одновременно с этим будет уместным рассказать о перенаправлении папок как одной из возможностей технологии IntelliMirror для обеспечения отказоустойчивости и централизованного хранения пользовательских данных.

Перемещаемые профили хранятся на сервере. Путь к ним указывается в настройках пользователя домена (см. рис. 4).

Рисунок 4. Здесь указывается путь к перемещаемому профилю

При желании можно указать перемещаемые профили для нескольких пользователей одновременно, выделив нескольких пользователей, и в свойствах во вкладке «Профиль» указать %USERNAME% вместо папки с именем пользователя (см. рис. 5).

Рисунок 5. Путь к перемещаемым профилям нескольких пользователей

Процесс первого входа в систему пользователя, обладающего перемещаемым профилем, сродни описанному выше для локального, за некоторым исключением.

Во-первых, раз путь к профилю в объекте пользователя указан, система проверяет наличие кэшированной локальной копии профиля на машине, далее все, как было описано.

Во-вторых, по завершении работы все изменения копируются на сервер, и если групповыми политиками не указано удалять локальную копию, сохраняются на данной машине. Если же пользователь уже имел локальную копию профиля, то серверная и локальная копии профиля сравниваются, и происходит их объединение.

Технология IntelliMirror в системах Windows последних версий позволяет осуществлять перенаправление определенных папок пользователей, таких как «Мои документы», «Мои рисунки» и др., на сетевой ресурс.

Таким образом, для пользователя все проведенные изменения будут абсолютно прозрачны. Сохраняя документы в папку «Мои документы», которая заведомо будет перенаправлена на сетевой ресурс, он даже и не будет подозревать о том, что все сохраняется на сервер.

Настроить перенаправление можно как вручную для каждого пользователя, так и при помощи групповых политик.

В первом случае нужно кликнуть на иконке «Мои документы» на рабочем столе либо в меню «Пуск» правой кнопкой мыши и выбрать свойства. Дальше все предельно просто.

Во-втором случае нужно открыть групповую политику OU или домена, для которых мы хотим применить перенаправление, и раскрыть иерархию «Конфигурация пользователя ‑> Конфигурация Windows» (см. рис. 6). Далее перенаправление настраивается либо для всех пользователей, либо для определенных групп безопасности OU или домена, к которым эта групповая политика будет применяться.

Рисунок 6. Настройка перенаправления папок при помощи групповых политик

Используя перенаправление папок к работе с перемещаемыми профилями пользователей, можно добиться, например, уменьшения времени загрузки профиля. Это при условии того, что перемещаемый профиль загружается всегда с сервера без использования локальной копии.

Рассказ о технологии перенаправления папок был бы неполон без упоминания об автономных файлах. Они позволяют пользователям работать с документами даже при отсутствии подключения к сети. Синхронизация с серверными копиями документов происходит при следующем подключении компьютера к сети. Такая схема организации будет полезна, например, пользователям ноутбуков, работающих как в рамках локальной сети, так и дома.

К недостаткам перемещаемых профилей можно отнести следующее:

- может возникнуть ситуация, когда, например, на рабочем столе пользователя будут существовать ярлыки некоторых программ, а на другой машине, где захочет поработать обладатель перемещаемого профиля таких программ не установлено, соответственно часть ярлыков не будет работать;

- многие пользователи имеют привычку хранить документы, а также фотографии и даже видео на рабочем столе, в результате при загрузке перемещаемого профиля с сервера каждый раз создается дополнительный трафик в сети, а сам профиль загружается очень долго; для решения проблемы используйте разрешения NTFS, чтобы ограничить сохранение «мусора» на рабочем столе;

- каждый раз, когда пользователь входит в систему, для него создается локальный профиль (точнее, профиль с сервера копируется локально), и если меняет рабочие машины, то на каждой из них остается такой «мусор»; этого можно избежать, настроив определенным образом групповые политики («Конфигурация компьютера -> Административные шаблоны -> System -> User Profiles», политика «Delete cached copies of roaming profiles»).

Введение уже существующего пользователя в домен

Зачастую при внедрении службы каталогов в уже существующей сети на базе рабочих групп возникает вопрос о введении пользователя в домен без потери настроек его рабочей среды. Этого можно добиться, используя перемещаемые профили.

Создайте на общем сетевом ресурсе (например, Profiles) на сервере папку с именем пользователя и задайте для нее разрешения на запись для группы Everyone. Пусть она называется HQUser, а полный путь к ней выглядит так: \\Server\Profiles\HQUser.

Создайте пользователя домена, который будет соответствовать пользователю вашей локальной сети, и в качестве пути к профилю укажите \\Server\Profiles\HQUser.

На компьютере, содержащем локальный профиль нашего пользователя, нужно войти под учетной записью администратора и при помощи вкладки User Profiles апплета System скопировать его в папку \\Server\Profiles\HQUser.

Нетрудно понять, что при следующем входе в систему под новой доменной учетной записью наш пользователь загрузит свой рабочий профиль с сервера, и администратору останется лишь решить, оставить этот профиль перемещаемым либо сделать локальным.

Квотирование

Очень часто пользователи загружают ненужной информацией сетевые диски. Чтобы избежать постоянных просьб почистить свои личные папки от ненужного мусора (почему-то он всегда оказывается нужным), можно использовать механизм квотирования. Начиная с Windows 2000 это можно делать стандартными средствами на томах NTFS.

Для включения механизма квотирования и его настройки нужно зайти в свойства локального тома и открыть вкладку «Квота» (Quota) (см. рис. 7).

Рисунок 7. Включение дисковых квот

Далее помечаем «Включить управление квотами» и настраиваем дисковые квоты по умолчанию для всех пользователей, записывающих информацию на этот том.

Также можно посмотреть данные о занимаемом пространстве на диске и настроить квоты отдельно для каждого пользователя (см. рис. 8). Система подсчитывает занимаемое место на диске, основываясь на данных о владельце объектов, суммируя объем принадлежащих ему файлов и папок.

Рисунок 8. Управление дисковыми квотами для отдельных пользователей домена

Группы пользователей в AD

Управление пользователями в рамках домена – задача несложная. Но когда нужно настроить доступ к определенным ресурсам для нескольких десятков (а то и сотен) пользователей, на раздачу прав доступа может уйти уйма времени.

А если возникает необходимость тонко разграничить права участникам нескольких доменов в рамках дерева или леса, перед администратором встает задача сродни задачам из теории множеств. На помощь здесь приходит использование групп.

Основная характеристика групп, встречающихся в рамках домена, была дана в прошлой статье [1], посвященной архитектуре службы каталогов.

Напомню, что локальные группы домена могут включать пользователей своего домена и других доменов в лесу, но область ее действия ограничивается доменом, которому она принадлежит.

Глобальные группы могут включать в себя только пользователей своего домена, но есть возможность их использования для предоставления доступа к ресурсам как в рамках своего, так и другого домена в лесу.

Универсальные группы, соответствуя своему названию, могут содержать пользователей из любого домена и использоваться также для предоставления доступа в рамках всего леса. Не важно, в рамках какого домена универсальная группа будет создана, единственное, стоит учитывать, что при ее перемещении права доступа будут теряться и их необходимо будет переназначить заново.

Чтобы понять описанное выше и основные принципы вложенности групп, рассмотрим пример. Пусть у нас есть лес, содержащий два домена HQ.local и SD.local (какой из них корневой в данном случае, не важно). Каждый из доменов содержит ресурсы, к которым нужно предоставить доступ, и пользователей (см. рис. 9).

Рисунок 9. Предоставление доступа на основе групп

Из рис. 9 видно, что к ресурсам Docs и Distrib должны иметь доступ все пользователи в лесу (зеленые и красные линии), поэтому мы можем создать универсальную группу, содержащую пользователей из обоих доменов, и использовать ее при указании разрешений на доступ к обоим ресурсам. Либо мы можем создать две глобальные группы в каждом домене, которые будут содержать пользователей только своего домена, и включить их в универсальную группу. Любую из этих глобальных групп также можно использовать для назначения прав.

Доступ к каталогу Base должны иметь пользователи только из домена HQ.local (синие линии), поэтому мы включим их в локальную доменную группу, и этой группе предоставим доступ.

Каталогом Distrib будут иметь право пользоваться как члены домена HQ.local, так и члены домена SD.local (оранжевые линии на рис. 9). Поэтому пользователей Manager и Salary мы можем добавить в глобальную группу домена HQ.local, а затем эту группу добавить в локальную группу домена SD.local вместе с пользователем IT. Затем этой локальной группе и предоставить доступ к ресурсу Distrib.

Сейчас мы рассмотрим вложенность этих групп подробнее и рассмотрим еще один тип групп – встроенные локальные доменные группы.

В таблице показано, какие группы в какие могут быть вложены. Здесь по горизонтали расположены группы, в которые вкладываются группы, расположенные по вертикали. Плюс означает, что один вид групп может быть вложен в другой, минус – нет.

На каком-то ресурсе в Интернете, посвященном сертификационным экзаменам Microsoft, я увидел упоминание о такой формуле – AGUDLP, что значит: учетные записи (Account) помещаются в глобальные группы (Global), которые помещаются в универсальные (Universal), которые помещаются в локальные доменные группы (Domain Local), к которым и применяются разрешения (Permissions). Эта формула в полной мере описывает возможность вложенности. Следует добавить, что все эти виды могут быть вложены в локальные группы отдельно взятой машины (локальные доменные исключительно в рамках своего домена).

Вложенность доменных групп

|

Вложенность |

Локальные группы |

Глобальные группы |

Универсальные группы |

|

Учетная запись |

+ |

+ |

+ |

|

Локальные группы |

+ (за исключением встроенных локальных групп и только в пределах собственного домена) |

– |

– |

|

Глобальные группы |

+ |

+ (только в пределах собственного домена) |

+ |

|

Универсальные группы |

+ |

– |

+ |

Встроенные локальные доменные группы расположены в контейнере Builtin и являются фактически локальными группами машины, но только для контроллеров домена. И в отличие от локальных доменных групп из контейнера Users не могут быть перемещены в другие организационные единицы.

Правильное понимание процесса администрирования учетных записей позволит вам создать четко настроенную рабочую среду предприятия, обеспечив гибкость управления, а главное – отказоустойчивость и безопасность домена. В следующей статье мы поговорим о групповых политиках как инструменте для создания пользовательского окружения.

Приложение

Нюансы доменной аутентификации

При использовании локальных профилей может возникнуть ситуация, когда пользователь домена пытается войти на рабочую станцию, которая имеет его локальный профиль, но по каким-то причинам не имеет доступа к контроллеру. На удивление, пользователь успешно пройдет аутентификацию и будет допущен к работе.

Такая ситуация возникает из-за кэширования мандата пользователя и может быть исправлена внесением изменений в реестр. Для этого в папке HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\Current Version\Winlogon создать (если таковой нет) запись с именем CachedLogonCount, типом данных REG_DWORD и установить ее значение в ноль. Аналогичного результата можно добиться при помощи групповых политик.

- Емельянов А. Принципы построение доменов Active Directory, //«Системный администратор», №2, 2007 г. – С. 38-43.

Мой мир

Вконтакте

Одноклассники

Google+