Время на прочтение9 мин

Количество просмотров26K

Отвечаете ли вы за единственный ПК с Windows 10, или за тысячи, трудности с управлением обновлениями у вас одни и те же. Ваша цель – быстро устанавливать обновления, связанные с безопасностью, по-умному работать с обновлениями компонентов, и предотвращать падение продуктивности из-за неожиданных перезагрузок

Есть ли у вашего предприятия всеобъемлющий план работы с обновлениями Windows 10? Есть соблазн считать эти скачивания периодическими помехами, от которых нужно избавляться сразу, как только они появляются. Однако реактивный подход к обновлениям – это рецепт разочарований и снижения продуктивности.

Вместо этого можно создать стратегию управления для тестирования и внедрения обновлений, чтобы этот процесс стал настолько же повседневным, как отправка счетов или ежемесячное подведение бухгалтерских итогов.

В статье указана вся информация, необходимая для понимания того, как Microsoft отправляет обновления на устройства под управлением Windows 10, а также детали по поводу инструментов и техник, которые можно использовать для умного управления этими обновлениями на устройствах под управлением Windows 10 версий Pro, Enterprise или Education. (Windows 10 Home поддерживает лишь самые базовые возможности управления обновлениями и непригодна для использования в бизнес-среде).

Но перед тем, как перейти к любому из этих инструментов, вам понадобится план.

Что написано в ваших правилах обновления?

Смысл правил обновления в том, чтобы сделать процесс обновления предсказуемым, определить процедуры предупреждения пользователей, чтобы те могли соответственно планировать свою работу и избежать неожиданного простоя. Также в правила входят протоколы обработки неожиданных проблем, включая откат с неудачно вставших обновлений.

Разумные правила обновлений отводят определённое время на работу с обновлениями ежемесячно. В небольшой организации этой цели может служить специальное окошко в графике обслуживания каждого ПК. В крупных организациях универсальные решения уже вряд ли сработают, и в них нужно будет делить всю популяцию ПК на группы обновлений (в Microsoft их называют «кольцами»), в каждой из которых будет своя стратегия обновлений.

Правила должны описывать несколько различных типов обновлений. Наиболее понятный тип – ежемесячные кумулятивные обновления безопасности и надёжности, которые выходят во второй вторник каждого месяца («вторник патчей»). В этом релизе обычно присутствует Windows Malicious Software Removal Tool, а также могут быть и любые из следующих типов обновлений:

- Обновления безопасности для .NET Framework

- Обновления безопасности для Adobe Flash Player

- Обновления стека обслуживания (которые нужно устанавливать с самого начала).

Установку любого из этих обновлений можно отложить на срок до 30 дней.

В зависимости от производителя ПК, драйверы оборудования и прошивки тоже могут распространяться по каналу Windows Update. Можно отказаться от этого или же управляться с ними по тем же схемам, что и с другими обновлениями.

Наконец, через Windows Update распространяются и обновления компонентов [feature updates]. Эти крупные пакеты обновляют Windows 10 до последней версии, и выходят каждые шесть месяцев для всех редакций Windows 10, кроме долгосрочного канала обслуживания Long Term Servicing Channel (LTSC). Отложить установку обновлений компонентов можно при помощи Windows Update for Business на срок до 365 дней; для редакций Enterprise и Education возможна дальнейшая отсрочка установки на срок до 30 месяцев.

Учитывая всё это, можно начинать составлять правила обновлений, куда должны входить следующие элементы для каждого из обслуживаемых ПК:

- Срок установки ежемесячных обновлений. По умолчанию в Windows 10 ежемесячные обновления скачиваются и устанавливаются в течение 24 часов после их выхода во «вторник патчей». Можно откладывать скачивание этих обновлений для некоторых или всех ПК в компании, чтобы у вас было время проверить их на совместимость; эта задержка также позволяет вам избежать проблем в случае, когда Microsoft обнаруживает проблему с обновлением после выхода, как это уже много раз случалось с Windows 10.

- Срок установки полугодовых обновлений компонентов. При настройках по умолчанию обновления компонентов скачиваются и устанавливаются тогда, когда Microsoft считает, что они готовы. На устройстве, которое Microsoft посчитали подходящим для обновления, обновления компонентов могут появиться через несколько дней после выхода. На других устройствах обновления компонентов могут появиться через несколько месяцев, или их вообще могут заблокировать из-за проблем с совместимостью. Можно установить задержку для некоторых или для всех ПК в организации, чтобы получить время на проверку нового релиза. Начиная с версии 1903, пользователям ПК предложат обновления компонентов, однако команды на скачивание и установку их будут давать только сами пользователи.

- Когда разрешать ПК перезапускаться для завершения установки обновлений: большая часть обновлений требует перезапуска для завершения установки. Этот перезапуск происходит вне промежутка «периода активности» с 8 до 17 часов; эту настройку можно поменять по желанию, продлив длительность интервала до 18 часов. Инструменты управления позволяют назначить определённое время для скачивания и установки обновлений.

- Как уведомлять пользователей о наличии обновлений и перезапуске: во избежание неприятных сюрпризов, Windows 10 уведомляет пользователей о наличии обновлений. Управление этими уведомлениями в настройках Windows 10 ограничено. Гораздо больше настроек доступно в «групповых политиках».

- Иногда Microsoft выпускает критически важные обновления безопасности вне обычного графика «вторников патчей». Обычно это нужно для исправления недочётов в безопасности, которыми злонамеренно пользуются третьи лица. Ускорять ли применение таких обновлений или ждать следующего окна в графике?

- Что делать с неудачными обновлениями: если обновлению не удалось встать правильно, или оно вызывает проблемы, что вы будете делать в этом случае?

Определив эти элементы, пора выбрать инструменты для работы с обновлениями.

Ручное управление обновлениями

На совсем малых предприятиях, включая магазины с единственным работником, довольно легко осуществить ручную настройку обновлений Windows. Параметры > Обновление и безопасность > Центр обновления Windows. Там можно подправить две группы настроек.

Сначала выберите «Изменить период активности» и подправьте настройки, чтобы они соответствовали вашим рабочим привычкам. Если вы обычно работаете по вечерам, можно избежать простоя, настроив эти значения с 18 до полуночи, в результате чего запланированные перезапуски будут происходить по утрам.

Затем выберите «Дополнительные параметры» и настройку «Выберите, когда устанавливать обновления», прописав её в соответствии с вашими правилами:

- Выберите, на сколько дней задерживать установку обновлений компонентов. Максимальное значение – 365.

- Выберите, на сколько дней задерживать установку обновлений качества, включая кумулятивные обновления безопасности, выходящие по «вторникам патчей». Максимальное значение – 30 дней.

Другие настройки на этой странице управляют демонстрацией уведомлений о перезапуске (включено по умолчанию) и разрешением скачивать обновления на соединениях с учётом трафика (выключено по умолчанию).

До версии Windows 10 1903 там была ещё настройка выбора канала – полугодового, или же целевого полугодового. Её убрали в версии 1903, а в более старых версиях она просто не работает.

Конечно, смысл задержки обновлений не в том, чтобы просто отлынивать от этого процесса, а потом удивить пользователей чуть позже. Если вы, к примеру, назначаете задержку установки обновлений качества на 15 дней, вам нужно использовать это время на проверку обновлений на совместимость, и запланировать в графике окошко на техобслуживание на удобное время перед тем, как этот период окончится.

Управление обновлениями через Групповые политики

Все упомянутые ручные настройки можно применять и через групповые политики, а в полном списке политик, связанных с обновлениями Windows 10, настроек куда как больше, чем тех, что доступны в обычных ручных настройках.

Их можно применять к отдельным ПК при помощи редактора локальной групповой политики Gpedit.msc, или при помощи скриптов. Но чаще всего их используют в домене Windows с Active Directory, где можно управлять комбинациями политик на группах ПК.

Значительное количество политик используется исключительно в Windows 10. Наиболее важные из них связаны с «Обновлениями Windows для бизнеса», расположенными в Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Центр обновления Windows > Центр обновления Windows для бизнеса.

- Выберите, когда получать предварительные сборки – канал и задержки для обновлений компонентов.

- Выберите, когда получать обновления качества – задержки ежемесячных кумулятивных обновлений и других обновлений, связанных с безопасностью.

- Управляйте предварительными сборками: когда пользователь может подключить машину к программе Windows Insider и определите кольцо инсайдеров.

Дополнительная группа политик находится в Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Центр обновления Windows, где можно:

- Удалить доступ к функции приостановки обновлений, что не даст пользователям мешать установке, задерживая её на 35 дней.

- Удалить доступ ко всем настройкам обновлений.

- Разрешить автоматическое скачивание обновлений на соединениях с учётом трафика.

- Не скачивать вместе с обновлениями драйвера.

Следующие установки есть только в Windows 10, и они относятся к перезапускам и уведомлениям:

- Отключить автоматическую перезагрузку для обновлений во время периода активности.

- Указать диапазон периода активности для автоматического перезапуска.

- Указать крайний срок для автоматического перезапуска с целью установки обновлений (от 2 до 14 дней).

- Настроить уведомления с напоминанием об автоматическом перезапуске: увеличить время, за которое пользователя предупреждают об этом (от 15 до 240 минут).

- Отключить уведомления об автоматическом перезапуске с целью установки обновлений.

- Настроить уведомление об автоматическом перезапуске так, чтобы оно не исчезало автоматически через 25 сек.

- Не разрешать политикам задержки получения обновлений инициировать сканирование в Центре обновления Windows: эта политика запрещает ПК проверять обновления, если назначена задержка.

- Разрешить пользователям управлять временем перезапуска и откладывать уведомления.

- Настроить уведомления об обновлениях (появление уведомлений, от 4 до 24 часов), и предупреждений о неминуемом перезапуске (от 15 до 60 минут).

- Обновление политики электропитания для перезапуска корзины (настройка для образовательных систем, позволяющая обновляться даже при питании от батареи).

- Выводить настройки уведомлений об обновлениях: позволяет запретить уведомления об обновлениях.

Следующие политики есть как в Windows 10, так и в некоторых более старых версиях Windows:

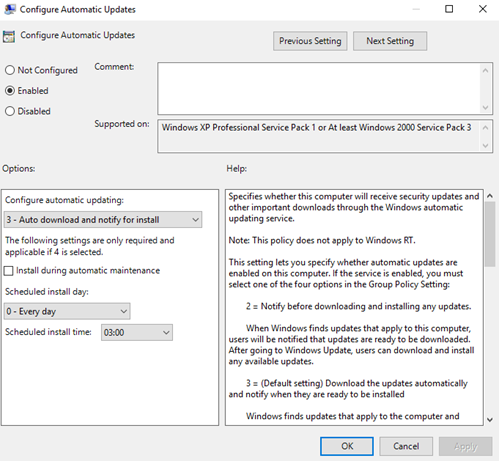

- Настройка автоматического обновления: эта группа настроек позволяет выбрать еженедельный, раз в две недели или ежемесячный график обновлений, включая день неделе и время для автоматического скачивания и установки обновлений.

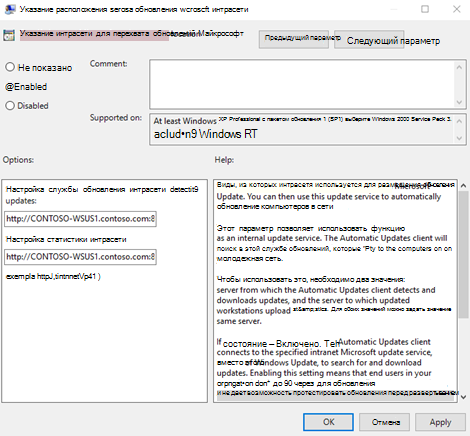

- Указать размещение службы обновлений Microsoft в интрасети: настроить сервер Windows Server Update Services (WSUS) в домене.

- Разрешить клиенту присоединяться к целевой группе: администраторы могут использовать группы безопасности Active Directory для определения колец развёртывания WSUS.

- Не подключаться к расположениям Центра обновления Windows в интернете: запретить ПК, работающим с местным сервером обновления, связываться с внешними серверами обновлений.

- Разрешить управлению электропитанием центра обновления Windows выводить систему из спящего режима для установки запланированных обновлений.

- Всегда автоматически перезапускать систему в запланированное время.

- Не выполнять автоматическую перезагрузку, если в системе работают пользователи.

Инструменты работы в крупных организациях (Enterprise)

Крупные организации с сетевой инфраструктурой Windows могут обойти сервера обновления Microsoft и развёртывать обновления с местного сервера. Это требует повышенного внимания со стороны корпоративного IT-отдела, но добавляет компании гибкости. Два самых популярных варианта – это Windows Server Update Services (WSUS) и System Center Configuration Manager (SCCM).

Сервер WSUS устроен проще. Он работает в роли Windows Server и обеспечивает централизованное хранение обновлений Windows в организации. Используя групповые политики, администратор направляет ПК с Windows 10 на сервер WSUS, служащий единственным источником файлов для всей организации. С его консоли администратора можно одобрять обновления, выбирать, когда их ставить на отдельные ПК или группы ПК. ПК можно вручную привязывать к разным группам, или можно использовать выбор целей на стороне клиента для развёртывания обновлений на основе существующих групп безопасности Active Directory.

Поскольку кумулятивные обновления Windows 10 растут всё сильнее с каждым новым выпуском, они могут занимать значительную часть пропускной способности каналов связи. Сервера WSUS экономят трафик, используя Express Installation Files – это требует больше свободного места на севере, но значительно уменьшает размер файлов обновления, отправляемых на клиентские ПК.

На серверах версий WSUS 4.0 и далее можно также управлять обновлениями компонентов Windows 10.

Второй вариант, System Center Configuration Manager использует богатый по возможностям Configuration Manager for Windows совместно с WSUS для развёртывания обновлений качества и обновлений компонентов. Панель управления позволяет администраторам сети отслеживать использование Windows 10 во всей сети и создавать планы обслуживания на основе групп, включающие информацию по всем ПК, приближающимся к завершению своего цикла поддержки.

Если в организации уже установлен Configuration Manager для работы с более ранними версиями Windows, то добавить в него поддержку Windows 10 будет достаточно просто.

Если эта публикация вас вдохновила и вы хотите поддержать автора — не стесняйтесь нажать на кнопку

WSUS на базе Windows Server 2012 и выше поддерживает возможность установки на Windows 10 не только обычных обновлений безопасности и исправлений, но и крупных пакетов обновлений (в терминологии Microsoft – апгрейдов). Но прямо из коробки этот функционал не работает, такие апгрейды (в концепции Windows 10 называются Redstone ) на клиенты просто не закачиваются. Разберемся в проблеме.

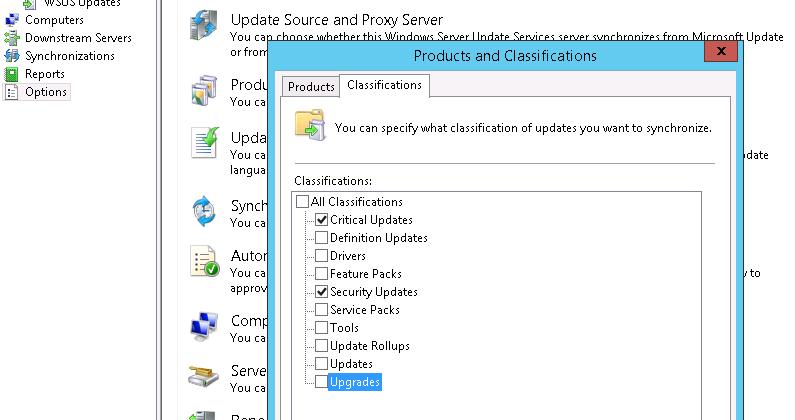

Во WSUS на Windows Server 2012 появился новый тип классов обновлений – Upgrades. Включается он в консоли WSUS в разделе Options ->Product and Classification -> вкладка Classification. Нас интересует опция Upgrades (если она не включена, не спешите ее включать!).

Если включить эту опцию, то сервер WSUS все равно не будет загружать апгрейды, выдавая при загрузке ошибку. Чтобы сервер WSUS начал скачивать пакеты апгрейдов, нужно на WSUS сервере установить отдельное обновление: KB 3095113 (https://support.microsoft.com/en-us/kb/3095113).

Примечание. Если у вас ранее уже была активирована классификация Upgrades и выполнялась синхронизация, после установки KB 3095113 придется провести очистку базы WSUS с помощью следующих PowerShell команд:

- Отключаем классификацию Upgrades

Get-WsusClassification | Where-Object -FilterScript {$_.Classification.Title -Eq “Upgrades”} | Set-WsusClassification –Disable - Удаляем из базы информацию об этик апгрейдах

$wsus = Get-WsusServer

$wsus.SearchUpdates(“version 1511, 10586, 1607”) | foreach { $wsus.DeleteUpdate($_.Id.UpdateId) } - Осталось включить классификацию Upgrades

Get-WsusClassification | Where -FilterScript {$_.Classification.Title -Eq “Upgrades”} | Set-WsusClassification - И повторно запустить синхронизацию.

$sub = $s.GetSubscription()

$sub.StartSynchronization()

Но это еще не все, даже после установки KB 3095113 на сервере, пакеты апгрейдов на клиентах все равно не появляются. В журналах WindowsUpdate.log на ПК с Windows 10 появляется можно найти ошибку 0x80244019:

2016/08/24 15:32:36.3654849 1064 2660 DownloadManager BITS job {84234ABB-06CE-4251-941C-281B4424EB32} failed, updateId = 8CB55544-8521-238E-AAFB-422D647DC0A6.200, hr = 0x80190194. File URL = _http://wsus.mydomain.com:8530/Content/7C/6F5CAF07827FAE0E37739F3222603EAF38808B7C.esd, local path = C:\Windows\SoftwareDistribution\Download\dc0dc85b32300fe505d5d9a2f479c1b0\10586.0.151029-1700.th2_release_CLIENTENTERPRISE_VOL_x64fre_en-us.esd

2016/08/24 15:33:36.3658125 1064 2660 DownloadManager Progress failure bytes total = 2659650046, bytes transferred = 18574952

2016/08/24 15:33:36.3845664 1064 2660 DownloadManager Error 0x80244019 occurred while downloading update; notifying dependent calls.

В логе видна попытка закачать файл ESD (новый формат распространения образа ОС), —7C/6F5CAF07827FAE0E37739F3222603EAF38808B7C.esd с сервера. Попробуйте открыть этот URL в браузере – появится ошибка 404. Дело в том, что этот тип файлов не разрешен в настройках IIS и его передача блокируется.

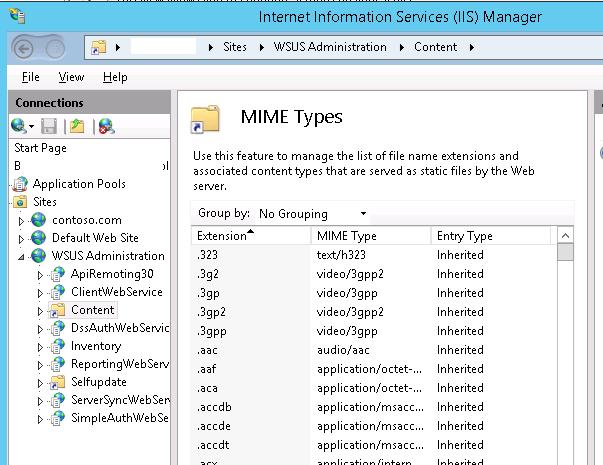

Чтобы разрешить серверу WSUS передавать ESD файлы, откройте консоль Internet Information Service (IIS) Manager, перейдите на сайт WSUS Administration и выберите каталог Content. В настройках IIS выберите раздел Mime Types.

Добавьте новый тип MIME (Add MIME type):

Расширение файла: .esd

Тип MIME: application/octet-stream

Совет. То же самое можно сделать командами:

cd %windir%\system32\inetsrv

appcmd set config /section:staticContent /+"[fileExtension='.esd',mimeType='application/octet-stream']"

Перезапустите службу IIS (iisreset) и выполните повторную синхронизацию на клиентах. Клиенты Windows 10 должны начать закачивать esd файлы и могут приступать к установке пакетов обновлений.

Примечание. Для информации: WSUS версии 3.2 на Windows Server 2008 R2 раздавать апгрейды для Windows 10 не сможет. Судя по всему, в ближайшее время Microsoft этот недостаток исправлять не планирует.

Windows 10 1903 Wsus How To Upgrade Windows 10 With Wsus In this remarkable image, a captivating mosaic of elements harmoniously converges, crafting an awe-inspiring visual experience that resonates across all interests and passions. Its captivating fusion of colors, textures, and forms draws individuals from various backgrounds into its world of fascination. With its rich tapestry of visual elements, this image extends an open invitation to individuals from various niches, inviting them to immerse themselves in its boundless and captivating charm. Its harmonious composition resonates with the hearts and minds of all who encounter it.

Windows 10 1903 Wsus How To Upgrade Windows 10 With Wsus In this visually captivating image, intricate details and vibrant colors come together seamlessly. It’s a striking blend of artistry and creativity, making it universally appealing, no matter your niche or interest. The image effortlessly draws you in with its beauty and complexity, leaving a lasting impression. Within this striking image, a radiant harmony of colors, shapes, and textures captures the imagination and admiration of people from all walks of life. Its rich interplay of elements creates a visual experience that transcends niche limitations, leaving a lasting impression. Universal in its appeal, this image weaves a mesmerizing tapestry of details and hues, transcending specialized interests to captivate a wide and diverse audience. Its enchanting fusion of elements serves as a magnetic force, drawing enthusiasts from diverse backgrounds into its world of beauty and fascination. In this exquisite image, a kaleidoscope of colors, textures, and shapes converge, crafting a universally captivating masterpiece that transcends boundaries. Its intricate details and mesmerizing beauty inspire awe and wonder across all interests and niches.

Windows 10 1903 Wsus How To Upgrade Windows 10 With Wsus Universal in its appeal, this image weaves a mesmerizing tapestry of details and hues, transcending specialized interests to captivate a wide and diverse audience. Its enchanting fusion of elements serves as a magnetic force, drawing enthusiasts from diverse backgrounds into its world of beauty and fascination. In this exquisite image, a kaleidoscope of colors, textures, and shapes converge, crafting a universally captivating masterpiece that transcends boundaries. Its intricate details and mesmerizing beauty inspire awe and wonder across all interests and niches. This image transcends niche boundaries, weaving an enchanting narrative with its harmonious blend of colors, textures, and shapes. A universal masterpiece, it beckons all to immerse themselves in its mesmerizing beauty and intricate details, inspiring awe and wonder. This image is an exquisite blend of aesthetics, seamlessly bridging the gap between different niches. Its captivating fusion of colors, textures, and forms creates a universally enchanting masterpiece, evoking admiration and curiosity.

Windows 10 1903 Wsus How To Upgrade Windows 10 With Wsus This image transcends niche boundaries, weaving an enchanting narrative with its harmonious blend of colors, textures, and shapes. A universal masterpiece, it beckons all to immerse themselves in its mesmerizing beauty and intricate details, inspiring awe and wonder. This image is an exquisite blend of aesthetics, seamlessly bridging the gap between different niches. Its captivating fusion of colors, textures, and forms creates a universally enchanting masterpiece, evoking admiration and curiosity.

Windows 10 1903 Wsus How To Upgrade Windows 10 With Wsus

Содержание

- Установка и настройка сервера обновлений WSUS

- Перед установкой

- Установка роли

- Первый запуск и настройка WSUS

- Завершение настройки сервера обновлений

- Установка Microsoft Report Viewer

- Донастройка WSUS

- 1. Группы компьютеров

- 2. Автоматические утверждения

- 3. Добавление компьютеров в группы

- Настройка клиентов

- Групповая политика (GPO)

- Настройка клиентов через реестр Windows

- Автоматическая чистка WSUS

- Развертывание обновлений Windows 10 с помощью служб Windows Server Update Services (WSUS) Deploy Windows 10 updates using Windows Server Update Services (WSUS)

- Требования для обслуживания Windows10 с помощью служб WSUS Requirements for Windows 10 servicing with WSUS

- Масштабируемость WSUS WSUS scalability

- Настройка автоматических обновлений и обновление расположения службы Configure automatic updates and update service location

- Создание групп компьютеров на консоли администрирования WSUS Create computer groups in the WSUS Administration Console

- Использование консоли администрирования WSUS для заполнения кругов развертывания Use the WSUS Administration Console to populate deployment rings

- Назначение неназначенных компьютеров группам вручную Manually assign unassigned computers to groups

- Поиск нескольких компьютеров для добавления в группы Search for multiple computers to add to groups

- Автоматическое утверждение и развертывание обновлений компонентов Automatically approve and deploy feature updates

- Утверждение и развертывание обновлений компонентов вручную Manually approve and deploy feature updates

Установка и настройка сервера обновлений WSUS

Windows Server Update Services или WSUS предназначен для распространения обновлений внутри сети. Он позволит скачивать все пакеты для их установки на один сервер и распространять данные пакеты по локальной сети. Это ускорит процесс получения самих обновлений, а также даст администратору контроль над процессом их установки.

В данной инструкции мы рассмотрим пример установки и настройки WSUS на Windows Server 2012 R2.

Перед установкой

Рекомендуется выполнить следующие действия, прежде чем начать установку WSUS:

Также нужно убедиться, что на сервере достаточно дискового пространства. Под WSUS нужно много места — в среднем, за 2 года использования, может быть израсходовано около 1 Тб. Хотя, это все условно и, во многом, зависит от количества программных продуктов, которые нужно обновлять и как часто выполнять чистку сервера от устаревших данных.

Установка роли

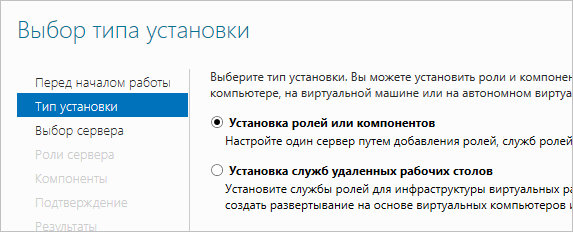

Установка WSUS устанавливается как роль Windows Server. Для начала запускаем Диспетчер серверов:

На странице приветствия просто нажимаем Далее (также можно установить галочку Пропускать эту страницу по умолчанию):

На следующей странице оставляем переключатель в положении Установка ролей или компонентов:

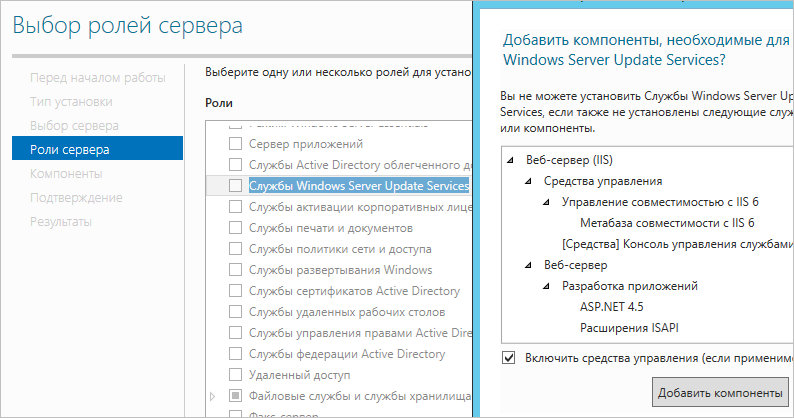

Далее выбираем сервер из списка, на который будем ставить WSUS:

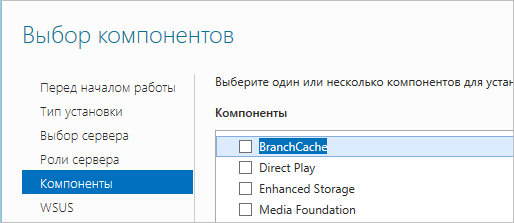

Среди компонентов оставляем все по умолчанию и нажимаем Далее:

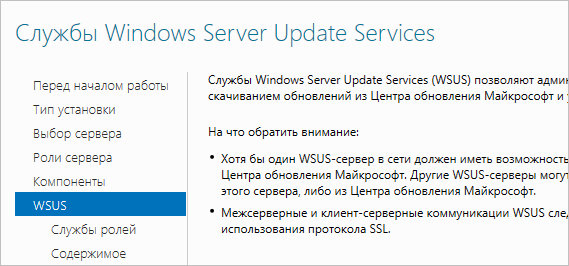

Мастер запустит предварительную настройку служб обновления — нажимаем Далее:

Среди ролей службы можно оставить галочки, выставленные по умолчанию:

Прописываем путь, где WSUS будет хранить файлы обновлений:

* в нашем примере был прописан путь C:\WSUS Updates. Обновления нужно хранить на разделе с достаточным объемом памяти.

Запустится настройка роли IIS — просто нажимаем Далее:

Среди служб ролей оставляем все галочки по умолчанию и нажимаем Далее:

В последнем окне проверяем сводную информацию о всех компонентах, которые будут установлены на сервер и нажимаем Установить:

Процесс установки занимаем несколько минут. После завершения можно закрыть окно:

Установка роли WSUS завершена.

Первый запуск и настройка WSUS

После установки наш сервер еще не готов к работе и требуется его первичная настройка. Она выполняется с помощью мастера.

При первом запуске запустится мастер завершения установки. В нем нужно подтвердить путь, по которому мы хотим хранить файлы обновлений. Кликаем по Выполнить:

. и ждем завершения настройки:

Откроется стартовое окно мастера настройки WSUS — идем далее:

На следующей странице нажимаем Далее (при желании, можно принять участие в улучшении качества продуктов Microsoft):

Далее настраиваем источник обновлений для нашего сервера. Это может быть центр обновлений Microsoft или другой наш WSUS, установленный ранее:

* в нашем примере установка будет выполняться из центра Microsoft. На данном этапе можно сделать сервер подчиненным, синхронизируя обновления с другим WSUS.

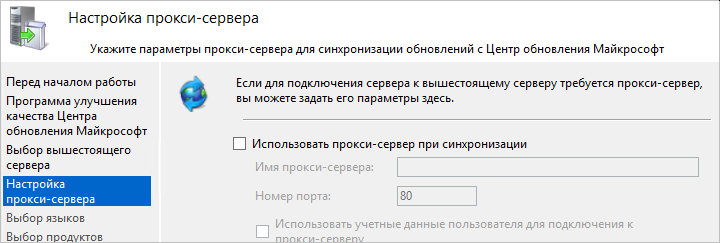

Если в нашей сети используется прокси-сервер, задаем настройки:

* в нашем примере прокси-сервер не используется.

Для первичной настройки WSUS должен проверить подключение к серверу обновлений. Также будет загружен список актуальных обновлений. Нажимаем Начать подключение:

. и дожидаемся окончания процесса:

Выбираем языки программных продуктов, для которых будут скачиваться обновления:

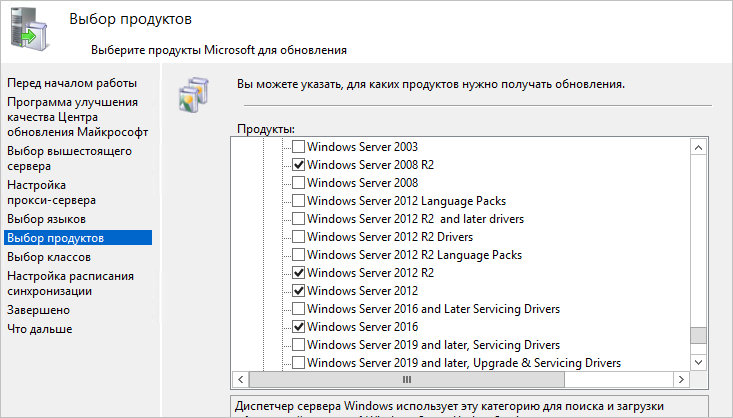

Внимательно проходим по списку программных продуктов Microsoft и выбираем те, которые есть в нашей сети, и для который мы хотим устанавливать обновления:

* не стоит выбирать все программные продукты, так как на сервере может не хватить дискового пространства.

Выбираем классы обновлений, которые мы будем устанавливать на компьютеры:

* стоит воздержаться от установки обновлений, которые могут нанести вред, например, драйверы устройств в корпоративной среде не должны постоянно обновляться — желательно, чтобы данный процесс контролировался администратором.

Настраиваем синхронизацию обновлений. Желательно, чтобы она выполнялась в автоматическом режиме:

Мы завершили первичную настройку WSUS. При желании, можно установить галочку Запустить первоначальную синхронизацию:

После откроется консоль управления WSUS.

Завершение настройки сервера обновлений

Наш сервис установлен, настроен и запущен. Осталось несколько штрихов.

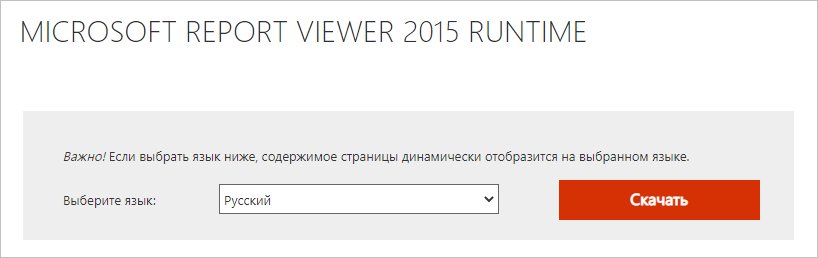

Установка Microsoft Report Viewer

Для просмотра отчетов, необходим компонент, который не ставится с WSUS. Для его установки нужно сначала зайти в установку ролей и компонентов:

Продолжаем установку и завершаем ее.

Для загрузки Microsoft Report Viewer переходим на страницу https://www.microsoft.com/en-us/download/details.aspx?id=3841 и скачиваем установочный пакет:

После выполняем установку приложения и перезапускаем консоль WSUS — отчеты будут доступны для просмотра.

Донастройка WSUS

Мастер установки предлагает выполнить большую часть настроек, но для полноценной работы необходимо несколько штрихов.

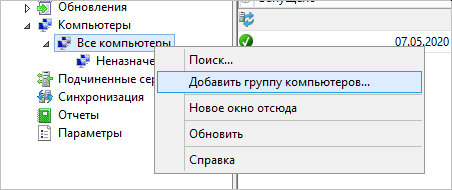

1. Группы компьютеров

При подключении новых компьютеров к серверу, они должны распределиться по группам. Группы позволят применять разные обновления к разным клиентам.

Вводим название для группы и повторяем действия для создания новой группы. В итоге получаем несколько групп, например:

2. Автоматические утверждения

После получения сервером обновлений, они не будут устанавливаться, пока системный администратор их не утвердит для установки. Чтобы не заниматься данной работой в ручном режиме, создадим правила утверждения обновлений.

Кликаем по Создать правило:

У нас есть возможность комбинировать условия, при которых будут работать наши правила. Например, для созданных ранее групп компьютеров можно создать такие правила:

3. Добавление компьютеров в группы

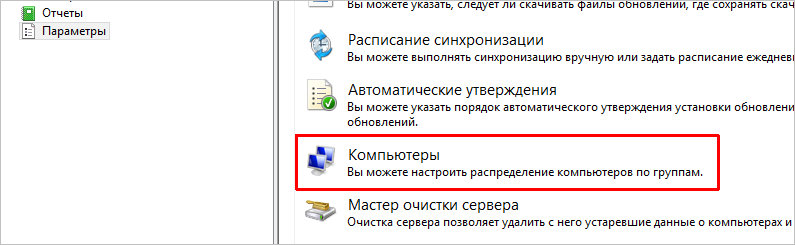

Ранее, нами были созданы группы компьютеров. После данные группы использовались для настройки автоматического утверждения обновлений. Для автоматизации работы сервера осталось определить, как клиентские компьютеры будут добавляться в группы.

Если мы хотим автоматизировать добавление компьютеров в группы, необходимо установить переключатель в положение Использовать на компьютерах групповую политику или параметры реестра:

Настройка клиентов

И так, наш сервер готов к работе. Клиентские компьютеры могут быть настроены в автоматическом режиме с помощью групповой политики Active Directory или вручную в реестре. Рассмотрим оба варианта. Также стоит отметить, что, как правило, проблем совместимости нет — WSUS сервер на Windows Server 2012 без проблем принимает запросы как от Windows 7, так и Windows 10. Приведенные ниже примеры настроек являются универсальными.

Групповая политика (GPO)

Открываем инструмент настройки групповой политики, создаем новые политики для разных групп компьютеров — в нашем примере:

| Название политики | Значение | Описание |

|---|---|---|

| Разрешить управлению электропитанием центра обновления Windows выводить систему из спящего режима для установки запланированных обновлений | Включить | Позволяет центру обновления выводить компьютер из спящего режима для установки обновлений. |

| Настройка автоматического обновления | Включить. Необходимо выбрать вариант установки, например, автоматическую. Также задаем день недели и время установки. Для серверов рекомендуется не устанавливать обновления автоматически, чтобы избежать перезагрузок. |

Позволяет определить, что нужно делать с обновлениями, как именно их ставить и когда. Обратите внимание, что Microsoft большую часть обновлений выпускает во вторник — используйте эту информацию, чтобы задать наиболее оптимальное время установки. |

| Указать размещение службы обновлений Microsoft в интрасети | Включить. Указать адрес сервера в формате веб ссылки, например, http://WSUS-SRV:8530 * |

Настройка говорит клиентам, на каком сервере искать обновления. |

| Разрешать пользователям, не являющимся администраторами получать уведомления об обновлениях | Включить | Позволяет предоставить информацию об устанавливаемых обновлениях всем пользователям. |

| Не выполнять автоматическую перезагрузку, если в системе работают пользователи | Включить | Позволит избежать ненужных перезагрузок компьютера во время работы пользователя. |

| Повторный запрос для перезагрузки при запланированных установках | Включить и выставить значение в минутах, например, 1440 | Если перезагрузка была отложена, необходимо повторить запрос. |

| Задержка перезагрузки при запланированных установках | Включить и выставить значение в минутах, например, 30 | Дает время перед перезагрузкой компьютера после установки обновлений. |

| Разрешить клиенту присоединяться к целевой группе | Включить и задать значение созданной в WSUS группе компьютеров: — Рабочие станции — Серверы — Тестовая группа |

Позволяет добавить наши компьютеры в соответствующую группу WSUS. |

* 8530 — сетевой порт, на котором по умолчанию слушает сервер WSUS. Уточнить его можно на стартовой странице консоли управления WSUS.

Ждем применения политик. Для ускорения процесса некоторые компьютеры можно перезагрузить вручную.

Настройка клиентов через реестр Windows

Как говорилось выше, мы можем вручную настроить компьютер на подключение к серверу обновлений WSUS.

Для этого запускаем редактор реестра и переходим по пути: HKEY_LOCAL_MACHINE\SOFTWARE\Polices\Microsoft\Windows\WindowsUpdate. Нам необходимо создать следующие ключи:

Теперь переходим в раздел реестра HKEY_LOCAL_MACHINE\SOFTWARE\Polices\Microsoft\Windows\WindowsUpdate\AU. Если он отсутствует, создаем вручную. После нужно создать ключи:

После перезагружаем компьютер. Чтобы форсировать запрос к серверу обновлений, на клиенте выполняем команду:

Автоматическая чистка WSUS

Как говорилось ранее, сервер WSUS очень требователен к дисковому пространству. Поэтому удаление устаревшей информации является критически важным этапом его администрирования.

Также можно воспользоваться командлетом в Powershell Invoke-WsusServerCleanup — целиком команда будет такой:

Источник

Развертывание обновлений Windows 10 с помощью служб Windows Server Update Services (WSUS) Deploy Windows 10 updates using Windows Server Update Services (WSUS)

Область применения: Applies to

Ищете информацию для потребителей? Looking for consumer information? См. раздел Центр обновления Windows: вопросы и ответы See Windows Update: FAQ

Из-заизменений именования старые термины, такие как CB и CBB, могут по-прежнему отображаться в некоторых наших продуктах, например в групповой политике или реестре. Due to naming changes, older terms like CB and CBB might still be displayed in some of our products, such as in Group Policy or the registry. Если вы столкнулись с этими терминами, «CB» относится к каналу Semi-Annual (Targeted)—, который больше не используется, в то время как «CBB» относится к Semi-Annual Channel. If you encounter these terms, «CB» refers to the Semi-Annual Channel (Targeted)—which is no longer used—while «CBB» refers to the Semi-Annual Channel.

WSUS– это роль Windows Server, доступная в операционной системе Windows Server. WSUS is a Windows Server role available in the Windows Server operating systems. Это единый центр обновлений Windows в организации. It provides a single hub for Windows updates within an organization. Службы WSUS позволяют компаниям не только откладывать обновления, но и выборочно утверждать их, выбирать время доставки и определять, какие устройства или группы устройств получат эти обновления. WSUS allows companies not only to defer updates but also to selectively approve them, choose when they’re delivered, and determine which individual devices or groups of devices receive them. WSUS предоставляет дополнительный контроль над обновлением Windows для бизнеса, но не предоставляет все параметры планирования и гибкость развертывания, которые предоставляет Microsoft Endpoint Manager. WSUS provides additional control over Windows Update for Business but does not provide all the scheduling options and deployment flexibility that Microsoft Endpoint Manager provides.

Если WSUS выбраны в качестве источника обновлений Windows, вы указываете серверу WSUS на клиентские устройства Windows10, требующие обновления, с помощью групповой политики. When you choose WSUS as your source for Windows updates, you use Group Policy to point Windows 10 client devices to the WSUS server for their updates. Отсюда обновления периодически загружаются на сервер WSUS, где с помощью консоли администрирования или групповой политики осуществляется утверждение, развертывание и управление ими, тем самым оптимизируя управление обновлениями в организации. From there, updates are periodically downloaded to the WSUS server and managed, approved, and deployed through the WSUS administration console or Group Policy, streamlining enterprise update management. Если вы в настоящее время используете WSUS для управления обновлениями Windows в своей среде, можно продолжить это и в Windows10. If you’re currently using WSUS to manage Windows updates in your environment, you can continue to do so in Windows 10.

Требования для обслуживания Windows10 с помощью служб WSUS Requirements for Windows 10 servicing with WSUS

Чтобы использовать WSUS для управления и развертывания обновлений функций Windows 10, необходимо использовать поддерживаемую версию WSUS: To be able to use WSUS to manage and deploy Windows 10 feature updates, you must use a supported WSUS version:

Начиная с июля 2017 г. KB 3095113 **** и KB 3159706 включены в ежемесячный список качества безопасности. Both KB 3095113 and KB 3159706 are included in the Security Monthly Quality Rollup starting in July 2017. Это означает, что обновления KB 3095113 и KB 3159706 могут быть не установлены, так как они могли быть установлены с помощью докатки. This means you might not see KB 3095113 and KB 3159706 as installed updates since they might have been installed with a rollup. Однако при необходимости любого из этих обновлений рекомендуется **** установить ежемесячное обновление качества безопасности, выпущенное после октября 2017 г., так как они содержат дополнительное обновление WSUS, чтобы уменьшить использование памяти в клиентской службе WSUS. However, if you need either of these updates, we recommend installing a Security Monthly Quality Rollup released after October 2017 since they contain an additional WSUS update to decrease memory utilization on WSUS’s clientwebservice. Если вы синхронизировали все эти обновления до ежемесячного обновления качества безопасности, у вас могут возникнуть проблемы. If you have synced either of these updates prior to the security monthly quality rollup, you can experience problems. Чтобы восстановиться после этого, см. в публикации How to Delete Upgrades in WSUS. To recover from this, see How to Delete Upgrades in WSUS.

Масштабируемость WSUS WSUS scalability

Чтобы использовать WSUS для управления всеми обновлениями Windows, некоторым организациям потребуется доступ к WSUS из сети периметра, либо придется реализовать какой-нибудь другой сложный сценарий. To use WSUS to manage all Windows updates, some organizations may need access to WSUS from a perimeter network, or they might have some other complex scenario. WSUS— это решение с широкими возможностями масштабирования и настройки для организаций любого масштаба, с любой структурой сайтов. WSUS is highly scalable and configurable for organizations of any size or site layout. Подробные сведения о масштабировании WSUS, включая конфигурацию восходящих и нисходящих серверов, офисы филиалов, балансировку нагрузки WSUS и другие сложные сценарии, см. в разделе Выбор типа развертывания WSUS. For specific information about scaling WSUS, including upstream and downstream server configuration, branch offices, WSUS load balancing, and other complex scenarios, see Choose a Type of WSUS Deployment.

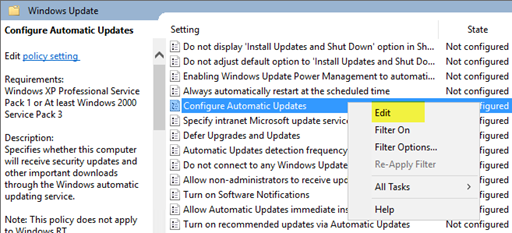

Настройка автоматических обновлений и обновление расположения службы Configure automatic updates and update service location

При использовании WSUS для управления обновлениями на клиентских устройствах Windows начните с настройки параметров групповых политик Настройка автоматических обновлений и Размещение службы обновлений Майкрософт в интрасети в своей среде. When using WSUS to manage updates on Windows client devices, start by configuring the Configure Automatic Updates and Intranet Microsoft Update Service Location Group Policy settings for your environment. Это заставляет затронутые клиенты обращаться к серверу WSUS, чтобы он мог осуществлять управление ими. Doing so forces the affected clients to contact the WSUS server so that it can manage them. Следующий процесс описывает, как задать эти параметры и развернуть их на всех устройствах домена. The following process describes how to specify these settings and deploy them to all devices in the domain.

Настройка параметров групповых политик «Настройка автоматических обновлений» и «Размещение службы обновлений Майкрософт в интрасети» в вашей среде To configure the Configure Automatic Updates and Intranet Microsoft Update Service Location Group Policy settings for your environment

Открытая консоль управления групповой политикой (gpmc.msc). Open Group Policy Management Console (gpmc.msc).

Расширение *forest\Domains\*Your_Domain**. Expand *Forest\Domains\*Your_Domain**.

В этом примере параметры групповых политик Настройка автоматического обновления и Размещение службы обновлений Майкрософт в интрасети указаны для всего домена. In this example, the Configure Automatic Updates and Intranet Microsoft Update Service Location Group Policy settings are specified for the entire domain. Это не является обязательным; эти параметры можно применить к любой группе безопасности, воспользовавшись фильтрами безопасности или указав конкретное подразделение. This is not a requirement; you can target these settings to any security group by using Security Filtering or a specific OU.

В диалоговом окне Создание объекта групповой политики присвойте новому объекту групповой политики имя WSUS— автоматические обновления и размещение службы обновлений Майкрософт в интрасети. In the New GPO dialog box, name the new GPO WSUS – Auto Updates and Intranet Update Service Location.

Щелкните правой кнопкой мыши объект групповой политики WSUS— автоматические обновления и размещение службы обновлений Майкрософт в интрасети и выберите Изменить. Right-click the WSUS – Auto Updates and Intranet Update Service Location GPO, and then click Edit.

В редакторе управления групповыми политиками выберите Конфигурация компьютера\Политики\Административные шаблоны\Компоненты Windows\Центр обновления Windows. In the Group Policy Management Editor, go to Computer Configuration\Policies\Administrative Templates\Windows Components\Windows Update.

Щелкните правой кнопкой мыши параметр Настройка автоматического обновления и выберите Изменить. Right-click the Configure Automatic Updates setting, and then click Edit.

В диалоговом окне Настройка автоматических обновлений выберите Включить. In the Configure Automatic Updates dialog box, select Enable.

Используйте Regedit.exe, чтобы проверить, не включен ли следующий ключ, так как он может нарушить подключение Магазина Windows: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\DoNotConnectToWindowsUpdateInternetLocations Use Regedit.exe to check that the following key is not enabled, because it can break Windows Store connectivity: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\DoNotConnectToWindowsUpdateInternetLocations

Существует три других параметра для автоматической загрузки и установки обновлений и времени установки. There are three other settings for automatic update download and installation dates and times. В данном случае этот параметр используется исключительно для примера. This is simply the option this example uses. Другие примеры контроля автоматических обновлений и других связанных политик см. в разделе Настройка автоматических обновлений с использованием групповой политики. For more examples of how to control automatic updates and other related policies, see Configure Automatic Updates by Using Group Policy.

Нажмите правой кнопкой мыши укажите параметр расположения службы обновления Майкрософт интрасети, а затем выберите Изменить. Right-click the Specify intranet Microsoft update service location setting, and then select Edit.

В диалоговом окне Указать размещение службы обновлений Майкрософт в интрасети выберите Включить. In the Specify intranet Microsoft update service location dialog box, select Enable.

В статье Параметры, в наборе службы обновления интрасети для обнаружения обновлений и установите параметры сервера интрасети статистики, введите, а затем http://Your_WSUS_Server_FQDN:PortNumber выберите ОК. Under Options, in the Set the intranet update service for detecting updates and Set the intranet statistics server options, type http://Your_WSUS_Server_FQDN:PortNumber, and then select OK.

URL-адрес http://CONTOSO-WSUS1.contoso.com:8530 на следующем рисунке приведен в качестве примера. The URL http://CONTOSO-WSUS1.contoso.com:8530 in the following image is just an example. В своей среде обязательно укажите имя сервера и номер порта для соответствующего экземпляра WSUS. In your environment, be sure to use the server name and port number for your WSUS instance.

HTTP-порт по умолчанию для WSUS— 8530, а HTTPS-порт по умолчанию— 8531. The default HTTP port for WSUS is 8530, and the default HTTP over Secure Sockets Layer (HTTPS) port is 8531. (Другие параметры : 80 и 443; другие порты не поддерживаются.) (The other options are 80 and 443; no other ports are supported.)

По мере того как клиенты Windows обновляют политики на своих компьютерах (по умолчанию групповая политика обновляется каждые 90 минут и при перезапуске), компьютеры начинают отображаться в WSUS. As Windows clients refresh their computer policies (the default Group Policy refresh setting is 90 minutes and when a computer restarts), computers start to appear in WSUS. Теперь когда клиенты взаимодействуют с сервером WSUS, создайте группы компьютеров, соответствующие вашим кругам развертывания. Now that clients are communicating with the WSUS server, create the computer groups that align with your deployment rings.

Создание групп компьютеров на консоли администрирования WSUS Create computer groups in the WSUS Administration Console

В следующих процедурах используются группы из таблицы 1 раздела Создание кругов развертывания для обновлений Windows10 в качестве примеров. The following procedures use the groups from Table 1 in Build deployment rings for Windows 10 updates as examples.

Группы компьютеров можно использовать, чтобы применить ту или иную политику к подмножеству устройств с определенными исправлениями и обновлениями компонентов. You can use computer groups to target a subset of devices that have specific quality and feature updates. Эти группы представляют ваши круги развертывания, контролируемые WSUS. These groups represent your deployment rings, as controlled by WSUS. Эти группы можно заполнить вручную с помощью консоли администрирования WSUS или автоматически с использованием групповой политики. You can populate the groups either manually by using the WSUS Administration Console or automatically through Group Policy. Независимо от выбранного метода сначала нужно создать группы на консоли администрирования WSUS. Regardless of the method you choose, you must first create the groups in the WSUS Administration Console.

Создание групп компьютеров на консоли администрирования WSUS To create computer groups in the WSUS Administration Console

Откройте консоль администрирования WSUS. Open the WSUS Administration Console.

Перейдите в раздел Имя_сервера\Компьютеры\Все компьютеры, а затем щелкните Добавить группу компьютеров. Go to Server_Name\Computers\All Computers, and then click Add Computer Group.

Введите имя Круг 2— пилотная группа бизнес-пользователей и нажмите кнопку Добавить. Type Ring 2 Pilot Business Users for the name, and then click Add.

Повторите эти действия для групп Круг 3— широкая группа ИТ-пользователей и Круг 4— широкая группа бизнес-пользователей. Repeat these steps for the Ring 3 Broad IT and Ring 4 Broad Business Users groups. После этого в системе должно быть три группы кругов развертывания. When you’re finished, there should be three deployment ring groups.

Создав группы, добавьте компьютеры в группы компьютеров, соответствующие нужным кругам развертывания. Now that the groups have been created, add the computers to the computer groups that align with the desired deployment rings. Для этого можно воспользоваться групповой политикой или выполнить это вручную с помощью консоли администрирования WSUS. You can do this through Group Policy or manually by using the WSUS Administration Console.

Использование консоли администрирования WSUS для заполнения кругов развертывания Use the WSUS Administration Console to populate deployment rings

Добавить компьютеры в группы компьютеров на консоли администрирования WSUS очень просто, но это может занять намного больше времени, чем при использовании групповой политики, особенно если нужно добавить много компьютеров. Adding computers to computer groups in the WSUS Administration Console is simple, but it could take much longer than managing membership through Group Policy, especially if you have many computers to add. Добавление компьютеров в группы компьютеров на консоли администрирования WSUS называется указание на стороне сервера. Adding computers to computer groups in the WSUS Administration Console is called server-side targeting.

В этом примере компьютеры добавляются в группы компьютеров двумя способами: назначая неназначенные компьютеры вручную и выполняя поиск нескольких компьютеров. In this example, you add computers to computer groups in two different ways: by manually assigning unassigned computers and by searching for multiple computers.

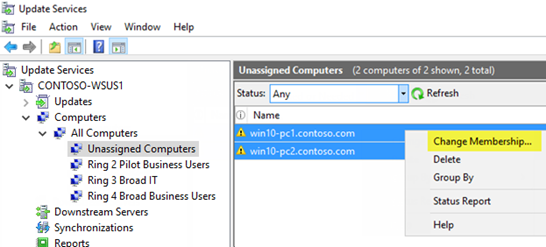

Назначение неназначенных компьютеров группам вручную Manually assign unassigned computers to groups

Когда новые компьютеры обмениваются данными с WSUS, они отображаются в группе Неназначенные компьютеры. When new computers communicate with WSUS, they appear in the Unassigned Computers group. Для добавления компьютеров в нужные группы на этом этапе можно использовать следующую процедуру. From there, you can use the following procedure to add computers to their correct groups. В этих примерах для добавления компьютеров в группы компьютеров используются два ПК Windows10 (WIN10-PC1 и WIN10-PC2). For these examples, you use two Windows 10 PCs (WIN10-PC1 and WIN10-PC2) to add to the computer groups.

Назначение компьютеров вручную To assign computers manually

На консоли администрирования WSUS перейдите в раздел Имя_сервера\Компьютеры\Все компьютеры\Неназначенные компьютеры. In the WSUS Administration Console, go to Server_Name\Computers\All Computers\Unassigned Computers.

Здесь отображаются новые компьютеры, которые получили созданный в предыдущем разделе объект групповой политики и начали обмен данными с WSUS. Here, you see the new computers that have received the GPO you created in the previous section and started communicating with WSUS. В этом примере только два компьютера; в зависимости от масштабов развертывания политики компьютеров может быть намного больше. This example has only two computers; depending on how broadly you deployed your policy, you will likely have many computers here.

Выберите оба компьютера, щелкните выделение правой кнопкой мыши и выберите Изменить членство. Select both computers, right-click the selection, and then click Change Membership.

В диалоговом окне Настройка членства в группах компьютеров выберите круг развертывания Круг 2— пилотная группа бизнес-пользователей, а затем нажмите кнопку ОК. In the Set Computer Group Membership dialog box, select the Ring 2 Pilot Business Users deployment ring, and then click OK.

Так как они были назначены группе, эти компьютеры больше не относятся к группе Неназначенные компьютеры. Because they were assigned to a group, the computers are no longer in the Unassigned Computers group. Если выбрать группу компьютеров Круг 2— пилотная группа бизнес-пользователей, здесь отобразятся оба компьютера. If you select the Ring 2 Pilot Business Users computer group, you will see both computers there.

Поиск нескольких компьютеров для добавления в группы Search for multiple computers to add to groups

Кроме того, чтобы добавить несколько компьютеров в круг развертывания на консоли администрирования WSUS, можно воспользоваться функцией поиска. Another way to add multiple computers to a deployment ring in the WSUS Administration Console is to use the search feature.

Поиск нескольких компьютеров To search for multiple computers

На консоли администрирования WSUS перейдите в раздел Имя_сервера\Компьютеры\Все компьютеры, щелкните правой кнопкой мыши Все компьютеры и нажмите Поиск. In the WSUS Administration Console, go to Server_Name\Computers\All Computers, right-click All Computers, and then click Search.

В поле поиска введите WIN10. In the search box, type WIN10.

В результатах поиска выберите компьютеры, щелкните выделение правой кнопкой мыши и выберите команду Изменить членство. In the search results, select the computers, right-click the selection, and then click Change Membership.

Выберите круг развертывания Круг 3— широкая группа ИТ-пользователей и нажмите кнопку ОК. Select the Ring 3 Broad IT deployment ring, and then click OK.

Теперь эти компьютеры отображаются в группе компьютеров Круг 3— широкая группа ИТ-пользователей. You can now see these computers in the Ring 3 Broad IT computer group.

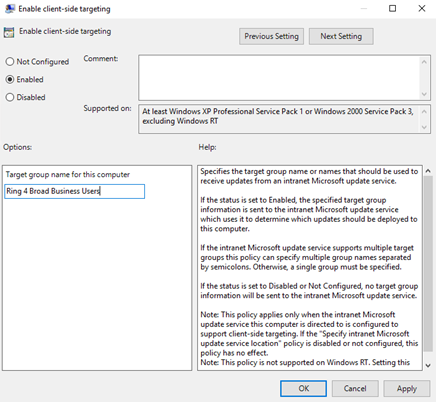

## Использование групповой политики для заполнения кругов развертывания Use Group Policy to populate deployment rings

Консоль администрирования WSUS предоставляет удобный интерфейс для управления исправлениями и обновлениями компонентов Windows10. The WSUS Administration Console provides a friendly interface from which you can manage Windows 10 quality and feature updates. Если требуется добавить в соответствующий круг развертывания WSUS достаточно много компьютеров, выполнение этой операции вручную с использованием консоли администрирования WSUS может занять много времени. When you need to add many computers to their correct WSUS deployment ring, however, it can be time-consuming to do so manually in the WSUS Administration Console. В таких случаях целесообразно использовать для выбора нужных компьютеров групповую политику, которая автоматически добавит их в нужный круг развертывания WSUS в зависимости от их группы безопасности Active Directory. For these cases, consider using Group Policy to target the correct computers, automatically adding them to the correct WSUS deployment ring based on an Active Directory security group. Эта процедура называется указание на стороне клиента. This process is called client-side targeting. Прежде чем включать в групповой политике указание на стороне клиента необходимо настроить принятие назначений компьютеров в WSUS с помощью групповой политики Before enabling client-side targeting in Group Policy, you must configure WSUS to accept Group Policy computer assignment.

Настройка WSUS для указания на стороне клиента с использованием групповой политики To configure WSUS to allow client-side targeting from Group Policy

Откройте консоль администрирования WSUS и перейдите в раздел Имя_сервера\Параметры, а затем щелкните Компьютеры. Open the WSUS Administration Console, and go to Server_Name\Options, and then click Computers.

В диалоговом окне Компьютеры выберите Использовать групповую политику или параметры реестра на компьютерах, а затем нажмите кнопку ОК. In the Computers dialog box, select Use Group Policy or registry settings on computers, and then click OK.

Этот параметр можно задать только по принципу «или— или». This option is exclusively either-or. Если вы включаете в WSUS использование групповой политики для назначения групп, вы больше не сможете вручную добавлять компьютеры на консоли администрирования WSUS до тех пор, пока не вернете первоначальные настройки. When you enable WSUS to use Group Policy for group assignment, you can no longer manually add computers through the WSUS Administration Console until you change the option back.

Подготовив WSUS к указанию на стороне клиента, выполните следующие шаги, чтобы использовать групповую политику для настройки указания на стороне клиента. Now that WSUS is ready for client-side targeting, complete the following steps to use Group Policy to configure client-side targeting:

Настройка указания на стороне клиента To configure client-side targeting

При использовании указания на стороне клиента целесообразно присвоить группам безопасности те же имена, что и кругам развертывания. When using client-side targeting, consider giving security groups the same names as your deployment rings. Это упрощает процесс создания политики и позволяет избежать ошибок при добавлении компьютеров в круги. Doing so simplifies the policy-creation process and helps ensure that you don’t add computers to the incorrect rings.

Открытая консоль управления групповой политикой (gpmc.msc). Open Group Policy Management Console (gpmc.msc).

Разверните узел Лес\Домены\ваш_домен. Expand Forest\Domains\Your_Domain.

Щелкните правой кнопкой мыши Ваш домен и выберите Создать объект групповой политики в этом домене и связать его. Right-click Your_Domain, and then click Create a GPO in this domain, and Link it here.

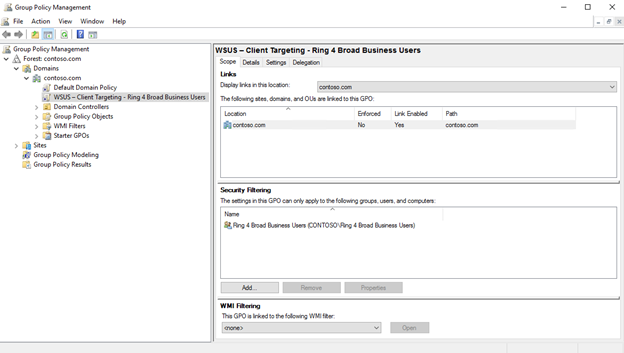

В диалоговом окне Новый объект групповой политики введите WSUS — указание на стороне клиента — Круг 4— широкая группа бизнес-пользователей (имя нового объекта групповой политики). In the New GPO dialog box, type WSUS – Client Targeting – Ring 4 Broad Business Users for the name of the new GPO.

Щелкните правой кнопкой мыши объект групповой политики WSUS — указание на стороне клиента — Круг 4— широкая группа бизнес-пользователей и нажмите Изменить. Right-click the WSUS – Client Targeting – Ring 4 Broad Business Users GPO, and then click Edit.

В редакторе управления групповыми политиками выберите Конфигурация компьютера\Политики\Административные шаблоны\Компоненты Windows\Центр обновления Windows. In the Group Policy Management Editor, go to Computer Configuration\Policies\Administrative Templates\Windows Components\Windows Update.

Щелкните правой кнопкой мыши Включить указание на стороне клиента и выберите Изменить. Right-click Enable client-side targeting, and then click Edit.

В диалоговом окне Включение указания на стороне клиента выберите Включить. In the Enable client-side targeting dialog box, select Enable.

В поле Имя целевой группы для данного компьютера введите Круг 4— широкая группа бизнес-пользователей. In the Target group name for this computer box, type Ring 4 Broad Business Users. Это имя круга развертывания в WSUS, в который будут добавлены эти компьютеры. This is the name of the deployment ring in WSUS to which these computers will be added.

Имя целевой группы должно соответствовать имени группы компьютера. The target group name must match the computer group name.

Теперь все готово для развертывания этого объекта групповой политики в соответствующей группе безопасности компьютера для круга развертывания Круг 4— широкая группа бизнес-пользователей. Now you’re ready to deploy this GPO to the correct computer security group for the Ring 4 Broad Business Users deployment ring.

Указание группы в качестве области действия объекта групповой политики To scope the GPO to a group

На консоли управления групповыми политиками выберите политику WSUS — указание на стороне клиента — Круг 4— широкая группа бизнес-пользователей. In GPMC, select the WSUS – Client Targeting – Ring 4 Broad Business Users policy.

Перейдите на вкладку Область. Click the Scope tab.

В разделе Фильтры безопасности удалите группу безопасности по умолчанию ПРОШЕДШИЕ ПРОВЕРКУ, а затем добавьте группу Круг 4— широкая группа бизнес-пользователей. Under Security Filtering, remove the default AUTHENTICATED USERS security group, and then add the Ring 4 Broad Business Users group.

В следующий раз когда клиенты в группе безопасности Круг 4— широкая группа бизнес-пользователей получат свою политику компьютера и обратятся в WSUS, они будут добавлены в круг развертывания Круг 4— широкая группа бизнес-пользователей. The next time the clients in the Ring 4 Broad Business Users security group receive their computer policy and contact WSUS, they will be added to the Ring 4 Broad Business Users deployment ring.

Автоматическое утверждение и развертывание обновлений компонентов Automatically approve and deploy feature updates

Если для каких-либо клиентов необходимо утверждать обновления компонентов, как только они становятся доступны, в WSUS можно настроить правила автоматического утверждения. For clients that should have their feature updates approved as soon as they’re available, you can configure Automatic Approval rules in WSUS.

WSUS уважает филиал обслуживания клиентского устройства. WSUS respects the client device’s servicing branch. Если обновление функции утверждено, пока оно находится в одной ветви, например в предварительной версии, WSUS установит обновление только на устройствах, которые находятся в этой отрасли обслуживания. If you approve a feature update while it is still in one branch, such as Insider Preview, WSUS will install the update only on devices that are in that servicing branch. Когда корпорация Майкрософт выпустит сборку для Semi-Annual Channel, устройства в Semi-Annual канале установят ее. When Microsoft releases the build for Semi-Annual Channel, the devices in the Semi-Annual Channel will install it. Параметры Windows Update для бизнеса не применяются к обновлениям функций через WSUS. Windows Update for Business branch settings do not apply to feature updates through WSUS.

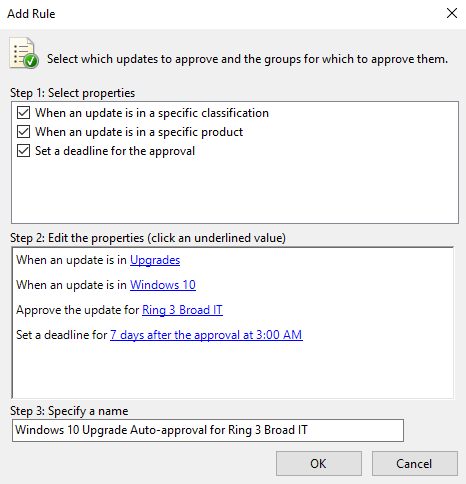

Настройка правила автоматического утверждения для обновлений компонентов Windows10 и утверждение их для круга развертывания «Круг 3— широкая группа ИТ-пользователей» To configure an Automatic Approval rule for Windows 10 feature updates and approve them for the Ring 3 Broad IT deployment ring

На консоли администрирования WSUS перейдите в раздел Службы обновления\Имя_сервера\Параметры и выберите Автоматические утверждения. In the WSUS Administration Console, go to Update Services\Server_Name\Options, and then select Automatic Approvals.

На вкладке Правила обновления щелкните Создать правило. On the Update Rules tab, click New Rule.

В диалоговом окне Добавление правила установите флажки Когда обновление затрагивает конкретный класс, Когда обновление затрагивает конкретный продукт и Установить крайний срок для утверждения. In the Add Rule dialog box, select the When an update is in a specific classification, When an update is in a specific product, and Set a deadline for the approval check boxes.

В области Изменить свойства щелкните любая классификация. In the Edit the properties area, select any classification. Снимите все флажки, кроме Обновления, и нажмите кнопку ОК. Clear everything except Upgrades, and then click OK.

В области Изменить свойства щелкните ссылку любой продукт. In the Edit the properties area, click the any product link. Снимите все флажки, кроме Windows10, а затем нажмите кнопку ОК. Clear all check boxes except Windows 10, and then click OK.

Windows10 находится в разделе Все продукты\Microsoft\Windows. Windows 10 is under All Products\Microsoft\Windows.

В области Изменить свойства щелкните ссылку Все компьютеры. In the Edit the properties area, click the all computers link. Снимите все флажки для этой группы компьютеров, кроме Круг 3— широкая группа ИТ-пользователейи нажмите кнопку ОК. Clear all the computer group check boxes except Ring 3 Broad IT, and then click OK.

Оставьте заданный срок: 7 дней после утверждения в 3:00. Leave the deadline set for 7 days after the approval at 3:00 AM.

В поле Шаг 3. Укажите имя введите Автоматическое утверждение обновлений Windows10 для Круга 3— широкая группа ИТ-пользователей и нажмите кнопку ОК. In the Step 3: Specify a name box, type Windows 10 Upgrade Auto-approval for Ring 3 Broad IT, and then click OK.

В диалоговом окне Автоматические утверждения нажмите кнопку ОК. In the Automatic Approvals dialog box, click OK.

WSUS не следует существующим настройкам отсрочки месяца/недели/дня. WSUS does not honor any existing month/week/day deferral settings. То есть если вы используете Центр обновления Windows для бизнеса на компьютере, обновления для которого контролируются WSUS, то когда WSUS утверждают обновление, оно будет установлено на компьютере независимо от настроенной с помощью групповой политики задержки. That said, if you’re using Windows Update for Business for a computer for which WSUS is also managing updates, when WSUS approves the update, it will be installed on the computer regardless of whether you configured Group Policy to wait.

Всякий раз когда обновления компонентов Windows10 публикуются в WSUS, они автоматически утверждаются для круга развертывания Круг 3— широкая группа ИТ-пользователей со сроком установки 1 неделя. Now, whenever Windows 10 feature updates are published to WSUS, they will automatically be approved for the Ring 3 Broad IT deployment ring with an installation deadline of 1 week.

Правило автоматического утверждения выполняется после синхронизации. The auto approval rule runs after synchronization occurs. Это означает, что будет утверждено следующее обновление для каждой версии Windows 10. This means that the next upgrade for each Windows 10 version will be approved. Если выбрать правило Run, все возможные обновления, которые соответствуют критериям, будут утверждены, в том числе старые обновления, которые на самом деле не нужны, что может быть проблемой, когда размеры загрузки очень большие. If you select Run Rule, all possible updates that meet the criteria will be approved, potentially including older updates that you don’t actually want—which can be a problem when the download sizes are very large.

Утверждение и развертывание обновлений компонентов вручную Manually approve and deploy feature updates

Можно вручную утвердить обновления и установить сроки для установки на консоли администрирования WSUS. You can manually approve updates and set deadlines for installation within the WSUS Administration Console, as well. После обновления пилотного развертывания лучше всего утверждать правила обновления вручную. It might be best to approve update rules manually after your pilot deployment has been updated.

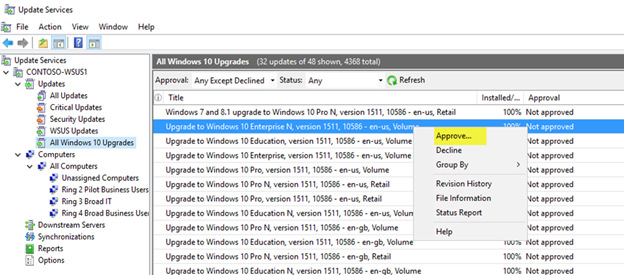

Чтобы упростить процедуру утверждения вручную, для начала создайте представление обновлений программного обеспечения, которое содержит только обновления Windows 10. To simplify the manual approval process, start by creating a software update view that contains only Windows 10 updates.

Если вы утвердите несколько обновлений функций для компьютера, ошибка может привести к с клиентом. If you approve more than one feature update for a computer, an error can result with the client. Утверждение только одного обновления функций на компьютере. Approve only one feature update per computer.

Утверждение и развертывание обновлений компонентов вручную To approve and deploy feature updates manually

На консоли администрирования WSUS перейдите в раздел Службы обновления\Имя_сервера\Обновления. In the WSUS Administration Console, go to Update Services\Server_Name\Updates. В области Действие выберите Новый режим просмотра обновлений. In the Action pane, click New Update View.

В диалоговом окне Добавление режима просмотра обновлений выберите Обновления принадлежат конкретному классу и Обновления предназначены для конкретного продукта. In the Add Update View dialog box, select Updates are in a specific classification and Updates are for a specific product.

В разделе Шаг 2. Измените свойства щелкните любая классификация. Under Step 2: Edit the properties, click any classification. Снимите все флажки, кроме Обновления, а затем нажмите кнопку ОК. Clear all check boxes except Upgrades, and then click OK.

В разделе Шаг 2. Измените свойства щелкните любой продукт. Under Step 2: Edit the properties, click any product. Снимите все флажки, кроме Windows10, а затем нажмите кнопку ОК. Clear all check boxes except Windows 10, and then click OK.

Windows10 находится в разделе Все продукты\Microsoft\Windows. Windows 10 is under All Products\Microsoft\Windows.

В поле Шаг 3. Укажите имя введите Все обновления Windows10 и нажмите кнопку ОК. In the Step 3: Specify a name box, type All Windows 10 Upgrades, and then click OK.

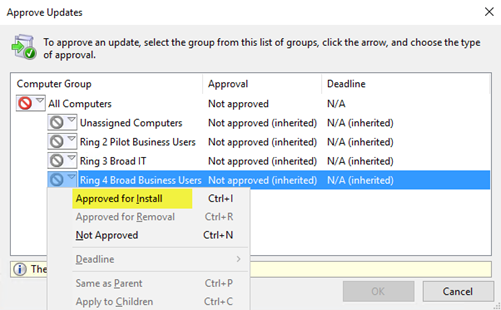

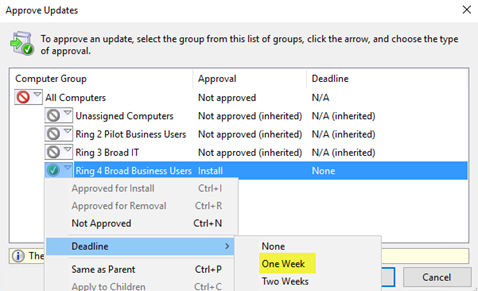

Теперь, когда у вас есть представление Все обновления Windows 10, выполните следующие действия, чтобы вручную утвердить обновление для кольца 4 Широкое кольцо развертывания бизнес-пользователей: Now that you have the All Windows 10 Upgrades view, complete the following steps to manually approve an update for the Ring 4 Broad Business Users deployment ring:

На консоли администрирования WSUS перейдите в раздел Службы обновления\Имя_сервера\Обновления\Все обновления Windows10. In the WSUS Administration Console, go to Update Services\Server_Name\Updates\All Windows 10 Upgrades.

Щелкните правой кнопкой мыши обновление компонента, которое требуется развернуть, и нажмите Утвердить. Right-click the feature update you want to deploy, and then click Approve.

В диалоговом окне Утверждение обновлений в списке Круг 4— широкая группа бизнес-пользователей выберите Утверждено для установки. In the Approve Updates dialog box, from the Ring 4 Broad Business Users list, select Approved for Install.

В диалоговом окне Утверждение обновлений в списке Круг 4— широкая группа бизнес-пользователей выберите Срок, щелкните Неделя и нажмите кнопку ОК. In the Approve Updates dialog box, from the Ring 4 Broad Business Users list, click Deadline, click One Week, and then click OK.

Если откроется диалоговое окно Лицензионное соглашение на использование программного обеспечения корпорации Майкрософт нажмите кнопку Принять. If the Microsoft Software License Terms dialog box opens, click Accept.

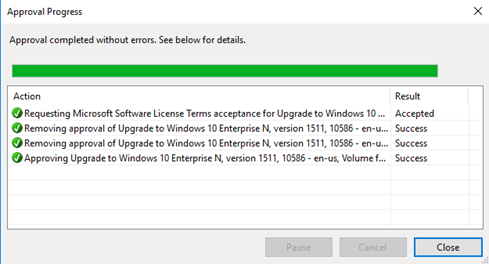

Если развертывание завершено успешно, вы получите отчет об успешном выполнении операции. If the deployment is successful, you should receive a successful progress report.

В диалоговом окне Ход утверждения щелкните Закрыть. In the Approval Progress dialog box, click Close.

Источник

Lead Image © sensay, 123RF.com

Windows 10 Updates with WSUS

Medicine Cabinet

WSUS simplifies updating Windows 10 computers over the network, but first, you need to modify some settings and add new Group Policy templates to insure successful installation of the updates.

Windows Server Update Services (WSUS) is installed as a server role on Windows Server 2016. To be able to install Windows 10 updates, including upgrades such as the Anniversary Update (Redstone 1, Windows 10 v1607), you also need to complete some settings in the WSUS management console. Additionally, you need to add the new Group Policy templates (ADMX files) for Windows 10 v1607 [1] to your network. These are available for Windows Server 2012 R2 and 2016. The new ADMX files provide far more setting options than the default options in Windows Server 2016.

It is particularly important that the WSUS server have the latest updates; otherwise, the installation files for the Windows 10 updates will fail. In particular, decrypting the ESD files on the WSUS server with Windows Server 2012 R2 causes problems. Microsoft has addressed the issue in the Knowledge Base [2]. For Windows Server 2012 R2, the KB3095113 [3] update also plays an important role; therefore, install the necessary updates on the servers. When distributing Windows 10 updates, Windows Server 2016 is usually less troublesome than its predecessors.

WSUS’s problems with Windows Server 2012 R2 when distributing Windows 10 updates mostly relate to the WSUS console being unable to connect to the server as soon as certain updates are installed. You can typically run the following command at the command line to resolve this:

> C:\Program Files\Update Services\Tools\wsusutil.exe" postinstall /servicing

Additionally, you need to install the HTTP Activation

feature via the Server Manager – you will find it in the .NET Framework 4.5 features. Even if the feature causes problems, you should install it; otherwise, the Anniversary Update and its successor cannot be distributed on the network.

…

Use Express-Checkout link below to read the full article (PDF).

Buy this article as PDF

Express-Checkout as PDF

Price $2.95

(incl. VAT)

TABLET & SMARTPHONE APPS

US / Canada

UK / Australia

Related content

-

Cluster-Aware Updating for Windows Server 2012 R2

The Cluster-Aware Updating service gracefully handles OS and application updates within your cluster. We show you how to set up and manage this tool.

-

Manage updates and configuration with Azure Automation

Microsoft Azure Automation provides a cloud-based service for handling automation tasks, managing updates for operating systems, and configuring Azure and non-Azure environments. We focus on VM update management and restarting VMs.

-

Keeping Azure VMs up to date

The operating system of an Azure virtual machine can be kept up to date by a number of methods; we provide an overview and look in detail at Azure Automation Update Management, the Azure Update Management Center, automation options, and other related topics.

-

Server update with Azure Update Management

Microsoft Azure Update Management automatically patches servers in on-premises data centers, virtual servers on Azure and other cloud services, and even Linux servers.

-

Protect Hyper-V with on-board resources

With the right settings and small tools, security in virtual environments can be increased significantly by tweaking the on-board tools.

comments powered by

Subscribe to our ADMIN Newsletters

Subscribe to our Linux Newsletters

Find Linux and Open Source Jobs

Support Our Work

ADMIN content is made possible with support from readers like you. Please consider contributing when you’ve found an article to be beneficial.