Встроенный RDP клиент Windows (mstsc.exe) позволяет сохранить на компьютере имя и пароль пользователя для подключения к удаленному рабочему столу. Благодаря этому пользователю не нужно каждый раз вводить пароль для подключения к удаленному RDP компьютеру/серверу. В этой статье мы рассмотрим, как разрешить сохранять учетные данные для RDP подключений в Windows, и что делать, если несмотря на все настройки, у пользователей не сохраняются пароли для RDP подключения (пароль запрашивается каждый раз)

Содержание:

- Как сохранить пароль для RDP подключения в Windows?

- Что делать, если в Windows не сохраняется пароль для RDP подключения?

- Политика проверки подлинности сервере не допускает подключение сохраненными учетными данными

- Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные

Как сохранить пароль для RDP подключения в Windows?

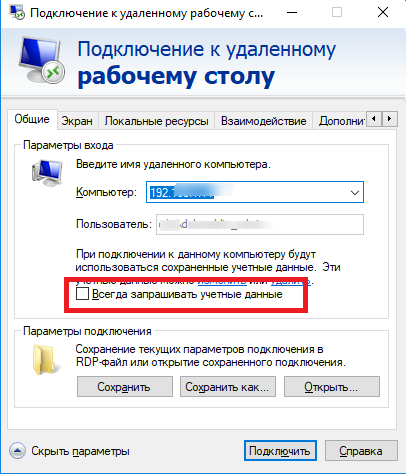

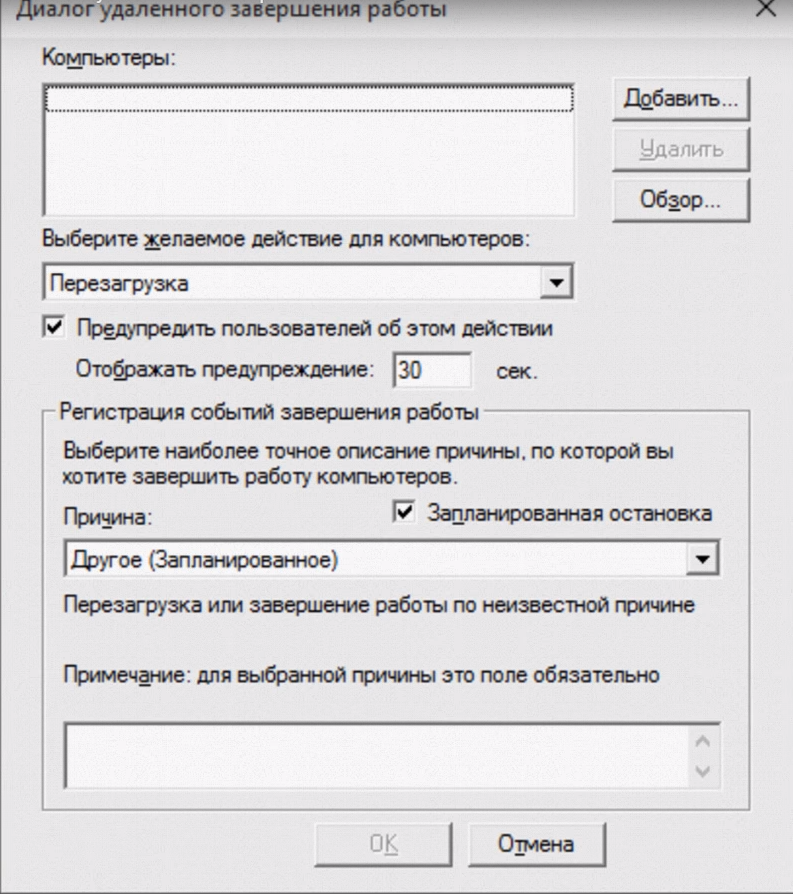

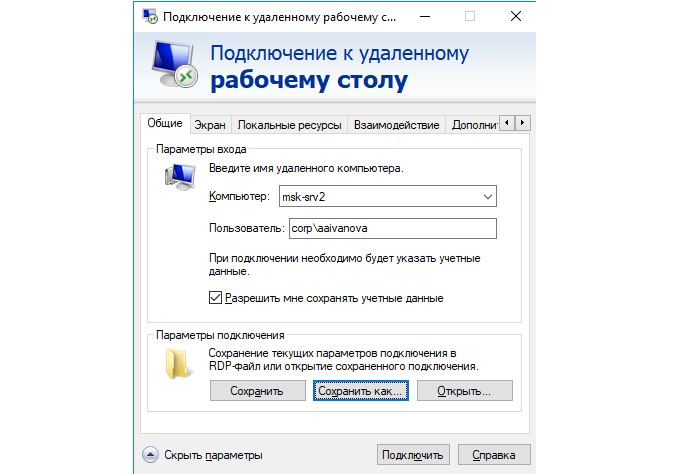

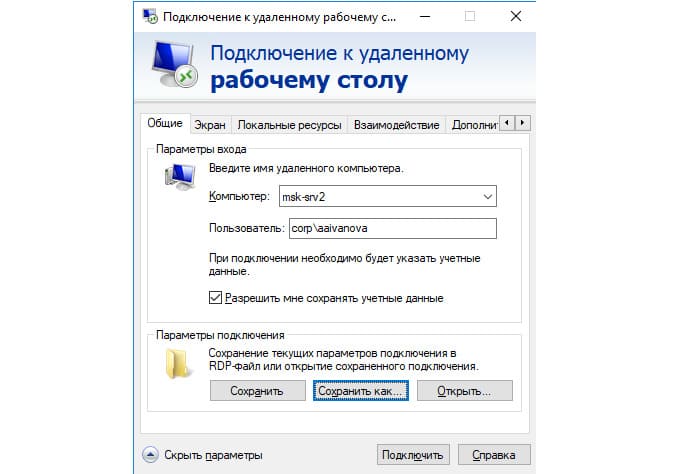

По умолчанию Windows разрешает пользователям сохранять пароли для RDP подключений. Для этого в окне клиента Remote Desktop Connection (mstsc.exe) пользователь должен ввести имя удаленного RDP компьютера, учетную запись и поставить галку “Разрешить мне сохранять учетные данные” (Allow me to save credential). После того, как пользователь нажимает кнопку “Подключить”, RDP сервер запрашивает пароль и компьютер сохраняет его в Windows Credential Manager (не в .RDP файл).

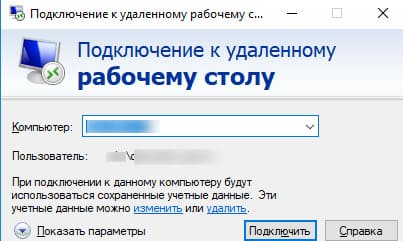

При следующем подключении к удаленному RDP серверу под этим же пользователем, клиент автоматически получит сохраненный пароль из менеджера паролей Windows и использует его для RDP-аутентификации.

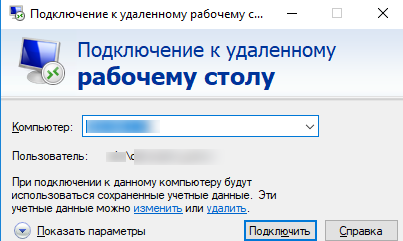

Если для данного компьютера имеется сохраненный пароль, в окне RDP клиента будет указано:

При подключении к данному компьютеру будут использоваться сохранённые учетные данные. Эти учетные данные можно изменить или удалить.

Saved credentials will be used to connect to this computer. You can edit or delete these credentials.

В большинстве случаев администраторы не рекомендуют пользователям сохранять пароли подключений в Windows. Например, в домене Active Directory лучше настроить SSO (Single Sign-On) для прозрачной RDP аутентификации.

По умолчанию Windows не разрешает пользователю использовать сохраненный пароль RDP подключения с компьютера, добавленного в домен Active Directory, к компьютеру/серверу, который находится в другом домене или рабочей группе. Несмотря на то, что пароль для подключения сохранен в Credentials Manager, Windows не позволяет его использовать, и требует от пользователя каждый раз вводить пароль. Также Windows не разрешает использовать сохраненный пароль для RDP, если вы подключаетесь не под доменной, а под локальной учетной записью.

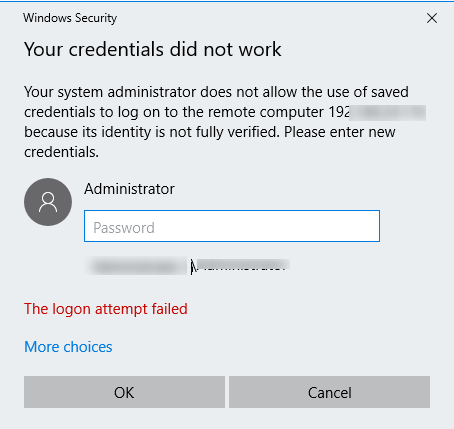

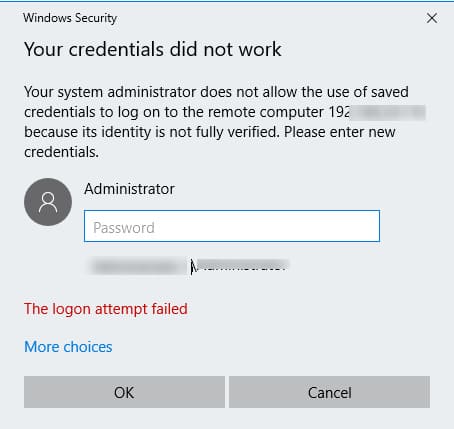

При попытке RDP подключения с сохраненным паролем в этой ситуации появляется окно с ошибкой:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской редакции Windows 10):

Недопустимые учетные данные

Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера CompName, так как его подлинность проверена не полностью. Введите новые учетные данные.

Windows считает такое подключение небезопасным, т.к. отсутствуют доверительные отношения между этим компьютером и удаленным компьютером/сервером в другом домене (или рабочей группе).

Вы можете изменить эти настройки на компьютере, с которого выполняется RDP подключение:

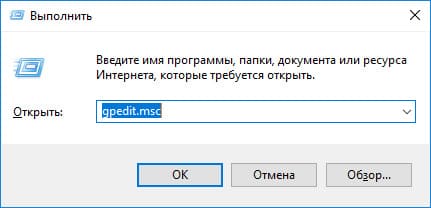

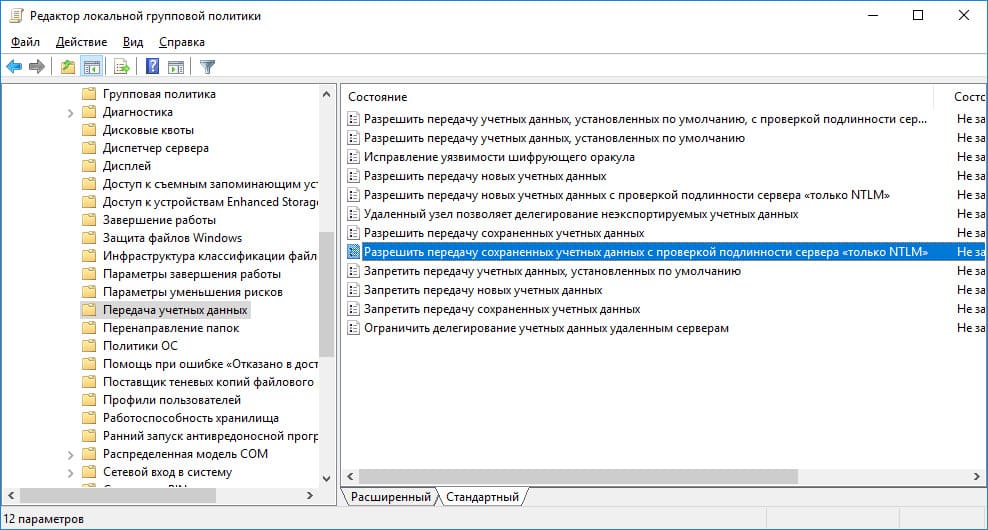

- Откройте редактор локальной GPO, нажав Win + R -> gpedit.msc ;

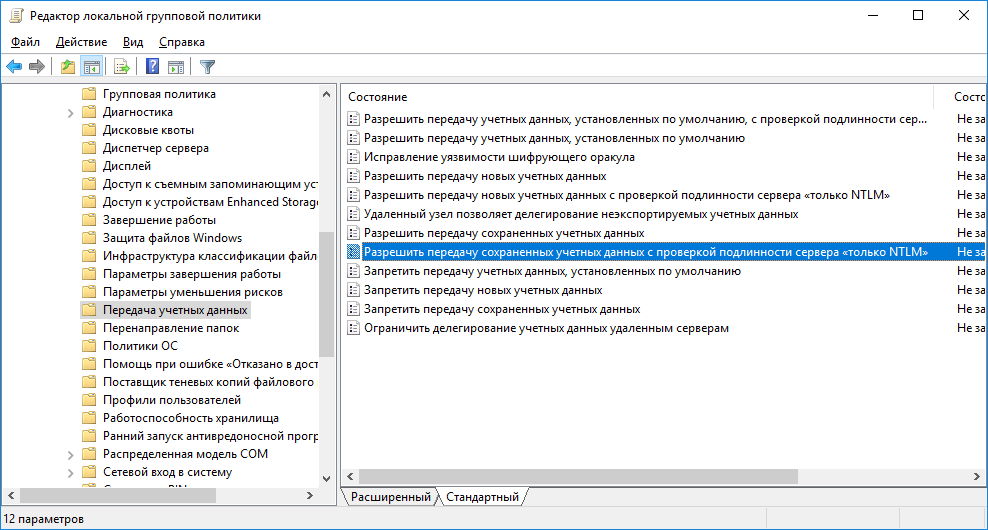

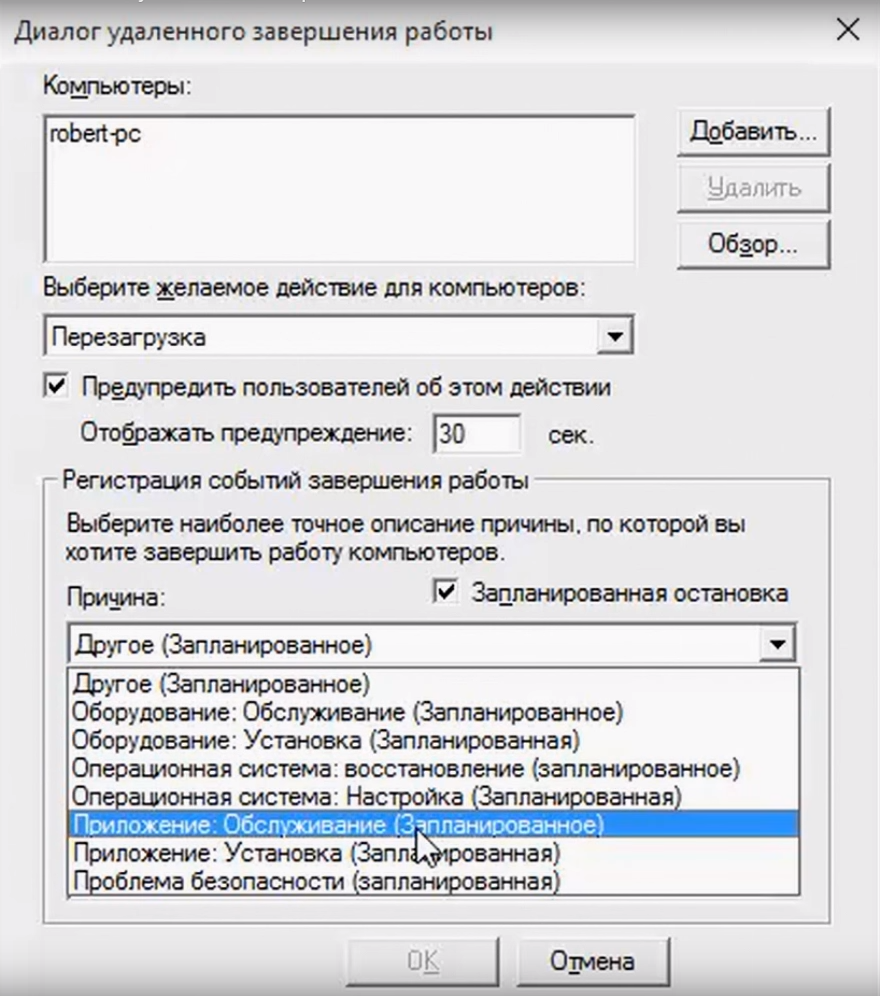

- В редакторе GPO перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных). Найдите политику с именем Allow delegating saved credentials with NTLM-only server authentication (Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера только NTLM);

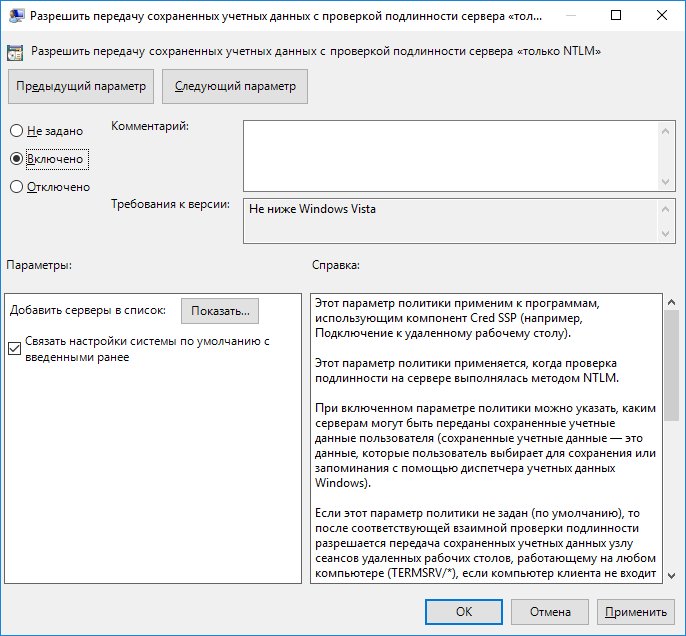

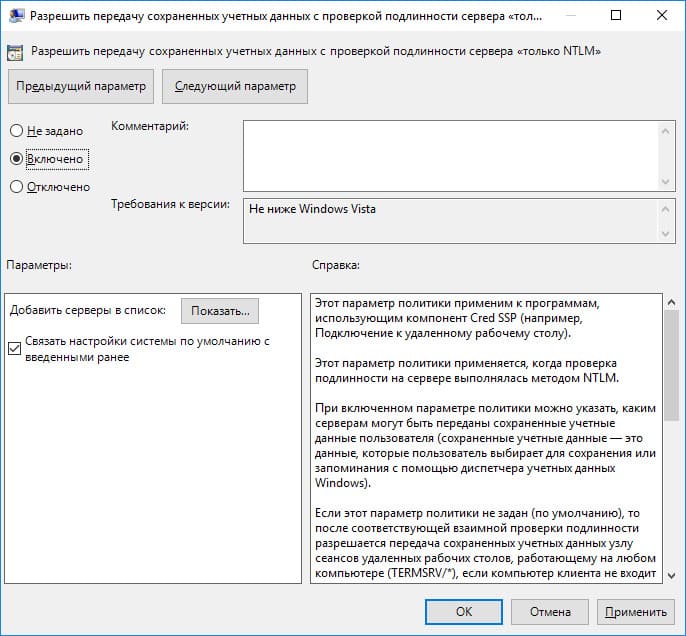

- Дважды щелкните по политике. Включите политику (Enable) и нажмите на кнопку Показать (Show);

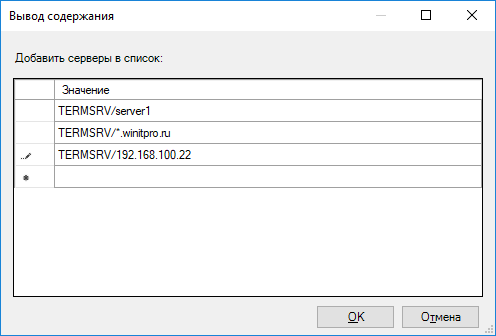

- В открывшемся окне нужно будет указать список удаленных компьютеров (серверов), для которых будет разрешено использовать сохранные пароли для RDP подключения. Список удаленных компьютеров нужно указать в следующих форматах:

-

TERMSRV/server1

— разрешить использование сохранённых паролей для RDP подключения к одному конкретному компьютеру/серверу; -

TERMSRV/*.winitpro.ru

— разрешить RDP подключение ко всем компьютерам в домене winitpro.ru; -

TERMSRV/*

— разрешить использование сохранённого пароля для подключения к любым компьютерам.

Примечание. TERMSRV нужно обязательно писать в верхнем регистре, а имя компьютера должно полностью соответствовать тому, которое вы указываете в поле подключения RDP клиента.

-

- Аналогичным образом включите и добавьте ваши значения TERMSRV/ в параметр Allow Delegating Saved Credentials (“Разрешить передачу сохранённых учетных данных”);

Этим настройкам GPO соответствуют следующие параметры реестра:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation] "AllowSavedCredentialsWhenNTLMOnly"=dword:00000001 “AllowSavedCredentials”=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentialsWhenNTLMOnly] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentials] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation] “AllowSavedCredentialsWhenNTLMOnly”=dword:00000001 “AllowSavedCredentials”=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentialsWhenNTLMOnly] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentials] "1"="TERMSRV/*"

- Проверьте, что политика Deny delegating saved credentials / Запретить передачу сохраненных учетных данных отключена (или не настроена). Запретительные политики GPO имеют более высокий приоритет, чем разрешающие;

- Также должен быть отключен параметр Network access: Do not allow storage of passwords and credentials for network authentication (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options); Если этот параметр включен, то при попытке сохранить пароль в хранилище пользователь получит ошибку:

Credential Manager ErrorUnable to save credentials. To save credentials in this vault, check your computer configuration.Error code: 0x80070520 Error Message: A specified logon session does not exist. It may already have been terminated.

- Сохраните изменения и обновите групповые политики командой

gpupdate /force

Теперь при выполнении RDP подключения клиент mstsc сможет использовать сохранённый пароль.

Вы можете вывести список сохранённых паролей для RDP подключений с помощью команды:

cmdkey /list ^| findstr "target=TERMSRV"

Чтобы очистить сохраненные пароли подключений, выполните команду:

For /F "tokens=1,2 delims= " %G in ('cmdkey /list ^| findstr "target=TERMSRV"') do cmdkey /delete %H

С помощью локального редактора групповых политик вы сможете переопределить политику только на локальном компьютере. Если вы хотите чтобы политика разрешения использования сохранённых паролей для RDP подключения действовала на множество компьютеров домена, используете доменные политики, которые настраиваются с помощью консоли gpmc.msc.

Что делать, если в Windows не сохраняется пароль для RDP подключения?

Если вы настроили Windows по инструкции выше, но клиент все равно при каждом повторном RDP подключении требует ввести пароль следует проверить следующее:

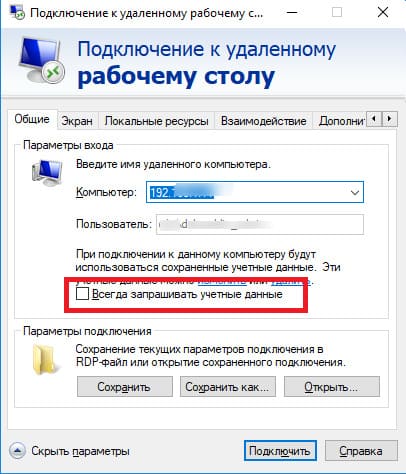

- В окне RDP подключения нажмите на кнопку “Показать параметры” и убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана;

- Если вы используете для подключения сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 (

prompt for credentials:i:0

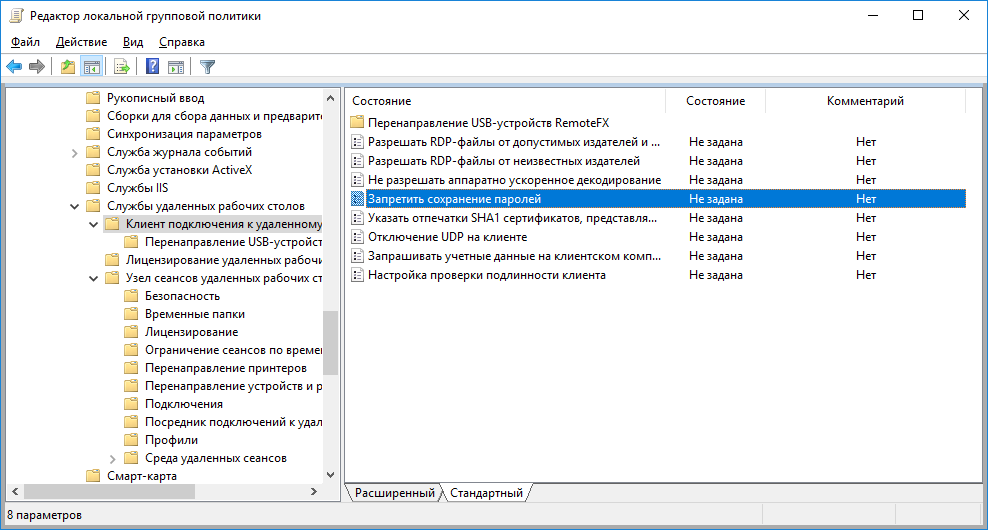

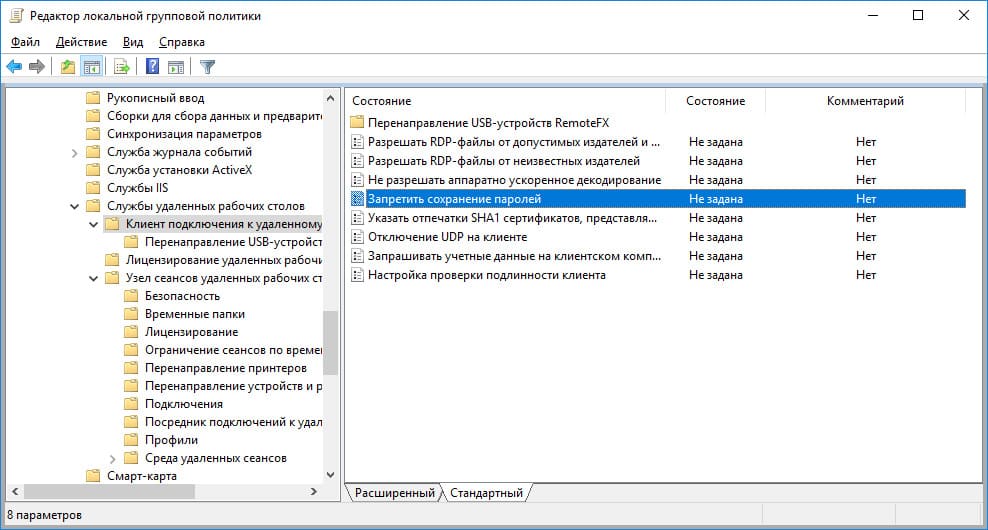

); - Запустите редактор локальной групповой политики

gpedit.msc

, перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметры “Запретить сохранение паролей” (Do not allow passwords to be saved) и Prompt for credentials on the client computer должны быть не заданы или отключены. Также убедитесь, что он отключен в результирующей политике на вашем компьютере (html отчет с применёнными настройками доменных политик можно сформировать с помощью gpresult); - Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Наберите

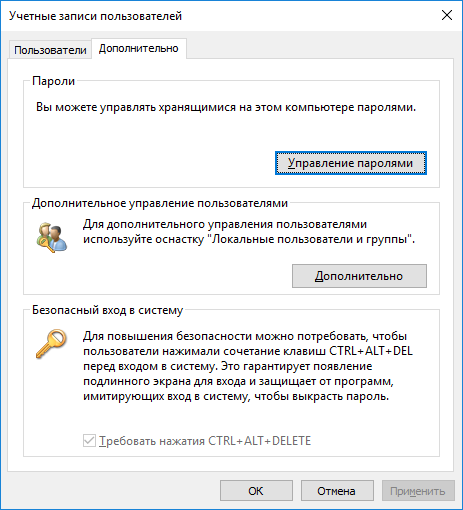

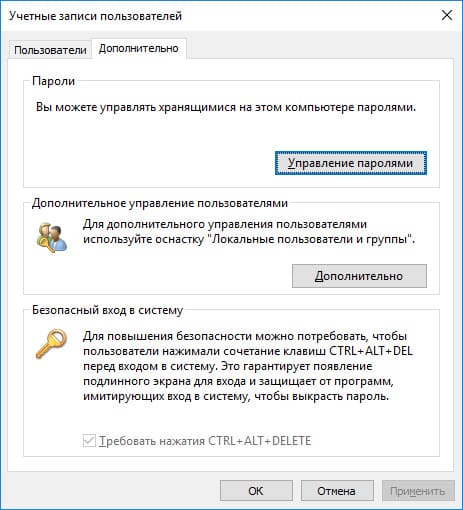

control userpasswords2

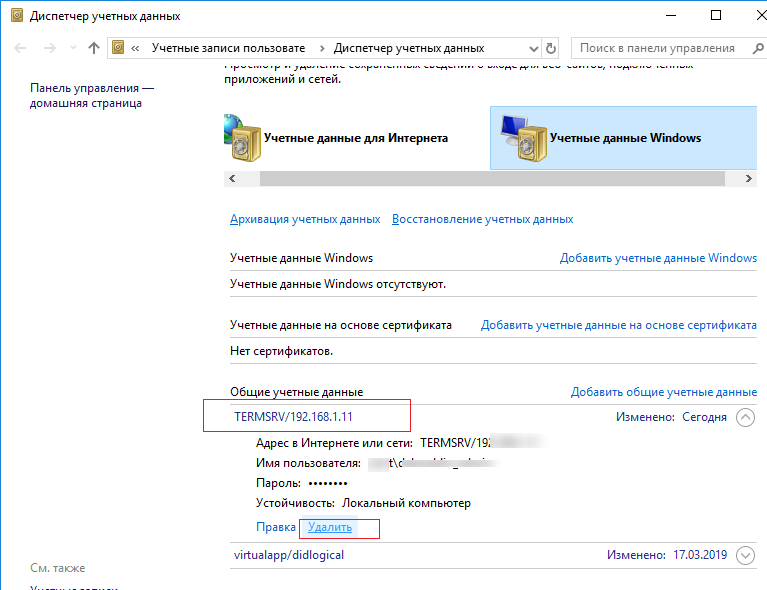

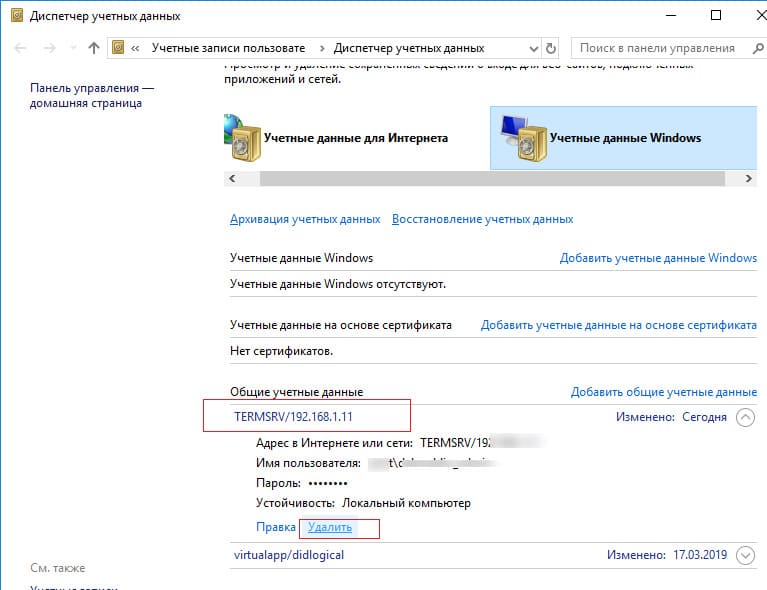

и в окне “Учетные записи пользователей” перейдите на вкладку “Дополнительно” и нажмите на кнопку “Управление паролями”;В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

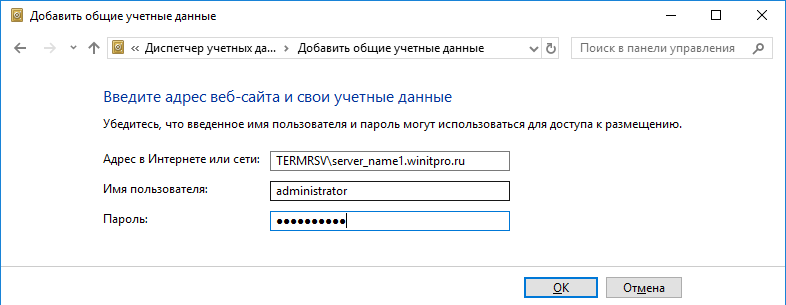

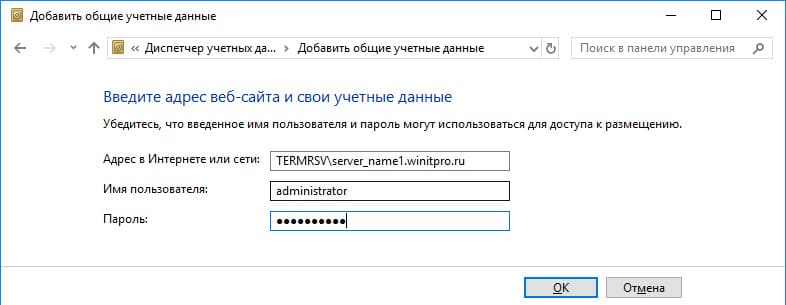

Из этого окна вы можете самостоятельно добавить учетных данные для RDP подключений. Обратите внимание, что имя удаленного RDP сервера (компьютера) нужно указывать в формате TERMSRV\server_name1. При очистке истории RDP подключений на компьютере, не забывайте удалять сохраненные пароли.

- Вход с сохраненным паролем также не будет работать, если удаленный RDP сервер давно не обновлялся и при подключении к нему появляется ошибка CredSSP encryption oracle remediation.

После этого, пользователи смогут использовать свои сохраненные пароли для rdp подключений.

Политика проверки подлинности сервере не допускает подключение сохраненными учетными данными

При подключении к RDP хосту или ферме RDS с помощью сохраненного пароля может появится ошибка:

Windows Security Your credentials did not work The server’s authentication policy does not allow connection requests using saved credentials. Please enter new credentials.

Политика проверки подлинности на сервере не допускает запросы на подключение с использованием сохраненных учетных данных.

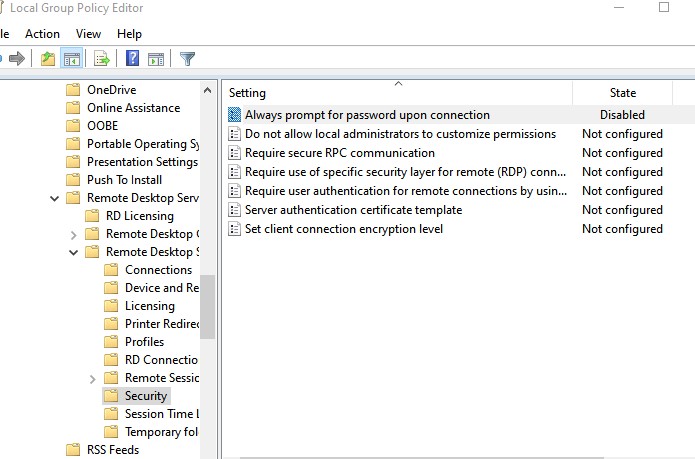

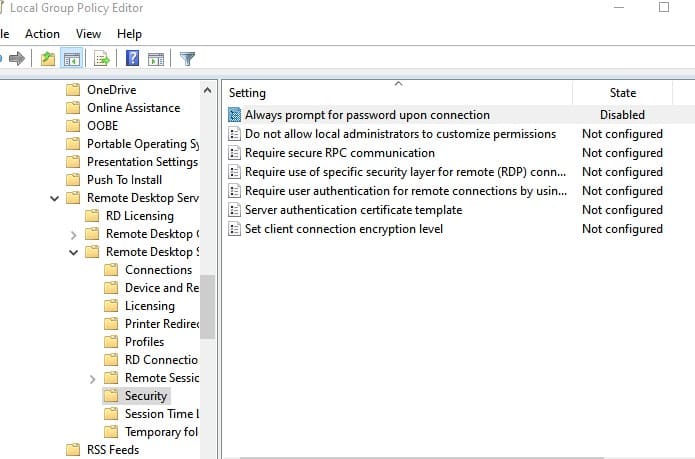

В этом случае на удаленном сервере нужно отключить параметр “Always prompt for password upon connection” в разделе Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security.

Если эта политика включена, RDP хост всегда запрашивает у клиента пароль для подключения.

Можно включить этот параметр через реестр:

REG add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" /v fPromptForPassword /t REG_DWORD /d 0 /f

Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные

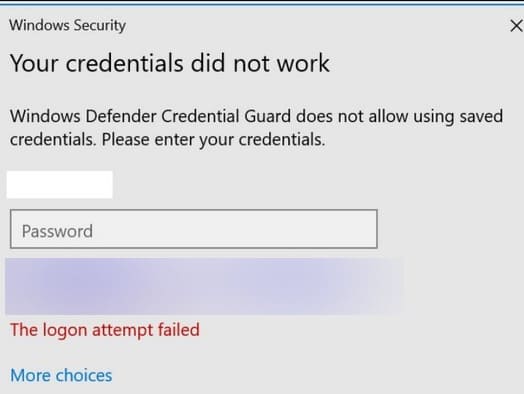

После обновления до Windows 11 22H2 пользователи стали жаловаться, что теперь они не могут использовать сохраненные пароли для RDP подключений:

Windows Security: Your credentials did not work Windows Defender Credential Guard does not allow using saved credentials. Please enter your credentials.

Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные.

Представленные еще в Windows 10 1607 компонент Windows Defender Remote Credential Guard должен защищать ваши учетные данные для RDP подключений. В обновлении 22H2 по умолчанию он разрешает использовать сохраненные учетные данные только при использовании Kerberos аутентификации на RDP хосте. Если нельзя использовать Kerberos (контроллер домена не доступен, или вы подключаетесь к хосту в рабочей группе), Remote Credential Guard блокирует аутентификацию с помощью NTLM.

Для решения этой проблемы придется отключить Credential Guard через реестр:

New-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\LSA" -Name "LsaCfgFlags" -PropertyType "DWORD" -Value 0 -Force

Сегодня около 60% компаний в России используют удаленный формат работы, поэтому протокол RDP (Remote Desktop Protocol) стал одним из ключевых инструментов для доступа к рабочим компьютерам из любой точки мира. Пользователи Windows 10, Windows 11, Linux ежедневно используют RDP подключение для удаленной работы.

Однако, несмотря на широкое использование и шифрование данных, протокол подвержен множеству проблем и RDP ошибкам, которые могут серьезно затруднить работу команд.

В этой статье мы разберем типичные проблемы с протоколом, их причины и пошаговые инструкции по устранению. Поговорим о том, как диагностировать сбои, настраивать безопасные подключения и избегать ошибок в будущем.

Что такое RDP и зачем он нужен

Remote Desktop Protocol (RDP) — это протокол для удаленного доступа к компьютерам через сетевое соединение. Он создает защищенный канал между двумя устройствами, позволяя управлять удаленным RDP компьютером через графический интерфейс.

В работе участвуют:

- RDP-сервер — устройство, к которому осуществляется подключение, например офисный компьютер или сервер.

- RDP-клиент — устройство, с которого выполняется подключение, например домашний компьютер.

Протокол передает все действия пользователя с клиента на сервер. На экране клиента отображается рабочий стол удаленного компьютера, где вы можете работать, как если бы вы находились прямо за ним. По умолчанию протокол работает через TCP-порт 3389, а для безопасности использует 128-битное шифрование.

Протокол широко используют для решения различных бизнес-задач:

- Удаленная работа сотрудников: пользователи RDP могут подключаться к корпоративным сервисам из дома или в поездках. Это особенно полезно, если на рабочем компьютере установлены программы, недоступные на домашнем устройстве.

- Техническая поддержка: IT-специалисты используют протокол для устранения технических проблем пользователей. Они подключаются к компьютеру клиента и решают неполадки без необходимости личного присутствия. Это экономит время, особенно если офисы находятся в разных городах.

- Администрирование серверов: специалисты могут настраивать и обслуживать оборудование из любой точки мира, что упрощает поддержку IT-инфраструктуры компании.

Эти функции делают протокол незаменимым инструментом для компаний, которые стремятся к эффективной и безопасной удаленной работе.

В ОС Windows 10 и Windows 11 RDP можно подключить через приложение «Удаленный рабочий стол». В ОС Linux RDP не встроен по умолчанию и устанавливается через специальные приложения, например Remmina, Xfreerdp, Rdesktop.

Почему не работает RDP и как исправить ошибки.

Рассмотрим общие причины ошибок подключения к RDP и способы их диагностики, так как даже тщательная настройка RDP не гарантирует отсутствие проблем. Пользователи часто сталкиваются с ошибками, требующими диагностики и устранения. Бывает, что не подключается RDP клиент в Windows 10 после установки обновлений. Рассмотрим основные причины ошибок и способы их устранения.

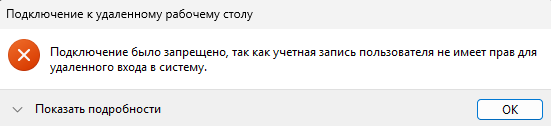

Ошибка: «Подключение было запрещено» (недостаточные права)

При попытке подключения к удаленному компьютеру вы можете столкнуться с сообщением об ошибке: «Подключение было запрещено, так как учетная запись пользователя не имеет прав для удаленного входа в систему».

Windows строго контролирует, кто может подключаться через RDP. По умолчанию такой доступ есть только у членов встроенной группы «Пользователи удаленного рабочего стола».

Также ошибка может возникать, если:

- На компьютере установлены дополнительные ограничения через групповые политики.

- Служба удаленных рабочих столов настроена некорректно.

Решение через графический интерфейс

Чтобы быстро решить проблему, необходимо добавить нужного пользователя в группу, которая имеет права на удаленный доступ. Для этого выполните следующие шаги:

- На устройстве, к которому вы хотите подключиться, откройте окно «Выполнить», одновременно нажав клавиши Win и R.

- В появившемся поле введите команду lusrmgr.msc и подтвердите действие, нажав Enter. Это откроет инструмент управления локальными пользователями и группами.

- В левой части окна найдите и выберите раздел «Группы».

- Найдите в списке группу под названием «Пользователи удаленного рабочего стола» (или Remote Desktop Users) и дважды кликните по ней.

- В новом окне нажмите кнопку «Добавить», чтобы включить нового пользователя.

- Введите имя учетной записи, которой требуется предоставить доступ, и нажмите «Проверить имена», чтобы убедиться в правильности ввода.

- Подтвердите изменения, нажав OK. Теперь указанный пользователь сможет подключаться через RDP.

Решение через командную строку

Если вы предпочитаете работать с командной строкой или вам нужно автоматизировать этот процесс, можно использовать команду NET LOCALGROUP:

1. Откройте командную строку от имени администратора.

2. Для добавления локального пользователя выполните команду:

NET LOCALGROUP “Remote Desktop Users” имя_пользователя /ADD

3. Для добавления доменного пользователя используйте:

NET LOCALGROUP “Remote Desktop Users” домен\имя_пользователя /ADD

Эта команда немедленно предоставит указанному пользователю права на подключение через RDP.

Настройка через групповую политику

Если описанные выше способы не дали результата, вероятно, проблема кроется в настройках групповой политики домена. Чтобы внести необходимые изменения, выполните следующие шаги:

- Запустите редактор групповых политик. Для этого нажмите Win + R, введите gpedit.msc и нажмите Enter.

- Перейдите по пути: «Конфигурация компьютера» → «Конфигурация Windows» → «Параметры безопасности» → «Локальные политики» → «Назначение прав пользователя».

- Найдите политику с названием «Разрешить вход через службы удаленных рабочих столов» и откройте ее двойным кликом.

- Добавьте нужного пользователя или группу, нажав соответствующую кнопку.

- Подтвердите изменения, нажав OK.

- Чтобы применить изменения, откройте командную строку и выполните команду gpupdate /force.

Если устройство входит в домен, эти настройки могут регулироваться доменной политикой. В таком случае обратитесь к системному администратору для внесения изменений.

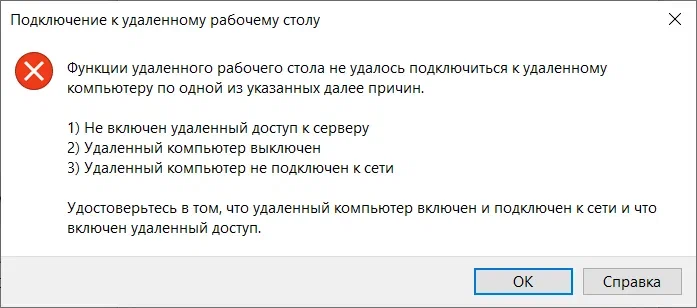

Ошибка: «Функции удаленного рабочего стола не удалось подключиться к удаленному компьютеру»

При попытке подключения к удаленному компьютеру вы можете столкнуться с сообщением об ошибке: «Функции удаленного рабочего стола не удалось подключиться к удаленному компьютеру».

Эта ошибка может быть вызвана множеством факторов, что затрудняет ее диагностику. Среди возможных причин:

- На целевом компьютере не запущена служба удаленного рабочего стола или неправильно настроен RDP server Windows.

- Проблемы с конфигурацией порта RDP: служба может быть настроена на нестандартный порт, стандартный порт 3389 может быть занят другим приложением, или служба не прослушивает порт, несмотря на правильные настройки в реестре.

- Брандмауэр блокирует соединение.

- Возникли проблемы с уровнем безопасности или с аутентификацией.

- Параметры сетевого подключения конфликтуют друг с другом.

- Версии RDP-клиента и сервера устарели или несовместимы.

Проверка службы удаленного рабочего стола

Если не подключается RDP, начните с проверки активности службы удаленного рабочего стола на целевом компьютере. Если служба не запущена, подключиться не получится.

Для проверки и запуска службы:

- На устройстве, к которому вы подключаетесь, откройте окно «Выполнить» (Win + R) и введите команду services.msc.

- В списке служб найдите «Удаленный рабочий стол» (Remote Desktop Services).

- Убедитесь, что ее состояние указано как «Запущено».

- Если служба остановлена, кликните по ней правой кнопкой мыши и выберите «Запустить».

- Также проверьте, установлен ли тип запуска как «Автоматически». Это гарантирует, что служба будет запускаться при каждой загрузке системы.

Если доступ к компьютеру ограничен, вы можете запустить службу удаленно через PowerShell при условии, что на устройстве активна служба WinRM:

Enter-PSSession -ComputerName ИмяКомпьютера -Credential Домен\Пользователь Start-Service TermService Set-Service TermService -StartupType Automatic

Проверка разрешения подключений в системе

На уровне системы Windows может быть настроена блокировка удаленных подключений. Чтобы убедиться, что подключения разрешены, выполните следующие шаги:

- На удаленном компьютере откройте «Свойства системы», используя комбинацию клавиш Win + Pause/Break.

- Перейдите на вкладку «Удаленный доступ».

- Убедитесь, что активирован флажок «Разрешить подключения удаленного помощника к этому компьютеру».

- Также проверьте, что в разделе «Удаленный рабочий стол» выбран один из предложенных вариантов.

Если физический доступ к устройству отсутствует, вы можете настроить эти параметры через реестр с использованием PowerShell:

Set-ItemProperty 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\' -Name “fDenyTSConnections” -Value 0

Значение 0 означает, что подключения разрешены, а 1 — запрещены.

Настройка брандмауэра Windows

Брандмауэр Windows может препятствовать подключениям через RDP, даже если служба активна и подключения разрешены на системном уровне. Чтобы настроить брандмауэр, выполните следующие действия:

- На удаленном компьютере откройте «Брандмауэр Защитника Windows» через Панель управления.

- Перейдите в раздел «Разрешить приложение или компонент через брандмауэр».

- Найдите в списке «Удаленный рабочий стол» и проверьте, что для него активированы флажки в колонках «Частная» и «Общественная» (в зависимости от типа сети).

Этот процесс также можно выполнить с помощью PowerShell, используя команду:

Enable-NetFirewallRule -DisplayGroup “Remote Desktop”

Проверка настроек порта RDP

Протокол по умолчанию работает через порт 3389. Если этот порт был изменен, вам нужно либо указать новый порт при подключении, либо вернуть стандартное значение, иначе RDP клиент не подключится. Чтобы проверить текущие настройки порта, выполните следующие действия:

- На удаленном компьютере откройте редактор реестра, используя комбинацию Win + R и команду regedit.

- Перейдите в раздел: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp.

- Найдите параметр PortNumber и проверьте его значение.

- Если значение отличается от 3389 (десятичное), вы можете:

4.1. Вернуть значение порта к 3389.

4.2. Указывать компьютер и порт в формате компьютер:порт при подключении.

После внесения изменений перезапустите службу удаленного рабочего стола.

Сброс настроек RDP в реестре

Если проблема вызвана повреждением настроек RDP, их можно восстановить таким образом:

- Откройте редактор реестра на удаленном компьютере.

- Перейдите по пути:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server. - В этом разделе выполните следующие изменения:

3.1. Установите значение параметра fDenyTSConnections на 0, чтобы разрешить подключения.

3.2. Установите значение параметра fSingleSessionPerUser на 0, чтобы разрешить несколько сеансов для одного пользователя. - Перейдите в раздел: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp.

- В этом разделе проверьте и при необходимости измените следующие параметры:

5.1. Установите значение PortNumber на 3389 (стандартный порт).

5.2. Установите значение SecurityLayer на 1 (уровень безопасности).

5.3. Установите значение UserAuthentication на 1 (аутентификация пользователя).

После этого перезагрузите компьютер или перезапустите службу удаленного рабочего стола.

Ошибка: «Отсутствуют клиентские лицензии RDP»

Еще одна частая ошибка звучит так: «Удаленный сеанс отключен, поскольку для данного компьютера отсутствуют клиентские лицензии удаленного рабочего стола. Обратитесь к администратору сервера».

Ошибка возникает, когда сервер не может предоставить лицензию для подключения по RDP. Эта проблема характерна для Windows Server с установленной ролью Remote Desktop Services (RDS).

В отличие от стандартного RDP в «домашнем» Windows, серверные версии Windows требуют клиентских лицензий (Client Access Licenses, CAL) для подключения пользователей. Microsoft предоставляет 120-дневный льготный период после установки роли RDS, в течение которого можно работать без лицензий. Когда этот период закончится, подключения будут отклоняться с сообщением об отсутствии лицензий.

Чтобы выявить точную причину проблемы, используйте инструмент диагностики лицензирования RD:

- На сервере RDS откройте «Диспетчер лицензирования удаленных рабочих столов» (RD Licensing Diagnoser):

1.1. Нажмите Win + R, введите licmgr.msc и нажмите Enter.

1.2. Или найдите его в меню «Администрирование» → «Службы удаленных рабочих столов». - Запустите диагностику и проанализируйте результаты. Инструмент покажет:

2.1. Настроен ли сервер лицензирования.

2.2. Доступен ли сервер лицензирования.

2.3. Есть ли свободные лицензии.

2.4. Тип используемых лицензий (Per User или Per Device).

Настройка сервера лицензирования

Если сервер лицензирования не настроен:

- Откройте «Диспетчер серверов» (Server Manager).

- Перейдите в «Службы удаленных рабочих столов» → «Обзор» → «Задачи» → «Изменить свойства развертывания».

- В разделе «Лицензирование RD» укажите:

3.1. Сервер лицензирования (это может быть тот же сервер или другой).

3.2. Тип лицензии (Per User или Per Device).

Если у вас отсутствует роль RD Connection Broker, настройте параметры через групповую политику:

- Откройте редактор групповой политики (gpedit.msc).

- Перейдите в «Конфигурация компьютера» → «Административные шаблоны» → «Компоненты Windows» → «Службы удаленных рабочих столов» → «Узел сеансов удаленных рабочих столов» → «Лицензирование».

- Настройте параметры:

3.1. «Использовать указанные серверы лицензирования удаленных рабочих столов» — включите и укажите имя или IP-адрес сервера лицензирования.

3.2. «Задать режим лицензирования удаленных рабочих столов» — включите и выберите нужный тип лицензии.

Установка лицензий RDS CAL

Если лицензии не установлены или их недостаточно:

- Приобретите необходимое количество лицензий RDS CAL у Microsoft или авторизованного реселлера.

- Откройте «Диспетчер лицензирования удаленных рабочих столов» (licmgr.msc).

- Щелкните правой кнопкой мыши на сервере и выберите «Установить лицензии».

- Следуйте инструкциям мастера для ввода кода программы и кода авторизации продукта.

- После установки лицензий они должны отобразиться в консоли с указанием типа и количества.

Решение проблемы несовместимости версий

Если лицензии установлены для более новой версии Windows, чем та, что используется на сервере лицензирования, у вас есть три варианта:

- Обновить операционную систему на сервере лицензирования до версии, соответствующей лицензиям.

- Установить роль лицензирования RD на сервере с более новой версией Windows и перенести на него лицензии.

- Обратиться в Microsoft Clearinghouse, чтобы понизить версию лицензий до версии, соответствующей серверу.

Ошибка: «Учетные данные недопустимы»

При попытке подключения по RDP вы можете столкнуться с сообщением об ошибке: «Учетные данные, использованные для подключения, недопустимы. Введите новые учетные данные».

Эта ошибка указывает на то, что система не может аутентифицировать пользователя с предоставленными учетными данными. Существует несколько ключевых причин, из-за которых система может отклонить попытку входа:

- Неправильное указание имени пользователя.

- Проблемы с форматом учетных данных.

- Отсутствие прав доступа к RDP.

- Кешированные учетные данные.

Проблема с форматом учетных данных

В среде без Active Directory каждый компьютер управляет своими учетными записями независимо. Это означает, что учетная запись «Иван» на компьютере А не является той же учетной записью, что «Иван» на компьютере Б, даже если они имеют одинаковые пароли.

При подключении к удаленному компьютеру в рабочей группе необходимо явно указать, что вы хотите использовать учетную запись с удаленного компьютера:

- Используйте формат ИМЯ_КОМПЬЮТЕРА\имя_пользователя. Например: SERVER01\Администратор.

- Или используйте формат с точкой для явного указания локальной учетной записи: .\имя_пользователя. Например: .\Администратор.

Отсутствие прав на RDP-доступ

По умолчанию только члены группы «Администраторы» и «Пользователи удаленного рабочего стола» могут подключаться через RDP. Если ваша учетная запись не входит в эти группы, вы получите ошибку при попытке подключения. Решение:

- На удаленном компьютере откройте «Управление компьютером» (compmgmt.msc).

- Перейдите в «Локальные пользователи и группы» → «Группы».

- Дважды щелкните на группе «Пользователи удаленного рабочего стола».

- Нажмите «Добавить» и укажите нужную учетную запись.

- Нажмите OK и перезапустите службу удаленного рабочего стола.

Если у вас есть доступ через командную строку с правами администратора, вы можете выполнить:

net localgroup «Remote Desktop Users» имя_пользователя /add

Проблема с кешированными учетными данными

Windows сохраняет учетные данные, которые вы вводили ранее. Если вы изменили пароль или учетную запись, эти кешированные данные могут вызывать конфликт. Решение:

- Нажмите Win + R и введите control keymgr.dll или откройте «Панель управления» → «Учетные записи пользователей» → «Диспетчер учетных данных».

- В «Диспетчере учетных данных» найдите и удалите все записи, связанные с удаленным компьютером. Они могут начинаться с TERMSRV\имя_компьютера.

- После этого закройте «Диспетчер учетных данных» и попробуйте подключиться снова, введя актуальные учетные данные.

Ошибка: «Учетная запись заблокирована» (Brute Force защита)

Также вы можете столкнуться с сообщением об ошибке: «В целях безопасности учетная запись пользователя заблокирована из-за большого числа неудачных попыток войти в систему или изменить пароль. Подождите, затем повторите попытку или обратитесь к системному администратору или в службу технической поддержки».

Эта ошибка означает, что учетная запись пользователя заблокирована системой безопасности Windows. Чаще всего это происходит из-за превышения допустимого количества неудачных попыток входа — так система защищается от атак методом перебора пароля.

Если ваша учетная запись заблокирована, у вас есть несколько вариантов действий:

Дождаться автоматической разблокировки

Если настроена автоматическая разблокировка (параметр «Продолжительность блокировки учетной записи» не установлен в «0»), учетная запись разблокируется автоматически, когда истечет указанное время.

Разблокировка через консоль администратора

Если у вас есть доступ к серверу локально или через другую учетную запись с правами администратора:

- Откройте «Управление компьютером» (compmgmt.msc).

- Перейдите в «Локальные пользователи и группы» → «Пользователи».

- Щелкните правой кнопкой мыши на заблокированной учетной записи и выберите «Свойства».

- Снимите флажок «Учетная запись заблокирована» и нажмите OK.

Разблокировка через командную строку

Если у вас есть доступ к командной строке с правами администратора, то откройте ее и введите:

net user ИмяПользователя /active:yes

Разблокировка через PowerShell

Для доменных учетных записей в Active Directory можно использовать PowerShell:

Unlock-ADAccount -Identity ИмяПользователя

Настройка политики блокировки учетных записей

Чтобы больше не сталкиваться с этой ошибкой, настройте параметры блокировки учетных записей:

- Откройте «Локальная политика безопасности» (secpol.msc), нажмите Win + R, введите secpol.msc и нажмите Enter.

- Перейдите в «Политики учетных записей» → «Политика блокировки учетной записи».

- Настройте следующие параметры:

3.1. Пороговое значение блокировки учетной записи — количество неудачных попыток входа, после которых учетная запись блокируется (рекомендуется 5–10).

3.2. Продолжительность блокировки учетной записи — время, на которое блокируется учетная запись (рекомендуется 15–30 минут).

3.3. Сброс счетчика блокировки учетной записи через — время, через которое счетчик неудачных попыток сбрасывается (рекомендуется 15–30 минут).

Microsoft рекомендует настройку 10/10/10 — 10 неудачных попыток, блокировка на 10 минут, сброс счетчика через 10 минут в качестве базового уровня защиты.

Ошибка: «Не работает буфер обмена»

Буфер обмена в RDP позволяет передавать данные между локальным и удаленным компьютерами. За эту функцию отвечает специальная служба rdpclip.exe, которая запускается автоматически при установлении RDP-соединения. Эта служба может работать некорректно из-за сбоев, конфликтов или неправильных настроек.

Проблемы с буфером обмена могут возникать по следующим причинам:

- Сбой в работе службы rdpclip.exe.

- Отключена функция перенаправления буфера обмена в настройках клиента.

- Запрет на перенаправление буфера обмена в групповых политиках.

- Блокировка функции в настройках реестра.

- Проблемы с сетевым соединением или драйверами.

Перезапуск службы rdpclip.exe

Самый простой и эффективный способ восстановить работу буфера обмена — перезапустить службу rdpclip.exe на удаленном компьютере:

- На удаленном компьютере откройте Диспетчер задач (нажмите Ctrl + Shift + Esc или щелкните правой кнопкой мыши на панели задач и выберите «Диспетчер задач»).

- Перейдите на вкладку «Процессы» или «Подробности» (в зависимости от версии Windows).

- Найдите процесс rdpclip.exe или RDP Clipboard Monitor.

- Щелкните правой кнопкой мыши и выберите «Завершить процесс» или «Завершить задачу».

- После закрытия процесса нажмите Win + R для открытия окна «Выполнить».

- Введите rdpclip.exe и нажмите Enter для запуска процесса заново.

После перезапуска службы буфер обмена должен заработать. Если проблема не решена, переходите к следующим методам.

Проверка настроек клиента RDP

Возможно, функция буфера обмена отключена в настройках клиента:

- На локальном компьютере откройте «Подключение к удаленному рабочему столу» (mstsc.exe).

- Нажмите на «Показать параметры» в нижней части окна.

- Перейдите на вкладку «Локальные ресурсы».

- Убедитесь, что флажок «Буфер обмена» установлен.

- Если вы хотите копировать файлы, нажмите кнопку «Подробнее…» и установите флажок напротив «Диски».

- Нажмите OK и повторно подключитесь к удаленному компьютеру.

Настройка групповых политик

Если предыдущие методы не помогли, проблема может быть в групповых политиках. Проверьте и измените настройки на удаленном компьютере:

- Нажмите Win + R и введите gpedit.msc — запустится редактор локальной групповой политики.

- Перейдите по пути: «Конфигурация компьютера» → «Административные шаблоны» → «Компоненты Windows» → «Службы удаленных рабочих столов» → «Узел сеансов удаленных рабочих столов» → «Перенаправление устройств и ресурсов».

- Найдите политику «Запретить перенаправление буфера обмена».

- Дважды щелкните на ней и установите значение «Отключено» или «Не настроено».

- Нажмите OK для сохранения изменений.

- Откройте командную строку от имени администратора и выполните команду gpupdate /force для немедленного применения изменений.

- Перезапустите сеанс RDP: выйдите и подключитесь снова.

Проверка настроек реестра

Если проблема не решилась, проверьте настройки в реестре:

- Нажмите Win + R и введите regedit для запуска редактора реестра.

- Перейдите по пути: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services.

- Найдите параметр fDisableClip. Если значение этого параметра равно 1, измените его на 0.

- Если вы хотите также разрешить копирование файлов, найдите параметр fDisableCdm и установите его значение в 0.

- Если указанных параметров нет, это означает, что они не настроены и не должны блокировать буфер обмена.

- Перезагрузите удаленный компьютер, чтобы применить изменения.

Как безопасно подключаться к RDP

Самая главная рекомендация — никогда не открывайте порт RDP для прямого доступа из интернета. Даже с надежными паролями и многофакторной аутентификацией это создает серьезный риск безопасности.

Лучше используйте один из следующих методов безопасного доступа:

- VPN — создает зашифрованный туннель для доступа к корпоративной сети.

- RDP Gateway — специальный сервер, который обрабатывает все RDP-подключения через единую, хорошо защищенную точку входа.

- SSH-туннелирование — перенаправляет RDP-трафик через защищенное SSH-соединение.

Для надежной аутентификации в RDP 10 и RDP 11 используйте пароли длиной не менее 16 символов, которые включают буквы разного регистра, цифры и специальные символы. Внедрите многофакторную аутентификацию для всех RDP-подключений — это затруднит несанкционированный доступ даже при компрометации пароля.

Обязательно включите Network Level Authentication (NLA). Эта функция требует аутентификации пользователя до установления полного соединения, что защищает от многих типов атак, включая BlueKeep.

Усильте сетевую защиту следующими способами:

- Измените стандартный порт 3389 на нестандартный — это снизит риск автоматизированных атак.

- Настройте брандмауэр Windows, чтобы разрешить RDP-подключения только с определенных IP-адресов.

- Через групповые политики установите высокий уровень шифрования.

- Настройте безопасную связь RPC через групповые политики.

Комбинация этих мер не гарантирует абсолютную безопасность, но значительно снижает риск компрометации ваших систем через RDP.

Когда протокол не работает, можно воспользоваться альтернативными решениями:

- TeamViewer — обходит многие ограничения сети, работает через NAT и брандмауэры.

- AnyDesk — отличается высокой скоростью работы даже на медленных соединениях.

- Chrome Remote Desktop — бесплатное решение, интегрированное с Google-аккаунтом.

- VNC — открытый протокол со множеством реализаций для разных платформ.

Эти инструменты могут стать временной заменой или постоянным решением для специфических сценариев.

Альтернативные решения: облачные рабочие столы

При постоянных проблемах с настройкой и поддержкой RDP хорошей альтернативой могут стать облачные рабочие столы. Поскольку инфраструктура обслуживается профессионалами, вы избежите многих технических сложностей.

Основные преимущества облачных рабочих столов:

- Доступ из любой точки мира через безопасное зашифрованное соединение.

- Можно использовать ресурсоемкие приложения и не думать о мощности локального устройства.

- Гибкое управление правами пользователей и контроль доступа.

- Повышенная безопасность данных, которые хранятся в защищенных дата-центрах.

- Отказоустойчивость и защита от DDoS-атак.

- Круглосуточная техническая поддержка.

Мы в mClouds предлагаем облачные рабочие столы с различными конфигурациями оборудования, включая высокопроизводительные серверы для работы с графическими приложениями и специализированным ПО.

Наш телеграм-канал

Пишем про облака, кейсы, вебинары

Подписаться

Время на прочтение10 мин

Количество просмотров151K

Как известно, протокол удаленного рабочего стола (Remote Desktop Protocol или RDP) позволяет удаленно подключаться к компьютерам под управлением Windows и доступен любому пользователю Windows, если у него не версия Home, где есть только клиент RDP, но не хост. Это удобное, эффективное и практичное средство для удаленного доступа для целей администрирования или повседневной работы. В последнее время оно приглянулось майнерам, которые используют RDP для удаленного доступа к своим фермам. Поддержка RDP включена в ОС Windows, начиная еще с NT 4.0 и XP, однако далеко не все знают, как ею пользоваться. Между тем можно открывать удаленный рабочий стол Microsoft с компьютеров под Windows, Mac OS X, а также с мобильных устройств с ОС Android или с iPhone и iPad.

Если должным образом разбираться в настройках, то RDP будет хорошим средством удаленного доступа. Он дает возможность не только видеть удаленный рабочий стол, но и пользоваться ресурсами удаленного компьютера, подключать к нему локальные диски или периферийные устройства. При этом компьютер должен иметь внешний IP, (статический или динамический), или должна быть возможность «пробросить» порт с маршрутизатора с внешним IP-адресом.

Серверы RDP нередко применяют для совместной работы в системе 1С, или на них разворачивают рабочие места пользователей, позволяя им подключаться к своему рабочему месту удаленно. Клиент RDP позволяет дает возможность работать с текстовыми и графическими приложениями, удаленно получать какие-то данные с домашнего ПК. Для этого на роутере нужно пробросить порт 3389, чтобы через NAT получить доступ к домашней сети. Тоже относится к настройке RDP-сервера в организации.

RDP многие считают небезопасным способом удаленного доступа по сравнению с использованием специальных программ, таких как RAdmin, TeamViewer, VNC и пр. Другой предрассудок – большой трафик RDP. Однако на сегодня RDP не менее безопасен, чем любое другое решение для удаленного доступа (к вопросу безопасности мы еще вернемся), а с помощью настроек можно добиться высокой скорости реакции и небольшой потребности в полосе пропускания.

Как защитить RDP и настроить его производительность

| Шифрование и безопасность | Нужно открыть gpedit.msc, в «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Безопасность» задать параметр «Требовать использования специального уровня безопасности для удаленных подключений по методу RDP» и в «Уровень безопасности» выбрать «SSL TLS». В «Установить уровень шифрования для клиентских подключений» выберите «Высокий». Чтобы включить использование FIPS 140-1, нужно зайти в «Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности» и выбрать «Системная криптография: использовать FIPS-совместимые алгоритмы для шифрования, хэширования и подписывания». Параметр «Конфигурация компьютера — Параметры Windows — Параметры безопасности — Локальные политики — Параметры безопасности» параметр «Учетные записи: разрешать использование пустых паролей только при консольном входе» должен быть включен. Проверьте список пользователей, которые могут подключаться по RDP. |

| Оптимизация | Откройте «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Среда удаленных сеансов». В «Наибольшая глубина цвета» выберите 16 бит, этого достаточно. Снимите флажок «Принудительная отмена фонового рисунка удаленного рабочего стола». В «Задание алгоритма сжатия RDP» установите «Оптимизация использования полосы пропускания. В «Оптимизировать визуальные эффекты для сеансов служб удаленных рабочих столов» установите значение «Текст». Отключите «Сглаживание шрифтов». |

Базовая настройка выполнена. Как подключиться к удаленному рабочему столу?

Подключение к удаленному рабочему столу

Для подключения по RDP необходимо, на удаленном компьютере была учетная запись с паролем, в системе должны быть разрешены удаленные подключения, а чтобы не менять данные доступа при постоянно меняющемся динамическом IP-адресе, в настройках сети можно присвоить статический IP-адрес. Удаленный доступ возможен только на компьютерах с Windows Pro, Enterprise или Ultimate.

Для удаленного подключения к компьютеру нужно разрешить подключение в «Свойствах Системы» и задать пароль для текущего пользователя, либо создать для RDP нового пользователя. Пользователи обычных аккаунтов не имеют права самостоятельно предоставлять компьютер для удаленного управления. Такое право им может дать администратор. Препятствием использования протокола RDP может стать его блокировка антивирусами. В таком случае RDP нужно разрешить в настройках антивирусных программ.

Стоит отметить особенность некоторых серверных ОС: если один и тот же пользователь попытается зайти на сервер локально и удаленно, то локальный сеанс закроется и на том же месте откроется удаленный. И наоборот, при локальном входе закроется удаленный сеанс. Если же зайти локально под одним пользователем, а удаленно — под другим, то система завершит локальный сеанс.

Подключение по протоколу RDP осуществляется между компьютерами, находящимися в одной локальной сети, или по интернету, но для этого потребуются дополнительные действия – проброс порта 3389 на роутере, либо соединение с удаленным компьютером по VPN.

Чтобы подключиться к удаленному рабочему столу в Windows 10, можно разрешить удаленное подключение в «Параметры — Система — Удаленный рабочий стол» и указать пользователей, которым нужно предоставить доступ, либо создать отдельного пользователя для подключения. По умолчанию доступ имеют текущий пользователь и администратор. На удаленной системе запустите утилиту для подключения.

Нажмите Win+R, введите MSTSC и нажмите Enter. В окне введите IP-адрес или имя компьютера, выберите «Подключить», введите имя пользователя и пароль. Появится экран удаленного компьютера.

При подключении к удаленному рабочему столу через командную строку (MSTSC) можно задать дополнительные параметры RDP:

| Параметр | Значение |

| /v:<сервер[: порт]> | Удаленный компьютер, к которому выполняется подключение. |

| /admin | Подключение к сеансу для администрирования сервера. |

| /edit | Редактирование RDP-файла. |

| /f | Запуск удаленного рабочего стола на полном экране. |

| /w:<ширина> | Ширина окна удаленного рабочего стола. |

| /h:<высота> | Высота окна удаленного рабочего стола. |

| /public | Запуск удаленного рабочего стола в общем режиме. |

| /span | Сопоставление ширины и высоты удаленного рабочего стола с локальным виртуальным рабочим столом и развертывание на несколько мониторов. |

| /multimon | Настраивает размещение мониторов сеанса RDP в соответствии с текущей конфигурацией на стороне клиента. |

| /migrate | Миграция файлов подключения прежних версий в новые RDP-файлы. |

Для Mac OS компания Microsoft выпустила официальный RDP-клиент, который стабильно работает при подключении к любым версиям ОС Windows. В Mac OS X для подключения к компьютеру Windows нужно скачать из App Store приложение Microsoft Remote Desktop. В нем кнопкой «Плюс» можно добавить удаленный компьютер: введите его IP-адрес, имя пользователя и пароль. Двойной щелчок на имени удаленного рабочего стола в списке для подключения откроет рабочий стол Windows.

На смартфонах и планшетах под Android и iOS нужно установить приложение Microsoft Remote Desktop («Удаленный рабочий стол Майкрософт») и запустить его. Выберите «Добавить» введите параметры подключения — IP-адрес компьютера, логин и пароль для входа в Windows. Еще один способ — проброс на роутере порта 3389 на IP-адрес компьютера и подключение к публичному адресу роутера с указанием данного порта. Это делается с помощью опции Port Forwarding роутера. Выберите Add и введите:

Name: RDP

Type: TCP & UDP

Start port: 3389

End port: 3389

Server IP: IP-адрес компьютера для подключения.А что насчет Linux? RDP –закрытый протокол Microsoft, она не выпускает RDP-клиентов для ОС Linux, но можно воспользоваться клиентом Remmina. Для пользователей Ubuntu есть специальные репозитории с Remmina и RDP.

Протокол RDP также используется для подключения к виртуальным машинам Hyper-V. В отличие от окна подключения гипервизора, при подключении по RDP виртуальная машина видит различные устройства, подсоединенных к физическому компьютеру, поддерживает работу со звуком, дает более качественное изображение рабочего стола гостевой ОС и т.д.

У провайдеров виртуального хостинга серверы VPS под Windows по умолчанию обычно также доступны для подключения по стандартному протоколу RDP. При использовании стандартной операционной системы Windows для подключения к серверу достаточно выбрать: «Пуск — Программы — Стандартные — Подключение к удаленному рабочему столу» или нажать Win+R и в открывшемся окне набрать MSTSC. В окне вводится IP-адрес VPS-сервера.

Нажав кнопку «Подключить», вы увидите окно с полями авторизации.

Чтобы серверу были доступны подключенные к вашему ПК USB-устройства и сетевые принтеры, при первом подключении к серверу выберите «Показать параметры» в левом нижнем углу. В окне откройте вкладку «Локальные ресурсы» и выберите требуемые параметры.

С помощью опции сохранения данных авторизации на удаленном компьютере параметры подключения (IP-адрес, имя пользователя и пароль) можно сохранить в отдельном RDP-файлом и использовать его на другом компьютере.

RDP также можно использовать для подключения к виртуальным машинам Azure.

Настройка другой функциональности удаленного доступа

В окне подключения к удаленному компьютеру есть вкладки с настраиваемыми параметрами.

| Вкладка | Назначение |

| «Экран» | Задает разрешение экрана удаленного компьютера, то есть окна утилиты после подключения. Можно установить низкое разрешение и пожертвовать глубиной цвета. |

| «Локальные ресурсы» | Для экономии системных ресурсов можно отключить воспроизведение звука на удаленном компьютере. В разделе локальных устройств и можно выбрать принтер и другие устройства основного компьютера, которые будут доступны на удаленном ПК, например, USB-устройства, карты памяти, внешние диски. |

Подробности настройки удаленного рабочего стола в Windows 10 – в этом видео. А теперь вернемся к безопасности RDP.

Как «угнать» сеанс RDP?

Можно ли перехватывать сеансы RDS? И как от этого защищаться? Про возможность угона RDP-сессии в Microsoft Windows известно с 2011 года, а год назад исследователь Александр Корзников в своем блоге детально описал методики угона. Оказывается, существует возможность подключиться к любой запущенной сессии в Windows (с любыми правами), будучи залогиненным под какой-либо другой.

Некоторые приемы позволяют перехватить сеанс без логина-пароля. Нужен лишь доступ к командной строке NT AUTHORITY/SYSTEM. Если вы запустите tscon.exe в качестве пользователя SYSTEM, то сможете подключиться к любой сессии без пароля. RDP не запрашивает пароль, он просто подключает вас к рабочему столу пользователя. Вы можете, например, сделать дамп памяти сервера и получить пароли пользователей. Простым запуском tscon.exe с номером сеанса можно получить рабочий стол указанного пользователя — без внешних инструментов. Таким образом, с помощью одной команды имеем взломанный сеанс RDP. Можно также использовать утилиту psexec.exe, если она была предварительно установлена:

psexec -s \\localhost cmdИли же можно создать службу, которая будет подключать атакуемую учетную запись, и запустить ее, после чего ваша сессия будет заменена целевой. Вот некоторые замечания о том, как далеко это позволяет зайти:

- Вы можете подключиться к отключенным сеансам. Поэтому, если кто-то вышел из системы пару дней назад, вы можете просто подключиться прямо к его сеансу и начать использовать его.

- Можно разблокировать заблокированные сеансы. Поэтому, пока пользователь находится вдали от своего рабочего места, вы входите в его сеанс, и он разблокируется без каких-либо учетных данных. Например, сотрудник входит в свою учетную запись, затем отлучается, заблокировав учетную запись (но не выйдя из нее). Сессия активна и все приложения останутся в прежнем состоянии. Если системный администратор входит в свою учетную запись на этом же компьютере, то получает доступ к учетной записи сотрудника, а значит, ко всем запущенным приложениям.

- Имея права локального администратора, можно атаковать учетную запись с правами администратора домена, т.е. более высокими, чем права атакующего.

- Можно подключиться к любой сессии. Если, например, это Helpdesk, вы можете подключиться к ней без какой-либо аутентификации. Если это администратор домена, вы станете админом. Благодаря возможности подключаться к отключенным сеансам вы получаете простой способ перемещения по сети. Таким образом, злоумышленники могут использовать эти методы как для проникновения, так и для дальнейшего продвижения внутри сети компании.

- Вы можете использовать эксплойты win32k, чтобы получить разрешения SYSTEM, а затем задействовать эту функцию. Если патчи не применяются должным образом, это доступно даже обычному пользователю.

- Если вы не знаете, что отслеживать, то вообще не будете знать, что происходит.

- Метод работает удаленно. Вы можете выполнять сеансы на удаленных компьютерах, даже если не зашли на сервер.

Этой угрозе подвержены многие серверные ОС, а количество серверов, использующих RDP, постоянно увеличивается. Оказались уязвимы Windows 2012 R2, Windows 2008, Windows 10 и Windows 7. Чтобы не допустить угона RDP-сессий, рекомендуется использовать двухфакторную аутентификацию. Обновленные Sysmon Framework для ArcSight и Sysmon Integration Framework для Splunk предупреждают администратора о запуске вредоносных команд с целью угнать RDP-сессию. Также можно воспользоваться утилитой Windows Security Monitor для мониторинга событий безопасности.

Наконец, рассмотрим, как удалить подключение к удаленному рабочему столу. Это полезная мера нужна, если необходимость в удаленном доступе пропала, или требуется запретить подключение посторонних к удаленному рабочему столу. Откройте «Панель управления – Система и безопасность – Система». В левой колонке кликните «Настройка удаленного доступа». В разделе «Удаленный рабочий стол» выберите «Не разрешать подключения к этому компьютеру». Теперь никто не сможет подключиться к вам через удаленный рабочий стол.

В завершение – еще несколько лайфхаков, которые могут пригодиться при работе с удаленным рабочим столом Windows 10, да и просто при удаленном доступе.

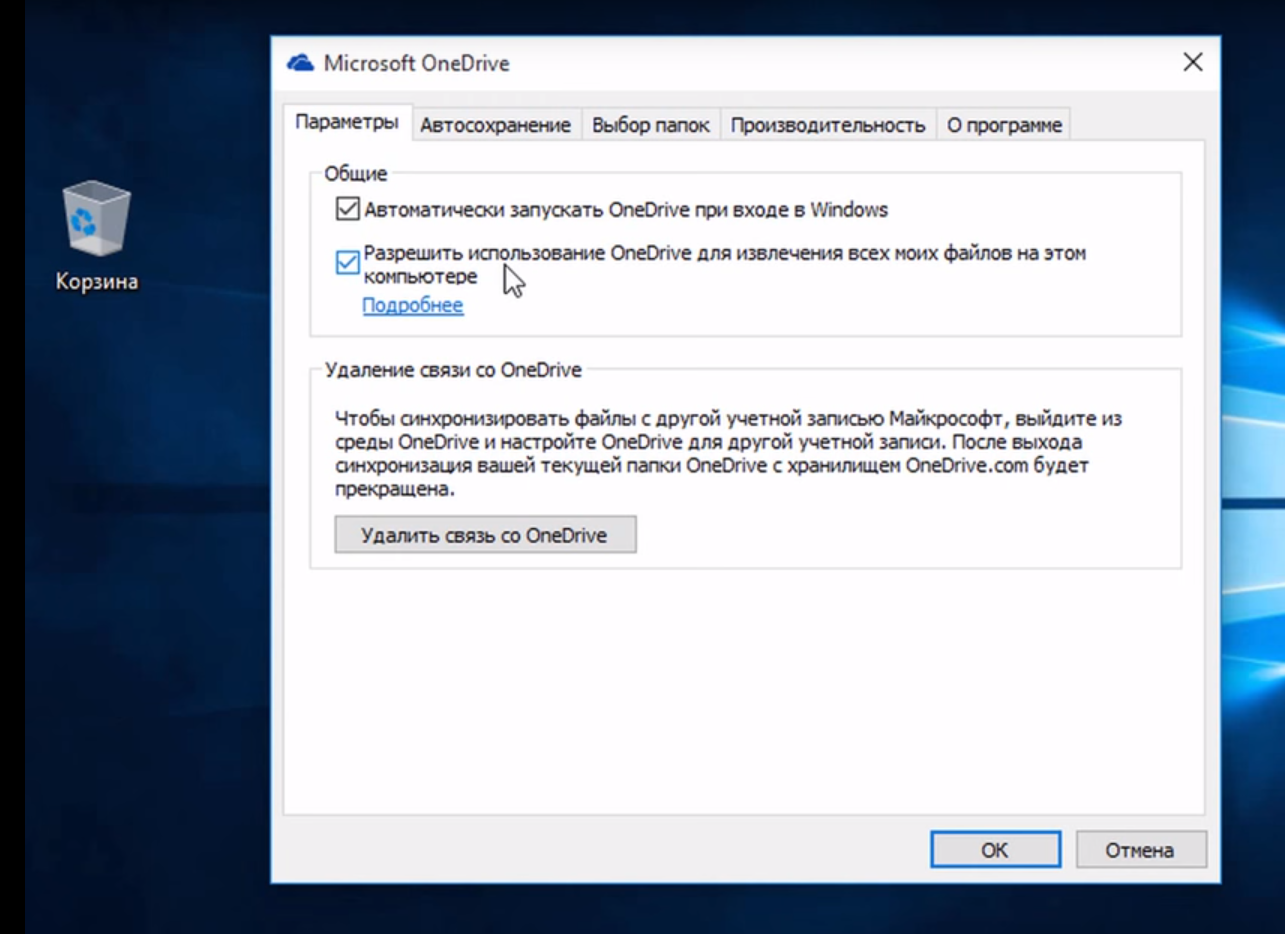

- Для доступа к файлам на удаленном компьютере можно использовать OneDrive:

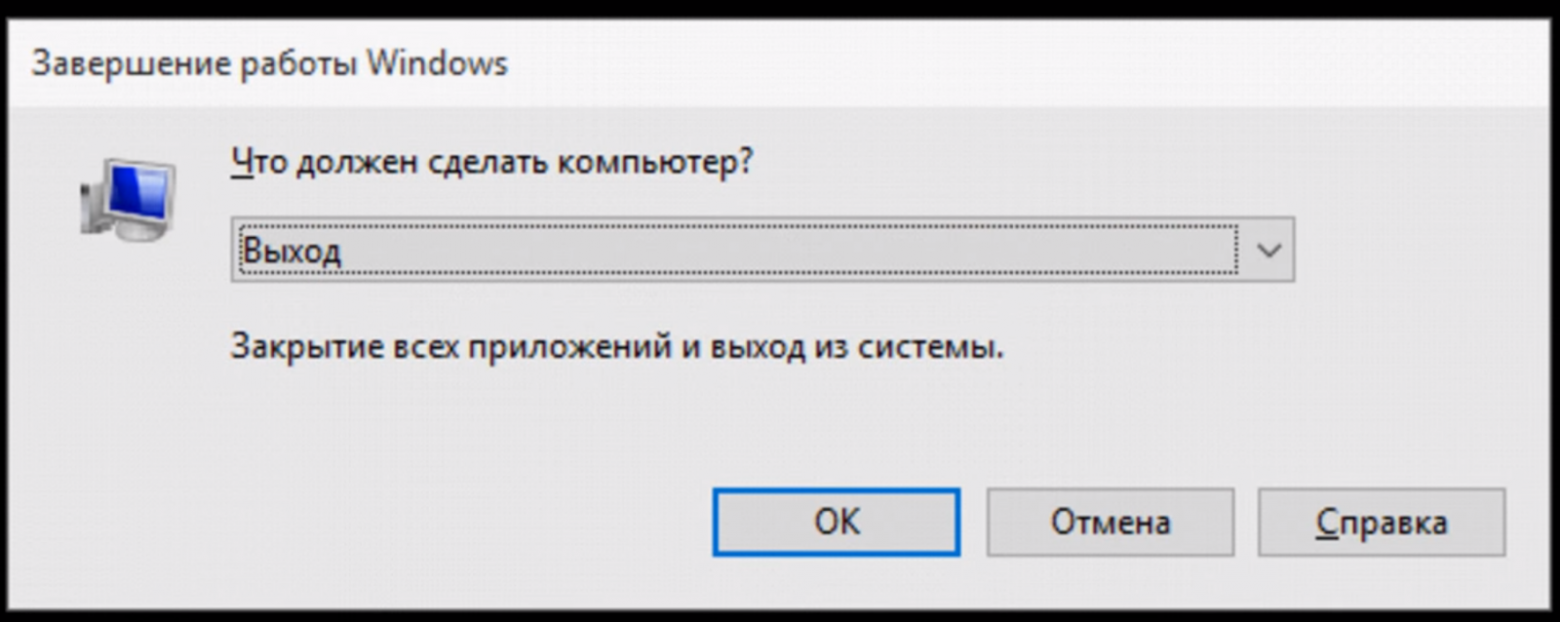

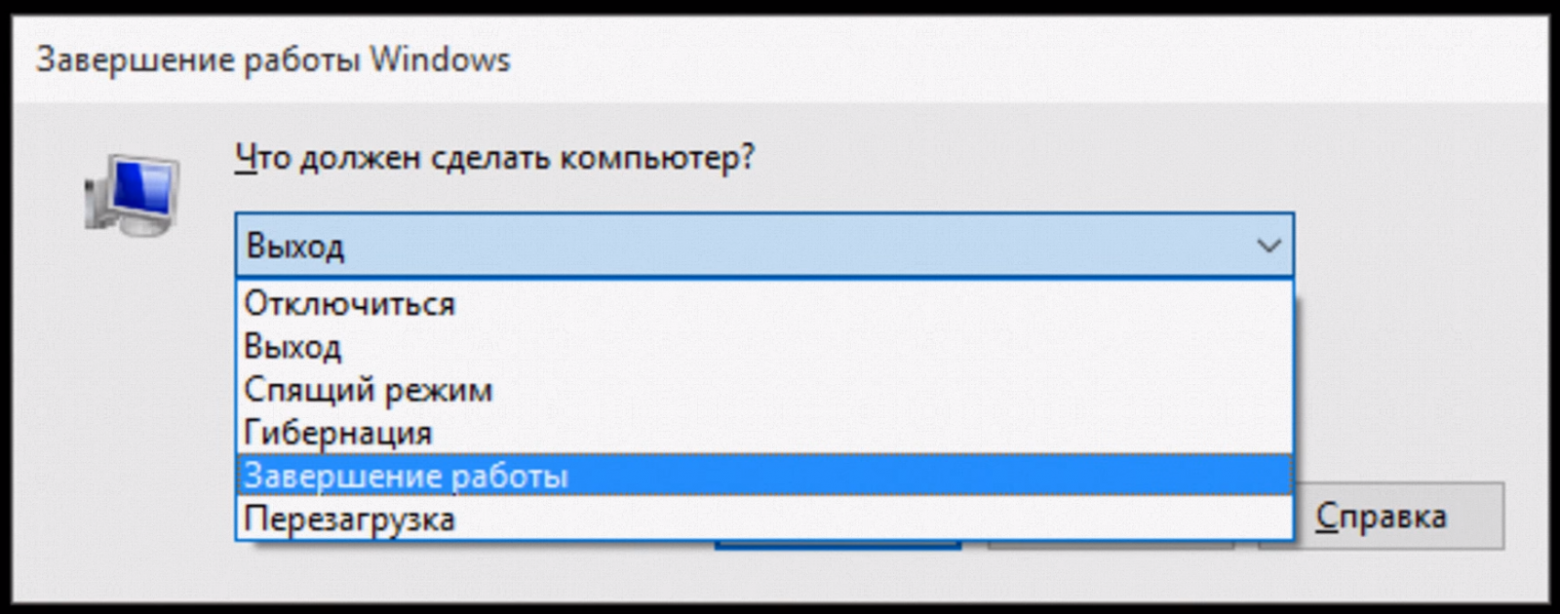

- Как перезагрузить удаленный ПК в Win10? Нажмите Alt+F4. Откроется окно:

Альтернативный вариант — командная строка и команда shutdown.

Если в команде shutdown указать параметр /i, то появится окно:

- В Windows 10 Creators Update раздел «Система» стал богаче на еще один подраздел, где реализована возможность активации удаленного доступа к компьютеру с других ОС, в частности, с мобильных посредством приложения Microsoft Remote Desktop:

- По разным причинам может не работать подключение по RDP к виртуальной машине Windows Azure. Проблема может быть с сервисом удаленного рабочего стола на виртуальной машине, сетевым подключением или клиентом удаленного рабочего стола клиента на вашем компьютере. Некоторые из самых распространенных методов решения проблемы RDP-подключения приведены здесь.

- Из обычной версии Windows 10 вполне возможно сделать терминальный сервер, и тогда к обычному компьютеру смогут подключаться несколько пользователей по RDP и одновременно работать с ним. Как уже отмечалось выше, сейчас популярна работа нескольких пользователей с файловой базой 1С. Превратить Windows 10 в сервер терминалов поможет средство, которое хорошо себя зарекомендовало в Windows 7 — RDP Wrapper Library by Stas’M.

- В качестве «RDP с человеческим лицом» можно использовать Parallels Remote Application Server (RAS), но некоторые его особенности должны быть настроены на стороне Windows Server (либо в виртуальных машинах, которые вы используете).

Как видите, решений и возможностей, которые открывает удаленный доступ к компьютеру, множество. Не случайно им пользуется большинство предприятий, организаций, учреждений и офисов. Этот инструмент полезен не только системным администраторам, но и руководителям организаций, да и простым пользователям удаленный доступ тоже весьма полезен. Можно помочь починить или оптимизировать систему человеку, который в этом не разбирается, не вставая со стула, передавать данные или получить доступ к нужным файлам находясь в командировке или в отпуске в любой точке мира, работать за офисным компьютером из дома, управлять своим виртуальным сервером и т.д.

Удачи!

P.S. Мы ищем авторов для нашего блога на Хабрахабре.

Если у вас есть технические знания по работе с виртуальными серверами, вы умеете объяснить сложные вещи простыми словами, тогда команда RUVDS будет рада работать с вами, чтобы опубликовать ваш пост на Хабрахабре. Подробности по ссылке.

Что если Вы не знаете (или не помните) пароль к зашифрованному файлу RAR? Без пароля Вы не сможете извлечь файлы из защищенного архива. Как Вы знаете, архиватор WinRAR не предоставляет возможности восстановить потерянный или забытый пароль к документу RAR. Однако не стоит переживать. Просто попробуйте восстановить (или взломать) пароль к файлу RAR с помощью данного руководства. Нижеприведенные инструкции предоставят полную информацию о том,как открыть архив с паролем.

- Способ 1. Отгадайте Пароль К Файлу RAR или Как Открыть Архив С Паролем

- Способ 2. Извлеките Пароль К Документу RAR С Помощью Блокнота Или Как Открыть Архив Без Пароля

- Способ 3. Определите Пароль К Файлу RAR С Помощью Специальной Программы и Открыть RAR Файлы

Часто для защиты информации используются распространенные варианты паролей. Ознакомьтесь далее с топ-листом худших паролей Интернет-пользователей.

Попробуйте ввести такие пароли, как 12345, 123456, password, qwerty и т.д. Или же попробуйте подобрать что-то чуть более сложное, но все еще легко отгадываемое: work123, hpabc, dell786 и т.д. Итак, выполните нижеприведенные шаги, а затем, когда появится диалоговое окно с запросом на ввод пароля, введите в пустую строку 12345.

-

Шаг 1: Откройте программу WinRAR, выберите файл RAR, пароль к которому Вы хотите удалить, и в перечне доступных опций нажмите на «Извлечь файлы».

-

Шаг 2: В следующем окне выберите «ОК».

-

Шаг 3: В новом диалоговом окне введите предполагаемый пароль и в нижней части окна нажмите «ОК». Содержимое архива будет извлечено в папку расположения исходного файла RAR, чтобы определится, как открыть рар файл.

-

Шаг 4: В данной папке нажмите на извлеченные файлы правой кнопкой мыши и выберите опцию «Добавить в архив» для создания нового файла RAR.

-

Шаг 5: В появившемся окне нажмите «ОК». После этого выделенные файлы будут архивированы в папку RAR. Таким образом, Вы успешно удалили пароль защиты к архиву WinRAR. После завершения создания архива Вы сможете получать доступ к файл рар без ввода пароля.

Способ 2. Извлеките Пароль К Документу RAR С Помощью Блокнота Или как открыть архив с паролем

Блокнот — это часто используемое и известное практически всем пользователям приложение. Просто введите в Блокноте несколько команд, и, возможно, Вы легко определите пароль, установленный на Вашем архиве RAR. Обратите внимание, что данный способ сработает лишь в случае, если Ваш пароль состоит только из цифр. Если у Вас нет абсолютно никакой информации о потерянном пароле RAR, Вы также можете попытаться воспользоваться этим методом, чтобы открыть rar файлы .

-

Откройте Блокнот и введите необходимые команды, а затем сохраните файл как rar-password.bat.

Список необходимых команд достаточно большой, поэтому мы не будем перечислять их здесь. Если Вы хотите получить больше информации или скопировать данные команды, обратитесь к уже существующей статье на эту тему: Лучшие способы определить пароль к файлу RAR.

- Дважды щелкните по файлу, как открыть архив с паролем.

- Правой кнопкой нажмите на файл RAR, выберите «Свойства» и посмотрите на вкладке «Подробно» имя и путь к папке.

- В открытом окне файла .bat введите обнаруженные имя и путь к папке в соответствующие строки.

- Нажмите клавишу клавишу «Enter», чтобы посмотреть пароль к файлу RAR и понимать, как открыть рар.

После нажатия клавиши «Enter» пароль будет обнаружен в течение нескольких минут в зависимости от сложности/длины пароля. Однако не расстраивайтесь, если данный способ не поможет Вам найти верный пароль. Существует еще один способ, который может легко и быстро восстановить пароль к файлу RAR.

Способ 3. Определите Пароль К Файлу RAR С Помощью Специальной Программы и Открыть RAR Файлы

Существует множество программ для извлечения файлов RAR без пароля, однако и среди них можно выделить лучшую. Если вышеперечисленные способы не сработали, Вы можете избавиться от пароля к файлу RAR с помощью программы PassFab for RAR. Программа предоставляет несколько эффективных вариантов восстановления пароля к документу RAR. Кроме того, она значительно ускоряет процесс восстановления паролей благодаря использованию инновационных параметров поиска и многоядерных процессоров, а также ускорения NVIDIA-GPU. Ниже приведены несколько простых действий, которые Вам необходимо выполнить, чтобы понять, как извлечь файл из архива.

- Шаг 1: Загрузите и установите PassFab для RAR на Ваш компьютер. Двойным щелчком мыши запустите программу.

-

Шаг 2: Нажмите «Добавить» и выберите защищенный паролем файл RAR.

- Шаг 3: Вам не нужно будет настраивать какие-либо сложные параметры: просто нажмите кнопку «Начать», чтобы запустить процесс восстановления пароля к файлу RAR.

-

Шаг 4: Шаг 4: Дождитесь завершения процесса опеределения программой пароля, после чего верный вариант будет отображен на экране. Используйте его, чтобы извлечь необходимые файлы из архива RAR и понять как открыть архив с паролем.

Заключение

Архиватор WinRAR достаточно широко используется в наши дни, программа имеется на компьютерах у подавляющего большинства пользователей. Файлы RAR значительно упрощают работу с документами и вы можете разобраться, как открыть архив без пароля. При необходимости что-то обсудить или обменяться,как открыть архив без пароля. При необходимости что-то обсудить или обменяться файлами мы обычно создаем архив в формате RAR или ZIP для упрощения передачи данных. Кроме того, архиватор WinRAR предоставляет возможность устанавливать пароли для защиты архива RAR и как открыть архив с паролем. Поэтому для извлечения файлов необходимо знать верную комбинацию. Данная функция позволяет избежать незаконного доступа к данным архива.

В случае если Вы не можете вспомнить пароль к Вашему файлу RAR и, следовательно, не можете извлечь из него файлы, Вы можете выбрать любой из представленных в данной статье способов, чтобы восстановить илиудалить пароль RAR. Однако лучшим решением для восстановления пароля к документу RAR является использование программы PPassFab для RAR , особенно в ситуации, когда Вы помните какие-либо ключи к Вашему паролю. Надеемся, что наша статья помогла Вам узнать о нескольких полезных способах определения пароля к документу RAR.

В этой статье расскажем, как настроить сохранение паролей для RDP подключений в Windows и какие действия предпринять, если пароли не сохраняются, несмотря на все настройки (пароль каждый раз запрашивается заново).

Приобрести оригинальные ключи активации Windows Server можно у нас в каталоге от 1190 ₽

Как сохранить пароль для RDP подключения в Windows?

По умолчанию Windows позволяет пользователям сохранять пароли для RDP подключений. Для этого в окне клиента Remote Desktop Connection (mstsc.exe) нужно ввести имя удаленного компьютера, учетные данные и отметить галочкой опцию “Разрешить мне сохранять учетные данные” (Allow me to save credentials). После нажатия кнопки “Подключить”, сервер RDP запрашивает пароль, который сохраняется в Windows Credential Manager, а не в .RDP файл.

При следующем подключении клиент автоматически получит сохраненный пароль из менеджера паролей Windows и использует его для аутентификации.

Если для компьютера имеется сохраненный пароль, в окне клиента будет указано:

При подключении к данному компьютеру будут использоваться сохранённые учетные данные. Эти учетные данные можно изменить или удалить.

Администраторы часто не рекомендуют пользователям сохранять пароли подключений в Windows. Например, в домене Active Directory предпочтительнее настроить SSO (Single Sign-On) для более безопасной аутентификации.

По умолчанию Windows не разрешает использовать сохраненный пароль для RDP подключения с компьютера в домене Active Directory к серверу, находящемуся в другом домене или рабочей группе. Несмотря на то, что пароль сохранен в Credentials Manager, Windows требует от пользователя вводить его заново. Также Windows запрещает использование сохраненного пароля для RDP, если подключение происходит под локальной учетной записью, а не доменной.

При попытке подключения с сохраненным паролем в таких случаях может появиться ошибка:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской версии Windows 10):

Недопустимые учетные данные

Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера CompName, так как его подлинность проверена не полностью. Введите новые учетные данные.

Windows считает такое подключение небезопасным, так как между данным компьютером и удаленным сервером отсутствуют доверительные отношения.

Чтобы изменить эти настройки на компьютере, с которого выполняется RDP подключение:

1. Откройте редактор локальной GPO с помощью Win + R и команды gpedit.msc

2. Перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных).

3. Найдите политику под названием Allow delegating saved credentials with NTLM-only server authentication (Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера только NTLM).

4. Дважды щелкните по политике, включите её (Enable) и нажмите кнопку “Показать” (Show).

5. Укажите список удаленных компьютеров, для которых можно использовать сохраненные пароли для RDP подключения. Список должен быть в следующих форматах:

TERMSRV/server1

— разрешает подключение к одному конкретному серверу;

TERMSRV/*.softcomputers.org

— разрешает подключение ко всем серверам в домене softcomputers.org;

TERMSRV/*

— разрешает подключение к любым серверам.

Примечание. TERMSRV необходимо писать заглавными буквами, а имя сервера должно полностью совпадать с тем, что указано в настройках клиента RDP.

Также добавьте ваши значения TERMSRV/ в параметр Allow Delegating Saved Credentials (“Разрешить передачу сохранённых учетных данных”).

Эти настройки можно задать в реестре с помощью следующих параметров:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation]

"AllowSavedCredentialsWhenNTLMOnly"=dword:00000001

"AllowSavedCredentials"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentialsWhenNTLMOnly]

"1"="TERMSRV/*"

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentials]

"1"="TERMSRV/*"

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation]

"AllowSavedCredentialsWhenNTLMOnly"=dword:00000001

"AllowSavedCredentials"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentialsWhenNTLMOnly]

"1"="TERMSRV/*"

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentials]

"1"="TERMSRV/*"

Убедитесь, что политика Deny delegating saved credentials (“Запретить передачу сохраненных учетных данных”) отключена или не настроена. Запрещающие политики имеют более высокий приоритет, чем разрешающие.

Также следует отключить параметр Network access: Do not allow storage of passwords and credentials for network authentication (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options). Если этот параметр включен, при попытке сохранить пароль будет возникать ошибка:

Credential Manager Error

Unable to save credentials. To save credentials in this vault, check your computer configuration.

Error code: 0x80070520

Error Message: A specified logon session does not exist. It may already have been terminated.

Сохраните изменения и обновите групповые политики с помощью команды gpupdate /force.

Теперь при RDP подключении клиент mstsc сможет использовать сохранённый пароль.

Чтобы просмотреть список сохранённых паролей для RDP подключений, используйте команду:

cmdkey /list ^| findstr "target=TERMSRV"

Чтобы удалить сохраненные пароли, выполните команду:

For /F "tokens=1,2 delims= " %G in ('cmdkey /list ^| findstr "target=TERMSRV"') do cmdkey /delete %H

Редактор локальных групповых политик позволяет изменить настройки только для одного компьютера. Если нужно, чтобы политика действовала на многие компьютеры в домене, используйте доменные политики через консоль gpmc.msc.

Что делать, если пароль для RDP подключения в Windows не сохраняется?

Если настройки выполнены по инструкции, но при каждом подключении система требует ввести пароль, проверьте следующие моменты:

1. В настройках RDP убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана.

2. Если используется сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 (prompt for credentials:i:0).

3. В редакторе локальной политики gpedit.msc перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметры “Запретить сохранение паролей” (Do not allow passwords to be saved) и Prompt for credentials on the client computer должны быть не заданы или отключены. Проверьте также результирующую политику на вашем компьютере с помощью команды gpresult.

4. Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Запустите control userpasswords2 и перейдите на вкладку “Дополнительно”, затем нажмите на кнопку “Управление паролями”. В открывшемся окне выберите “Учетные данные Windows” и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

Из этого окна можно вручную добавить учетные данные для RDP подключения. Имя сервера должно быть указано в формате TERMSRV\server_name1. После очистки истории RDP подключений на компьютере не забудьте удалить сохраненные пароли.

Из этого окна вы можете самостоятельно добавить учетных данные для RDP подключений. Обратите внимание, что имя удаленного RDP сервера (компьютера) нужно указывать в формате TERMSRV\server_name1. При очистке истории RDP подключений на компьютере, не забывайте удалять сохраненные пароли.

Подключение с сохраненным паролем не будет работать, если сервер RDP давно не обновлялся, и при подключении возникает ошибка CredSSP encryption oracle remediation.

После выполнения всех действий пользователи смогут использовать сохраненные пароли для RDP подключений.

Политика проверки подлинности на сервере не допускает подключения с сохраненными учетными данными

При подключении к RDP хосту с использованием сохраненного пароля может появиться ошибка:

Windows Security

Your credentials did not work

The server’s authentication policy does not allow connection requests using saved credentials. Please enter new credentials.

Для устранения ошибки на удаленном сервере необходимо отключить параметр “Always prompt for password upon connection” в разделе Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security.

Если данная политика включена, сервер RDP всегда будет запрашивать пароль у клиента.

Этот параметр можно отключить через реестр:

REG add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" /v fPromptForPassword /t REG_DWORD /d 0 /f

Credential Guard в Защитнике Windows может блокировать использование сохраненных учетных данных

После обновления до Windows 11 22H2 пользователи часто сообщают, что не могут использовать сохраненные пароли для RDP подключений:

Windows Security: Your credentials did not work

Windows Defender Credential Guard does not allow using saved credentials. Please enter your credentials.

В Windows 10 1607 была представлена функция Windows Defender Remote Credential Guard для защиты учетных данных при RDP подключениях. В обновлении 22H2 по умолчанию разрешается использование сохраненных учетных данных только при аутентификации с помощью Kerberos. Если Kerberos использовать невозможно (например, контроллер домена недоступен или подключение происходит к рабочей группе), Remote Credential Guard блокирует использование NTLM.

Чтобы отключить Credential Guard, выполните команду в реестре:

New-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\LSA" -Name "LsaCfgFlags" -PropertyType "DWORD" -Value 0 -Force