Безопасность учетных записей пользователей является важной задачей для администраторов систем, работающих на базе Windows Server. Одним из ключевых аспектов обеспечения безопасности является настройка политики блокировки учетных записей, которая позволяет предотвратить несанкционированный доступ через подбор пароля. В данной статье мы рассмотрим, как изменить порог блокировки учетной записи для локальных учетных записей в Windows Server 20XX, а также разберем, какие преимущества и риски связаны с этой настройкой.

Что такое порог блокировки учетной записи?

Порог блокировки учетной записи — это политика, определяющая количество неудачных попыток входа в систему, после которого локальная учетная запись будет заблокирована. Заблокированную учетную запись нельзя использовать до тех пор, пока администратор не разблокирует ее вручную, или пока не истечет заданное в политике время блокировки.

Зачем изменять порог блокировки?

Защита от атак методом грубой силы: Блокировка учетной записи после определенного количества неудачных попыток входа может предотвратить автоматизированные атаки методом грубой силы, которые пытаются подобрать пароль путем перебора всех возможных комбинаций.

Управление безопасностью: Порог блокировки позволяет администраторам контролировать уровень безопасности системы, определяя, сколько ошибок можно допустить перед блокировкой учетной записи.

Предотвращение ошибок пользователей: В некоторых случаях, пользователи могут по ошибке ввести неправильный пароль несколько раз подряд. Установка разумного порога может помочь избежать случайных блокировок.

Как изменить порог блокировки учетной записи

Существует два основных способа изменения порога блокировки учетной записи в Windows Server 20XX: через локальную политику безопасности и с помощью командной строки. Рассмотрим каждый из них подробнее.

Способ 1: Использование локальной политики безопасности

Локальная политика безопасности предоставляет графический интерфейс для настройки различных параметров безопасности, включая политику блокировки учетных записей.

Шаги для изменения порога блокировки через локальную политику безопасности:

Откройте локальную политику безопасности:

- Нажмите Win + R для открытия окна «Выполнить».

- Введите secpol.msc и нажмите ОК.

- Перейдите к политике блокировки учетных записей:

В левой панели выберите «Политики учетных записей» и затем «Политика блокировки учетной записи».

Откройте политику порога блокировки учетной записи:

В правой панели дважды щелкните на «Порог блокировки учетной записи».

Задайте количество неудачных попыток входа:

Введите число от 0 до 999, чтобы определить количество неудачных попыток входа до блокировки учетной записи.

Значение 0 означает, что учетные записи никогда не будут заблокированы.

Подтвердите изменения:

Нажмите ОК для сохранения изменений.

Настройте дополнительные параметры:

Если порог блокировки установлен больше 0, убедитесь, что параметры «Продолжительность блокировки учетной записи» и «Сброс счетчика блокировки учетной записи через» также настроены.

Советы по настройке:

Продолжительность блокировки учетной записи: Определяет, на сколько времени учетная запись будет заблокирована после достижения порога. Значение должно быть больше или равно значению параметра «Сброс счетчика блокировки учетной записи через».

Сброс счетчика блокировки учетной записи через: Указывает время, через которое счетчик неудачных попыток входа будет сброшен.

Способ 2: Использование командной строки

Командная строка предоставляет быстрый способ изменения порога блокировки учетной записи, что особенно полезно для администраторов, предпочитающих работать через консоль.

Шаги для изменения порога блокировки через командную строку:

Откройте командную строку с правами администратора:

- Нажмите Win + X и выберите «Командная строка (Администратор)».

Проверьте текущий порог блокировки:

Введите команду net accounts и нажмите Enter.

net accountsИзмените порог блокировки учетной записи:

Введите команду net accounts /lockoutthreshold:Число, заменив Число на желаемое количество неудачных попыток входа.

net accounts /lockoutthreshold:0

Закройте командную строку:

Когда закончите, просто закройте окно командной строки.

Настройте дополнительные параметры (при необходимости):

Вы можете также изменить продолжительность блокировки и время сброса счетчика с помощью следующих команд:

- net accounts /lockoutduration:30

- net accounts /lockoutwindow:30

- /lockoutduration: Продолжительность блокировки (в минутах).

- /lockoutwindow: Время сброса счетчика (в минутах).

Риски и рекомендации

Риски

Атаки отказа в обслуживании (DoS): Злоумышленник может заблокировать учетные записи пользователей, инициировав массовую атаку на все учетные записи в организации, превышая установленный порог неудачных попыток входа.

Ложные срабатывания: Пользователи могут случайно блокировать свои учетные записи из-за ввода неверного пароля.

Рекомендации

Установите разумный порог: Рекомендуется установить порог, который обеспечивает баланс между безопасностью и удобством. Например, 3–5 попыток могут быть оптимальным вариантом для большинства организаций.

Используйте многофакторную аутентификацию (MFA): Она предоставляет дополнительный уровень безопасности и может значительно снизить риск несанкционированного доступа.

Мониторинг и оповещения: Настройте системы мониторинга для отслеживания подозрительной активности и получения оповещений о блокировках учетных записей.

Заключение

Настройка порога блокировки учетной записи — важный аспект управления безопасностью в Windows Server 20XX. Правильная настройка может помочь защитить систему от атак методом грубой силы, обеспечивая при этом минимальное воздействие на пользователей. Используя локальную политику безопасности или командную строку, администраторы могут легко изменять параметры блокировки учетных записей, адаптируя их к потребностям своей организации.

Следуя инструкциям и рекомендациям, изложенным в этой статье, вы сможете эффективно управлять безопасностью учетных записей в вашей системе Windows Server, обеспечивая при этом защиту данных и учетных записей пользователей.

Откройте блокнот и перетащите в него текстовый файл с рабочего стола. Сработало? Теперь откройте блокнот от имени администратора и перетащите тот же файл. При включенном UAC у вас ничего не получится! Почему?

В обсуждении опроса про контроль учетных записей я уже объяснял, почему так происходит. Но мой комментарий был кратким и неглубоким. Недавно на форуме TechNet я принял участие в обсуждении аналогичной проблемы с архиватором, и оно побудило меня подробнее осветить вопрос в блоге. Сегодня я предлагаю вам первую часть своего рассказа, в котором речь пойдет об уровнях целостности (integrity levels) и обязательном контроле над ними в Windows.

Начиная с Windows Vista, все процессы и папки имеют определенный уровень целостности. Это позволяет дополнительно разграничивать доступ наряду со списками контроля доступа (ACL), которые настраиваются в свойствах папок и разделов реестра на вкладке «Безопасность».

Концепция уровней целостности — это довольно скучная техническая вещь, но я постараюсь рассказать о ней так, чтобы вам было интересно

Добро пожаловать в зрительный зал

photo credit: sfer

Представьте, что все процессы в Windows занимают места в зрительном зале по ранжиру:

- в ложах сидят системные процессы, имеющие системный уровень целостности

- в первом ряду сидят процессы с высоким уровнем целостности, запущенные с полными правами администратора

- в партере рассаживаются процессы со средним уровнем целостности, запущенные с обычными правами

- на галерку загоняют процессы, запущенные с обычными правами, но низким уровнем целостности, например, Internet Explorer и часть процессов Google Chrome

Папки тоже имеют уровни целостности, и по умолчанию им присваивается средний уровень, за некоторыми исключениями, которые я покажу ниже.

В Windows даже администраторы работают с обычными правами, поэтому их процессы сидят в партере. Но администраторам выдается два билета на спектакль – обычный и полный (маркеры безопасности).

Когда администраторы хотят что-то рассмотреть получше, они идут в первый ряд. А контроль учетных записей – это распорядитель зала, который проверяет, есть ли у них туда билет.

Согласно купленным билетам (почти)

photo credit: victor_nuno

Изоляция привилегий пользовательского интерфейса (UIPI) построена так, чтобы процессы с более низким уровнем целостности не могли манипулировать процессами с более высоким уровнем. Однако эта модель не является непроходимой стеной по двум причинам.

- С галерки или из партера процесс может прочесть программку спектакля (данные), которую держит в руках процесс, сидящий в партере, т.е. имеет такие же права. Это сделано специально, иначе программам было бы затруднительно считывать данные, в том числе свои.

- Процессы все-таки сидят в одном зале (пользовательской сессии) и дышат одним воздухом (системной памятью). Поэтому хулиганствующий процесс из партера может запустить бутылкой в первый ряд (выполнить сложную атаку) и спровоцировать сидящий там процесс к серьезному нарушению общественного порядка (в системе).

Поэтому очень важна роль распорядителя зала, которую играет UAC, на чьи вопросы отвечаете именно вы!

Хотя контроль учетных записей напрямую не связан с уровнями целостности, их повышение зачастую происходит в результате повышения прав.

Экскурсия по зрительному залу

photo credit: melancholy rose

Я предлагаю вам прогуляться по зрительному залу, захватив с собой театральный бинокль для внимательного изучения подробностей интерьера, а также несколько модных аксессуаров от дизайнерских домов Sysinternals и Windows:

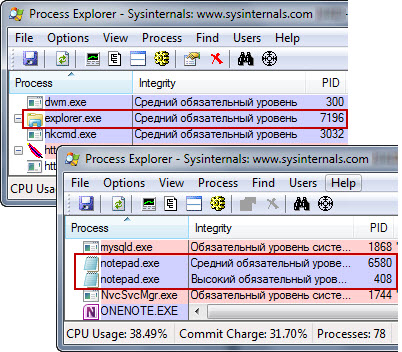

- Утилита Process Explorer покажет уровень целостности процессов в столбце Integrity Levels, который можно добавить из View – Select Columns – Process Image.

- Утилита PsExec умеет запускать процессы с низким уровнем целостности. В принципе, это может и Process Explorer, просто по ходу экскурсии я выполняю команды в консоли.

- Системная команда icacls умеет показывать уровень целостности папок и разделов реестра, поэтому сторонние средства нам не потребуются, хотя можно воспользоваться AccessChk от Sysinternals.

Я записал видео прогулки, а также подготовил текстовый рассказ о ней, дополненный скриншотами.

Из партера в первый ряд

Если вы сделали то, что я просил в самом начале статьи, то у вас открыто два окна блокнота – с обычными и полными правами.

Notepad с PID 6580 открыт с обычными правами и имеет средний уровень целостности, а Notepad с PID 408 запущен от имени администратора и имеет высокий уровень. Проводник, explorer.exe с PID 7196, запускается с обычными правами и средним уровнем.

Поэтому перетаскивание файла сработает только в блокнот с PID 6580, имеющий уровень целостности не выше, чем у проводника.

Я показал, что из партера в первый ряд попасть не удается, а заодно стало ясно, почему не сработало перетаскивание файлов в одном из двух случаев. Теперь давайте заберемся на галерку.

С галерки в партер

Программы хранят свои данные и настройки в папке %userprofile%\appdata в трех разных папках.

Здесь:

- Roaming — «легкая» папка. Если в организации профили перемещаемые, ее содержимое копируется на сервер.

- Local — «тяжелая» папка. Помимо прочего внутри нее, в папке Temp, хранятся ваши временные файлы. Поэтому ее содержимое на сервер не копируется, чтобы не задерживать процесс входа/выхода из системы.

- LocalLow — содержит данные, записанные с низким уровнем целостности, и сама она имеет такой же уровень.

С двумя последними папками мы и будем экспериментировать.

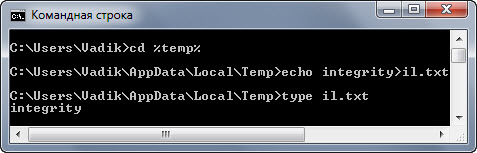

Запустите командную строку с обычными правами. Перейдите во временную папку, создайте в ней текстовый файл и попробуйте прочесть его.

:: Переход во временную папку cd %temp% :: Создание файла в папке echo integrity > il.txt :: Чтение созданного файла type il.txt

Работают чтение и запись, потому что командная строка и временная папка имеют одинаковые уровни целостности.

Теперь выполните в этой командной строке:

psexec -l -d cmd

Запустится новая командная строка с низким уровнем целостности. В ней будут выполняться все последующие команды. Можно также запустить командную строку в Process Explorer из меню File — Run as Limited User (при этом процесс запускается не только с ограниченными правами, но и с низким уровнем целостности).

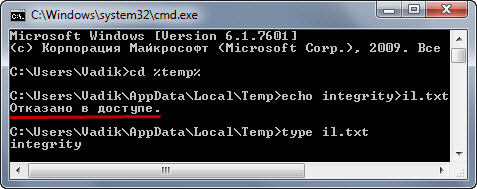

Выполните в этой командной строке те же команды, что и ранее.

При попытке записи файла вы получите сообщение «Отказано в доступе». Это происходит потому, что временная папка Temp имеет средний уровень целостности, а командная строка запущена с низким уровнем. Однако прочесть созданный ранее файл можно.

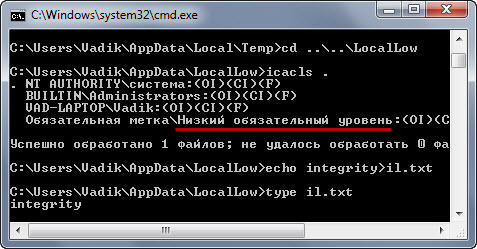

Теперь перейдите в папку LocalLow, посмотрите ее уровень целостности и попробуйте записать файл – он будет успешно создан!

:: Переход в LocalLow cd ..\..\LocalLow :: Просмотр уровня целостности папки icacls . :: Создание файла в папке echo integrity > il.txt :: Чтение созданного файла type il.txt

Команда icacls показывает уровни целостности папок только в том случае, если они отличаются от стандартного, среднего уровня. У папки LocalLow он низкий, что и подчеркнуто на рисунке выше.

С реестром происходит примерно то же самое, где для низкого уровня целостности предусмотрен раздел HKEY_CURRENT_USER\Software\AppDataLow.

Как видите, процессы с низким уровнем целостности не могут перебраться с галерки в партер, но могут видеть, что там происходит. Эту модель могут использовать программы, и в папке LocalLow вы найдете их данные. Так, модель реализована в защищенном режиме Internet Explorer, песочнице Google Chrome и защищенном режиме Adobe Reader.

Как победить проблему

photo credit: AstridWestvang

Надеюсь, мне удалось объяснить, почему перетаскивание файлов не всегда работает при включенном UAC – все дело в волшебных пузырьках уровнях целостности. Как сделать так, чтобы оно работало всегда? Я думаю, что вы уже догадались!

Нужно запустить файловый менеджер с повышенными правами, от имени администратора, и перетаскивание будет работать нормально.

Впрочем, лучше делать это только при необходимости, иначе с полными правами будут работать все процессы, запускаемые из файлового менеджера.

С другой стороны, проблема в том, что для проводника не предусмотрен запуск с высоким уровнем целостности, в отличие, например, от Total Commander. Вы можете проверить это самостоятельно с помощью Process Explorer, либо посмотреть видео. А через неделю вы узнаете, почему так происходит с проводником и как обойти это ограничение. Гарантирую вам незабываемые впечатления от рассказа

А в каких случаях вы пользуетесь перетаскиванием файлов? Сталкивались ли вы с тем, что невозможно перетащить файл из одной программы в другую?

Диспетчер учетных данных Windows (Credential Manager) позволяет безопасно хранить учетные записи и пароля для доступа к сетевым ресурсам, веб сайтам и приложениям. Благодаря сохраненным в Credential Manager паролям вы можете подключаться без ввода пароля к сетевым ресурсам, которые поддерживаются проверку подлинности Windows (NTLM или Kerbersos), аутентификацию по сертификату, или базовую проверку подлинности.

Содержание:

- Используем диспетчер учетных данных Windows для хранения паролей

- Управление сохраненными учетными данными Windows из командной строки

- Доступ к менеджеру учетных данных Windows из PowerShell

Используем диспетчер учетных данных Windows для хранения паролей

Диспетчер учетных данных встроен в Windows и позволяет безопасно хранить три типа учетных данных:

- Учетные данные Windows (Windows Credentials) — учетные данные доступа к ресурсам, которые поддерживаются Windows аутентификацию (NTLM или Kerbersos). Это могут быть данные для подключения сетевых дисков или общим SMB папкам, NAS устройствам, сохраненные пароли для RDP подключений, пароли к сайтам, поддерживающих проверку подлинности Windows и т.д;

- Учетные данные сертификатов (Certificate-Based Credentials) – используются для доступа к ресурсам с помощью сертификатов (из секции Personal в Certificate Manager);

- Общие учетные данные (Generic Credentials) – хранит учетные данные для доступа к сторонним приложениям, совместимым с Credential Manager и поддерживающим Basic аутентификацию;

- Учетные данные для интернета (Web Credentials) – сохранённые пароли в браузерах Edge и Internet Explorer, приложениях Microsoft (MS Office, Teams, Outlook, Skype и т.д).

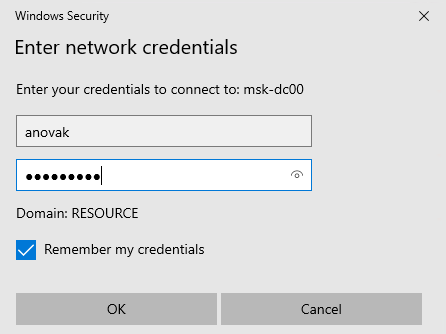

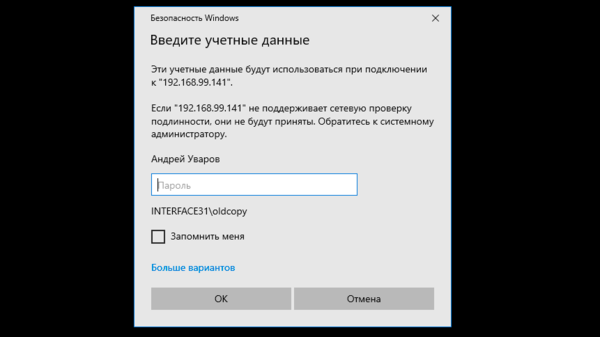

Например, если при доступе к сетевой папке вы включите опцию “Сохранить пароль”, то введенный вами пароли будет сохранен в Credential Manager.

Аналогично пароль для подключения к удаленному RDP/RDS серверу сохраняется в клиенте Remote Desktop Connection (mstsc.exe).

Открыть диспетчер учетных данных в Windows можно:

- из классической панели управления (Control Panel\User Accounts\Credential Manager, Панель управления -> Учетные записи пользователей -> Диспетчер учетных данных);

- изкоманднойстроки:

control /name Microsoft.CredentialManager

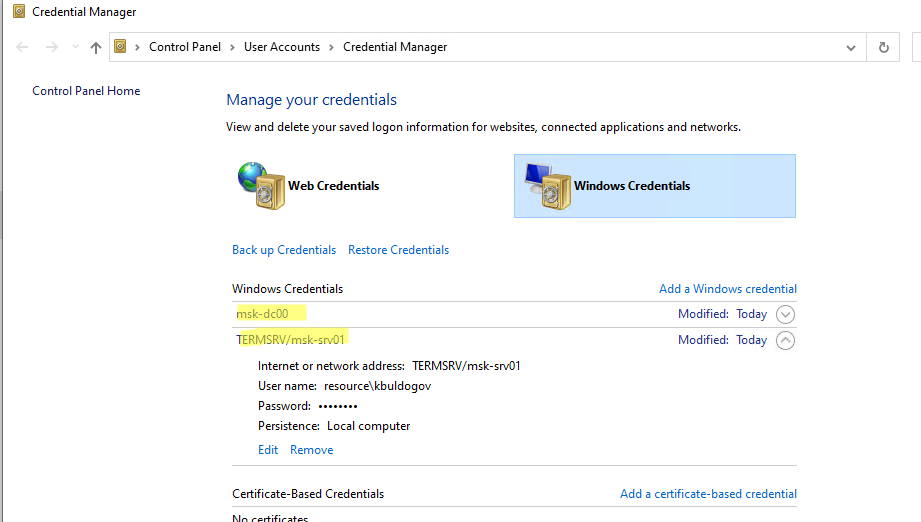

На скриншоте видно, что в Credential Manager хранятся два пароля, которые мы сохранили ранее.

Сохраненный пароль для RDP подключения сохраняется в формате

TERMSRV\hostname

.

Здесь вы можете добавить сохранённый пароль, отредактировать (просмотреть сохраненный пароль в открытом виде из графического интерфейса нельзя) или удалить любую из записей.

Для управления сохраненными паролями можно использовать классический диалоговый интерфейс Stored User Names and Password. Для его запуска выполните команду:

rundll32.exe keymgr.dll,KRShowKeyMgr

Здесь вы также можете управлять сохраненными учетными данными, а также выполнить резервное копирование и восстановление записей в Credential Manager (можно использовать для переноса базы Credential Manager на другой компьютер).

Управление сохраненными учетными данными Windows из командной строки

Вы можете добавить удалить и вывести сохраненные учетные данных в Credentil Manager из командной строки с помощью утилиты cmdkey.

Добавить в диспетчер учетные данные для доступа к серверу FS01:

cmdkey /add:FS01 /user:kbuldogov /pass:Passw0rdd1

Если нужно сохранить доменную учетную запись:

cmdkey /add:fs01.winitpro.local /user:[email protected] /pass:Passw0rdd1

Сохранить учетные данные для доступа к RDP/RDS серверу:

cmdkey /generic:termsrv/MSKRDS1 /user:kbuldogov /pass:Passw0rdd1

Вывести список сохраненных учетных данных:

cmdkey /list

Вывести список хранимых учетных данных для указанного компьютера:

cmdkey /list:fs01.winitpro.local

Удалить ранее сохраненные учетные данные:

cmdkey /delete:FS01

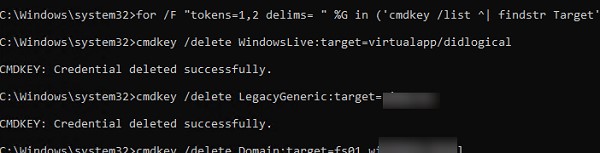

Удалить из Credential Manager все сохраненные пароли для RDP доступа:

For /F "tokens=1,2 delims= " %G in ('cmdkey /list ^| findstr "target=TERMSRV"') do cmdkey /delete %H

Полностью очистить пароли в Credential Manager:

for /F "tokens=1,2 delims= " %G in ('cmdkey /list ^| findstr Target') do cmdkey /delete %H

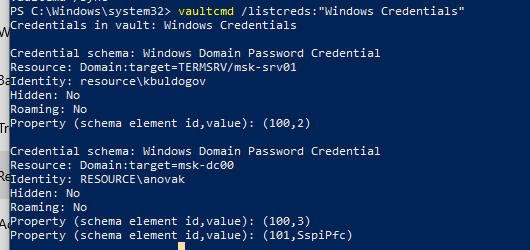

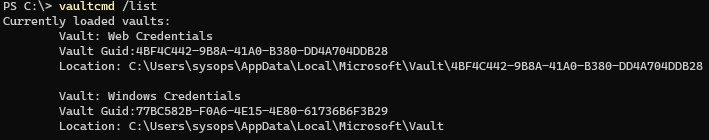

Также для управления сохраненными учетными данными можно использовать утилиту vaultcmd.Вывести список сохраненных учетных данных типа Windows Credentials:

vaultcmd /listcreds:"Windows Credentials"

Все сохраненные пароли хранятся в защищенном хранилище Windows Vault. Путь к хранилищу можно получить с помощью команды:

vaultcmd /list

По умолчанию это

%userprofile%\AppData\Local\Microsoft\Vault

. Ключ шифрования хранится в файле Policy.vpol. Клю шифровани используется для рашировки паролей в файлах .vcrd.

Для работы Credential Manager должна быть запущена служба VaultSvc:

Get-Service VaultSvc

Если служба отключена, при попытке получить доступ к Credential Manager появится ошибка:

Credential Manager Error The Credential Manager Service is not running. You can start the service manually using the Services snap-in or restart your computer to start the service. Error code: 0x800706B5 Error Message: The interface is unknown.

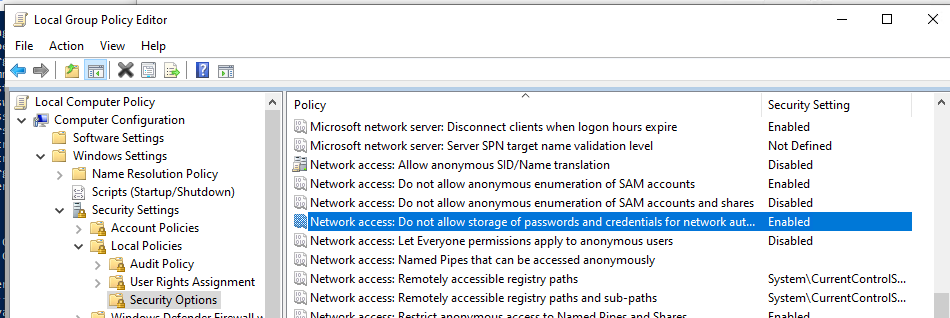

Если вы хотите заблокировать пользователям возможность сохранения сетевых паролей в Credential Manager, нужно включить параметр Network access: Do not allow storage of passwords and credentials for network authentication в разделе GPO Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options.

Теперь, если пользователь попытается сохранить пароль в хранилище, появится ошибка:

Credential Manager Error Unable to save credentials. To save credentials in this vault, check your computer configuration. Error code: 0x80070520 Error Message: A specified logon session does not exist. It may already have been terminated.

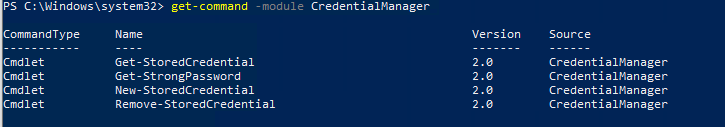

Доступ к менеджеру учетных данных Windows из PowerShell

В Windows нет встроенных командлетов для обращения к хранилищу PasswordVault из PowerShell. Но вы можете использовать модуль CredentialManager из галереи PowerShell.

Установите модуль:

Install-Module CredentialManager

В модуле всего 4 командлета:

- Get-StoredCredential – получить учетные данные из хранилища Windows Vault;

- Get-StrongPassword – сгенерировать случайный пароль;

- New-StoredCredential – добавить учетные данные в хранилище;

- Remove-StoredCredential – удалить учетные данные.

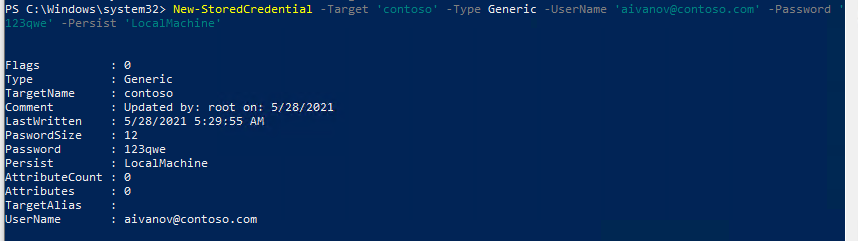

Чтобы добавить новые учетные данные в хранилище CredentialManager, выполните команду:

New-StoredCredential -Target 'contoso' -Type Generic -UserName '[email protected]' -Password '123qwe' -Persist 'LocalMachine'

Проверить, есть в хранилище сохраненные данные:

Get-StoredCredential -Target contoso

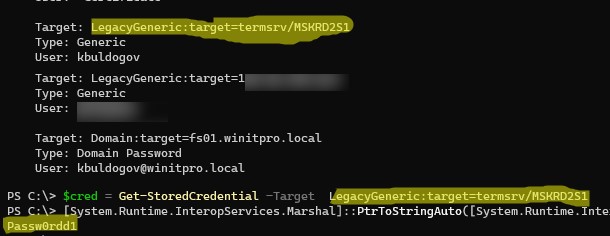

С помощью командлета Get-StoredCredential вы можете вывести сохраненный пароль, хранящийся в диспетчере учетных данных в отрытом виде.

Выведите список сохраненных учетных данных:

cmdkey.exe /list

Скопируйте значение Target для объекта, пароль которого вы хотите извлечь и вставьте его в следующую команду:

$cred = Get-StoredCredential -Target LegacyGeneric:target=termsrv/MSKRD2S1 [System.Runtime.InteropServices.Marshal]::PtrToStringAuto([System.Runtime.InteropServices.Marshal]::SecureStringToBSTR($cred.Password))

Команда выведет сохраненный пароль в открытом виде.

Также для получения сохраненных паролей из credman в открытом виде можно использовать утилиты типа Mimikatz (смотри пример).

Сохраненные пароли из Credential Manager можно использовать в ваших скриптах PowerShell. Например, в следующем примере я получаю сохраненные имя и пароль в виде объекта PSCredential и подключаюсь с ними к Exchange Online из PowerShell:

$psCred = Get-StoredCredential -Target "Contoso"

Connect-MSolService -Credential $psCred

Также вы можете использовать Get-StoredCredential для безопасного получения сохранённых учетных данных в заданиях планировщика.

Также обратите внимание на модуль PowerShell Secret Management, который можно использовать для безопасного хранения паролей в Windows (поддерживает различные хранилища паролей: KeePass, LastPass, HashiCorp Vault, Azure Key Vault, Bitwarden.

Чтобы удалить сохраненные учетные данные из Windows Vault, выполните:

Remove-StoredCredential -Target Contoso

Безопасность — это всегда компромисс и соразмерность предпринимаемых мер с возможными угрозами, поэтому современные системы предоставляют многие возможности, повышающие удобство использования, но снижающие уровень безопасности. Одним из таких инструментов является кнопка отображения вводимого пароля. В целом это удобно, так как позволяет быстро проверить правильность ввода, избегая многократного ввода неверного пароля и блокировки учетной записи, но бывают сценарии, когда такое поведение крайне нежелательно.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

Не показывать кнопку отображения пароля

Работа в спокойных офисных условиях сильно отличается от работы в торговом зале или на складе, где постоянно находится большое количество людей, особенно если некоторые из них могут видеть экран рабочего компьютера. В этом случае кнопка отображения пароля является прямой угрозой безопасности и это не преувеличение. Некоторые администраторы думают, мол что такого, если кто-то на пару секунд увидит сложный пароль, попробуй запомни… Но сложный пароль не всегда является сложным, с точки зрения политики паролей Windows такой пароль является вполне допустимым:

Masha2008!Но с точки зрения безопасности это полный провал, особенно если мы знаем, что дочь сотрудника зовут Машей, все остальное выяснить не сильно сложно. Можно ужесточать требования к длине пароля, но это только лишь повлечет создание новых, вполне читабельных и запоминаемых конструкций, скажем:

Anna+Vova=2008Svadba!!!Здесь можно смеяться, можно плакать, но все эти примеры взяты нами из реальной жизни. Такие пароли, даже при беглом взгляде, очень легко запоминаются, особенно если разложить их на составные части и привязать к личности пользователя.

Можно, конечно, самостоятельно сгенерировать сложные, устойчивые пароли и раздать их пользователям, но лучше от этого не станет. Если предыдущую комбинацию можно было запомнить и быстро ввести, лишь иногда подглядывая на ввод, то сложный пароль будет вводиться медленно, возможно и по бумажке, с постоянной проверкой правильности ввода. Так что лучше мы однозначно не сделаем.

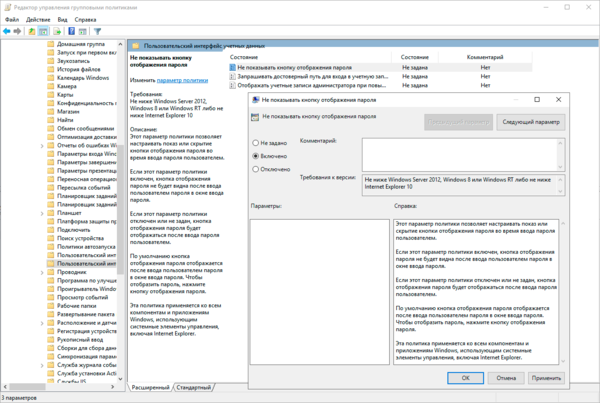

Поэтому самый разумный вариант — отключить кнопку отображения пароля. Нет кнопки — нет проблемы. А помогут нам в этом групповые политики.

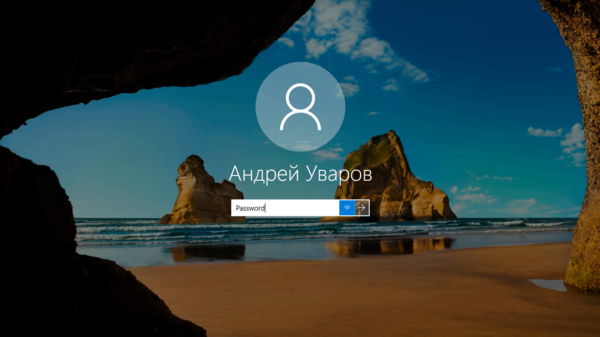

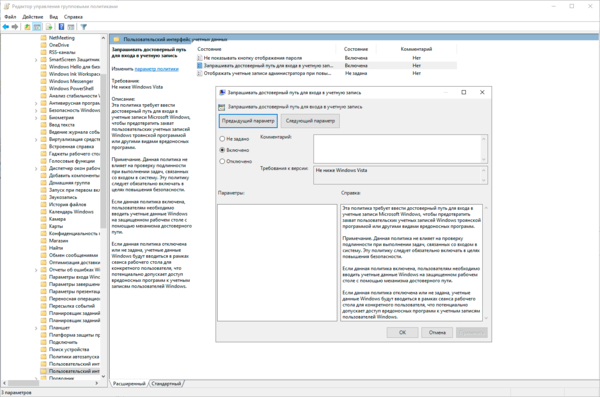

Откроем редактор групповых политик и создадим новую политику, затем перейдем в Конфигурация компьютера — Политики — Административные шаблоны — Компоненты Windows — Пользовательский интерфейс учетных данных. В данном разделе найдем политику Не показывать кнопку отображения пароля и включим ее. Никаких дополнительных настроек у данной политики нет, только включено или выключено.

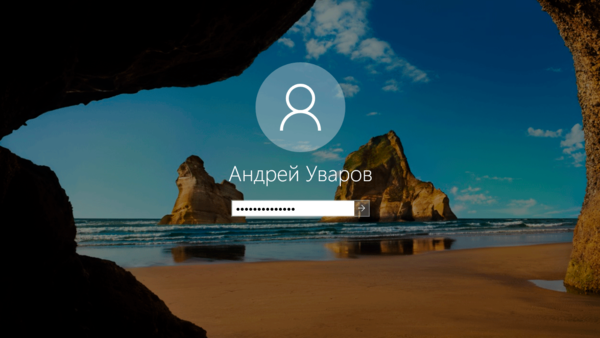

Дождемся обновления групповых политик или выполним принудительное обновление командой:

gpupdate /forceИ сравним полученный результат. Было:

Стало:

Удобство в чем-то понизилось, а вот безопасность выросла.

На этом можно бы было и закончить данную статью, но в указанном нами разделе есть и другие, не менее интересные политики, рассмотрим и их.

Запрашивать достоверный путь для входа в учетную запись

Уже само название политики является чем-то замысловатым и не совсем понятным. Не добавляет ясности и описание.

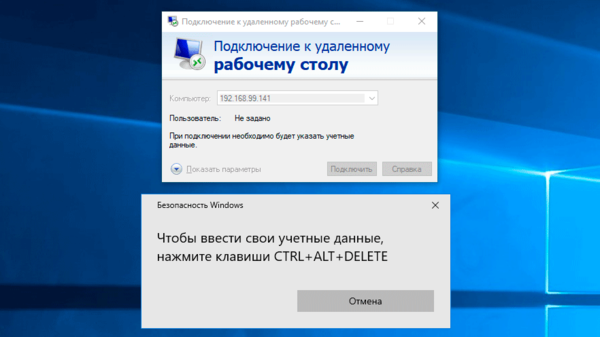

Но многие должны помнить, как для ввода пароля при входе в учетную запись сначала требовалось нажать Ctrl + Alt + Del, хотя не все знают для чего это нужно. Если не вдаваться в подробности, то при обычном вводе учетных данных окно ввода запускается в рамках сеанса пользователя и вводимые данные могут быть перехвачены другими процессами, например, вредоносным ПО. Чтобы избежать этого используется так называемый достоверный путь, фактически при этом запускается отдельный мини-сеанс, максимально изолированный от остальных процессов, в рамках которого происходит ввод учетных данных.

Также примите во внимание, что данная политика не влияет на вход в систему.

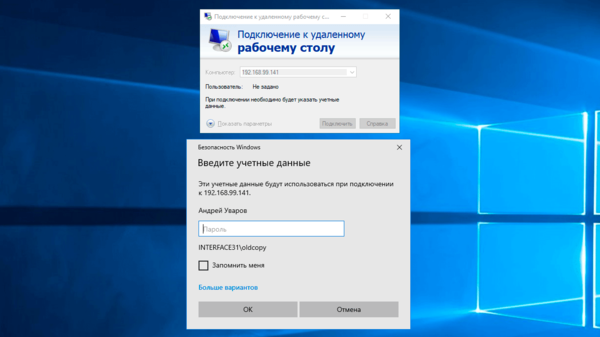

Все еще не понятно? Давайте разбираться. Допустим мы хотим подключиться к удаленному серверу по RDP. В обычной ситуации мы получим привычное окно для ввода учетных данных, прямо в текущем сеансе.

А теперь включим указанную политику и сразу увидим новый запрос:

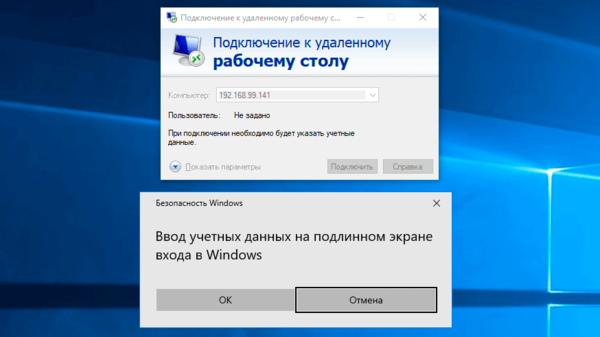

Затем еще один, хотя как нам кажется, можно бы было обойтись одним этим, уменьшив количество выполняемых пользователем действий.

Ну и наконец экран темнеет, также, как и при запросе повышения прав через UAC и предлагается ввести учетные данные:

Это безопасно, так как ни один пользовательский процесс не может перехватить вводимые данные, программно ввести значения в поля ввода или нажать кнопку, но вряд ли удобно простому пользователю.

Когда может пригодиться эта политика? Для тех случаев, когда безопасность ставится выше удобств и имеется реальная угроза перехвата данных. Скажем, носимые устройства, которые находясь за пределами периметра никак не контролируются, а вернувшись в корпоративную сеть могут представлять угрозу ее безопасности.

Если обобщить: данная политика предотвращает возможный перехват или подмену учетных данных в сеансе пользователя, но резко снижает удобство использования системы.

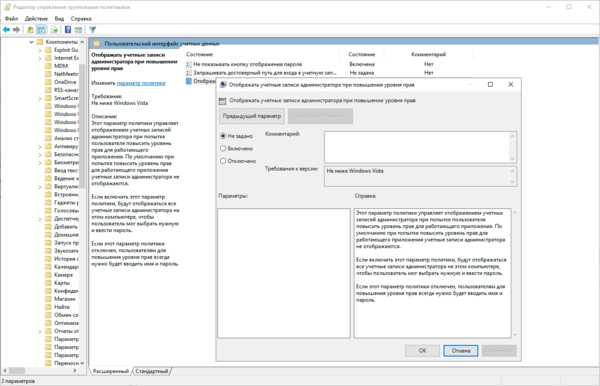

Отображать учетные записи администратора при повышении уровня прав

В отличие от предыдущей — это простая и понятная политика. Она показывает, будут ли при повышении прав показаны учетные записи администраторов. По умолчанию политика выключена и это правильно, так как имена учетных записей администраторов следует если не держать в секрете, то, по крайней мере, не показывать первым встречным.

Лично мы не видим сценариев, для которых бы пришлось включать данную политику, но знать о ее существовании нужно, также, как и проверить, а не оказалась ли она случайно включена.

Онлайн-курс по устройству компьютерных сетей

На углубленном курсе «Архитектура современных компьютерных сетей» вы с нуля научитесь работать с Wireshark и «под микроскопом» изучите работу сетевых протоколов. На протяжении курса надо будет выполнить более пятидесяти лабораторных работ в Wireshark.

В ОС Windows 11 имеется мера защиты от подбора пароля злоумышленниками, которая блокирует учетную запись (УЗ) пользователя на заданное время и выводит сообщение на экране блокировки: «Учетная запись пользователя заблокирована и не может быть использована для входа в сеть».

Через политики безопасности админы или пользователи с правами администратора могут задавать время в диапазоне от 1 до 99999 минут, по истечении которого УЗ будет разблокирована.

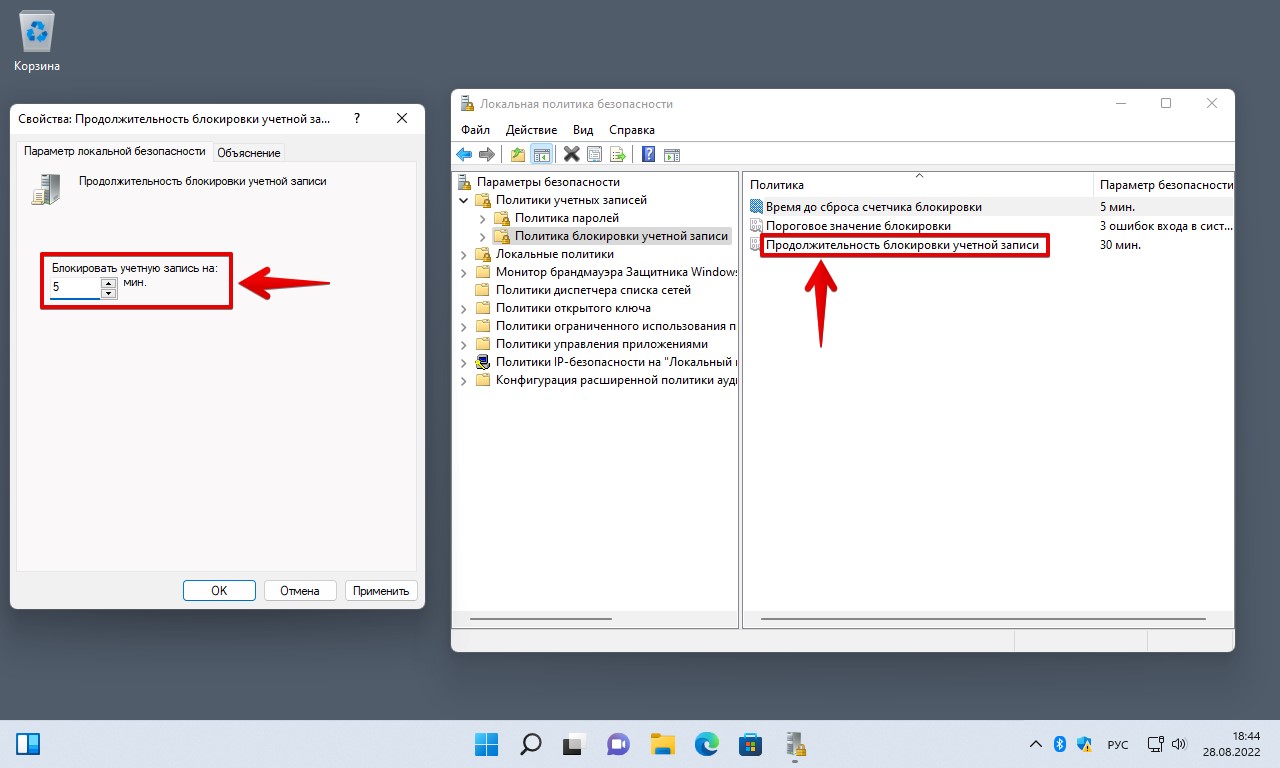

Настройка локальной политики безопасности

Локальная политика безопасности — это штатный инструмент для настройки параметров безопасности операционной системы Windows 11. Процесс по изменению продолжительности блокировки учетной записи при помощи локальной GPO очень прост. Не забываем перед началом настройки задать пароль в параметрах Windows 11.

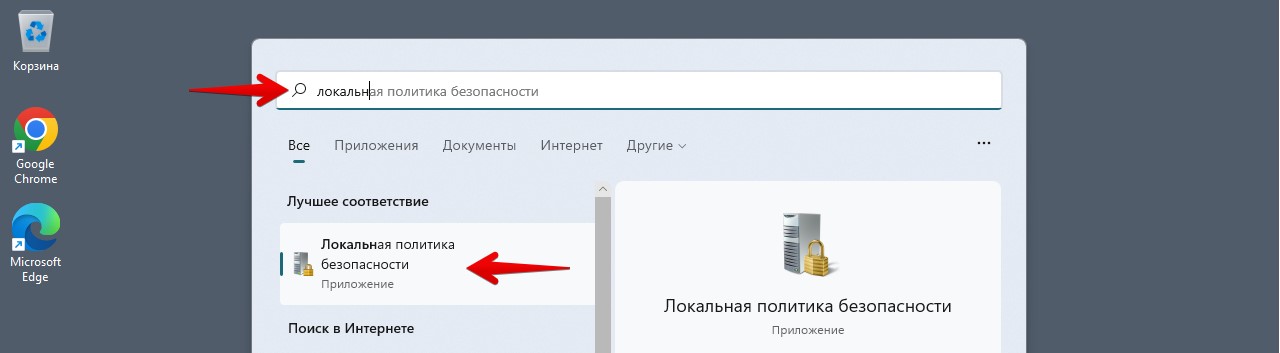

Итак, сначала переходим в меню «Пуск» и вводим запрос в поисковой строке: «Локальная политика безопасности», чтобы выполнить поиск. После чего щелкаем на приложение — «Локальная политика безопасности».

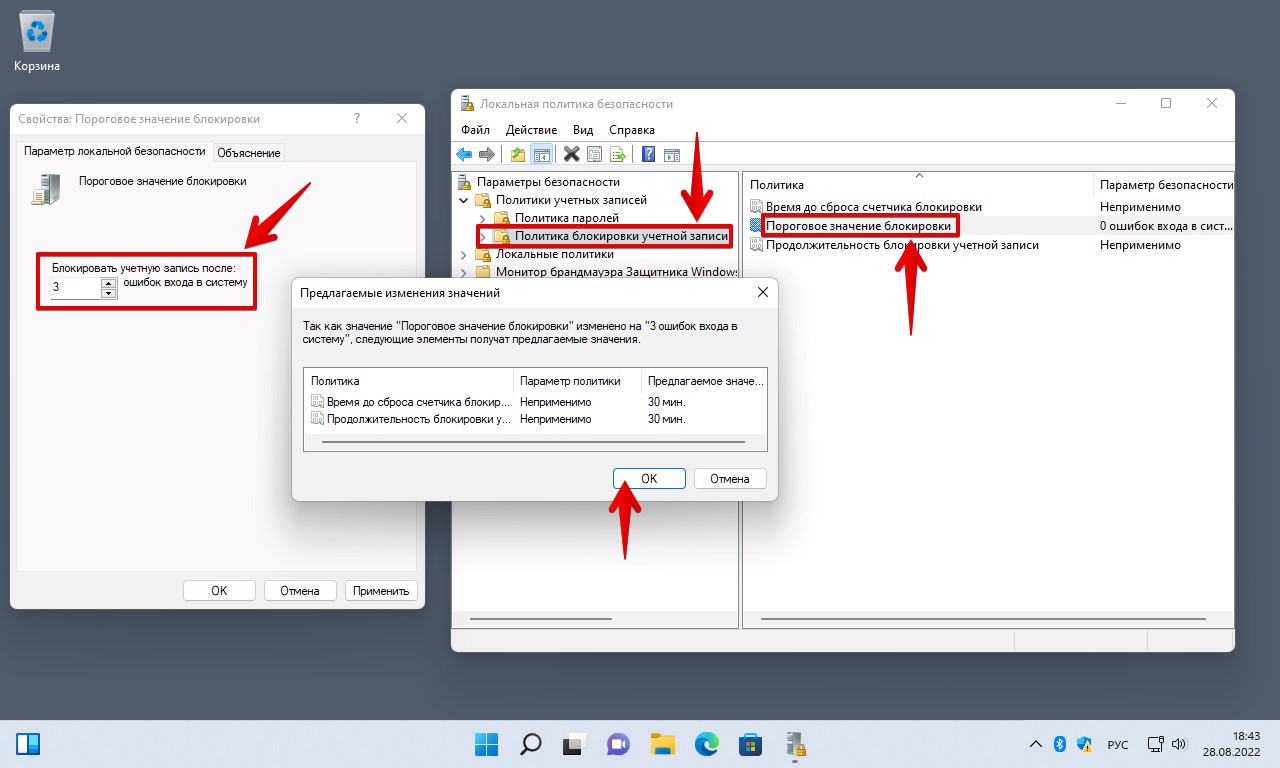

Откроется окно «Локальная политика безопасности», в котором находим меню слева и щелкаем по каталогу «Политика учетных записей», чтобы раскрыть список. Затем щелкаем «Политика блокировки учетных записей», чтобы отобразить параметры справа.

Сперва настраиваем «Пороговое значение блокировки» (количество попыток при неверном вводе пароля) — щелкаем по этому параметру, чтобы открыть окно для настройки. В окне «Свойства: Пороговое значение блокировки» во вкладке «Параметр локальной безопасности» в разделе «Блокировать учетную запись после» вводим значение/попытки до наступления блокировки. Например, я указал 3 попытки. Далее, нажимаем кнопку «ОК», чтобы сохранить значения.

Следом появится окно «Предлагаемые изменения значений», здесь жмем «ОК».

Теперь осталось настроить еще два параметра — «Продолжительность блокировки учетной записи» и «Время до сброса счетчика блокировки». Аналогично предыдущей настройке, поочередно щелкаем по этим параметрам и задаем время блокировки в минутах. Я указал 5 минут.

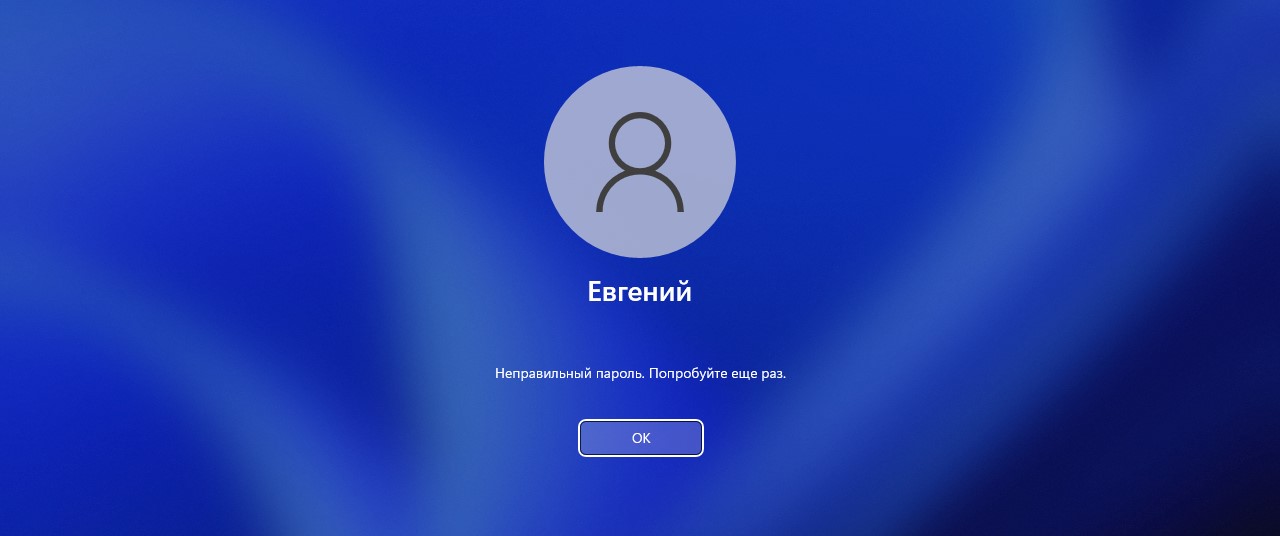

Теперь, каждый раз при неверном вводе пароля мы будем видеть на экране блокировки следующее сообщение: «Неправильный пароль, попробуйте еще раз».

А при исчерпании попыток ввода пароля мы увидим сообщение: «Учетная запись пользователя заблокирована и не может быть использована для входа в сеть». Остается только ждать, когда выйдет время блокировки.