Большинство администраторов терминальных серверов Windows заметили, что начиная с Windows Server 2012, на RDS серверах пропали оснастки управления tsadmin.msc (Remote Desktop Services Manager — Диспетчер служб удаленных рабочих столов) и tsconfig.msc (Remote Desktop Session Host Configuration — Конфигурация узла сеансов удаленных рабочих столов). Разработчики Microsoft решили, что большинством параметров сервера RDS можно управлять через Server Manager, консоль редактора групповых политик (gpedit.msc) или в настройках RDS коллекций. Однако все эти инструменты не настолько просты и удобны как старые остатки.

Разберёмся, как можно вернуть оснастки tsadmin.msc и tsconfig.msc на RDS серверах под управлением Windows Server 2016 (инструкция также к Windows Server 2019 и 2012 R2 окружению).

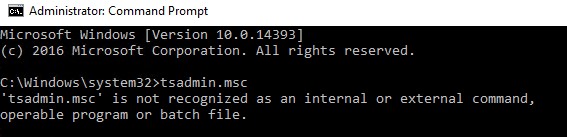

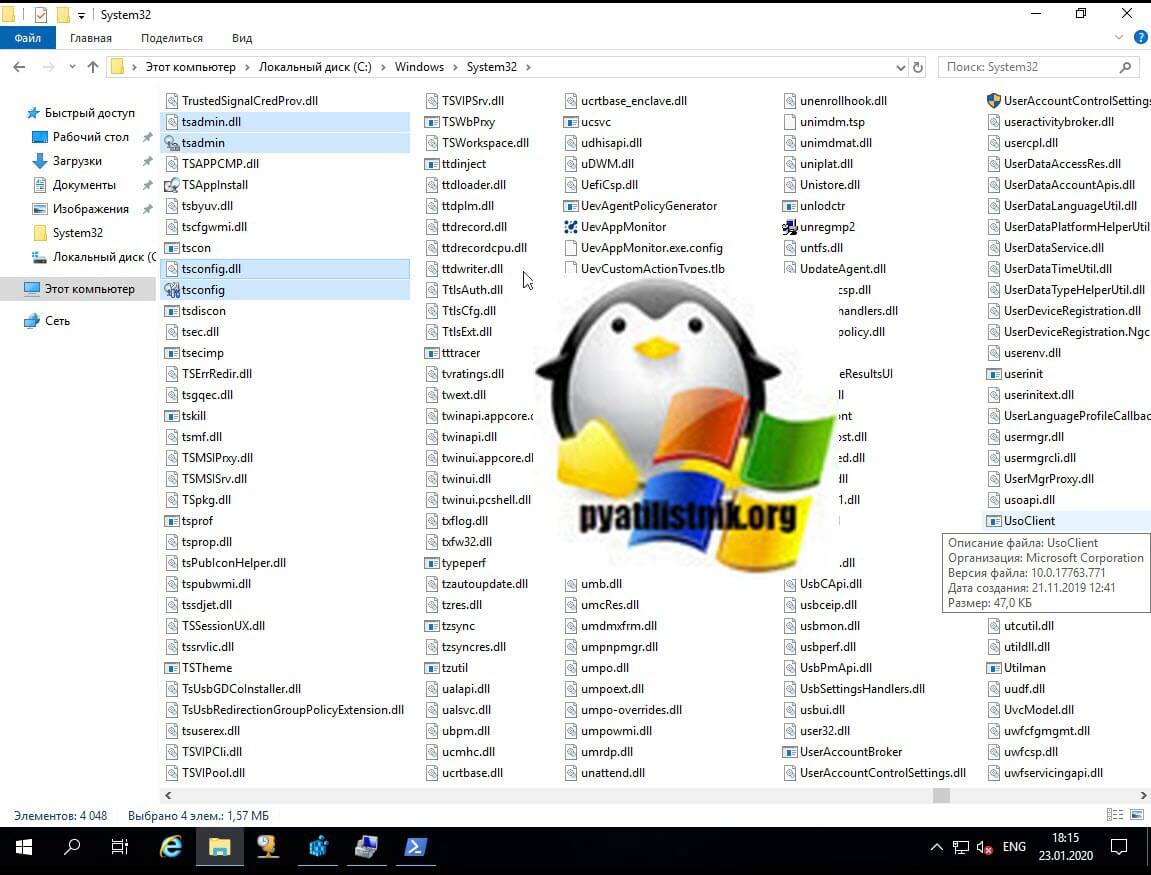

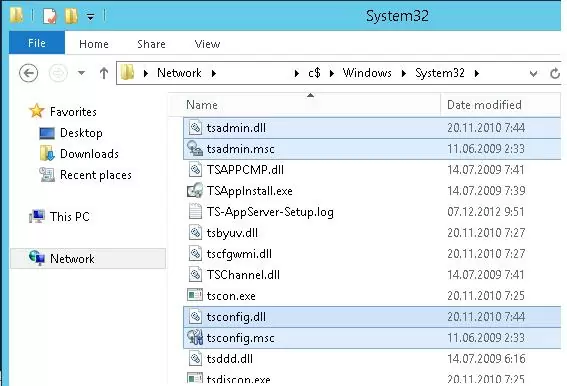

Для этого нам понадобится скопировать 6 файлов и 2 ветки реестра с любого сервера под управлением Windows Server 2008 R2 в аналогичный каталог C:\Windows\System32 на Windows Server 2016. Скопируйте следующие 7 файлов:

- c:\windows\system32\tsadmin.dll

- c:\windows\system32\tsconfig.dll

- c:\windows\system32\wts.dll

- c:\windows\system32\tsconfig.msc

- c:\windows\system32\tsadmin.msc

- c:\windows\system32\en\tsconfig.resources.dll

- c:\windows\system32\en\tsadmin.resources.dll

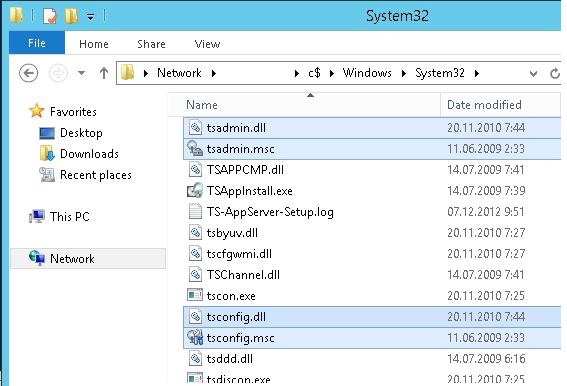

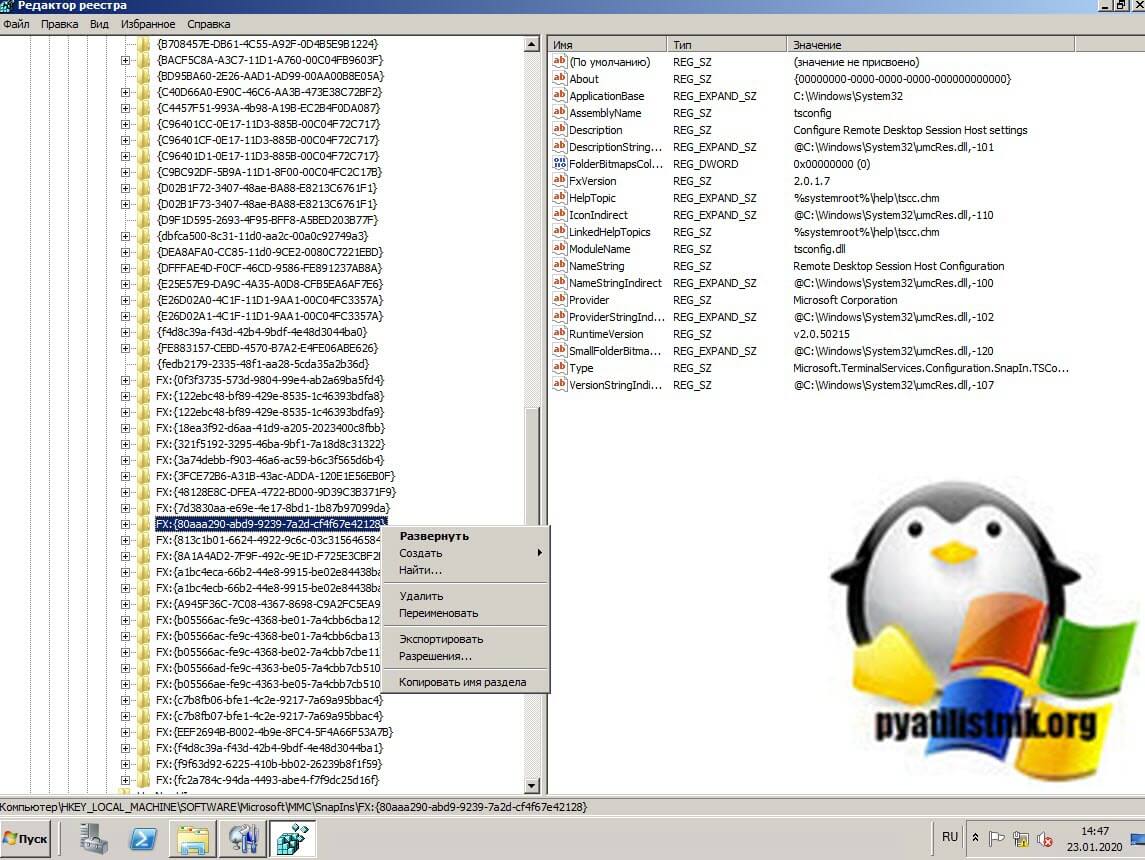

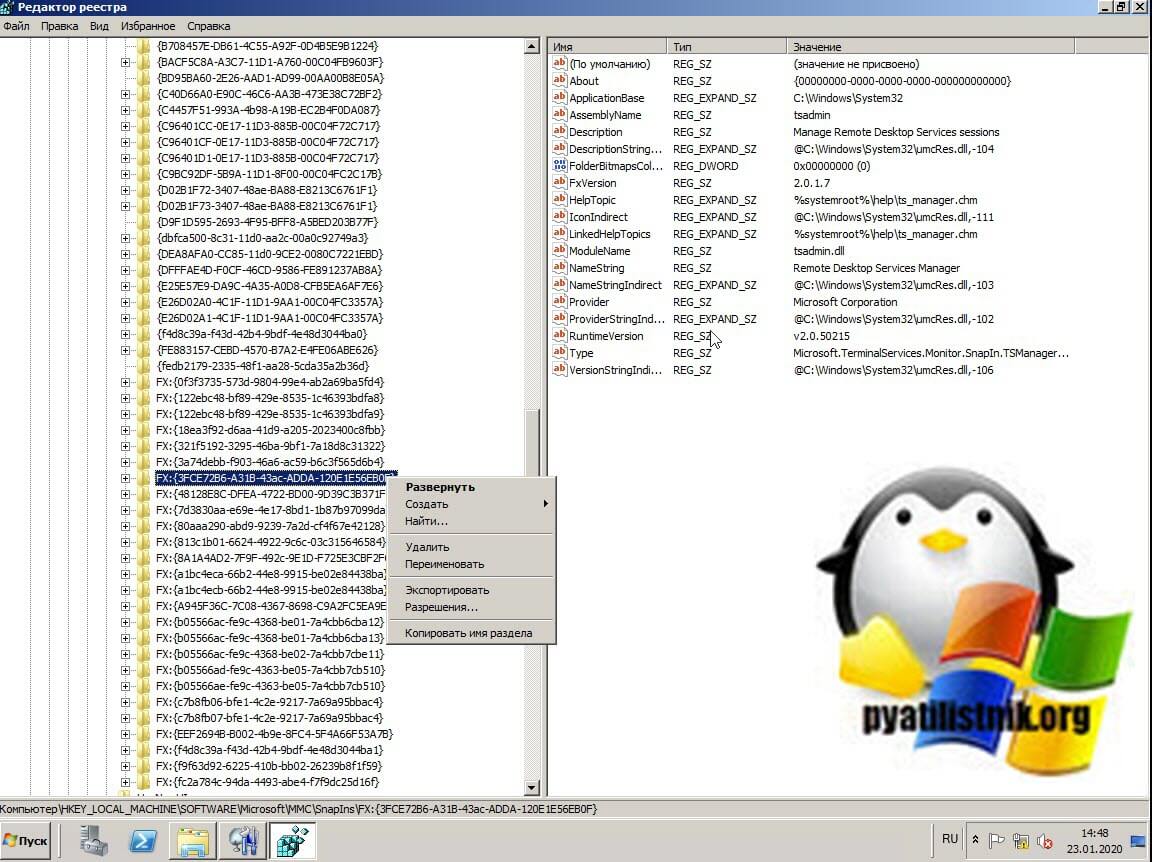

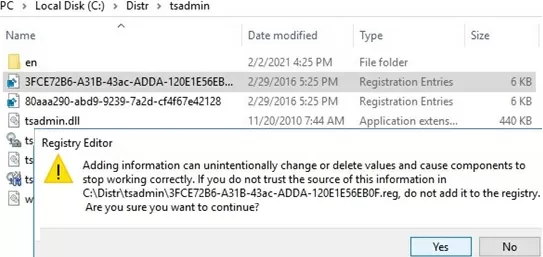

Затем на Windows Server 2008 R2 с помощью редактора regedit нужно экспортировать в файлы reg две ветки реестра:

- [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns\FX:{80aaa290-abd9-9239-7a2d-cf4f67e42128}]

- [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns\FX:{3FCE72B6-A31B-43ac-ADDA-120E1E56EB0F}]

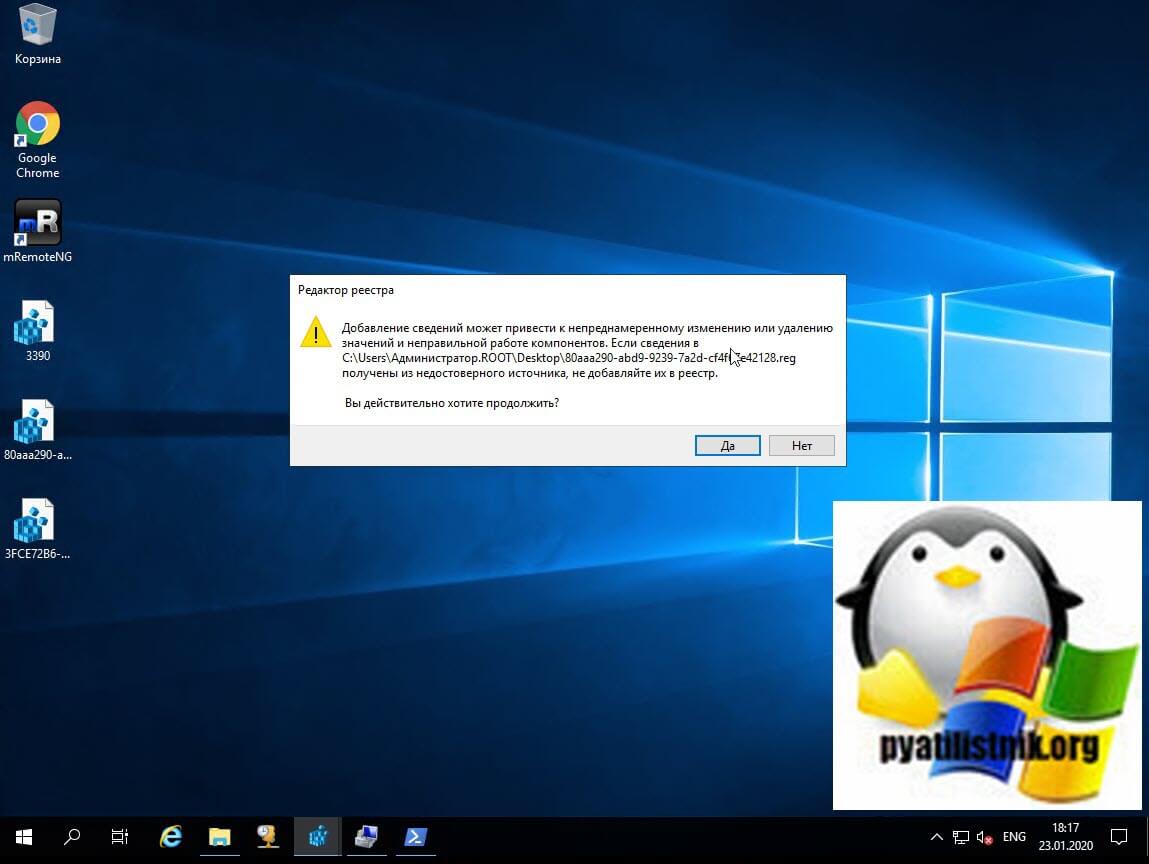

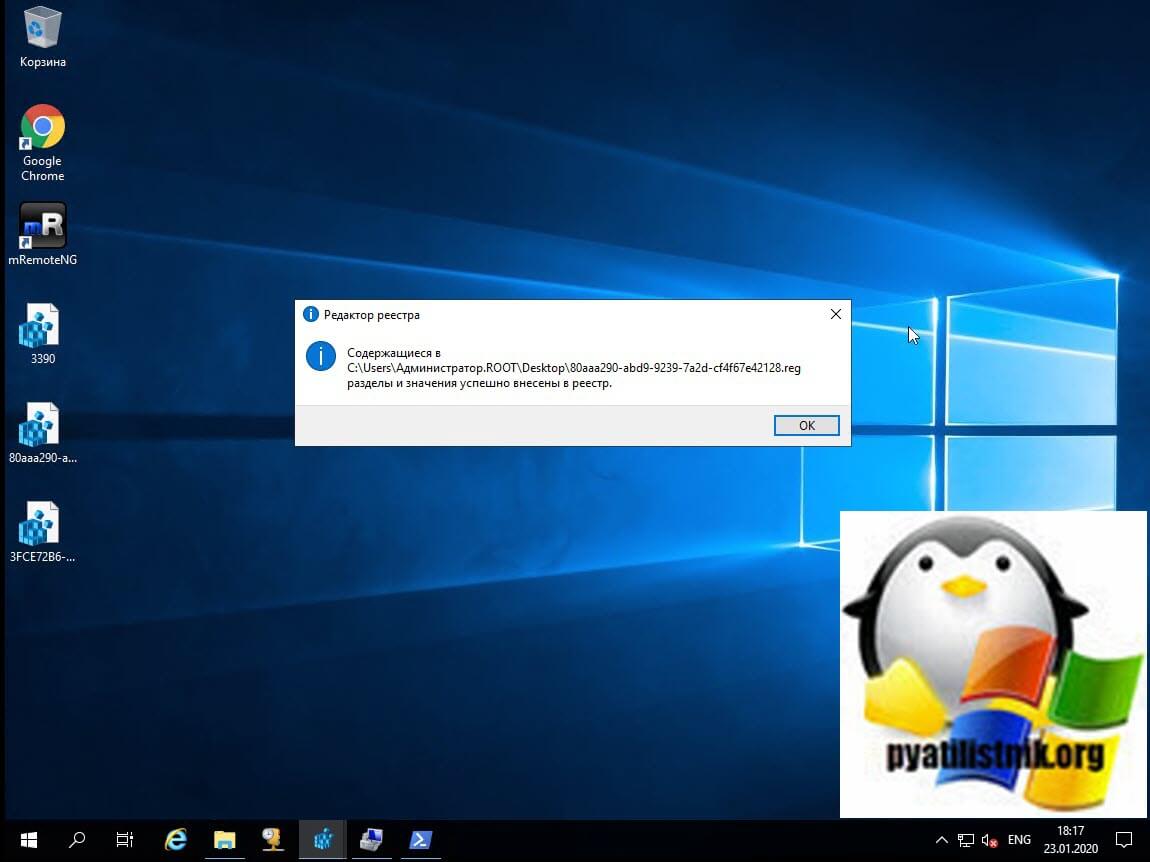

И по очереди импортировать эти ветки в реестр Windows Server 2016. Достаточно дважды щелкнуть по reg файлу и согласится с внесением изменений в реестр.

Осталось скопировать dll и msc файлы в каталог C:\Windows\System32 на хосте с Windows Server 2016. Регистрировать файлы dll библиотек не обязательно.

Примечание. Если у вас нет под рукой развернутого сервера с Windows Server 2008 R2 (их сейчас сложно найти в связи с окончанием поддержки), вы можете скачать архив с необходимыми файлами с нашего сайта.

- Комплект файлов с английской версии ОС — tsadmin-winsrv.zip

- с русской версии — tsadmin-winsrv_ru.zip

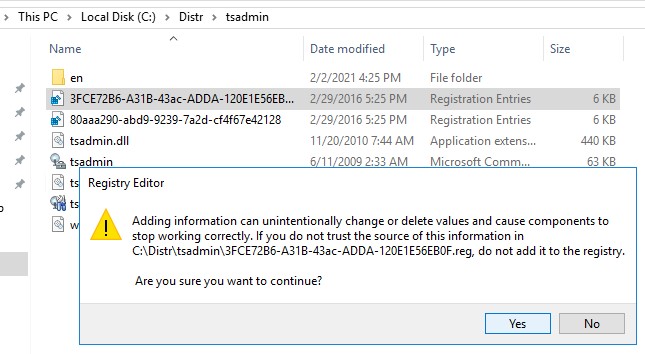

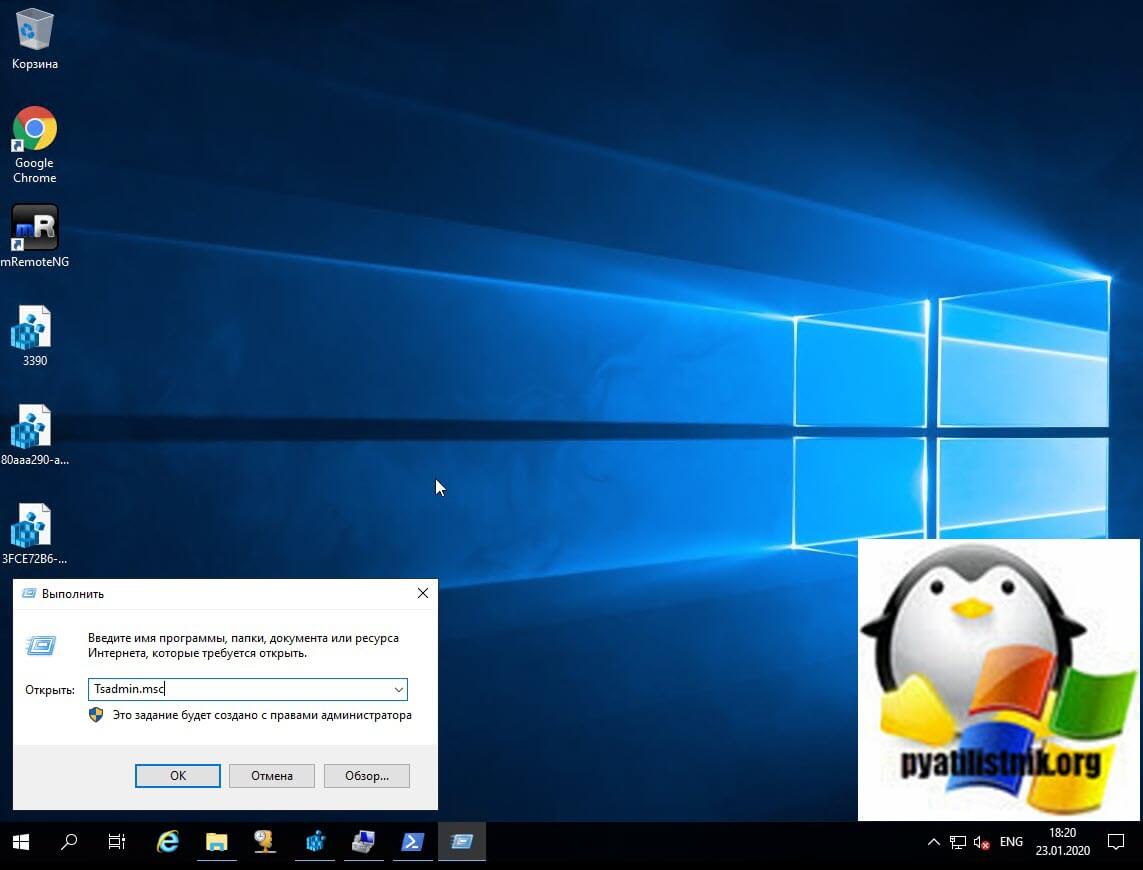

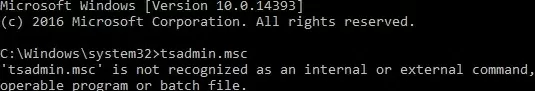

После этого попробуйте запустить нужную оснастку командами

tsadmin.msc

:

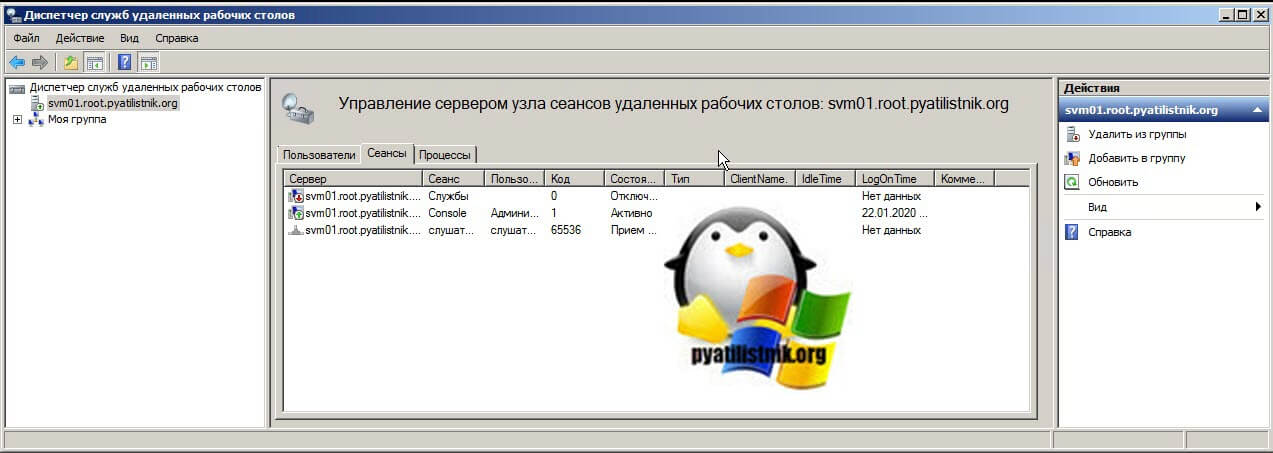

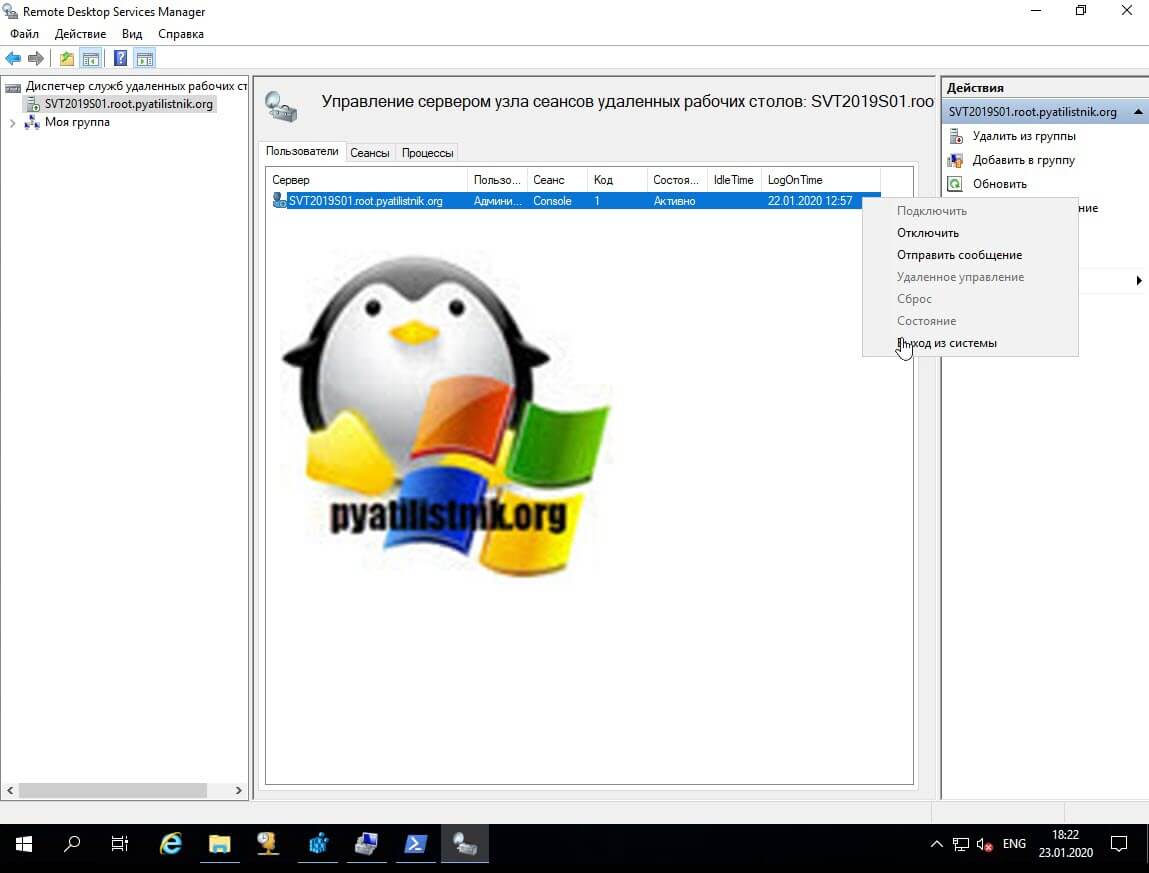

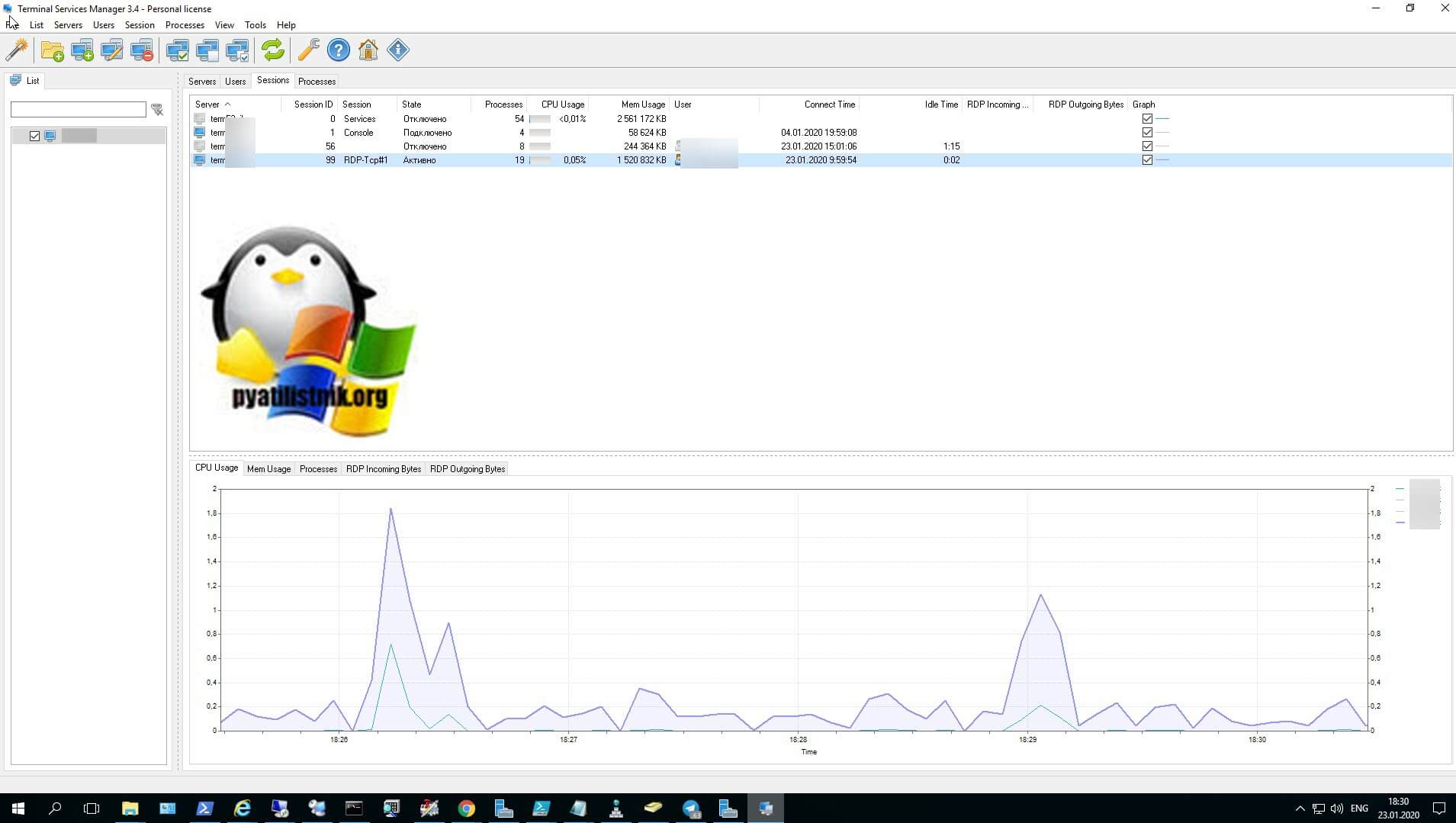

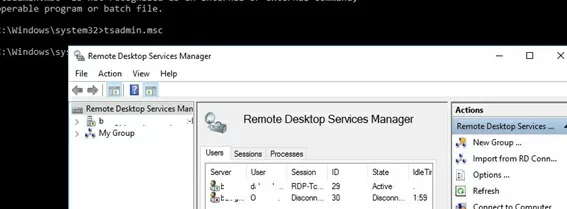

В этой консоли вы можете удобно управлять сессиями пользователей – можно отключить нужную сессию, отправить сообщение, инициировать корректный logoff и т.д. Оснастка tsadmin позволяет выбрать сразу нескольких пользователей и выполнить нужное действие сразу со всеми.

Можно запустить консоль

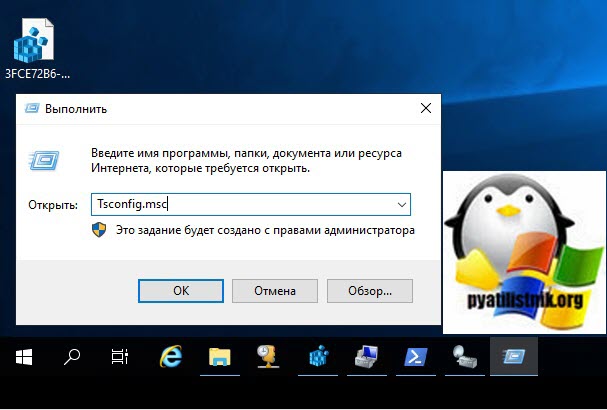

tsconfig.msc

:

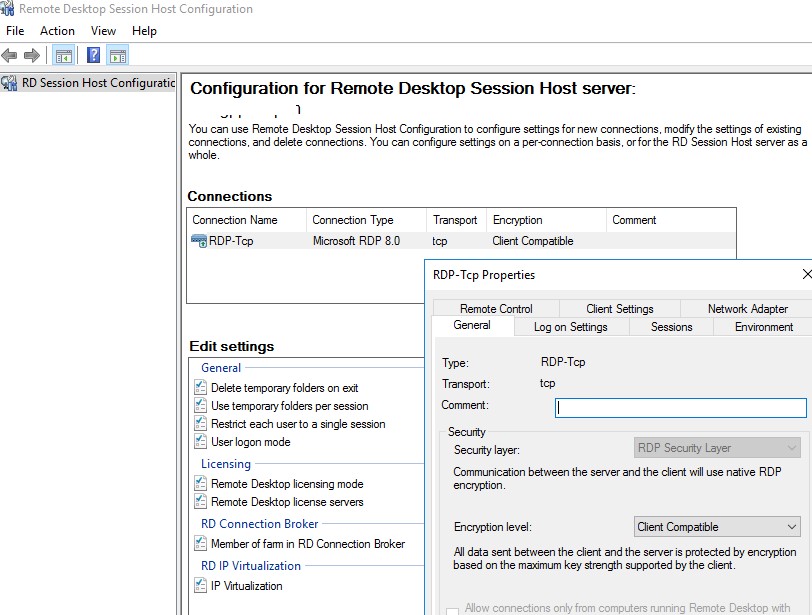

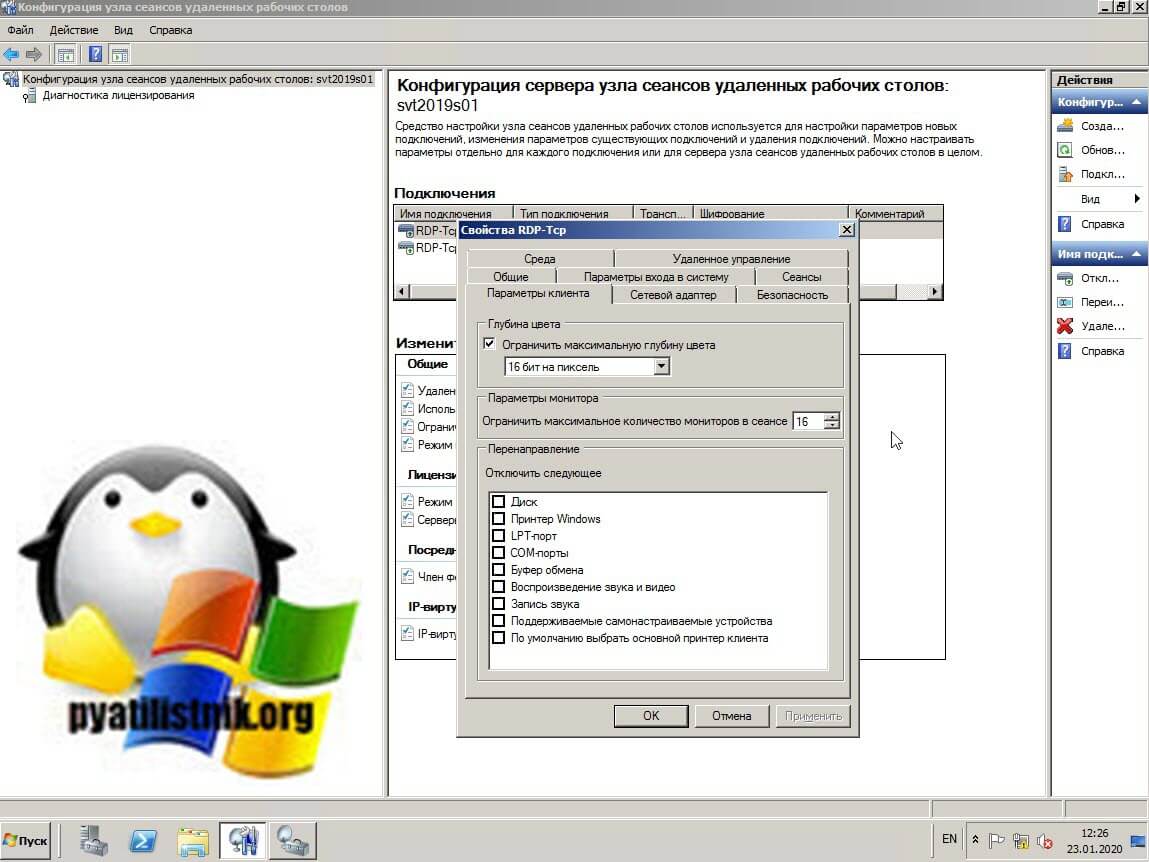

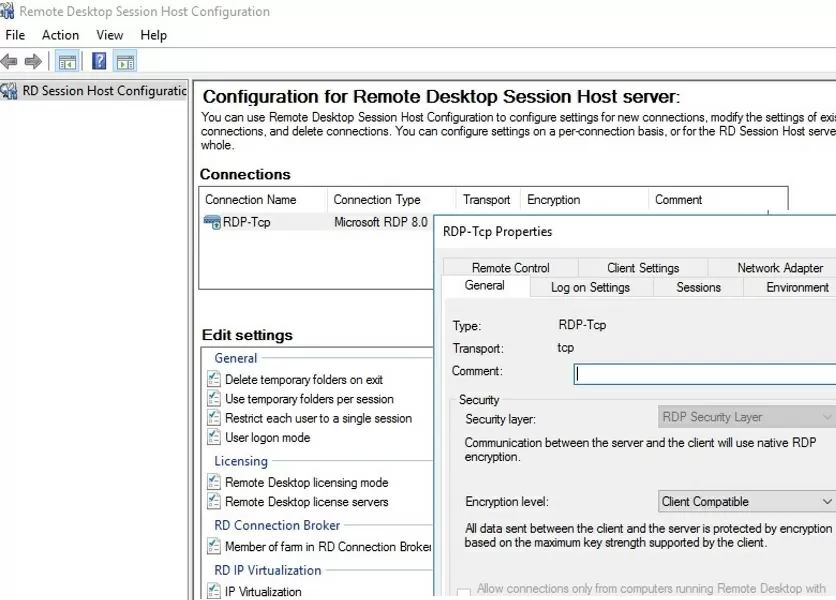

В консоли tsconfig.msc можно гораздо проще и удобнее настроить базовые параметры RDS хоста: задать сервер лицензирования и тип RDS лицензий, добавить хост в ферму RD Connection Broker (настроить вес хоста в ферме), настроить уровни шифрования RDP, настроить автозапуск программы при входе пользователя в сеанс, настроить таймауты отключения неактивных сессий пользователей на отдельно стоящем RDS хосте и т.д.

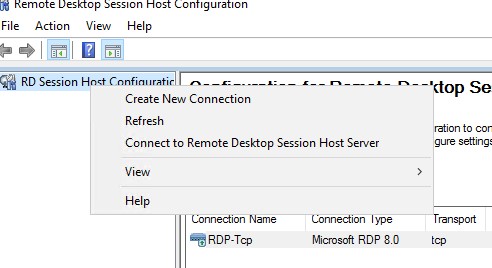

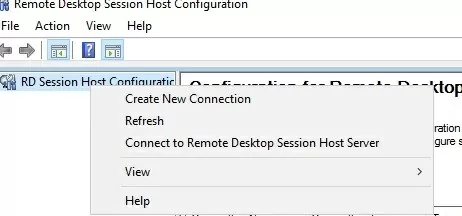

Обратите внимание, что не обязательно ставить эти консоли на все RDS хосты. С помощью опции Connect to Remote Desktop Session Host Server вы можете подключится к любому другому RDS хосту в вашей сети.

Примечание. Естественно, что использование старых консолей в новых версиях Windows Server это не поддерживаемое MS решение и вы можете использовать его на свой риск. ИМХО, проблем быть не должно.

Отметим, что с помощью консоли tsadmin.msc не получится подключиться к терминальной сессии пользователя (Ошибка: Access is denied). Подключение к RDS сессиям пользователей возможно по сценарию, описанному в статье RDS Shadow в Windows Server. Также в консоли tsconfig.msc в свойствах подключения RDP-Tcp отсутствует вкладка Security, через которую было удобно раздавать права группам сопровождения (без права администраторов) на подключение и управление RDP сессиями пользователей. Я использую следующую команду для предоставления определенной группе полные права на управления сессиями на сервере:

wmic /namespace:\\root\CIMV2\TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName ="RDP-Tcp") CALL AddAccount "domain\support_rds",2

Для просмотра текущий разрешений можно использовать PowerShell:

get-WmiObject -Namespace "root/cimv2/terminalservices" -Class win32_tspermissionssetting

Содержание

- Удаленное администрирование windows server 2019

- Для чего нужны оснастки Tsconfig.msc и Tsadmin.msc

- Алгоритм запуска TSADMIN.msc и TSCONFIG.msc в Windows Server 2019

- Регистрация оснасток Tsconfig.msc и Tsadmin.msc в Windows Server 2019

- Проверяем работу диспетчера служб удаленных рабочих столов

- Проверяем работу конфигурации узла сеансов удаленных рабочих столов

- Управляем Windows Server из Windows Admin Center

- Нюансы

- Упрощаем работу

- Повышаем безопасность

- Выводы

- Удаленное администрирование windows server 2019

Удаленное администрирование windows server 2019

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов по системному администрированию Pyatilistnik.org. В прошлый раз мы с вами разобрались, что такое SSL сертификат, где и как их применяют и какие они бывают. Движемся дальше, в сегодняшней публикации я бы хотел вам рассказать, как вы можете вернуть и запускать в Windows Server 2019 оснастки Tsconfig.msc «Конфигурация узла сеансов удаленных рабочих столов (Remote Desctop Session Host Configuration)» и Tsadmin.msc «Диспетчер служб удаленных рабочих столов» (Remote Desktop Services Manager). Напомню их варианты использования, так как не все застали времена терминальных серверов на Windows Server 2008 R2.

Для чего нужны оснастки Tsconfig.msc и Tsadmin.msc

Бытует мнение, что все что новое оно априори должно быть лучше, в каких-то областях возможно это так, но не в компьютерном мире. Примеров этому очень много, например:

В случае с терминальными службами ситуация двоякая, с одной стороны Microsot сделала удобную общую оснастку в диспетчере серверов, а с другой лишила пользователей ряда оснасток и графических функция, которые они предоставляли. Microsoft по известной только им причине убрали оснастки из состава инструментов RDS фермы:

Алгоритм запуска TSADMIN.msc и TSCONFIG.msc в Windows Server 2019

Хорошо, что Microsoft не закрыла возможность регистрации и запуска оснасток TSADMIN.msc и TSCONFIG.msc в Windows Server 2012 R2 и выше. Хочу отметить, что данный метод не является официальным, но использовать его все же можно на свой страх и риск.

Суть метода заключается в том, что вам необходимо скопировать определенные библиотеки и сами оснастки Tsconfig.msc и Tsadmin.msc из Windows Server 2008 R2 или скачать их у меня если у вас нет уже в инфраструктуре таких серверов. так же необходимо для них прописать ключи реестра и права на них, это делается через выгрузку веток с 2008 R2 системы или скриптом, оба метода я покажу.

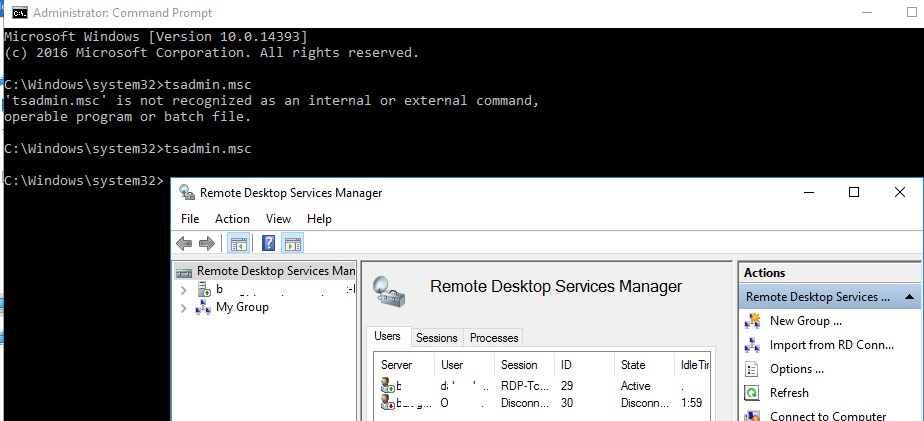

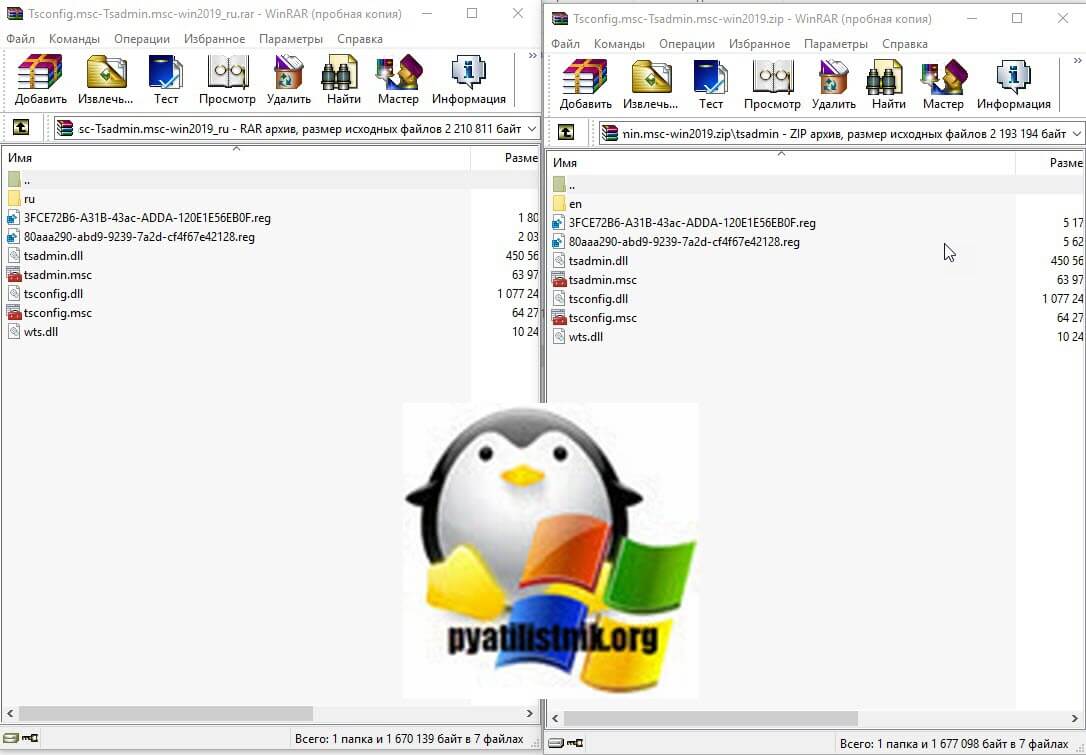

Если вы все скачали у меня, то состав архивов будет такой:

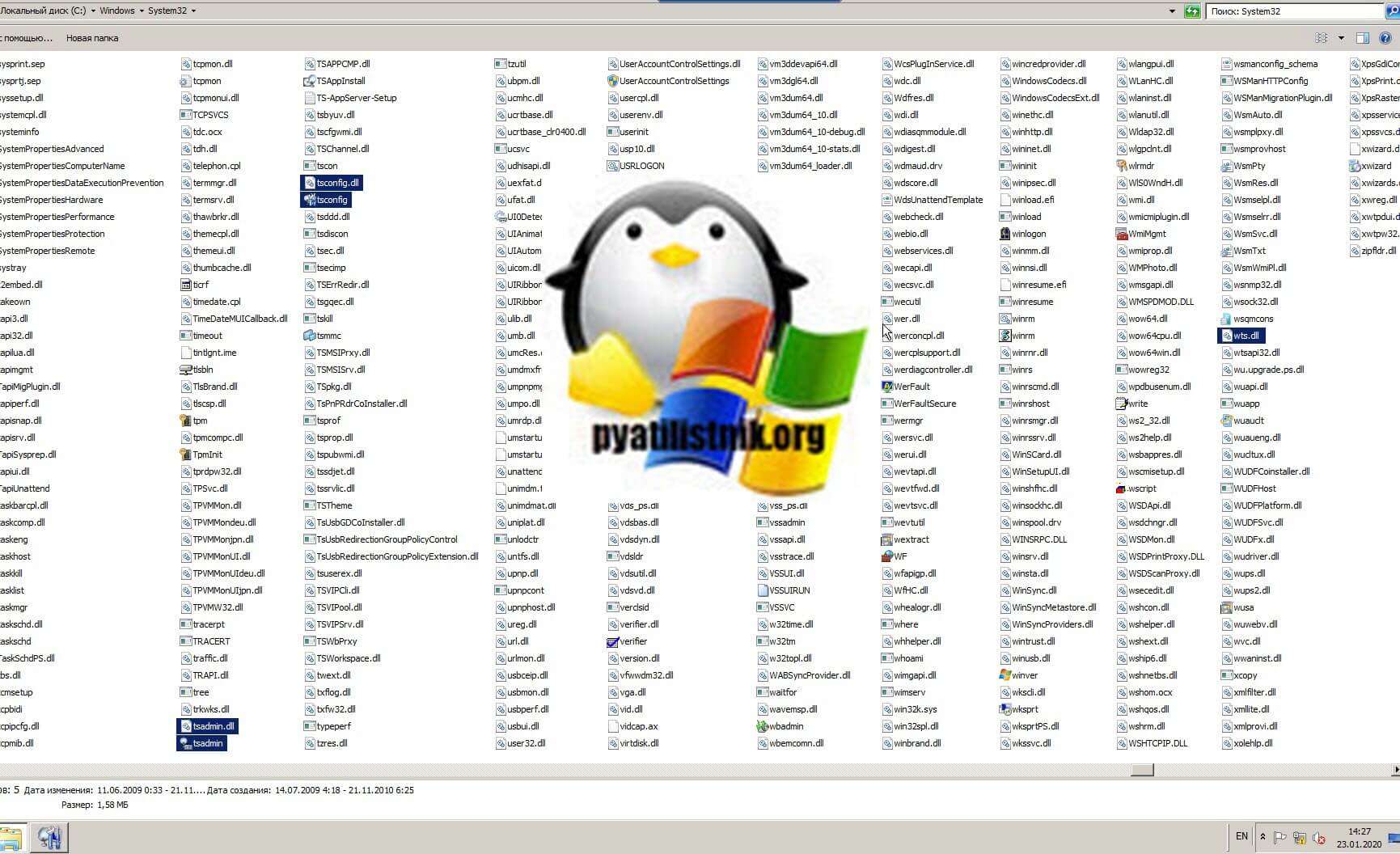

Если у вас есть своя Windows Server 2008 R2 (даже если ее нет вы можете быстро развернуть виртуальную машину), то вам необходимо скопировать вот такой список файлов из каталога C:\Windows\System32

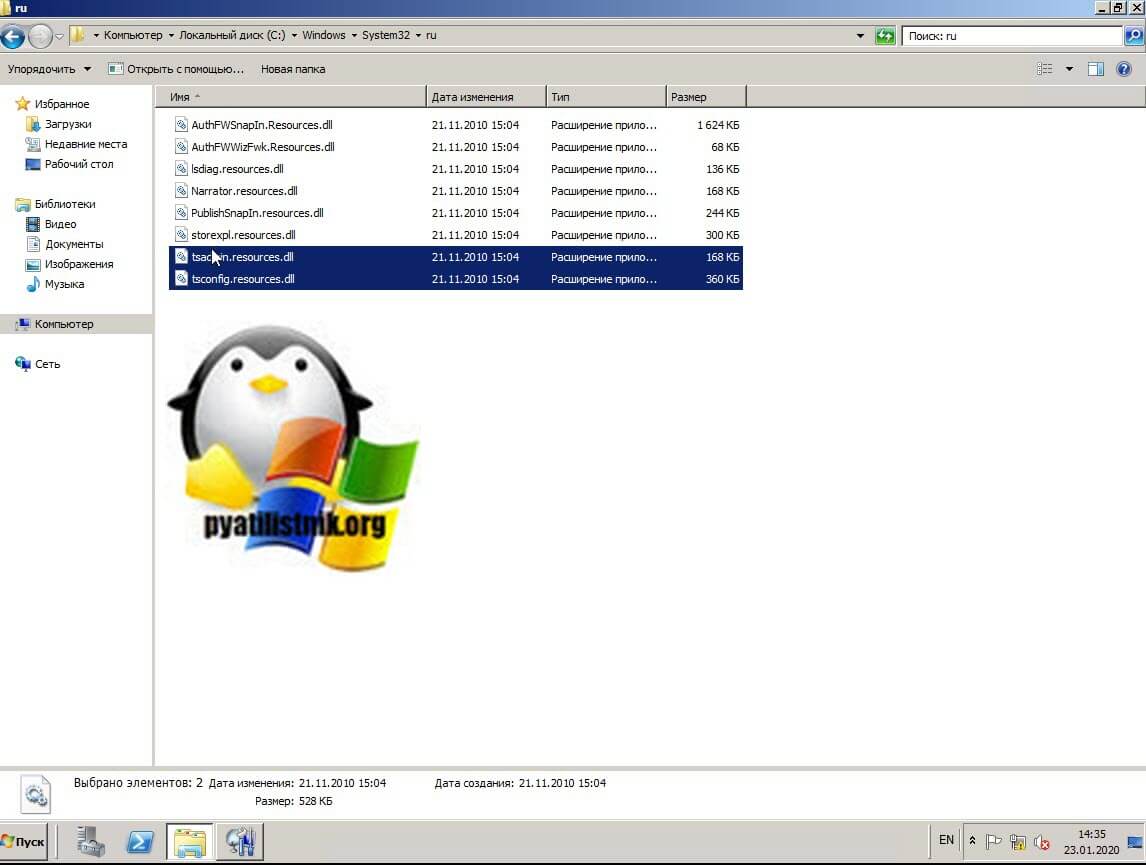

А так же языковые файлы они располагаются по пути C:\Windows\System32\ru или C:\Windows\System32\en в зависимости от языка в системе. В моем примере русская версия поэтому я буду копировать файлы для русской версии. Из каталога мне необходимо скопировать

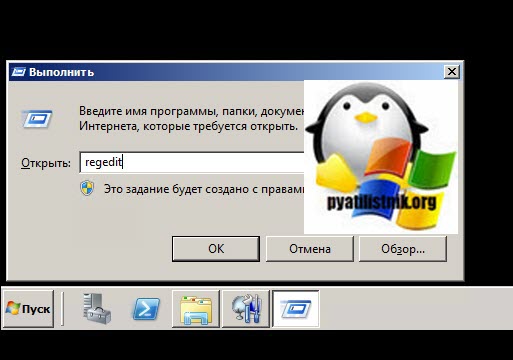

Следующим действием вам необходимо выгрузить две ветки реестра, если не хотите это делать, то их можно создать самому из кода, который я представлю ниже. Запустите редактор реестра Windows из окна выполнить, введя regedit.

Вам нужно найти вот такие ветки реестра и произвести их экспорт:

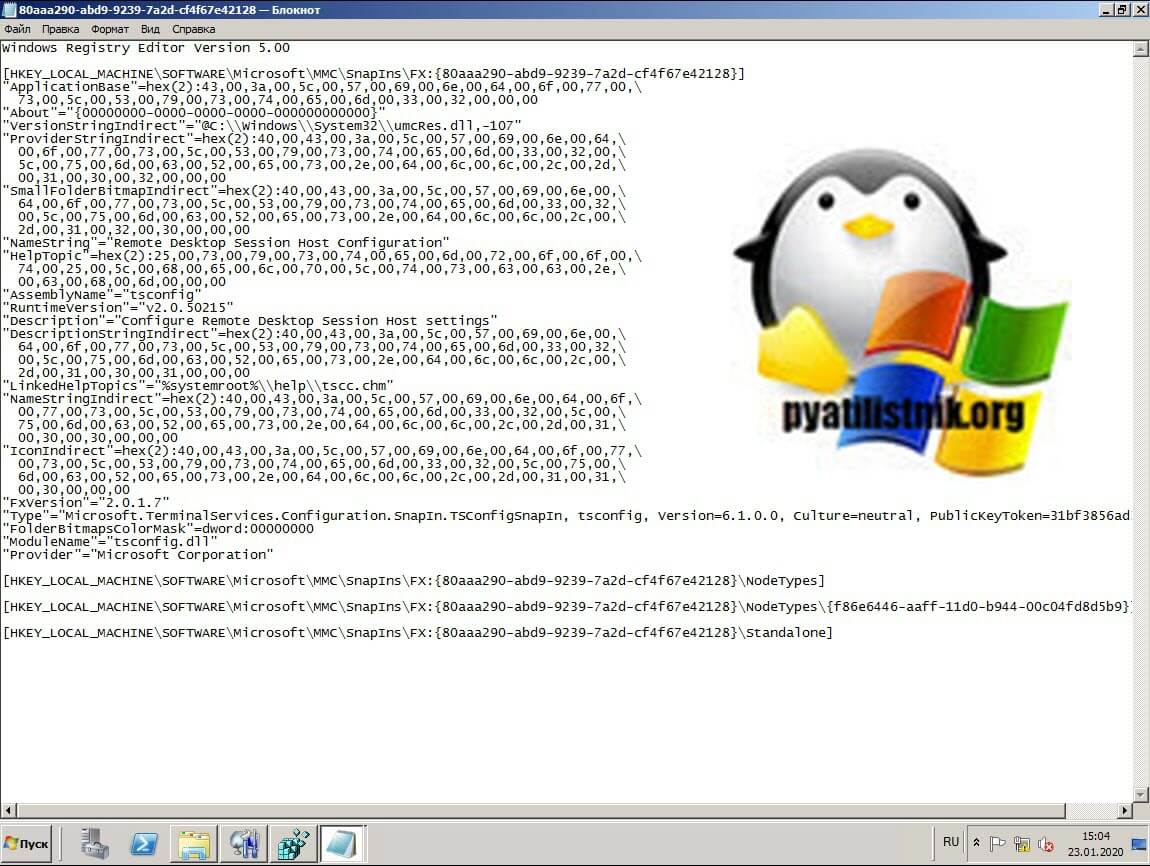

Выбираем место сохранения ваших reg файлов. На выходе у вас будет два файла вот с таким содержимым, для оснастки tsconfig (80aaa290-abd9-9239-7a2d-cf4f67e42128)

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ MMC\SnapIns\FX:<80aaa290-abd9-9239-7a2d-cf4f67e42128>]

«ApplicationBase»=hex (2):43,00,3a,00,5c,00, 57,00,69,00,6e,00,64,00,6f,00,77,00,\

73,00,5c,00,53,00,79,00,73,00,74,00,65,00, 6d,00,33,00,32,00,00,00

«About»=»<00000000-0000-0000-0000-000000000000>»

«VersionStringIndirect»=»@C:\\Windows\\System32\\umcRes.dll,-107»

«ProviderStringIndirect»=hex (2) :40,00,43,00,3a, 00,5c,00,57,00,69,00,6e,00,64,\

00,6f,00,77,00,73,00,5c,00,53,00,79,00, 73,00,74,00, 65,00,6d,00,33,00,32,00,\

5c,00,75,00,6d,00,63,00,52,00,65,00,73,00, 2e,00,64,00,6c,00,6c,00,2c,00,2d,\

00,31,00,30,00,32,00,00,00

«SmallFolderBitmapIndirect»=hex(2) :40,00,43,00, 3a,00,5c,00,57,00,69,00,6e,00,\

64,00,6f,00,77,00,73,00,5c,00,53,00,79, 00,73,00,74,00, 65,00,6d,00,33,00,32,\

00,5c,00,75,00,6d,00,63,00,52,00,65,00,73,00, 2e,00,64,00,6c,00,6c,00,2c,00,\

2d,00,31,00,32,00,30,00,00,00

«NameString»=»Remote Desktop Session Host Configuration»

«HelpTopic»=hex(2):25,00,73,00,79,00,73,00,74,00,65, 00,6d,00,72,00,6f,00,6f,00,\

74,00,25,00,5c,00,68,00,65,00,6c,00,70, 00,5c,00,74,00,73,00,63,00,63,00,2e,\

00,63,00,68,00,6d,00,00,00

«AssemblyName»=»tsconfig»

«RuntimeVersion»=»v2.0.50215»

«Description»=»Configure Remote Desktop Session Host settings»

«DescriptionStringIndirect»=hex (2) :40,00,43,00,3a, 00,5c,00,57,00,69,00,6e,00,\

64,00,6f,00,77,00,73,00,5c,00,53,00,79, 00,73,00,74, 00,65,00,6d,00,33,00,32,\

00,5c,00,75,00,6d,00,63,00,52,00,65,00,73,00,2e, 00,64,00,6c,00,6c,00,2c,00,\

2d,00,31,00,30,00,31,00,00,00

«LinkedHelpTopics»=»%systemroot%\\help\\tscc.chm»

«NameStringIndirect»=hex (2) :40,00,43,00,3a,00, 5c,00,57,00,69,00,6e,00,64,00,6f,\

00,77,00,73,00,5c,00,53,00,79,00,73,00, 74,00,65, 00,6d,00,33,00,32,00,5c,00,\

75,00,6d,00,63,00,52,00,65,00,73,00,2e,00,64, 00,6c,00,6c,00,2c,00,2d,00,31,\

00,30,00,30,00,00,00

«IconIndirect»=hex(2):40,00,43,00,3a,00, 5c,00,57,00,69,00,6e,00,64,00,6f,00,77,\

00,73,00,5c,00,53,00,79,00,73,00,74,00, 65,00,6d,00,33,00,32,00,5c,00,75,00,\

6d,00,63,00,52,00,65,00,73,00,2e,00,64, 00,6c,00,6c,00,2c,00,2d,00,31,00,31,\

00,30,00,00,00

«FxVersion»=»2.0.1.7»

«Type»=»Microsoft.TerminalServices.Configuration. SnapIn.TSConfigSnapIn, tsconfig, Version=6.1.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35»

«FolderBitmapsColorMask»=dword:00000000

«ModuleName»=»tsconfig.dll»

«Provider»=»Microsoft Corporation»

для оснастки Tsadmin.msc (80aaa290-abd9-9239-7a2d-cf4f67e42128)

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ MMC\SnapIns\FX:<80aaa290-abd9-9239-7a2d-cf4f67e42128>]

«ApplicationBase»=hex(2):43,00,3a,00,5c,00,57, 00,69,00,6e,00,64,00,6f,00,77,00,\

73,00,5c,00,53,00,79,00,73,00,74,00,65,00,6d,00,33,00,32,00,00,00

«About»=»<00000000-0000-0000-0000-000000000000>»

«VersionStringIndirect»=»@C:\\Windows\\System32\\umcRes.dll,-107»

«ProviderStringIndirect»=hex (2):40,00,43,00, 3a,00,5c,00,57,00,69,00,6e,00,64,\

00,6f,00,77,00,73,00,5c,00,53,00,79,00,73, 00,74,00,65,00,6d,00,33,00,32,00,\

5c,00,75,00,6d,00,63,00,52,00,65,00,73,00, 2e,00,64,00,6c,00,6c,00,2c,00,2d,\

00,31,00,30,00,32,00,00,00

«SmallFolderBitmapIndirect»=hex (2):40,00, 43,00,3a,00,5c,00,57,00,69,00,6e,00,\

64,00,6f,00,77,00,73,00,5c,00,53,00,79,00, 73,00,74,00,65,00,6d,00,33,00,32,\

00,5c,00,75,00,6d,00,63,00,52,00,65,00,73, 00,2e,00,64,00,6c,00,6c,00,2c,00,\

2d,00,31,00,32,00,30,00,00,00

«NameString»=»Remote Desktop Session Host Configuration»

«HelpTopic»=hex(2) :25,00,73,00,79,00,73, 00,74,00,65,00,6d,00,72,00,6f,00,6f,00,\

74,00,25,00,5c,00,68,00,65,00,6c,00,70,00, 5c,00,74,00,73,00,63,00,63,00,2e,\

00,63,00,68,00,6d,00,00,00

«AssemblyName»=»tsconfig»

«RuntimeVersion»=»v2.0.50215»

«Description»=»Configure Remote Desktop Session Host settings»

«DescriptionStringIndirect»=hex (2):40,00,43,00,3a, 00,5c,00,57,00,69,00,6e,00,\

64,00,6f,00,77,00,73,00,5c,00,53,00,79,00,73,00,74, 00,65,00,6d,00,33,00,32,\

00,5c,00,75,00,6d,00,63,00,52,00,65,00,73,00,2e, 00,64,00,6c,00,6c,00,2c,00,\

2d,00,31,00,30,00,31,00,00,00

«LinkedHelpTopics»=»%systemroot%\\help\\tscc.chm»

«NameStringIndirect»=hex (2):40,00,43,00,3a,00, 5c,00,57,00,69,00,6e,00,64,00,6f,\

00,77,00,73,00,5c,00,53,00,79,00,73,00,74,00,65, 00,6d,00,33,00,32,00,5c,00,\

75,00,6d,00,63,00,52,00,65,00,73,00,2e,00,64,00, 6c,00,6c,00,2c,00,2d,00,31,\

00,30,00,30,00,00,00

«IconIndirect»=hex (2):40,00,43,00,3a,00,5c,00,57, 00,69,00,6e,00,64,00,6f,00,77,\

00,73,00,5c,00,53,00,79,00,73,00,74,00,65,00,6d,00, 33,00,32,00,5c,00,75,00,\

6d,00,63,00,52,00,65,00,73,00,2e,00,64,00,6c,00, 6c,00,2c,00,2d,00,31,00,31,\

00,30,00,00,00

«FxVersion»=»2.0.1.7»

«Type»=»Microsoft.TerminalServices.Configuration. SnapIn.TSConfigSnapIn, tsconfig, Version=6.1.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35»

«FolderBitmapsColorMask»=dword:00000000

«ModuleName»=»tsconfig.dll»

«Provider»=»Microsoft Corporation»

напоминаю, что вы их можете создать вручную в виде обычного txt, вставить содержимое, а потом изменить тип файла на reg.

Регистрация оснасток Tsconfig.msc и Tsadmin.msc в Windows Server 2019

Теперь когда у вас есть все файлы необходимые для запуска и установки оснасток Tsconfig.msc и Tsadmin.msc, вы должны распаковать архив и положить файлы по тем же путям, приведу их сюда еще раз:

Далее вам необходимо на вашем сервере Windows Server 2019 запустить два ключа реестра, которые мы выгружали. При их запуске будет предупреждение, говорим «Да«.

Файлы должны успешно импортироваться в реестр Windows.

Проверяем работу диспетчера служб удаленных рабочих столов

Попробуем запустить наши оснастки. Первой давайте запустим Tsadmin.msc. Для этого откройте окно выполнить и введите Tsadmin.msc. В итоге у нас запуститься «Диспетчер служб удаленных рабочих столов» (Remote Desktop Services Manager).

Так же хочу порекомендовать бесплатную утилиту Terminal Services Manager, о которой я подробно рассказывал, советую посмотреть, это аналог оснасток Tsadmin.msc для некого управления RDS фермой, делает все то же самое.

Проверяем работу конфигурации узла сеансов удаленных рабочих столов

Запустите через окно выполнить Tsconfig.msc.

У вас откроется оснастка «Конфигурация узла сеансов удаленных рабочих столов (Remote Desctop Session Host Configuration)». Тут вы увидите все привычные вкладки для настройки RDP подключения, кроме вкладки «Безопасность», которая доступна только в Windows Server 2008 R2, что весьма и весьма прискорбно, так как это была хорошая плюшка для тонкой настройки доступа по RDP.

Источник

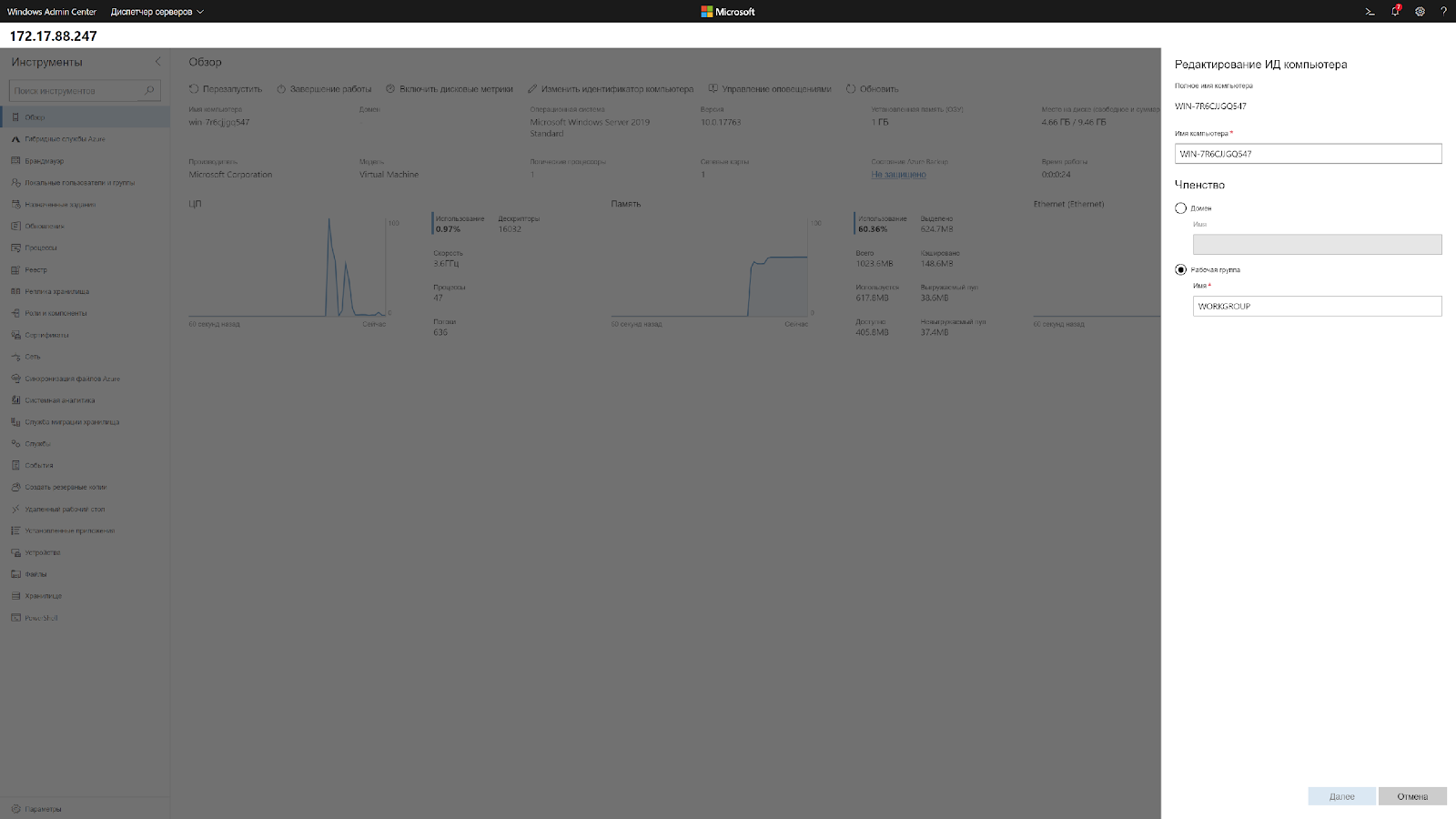

Управляем Windows Server из Windows Admin Center

В данной статье мы продолжаем рассказывать про работу с Windows Server Core 2019. В прошлых постах мы рассказали как готовим клиентские виртуальные машины на примере нашего нового тарифа VDS Ultralight с Server Core за 99 рублей. Затем показали как работать с Windows Server 2019 Core и как установить на него GUI. Сегодня мы поговорим про управление с помощью Windows Admin Center.

Головной болью было, наверное, по соображениям безопасности, разделять роли серверов. Заводить несколько машин, чтобы физически разделить контроллер домена и файловый сервер.

Благо нам на помощь пришла виртуализация, и теперь изолированно друг от друга могут работать несколько служб, которые из соображений безопасности не могут работать на том же сервере. Виртуализация принесла массу удобства, развертывание виртуальных машин из одного шаблона экономит время специалистам, и физически, все в одной коробке с мощным железом.

Машин все меньше, а серверов все больше, даже у меня, для «просто посмотреть» образовалось два контроллера домена, файловый сервер, сервер под Java приложения и еще пачка веб серверов, поэтому давайте поговорим о том, как можно эффективно управлять серверами на Windows, не отрывая левой руки от кофе.

— С помощью Powershell!

Конечно да, но… нет. Продукт позиционируется как удобный инструмент управления гигантской инфраструктурой. Понятно, что это не совсем так, для таких случаев есть Powershell ISE и скрипты, поэтому хотелось бы рассмотреть действительно полезные юзкейсы. Если у вас есть свой опыт, которым вы вы хотели поделиться, мы можем добавить его в эту статью.

Windows Admin Center лучше подходит для управления стоковыми компонентами. На текущий момент только RSAT может управлять установленными ролями.

Используя WAC, можно улучшить безопасность вашей инфраструктуры, если будете использовать его как шлюз.

Сводная таблица того, он умеет и не умеет:

| WAC | RSAT | |

|---|---|---|

| Управление компонентами | Да | Да |

| Редактор реестра | Да | Нет |

| Управление сетью | Да | Да |

| Просмотр событий | Да | Да |

| Общие папки | Да | Да |

| Управление дисками | Да | Только для серверов с GUI |

| Планировщик заданий | Да | Да |

| Управление устройствами | Да | Только для серверов с GUI |

| Управление файлами | Да | Нет |

| Управление пользователями | Да | Да |

| Управление группами | Да | Да |

| Управление сертификатами | Да | Да |

| Обновления | Да | Нет |

| Удаление программ | Да | Нет |

| Системный монитор | Да | Да |

| WAC | RSAT | |

|---|---|---|

| Advanced Thread Protection | ПРЕВЬЮ | Нет |

| Windows Defender | ПРЕВЬЮ | Да |

| Контейнеры | ПРЕВЬЮ | Да |

| AD Administrativ Center | ПРЕВЬЮ | Да |

| AD Domain and Trusts | Нет | Да |

| AD sites and services | Нет | Да |

| DHCP | ПРЕВЬЮ | Да |

| DNS | ПРЕВЬЮ | Да |

| Диспетчер DFS | Нет | Да |

| Диспетчер GPO | Нет | Да |

| Диспетчер IIS | Нет | Да |

Превью — установка бета версий компонентов для WAC, не входит в состав сборки. Перечислять все не нужно, потому что буквально все компоненты управляются только с помощью RSAT.

Нюансы

Powershell в Windows Admin Center не имеет своей среды сценариев аналогичной Powershell ISE.

Windows Admin Center не поддерживает Powershell ниже 5.0, на старых машинах обязательно нужно ставить новый Powershell, если хотите использовать его.

Главным минусом Windows Admin Center в микро инстансах является потребление оперативной памяти сервера. Он создает четыре сессии по 50-60 мегабайт каждая, и каждая эта сессия остается даже после закрытия Windows Admin Center.

Та же самая проблема и с Powershell через Enter-PSSession, он так же создает новую сессию, и если просто закрыть окно терминала, сессия весом и 70 мегабайт так и останется на удалённом сервере, если её не закрыть её перед выходом с помощью Exit-PSSession или Remove-Pssession.

При использовании Windows Admin Center с этим придется мириться, он отнимет около 170 мегабайт ОЗУ, RSAT таким не страдает.

Упрощаем работу

Максимальное удобство управления достигается если ваша рабочая станция, на которой установлен WAC находится в домене. Он берет учетные данные пользователя, который зашел в систему, подключение к серверам осуществляется по одному щелчку мыши.

Импортировать список серверов можно с помощью txt файла, перечислив имена серверов переносом строки, как и в RSAT.

Что тоже радует, ранее, чтобы интегрировать в AD виртуальную машину на Server Core, приходилось делать это через sconfig, а это значит нужен прямой доступ к его экрану. В случае с хостингами приходилось делать все это через VNC. Теперь, при переходе на главную страницу можно нажать «Изменить идентификатор компьютера» и ввести в домен.

Кстати, чтобы ввести в домен Windows Server 2019, больше не требуется делать Sysprep, потому что Sysprep тоже нужно было завершать через VNC.

Чтобы изменить сетевые настройки теперь нужно сделать два клика. Подключаешься к серверу и меняешь.

Это выходит так же быстро, как и через WinRM, только одной рукой.

Повышаем безопасность

На текущий момент есть четыре типа развертывания. Локальный, в качестве шлюза, установка на один из продакшн серверов и в составе кластера.

*Картинка с сайта майкрософт

Установка в качестве шлюза, на отдельный сервер, наиболее безопасный и рекомендуемый вариант. Это аналог схемы с VPN, когда доступ к управлению имеется только с определенного IP адреса или участка сети.

Согласитесь, гораздо удобнее держать на одной вкладке видосы и мемасы, а на другой Windows Admin Center, нежели целиком терять подключение к ютубу из-за входа в защищенную сеть.

Как же обезопасить все свои N серверов? С помощью следующего скрипта:

Этот скрипт изменит стандартные правила брандмауэра таким образом, что вы сможете использовать RDP и WinRM только с определенного IP адреса, понадобится для организации безопасного доступа к инфраструктуре.

Powershell в Windows Admin Center не имеет своей среды сценариев аналогичной Powershell ISE, можно только вызывать готовые скрипты.

Кстати, вот так выглядит RDP на Windows Server Core.

Выводы

На текущий момент Windows Admin Center не способен заменить RSAT, однако в нём уже присутствуют функции, которых нет у RSAT. Добавляются старые оснастки, которые не так удобны для управления через браузер.

Странным является приоритет разработки, наиболее активно добавляются функции интегрированные с Azure, хостингом от Майкрософт, вместо реально полезных функций.

К сожалению, пока что, управлять всеми функциями Windows Server с удобствами можно только подключившись к нему по RDP.

Не смотря на все минусы, у Windows Admin Center есть свой SDK, с помощью которого можно писать свои собственные модули и управлять своим собственным ПО через него, что однажды сделает его лучше RSAT.

Источник

Удаленное администрирование windows server 2019

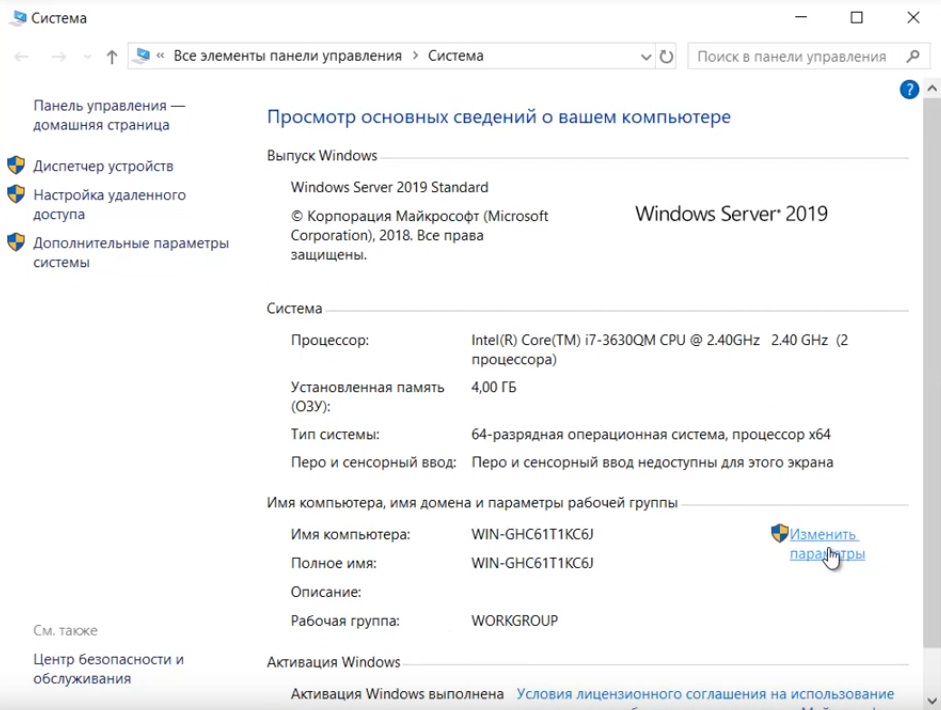

В этой статье мы рассмотрим базовые настройки Windows Server 2019, это AD, DNS, DHCP и лицензирование терминального сервера. Данные настройки актуальны на большинстве серверов и являются самыми необходимыми.

Как установить Windows Server и произвести первичные настройки по активации можете ознакомиться в нашей прошлой статье по этой ссылке.

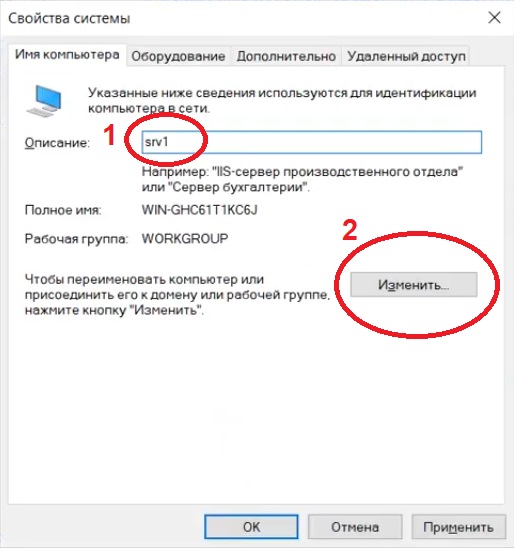

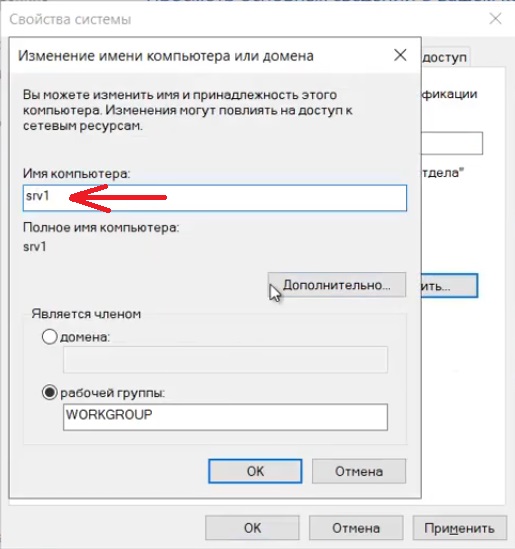

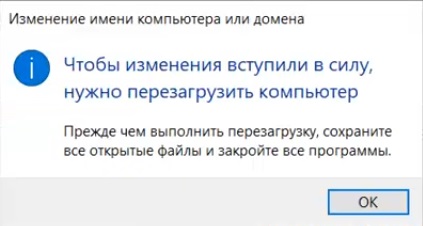

1) Меняем имя сервера и его описание (если нужно). Переходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

После перезагрузки можете проверить, все ли у вас прошло успешно с изменением имени.

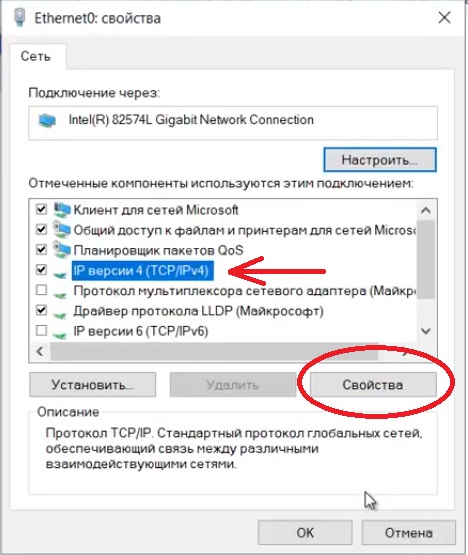

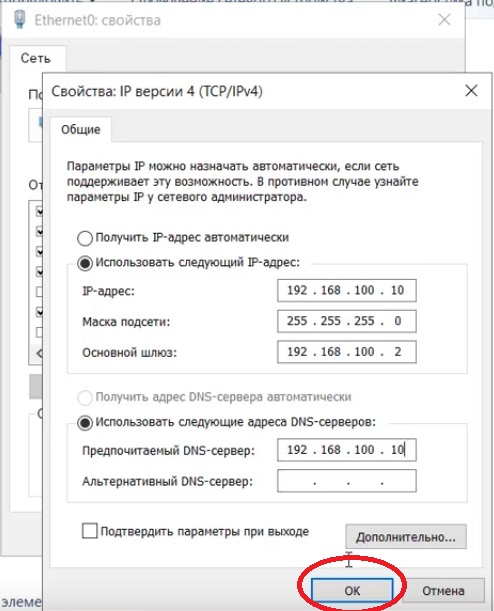

2) Далее меняем сетевые настройки, IP, маску и шлюз ставите обязательно статичными, настройки производятся в зависимости от Вашей сети.

Переходим в свойства сетевой карты.

И далее в свойства IPv4

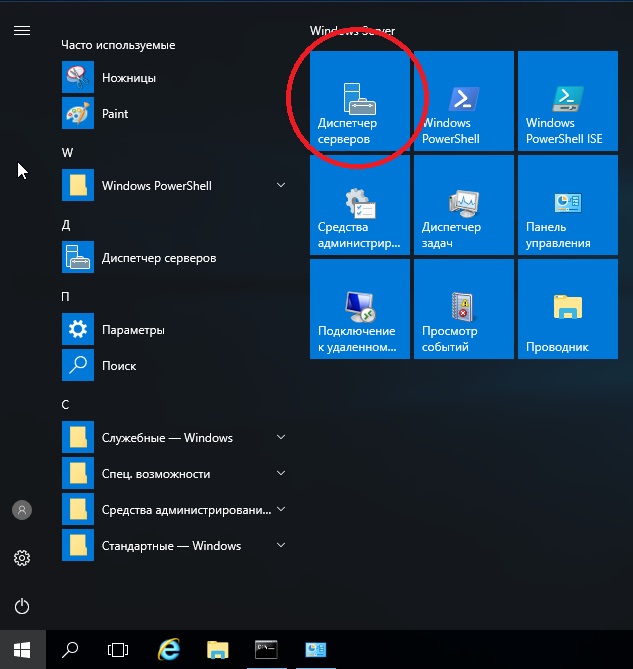

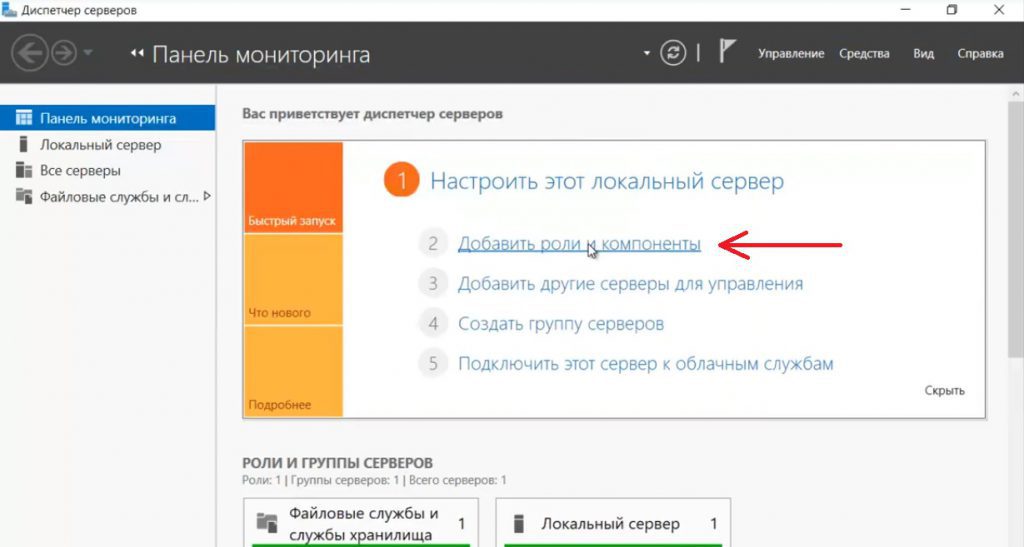

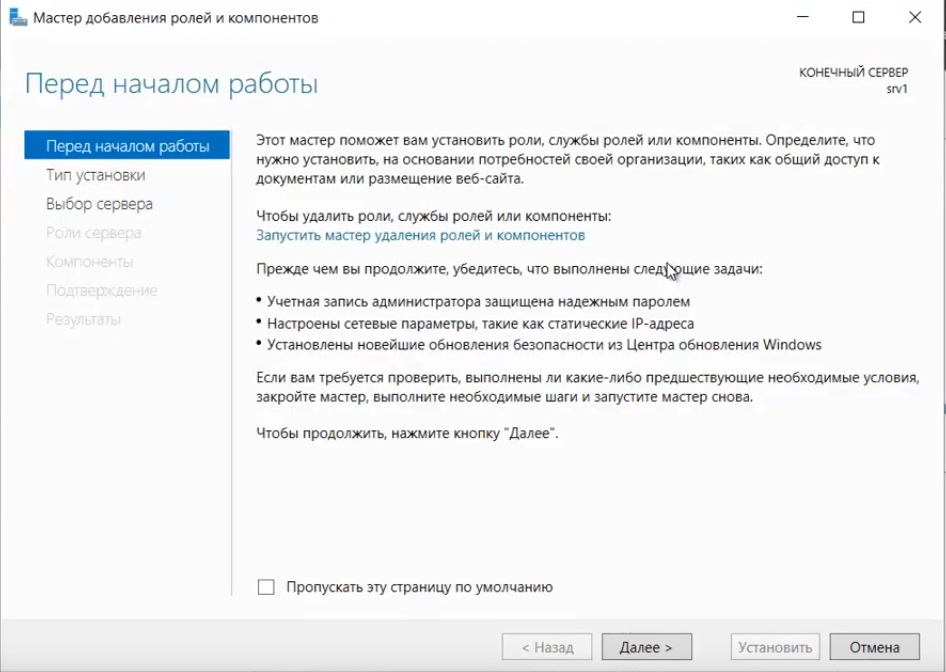

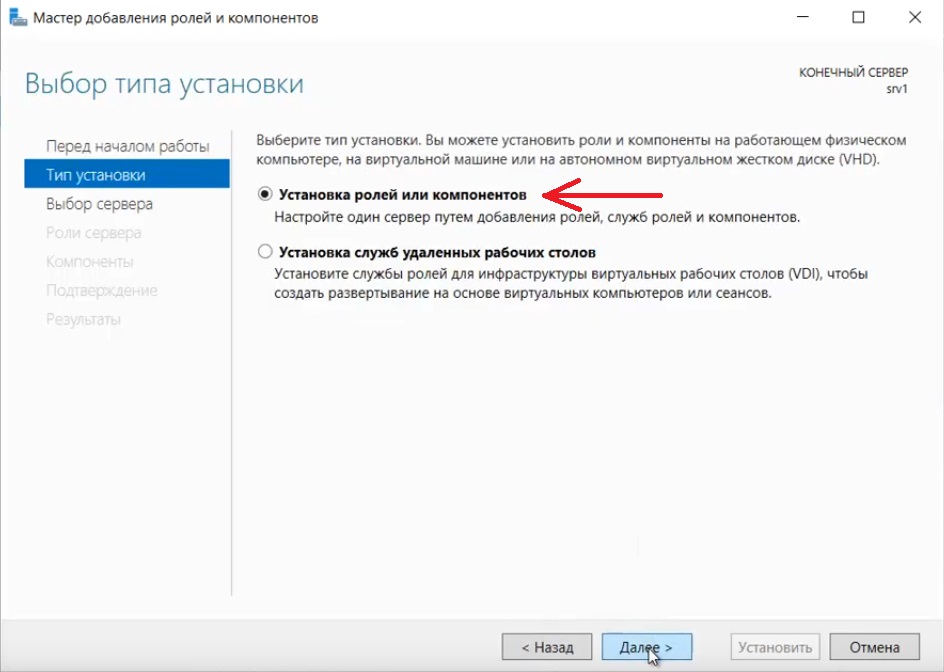

3) Следующим пунктом настраиваем Active Directory. Добавляем роли и компоненты. Для этого переходим меню «Пуск» => Диспетчер серверов.

Установка «Ролей и компонентов».

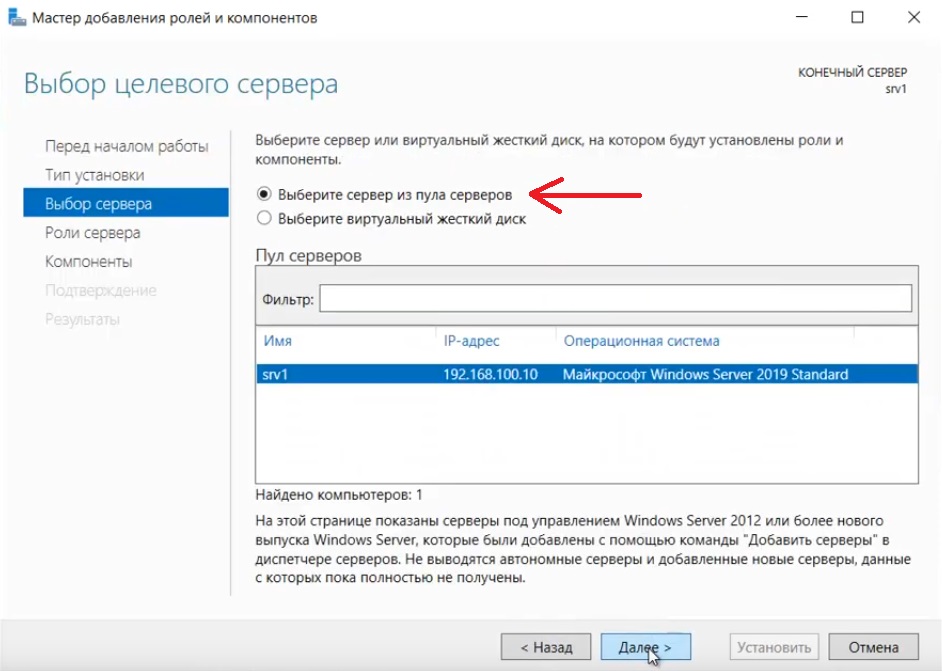

Соответственно выбираем нужный нам пул сервера.

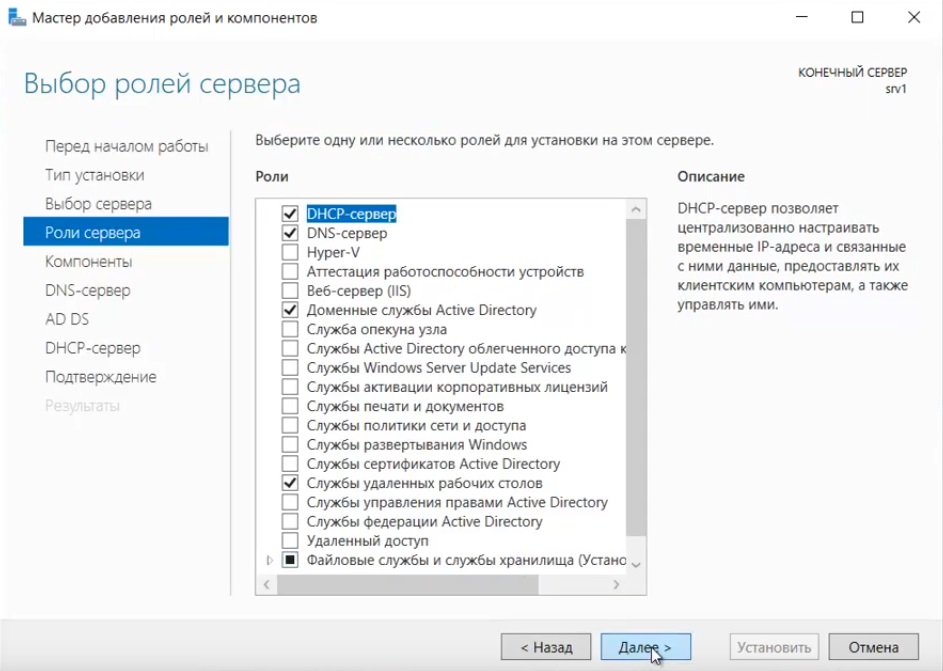

В «Роли сервера» для всех наших настроек выберем «DHCP-сервер», «DNS-сервер», «Доменные службы Active Directory» и «Службы удаленных рабочих столов».

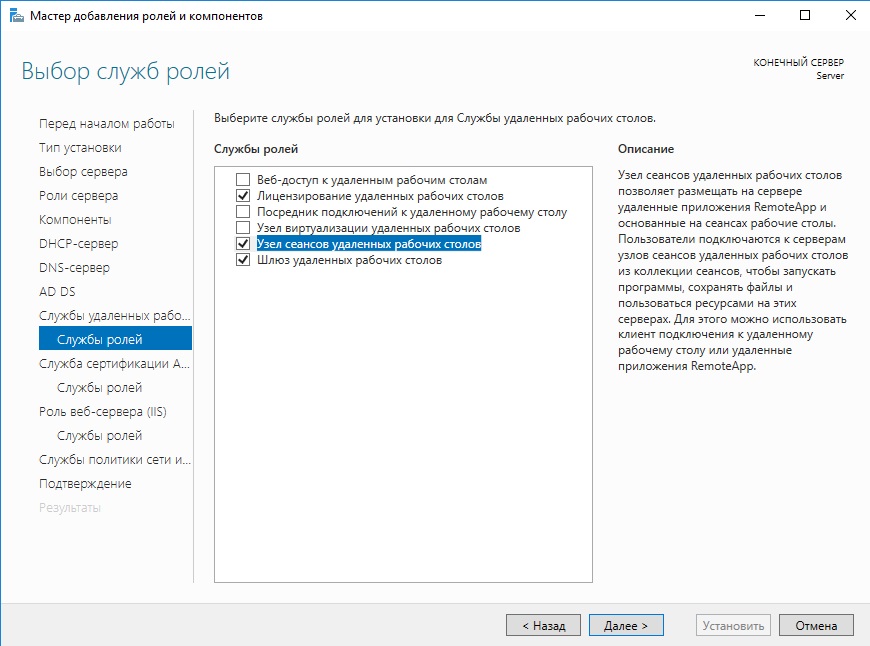

Идем далее до «Службы ролей» и выбираем пункты как на скриншоте ниже.

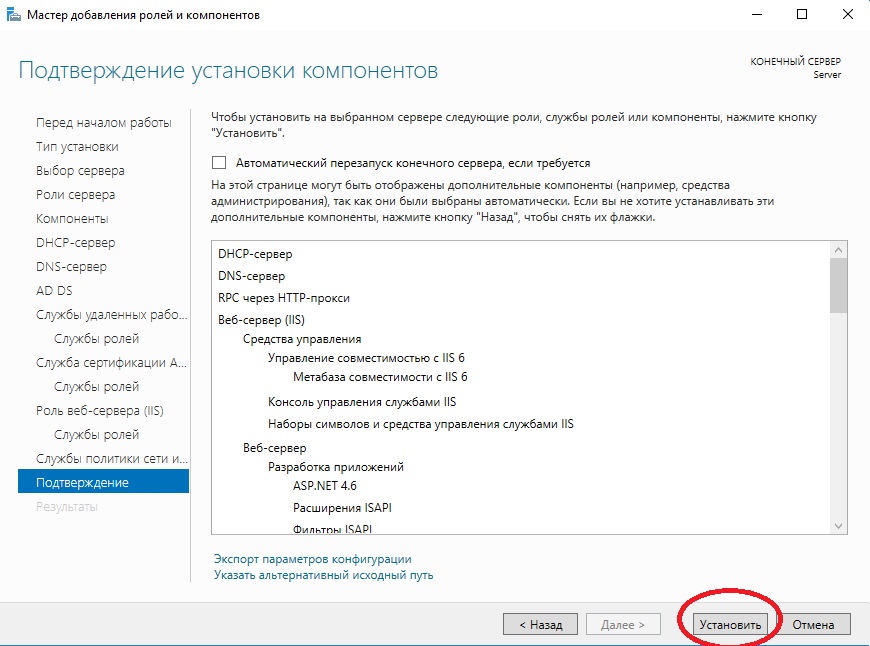

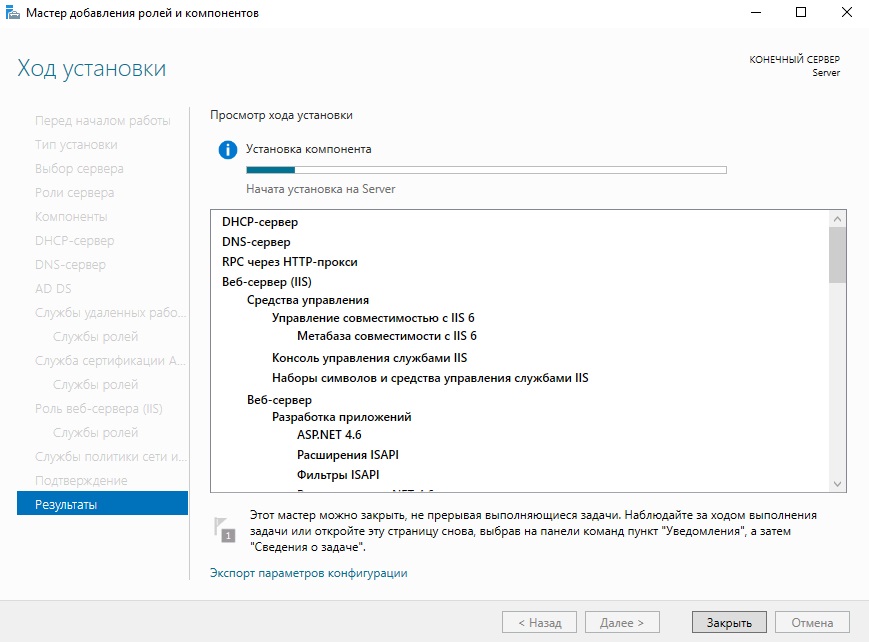

После так же идем «Далее» до пункта «Подтверждение» и устанавливаем все, что мы выбрали.

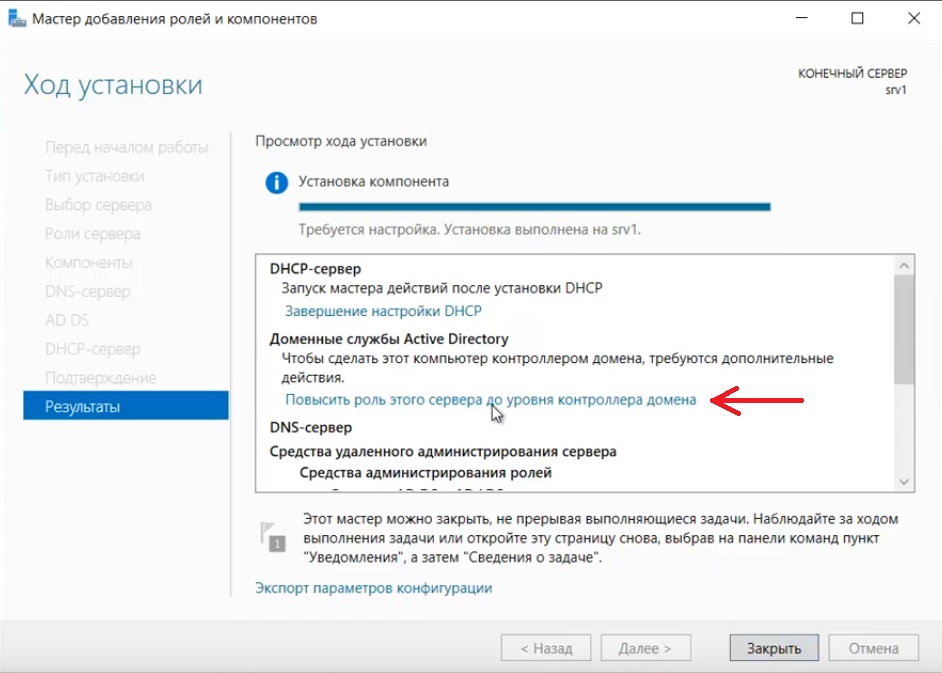

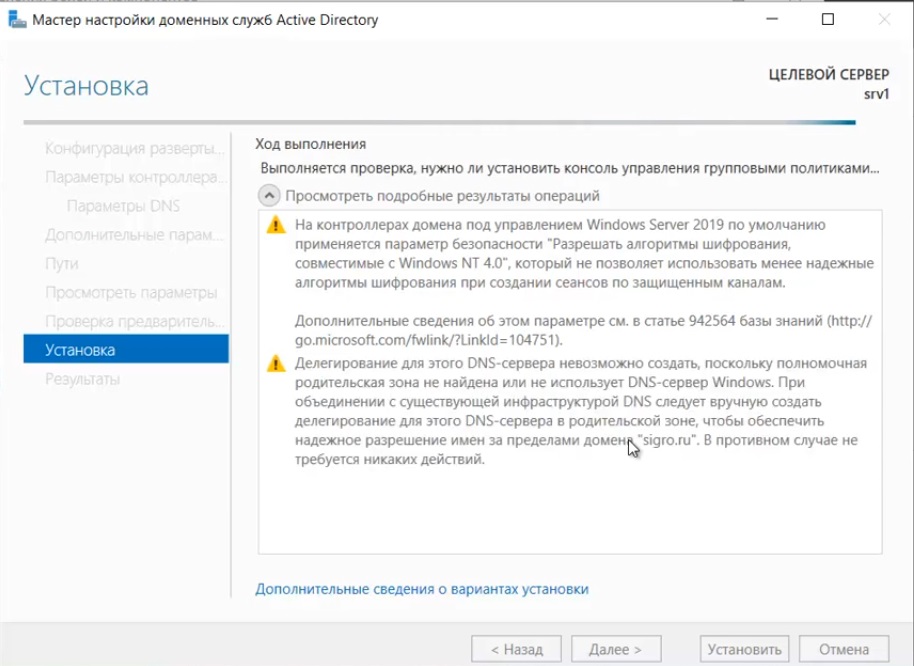

После установки в «Результатах» выбираем пункт «Повысить роль этого сервера до уровня контроллера домена».

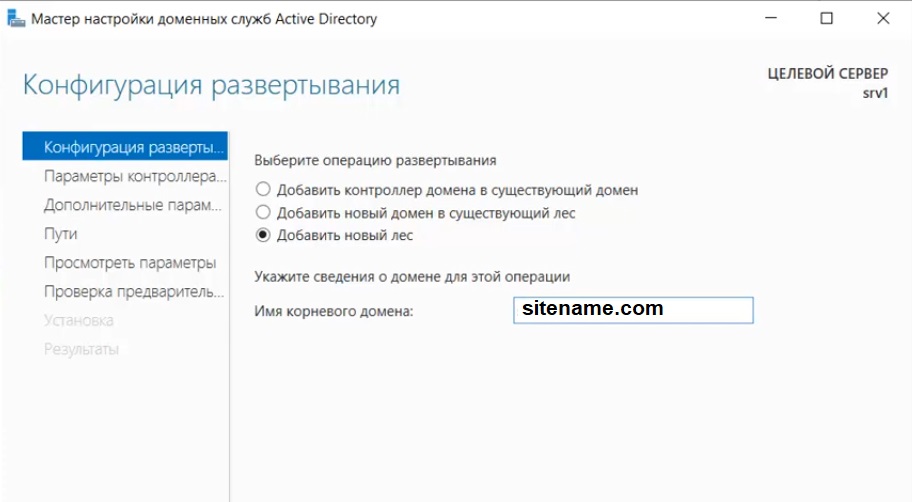

В мастере настроек доменных служб выбираем «Добавить лес» и вводим имя корневого домена, это может быть любое имя, к примеру домен вашего сайта.

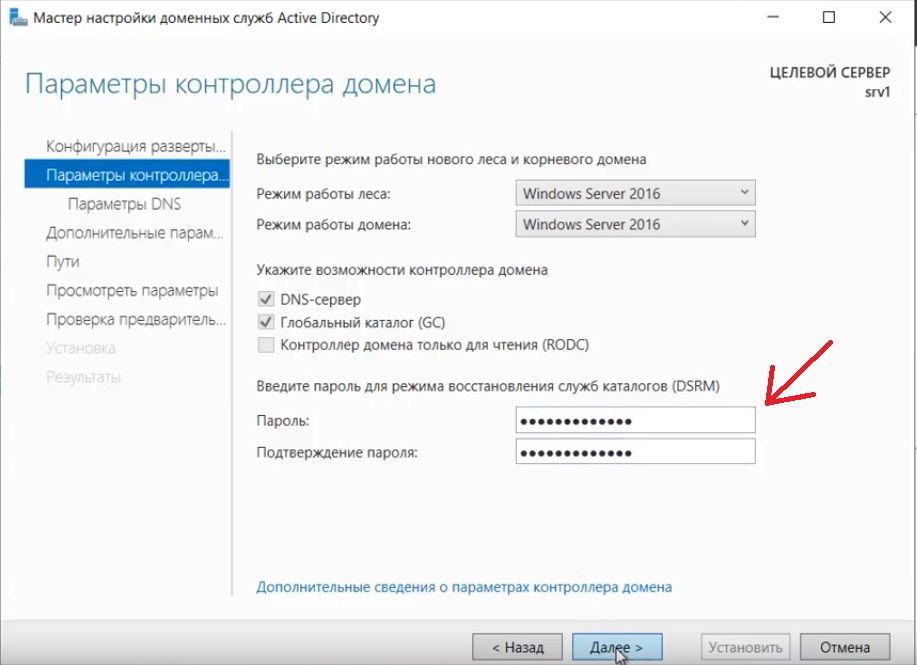

В параметрах контроллера нужно придумать пароль.

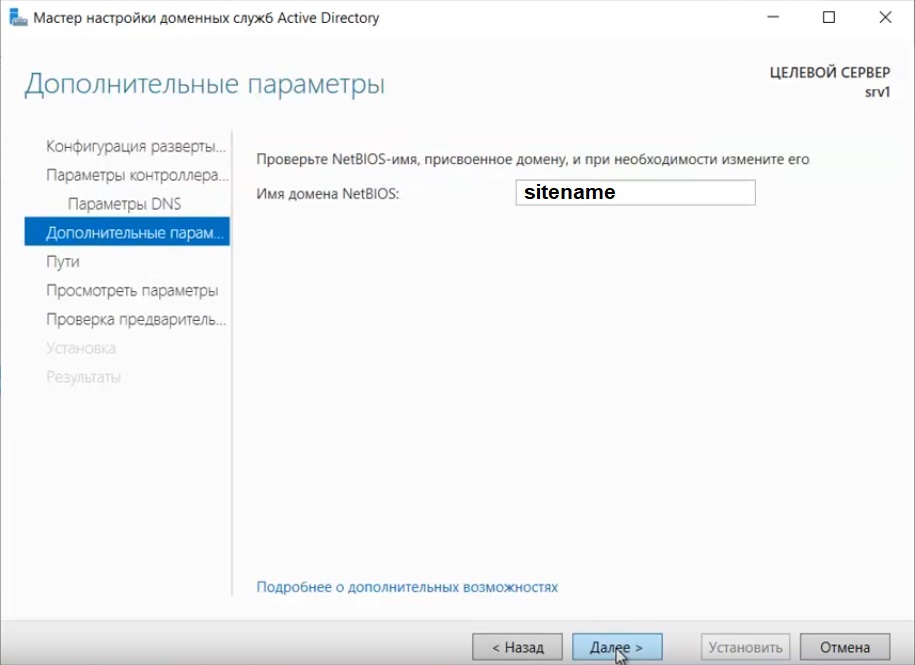

По каталогу настроек идем дальше, до дополнительных параметров, там нужно указать имя домена NetBIOS, если он у вас там уже стоит, то можете оставить как есть, либо поменять по своему желанию.

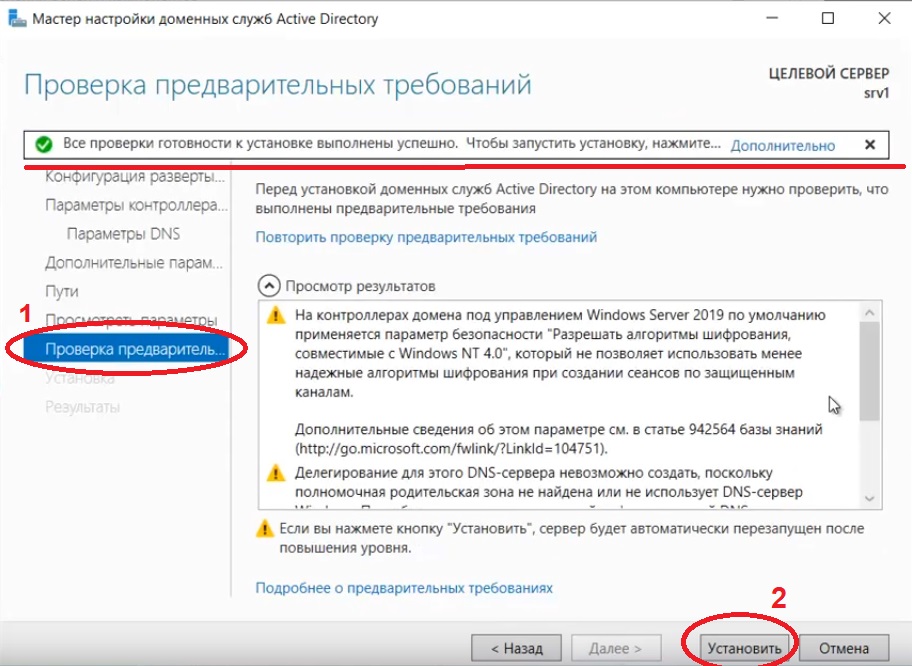

Далее идем до «Проверки предварительных требований», если проверка прошла успешно, то устанавливаем примененные настройки.

После полной установки необходимо перезагрузиться.

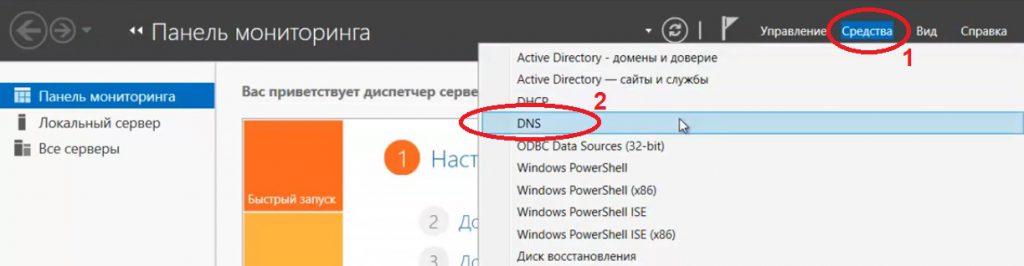

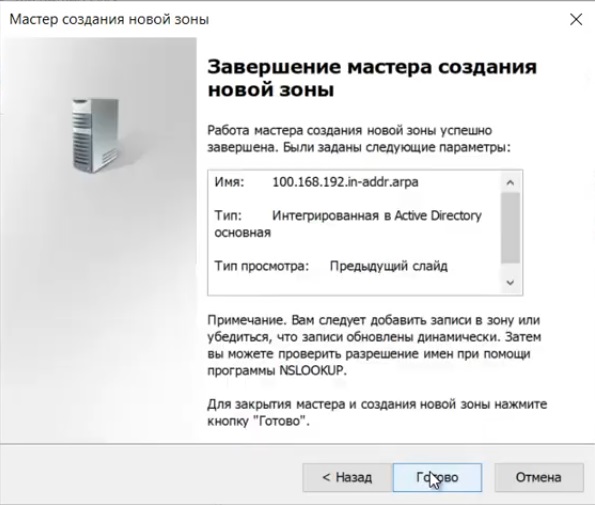

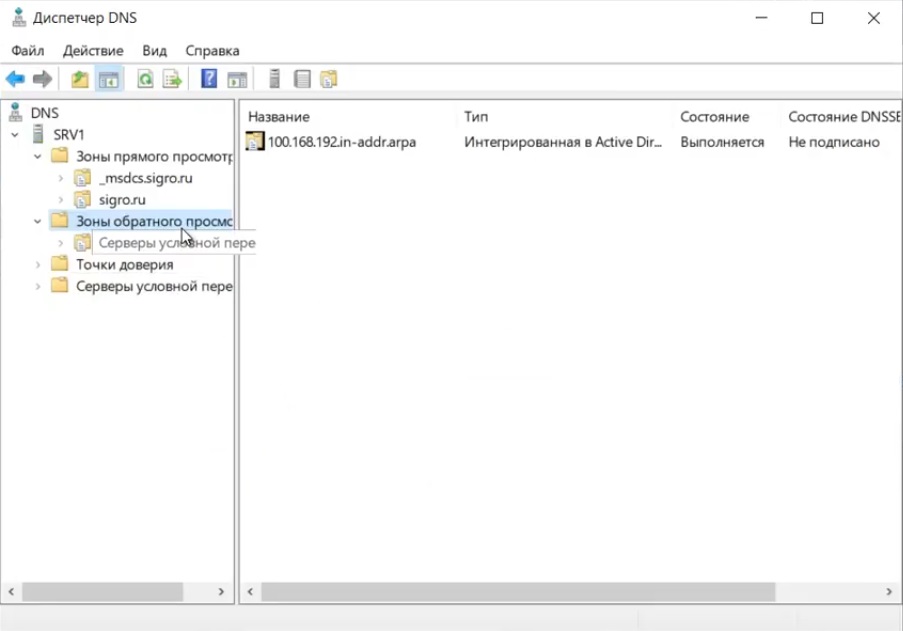

4) Производим настройку «Зона обратного просмотра».

На пункте «Зона обратного просмотра» => Создать новую зону.

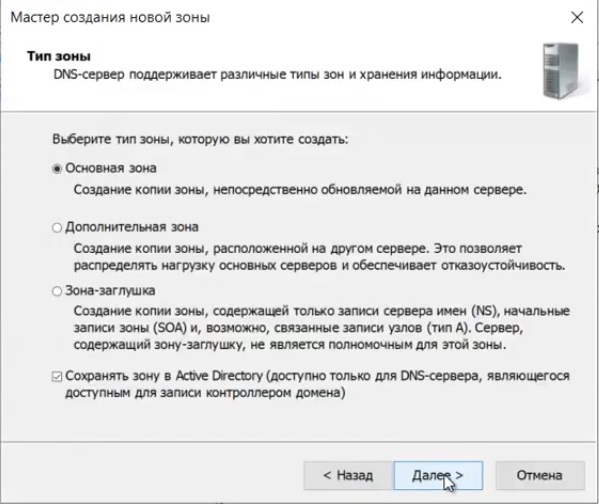

Выбираем «Основную зону».

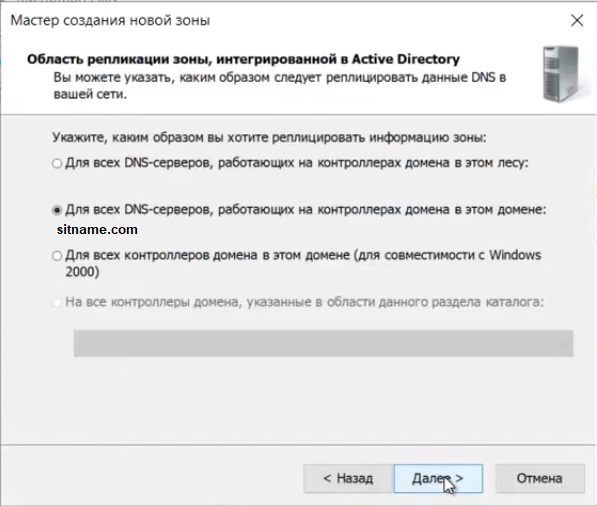

Для всех DNS-серверов, работающих на контроллерах домена в этом домене:

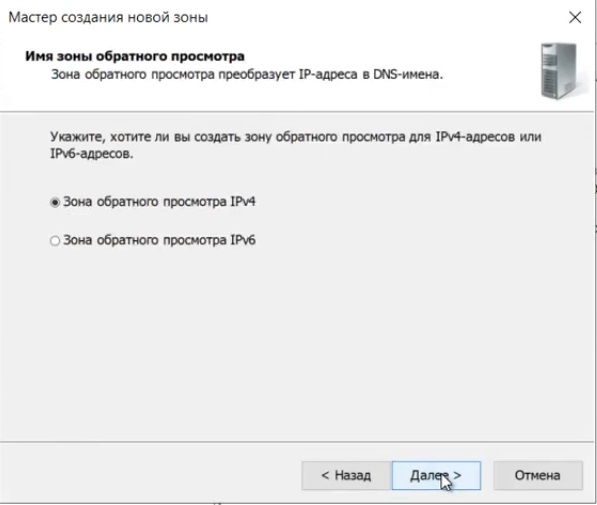

Зона обратного просмотра IPv4

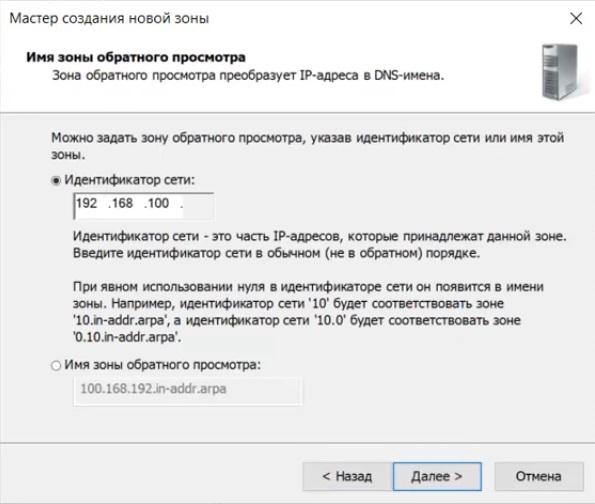

Ну и соответственно выводим индефикатор сети.

Проверяем, что все установилось.

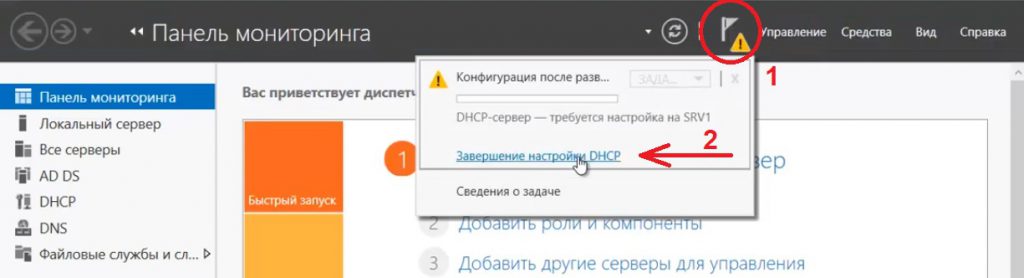

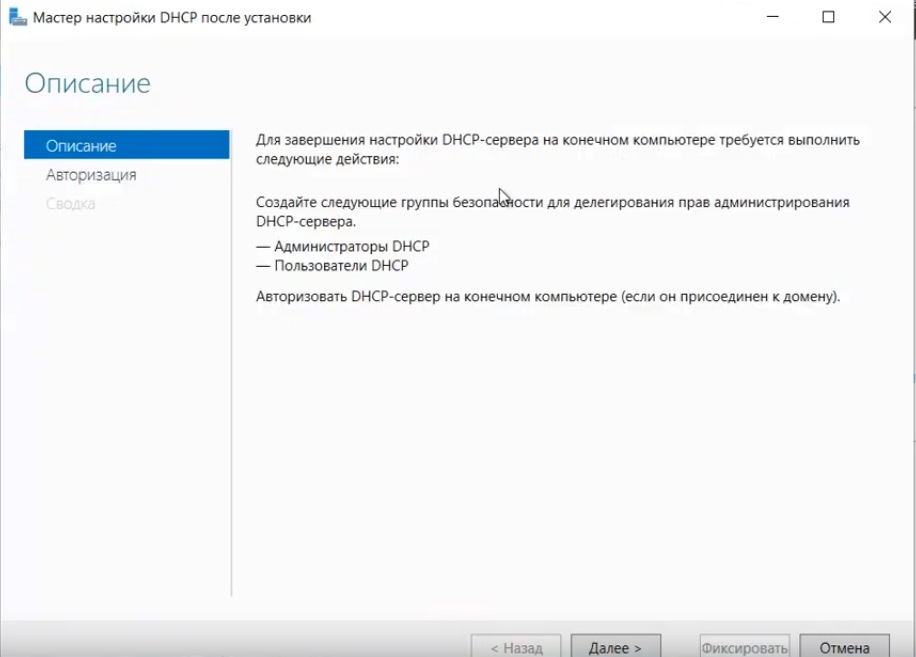

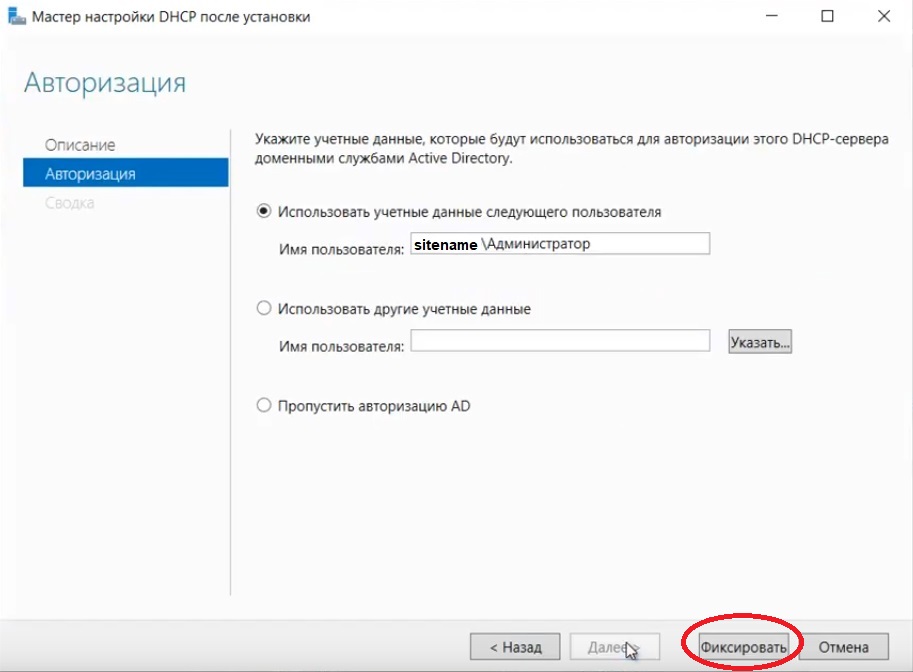

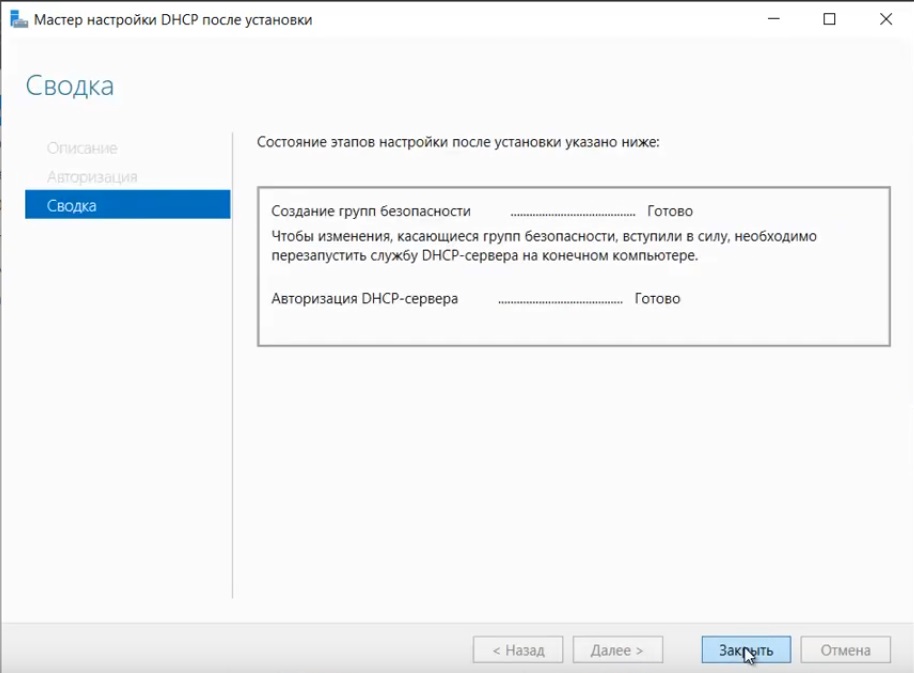

5) Переходим к настройке DHCP. Переходим в мастер установки.

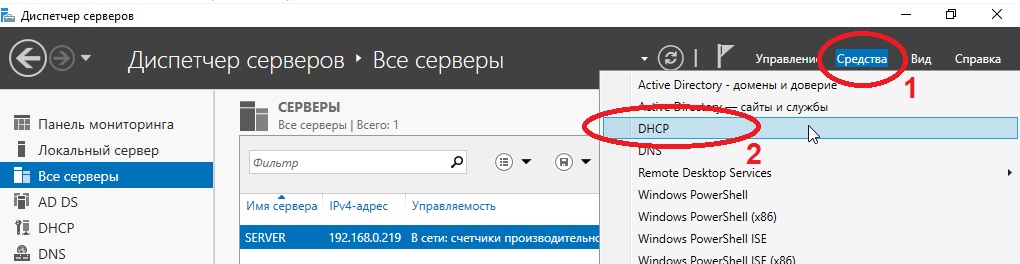

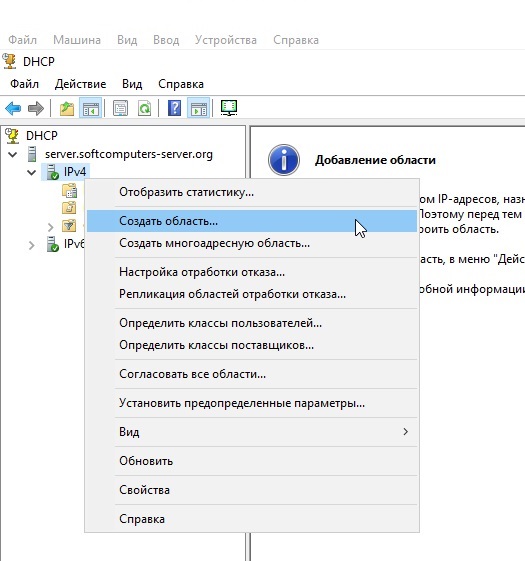

После завершения установки => Диспетчер => Средства => DHCP

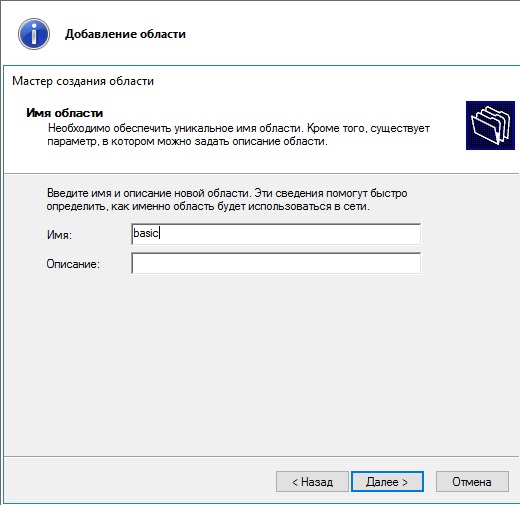

Задаем любое имя области DHCP.

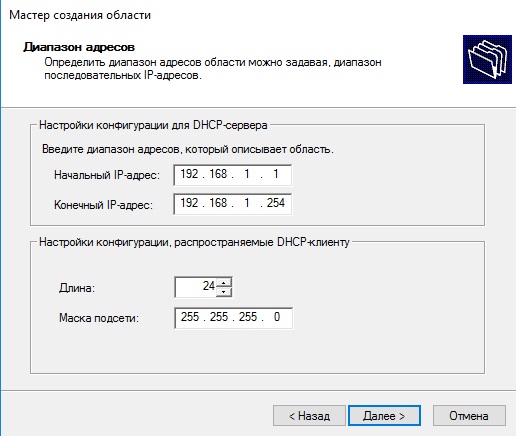

В диапазоне адресов задаем начальный и конечный интервал области IP адресов, который будет раздавать сервер.

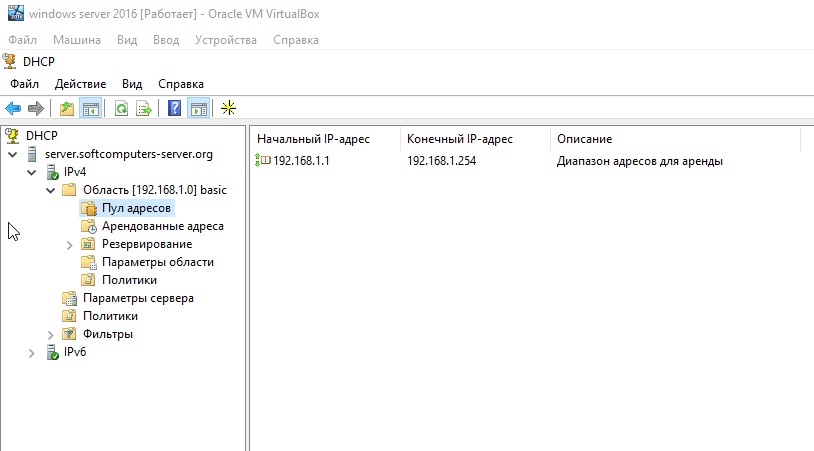

Далее в дереве каталогов DHCP => Имя сервера => Область => Пул адресов. В списке должен быть указан начальный и конечный диапазон, который Вы указывали в настройках.

6) Теперь по настройкам лицензирования удаленных рабочих столов (терминального сервера). Пошаговую инструкцию как лицензировать терминальный сервер можете прочитать в нашей ранней статье на следующей странице.

Источник

Код: Выделить всё

REGEDIT4

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns\FX:{3FCE72B6-A31B-43ac-ADDA-120E1E56EB0F}]

"ApplicationBase"=hex(2):43,3a,5c,57,69,6e,64,6f,77,73,5c,53,79,73,74,65,6d,33,\

32,00

"About"="{00000000-0000-0000-0000-000000000000}"

"VersionStringIndirect"="@C:\\Windows\\System32\\umcRes.dll,-106"

"ProviderStringIndirect"=hex(2):40,43,3a,5c,57,69,6e,64,6f,77,73,5c,53,79,73,\

74,65,6d,33,32,5c,75,6d,63,52,65,73,2e,64,6c,6c,2c,2d,31,30,32,00

"NameString"="Remote Desktop Services Manager"

"HelpTopic"=hex(2):25,73,79,73,74,65,6d,72,6f,6f,74,25,5c,68,65,6c,70,5c,74,73,\

5f,6d,61,6e,61,67,65,72,2e,63,68,6d,00

"AssemblyName"="tsadmin"

"RuntimeVersion"="v2.0.50215"

"Description"="Manage Remote Desktop Services sessions"

"DescriptionStringIndirect"=hex(2):40,43,3a,5c,57,69,6e,64,6f,77,73,5c,53,79,\

73,74,65,6d,33,32,5c,75,6d,63,52,65,73,2e,64,6c,6c,2c,2d,31,30,34,00

"LinkedHelpTopics"=hex(2):25,73,79,73,74,65,6d,72,6f,6f,74,25,5c,68,65,6c,70,\

5c,74,73,5f,6d,61,6e,61,67,65,72,2e,63,68,6d,00

"NameStringIndirect"=hex(2):40,43,3a,5c,57,69,6e,64,6f,77,73,5c,53,79,73,74,65,\

6d,33,32,5c,75,6d,63,52,65,73,2e,64,6c,6c,2c,2d,31,30,33,00

"IconIndirect"=hex(2):40,43,3a,5c,57,69,6e,64,6f,77,73,5c,53,79,73,74,65,6d,33,\

32,5c,75,6d,63,52,65,73,2e,64,6c,6c,2c,2d,31,31,31,00

"FxVersion"="2.0.1.7"

"Type"="Microsoft.TerminalServices.Monitor.SnapIn.TSManagerSnapIn, tsadmin, Version=6.1.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35"

"FolderBitmapsColorMask"=dword:00000000

"ModuleName"="tsadmin.dll"

"Provider"="Microsoft Corporation"

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns\FX:{3FCE72B6-A31B-43ac-ADDA-120E1E56EB0F}\NodeTypes]

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns\FX:{3FCE72B6-A31B-43ac-ADDA-120E1E56EB0F}\Standalone]

For about 10 years now, I have had the privilege of talking with server-based computing admins worldwide. I’m always discovering the key pain points they must overcome when taking care of day-to-day management tasks, especially if they manage Remote Desktop Services deployments.

One big result of these discussions has been Remote Desktop Commander. This next step in the evolution of our Remote Desktop Services solution set was developed in direct response to the specific pain points I have heard articulated time and time again by RDS admins.

Perhaps unsurprisingly though – and our focus for this article – is that the loss of TSAdmin featured prominently in these discussions.

Some History On The Disappearance of TSAdmin

Without a doubt, one of the biggest issues Windows server admins have dealt with as they migrate from Server 2008 RDS deployments to RDS on Server 2012, 2016, and 2019 is the lack of a simple and powerful RDP management tool. The realization would start when TSAdmin.msc wasn’t where it was supposed to be. After a little more research, they would discover that the TSAdmin msc wasn’t there at all!

For almost everyone, TSAdmin had been the go-to for some of the most common terminal server user session and process management tasks to perform on terminal servers and session hosts in their RDS collections.

This issue of its absence first came to light with the release of Windows Server 2012, as the former TSAdmin (Remote Desktop Services Manager) utility was orphaned by Microsoft. Terminal Server session management tasks were, in the opinion of many, very poorly integrated into the Remote Desktop Services Manager (RDSM) in the Server Manager program. Moreover, if your RDS collections are more than a few dozen session hosts in size, the Remote Desktop Services Manager can hang and simply will not scale properly.

With many admins still not comfortable using PowerShell scripting to do Remote Desktop Services and Windows Virtual Desktop management tasks, the situation would become untenable.

As a result, some admins turned to our free Remote Desktop Admin Toolkit, which was a collection of basic tools that could do limited user session and process management tasks. However, none of these tools were integrated with each other, and their feature set was rather limited.

A TSAdmin Replacement for Remote Desktop Services Deployments

As a result, we built an integrated, easy-to-use, and powerful terminal server management utility: Remote Desktop Commander Lite.

The Remote Desktop Services Manager features for Windows Server 2012/2016/2019 that ship with RDPSoft’s Remote Desktop Commander are too numerous to list. Therefore, rather than bore you with bullet points, take a look at our introduction to Remote Desktop Commander on YouTube demonstrating the intuitiveness and power of this utility.

One of the most interesting things you will see in this video is how Remote Desktop Commander can intelligently group related fields, in order to show you things like total memory consumed by user, by server, or RDP bandwidth, for instance. There are also features we provide that were never present in TSAdmin, such as the ability to review RDP latency and connection quality for multiple user sessions at once.

Running Windows Virtual Desktop in Azure? No problem. All of our solutions, including Remote Desktop Commander, also work well inside Windows Virtual Desktop environments. In fact, you can publish our tools as a WVD RemoteApp and use it to manage your WVD host pools from anywhere!

Which Edition of Remote Desktop Commander Do You Need?

Because we know that all of our customers may not need a comprehensive monitoring and reporting solution for their RDS, WVD, and Citrix farms at this time, we now offer several different classes of license:

Remote Desktop Commander Lite – completely free for all RDS, WVD and Citrix farm admins – and it provides you with the comparable TSAdmin session management features you need for day-to-day administration of your Remote Desktop Services, WVD, and Citrix server farms.

Premium Management Features for Remote Desktop Commander – adds a powerful feature superset to Remote Desktop Commander, and overcomes some of the shortcomings in Microsoft’s shadowing technology, giving you a very powerful RMM tool designed specifically for support Remote Desktop user sessions and Remote App sessions.

Additionally, it allows you to delegate specific RDS and WVD management tasks to help desk staff across your RDS collections and WVD hostpools without making them admins, which is not available in Microsoft’s Remote Desktop Services Manager. It also solves shadowing issues in Citrix, such as the requirement to obtain consent before shadowing, and Citrix Director’s dependence on Remote Assistance. Find out just how cost effective our Premium Management Features solution can be.

Remote Desktop Commander Suite – gives you TSAdmin replacement management capabilities outlined above but also includes:

- Our Remote Desktop Reporter utility for historical session user activity, RDS, WVD, and Citrix performance monitoring and reporting, license reporting, connection quality/RDP latency reporting, RDP security (login and login failure) tracking, and session recording

- SPL Tracker, which helps MSPs and others automate the chore of Microsoft SPLA and Citrix CSP license reporting

Free Remote Desktop Commander Software

What makes the most sense for you? Remote Desktop Commander Lite, our Premium Management Features overlay, the Remote Desktop Commander Suite, or Remote Desktop Canary?

Visit our Complete Monitoring and Management Bundle page to learn more about each product as well as licensing options.

Updated: June 2022.

Many administrators of Windows terminal servers noticed that starting from Windows Server 2012, the management snap-ins tsadmin.msc (Remote Desktop Services Manager) and tsconfig.msc (Remote Desktop Session Host Configuration) are missing on RDS servers. MS developers have decided that the majority of RDS host settings could be managed using Server Manager, Group Policy Editor console (gpedit.msc), or through the RDS Collections settings. However, all these tools are not as easy and convenient as the old TS snap-ins.

Let’s see how to use legacy tsadmin.msc and tsconfig.msc snap-ins on RDS servers running Windows Server 2016 (this guide is also applicable for Windows Server 2019 and 2012 R2 environments).

To do it, you have to copy 7 files and registry keys from any server running Windows Server 2008 R2 to the same directory C:\Windows\System32 on Windows Server 2016. Copy the following 7 files:

- c:\windows\system32\tsadmin.dll

- c:\windows\system32\tsconfig.dll

- c:\windows\system32\wts.dll

- c:\windows\system32\tsconfig.msc

- c:\windows\system32\tsadmin.msc

- c:\windows\system32\en\tsconfig.resources.dll

- c:\windows\system32\en\tsadmin.resources.dll

Then on Windows Server 2008 R2 by using regedit.exe you have to export two registry key to the *.reg files:

- [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns\FX:{80aaa290-abd9-9239-7a2d-cf4f67e42128}]

- [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns\FX:{3FCE72B6-A31B-43ac-ADDA-120E1E56EB0F}]

And in turn, import these reg files into the Windows Server 2016 registry. Just double-click on the reg file and agree to make changes to the registry.

It remains to copy the dll and msc files to the C:\Windows\System32 directory on the Windows Server 2016 host. It is not necessary to register the dll files using the REGSVR32.

Note. If you don’t have a deployed copy of Windows Server 2008 R2 at hand (they are now difficult to find due to the end of support), you can download the archive with the necessary files from our website.

- The set of files for the English version of Windows Server — tsadmin_msc_windows-server-all.zip

After that, try to starting the TSAdmin snap-in by running the command: tsadmin.msc

In this console you can conveniently manage user sessions – you can disconnect the session, send a message, initiate a correct logoff, etc. The tsadmin snap-in allows you to select multiple users at once and perform an action on all of them.

You can run the tsconfig.msc console.

In the tsconfig.msc console, it is much easier and more convenient to configure the basic parameters of the RDS host: set the licensing server and the type of RDS CAL, add the host to the RD Connection Broker farm (configure the host weight in the farm), set the RDP encryption levels, configure the program to start automatically when the user logs in into a session, configure timeouts for disconnected user sessions on a stand-alone RDS host, etc.

Note that it is not necessary to install these tsadmin consoles on all RDS hosts. You can use the “Connect to Remote Desktop Session Host Server” option to remotely manage other RDS hosts on your network.

Note. This solution is not supported by Microsoft and you can use it at your own risk.

It should be noted that using the tsadmin.msc console you won’t be able to connect to the user’s terminal session (error: Access is denied). It is possible to connect to user Remote Desktop session using the scenario described in the article RDS Shadowing on Windows Server.

In addition, there is no Security tab in the tsconfig.msc console in the RDP-Tcp connection properties. This tab was handy for granting permissions to the tech support team (non-admin group) to connect and manage user sessions on RDS host. I use the following command to give a specific group full control over the RDP sessions on the server:

wmic /namespace:\\root\CIMV2\TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName ="RDP-Tcp") CALL AddAccount "woshub\helpdeskteam",2

You can use PowerShell to view the current permissions on the RDP-tcp connection properties:

get-WmiObject -Namespace "root/cimv2/terminalservices" -Class win32_tspermissionssettin