What is Password Policy?

Password policy is the policy which is used to restrict some credentials on windows server 2016 and previous versions of Server 2012, 2008 and 2003.

A password policy is a set of rules designed to enhance computer security by encouraging users to employ strong passwords and use them properly. A password policy is often part of an organisation’s official regulations and may be taught as part of security awareness training. The password policy may either be advisory or mandated by technical means. Some governments have national authentication frameworks that define requirements for user authentication to government services, including requirements for passwords. So follow the under instructions to know how to configure password policy with windows server 2016. “Wikipedia”

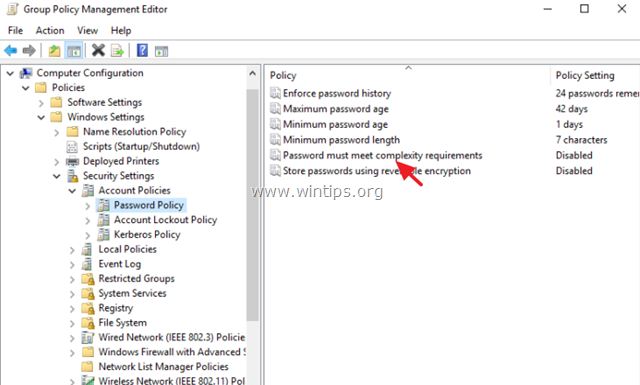

How to Configure Password Policies with Windows Server 2016?

You can open up Group Policy Management Editor into three various ways.

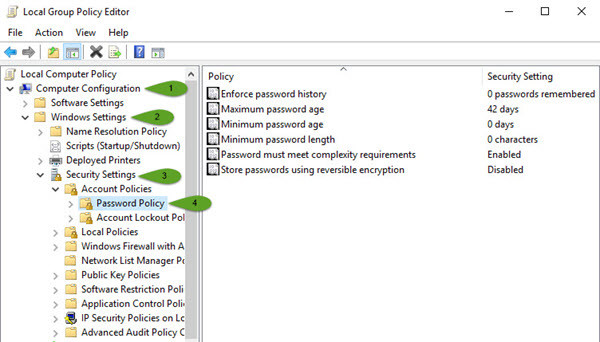

First Method: press windows key and type control panel and now select administrative tools and then select local security policy. A new window will pop up, click account policies, Password Policy. Here you will see about six policies. If you don’t want to use the graphical way just type gpedit.msc on the RUN window then hit enter. Now go to this path. Computer Configuration/Windows Settings/Security Settings/Password Policy.

Local Group Policy Editor

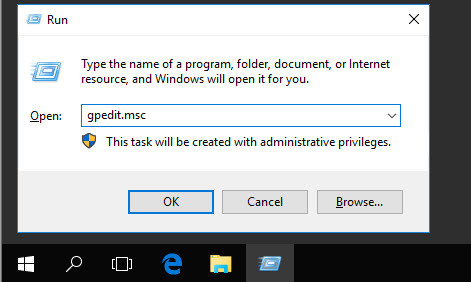

Second Method: If you don’t want to use the graphical way just type gpedit.msc on the RUN window then hit enter. Now go to this path. Computer Configuration>Windows Settings>Security Settings>Password Policy.

Group Policy Editor

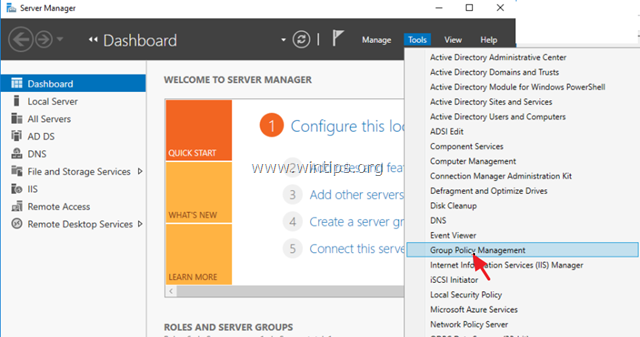

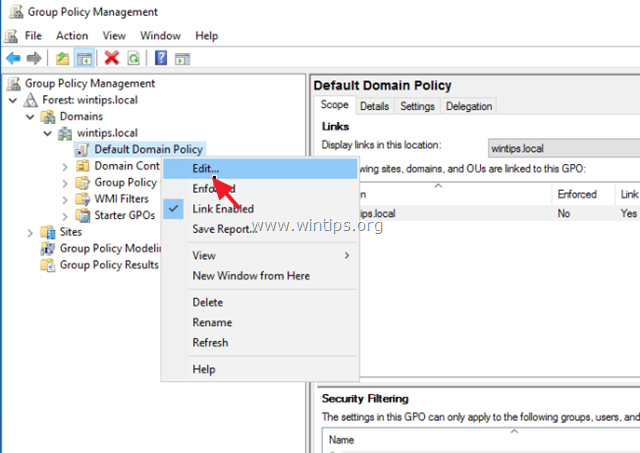

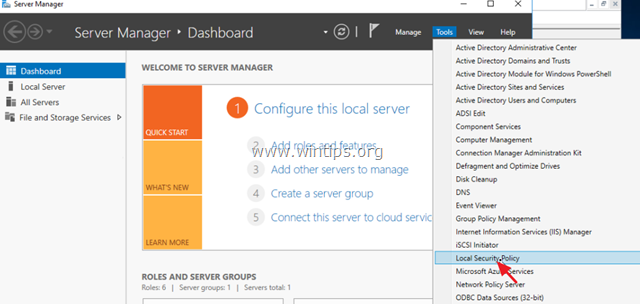

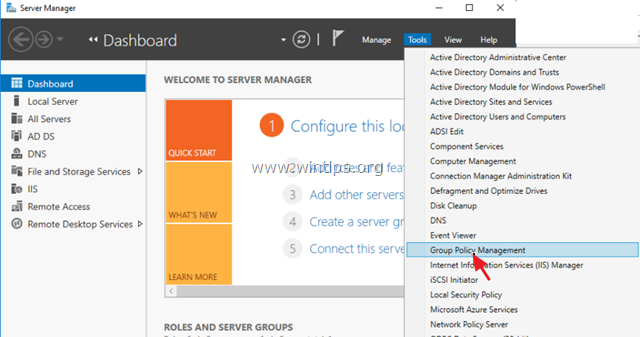

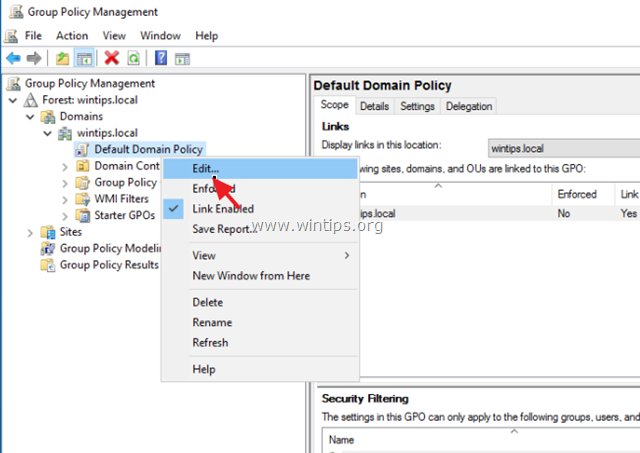

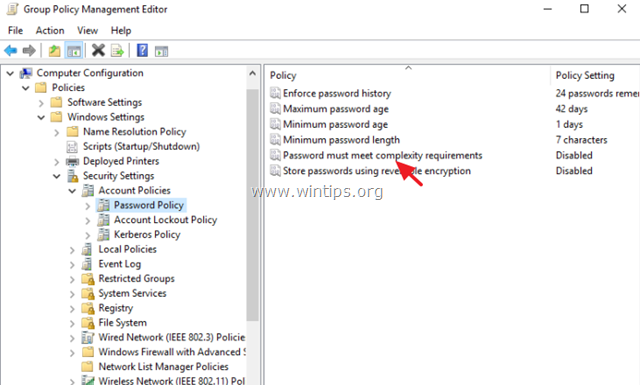

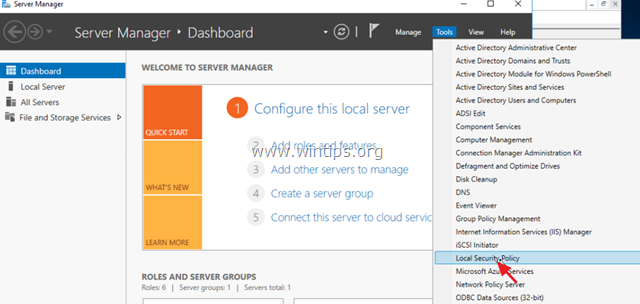

Third Method: Open Server Manager and click on Tools. Scroll down until you see the GPO (Group Policy Management). Right, click on the Domain then choose Edit. Now you will see the same window as before. Go to Computer Configuration> Windows Settings> Security Settings> Password Policy.

These were three different ways that you can apply password policy on the network computers.

What is Enforce Password History?

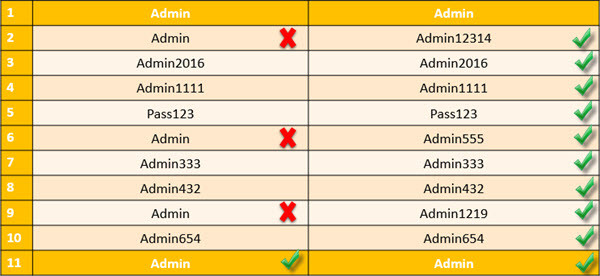

Enforce password history is the policy that doesn’t allow the users to use the same password for many times. For example, Once your Device password is Admin, and for the next time, you can’t use this password for login on your computer. After some months or year, it may expire. When it is expired, so you must use another password. Here I have set it to 10 times. It means that I can’t use my old password less than 10 times. In ten times, I must use a different password. After 10 times, I can use my first password. For more information, look at the chart below.

Enforce Password History rules

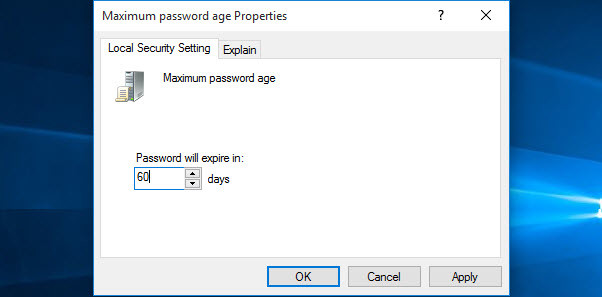

What is Maximum password Age?

This security setting determines the time in days that a password can be used before the system requires the user to change it. You can set passwords to expire after several days between 1 to 999, or you can specify that passwords never expire by setting the number of days to 0 if the maximum password age is between 1 and 999 days. The minimum password age must be less than the maximum password age if the maximum password age is set to 0. The minimum password age can be any value between 0 and 998 days.

Maximum Password Age

Note: It is a security best practice to have passwords expire every 30 to 90 days, depending on your environment. This way, an attacker has a limited amount of time to crack a user’s password and have access to your network resources.

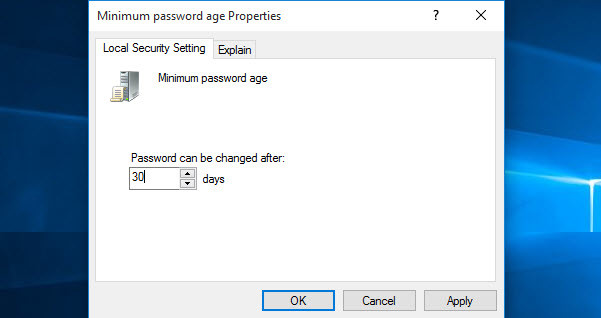

What is the Minimum Password Age?

The minimum password age must be less than the maximum password age unless the maximum password age is set to 0, indicating that passwords will never expire. If the maximum password age is set to 0, the minimum password age can be set to any value between 0 to 998. It’s vital that you have to use the minimum password age. If you don’t use, the user may cycle the password history till they get their old favourite password. If you set the minimum password age, so they will not change their password quickly.

Minimum Password Age

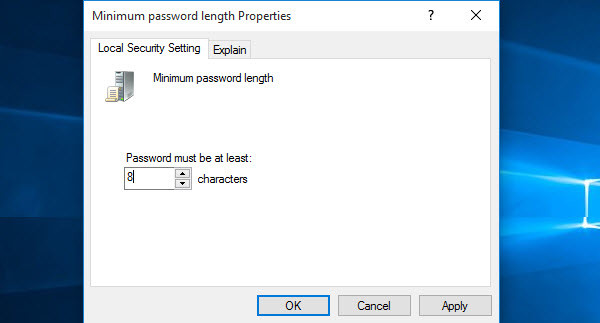

What is the Minimum Password Length?

This is security setting determines the least number of characters that a password for a user account may contain. You can set a value of between 1 and 14 characters, or establish that no password is required by setting the number of characters to 0. Here I have set up to 8 characters. Mostly you see this policy on websites or social accounts.

Minimum Password Length

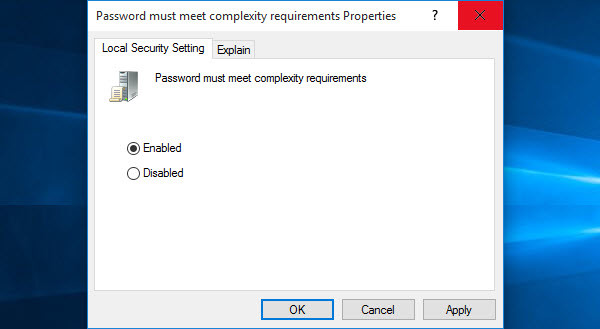

What are Password Complexity Requirements?

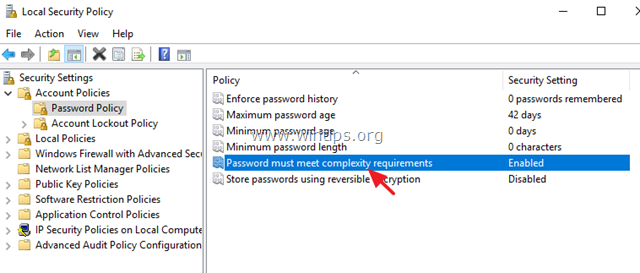

If this policy is enabled, passwords must meet the following minimum requirements.

- Be at least six characters in length

- Contain characters from three of the following four categories

- English uppercase letters (A through Z)

- English Lowercase letters (a through z)

- Base 10 digit (0 through 9)

- Non-alphabetic characters ( !,@,#,$,%&,*)

Password Must Meet Complexity Requirements

It’s beneficial and restricts vulnerabilities. You can see this policy when you create an Apple ID.

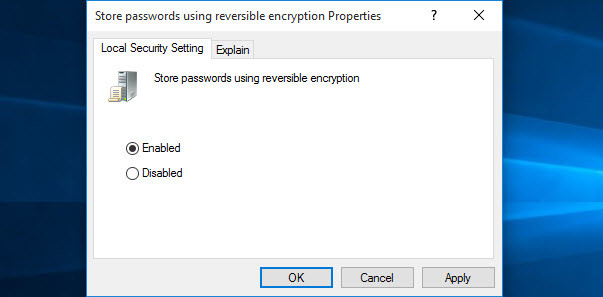

Store Passwords Using Reversible Encryption

This policy provides support for applications that use protocols that require knowledge of the user’s password for authentication purposes. Storing passwords using reversible encryption is essentially the same as storing plaintext versions of the passwords. For this reason, this policy should never be enabled unless application requirements outweigh the need to protect password information. I should tell you when you enabled this option; it will encrypt the password and no-one can access your password very easily.

Store Passwords Using Reversible Encryption

It was all about how to configure password policies with windows server 2016. It does not only work on windows server 2016 but also work on later versions. Thanks for being with us.

Содержание

- Какой пароль подойдёт для Windows сервера (Введённый вами пароль не соответствует требованиям сложности пароля)

- 1. Пароль не должен включать в себя имя пользователя

- 2. Пароли должны включать в себя символы из трёх категорий

- 3. Требования к минимальной длине пароля нет

- Настройте политику паролей в Windows 10/8/7

- Изменить политику паролей Windows

- Требования сложности пароля windows server 2016

- Вопрос

- Ответы

- Все ответы

- Инструменты пользователя

- Инструменты сайта

- Боковая панель

- Навигация

- Линкшэринг

- ALARM!

- Добавить новую страницу

- Реклама

- Содержание

- Парольные политики Windows

- Политика паролей

- Политика блокировки учетных записей (Account Lockout Policy)

- Просмотр политик через cmd/powershell

- Catch-22 / Уловка-22

- Как отключить требования сложности пароля на сервере 2016 года.

- Как удалить требования к сложности паролей в Active Directory Server 2016 или автономном сервере 2016.

Какой пароль подойдёт для Windows сервера (Введённый вами пароль не соответствует требованиям сложности пароля)

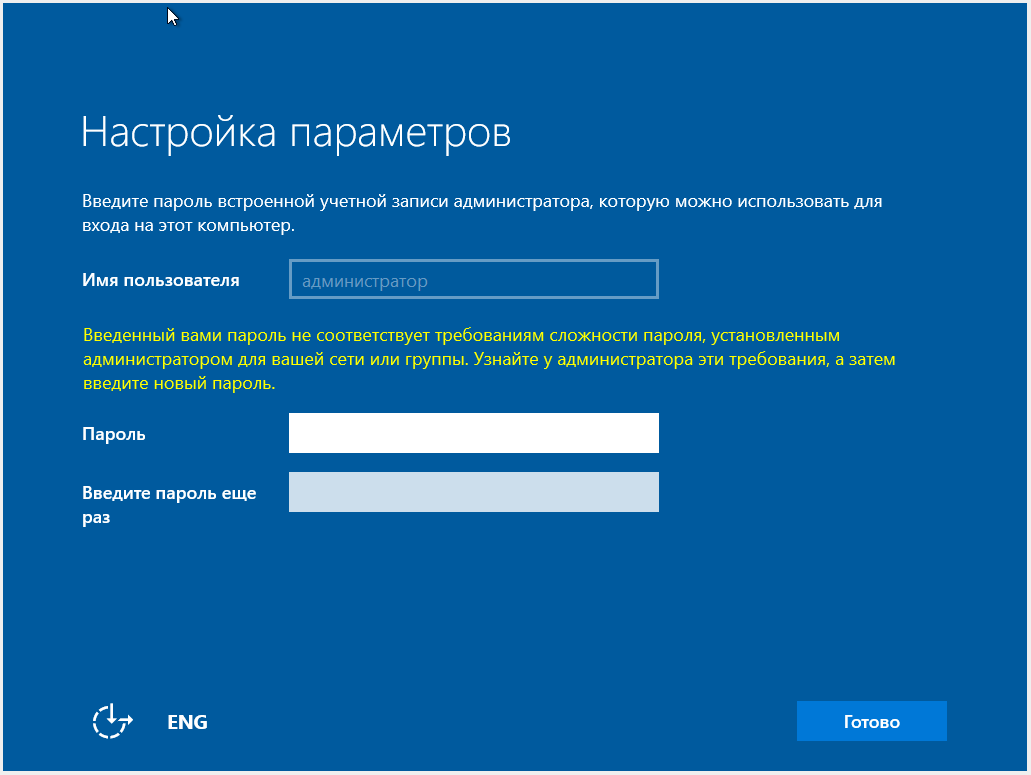

При установке Windows 2019 ли других версий сервера в конце процесса установки нужно обязательно ввести пароль администратора:

Причём при попытке придумать пароль, который кажется достаточно сложным, вы можете столкнуться с такой ошибкой:

Введённый вами пароль не соответствует требованиям сложности пароля, установленным администратором для вашей сети или группы. Узнайте у администратора эти требования, а затем введите новый пароль

Вводимый пароль проверяется сразу по нескольким правилам

1. Пароль не должен включать в себя имя пользователя

Пароли не должны содержать полное значение samAccountName (имя учётной записи) пользователя или полное значение displayName (полное имя). Обе проверки не чувствительны к регистру:

SamAccountName проверяется полностью, только чтобы определить, является ли он частью пароля. Если длина samAccountName меньше трёх символов, эта проверка пропускается.

DisplayName анализируется для разделителей: запятые, точки, тире или дефисы, подчёркивания, пробелы, знаки фунта и табуляции. Если какой-либо из этих разделителей найден, displayName разделяется, и подтверждается, что все проанализированные секции (токены) не включены в пароль. Токены длиной менее трёх символов игнорируются, а подстроки токенов не проверяются. Например, имя «Erin M. Hagens» разделено на три токена: «Erin», «M» и «Hagens». Поскольку второй токен имеет длину всего один символ, он игнорируется. Следовательно, этот пользователь не может иметь пароль, который включает в себя «erin» или «hagens» в качестве подстроки в любом месте пароля.

2. Пароли должны включать в себя символы из трёх категорий

Пароли должны содержать символы по меньшей мере из трёх из следующих пяти категорий:

3. Требования к минимальной длине пароля нет

Таких требований нет. Точнее говоря, поскольку должны быть символы минимум из трёх категорий, то, следовательно, пароль должен быть минимум из трёх символов.

То есть пароль «Aa1» будет успешно принят системой (включает в себя символы из трёх групп). А, например, пароль «lskjdkjhlksdjdldhgh35kj2gkhl29lsdj3» будет отвергнут, поскольку не удовлетворяет правилу «должны использоваться символы минимум из трёх групп».

При вводе пароля обратите внимание на раскладку клавиатуры — в случае необходимости переключите её.

Источник

Настройте политику паролей в Windows 10/8/7

Изменить политику паролей Windows

Использование локальной политики безопасности.

Введите Local Security Policy в меню «Пуск» и нажмите Enter. Откроется окно LSP. Теперь на левой панели выберите Политика паролей в разделе Политики учетной записи. Теперь на правой стороне будут перечислены шесть вариантов.

Детали каждого из этих вариантов перечислены ниже.

Минимальная длина пароля: Этот параметр безопасности определяет наименьшее количество символов, которое может содержать пароль для учетной записи пользователя. Вы можете установить значение от 1 до 14 символов или установить, что пароль не требуется, установив количество символов в 0.

Пароль должен соответствовать требованиям сложности. Этот параметр безопасности определяет, должны ли пароли соответствовать требованиям сложности. Если эта политика включена, пароли должны соответствовать следующим минимальным требованиям:

– Не содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа

– Длина не менее шести символов

– Содержат символы из трех следующих четырех категорий:

Требования к сложности применяются при изменении или создании паролей.

Хранить пароль с использованием обратимого шифрования: Этот параметр безопасности определяет, будет ли операционная система хранить пароли с использованием обратимого шифрования. Эта политика обеспечивает поддержку приложений, которые используют протоколы, которые требуют знания пароля пользователя в целях аутентификации. Хранение паролей с использованием обратимого шифрования по существу аналогично хранению незашифрованных версий паролей. По этой причине эту политику никогда не следует включать, если только требования приложения не перевешивают необходимость защиты информации о пароле.

Использование расширенной командной строки.

Команды и их пояснения приведены ниже.

net account/minpwlen: length – устанавливает минимальное количество символов, которое должен содержать пароль. Замените слово length на желаемое количество символов. Диапазон 0-14.

пример: чистые аккаунты/minpwlen: 7

пример: чистые аккаунты/maxpwage: 30

net account/minpwage: days – Задает минимальное количество дней, которое должно пройти, прежде чем пароль можно будет изменить. Замените days на желаемое значение. Диапазон от 1-999.

пример: чистые аккаунты/minpwage: 10

net account/uniquepw: number – Задает количество раз, после которого пароль может быть снова использован. Замените число на желаемое значение. Максимальное значение 24.

пример: чистые аккаунты/uniquepw: 8

Чтобы использовать команду, просто введите ее в командной строке, как показано, и нажмите клавишу ввода.

Чтобы просмотреть настройки, введите net account в cmd и нажмите enter.

Источник

Требования сложности пароля windows server 2016

Вопрос

Прошу подсказать возможные варианты.

Я делал это с помощью импорта групповых политик с рабочей машины Windows 7 Professional.

При импорте шаблона групповых политик в Hyper-V нет возможности указать конкретную политику, приходится импортировать все политики которые находятся в разделе «Параметры безопасности». А это очень не удобно имхо из-за того, что перед импортом надо править этот шаблон.

К тому же вроде в Hyper-V нет политики которая отвечает за сложность пароля. Вообщем подскажите люди добрые, как можно это еще сделать?

Ответы

в принципе можно и не использовать полноценную, например так

secedit /export /cfg C:\new.cfg

Then you edit new.cfg (it is ini format) and change line “PasswordComplexity = 1″ to “PasswordComplexity = 0″.

secedit /configure /db %windir%\security\new.sdb /cfg C:\new.cfg /areas SECURITYPOLICY

политики там все есть, в hyper-v как и во всех core просто нет mmc, поэтому никакие gpedit.msc там не откроются. можно настроить на полноценной машине и импортнуть только секурити http://social.technet.microsoft.com/Forums/en-US/winservercore/thread/cedf320b-cbf5-4f32-b37c-5d44706181dc/

Все ответы

Мешает отсутствие этой политики в Hyper-V.

политики там все есть, в hyper-v как и во всех core просто нет mmc, поэтому никакие gpedit.msc там не откроются. можно настроить на полноценной машине и импортнуть только секурити http://social.technet.microsoft.com/Forums/en-US/winservercore/thread/cedf320b-cbf5-4f32-b37c-5d44706181dc/

в принципе можно и не использовать полноценную, например так

secedit /export /cfg C:\new.cfg

Then you edit new.cfg (it is ini format) and change line “PasswordComplexity = 1″ to “PasswordComplexity = 0″.

secedit /configure /db %windir%\security\new.sdb /cfg C:\new.cfg /areas SECURITYPOLICY

политики там все есть, в hyper-v как и во всех core просто нет mmc, поэтому никакие gpedit.msc там не откроются. можно настроить на полноценной машине и импортнуть только секурити http://social.technet.microsoft.com/Forums/en-US/winservercore/thread/cedf320b-cbf5-4f32-b37c-5d44706181dc/

Отсутствия этой политики на Hyper-V я определял так:

Источник

Ordnung muß sein. Ordnung über alles (18+)

Инструменты пользователя

Инструменты сайта

Боковая панель

Навигация

Линкшэринг

socialite Display:icon facebook twitter

ALARM!

Добавить новую страницу

Реклама

Содержание

Парольные политики Windows

Windows Server 2016 Std Edition. Сервер без AD/домена. Парольные политики настраиваются штатными средствами ОС через групповые политики.

Политика паролей

Windows + R → gpedit.msc Enter

Включена / Отключена Включено Store passwords using reversible encryption

Хранить пароли, используя обратимое шифрование Параметр определяет, используется ли операционной системой для хранения паролей обратимое шифрование. Включена/ Отключена Отключено

Политика блокировки учетных записей (Account Lockout Policy)

| Политика | Краткое пояснение | Возможные значения | Значение по-умолчанию |

|---|---|---|---|

| Account lockout duration Время до сброса счетчика блокировки. |

Параметр определяет количество минут, которые должны пройти после неудачной попытки входа в систему до того, как счетчик неудачных попыток входа будет сброшен до 0 | 0-99999 | Не определено |

| Account lockout threshold Пороговое значение блокировки. |

Параметр определяет количество неудачных попыток входа в систему, приводящее к блокировке учетной записи пользователя. | 0-999 | 0 |

| Reset account lockout counter after Продолжительность блокировки учетной записи. |

Параметр определяет количество минут, в течение которых учетная запись остается заблокированной до ее автоматической разблокировки. | 0-99999 | Не определено |

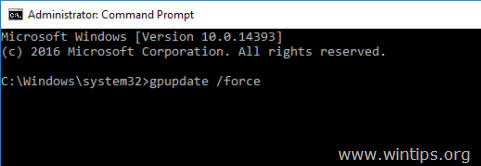

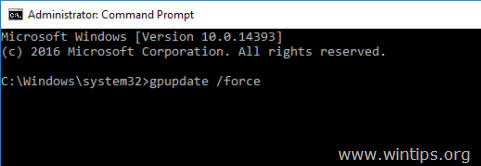

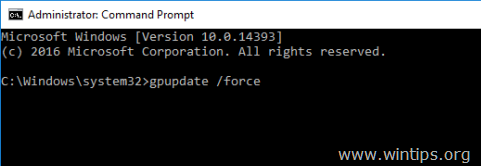

Для немедленного применения изменений необходимо выполнить в cmd

Просмотр политик через cmd/powershell

Текущие парольные политики

Информация о пользователе

Catch-22 / Уловка-22

Проблема: невозможно установить через RDP новый пароль если у пользователя установлено User must change password at next logon.

Уловка-22 (англ. Catch-22) — ситуация, возникающая в результате логического парадокса между взаимоисключающими правилами и процедурами.

Нам необходимо войти в систему, чтобы изменить пароль, но мы не можем войти в систему пока не поменяем пароль.

In the protocol specification for CredSSP, there is no reference to the ability to change the user’s password while NLA is running. Therefore, the observed behavior can be considered «by design.»

Лучшее разъяснение по данному вопросу.

После долгих поисков в сети

я понял, что единственное простое решение это отключить NLA на стороне сервера

Безопасно ли это? Наш Approved Scanning Vendor считает, что риск перехвата сессии или риск удаленного выполнения вредоносного кода минимален ЕСЛИ передача аутентификационных данных осуществляется по защищенному каналу связи (например OpenVPN).

Источник

Как отключить требования сложности пароля на сервере 2016 года.

Параметр политики «Пароль должен соответствовать требованиям сложности» в Server 2016 определяет минимальные требования при изменении или создании паролей. Правила, включенные в требования к сложности пароля Windows Server, являются частью Passfilt.dll и не могут быть изменены напрямую.

По умолчанию в Server 2016 пароли должны соответствовать следующим минимальным требованиям:

1. Пароли не должны содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа.

2. Пароли должны быть длиной не менее семи символов.

3. Пароли должны содержать символы из трех следующих четырех категорий:

В этом руководстве содержатся инструкции по отключению требований к сложности паролей на автономном сервере 2016 или в контроллере домена Active Directory 2016.

Как удалить требования к сложности паролей в Active Directory Server 2016 или автономном сервере 2016.

Часть 1. Как отключить требования к сложности паролей в Active Directory 2016.

Часть 2. Как отключить требования к сложности паролей на автономном сервере 2016 года.

Часть 1. Как отключить требования сложности пароля в Active Directory Domain Server 2016.

Снять сложность пароля в Active Directory 2016.

1. В контроллере домена AD Server 2016 откройте Диспетчер серверов а затем из инструменты меню, откройте Управление групповой политикой. *

2. Под Домены, выберите свой домен и затем щелкните правой кнопкой мыши в Политика домена по умолчанию и выбрать редактировать.

3. Затем перейдите к:

4. На правой панели дважды щелкните на Пароль должен соответствовать требованиям сложности.

5. Выбрать Определите этот параметр политики: отключено а затем нажмите хорошо.

6. Наконец, откройте командную строку от имени администратора и введите следующую команду, чтобы обновить групповую политику.

Часть 2. Как отключить требования сложности пароля в автономном сервере 2016 года.

1. Из диспетчера сервера перейдите на инструменты и открыть Политика локальной безопасности, или (дополнительно) перейдите к Панель управления открыто Инструменты управления а затем откройте Политика локальной безопасности.

2. Под Настройки безопасности, Выбрать Политика паролей.

3. На правой панели дважды щелкните на Пароль должен соответствовать требованиям сложности.

4. Выбрать инвалид а затем нажмите ХОРОШО.

5. Наконец, откройте командную строку от имени администратора и введите следующую команду, чтобы обновить групповую политику.

Это оно! Дайте мне знать, если это руководство помогло вам, оставив свой комментарий о вашем опыте. Пожалуйста, любите и делитесь этим руководством, чтобы помочь другим.

Источник

More and more organizations are turning to Windows Server 2016 for their IT infrastructure. But a crucial aspect to keep in mind is Windows Server 2016 Password Complexity Requirements. It’s important for businesses and organizations to understand these requirements to ensure their network is secure and threat-free. Password complexity requirements are the rules and regulations that define what an acceptable password is for users to gain access to a system. Each organization should follow these password complexity guidelines to ensure that their system is well-protected and passwords are not easily cracked. By understanding the Windows Server 2016 Password Complexity Requirements, businesses and organizations can further secure their IT infrastructure and gain peace of mind when it comes to their data security.

1. Taking Your Security Seriously: Windows Server 2016 Password Requirements

Account Password Requirements for Windows Server 2016

Windows Server 2016 is a secure platform that includes robust security features, and one of the most important is the requirement for passwords. Creating and maintaining secure passwords are essential for maintaining security. Maximum security is achieved when the following requirements for passwords are met:

- Minimum password length is of 8 characters.

- User must have to assume a password change every 72 days.

- Passwords must meet three out of the four following complexity rules:

- include uppercase characters

- include lowercase characters

- include numbers

- include non-alphabetical characters

- Passwords cannot include user name, full name or Information such as email address.

- A minimum password age of one day should be enabled

In addition to these guidelines, users should be sure to create passwords that are not easily guessed by others such as pet or family names, numbers in sequence (12345, 9876, etc.), or words associated with the user. By implementing and following these guidelines, the user can be confident that their data is secure.

2. Keep Your Accounts Safe with Windows Server 2016 Password Complexity

Windows Server 2016 is a secure, reliable and powerful network platform that helps businesses keep their accounts safe. To further improve security and ensure your accounts are well-protected at all times, Windows Server 2016 offers a sophisticated password complexity system. Below are some of the benefits you can gain from this system.

- Hackers won’t be able to guess your password: Windows Server 2016 password complexity policy requires your passwords to be a combination of uppercase and lowercase letters, numbers, and special characters. This makes it almost impossible for hackers and malicious programs to guess your password.

- Secure passwords don’t need to be impossible to remember: With Windows Server 2016 password complexity, you can set rules that are as secure as you need, but still fairly easy for you to remember. This way, you’ll be able to easily create and memorize strong passwords, without compromising the security of your accounts.

- Keep your accounts safe: The Windows Server 2016 password complexity policy also helps you to create unique passwords for different accounts. This is important, because it ensures that even if someone obtains a password from one account, they won’t be able to use it to access the other ones.

By taking advantage of the Windows Server 2016 password complexity policy, you can rest assured that your accounts will be protected from unauthorized access. This is a great way to improve the security of your networks and keep your business operations running smoothly.

3. Keeping Strong Passwords: What Windows Server 2016 Requires

Even with the latest advancements in Windows Server 2016, it’s still up to the user to ensure that their passwords are strong. Here are the requirements from Windows Server 2016 that you need to keep in mind for creating strong passwords:

- Must be at least 8 characters – This is the bare minimum requirement for keeping a secure password. The more characters that a password has, the more secure it is.

- Mixture of Uppercase & Lowercase Letters, Numbers & Symbols – making sure your passwords are a mixture of all of these items makes it more difficult for a hacker to gain access.

- Must not contain reference to the user name – if someone gains access to your usernames, they may be able to guess easily what your password may be if it directly corresponds.

It’s also important to note that passwords should also not be the same as something easy to remember, such as a family member’s name or a birthday. It’s important to come up with something that is unique and cannot be easily guessed.

4. Windows Server 2016: Re-evaluating Your Password Security

As technology advances, so must the security protocols used to protect them. Passwords have long been one of the cornerstones of security measures, and Windows Server 2016 is no different. The newest version of the Microsoft server system has implemented several important changes to strengthen and better protect its users’ passwords.

- Organizations can now enforce stronger password parameters, making it mandatory for users to employ more characters or a combination of letters, numbers, and special characters.

- User passwords can now be modified more frequently to reduce the likelihood of them being compromised.

- Multi-factor authentication is built in – strengthening password security by requiring customers to use a phone, text, or third-party application to authenticate their identity before logging in.

- A Password Complexity Analyzer helps administrators detect weak passwords and encourages users to create stronger ones.

- Admins can also set an expiry period and deadlines for users to change their passwords.

Windows Server 2016 has given enterprises the ability to more effectively safeguard their data with better password security measures. It’s now up to organizations to make use of them and ensure that their servers remain as secure as possible.

Windows Server 2016 includes password complexity requirements to enhance security settings within Active Directory environments. These requirements include password history, domain controllers, default values, maximum and minimum password age, support for Unicode characters, and the option for custom password filters. The stringent password requirements aim to prevent successful attacks by enforcing complex password strength rules, including length policies and restrictions on types of characters such as non-upper-row symbols and pound signs.

The default domain password policy and default password policy set the standard for secure password management in Windows Server environments. Security is further improved with the use of default domain controller policy settings, which apply to all domain controllers in the network. Additional features, such as the use of server core installations, default settings disabled, and the configuration of password policies on client computers, contribute to a strong security posture.

Effective password policies can help organizations combat common security incidents, such as credential stuffing attacks, by enforcing distinct password rules and preventing the use of common passwords. It is important for administrators to regularly assess and update password policies to maintain a strong layer of security in the network. Sources: Microsoft Windows Server documentation, Microsoft Security documentation.

Windows Server 2016 Password Complexity Requirements encompass a wide range of settings and policies to ensure the security of user accounts and data within an organization’s network. These requirements include parameters such as maximum password age, password length policy setting, and password complexity settings aimed at enforcing stringent security measures to make unauthorized attacks difficult. The default domain controller settings and server default settings play a crucial role in defining the password policies for both server and client computers. In addition, custom versions of service accounts, effective default policy values, and the use of European and Asian languages in passwords contribute to enhancing security measures.

The enforcement of password policies also extends to settings for different character combinations, consecutive characters, and non-alphabetical characters to increase the complexity of passwords and minimize the risk of unauthorized access. The implementation of complex password standards and the use of external password filters are essential in maintaining a strong password policy that aligns with industry best practices and regulatory requirements. Source: Microsoft Docs – Password Policies in Windows Server 2016.

Windows Server 2016 Password Complexity Requirements

| Requirement | Description |

|---|---|

| Minimum Password Length | 8 characters |

| Password Change Frequency | Every 72 days |

| Password Complexity Rules | Include 3 out of 4: uppercase, lowercase, numbers, non-alphabetical characters |

| Prohibited Content | Avoid using username, full name, or easily guessable information |

| Password Age | Minimum of 1 day |

| Mixture of Characters | Combination of uppercase, lowercase, numbers, and special characters |

| Avoid Common References | Avoid using references to usernames, family names, or birthdays |

Q&A

Q: What are the password complexity requirements for Windows Server 2016?

A: Windows Server 2016 has a minimum password complexity requirement for user passwords. It requires that passwords must contain at least three of the following: one uppercase character, one lowercase character, one numeric character, and one non-alphanumeric character. The password must also be at least 8 characters in length.

Q: What are the password complexity requirements for Windows Server 2016?

A: Windows Server 2016 has default password complexity requirements set in the Default Domain Policy. These requirements include using a combination of uppercase letters, lowercase letters, numbers, and special characters in passwords. Additionally, passwords must be at least a certain length, typically 14 characters by default.

Q: Can the password policy settings be customized in Windows Server 2016?

A: Yes, the password policy settings can be customized to meet the specific security needs of an organization. This can be done through the use of Fine-Grained Password Policies, which allow for more granular control over password requirements for different groups of users.

Q: What are some of the security considerations when it comes to password policies on Windows Server 2016?

A: Security considerations when setting password policies on Windows Server 2016 include protecting against brute force attacks, ensuring that administrator passwords meet stringent requirements, and regularly auditing password lengths to prevent common dictionary attacks. It is also important to consider the potential impact on users, as overly complex password requirements can lead to unhappy users and decreased security.

Q: How can organizations enforce password complexity requirements in Windows Server 2016?

A: Organizations can enforce password complexity requirements in Windows Server 2016 by configuring the appropriate settings in the Default Domain Policy or by creating custom Fine-Grained Password Policies. It is important to regularly review and update password policies to account for new security risks and ensure the effectiveness of the policies in place.

Q: Are there tools available to help organizations assess the strength of their password policies in Windows Server 2016?

A: Yes, there are tools such as Specops Password Auditor that can help organizations assess the strength of their password policies in Windows Server 2016. These tools can identify potential weaknesses in password policies and provide recommendations for improving security measures. Source: Windows Server 2016 Password Complexity Requirements

Conclusion

For business owners seeking enhanced protection for Windows Server 2016, LogMeOnce is an excellent choice. This password manager ensures compliance with password complexity requirements while offering robust encryption and multi-factor authentication. By creating a free LogMeOnce account, Windows Server 2016 users can ensure strong passwords and secure access. With its robust security features, LogMeOnce provides peace of mind, knowing your Windows Server 2016 password complexity requirements are met.

Sadia, with her Master of Computer Applications, stands at the intersection of technology and communication. Her academic background has endowed her with a deep understanding of complex technical concepts, which she skillfully simplifies for diverse audiences. Sadia’s extensive experience in both technical realms and writing enables her to translate intricate technical ideas into clear, engaging, and accessible content.

,

The «Password must meet complexity requirements» policy setting in Server 2016, determines the minimum requirements when passwords are changed or created. The rules that are included in the Windows Server password complexity requirements are part of Passfilt.dll, and they cannot be directly modified.

By default in Server 2016, passwords must meet the following minimum requirements:

1. Passwords must not contain the user’s account name or parts of the user’s full name that exceed two consecutive characters.

2. Passwords must be at least seven characters in length.

3. Passwords must contain characters from three of the following four categories:

a. English uppercase characters (A through Z)

b. English lowercase characters (a through z)

c. Base 10 digits (0 through 9)

d. Non-alphabetic characters (for example, !, $, #, %)

This tutorial contains instructions on how to turn off the Password Complexity requirements on a Stand-Alone Server 2016 or in a Active Directory Domain Controller 2016.

How to Remove the Password Complexity requirements in Active Directory Server 2016 or a Stand Alone Server 2016.

Part 1. How to Disable Password Complexity requirements in Active Directory 2016.

Part 2. How to Disable Password Complexity requirements on a stand-alone Server 2016.

Part 1. How to Turn Off Password Complexity requirements in Active Directory Domain Server 2016.

To remove the password complexity in Active Directory 2016.

1. In Server 2016 AD Domain Controller, open the Server Manager and then from Tools menu, open the Group Policy Management. *

* Additionally, navigate to Control Panel -> Administrative Tools -> Group Policy Management.

2. Under Domains, select your domain and then right click at Default Domain Policy and choose Edit.

3. Then navigate to:

- Computer Configuration\Policies\Windows Settings\Security Settings\Account Policies\Password Policy

4. At the right pane, double click at Password must meet complexity requirements.

5. Select Define this Policy setting: Disabled and then click OK.

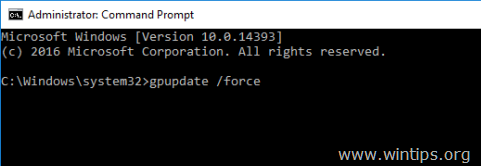

6. Finally, open Command Prompt as Administrator and give the following command to update the group policy.

- gpupdate /force

Part 2. How to Turn Off Password Complexity requirements in a standalone Server 2016.

1. From Server Manager go to Tools and open Local Security Policy, or (additionally), go to Control Panel open Administrative Tools and then open the Local Security Policy.

2. Under Security settings, select Password Policy.

3. At the right pane, double click at Password must meet complexity requirements.

4. Select Disabled and then click OK.

5. Finally, open Command Prompt as Administrator and give the following command to update the group policy.

- gpupdate /force

That’s it! Let me know if this guide has helped you by leaving your comment about your experience. Please like and share this guide to help others.

If this article was useful for you, please consider supporting us by making a donation. Even $1 can a make a huge difference for us in our effort to continue to help others while keeping this site free:

- Author

- Recent Posts

Konstantinos is the founder and administrator of Wintips.org. Since 1995 he works and provides IT support as a computer and network expert to individuals and large companies. He is specialized in solving problems related to Windows or other Microsoft products (Windows Server, Office, Microsoft 365, etc.).

Сводка

Windows 10 обновления, выпущенные 18 августа 2020 г., поддерживают следующие:

-

События аудита, чтобы определить, поддерживают ли приложения и службы 15- или более длинные пароли.

-

На контроллерах доменов Windows Server версии 2004 (DCS) должен быть пароль длиной не менее 15 символов.

Поддерживаемые версии Windows

Аудит длины паролей поддерживается в следующих версиях Windows. Минимальная длина пароля не менее 15 символов поддерживается в Windows Server версии 2004 и более поздних Windows.

|

Версия Windows |

KB |

Поддержка |

|

Windows 10, версия 2004 Windows Server 2004 |

Включено в выпущенную версию |

Правоприменители |

|

Windows 10, версия 1909 Windows Server 1909 |

KB4566116 |

Аудита |

|

Windows 10, версия 1903 Windows Server версии 1903 |

KB4566116 |

Аудита |

|

Windows 10, версия 1809 Windows Server version 1809 Windows Server 2019 |

KB4571748 |

Аудита |

|

Windows 10 версии 1607 Windows Server 2016 |

KB4601318 |

Аудита |

Рекомендуемая развертывание

|

Контроллеры доменов |

Административные рабочие станции |

|

|

Аудита: Если при аудите использования паролей меньше минимального значения, выполните развертывание следующим образом. |

Развертывание обновлений на всех поддерживаемых DCS, для которых требуется аудит. |

Развертывание обновлений на поддерживаемых административных рабочих станциях для новых параметров групповой политики. Используйте эти рабочие станции для развертывания обновленных групповых политик. |

|

Исполнения: Если требуется вводить пароль минимальной длины, развернем его следующим образом. |

Windows Сервер, DCS версии 2004. Все компьютеры должны быть в этой или более поздней версии. Дополнительных обновлений не требуется. |

Используйте Windows 10 версии 2004. В эту версию включены новые параметры групповой политики для обеспечения соблюдения. Используйте эти рабочие станции для развертывания обновленных групповых политик. |

Рекомендации по развертыванию

Чтобы добавить поддержку аудита и принудительных действий по минимальной длине паролей, выполните указанные здесь действия.

-

Развертывание обновления для всех поддерживаемых Windows на всех контроллерах доменов.

-

Контроллер домена. Обновления и последующие обновления обеспечивают поддержку на всех компьютерах с windows для проверки подлинности учетных записей пользователей или служб, настроенных для использования более 14-символьных паролей.

-

Административная рабочая станция: разместите обновления на административных рабочих станциях, чтобы разрешить применение новых параметров групповой политики к DCS.

-

-

Вите параметр групповой политики MinimumPasswordLengthAudit в домене или лесу, где требуются более длинные пароли. Этот параметр политики должен быть включен в политику контроллера домена по умолчанию, связанную с контроллерами доменов в подразделении (OU).

-

Мы рекомендуем оставить политику аудита включенной в течение трех–шести месяцев, чтобы обнаружить все программы, которые не поддерживают пароли более 14 символов.

-

Отслеживайте домены для событий Directory-Services-SAM 16978, которые регистрируются в программном обеспечении, которое управляло паролями в течение трех–шести месяцев. Не нужно отслеживать события Directory-Services-SAM 16978, которые регистрируются в учетных записях пользователей.

-

Если возможно, настройте в программном обеспечении более длинную длину паролей.

-

Работайте с поставщиком программного обеспечения, чтобы обновить программное обеспечение для использования длинных паролей.

-

Развернйте для этой учетной записи тонкая политика паролей, используя значение, которое соответствует длине пароля, используемой программным обеспечением.

-

Для программного обеспечения, которое управляет паролями учетных записей, но не использует длинные пароли автоматически и не может быть настроено для использования длинных паролей, для этих учетных записей можно использовать тонкая политика паролей.

-

-

После того как будут устранены все события Directory-Services-SAM 16978, вйте минимальный пароль. Для этого выполните указанные ниже действия.

-

Разместим версию Windows Server, которая поддерживает их применимый к всем DCs (включая Read-Only DCs).

-

Включить групповую политику RelaxMinimumPasswordLengthLimits на всех DCS.

-

Настройте групповую политику MinimumPasswordLength на всех DCs.

-

Групповая политика

|

Путь политики и имя параметра, поддерживаемые версии |

Описание |

|

Путь политики: Computer Configuration > Windows Параметры > Security Параметры > Account Policies -> Password Policy -> Minimum Password Length Audit Setting name: MinimumPasswordLengthAudit Поддерживается в:

Перезапуск не требуется |

Аудит минимальной длины паролей Этот параметр безопасности определяет минимальную длину пароля, для которой выпускаются события аудита длины пароля. Этот параметр может быть настроен с 1 до 128. Этот параметр следует включить и настроить только при попытке определить возможный эффект увеличения минимальной длины пароля в вашей среде. Если этот параметр не определен, события аудита не выпускаются. Если этот параметр определен и меньше или равен минимальной длине пароля, события аудита не выпускаются. Если этот параметр задан и больше минимальной длины пароля и длина нового пароля учетной записи меньше этого параметра, будет выдано событие аудита. |

|

Путь политики и имя параметра, поддерживаемые версии |

Описание |

|

Путь политики: Конфигурация компьютера > Windows Параметры > политики безопасности Параметры > учетных записей -> политика паролей -> Удалите минимальные ограничения длины паролей Setting name: RelaxMinimumPasswordLengthLimits Поддерживается в:

Перезапуск не требуется |

Отдохнуть от устаревших ограничений на минимальную длину паролей Этот параметр управляет тем, можно ли увеличить минимальную длину пароля после 14 устаревших параметров. Если этот параметр не определен, минимальная длина пароля может быть не больше 14. Если этот параметр определен и отключен, минимальная длина пароля может быть не больше 14. Если этот параметр определен и включен, минимальная длина пароля может быть настроена более 14. Дополнительные сведения см. вhttps://go.microsoft.com/fwlink/?LinkId=2097191 . |

|

Путь политики и имя параметра, поддерживаемые версии |

Описание |

|

Путь политики: Computer Configuration > Windows Параметры > Security Параметры > Account Policies -> Password Policy -> Minimum Password Length Setting name: MinimumPasswordLength Поддерживается в:

Перезапуск не требуется |

Этот параметр безопасности определяет наименьшее количество символов, которые может содержать пароль для учетной записи пользователя. Максимальное значение для этого параметра зависит от значения ограничения минимальной длины пароля «Отдых». Если не определено ограничение минимальной длины пароля Для отдыха, этот параметр может быть настроен от 0 до 14. Если определено и отключено ограничение минимальной длины паролей «Расслабьтесь», этот параметр может быть настроен от 0 до 14. Если определено и включено ограничение минимальной длины паролей «Расслабьтесь», этот параметр может быть настроен от 0 до 128. Если необходимое количество знаков задайте 0, пароль не потребуется. Примечание По умолчанию компьютеры членов группы должны следовать конфигурации контроллеров доменов. Значения по умолчанию:

Настройка этого параметра больше 14 может повлиять на совместимость с клиентами, службами и приложениями. Мы рекомендуем настроить этот параметр больше 14 после использования параметра «Минимальная длина пароля» для проверки на совместимость с новым параметром. |

Windows сообщений журнала событий

В рамках этой добавленной поддержки добавлены три новых сообщения журнала ид событий.

ИД события 16977

Код события 16977 регистрируется, когда параметры политики MinimumPasswordLength, RelaxMinimumPasswordLengthLimitsили MinimumPasswordLengthAudit изначально настроены или изменены в групповой политике. Это событие будет регистрироваться только на DCS. Значение RelaxMinimumPasswordLengthLimits будет регистрироваться только в Windows Server, версии 2004 и более поздней версии.

|

Журнал событий |

Система |

|

Источник события |

Directory-Services-SAM |

|

Идентификатор события |

16977 |

|

Уровень |

Информация |

|

Текст сообщения о событии |

Домен настроен с помощью следующих минимальных параметров, связанных с длиной пароля: MinimumPasswordLength: Дополнительные сведения см. вhttps://go.microsoft.com/fwlink/?LinkId=2097191 . |

ИД события 16978

Код события 16978 регистрируется при смене пароля учетной записи, а пароль короче текущего параметра MinimumPasswordLengthAudit.

|

Журнал событий |

Система |

|

Источник события |

Directory-Services-SAM |

|

Идентификатор события |

16978 |

|

Уровень |

Информация |

|

Текст сообщения о событии |

В следующей учетной записи используется пароль, длина которого меньше текущего параметра MinimumPasswordLengthAudit. AccountName: Дополнительные сведения см. вhttps://go.microsoft.com/fwlink/?LinkId=2097191 . |

Event ID 16979 Enforcement

ИД события 16979 регистрируется при неправильной настройке параметров групповой политики аудита. Это событие будет регистрироваться только на DCS. Значение RelaxMinimumPasswordLengthLimits будет регистрироваться только в Windows Server, версия 2004 и более поздние версии. Это для принудительного выполнения.

|

Журнал событий |

Система |

|

Источник события |

Directory-Services-SAM |

|

Идентификатор события |

16979 |

|

Уровень |

Ошибка |

|

Текст сообщения о событии |

В домене неправильно настроен параметр MinimumPasswordLength, который больше 14, в то время как параметр RelaxMinimumPasswordLengthLimits неопределен или отключен. Примечание Пока этот параметр не будет исправлен, в домене будет применяться меньший параметр MinimumPasswordLength (14).В настоящее время настроено значение MinimumPasswordLength: Дополнительные сведения см. вhttps://go.microsoft.com/fwlink/?LinkId=2097191 . |

Аудит событий 16979

ИД события 16979 регистрируется при неправильной настройке параметров групповой политики аудита. Это событие будет регистрироваться только на DCS. В рамках этой добавленной поддержки для аудита добавляется одно новое сообщение журнала событий.

|

Журнал событий |

Система |

|

Источник события |

Directory-Services-SAM |

|

Идентификатор события |

16979 |

|

Уровень |

Ошибка |

|

Текст сообщения о событии |

В домене неправильно настроен параметр MinimumPasswordLength, который больше 14. Примечание До тех пор, пока этот параметр не будет исправлен, в домене будет применяться меньший параметр MinimumPasswordLength ( 14). В настоящее время настроено значение MinimumPasswordLength: Дополнительные сведения см. в https://go.microsoft.com/fwlink/?LinkId=2097191. |

Руководство по изменению пароля программного обеспечения

Используйте максимальную длину пароля при установке пароля в программном обеспечении.

«Журнал»

Хотя общая стратегия безопасности Майкрософт строго ориентирована на будущее без паролей, многие клиенты не могут перейти от паролей в кратко-средний срок. Некоторые клиенты с вопросами безопасности хотят настроить минимальную длину пароля домена по умолчанию, которая превышает 14 символов (например, клиенты могут сделать это после того, как поместят пользователей в длинные пароли вместо традиционных коротких однотонных паролей). В поддержку этого запроса Windows обновления в апреле 2018 г. для Windows Server 2016 включили изменение групповой политики, увеличив минимальную длину пароля с 14 до 20 символов. Хотя это изменение оказалось для поддержки более длинных паролей, в конечном итоге было недостаточно и отклонено новое значение при применении групповой политики. Эти отказы были без комментариев и требуют подробного тестирования, чтобы определить, что система не поддерживает длинные пароли. Для Windows Server 2016 и Windows Server 2019 было включено обновление до уровня Диспетчера учетных записей безопасности (SAM), чтобы обеспечить правильную работу системы с минимальной длиной пароля более 14 символов. Для Windows Server 2016 и Windows Server 2019 было включено обновление до уровня Диспетчера учетных записей безопасности (SAM), чтобы обеспечить правильную работу системы с минимальной длиной пароля более 14 символов.

Параметр политики MinimumPasswordLength имеет допустимый диапазон от 0 до 14 в течение очень долгого времени (много разных вариантов) на всех платформах Майкрософт. Этот параметр применяется как к локальным Windows безопасности, так и к доменам Active Directory (и доменам NT4). Ноль (0) означает, что для какой-либо учетной записи не требуется пароль.

В более ранних версиях Windows пользовательский интерфейс групповой политики не включает настройку минимальной длины пароля длиной более 14 символов. Однако в апреле 2018 г. мы выпустили обновления Windows 10, которые добавили поддержку более 14 символов в пользовательском интерфейсе групповой политики в составе таких обновлений, как:

-

KB 4093120: 17 апреля 2018 г. — KB4093120 (сборка ОС 14393.2214)

Это обновление содержит следующий текст заметки о выпуске:

«Увеличивает минимальную длину пароля в групповой политике до 20 символов».

Некоторые клиенты, которые установили выпуски за апрель 2018 г. и новые обновления, обнаружили, что им по-прежнему не удалось использовать более 14-символьных паролей. В ходе исследования было установлено, что на компьютерах с ролями DC, обслуживающих более 14-знаки паролей, определенных в политике паролей, необходимо установить дополнительные обновления. Включены следующие обновления Windows Server 2016, Windows 10, версии 1607, а также первоначальный выпуск контроллеров домена Windows 10 для входа в службу и запросов на проверку подлинности с более чем 14-символьными паролями:

-

KB 4467684: 27 ноября 2018 г. — KB4467684 (сборка ОС 14393.2639)

Это обновление содержит следующий текст заметки о выпуске:

«Устранение проблемы, которая не позволяет контроллерам доменов применять политику паролей групповой политики, если минимальная длина пароля превышает 14 символов».

-

KB 4471327: 11 декабря 2018 г. — KB4471321 (сборка ОС 14393.2665)

После установки обновлений с апреля 2018 г. по октябрь 2018 г. некоторые клиенты установили в политике более 14 паролей, которые фактически оставались неавторьными до обновлений за ноябрь 2018 г. и декабрь 2018 г., или контроллеры доменных имен, включенные в ос, для обслуживания более 14-знака паролей, что приводит к удалению связи времени и причинности между включенными функциями и приложением политики. Независимо от того, обновлялись ли вы одновременно с групповой политикой и контроллером домена, вы можете увидеть следующие побочные эффекты:

-

Выявлены проблемы с приложениями, которые в настоящее время несовместимы с более чем 14-символными паролями.

-

Выявлены проблемы, когда домены, которые состоят из сочетания выпусков Windows Server 2019 или обновленных DCS 2016, которые поддерживают более 14-знаки паролей и готовых DCS Windows Server 2016, которые не поддерживают более 14-символьных паролей (до тех пор, пока не будут установлены и установлены для Windows Server 2016).

-

После установки KB4467684служба кластеров может не начаться с ошибки «2245 (NERR_PasswordTooShort)», если в групповой политике установлена минимальная длина пароля длиной более 14 символов.

В этой известной проблеме указана политика минимальной длины пароля по умолчанию не более 14 символов. Мы работаем над решением этой проблемы и предоставим обновление в ближайшем выпуске.

Из-за предыдущих проблем поддержка более 14-знака паролей была удалена в обновлениях за январь 2019 г., что не позволяет использовать эту функцию.