Windows Server 2008 r2, работа, служба терминалов, служба удаленных рабочих столов

Установка сервера удалённых рабочих столов

Входим на сервер с правами администратора.

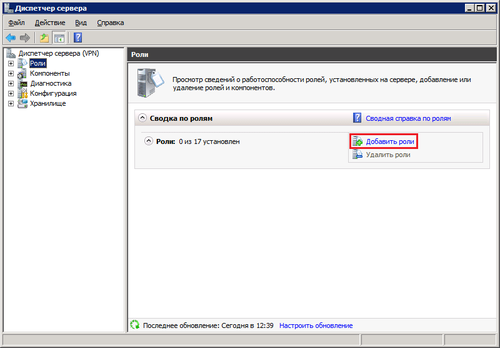

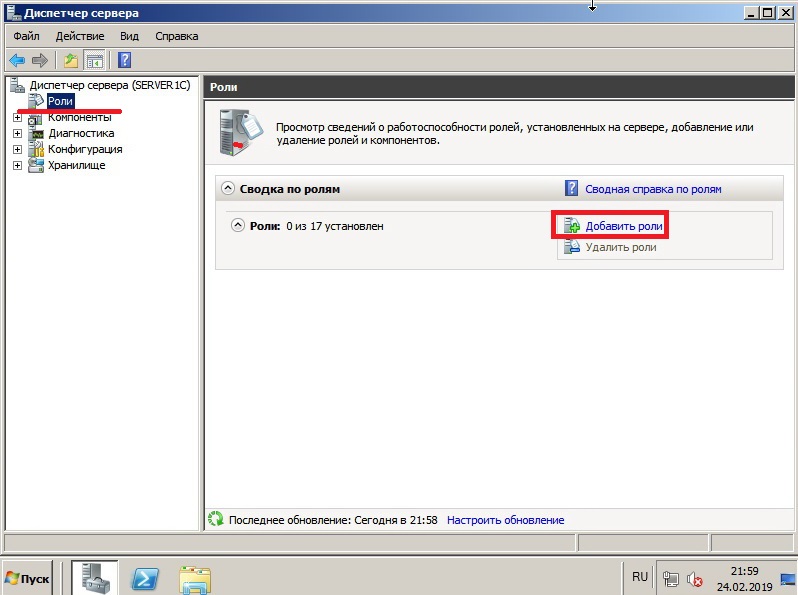

Открывем «Дисппетчер сервера» -> Роли -> Добавить роль:

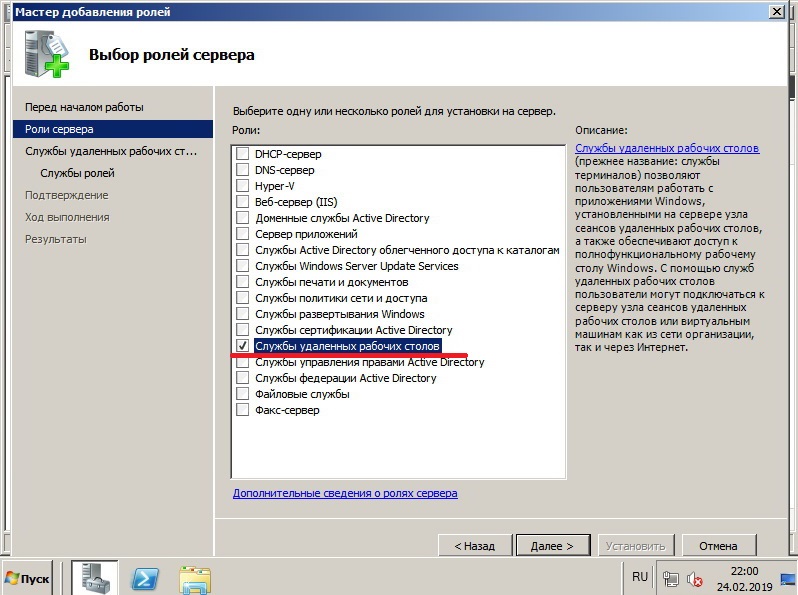

В списке доступных ролей сервера выбираем «Службы удалённых рабочих столов»:

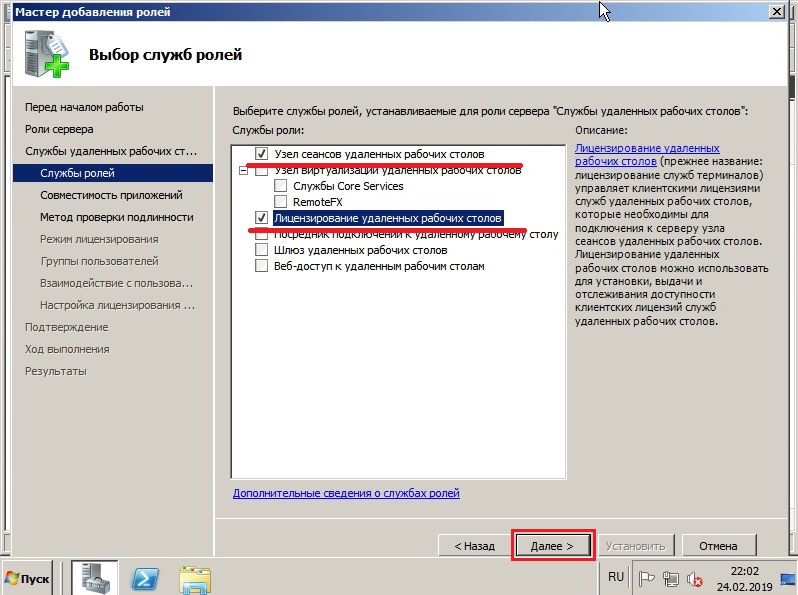

В списке «Службы роли» отмечаем «Узел сеансов удалённых рабочих столов» и «Лицензирование удалённых рабочих столов». Этих служб достаточно для поддержания базовой функциональности.

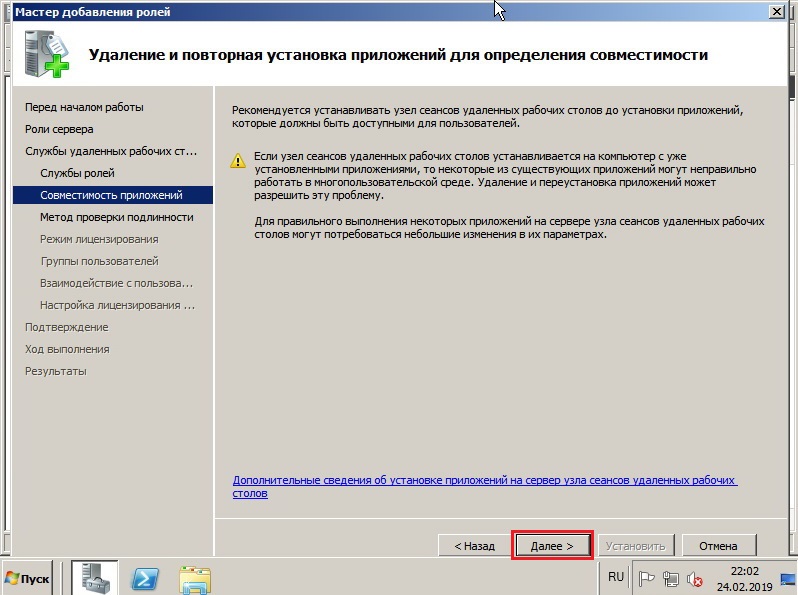

Желательно устанавливать сервер терминалов до установки пользовательских приложений.

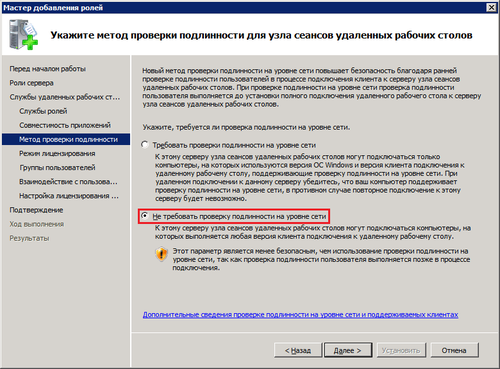

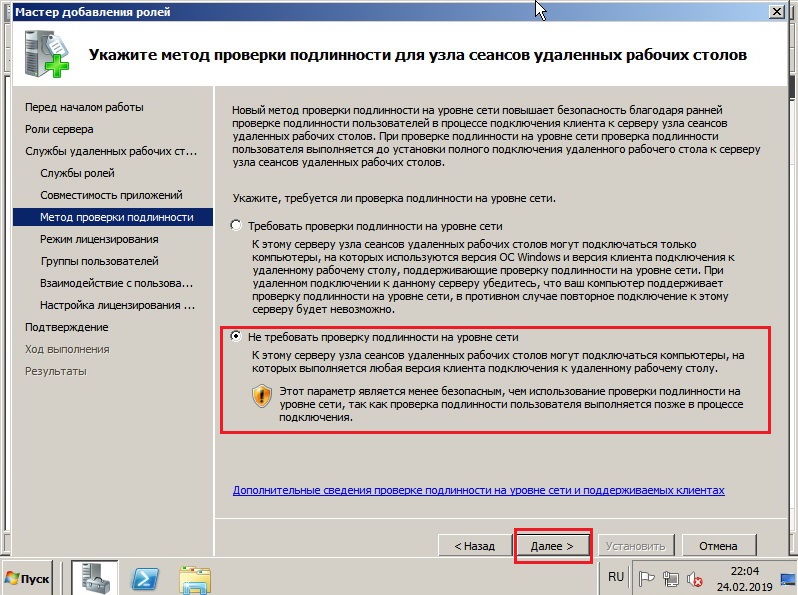

Метод проверки подлинности. «Требовать проверку подлинности на уровне сети» — эта опция обеспечивает повышенную безопасность, но в этом режиме к серверу не смогут подключаться пользователи с устаревшими клиентами (rdp 5.х и ниже), а также пользователи подключающиеся через Эксплорер (remote desktop web connection). Чтобы обеспечить поддержку клиентов всех версий, выбирайте опцию «Не требовать проверку подлинности на уровне сети».

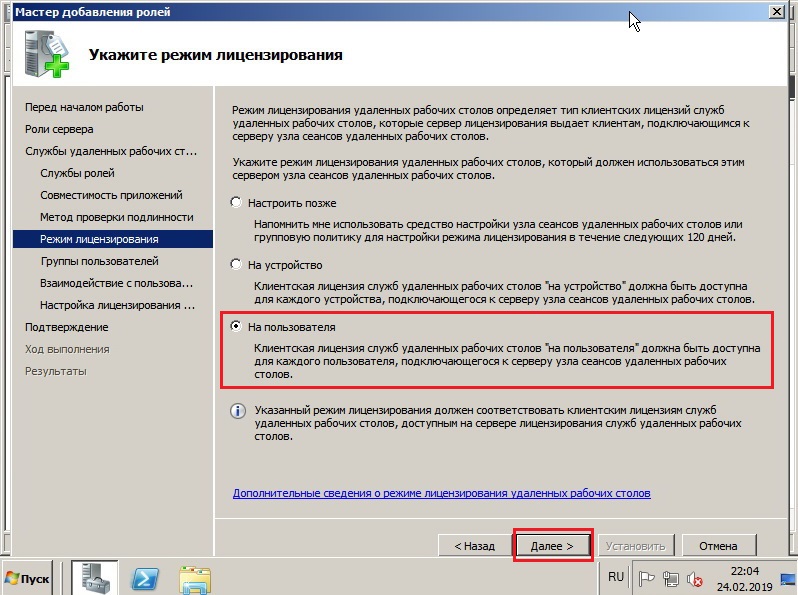

Режим лицензирования. Желательно заранее определиться с режимом лицензирования: «на пользователя» или «на устройство». Лицензии «на пользователя» эффективны, если в организации большое количество мобильных пользователей, которым требуется доступ к серверу как из корпоративной сети, так и из удаленной (дом, другой офис). Лицензии «на устройство» эффективны, если пользователи жестко привязаны к своим рабочим местам.

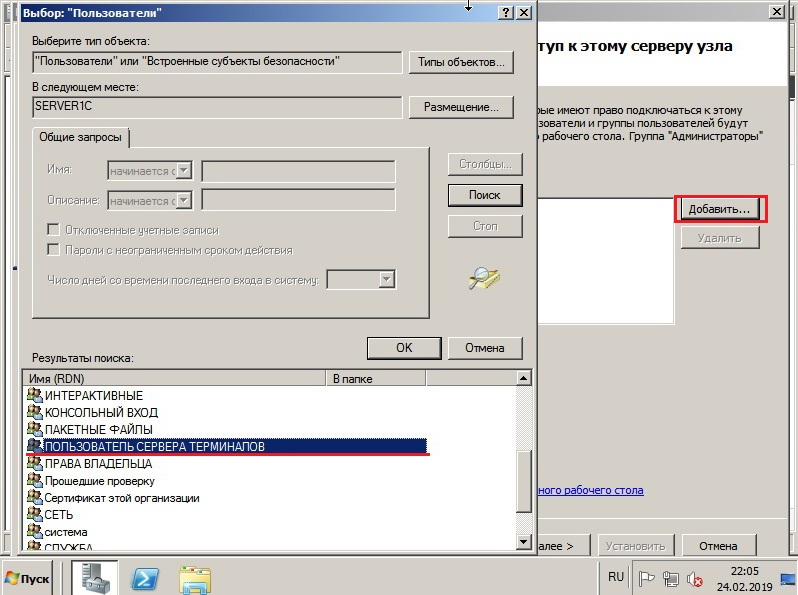

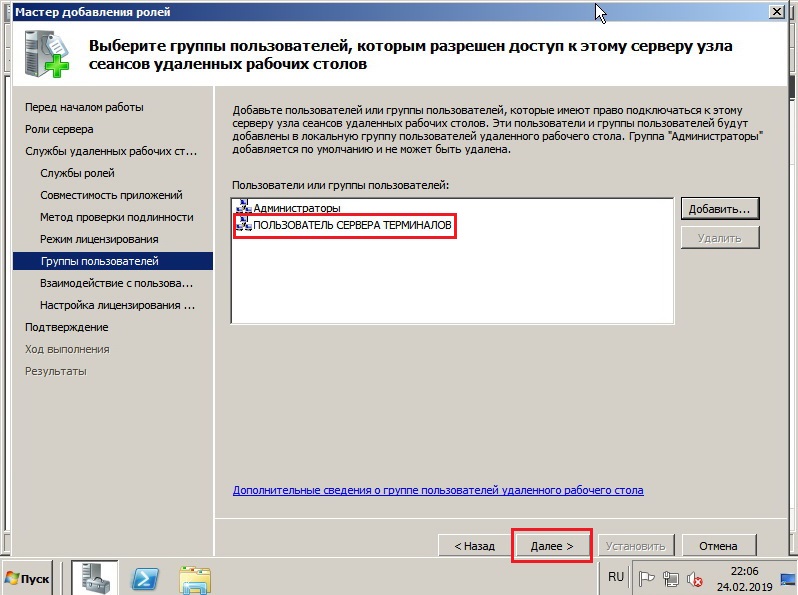

Группы пользователей. Здесь вы можете сразу указать группы или отдельных пользователей, которым будет разрешен доступ к серверу терминалов. Это можно будет сделать и позднее, просто добавив нужных пользователей в группу «Пользователи удаленного рабочего стола».

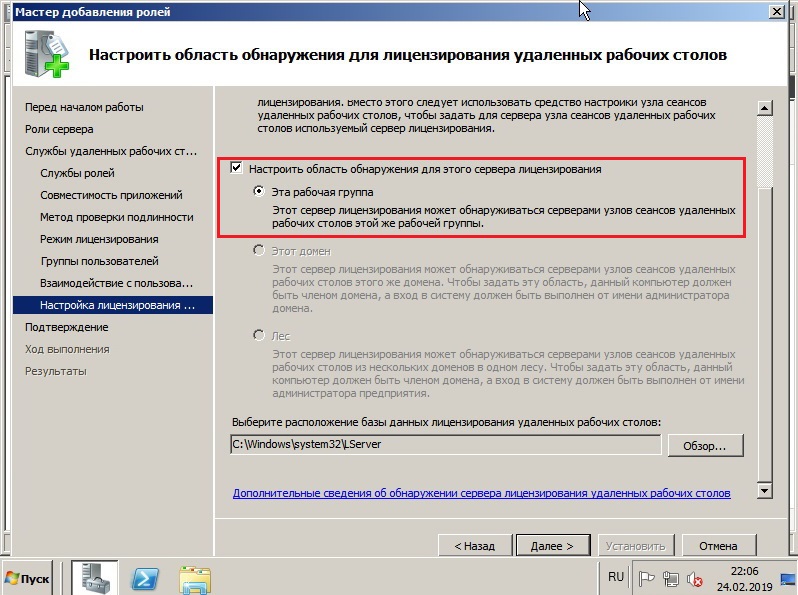

Настройка сервера лицензий Windows Server 2008 r2. Если сервер не входит в домен, то вариантов особо нет:

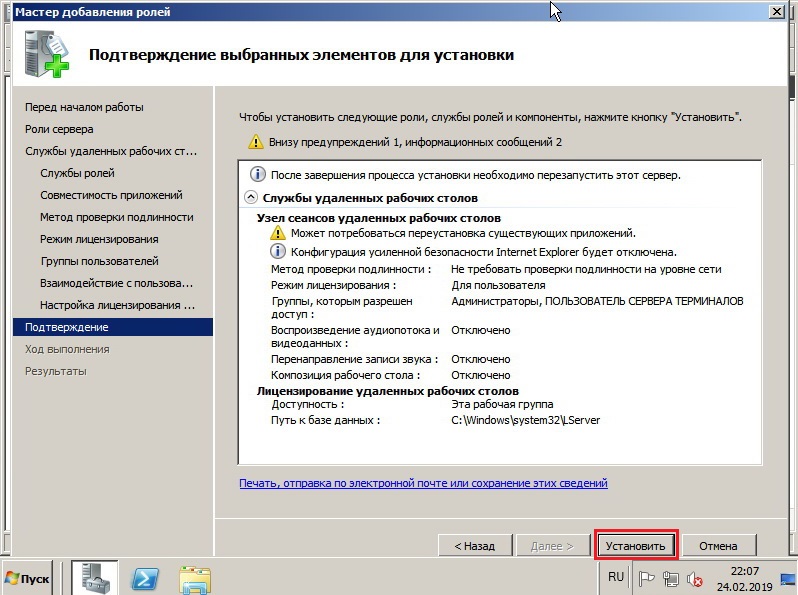

Обзор выбранных опций перед установкой.

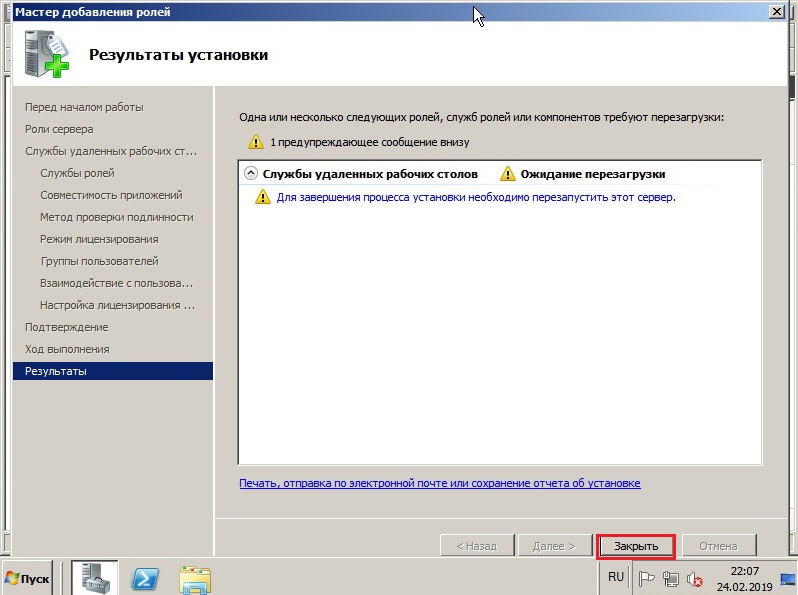

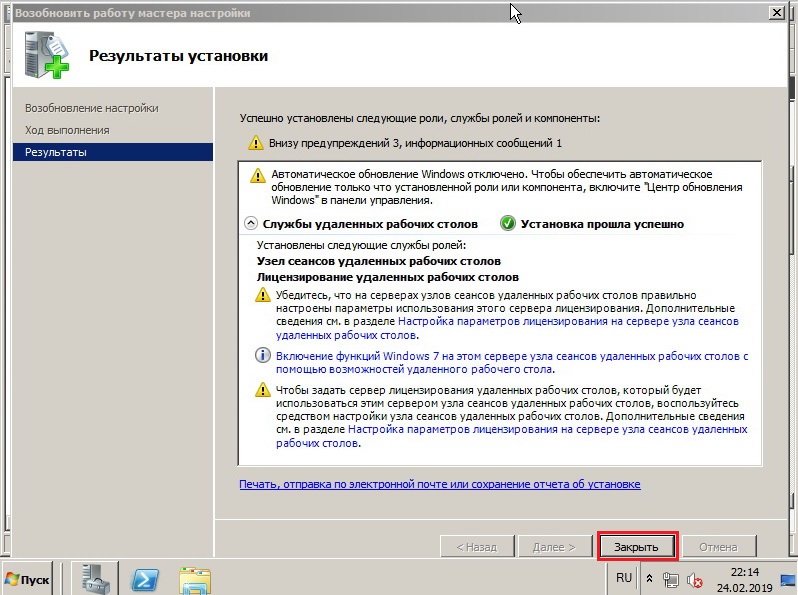

Далее нажимаем кнопку Установить. Система один раз перезагрузится, после чего установка будет продолжена. В итоге вы должны увидеть жизнеутверждающий экран «Установка прошла успешно»

Активация сервера терминалов

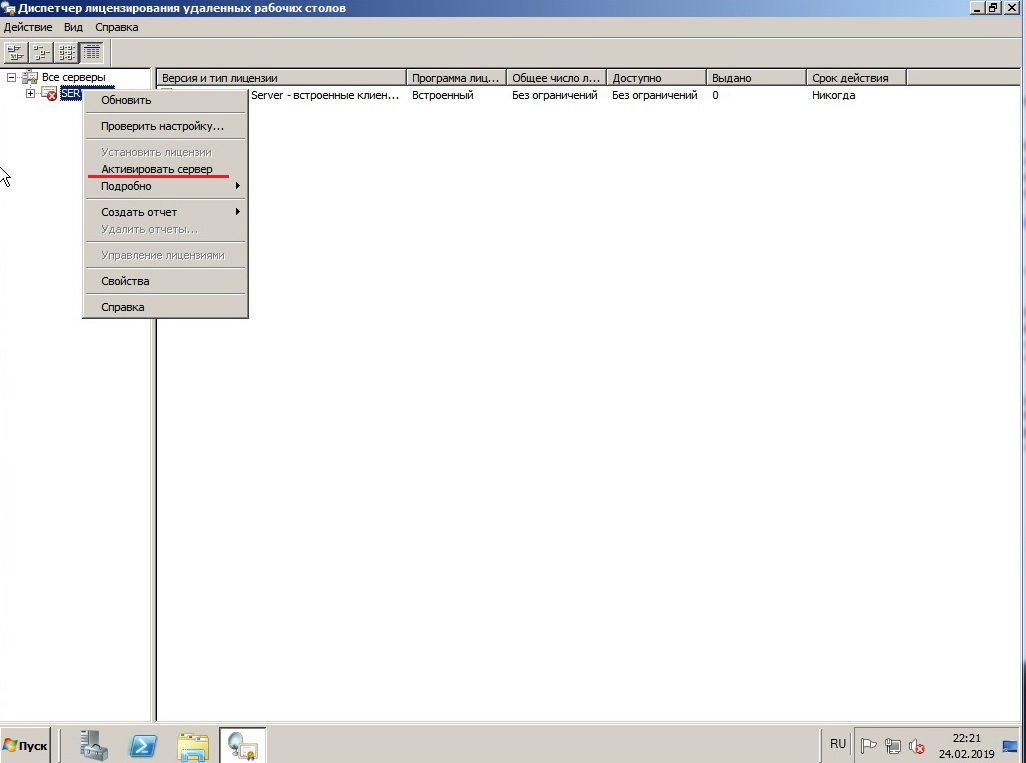

Открываем Пуск -> Администрирование -> Службы удалённых рабочих столов -> «Диспетчер лицензирования удалённых рабочих столов». В списке выбираем сервер лицензий. Делаем правый клик, и в меню выбираем пункт «Активировать сервер»:

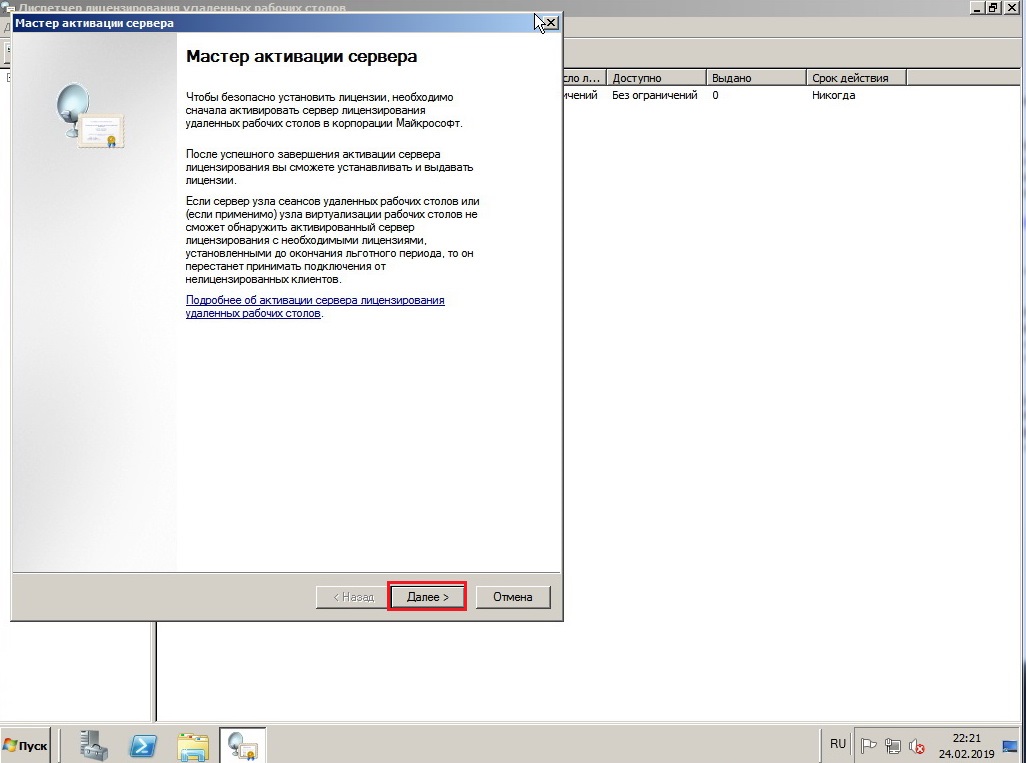

Запускается мастер активации сервера Windows Server 2008 r2

На следующем шаге выбираем метод подключения. Можно смело выбирать «Автоподключение»:

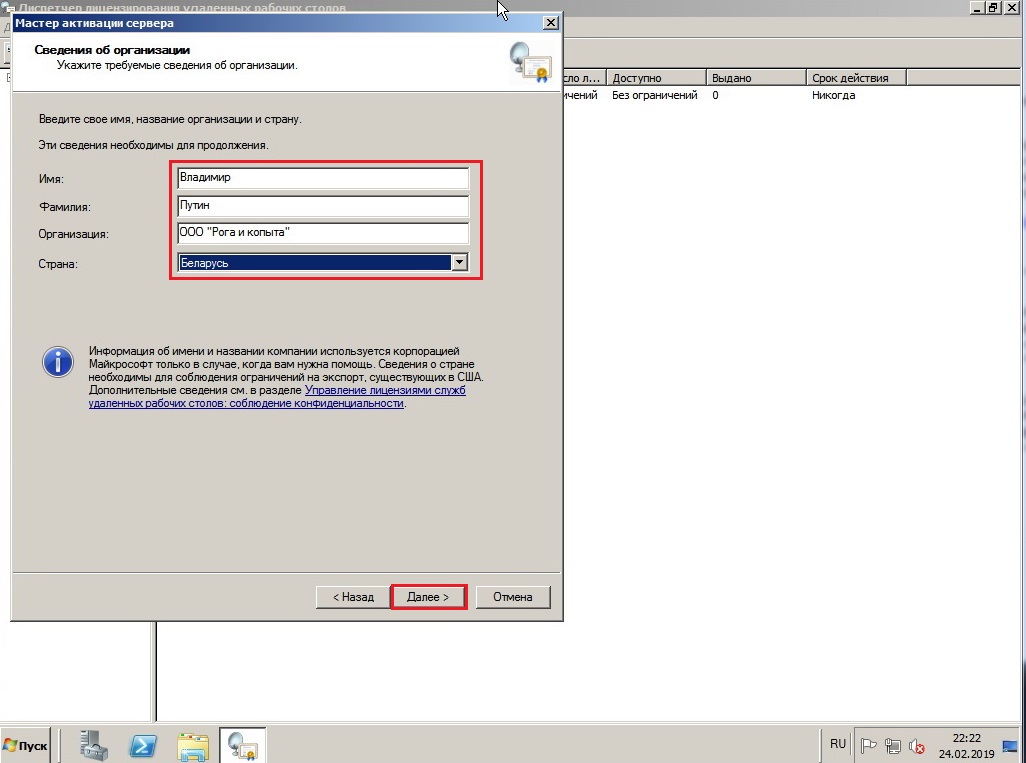

Сведения об организации. Вводим имя, фамилию и название организации

Дополнительные сведения. Можно заполнить, а можно и проигнорировать

Через несколько секунд ваш сервер будет успешно активирован

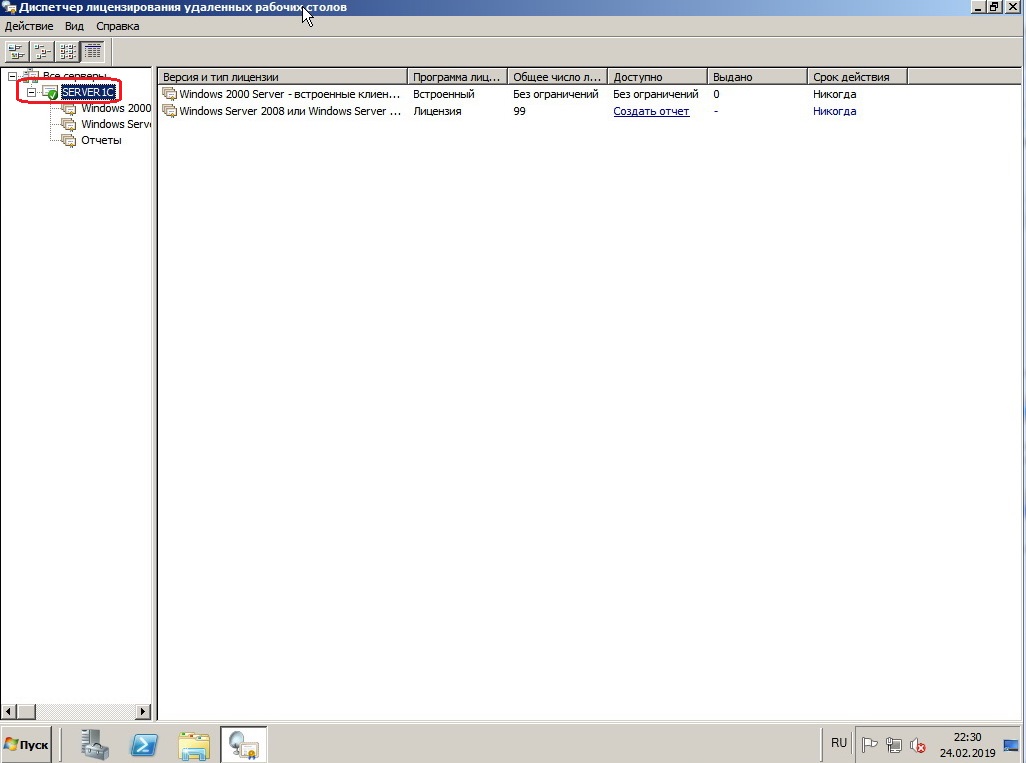

Теперь можно преступить к установке лицензий. Следует отметить, что после активации сервера лицензий нет необходимости сразу покупать и устанавливать лицензии. При отсутствии полноценных лицензий сервер работает в демо-режиме. Пользователям выдаются временные лицензии на 120 дней.

Установка лицензий

Запускаем мастер установки лицензий. Это можно сделать сразу после активации сервера лицензий, выбрав соответствующую опцию

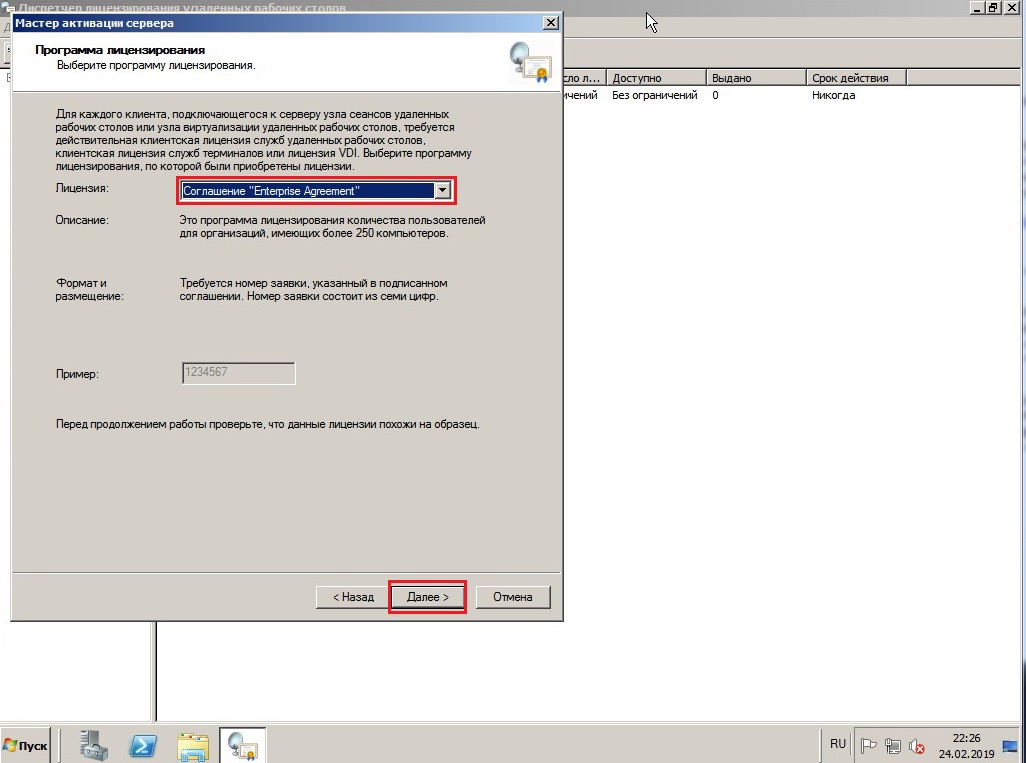

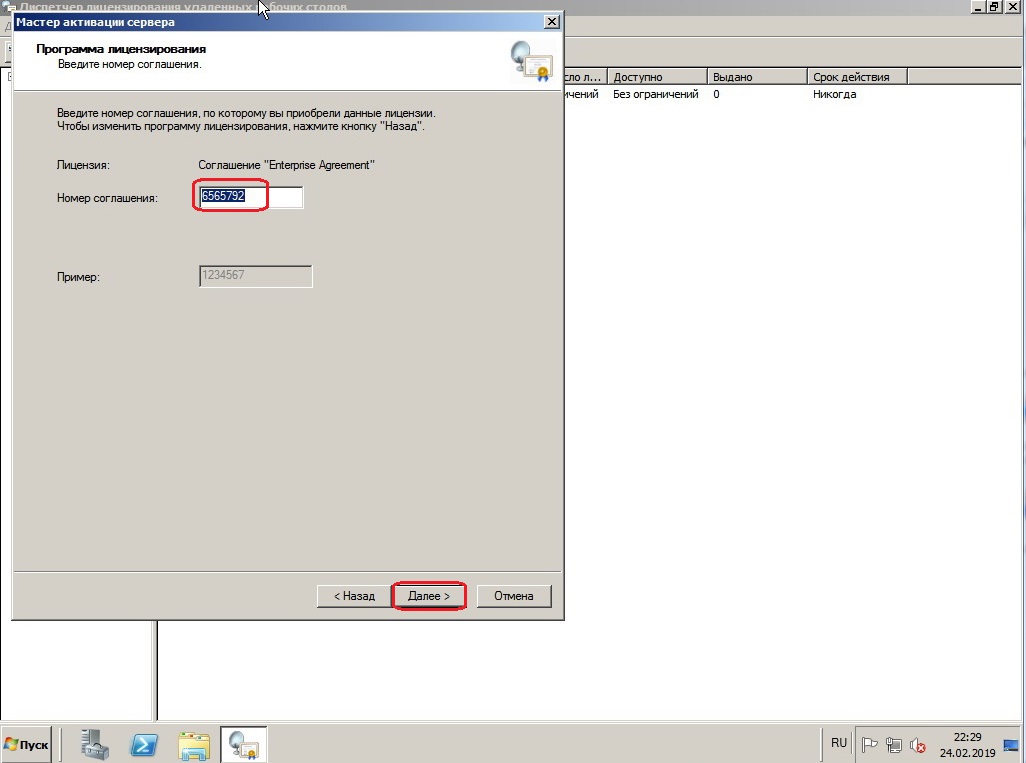

Далее выбираем тип соглашения. В моем случае это «Enterprise Agreement». Номер соглашения можно найти в поисковике по запросу «Enrollment Number». Например, работают: 4965437 (3325596;6565792;4526017;5296992)

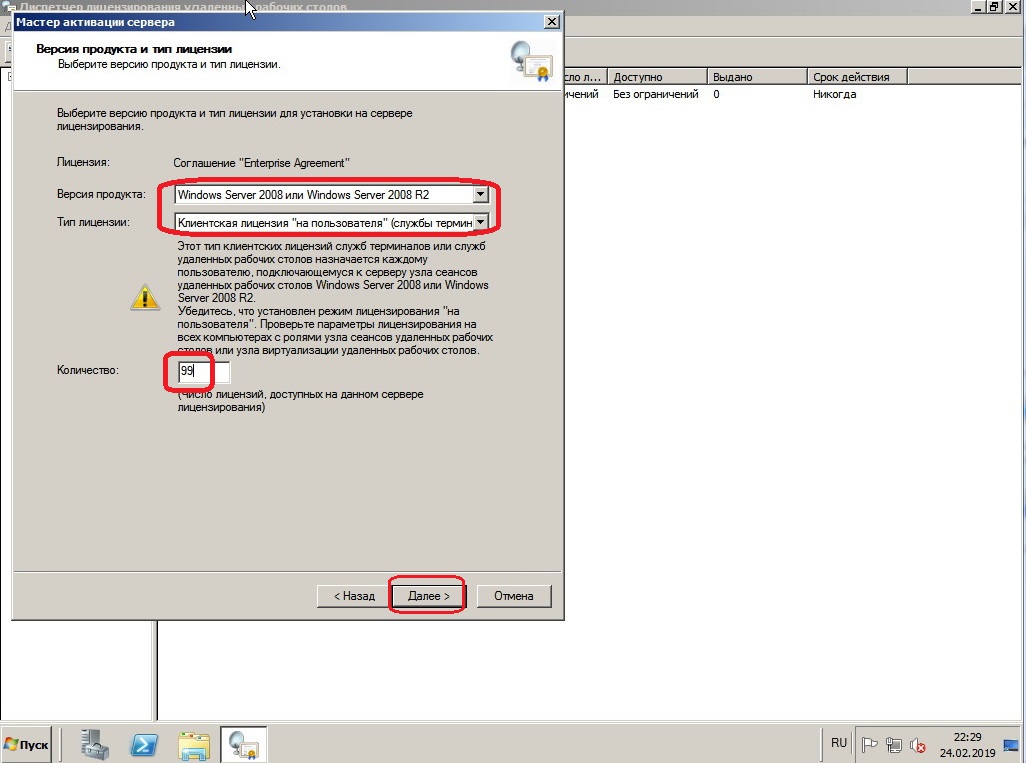

Выбираем версию продукта, тип лицензии (должен совпадать с ранее выбранным типом лицензий сервера лицензий), количество лицензий

Нажимаем Далее. Если данные верны, лицензии будут успешно установлены.

Попутные вопросы:

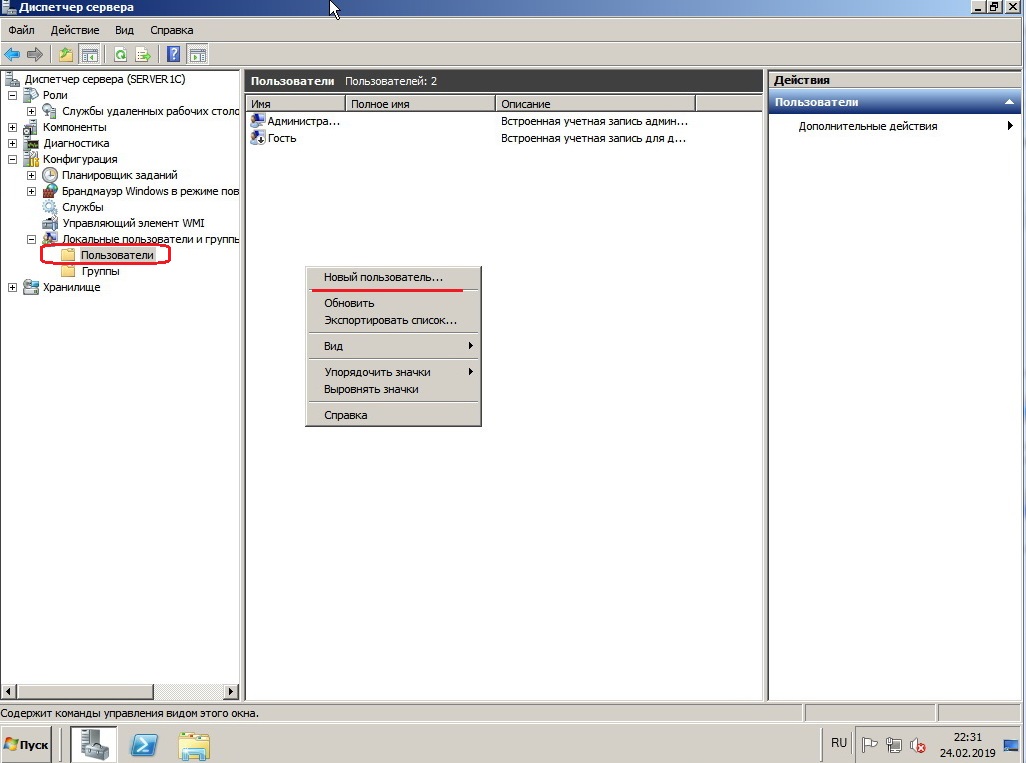

Как разрешить новому пользователю доступ к удаленному рабочему столу?

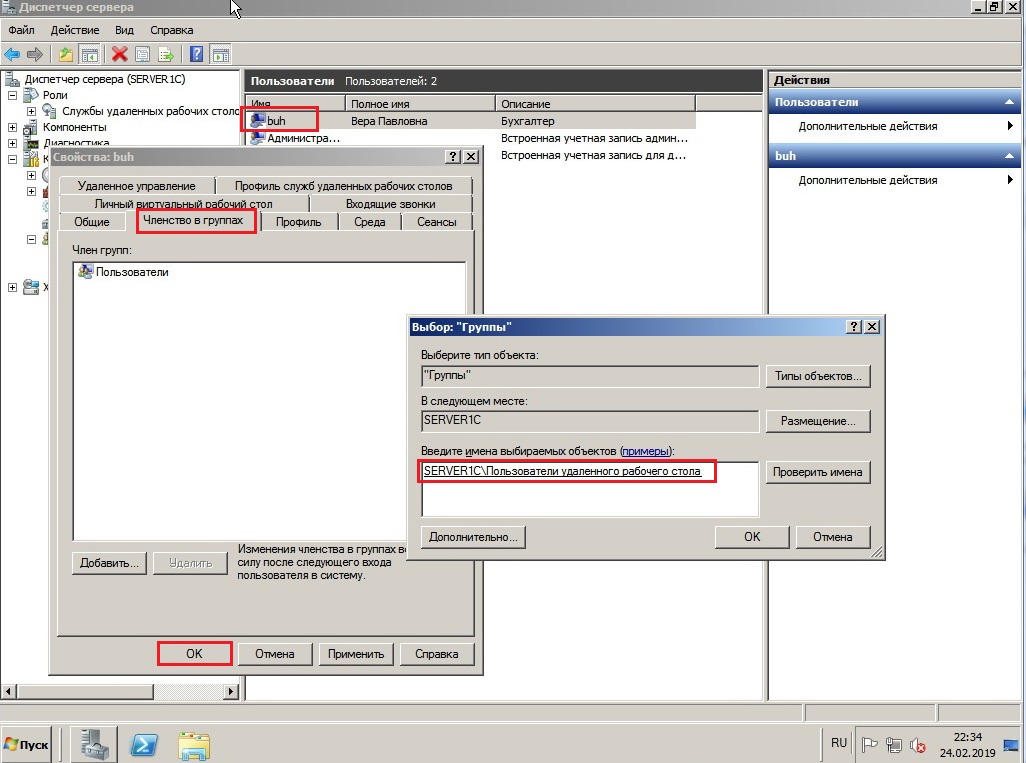

Откройте Диспетчер сервера -> Конфигурация -> Локальные пользователи -> Пользователи. Откройте свойства пользователя, которому необходим доступ, закладка «Членство в группах». Добавьте группу «Пользователи удаленного рабочего стола»:

Можно ли под одним аккаунтом создать несколько независимых сеансов подключения?

Можно, но по умолчанию эта опция отключена (для экономии ресурсов). Откройте Диспетчер сервера -> Роли -> Конфигурация служб терминалов -> Изменить настройки (на той же странице). Двойной клик на опции открывает окно, где можно выполнить изменения:

Какой порт использует RDP по умолчанию и как его изменить?>

По умолчанию используется порт TCP 3389. Изменить его можно отредактировав реестр. Откройте ветку

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\TerminalServer\WinStations\RDP-tcp

и измените параметр PortNumber.

Взято отсюда

First published on TECHNET on Feb 15, 2008

Welcome to Day Fifteen of our series on Windows Server 2008. There’s only twelve more days until Launch Day. Today we will be continuing on with Terminal Services, specifically the Management and Administration components.

There are several tools and methods that can be used to configure Terminal Services configuration, user settings, connections and sessions — you may already be familiar with some of them:

- Terminal Services Manager

- Terminal Services Configuration Tool

- Terminal Services Command Line Tools

- Terminal Services Group Policies

- Terminal Services WMI Provider

- Terminal Services extension to Local Users and Groups

- Active Directory Users and Computers

Additionally, connections settings that are not configured at the group, computer or user level can be set in the Remote Desktop Client application on a per-session basis.

In mixed Windows environments, it may be necessary to use a combination of tools. For example, you may configure your Windows Server 2008 Terminal Servers through Group Policies, and use the Terminal Services Configuration tool to configure servers that are running previous versions of Windows. Similarly there will be cases where two or more connections are present on the same computer, and where it is preferred to configure each connection separately. In this case, Group Policy would not be the ideal method. You would use the Terminal Services Configuration tool instead as it allows you to configure Terminal Services settings on a per-connection basis.

Let’s take a look at some of the different tools individually — beginning with the Terminal Services Manager:

The Terminal Services Manager MMC snap-in may be used to perform the following tasks on local or remote Terminal Servers:

- Remotely control a user’s session

- Display information about server, sessions, users and processes

- Connect to and disconnect from sessions

- Monitor sessions

- Reset sessions

- Send messages to users

- Log off users

- Terminate processes

One thing to note is that the

Favorites

feature that was present in the Terminal Services Manager on Windows Server 2003 has been enhanced and renamed to

Groups

in the Terminal Services Manager on Windows Server 2008. Instead of being restricted to a single

Favorites

group for specific Terminal Servers, you now have the ability to create multiple groups that you can organize based on your own preferences — an example is shown below. In addition to providing the ability to create groups and manually add Terminal Servers to the groups in the Terminal Services Manager console, you can now also import a list of Terminal Servers from a Session Broker farm by using the

Import from TS Session Broker

option as shown below:

In Windows Server 2003, Terminal Services Manager was implemented in TSAdmin.exe. In Windows Server 2008, Terminal Services Manager is implemented as an MMC snap-in (

TSAdmin.msc

,

TSAdmin.dll

).

The Terminal Service Configuration MMC snap-in may be used to configure the properties of the Terminal Services listener(s) defined on the server as well the settings for temporary folder, security and licensing. The default Terminal Services listener is named RDP-Tcp. In Windows Server 2008, the Terminal Services Configuration snap-in is implemented in

TSConfig.msc

(and

TSConfig.dll

). In previous versions of Windows, the Terminal Services Configuration console was implemented in

TSCC.msc

. The Terminal Services Configuration console may be used to perform the following actions on local or remote servers:

- Name a connection

- Specify a connection type

- Specify a connection transport and transport properties

- Set the maximum number of sessions allowed

- Enable or disable logons through the connection

- Set connection time-outs

- Set the encryption level

- Set whether to disconnect broken connections

- Enable or disable session remote control

- Enable or disable automatic logons

- Specify a program to run when a user logs on

- Override user profile settings for wallpaper

- Set permissions on the connection

- Set client device mapping and connection parameters

There are also several command-line tools that can be used to perform administrative functions. The table below lists the various command-line tools:

|

Command |

Description |

| Change | Changes TS settings for logons, COM port mappings and install mode |

| Change logon | Enables or disables logons from client sessions on a Terminal Server, or displays current logon status |

| Change port | Lists or changes the COM port mappings to be compatible with MS-DOS applications |

| Change user | Changes the install mode for the terminal server |

| Chglogon | Enables or disables logons from client sessions on a Terminal Server, or displays current logon status |

| Chgport | Lists or changes the COM port mappings to be compatible with MS-DOS applications |

| Chguser | Changes the install mode for the Terminal Server |

| Flattemp | Enables or disables flat temporary folders |

| Logoff | Logs off a user from a session on a TS and deletes the session from the server |

| Msg | Sends a message to a user on a Terminal Server |

| Mstsc | Creates connections to Terminal Servers or other remote computers |

| Qappsrv | Displays a list of Terminal Servers on the network |

| Qprocess | Displays information about processes that are running on a Terminal Server |

| Query | Displays information about processes, sessions and Terminal Servers |

| Query process | Displays information about processes that are running on a Terminal Server |

| Query session | Displays information about sessions on a Terminal Server |

| Query termserver | Displays a list of Terminal Servers on the network |

| Query user | Displays information about user sessions on a Terminal Server |

| Quser | Displays information about user sessions on a Terminal Server |

| Qwinsta | Displays information about sessions on a Terminal Server |

| Reset session | Enables you to reset (delete) a session on a Terminal Server |

| Rwinsta | Enables you to reset (delete) a session on a Terminal Server |

| Shadow | Enables you to remotely control an active session of another user on a Terminal Server |

| Tscon | Connects to another session on a Terminal Server |

| Tsdiscon | Disconnects a session from a Terminal Server |

| Tskill | Ends a process running in a session on a Terminal Server |

| Tsprof | Copies the Terminal Services user configuration information from one user to another |

There are also some command-line tools that have been deprecated in Windows Server 2008

|

Command |

Description |

| Tsshutdn | Shuts down a Terminal Services server |

| Register | Registers a program so that it has special execution characteristics |

| Cprofile | Removes user-specific file associations from a user’s profile |

Since TSSHUTDN.EXE is not included with Windows Server 2008, the recommended method for shutting down or restarting a Windows Server 2008 Terminal Server is by using SHUTDOWN.EXE. When shutting down or restarting a Windows Server 2008 Terminal Server, any logged-on users will see a dialog indicating that a shutdown is in process and that they will be logged off from their Terminal Server session.

Before we wrap up, let’s take a look at a couple of management tools that can be used to manage Terminal Services properties programmatically — the ADSI Extension for Terminal Services and the Terminal Services WMI Provider. The Active Directory Services Interface (ADSI) extension for Terminal Services user configuration is a library implemented in

TSUSEREX.DLL

. Administration of Terminal Services -specific user properties is possible using the methods implemented by the extension. The methods allow configuration of the properties that are available in the Terminal Services extension interface that adds the following Terminal Services-specific tabs to the properties sheet of a user account:

- Remote Control

- Terminal Services Profile

- Environment

- Sessions

The ADSI extension for Terminal Services user configuration supports the examination and manipulation of Terminal Services user properties stored in the Directory Services database. The extension also supports configuration of user properties that are stored in the Active Directory, through the Lightweight Directory Access Protocol (LDAP) API. ADSI provides an interface to Active Directory that also allows administrators to create scripts tailored to Terminal Services configuration requirements using the Terminal Services ADSI extension.

Moving on to the Terminal Services WMI provider in Windows Server 2008, this provider enables Terminal Server administration using WMI interfaces. The Terminal Services WMI provider allows administrators to create customized scripts for configuring, managing and querying Terminal Servers. It contains properties and methods that can perform the same tasks as the traditional Terminal Services configuration tools and command-line utilities, but remotely and via scripted applications. The Terminal Services Configuration WMI provider is implemented in

tscfgwmi.mof

and

tscfgwmi.dll

. A description of some of the classes associated with the WMI provider are listed below:

|

WMI Class |

Description |

| Win32_TerminalService | The Win32_TerminalService class is a subclass of the Win32_Service class and inherits all its properties and methods. In addition, Win32_TerminalService represents the Element property of the Win32_TerminalServiceToSetting Association |

| Win32_TSSessionDirectory | Defines the configuration for Win32_TSSessionDirectorySetting. This includes properties such as Session Broker store, Cluster Name and Additional parameters |

| Win32_TerminalServiceSetting | Defines the configuration for TerminalServerSetting, including properties such as Terminal Server Mode, Licensing, Active Desktop, Permissions Capability, Deletion of Temporary folders and per-session Temporary folders |

| Win32_Terminal | Associates a TerminalSetting and its several configuration setting groups such as General, Logon, Session, Environment, Remote Control, Client, Network Adapter and Permission |

| Win32_TSGeneralSetting | Defines the configuration for properties such as Protocol, Transport, Comment, Windows Authentication and Encryption Level |

| Win32_TSLogonSetting | Defines the configuration for properties such as ClientLogonInfoPolicy, UserName, Domain and Password |

| Win32_TSClientSetting | Defines the configuration for properties such as connection policy, Windows printer mapping, COM port mapping etc |

A comprehensive list of the WMI classes for Terminal Services is available online — the link is below in the Additional Resources section.

With that, we will wrap up this post. Tomorrow we’ll discuss Terminal Services Network Level Authentication and Encryption. Until next time …

Additional Resources:

-

MSDN: Using the ADSI Extension for Terminal Services

-

MSDN: Terminal Services WMI Provider Reference

—

CC Hameed

| Share this post : |

Настройка терминального сервера.

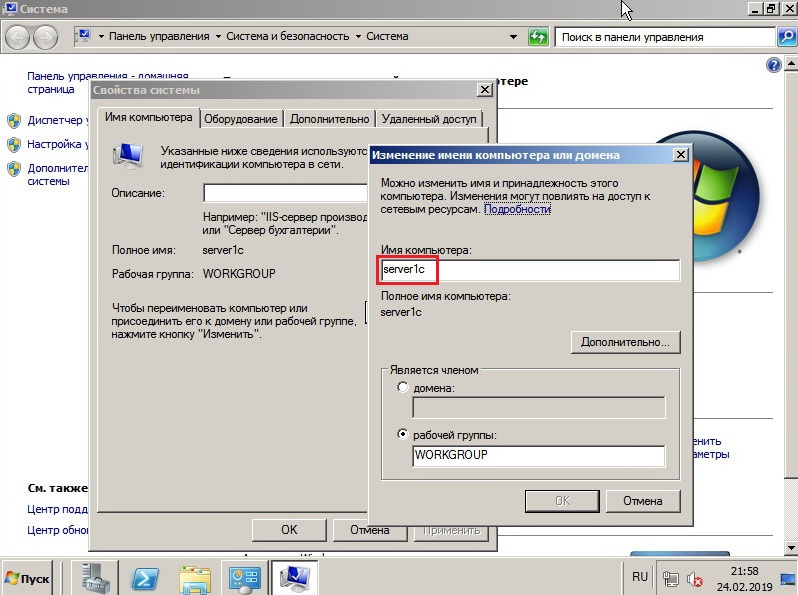

Для начала службу терминального сервера надо установить. Перед установкой рекомендуем назначить серверу норальное имя типа: server1c. Также необходимо выбрать статический IP в сети для сервера.

Установка службы (Роли) терминального сервера

Переходим в диспетчер сервера, нажимая иконку в нижнем левом углу:

Нажимаем кнопку «Добавить роль»

Выбираем «Службу удалённых рабочих столов»

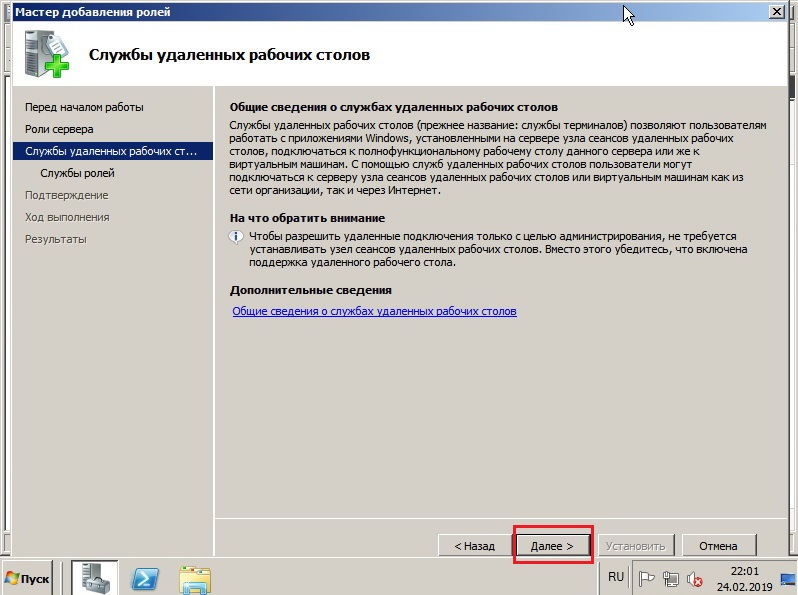

Читаем общие сведения по службе терминалов

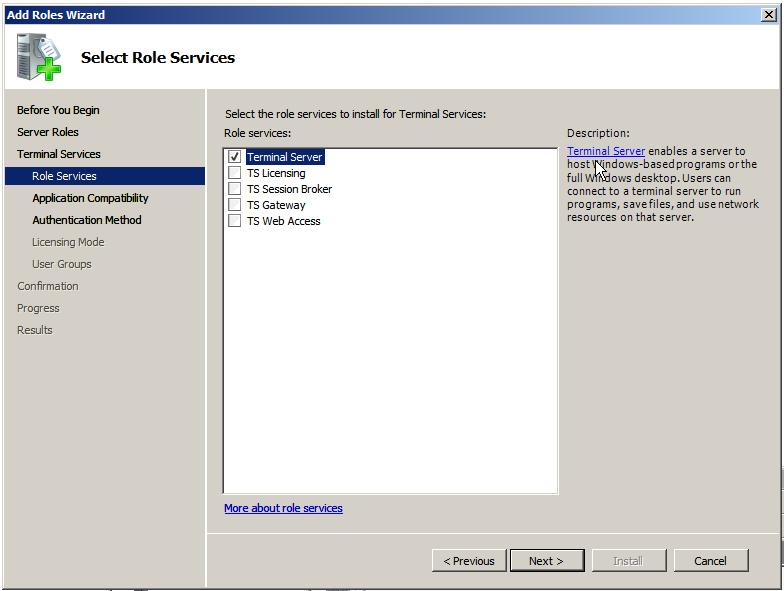

Выбираем две службы роли: Узел сеансов удалённых рабочих столов, Лицензирование удалённых рабочих столов.

Читаем предупреждения и рекомендации

Проверку подлинности на уровне сети не нужно требовать если у вас в сети есть машины с Windows XP

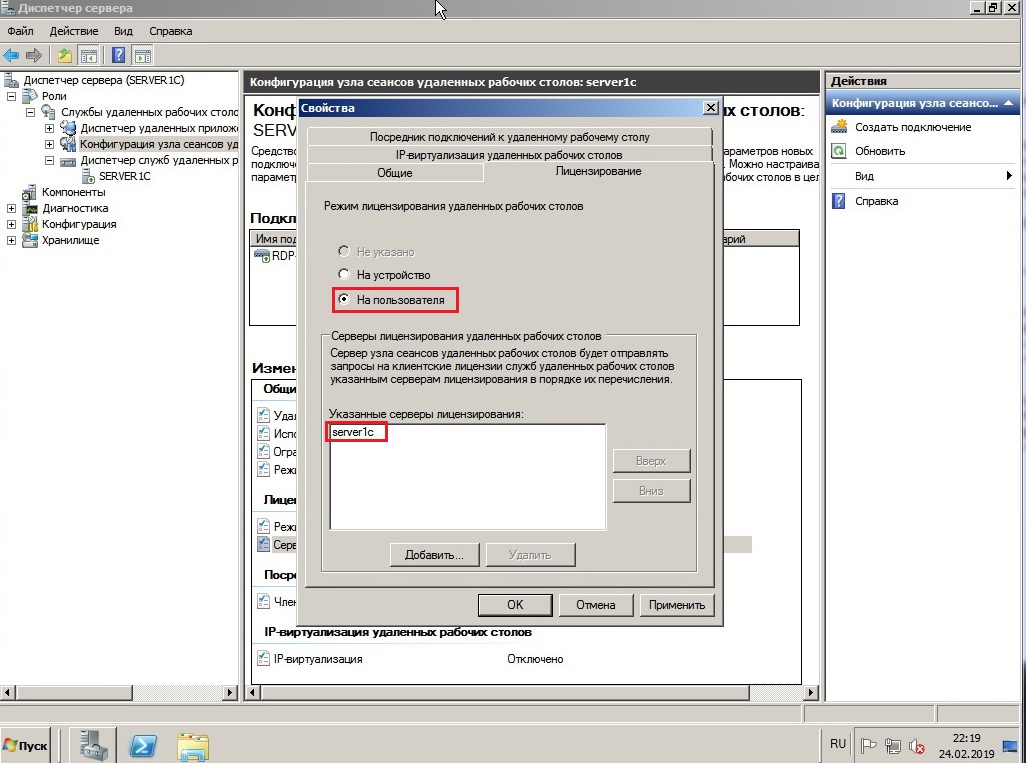

Можно указать режим лицензирования на пользователя

Далее следует добавить группу пользователей которым можно будет подключаться к серверу терминалов

Нажмём далее

Выберите область обнаружения серверов лицензирования

Нажимая кнопочку установить начинаем установку

Закрываем мастер и завершаем установку сервера

После перезагрузки приступим к настройке службы.

Активация терминального сервера

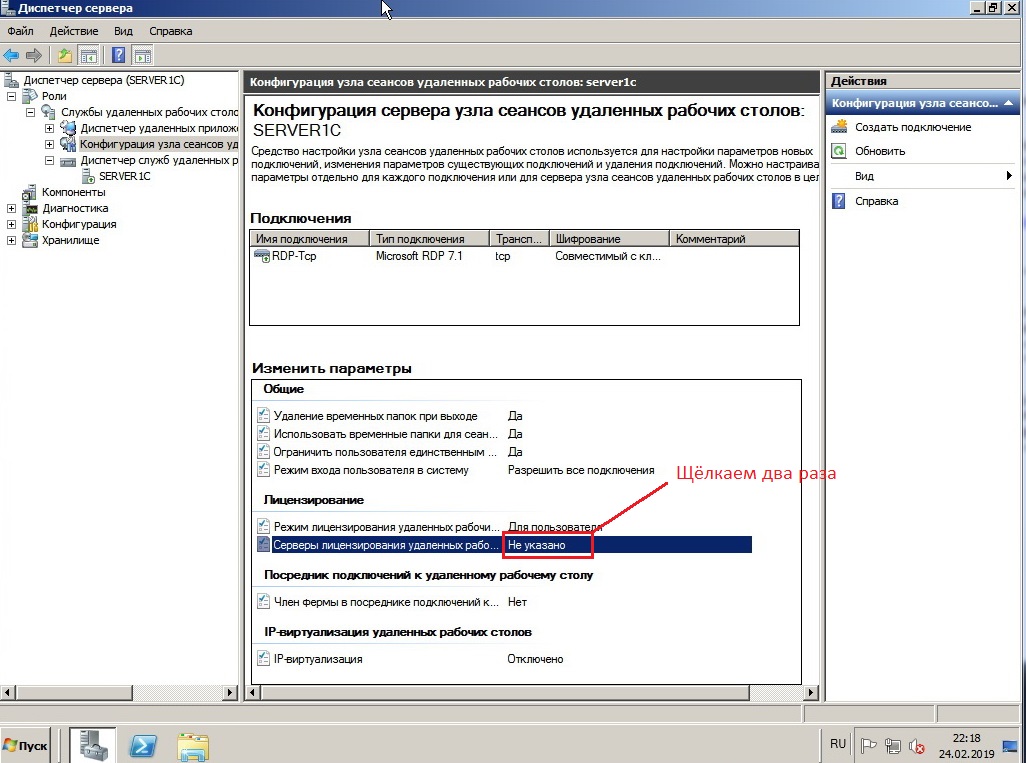

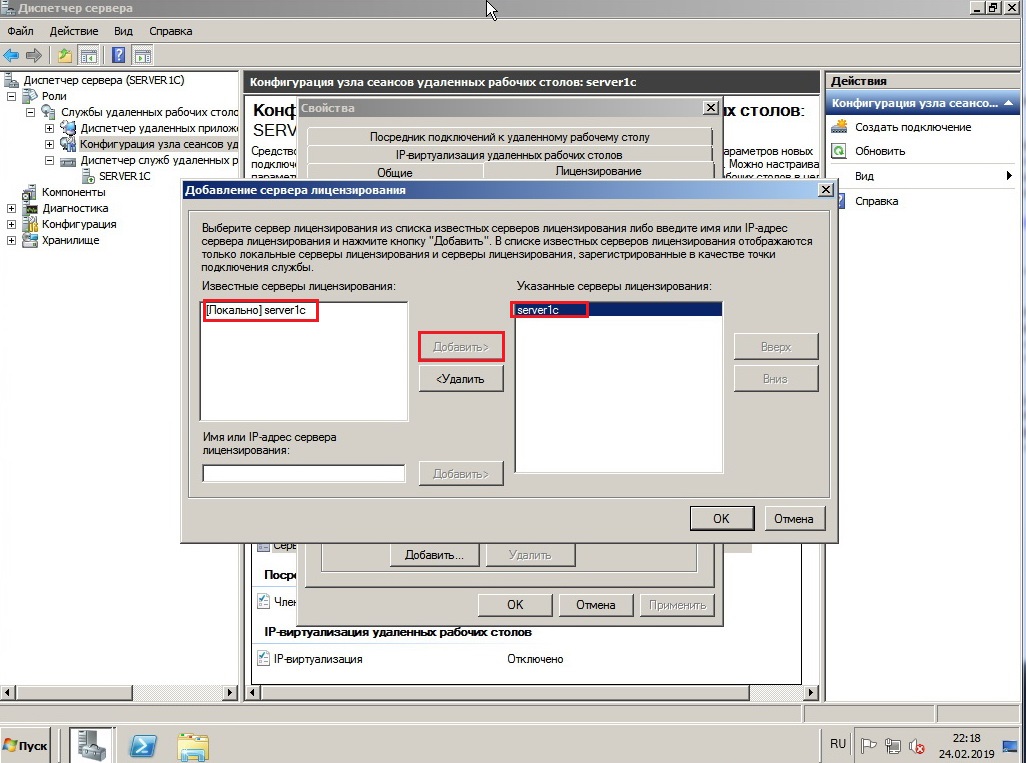

Сначала укажем сервером лицензирования сам наш сервер:

Приступим к лицензированию сервера терминалов:

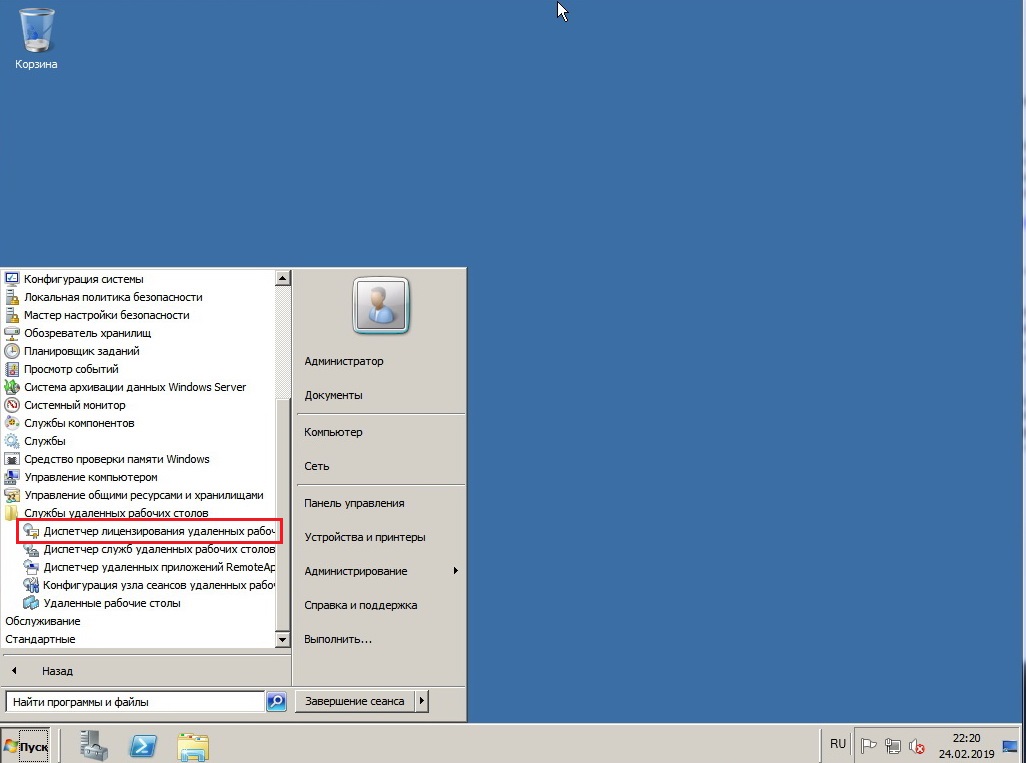

Для этого откроем меню «Пуск» и выберем «Диспетчер лицензирования удалённых рабочих столов»

Нажимаем «Активировать сервер»

В мастере активации нажимаеем «далее»

Выбираем автоматический метод подключения и нажимаем далее

В первом окне вводим обязательно ваши данные, второе окно с данными можно не заполнять. Нажимаем «Далее»

Завершаем настройку нажав «Далее»

Выбираем тип лицензии «Соглашение «Enterprise Agreement»»

Вам нужен номер соглашения. Ну что же введём его:

Номера соглашений можно купить в microsoft и в принципе это небольшая проблема

Выбираем версию продукта, тип лицензии и их число.

После нажатия кнопки далее видим, что сервер активирован

Установка 1С Бухгалтерии

Установка 1c v7.7 проста как никогда. Запускаем инсталятор и гоним мастер вперёд ничего не меняя в настройках.

Настройка пользователей сервера терминалов 1C

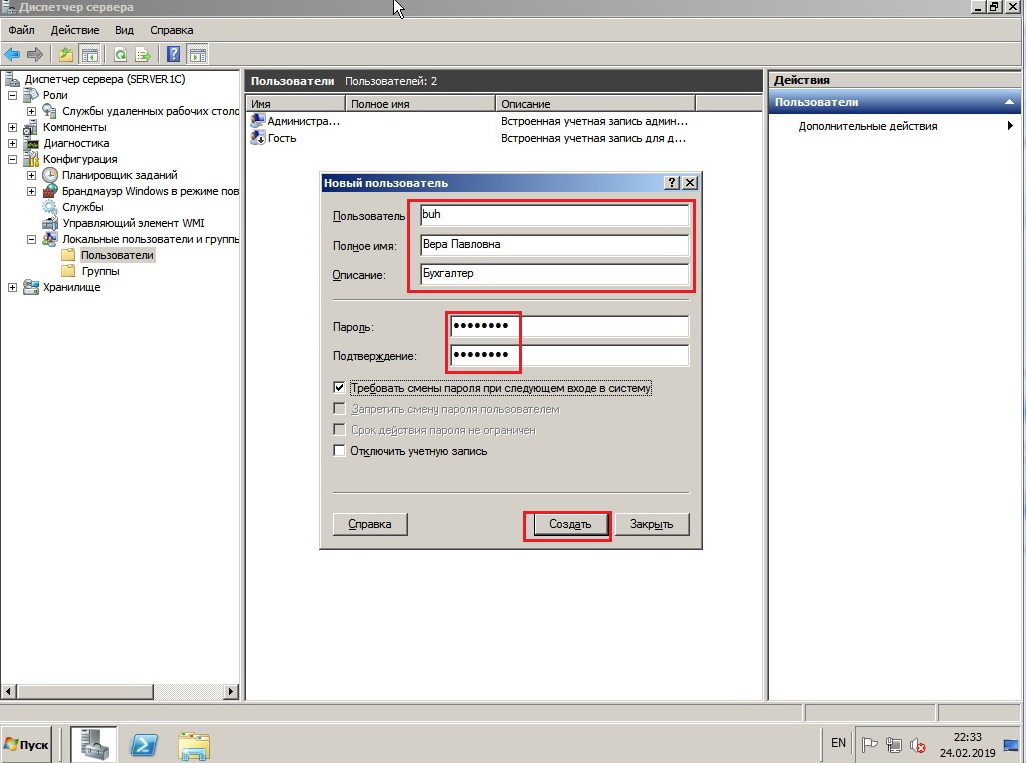

Создадим нового пользователя сервера терминалов:

Допустим это будет бухгалтер «Вера Павловна»

Добавим ей прав: Возможность входить на сервер терминалов:

Это делается на вкладке членство в группах.

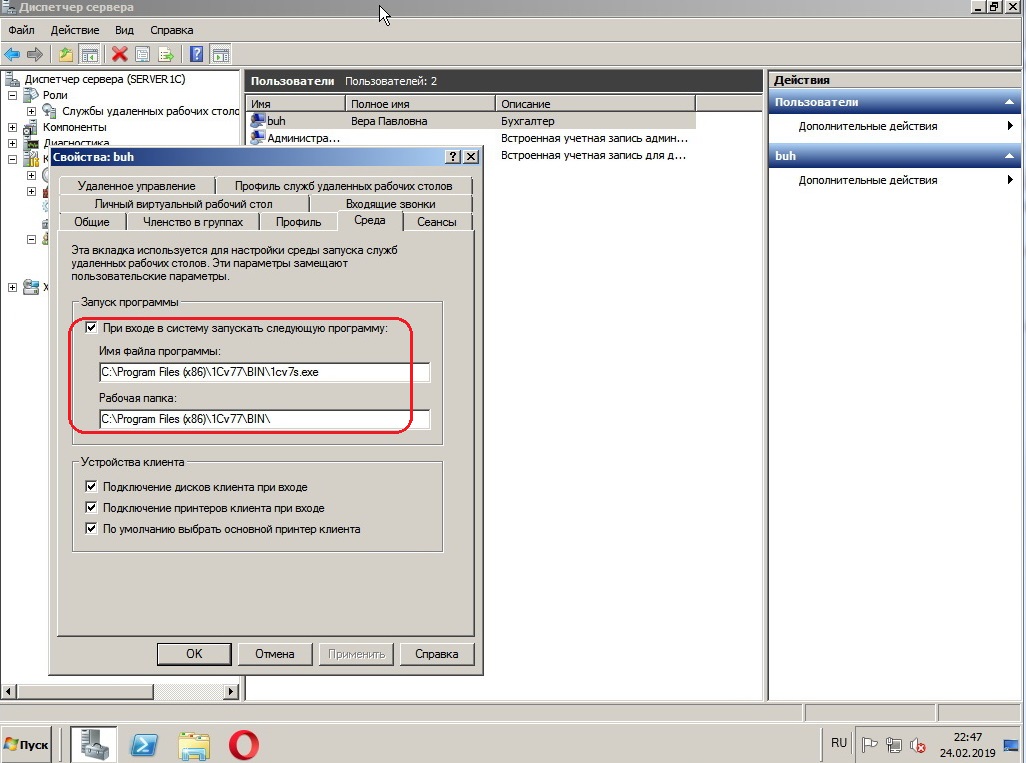

Можно также скрыть от глаз пользователей меню «Пуск» выбрав на вкладке «Среда» путь к 1С:

Настройка терминального сервера завершена

| Previous | Table of Contents | Next |

| Configuring and Managing RAID 5 on Windows Server 2008 | Installing Applications for Windows Server 2008 Terminal Services |

| Purchase and download the full PDF and ePub versions of this eBook only $9.99 |

Terminal Services allows either individual applications or entire desktop sessions to be run on remote server systems, but displayed and interacted with on local client systems. In effect, while the applications and desktops appear to be running on the local machine they are actually running in virtual sessions on the remote server with only the display graphics and keyboard and mouse information passing between the two systems. This allows one or more Windows Server 2008 systems to provide the applications for any number of desktop systems. This has a number of advantages in terms of ensuring that all users have the same version of a particular application and also in terms of reducing administrative overheads. With terminal services, for example, if an application needs to be upgraded it only needs to be upgraded on the terminal server, not on every desktop in the enterprise.

There are a number of different Terminal Services configuration options, many of which will be covered in subsequent chapters. In this chapter, however, the configuration of the basic Terminal Services role and installing applications for use by Terminal Services users will be covered.

Contents

Contents

|

||

Installing Terminal Services

Terminal Services may be installed from the Server Manager. Within Server Manager, click on Roles in the left hand pane and click on Add Roles in the resulting screen to invoke the Add Roles Wizard. If the introductory screen appears, click on Next to list the available roles. On the Select Server Roles screen, select Terminal Services and click on Next to select the specific Terminal Services required. For the purposes of this chapter just the basic Terminal Server option needs to be selected (the other options will be covered in subsequent chapters):

After clicking Next a warning screen will appear recommending that any applications intended to be accessed by terminal services users not be installed until the Terminal Services role has been installed. In fact, the installation of applications for Terminal Services requires some special steps which will be covered in detail later in this chapter. Having read this information, click Next to proceed to the authentication selection screen. Selecting Require Network Level Authentication will prevent users running on older operating systems without Network Level Authentication from accessing Terminal Services. Network Level Authentication essentially performs authentication before the remote session is established. If less strict authentication is acceptable or some users are running older operating systems then the Do not require Network level Authentication option will need to be selected before clicking Next to proceed.

The Specify Licensing Mode screen allows the licensing method to be defined. If Configure later is selected a 120 day grace period allows the system to be used without providing licenses. If this option is selected the licensing must be configured using the Group Policy Editor or Terminal Services Configuration Tool within 120 days. In the case of Per Device mode, this allows a specified number of devices to connect to the service at any one time regardless of who the users are. On the other hand, Per user restricts access to specified uses, regardless of the device from which they are connecting.

Finally, the users and groups allowed to access the terminal server need to be specified, although users may be added and removed at any time by changing the members of the Remote Desktop Users Group. Click on Add… to add any users. Clicking Next proceeds to the Confirmation screen. Read carefully any warnings that are displayed. Typically the wizard will recommend any currently installed applications should be re-installed before remote access is provided to users (steps to achieve this are outlined below). Click Install to begin the installation process. Partway through the installation it will be necessary to restart the Windows Server 2008 system. Once rebooted, be sure to log in as the same administrative user to complete the Terminal Services configuration process.

Adding Users to the Remote Desktop Users Group

The default configuration for Remote Desktop Users Group is to allow all members of the Administration group to connect remotely. Active Directory also contains a Remote Desktop Users group to which users may be added to provide Remote Desktop access privileges. To provide users with remote desktop and application access through terminal services, open the Control Panel -> System and Maintenance -> System -> Remote settings and click on the Select Users button to invoke the Remote Desktop Users dialog illustrated in the following figure:

<google>ADSDAQBOX_FLOW</google>

Note that users with administrative privileges do not need to be added to this list, by default they already have Remote Desktop access. To add additional users click on the Add… button to display the Select Users dialog. Enter the name of the user in the text box entitled Enter object names to select and click on Check names to list names that match the name entered. Select the appropriate name from the list. The following example shows user Bill on server winserver-2:

Click on OK to apply the change. The new user will now appear in the list of users with Remote Desktop access on the Remote Users screen. Click OK to close this screen and click on Apply in the System Settings screen. The specified user will now have remote Terminal Services access to the system.

Accessing Terminal Services from the Client

With Terminal Services installed and configured on the server, the next step is to ensure the services can be accessed from a remote client. Terminal services provides both remote desktop and remote application access. Under remote desktop access an entire desktop session running on the server is displayed on the client. The user then interacts with the desktop to launch and interact with applications (details on installing applications for use with Terminal Services is covered in the chapter entitled Installing Applications for Windows Server 2008 Terminal Services. In the case of remote applications, the remote application running on the server appears in its own window on the client desktop, to all intends and purposes looking like a local application to the user. Remote applications are covered in detail in Configuring RemoteApps on Windows Server 2008.

With the appropriate configuration tasks completed on the remote system the next step is to launch the Remote Desktop Client on the local system.

To invoke the Remote Desktop Client select Start -> All Programs -> Accessories -> Remote Desktop Connection or enter the following in the Run dialog or at a command prompt:

mstsc

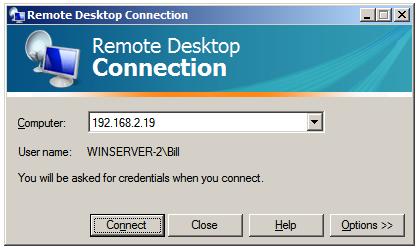

Once launched, the following initial screen will appear requesting details of computer to which the client is to connect:

<google>WIN28BOX</google>

This can either be an IP address or a computer name. If previous connections have been established the User name field will be populated with the user name used in the preceding session. If you need to log in as a different user this option will be provided on the next screen which appears after the Connect button is pressed:

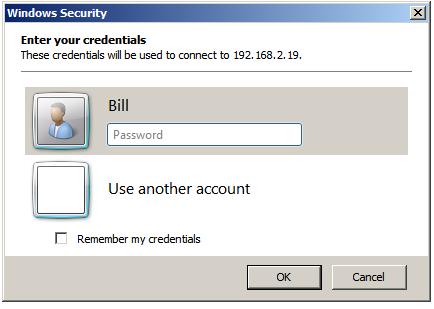

In this screen enter the password for the selected user (note that remote desktop access is only available for user accounts which are password protected). If a user other than the one displayed is required, simply click on the Use another account link and enter the necessary details. Click on OK to establish the connection. After a short delay the remote desktop will appear on the local computer screen.

Remote Desktop Client Configuration Options

The Options>> button displayed on the initial screen of the Remote Desktop Client provides six tabs, each containing a range of configuration options:

- General — Allows login credentials to be configured and session information to be saved.

- Display — Configures the resolution and color settings to be used when displaying the remote desktop on the local system.

- Local Resources — Specifies which local resources (sound, disk drives, printers etc) are to be made accessible to the remote system during the Remote Desktop session. This page also provides options to control the situations under which special key combinations such as Ctrl-Alt-Del are interpreted by the local or remote systems.

- Programs — Allows specified programs to be automatically invoked each time a remote sessions is established.

- Experience — Controls which desktop features are enabled or disabled for the Remote Desktop session. For example, over a slow dial-up connection it is unwise to have the desktop background displayed and font smoothing enabled. Either select the connection type and speed to see recommended settings, or use Custom to configure you own settings. This particular screen also provides the option to have connected automatically re-established in the event that a session is dropped.

- Advanced — Enables and disables remote server verification. This ensures that the remote server to which you are connected is indeed the server you wanted. Also available are TS Gateway settings. By default the Remote Desktop Client is configured to automatically detect TS Gateway settings.

Logging out from a Remote Desktop Session

When the Remote Desktop Client is exited by pressing the ‘X’ on the control panel the remote session continues to run on the server even though no client is connected. Next time the user connects the desktop session will appear exactly as it was left before.

To end the session select Start in the remote desktop session, click on the right arrow button in the bottom right hand corner of the menu and select Log Off. This will close down the remote desktop session and close the remote desktop client.

Running Multiple Remote Desktops

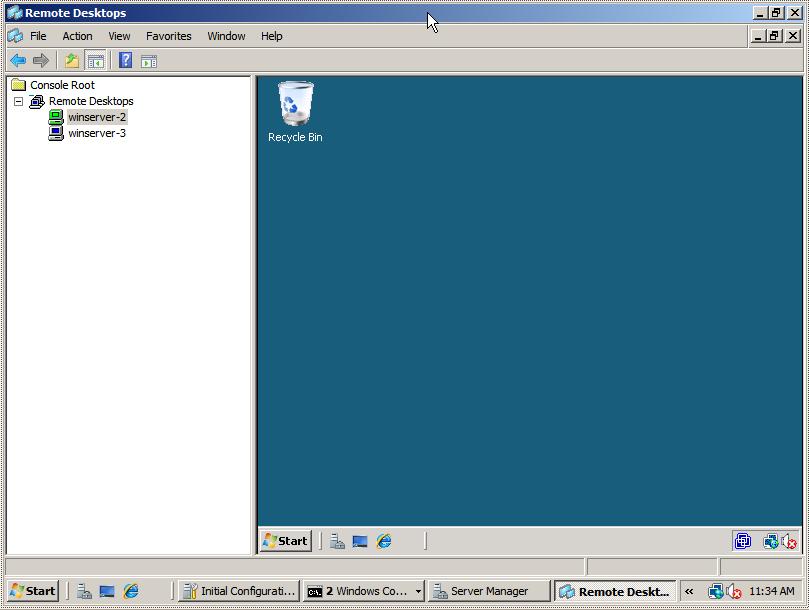

Multiple concurrent remote desktops can be run and managed within a single window using the MMC Remote Desktops snap-in. This may either be snapped into the MMC or launched from the command-line or a Run dialog by typing:

tsmmc.msc

Once launched, right click on the Remote desktops item in the tree in the left hand panel and select Add a new connection from the menu. Once selected the Add New Connection dialog will be displayed as follows:

In this dialog enter either the IP address or the computer name of the remote system to which the connection is to be established, together with the User name and the name to be assigned to this connection (this is essentially the name by which this connection will be listed and administered from this point on inside the Remote Desktops snap-in). For an administrative session (as opposed to a virtual session) set the Connect with /admin box. Click OK to add the session to the snap-in. Once added, the session will appear in the left hand panel under Remote Desktops. Repeat these steps to add connections to any additional remote systems required.

To establish a remote desktop connection, simply right click on the name of the session on the left panel and select the Connect option from the popup menu. The remote session will subsequently appear in the main window. To start another session right click on the required session name and once again select Connect. To switch between sessions simply click on the name of the session in the left hand panel and the corresponding desktop will be displayed. The following figure illustrates two sessions running in Remote Desktops:

To change configuration options for each session right click on the desired session in the left hand panel and select Properties. This panel has a number of tabs which enable credentials, screen size and program start properties to be defined.

Having configured Terminal Services on a Windows Server 2008 system, the next step is to install applications suitable for remote access as outlined in the next chapter.

| Purchase and download the full PDF and ePub versions of this eBook only $9.99 |

Материал из Xgu.ru

Перейти к: навигация, поиск

- Короткий URL: TC_lab

Автор: Сергей Черепенин

На этой странице рассматриваются основные

усовершенствования терминальных служб Microsoft Windows Server 2008,

Microsoft Windows Vista и протокола удалённого доступа RDP 6.

Детально описаны процедуры по активации и использованию этих

возможностей.

Содержание

- 1 Новые возможности терминальных служб Microsoft Windows Server 2008:

- 1.1 Настройка роли терминального сервера операционной системы Microsoft Windows Server 2008.

- 1.2 Создание .rdp и .msi-файлов.

- 1.2.1 Terminal Services RemoteApp

- 1.2.2 Создание .rdp-файлов

- 1.2.3 Создание .msi-файлов

- 1.3 Создание web-сайта для обеспечения доступа к удалённым приложениям и рабочим столам корпоративной сети.

- 1.4 Обеспечение безопасного доступа к удалённым приложениям и рабочим столам с помощью сервера терминального шлюза.

- 2 Новые возможности протокола Microsoft RDP6.0 и RDP6.1:

- 2.1 Проверка новых графических возможностей терминального клиента Microsoft: 32-битной глубины цвета, сглаживания шрифтов, стилей оформления окон Microsoft Windows Vista, поддержка нескольких мониторов и высоких разрешений экрана.

- 2.2 Использование технологии single sign-on в терминальном окружении.

- 2.3 Настройка приоритезации потока данных.

- 2.4 Перенаправление устройств Plug and Play.

- 2.5 Microsoft Point of Service для перенаправления .NET устройств.

- 3 Материалы по тонким клиентам и системам удалённого доступа на Xgu.ru

[править] Новые возможности терминальных служб Microsoft Windows Server 2008:

[править] Настройка роли терминального сервера операционной системы Microsoft Windows Server 2008.

Для обеспечения доступа к удалённому рабочему столу или удалённому приложению по протоколу rdp необходимо на удалённом компьютере настроить терминальный сервер. Это выполняется путём назначения роли терминального сервера.

Для настройки роли терминального сервера откройте меню Пуск, затем Programs — Administrative Tools и выберите Server Manager.

В открывшемся окне выберите Roles. Это вызовет мастер настройки роли Add Role Wizard. На шаге Before You Begin нажмите Next. Следующим этапом будет выбор роли сервера Select Server Roles. Выберите роль Terminal Services и нажмите Next два раза.

На этапе выбора роли терминального сервера выберите Terminal Server и нажмите Next два раза.

Далее необходимо будет настроить тип аутентификации пользователей для доступа к терминальному серверу. Выберите пункт Do not require Network Level Authentication и нажмите Next.

Затем необходимо будет определить тип лицензий на терминальный сервер. Выберите пункт Configure later и нажмите Next.

На шаге Select User Groups Allowed Access to This Terminal Server убедитесь, что группа Administrators находится в перечне разрешённых групп для удалённого подключения. Затем нажмите Next два раза.

После завершения процесса установки роли терминального сервера нажмите Close и перезагрузите компьютер.

После загрузки компьютера выполните на терминальном клиенте следующую команду:

mstsc /v:XXX.XXX.XXX.XXX:3389 /w:800 /h:600

где XXX.XXX.XXX.XXX — IP адрес терминального сервера, w и h — ширина и высота в пикселях терминального окна, соответственно (необязательные параметры)

[править] Создание .rdp и .msi-файлов.

[править] Terminal Services RemoteApp

Удаленные программы служб терминалов

Удаленные программы — это функция служб терминалов Windows Server 2008, позволяющая клиентским компьютерам подключаться к удаленному компьютеру и работать с установленными на нем программами. Например, рабочее место может включать удаленный компьютер, к которому можно подключаться и работать с приложением Microsoft Word. Администратор должен сначала опубликовать программы, к которым конечные пользователи могли бы получать доступ. Работа с программой, установленной на удаленном компьютере, ничем не отличается от работы в обычных условиях. Но не нужно забывать о том, что доступ к дисковым ресурсам клиентского компьютера будет осуществляться через сеть с сервера, а оборудование, подключенное к терминальному клиенту, будет доступно благодаря работе протокола.

Сначала необходимо настроить терминальный сервер.

Затем необходимо установить программное обеспечение на сервер и сделать его доступным для терминальных клиентов.

После этого можно создать файл с расширением .rdp и сохранить его либо на клиенте либо на сетевую папку. При вызове этого файла с клиентского компьютера будет инициироваться rdp сессия, внутри которой откроется приложение. Все ресурсы при этом будут использоваться серверные (к локальным файлам всегда можно получить доступ через сеть).

Минусом создания *.rdp файлов — это отсутствие привязки типа файла к приложению. Эту привязку можно осуществить путем создания специального msi пакета и установкой его на клиентском компьютере. В этом пакете будет находиться только самая необходимая информация о приложении. Например такой msi пакет для Adobe Reader 7.0 будет объемом до ста килобайт, когда сам инсталлятор приложения — около 30Мб. Целью такого пакета являются установка связей между приложениями и создание необходимых ярлыков для пользователей.

Еще одним преимуществом msi пакетов — это простота распространения в сети. Он может быть установлен при помощи Групповых Политик в случае использования домена. Если же домена нет, то этот пакет можно будет потом удалить из Установка/Удаление Программ Панели Управления.

Создать msi пакет можно с помощью консоли TSRemoteAppManager.

Инсталляция на клиентском компьютере и последующее использование внешне ничем не будут отличаться от обычного.

Удаленные программы упрощают администрирование системы, поскольку при этом нужно обновлять и обслуживать только одну копию программы вместо нескольких, установленных на различных компьютерах.

[править] Создание .rdp-файлов

Для создания .rdp-файла приложения необходимо сначала проинсталлировать это приложение на терминальный сервер.

Для этого откройте Control Panel и выберите пункт Install Application on Terminal Server.

В результате откроется мастер установки приложений на терминальном сервере. В первую очередь необходимо выбрать место расположения инсталлятора приложения. Выберите файл gvim71.exe на компьютере в сети по адресу \\192.168.7.254\inst, нажмите Open и установите это приложение.

После завершения установки приложения в окне Finish Admin Install нажмите Finish.

После завершения инсталляции необходимого приложения можно приступать к созданию .rdp-файла.

Для этого откройте консоль TS RemoteApp Manager в папке Terminal Services инструментов администрирования Administrative Tools.

В поле RemoteApp необходимо правым кликом мышки вызвать контекстное меню и выбрать пункт Add RemoteApp Programs.

В результате откроется мастер RemoteApp Wizard, с помощью которого необходимо добавить только что проинсталлированное приложение в список удалённых программ.

Затем с помощью контекстного меню необходимо еще раз запустить мастер RemoteApp Wizard.

Во время работы этого мастера сохраните .rdp-файл в папку c:\remoteapp, которую можно создать и сделать доступной по сети для группы Everyone в окне выбора места сохранения этого файла.

Теперь выполните этот файл на терминальном клиенте для проверки удаленного запуска приложений.

[править] Создание .msi-файлов

Для создания .msi-файла необходимо проинсталлировать приложение на терминальный сервер с помощью мастера установки приложений на терминальный сервер. Происталлируйте таким образом Acrobat Reader, инсталлятор которого находится по адресу \\192.168.7.254\inst\AdbeRdr705_rus_full.exe

Затем с помощью консоли TS RemoteApp Manager необходимо добавить Acrobat Reader в список удаленных программ и вызвать из контекстного меню по правому клику на приложении мастер RemoteApp Wizard для создания .msi-файла. Во время работы этого мастера можно настроить ярлыки рабочего стола, папку меню Пуск и установить ассоциации файлов к этому приложению.

Для установки созданного .msi-пакета на терминальные клиенты можно использовать различные методы, от установки с помощью Групповых политик до ручного инсталлирования. Установите полученный .msi-пакет на клиентском компьютере и проверьте работоспособность этого удаленного приложения.

[править] Создание web-сайта для обеспечения доступа к удалённым приложениям и рабочим столам корпоративной сети.

Terminal Services Web Access

(TS Web Access) — это роль терминального сервера, которая обеспечивает и контролирует доступ к RemoteApp™ программам или рабочим столам компьютеров офисной сети через браузер.

Преимуществами TS Web Access являются:

- Простота использования. Пользователям достаточно выбрать нужное приложение на веб-странице и кликнуть на соответствующую иконку. Причем пользователь может находиться при этом как в локальной сети, так и в сети Интернет.

- Упрощение администрирования. Нет необходимости какой-либо настройки приложений на клиентских компьютерах (распространение *.rdp файлов через logon скрипты или roaming profiles пользователей или Group Policy для msi пакетов) и создание единого центра по администрированию программного обеспечения.

- Снижение нагрузки на сеть при использовании приложений с одного терминального сервера. Несколько приложений, запущенных одновременно пользователем с одного и того же терминального сервера, будут работать внутри одной сессии.

- Простота интеграции с другими веб-решениями. Страничка TS Web Access может быть легко интегрирована в другой web-сайт или Microsoft® Windows® SharePoint® Services сайт.

- Автоматическое обновление списка опубликованных программ на TS Web Access сайте из списка RemoteApp™ программ на каждом терминальном сервере

Для определения TS Web Access сервера необходимо учесть следующие факторы:

— Операционная система Windows Server 2008

— Microsoft Internet Information Services (IIS) 7.0

— Клиенты rdp должны поддерживать версию протокола RDP 6.1. Клиенты RDP 6.1 включены в поставку следующих операционных системах:

- Windows Server 2008

- Windows Vista® Service Pack 1

- Windows XP with Service Pack 3 (SP3) включая Beta версии

Настройка TS Web Access Сервера для предоставления доступа пользователям из Интернет.

Для предоставления доступа к TS Web Access серверу пользователям из Интернет необходимо использовать так же TS Gateway сервер. Рекомендуется TS Web Access сервер и TS Gateway сервер размещать в периметре сети и за firewall`ом терминальный сервер с RemoteAPP программами. При этом, на firewall`e необходимо разрешить Windows Management Instrumentation (WMI) трафик между TS Web Access сервером и терминальным сервером.

Создание web-сайта доступа к удалённым рабочим столам или приложениям осуществляется путём добавления роли TS Web Access на терминальный сервер.

Для добавления роли необходимо открыть консоль Server Manager и выбрать в меню Roles пункт Terminal Services. Затем выбрать пункт Add Role Services для запуска мастера. На шаге Select Role Services необходимо выбрать пункт TS Web Access . Если в системе не будет необходимых компонентов, мастер добавления роли сервера предложит установить зависимости. Для этого необходимо нажать на Add Required Role Services и затем нажать Next три раза и потом Install.

После завершения работы мастера нажмите Close.

Для проверки установки наберите в Internet Explorer следующий url:

http://127.0.0.1/ts. Для доступа на эту страницу необходимо ввести регистрационные данные. Введите имя пользователя Administrator и пароль P@ssw0rd. Вы попадёте на страницу TS Web Access.

Для добавления ярлыков удалённых программ на этот сайт откройте консоль TS RemoteApp Manager, вызовите контекстное меню на необходимом приложении и выберите пункт Show in TS Web Access.

Для обеспечения возможности удалённых пользователей подключаться к рабочему столу компьютера необходимо добавить на сайт ярлык клиента rdp. Для этого в поле Overview консоли TS RemoteApp Manager найдите строку A remote desktop connection for this server is not visible in TS Web Access и нажмите Change .

После этого обновите страницу TS Web Access. Добавленные ярлыки приложений и клиента rdp станут доступными для использования. Проверьте работу этих приложений.

[править] Обеспечение безопасного доступа к удалённым приложениям и рабочим столам с помощью сервера терминального шлюза.

Сервер шлюза TS — это тип шлюза, который позволяет полномочным пользователям подключаться к удаленным компьютерам в корпоративной сети. Такие пользователи могут устанавливать подключение с любого компьютера через Интернет. Шлюз TS использует протокол удаленного рабочего стола (RDP) с протоколом HTTPS, что позволяет создать более безопасное шифрованное подключение.

Однако более ранние версии клиента подключения к удаленному рабочему столу не позволяют устанавливать подключение к удаленным компьютерам в обход брандмауэров и преобразователей сетевых адресов. Это происходит потому, что обычно порт 3389 заблокирован для повышения уровня безопасности сети. Этот порт используется для подключений к удаленному рабочему столу. Шлюз TS использует порт 443, который служит для передачи данных по туннелю SSL.

Сервер шлюза TS обеспечивает следующие преимущества:

- Подключение к корпоративной сети через Интернет с помощью клиента подключения к удаленному рабочему столу без настройки подключения VPN;

- Подключения к удаленным компьютерам в обход брандмауэров;

- Общий доступ к сетевому подключению при работе других программ, запущенных на компьютере. Это позволяет использовать подключение через поставщика услуг Интернета вместо передачи данных посредством удаленного подключения к корпоративной сети.

- Защищенность канала связи SSL-туннелем.

- Для повышения уровня безопасности существует возможность интергации с Network Access Protection. NAP — это технология, с помощью которой администратор может проверять наличие определенного программного обеспечения или обновлений на клиенте прежде чем предоставлять досуп к ресурсам. Она включена в следующие операционные системы: Windows Vista® RTM, Windows Server 2008, Windows Vista Service Pack 1 (SP1) и Windows XP Service Pack 3 (SP3).

- При использовании совместно Microsoft ISA server или другим firewall`ом может быть вынесен из периметра сети в корпоративную.

- С помошью TS Gateway Manager консоли можно настроить разлчные виды аудита и мониторинга событий на терминальном сервере.

Существует несколько способов внедрения TS Gateway сервера:

- TS Gateway Core

- TS Gateway NAP

- TS Gateway ISA Server

- Настройка клиента на использование TS Gateway сервера.

Чтобы выбрать сервер шлюза TS, выполните следующие действия:

1.Нажмите кнопку Пуск, Все программы, Стандартные, Связь, а затем – Подключение к удаленному рабочему столу.

2.Нажмите кнопку Параметры, откройте вкладку Дополнительно и нажмите кнопку Настройки.

3.Выберите Use these TS Gateway server settings (Использовать следующие параметры сервера шлюза TS), введите имя сервера в поле Имя сервера и выберите один из следующих способов входа в систему из списка Logon methods (Способы входа в систему).

3.1 Разрешить отложить этот выбор — этот вариант позволяет выбрать способ входа в систему при установке подключения.

3.2 Запрашивать пароль — при выборе этого варианта во время установки подключения выводится запрос на ввод пароля.

3.3 Смарт-карта -при выборе этого варианта во время установки подключения выводится запрос на вставку смарт-карты.

4.Установите или снимите флажок Bypass TS Gateway server for local addresses (Обходить сервер шлюза TS для локальных адресов). Если флажок установлен, маршрутизация входящего и исходящего трафика локальных сетевых адресов выполняется в обход сервера шлюза TS. Это позволяет повысить скорость подключения.

|

Настройка клиента может быть также выполнена при помощи Групповых Политик. |

- Настройка роли TS Gateway на терминальном сервере.

Для настройки роли TS Gateway откройте консоль Server Manager и в поле Roles Summary нажмите на Add Roles.

В результате запустится мастер Add Roles Wizard. На шаге Before You Begin ознакомьтесь с дополнительной информацией и нажмите Next.

Затем, на шаге Select Server Role, выберете Terminal Services и нажмите Next. Далее необходимо будет выбрать Role Services — выберете TS Gateway и нажмите Next.

Если в операционной системе не проинсталлированы зависимости, то мастер предложит их выбрать. Выберете настройки инсталляции зависимостей по-умолчанию путём нажатия на Add Required Role Services и затем нажмите на Next.

На шаге Choose a Server Authentication Certificate for SSL Encryption выберете Create a self-signed certificate for SSL Encryption и нажмите Next.

Затем необходимо будет настроить политики авторизации — выберете Now на шаге Create Authorization Policies for TS Gateway и нажмите на Next.

Следующим этапом настройки терминального сервера будет выбор пользователей, имеющих право подключаться к серверу. Выберете, если не выбрана, группу Administrators и нажмите Next.

Затем необходимо будет создать Connection Authorization Policy for Terminal Gateway. На этом этапе убедитесь что существует имя этой политики, выберете метод Windows authentication — Password и нажмите на Next.

Далее необходимо будет создать и настроить Resource Authorization Policy. Выберете Allow users to connect to any computer on the network и ,по необходимости, измените имя политики. Затем нажмите на Next пять раз, принимая значения по-умолчанию во время настройки зависимостей. Нажмите Install для начала установки ролей. После завершения инсатлляции нажмите на Close и перезагрузите виртуальную машину.

- Экспорт сертификата терминального шлюза

Для установки соединения через терминальный шлюз терминальному клиенту необходимо аутентифицироваться на нем. Для этого необходимо скопировать файл сертификата терминального шлюза на компьютер клиента. Для получения файла сертификата необходимо выполнить следующие действия.

Откройте консоль управления терминальным шлюзом TS Gateway Manager при помощи команды tsmanager.msc, вызовете контекстное меню на управляемом сервере и выберете в нем Properties.

В открывшемся окне перейдите на вкладку SSL Certificate и нажмите на Browse Certificates. Выберете необходимый сертификат и просмотрите его при помощи кнопки View Certificate. Перейдите на вкладку Details и нажмите на Copy to File….

При помощи мастера Certificate Export Wizard сохраните, используя параметры мастера по умолчанию, файл сертификата на файловую систему.

- Импорт сертификата терминального шлюза на терминальном клиенте.

Для импорта сертификата используйте контекстное меню на файле сертификата — выберете Install Certificate. Используя мастер импорта сертификата проинсталлируйте сертификат в автоматически определённое мастером место.

- Настройка клиента rdp на терминальном клиенте и тестирование соединения.

Для подключения к удалённому серверу через терминальный шлюз необходимо настроить rdp клиент. Откройте его, перейдите на вкладку Advanced и нажмите на Settings в поле Connect from anywhere.

В открывшемся окне настроек терминального шлюза выберете Use these TS Gateway server settings, в поле Server Name укажите имя терминального сервера192.168.7.254, снимите галочку Bypass TS Gateway server for local addresses и в поле Logon method выберете Ask for password (NTLM).

Затем перейдите на вкладку General и в поле Computer введите ip-адрес необходимого терминального сервера. Затем нажмите на Connect.

[править] Новые возможности протокола Microsoft RDP6.0 и RDP6.1:

[править] Проверка новых графических возможностей терминального клиента Microsoft: 32-битной глубины цвета, сглаживания шрифтов, стилей оформления окон Microsoft Windows Vista, поддержка нескольких мониторов и высоких разрешений экрана.

- Поддержка 32-битной глубины цвета.

Для обеспечения этой возможности необходимо настроить как клиент rdp так и терминальный сервер.

-

- Настройка клиента rdp:

Откройте клиент подключения к удалённому рабочему столу. Нажмите на Options и перейдите на вкладку Display. В поле Colors выберите Higest Quality (32 bit).

-

- Настройка терминального сервера:

Откройте Terminal Services Configuration в папке Terminal Services инструментов администрирования Administrative Tolls.

Затем вызовете контекстное меню на имени соединения RDP-Tcp и выберите Properties. В открывшемся окне свойств соединения перейдите на вкладку Client Settings и выберите в поле Limit Maximum Color Depth значение 32 bits per pixel. Нажмите Ok для сохранения изменений и закрытия окна свойств соединения.

- Поддержка сглаживания шрифтов.

-

- Настройка терминального сервера:

Для включения поддержки сглаживания шрифтов на сервере необходимо открыть консоль Personalization панели управления, в которой выбрать пункт Window Color and Appearance.

В открывшемся окне Appearence Settings нажмите на Effects и выберите пункт Clear Type в пункте Use the following method to smooth edges of screen fonts. Затем нажмите OK два раза.

-

- Настройка клиента rdp:

Откройте rdp-клиент, нажмите на Options, перейдите на вкладку Experience и выберите пункт Font smoothing.

Следует отметить, что использование сглаживания шрифтов приведёт к увеличению объёма трафика между терминальным клиентом и сервером.

- Поддержка стилей оформления окон Microsoft Windows Vista.

Клиенты rdp 6.0 и 6.1 воспроизводят удаленный рабочий стол на клиентском десктопе. Существует возможность использования тем Windows Vista для отрисовки удаленного рабочего стола. Для этого необходимо установить Desktop Experience feature на терминальном сервере Windows Server 2008. Установка Desktop Experience feature включает в себя компоненты Windows Media® Player 11, desktop themes и photo management.

Для исталляции Desktop Experience feature необходимо выполнить следующие действия:

1. Откройте коносль Server Manager.

2. Выберите пункт Features и нажмите на Add features.

3. На шаге Select Features выберите Desktop Experience и нажмите Next.

4. На шаге Confirm Installation Options нажмите Install.

5. После завершения инсталляции перезагрузите терминальный сервер.

Кроме вышеперечисленных действий необходимо проверить нет ли ограничений на глубину цвета, а также необходимо перевести службу Themes на терминальном сервере в режим Automatic и стартовать её.

Для проверки нет ли ограничений на глубину цвета откройте консоль Terminal Services Configuration в папке Terminal Services инструментов администрирования Administrative Tolls.

Затем вызовете контекстное меню на имени соединения RDP-Tcp и выберите Properties. В открывшемся окне свойств соединения перейдите на вкладку Client Settings и выберите в поле Limit Maximum Color Depth значение 32 bits per pixel.

Нажмите Ok для сохранения изменений и закрытия окна свойств соединения. После этого необходимо завершить текущую терминальную сессию и открыть ее заново.

Теперь проверьте, отрисовываются ли у вас окна стилями Windows Vista

- Поддержка нескольких мониторов.

Объединение мониторов позволяет раширить rdp-сессию на несколько мониторов. Но при этом существует ряд ограничений:

1.На всех мониторах должно быть настроено одинаковое разрешение.

2.Мониторы должны быть выровнены по горизонтали.

3.Суммарное разрешение не должно превышать значения 4096 x 2048.

Объединение мониторов при инициировании rdp-сессии может осуществляться либо из настроек в .rdp файле, или опцией командной строки.

-

- Параметры .rdp-файла:

Для включения возможности объединения мониторов через .rdp файл необходимо в этом файле указать директиву Span:

Span:i:<value> где <value> может принимать значения: 0 - Объединение мониторов выключено. 1 - Объединение мониторов включено.

-

- Для включения возможности объединения мониторов при вызове клиента rdp из командной строки необходимо указывать опцию /span:

mstsc /span

- Поддержка высоких разрешений экрана.

В предыдущих реализациях RDP протокола максимальное соотношение сторон дисплея было 4:3 (это максимум 1600х1200). Сейчас поддерживается соотношение сторон до 16:10 (до 4096х2048).

Можно устанавливать разрешения экрана в .rdp-файле или в командной строке при подключении.

- для установки параметров разрешения дисплея в .rdp файле используются следующие директивы:

desktopwidth:i:<value> desktopheight:i:<value>

где <value> это значение разрешения, например 1680 или 1050.

- для установки параметров разрешения дисплея из командной строки используются опции /w и /h:

mstsc.exe /w:<width> /h:<height>

[править] Использование технологии single sign-on в терминальном окружении.

Single sign-on — это метод аутентификации, который позволяет пользователям использовать свои доменные учётные записи для регистрации в домене и затем получать доступ к терминальным серверам без необходимости повторной регистрации.

Требования для внедрения технологии single sign-on:

1. Использование возможностей технологии single sign-on для терминальных подключений возможно только между компьютерами с операционными системами Windows Server 2008 или с терминального клиента под управлением Windows Vista на терминальный сервер Windows Server 2008.

2. Пользовательская учётная запись должна иметь достаточно полномочий для регистрации по протоколу rdp.

3. Терминальный сервер и клиент должны быть введены в домен.

Для обеспечения возможности использования технологии single sign-on необходимо настроить как терминальный сервер так и терминальный клиент.

- Для настройки терминального сервера необходимо выбрать значение SSL(TLS1.0) в поле Security Layer вкладки General свойств соединения RDP-Tcp консоли Terminal Services Configuration, которую можно открыть с помощью команды tsconfig.msc.

- Для настройки терминального клиента необходимо открыть консоль Local Group Policy Editor при помощи команды gpedit.msc.

Затем перейти к политике Credentials Delegation по пути Computer Configuration, Administrative Templates, System.

Далее необходимо перевести в значение Enable настройку Allow Delegating Default Credentials. Кроме этого в поле Show Contents необходимо добавить терминальные сервера с префиксом TERMSRV/. Например TERMSRV/win2008 или TERMSRV/* — для любых подключений.

Для завершения настройки локальных политик терминального клиента нажмите OK и обновите политики при помощи перезагрузки клиентского компьютера или при помощи команды gpupdate /force.

- Установка Active Directory.

Установку Active Directory можно выполнить при помощи мастера, запуск которого выполняется командой dcpromo

Или выполните команду ad в меню Пуск — Выполнить.

ad.cmd — это скрипт, который лежит в папке c:\windows\system32, и состоит из:

@echo ON net use x: \\192.168.7.254\inst @echo Now installing Active Directory @echo OFF pause @echo ON dcpromo.exe /unattend:X:\DCPROMO.txt /SafeModeAdminPassword:P@ssw0rd

Файл DCPROMO.txt :

[DCInstall] ReplicaOrNewDomain=Domain NewDomain=Forest NewDomainDNSName=polygon.tc ForestLevel=3 DomainNetbiosName=POLYGON DomainLevel=3 InstallDNS=Yes ConfirmGc=Yes CreateDNSDelegation=No DatabasePath="C:\Windows\NTDS" LogPath="C:\Windows\NTDS" SYSVOLPath="C:\Windows\SYSVOL" RebootOnCompletion=Yes

- Введение в домен компьютера под управлением Windows Server 2008.

Для введения компьютера в домен откройте System Properties и на вкладке Computer name выберете Change.

В открывшемся окне активируйте поле Domain и введите имя домена polygon.tc. После нажатия на кнопку OK будет предложено ввести имя пользователя, обладающего правом добавления компьтеров в домен, и его пароль. После завершения этой операции необходимо перезагрузить компьютер.

- Проверка технологии single sign-on.

- Тонкий клиент также может быть введен в домен.

|

Перед тем как вводить в домен тонкий клиент необходимо отключить блокировку записи на системный диск и перезагрузить тонкий клиент. Иначе после перезагрузки, в результате добавления в домен, тонкий клиент вернется в исходное состояние — участник рабочей группы. После первой регистрации пользователя домене и выполнения необходимых настроек можно обратно включить блокировку записи на системный диск. |

[править] Настройка приоритезации потока данных.

Настройка приоритезации виртуального канала предоставляет возможность определить соотношение потока данных.

Установка приоритета данных автоматически управляет трафиком виртуального канала так, что данные экрана, клавиатуры и мышки будут иметь первостепенное значение по отношению к другому виртуальному каналу, например передача файлов или печать документов.

По умолчанию соотношение потоков виртуального канала составляет 70:30. Данные экрана, мышки и клавиатуры составляют 70% полосы пропускания, все остальные данные (буфер обмена, трансфер файлов, задания печати — 30).

Настройка приоритезации осуществляется с помощью значений ключей реестра на терминальном сервере. Изменения выполняются в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TermDD при помощи следующих ключей:

- FlowControlDisable

- FlowControlDisplayBandwidth

- FlowControlChannelBandwidth

Если эти ключи отсутствуют, то их необходимо создать. Для создания ключей необходимо правым кликом на TermDD вызвать контекстное меню, в котором выбрать New ключ DWORD (32-bit).

Для отключения приоритезации потока данных необходимо создать DWORD ключ FlowControlDisable со значением 1. В этом случае все запросы будут отрабатываться по принципу first-in-first-out. Значение по молчанию этого ключа — 0.

Для настройки значения приоритета данных на отрисовку дисплея и клавиатуры с мышью необходимо использовать ключ FlowControlDisplayBandwidth. По умолчанию значение этого ключа 70, максимальное значение- 255.

Для настройки значения приоритета на другие виртуальные каналы используйте ключ FlowControlChannelBandwidth. По умолчанию значение этого ключа 30, максимальное значение — 255.

Значение приоритета определяется соотношением ключей FlowControlDisplayBandwidth и FlowControlChannelBandwidth. Например, если значение ключа FlowControlDisplayBandwidth будет 150, а FlowControlChannelBandwidth — 50, то данные дисплея будут занимать 75% всей полосы пропускания.

Следует отметить, что после изменений значений ключей необходимо перезагрузить терминальный клиент.

[править] Перенаправление устройств Plug and Play.

В реализации протокола rdp 6 версии повилась возможность переадресовывать Windows Portable Devices на терминальный сервер поверх MTP (Media Transfer Protocol) и PTP (Picture Transfer Protocol) протокола. Это могут быть совместимые с этими протоколами медиа устройства и цифровые камеры. Для перенаправления таких устройств необходимо настроить как терминальный клиент, так и терминальный сервер. При этом существует ряд ограничений:

1. Не поддерживается перенаправление устройств при каскадном подключении.

2. Перенаправлени доступно только при подключении с компьютера под управлением операционной системой Winndows Vista или Windows Server 2008 на сервера под управлением Windows Vista или Windows Server 2008.

- Настройка терминального клиента для перенаправления совместимых с протоколами MTP и PTP выполняется на вкладке Local Resources.

Перейдите на эту вкладку и нажмите More. Если устройство подключено к терминальному клиенту, то для перенапревления на терминальный сервер его необходимо выбрать в пункте Supported Plug and Play devices.

Если необходимое устройство в данный момент не подключено, то для его перенаправления в открытую терминальную сессию необходимо в пункте Supported Plug and Play devices отметить Devices that I plug in later.

- Перенаправление MTP и PTP совместимых устройств может блокироваться терминальным сервером. Для снятия блокировки откройте Terminal Services Configuration в папке Terminal Services инструментов администрирования Administrative Tolls.

Затем вызовете контекстное меню на имени соединения RDP-Tcp и выберите Properties. В открывшемся окне свойств соединения перейдите на вкладку Client Settings и в поле Redirection проверьте, не включена ли блокировка Supported Plug and Play devices.

Нажмите Ok для сохранения изменений и закрытия окна свойств соединения.

[править] Microsoft Point of Service для перенаправления .NET устройств.

В Windows Server 2008 существует возможность перенаправления устройств, которые используют Microsoft Point of Service (POS) for .NET 1.11. Такое перенаправление доступно только при использовании х86 архитектуры Windows Server 2008.

Библиотека POS for .NET предоставляет .NET-приложениям удобный и стандартизованный интерфейс для связи с торговым оборудованием. В новой версии библиотеки расширена поддержка стандартов UnifiedPOS (Unified Point Of Service – Унифицированная торговая точка). Получить Microsoft® Point of Service для .NET версии 1.11 можно по ссылке http://go.microsoft.com/fwlink/?linkid=66169.

- Настройка терминального сервера:

1.Установите Microsoft POS для .NET 1.11 .

2.Установите конфигурационные XML-файлы или компоненты .NET для .NET устройства, которые должны поставляться производителем вместе с оборудованием или могут быть написаны с использованием Microsoft POS for .NET 1.11 Software Development Kit.

3.Перезапустите службу UserMode Port Redirector.

- Настройка терминального клиента:

Для настройки переадресации .NET устройств использовать вкладку Local Resources клиент rdp нельзя. Однако такое перенаправление может быть включено с помощью опции redirectposdevices в .rdp-файле, который будет использоваться для подключения к серверу. Формат записи этой опции следующий:

redirectposdevices:i:<value>

где: <value> может быть равно 1 для включения перенаправления и 0 — для отключения.

Контролировать возможность переадресации устройств можно на терминальном сервере в консоли Terminal Services Configuration с помощью пункта Supported Plug and Play Devices или при помощи групповых политик.

[править] Материалы по тонким клиентам и системам удалённого доступа на Xgu.ru

- Тонкие клиенты

- RDP (RDP 6)

- rdesktop

- Бесшовная виртуализация

- VNC

- Терминальные решения Microsoft Windows Server 2008

Полигоны:

- Полигон по тонким клиентам в УЦ Сетевые Технологи (2007)

- Полигон по системам Citrix в УЦ Сетевые Технологии (2007)

- Полигон по терминальным решениям Windows 2008 Server в УЦ Сетевые Технологии (2008)