Теневое shadow подключение к RDP/RDS сеансам позволяет администраторам подключиться к сессии любого пользователя для просмотра рабочего стола пользователя и взаимодействия с ним. Режим Remote Desktop Shadowing (теневого подключения) работает во всех современных версиях Windows, начиная с Windows 2012 R2 и Windows 8.1 (кроме версии Windows Server 2012, в которой стек rdp перенесен из режима ядра в пользовательский режим). В этой статье мы рассмотрим, как настроить и использовать RDS Shadowing для подключения к RDP сессиям пользователей в Windows Server 2016 и Windows 10

Содержание:

- Использование Remote Desktop Shadow из графического GUI

- Групповые политики управления теневыми подключениями к RDS сессиям в Windows

- Теневое подключение RDS Shadow из PowerShell

- Как разрешить обычном пользователям использовать теневое подключение?

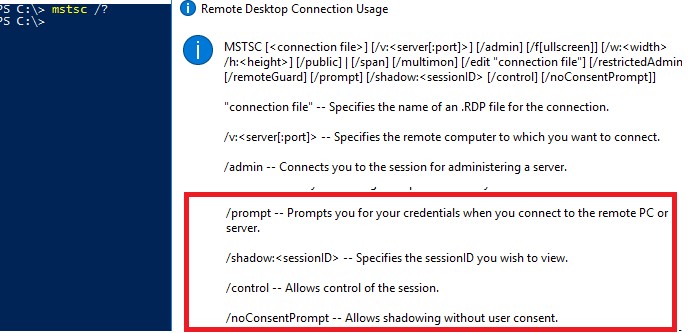

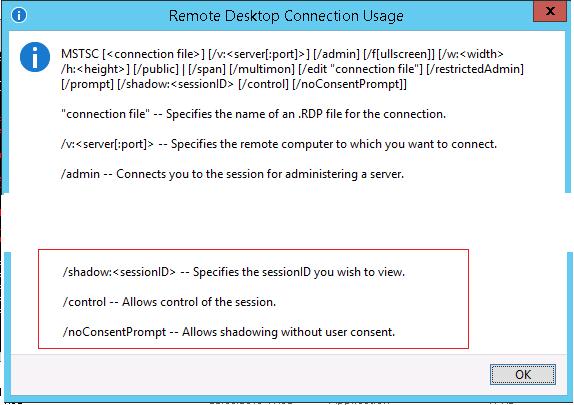

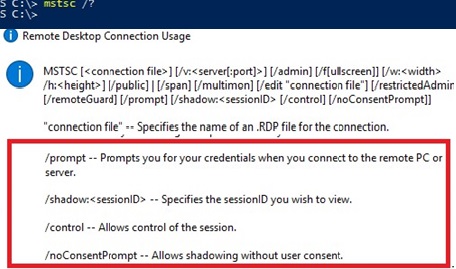

В Windows Server 2016/Windows 10 в стандартном RDP клиенте (mstsc.exe) есть несколько специальных параметров, которые можно использовать для удаленного теневого (RDS Shadow) подключения к RDP сессии любого пользователя:

Mstsc.exe [/shadow:sessionID [/v:Servername] [/control] [/noConsentPrompt] [/prompt]]

- /shadow:sessionID – подключиться к RDP сессии пользователя по ID;

- /v:servername – можно указать имя удаленного хоста (RDP/RDS терминального сервера). Если имя сервера не указано, выполняется подключение к локальным сеансам на текущем хосте;

- /control – включает возможность взаимодействия с сеансом (рабочим столом) пользователя. Администратор может управлять мышкой пользователя, вводить данные с клавиатуры. Если эта опция не указана, используется режим просмотра сессии пользователя;

- /noConsentPrompt – опция позволяет администратору принудительно подключиться к любой сессии, не запрашивая у пользователя подтверждение на подключение;

- /prompt – позволяет использовать для подключения другую учетную запись, отличную от текущей. Запрашивается имя и пароль пользователя для подключения к сеансу.

Теневые сеансы можно использовать для подключения к сессиям пользователей на компьютерах и серверах как в домене Active Directory, так и в рабочей группе. Кроме того, не обязательно обладать правами администратора на RDS хосте, на котором работает пользователь. Администраторы могут делегировать полномочия RDS Shadowing любым, даже не-административных учетным записям (об этом ниже).

Использование Remote Desktop Shadow из графического GUI

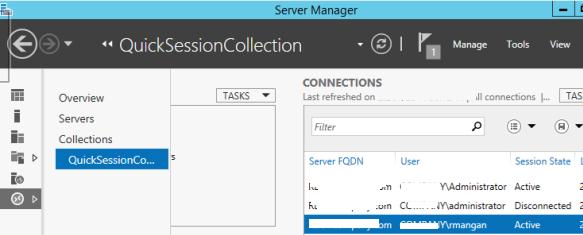

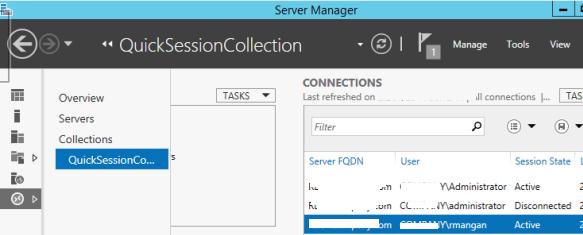

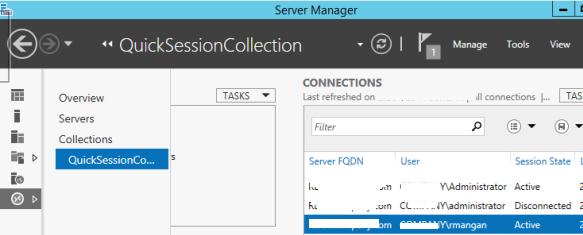

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или графической консоли Server Manager. Для этого в консоли Server Manager на RDS сервере перейдите в раздел Remote Desktop Services -> выберите свою коллекцию, например QuickSessionCollection.

В списке справа будет перечислен список пользователей у которых имеются сессии на данном RDS сервере. Щелкните правой кнопкой по сессии нужно пользователя, выберите в контекстном меню Shadow (Теневая копия).

Вы можете подключиться только к активной сессии пользователя. Если сессия находится в состоянии Disconnected (отключена по таймауту), подключиться к такой сессии нельзя:

Shadow Error - The specified session is not connected.

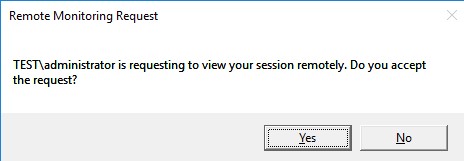

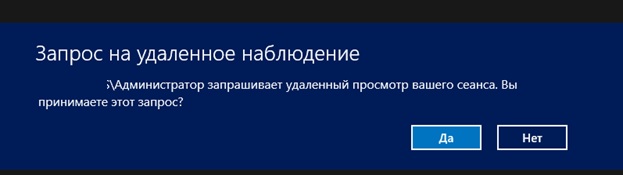

Появится окно c параметрами теневого подключения. Возможен просмотр (View) и управление (Control) сессией. Кроме того, можно включить опцию Prompt for user consent (Запрашивать согласие пользователя на подключение к сессии).

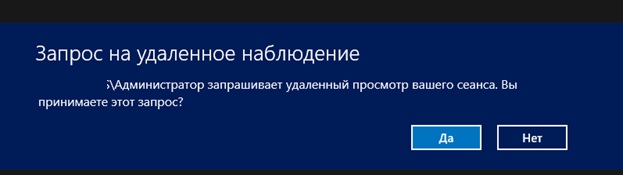

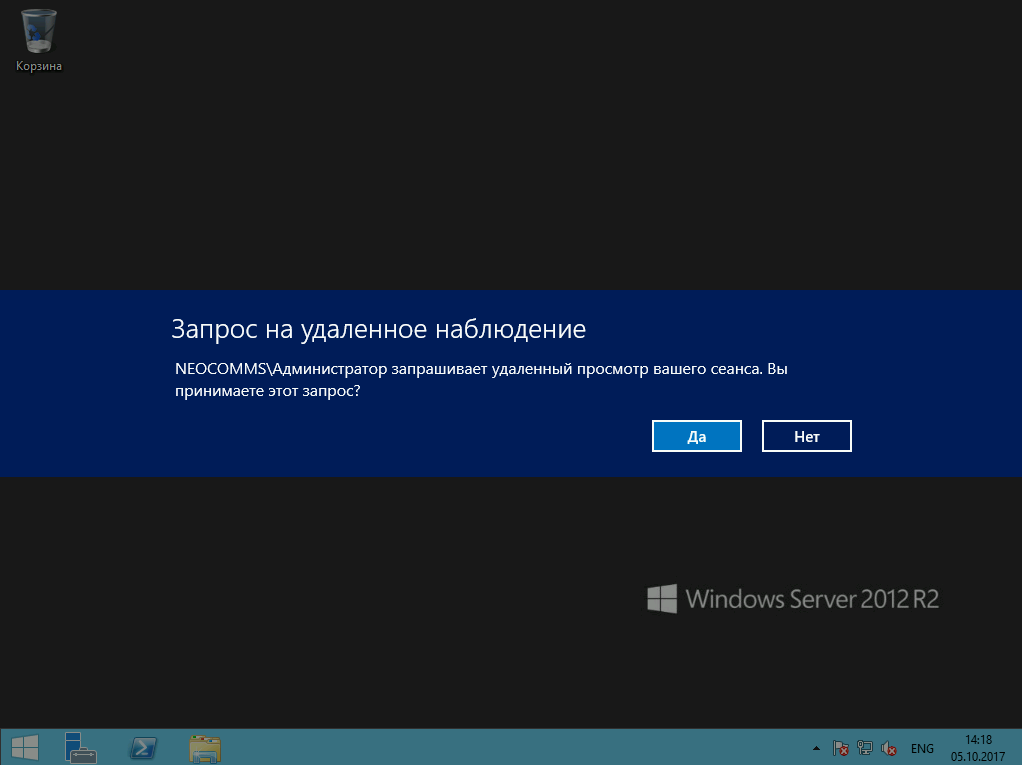

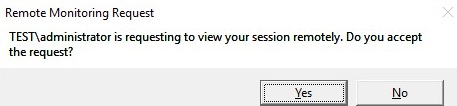

Если выбрана опция «Запрашивать согласие пользователя», в сессии у пользователя появится запрос:

Запрос на удаленное наблюдение/ Remote Monitoring Request Winitpro\administrator запрашивает удаленный просмотр вашего сеанса. Вы принимаете этот запрос?

Winitpro\administrator is requesting to view your session remotely. Do you accept the request?

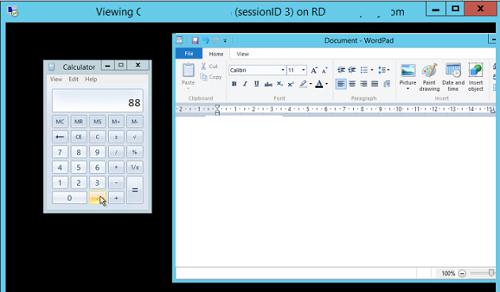

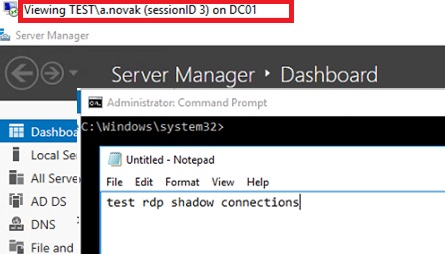

Если пользователь подтвердит подключение, то администратор увидит его рабочий стол в режиме просмотра, но не сможет взаимодействовать с ним.

Совет. Для отключения от сессии пользователя и выхода из shadow-режима, нужно нажать ALT+* на рабочей станции или Ctrl+* на RDS сервере (если не заданы альтернативные комбинации).

Если пользователь отклонил административное Shadow RDS подключение, появится окно:

Shadow Error: The operator or administrator has refused the request.

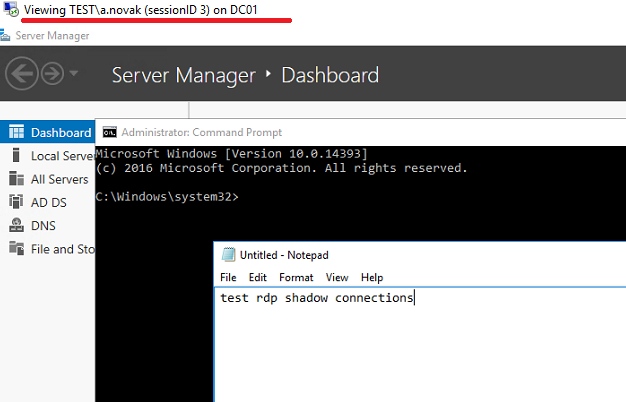

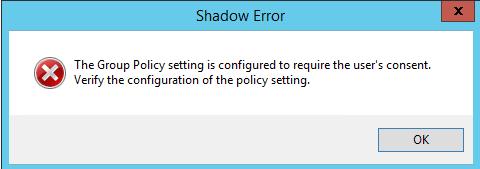

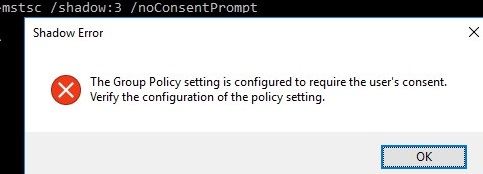

Если попытаться подключиться к сессии пользователя без запроса подтверждения, появится ошибка, сообщающая, что это запрещено групповой политикой:

Shadow Error: The Group Policy setting is configured to require the user’s consent. Verify the configuration of the policy settings.

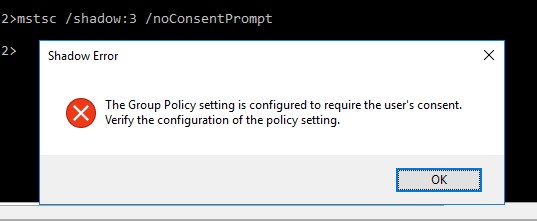

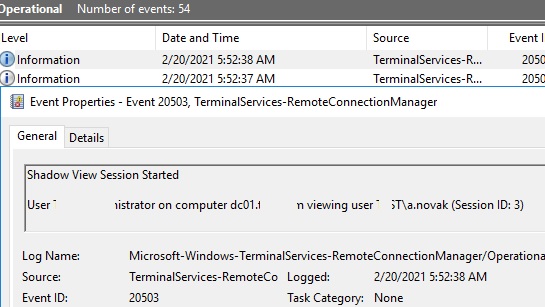

Если вам нужно вести аудит RDS Shadow подключений к пользователям, используйте в качестве фильтра следующие события из журнала Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational:

- Event ID 20508: Shadow View Permission Granted

- Event ID 20503: Shadow View Session Started

- Event ID 20504: Shadow View Session Stopped

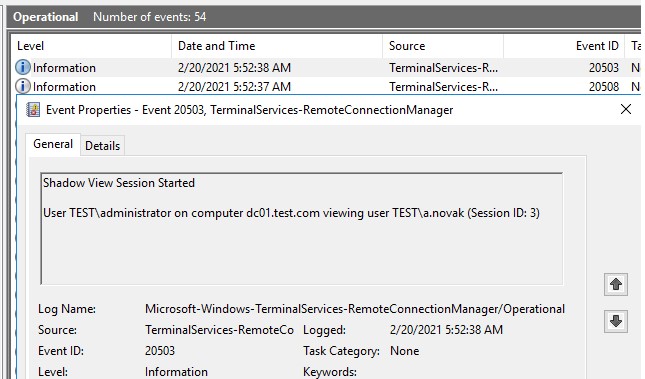

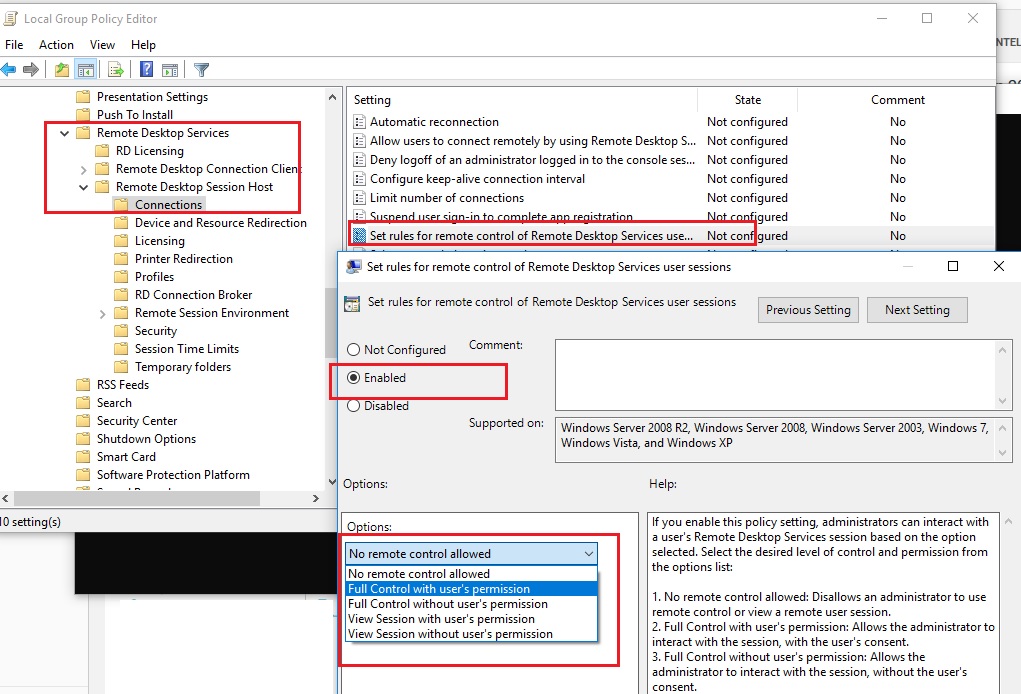

Групповые политики управления теневыми подключениями к RDS сессиям в Windows

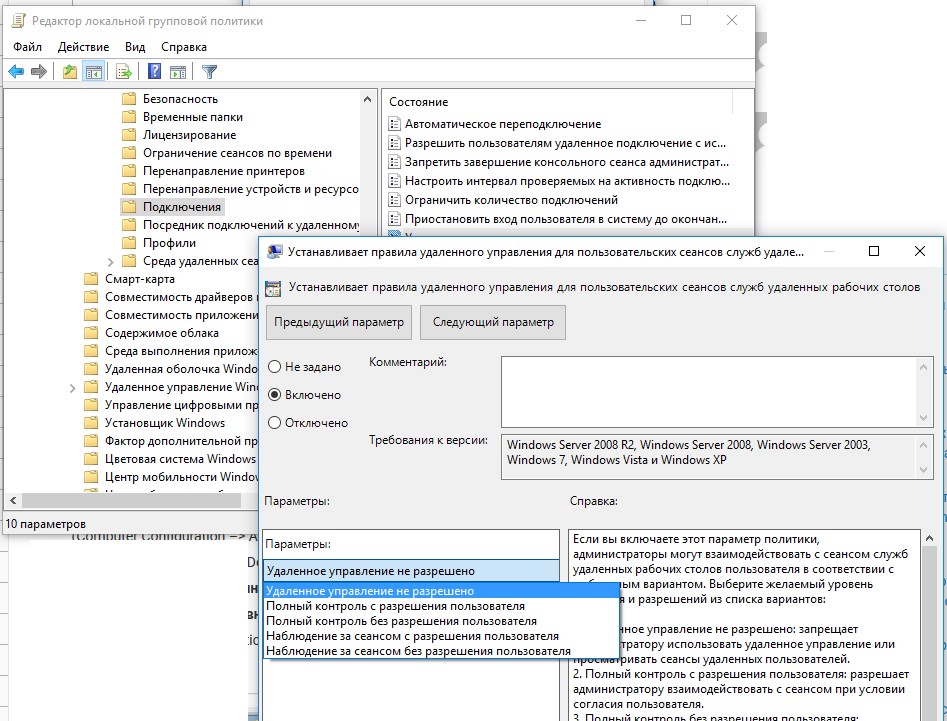

Параметры удаленного управлениями RDS сессиями пользователя настраиваются отдельным параметром групповых политик — Set rules for remote control of Remote Desktop Services user sessions (Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов). Данная настройка находится в разделе Policies -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections (Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Подключения) в пользовательской и компьютерной секциях GPO. Данной политике соответствует DWORD параметр реестра Shadow в ветке HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services (значения этого параметра, соответствующие параметрам политики указаны в скобках).

Этой политикой можно настроить следующие варианты теневого подключения RD Shadow:

- No remote control allowed — удаленное управление не разрешено (значение параметра реестра

Shadow = 0

); - Full Control with users’s permission — полный контроль сессии с разрешения пользователя (

1

); - Full Control without users’s permission — полный контроль без разрешения пользователя (

2

); - View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (

3

); - View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (

4

).

Вы можете настроить правила удаленного подключения в домене из консоли управления GPO

gpmc.msc

с помощью рассмотренного параметра политики, либо групповой политикой, вносящей изменения напрямую в реестр системы (последний вариант позволяет более тонко нацелить политику на компьютеры с помощью Group Policy Item Level Targeting).

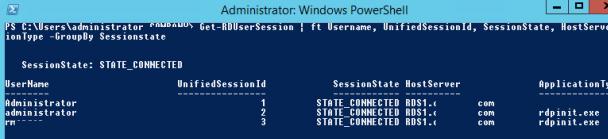

Теневое подключение RDS Shadow из PowerShell

Воспользоваться функционалом теневого подключения к сессии пользователя через теневое подключение Remote Desktop Services можно и из Powershell.

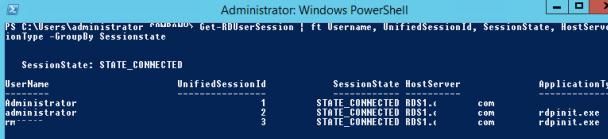

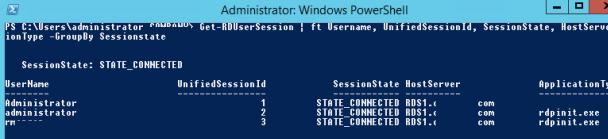

В первую очередь нужно получить список пользовательских сессий на терминальном RDS сервере (сессии пользователей будут сгруппированы в группы в зависимости от их статуса):

Get-RDUserSession | ft Username, UnifiedSessionId, SessionState, HostServer, ApplicationType -GroupBy Sessionstate

На данном сервере мы обнаружили три активных RDP сессии пользователей. Чтобы подключиться к сессии пользователя с ID сессии 3, выполните команду:

Mstsc /shadow:3 /control /noConsentPrompt

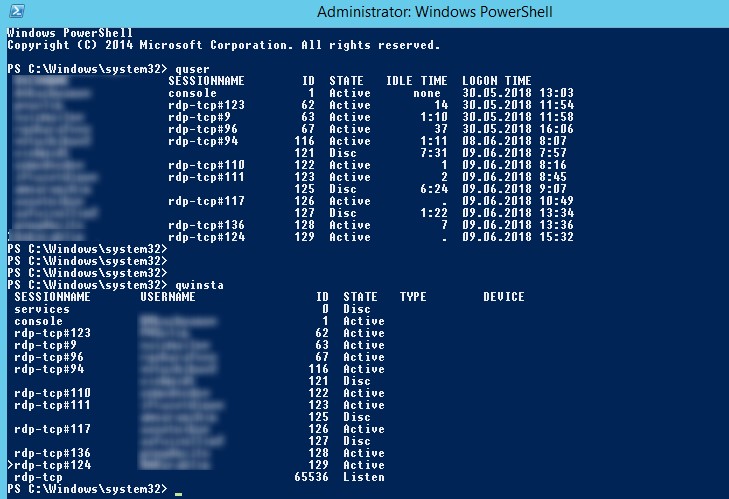

Также для получения списка всех RDP сессии на сервере (или десктопной редакции Windows 10 к которой разрешены множественные RDP подключения) можно использовать команду:

quser

Или

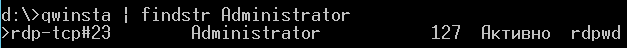

qwinsta

На экране отобразится список RDP сессий, их ID и статус: активная сессия (Active) или отключенная (Disconnected).

Для получения списка сессий на удалённом сервере выполните команду:

query session /server:servername

Чтобы подключиться к сессии пользователя на удаленном сервере, используйте команду:

Mstsc /v:rdsh2:3389 /shadow:3 /control

Для более удобного теневого подключения к RDP сессиям пользователей можно использовать следующий скрипт. Скрипт предложит ввести имя удаленного компьютера и выведет список всех пользователей с активными RDP сеансами. Вам нужно будет указать ID сеанса, к которому нужно подключится через Shadow сессию:

shadow.bat

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

query session /server:%rcomp%

set /P rid="Enter RDP user ID: "

start mstsc /shadow:%rid% /v:%rcomp% /control

Можно поместить данный файл в каталог %Windir%\System32. В результате для теневого подключения к пользователю достаточно выполнить команду shadow.

Для подключения к консольной сессии можно использовать такой скрипт:

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

for /f "tokens=3 delims= " %%G in ('query session console /server:%rcomp%') do set rid=%%G

start mstsc /shadow:%rid% /v:%rcomp% /control

Также для теневого подключения можно использовать следующий PowerShell скрипт с простым графическим интерфейсом (rdp_shadow_connection.ps1):

Add-Type -assembly System.Windows.Forms

$Header = "SESSIONNAME", "USERNAME", "ID", "STATUS"

$dlgForm = New-Object System.Windows.Forms.Form

$dlgForm.Text ='Session Connect'

$dlgForm.Width = 400

$dlgForm.AutoSize = $true

$dlgBttn = New-Object System.Windows.Forms.Button

$dlgBttn.Text = 'Control'

$dlgBttn.Location = New-Object System.Drawing.Point(15,10)

$dlgForm.Controls.Add($dlgBttn)

$dlgList = New-Object System.Windows.Forms.ListView

$dlgList.Location = New-Object System.Drawing.Point(0,50)

$dlgList.Width = $dlgForm.ClientRectangle.Width

$dlgList.Height = $dlgForm.ClientRectangle.Height

$dlgList.Anchor = "Top, Left, Right, Bottom"

$dlgList.MultiSelect = $False

$dlgList.View = 'Details'

$dlgList.FullRowSelect = 1;

$dlgList.GridLines = 1

$dlgList.Scrollable = 1

$dlgForm.Controls.add($dlgList)

# Add columns to the ListView

foreach ($column in $Header){

$dlgList.Columns.Add($column) | Out-Null

}

$(qwinsta.exe | findstr "Active") -replace "^[\s>]" , "" -replace "\s+" , "," | ConvertFrom-Csv -Header $Header | ForEach-Object {

$dlgListItem = New-Object System.Windows.Forms.ListViewItem($_.SESSIONNAME)

$dlgListItem.Subitems.Add($_.USERNAME) | Out-Null

$dlgListItem.Subitems.Add($_.ID) | Out-Null

$dlgListItem.Subitems.Add($_.STATUS) | Out-Null

$dlgList.Items.Add($dlgListItem) | Out-Null

}

$dlgBttn.Add_Click(

{

$SelectedItem = $dlgList.SelectedItems[0]

if ($SelectedItem -eq $null){

[System.Windows.Forms.MessageBox]::Show("Выберите сессию для подключения")

}else{

$session_id = $SelectedItem.subitems[2].text

$(mstsc /shadow:$session_id /control)

#[System.Windows.Forms.MessageBox]::Show($session_id)

}

}

)

$dlgForm.ShowDialog()

Данный скрипт отобразить графическую форму со списком активных RDP сеансов на локальном сервере. Вам останется только выбрать учетную запись пользователя и нажать Connect.

Вы можете использовать теневое подключение к пользователю не только в Windows Server с ролью Remote Desktop Services, но и для подключения к рабочим столам пользователей на компьютерах с Windows 10 .

Как разрешить обычном пользователям использовать теневое подключение?

В рассмотренных выше примерах для использования теневого подключения к RDP сессиям пользователей необходимы права локального администратора на RDS сервере. Однако вы можете разрешить использовать теневое (shadow) подключение и для непривилегированных пользователей (не предоставляя им прав локального администратора на компьютере/сервере).

К примеру, вы хотите разрешить членам доменной группы AllowRDSShadow использовать теневое подключение к RDP сессиям. Выполните команду в cmd.exe с правами администратора:

wmic /namespace:\\root\CIMV2\TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName='RDP-Tcp') CALL AddAccount 'corp\AllowRDSShadow',2

В январе 2018 года после установки обновления KB4056898 (патч Windows против Meltdown и Spectre) пользователи столкнулись, что в Windows Server 2012 R2 перестал работать теневой доступ. При попытке выполнить теневое подключение к чужой сессии появляется сообщение «Неопознанная ошибка» (в логах присутствует ошибка

STATUS_BAD_IMPERSONATION_LEVEL

). Аналогичная проблема возникала и на RDS ферме на базе Windows Server 2016.

Для решения проблемы нужно установить отдельные обновления:

- для Windows Server 2016 — KB4057142 (от 17 января 2018)

- для Windows Server 2012 R2 — KB4057401 (от 17 января 2018)

> Windows

Дата обновления: 23 мая 2024 г.

Дата публикации: 23 мая 2024 г.

Автор: Стрекаловский Александр

RDS Shadow – теневое подключение к RDP сессиям пользователей в Windows Server 2016 / 2012 R2

В Windows 2012 R2 и Windows 8.1 Microsoft вернула функционал Remote Desktop Shadowing (теневого подключения). Напомним, что режим Shadow (теневой сеанс) – может использовать администратором для просмотра и управления существующей RDP сессией любого пользователя. Этот режим работы поддерживается практически с первых версий терминального сервера Microsoft и неожиданно был убран в Windows Server 2012 (связано с переносом стека rdp из режима ядра в пользовательский режим). Функционал RDS Shadow работает и в следующих версиях ОС: Windows Server 2016

Кроме того, у режима теневого подключения RDS Shadow и RDP клиента появился ряд новых интересных возможностей. Полный список параметров RDPклиента mstsc.exe, определяющих возможность удаленного теневого подключения к сессии конечного пользователя:

Новые параметры mstsc в Windows 8.1

Mstsc.exe [/shadow:sessionID [/v:Servername] [/control] [/noConsentPrompt]]

/shadow:ID – подключится к RDP сессии с указанным ID.

/v:servername – имяRDP/RDS терминального сервера (если не задано, используется текущий).

/control – возможность взаимодействия с сеансом пользователя (если не указано, используется режим просмотра сессии пользователя).

/noConsentPrompt – не запрашивать у пользователя подтверждение на подключение к сессии.

/prompt –используется для подключения под другими учетными данными. Запрашивается имя и пароль пользователя для подключения к удаленному компьютеру.

Ограничения теневых сеансов RDS в Windows 2012 R2

Подключаться к чужим сессиям может только администратор сервера. Делегировать эти права обычным пользователем нельзя

RDS Shadow не будет работать в сетях на базе рабочих групп

Использование Remote Desktop Shadow из графического GUI

коллекция QuickSessionCollection

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или непосредственно из консоли Server Manager. Для этого в консоли Server Manager откройте коллекцию QuickSessionCollection

shadow — запуск теневой сесии

Щелкнув по сессии интересующего пользователя, выберите в контекстном меню Shadow (Теневая копия).

Появится окно параметров теневого подключения. Возможен просмотр (View) и управление (Control) сессией. Кроме того, можно включить опцию Prompt for user consent (Запрашивать согласие пользователя на подключение к сессии).

mstsc — Теневая копия — Запрашивать согласие пользователя

Если выбрана опция «Запрашивать согласие пользователя», в сессии у пользователя появится запрос:Запрос на удаленное наблюдение

Winitpro\administrator запрашивает удаленный просмотр вашего сеанса. Вы принимаете этот запрос.Winitpro\administrator is requesting to view your session remotely. Do you accept the request?

Запрос пользователя о shadow подключении

Запрос на удаленное теневое наблюдение

удаленное управление терминальной сесией пользователя в rds windows server 2012r2

Если пользователь подтвердит, подключение, в режиме просмотра администратор увидит его рабочий стол, но не сможет взаимодействовать с ним.Совет. Для отключения от сессии пользователя и выхода из shadow-режима нужно нажать ALT+ на рабочей станции или Ctrl+ на терминальном сервере (если не заданы альтернативные комбинации).

Если же пользователь отклонит подключение, появится окно:Shadow Error: The operator or administrator has refused the request

The operator or administrator has refused the request

Если попытаться подключиться к сессии пользователя без запроса подтверждения, появится ошибка, сообщающая, что такое это запрещено групповой политикой:Shadow Error: The Group Policy setting is configured to require the user’s consent. Verify the configuration of the policy settings.

ошибка GPO удаленного shadow подключения

Параметры удаленного управлениями RDS сессиями пользователя настраиваются политикой Set rules for remote control of Remote Desktop Services user sessions (Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов), которая находится в разделе Policies -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections (Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Подключения) в пользовательской и «компьютерной» секциях GPO. Данной политике соответствует dword параметр реестра Shadow в ветке HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services.

Этой политикой можно настроить следующие варианты теневого подключения через теневое подключение RD Shadow::

No remote contol allowed — удаленное управление не разрешено (значение ключа реестра Shadow = 0);

Full Control with users’s permission — полный контроль с разрешения пользователя (1);

Full Control without users’s permission — полный контроль без разрешения пользователя (2);

View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (3);

View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (4).

политика Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов

Теневое подключение RDS Shadow из PowerShell

Воспользоваться функционалом теневого подключения к сессии пользователя через теневое подключение Remote Desktop Services можно и из Powershell.

В первую очередь покажем, как получить список сессий на терминальном сервере (сессии пользователей будут сгруппированы в группы в зависимости от их статуса):

Get-RDUserSession | ft Username, UnifiedSessionId, SessionState, HostServer, ApplicationType -GroupBy Sessionstate

На данном сервере мы обнаружили три активных терминальных сессии. Подключимся к сессии пользователя с ID сессии 3:

Mstsc /shadow:3 /control

Также для получения списка всех сессии на сервере можно выполнить команду

quser

Или

qwinsta

На экране отобразится список RDP сессий, их ID и статус: активная сесиия (Active) или отключенная (Disconnected).

qwinsta — список RDP сесиий на удаленном сервере

Для получения списка сессий на удалённом сервере выполните команду:

query session /server:servername

Для более удобного теневого подключения к сессиям можно использовать следующий скрипт. Скрипт предложит ввести имя удаленного компьютера и выведет список всех сеансов и предложит указать сеанс, к которому нужно подключится:

shadow.bat

@echo off

set /P rcomp=”Enter name or IP of a Remote PC: “

query session /server:%rcomp%

set /P rid=”Enter RDP user ID: “

start mstsc /shadow:%rid% /v:%rcomp% /control

Можно поместить данный файл в каталог %Windir%\System32, в результате для теневого подключения достаточно выполнить команду shadow.

Для подключения к консольной сессии можно использовать такой скрипт:

@echo off

set /P rcomp=”Enter name or IP of a Remote PC: “

for /f “tokens=3 delims= ” %%G in (‘query session console /server:%rcomp%’) do set rid=%%G

start mstsc /shadow:%rid% /v:%rcomp% /control

Вы можете использовать теневое подключение к рабочим столам пользователей на компьютерах с Windows 10 и 8.1.

Как разрешить обычном пользователям использовать теневое подключение

В рассмотренных выше примерах для использования теневого подключения к терминальным сессиям необходимы права локального администратора на RDS сервере. Однако можно разрешить использовать теневое (shadow) подключение для подключения к сессиям пользователей и простым пользователям (не давая им прав локального администратора на сервере).

К примеру, вы хотите разрешить членам группы AllowRDSShadow использовать теневое подключение к сессиям пользователей, выполните команду:

wmic /namespace:\root\CIMV2\TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName=’RDP-Tcp’) CALL AddAccount ‘corp\AllowRDSShadow’,2

В январе 2018 года после установки обновления KB4056898 (патч Windows против Meltdown и Spectre) пользователи столкнулись, что в Windows Server 2012 R2 перестал работать теневой доступ. При попытке выполнить теневое подключение к чужой сессии появляется сообщение «Неопознанная ошибка» (в логах присутствует ошибка STATUS_BAD_IMPERSONATION_LEVEL). Аналогичная проблема возникала и на RDS ферме на базе Windows Server 2016.

Для решения проблемы нужно установить отдельные обновления:

для Windows Server 2016 — KB4057142 (от 17 января 2018)

для Windows Server 2012 R2 — KB4057401 (от 17 января 2018)

Время на прочтение4 мин

Количество просмотров53K

Проблема в период карантинной работы предприятия стала следующей: действительно нужно минимизировать количество посещений кабинетов специалистами, обслуживающими и консультирующими по прикладному ПО, да и сказать откровенно, пользователи частенько злоупотребляют помощью специалистов не желая вникать в сам вопрос, мол «придут — помогут — сделают, а я пока покурю/попью кофе и т.п.». Консультация по телефону при совместном доступе к серверу эффективнее, если просматривать удаленный экран.

Уже после «изобретения» нашего велосипеда подвернулась вменяемая информация на тему статьи: RDS Shadow – теневое подключение к RDP сессиям пользователей в Windows Server 2012 R2 или Режим shadow непривилегированного пользователя в windows server или Делегируем управление RDP-сеансами. Все они подразумевают применение консоли, даже с элементами простого диалога.

Вся изложенная ниже информация предназначена для тех, кто нормально переносит ненормальные извращения для получения нужного результата, изобретая ненужные способы.

Чтобы «не тянуть кота за хвост», начну с последнего: велосипед работает у обычного пользователя с помощью утилиты AdmiLink, за что ее автору и спасибо.

I. Консоль и shadow RDP.

Так как использование с админскими правами консоли Server Manager -> QuickSessionCollection -> щелкнув по сессии интересующего пользователя, выбрав в контекстном меню Shadow (Теневая копия) для персонала, инструктирующего по работе с ПО, — не вариант, был рассмотрен другой «деревянный» способ, а именно:

1. Узнаем RDP id сессии:

query user | findstr Administratorили:

qwinsta | findstr Administrator Причем «| findstr Administrator» было удобно только когда ты знаешь, что именно Administrator тебе нужен, либо использовать только первую часть для лицезрения всех залогинившихся на сервере.

2. Подключаемся к этой сессии, при условии что в доменных групповых политиках параметр «Устанавливает правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов» выбран параметр как минимум «Наблюдение за сеансом с разрешения пользователя» (подробнее):

mstsc /shadow:127Прошу обратить внимание что в списке будут только логины пользователей.

Повторюсь что без админских прав вы получите следующее:

Но для предварительной отладки программы, о которой пойдет речь, я использовал учетку с правами администратора.

II. Программа

Итак постановка задачи: создание некого простого графического интерфейса для подключения к теневому сенсу пользователя с его разрешения, отправка сообщения пользователю. Среда программирования выбрана Lazarus.

1. Получаем полный доменный список пользователей «логин» — «полное имя» у админа, либо опять таки через консоль:

wmic useraccount get Name,FullName никто не запрещает даже так:

wmic useraccount get Name,FullName > c:\test\username.txtСкажу сразу, что именно у Lazarus оказалось проблема с обработкой этого файла, так как по умолчанию его кодировка UCS-2, поэтому пришлось просто преобразовать вручную в обычный UTF-8. В структуре файла много табуляций, вернее множество пробелов, которые было решено все-таки программно обработать, рано или поздно задачка с кодировкой будет решена, и файл будет программно обновляться.

Итак, в задумке папка, доступная для пользователей программы, например c:\test, в которой будет 2 файла: первый с login и fullname, второй с id_rdp и login пользователей. Далее эти данные обрабатываем как можем:).

А пока для ассоциирования со списком сессий переносим это (login и fullname) содержимое в массив:

procedure Tf_rdp.UserF2Array;

var

F:TextFile; i:integer; f1, line1:String; fL: TStringList;

begin //f_d глобальный путь к размещению файлов

f1:=f_d+'user_name.txt'; //задача считать в массив содержимое файла

fL := TStringList.Create; // строку подвергнем метамарфозам с разделителями

fL.Delimiter := '|'; fL.StrictDelimiter := True;

AssignFile(F,f1);

try // Открыть файл для чтения

reset(F); ReadLn(F,line1);

i:=0;

while not eof(F) do // Считываем строки, пока не закончится файл

begin

ReadLn(F,line1);

line1:= StringReplace(line1, ' ', '|',[]); //заменяем первый попавш.2пробела разделителем |

// удаляем все двойные пробелы

while pos(' ',line1)>0 do line1:= StringReplace(line1, ' ', ' ', [rfReplaceAll]);

begin

if (pos('|',line1)>0) then

begin //если разделитель существует заносим его в массив

fL.DelimitedText :=line1; // разбиваем на столбцы

if (fL[0]<>'') then //если учетка имеет имя

begin //вносим ее в массив

inc(i); // избавляемся от возможных одиночных пробелов в логине

fam[0,i]:=StringReplace(fL[1],' ','',[rfReplaceall, rfIgnoreCase]);

fam[1,i]:=fL[0];

end;end;end;end; // Готово. Закрываем файл.

CloseFile(F);

Fl.Free;

except

on E: EInOutError do ShowMessage('Ошибка обработки файла. Детали: '+E.Message);

end;end;Прошу извинения за «много кода», следующие пункты будут лаконичнее.

2. Аналогично методом из предыдущего пункта считываем результат обработки списка в элемент StringGrid, при этом приведу «значимый» кусок кода:

2.1 Получаем актуальный список RDP сессий в файл:

f1:=f_d+'user.txt';

cmdline:='/c query user >'+ f1;

if ShellExecute(0,nil, PChar('cmd'),PChar(cmdline),nil,1)=0 then;

Sleep(500); // можно и подольше ждать пока файл для чтения создается2.2 Обрабатываем файл (указан только значимые строки кода):

StringGrid1.Cells[0,i]:=fL[1]; StringGrid1.Cells[2,i]:=fL[3]; //кидаем в цикле в StringGrid1

login1:=StringReplace(fL[1],' ','',[rfReplaceall, rfIgnoreCase]); //убираем из логина пробелы

if (SearchArr(login1)>=0) then //ищем в массиве из п1. логин и записываем в таблицу ФИО

StringGrid1.Cells[1,i]:=fam[1,SearchArr(login1)]

else StringGrid1.Cells[1,i]:='+'; // либо записываем плюсик:)

.... //в зависимости от выбора пользователя сортируем и форматируем по данным

if (b_id.Checked=true) then SortGrid(0) else SortGrid(1);

StringGrid1.AutoSizeColumn(0);StringGrid1.AutoSizeColumn(1); StringGrid1.AutoSizeColumn(2); 3. Непосредственно само подключение при клике на строку с пользователем и номером его сеанса:

id:=(StringGrid1.Row);// узнаем номер строки IntToStr(StringGrid1.Row)

ids:=StringGrid1.Cells[2,id]; //получаем идентификатор rdp

cmdline:='/c mstsc /shadow:'+ ids; //и подключаемся....

if (b_rdp.Checked=True) then if ShellExecute(0,nil, PChar('cmd'),PChar(cmdline),nil,1) =0 then; 4. Сделано еще пару украшательств типа сортировки по клику на radiobutton, и сообщения пользователю, либо всем пользователям.

→ Полный исходный код можно увидеть здесь

III. Применение AdminLink — что я увидел:

AdminLink действительно генерирует ярлык, в котором ссылается на расположение утилиты admilaunch.exe, и личной копией утилиты запуска AdmiRun.Exe которая находится в папке пользователя, например vasya, по типу C:\Users\vasya\WINDOWS\. В общем, не все так плохо: с правами доступа к файлу ярлыка и другими, для очищения собственной админской совести, можно поиграться.

Режим Shadow

Режим Shadow (теневой сеанс) – может использоваться администратором для просмотра и управления активной терминальной сессией любого пользователя.

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или непосредственно из консоли Диспетчера серверов.

Для этого необходимо использовать коллекции сеансов, которые доступны после установки службы удалённых рабочих столов.

Для установки службы удалённых рабочих столов необходимо, чтобы Ваш VPS под управлением Windows Server 2012 / 2016 был введен в домен.

В данной инструкции сервер уже состоит в домене NEOCOMMS.RU

Установка служб RDP

(установка служб удаленных рабочих столов)

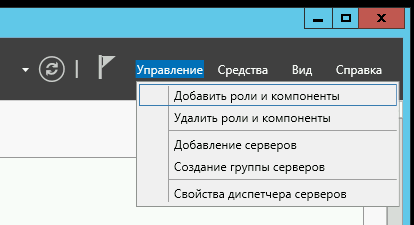

В «Диспетчере серверов» выберите «Управление» и «Добавить роли и компоненты«:

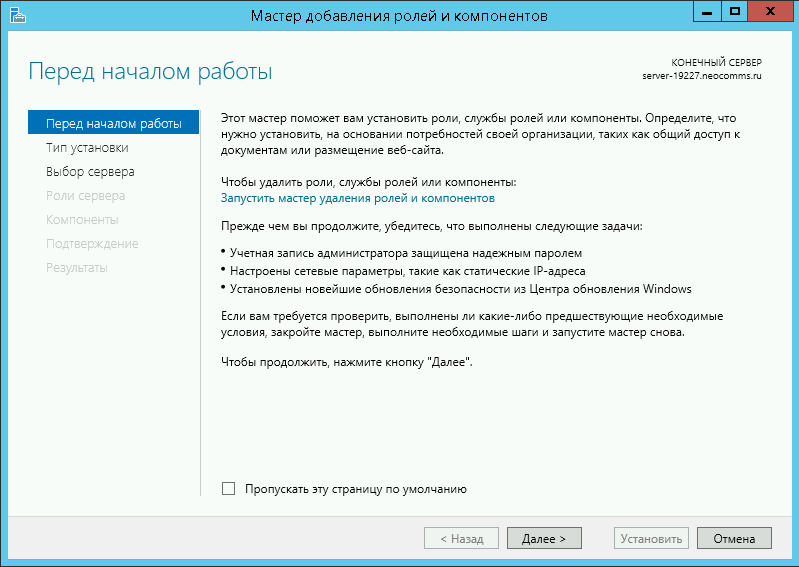

На первым шаге «Мастера добавления ролей и компонентов» и нажимаем «Далее«:

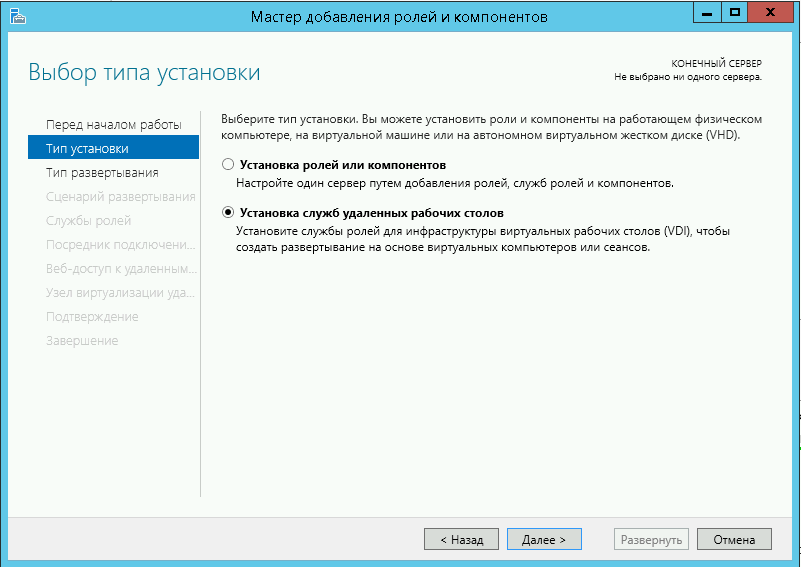

На втором шаге выбираем «Установка служб удалённых рабочих столов«:

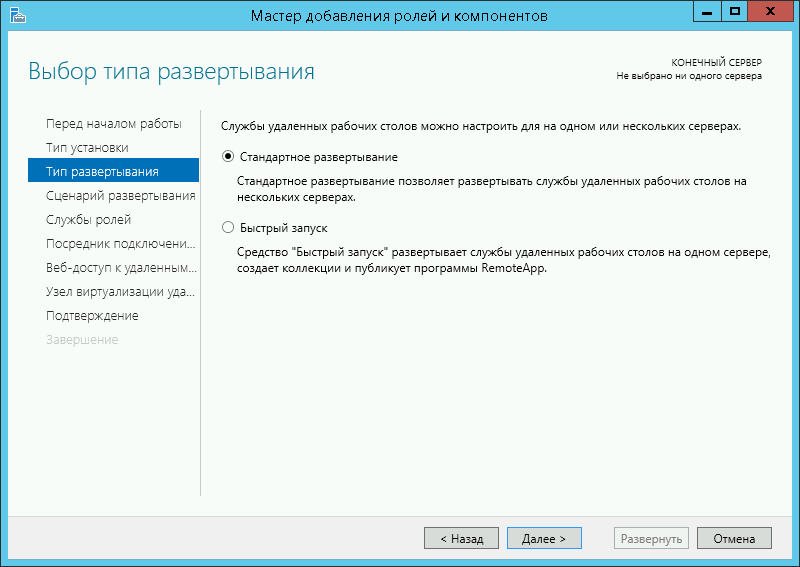

В следующем шаге мастер попросит Вас выбрать тип развертывания. Выберите «Стандартное развертывание» и нажимаем «Далее«:

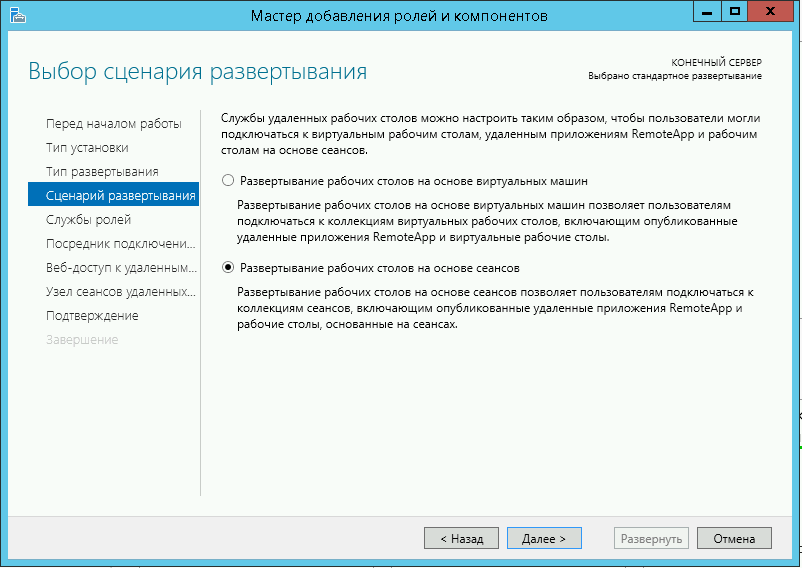

Выберите сценарий «Развертывание рабочих столов на основе сеансов» и “Далее”:

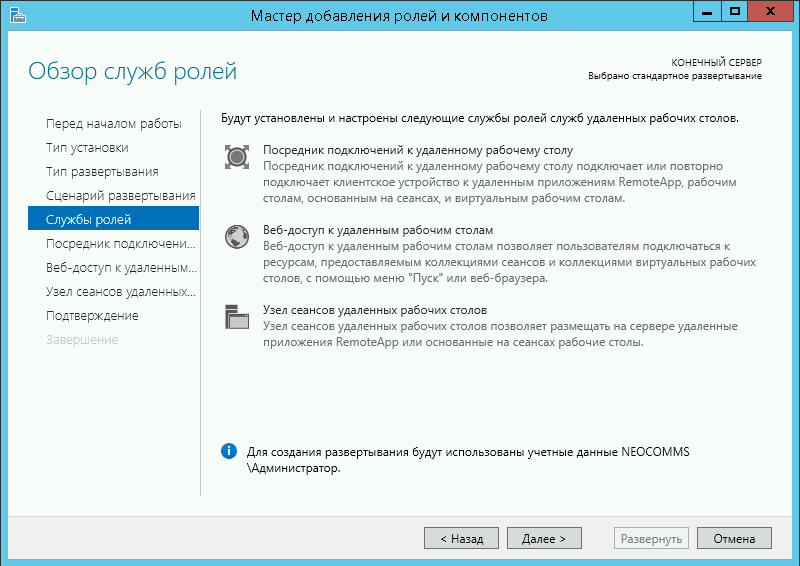

Нажмите «Далее«:

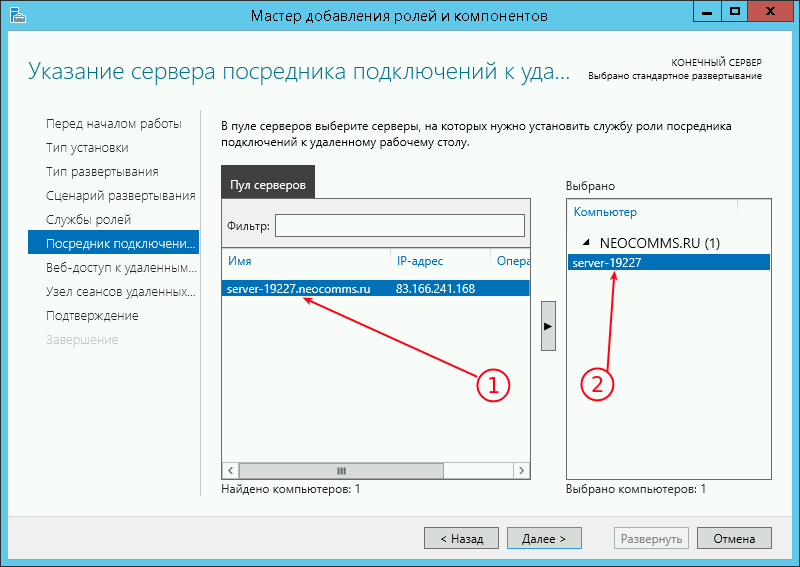

Здесь нужно выбрать сервер «Посредник подключений к удалённому рабочему столу«, выбираем сервер в «Пуле серверов» и нажимаем «Далее«.

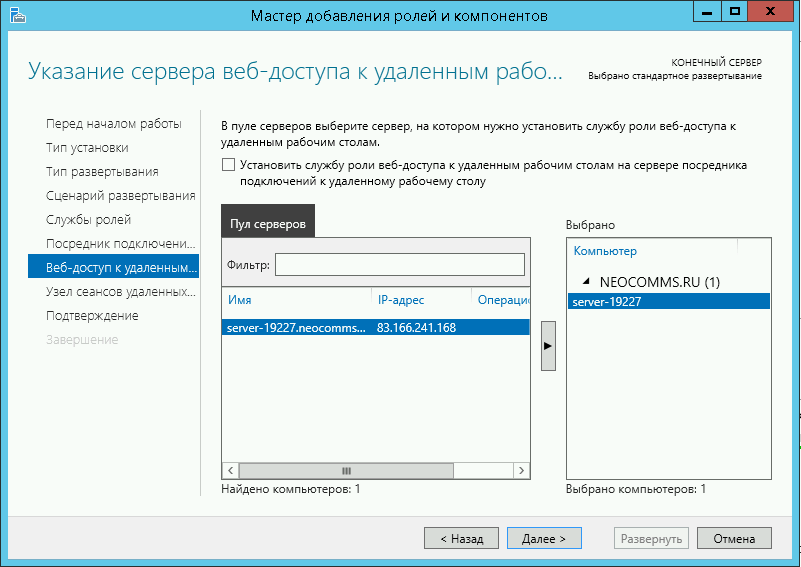

На этом этапе выберите сервер из списка «Пул серверов» и нажмите «Далее«:

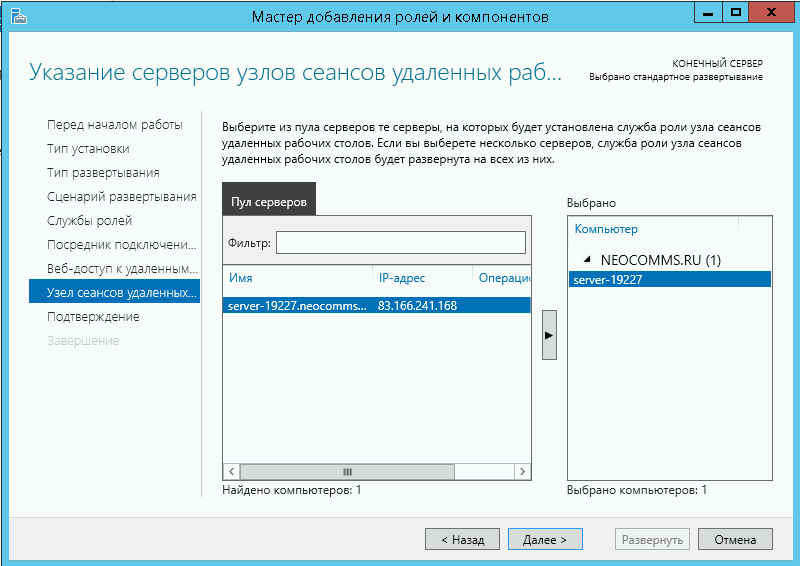

Укажите сервер «Узла сеансов удалённых рабочих столов» выбрав сервер из списка “Пул серверов” и нажмите “Далее”:

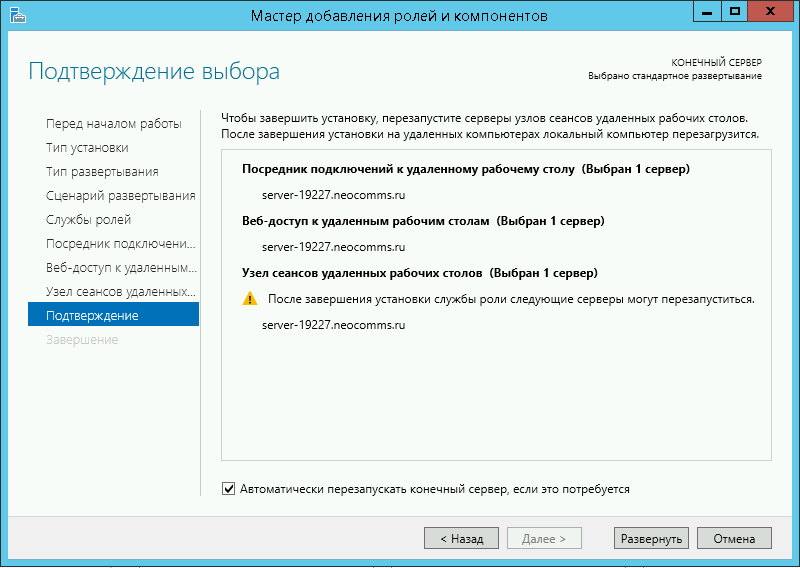

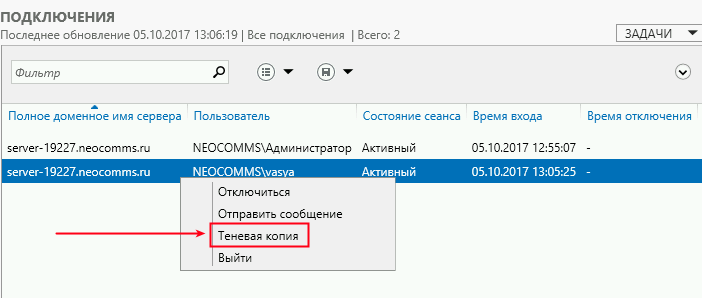

Поставте галочки напротив пункта “Автоматически перезапускать конечный сервер, если это потребуется” и нажмите «Развернуть«:

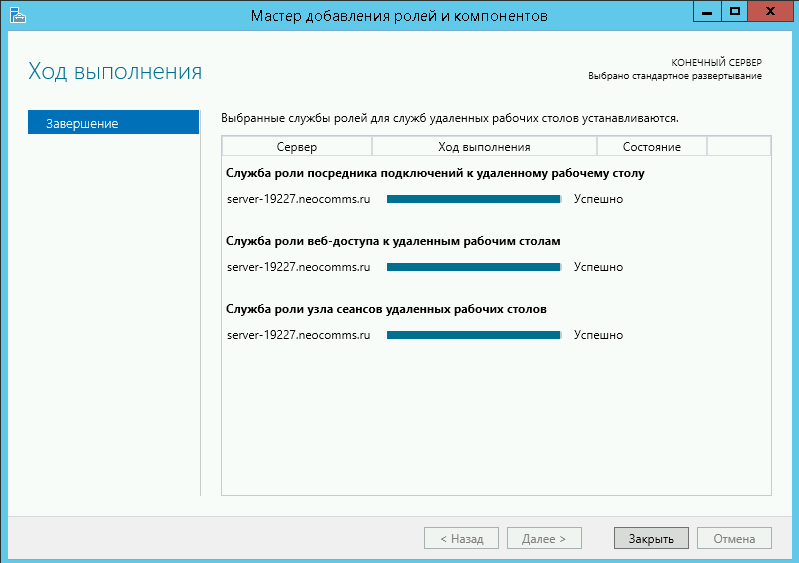

Дождитесь установки выбраных ролей, после чего компьютер будет перезагружен.

После перезагрузки автоматически запустится «Мастер добавления ролей и компонентов«, который настроит установленные службы.

Дождитесь окончания настройки и нажмите “Закрыть”:

На этом установка «Службы удалённых рабочих столов» окончена.

Коллекция сеансов

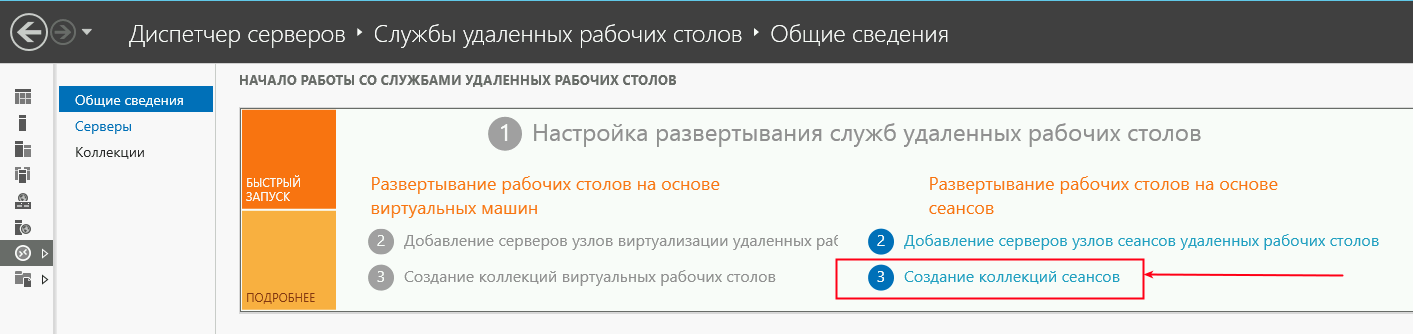

Теперь создадим коллекцию сеансов.

В разделе “Общие сведения”, выберите пункт “Создание коллекций сеансов”:

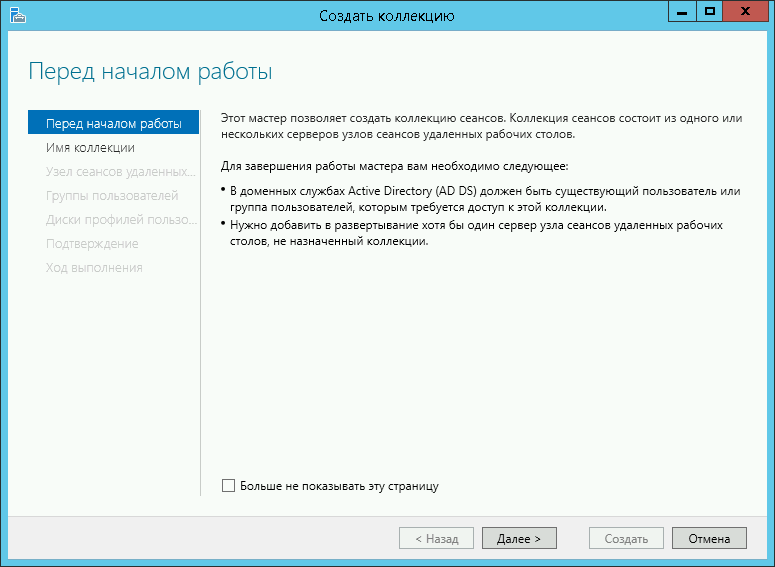

На первом шаге мастера нажмите «Далее«:

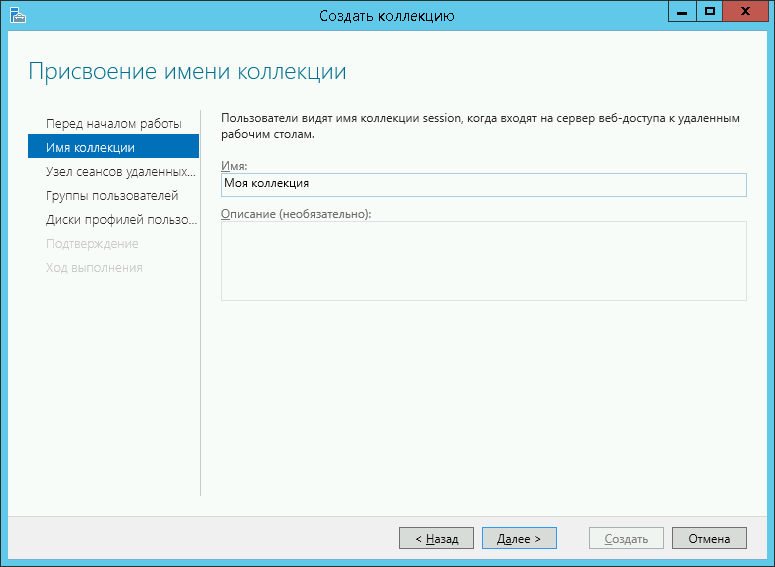

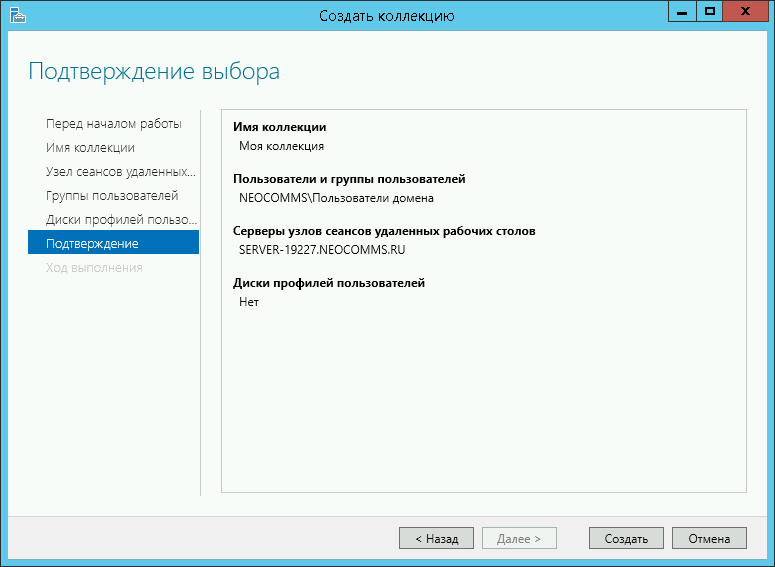

Задайте имя коллекции и нажмите «Далее«:

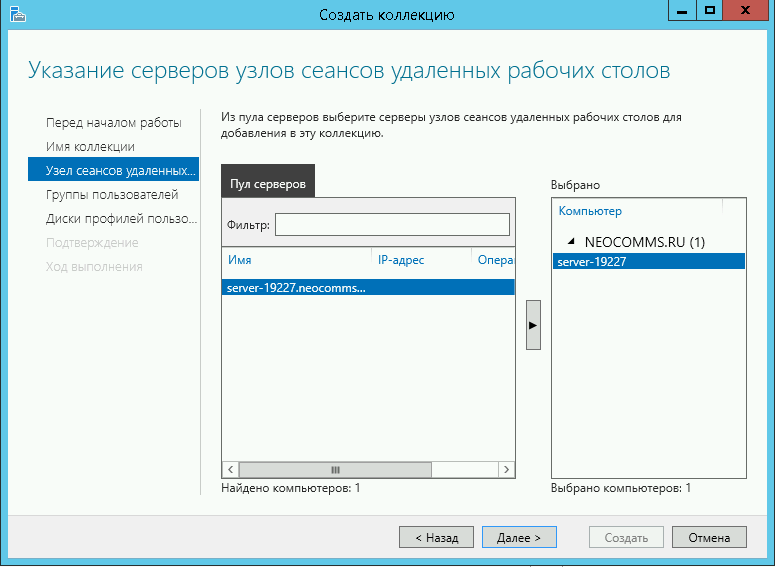

Укажите сервер “Узлов сеансов удалённых рабочих столов” из списка “Пул серверов” для добавления в коллекцию и нажмите «Далее«:

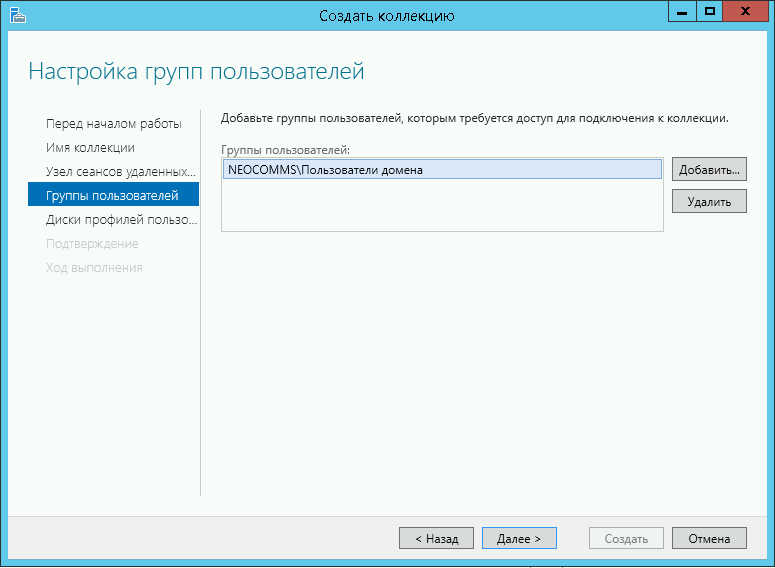

Здесь можно добавить пользователя или группу пользователей, которым необходим доступ к этой коллекции сеансов.

В данном примере доступ к этой коллекции сеансов имеют все пользователи домена.

После чего нажмите «Далее«:

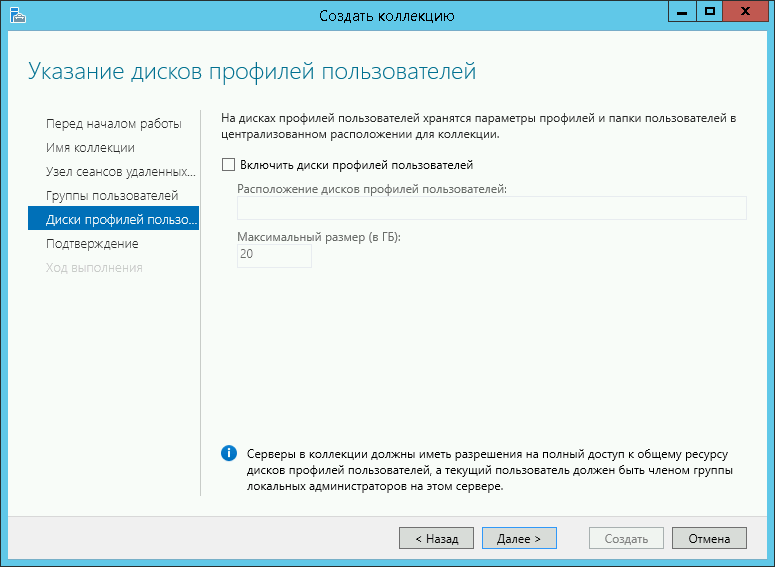

Если диски профилей пользователей отсутствуют, — снимите галочку с пункта “Включить диски профилей пользователей” и нажмите “Далее”:

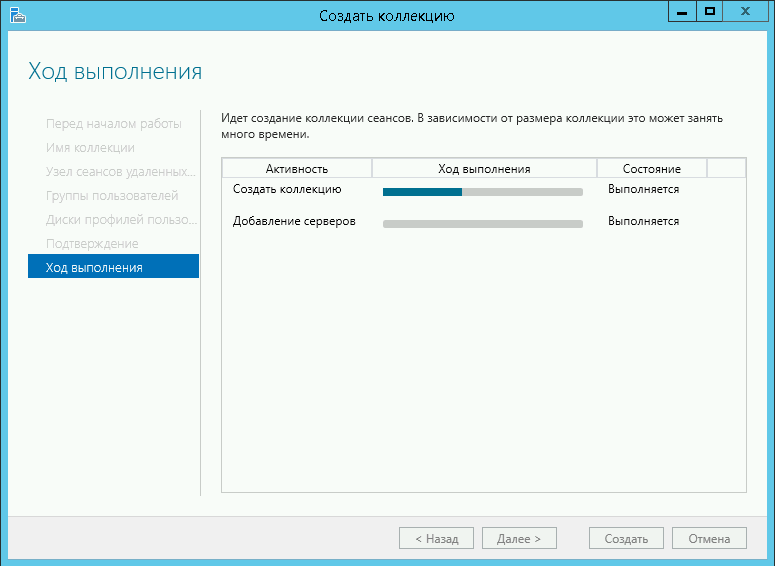

На этом шаге нажмите «Создать«:

После успешного создания, нажмите «Закрыть«:

Теперь, когда установлены все необходимые компоненты, есть возможность подключиться к теневому сеансу любого активного пользователя.

Подключение к сеансу

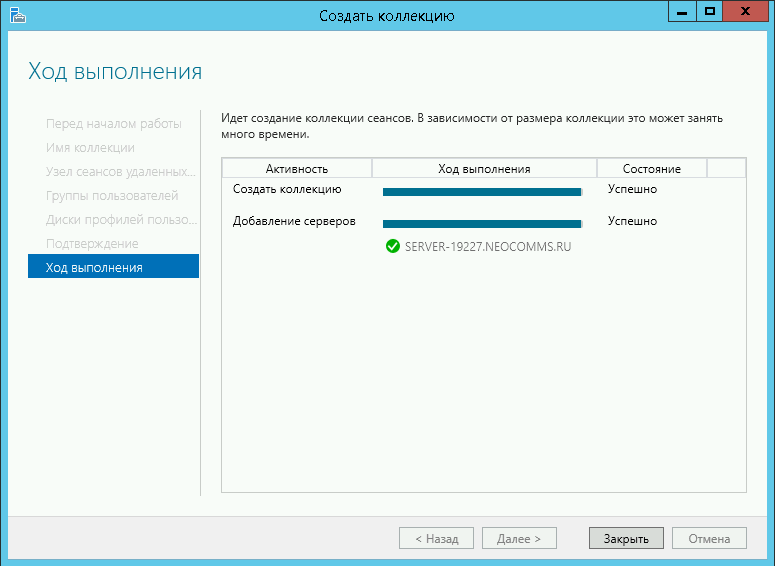

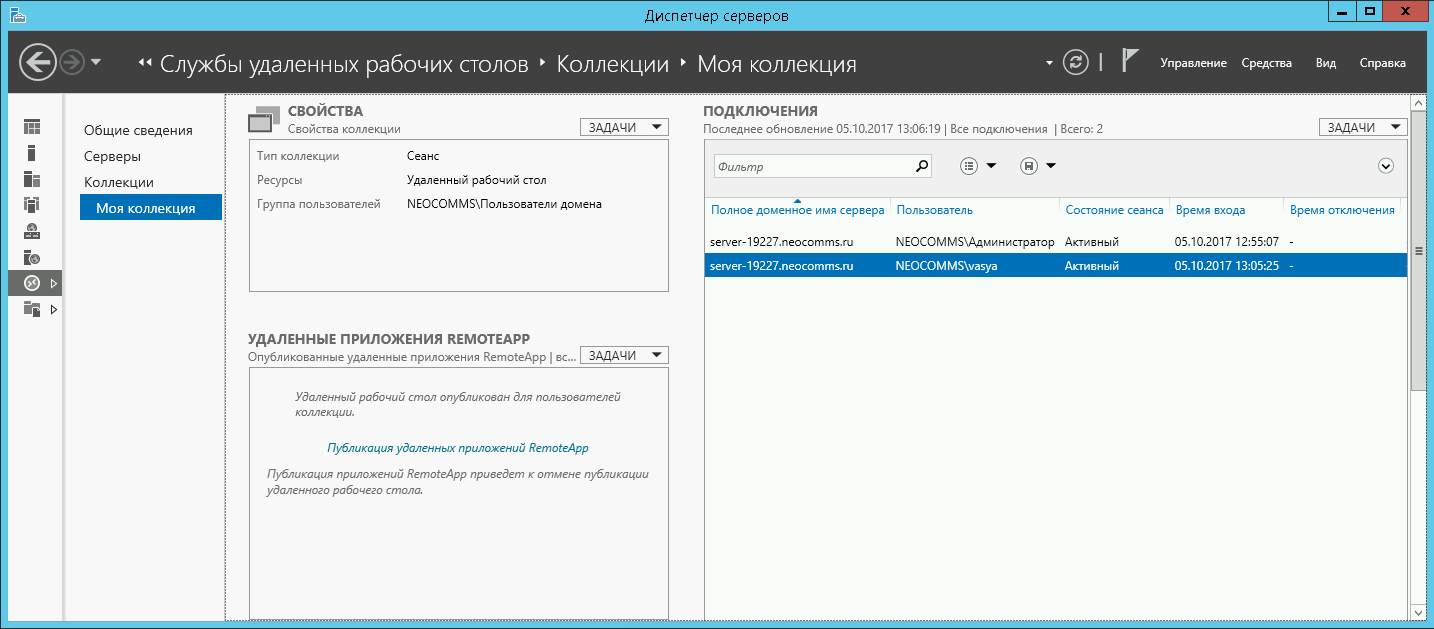

В «Диспетчере серверов» перейдите к созданной коллекции —> «Службы удаленных рабочих столов» —> «Коллекции» и выберите вашу коллекцию.

В данной инструкции её название «Моя коллекция«:

В списке «Подключения» выберите пользователя за которым вы хотите наблюдать или управлять,

кликните на нём правой кнопкой мыши и нажмите «Теневая копия«:

В открывшемся окне выберите нужное Вам действие «Просмотреть» или «Управление«:

Далее увидите следующее сообщение:

В этот момент на экране пользователя vasya всплывет окно запроса на удаленное наблюдение:

У нас появится доступ, как только пользователь vasya примет запрос.

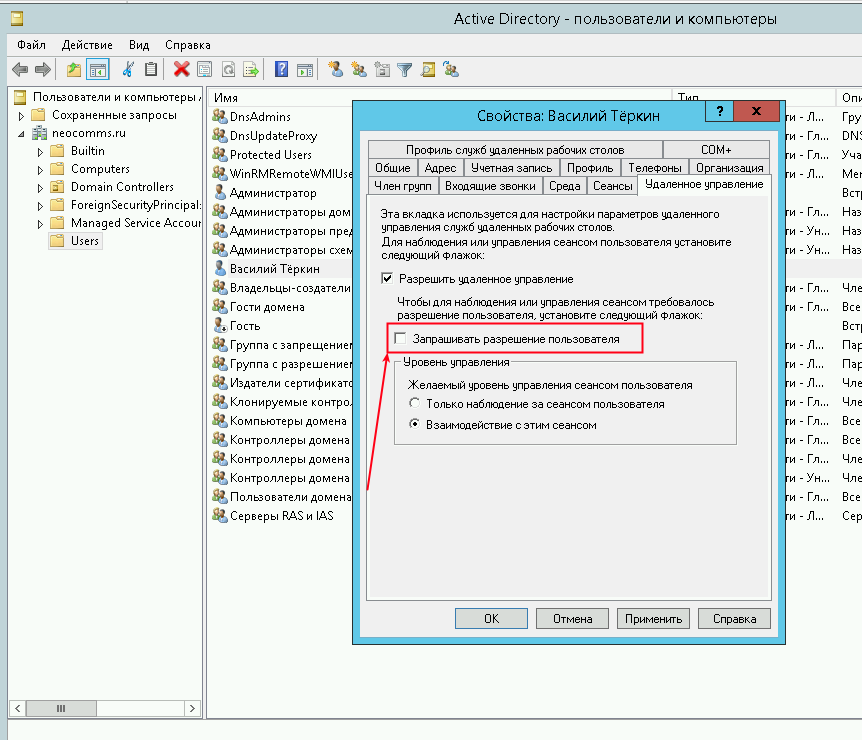

Чтобы подключаться без запроса, необходимо изменить параметры удалённого управления конкретного пользователя, в данном примере это vasya.

Перейдите по ветке: «Диспетчер серверов» —> «Средства» —> «Пользователи и компьютеры Active Directory» —> Ваш домен —> «Users«.

Кликните дважды по имени пользователя и выберите вкладку «Удалённое управление».

В параметре «Запрашивать разрешение пользователя» снимите галочку и выберите желаемый уровень управления сеансом пользователя.

Нажмите «Применить» —→ «Ок»:

Теперь Вы сможете подключаться, управлять или наблюдать за сеансом пользователя без его ведома.

Shadow session mode allows RDS administrators to view and interact with the user’s desktop. Remote Desktop Shadowing mode works on all modern versions of Windows starting from Windows Server 2012 R2 and Windows 8.1 (except for Windows Server 2012, due to the transfer of the RDP stack from kernel to user mode). In this article, we’ll look at how to configure and use RDS Shadowing to connect and manage active RDP user sessions on Windows Server 2016 and Windows 10.

Contents:

- Shadow Connection Options in the Windows RDP Client (mstsc.exe)

- Using Remote Desktop Shadow from the Windows GUI

- Configuring RDS Shadow Rules on Windows Using GPO

- Shadowing RDP Session with PowerShell

- How-to Allow Non-admin Users to Shadow RDS Sessions?

Shadow Connection Options in the Windows RDP Client (mstsc.exe)

On Windows Server 2016/Windows 10, the built-in RDP client (mstsc.exe) has several special options that can be used to remotely shadow connect to an active RDP session of any user:

Mstsc.exe [/shadow:sessionID [/v:Servername] [/control] [/noConsentPrompt] [/prompt]]

- /shadow:ID – connect to the user’s RDP session with the specified ID;

- /v:servername – you can specify the hostname or IP address of the remote RDP/RDS host. If not set, connections are made to local user sessions on the current host;

- /control – allows to interact with the user session (desktop). The administrator can control the user’s mouse, input data from the keyboard. If this parameter is not set, the user’s session view mode is used;

- /noConsentPrompt – the option allows the administrator to force the connection to any session without asking the user to confirm the connection;

- /prompt – allows to connect with other credentials. The user name and password are requested to connect to the remote computer.

Shadow sessions can be used to connect to user sessions on computers and servers in both an Active Directory domain and a workgroup. In addition, it is not necessary to have administrator privileges on the RDS host on this the user’s RDP session is running . Administrators can delegate RDS Shadowing permissions to any user account, even for non-admins (more on this below).

Using Remote Desktop Shadow from the Windows GUI

You can connect to a user session using mstsc.exe or directly from Server Manager graphical console. To do it, open the Server Manager console on the RDS server, go to the Remote Desktop Services section -> select your collection, for example QuickSessionCollection.

The list on the right will contain a list of users who have sessions on this RDS server. Right-click on the user session you want, select Shadow from the drop-down menu.

You can only connect to an active user session. If the session is in a disconnected state (due to the RDS session limit/timeout settings), you cannot connect to such a session:

Shadow Error - The specified session is not connected.

A window with Shadow connection parameters will appear. You can either View or Control a user’s RDP session. You can also check Prompt for user consent option.

If this option is checked, the following request appears in the user’s RDP session:

Remote Monitoring Request woshub\administrator is requesting to view your session remotely. Do you accept the request?

If the user confirms the connection, the administrator will see his desktop in View mode, but won’t be able to interact with it.

Tip. To disconnect from a user session and exit the Shadow mode, press ALT+* on the workstation or Ctrl+* on the RDS server (if no alternative combinations are not set).

If a user rejects the administrative Shadow RDS connection, the following message appears:

Shadow Error: The operator or administrator has refused the request.

If you attempt to connect to a user’s session without prompting for confirmation, you receive an error message:

Shadow Error: The Group Policy setting is configured to require the user’s consent. Verify the configuration of the policy settings.

If you need to audit RDS shadow connection events for user sessions, use the following filtered events from the Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational log:

- Event ID 20508: Shadow View Permission Granted;

- Event ID 20503: Shadow View Session Started;

- Event ID 20504: Shadow View Session Stopped.

Configuring RDS Shadow Rules on Windows Using GPO

The settings for remote connections to RDS user sessions are configured using the Group Policy parameter Set rules for remote control of Remote Desktop Services user sessions, which is located under the User and Computer sections of the GPO: Policies -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections. This policy corresponds to the DWORD Shadow parameter under the registry key HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services (the values of this parameter corresponding to the policy settings are specified in brackets).

This policy can be used to configure the following RD Shadow connection options:

- No remote control allowed (corresponds to the value of the registry parameter

Shadow = 0); - Full Control with user’s permission (

1); - Full Control without user’s permission (

2); - View Session with user’s permission (

3); - View Session without user’s permission (

4).

To set the parameter of this policy directly through the registry, you can use the command:

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" /v Shadow /t REG_DWORD /d 4

You can configure rules for remote shadow connections in the AD domain from the gpmc.msc console using the policy parameter described above, or by using Group Policy Preferences, which directly modify the registry parameter (the latter option allows you to more accurately target the policy to specific computers using the Group Policy Item Level Targeting).

Shadowing RDP Session with PowerShell

You can also use the Remote Desktop Services Shadow features to connect to a user’s session from PowerShell. First of all, you need to get a list of sessions on the RDS host (user sessions will be grouped according to their state):

Get-RDUserSession | ft Username, UnifiedSessionId, SessionState, HostServer, ApplicationType -GroupBy Sessionstate

There are three active RDP user sessions on this server. Let’s connect to the user session with the session ID 3:

Mstsc /shadow:3 /control

Also, to get a list of all RDP sessions on the server (or on the Windows 10 desktop to which multiple RDP connections are allowed), you can use the command:

quser

or

qwinsta

The screen will display a list of RDP user sessions, their IDs and states: Active or Disconnected.

To show the list of sessions on a remote server, run the following command:

query session /server:servername

To connect to a user session on a remote server, use the command:

mstsc /v:rdsh2:3389 /shadow:3 /control

The dynamic port range (RPC) 49152 to 65535 is used to establish a remote shadow connection session instead of the default TCP/3389 RDP port.

For more convenient shadow connection to RDP user sessions, you can use the following batch script. It prompts you to enter the name of the remote RDS server, displays a list of all sessions and prompts you to specify the session (ID) to which you want to connect to:

shadow.bat

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

query session /server:%rcomp%

set /P rid="Enter RDP user ID: "

start mstsc /shadow:%rid% /v:%rcomp% /control

You can save this bat file in the %Windir%\System32 directory. As a result, you just need to run the shadow command to start the shadow connection.

To connect to the console session, you can use this script:

shadow_console.bat

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

for /f "tokens=3 delims= " %%G in ('query session console /server:%rcomp%') do set rid=%%G

start mstsc /shadow:%rid% /v:%rcomp% /control

You can also use the following PowerShell script with a simple GUI (shadow_user_rdp_session.ps1) for shadow connection:

Add-Type -assembly System.Windows.Forms

$Header = "SESSIONNAME", "USERNAME", "ID", "STATUS"

$gForm = New-Object System.Windows.Forms.Form

$gForm.Text ='Shadow Session Connect'

$gForm.Width = 400

$gForm.AutoSize = $true

$dBttn = New-Object System.Windows.Forms.Button

$dBttn.Text = 'Control'

$dBttn.Location = New-Object System.Drawing.Point(15,10)

$gForm.Controls.Add($dBttn)

$dList = New-Object System.Windows.Forms.ListView

$dList.Location = New-Object System.Drawing.Point(0,50)

$dList.Width = $gForm.ClientRectangle.Width

$dList.Height = $gForm.ClientRectangle.Height

$dList.Anchor = "Top, Left, Right, Bottom"

$dList.MultiSelect = $False

$dList.View = 'Details'

$dList.FullRowSelect = 1;

$dList.GridLines = 1

$dList.Scrollable = 1

$gForm.Controls.add($dList)

foreach ($column in $Header){

$dList.Columns.Add($column) | Out-Null

}

$(qwinsta.exe | findstr "Active") -replace "^[\s>]" , "" -replace "\s+" , "," | ConvertFrom-Csv -Header $Header | ForEach-Object {

$dListItem = New-Object System.Windows.Forms.ListViewItem($_.SESSIONNAME)

$dListItem.Subitems.Add($_.USERNAME) | Out-Null

$dListItem.Subitems.Add($_.ID) | Out-Null

$dListItem.Subitems.Add($_.STATUS) | Out-Null

$dList.Items.Add($dListItem) | Out-Null

}

$dBttn.Add_Click(

{

$SelectedItem = $dList.SelectedItems[0]

if ($SelectedItem -eq $null){

[System.Windows.Forms.MessageBox]::Show("Select a user session to connect ")

}else{

$session_id = $SelectedItem.subitems[2].text

$(mstsc /shadow:$session_id /control)

#[System.Windows.Forms.MessageBox]::Show($session_id)

}

}

)

$gForm.ShowDialog()

This script displays a simple graphical form with a list of active RDP sessions on the local host. You just need to select a user account and click the Connect button.

To run PowerShell scripts (*.ps1) on the computer, you need to configure the PowerShell Execution policy.

You can use the shadow user connection not only on Windows Server with the Remote Desktop Services role, but also to connect to users’ desktops running Windows 10 (Using Remote Desktop Session Shadowing Mode in Windows 10).

How-to Allow Non-admin Users to Shadow RDS Sessions?

In the examples above, using the shadow connection to RDS user sessions requires local administrator privileges on the RDS server. However, you can allow a non-admin user to shadow RDP sessions without granting local admin permissions on the computer/server.

For instance, you want to allow members of the AllowRDSShadow group to use a shadow connection to RDP user sessions. Open the elevated command prompt (cmd.exe) and run the command:

wmic /namespace:\\root\CIMV2\TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName=”RDP-Tcp”) CALL AddAccount “woshub\AllowRDSShadow”,2