This is an official Windows template. It requires Zabbix agent 7.0 or newer.

You can discuss this template or leave feedback on our forum https://www.zabbix.com/forum/zabbix-suggestions-and-feedback/387224-discussion-thread-for-official-zabbix-template-for-windows

Generated by official Zabbix template tool «Templator»

Items

Item: Host name of Zabbix agent running

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | CHAR |

| History | 7d |

Item: Zabbix agent ping

The agent always returns «1» for this item. May be used in combination with nodata() for the availability check.

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| History | 7d |

Item: Version of Zabbix agent running

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | CHAR |

| History | 7d |

Item: Cache bytes

Cache Bytes is the sum of the Memory\System Cache Resident Bytes, Memory\System Driver Resident Bytes, Memory\System Code Resident Bytes, and Memory\Pool Paged Resident Bytes counters. This counter displays the last observed value only; it is not an average.

perf_counter_en["\Memory\Cache Bytes"]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| History | 7d |

Item: Free system page table entries

This indicates the number of page table entries not currently in use by the system. If the number is less than 5,000, there may be a memory leak or you running out of memory.

perf_counter_en["\Memory\Free System Page Table Entries"]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| History | 7d |

Item: Memory page faults per second

Page Faults/sec is the average number of pages faulted per second. It is measured in number of pages faulted per second because only one page is faulted in each fault operation, hence this is also equal to the number of page fault operations. This counter includes both hard faults (those that require disk access) and soft faults (where the faulted page is found elsewhere in physical memory.) Most processors can handle large numbers of soft faults without significant consequence. However, hard faults, which require disk access, can cause significant delays.

perf_counter_en["\Memory\Page Faults/sec"]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | FLOAT |

| History | 7d |

Item: Memory pages per second

This measures the rate at which pages are read from or written to disk to resolve hard page faults.

If the value is greater than 1,000, as a result of excessive paging, there may be a memory leak.

perf_counter_en["\Memory\Pages/sec"]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | FLOAT |

| History | 7d |

Item: Memory pool non-paged

This measures the size, in bytes, of the non-paged pool. This is an area of system memory for objects that cannot be written to disk but instead must remain in physical memory as long as they are allocated.

There is a possible memory leak if the value is greater than 175MB (or 100MB with the /3GB switch). Consequently, Event ID 2019 is recorded in the system event log.

perf_counter_en["\Memory\Pool Nonpaged Bytes"]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| History | 7d |

Item: Used swap space in %

The used space of swap volume/file in percent.

perf_counter_en["\Paging file(_Total)\% Usage"]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | FLOAT in % |

| History | 7d |

Item: CPU DPC time

Processor DPC time is the time that a single processor spent receiving and servicing deferred procedure calls (DPCs). DPCs are interrupts that run at a lower priority than standard interrupts. % DPC Time is a component of % Privileged Time because DPCs are executed in privileged mode. If a high % DPC Time is sustained, there may be a processor bottleneck or an application or hardware related issue that can significantly diminish overall system performance.

perf_counter_en["\Processor Information(_total)\% DPC Time"]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | FLOAT in % |

| History | 7d |

Item: CPU interrupt time

The processor information % Interrupt Time counter indicates how much time the processor spends handling hardware interrupts during sample intervals. It reflects the activity of devices like the system clock, mouse, disk drivers, and network cards. A value above 20% suggests possible hardware issues.

perf_counter_en["\Processor Information(_total)\% Interrupt Time"]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | FLOAT in % |

| History | 7d |

Item: CPU privileged time

The processor information % Privileged Time counter shows the percent of time that the processor is spent executing in Kernel (or Privileged) mode. Privileged mode includes services interrupts inside Interrupt Service Routines (ISRs), executing Deferred Procedure Calls (DPCs), Device Driver calls and other kernel-mode functions of the Windows Operating System.

perf_counter_en["\Processor Information(_total)\% Privileged Time"]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | FLOAT in % |

| History | 7d |

Item: CPU user time

The processor information % User Time counter shows the percent of time that the processor(s) is spent executing in User mode.

perf_counter_en["\Processor Information(_total)\% User Time"]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | FLOAT in % |

| History | 7d |

Item: Context switches per second

Context Switches/sec is the combined rate at which all processors on the computer are switched from one thread to another.

Context switches occur when a running thread voluntarily relinquishes the processor, is preempted by a higher priority ready thread, or switches between user-mode and privileged (kernel) mode to use an Executive or subsystem service.

It is the sum of Thread\Context Switches/sec for all threads running on all processors in the computer and is measured in numbers of switches.

There are context switch counters on the System and Thread objects. This counter displays the difference between the values observed in the last two samples, divided by the duration of the sample interval.

perf_counter_en["\System\Context Switches/sec"]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | FLOAT |

| History | 7d |

Item: CPU queue length

The Processor Queue Length shows the number of threads that are observed as delayed in the processor Ready Queue and are waiting to be executed.

perf_counter_en["\System\Processor Queue Length"]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | FLOAT |

| History | 7d |

Item: Number of threads

The number of threads used by all running processes.

perf_counter_en["\System\Threads"]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| History | 7d |

Item: Number of processes

The number of processes.

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| History | 7d |

Item: CPU utilization

CPU utilization expressed in %.

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | FLOAT in % |

| History | 7d |

Item: System name

The host name of the system.

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | CHAR |

| History | 7d |

Item: System local time

The local system time of the host.

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| History | 7d |

Item: Operating system architecture

The architecture of the operating system.

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | CHAR |

| History | 7d |

Item: Operating system

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | CHAR |

| History | 7d |

Item: Free swap space

The free space of the swap volume/file expressed in bytes.

Settings:

| Item Setting | Value |

|---|---|

| Type | CALCULATED |

| History | 7d |

Item: Free swap space in %

The free space of the swap volume/file expressed in %.

Settings:

| Item Setting | Value |

|---|---|

| Type | DEPENDENT |

| Value type | FLOAT in % |

| History | 7d |

| Source item | perf_counter_en["\Paging file(_Total)\% Usage"] |

Preprocessing steps:

| Type | Parameters |

|---|---|

| JAVASCRIPT | ["return (100 - value)"] |

Item: Total swap space

The total space of the swap volume/file expressed in bytes.

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| History | 7d |

Item: System description

System description of the host.

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | CHAR |

| History | 7d |

Item: Uptime

The system uptime expressed in the following format: «N days, hh:mm:ss».

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| History | 7d |

Item: Get filesystems

The vfs.fs.get key acquires raw information set about the filesystems. Later to be extracted by preprocessing in dependent items.

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | TEXT |

Item: Total memory

Total memory expressed in bytes.

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| History | 7d |

Item: Used memory

Used memory in bytes.

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| History | 7d |

Item: Memory utilization

Memory utilization in %.

Settings:

| Item Setting | Value |

|---|---|

| Type | CALCULATED |

| Value type | FLOAT in % |

| History | 7d |

Item: Windows: Network interfaces WMI get

Raw data of win32_networkadapter.

wmi.getall[root\cimv2,"select Name,Description,NetConnectionID,Speed,AdapterTypeId,NetConnectionStatus,GUID from win32_networkadapter where PhysicalAdapter=True and NetConnectionStatus>0"]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | TEXT |

Item: Number of cores

The number of logical processors available on the computer.

wmi.get[root/cimv2,"Select NumberOfLogicalProcessors from Win32_ComputerSystem"]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| History | 7d |

Item: Active agent availability

Availability of active checks on the host. The value of this item corresponds to availability icons in the host list.

Possible values:

0 — unknown

1 — available

2 — not available

zabbix[host,active_agent,available]

Settings:

| Item Setting | Value |

|---|---|

| Type | INTERNAL |

| History | 7d |

Triggers

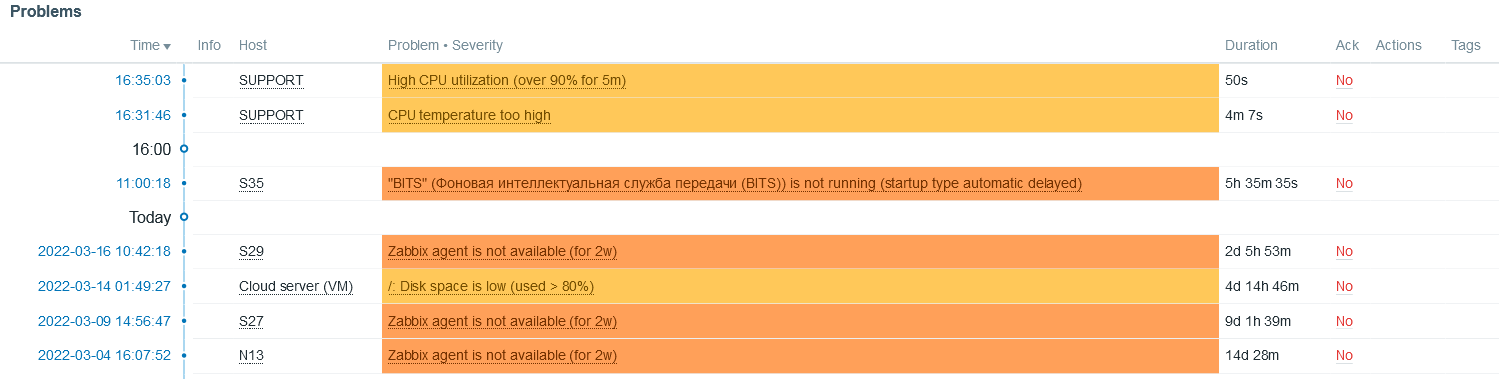

Trigger: Zabbix agent is not available

For active agents, nodata() with agent.ping is used with {$AGENT.NODATA_TIMEOUT} as a time threshold.

Settings:

| Trigger Setting | Values |

|---|---|

| Priority | AVERAGE |

| Manual close | YES |

nodata(/Windows by Zabbix agent active/agent.ping,{$AGENT.NODATA_TIMEOUT})=1

Trigger: Number of free system page table entries is too low

Memory\Free System Page Table Entries has been less than {$MEM.PAGE_TABLE_CRIT.MIN} for 5 minutes. If the number is less than 5,000, there may be a memory leak.

Settings:

| Trigger Setting | Values |

|---|---|

| Priority | WARNING |

max(/Windows by Zabbix agent active/perf_counter_en["\Memory\Free System Page Table Entries"],5m)<{$MEM.PAGE_TABLE_CRIT.MIN}

Trigger: The Memory Pages/sec is too high

The Memory Pages/sec in the last 5 minutes exceeds {$MEM.PAGE_SEC.CRIT.MAX}. If the value is greater than 1,000, as a result of excessive paging, there may be a memory leak.

Settings:

| Trigger Setting | Values |

|---|---|

| Priority | WARNING |

min(/Windows by Zabbix agent active/perf_counter_en["\Memory\Pages/sec"],5m)>{$MEM.PAGE_SEC.CRIT.MAX}

Trigger: CPU interrupt time is too high

The CPU Interrupt Time in the last 5 minutes exceeds {$CPU.INTERRUPT.CRIT.MAX}%.

Settings:

| Trigger Setting | Values |

|---|---|

| Priority | WARNING |

min(/Windows by Zabbix agent active/perf_counter_en["\Processor Information(_total)\% Interrupt Time"],5m)>{$CPU.INTERRUPT.CRIT.MAX}

Trigger: CPU privileged time is too high

The CPU privileged time in the last 5 minutes exceeds {$CPU.PRIV.CRIT.MAX}%.

Settings:

| Trigger Setting | Values |

|---|---|

| Priority | WARNING |

min(/Windows by Zabbix agent active/perf_counter_en["\Processor Information(_total)\% Privileged Time"],5m)>{$CPU.PRIV.CRIT.MAX}

Trigger: High CPU utilization

CPU utilization is too high. The system might be slow to respond.

Settings:

| Trigger Setting | Values |

|---|---|

| Priority | WARNING |

min(/Windows by Zabbix agent active/system.cpu.util,5m)>{$CPU.UTIL.CRIT}

Trigger: System name has changed

The name of the system has changed. Acknowledge to close the problem manually.

Settings:

| Trigger Setting | Values |

|---|---|

| Priority | INFO |

| Manual close | YES |

change(/Windows by Zabbix agent active/system.hostname) and length(last(/Windows by Zabbix agent active/system.hostname))>0

Trigger: Operating system description has changed

The description of the operating system has changed. Possible reasons are that the system has been updated or replaced. Acknowledge to close the problem manually.

Settings:

| Trigger Setting | Values |

|---|---|

| Priority | INFO |

| Manual close | YES |

change(/Windows by Zabbix agent active/system.sw.os) and length(last(/Windows by Zabbix agent active/system.sw.os))>0

Trigger: Host has been restarted

The device uptime is less than 10 minutes.

Settings:

| Trigger Setting | Values |

|---|---|

| Priority | WARNING |

| Manual close | YES |

last(/Windows by Zabbix agent active/system.uptime)<10m

Trigger: High memory utilization

The system is running out of free memory.

Settings:

| Trigger Setting | Values |

|---|---|

| Priority | AVERAGE |

min(/Windows by Zabbix agent active/vm.memory.util,5m)>{$MEMORY.UTIL.MAX}

Trigger: Active checks are not available

Active checks are considered unavailable. Agent has not sent a heartbeat for a prolonged time.

Settings:

| Trigger Setting | Values |

|---|---|

| Priority | HIGH |

min(/Windows by Zabbix agent active/zabbix[host,active_agent,available],{$AGENT.TIMEOUT})=2

Discovery Rules

Discovery Rule: Network interfaces discovery

Discovery of installed network interfaces.

Settings:

| Item Setting | Value |

|---|---|

| Type | DEPENDENT |

| Source item | wmi.getall[root\cimv2,"select Name,Description,NetConnectionID,Speed,AdapterTypeId,NetConnectionStatus,GUID from win32_networkadapter where PhysicalAdapter=True and NetConnectionStatus>0"] |

Preprocessing steps:

| Type | Parameters |

|---|---|

| JAVASCRIPT | ["output = JSON.parse(value).map(function(net){\n\treturn {\n\t\t\"{#IFNAME}\": net.Name,\n\t\t\"{#IFDESCR}\": net.Description,\n\t\t\"{#IFALIAS}\": net.NetConnectionID,\n\t\t\"{#IFGUID}\": net.GUID\n\t}})\nreturn JSON.stringify({\"data\": output})\n"] |

| DISCARD_UNCHANGED_HEARTBEAT | ["1h"] |

Discovery Rule: Network interfaces discovery: Item Prototypes

Discovery Rule: Network interfaces discovery: Item Prototype: Interface {#IFNAME}({#IFALIAS}): Inbound packets discarded

The number of incoming packets dropped on the network interface.

net.if.in["{#IFGUID}",dropped]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

Discovery Rule: Network interfaces discovery: Item Prototype: Interface {#IFNAME}({#IFALIAS}): Inbound packets with errors

The number of incoming packets with errors on the network interface.

net.if.in["{#IFGUID}",errors]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

Discovery Rule: Network interfaces discovery: Item Prototype: Interface {#IFNAME}({#IFALIAS}): Bits received

Incoming traffic on the network interface.

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

Discovery Rule: Network interfaces discovery: Item Prototype: Interface {#IFNAME}({#IFALIAS}): Outbound packets discarded

The number of outgoing packets dropped on the network interface.

net.if.out["{#IFGUID}",dropped]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

Discovery Rule: Network interfaces discovery: Item Prototype: Interface {#IFNAME}({#IFALIAS}): Outbound packets with errors

The number of outgoing packets with errors on the network interface.

net.if.out["{#IFGUID}",errors]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

Discovery Rule: Network interfaces discovery: Item Prototype: Interface {#IFNAME}({#IFALIAS}): Bits sent

Outgoing traffic on the network interface.

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

Discovery Rule: Network interfaces discovery: Item Prototype: Interface {#IFNAME}({#IFALIAS}): Speed

Estimated bandwidth of the network interface if any.

net.if.speed["{#IFGUID}"]

Settings:

| Item Setting | Value |

|---|---|

| Type | DEPENDENT |

| Source item | wmi.getall[root\cimv2,"select Name,Description,NetConnectionID,Speed,AdapterTypeId,NetConnectionStatus,GUID from win32_networkadapter where PhysicalAdapter=True and NetConnectionStatus>0"] |

Preprocessing steps:

| Type | Parameters |

|---|---|

| JSONPATH | ["$[?(@.GUID == \"{#IFGUID}\")].Speed.first()"] |

| JAVASCRIPT | ["return (value=='9223372036854775807' ? 0 : value)"] |

| DISCARD_UNCHANGED_HEARTBEAT | ["1h"] |

Discovery Rule: Network interfaces discovery: Item Prototype: Interface {#IFNAME}({#IFALIAS}): Operational status

The operational status of the network interface.

net.if.status["{#IFGUID}"]

Settings:

| Item Setting | Value |

|---|---|

| Type | DEPENDENT |

| Source item | wmi.getall[root\cimv2,"select Name,Description,NetConnectionID,Speed,AdapterTypeId,NetConnectionStatus,GUID from win32_networkadapter where PhysicalAdapter=True and NetConnectionStatus>0"] |

Preprocessing steps:

| Type | Parameters |

|---|---|

| JSONPATH | ["$[?(@.GUID == \"{#IFGUID}\")].NetConnectionStatus.first()"] |

| DISCARD_UNCHANGED_HEARTBEAT | ["1d"] |

Discovery Rule: Network interfaces discovery: Item Prototype: Interface {#IFNAME}({#IFALIAS}): Interface type

The type of the network interface.

Settings:

| Item Setting | Value |

|---|---|

| Type | DEPENDENT |

| Source item | wmi.getall[root\cimv2,"select Name,Description,NetConnectionID,Speed,AdapterTypeId,NetConnectionStatus,GUID from win32_networkadapter where PhysicalAdapter=True and NetConnectionStatus>0"] |

Preprocessing steps:

| Type | Parameters |

|---|---|

| JSONPATH | ["$[?(@.GUID == \"{#IFGUID}\")].AdapterTypeId.first()"] |

| DISCARD_UNCHANGED_HEARTBEAT | ["1d"] |

Discovery Rule: Network interfaces discovery: Discovery Triggers

Discovery Rule: Network interfaces discovery: Trigger Prototype: Interface {#IFNAME}({#IFALIAS}): Link down

This trigger expression works as follows:

1. It can be triggered if the operations status is down.

2. {$IFCONTROL:"{#IFNAME}"}=1 — a user can redefine the context macro to «0», marking this interface as not important.

No new trigger will be fired if this interface is down.

3. last(/TEMPLATE_NAME/METRIC,#1)<>last(/TEMPLATE_NAME/METRIC,#2) — the trigger fires only if the operational status was up to (1) sometime before (so, does not fire for «eternal off» interfaces.)

WARNING: if closed manually — it will not fire again on the next poll, because of .diff.

Settings:

| Trigger Setting | Values |

|---|---|

| Priority | AVERAGE |

| Manual close | YES |

{$IFCONTROL:"{#IFNAME}"}=1 and last(/Windows by Zabbix agent active/net.if.status["{#IFGUID}"])<>2 and (last(/Windows by Zabbix agent active/net.if.status["{#IFGUID}"],#1)<>last(/Windows by Zabbix agent active/net.if.status["{#IFGUID}"],#2))

Discovery Rule: Network interfaces discovery: Graph Prototypes

The following graph prototypes are defined by this Template

- Interface {#IFNAME}({#IFALIAS}): Network traffic

Discovery Rule: Physical disks discovery

Discovery of installed physical disks.

perf_instance_en.discovery[PhysicalDisk]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

Discovery Rule: Physical disks discovery: Item Prototypes

Discovery Rule: Physical disks discovery: Item Prototype: {#DEVNAME}: Disk utilization by idle time

This item is the percentage of elapsed time that the selected disk drive was busy servicing read or writes requests based on idle time.

perf_counter_en["\PhysicalDisk({#DEVNAME})\% Idle Time",60]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | FLOAT in % |

Discovery Rule: Physical disks discovery: Item Prototype: {#DEVNAME}: Average disk read queue length

Average disk read queue, the number of requests outstanding on the disk at the time the performance data is collected.

perf_counter_en["\PhysicalDisk({#DEVNAME})\Avg. Disk Read Queue Length",60]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | FLOAT |

Discovery Rule: Physical disks discovery: Item Prototype: {#DEVNAME}: Disk read request avg waiting time

The average time for read requests issued to the device to be served. This includes the time spent by the requests in queue and the time spent servicing them.

perf_counter_en["\PhysicalDisk({#DEVNAME})\Avg. Disk sec/Read",60]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | FLOAT in s |

Discovery Rule: Physical disks discovery: Item Prototype: {#DEVNAME}: Disk write request avg waiting time

The average time for write requests issued to the device to be served. This includes the time spent by the requests in queue and the time spent servicing them.

perf_counter_en["\PhysicalDisk({#DEVNAME})\Avg. Disk sec/Write",60]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | FLOAT in s |

Discovery Rule: Physical disks discovery: Item Prototype: {#DEVNAME}: Average disk write queue length

Average disk write queue, the number of requests outstanding on the disk at the time the performance data is collected.

perf_counter_en["\PhysicalDisk({#DEVNAME})\Avg. Disk Write Queue Length",60]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | FLOAT |

Discovery Rule: Physical disks discovery: Item Prototype: {#DEVNAME}: Disk average queue size (avgqu-sz)

The current average disk queue; the number of requests outstanding on the disk while the performance data is being collected.

perf_counter_en["\PhysicalDisk({#DEVNAME})\Current Disk Queue Length",60]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | FLOAT |

Discovery Rule: Physical disks discovery: Item Prototype: {#DEVNAME}: Disk read rate

Rate of read operations on the disk.

perf_counter_en["\PhysicalDisk({#DEVNAME})\Disk Reads/sec",60]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | FLOAT in !r/s |

Discovery Rule: Physical disks discovery: Item Prototype: {#DEVNAME}: Disk write rate

Rate of write operations on the disk.

perf_counter_en["\PhysicalDisk({#DEVNAME})\Disk Writes/sec",60]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

| Value type | FLOAT in !w/s |

Discovery Rule: Physical disks discovery: Discovery Triggers

Discovery Rule: Physical disks discovery: Trigger Prototype: {#DEVNAME}: Disk is overloaded

The disk appears to be under heavy load.

Settings:

| Trigger Setting | Values |

|---|---|

| Priority | WARNING |

| Manual close | YES |

min(/Windows by Zabbix agent active/perf_counter_en["\PhysicalDisk({#DEVNAME})\% Idle Time",60],15m)>{$VFS.DEV.UTIL.MAX.WARN}

Discovery Rule: Physical disks discovery: Trigger Prototype: {#DEVNAME}: Disk read request responses are too high

This trigger might indicate the disk {#DEVNAME} saturation.

Settings:

| Trigger Setting | Values |

|---|---|

| Priority | WARNING |

| Manual close | YES |

min(/Windows by Zabbix agent active/perf_counter_en["\PhysicalDisk({#DEVNAME})\Avg. Disk sec/Read",60],15m) > {$VFS.DEV.READ.AWAIT.WARN:"{#DEVNAME}"}

Discovery Rule: Physical disks discovery: Trigger Prototype: {#DEVNAME}: Disk write request responses are too high

This trigger might indicate the disk {#DEVNAME} saturation.

Settings:

| Trigger Setting | Values |

|---|---|

| Priority | WARNING |

| Manual close | YES |

min(/Windows by Zabbix agent active/perf_counter_en["\PhysicalDisk({#DEVNAME})\Avg. Disk sec/Write",60],15m) > {$VFS.DEV.WRITE.AWAIT.WARN:"{#DEVNAME}"}

Discovery Rule: Physical disks discovery: Graph Prototypes

The following graph prototypes are defined by this Template

- {#DEVNAME}: Disk average queue length

- {#DEVNAME}: Disk average waiting time

- {#DEVNAME}: Disk read/write rates

- {#DEVNAME}: Disk utilization and queue

Discovery Rule: Windows services discovery

Used for the discovery of Windows services of different types as defined in the template’s macros.

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

Discovery Rule: Windows services discovery: Item Prototypes

Discovery Rule: Windows services discovery: Item Prototype: State of service «{#SERVICE.NAME}» ({#SERVICE.DISPLAYNAME})

service.info["{#SERVICE.NAME}",state]

Settings:

| Item Setting | Value |

|---|---|

| Type | ZABBIX_ACTIVE |

Discovery Rule: Windows services discovery: Discovery Triggers

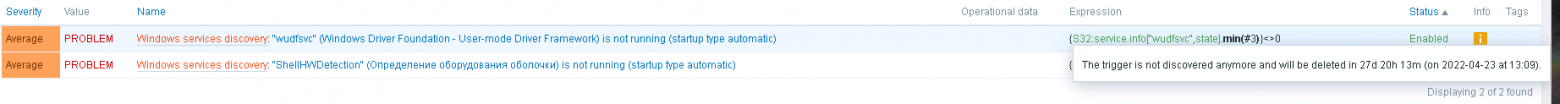

Discovery Rule: Windows services discovery: Trigger Prototype: «{#SERVICE.NAME}» ({#SERVICE.DISPLAYNAME}) is not running

The service has a state other than «Running» for the last three times.

Settings:

| Trigger Setting | Values |

|---|---|

| Priority | AVERAGE |

min(/Windows by Zabbix agent active/service.info["{#SERVICE.NAME}",state],#3)<>0

Discovery Rule: Mounted filesystem discovery

Discovery of filesystems of different types.

vfs.fs.dependent.discovery

Settings:

| Item Setting | Value |

|---|---|

| Type | DEPENDENT |

| Source item | vfs.fs.get |

Preprocessing steps:

| Type | Parameters |

|---|---|

| JAVASCRIPT | ["var filesystems = JSON.parse(value);\n\nresult = filesystems.map(function (filesystem) {\n\treturn {\n\t\t'fsname': filesystem.fsname,\n\t\t'fstype': filesystem.fstype,\n\t\t'fslabel': filesystem.fslabel,\n\t\t'fsdrivetype': filesystem.fsdrivetype\n\t};\n});\n\nreturn JSON.stringify(result);\n"] |

| DISCARD_UNCHANGED_HEARTBEAT | ["1h"] |

Discovery Rule: Mounted filesystem discovery: Item Prototypes

Discovery Rule: Mounted filesystem discovery: Item Prototype: FS [{#FSLABEL}({#FSNAME})]: Space: Available

Available storage space expressed in bytes.

vfs.fs.dependent.size[{#FSNAME},free]

Settings:

| Item Setting | Value |

|---|---|

| Type | DEPENDENT |

| Source item | vfs.fs.dependent[{#FSNAME},data] |

Preprocessing steps:

| Type | Parameters |

|---|---|

| JSONPATH | ["$.bytes.free"] |

Discovery Rule: Mounted filesystem discovery: Item Prototype: FS [{#FSLABEL}({#FSNAME})]: Space: Used, in %

Calculated as the percentage of currently used space compared to the maximum available space.

vfs.fs.dependent.size[{#FSNAME},pused]

Settings:

| Item Setting | Value |

|---|---|

| Type | DEPENDENT |

| Value type | FLOAT in % |

| Source item | vfs.fs.dependent[{#FSNAME},data] |

Preprocessing steps:

| Type | Parameters |

|---|---|

| JSONPATH | ["$.bytes.pused"] |

Discovery Rule: Mounted filesystem discovery: Item Prototype: FS [{#FSLABEL}({#FSNAME})]: Space: Total

Total space expressed in bytes.

vfs.fs.dependent.size[{#FSNAME},total]

Settings:

| Item Setting | Value |

|---|---|

| Type | DEPENDENT |

| Source item | vfs.fs.dependent[{#FSNAME},data] |

Preprocessing steps:

| Type | Parameters |

|---|---|

| JSONPATH | ["$.bytes.total"] |

Discovery Rule: Mounted filesystem discovery: Item Prototype: FS [{#FSLABEL}({#FSNAME})]: Space: Used

Used storage expressed in bytes.

vfs.fs.dependent.size[{#FSNAME},used]

Settings:

| Item Setting | Value |

|---|---|

| Type | DEPENDENT |

| Source item | vfs.fs.dependent[{#FSNAME},data] |

Preprocessing steps:

| Type | Parameters |

|---|---|

| JSONPATH | ["$.bytes.used"] |

Discovery Rule: Mounted filesystem discovery: Item Prototype: FS [{#FSLABEL}({#FSNAME})]: Get data

Intermediate data of {#FSNAME} filesystem.

vfs.fs.dependent[{#FSNAME},data]

Settings:

| Item Setting | Value |

|---|---|

| Type | DEPENDENT |

| Value type | TEXT |

| History | 1h |

| Source item | vfs.fs.get |

Preprocessing steps:

| Type | Parameters |

|---|---|

| JSONPATH | ["$.[?(@.fsname=='{#FSNAME}')].first()"] |

Discovery Rule: Mounted filesystem discovery: Discovery Triggers

Discovery Rule: Mounted filesystem discovery: Trigger Prototype: FS [{#FSLABEL}({#FSNAME})]: Space is critically low

The volume’s space usage exceeds the {$VFS.FS.PUSED.MAX.CRIT:"{#FSNAME}"}% limit.

The trigger expression is based on the current used and maximum available spaces.

Event name represents the total volume space, which can differ from the maximum available space, depending on the filesystem type.

Settings:

| Trigger Setting | Values |

|---|---|

| Priority | AVERAGE |

| Manual close | YES |

min(/Windows by Zabbix agent active/vfs.fs.dependent.size[{#FSNAME},pused],5m)>{$VFS.FS.PUSED.MAX.CRIT:"{#FSLABEL}({#FSNAME})"}

Discovery Rule: Mounted filesystem discovery: Trigger Prototype: FS [{#FSLABEL}({#FSNAME})]: Space is low

The volume’s space usage exceeds the {$VFS.FS.PUSED.MAX.WARN:"{#FSNAME}"}% limit.

The trigger expression is based on the current used and maximum available spaces.

Event name represents the total volume space, which can differ from the maximum available space, depending on the filesystem type.

Settings:

| Trigger Setting | Values |

|---|---|

| Priority | WARNING |

| Manual close | YES |

min(/Windows by Zabbix agent active/vfs.fs.dependent.size[{#FSNAME},pused],5m)>{$VFS.FS.PUSED.MAX.WARN:"{#FSLABEL}({#FSNAME})"}

Discovery Rule: Mounted filesystem discovery: Graph Prototypes

The following graph prototypes are defined by this Template

- FS [{#FSLABEL}({#FSNAME})]: Space usage graph, in %

- FS [{#FSLABEL}({#FSNAME})]: Space utilization chart

Macros

The following Zabbix macros are configured via this template.

Macro: {$AGENT.NODATA_TIMEOUT}

No data timeout for active agents. Consider to keep it relatively high.

Default:

Macro: {$AGENT.TIMEOUT}

Timeout after which agent is considered unavailable.

Default:

Macro: {$CPU.INTERRUPT.CRIT.MAX}

The critical threshold of the % Interrupt Time counter.

Default:

Macro: {$CPU.PRIV.CRIT.MAX}

The threshold of the % Privileged Time counter.

Default:

Macro: {$CPU.QUEUE.CRIT.MAX}

The threshold of the Processor Queue Length counter.

Default:

Macro: {$CPU.UTIL.CRIT}

The critical threshold of the CPU utilization expressed in %.

Default:

Macro: {$IF.ERRORS.WARN}

Warning threshold of error packet rate. Can be used with interface name as context.

Default:

Macro: {$IF.UTIL.MAX}

Used as a threshold in the interface utilization trigger.

Default:

Macro: {$IFCONTROL}

Macro for the interface operational state for the «link down» trigger. Can be used with interface name as context.

Default:

Macro: {$MEM.PAGE_SEC.CRIT.MAX}

The warning threshold of the Memory Pages/sec counter.

Default:

Macro: {$MEM.PAGE_TABLE_CRIT.MIN}

The warning threshold of the Free System Page Table Entries counter.

Default:

Macro: {$MEMORY.UTIL.MAX}

The warning threshold of the Memory util item.

Default:

Macro: {$NET.IF.IFALIAS.MATCHES}

Used in Network interface discovery. Can be overridden on the host or linked template level.

Default:

Macro: {$NET.IF.IFALIAS.NOT_MATCHES}

Used in Network interface discovery. Can be overridden on the host or linked template level.

Default:

Macro: {$NET.IF.IFDESCR.MATCHES}

Used in Network interface discovery. Can be overridden on the host or linked template level.

Default:

Macro: {$NET.IF.IFDESCR.NOT_MATCHES}

Used in Network interface discovery. Can be overridden on the host or linked template level.

Default:

Macro: {$NET.IF.IFNAME.MATCHES}

Used in Network interface discovery. Can be overridden on the host or linked template level.

Default:

Macro: {$NET.IF.IFNAME.NOT_MATCHES}

Used in Network interface discovery. Can be overridden on the host or linked template level.

Default:

Miniport|Virtual|Teredo|Kernel|Loopback|Bluetooth|HTTPS|6to4|QoS|Layer

Macro: {$SERVICE.NAME.MATCHES}

Used in Service discovery. Can be overridden on the host or linked template level.

Default:

Macro: {$SERVICE.NAME.NOT_MATCHES}

Used in Service discovery. Can be overridden on the host or linked template level.

Default:

^(?:RemoteRegistry|MMCSS|gupdate|SysmonLog|clr_optimization_v.+|sppsvc|gpsvc|Pml Driver HPZ12|Net Driver HPZ12|MapsBroker|IntelAudioService|Intel\(R\) TPM Provisioning Service|dbupdate|DoSvc|CDPUserSvc_.+|WpnUserService_.+|OneSyncSvc_.+|WbioSrvc|BITS|tiledatamodelsvc|GISvc|ShellHWDetection|TrustedInstaller|TabletInputService|CDPSvc|wuauserv|edgeupdate|cbdhsvc_.+)$

Macro: {$SERVICE.STARTUPNAME.MATCHES}

Used in Service discovery. Can be overridden on the host or linked template level.

Default:

^(?:automatic|automatic delayed)$

Macro: {$SERVICE.STARTUPNAME.NOT_MATCHES}

Used in Service discovery. Can be overridden on the host or linked template level.

Default:

Macro: {$SWAP.PFREE.MIN.WARN}

The warning threshold of the minimum free swap.

Default:

Macro: {$VFS.DEV.DEVNAME.MATCHES}

Used in physical disk discovery. Can be overridden on the host or linked template level.

Default:

Macro: {$VFS.DEV.DEVNAME.NOT_MATCHES}

Used in physical disk discovery. Can be overridden on the host or linked template level.

Default:

Macro: {$VFS.DEV.READ.AWAIT.WARN}

Disk read average response time (in s) before the trigger fires.

Default:

Macro: {$VFS.DEV.UTIL.MAX.WARN}

The warning threshold of disk time utilization in percent.

Default:

Macro: {$VFS.DEV.WRITE.AWAIT.WARN}

Disk write average response time (in s) before the trigger fires.

Default:

Macro: {$VFS.FS.FSDRIVETYPE.MATCHES}

Used in filesystem discovery. Can be overridden on the host or linked template level.

Default:

Macro: {$VFS.FS.FSDRIVETYPE.NOT_MATCHES}

Used in filesystem discovery. Can be overridden on the host or linked template level.

Default:

Macro: {$VFS.FS.FSNAME.MATCHES}

Used in filesystem discovery. Can be overridden on the host or linked template level.

Default:

Macro: {$VFS.FS.FSNAME.NOT_MATCHES}

Used in filesystem discovery. Can be overridden on the host or linked template level.

Default:

^(?:/dev|/sys|/run|/proc|.+/shm$)

Macro: {$VFS.FS.FSTYPE.MATCHES}

Used in filesystem discovery. Can be overridden on the host or linked template level.

Default:

Macro: {$VFS.FS.FSTYPE.NOT_MATCHES}

Used in filesystem discovery. Can be overridden on the host or linked template level.

Default:

Macro: {$VFS.FS.PUSED.MAX.CRIT}

The critical threshold of the filesystem utilization.

Default:

Macro: {$VFS.FS.PUSED.MAX.WARN}

The warning threshold of the filesystem utilization.

Default:

Dashboards

The following Zabbix dashboards are included in this template.

- Filesystems

- Network interfaces

- System performance

Template OS Windows rus

Так же Ниже описания шаблона:

Проверка текущего времени узла сети

Как убрать лишние сетевые интерфейсы

Во 2 сообщении

Автоперезапуск / подъем упавших служб Windows

Автоматический Перезапуск (Перезагрузка) Windows

Завершение Сеанса Пользователей

СКАЧАТЬ

Скачать

Скачать

Скачать Без зависимости NoPingAgent {HOST.NAME}

Присоединенные шаблоны

Template App Zabbix Agent

Изменения

05.08.2020 добавлено сравнение времени расхождение

- Template OS Windows rus

Макросы

{$HOST.PORTS} > 10050

{$IF_ERRORS_WARN} > 2

- Template OS Windows rus Группы

Группы

Центральный процессор Элементы данных 11

Файловая система Элементы данных 4

Службы Элементы данных

Сетевой интерфейс Элементы данных

Процессы Элементы данных 1

Производительность Элементы данных 11

Операционная система Элементы данных 7

Общее Элементы данных 6

Template App Zabbix Agent: Zabbix агент Элементы данных 3

SWAP Память (файл подкачки) Элементы данных 8

RAM Память Элементы данных 18

- Template OS Windows rus Элементы данных

Элементы данных

Template App Zabbix Agent: Имя хоста запущенного zabbix_агентаd Триггеры 1 agent.hostname 1h 1w Zabbix агент Zabbix агент Активировано

Template App Zabbix Agent: Агент пинг ping Триггеры 1 agent.ping 1m 1w 365d Zabbix агент Zabbix агент Активировано

Template App Zabbix Agent: Версия zabbix_агента(d) работает Триггеры 1 agent.version 1h 1w Zabbix агент Zabbix агент Активировано

Файл считывает байты в секунду perf_counter[\2\16] 1m 1w 365d Zabbix агент Производительность, Файловая система Активировано

Запись файла байт в секунду perf_counter[\2\18] 1m 1w 365d Zabbix агент Производительность, Файловая система Активировано

Число потоков perf_counter[\2\250] 1m 1w 365d Zabbix агент Операционная система Активировано

Память Ошибок страницы/сек Триггеры 1 perf_counter_en[\4\28] 1m 90d 90d Zabbix агент (активный) RAM Память, SWAP Память (файл подкачки), Производительность Активировано

Память и файл подкачки Учитывает промахи подсистемы кэширования обращение к диску не требуется Триггеры 1 perf_counter_en[\4\36] 1m 90d 90d Zabbix агент (активный) SWAP Память (файл подкачки) Активировано

Память и файл подкачки Память\Обмен страниц/с Триггеры 1 perf_counter_en[\4\40] 1m 90d 90d Zabbix агент Производительность, Файловая система Активировано

Память и файл подкачки Кол-во операций чтения, совершенных при подкачке Триггеры 1 perf_counter_en[\4\42] 1m 90d 90d Zabbix агент Производительность, Файловая система Активировано

Память и файл подкачки Кол-во страниц, прочитанных с диска Триггеры 1 perf_counter_en[\4\822] 1m 90d 365d Zabbix агент (активный) SWAP Память (файл подкачки) Активировано

Число процессов Триггеры 1 proc.num[] 1m 1w 90d Zabbix агент Процессы Активировано

Прерывания устройств. system.cpu.intr 1m 1w 365d Zabbix агент Центральный процессор Деактивировано

Загрузка процессора ALL (1 мин в среднем) system.cpu.load[all,avg1] 1m 1w 365d Zabbix агент Производительность, Центральный процессор Активировано

Нагрузка процессора ALL (среднее 5 минут) system.cpu.load[all,avg5] 1m 1w 365d Zabbix агент Производительность, Центральный процессор Активировано

Нагрузка процессора ALL (среднее 15 минут) system.cpu.load[all,avg15] 1m 1w 365d Zabbix агент Производительность, Центральный процессор Активировано

Загрузка процессора (1 мин в среднем) Триггеры 3 system.cpu.load[percpu,avg1] 1m 1w 365d Zabbix агент Производительность, Центральный процессор Активировано

Нагрузка на процессор (в среднем 5 мин ) system.cpu.load[percpu,avg5] 1m 1w 365d Zabbix агент Производительность, Центральный процессор Активировано

Нагрузка процессора (среднее 15 минут) system.cpu.load[percpu,avg15] 1m 1w 365d Zabbix агент Производительность, Центральный процессор Активировано

Общее Число ядер в процессорах CPU онлайн system.cpu.num[] 1h 1w 90d Zabbix агент Центральный процессор Активировано

Все CPU system Время затраченное на выполнение системных вызовов (5 мин в среднем) system.cpu.util[,system,avg5] 1m 1w 365d Zabbix агент Центральный процессор Активировано

Все CPU system Время затраченное на выполнение системных вызовов (15 мин в среднем) system.cpu.util[,system,avg15] 1m 1w 365d Zabbix агент Центральный процессор Активировано

Все CPU system Время затраченное на выполнение системных вызовов (1 мин в среднем) system.cpu.util[,system] 1m 1w 365d Zabbix агент Центральный процессор Активировано

Host name имя хоста Триггеры 1 system.hostname 1h 90d Zabbix агент Общее, Операционная система Активировано

Местное время хоста Триггеры 1 system.localtime 1m 90d 90d Zabbix агент Общее, Операционная система Активировано

Местное время хоста 2 Триггеры 1 system.localtime.fuzzytime 1m 90d 90d Вычисляемое Общее, Операционная система Деактивировано

Архитектура ПО system.sw.arch 6h 90d Zabbix агент Операционная система Активировано

Свободное место подкачки Триггеры 1 system.swap.size[,free] 1m 1w 90d Zabbix агент SWAP Память (файл подкачки) Активировано

Свободное место подкачки в файле % Триггеры 2 system.swap.size[,pfree] 1m 1w 90d Zabbix агент SWAP Память (файл подкачки) Активировано

Используемое место в файле подкачки, в % system.swap.size[,pused] 1m 1w 90d Zabbix агент SWAP Память (файл подкачки) Деактивировано

Общее пространство файла подкачки Триггеры 1 system.swap.size[,total] 1h 1w 90d Zabbix агент SWAP Память (файл подкачки) Активировано

Используется места в файле подкачки Триггеры 1 system.swap.size[,used] 1m 1w 90d Zabbix агент SWAP Память (файл подкачки) Активировано

Системная информация Триггеры 1 system.uname 1h 1w Zabbix агент Общее, Операционная система Активировано

Работоспособность системы Триггеры 1 system.uptime 1m 1w 365d Zabbix агент Общее Активировано

Число пользователей system.users.num 1m 1w 365d Zabbix агент Общее, Операционная система Активировано

Активная память находится в RAM vm.memory.size[active] 1m 90d 90d Zabbix агент RAM Память Деактивировано

Память RAM, не связанная с файлами (повторное чтение из них невозможно). vm.memory.size[anon] 1m 90d 90d Zabbix агент RAM Память Деактивировано

Доступная RAM память Триггеры 1 vm.memory.size[available] 1m 90d 90d Zabbix агент RAM Память Активировано

Буферная RAM память, кэш метаданных файловой системы. vm.memory.size[buffers] 1m 90d 90d Zabbix агент RAM Память Деактивировано

Память RAM кэш для различных вещей vm.memory.size[cached] 1m 90d 90d Zabbix агент RAM Память Активировано

Выполняемая Память RAM, исполняемый код, в основном из (программ) файлов vm.memory.size[exec] 1m 90d 90d Zabbix агент RAM Память Деактивировано

Файловая Память RAM, кэш содержимого наиболее часто используемых файлов. vm.memory.size[file] 1m 90d 90d Zabbix агент RAM Память Деактивировано

Свободная память RAM Триггеры 2 vm.memory.size[free] 1m 1w 90d Zabbix агент RAM Память Активировано

Неактивная память RAM vm.memory.size[inactive] 1m 90d 90d Zabbix агент RAM Память Деактивировано

Закрепленная память в RAM не может быть перемещена на диск. vm.memory.size[pinned] 1m 90d 90d Zabbix агент RAM Память Деактивировано

Используемая память RAM в% Триггеры 2 vm.memory.size[pused] 1m 1w 90d Zabbix агент RAM Память Активировано

Общедоступная память RAM для нескольких процессов vm.memory.size[shared] 1m 90d 90d Zabbix агент RAM Память Деактивировано

Общий объем памяти RAM используемый ядром для кэширования структур данных vm.memory.size[slab] 1m 90d 90d Zabbix агент RAM Память Деактивировано

Общая память RAM Триггеры 1 vm.memory.size[total] 1h 1w 90d Zabbix агент RAM Память Активировано

Используемая память RAM Триггеры 1 vm.memory.size[used] 1m 1w 90d Zabbix агент RAM Память Активировано

Память всегда в RAM не используя диск vm.memory.size[wired] 1m 90d 90d Zabbix агент RAM Память Деактивировано

Свободная виртуальная память RAM, внутри % Триггеры 2 vm.vmemory.size[pavailable] 1m 1w 90d Zabbix агент RAM Память Активировано

Отображено 52 из 52 найденных

- Template OS Windows rus Триггеры

Триггеры

Средняя Template App Zabbix Agent: NoPingAgent {HOST.NAME} {Template OS Windows:agent.ping.nodata(6m)}=1 Активировано

Информационная Template App Zabbix Agent: VersionAgent= {HOST.NAME} {Template OS Windows:agent.version.diff(0)}>0 Активировано

Средняя {HOST.NAME} только что было перезапущено {Template OS Windows:system.uptime.change(0)}<0 Активировано

Информационная Время Windows {HOST.HOST} отличается от времени Zabbix Server {Template OS Windows:system.localtime.fuzzytime(60)}=0 Активировано

Информационная Время Windows {HOST.HOST} отличается от времени Zabbix Server {Template OS Windows:system.localtime.fuzzytime.sum(#3)}=0 Деактивировано

Информационная Template App Zabbix Agent: Имя было изменено на {HOST.NAME} {Template OS Windows:agent.hostname.diff(0)}>0 Активировано

Информационная Имя было изменено на {HOST.NAME} {Template OS Windows:system.hostname.diff(0)}>0 Активировано

Средняя Информация о хосте была изменена на {HOST.NAME} {Template OS Windows:system.uname.diff(0)}>0 Активировано

Внимание/Предупреждение Нагрузка процессора более 70% на {HOST.NAME} {Template OS Windows:system.cpu.load[percpu,avg1].avg(5m)}>0.70 Активировано

Средняя Нагрузка процессора почти 100% на {HOST.NAME} {Template OS Windows:system.cpu.load[percpu,avg1].avg(5m)}>1 Активировано

Высокая Нагрузка процессора слишком высока на {HOST.NAME} {Template OS Windows:system.cpu.load[percpu,avg1].avg(5m)}>5 Активировано

Средняя Отсутствие доступной RAM виртуальной памяти 10% {HOST.NAME} Проблема: {Template OS Windows:vm.vmemory.size[pavailable].min(10m)}<10

Восстановление: {Template OS Windows:vm.vmemory.size[pavailable].min(10m)}>20 Активировано

Средняя Отсутствие свободной RAM памяти menee 5 % {HOST.NAME} {Template OS Windows:vm.memory.size[pused].min(5m)}>=95 or {Template OS Windows:vm.memory.size[total].last(0)}-({Template OS Windows:vm.memory.size[used].min(3m)}*1.06)<=0 or {Template OS Windows:vm.memory.size[total].last(0)}-({Template OS Windows:vm.memory.size[available].min(3m)}*20)>=0 or {Template OS Windows:vm.memory.size[total].last(0)}-({Template OS Windows:vm.memory.size[free].min(3m)}*20)>=0 or {Template OS Windows:vm.vmemory.size[pavailable].min(5m)}<=5 Активировано

Средняя Отсутствие свободной RAM памяти menee 5 % {HOST.NAME} {Template OS Windows:vm.memory.size[pused].min(5m)}>=95 Активировано

Средняя Отсутствие свободной RAM памяти {HOST.NAME} {Template OS Windows:vm.memory.size[free].last(0)}<10000 Активировано

Внимание/Предупреждение Память Обмен страниц/с, Файл подкачки чтение с диска, промахи кеша {Template OS Windows:perf_counter_en[\4\40].min(5)}>2500 or {Template OS Windows:perf_counter_en[\4\40].min(3m)}>{Template OS Windows:perf_counter_en[\4\36].min(3m)} and {Template OS Windows:perf_counter_en[\4\42].min(3)}>{Template OS Windows:perf_counter_en[\4\36].min(3m)} and {Template OS Windows:perf_counter_en[\4\822].min(3)}>{Template OS Windows:perf_counter_en[\4\36].min(3m)} and {Template OS Windows:perf_counter_en[\4\36].min(5m)}<90 or {Template OS Windows:perf_counter_en[\4\36].min(10m)}>3000 Деактивировано

Информационная Память Ошибок страницы/сек {Template OS Windows:perf_counter_en[\4\28].min(5m)}>1000 Активировано

Внимание/Предупреждение Свободного места swap в файла подкачки менее 50% на {HOST.NAME} {Template OS Windows:system.swap.size[,pfree].min(3m)}<50 Активировано

Высокая Свободного места swap подкачки менее 90% на {HOST.NAME} Проблема: {Template OS Windows:system.swap.size[,total].last(0)}<>0 and {Template OS Windows:system.swap.size[,pfree].max(3m)}<=10 or {Template OS Windows:system.swap.size[,total].last(0)}<>0 and {Template OS Windows:system.swap.size[,total].last(0)}-({Template OS Windows:system.swap.size[,used].min(3m)}*1.12)<=0 or {Template OS Windows:system.swap.size[,total].last(0)}<>0 and {Template OS Windows:system.swap.size[,total].last(0)}-({Template OS Windows:system.swap.size[,free].min(3m)}*10)>=0

Восстановление: {Template OS Windows:system.swap.size[,total].last(0)}=0 Активировано

Средняя Слишком много процессов на {HOST.NAME} {Template OS Windows:proc.num[].avg(5m)}>300 Активировано

- Template OS Windows rus Графики

Графики

Свободная память RAM 900 200 Нормальный

Оперативная RAM память в% 900 200 Стэкируемый

Оперативная RAM память Круговой 900 200 Расширенный круговой

Оперативная RAM память 900 200 Стэкируемый

Использование файла подкачки памяти SWAP Круговой 900 200 Круговой

Использование файла подкачки SWAP % 900 200 Стэкируемый

Использование памяти файла подкачки SWAP 900 200 Нормальный

Загрузка процессора CPU 900 200 Нормальный

Комплексные экраны

Производительность системы

- Template OS Windows rus Правила обнаружения

Правила обнаружения

Обнаружение сетевого интерфейса Прототипы элементов данных 22 Прототипы триггеров 14 Прототипы графиков 4 Прототипы узлов сети net.if.discovery 1h Zabbix агент Активировано

Обнаружение службы Windows Прототипы элементов данных 1 Прототипы триггеров 1 Прототипы графиков Прототипы узлов сети service.discovery 1h Zabbix агент Активировано

Смонтированная файловая система обнаружения Прототипы элементов данных 5 Прототипы триггеров 2 Прототипы графиков 1 Прототипы узлов сети vfs.fs.discovery 1h Zabbix агент Активировано

Список обнаружения Физических дисков Прототипы элементов данных 21 Прототипы триггеров 3 Прототипы графиков 6 Прототипы узлов сети disk.spisok.sh[{HOST.CONN},discovery.physical] 1h Внешняя проверка Деактивировано

Список обнаружения Логических дисков Прототипы элементов данных 21 Прототипы триггеров 3 Прототипы графиков 6 Прототипы узлов сети disk.spisok.sh[{HOST.CONN},discovery.logical] 1h Внешняя проверка Деактивировано

Список найденных CPU/CPU ядер Прототипы элементов данных 3 Прототипы триггеров Прототипы графиков Прототипы узлов сети system.cpu.discovery 6h Zabbix агент Деактивировано

Обнаружение сетевого интерфейса

- Template OS Windows rus Правило Обнаружение сетевого интерфейса

Прототипы элементов данных

- Template OS Windows rus Правило Обнаружение сетевого интерфейса Прототипы Элементов

Коллизии за пределами окна (out-of-window) {#IFNAME} net.if.collisions[{#IFNAME}] 1m 1w 365d Zabbix агент Сетевой интерфейс Нет

Входящий трафик кол-во сжатых пакетов {#IFNAME} net.if.in[{#IFNAME},compressed] 1m 1w 365d Zabbix агент Сетевой интерфейс Нет

Входящий трафик кол-во отброшенных пакетов {#IFNAME} net.if.in[{#IFNAME},dropped] 1m 1w 365d Zabbix агент Сетевой интерфейс Да

Входящий трафик кол-во ошибок {#IFNAME} net.if.in[{#IFNAME},errors] 1m 1w 365d Zabbix агент Сетевой интерфейс Да

Входящий трафик кол-во ошибок кадрирования пакетов {#IFNAME} net.if.in[{#IFNAME},frame] 1m 1w 365d Zabbix агент Сетевой интерфейс Нет

Входящий трафик кол-во кадров многоадресного вещания {#IFNAME} net.if.in[{#IFNAME},multicast] 1m 1w 365d Zabbix агент Сетевой интерфейс Нет

Входящий трафик кол-во ошибок FIFO буфера {#IFNAME} net.if.in[{#IFNAME},overruns] 1m 1w 365d Zabbix агент Сетевой интерфейс Нет

Входящий сетевой трафик пакетов {#IFNAME} net.if.in[{#IFNAME},packets] 1m 1w 365d Zabbix агент Сетевой интерфейс Да

Входящий сетевой трафик {#IFNAME} net.if.in[{#IFNAME}] 1m 1w 365d Zabbix агент Сетевой интерфейс Да

Исходящий трафик кол-во потерь несущей {#IFNAME} net.if.out[{#IFNAME},carrier] 1m 1w 365d Zabbix агент Сетевой интерфейс Нет

Исходящий трафик кол-во коллизий обнаруженных на {#IFNAME} net.if.out[{#IFNAME},collisions] 1m 1w 365d Zabbix агент Сетевой интерфейс Нет

Исходящий трафик кол-во отброшенных пакетов {#IFNAME} net.if.out[{#IFNAME},dropped] 1m 1w 365d Zabbix агент Сетевой интерфейс Да

Исходящий трафик кол-во ошибок {#IFNAME} net.if.out[{#IFNAME},errors] 1m 1w 365d Zabbix агент Сетевой интерфейс Да

Исходящий сетевой трафик пакетов {#IFNAME} net.if.out[{#IFNAME},packets] 1m 1w 365d Zabbix агент Сетевой интерфейс Да

Исходящий сетевой трафик {#IFNAME} net.if.out[{#IFNAME}] 1m 1w 365d Zabbix агент Сетевой интерфейс Да

Суммарное кол-во сжатых пакетов на {#IFNAME} net.if.total[{#IFNAME},compressed] 1m 1w 365d Zabbix агент Сетевой интерфейс Нет

Суммарное кол-во отброшенных пакетов на {#IFNAME} net.if.total[{#IFNAME},dropped] 1m 1w 365d Zabbix агент Сетевой интерфейс Да

Суммарное кол-во ошибок на {#IFNAME} net.if.total[{#IFNAME},errors] 1m 1w 365d Zabbix агент Сетевой интерфейс Да

Суммарное кол-во ошибок FIFO буфера на {#IFNAME} net.if.total[{#IFNAME},overruns] 1m 1w 365d Zabbix агент Сетевой интерфейс Нет

Суммарный сетевой трафик пакетов на {#IFNAME} net.if.total[{#IFNAME},packets] 1m 1w 365d Zabbix агент Сетевой интерфейс Да

Суммарный сетевой трафик {#IFNAME} net.if.total[{#IFNAME}] 1m 1w 365d Zabbix агент Сетевой интерфейс Да

MAC адрес {#IFNAME} system.hw.macaddr[{#IFNAME},full] 6h 90d Zabbix агент Сетевой интерфейс Да

Прототипы триггеров

- Template OS Windows rus Правило Обнаружение сетевого интерфейса Прототипы Триггеров

Высокая 95% LAN загрузка входящего трафика {#IFNAME} {Template OS Windows:net.if.in[{#IFNAME}].min(10m)}>=95M and {Template OS Windows:net.if.in[{#IFNAME}].min(10m)}<=100M Да

Высокая 95% LAN загрузка входящего трафика {#IFNAME} {Template OS Windows:net.if.in[{#IFNAME}].min(10m)}>=950M and {Template OS Windows:net.if.in[{#IFNAME}].min(10m)}<=1000M Да

Высокая 95% LAN загрузка исходящего трафика {#IFNAME} {Template OS Windows:net.if.out[{#IFNAME}].min(10m)}>=95M and {Template OS Windows:net.if.out[{#IFNAME}].min(10m)}<=100M Да

Высокая 95% LAN загрузка исходящего трафика {#IFNAME} {Template OS Windows:net.if.out[{#IFNAME}].min(10m)}>=950M and {Template OS Windows:net.if.out[{#IFNAME}].min(10m)}<=1000M Да

Высокая 95% LAN загрузка суммарного трафика {#IFNAME} {Template OS Windows:net.if.total[{#IFNAME}].min(10m)}>=95M and {Template OS Windows:net.if.total[{#IFNAME}].min(10m)}<=100M Да

Высокая 95% LAN загрузка суммарного трафика {#IFNAME} {Template OS Windows:net.if.total[{#IFNAME}].min(10m)}>=950M and {Template OS Windows:net.if.total[{#IFNAME}].min(10m)}<=1000M Да

Чрезвычайная Аварийная 100% LAN загрузка входящего трафика {#IFNAME} {Template OS Windows:net.if.in[{#IFNAME}].min(10m)}>=100M and {Template OS Windows:net.if.in[{#IFNAME}].min(10m)}<=950M Да

Чрезвычайная Аварийная 100% LAN загрузка входящего трафика {#IFNAME} {Template OS Windows:net.if.in[{#IFNAME}].min(10m)}>=1000M Да

Чрезвычайная Аварийная 100% LAN загрузка исходящего трафика {#IFNAME} {Template OS Windows:net.if.out[{#IFNAME}].min(10m)}>=100M and {Template OS Windows:net.if.out[{#IFNAME}].min(10m)}<=950M Да

Чрезвычайная Аварийная 100% LAN загрузка исходящего трафика {#IFNAME} {Template OS Windows:net.if.out[{#IFNAME}].min(10m)}>=1000M Да

Чрезвычайная Аварийная 100% LAN загрузка суммарного трафика {#IFNAME} {Template OS Windows:net.if.total[{#IFNAME}].min(10m)}>=100M and {Template OS Windows:net.if.total[{#IFNAME}].min(10m)}<=950M Да

Чрезвычайная Аварийная 100% LAN загрузка суммарного трафика {#IFNAME} {Template OS Windows:net.if.total[{#IFNAME}].min(10m)}>=1000M Да

Внимание/Предупреждение Интерфейс {#IFNAME}: Высокая частота отброшенных пакетов Проблема: {Template OS Windows:net.if.in[{#IFNAME},dropped].avg(5m)}>{$IF_ERRORS_WARN:»{#IFNAME}»} or {Template OS Windows:net.if.out[{#IFNAME},dropped].avg(5m)}>{$IF_ERRORS_WARN:»{#IFNAME}»}

Восстановление: {Template OS Windows:net.if.in[{#IFNAME},dropped].avg(5m)}<{$IF_ERRORS_WARN:»{#IFNAME}»} * 0.8 and {Template OS Windows:net.if.in[{#IFNAME},dropped].avg(5m)}<{$IF_ERRORS_WARN:»{#IFNAME}»} * 0.8 Нет

Внимание/Предупреждение Интерфейс {#IFNAME}: Высокая частота ошибок Проблема: {Template OS Windows:net.if.in[{#IFNAME},errors].avg(5m)}>{$IF_ERRORS_WARN:»{#IFNAME}»} or {Template OS Windows:net.if.out[{#IFNAME},errors].avg(5m)}>{$IF_ERRORS_WARN:»{#IFNAME}»}

Восстановление: {Template OS Windows:net.if.in[{#IFNAME},errors].avg(5m)}<{$IF_ERRORS_WARN:»{#IFNAME}»} * 0.8 and {Template OS Windows:net.if.in[{#IFNAME},errors].avg(5m)}<{$IF_ERRORS_WARN:»{#IFNAME}»} * 0.8 Да

Прототипы графиков

- Template OS Windows rus Правило Обнаружение сетевого интерфейса Прототипы Графиков

Сетевой трафик на {#IFNAME} 900 200 Нормальный

Пакеты Сетевой трафик на {#IFNAME} 900 200 Нормальный

Ошибки на сетевом интерфейсе {#IFNAME} 900 200 Нормальный

Отброшенные на сетевом интерфейсе {#IFNAME} 900 200 Нормальный

Обнаружение службы Windows

- Template OS Windows rus Правило Обнаружение службы Windows

Прототипы элементов данных

- Template OS Windows rus Правило Обнаружение службы Windows Прототипы Элемента данных

Служба «{#SERVICE.NAME}» ({#SERVICE.DISPLAYNAME}) service.info[{#SERVICE.NAME},state] 1m 1w 365d Zabbix агент Службы Да

Прототипы триггеров

- Template OS Windows rus Правило Обнаружение службы Windows Прототипы Триггеров

Средняя Служба «{#SERVICE.NAME}» ({#SERVICE.DISPLAYNAME}) не работает (тип запуска {#SERVICE.STARTUPNAME}) {Template OS Windows:service.info[{#SERVICE.NAME},state].min(#3)}<>0 Да #SERVICE.NAME: {#SERVICE.NAME}{#SERVICE.NAME}

Смонтированная файловая система обнаружения

- Template OS Windows rus Правило Обнаружение Смонтированная файловая система обнаружения

Прототипы элементов данных

- Template OS Windows rus Правило Обнаружение Смонтированная файловая система обнаружения Прототипы элемента данных

Свободное место на диске {#FSNAME} vfs.fs.size[{#FSNAME},free] 1m 1w 365d Zabbix агент Файловая система Да

Свободное место на диске {#FSNAME} (в процентах) vfs.fs.size[{#FSNAME},pfree] 1m 1w 365d Zabbix агент Файловая система Да

Использовано место на диске {#FSNAME} (в процентах) vfs.fs.size[{#FSNAME},pused] 1m 1w 365d Zabbix агент Файловая система Да

Общее место на диске {#FSNAME} vfs.fs.size[{#FSNAME},total] 1h 1w 365d Zabbix агент Файловая система Да

Использованное место на диске {#FSNAME} vfs.fs.size[{#FSNAME},used] 1m 1w 365d Zabbix агент Файловая система Да

Прототипы триггеров

- Template OS Windows rus Правило Обнаружение Смонтированная файловая система обнаружения Прототипы Триггеров

Внимание/Предупреждение Свободное место на диске меньше 15% на томе {#FSNAME}

Зависит от:

Template OS Windows rus: Свободное место на диске составляет менее 1% на томе {#FSNAME}

Проблема: {Template OS Windows:vfs.fs.size[{#FSNAME},pfree].last(0)}<15

Восстановление: {Template OS Windows:vfs.fs.size[{#FSNAME},pfree].last(0)}<2 or {Template OS Windows:vfs.fs.size[{#FSNAME},pfree].last(0)}>15 Да

Чрезвычайная Аварийная Свободное место на диске составляет менее 1% на томе {#FSNAME} {Template OS Windows:vfs.fs.size[{#FSNAME},pfree].last(0)}<1 Да

Прототипы графиков

Использование дискового пространства {#FSNAME} 600 340 Расширенный круговой

Список найденных CPU/CPU ядер

- Template OS Windows rus Правило Обнаружение Список найденных CPU ядер

Прототипы элементов данных

- Template OS Windows rus Правило Обнаружение Список найденных CPU ядер Прототипы элементов данных

Время system затраченное на выполнение системных вызовов (1 мин в среднем) CPU{#CPU.NUMBER}-{#CPU.STATUS} system.cpu.util[{#CPU.NUMBER},system,avg1] 1m 90d 90d Zabbix агент Центральный процессор Да

Время system затраченное на выполнение системных вызовов (5 мин в среднем) CPU{#CPU.NUMBER}-{#CPU.STATUS} system.cpu.util[{#CPU.NUMBER},system,avg5] 1m 90d 90d Zabbix агент Центральный процессор Да

Время system затраченное на выполнение системных вызовов (15 мин в среднем) CPU{#CPU.NUMBER}-{#CPU.STATUS} system.cpu.util[{#CPU.NUMBER},system,avg15] 1m 90d 90d Zabbix агент Центральный процессор Да

Скрипт для дисков disk.spisok.sh

Код: Выделить всё

#!/bin/bash

#2021/08/19 v1.0

# Автор Мамзиков Артём Андреевич Описание по скрипту

# Получение списка Физических Логических дисков

#./net.if.sh 192.168.ххх.ххх discovery 10050, ключ disk.spisok.sh[{HOST.CONN},discovery,{HOST.PORT}]

# {HOST.HOST} -Имя узла сети; {HOST.CONN} -IP адрес или DNS имя узла сети; {HOST.PORT} -Порт узла сети (агента)

if [[ $2 = "discovery.physical" ]]

then

# Список Физический/Логический диск|Удалить шапку|Удалить пустые строки|Удалить пробелы в конце строки и каретку \r|Подстановка макроса|зыкрытие }, кроме последней строки| закрытие последней строки}

DISKNUM=$(zabbix_get -s $1 -k system.run["WMIC.exe /NAMESPACE:\\\root\CIMV2 PATH win32_PerfFormattedData_PerfDisk_PhysicalDisk GET Name"]|sed -e '/Name/d'|sed -e '/^$/d'| sed 's/[ ]*\r//'|sed 's/^/\t{\"{#DISKNUMLET}\":\"/'|sed '$!s/.$/\"},/'|sed '${s/$/\"}/}')

# Вариант с портом

#DISKNUM=$(zabbix_get -s $1 -p $3 -k system.run["WMIC.exe /NAMESPACE:\\\root\CIMV2 PATH win32_PerfFormattedData_PerfDisk_PhysicalDisk GET Name"]|sed -e '/Name/d'|sed -e '/^$/d'| sed 's/[ ]*\r//'|sed 's/^/\t{\"{#DISKNUMLET}\":\"/'|sed '$!s/.$/\"},/'|sed '${s/$/\"}/}')

#echo "${DISKNUM}"

# Проверка что ответ не пустой или не ошибка, если пусто то отправляем _Total

if [ -z "${DISKNUM}" ]; then DISKNUM={"{#DISKNUMLET}":"_Total"}

elif [[ "${DISKNUM}" =~ ZBX_NOTSUPPORTED|Timeout|ERROR|WMIC ]]; then DISKNUM={"{#DISKNUMLET}":"_Total"}

fi

#case $DISKNUM in

# *ZBX_NOTSUPPORTED*|*Timeout*)

# DISKNUM={"{#DISKNUMLET}":"_Total"}

# ;;

#esac

# Формируе Вывод

JSONPHY="[\n"$DISKNUM"\n]"

echo -e "${JSONPHY}"

fi

if [[ $2 = "discovery.logical" ]]

then

# Список Физический/Логический диск|Удалить шапку|Удаление номеров дисков|Удаление пробелов и каретки \r|Диски по строкам|Удаление пустых строк|Подстановка макроса|зыкрытие }, кроме последней строки| закрытие последней строки}

FSNAME=$(zabbix_get -s $1 -k system.run["WMIC.exe /NAMESPACE:\\\root\CIMV2 PATH win32_PerfFormattedData_PerfDisk_PhysicalDisk GET Name"]|sed -e '/Name/d'|sed 's/^[0-9] *//'|tr -d ' \r'|sed 's/:/:\n/g'|sed -e '/^$/d'| sed 's/^/\t{\"{#FSNAME}\":\"/'|sed '$!s/$/\"},/'|sed '${s/$/\"}/}')

# Вариант с портом

#FSNAME=$(zabbix_get -s $1 -p $3 -k system.run["WMIC.exe /NAMESPACE:\\\root\CIMV2 PATH win32_PerfFormattedData_PerfDisk_PhysicalDisk GET Name"]|sed -e '/Name/d'|sed 's/^[0-9] *//'|tr -d ' \r'|sed 's/:/:\n/g'|sed -e '/^$/d'| sed 's/^/\t{\"{#FSNAME}\":\"/'|sed '$!s/$/\"},/'|sed '${s/$/\"}/}')

# Проверка что ответ не пустой или не ошибка, если пусто то отправляем _Total

if [ -z "${FSNAME}" ]; then FSNAME={"{#FSNAME}":"_Total"}

elif [[ "${FSNAME}" =~ ZBX_NOTSUPPORTED|Timeout|ERROR|WMIC ]]; then FSNAME={"{#FSNAME}":"_Total"}

fi

# Формируе Вывод

JSONLOG="[\n"$FSNAME"\n]"

echo -e "${JSONLOG}"

fi

Список обнаружения Физических дисков

- Template OS Windows rus Правило Обнаружение Список обнаружения Физических дисков

Прототипы элементов данных

- Template OS Windows rus Правило Обнаружение Список обнаружения Физических дисков Прототипы элементов данных

Текущая длина очереди Физического диска {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\198] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Общей загруженность Физического диска в % {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\200] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Общей загруженность чтением Физического диска в % {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\202] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Общей загруженность записью Физического диска в % {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\204] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Среднее время в сек, выполнения Физическим диском одной операции чтения или записи. {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\206] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Физический диск\Среднее время Чтения с диска (с) % {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\208] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Физический диск\Среднее время Записи на диск (с) {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\210] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Общее кол-во операций ввода\вывода, обработанных Физическим диском за 1 сек {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\212] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Количество обработанных запросов(обращений) на чтение Физическим диском за 1 сек {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\214] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Количество обработанных запросов(обращений) на запись Физическим диском за 1 сек {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\216] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Физический диск Скорость обмена (байт/с){#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\218] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Физический диск Скорость Чтения (байт/с) {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\220] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Физический диск Скорость Записи (байт/с) {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\222] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Среднее кол-во байт, одной операции Чтения\Записи. Физического диска {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\224] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Кол-во байт при одной операции Чтения Физического диска {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\226] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Кол-тво байт, передаваемое при одной операции Записи. Физического диска {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\228] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Физический диск Кол-во запросов(средняя длина), стоящих в очереди к диску {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\1400] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Физический диск Кол-во запросов Чтения(средняя длина), стоящих в очереди к диску {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\1402] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Физический диск Кол-во запросов Записи(средняя длина), стоящих в очереди к диску {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\1404] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Физический диск простаивает, в % {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\1482] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Физический диск расщеплений операций ввода-вывода за секунду {#DISKNUMLET} perf_counter_en[\234({#DISKNUMLET})\1484] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Прототипы триггеров

- Template OS Windows rus Правило Обнаружение Список обнаружения Физических дисков Прототипы Триггеров

Внимание/Предупреждение Утилизация физического диска {#DISKNUMLET} {Template OS Windows:perf_counter_en[\234({#DISKNUMLET})\1482].last()}<20 Нет

Внимание/Предупреждение Физический диск\Среднее время чтения с диска у {#DISKNUMLET} {Template OS Windows:perf_counter_en[\234({#DISKNUMLET})\208].last()}>12 Да

Внимание/Предупреждение Физический диск Кол-во запросов, стоящих в очереди к диску {#DISKNUMLET} {Template OS Windows:perf_counter_en[\234({#DISKNUMLET})\1400].min(5)}>8 Да

Прототипы графиков

- Template OS Windows rus Правило Обнаружение Список обнаружения Физических дисков Прототипы Графиков

Средняя Длина Очереди\(Запросов) Физического диска {#DISKNUMLET} 900 200 Нормальный

Среднее кол-во байт, одной операции Физического диска {#DISKNUMLET} 900 200 Нормальный

Среднее время сек обращения к Физическим дискам {#DISKNUMLET} 900 200 Нормальный

Скорость обмена (байт/с) Физического диска {#DISKNUMLET} 900 200 Нормальный

Кол-во обращений в секунду Физического диска {#DISKNUMLET} 900 200 Нормальный

Активное Время % Физического диска {#DISKNUMLET} 900 200 Нормальный

Список обнаружения Логических дисков

- Template OS Windows rus Правило Обнаружение Список обнаружения Логических дисков

Прототипы элементов данных

- Template OS Windows rus Правило Обнаружение Список обнаружения Логических дисков Прототипы Элементов данных

Текущая длина очереди Логического диска {#FSNAME} perf_counter_en[\236({#FSNAME})\198] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Общей загруженность Логического диска в % {#FSNAME} perf_counter_en[\236({#FSNAME})\200] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Общей загруженность чтением Логического диска в % {#FSNAME} perf_counter_en[\236({#FSNAME})\202] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Общей загруженность записью Логического диска в % {#FSNAME} perf_counter_en[\236({#FSNAME})\204] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Среднее время в сек, выполнения Логическим диском одной операции чтения или записи. {#FSNAME} perf_counter_en[\236({#FSNAME})\206] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Логический диск\Среднее время Чтения с диска (с) % {#FSNAME} perf_counter_en[\236({#FSNAME})\208] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Логический диск\Среднее время Записи на диск (с) {#FSNAME} perf_counter_en[\236({#FSNAME})\210] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Общее кол-во операций ввода\вывода, обработанных Логическим диском за 1 сек {#FSNAME} perf_counter_en[\236({#FSNAME})\212] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Количество обработанных запросов(обращений) на чтение Логическим диском за 1 сек {#FSNAME} perf_counter_en[\236({#FSNAME})\214] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Количество обработанных запросов(обращений) на запись Логическим диском за 1 сек {#FSNAME} perf_counter_en[\236({#FSNAME})\216] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Логический диск Скорость обмена (байт/с) {#FSNAME} perf_counter_en[\236({#FSNAME})\218] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Логический диск Скорость Чтения (байт/с) {#FSNAME} perf_counter_en[\236({#FSNAME})\220] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Логический диск Скорость Записи (байт/с) {#FSNAME} perf_counter_en[\236({#FSNAME})\222] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Среднее кол-во байт, одной операции Чтения\Записи. Логического диска {#FSNAME} perf_counter_en[\236({#FSNAME})\224] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Кол-во байт при одной операции Чтения Логического диска {#FSNAME} perf_counter_en[\236({#FSNAME})\226] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Кол-во байт, передаваемое при одной операции Записи Логического диска {#FSNAME} perf_counter_en[\236({#FSNAME})\228] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Логический диск Кол-во запросов(средняя длина), стоящих в очереди к диску {#FSNAME} perf_counter_en[\236({#FSNAME})\1400] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Логический диск Кол-во запросов Чтения(средняя длина), стоящих в очереди к диску {#FSNAME} perf_counter_en[\236({#FSNAME})\1402] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Логический диск Кол-во запросов Записи(средняя длина), стоящих в очереди к диску {#FSNAME} perf_counter_en[\236({#FSNAME})\1404] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Логический диск простаивает, в % {#FSNAME} perf_counter_en[\236({#FSNAME})\1482] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Логический диск расщеплений операций ввода-вывода за секунду {#FSNAME} perf_counter_en[\236({#FSNAME})\1484] 1m 90d 90d Zabbix агент (активный) Производительность, Файловая система Да

Прототипы триггеров

- Template OS Windows rus Правило Обнаружение Список обнаружения Логических дисков Прототипы Триггеров

Внимание/Предупреждение Логический диск\Среднее время записи на диск (с) {#FSNAME} {Template OS Windows:perf_counter_en[\236({#FSNAME})\210].last()}>0.06 Да

Внимание/Предупреждение Логический диск\Среднее время чтения с диска {#FSNAME} {Template OS Windows:perf_counter_en[\236({#FSNAME})\208].last()}>0.6 Да

Внимание/Предупреждение Логический диск Кол-во запросов, стоящих в очереди к диску {#FSNAME} {Template OS Windows:perf_counter_en[\236({#FSNAME})\1400].min(5)}>8 Да

Прототипы графиков

- Template OS Windows rus Правило Обнаружение Список обнаружения Логических дисков Прототипы Графиков

Средняя Длина Очереди\(Запросов) Логического диска {#FSNAME} 900 200 Нормальный

Среднее кол-во байт, одной операции Логического диска {#FSNAME} 900 200 Нормальный

Среднее время сек обращения к Логическим дискам {#FSNAME} 900 200 Нормальный

Скорость обмена (байт/с) Логического диска {#FSNAME} 900 200 Нормальный

Кол-во обращений в секунду Логического диска {#FSNAME} 900 200 Нормальный

Активное Время % Логического диска {#FSNAME} 900 200 Нормальный

Данные настройки шаблона связаны с настройками шаблона графаны

Внизу поста

Проверка текущего времени узла сети

Проверка расхождения времени влияет на активные проверки и на элементы сравнения по времени.

Системное время.

Ключ system.localtime[<тип>]

utc — (по умолчанию) время с начала Эпохи (00:00:00 UTC, Январь 1, 1970), измеренное в секундах.

local — время в формате ‘гггг-мм-дд,чч:мм:сс.ннн,+чч:мм’

Проверка в терминале заббикс сервера

zabbix_get -s 192.168.175.9 -p 10050 -k system.localtime Ответ 1645882547

zabbix_get -s 192.168.175.9 -p 10050 -k system.localtime[local] Ответ 2022-02-26,16:37:05.397,+03:00

Функция

fuzzytime секунды — Проверка, на сколько отличается штамп времени значения элемента данных от времени Zabbix сервера.

Возвращает:

1 — если разница между штампом времени значения элемента данных и штампом времени Zabbix сервера меньше или равна сек секунд

0 — в противном случае.

Пример: fuzzytime(60)=0 > обнаружение проблемы, если разница во времени больше 60 секунд

Создаем элементы данных:

Имя: Местное время хоста

Тип: Zabbix агент

Ключ: system.localtime

Тип информации: Числовой (целое положительное)

Единица измерения: unixtime

Группа: Операционная система

Интервал обновления: 1m

Описание:

Системное время.

utc — (по умолчанию) время с начала Эпохи (00:00:00 UTC, Январь 1, 1970), измеренное в секундах.

local — время в формате ‘гггг-мм-дд,чч:мм:сс.ннн,+чч:мм’

В данном элементе данных может получаться большая погрешность, если интервал обновления будет большой (несколько минут),

а проверяемая разница небольшая (десятки секунд) в триггере

Еще создадим вычисляемый элемент данных с функцией fuzzytime вычисляемое значение сразу в элементе.

Имя: Местное время хоста 2

Тип: Вычисляемое

Ключ: system.localtime.fuzzytime

Формула: fuzzytime(system.localtime,60)