Содержание

- Записки IT специалиста

- Windows Server. Настройка сервера терминалов

- Общее представление о протоколе удаленного рабочего стола (RDP)

- Сводка

- Устранение неполадок с подключениями к Удаленному рабочему столу General Remote Desktop connection troubleshooting

- Проверка состояния протокола RDP Check the status of the RDP protocol

- Проверка состояния протокола RDP на локальном компьютере Check the status of the RDP protocol on a local computer

- Проверка состояния протокола RDP на удаленном компьютере Check the status of the RDP protocol on a remote computer

- Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере Check whether a Group Policy Object (GPO) is blocking RDP on a local computer

- Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере Check whether a GPO is blocking RDP on a remote computer

- Изменение блокирующего объекта групповой политики Modifying a blocking GPO

- Проверка состояния служб RDP Check the status of the RDP services

- Проверка состояния прослушивателя протокола RDP Check that the RDP listener is functioning

- Проверка состояния прослушивателя RDP Check the status of the RDP listener

- Проверка состояния самозаверяющего сертификата протокола RDP Check the status of the RDP self-signed certificate

- Проверка разрешений для папки MachineKeys Check the permissions of the MachineKeys folder

- Проверка порта прослушивателя протокола RDP Check the RDP listener port

- Проверка того, что другое приложение не пытается использовать тот же порт Check that another application isn’t trying to use the same port

- Проверка блокировки порта протокола RDP брандмауэром Check whether a firewall is blocking the RDP port

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Windows Server. Настройка сервера терминалов

Еще одним способом увеличения быстродействия корпоративных приложений и сокращения расходов на инфраструктуру является использование сервера терминалов. Его применение способно значительно повысить скорость работы ресурсоемких приложений, например 1С Предприятие, и является единственным решением, если нужно предоставить доступ к корпоративным приложениям удаленным пользователям (например филиалам или директору из любого места через интернет).

В силу определенной специфики, связанной с многопользовательской работой с приложениями крайне желательно роль терминального сервера добавлять одной из первых, во всяком случае до установки прикладного ПО.

В качестве базовой системы рекомендуется использовать Windows Server 2003 или Windows Server 2008, принципиальных отличий в настройке сервера терминалов в этих версиях нет, поэтому все сказанное справедливо для обоих систем. В нашем случае будет использоваться Windows Server 2003 SP2.

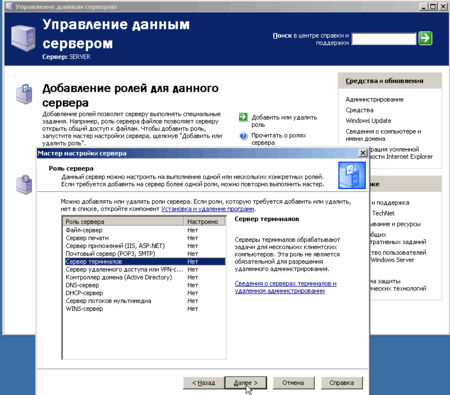

В оснастке Управление данным сервером выбираем Добавить или удалить роль, запустится мастер настройки сервера и, если мы еще не добавляли ролей, предложит использовать типовую настройку или особую конфигурацию. Выбираем второе, в следующем окне указываем Сервер терминалов и жмем Далее.

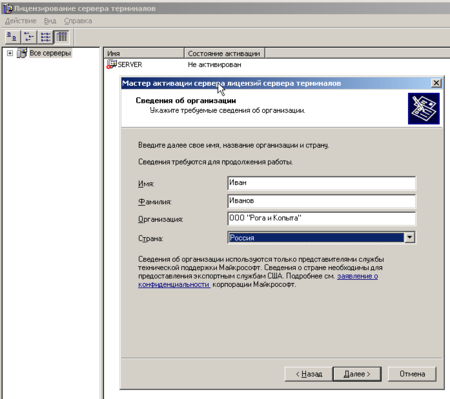

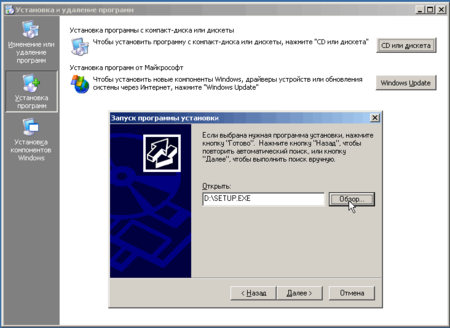

На этом этапе нам потребуется установочный диск Windows Server, который следует заранее иметь под рукой, по завершении установки сервер будет перезагружен. После перезагрузки видим, что роль сервера терминалов успешно добавлена, однако присутствует надпись, что поскольку не найден сервер лицензирования служб терминалов выдача лицензий прекратится через 120 дней. Необходимо установить сервер лицензирования. Для этого в оснастке Установка и удаление программ выбираем Установка компонентов Windows и в открывшемся окне ставим галочку на Лицензирование сервера терминалов.

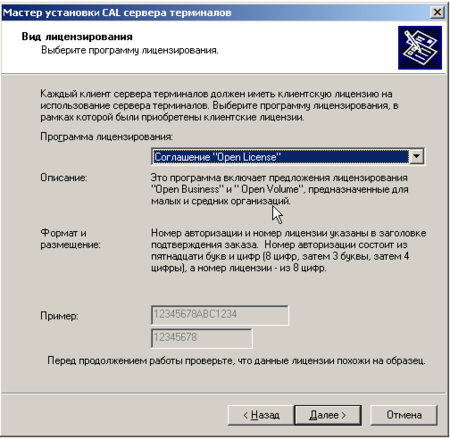

По завершению активации будет запущен мастер клиентских лицензий. В окне Вид лицензирования выбираем программу лицензирования соответствующую имеющимся терминальным лицензиям. Для небольших фирм это как правило «Open License», перед тем как продолжить убедитесь что все необходимые данные есть под рукой.

Следующим этапом вводим данные лицензии а также количество и тип приобретенных лицензий. Более подробно со схемами лицензирования и типами применямых лицензий можно ознакомится здесь. Если все введено правильно статус нашего сервера изменится на активировано и можно будет просмотреть количество и тип установленных лицензий (а также количество выданных лицензий).

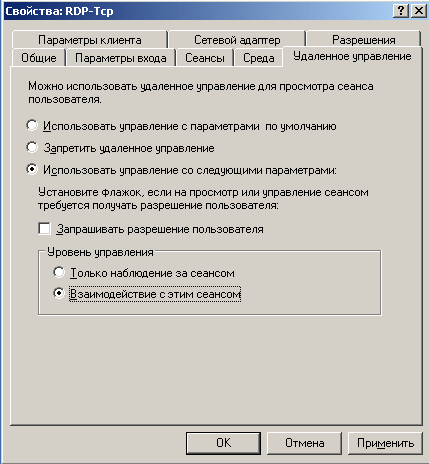

Следующая интересующая нас закладка это Удаленное управление, настраиваем ее как показано на рисунке ниже. Данная настройка позволит, в случае необходимости, подключаться и взаимодействовать с сеансом пользователя для разрешения возникающих проблем.

На закладке Сетевой адаптер мы можем выбрать адаптер с которым будет использоваться данное подключение. Это позволяет создать и назначить разным сетевым интерфейсам различные подключения, так например мы можем создать одно подключение с низкой безопасностью для внутренней сети предприятия, а второе с высокой для клиентов подключающихся извне (через интернет или VPN). И наконец закладка Разрешения, если мы не предполагаем использования нескольких подключений и разграничения прав пользователей по группам можно оставить все как есть, для доступа к серверу терминалов достаточно будет добавить пользователей в группу Пользователи удаленного рабочего стола. В противном случае добавляем сюда необходимые нам группы пользователей и устанавливаем им права Доступ пользователя + Доступ гостя. Таким образом можно удобно разграничить использование подключений группами пользователей, например дав доступ к подключению извне только Администратору и Руководству, а к внутреннему всем необходимым группам.

Ну вот и все. Осталось только настроить подключение на клиентах и пустить пользователей. Желаем вашему серверу долгой и стабильной работы.

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Источник

Общее представление о протоколе удаленного рабочего стола (RDP)

В этой статье описывается протокол удаленного рабочего стола (RDP), используемый для связи между сервером терминалов и клиентом сервера терминалов. RDP инкапсулируется и шифруется в TCP.

Исходная версия продукта: Windows Server 2012 R2

Исходный номер КБ: 186607

Сводка

Протокол RDP основан и является расширением семейства стандартов протокола T-120. Протокол с несколькими каналами позволяет использовать отдельные виртуальные каналы для переноса следующих сведений:

Протокол RDP является расширением основного протокола T.Share. В RDP сохраняется ряд других возможностей, таких как функции архитектуры, необходимые для поддержки многоточки (многостоловые сеансы). Доставка данных с несколькими точками позволяет доставить данные из приложения в режиме реального времени нескольким сторонам, таким как виртуальные доски. Не требуется отправлять одинаковые данные для каждого сеанса по отдельности.

В этом первом выпуске Windows Terminal Server мы хотим обеспечить надежное и быстрое взаимодействие между точками (один сеанс). В первоначальном выпуске terminal Server 4.0 используется только один канал данных. Однако гибкость RDP предоставляет достаточно места для функциональности в будущих продуктах.

Одна из причин, по которой корпорация Майкрософт решила реализовать RDP в целях подключения в Windows NT Terminal Server, заключается в том, что она предоставляет мобильную базу для создания большего количество возможностей. RDP предоставляет 64 000 отдельных каналов для передачи данных. Однако в текущих действиях по передаче используется только один канал (для данных клавиатуры, мыши и презентаций).

RDP предназначен для поддержки различных типов сетевых topologies, таких как ISDN, POTS. Протокол RDP также поддерживает множество протоколов локальной сети, таких как IPX, NetBIOS, TCP/IP. Текущая версия RDP будет работать только по TCP/IP. Благодаря отзывам клиентов в будущих версиях может быть добавлена поддержка других протоколов.

Действия, связанные с отправкой и получением данных через стек RDP, практически такие же, как и семиуровневые стандарты модели OSI для распространенных сетей локальной сети. Передаваемые данные из приложения или службы передаются через стеки протокола. Он разделяется, направляется в канал (через MCS), шифруется, упаковывается, упаковывается в сетевой протокол, а затем рассматривается и отправляется клиенту по сети. Возвращенные данные работают одинаково только в обратном направлении. Пакет срезается с адреса, а затем расшифровываются, расшифровываются и так далее. Наконец, данные представляются приложению для использования. Основные части изменений стека протокола происходят между четвертым и седьмым уровнями, где данные:

Один из ключевых моментов для разработчиков приложений заключается в том, что при использовании протокола RDP корпорация Майкрософт абстрагировали сложности работы с стеком протокола. Это позволяет им писать чистое, хорошо разработанное, правильное поведение 32-битных приложений. Затем стек RDP, реализованный сервером терминалов и его клиентские подключения, берет на себя остальные действия.

Дополнительные сведения о взаимодействии приложений на сервере терминалов и о том, что необходимо знать при разработке приложений для инфраструктуры Сервера терминалов Windows, см. в следующем документе:

Оптимизация приложений для Windows NT Server 4.0, Terminal Server Edition

В экземпляре стека RDP стоит обсудить четыре компонента:

MCSmux и GCC являются частью семейства T.120 Международного телекоммуникационного союза (ITU). McS состоит из двух стандартов:

Элементы управления MCSMux:

Он абстрагировать несколько стеков RDP в один объект с точки зрения GCC. GCC отвечает за управление этими несколькими каналами. GCC позволяет создавать и удалять подключения сеансов и управляет ресурсами, предоставляемыми MCS. Каждый протокол сервера терминалов (в настоящее время поддерживается только протокол RDP и ICA Citrix) будет иметь загруженный экземпляр стека протокола (стек прослушиватель ожидает запроса на подключение). Драйвер устройства сервера терминалов координирует и управляет действиями протокола RDP. Он состоит из небольших компонентов:

RDP был разработан полностью независимо от его стека транспорта, в данном случае TCP/IP. Это означает, что мы можем добавлять другие транспортные драйверы для других сетевых протоколов по мере роста потребностей клиентов в них с небольшим количеством существенных изменений в основах протокола или без существенных изменений. Они являются ключевыми элементами производительности и расширения RDP в сети.

Источник

Устранение неполадок с подключениями к Удаленному рабочему столу General Remote Desktop connection troubleshooting

Выполните приведенные ниже действия, если клиенту Удаленного рабочего стола не удается подключиться к удаленному рабочему столу, и отсутствуют сообщения или другие признаки, по которым можно определить причину. Use these steps when a Remote Desktop client can’t connect to a remote desktop but doesn’t provide messages or other symptoms that would help identify the cause.

Проверка состояния протокола RDP Check the status of the RDP protocol

Проверка состояния протокола RDP на локальном компьютере Check the status of the RDP protocol on a local computer

Сведения о том, как проверить и изменить состояние протокола RDP на локальном компьютере, см. в разделе How to enable Remote Desktop (Как включить удаленный рабочий стол). To check and change the status of the RDP protocol on a local computer, see How to enable Remote Desktop.

Если параметры удаленного рабочего стола недоступны, см. раздел Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере. If the remote desktop options are not available, see Check whether a Group Policy Object is blocking RDP.

Проверка состояния протокола RDP на удаленном компьютере Check the status of the RDP protocol on a remote computer

В точности следуйте инструкциям из этого раздела. Follow this section’s instructions carefully. Неправильное изменение реестра может вызвать серьезные проблемы. Serious problems can occur if the registry is modified incorrectly. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки. Before you start modifying the registry, back up the registry so you can restore it in case something goes wrong.

Чтобы проверить и изменить состояние протокола удаленного рабочего стола на удаленном компьютере, используйте подключение сетевого реестра: To check and change the status of the RDP protocol on a remote computer, use a network registry connection:

Проверка блокировки объектом групповой политики протокола RDP на локальном компьютере Check whether a Group Policy Object (GPO) is blocking RDP on a local computer

Если не удается включить протокол RDP в пользовательском интерфейсе или для fDenyTSConnections возвращается значение 1 после его изменения, объект групповой политики может переопределять параметры на уровне компьютера. If you can’t turn on RDP in the user interface or the value of fDenyTSConnections reverts to 1 after you’ve changed it, a GPO may be overriding the computer-level settings.

Чтобы проверить конфигурацию групповой политики на локальном компьютере, откройте окно командной строки с правами администратора и введите следующую команду: To check the group policy configuration on a local computer, open a Command Prompt window as an administrator, and enter the following command:

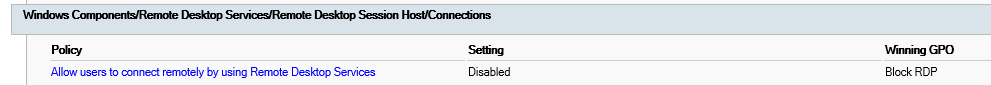

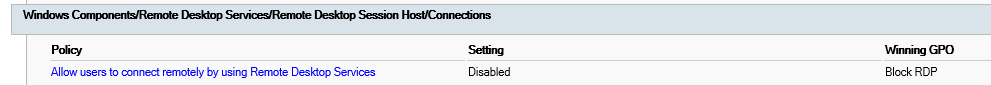

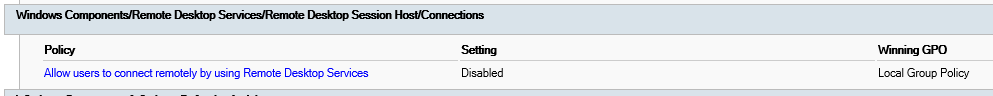

Когда команда будет выполнена, откройте файл gpresult.html. After this command finishes, open gpresult.html. Выберите Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Подключения и найдите политику Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов. In Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Connections, find the Allow users to connect remotely by using Remote Desktop Services policy.

Если для параметра этой политики задано значение Включено, групповая политика не блокирует подключения по протоколу RDP. If the setting for this policy is Enabled, Group Policy is not blocking RDP connections.

Если же для параметра этой политики задано значение Отключено, проверьте результирующий объект групповой политики. If the setting for this policy is Disabled, check Winning GPO. Ниже показано, какой объект групповой политики блокирует подключения по протоколу RDP. This is the GPO that is blocking RDP connections.

Проверка блокировки объектом групповой политики протокола RDP на удаленном компьютере Check whether a GPO is blocking RDP on a remote computer

Чтобы проверить конфигурацию групповой политики на удаленном компьютере, нужно выполнить почти такую же команду, что и для локального компьютера. To check the Group Policy configuration on a remote computer, the command is almost the same as for a local computer:

Изменение блокирующего объекта групповой политики Modifying a blocking GPO

Эти параметры можно изменить в редакторе объектов групповой политики (GPE) и консоли управления групповыми политиками (GPM). You can modify these settings in the Group Policy Object Editor (GPE) and Group Policy Management Console (GPM). Дополнительные сведения об использовании групповой политики см. в статье Advanced Group Policy Management (Расширенное управление групповыми политиками). For more information about how to use Group Policy, see Advanced Group Policy Management.

Чтобы изменить блокирующую политику, используйте один из следующих методов. To modify the blocking policy, use one of the following methods:

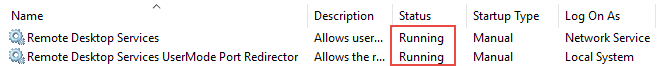

Проверка состояния служб RDP Check the status of the RDP services

На локальном компьютере (клиентском) и удаленном компьютере (целевом) должны быть запущены следующие службы: On both the local (client) computer and the remote (target) computer, the following services should be running:

Для локального или удаленного управления службами можно использовать оснастку MMC. You can use the Services MMC snap-in to manage the services locally or remotely. Вы также можете использовать PowerShell для управления службами в локальном или удаленном расположении (если удаленный компьютер настроен для приема удаленных командлетов PowerShell). You can also use PowerShell to manage the services locally or remotely (if the remote computer is configured to accept remote PowerShell cmdlets).

На любом компьютере запустите одну или обе службы, если они запущены. On either computer, if one or both services are not running, start them.

Если вы запускаете службу удаленных рабочих столов, нажмите кнопку Да, чтобы служба перенаправителя портов пользовательского режима служб удаленного рабочего стола перезапустилась автоматически. If you start the Remote Desktop Services service, click Yes to automatically restart the Remote Desktop Services UserMode Port Redirector service.

Проверка состояния прослушивателя протокола RDP Check that the RDP listener is functioning

В точности следуйте инструкциям из этого раздела. Follow this section’s instructions carefully. Неправильное изменение реестра может вызвать серьезные проблемы. Serious problems can occur if the registry is modified incorrectly. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки. Before you starty modifying the registry, back up the registry so you can restore it in case something goes wrong.

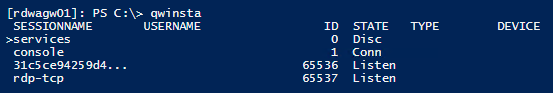

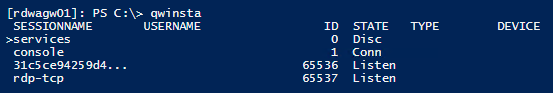

Проверка состояния прослушивателя RDP Check the status of the RDP listener

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. For this procedure, use a PowerShell instance that has administrative permissions. На локальном компьютере также можно использовать командную строку с разрешениями администратора. For a local computer, you can also use a command prompt that has administrative permissions. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно. However, this procedure uses PowerShell because the same cmdlets work both locally and remotely.

Чтобы подключиться к удаленному компьютеру, выполните следующий командлет: To connect to a remote computer, run the following cmdlet:

Введите qwinsta. Enter qwinsta.

Если в списке содержится rdp-tcp с состоянием Listen, прослушиватель протокола удаленного рабочего стола работает. If the list includes rdp-tcp with a status of Listen, the RDP listener is working. Перейдите к разделу Проверка порта прослушивателя протокола RDP. Proceed to Check the RDP listener port. В противном случае перейдите к шагу 4. Otherwise, continue at step 4.

Экспортируйте конфигурацию прослушивателя RDP с рабочего компьютера. Export the RDP listener configuration from a working computer.

Чтобы импортировать конфигурацию прослушивателя протокола RDP, откройте окно PowerShell с разрешениями администратора на затронутом компьютере (или откройте окно PowerShell и подключитесь к этому компьютеру из удаленного расположения). To import the RDP listener configuration, open a PowerShell window that has administrative permissions on the affected computer (or open the PowerShell window and connect to the affected computer remotely).

Чтобы создать резервную копию для существующей записи реестра, воспользуйтесь таким командлетом: To back up the existing registry entry, enter the following cmdlet:

Чтобы удалить резервную копию для существующей записи реестра, воспользуйтесь таким командлетом: To remove the existing registry entry, enter the following cmdlets:

Чтобы импортировать новую запись реестра и перезапустить службу, воспользуйтесь такими командлетами: To import the new registry entry and then restart the service, enter the following cmdlets:

Проверьте конфигурацию, попытавшись еще раз подключиться к удаленному рабочему столу. Test the configuration by trying the remote desktop connection again. Если подключиться все равно не удается, перезагрузите затронутый компьютер. If you still can’t connect, restart the affected computer.

Проверка состояния самозаверяющего сертификата протокола RDP Check the status of the RDP self-signed certificate

Проверка разрешений для папки MachineKeys Check the permissions of the MachineKeys folder

Проверка порта прослушивателя протокола RDP Check the RDP listener port

На локальном компьютере (клиентском) и удаленном компьютере (целевом) прослушиватель протокола RDP должен ожидать передачи данных через порт 3389. On both the local (client) computer and the remote (target) computer, the RDP listener should be listening on port 3389. Другие приложения не должны использовать этот порт. No other applications should be using this port.

В точности следуйте инструкциям из этого раздела. Follow this section’s instructions carefully. Неправильное изменение реестра может вызвать серьезные проблемы. Serious problems can occur if the registry is modified incorrectly. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки. Before you starty modifying the registry, back up the registry so you can restore it in case something goes wrong.

Чтобы проверить или изменить порт протокола RDP, используйте редактор реестра: To check or change the RDP port, use the Registry Editor:

Для управления службами удаленного рабочего стола можно использовать другой порт. You can operate Remote Desktop services using another port. Но мы не рекомендуем делать это. However, we don’t recommend you do this. В этой статье не описано, как устранять проблемы, связанные с этим типом конфигурации. This article doesn’t cover how to troubleshoot that type of configuration.

Проверка того, что другое приложение не пытается использовать тот же порт Check that another application isn’t trying to use the same port

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. For this procedure, use a PowerShell instance that has administrative permissions. На локальном компьютере также можно использовать командную строку с разрешениями администратора. For a local computer, you can also use a command prompt that has administrative permissions. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно. However, this procedure uses PowerShell because the same cmdlets work locally and remotely.

Введите следующую команду: Enter the following command:

Найдите запись для TCP-порта 3389 (или назначенного RDP-порта) с состоянием Ожидает вызова. Look for an entry for TCP port 3389 (or the assigned RDP port) with a status of Listening.

Идентификатор процесса службы или процесса, использующих этот порт, отобразится в столбце «Идентификатор процесса». The process identifier (PID) for the process or service using that port appears under the PID column.

Чтобы определить, какое приложение использует порт 3389 (или назначенный порт протокола RDP), введите следующую команду: To determine which application is using port 3389 (or the assigned RDP port), enter the following command:

Найдите запись для номера процесса, связанного с портом (в выходных данных netstat). Look for an entry for the PID number that is associated with the port (from the netstat output). Службы или процессы, связанные с этим идентификатором процесса, отобразятся в столбце справа. The services or processes that are associated with that PID appear on the right column.

Если порт используется приложением или службой, отличающейся от служб удаленных рабочих столов (TermServ.exe), устранить конфликт можно с помощью одного из следующих методов: If an application or service other than Remote Desktop Services (TermServ.exe) is using the port, you can resolve the conflict by using one of the following methods:

Проверка блокировки порта протокола RDP брандмауэром Check whether a firewall is blocking the RDP port

С помощью средства psping проверьте, доступен ли затронутый компьютер через порт 3389. Use the psping tool to test whether you can reach the affected computer by using port 3389.

Перейдите на другой компьютер, на котором такая проблема не возникает, и скачайте psping отсюда: https://live.sysinternals.com/psping.exe. Go to a different computer that isn’t affected and download psping from https://live.sysinternals.com/psping.exe.

Откройте окно командной строки с правами администратора, перейдите в каталог, где установлено средство psping, и введите следующую команду: Open a command prompt window as an administrator, change to the directory in which you installed psping, and then enter the following command:

Проверьте выходные данные команды psping на наличие таких результатов: Check the output of the psping command for results such as the following:

Запустите psping на нескольких компьютерах, чтобы проверить возможность подключения к затронутому компьютеру. Run psping on multiple computers to test their ability to connect to the affected computer.

Проверьте, блокирует ли этот компьютер подключения от всех остальных компьютеров, некоторых других компьютеров или только одного компьютера. Note whether the affected computer blocks connections from all other computers, some other computers, or only one other computer.

Рекомендуемые дальнейшие действия: Recommended next steps:

Источник

Remote Desktop Protocol (RDP) settings, including TCP properties, can be configured in several places depending on the context (client or server) and the version of Windows you are using. Here’s a detailed overview of where you can find and configure RDP TCP properties:

On the RDP Server (Windows Server)

-

Remote Desktop Session Host Configuration (Windows Server 2008 and 2008 R2):

- Open the «Remote Desktop Session Host Configuration» tool. You can find it by searching in the Start menu or running

tsconfig.msc. - In this tool, you can configure various RDP settings including the RDP-Tcp properties.

- Right-click on «RDP-Tcp» and select «Properties» to configure settings like network adapter, port number (default is 3389), and session limits.

- Open the «Remote Desktop Session Host Configuration» tool. You can find it by searching in the Start menu or running

-

Group Policy:

- RDP settings can also be managed via Group Policy. Open the Group Policy Management Console (

gpmc.msc). - Navigate to

Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Connections. - Here you can set various policies that affect RDP connections, including enabling or disabling the RDP service, setting session time limits, and more.

- RDP settings can also be managed via Group Policy. Open the Group Policy Management Console (

-

Windows Registry:

- You can also modify RDP properties directly in the Windows Registry. This is generally recommended only for advanced users.

- Open the Registry Editor (

regedit). - Navigate to

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server. - Here you can find settings related to RDP, such as enabling or disabling RDP, changing the default port, etc.

-

Windows Firewall:

- Ensure that the Windows Firewall is configured to allow RDP traffic. You can check this by going to

Control Panel -> System and Security -> Windows Defender Firewall -> Allow an app or feature through Windows Defender Firewall. - Make sure «Remote Desktop» is checked for both private and public networks.

- Ensure that the Windows Firewall is configured to allow RDP traffic. You can check this by going to

On the RDP Client

- Remote Desktop Connection (mstsc.exe):

- To access the RDP client settings, you can run

mstscfrom the Start menu or the Run dialog (Win + R). - In the «Remote Desktop Connection» window, you can enter the IP address of the remote machine and click on «Show Options» to reveal more settings.

- Here you can configure settings related to display, local resources, experience, and advanced options, such as the use of Network Level Authentication (NLA).

- To access the RDP client settings, you can run

Network Configuration

If you are working with RDP over a network that requires specific configurations:

- Port Forwarding and Network Configuration:

- If your RDP server is behind a router, you may need to set up port forwarding to allow external connections to your server’s RDP port (default 3389).

- This is usually done through the router’s configuration interface.

Additional Notes

-

Security Considerations:

Ensure that your RDP service is secured, especially if it is accessible over the internet. This includes using strong passwords, enabling Network Level Authentication (NLA), and considering the use of VPNs or other secure methods to connect. -

RDP Version:

The properties and configuration options may vary slightly depending on the version of Windows you are using (Windows 10, Windows Server 2012, Windows Server 2016, etc.).

By understanding these points, you can effectively manage and configure RDP TCP properties on your system.

This question has been answered using artificial intelligence. If there is any problem please contact us.

Did you like this answer?

Similar Questions

- RDP TCP mi UDP mi?

- Is RDP a TCP or UDP protocol?

- How do I change RDP from UDP to TCP?

- Wie viele Füße benötigt ein Mensch am Morgen am Nachmittag und am Abend seines Lebens?

- Was hat am Morgen 4 Beine am Mittag 2 Beine und am Abend 3 Beine?

- RDP hangi port?

- RDP kurulumu nedir?

Терминальный сервер, также известный как Remote Desktop Service (служба удаленного управления терминальным сервером), является мощным инструментом, помогающим компаниям эффективно организовать сложную ИТ-инфраструктуру. Он предоставляет широкий спектр возможностей по управлению устройствами, учетными записями пользователей, конфигурациями систем и другими аспектами и, пожалуй, является одной из основных причин использования Windows Server. В этой статье мы хотим рассмотреть некоторые основные функциональные возможности и настройку терминального сервера.

Управление службами удаленного рабочего стола

После установки и запуска удаленного рабочего стола необходимо разобраться с тем, как осуществлять его регулярное управление и контроль. Для этого существует ряд инструментов, доступ к которым можно получить через меню Пуск, выбрав пункт Администрирование и затем Службы удаленных рабочих столов. Выбор инструментов включает:

- Remote Desktop Services Manager (Диспетчер служб удаленного рабочего стола)

- Remote Desktop Session Host Configuration (Конфигурация узла сеанса удаленного рабочего стола)

- RemoteApp Manager (Диспетчер удаленных приложений)

- Remote Desktop Web Access Configuration (Конфигурация веб-доступа к удаленному рабочему столу)

- Remote Desktop Licensing Manager (Менеджер лицензирования удаленных рабочих столов)

- Remote Desktop Connection Manager (Диспетчер подключений к удаленным рабочим столам)

- Remote Desktops (Удаленные рабочие столы)

Remote Desktop Services Manager, Remote Desktop Session а также Remote Desktop Services, доступны без необходимости установки роли Desktop Services. Их основное назначение — управление удаленными соединениями, когда речь идет об администрировании и службах удаленных рабочих столов. В частности, удаленные рабочие столы могут понадобиться для удаленного администрирования клиентов.

Управление службами удаленных рабочего стола

Управление службами удаленного рабочего стола (RDS) в Windows Server 2022 включает в себя настройку, мониторинг и поддержку среды для обеспечения безопасного и эффективного удаленного доступа. Ниже перечислены основные шаги по управлению RDS в Windows Server 2022:

1.Установка роли Remote Desktop Services:

Прежде чем вы сможете выполнить большинство действий, вам нужно установить роль Remote Desktop Services. Для этого вам понадобится Server Manager:

- Откройте Server Manager.

- В правом верхнем меню выберите пункт Manage.

- Выберите Add roles and features.

- Следуйте дальнейшим указаниям, чтобы добавить роль RDS.

2. Настройка развертывания RDS:

После установки роли следующим шагом будет настройка развертывания RDS, которая включает в себя настройку RD Session Host и некоторых других компонентов.

- Откройте Server Manager.

- В разделе «Remote Desktop Services» нажмите на «Overview».

- Нажмите на «Tasks» и выберите «Edit Deployment Properties».

- Следуйте указаниям для настройки развертывания.

Основное назначение менеджера RDS — это отображение информации о пользователях, сеансах и процессах на сервере RDSH. Действия по удаленному управлению позволяют работать с сеансами удаленно.

При работе с несколькими серверами RD Session Host вы сможете добавлять их в одну консоль и даже группировать.

Учетные записи пользователей, активные сеансы и процессы

При подключении к серверу RD Session Host вы в первую очередь увидите три вкладки — Пользователи (Users), Сессии (Sessions) и Процессы (Processes). Каждая вкладка предназначена для мониторинга и управления определенными областями.

На вкладке Users отображаются все пользователи с активным и отключенными сеансами на сервере.

На вкладке Sessions отображается каждый сеанс на сервере, включая такие вспомогательные сеансы, как Console, Listener и Services. Сессии подключенных пользователей отображаются в виде RDP-TCP#x (x соответствует номеру сессии).

На вкладке Processes отображаются все процессы на сервере. С ее помощью можно также завершить процесс, щелкнув правой кнопкой мыши и выбрав команду End Process.

Вкладки Users и Sessions предоставляют некоторые дополнительные возможности, доступ к которым можно получить, щелкнув правой кнопкой мыши на вкладке. К ним относятся:

Connect, с помощью которой можно подключиться к сеансу пользователя, если последний будет отключен.

И наоборот, Disconnect — функция, позволяющая отключить конкретного пользователя.

Send Message позволяет отправлять сообщения пользователям определенных сессий.

Remote control отвечает за подключение и получение управления удаленной сессией. В корпоративной среде это может иметь ряд применений.

Reset используется для удаления сеанса. Одним из возможных вариантов является освобождение системных аппаратных ресурсов.

Status отображает статус сеанса.

Инструменты для управления командной строки

Помимо использования графического интерфейса, многие аспекты работы терминального сервера можно контролировать с помощью функций командной строки. Ниже приведены некоторые распространенные команды, которые могут оказаться полезными. Для примера предположим, что имя пользователя — Bob, а идентификатор сеанса — 1.

logoff: Эта команда используется для выхода из сеанса и его последующего удаления на сервере RDSH. Если вам нужен номер сессии, его можно получить с помощью запроса session.

msg: Используется для отправки сообщений пользователям на сервере RDSH.

query process, qprocess: Позволяют получить информацию о процессах, активных на сервере RDSH.

query session, qwinsta: Позволяет просмотреть информацию о сессиях, активных на сервере RDSH.

query users, quser: Позволяют просмотреть информацию о сеансах пользователей, активных на сервере RDSH.

Tsdiscon: Все активные сессии отключаются.

Tscon: Отключенная сессия подключается на сервере RDSH.

Tskill: Останавливает (”убивает”) указанный процесс в сессии.

Конфигурация хоста сеансов удаленного рабочего стола

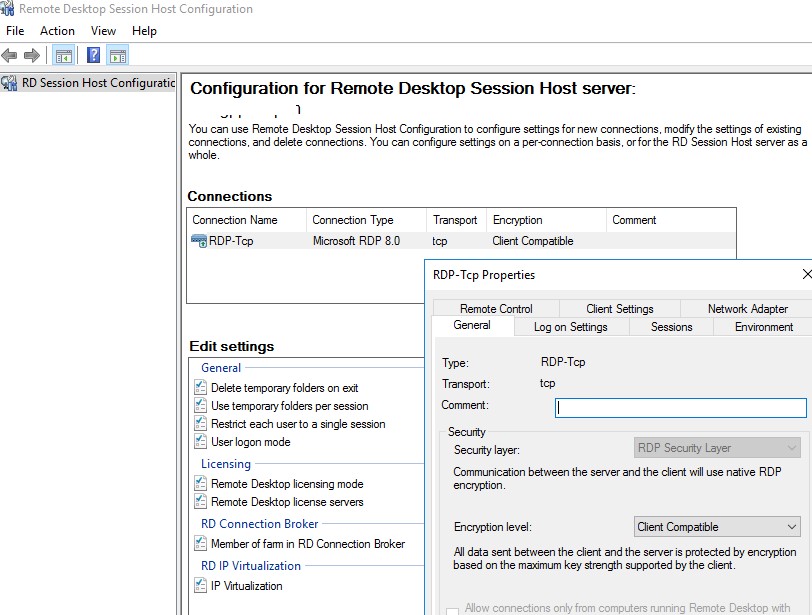

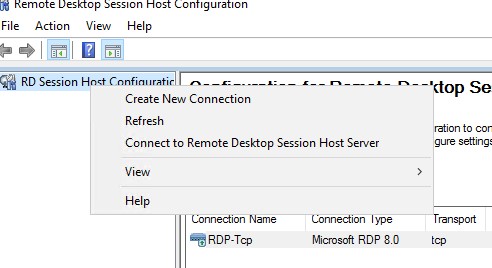

Консоль Remote Desktop Session Host Configuration отвечает за настройку многочисленных параметров RDSH. Существует три основных типа настроек:

RDP-Tcp Connection settings позволяют настроить все соединения с сервером RDSH, такие как безопасность, сеанс, удаленное управление и т.д.

Edit Settings позволяет просмотреть настройки для дополнительных областей.

Licensing Diagnoses позволяет работать с проблемами, связанными с лицензированием RDS.

Углубленный обзор RDP-Tcp-соединений

Свойства RDP-Tcp connection (RDP-Tcp-соединения) отвечают за настройку всех соединений с сервером RDSH. Сюда входят настройки безопасности, сеансов, удаленного управления и другие.

Раздел Edit settings (Редактировать настройки) содержит активные настройки для 4 дополнительных областей. При двойном щелчке на области отображаются свойства, в том числе вкладки с дополнительными возможностями для настройки RDP-Tcp Connection.

Для просмотра свойств RDP-Tcp Connection используйте двойной щелчок или правую кнопку мыши с последующим выбором пункта Properties (Свойства). Свойства содержат 8 вкладок.

RDP-Tcp-соединение доступно без установки роли RDSSH. В этом случае разрешено подключение двух администраторов. При установленной роли количество подключений становится неограниченным.

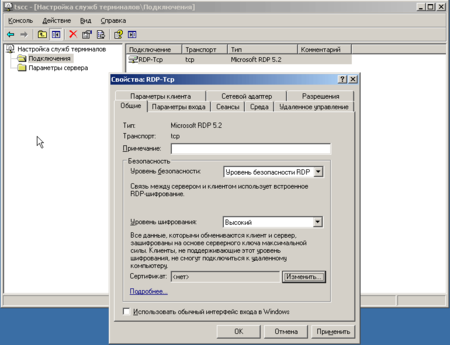

Общие настройки свойств RDP-Tcp

Эта закладка в первую очередь отвечает за безопасность, поддерживая уровень безопасности RDP, а также SSL, который имеет более высокий уровень защиты. Если для этого параметра установлено значение Negotiate, то RDS-сервер сначала попытается использовать SSL, если он поддерживается.

Выбор между самоподписанными и доверенными сертификатами

Когда речь идет о сертификатах безопасности, можно выбирать между самоподписанным сертификатом и сертификатом от доверенного центра, который обеспечивает более высокий уровень безопасности и является наиболее рекомендуемым вариантом. Однако если ваш сервер предназначен только для внутреннего использования, то можно обойтись и самоподписанным сертификатом.

Помимо типа сертификата, существует четыре уровня шифрования:

Низкий: При передаче данных от сервера к клиенту данные не шифруются. При передаче от клиента к серверу используется 56-битное шифрование данных.

Совместимый с клиентом: Шифрование используется в обоих направлениях, при этом на клиенте используется самый надежный ключ.

Высокий: 128-разрядное шифрование применяется в обоих направлениях, если оно поддерживается. В противном случае клиентам не разрешается подключаться.

Совместимый с FIPS: Шифрование в обоих направлениях с использованием метода шифрования, подтвержденного FIPS 140-1, Федеральным стандартом информационных процессов.

Настройки среды в свойствах RDP-Tcp

Вкладка «Настройки среды» используется для запуска определенного приложения, которое запускается при старте RDS.

Конфигурация удаленного управления в RDP-Tcp

Удаленный контроль — это функция, позволяющая администратору контролировать или наблюдать за действиями пользователя при выполнении определенной задачи. Вкладка «Удаленный контроль» позволяет включить или отключить эту возможность. Кроме того, можно установить, требуется ли разрешение пользователя на удаленное управление, а также степень контроля со стороны администратора.

Конфигурация сетевых адаптеров в RDP-Tcp

Эта закладка полезна в том случае, если ваш сервер RD Session Host имеет несколько домов, поэтому может быть полезно определить, какие сетевые адаптеры должны использоваться. Также можно задать максимальное количество работающих соединений — от двух до неограниченного.

Повышение безопасности в свойствах RDP-Tcp

Вкладка «Безопасность» отвечает за права пользователей. Вы можете выбрать определенную группу пользователей и предоставить им определенные права. Существует четыре уровня разрешений:

Полный контроль: Данное разрешение включает в себя следующие права: запрос информации, установка информации, удаленное управление, вход в систему, выход из системы, сообщения, подключение, отключение и виртуальные каналы.

Пользовательский доступ: Этот уровень прав включает в себя следующие разрешения: запрос информации, вход в систему и подключение.

Гостевой доступ: Этот уровень разрешает только вход в систему.

Специальные разрешения: Позволяет добавить некоторые специальные разрешения. Среди них: запрос информации, установка информации, удаленное управление, вход в систему, выход из системы, сообщение, подключение, отключение и виртуальные каналы.

Настройка лимитов (таймаутов) RDP-сессий на терминальном сервере Windows

Обновлено:

Опубликовано:

Тематические термины: терминальный сервер, Windows

По умолчанию, на терминальном сервере RDP-сессия длится до тех пор, пока пользователь ее явно не прервет. В некоторых случаях, это может привести к зависанию профиля или некоторых запущенных приложений.

Рекомендуется задавать лимит на сеансы, по достижении которого принудительно завершать терминальные сессии и выполнять выход пользователя из системы.

Настройка на терминальном сервере

Сессии можно настроить для конкретного сервера в настройках сервера терминалов. Процесс немного отличается в зависимости от версии операционной системы Windows.

Windows 2012 и выше

В диспетчере серверов переходим в службы удаленных рабочих столов:

Переходим в коллекцию, для которой хотим поменять настройки сеанса:

В свойствах коллекции кликаем по Задачи — Изменить свойства:

Переходим в раздел Сеанс и выставляем ограничения:

* где Окончание разъединенного сеанса — время, через которое для пользователей с завершенными сеансами произойдет выход из системы; Ограничение бездействующего сеанса — время, через которое сеанс перейдет в разъединенный, если пользователь в нем не работает (не проявляет никакой активности).

Windows 2008 R2 и ниже

Нажимаем Пуск — Администрирование — Службы удаленных рабочих столов — Конфигурация узла сеансов удаленных рабочих столов:

В разделе «Подключения» дважды кликаем по RDP-Tcp:

На вкладке «Сеансы» ставим галочку Переопределить параметры пользователя и выставляем необходимые лимиты:

* где Завершение отключенного сеанса — время, по достижении которого отключенный сеанс будет завершен, а для пользователя будет выполнен выход; Ограничение бездействующего сеанса — ограничение на сеанс, в котором пользователь не работает.

Настройка через GPO

Если терминальных серверов много или необходимо централизованно задать политику ограничения сессий, можно воспользоваться групповыми политиками Active Directory.

Заходим в консоль управления политиками — создаем политику с любым понятным названием — переходим в настройку созданной политики.

В зависимости от необходимости применять политику к пользователям и/или компьютерам, используем следующие ветки для настройки:

- Конфигурация компьютера\Политики\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Ограничение сеансов по времени

(Computer Configuration\Policies\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Session Time Limits) - Конфигурация пользователя\Политики\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Ограничение сеансов по времени

(User Configuration\Policies\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Session Time Limits)

* если для пользователей и компьютеров используются отдельные организационные юниты, необходимо создавать политику в соответствующей ветке.

Для настройки выставляем следующие значения:

| Параметр | Описание | Значения |

|---|---|---|

| Завершать сеанс при достижении ограничения по времени (End session when time limits are reached) | Задает глобальную настройку, которая разрешает или запрещает лимиты, в принципе. | Включено — включает режим ограничения сессий (для нашей цели выбираем это значение). Отключено — выключает и запрещает лимиты. Не задано — выключает для политик, но разрешает локальные настройки на сервере. |

| Задать ограничение по времени для активных, но бездействующих сеансов служб удаленных рабочих столов (Set time limit for active but idle Terminal Services sessions) | Если пользователь завершил работу с сервером, но не завершил сеанс, можно установить ограничение сессии этим параметром. Таким образом, пользователи, которые не завершают сеанс будут автоматически выкинуты из сессии. | Включено — активируем лимит для бездействующих сеансов (выставляем ее). И в выпадающем списке указываем время бездействия, например 3 часа. Отключено — отключает лимит на бездействующие сессии. Не задано — настройка задается локально на сервере. |

| Задать ограничение по времени для отключенных сеансов (Set time limit for disconnected sessions) | Если пользователь отключил сеанс, но не вышел из системы, можно автоматически его разлогинить с помощью этой опции. | Включено — активируем лимит для завершенных сеансов (выставляем ее). И в выпадающем списке указываем время, например 3 часа. Отключено — отключает лимит на завершенные сессии. Не задано — настройка задается локально на сервере. |

| Задать ограничение по времени для активных сеансов служб удаленных рабочих столов (Set time limit for active Remote Desktop Services sessions) | Независимо от того, работает пользователь в системе или нет, сервер завершит его сеанс, отправив уведомление за 2 минуты до отключения. | Включено — активируем лимит для активных сеансов. В выпадающем списке необходимо указать время. Данную опцию лучше не применять. С практической точки зрения опция создаст много неудобств. Отключено — отключает лимит на завершенные активные сессии. Не задано — настройка задается локально на сервере. |

Для применения настроек ждем или выполняем команду на сервере:

gpupdate /force

Проверяем, применились ли политики:

gpresult /r

Использование фильтров

Если нам необходимо применить ограничения через политики только для определенных серверов/пользователей, применяем фильтры безопасности.

Для этого создаем группу в Active Directory и добавляем туда нужные серверы (или пользователей).

Проверяем, что нужные нам серверы или пользователи стали членами созданной группы.

а) команда для проверки компьютера:

gpresult /r /scope:computer

б) для пользователя:

gpresult /r /scope:user

Если в созданной группе компьютера/пользователя нет, то:

а) для пользователя выходим из сеанса сервера и подключаемся по новой.

б) на сервере выполняем команды:

klist -lh 0 -li 0x3e7 purge

gpupdate /force

Если в нашей среде Active Directory несколько сайтов, то наши настройки могут появиться на нужном контроллере через несколько минут (как правило, до 15). Если нет возможности ждать, можно форсировать процесс репликации с помощью инструмента «Active Directory — сайты и службы».

Далее при создании групповой политики удаляем группу «Прошедние проверку», которая присутствует по умолчанию:

И добавляем созданную ранее, например:

После настраиваем политику по инструкции выше.

Чтобы проверить, что настройка применилась только у нужным нам объектам, на сервере выполняем команду:

gpresult /r

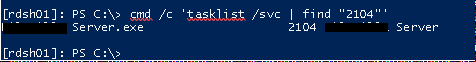

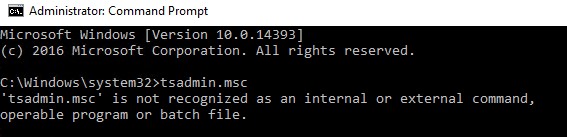

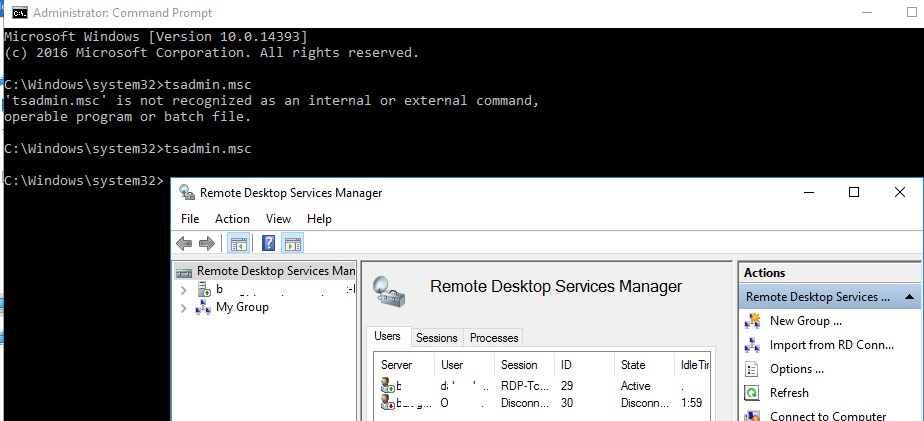

Большинство администраторов терминальных серверов Windows заметили, что начиная с Windows Server 2012, на RDS серверах пропали оснастки управления tsadmin.msc (Remote Desktop Services Manager — Диспетчер служб удаленных рабочих столов) и tsconfig.msc (Remote Desktop Session Host Configuration — Конфигурация узла сеансов удаленных рабочих столов). Разработчики Microsoft решили, что большинством параметров сервера RDS можно управлять через Server Manager, консоль редактора групповых политик (gpedit.msc) или в настройках RDS коллекций. Однако все эти инструменты не настолько просты и удобны как старые остатки.

Разберёмся, как можно вернуть оснастки tsadmin.msc и tsconfig.msc на RDS серверах под управлением Windows Server 2016 (инструкция также к Windows Server 2019 и 2012 R2 окружению).

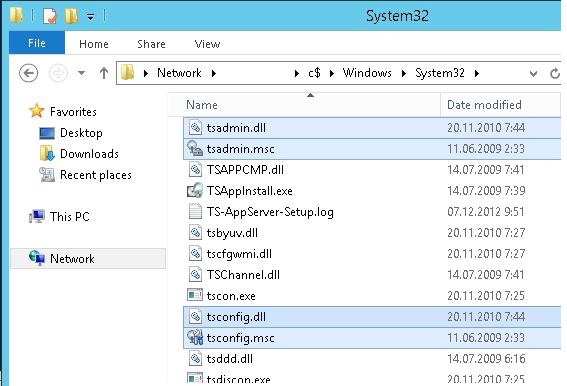

Для этого нам понадобится скопировать 6 файлов и 2 ветки реестра с любого сервера под управлением Windows Server 2008 R2 в аналогичный каталог C:\Windows\System32 на Windows Server 2016. Скопируйте следующие 7 файлов:

- c:\windows\system32\tsadmin.dll

- c:\windows\system32\tsconfig.dll

- c:\windows\system32\wts.dll

- c:\windows\system32\tsconfig.msc

- c:\windows\system32\tsadmin.msc

- c:\windows\system32\en\tsconfig.resources.dll

- c:\windows\system32\en\tsadmin.resources.dll

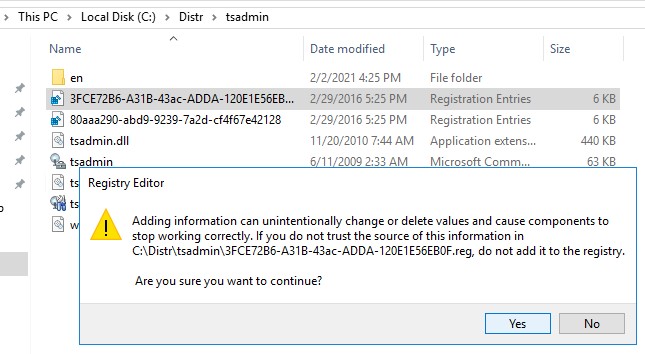

Затем на Windows Server 2008 R2 с помощью редактора regedit нужно экспортировать в файлы reg две ветки реестра:

- [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns\FX:{80aaa290-abd9-9239-7a2d-cf4f67e42128}]

- [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns\FX:{3FCE72B6-A31B-43ac-ADDA-120E1E56EB0F}]

И по очереди импортировать эти ветки в реестр Windows Server 2016. Достаточно дважды щелкнуть по reg файлу и согласится с внесением изменений в реестр.

Осталось скопировать dll и msc файлы в каталог C:\Windows\System32 на хосте с Windows Server 2016. Регистрировать файлы dll библиотек не обязательно.

Примечание. Если у вас нет под рукой развернутого сервера с Windows Server 2008 R2 (их сейчас сложно найти в связи с окончанием поддержки), вы можете скачать архив с необходимыми файлами с нашего сайта.

- Комплект файлов с английской версии ОС — tsadmin-winsrv.zip

- с русской версии — tsadmin-winsrv_ru.zip

После этого попробуйте запустить нужную оснастку командами

tsadmin.msc

:

В этой консоли вы можете удобно управлять сессиями пользователей – можно отключить нужную сессию, отправить сообщение, инициировать корректный logoff и т.д. Оснастка tsadmin позволяет выбрать сразу нескольких пользователей и выполнить нужное действие сразу со всеми.

Можно запустить консоль

tsconfig.msc

:

В консоли tsconfig.msc можно гораздо проще и удобнее настроить базовые параметры RDS хоста: задать сервер лицензирования и тип RDS лицензий, добавить хост в ферму RD Connection Broker (настроить вес хоста в ферме), настроить уровни шифрования RDP, настроить автозапуск программы при входе пользователя в сеанс, настроить таймауты отключения неактивных сессий пользователей на отдельно стоящем RDS хосте и т.д.

Обратите внимание, что не обязательно ставить эти консоли на все RDS хосты. С помощью опции Connect to Remote Desktop Session Host Server вы можете подключится к любому другому RDS хосту в вашей сети.

Примечание. Естественно, что использование старых консолей в новых версиях Windows Server это не поддерживаемое MS решение и вы можете использовать его на свой риск. ИМХО, проблем быть не должно.

Отметим, что с помощью консоли tsadmin.msc не получится подключиться к терминальной сессии пользователя (Ошибка: Access is denied). Подключение к RDS сессиям пользователей возможно по сценарию, описанному в статье RDS Shadow в Windows Server. Также в консоли tsconfig.msc в свойствах подключения RDP-Tcp отсутствует вкладка Security, через которую было удобно раздавать права группам сопровождения (без права администраторов) на подключение и управление RDP сессиями пользователей. Я использую следующую команду для предоставления определенной группе полные права на управления сессиями на сервере:

wmic /namespace:\\root\CIMV2\TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName ="RDP-Tcp") CALL AddAccount "domain\support_rds",2

Для просмотра текущий разрешений можно использовать PowerShell:

get-WmiObject -Namespace "root/cimv2/terminalservices" -Class win32_tspermissionssetting