Все способы:

- Что такое процесс svchost

- Почему Svchost работает от имени пользователя

- Проверка файлов svchost.exe и DLL

- Вопросы и ответы: 2

Что такое процесс svchost

Как и в предыдущих версиях системы, svchost.exe в Windows 10 является основным процессом, отвечающим за запуск хранящихся в файлах DLL служб, в том числе критически важных и необходимых для работы операционной системы. Также svchost является родительским для процессов диспетчеров сетевых подключений, устройств Plug and Play и HID, «Центра обновления», «Защитника Windows» и других важных компонентов. В «Диспетчере задач» эти процессы имеют название svchost.exe.

Как и большинство критически важных процессов, svchost работает от имени системы, также его владельцем могут быть сервисы LOCAL SERVICE и NETWORK SERVICE. Однако нельзя исключать, что вам встретится процесс svchost, запущенный от имени пользователя. Последнее может насторожить, поскольку работа этого процесса от имени пользователя не является для него характерной. В связи с этим у многих начинающих пользователей нередко возникают опасения по поводу возможного заражения компьютера вирусом, маскирующимся под процесс svchost.

Почему Svchost работает от имени пользователя

Сама по себе работа процесса svchost от имени пользователя не является признаком присутствия в системе вредоносного программного обеспечения. Так, процесс svchost может запускать так называемые пользовательские службы, например отвечающую за обмен с сервером Microsoft зашифрованными данными службу «Connected Devices Platform User Service». Чтобы убедиться в безопасности запущенного от имени пользователя процесса svchost, выполните следующие действия.

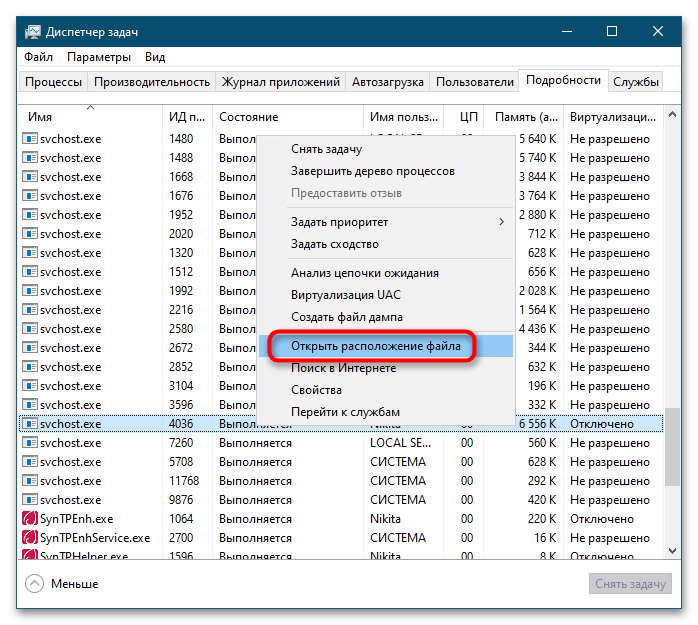

- Кликните в «Диспетчере задач» по процессу «svchost» правой кнопкой мыши и выберите из контекстного меню опцию «Открыть расположение файла».

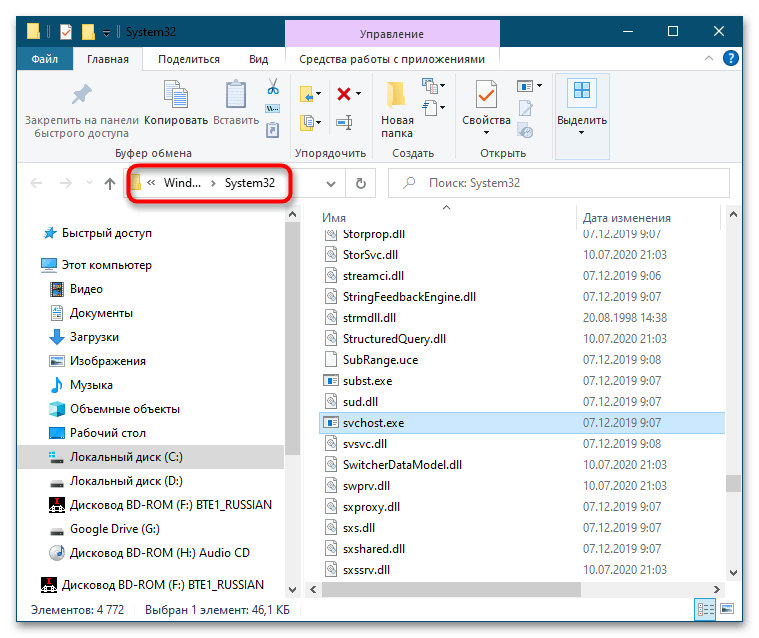

- При этом в «Проводнике» должно открыться расположение

C:\Windows\System32с выделенным файлом svchost.exe. Если вдруг вы обнаружите svchost.exe в другой папке кроме «System32» и «SysWOW64», скорее всего, это вредоносный поддельный файл.

Читайте также: Борьба с компьютерными вирусами

Проверка файлов svchost.exe и DLL

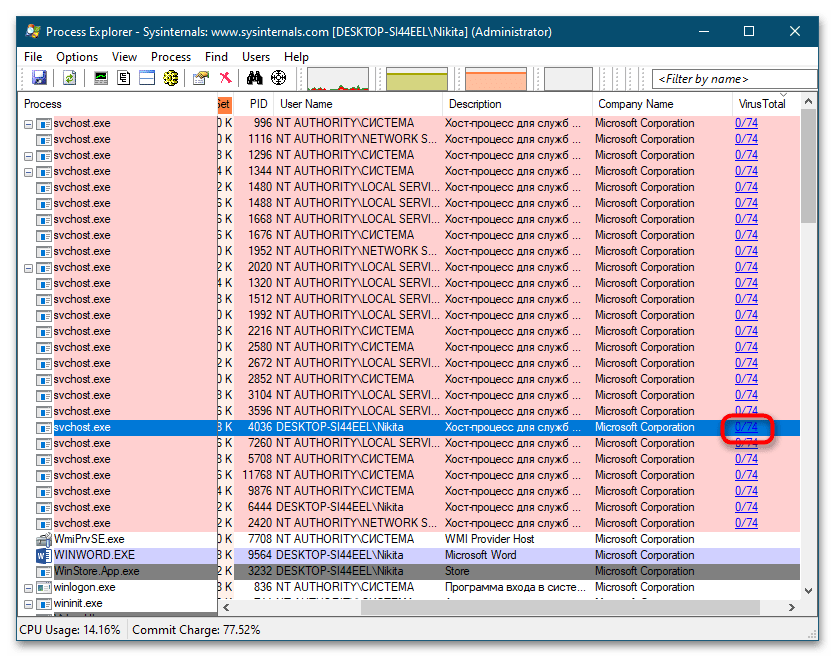

Дополнительно вы можете проверить процесс svchost.exe и связанные с ним динамические библиотеки на предмет вирусной активности. Лучше всего для этих целей использовать стороннюю бесплатную утилиту Process Explorer.

Скачать Process Explorer с официального сайта

- Скачайте архив с утилитой с сайта разработчика, распакуйте и запустите исполняемый файл procexp.exe от имени администратора.

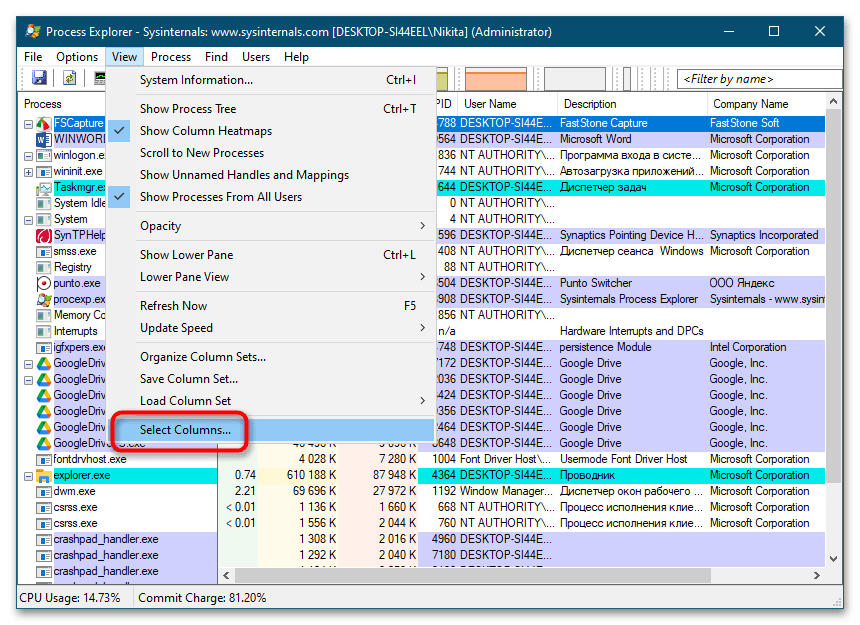

- Перейдите в меню пункт «View» → «Select Columns», чтобы открыть окошко выбора колонок.

- Отметьте флажками пункты «User Name» и «Virus Total» и нажмите «OK».

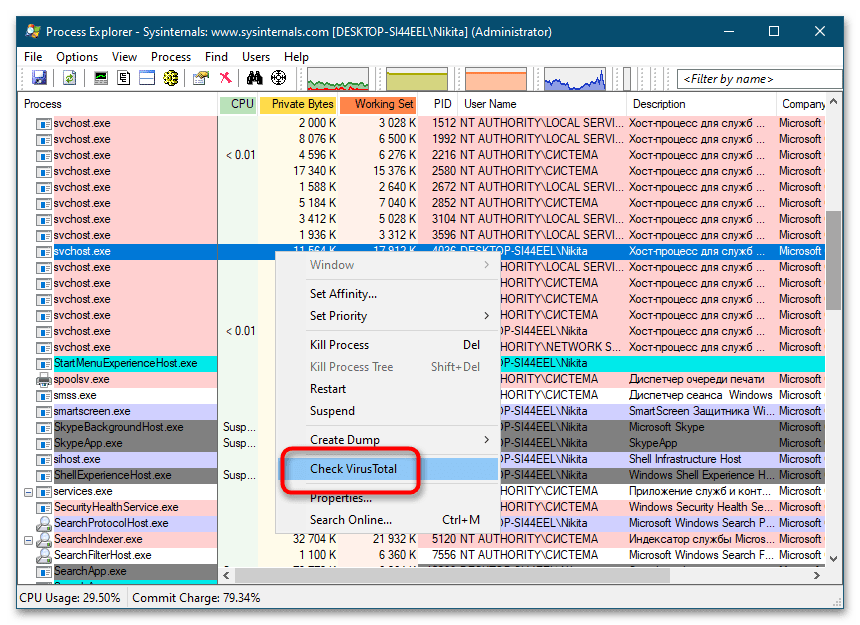

- Отыщите в главном окне утилиты работающий от имени пользователя процесс «svchost», кликните по нему правой кнопкой мыши и выберите из контекстного меню функцию «Check Virus Total».

- Результат проверки будет указан в колонке «Virus Total». Первой цифрой в результате должна быть 0, то есть ни один из антивирусных движков не должен идентифицировать файл svchost.exe как вредоносный.

Дополнительно можно изучить список связанных с процессом динамических библиотек. Чтобы его получить, нажмите комбинацию клавиш Ctrl + D. При желании и наличии времени вы можете проверить DLL на предмет заражения тем же способом, которым проверяли файл procexp.exe.

Наша группа в TelegramПолезные советы и помощь

Отличная новость для всех пользователей Linux: в нашей линейке продуктов для частных пользователей появилось защитное решение Kaspersky для Linux. Теперь наша защита, завоевавшая больше всех наград в мире, позволяет домашним пользователям максимально обезопасить все свои устройства с самыми популярными операционными системами — Windows, Linux, macOS, Android и iOS — от киберугроз c помощью единой подписки Kaspersky для Linux.

Если вы считали, что киберугрозы обходят Linux стороной, пора пересмотреть взгляды. За последние пять лет количество вредоносов для этой ОС выросло в 20 раз! Среди них — майнеры, шифровальщики и даже зловреды, внедряемые в исходный код популярных программ: так, недавняя атака с бэкдором в утилите архивации XZ, встроенной во многие популярные дистрибутивы Linux, могла стать самой массовой атакой на экосистему Linux за всю историю ее существования.

Помимо вирусов, не менее актуальны для пользователей Linux и другие угрозы, распространенные на всех платформах, — фишинг, вредоносные сайты, кража паролей, банковских и персональных данных.

При этом интерес к устройствам под управлением Linux растет из года в год. И для того чтобы обеспечить наших пользователей стопроцентной защитой на любых операционных системах, мы адаптировали наше защитное решение Kaspersky Endpoint Security для бизнеса, уже много лет используемое по всему миру, под нужды домашних пользователей.

Что умеет Kaspersky для Linux?

Среди ключевых функций Kaspersky для Linux:

проверка системы и устройства, а также отдельных файлов для поиска и удаления вредоносных программ;

проверка на наличие угроз съемных носителей, включая USB-накопители и жесткие диски, при их подключении к компьютеру;

обнаружение вредоносных программ благодаря анализу поведения на устройстве, обеспечивающее проактивную защиту;

защита от вредоносных программ в Интернете;

уведомления о попытке перейти по фишинговой ссылке.

Надежный антивирус просканирует и заблокирует зараженные файлы, папки и приложения при обнаружении вирусов, троянов-шифровальщиков, программ-вымогателей, стилеров паролей и других зловредов, предотвращая заражение вашего компьютера, других устройств и всей сети.

Анти-фишинг предупреждает о фишинговых ссылках в электронных письмах и на веб-сайтах, защищая ваши пароли, логины и банковские данные от кражи.

Защита онлайн-платежей проверит безопасность сайтов банков и интернет-магазинов перед выполнением денежных операций.

Защита от криптоджекинга предотвратит несанкционированный майнинг криптовалюты на вашем устройстве и снижение скорости его работы.

Проверка съемных носителей — USB-накопителей и внешних жестких дисков — при подключении к компьютеру защитит от распространения вирусов самым старым и традиционным методом.

View the full article

#1

Kenzot

- Posters

- 8 Сообщений:

Newbie

Отправлено 09 Апрель 2018 — 17:19

Здравствуйте!

В общем, такие вот непонятки.

Заметил в диспетчере кучу процессов svchost, три из них запущены от имени пользователя.

1.png 83,57К

1 Скачано раз

Нормально ли это или svchost может быть запущен только от имени Системы, local service или network service?

Если нажать по ним «перейти к службам» — они ведут к службам с дублированными именами:

2.png 94,85К

2 Скачано раз

Таких служб несколько, все они имеют шестнадцатеричный суффикс вида _0-9a-f, который меняется при перезагрузке компьютера.

При этом их нормальные бессуффиксные аналоги «остановлены».

- Наверх

#2

Dr.Robot

Dr.Robot

- Helpers

- 3 351 Сообщений:

Poster

Отправлено 09 Апрель 2018 — 17:19

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе,

Вам необходимо кроме описания проблемы приложить к письму логи работы трёх программ — сканера Dr. Web (или CureIt!, если антивирус Dr. Web не установлен на Вашем ПК), Hijackthis и DrWeb SysInfo. Где найти эти программы и как сделать логи описано в Инструкции. Без логов помочь Вам не сможет даже самый квалифицированный специалист.

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

— попытайтесь найти коды разблокировки здесь https://www.drweb.com/xperf/unlocker/

— детально опишите как выглядит это окно (цвет, текст, количество кнопок, появляется ли оно до появления окна приветствия Windows или сразу же после включении компьютера);

— дождаться ответа аналитика или хелпера;

3. Если у Вас зашифрованы файлы,

Внимание! Услуга по расшифровке файлов предоставляется только лицензионным пользователям продуктов Dr.Web, у которых на момент заражения была установлена коммерческая лицензия Dr.Web Security Space не ниже версии 9.0, Антивирус Dr.Web для Windows не ниже версии 9.0 или Dr.Web Enterprise Security Suite не ниже версии 6.0. подробнее.

Что НЕ нужно делать:

— лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

— переустанавливать операционную систему;

— менять расширение у зашифрованных файлов;

— очищать папки с временными файлами, а также историю браузера;

— использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из «Аптечки сисадмина» Dr. Web;

— использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

Что необходимо сделать:

— прислать в вирусную лабораторию Dr. Web https://support.drweb.com/new/free_unlocker/?keyno=&for_decode=1 несколько зашифрованных файлов и, если есть, их не зашифрованные копии в категорию Запрос на лечение. Дожидаться ответа на Вашу почту вирусного аналитика и далее следовать его указаниям ведя с ним переписку по почте. На форуме рекомендуется указать номер тикета вирлаба — это номер Вашего запроса, содержащий строку вида [drweb.com #3219200];

4. При возникновении проблем с интернетом, таких как «не открываются сайты», в браузерах появляются картинки с порно или рекламным содержанием там, где раньше ничего подобного не было, появляются надписи типа «Содержание сайта заблокировано» и пр. нестандартные уведомления необходимо выложить дополнительно к логам из п.1 лог команды ipconfig

Для этого проделайте следующее:

- Зайдите в меню Пуск на Рабочем столе, вызовите в нем окно команды Выполнить…

- В появившемся окне наберите cmd и нажмите клавишу <Enter>. Появится черное окно консоли (интерпретатора команд).

- Напишите в этом черном окне команду ipconfig /all>»%userprofile%\ipc.log» и нажмите клавишу <Enter>, затем наберите там же команду explorer.exe /select,»%userprofile%\ipc.log» и нажмите клавишу <Enter>, нужный файл будет показан в Проводнике Windows.

- Приложите этот файл к своему сообщению на форуме.

Чтобы не сделать ошибок в написании команд, можно скопировать эти команды отсюда и последовательно вставлять в черное окно консоли путем выбора пункта Вставить из меню, появляющегося при нажатии правой кнопки мыши в черном окне консоли.

- Наверх

#3

fetch

fetch

- Posters

- 324 Сообщений:

Member

Отправлено 09 Апрель 2018 — 18:23

- Наверх

#4

Kenzot

Kenzot

- Posters

- 8 Сообщений:

Newbie

Отправлено 09 Апрель 2018 — 18:55

отчет

«Загрузка пропущена (Этот файл слишком велик)» — 127мб.

Залил на яндекс диск.

- Наверх

#5

Kenzot

Kenzot

- Posters

- 8 Сообщений:

Newbie

Отправлено 09 Апрель 2018 — 19:17

Хм. Пропал второй жесткий диск в «Моем Компьютере»

- Наверх

#6

Ivan Korolev

Ivan Korolev

- Virus Analysts

- 1 430 Сообщений:

Poster

Отправлено 10 Апрель 2018 — 08:18

Через планировщик задач удалите задачу «Microsoft\Windows\TextServicesFramework\TextServicesFramework».

- Наверх

#7

Ivan Korolev

Ivan Korolev

- Virus Analysts

- 1 430 Сообщений:

Poster

Отправлено 10 Апрель 2018 — 08:23

На всякий случай, пришлите содержимое каталога «C:\Program Files\windows nt\accessories\» (vms.drweb.com/sendvirus/)

Сообщение было изменено Ivan Korolev: 10 Апрель 2018 — 08:23

- Наверх

#8

Ivan Korolev

Ivan Korolev

- Virus Analysts

- 1 430 Сообщений:

Poster

Отправлено 10 Апрель 2018 — 09:42

Через планировщик задач удалите задачу «Microsoft\Windows\TextServicesFramework\TextServicesFramework».

Или можете просто подождать еще час-два и антивирус его сам удалит.

- Наверх

#9

Kenzot

Kenzot

- Posters

- 8 Сообщений:

Newbie

Отправлено 10 Апрель 2018 — 12:02

Через планировщик задач удалите задачу «Microsoft\Windows\TextServicesFramework\TextServicesFramework».

Готово.

Отправлено Сегодня, 10:23

На всякий случай, пришлите содержимое каталога «C:\Program Files\windows nt\accessories\» (vms.drweb.com/sendvirus/)

Отправил. Благодарю вас.

- Наверх

#10

Kenzot

Kenzot

- Posters

- 8 Сообщений:

Newbie

Отправлено 10 Апрель 2018 — 12:03

А что «это» было, если не секрет? Чем он мог успеть нагадить?

- Наверх

#11

Ivan Korolev

Ivan Korolev

- Virus Analysts

- 1 430 Сообщений:

Poster

Отправлено 10 Апрель 2018 — 12:18

А что «это» было, если не секрет? Чем он мог успеть нагадить?

Бэкдор на powershell-е. В худшем для вас случае он мог загрузить и запустить произвольный файл. А что он _успел_ сделать не знаю, по логам вроде не видел ничего от него.

Через планировщик задач удалите задачу «Microsoft\Windows\TextServicesFramework\TextServicesFramework».

Готово.

Отправлено Сегодня, 10:23

На всякий случай, пришлите содержимое каталога «C:\Program Files\windows nt\accessories\» (vms.drweb.com/sendvirus/)

Отправил. Благодарю вас.

Номер тикета укажите (drweb#123567).

Сообщение было изменено Ivan Korolev: 10 Апрель 2018 — 12:19

- Наверх

#12

Kenzot

Kenzot

- Posters

- 8 Сообщений:

Newbie

Отправлено 10 Апрель 2018 — 12:23

Номер тикета укажите (drweb#123567).

[drweb.com #8139664]

- Наверх

#13

Ivan Korolev

Ivan Korolev

- Virus Analysts

- 1 430 Сообщений:

Poster

Отправлено 10 Апрель 2018 — 13:59

Номер тикета укажите (drweb#123567).

[drweb.com #8139664]

Тут чисто.

- Наверх

#14

RomaNNN

RomaNNN

- Posters

- 6 001 Сообщений:

Ковальски

Отправлено 10 Апрель 2018 — 15:26

Номер тикета укажите (drweb#123567).

[[/size]drweb.com #8139664][/size]

Тут чисто.

Походу малварь туда копирует powershell.exe с другим именем. Только не ясно зачем. AMSI сбить?

Если есть два способа, простой и сложный, то выбирай сложный, так как он проще простого способа, который тоже сложный, но ещё и кривой.

- Наверх

#15

Ivan Korolev

Ivan Korolev

- Virus Analysts

- 1 430 Сообщений:

Poster

Отправлено 10 Апрель 2018 — 15:47

Номер тикета укажите (drweb#123567).

[[/size]drweb.com #8139664][/size]

Тут чисто.

Походу малварь туда копирует powershell.exe с другим именем. Только не ясно зачем. AMSI сбить?

Зачем — не знаю Но да, там powershell переименованный.

- Наверх

#16

Konstantin Yudin

Konstantin Yudin

- Dr.Web Staff

- 19 568 Сообщений:

Смотрящий

Отправлено 10 Апрель 2018 — 17:16

Номер тикета укажите (drweb#123567).

[[/size]drweb.com #8139664][/size]

Тут чисто.

Походу малварь туда копирует powershell.exe с другим именем. Только не ясно зачем. AMSI сбить?

тупые мониторилки, антивирусы которые детектят по имени файла. таких вагоны

AMSI это как раз не помешает

With best regards, Konstantin Yudin

Doctor Web, Ltd.

- Наверх

#17

Kenzot

Kenzot

- Posters

- 8 Сообщений:

Newbie

Отправлено 10 Апрель 2018 — 17:21

Таких служб несколько, все они имеют шестнадцатеричный суффикс вида _0-9a-f

А по поводу служб? Так должно быть?

- Наверх

#18

Ivan Korolev

Ivan Korolev

- Virus Analysts

- 1 430 Сообщений:

Poster

Отправлено 11 Апрель 2018 — 08:01

Таких служб несколько, все они имеют шестнадцатеричный суффикс вида _0-9a-f

А по поводу служб? Так должно быть?

Откуда они взялись пока не ясно. Можете удалить эти новые службы, предварительно выставив автоматический старт оригинальным.

- Наверх

#19

Kenzot

Kenzot

- Posters

- 8 Сообщений:

Newbie

Отправлено 11 Апрель 2018 — 09:40

Можете удалить эти новые службы, предварительно выставив автоматический старт оригинальным.

Может я чегой недопонял. В общем, в окне служб (через панель управления) — «оригиналов» нет, только дубликаты.

2.png 858,97К

0 Скачано раз

А в диспетчере во вкладке «службы» остановить дубликат и запустить оригинал не дает.

Безымянный.png 98,58К

0 Скачано раз

Сообщение было изменено Kenzot: 11 Апрель 2018 — 09:41

- Наверх

Чем асинхронная логика (схемотехника) лучше тактируемой, как я думаю, что помимо энергоэффективности — ещё и безопасность.

Hrethgir 14.05.2025

Помимо огромного плюса в энергоэффективности, асинхронная логика — тотальный контроль над каждым совершённым тактом, а значит — безусловная безопасность, где безконтрольно не совершится ни одного. . .

Многопоточные приложения на C++

bytestream 14.05.2025

C++ всегда был языком, тесно работающим с железом, и потому особеннно эффективным для многопоточного программирования. Стандарт C++11 произвёл революцию, добавив в язык нативную поддержку потоков,. . .

Stack, Queue и Hashtable в C#

UnmanagedCoder 14.05.2025

Каждый опытный разработчик наверняка сталкивался с ситуацией, когда невинный на первый взгляд List<T> превращался в узкое горлышко всего приложения. Причина проста: универсальность – это прекрасно,. . .

Как использовать OAuth2 со Spring Security в Java

Javaican 14.05.2025

Протокол OAuth2 часто путают с механизмами аутентификации, хотя по сути это протокол авторизации. Представьте, что вместо передачи ключей от всего дома вашему другу, который пришёл полить цветы, вы. . .

Анализ текста на Python с NLTK и Spacy

AI_Generated 14.05.2025

NLTK, старожил в мире обработки естественного языка на Python, содержит богатейшую коллекцию алгоритмов и готовых моделей. Эта библиотека отлично подходит для образовательных целей и. . .

Реализация DI в PHP

Jason-Webb 13.05.2025

Когда я начинал писать свой первый крупный PHP-проект, моя архитектура напоминала запутаный клубок спагетти. Классы создавали другие классы внутри себя, зависимости жостко прописывались в коде, а о. . .

Обработка изображений в реальном времени на C# с OpenCV

stackOverflow 13.05.2025

Объединение библиотеки компьютерного зрения OpenCV с современным языком программирования C# создаёт симбиоз, который открывает доступ к впечатляющему набору возможностей. Ключевое преимущество этого. . .

POCO, ACE, Loki и другие продвинутые C++ библиотеки

NullReferenced 13.05.2025

В C++ разработки существует такое обилие библиотек, что порой кажется, будто ты заблудился в дремучем лесу. И среди этого многообразия POCO (Portable Components) – как маяк для тех, кто ищет. . .

Паттерны проектирования GoF на C#

UnmanagedCoder 13.05.2025

Вы наверняка сталкивались с ситуациями, когда код разрастается до неприличных размеров, а его поддержка становится настоящим испытанием. Именно в такие моменты на помощь приходят паттерны Gang of. . .

Создаем CLI приложение на Python с Prompt Toolkit

py-thonny 13.05.2025

Современные командные интерфейсы давно перестали быть черно-белыми текстовыми программами, которые многие помнят по старым операционным системам. CLI сегодня – это мощные, интуитивные и даже. . .