Introduction: Installing an SSL Certificate in Windows 7

Sometimes websites have non-trusted security certificates that you want to trust. In order to do this you’ll have to install these certificates in Windows. Let’s start:

- Make sure the certificate file came from a trusted source.

- Double click the certificate file (*.cer)

Step 1: Click Install Certificate…

Step 2: Click Next

Step 3: Select «Place All Certificates in the Following Store» and Click Browse

Step 4: If It’s a Root CA Certificate Select «Trusted Root Certification Authorities» If It’s a Certificate for a Webserver (e.g. Www.mydomain.com) Select «Trusted Publishers». Click OK.

Step 5: Click Next

Step 6: Click Finish

Step 7: If It’s a Root CA Answer Yes to the Question «Do You Want to Install This Certificate?»

Step 8: You’re Done

Что такое SSL-сертификат и как его сгенерировать и использовать для локальной разработки, в том числе — для тестирования на мобильных устройствах, разбирает старший веб-разработчик Noveo Антон.

Немного теории

SSL-сертификат — это цифровой сертификат, позволяющий убедиться в том, что сервер, передавший данные клиенту, не подменен и данные передал именно он.

Сертификат состоит из закрытого ключа, который держится в секрете и с помощью которого данные шифруются сервером, и самого сертификата с открытым ключом, с помощью которого данные расшифровываются клиентом. Не имея закрытого ключа, невозможно зашифровать данные таким образом, чтобы клиент расшифровал их тем же открытым ключом. Главная информация в сертификате — это то, кому он выдан, то есть доменное имя.

Также в сертификат может кодироваться информация об издателе (сертификате), которым был подписан сертификат сервера. Это информация имеет контрольную подпись, которая может быть сгенерирована только обладателем закрытого ключа сертификата издателя. Таким образом, только издатель может подписать и сгенерировать валидный сертификат.

Клиент считает соединение защищенным, если, проверяя цепочку сертификатов, доходит до корневых доверенных центров сертификации, встроенных в систему или браузер, которые, в свою очередь, являются самоподписанными.

Для чего это нужно?

Приложения, требующие наличие валидного сертификата при локальной разработке:

- PWA-приложения,

- приложения, использующие WebRTC.

Есть два способа выполнить эту задачу:

- Сгенерировать самоподписанный сертификат и добавить его в список доверенных корневых центров сертификации; таким образом устройство будет считать его валидным. Как следует из названия, это сертификат, который подписан закрытым ключом его самого же.

- Сгенерировать корневой сертификат и добавить его в список доверенных корневых центров сертификации, далее сгенерировать сертификат сервера и подписать его ранее созданным корневым сертификатом.

Подготовка

Нам понадобится OpenSSL. Инсталляторы-бинарники для Windows.

Файл конфигурации openssl.cfg

[ req_distinguished_name ]

countryName = CO

stateOrProvinceName = ST

localityName = ST

organizationName = O

####################################################################

# Extensions for when we sign normal certs (specified as default)

[ usr_cert ]

basicConstraints = CA:false

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid,issuer

subjectAltName = email:move

####################################################################

# Same as above, but cert req already has SubjectAltName

[ usr_cert_has_san ]

basicConstraints = CA:false

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid,issuer

####################################################################

# Extensions to use when signing a CA

[ v3_ca ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer:always

basicConstraints = CA:true

subjectAltName=email:move

####################################################################

# Same as above, but CA req already has SubjectAltName

[ v3_ca_has_san ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer:always

basicConstraints = CA:true

[ req ]

prompt = no

default_bits = 4096

distinguished_name = req_distinguished_name

req_extensions = req_ext

[ req_ext ]

subjectAltName = @alt_names

[ alt_names ]

DNS.0 = example.com

DNS.1 = *.example.com

Генерируем самоподписанный сертификат

1. Генерируем приватный ключ:

mkdir example.com

openssl genrsa -out example.com/example.com.key

Результат:

Generating RSA private key, 2048 bit long modulus (2 primes)

........................+++++

..........................................................+++++

e is 65537 (0x010001)

2. Создаем запрос на сертификат:

openssl req -new -key example.com/example.com.key -out

example.com/example.com.csr -config openssl.cfg -subj

"/CN=example.com certificate"

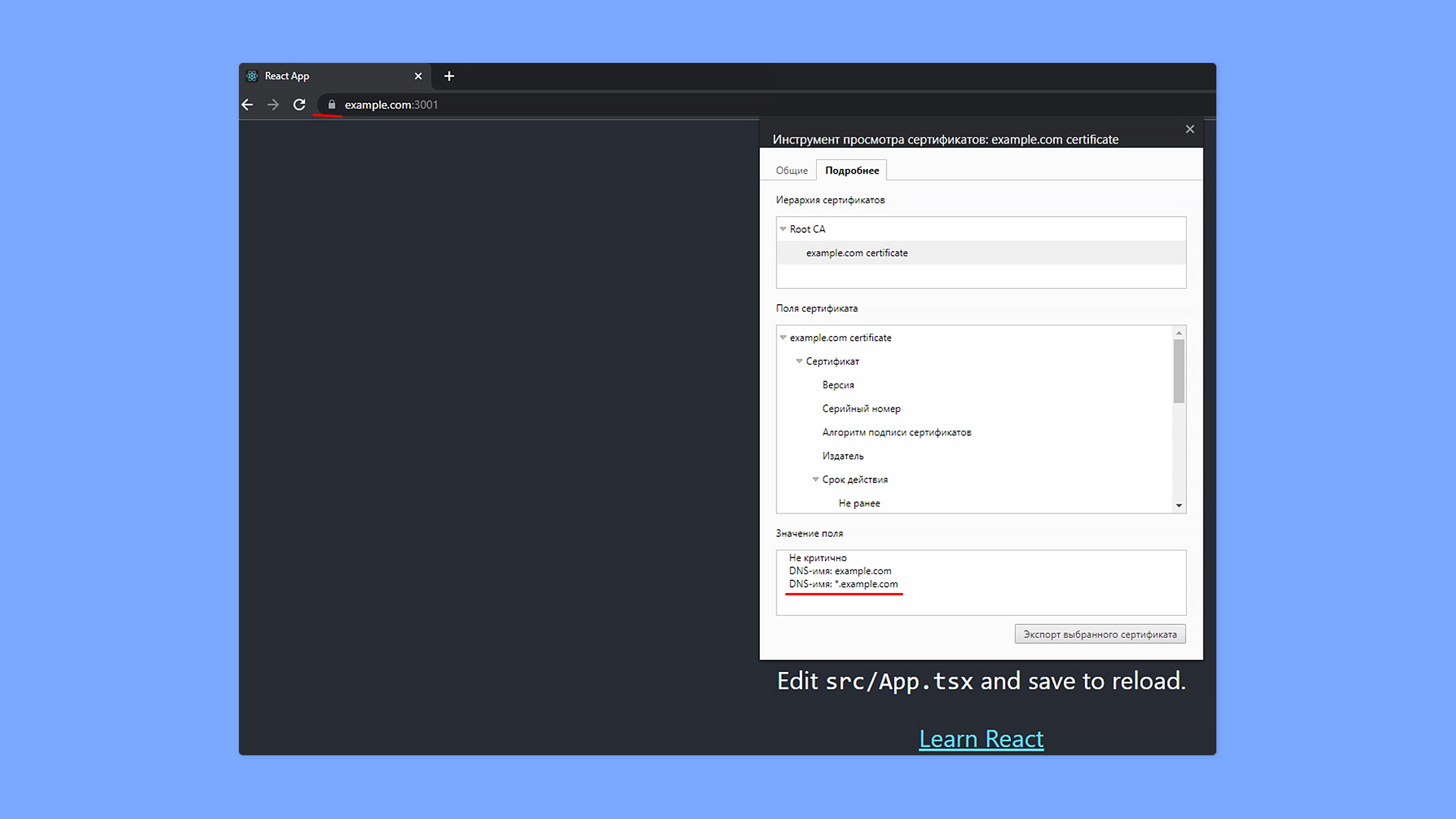

3. В файле конфигурации openssl.cfg нужно прописать доменное имя или несколько имен в блоке [alt_names].Раньше поддерживалось только одно имя, которое задавалось в поле CN, но сейчас можно указать несколько имен, а также сделать wildcard-сертификат на все поддомены.

[ alt_names ]

DNS.0 = example.com

DNS.1 = *.example.com

4. Генерируем сертификат:

openssl x509 -req -in example.com/example.com.csr -extensions

req_ext -extfile openssl.cfg -signkey

example.com/example.com.key -out example.com/example.com.crt

-days 1825

5. Проверяем результат:

openssl x509 -in example.com/example.com.crt -text

Результат:

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

0f:63:6b:b8:76:27:71:d1:e9:f3:53:01:11:11:7c:52:d6:c7:ea:c6

Signature Algorithm: sha256WithRSAEncryption

Issuer: CN = example.com certificate

Validity

Not Before: Sep 27 05:08:48 2022 GMT

Not After : Sep 26 05:08:48 2027 GMT

Subject: CN = example.com certificate

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:c9:...:3b:24:

26:0f

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Alternative Name:

DNS:example.com, DNS:*.example.com

Signature Algorithm: sha256WithRSAEncryption

20:a9:...:fe:fd:

5f:30:e8:4a

-----BEGIN CERTIFICATE-----

MIIC+zCCAeO…8w6Eo=

-----END CERTIFICATE-----

Теперь у вас есть сам сертификат example.com.crt и файл ключа example.com.key, которые можно использовать в ваших приложениях.

Генерируем корневой сертификат + сертификат сервера

1. Генерируем приватный ключ корневого сертификата:

mkdir ca

openssl genrsa -out ca/ca.key

Результат:

Generating RSA private key, 2048 bit long modulus (2 primes)

...........................................+++++

...................................+++++

e is 65537 (0x010001)

2. Создаем сертификат:

openssl req -x509 -new -key ca/ca.key -days 1825 -out ca/ca.crt

-extensions v3_ca_has_san -config openssl.cfg -subj "/CN=Root CA

3. Повторяем шаги 1-5 инструкции про самоподписанный сертификат.

4. Генерируем сертификат, подписанный нашим корневым сертификатом:

openssl x509 -req -in example.com/example.com.csr -CA ca/ca.crt

-CAkey ca/ca.key -CAcreateserial -extensions req_ext -extfile

openssl.cfg -out example.com/example.com.ca.crt -days 1825

5. Проверяем результат:

openssl x509 -in example.com/example.com.ca.crt -text

Результат:

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

27:f4:ec:08:a8:36:b8:38:81:53:d9:8f:b5:fe:91:13:79:f0:9e:dc

Signature Algorithm: sha256WithRSAEncryption

Issuer: CN = Root CA

Validity

Not Before: Sep 27 05:46:19 2022 GMT

Not After : Sep 26 05:46:19 2027 GMT

Subject: CN = example.com certificate

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:c9:...:26:0f

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Alternative Name:

DNS:example.com, DNS:*.example.com

Signature Algorithm: sha256WithRSAEncryption

9e:72:...:57:17

-----BEGIN CERTIFICATE-----

MIIC…JXFw==

-----END CERTIFICATE-----

Теперь у вас есть сертификат сервера example.com.crt в комплекте с ключом example.com.key, а также корневой сертификат ca.crt в комплекте с ключом ca.key. Если добавить корневой сертификат в хранилище корневых сертификатов в вашей системе или браузере, то это сделает валидными все сертификаты, подписанные им.

Браузер Chrome использует системное хранилище сертификатов:

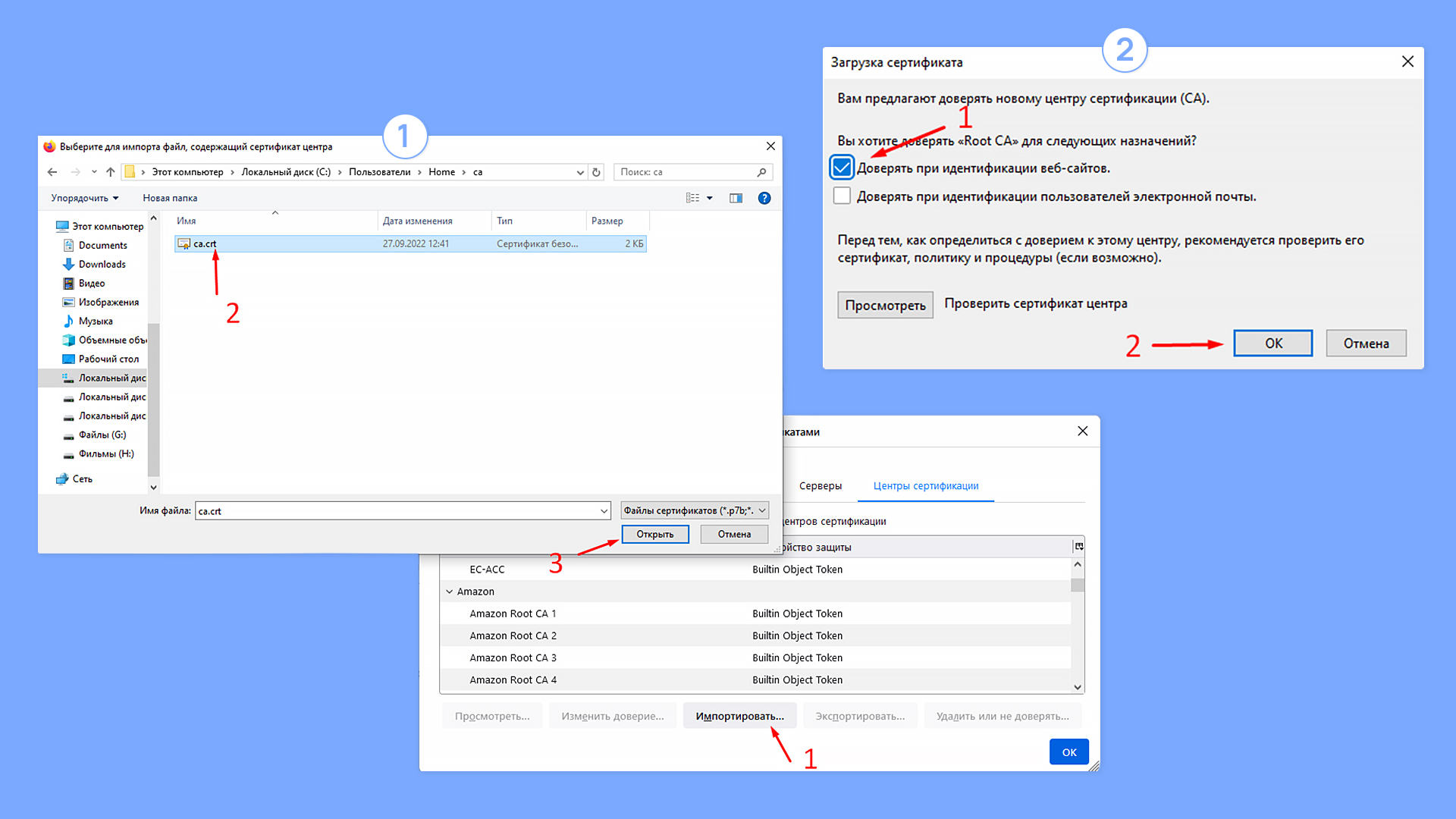

Добавляем корневой сертификат в браузере Mozilla

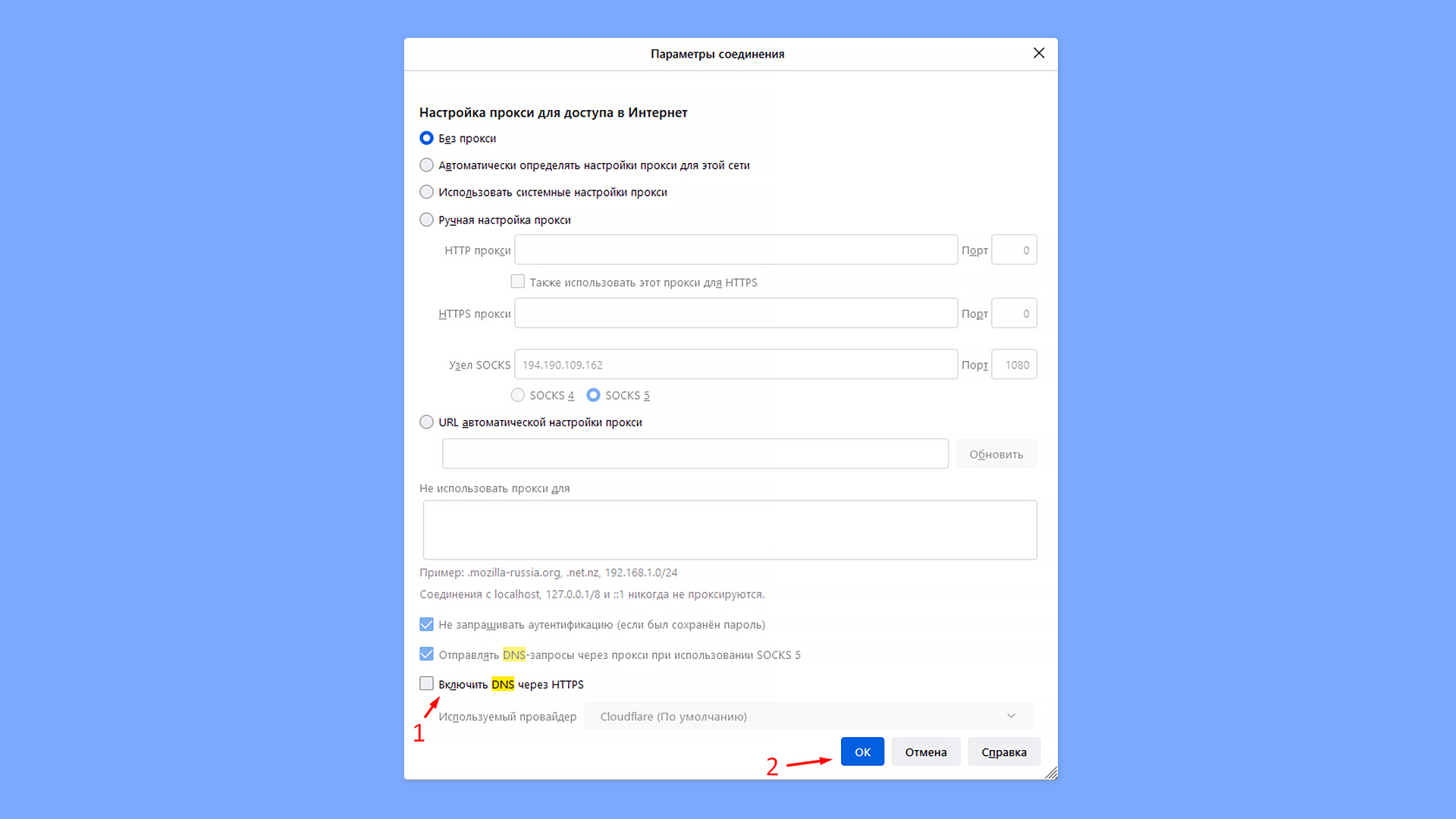

Возможно, придется отключить DNS over HTTPS, чтобы браузер использовал системный DNS, который, в свою очередь, использует файл hosts.

Использование на примере create-react-app

1. Добавляем в .env следующие переменные:

HTTPS=true

SSL_CRT_FILE=certs/example.com.crt

SSL_KEY_FILE=certs/example.com.key

HOST=example.com

2. Добавляем в файл host (C:WindowsSystem32Driversetchosts для Windows, /etc/hosts для Ubuntu) строку:

192.168.2.116 example.com

чтобы example.com резолвился на локальный адрес компьютера (свой можно посмотреть в свойствах подключения).

3. Запускаем приложение и видим, что соединение защищено и сертификат валидный:

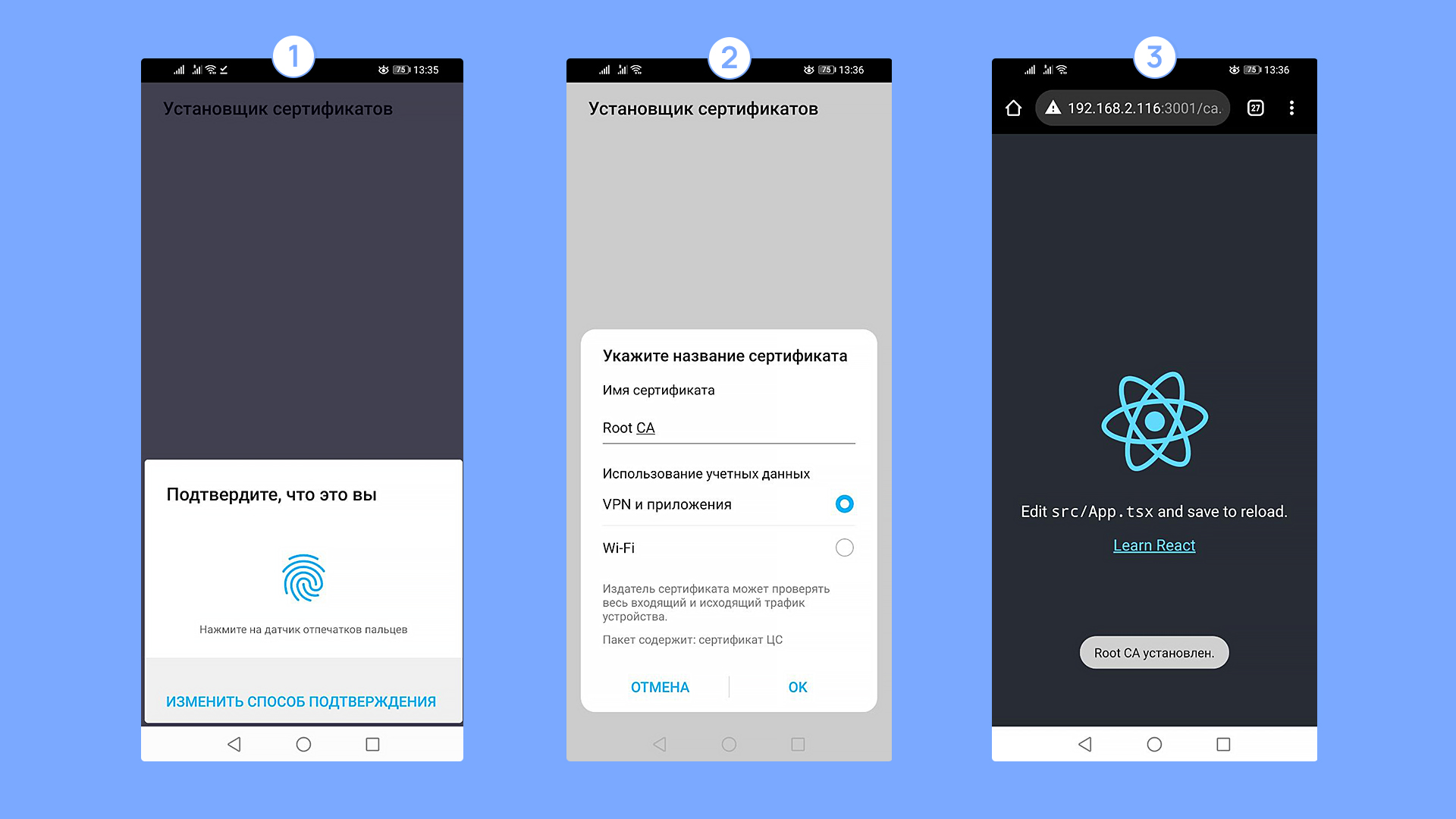

Как установить сертификат на мобильное устройство Android?

1. Поместить телефон и ПК в одну локальную сеть.

2. Использовать create-react-app.

3. Положить в папку public ca.crt.

4. Прописать в .env адрес компьютера в локальной сети:

5. Запустить create-react-app без https.

6. Открыть на телефоне http://192.168.2.116:3000/ca.crt и установить сертификат:

Как прописать домен на Android устройстве?

Для того, чтобы тестировать приложения, нужно обеспечить, чтобы ваше доменное имя резолвилось на локальный адрес компьютера. Тут есть два решения:

1. Имея root-доступ на смартфоне, отредактировать файл hosts.

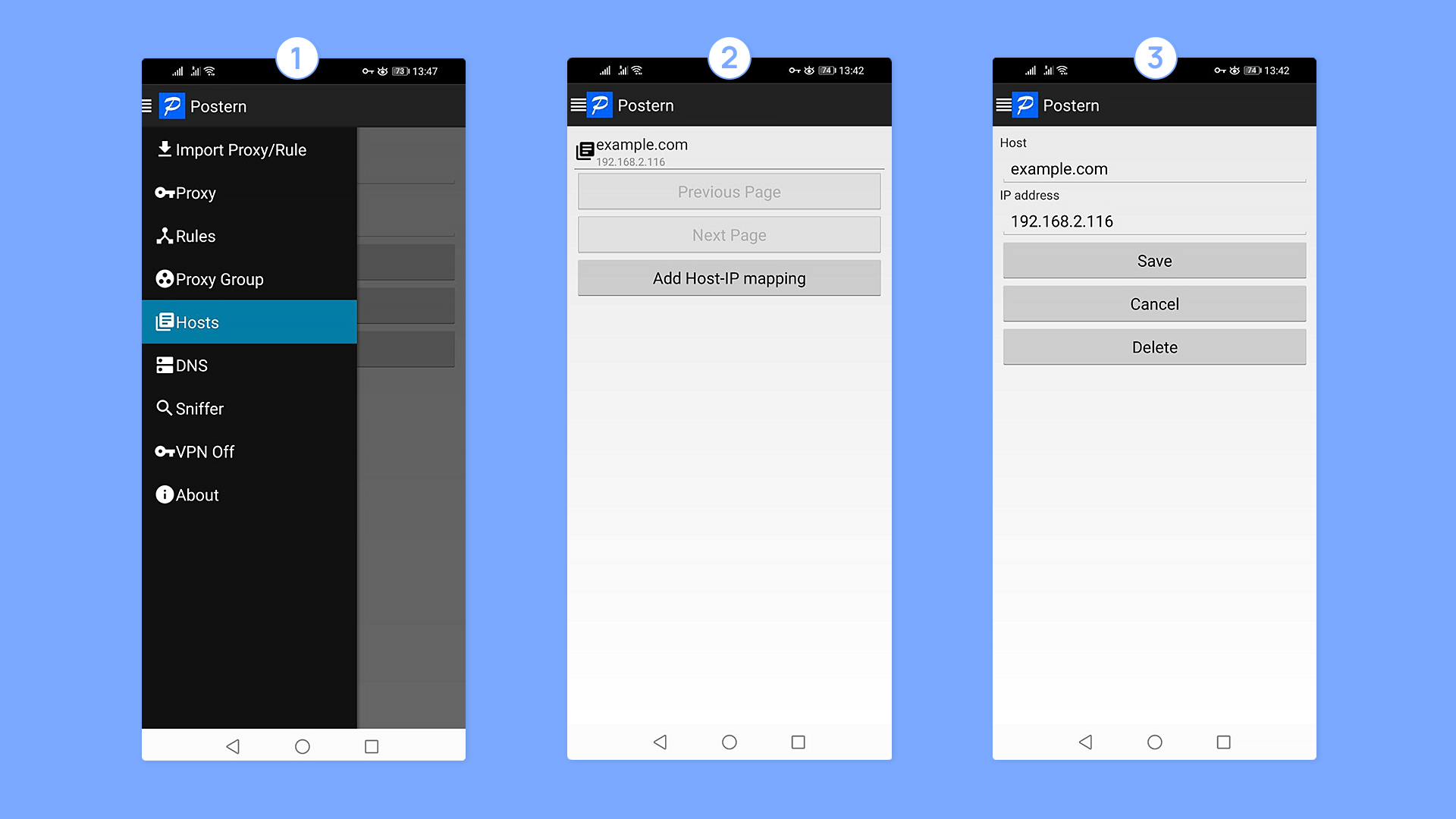

2. Если прав root нет, то есть более элегантное решение — воспользоваться приложением Postern. Это VPN-сервер, запускаемый на вашем устройстве и способный модифицировать трафик, в том числе перехватывать DNS-запросы и отвечать на них. Через него можно установить соответствие доменного имени example.com ip-адресу вашего компьютера в локальной сети, где запущен webpack-dev-server:

То, что Postern запущен, можно понять по иконке замка в статус-баре (VPN включен, все запросы идут через него).

После того, как все действия проделаны, можно открыть в браузере ваше приложение:

Готово! Теперь вы не только знаете в теории, что такое SSL-сертификат, но и умеете с ним работать на практике.

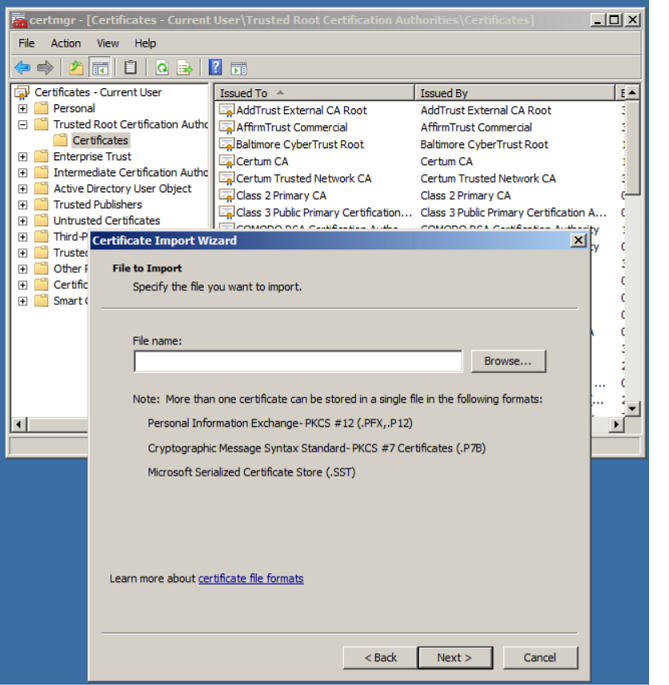

Для установки корневого сертификата для операционной системы Windows выполните следующие действия:

1. Скачайте требуемый сертификат по ссылке

https://secure.globalsign.net/cacert/root-r6.crt

2. Нажмите на файл сертификата правой кнопкой мыши, и выберите пункт Открыть.

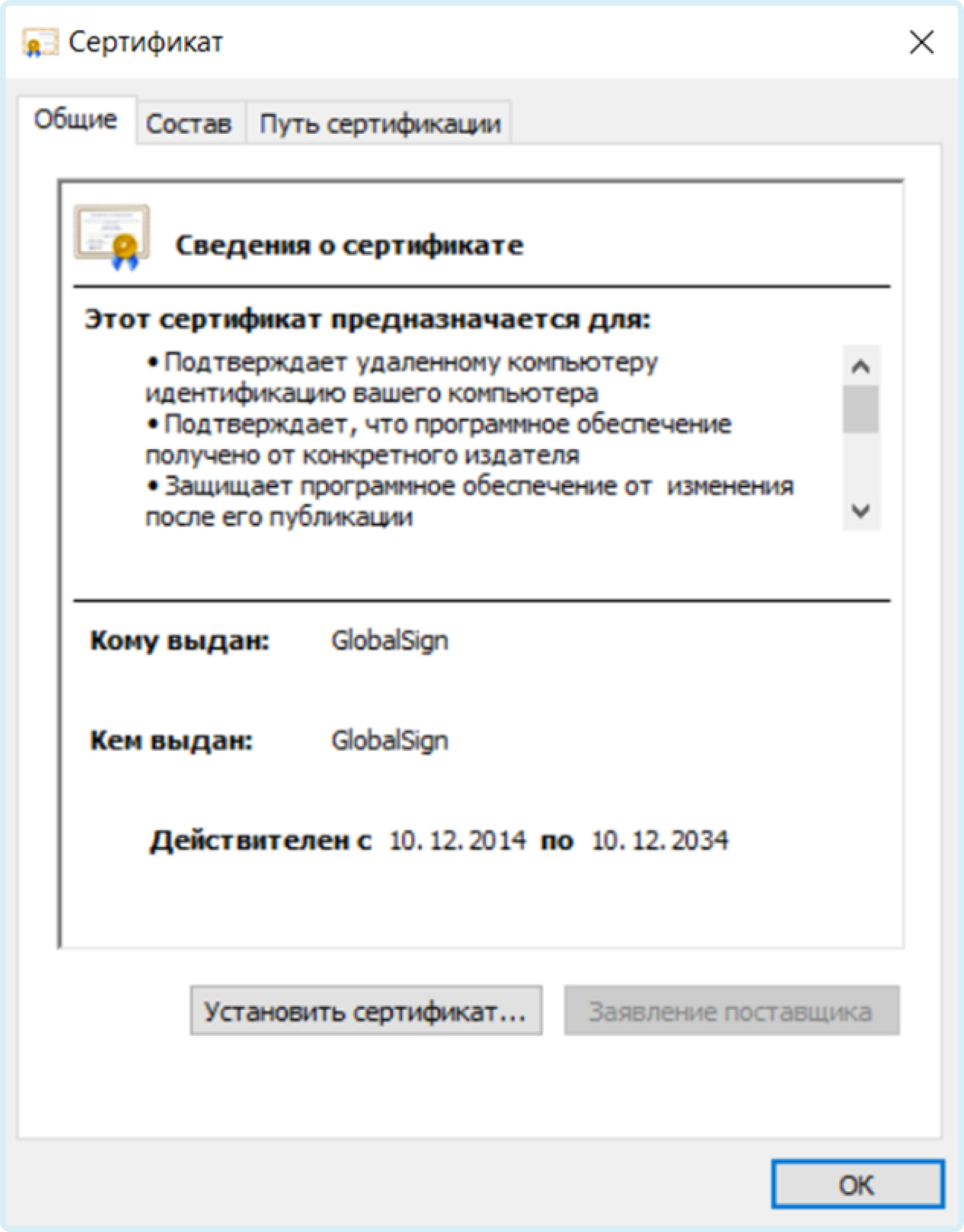

3. В появившемся окне, проверьте информацию о сертификате и нажмите кнопку Установить сертификат.

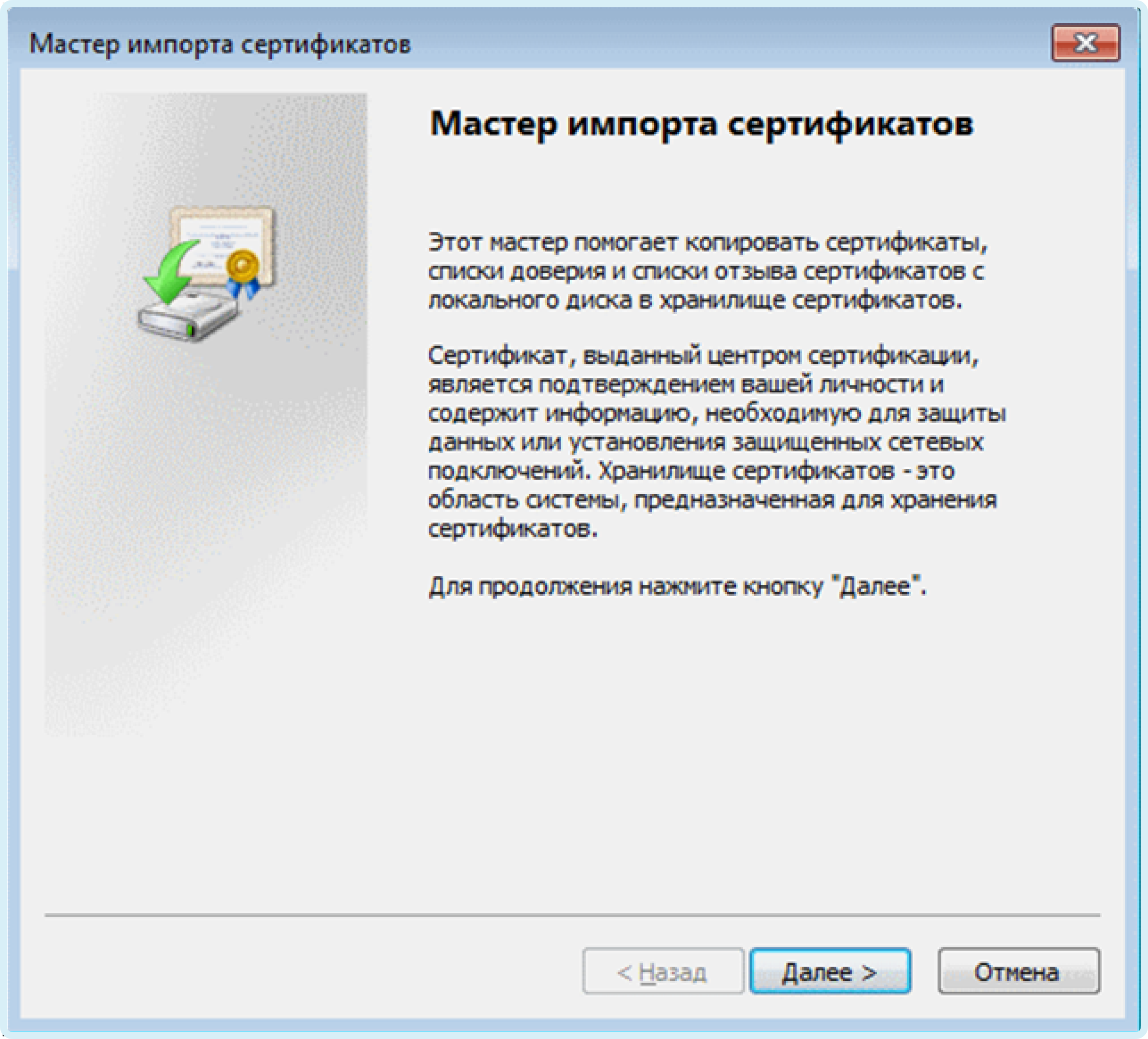

⚠️ Для операционной системы Windows 7 и ниже: в мастере импорта сертификатов нажмите Далее.

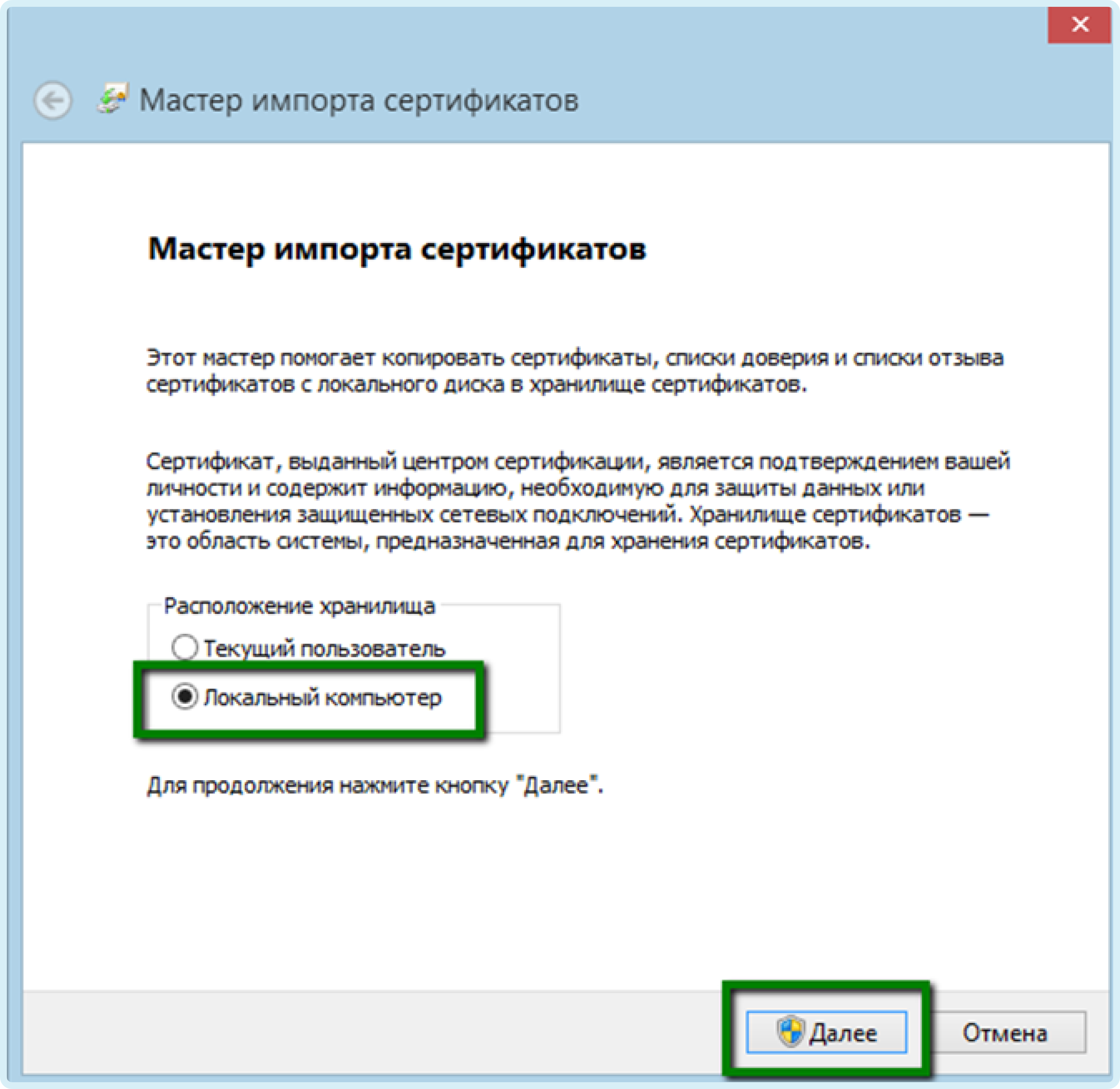

⚠️ Для операционной системы Windows 8 и выше: в мастере импорта сертификатов выберите Локальный компьютер и нажмите Далее.

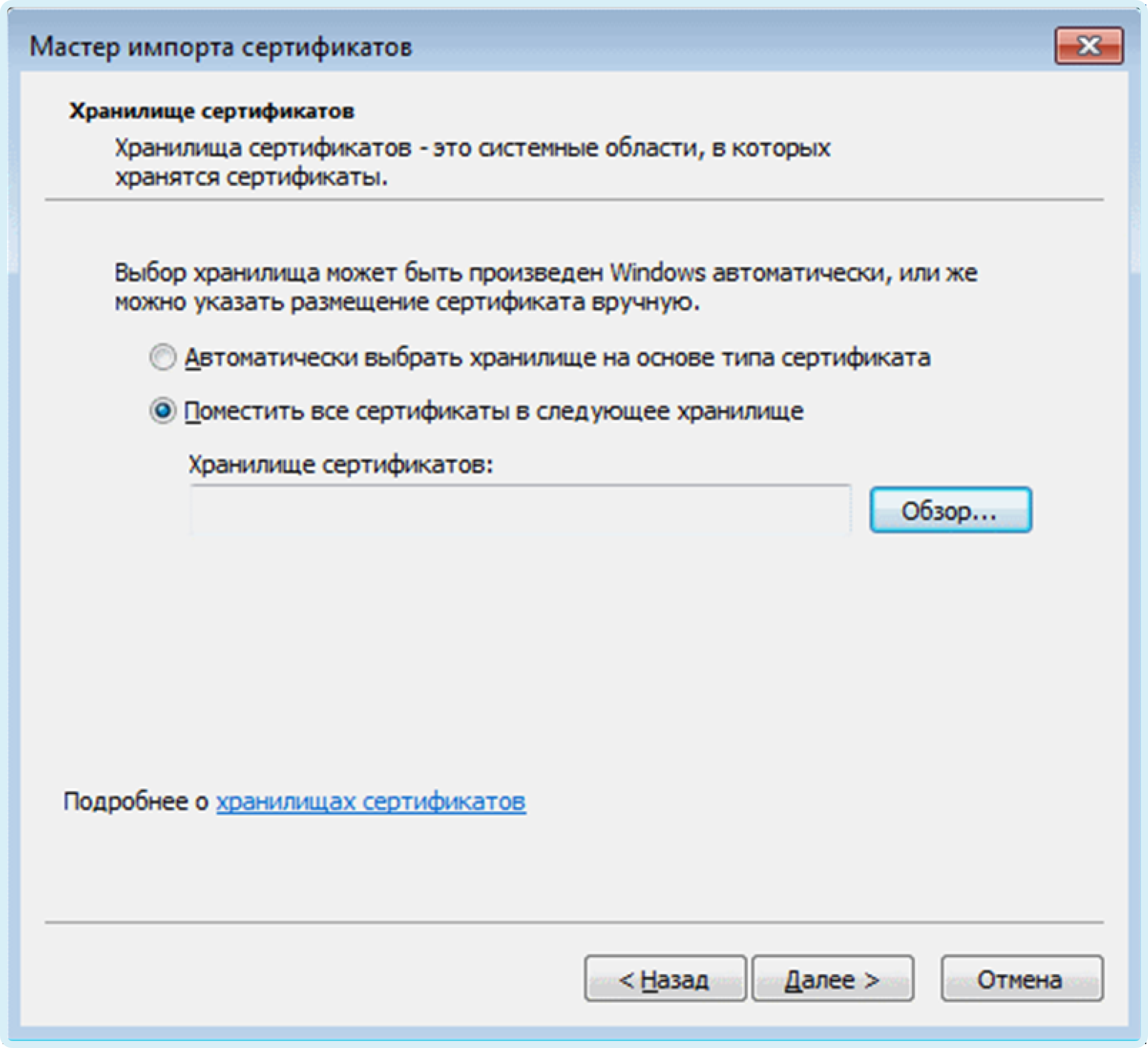

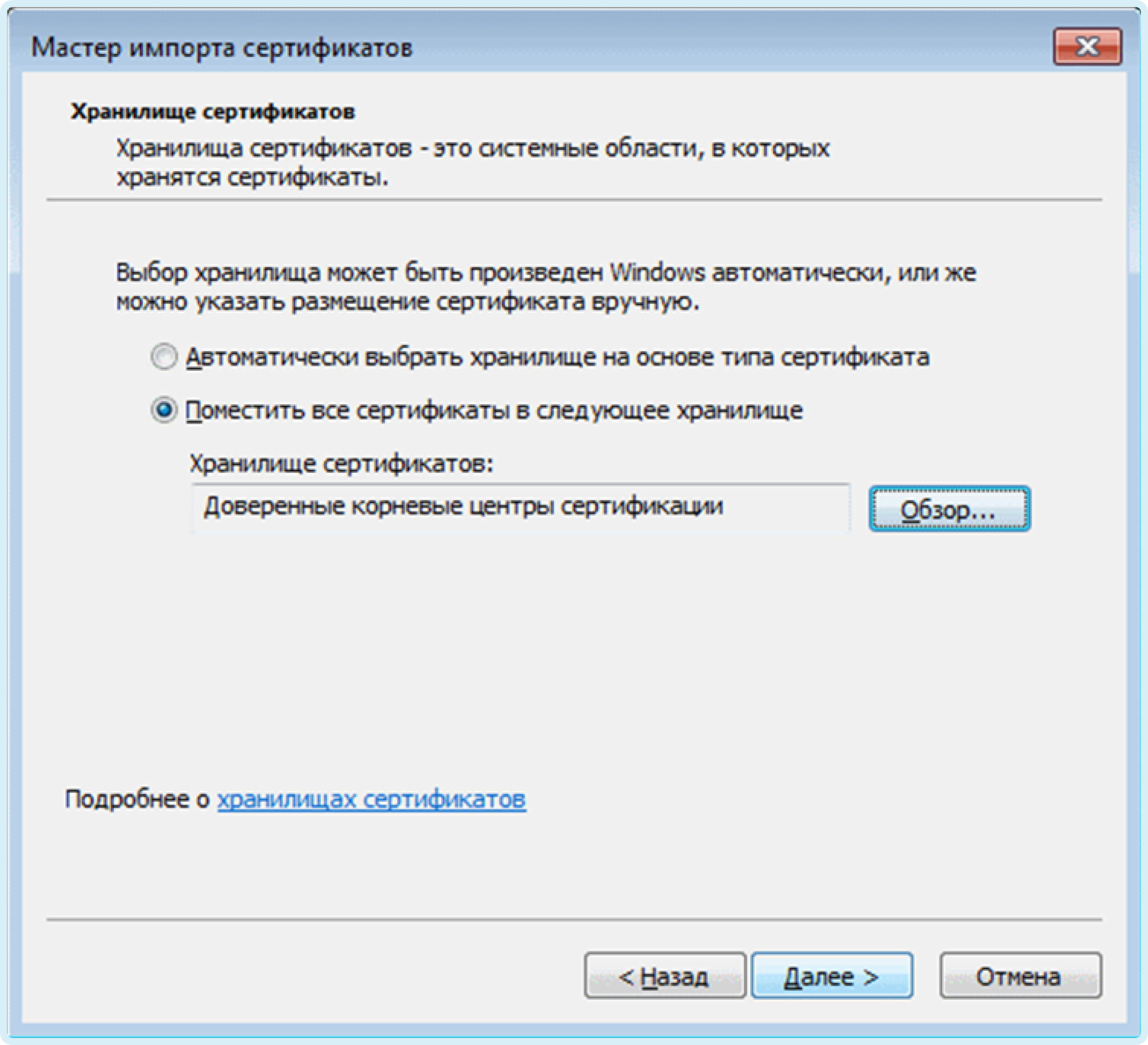

4. Выберите пункт Поместить все сертификаты в следующее хранилище и нажмите кнопку Обзор.

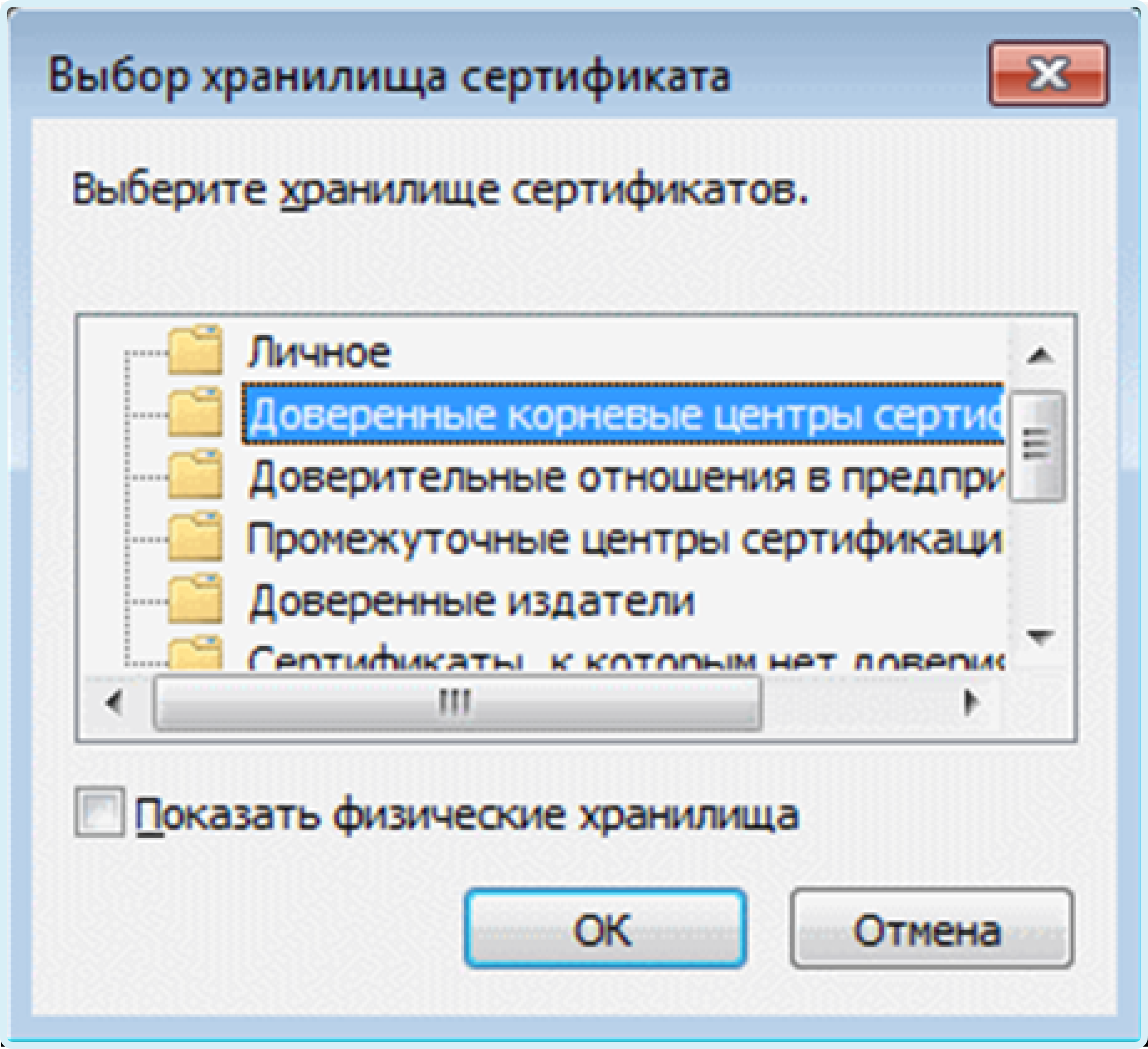

5. Выберите раздел Доверенные корневые центры сертификации.

6. В мастере импорта сертификатов нажмите кнопку Далее.

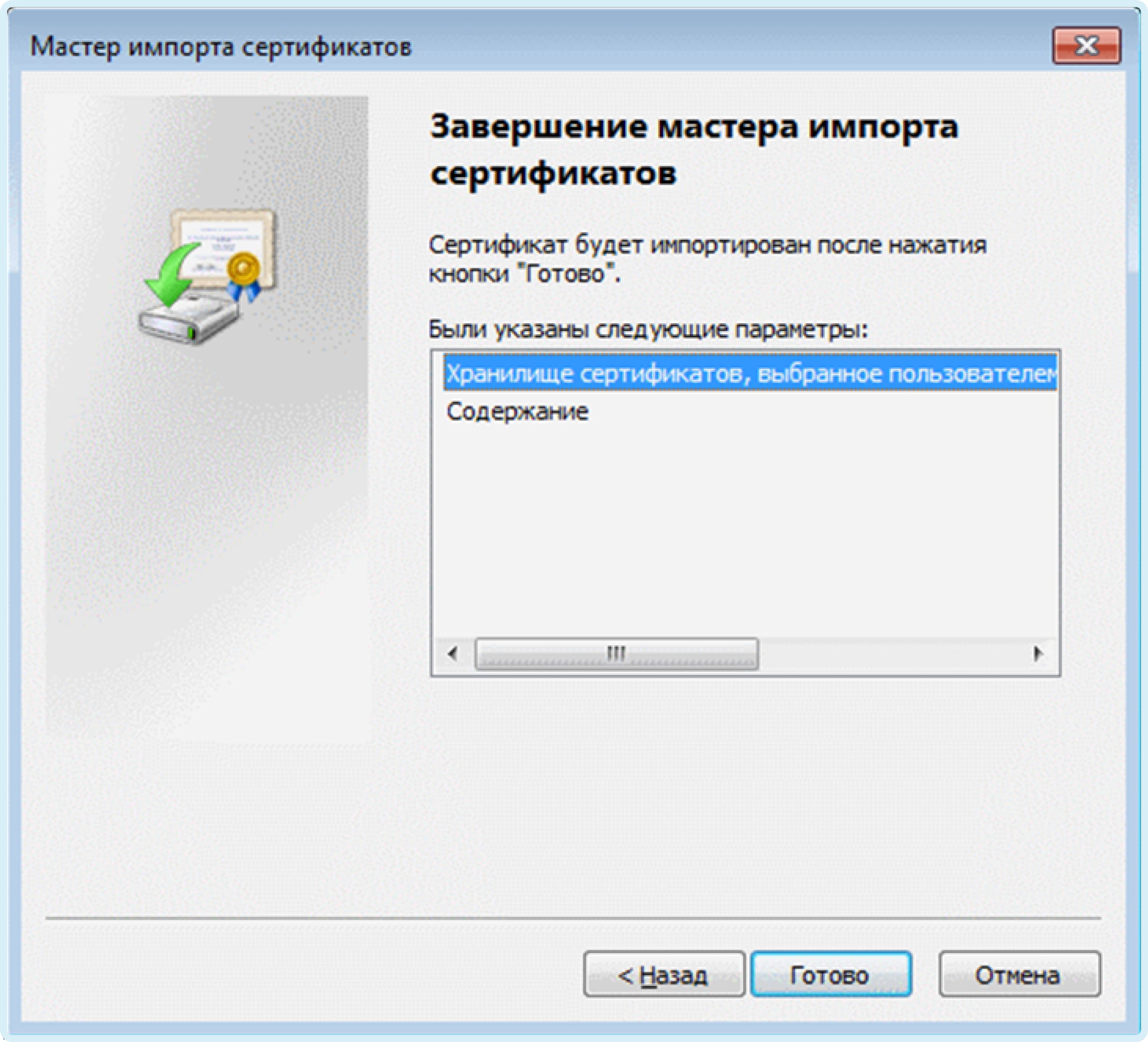

7. В мастере импорта сертификатов нажмите кнопку Готово.

8. В окне предупреждения подтвердите установку сертификата, для этого нажмите кнопку Да.

Установка сертификата завершена!

Introduction

For an SSL/TLS socket connection from a client application to a server application, we need a server-side certificate. Client and server applications can communicate with each other via socket programming. In order to make sure the communication is secure/encrypted, we need to define a server certificate at the time of creating a server-side socket. This article describes a step by step procedure from scratch on how to generate a server-side X509 certificate on Windows 7 for SSL/TLS TCP communication using OpenSSL.

Note

This tutorial does not require any kind of Linux simulation or virtualization of Linux distribution on Windows. Instead, it describes how to generate the certificate solely on Windows. The procedure is tested on Windows 7 and it is assumed that the procedure will also work seamlessly for Windows 10 as well.

Overall, we first create a self-signed «Root key/certificate» pair. Then using this root key/Certificate, we create an intermediate Key/Certificate. Finally, we create a server certificate using the intermediate certificate. While creating a server certificate or server certificate signing request, we may consider using the «IP address» of the computer on which the server is running, as the “Common Name” field. Common Name is the mandatory parameter when running a certificate creation command of Openssl. This is due to the fact that some SSL programming libraries require that. I used the password “1234” whenever a password is required while creating a certificate or certificate signing request. As a result of each of the following steps of creating Key/Certificate/Certificate Signing Request, the corresponding Key/Certificate/Certificate Signing Request will be generated in its corresponding folder as per the directory structure given ahead.

1-Install/Setup OpenSSL

Download «Win32 OpenSSL v1.1.0f Light» from [3] and install it as mentioned at [2]. After installing Openssl, the path openssl.exe file should be added in the system path. That “oenssl.exe” can be run from our desired folder from the command prompt.

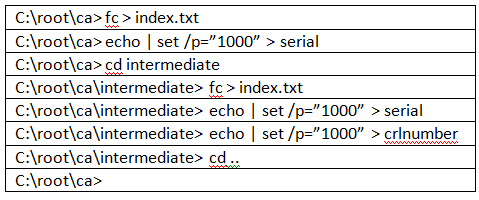

2-Setup Directory

We will create a «\root» folder at C:\ and the following folder structure in the «\root» folder.

- Start Command Prompt

Start the command prompt; create a root folder and the following directory structure:Do the following to get index, serial and crlnumber files in the appropriate folders

- Get Configuration files

Extract the root configuration file [4] from the attachment (configurationFiles.zip) and save it as “openssl.cfg” at C:\root\caFor instance “C:\root\ca\openssl.cfg”

Extract the intermediate configuration file [5] from the attachment (configurationFiles.zip) and save it as “openssl.cfg” at C:\root\ca\intermediate

For instance «C:\root\ca\intermediate\openssl.cfg»

3-Certificate Creation Steps

- Set path at the command prompt

C:\root\ca> set RANDFILE=C:\root\ca\private\.rnd

C:\root\ca> set OPENSSL_CONF=C:\root\ca\openssl.cfg - Start OpenSSL

C:\root\ca>openssl

openssl> - Create a Root Key

openssl> genrsa -aes256 -out private/ca.key.pem 4096 - Create a Root Certificate (this is self-signed certificate)

openssl> req -config openssl.cnf \ -key private/ca.key.pem \ -new -x509 -days 7300 -sha256 -extensions v3_ca \ -out certs/ca.cert.pem - Create an Intermediate Key openssl> genrsa -aes256 \ -out intermediate/private/intermediate.key.pem 4096

- Create an Intermediate certificate signing request openssl> req -config intermediate/openssl.cfg -new -sha256 \ -key intermediate/private/intermediate.key.pem \ -out intermediate/csr/intermediate.csr.pem

- Create intermediate certificate (using Root Key/Certificate) openssl> req -config openssl.cfg \ -key private/ca.key.pem \ -new -x509 -days 7300 -sha256 -extensions v3_ca \ -out certs/ca.cert.pem

- Quit OpenSSL openssl> quit

C:\root\ca> - Get CA-Chain Cert C:\root\ca> type intermediate\certs\intermediate.cert.pem certs\ca.cert.pem > intermediate\certs\ca-chain.cert.pem

- Start OpenSSL

C:\root\ca>openssl

openssl> - Create a Server Key openssl>genrsa -aes256 \ -out intermediate/private/www.example.com.key.pem 2048

- Create a Server Signing Request openssl>req -config intermediate/openssl.cnf \ -key intermediate/private/www.example.com.key.pem \ -new -sha256 -out intermediate/csr/www.example.com.csr.pem

- Create a Server Certificate (Using Server signing Request and Intermediate Certificate/Key) openssl> ca -config intermediate/openssl.cnf \ -extensions server_cert -days 375 -notext -md sha256 \ -in intermediate/csr/www.example.com.csr.pem \ -out intermediate/certs/www.example.com.cert.pem

- Using Certificate Now the SSL/TLS server can be configured with server key and server certificate while using CA-Chain-Cert as a trust certificate for the server. The Root certificate has to be configured at the Windows to enable the client to connect to the server.

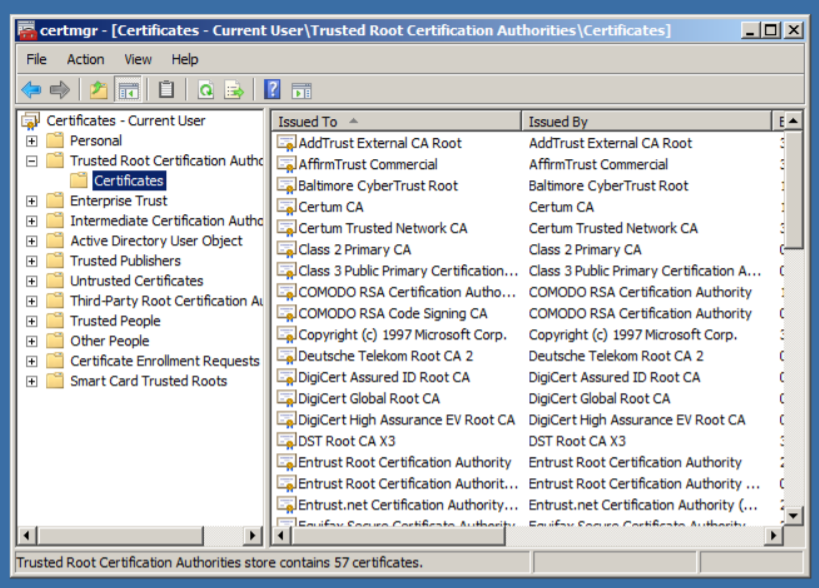

4-Configure SSL/TLS Client at Windows

In order to enable the client to connect with the Server, we need to register the Root certificate (created in step 3.4) at the Windows machine from where the Client will access the Server. Do Step 4.1 and 4.2 to complete the Root certificate registration on the Windows machine.

- Go to the Control Panel

-> Credential Manager -> Add a Certificate based credential -> Open Certificate Manager - Right Click on the Certificate

-> All Tasks -> Import -> Next -> Browse

Browse the Root certificate that was generated in Step 3.4

References

- Creating SSL/TLS Certificates

- Installing OpenSSL

- Download OpenSSL for Windows

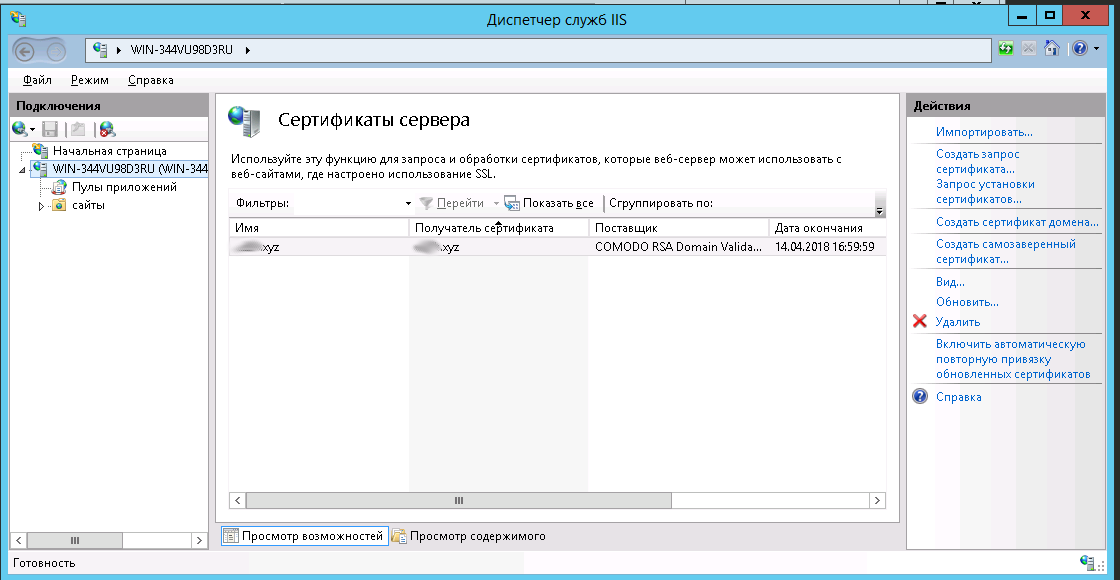

Добавляем сертификат на сервер.

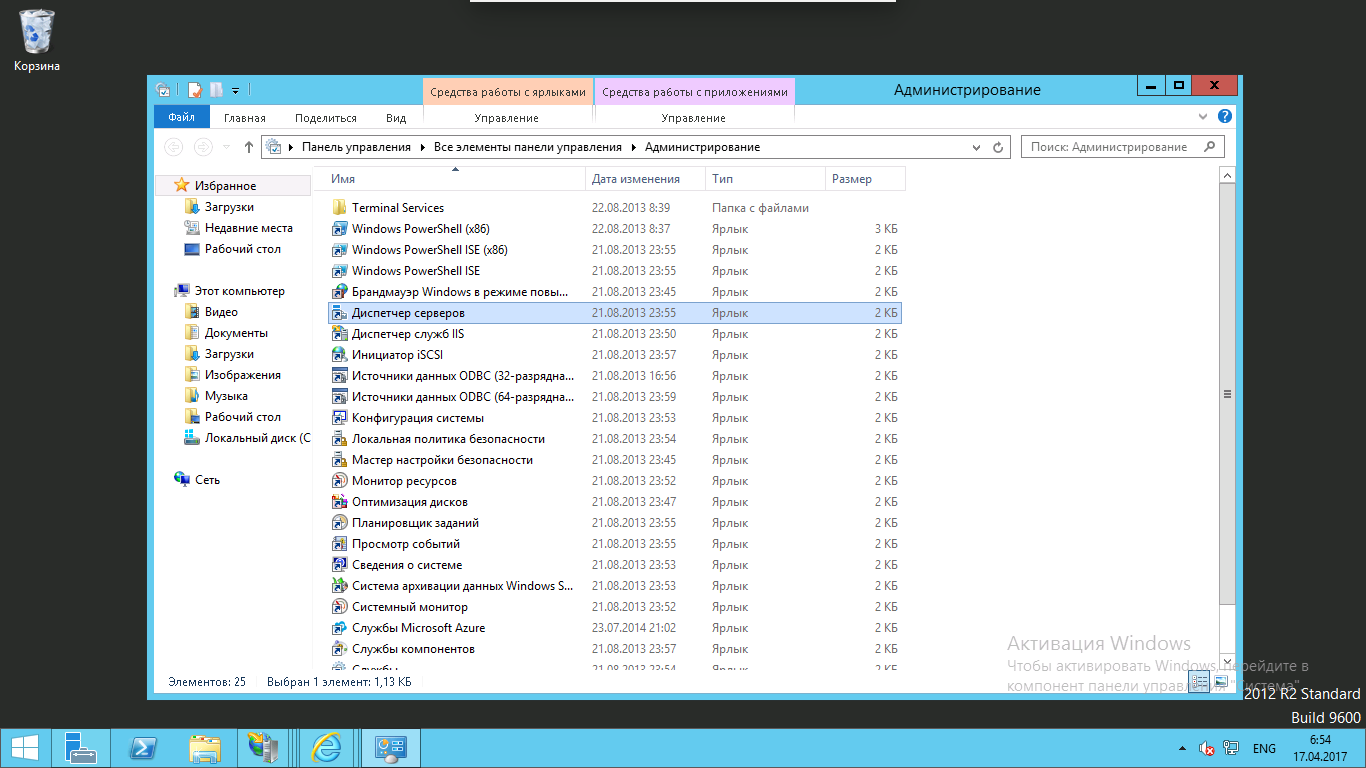

Для того, чтобы загрузить сертификат перейдите в Диспетчер серверов ( “Пуск” — “Администрирование” — “Диспетчер серверов” ).

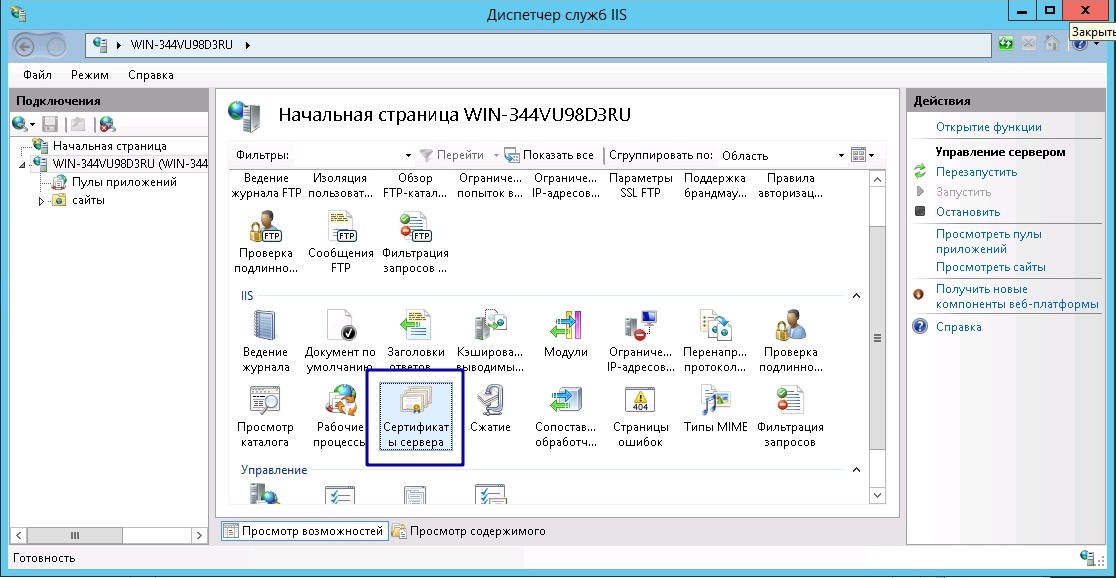

Затем откройте “Диспетчер служб IIS” (“Средства” — “Диспетчер служб IIS”) и кликните на “Сертификаты сервера”.

Далее способ установки зависит от того где вы генерировали CSR:

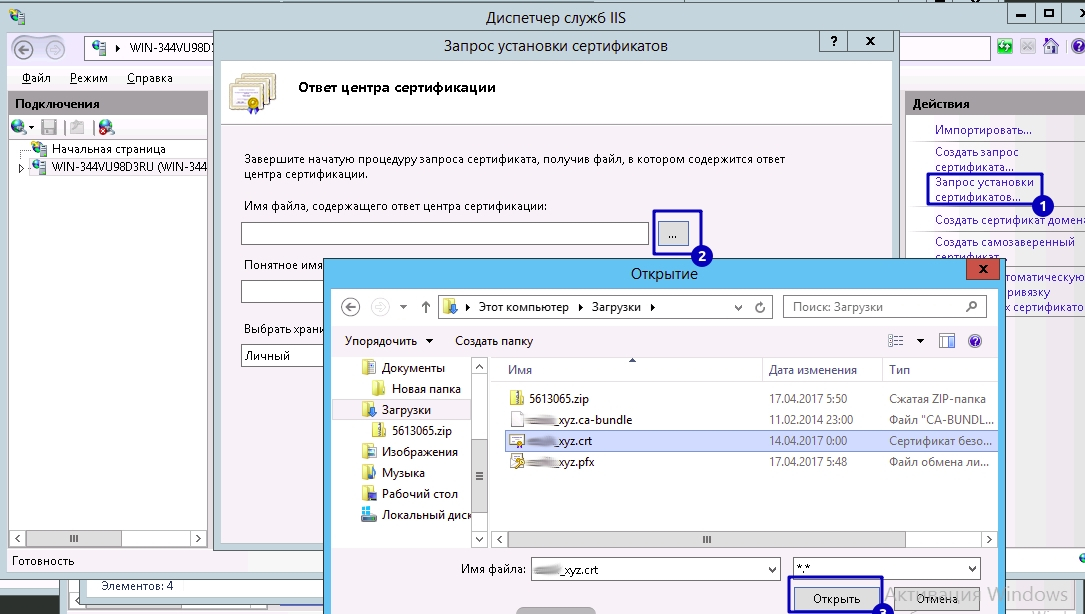

В меню “Действия” кликните пункт “Запрос установки сертификатов”.

Добавьте .crt файл, в поле имя — укажите домен сайта и нажмите “ОК”.

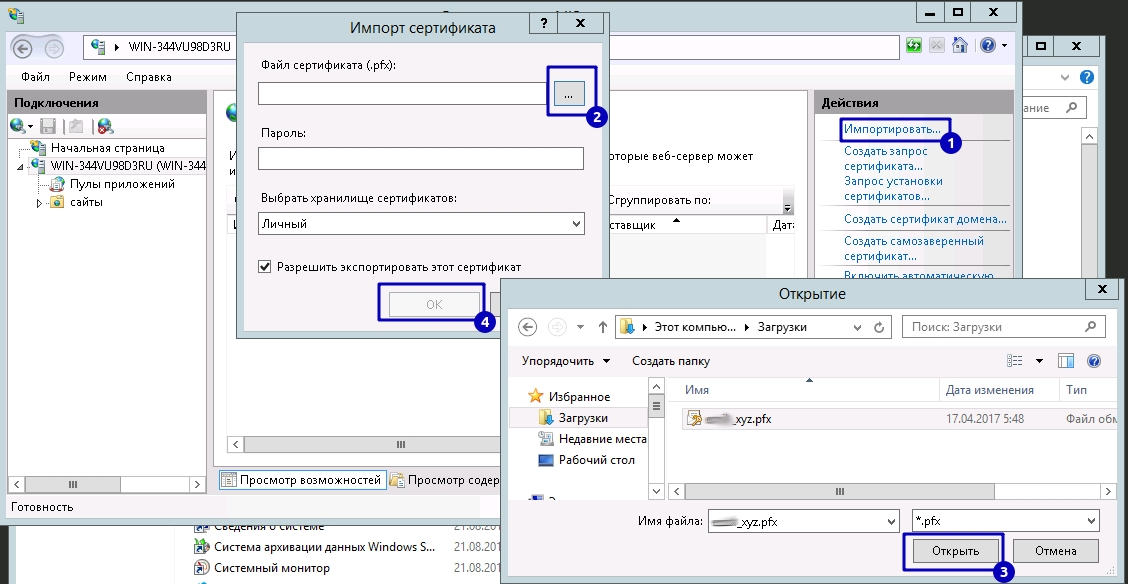

2) Если Вы генерировали CSR через личный кабинет/самостоятельно, то предварительно экспортируйте сертификат с ключом в .pfx файл.

Сгенерированный .pfx файл добавляется на сервер по кнопке “Импортировать” в меню “Действия”.

В открывшемся окне укажите расположение файла и пароль. Пароль задается при генерировании файла в openssl.

Сертификат загружен. В обоих вариантах, после добавления файла, сертификат будет доступен в разделе “Сертификаты сервера”. Осталось настроить доменное имя.

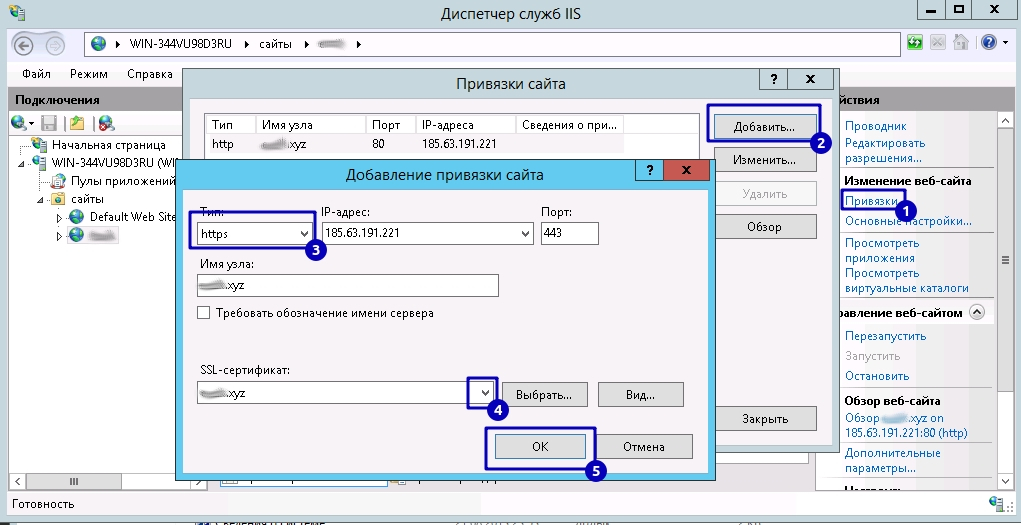

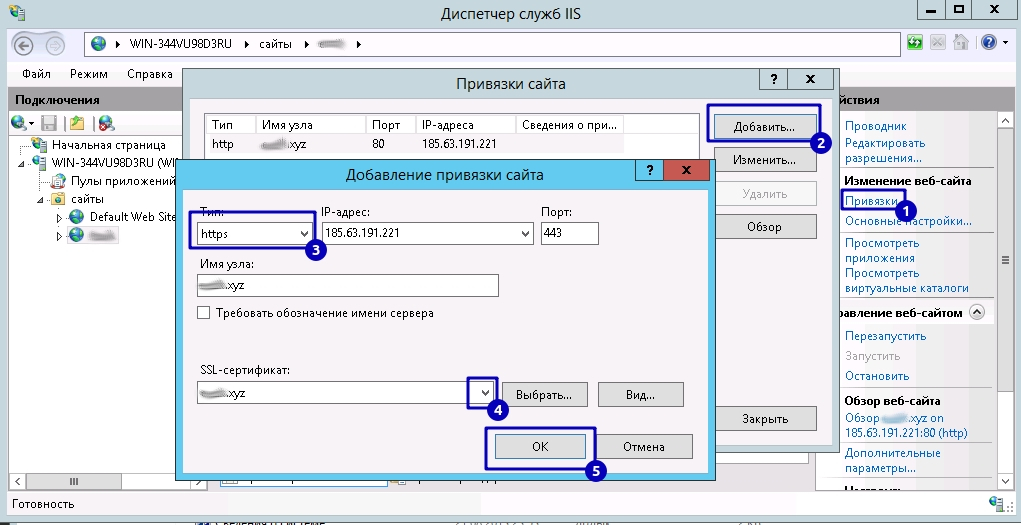

Подключение SSL-сертификата на домен.

Переходим в настройки сайта. В меню “Подключения” выберете сайт и кликните на пункт “Привязки”.

В открывшемся окне нажимаем “Добавить” и заполняем информацию:

Тип — https

Порт — 443,

Имя узла — доменное имя.

IP address — IP-адрес сайта (для сертификата следует выделять отдельный IP для каждого сайта)

скриншот

В поле “SSL сертификаты” указываем созданный сертификат.

Перезагружаем сайт/сервер.

Проверяем — сертификат установлен, сайт доступен по https://