Разграничение доступа пользователей в ОС Windows. ПАК СЗИ НСД «Аккорд-Win64» (1/11)

Общие сведения о комплексе

Здравствуйте!

В данной лекции мы поговорим о разграничении доступа пользователей в операционной системе Windows с использованием программно-аппаратного комплекса защиты информации от НСД «Аккорд-Win64» производства компании ОКБ САПР. Мы рассмотрим его назначение, состав, технические требования и организационные меры, необходимые для применения комплекса, а также поговорим об особенностях защитных функций данного комплекса.

Итак, программно-аппаратный комплекс СЗИ от НСД «Аккорд-Win64» (далее для краткости будем его называть комплекс «Аккорд») предназначен для применения на СВТ, функционирующих под управлением 64-х битных ОС Windows с целью обеспечения защиты от несанкционированного доступа к СВТ и АС на их основе при многопользовательском режиме эксплуатации. Поддерживаются все на данный момент существующие 64-х битные операционные системы, их перечень приведен на слайде. По мере выхода новых ОС добавляется также их поддержка. Обращу внимание, что для 32-х битных ОС есть аналогичный комплекс СЗИ от НСД «Аккорд-Win32», он поддерживает все существующие в настоящее время 32-х битные операционные системы. И все рассмотренное далее распространяется также и на него.

Комплекс «Аккорд-Win64» включает в себя аппаратные и программные средства:

- программно-аппаратный комплекс СЗИ НСД «Аккорд-АМДЗ», который мы подробно рассматривали на прошлых трех лекциях. Кратко повторю, что в него входит:

- одноплатный контроллер, устанавливаемый в свободный слот материнской платы СВТ;

- съемник информации с контактным устройством, обеспечивающий интерфейс между контроллером комплекса и персональным идентификатором пользователя;

- персональные идентификаторы пользователя;

- программные средства – встраиваемое программное обеспечение;

- служебные (сервисные) программы комплекса.

- также в комплекс входит специальное программное обеспечение разграничения доступа в среде операционных систем Windows — СПО «Аккорд-Win64». Это программное обеспечение состоит из:

- ядра защиты – то есть программ, реализующих защитные функции комплекса;

- программ управления защитными функциями комплекса, то есть программ настройки комплекса в соответствии с ПРД;

Для установки комплекса «Аккорд» требуется следующий минимальный состав технических и программных средств:

- установленная на СВТ 64-х битная операционная система из перечня поддерживаемых ОС;

- наличие CD ROM для установки СПО разграничения доступа;

- наличие USB-разъема. Он необходим в случае использования в качестве идентификатора устройства с USB-интерфейсом или устройств, использующих USB-интерфейс для подключения их считывателей.

- наличие считывателя смарт-карт. Он необходим в случае использования смарт-карт в качестве идентификатора;

- объем дискового пространства для установки СПО разграничения доступа должен быть не менее 11 Мб;

- необходимо наличие соответствующего свободного слота на материнской плате СВТ для установки контроллера комплекса «Аккорд-АМДЗ».

Теперь рассмотрим организационные меры, необходимые для применения комплекса.

Для эффективного применения средств защиты комплекса и для того чтобы поддерживать необходимый уровень защищенности СВТ и информационных ресурсов автоматизированной системы (АС) необходимы:

- наличие администратора безопасности информации (супервизора). Это привилегированный пользователь, имеющий особый статус и абсолютные полномочия. Администратор БИ планирует защиту информации на предприятии, определяет права доступа пользователям в соответствии с утвержденным Планом защиты, организует установку комплекса в СВТ, эксплуатацию и контроль за правильным использованием СВТ с внедренным комплексом «Аккорд», в том числе, ведет учет выданных Идентификаторов. Также он осуществляет периодическое тестирование средств защиты комплекса. Более подробно обязанности администратора БИ по применению комплекса можно прочитать в методических материалах к лекции – «Руководстве администратора» на комплекс.

- также необходимы разработка и ведение учетной и объектовой документации (инструкция администратора, инструкции пользователей, журнал учета идентификаторов и отчуждаемых носителей пользователей и др.). Все разработанные учетные и объектовые документы должны быть согласованы, утверждены у руководства и доведены до сотрудников (пользователей). Это необходимо для того, чтобы План защиты организации (предприятия, фирмы и т.д.) и действия Администратора БИ получили юридическую основу;

- помимо этого требуется физическая охрана СВТ и его средств, в том числе проведение мероприятий по недопущению изъятия контроллера комплекса;

- следующая организационная мера — использование в СВТ технических и программных средств, сертифицированных как в Системе ГОСТ Р, так и в государственной системе защиты информации (ГСЗИ);

- и последняя мера — запрет на использование в СВТ любых сторонних служб и протоколов, позволяющих осуществить удаленный доступ к подконтрольным объектам (Telnet, SSH, TeamView и т.д.).

Теперь давайте поговорим об особенностях защитных функций комплекса.

Защитные функции комплекса реализуются при помощи следующего:

- защиты от НСД СВТ, которая включает:

- идентификацию пользователя по уникальному Идентификатору;

- аутентификацию с учетом необходимой длины пароля и времени его жизни;

- аппаратный (до загрузки ОС) контроль целостности технических средств СВТ, программ и данных на жестком диске (в том числе системных областей диска и модулей программной части комплекса);

- ограничение времени доступа субъекта к СВТ в соответствии с установленным режимом работы пользователей;

- блокировку несанкционированной загрузки СВТ с отчуждаемых носителей (FDD, CD-ROM, ZIP-drive, USB-disk и др.).

- следующая защитная функция — это блокирование экрана и клавиатуры по команде пользователя или по истечению установленного интервала «неактивности» пользователя;

- следующая возможность — разграничение доступа к локальным и сетевым ресурсам СВТ в соответствии с установленными ПРД и определяемыми атрибутами доступа, которые устанавливаются администратором БИ. Комплекс позволяет администратору использовать как дискреционный, так и мандатный методы контроля;

- далее — это управление процедурами ввода/вывода на отчуждаемые носители информации. Дополнительно для каждого пользователя контролируется список разрешённых USB-устройств и SD карт в соответствии с их уникальными идентификационными номерами;

- следующее — это контроль доступа к любому устройству, или классу устройств, доступных в «Диспетчере устройств» Windows, в том числе последовательных и параллельных портов, устройств PCMCI, IEEE 1394, WiFi, Bluetooth и так далее;

- помимо контроля доступа к устройствам – есть еще возможность гарантированной очистки оперативной памяти и остаточной информации на жестких дисках и внешних носителях;

- следующая возможность – это контроль вывода на печать документов из любых программ и программных пакетов и автоматическая маркировка печатных листов специальными пометками, грифами и т.д. Процесс печати протоколируется в отдельном журнале (создаётся учетная карточка документа);

- помимо этого возможно осуществление регистрации контролируемых событий, в том числе несанкционированных действий пользователей, в системном журнале, доступ к которому предоставляется только Администратору БИ;

- также есть возможность защиты от НСД систем терминального доступа, функционирующих на базе терминальных служб сетевых операционных систем Windows и программного обеспечения компании Citrix Systems для терминальных серверов;

- следующая возможность — контроль целостности критичных с точки зрения информационной безопасности программ и данных (дисциплины защиты от несанкционированных модификаций). Кроме процедур, выполняемых контроллером комплекса, в программной части комплекса возможна проверка целостности программ и данных по индивидуальному списку для отдельного пользователя, или группы пользователей — статический и динамический контроль целостности.

- имеется возможность функционального замыкания информационных систем, т.е. создания изолированной программной среды за счет использования защитных механизмов комплекса;

- так же есть возможность встраивания или совместного использования других средств защиты информации, в том числе криптографических;

- и последнее — защитные функции комплекса реализуются при помощи других механизмов защиты в соответствии с требованиями нормативных документов по безопасности информации;

В комплексе «Аккорд» используются и некоторые дополнительные механизмы защиты от НСД к СВТ. Так, в частности, для пользователя администратор БИ может установить, время жизни пароля и его минимальную длину, временные ограничения использования СВТ; параметры управления экраном – гашение экрана через заранее определенный интервал времени, подачу соответствующих звуковых и визуальных сигналов при попытках несанкционированного доступа к СВТ и к их ресурсам.

Итак, в данной лекции мы поговорили о назначении, составе комплекса разграничения доступа «Аккорд-Win64», рассмотрели технические требования и организационные меры, необходимые для применения этого комплекса и особенности его защитных функций. На следующей лекции мы поговорим о том, как строится система защиты информации на основе рассмотренного комплекса.

Спасибо за внимание, до встречи на следующей лекции!

Сравнение средств защиты от несанкционированного доступа

В рамках выполнения 152-ФЗ, все компании обязаны защищать информацию в соответствии с уровнем защищённости (УЗ) информационных систем персональных данных (ИСПДн) или классом защищённости (КЗ) для государственных информационных систем (ГИС).

Меры делятся на:

- организационные — документация, контроль доступа, работа с командой, взаимодействие с регулятором;

- технические — средства защиты информации, криптография.

Одним из обязательных требований по защите для всех ИСПДн и ГИС есть, например, требование по идентификации и аутентификации субъектов доступа и объектов доступа. Его можно закрыть с помощью средств защиты от несанкционированного доступа (СЗИ от НСД).

СЗИ от НСД выполняют ещё несколько ключевых задач:

- Контроль доступа – разрешают вход только тем, кому можно.

- Журналирование действий – записывают, кто, когда и что делал в системе.

- Шифрование – если даже данные украли, их нельзя прочитать без ключа.

- Обнаружение атак – предупреждают о попытках взлома.

Сегодня сравним российские СЗИ от НСД, на конкретных сценариях разберём, как и по каким критериям выбрать то, которое подойдёт под ваши требования.

Насколько критична информация? 2 подхода к выбору СЗИ от НСД

Первый и главный критерий при выборе подхода к защите от несанкционированного доступа — требования регуляторов к составу и содержанию организационных и технических мер по обеспечению безопасности ПДн при их обработке в ИСПДн, а для ГИС — к защите информации, не составляющей государственную тайну, содержащейся в ГИС.

В зависимости от этого, выбор комплекса мер СЗ от НСД можно разделить на два подхода.

Первый подход: критичные системы

Использование аппаратно-программных комплексов (ПАК) или специализированного ПО, интегрированного с базовой системой ввода-вывода (BIOS). Эти решения обеспечивают меры доверенной загрузки (МДЗ).

Они предназначены для ИС с высоким УЗ, например:

— ИСПДн 1-го и 2-го уровня;

— ГИС классов К1 и К2.

Доверенная загрузка гарантирует, что запуск системы осуществляется с проверенных компонентов, исключая возможность запуска вредоносного ПО на этапе старта.

Второй подход

Подразумевает установку ПО непосредственно в ОС без реализации МДЗ. Такой вариант чаще всего используется для систем с менее строгими требованиями к безопасности, где необходимость МДЗ отсутствует.

Например, это может касаться систем обработки конфиденциальной информации не составляющей государственную тайну ГИС К3. Или для ИСПДн с УЗ-3 или УЗ-4

Проще говоря, для некритичных систем необходимы СЗ от НСД на уровне операционной системы. А для критичных — СЗ от НСД + МДЗ.

Разбор функционала российских средств защиты от НСД

Разберём наиболее актуальные на данный момент — как в плане поддерживаемых платформ, так и в плане выполнения требований регуляторов — средства защиты от НСД.

SNS 8.10 /SNS LSP/Linux

— Применяются в системах с требованиями к защищенности СВТ по классу 5 и уровнем доверия 4 (уровнем контроля отсутствия НДВ) для защиты конфиденциальной информации.

— Подходит для систем ГИС К1, К2, К3 и для ИСПДн — УЗ-1, УЗ-2, УЗ-3, УЗ-4.

— Оба варианта включают сервер, центр управления и клиентские компоненты для ОС.

— Есть разница между SNS LSP и SNS Linux. Первый поддерживает обширное количество систем семейства Linux, а второй — только часть отечественных ОС.

Dallas Lock

Выпускается в двух редакциях для операционных систем семейства Widows:

— Dallas Lock-K

Для систем класса защищенности СВТ 5 и уровнем доверия 4, обеспечивающих защиту конфиденциальной информации, не составляющей гостайну.

— Dallas Lock-C

Для систем класса защищенности СВТ 3, уровнем доверия 2, обеспечивающих защиту государственной тайны.

Также есть версия для систем семейства Linux — Dallas Lock-Linux

Используется в системах класса защищенности СВТ 5 и уровнем доверия 4 для защиты конфиденциальной информации, не составляющей гостайну.

СПО Аккорд-X-К / СПО Аккорд-WIN-К

ПО для защиты от НСД систем семейств Linux и Windows соответственно.

Обеспечивает базовую защиту от НСД.

Используется в системах класса защищенности СВТ 5 и уровнем доверия 4 для информации, не составляющей гостайну.

VipNet SafePoint

Используется в системах класса защищенности СВТ 5 и уровнем доверия 4 для защиты конфиденциальной информации, не составляющей гостайну.

Возможна интеграция SSO с VipNet SafeBoot.

Меры доверенной загрузки

«Накладываются» на СЗ от НСД.

Можно классифицировать СЗИ с функцией МДЗ на программные и аппаратные.

Программные средства доверенной загрузки можно разделить на две категории:

1. Средства, встроенные в BIOS

Интегрируются непосредственно в BIOS и начинают работу еще до загрузки ОС. Проверяют целостность компонентов системы и предотвращают запуск нештатной ОС.

2. Средства, заменяющие загрузочную запись

Работают на уровне загрузочной записи на жестком диске и перехватывают процесс загрузки перед передачей управления ОС.

Рассмотрим два примера программных средств доверенной загрузки — вышеупомянутый VipNet SafeBoot и СДЗ УБ Dallas Lock.

ViPNet SafeBoot

— Сертифицированное средство, предназначенное для защиты на уровне BIOS.

— Подходит для широкого спектра устройств, включая ПК, мобильные устройства и серверы.

— Обязательна проверка на возможность встраивания в BIOS.

СДЗ УБ Dallas Lock

— СДЗ уровня базовой системы ввода-вывода (BIOS). Представляет собой программнотехническое средство, которое встраивается в базовую систему ввода-вывода и осуществляет блокирование попыток несанкционированной загрузки нештатной ОС.

— Обязательна проверка на возможность встраивания в BIOS.

Аппаратные СЗИ с МДЗ

Аппаратные средства устанавливаются внутри корпуса компьютера и подключаются к материнской плате через разъемы — PCI или Mini PCI Express.

СПО АККОРД-X/WIN

— Полноценные комплексы для защиты информации, включающие как программные, так и аппаратные компоненты.

— Поддерживают МДЗ и подходят для работы с различными платформами (например, Windows и Linux).

ПАК Соболь

— Программно-аппаратное решение, работающее в среде UEFI.

— Контролирует загрузку только доверенных ОС и осуществляет проверку целостности файлов и секторов жесткого диска.

СДЗ Dallas Lock

— Доступен в нескольких форм-факторах: PCI Express, Mini PCI Express и M2.

— Предоставляет аппаратную защиту от несанкционированной загрузки и контроля целостности программно-аппаратной среды.

— Комплексное решение, предлагающее аппаратную защиту от несанкционированной загрузки и контроль целостности системы.

Помимо защиты информации, регулятор также выдвигает требования к ее уничтожению. Например при истечении срока хранения ПДн, окончании цели обработки ПДн, запросе субъекта о прекращении обработки его ПДн, если нет законных оснований на обработку.

Приведенные в статье СЗИ от НСД SNS 8.10 / SNS LSP/Linux, Dallas Lock, СПО Аккорд-X-К / СПО Аккорд-WIN-К имеют в своем составе модуль позволяющий выполнить требования РКН в части уничтожения ПДн.Необходимо только выставить циклы затирания и приложить выгруженный журнал затираний к Акту об уничтожении

Как выбрать подходящее средство защиты

При выборе средства защиты важно учитывать следующие, общие для всех СЗИ от НСД факторы:

1. Уровень защищенности системы.

Если система обрабатывает данные, относящиеся к ИСПДн 1-го и 2-го уровней или ГИС классов К1 и К2, требуется применение СЗИ от НСД с МДЗ + СЗИ от НСД на уровне ОС. В противном случае можно ограничиться СЗИ от НСД на уровне ОС.

О том, как определить уровень защищённости ИСПДн — рассказывали здесь.

О том, как определить класс защиты ГИС — здесь.

Как понять, какие организационные и технические меры необходимы на каждом из уровней — в этом материале.

2. Требования к классу защищенности СВТ и уровню доверия.

Для систем класса 5 и уровнем доверия 4 подойдет любое из представленных решений. А вот для систем класса 3 и уровнем доверия 2 потребуется версия Dallas Lock-C.

3. Поддержка платформы.

Убедитесь, что выбранное средство защиты совместимо с используемой ОС (семейства Windows или Linux) и аппаратной платформой функционирования ИС. На сайте каждого из представленных вендоров СЗИ приведены подробные таблицы совместимости и минимальных системных требований, либо присутствует функционал проверки совместимости (например, для встраивания в базовую систему ввода вывода).

4. Функционал и дополнительные возможности.

Оцените функциональность каждого продукта, такие как наличие центра управления, поддержка централизованного администрирования и интеграции с другими системами безопасности, например, СЗИ от НСД с МДЗ.

Например, мы определили что наша система ИСПДн по требованиям 21 Приказа ФСТЭК соответствует УЗ-3 с требованием к 6 уровню доверия, на ОС Debian 10, и в будущем планируется развертывание домена Безопасности.

Наш выбор будет Dallas Lock Linux. Так как SNS Linux не поддерживает ОС Debian 10, а у СПО Аккорд-X-К не реализуют Домен безопасности.

Если вам необходима помощь с подбором и внедрением технических мер защиты информации — просто заполните форму. Мы свяжемся с вами.

А если вы хотите полностью делегировать ответственность и головную боль за организационные и технические меры защиты ПДн — заполните эту форму.

1. Средства защиты от НСД в ОС семейства Windows

Синадский Н.И. 1998-2018

2. Учебные вопросы

• Разграничение доступа средствами NTFS

• Аудит событий безопасности

• Шифрующая ФС

• Хранение парольной информации

• Структура файлов реестра

• Шифрование парольной информации

• Атаки на пароли

• BitLocker drive encryption

3. Семейство ОС Windows NT – 2000 – XP – 7

• Windows NT 3.51

• Windows NT 4.0 Workstation, Server

• Windows 2000 Professional, Server, Advanced Server, …

• Windows XP, 2003 Server

• Windows Vista

• Windows 7, 8, 10, Server 2008, Server 2012

4. Списки доступа

5.

• Список доступа (VAX/VMS, Windows

NT)

– С каждым объектом ассоциируется список

переменной длины, элементы содержат:

• идентификатор субъекта

• права, предоставленные этому субъекту на

данный объект

Файл 1

– Access Control List

User 1

R

User 2

R

User 3

RW

6.

7. Информация о правах доступа (разрешениях)

• Где хранить списки доступа?

– В отдельном общем файле ?

– Внутри каждого файла ?

• Файловая система должна поддерживать

списки доступа

• Файловая система NTFS в ОС Windows

NT -2000

8.

• Небольшой файл в NTFS

Станд. Инф.

DOS атрибуты,

время, …

Имя файла

Дескриптор

защиты

До 255

UNICODE

Список

прав доступа

Access Control

List (ACL)

Данные

Как формировать

ACL?

9. Идентификация пользователей

• У любого пользователя:

– имя пользователя

– уникальный идентификатор

• Идентификатор безопасности – SID

– (Security ID)

10. ACL файла «Файл 1»

Файл 1

User 1

R

User 2

R

User 3

RW

ACL

12278633-1016

R

12278633-1017

R

12278633-1018

RW

11. Дескриптор защиты

• Структура данных, описывающая объект:

– SID владельца объекта

– Дискреционный список контроля доступа

(DACL)

– Системный список контроля доступа

(SACL)

12. Дискреционный список контроля доступа (DACL)

• Discretionary Access Control List (DACL) список, в котором перечислены права

пользователей и групп на доступ к

объекту

• Обычно устанавливает владелец объекта

• Каждый элемент списка — запись

контроля доступа (Access Control Entry,

ACE), которая указывает права

конкретной учетной записи

13. Записи контроля доступа (ACE)

• Три типа записей:

– «доступ запрещен» — отклоняет доступ к

объекту для данного пользователя

– «доступ разрешен»

– «системный аудит»

• Каждая запись содержит (в частности):

– маску, определяющую набор прав на доступ

к объекту и

– идентификатор безопасности, к которой

применяется маска

14. Маска доступа – Access Mask

15. Маркер доступа

• Маркер доступа (access token) структура данных, содержащая

– SID пользователя

– Массив SID групп, к которым принадлежит

пользователь

– Массив прав пользователя

16. Контроль доступа

• Осуществляется монитором

безопасности

• Сравнение информации безопасности в

маркере доступа пользователя с

информацией в дескрипторе

безопасности объекта

• Происходит последовательное сравнение

SID всех записей АСЕ со всеми SID

пользователя из маркера доступа

17.

Дескриптор

безопасности

Объект

Пользователь

U1

Владелец

ACE

Access

Allowed

DACL

ACE

SID U1

SACL

ACE

Read

(RX)

Маркер доступа

……

SID U1

…….

18. Файл $Secure

19. Программа Security Manager

20. Реестр ОС

Ветвь реестра

Файл

HKEY_LOCAL_MACHINE\SYSTEM

HKEY_LOCAL_MACHINE\SAM

HKEY_LOCAL_MACHINE\SECURITY

HKEY_LOCAL_MACHINE\SOFTWARE

HKEY_LOCAL_MACHINE\ HARDWARE

ветвь

• HKEY_USERS\.DEFAULT

• HKEY_CURRENT_USER

system

sam

security

software

Временная

default

NTUSER.DAT

21.

РЕГИСТРАЦИЯ СОБЫТИЙ

БЕЗОПАСНОСТИ

Аудит

Событие безопасности (информационной):

идентифицированное возникновение состояния

ИС, сервиса или сети, указывающее на

• возможное нарушение безопасности

информации,

• или сбой средств защиты информации,

• или ранее неизвестную ситуацию, которая может

быть значимой для безопасности информации

Хранение — не менее трех месяцев

22.

РСБ Определение событий

безопасности

вход (выход), а также попытки входа субъектов

доступа в ИС и загрузки (останова) ОС;

подключение МНИ и вывод информации на МНИ;

запуск (завершение) программ и процессов

(заданий, задач), связанных с обработкой

защищаемой информации;

попытки доступа программных средств к

защищаемым объектам доступа;

попытки удаленного доступа

действия от имени привилегированных учетных

записей (администраторов)

изменение привилегий учетных записей

23.

Состав и содержание информации

о событиях безопасности

тип

дата и время

источник

результат (успешно или неуспешно)

субъект доступа (пользователь и (или) процесс)

Доступ к записям аудита и функциям управления

— только уполномоченным должностным лицам

24. Аудит событий безопасности

• Аудит — регистрация в журнале событий,

которые могут представлять опасность

для ОС

• Аудитор = Администратор

?

25. Требования к аудиту

• Только сама ОС может добавлять записи в

журнал

• Ни один субъект доступа, в т.ч. ОС, не имеет

возможности редактировать отдельные записи

• Только аудиторы могут просматривать журнал

• Только аудиторы могут очищать журнал

• При переполнении журнала ОС аварийно

завершает работу

Журнал — это файл, => может быть

получен доступ в обход ОС

26. Политика аудита

• Совокупность правил, определяющая то,

какие события должны регистрироваться:

– вход/выход пользователей из системы

– изменение списка пользователей

– изменения в политике безопасности

– доступ субъектов к объектам

– использование опасных привилегий

– системные события

– запуск и завершение процессов

27.

28. Адекватная политика аудита

• Регистрируется ровно столько событий,

сколько необходимо

• Рекомендации

– вход и выход пользователей регистрируются

всегда

– доступ субъектов к объектам регистрировать

только в случае обоснованных подозрений

злоупотребления полномочиями

29. Адекватная политика аудита

– регистрировать применение опасных

привилегий

– регистрировать только успешные попытки

внесения изменений в список пользователей

– регистрировать изменения в политике

безопасности

– не регистрировать системные события

– не регистрировать запуск и завершение

процессов, кроме случая обоснованных

подозрений вирусных атак

30. Адекватная политика аудита

31. Журналы аудита

• SecEvent.Evt, SysEvent.Evt и

AppEvent.Evt

• %SystemRoot%\System32\

– config

– Winevt\logs

• Путь к файлам журнала в реестре

– HKLM\SYSTEM\

CurrentControlSet\Services\EventLog

32.

33. Важнейшие коды событий

• 512

Запуск Windows NT

• 513

Завершение работы Windows NT

• 517

Журнал аудита очищен

• 528

Успешная регистрация

• 529

Неудачная регистрация

(неизвестное имя пользователя или

неверный пароль)

• 560

Объект открыт

34. Идентификация пользователей

• по имени учетной записи пользователя

• учетная запись SID

SID S-1-5-21-2113235361-147094754-1228766249-500

35. SID S-1-5-21-2113235361-147094754-1228766249-500 S-1-5-21-2113235361-147094754-1228766249-501

S-1-5-21-2113235361-147094754-1228766249-512

• Относительные идентификаторы (RID) идентификаторы безопасности с

предопределенным последним номером

подразделения (для встроенных учетных

записей)

• Например:

– 500 — admninstrator

– 501 — Guest

– 512 — Domain Admins

36. Учетные записи в файле SAM

37. Параметр F

Смещение

0х00

8

0х08

8

Длина, байт

Описание

Неизвестно

Дата и время последней модификации учетной записи

0х10

8

Неизвестно

0х18

8

Дата и время создания учетной записи

0х20

8

Неизвестно

0х28

8

Дата и время последнего входа в систему

0х30

4

RID пользователя

0х34

4

Неизвестно

0х38

2

Флаги состояния учетной записи

0х3A 6

Неизвестно

0х40

2

Количество ошибок входа в систему

0х42

2

Общее количество входов в систему

0х44

12

Неизвестно, но у пользователей с правами администраторов первый байт всегда 1.

38. Флаги состояния учетной записи

Значение

0x0001

0x0002

0x0004

0x0008

0x0010

0x0020

0x0040

0x0080

0x0100

0x0200

0x0400

Представление

Описание

01 00 Учетная запись отключена

02 00 Требуется указание домашнего каталога

04 00 Запретить смену пароля пользователем

08 00 Неизвестно

10 00 Обычная учетная запись

20 00 Неизвестно

40 00 Глобальная учетная запись

80 00 Локальная учетная запись

00 01 Доверенная запись

00 02 Срок действия пароля не ограничен

00 04 Учетная запись заблокирована

39. Средства анализа данных на NTFS-разделах

• Эмулятор NTFSDOS и NTFSDOSPro

40.

41.

42.

43.

44. Шифрующая файловая система EFS

• Шифрование отдельных файлов

• Шифрование каталогов (входящие файлы

шифруются автоматически)

45. Шифрование с открытым ключом

• Пользователь: открытый и закрытый ключ

• Данные => симметричный алгоритм => ключ

шифрования файла FEK (File Encryption Key),

генерируется случайно

Заголовок

FEK

Данные

46. Шифрование с открытым ключом

• FEK => открытые ключи пользователей =>

список зашифрованных FEK => поле

дешифрованных данных DDF

• FEK => открытые ключи агентов

восстановления => список зашифрованных

FEK => поле восстановления данных DRF

FEK

FEK

Заголовок

агент2

агент1

FEK

польз2

FEK

польз 1

Данные

47. Расположение ключей

• ОС Windows XP

– C:\Documents and Settings\Имя_пользователя \Application Data

• ОС Windows 7

– C:\Users\Appdata\Roaming

• Сертификат открытого ключа

• \Microsoft\SystemCertificates\My\Certificates

• Закрытый ключ пользователя

• \Microsoft\Crypto\RSA \Идентификатор пользователя

• Файл блокировки

• \Microsoft\Protect\ Идентификатор пользователя

48.

49. Дополнительные замечания

• Временный файл efs0.tmp

• Не подлежат шифрованию файлы в

системном каталоге

• Для расшифрования файлов требуется

пароль пользователя, их зашифровавшего

• Утилита AEFSDR

• Создание АВ – cipher /R

50. Хранение парольной информации

51. Аутентификация пользователей

Имя +

• Пароль

Пароль

• Ключевая дискета

• Жетон

• Психобиофизические

характеристики

человека

Мах длина пароля — 14 символов (128)

52. Расположение БД SAM

• Куст реестра SAM в HKEY_LOCAL_MACHINE

• Winnt\System32\Config\sam — текущая база данных

• Winnt\Repair\sam — копия, создается при

выполнении резервного копирования

• ERD — диск аварийного восстановления

53. Хранение парольной информации в БД SAM

• Имя учетной записи

• ID — в открытом виде

• Пароль — в зашифрованном виде:

– Пароль Windows NT

– Пароль LAN Manager

Имя

SID

User1

User2

s-1…-1010

s-1…-1011

NT hash

Lanman

hash

54. Параметр V

0х00 Элемент неизвестного назначения

0х0С Индекс имени пользователя

0х18 Индекс полного имени

……..

0х84 Индекс времени, разрешенного для регистрации

(обычно содержит 168 (0хA8) бит – по одному на каждый час

недели)

0х90 Элемент неизвестного назначения

0х9С Индекс зашифрованного пароля LAN Manager

0хA8 Индекс зашифрованного пароля Windows NT

0хB4 Индекс предыдущего зашифрованного пароля Windows

NT

0хC0 Индекс предыдущего зашифрованного пароля LAN

Manager

55. Шифрование парольной информации

56. Шифрование паролей Windows NT

Пароль

(текстовый)

16 байт

16 байт

зашифрованный

HASH

Хеширование

HASH

Дополнительное

шифрование

OWF -Необратимая функция, RSA MD4

DES: ключ — RID пользователя

57. БД SAM

Имя

SID

NT hash

User1

s-1…-1010

User2

s-1…-1011

16 байт

хэш

16 байт

хэш

Lanman

hash

58. Локальная регистрация

Пароль

16

байт

16

байт

(текстовый)

HASH

HASH

Хеширование

?

16 байт

зашифрованный

Расшифрование

OWF -Необратимая функция, RSA MD4

DES: ключ — RID пользователя

HASH

59. Шифрование паролей LAN Manager

8 байт

Пароль

ПАРОЛЬ

(текстовый)

(верх. рег.)

8 + 8 байт

зашифрованный

LM HASH

7 символов

HASH

7 символов

(если <7, то нули)

8 байт

HASH

Хеширование

Если длина пароля <= 7 символов, то

Дополнительное 2-ая половина хеша известна шифрование

AAD3B435B51404EE

DES: ключ — 7 символов пароля, шифруется «магическое» число

60. БД SAM

Имя

SID

NT hash

User1

s-1…-1010

User2

s-1…-1011

16 байт

хэш

16 байт

хэш

Lanman

hash

8+8 байт

хэш

8+8 байт

хэш

61.

62. Процесс аутентификации пользователей по сети

63. Проверка пароля

База

SAM

Клиент

Вызов

Хэшпароль

Вызов

DES

DES

Ответ

Ответ

Хэшпароль

? Ответ

64. Шифрование пароля

• Сервер передает 8-байтовый вызов

• Клиент шифрует (DES) вызов, используя в

качестве ключа 16-байтовый

хешированный пароль

• Ответ клиента — структура длиной 24 байта

• В случае диалекта NT LM 0.12 клиент

передает два «ответа» (для NT и

LANMAN) — общей длиной 48 байт

65. Ключевые моменты

• Ни открытый пароль, ни хеш пароля по сети не

передаются

• Для НСД знания пароля не нужно — нужно лишь

знание хеш-значения

• По передаваемым по сети данным (Вызов -Ответ)

нельзя расшифровать ни сам пароль, ни его хешзначение

• Перехватив ответ, невозможно использовать его для

открытия сеанса, так как вызов генерируется снова

для нового соединения

• Данные, передаваемые в ходе сеанса, не шифруются

66. Дополнительное шифрование хешированных паролей в БД SAM

• Программа Syskey

Зашифрованные

Дополнительно

зашифрованные

хеш-значения паролей

хеш-значения

паролей

128-битный

ключ Password

Encryption Key

Системный

ключ

System Key

Зашифрованный

128-битный ключ

Password

Encryption Key,

хранится в

реестре

67. Способы хранения системного ключа

• В реестре компьютера

• На отдельной дискете

• Ключ не хранится, а вычисляется из пароля,

вводимого при загрузке

68. Атаки на пароли

69. Атаки на БД SAM

• Цели:

• извлечение хешированных паролей

– для подбора текстового пароля

– для сетевого соединения без подбора

текстового пароля

• модификация SAM

– подмена пароля пользователя

– добавление нового пользователя и т.п.

70. Способы получения базы SAM

• Загрузка с DOS-дискеты с

использованием эмуляторов NTFS

– NTFSDOS.exe

– NtRecover.exe

• Получение резервной копии SAM с ERDдиска, магнитных лент, каталога

Winnt\repair

• Перехват «вызова» и «ответа» и

выполнение полного перебора

71. Подбор пароля по HASH

• Brute force attack — перебор всех

комбинаций символов из заданного

набора

• Словарь

– данные о пользователе

– «хитрости» и «глупости»

• слова-наоборот

• qwerty, 12345

• IVAN

• пароль = ID

72. Количество комбинаций символов

Количество комбинаций

10 суток

1 сутки

символов

Длина

пароля

5

12 млн

A-Z, a-z,

0-9

60,5 млн 915 млн

6

310 млн

2 млрд

57 млрд

7

8 млрд

80 млрд

3,5 трлн

8

210 млрд

3 трлн

218 трлн

A-Z

A-Z, 0-9

73. Что дает hash LAN Manager?

• Недостаточная устойчивость к взлому

– символы ВЕРХНЕГО регистра

– две половины по 7 символов

• Все комбинации перебираются за 10

суток

• Если известен пароль в верхнем

регистре, то вариацией букв (верх/нижн)

получаем пароль Windows NT

• Отключен в Windows 7

74.

75. Механизм LAN Manager аутентификации в сети

256

Механизм LAN Manager

65535

аутентификации в сети

8 байт «вызов» 0001020304050607

Клиент

16 байт hash

+

5 нулей

=

Сервер

21 байт

С2341A8AA1E7665F AAD3B435B51404EE

С2341A8AA1E7665F AAD3B435B51404EE 0000000000

7 байт

7 байт

7 байт

С2341A8AA1E766

5FAAD3B435B514

04EE0000000000

8 байт DES Key

8 байт DES Key

8 байт DES Key

Шифруем «вызов» Шифруем «вызов» Шифруем «вызов»

AAAAAAAAAAAAAA

BBBBBBBBBBBBBB

«Ответ»

CCCCCCCCCCCCCC

76. BitLocker drive encryption

Версии Vista, 7

–

Посекторное шифрование всего тома

ОС алгоритмом AES (128 бит) кроме

–

–

–

Starter, Home Basic, Home Premium,

Business, Ultimate, Enterprise

загрузочного сектора;

поврежденных секторов;

метаданных тома.

Проверка целостности загрузочных

компонентов до запуска ОС

77.

78.

79. Доверенный платформенный модуль (TPM — Trusted Platform Module)

Хранение

«предохранителя»

ключа шифрования

тома

Хранение регистров

конфигурации

платформы (Platform

Configuration

Registers, PCR)

80. Архитектура ключей BitLocker

• Ключ шифрования тома (full-volume

encryption key, FVEK) зашифрован с

помощью

• Основного ключа тома (volume master

key, VMK), зашифрованного

• Предохранителями (одним или

несколькими)

81. Типы предохранителей

• TPM

• USB-накопитель (ключ запуска)

• Незашифрованный ключ на диске (при

отключении BitLocker)

82. Шифрование разделов

• Для системного раздела

– TPM

– USB-накопитель (ключ запуска)

– Ключ восстановления (48 цифр)

• Для пользовательского раздела

– Пароль (не менее 8 символов)

– Смарт-карта

– Ключ восстановления (48 цифр)

83.

84.

85. Атаки на BitLocker

• Атака при наличии файла гибернации

– hiberfil.sys

• Атака полным перебором

– 4 пароля/сек — 1 год для 4 символьного пароля

86.

87.

88.

89. Ускорение

• Ускорение за счет использования

вычислительной мощности GPU

графических карт NVIDIA (пароля /сек)

– MS BitLocker

– RAR 3.x (AES)

– MS Office 2010 (AES)

4

315

383

92

5,000

5,000

• Распределенное восстановление паролей

90.

91. Проверка целостности загрузочных компонентов до запуска ОС

• BIOS

• основной загрузочной записи (MBR)

• загрузочного сектора NTFS

• загрузочного блока NTFS

• диспетчера загрузки и управления

доступом BitLocker

92. BitLocker To Go

• накопители с файловыми системами FAT,

FAT32 и NTFS.

• AES с длиной ключа 128 (по умолчанию)

или 256 бит

• пароль или смарт-карта

Несанкционированный доступ – это незаконное получение конфиденциальных сведений злоумышленником. К этому относятся кража личной, финансовой или коммерческой информации, манипуляция данными для причинения финансового ущерба организации либо физическому лицу, распространение вредоносного ПО и т. д. Как защитить информацию от НСД, рассказываем в статье.

- Система защиты информации от несанкционированного доступа

- Важность средств защиты от НСД

- Способы доступа к чужим данным

- Методы защиты от НСД

- Как идентифицировать и аутентифицировать пользователей

- Уровни защиты

- Предотвращение сетевых атак

- Примеры типовых систем защиты информации

- Заключение

Система защиты информации от несанкционированного доступа

Это меры для предотвращения получения информации теми, кто не имеет к ней доступа. Процесс защиты, как правило, проходит в четыре этапа:

- Предотвращение — действия, ограничивающие доступ.

- Обнаружение — выявление НСД и сообщение об этом.

- Ограничение — минимизация потерь при удачной атаке злоумышленника.

- Восстановление — реконструкция информации с помощью специализированных средств и методов.

Защита информации от НСД обеспечивается программно–аппаратными средствами, которые позволяют предотвратить неправомерный доступ. Это широкий спектр инструментов и технологий для контроля доступа, кодирования информации, выявления и реагирования на неправомерный доступ.

Важность средств защиты от НСД

В организации могут аккумулироваться огромные массивы данных. Это важная информация помогает принимать критически-важные решения. Чаще всего она хранится в цифровом виде. Если эти данные не защитить, они могут попасть к злоумышленникам, которые используют их для своих целей, например для шантажа или нанесения ущерба компании.

Защита данных для компаний не только необходимость, но и требование законодательства. За утечку некоторых видов информации организация может попасть под административную или уголовную ответственность. Особенно строгие наказания предусмотрены за утечку данных, которые являются государственной тайной.

Способы доступа к чужим данным

Чтобы понять, как система защиты информации от несанкционированного доступа будет функционировать эффективно, рассмотрим основные способы НСД.

- Фишинг – когда злоумышленники пытаются получить личные данные (логины, пароли, номер банковской карты), используя подложные ресурсы от лица существующих организаций. Мошенники используют поддельные сайты и письма, очень похожие на настоящие.

- Вредоносное ПО – вирусы и вредоносные программы могут украсть данные с вашего компьютера, включая логины, пароли, файлы и сообщения. Чтобы защититься, нужно использовать антивирусные приложения.

- Физический доступ – когда кто-то крадет данные с компьютеров или бумажных документов. Защита включает охрану, видеонаблюдение и ограничение доступа в здания.

- Социальная инженерия – люди используют манипуляции, чтобы получить конфиденциальную информацию. Например, кто-то может сказать, что он из службы поддержки компании, и попытаться узнать ваш пароль.

- Перехват трафика – если данные передаются по незащищенным каналам, их можно «подслушать» и украсть. Защита включает использование шифрования и VPN.

Предотвратить утечку информации поможет постоянный контроль защищенности информации от НСД, обучение персонала, использование надежных паролей, шифрование данных и ограниченный доступ к важным данным.

Методы защиты от НСД

Это комплекс мер, обеспечивающий предотвращение и выявление инцидентов, а также минимизацию последствий в случае успешной атаки на объект защиты. Постоянное развитие ИТ-технологий и техники приводит к появлению новых способов атак и, соответственно, новых методов защиты объектов информации. Рассмотрим наиболее актуальные на сегодняшний день:

- Системы разграничения доступа для специалистов по обслуживанию и пользователей.

- Специализированный доступ в помещения с оборудованием для обработки персональных данных.

- Аудит пользовательских действий, контроль за НСД.

- Учет съемных носителей информации.

- Резервное копирование критически-важных данных.

- Использование только аккредитованных СЗИ.

- Использование каналов связи со специальными средствами защиты.

- Размещение оборудования для обработки персональных данных в помещениях и на территории с охраной.

- Защита от внедрения вредоносных программ в системы защиты.

Организовать защиту от несанкционированного доступа поможет Staffcop Enterprise, которое предоставляет средства контроля защищенности информации от НСД и выполняет такие важные функции, как:

Контроль за использованием внешних устройств – предоставление доступа к USB-устройствам только правомерным пользователям. Анализ использования периферийных устройств ввода/вывода и распечатанной информации.

Контроль пользователей с особыми правами – отслеживание ресурсов и пользователей с особыми правами, аудит информации, контроль передачи особо важной информации, а также защита от неправомерного доступа к ней.

Ограничение доступа к приложениям – контроль и ограничение работы приложений, не связанных с рабочими задачами сотрудника.

Сообщение об обнаружении угроз – уведомление ответственных за информационную безопасность по различным каналам связи.

Как идентифицировать и аутентифицировать пользователей

Для правильного понимания процессов идентификации и аутентификации дадим их определения.

Идентификация – присвоение пользователю уникального имени, однозначно характеризующее его в информационной системе. Часто идентификатором бывает логин, имя пользователя, номер мобильного оператора или MAC-адрес.

Аутентификация – проверка подлинности предъявленного идентификатора. Эти понятия тесно взаимосвязаны и образуют «цепочку безопасности» для доступа к ресурсам.

Итак, пользователь может быть аутентифицирован по нескольким факторам: паролю – комбинация из цифр и букв;

Уникальному предмету – использование электронных ключей, токенов, смарт-карт;

Биометрическим характеристикам – отпечаток пальца, рисунок папиллярных линий на ладони, радужная оболочка глаза;

Поведенческим характеристикам – динамика набора на клавиатуре, почерк, голос.

Наиболее надежной считается двухфакторная аутентификация, когда пользователь предъявляет идентификатор и подтверждает его с помощью второго фактора. Часто в качестве первого фактора выступает связка логин-пароль, а второго – код в СМС.

Защита информации на персональном компьютере

Помимо базовых мер защиты, например установки антивирусного ПО и регулярного обновления системы, существуют и другие способы повышения уровня защиты. Например, использование двухфакторной аутентификации, шифрование данных и безопасная настройка сетевых соединений могут значительно улучшить защиту вашего компьютера.

Важно!

В современном мире защита информации на персональном компьютере не только предотвращает неправомерный доступ к вашим конфиденциальным данным, но и защищает систему от вредоносного ПО и атак.

Уровни защиты

Защита информации может быть реализована на разных уровнях. Они определяют, какие меры и механизмы реагирования на угрозы будут применяться.

К примеру, физический уровень включает в себя средства предотвращения доступа к компьютеру, а программный уровень – установку антивирусов и фаерволов. Организационный уровень – это разработка и реализация политик и процедур безопасности. Все уровни в комплексе обеспечивают защиту информации на компьютере.

Существует и другая классификация уровней защиты, например по объему объекта: на уровне рабочего места, на уровне подразделения, на уровне всей организации.

Предотвращение сетевых атак

Сетевые атаки — это часто встречающийся вид цифровых угроз в наши дни. Они нарушают нормальную работу системы, уничтожают, подменяют либо открывают доступ к конфиденциальным данным. Защита от сетевых атак может включать в себя использование антивирусного ПО с функцией сетевого сканирования, настройку фаервола для блокировки подозрительного трафика, регулярное обновление системы и ПО для устранения уязвимостей и внимательное отношение к электронной почте и веб-браузингу, чтобы избежать фишинговых атак и вредоносных сайтов.

Примеры типовых систем защиты информации

Выбор конкретных СЗИ зависит от класса обрабатываемой информации, требований регуляторов и особенностей информационной системы. Для эффективной защиты необходимо комплексное применение технических, организационных и правовых мер.

- Антивирусная защита – программное обеспечение, которое сканирует компьютер на присутствие вирусов и вредоносного ПО и блокирует их.

- Фаерволы – системы безопасности сети, которые проверяют и управляют сетевым трафиком, основываясь на заранее установленных правилах безопасности.

- Системы защиты от вторжений (IDS) – эти устройства или программы следят за сетью или системами ИТ-инфраструктуры на предмет нарушений безопасности или злоупотреблений.

- Системы обнаружения и предотвращения вторжений (IPS) – сетевые устройства безопасности, которые могут выявить и блокировать попытки вторжения.

- Системы шифрования – программы, которые преобразуют информацию в код, чтобы предотвратить НСД.

- Системы резервного копирования и восстановления – создают копии данных для последующего восстановления при их повреждении или удалении.

- Системы аутентификации – проверяют идентификацию пользователя или системы.

Заключение

Несанкционированный доступ к информации может произойти в любой системе: будь то небольшая компания или масштабная государственная организация. Важно защищать информацию и создавать отделы информационной безопасности, чтобы предотвратить потери и попытки кражи данных. Уделять особое внимание сотрудникам, которые имеют доступ к важной информации.

Программное обеспечение Staffсop Enterprise – это современное решение, решающее задачи по информационной безопасности и эффективности работы организаций и предприятий.

Мы предоставляем 15 дней на бесплатное тестирование. Оцените полный функционал Staffcop Enterprise прямо сейчас.

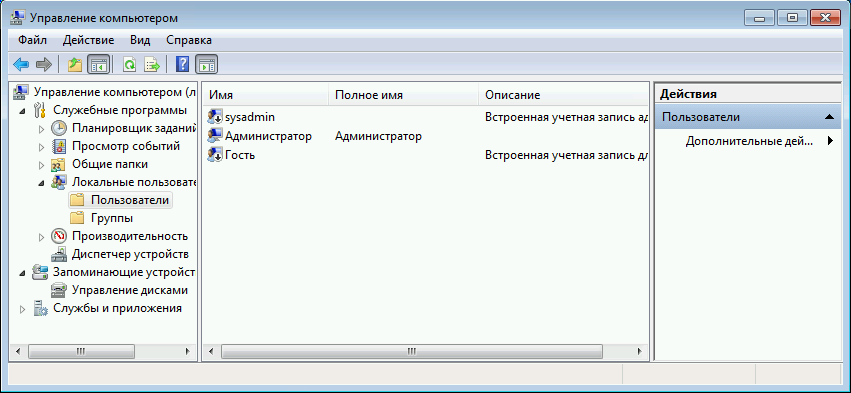

Защита информации на уровне операционных систем Windows Server 2012

Защита информации на уровне операционных систем

Требования к защите информации

Обеспечение защиты средств вычислительной техники (СВТ) и

автоматизированных систем (АС) осуществляется системой разграничения

доступа субъектов и объектов доступа, а также обеспечивающими средствами

для этой системы.

Концепция защиты средств вычислительной техники и автоматизированных систем

от несанкционированного доступа к информации утверждена решением

Государственной технической комиссии при Президенте Российской Федерации от

30 марта 1992 г.

Способы реализации системы разграничения доступа (СРД) зависят от

конкретных особенностей СВТ и АС. Возможно применение следующих способов

защиты и любых их сочетаний:

- распределенная СРД и СРД, локализованная в программно-техническом комплексе (ядро защиты);

- СРД в рамках операционной системы, СУБД или прикладных программ;

- СРД в средствах реализации сетевых взаимодействий или на уровне приложений;

- использование криптографических преобразований или методов непосредственного контроля доступа;

- программная и (или) техническая реализация СРД.

В случае использования средств защиты от НСД в государственных информационных системах (ГИС) они должны

быть сертифицированы минимум по 6-ому классу. Средства вычислительной техники при этом должны быть

сертифицированы не менее чем по 5-ому классу.

Кроме того, в ГИС первого и второго классов защищенности

средства защиты от НСД должны быть сертифицированы не ниже чем по 4 уровню

контроля отсутствия недекларированных возможностей.

В информационных системах персональных данных (ИСПДн):

- в ИСПДн 1 уровня защищенности — средства защиты от НСД не ниже 4 класса, а СВТ — не ниже 5 класса;

- в ИСПДн 2 уровня защищенности — средства защиты от НСД не ниже 5 класса, а СВТ — не ниже 5 класса;

- в ИСПДн 3 уровня защищенности — средства защиты от НСД не ниже 6 класса, а СВТ — не ниже 5 класса;

- в ИСПДн 4 уровня защищенности — средства защиты от НСД не ниже 6 класса, а СВТ — не ниже 6 класса.

В ИСПДн первого и второго уровня защищенности должны использоваться

средства защиты информации, также сертифицированные не ниже чем

по 4 уровню

контроля отсутствия недокументированных возможностей (НДВ).

Данные о сертификации средств защиты находится в Государственном реестре

сертифицированных средств защиты информации, администрируемом ФСТЭК России.

В частности, для продукции компании Microsoft имеем:

| № сертификата | Дата внесения в реестр | Срок действия сертификата |

Предназначение средства (область применения), краткая характеристика параметров / (оценка возможности использования в ИСПДн) |

| 1929/1 | 14.05.2010 | 14.05.2019 |

Microsoft Windows Server 2008 Enterprise Edition (SP2)– по 5 классу СВТ (может использоваться в 1Г и может использоваться для защиты информации в ИСПДн до 3 класса включительно) |

| 4006 | 29.08.2018 | 29.08.2023 | MS Windows Server 2016 — по 5 классу защищенности для СВТ |

| 4369 | 10.02.2021 | 10.02.2026 | ОС Microsoft Windows 10 в редакции Корпоративная — требования доверия (6), Требования к ОС, Профиль защиты ОС (А шестого класса защиты. ИТ.ОС.А6.ПЗ) |

Классы защищенности СВТ от НСД

ФСТЭК России устанавливает семь классов защищенности СВТ от НСД к

информации. Самый низкий класс — седьмой, самый высокий — первый. Классы

подразделяются на четыре группы, отличающиеся качественным уровнем защиты:

- первая группа содержит только один седьмой класс;

- вторая группа характеризуется дискреционной защитой и содержит шестой и пятый классы;

- третья группа характеризуется мандатной защитой и содержит четвертый, третий и второй классы;

- четвертая группа характеризуется верифицированной защитой и содержит только первый класс.

Требования безопасности информации к операционным системам

Требования безопасности информации к операционным системам утверждены

приказом ФСТЭК России от 19 августа 2016 г. №119, вступили в силу с 1 июня

2017 г. Устанавливают 3 типа (А, Б, В)

и 6 классов защиты ОС:

- Тип А – ОС общего назначения,

- Тип Б – встраиваемая ОС,

- Тип В – ОС реального времени.

6 класс – самый низкий, 1 класс – самый высокий

Операционные системы 6 класса защиты применяются

в ГИС 3 и 4 классов

защищенности, в АСУТП 3 класса защищенности, в ИСПДн при необходимости

обеспечения 3 и

4 уровней защищенности персональных данных

Операционные системы 1, 2, 3 класса применяются в информационных системах,

обрабатывающих государственную тайну.

Профили защиты операционных систем

Профили защиты операционных систем подробно рассмотрены в следующих методических документах ФСТЭК России:

- Методические документы. Профили защиты операционных систем типов «Б» и «В“. Утверждены ФСТЭК России 11 мая 2017 г.

- Методические документы. Профили защиты операционных систем типа «А“. Утверждены ФСТЭК России 8 февраля 2017 г.

Операционная система Microsoft Windows Server 2012 имеет развитые

встроенные механизмы и средства защиты, а именно:

- разграничение прав и полномочий пользователей с помощью учётных записей и групп;

- разграничение прав (разрешений) на доступ к объектам (на уровне объекта);

- локальная политика безопасности и групповые политики;

- защита реестра и ограничение прав доступа к нему;

- использование шифрующей файловой системы EFS и шифрование диска BitLocker;

- средства обеспечения безопасности сетевых подключений;

- средства аудита.

Разграничение полномочий для групп и учетных записей пользователей

Компьютеры, на которых установлена поддерживаемая версия Windows, могут

контролировать использование системных и сетевых ресурсов с помощью

взаимосвязанных механизмов аутентификации и авторизации. После

аутентификации пользователя операционная система Windows использует

встроенные технологии авторизации и контроля доступа для реализации второго

этапа защиты ресурсов: определения, имеет ли аутентифицированный

пользователь правильные разрешения для доступа к ресурсу.

Владельцы объектов обычно предоставляют разрешения группам безопасности, а

не отдельным пользователям. Пользователи и компьютеры, добавленные в

существующие группы, принимают разрешения этой группы. Если объект

(например, папка) может содержать другие объекты (например, подпапки и

файлы), он называется контейнером. В иерархии объектов связь между

контейнером и его содержимым выражается ссылкой на контейнер как на

родителя. Объект в контейнере называется дочерним, а дочерний объект

наследует настройки контроля доступа родительского элемента. Владельцы

объектов часто определяют разрешения для контейнерных объектов, а не

отдельных дочерних объектов, чтобы упростить управление доступом.

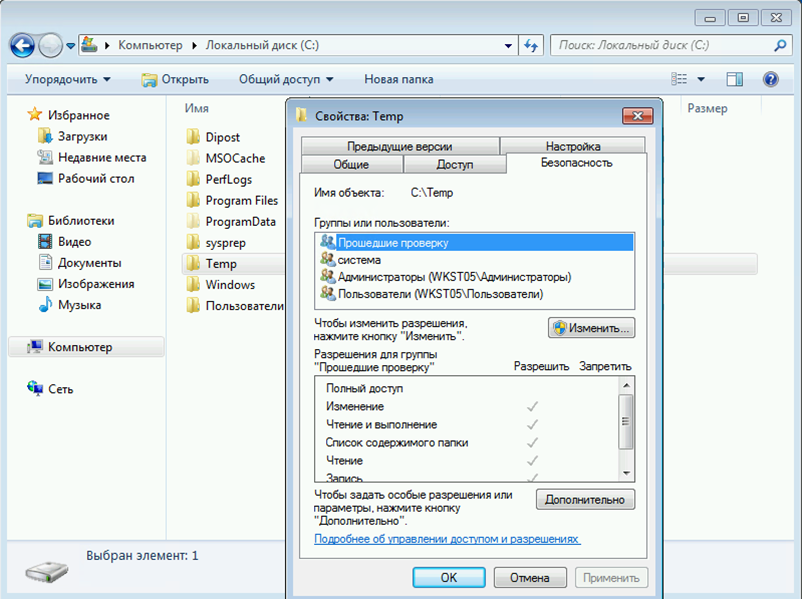

Разрешения на доступ к ресурсам для групп и учетных записей пользователей

Общие ресурсы доступны пользователям и группам, отличным от владельца

ресурса, и их необходимо защищать от несанкционированного использования. В

модели управления доступом пользователи и группы (также называемые

субъектами безопасности) представлены уникальными идентификаторами

безопасности (SID).

Им назначаются права и разрешения, которые информируют

операционную систему о том, что может делать каждый пользователь и группа.

Каждый ресурс имеет владельца, который предоставляет разрешения участникам

безопасности. Во время проверки контроля доступа эти разрешения

проверяются, чтобы определить, какие участники безопасности могут получить

доступ к ресурсу и как они могут получить к нему доступ.

К общим ресурсам относятся файлы, папки, принтеры, разделы реестра и

объекты доменных служб Active Directory (AD DS).

Общие ресурсы используют списки контроля доступа

(ACL) для назначения разрешений. Это позволяет

администраторам ресурсов осуществлять контроль доступа следующими способами:

- запретить доступ неавторизованным пользователям и группам;

- установите четко определенные ограничения на доступ, который предоставляется авторизованным пользователям и группам.

Права доступа определяют тип

доступа, который предоставляется пользователю

или группе для объекта или свойства объекта. Используя пользовательский

интерфейс управления доступом, можно установить разрешения NTFS для таких

объектов, как файлы, объекты Active Directory, объекты реестра или

системные объекты, такие как процессы. Разрешения могут быть предоставлены

любому пользователю, группе или компьютеру. Рекомендуется назначать

разрешения группам, поскольку это повышает производительность системы при

проверке доступа к объекту.

Для любого объекта вы можете предоставить разрешения:

- группы, пользователи и другие объекты с идентификаторами безопасности в домене;

- группы и пользователи в этом домене и любые доверенные домены;

- локальные группы и пользователи на компьютере, где находится объект.

Права доступа к объекту зависят от типа объекта. Например, разрешения,

которые можно прикрепить к файлу, отличаются от разрешений, которые можно

прикрепить к разделу реестра. Однако некоторые разрешения являются общими

для большинства типов объектов:

- чтение;

- изменение;

- смена владельца;

- удаление

Когда устанавливаются разрешения, указываются уровни доступа для групп и

пользователей. Например, можно разрешить одному пользователю читать

содержимое файла, разрешить другому пользователю вносить изменения в файл и

запретить всем другим пользователям доступ к файлу. Можно установить

аналогичные разрешения для принтеров, чтобы определенные пользователи могли

настраивать принтер, а другие пользователи могли только печатать.

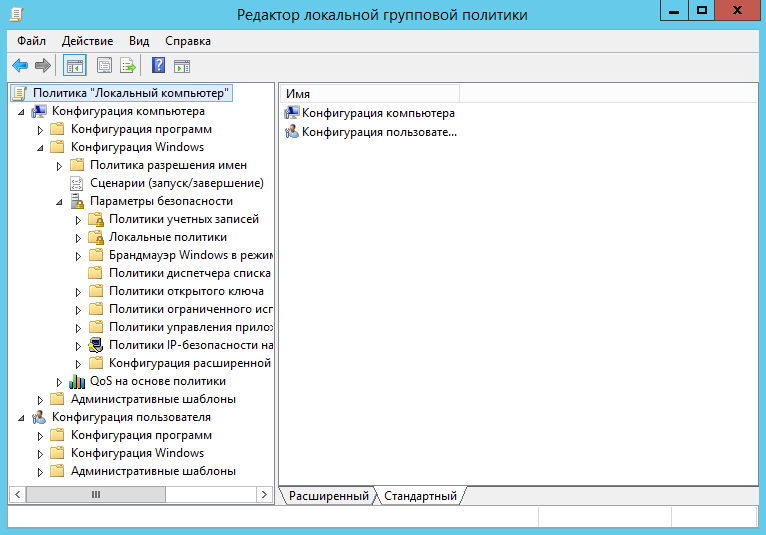

Локальная групповая политика (gpedit.msc)

Политики параметров безопасности — это правила, которые можно настроить на

компьютере или нескольких компьютерах для защиты ресурсов на компьютере или

в сети. Расширение Параметры безопасности

оснастки Редактор локальной

групповой политики (Gpedit.msc)

позволяет определять конфигурации безопасности как часть объекта групповой политики

(GPO). Объекты групповой политики связаны с контейнерами Active Directory,

такими как сайты, домены и организационные единицы, и позволяют администраторам управлять

параметрами безопасности для нескольких компьютеров с любого компьютера,

присоединенного к домену.

Настройки безопасности могут контролировать:

- аутентификацию пользователя в сети или на компьютере;

- ресурсы, к которым пользователям разрешен доступ;

- записывать ли действия пользователя или группы в журнал событий;

- членство в группе.

Для управления настройками безопасности для нескольких компьютеров можно

использовать один из следующих вариантов:

- отредактировать определенные параметры безопасности в объекте групповой политики.

-

использовать оснастку Шаблоны безопасности, чтобы создать шаблон

безопасности, содержащий политики безопасности, которые вы хотите

применить, а затем импортировать шаблон безопасности в объект групповой

политики. Шаблон безопасности — это файл, представляющий конфигурацию

безопасности, который можно импортировать в объект групповой политики,

применить к локальному компьютеру или использовать для анализа

безопасности.

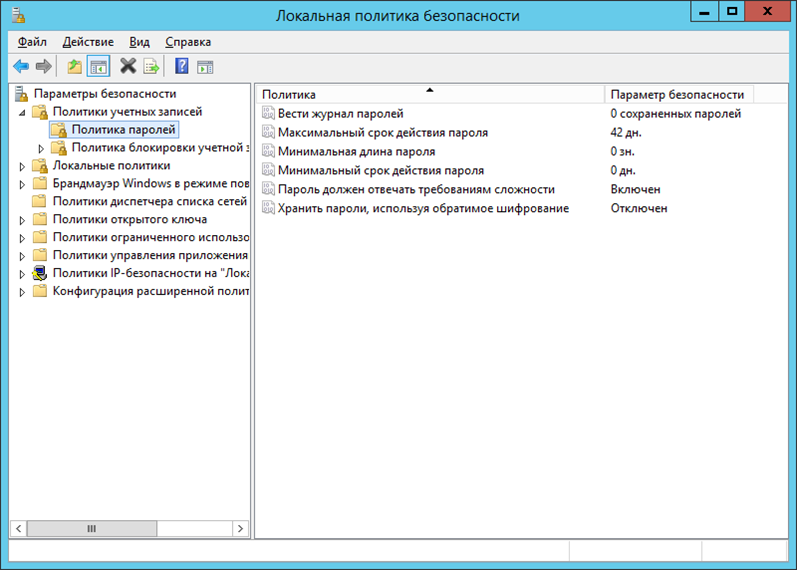

Локальная политика безопасности

Помимо использования групповых политик безопасности Active Directory

следует также использовать локальные политики, так как они затрагивают не

только права пользователей, выполняющих вход через доменную учетную запись,

но и локальные аккаунты. Для управления локальными политиками нужно

использовать соответствующую оснастку Локальная политика безопасности,

вызываемую командой secpol.msc (Выполнить (WIN+R)).

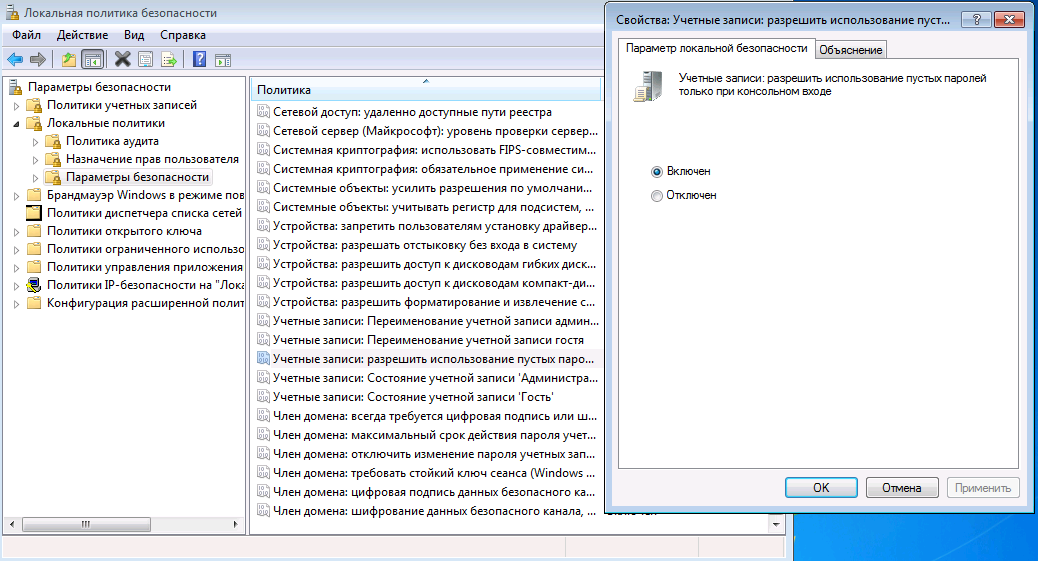

Например, при помощи локальной политики безопасности можно блокировать

RDP-подключения для учетных записей с пустым паролем:

Computer Configuration — Настройки Windows — Настройки безопасности

— Локальные политики безопасности — Параметры безопасности и включите

(Enable) параметр Учетные записи: Разрешить использование пустых паролей

только при консольном входе:

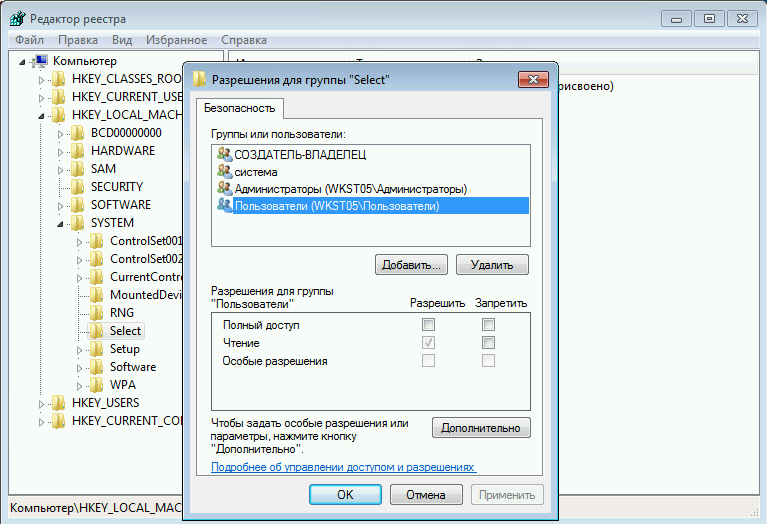

Защита реестра Windows

Реестр, а точнее разделы реестра, также относится к общим ресурсам Windows.

Соответственно к ним также могут быть применены ограничения на доступ

отдельных пользователей или групп:

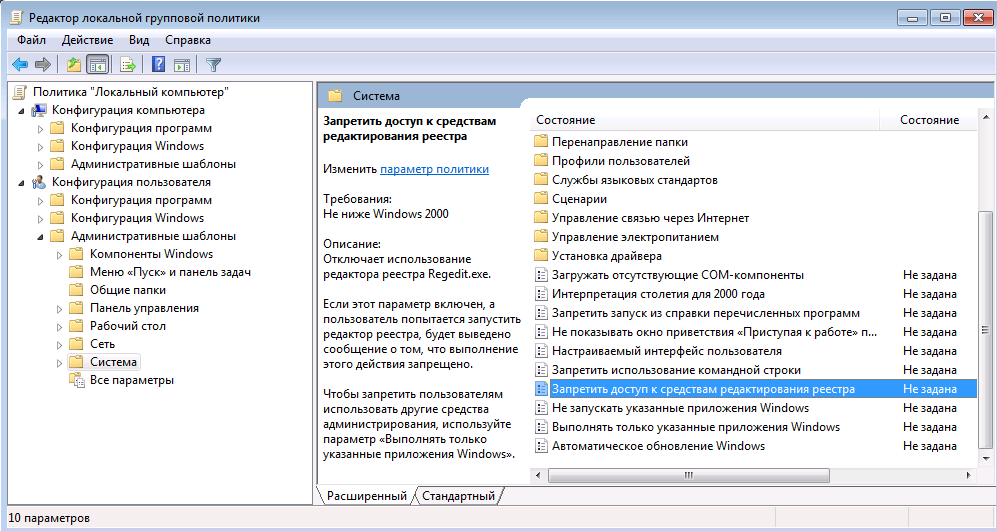

Либо можно через редактор локальной групповой политики полностью запретить доступ к средствам редактирования реестра:

Нажать комбинацию клавиш Win+R, в окне редактирования

следует ввести: gpedit.msc Откроется редактор локальной

групповой политики. В нем в Конфигурация пользователя выбрать

Административные шаблоны далее Система. Из списка найти пункт

Запретить доступ к средствам редактирования реестра и кликнуть на нем

дважды. Выбрать Включить и затем нажать ОК

Шифрующая файловая система EFS

Шифрованная система Encrypting File System (EFS) позволяет быстро

зашифровать и поставить пароль на ваши файлы и папки в системе windows,

используя собственную учетную запись пользователя. Поскольку файлы или

папки были зашифрованы с использованием пароля учетной записи пользователя

windows, другие пользователи на вашей системе, включая администратора, не

может открыть, изменить или переместить папки, или файлы. Система EFS

является полезной, если вы не хотите, чтобы другие пользователи смотрели

ваши файлы и папки.

Encrypting File System и BitLocker это разные системы для шифрования. EFS

считается менее безопасной, чем BitLocker. Любое лицо, знающее пароль

учетной записи, под которой было произведено шифрование, может легко

получить доступ к зашифрованной информации. Вы не сможете шифровать целые

разделы диска, EFS работает только с файлами и папками, а BitLocker

наоборот, только с дисками и съемными носителями.

Средства безопасности сетевых подключений

Операционная система Windows Server 2012 имеет развитые средства

безопасности сетевых подключений:

- брандмауэр Windows в режиме повышенной безопасности;

- политика сети и удаленного доступа — служба маршрутизации и удалённого доступа;

- преобразование сетевых адресов NAT;

- криптографическая аутентификация, использование цифровых подписей и сертификатов безопасности;

- использование виртуальных частных сетей (VPN);

- шифрование передаваемых данных, возможность использования безопасного IP-протокола – Ipsec и протокола TLS.

Брандмауэр Windows позволяет создавать расширенные правила сетевых

подключений для достаточно мощной защиты. Возможно создание правила доступа

к Интернету для программ, белые списки, ограничивать трафик для

определенных портов и IP адресов, не устанавливая сторонних

программ-фаерволов для этого.

Подробнее средства безопасности сетевых подключений рассмотрены в материале

Техническая защита информации в локальных и глобальных сетях»