Введение

В статье описано, как разрешить подключаться к базе данный MS SQL Server через брандмауэр

Настройка

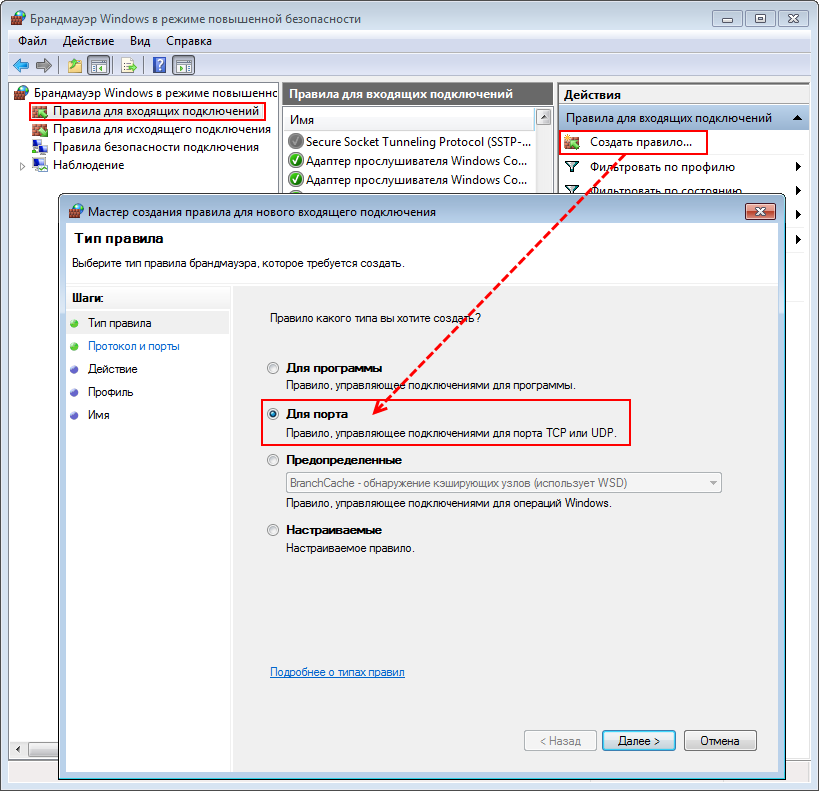

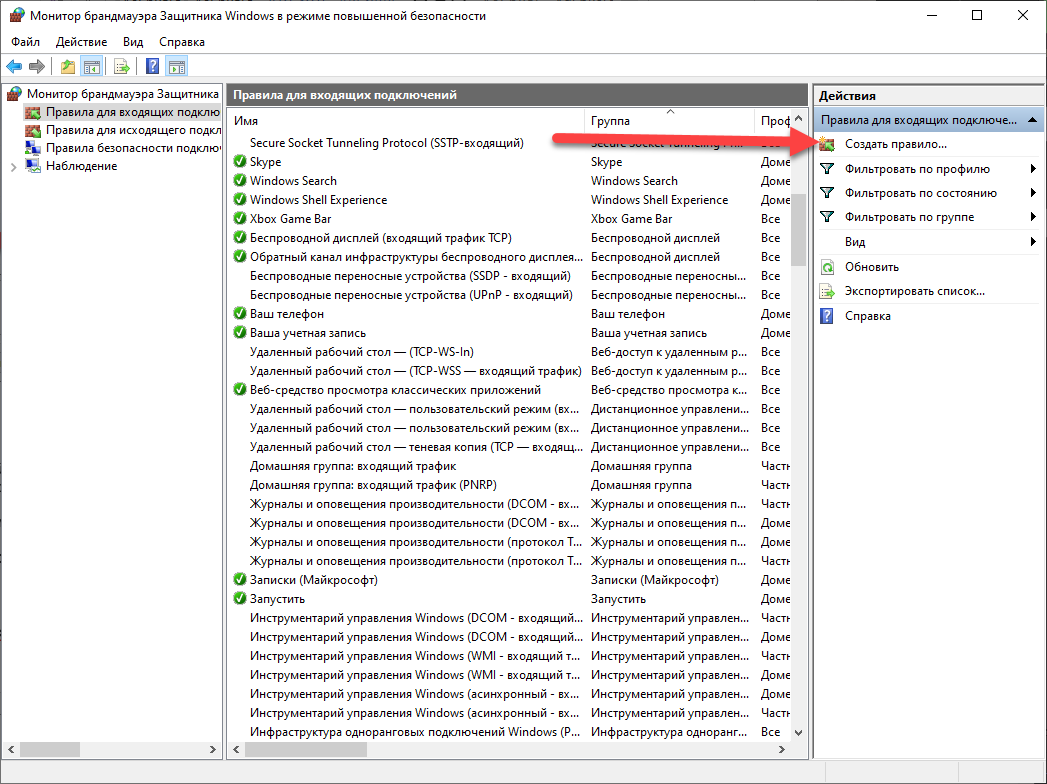

В Брандмауэре необходимо разрешить входящие соединения.

Откройте Брандмауэр Windows — Пуск > Панель управления > Администрирование > Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

|

|

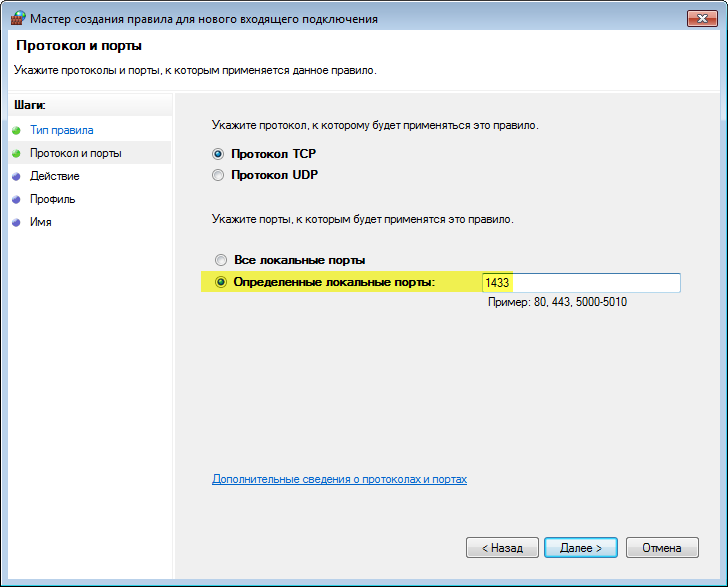

На следующем шаге Укажите протокол TCP и порт — 1433 |

|

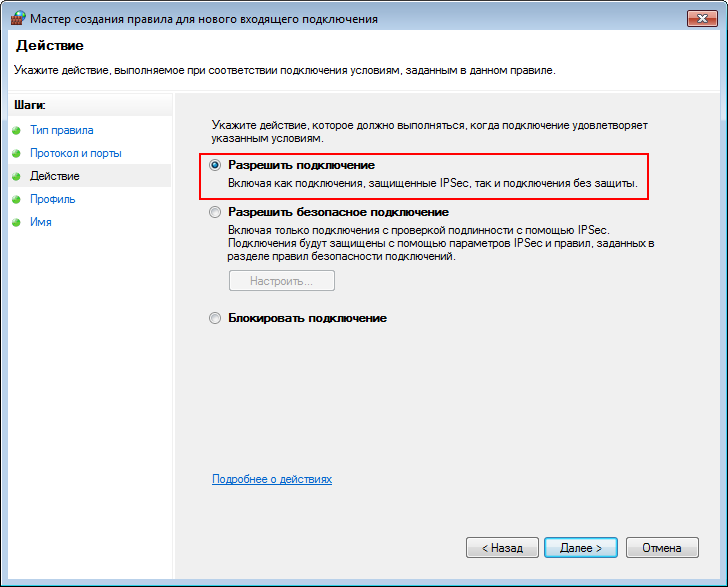

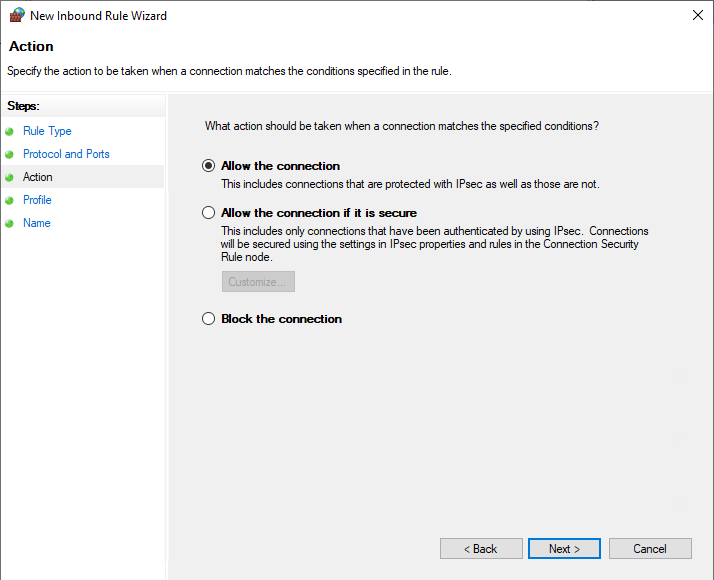

Выберите Разрешить подключение |

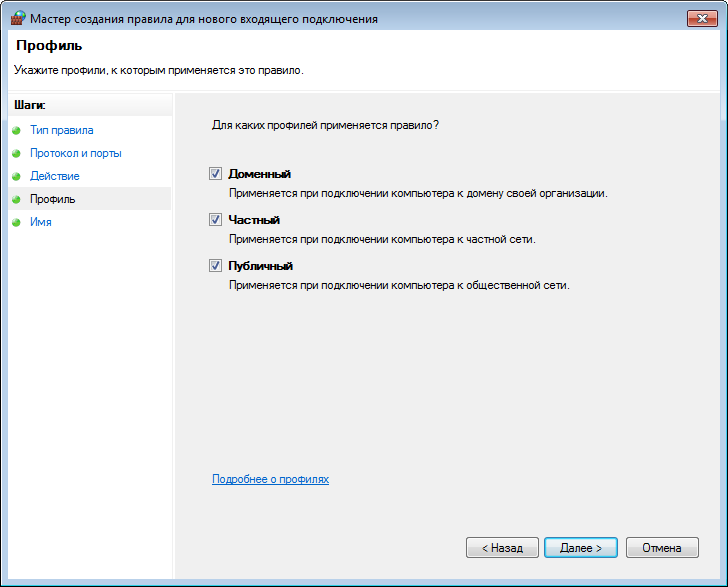

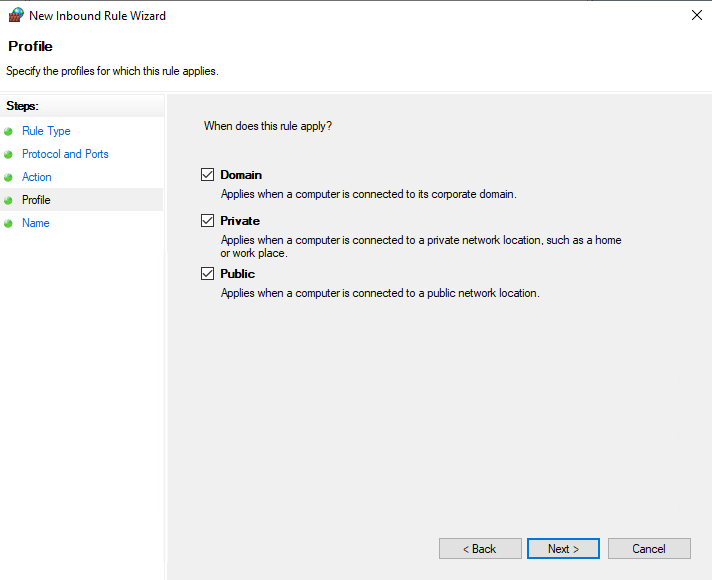

В настройках профилей поставьте флажки на всех 3 пунктах |

|

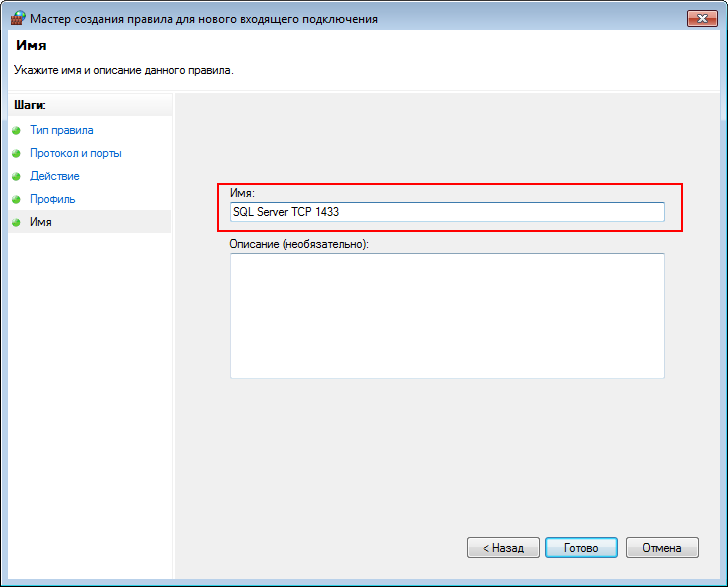

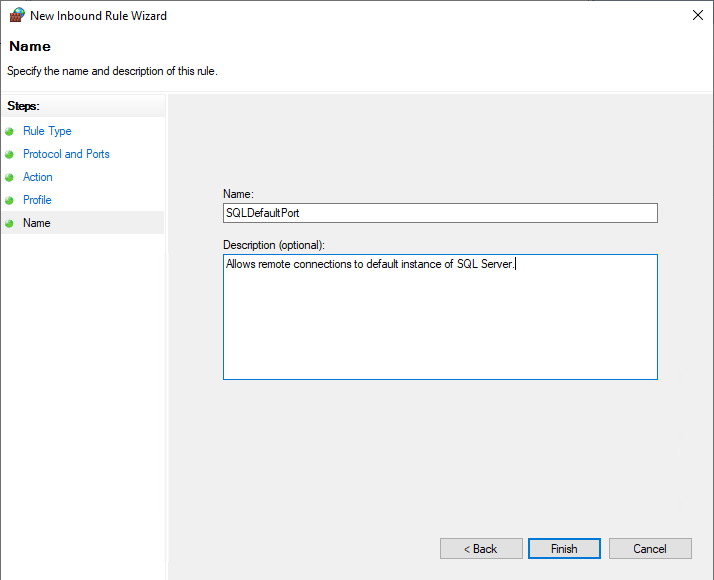

Укажите имя для созданного правила |

На клиентском компьютере в SQL Management Studio не обязательно вводить адрес нужного экземпляра БД. |

Теперь можно подключаться с этого компьютера к базе данных.

Документация VOGBIT — система управления производством

В настоящей инструкции кратко описан порядок установки бесплатной системы управления данными Microsoft SQL Server 2019 Express

Эта инструкция может быть полезной для начинающих пользователей, не имеющих опыта работы с СУБД Microsoft SQL Server. Она поможет вам быстро и правильно установить на ваш компьютер Microsoft SQL Server Express в той конфигурации, которая требуется для работы программы VOGBIT – система управления производством.

Следуйте инструкции, выполняйте по порядку указанные действия.

Обратите особенное внимание на Рис. 2 и Рис. 12. По статистике, если в дальнейшем возникают проблемы с развертыванием системы VOGBIT, то в большинстве случаев, из-за неверно выбранных параметров на этих этапах установки.

1. Установка SQL Server Express

Данное руководство ни в коей мере не заменяет официальную документацию разработчика, а является лишь краткой памяткой для начинающих пользователей

Microsoft SQL Server Express — это бесплатная многофункциональная и надежная система управления данными, которая предоставляет удобное и надежное хранилище данных для упрощенных веб-сайтов и классических приложений.

Скачайте с сайта microsoft.com пакет для установки Microsoft SQL Server Express под вашу операционную систему.

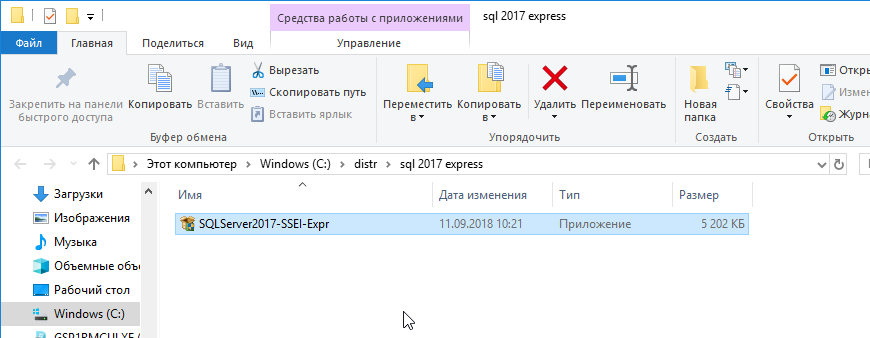

Запустите скачанный исполняемый файл (Рис. 1).

Рис. 1. Программа для установки Microsoft SQL Server.

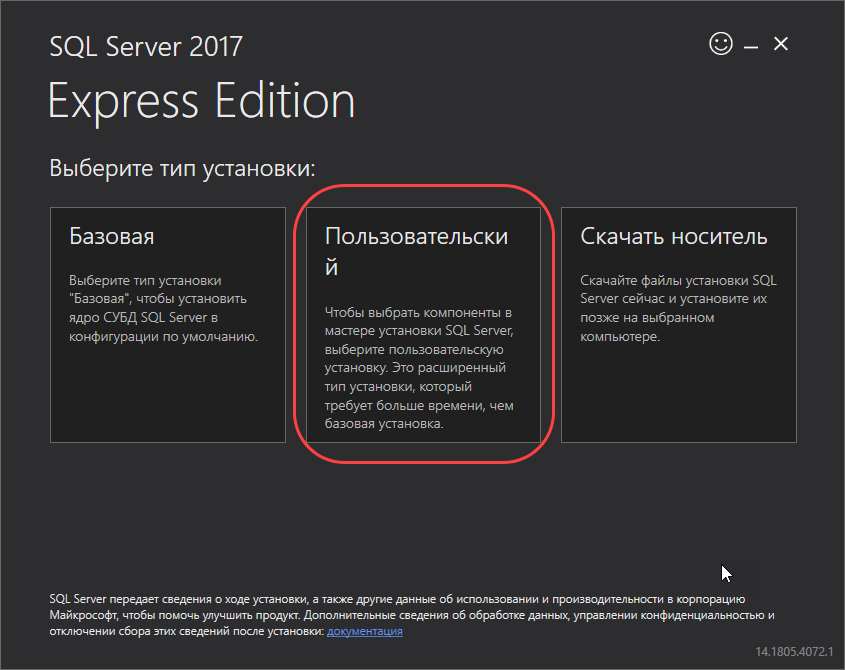

На стартовой странице процесса установки выберите тип установки «Пользовательский» (Рис. 2).

Рис. 2. Выберите тип установки «Пользовательский»

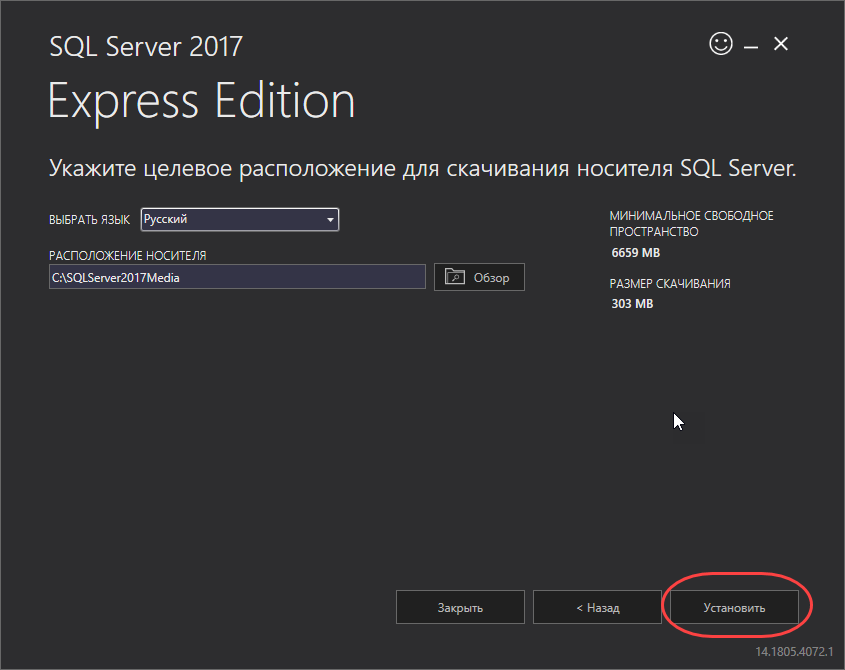

Нажмите «Установить» (Рис. 3).

Рис. 3. Начало установки

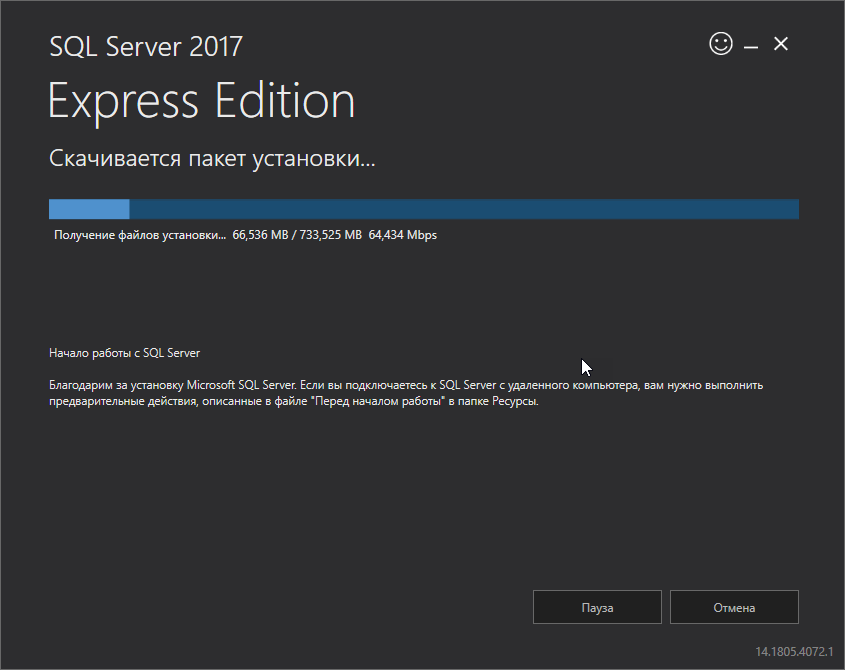

Программа начнёт скачивание файлов для установки Microsoft SQL Server (Рис. 4).

Рис. 4. Скачивание пакета установки.

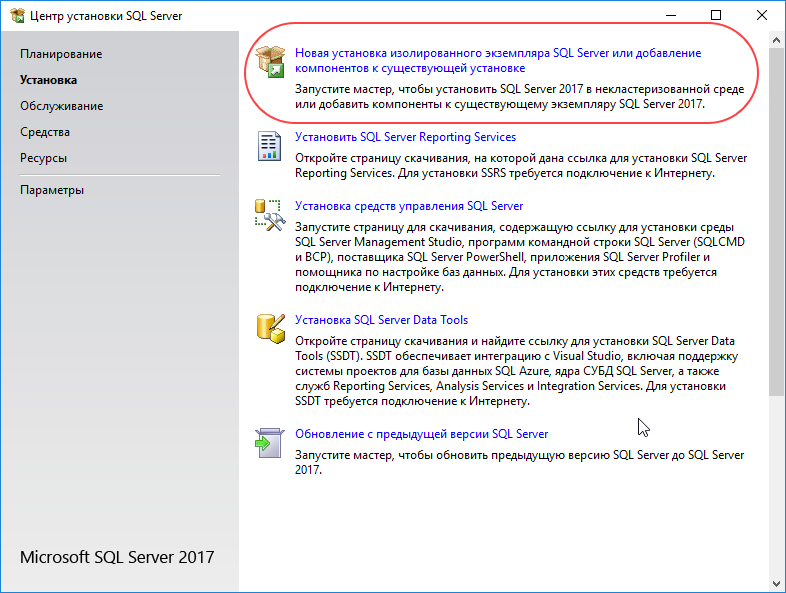

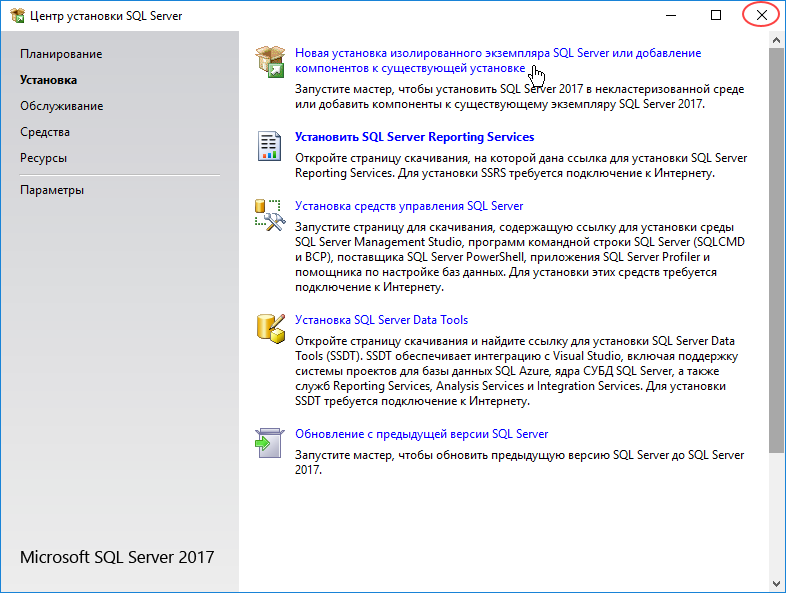

После завершения процесса скачивания, на экране появится окно «Центра установки SQL Server». Выберите в нём пункт «Новая установка изолированного экземпляра SQL Server … » (Рис. 5).

Рис. 5. Выберите установку нового экземпляра SQL Server.

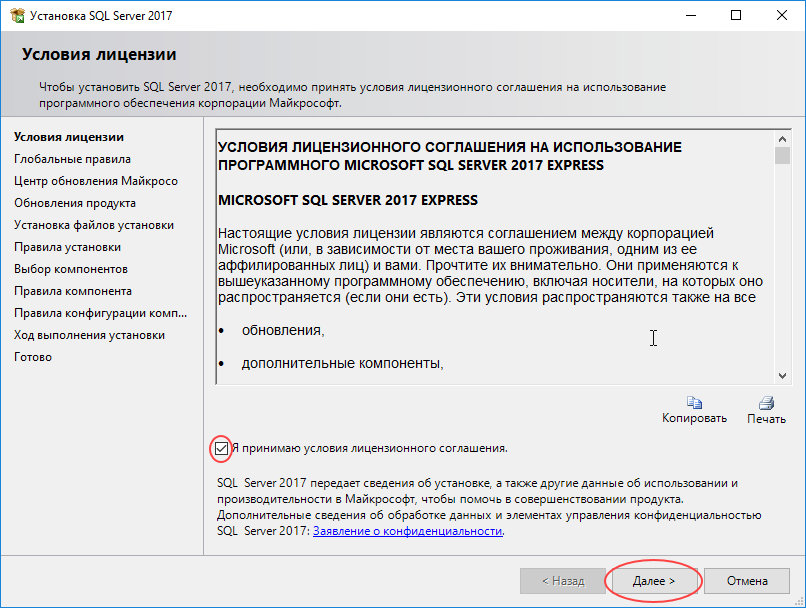

Для продолжения установки нужно согласиться с условиями лицензионного соглашения (Рис. 6).

Рис. 6. Лицензионное соглашение.

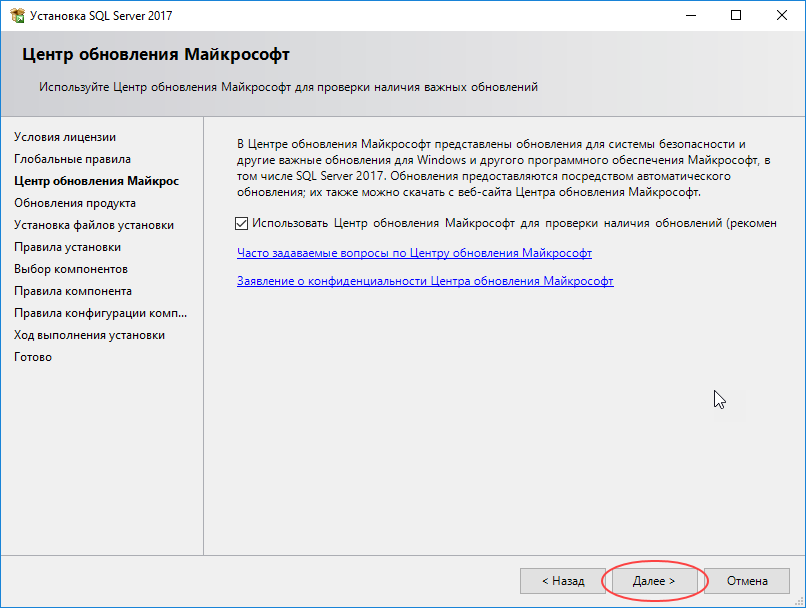

Выберите, хотите ли вы, чтобы в дальнейшем ваш SQL Server автоматически обновлялся через Центр обновления Майкрософт, или нет, и нажмите «Далее» (Рис. 7)

Рис. 7. Настройка обновления SQL Server.

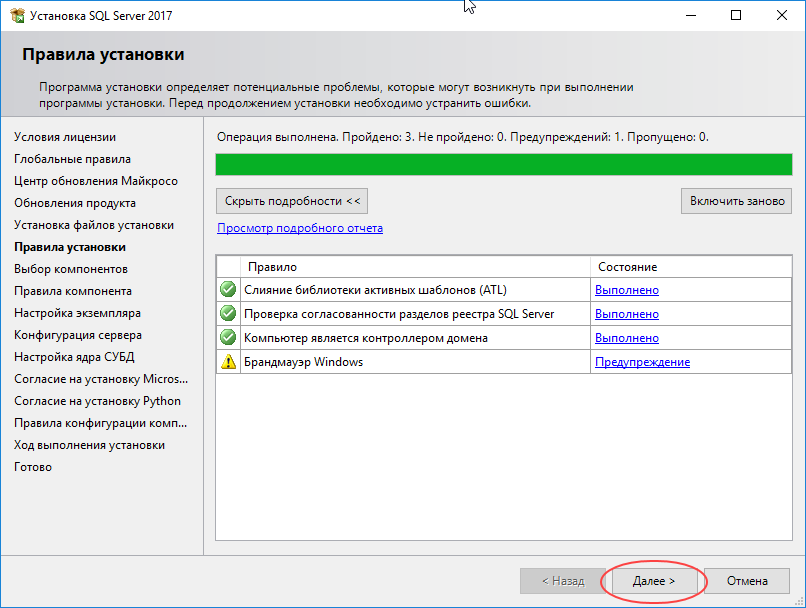

После этого, на экране появится окно «Правила установки». Скорее всего, оно будет выглядеть, как на Рис. 8. Программа определяет потенциальные проблемы, которые могут возникнуть установке SQL Server и показывает результаты этой проверки.

Символ предупреждения в графе «Брандмауэр Windows» показывает, что если вы хотите, чтобы данный SQL Server использовался в сети (к базе данных, расположенной на этом компьютере, могли подключаться по сети пользователи с других компьютеров), то вам придётся для этого выполнить определённые дополнительные настройки безопасности на вашем компьютере после установки SQL Server.

Рис. 8. Окно «Правила установки»

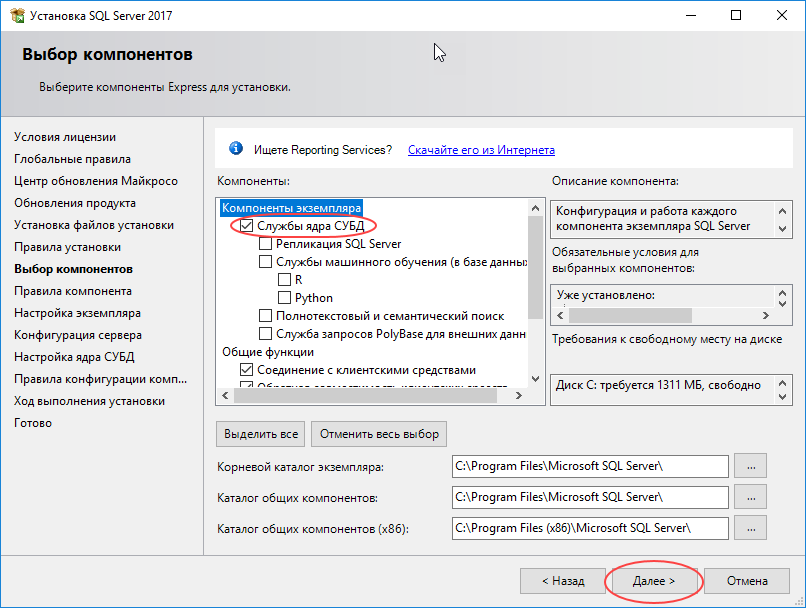

Нажмите «Далее», чтобы перейти к окну выбора компонентов для установки (Рис. 9). Все «галочки» в этом окне можно оставить по умолчанию. Можно, если хотите, снять в разделе «Компоненты экземпляра» все галочки, кроме первой – «Службы ядра СУБД» (остальное не требуется для VOGBIT).

Рис. 9. Выбор компонентов для установки.

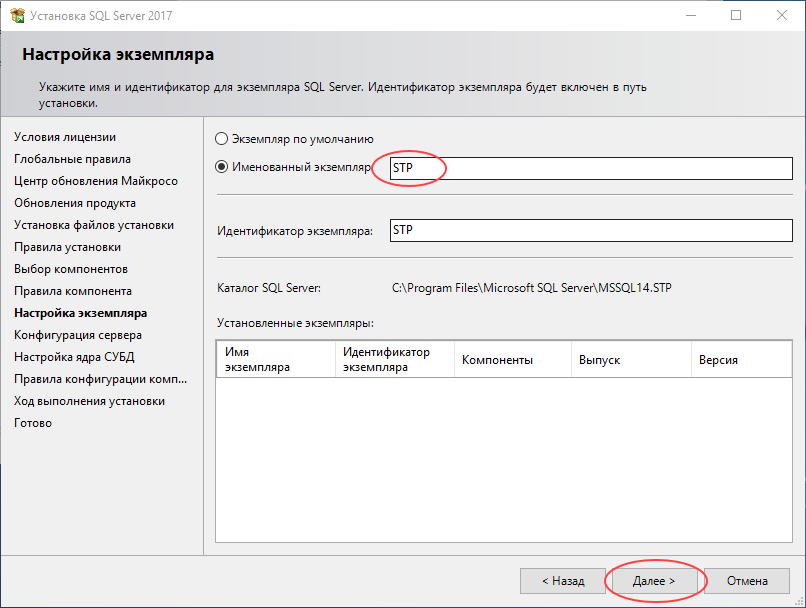

В окне Настройка экземпляра выберите вариант Именованный экземпляр и введите имя, как будет называться ваш экземпляр SQL сервера. Например, STP (Рис. 10). Затем нажмите Далее.

Рис. 10. Задайте имя своего экземпляра SQL сервера.

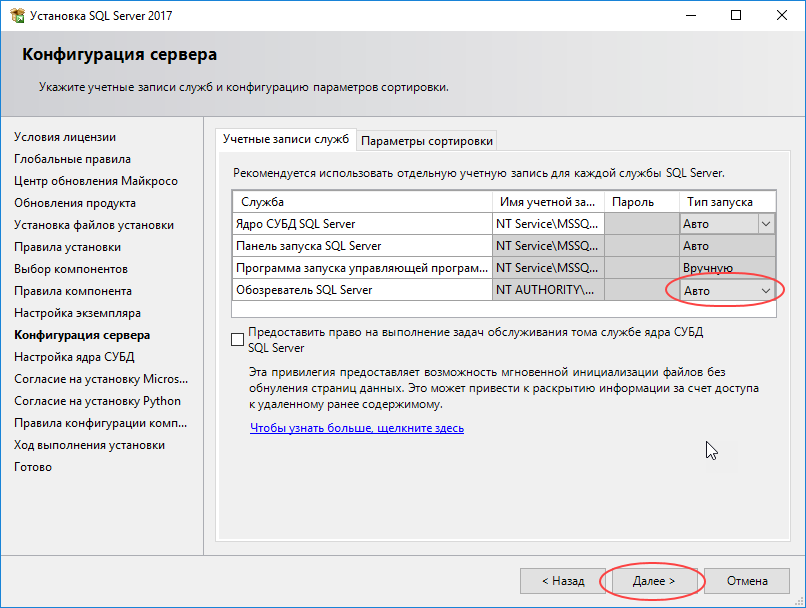

В окне «Конфигурация сервера» на закладке «Учётные записи служб» установите для служб «Ядро СУБД SQL Server» и «Обозреватель SQL Server» Тип запуска = Авто (Рис. 11) и нажмите Далее.

Рис. 11. Для использования в сети установите автоматический запуск служб SQL сервер.

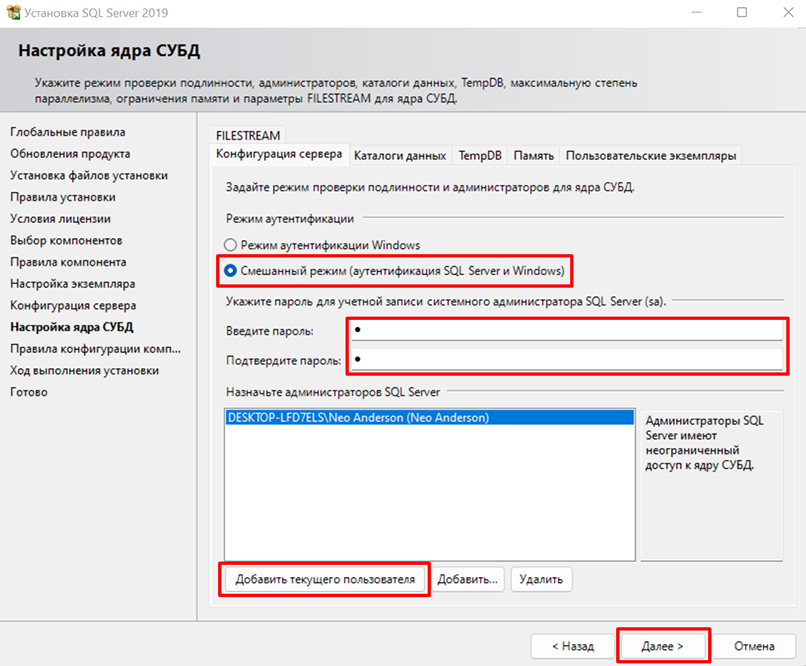

ВАЖНО!

На закладке «Настройка ядра СУБД» обязательно выберите Смешанный режим (проверка подлинности SQL Server и Windows) и добавьте в администраторы текущего пользователя Windows, как на Рис. 12. Введите надежный пароль администратора SQL сервера. Запомните пароль администратора, который вы установили! Этот пароль устанавливается для администратора SQL SERVER (имя уч.записи администратора sa), и в дальнейшем будет использован для авторизации в VOGBIT при подключении с правами администратора. После того, как вы ввели и подтвердили пароль администратора, можно нажимать Далее.

Рис. 12. Выберите смешанный тип аутентификации, задайте пароль администратора SQL сервера.

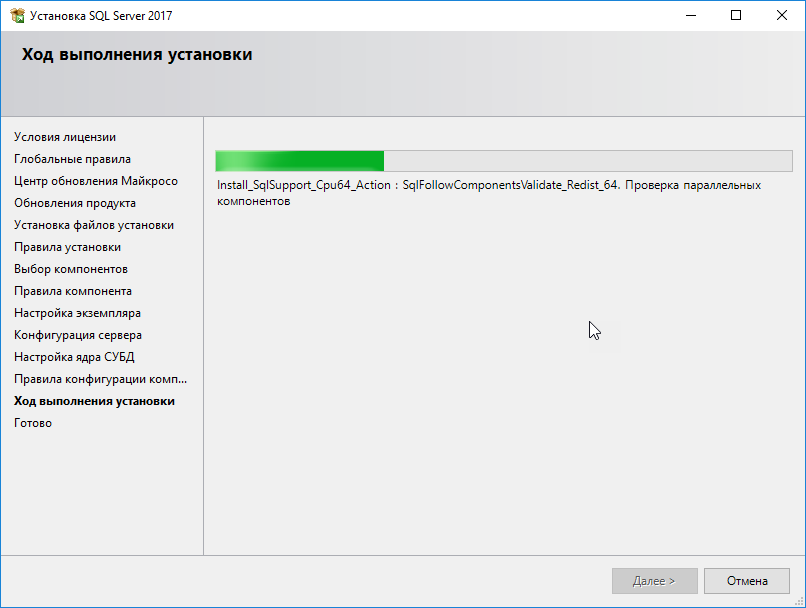

После этого начнётся установка SQL сервера (Рис. 13). Программа выполнит все необходимые операции автоматически. Просто подождите завершения процесса.

Рис. 13. Выполняется установка и настройка SQL сервера.

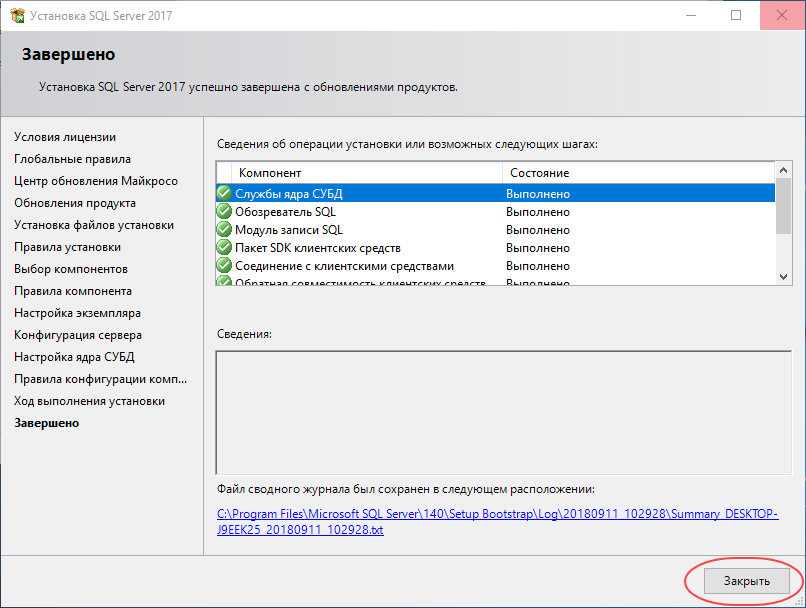

Когда установка и настройка будут закончены, появится окно, как на Рис. 14. Нажмите в нём Закрыть. Затем закройте и окно «Центр установки SQL Server» (Рис. 15).

Рис. 14. Установка SQL Server завершена.

Рис. 15. Окно Центра установки SQL Server можно закрыть.

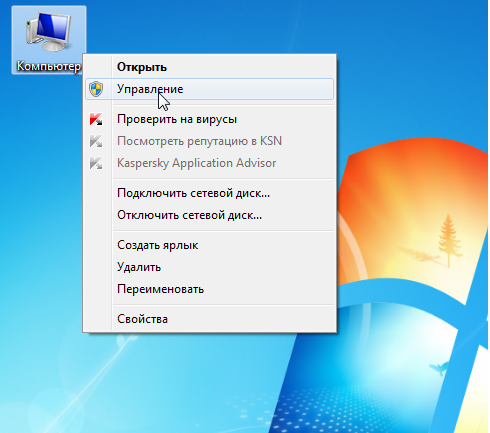

Убедиться, что SQL Server успешно установлен и работает, можно следующим образом. Нажмите правую кнопку мыши на значке Мой компьютер, чтобы вызвать контекстное меню. Выберите Управление (Рис. 16).

Рис. 16. Откройте окно Управление компьютером.

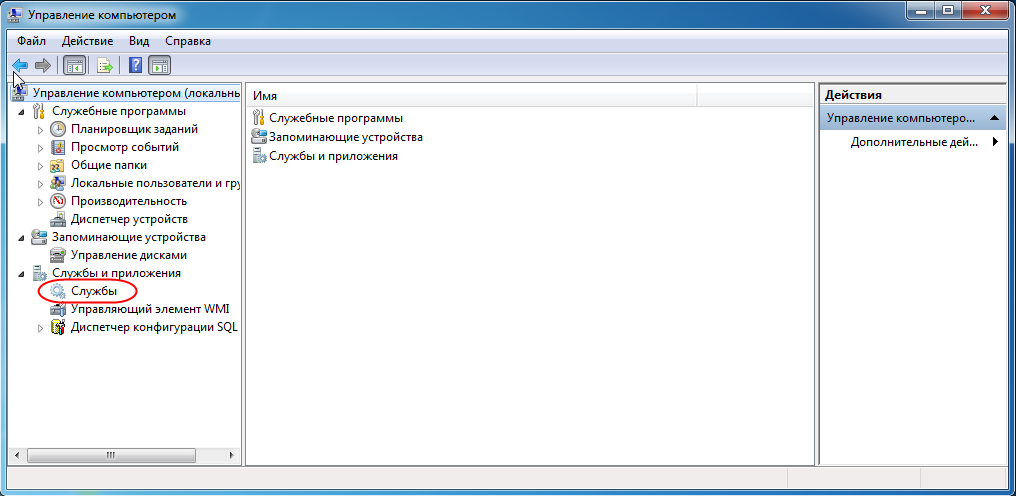

Выберите Службы и приложения – Службы (Рис. 17).

Рис. 17. Выберите Службы и приложения — Службы.

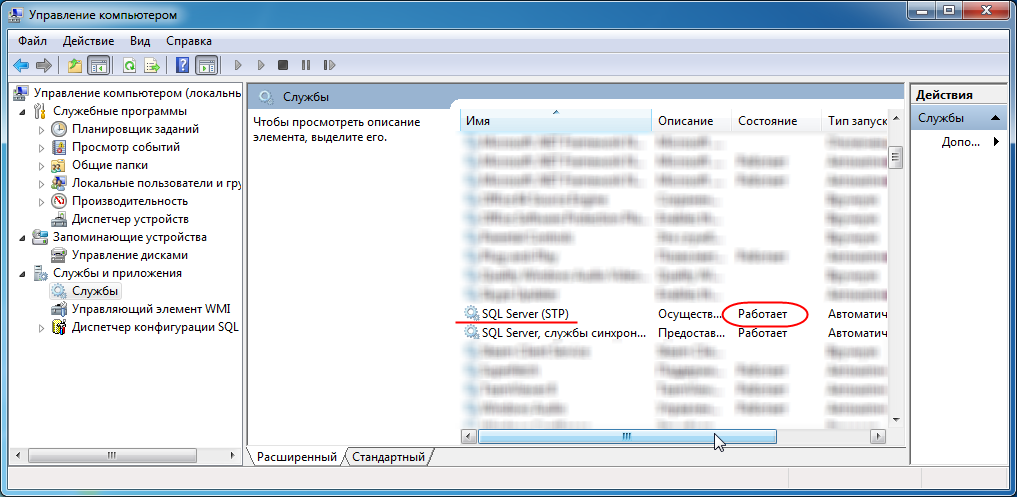

В списке должна присутствовать служба SQL Server и напротив неё должно высветится Работает (Рис. 18).

Рис. 18. Служба SQL Server работает.

Теперь на вашем компьютере установлена мощная система управления данными Microsoft SQL Server Express. Вы можете создать базу данных VOGBIT и работать с ней.

Подробнее о создании новой базы данных VOGBIT смотрите

в руководстве по установке VOGBIT.

Там же можно найти видеоролик Часть 1. Установка, новая база данных из серии Начало работы, в котором показан процесс установки VOGBIT и создания новой базы данных.

2. Установка SQL Server Management Studio

Данное руководство ни в коей мере не заменяет официальную документацию разработчика, а является лишь краткой памяткой для начинающих пользователей

SQL Server Management Studio – это полезная, свободно распространяемая, программа для управления SQL Server. С её помощью можно выполнять множество действий, в том числе, например, создавать резервные копии базы данных или восстанавливать базу данных из ранее созданной резервной копии.

Если вы планируете только ознакомиться с демо-версией VOGBIT, то установка ПО SQL Server Management Studio не требуется. Если вы планируете полноценно работать с VOGBIT, то мы рекомендуем вам при установке SQL Server сразу же установить и среду SQL Server Management Studio.

Скачать пакет для установки можно, например, здесь:

https://aka.ms/ssmsfullsetup

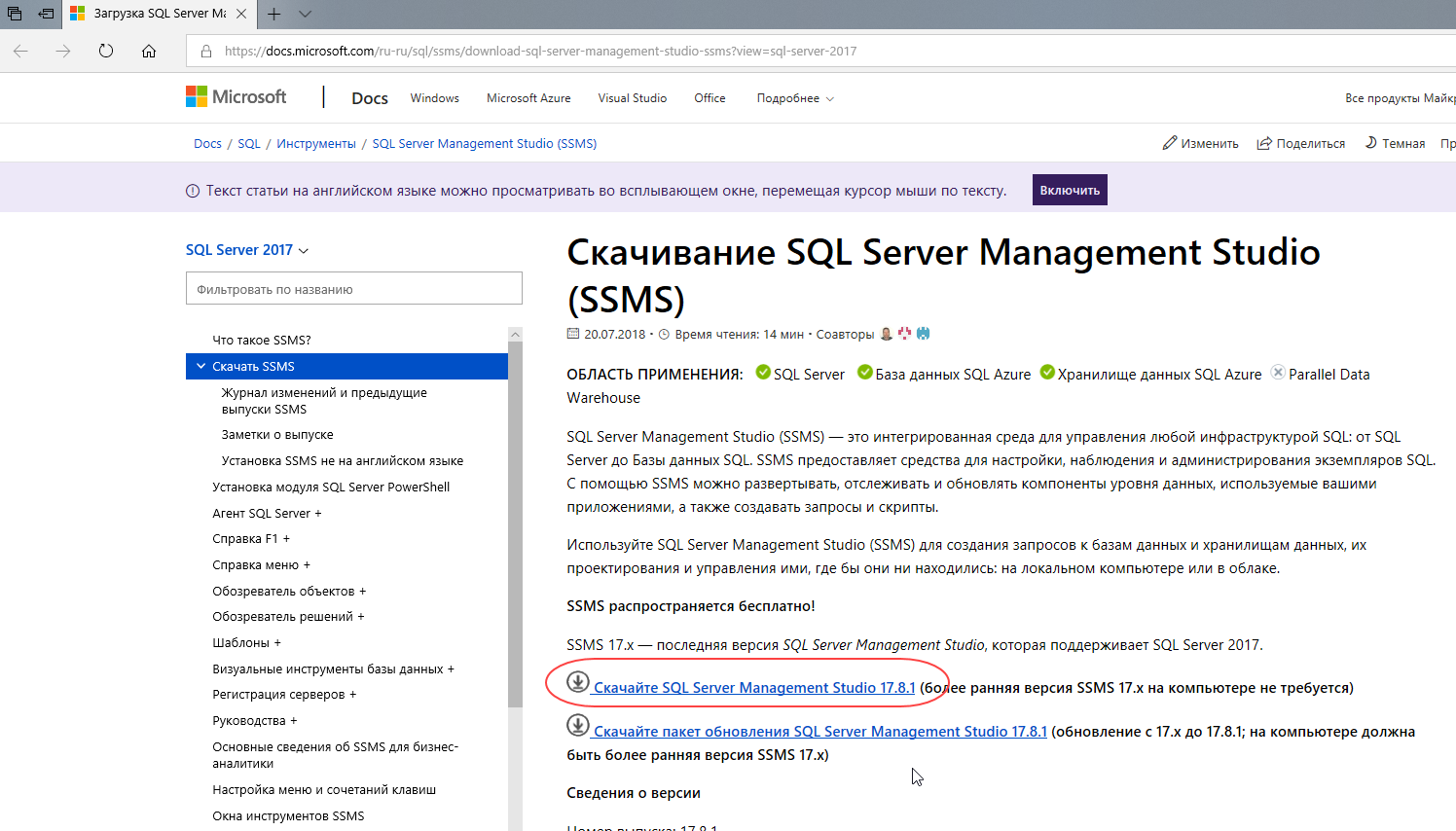

Для установки английской версии нажмите на ссылку «Скачать SQL Server Management Studio» (Рис. 19).

Рис. 19. Выберите для установки английской версии SQL Server Management Studio.

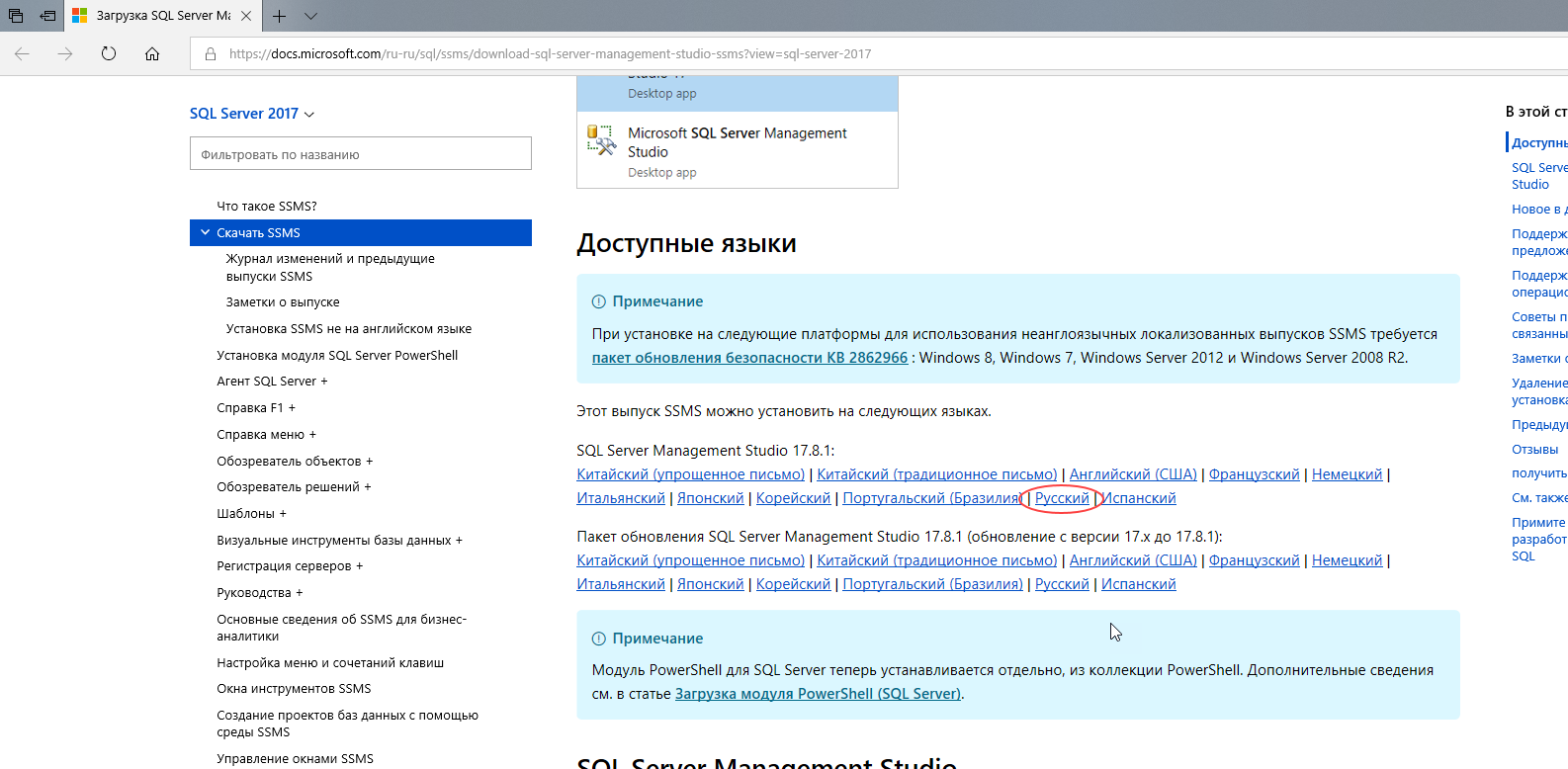

Если вы хотите установить русскую версию, то промотайте страницу немного ниже и в разделе «Доступные языки» нажмите на ссылку «Русский» (Рис. 20).

Рис. 20. Выберите для установки русской версии SQL Server Management Studio

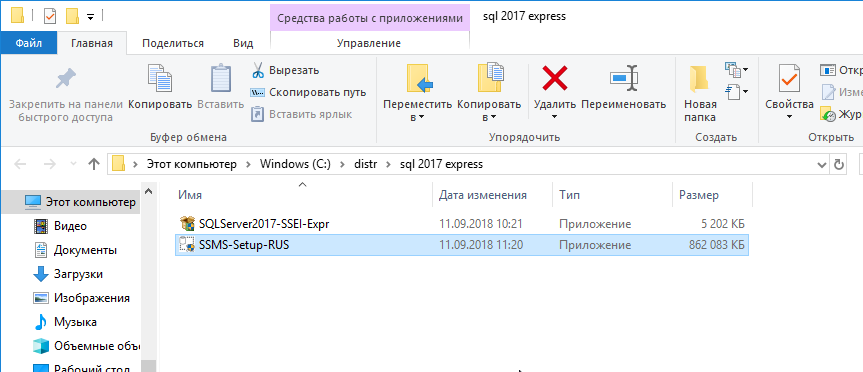

Запустите скачанный исполняемый файл (Рис. 21).

Рис. 21. Программа для установки SQL Server Management Studio.

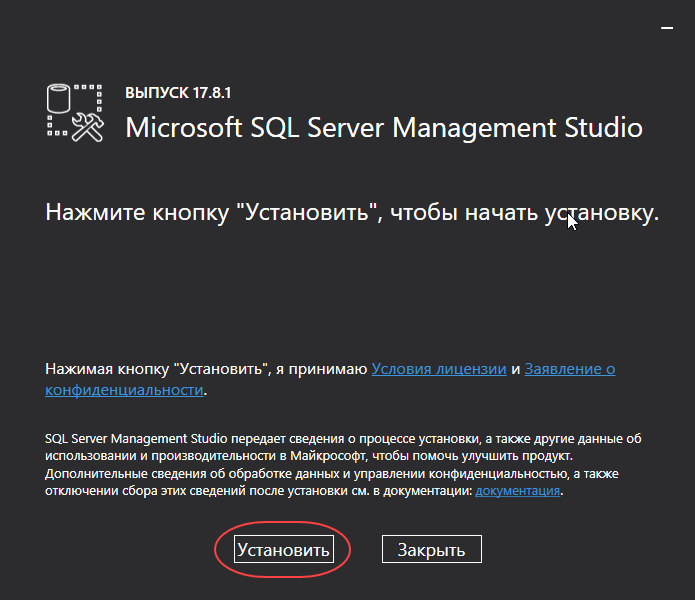

Выберите «Установить» (Рис. 22).

Рис. 22. Запуск процесса установки SQL Server Management Studio.

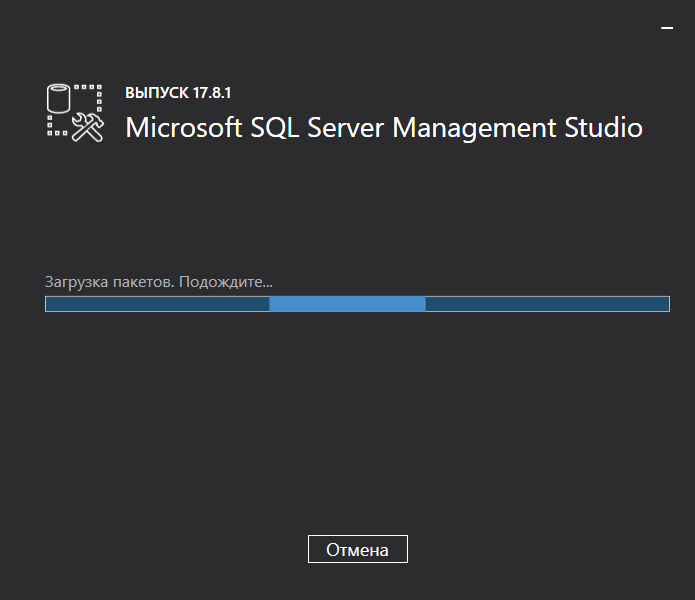

Начнётся процесс установки среды SQL Server Management Studio (Рис. 23).

Рис. 23. Установка SQL Server Management Studio

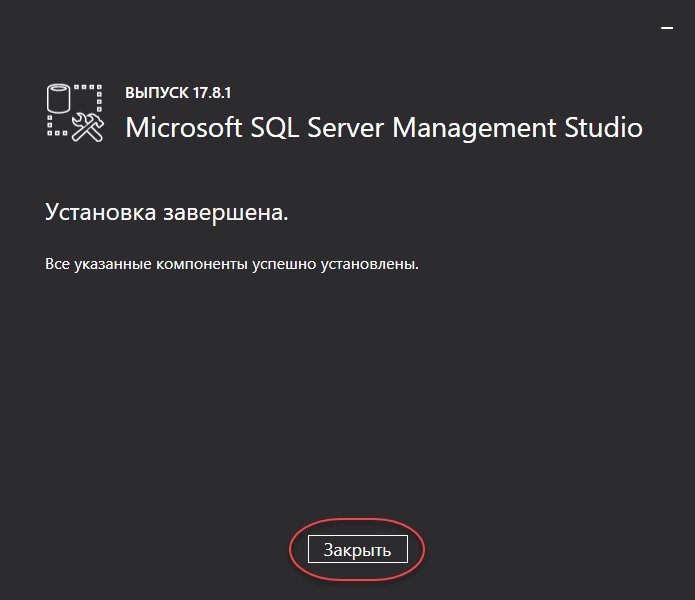

По завершении установки нажмите Закрыть (Рис. 24).

Рис. 24. Среда SQL Server Management Studio установлена.

Теперь вы можете использовать среду SQL Server Management Studio для резервного копирования-восстановления базы данных, для выполнения запросов и т.п.

3. Настройка SQL Server для работы в сети

Данное руководство ни в коей мере не заменяет официальную документацию разработчика, а является лишь краткой памяткой для начинающих пользователей

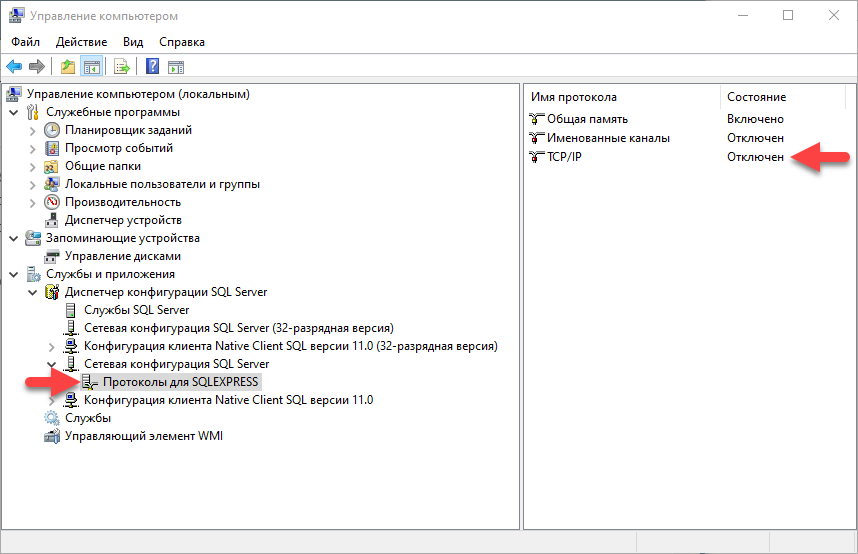

Нажимаем правой кнопкой мыши на кнопке «Пуск» из контекстного меню выбираем «Управление компьютером».

Рис. 25. Управление компьютером

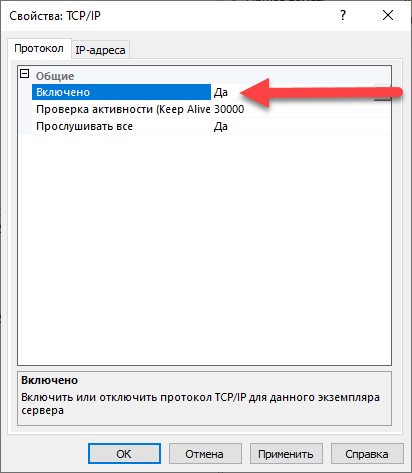

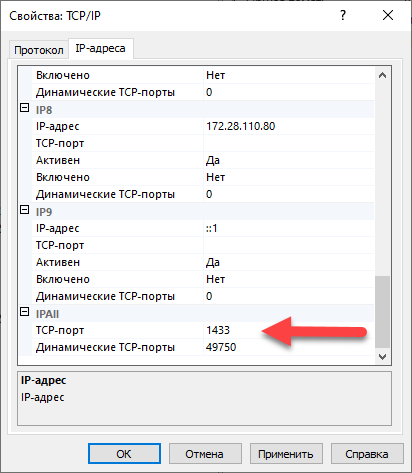

В дереве компонентов диспетчера (слева) выбрать раздел: Службы и приложения — Диспетчер конфигурации SQL Server – Сетевая конфигурация SQL Server – Протоколы для SQLEXPRESS (возможно MSSQL зависит от версии) – TCP/IP. Во вкладке «Протокол» устанавливаем «Да», во вкладке «IP-адреса» мотаем вниз до раздела «IPAll» и устанавливаем параметр «TCP-порт» равный 1433.

Рис. 26. Сетевая конфигурация SQL Server

Рис. 27. Сетевая конфигурация SQL Server

Далее необходимо настроить «Брандмауэр Windows»

Найдите, например, через «Проводник Windows» по пути C:\Windows\System32 файл cmd.exe и запустите его с повышенными правами администратора. Для этого на файле cmd.exe нажмите правой кнопкой мыши и выберите «Запуск от имени администратора».

Если у вас установлен Windows 10, то для открытия порта достаточно выполнить команду:

netsh advfirewall firewall add rule name = SQLPort dir = in protocol = tcp action = allow localport = 1433 remoteip = localsubnet profile = DOMAIN

Если у вас установлен Windows 7, то для открытия порта запускаем команду WF.msc

Откроется окно «Брандмауэр Windows»

Рис. 28. Окно «Брандмауэр Windows»

Создаем правило для входящих подключений

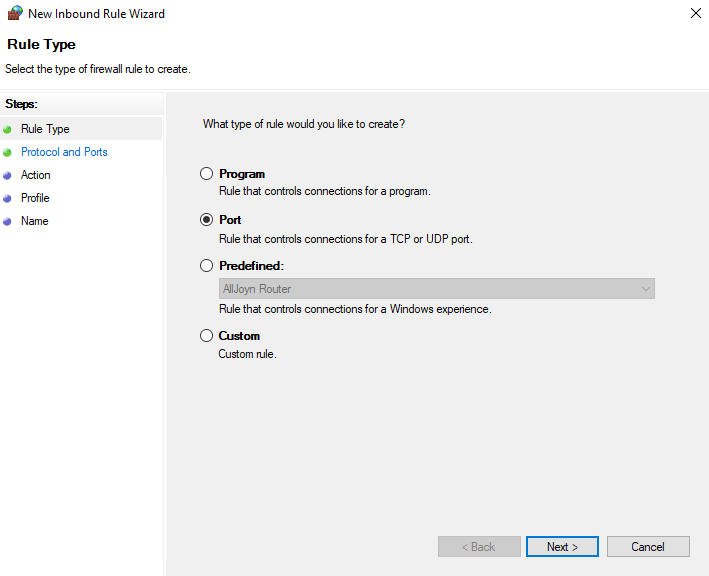

В диалоговом окне «Тип правила» выберите «Порт» и нажмите кнопку «Далее»

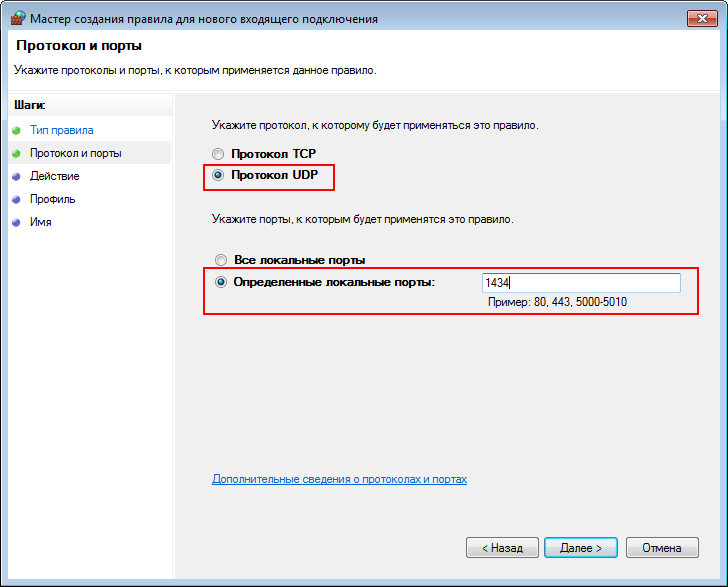

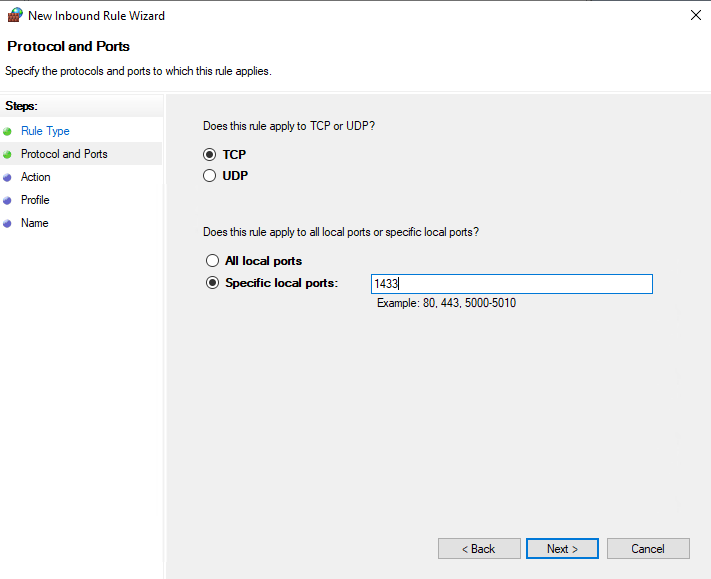

В диалоговом окне «Протокол и порты» выберите протокол «TCP».

Выберите «Определенные локальные порты» и введите номер порта экземпляра по умолчанию введите 1433.

Нажмите кнопку Далее.

В диалоговом окне Имя введите имя и описание для этого правила, например, SQLPort, а затем нажмите кнопку Готово.

Настройка завершена

4. Создание резервной копии базы данных

Данное руководство ни в коей мере не заменяет официальную документацию разработчика, а является лишь краткой памяткой для начинающих пользователей

Для создания резервной копии базы данных, можно воспользоваться свободно распространяемой, программой SQL Server Management Studio.

Подробная инструкция по установке SQL Server Management Studio есть на нашем сайте.

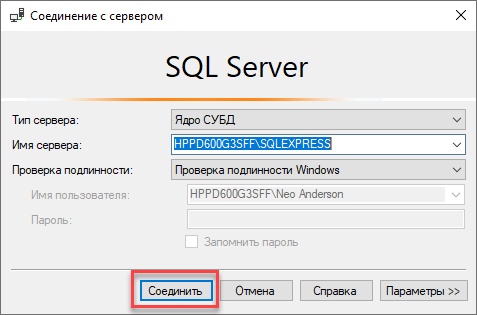

Через меню «Пуск» запустите программу запускаем программу SQL Server Management Studio.

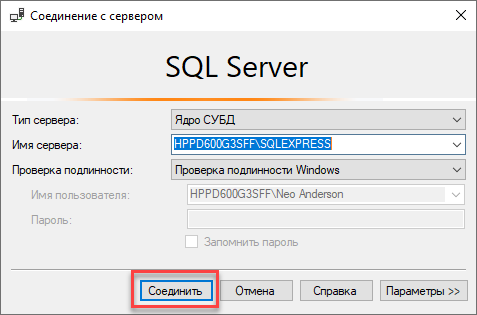

Выберите нужный сервер (экземпляр), введите имя и пароль администратора SQL Server’а и подключитесь к серверу.

Рис. 29. Подключение к серверу

Если ваш SQL SERVER настроен на не стандартный порт, отличный от 1433, то в строке соединение необходимо указать его после запятой. Например: 10.0.0.30\SQLEXPRESS2019, 18544 (где SQLEXPRESS2019 — имя именованного экземпляра, если имеется, а 18544 — порт сервера)

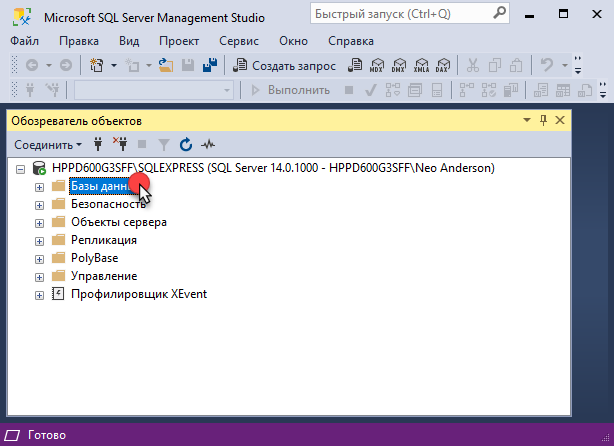

В дереве в левой части экрана выберите раздел «Базы данных» и установите курсор на нужную базу данных.

Рис. 30. Обозреватель объектов

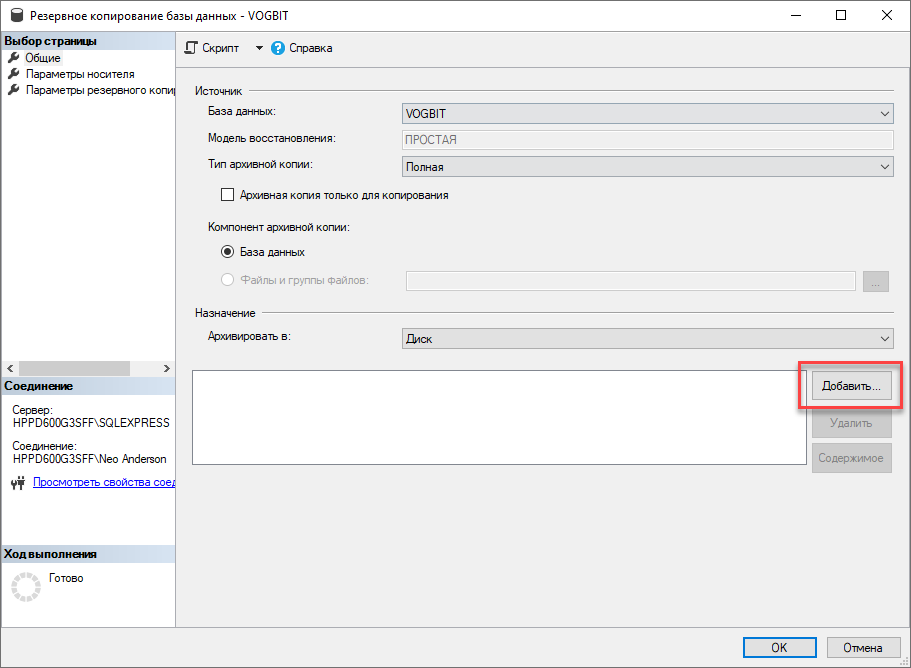

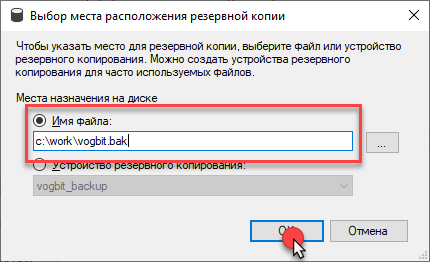

Откройте правой кнопкой мыши контекстное меню. Выберите «Задачи» — «Создать резервную копию. Если в области «Назначение» ещё не указан файл, в который будет сохранена резервная копия, то его нужно указать. Для этого нажмите «Добавить».

Рис. 31. Создание резервной копии

Рис. 32. Создание резервной копии

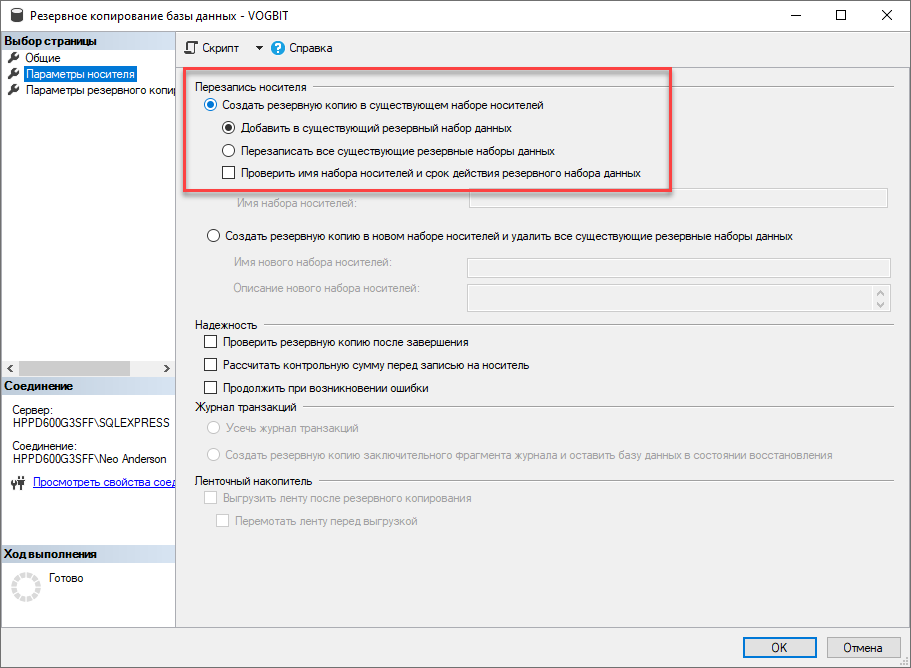

Если Вы сохраняете резервную копию базы данных в выбранный файл уже не первый раз, то в разделе «Параметры носителя» Вы можете выбрать один из двух вариантов:

- Добавить в существующий резервный набор данных;

- Перезаписать все существующие резервные наборы данных.

Рис. 33. Создание резервной копии

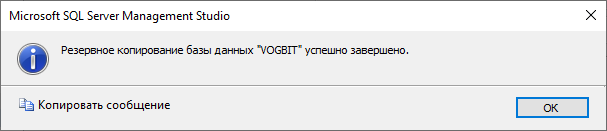

Для создания резервной копии нажмите «Ок».

Рис. 34. Создание резервной копии

5. Восстановление базы данных из резервной копии

Данное руководство ни в коей мере не заменяет официальную документацию разработчика, а является лишь краткой памяткой для начинающих пользователей

Через меню «Пуск» запустите программу запускаем программу SQL Server Management Studio.

Выберите нужный сервер (экземпляр), введите имя и пароль администратора SQL Server’а и подключитесь к серверу.

Рис. 35. Восстановление базы данных

В дереве в левой части экрана выберите раздел «Базы данных» откройте правой кнопкой мыши контекстное меню. Выберите «Восстановить базу данных».

Рис. 36. Восстановление базы данных

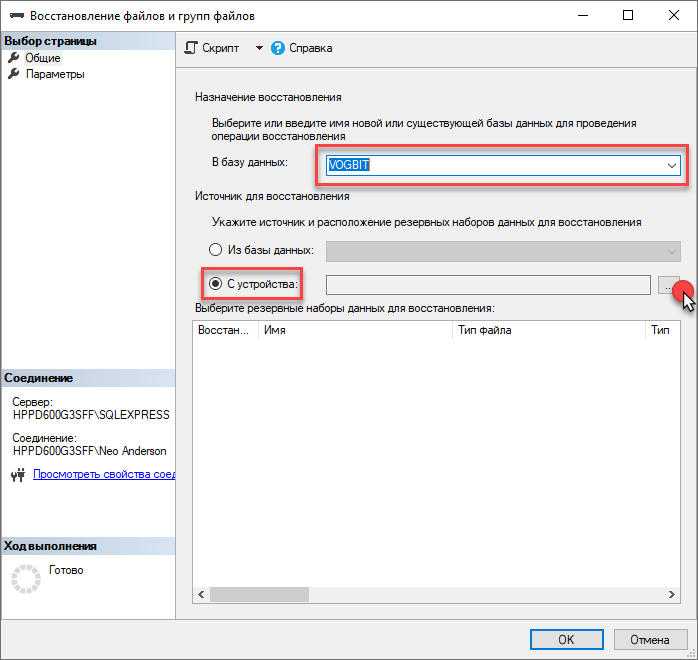

В области «Назначение — База данных» выберите имя восстанавливаемой базы. В поле «Источник» выберите «Устройство» и нажмите «…» для выбора места расположения файла с резервной копией.

Рис. 37. Восстановление базы данных

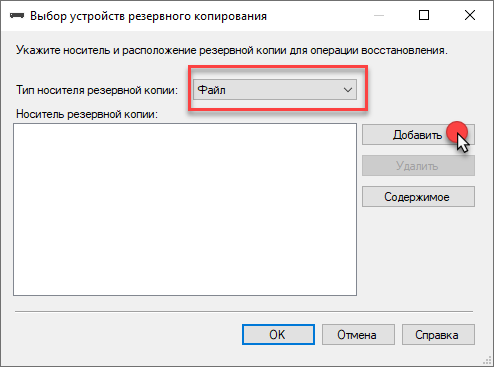

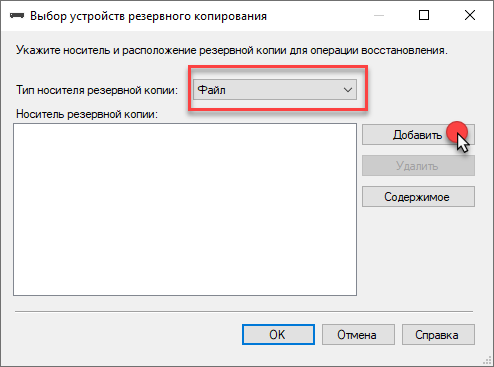

В окне «Выбор устройства резервного копирования» выберите «Файл» и нажмите кнопку «Добавит».

Рис. 38. Восстановление базы данных

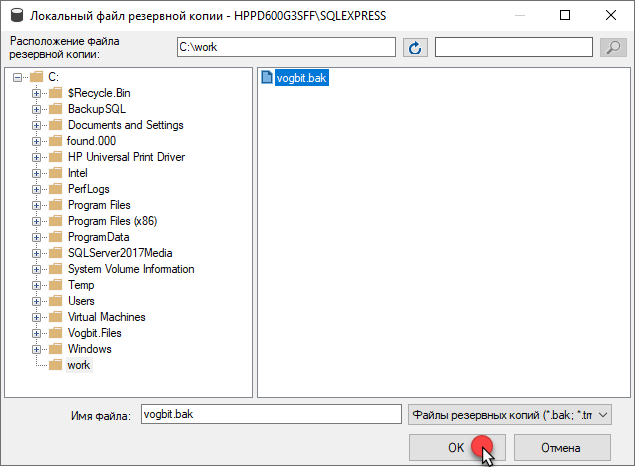

Выберите файл с резервной копией базы данных.

Рис. 39. Восстановление базы данных

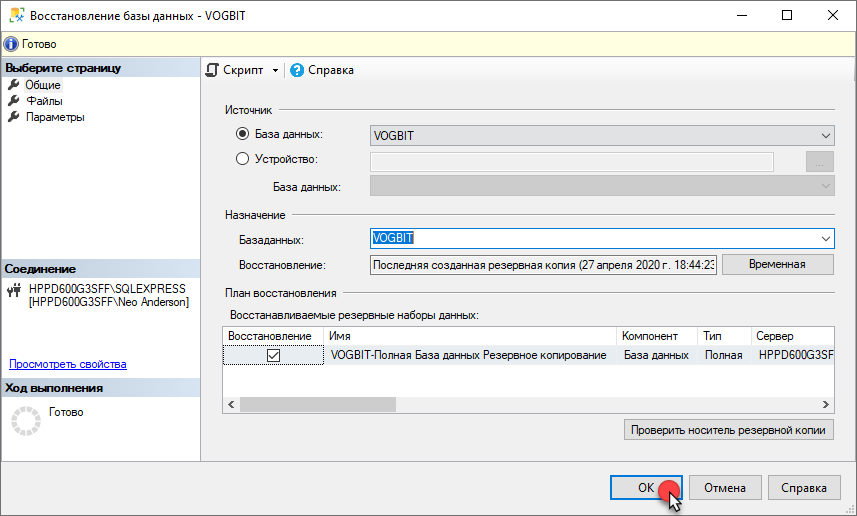

Убедитесь, что выбрано правильное имя базы данных назначения, в противном случае впишите/выберите нужное. Если база данных с введенным именем не существует, она создастся автоматически.

Рис. 40. Восстановление базы данных

Нажмите «Ок» для начала восстановления базы данных.

Рис. 41. Восстановление базы данных

Если к службе Microsoft SQL Server должны подключаться программы с других компьютеров в сети, то необходимо чтобы правильным образом был настроен Брандмауэр Windows на сервере, где запущена служба. А именно разрешены входящие подключения по определенному порту, используемому компонентой Database Engine SQL Server. О том как узнать, какой порт использует SQL Server, изменить этот порт, а также настроить Брандмауэр Windows читайте в данной статье.

0. Оглавление

- Что понадобится

- Определение / изменения порта для «экземпляра по умолчанию»

- Определение / изменения порта для именованного экземпляра SQL Server

- Добавление правила в Брандмауэр Windows

1. Что понадобится

- Статья будет актуальна для Microsoft SQL Server 2012 и для Microsoft SQL Server 2008 (R2).

- В качестве операционной системы сервера рассматриваются Microsoft Windows Server 2012 (R2) или Microsoft Windows Server 2008 (R2)

2. Определение / изменения порта для «экземпляра по умолчанию»

По умолчанию SQL Server использует для соединения порт 1433. Чтобы проверить это, запустим оснастку «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager). В Microsoft Windows Server 2012 (R2) ее можно найти в списке всех программ.

В Microsoft Windows Server 2008 (R2) в меню «Пуск» (Start) — «Microsoft SQL Server 2012» — «Средства настройки» (Configuration Tools) — «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager)

В запустившейся оснастке раскроем вкладку «Сетевая конфигурация SQL Server» (SQL Server Network Configuration), затем выделим вкладку «Протоколы для MSSQLSERVER» (Protocols for MSSQLSERVER). В окне слева в таблице найдем протокол TCP/IP, кликнем по нему правой кнопкой мыши и в контекстном меню выберем «Свойства» (Properties).

В открывшемся окне свойств перейдем на вкладку «IP-адреса» (IP Addresses), затем найдем и раскроем в дереве настроек ветку «IPAll». Здесь мы видим, что выбранный экземпляр SQL Server использует TCP-порт по умолчанию, а именно порт 1433. Если по каким то причинам требуется использовать другой номер порта, необходимо просто поменять текущее значение, нажать «Применить» (Apply) и перезапустить службу SQL Server.

3. Определение / изменения порта для именованного экземпляра SQL Server

В случае использования именованного экземпляра SQL Server ситуация аналогичная, за тем лишь исключением, что используются динамические TCP-порты. Это значит, что для каждого отдельного экземпляра будет назначен свой номер порта.

Для определения / изменения текущего порта, найдем в оснастке «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager) вкладку с сетевой конфигурацией необходимого нам экземпляра SQL Server и перейдем в свойства протокола TCP/IP для данного экземпляра. Здесь, как и в предыдущем случае, на вкладке «IP-адреса» (IP Addresses) в ветке «IPAll» можно узнать, а также изменить динамический TCP-порт для текущего экземпляра SQL Server.

4. Добавление правила в Брандмауэр Windows

Теперь, когда мы определились с номером порта, который будет использоваться для подключения к службе SQL Server, создадим разрешающее правило в Брандмауэре Windows на сервере, где запущена служба.

О том, как добавить разрешающее правило для определенного порта в Microsoft Windows Server 2008 (R2) я уже писал здесь. В Windows Server 2012 (R2) действия аналогичны.

Запускаем брандмауэр Windows (Windows Firewall). Сделать это можно кликнув правой кнопкой мыши по «Пуск» (Start), затем «Панель управления» (Control Panel) — «Система и безопасность» (System and Security) — «Брандмауэр Windows» (Windows Firewall). Или же выполнив команду firewall.cpl (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Отрыть» (Open) ввести имя команды и нажать «ОК» ) .

Далее нажимаем на «Дополнительные параметры» (Advanced Settings) в меню слева.

В открывшемся окне, в дереве слева откроем вкладку «Правила для входящих подключений» (Inbound Rules), а затем в меню «Действия» (Actions) выберем пункт «Создать правило…» (New Rule…).

Запустится «Мастер создания правила для нового входящего подключения» (New Inbound Rule Wizard). На первой странице выберем тип правила (Rule Type) «Для порта» (Port) и нажмем «Далее» (Next).

Затем необходимо указать протокол (в нашем примере это TCP) и, непосредственно, номер порта (Specific local ports), который открываем. После чего жмем «Далее» (Next).

Теперь укажем действие связанное с добавляемым правилом. Выберем «Разрешить подключение» (Allow the connection) и нажмем «Далее» (Next).

На следующей странице нужно указать, для каких профилей брандмауэра будет действовать правило. Отмечаем нужные профили галочками и жмем «Далее» (Next).

Ну и наконец, вводим имя и описание для нового правила и нажимаем «Готово» (Finish) для завершения работы мастера.

А в оснастке «Брандмауэр Windows в режиме повышенной безопасности» (Windows Firewall with Advanced Security) в таблице «Правила для входящих подключений» (Inbound Rules) мы увидим только что созданное правило.

На этом настройка Брандмауэра завершена. Клиентские программы должны без препятствий подключиться к службе SQL Server.

5. Порт для администрирования MS SQL Server

Для того, чтобы к MS SQL Server можно было подключиться с помощью программы SQL Management Studio, необходимо также добавить правило для протокола UDP и порта 1434.

Подробнее о используемых SQL Server портах здесь.

Firewalls are obviously a very important and fundamental part of network security. However, that doesn’t make them any less annoying when you’re working in development or just trying to learn the nitty gritty. You may be tempted to just disable the firewall. This will work and you’ll be on your merry way but you’ve learned nothing and when its time to deploy it can be a headache.

When it comes to Microsoft SQL Server, the default instance is easy enough. It operates on port 1433 out-of-the-box. Lets look at how to open this port a couple of different ways.

Using the GUI

To open it up for remote access, simply open Windows Defender Firewall -> Advanced Settings -> Inbound Rules -> New Rule… then follow the wizard:

Select Port and click Next.

Select TCP and type 1433 into the Specify local ports field

Select Allow the connection and click Next.

Select the Network Profiles that you want the rules to apply to.

Give the rule a name and description the click Finish.

Using netsh advfirewall

Using the GUI can be time consuming, if you have multiple machines were you need to open ports we can use the netsh utility to administer the firewall through the command line or a batch file.

Running this command will create an inbound rule that opens communication on port 1433 for the domain network profile:

netsh advfirewall firewall add rule name = SQLPort dir = in protocol = tcp action = allow localport = 1433 remoteip = localsubnet profile = DOMAINBy default, the typical ports used by SQL Server and associated database engine services are: TCP 1433, 4022, 135, 1434, UDP 1434. The table below explains these ports in greater detail. A named instance uses dynamic ports.

The following table lists the ports that are frequently used by the Database Engine.

| Scenario | Port | Comments |

|---|---|---|

| Default instance running over TCP | TCP port 1433 | This is the most common port allowed through the firewall. It applies to routine connections to the default installation of the Database Engine, or a named instance that is the only instance running on the computer. (Named instances have special considerations. See Dynamic Ports later in this article.) |

| Named instances with default port | The TCP port is a dynamic port determined at the time the Database Engine starts. | See the discussion below in the section Dynamic Ports. UDP port 1434 might be required for the SQL Server Browser Service when you are using named instances. |

| Named instances with fixed port | The port number configured by the administrator. | See the discussion below in the section Dynamic Ports. |

| Dedicated Admin Connection | TCP port 1434 for the default instance. Other ports are used for named instances. Check the error log for the port number. | By default, remote connections to the Dedicated Administrator Connection (DAC) are not enabled. To enable remote DAC, use the Surface Area Configuration facet. For more information, see Surface Area Configuration. |

| SQL Server Browser service | UDP port 1434 | The SQL Server Browser service listens for incoming connections to a named instance and provides the client the TCP port number that corresponds to that named instance. Normally the SQL Server Browser service is started whenever named instances of the Database Engine are used. The SQL Server Browser service does not have to be started if the client is configured to connect to the specific port of the named instance. |

| Instance with HTTP endpoint. | Can be specified when an HTTP endpoint is created. The default is TCP port 80 for CLEAR_PORT traffic and 443 for SSL_PORT traffic. | Used for an HTTP connection through a URL. |

| Default instance with HTTPS endpoint | TCP port 443 | Used for an HTTPS connection through a URL. HTTPS is an HTTP connection that uses Transport Layer Security (TLS), previously known as Secure Sockets Layer (SSL). |

| Service Broker | TCP port 4022. | There is no default port for SQL ServerService Broker, but this is the conventional configuration used in Books Online examples. |

| Database Mirroring | Administrator chosen port. | There is no default port for database mirroring however Books Online examples use TCP port 5022 or 7022. It is important to avoid interrupting an in-use mirroring endpoint, especially in high-safety mode with automatic failover. Your firewall configuration must avoid breaking quorum. For more information, see Specify a Server Network Address (Database Mirroring). |

| Replication | Replication connections to SQL Server use the typical regular Database Engine ports (TCP port 1433 for the default instance, etc.)

Web synchronization and FTP/UNC access for replication snapshot require additional ports to be opened on the firewall. To transfer initial data and schema from one location to another, replication can use FTP (TCP port 21), or sync over HTTP (TCP port 80) or File Sharing. File sharing uses UDP port 137 and 138, and TCP port 139 if it using NetBIOS. File Sharing uses TCP port 445. |

For sync over HTTP, replication uses the IIS endpoint (ports for which are configurable but is port 80 by default), but the IIS process connects to the backend SQL Server through the standard ports (1433 for the default instance.

During Web synchronization using FTP, the FTP transfer is between IIS and the SQL Server publisher, not between subscriber and IIS. |

| Transact-SQL debugger | TCP port 135

See Special Considerations for Port 135 The IPsec exception might also be required. |

If using Visual Studio, on the Visual Studio host computer, you must also add Devenv.exe to the Exceptions list and open TCP port 135.

If using Management Studio, on the Management Studio host computer, you must also add ssms.exe to the Exceptions list and open TCP port 135. |

Service Broker and AlwaysOnAG (mirroring) don’t have defaults. If you need to check what these ports are configured as on an existing system, connect via SSMS or SQLCMD and run the following queries:

AlwaysOn AG (Mirroring):

SELECT name, protocol_desc, port, state_desc

FROM sys.tcp_endpoints

WHERE type_desc = 'DATABASE_MIRRORING'Service Broker:

SELECT name, protocol_desc, port, state_desc

FROM sys.tcp_endpoints

WHERE type_desc = 'SERVICE_BROKER'Batch Script

Below is an example batch script that creates all of the aforementioned firewall rules. Modify the ag_endpnt and sb_endpnt variable at the beginning if your ports are different. Script should be executed from an elevated command prompt or powershell window. Provided for educational purposes only and as always don’t run anything in production that you haven’t tested first.

rem OpenSQLServerPorts.bat

rem Date Modified: 03/26/2021

rem Author: Avery Lane

set "ag_endpnt=5022"

set "sb_endpnt=4022"

rem SQL Default Ports Inbound/Outbound

netsh advfirewall firewall add rule name = SQLPort dir = in protocol = tcp action = allow localport = 1433 remoteip = localsubnet profile = DOMAIN

netsh advfirewall firewall add rule name = SQLPort dir = out protocol = tcp action = allow localport = 1433 remoteip = localsubnet profile = DOMAIN

rem SQL Dedicated Admin Port Inbound (Default Instance)

netsh advfirewall firewall add rule name = SQLPortDedicatedAdmin dir = in protocol = tcp action = allow localport = 1434 remoteip = localsubnet profile = DOMAIN

rem SQL Database mirroring/AlwaysOn AG (Default is 5022)

netsh advfirewall firewall add rule name = SQLPortAG dir = in protocol = tcp action = allow localport ="%ag_endpnt%" remoteip = localsubnet profile = DOMAIN

netsh advfirewall firewall add rule name = SQLPortAG dir = out protocol = tcp action = allow localport ="%ag_endpnt%" remoteip = localsubnet profile = DOMAIN

rem SQL Browser Service

netsh advfirewall firewall add rule name = SQLPortBrowser dir = in protocol = udp action = allow localport = 1434 remoteip = localsubnet profile = DOMAIN

rem Service Broker (Default is 4022)

netsh advfirewall firewall add rule name = SQLPortServiceBroker dir = in protocol = tcp action = allow localport ="%sb_endpnt%" remoteip = localsubnet profile = DOMAIN

netsh advfirewall firewall add rule name = SQLPortServiceBroker dir = out protocol = tcp action = allow localport = "%sb_endpnt%" remoteip = localsubnet profile = DOMAIN

rem Replication

netsh advfirewall firewall add rule name = SQLReplUDP dir = in protocol = udp action = allow localport = 137,138 remoteip = localsubnet profile = DOMAIN

netsh advfirewall firewall add rule name = SQLReplTCP dir = in protocol = tcp action = allow localport = 139,445 remoteip = localsubnet profile = DOMAIN

netsh advfirewall firewall add rule name = SQLReplUDP dir = out protocol = udp action = allow localport = 137,138 remoteip = localsubnet profile = DOMAIN

netsh advfirewall firewall add rule name = SQLReplTCP dir = out protocol = tcp action = allow localport = 139,445 remoteip = localsubnet profile = DOMAIN

Output of netsh advfirewall firewall add rule ?

Usage:

add rule name=<string>

dir=in|out

action=allow|block|bypass

[program=<program path>]

[service=<service short name>|any]

[description=<string>]

[enable=yes|no (default=yes)]

[profile=public|private|domain|any[,...]]

[localip=any|<IPv4 address>|<IPv6 address>|<subnet>|<range>|<list>]

[remoteip=any|localsubnet|dns|dhcp|wins|defaultgateway|

<IPv4 address>|<IPv6 address>|<subnet>|<range>|<list>]

[localport=0-65535|<port range>[,...]|RPC|RPC-EPMap|IPHTTPS|any (default=any)]

[remoteport=0-65535|<port range>[,...]|any (default=any)]

[protocol=0-255|icmpv4|icmpv6|icmpv4:type,code|icmpv6:type,code|

tcp|udp|any (default=any)]

[interfacetype=wireless|lan|ras|any]

[rmtcomputergrp=<SDDL string>]

[rmtusrgrp=<SDDL string>]

[edge=yes|deferapp|deferuser|no (default=no)]

[security=authenticate|authenc|authdynenc|authnoencap|notrequired

(default=notrequired)]

Remarks:

- Add a new inbound or outbound rule to the firewall policy.

- Rule name should be unique and cannot be "all".

- If a remote computer or user group is specified, security must be

authenticate, authenc, authdynenc, or authnoencap.

- Setting security to authdynenc allows systems to dynamically

negotiate the use of encryption for traffic that matches

a given Windows Defender Firewall rule. Encryption is negotiated based on

existing connection security rule properties. This option

enables the ability of a machine to accept the first TCP

or UDP packet of an inbound IPsec connection as long as

it is secured, but not encrypted, using IPsec.

Once the first packet is processed, the server will

re-negotiate the connection and upgrade it so that

all subsequent communications are fully encrypted.

- If action=bypass, the remote computer group must be specified when dir=in.

- If service=any, the rule applies only to services.

- ICMP type or code can be "any".

- Edge can only be specified for inbound rules.

- AuthEnc and authnoencap cannot be used together.

- Authdynenc is valid only when dir=in.

- When authnoencap is set, the security=authenticate option becomes an

optional parameter.

Reference Links & More Information

- Netsh Command Syntax, Contexts, and Formatting | Microsoft Docs

- Network Shell (Netsh) Example Batch File | Microsoft Docs

- Use netsh advfirewall firewall context – Windows Server | Microsoft Docs

- Configure Windows Firewall – SQL Server | Microsoft Docs

Брандмауэр Windows является важным компонентом безопасности на уровне операционной системы, особенно если вы не используете другое аппаратное или программное обеспечение брандмауэра. В этой статье мы рассмотрим процесс настройки брандмауэра Windows для сервера баз данных SQL Server.

Понимание брандмауэра Windows

Брандмауэр Windows, ранее известный как Брандмауэр подключения к Интернету (ICF), является программным брандмауэром, который позволяет блокировать или фильтровать определенный трафик к вашему компьютеру. К нему можно получить доступ из Панели управления или выполнив команду “firewall.cpl” в окне команды выполнения.

По умолчанию брандмауэр Windows отключен. Чтобы включить его, вам необходимо выполнить команду “firewall.cpl” и включить брандмауэр в настройках.

Настройка брандмауэра Windows для SQL Server

При настройке брандмауэра Windows для SQL Server важно учесть порты, используемые SQL Server и службой SQL Server Browser.

Порты SQL Server

Порт SQL Server является специфичным для экземпляра и используется, когда экземпляр настроен на использование протокола TCP/IP. По умолчанию, для экземпляров SQL Server используется порт 1433, в то время как именованные экземпляры используют динамические порты. Рекомендуется назначать статические порты для экземпляров при работе с брандмауэрами.

Вы можете просматривать и редактировать конфигурации портов SQL Server, перейдя в свойства протокола TCP/IP в Менеджере конфигурации SQL Server.

Служба SQL Server Browser

Служба SQL Server Browser отвечает за обработку входящих запросов на подключение к SQL Server, предоставляя информацию о установленных экземплярах SQL Server. Если служба SQL Server Browser остановлена и порт, назначенный для экземпляра, отличается от порта по умолчанию (1433), вам необходимо будет указать информацию о сокете (IP + экземпляр + порт) для доступа к экземпляру.

Чтобы использовать службу SQL Server Browser при включенном брандмауэре, вам необходимо добавить UDP-порт 1434 в список исключений брандмауэра.

Настройка брандмауэра Windows для различных сценариев

Теперь давайте рассмотрим, как настроить брандмауэр Windows для различных сценариев:

Сценарий 1: Использование порта по умолчанию (1433)

Если ваш экземпляр SQL Server работает на порту по умолчанию 1433, вам необходимо добавить TCP/IP 1433 в список исключений брандмауэра Windows. Кроме того, вы можете добавить SQL Server Browser (порт 1434 UDP) в список исключений, чтобы включить службу SQL Server Browser.

Сценарий 2: Использование пользовательского порта

Если ваш экземпляр SQL Server работает на пользовательском порту, вам необходимо добавить пользовательский порт в список исключений брандмауэра Windows. Также вам необходимо добавить SQL Server Browser (порт 1434 UDP) в список исключений, чтобы включить службу SQL Server Browser.

Сценарий 3: Неиспользование порта по умолчанию (1433)

Если ваш экземпляр SQL Server не работает на порту по умолчанию 1433, но служба SQL Server Browser не работает, вы можете подключиться к экземпляру без указания порта.

Сценарий 4: Неиспользование пользовательского порта

Если ваш экземпляр SQL Server не работает на пользовательском порту и служба SQL Server Browser не работает, вам необходимо добавить пользовательский порт экземпляра SQL Server в список исключений брандмауэра Windows. Также вам необходимо указать IP + ИмяЭкземпляра + НомерПорта для подключения.

Заключение

Настройка брандмауэра Windows для SQL Server является важным моментом для обеспечения безопасности вашего сервера баз данных. Понимая концепции портов SQL Server и службы SQL Server Browser, вы можете эффективно настроить брандмауэр Windows для доступа к вашим экземплярам SQL Server.