Начало:

1. Windows 10, IIS 10: доступ к файлам, часть 1 (основы, термины)

2. Windows 10, IIS 10: доступ к файлам, часть 2 (архитектура IIS)

3. Windows 10, IIS 10: доступ к файлам, часть 3 (IUSR и IIS_IUSRS)

Как открыть свойства файлов и папок сайта

Очевидно, что менять доступ к папкам и файлам в операционной системе «Windows 10» можно средствами самой операционной системы. Для этого можно открыть свойства нужного ресурса (папки или файла) и найти там вкладку «Безопасность», на которой можно выполнить все нужные действия по изменению доступа, меняя список управления доступом (ACL). Это можно сделать, например, из программы «Проводник Windows».

При работе с веб-сервером IIS удобнее менять доступ к папкам и файлам сайтов, находящихся под управлением веб-сервера IIS, средствами программы «Диспетчер служб IIS». В принципе, это тот же способ, что и в параграфе выше. Для этого сначала следует открыть окно программы «Диспетчер служб IIS» и в древовидном левом меню «Подключения» выбрать нужную ветку. Например, если я хочу изменить доступ к подпапке «wp» сайта «Default Web Site», я выберу ветку этой подпапки:

Затем в правом меню «Действия» следует выбрать пункт «Редактировать разрешения…». Этот пункт открывает те же свойства папки, которые можно было бы открыть из программы «Проводник Windows». Однако, если много времени работаете в окне программы «Диспетчер служб IIS», то быстрее это сделать именно из программы «Диспетчер служб IIS», а не открывая отдельно программу «Проводник Windows».

То же самое можно сделать и для конкретных файлов, находящихся в подпапке «wp» сайта «Default Web Site», если в этом возникнет необходимость. Хотя в большинстве случаев мы регулируем доступ в свойствах папок, а эти свойства доступа затем с помощью наследования передаются файлам внутри конкретной папки (при этом следует иметь в виду, что наследование свойств доступа может быть как включено, так и отключено).

Чтобы отрегулировать свойства конкретного файла из подпапки «wp» сайта «Default Web Site», следует в средней части окна программы «Диспетчер служб IIS» переключиться из режима «Просмотр возможностей» в режим «Просмотр содержимого», это можно сделать в средней части окна внизу:

На иллюстрации выше видно, что после переключения в режим «Просмотр содержимого» в средней части окна программы «Диспетчер служб IIS» появилось содержимое подпапки «wp» сайта «Default Web Site». Я выбрал в этом списке файл «index.php», после чего в правом меню «Действия» можно нажать пункт «Редактировать разрешения…» и открыть окно свойств файла «index.php».

Вкладка «Безопасность» свойств ресурса, владелец ресурса, временное повышение прав

Вот как выглядит у меня вкладка «Безопасность» свойств папки «C:\inetpub\wwwroot\» (у вас эта папка может находиться на другом диске), это корневая папка сайта «Default Web Site»:

В первую очередь нужно понимать, что наличие права на изменение свойств конкретной папки зависит от того, кто является ее «владельцем». Первоначально владельцем папки является ее создатель, но владельца папки можно изменить. Посмотреть, кто является владельцем папки, можно, нажав на кнопку «Дополнительно» на вкладке «Безопасность» свойств ресурса (см. иллюстрацию выше). После этого откроется окно с дополнительными параметрами безопасности ресурса:

Как видно на иллюстрации выше, по умолчанию владельцем папки «C:\inetpub\wwwroot\» является пользователь с учетной записью «СИСТЕМА». Это одна из встроенных учетных записей операционной системы «Windows 10», которая ее представляет. Папка «C:\inetpub\wwwroot\» была создана операционной системой, когда я включил веб-сервер IIS (он является компонентой операционной системы «Windows 10», по умолчанию выключенной). Список управления доступом, который видно на иллюстрации выше, является списком управления доступом по умолчанию (подробнее об этом рассказано в статье «Default permissions and user rights for IIS 7.0 and later» документации на сайте компании «Microsoft»).

Обычно владелец компьютера при установке операционной системы на этот компьютер заводит учетную запись обычного пользователя, но эта запись включена в группу «Администраторы». При этом владелец компьютера работает с правами обычного пользователя, но при необходимости может поднять свои права до уровня администратора данного компьютера (данной операционной системы). Такая система позволяет улучшить безопасность работы: права администратора используются только в крайнем случае.

Повышение прав обычного пользователя до прав администратора (временное, так как права повышаются только для выполнения одного указанного действия) по-английски называют «elevation». Часто при запросе такого повышения операционная система спрашивает разрешения на это у пользователя, по-английски такой вопрос называется «elevation prompt». Но в некоторых случаях этот вопрос не задается, а обозначается иконкой щита, раскрашенного синим и желтым цветами в шахматном порядке (см. обе последние иллюстрации выше, на них обеих видны кнопки с этой иконкой). Эта иконка со щитом означает, что для данного действия потребуется повышение прав обычного пользователя до администраторских (при нажатии на кнопку это повышение будет выполнено автоматически). Подробнее об этом можно прочитать в статье «How User Account Control (UAC) works» документации на сайте компании «Microsoft».

Думаю, теперь должно быть понятно, почему для изменения прав доступа к папке «C:\inetpub\wwwroot\» требуются права администратора: потому что владельцем этой папки является операционная система (учетная запись «СИСТЕМА»). Я не собираюсь менять права доступа к этой папке, всё вышеописанное было приведено для примера, просто чтобы проиллюстрировать работу с доступом к папке. Если изменения всё же потребуется внести, то сначала нужно будет в окне, приведенном на иллюстрации выше, нажать на кнопку «Изменить разрешения», при этом будет проверено право текущего пользователя на редактирование свойств данной папки.

Приведу пример папки сайта, для изменения доступа к которой не нужны администраторские права доступа. Для этого я ранее создал на рабочем столе папку с названием «wp», работая под своей учетной записью «Илья» с правами обычного пользователя. Таким образом, владельцем папки «wp» был записан пользователь «Илья». После этого я переместил эту папку «wp» в корневую папку «C:\inetpub\wwwroot\» сайта «Default Web Site». Для выполнения перемещения операционная система затребовала поднятия прав моего пользователя «Илья» до прав администратора, так как перемещение в папку «C:\inetpub\wwwroot\» по умолчанию разрешено только от имени администратора. Я на это согласился. После этого, если открыть свойства полученной папки «C:\inetpub\wwwroot\wp\», перейти на вкладку «Безопасность» и нажать на кнопку «Дополнительно», то можно увидеть, что все действия (кроме смены владельца) с этой папкой разрешены от имени обычного пользователя «Илья», так как он является владельцем этой папки.

Наследование свойств доступа

Предположим, я хочу поменять список управления доступом к файлу «C:\inetpub\wwwroot\index.html»:

На иллюстрации выше видно, что владельцем этого файла считается член группы «Администраторы», то есть для изменения свойств этого файла требуются администраторские права. Нажмем на кнопку «Изменить разрешения», как было описано в предыдущем разделе данного поста. Теперь я могу изменять список управления доступом (права моей учетной записи временно подняты до администраторских), появились новые кнопки: «Добавить» и «Удалить»:

Если добавить новый элемент списка управления доступом к ресурсу я могу теперь без проблем, то удалить имеющийся элемент в этом списке не так просто. Выделим один из элементов в списке управления доступом (после этого кнопка «Удалить» станет активной) и нажмем на кнопку «Удалить». Удаления не произойдет, а появится следующее сообщение с предупреждением:

В данном случае элементы управления доступом из списка управления доступом унаследованы от родительской для данного файла папки «C:\inetpub\wwwroot\» (один элемент) и прародительской папки «C:\inetpub\» (четыре элемента). Унаследованные элементы можно поменять в свойствах той папки, от которой они унаследованы. Поэтому было выдано приведенное выше сообщение. Однако, это можно обойти: наследование можно отключить, а элементы, которые ранее наследовались от родительских папок, можно сделать назначенными без наследования для текущего ресурса. После этого список управления доступом данного файла можно будет поменять, удалив ненужные элементы.

Итак, сделаем такой обход. Для этого следует сначала нажать на кнопку «Отключение наследования». При этом будет предложено два возможных варианта действий:

Выберем первый вариант: «Преобразовать унаследованные разрешения в явные разрешения этого объекта».

После этого список управления доступом ресурса окажется с теми же элементами, но они уже не будут унаследованы от родительских папок и отдельные элементы из этого списка можно будет удалять, если в этом будет необходимость.

Важное замечание. При экспериментах с настройкой прав доступа файлов и папок удобно сначала создать копию целевого файла или папки и произвести эксперименты сначала на копии, а уже потом, когда нужная настройка будет найдена, воспроизвести ее на оригинальном файле или папке. (Если же вы сразу уверены в правильности своих действий, тогда, конечно, можно сразу вносить изменения в свойства оригинальных файлов и папок.)

Продолжение следует.

This article is about the NTFS permission Creator Owner.

First you will find a short introduction into NTFS permissions and a description of the Creator Owner authorisation.

Learn about the possible risks of changing the permissions of a user and how you can avoid them.

What are Creator Owner Groups Used For?

The Creator Owner permission serves as a template. This means that a user has the permission to create subdirectories or files in any folder you allow him to access. The user has the same permissions on the folder as the Creator Owner group has got on the „parent folder“ (higher directory).

Sample Scenario

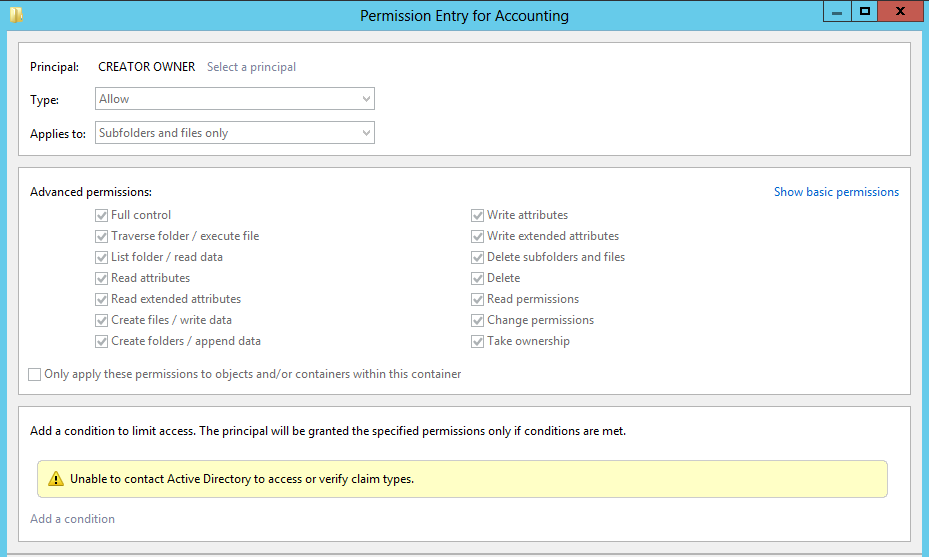

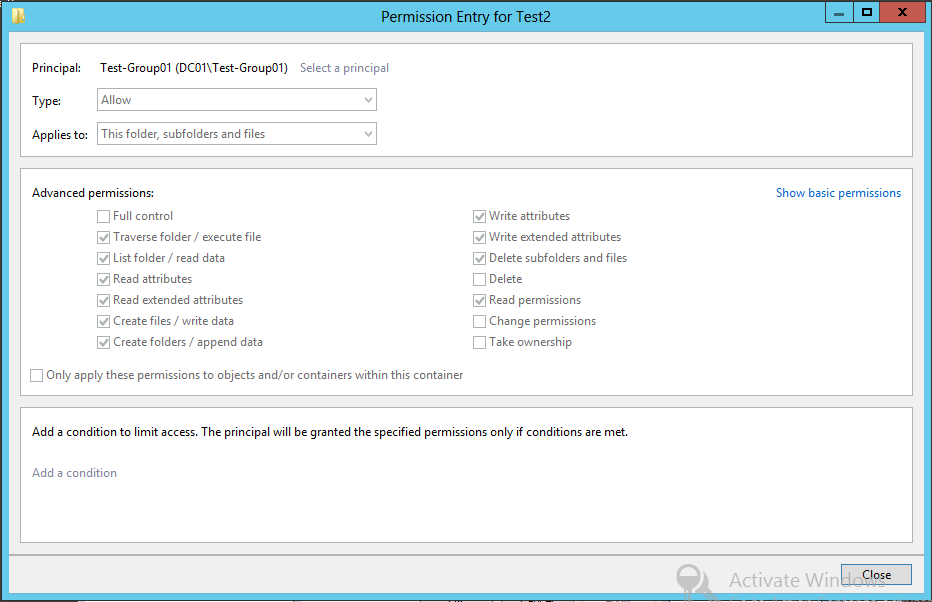

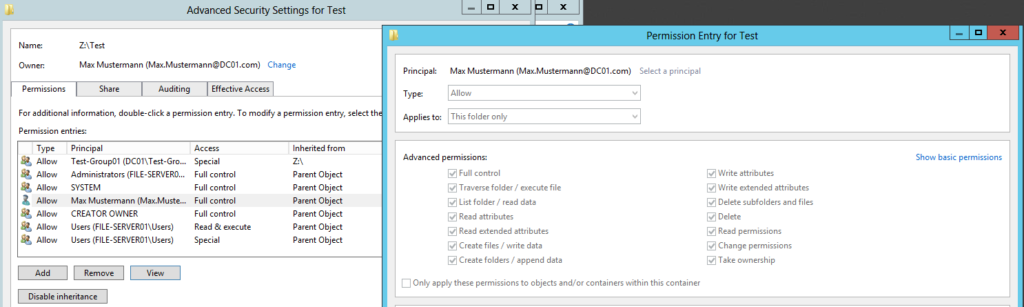

Let’s take the folder „Accounting“. It serves as network share. The first screenshot below shows the Access Control List (ACL). Take care of the CREATOR OWNER permissions and on “Test-Group01” (screenshots 2&3).

In the second screenshot you can see the CREATOR OWNER group has full access to the accounting folder.

In our Test-Group01 there is a user from our domain DC01 called “Max Mustermann”. All users that are members of the group “Test-Group1” have special permissions on that folder. If Max Mustermann creates a new folder in the accounting folder, he will get CREATER OWNER permissions to that folder and also full access to the ownership of that new subdirectory. (Screenshots 4&5)

Risk of Unauthorized Access Caused by NTFS Standard

This is normal behaviour and set to standard for NTFS by Microsoft. But it may also have some disadvantages in bigger company networks.

Let’s have a look at the example above and imagine we are in a company with 20,000+ users. Now Max Mustermann creates a subfolder “sensitive data” below the ACCOUNTING folder: He automatically gets CREATOR OWNER permissions for the new subfolder. This means he becomes the owner of that folder and has full access to all its data in “sensitive data”.

Imagine Max Mustermann gets a new position in the company and loses the permission to access the data of the accounting folder. As a result read access to the folder has been removed. But he can read it, because he still has his creator ownership permissions on the subfolder “sensitive data”. This may lead to unauthorized access and security issues, because other standard group rules do not apply here.

If you do not change this, traceability and transparency can be easily lost.

Solution for CREATOR OWNER Settings

The problem can be solved easily.

Simply remove the creator owner permissions.

This way only general rules apply to the new subfolder “sensible data”. Users only get the inherited permissions to new subfolders or files and not the additional permissions from the OWNER CREATOR template. The best part of this solution is that it is easy to implement, because there are no further consequences.

Artikel erstellt am: 17.11.2016

|

|

|

0 / 0 / 0 Регистрация: 05.04.2011 Сообщений: 6 |

|

Создатель-владелец05.04.2011, 17:19. Показов 30270. Ответов 9 Подскажите пожалуйста, у меня в файле hosts появился адрес сайта, на который я как раз не могла зайти, я его удалила(файл открывала через блокнот)а сохранить не могла, пишет нет прав, залезла в свойства-безопасность hosts, изменила права, все благополучно сохранила, перезагрузила, после этого смогла зайти на сайт, НО по моему у меня появился новый пользователь СОЗДАТЕЛЬ-ВЛАДЕЛЕЦ. Кто что это????????????? а то почитала у одного одновременно с появлением этого субъекта стали творится интересные вещи на компе.И еще теперь не могу назад ограничить права………….

0 |

|

Почетный модератор 28047 / 15783 / 983 Регистрация: 15.09.2009 Сообщений: 67,753 Записей в блоге: 78 |

|

|

05.04.2011, 17:24 |

|

|

ОС — семерка? Добавлено через 2 минуты Так-как разрешения унаследованны, посмотри кто является владельцем родительской папки, сам по себе пользователь «СОЗДАТЕЛЬ-ВЛАДЕЛЕЦ» — системная фича винды в многопользовательском режиме. Судя по неизвестному пользователю, винда (новая) ставилась поверх старой, и в свойствах папки (NTFS-ных) остались разрешения безопасности для «старых» пользователей. Переназначь везде владельца на себя и будет тебе счастье. ну и вот еще кое что.

1 |

|

0 / 0 / 0 Регистрация: 05.04.2011 Сообщений: 6 |

|

|

05.04.2011, 18:40 [ТС] |

|

|

семерка, только в управлении ничего похожего нет на пользователи Добавлено через 28 минут Добавлено через 2 минуты

0 |

|

Почетный модератор 28047 / 15783 / 983 Регистрация: 15.09.2009 Сообщений: 67,753 Записей в блоге: 78 |

|

|

05.04.2011, 18:47 |

|

|

Сообщение от Stu_dent_ka в управлении ничего похожего нет на пользователи ну как же: Миниатюры

0 |

|

0 / 0 / 0 Регистрация: 05.04.2011 Сообщений: 6 |

|

|

05.04.2011, 19:23 [ТС] |

|

|

локальные пользователи и группы-нет этого, подскажите как скопировать рисунок, покажу то что нет, сама удивдяюсь, вроде с глазами все в порядке

0 |

|

Почетный модератор 28047 / 15783 / 983 Регистрация: 15.09.2009 Сообщений: 67,753 Записей в блоге: 78 |

|

|

05.04.2011, 19:24 |

|

|

расширенный режим -управление вложениями.

0 |

|

0 / 0 / 0 Регистрация: 05.04.2011 Сообщений: 6 |

|

|

05.04.2011, 20:07 [ТС] |

|

|

не получается когда ищу в компе скрин, выбираю-пишет приложение не найдено

0 |

|

Почетный модератор 28047 / 15783 / 983 Регистрация: 15.09.2009 Сообщений: 67,753 Записей в блоге: 78 |

|

|

05.04.2011, 20:23 |

|

|

Сообщение от Stu_dent_ka когда ищу в компе скрин Как сделать скриншот средствами Windows?

0 |

|

0 / 0 / 0 Регистрация: 05.04.2011 Сообщений: 6 |

|

|

05.04.2011, 20:49 [ТС] |

|

|

спасибо вот Миниатюры

0 |

|

kactix |

|

|

31.12.2011, 02:23 |

|

|

С наступающим всех.Нужна помощь.Меня вот какое говно перед нг мучает.Знает кто,что делать? |

|

Новые блоги и статьи

Все статьи Все блоги / |

||||

|

Как использовать OAuth2 со Spring Security в Java

Javaican 14.05.2025 Протокол OAuth2 часто путают с механизмами аутентификации, хотя по сути это протокол авторизации. Представьте, что вместо передачи ключей от всего дома вашему другу, который пришёл полить цветы, вы. . . |

Анализ текста на Python с NLTK и Spacy

AI_Generated 14.05.2025 NLTK, старожил в мире обработки естественного языка на Python, содержит богатейшую коллекцию алгоритмов и готовых моделей. Эта библиотека отлично подходит для образовательных целей и. . . |

Реализация DI в PHP

Jason-Webb 13.05.2025 Когда я начинал писать свой первый крупный PHP-проект, моя архитектура напоминала запутаный клубок спагетти. Классы создавали другие классы внутри себя, зависимости жостко прописывались в коде, а о. . . |

Обработка изображений в реальном времени на C# с OpenCV

stackOverflow 13.05.2025 Объединение библиотеки компьютерного зрения OpenCV с современным языком программирования C# создаёт симбиоз, который открывает доступ к впечатляющему набору возможностей. Ключевое преимущество этого. . . |

POCO, ACE, Loki и другие продвинутые C++ библиотеки

NullReferenced 13.05.2025 В C++ разработки существует такое обилие библиотек, что порой кажется, будто ты заблудился в дремучем лесу. И среди этого многообразия POCO (Portable Components) – как маяк для тех, кто ищет. . . |

|

Паттерны проектирования GoF на C#

UnmanagedCoder 13.05.2025 Вы наверняка сталкивались с ситуациями, когда код разрастается до неприличных размеров, а его поддержка становится настоящим испытанием. Именно в такие моменты на помощь приходят паттерны Gang of. . . |

Создаем CLI приложение на Python с Prompt Toolkit

py-thonny 13.05.2025 Современные командные интерфейсы давно перестали быть черно-белыми текстовыми программами, которые многие помнят по старым операционным системам. CLI сегодня – это мощные, интуитивные и даже. . . |

Конвейеры ETL с Apache Airflow и Python

AI_Generated 13.05.2025 ETL-конвейеры – это набор процессов, отвечающих за извлечение данных из различных источников (Extract), их преобразование в нужный формат (Transform) и загрузку в целевое хранилище (Load). . . . |

Выполнение асинхронных задач в Python с asyncio

py-thonny 12.05.2025 Современный мир программирования похож на оживлённый мегаполис – тысячи процессов одновременно требуют внимания, ресурсов и времени. В этих джунглях операций возникают ситуации, когда программа. . . |

Работа с gRPC сервисами на C#

UnmanagedCoder 12.05.2025 gRPC (Google Remote Procedure Call) — открытый высокопроизводительный RPC-фреймворк, изначально разработанный компанией Google. Он отличается от традиционых REST-сервисов как минимум тем, что. . . |

Наверх

Если при попытке изменить, открыть или удалить папку или файл в Windows вы получаете сообщения о том, что вам отказано в доступе, «Нет доступа к папке», «Запросите разрешение на изменение этой папки» и аналогичные, то вам следует изменить владельца папки или файла, о чем и поговорим.

Есть несколько способов стать владельцем папки или файла, основные среди которых — использование командной строки и дополнительные настройки безопасности ОС. Есть также и сторонние программы, позволяющие изменить владельца папки в два клика, на одного из представителей которых тоже посмотрим. Все описанное ниже подходит для Windows 11, Windows 10 и предыдущих версиях системы.

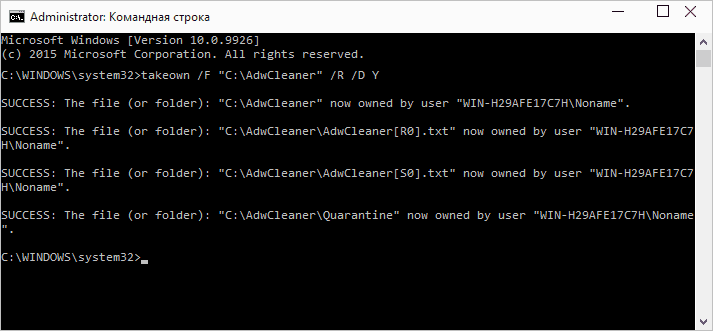

Использование команды takeown для изменения владельца объекта

Для того, чтобы стать владельцем того или иного элемента с использованием способов ниже, вы должны иметь права администратора на компьютере. Кроме этого, не следует изменять владельца для всего системного диска — это может повлечь нестабильную работу Windows. Если вы хотите стать владельцем папки для того, чтобы удалить ее, а иначе она не удаляется, потребуется также предоставить необходимые права соответствующему пользователю (простого назначения владельца может быть недостаточно).

Изменение владельца папки или файла возможно с помощью командной строки. Имеются две команды, первая из них — takeown. Для ее использования, запустите командную строку от имени Администратора, в Windows 11 и Windows 10 это можно сделать через поиск в панели задач с последующим выбором пункта «Запуск от имени администратора». В командной строке, в зависимости от того, владельцем какого объекта вам нужно стать, введите одну из команд:

- takeown /F «полный путь к файлу» — стать владельцем указанного файла. Чтобы сделать всех администраторов компьютера владельцами, используйте параметр /A после пути к файлу в команде.

- takeown /F «путь к папке или диску» /R /D Y — стать владельцем папки или диска. Путь к диску указывается в виде D: (без слэша), путь к папке — C:\Folder (также без слэша).

При выполнении данных команд вы получите сообщение о том, что вы успешно стали владельцем конкретного файла или отдельных файлов в указанной вами папке или на диске (см. скриншот).

Как было отмечено ранее, простое изменение владельца объекта, не обязательно означает, что вы сможете удалить, переименовать или иным образом изменить его. Для этого также нужно предоставить необходимые права пользователю, о чём в следующих двух частях инструкции.

Команда icacls

Еще одна команда, которая позволяет получить доступ к папке или файлам (изменить их владельца) и получить необходимые права — icacls, использовать которую следует так же, в командной строке, запущенной от имени администратора.

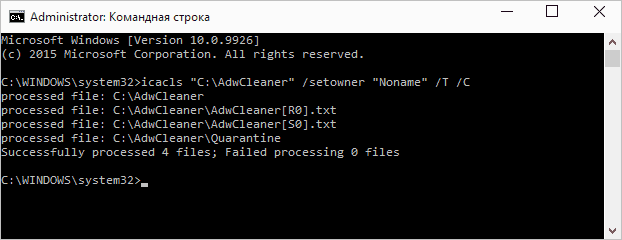

Для установки владельца используйте команду в следующем виде (пример на скриншоте):

icacls "путь к файлу или папке" /setowner "Имя_пользователя" /T /C

Пути указываются аналогично предыдущему способу.

Команды из первой и второй части можно сочетать. Например, следующие две команды сделают вас владельцем папки и предоставят полные права доступа к ней для группы Администраторы:

takeown /F D:\ПУТЬ /R /A icacls D:\ПУТЬ /T /Inheritance:e /grant Администраторы:F

И общий пример для того, чтобы предоставить полный доступ пользователю к какой-либо папке или файлу с помощью ICACLS:

ICACLS "ПУТЬ_К_ПАПКЕ" /grant:r "имя_пользователя":(OI)(CI)F

Получение доступа с помощью настроек безопасности

Ещё один способ — использовать лишь мышь и интерфейс Windows, не обращаясь к командной строке.

- Кликните правой кнопкой мыши по файлу или папке, доступ к которому нужно получить (стать владельцем), в контекстном меню выберите пункт «Свойства».

- На вкладке «Безопасность» нажмите кнопку «Дополнительно».

- Напротив пункта «Владелец» нажмите «Изменить».

- В открывшемся окне нажмите кнопку «Дополнительно», а в следующем — кнопку «Поиск».

- Выберите в списке пользователя (или группу пользователей), которого нужно сделать владельцем элемента. Нажмите Ок, затем — снова Ок.

- Если вы изменяете владельца папки или диска, а не отдельного файла, отметьте также пункт «Заменить владельца подконтейнеров и объектов».

- Нажмите Ок.

- Вернитесь на вкладку «Безопасность» в свойствах папки или файла, нажмите кнопку «Изменить» под списком пользователей и групп и предоставьте необходимый уровень доступа нужным пользователям или их группам (которых можно добавить в список аналогично тому как мы делали на 4-м шаге), например — полный доступ.

На этом вы стали владельцем указанного объекта Windows, а также получили права на доступ к нему. Сообщения о том, что нет доступа к папке или файлу вас не должны больше потревожить.

Другие способы стать владельцем папок и файлов

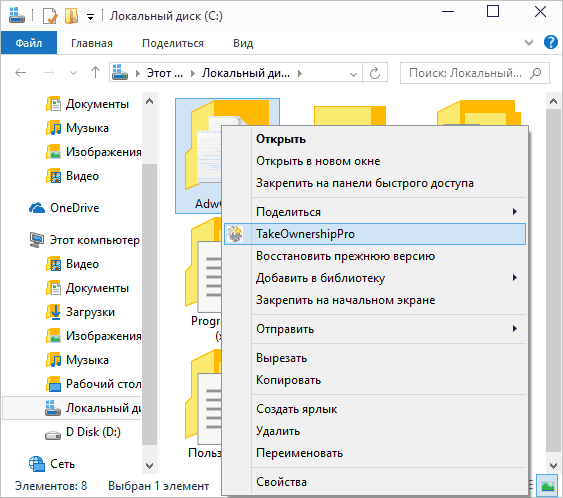

Есть и другие способы решить проблему «отказано в доступе» и быстро стать владельцем, например, с помощью сторонних программ, встраивающих пункт «Стать владельцем» в контекстное меню проводника. Одна из таких программ — TakeOwnershipPro, бесплатная и, насколько я могу судить, без чего-то потенциально нежелательного. Аналогичный пункт в контекстное меню можно добавить и путем редактирования реестра Windows. Есть и другие похожие утилиты, подробнее: Как добавить пункт Стать владельцем в контекстное меню папок и файлов Windows.

Однако, с учетом того, что подобная задача возникает сравнительно редко, я не рекомендую устанавливать стороннее ПО или вносить изменения в систему: на мой взгляд, лучше изменить владельца элемента одним из способов «вручную».