Время на прочтение10 мин

Количество просмотров55K

Привет! Это ликбез про то, как, имея обычные навыки Win-пользователя, создать удалённый рабочий стол на Windows. Сразу скажу, что большей части аудитории Хабра это покажется детским садом, но, как мы знаем по первой линии нашей поддержки, этот навык очень востребован. Ну и теперь будет ссылка, которую можно отправить вместо объяснений.

Мы часто сталкиваемся с мифом, что для поднятия собственного виртуального сервера нужно быть гуру технологий и знать тайны Linux. Сегодня всё уже давно не так и можно создать виртуальную машину на Windows за 15 минут, четыре-семь из которых вы будете ждать, пока она, собственно, создастся. Это просто, быстро, дёшево и не требует решительно никаких специальных навыков. Поэтому ликбез.

— Зачем это нужно?

Самый частый случай — чтобы база данных бухгалтерии была в компании, а не на домашнем компьютере бухгалтера. Если бухгалтер заболеет или с ним случится что-то ещё, будет тяжело доставать всё это. Более редкие случаи — когда нужно иметь под рукой своё рабочее окружение с телефона из любой точки мира или когда вы часто используете чужие компьютеры.

Ещё это пригодится для создания игровых серверов, торговли на бирже, торрентов, разных повторяющихся процессов, программ для автоматизации соцсетей (и накрутчиков лайков, чего уж там), SEO-утилит, подготовки к сдаче белой бухгалтерии, путешествий (особенно, когда вы не хотите возить свой домашний компьютер куда-то в соседний город на месяц) и так далее. Ещё часто VPS используется для безопасности банк-клиента компании.

— Так, а давайте подробнее по пунктам — как такое обычно используют?

Вариантов множество. Вот некоторые из них:

- Бухгалтерия. Про то, что базу лучше держать внутри компании, а не у бухгалтера дома — это первое. Потом на VPS очень удобно настраивать резервное копирование, например, раз в сутки, — и что бы вы там ни наворотили, можно будет вернуться и восстановить данные. Если вы хоть раз теряли бухгалтерию, то понимаете, как это важно. К тому же бухгалтер легко может ошибиться — возможность откатиться на версию раньше здорово помогает.

- Собственные игровые сервера. Если вы хотите создать сервер, где будете играть с друзьями, то нужно, чтобы он где-то был. Очень многие игры можно установить и без собственного рабочего стола Win, но у многих есть удобный графический интерфейс. Например, те же Space Engineers хотят запускаться только на Windows-машинах, у сервера Майнкрафта есть множество удобных настроек и так далее.

- Для торговли на бирже. Очень часто хочется поставить сервер с ботами, которые покупают и продают активы, поближе к бирже, чтобы сетевая задержка была минимальной. У нас есть дата-центры в Лондоне и Швейцарии, например, и можно разместиться там. Тогда вы будете выходить из Москвы или Новосибирска на свой удалённый рабочий стол как на родной, а боты будут торговать прямо из Цюриха.

- Боты для соцсетей. Здесь всё просто: есть очень много программ, которые либо выкладывают посты по расписанию, либо накручивают лайки и просмотры, либо делают что-то ещё разной степени сомнительности. Для большинства нужен как раз удалённый компьютер. Чаще всего используются накрутчики просмотров Ютуба и Инстаграм-утилиты.

- SEO-боты. Такое же сомнительное направление, только уже по работе с сайтами. Программы изображают заходы на сайты, шевеление мышкой, переходы между страницами и так далее, чтобы поисковики думали, что это делают настоящие пользователи. Считается, что от этого сайт может быть выше в поисковой выдаче. Windows-компьютер нужен для того, чтобы запускать браузер, в котором бот уже будет действовать-злодействовать.

- Банк-клиент. VPS имеет «белый» фиксированный IP-адрес, то есть можно разрешить доступ к счёту только с этого IP, — это очень хорошая мера по защите денег бизнеса. Некоторые банк-клиенты работают только в таком режиме привязки к IP, то есть использовать их можно либо строго с одного компьютера (и надо искать ещё возможность получить фиксированный адрес через провайдера) или же с VPS.

- IE-приложения. Некоторые приложения (часто — производственные АСУ ТП и подобные) требуют только Windows или только Internet Explorer. Самый простой способ их развернуть — именно удалённый компьютер с Win.

Ещё Windows-стол может понадобиться для более сложных задач вроде развёртывания собственного веб-сервера или VPN, но этого касаться пока не будем. Всё более сложное, как правило, делается на Linux-машинах. Касаться мы этого не будем, но просто знайте, что если вы уж взяли VPS, то ещё 20 минут чтения инструкций — и у вас будет собственный VPN бонусом.

Совсем ликбез

— Что такое удалённый рабочий стол?

Это компьютер, который работает где-то далеко-далеко в Интернете. Вы можете подключаться к нему с любого другого компьютера, телефона или планшета и работать как обычно на компьютере с Windows.

Выглядит это примерно как связь двух компьютеров вот такого плана:

Только в дата-центре стоит сервер, у которого нет ни экрана, ни мыши, ни клавиатуры:

— Как можно пользоваться компьютером, у которого нет экрана, мышки и клавиатуры?

Вы подключаетесь к нему, и ваши мышка, клавиатура и экран становятся как бы его. Всё чуть сложнее, но общая идея именно такая. В случае подключения с телефона вместо мышки используется сенсорный экран. С планшетов всё смотрится почти естественно.

— А звук при подключении через RDP работать будет?

Да. Это настраивается в параметрах подключения.

— Можно ли подключиться к такому Win-компьютеру с макбука?

Да. Вам нужно только интернет-соединение, подключаться можно с чего угодно, даже достаточно старых компьютеров.

— Когда я «подключаюсь» к 1С, это такой же процесс?

Да, чаще всего 1С разворачивается на удалённом компьютере с Windows. Всё просто: бухгалтерия должна быть там, где бизнес её контролирует. Если что-то случится, бизнес встанет. Поэтому чаще всего используется как раз VPS с резервным копированием ежесуточно.

— А где стоит этот компьютер?

На самом деле, всё ещё чуть сложнее: этого компьютера не существует. На деле это просто часть большого сервера. Поэтому он и называется VPS — виртуальный персональный сервер. «Родительский» сервер физически находится в одном из дата-центров в той точке мира, в которой вы выберете (про это будет ниже в инструкции). Дата-центр, или ЦОД, — это специально место, где стоят сотни и тысячи таких серверов. Обычно оно хорошо охраняется и обеспечивается резервным питанием, комплектующими на случай замены запчастей и так далее.

— Это вообще нормально, подключаться так к удалённым серверам?

Да. Весь интернет был бы таким, если бы не одна корпорация зла. Но благодаря ей у вас всё ещё есть персональные компьютеры, а не просто планшеты для подключения к удалённым серверам.

Базовые вещи

Инструкция ниже, это FAQ

Есть ряд протоколов вроде RDP или VNC, позволяющих транслировать изображение с экрана удалённого компьютера на ваш, и передавать движения мыши и нажатия на клавиатуре у вас на удалённый. В самом простом случае вы используете стандартное приложение Windows «Подключение к удалённому рабочему столу». На планшетах и телефонах нужно будет поставить приложение, поддерживающее удалённые подключения и транслирующее нажатия на тачскрин движения мышью, или также не нажатия на «экран» в Windows на той стороне. Для телефона ещё добавляется скролл по экрану, потому что не всегда он помещается полностью. Подходит любое приложение, любое с поддержкой RDP, например, Удалённый рабочий стол от Microsoft. Или вообще Teamviewer, но к нему понадобится агент и на вашем рабочем столе Win.

Самый же простой способ — получить доступ к удалённому компьютеру через браузер, если хостер настроил всё для этого. Мы настроили. Но через приложения быстрее.

Некоторые приложения самостоятельно создают доступ. Например, 1С позволяет подключаться как в терминальном режиме, так и через браузер. Многим удобнее работать именно так.

— Как подключиться с телефона, можно посмотреть?

— Как настроить первый раз?

Логика поднятия сервера с удалённым рабочим столом в том, чтобы развернуть виртуальную машину (VPS), а затем установить туда дистрибутив Windows, поддерживающий удалённое подключение. Первое делается из личного кабинета VPS-хостинга (у нас это занимает четыре-семь минут при SLA 15 минут), второе могло бы заставить хорошо так подучить матчасть, но в нашем случае Windows Server есть в маркетплейсе, и можно заказать машину сразу с развёрнутой операционной системой. Доступы для подключения будут прямо в личном кабинете. Останется только подключиться.

— Какие системные требования Windows Server?

Минимальная конфигурация — 2 Гб оперативной памяти, 20 Гб на жёстком диске. Для Win Server 2003 достаточно одного ядра, для Win Server 2016 или 2019 нужно уже два. Лучше добавить чуть больше места на жёстком диске, обоим операционным системам будет тесно в 20 Гб — уже S2012, например, не сможет обновиться. Некоторые пользователи ставят такие Win на VPS с 500 Мб оперативной памяти. Мы рекомендуем тариф за 579 рублей в месяц (это без учёта скидки для Хабра, можно набрать 15% с промо-кода внизу и ещё 20% при оплате за год), где есть одно ядро, 2 Гб оперативки и 20 Гб HDD. На более дешёвые тарифы лучше ставить Windows Server Core или другие ОС.

— Можно ли настроить резервное копирование по расписанию?

Да, можно снимать копию VPS-машины, например, раз в день. Настройка через личный кабинет. Копия делается на независимое хранилище в том же дата-центре, где развёрнут ваш VPS. Если вы хотите копировать в другой дата-центр, понадобится уже ручная настройка.

Более сложные вещи для специалистов

— А почему сразу Win?

Всё серьёзное на удалённых серверах чаще всего работает на Linux. Но, во-первых, не все пользователи умеют его готовить, а во-вторых, часто софт хочет именно Windows. На этот случай есть Windows Server Core — Windows, где вместо графического интерфейса есть только командная строка. Она легче, менее требовательна к ресурсам и позволяет запускать все Win-приложения. Лицензия также предоставляется на любом тарифном плане по умолчанию и не требует дополнительных платежей.

Если вдруг вам интересно про Linux, то вы не в том посте. Тот пост вот.

— Что делать, если Windows на той стороне перестанет отвечать?

Если что-то случится с операционной системой или службой терминального доступа, то вы не сможете подключиться по RDP, так как это требует работающей ОС, наличия сетевых драйверов, работающего сетевого подключения и разрешённого RDP. «Из коробки» у нас всё это есть. Но если Win «поломается», то можно будет задействовать ещё один особенный режим: у нас есть возможность транслировать видео прямо с уровня гипервизора и передавать нажатия клавиш и клики через гипервизор. Этот режим довольно требователен к ресурсам, поэтому есть лимит на его использование. Но в случае проблем можно использовать его, чтобы перезагрузиться в Safe Mode. Если проблема серьёзнее — можно либо обратиться в поддержку, либо просто переустановить Windows в пару кликов.

Аварийный режим может иметь довольно долгий отклик на действия, но визуально выглядит довольно обычно. Настолько обычно, что у нас есть пользователи, которые пользуются им регулярно. Но нам совершенно не нужно, чтобы им пользовались в повседневной жизни вне аварийной ситуации, ведь есть более правильные и комфортные способы, для Windows — это, конечно же, RDP.

— Как быть с лицензией на ОС?

Обычно VPS-хостинг выделяет вам виртуальный сервер и не смотрит, что вы с ним делаете (только на загрузку по ресурсам и характер трафика). То есть в теории можно ставить туда любое ПО, включая пиратское. Но на практике машину с ОС удобнее создавать по одному из шаблонов хостинга. В нашем случае лицензия на Windows Server (или Windows Server Core без графического интерфейса) уже входит в тарифный план, поскольку у нас весь хостинг на Hyper-V и лицензирован полностью. У некоторых других хостингов в этот момент открывается новая «звёздочка» с месячной стоимостью аренды лицензии.

— Можно ли принести свой образ ОС?

Да, можно, и есть две опции. Вы можете собрать стандартный VHDX-контейнер для Hyper-V и передать его в поддержку. В этом случае могут возникнуть сложности на стадии установки сетевого соединения — возможно, в вашем готовом образе не будет драйвера для подходящей сетевой карты. Понадобится подключаться и устанавливать его. Тем не менее это хороший способ перенести всё, например, со старого ноутбука в онлайн. Или же можете передать поддержке ISO-образ, который смонтируют к виртуальному серверу, и с которого вы, используя аварийный режим через личный кабинет, сможете выполнить установку самостоятельно.

Эти услуги предоставляются только на тарифных планах от 1 000 рублей в месяц.

— Что с лицензиями на другое ПО?

Хостинг обычно не видит, что у вас установлено (мы не видим, например, если только вы не просите поддержку о чём-то особенном). Нам неважно, что там и как работает, поскольку это ваша зона ответственности. Просто помните, что поддержка по пиратскому ПО не осуществляется, и если что-то не работает.

— Какое хранилище используется?

Все диски — SSD-полки в серверах, но на тарифах с HDD они лимитированы по скорости до скоростей шпиндельных жёстких дисков. Дублирование — RAID 5. Осталось несколько RAID 6, но их уже довольно мало. Если один из дисков выходит из строя, то начинается ребилд рейда. Если в этот момент произойдёт сбой питания, данные будут потеряны. На такой случай у нас два отдельных блока питания с отдельными кабельными трассами до каждого физического сервера и технический бекап всей машины (без выборочного доступа в отдельное хранилище). Ущерб от хакерских атак застрахован в AIG.

— Какой оверхед на производительность накладывает гипервизор?

При связке Hyper-V + Windows существенного менее одного процента.

Инструкция

Привожу на базе нашего VPS-хостинга (потому что других у нас нет). Итак, вы выбираете дата-центр:

Если у вас нет специальных предпочтений, лучше всего выбирать поближе к себе. В Цюрихе, Амстердаме и Лондоне ЦОДы с самой интересной юрисдикцией (часто это важно для бизнеса, который уже сталкивался с «наездами»). В Цюрихе самый хороший уровень физической безопасности.

После выбора надо залогиниться или войти:

Дальше выбор тарифа:

В выборе ОС вы выбираете подходящую версию Windows (если сомневаетесь — Windows Server 2016 или 2003 для слабых конфигураций). Дальше «без панели». Устанавливаете конфигурацию. На экране рекомендуемая для Server 2016. Цена общая, используя промокод для Хабра, можно получить скидку 15 % разово (раньше была 10 %), а при оплате за год ещё 20 %. То есть максимальная скидка 35 %. Тарификация будет посекундная — даже через пять минут работы можно будет остановить сервер и запросить возврат неизрасходованных средств.

Проверяете конфигурацию:

Оплачиваете:

Примерно через четыре-шесть минут после оплаты к вам на почту приходит письмо с доступами, и эти же доступы появляются в личном кабинете:

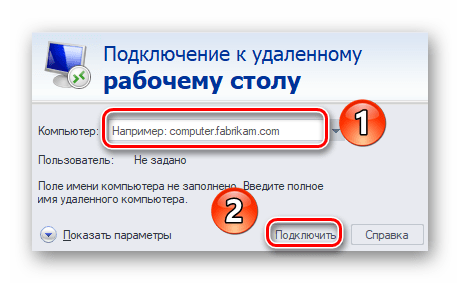

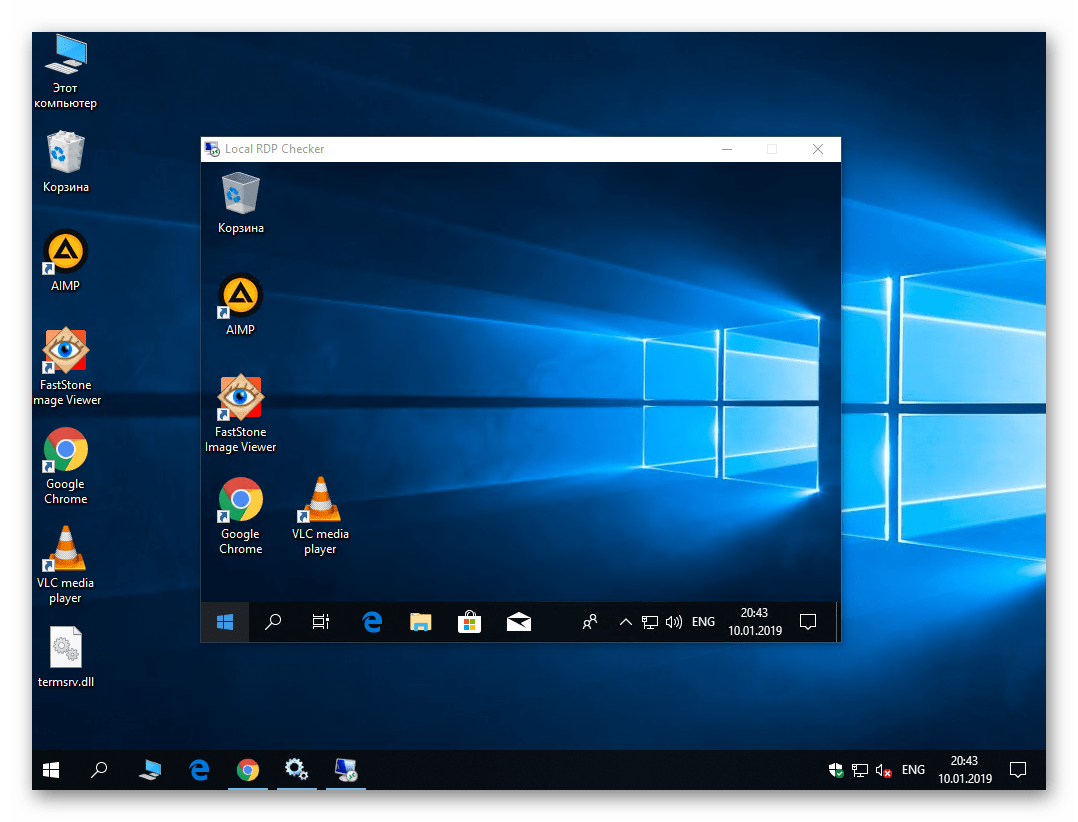

Поздравляем, на этой стадии вы создали свой виртуальный сервер с Windows. Удалённый рабочий стол будет готов, как только запустится сервер (это и занимает четыре-шесть минут, которые вы ждали). По готовности появится IP-адрес сервера и пароль к root-пользователю, которые тут же можно использовать для подключения по RDP. Пуск -> Подключение к удалённому рабочему столу:

Вводите IP-адрес:

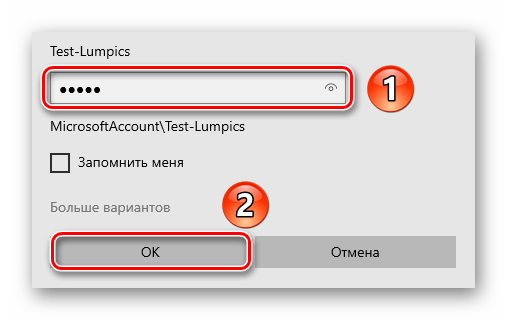

Логин и пароль:

И всё, вот и ваш удалённый рабочий стол!

Готово. Всё как обычно в Windows. Можно работать.

Следующее, что вы захотите сделать — это перенести свои файлы. Проще всего прямо через буфер обмена, скопировав конкретный файл на своём рабочем столе с компьютера и вставив на удалённый.

Но можно и подключить целый диск со своего компьютера. Подключитесь к удалённому рабочему столу. Перейдите во вкладку «Локальные ресурсы»:

Выберите нужные диски и отметьте галочкой:

Теперь диск подключён к удалённому рабочему столу и вы можете пользоваться данными с него. Вуаля, вы прекрасны.

Раньше скидка была 10 %, а сейчас 15 % для Хабра по промокоду NOSTRESS (она есть под каждым нашим постом каждый день с 25 марта 2016 года), плюс ко всему скидка увеличится до 20 % при оплате на год. Всё вместе 35 %.

Если нужно создать удаленное подключение для нескольких пользователей, то сперва необходимо настроить терминальный сервер на Windows Server. Он позволит предоставлять ровно такое количество мощностей, которое требуется для решения конкретной задачи – например, для работы с 1С или CRM.

Настройка в версиях Windows Server 2012, 2016, 2019 выполняется по одному алгоритму.

Базовая настройка терминального сервера

Сначала проверим имя рабочей группы и описание компьютера.

- Открываем «Панель управления», переходим в раздел «Система».

- Нажимаем «Изменить параметры».

- На вкладке «Имя компьютера» смотрим, как он идентифицируется в сети. Если имя компьютера или рабочей группы слишком сложное, нажимаем «Изменить» и задаем другие идентификаторы. Для применения нужно перезагрузить систему.

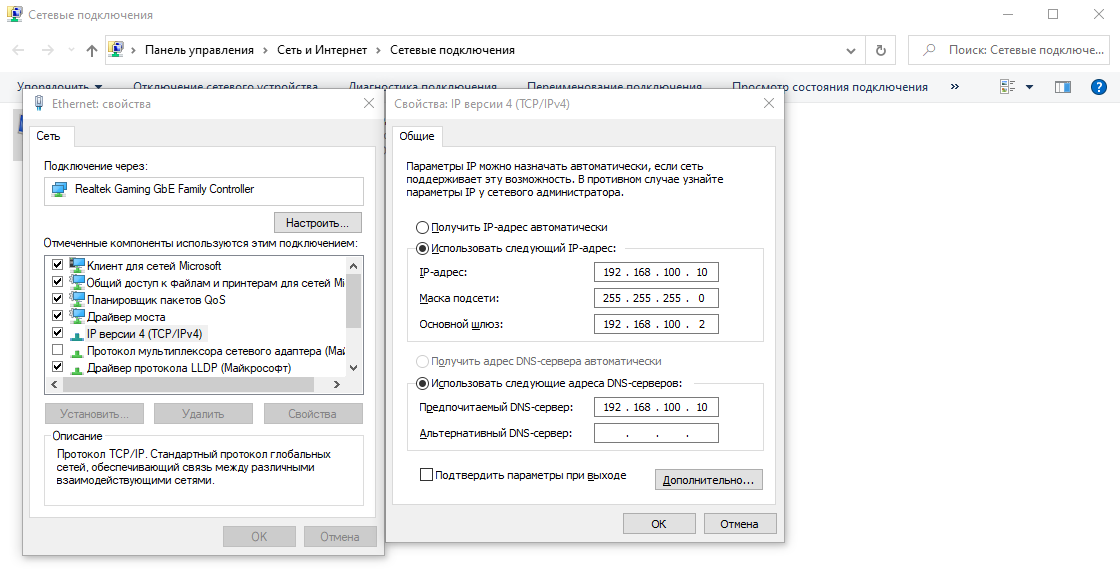

После проверки имени смотрим и при необходимости меняем сетевые настройки. В «Панели управления» открываем раздел «Сетевые подключения».

Переходим в свойства используемого подключения, открываем свойства «IP версии 4». Указываем настройки своей сети. IP, маска и шлюз должны быть статичными.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

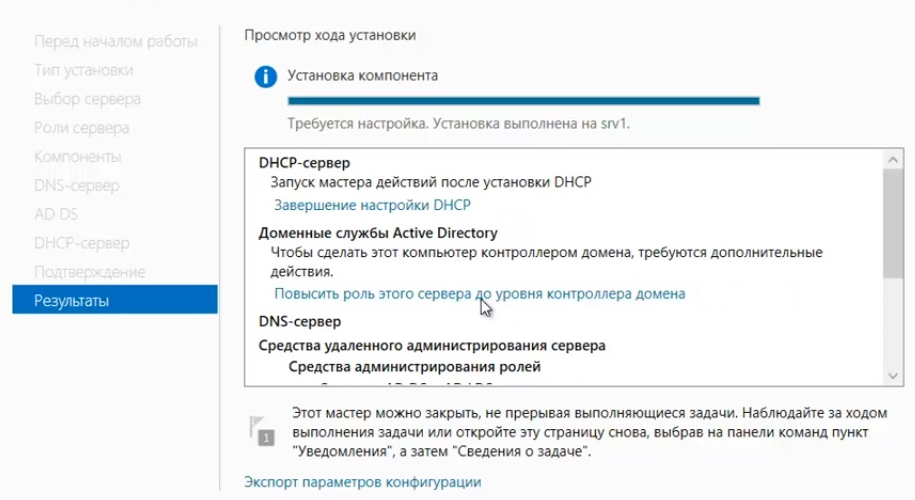

Добавление ролей и компонентов

Открываем меню «Пуск» и запускаем «Диспетчер серверов». Далее:

- Нажимаем «Добавить роли и компоненты».

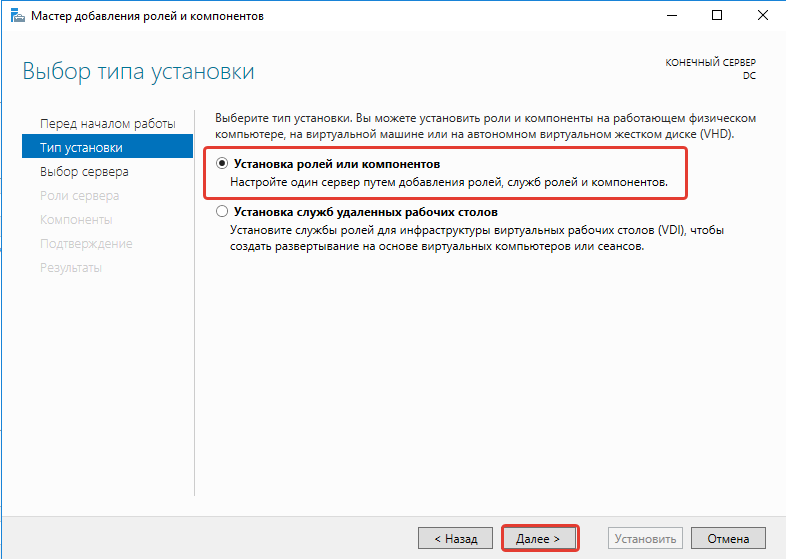

- Выбираем пункт «Установка ролей или компонентов».

- Выбираем сервер из пула серверов.

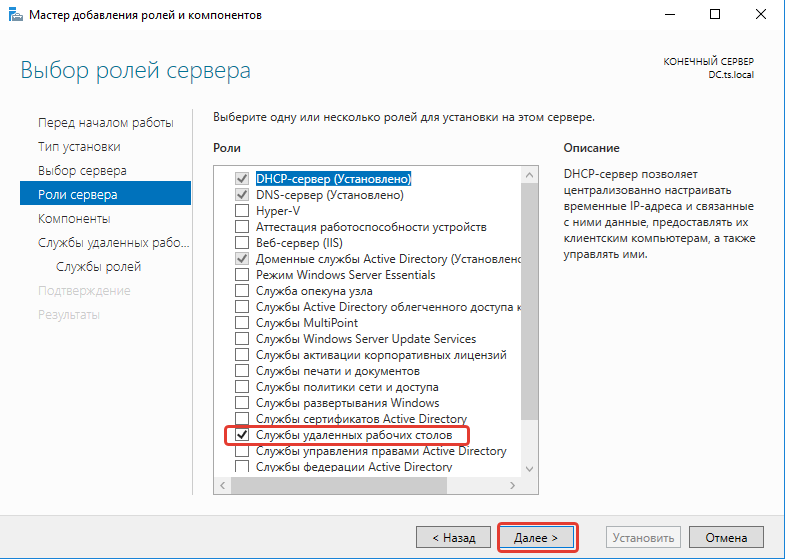

- В разделе «Роли сервера» отмечаем DHCP-сервер, DNS-сервер, доменные службы Active Directory, службы удаленных рабочих столов.

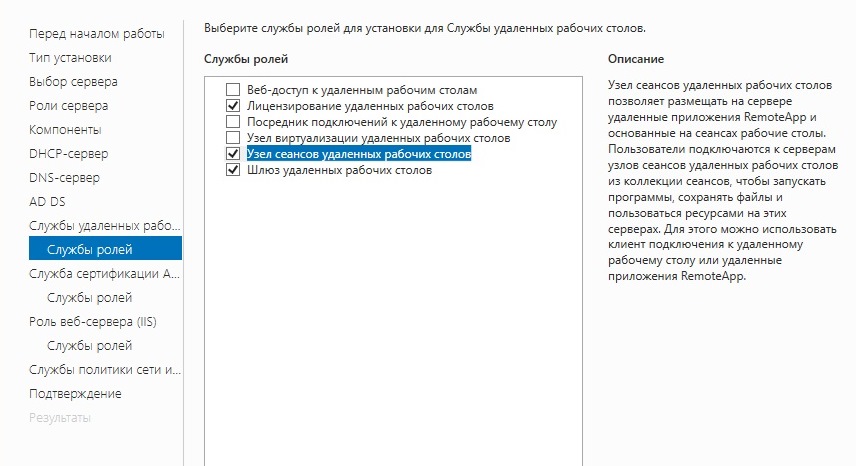

- В разделе «Службы ролей» отмечаем лицензирование удаленных рабочих столов, узел сеансов удаленных рабочих столов и шлюз удаленных рабочих столов.

- Нажимаем «Далее» до раздела «Подтверждение». Здесь нажимаем «Установить».

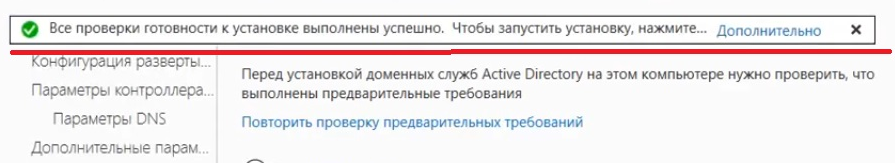

После завершения установки выбираем повышение роли этого сервера до уровня контроллера доменов.

Настройка конфигурации развертывания

Теперь нужно настроить корневой домен:

- В мастере настройки доменных служб Active Directory выбираем операцию добавления нового леса и указываем имя корневого домена. Оно может быть любым.

- В разделе «Параметры контроллера» придумываем и подтверждаем пароль.

- Проходим до раздела «Дополнительные параметры». Указываем имя NetBIOS, если его там нет.

- Проходим до раздела «Проверка предварительных требований». Если проверка готовности пройдена, нажимаем «Установить». Если нет, устраняем недостатки.

После завершения установки необходимо перезагрузиться.

Настройка зоны обратного просмотра

В «Диспетчере серверов» раскрываем список средств и выбираем DNS. Далее:

- Нажимаем «Зона обратного просмотра» – «Создать новую зону».

- Выделяем пункт «Основная зона».

- Выбираем режим «Для всех DNS-серверов, работающих на контроллере домена в этом домене».

- Выбираем зону обратного просмотра IPv4.

- Указываем идентификатор сети – часть IP адресов, которые принадлежат этой зоне.

- Нажимаем «Готово» для применения конфигурации.

Проверить, что все установилось, можно в «Диспетчере DNS».

Настройка DHCP

Возвращаемся в «Диспетчер серверов». Здесь нужно завершить настройку DHCP.

- Указываем данные для авторизации.

- Проверяем сводку и нажимаем «Закрыть».

- После завершения установки снова открываем «Диспетчер серверов» – «Средства» – DHCP.

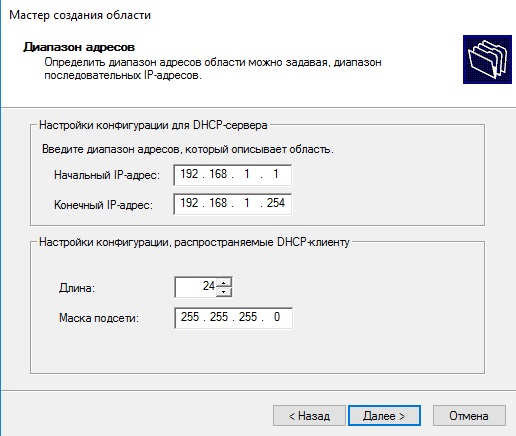

- В окне DHCP проходим по пути «Имя сервера» – «IPv4» – «Создать область».

- Задаем любое имя DHCP.

- Указываем начальный и конечный IP-адреса для интервала, который будет раздавать сервер.

- Выбираем настройку этих параметров сейчас.

- В окне DHCP переходим по пути «Имя сервера» – «Область» – «Пул адресов». Проверяем, что в списке указан тот диапазон IP-адресов, который мы задали в настройках.

Установка служб удаленных рабочих столов

После настройки DHCP снова открываем «Диспетчер серверов».

- Нажимаем «Управление» – «Добавить роли и компоненты».

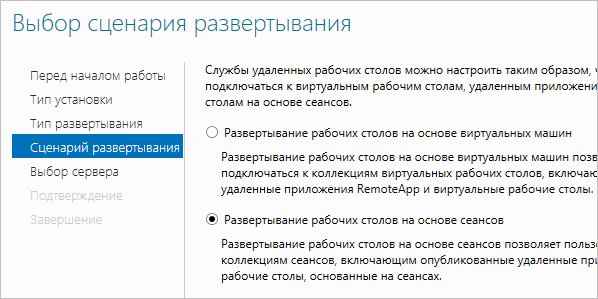

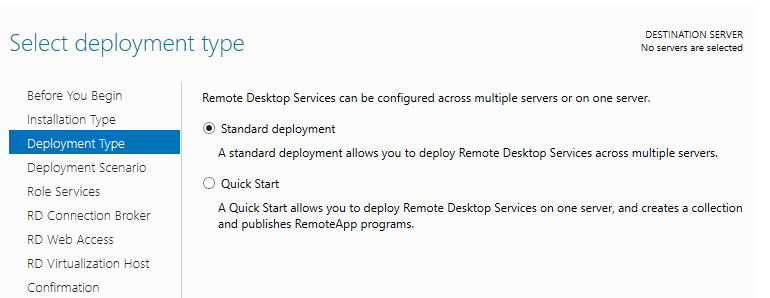

- Выбираем установку служб удаленных рабочих столов.

- В разделе «Тип развертывания» выбираем «Быстрый запуск».

- В разделе «Сценарий развертывания» выбираем развертывание рабочих столов на основе сеансов.

- Отмечаем пункт «Автоматически перезапускать конечный сервер, если это потребуется» и нажимаем «Развернуть».

Настройка лицензирования удаленных рабочих столов Windows

Чтобы сервер работал корректно, нужно настроить службу лицензирования.

- Открываем «Диспетчер серверов».

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

- Выбираем в списке сервер, кликаем по нему правой кнопкой и нажимаем «Активировать сервер».

- Нажимаем «Далее» несколько раз, снимаем отметку «Запустить мастер установки лицензий» и затем – «Готово».

- Снова открываем «Диспетчер серверов».

- Переходим в «Службы удаленных рабочих столов».

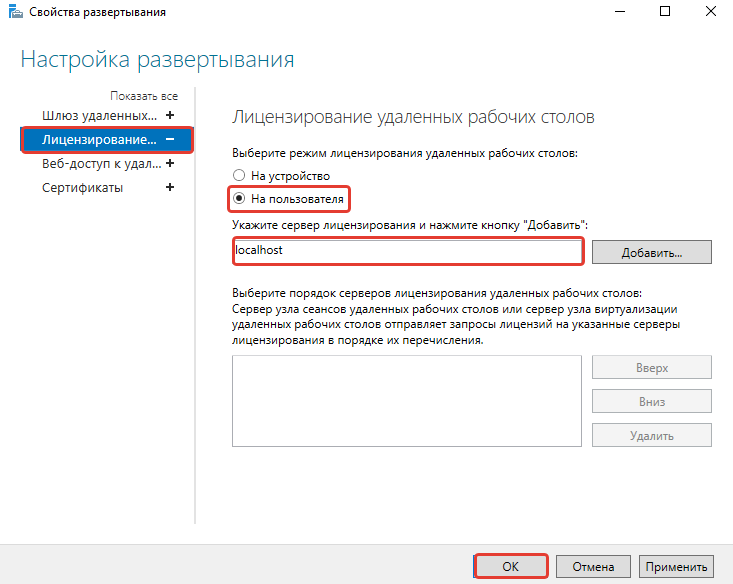

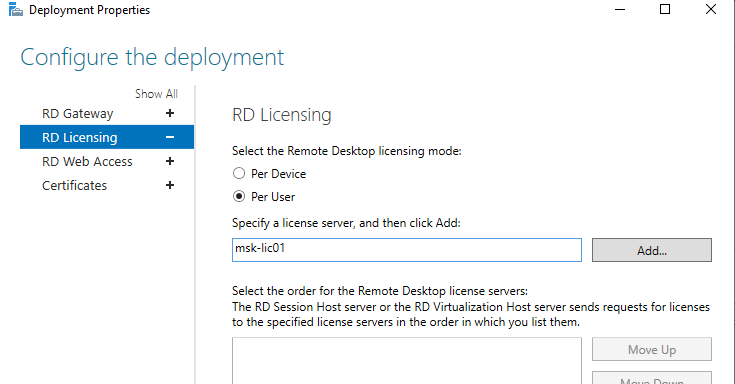

- В обзоре развертывания нажимаем на меню «Задачи» и выбираем «Изменить свойства развертывания».

- Переходим в раздел «Лицензирование».

- Выбираем тип лицензии.

- Прописываем имя сервера лицензирования – в данном случае это локальный сервер localhost. Нажимаем «Добавить».

- Нажимаем «ОК», чтобы применить настройки.

Добавление лицензий

Осталось добавить лицензии.

- Открываем «Диспетчер серверов».

- Переходим по пути «Средства» – «Remote Desktop Services» – «Диспетчер лицензирования удаленных рабочих столов».

- Кликаем по серверу правой кнопкой и выбираем пункт «Установить лицензии».

- В мастере установки лицензий выбираем программу, по которой были куплены лицензии.

- Указываем номер соглашения и данные лицензии.

- Применяем изменения.

Чтобы проверить статус лицензирования, открываем «Средства» – «Remote Desktop Services» – «Средство диагностики лицензирования удаленных рабочих столов».

На этом настройка терминального сервера на Windows Server завершена. Теперь к серверу могут подключаться удаленные пользователи для выполнения разных задач.

Эта большая инструкция посвящена особенностям установки, настройки и эксплуатации фермы терминальных серверов на базе роли Remote Desktop Services (RDS) в Windows Server. Статья поможет вам развернуть службы удаленных столов на Windows Server 2022, 2019 и 2016 в домене Active Directory.

Содержание:

- Компоненты Remote Desktop Services в Windows Server 2022/2016/2016/2012R2

- Создаем новую конфигурацию Remote Desktop Services в Windows Server

- Создаем коллекции Remote Desktop Services в Windows Server

- Публикация RemoteApp в Remote Desktop Services

- Настройка фермы Remote Desktop services с помощью PowerShell

Компоненты Remote Desktop Services в Windows Server 2022/2016/2016/2012R2

В состав роли RDS в Windows Server входя следующие компоненты:

- Remote Desktop Session Host (RDSH) – узлы сеансов RDS. Основные рабочие лошадки фермы RDS, на которых работают приложения пользователей;

- Remote Desktop Connection Broker (RDCB) – посредник RDS подключений. Используется для управления фермой RDS, распределения нагрузки, обеспечивает переподключение пользователей к своим сеансам, хранит коллекции RDS и опубликованные приложения RemoteApps;

- Remote Desktop Gateway (RDGW) – обеспечивает безопасный доступ к сервисам RDS из Интернета;

- RD Web Access (RDWA) – веб интерфейс для доступа к рабочим столам, программам RemoteApp;

- Remote Desktop Licensing (RD Licensing) — служба лицензирования, управляет RDS лицензиями (CAL) пользователей.

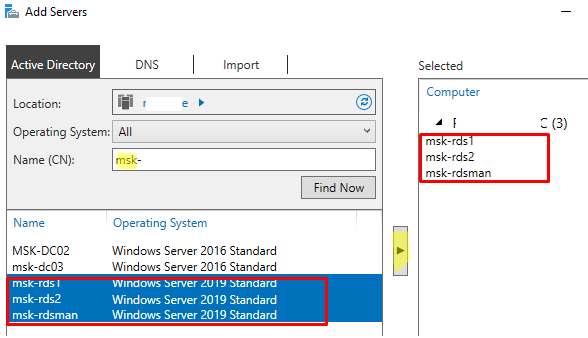

В нашем небольшом стенде будут всего три сервера со следующим распределением ролей

-

msk-rds1.winitpro.ru

— RDSH -

msk-rds2.winitpro.ru

– RDSH -

msk-rdsman.winitpro.ru

– RDSH, RDWA, RDCB, RD License

Предварительные требования, которые нужно выполнить перед созданием RDS фермы:

- Установите одинаковую версию Windows Server на все сервера, настроить их, и добавить в один домен AD;

- Откройте консоль ADUC (

dsa.msc

) и переместите все хосты с ролью RDSH в одну OU в AD. Так будет удобнее применять единые настройки через GPO; - Создайте в домене группу для RDSH серверов (например,

msk-rdsh

) и добавьте в нее все хосты; - Если вы хотите использовать диски User Profile Disk (UPD) для хранения профилей пользователей RDS (или перемещаемые профили), нужно создать на файловом сервере сетевой каталог, в котором они будут хранится (желательно расположить этот каталог на отказоустойчивом файловом кластере Windows Server). Предоставьте права Full Control на этот сетевой каталог для группы

msk-rdsh

.

Создаем новую конфигурацию Remote Desktop Services в Windows Server

Рассмотрим, как создать и настроить RDS конфигурацию с помощью графического интерфейса Server Manager.

Откройте Server Manager и добавьте все планируемые RDS сервера в консоль. Щелкните All Server -> Add servers.

Теперь в меню Server Manager выберите Add Roles and Features -> Remote Desktop Services installation -> Standard deployment –> Session-based deployment.

Режим Quick Start используется для развертывания всех компонентов RDS на одном сервере. В RDS ферме минимум может быть один сервер, который совмещает все роли RDS (RD Session Host, RD Web Access и RD Connection broker). Но такая конфигурация не обеспечивает отказоустойчивость и балансировку нагрузки в службах удаленных рабочей столов Windows Server.

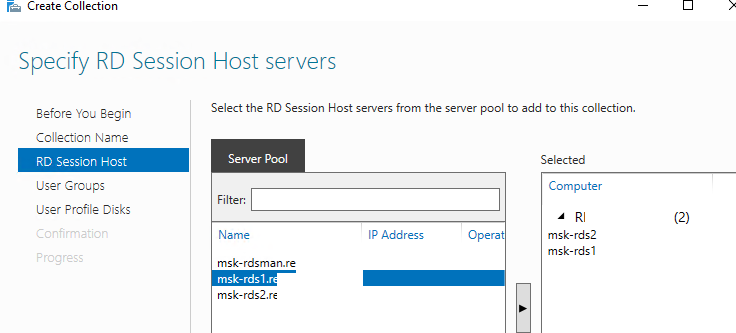

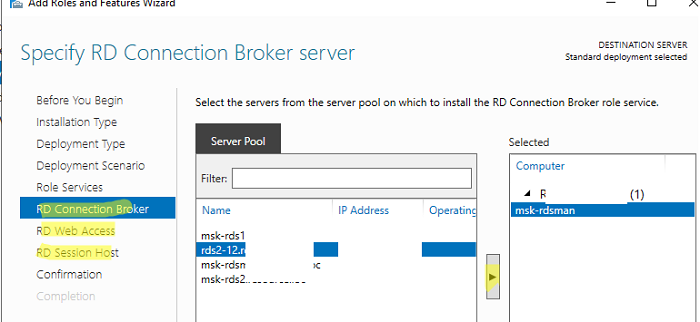

Далее нужно указать, как вы хотите распределить роли RDS по вашим серверам. В мастере построения фермы RDS нужно выбрать сервера для соответствующих ролей. В моем случае я хочу построить такую конфигурацию:

- RD Connection Broker –

msk-rdsman - RD Web Access —

msk-rdsman - RD Session hosts —

msk-rdsman, msk-rds1, msk-rds2

Вы можете распределить RDS роли по серверам в любой другой конфигурации.

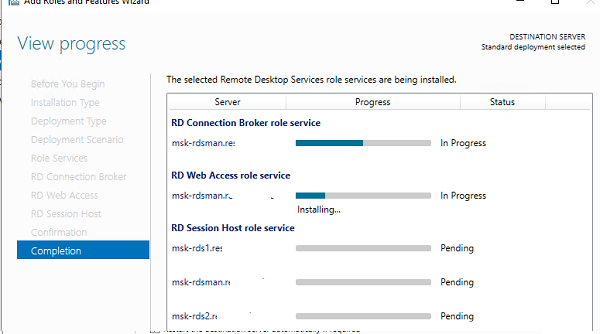

Поставьте галку Restart destination server automatically if required и нажмите кнопку Deploy. Дождитесь установки ролей RDS на всех серверах.

Итак, ваша ферма RDS создана.

Следующий этап установка и настройка сервера лицензирования RDS. Вы можете установить роль RD Licensing на один из серверов в вашей ферме или использовать существующий в домене сервер лицензирования RDS. Подробная инструкция по установке, настройке и активации роли RD Licensing доступа по ссылке.

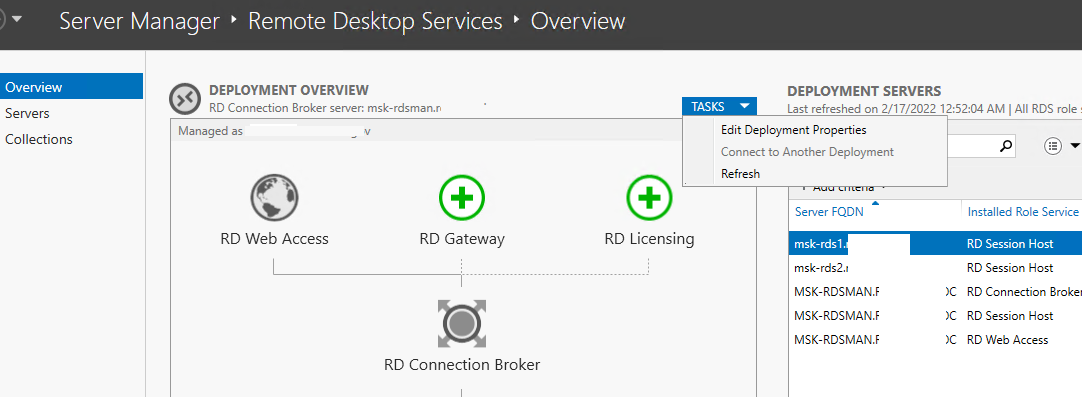

Для управления вашим развертыванием RDS нужно перейти в раздел Server Manager -> Remote Desktop Services. На вкладке Overview показана текущая конфигурация RDS фермы.

Чтобы изменить настройки RDS фермы выберите Tasks -> Edit Deployment Properties в разделе Deployment Overview.

Здесь можно изменить:

- Параметры RD Gateway;

- Адрес сервер сервера лицензирования и тип пользовательских лицензий RDS CAL (per user/per device);

- Посмотреть URL адреса RD Web Access;

- Добавить SSL сертификаты для служб RDS (в инструкции мы пропустим этот пункт).

Для построения отказоустойчивой фермы Remote Desktop Services нужно обеспечить высокую доступность роли RD Connection Broker. Это достигается за счет запуска нескольких экземпляров RDCB (Active/Active) на разных серверах с общей базой данных SQL, в которой хранится конфигурация брокера подключений. Для обеспечения высокой доступности SQL базы RDCB ее можно размесить в группе высокой доступности SQL Server Always On. Ранее мы публиковали подробный гайд по настройке RDS Connection Broker с высокой доступностью.

Создаем коллекции Remote Desktop Services в Windows Server

Следующий этап настройки – создание коллекций сеансов RDS. Коллекции Remote Desktop позволяют разделить хосты в ферме RDSH на отдельные группы или создать разный набор настроек и доступных приложений Remote App для разных групп пользователей.

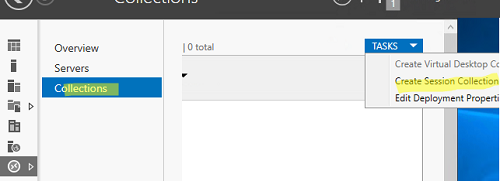

Перейдите в раздел Collections, выберите Edit -> Create Session Collection.

Здесь нужно задать:

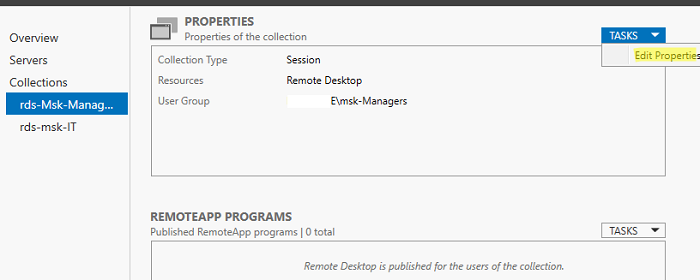

- Имя коллекции RDS:

rds-Msk-Managers - Выберите какие хосты RDSH будут обслуживать пользователей коллекции (один RDSH хост может находиться в одной коллекций; не рекомендуется объединять в одну коллекцию сервера с разными версиями Windows Server);

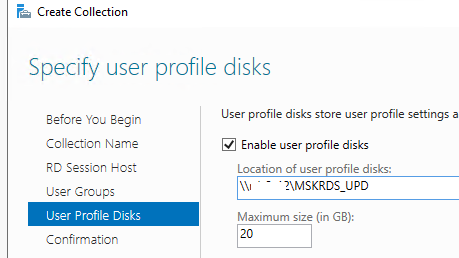

- На вкладке User Groups указываются группы пользователей, которым разрешено подключаться к коллекции. Уберите из групп Domain users и добавьте вашу группу (msk-Managers);

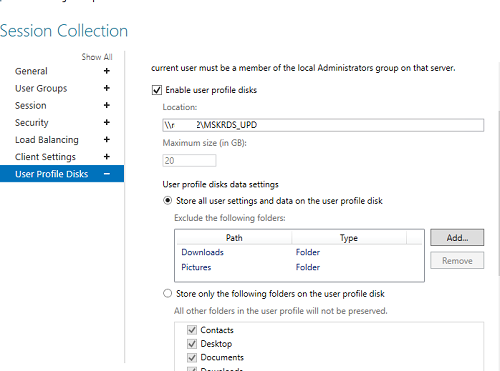

- На вкладке User Profile Disk нужно указать, хотите ли вы использовать формат UPD для хранения профилей пользователей (Enable user profile disks). В поле Location of user profile disks укажите UNC путь к сетевому каталогу(например,

\\msk-fs01\mskrds_upd

), в котором будут хранится профили пользователей в форматер UPD виртуальных дисков (в этом случае при входе на любой сервер коллекции RDS, пользователь будет всегда загружать свой профиль) и максимальный размер диска (20 Гб по умолчанию); - Нажмите Create чтобы создать новую RDS коллекцию;

- Убедитесь, что в указанном каталоге создался UPD файл с шаблоном профиля пользователя UVHD-template.vhdx.

Чтобы задать параметры коллекции RDS, выберите ее и нажмите Tasks -> Edit Properties.

Здесь можно изменить базовые параметры коллекции (имя, описание, группы доступа) и ряд других важных настроек.

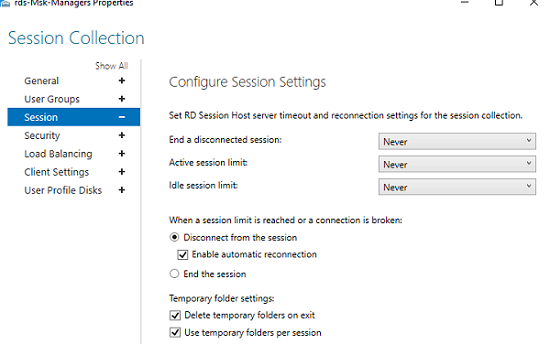

В разделе Session можно задать параметры переподключения/ автоматического отключения простаивающих RDP сессий (подробнее рассматривалось в статье Настройка таймаутов для RDP сессий).

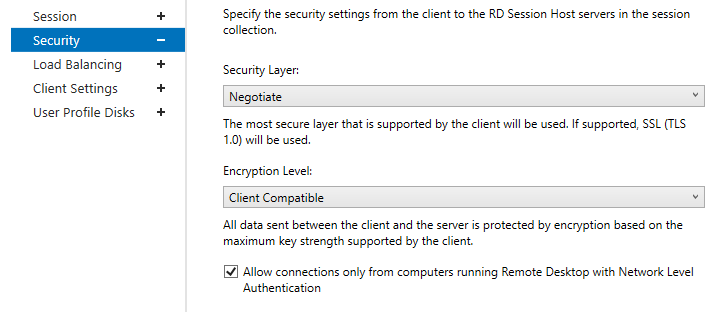

На вкладке Security можно выбрать настройки безопасности (Negotiate, RDP Security level или SSL/TLS) и шифрования (Low, High, Client compatible или FIPS compliant) для сессий RDP. Здесь также можно включить/отключить Network Level Authentication для RDP.

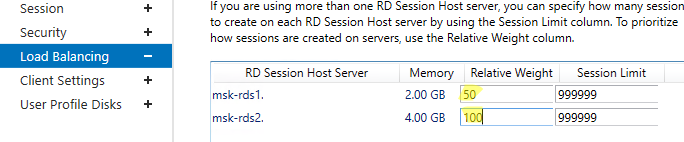

В секции Load Balancing можно изменить веса (

Relative Weight

) RDSH хостов в вашей ферме. Если характеристики серверов (RAM, CPU) в коллекции сильно отличаются, нужно задать меньший вес для менее производительных серверов. В этом случае RDCB будет распределять сессии пользователей по серверам в зависимости от их веса.

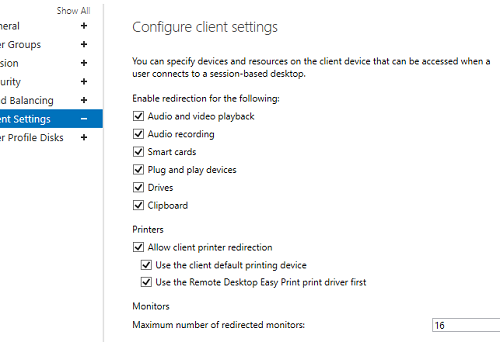

На вкладке Client Settings можно указать, какие устройства пользователям разрешено пробрасывать в RDP сессию. Например, вы можете разрешить/запретить пробрасывать с локального компьютера пользователя в RDS сеанс принтера, сетевые диски, аудио устройства, буфер обмена.

В разделе User Profile Disks можно более тонко настроить параметры UPD профилей пользователей. Можно исключить из синхронизации определенные папки или файлы. Это позволит уменьшить размер профиля UPD в сетевом каталоге и увеличить скорость загрузки профиля (не забывайте, что он загружается по сети из сетевой папки при входе пользователя).

Настройка и эксплуатация UPD обычно гораздо проще, чем использование перемещаемых профилей или folder redirection. Один UPD профиль не может использоваться в разных коллекциях RDS.

Для уменьшения размера UPD диска пользователя можно использовать стандартный PowerShell командлет

Resize-VHD

, используемый для изменения размеров виртуальных VHDX дисков Hyper-V.

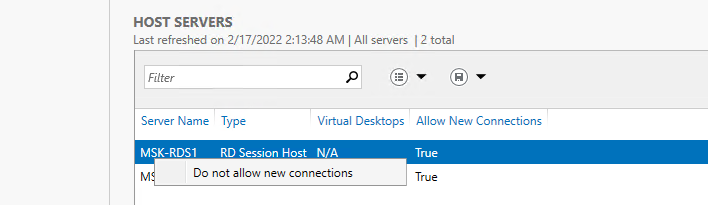

В секции HOST SERVERS коллекции RDS можно перевести любой сервер фермы в режим обслуживания RDSH (Drain Mode). Для этого щелкните по нему и выберите Do not allow new connection. В результате Connection Broker не будет отправлять новые подключения пользователей на этот сервер. В таком режиме вы можете спокойно установить обновления Windows или обновлять на сервере приложения, не затрагивая пользователей.

Здесь же можно добавить/удалить RDS Host из коллекции.

Если RDSH хост вышел из строя и не доступен, его можно корректно удалить из фермы Remote Desktop Services по этой инструкции.

Публикация RemoteApp в Remote Desktop Services

RemoteApps – это опубликованные для пользователей приложения на RDS серверах. Благодаря RemoteApp можно использовать приложения, установленные на терминальном RDSH сервере так, как будто оно запущено непосредственно на компьютере пользователя. Пользователь не видит всего рабочего стола Windows Server RDS и работает только с теми программами, которые опубликовал для него администратор. На компьютере пользователя будет отображаться только окно запущенной на RDS программы.

Если вы не создаете RemoteApp, пользователи будут работать непосредственно на собственных рабочих столах на Windows Server. Поэтому не забудьте скопировать все необходимые пользователю ярлыки приложений в папку C:\Users\Public\Desktop. Файлы из этой папки будут отображаться на рабочем столе всех пользователей. Если вы устанавливаете на RDSH пакет MS Office 365, обратите внимание что Office нужно разворачивать в режиме SharedComputerLicensing.

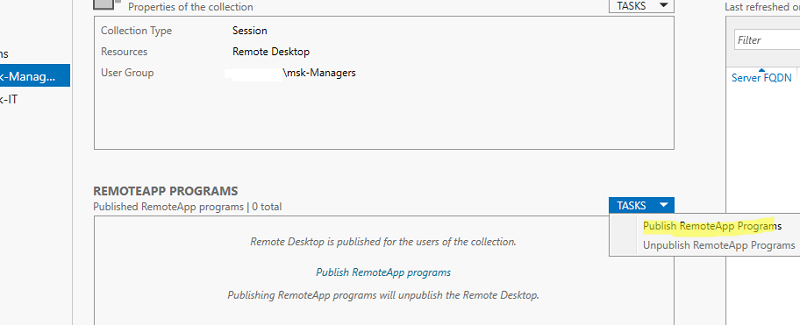

RemoteApp приложения создаются в настройках коллекций RDS. Выберите пункт Tasks -> Publish RemoteApp Programs в секции REMOTEAPP PROGRAMS.

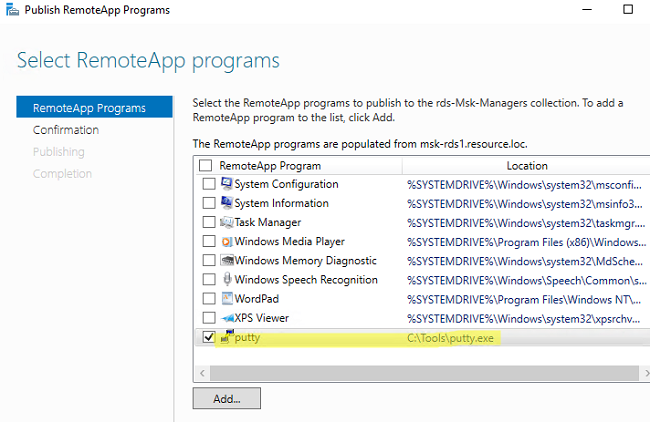

Windows отобразит все приложения, установленные на текущем сервере. Можете выбрать одно из них. Если вашего приложения нет в списке, но оно установлено на других хостах RDS, нажмите кнопку Add и укажите полный путь к исполняемому файлу приложения (exe, bat, cmd и т.д.).

Опубликуйте приложение RemoteApp.

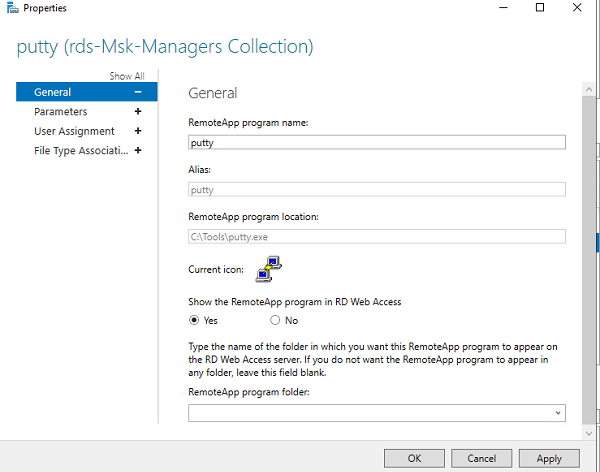

Затем в настройках RemoteApp можно указать дополнительные параметры приложения.

- Нужно ли показывать опубликованное RemoteApp приложение в веб интерфейсе RD Web Access;

- Задать параметры запуска (аргументы) приложения (Command-line Parameters -> Always use the following command-line parameters);

- На вкладке User Assignment можно дополнительно ограничить каким группам пользователей разрешено запускать приложение.

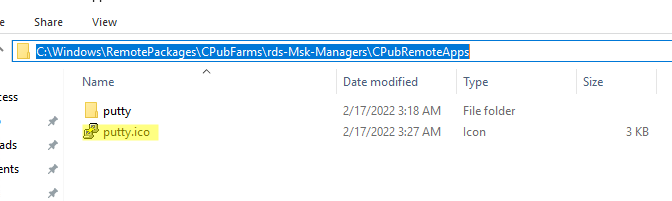

Если вы хотите изменить иконку опубликованного RemoteApp, нужно открыть следующую папку на сервере с ролью RDS Connection Broker:

C:\Windows\RemotePackages\CPubFarms\rds-Msk-Managers\CPubRemoteApps

Замените иконку приложения другим ico файлом.

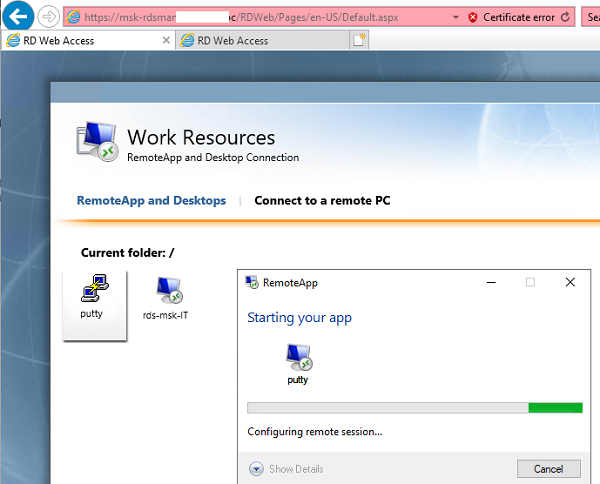

Теперь пользователь может запустить RemoteApp приложение из RD Web Access (

https://msk-rdsman.wintpro.ru/RDWeb

) или с помощью специального RDP файла.

Для запуска опубликованного приложения RemoteApp, нужно добавить в RDP файл такие строки:

remoteapplicationmode:i:1 remoteapplicationname:s:putty remoteapplicationprogram:s:"C:\Tools\putty.exe" disableremoteappcapscheck:i:1 alternate shell:s:rdpinit.exe

Несколько полезных мелочей для удобной эксплуатации фермы RDS:

- Для роли RDWeb можно настроить поддержку HTML5, это позволит пользователям подключаться к RDS серверам из любого браузера и ОС даже без клиента RDP;

- На веб сервере RD Web Access можно опубликовать ссылку на смену истекшего пароля пользователя (по умолчанию при включенном NLA вы не сможете аутентифицироваться на RDSH с истекшим паролем пользователя Active Directory);

- Инструкция для пользователей по смене пароля в RDP сессии;

- Администратор может использовать теневые подключения RD Session Shadow для подключения/просмотра рабочего стола сеанса пользователя на сервере RDS;

- Чтобы быстро найти, на каких RDS серверах есть сессии определенного пользователя, можно использовать PowerShell:

Import-Module RemoteDesktop

Get-RDUserSession -ConnectionBroker msk-rdsman.winitpro.ru | where {$_.UserName -eq "a.ivanov"} | Select HostServer - Вы можете использовать PowerShell скрипты для просмотра и анализа логов RDP подключений пользователей к серверам RDS;

- Для дополнительной защиты можно настроить двухфакторную аутентификацию (2FA) пользователей на RDS серверах Windows с помощью сторонних средств.

Настройка фермы Remote Desktop services с помощью PowerShell

Если вы четко представляете себе концепцию RDS фермы, вы можете быстро разворачивать RDS конфигурацию с помощью PowerShell.

Следующие PowerShell команды для создания RDS фермы лучше запускать с другого на другом сервера, т.к. управляемые RDS хосты придется перезагружать.

Задайте имена серверов в вашей ферме RDS. В этом примере я установлю роли RDCB и RDS Licensing на отдельный сервер (в дальнейшем рекомендуется настроить отказоустойчивую конфигурацию RDCB).

$RDSH1 = "msk-rds1.winitpro.ru"

$RDSH2 = "msk-rds2.winitpro.ru"

$RDSCB = "msk-rdcb.winitpro.ru"

$RDSGW = "msk-rdsgw.winitpro.ru"

Import-Module RemoteDesktop

Установите RDS роли на сервера:

Add-WindowsFeature –ComputerName $RDSH1, $RDSH2 -Name RDS-RD-Server –IncludeManagementTools

Add-WindowsFeature –ComputerName $RDSCB -Name RDS-Connection-Broker -IncludeManagementTools

Add-WindowsFeature –ComputerName $RDSGW -Name RDS-Web-Access, RDS-Gateway –IncludeManagementTools

Перезагрузите все хосты:

Restart-Computer -ComputerName $RDSH1,$RDSH2,$RDSCB,$RDSGW

Создайте новый инстанс RDSessionDeployment:

New-RDSessionDeployment -ConnectionBroker $RDSCB -SessionHost $RDSH1,$RDSH2 –Verbose

Добавить в ферму сервера RDWA и RDGW:

Add-RDServer -Server $RDSGW -Role RDS-WEB-ACCESS -ConnectionBroker $RDSCB

Add-RDServer -Server $RDSGW -Role RDS-GATEWAY -ConnectionBroker $RDSCB -GatewayExternalFqdn "rds.winitpro.ru"

Текущее распределение RDS ролей по серверам фермы можно вывести так:

Get-RDServer -ConnectionBroker $RDSGW

Установка роли лицензирования RDS:

Add-WindowsFeature –ComputerName $RDSCB -Name RDS-Licensing, RDS-Licensing-UI

Задайте режим лицензирования PerUser:

Invoke-Command -ComputerName $RDSCB -ScriptBlock {Set-RDLicenseConfiguration -Mode PerUser -LicenseServer $RDSCB -ConnectionBroker $RDSCB}

Add-RDServer -Server $RDSCB -Role RDS-LICENSING -ConnectionBroker $RDSCB

Добавить сервер лицензирования в доменную группу с помощью Add-ADGroupMember:

Add-ADGroupMember "Terminal Server License Servers" -Members "msk-rdcb$"

Если у вас есть сертификат для RDS можно его добавить в конфигурацию фермы (можно использовать бесплатный SSL сертификат Let’s Encrypt для вашего RDS хоста):

Path = "C:\ps\RDSCert.pfx"

$Password = ConvertTo-SecureString -String "CertPAssddr0w11-" -AsPlainText -Force

Set-RDCertificate -Role RDGateway -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDWebAccess -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDPublishing -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDRedirector -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Информацию об установленных SSL сертификатах можно получить так:

Get-RDCertificate

Теперь можно создать коллекции RDS:

$CollectionName = "DEVdept"

New-RDSessionCollection –CollectionName $CollectionName –SessionHost $RDSH1,$RDSH2 –ConnectionBroker $RDSCB –CollectionDescription “Develovers”

Разрешить доступ к RDS серверам для групп:

$UserGroup =@("WINITPRO\msk-developers","WINITPRO\msk_devops")

Set-RDSessionCollectionConfiguration -CollectionName $CollectionName -UserGroup $UserGroup

Опубликовать приложение RemoteAPP:

New-RDRemoteapp -Alias GoogleChrome -DisplayName GoogleChrome -FilePath "C:\Program Files (x86)\Google\Chrome\Application\chrome.exe" -ShowInWebAccess 1 -CollectionName $CollectionName -ConnectionBroker $RDSCB

В статье мы рассмотрели, как установить и настроить ферму Remote Desktop Services на базе Windows Server 2019/2022 с помощью графического интерфейса Server Manager и с помощью PowerShell. За рамками статьи осталось более подробное описание ролей RD Web Access и RD Gateway. Мы рассмотрим настройку этих ролей отдельно в следующих статьях.

В первую очередь требуется установить ОС Windows Server 2022. В данной инструкции у нас она уже установлена на виртуальной машине.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц.

- ОЗУ 512 МБ (2 ГБ для варианта установки Сервер с рабочим столом).

- Диск 32 ГБ.

- Доступ к интернету..

Бесплатный сервер 1С для подписчиков нашего telegram-канала !

После запуска Windows Server 2022, мы устанавливаем роли для настройки терминального сервера и шлюза удаленных рабочих столов.

Заходим в Диспетчер серверов → добавить роли и компоненты.

В оснастке Мастер добавления ролей и компонентов:

- Тип установки — установка ролей и компонентов.

- Роли сервера — службы удаленных рабочих столов.

Добавляем роли на сервере:

- Тип установки — Установка ролей или компонентов.

- Выбор сервера — Выбираем наш текущий сервер.

- Роли сервера — Службы удаленных рабочих столов.

- Службы ролей — Лицензирование удаленных рабочих столов, шлюз удаленных рабочих столов.

Подтверждаем установку компонентов и нажимаем Установить. Перезагружаем сервер.

Настройка сервера лицензирования

Заходим в Диспетчер серверов → Средства → Remote Desktop Services → Диспетчер лицензирования удаленных рабочих столов.

В диспетчере нажимаем ПКМ на наш сервер и выбираем Активировать сервер.

Попадаем в Мастер активации сервера, выбираем метод подключения Авто, вводим свои данные и нажимаем Далее.

В следующем пункте вводим Сведения об организации и нажимаем Далее.

Завершение работы мастера активации сервера выполняется с поставленной галочкой Запустить мастер установки лицензий чтобы попасть в оснастку установки лицензий.

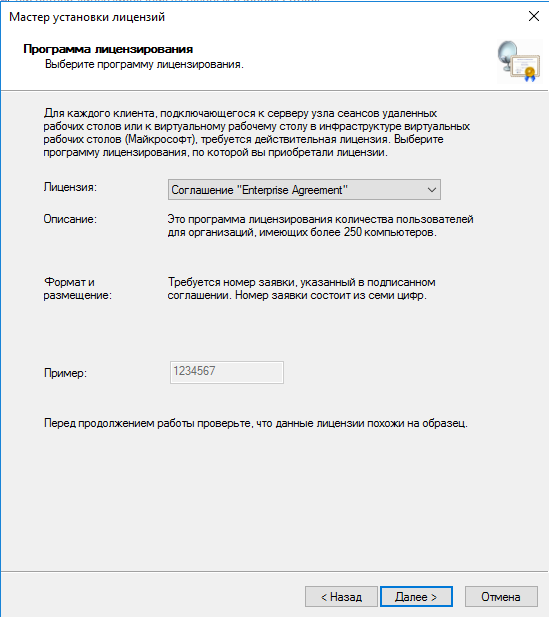

В мастере установки лицензий появятся параметры сервера лицензирования, жмём Далее.

Лицензию выбираем в зависимости от того, какая у вас имеется.

Есть следующие типы лицензии:

- Пакет лицензий (в розницу).

- Соглашение Open License.

- Соглашение Select License.

- Соглашение Enterprise Agreement.

- Соглашение Campus Agreement.

- Соглашение School Agreement.

- Лицензионное соглашение постановщика услуг.

- Другое соглашение.

- Лицензия Select Plus.

В нашем случае мы выбираем Соглашение Enterprise Agreement.

- Выбираем версию продукта Windows Server 2022.

- Тип лицензии — Клиентская лицензия служб удаленных рабочих столов на устройство.

- Количество ставим в зависимости от приобретенной вами лицензией. В нашем случае мы активируем на 10 устройств.

В завершение установки осталось выполнить добавление групповых политик, для этого нажимаем Win+R (или ПКМ по меню Пуск и выбираем Выполнить).

В окне Выполнить вводим gpedit.msc и нажимаем ОК.

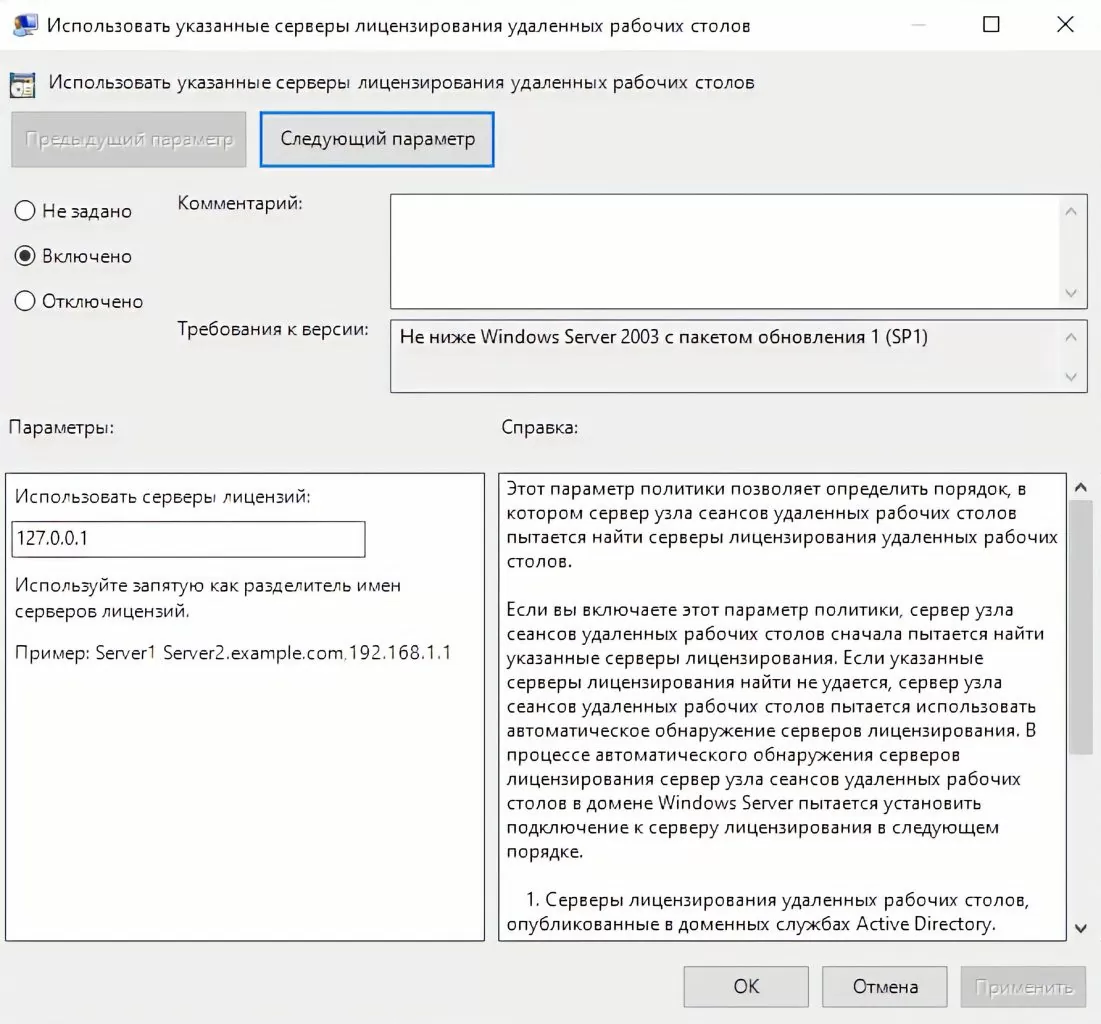

Попадаем в Редактор локальной групповой политики. Здесь требуется править две записи. Для того, чтобы указать сервер лицензирования, мы переходим в пункт: Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Служба удаленных рабочих столов → Узел сеансов удаленных рабочих столов → Лицензирование → Использовать указанные серверы лицензирования удаленных рабочих столов>.

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер 127.0.0.1 и применяем настройку.

Рисунок 1 — Настройка сервера лицензирования

Для второго пункта мы переходи по следующему пути: Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Служба удаленных рабочих столов → Узел сеансов удаленных рабочих столов → Лицензирование → Задать режим лицензирования удаленных рабочих столов.

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем на устройство и применяем настройку.

Далее обновляем групповую политику. Для этого открываем строку Выполнить посредством нажатия комбинации Win+R, вводим команду gpupdate /force, жмём Enter.

Настройка по установке лицензий прошла успешно, далее мы настраиваем шлюз удаленных рабочих столов.

Настройка шлюза удаленных рабочих столов

Шлюз удаленных рабочих столов — это сервис-посредник между клиентами из внешней сети и сеансов внутренней сети, обеспечивает безопасный обмен данными между ними и прослушивает порт 443.

Заходим в Диспетчер серверов → Средства → Remote Desktop Services → Диспетчер шлюза удаленных рабочих столов. Нажимаем ПКМ по папке Политики и выбираем Создание новых политик авторизации. Откроется Мастер создания новых политик авторизации.

Далее выбираем следующие пункты:

- Политики авторизации — Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов.

- Политика авторизации подключений — пишем наименование политики (в нашем случае Users).

- Требования — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей Пользователи удаленного рабочего стола и Администраторы).

- Перенаправление устройств — выбираем, что требуется перенаправить (мы выбрали Включить перенаправление устройств для всех клиентских устройств).

- Время ожидания сеанса — по умолчанию.

- Сводка по политике авторизации подключений к RD — параметры которые будут созданы в данной политике.

- Политика авторизации ресурсов — пишем наименование политики (в нашем случае TS).

- Группы пользователей — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей Пользователи удаленного рабочего стола и Администраторы).

- Сетевой ресурс — можем настроить группу терминальных серверов, куда можно подключиться, выберем Разрешить подключение пользователей к любому ресурсу (компьютеру).

- Разрешенные порты — если настроен нестандартный порт, то в этом пункте можно это указать, выбираем Разрешить подключение только к порту 3389.

- Сводка по политике авторизации ресурсов RD — параметры которые будут созданы в данной политике.

На данном этапе мы завершили настройку шлюза удаленных рабочих столов, за исключением установки сертификата.

Для того, чтобы установить сертификат на шлюз удаленных рабочих столов, мы воспользуемся утилитой win-acme.

Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

Скачиваем программу win-acme.

Копируем в папку C:Scriptswin-acme.

Создаем 2 bat-файла:

Файл C:Scriptswin-acmeRegister.bat:

@echo off

rem powershell.exe

:: Ввод данных:

set /p commonname_Data="Enter Domain name(exampe : v0162.esit.info) : "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Get-WebBinding | Remove-WebBinding"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 443 -Protocol https -SslFlags 0 -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 80 -Protocol http -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:443:*" -PropertyName HostHeader -Value '%commonname_Data%'"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:80:*" -PropertyName HostHeader -Value '%commonname_Data%'"

@echo on

"C:Scriptswin-acmewacs.exe" --installation script --target iissite --siteid 1 --commonname %commonname_Data% --emailaddress admin@admin --accepttos --script "./scripts/PSScript.bat" --scriptparameters "./scripts/ImportRDGateway.ps1 {5}"

Файл C:Scriptswin-acmeScriptsPSScript.bat:

powershell.exe -ExecutionPolicy RemoteSigned -File %*

- После этого запускаем C:Scriptswin-acmeRegister.bat.

- Вводим домен на котором находится наш шлюз удаленных рабочих столов.

- Если всё получилось, то в оснастке шлюза удаленных рабочих столов должен появится созданный сертификат, а в консоли — готовый результат.

Подключение пользователей

Следующем этапом мы создаем пользователей для подключение к удаленному рабочему столу через шлюз удаленных рабочих столов.

Вводим требуемые поля: пользователь и пароль.

- В меню пуск находим оснастку Управление компьютером.

- Нажимаем папку Локальные пользователи.

- Выбираем папку Пользователи, нажимаем ПКМ → Новый пользователь.

Создаем нового пользователя, убираем срок действия пароля (если нужно) и добавляем его в группу Пользователи удаленного рабочего стола, для этого заходим в Панель управления → Система → Настройка удаленного рабочего стола → Выбрать пользователей → Добавить.

Добавляем созданных пользователей, после чего подключаемся к серверу.

На машине, с которой будем подключаться к серверу, ищем утилиту Подключение к удаленному рабочему столу на Windows 10 она находится по следующему расположению: Пуск → Стандартные → Windows → Подключение к удаленному рабочему столу.

В открытом окне вводим имя нашего сервера или локальный ip-адрес. В нашему случае имя сервера EFSOL-IT. Пользователя указываем, которого создали (EFSOL-ITuser001).

Далее, чтобы указать адрес шлюза удаленных рабочих столов, переходим во вкладку Дополнительно нажимаем Параметры вводим в окне Имя сервера.

Нажимаем ОК → Подключить.

При подключении к удаленному рабочему столу может появиться сообщение о сертификате, мы на него соглашаемся.

Установка терминального сервера произведена и шлюз удаленных рабочих столов успешно настроен.

Нужна помощь? Настройки Windows Server и обслуживание серверов мы осуществляем в рамках услуги ИТ-аутсорсинг. Также возможны разовые проектные работы.

Все способы:

- Руководство по настройке терминального сервера Windows 10

- Шаг 1: Установка специализированного ПО

- Шаг 2: Изменение параметров профилей и настроек ОС

- Шаг 3: Подключение к удаленному компьютеру

- Вопросы и ответы: 98

По умолчанию операционная система Windows 10 не позволяет нескольким пользователям одновременно подключиться к одному компьютеру, но в современном мире подобная необходимость возникает все чаще и чаще. Причем эта функция применяется не только для удаленной работы, но и для личных целей. Из данной статьи вы узнаете о том, как настроить и использовать терминальный сервер в Windows 10.

Руководство по настройке терминального сервера Windows 10

Какой бы сложной на первый взгляд не казалась озвученная в теме статьи задача, на самом деле все до неприличия просто. Все что от вас требуется – четко следовать указанным инструкциям. Обратите внимание, что способ подключения схож с таковым в более ранних версиях ОС.

Подробнее: Создание терминального сервера на Windows 7

Шаг 1: Установка специализированного ПО

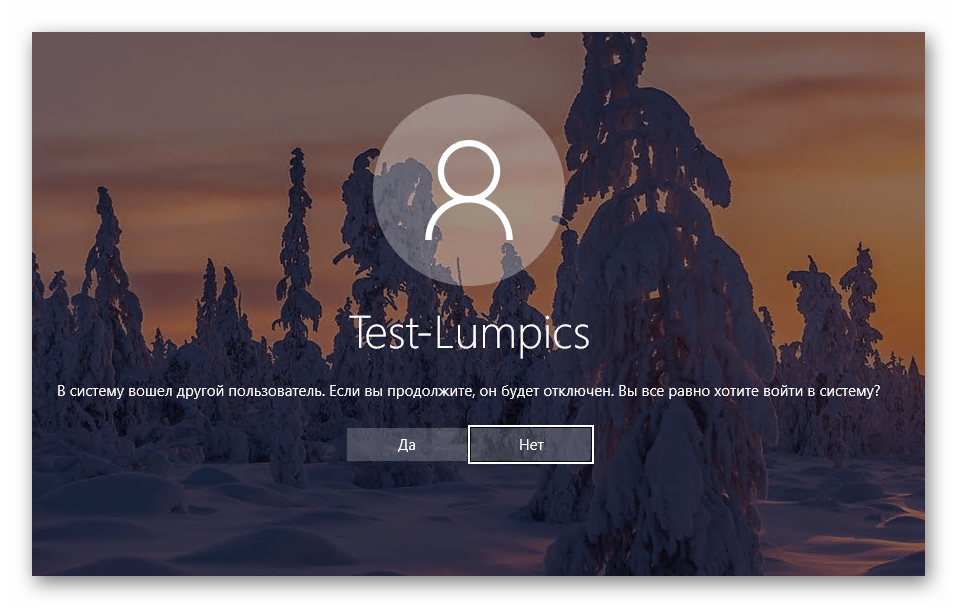

Как мы уже говорили ранее, стандартные настройки Windows 10 не позволяют использовать систему одновременно нескольким пользователям. При попытке такого подключения вы увидите следующую картину:

Чтобы исправить это, необходимо внести изменения в параметры ОС. К счастью, для этого есть специальный софт, который все сделает за вас. Сразу предупредим, что файлы, о которых пойдет речь далее, модифицируют системные данные. В связи с этим в некоторых случаях они распознаются как опасные для самой Windows, поэтому использовать их или нет – решать только вам. Все описанные действия были проверены на практике нами лично. Итак, приступим, в первую очередь выполните следующее:

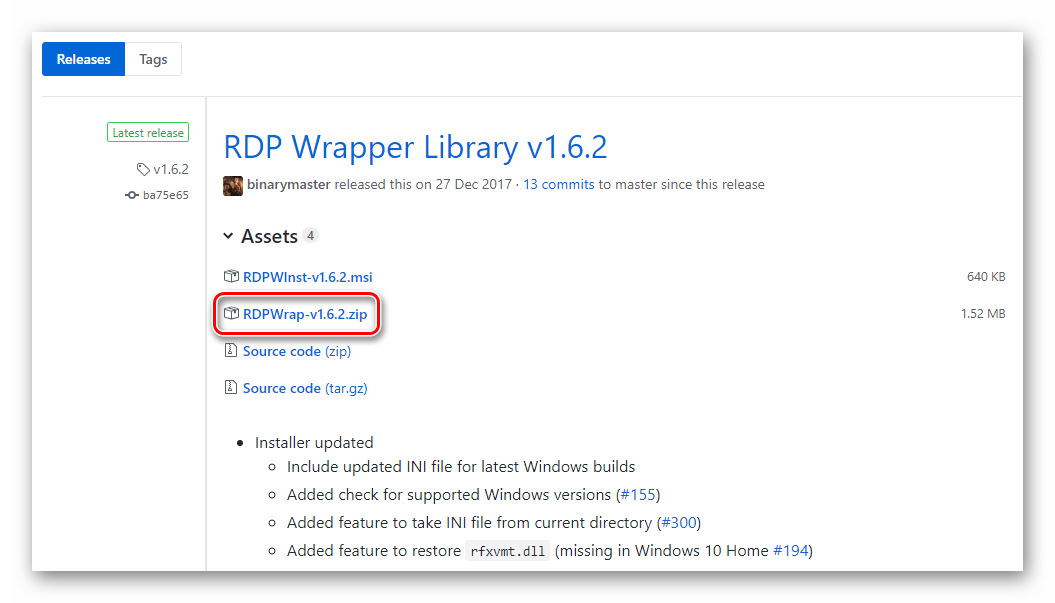

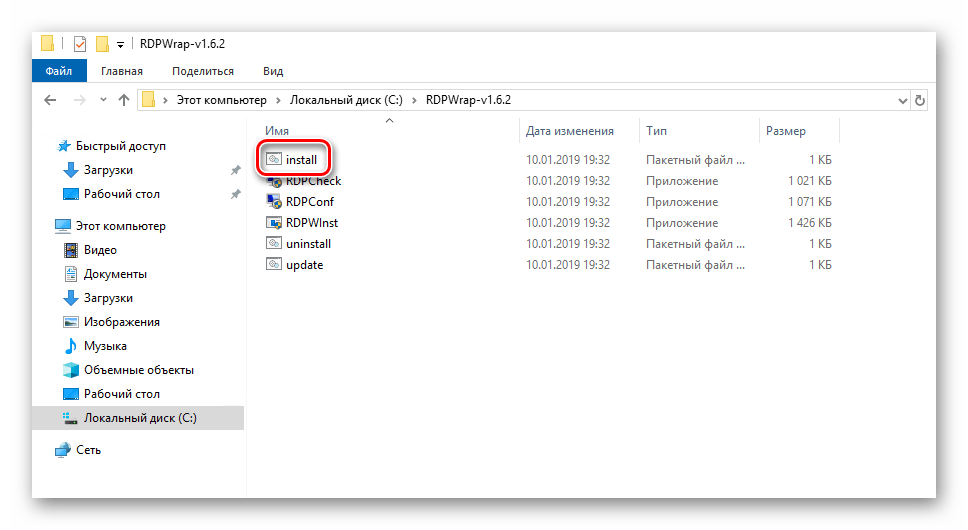

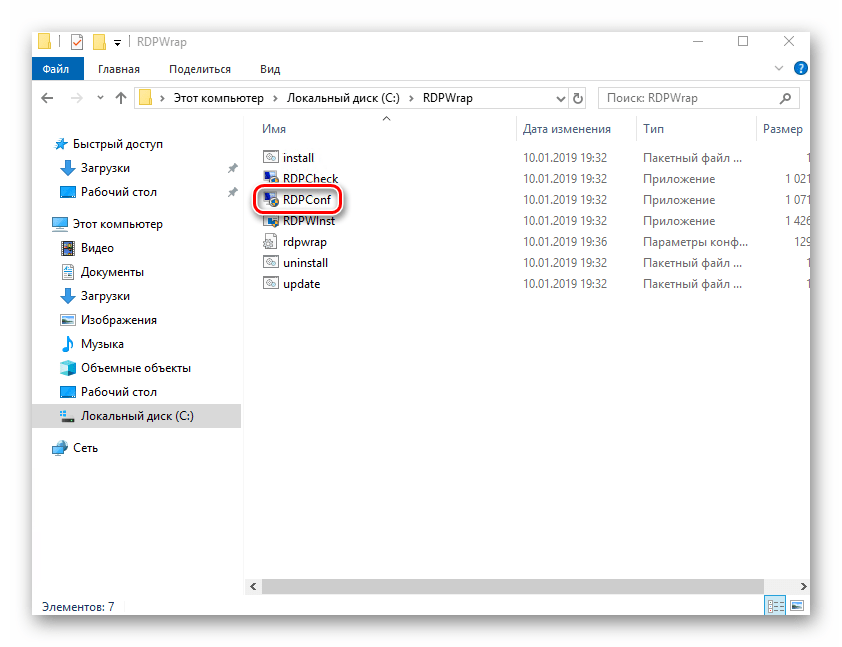

- Перейдите по данной ссылке, после чего нажмите на строку, которая указана на изображении ниже.

- В результате начнется загрузка архива с нужным софтом на компьютер. По окончании скачивания извлеките все его содержимое в любое удобное место и найдите среди полученных файлов тот, что называется «install». Запустите его от имени администратора. Для этого нажмите на нем правой кнопкой мышки и выберите из контекстного меню строчку с одноименным названием.

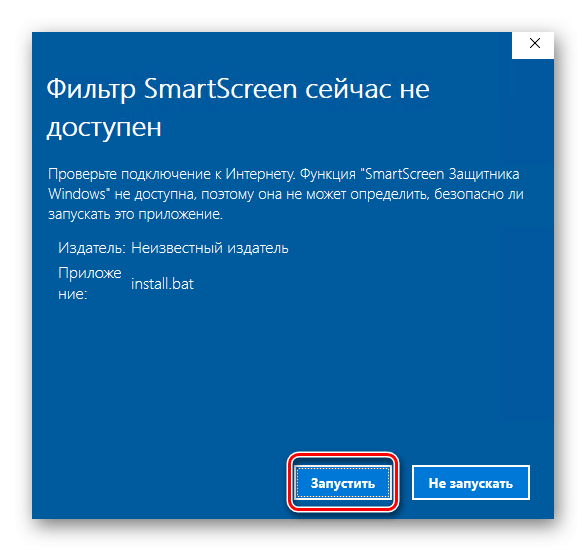

- Как мы упоминали ранее, система не определит издателя запускаемого файла, поэтому может сработать встроенный «Защитник Windows». Он попросту вас предупредит об этом. Для продолжения нажмите кнопку «Запустить».

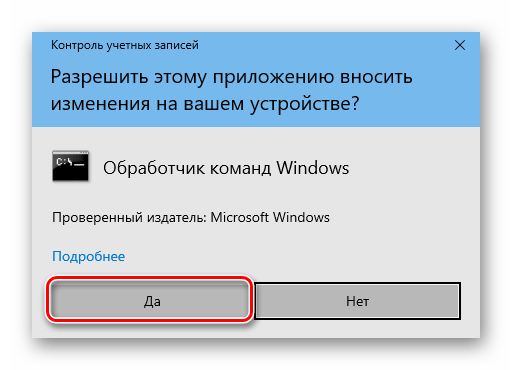

- Если у вас включен контроль профилей, на экране может появиться запрос на запуск приложения «Командная строка». Именно в ней и будет выполняться инсталляция ПО. Кликните в появившемся окне «Да».

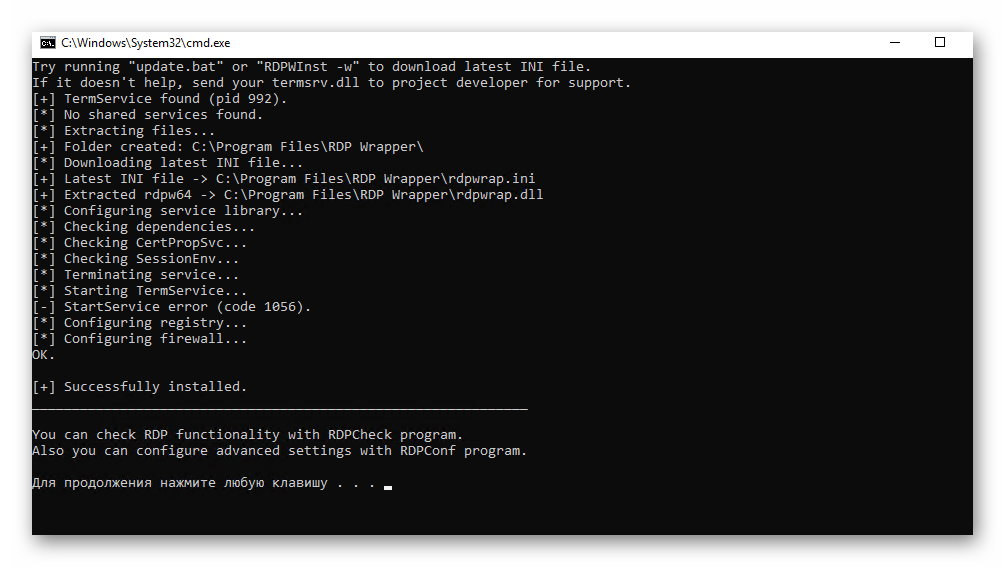

- Далее появится окно «Командная строка» и начнется автоматическая установка модулей. Вам необходимо лишь немного подождать, пока не появится просьба нажать любую клавишу, что и нужно сделать. Это автоматически закроет окно инсталляции.

- Остается лишь проверить все внесенные изменения. Для этого в списке извлеченных файлов найдите «RDPConf» и запустите его.

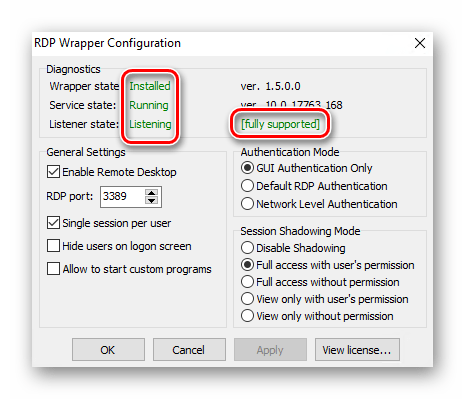

- В идеале все пункты, которые мы отметили на следующем скриншоте, должны быть зеленого цвета. Это означает, что все изменения внесены корректно и система готова к подключению нескольких пользователей.

На этом первый шаг по настройке терминального сервера завершен. Надеемся, у вас не возникло сложностей. Двигаемся далее.

Шаг 2: Изменение параметров профилей и настроек ОС

Теперь необходимо добавить профили, под которыми другие пользователи смогут подключаться к нужному компьютеру. Помимо этого, мы произведем некоторую настройку системы. Список действий будет следующим:

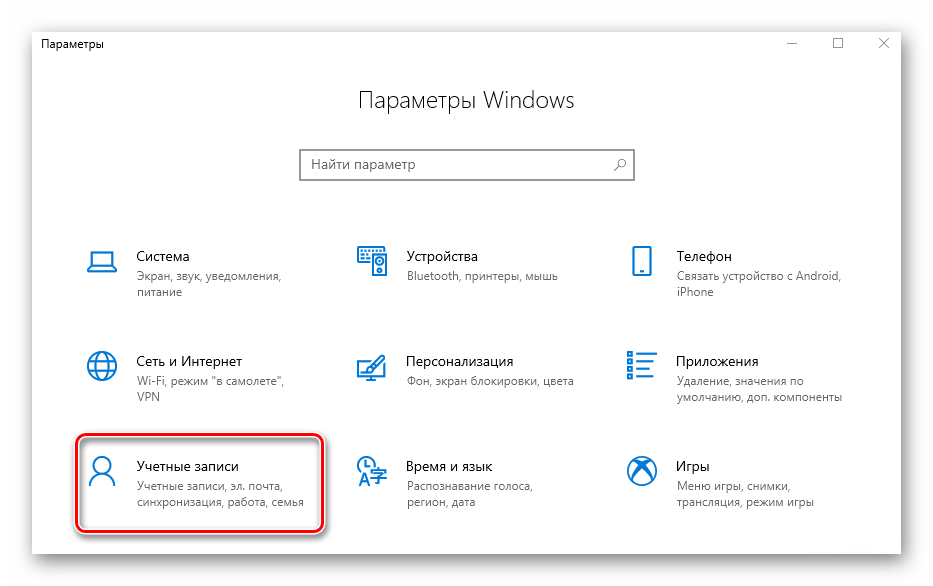

- Нажмите на рабочем столе вместе клавиши «Windows» и «I». Это действие активирует окно основных настроек ОС Windows 10.

- Перейдите в группу «Учетные записи».

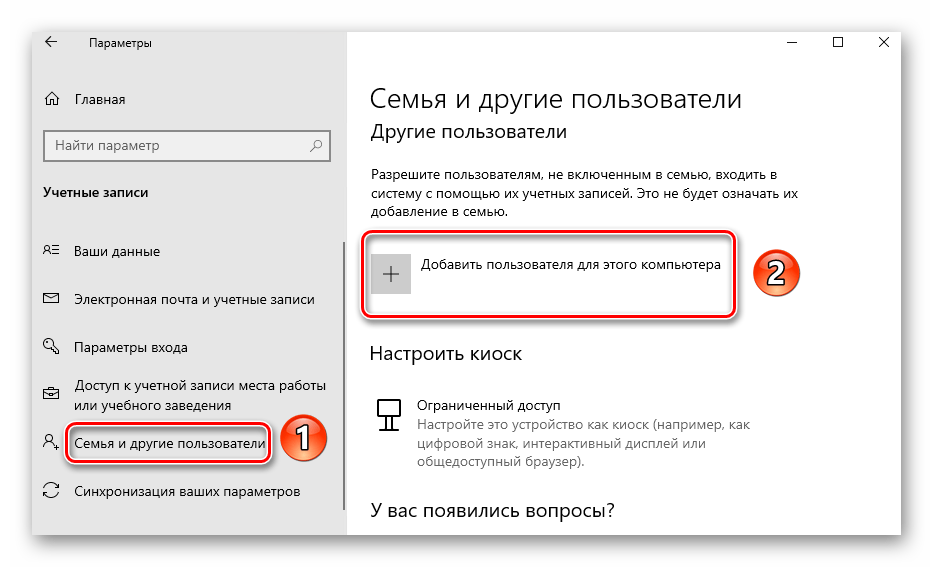

- В боковой (левой) панели зайдите в подраздел «Семья и другие пользователи». Кликните на кнопку «Добавить пользователя для этого компьютера» несколько правее.

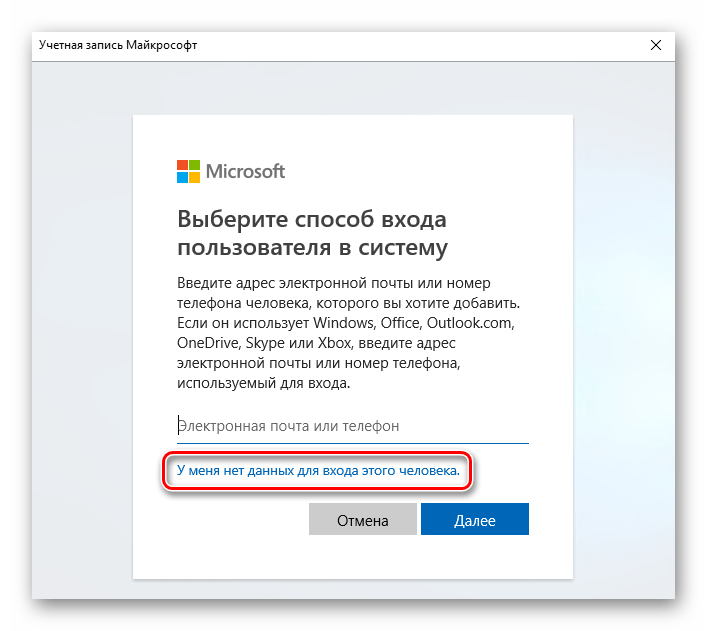

- Появится окно с параметрами входа Windows. Вводить ничего в единственную строку не стоит. Необходимо просто кликнуть по надписи «У меня нет данных для входа этого человека».

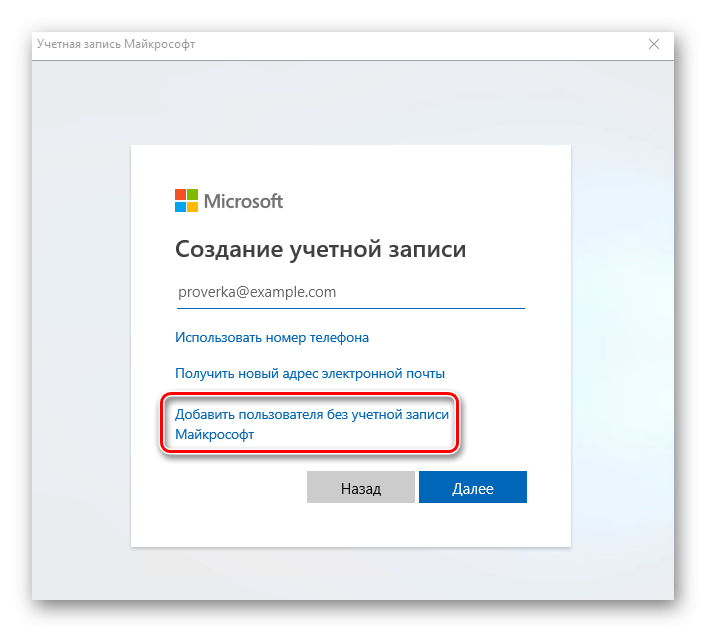

- Далее нужно нажать на строку «Добавить пользователя без учетной записи Майкрософт».

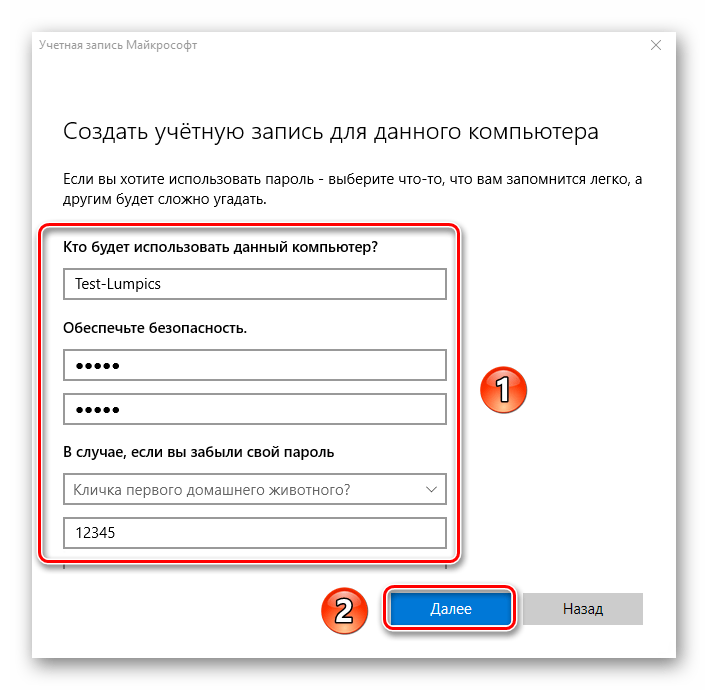

- Теперь укажите название нового профиля и ключ к нему. Помните, что пароль следует вводить в обязательном порядке. В противном случае в дальнейшем могут возникнуть проблемы с удаленным подключением к компьютеру. Все остальные поля также нужно заполнить. Но это уже требование самой системы. По окончании нажмите кнопку «Далее».

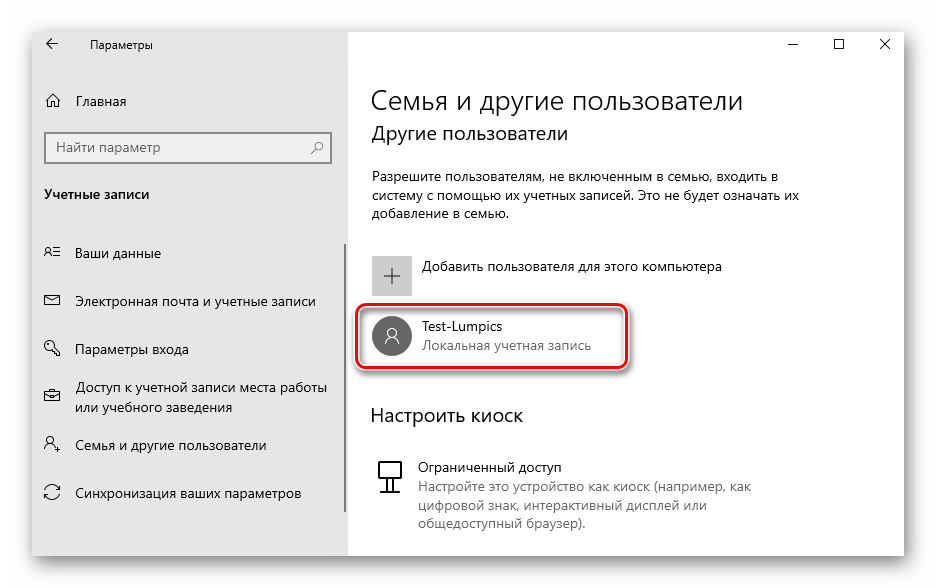

- Спустя несколько секунд новый профиль будет создан. Если все пройдет успешно, вы увидите его в списке.

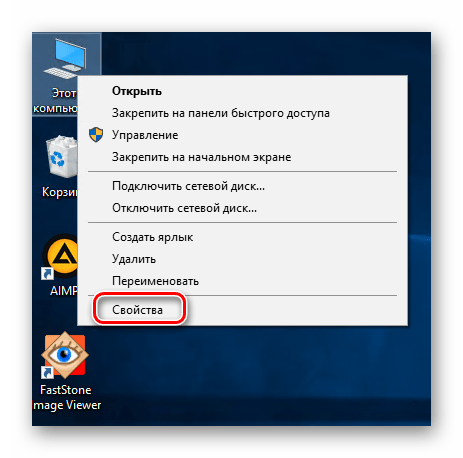

- Теперь перейдем к изменению параметров операционной системы. Для этого на рабочем столе на иконке «Этот компьютер» нажмите правой кнопкой мышки. Выберите из контекстного меню параметр «Свойства».

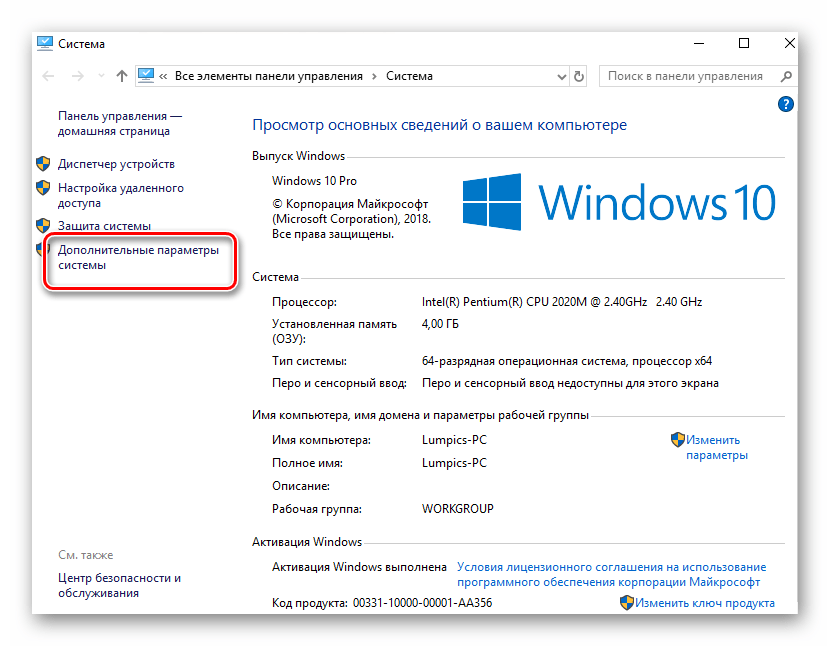

- В следующем открывшемся окне нажмите на отмеченную ниже строчку.

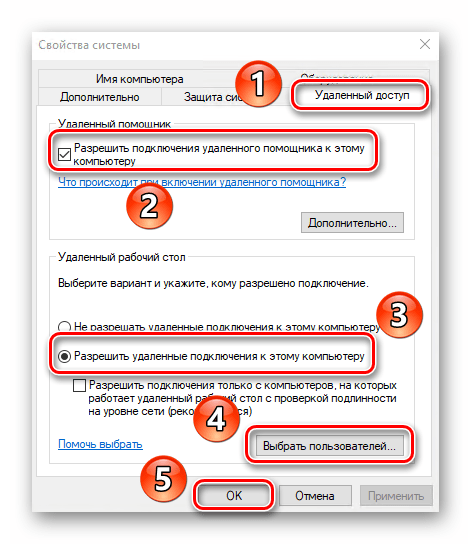

- Перейдите в подраздел «Удаленный доступ». Ниже вы увидите параметры, которые и следует изменить. Отметьте галочкой строку «Разрешить подключения удаленного помощника к этому компьютеру», а также активируйте опцию «Разрешить удаленные подключения к этому компьютеру». По завершении нажмите кнопку «Выбрать пользователей».

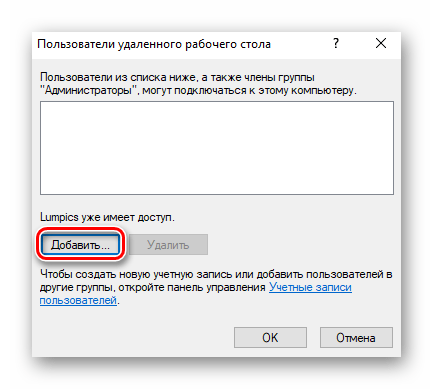

- В новом маленьком окне выберите функцию «Добавить».

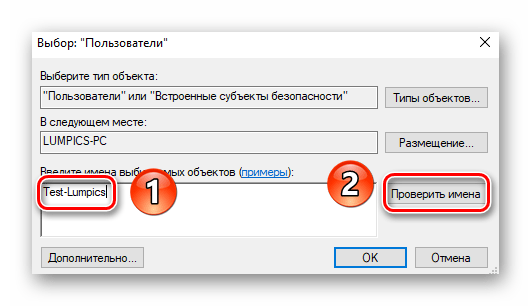

- Затем необходимо прописать имя пользователя, которому будет открыт удаленный доступ к системе. Сделать это нужно в самом нижнем поле. После ввода названия профиля нажмите на кнопку «Проверить имена», которая находится правее.

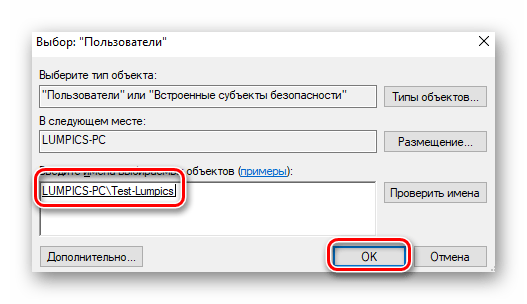

- В результате вы увидите, что имя пользователя преобразится. Это значит, что оно прошло проверку и было найдено в перечне профилей. Для завершения операции нажмите «ОК».

- Примените внесенные изменения во всех открытых окнах. Для этого нажмите в них на «ОК» или «Применить». Остается совсем немного.

Шаг 3: Подключение к удаленному компьютеру

Подключение к терминалу будет происходить посредством интернета. Это значит, что нам необходимо сперва узнать адрес системы, к которой будут подключаться пользователи. Сделать это не сложно:

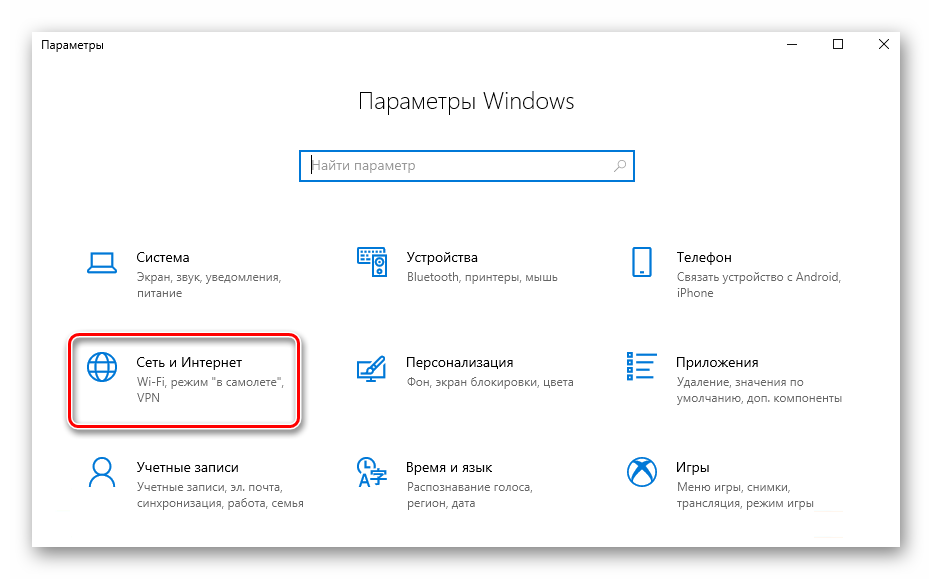

- Откройте вновь «Параметры» Windows 10, используя клавиши «Windows+I» либо меню «Пуск». В настройках системы зайдите в раздел «Сеть и Интернет».

- С правой стороны открывшегося окна вы увидите строку «Изменить свойства подключения». Нажмите на нее.

- На следующей странице будет отображена вся имеющаяся информация о сетевом подключении. Спуститесь вниз до тех пор, пока не увидите свойства сети. Запомните цифры, которые расположены напротив отмеченной на скриншоте строчки:

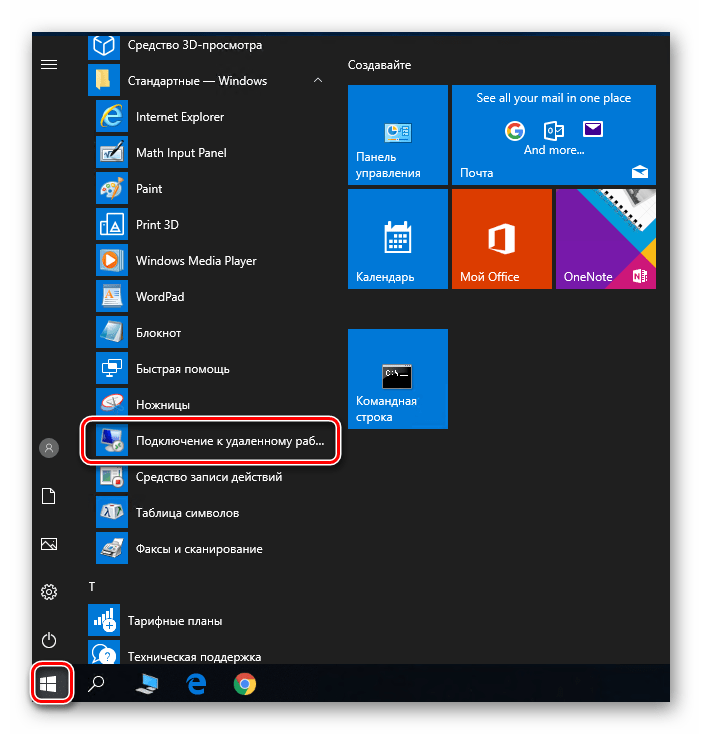

- Все необходимые данные мы получили. Остается лишь подключиться к созданному терминалу. Дальнейшие действия нужно выполнять на том компьютере, с которого будет происходить подключение. Для этого нажмите на кнопку «Пуск». В списке приложений найдите папку «Стандартные-Windows» и откройте ее. В перечне элементов будет «Подключение к удаленному рабочему столу», его и нужно запустить.

- Затем в следующем окне введите IP адрес, который вы узнали ранее. В завершении нажмите кнопку «Подключить».

- Как и при стандартном входе в систему Windows 10, потребуется ввести имя пользователя, а также пароль от учетной записи. Учтите, что на данном этапе нужно вводить имя того профиля, которому вы дали разрешение на удаленное подключение ранее.

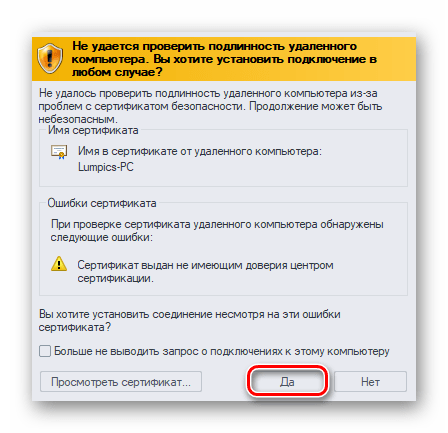

- В некоторых случаях вы можете увидеть уведомление о том, что системе не удалось проверить подлинность сертификата удаленного компьютера. Если такое произойдет, нажмите кнопку «Да». Правда делать это нужно лишь в том случае, если вы уверены в компьютере, к которому подключаетесь.

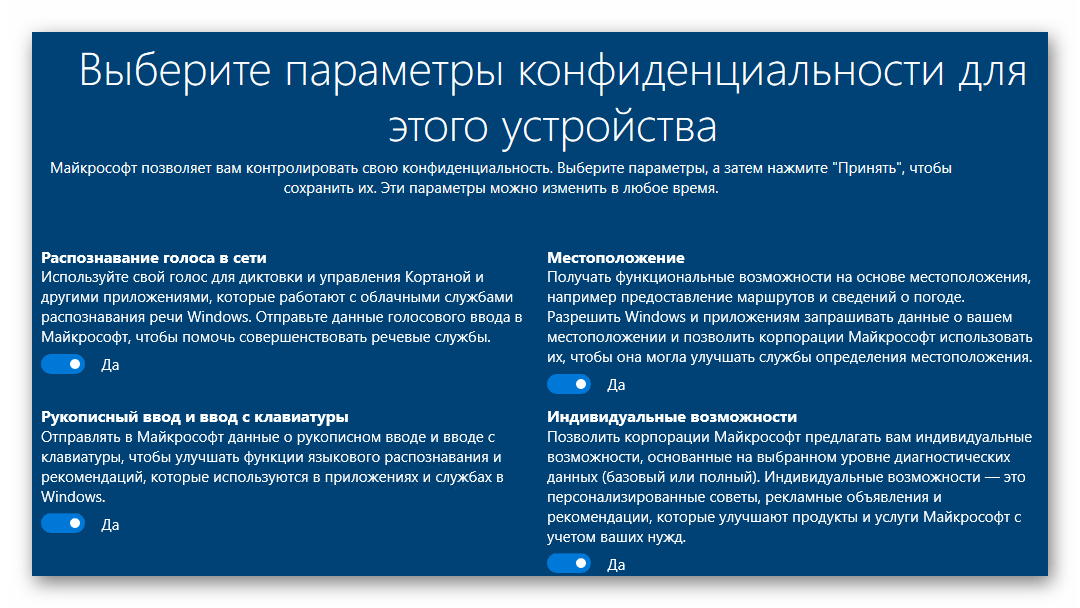

- Остается лишь немного подождать, пока система удаленного подключения загрузится. При первом подключении к терминальному серверу вы увидите стандартный набор опций, которые при желании можно изменить.

- В конечном итоге подключение должно завершится успехом, и вы увидите на экране изображение рабочего стола. В нашем примере это выглядит следующим образом:

Это все, о чем мы хотели вам рассказать в рамках данной темы. Проделав описанные выше действия, вы без труда сможете подключаться к своему или рабочему компьютеру удаленно практически с любого устройства. Если у вас впоследствии возникнут трудности или вопросы, рекомендуем ознакомиться с отдельной статьей на нашем сайте:

Подробнее: Решаем проблему с невозможностью подключения к удаленному ПК

Наша группа в TelegramПолезные советы и помощь