Windows Server 2019, the latest iteration of Microsoft’s robust server operating system which features designed to enhance data management and security. Among these, Shadow Copy, also known as Volume Shadow Copy Service (VSS), stands out as a valuable tool for data protection and recovery. In this article, we will delve into the concept of Shadow Copy, explore its capabilities, and understand how it can benefit businesses running Windows Server 2019.

Table of Contents

What is Shadow Copy?

Shadow Copy is a built-in feature in Windows Server 2019 its enables users to create point-in-time copies of files and folders located on NTFS (New Technology File System) volumes. These shadow copies are read-only and represent a snapshot of the data at a specific moment. The primary objective of Shadow Copy is to provide an efficient and non-disruptive way to recover previous versions of files or folders, even if they have been modified or deleted.

How does Shadow Copy work?

Shadow Copy relies on the Volume Shadow Copy Service (VSS) to create and manage the shadow copies. When enabled, VSS coordinates with various components, including the Volume Shadow Copy writer, requester, and provider, to initiate the snapshot process. The snapshot contains the data that was present at the time of the shadow copy creation.

Key Benefits of Shadow Copy

Data Protection: Shadow Copy offers a safeguard against accidental data loss or file corruption. By allowing administrators to restore files and folders to previous states, it reduces the risk of data loss caused by human errors or software glitches.

Minimal Disruption: Unlike traditional backups that may require downtime or impact system performance, Shadow Copy snapshots are created quickly and do not disrupt normal operations. Users can access files and folders during the snapshot process without any interruptions.

Point-in-Time Recovery: With Shadow Copy, businesses gain the ability to restore files to specific points in time. This is especially useful in cases where multiple changes have occurred, and the user needs to revert to a specific version of a file.

Easy User Recovery: End-users can restore previous versions of their files and folders directly from Windows Explorer using the “Previous Versions” tab. This feature empowers users to manage their data recovery without IT assistance.

Space-Efficient: Shadow Copy utilizes the concept of “copy-on-write,” meaning it only stores the changes made after the initial snapshot. This method ensures efficient utilization of disk space.

Enabling and Configuring Shadow Copy

- Launch “Server Manager” on the Windows Server 2019 machine.

- Navigate to the “File and Storage Services” section and select “Volumes.”

- Right-click on the volume where you want to enable Shadow Copy and choose “Configure Shadow Copies.”

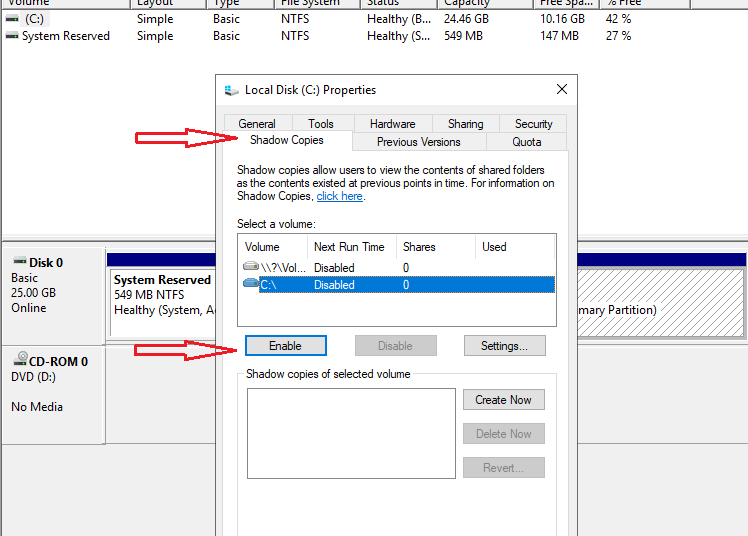

- In the “Shadow Copies” tab, select the volume and click on “Enable.”

- Set the schedule for creating snapshots and configure the maximum size for shadow copies based on your storage capacity.

- Click “OK” to apply the settings.

Limitations of Shadow Copy

While Shadow Copy is a powerful feature for data recovery, there are some limitations to keep in mind:

Not a Complete Backup Solution: Shadow Copy is not a substitute for regular data backups. It only provides snapshots of files and folders on NTFS volumes and should not be solely relied upon for disaster recovery.

Limited to NTFS Volumes: Shadow Copy is only available for NTFS volumes. Other file systems, such as FAT32, do not support this feature.

Limited Timeframe: Shadow copies are stored on the same volume as the original data. As a result, they are not a viable option if the volume itself experiences a catastrophic failure.

Conclusion

Shadow Copy in Windows Server 2019 is a valuable tool for businesses seeking efficient and non-disruptive data protection and recovery solutions. By enabling users to restore files and folders to previous states, it minimizes the risk of data loss and enhances the overall resilience of the IT infrastructure. However, businesses must still implement a comprehensive backup strategy, including offsite backups, for complete disaster recovery preparedness. Shadow Copy, when used in conjunction with other backup methods, contributes significantly to a robust and reliable data management approach on Windows Server 2019.

FAQ

| Question | Answer |

|---|---|

| What is Shadow Copy in Windows? | Shadow Copy is a feature in Windows that allows users to create point-in-time copies, or snapshots, of files and volumes. These copies can be used to restore files to a previous state. |

| How does Shadow Copy work? | Shadow Copy uses the Volume Shadow Copy Service (VSS) to create snapshots of volumes. It captures the state of files at a specific point in time without affecting ongoing operations. |

| Where can I find Shadow Copy settings? | You can access Shadow Copy settings by right-clicking on a drive, selecting “Properties,” and then navigating to the “Shadow Copies” tab. |

| How often are Shadow Copies created by default? | By default, Shadow Copies are created once a day if there are changes to the files. You can customize the schedule and frequency in the Shadow Copy settings. |

| Can Shadow Copies be used to recover individual files? | Yes, Shadow Copies allow you to recover individual files or entire directories to a previous state without affecting other files on the system. |

| Can Shadow Copies be used to recover the entire system? | While Shadow Copies are primarily designed for individual file recovery, they can be used to roll back an entire volume to a previous state in some cases. |

| How much storage space do Shadow Copies consume? | The amount of storage space used by Shadow Copies depends on factors such as the frequency of snapshots and the volume of changes to files. You can limit the space used in settings. |

| What is the relationship between Shadow Copy and ransomware? | Shadow Copy can be a valuable tool in combating ransomware. If your files are encrypted by ransomware, you can use Shadow Copies to restore them to a state before the infection. |

| Can ransomware affect or delete Shadow Copies? | Some sophisticated ransomware strains are designed to delete or disable Shadow Copies to prevent easy file recovery. Regularly check the integrity of your Shadow Copies for security. |

| How can I enhance the security of Shadow Copies against ransomware? | To enhance security, ensure that your backups, including Shadow Copies, are stored on separate and secure devices. Regularly monitor and update your antivirus and antimalware tools. |

| Is it recommended to solely rely on Shadow Copies for ransomware protection? | No, relying solely on Shadow Copies is not sufficient. Implement a comprehensive backup strategy, including offline backups, to safeguard your data from ransomware attacks. |

This article is © Copyright – All rights reserved

Windows Server 2019 offers a wide range of security options. However, data backup and restore are the most sensitive. Because a failure in data availability can have serious consequences for the organization. For both the user and the administrator. With this intention, the system makes use of the Volume Snapshot System. With this intention, the system makes use of the Instant Volume System. This feature first appeared in Windows Server 2003. Consequently, Windows Server 2019 uses this technology to use the Volume Shadow Copy function. In this way, it is possible to back up the system without affecting its performance. Therefore, system security is enhanced by being able to safely restore data. This allows you to create backups to return to a previous point or restore the system. See how to enable shadow copies in windows server 2019

Activating Volume Shadow Copy in Windows Server 2019

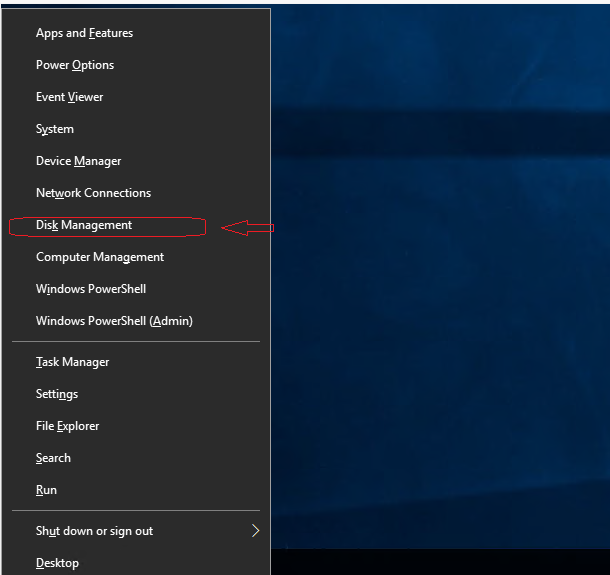

In the first place, it is necessary to open the Disk Manager by pressing the Win+X combination

Enter the disk manager

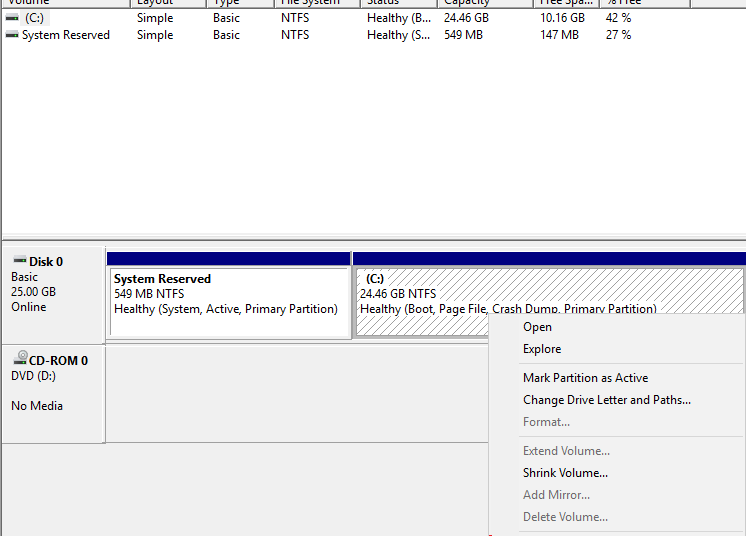

Then select the partition where the server is installed. Then, right-click on it and enter Properties.

Go to the Properties of the disk where the system is installed.

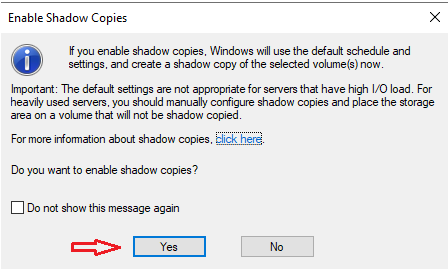

In the next window, press Yes to confirm the creation.

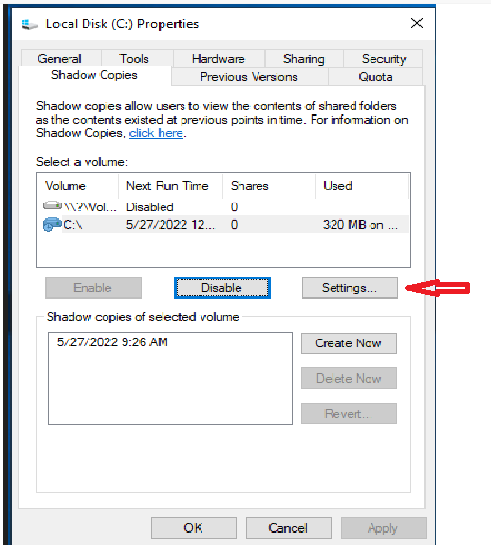

After confirmation, we see how a restore point has been created in the selected unit. Please click on Settings.

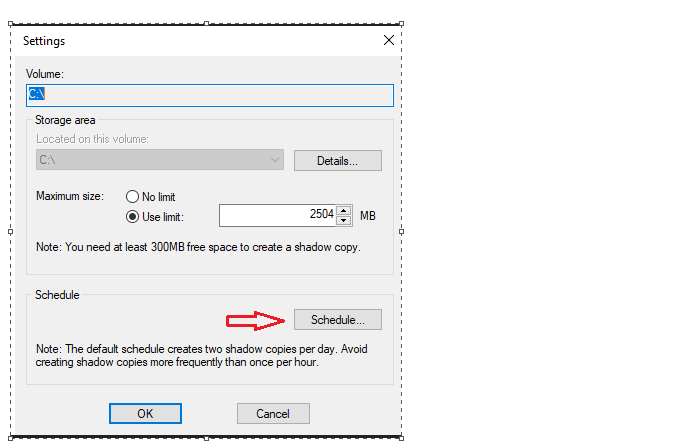

Within this table you can see the following parameters:

- To know which is the volume where the backup will be made

- Setting a maximum copy size

- Set a custom schedule on which to back up

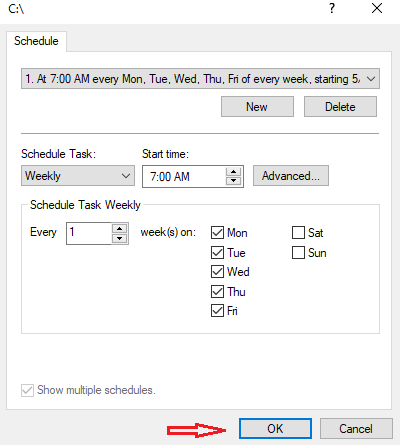

Within this section, it will be possible to define the following:

- Define the exact date and time of each backup

- Define the programming frequency

- Define how often the copy will be made

- Activate which days the copy will be made

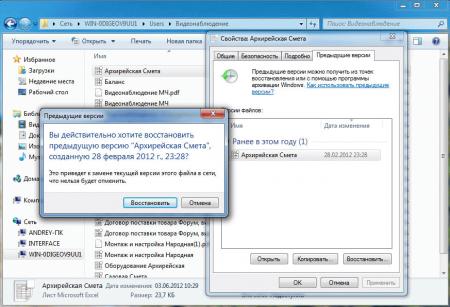

Once shadow copies have been enabled, users can use shadow copies to revert files to previous versions. To do so, the user must right click on the file and choose the Properties command from the shortcut menu. This will cause the file’s Properties sheet to be displayed. At this point, the user can select the Previous Versions tab, choose the file version that they want to restore and click the Restore button.

Keep in mind that shadow copies are not a true versioning feature. Shadow copies are created on a scheduled basis and are not automatically created every time that a user makes a change to a file.

Good Luck!

Windows Server 2019 offers a wide range of security options. However, data backup and restore are the most sensitive. Because a failure in data availability can have serious consequences for the organization. For both the user and the administrator. With this intention, the system makes use of the Volume Snapshot System. With this intention, the system makes use of the Instant Volume System. This feature first appeared in Windows Server 2003. Consequently, Windows Server 2019 uses this technology to use the Volume Shadow Copy function. In this way, it is possible to back up the system without affecting its performance. Therefore, system security is enhanced by being able to safely restore data. This allows you to create backups to return to a previous point or restore the system. See how to enable shadow copies in windows server 2019/2016.

Activating Volume Shadow Copy in Windows Server 2019/2016

In the first place, it is necessary to open the disk manager by pressing the Win+X combination.

Then select the partition where the server is installed. Then, right-click on it and enter Properties.

Now, go to the Shadow Copies tab and then click on Enable.

In the next window, press Yes to confirm the creation.

After confirmation, we see how a restore point has been created in the selected unit. Please click on Settings.

Within this table you can see the following parameters:

- To know which is the volume where the backup will be made

- Setting a maximum copy size

- Set a custom schedule on which to back up

Within this section, it will be possible to define the following:

- Define the exact date and time of each backup

- Define the programming frequency

- Define how often the copy will be made

- Activate which days the copy will be made

In this way, it is possible to enable the shadow copies in Windows Server 2019/2016. Now it is possible to increase the security in the system. This is all for now. Before saying goodbye, I invite you to see our post about creating a local account on Windows 10.

— Advertisement —

Everything Linux, A.I, IT News, DataOps, Open Source and more delivered right to you.

Subscribe

«The best Linux newsletter on the web»

— Advertisement —

Windows Server 2019 offers a wide range of security options. However, data backup and restore are the most sensitive. Because a failure in data availability can have serious consequences for the organization. For both the user and the administrator. With this intention, the system makes use of the Volume Snapshot System. With this intention, the system makes use of the Instant Volume System. This feature first appeared in Windows Server 2003. Consequently, Windows Server 2019 uses this technology to use the Volume Shadow Copy function. In this way, it is possible to back up the system without affecting its performance. Therefore, system security is enhanced by being able to safely restore data. This allows you to create backups to return to a previous point or restore the system. See how to enable shadow copies in windows server 2019/2016.

Activating Volume Shadow Copy in Windows Server 2019/2016

In the first place, it is necessary to open the disk manager by pressing the Win+X combination.

Then select the partition where the server is installed. Then, right-click on it and enter Properties.

Now, go to the Shadow Copies tab and then click on Enable.

In the next window, press Yes to confirm the creation.

After confirmation, we see how a restore point has been created in the selected unit. Please click on Settings.

Within this table you can see the following parameters:

- To know which is the volume where the backup will be made

- Setting a maximum copy size

- Set a custom schedule on which to back up

Within this section, it will be possible to define the following:

- Define the exact date and time of each backup

- Define the programming frequency

- Define how often the copy will be made

- Activate which days the copy will be made

In this way, it is possible to enable the shadow copies in Windows Server 2019/2016. Now it is possible to increase the security in the system. This is all for now. Before saying goodbye, I invite you to see our post about creating a local account on Windows 10.

Мы с вами проделали уже большую работу. Развернули сервер, настроили основные службы, создали пользователей. Давайте теперь перейдем к теме сетевого доступа. Ведь не удобно если люди будут бегать с флешками или отправлять другу другу письма.

Сетевые паки.

В прошлой статье мы создали пользователя и группу Public, допустим у нас в этой группе даже несколько пользователей. Для совместного использования файлами логично создать им сетевую папку(Public), где они могли-бы хранить файлы.

Так же нам потребуется роль Файловые службы и службы хранилища ( по умолчанию у меня стоит, если нет добавляем роль)

Создадим папку где нам удобно, зайдем в свойства паки, вкладка Доступ. Выберем общий доступ и добавим нашу группу Public.

Вот и все. Для всех пользователей группы Public доступна сетевая папка расположенная на сервере.

Теневые копии.

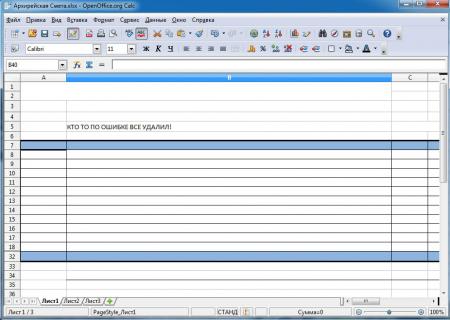

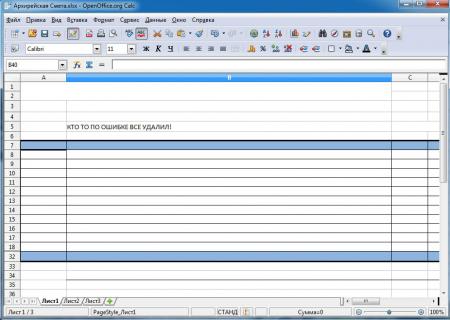

Папку мы создали, но встает вопрос о бэкапа файлов. Кто то может случайно удалить например или изменить важный файл. Самый простой вариант это включение Теневых копий на диске Volume Shadow Copy Service (VSS) .

Что же такое теневая копия? По сути это снапшот (снимок) всей информации, хранящейся на диске. После создания теневой копии служба VSS начинает отслеживать изменение данных на диске. VSS разбивает все данные на блоки по 16Кб каждый, и если данные в таком блоке были изменены, служба записывает в файл теневой копии этот блок целиком. Таким образом получается, что при создании следующей теневой копии данных система не копирует данные целиком, а только лишь блочные изменения. Благодаря этому система теневого копирования позволяет существенно сэкономить место на диске. Теневые копии могут храниться на том же диске, на котором хранятся данные, либо на отдельном (решение для высоконагруженных систем с большой частотой изменения данных). Все файлы теневых копий хранятся в служебном каталоге System Volume Information. Эти файлы можно отличить по имени, все они содержат в имени идентификатор службы VSS — 3808876b-c176-4e48-b7ae-04046e6cc752.

- По-умолчанию максимальное количество хранимых снапшотов для диска – 64. При превышении этого значения, служба VSS начинает циклическую перезапись теневых копий, удаляя самые ранние снапшоты.

- Под теневые копии система выделяет 10% емкости раздела, однако это значение можно изменить.

- Теневое копирование включается для тома целиком, и включить его для отдельной общей папки невозможно.

- Microsoft не рекомендует создавать снапшоты чаще, чем раз в час (однако, это всего лишь рекомендации).

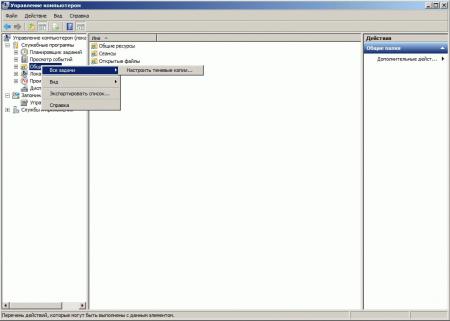

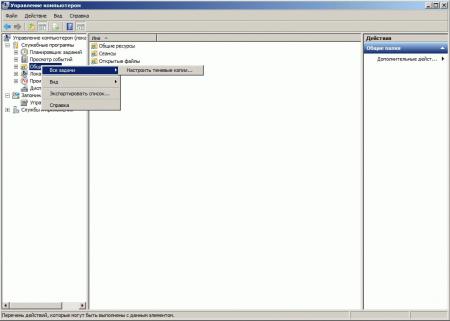

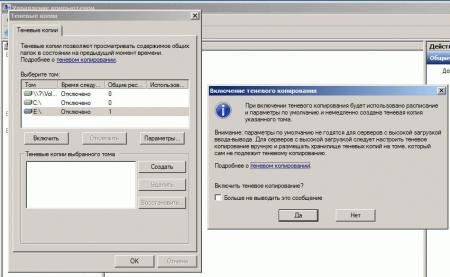

Для включения данной функции переходим в Управление компьютером — Общие папки — Все задачи.

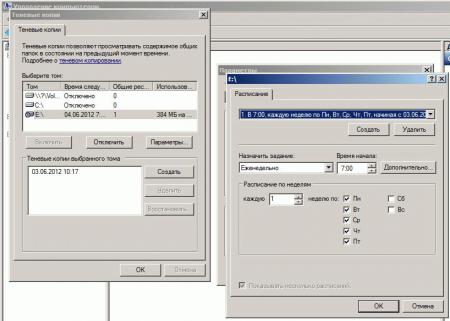

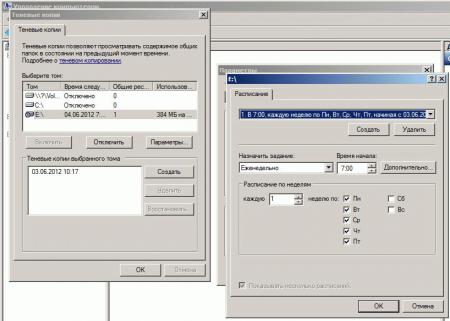

Ну и конечно нам не мешало бы настроить расписание :

Тут мы выбрали ежедневно с 9.00 до 18.00 каждые 60 минут делать копии.

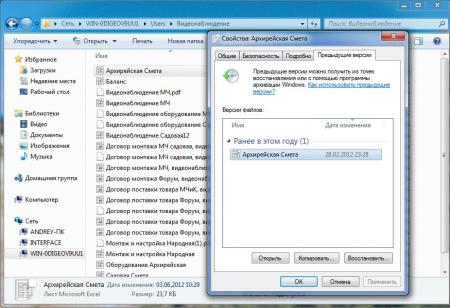

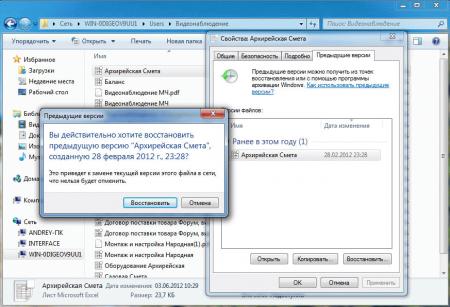

Обратите внимание, что для восстановления не требуется права Администратора. То есть любой пользователь имеющий доступ может восстановить старую версию папки ( свойства — предыдущие версии).

Ошибка в тексте? Выделите её и нажмите «Ctrl + Enter»

Содержание

- Записки IT специалиста

- Windows Server. Настраиваем теневые копии для общих папок.

- Windows Server 2019 часть три. Сетевые папки и диски, теневые копии.

- Сетевые паки.

- Теневые копии.

- Как включить и настроить теневые копии Windows

- Открываем консоль Управление дисками

- Включаем теневые копии

- Настраиваем расписание теневых копий

- Как пользоваться созданными копиями

- HOW-TO: Как настроить теневые копии в Windows

- Xakep #208. Атака на сигналку

- Как использовать Теневые копии

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Теневые копии могут быть использованы для восстановления случайно удаленных и случайно перезаписанных файлов, а также позволяет сравнить несколько версий одного файла. Следует помнить, что теневые копии не могут служить заменой резервному копированию в силу ряда ограничений и особенностей о которых мы поговорим ниже.

Теневое копирование поддерживают серверные ОС начиная с Windows Server 2003, клиентское ПО для работы с теневыми копиями доступно начиная с Windows XP SP2.

При использовании теневых копий следует учитывать следующие ограничения:

Перед тем, как настраивать теневое копирование, следует продумать расписание. Для этого нужно проанализировать активность пользователей и критичность данных, найдя компромисс между частотой создания теневых копий и промежутком времени который должно охватывать теневое копирование. При этом следует отталкиваться от того, потерю какого промежутка рабочего времени можно считать допустимым, после чего рассчитать за какой промежуток времени будет достигнут предел, составляющий 64 копии. Не рекомендуется делать теневые копии чаще чем раз в час. Также продумайте расписание таким образом, чтобы копии делались только в рабочее время.

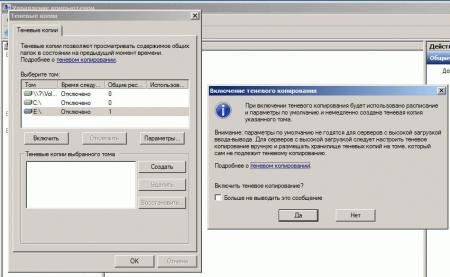

Для включения теневых копий перейдите в оснастку Управление компьютером в меню Администрирование.

В открывшемся окне выберите том, на котором вы будете включать теневое копирование для общих папок и нажмите Включить, первая теневая копия будет создана немедленно.

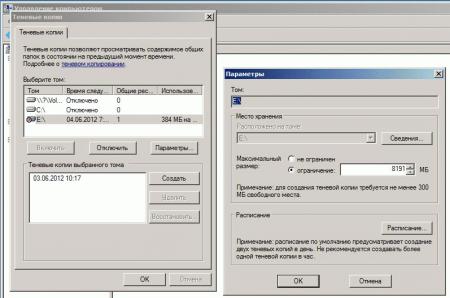

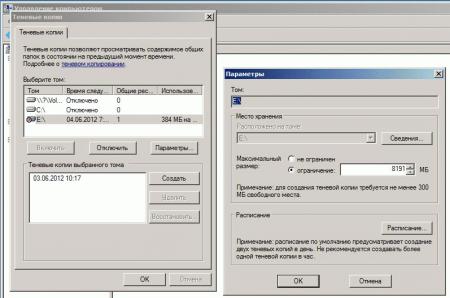

Затем нажмите на кнопку Параметры и укажите размер дискового пространства, выделяемый для хранения теневых копий.

Следующим шагом задайте расписание.

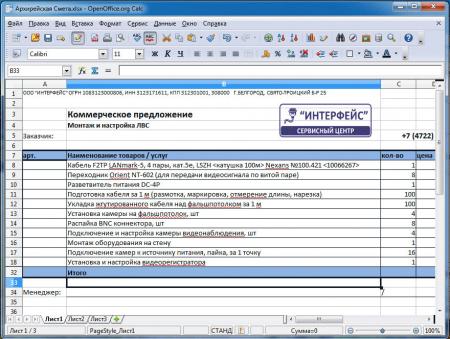

Теперь самое время проверить работу теневых копий в действии. В обучающих целях мы установили небольшой промежуток между созданием теневых копий и провели несколько типовых действий с файлами в общей папке.

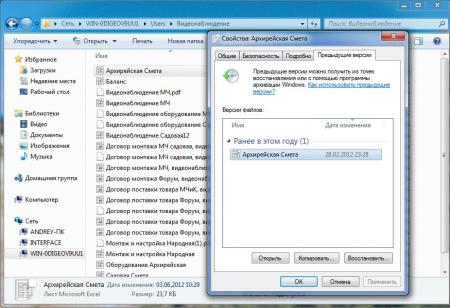

Открываем свойства файла, переходим на закладку Предыдущие версии и выбираем одну из доступных теневых копий (в нашем случае только одна).

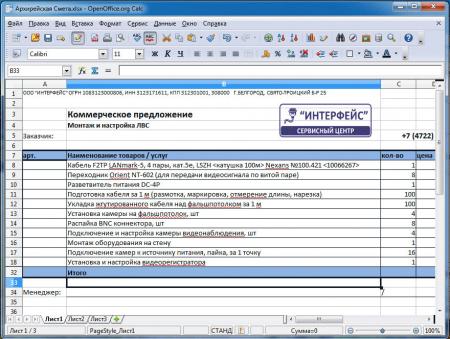

Мы можем открыть, восстановить или скопировать файл. Для начала просто откроем.

Убедившись, что перед нами необходимая версия файла, мы можем ее восстановить или скопировать, если нам нужны оба варианта файлов.

Для восстановления удаленных файлов откройте свойства папки и выберите одну из ее теневых копий, затем вы можете просмотреть содержащиеся в ней файлы и восстановить нужные. Помните, что из теневой копии файлы можно открыть только на чтение.

Как видим, теневое копирование дает пользователям и администратору богатые возможности по работе предыдущими версиями файлов и папок. Данная технология, в сочетании с правильно настроенным резервным копированием, позволяет обеспечить высокую доступность данных и свести риск их потери к разумному минимуму.

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Источник

Windows Server 2019 часть три. Сетевые папки и диски, теневые копии.

Мы с вами проделали уже большую работу. Развернули сервер, настроили основные службы, создали пользователей. Давайте теперь перейдем к теме сетевого доступа. Ведь не удобно если люди будут бегать с флешками или отправлять другу другу письма.

Сетевые паки.

В прошлой статье мы создали пользователя и группу Public, допустим у нас в этой группе даже несколько пользователей. Для совместного использования файлами логично создать им сетевую папку(Public), где они могли-бы хранить файлы.

Так же нам потребуется роль Файловые службы и службы хранилища ( по умолчанию у меня стоит, если нет добавляем роль)

Создадим папку где нам удобно, зайдем в свойства паки, вкладка Доступ. Выберем общий доступ и добавим нашу группу Public.

Вот и все. Для всех пользователей группы Public доступна сетевая папка расположенная на сервере.

Теневые копии.

Что же такое теневая копия? По сути это снапшот (снимок) всей информации, хранящейся на диске. После создания теневой копии служба VSS начинает отслеживать изменение данных на диске. VSS разбивает все данные на блоки по 16Кб каждый, и если данные в таком блоке были изменены, служба записывает в файл теневой копии этот блок целиком. Таким образом получается, что при создании следующей теневой копии данных система не копирует данные целиком, а только лишь блочные изменения. Благодаря этому система теневого копирования позволяет существенно сэкономить место на диске. Теневые копии могут храниться на том же диске, на котором хранятся данные, либо на отдельном (решение для высоконагруженных систем с большой частотой изменения данных). Все файлы теневых копий хранятся в служебном каталоге System Volume Information. Эти файлы можно отличить по имени, все они содержат в имени идентификатор службы VSS — 3808876b-c176-4e48-b7ae-04046e6cc752.

Для включения данной функции переходим в Управление компьютером — Общие папки — Все задачи.

Ну и конечно нам не мешало бы настроить расписание :

Тут мы выбрали ежедневно с 9.00 до 18.00 каждые 60 минут делать копии.

Обратите внимание, что для восстановления не требуется права Администратора. То есть любой пользователь имеющий доступ может восстановить старую версию папки ( свойства — предыдущие версии).

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Как включить и настроить теневые копии Windows

Открываем консоль Управление дисками

Для этого кликаем правой кнопкой по Пуск и выбираем пункт Управление дисками:

Включаем теневые копии

В списке дисков находим нужный и кликаем по нему правой кнопкой мыши. Выбираем Свойства.

В появившемся окне переходим на вкладку Теневые копии и нажимаем кнопку Включить:

Если появится предупреждение, прочитайте его и нажмите Да. Пройдет несколько секунд и появится первая теневая копия.

Настраиваем расписание теневых копий

В этом же окне нажимаем Параметры:

В открывшемся окне кликаем по Расписание:

Составляем новое расписание или оставляем имеющееся:

Нажимаем OK 3 раза.

Как пользоваться созданными копиями

Теневые копии создаются только для измененных файлов и по заданному расписанию.

Чтобы восстановить предыдущую версию файла, кликаем по нему правой кнопкой мыши и выбираем Свойства. В открывшемся окне переходим на вкладку Предыдущие версии и находим список всех версий файла:

* если список окажется пустым, значит либо файл не менялся с момента создания, либо еще не отрабатывало задание по созданию теневой копии.

Чтобы восстановить старую версию файла, перетащите файл из списка на рабочий стол, проверьте его корректность и замените основной файл на восстановленный или задайте ему новое имя.

Источник

HOW-TO: Как настроить теневые копии в Windows

Потеря информации при перезаписи важных файлов может быть настоящей проблемой. Особенно часто она возникает при работе с файловыми серверами, доступ к которым есть у целого коллектива. В современных версиях Windows перезапись или удаление файла можно откатить благодаря наличию теневой копии.

В теневых копиях (VSS) содержатся записи об изменениях файлов. Копии делаются автоматически каждый час — по умолчанию Windows хранит целых 64 копии файла. Использовать их можно без прав администратора, что удобно — как для пользователей, так и для самого администратора :).

Вот несколько важных особенностей теневых копий:

Включение теневых копий

Xakep #208. Атака на сигналку

После этого нужно выбрать раздел, активировать его и настроить расписание копирования. Если через какое-то время кликнуть на файл правой кнопкой мышки и зайти в «Свойства —> Предыдущие версии», то можно будет увидеть список доступных теневых копий.

Список теневых копий

Как видишь, включить службу легко и никаких особых настроек она не требует. Польза же от этого может быть огромной. Впрочем, помни: теневые копии — это не замена бэкапу. Не полагайся на них и не ленись бэкапить все, как обычно.

Источник

Как использовать Теневые копии

Порой сталкиваешься на рабочем месте, что к тебе как к системному администратору обращается пользователь с просьбой восстановить файл который он редактировал весь день, а потом вернулся к рабочему месту, но весь его труд утерян. Да, на его совести тот момент если он отошел от своего компьютера и не заблокировал вручную экран (приучаю нажимать сочетание клавиш: Win + L), а таймаут выставленный групповой политикой еще не активировался. Использовать такую отговорку, что можно восстановить файл(ы) только из вчерашнего бекапа — ну это не профессионализм. Вот в этом случае каждый системный администратор должен совершенствоваться и знать, что система Windows имеет такую важную настройку как использование «Теневых копий».

За основу функции/настройки теневого копирования отвечает служба теневого копирования (Volume Shadow Copies, VSS). Служба VSS применяется ко всему логическому диску и создаем снимок всех находящихся на нем файлов. После через запланированные промежутки времени отслеживает изменения и снова создает снимок.

Покажу на примере, как такая настройка «Теневые копии» включается и что она дает обычному пользователю.

Есть файловый сервер под управлением Windows Server 2016 Standard (на заметку: настройка «Теневые копии» работает и на Server 2008 R2,Server 2012/R2).

На заметку: логический диск с общими папками должен располагаться не на системном диске и не на диске с бекапами — это мое мнение.

На заметку: при использовании настройки «Теневые копии» следует под общие папки (файловый ресурс) заложить большой логический диск для хранения снимков. Если используется система виртуализации Hyper-V или ESXi то проблем с его расширением быть не должно и отрепетирована процедура его расширения.

На логическом диске D: создана папка с именем fileserver и настроена как общая с отключенным наследованием.

Запускаю оснастку «Управление компьютером»:

Win + R → control.exe — Просмотр: Категория — Мелкие значки — «Администрирование» — «Управление компьютером» — «Служебные программы» — и на «Общие папки» через правый клик мышью выбираю «Все задачи» — «Настроить теневые копии», выделяю том, в моем случае том D: и нажимаю «Настроить».

В данных настройках задается максимальный размер использования теневой копии, но не менее 300 МБ. По умолчанию хранилище теневых копий занимает 10 % от размера диска, а в снимках хранятся только изменения, а не сами изменившиеся файлы. Если места не достаточно, то при создании нового снимка старые снимки удаляют.

Как выбрать какой размер задать, прикинем, всего файлов под файловый ресурс 50 Gb, то я бы выбрал 50% от размера диска или: Максимальный размер: => не ограничен.

После нажимаю «Расписание» чтобы указать как часто будут делаться теневые копии. Если обратить внимание на рекомендацию, то не следует указывать создание одной теневой копии в час, вот только здесь уже каждый системный администратор должен все правильно взвесить как отразится потеря данных на продуктивной работе организации. Т.к. у меня жесткий диск под 2Tb, а данных всего 500Gb, то я делаю под себя следующее расписание:

Нажимаю «Дополнительно…»

и получается расписание: Каждые 2 часа с 09.00 по 10 час начиная с текущей даты и каждый день.

В процессе эксплуатации я подкорректирую данное расписание.

и нажимаю кнопку Ok окна настройки расписания для тома D: — кнопку OK окна «Параметры» и выделив том D: нажимаю «Создать» тем самым создаю теневую копию текущего диска.

Из представленного выше скриншота видно, что текущий снимок занимаем целых 2.5G, так что об выделяемом размере под теневые копии каждый должен смотреть самостоятельно.

Также функцию теневые копии можно включить если перейти из оснастки «Управление компьютером» — «Запоминающие устройства» — «Управление дисками» — через правый клик по тому D: вызвать «Свойства» и перейдя во вкладку «Теневые копии».

Если сымитировать добавление файлов и последующее нажатие создания снимка можно будет видеть как изменяется размер и количество теневые копий в оснастке тома:

Итак копии имеются, объясняю пользователю что он может сделать сам на своем рабочем месте если что-то у него пропало.

Под Windows 10 Pro:

Шаг №1: Перейти на файловый ресурс

Шаг №2: По каталогу (или по файлу) внутри которого располагаются его файлы нажать на нем через правый клик мышью перейти на меню «Восстановить прежнюю версию» после чего на вкладку «Предыдущие версии».

Шаг №3: Тут он увидит сделанные снимки и открывая последний ориентируясь на дату и время будут открываться экраны с файлами/или файл за указанный временной промежуток при нажатии на кнопку «Открыть» или через правый клик мышью по нему «Изменить» ту версию где результаты его работы самые последние.

Шаг №4: После чтобы его восстановить нужно либо когда файл найден и открыт сделать «Файл» — «Сохранить как» и сохранить в ту директорию где он был затерев не актуальный или же нажать кнопку «Восстановить» и воспользоваться мастером восстановления:

Нажимаю «Восстановить» и получаю сообщение «Файл был успешно переведен в предыдущее состояние».

Шаг №5: Пользователь возвращается к редактированию на том месте файл(ы) которого были восстановлены.

Шаг №6: После этого момента пользователь становится чуть счастливее от того что теперь он сам может это делать и ему не надо писать заявку на helpdesk или подходить к Вам лично.

На заметку: Не советую включать теневые копии на системном диске, т. к. обновления, логирование и многое другое будет все заполоняется никому не нужными снимками и расходуемым местом. Возьмите за правило, один логический диск под систему, другой под данные.

На заметку: если выключить «Теневое копирование тома» в свойства диска, то все снимки будут удалены, а файлы будут оставлены как есть.

На заметку: Теневые копии — это не то же самое что и резервная копия, так что не советую полностью на них надеяться, ведь это всего лишь дельта изменения от первого и последующих снимков, а бекап — это наше все.

Итого, я для себя оформил те моменты с которыми сталкиваешься когда задействуешь «Теневые копии» для тома и что пользователь может сам сделать в случае проблемы с потерей файла(ов).

На этом я прощаюсь, если что будет интересного я дополню данную заметку, а пока собственно и всё, с уважением автор блога Олло Александр aka ekzorchik.

Источник

A quick Server 2016/19 script tutorial on enabling Volume Shadow copy for using Powershell v4/5

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 |

#-------------------------------------------------------------------------------------- #Enable Volume Shadow copy #-------------------------------------------------------------------------------------- clear $Continue = Read-Host "Enable Volume Shadowcopy (Y/N)?" while("Y","N" -notcontains $Continue){$Continue = Read-Host "Enable Volume Shadowcopy (Y/N)?"} if ($Continue -eq "Y") { #Enable Shadows with max space of 16GB (/maxsize=16256MB) vssadmin add shadowstorage /for=C: /on=C:/maxsize=16256MB vssadmin add shadowstorage /for=D: /on=D:/maxsize=16256MB #Create Shadows vssadmin create shadow /for=C: vssadmin create shadow /for=D: #Set Shadow Copy Scheduled Task for C: AM $Action=new-scheduledtaskaction -execute "c:windowssystem32vssadmin.exe" -Argument "create shadow /for=C:" $Trigger=new-scheduledtasktrigger -daily -at 6:00AM Register-ScheduledTask -TaskName ShadowCopyC_AM -Trigger $Trigger -Action $Action -Description "ShadowCopyC_AM" #Set Shadow Copy Scheduled Task for C: PM $Action=new-scheduledtaskaction -execute "c:windowssystem32vssadmin.exe" -Argument "create shadow /for=C:" $Trigger=new-scheduledtasktrigger -daily -at 6:00PM Register-ScheduledTask -TaskName ShadowCopyC_PM -Trigger $Trigger -Action $Action -Description "ShadowCopyC_PM" #Set Shadow Copy Scheduled Task for D: AM $Action=new-scheduledtaskaction -execute "c:windowssystem32vssadmin.exe" -Argument "create shadow /for=D:" $Trigger=new-scheduledtasktrigger -daily -at 7:00AM Register-ScheduledTask -TaskName ShadowCopyD_AM -Trigger $Trigger -Action $Action -Description "ShadowCopyD_AM" #Set Shadow Copy Scheduled Task for D: PM $Action=new-scheduledtaskaction -execute "c:windowssystem32vssadmin.exe" -Argument "create shadow /for=D:" $Trigger=new-scheduledtasktrigger -daily -at 7:00PM Register-ScheduledTask -TaskName ShadowCopyD_PM -Trigger $Trigger -Action $Action -Description "ShadowCopyD_PM" } |

Серверные ОС Windows

>

Windows Server 2019

-

Question

-

0

Sign in to vote

Доброе время суток.

Никак не могу найти как в Server 2019 core включить теневое копирование. Подскажите, пожалуйста.

Monday, August 19, 2019 1:38 PM

Answers

-

0

Sign in to vote

Под рукой CORE нет, попробуйте как в статье

https://blogs.msdn.microsoft.com/adioltean/2004/12/14/creating-shadow-copies-from-the-command-line/

-

Marked as answer by

Petko KrushevMicrosoft contingent staff, Owner

Monday, September 2, 2019 7:35 AM

Monday, August 19, 2019 1:55 PM

-

Marked as answer by

Обновлено 15.03.2022

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов по системному администрированию Pyatilistnik.org. В прошлый раз мы с вами разобрали установку Hyper-V в Windows 11. Сегодня я хочу с вами разобрать тему удобной поддержки пользователей встроенными средствами Windows. Речь пойдет, о теневом подключении RDP или Remote Desktop Shadowing. Мы рассмотрим, как она реализована, как предоставляются права и многое другое. Статья получиться большой, но поверьте оно того стоит. Благодаря этому вы сможете сэкономить бюджеты компании, отказавшись от стороннего ПО.

💻 Что такое теневой сеанс Remote Desktop Shadowing?

Все мы прекрасно помним 2020 год, когда массово вводились ограничения и все пользователи переходили на дистанционное положение. Это заставило все компании организовать для сотрудников рабочее окружение, и самое главное это отслеживание и предоставление удаленной помощи, при возникших проблемах. Для удаленной помощи используется много различного программного обеспечения, например teamviewer, VNC, Dameware и многое другое, большая проблема в том, что все они платные для коммерческого использования. Не все компании готовы платить за это деньги, но в Windows есть и встроенная возможность, о которой многие просто не знают.

Режим Shadow (теневой сеанс RDP/RDS) — Это встроенное средство, позволяющее системным администраторам производить подключение в RDP сессию любого пользователя, видя его экран, имея возможность производить любые манипуляции курсором и сеансом, одним словом полное взаимодействие. Remote Desktop Shadowing идет в составе начиная с Windows 8.1, Windows Server 2012 R2 и выше.

Теневое копирование служб удаленных рабочих столов имеет как графический интерфейс, так и утилиту командной строки. Есть две версии функции. Так как устаревшая версия Remote Desktop Services Shadowing несовместима с последней версией утилиты, то я не буду подробно описывать предыдущую версию, а лишь упомяну несколько слов в качестве исторической справки. В более ранних версиях Windows файл shadow.exe позволял пользователю подключаться к удаленному узлу с помощью метода теневого копирования служб удаленных рабочих столов. Короче говоря, это предшественник утилиты mstsc и ее параметра /shadow. Он был представлен в Windows Server 2003 и доступен во многих версиях Windows.

Кроме того, есть два приложения с графическим интерфейсом, и они делают одно и то же: управление службами терминалов (TSAdmin), которое присутствует с Windows Server 2003, и диспетчер служб удаленных рабочих столов (RDSM), который является частью инструментов удаленного администрирования сервера (RSAT) и заменяет TSAdmin в Windows Server 2012.

Ключевое различие между версиями RDS Shadowing заключается в том, что в устаревшей версии вы должны сначала установить соединение RDP, чтобы получить сеанс на удаленном хосте, прежде чем вы сможете затенить чей-либо еще сеанс на этом хосте. В последней версии вы можете затенить сеанс пользователя на удаленном хосте с консоли вашего собственного хоста. В этой статье мы рассмотрим, как настроить и использовать RDS Shadowing для подключения к RDP сессиям пользователей в Windows Server 2022 и Windows 11.

⚙️ Какие порты использует теневое копирование служб удаленных рабочих столов

Функция теневого копирования служб удаленных рабочих столов не использует порт 3389/TCP (RDP), вместо этого он использует порт 445/TCP (SMB) и эфемерные порты, также известные как динамический диапазон портов (RPC). Так же на удаленном компьютере, куда вы будите производить подключения должны быть добавлены правила:

- Первое правило называется «File and Printer Sharing (SMB-In)», которое позволяет подключаться к порту 445/TCP;

- Второй есть «Remote Desktop — Shadow (TCP-In)». Это позволяет %SystemRoot%system32RdpSa.exe двоичному файлу обрабатывать входящие соединения на любом локальном TCP-порту. Динамический диапазон портов в Windows обычно включает TCP-порты с 49152 по 65535.

Какой уровень прав необходим для использования Remote Desktop Services Shadowing

Для того, чтобы вы могли производить теневое подключение к пользователям RDS фермы или отдельным серверам, вам нужны права администратора на конечных серверах, но и это можно обойти, произведя точечное делегирование прав на функцию shadow, не имея при этом административного доступа на конечных серверах. Как это организовать я покажу, немного ниже.

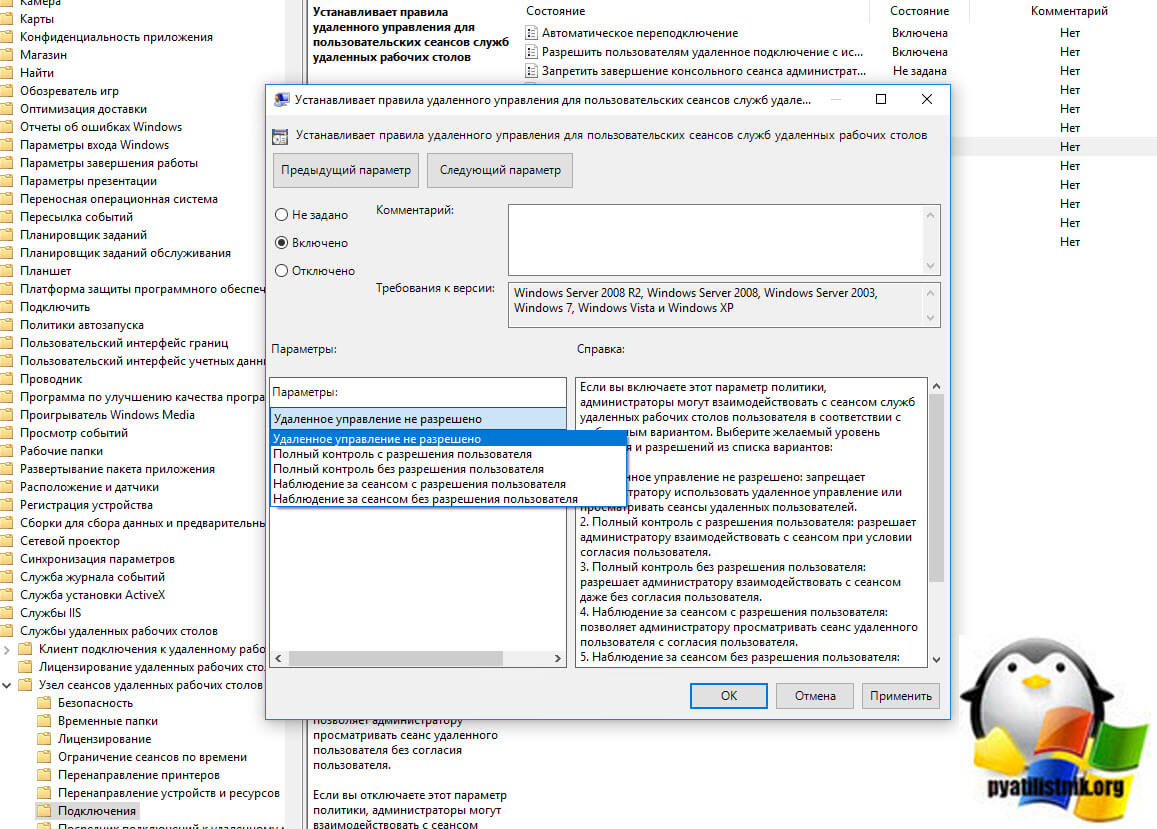

⚒ Настройка групповой политики управления теневыми подключениями к RDS сессиям в Windows

Перед тем, как мы с вами разберем практические методы подключения Remote Desktop Shadow, нам нужно настроить групповую политику, которая будет определять, как оператор, кто будет помогать конечному пользователю, будет с ним взаимодействовать. У системного администратора есть возможность оставить пользователю одобрение подключения или же можно сделать без уведомления, существует пять вариантов политики.

- No remote control allowed — удаленное управление не разрешено (значение параметра реестра 0) — Идет по умолчанию, если политика не задана

- Full Control with users’s permission — полный контроль сессии с разрешения пользователя (значение параметра реестра 1 )

- Full Control without users’s permission — полный контроль без разрешения пользователя (значение параметра реестра 2)

- View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (значение параметра реестра 3)

- View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (значение параметра реестра 4).

Данный ключ реестра можно найти в разделе HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services под названием «Shadow«

Найти данную политику можно по пути:

Конфигурация Компьютера — Политики — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Подключения (Policies — Administrative Templates — Windows components — Remote Desktop Services — Remote Session Host — Connections)

Она будет иметь название «Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов (Set rules for remote control of Remote Desktop Services user sessions)«

Чтобы получить текущее значение ключа Shadow, вам необходимо на конечном компьютере открыть командную строку и ввести:

reg query «HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services» /v Shadow

Его также можно установить вручную с помощью командной строки, введя следующую команду:

reg add «HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services» /v Shadow /t REG_DWORD /d 4

Чтобы удалить тип теневого ключа:

reg delete «HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTTerminal Services» /v Shadow /f

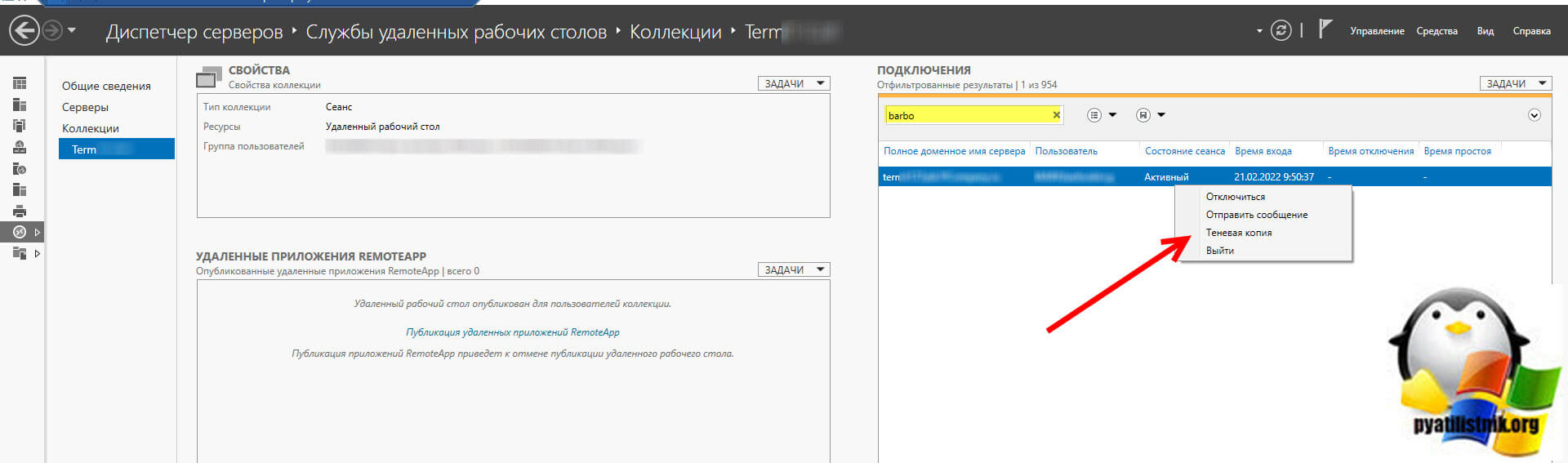

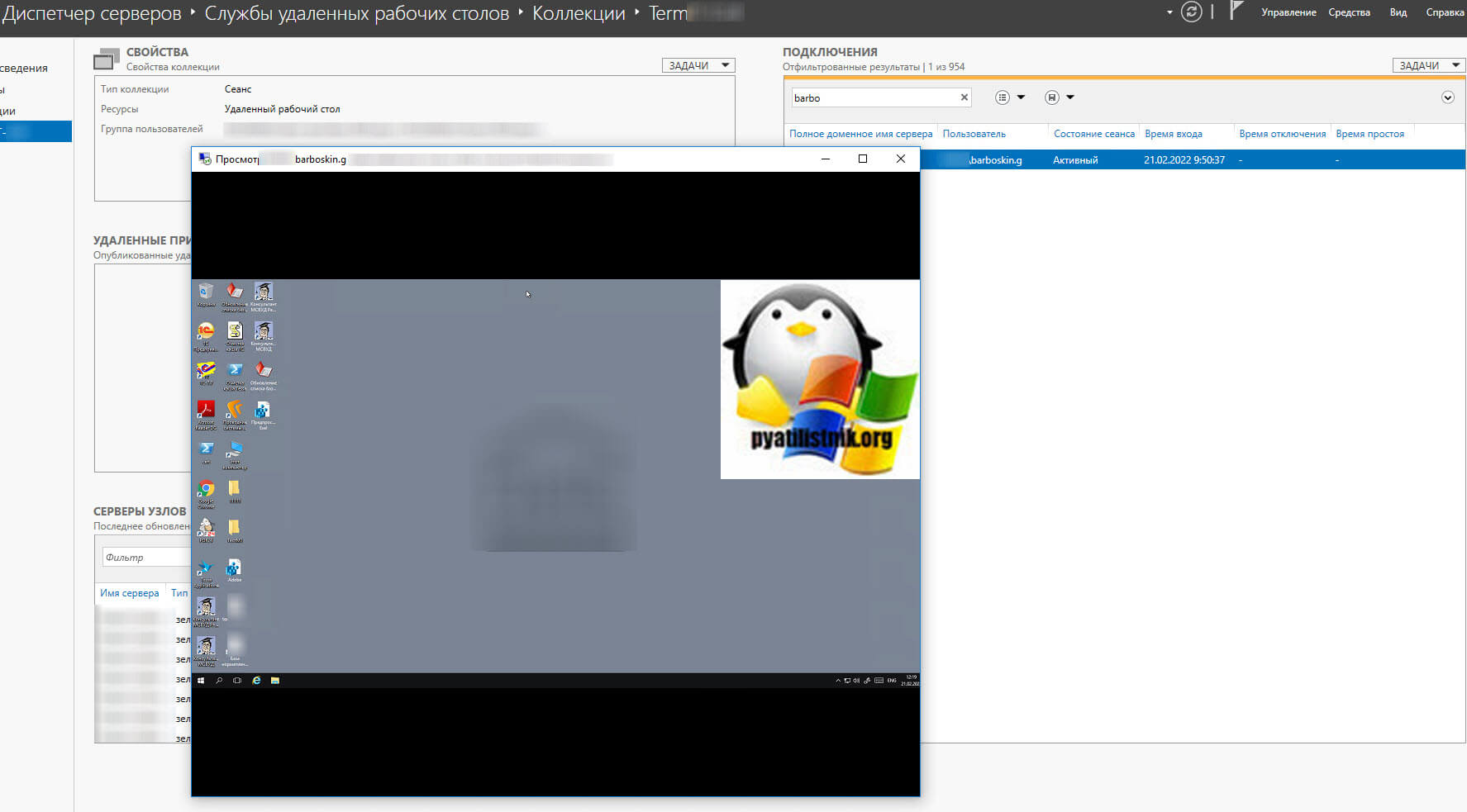

🌐 Подключение Remote Desktop Shadow из графического интерфейса

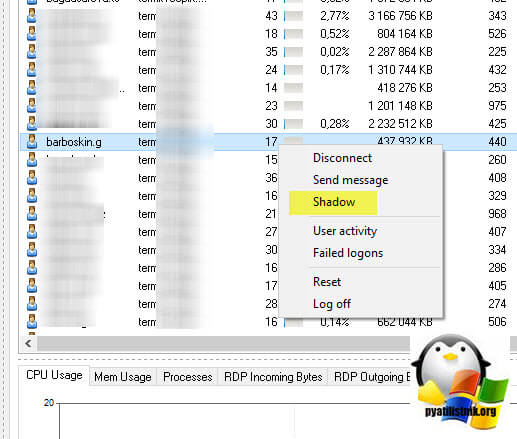

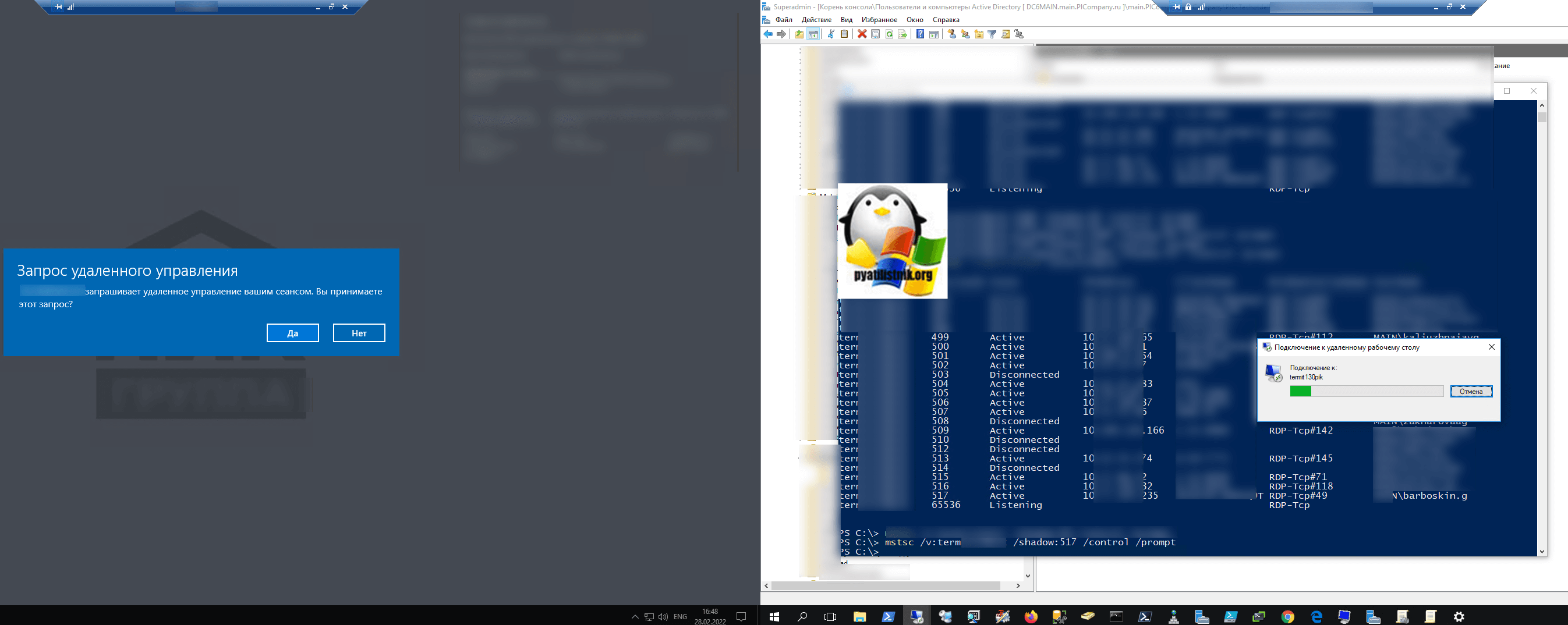

Данный метод является наверное самым удобным, так как позволяет визуально все видеть, контролировать. Все, что вам нужно это собранная оснастка по управлению RDS фермой в диспетчере серверов, как это делать смотрите по ссылке слева. В качестве тестового пользователя я буду использовать Барбоскина Геннадия Викторовичу (Barboskin.g). Для начала давайте его найдем, для этого в оснастке выберите нужную коллекцию, в области «Подключения» произведите поиск вашего пользователя. После его нахождения кликните по нему правым кликом, в контекстном меню вы увидите пункт «Теневая копия (Shadow)«.

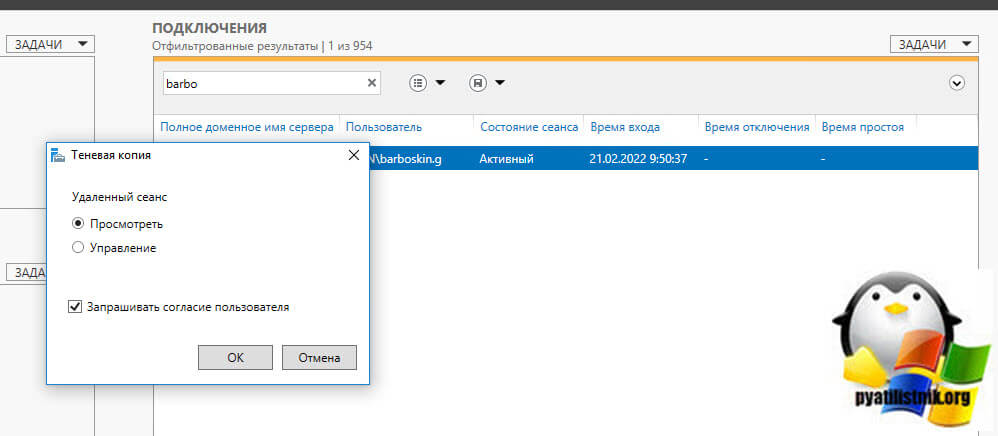

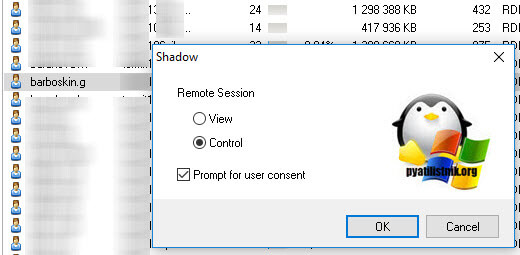

У вас появится дополнительное окно с параметрами теневой копии:

- Удаленный сеанс — Просмотреть/Управление. Тут либо вы просто наблюдатель, все действия делает сам пользователь или же полный контроль.

- Запрашивать согласие пользователя

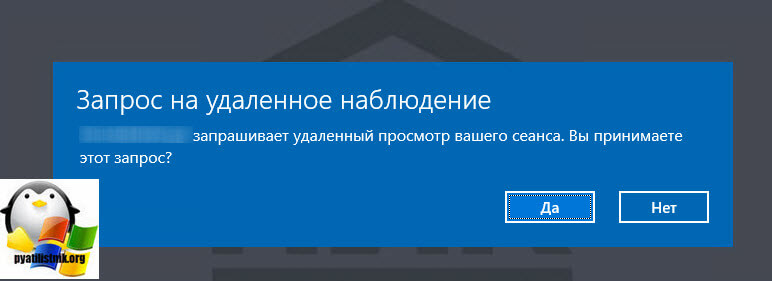

У пользователя на удаленном сервере появится окно «Запрос на удаленное наблюдение. Пользователь запрашивает удаленный просмотр вашего сеанса. Вы принимаете этот запрос? (User is requesting to view your session remotely. Do you accept the request?) «, тут он может подтвердить или отказаться.

Хочу напомнить, что вы можете управлять данным окном, будет оно требоваться или нет, через групповые политики.

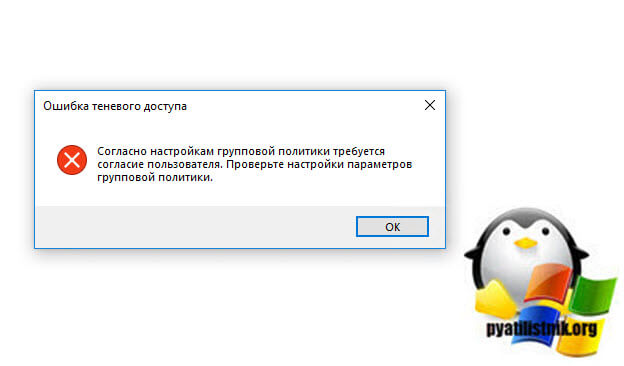

Если у вас явным образом не задано отсутствие данного окна, то вы получите ошибку, если захотите подключиться без уведомления.

Согласно настройкам групповой политики требуется согласие пользователя. Проверьте настройки групповой политики (The Group Policy setting is configured to require the user’s consent)

Если конечный пользователь подтвердил запрос на удаленное наблюдение, то у вас должно открыться новое RDP окно, где будет отображена сессия удаленного пользователя и с ней можно взаимодействовать.

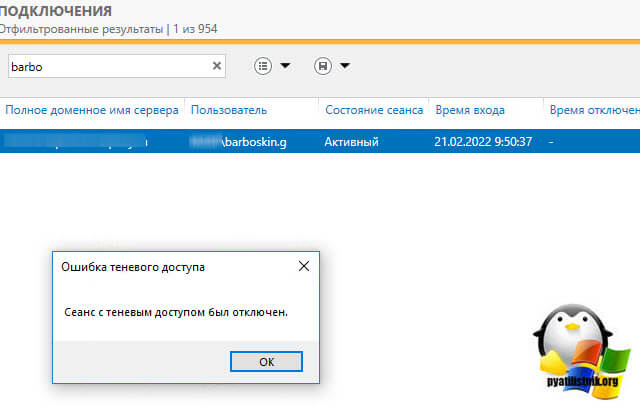

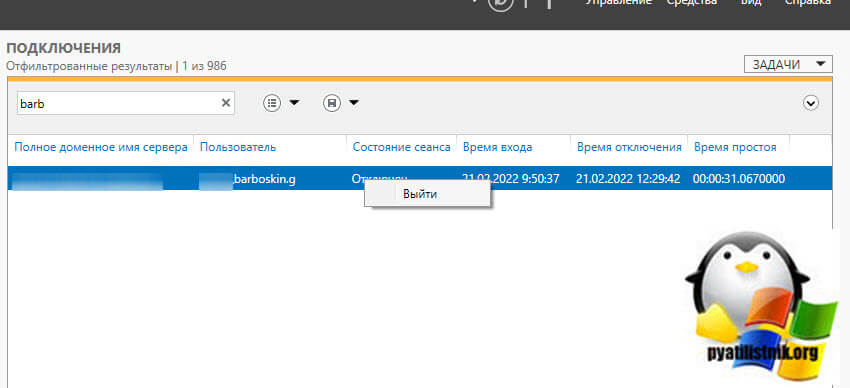

Если пользователь закроет окно RDP подключения, то он перейдет в статус «Отключен (Disconnected)«, то вас выкинет из сессии теневого копирования. Вы увидите:

Сеанс с теневым доступом был отключен

Подключиться к сеансу в статусе «Отключен (Disconnected)» не получиться, опция «Теневая копия (Shadow)» просто не будет присутствовать в списке

Чтобы завершить сессию пользователя и выйти из shadow-режима, нужно нажать сочетание клавиш ALT+* на рабочей станции или Ctrl+* на RDS сервере (Так же можно переопределить данные комбинации).

Второй вариант, которым я могу пользоваться при теневом копировании к пользователю RDP, это использование бесплатного ПО по работе с RDS. Оно называется Terminal Services Manager, о нем я вам делал подробный обзор. Найдите в списке пользователей нужного вам, кликните по нему правым кликом и выберите пункт «Shadow«.

У вас так же появится окно, где вы должны запросить доступ с нужным уровнем, а далее все как описано выше.

🔍 Логирование сессий теневого копирования

Если у вас появится желание отслеживать данные, о подключениях с использованием теневого копирования, то вам необходимо на сервере куда производилось затемнение сеанса перейти в журнал:

Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational

Вот такая будет последовательность.

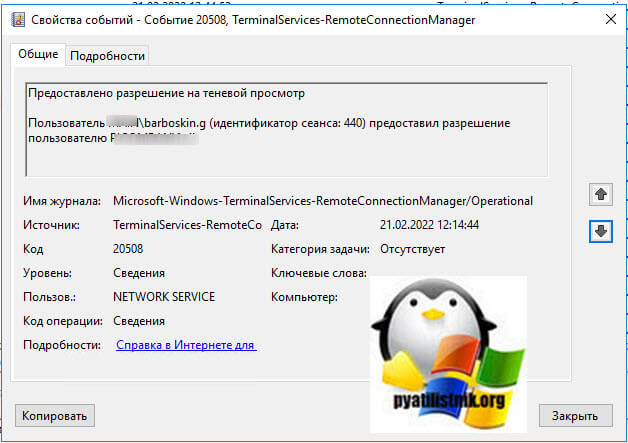

- Событие ID 20508

Событие ID 20508: Предоставлено разрешение на теневой просмотр. Пользователь barboskin.g (идентификатор сеанса: 440) предоставил разрешение пользователю Сёмину Ивану

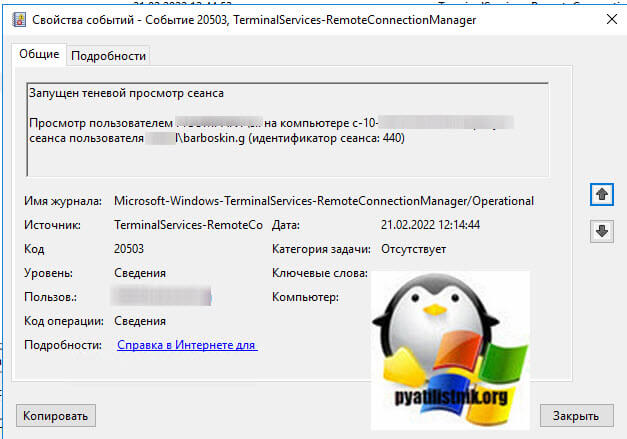

- Событие ID 20503

Событие ID 20503: Запущен теневой просмотр сеанса. Просмотр пользователем (Иван Сёмин) на компьютере c-10-.root.pyatilistnik.org сеанса пользователя ROOTbarboskin.g (идентификатор сеанса: 440)

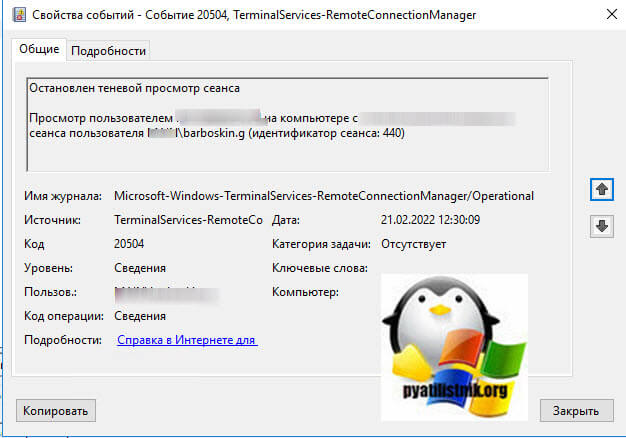

- Событие ID 20504

Событие ID 20504 : Остановлен теневой просмотр сеанса. Просмотр пользователем (Семин Иван) на компьютере c-10.root.pyatilistnik.org сеанса пользователя ROOTbarboskin.g (идентификатор сеанса: 440)

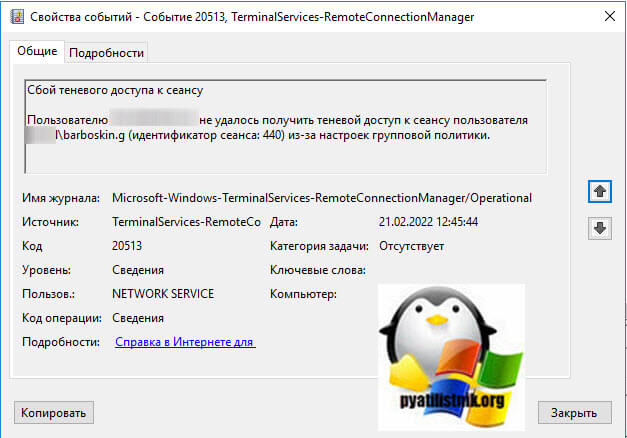

- Событие ID 20513

Событие ID 20513: Сбой теневого доступа к сеансу. Пользователю (Иван Сёмин) не удалось получить теневой доступ к сеансу пользователя Rootbarboskin.g (идентификатор сеанса: 440) из-за настроек групповой политики.

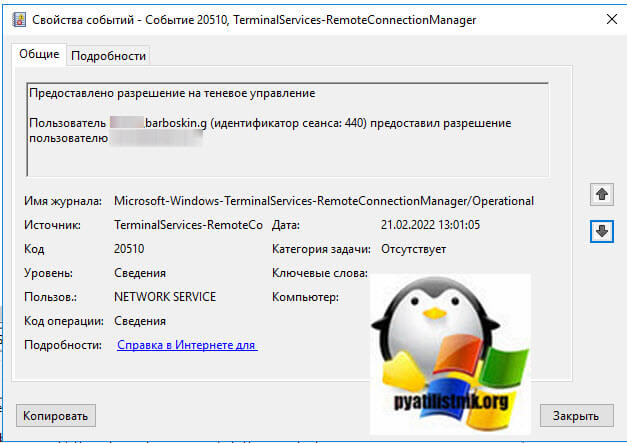

- Событие ID 20510

Событие ID 20510: Предоставлено разрешение на теневое управление. Пользователь ROOTbarboskin.g (идентификатор сеанса: 440) предоставил разрешение пользователю (Иван Сёмин)

Как использовать теневое подключение через PowerShell и командную строку

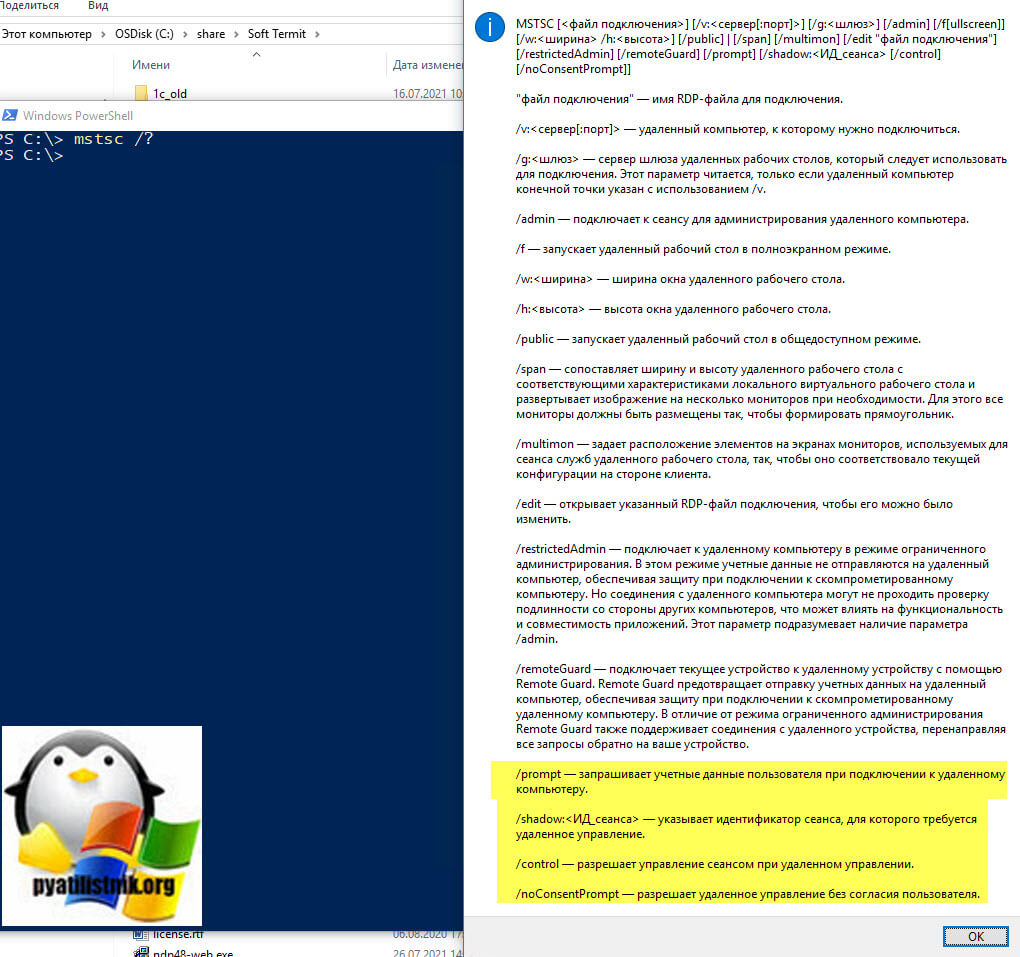

Напоминаю, что в качестве клиентской ОС у меня установлена Windows 11, а подключаться я буду к сессия пользователя работающего за Windows Server 2022. Для того, чтобы мы могли из PowerShell или командной строки использовать теневое копирование, мы должны вызвать утилиту mstsc.

mstsc — это по сити встроенный RDP клиент в операционной системе Windows. Запустите оболочку PowerShell и введите:

В результате вы получите полную справку по данной утилите со всеми ключами. Тут нас будут интересовать из всего перечня 4 ключа:

- /prompt — По сути это ключ для запуска процедуры от другого пользователя. Например вы локально сидите под обычной учетной записью, а команду хотите запускать из под административной.

- /shadow:sessionID – подключиться к указанной сессии пользователя по ID;

- /control – Дает вам возможность полного управления мышкой и клавиатурой при теневой сессии.

- noConsentPrompt — Разрешает удаленное управления без согласования пользователем

- /v:servername – можно указать имя удаленного хоста (RDP/RDS терминального сервера). Если имя сервера не указано, выполняется подключение к локальным сеансам на текущем хосте;

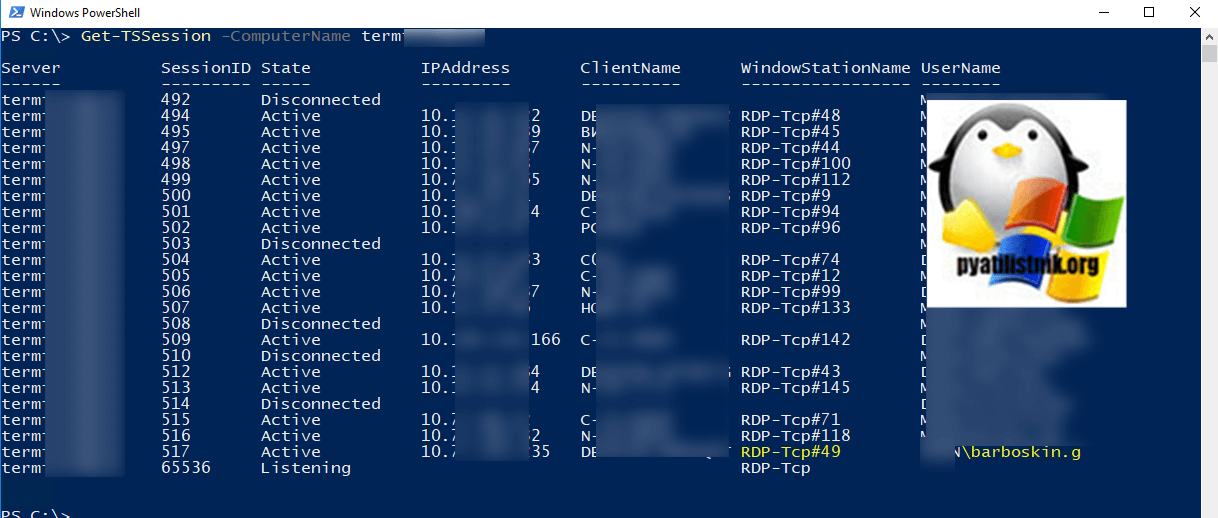

Перед использованием RDS Shadowing мне нужно выяснить SessionID клиента к которому буду подключаться, как это сделать я уже рассказывал. Я для своего обзора буду использовать камандлет Get-TSSession.

Get-TSSession -ComputerName Имя сервера

Нужный мне SessionID 517.

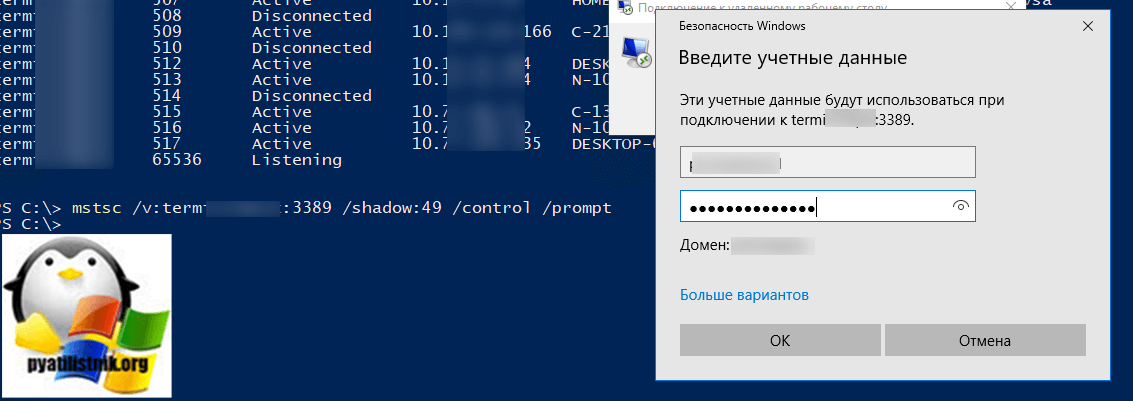

Теперь подключаемся к сессии пользователя на удаленном сервере, для этого конструкция будет такой:

mstsc /v:term /shadow:517 /control /prompt

Кстати если будет писать, что не правильное имя компьютера, то уберите в команде номер порта

Если вы запускаете с запросом учетных данных другого пользователя, то появится всплывающее окно с вводом логина и пароля.

У удаленного пользователя работающего по RDP появится всплывающее окно, где он должен подтвердить ваш запрос:

Пользователь запрашивает удаленное управление вашим сеансом. Вы принимаете этот запрос?

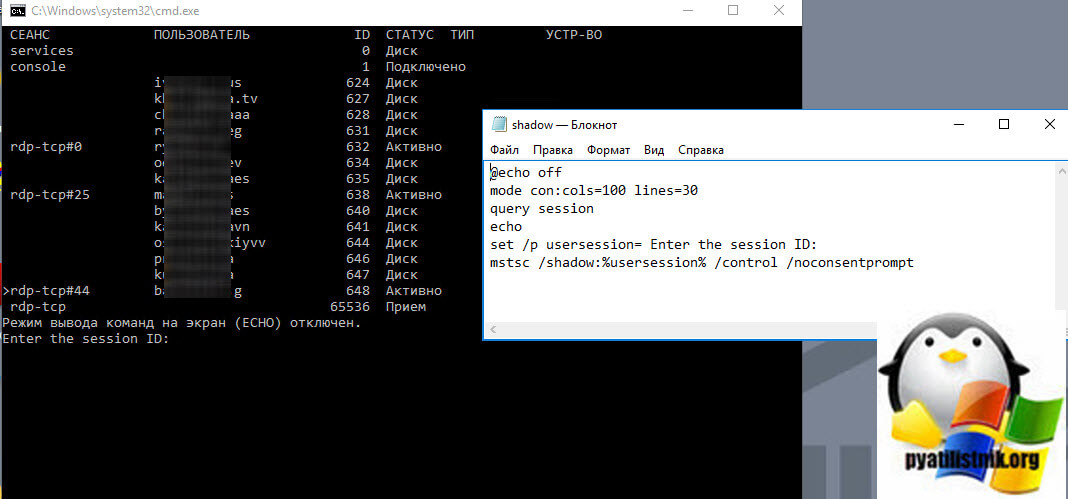

Удобный Bat файл для использования Remote Desktop Services Shadowing в командной строке

Создайте из текстового файла batник, поменяв расширение. И добавьте вот такое содержимое, теперь при его запуске будет выводиться список сеансов и удобный запрос ID.

@echo off

mode con:cols=100 lines=30

query session

echo

set /p usersession= Enter the session ID:

mstsc /shadow:%usersession% /control /noconsentprompt

Как дать права на теневые сеансы не администраторам

Как я указывал выше, теневое копирование можно использовать по умолчанию, только администраторам конечного сервера, НО если у вас есть, например техническая поддержка, которая помогает пользователям удаленного рабочего стола устранять через теневые сеансы их проблемы, и вы не хотите их делать администраторами на серверах, то вы можете делегировать им права, только на данный функционал.

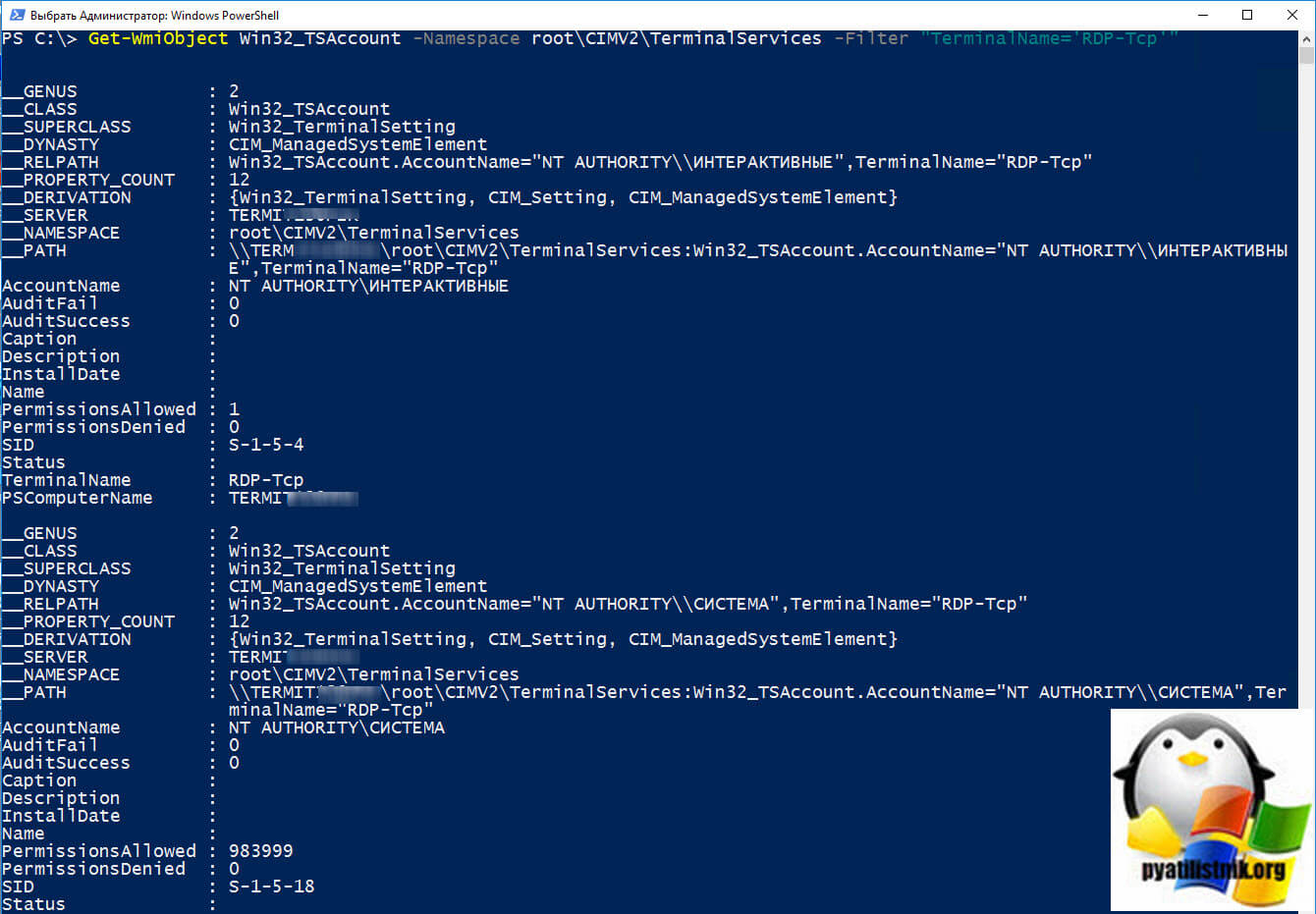

И так, режим shadow для непривилегированного пользователя в Windows Server организовывается через PowerShell. Вам необходимо имя группы, для которой будут делегированы права и выполнить команду на конечном сервере. Но для начала давайте посмотрим у кого уже есть такие права. Для этого в оболочке PowerShell выполните:

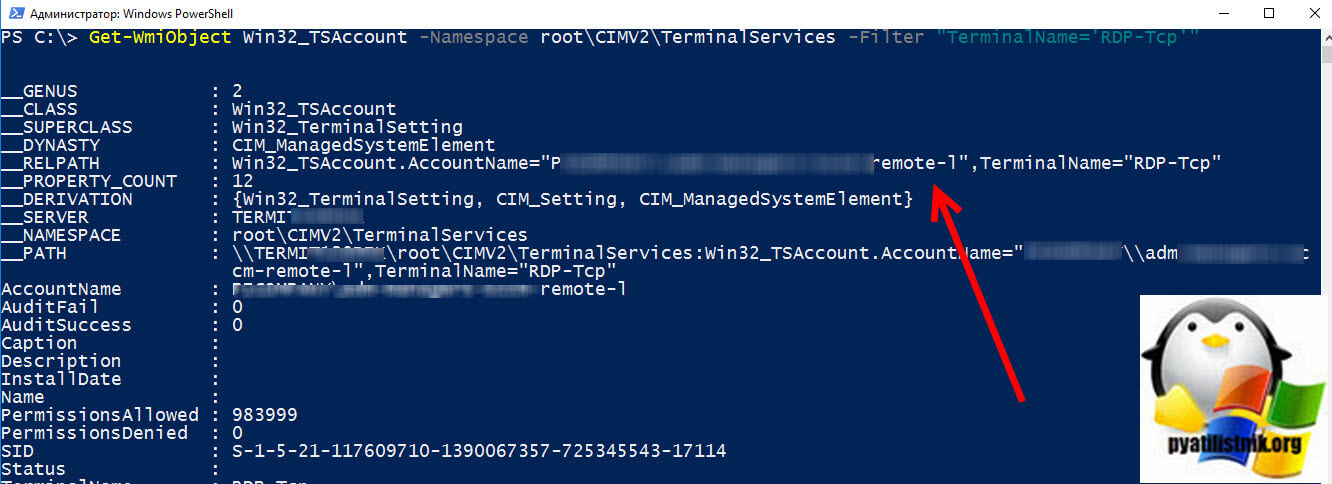

Get-WmiObject Win32_TSAccount -Namespace rootCIMV2TerminalServices -Filter «TerminalName=’RDP-Tcp’»

Для cmd:

Обратите тут на поле _GENUS — это как раз разрешение. Данная команда вам будет полезна, когда вы добавите группу и проверите, появилась ли она тут. Цифра 2 в конце определяет тип доступа:

- 0 = WINSTATION_GUEST_ACCESS

- 1 = WINSTATION_USER_ACCESS

- 2 = WINSTATION_ALL_ACCESS

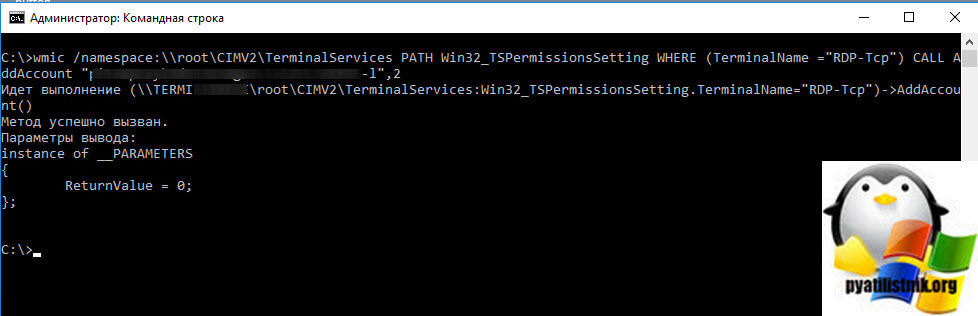

Далее я дам права для группы ROOTRDP-SHADOW-SESSION, чтобы она могла использовать Remote Desktop Services Shadowing.

wmic /namespace:\rootCIMV2TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName=»RDP-Tcp») CALL AddAccount «ROOTRDP-SHADOW-SESSION«,2

Не забываем, что вам потребуется произвести перезагрузку сервера, чтобы все вступило в силу

Проверим, что они появились

Чтобы удалить права, выполните:

$Group = @(gwmi —Namespace RootCIMv2TerminalServices —query «select * from Win32_TSAccount where TerminalName=»RDP-TCP» AND AccountName=»ROOTRDP-SHADOW-SESSION«)

$Group.Delete()

Массовая настройка теневого подключения для не администраторов

Если у вас, как в моей компании RDS ферма состоит из 50 и более RDSH хостов, то чтобы вам не ходить по каждому из них, нужно воспользоваться вот таким моим скриптом PowerShell.

function Date {Get-Date -Format «yyyy.MM.dd HH:mm:ss»}

# Тут подгружаем файл со списком серверов

$comps_file = «$PSScriptRootservers.txt»

foreach ($server in (Get-Content $comps_file))

{

«$(Date) Trying to process server $server»

# wmic /namespace:\rootCIMV2TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName =»RDP-Tcp») CALL AddAccount ,2

$status = $null

$rds = Get-WmiObject -Namespace root/cimv2/terminalservices -Class Win32_TSPermissionsSetting -Filter «TerminalName = ‘RDP-Tcp’» -ComputerName $server

$status = $rds.AddAccount(«ROOTRDP-SHADOW-SESSION«,2)

if ($status.ReturnValue -eq 0)

{

«$(Date) All good»

}

else

{

«$(Date) Something went wrong»

}

}

Устранение непредвиденной ошибки

В Windows Server 2012R2-2016 вы можете получить ошибку «Неопознанная ошибка или Произошла внутренняя ошибка» при попытке использования функционала shadow. Тут все дело в том, что у вас не установлены обновления от 2018 года.

в логах вы можете обнаружить события STATUS_BAD_IMPERSONATION_LEVEL

- Windows Server 2016 — KB4057142 (от 17 января 2018)

- Windows Server 2012 R2 — KB4057401 (от 17 января 2018)

Открываем консоль Управление дисками

Для этого кликаем правой кнопкой по Пуск и выбираем пункт Управление дисками:

Включаем теневые копии

В списке дисков находим нужный и кликаем по нему правой кнопкой мыши. Выбираем Свойства.

В появившемся окне переходим на вкладку Теневые копии и нажимаем кнопку Включить:

Если появится предупреждение, прочитайте его и нажмите Да. Пройдет несколько секунд и появится первая теневая копия.

Настраиваем расписание теневых копий

В этом же окне нажимаем Параметры:

В открывшемся окне кликаем по Расписание:

Составляем новое расписание или оставляем имеющееся:

Нажимаем OK 3 раза.

Как пользоваться созданными копиями

Теневые копии создаются только для измененных файлов и по заданному расписанию.

Чтобы восстановить предыдущую версию файла, кликаем по нему правой кнопкой мыши и выбираем Свойства. В открывшемся окне переходим на вкладку Предыдущие версии и находим список всех версий файла:

* если список окажется пустым, значит либо файл не менялся с момента создания, либо еще не отрабатывало задание по созданию теневой копии.

Чтобы восстановить старую версию файла, перетащите файл из списка на рабочий стол, проверьте его корректность и замените основной файл на восстановленный или задайте ему новое имя.

Источник

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Windows Server. Настраиваем теневые копии для общих папок.

Теневые копии могут быть использованы для восстановления случайно удаленных и случайно перезаписанных файлов, а также позволяет сравнить несколько версий одного файла. Следует помнить, что теневые копии не могут служить заменой резервному копированию в силу ряда ограничений и особенностей о которых мы поговорим ниже.

Теневое копирование поддерживают серверные ОС начиная с Windows Server 2003, клиентское ПО для работы с теневыми копиями доступно начиная с Windows XP SP2.

При использовании теневых копий следует учитывать следующие ограничения:

Перед тем, как настраивать теневое копирование, следует продумать расписание. Для этого нужно проанализировать активность пользователей и критичность данных, найдя компромисс между частотой создания теневых копий и промежутком времени который должно охватывать теневое копирование. При этом следует отталкиваться от того, потерю какого промежутка рабочего времени можно считать допустимым, после чего рассчитать за какой промежуток времени будет достигнут предел, составляющий 64 копии. Не рекомендуется делать теневые копии чаще чем раз в час. Также продумайте расписание таким образом, чтобы копии делались только в рабочее время.

Для включения теневых копий перейдите в оснастку Управление компьютером в меню Администрирование.

В открывшемся окне выберите том, на котором вы будете включать теневое копирование для общих папок и нажмите Включить, первая теневая копия будет создана немедленно.

Затем нажмите на кнопку Параметры и укажите размер дискового пространства, выделяемый для хранения теневых копий.

Следующим шагом задайте расписание.

Теперь самое время проверить работу теневых копий в действии. В обучающих целях мы установили небольшой промежуток между созданием теневых копий и провели несколько типовых действий с файлами в общей папке.

Открываем свойства файла, переходим на закладку Предыдущие версии и выбираем одну из доступных теневых копий (в нашем случае только одна).

Мы можем открыть, восстановить или скопировать файл. Для начала просто откроем.

Убедившись, что перед нами необходимая версия файла, мы можем ее восстановить или скопировать, если нам нужны оба варианта файлов.

Для восстановления удаленных файлов откройте свойства папки и выберите одну из ее теневых копий, затем вы можете просмотреть содержащиеся в ней файлы и восстановить нужные. Помните, что из теневой копии файлы можно открыть только на чтение.

Как видим, теневое копирование дает пользователям и администратору богатые возможности по работе предыдущими версиями файлов и папок. Данная технология, в сочетании с правильно настроенным резервным копированием, позволяет обеспечить высокую доступность данных и свести риск их потери к разумному минимуму.

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Источник

How to enable Shadow Copies in Windows Server 2019/2016

Windows Server 2019 offers a wide range of security options. However, data backup and restore are the most sensitive. Because a failure in data availability can have serious consequences for the organization. For both the user and the administrator. With this intention, the system makes use of the Volume Snapshot System. With this intention, the system makes use of the Instant Volume System. This feature first appeared in Windows Server 2003. Consequently, Windows Server 2019 uses this technology to use the Volume Shadow Copy function. In this way, it is possible to back up the system without affecting its performance. Therefore, system security is enhanced by being able to safely restore data. This allows you to create backups to return to a previous point or restore the system. See how to enable shadow copies in windows server 2019/2016.

Activating Volume Shadow Copy in Windows Server 2019/2016

In the first place, it is necessary to open the disk manager by pressing the Win+X combination.

Enter the disk manager

Then select the partition where the server is installed. Then, right-click on it and enter Properties.

Go to the properties of the disk where the system is installed.

Now, go to the Shadow Copies tab and then click on Enable.

Enable Shadow Copies

In the next window, press Yes to confirm the creation.

After confirmation, we see how a restore point has been created in the selected unit. Please click on Settings.

Open the settings

Within this table you can see the following parameters:

Within this section, it will be possible to define the following:

In this way, it is possible to enable the shadow copies in Windows Server 2019/2016. Now it is possible to increase the security in the system. This is all for now. Before saying goodbye, I invite you to see our post about creating a local account on Windows 10.

Источник

VSS для самых маленьких

А, собственно, что с ним за проблема? Вот есть документация, где вполне адекватно и красиво описано, как всё работает. Есть утилита vssadmin, позволяющая вполне годно создавать и удалять снапшоты. Что не так-то, и где сложности?

Но проблема в том, что более лучшая документация, намного правильнее отражающая происходящие процессы, несколько сложна для понимания. Microsoft вообще написал по этой теме какое-то неслыханное количество документов. Но даже когда вам как-то удаётся выстроить в голове работу этого алгоритма, вы сразу сталкиваетесь с тем, что на практике многие вещи работают совершенно не так, как описаны. Или вообще не работают. А что-то не описано совсем, хотя этому мы уже давно не удивляемся. Но не хвататься же сразу за дебагер и дизассемблер, да?

Вот поэтому и захотелось немного поговорить о том, как же на самом деле работает VSS. И да, строго говоря, результатом работы VSS является созданная shadow copy. Но дабы не ломать язык и не мучить вас транслитом, давайте просто писать снапшот.

Какова роль VSS

Не сомневаюсь, что 90% читающих прекрасно понимают, зачем нужны снапшоты, но ради оставшихся 10% потерпите несколько предложений. Или сразу идите в следующий раздел.

Итак, все кто остался, давайте представим, что есть у нас некий диск, на котором находятся файлы, с которыми кто-то работает и как-то их изменяет. Изменения эти накапливаются, а иногда очень хочется иметь возможность взять и вернуться во времени назад. И желательно откатывать изменения не для всего диска, а только для выбранных папок и файлов. Для этого и был придуман механизм теневых копий.

Где найти VSS

Обнаружить следы VSS можно двумя классическими способами: через GUI или в консоли. В зависимости от конкретной версии системы пути могут немного отличаться, но суть будет одинакова. Итак, есть у меня в лабе Windows Server 2019, и если сделать ПКМ на любом диске в проводнике, мы увидим два пункта: Configure Shadow Copies и Restore previous versions.

После того, как вы всё настроите на свой вкус, появляется смысл в пункте Restore previous versions. Чисто технически туда и до этого можно было зайти, однако внутри, скорее всего, будет только гнетущая пустота.

И запоминаем самое важное: это две разные утилиты, существующие в разных контекстах. Теневая копия, сделанная в одной утилите, будет видна другой, однако статус у неё будет неоперабельный.

Вот отличный пример: мы создали снимок в diskshadow и пытаемся удалить его с помощью vssadmin. Сам снимок мы видим, но он не в нашем контексте, поэтому сорян, у нас нет здесь власти.

Технически ничего не мешает одновременно делать снимки с помощью vssadmin и diskshadow. Хотя есть вероятность, что получите сообщение типа Another shadow copy is in progress. Но это так, к слову пришлось. Не надо пытаться одновременно делать несколько снапшотов разными программами.

Как появился VSS

Хорошо, но как избежать подобных приключений? Отличным вариантом будет подождать, пока SQL сервер допишет свою транзакцию, пометит её как завершённую, и потом мы быстренько заберём все появившиеся новые блоки. Отличный вариант, который надо срочно реализовывать! Вот только есть небольшая проблема: до этого мы говорили про одно приложение и один файл, с которым оно работает. Научиться общаться с условным SQL Server много ума не надо, но что делать с остальными миллиардами существующих приложений? А что делать, в конце концов, с самой ОС, у которой внутри огромное количество своих процессов и открытых файлов? Вот примерно с такими проблемами и столкнулись учёные мужи из Microsoft, когда пришли к выводу, что надо реализовать некий общий интерфейс, через который можно будет сразу всем прокричать нечто вроде: “Сейчас мы будем делать снапшот, так что быстренько сворачиваемся и сбрасываем буфера на диск! Приостанавливайте свою кипучую деятельность и приводите данные в консистентный вид!”. Ну а назвать эту штуку они решили, как вы уже догадались, Volume Snapshot Service. Или просто VSS.

Как устроен VSS

Чтобы не прыгать с места в карьер громады страшных терминов и процессов, начнём с высокоуровневого описания. Поэтому ограничимся таким списком компонентов:

VSS Writer. В кириллическом простонародье известен как просто райтер, поэтому так и будем его называть в дальнейшем, вызывая праведный гнев ненавистников англицизмов.

Райтер занимается тем, что выстраивает мостик взаимодействия между VSS подсистемой и конкретным приложением. Поэтому а) в любой системе их будет достаточно много (проверьте у себя с помощью vssadmin list writers) б) райтер всегда пишется поставщиком приложения, ибо кроме него никто не знает, что там и как должно происходить во время создания снапшота.

Соответственно, райтер по своей сути выполняет роль “регулировщика”: сначала он говорит приложению подготовиться к снапшоту, затем даёт отмашку VSS сервису делать снапшот. Или не даёт, если приложение не смогло за установленный промежуток времени подготовить свои файлы.

VSS Provider. Тот самый парень, который занимается созданием и управлением снапшотами. Известен тем, что бывает софтовый или хардовый. Список установленных в системе провайдеров можно посмотреть с помощью команды vssadmin list providers. По дефолту, с системой идет Microsoft Software Shadow Copy provider. Он даже отлично и замечательно работает, но до тех пор, пока вы не подключите к системе брендовую СХД. Хорошие вендоры всегда снабжают свои железки управляющим софтом, в составе которого находится и родной провайдер к этой железяке. Благодаря этому можно уже делать всякие хитрые трюки, которые реализованы в вашем оборудовании, и именно поэтому мы в Veeam так гордимся списком интеграций с железом.

Как в итоге всё выглядит на самом высоком уровне: реквестор стучится в Volume Shadow Copy сервис, тот отдаёт команду райтерам предупредить приложения о надвигающемся снапшоте, райтеры рапортуют об успехе, а сервис отдаёт команду провайдерам делать снапшоты. О результатах докладывается реквестору.

Но что дальше происходит с данными? Если мы действительно используем какое-то приложение для бекапов, которое запустило весь этот процесс, дождалось его завершения и скачало данные в своё хранилище, то снимок можно просто удалить одной командой. Поскольку VSS пропагандирует CoW подход, то речь здесь действительно о банальном удалении нашей аллоцированной зоны, ведь все новые данные сразу пишутся на оригинальный диск. Это называется non-persistent shadow copy, и она не имеет никакого смысла без оригинального диска.

Чтобы пройти этот путь вручную, достаточно открыть консоль и набрать:

Здесь мы видим, что успешно создался снапшот со своим Shadow copy ID, и для удобства ему сразу присвоили алиас VSS_SHADOW_1. Этими данными вполне можно оперировать, если возникает такое желание. Однако не будем уходить в сторону и попробуем прочитать содержимое этого снимка. Для чего подмонтируем его в качестве диска.

И начинаем всё заново, только теперь укажем, что нам нужна персистентная копия, чтобы мы могли использовать её как полноценный диск.

Как мы видим: Attributes: No_Auto_Release Persistent Differential. Поэтому если теперь вы сделаете expose, то снапшот примаунтится как полноценный диск, по которому можно перемещаться и копировать с него файлы. Диск, само собой, виртуальный и состоит из блоков оригинального диска, плюс блоки изменившихся данных, читая которые, мы можем видеть состояние оригинального диска на момент снапшота. Всё просто.

Что тут хочется ещё сказать, а вернее, спросить: если всё так просто, то почему же я говорю, что всё так сложно? Проблема в том, что, отдавая на боевом сервере команду vssadmin create shadow, мы, конечно, создаём какой-то снимок, но как себя будут чувствовать приложения после отката на этот снимок, мы предсказать не можем. Это не шутка: команда create признаёт наличие ошибок при выполнении как вариант нормы. Райтер не вернул вовремя Ок от приложения? Да кому это надо, го делать снапшот, я создал.

Как лечить VSS

И что же делать, если VSS падает, в ивентах ничего нет, а понять, что происходит надо? Тут я могу порекомендовать три хороших статьи:

КВ от Veeam, посвящённое анализу поведения VSS с помощью diskshadow.

Другое KB от Veeam, посвящённое сбору информации с помощью vsstrace из Windows SDK. Но скажу сразу, это уже не для слабых духом.

И видео от моего коллеги, где он наглядно показывает, как работать с информацией из первых двух пунктов =) Рассказывает он действительно хорошо, но с непривычки голова у вас от объёма информации заболит, это я вам обещаю.

Также в гугле можно найти массу толковых советов по поводу приведения VSS в чувства, только рекомендую не бросаться на первый попавшийся случай, а постараться найти наиболее похожий именно на вашу проблему. По коду ошибки, например. Потому что слишком много возможных комбинаций ошибок, приложений и причин их возникновения.

А на сегодня всё. Я и так хотел кратенько, но получилось больше десяти страниц текста. Поэтому самое время закругляться. Если хочется раскрытия какой-то другой темы или углубиться в детали VSS, то обязательно пишите об этом в комментариях.

Источник

Windows Server 2019 часть три. Сетевые папки и диски, теневые копии.

Мы с вами проделали уже большую работу. Развернули сервер, настроили основные службы, создали пользователей. Давайте теперь перейдем к теме сетевого доступа. Ведь не удобно если люди будут бегать с флешками или отправлять другу другу письма.

Сетевые паки.

В прошлой статье мы создали пользователя и группу Public, допустим у нас в этой группе даже несколько пользователей. Для совместного использования файлами логично создать им сетевую папку(Public), где они могли-бы хранить файлы.

Так же нам потребуется роль Файловые службы и службы хранилища ( по умолчанию у меня стоит, если нет добавляем роль)

Создадим папку где нам удобно, зайдем в свойства паки, вкладка Доступ. Выберем общий доступ и добавим нашу группу Public.

Вот и все. Для всех пользователей группы Public доступна сетевая папка расположенная на сервере.

Теневые копии.

Что же такое теневая копия? По сути это снапшот (снимок) всей информации, хранящейся на диске. После создания теневой копии служба VSS начинает отслеживать изменение данных на диске. VSS разбивает все данные на блоки по 16Кб каждый, и если данные в таком блоке были изменены, служба записывает в файл теневой копии этот блок целиком. Таким образом получается, что при создании следующей теневой копии данных система не копирует данные целиком, а только лишь блочные изменения. Благодаря этому система теневого копирования позволяет существенно сэкономить место на диске. Теневые копии могут храниться на том же диске, на котором хранятся данные, либо на отдельном (решение для высоконагруженных систем с большой частотой изменения данных). Все файлы теневых копий хранятся в служебном каталоге System Volume Information. Эти файлы можно отличить по имени, все они содержат в имени идентификатор службы VSS — 3808876b-c176-4e48-b7ae-04046e6cc752.

Для включения данной функции переходим в Управление компьютером — Общие папки — Все задачи.

Ну и конечно нам не мешало бы настроить расписание :

Тут мы выбрали ежедневно с 9.00 до 18.00 каждые 60 минут делать копии.

Обратите внимание, что для восстановления не требуется права Администратора. То есть любой пользователь имеющий доступ может восстановить старую версию папки ( свойства — предыдущие версии).

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Теневое подключение к сеансам RDP / RDS позволяет администраторам подключаться к любому сеансу пользователя для просмотра рабочего стола пользователя и взаимодействия с ним. Режим теневого копирования удаленного рабочего стола работает во всех современных версиях Windows, начиная с Windows 2012 R2 и Windows 8.1 (за исключением Windows Server 2012, в которой стек rdp переместился из режима ядра в режим пользователя). В этой статье мы рассмотрим, как настроить и использовать RDS Shadowing для подключения к пользовательским сеансам RDP в Windows Server 2016 и Windows 10

В Windows Server 2016 / Windows 10 в стандартном клиенте RDP (mstsc.exe) есть несколько специальных параметров, которые можно использовать для удаленного теневого подключения (RDS Shadow) к сеансу RDP любого пользователя:

Mstsc.exe /shadow:sessionID [/v:Servername] [/control] [/noConsentPrompt] [[/prompt]]

- / shadow: sessionID – подключиться к RDP-сессии пользователя по ID;

- / v: servername – вы можете указать имя удаленного хоста (терминальный сервер RDP / RDS). Если имя сервера не указано, выполняется подключение к локальным сеансам на текущем хосте;

- / control – включает возможность взаимодействия с сеансом пользователя (рабочий стол). Администратор может управлять мышью пользователя, вводить данные с клавиатуры. Если этот параметр не указан, используется режим просмотра сеанса пользователя;

- / noConsentPrompt – этот параметр позволяет администратору принудительно подключиться к любому сеансу, не запрашивая у пользователя подтверждение подключения;

- / prompt – позволяет использовать для подключения учетную запись, отличную от текущей. Имя пользователя и пароль необходимы для подключения к сеансу.

Теневые сеансы можно использовать для подключения к пользовательским сеансам на компьютерах и серверах как в домене Active Directory, так и в рабочей группе. Кроме того, необязательно иметь права администратора на хосте RDS, на котором работает пользователь. Администраторы могут делегировать полномочия теневого копирования RDS кому угодно, даже не административным учетным записям (подробнее см. Ниже).

Использование Remote Desktop Shadow из графического GUI

вы можете подключиться к пользовательскому сеансу с помощью утилиты mstsc.exe или графической консоли Server Manager. Для этого в консоли Server Manager на сервере RDS перейдите в раздел Remote Desktop Services -> выберите свою коллекцию, например QuickSessionCollection.

Список справа будет содержать список пользователей, у которых есть сеансы на этом сервере RDS. Щелкните правой кнопкой мыши сеанс, который нужен пользователю, выберите «Тень» в контекстном меню).

Вы можете подключиться только к активному пользовательскому сеансу. Если сеанс находится в отключенном состоянии (отключен из-за тайм-аута), вы не можете подключиться к этому сеансу:

Ошибка тени - указанный сеанс не подключен.

Появится окно с параметрами теневого подключения. Вы можете просматривать (Просмотр) и управлять (Управлять) сеансом. В качестве альтернативы вы можете включить опцию Требовать согласия пользователя).

Если выбрана опция «Запросить согласие пользователя», пользователю будет предложено в сеансе:

Запрос удаленного мониторинга Winitpro администратор запрашивает удаленный мониторинг вашей сессии. Вы принимаете этот запрос?

Winitpro администратор требует удаленного просмотра сеанса. Вы принимаете запрос?

Если пользователь подтвердит подключение, администратор увидит свой рабочий стол в режиме просмотра, но не сможет с ним взаимодействовать.

Совет. Чтобы выйти из сеанса пользователя и выйти из теневого режима, необходимо нажать ALT + * на рабочей станции или Ctrl + * на сервере RDS (если не указаны альтернативные комбинации).

Если пользователь отказался от административного подключения Shadow RDS, появится окно:

Теневая ошибка: оператор или администратор отклонил запрос.

В современных версиях Windows графическая оснастка tsadmin.msc из Windows Server 2008 R2 не может использоваться для теневых подключений к сеансам RDP.

Если вы попытаетесь подключиться к сеансу пользователя без запроса подтверждения, появится сообщение об ошибке о том, что это запрещено групповой политикой:

Теневая ошибка: параметр групповой политики настроен на требование согласия пользователя. Проверьте конфигурацию параметров политики.

Если вам нужно проверить подключения пользователей RDS Shadow, используйте следующие события из журнала Microsoft-Windows-TerminalServices-RemoteConnectionManager / Operational в качестве фильтра:

- Событие с кодом 20508: разрешение на просмотр теней предоставлено

- Событие с кодом 20503: сеанс просмотра теней запущен

- Событие с кодом 20504: сеанс теневого просмотра остановлен

Параметры для удаленного управления сеансами RDS пользователя настраиваются с помощью отдельного параметра групповой политики «Установить правила для управления сеансом пользователя служб удаленных рабочих столов». Этот параметр находится в разделе «Политики» -> «Административные шаблоны» -> «Компоненты Windows» -> «Службы удаленных рабочих столов» -> «Узел удаленного сеанса» -> «Подключения» в разделах «Пользователь» и «Компьютер» объекта групповой политики. Эта политика соответствует параметру DWORD теневого реестра в ветке HKLM SOFTWARE Policies Microsoft Windows NT Terminal Services (в скобках указаны значения этого параметра, соответствующие параметрам политики).

С помощью этой политики вы можете настроить следующие параметры подключения к теневому удаленному рабочему столу:

- Дистанционное управление запрещено – дистанционное управление запрещено (значение регистрового параметра

Shadow = 0);

- Полный контроль с разрешения пользователя – полный контроль над сеансом с разрешения пользователя (

1);

- Полный контроль без разрешения пользователя – полный контроль без разрешения пользователя (

2);

- Просмотр сеанса с авторизацией пользователя – сеанс мониторинга с авторизацией пользователя (

3);

- Просмотр сеанса без авторизации пользователя – мониторинг сеанса без авторизации пользователя (

4).

После изменения настроек не забудьте обновить настройки групповой политики на хосте RDP / RDS.

вы можете настроить правила для удаленного подключения в домене из консоли

gpmc.msc

, используя рассматриваемый параметр политики, или групповую политику, которая вносит изменения непосредственно в реестр (последний вариант позволяет более точно настроить таргетинг политики на компьютеры с помощью Group Таргетинг на уровень элемента политики).

Теневое подключение RDS Shadow из PowerShell

вы также можете использовать функцию теневого подключения к пользовательскому сеансу через теневое подключение к службам удаленных рабочих столов из Powershell.

Прежде всего, вам необходимо получить список пользовательских сессий на RDS-сервере терминала (пользовательские сессии будут сгруппированы по их статусу):

Get-RDUserSession | ft Username, UnifiedSessionId, SessionState, HostServer, ApplicationType -GroupBy Sessionstate

На этом сервере мы обнаружили три активных пользовательских сеанса RDP. Чтобы подключиться к пользовательскому сеансу с идентификатором сеанса 3, выполните команду:

Mstsc /shadow:3 /control /noConsentPrompt

Кроме того, чтобы получить список всех сеансов RDP на сервере (или в настольной версии Windows 10, в которой разрешено несколько подключений RDP), вы можете использовать команду:

quser

ИЛИ

qwinsta

На экране отобразится список сеансов RDP, их идентификаторы и статус: сеанс активен (Активен) или отключен (Отключен).

Чтобы получить список сессий на удаленном сервере, выполните команду:

query session /server:servername

Чтобы подключиться к пользовательскому сеансу на удаленном сервере, используйте команду:

Mstsc /v:rdsh2:3389 /shadow:3 /control

Для более удобного теневого подключения к пользовательским сеансам RDP вы можете использовать следующий скрипт. Сценарий попросит вас ввести имя удаленного компьютера и отобразит список всех пользователей с активными сеансами RDP. Вам нужно будет указать идентификатор сеанса, к которому вы хотите подключиться через теневой сеанс:

shadow.bat

@eco выкл

set / P rcomp = "Введите имя или IP-адрес удаленного ПК: "

сеанс запроса / сервер:% rcomp%

set / P rid = "Введите идентификатор пользователя RDP: "

запустить mstsc / shadow:% rid% / v:% rcomp% / control

Вы можете поместить этот файл в каталог% Windir% System32. Поэтому для теневого подключения к пользователю достаточно запустить теневую команду.

Для подключения к сеансу консоли вы можете использовать следующий скрипт:

@eco выкл

set / P rcomp = "Введите имя или IP-адрес удаленного ПК: "

for / f "tokens = 3 delims =" %% G in ('query session console / server:% rcomp%') установить rid = %% G

запустить mstsc / shadow:% rid% / v:% rcomp% / control

Вы также можете использовать следующий сценарий PowerShell с простым графическим интерфейсом (rdp_shadow_connection.ps1) для теневого подключения):

Добавить тип -assembly System.Windows.Forms

$ Header = "SESSIONNAME", "USERNAME", "ID", "STATUS"

$ dlgForm = Новый объект System.Windows.Forms.Form

$ dlgForm.Text = 'Сессионное соединение'

$ dlgForm.Width = 400

$ dlgForm.AutoSize = $ true

$ dlgBttn = Новый объект System.Windows.Forms.Button

$ dlgBttn.Text = 'Контроль'

$ dlgBttn.Location = Новый объект System.Drawing.Point (15,10)

$ dlgForm.Controls.Add ($ dlgBttn)