Настройка L2TP VPN для Windows 7 не составляет особого труда, так как поддержка этого протокола встроена в операционную систему, и не потребует устрановки дополнительного программного обеспечения. Просто следуйте разработанной нами инструкции, как показано на картинках, и уже через несколько мгновений вы можете безопасно пользоваться бесплатным Wi-Fi, не переживая что кто-либо перехватит ваши данные, и заходить на интернет-ресурсы совершенно анонимно.

6

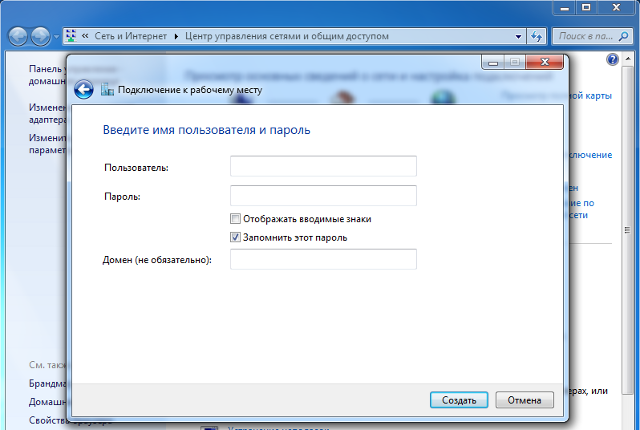

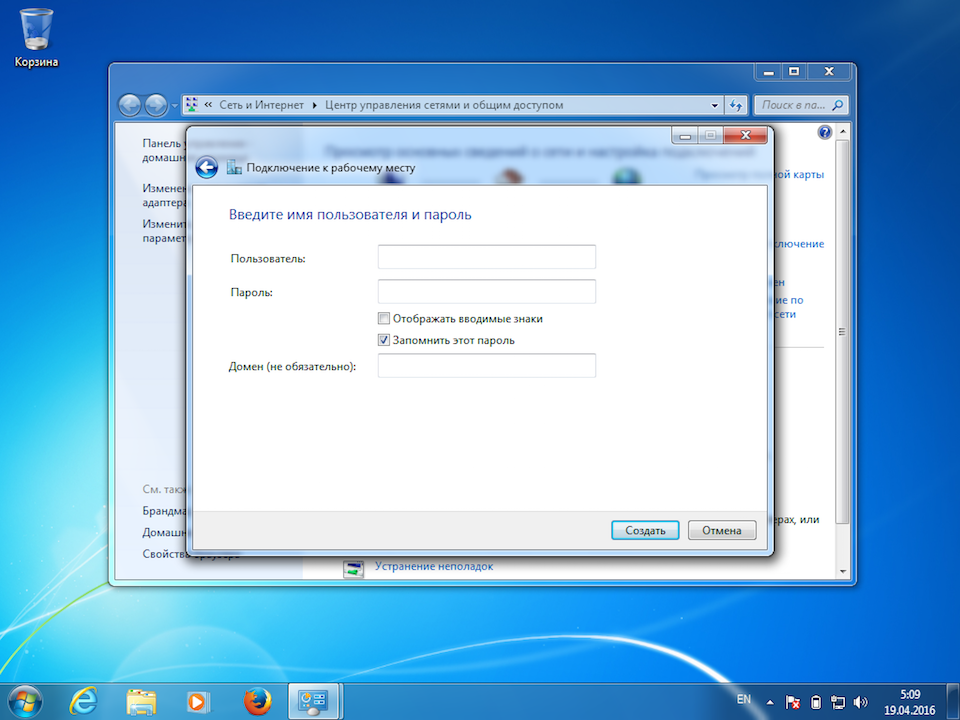

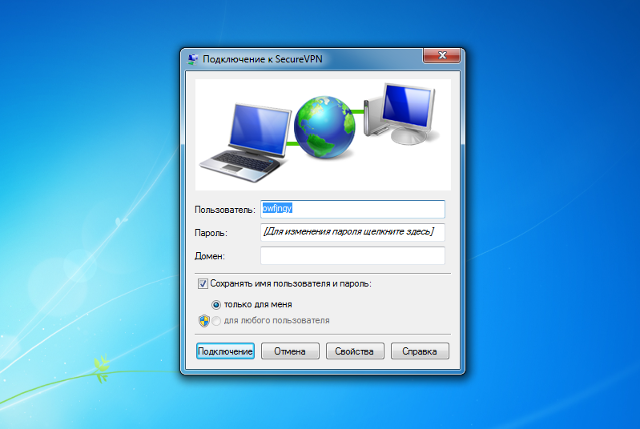

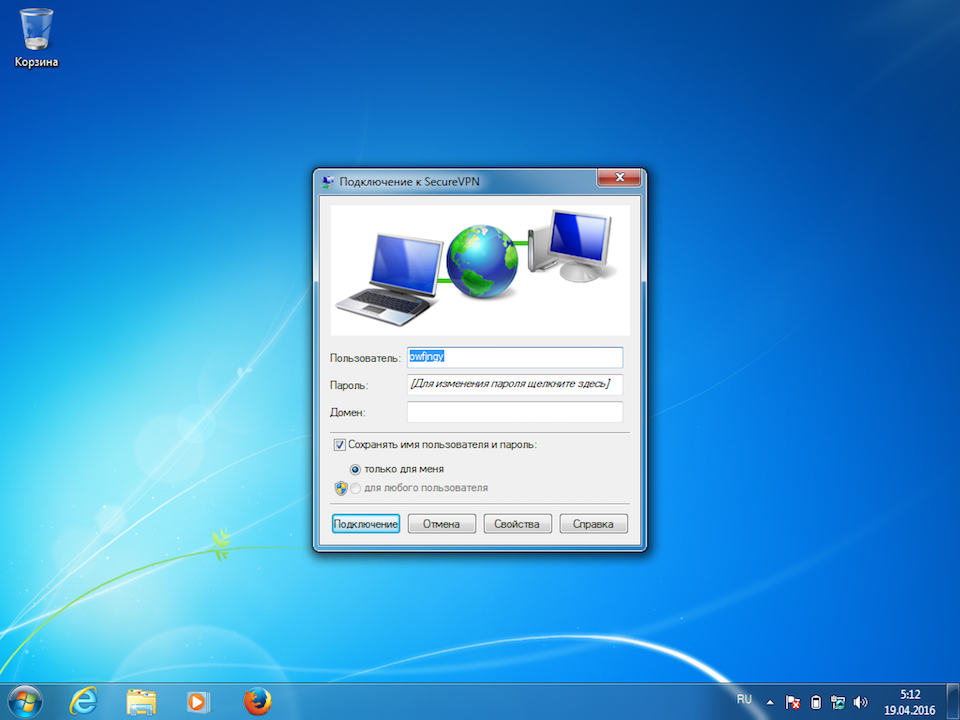

Указать идентификационные данные:

- Пользователь — username

- Пароль — password

Отметить пункт Запомнить этот пароль и нажать кнопку Создать.

Важное замечание: имя пользователя и пароль находятся в файле readme.txt, отправленном на Вашу почту после заказа подписки.

Далее

username

password

8

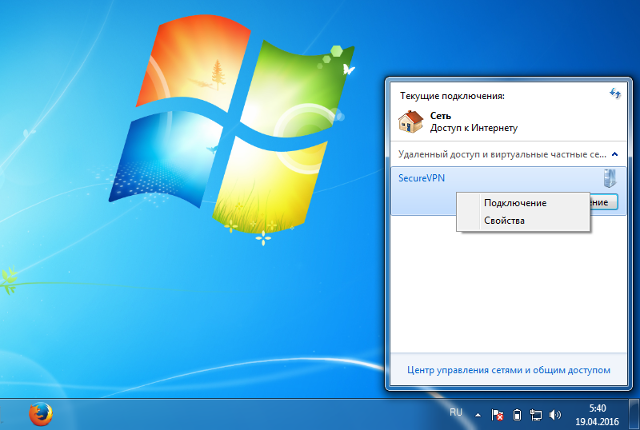

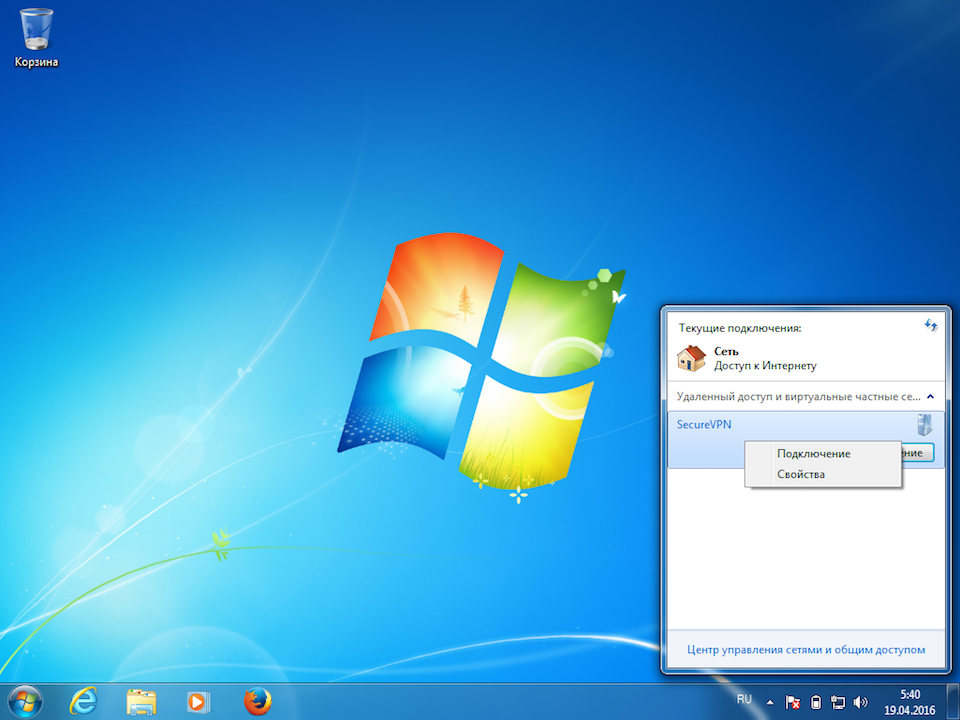

Кликнуть по значку сетевого соединения в системном трее, в появившемся окне нажать правой кнопкой мыши на созданном VPN-подключении и выбрать Свойства.

Далее

10

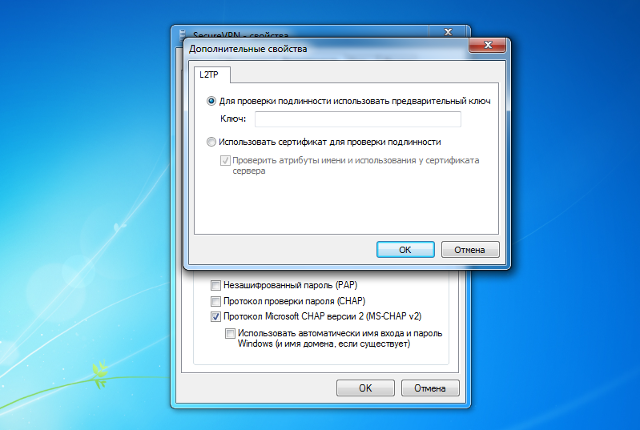

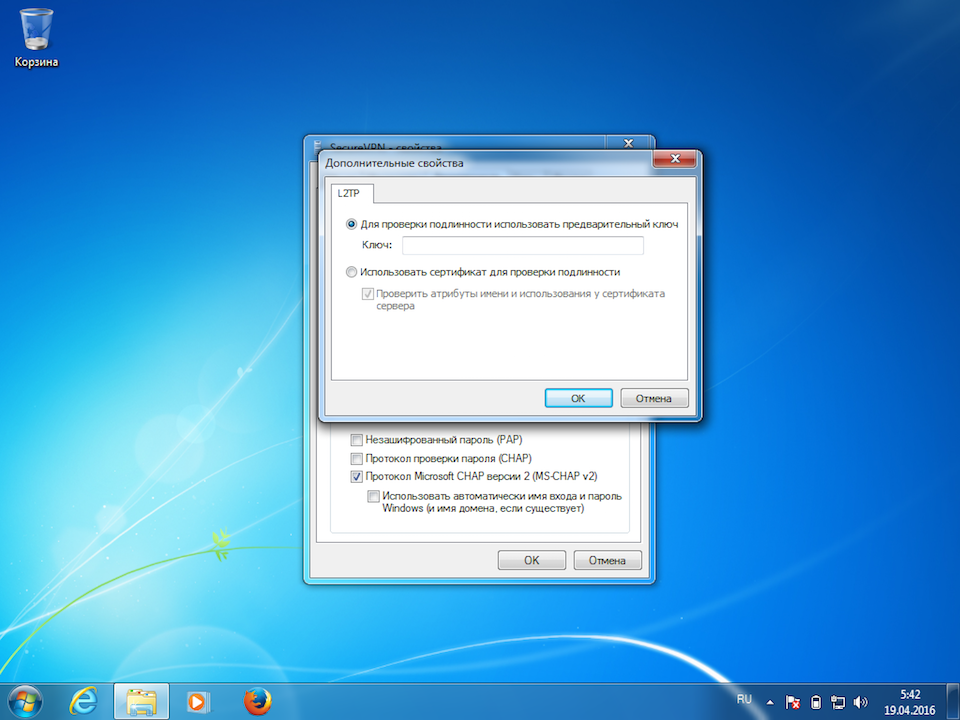

В открывшемся окне указать Общий ключ — a-secure-psk и нажать OK.

Далее

a-secure-psk

12

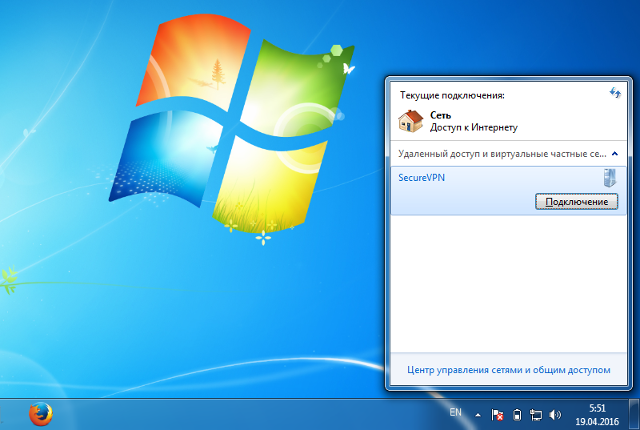

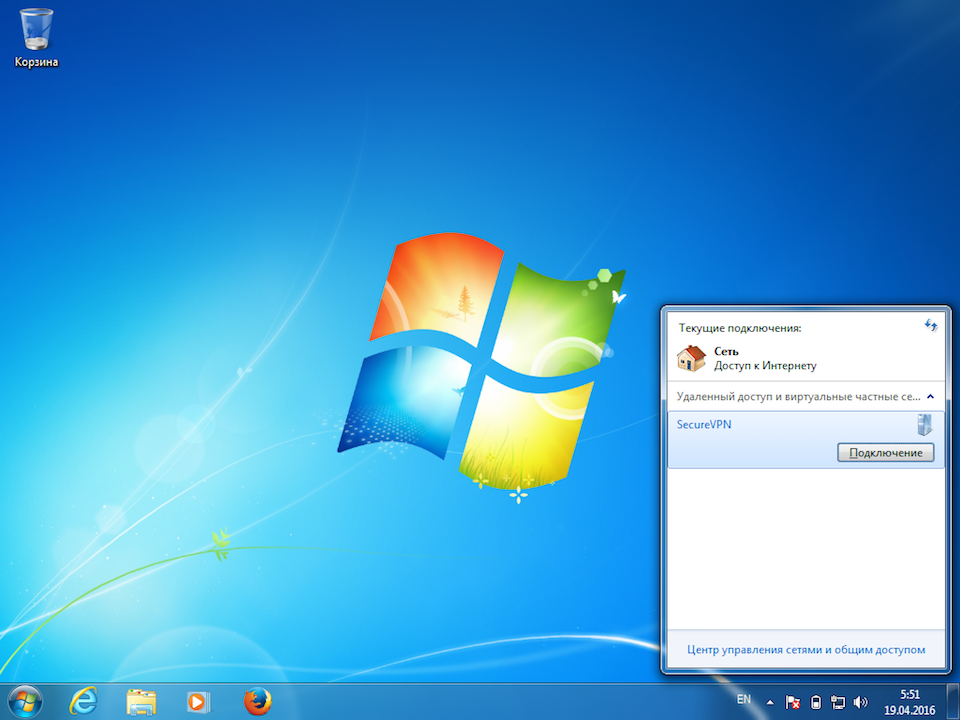

Для использования созданного VPN-подключения кликнуть по значку сетевого соединения в системном трее, в появившемся меню выбрать требуемое соединение, после чего нажать кнопку Подключение.

Далее

14

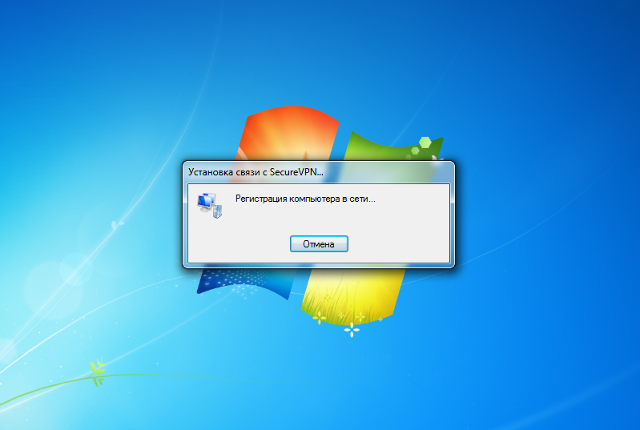

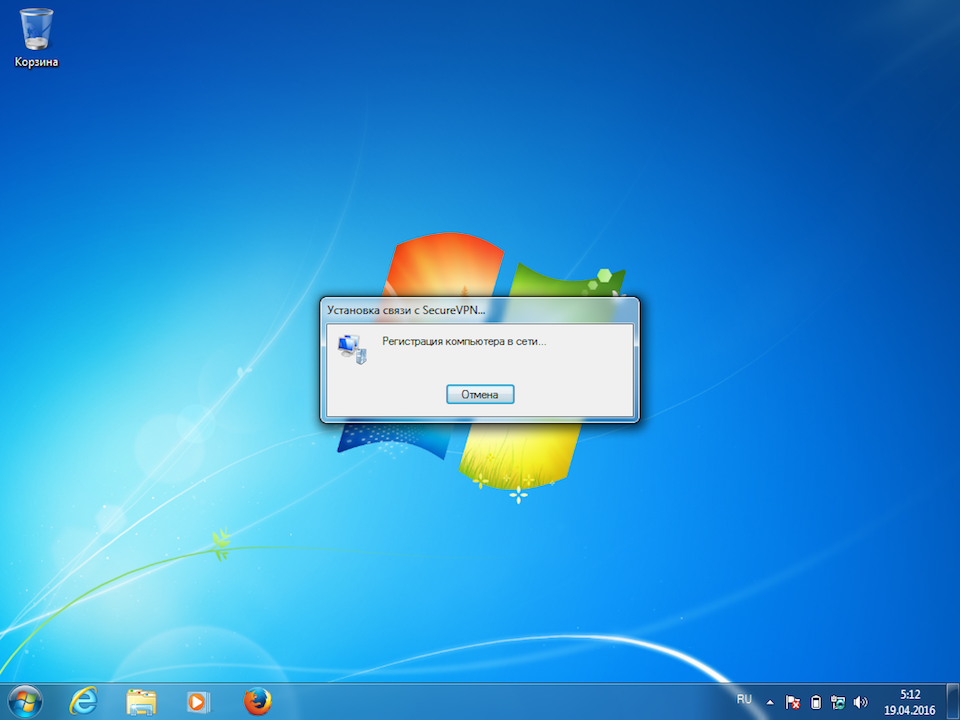

На экране отобразится окно подключения к серверу.

Далее

15

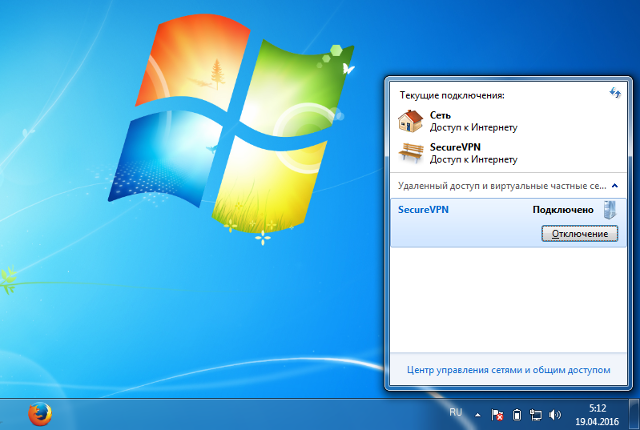

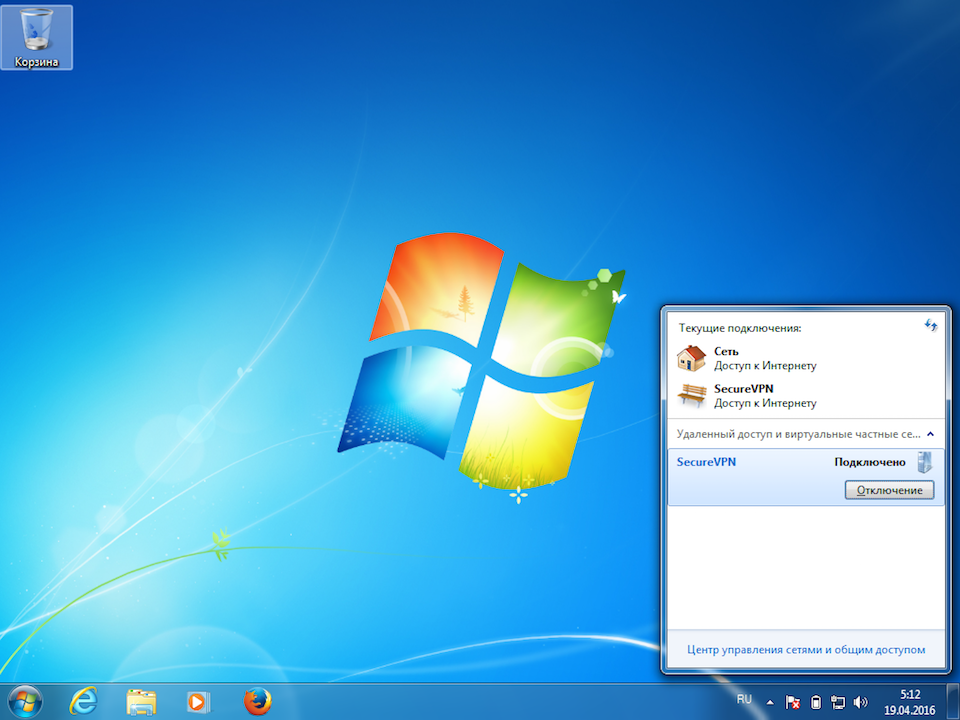

Для отключения кликнуть по значку сетевого соединения в системном трее, выбрать VPN-соединение и нажать Отключение.

Далее

16

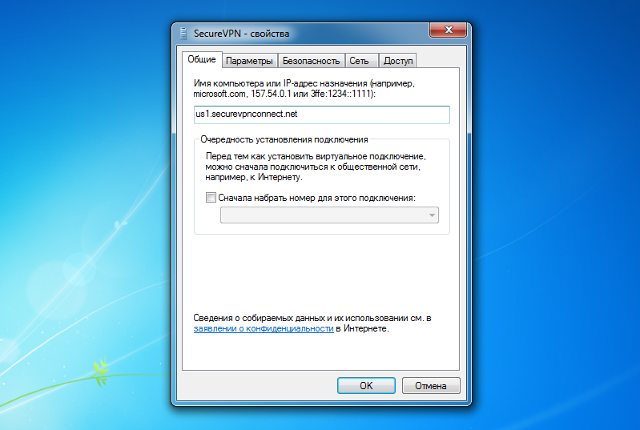

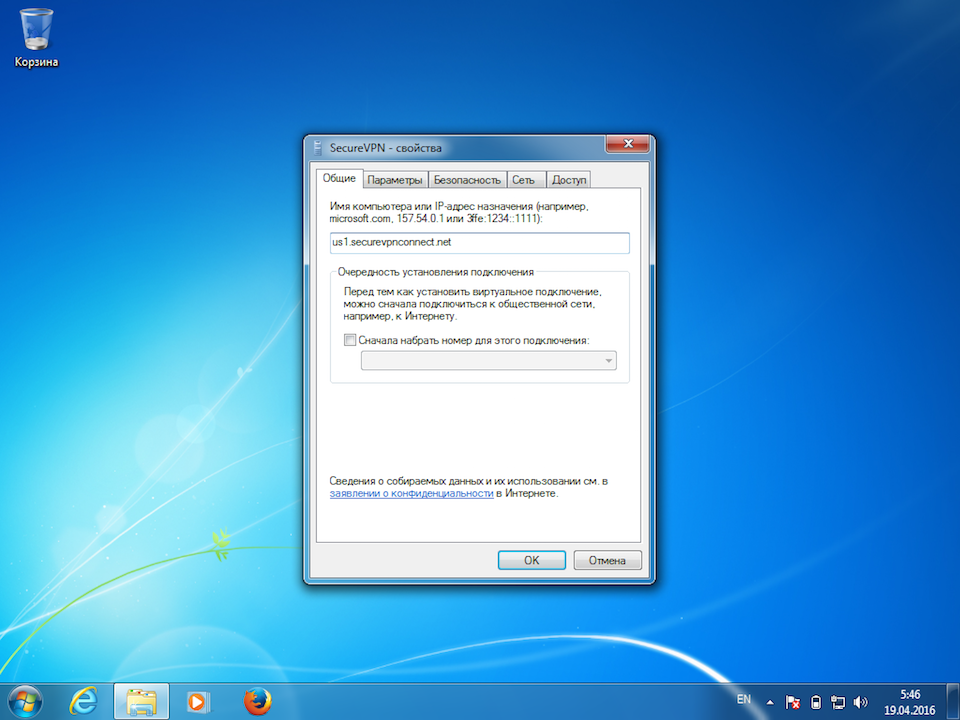

Для смены VPN-сервера открыть свойства соединения (повторить шаг 8), на вкладке Общие указать новый адрес сервера, и нажать OK.

Актуальный список VPN-серверов здесь.

В начало

Ниже — пошаговая инструкция, как настроить VPN L2TP подключение в Windows 10 и предыдущих версиях ОС, включая Windows 7 и 8. Показывать я буду на примере ручной настройки домашнего Интернета Билайн, но шаги из инструкции подойдут и для других провайдеров, предоставляющих услуги по этому протоколу, а также для коммерческих сервисов VPN, работающих по L2TP.

Создание VPN подключения L2TP

Шаги по настройке Интернета L2TP или подключения к VPN в Windows 10 (также как и в 8 и 7) будут следующими:

- Кликните правой кнопкой мыши по значку подключения в области уведомлений Windows и выберите пункт «Центр управления сетями и общим доступом».

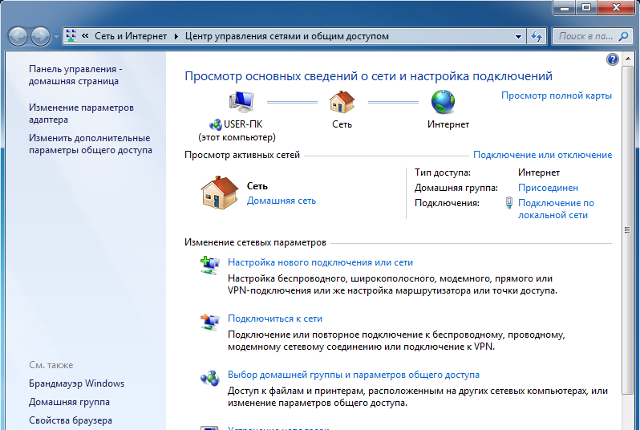

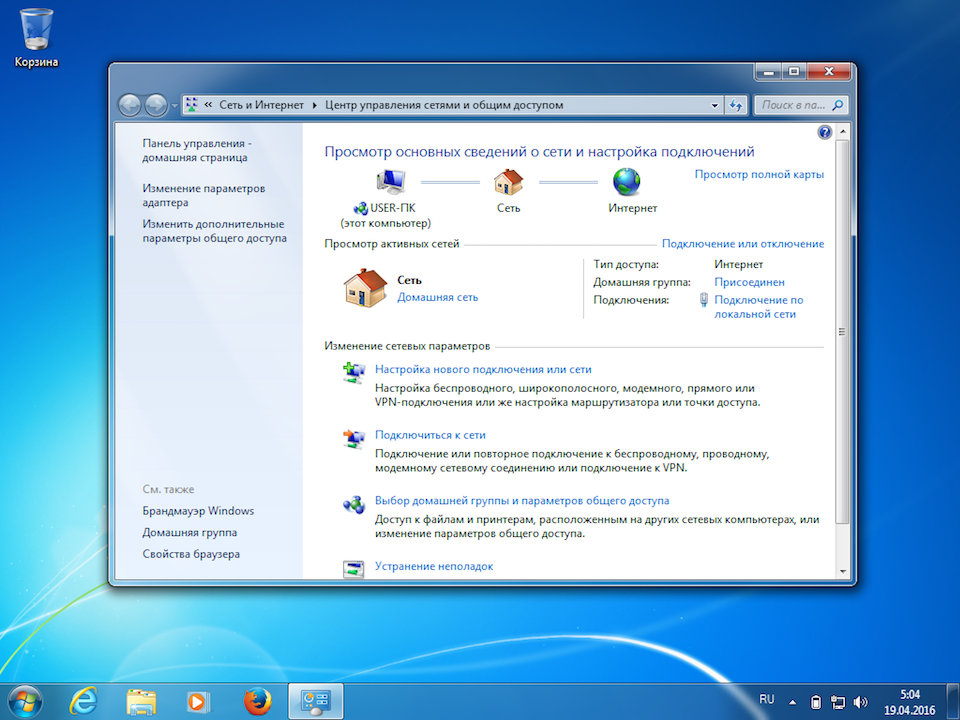

- Нажмите «Создание и настройка нового подключения или сети».

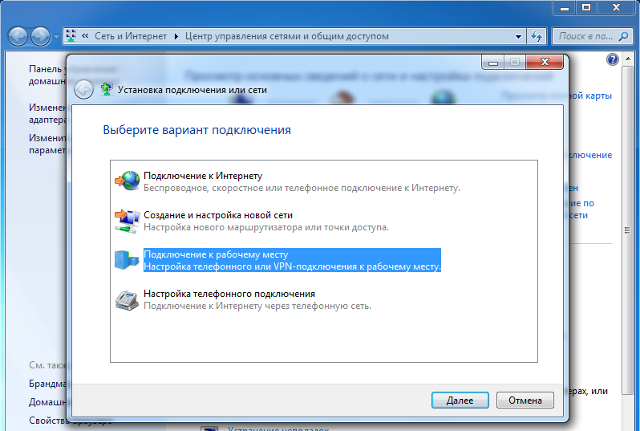

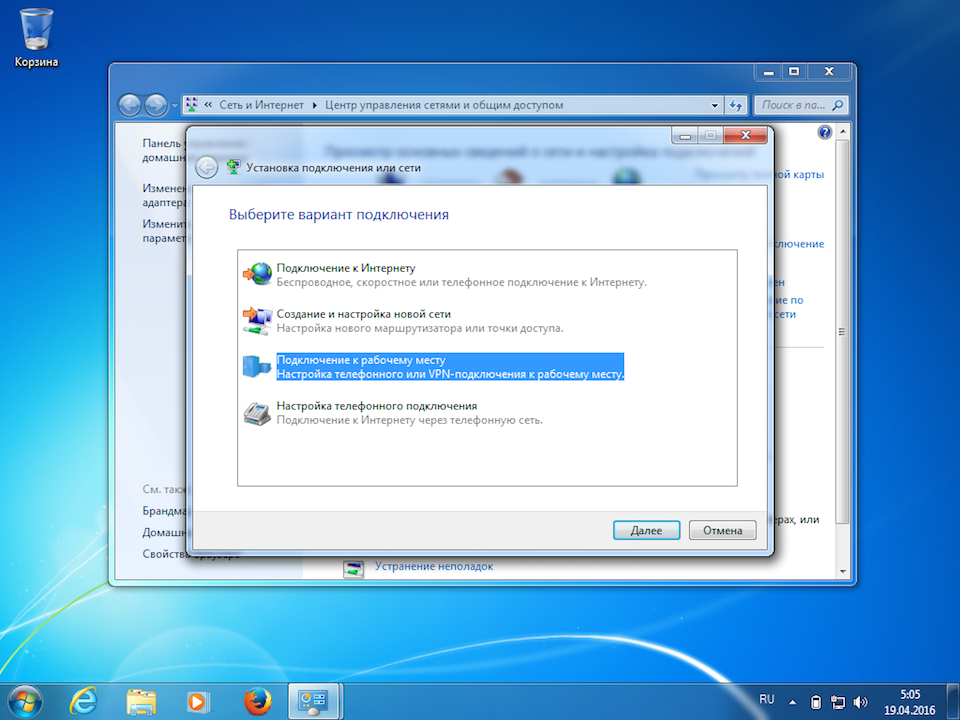

- Выберите «Подключение к рабочему месту» и нажмите «Далее».

- Если вам будет предложено выбрать имеющееся подключение, выберите «Нет, создать новое подключение».

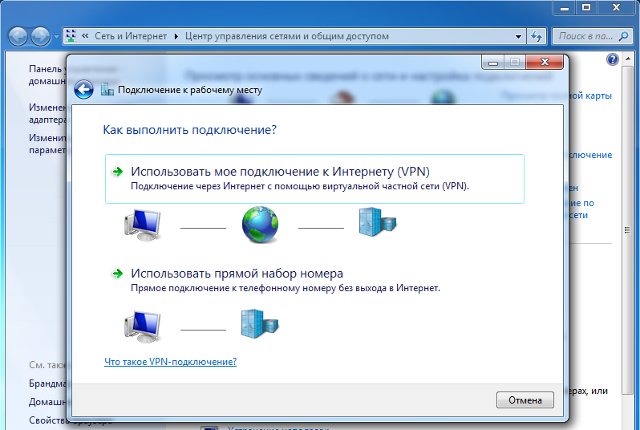

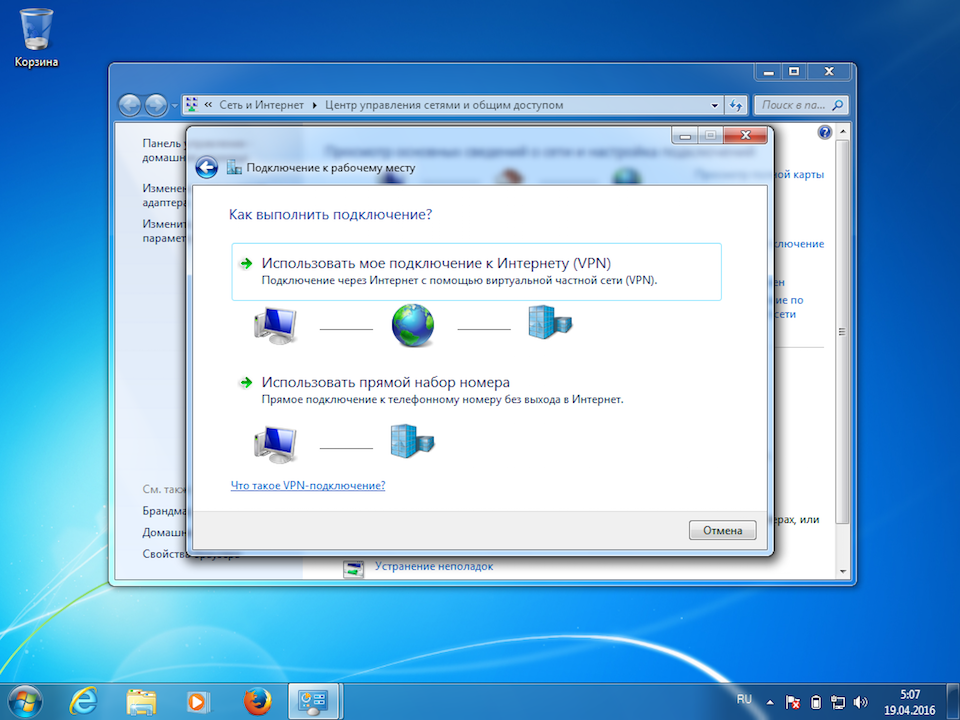

- Выберите пункт «Использовать мое подключение к Интернету (VPN)»

- На следующем экране либо выберите интернет-подключение (подключение по локальной сети в случае с Билайн), либо, для некоторых провайдеров, выберите «Отложить настройку подключения к Интернету».

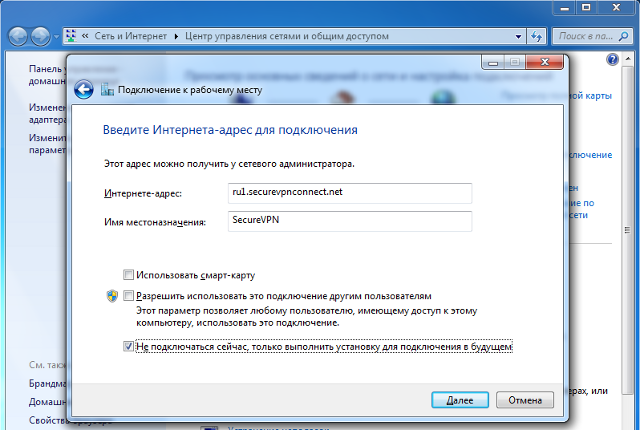

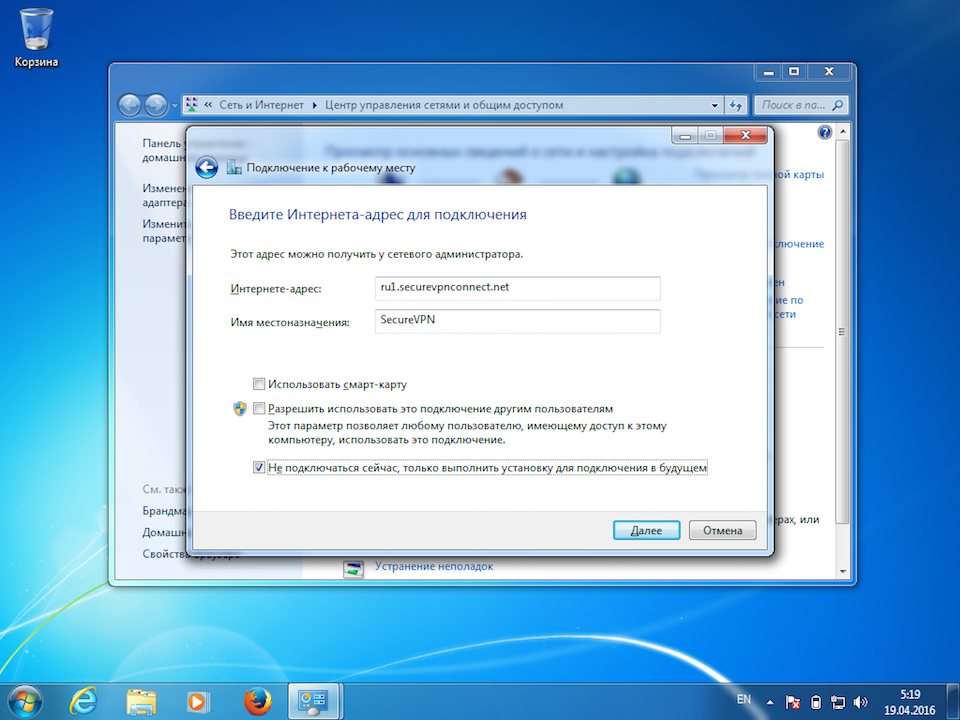

- В следующем окне в поле «Адрес в Интернете» введите адрес VPN-сервера L2TP. Для домашнего Интернета Билайн это l2tp.internet.beeline.ru а поле «Имя объекта назначения» заполните на свое усмотрение (это будет имя подключения).

- После нажатия кнопки «Создать» вы вернетесь в центр управления сетями и общим доступом. Нажмите в левой его части «Изменение параметров адаптера».

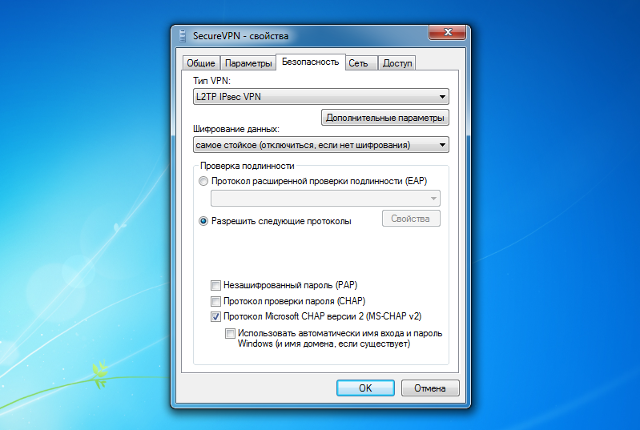

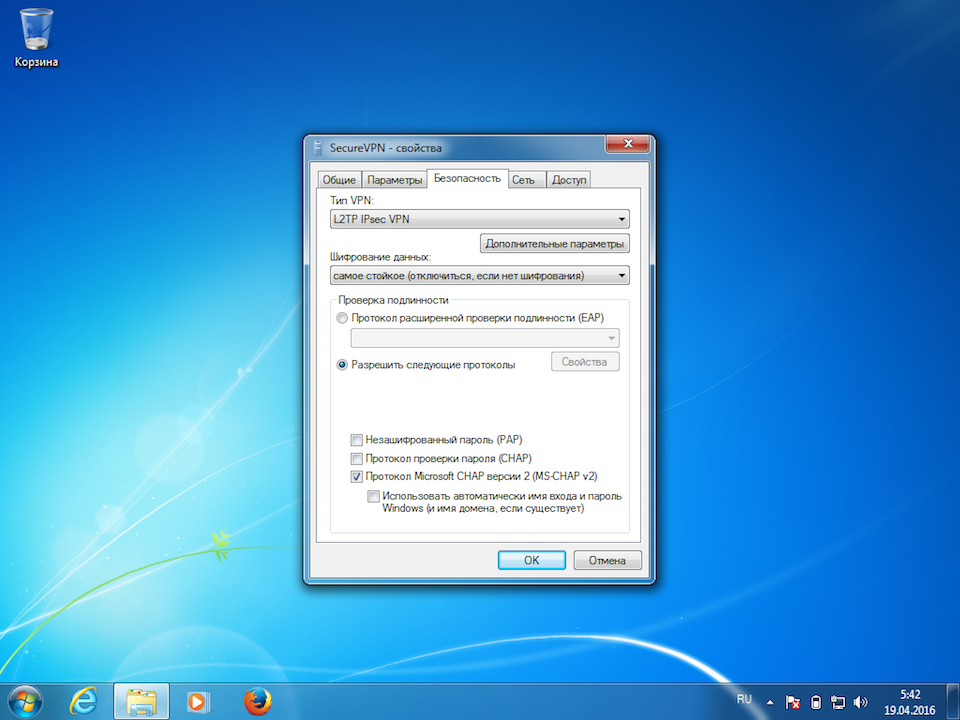

- Кликните правой кнопкой мыши по вновь созданному L2TP соединению и нажмите «Свойства», а затем перейдите на вкладку «Безопасность».

- В поле «Тип VPN» укажите «Протокол L2TP с IPSec», остальные параметры обычно можно не менять (такую информацию должен предоставить провайдер Интернета или VPN, но обычно все работает автоматически).

- Сохраните сделанные настройки.

Вот и все, теперь можно подключаться.

Для подключения к L2TP достаточно кликнуть левой (стандартной) кнопкой мыши по значку соединения и выбрать нужное подключение в списке доступных. При первом подключении у вас также будет запрошен логин и пароль (в случае Билайна — логин и пароль для Интернета) для авторизации.

Дополнительно: в Windows 10 и Windows 8 некоторых случаях при подключении L2TP могут возникать различного рода ошибки, причем не всегда связанные с объективными факторами, такими как неверные данные авторизации или недоступность VPN-сервера.

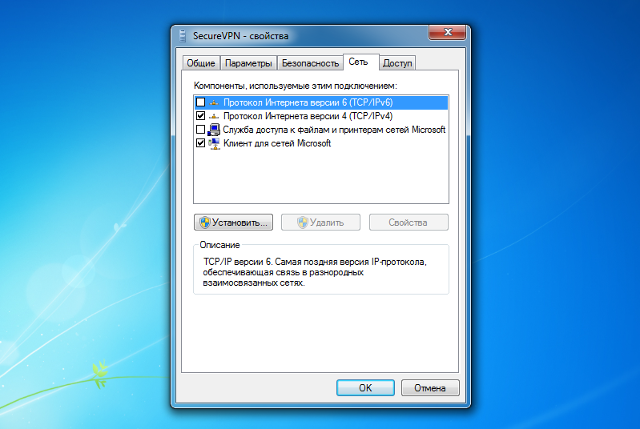

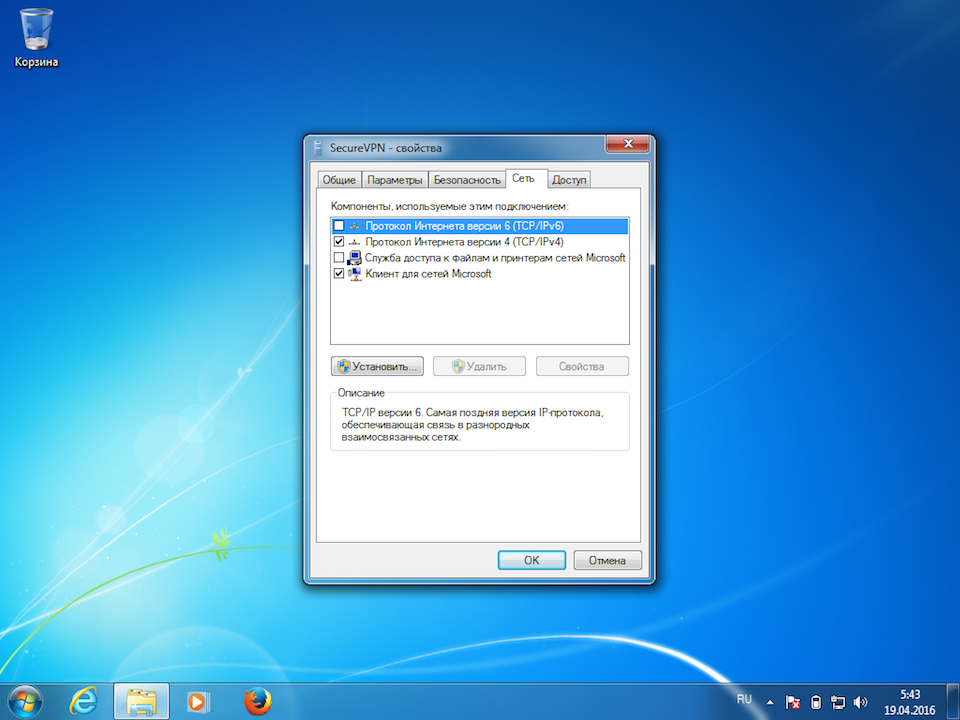

Часть из них может быть вызвано включенным протоколом IPv6 в свойствах L2TP соединения на вкладке «Сеть», некоторые другие ошибки могут быть также вызваны неправильными настройками подключения по локальной сети (как правило, следует выставить получение IP и DNS автоматически, подробнее — Настройка подключения Ethernet при настройке роутера.

Время на прочтение6 мин

Количество просмотров251K

Недавно я озадачился поиском возможности создания шифрованного подключения к своему офису средствами L2TP/IPsec протокола. Задача усложнилась, когда, кроме Windows клиентов, появилась потребность пускать в сеть еще iOS и Android клиентов. В Интернете множество статей как проделать это на Windows Server с «внешним» IP-адресом. Но я хочу предложить сообществу реализацию стандартными средствами Windows 7/8 шифрованного L2TP тоннеля в локальную сеть с популярной, на мой взгляд, топологией.

Структура сети

Маленькая сеть из десяти Windows 7/8 клиентов с выделенным сервером на базе Windows Server 2008 Std (на него пока не обращаем внимание) и с доступом в Интернет средствами простого роутера. Для VPN сервера я выделил одну из машин на Windows 7 Pro. Далее будет описано два способа поднятия L2TP/IPsec сервера на Windows 7 Pro.

Windows 7 L2TP/IPsec AES 128-bit с использованием сертификата

- Первым делом нужно сгенерировать сертификат компьютера и пользователя на VPN сервере.

Для этого воспользуемся бесплатной утилитой Simple Authority.

Устанавливаем, запускаем. Сразу программа предложит сгенерировать сертификат компьютера. Заполняем поля. Хаотично клацаем по клавиатуре, тем самым генерируя случайное число. Вводим пароль (лучше длиннее 8-ми символов, иначе могут быть глюки) Сертификат компьютера (CA) готов. Если пользователь не добавлен, то добавляем. Справа заполняем необходимые поля. Жмем «New certificate». После этого на рабочем столе появится два файла сертификатов с расширениями *.cer и *.p12 - Установим сертификаты на наш VPN сервер.

Для этого делаем Win+R(«Выполнить»), вводим mmc, жмем Enter. Откроется Консоль.

Добавляем оснастку (Файл->Добавить удалить оснастку). Выбираем «Сертификаты». Жмем «Добавить». Выбираем пункт «учетной записи компьютера» при вопросе, где будет управлять эта оснастка сертификатами. Далее, «Личное»->Правой кнопкой мыши->Все задачи->Импорт->Выбираем файл сертификата с расширением *.p12 (именно его). Вводим пароль, ставим галку «Пометить этот ключ как экспортируемый». В категории «Личное» появится два сертификата. Тот сертификат, у которого поля «Кому выдан» и «Кем выдан» одинаковые, нужно перенести в категорию «Доверенные корневые центры сертификации». - Нужно убедиться в отсутствии параметра ProhibitIpSec=1.

Идем в реестр (Win+R -> regedit). Ищем ветку HKLM\System\CurrentControlSet\Services\Rasman\Parameters. Если вышеуказанного параметра там нет или он равен 0, то все хорошо. Иначе, исправляем это. - Создаем входящее подключение.

Идем в «Центр управления сетями и общим доступом»->«Изменение параметров адаптеров». Жмем клавишу Alt, сверху выпадет меню. Далее Файл->«Новое входящее подключение». Выбираем нужных пользователей, ставим галку «Через интернет… VPN». Выбираем нужные протоколы. На TCP/IP v4->Ставим галку «Разрешить доступ к локальной сети» и обязательно устанавливаем пул адресов, выдаваемых клиенту. После создания подключения обязательно откройте его свойства и во вкладке «Пользователи» проверьте наличие галки «Пользователи должны держать пароли в секрете» - Проверим, открылись ли нужные нам порты. Открываем командную строку и командой netstat /a /p udp смотрим, открылись ли UDP 1701 UDP 4500 UDP 500.

Создание клиентского подключения для этого способа

- Установим сертификаты на нашего VPN клиента. Копируем с VPN сервера сертификаты, которые создали ранее. Устанавливаем их точно таким же способом, как и на сервере.

- Создадим VPN подключение. Идем в «Центр управления сетями и общим доступом» -> Настройка нового подключения или сети. Далее «Подключение к рабочему месту» -> Использовать мое подключение к Интернет. Вводим адрес нашего VPN сервера. Подключение готово.

- Настроим наше VPN подключение. Имя пользователя и пароль, думаю, вопросов не вызывают. Во вкладке «Безопасность» выбираем тип VPN L2TP/IPsec и в дополнительных параметрах выбираем «Использовать сертификат» и убираем галку «Проверить атрибуты имени сертификата». Шифрование ставим Обязательное и «Разрешаем следующие протоколы» проверки подлинности: MS-CHAPv2. Далее вкладка Сеть -> TCP/IPv4 свойства -> Дополнительно -> Убираем галку «Использовать основной шлюз».

- Если не поднимается подключение. То на Windows 8 стоит попробовать такой ключ реестра HKLM\SYSTEM\CurrentControlSet\Services\IPsec создаем параметр DWORD с именем AssumeUDPEncapsulationContextOnSendRule и значением 2. Для Windows 7/Vista этот параметр нужно создать в HKLM\SYSTEM\CurrentControlSet\Services\PolicyAgent

Итоги этого способа

Для Windows клиентов это хороший способ реализации L2TP/IPsec, но когда дело доходит до iOS клиентов, задача расширяется. Проблема в том, что iOS могут подключаться по L2TP только с шифрованием по Заранее подготовленной ключевой фразе (Preshared Key), а по сертификату могут подключаться только к Cisco VPN. Второй способ расскажет, как решить эту проблему.

Windows 7 L2TP/IPsec Preshared Key с ESP 3DES шифрованием и контролем целостности

- Вернемся к чудо-параметру ProhibitIpSec=1. Идем в Реестр, в ветку HKLM\System\CurrentControlSet\Services\Rasman\Parameters и создаем там параметр типа DWORD с именем ProhibitIpSec и присваиваем ему значение 1. После этого необходимо или перезагрузить ОС, или перезапустить службы RemoteAccess и RasMan. Этим действием мы отключаем локальную политику IP безопасности по-умолчанию для IPsec.

- Создадим теперь новую политику безопасности IP. «Выполнить» -> mmc -> Добавить оснастку -> «Управление политикой IP-безопасности» и выбираем Локальный компьютер. Далее «Создать политику IP-безопасности». «Далее» -> Вводим имя -> Галку «Использовать правило по умолчанию» не ставим -> Далее -> «Изменить свойства» галку оставляем. Откроются свойства новой политики. Здесь убрать галку «использовать мастер» и «Добавить». Теперь по порядку о каждой вкладке:

- Список IP-фильтров. Вводим имя, снимаем галку «Исп. мастер», «Добавить». Адрес источника: «Любой». Адрес назначения: «Любой». Вкладка протокол. В выпадающем списке выбираем UDP. Пакеты ИЗ этого порта: 1701. Пакеты НА любой порт. ОК, ОК и возвращаемся в список IP-фильтров. Здесь вновь созданный фильтр отмечаем «точкой» и переходим на следующую вкладку.

- Действие фильтра. По аналогии. Имя, галку про мастер, «Добавить». Выбираем «Согласовать безопасность», «Добавить». Выбираем «Шифрование и обеспечение целостности. (ESP)». ОК. Смотрим, чтоб не стояло никаких галок ниже списка методов безопасности. ОК. Аналогично отмечаем точкой и переходим к очередной вкладке.

- Тип подключения. Все сетевые подключения.

- Параметры туннеля. Это правило не указывает туннель IPsec.

- Методы проверки подлинности. Не обращаем пока внимание на Kerberos, жмем «Добавить». Выбираем «Использовать данную строку (Предварительный ключ)» и вводим наш заранее придуманный Ключ. ОК. И теперь можно удалить Kerberos. В этой же вкладке можно добавить проверку подлинности по Сертификату. Процесс генерации и установки Сертификата описан в первом способе.

- Обязательно нужно назначить новую политику IP-безопасности. Правой кнопкой мыши по ней, «Назначить».

Создание клиентского подключения для этого способа

- Отличается от создания клиентского подключения для первого способа только Дополнительными свойствами L2TP/IPsec, где вместо использования сертификата выбираем «… использовать общий ключ».

Доступ к VPN серверу

На роутере я использовал службу Dynamic DNS, т.к. внешний IP динамический. Для возможности подключения необходимо сделать проброс портов (Port Forwarding) для портов UDP 1701 UDP 4500 UDP 500 к нашему VPN серверу. Мы подобрались к финишному этапу, где нас ждет еще одна немаленькая проблема. Дело в том, что Windows 7/8 имеет ограничение на максимальное количество подключений для удаленного доступа, и оно равно 1. Такого ограничения нет на Windows Server. Тут и напрашивается фраза «А на фига ты тут всё это написал?!» Есть два способа решения. Первый: один хороший человек провел немаленькую работу и написал патч, снимающий ограничение для Windows 7 Pro SP1. Здесь подробно описан сам процесс поиска решения и присутствует патч. Второй: использовать Windows Server. Но использовать не так, как написано в большинстве статей, где говорится о назначении серверу Роли «Маршрутизации и удаленного доступа» и использовании специальных оснасток, в которых чёрт ногу сломит, а использовать вышеописанный метод. Он отлично работает на Windows Server без назначения специальных ролей и без ограничений на число подключений.

Переработанный материал:

- Windows XP Pro as a L2TP IPSec VPN Server

- VPN сервер L2TP на Windows 7

- Конфигурация подключений L2TP/IPSec, использующих проверку подлинности на основе предварительного ключа

- Роль сервера удаленного доступа или VPN-сервера: настройка сервера удаленного доступа или VPN-сервера

В этой статье объясняется, как установить соединение по протоколу L2TP VPN на ПК с Windows 7.

Перед тем, как мы начнем, вам нужно активировать ваш VPN аккаунт из панели Smart DNS Proxy MyAccount. Для того, чтобы сделать это войдите на ваш https://www.smartdnsproxy.com/MyAccount.

В разделе Home вы найдете Статус настройки VPN. Там просто введите VPN имя пользователя, которое вы хотите использовать, а затем нажмите Активировать. Пароль вашего VPN аккаунта будет таким же, как и пароль вашего Smart DNS Proxy аккаунта.

Настройка ПК под Windows 7 для протокола L2TP VPN:

ШАГ № 1

Нажмите на кнопку кнопка запуска Windows и набирать «сеть«в поле поиска. Когда появятся результаты, нажмите на кнопку «Центр сетей и обмена информацией«ссылка.

ШАГ № 2

Нажмите на кнопку «Установить новое соединение или сеть«ссылка.

ШАГ № 3

Выберите «Подключиться к рабочему месту«опцию, затем нажмите кнопкуСледующий«.

ШАГ № 4

Выберите «Нет, создайте новую связь«опцию, затем нажмите кнопкуСледующий«.

ПЯТАЯ СТУПЕНЬ

Щелкните по опции «Использовать мое Интернет-соединение (VPN)».

ШАГ #6

Используя веб-браузер, перейдите к «Smart DNS Proxy VPN Server Список«раздел на сайте Smart DNS Proxy Support. Найдите ваш VPN сервер, к которому вы хотите подключиться.

- В поле Internet Address введите адрес VPN сервера, к которому вы хотите подключиться

- В поле «Имя места назначения » введите«SDP VPN«. Здесь вы можете ввести более дружественное имя в зависимости от серверов, которые вы хотите установить, т.е. «SDP Соединенные Штаты», «SDP Великобритания», «SDP Швейцария».

- Выберите опцию«Не подключаться сейчас; просто настройте его так, чтобы я мог подключиться позже«.

Нажмите кнопку «Следующий«продолжать.

Шаг №7

Используя веб-браузер, перейдите в раздел»Моя учетная запись/Домашний» в вашем Smart DNS Proxy MyAccount. Затем, используя данные на этой странице, заполните форму следующим образом:

- В Имя пользователя введите значение, отображаемое рядом с окошком «VPN Login».

- В поле«Пароль» введите «Пароль учетной записи Smart DNS Proxy».

- Выберите опцию«Запомнить этот пароль«.

Нажмите на кнопку «Создать«кнопка.

ШАГ № 8

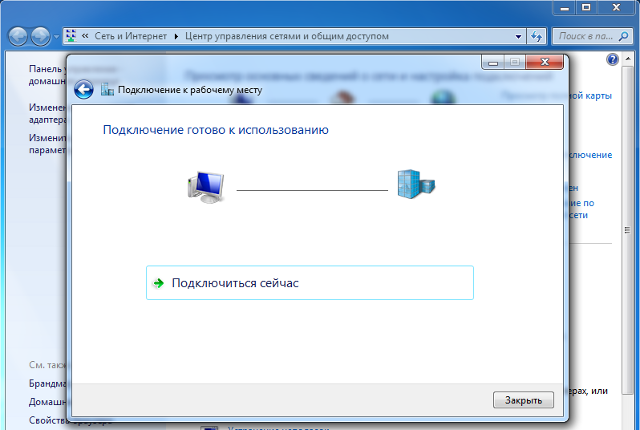

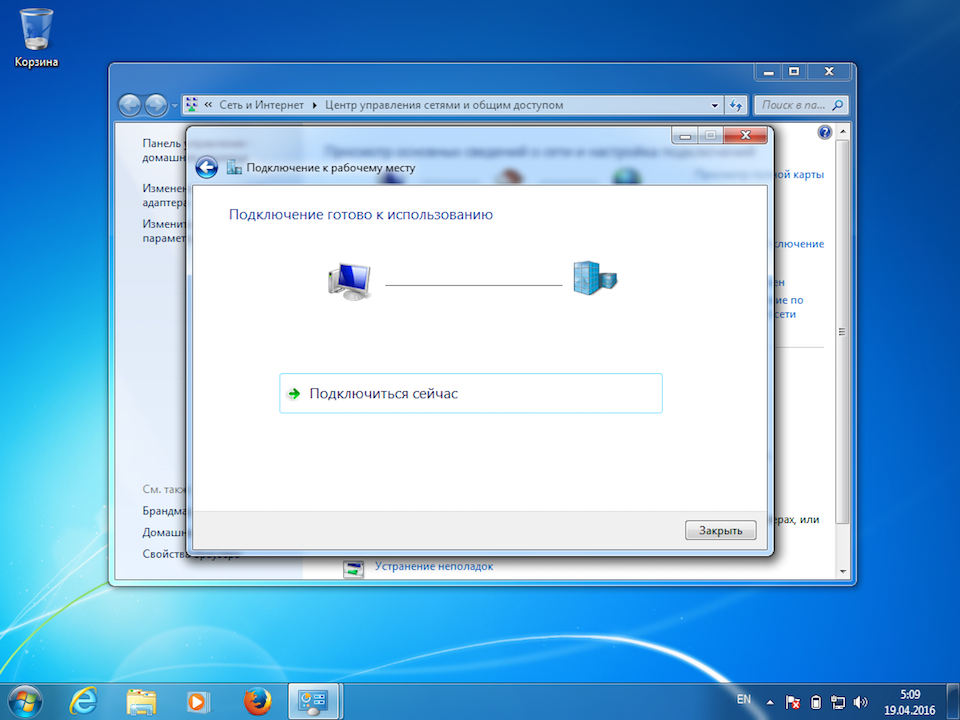

Не нажимайте кнопку «Подключиться сейчас».

нажать кнопку «Закрыть«вместо кнопки.

9-Е СЕНТЯБРЯ

Вернитесь к экрану «Центр управления сетями и общим доступом» и выберите «Подключиться к сети«вариант.

ШАГ № 10

В нижнем углу экрана нажмите на кнопку «Connect» рядом с пунктом «SDP VPN United Kingdom».

ШАГ № 11

Нажмите на кнопку «Свойства«кнопка.

ШАГ № 12

На вкладке Security (Безопасность) измените опцию Type of VPN на «Layer 2 Tunneling Protocol with IPsec (L2TP/IPSec)».

Убедитесь, что выбрана опция «Microsoft CHAP Version 2 (MS-CHAP v2)», а остальные опции не выбраны.

Затем щелкните «Advanced Settings» (Расширенные настройки).

ШАГ № 13

Нажмите на Использовать общий ключ для аутентификации и вводить следующее Ключ:

s3CuREpaSs412

и Нажмите OK.

ШАГ № 14

На Работа в сети закладка, убедитесь, что ТОЛЬКО включен пункт «Протокол Интернета версии 4 (TCP/IPv4)» (убедитесь, что галочки на других пунктах сняты), затем Нажмите «ОК» кнопка.

ШАГ № 15

Теперь вы можете нажать кнопку«Подключиться» и VPN-соединение должно быть установлено.

Теперь вы подключены и весь ваш интернет-трафик зашифрован и защищен!

Вы можете подключаться и отключаться в любое время с помощью сетевого меню на панели задач. Если VPN-соединение выйдет из строя, обратитесь к нижеприведенным советам по устранению неполадок.

Поиск и устранение неисправностей

Есть несколько причин, по которым VPN-соединение будет неудачным. Вот некоторые вещи, которые нужно проверить.

- Протокол L2TP может быть заблокирован при подключении к Интернет-провайдеру. Попробуйте установить SSTP VPN соединение. SSTP использует порт 443, который является тем же самым портом веб-сайтов HTTPS и не может быть заблокирован. SSTP также обеспечивает лучшее шифрование и безопасность по сравнению с L2TP, но SSTP немного медленнее L2TP.

Если VPN-соединение все равно выйдет из строя, пожалуйста, зарегистрируйте билет в нашей службе поддержки для получения помощи.

Это ответило на твой вопрос?

Спасибо за отзывы

Возникла проблема с отправкой вашего отзыва. Пожалуйста, повторите попытку позже.

В этом документе рассказывается, как создать VPN типа Host-to-LAN от встроенного VPN-клиента Windows 7 до маршрутизатора Vigor. В этом примере мы используем L2TP через IPsec VPN. Содержимое будет состоять из двух частей: настроить Vigor Router в качестве VPN-сервера и подключить VPN из Windows 7.

Конфигурация маршрутизатора Vigor

1. Создайте профиль пользователя удаленного подключения в VPN and Remote Access >> Remote Dial-In User

- Установите флажок Enable this account.

- Введите имя Username и Password.

- Выберите политику L2TP и IPsec как Must.

2. Введите общий ключ в разделе VPN and Remote Access >> IPsec General Setup .

Настройка VPN в Windows 7

1. Установите новое подключение или сеть в Панель управления >> Центр управления сетями и общим доступом .

2. Выберите Подключиться к рабочему месту и нажмите Далее .

3. Выберите «Создать новое подключение » и нажмите « Далее » .

4. Выберите Использовать мое подключение к Интернету .

5. Введите IP-адрес WAN маршрутизатора Vigor в адрес Интернет , установите флажок « Не подключаться сейчас » и нажмите « Далее » .

6. Введите имя пользователя и пароль для подключения L2TP VPN и нажмите « Создать » .

7. Не нажимайте Подключить сейчас, а вместо этого щелкните Закрыть .

8. Щелкните Изменить параметры адаптера в Панели управления >> Центр общего доступа к сети .

9. Щелкните правой кнопкой мыши L2TP через соединение IPSec, которое мы создали, и выберите Свойства .

10. Выберите тип VPN как L2TP/IPSec на вкладке «Безопасность», а затем нажмите « Дополнительные параметры » .

11. Выберите « Использовать общий ключ для аутентификации », введите ключ и нажмите « ОК». Ключ должен совпадать с настройкой Pre-Shared Key на Vigor Router.

12. Щелкните правой кнопкой мыши L2TP через соединение IPSec и выберите Подключиться.

13. Введите имя пользователя и пароль и нажмите « Подключиться » . Имя пользователя и пароль должны быть такими же, как в профиле пользователя VPN Remote Dial-In на маршрутизаторе.

14. Теперь установлено соединение L2TP через IPSec.

Исправление проблем:

Если туннель L2TP через IPSec от Windows 7 до маршрутизатора Vigor не может быть успешно установлен, проверьте приведенные ниже настройки.

- Перейдите в Панель управления >> Администрирование >> Службы и убедитесь, что служба агента политики IPSec запущена.

- Перейдите в Панель управления l>> Администрирование >> Службы , убедитесь, что модули ключей IKE и AuthIP IPSec запущены.

- Откройте Regedit и проверьте, равно ли значение ProhibitIpSec 0 в реестре Windows >> HEKY_LOCAL_MACHINE >> SYSTEM >> CurrentControlSet >> services >> RasMan >> Parameters >> ProhibitIpSec. Если это не так, измените значение на 0 и перезапустите Windows 7, чтобы повторить попытку.