Прочитано: 6 203

Цель данной заметки, задокумментировать пошаговый процесс развертывания Active Directory на системе Windows Server 2003 R2 Enterprise Edition. Почему я это делаю, я думал, что данная ось уже более нигде не используется, прогресс администрирования убежал вперед Server 2008/R2 & Server 2012 – вот главные системы с которыми я работал в последнее время на предыдущих местах работы. А тут на тебе, компания и не думала идти в ногу со временем.

Но с приходом нарастающих требований и нового функционала, мне была поставлена задача, проработать процесс миграции с домена на базе Windows Server 2003 R2 x64 на домен с осью Windows Server 2008 R2. Но чтобы это сделать, мне нужно сперва разобрать все от и до. Поэтому данная заметка будет своего рода первой в небольшом цикле заметок по миграции.

И так у меня в наличии система со следующими характеристиками:

HDD – 40

CPU -1

RAM – 2

и дистрибутив.

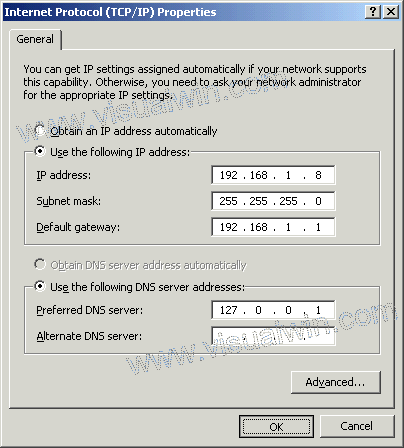

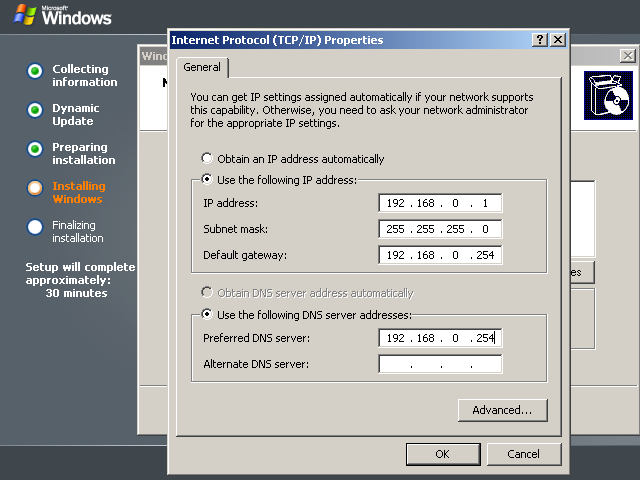

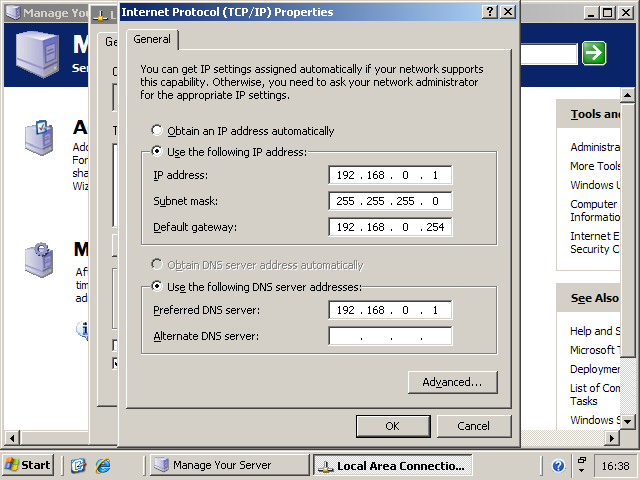

В настройках сетевой карточки у меня прописаны следующие IP адреса:

Тестировать все моменты буду под Virtualbox (благо мой рабочий ноутбук обладает повышенными характеристиками и дает мне полную свободу прорабатывания действий перед их практическим применением в организации, потому как я не люблю быть просто болтуном, я практик и прежде чем советовать что либо, предпочитаю убедиться в этом сам, что это работает.)

Важное замечание: советуя и придерживаюсь сам, что Windows система должна быть только англоязычной, но не как не русской. Это лично мое мнение.

Все действия ниже выполняю под Административной учетной запись – Administrator

После того, как развернули систему следует поставить накопительный пакет обновления

Update for Windows Server 2003 (KB2570791) для отмены перехода на «зимнее» время. Скачать который можно по этой ссылке – http://support.microsoft.com/kb/2570791/ru

Ниже пошаговые шаги как развернуть «Контроллер домена»

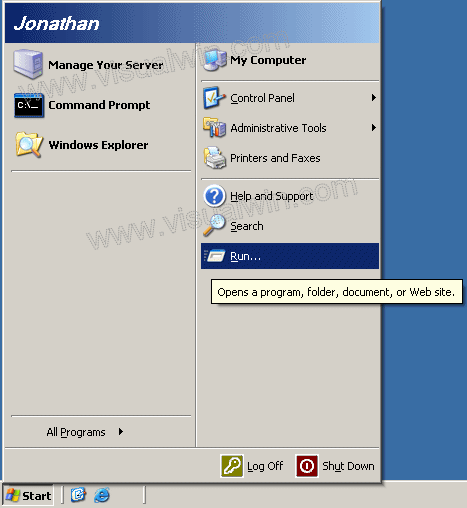

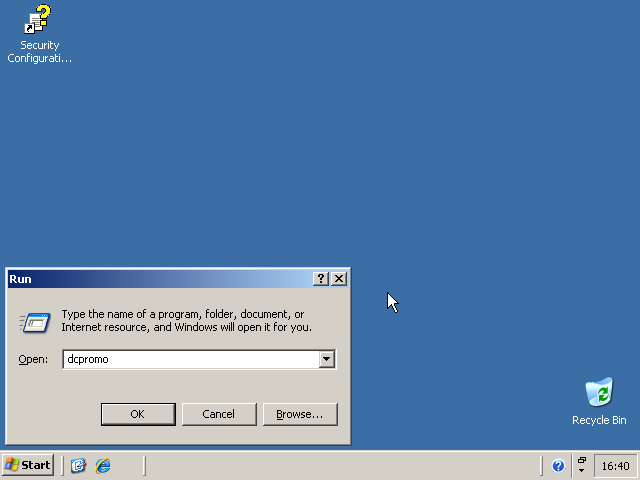

Запускаем утилиту dcpromo:

Win + R → dcpromo – Next – Next – выбираем “Domain controller for a new domain” и нажимем Next – выбираем “Domain in a new forest” и нажимаем Next – указываем полное DNS имя для нового домена, в моем случаем это “polygon.local” и нажимаем Next

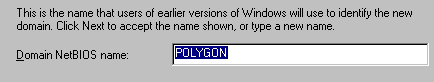

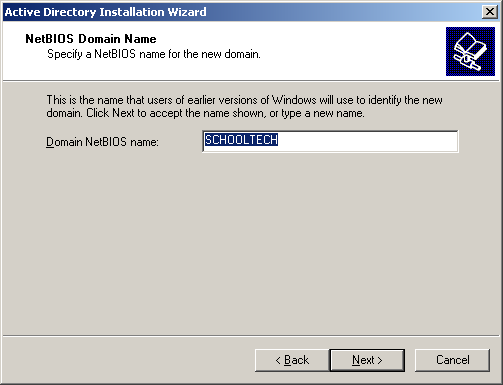

Мастер предлагает либо изменить NetBIOS имя либо оставить текущее, оставляем текущее и нажимаем Next

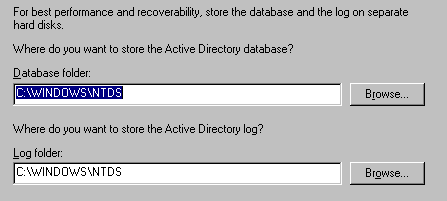

Каталоги с базой и логами оставляем по дефолту и нажимаем Next

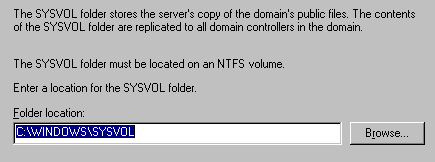

С каталогом SYSVOL поступаем точно также, по дефолту и нажимаем Next

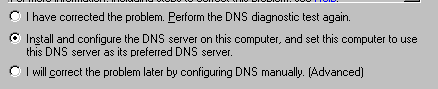

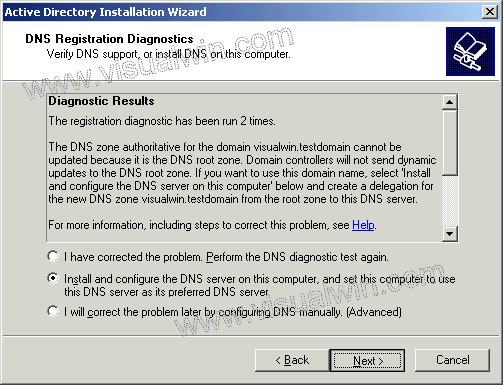

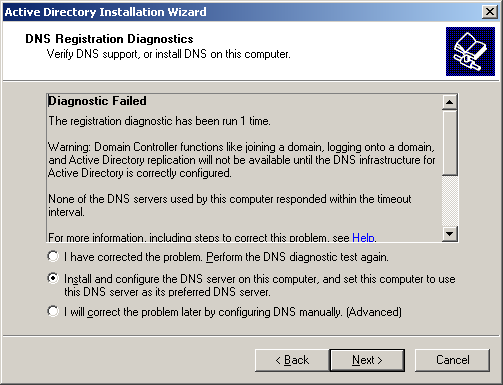

На следующем этапе как сконфигурировать DNS оставляем по умолчанию, убедившись что выбран пункт “Install and configure the DNS server on this computer, and set this computer to use this DNS server as its preferred DNS server” и нажимаем Next

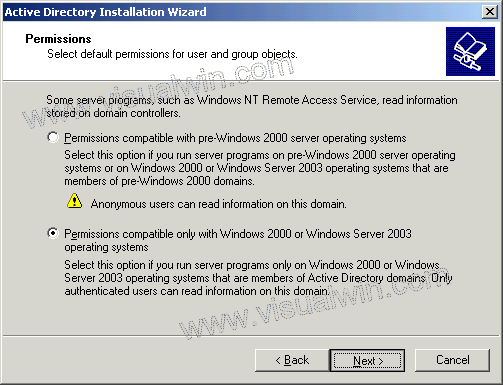

На следующем этапе — доступ к объектам для пользователей и группы разрешаем только аутентифицированным пользователям и нажимаем Next

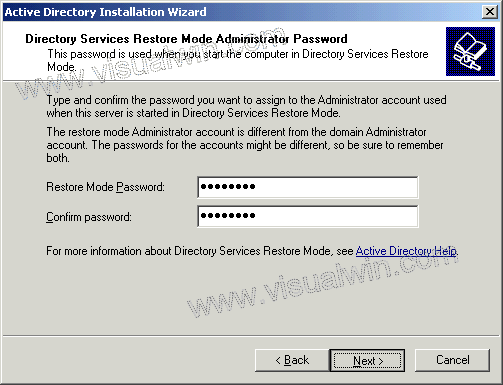

Далее задаем пароль Администратора на случай аварийного восстановления — я указываю 712mbddr@ и нажимаем Next

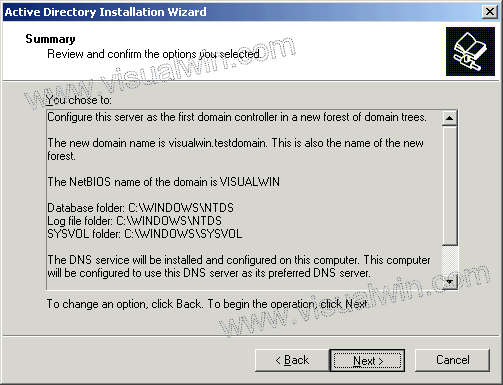

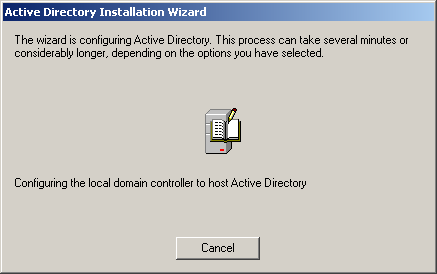

На следующем этапе просматриваем результирующие данные, если со всем согласны то нажимаем Next и начнется процесс разворачивания

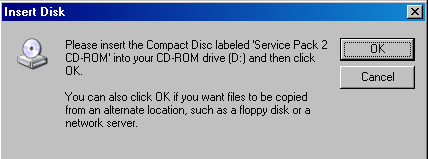

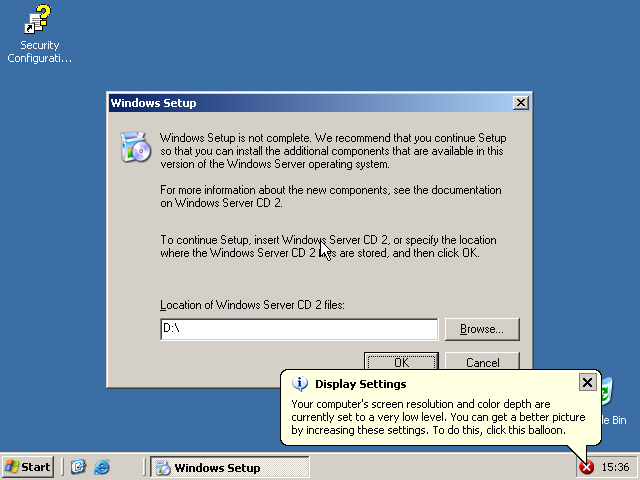

В процессе установки, мастер попросит подмонтировать дистрибутив второго диска (у меня дистрибутив состоит из двух iso образов)

После того, как процесс завершится (нажимаем Finish), потребуется проверить настройки сетевого адаптера на предмет корректного указания сетевых настроек и уже после только перезагрузить систему.

Стало:

а нужно привести к виду:

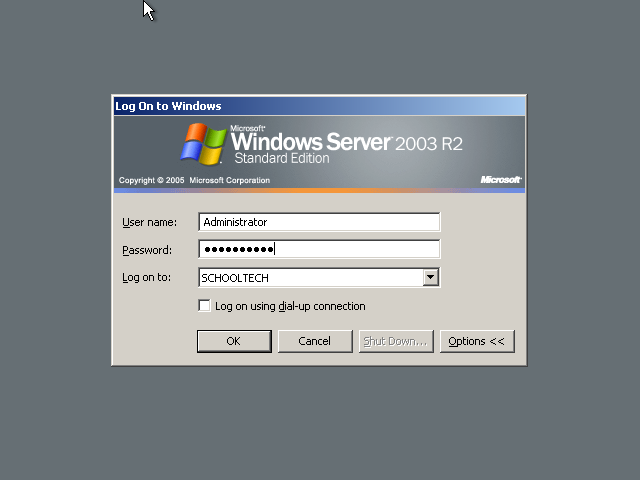

После того, как система перезагрузиться можно авторизоваться под учетной записью Administrator, открыть далее оснастку «Пользователи и компьютеры» и создать специализированного Административного пользователя под котором уже работать, но пока это не совсем полное развертывание.

Далее нужно добавить роль DHCP чтобы в контролируемой доменной сети выдача IP адресов производилась автоматически:

Start – Control Panel – Add or Remove Programs – Add/Remove Windows Components – Networking Services – Details – отмечаем пункт Dynamic Host Configuration Protocol (DHCP) и нажимаем OK – Next, после начнется доустановка необходимых компонентов в систему (понадобится подмонтированный установочный диск) — Finish.

Запускаем оснастку DHCP:

Start – Control Panel – Administrative Tools – DHCP, по умолчанию сервис DHCP не активен, об этом свидетельствует «красная стрелочка опущенная вниз»

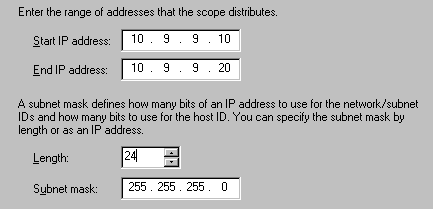

Первым делом создадим область IP адресов которую будет обслуживать DHCP сервер, для этого на выделенной надписи: dc1.polygon.local через правый клик вызываем меню «New Scope” – Next – именуем как удобно — Next – задаем стартовые и конечные значения в пределах которых будет инициализироваться выдача IP адресов клиентам в нашей сети обслуживающего домена, в моем случае это:

Start IP address: 10.9.9.10

End IP address: 10.9.9.20

Length: 24 – маска подсети

Subnet mask: 255.255.255.0

IP адреса на следующем шаге которые хотим исключить пропускаем, позже к данной настройке можно будет вернуться.

Далее указываем срок аренды DHCP адресов клиентским станциям или устройствам, по умолчанию обычно указывают 7 дней, но Вы можете опираясь на Ваш опыт предопределить другое значение.

Далее настраиваем чтобы предопределенные настройки в ступили в силу немедленно — Yes, I want to configure these options now

Далее, указываем IP адрес шлюза для локальной сети – в моем случае это 10.9.9.1 (потом можно изменить если что)

Далее, указываем имя DNS-сервера используемого в сети:

Parent domain: polygon.local

Server name: dc1.polygon.local

IP address: 10.9.9.1

Следующий шаг пропускаю, т. к. WINS не использую

Далее активирую созданную область сейчас — Yes, I want to activate this scope now

Теперь нужно авторизовать DHCP службу:

Start – Control Panel – Administration – оснастка DHCP – выделяем dc1.polygon.local [10.9.9.1], после чего через правый клик вызываем меню настроек и находим пункт «Authorize», как видно из скриншота ниже служба работает, «зеленая стрелочка смотрит вверх»

Проверяем, что домен отвечает на ICMP-запрос:

C:\Documents and Settings\Administrator>ping polygon.local

Pinging polygon.local [10.9.9.1] with 32 bytes of data:

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Reply from 10.9.9.1: bytes=32 time<1ms TTL=128

Ping statistics for 10.9.9.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

Теперь можно подключаться рабочие станции к домену и управлять, опубликовывать, писать групповые политики из одного места, а не бегая как раньше по местам. Этим мы добились централизованности и стабильности. Имея в сети домен пользователи не почувствуют особой разницы, разве только в упорядоченности предоставляемых сервисов и служб. Что еще можно сделать используя домен я покажу в последующих заметках. А пока я хочю закончить данную заметку, она работает и шаги рассмотренные выше на удивление очень просты и не требуют каких либо более подробных документирований, пока во всяком случаем. Напоследок замечу, ознакомтесь с документацией представленной на официальном сайте не пренебрегайте ею, многие интересные вещи там представлены. Все же в заметке описать не представляется возможным да и не зачем, я ведь расписываю только те задачи с которыми мне приходится сталкиваться. Поэтому на этом всё, с уважением автора блога ekzorchik.

Creating the first Windows Server 2003 Domain

Controller in a domain

Preface:

One of the greatest features of Windows Server 2003 is its

ability to be a Domain Controller (DC). The features of a domain extend

further than this tutorial ever could, but some of its most well known features

are its ability to store user names and passwords on a central computer (the

Domain Controller) or computers (several Domain Controllers). In this

tutorial we will cover the «promoting» (or creating) of the first DC in a

domain. This will include DNS installation, because without DNS the client

computers wouldn’t know who the DC is. You can host DNS on a different

server, but we’ll only deal with the basics.

Method:

Click Start -> Run…

Type «dcpromo» and click «OK»

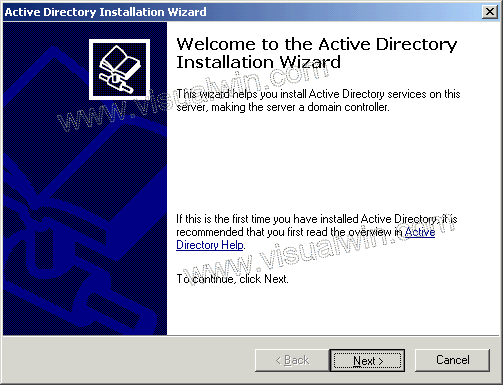

You will see the first window of the wizard. As it

suggests, I suggest reading the help associated with Active Directory.

After this, click «Next»

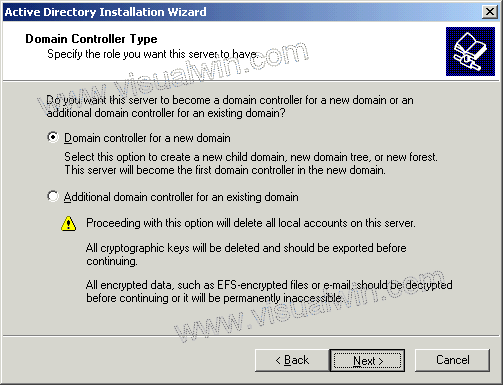

Click «Next» on the compatibility window, and in the next window

keep the default option of «Domain Controller for a new domain» selected, and

click «Next»

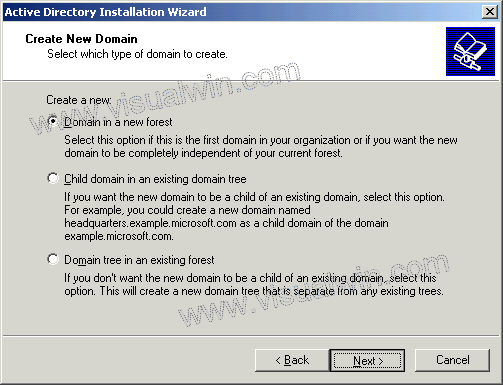

In this tutorial we will create a domain in a new forest,

because it is the first DC, so keep that option selected

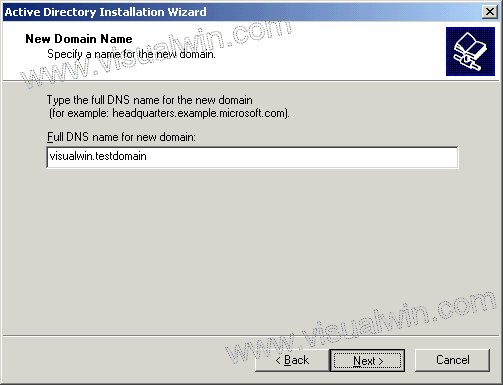

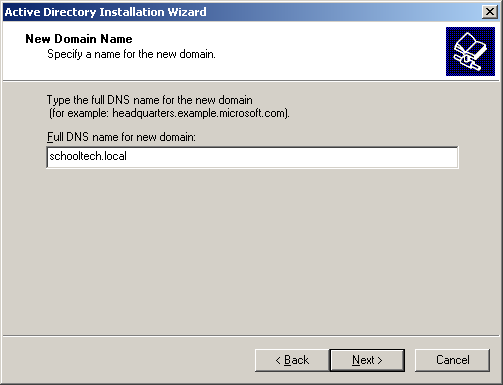

Now we have to think of a name for our domain. If you own

a web domain like «visualwin.com», you can use it, but it isn’t suggested

because computers inside of your domain may not be able to reach the company

website. Active Directory domains don’t need to be «real» domains like the

one above — they can be anything you wish. So here I will create «visualwin.testdomain»

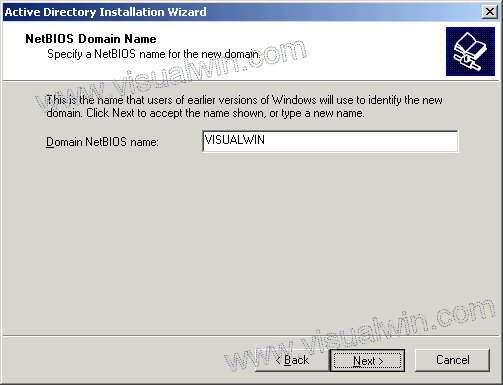

Now in order to keep things simple, we will use the first part

of our domain («visualwin»), which is the default selection, as the NetBIOS name

of the domain

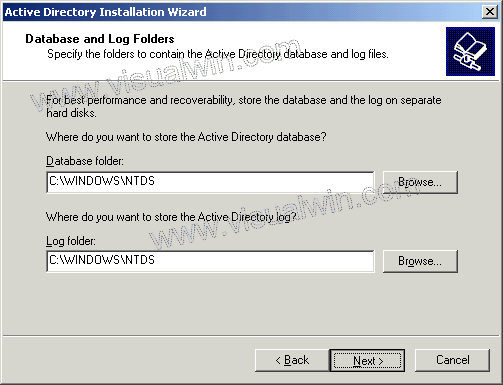

The next dialog suggests storing the AD database and log on

separate hard disks, and so do I, but for this tutorial I’ll just keep the

defaults

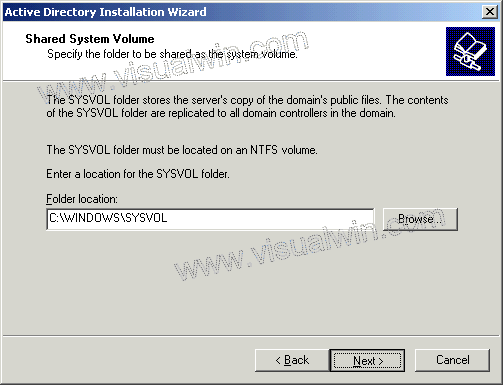

The SYSVOL folder is a public share, where things like .MSI software packages

can be kept when you will distribute packages (as I said, AD has a lot of

different features). Once again, I will keep the default selection but it

can be changed if you wish to use the space of another drive

Now we will get a message that basically says that you will need

a DNS server in order for everything to work the way we want it (i.e., our «visualwin.testdomain»

to be reachable). As I mentioned earlier, we will install the DNS server

on this machine as well, but it can be installed elsewhere. So keep the

default selection of «Install and configure», and click «Next»

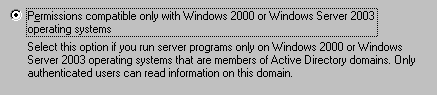

Because, after all, this is a Windows Server 2003 tutorial

website, we’ll assume there are no pre-Windows 2000 servers that will be

accessing this domain, so keep the default of «Permissions compatible only with

Windows 2000 or Windows Server 2003 operating systems» and click «Next»

The restore mode password is the single password that all

administrators hope to never use, however they should also never forget it

because this is the single password that might save a failed server. Make

sure it’s easy to remember but difficult to guess

Now we will see a summary of what will happen. Make sure

it’s all correct because changing it afterwards can prove to be difficult

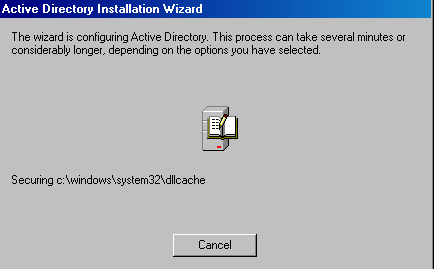

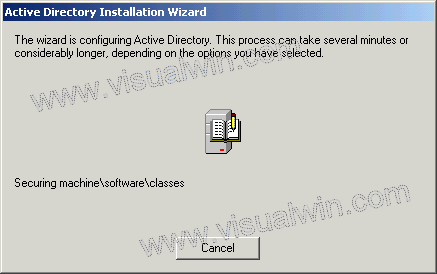

After the previous next was clicked, the actual process occurs.

This can take several minutes. It’s likely that you will be prompted for

your Windows Server 2003 CD (for DNS) so have it handy

If your computer has a dynamically assigned address (from DHCP)

you will be prompted to give it a static IP address. Click ok, and then in

the Local Area Connection properties, click «Internet Protocol (TCP/IP)» and

then «Properties»

In the next window select «Use the following IP address» and

select the information that you will use for your domain (and 127.0.0.1 for the

primary DNS, because your computer will host DNS. I still suggest setting

up an alternate as well.) Click «OK» and then «Close» on the next window

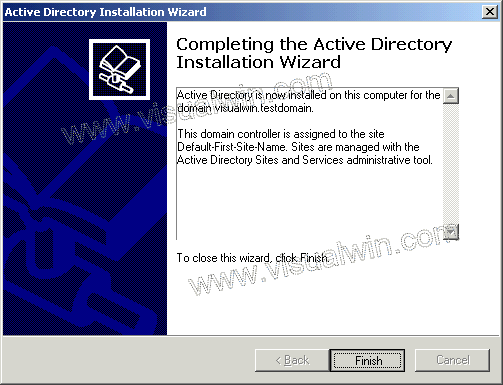

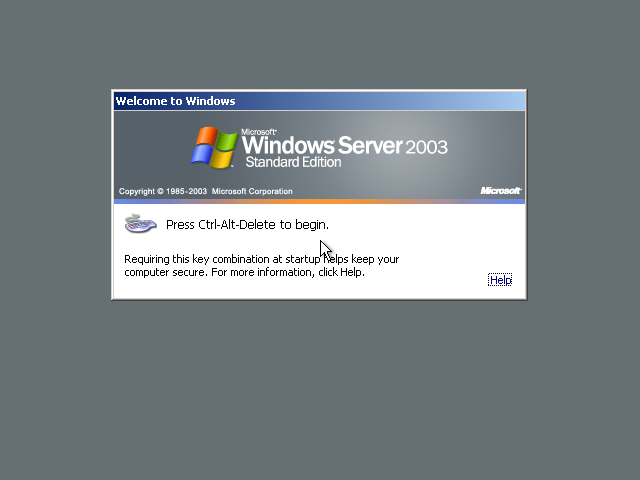

And after a while you will see

And we’re finished.

You may also want to see the other

Active Directory tutorials on the main page, including adding users, and adding computers

to the Active Directory, either manually into the domain, or from existing Windows XP and Windows 2000

computers.

<— Go back to the main tutorial page

Copyright © 2002-2025 Jonathan Maltz. For trademark/copyright information,

click here. About me.

Main page. Contact me.

Getting a company to setup and install your network will always be easier than planning and deploying your own network solution, but if you have the time and are willing to learn then you can save your school some money. This guide will attempt to help you to setup a Windows Server 2003 Domain for your school network.

Before we start on the installation, there are some things that we need to do first. It is the all important planning stage which will help considerably with the installation of the new server.

Hardware Required:

- Server Class hardware such as Dell Power-Edge servers or HP Servers (although you could use a standard desktop computer with a big hard drive – not recommended)

- Network Switch and Cat5 Network Cables

- Internet Connection

Software Required:

- Windows Server 2003 R2 Standard Edition

- Drivers for Server Hardware (Network, Video, SCSI, Raid and Chipset)

- Client Access License for workstations

Other Information:

- Layout of how files will be stored on the Server hard disk

- Network IP Address information (Gateway, Subnet, IP for new server)

- New Domain Name (i.e. schooltech.local)

- Short NetBIOS Domain Name (i.e. SCHOOLTECH)

- Password for your Administrator Account

Whilst the above list is not comprehensive, it gives us a fairly good platform to enable us to build our new server. One of the mistakes that many schools often make is to use the Internet Domain name that is used for the schools website and email. Whilst it is not a generally a problem to use the schools Internet Domain name, it is often easier to have a shortened name for your internal network. For example if your school internet domain name was southpark-community.authority.sch.uk, then you could use southpark.local for your internal network name. You can always add the full domain name to the Active Directory for use with Exchange Mail servers at a later date.

The short NetBIOS name although very much a legacy from the old Windows NT domain days, is still required. There is a restriction of the number of letters that can be used. Where possible try to match the NetBIOS name with the internal domain name. So in the example I have used earlier, you could choose SOUTHPARK as the NetBIOS name.

Another common mistake that people make when installing a new Server is to use the entire disk as one big drive. If you have only one partition on your server, then you will find it a lot harder to implement Disk Quotas. Also securing files will also be harder. You will also not be able to take advantage of Workstation Deployment technologies for building workstations. I would recommend that a minimum of 3 partitions are used on the Server.

If you don’t have any other type of Network in the school, it would make a whole lot of sense to work out what you are going to do with your IP addresses. More small schools will usually have an IP subnet that allows for 253 possible computers on the network. You could divide the network up into chunks to help make the management of IP addresses simplier to manage at a later date. For example;

- 192.168.0.1 to 192.168.0.10 – Servers

- 192.168.0.11 to 192.168.0.29 – Network Printers

- 192.168.0.30 to 192.168.0.49 – Machines that need Manual IP Addresses

- 192.168.0.50 to 192.168.0.200 – Normal Network Workstations (DHCP – covered later)

- 192.168.0.201 to 192.168.0.253 – Reserved for future use

- 192.168.0.254 – Internet Gateway/Router

Practice Run

Before you start building your new network using real hardware, I would recommend that you first practice building your new network in a test environment. You can use the Microsoft Virtual PC 2007 to emulate a Server. You can install the Server environment as many times as you like, so that you build up your confidence.

You can download the Microsoft Virtual PC for Free from the www.microsoft.com/downloads centre.

Off We Go

For the purposes of this Guide, I will be using Virtual PC software and ISO CD images for setting up my Windows Server 2003 Network environment.

I have used a Network Planning sheet to record all of the information that I am going to use for setting up my new Server.

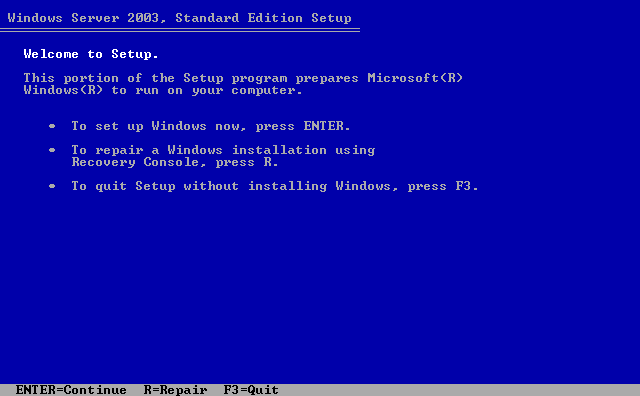

Set your Server to boot from the CD-ROM drive, this will start the Windows Server 2003 installation routine. In most cases Windows Server 2003 is able to detect quite a bit of the hardware that might be in your computer. However if your Server has specialist RAID or other hardware, you might need to use the Press F6 to add additional hardware when prompted on the blue setup screens. You will need to have drivers available on Floppy disk if this is the case.

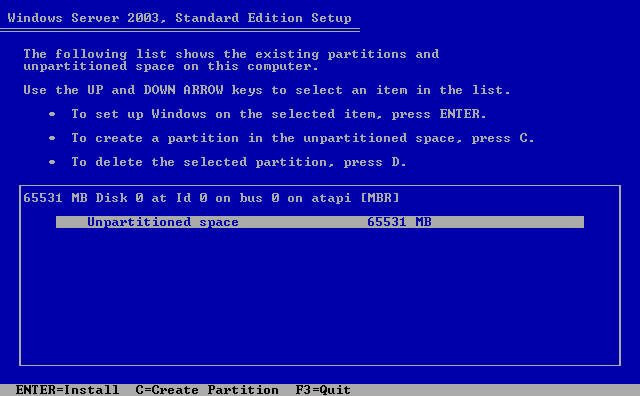

When the above screen is displayed, press ENTER to continue the setup of Windows Server 2003. The next screen will display the license agreement; you can press F8 if you agree to the license.

If the computer has not been used before, the setup will prompt which hard disk to install Windows Server 2003 on. If there are no hard disks found, then you will require a driver for your hardware.

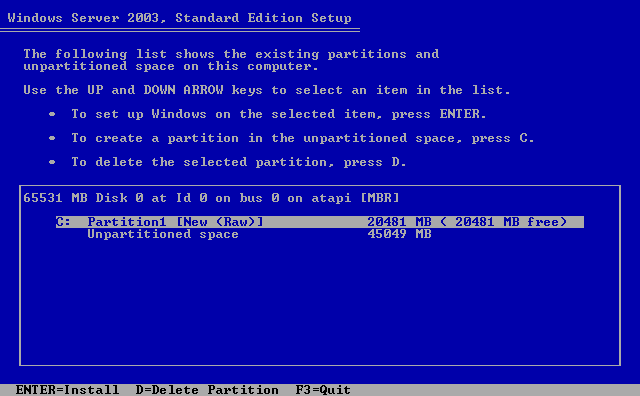

At this stage, do not allow the setup to use up all of the disk space. Instead use the C option to create a new partition that is somewhere between 20 and 30Gb in size. This will be plenty of space for the installation of the server. If you have a large RAID array, then 20-30% of the available space might be more suitable to use.

For this demonstration system I am going to use 20GB for my first partition (C:). Press Enter to set up Windows on the new partition.

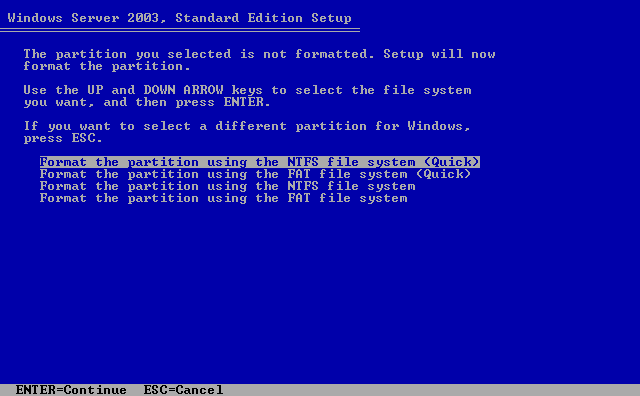

As the partition is new, it will require formatting. It is generally a good idea to format the partition using NTFS. Avoid using the Quick partition, as this will only create headers on the disk and not check the surface condition of the disk – which could result in data loss.

For speed, I have used the Quick format. When you press Enter, Set up will format the drive and then begin the next phase of the installation.

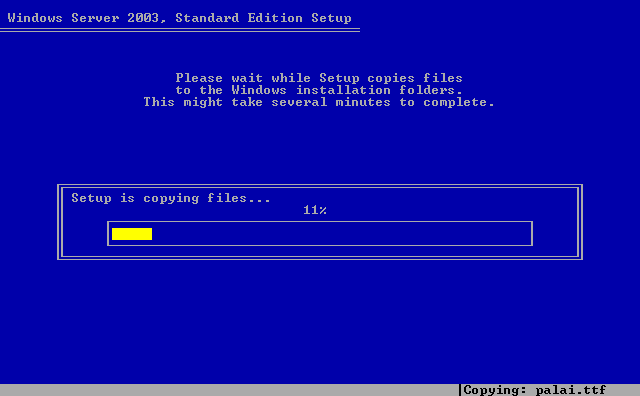

Some setup files are copied to the Server hard drive, once the copying is complete the server will reboot automatically. Leave the CD-ROM in the drive, Windows will need that later on.

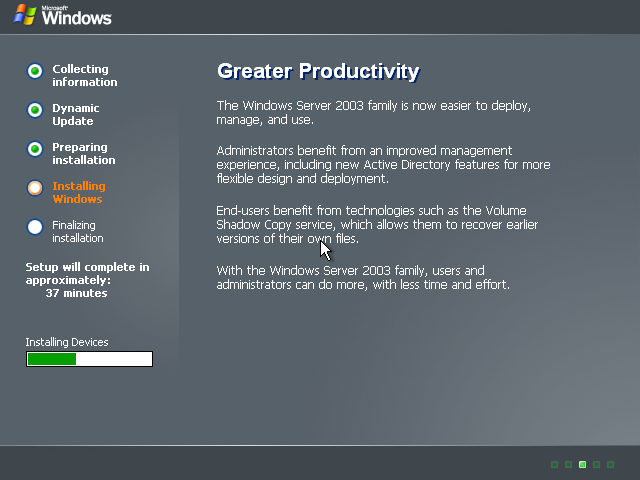

Windows will begin the next phase of the installation; this will have a graphical front end, similar to Windows XP setup.

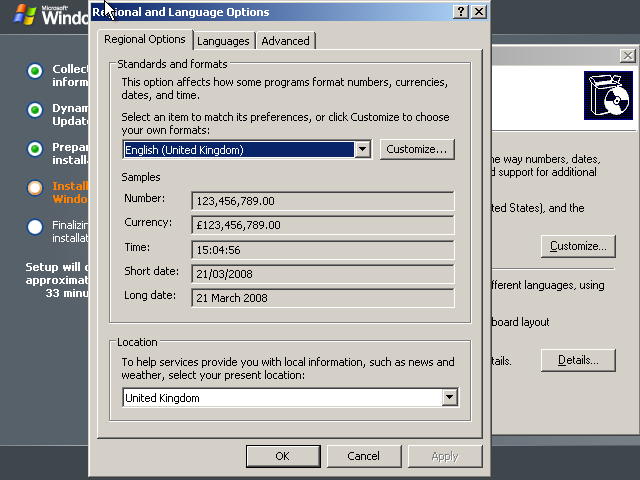

When ready, the Windows Server 2003 setup will prompt for information to continue the setup. You will need to setup your Regional Location and Keyboard layouts. The default will be a US layout, I don’t know why it should be any different from a UK layout, after all the S and Z keys are in the same place on a qwerty keyboard, and not swapped around because of American spellings.

There are 4 locations where you need to set United Kingdom, or to your own country. I would also make sure that you remove the United States where ever you see it. Sometimes you will need to click apply before you can remove the entry.

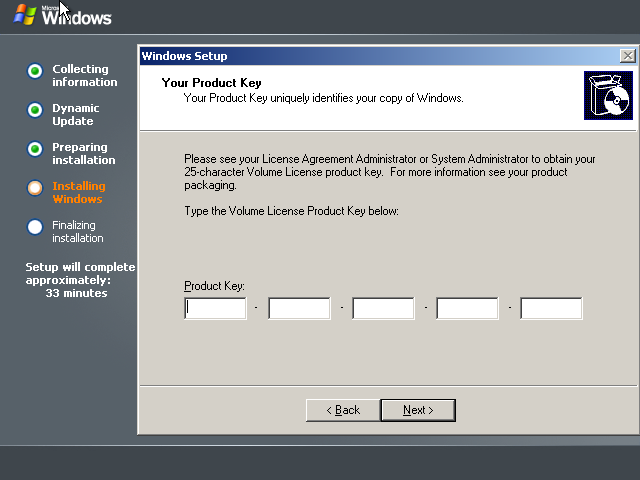

Enter your Windows Server 2003 product key. Without a product key you will be unable to install Server 2003.

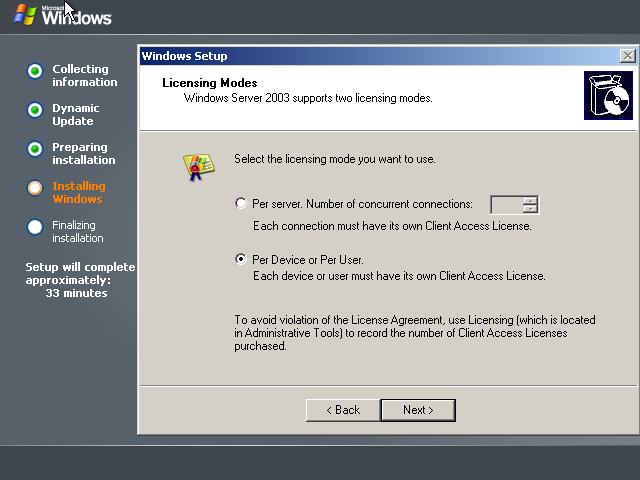

Select the licensing model that you wish to use. Most schools will use the Per Device/Per User model, as each computer that connects to the server will have many users. Read the various documents on the Microsoft Website about licensing before you commit to your choice of licensing.

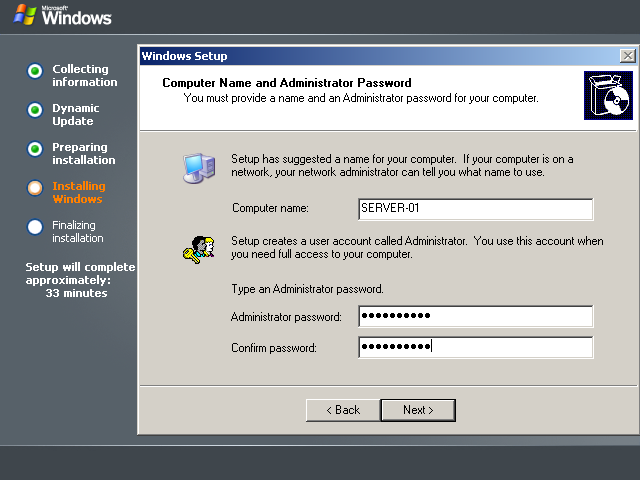

Give your new server a name. I have chosen SERVER-01, this allows an easy numbering scheme that also allows for additional servers at a later date. Type in a password that is going to be used for your Administrator account. You need to choose a password that has at least one Capital letter, lowercase letters, a number of a special character.

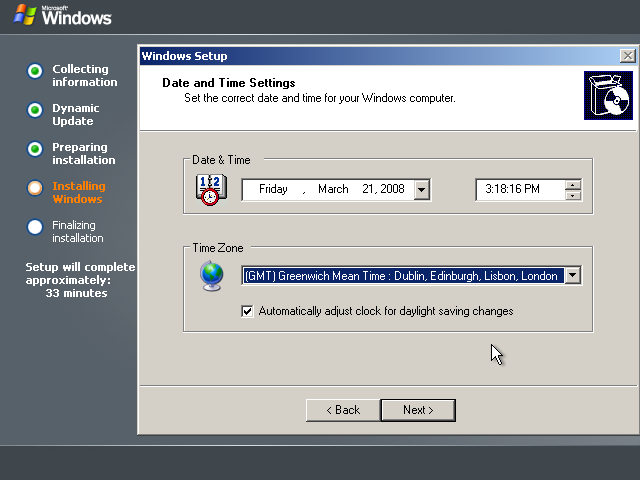

Set the Time zone to your location. Windows will then go on to setup the Networking.

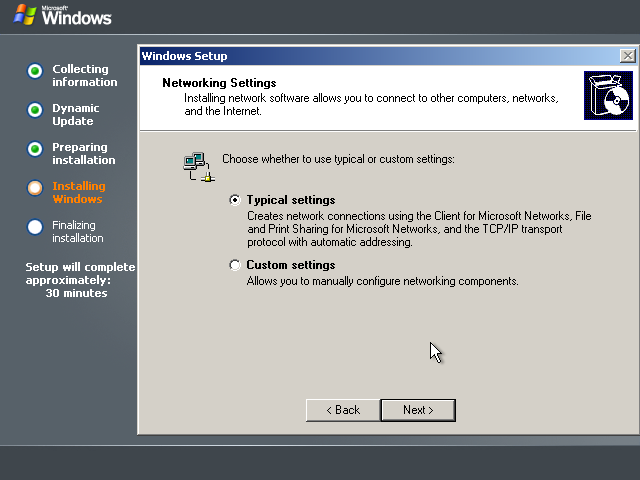

If you already know the network settings, then use the Custom Settings. If you want to just get on and install Windows, then choose Typical. You can set things like the IP address at a later time.

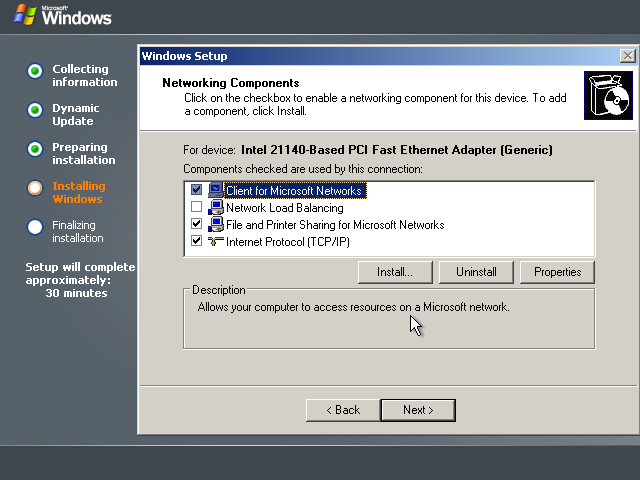

I have chosen to Custom setup the network. This allows me to specify an IP address, or to load additional protocols for the network.

I have setup the TCP/IP stack with basic information. Notice that I have chosen to use a DNS server that is already on my network for the time being. Change this to be the DNS server of your Internet Service Provider.

Later on we shall be setting up DNS on the server itself and updating the TCP/IP settings to reflect that. Using the ISP DNS server will allow Windows Update to update the server before we start configuring it.

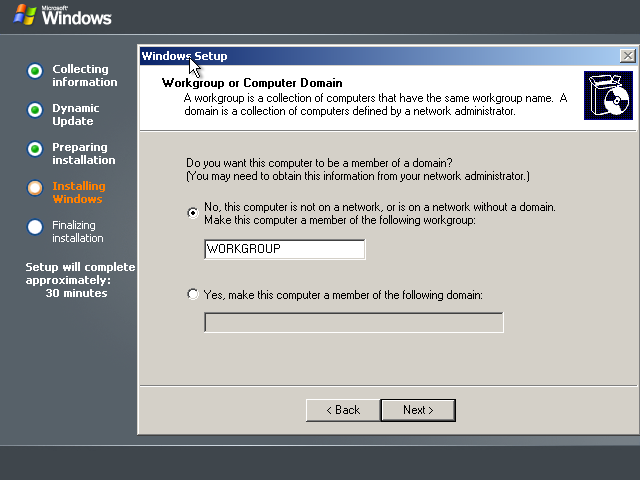

You can leave the Workgroup as the default setting. We shall be creating the domain environment later on.

At the end of the Installation, Setup will restart the computer.

Log onto the server using your Administrator username with the password you set earlier.

If you have used the R2 version of Windows Server 2003, then insert CD 2 into the drive and click OK.

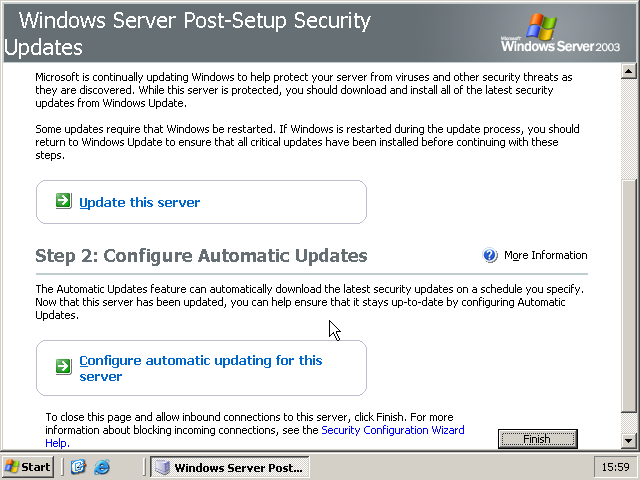

Assuming that Windows Server 2003 has recognised your network card, it is advisable to Update the server as soon as possible, this will provide the server with all of the latest hotfixes and security patches.

If your ISP does not provide a direct route to the internet, then you can configure the Internet Explorer Proxy settings by using the Control Panel Applet for Internet Explorer. Configure the Internet Proxy in the same way as you would for a Windows XP machine.

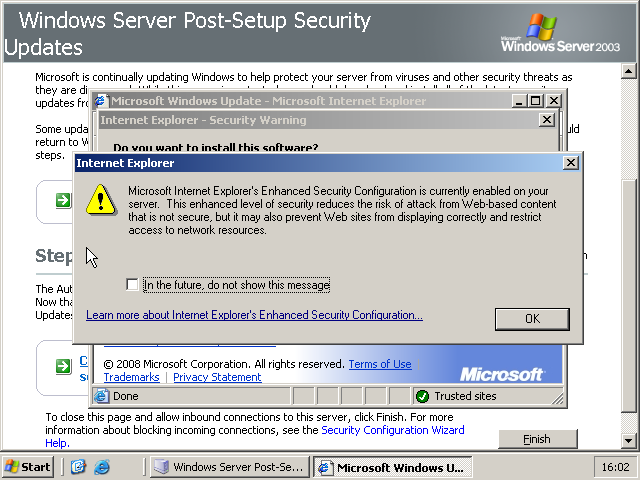

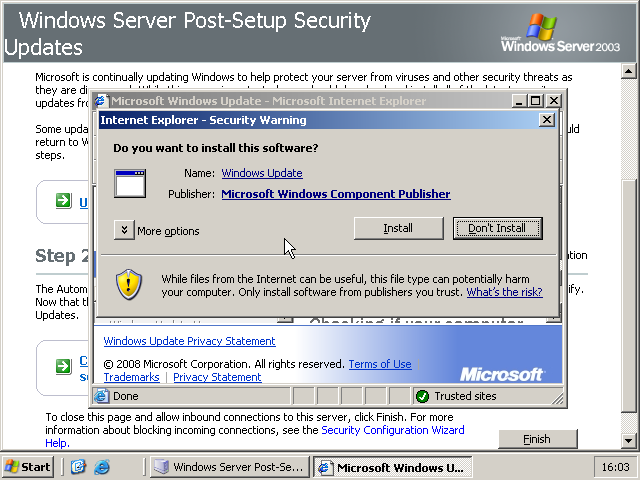

Internet Explorer on Server 2003 is automatically protected by Enhanced Security configuration. I shall cover switching off the Enhanced Security later on.

Install the Windows Update control to allow Windows Update to update the computer successfully. Install all of the available Windows updates. Then configure the Automatic Windows update according to your preferences. I would normally set the automatic updates to Download Only and install the updates at a time of my choosing.

After the Windows Updates have been installed. Allow the server to reboot, to complete the installation of the updates.

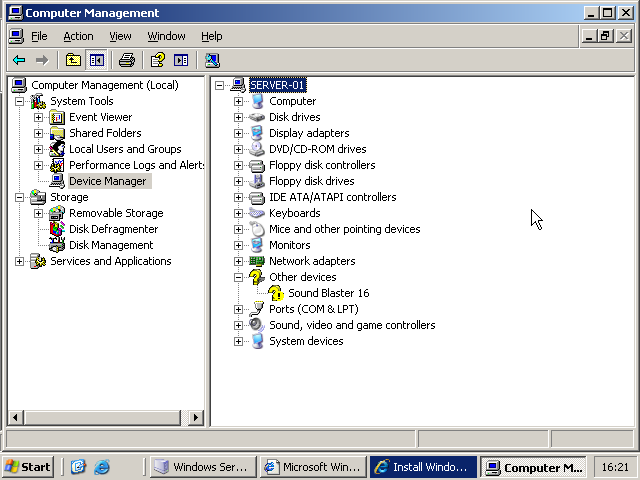

Before configuring the server any further, you will need to resolve driver issues. Right click on My Computer in the Start Menu and choose the Manage option.

This will display the Computer Management Console. Expand Device manager to see a list of hardware that has not been recognised by Windows Server 2003. Install the relevant hardware by using the Driver disk that came with your Server Hardware. If you are testing on a Virtual PC, use the Virtual PC additions software to install the missing hardware.

Configuring the Active Directory Domain

Before we start setting up the new Active Directory Domain, we need to make a correction to the Network Card TCP/IP settings.

Click on the Start Menu and Choose Control Panel, Expand the Network Connections and right click on your network card. Choose Properties from the pop-up list.

Set the Preferred DNS Server to the same IP address as the Server has. Close the Network Card Properties.

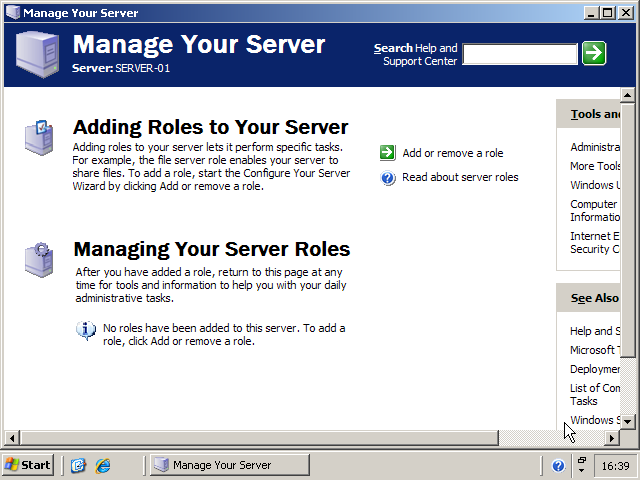

Close the Manage Your Server screen. We are going to setup the new domain and the relevant roles manually.

Type DCPROMO into the Run command dialog box, which you can find by using Start > Run.

The Active Directory Installation Wizard will now begin. Click Next at the first and Second pages of the Wizard. Ensure that the option for “Domain Controller for a new Domain” is selected, then click Next. The choose Domain in a New Forest, then click Next.

Type in the full DNS for your new Domain. Remember that it is recommend not to use your schools internet domain name. Choose something that is shorter. I have chosen Schooltech.local. Click Next to move onto the next page.

The DCpromo tool will automatically search the network for a NetBIOS name, if one does not already exist, then it will automatically select a NetBIOS name based upon your full DNS name for your network. Click Next to move onto the next Page.

Select folders for the Database and Log folders. Leave these set as the default, as there is not going to be any performance gained by putting them on another disk. Click Next to move on.

Select a SYSVOL folder, again leave this as the default, then click Next to move on.

DCPromo will detect that it has not been able to register the new DNS name against any DNS servers. Choose the option to Install and Configure the DNS server on the new server. This will save you a lot of hassle having to configure things manually. Click Next to move on.

On the permissions page, leave the default and click Next.

At the Active Directory Restore Password, enter a password that might be used, in the event that a low level restoration of the server is required. It is recommended that the password is recorded and put into the school safe in the event of an emergency. NOTE: it is possible to reset the Restore mode password once Active Directory has been installed. There is more information on the Microsoft website about doing this.

Click Next at the Summary button, to begin the creation of Active Directory.

The server will take upto 10 minutes to build and configure a new Active Directory database and configure the server to run as a Domain Controller. During this time, Windows may require the Windows Server 2003 CD-ROM to complete the installation of relevant services.

When the installation is complete, click the Finish button and choose to restart the server.

When the Server has rebooted, you will notice that a new Log on to option is listed on the log on to Windows dialog box.

Final Setup and Configuration

Now that the server has been setup, there are a few configuration changes that we need to make to the server. By default the Manage Your Server screen will appear each time you logon to the server. You can switch this off, by ticking a box at the bottom of the page.

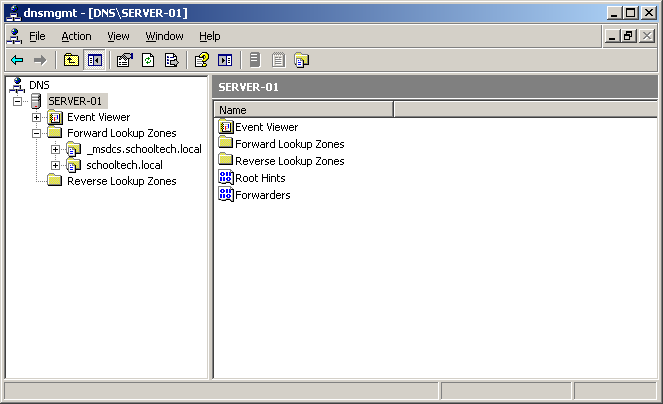

From the Start Menu, choose Administrative Tools, then DNS

DNS is the most important part of your new Windows Server 2003, without it you will not be able to use tools like Group Policy correctly. You will also experience problems with workstations connecting and logging into the Domain.

In order for other workstations to be able to resolve names on the Internet, we need to tell the Local Server DNS about other DNS servers that are located on the Internet. By default Server 2003 will already know about the main Internet Root DNS servers. These servers maintain records about every internet domain name. However access to these servers may be slow, as the whole world might rely on these servers. Configuring to use your ISP DNS servers may offer enhanced name resolution, or may be the only method to resolve external internet addresses.

Right click on the Server listed underneath the DNS branch, choose properties, then click the forwarders tab.

Enter the DNS server IP address of your ISP and click OK to save.

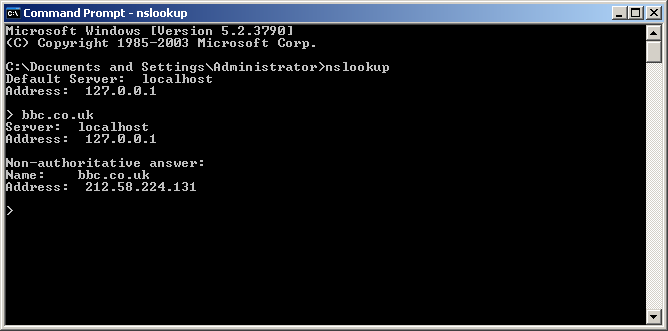

You can test that DNS is correctly resolving internet domains by using NSLOOKUP at the Command Prompt.

You have now successfully configured your new Windows Server 2003 machine with an Active Directory domain. You can now start to add additional services to the Server such as DHCP to allocate IP Addresses to workstations. You can create folders and share them with other computers on the network. You can also create new user accounts and groups.

For more articles about configuring your new Windows Server 2003 Server and Adding additional functionality see https://www.schooltechnician.co.uk/windows-server/

I was creating a new Domain the other day for testing purposes and thought I would document the process as I went along to put a short tutorial up over here.

This is how to create a Primary Domain Controller (Windows Server 2003) as well as a Secondary DC to act as a backup. I will not be covering FSMO roles or changing of FSMO roles in this tutorial however. The how-to assumes that you have two freshly installed Windows 2003 Servers.

1. Create your first DC. On your first freshly installed Windows 2003 Server machine, go to Start->Run, then type “dcpromo” then hit enter. Alternatively you can go to the “Manage your server” wizard and add a new Role of “Domain Controller (Active Directory)”. After running dcpromo, click Next till you get to the “Domain Controller Type” page. Here we will select “Domain controller for new domain”.

2. Next we select “Domain in a new forest”.

3. You can now enter your full DNS name for the new domain. I used “shogan.local”. Don’t use your web domain here as this is an “internal domain name”. Use something like “yourcompanyname.local”.

4. For the netbios name, leave as default. It should just be a shortened version of your domain specified in step 3. I believe this to help with compatibility when NT, 95, 98 machines are looking at a Windows 2000 or higher domain.

5. Next you can specify the location of your database and log folders. I usually leave mine in their default location.

6. Same for the Shared System Volume folder. I leave mine as default (C:\WINDOWS\SYSVOL).

7. Next the wizard will check to see if you have DNS installed on this machine. If not, select the second option “Install and Configure the DNS server on this computer”. This is the easiest option and the installation will set DNS up for you.

8. The next screen deals with compatibility. I selected the second option here (Windows 2000 and 2003) as I won’t have any other servers below Windows 2000 or 2003 on this particular domain.

9. Enter your Directory Services restore mode password on the next screen and keep this safe.

10. Continue the wizard and the installation will begin.

11. Once the Active Directory Installation wizard is complete, click Finish, then restart the server.

12. Once it has restarted, you should get a screen stating “This Server is now a Domain Controller”. Click Finish and you are done with the first DC!

13. Next, I go to the second server with a fresh install of Windows 2003 Server.

14. Set your IP addresses up. Now that you have a DNS server on the other DC, you can point this Server’s Preferred DNS address to the IP of the Primary DC we just set up. In this case my Primary DC has an IP of 192.168.1.1 and the second DC we are about to set up gets an IP of 192.168.1.2.

15. Run dcpromo on the new server.

16. This time we are going to choose “Additional Domain Controller for an existing domain” in the Active Directory installation wizard.

17. The next screen asks you for your “network credentials”. Enter your new domain administrator username and password (Set up from the first DC). This should be “Administrator” and whatever password you specified during the install. Enter your domain name specified in step 3 above. For example I used “shogan.local”.

18. Enter the domain name again (shogan.local) in my case on the next screen.

19. Complete the rest of the installation wizard as we did in the steps for the first DC. This just involves specifying log folders etc… I usually leave the rest of the options at their defaults. Once you are done, set up should ask you to restart the server.

20. Restart once complete and login with your domain admin account. You should now have a fully functional secondary DC. Any changes you make in Active directory on either server should now replicate across to the other DC.

Here are the images related to each step of the installation process. Click any thumbnail to bring up the larger version.

Feel free to post any questions or comments in the comments section below.

Короче говоря, AD позволяет использовать единую точку администрирования для всех публикуемых ресурсов. В основе AD используется стандарт именования X.500, система доменных имён – Domain Name System (DNS) для определения местоположения, и в качестве основного протокола используется Lightweight Directory Access Protocol (LDAP).

AD объединяет логическую и физическую структуру сети. Логическая структура AD состоит из следующих элементов:

-

организационное подразделение (organizational unit)

– подгруппа компьютеров, как правило, отражающая структуру компании; -

домен (domain)

– группа компьютеров, совместно использующих общую базу данных каталога; -

дерево доменов (domain tree)

– один или несколько доменов, совместно использующих непрерывное пространство имен; -

лес доменов (domain forest)

– одно или несколько деревьев, совместно использующих информацию каталога.

К физической структуре относятся следующие элементы:

-

подсеть (subnet)

– сетевая группа с заданной областью IP-адресов и сетевой маской; -

сайт (site)

– одна или несколько подсетей. Сайт используется для настройки доступа к каталогу и для репликации.

В каталоге хранятся сведения трех типов: данные домена, данные схемы и данные конфигурации. AD использует только контроллеры доменов. Данные домена реплицируются на все контроллеры домена. Все контроллеры домена равноправны, т.е. все вносимые изменения с любого контроллера домена будут реплицированы на все остальные контроллеры домена. Схема и данные конфигурации реплицируются во все домены дерева или леса. Кроме того, все объекты индивидуального домена и часть свойств объектов леса реплицируются в глобальный каталог (GC). Это означает, что контроллер домена хранит и реплицирует схему для дерева или леса, информацию о конфигурации для всех доменов дерева или леса и все объекты каталога и свойства для собственного домена.

Контроллер домена, на котором хранится GC, содержит и реплицирует информацию схемы для леса, информацию о конфигурации для всех доменов леса и ограниченный набор свойств для всех объектов каталога в лесу (который реплицируется только между серверами GC), а также все объекты каталога и свойства для своего домена.

Контроллеры домена могут иметь разные роли хозяев операций. Хозяин операций решает задачи, которые неудобно выполнять в модели репликации с несколькими хозяевами.

Существует пять ролей хозяина операций, которые могут быть назначены одному или нескольким контроллерам доменов. Одни роли должны быть уникальны на уровне леса, другие на уровне домена.

В каждом лесе AD существуют следующие роли:

-

Хозяин схемы (schema master)

– управляет обновлениями и изменениями схемы каталога. Для обновления схемы каталога необходим доступ к хозяину схемы. Чтобы определить, какой сервер в данное время является хозяином схемы в домене, нужно в окне командной строки набрать команду

dsquery server -hasfsmo schema -

Хозяин именования доменов (domain naming master)

– управляет добавлением и удалением доменов в лесу. Чтобы добавить или удалить домен требуется доступ к хозяину именования доменов. Чтобы определить, какой сервер в данное время является хозяином именования доменов, в окне командной строки введите

dsquery server -hasismo name

Эти роли, общие для всего леса в целом и являются в нем уникальными.

В каждом домене AD обязательно существуют следующие роли:

-

Хозяин относительных идентификаторов (relative ID master)

– выделяет относительные идентификаторы контроллерам доменов. Каждый раз при создании объекта пользователя, группы, или компьютера, контроллеры назначают объекту уникальный идентификатор безопасности, состоящий из идентификатора безопасности домена и уникального идентификатора, который был выделен хозяином относительных идентификаторов. Чтобы определить, какой сервер в данное время является хозяином относительных идентификаторов домена, в командной строке введите

dsquery server -hasfsmo rid -

Эмулятор PDC (PDC emulator)

– в смешанном или промежуточном режиме домена действует как главный контроллер домена Windows NT. Он аутентифицирует вход в Windows, обрабатывает изменения пароля и реплицирует обновления на BDC, если они есть. Чтобы определить, какой сервер в данное время является эмулятором PDC домена, в командной строке введите

dsquery server -hasfsmo pdc -

Хозяин инфраструктуры (infrastructure master)

– обновляет ссылки объектов, сравнивая данные своего каталога с данными GC. Если данные устарели, он запрашивает из GC обновления и реплицирует их на остальные контроллеры домена. Чтобы определить, какой сервер в данное время является хозяином инфраструктуры домена, в командной строке введите

dsquery server -hasfsmo infr

Эти роли, общие для всего домена и должны быть в нем уникальны.

Роли хозяев операций назначаются автоматически первому контроллеру в домене, но могут быть в дальнейшем переназначены вами. Если в домене только один контроллер, то он выполняет все роли хозяев операций сразу.

Не рекомендуется разносить роли хозяина схемы и хозяина именования доменов. По-возможности назначайте их одному контроллеру домена. Для наибольшей эффективности желательно, чтобы хозяин относительных идентификаторов и эмулятор PDC также находились на одном контроллере, хотя при необходимости эти роли можно разделить. В большой сети, где большие нагрузки снижают быстродействие, хозяин относительных идентификаторов и эмулятор PDC должны быть размещены на разных контроллерах. Кроме того, хозяин инфраструктуры не рекомендуется размещать на контроллере домена, хранящем глобальный каталог.

Инсталляция контроллера домена (DC) на базе Windows Server 2003 с помощью мастера установки Active Directory

Установка контроллера домена производится с помощью мастера Active Directory Installation Wizard. Чтобы повысить статус сервера до контроллера домена необходимо убедиться в выполнении всех необходимых для этого требований:

- На сервере должен быть хотя бы один раздел NTFS для размещения системного тома SYSVOL.

- Сервер должен иметь доступ к DNS серверу. Желательно установить службу DNS на этом же сервере. Если используется отдельный сервер, то необходимо убедиться, что он поддерживает ресурсные записи Service Location (RFC 2052) и протокол Dynamic Updates (RFC 2136).

- Необходимо иметь учётную запись с правами локального администратора на сервере.

Рассмотрим подробно повышение роли сервера до контроллера домена Active Directory по шагам:

-

Чтобы запустить мастер повышения статуса сервера необходимо в меню

Start (Пуск) выбрать

Run… (Выполнить…), ввести

dcpromo и нажать OK. -

После запуска мастера установки Active Directory нажмите

Next (Далее). -

На странице

Domain Controller Type (Тип контроллера домена) выберите вариант

Domain controller for a new domain (Контроллер домена в новом домене). Нажмите

Next.Тип контроллера домена

-

На странице

Create New Domain (Создать новый домен) выберите вариант

Domain in a new forest (Новый домен в новом лесу). Нажмите

Next. -

На странице

New Domain Name (Новое имя домена) введите полное (FQDN) DNS-имя для создаваемого нового домена леса Active Directory (например, mydomain.local). Не рекомендуется использовать одиночное (single label) имя домена (например, mydomain). Нажмите

Next. -

Проверьте NetBIOS-имя на странице

NetBIOS Domain Name (NetBIOS-имя домена). Хотя домены Active Directory обозначаются в соответствии со стандартами именования DNS, необходимо так же задать NetBIOS-имя. NetBIOS-имена по возможности должны совпадать с первой меткой DNS-имени домена. Если первая метка DNS-имени домена Active Directory отличается от его NetBIOS-имени, в качестве полного доменного имени используется DNS-имя, а не NetBIOS-имя. Нажмите

Next. -

На странице

Database and Log Folders (Папки базы данных и журналов) введите путь, по которому будут располагаться папки базы данных и журналов, или нажмите кнопку

Browse (Обзор), чтобы указать другое расположение. Убедитесь, что на диске достаточно места для размещения базы данных каталога и файлов журналов, чтобы избежать проблем при установке или удалении Active Directory. Мастеру установки Active Directory необходимо 250 МБ дискового пространства для установки базы данных Active Directory и 50 МБ для файлов журналов. Нажмите

Next. -

На странице

Shared System Volume (Общий доступ к системному тому) укажите расположение, в которое следует установить папку SYSVOL, или нажмите кнопку

Browse (Обзор), чтобы выбрать расположение. Папка SYSVOL должна находиться на томе NTFS, так как в ней находятся файлы, реплицируемые между контроллерами домена в домене или лесу. Эти файлы содержат сценарии, системные политики для Windows NT 4.0 и более ранних версий, общие папки NETLOGON и SYSVOL и параметры групповой политики. Нажмите

Next. -

На странице

DNS Registration Diagnostics (Диагностика регистрации DNS) проверьте правильность установки параметров. Если в окне

Diagnostic Results (Результаты диагностики) отображается сообщение об ошибках диагностики, нажмите кнопку

Help (Справка) для получения дополнительных инструкций по устранению ошибки. Нажмите

Next. -

На странице

Permissions (Разрешения) выберите требуемый уровень совместимости приложений с операционными системами pre-Windows 2000, Windows 2000 или Windows Server 2003. Нажмите

Next. -

На странице

Directory Services Restore Mode Administrator Password (Пароль администратора для режима восстановления) введите и подтвердите пароль для учетной записи администратора режима восстановления Active Directory для данного сервера. Этот пароль необходим для восстановления резервной копии состояния системы данного контроллера домена в режиме восстановления Active Directory. Нажмите

Next. -

Проверьте сведения на странице

Summary (Сводка) и нажмите

Next. -

После завершения установки нажмите кнопку

Finish (Готово). Для перезагрузки компьютера нажмите кнопку

Restart Now (Перезагрузить сейчас), чтобы изменения вступили в силу.

Основы управления доменом Active Directory

Ряд средств в оснастках Microsoft Management Console (MMC) упрощает работу с Active Directory.

Оснастка

Active Directory Users and Computers (Active Directory – пользователи и компьютеры) является консолью управления MMC, которую можно использовать для администрирования и публикации сведений в каталоге. Это главное средство администрирования Active Directory, которое используется для выполнения всех задач, связанных с пользователями, группами и компьютерами, а также для управления организационными подразделениями.

Для запуска оснастки Active Directory Users and Computers (Active Directory – пользователи и компьютеры) выберите одноименную команду в меню

Administrative Tools (Администрирование).

Active Directory Users and Computers

По умолчанию консоль Active Directory Users and Computers работает с доменом, к которому относится Ваш компьютер. Вы можете получить доступ к объектам компьютеров и пользователей в этом домене через дерево консоли или подключиться к другому домену. Средства этой же консоли позволяют просматривать дополнительные параметры объектов и осуществлять их поиск.

Получив доступ к домену вы увидите стандартный набор папок:

-

Saved Queries

(Сохраненныезапросы) – сохраненные критерии поиска, позволяющие оперативно повторить выполненный ранее поиск в Active Directory; -

Builtin

– список встроенных учетных записей пользователей; -

Computers

– контейнер по умолчанию для учетных записей компьютеров; -

Domain Controllers

– контейнер по умолчанию для контроллеров домена; -

ForeignSecurityPrincipals

– содержит информацию об объектах из доверенного внешнего домена. Обычно эти объекты создаются при добавлении в группу текущего домена объекта из внешнего домена; -

Users

– контейнер по умолчанию для пользователей.

Некоторые папки консоли по умолчанию не отображаются. Чтобы вывести их на экран, выберите в меню

View (Вид) команду

Advanced Features (Дополнительные функции). Вот эти дополнительные папки:

-

LostAndFound

– потерявшие владельца, объекты каталога; -

NTDS Quotas

– данные о квотировании службы каталогов; -

Program Data

– сохраненные в службе каталогов данные для приложений Microsoft; -

System

– встроенные параметры системы.

Вы можете самостоятельно добавлять папки для организационных подразделений в дерево AD.

OU

Рассмотрим пример создания учётной записи пользователя домена. Чтобы создать учётную запись пользователя щелкните правой кнопкой контейнер, в который вы хотите поместить учетную запись пользователя, выберите в контекстном меню

New (Создать), а затем –

User (Пользователь). Откроется окно мастера

New Object – User (Новый объект – Пользователь):

- Введите имя, инициал и фамилию пользователя в соответствующих полях. Эти данные потребуются для создания отображаемого имени пользователя.

- Отредактируйте полное имя. Оно должно быть уникальным в домене и иметь длину не более 64 символов.

- Введите имя для входа. С помощью раскрывающегося списка выберите домен, с которым будет связана учетная запись.

- При необходимости измените имя пользователя для входа в системы с ОС Windows NT 4.0 или более ранними версиями. По умолчанию в качестве имени для входа в системы с предыдущими версиями Windows используются первые 20 символов полного имени пользователя. Это имя также должно быть уникальным в домене.

-

Щёлкните

Next (Далее). Укажите пароль для пользователя. Его параметры должны соответствовать вашей политике паролей;Confirm Password (Подтверждение) – поле, используемое для подтверждения правильности введенного пароля;

User must change password at next logon (Требовать смену пароля при следующем входе в систему) – если этот флажок установлен, пользователю придется изменить пароль при следующем входе в систему;

User cannot change password (Запретить смену пароля пользователем) – если этот флажок установлен, пользователь не может изменить пароль;

Password never expires (Срок действия пароля не ограничен) – если этот флажок установлен, время действия пароля для этой учетной записи не ограничено (этот параметр перекрывает доменную политику учетных записей);

Account is disabled (Отключить учетную запись) – если этот флажок установлен, учетная запись не действует (параметр удобен для временного запрета использования кем-либо этой учетной записи).

Учётные записи позволяют хранить контактную информацию пользователей, а так же информацию об участии в различных доменных группах, путь к профилю, сценарий входа, путь домашней папки, список компьютеров, с которых пользователю разрешён вход в домен и т.д.

Сценарии входа определяют команды, выполняемые при каждом входе в систему. Они позволяют настроить системное время, сетевые принтеры, пути к сетевым дискам и т.д. Сценарии применяются для разового запуска команд, при этом параметры среды, задаваемые сценариями, не сохраняются для последующего использования. Сценариями входа могут быть файлы сервера сценариев Windows с расширениями .VBS, .JS и другие, пакетные файлы с расширением .ВАТ, командные файлы с расширением .CMD, программы с расширением .ЕХЕ.

Можно назначить каждой учетной записи свою домашнюю папку для хранения и восстановления файлов пользователя. Большинство приложений по умолчанию открывают домашнюю папку для операций открытия и сохранения файлов, что упрощает пользователям поиск своих данных. В командной строке домашняя папка является начальным текущим каталогом. Домашняя папка может располагаться как на локальном жестком диске пользователя, так и на общедоступном сетевом диске.

К доменным учётным записям компьютеров и пользователей могут применяться групповые политики. Групповая политика упрощает администрирование, предоставляя администраторам централизованный контроль над привилегиями, разрешениями и возможностями пользователей и компьютеров. Групповая политика позволяет:

- создавать централизованно управляемые специальные папки, например My Documents (Мои документы);

- управлять доступом к компонентам Windows, системным и сетевым ресурсам, инструментам панели управления, рабочему столу и меню Start (Пуск);

- настроить сценарии пользователей и компьютеров на выполнение задачи в заданное время;

- настраивать политики паролей и блокировки учетных записей, аудита, присвоения пользовательских прав и безопасности.

Помимо задач управления пользовательскими учётными записями и группами существует масса других задач управления доменом. Для этого служат другие оснастки и приложения.

Оснастка

Active Directory Domains and Trusts (Active Directory – домены и доверие) служит для работы с доменами, деревьями доменов и лесами доменов.

Оснастка

Active Directory Sites and Services (Active Directory – сайты и службы) позволяет управлять сайтами и подсетями, а так же межсайтовой репликацией.

Для управления объектами AD существуют средства командной строки, которые позволяют осуществлять широкий спектр административных задач:

-

Dsadd

– добавляет в Active Directory компьютеры, контакты, группы, организационные подразделения и пользователей. Для получения справочной информации введите

dsadd /?, например

dsadd computer/? -

Dsmod

– изменяет свойства компьютеров, контактов, групп, организационных подразделений, пользователей и серверов, зарегистрированных в Active Directory. Для получения справочной информации введите

dsmod /?, например

dsmod server /? -

Dsmove

– перемещает одиночный объект в новое расположение в пределах домена или переименовывает объект без перемещения. -

Dsget

– отображает свойства компьютеров, контактов, групп, организационных подразделений, пользователей, сайтов, подсетей и серверов, зарегистрированных в Active Directory. Для получения справочной информации введите

dsget /?, например

dsget subnet /? -

Dsquery

– осуществляет поиск компьютеров, контактов, групп, организационных подразделений, пользователей, сайтов, подсетей и серверов в Active Directory по заданным критериям. -

Dsrm

– удаляет объект из Active Directory. -

Ntdsutil

– позволяет просматривать информацию о сайте, домене или сервере, управлять хозяевами операций (operations masters) и обслуживать базу данных Active Directory.

Так же существуют средства поддержки Active Directory:

-

Ldp

– Осуществляет в Active Directory Administration операции по протоколу LDAP. -

Replmon

– Управляет репликацией и отображает ее результаты в графическом интерфейсе. -

Dsacls

– Управляет списками ACL (списками управления доступом) для объектов Active Directory. -

Dfsutil

– Управляет распределенной файловой системой (Distributed File System, DFS) и отображает сведения о её работе. -

Dnscmd

– Управляет свойствами серверов, зон и записей ресурсов DNS. -

Movetree

– Перемещает объекты из одного домена в другой. -

Repadmin

– Управляет репликацией и отображает её результаты в окне командной строки. -

Sdcbeck

– Анализирует распространение, репликацию и наследование списков управления доступом. -

Sidwalker

– Задает списки управления доступом для объектов, в прошлом принадлежавших перемещенным, удаленным или потерянным учетным записям. -

Netdom

– Позволяет управлять доменами и доверительными отношениями из командной строки.

Как видно из этой статьи объединение групп компьютеров в домены на базе Active Directory позволяет существенно снизить издержки административных задач за счёт централизации управления доменными учётными записями компьютеров и пользователей, а так же позволяет гибко управлять правами пользователей, безопасностью и массой других параметров. Более подробные материалы по организации доменов можно найти в соответствующей литературе.

Источник: windowsfaq.ru

Оцените статью: Голосов