First published on TECHNET on Jan 11, 2008

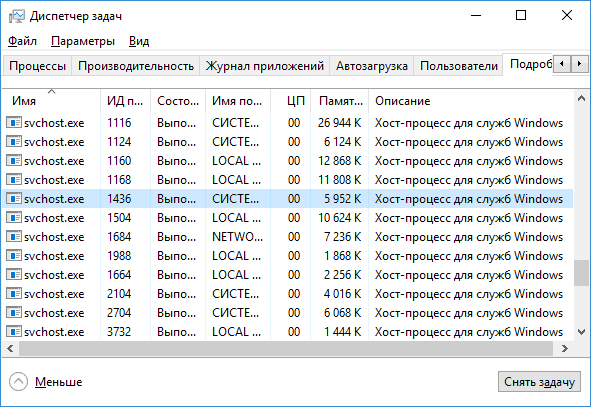

Troubleshooting issues with the SVCHOST.EXE process can be a very frustrating experience for server administrators. Whether the issue manifests as High CPU or the SVCHOST.EXE process crashing, there are some challenges that make the troubleshooting process a little more tricky. So before we dive into the troubleshooting, let’s talk about what exactly the SVCHOST.EXE process does. SVCHOST.EXE is a generic host process for services. When you look at the list of running processes in Task Manager, you may see a number of different SVCHOST.EXE processes (as shown below). Each of these processes hosts a group of services.

When the system starts up, SVCHOST.EXE checks the registry to determine which services it should load. The specific registry key is

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Svchost

. A sample is shown below:

Although this gives us useful information regarding which account a particular SVCHOST.EXE is running under, it doesn’t necessarily help us with troubleshooting an issue where one instance of SVCHOST.EXE is utilizing a lot of CPU. You may remember an issue several months ago where Windows machines would become unresponsive when scanning for Windows Updates, or an SVCHOST.EXE process would crash when scanning for updates. An issue like that typifies the problems with SVCHOST.EXE troubleshooting. So, if we were to run into another problem with SVCHOST.EXE, how would we go about troubleshooting it?

The first thing to do is understand which services are mapped to which instance of SVCHOST.EXE. Using the TASKLIST.EXE utility we can determine which services belong to which instance. The command syntax is:

tasklist /SVC /FI «IMAGENAME eq svchost.exe»

— the output from this command is below:

Now we have some useful information that we can use to isolate and troubleshoot. Using the information in this output along with the view in Task Manager, we would be able to identify which specific instance of SVCHOST.EXE was consuming the CPU by using the Process Identifier (PID). If you don’t have the PID column visible in Task Manager, you can add it by selecting View … Select Columns and then checking the box for PID. Also ensure that you select the CPU column so you can sort by that to figure out which instance is the culprit. In some cases, simply knowing which processes reside within the culprit instance may be enough — because you can identify what tasks are running on the machine at that time — such as scanning / installing updates at a specific time via WSUS. However, where the problem is not quite so easily identifiable, or the SVCHOST.EXE process itself is crashing, it helps to be able to isolate the services to allow more granular troubleshooting.

To isolate these services, there are two different approaches with very subtle differences. The first method is to create an isolated process that runs within the same SVCHOST group as it did before, just not in a shared process. The second method is to create a completely separate SVCHOST group. Since we’ve been using Windows Updates as our example, let’s continue on with that.

Method 1: Creating an Isolated Process

What this method really does is modify one of the registry parameters for the service in question from a shared process to an isolated process. The command syntax is fairly straightforward and uses the

sc config

command set:

sc config <service name> type= own

. So for Windows Updates (wuauserv), the command would be:

sc config wuauserv type= own

. Note that there is a space between the ‘=’ and ‘own’ — you must insert that space. Behind the scenes, what happens is that the

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\wuauserv\Type

registry value is changed from 0x20 (which denotes a shared process) to 0x10 (indicating it has its own process). You can read more about these particular values on the

MSDN Article about SERVICE_STATUS_PROCESS Structure

. In order to complete the change, you need to stop and restart the service. To change this service back to being a shared service, run the following command:

sc config wuauserv type= share

. For this change to complete, the machine itself needs to be rebooted. No other parameters are being modified with respect to this service, however when you change the type to isolated, restart the service and then run the tasklist command to get the list of services, you will notice that there is an SVCHOST.EXE process that only contains the Windows Update service.

Method 2: Creating an isolated Service Group

This method is a bit more involved, and involves directly editing the registry. Please remember to back up the registry before making any changes! The process is below:

-

Create a new REG_MULTI_SZ value named WindowsUpdates in the

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Svchost

key. -

Add the name of the service (in this case

wuauserv

) to the value. You also need to remove the

wuauserv

from the list in the

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Svchost\Netsvcs

value to prevent conflicts. -

Now navigate to the

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet \Services\wuauserv

key and change the

ImagePath

value from

%systemroot%\system32\svchost.exe -k netsvcs

to:

%systemroot%\system32\svchost.exe -k WindowsUpdates

- Restart the Automatic Updates service and you should now see a new instance of SVCHOST.EXE that only contains the Automatic Updates service.

- This method can be repeated to isolate multiple services into their own groups.

- To revert back to the original configurations, reverse the steps above and restart the machine. Use the backup of the registry to ensure that you get the right services back into the proper groups.

An additional refinement to this method would be to create copies of SVCHOST.EXE that are appropriately named for the isolated service — for example copy %systemroot%\system32\svchost.exe to a new file named %systemroot%\system32\svchost_wuauserv.exe. Remember that you will need to make the appropriate modifications to the ImagePath value in the registry that reflect the name of the executable file. By customizing the executable, you can use tools such as the

Debug Diagnostic Toolkit that we covered in an earlier post

to monitor specific services for crashing. You can also quickly tell which services are misbehaving in Task Manager as well as getting the name of the failing executable logged in the Event Viewer in the event of that service crashing.

And that brings us to the end of this post. As always be extremely careful when editing the registry directly. Until next time …

Additional Resources:

-

KB 314056: A Description of Svchost.exe in Windows XP Professional Edition

-

WSUS Product Team Blog: Svchost / MSI Issue follow up

—

CC Hameed

| Share this post : |

From Wikipedia, the free encyclopedia

Svchost.exe (Service Host, or SvcHost) is a system process that can host one or more Windows services in the Windows NT family of operating systems.[1] Svchost is essential in the implementation of shared service processes, where a number of services can share a process in order to reduce resource consumption. Grouping multiple services into a single process conserves computing resources, and this consideration was of particular concern to NT designers because creating Windows processes takes more time and consumes more memory than in other operating systems, e.g. in the Unix family.[2] However, if one of the services causes an unhandled exception, the entire process may crash. In addition, identifying component services can be more difficult for end users. Problems with various hosted services, particularly with Windows Update,[3][4] get reported by users (and headlined by the press) as involving svchost.

The svchost process was introduced in Windows 2000,[5] although the underlying support for shared service processes has existed since Windows NT 3.1.[2]

Its executable image, %SystemRoot%\System32\Svchost.exe or %SystemRoot%\SysWOW64\Svchost.exe (for 32-bit services running on 64-bit systems) runs in multiple instances, each hosting one or more services.

Services running in SvcHost are implemented as dynamically-linked libraries (DLLs). Each service’s registry key must have a value named ServiceDll under the Parameters subkey, pointing to the respective service’s DLL file. Their ImagePath definition is of the form %SystemRoot%\System32\svchost.exe -k %service group%; (i.e. netsvcs). Services sharing the same SvcHost process specify the same parameter, having a single entry in the SCM’s database. The first time that a SvcHost process is launched with a specific parameter, it looks for a value of the same name under the HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Svchost key, which it interprets as a list of service names. Then it notifies the SCM of all the services that it hosts. SCM does not launch a second SvcHost process for any of those received services; instead, it simply sends a «start» command to the respective SvcHost process containing the name of the service that should be launched within its context, and whose respective DLL SvcHost loads.

According to a 2003 Microsoft presentation, the minimum working set of a shared service is approximately 150 KB instead of 800 KB for a standalone process.[6]

Changes to Service Host grouping in Windows 10

[edit]

Starting with Windows 10 version 1703, Microsoft changed the way services are grouped into host processes. On client computer systems with more than 3.5 GB of memory, services are no longer grouped into shared host processes. Instead, each service is run in its own process. This results in better isolation of services, making the computer system more resilient to service failures and vulnerabilities and easier to debug. However, it adds some memory overhead. [7]

Starting with Windows Vista, the internal identification of services inside shared processes (svchost included) is achieved by so-called service tags. The service tag for each thread is stored in the SubProcessTag of its thread environment block (TEB). The tag is propagated across all threads that a main service thread subsequently starts, except for threads created indirectly by Windows thread-pool APIs.[8]

The set of service tag management routines is currently an undocumented API, although it is used by some Windows utilities like netstat to display the TCP connections associated with each service. Some third-party tools like ScTagQuery also make use of this API.[8]

Identification and management of hosted services

[edit]

In Windows XP and later editions, the command tasklist /svc shows a list of the services being run by each listed process (i.e. by each running instance of svchost.exe), with each separate instance of the svchost process identified by a unique Process ID number (PID).

In Windows Vista and Windows 7, the «Services» tab in Windows Task Manager includes a list of services, showing their groups and Process IDs (PIDs); right-clicking on an svchost instance in the Task Manager’s «Processes» tab and selecting «Go to Service(s)» switches to that list of services and selects the service running under the corresponding svchost instance.

In Windows 8, the Task Manager interface was streamlined so that each svchost entry can be expanded by a single click to a sub-list of services running inside it.

The Sysinternals Process Explorer (available as a free download from Microsoft) provides additional information about services running under svchost.exe processes, when the user hovers the mouse over an svchost instance in Process Explorer.

None of the above methods allows the user to identify which of the multiple services running inside an svchost instance accesses a particular resource, i.e. processor, disk, network or memory; the Windows Resource Monitor only accounts for (most of) those resources at process level. It does however show processor usage at service level, on the «CPU» tab.[9] A service-aware list of TCP connections and UDP ports opened can be obtained using the command netstat -b.[10]

In order to troubleshoot other kinds of problems with a service running inside an svchost instance, the service(s) suspected to be causing the problem must (all) be reconfigured so that each runs inside its own svchost instance. For example, sc config foo type= own will reconfigure the service named «foo» to run in its own svchost instance. Changing the type back to shared is done by an analogous command. The service must be restarted for such a configuration change to take effect. This debugging process is not foolproof however; in some cases, a heisenbug may occur, which causes the problem to go away when the service is running separately.[11]

A more complex method of troubleshooting is to create an isolated service group.[12]

In Windows 10, starting with release 1703, svchost was redesigned by Microsoft to host only one service per process, depending on available system memory.[13] The default setting causes services to be hosted independently if the system has at least 3.5 GB of RAM.

- inetd

- systemd

- Service Control Manager

- List of Microsoft Windows components

- Windows NT startup process

- ^ Russinovich, Solomon & Ionescu (2009:302)

- ^ a b «Shared Services». Archived from the original on 6 October 2014. Retrieved 1 October 2014.

- ^ Woody Leonhard (16 December 2013). «Microsoft promises to fix Windows XP SVCHOST redlining ‘as soon as possible’«. InfoWorld. Retrieved 1 October 2014.

- ^ «Svchost.exe gets worse before it’s fixed — Series — Windows Secrets». Retrieved 1 October 2014.

- ^ «How to troubleshoot Service Host (svchost.exe) related problems?». Retrieved 1 October 2014.

- ^ David B. Probert, «Windows Service Processes»

- ^ «Changes to Service Host grouping in Windows 10». Microsoft. 2021-08-27. Retrieved 2021-01-10.

- ^ a b Russinovich, Solomon & Ionescu (2012:335)

- ^ «Figuring out why my SVCHOST.EXE is at 100% CPU without complicated tools in Windows 7 — Scott Hanselman». Retrieved 1 October 2014.

- ^ Whether this is useful is doubtful, it typically shows only the name of the service for the running web browser (e.g. it lists various items of information related to the internet connection and ports in use, but logs them all as simply «firefox.exe»)

- ^ «What is svchost.exe, and why do I have so many instances of it?». Retrieved 1 October 2014.

- ^ «Getting Started with SVCHOST.EXE Troubleshooting». Retrieved 1 October 2014.

- ^ «Changes to Service Host grouping in Windows 10». Microsoft. Retrieved 30 April 2018.

- Russinovich, Mark; Solomon, David; Ionescu, Alex (2009), Windows® Internals (5th ed.), Microsoft Press, ISBN 978-0-7356-2530-3

- Russinovich, Mark; Solomon, David; Ionescu, Alex (2012), Windows Internals. Part 1 (6th ed.), Microsoft Press, ISBN 978-0-7356-4873-9

- svchost.exe uitgelegd

- ScTagQuery

SVCHOST.EXE

(Generic Host Process for Win32 Services)

Очень часто у пользователей возникает вопрос — что это за приложение «svchost.exe», наблюдаемое ими в списке процессов, и почему оно загружено в нескольких экземплярах?..

SVCHOST.EXE — это главный системный процесс для тех служб, которые запускаются из динамически загружаемых библиотек (DLL-файлов).

И действительно несколько экземпляров процесса svchost.exe могут быть запущены одновременно (но с разными PID*). Так как каждый из таких экземпляров представляет собой определенную преимущественно системную службу или же группу служб. Эти группы определены в следующем разделе реестра:

HKEY_LOCAL_MACHINE\Software\Microsoft\WindowsNT\CurrentVersion\Svchost

Каждый параметр этого раздела представляет собой отдельную Svchost-группу и отображается при просмотре активных процессов, как отдельный экземпляр svchost.exe.

Также, чтобы просмотреть список служб, выполняющихся в каком-либо процессе svchost.exe, можно сделать следующее:

Start > Run (Пуск > Выполнить)

Вписываем:

CMD

Нажимаем ОК или клавишу ENTER.

В появившемся приложении вводим команду:

tasklist /SVC

И нажимаем на клавишу ENTER.

Список служб Windows XP, запускаемых с помощью svchost.exe:

(т.е. эти службы не являются вирусами!)

Alerter / Оповещатель

Application Management / Управление приложениями

Automatic Updates / Автоматическое обновление

Background Intelligent Transfer Service / Фоновая интеллектуальная служба передачи

Bluetooth Support Service

COM+ Event System / Система событий COM+

Computer Browser / Обозреватель компьютеров

Cryptographic Services / Службы криптографии

DCOM Server Process Launcher

DHCP Client / DHCP-клиент

Distributed Link Tracking Client / Клиент отслеживания изменившихся связей

DNS Client / DNS-клиент

Error Reporting Service / Служба регистрации ошибок

Fast User Switching Compatibility / Совместимость быстрого переключения пользователей

Help and Support / Справка и поддержка

HTTP SSL

Human Interface Device Access / Доступ к HID-устройствам

Logical Disk Manager / Диспетчер логических дисков

Messenger / Служба сообщений

Network Connections / Сетевые подключения

Network Location Awareness (NLA) / Служба сетевого расположения (NLA)

Network Provisioning Service

Portable Media Serial Number Service / Серийный номер переносного медиа-устройства

Remote Access Auto Connection Manager / Диспетчер авто-подключений удаленного доступа

Remote Access Connection Manager / Диспетчер подключений удаленного доступа

Remote Procedure Call (RPC) / Удаленный вызов процедур (RPC)

Remote Registry / Удаленный реестр

Removable Storage / Съемные ЗУ

Routing and Remote Access / Маршрутизация и удаленный доступ

Secondary Logon / Вторичный вход в систему

Security Center / Центр обеспечения безопасности

Server / Сервер

Shell Hardware Detection / Определение оборудования оболочки

SSDP Discovery Service / Служба обнаружения SSDP

System Event Notification / Уведомление о системных событиях

System Restore Service / Служба восстановления системы

Task Scheduler / Планировщик заданий

TCP/IP NetBIOS Helper / Модуль поддержки NetBIOS через TCP/IP

Telephony / Телефония

Terminal Services / Службы терминалов

Themes / Темы

Universal Plug and Play Device Host / Узел универсальных PnP-устройств

Upload Manager / Диспетчер отгрузки

WebClient / Веб-клиент

Windows Audio / Windows Audio

Windows Firewall/Internet Connection Sharing (ICS) / Брандмауэр Интернета (ICF)/Общий доступ к Интернету (ICS)

Windows Image Acquisition (WIA) / Служба загрузки изображений (WIA)

Windows Management Instrumentation / Инструментарий управления Windows

Windows Management Instrumentation Driver Extensions / Расширения драйверов WMI

Windows Time / Служба времени Windows

Wireless Zero Configuration / Беспроводная настройка

Workstation / Рабочая станция

Список «левых» служб, ссылающихся на svchost.exe:

(т.е. эти службы были созданы вирусами!)

(слева: название службы, справа: её команда)

AppMgmt — svchost.exe -k AppMgmt

Browser — svchost.exe -k Browser

COM Message Transfer (mscommt) — svchost.exe -k mscommt

Disk Monitor Services (DiskMon32) — svchost.exe -k dmon

dmserver — svchost.exe -k

DNS Server (DNS Server) — svchost.exe

FastUserSwitchingCompatibil (Fast User Switching Compatibil) — svchost.exe

Generic Host Process For Win32 Services (Generic Host Process) — svchost.exe

generic host process (svchost) — svchost.exe

Hardware Detection (Serv-U) — svchost.exe

Host Services (Host Services) — svhosts.exe

IPRIP (IPRIP) — svchost.exe -k netsvcs

kdc — svchost.exe -k kdc

LmHosts — svchost.exe -k LmHosts

Messenger — svchost.exe -k Messenger

MS Internet Countermeasures Framework (ICF) — \System32:svchost.exe

NetLogon — svchost.exe -k

Network Connections Sharing (RpcTftpd) — svchost.exe

Network DDE DSMA (NetDDEdsma) — svchost.exe

ntmssvc — svchost.exe -k ntmssvc

NVIDIA Driver ServiceЎЎ (NVSv ) — svchost.exe

RasAt (Remote Connection) — svchost.exe

Policy Agent — svchost.exe -k Policy Agent

Power Manager (PowerManager) — svchost.exe

ProtectedStorage — svchost.exe -k ProtectedStorage

Server Management Service — svchost.exe

SVC Module (SVC Module) — svchost.exe

svchost — SVCHOST.EXE

svchost.exe (moto) — svchost.exe

svchost.exe (moto) — любое название из 18-ти знаков

svchost.exe (svchost.exe) — svchost.exe

System Event Messaging — svchost.exe

taskmng (svchost) — svchost.exe

TrkSvr — svchost.exe -k TrkSvr

TrkWks — svchost.exe -k TrkWks

W32Time — svchost.exe -k W32Time

Windows Configuration Backup Service (CfgBackupSvc) — svchost.exe

Windows Configuration Loader (Windows Configuration Loader) — SVCHOST.EXE

Windows Configuration Manager (ConfigMgr) — svchost.exe

Windows Kernel (Windows Kernel) — svchost.exe

Windows Management (Windows Management) — svchost.exe

Windows Network Mapping Service (NetMap) — svchost.exe

Windows Security Drivers (csrs) — svchost.exe

Windows Smrss Service — svchost.exe

.NET Framework Service — svchost.exe

.NET Framework Service (.NET Connection Service) — svchost.exe

______________

Обязательно нужно иметь в виду, что системный файл svchost.exe должен находиться в папке:

C:\WINDOWS\system32

(касается только Windows XP/NT/2000)

Если он находится в папке WINDOWS и/или файлов с таким названием в вашей системе несколько, то, скорее всего, у вас живет вирус.

Я сказала именно «скорее всего», так как несколько копий файла svchost.exe — это всё-таки еще не гарантия заражения.

Например, вас ни в коем случае не должны пугать копии файла svchost.exe в таких папках, как:

C:\WINDOWS\ServicePackFiles\i386

а также некоторых других.

Или, к примеру, файл с названием svchost.exe создается при установке антивируса BullGuard:

C:\Program Files\BullGuard Software\svchost.exe

который также к вирусам никакого отношения не имеет.

Поэтому еще раз замечу, что впервую очередь, обращать внимание нужно именно на папку WINDOWS, т.к. она наиболее часто используется в целях маскировки под настоящий файл svchost.exe.

Наиболее распространенные местоположения вирусов, маскирующихся под svchost.exe:

(т.е. эти файлы на 99% были созданы вирусами)

C:\WINDOWS\svchost.exe

C:\WINDOWS\system\svchost.exe (касается только Windows XP/NT/2000)

C:\WINDOWS\config\svchost.exe

C:\WINDOWS\inet20000\svchost.exe

C:\WINDOWS\inetsponsor\svchost.exe

Помимо этого очень многие вирусы пытаются себя замаскировать, используя имена и названия, которые очень похожи на название «svchost» (в этом случае местоположение файлов уже может быть абсолютно любое, в том числе достаточно часто используется и папка WINDOWS\system32).

Наиболее распространенные названия файлов, маскирующихся под svchost.exe:

(т.е. эти файлы на 99% были созданы вирусами)

svсhost.exe (вместо английской «c» используется русская «с»)

svcchost.exe (2 «c»)

svhost.exe (пропущено «c»)

svch0st.exe (вместо «o» используется ноль)

svchos1.exe (вместо «t» используется единица)

svchosl.exe (вместо «t» используется «l»)

svchosts.exe (в конец добавлено «s»)

svchoste.exe (в конец добавлено «e»)

svchostt.exe (2 «t» на конце)

svchost32.exe (в конец добавлено «32»)

svchosts32.exe (в конец добавлено «s32»)

svchosthlp.exe (в конец добавлено «hlp»)

svdhost32.exe (вместо «c» используется «d» + в конец добавлено «32»)

svshost.exe (вместо «c» используется «s»)

svehost.exe (вместо «c» используется «e»)

svrhost.exe (вместо «c» используется «r»)

svchest.exe (вместо «o» используется «e»)

svschost.exe (после «v» добавлено лишнее «s»)

svcshost.exe (после «c» добавлено лишнее «s»)

svxhost.exe (вместо «c» используется «x»)

syshost.exe (вместо «vc» используется «ys»)

svchoes.exe (вместо «st» используется «es»)

svhostes.exe (пропущено «c» + в конец добавлено «es»)

svho0st98.exe

ssvvcchhoosst.exe

Также обязательно должно насторожить, если svchost.exe (или что-либо похожее) каким-либо образом пытается записать себя в обычную автозагрузку (т.е. помимо запуска в качестве системной службы, использует Windows StartUp или ini-файлы). Реальные примеры подобных вирусов из логов HijackThis:

F2 — REG:system.ini: UserInit=C:\WINDOWS\System32\userinit.exe,C:\WINDOWS\config\svchost.exe

F2 — REG:system.ini: Shell=Explorer.exe C:\WINDOWS\config\svchost.exe

F2 — REG:system.ini: Shell=Explorer.exe scvhost.exe

F3 — REG:win.ini: run=C:\WINDOWS\scvhost.exe

O4 — HKLM\..\Run: [Win32 Update] svchosts.exe

O4 — HKLM\..\RunOnce: [Win32 Update] svchosts.exe

O4 — HKLM\..\RunServices: [Win32 Update] svchosts.exe

O4 — HKCU\..\Run: [Win32 Update] svchosts.exe

O4 — HKCU\..\RunOnce: [Win32 Update] svchosts.exe

O4 — HKLM\..\Run: [GNP Generic Host Process] C:\WINDOWS\system\svchost.exe

O4 — HKLM\..\Run: [WinService32] C:\Program Files\System32\svchost.exe

O4 — HKLM\..\Run: [svc] C:\WINDOWS\svchost.exe

O4 — HKLM\..\Run: [Microsoft ® Windows Configuration Backup Service] C:\WINDOWS\config\svchost.exe

O4 — HKLM\..\Run: [Microsoft ® Windows Configuration Manager] C:\WINDOWS\system\svchost.exe

O4 — Startup: svchost.exe

O4 — Global Startup: svchost.exe

В лечении подобных случаев может быть очень полезен: SDFix

______________

* PID — идентификатор процесса.

Изменено пользователем akoK

Уровень сложностиПростой

Время на прочтение12 мин

Количество просмотров30K

В этой статье моей целью будет быстро и понятно внести памятку о легитимных процессах Windows. Немного расскажу, какой процесс за что отвечает, какие нормальные свойства имеют процессы, и приправлю это все небольшим количеством краткой, но полезной информации.

Я искренне приношу извинения за возможные неточности в изложении материала, информация в этой статье является «сборной солянкой» из моих слов и тысячи и тысячи источников!

По мере возможности я постараюсь обновлять материал, исправляя неточности, делая его более детализированным и актуальным.

System

Путь: Процесс не создается за счет исполняемого файла

Родительский процесс: Нет

Количество экземпляров: Один

Время запуска: Запуск системы

Здесь многословить не стоит: этот процесс отвечает за выполнение ядра операционной системы, других процессов и драйверов устройств, поэтому в основном под ним запускаются файлы .sys и некоторые важные для системы библиотеки. В обязанности System входит контроль за управлением оперативной и виртуальной памятью, объектами файловой системы.

smss.exe

Путь: %SystemRoot%\System32\smss.exe

Родительский процесс: System

Количество экземпляров: Один и дочерний, который запускается после создания сеанса

Время запуска: Через несколько секунд после запуска первого экземпляра

Session Manager Subsystem — диспетчер, отвечающий за создание новых сеансов, запуск процессов csrss.exe и winlogon.exe, отвечающих за графический интерфейс и вход в систему, а также за инициализацию переменных окружения. Первый экземпляр создает сеанс нуля и дочерний экземпляр, и как только дочерний экземпляр инициализирует новый сеанс, запуская csrss.exe и wininit.exe для сеанса 0 или winlogon.exe для сеанса 1, дочерний экземпляр завершается.

Если обнаружены проблемы с файловой системой, первостепенной функцией smss.exe является запуск системной утилиты для проверки диска — autochk.

После выполнения этих задач smss.exe переходит в пассивный режим.

Немного о сеансе 0 и сеансе 1

Сеанс 0 и сеанс 1 — это разные типы сеансов Windows, которые используются для запуска процессов.

Сеанс 0 создается при запуске системы, и в нем в фоновом режиме работают службы и процессы Windows.

Сеанс 1 создается для пользовательских процессов.Chkdsk и autochk — что это вообще, и зачем? А разница в чем?

На самом деле, autochk — это версия chkdsk, которая запускается автоматически smss.exe при обнаруженных проблемах с диском. А разница их в том, что chkdsk можно запустить в среде Windows напрямую из командной строки, а autochk — нет.

Да и autochk работает только с NTFS, что не скажешь про chkdsk — он, в дополнение к NTFS, поддерживает FAT и exFAT.Кстати!

По сути, chkdsk тоже может запускаться smss.exe, но это зависит от того, что указано в ключе реестраHKEY_LOCAL_MACHINE\SYSTEM \CurrentControlSet\Control\SessionManager(здесь хранится информация, предназначенная для Диспетчеpa сеансов ) в параметреBootExecute). При запуске chkdsk Диспетчер сеансов использует параметр/r, что позволяет утилите производить поиск повреждённых секторов (наряду с ошибками файловой системы).

csrss.exe

Путь: %SystemRoot%\System32\csrss.exe

Родительский процесс: smss.exe, который, запустив csrss.exe, завершает работу

Количество экземпляров: Два или больше

Время запуска: Через несколько секунд после запуска первых двух экземпляров — для сеанса 0 и сеанса 1

Client/Server Run-Time Subsystem — подсистема выполнения «клиент/сервер» обеспечивает пользовательский режим подсистемы Windows. Csrss.exe отвечает за импорт многих DLL-библиотек, которые предоставляют WinAPI (kernel32.dll, user32.dll, ws_2_32.dll и другие), а также за обработку графического интерфейса завершения работы системы.

Процесс запускается для каждого сеанса, а именно 0 и 1, дополнительные сеансы создаются при помощи удаленного рабочего стола или за счет быстрого переключения между пользователями.

Что интересно для Windows Server

Можно проверить количество активных сеансов, введя

query SESSIONв командной строке. Так можно проверить, соответствует ли количество сеансов количеству запущенных csrss.exe.И еще..

До Windows 7 csrss.exe обеспечивал старт окна консоли, но теперь этим занимается conhost.exe.

wininit.exe

Путь: %SystemRoot%\System32\wininit.exe

Родительский процесс: smss.exe, который завершает работу перед запуском wininit.exe

Количество экземпляров: Один

Время запуска: Через несколько секунд после запуска системы

После получения управления от процесса smss.exe, wininit.exe помечает себя как критический, что позволяет ему избегать нежелательного отключения при аварийном завершении сеанса или входа систему в гибернацию. Целью Windows Initialisation (wininit.exe) является запуск ключевых фоновых процессов в рамках сеанса нуля. Он запускает:

-

services.exe — Диспетчер управления службами

-

lsass.exe — Сервер проверки подлинности локальной системы безопасности

-

lsaiso.exe — для систем с включенной Credential Guard.

Дополнительно на протяжении всего сеанса работы системы wininit.exe отвечает за создание и наполнение папки TEMP. Перед выключением wininit.exe снова «активизируется» — теперь уже для корректного завершения запущенных процессов. .

Кстати!

До Windows 10 lsm.exe (Диспетчер локальных сеансов) также запускался с помощью wininit.exe. Начиная с Windows 10, эта функция перенесена в lsm.dll, которая размещена в svchost.exe.

services.exe

Путь: %SystemRoot%\System32\services.exe

Родительский процесс: wininit.exe

Количество экземпляров: Один

Время запуска: Через несколько секунд после запуска системы

В функции services.exe входит реализация Унифицированного диспетчера фоновых процессов (UBPM), который отвечает за фоновую работу таких компонентов, как Диспетчер управления службами (SCM) и Планировщик задач (Task Sheduler). Словом, services.exe отвечает за управление службами, а также за контроль за взаимодействием служб, обеспечивая их безопасную и эффективную работу.

UBPM: немного для тех, кто видит первый раз

Унифицированный диспетчер фоновых процессов (UBPM) — компонент системы, который автоматически управляет фоновыми процессами, такими как службы и запланированные задачи. Словом, он помогает оптимизировать запущенные в фоновом режиме службы, приостанавливать или завершать фоновые процессы, что позволяет экономить ресурсы системы.

Кстати!

До Windows 10, как только пользователь успешно вошел в систему в интерактивном режиме, services.exe считал загрузку успешной и устанавливал для последнего удачного набора элементов управления

HKLM\SYSTEM\Select\LastKnownGoodзначениеCurrentControlSet.А LastKnownGood — что это вообще?

LastKnownGood являлся опцией восстановления, благодаря которой можно запустить систему с последней рабочей конфигурацией, если система не может загрузиться из-за каких-либо причин. LastKnownGood сохранял резервную копию части реестра, в которой хранится информация о системе, драйверах и настройках.

Когда это могло пригодиться? Например, если загрузка нового ПО или изменение параметров системы не привело ни к чему хорошему. Тогда можно было бы использовать эту опцию, чтобы отменить изменения и откатиться к прошлому состоянию.

svchost.exe

Путь: %SystemRoot%\system32\svchost.exe

Родительский процесс: services.exe (чаще всего)

Количество экземпляров: Несколько (обычно не менее 10)

Время запуска: В течение нескольких секунд после загрузки, однако службы могут запускаться в течение работы системы, что приводит к появлению новых экземпляров svchost.exe.

svchost.exe (в Диспетчере задач прописывается как Служба узла) — универсальный хост-процесс для служб Windows, использующийся для запуска служебных DLL. В системе запускается несколько экземпляров svchost.exe, и каждая служба работает в своем собственном процессе svchost, что позволяет изолировать ошибки в работе одной службы от других, хотя в системах с ОЗУ менее 3,5 ГБ службы приходится группировать (см. ниже). Ну а в системах с оперативной памятью более 3,5 ГБ можно увидеть даже более 50 экземпляров svchost.exe.

Злоумышленники часто пользуются преимуществом наличия большого количества процессов svchost.exe, и могут воспользоваться этим, чтобы разместить какую-либо вредоносную DLL в качестве службы, либо запустить вредоносный процесс с именем svchost.exe или что-то типа scvhost.exe, svhost.exe и так далее.

Хотя, как известно, так можно сделать с любым процессом, но с svchost.exe это происходит почаще.

Кстати!

До Windows 10 версии 1703 экземпляры svchost.exe по умолчанию запускались в системе с уникальным параметром

-k, благодаря которому была возможна группировка похожих служб. Типичные параметры-kвключают:

DcomLaunch — служба, которая запускает компоненты COM и DCOM, благодаря которым программы взаимодействуют между собой на удаленных компьютерах

RPCSS — служба RPC (удаленный вызов процедур), благодаря которой программы взаимодействуют между собой через сеть.

LocalServiceNetworkRestricted — локальная служба, которая работает в пределах компьютера и имеет доступ к сети только для определенных операций.

LocalServiceNoNetwork — локальная служба, идентичная LocalServiceNetworkRestricted, но не имеющая доступа к сети.

netsvcs — группа служб Windows, благодаря которым выполняются задачи, связанные с сетью.

NetworkService — служба, которая позволяет выполнять задачи на удаленных хостах, и имеет доступ к сети для обмена данными.

Здесь можно почитать о разделении служб SvcHost.

RuntimeBroker.exe

Путь: %SystemRoot%\System32\RuntimeBroker.exe

Родительский процесс: svchost.exe

Количество экземпляров: Один или больше

Время запуска: Может быть разным

Работающий в системах Windows, начиная с Windows 8, RuntimeBroker.exe действует как прокси между ограниченными приложениями универсальной платформы Windows (UWP) и набором функций и процедур Windows API. В целях безопасности приложения UWP должны иметь ограниченные возможности взаимодействия с оборудованием, файловой системой и другими процессами, поэтому процессы-брокеры а-ля RuntimeBroker.exe используются для обеспечения требуемого уровня доступа для таких приложений.

Обычно для каждого приложения UWP существует один файл RuntimeBroker.exe. Например, запуск сalculator.exe приведет к запуску соответствующего процесса RuntimeBroker.exe.

И такое было: об утечках памяти, связанных с RuntimeBroker

Когда процесс RuntimeBroker еще был в новинку, пользователи во время работы с системой начали замечать, что RuntimeBroker.exe нещадно занимает аж более 500 МБ памяти, что несвойственно для него.

Оказывается, ошибка заключалась в следующем: каждый вызов методаTileUpdater.GetScheduledTileNotificationsприводила к тому, что RuntimeBroker выделял память без ее дальнейшего высвобождения. Чаще всего с этим сталкивались пользователи, у которых было установлено приложение «The Time» для измерения времени — оно постоянно обновляло информацию на плитке.Об этом казусе в Windows 8 можно почитать тут.

Про метод TileUpdater.GetScheduledTileNotifications

Если кратко, это метод, позволяющий получать запланированные уведомления от плиток в универсальных приложениях Windows (UWP). Он позволяет приложениям отображать информацию на стартовом экране пользователя в виде динамически обновляемых плиток.

taskhostw.exe

Путь: %SystemRoot%\System32\taskhostw.exe

Родительский процесс: svchost.exe

Количество экземпляров: Один или больше

Время запуска: Может быть разным

Процесс Task Host Window отвечает за выполнение различных задач Windows.

С началом работы, taskhostw.exe начинает выполнять задачи, которые были назначены ему системой, а в течение работы системы выполняет непрерывный цикл прослушивания триггерных событий. Примеры триггерных событий, которые могут инициировать задачу, могут включать в себя:

-

Определенное расписание задач

-

Вход пользователя в систему

-

Запуск системы

-

Событие журнала Windows

-

Блокировка/ разблокировка рабочей станции и т.д.

Двое из ларца: В чем разница между Task Host Window и Task Scheduler?

Task Host Window отвечает за выполнение различных системных задач, например, запуск служб и выполнение запросов на исполнение программ. Taskhostw.exe может использоваться для запуска службы обновления Windows, перехода компьютера в режим сна или ожидания после определенного времени и так далее.

Task Sheduler, он же Планировщик задач, — инструмент, благодаря которому пользователь имеет возможность создавать задачи и запускать их по расписанию или при определенных событиях. Планировщик задач может быть использован для запуска программ, скриптов и автоматизации задач.

lsass.exe

Путь: %SystemRoot%\System32\lsass.exe

Родительский процесс: wininit.exe

Количество экземпляров: Один

Время запуска: В течение нескольких секунд после загрузки

Local Security Authentication Subsystem Service (Служба проверки подлинности локальной системы безопасности) отвечает за аутентификацию пользователей путем вызова соответствующего пакета аутентификации, указанного в HKLM\SYSTEM\CurrentControlSet\Control\Lsa. Обычно это Kerberos для учетных записей домена или MSV1_0 для локальных учетных записей. Помимо аутентификации пользователей, lsass.exe также отвечает за реализацию локальной политики безопасности (например, политики паролей и политики аудита), а также за запись событий в журнал событий безопасности.

Что любят котята: Mimikatz и LSASS

Многим известно, что злоумышленники могут использовать Mimikatz, зачастую для перехвата учетных данных в операционной системе, и делают они это за счет перехвата данных процесса lsass.exe.

Все просто: работает Mimikatz на уровне ядра и внедряется в процесс LSASS или использует метод DLL-injection. Кража учетных данных происходит либо за счет получения доступа к памяти процесса, в котором лежат заветные креды, либо за счет перехвата вызова функций до шифрования учетных данных.

Также Mimikatz не пренебрегает использованием стандартных функций Win32 LsaProtectMemory и LsaUnprotectMemory, которые используются для шифрования и расшифровки некоторых участков памяти с чувствительной информацией.Чуть больше об lsass.exe можно прочитать тут.

И о любви котят к LSASS — тут.

winlogon.exe

Путь: %SystemRoot%\System32\winlogon.exe

Родительский процесс: smss.exe, который, запустив winlogon.exe, завершает работу

Количество экземпляров: Один или больше

Время запуска: В течение нескольких секунд после загрузки первого экземпляра, дополнительные экземпляры запускаются по мере создания новых сеансов (подключение с удаленного рабочего стола и быстрое переключение пользователей)

Winlogon обрабатывает интерактивный вход и выход пользователей из системы. Он запускает LogonUI.exe, который использует поставщика учетных данных для сбора учетных данных пользователя, а затем передает учетные данные lsass.exe для проверки.

После аутентификации пользователя Winlogon загружает NTUSER.DAT пользователя в HKCU, настраивает окружение пользователя, включая его рабочий стол, настройки реестра и т.д., и запускает оболочку пользователя explorer.exe через userinit.exe.

Совсем чуть-чуть об logonUI.exe

Да, название говорит само за себя: logonUI.exe отвечает за отображение экрана входа пользователя и за взаимодействие с пользователем при входе в систему. Если просто, то вывод того самого экрана входа и поля для ввода учетных данных — старания logonUI.exe.

..И об userinit.exe

Основная функция userinit.exe заключается в подготовке среды пользователя для работы в операционной системе.

Когда пользователь входит в систему, userinit.exe инициирует загрузку профиля пользователя, настройки оболочки (шаблоны рабочего стола, запуск программ и т.д.). После выполнения сих действий, userinit.exe запускает оболочку пользователя explorer.exe, которая отображает рабочий стол и другие элементы интерфейса, после чего завершает работу.Кстати!

Обработка команд из

CTRL+ALT+DEL, между прочим, тоже входит в обязанности winlogon.exe.

А тут можно почитать о Winlogon еще и узнать чуть больше — и про его состояния, и про GINA, и про все-все.

explorer.exe

Путь: %SystemRoot%\explorer.exe

Родительский процесс: userinit.exe, который завершает работу

Количество экземпляров: Один или больше, если включена опция Запускать окна с папками в отдельном процессе

Время запуска: Интерактивный вход пользователя

По своей сути, explorer.exe предоставляет пользователям доступ к файлам, хотя одновременно это файловый браузер через проводник Windows (тот самый Диспетчер файлов) и пользовательский интерфейс, предоставляющий такие функции, как:

-

Рабочий стол пользователя

-

Меню «Пуск»

-

Панель задач

-

Панель управления

-

Запуск приложений через ассоциации расширений файлов и файлы ярлыков

Словом, процесс отвечает за отображение действий пользователя: открытие и закрытие окон, перемещение и копирование файлов и тому подобное.

Запуск приложений через ассоциации расширений файлов

По сути, это процесс, при котором система использует информацию о расширении имени файла (например,

.txt) для определения программы, которая будет запущена, чтобы обработать этот файл. Например, файл расширения.txtассоциируется в системе с текстовым редактором, потому она запустит его при двойном щелчке мышью. Словом, ассоциации расширений файлов определяют, какие программы открываются по умолчанию для определенных типов файлов.Также и с ярлыками — при щелчке запускается связанные с ними ресурсы.

Explorer.exe — это пользовательский интерфейс по умолчанию, указанный в значении реестра HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\Shell, хотя Windows может работать и с другим интерфейсом, например, с cmd.exe.

Следует заметить, что легитимный explorer.exe находится в каталоге %SystemRoot%, а не %SystemRoot%\System32.

Explorer — это же браузер, нет?

В старые добрые времена, когда на системах еще стоял Internet Explorer, запуск этого браузера инициировал процесс iexplore.exe, и с каждой новой вкладкой создавался новый экземпляр этого процесса. Сейчас остался только explorer.exe, который ни в коем случае не связан с браузером.

Вместо Internet Explorer на наших системах стоит MS Edge, который имеет процесс msedge.exe, исполняемый файл которого лежит в\Program Files (x86)\Microsoft\Edge\Application\.

ctfmon.exe

Путь: %SystemRoot%\System32\ctfmon.exe

Родительский процесс: Зависит от того, какой процесс запустил ctfmon.exe

Количество экземпляров: Один

Время запуска: При входе в систему

Процесс ctfmon.exe или, как привыкли его видеть, CTF-загрузчик, управляет функциями рукописного и сенсорного ввода, распознавания голоса и переключения языка на панели задач. Также процесс отслеживает активные программы и настраивает языковые параметры для обеспечения поддержки многоязычного ввода.

Ctfmon.exe может быть запущен разными процессами, и это напрямую зависит от того, какие функции ввода или языка используются в системе. Примеры родительских процессов и причины запуска:

-

svchost.exe — использование рукописного ввода или распознавания речи

-

winword.exe, excel.exe и т.д. — использование программ пакета Microsoft Office

-

searchUI.exe — использование поиска на панели задач или приложения из магазина Windows 10

Конечно, это не исчерпывающий список легитимных процессов, но, как минимум, основной. Хочется верить, что этот материал был полезен тем, кто пугается страшных букв в Диспетчере задач и тем, кто просто хочет узнать немного больше.

Спасибо за прочтение!

У многих пользователей возникают вопросы, связанные с процессом «Хост-процесс для служб Windows» svchost.exe в диспетчере задач Windows 10, 8 и Windows 7. Некоторых смущает, что процессов с таким именем большое число, другие сталкиваются с проблемой, выраженной в том, что svchost.exe грузит процессор на 100% (особенно актуально для Windows 7), вызывая тем самым невозможность нормальной работы с компьютером или ноутбуком.

В этой подробно о том, что это за процесс, для чего он нужен и как решать возможные проблемы с ним, в частности выяснить — какая именно служба, запущенная через svchost.exe грузит процессор, и не является ли данный файл вирусом.

Svchost.exe — что это за процесс (программа)

Svchost.exe в Windows 10, 8 и Windows 7 является основным процессом для загрузки служб операционной системы Windows, хранящихся в динамических библиотеках DLL. То есть службы Windows, которые вы можете увидеть в списке служб (Win+R, ввести services.msc) загружаются «через» svchost.exe и для многих из них запускается отдельный процесс, которые вы и наблюдаете в диспетчере задач.

Службы Windows, а особенно те, за запуск которых отвечает svchost, являются необходимыми компонентами для полноценной работы операционной системы и загружаются при ее запуске (не все, но большинство из них). В частности, таким образом запускаются такие нужные вещи, как:

- Диспетчеры различных видов сетевых подключений, благодаря которым Вы имеете доступ в Интернет, в том числе и по Wi-Fi

- Службы для работы с устройствами Plug and Play и HID, позволяющие Вам пользоваться мышками, веб-камерами, USB-клавиатурой

- Службы центра обновления, защитник Windows 10 и 8 другие.

Соответственно, ответ на то, почему пунктов «Хост-процесс для служб Windows svchost.exe» много в диспетчере задач заключается в том, что системе необходимо запускать много служб, работа которых выглядит как отдельный процесс svchost.exe.

При этом, если каких-либо проблем данный процесс не вызывает, вам, вероятнее всего, не стоит каким-либо образом что-то настраивать, переживать о том, что это вирус или тем более пробовать удалить svchost.exe (при условии, что нахождение файла в C:\Windows\System32 или C:\Windows\SysWOW64, иначе, в теории, может оказаться, что это вирус, о чем будет упомянуто далее).

Что делать, если svchost.exe грузит процессор на 100%

Одна из самых распространенных проблем, связанных с svchost.exe — то, что этот процесс грузит систему на 100%. Наиболее частые причины такого поведения:

- Выполняется какая-либо стандартная процедура (если такая нагрузка не всегда) — индексация содержимого дисков (особенно сразу после установки ОС), выполнение обновления или его загрузки и подобные. В этом случае (если это проходит «само») делать обычно ничего не требуется.

- Какая-то из служб по какой-то причине работает неправильно (тут попробуем выяснить, что это за служба, см. далее). Причины неправильной работы могут быть разными — повреждения системных файлов (может помочь проверка целостности системных файлов), проблемы с драйверами (например, сетевыми) и другие.

- Проблемы с жестким диском компьютера (стоит выполнить проверку жесткого диска на ошибки).

- Реже — результат работы вредоносного ПО. Причем не обязательно сам файл svchost.exe является вирусом, могут быть варианты, когда посторонняя вредоносная программа обращается к Хост-процессу служб Windows таким образом, что вызывает нагрузку на процессор. Тут рекомендуется проверить компьютер на вирусы и использовать отдельные средства удаления вредоносных программ. Также, если проблема исчезает при чистой загрузке Windows (запуск с минимальным набором системных служб), то стоит обратить внимание на то, какие программы есть у вас в автозагрузке, возможно, влияние оказывают они.

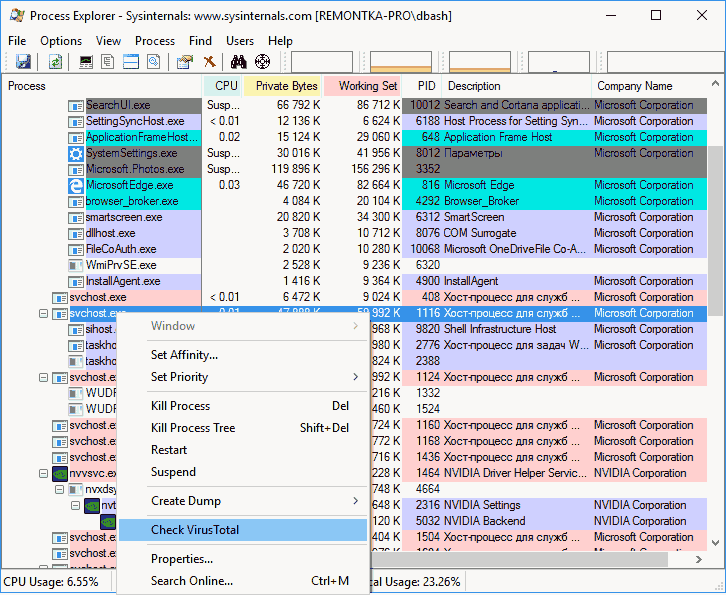

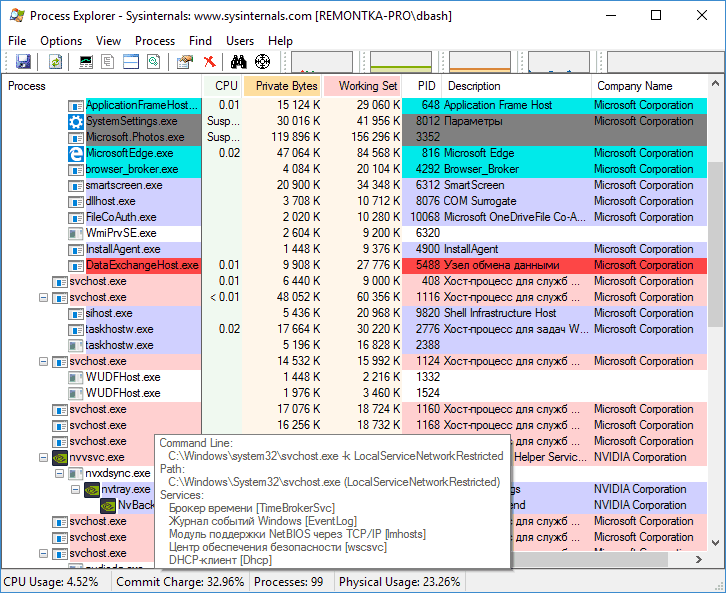

Наиболее распространенный из указанных вариантов — неправильная работа какой-либо службы Windows 10, 8 и Windows 7. Для того, чтобы выяснить, какая именно служба вызывает такую нагрузку на процессор, удобно использовать программу Microsoft Sysinternals Process Explorer, скачать которую можно бесплатно с официального сайта https://technet.microsoft.com/en-us/sysinternals/processexplorer.aspx (представляет собой архив, который нужно распаковать и запустить из него исполняемый файл).

После запуска программы вы увидите список запущенных процессов, в том числе проблемный svchost.exe, нагружающий процессор. Если навести на процесс указатель мыши, во всплывающей подсказке появится информация о том, какие конкретно службы запущенны данным экземпляром svchost.exe.

Если это одна служба — можно попробовать отключить её (см. Какие службы можно отключить в Windows 10 и как это сделать). Если несколько — можно экспериментировать с отключением, а можно по типу служб (например, если всё это — сетевые службы) предположить возможную причину проблемы (в указанном случае это могут быть неправильно работающие сетевые драйвера, конфликты антивирусов, или же вирус, использующий ваше сетевое подключение, задействуя при этом системные службы).

Как узнать, svchost.exe — это вирус или нет

Существует некоторое количество вирусов, которые либо маскируются, либо загружаются с помощью настоящего svchost.exe. Хотя, в настоящее время они встречаются не очень часто.

Симптомы заражения могут быть различными:

- Основной и почти гарантированно говорящий о вредоносности svchost.exe — расположение этого файла вне папок system32 и SysWOW64 (чтобы узнать расположение, вы можете кликнуть правой кнопкой мыши по процессу в диспетчере задач и выбрать пункт «Открыть расположение файла». В Process Explorer посмотреть расположение можно схожим образом — правый клик и пункт меню Properties). Важно: в Windows файл svchost.exe можно обнаружить также в папках Prefetch, WinSxS, ServicePackFiles — это не вредоносный файл, но, одновременно, среди запущенных процессов файла из этих расположений быть не должно.

- Среди прочих признаков отмечают, что процесс svchost.exe никогда не запускается от имени пользователя (только от имени «Система», «LOCAL SERVICE» и «Network Service»). В Windows 10 это точно не так (Shell Experience Host, sihost.exe, запускается именно от пользователя и через svchost.exe).

- Интернет работает только после включения компьютера, потом перестает работать и страницы не открываются (причем иногда можно наблюдать активный обмен трафиком).

- Другие обычные для вирусов проявления (реклама на всех сайтах, открывается не то, что нужно, изменяются системные настройки, компьютер тормозит и т.д.)

В случае, если у Вас возникли подозрения на то, что на компьютере какой-либо вирус, имеющий к svchost.exe, рекомендую:

- С помощью ранее упоминавшейся программы Process Explorer кликнуть правой кнопкой мыши по проблемному экземпляру svchost.exe и выбрать пункт меню «Check VirusTotal» для проверки этого файла на вирусы.

- В Process Explorer посмотреть, какой процесс запускает проблемный svchost.exe (т.е. в отображаемом в программе «дереве» находится «выше» в иерархии). Проверить его на вирусы тем же способом, что был описан в предыдущем пункте, если он вызывает подозрения.

- Воспользоваться антивирусной программой для полной проверки компьютера (так как вирус может быть не в самом файле svchost, а просто использовать его).

- Посмотреть описания вирусов здесь https://threats.kaspersky.com/ru/ . Просто введите в поисковую строку «svchost.exe» и получите список вирусов, использующих этот файл в своей работе, а также описание, как именно они работают и каким образом скрываются. Хотя, наверное, это излишне.

- Если по имени файлов и задач вы способны определить их подозрительность, можно посмотреть, что именно запускается с помощью svchost с помощью командной строки, введя команду Tasklist /SVC

Стоит отметить, что 100% загрузка процессора, вызываемая svchost.exe редко бывает следствием работы вирусов. Чаще всего это все-таки следствие проблем со службами Windows, драйверами или другим ПО на компьютере, а также «кривости» установленных на компьютерах многих пользователей «сборок».