Групповые политики (GPO, Group Policy Object) это удобный инструмент тонкой настройки окружения пользователей и операционной системы Windows. На компьютер и пользователей могут применяться доменные групповые политики (если компьютер состоит в домене Active Directory) и локальные (эти политики настраиваются локально на компьютере). Из-за некорректной настройки некоторых параметров GPO (чаще всего связанных с безопасностью), вы можете столкнуться с различными проблемами с запуском приложений или инструментов, ошибками в работе операционной системы (вплоть до невозможности локального входа в Windows) и т.д. Если вы не знаете, какой именно настроенных параметр GPO вызывает проблему, вы можете сбросить настройки групповых политик Windows к значениям по-умолчанию.

Содержание:

- Сбросить отдельные параметры локальной групповой политики с помощью редактора gpedit.msc

- Сброс всех настроек локальной GPO из командной строки

- Сброс локальных политик безопасности Windows

- Как сбросить настройки локальных GPO, если вы не можете войти в Windows?

- Сброс настроек доменных GPO в Windows

- Восстановить настройки по-умолчанию для Default Domain Policy

Сбросить отдельные параметры локальной групповой политики с помощью редактора gpedit.msc

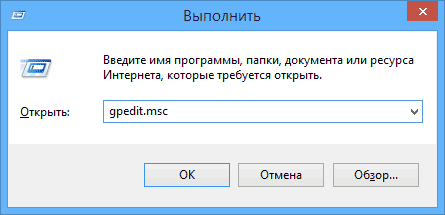

Для настройки параметров политик на локальном компьютере используется графическая консоль редактора локальной групповой политики (gpedit.msc). Эта консоль доступна в только в Pro, Enterprise и Education редакциях Windows 10 и 11.

Запустите оснастку

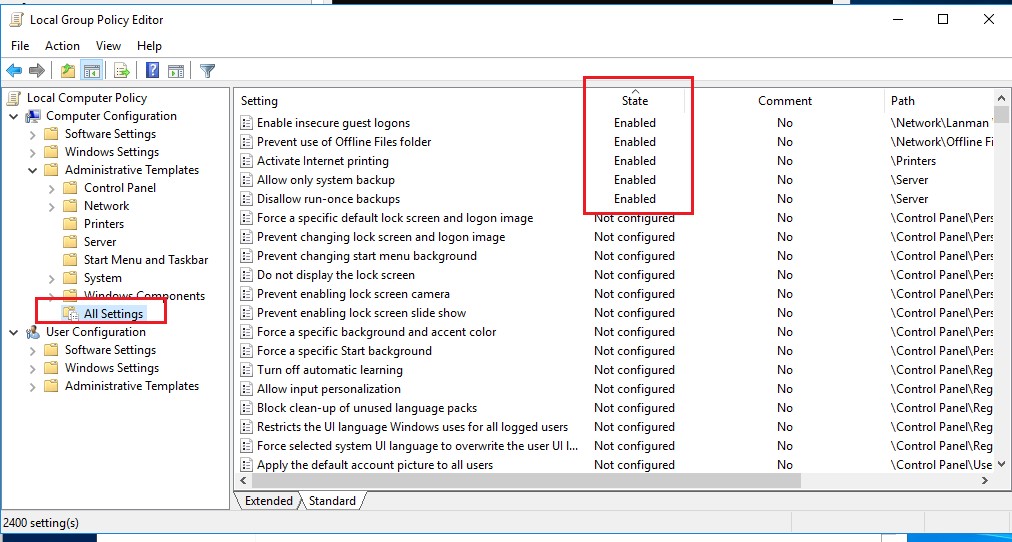

gpedit.msc

и перейдите в раздел All Settings локальных политик компьютера (Local Computer Policy -> Computer Configuration -> Administrative templates / Политика “Локальный компьютер” -> Конфигурация компьютера -> Административные шаблоны). В этом разделе содержится список всех политик, доступных к настройке в установленных административных (admx) шаблонах GPO. Отсортируйте политики по столбцу State (Состояние) и найдите все активные политики (находятся в состоянии Disabled / Отключено или Enabled / Включено).

Чтобы отключить действие параметра групповой, нужно изменить его состояние на Not configured (Не задана).

Совет.

- Вы можете создать резервную копию текущих настроек локальной GPO с помощью утилиты LGPO.exe

- Список всех примененных настроек локальных и доменных политик на компьютере в виде HTML отчете можно сформировать с помощью команды GPResult:

gpresult /h c:\distr\gpreport2.html

Аналогично сбросьте настройки параметров в пользовательском разделе локальных политик (User Configuration/ Конфигурация пользователя).

Это самый простой способ найти и отменить применённые настройки локальных параметров групповой политики в Windows. Однако некорректные настройки GPO групповых политик могут привести к невозможности запустить оснастку gpedit.msc (или вообще любые программы), потере прав локального администратора на компьютере, запрета на локальный вход в систему, и т.д.. В таких случаях нужно сбросить все настройки GPO в локальных файлах на компьютере.

Сброс всех настроек локальной GPO из командной строки

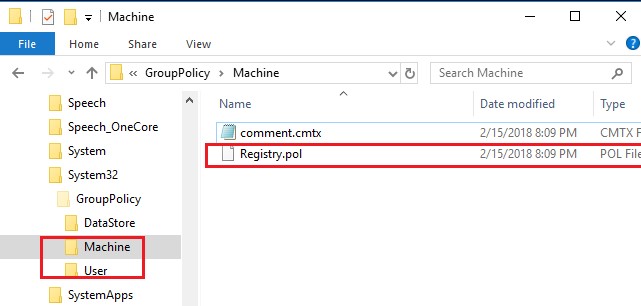

Windows хранит настройки локальных групповых политик в файлах Registry.pol. Пользовательские и компьютерные настройки политик хранятся в разных файлах.

- Настройки конфигурации компьютера (раздел Computer Configuration) хранятся в

%SystemRoot%\System32\GroupPolicy\Machine\registry.pol - Пользовательские политики (раздел User Configuration) —

%SystemRoot%\System32\GroupPolicy\User\registry.pol

Когда вы включаете определенные параметры в локальной GPO из консоли gpedit.msc, все изменения сохраняются в файлы Registry.pol. После обновления групповых политик (командой

gpupdate /force

или по-расписанию), новые настройки импортируются в реестр и применяются к компьютеру.

- Параметры из файла \Machine\Registry.pol импортируется в ветку реестра HKEY_LOCAL_MACHINE (HKLM) при загрузке компьютера;

- Настройки пользователя импортируются из файла \User\Registry.pol в ветку HKEY_CURRENT_USER (HKCU) при входе пользователя в Windows.

Таким образом, чтобы удалить текущие настройки локальной групповой политики, нужно удалить файлы Registry.pol в каталоге GroupPolicy. Вы можете сбросить текущие политики из командной строки с правами администратора:

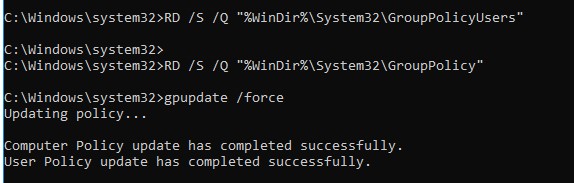

RMDIR /S /Q "%WinDir%\System32\GroupPolicyUsers"

RMDIR /S /Q "%WinDir%\System32\GroupPolicy"

Обновите настройки групповых политик, чтобы сбросить старые настройки в реестре:

gpupdate /force

Данные команды сбросят все настройки локальной GPO в секциях Computer Configuration и User Configuration.

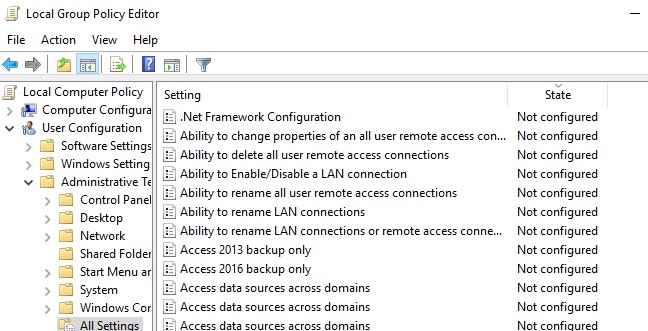

Откройте консоль редактора

gpedit.msc

и убедитесь, что все политики перешли в состояние “Не задано”/”Not configured”. После запуска консоли gpedit.msc каталоги GroupPolicyUsers и GroupPolicy будут пересозданы автоматически

Сброс локальных политик безопасности Windows

Локальные политики безопасности (local security policies) настраиваются с помощью отдельной консоли

secpol.msc

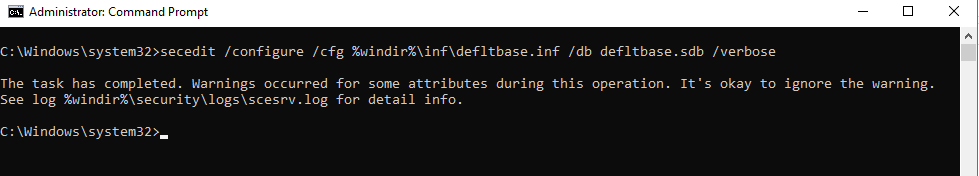

. Если вы хотите сбросить настройки локальных политик безопасности Windows к значениям по-умолчанию, выполните команду:

secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

Файл

%windir%\inf\defltbase.inf

содержит шаблон дефолтных локальных настроек безопасности Windows.

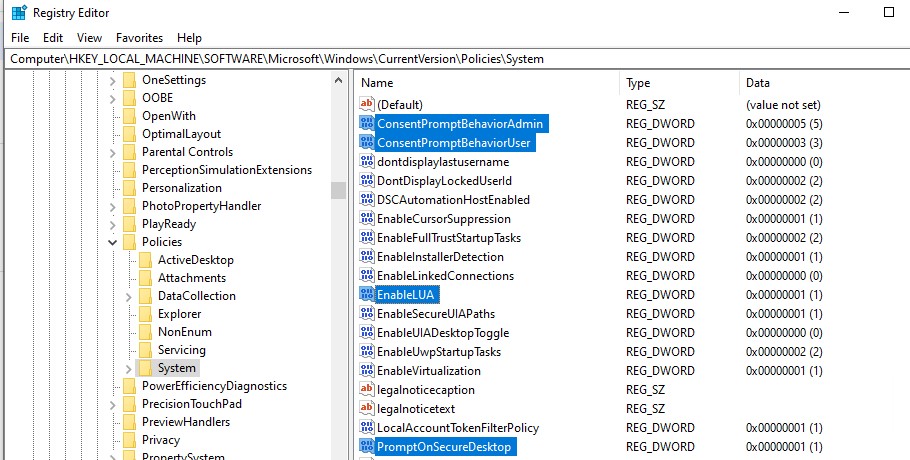

Перезагрузите компьютер. Это должно сбросить настройки безопасности Windows, которые хранятся в ветке реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

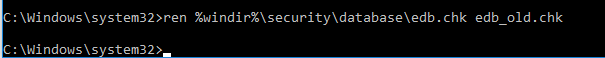

Если предыдущий способ не помог, попробуйте вручную переименовать файл контрольной точки базы локальных политик безопасности %windir%\security\database\edb.chk:

ren %windir%\security\database\edb.chk edb_old.chk

Обновите настройки политик:

gpupdate /force

Перезагрузите Windows с помощью команды shutdown:

Shutdown –f –r –t 0

Как сбросить настройки локальных GPO, если вы не можете войти в Windows?

Если локальный вход в Windows невозможен или не удается запустить командную строку (например, при блокировке ее и других программ с помощью Applocker), вы можете удалить файлы Registry.pol, загрузившись с установочного диска Windows (загрузочной USB флешки) или любого LiveCD.

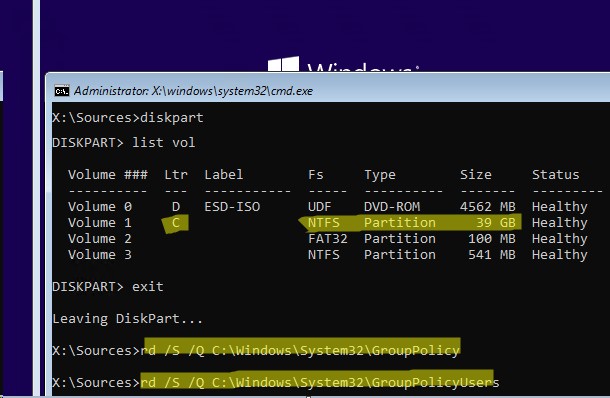

- Загрузитес компьютер с любого установочного диска/флешки с Windows и запустите командную строку (

Shift+F10

). - Выполните команду:

diskpart - Затем выведите список подключенных к компьютеру дисков:

list volume

В данном примере буква, присвоенная системному диску, соответствует букве в системе – C:\. В некоторых случаях она может не соответствовать. Поэтому следующие команды необходимо выполнять в контексте вашего системного диска (например, D:\ или C:\) - Завершите работу с diskpart:

exit - Выполните следующие команды:

rd /S /Q C:\Windows\System32\GroupPolicy

rd /S /Q C:\Windows\System32\GroupPolicyUsers - Перезагрузите компьютер в обычном режиме и проверьте, что все параметры локальной групповой политики сброшены в состояние по-умолчанию.

Сброс настроек доменных GPO в Windows

Если компьютер включен в домен Active Directory, его настройки могут быть заданы задаются доменными GPO.

Файлы registry.pol всех применённых доменных GPO кэшируются в каталог %windir%\System32\GroupPolicy\DataStore\0\SysVol\contoso.com\Policies. Каждая политика хранится в отдельном каталоге с GUID доменной политики.

Когда вы исключаете компьютер из домена, файлы registry.pol доменных политик на компьютере должны автоматически удалиться. Иногда случается, что компьютер покинул домен, но на него все еще действуют доменные GPO.

В этом случае рекомендуется выполнить сброс кеша доменных политик на компьютере. Воспользуйтесь следующим BAT скриптом:

DEL /S /F /Q “%ALLUSERSPROFILE%\Microsoft\Group Policy\History\*.*”

REG DELETE HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Group Policy /f

REG DELETE HKLM\Software\Policies\Microsoft /f

REG DELETE HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies /f

REG DELETE HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies /f

REG DELETE HKCU\Software\Policies\Microsoft /f

REG DELETE "HKCU\Software\Microsoft\Windows\CurrentVersion\Group Policy Objects" /f

DEL /F /Q C:\WINDOWS\security\Database\secedit.sdb

klist purge

gpupdate /force

exit

Также отметим, что в папке C:\ProgramData\Microsoft\Group Policy\History находятся настройки параметров Group Policy Preferences, примененных на компьютере. Если вы включили опцию Remove this item if it is no longer applied в настройках элемента GP Preferences, кэш GPO в этой папке позволит вернуть предыдущее состояние после отключения политики.

Восстановить настройки по-умолчанию для Default Domain Policy

В групповых политиках домене есть две политики по умолчанию с известными GUID:

- Default Domain Policy

{31B2F340-016D-11D2-945F-00C04FB984F9} - Default Domain Controller Policy

{6AC1786C-016F-11D2-945F-00C04FB984F9}

Рекомендации Microsoft указывают, что не нужно редактировать эти GPO. Лучше создать копию этих политик в консоли Group Policy Management (gpmc.msc) и изменить нужные настройки.

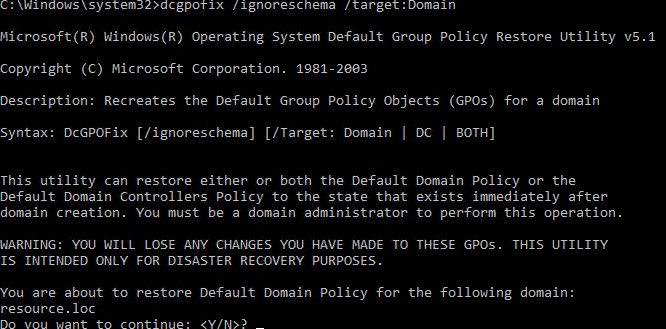

Вы можете восстановить настройки этих GPO к состоянию по-умолчанию с помощью утилиты dcgpofix.

Откройте командную строку с правами администратора домена на DC и выполните команду:

dcgpofix /target:Domain

– сбросить Default Domain GPO

dcgpofix /target:DC

– сбросить Default Domain Controller GPO

Или сбросить сразу обе политики:

dcgpofix /target:both

Может появится ошибка:

The Active Directory schema version for this domain and the version supported by this tool do not match. The GPO can be restored using the /ignoreschema command-line parameter. However, it is recommended that you try to obtain an updated version of this tool that might have an updated version of the Active Directory schema. Restoring a GPO with an incorrect schema might result in unpredictable behavior.

В этом случае нужно добавить параметр /ignoreschema для принудительного сброса настроек стандартных GPO. Например:

dcgpofix /ignoreschema /target:Domain

Совет. Рассмотренные выше методики позволяют сбросить все настройки групповых политик во всех версиях Windows. Сбрасываются все настройки, внесенные с помощью редактора групповой политики, однако не сбрасываются все изменения, внесенные в реестре напрямую через regedit.exe, REG- файлы, PowerShell, или доменные GPP с настройками реестра.

В очередной статье из цикла «конспект админа» мне хотелось бы освежить в памяти несколько нюансов использования групповых политик. Заодно поразвлекаемся с созданием своих шаблонов и с автоматизацией работы с этими самыми политиками.

Освежаем память

Я не буду рассказывать, что такое групповые политики, и остановлюсь лишь на основных моментах, которые стоит иметь в виду при работе с ними.

В системах Windows помимо доменных существуют и локальные групповые политики ― управлять ими можно при помощи оснастки gpedit.msc на системах редакции Professional и выше. Часто считается, что без домена можно настраивать локальные групповые политики только для всех пользователей на компьютере. Это не совсем верно ― с выходом Windows Vista появилась возможность использовать множественную локальную групповую политику или MLGPO. Этот механизм позволяет настраивать отдельные политики для разных пользователей.

Добраться до него можно через вызов консоли mmc: при добавлении оснастки «Управление объектами групповой политики» нажать кнопку «Обзор». Далее на вкладке «Пользователи» уже можно выбрать конкретного пользователя или группу «Администраторы» и «Не администраторы». К сожалению, управление для группы пользователей не реализовано.

Управление групповой политикой для отдельных пользователей.

Бывало и так, что на отдельностоящем терминальном сервере разворачивали Active Directory только для того, чтобы отдельному пользователю настроить поведение драйвера для EasyPrint. Не надо так.

При добавлении доменных групповых политик стоит помнить про порядок их применения ― политика, примененная последней, будет обладать наивысшим приоритетом (да и на собеседованиях часто спрашивают).

Итак, предположим, что у нас есть компьютер в домене и четыре групповые политики: локальная на этом компьютере; политика на подразделение, в котором находится компьютер; политика на домен и политика на лес. Порядок их применения будет следующим:

- Локальная групповая политика.

- Групповая политика сайта.

- Групповая политика домена.

- Групповая политика верхнего подразделения.

- Групповая политика дочернего подразделения.

То есть чем ближе к объекту, тем приоритетнее, за исключением локальной групповой политики. Если надо отключить применение вышестоящих политик, то ставьте блокировку наследования.

Блокировка наследования.

Любую групповую политику можно условно разделить на две конфигурации ― пользователя и компьютера. Обычно политики с настройками компьютеров назначаются на подразделение, в котором находятся компьютеры. А политики с настройками пользователей ― на пользователей.

Если надо применить настройки компьютера к подразделению с пользователями и наоборот, используют так называемое замыкание групповой политики. Например, такая настройка пригодится, когда нужно применить специфические политики к пользователям для работы на терминальных серверах.

Работа замыкания настраивается непосредственно в политике ― «Настройка компьютера ― Административные шаблоны ― Система ― Режим обработки замыкания пользовательской групповой политики». Подробнее про механизм уже писали в статье про использование Merge\Replace в GPO. Я лишь добавлю, что режим замыкания групповой политики ― тоже частый вопрос на собеседовании.

Настройка замыкания групповой политики.

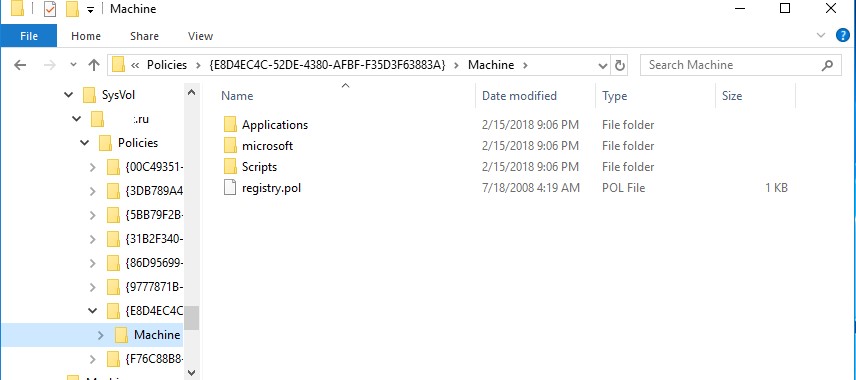

Физически доменные групповые политики находятся в папке SYSVOL на контроллерах домена. Папка реплицируется между контроллерами. Каждая групповая политика выглядит как папка с именем в виде GUID.

Групповые политики домена.

Правила фильтрации, настраиваемые через редактор групповой политики, соответствуют настройкам прав NTFS на соответствующую подпапку.

Говоря о правилах фильтрации, нельзя не упомянуть обновление MS16-072, которое «сломало» групповые политики. Теперь для того чтобы работали правила фильтрации, надо добавлять к каждому фильтру правило «на чтение», но не «на применение» группе Domain Computers.

В каждой папке с групповой политикой существуют подпапки Machine и User, соответствующие настройкам пользователя и компьютера. Если углубиться в подпапки, можно легко понять структуру групповой политики:

- В корне папки находится файл GPT.ini с настройками групповой политики, такими как ее название.

- В подпапках Machine и User сидят файлы registry.pol с настройками соответствующих веток реестра.

- По пути Microsoft\Windows NT\SecEdit можно найти шаблон настроек безопасности ― GptTmpl.inf.

- В подпапке Preferences находятся предпочтения групповых политик, представляющие из себя подпапки с файлами xml.

- В подпапке Applications сидят дистрибутивы для развертывания через групповые политики.

- В папке Scripts находятся скрипты на logon\logoff для пользователя и startup\shutdown для компьютера.

- В папке Documents and Settings есть настройки перенаправления пользовательских папок.

- Наконец, в папке Adm находятся устаревшие шаблоны групповой политики.

Подробнее про структуру можно почитать в материале Group Policy Basics, поэтому перейдем сразу к шаблонам.

Административные шаблоны

По сути своей административные шаблоны ― это специальные файлы с инструкциями по изменению клиентского реестра (ветки HKCU или HKLM) и настройками отображения изменяемых параметров через «Управление групповой политикой». В принципе, реестр можно менять и через «Предпочтения групповых политик». Но разница здесь не только в красивом интерфейсе.

| Способ изменения реестра | Как ведет себя при удалении политики со стандартными настройками | Можно ли изменить параметр вручную | Можно ли изменить параметр через приложение |

| Шаблоны | Параметр реестра восстанавливается на значение «по умолчанию», если настройки по умолчанию есть в шаблоне | — | — |

| Предпочтения политик | Параметр реестра не изменяется | + | + |

Сравнение предпочтения групповых политик и административных шаблонов.

Другими словами, настройка реестра через шаблоны групповых политик более строгая. Тогда как настройка через предпочтения групповых политик напоминает периодическое применение reg-файла. Конечно, предпочтения позволяют не только менять параметры реестра, но и довольно гибко настраиваются. Тем и ценны.

Это актуально при изменении ветки Policies, и настраиваемое приложение должно хранить свои настройки в реестре. Простое изменение параметров через Предпочтения и Шаблоны будет работать схожим образом, только шаблоны могут оказаться удобнее.

До появления Windows Vista\2008 в качестве шаблона групповых политик брали исключительно стандарт .adm. Будучи с простой структурой, которую было легко редактировать вручную, этот стандарт обладал и рядом недостатков:

- Для каждого языка приходилось создавать отдельный файл шаблона.

- Файл шаблона физически находился в папке с групповой политикой. При использовании одного и того же шаблона он сохранялся в каждую папку, что увеличивало занимаемое место и время репликации.

- Не поддерживались мультистроковые параметры и параметры QWORD.

На замену устаревшему стандарту появился новый. Новые шаблоны представляют собой два файла: сам шаблон, не зависимый от языка ― .admx и языковой «пакет» к нему ― файл .adml. Теперь шаблоны можно «положить» в центральное хранилище, и обращаться к нему, не плодя одинаковые файлы в папке SYSVOL.

Не обошлось без ложки дегтя ― теперь содержимое файла представляет собой популярный в индустрии формат XML. И создавать новые шаблоны в блокноте стало уже не так удобно.

Под большинство параметров, которые могут понадобиться, шаблоны уже существуют. Кроме того, многие производители приложений выпускают свои административные шаблоны. Вот несколько примеров:

- MS Office 2016.

- FireFox и Thunderbird.

- Google Chrome.

- Adobe Acrobat и Reader.

- Каталог шаблонов для различного ПО.

Если возникает необходимость разработать и внедрить свой административный шаблон, то самый простой вариант ― это создать старый файл .adm и сконвертировать его в admx специальной утилитой. Вариант посложнее ― начинать сразу с .admx.

Создаем свой шаблон

Для начала разберем простой пример. Создадим шаблон групповой политики, который позволит нам включать и выключать отображение скрытых и системных файлов, а заодно и отображение расширений.

Сразу скажу, что это можно провернуть через «Предпочтения групповых политик» ― в параметрах панели управления ― опции папки. Но мы легких путей не ищем и заодно не хотим, чтобы параметры отображения можно было менять вручную.

За необходимые нам параметры отвечают три ключа в реестре:

- Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Hidden.

- Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\HideFileExt.

- Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\ShowSuperHidden.

Содержимое ADM-шаблона, который разберем далее, под спойлером.

CLASS USER

CATEGORY !!ShowExplorer

POLICY !!ShowHiddenFiles

KEYNAME "Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced"

EXPLAIN !!ShowHiddenFilesExplanation

VALUENAME "Hidden"

VALUEON NUMERIC "1"

VALUEOFF NUMERIC "2"

END POLICY

POLICY !!ShowFileExtensions

KEYNAME "Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced"

EXPLAIN !!ShowFileExtensionsExplanation

VALUENAME "HideFileExt"

VALUEON NUMERIC "0"

VALUEOFF NUMERIC "1"

END POLICY

POLICY !!ShowSuperHiddenFiles

KEYNAME "Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced"

EXPLAIN !!ShowSuperHiddenFilesExplanation

VALUENAME "ShowSuperHidden"

VALUEON NUMERIC "1"

VALUEOFF NUMERIC "0"

END POLICY

END CATEGORY

[strings]

ShowExplorer="Отображение файлов в проводнике"

ShowHiddenFiles="Показывать скрытые файлы"

ShowHiddenFilesExplanation="Когда эта настройка включена, проводник будет показывать скрытые файлы."

ShowSuperHiddenFiles="Показывать системные файлы"

ShowSuperHiddenFilesExplanation="Когда эта настройка включена, проводник будет показывать системные файлы"

ShowFileExtensions="Показывать расширения файлов"

ShowFileExtensionsExplanation="Когда эта настройка включена, проводник будет показывать расширения файлов"Разберем подробнее синтаксис файла.

- CLASS. Может принимать значение USER или MACHINE ― в зависимости от класса будет изменятся ветка реестра HKCU или HKLM соответственно.

- CATEGORY. Строка, в которой задается имя «папки» политики.

- POLICY. В строке задается название конкретной политики ― у нас таких будет три.

- KEYNAME. Путь в реестре к изменяемым параметрам.

- EXPLAIN. Отсылка к «переменной» с объяснением настройки.

- VALUENAME. Название изменяемого параметра в реестре.

- VALUEON**VALUEOFF**. Значение, которое будет принимать параметр при включении и выключении его в политике.

- [strings]. Секция со значениями переменных, которые я использовал для текстовых строк. Можно их не использовать, но тогда могут быть проблемы из-за русского языка.

Помимо задействованных опций есть и другие, например:

- EDITTEXT. Текстовое поле для ввода.

- NUMERIC. Поле для ввода цифр.

- CHECKBOX. Список, где можно отмечать параметры «галочками».

- COMBOBOX. Список с «переключателем»

- DROPDOWNLIST. Выпадающий список.

- LISTBOX. Список для ввода нескольких элементов.

Подробнее со всеми параметрами можно ознакомится в разделе MSDN ADM Format.

Установить новый шаблон не просто, а очень просто ― достаточно щелкнуть правой кнопкой мыши по пункту «Административные шаблоны», выбрать «Добавление и удаление шаблонов» и добавить наш свежесозданный шаблон.

Добавленный шаблон.

После установки шаблона он отобразится в ветке «Классические административные шаблоны».

Теперь можно сконвертировать наш шаблон в .admx с помощью утилиты faAdmxConv из ADMX Migrator.

Конвертируем шаблон.

После конвертации получившийся шаблон .admx и папку Ru-ru с файлом локализации .adml нужно скопировать в папку %Systemroot%\PolicyDefinitions для локальной политики или в папку Sysvol\PolicyDefinitions на контроллере домена.

Установленный шаблон .admx.

Полный листинг получившегося шаблона и файла локализации под спойлером.

Шаблон:

<?xml version="1.0" encoding="utf-8"?>

<policyDefinitions revision="1.0" schemaVersion="1.0">

<policyNamespaces>

<target prefix="fullarmor" namespace="FullArmor.6fb075d6-ddee-4302-9d06-50c4d83e1910" />

<using prefix="windows" namespace="Microsoft.Policies.Windows" />

</policyNamespaces>

<supersededAdm fileName="E:\1\explorer.adm" />

<resources minRequiredRevision="1.0" />

<supportedOn>

<definitions>

<definition name="SUPPORTED_NotSpecified" displayName="$(string.ADMXMigrator_NoSupportedOn)" />

</definitions>

</supportedOn>

<categories>

<category name="ShowExplorer" displayName="$(string.ShowExplorer)" />

</categories>

<policies>

<policy name="ShowHiddenFiles" class="User" displayName="$(string.ShowHiddenFiles)" explainText="$(string.ShowHiddenFilesExplanation)" presentation="$(presentation.ShowHiddenFiles)" key="Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced" valueName="Hidden">

<parentCategory ref="ShowExplorer" />

<supportedOn ref="SUPPORTED_NotSpecified" />

<enabledValue>

<decimal value="1" />

</enabledValue>

<disabledValue>

<decimal value="2" />

</disabledValue>

</policy>

<policy name="ShowFileExtensions" class="User" displayName="$(string.ShowFileExtensions)" explainText="$(string.ShowFileExtensionsExplanation)" presentation="$(presentation.ShowFileExtensions)" key="Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced" valueName="HideFileExt">

<parentCategory ref="ShowExplorer" />

<supportedOn ref="SUPPORTED_NotSpecified" />

<enabledValue>

<decimal value="0" />

</enabledValue>

<disabledValue>

<decimal value="1" />

</disabledValue>

</policy>

<policy name="ShowSuperHiddenFiles" class="User" displayName="$(string.ShowSuperHiddenFiles)" explainText="$(string.ShowSuperHiddenFilesExplanation)" presentation="$(presentation.ShowSuperHiddenFiles)" key="Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced" valueName="ShowSuperHidden">

<parentCategory ref="ShowExplorer" />

<supportedOn ref="SUPPORTED_NotSpecified" />

<enabledValue>

<decimal value="1" />

</enabledValue>

<disabledValue>

<decimal value="0" />

</disabledValue>

</policy>

</policies>

</policyDefinitions>Файл локализации:

<?xml version="1.0" encoding="utf-8"?>

<policyDefinitionResources revision="1.0" schemaVersion="1.0">

<displayName></displayName>

<description></description>

<resources>

<stringTable>

<string id="ShowExplorer">Отображение файлов в проводнике</string>

<string id="ShowHiddenFiles">Показывать скрытые файлы</string>

<string id="ShowHiddenFilesExplanation">Когда эта настройка включена, проводник будет показывать скрытые файлы.</string>

<string id="ShowSuperHiddenFiles">Показывать системные файлы</string>

<string id="ShowSuperHiddenFilesExplanation">Когда эта настройка включена, проводник будет показывать системные файлы</string>

<string id="ShowFileExtensions">Показывать расширения файлов</string>

<string id="ShowFileExtensionsExplanation">Когда эта настройка включена, проводник будет показывать расширения файлов</string>

<string id="ADMXMigrator_UnresolvedString">ADMX Migrator encountered a string that is not present in the source ADM string table.</string>

<string id="ADMXMigrator_NoSupportedOn">ADMX Migrator encountered a policy that does not have a supportedOn value.</string>

</stringTable>

<presentationTable>

<presentation id="ShowHiddenFiles" />

<presentation id="ShowFileExtensions" />

<presentation id="ShowSuperHiddenFiles" />

</presentationTable>

</resources>

</policyDefinitionResources>Действительно, xml в новом формате читается чуть хуже, чем старый .adm. Для облегчения работы с новым форматом в поставке ADMX Migrator есть утилита faAdmxEditor.msc. Помимо этой утилиты есть и скрипты для конвертации reg-файлов в шаблоны, и сторонние платные утилиты.

Конечно же, можно обойтись без вот-этого-всего и разобраться самостоятельно ― оставлю это в качестве домашнего задания. Благо на портале MSDN есть подробное описание XML-схемы, и есть неплохие материалы с примерами в сети. Например, «Административные шаблоны групповой политики».

Теперь перейдем к автоматизации.

Автоматическое управление

Работать с групповыми политиками из командной строки довольно тоскливо. Основных инструментов можно выделить три.

PowerShell. Есть набор командлетов для резервного копирования, восстановления и управления групповыми политиками. Создание новых политик ограничено ― можно лишь изменять реестр. Впрочем, в большинстве случаев и этого достаточно. В качестве примера создадим групповую политику, которая отключит автоматическое обновление Adobe Reader DC.

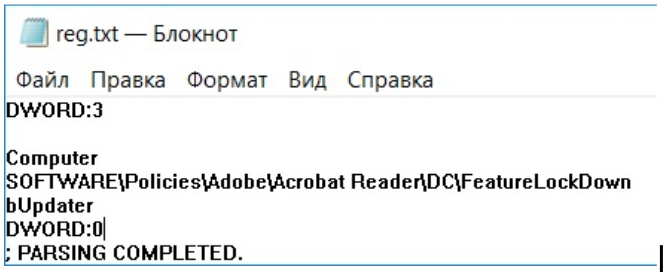

За отключение автоматического обновления отвечает ключ реестра bUpdater в ветке [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Adobe\Acrobat Reader\DC\FeatureLockDown]. Установив параметр в 0, мы отключим опцию.

Создание групповой политики на PowerShell будет выглядеть так:

Import-module -Name GroupPolicy

Write-Host "Создаем новый объект политики с именем Adobe_Reader_disable_autoupdate"

New-GPO -Name Adobe_Reader_disable_autoupdate

Write-Host "Добавляем нужное нам значение реестра"

Set-GPRegistryValue -Name "Adobe_Reader_disable_autoupdate" -key "HKLM\SOFTWARE\Policies\Adobe\Acrobat Reader\DC\FeatureLockDown" -ValueName bUpdater -TypeDWord -value 0

Write-Host "Прилинковываем новый объект к нужному OU"

Set-GPLink -Name Adobe_Reader_disable_autoupdate -Target "ou=Computers,dc=domain,dc=com" -LinkEnabled Yes

Свежесозданная групповая политика.

Полный список и описание командлетов доступны в материале Technet Group Policy Cmdlets in Windows PowerShell.

Интерфейс COM к GPMC (консоли управления групповой политикой). Способ позволяет сделать с политиками многое, на любом языке программирования, поддерживающим COM-интерфейсы. К сожалению, популярность он не приобрел и примеров в сети довольно мало, несмотря на богатое описание методов интерфейса на портале MSDN. Немногочисленные примеры использования доступны для загрузки в галерее Technet.

LGPO.exe. Не так давно Microsoft заменил набор утилит для работы с локальными групповыми политиками на единую утилиту. Скачать ее можно на официальном сайте. Утилита удобна для копирования и развертывания локальных групповых политик. Заявлена и поддержка MLGPO. Создавать свои политики тоже можно. Также программа удобна для создания и изменения файлов реестра registry.pol. Для примера изменим локальную групповую политику, добавив в нее отключение обновления несчастного Acrobat Reader DC.

Сделаем бэкап локальной групповой политики командой

lgpo.exe /b C:\Temp /n "Backup"В папке C:\Temp появится подпапка с GUID по структуре схожая с доменными групповыми политиками:

Теперь развернем registry.pol в текстовый файл:

LGPO.exe /parse /m C:\temp\{GUID}\DomainSysvol\GPO\Machine\registry.pol >> reg.txtСинтаксис текстового файла очевиден. Добавим в него значения реестра для отключения автоматического обновления «Акробата»:

Добавленный в файл параметр реестра.

Теперь останется завернуть наш reg.txt обратно в registry.pol и импортировать изменившийся файл обратно в локальную групповую политику:

LGPO.exe /r C:\Temp\reg.txt /w C:\Temp\registry.pol

LGPO.exe /m C:\Temp\registry.polВсе эти махинации, конечно же, можно завернуть в один скрипт и использовать для массового изменения локальной групповой политики привычным инструментом для запуска команд на удаленных компьютерах. Подробнее про методы запуска команд можно почитать в нашей статье «1000++ способ запуска команд на удаленном компьютере».

Конечно же, зная структуру доменной групповой политики, ничто не мешает сделать удобный именно вам инструмент для создания и управления политиками. Поделитесь в комментариях, есть ли у вас свои способы настройки реестров пользовательских машин?

В этой статье поговорим о еще одном инструменте администрирования Windows — редакторе локальной групповой политики. С его помощью вы можете настроить и определить значительное количество параметров своего компьютера, установить ограничения пользователей, запретить запускать или устанавливать программы, включить или отключить функции ОС и многое другое.

Отмечу, что редактор локальной групповой политики недоступен в Windows 7 Домашняя и Windows 8 (8.1) SL, которые предустановлены на многие компьютеры и ноутбуки (однако, можно установить Редактор локальной групповой политики и в домашней версии Windows). Вам потребуется версия начиная с Профессиональной.

Дополнительно на тему администрирования Windows

- Администрирование Windows для начинающих

- Редактор реестра

- Редактор локальной групповой политики (эта статья)

- Работа со службами Windows

- Управление дисками

- Диспетчер задач

- Просмотр событий

- Планировщик заданий

- Монитор стабильности системы

- Системный монитор

- Монитор ресурсов

- Брандмауэр Windows в режиме повышенной безопасности

Как запустить редактор локальной групповой политики

Первый и один из самых быстрых способов запуска редактора локальной групповой политики — нажать клавиши Win + R на клавиатуре и ввести gpedit.msc — этот способ будет работать в Windows 8.1 и в Windows 7.

Также можно воспользоваться поиском — на начальном экране Windows 8 или в меню пуск, если вы используете предыдущую версию ОС.

Где и что находится в редакторе

Интерфейс редактора локальной групповой политики напоминает другие инструменты администрирования — та же структура папок в левой панели и основная часть программы, в которой можно получить информацию по выбранному разделу.

Слева настройки разделены на две части: Конфигурация компьютера (те параметры, которые задаются для системы в целом, вне зависимости от того, под каким пользователем был совершен вход) и Конфигурация пользователя (настройки, относящиеся к конкретным пользователям ОС).

Каждая из этих частей содержит следующие три раздела:

- Конфигурация программ — параметры, касающиеся приложений на компьютере.

- Конфигурация Windows — настройки системы и безопасности, другие параметры Windows.

- Административные шаблоны — содержит конфигурацию из реестра Windows, то есть эти же параметры вы можете изменить с помощью редактора реестра, но использование редактора локальной групповой политики может быть более удобным.

Примеры использования

Перейдем к использованию редактора локальной групповой политики. Я покажу несколько примеров, которые позволят увидеть, как именно производятся настройки.

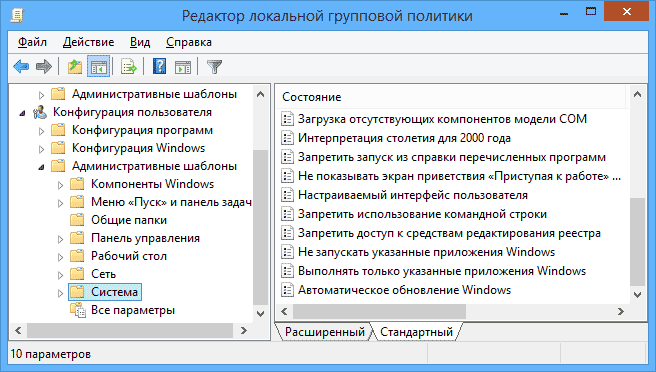

Разрешение и запрет запуска программ

Если вы пройдете в раздел Конфигурация пользователя — Административные шаблоны — Система, то там вы обнаружите следующие интересные пункты:

- Запретить доступ к средствам редактирования реестра

- Запретить использование командной строки

- Не запускать указанные приложения Windows

- Выполнять только указанные приложения Windows

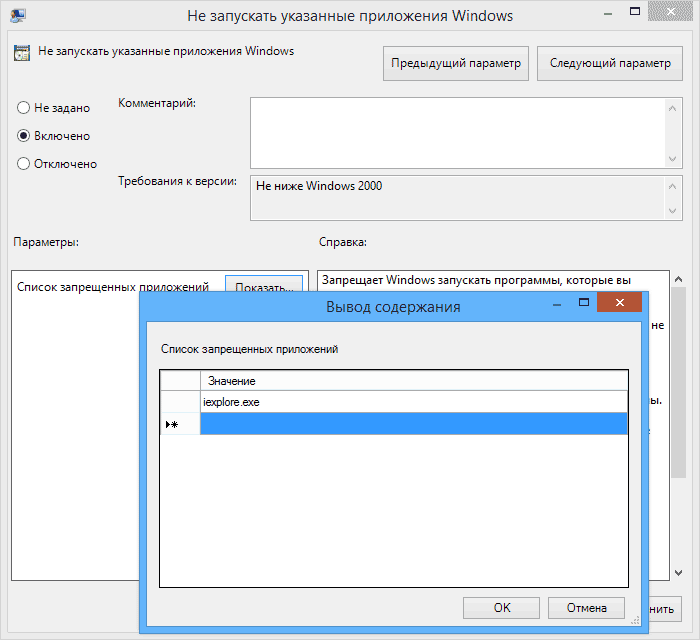

Два последних параметра могут быть полезными даже обычному пользователю, далекому от системного администрирования. Кликните дважды по одному из них.

В появившемся окне установите «Включено» и нажмите по кнопке «Показать» около надписи «Список запрещенных приложений» или «Список разрешенных приложений», в зависимости от того, какой из параметров меняется.

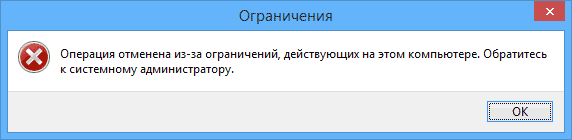

Укажите в строчках имена исполняемых файлов программ, запуск которых нужно разрешить или запретить и примените настройки. Теперь, при запуске программы, которая не разрешена, пользователь будет видеть следующее сообщение об ошибке «Операция отменена из-за ограничений, действующих на этом компьютере».

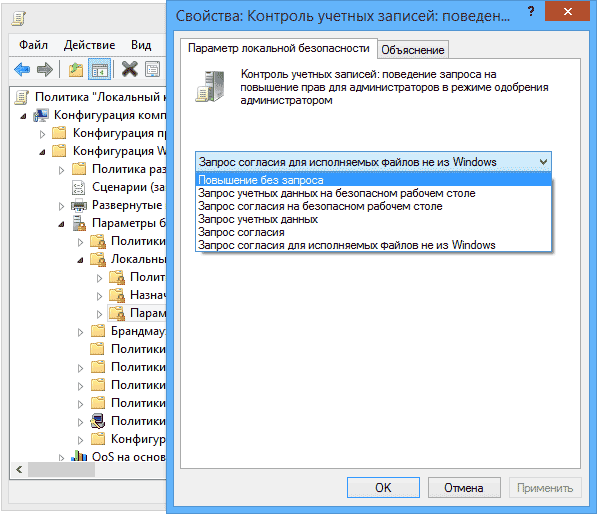

Изменение параметров контроля учетных записей UAC

В разделе Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности имеется несколько полезных настроек, одну из которых можно и рассмотреть.

Выберите параметр «Контроль учетных записей: поведение запроса на повышение прав для администратора» и дважды кликните по нему. Откроется окно с параметрами этой опции, где по умолчанию стоит «Запрос согласия для исполняемых файлов не из Windows» (Как раз поэтому, всякий раз, при запуске программы, которая хочет изменить что-то на компьютере, у вас запрашивают согласие).

Вы можете вообще убрать подобные запросы, выбрав параметр «Повышение без запроса» (только этого лучше не делать, это опасно) или же, напротив, установить параметр «Запрос учетных данных на безопасном рабочем столе». В этом случае, при запуске программы, которая может внести изменения в системе (а также для установки программ) каждый раз потребуется вводить пароль учетной записи.

Сценарии загрузки, входа в систему и завершения работы

Еще одна вещь, которая может оказать полезной — скрипты загрузки и выключения, которые вы можете заставить выполняться с помощью редактора локальной групповой политики.

Это может пригодиться, например, для запуска раздачи Wi-Fi с ноутбука при включении компьютера (если вы реализовывали ее без сторонних программ, а создав Wi-Fi сеть Ad-Hoc) или выполнения операций резервного копирования при выключении компьютера.

В качестве скриптов можно использовать командные файлы .bat или же файлы сценариев PowerShell.

Сценарии загрузки и выключения находятся в Конфигурация компьютера — Конфигурация Windows — Сценарии.

Сценарии входа в систему и выхода — в аналогичном разделе в папке «Конфигурация пользователя».

Например, мне нужно создать сценарий, выполняемый при загрузке: я дважды кликаю по «Автозагрузка» в сценариях конфигурации компьютера, нажимаю «Добавить» и указываю имя файла .bat, который следует выполнить. Сам файл должен находится в папке C:\WINDOWS\System32\GroupPolicy\Machine\Scripts\Startup (этот путь можно увидеть по нажатию кнопки «Показать файлы»).

В случае, если сценарий требует ввода каких-то данных пользователем, то на время его исполнения дальнейшая загрузка Windows будет приостановлена, до завершения работы скрипта.

В заключение

Это лишь несколько простых примеров использования редактора локальной групповой политики, для того, чтобы показать, что такое вообще присутствует на вашем компьютере. Если вдруг захочется разобраться подробнее — в сети есть масса документации на тему.

Group Policy Software Installation (GPSI) is one of the greatest gifts that Microsoft has given you! It is a free and semi-robust application deployment solution. Almost any organization can manage their entire application infrastructure with it. GPSI does have a few limitations though. One notable limit is the all or nothing redeployment option.

Wouldn’t it be awesome if you could selectively reinstall applications for a specific computer or for a small group of computers? Today, we are going to learn how to reinstall an application on a single machine and on multiple computers.

Reinstall a GPSI Application on a Single Machine

When you deploy an application through Group Policy, the local machine stores the GPSI information within HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Group Policy\AppMgmt . Each installed application has a unique ID assigned to it. This ID is the same for every machine. In the screenshot below, you can see an example of a deployed application named Mochasoft. It’s unique registry ID is {606…..}.

We can trigger an automatic reinstall by deleting the {606….} registry key and rebooting the machine. The Group Policy client will initiate a reinstall of the application at startup. Deleting a registry key this way can be a bit time consuming.

To make this easier, you can use a free app to list and delete these IDs. Before we continue, head over to the Tools page and download the MSI Manager App. It is located under the Active Directory/Group Policy section. Pin it to your Start Menu/Start Screen. You will use it often!

When you first launch MSI Manager, enter a computer name and press Scan. For testing, you can enter in your local machine name. MSI Manager will connect to the machine and list all of the GPSI applications. You can select an application and press Go to remove the registry entry and to trigger a GPUpdate.

The force reboot option will reboot the machine and allow the application to reinstall without waiting. If you have Verbose Mode enabled, you can even watch the application install. Go ahead and try this out on a machine. It is pretty sweet!

Reinstall a GPSI Application on Multiple Machines

Occasionally, you might need to reinstall an application on a small group of computers. Group Policy Registry Preferences can make this possible! In this example, we are wanting to reinstall our Mochasoft application on a specific lab of computers. In Active Directory, we will create a new security group named ReInstall_APP_Mochasoft and add our computers to this group.

Next, we will edit our APP_Mochasoft GPO which deploys our application. We will expand to Computer Configuration/Preferences/Windows Settings/Registry . Finally, we will create a new Registry Item and set the Action to Delete.

Under the keypath, we will enter SOFTWARE\Microsoft\Windows\CurrentVersion\Group Policy\AppMgmt\REGISTRY ID

To streamline this preference, we will click on the Common tab and check Apply once and do not reapply. We also want this preference to apply to our specific group of computers. We will select Item-level targeting and configure a new Security Group target that scopes this preference down to your ReInstall security group.

On the next GPUpdate, our machines will remove the specific GPSI registry key. On the next reboot, they will reinstall the application! This is how I selectively reinstall GPSI applications on specific computers and on computer groups.

How do you currently manage this? Do you have any tips on improving this process? If so, share them in the comments!

Настройка, отключение User Account Control (UAC) с помощью групповых политик

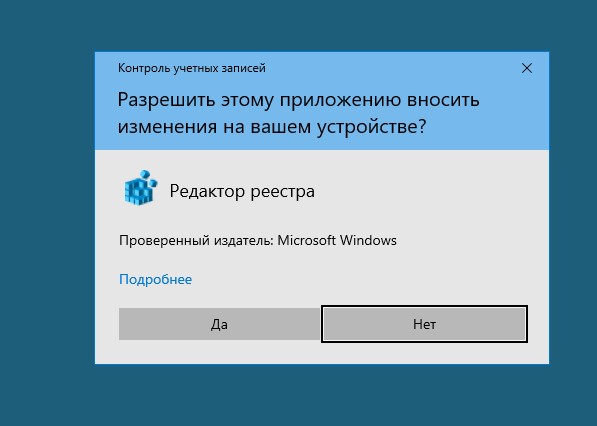

UAC (User Account Control или контроль учетных записей) важный компонент системы защиты Windows. При запуске любого приложения или процесса, который требует прав администратора, пытается изменить системные настройки, ветки реестра или файлы, компонент контроля учетных записей UAC переключает рабочий стол в защищенный режим и запрашивает подтверждение этих действий у администратора. Тем самым UAC позволяет предотвратить запуск процессов и вредоносных программ, которые потенциально могут нанести вред вашему компьютеру. На скриншоте ниже показано, что при запуске редактора реестра ( regedit.exe ) в Windows 10 появляется окно подтверждения UAC:

Контроль учетных записей Разрешить этому приложению вносить изменения на вашем устройстве?

User Account Control Do you want to allow this app to make changes to your device?

UAC не включен для встроенной учетной записи администратора, которая в Windows 10 по умолчанию отключена.

В этой статье мы рассмотрим, как управлять настройками UAC на отдельном компьютере, или на множестве компьютеров в домене с помощью групповых политик.

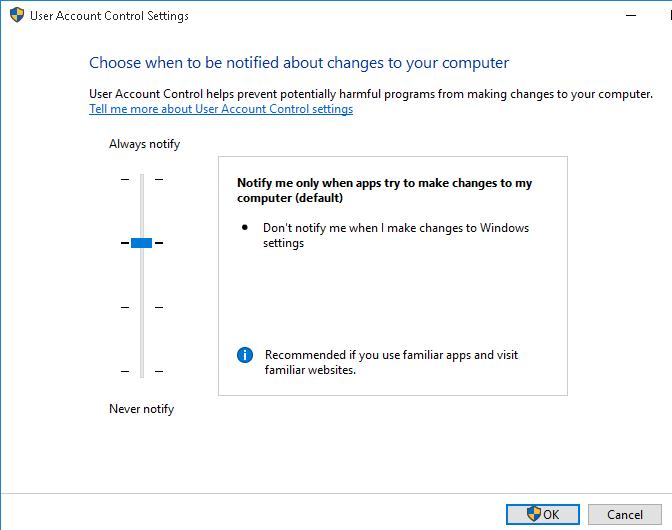

Ползунок User Account Control

В Windows 7 (и выше) настройки UAC на компьютере управляются с помощью специального ползунка (вызывается через панель управления или файлом UserAccountControlSettings.exe ). С помощью ползунка вы можете выбрать один из четырех предопределенных уровней защиты UAC.

- Уровень 4 — Always notify — Всегда уведомлять (максимальный уровень защиты UAC);

- Уровень 3 — Notify only when programs try to make changes to my computer (default) – Уведомить только когда программа пытается внести изменения в мой компьютер (стандартный уровень защиты);

- Уровень 2 — Notify only when programs try to make changes to my computer (do not dim my desktop) – то же что и предыдущий уровень, но без переключения на Secure Desktop с блокировкой рабочего стола;

- Уровень 1 — Never notify – Никогда не уведомлять (UAC отключен).

По умолчанию в Windows 10 выбран 3 уровень защиты UAC, который выводит уведомление только при попытке изменить системные файлы или параметры.

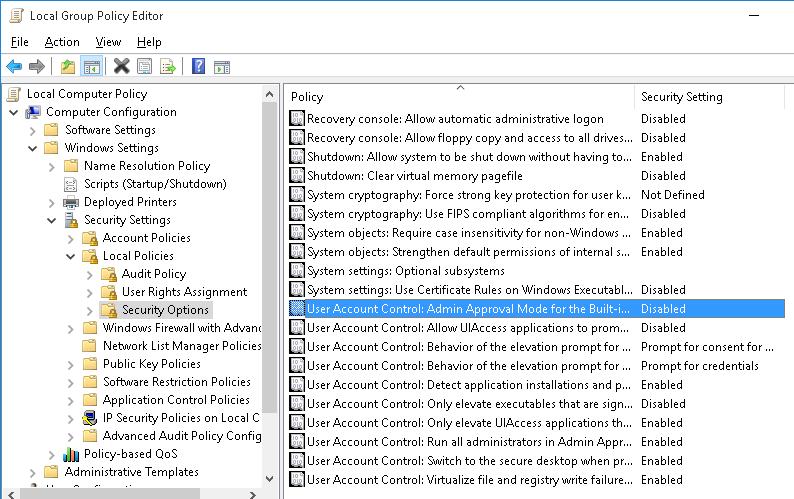

Как отключить User Account Control в Windows через GPO?

В большинстве случаев не рекомендуется полностью отключать UAC. Контроль учетных записей это простое, но довольно эффективное средство защиты Windows. В практике принято никогда не отключать UAC на компьютерах пользователей без реального подтверждения того, что UAC мешает нормальной работе. Даже в этих случая есть простые обходные решения по отключению UAC для конкретного приложения, или запуску программ без прав администратора и подавления запроса UAC.

Вы можете отключить UAC с помощью групповой политики. На отдельном компьютере можно использовать редактор локальный групповой политики gpedit.msc . Если нужно распространить политику на компьютеры в домене, нужно использовать консоль Group Policy Management Console — gpmc.msc (рассмотрим этот вариант).

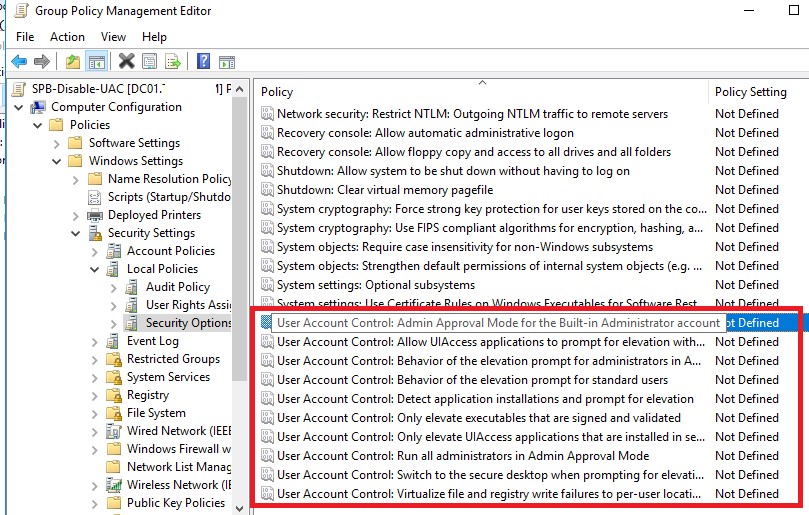

- В консоли управления доменными GPO щелкните по OU с компьютерами, на которых вы хотите отключить UAC и создайте новую политику;

- Отредактируйте политику и перейдите в раздел Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options;

- В этом разделе есть несколько параметров, которые управляют настройками UAC. Имена этих параметров начинаются с User Account Control;

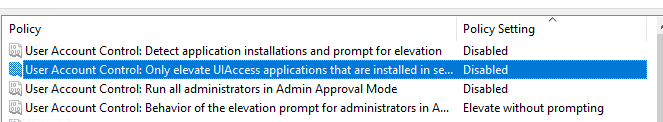

- Для полного отключения UAC установите следующие значения параметров:

- User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode = Elevate without prompting ;

- User Account Control: Detect application installations and prompt for elevation = Disabled ;

- User Account Control: Run all administrators in Admin Approval Mode = Disabled ;

- User Account Control: Only elevate UIAccess applications that are installed in secure locations = Disabled .

- Чтобы обновить настройки групповых политик на компьютерах и отключить UAC, нужно перезагрузить их. После перезагрузки UAC переключится в режим “Никогда не уведомлять”;

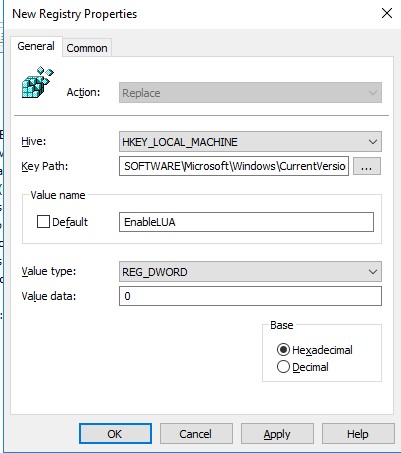

Также можно точечно отключать UAC только для некоторых пользователей/компьютеров через реестр, а настройки распространить через Group Policy Preferences.

Создайте новый параметр реестра в ветке GPO Computer Configuration -> Preferences -> Windows Settings -> Registry со следующими настройками:

- Action: Replace

- Hive: HKEY_LOCAL_MACHINE

- Key Path: SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- Value name: EnableLUA

- Value type: REG_DWORD

- Value data: 0

Затем перейдите на вкладку Common и включите опции:

- Remove this item when it is no longer applied

- Item-Level targeting

Нажмите на кнопку Targeting и укажите компьютеры, или доменные группы, на которые должна применяться политика отключения UAC.

Даже при отключенном UAC, запуск некоторых приложений может блокироваться с сообщением Это приложение было заблокировано администратором в целях защиты.

Настройка параметров UAC в реестре

Вы можете управлять настройками UAC через реестр. Параметры, отвечающие за поведение контроля учетных записей, находятся в ветке реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System.

Когда вы меняете значение ползунка UAC в панели управления, Windows меняет значение параметров реестра из этой ветки следующим образом (ниже приведены готовые REG файлы для разных уровней ползунка User Account Control:

UAC уровень 4 (Always notify):

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System] «ConsentPromptBehaviorAdmin»=dword:00000002 «ConsentPromptBehaviorUser»=dword:00000003 «EnableInstallerDetection»=dword:00000001 «EnableLUA»=dword:00000001 «EnableVirtualization»=dword:00000001 «PromptOnSecureDesktop»=dword:00000001 «ValidateAdminCodeSignatures»=dword:00000000 «FilterAdministratorToken»=dword:00000000

UAC уровень 3 (Notify only when programs try to make changes to my computer):

«ConsentPromptBehaviorAdmin»=dword:00000005 «ConsentPromptBehaviorUser»=dword:00000003 «EnableInstallerDetection»=dword:00000001 «EnableLUA»=dword:00000001 «EnableVirtualization»=dword:00000001 «PromptOnSecureDesktop»=dword:00000001 «ValidateAdminCodeSignatures»=dword:00000000 «FilterAdministratorToken»=dword:00000000

UAC уровень 2:

«ConsentPromptBehaviorAdmin»=dword:00000005 «ConsentPromptBehaviorUser»=dword:00000003 «EnableInstallerDetection»=dword:00000001 «EnableLUA»=dword:00000001 «EnableVirtualization»=dword:00000001 «PromptOnSecureDesktop»=dword:00000000 «ValidateAdminCodeSignatures»=dword:00000000 «FilterAdministratorToken»=dword:00000000

UAC уровень 1 (Never notify — UAC отключен):

«ConsentPromptBehaviorAdmin»=dword:00000000 «ConsentPromptBehaviorUser»=dword:00000003 «EnableInstallerDetection»=dword:00000001 «EnableLUA»=dword:00000001 «EnableVirtualization»=dword:00000001 «PromptOnSecureDesktop»=dword:00000000 «ValidateAdminCodeSignatures»=dword:00000000 «FilterAdministratorToken»=dword:00000000

Вы можете изменить значение любого параметра из редактора реестра или из командной строки. Например, чтобы отключить UAC на компьютере (потребуется перезагрузка) можно выполнить команду:

reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f.

Или аналогичная команда на PowerShell:

New-ItemProperty -Path HKLM:Software\Microsoft\Windows\CurrentVersion\policies\system -Name EnableLUA -PropertyType DWord -Value 0 -Force

В этой ветке есть еще один параметр реестра LocalAccountTokenFilterPolicy, который часто называют Remote UAC. Этот параметр по умолчанию запрещает удаленное подключение к стандартным административным шарам под локальным учетными записями с правами администратора.

Особенности использования UAC в Windows Server

User Account Control в Windows Server работает и управляется так же как в десктопных редакциях Windows.

Допустимо полностью отключать UAC в Windows Server 2016/209, если выполняются следующие условия.

- Только администраторы имеют удаленный доступ к рабочему столу сервера (RDP доступ к серверу для обычных пользователей должен быть отключен). На RDS серверах нужно оставлять UAC включенным;

- Администраторы должны использовать Windows Server только для выполнения административных задач. Работа с офисными документами, мессенджерами, веб браузером должна выполняться только на рабочей станции администратора под обычной учёткой пользователя с включенным UAC, а не на серверах (см. статью о лучших практиках по защите аккаунтов администраторов),

UAC всегда отключен в редакциях Windows Server Core.

При включенном UAC Windows Server запрещает удаленное подключение под локальными аккаунтами (через net use, winrm, Powershell Remoting). Токен такого пользователя будет отфильтрован включенным параметром UAC LocalAccountTokenFilterPolicy (об этом рассказано в предыдущей секции).

Ползунок User Account Control и параметры GPO

Вы можете управлять настройками UAC как с помощью ползунка, так и с помощью групповых политик. Но в редакторе групповых политик отсутствует единый параметр, позволяющий выбрать один из 4 уровней защиты (соответствующий положению ползунка UAC). Вместо этого предлагается регулировать настройки UAC 10 различными политиками. Как уже говорили выше, эти политики находятся в разделе:

Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options (Конфигурация компьютера –> Конфигурация Windows –> Параметры безопасности –> Локальные политики). Имена политик, относящихся к UAC, начинаются с User Account Control (Контроль учетных записей).

В следующей таблице представлен список политик UAC, и соответствующие им параметры реестра.

| Имя политики | Ключ реестра, настраиваемый политикой | |

| User Account Control: Admin Approval Mode for the Built-in Administrator account | Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора | FilterAdministratorToken |

| User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Контроль учетных записей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол | EnableUIADesktopToggle |

| User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором | ConsentPromptBehaviorAdmin |

| User Account Control: Behavior of the elevation prompt for standard users | Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей | ConsentPromptBehaviorUser |

| User Account Control: Detect application installations and prompt for elevation | Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав | EnableInstallerDetection |

| User Account Control: Only elevate executables that are signed and validated | Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов | ValidateAdminCodeSignatures |

| User Account Control: Only elevate UIAccess applications that are installed in secure locations | Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении | EnableSecureUIAPaths |

| User Account Control: Run all administrators in Admin Approval Mode | Контроль учетных записей: включение режима одобрения администратором | EnableLUA |

| User Account Control: Switch to the secure desktop when prompting for elevation | Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав | PromptOnSecureDesktop |

| User Account Control: Virtualize file and registry write failures to per-user locations | Контроль учетных записей: при сбоях записи в файл или реестр виртуализация в размещение пользователя | EnableVirtualization |

По умолчанию для стандартных настроек UAC (уровень 3) используются следующие настройки групповых политик:

UAC Уровень 3 (по умолчанию)

Admin Approval Mode for the Built-in Administrator account = Disabled

Allow UIAccess applications to prompt for elevation without using the secure desktop = Disabled

Behavior of the elevation prompt for administrators in Admin Approval Mode = Prompt for consent for non-Windows binaries

Behavior of the elevation prompt for standard users = Prompt for credentials on the secure desktop

Detect application installations and prompt for elevation = Enabled для рабочих групп, Disabled для домена

Only elevate executables that are signed and validated = Disabled

Only elevate UIAccess applications that are installed in secure locations = Enabled

Run all administrators in Admin Approval Mode = Enabled

Switch to the secure desktop when prompting for elevation = Enabled

Virtualize file and registry write failures to per-user locations = Enabled