Вы тут: Главная → Windows → Как удалить историю из адресной строки проводника и окна «Выполнить» (Run)

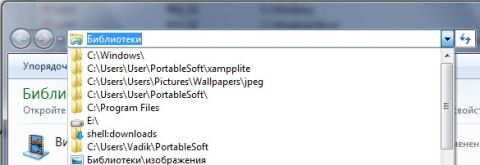

Когда вы вводите путь в адресную строку проводника, он запоминается и в дальнейшем отображается в раскрывающемся списке.

Увеличить рисунок

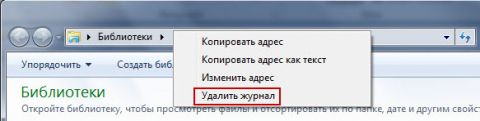

Можно полностью очистить историю или удалить отдельные записи.

Чтобы удалить все записи, щелкните правой кнопкой мыши по адресной строке и выберите из меню пункт Удалить журнал. При этом также удаляется история команд, введенных в окно «Выполнить» (Run).

Увеличить рисунок

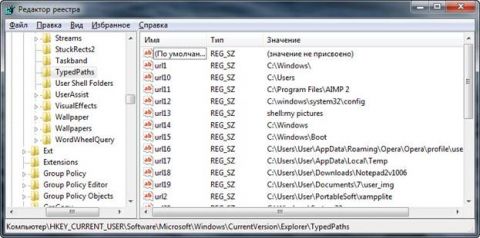

Чтобы удалить отдельные записи истории адресной строки и окна «Выполнить», перейдите соответственно в разделы реестра:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\TypedPaths HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU

Вы увидите примерно такую картину:

Увеличить рисунок

Просто удалите параметры, в которых содержатся ненужные вам пути. Изменения вступают в силу после завершения сеанса.

Вадим — владелец этого блога, и почти все записи здесь вышли из-под его пера. Подробности о блоге и авторе здесь. Поддержать автора вы можете тут.

Я в Telegram

Подпишитесь на канал и читайте интересные записи чаще! Есть вопросы? Задайте их в чате.

- Компьютеры

- Cancel

Столкнулся с неприятной проблемой в Windows 7.

Я пару раз вводил неверный адрес FTP в адресной строке проводника и затем каждый раз при нажатии стрелочки вниз, которая выводит список введенных вручную путей она жутко тормозила, видимо пытаясь проверить доступность тех FTP-шников. В инете вразумительного ответа, как от этого избавиться не нашел, покопался в реестре и выяснил, что этот список храниться тут:

HKEY_CURRENT_USER\Software\Microsoft\Win

Просто удаляем ненужные параметры. Но прежде чем вносить изменения в реестр, нужно закрыть все окна «Проводника», иначе он их восстановит.

User Typed Paths

The user-typed paths feature in Windows, particularly the use of the File Explorer path bar, offers a direct method for users to navigate to specific file locations without the need to browse through folder hierarchies. This capability is especially useful for quickly accessing deeply nested directories or frequently used locations. The paths that users type into the File Explorer path bar are recorded in the Windows Registry under the TypedPaths key, providing a useful trail of user activity for forensic analysis. Here’s a detailed overview based on the provided information and structured according to the template.

Description: The TypedPaths feature in Windows records the paths that users directly type into the File Explorer path bar. This functionality is crucial for digital forensic investigations as it reveals user interactions with the file system, including access to potentially sensitive or hidden locations, external drives, and network shares.

-

File Management: Directly typing paths into the File Explorer path bar facilitates quick navigation to specific directories or files, bypassing the graphical user interface’s folder structure.

-

User Interface: This feature directly interacts with the File Explorer path bar, a component of the File Explorer user interface.

-

Registry Configuration: User-typed paths are recorded in the Windows Registry under the key

NTUSER\Software\Microsoft\Windows\CurrentVersion\Explorer\TypedPaths. Each entry under this key represents a path that the user has manually entered into the File Explorer path bar. -

Multiple Instances: Not applicable in the context of process instances, but multiple paths can be recorded under the TypedPaths key, reflecting the variety of locations accessed by the user.

-

The TypedPaths key can reveal a user’s knowledge of specific file system locations, which might include sensitive or hidden directories, as well as locations on external drives or network shares.

-

Analysis of the TypedPaths key can expose access patterns and potentially unauthorized or suspicious access to certain file locations.

-

Malicious actors with access to a user’s profile could potentially manipulate these entries to obscure unauthorized access or to plant misleading information as part of a broader attack strategy.

Время на прочтение7 мин

Количество просмотров23K

Всем привет, Хабровчане!

Думаю ни у кого не возникает сомнений в важности грамотной работы специалистов ИБ и ИТ служб, учитывая события недавних дней с ТК СДЭК, а также другие крупные взломы/утечки, которых было немало за последние пару, тройку лет. Обеспечение грамотной работы включает в себя обычно комплекс мероприятий, да и в целом в работе служб ИБ есть множество направлений, где одним из интереснейших направлений, без которого, на мой взгляд, трудно обойтись, является компьютерная криминалистика (Forensic или форенсика).

Если говорить простым языком, то форенсика позволяет понять кто/что делал/делало в определённое время в компьютерной системе, а её методы можно применять как на этапе расследования уже случившегося инцидента, так и для целей мониторинга, предотвращения будущих инцидентов. Внутри направление форенсики тоже делится на отдельные поднаправления в зависимости от того, что мы исследуем. Можно выделить форенсику настольных ОС, мобильных ОС, форенсику компьютерных сетей и форенсику умных устройств IOT.

Мой интерес и выбор когда-то пал на семейство настольных ОС Windows поскольку в корпоративных инфраструктурах эта система очень распространена. Поэтому в данной статье хочу поделиться некоторыми наработками, связанными с форенсикой реестра ОС Windows 8-11 и показать какие сведения из него полезны для ИБ служб при мониторинге или расследовании, а также где в нём их искать.

Прежде чем перейти к рассмотрению полезных сведений из реестра давайте чуть-чуть поговорим о том, что представляет из себя сам реестр непосредственно.

Структурно реестр Windows это иерархическая организация (в документации MS применяется термин «system-defined database»), в которой размещены для хранения параметры системы/программ/железа, но здесь также можно найти много интересного и для ИБшника. В этой иерархии можно выделить следующие части:

-

Разделы/они же Ветки реестра (Hives).

-

Ключи реестра (Keys).

-

Вложенные ключи реестра (Sub-Keys).

-

Параметры ключей и их значения (Values).

Кроме того Hives (ветки) реестра делятся на несколько групп и хранятся в виде файлов на системном диске (в основном в директории %systemdrive%\Windows\System32\config) вместе с ними находятся файлы транзакций .log (.log1, .log2 и т.д.) и файлы .sav для сохранения копий веток (здесь я просто упоминаю эти файлы, но на самом деле они достойны отдельной статьи и их разбора):

|

Ветка реестра |

Связанные файлы на диске |

|

HKEY_CLASSES_ROOT он же HKCR |

System, System.alt, System.log, System.sav |

|

HKEY_CURRENT_USER он же HKCU |

Ntuser.dat, Ntuser.dat.log (эти файлы лежат в папке пользователя), UsrClass.dat (находится в папке AppData\Local\Microsoft\Windows, которая внутри юзерской папки) |

|

HKEY_LOCAL_MACHINE он же HKLM |

Security, Security.log, Security.sav, Software, Software.log, Software.sav, System, System.alt, System.log, System.sav |

|

HKEY_USERS он же HKU |

Default, Default.log, Default.sav |

Для работы с реестром можно использовать стандартные средства самой системы. Это графическое приложение — %systemdrive%\Windows\regedit.exe или консольная утилита %systemdrive%\Windows\System32\reg.exe. Однако, это может быть не так уж удобно если требуется быстро интерпретировать данные, поэтому для более удобной работы могу порекомендовать использовать программу Eric’a Zimmerman’a — «Registry Explorer».

Параметры в реестре могут принимать следующие типы значений:

|

Наименование значения |

Описание |

|

REG_SZ |

Null-terminated строка в ASCII или Unicode |

|

REG_MULTI_SZ |

Последовательность из Null-terminated строк, например String\0String2\0String3\0LastStr\0\0 |

|

REG_DWORD |

Число длиной 32 бита |

|

REG_BINARY |

Бинарные данные |

|

REG_QWORD |

Число длиной 64 бита |

|

REG_EXPAND_SZ |

Null-terminated строка в ASCII или Unicode, которая представляет переменную окружения, например %PATH% |

Теперь имея общие представления о реестре перейдём к рассмотрению артефактов, т.е. интересных нам данных, их полезных значений, а также «пути» до них в реестре, где их можно достать «руками». Дополнительно следует учитывать, что у каждого ключа реестра есть штамп времени, когда крайний раз был изменен один из его параметров. Сами параметры, к сожалению, штампов времени не имеют (если они сами напрямую не содержат их в качестве значения), однако значения времени модификации ключей уже позволяют хотя бы на уровне гипотезы сузить временной разброс, когда происходило то или иное с набором параметров ключа. Штамп времени для ключа можно получить, например, после его экспорта в текстовый файл средствами regedit или через PowerShell.

Артефакт Last Visited MRU представляет из себя параметры вложенного ключа HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\LastVisitedPidlMRU и LastVisitedPidlMRULegacy. Эти значения описывают приложения, которые использовали стандартный диалог Windows для открытия, либо сохранения файлов. Если нажать правой кнопкой мыши по файлу в проводнике и выбрать «Открыть с помощью…», то предположительно для этой опции создаётся параметр со значением «OpenWith.exe». Если в приложении сохранение файла осуществляется в обход стандартного диалога Windows, то параметр в ключе реестра создан не будет. Этот артефакт позволяет узнать следующее:

-

На хосте точно запускалась та или иная программа определённым пользователем.

-

С помощью программы, возможно, по сети могли получить и сохранить файл, если у программы есть подобный функционал.

-

По какому конкретно пути был открыт файл (возможно для модификации) или сохранён. Название файла, к сожалению, получить нельзя.

Артефакт User Assist располагается в параметрах вложенного ключа реестра HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist. В нём нас будет интересовать ещё два вложенных ключа:

-

{CEBFF5CD-ACE2-4F4F-9178-9926F41749EA}\Count

-

{F4E57C4B-2036-45F0-A9AB-443BCFE33D9F}\Count

Они содержат информацию об открывавшихся пользователем программах и ярлыках. Параметры записаны с помощью сдвига ROT-13 (каждая буква алфавита сдвинута на 13 символов вправо от изначальной позиции в алфавите), которое не работает для кириллицы, она отображается как есть. Это позволяет узнать следующее:

-

Конкретный пользователь на хосте запускал ту или иную программу.

-

Путь до запускавшегося исполняемого файла, при чём часть этого пути может быть задана как GUID значение в фугируных скобках, это отображение «известных» директорий, список у Microsoft опубликован здесь.

В операционных системах Windows 10 (до версии 1803), есть аналогичный UserAssist ключ в реестре, показывающий, что пользователь открывал определённые программы. Этот ключ называется RecentApps, он расположен в: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Search\RecentApps. Различие с UserAssist в большей полноте предоставляемых данных, для RecentApps кроме имени самого приложения ещё можно получить время, когда последний раз выполнялось это приложение в формате UTC, и количество запусков этого приложения (соответственно это будут значения параметров AppID, LastAccessTime, LaunchCount).

Артефакты использования офисного пакета MS Office могут быть полезны чтобы понять какие документы офиса мог открывать пользователь. Это пригодится например, если произошёл иницидент с заражением ВПО, т.к. документы могли содержать вредоносное активное содержимое, которое и могло выполниться при открытии. Сведения о последних открывавшихся документах можно получить из вложенного ключа реестра, который зависит от версии Office, ниже таблица для некоторых версий.

|

Версия офисного пакета |

Ключ реестра |

|

MS Office 2013 |

HKEY_CURRENT_USER\Software\Microsoft\Office\15.0\Word\User MRU\<LiveId>\File MRU |

|

MS Office 2016 |

HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Word\User MRU\\<LiveId>\File MRU |

|

MS Office 2010 |

HKEY_CURRENT_USER\Software\Microsoft\Office\14.0\Word\User MRU\\<LiveId>\File MRU |

|

MS Office 2019 / Office 365 |

HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Word\User MRU\\<LiveId>\File MRU |

Артефакты использования USB дают понять какое внешнее оборудование могло подключаться. Можно выяснить имя устройства в системе, серийный номер, vendor ID, для определения производителя устройства (есть бесплатные сервисы, например этот), время последнего и первого подключения.

-

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\USB (любые устройства кроме принтеров и накопителей).

-

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\USBPRINT (подключавшиеся принтера).

-

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\USBSTOR (подключавшиеся накопители информации).

-

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Portable Devices\Devices (любые устройства кроме принтеров и накопителей).

-

HKEY_LOCAL_MACHINE\SYSTEM\MountedDevices (подключавшиеся накопители информации).

-

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2 (подключавшиеся накопители информации).

-

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\AutoplayHandlers\KnownDevices (относится к опции AutoPlay, которая задаёт действия по умолчанию при подключении USB устройства. Параметр ContainerID относится скорее всего к вот этому, а параметр Label обычно даёт понять модель или производителя устройства).

Артефакты реестра называемые ShellBag дают понять какие папки открывались пользователем наиболее часто. Это полезно для анализа поведения пользователей при их работе в системе. ShellBag лежат во вложенном ключе реестра: HKEY_CURRENT_USER\Software\Classes\LocalSettings\Software\Microsoft\Windows\Shell\BagMRU или HKEY_CURRENT_USER\Software\Microsoft\Windows\Shell\Bags.

Информацию связанная с историей выполнявшихся команд Win+R (Run) в ключе: HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\RunMRU может пригодится, например, при анализе нарушений политики ИБ пользователями, хотя простым пользователям лучше бы вообще обладать минимально необходимыми привилегиями и не иметь возможности выполнять лишних команд.

Сведения об открывавшихся определённым пользователем файлах по их расширениям можно найти во вложенном ключе реестра: HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs

Полезными для анализа могут также быть следы, которая система сохраняет о взаимодействии пользователя с Проводником Windows. Можно узнать вводимые вручную пути и историю пользовательского поиска. За это отвечают следующие ключи:

-

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\WordWheelQuery (история поисковых запросов Проводника).

-

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\TypedPaths (вводившиеся вручную пути).

Продолжение следует…

File: <SYSTEMDRIVE>:\Users\<USERNAME>\NTUSER.dat

Registry key: HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\TypedPaths

Overview

The TypedPaths registry key tracks the last 25 entries entered in the

Windows Explorer path bar. Entries can be paths (local or on a remote share)

or programs (executed by full path or from the system or the user’s PATH).

If an item entered is not found (e.g. nonexistent paths or programs for

instance), the entry may lead to a web search using the default web browser

configured on the system but will not be added to the TypedPaths registry

key.

Entries are only committed to registry after the Windows Explorer window is

closed. If two Windows Explorer windows are opened at the same

time, the entries of the lastly closed window will overwrite the entries added

when the first window was closed.

Information of interest

The entries are stored as registry strings (REG_SZ), with the key names being

ordered from url1 to url25. The last entered entry will be url1 (with

rotation of previous entries and eventual deletion if the maximum of 25 entries

is reached).

The last write timestamp of the TypedPaths registry key is an indicator of

when the Windows Explorer session that populated the entries was closed (but

not an indicator of when the last entry was entered).

References

- Forensafe — Investigating Typed Paths

View on GitHub