Все способы:

- Запрещаем удаленный доступ

- Шаг 1: Общий запрет

- Шаг 2: Отключение помощника

- Шаг 3: Отключение служб

- Заключение

- Вопросы и ответы: 13

Компьютерная безопасность базируется на трех принципах – надежное хранение личных данных и важных документов, дисциплина при интернет-серфинге и максимально ограниченный доступ к ПК извне. Некоторые системные настройки нарушают третий принцип путем разрешения управления ПК другими пользователями сети. В этой статье разберемся, как запретить удаленный доступ к вашему компьютеру.

Запрещаем удаленный доступ

Как уже было сказано выше, мы будем менять исключительно системные настройки, позволяющие сторонним пользователям просматривать содержимое дисков, менять параметры и совершать иные действия на нашем ПК. Имейте в виду, если вы пользуетесь удаленными рабочими столами или машина является частью локальной сети с общим доступом к устройствам и программному обеспечению, то приведенные ниже действия могут нарушить работу всей системы. Это же касается и тех ситуаций, когда требуется подключаться к удаленным компьютерам или серверам.

Отключение удаленного доступа выполняется в несколько этапов или шагов.

- Общий запрет удаленного управления.

- Выключение помощника.

- Отключение соответствующих системных служб.

Шаг 1: Общий запрет

Данным действием мы отключаем возможность подключения к вашему рабочему столу с помощью встроенной функции Windows.

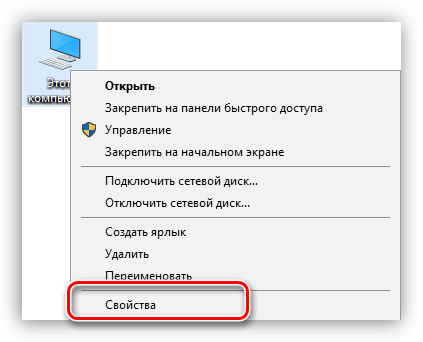

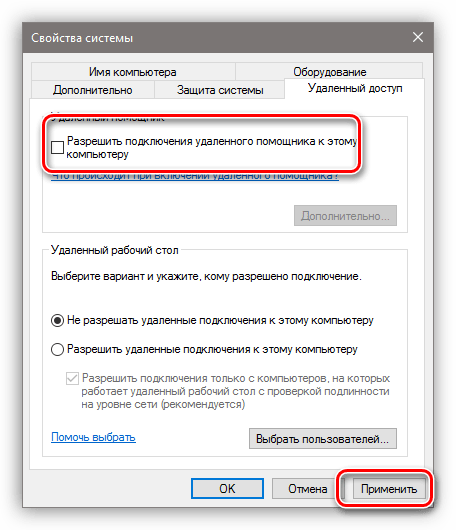

- Жмем правой кнопкой мыши по значку «Этот компьютер» (или просто «Компьютер» в Windows 7) и переходим к свойствам системы.

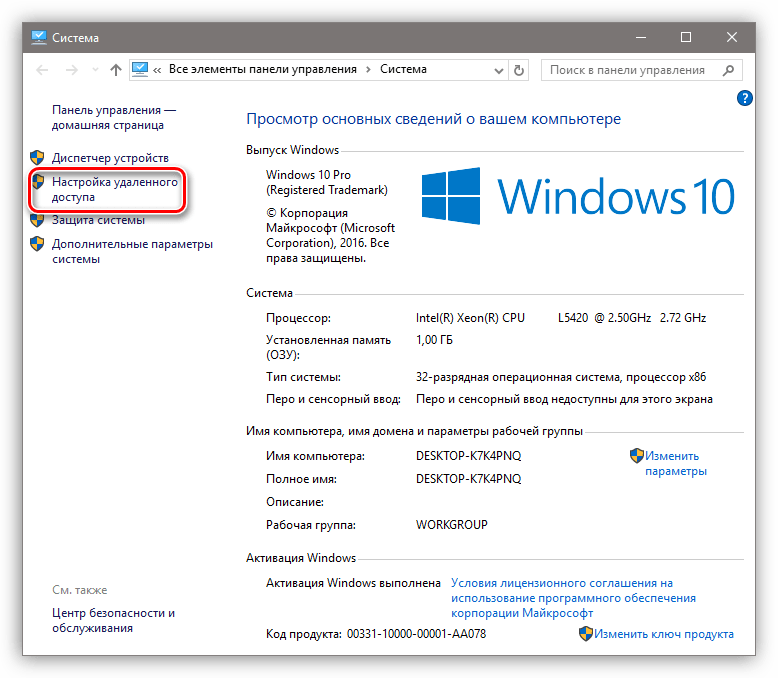

- Далее идем в настройки удаленного доступа.

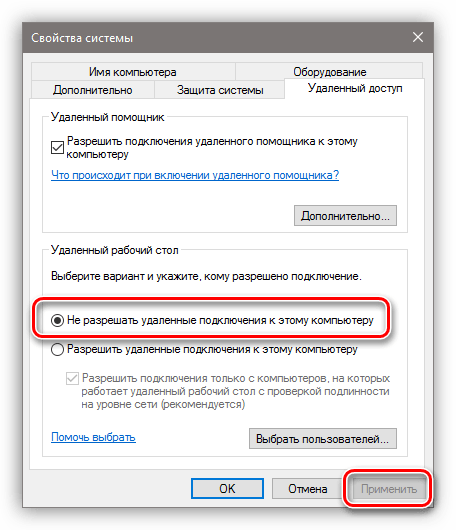

- В открывшемся окне ставим переключатель в положение, запрещающее подключение и нажимаем «Применить».

Доступ отключен, теперь сторонние пользователи не смогут выполнять действия на вашем компьютере, но смогут просматривать события, используя помощник.

Шаг 2: Отключение помощника

Удаленный помощник позволяет пассивно просматривать рабочий стол, а точнее, все действия, которые вы выполняете – открытие файлов и папок, запуск программ и настройка параметров. В том же окне, где мы отключали общий доступ, снимаем галку возле пункта, разрешающего подключение удаленного помощника и жмем «Применить».

Шаг 3: Отключение служб

На предыдущих этапах мы запретили совершать операции и вообще просматривать наш рабочий стол, но не спешите расслабляться. Злоумышленники, получив доступ к ПК вполне могут изменить эти настройки. Еще немного повысить уровень безопасности можно с помощью отключения некоторых системных служб.

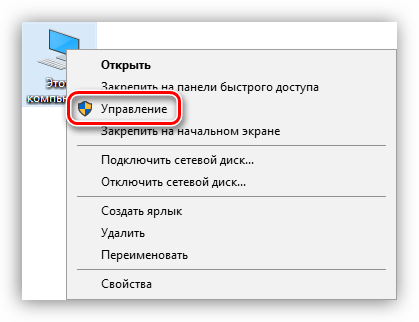

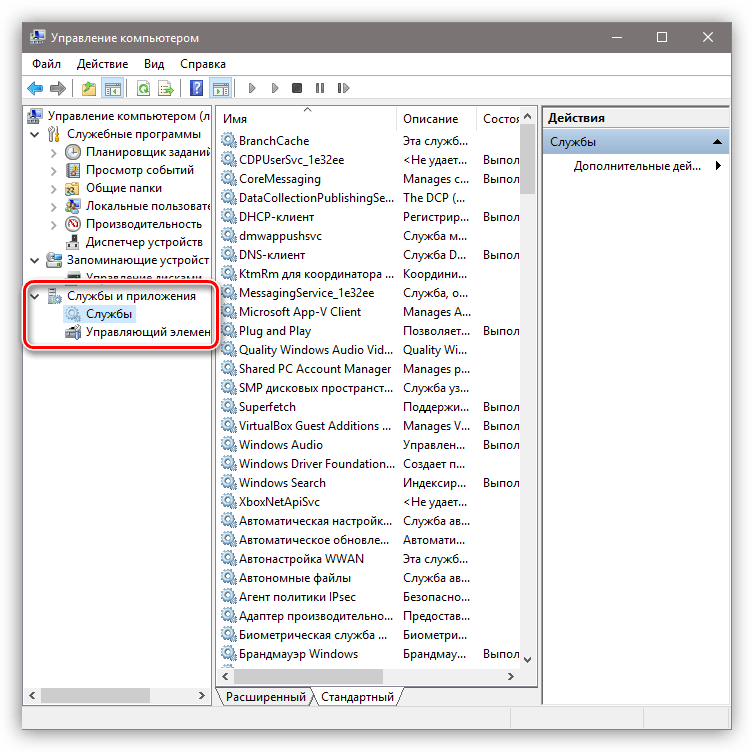

- Доступ к соответствующей оснастке осуществляется путем нажатия ПКМ по ярлыку «Этот компьютер» и переходом к пункту «Управление».

- Далее открываем ветку, указанную на скриншоте, и кликаем по «Службам».

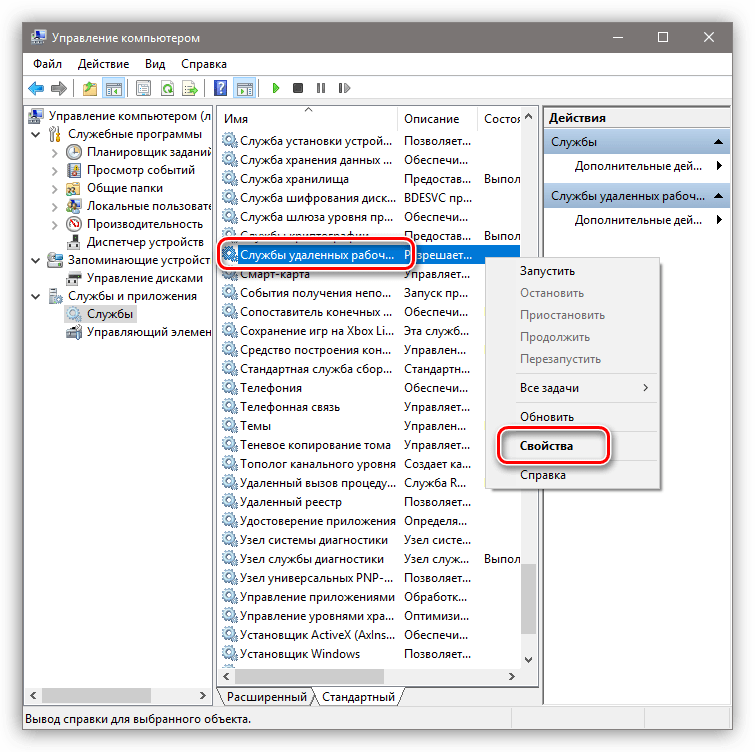

- Первым делом отключаем «Службы удаленных рабочих столов». Для этого кликаем по названию ПКМ и переходим к свойствам.

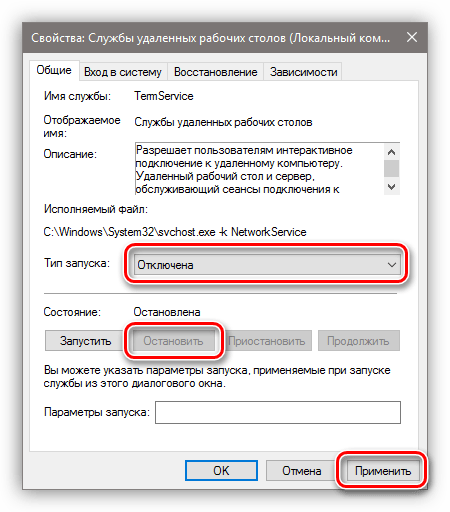

- Если служба запущена, то останавливаем ее, а также выбираем тип запуска «Отключена», после чего жмем «Применить».

- Теперь те же действия необходимо выполнить для следующих сервисов (некоторых служб может не оказаться в вашей оснастке – это значит, что просто не установлены соответствующие компоненты Windows):

Сервис Описание Служба Telnet Позволяет управлять компьютером с помощью консольных команд. Название может быть другим, ключевое слово «Telnet» Служба удаленного управления Windows (WS-Management) Дает почти такие же возможности, что и предыдущая NetBIOS Протокол для обнаружения устройств в локальной сети. Здесь также могут быть разные названия, как и в случае с первой службой Удаленный реестр Позволяет менять настройки системного реестра пользователям сети Служба удаленного помощника О ней мы говорили ранее

Все действия, приведенные выше, можно выполнить только под учетной записью администратора или введя соответствующий пароль. Именно поэтому для предотвращения внесения изменений в параметры системы извне необходимо работать только под «учеткой», имеющей обычные права (не «админские»).

Подробнее:

Создание нового пользователя на Windows 7, Windows 10

Управление правами учетной записи в Windows 10

Заключение

Теперь вы знаете, как отключить удаленное управление компьютером через сеть. Действия, описанные в данной статье, помогут повысить безопасность системы и избежать многих проблем, связанных с сетевыми атаками и вторжениями. Правда, почивать на лаврах не стоит, поскольку никто не отменял зараженные вирусами файлы, которые попадают на ПК через интернет. Будьте бдительны, и неприятности обойдут вас стороной.

Наша группа в TelegramПолезные советы и помощь

This guide illustrates how to completely disable WinRM and how to deploy it over the network using the free tool EventSentry Admin Assistant.

- Disabling WinRM

- Network deployment using EventSentry Admin Assistant

Disabling WinRM

The Windows Remote Management (WinRM) service is Microsoft’s implementation of the WS-Management (WS-Man) protocol which allows systems to access or exchange management information across a common network.

Since there are known vulnerabilities in Windows Remote Management (WinRM), it is recommended and best practice to disable it if your environment does not utilize or need WinRM.

The script below will disable all the unsecure aspects of WinRM (like the use of basic authentication and unencrypted communication) and stop and disable the service as well (both scripts are attached at the end of this article).

1 2 3 4 5 6 |

@echo off Powershell.exe Set-Item WSMan:\localhost\Service\Auth\Basic -Value $False Powershell.exe Set-Item WSMan:\localhost\Service\AllowUnencrypted -Value $False Powershell.exe winrm delete winrm/config/listener?address=*+transport=HTTP Powershell.exe Stop-Service -force winrm Powershell.exe Set-Service -Name winrm -StartupType Disabled |

The script below re-enables WinRM:

1 2 3 |

Powershell.exe Set-WSManQuickConfig -Force Powershell.exe Set-Item WSMan:\localhost\Service\Auth\Basic -Value $True Powershell.exe Set-Item WSMan:\localhost\Service\AllowUnencrypted -Value $True |

Network deployment using EventSentry Admin Assistant

The disabling script (or any script or program) can be deployed to multiple computers using the EventSentry Admin Assistant.

Download and install the EventSentry Admin Assistant from here this link

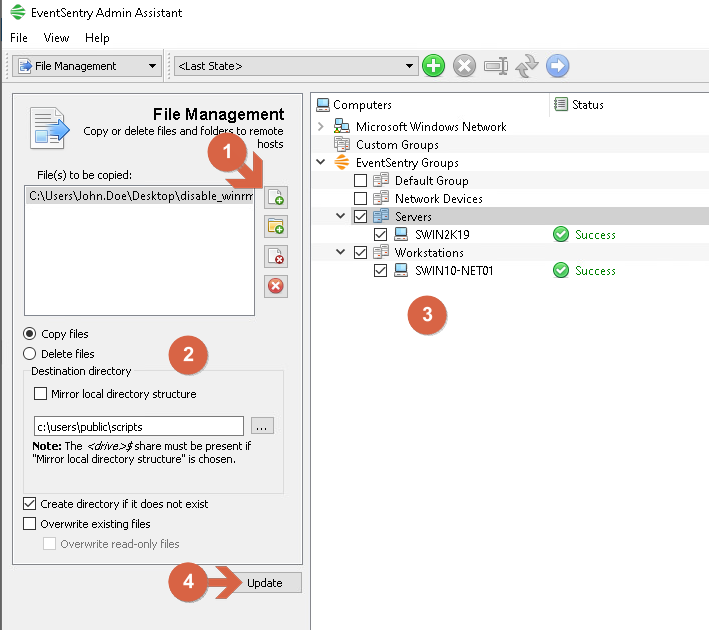

In the main window of the EventSentry Admin Assistant, «File Management» must be selected from the drop down menu. Click on add file menu (1) and select the script file. Ensure that Copy Files is selected and Mirror local directory structure is unchecked. For this example, the C:\users\public\scripts folder will be used (2). Select computers on the network to where a copy of the script should be deployed to (3). Check Create directory if it does not exist and then click the Update button (4).

Deploying script copy over network

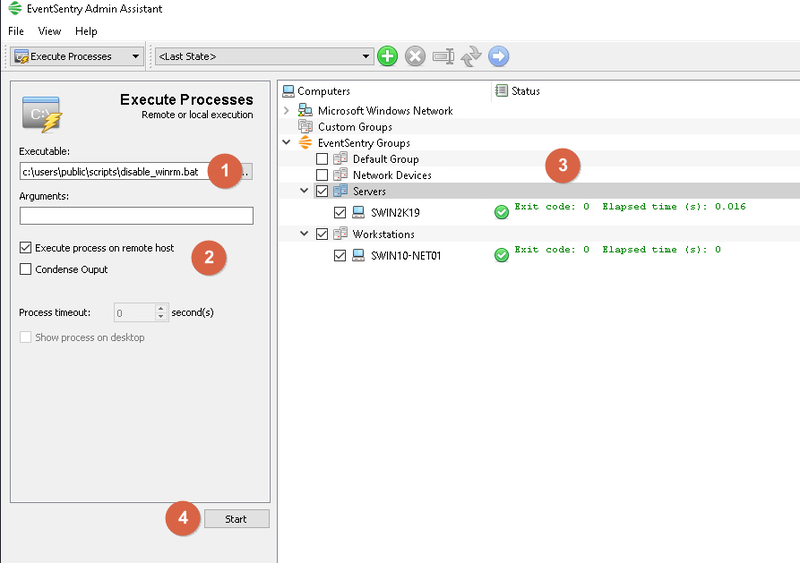

At this point a copy of the script should be available on all computers so that it can now be executed. At the EventSentry Admin Assistan main window, from the drop down menu, select «Execute Processes». Under «Executable», the same path when the file was pushed must be entered. In this example c:\users\public\scripts\disable_winrm.bat (1) Be sure that Execute process on remote host is checked and condense output unchecked (2). Select the computers from the list (3) an click the «Start» button (4).

The script will be executed on all computers and disable WinRM on them.

Executing script

Attachments and Resources

EventSentry Admin Asistant Download

В Windows 10 есть много служб, обеспечивающих бесперебойную работу операционной системы. И лучше всего оставить их по умолчанию, но есть некоторые энтузиасты предпочитающие тонкие настройки, которым хочется, чтобы их система работала еще быстрее.

Если вам интересно, какие службы Windows 10 можно безопасно отключить, то это руководство будет в помощь. Мы настоятельно рекомендуем сначала создать точку восстановления системы, а также записывать все изменения, которые вносятся в конфигурацию служб.

Каждая служба имеет имя, описание, состояние, тип запуска, зависимости и вход в систему с учетной записью. Дважды щелкните любой сервис, чтобы посмотреть его свойства.

- Тип запуска: для большинства служб установлено значение «Автоматически» или «Автоматически» (отложенный запуск), а для остальных — «Вручную» и «Отключена».

- Состояние службы: это текущий статус сервиса, который можно быстро изменить с помощью кнопок.

- Зависимости: многие службы зависят от других. Если это так, вы будете предупреждены, в случае попытки отключения.

Можно заметить, что некоторые службы, установлены на запуск «Вручную». Эти сервисы запускаются только тогда, когда необходимы. Они могут продолжать работать или переведены в режим остановки, когда больше не нужны. Службы с типом запуска «Автоматически» доступны сразу после старта Windows 10.

Как отключить службы в Windows 10

Многие хотят отключить службы, поскольку они могут помочь ускорить работу компьютера. Лучше всего обратить внимание на сервисы, которые находятся в автоматическом режиме. Именно они, увеличивают время загрузки системы.

Откройте службы через системный поиск.

В списке служб щелкните заголовок «Тип запуска«, чтобы отобразить все автоматические службы. Найдите нужную и откройте ее «Свойства«.

Переведите «Тип запуска» в состояние «Отключена» нажмите кнопку «Остановить» и щелкните «OK«.

Предостережение

Обычному пользователю нелегко понять, какое влияние будет оказано после отключения службы, и если вы сомневаетесь, выбирайте тип «Вручную» или «Автоматически» (отложенный запуск). Это поможет не навредить системе и быстро загрузить компьютер.

Какие службы Windows 10 можно отключить

Следующие службы Windows могут быть безопасно отключены, если они считаются для вас ненужными.

- Diagnostic Execution Service — выполняет диагностические действия для поддержки устранения неполадок, если функционал «Диагностики» не используется, отключаем службу.

- SysMain — поддерживает и улучшает производительность системы. Если система установлена на SSD-накопитель, можно отключить.

- Windows Search — индексирование поиска, кэширование свойств и результатов поиска для файлов, электронной почты и другого контента.

- Браузер компьютеров — обслуживает список компьютеров в сети и выдает его программам по запросу.

- Биометрическая служба Windows — предназначена для сбора, сравнения, обработки и хранения биометрических данных в клиентских приложениях без получения непосредственного доступа к биометрическим образцам или оборудованию.

- Вторичный вход в систему — позволяет запускать процессы от имени другого пользователя.

- Диспетчер печати — если вы не используете принтер.

- Доступ к HID-устройствам — если не используются клавиши быстрого вызова на клавиатурах, пультах дистанционного управления и других устройств мультимедиа.

- Использование данных — использование данных сети, лимит трафика, ограничение фоновой передачи данных, сети с лимитным тарифным планом.

- Клиент отслеживания изменившихся связей — поддерживает связи NTFS-файлов, перемещаемых в пределах компьютера или между компьютерами в сети.

- Модуль поддержки NetBIOS через TCP/IP — для клиентов в сети, позволяя пользователям получать общий доступ к файлам, принтерам, а также подключаться к сети.

- Общий доступ к подключению к Интернету (ICS) — если таковой не используется.

- Поддержка элемента панели управления «Отчеты о проблемах и их решениях».

- Сервер — поддерживает общий доступ к файлам, принтерам и именованным каналам для данного компьютера через сетевое подключение.

- Сервер кадров камеры Windows — позволяет нескольким клиентам получать доступ к видеокадрам с устройств, оснащенных камерой.

- Сетевая служба Xbox Live — если не используете Xbox Live, смело отключайте.

- Служба географического положения — отслеживает местоположение системы и управляет геозонами (географическими расположениями, с которыми сопоставлены события).

- Служба данных датчиков — получение данных различных датчиков.

- Служба датчиков — управляет различными функциями сенсоров.

- Служба наблюдения за датчиками — ведет наблюдение за различными датчиками для предоставления доступа к данным адаптации к системному и пользовательскому состоянию.

- Служба обмена данными (Hyper-V) — предоставляет механизм обмена данными между виртуальной машиной и операционной системой физического компьютера.

- Служба поддержки Bluetooth — поддерживает обнаружение и согласование удаленных устройств Bluetooth.

- Служба политики диагностики — если нет необходимости в обнаружении и устранении неполадок.

- Служба помощника по совместимости программ — следит за программами, устанавливаемыми и запускаемыми пользователем, и обнаруживает известные проблемы, связанные с совместимостью. Если с этим нет проблем, то отключите.

- Служба предварительной оценки Windows — предоставляет поддержку инфраструктуры для Программы предварительной оценки Windows.

- Служба пульса (Hyper-V) — следит за состоянием виртуальной машины и регулярно генерирует пульс. Она помогает выявлять выполняющиеся виртуальные машины, которые перестали отвечать.

- Служба регистрации ошибок Windows — разрешает отправку отчетов об ошибках в случае прекращения работы или зависания программы, а также разрешает доставку имеющихся решений проблем.

- Служба синхронизации времени Hyper-V — синхронизирует таймеры этой виртуальной машины и физического компьютера.

- Служба удаленного управления Windows (WS-Management) — применяет протокол WS-Management для удаленного управления.

- Служба узла HV — интерфейс для низкоуровневой оболочки Hyper-V, обеспечивающий функционирование счетчиков производительности по разделам для оперативной системы узла.

- Служба управления радио — управление радио и режима «в самолете».

- Служба шифрования дисков BitLocker — предоставляет службу шифрования диска.

- Службы удаленных рабочих столов — разрешает пользователям интерактивное подключение к удаленному компьютеру.

- Удаленный реестр — позволяет удаленным пользователям изменять параметры реестра на этом компьютере.

- Узел системы диагностики и Узел службы диагностики — используется службой политики диагностики для размещения средств диагностики, запускаемых в контексте локальной системы.

- Факс — позволяет отправлять и получать факсы, используя ресурсы этого компьютера и сетевые ресурсы.

- Функциональные возможности для подключенных пользователей и телеметрия — контролирует процессы сбора и передачи связанных с различными событиями сведений о диагностике и использовании.

- Служба обновлений? — с ней все сложно, чтобы отключить, придется попотеть, используя сложные методы, но спустя некоторое время она запустится вновь. Воспользовавшись нашей рекомендацией, вы сможете отключить службу обновления и заблокировать повторный её запуск.

Судя из вышеизложенного вывод такой — не существует единого сценария для всех и поэтому нужно быть уверенным, что отключаемая служба не помешает вашей работе.

Время на прочтение9 мин

Количество просмотров9.8K

Идея написать блог о том, как злоумышленники используют для перемещения в инфраструктуре жертвы возможности службы Windows Remote Management (WinRM) (Т1021.006), возникла у Антона Величко, руководителя Лаборатории компьютерной криминалистики компании F.A.C.C.T., еще в январе 2022 года. И виной тому стали не затянувшиеся новогодние праздники и наличие свободного времени, как может показаться, а как раз наоборот. В тот момент криминалисты F.A.C.C.T. столкнулись с очередным «праздничным» всплеском кибератак на российские компании, и в процессе реагирования на инцидент у одного из наших клиентов обнаружили интересный кейс, о котором Антон Величко и его соавтор — Кирилл Полищук захотели подробно рассказать.

Незваные гости

Итак, как все происходило: атакующие получили первоначальный доступ к периметру компании, проэксплуатировав уязвимость одного из публично доступных сервисов, и захватили полный контроль над инфраструктурой жертвы, развив атаку. Используя различные техники закрепления, злоумышленники обеспечили себе возможность доступа к внутреннему периметру на протяжении года! За это время они успешно провели не менее четырех атак, в ходе которых им удалось провести эксфильтрацию данных, неоднократно вмешиваться в работу различных систем, удалить критически важную информацию или зашифровать данные.

После очередной атаки IT-специалисты восстанавливали и перестраивали инфраструктуру, а спустя какое-то время злоумышленники возвращались, и атака повторялась снова. Таким образом, злоумышленники не только планомерно разрушали бизнес-процессы компании, но и превратили в ад жизнь IT-персонала, который любой малейший сбой в том или ином отделе воспринимал как очередной инцидент информационной безопасности и «невидимую руку хакеров».

Безусловно, провернуть такую кампанию злоумышленникам удалось не только благодаря недостатку у жертвы соответствующих компетенций и инструментов для обеспечения информационной безопасности, но и благодаря своим профессиональных навыкам.

На протяжении года злоумышленники закреплялись на множестве устройств, используя различные утилиты двойного назначения и бэкдоры, которые они разместили в том числе на различных сетевых устройствах, и после проведения клиентом восстановительных работ снова возвращались в сеть.

Для перемещений по сети злоумышленники преимущественно использовали протокол удаленного рабочего стола (Remote Desktop Protocol), а после того как он был запрещен администраторами, переключились на WinRM. Использование злоумышленниками данной службы и наличие недокументированного и ранее не описанного артефакта, который был впервые обнаружен в ходе нашего реагирования, позволили выявить и дополнить список скомпрометированных узлов и лишить злоумышленников возможности взаимодействовать с сетью клиента.

В этом блоге мы хотим поделиться с профессиональным сообществом и читателями информацией о том, на какие артефакты можно опираться в процессе реагирования на инцидент, а также как оперативно выявить эксплуатируемые атакующими хосты инфраструктуры в случаях, когда они перемещаются при помощи WinRM.

Краткая справка о WinRM

WinRM — это название как службы, так и протокола Windows, разработанного прежде всего для IT-специалистов. Она используется для удаленного управления, администрирования и мониторинга систем. WinRM была впервые представлена в операционной системе Windows Vista в 2006 году и с тех пор интегрирована во все последующие версии Windows.

WinRM является реализацией протокола WS-Management, предназначенного для управления различными устройствами при помощи SOAP-запросов.

-

Служба WinRM запускается и работает в контексте процесса svchost.exe -k NetworkServices -p -s WinRM.

-

Начиная с версии 2.0 WinRM, слушатель службы %systemroot%\system32\WsmSvc.dll по умолчанию прослушивает порты 5985/TCP для HTTP-соединений и 5986/TCP для HTTPS-соединений. В Windows Server 2008 / Windows 7 использовались 80/TCP и 443/TCP соответственно.

-

WinRM поддерживает следующие механизмы аутентификации:

-

Basic — для аутентификации клиента и авторизации его запросов к серверу с помощью базовых HTTP-заголовков. Этот механизм аутентификации небезопасный и не рекомендуется к использованию, так как передача учетных данных происходит в явном виде.

-

Digest — это механизм аутентификации, который использует HTTP-заголовки для передачи аутентификационных данных между клиентом и сервером с помощью хеш-функции.

-

NTLM — для аутентификации клиента по имени пользователя и паролю, если клиент и сервер не являются членами одного домена или если применяется схожий механизм аутентификации.

-

Kerberos — для взаимной аутентификации между клиентом и сервером в домене Windows. Клиент и сервер должны быть членами одного домена.

-

SSL-сертификаты — для проверки легитимности сервера и клиента при использовании протокола HTTPS. Этот механизм аутентификации обеспечивает безопасность передаваемых данных посредством шифрования.

-

CredSSP — для делегирования учетных данных на сервер, который может их использовать для выполнения задач на удаленных компьютерах.

-

-

WinRM позволяет создать список доверенных узлов.

-

WinRM позволяет устанавливать продолжительные интерактивные сеансы с удаленным хостом, выполнять отдельные команды, скрипты, а также запросы WMI (CIM).

Выполнение PSRP, WinRS, CIM over WinRM

Перед тем как мы поговорим о том, какие артефакты могут нам помочь в расследовании инцидентов, хотелось бы рассказать об основных способах выполнения команд на хостах при помощи WinRM.

Как уже ранее говорилось, WinRM позволяет устанавливать интерактивные сессии и выполнять различные команды. При помощи штатных средств Windows это можно сделать несколькими способами:

-

PowerShell Remoting (PSRP)Например:Invoke-Command -ComputerName <RemoteComputer> -Scriptblock {EVIL.exe}Enter-PSSession -ComputerName <RemoteComputer> и др.

-

Windows Remote Shell (WinRS)Например:winrs -r: <RemoteComputer> EVIL.exe

-

WMI (CIM) over WinRM (начиная с PowerShell версии 3.0 добавлены командлеты CIM, работа которых осуществляется через WinRM).Например:Invoke-CimMethod -ClassName Win32_Process -MethodName “Create” -ComputerName <RemoteComputer> -Arguments @{CommandLine=’EVIL.exe’} и др.

Процессы, порождаемые PSRP, WinRS, CIM over WinRM

В зависимости от выбранного способа выполнения WinRM передаст управление DCOM-серверу (Distributed Component Object Model), который проведет запуск одного из трех провайдеров:

-

%systemroot%\system32<b style=»box-sizing: border-box; outline: none; -webkit-tap-highlight-color: transparent; font-weight: bolder;»>wsmprovhost.exe (Microsoft Web Services Management Provider Host);

-

%systemroot%\system32<b style=»box-sizing: border-box; outline: none; -webkit-tap-highlight-color: transparent; font-weight: bolder;»>winrshost.exe (Microsoft Windows Remote Shell Host);

-

%systemroot%\system32<b style=»box-sizing: border-box; outline: none; -webkit-tap-highlight-color: transparent; font-weight: bolder;»>wmiprvse.exe (Windows Management Instrumentation Provider Host).

Таким образом, процесс того или иного провайдера будет запущен в контексте процесса svchost.exe -k -DcomLaunch -p, который, в свою очередь, станет родительским для порождаемой полезной нагрузки.

На рис. 1, 2 и 3 представлены цепочки процессов, возникающие при использовании PowerShell Remoting, Windows Remote Shell, а также при выполнении CIM-запросов.

Инструменты Red Team

При WinRM-перемещениях по хостам атакуемой инфраструктуры злоумышленники используют не только легитимные средства, но и различные инструменты или фреймворки, в которых реализована возможность взаимодействия с WinRM. Список некоторых инструментов и фреймворков представлен ниже.

При использовании данных инструментов на атакуемых хостах генерируется большое количество различных релевантных событий, позволяющих обнаружить использование WinRM как средство для продвижения по инфраструктуре.

Теперь рассмотрим небольшую эмуляцию, проделанную при помощи Evil-WinRM, и проведем реконструкцию активности на хосте по записям журналов событий.

В рамках данной эмуляции мы подключились к контроллеру домена, выполнили команды whoami, hostname, загрузили в него файл evil.exe и запустили его (рис. 4).

В данном случае, при реконструкции действий атакующего, в журналах атакуемой ОС мы обнаружим список характерных событий, указывающих на использование PowerShell Remoting. Наиболее информативные из них, по моему мнению, представлены ниже.

|

Описание |

ID события |

|

1. События с назначенными привилегиями и нового входа с Logon ID, именем пользователя и адресом удаленного хоста |

4672, 4624 (Security.evtx) |

|

2. Событие запуска провайдера wsmprovhost.exe и оболочки WS-Man |

4688 (Security.evtx) |

|

3. События запуска процессов whoami.exe, hostname.exe, порождаемых от провайдера (оболочки) wsmprovhost.exe |

4688 (Security.evtx) |

|

4. Вызовы командлетов и создание блоков скрипта при доставке полезной нагрузки evil.exe |

4103, 4104 (Microsoft-Windows-PowerShell%4Operational.evtx) |

|

5. События запуска процесса evil.exe, порождаемого от провайдера (оболочки) wsmprovhost.exe |

4688 (Security.evtx) |

При проведении реагирования на инцидент журналы событий значительно упрощают и сокращают время реагирования, а также позволяют быстрее добраться до точки входа и выявить большое количество индикаторов компрометации и используемых техник продвижения.

Ни для кого не секрет, что атакующие для противодействия обнаружению и усложнения задач реагирующему специалисту довольно часто очищают журналы событий. Очистку журналов они могут осуществлять как штатными средствами ОС, так и с помощью функциональных возможностей, реализованных в используемых ими инструментах. И в этих условиях специалист будет вынужден погрузиться в более глубокий анализ различных источников криминалистических данных, таких как AmCache, ShimCache, SRUDB, $MFT и многих других. Но среди них не так много источников, которые позволят нам оттолкнуться и «пойти» в сторону точки входа.

Так, однажды погрузившись в исследование, нами был обнаружен параметр реестра WSManSafeClientList, который позволяет не только выявить технику продвижения, но и ряд потенциально эксплуатируемых атакующими узлов (рис. 5).

Список «безопасных» клиентов

Параметр реестра WSManSafeClientList появился в системах с момента появления Windows 8 и располагается по пути HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\WSMAN\SafeClientList. В него сохраняются IP-адреса успешно подключавшихся с помощью WinRM клиентов. А запись в него осуществляется слушателем службы WsmSvc.dll.

Проведенными исследованиями установлено, что:

-

параметр WSManSafeClientList отсутствует на хостах, к которым подключения не осуществлялись (в том числе когда служба WinRM сконфигурирована и запущена);

-

в параметр WSManSafeClientList записываются HEX-значения адресов IPv4 и IPv6, ранее подключавшихся при помощи WinRM;

-

максимальный размер параметра составляет 160 байт и может содержать до 10 уникальных IP-адресов;

-

размер каждой записи составляет 16 байт (рис. 6).

Запись адресов в параметр WSManSafeClientList осуществляется спустя 15 минут после успешного подключения с адреса, которого нет среди ранее записанных адресов, или в момент остановки службы.

В случае если адрес последнего подключившегося хоста уже имеется в списке, то порядок адресов в параметре не меняется и запись в него не производится.

При превышении количества записей в параметре первый адрес в списке будет удален, а новый — добавлен в конец списка (рис. 7).

Выводы и рекомендации

Несмотря на то, что WinRM — не самый часто используемый инструмент, возможности, предоставляемые атакующим службой WinRM и тривиальность детектирования традиционных методов продвижения по сети, обусловят все большее распространение данной техники.

Для защиты от подобных атак мы в очередной раз рекомендуем следующее:

-

Регулярно осуществляйте установку критических обновлений операционной системы и используемых программных продуктов.

-

Обеспечьте надежную защиту средств удаленного доступа в ИТ-инфраструктуру, в том числе с помощью мультифакторной аутентификации.

-

Глубина хранения журналов событий операционной системы и средств защиты информации должна быть не менее 3 месяцев.

-

Настройте сбор Windows событий:

-

успешных и неуспешных попыток входа;

-

включение/отключение учетных записей, их блокировка;

-

создание локальных и доменных учетных записей;

-

добавление пользователей в группы, особенно предоставляющие повышенные привилегии;

-

создание служб, процессов и задач в планировщике;

-

изменение доменных и локальных политик безопасности;

-

выполнение команд, при помощи различных командных интерпретаторов;

-

критические срабатывания встроенного защитника Windows (Windows Defender);

-

доступа к объектам общей сетевой папки;

-

очистки журналов событий.

-

-

Обеспечить защиту конечных устройств поможет решение F.A.C.C.T. Managed XDR, а Attack Surface Management — позволит контролировать уровень информационной безопасности инфраструктуры организации.

-

Чтобы сформировать надежную, эффективную на практике защиту потребуются не только временные и материальные затраты, но и четкий список того, что необходимо улучшать или строить заново для успешного противостояния современным угрозам. Составить такой перечень поможет комплекс услуг Лаборатории компьютерной криминалистики компании F.A.C.C.T. по оценке готовности компании к реагированию на инциденты, а также проведение киберучений в формате Purple Teaming.

В этой статье мы рассмотрим, как централизованно включить и настроить службу удаленного управления Windows Remote Management (WinRM) на компьютерах домена с помощью групповых политик. Напомню, что Windows Remote Management это реализация протокола WS-Management Protocol для удаленного управления клиентскими и серверными ОС Windows. WinRM позволяет удаленно управлять компьютерами через:

- Server Manager (Windows Server);

- PowerShell Remoting (PSSession);

- Windows Admin Center.

Как включить WinRM в Windows вручную?

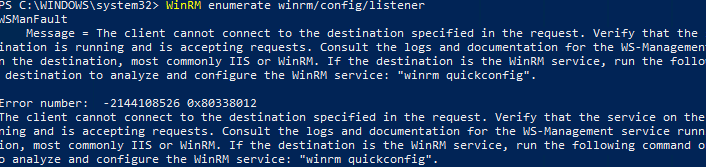

Служба WinRM установлена во всех современных версиях Windows. В Windows Server она включена по умолчанию, и отключена в десктопных редакциях Windows 11/10/8.1). По умолчанию слушатель службы WinRM listener не принимает подключения. Чтобы проверить это, выполните на клиенте команду:

WinRM enumerate winrm/config/listener

Появится ошибка, которая говорит, что служба WinRM не настроена:

WSManFault Message = The client cannot connect to the destination specified in the request. Verify that the service on the destination is running and is accepting requests. Consult the logs and documentation for the WS-Management service running on the destination, most commonly IIS or WinRM. If the destination is the WinRM service, run the following command on the destination to analyze and configure the WinRM service: "winrm quickconfig". Error number: -2144108526 0x80338012

Чтобы включить и настроить службу WinRM в Windows, достаточно выполнить команду:

winrm quickconfig

или

Enable-PSRemoting –Force

WinRM has been updated to receive requests. WinRM service type changed successfully. WinRM service started.

Данная команда изменит тип запуска службы WinRM на автоматический, задаст стандартные настройки WinRM и добавить исключения для WinRM портов (5985 и 5986) в список исключений Windows Defender Firewall.

Настройка WinRM с помощью групповых политик

Вы можете автоматически включить и настроить WinRM на компьютерах домена с помощью групповых политик Windows.

- Откройте консоль редактора Group Policy Management Console (gpmc.msc), выберите контейнер с компьютерами на которых вы хотите включить WinRM и создайте новую политику corpEnableWinRM;

- Откройте политику на редактирование;

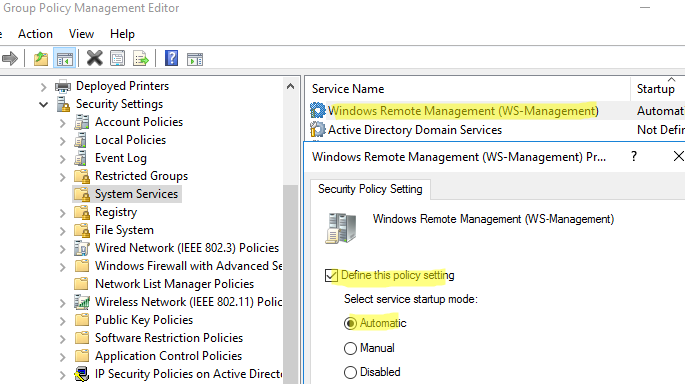

- Перейдите в раздел Computer Configuration -> Policies -> Windows Settings -> Security Settings -> System Services. Найдите службу Windows Remote Service (WS-Management) и настройте ее на автоматический запуск;

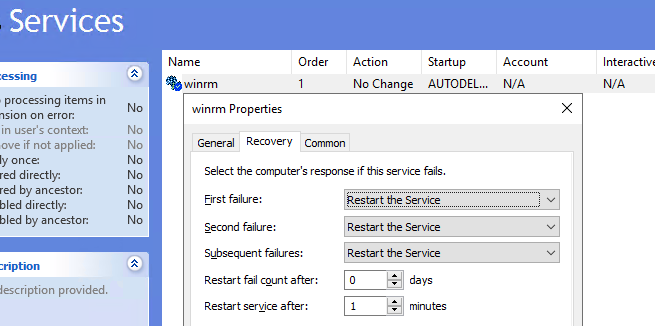

- Теперь перейдите в раздел Computer Policies -> Preferences -> Control Panel Settings -> Services и выберите New -> Service. Укажите имя службы WinRM и на вкладке Recovery задайте действие Restart the Service;

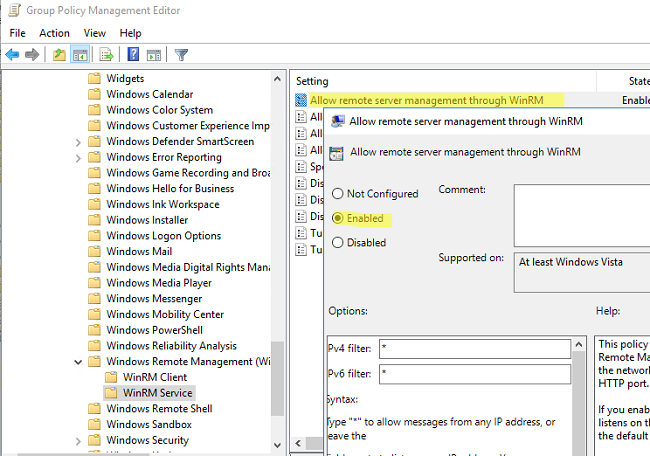

- Перейдите в раздел Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Windows Remote Management (WinRM) -> WinRM Service. Включите параметр Allow remote server management through WinRM. В поле фильтр IPv4/IPv6 можно указать IP адреса или подсети, на которых нужно слушать удаленные подключения через WinRM. Если вы хотите разрешать принимать WinRM подключения на всех IP адресах, оставьте здесь *;

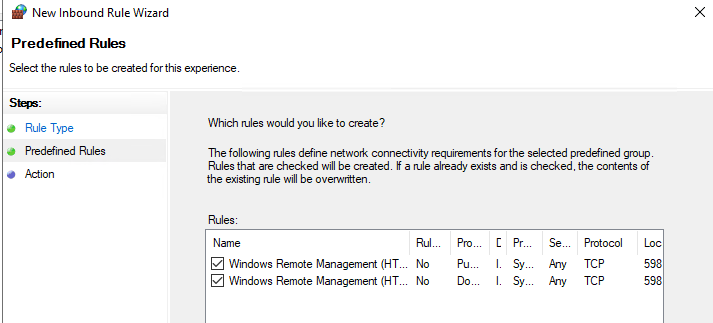

- Откройте в Windows Defender Firewall правила, разрешающие подключаться к WinRM по стандартным портам 5985 и 5986. Перейдите в Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security -> Windows Firewall with Advanced Security -> Inbound Rules. Выберите predefined rule Windows Remote Management;

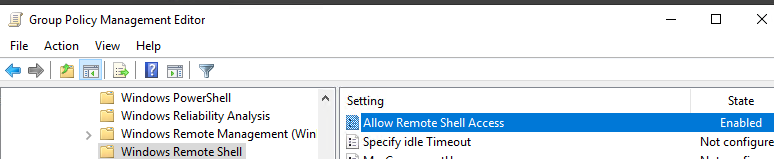

- Перейдите в раздел Computer Configuration -> Policies -> Windows Components -> Windows Remote Shell и включите параметр Allow Remote Shell Access.

Обновите настройки GPO на клиентах и проверьте, что служба WinRM настроилась автоматически. Для диагностики применения групповой политики на клиенте можно использовать утилиту gpresult.

Проверка настроек WinRM

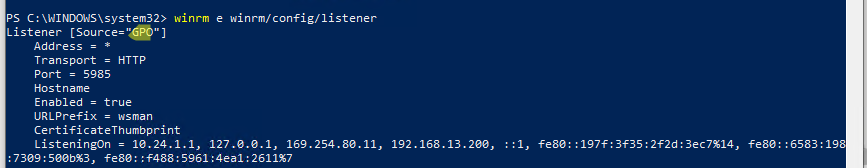

Чтобы проверить, что настройки WinRM на компьютере заданы через групповые политики, выполните команду:

winrm e winrm/config/listener

Команда выведет текущие настройки WinRM листенера. Обратите внимание на строку

Listener [Source="GPO"]

. Она означает, что настройки получены через групповые политики.

Полную конфигурацию службы WinRM можно вывести с помощью команды:

winrm get winrm/config

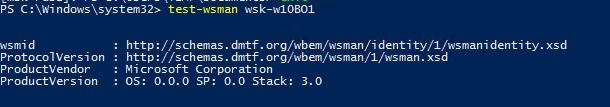

Теперь нужно попробовать удаленно подключиться к компьютеру через WinRM. Запустите на удаленном компьютере консоль PowerShell с учетной записью с правами администратора на обоих компьютерах и выполните команду:

Test-WsMan YourCompName1

Если WinRM включен, появится такой ответ:

wsmid : http://schemas.dmtf.org/wbem/wsman/identity/1/wsmanidentity.xsd ProtocolVersion : http://schemas.dmtf.org/wbem/wsman/1/wsman.xsd ProductVendor : Microsoft Corporation ProductVersion : OS: 0.0.0 SP: 0.0 Stack: 3.0

Проверить доступность порта 5985 на удаленном компьютере можно так:

Test-NetConnection -ComputerName YourCompName1 -Port 5985

Теперь можно попробовать выполнить интерактивное подключение к удаленному компьютеру через PSRemoting с помощью командлета Enter-PSSession:

Enter-PSSession CompNameHere1

В данном случае подключение было успешно установлено и перед вами открылась консоль удаленного сервера.

По аналогии через PSRemoting на удаленном компьютере команду можно выполнить произвольную команду с помощью Invoke-Command:

Invoke-Command -ComputerName YourCompName1 -ScriptBlock {ipconfig /all}

Если соединение работает, вы увидите на экране вывод команды

ipconfig

.

Также можно выполнить команду на удаленном хосте так:

winrs -r:wsk-w10BO1 dir

В некоторых случаях при подключении через PSSession может появится ошибка:

Enter-PSSession : Connecting to remote server wsk-w10BO1 failed with the following error message : Access is denied. CategoryInfo : InvalidArgument: (wsk-w10BO1:String) [Enter-PSSession], PSRemotingTransportException FullyQualifiedErrorId : CreateRemoteRunspaceFailed

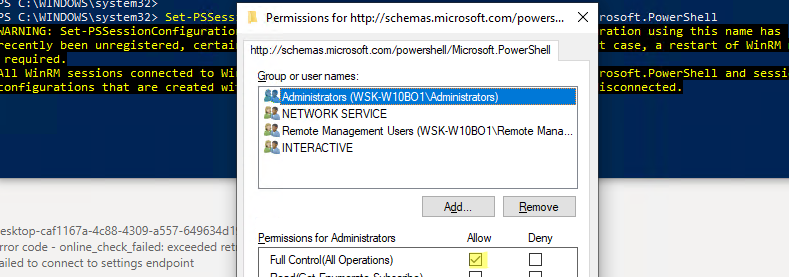

В этом случае проверьте настройки разрешения для подключения к WinRM на удаленном компьютере:

Set-PSSessionConfiguration -ShowSecurityDescriptorUI -Name Microsoft.PowerShell

Убедитесь, что ваша учетная запись входит в группу Administrators или Remote Management Users (см. статью об удаленном доступе через WinRM без прав администратора) и им предоставлены права FullControl. Также проверьте, нет ли Deny правил.

Для настройки WinRM и PSRemoting в рабочей группе (без домена AD) рекомендуем использовать эту инструкцию.