Протокол доступа к общим файлам SMB 1.0 (Server Message Block) по умолчанию отключен в последних версиях Windows 11 и 10, а также в Windows Server 2019/2022. Эта версия протокола является небезопасной/уязвимой, и не рекомендуется использовать ее на устройствах в локальной сети. Windows поддерживает более безопасные версии протокола SMB (2.x и 3.x).

SMB v1 может быть необходим, только если в вашей сети остались устаревшие устройства с Windows XP/2003, старые версии NAS, сетевые принтеры с поддержкой SMB, устройства со старыми версиями samba, и т.д. В этой статье мы рассмотрим, как включить или отключить протокол общего доступа к файлам SMB 1.0 в Windows.

Содержание:

- Включить/отключить SMB 1.0 в Windows 10 и 11

- Включение и отключение SMB 1.0 в Windows Server 2019/2022

- Аудит доступа к файловому серверу по SMB v1.0

- <Отключение SMB 1.0 с помощью групповых политик

Обратите внимание что протокол SMB состоит из двух компонентов, которые можно включать/отключать по отдельности:

- Клиент SMB0 – нужен для доступа к общим папками на других компьютерах

- Сервер SMB 0 – должен быть включен, если ваш компьютер используется в качестве файлового сервера, к которому подключаются другие компьютеры и устройства.

Включить/отключить SMB 1.0 в Windows 10 и 11

Начиная с Windows 10 1709, протокол SMB 1 отключен в десктопных версиях Windows, но его можно включить из вручную.

Откройте командную строку и проверить статус компонентов протокола SMBv1 в Windows с помощью команды DISM:

Dism /online /Get-Features /format:table | find "SMB1Protocol"

В нашем примере видно, что все компоненты SMBv1 отключены:

SMB1Protocol | Disabled SMB1Protocol-Client | Disabled SMB1Protocol-Server | Disabled SMB1Protocol-Deprecation | Disabled

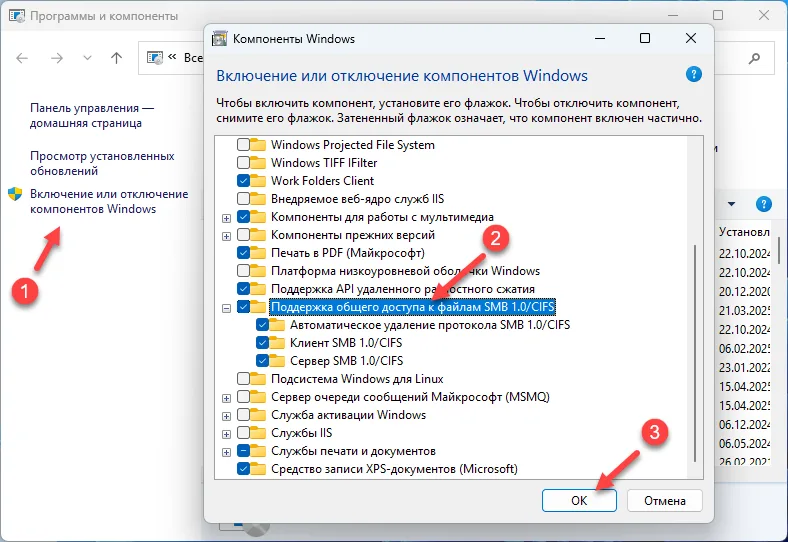

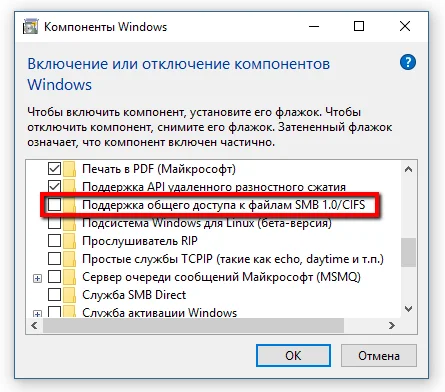

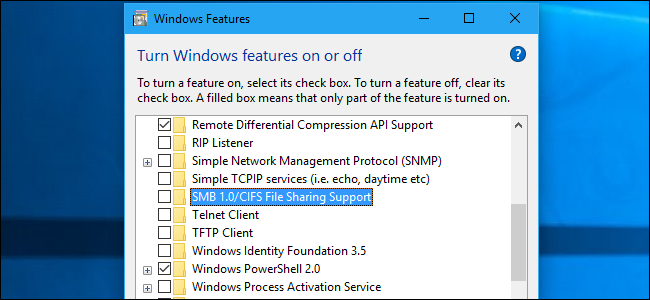

В Windows 10 и 11 также можно управлять компонентами SMB 1 из панели Windows Features (

optionalfeatures.exe

). Разверните ветку Поддержка общего доступа к файлам SMB 1.0 /CIFS (SMB 1.0/CIFS File Sharing Support). Как вы видите здесь также доступны 3 компонента:

- Клиент SMB 1.0/CIFS (SMB 1.0/CIFS Client)

- Сервер SMB 1.0/CIFS (SMB 1.0/CIFS Server)

- Автоматическое удаление протокола SMB0/CIFS (SMB 1.0/CIFS Automatic Removal)

Клиент SMB v1.0 нужно установить, если вашему компьютеру нужен доступ к сетевым папкам на старых устройствах. Если устаревшие сетевые устройства должны писать данные в сетевые папки на вашем компьютере, или использовать его общие сетевые принтеры, нужно включить сервер SMB 1.

Вы можете включить клиент или сервер SMB 1.0 в Windows 10/11 из панели окна управления компонентами или с помощью команд:

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol"

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Client"

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Server"

Также можно включить сервер или клиент SMBv1 с помощью PowerShell:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Server

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Если после включения клиента SMBv1, он не используется более 15 дней, он автоматически отключается.

Чтобы выключить SMB1 в Windows, выполните следующие команды DISM:

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol"

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol-Client"

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol-Server"

Или удалите компоненты SMB1Protocol с помощью PowerShell:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -Remove

Если вы отключили поддержку SMBv1 клиента в Windows 10/11, то при доступе к сетевой папке на файловом сервере (устройстве), который поддерживает только SMBv1, появятся ошибки вида:

- 0x80070035 — не найден сетевой путь;

-

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

Unable to connect to file shares because it is not secure. This share requires the obsolete SMB1 protocol, which is not secure and could expose your system to attacks

;

-

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколуSMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

You can’t connect to the file share because it’s not secure. This share requires the obsolete SMB1 protocol, which is unsafe and could expose your system to attack. Your system requires SMB2 or higher).

Также при отключении клиента SMBv1 на компьютере перестает работать служба Computer Browser (Обозреватель компьютеров), которая используется устаревшим протоколом NetBIOS для обнаружения устройств в сети. Для корректного отображения соседних компьютеров в сетевом окружении Windows нужно настроить службу Function Discovery Provider Host (см. статью).

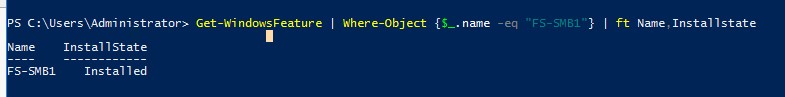

Включение и отключение SMB 1.0 в Windows Server 2019/2022

В Windows Server 2019 и 2022 компоненты протокола SMBv1 также по умолчанию отключены. Включить SMB v1 в этих версиях можно через Server Manager (компонент SMB 1.0/CIFS File Sharing Support) или с помощью PowerShell.

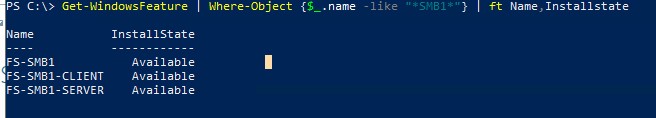

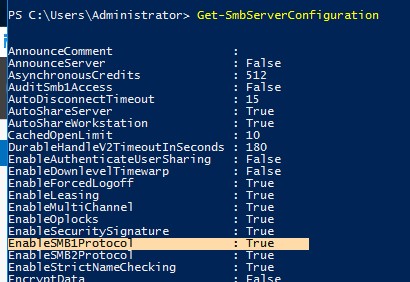

Проверить, включен ли SMB 1.0 в Windows Server с помощью команды PowerShell:

Get-WindowsFeature | Where-Object {$_.name -like "*SMB1*"} | ft Name,Installstate

Чтобы установить клиент SMB 1, выполните команду:

Install-WindowsFeature FS-SMB1-CLIENT

Включить поддержку серверной части SMB 1.0:

Install-WindowsFeature FS-SMB1-SERVER

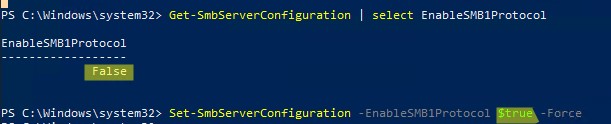

Затем проверьте, что протокол SMB 1 включен в настройках SMB сервера. Если протокол отключен, включите его:

Get-SmbServerConfiguration | select EnableSMB1Protocol

Set-SmbServerConfiguration -EnableSMB1Protocol $true -Force

Если в EnableSMB1Protocol = True, значит этот сервер поддерживает SMB 1.0 клеинтов.

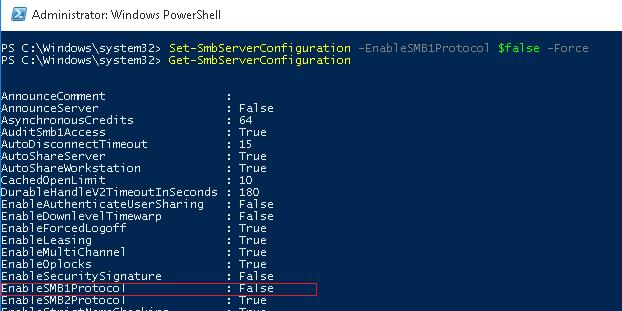

Чтобы отключить SMBv1 (понадобится перезагрузка), выполните:

Set-SmbServerConfiguration -EnableSMB1Protocol $false -Force

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Чтобы полностью удалить компоненты SMB1 с диска, выполните:

Uninstall-WindowsFeature -Name FS-SMB1 -Remove

В Windows 7/8 и Windows Server 2008 R2/ 2012 можно отключать службу и драйвер доступа SMBv1 командами:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Аудит доступа к файловому серверу по SMB v1.0

Перед отключением и полным удалением драйвера SMB 1.0 на стороне файлового сервера желательно убедится, что в сети не осталось устаревших клиентов, которые используют для подключения протокол SMB v1.0. Чтобы найти таких клиентов, нужно включить аудит доступа к файловому серверу по SMB1 протоколу:

Set-SmbServerConfiguration –AuditSmb1Access $true

Через пару дней откройте на сервере журнал событий Event Viewer -> Applications and Services -> Microsoft -> Windows -> SMBServer -> Audit и проверьте, были ли попытки доступа к ресурсам сервера по протоколу SMB1.

Проверьте, есть ли в журнале событие с EventID 3000 от источника SMBServer, в котором указано что клиент 192.168.1.10 пытается обратиться к сервере по протоколу SMB1.

SMB1 access Client Address: 192.168.1.10 Guidance: This event indicates that a client attempted to access the server using SMB1. To stop auditing SMB1 access, use the Windows PowerShell cmdlet Set-SmbServerConfiguration.

Вам нужно найти в сети компьютер или устройство с этим IP адресом. Если возможно обновите на нем ОС или прошивку, до версии поддерживающий, более новые протоколы SMBv2 или SMBv3. Если обновить такой клиент не удастся, придется включить SMBv1 на вашем файловом сервере.

Чтобы найти в Active Directory все компьютеры, на которых включен протокол SMB v1, выполните команду:

Get-ADComputer -Filter {(enabled -eq $True) } | % {Invoke-Command -ComputerName $_.DNSHostName -scriptblock {If ( (Get-ItemProperty -path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters").SMB1 -eq 1 ) {Write-Output "SMBv1 is enabled on ${env:computername}"}}}

Эта команда получит список активных компьютеров в домене с помощью командлета Get-ADComputer. Затем с помощью Invoke-Command выполнит подключение через PowerShell Remoting к каждому компьютеру и проверит включен ли сервис SMB 1.0.

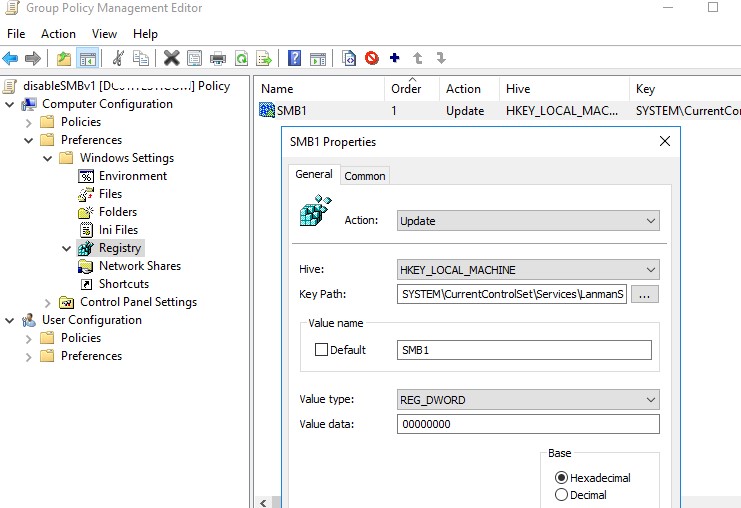

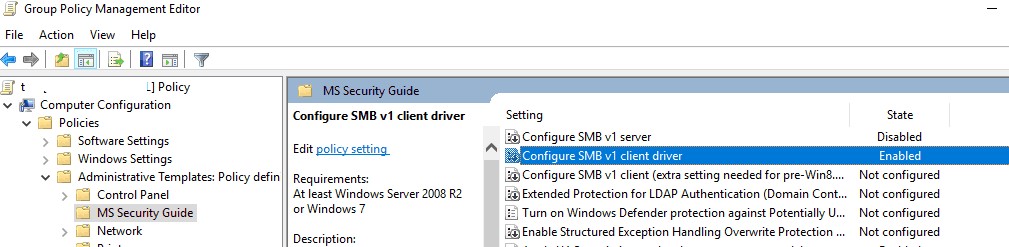

<Отключение SMB 1.0 с помощью групповых политик

Если в вашем сети не осталось устаревших устройств, которые поддерживают только SMB 1.0, нужно полностью отключить эту версию протокола на всех компьютерах. Чтобы предотвратить ручную установку и включение компонентов SMB 1.0 на компьютерах в домене AF, можно внедрить групповую политику, которая будет принудительно отключить протокол SMB 1.0 на всех серверах и компьютерах. Т.к. в стандартных политиках Windows нет политики настройки компонентов SMB, придется отключать его через политику реестра.

- Откройте консоль управления Group Policy Management (

gpmc.msc

), создайте новый объект GPO (disableSMBv1) и назначьте его на OU с компьютерами, на которых нужно отключить SMB1; - Перейдите в режим редактирования политики. Выберите Computer Configuration -> Preferences -> Windows Settings -> Registry;

- Создайте новый параметр реестра (Registry Item) со следующими настройками:

Action:

Update

Hive:

HKEY_LOCAL_MACHINE

Key Path:

SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Value name:

SMB1

Value type:

REG_DWORD

Value data:

0 - Данная политика отключит службу сервера SMBv1.

Если вы хотите через GPO отключить на компьютерах и клиент SMB 1.0, создайте дополнительно два параметра реестра:

- Параметр Start (типа REG_DWORD) со значением 4 в ветке реестра HKLM\SYSTEM\CurrentControlSet\services\mrxsmb10;

- Параметр DependOnService (типа REG_MULTI_SZ) со значением Bowser, MRxSmb20, NSI (каждое значение с новой строки) в ветке реестра HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation.

Осталось обновить настройки групповых политик на клиентах и после перезагрузки проверить, что компоненты SMBv1 полностью отключены.

С помощью WMI фильтр GPO можно сделать исключения для определенных версий Windows.

В групповых политиках Security Baseline из Microsoft Security Compliance Toolkit есть отдельный административный шаблон GPO (файлы SecGuide.adml и SecGuide.ADMX), в которых есть отдельные параметры для отключения сервера и клиента SMB:

- Configure SMB v1 server;

- Configure SMB v1 client driver.

Disabling SMB Direct on Windows 10 prevents it from using advanced networking features such as RDMA. You can do this on both the server and client. This option must be enabled after the server restarts. Disabling SMB Direct is not recommended if you’re using an older operating system. Read on to learn how to enable SMB Direct in Windows 10.

First, let’s talk about what SMB is and how it can help you. SMB is a standard protocol for file sharing and Windows 10 now supports SMB 2.0 and SMB 3.1.1. Neither of these versions is a true replacement for the earlier protocols. Windows 10 users should understand the differences in the two and enable them accordingly. Listed below are some steps to enable SMB on your Windows 10 computer.

SMB is a client-server protocol. To access a network share, you must first establish a connection between the client and server. Windows computers have two services: LanmanServer and LanmanWorkstation. You can check the status of these services with the Get-Service Lanman* PowerShell command. After the WannaCry attack, people were told to disable this service. However, the Windows 10 operating system includes an option to disable LanmanServer and LanmanWorkstation services.

How Do I Enable SMB Protocol in Windows 10?

If you’re wondering how to enable SMB protocol in Windows 10, there are a few steps you can take. First, open the Control Panel by pressing the Start button. There, you’ll find the option to enable the SMB protocol. You can then select this option from the menu. Note that you must have administrator rights to perform this action. Once you’ve enabled SMB, you can start sharing files.

To enable SMB protocol in Windows 10, use the Enable-WindowsOptionalFeature cmdlet. Once you’ve selected the option, run the command. The command will enable the SMBv2 and SMBv1 protocols. After that, restart the computer. You can also enable the protocol if you have legacy applications. Remember that disabling the SMBv2 and SMBv3 protocol in Windows 10 will cause other features of Windows to stop working.

Disabling SMB in Windows will cause network paths to not be discovered. To fix this problem, you can use the Discovery Service. You can also enable SMBv2 in Windows 10 if you wish to share files with another computer. Depending on your requirements, you can use the optional features. However, you must restart the system after disabling SMBv1.

What is Windows 10 SMB Direct? This feature is built-in to Windows 10 and allows you to access files stored on other systems, such as a networked hard drive or external hard drive. It allows you to transfer large amounts of data with very little CPU intervention. You can enable this feature with the help of an appropriate hardware adapter such as a Chelsio T5 Series iWARP adapter.

The Windows Server 2012 introduced SMB Direct, a feature that improves access to SMB storage and overall performance. This technology makes use of RDMA (Remote Direct Memory Access) technology, which enables network data to be transferred directly from the network to application memory. To enable SMB in Windows 10, you must have administrative rights. Navigate to Control Panel and look for the SMB entry. Then click Enable and select the radio button next to SMB.

Disabling SMB Direct in Windows Server prevents Windows 10 from using advanced networking features such as RDMA. This can be done on both the server and the client, but you need to restart the server before you can use SMB Direct. The feature should not be enabled unless you’re sure that you can connect to it. This feature is not supported on Windows RT. If you’re using SMB Direct to share files between servers, you need to enable RDMA on the server to make it work.

How Do I Find My SMB Server Settings?

If you’re wondering, “How do I find my SMB server settings on my Windows 10 computer?” then you’ve come to the right place. SMB (Simple Message Block) is a protocol used for file and network sharing. It’s a lot simpler to use than USB, for example, where you need a dedicated disk. And if you’re still unsure of how to set it up, you can visit the Microsoft Support Site for help.

To access the SMB settings in Windows 10, open Control Panel and log in with administrator rights. Look for the SMB option, which should have three sub-options: SMB client, SMB server, and automatic removal. Click on the “SMB” option and press OK. Note that SMB will be disabled by default if you don’t use it, so make sure you have administrator privileges before making any changes.

Click on the SMB icon on the main touch panel. Open the Network and Sharing Center. Then select “Add SMB Address”. In the Add SMB Address window, click on the icon next to “Add SMB Account.” If you’re on a workgroup, this will be your SMB destination. Then, in the “Registration” tab, click on “Enable full control,” and choose the user name you wish to use as your SMB client.

Does Windows 10 Use SMB?

Does Windows 10 Use SMB? Windows 10 supports SMBv1 and SMBv2 as well as SMBv3 but different servers use different versions of the protocol. If you do not use applications that use SMBv1 on your system, you should disable it to protect it from attacks. If you are not using an application that uses SMBv1, you should turn off SMBv1 on your PC. Windows 10 recommends disabling SMBv1 by default to ensure maximum security and to prevent issues.

To disable SMB support on Windows 10, go to the “Programs and Features” menu on your PC. Select the SMBv1 sub-option and click Disable. Click OK to confirm. In the next window, click Disable SMBv1 and select the appropriate options. After clicking Disable, you will see a list of installed software and protocols. If you disable SMBv1, the Windows 10 operating system will block it and prompt you for a password.

How Do I Use SMB on Windows?

If you have ever used SMB, you know how much it speeds up file transfers. Using SMB Direct on Windows 10 is a very convenient way to connect to other systems, whether they use Windows or not. RDMA technology enables high-speed data transfers over Ethernet. As such, SMB Direct requires little or no setup on your part. The only prerequisite is that you have an RDMA-compatible network adapter.

SMB is implemented by two services in Microsoft Windows. The Server service handles serving shared resources, while the Workstation service manages the computer name. Both services also enable automatic deactivation when not in use. You can enable SMB on Windows 10 through PowerShell. You should be logged in with administrator privileges. You can then run commands in PowerShell to enable SMB. Once you have the SMB server running on Windows 10, you can now access its shared resources through SMB.

For SMB Direct to work properly, you need to have a compatible network adapter. The default network adapter for SMB Direct is TCP/IP. However, RDMA-capable adapters are supported by SMB Multichannel. The latter provides high throughput and low latency, fault tolerance, and low CPU utilization. RDMA-capable adapters will enable SMB Direct, if supported.

How Do You Check If SMB Signing is Enabled?

If you’re using Windows 10, you should be able to access the files on your PC via SMB. Windows 10 supports SMBv1, SMBv2, and SMBv3 protocols. Each version has some specifics. To ensure that your computer is up-to-date, make sure you enable the correct version. The first step is to open Control Panel > Administrative Tools -> Services -> SMB. Then, click Shared Folders and Networking.

SMB Direct is the evolution of SMB v3.0. It delivers unmatched performance over Ethernet. Microsoft and Chelsio collaborated to enable RDMA transport on Unified Wire Network adapters. SMB Direct is also simpler to configure than its predecessor. It will be available in your operating system in the “Network” section of the Control Panel. If you do not see the command-line option, make sure that you have installed the Zappiti Player first.

If you’re concerned that your computer isn’t using SMB Direct, you can disable it in Windows. Disabling SMB Direct means your computer can’t use the advanced networking features of the file system, such as RDMA. You can do this on both the client and server. Remember to restart the server and client before running this test, as disabling the feature will prevent Windows 10 from accessing your network. This step will prevent SMB Direct from working properly with older operating systems.

What is SMB Direct Used For?

The SMB Direct protocol is a built-in feature in Windows 10. It allows you to connect to other computers and write files directly to them without the need for an intermediary such as a server. This feature is useful when working with multiple computers at once, or when you’d like to share a single file between two or more devices. SMB Direct also works well with Linux systems, and Network-Attached Storage software.

SMB Direct is an extension of Server Message Block technology and utilizes high-speed RDMA methods for large data transfers with little CPU intervention. Two competing adapters support SMB Direct over Ethernet. In addition to Chelsio’s T5 Series iWARP adapters, the Mellanox ConnectX-3 Adapter also supports this technology. With these features, Ethernet can now rival RDMA performance.

When SMB Direct is enabled, it allows for fast data transfers between Windows 10 clients and servers. It uses high-speed network connections and RDMA methods to transfer data between clients. As a result, it has very low latency and consumes minimal CPU cycles, leaving more power for server applications. However, this feature is not supported on RT-based computers. Therefore, you need to have a machine running Windows Server 2012 or later.

Learn More Here:

1.) Windows Help Center

2.) Windows – Wikipedia

3.) Windows Blog

4.) Windows Central

535

В этой статье я покажу как включить и при необходимости отключить поддержку протокола SMB 1.0 в Windows 11 или Windows 10. Через Компоненты Windows, командную строку или PowerShell.

SMB 1 – это устаревший протокол, который по умолчанию уже отключен в Windows 11 и Windows 10 и считается небезопасным. Из-за этого иногда бывают проблемы с доступом к локальной сети. Если в сети есть устаревшие устройства, которые используют протокол SMB 1, то без поддержки этого протокола в Windows 11/10 вы не сможете получить доступ к такому серверу. И соответственно другие устройства с SMB 1 не смогут получить доступ к вашему компьютеру для обмена файлами, использования сетевого принтера и т. д., если ваш компьютер выступает в роли сервера и на нем отключен протокол SMB первой версии.

Управление протоколом SMB 1 через Компоненты Windows 11/10

Чтобы открыть окно Компоненты Windows нажмите сочетание клавиш Win + R, введите команду appwiz.cpl и нажмите Ok. Дальше слева нажмите на Включение или отключение компонентов Windows. Откроется окно, в котором нужно найти и развернуть пункт Поддержка общего доступа к файлам SMB 1.0 /CIFS. Он состоит из трех компонентов. Если вы не знаете что конкретно вам нужно (ниже я поясню), то установите галочки возле всех трех компонентов (как у меня на скриншоте) и нажмите OK.

- Автоматическое удаление протокола SMB 1.0 /CIFS. Если данный протокол не используется более 15 дней в Windows 11 и Windows 10, он автоматически отключается. Это сделано для безопасности, так как сам протокол уже устаревший. Чтобы запретить автоматическое отключение – не устанавливайте галочку возле этого пункта.

- Клиент SMB 1.0 /CIFS. Нужно включать, если ваш компьютер выступает в роли клиента. Чтобы была возможность получить доступ к общим папкам на других компьютерах, NAS, роутерах и т. д.

- Сервер SMB 1.0 /CIFS. Нужно включать, когда другие устройства с поддержкой SMB 1 будут подключаться к общим папкам на вашем компьютере.

Перезагрузите компьютер.

Чтобы отключить поддержку SMB 1 вручную, просто снимите галочку возле пункта Поддержка общего доступа к файлам SMB 1.0 /CIFS и нажмите на кнопку OK.

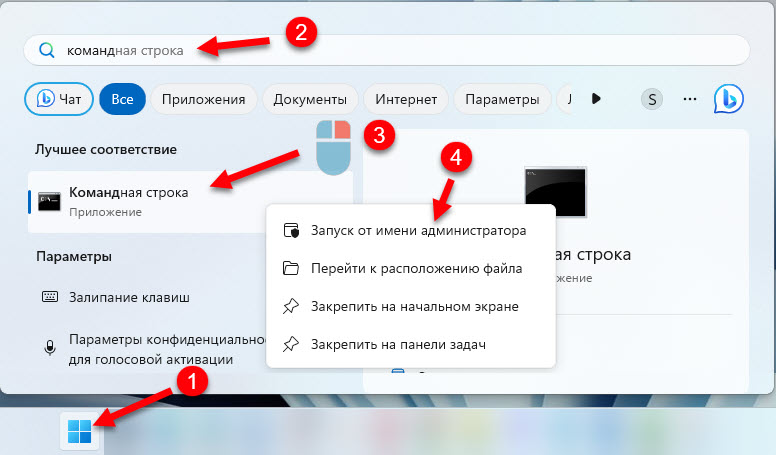

Через командную строку или PowerShell

Есть ряд команд, с помощью которых можно можно включить или отключить SMB 1 в Windows 11/10. Можно включать и отключать отдельно как клиент, так и сервер. Для этого нужно открыть командную строку или Терминал от имени администратора.

- Чтобы запустить командную строку откройте меню Пуск и наберите на клавиатуре «командная строка». Нажмите на нее правой кнопкой мыши и выберите Запуск от имени администратора.

- Для запуска PowerShell нажмите правой кнопкой мыши на меню Пуск и выберите Терминал (администратор).

Команды для включения SMB 1

Для включения SMB 1 выполните по очереди эти команды:

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol"

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Client"

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Server"

После выполнения каждой команды Windows будет предлагать перезагрузить компьютер. Чтобы отказаться нажмите на клавишу N.

Если необходимо, можно выполнить команду только для включения SMB 1 клиент (когда вы подключаетесь) или сервер (когда к вам подключаются). Перезагрузите компьютер.

Команды для PowerShell:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Server

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Команды для отключения SMB 1

Для командной строки:

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol"

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol-Client"

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol-Server"

Для PowerShell (команда удаляет протокол SMB 1):

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -Remove

Как проверить статус протокола SMB 1?

Если вы запутались и не знаете, включен или отключен данный протокол, то это легко выяснить с помощью всего одной команды.

Dism /online /Get-Features /format:table | find "SMB1Protocol"

Ее нужно выполнить в командной строке. Появится отчет по каждому компоненту.

Как вы можете увидеть не скриншоте выше, на моем компьютере протокол SMB 1 в данный момент отключен.

Дополнительная информация

- Так как протокол SMB 1 уже устаревший и считается небезопасным, то я не рекомендую включать его без необходимости. А если включили, и это не помогло решить проблему или он вам больше не нужен, то отключите его вручную.

- Из-за протокола SMB 1 в Windows 11 и Windows 10 часто может быть проблема, когда компьютер не видит другие компьютеры или папки в сети, или появляется ошибка 0x80070035 (не найдет сетевой путь) при настройке локальной сети в Windows 11 и в Windows 10. Поэтому, для решения подобных проблем я рекомендую включать/отключать данный протокол.

- Ошибка «Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.» о которой я писал в статье не отображаются общие папки, сетевые компьютеры, флешки, диски на вкладке «Сеть» проводника Windows так же возникает из-за того, что отключен протокол SMB 1. После его включения для клиента эта ошибка должна исчезнуть. Или нужно настроить сервер на использование более нового протокола SMB 2 или SMB 3, если это возможно.

Помогло или не помогло включение данного протокола, решение каких-то ошибок или проблем связанных с этим, другие решения, ваши вопросы, все это мы обсуждаем в комментариях. Пишите!

На чтение3 мин

Опубликовано

Обновлено

SMB Direct (Server Message Block Direct) — это новая возможность, представленная в операционной системе Windows 10, которая значительно улучшает производительность сетевого доступа к файлам и ресурсам. Эта технология позволяет использовать передачу данных с низкой задержкой и высокой пропускной способностью по сети, основанной на стандарте RDMA (Remote Direct Memory Access).

RDMA — это протокол, который позволяет обмениваться данными между компьютерами, обходя центральный процессор и оперативную память. Вместо этого данные перемещаются непосредственно между оперативными памятью участников обмена. Такой прямой обмен данными снижает задержки и увеличивает пропускную способность сети, что положительно сказывается на производительности системы.

Использование SMB Direct в Windows 10 позволяет раскрыть возможности сети и обеспечить более быстрый доступ к файлам и ресурсам. Это особенно важно для больших организаций, которые имеют обширные сетевые инфраструктуры и периодически работают с большим объемом данных.

Одним из основных преимуществ службы SMB Direct является значительное увеличение скорости передачи данных по сети. Благодаря RDMA, скорость передачи данных может достигать нескольких гигабит в секунду, что делает процесс обмена информацией более эффективным и удобным для пользователя.

Кроме того, SMB Direct поддерживает передачу данных в режиме многозадачности, что позволяет одновременно выполнять несколько сетевых операций без снижения производительности. Это особенно важно для пользователей, которые активно взаимодействуют с сетевыми ресурсами и требуют быстрого доступа к файлам и папкам.

Служба SMB Direct Windows 10

Служба SMB Direct в операционной системе Windows 10 предоставляет функциональность прямого доступа к сетевым ресурсам с использованием протокола SMB (Server Message Block) через сети с низкой задержкой и высокой пропускной способностью.

Преимущества использования службы SMB Direct в Windows 10:

- Увеличение производительности передачи данных. Служба SMB Direct использует технологию Remote Direct Memory Access (RDMA), которая позволяет обеспечить прямой доступ к памяти без нагрузки на процессор и снижения задержки.

- Повышение надежности и защищенности передачи данных. Протокол SMB Direct обеспечивает целостность и конфиденциальность передаваемых данных, а также поддержку аутентификации и шифрования.

- Легкость настройки и использования. Служба SMB Direct встроена в операционную систему Windows 10 и может быть включена или отключена через Панель управления или PowerShell.

Служба SMB Direct Windows 10 позволяет значительно улучшить производительность работы с сетевыми ресурсами, особенно в сетях с низкой задержкой и высокой пропускной способностью, таких как сети InfiniBand и Ethernet с использованием RoCE (RDMA over Converged Ethernet).

Описание:

Эта служба позволяет улучшить производительность работы сети за счет снижения задержек и увеличения пропускной способности. SMB Direct использует передачу данных с нулевой копированием, что уменьшает нагрузку на процессор и сетевой контроллер, а также улучшает производительность.

Благодаря поддержке RDMA, SMB Direct обеспечивает низкую латентность и высокую пропускную способность, что особенно полезно при передаче больших объемов данных или работы с приложениями, требующими высокой производительности.

Кроме того, SMB Direct позволяет использовать сети с низкой задержкой и высокой пропускной способностью, такие как InfiniBand, для передачи данных между серверами, что обеспечивает быструю и надежную передачу информации.

В целом, служба SMB Direct в Windows 10 позволяет значительно улучшить производительность работы сети, обеспечивая высокую пропускную способность, низкую латентность и эффективное использование ресурсов.

Функционал и возможности:

- Повышение производительности: служба SMB Direct улучшает производительность сети, позволяя использовать сети с высокой пропускной способностью и низкой задержкой.

- Масштабируемость: SMB Direct поддерживает возможность использовать несколько сетевых адаптеров для повышения пропускной способности и отказоустойчивости.

- Надежность: благодаря использованию кластерных сред и механизмов контроля целостности данных, SMB Direct обеспечивает надежную передачу информации.

- Оптимизация использования ресурсов: SMB Direct позволяет эффективно использовать вычислительные ресурсы и сетевую пропускную способность за счет разделения задач между клиентом и сервером.

- Поддержка RDMA: служба SMB Direct полностью поддерживает технологию Remote Direct Memory Access (RDMA), которая позволяет снизить нагрузку на процессор и сеть при передаче данных.

- Улучшенная безопасность: SMB Direct поддерживает шифрование данных и аутентификацию для обеспечения защиты информации от несанкционированного доступа.

- Поддержка кластеров: служба SMB Direct может использоваться в кластерных системах, обеспечивая высокую доступность и отказоустойчивость.

Microsoft отказалась от SMBv1 в Windows 10

Этой осенью Microsoft планирует полностью отключить протокол SMBv1 в Windows 10.

Сетевой протокол SMB первой версии был разработан Microsoft уже пару десятков лет назад. Компания четко осознает, что дни данной технологии уже давно сочтены.

Тем не менее, данное изменение коснется только новые установки Windows 10. Если вы просто выполните обновление до Windows 10 Fall Creators Update, протокол все еще останется в системе.

В тестовой сборке Windows 10 Insider Preview build 16226 SMBv1 уже полностью отключен. В версиях Домашняя и Pro по умолчанию удален серверный компонент, но клиент SMB1 по-прежнему остается в системе. Это означает, что вы можете подключаться к устройствам по SMB1, но никто не сможет подключиться к вашей машине по нему. В версиях Enterprise и Education SMB1 отключен полностью.

Нед Пайл (Ned Pyle) из Microsoft пояснил, что основной причиной для данного решения стало повышение уровня безопасности:

“Это главная, но не единственная причина. Старый протокол был заменен более функциональным SMB2, которые предоставляет более широкие возможности. Версия 2.02 поставляется с Windows Server 2008 и является минимальной рекомендуемой версией SMB. Чтобы получить максимальную безопасность и функциональность, стоит использовать версию SMB 3.1.1. SMB 1 уже давно морально устарел”.

Хотя SMBv1 все еще останется на устройствах, обновленных до Windows 10 Fall Creators Update, его можно отключить вручную.

Как отключить SMB1 в Windows 10

Удаление клиента SMB1

или с помощью PowerShell:

Источник

SMB Direct

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В Windows Server 2012 R2, Windows Server 2012 и Windows Server 2016 включен новый компонент SMB Direct, который поддерживает использование сетевых адаптеров с функцией удаленного доступа к памяти (RDMA). Сетевые адаптеры с RDMA могут работать на полной скорости с очень малой задержкой, используя при этом очень малую часть ресурсов ЦП. При использовании этой функции для таких рабочих нагрузок, как Hyper-V и Microsoft SQL Server, работа с удаленным файловым сервером будет похожа на работу с локальным хранилищем. Особенности SMB Direct:

SMB Direct автоматически настраивается операционной системой Windows Server 2012 R2 и Windows Server 2012.

SMB Multichannel и SMB Direct

SMB Multichannel — это компонент, отвечающий за обнаружение функций RDMA у сетевых адаптеров для включения SMB Direct. Без SMB Multichannel при работе с сетевыми адаптерами с функцией RDMA в SMB используется обычный TCP/IP (стек TCP/IP имеется во всех сетевых адаптерах наряду с новым стеком RDMA).

SMB при помощи SMB Multichannel определяет, обладает ли сетевой адаптер функцией RDMA, и затем создает несколько RDMA-соединений для данной сессии (по два соединения на интерфейс). Это позволяет SMB использовать высокую пропускную способность, малую задержку и низкую загрузку ЦП, присущие сетевым адаптерам с функцией RDMA. К этому также добавляется отказоустойчивость, если используется несколько интерфейсов RDMA.

Не следует объединять несколько сетевых адаптеров, имеющих функцию RDMA, если вы планируете использовать функцию RDMA этих адаптеров. При объединении сетевые адаптеры не поддерживают RDMA. После того как создано хотя бы одно сетевое соединение RDMA, соединение TCP/IP, изначально использовавшееся для согласования протокола, больше не используется. Однако соединение TCP/IP сохраняется в случае отказа соединений RDMA.

Шифрование SMB с помощью SMB Direct

Начиная с Windows Server 2022 и Windows 11, SMB Direct теперь поддерживает шифрование. Раньше при включении шифрования SMB функция прямого размещения данных отключалась, что уменьшало производительность RDMA до уровня TCP. Теперь шифрование данных выполняется до размещения, благодаря чему происходит относительно небольшое снижение производительности при добавлении конфиденциальности пакетов, защищаемых с помощью AES-128 и AES-256. Дополнительные сведения о настройке шифрования SMB см. в разделе Улучшения системы безопасности SMB.

Кроме того, отказоустойчивые кластеры Windows Server теперь поддерживают гибкий контроль над шифрованием обмена данными внутри узлов для общих томов кластера (CSV) и уровня шины хранилища (SBL). Это означает, что при использовании локальных дисковых пространств и SMB Direct вы можете шифровать обмен данными в направлении с востока на запад в самом кластере для повышения безопасности.

Требования

Для поддержки SMB Direct необходимо соблюдать следующие требования.

Вопросы использования SMB Direct

Включение и отключение SMB Direct

SMB Direct включается по умолчанию при установке Windows Server 2012 R2 и Windows Server 2012. Клиент SMB автоматически определяет и использует несколько сетевых соединений, если обнаруживается соответствующая конфигурация.

Отключение SMB Direct

Обычно отключение SMB Direct не требуется, но при необходимости отключить его можно, выполнив один из следующих сценариев Windows PowerShell.

Чтобы отключить RDMA для определенного интерфейса, введите:

Чтобы отключить RDMA для всех интерфейсов, введите:

Если RDMA отключен на клиенте или сервере, система не может использовать его. Network Direct — это внутреннее имя для базовой сетевой поддержки интерфейсов RDMA в Windows Server 2012 R2 и Windows Server 2012.

Повторное включение SMB Direct

После отключения RDMA его можно снова включить, выполнив один из следующих сценариев Windows PowerShell.

Чтобы снова включить RDMA для определенного интерфейса, введите:

Чтобы снова включить RDMA для всех интерфейсов, введите:

Для того чтобы снова начать пользоваться RDMA, необходимо включить его и на клиенте, и на сервере.

Проверка производительности SMB Direct

Проверить производительность можно с помощью одной из следующих процедур.

Сравнение времени копирования файлов с использованием и без использования SMB Direct

Чтобы оценить увеличенную пропускную способность SMB Direct, выполните следующее.

Сымитируйте отказ одного из сетевых адаптеров во время копирования файлов с использованием SMB Direct

Чтобы подтвердить отказоустойчивость SMB Direct, выполните следующее.

Чтобы не допустить сбоев рабочей нагрузки, которая не использует SMB Direct, убедитесь, что отключенный сетевой тракт не используется другой рабочей нагрузкой.

Источник

Как отключить или включить протокол SMBv1 в Windows 10/Server 2016?

По-умолчанию в Windows Server 2016/2019 и Windows 10 (начиная с билда 1709) отключена поддержка сетевого протокола для общего доступа к файлам в сетевых папках Server Message Block 1.0 (SMBv1). Этот протокол в большинстве случаев нужно только для обеспечения работы устаревших систем, например снятых с поддержки Windows XP, Windows Server 2003 и т.д. В этой статье мы рассмотрим, как включить или корректно отключить поддержку клиента и сервера SMBv1 в Windows 10 и Windows Server 2016/2019.

В одной из предыдущих статей мы приводили таблицу совместимости версий протокола SMB на стороне клиента и сервера. Согласно этой таблице, старые версии клиентов (XP, Server 2003 и некоторые устаревшие *nix клиенты) могут использовать для доступа к файловым ресурсам только протокол SMB 1.0. Если таких клиентов в сети не осталось, можно полностью отключить SMB 1.0 на стороне файловых серверов (в том числе контролерах домена AD) и клиентских станциях.

В Windows 10 и Windows Server 2016 протокол SMBv1 разделен на два отдельных компонента – SMB клиент и SMB сервер, которые можно включать/отключать отдельно.

Аудит доступа к файловому серверу по SMB v1.0

Перед отключением и полным удалением драйвера SMB 1.0 на стороне файлового SMB сервера желательно убедится, что в сети не осталось устаревших клиентов, которые используют для подключения протокол SMB v1.0. Для этого, нужно включить аудит доступа к файловому серверу по SMB1 протоколу с помощью команды PowerShell:

Через пару дней откройте на сервере журнал событий Applications and Services -> Microsoft -> Windows -> SMBServer -> Audit и проверьте, были ли зафиксированы попытки доступа к ресурсам сервера по протоколу SMB1.

В нашем примере в журнале обнаружено событие с EventID 3000 от источника SMBServer, в котором указано что клиент 192.168.1.10 пытается обратиться к сервереу по протоколу SMB1.

Вам нужно найти в сети этот компьютер или устройство, при необходимости обновить ОС или прошивку, до версии поддерживающий, более новые протоколы SMB: SMBv2 или SMBv3.

В данном случае, мы проигнорируем эту информацию, но нужно учитывать тот факт, что в дальнейшем данный клиент не сможет получить SMB доступ к общим папкам на этом сервере.

Включение/отключение SMB 1.0 в Windows Server 2016/2019

В Windows Server 2016, начиная с билда 1709, и Windows Server 2019 по умолчанию отключен протокол SMBv1. Чтобы включить поддержку клиентского протокола SMBv1в новых версиях Windows Server, нужно установить отдельный компонент SMB 1.0/CIFS File Sharing Support.

Вы можете установить компонент поддержки клиента SMBv1 с помощью Server Manager, или через PowerShell.

Проверить, что SMBv1 включен можно командой PowerShell:

Чтобы установить компонент FS-SMB1, выполните:

Для удаления SMBv1 клиента (понадобится перезагрузка), выполните:

Uninstall-WindowsFeature –Name FS-SMB1 –Remove

Чтобы ваш сервер мог обрабатывать доступ клиентов по протоколу SMBv1, кроме компонента FS-SMB1 нужно, чтобы поддержка протокола SMBv1 была включена на уровне файлового сервера SMB. Чтобы проверить, что на вашем сервере включен доступ по SMBv1 к сетевым папкам, выполните:

Строка “ EnableSMB1Protocol: True ” говорит о том, что у вас разрешен доступ по протоколу SMBv1 к сетевым папкам на сервере. Чтобы отключить поддержку сервера SMBv1 в Windows Server, выполните команду:

Теперь с помощью командлета Get-SmbServerConfiguration убедитесь, что протокол SMB1 отключен.

Чтобы включить поддержку протокола SMBv1 на сервере, выполните команду:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить/отключить SMB 1.0 в Windows 10

Как мы уже говорили, начиная с Windows 10 1709, во всех новых билдах поддержка протокола SMB1 отключена (также отключен гостевой доступ по протоколу SMBv2).

В Windows 10 вы можете проверить статус компонентов SMBv1 протокола командой DISM:

Dism /online /Get-Features /format:table | find «SMB1Protocol»

В нашем примере видно, что все компоненты SMBv1 отключены:

В Windows 10 также можно управлять компонентами SMB 1 из панели управления компонентами ( optionalfeatures.exe ). Разверните ветку Поддержка общего доступа к файлам SMB 1.0 /CIFS. Как вы видите здесь также доступны 3 компонента:

Вы можете включить клиент и сервер SMBv1 в Windows 10 из окна управления компонентами или командой:

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol»

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol-Client»

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol-Server»

Если после включения SMBv1 клиента, он не используется более 15 дней, он автоматически отключается.

Чтобы отключить поддержку клиента и сервера SMB1 в Windows 10, выполните следующие команды DISM:

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol»

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol-Client»

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol-Server»

Если вы отключили поддержку SMBv1 клиента в Windows 10, то при доступе к сетевой папке на файловом сервере, который поддерживает только SMBv1 (протоколы SMBv2 и v3 отключены или не поддерживаются), появятся ошибки вида:

;

Также при отключении клиента SMBv1 на компьютере перестает работать служба Computer Browser (Обозреватель компьютеров), которая используется устаревшим протоколом NetBIOS для обнаружения устройств в сети. Для корректгого отобрражения соседних компьютеров в сети Windows 10 нужно настроить службу Function Discovery Provider Host (см. статью).

Отключение SMBv1 с помощью групповых политик

В доменной среде Active Directory вы можете отключить протокол SMBv1 на всех серверах и компьютеров с помощью групповой политики. Т.к. в стандартных политиках Windows нет политики настройки компонентов SMB, придется отключать его через политику реестра.

Если вы хотите через GPO отключить на компьютерах SMB клиент, создайте дополнительно два параметра реестра:

Осталось обновить настройки групповых политик на клиентах и после перезагрузки проверить, что компоненты SMBv1 полностью отключены.

Источник

Как отключить SMBv1 в Windows 10? Защита от вымогателей

В последнее время вы, должно быть, слышали о многих атаках Ransomware, направленных на распространение внутренних протоколов. К ним относятся WannaCrypt и NotPetya Ransomware. Это вредоносное программное обеспечение предназначается для определенного протокола, называемого протоколом SMB. Здесь я расскажу, почему и как отключить SMBV1 в Windows 10!

Что такое служба протокола SMB?

Блок сообщений сервера (SMB) — это сетевой протокол обмена файлами, который используется для обмена файлами, принтерами и т. Д. Между компьютерами в локальной сети. SMBv1 — это старая версия протокола блокировки сообщений сервера, которая была заменена SMBv2 и SMBv3.

Старый протокол SMBv1 включен в Windows 10 только потому, что некоторые старые приложения еще не были обновлены, чтобы в полной мере использовать более новые SMBv2 и SMBv3. Microsoft поддерживает лифт продуктов, которые все еще используют SMBv1. Однако большинство случайных пользователей не используют приложения, которые все еще используют более старый протокол SMBv1, и, следовательно, вам лучше отключить протокол, чтобы защитить ваше устройство от этих уязвимостей.

Должен ли я отключить SMBv2 и SMBv3?

Заметка: Не рекомендуется отключать SMBv2 или SMBv3, так как отключение их удаляет многие функции, в том числе следующие:

Как отключить протокол SMBv1 в Windows 10?

Если вам тоже было интересно как отключить SMBv1, Здесь я расскажу о трех простых способах, которыми вы можете это сделать.

Способ 1: отключить протокол SMB через панель управления

Панель управления долгое время была одним из узлов, которые хранят переключатели для многих важных настроек Windows и приложений. Вы также можете отключить SMB с панели управления. Просто следуйте этим шагам:

Это отключит функцию SMBv1 на вашем компьютере.

Метод 2: Отключить или включить SMBv1 Windows 10 с помощью PowerShell

PowerShell — это интерпретатор командной строки на основе задач, который может помочь системным администраторам и опытным пользователям автоматизировать задачи, позволяющие быстро управлять операционными системами и их процессами. PowerShell очень мощный и может использоваться для отключения SMBv1, SMBv2 и SMBv3 при необходимости.

Заметка: При включении или отключении SMBv2 в Windows 10, 8 или Windows Server 2012 SMBv3 также включается или отключается. Это происходит потому, что эти протоколы используют один и тот же стек.

Включить SMBv1 Windows 10

Вы также можете включить SMBv1 в Windows 10, используя PowerShell администратора. Используйте следующие команды в PowerShell (Admin):

Способ 3: отключить SMBv1 с помощью редактора реестра

Вы также можете внести те же изменения, используя реестр Windows. Для этого вам нужно получить доступ к правильной записи реестра и изменить значение для Windows 10 SMBv1 включить или отключить.

Если вы когда-нибудь захотите снова включить SMBv1, вы можете сделать это, удалив DWORD из ключа Parameters.

Завершение

Так что у вас есть это. Теперь вы знаете, почему протокол SMBv1 имеет недостатки, и как отключить SMBv1 используя методы, представленные выше. Комментарий ниже, если вы нашли это полезным, и обсудить далее то же самое.

Источник

Гостевой доступ в SMB2 и SMB3 отключен по умолчанию в Windows

В этой статье описываются сведения Windows отключения гостевого доступа в SMB2 и SMB3 по умолчанию, а также параметров, позволяющих включить небезопасные гостевых логотипы в групповой политике. Однако это, как правило, не рекомендуется.

Применяется к: Windows 10 — все выпуски, Windows Server 2019

Исходный номер КБ: 4046019

Симптомы

Начиная с Windows 10 версии 1709 и Windows Server 2019 клиенты SMB2 и SMB3 больше не позволяют следующие действия по умолчанию:

В SMB2 и SMB3 в этих версиях Windows:

Такое Windows 10 происходит в Windows 10 1709, Windows 10 1803, Windows 10 1903, Windows 10 1909, а также Windows 10 2004, Windows 10 20H2, & Windows 10 21H1 до тех пор, пока Установлен KB5003173. Это поведение по умолчанию ранее было реализовано в Windows 10 1709 г., но позднее регрессивно в Windows 10 2004 г., Windows 10 20H2 и Windows 10 21H1, в котором по умолчанию гостевой auth не был отключен, но все равно может быть отключен администратором. Сведения о том, как отключить проверку подлинности гостей, см. ниже.

Если вы попробуете подключиться к устройствам, запрашивающие учетные данные гостя, а не соответствующими проверке подлинности, вы можете получить следующее сообщение об ошибке:

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют недостоверный гостевой доступ. Эти политики помогают защитить компьютер от небезопасных или вредоносных устройств в сети.

Кроме того, если удаленный сервер пытается заставить вас использовать гостевой доступ, или если администратор включает гостевой доступ, в журнал событий SMB Client в журнале событий SMB-клиента в журнале регистрируются следующие записи:

Запись журнала 1

Рекомендации

Это событие указывает на то, что сервер пытался войти в систему пользователя в качестве недостоверного гостя, но ему было отказано. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, гостевых логотипов уязвимы для атак человека в середине, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные (несекреационные) гостевых логотипов по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.

Запись журнала 2

Значение реестра по умолчанию:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] «AllowInsecureGuestAuth»=dword:0

Настроено значение реестра:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] «AllowInsecureGuestAuth»=dword:1

Рекомендации

Это событие указывает на то, что администратор включил небезопасные гостевых логотипов. Ненадежный гостевых логотип возникает, когда сервер входит в систему пользователя в качестве недостоверного гостя. Обычно это происходит в ответ на сбой проверки подлинности. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, разрешение гостевых логонов делает клиента уязвимым для атак человека в центре, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные гостевых логотипов по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.

Причина

Это изменение в поведении по умолчанию по умолчанию по проекту и рекомендуется Корпорацией Майкрософт для обеспечения безопасности.

Вредоносный компьютер, который выдает себя за законный файл-сервер, может позволить пользователям подключаться в качестве гостей без их ведома. Рекомендуется не изменять этот параметр по умолчанию. Если удаленное устройство настроено на использование учетных данных гостей, администратор должен отключить гостевой доступ к этому удаленному устройству и настроить правильную проверку подлинности и авторизацию.

Windows и Windows Server не включили гостевой доступ и не разрешили удаленным пользователям подключаться в качестве гостей или анонимных пользователей с 2000 г. Windows 2000 г. Только сторонним удаленным устройствам может потребоваться гостевой доступ по умолчанию. Операционные системы, предоставляемые Корпорацией Майкрософт, не работают.

Решение

Если вы хотите включить небезопасный гостевой доступ, можно настроить следующие параметры групповой политики:

При изменении групповой политики на основе домена Active Directory используйте управление групповой политикой (gpmc.msc).

Для целей мониторинга и инвентаризации: эта группа политика устанавливает следующее значение реестра DWORD до 1 (небезопасная включенная система безопасности гостей) или 0 (отключена незащищенная система auth для гостей):

Чтобы задать значение без использования групповой политики, задайте следующее значение реестра DWORD: 1 (включена небезопасная возможность гостевого auth) или 0 (отключена незащищенная гостевая auth):

Как обычно, параметр значения в групповой политике переопределит значение параметра реестра политик, не входящего в группу.

Включив небезопасные гостевых логотипов, этот параметр снижает безопасность Windows клиентов.

Дополнительная информация

Этот параметр не влияет на поведение SMB1. SMB1 продолжает использовать гостевой доступ и откат гостей.

Источник