Настройка и подключение IPSec в Windows

Настройка IPSec на Windows включает в себя создание правил безопасности и фильтров для защиты сетевого трафика. Ниже — пошаговое руководство.

Включение службы IPSec

Перед настройкой убедитесь, что служба IPSec Policy Agent запущена:

- Нажмите Win + R, введите

services.mscи нажмите Enter. - Найдите IPsec Policy Agent.

- Если она не работает, нажмите ПКМ → Свойства.

- Установите Тип запуска: Автоматически, затем нажмите Запустить.

Настройка политики IPSec через «Локальную политику безопасности»

- Нажмите Win + R, введите

secpol.msc, нажмите Enter. - Перейдите в Политики IP-безопасности в локальном компьютере.

- В правом окне нажмите Создать политику IP-безопасности → Далее.

- Укажите имя политики (например, «IPSec VPN»), снимите флажок Активировать правило по умолчанию, нажмите Далее.

- Нажмите Добавить, чтобы создать правило.

- Транспортный или туннельный режим:

- Если IPSec для защищенной локальной сети – выберите Транспортный режим.

- Если IPSec для VPN – выберите Туннельный режим и укажите IP-адрес удаленного шлюза.

- Фильтры трафика:

- Нажмите Добавить, укажите источник и назначение (IP-адреса или подсети).

- Выберите протокол (TCP, UDP или весь трафик).

- Методы аутентификации:

- Предварительно разделенный ключ (PSK) – задайте общий секретный ключ.

- Сертификат – используйте PKI.

- Алгоритмы шифрования и аутентификации:

- Выберите SHA-256 или выше (аутентификация).

- Выберите AES-128/256 или 3DES (шифрование).

- Сохраните политику и примените её.

Применение политики IPSec

- В окне Политики IP-безопасности найдите созданную политику.

- Щелкните по ней ПКМ → Назначить.

- Перезапустите службу IPsec Policy Agent.

Проверка работы IPSec

- Откройте Командную строку (Win + R → cmd).

- Выполните:

- Для диагностики используйте:

После выполнения этих шагов IPSec должен быть настроен и защищать соединения. Если настраиваете VPN, не забудьте проверить параметры маршрутизации и NAT.

Подключение к серверу через IPSec-клиент в Windows

Если ваш сервер использует IPSec VPN, например L2TP/IPSec, IKEv2 или другой IPSec-режим, вам нужно настроить VPN-подключение в Windows.

Перед началом убедитесь, что служба IPsec Policy Agent работает:

- Нажмите Win + R, введите

services.mscи нажмите Enter. - Найдите IPsec Policy Agent.

- Если служба отключена, нажмите ПКМ → Свойства, установите Тип запуска: Автоматически, затем нажмите Запустить.

Настройка VPN-подключения с IPSec (L2TP/IPSec)

Если сервер использует L2TP/IPSec, настройка выполняется через параметры Windows:

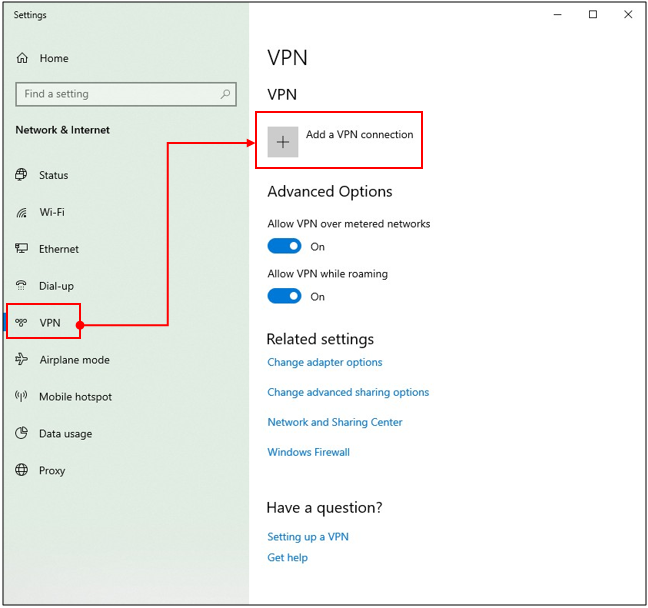

Шаг 1: Создание VPN-подключения

- Откройте Параметры Windows (Win + I) → Сеть и Интернет → VPN.

- Нажмите Добавить VPN-подключение.

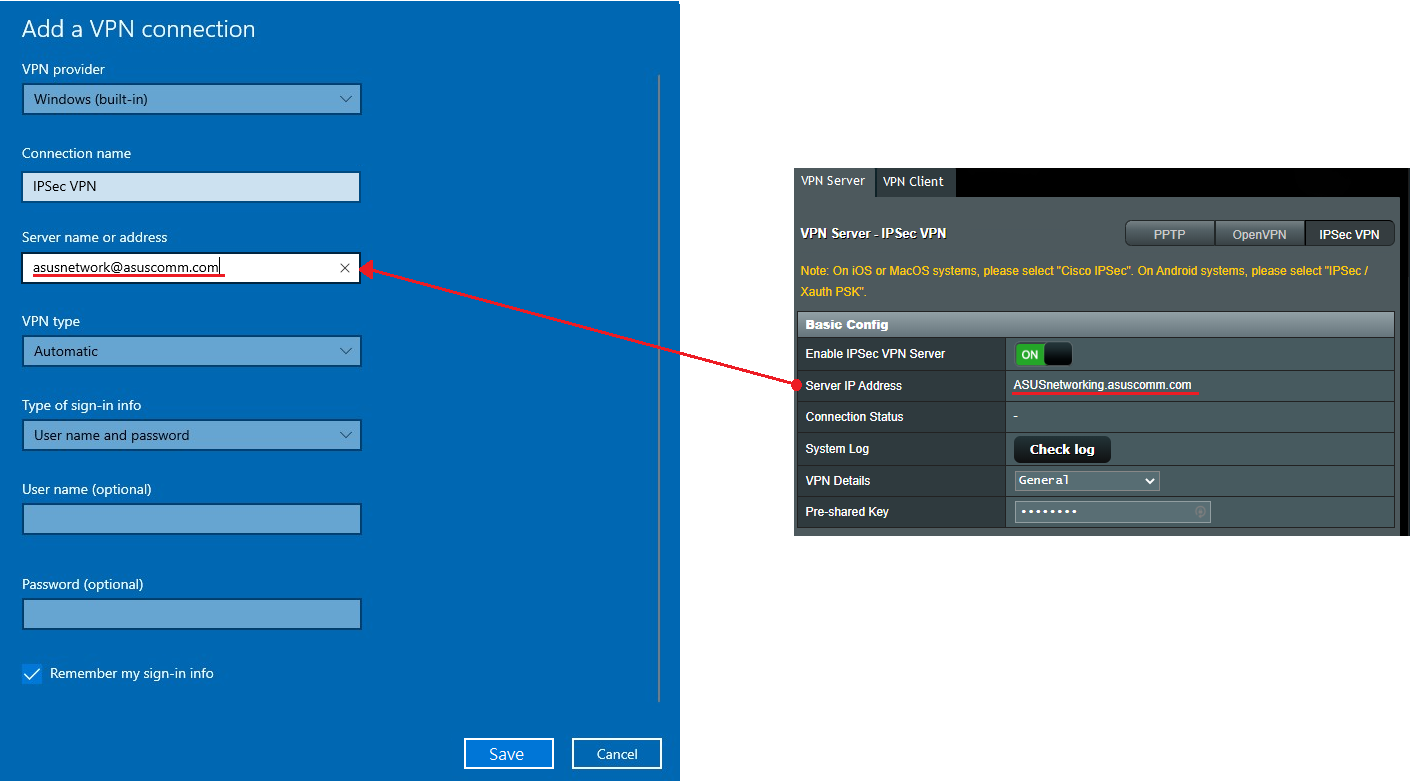

- Заполните параметры:

- Поставщик VPN → Встроенный в Windows

- Имя подключения → Любое название (например, «VPN IPSec»)

- Имя сервера или адрес → Введите IP-адрес или доменное имя сервера

- Тип VPN → L2TP/IPsec с предварительно заданным ключом (или «L2TP/IPsec с сертификатом», если используется PKI)

- Ключ предварительной аутентификации → Введите общий секретный ключ (PSK)

- Тип данных для входа → Имя пользователя и пароль

- Введите имя пользователя и пароль VPN, если они нужны.

- Нажмите Сохранить.

Шаг 2: Настройка параметров безопасности

- В окне Сеть и Интернет → VPN выберите созданное подключение → Дополнительные параметры → Изменить параметры адаптера.

- Найдите свое VPN-подключение (VPN IPSec), нажмите ПКМ → Свойства.

- Перейдите на вкладку Безопасность:

- Тип VPN → L2TP/IPSec

- Нажмите Дополнительно, введите предварительный ключ (PSK).

- Шифрование данных → Требуется (шифрованное соединение).

- Аутентификация → Выберите MS-CHAP v2.

- Перейдите на вкладку Сеть:

- Убедитесь, что включен IP версии 4 (TCP/IPv4).

- Нажмите Свойства → Дополнительно, отключите Использовать основной шлюз в удаленной сети, если не хотите, чтобы весь трафик шел через VPN.

- Нажмите ОК.

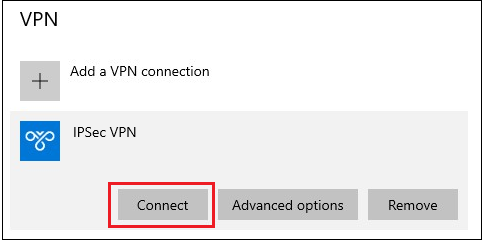

Подключение к серверу

- В Параметры → Сеть и Интернет → VPN выберите созданное подключение.

- Нажмите Подключиться.

- Если требуется, введите логин и пароль.

Проверка подключения

После подключения проверьте маршрут и шифрование:

- Откройте Командную строку (Win + R → cmd) и выполните:

Должен появиться новый VPN-адаптер с выделенным IP.

- Для проверки IPSec выполните:

- Попробуйте пропинговать сервер:

Дополнительно: Подключение через IKEv2/IPSec

Если сервер поддерживает IKEv2/IPSec, выполните те же шаги, но в поле Тип VPN выберите IKEv2.

Если VPN не подключается, проверьте:

- Открыты ли порты UDP 500, UDP 4500 на сервере и маршрутизаторе.

- Запущены ли службы IKE и AuthIP IPsec Keying Modules (

services.msc). - Верны ли учетные данные и предварительный ключ.

После успешного подключения ваш трафик будет защищен IPSec-шифрованием. 🚀

Служба «IPsec Policy Agent» в Windows

Что делает служба IPsec Policy Agent?

Служба IPsec Policy Agent управляет политиками безопасности для протокола IPSec (Internet Protocol Security). Она отвечает за применение и поддержку правил шифрования, аутентификации и целостности данных для защищенного обмена информацией между устройствами в сети.

Основные функции службы:

✅ Загружает политики IPSec из локального реестра или Active Directory.

✅ Управляет ключами шифрования и аутентификации (IKEv1/IKEv2).

✅ Контролирует фильтрацию трафика по IP, протоколам и портам.

✅ Инициирует и поддерживает безопасные соединения по IPSec.

Для чего работает IPsec Policy Agent?

IPSec Policy Agent обеспечивает безопасность сетевого трафика, используя политики шифрования и проверки подлинности. Он нужен для:

🔹 Безопасного VPN-подключения (L2TP/IPSec, IKEv2).

🔹 Шифрования данных при передаче между компьютерами.

🔹 Фильтрации трафика (например, запрет трафика без шифрования).

🔹 Аутентификации устройств перед установкой соединения.

🔹 Защиты от атак «человек посередине» (MitM), изменяющих передаваемые данные.

Архитектура службы IPsec Policy Agent

IPSec в Windows основан на двух уровнях:

1️⃣ Политики безопасности (Security Policies) → Определяют правила шифрования, фильтрации, аутентификации.

2️⃣ Механизм шифрования (Security Associations — SA) → Реализует установленные политики и защищает данные.

Компоненты службы:

🔹 IPSec Policy Agent – отвечает за загрузку и применение политик безопасности.

🔹 IKE (Internet Key Exchange) – устанавливает и управляет ключами шифрования.

🔹 Windows Filtering Platform (WFP) – фильтрует сетевой трафик и применяет IPSec.

🔹 Kernel Mode IPSec Driver – обрабатывает пакеты на уровне ядра, обеспечивая шифрование.

Схема работы:

1️⃣ Клиент или сервер загружает политики IPSec через IPsec Policy Agent.

2️⃣ При установке соединения система проверяет, подпадает ли трафик под IPSec-правила.

3️⃣ Если политика требует защиты, инициируется IKE для обмена ключами.

4️⃣ Создается Security Association (SA) – зашифрованное соединение.

5️⃣ Windows WFP передает трафик через IPSec Driver, где он шифруется или дешифруется.

Как управлять службой IPsec Policy Agent?

📌 Проверка состояния службы powershell:

📌 Запуск службы:

📌 Остановка службы:

📌 Автозапуск службы при старте системы:

Когда нужно отключать службу IPsec Policy Agent?

🚫 Отключать службу НЕ рекомендуется, если:

❌ Вы используете VPN с IPSec.

❌ В сети есть IPSec-фильтрация или шифрование трафика.

❌ Компьютер работает в доменной сети с Group Policy для IPSec.

✅ Отключить можно, если вы не используете VPN/IPSec, и система работает в доверенной локальной сети.

IPsec Policy Agent – это ключевая служба безопасности в Windows, управляющая политиками IPSec для защиты трафика. Она обеспечивает аутентификацию, шифрование и контроль доступа на уровне сети. Если вам нужен VPN, защита данных или фильтрация трафика, служба должна быть включена. 🚀

Существует множество приложений, которые будут реализовывать аутентификацию и шифрование сетевого трафика через отдельную стороннюю программу.

Тем не менее, операционная система Microsoft может также реализовать это через конфигурацию IPSEC. В этой статье мы рассмотрим, что такое IPSEC, и простой пример реализации.

Internet Protocol Security или IPSEC — это протокол, используемый для аутентификации и шифрования IP-коммуникаций. Это достигается путем взаимной аутентификации между агентами, а также обмена криптографическими ключами в начале сеанса.

IPSEC также позволит добавлять ограничения IP и шифрование на уровне TCP / UDP к приложениям, которые иначе не могут его поддерживать. IPSEC использует IP-протокол 50 (ESP), IP-протокол 51 (AH) и UDP-порт 500.

Внедрение IPSEC

В этом примере мы настроим IPSEC для шифрования связи между двумя компьютерами Windows. Первый компьютер, сервер Windows 2012 будет выступать в качестве сервера VPN.

Второй компьютер, клиент Windows 10, будет действовать как клиент VPN. LT2P IPSEC VPN может обмениваться либо предварительным общим ключом, либо сертификатом. В этом примере мы будем обмениваться предварительным общим ключом.

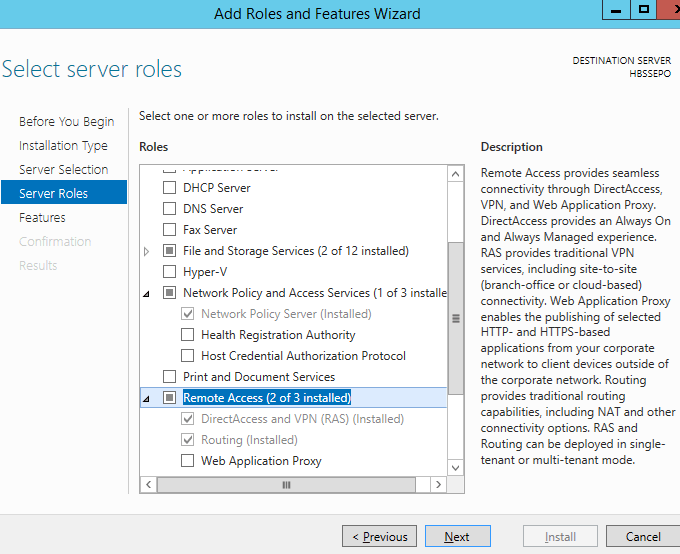

Настройка VPN-сервера

На компьютере с Windows 2012 нам потребуется установить функции маршрутизации и удаленного доступа. Для этого перейдите в диспетчер серверов и добавьте роли и компоненты . Выберите установку на основе ролей или функций . Выберите локальный сервер. Выберите для установки следующие роли сервера.

Сетевая политика и службы доступа

Сервер сетевой политики

Удаленный доступ

Прямой доступ и VPN (RAS)

Маршрутизация

После установки этих новых функций вам потребуется оснастка для управления ими. Откройте mmc.exe с правами администратора. Перейти к файлу | Добавить / удалить оснастку. Добавьте оснастку маршрутизации и удаленного доступа .

Эта оснастка позволяет настраивать многопротокольные службы маршрутизации LAN-to-LAN, LAN-to-WAN, виртуальная частная сеть (VPN) и трансляция сетевых адресов (NAT).

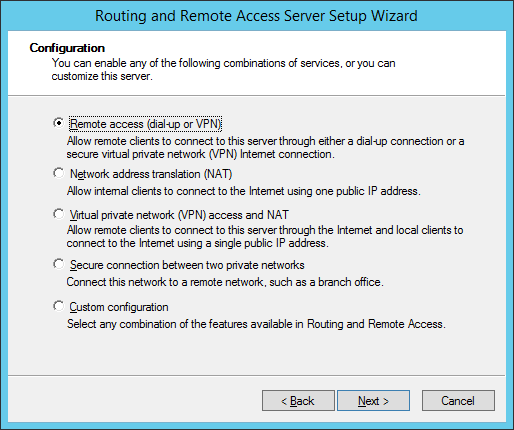

В консоли MMC щелкните правой кнопкой мыши на маршрутизации и удаленного доступа и выберите, чтобы добавить сервер. Выберите локальную машину. Затем щелкните правой кнопкой мыши на только что созданном компьютере и выберите «Настроить и включить маршрутизацию и удаленный доступ» . Выберите Удаленный доступ (Dial Up или VPN).

Затем проверьте параметр VPN . У вас должно быть как минимум две сетевые карты, чтобы это работало. Одним из них может быть петля. Укажите диапазон адресов, которые будут предоставлены для входящего соединения. Убедитесь, что они не конфликтуют с другими адресами, выделенными в вашей существующей сети. В этом примере мы не будем использовать радиус-сервер.

Далее попытайтесь запустить службу маршрутизации и удаленного доступа. Следующий ключ реестра может потребоваться удалить, чтобы запустить службу.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RemoteAccess\RouterManagers\Ipv6

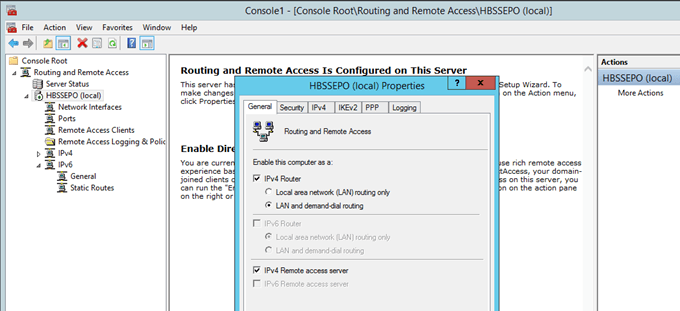

В консоли mmc.exe щелкните правой кнопкой мыши на имени компьютера и перейдите в Свойства. Измените эти свойства на вкладке безопасности.

Выберите методы аутентификации, как показано ниже.

Установите флажок, чтобы разрешить настраиваемую политику IPSEC для соединения L2TP / IKEv2. Добавьте предварительный общий ключ.

Наконец, вам нужно будет изменить пользователя, чтобы получить доступ к VPN. Откройте compmgmt.msc, перейдите в раздел «Локальные пользователи и группы» и выберите свойства пользователя, которого вы хотите использовать для VPN.

Перейдите на вкладку Dial Up. Выберите Разрешить доступ и нажмите Применить . На вашем компьютере потребуется перезагрузка. После перезагрузки вы будете готовы протестировать свой первый клиент.

Настройка машины с Windows 10

На компьютере с Windows 10 откройте «Настройки сети и Интернета». Выберите VPN на левой панели и добавьте VPN-соединение. Отредактируйте дополнительные параметры.

Разместите IP-адрес вашего VPN-сервера под именем или адресом сервера. Выберите L2TP/IPSEC с параметром предварительного общего ключа в разделе Тип VPN. Добавьте предварительно общий ключ и имя пользователя и пароль.

Свойства безопасности для VPN должны быть изменены под сетевым адаптером. На адаптере VPN выберите «Свойства» и перейдите на вкладку «Безопасность». Установите переключатель EAP и выберите Microsoft: защищенный пароль (EAP-MSCHAPv2) (шифрование включено).

Наконец, снова щелкните правой кнопкой на адаптере для подключения. Поздравляем! Вы создали VPN-туннель IPSEC.

Просмотров: 4 219

[VPN] Как настроить IPsec VPN-соединение в Windows 10 (поддержка прошивки доступна для 3.0.0.4.386_4xxxx)

IKEv2 — это функция, доступная только в версиях прошивки 3004.386.4xxxx и выше. Найдите маршрутизатор, поддерживающий такие версии прошивки. Вы можете скачать последнюю версию прошивки в ASUS Центре загрузок

[Примечание] Поддержка прошивки доступна для 3.0.0.4.386_4xxxx

RT-AC3100

RT-AC5300

RT-AC86U

RT-AC88U

RT-AX88U

RT-AX92U

GT-AC2900

GT-AC5300

GT-AX11000

ZenWiFi XT8

[Беспроводной маршрутизатор] Как обновить прошивку Вашего роутера до последней версии? (ASUSWRT)

[Беспроводной маршрутизатор] Как обновить прошивку Вашего роутера до последней версии через ASUS Router App?

Настройте роутер ASUS

- Включите VPN Сервер

- Настройте логин и пароль для VPN клиента

- Экспорт сертификации

Настройте ПК с Windows 10

- Добавьте параметр в реестр

- Установите сертификат в Windows

- Создайте VPN соединение

Настройте роутер ASUS

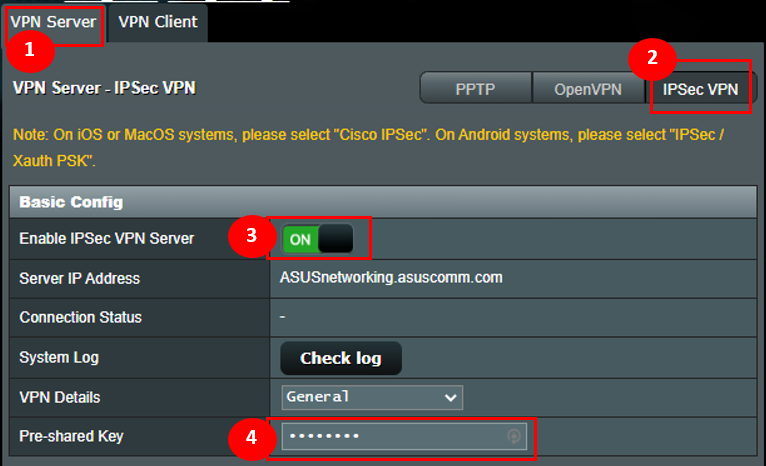

Шаг 1. Включите VPN сервер

1. Подключите свой компьютер к маршрутизатору через проводное соединение или Wi-Fi и введите LAN IP Вашего роутера или URL http://www.asusrouter.com для доступа на страницу настроек WEB GUI.

Для получения более подробной информации, пожалуйста, обратитесь к [Беспроводной маршрутизатор] Как открыть страницу настроек роутера (Web GUI)

2. Выберите [VPN] с левой стороны Дополнительных настроек > [VPN Сервер]

3. Включите IPsec VPN сервер

Примечаниe: Пожалуйста, проверьте, что WAN IP является публичным IP адресом и рекомендуется настроить DDNS для Вашей сети.

4. Введите учетные данные в поле Pre-shared предоставленный ключ.

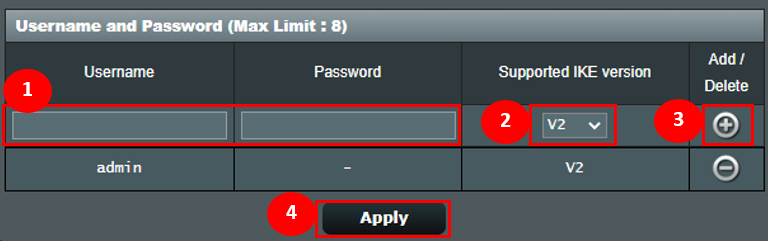

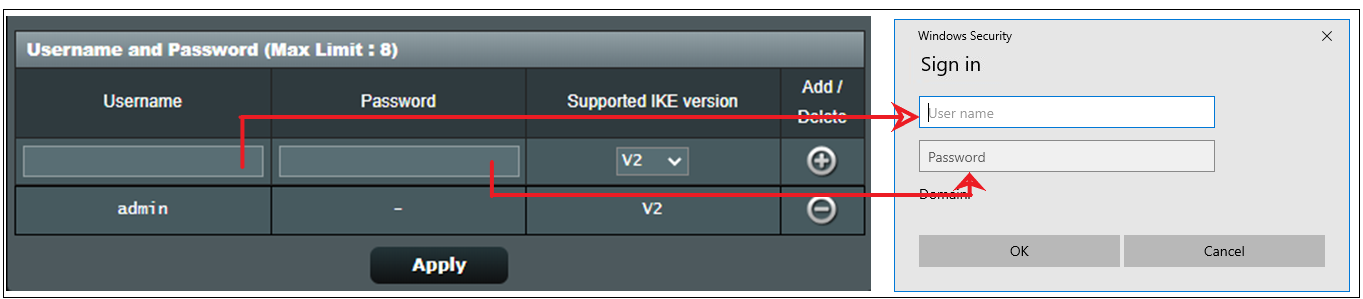

Шаг 2. Установите имя пользователя и пароль для VPN-клиента

- Введите имя пользователя и пароль для доступа к VPN-серверу.

- Выберите опцию “V2” Поддерживаемая версия IKE.

- Щелкните иконку [+] затем нажмите Применить для сохранения.

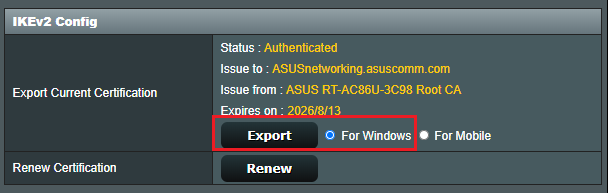

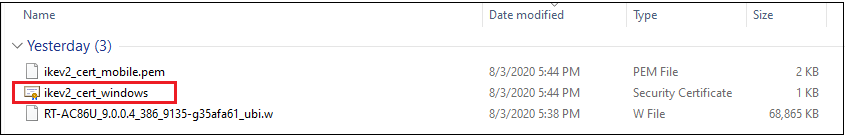

Шаг 3. Экспорт сертификата

1. Кнопка экспорта будет доступна после нажатия кнопки применить.

2. Выберите [For Windows].

3. Нажмите кнопку Экспорт, после чего Вы загрузите файл сертификата с именем cert ikev2_cert_windows.der.

Настройте ПК с Windows 10

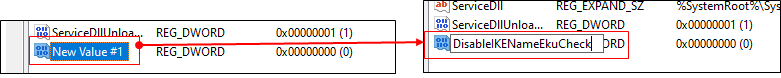

Шаг 4. Добавьте параметр в реестр

1. Нажмите клавишу Windows + одновременно.

2. Укажите: [regedit] и нажмите OK.

Примечание: нажмите да, если вас спросят, хотите ли Вы разрешить приложению вносить изменения в Ваш компьютер.

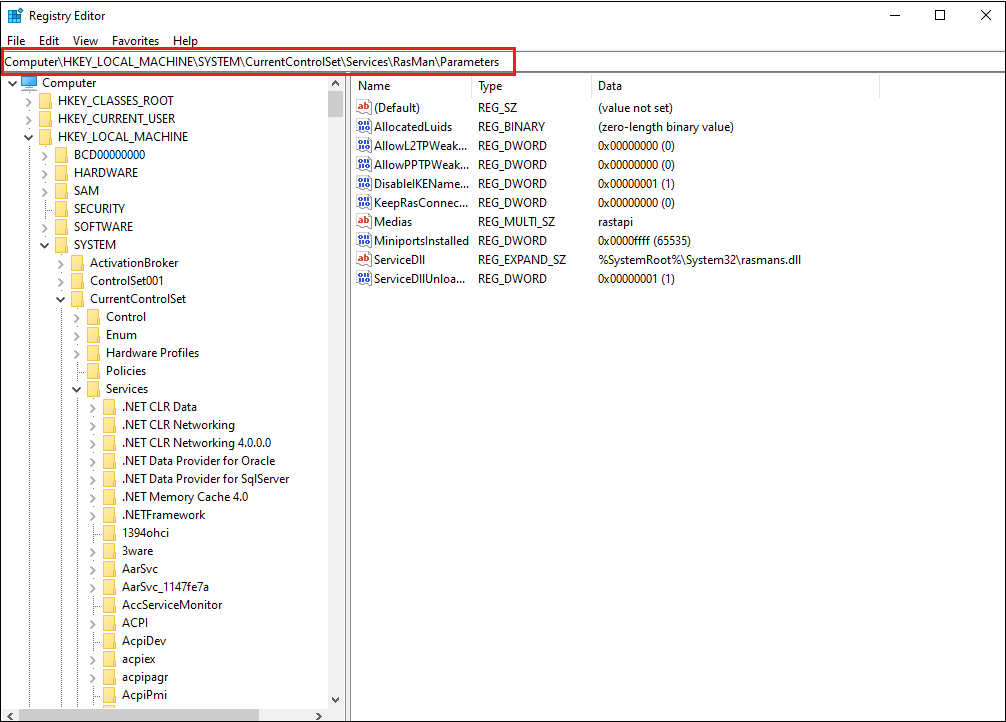

3. На левой панели найдите и щелкните папку: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\RasMan\Parameters

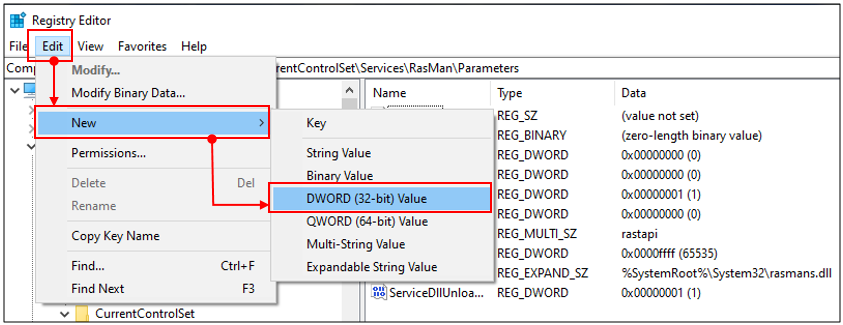

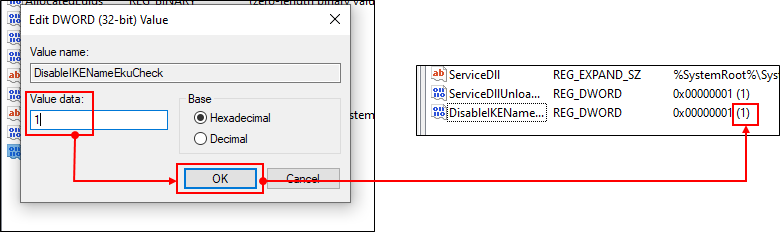

4. Щелкните меню Правка и наведите курсор на Создать. Щелкните Значение DWORD.

На правой панели появится новый реестр с именем DisableIKENameEkuCheck.

и установите значение 1.

5. Перезагрузите компьютер.

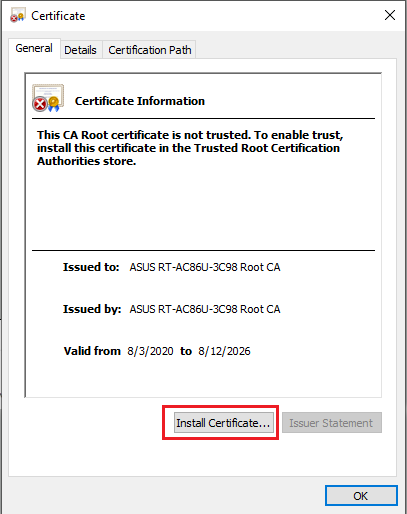

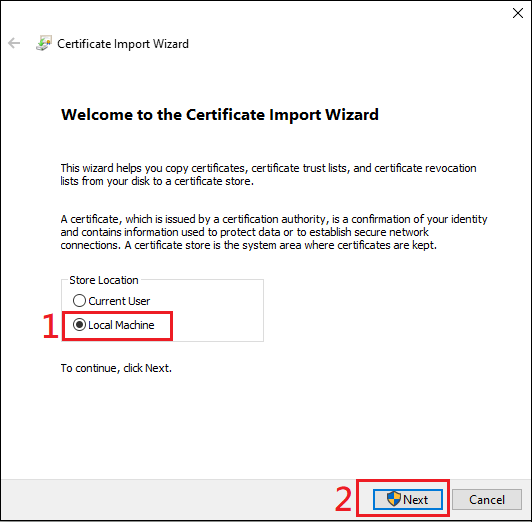

Шаг 5. Установите сертификат в Windows

1. Дважды кликните на сертификат.

2. Нажмите на “Установить сертификат”

3. Выберите “Данное устройство” и нажмите Далее.

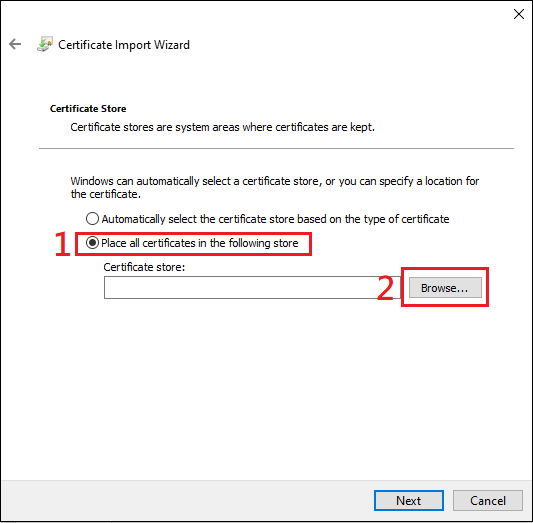

4. Выберите “Поместить все сертификаты в следующее хранилище” и нажмите “Обзор”.

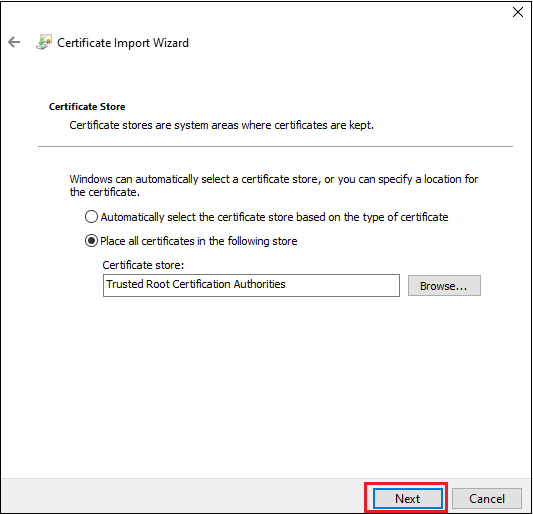

5. Выберите “Доверенные корневые центры сертификации” нажмите ОК.

6. Затем нажмите “Далее”

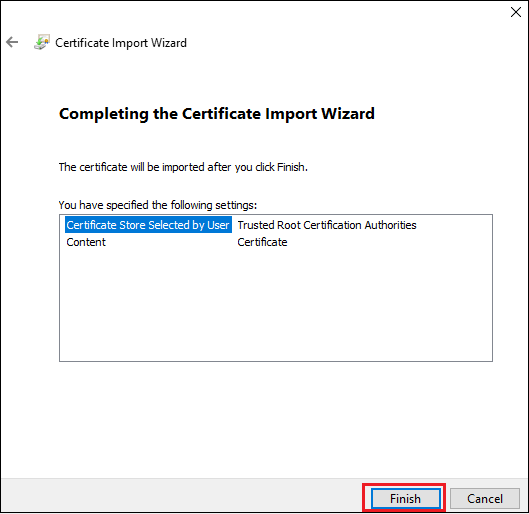

7. Нажмите Готово.

8. Дважды щелкните файл сертификации, чтобы проверить. Вы можете проверить, как показано ниже, если сертификация успешно установлена.

Шаг 6. установите подключение VPN

1. Откройте Параметры сети и Интернета

2. Перейдите на страницу настроек VPN. Нажмите кнопку [+], чтобы добавить VPN-соединение.

3. В поле Имя или адрес сервера на экране конфигурации VPN введите имя домена или IP-адрес, отображаемый в поле IP-адрес сервера на странице Сервер VPN. Нажмите Сохранить, чтобы завершить настройку.

4. Нажмите кнопку Подключиться над созданным профилем VPN.

5. Введите имя пользователя и пароль, затем нажмите OK, чтобы подключиться к VPN-серверу. Готово!

Примечание:

1. Если Вы подключаетесь к маршрутизатору из Интернета через IPSec VPN и не можете получить доступ к серверу внутри локальной сети, отключите или проверьте настройки брандмауэра сервера локальной сети.

2. Если Вы одновременно настроили соединение IPSec VPN с мобильным устройством или ПК, подключенным к маршрутизатору, после его завершения Вы можете подключиться к другим устройствам в локальной сети через IPSec VPN без доступа в Интернет. В этом случае отключите Wi-Fi на своем мобильном устройстве или ПК, а затем подключитесь к Интернету через мобильную сеть 3G / 4G. Теперь Вы в другой сети. Попробуйте снова подключиться к VPN.

3. Может быть максимум 8 клиентов с соединениями IPSec.

4. Одна учетная запись / пароль IPsec может позволить подключаться только одному клиенту (максимум до 8 правил учетной записи / пароля).

5. IPsec требует учетной записи / пароля для подключения, а не поддержки бесплатного входа.

Как скачать (Утилиты / ПО)?

Вы можете загрузить последние версии драйверов, программного обеспечения, микропрограмм и руководств пользователя из ASUS Центра загрузок.

Узнать больше о Центре загрузок ASUS можно по ссылке.

Internet Protocol security (IPsec) supports network-level peer authentication, data origin authentication, data integrity, data confidentiality (encryption), and replay protection. This service enforces IPsec policies created through the IP Security Policies snap-in or the command-line tool «netsh ipsec». If you stop this service, you may experience network connectivity issues if your policy requires that connections use IPsec. Also,remote management of Windows Defender Firewall is not available when this service is stopped.

This service also exists in Windows 11, 8, Vista and XP.

Startup Type

| Windows 10 version | Home | Pro | Education | Enterprise |

|---|---|---|---|---|

| 1507 | Manual | Manual | Manual | Manual |

| 1511 | Manual | Manual | Manual | Manual |

| 1607 | Manual | Manual | Manual | Manual |

| 1703 | Manual | Manual | Manual | Manual |

| 1709 | Manual | Manual | Manual | Manual |

| 1803 | Manual | Manual | Manual | Manual |

| 1809 | Manual | Manual | Manual | Manual |

| 1903 | Manual | Manual | Manual | Manual |

| 1909 | Manual | Manual | Manual | Manual |

| 2004 | Manual | Manual | Manual | Manual |

| 20H2 | Manual | Manual | Manual | Manual |

| 21H1 | Manual | Manual | Manual | Manual |

| 21H2 | Manual | Manual | Manual | Manual |

| 22H2 | Manual | Manual | Manual | Manual |

Default Properties

| Display name: | IPsec Policy Agent |

| Service name: | PolicyAgent |

| Type: | share |

| Path: | %WinDir%\system32\svchost.exe -k NetworkServiceNetworkRestricted -p |

| File: | %WinDir%\System32\ipsecsvc.dll |

| Error control: | normal |

| Object: | NT Authority\NetworkService |

| Privileges: |

|

Default Behavior

The IPsec Policy Agent service is running as NT Authority\NetworkService in a shared process of svchost.exe. Other services might run in the same process. If IPsec Policy Agent fails to start, the error is logged. Windows 10 startup proceeds, but a message box is displayed informing you that the PolicyAgent service has failed to start.

Dependencies

IPsec Policy Agent is unable to start, if at least one of the following services is stopped or disabled:

- Base Filtering Engine

- TCP/IP Protocol Driver

Restore Default Startup Type of IPsec Policy Agent

Automated Restore

1. Select your Windows 10 edition and release, and then click on the Download button below.

2. Save the RestoreIPsecPolicyAgentWindows10.bat file to any folder on your hard drive.

3. Right-click the downloaded batch file and select Run as administrator.

4. Restart the computer to save changes.

Note. Make sure that the ipsecsvc.dll file exists in the %WinDir%\System32 folder. If this file is missing you can try to restore it from your Windows 10 installation media.

Yea, though I walk through the valley of the shadow of death, I will fear no evil: for thou art with me; thy rod and thy staff they comfort me.

В этой статье мы рассмотрим типовые причины ошибок при подключении к L2TP/IPSec VPN серверу с клиентов Windows 10/11 и Windows Server 2019/2016. Если вы не можете установить L2TP VPN подключение к Windows, внимательно посмотрите на код и описание ошибки. Там часто указывается причина ошибки.

Содержание:

- Не удается установить связь между компьютером и VPN сервером L2TP/IPScec

- Разрешить подключение к L2TP/IPSec VPN серверу за NAT

- Подключение L2TP не удалось из-за ошибки согласования безопасности

Не удается установить связь между компьютером и VPN сервером L2TP/IPScec

При попытке установить соединение из клиента Windows к L2TP VPN серверу появляется ошибка:

Can’t connect to ваше_L2TP_IPSec_VPN_подключение The network connection between your computer and the VPN server could not be established because the remote server is not responding. This could be because one of the network devices (e.g. firewalls, NAT, routers, etc) between your computer and the remote server is not configured to allow VPN connections. Please contact your Administrator or your service provider to determine which device may be causing the problem.

Не удалось установить связь по сети между компьютером и VPN-сервером, так как удаленный сервер не отвечает. Возможная причина: одно из сетевых устройств (таких как брандмауэры, NAT, маршрутизаторы и т.п.) между компьютером и удаленным сервером не настроено для разрешения VPN-подключений. Чтобы определить, какое устройство вызывает эту проблему, обратитесь к администратору или поставщику услуг.

Чаще всего при этом появляются следующие коды ошибок: 800, 794 или 809.

Если появилась такая ошибка, нужно проверить что вы указали правильный адрес VPN сервера, VPN сервер доступен и в файерволах открыты все необходимые порты.

Для доступа к L2TP/IPsec VPN сервере должны быть открыты следующие порты:

- UDP порт 1701 (Layer 2 Forwarding Protocol (L2F) & Layer 2 Tunneling Protocol (L2TP))

- UDP порт 500 (IKE, для управления ключами шифрования)

- Протокол ESP 50 (Encapsulating Security Payload) для IPSec

- Если VPN сервер находится за NAT, нужно дополнительно открыть UDP порт 4500 (протокол NAT-T, IPSec Network Address Translator Traversal)

Для подключения к L2TP VPN серверу можно использовать встроенный VPN клиент Windows. Проверьте настройки вашего VPN подключения. Убедитесь, что для VPN подключения используется туннель L2tp и pre-shared key (PSK)/сертификат для аутентификации. Настройки VPN подключения можно вывести с помощью PowerShell:

Get-VpnConnection

Разрешить подключение к L2TP/IPSec VPN серверу за NAT

Если целевой L2TP VPN сервер находится за NAT, то с настройками по-умолчанию вы не сможете установить подключение к нему с компьютера Windows. Дело в том, что протокол IPsec не поддерживает NAT. Для обхода этого ограничения используется протокол NAT-T, который инкапсулирует пакеты IPsec в UDP/4500.

IPSec использует протокол ESP (Encapsulating Security Payload) для шифрования пакетов, а протокол ESP не поддерживает PAT/ Port Address Translation.

NAT-T включен по-умолчанию почти во всех операционных системах (iOS, Android, Linux), кроме Windows.

Если VPN сервер L2TP/IPsec находится за NAT, то для корректного подключения внешних клиентов через NAT необходимо как на сервере, так и на клиенте Windows внести изменение в реестр, разрешающее UDP инкапсуляцию пакетов для L2TP и поддержку (NAT-T) для IPsec.

- Откройте редактор реестра

regedit.exe

и перейдите в ветку:- Для Windows 10,8.1,7 и Windows Server 2016,2012R2,2008R2 — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent

- Для Windows XP/Windows Server 2003 — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\IPSec

- Создайте DWORD параметр с именем AssumeUDPEncapsulationContextOnSendRule и значением 2;

Примечание. Возможные значения параметра AssumeUDPEncapsulationContextOnSendRule:

- 0 – (значение по-умолчанию), предполагается, что VPN сервер подключен к интернету без NAT;

- 1 – VPN сервер находится за NAT;

- 2 — и VPN сервер и клиент находятся за NAT.

- Осталось перезагрузить компьютер и убедиться, что VPN туннель успешно создается.

Если и Windows VPN сервер и клиент находятся за NAT, нужно изменить это параметре на обоих системах.

Можно использовать командлет PowerShell для внесения изменений в реестр:

Set-ItemProperty -Path "HKLM:SYSTEM\CurrentControlSet\Services\PolicyAgent" -Name "AssumeUDPEncapsulationContextOnSendRule" -Type DWORD -Value 2 –Force

После включения поддержки NAT-T, вы сможете успешно подключаться к VPN серверу с клиента через NAT (в том числе двойной NAT). В этом случае при установлении L2TP/IPsec подключения сначала создается зашифрованный IPsec-канал (используется протокол IKE: UDP/500 и NAT-T: UDP/4500). После этого уже внутри IPsec поднимается туннель L2TP на порт 1701 UDP. Это означает, что, если VPN сервер находится за NAT, вам не нужно пробрасывать на него порт 1701 UDP с внешнего роутера/маршрутизатора.

Подключение L2TP не удалось из-за ошибки согласования безопасности

Есть еще один интересный баг. Если в вашей локальной сети несколько Windows компьютеров, вы не сможете установить более одного одновременного подключения к внешнему L2TP/IPSec VPN серверу. Если при наличии активного VPN туннеля с одного клиента, вы попытаетесь подключиться к тому же самому VPN серверу с другого компьютера, появится ошибка с кодом 809 или 789:

Error 789: The L2TP connection attempt failed because the security layer encountered a processing error during initial negotiations with the remove computer.

Попытка L2TP-подключения не удалась из-за ошибки, произошедшей на уровне безопасности во время согласований с удаленным компьютером. (Ошибка 789)

Что интересно, эта проблема наблюдется только с Windows-устройствами. На устройствах с Linux/MacOS/Android в этой же локальной сети таких проблем нет. Можно без проблем одновременно подключиться к VPN L2TP серверу с нескольких устройств.

По информации на TechNet проблема связана с некорректной реализацией клиента L2TP/IPSec клиента в Windows (не исправляется уже много лет).

Для исправления этого бага нужно изменить два параметра реестра в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\Parameters и перезагрузите компьютре:

- AllowL2TPWeakCrypto – изменить на 00000001 (ослабляет уровень шифрования, для L2TP/IPSec используются алгоритмы MD5 и DES)

- ProhibitIPSec – изменить на 00000000 (включает шифрование IPsec, которое часто отключается некоторыми VPN клиентами или утилитами)

Для изменения этих параметров реестра достаточно выполнить команды:

reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters" /v AllowL2TPWeakCrypto /t REG_DWORD /d 1 /f

reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters" /v ProhibitIpSec /t REG_DWORD /d 0 /f

Это включает поддержку нескольких одновременных L2TP/IPSec-подключений в Windows через общий внешний IP адрес (работает на всех версиях, начиная с Windows XP и заканчивая Windows 10/11).

Еще несколько советов, которые помогут вам исправить проблему с L2TP VPN подключением в Windows