Время на прочтение7 мин

Количество просмотров18K

В начале февраля мы рассказывали вам про обнаружение преступников с помощью службы ATP в Защитнике Windows. В комментариях появились различные вопросы, относительно работы службы, поэтому мы решили поделиться подробным описанием её функционала.

Если говорить коротко, то Служба ATP в Защитнике Windows — это служба безопасности, с помощью которой можно обнаруживать в своих сетях угрозы безопасности, исследовать их и принимать ответные меры. Служба работает на основе встроенной в Windows 10 комбинации технологий и облачной службы Microsoft. К таким технологиям относятся:

- Датчики поведения на хостах. Эти датчики встроены в Windows 10. Они собирают и обрабатывают сигналы операционной системы о поведении (например, о взаимодействиях процессов, реестра, файлов и сети) и отправляют данные в ваш частный, изолированный облачный экземпляр службы ATP.

- Облачный анализ безопасности. По сути дает возможность преобразовывать поведенческие сигналы в аналитические данные для выявления угроз, а также помогает с рекомендациями по их устранению.

- Аналитика угроз. В Microsoft есть отдельные специалисты и отделы безопасности данных, в дополнении к этому используются аналитические данные об угрозах от партнеров. Это позволяет службе ATP идентифицировать средства, технологии и методы атаки. Оповещать пользователей при обнаружении соответствующих признаков в собираемых данных.

Схематично эти компоненты службы представлены ниже.

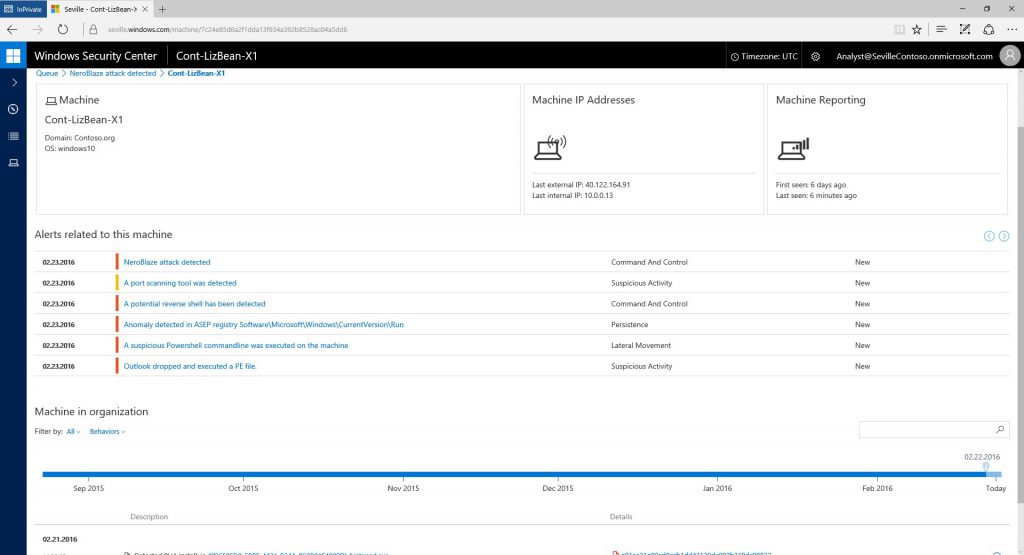

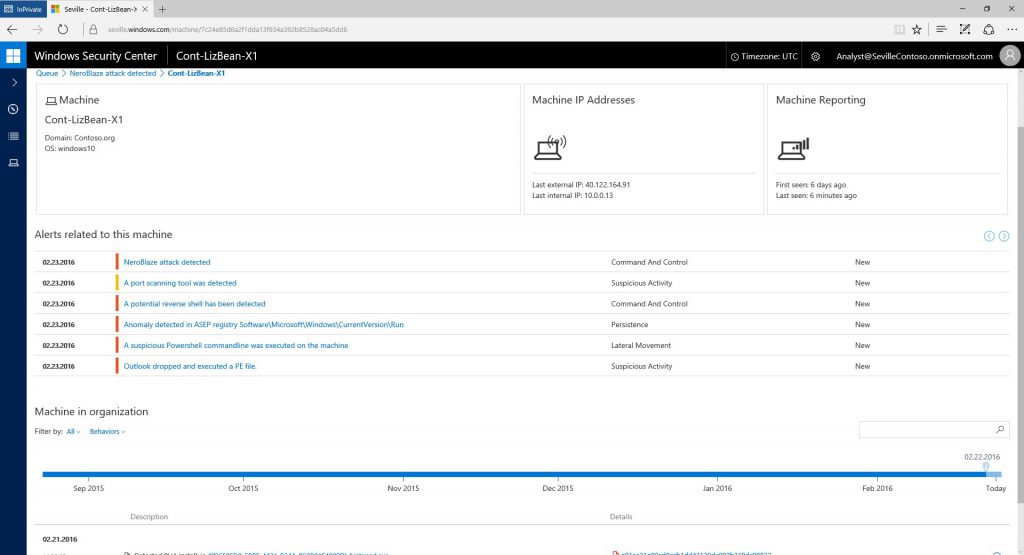

Возможности службы по исследованию хостов позволяют получить подробные оповещения, понять характер и масштаб возможного вторжения.

Служба ATP в Защитнике Windows работает с различными технологиями Windows по обеспечению безопасности:

- Защитник Windows

- AppLocker

- Device Guard

Она также может параллельно работать и со сторонними решениями по обеспечению безопасности.

Обзор портала Advanced Threat Protection в Защитнике Windows

Для мониторинга и ответных действий на угрозы можно использовать портал ATP. Он решает следующие задачи:

- Просмотр, сортировка и классификация оповещений от хостов.

- Поиск дополнительной информации, связанной с обнаруженными индикаторами. Это могут быть конкретные файлы или IP – адреса.

- Изменение различных настроек службы: часовой пояс и правила оповещений.

Интерфейс портала включает в себя четыре основные рабочие области:

- (1) Область Настроек

- (2) Область навигации

- (3) Основной портал

- (4) Поиск

С настройками всё вполне очевидно.

В Панели навигации доступны такие представления как:

- Информационная панель (сам дашборд, на котором отображается основная информация);

- Очередь оповещений (Новые, В процессе, Разрешённые и так далее).

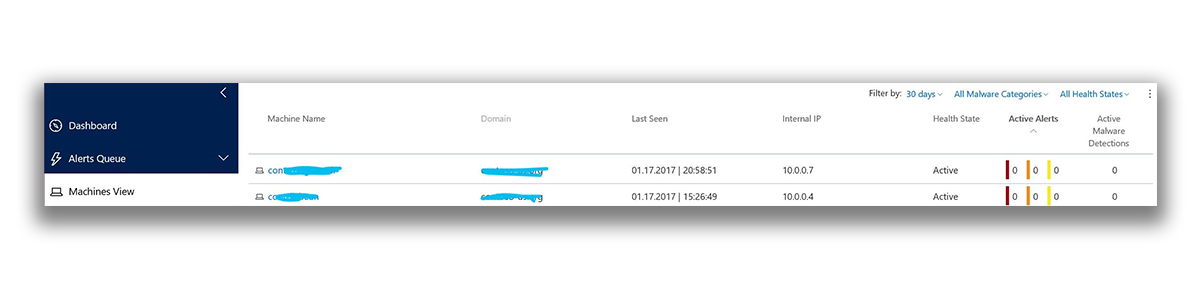

Раздел компьютеры отображает перечень компьютеров, которые защищает служба ATP, и некоторые сведения о них.

Настройка приоритетов позволяет настраивать уведомления по email или политику хранения данных (другими словами – сколько данные будут храниться в тенанте).

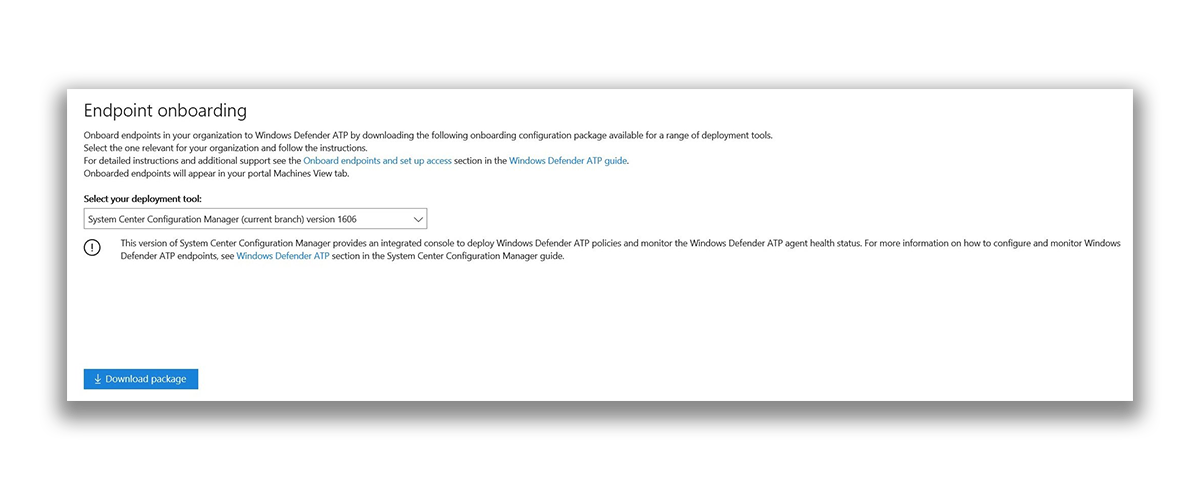

В разделе управление хостами можно скачать пакет для подготовки машин к работе с ATP.

Служба ATP и использует следующие условные обозначения:

Оповещение — сообщение об активности, которая коррелирует с атаками повышенной сложности.

Обнаружение — признак обнаруженной угрозы вредоносного программного обеспечения.

Активная угроза — угрозы, которые активно исполнялись на момент обнаружения.

Устранено — угроза удалена с компьютера.

Не устранено — угроза не удалена с компьютера.

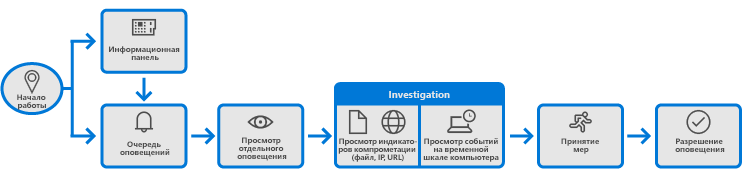

В общем виде подход к исследованию бреши в системе безопасности при помощи ATP можно разбить на следующие этапы:

- Просмотр оповещения на информационной панели или в очереди оповещений.

- Анализ индикаторов компрометации (IOC) или атаки (IOA).

- Анализ временной шкалы оповещений, поведения и событий компьютера.

- Управление оповещениями, понимание угрозы или потенциального взлома, сбор информации для определения необходимых действий и обработки оповещения.

Просмотр информационной панели службы Advanced Threat Protection в Защитнике Windows

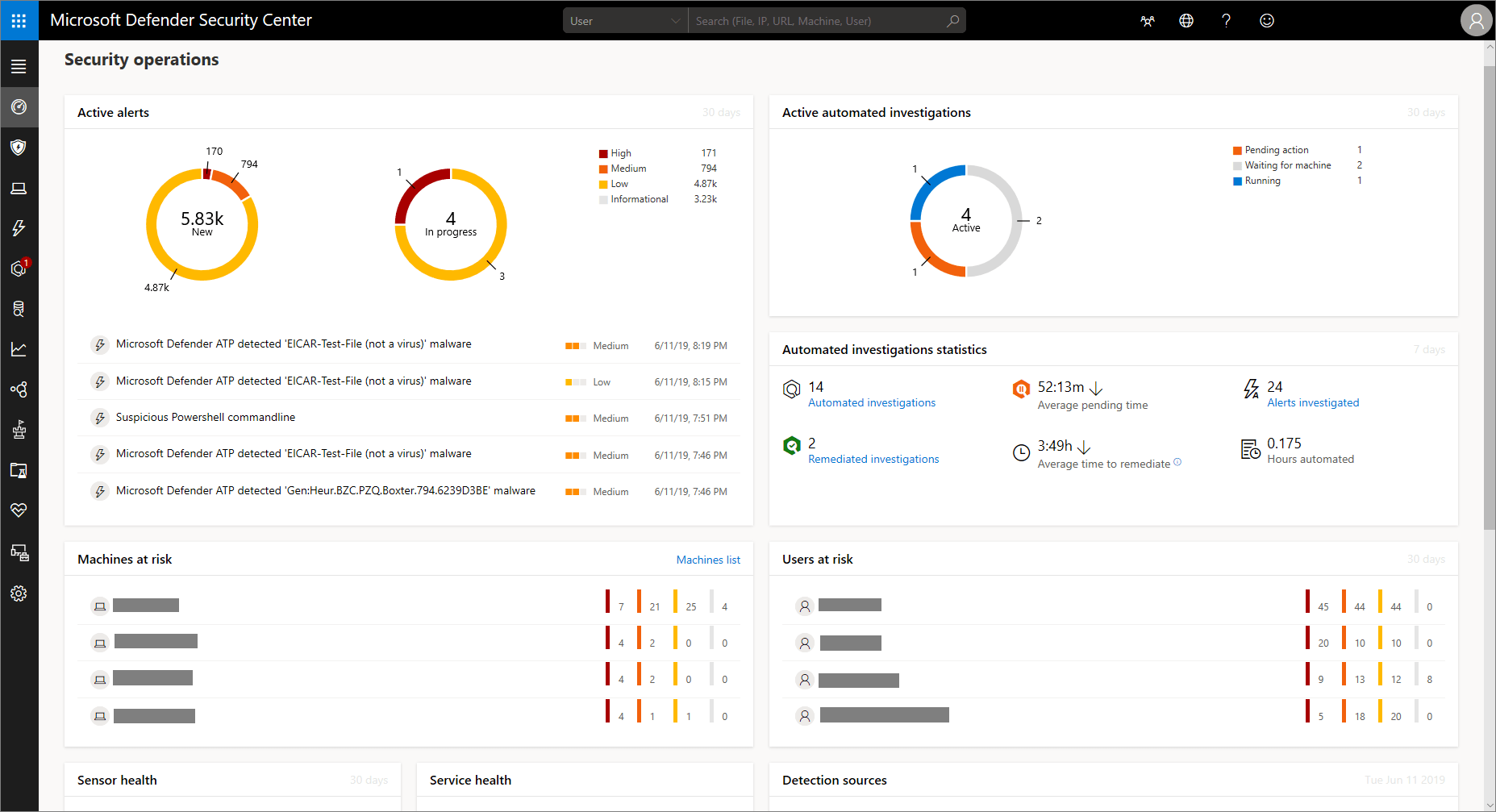

Так как работу с ATP мы начинаем с анализа данных на информационной панели, рассмотрим её более подробно. Данные об оповещениях и компьютерах позволяют быстро установить факт, место и время подозрительной активности в сети — это дает необходимый контекст для понимания ситуации. Здесь также отображается сводка данных о событиях, помогающая идентифицировать значимые события или поведение на компьютере. Также можно открыть подробные сведения о событиях и индикаторах на более низком уровне. Активные плитки дают визуальные подсказки, позволяющие оценить общее состояние систем безопасности. При щелчке по такой плитке открывается подробное представление соответствующего компонента.

Оповещения службы ATP

При щелчке по плитке Оповещения ATP отображается общее количество активных оповещений службы ATP в сети за последние 30 дней. Оповещения распределены на две группы: Новые и Выполняющиеся.

Каждая группа имеет подкатегории по уровням серьёзности. Щелкнув по числу внутри каждого можно вывести представление очереди соответствующей категории.

Компьютеры, подвергающиеся риску

На этой плитке показан список компьютеров с наибольшим количеством активных оповещений. Общее число оповещений для каждого компьютера показано в круге рядом с именем компьютера. С противоположной стороны плитки представлено количество оповещений, сгруппированных по уровням серьёзности. Не сложно догадаться, что темный цвет это более опасные, а более светлый – менее.

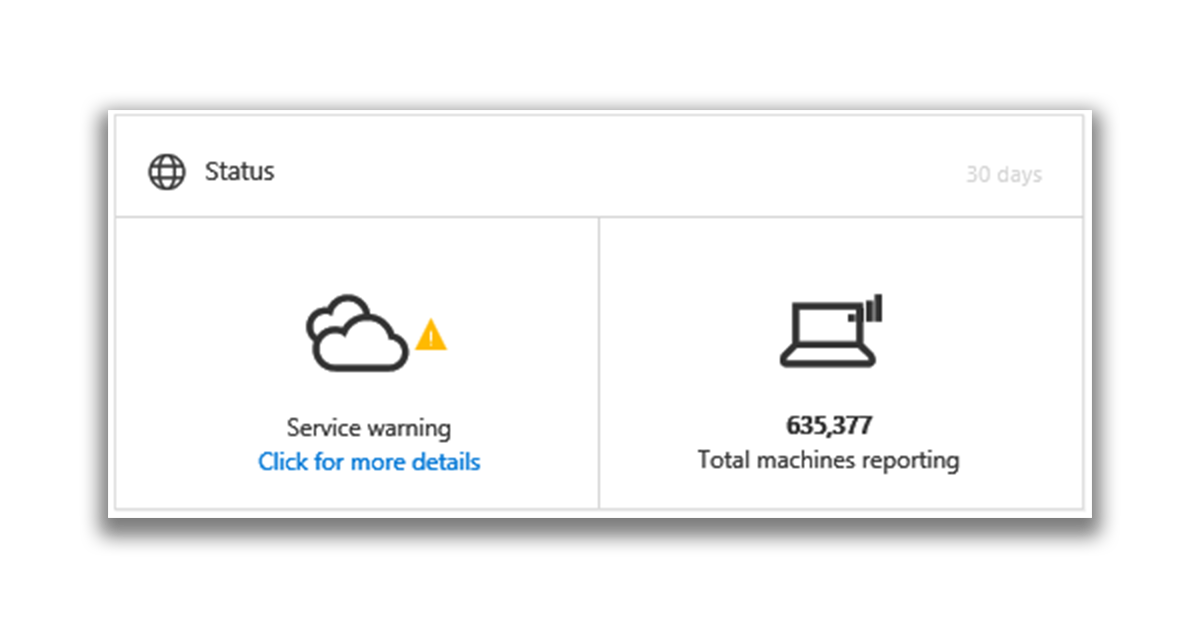

Плитка Статус содержит информацию о том, активна ли служба и имеются ли проблемы, а также о количестве компьютеров, которые направляли отчеты в службу в течение последних 30 дней.

Плитка Отчёты от компьютеров содержит гистограмму, на которой представлено количество компьютеров, отправлявших оповещения, по дням. Увидеть точное число компьютеров, отправлявших оповещения в определенный день, можно наведя курсор на отдельные столбцы гистограммы.

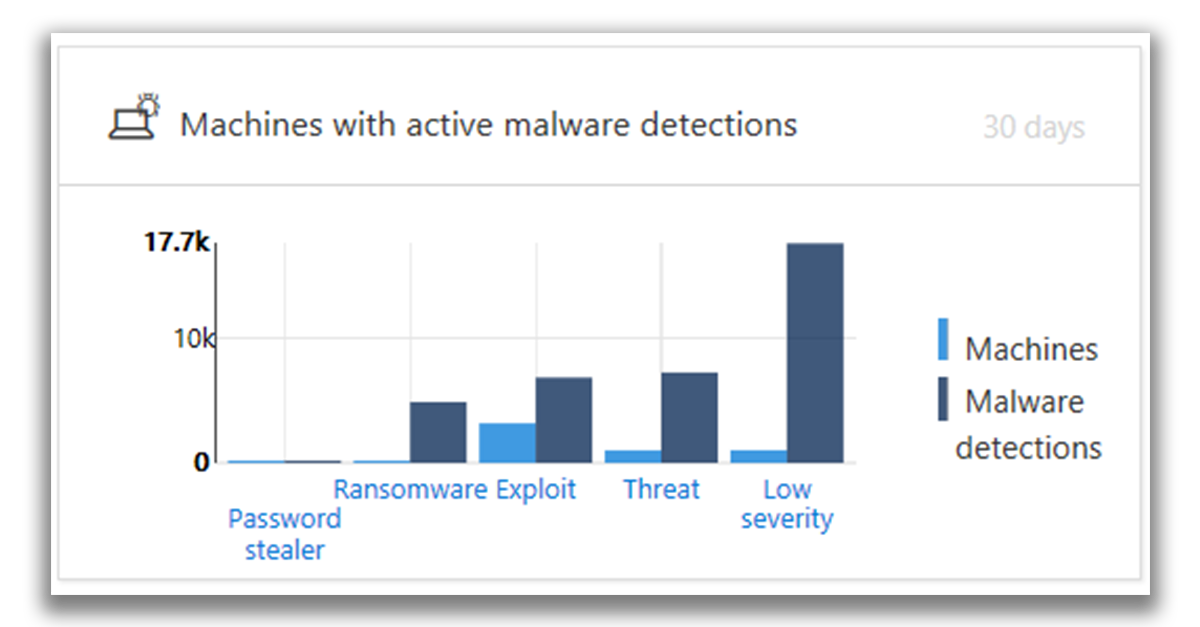

Компьютеры с обнаруженными активными вредоносными программами

Плитка Компьютеры с обнаруженными активными вредоносными программами отображается, только если в ваших конечных точках используется Защитник Windows. Под активной вредоносной программой понимаются угрозы, которые активно исполнялись на момент обнаружения. Наведя курсор мыши на каждый из столбцов, можно увидеть количество обнаруженных активных вредоносных программ и количество хостов, на которых в течение последних 30 дней была обнаружена хотя бы одна активная вредоносная программа.

В схеме представлено пять категорий вредоносного ПО:

- Программа для кражи паролей — угрозы, направленные на кражу учётных данных.

- Программа-шантажист — угрозы, направленные на блокировку доступа пользователя к компьютеру или файлам и вымогательство денег для восстановления доступа.

- Эксплойт — угрозы, использующие уязвимости программного обеспечения для заражения компьютеров.

- Угроза — все остальные угрозы, не относящиеся к категориям программ для кражи паролей, программ-шантажистов и эксплойтов. К этой категории относятся трояны, черви, бэкдоры («черные ходы») и вирусы.

- Низкий уровень серьёзности — угрозы с низким уровнем серьёзности, включая программы для показа рекламы и потенциально нежелательные программы, например модификаторы браузера.

Угрозы считаются активными, если существует очень высокая вероятность, что вредоносная программа выполнялась в вашей сети, а не просто была локально сохранена на диске.

Щёлкнув по любой из этих категорий, можно перейти к представлению Компьютеры, где данные будут отфильтрованы для соответствующей категории. Так можно получить подробные сведения о том, на каких компьютерах обнаружены активные вредоносные программы и сколько угроз зарегистрировано на каждом из них.

Просмотр и упорядочение очереди оповещений Advanced Threat Protection

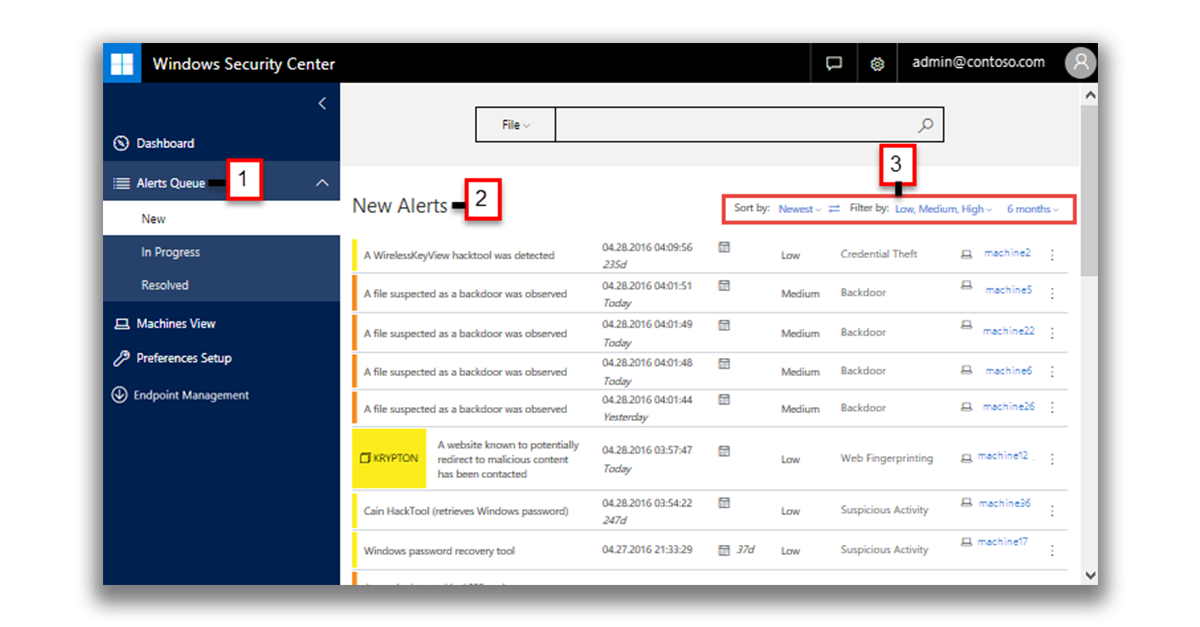

Управлять оповещениями службы ATP в Защитнике Windows можно в рамках регулярных ежедневных задач. Оповещения выстраиваются в очереди в соответствии с текущим статусом.По умолчанию оповещения в очереди сортируются в порядке от последних к самым старым.В следующей таблице и на снимке экрана приведены основные области Очереди оповещений.

Выделенная область |

Название области |

Описание |

|---|---|---|

| (1) | Очередь оповещений | Выберите показ Новых, Выполняющихся или Разрешённых предупреждений |

| (2) | Оповещения | Каждое оповещение содержит следующие данные:

При щелчке по оповещению раскрывается дополнительная информация об угрозе, а на временной шкале выполняется переход к дате создания оповещения. |

| (3) | Сортировка и фильтры оповещений | Сортировка оповещений возможна по следующим параметрам:

Кроме того, отображаемые оповещения можно отфильтровать по параметрам:

|

Очередь оповещений можно отфильтровать и отсортировать (сделать сводку), чтобы выявить необходимые оповещения на основе определенных критериев. Для этого доступны три механизма:

- Сортировка очереди с помощью раскрывающегося меню в поле Сортировка по с выбором одного из указанных ниже параметров:

- Самые новые — сортировка оповещений по дате последнего появления в конечных точках.

- Время в очереди — сортировка оповещений по продолжительности нахождения в очереди.

- Серьезность — сортировка по уровню серьёзности.

- Для фильтрации оповещения по уровню серьёзности можно установить один или несколько флажков в раскрывающемся меню в поле Фильтровать по:

- Высокий (красный): угрозы, обычно связанные с постоянными угрозами повышенной сложности (APT). Такие оповещения указывают на высокий риск из-за серьезности ущерба, который может быть нанесен хостам.

- Средний (оранжевый): редко возникающие угрозы, например, аномальные изменения реестра, выполнение подозрительных файлов и поведение характерное для различных этапов атак.

- Низкий (желтый): угрозы, связанные с распространенными вредоносными программами и средствами для взлома, которые не указывают на наличие угрозы повышенной сложности.

- Отображаемую часть очереди можно ограничить различными заданными периодами с помощью раскрывающегося меню в поле диапазона дат (по умолчанию выбрано значение 6 месяцев).

Для изменения порядка сортировки (например, показа первыми самых старых оповещений вместо самых новых) можно щелкнуть значок порядка сортировки.

Анализ оповещений Advanced Threat Protection в Защитнике Windows

Чтобы приступить к анализу, и получить подробную информацию нужно щёлкнуть по оповещению в любой очереди.

Подробные сведения об оповещении включают следующее:

- Дата и время последнего создания оповещения.

- Описание оповещения.

- Рекомендуемые действия.

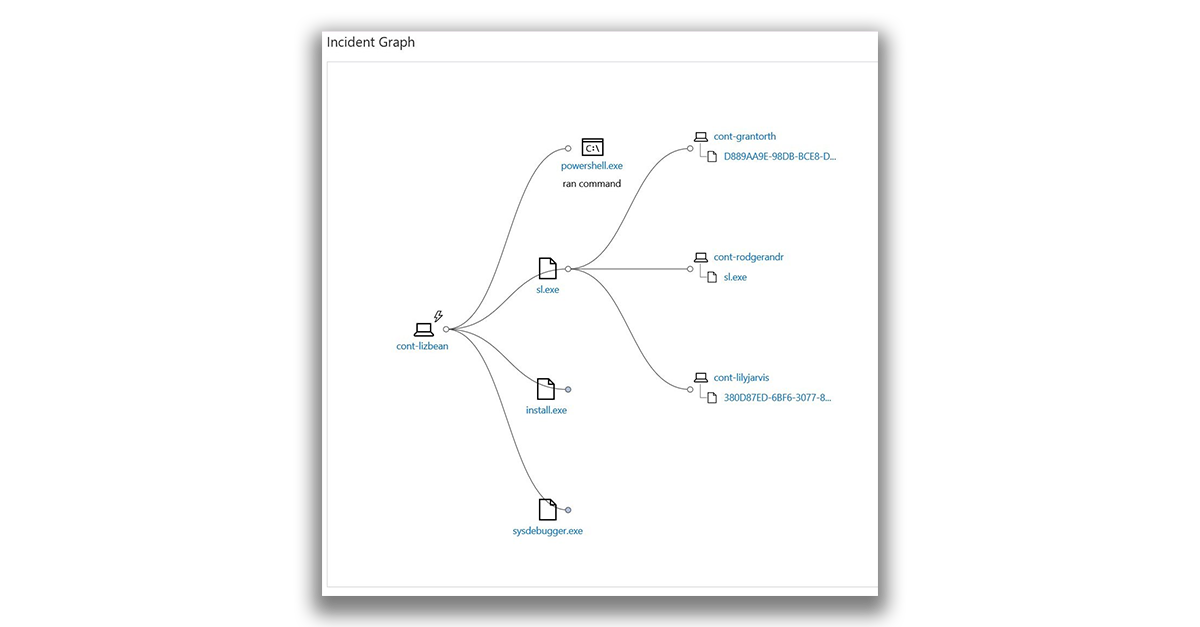

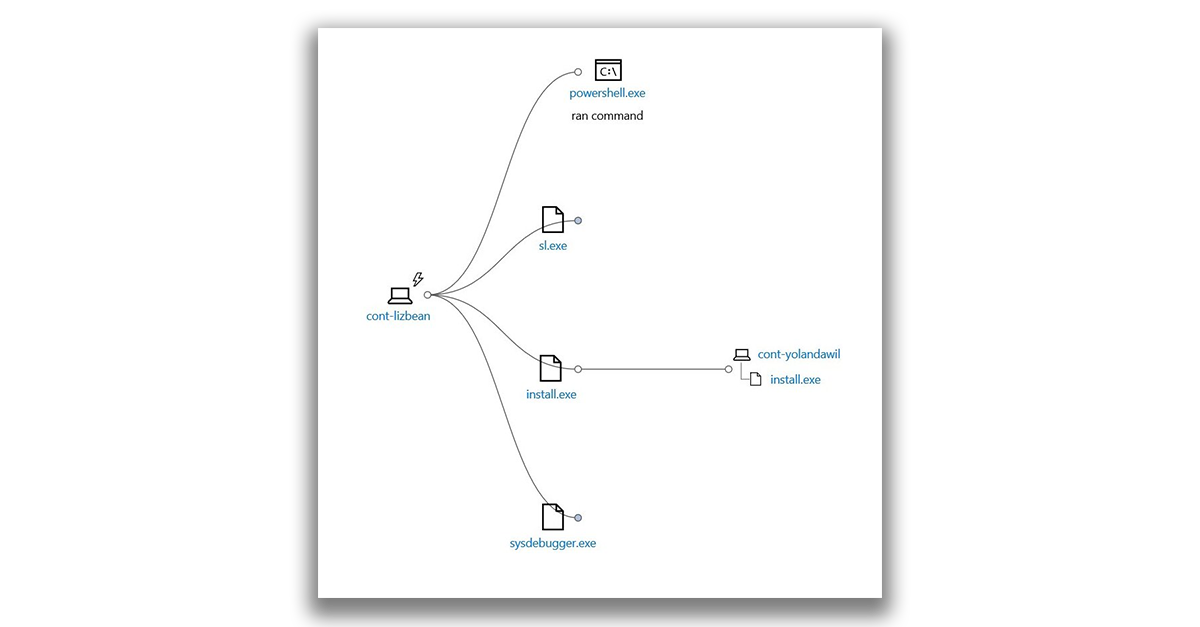

- Граф инцидента.

- Индикаторы, которые привели к созданию оповещения.

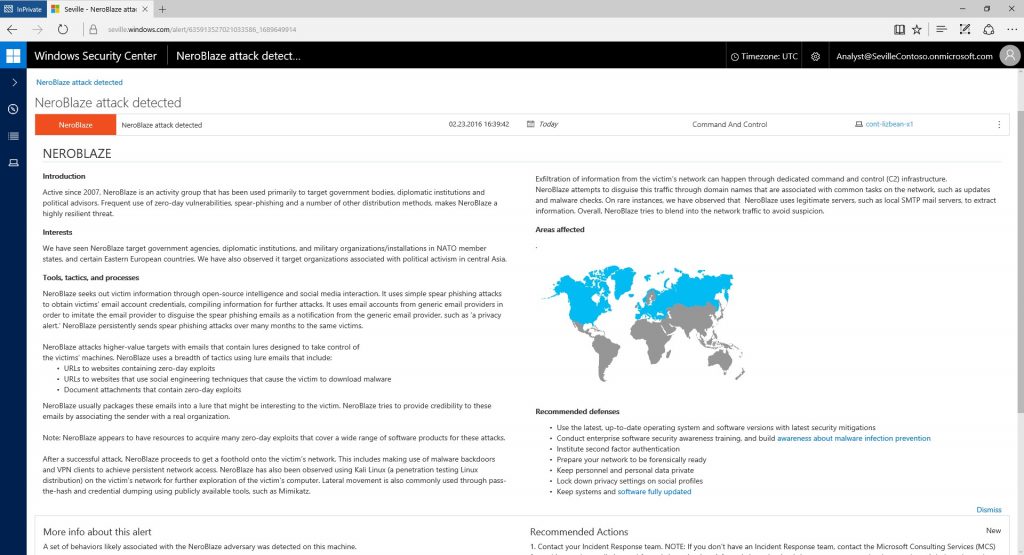

Для оповещений, которые были соотнесены с действиями злоумышленника или субъекта, отображается цветная плитка с именем субъекта.

Щёлкнув по имени субъекта, можно просмотреть профиль аналитики угроз для него, включая краткий обзор субъекта, сведения об его интересах или целях, тактике, методах и процедурах, а также информацию о его активности по всему миру. Также отобразится набор рекомендуемых ответных действий.

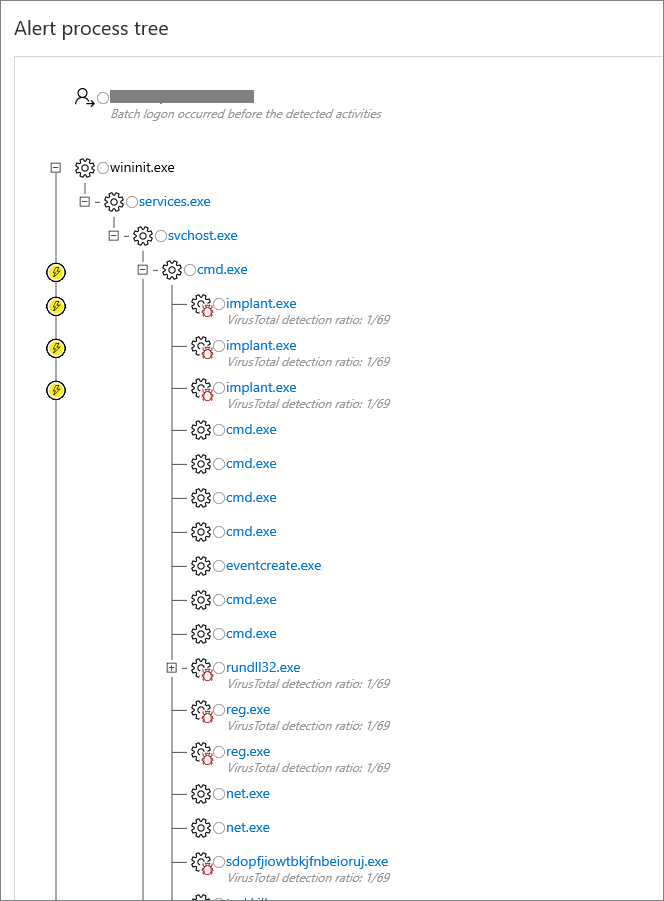

Граф инцидента включает визуальное представление места возникновения оповещения, событий, которые привели к его созданию, и других компьютеров, на которые повлияло это событие. На графе показано влияние оповещения на исходном компьютере, а также как это событие повлияло на срабатывание оповещений на других компьютерах.

Можно щёлкнуть кружок на графе инцидента, чтобы развернуть узлы и просмотреть события или файлы, которые связаны с оповещением.

Напоминаем, что сервис ATP в Защитнике Windows встроен в ядро Windows 10 Корпоративная, его работу можно оценить бесплатно.

Windows 10 изначально создавалась как самая безопасная платформа. С помощью Credential Guard, Device Guard, Windows Hello и защита корпоративных данных Windows 10 обеспечивает исключительно высокий уровень безопасности. Защитник Windows — наша бесплатная служба для защиты от вредоносных программ — изо дня в день следит за безопасностью почти 300 млн устройств. И с каждым месяцем защита Windows становится все совершеннее: когда в ней обнаруживается хоть малейшая брешь, на помощь тут же приходит Центр обновления.

Благодаря повышенному вниманию к безопасности новая ОС пользуется высоким спросом среди корпоративных клиентов. Мы с радостью наблюдаем за тем, как быстро переходят на Windows 10 клиенты с самыми высокими требованиями: Министерство обороны США, где Windows 10 уже в этом году появится на 4 млн устройств во всех родах войск, и NASCAR, и Virgin Atlantic, и учебные заведения во всем мире.

Сегодня мы выходим на новый уровень защиты для корпоративных клиентов и объявляем о запуске службы Advanced Threat Protection для Защитника Windows.

Кибератаки становятся все более изощренными

Сегодняшним киберпреступникам дерзости не занимать. Они действуют в хорошо организованных группах, которые могут работать даже на государства; процветают кибершпионаж и кибертеррор. Вооружившись изощренными методиками, такими как социальная инженерия и уязвимости нулевого дня, они в состоянии взломать даже самые защищенные корпоративные сети. В одном только 2015 году стало известно о тысячах подобных атак. Мы выяснили, что предприятия обнаруживают нарушение безопасности не раньше, чем через 200 дней после начала атаки, и еще 80 дней требуется, чтобы устранить ее последствия. То есть у злоумышленников достаточно времени, чтобы учинить в корпоративной сети настоящий хаос, воруя данные, ставя под угрозу конфиденциальность и разрушая доверие клиентов. Подобные атаки обходятся бизнесу все дороже: в среднем каждый инцидент наносит компании ущерб 12 млн долларов, не говоря уже о последствиях для ее репутации.

https://youtu.be/h9xS7mhi1BA

Раз подходы злоумышленников эволюционируют, средства защиты для корпоративных клиентов не должны отставать. Наши заказчики согласны с этим: 90 % опрошенных ИТ-директоров заявили, что им требуется полноценное решение для расширенной защиты от угроз, позволяющее быстрее выявлять атаки с помощью комплексной аналитики и предлагающее практические меры по устранению их последствий.

Advanced Threat Protection для Защитника Windows: обнаружение, изучение, реагирование

Чтобы защитить корпоративных клиентов, мы разрабатываем Advanced Threat Protection для Защитника Windows — новую службу, которая поможет обнаруживать и изучать изощренные атаки на сети компаний, а также эффективно реагировать на них. Это решение, основанное на существующих методах защиты в Windows 10, предлагает дополнительный уровень защиты от угроз после нарушения целостности сети. Сочетая клиентские технологии, встроенные в Windows 10, с облачными, оно позволит обнаруживать угрозы, сумевшие обойти другие средства защиты. Кроме того, предприятие получит всю нужную информацию, чтобы изучить брешь в различных конечных точках, и будет иметь рекомендации по устранению последствий атаки.

Что делает служба Advanced Threat Protection для Защитника Windows

Обнаруживает атаки и сообщает о том, кто и что сделал и почему атака стала возможной. Аналитика угроз высокого уровня использует крупнейшую в мире сеть датчиков, признанные технологии расширенной защиты от угроз, а также знания экспертов Microsoft и компаний-партнеров.

Служба Advanced Threat Protection для Защитника Windows работает на базе датчиков поведения Windows, облачной аналитики, аналитики угроз и интеллектуального графа Microsoft. Масштабный граф, анализируя данные больших объемов, выявляет аномалии в их поведении. Это становится возможным благодаря обезличенной информации, поступающей более чем с 1 млрд устройств Windows. Кроме того, в графе ежедневно индексируется 2,5 трлн URL-адресов, выполняется 600 млн интернет-запросов о репутации и обезвреживается более 1 млн подозрительных файлов.

Затем с этими данными работают эксперты мирового класса и энтузиасты со всего мира, которые обладают особыми знаниями и технологиями для обнаружения атак.

Дает рекомендации по реагированию на атаки.На основе данных по безопасности от новой службы можно с легкостью отслеживать оповещения, исследовать сеть на признаки атаки, изучать действия злоумышленников на конкретных устройствах и получать подробные сведения о размещении файлов во всей организации, а также получать рекомендации по реагированию.

Используя модель машины времени, служба Advanced Threat Protection для Защитника Windows изучает состояние компьютеров и их активность за последние шесть месяцев, чтобы выявить закономерности, и выводит информацию на наглядной временной шкале. Вам больше не придется изучать обычные журналы событий, пытаясь найти в них те записи, которые относятся к определенному процессу, файлу, URL-адресу или сетевому подключению для определенного компьютера или целого предприятия.

А облачная служба обезвреживания файлов позволяет отправлять файлы и URL-адреса на изолированные виртуальные машины для более глубокой проверки. В будущем Advanced Threat Protection для Защитника Windows также будет включать средства для устранения последствий на затронутых конечных точках.

Дополняет решения Microsoft для обнаружения угроз повышенной сложности. Поскольку служба Advanced Threat Protection для Защитника Windows предустановлена в Windows 10, она будет постоянно обновляться, и вам не придется отдельно тратиться на ее развертывание. Она работает на облачном сервере, а значит, вам не понадобится локальная серверная инфраструктура или постоянная техническая поддержка. Новое решение дополняет службы защиты электронной почты, такие как служба Advanced Threat Protection для Office 365 и Microsoft Advanced Threat Analytics.

500 000 конечных точек уже под защитой

Разрабатывая Windows 10, мы учитывали мнения и пожелания миллионов участников программы предварительной оценки Windows. Точно так же при создании новой службы мы общались с корпоративными клиентами, стремясь найти решение самых острых проблем безопасности (изучение атак без ущерба для ежедневной деятельности и т. п.) и тестируя решение в их средах. Advanced Threat Protection для Защитника Windows уже доступна для клиентов по программе раннего внедрения из различных регионов и отраслей во всей сети Microsoft. На сегодняшний день это одна из крупнейших служб расширенной защиты от угроз.

Что думают о новой службе клиенты

«Кибербезопасность — это моя главная забота: прежде всего мне нужно защитить все конечные точки в своей организации. Advanced Threat Protection для Защитника Windows уникальна тем, что благодаря ей легко узнать о происходящем в каждой конечной точке. Другие решения этого не могут». Грег Петерсен (Greg Petersen), директор по ИТ-безопасности, Avanade

«Нам необходимо сразу несколько уровней защиты, и Advanced Threat Protection для Защитника Windows хорошо вписывается в нашу стратегию. Глобальная выборка, которая есть только в решениях Microsoft, помогает обнаружить подозрительное поведение компьютеров и вовремя предупредить об этом. Так повышается защищенность наших компьютеров и сети». Фран де Ханн (Fran De Hann), старший консультант по безопасности, Pella Windows

Развернув Advanced Threat Protection для Защитника Windows, мы сразу же узнали о нескольких критических уязвимостях в нашей сети и немедленно приняли меры для их устранения, а также обновили свои политики безопасности». Хенрик Педерсен (Henrik Pedersen), ИТ-менеджер, TDC Hosting, Дания

Обновитесь до Windows 10 уже сейчас, чтобы получить доступ к самым современным функциям безопасности и опробовать службу Advanced Threat Protection для Защитника Windows, когда она выйдет для широкой аудитории (уже в этом году). И мы с нетерпением ждем этого момента.

Ваш Терри*

*Терри Майерсон (Terry Myerson), исполнительный вице-президент, Windows and Devices Group

-

Home

-

Knowledge Base

- An Introduction to Microsoft Defender Advanced Threat Protection

By Daisy | Follow |

Last Updated

If you want to learn some information about Microsoft Defender Advanced Threat Protection, you come to the right place. You can know what it is and how it works. Now, you can continue to read this post to get more details about it.

What Is Microsoft Defender Advanced Threat Protection

Microsoft Defender Advanced Threat Protection (ATP) is a Microsoft security product designed to help enterprise-level organizations detect and respond to security threats. ATP is a preventive and post-detection survey response function for Windows Defender.

Tip: If you want to learn more information about Windows Defender, you can go to the MiniTool official website.

Microsoft was previously known as Windows Defender ATP (or WDATP) and renamed the product to reflect that it is now also available for other operating systems (OS), such as macOSX, Linux, and Android.

What Does Microsoft Defender Advanced Threat Protection Do?

Microsoft Defender ATP (MDATP) automatically detects and repairs advanced attacks on endpoints. It investigates the scope and potential impact of each threat, provides reports on various threats to the organization’s machines, and enables you to mitigate and eliminate threats quickly and easily using advanced tools and automation.

You need to notice that Microsoft Defender ATP is not an antivirus (AV) product. Microsoft Defender is not Microsoft Defender ATP. Microsoft Defender provides anti-malware and anti-virus functions for the Windows 10 operating system, and the ATP product is a post-invasion solution complementary to Microsoft Defender AV.

How Does Microsoft Defender ATP Work?

Microsoft Defender ATM is agentless and requires no deployment or infrastructure since it is cloud-hosted. This technology uses “endpoint behavior sensors” located in the operating system of each device.

These sensors in Windows continuously collect data and feed it back to the organization’s own Microsoft Defender cloud instance. Microsoft Defender ATP then analyzes the behavior of the code running on the organization’s computers and determines whether there is anything that appears to be a threat.

Also see:

- Windows Defender ATP Improves Threat Protection Ability

- Windows Defender ATP Supports USB & Removable Devices

Features of Microsoft Defender ATP

The following are the main features of Microsoft Defender Advanced Threat Protection.

- Threat and Vulnerability Management – Real-time software inventory execution on endpoints. This information is used to detect, prioritize, and mitigate security vulnerabilities related to installed applications and missing patches.

- Microsoft Threat Protection – ATP is designed to work with other components in the Microsoft Threat Protection solution to achieve end-to-end security. Some other layers of protection include Azure Advanced Threat Protection, Azure Security Center, Azure Information Protection, Conditional Access, Microsoft Cloud Application Security, and Office 365 Advanced Threat Protection.

- Reduce the attack surface – reduce the overall attack surface of the system through hardware isolation and application control. By default, applications are no longer considered trusted, and only trusted applications are allowed to run.

- Automated investigation and repair – If not checked, network endpoints may generate a large number of security alerts. Windows Defender ATP uses automated investigations to check for alarms and eliminate “noise” alarms. This allows security professionals to focus on more relevant alerts.

- Next-generation protection – ATP performs continuous scanning to detect and stop threats. Machine learning and security maps are used to discover emerging threats.

- Endpoint detection and response – ATP groups related attacks into incidents. This type of aggregation makes it easier for security professionals to prioritize, investigate, and respond to threats.

- Safety Score – ATP uses safety scores to evaluate the current safety configuration. Provide prescriptive guidance to help safety professionals improve safety scores.

- Microsoft Threat Experts – Microsoft Threat Experts is a managed hunting service that uses artificial intelligence to detect and prioritize attacks.

- Management and API – The API collection allows Windows Defender ATP to be integrated into the workflow of the organization.

Minimum Requirements

There are some minimum requirements for adding devices to the software.

The software requires one of the following licensing options: Windows 10 Enterprise E5, Windows 10 Education A5, Microsoft 365 E5, Microsoft 365 E5 Security, or Microsoft 365 A5.

If your want to use the software on a Windows server, you must also have one of the following licensing options on the device: Azure Security Center with Azure Defender enabled or Endpoint for Servers (one for each covered server). According to the Microsoft website, you also need Google Chrome, Internet Explorer 11, or Microsoft Edge.

Final Words

Here is all information about Windows Defender ATP. You can know what it is and how it works. Besides, you can know the functions and features of Microsoft Defender for Endpoint.

About The Author

Position: Columnist

Having been an editor at MiniTool since graduating college as an English major, Daisy specializes in writing about data backups, disk cloning, and file syncing as well as general computer knowledge and issues. In her free time, Daisy enjoys running and going with friends to the amusement park.

Microsoft offer an incredibly powerful post-breach solution that provides automated endpoint detection and response: ‘Microsoft Defender for Endpoint’, formerly known as ‘Microsoft Defender ATP’ (MDATP) or ‘Windows Defender ATP’ (WDATP).

Microsoft rebranded the product to reflect the fact that it is now also available to protect endpoints using operating systems (OSs) other than Windows such as: macOS, Linux, iOS and Android. However, this article solely focuses on the product from a Microsoft and Windows 10 perspective.

Because a lot of people outside of the Microsoft community still refer to the solution as Microsoft Defender ATP (which stands for Advanced Threat Protection), we will keep this terminology in the article for now.

Looking to implement Microsoft 365? Join our webinar “Microsoft 365 strategy & implementation: Roadmap best practices” to hear from our experts on how best to approach an M365 rollout.

What does it do?

In a nutshell, Microsoft Defender ATP automatically detects and remediates advanced attacks on your endpoints. It investigates the scope and potential impact of each threat, providing reports of the various threats to your organisation’s machines, allowing you to quickly and easily mitigate and remove the threats using advanced tools and automation.

We must stress that Microsoft Defender ATP is not an antivirus (AV) product. Microsoft Defender — not to be confused with Microsoft Defender ATP — provides anti-malware and anti-virus capabilities for the Windows 10 OS, whilst the ATP product is a post-breach solution that complements Microsoft Defender AV.

What is a post-breach solution?

Post-breach solutions are designed to help after your after your security defences have been breached. Why is this important? It’s important because ‘zero-trust networking’ is considered best practice — the modern cyber security model which works on the assumption that a breach can and will happen at some point in time. Given that no security solution in the world is impenetrable, a zero-trust model is the most logical and appropriate approach to take.

Microsoft Defender ATP is there to make sure that when a breach does occur, it can be quickly isolated and dealt with before it has a chance to cause any damage or manifest itself within your network. It also identifies vulnerabilities in your organisation, such as unpatched software, providing remediation options to address this. Microsoft Defender ATP is therefore ‘preventative’ and offers your organisation another layer of protection.

How does it work?

Microsoft Defender ATM is agentless and doesn’t require deployment or infrastructure as it’s cloud hosted. The technology uses ‘endpoint behavioural sensors’ that lie within the operating system of each device. These sensors in Windows are constantly collecting data and feeding it back to your organisation’s own Microsoft Defender cloud instance. Microsoft Defender ATP then analyses the behaviour of the code running on your organisation’s machines and determines whether anything looks like it might be a threat.

How does it know what a threat looks like?

Basically, Microsoft gathers an incredible amount of telemetry from customers globally — over 8 trillion signals daily. This telemetry is made up of signals from across Microsoft’s services such as Microsoft Defender ATP, Office 365 ATP and data from Microsoft’s cybersecurity teams and global law enforcement etc. Microsoft call this pool of data the ‘Microsoft Intelligent Security Graph’. Microsoft runs world-class machine learning, AI and big data analytics across this telemetry. This volume of data allows Microsoft to determine what patterns of behaviour in the code are considered ‘normal’ and what patterns of behaviour might indicate some malicious activity such as malware or another type of attack. Insights from the Intelligent Security Graph power real-time threat protection in Microsoft products and services — including Microsoft Defender ATP.

To give you an idea of how much data feeds into the Intelligent Security Graph, the following figures demonstrate how much insight Microsoft have into global activity and threats:

- 400,000,000,000 emails analysed

- 100,000,000 + Windows devices updated

- 700,000,000 Azure user accounts analysed

- 450,000,000,000 monthly authentications analyses

As organisations experience threats, this information is fed back to Microsoft’s cloud—which learns which of these patterns of behaviour indicate a threat. Where a threat has been detected within your organisation’s instance of Microsoft Defender ATP, it will scan your organisation’s devices for the threat and will tell you:

- How the threat started

- What the threat is

- What the threat is likely to do

You can then take action to remediate the threat and remove the problem as well as automated remediation being performed by Microsoft Defender ATP in some instances.

Functionality and capabilities

Whilst Microsoft Defender’s key functionality is tightly integrated and intertwined between its various capabilities and Microsoft’s other threat protection products, the capabilities of Microsoft Defender ATP can be broadly summarised within the following categories:

Threat & Vulnerability Management

MDATP performs a real-time software inventory on endpoints. It therefore has visibility of all the software on a machine and insights into changes such as patches, installations and uninstallations. Where known security vulnerabilities exist in relation to the applications running on your machines, or where there are missing patches, Microsoft Defender ATP will discover them, prioritise them and allow you to remediate it with security recommendations. Integration between Microsoft Defender ATP with Intune and System Centre Configuration Manager (SCCM) provides a built-in remediation process.

Attack Surface Reduction

By putting certain controls in place with MDATP, you can minimise the areas where cyber threats and attacks could attack your defences. For example, applications must be marked as trusted for them to run, rather than being trusted by default as they might have been in the past. Hardware isolation also reduces the attack surface, isolating untrusted websites and PDFs inside lightweight containers to keep them separate from Windows 10 — protecting the machine and company data from the intruder.

Endpoint Detection and Response (EDR)

The key post-breach functionality of Microsoft Defender ATP is its endpoint detection and response (EDR) capabilities. MDATP detects attacks in almost real-time, providing actionable alerts to IT and security analysts. ‘Alerts’ which share common characteristics (e.g. ‘same file’, ‘same URL’, ‘proximate time’ or ‘file characteristics’ etc.) are automatically grouped together into ‘Incidents’. This aggregation makes it easier for the response team to investigate and respond to threats across the organisation.

The Microsoft Defender ATP security operations dashboard allows you to explore your organisation’s data in numerous ways from a centralised location. For example, you can view things like machines at risk, users at risk, suspicious activities, active alerts, automated investigations etc all from a high-level dashboard where your company data is surfaced.

Alerts

As threats occur on your endpoints e.g. a malicious executable, you’ll almost instantly receive alerts within the Microsoft Defender ATP dashboard.

The alert will be listed on the dashboard with various metadata attached to it such as: a title, the affected machine name, the user’s name, a severity score and how long it has been in the queue etc.

Investigation

You can then investigate the threat further. Microsoft Defender ATP provides a description of the threat, explaining what has occurred e.g. “A suspicious behavior by Microsoft Word application was observed. The behavior may indicate that a Word document was used to deliver Malware or initiate other malicious activities on the machine”.

You will also see a list of recommended actions on how best to approach the suspicious behavior. Whilst this is useful in order to remove the threat, you will likely also want to know how and why this threat took place.

One of Microsoft Defender ATP’s best features is its timeline of events. Within the alert, you can open a timeline which takes the form of a process tree structure, showing you a complete timeline of how the threat arrived on the endpoint and the activities that it has been involved in since appearing on the device.

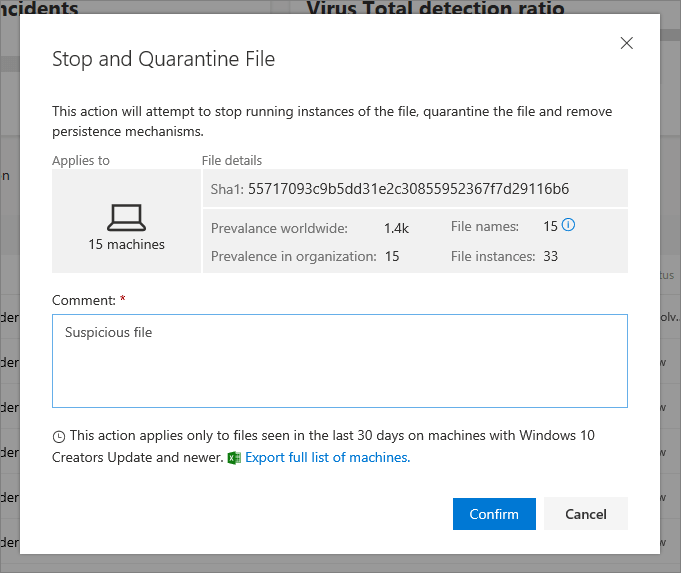

Remediation

Microsoft Defender ATP allows you to quickly respond to attacks by taking response actions on machines and files. You can then select which actions you want to perform on the alert while you take action to remediate the issue. This can be actions such as running an antivirus scan, restricting app execution or isolating the machine from the network while retaining connection to the Microsoft Defender ATP service.

You also get complete visibility of how the infection spread within your network. Microsoft Defender ATP provides you with a list of all the machines that have been infected since the initial onset of the threat. This allows you to then carry out remediation and investigation on these machines too.

In respect of files. Microsoft Defender ATP allows you to quickly take a file and quarantine it, also providing insights into how many machines the file is on within your organisation, the global prevalence of the file, how many file names there are and the number of instances of the file.

These insights are extremely valuable and enable organisations to successfully remediate threats extremely quickly.

Automated investigation and remediation

Due to the high prevalence of online threats and multiple endpoints across your organisation, the Microsoft Defender ATP service can generate a significant volume of alerts — which can prove challenging for IT teams to keep on top of. Therefore, an automated service is included with Microsoft Defender ATP to examine alerts and resolve security breaches through immediate remediation. This reduces the volume of alerts, allowing security admins to focus on the most pressing issues. Alternatively, you can work with a Security Operations Centre who can triage incoming alerts and highlight high priorities that require immediate action.

Advanced Hunting

With advanced hunting, Microsoft Defender ATP allows you to use powerful search and query capabilities to hunt threats across your organisation. Your custom detection rules are used to generate alerts which appear in your centralised Microsoft Defender Security Centre dashboard.

Integrations

Microsoft Defender ATP integrates deeply with Microsoft’s other threat protection products, providing an end-to-end security solution. Integrations include:

- Azure Advanced Threat Protection (Azure ATP)

- Azure Security Center

- Azure Information Protection

- Conditional Access

- Microsoft Cloud App Security

- Office 365 Advanced Threat Protection (Office 365 ATP)

- Intune

Licensing requirements

To use Microsoft Defender ATP, you previously required either:

- Windows 10 E5

- Microsoft 365 E5 Security Add-on (which requires Microsoft 365 E3)

- Microsoft 365 E5 (which includes Windows 10 E5)

However, this has now changed — from March 2,2020 Microsoft have removed the Windows license pre-requirement from MD ATP, allowing MD ATP to be purchased as a stand-alone solution for all supported devices. Contact us to discuss licensing of MD ATP for your organisation.

Please note: MDATP is still included in the offerings listed above and there is no change to these offerings.

Microsoft 365 security

Microsoft 365 gives you access to a wide range of security tools and features to keep your organisation protected, however many of the advanced tools can only be found in Microsoft 365 E5. For those using Microsoft 365 E3 that want the E5 security tools, the step up in cost to E5 can be too much. What’s more, most of the additional cost goes toward products that may not be required, such as Power BI Pro or Telephony and Voice.

Therefore, Microsoft have released a new security add-on that can be used with Microsoft 365 E3, giving you access to all the cutting-edge security products that can be found within Microsoft 365 E5 – without having to pay for the full E5 licence. This add-on, known as the ‘Microsoft 365 E5 Security Add-on’ is what we typically recommend to our customers as it balances cost with the superb levels of security that can be achieved with the threat protection applications. You can find out more in our Guide to Microsoft 365 Enterprise.

Противодействие вирусам-шифровальщикам с помощью служб Windows Defender Advanced Threat Protection и Device Guard

Вирусы-шифровальщики стали настоящим бичом нашего времени, и следует признать, что мы живем в эпоху бурного развития данного типа угроз. По статистике компании Kaspersky Lab, в 2016 году возникло 62 новых семейства программ-вымогателей, а количество новых модификаций вымогателей выросло в 11 раз: с 2900 в период с января по март до 32 091 в июле-сентябре. С января по конец сентября число атак на компании возросло в три раза: если в январе атаки проводились в среднем каждые две минуты, то в сентябре — уже каждые 40 секунд. Интенсивность атак на пользователей удвоилась: атаки проводились в среднем раз в 20 секунд в начале периода и раз в 10 секунд в конце. Кроме того, каждое пятое предприятие малого или среднего бизнеса, заплатившее выкуп, так и не получило доступ к своим данным.

Как видите, ситуация совсем неутешительна. Что же делать? Естественно, первое, что приходит на ум, — создавать резервные копии, а внутри компании не хранить никакие данные на рабочих станциях сотрудников. Ведь делать резервные копии серверов куда проще, тем более регулярно, несколько раз в сутки. Однако при любых правильно организованных мероприятиях по серверному резервированию всегда существуют риски, что пользователи будут хранить какие-то данные на своем компьютере. Особенно привилегированные пользователи, считающие, что правила написаны не для них. Ведь очень сложно возразить руководителю своей компании и вряд ли даже самому пунктуальному сотруднику отдела ИТ захочется срочно искать новую работу.

Для успешного отражения атак вирусов-шифровальщиков необходимо понимать, как происходит заражение. Атака может идти по нескольким направлениям. Как правило, самый распространенный путь заражения — электронная почта. Сегодня злоумышленники активно используют методы социальной инженерии, эффективность которых, увы, со временем не падает. Преступник может позвонить сотруднику вашей компании и после беседы направить письмо с вложением, содержащим вредоносную ссылку. Сотрудник, безусловно, откроет этот файл, ведь он только что говорил с отправителем по телефону. Это, естественно, один из примеров. К сожалению, от таких атак не застрахован никто. Снизить вероятность подобной атаки можно лишь путем обучения пользователей.

Источником атаки может служить фишинговый сайт, на который пользователь зашел по мошеннической ссылке или случайно нажав ссылку в почтовом вложении. Все чаще заражение происходит через мобильные устройства сотрудников, с которых они получают доступ к корпоративным ресурсам. И тут привычный антивирус больше не спасает.

Кроме того, часто администраторы либо не устанавливают обновления для системы безопасности, либо делают это значительно позже необходимого срока. Что можно посоветовать в такой ситуации? В данной статье мы рассмотрим несколько технологий от компании Microsoft.

Windows Defender Advanced Threat Protection

Перечислю ключевые особенности данной службы Windows Defender Advanced Threat Protection (WD ATP).

1. Отказоустойчивый, полноценный датчик уровня ядра, который подвержен меньшим рискам, чем установленное «поверх» средство защиты разработки сторонней компании.

2. Высокая производительность, гарантированная Microsoft; решение прошло строгое тестирование в Windows и отвечает требованиям к производительности.

3. Может работать одновременно с любым сторонним антивирусом и файерволом, проблем совместимости приложений нет, так как данная служба работает на базе службы Microsoft Azure и доступ к консоли WD ATP предоставляется через портал securitycenter.windows.com. Компонент ATP разработан Microsoft как часть Windows 10 (модель «Windows как услуга», WaaS), при обновлении операционной системы не возникает ошибок типа «синий экран смерти» (так как для активации расширенных средств обнаружения не требуется реконструирование ядра Windows, достаточно скачать с портала скрипт и распространить его с помощью групповых политик).

4. Возможность проведения расследования:

- ретроспективный анализ ВСЕХ событий на ВСЕХ конечных пользовательских системах за период до 6 месяцев и глобальный поиск;

- удобный доступ к функциям глубокого анализа;

- аналитика угроз из ведущих источников (Microsoft, iSIGHT) встроена в решение.

5. Поведенческий анализ:

- обнаружение на основе анализа поведения позволяет выявлять неизвестные угрозы и даже «угрозы нулевого дня»;

- масштабы отслеживания — создание базовой модели нормального поведения для каждой машины на основе данных, полученных с более 1 млрд устройств под управлением Windows;

- глубина анализа.

6. Это решение на базе «облака», следовательно:

- не нужны локальные компоненты, имеются неограниченные возможности масштабирования;

- логика обнаружения с помощью использования «облачных» служб недоступна злоумышленникам для изучения;

- контроль конечных пользовательских систем, даже когда они не подключены к корпоративному домену;

- высокий уровень соответствия требованиям и конфиденциальности данных, основанный на строгих отраслевых стандартах.

Для работы Windows Defender ATP использует:

- Датчики поведенческого анализа, встроенные в Windows 10. Эти датчики собирают поведенческие сигналы от компонентов операционной системы.

- «Облачную» аналитику. С помощью технологий Machine Learning в Azure информация собирается с Windows 10, продуктов набора Office, EMS, проводится анализ и рекомендуется то или иное поведение.

- Анализ угроз. В результате анализа Windows Defender ATP идентифицирует инструменты атакующего, методы и процедуры и генерирует предупреждения, если обнаруживается угроза.

На приведенном рисунке показаны служебные компоненты Windows Defender ATP.

|

| Рисунок. Служебные компоненты Windows Defender ATP |

Windows Defender ATP работает как с существующими технологиями безопасности Windows на конечных системах пользователей, такими как Windows Defender, AppLocker и Device Guard, так и со сторонними решениями по обеспечению безопасности и антивирусными продуктами.

Device Guard

Служба Device Guard (чаще встречается термин «белый список программ») — метод защиты, основанный на том, что в системе запускается только разрешенное программное обеспечение. Данный метод нуждается в большой подготовительной работе.

Перед внедрением этого метода необходимо составить список программ (с учетом версий), применяемых в вашей организации. Причем не просто составить список, а отсортировать его по компьютерам и пользователям. А затем проверить совместимость компьютеров на предмет возможности настройки на них Device Guard. Увы, стоит признать, что в большинстве организаций подробный учет программ попросту отсутствует и никогда не проводился. Подобная инвентаризация, проводимая в первый раз, занимает много времени и сил. Кроме того, следует учесть, что часто сами пользователи не знают, какое именно программное обеспечение им нужно для выполнения рабочих обязанностей.

Device Guard — сочетание корпоративных функций безопасности оборудования и программного обеспечения, которые можно настроить для блокировки устройства, чтобы на нем запускались только доверенные приложения. Если приложение не является доверенным, оно не будет работать ни при каких условиях. Это также означает, что, даже если злоумышленник получит контроль над ядром Windows, он с гораздо меньшей вероятностью сможет запустить вредоносный код после перезапуска компьютера вследствие метода принятия решений о том, что и когда может запускаться.

Редакция Windows 10 Корпоративная Device Guard задействует новые меры безопасности на основе виртуализации для изоляции службы целостности кода от самого ядра Microsoft Windows, что позволяет службе использовать сигнатуры, определенные корпоративной политикой для выявления надежных объектов. По существу, служба целостности кода работает вместе с ядром в контейнере Windows, защищенном гипервизором.

Device Guard позволяет операционной системе редакции Windows 10 Корпоративная запускать только код, подписанный доверенными источниками, в соответствии с вашей политикой целостности кода ядра при помощи определенных настроек оборудования и безопасности, в том числе:

- целостность кода пользовательского режима (UMCI);

- новые правила целостности кода ядра, включая новые ограничения подписей, установленные лабораториями WHQL;

- безопасная загрузка с ограничениями базы данных (db/dbx);

- безопасность на основе виртуализации для защиты системной памяти, а также приложений и драйверов на основе ядра от возможного взлома;

- доверенный платформенный модуль (TPM) 1.2 или 2.0.

Кроме того, так как устройство запускается с использованием безопасной загрузки UEFI, программы типа boot-kit и root-kit не смогут запускаться.

После безопасного запуска операционная система Windows 10 Enterprise может запустить службы безопасности на основе Hyper-V. Эти службы обеспечивают защиту ядра системы, не позволяя вредоносному коду запускаться на ранних этапах загрузки или в режиме ядра после запуска.

Перед загрузкой и использованием Device Guard необходимо выполнить определенные требования, описанные в таблице.

Прежде чем начать использовать Device Guard, необходимо настроить среду и политики.

Служба Device Guard поддерживает и приложения UWP, и классические приложения для Windows. Доверие между Device Guard и вашими приложениями устанавливается, когда ваши приложения подписываются с помощью подписи, которую вы определяете как надежную. Однако подходят не все подписи. Начиная с Windows 10 сборки 1703 все приложения, развернутые через SCCM, являются доверенными. Подпись ставится следующим образом:

- С помощью процедуры публикации в Магазине Windows. Все приложения в Магазине Microsoft Store автоматически подписываются с помощью специальных подписей, предоставляемых нашим (или вашим) собственным удостоверяющим центром сертификации.

- Использование собственного цифрового сертификата или инфраструктуры открытых ключей (PKI). Поставщики услуг Интернета и организации могут сами подписывать свои классические приложения для Windows, добавляя себя в список доверенных источников.

- С помощью заверителя подписи, отличного от Microsoft. Поставщики услуг Интернета и организации могут использовать доверенного заверителя подписи, отличного от Microsoft, чтобы подписывать собственные классические приложения для Windows.

- С помощью веб-службы, предоставляемой Microsoft (выйдет позже в этом году). Поставщики услуг Интернета и организации смогут использовать более надежную веб-службу, предоставляемую корпорацией Microsoft, для подписания своих классических приложений для Windows.

Применяя две описанные технологии, вы сможете снизить вероятность заражения. Вместе с тем хотелось бы отметить, что только комплексный подход способен обеспечить защиту от вредоносных программ. Надеюсь, что приведенное описание подходов к защите от вирусов-шифровальщиков подтолкнет вас к более глубокому изучению технологий.